To obtain updates from this website, scripting must be enabled.

To use this site to find and download updates, you need to change your security settings to allow ActiveX controls and active scripting. To get updates but allow your security settings to continue blocking potentially harmful ActiveX controls and scripting from other sites, make this site a trusted website:

In Internet Explorer, click Tools, and then click Internet Options.

On the Security tab, click the Trusted Sites icon.

Click Sites and then add these website addresses one at a time to the list:

You can only add one address at a time and you must click Add after each one:

http://*.update.microsoft.com

https://*.update.microsoft.com

http://download.windowsupdate.com

Note:

You might have to uncheck the Require server verification (https:) for all sites in the zone option to enter all the addresses.

Download KB3140245 package

Windows6.1-kb3140245-x64.msu. Bulletin Summary. This update provides support for Transport Layer Security (TLS) 1.1 and TLS 1.2 in Windows Server 2012, Windows 7 Service Pack 1 (SP1), and Windows Server 2008 R2 SP1.

Microsoft Update with will enable TLS 1.1 and TLS 1.2 support via KB3140245 package.

Download KB3140245 package

This Package is available in 32-bit and 64-bit Operating System

To see if this hotfix is installed, you can go to «Start ► Settings ► Control Panel ► Programs ► Programs and Features» and selecting «View Installed Updates». Please confirm «Microsoft Windows Update KB3140245» is listed.

Table of Contents

- Install the KB3140245 Security Patch

- Updating your Windows Registry file

- Microsoft Patch File

- Manual update

- #1. Setting the default TLS protocols

- #2. Enable TLS 1.1 and 1.2 at the SChannel component level

- Registry Patch File(s)

- Conclusion

As you might already know, TLS version 1.0 is not safe anymore and should be disabled, just like SSL 2.0 and SSL 3.0: if you want to know why you can either read this post, which summarizes pretty much you have to know, or recover some info regarding the three biggest attacks that managed to exploit the various TLS 1.0 vulnerabilities discovered within 2011 and 2014: BEAST, Heartbleed and POODLE.

Anyway, if you have a recent version of Windows — such as Windows 10 — you won’t be affected by this issue, provided you always install the OS updates through the official channels. Conversely, if you’re still using Windows 7 or Windows 8, you might have to perform some manual tasks in order to get rid of that outdated TLS version: on these systems, all applications created in WinHTTP (Windows HTTP Services) such as MS Outlook, MS Word, and the likes will use TLS 1.0 support, which is the default encryption standard for these OSes. As a result, if you attempt to establish a secure connection from your Outlook client to a «TLS secured» server, there is a high chance that MS Outlook will display one of the following error messages:

The server does not support the specified connection encryption type.

Your server does not support the connection encryption type you have specified.

Luckily enough, this can be fixed by telling your OS to never use TLS 1.0 anymore, and stick with TLS 1.1 and 1.2 by default. Here’s a small guide explaining how you can do that.

Install the KB3140245 Security Patch

The first thing to do is to download and install the Windows KB3140245: you can do that using Windows Update, since it’s available as an optional update, or manually download it from the following official website:

- http://www.catalog.update.microsoft.com/search.aspx?q=kb3140245

This will equip your OS with TLS versions 1.1 and 1.2.

Updating your Windows Registry file

The next step you need to do is to patch your Windows Registry file, so that your OS will actually use the new TLS protocol versions (1.2, and 1.1 as a fallback) instead of the outdated and vulnerable 1.0 one. This can be done either automatically (with an official Microsoft-released patch file) or by manually editing the registry file using regedit or our own TLS12fix.reg file.

Microsoft Patch File

The Microsoft patch file is called MicrosoftEasyFix51044.msi and can be downloaded from this url:

- https://support.microsoft.com/en-us/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-wi#easy

If you’re doing this to face a common MS Outlook scenario, downloading and executing this file is all that you need to fix your issue.

Manual update

If you’re an experienced user this probably is the recommended approach, since it allows you to choose which protocol to enable or not.

#1. Setting the default TLS protocols

The first thing you do is to create a new DWORD key called DefaultSecureProtocols in the following sections of your registry:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp

The HEX value to set depends on which protocol(s) you would like to enable by default:

- To enable TLS 1.0, TLS 1.1 and TLS 1.2, set the value to 00000A80 (not recommended- that’s what you want to avoid).

- To enable TLS 1.1 and TLS 1.2 only, thus disabling TLS 1.0, set the value to 00000A00. This is the recommended approach as of today (might change in the future if TLS 1.1 becomes outdated as well).

- To enable TLS 1.1 only, set the value to 00000200.

- To enable TLS 1.2 only, set the value to 00000800.

If you want to know more about these settings, take a look at this official Microsoft page, which explains everything and also adds some valuable info about the whole topic.

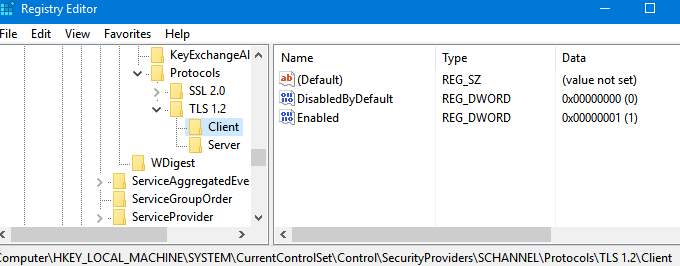

#2. Enable TLS 1.1 and 1.2 at the SChannel component level

The second thing to do, as explained in this TechNet article, is to create another DWORD key called DisabledByDefault in the following sections of your registry:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

And set a value of 0 (zero).

Registry Patch File(s)

If you don’t want to manually edit your Windows Registry file using regedit, you can download use these registry patch files which we made, that will automatically set all the above registry keys with a single click.

- Download Registry Patch File to enable TLS 1.1 and TLS 1.2 (recommended as of 2019.10)

- Download Registry Patch File to enable TLS 1.1 only

- Download Registry Patch File to enable TLS 1.2 only

Conclusion

That’s it, at least for now: I sincerely hope that this post will be useful for those system administrators, power users and enthusiasts who want (or need) to patch their system to get rid of TLS 1.0 and fix this security vulnerability for good.

Windows 7

- 19.12.2021

- 11 323

- 4

- 28.01.2022

- 27

- 27

- 0

- Содержание статьи

- Описание проблемы

- Решение проблемы

- 1. Установка обновления KB3140245

- 2. Использование EasyFix

- Комментарии к статье ( 4 шт )

- Добавить комментарий

Описание проблемы

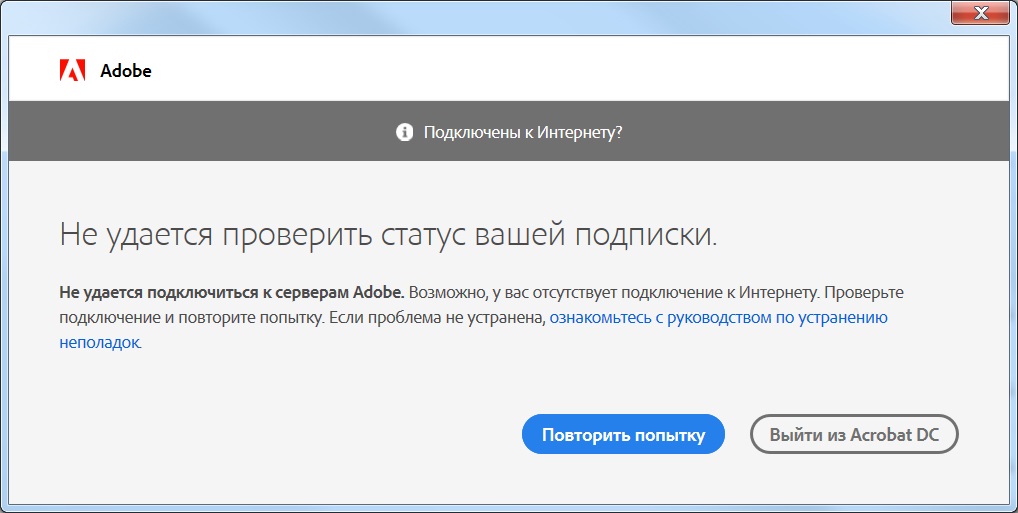

Пользователи, которые используют продукты Adobe под операционной системой Windows 7, могли столкнуться с тем, что их программы выдают ошибку соединения с серверами Adobe. Полностью текст ошибки выглядит так:

Не удается проверить статус вашей подписки.

Не удается подключиться к серверам Adobe. Возможно, у вас отсутствует подключение к Интернету. Проверьте подключение и повторите попытку. Если проблема не устранена, ознакомьтесь с руководством по устранению неполадок.

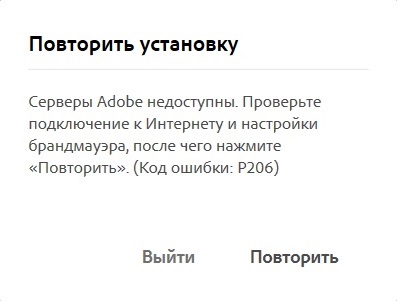

Если же попытаться провести свежую установку какой-либо программы Adobe, то может возникнуть уже другая ошибка, с кодом P206:

Серверы Adobe недоступны. Проверьте подключение к Интернету и настройки брандмауэра, после чего нажмите «Повторить». (Код ошибки: P206)

Помимо очевидных причин, таких как отсутствие связи с Интернетом, может быть и другая, связанная с отсутствием в системе Windows 7 поддержки протокола TLS 1.2. Такое может быть, если в Windows 7 выключены обновления, в результате чего необходимое обновление просто не было установлено на компьютере.

Решением данной проблемы будет установка нужного обновления и применения специального исправления от Microsoft. Для тех пользователей, которые не хотят устанавливать все обновления из Центра обновления Windows, мы подготовили инструкцию по установке нужного обновления KB3140245 и применению нужного исправления для включения TLS 1.2.

Решение проблемы

Краткий вариант исправления данной проблемы выглядит следующим образом:

- Вам нужно скачать и установить обновление KB3140245 для вашей операционной системы Windows.

- После установки обновления, необходимо применить специальное исправления для реестра, которое можно скачать с сайта Microsoft.

- Проверить исправление проблемы в программных продуктах Adobe.

Более подробный вариант исправления данной проблемы можно прочитать далее в статье.

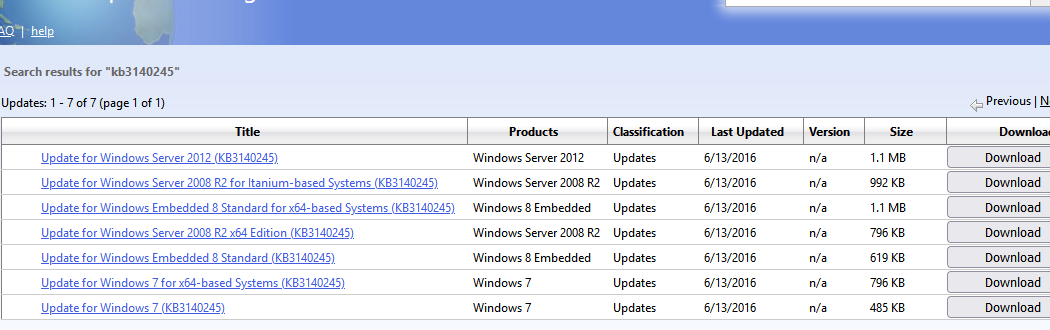

1. Установка обновления KB3140245

Первым делом, нужно установить, необходимое для работы TLS 1.2, обновление KB3140245. Взять его можно из Каталога центра обновления Windows, или по прямым ссылкам ниже:

- Скачать обновление KB3140245 для Windows 7 (32 разрядная)

- Скачать обновление KB3140245 для Windows 7 (64 разрядная)

Для того, чтобы установить обновление системы Windows 7, вам нужно убедиться, что вы включили службу «Центр обновления Windows 7», в противном случае, вы будете получать ошибку, что данная служба не запущена. О том, как запустить службу «Центр обновления Windows», у нас есть отдельная статья, прочитать которую можно здесь.

После скачивания данного обновления, необходимо запустить его установку, просто запустив скачанный файл. После успешной установки, можно выключить службу Центра обновления Windows, и перейти к следующей части данной статьи.

2. Использование EasyFix

После установки обновления из предыдущей главы, необходимо включить работу TLS 1.2 в реестре. Вы можете сделать это вручную, используя данную статью с сайта Microsoft, или же просто скачать специальный файл EasyFix для автоматического применения всех необходимых изменений. Скачать его можно по этой ссылке.

После скачивания, достаточно запустить его, после чего все необходимые изменения в реестре будут применены автоматически. После этого, можно идти проверять работу программных продуктов Adobe, проблема с соединением с серверами должна быть решена.

В этой статье мы рассмотрим, как включить протокол Transport Layer Securit (TLS 1.2) в различных версиях Windows, в том числе для приложений .Net и WinHTTP. Протоколы TLS 1.0 и TLS 1.1 являются устаревшими, и если вы мигрировали все ваши сервисы на TLS 1.2 или TLS 1.3, вы можете отключить поддержку старых версий протоколов на клиентах и серверах Windows (Отключение TLS 1.0 и TLS 1.1 с помощью групповых политик). Но перед этим, вам нужно убедиться, что на всех ваших клиентах поддерживается протокол TLS 1.2.

В современных версиях Windows (Windows 11/10/8.1 и Windows Server 2022/2019/2016/2012R2) протокол TLS 1.2 включен по-умолчанию. А вот в предыдущих версиях Windows (Windows 7, Windows Server 2008R2/2012), чтобы включить TLS 1.2, придется выполнить ряд предварительных настроек.

Windows XP и Vista не поддерживают TLS 1.2.

Например, чтобы включить TLS 1.2 в Windows 7 нужно:

- Убедится, что у вас установлен Windows 7 SP1;

- Скачать и вручную установить MSU обновление KB3140245 из Microsoft Update Catalog (https://www.catalog.update.microsoft.com/search.aspx?q=kb3140245);

- Далее нужно скачать и установить патч MicrosoftEasyFix51044.msi (патч добавляет в реестр параметры, которые обеспечивают поддержку TLS 1.2 в Windows 7/2008R2/2012);

- Перезагрузите компьютер.

Эти параметры реестра описаны в статье Update to enable TLS 1.1 and TLS 1.2 as default secure protocols in WinHTTP in Windows (https://support.microsoft.com/en-us/topic/update-to-enable-tls-1-1-and-tls-1-2-as-default-secure-protocols-in-winhttp-in-windows-c4bd73d2-31d7-761e-0178-11268bb10392).

На компьютере появятся следующие REG_DWORD параметры реестра в ветке

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client\

и

HKLM\...Protocols\TLS 1.2\Servers

:

- DisabledByDefault = 0

- Enabled = 1

Чтобы протокол TLS 1.2 использовался по-умолчанию для приложений на WinHttp API, нужно добавить REG_DWORD параметр

DefaultSecureProtocols = 0x00000A00

в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp (на 64 битной версии Windows в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp).

Возможные значения параметра DefaultSecureProtocols, который определяет разрешенные протоколы для WinHTTP подключений:

- 0x00000A0 – значение по умолчанию, которое разрешает только SSL 3.0 и TLS 1.0 для WinHTTP;

- 0x0000AA0 — разрешить использовать TLS 1.1 и TLS 1.2 в дополнении к SSL 3.0 и TLS 1.0;

- 0x00000A00 – разрешить только TLS 1.1 и TLS 1.2;

- 0x00000800 – разрешить только TLS 1.2.

Начиная с Windows 10 и Windows Server 2016, все версии Windows поддерживают TLS 1.2 для коммуникаций через WinHTTP.

Вы можете использовать следующий PowerShell скрипт чтобы создать эти параметры реестра:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000800"

$regTLS12Client = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLS12Server = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

$regTLSEnabled = "Enabled"

$regTLSEnableValue = "0x00000001"

# Для Windows x86

$test = test-path -path $reg32bWinHttp

if(-not($test)){

New-Item -Path $reg32bWinHttp

}

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

# Для Windows x64

$test = test-path -path $reg64bWinHttp

if(-not($test)){

New-Item -Path $reg64bWinHttp

}

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2”

New-Item -Path $regTLS12Client

New-Item -Path $regTLS12Server

New-ItemProperty -Path $regTLS12Client -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Client -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-ItemProperty -Path $regTLS12Server -Name $regTLSEnabled -Value $regTLSEnableValue -PropertyType DWORD

Перезагрузите компьютер:

Restart-Computer

Осталось включить поддержку TLS 1.2 для приложений .NET Framework. Для этого нужно в реестре включить принудительное использование системных протоколов шифрования для приложений .NET 3.5 и 4.x. Если вы используете старые версии NET Framework 4.5.1 или 4.5.2 на Windows Server 2012 R2/2012 или Windows 8.1, сначала установите последние обновления для .Net Framework 4.5.1 (они добавят поддержку TLS 1.2 в .Net).

Ниже указаны параметры реестра, которые нужно настроить для различных версий .Net:

для .Net 3.5 и 2.0

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001

для .Net 4.х

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001

для .Net 4.6

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001

Например, без этих параметров вы не сможете подключиться к репозиториям PSGallery из консоли PowerShell на Windows Server 2012 R2 с ошибками:

- Install-Module: Unable to download from URI

- Unable to resolve package source

Проблема тут в в том, что по-умолчанию PowerShell пытается использовать протокол TLS 1.0 для подключения к PSGallery. С апреля 2020 года PowerShell Gallery разрешает подключение к NuGet провайдеру только с помощью TLS 1.2.

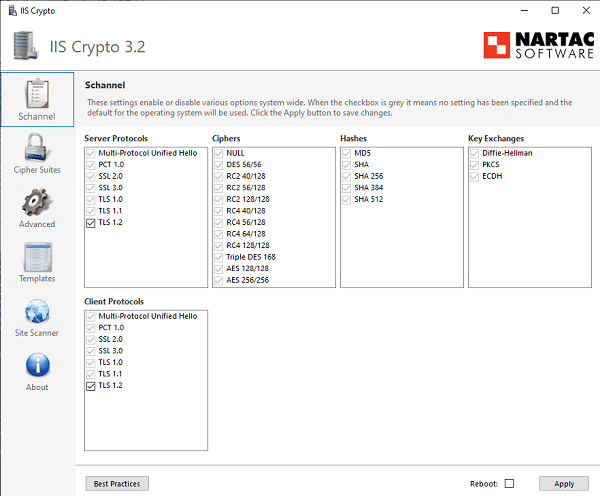

Также существует бесплатная утилита IISCrypto, которая позволяет включить/выключить различные протоколы TLS/SSL и настройки Schannel через графический интерфейс (https://www.nartac.com/Products/IISCrypto/). Здесь вы можете выбрать какие версии протоколов TLS хотите настроить. Если все галки напротив протоколов Schannel серые, значит в Windows используются стандартные настройки. В моем примере я включил протокол TLS 1.2 для клиента и сервера с помощью PowerShell скрипта, рассмотренного ранее. Утилита IISCrypto теперь показывает, что протокол TLS 1.2 включен вручную.

IISCrypto не позволяет изменить настройки TLS для .NET и WinHTTP.