Разграничение

доступа к объектам

С объектом

разграничения доступа связывается

дескриптор безопасности SD

(security

descriptor),

содержащий следующую информацию:

-

идентификатор

безопасности (SID)

владельца объекта; -

идентификатор

безопасности первичной группы владельца; -

дискреционный

список

контроля

доступа

(discretionary access control list, DACL); -

системный

список контроля доступа (system

access control list, SACL).

Списки управления

доступом

-

Список

SACL

управляется администратором системы

и предназначен для аудита безопасности. -

Список

DACL

управляется владельцем объекта и

предназначен для идентификации

пользователей и групп, которым

предоставлен или запрещен определенный

тип доступа к объекту. Каждый элемент

списка DACL

(access

control

entry,

ACE)

определяет права доступа к объекту

одному пользователю или группе.

Состав ACE

Каждый ACE содержит

следующую информацию:

-

идентификатор

безопасности SID субъекта, для которого

определяются права доступа; -

маска

доступа (access

mask,

AM), которая специфицирует контролируемые

данным ACE права доступа; -

тип ACE;

-

признак наследования

прав доступа к объекту, определенных

для родительского объекта.

Разграничение

доступа к объектам

Элементы

списка DACL

могут быть двух типов – элементы,

запрещающие специфицированные в них

права доступа (Access-allowed

ACE), и элементы, запрещающие определенные

в них права доступа (Access-denied

ACE). Элементы для запрещения субъектам

использования определенных прав доступа

должны размещаться в «голове» списка,

до первого из элементов, разрешающих

использование субъектом тех или иных

прав доступа.

Права доступа в

Windows

-

Различаются

специальные, стандартные и общие

(generic)

права доступа к объектам. Специальные

определяют возможность обращения к

объекту по свойственному только данной

категории объектов методу – чтение

данных из объекта, запись данных в

объект, чтение атрибутов объекта,

выполнение программного файла и т.д. -

Стандартные

определяют возможность доступа к

объекту по методу, применимому к любому

объекту (изменение владельца, изменение

списка DACL, удаление и т.д.).

Специальные

права для файлов и папок

Стандартные права

Общие права

Каждое из них

представляет собой комбинацию специальных

и стандартных прав и предоставляет

возможность обращения к объекту с

помощью некоторого набора методов

доступа. Примеры общих прав доступа:

-

Чтение

(чтение DACL,

чтение данных, чтение атрибутов и

расширенных атрибутов, использование

объекта для синхронизации); -

Запись

(чтение DACL,

запись и добавление данных, запись

атрибутов и расширенных атрибутов,

использование объекта для синхронизации).

Разграничение

доступа к объектам

Маркер

доступа субъекта, обращающегося к

некоторому объекту, поступает в локальную

службу безопасности LSA.

От LSA

маркер доступа поступает к монитору

безопасных ссылок (security

reference

monitor,

SRM),

который просматривает DACL

из дескриптора безопасности SD

соответствующего объекта и принимает

решение R

о предоставлении доступа субъекту или

отказе в доступе. Получив от SRM

результат R,

LSA

передает его субъекту, запросившему

доступ к объекту.

Алгоритм проверки

прав доступа к объекту

-

Если

SID

из маркера доступа субъекта AT

не совпадает с SID,

содержащемся в элементе ACE

списка контроля доступа к объекту, то

осуществляется переход к следующему

ACE,

иначе переход к п. 2. -

Если в

элементе ACE

запрещается доступ к объекту для

субъекта с данным SID,

но этот субъект является владельцем

объекта и запрашиваемая маска доступа

содержит только попытку доступа к

объекту по методу «чтение (или) изменение

дискреционного списка контроля доступа

к объекту», то доступ субъекта к объекту

разрешается, иначе осуществляется

переход к п.3. -

Если в элементе

ACE запрещается доступ к объекту для

субъекта с данным SID, то сравниваются

запрашиваемая маска доступа и маска

доступа, определенная в ACE. Если при

сравнении находится хотя бы один общий

метод доступа, то попытка доступа

субъекта к объекту отклоняется, иначе

происходит переход к следующему ACE. -

Если в

элементе ACE

разрешается доступ к объекту для

субъекта с данным SID,

то также сравниваются запрашиваемая

маска доступа и маска доступа, определенная

в ACE.

Если при этом маски доступа полностью

совпадают, то доступ субъекта к объекту

разрешается, иначе происходит переход

к следующему ACE. -

Если

достигнут конец списка DACL

из дескриптора безопасности объекта,

то попытка доступа субъекта к объекту

отклоняется.

-

Если

DACL

объекта пуст, то любой доступ к нему

запрещен всем субъектам, за исключением

владельца объекта, которому разрешены

чтение и (или) изменение списка контроля

доступа к объекту. -

Если у

объекта нет дескриптора безопасности

(например, у папок и файлов, размещенных

на дисках под управлением файловой

системы FAT),

то любые пользователи и группы могут

получить любые права доступа к данному

объекту.

Контейнерные и

неконтейнерные объекты

Контейнерный

объект (папка, раздел реестра) имеет

логические связи с вложенными объектами,

которые могут наследовать права доступа

от своего родительского объекта.

По умолчанию,

изменение прав доступа к папке

распространяется на права доступа к

файлам этой папки, но не на вложенные в

нее другие папки. При наследовании права

доступа, установленные для дочерних

объектов, могут добавляться к правам

доступа, установленным для родительского

объекта, или полностью заменяться ими.

Назначение

дескрипторов безопасности вновь

создаваемым объектам

-

На

основе явно заданного дескриптора

безопасности (например, при вызове

системной функции CreateFile). -

На основе механизма

наследования (если при создании объекта

дескриптор безопасности не задается). -

Из маркера доступа

субъекта, создающего объект (если

наследование невозможно).

Соседние файлы в предмете Защита информации

- #

- #

- #

- #

- #

- #

- #

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

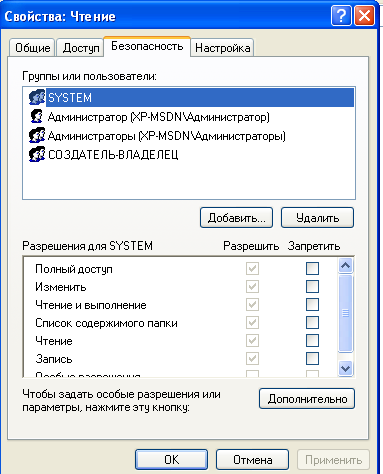

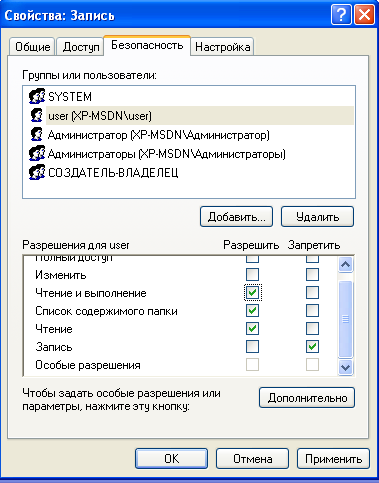

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

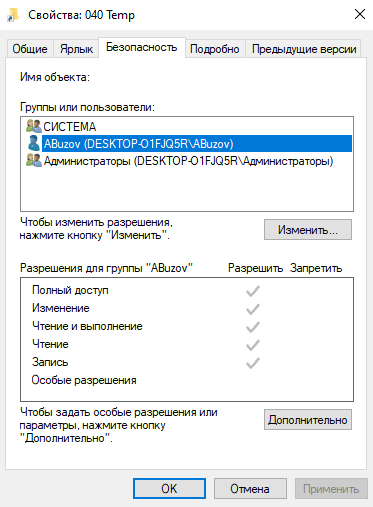

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

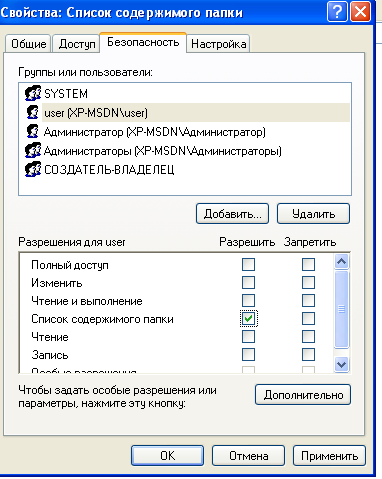

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

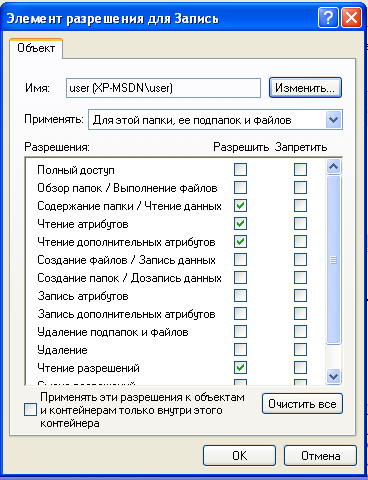

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

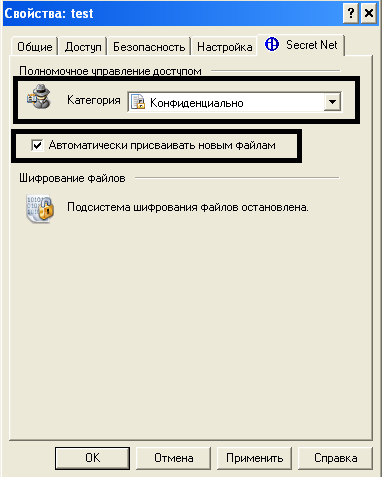

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

В современном информационном обществе, защита данных и контроль доступа к ним играют важную роль. В целях обеспечения безопасности, операционные системы, такие как Windows, предоставляют множество инструментов для ограничения доступа к ресурсам системы. Ключевой концепцией является субъект доступа, который определяет активности и возможности, разрешенные для пользователя или процесса.

Субъект доступа в системе безопасности Windows может быть представлен различными сущностями: пользователь учетной записи, группа, служба или приложение. Каждый субъект имеет свои уникальные идентификационные данные и права, которые определяют, какие действия он может выполнять. Например, администратор системы имеет более высокие привилегии и доступ к конфиденциальным данным, чем обычный пользователь.

Основные принципы работы субъекта доступа в Windows включают в себя принцип наименьших привилегий, принцип обязательности контроля доступа и принцип отделения прав. Принцип наименьших привилегий подразумевает, что субъект должен иметь только необходимые права и привилегии для выполнения своих задач. Принцип обязательности контроля доступа предполагает, что доступ к ресурсам должен быть разрешен явно и основываться на политике безопасности. Принцип отделения прав предоставляет субъектам доступ только к тем ресурсам, которые им необходимы для работы, и не допускает доступ к конфиденциальным данным.

Важной функцией субъекта доступа в Windows является также аудит доступа. При включении аудита, операционная система регистрирует попытки доступа к ресурсам и создает соответствующие записи журнала событий. Это позволяет системным администраторам отслеживать и анализировать действия и активности пользователей, а также обнаруживать и расследовать возможные нарушения безопасности.

Содержание

- Субъект доступа в системе безопасности Windows: обзор и функции

- Понятие и сущность субъекта доступа

- Основные принципы работы субъекта доступа

- Виды субъектов доступа в системе безопасности Windows

- Функции субъекта доступа в системе безопасности Windows

- Управление и настройка субъектов доступа

- Роль субъекта доступа в безопасности Windows

Субъект доступа в системе безопасности Windows: обзор и функции

Основные функции субъекта доступа в системе безопасности Windows:

- Аутентификация: субъект доступа должен пройти процедуру аутентификации для проверки своей легитимности. В результате успешной аутентификации система присваивает субъекту уникальный идентификатор безопасности (SID), который служит для идентификации и управления доступом.

- Авторизация: после успешной аутентификации субъекту доступа назначаются различные права и разрешения на основе заданных политик безопасности. Авторизация определяет действия, которые субъект может выполнять с ресурсами и какие операции ему запрещены.

- Управление доступом: субъект может запрашивать доступ к ресурсам или выполнять определенные операции. При этом система проверяет политики безопасности и определяет, может ли субъект получить доступ к запрашиваемому ресурсу или выполнить запрошенное действие.

- Аудит действий: система безопасности Windows позволяет включить аудит определенных событий и операций, связанных с субъектами доступа. Аудит позволяет регистрировать и анализировать действия субъектов в целях обнаружения и предотвращения несанкционированного доступа или других нарушений безопасности.

Субъект доступа в системе безопасности Windows играет важную роль в обеспечении безопасной работы операционной системы. Правильная настройка и управление субъектами доступа позволяет предотвратить несанкционированный доступ, обеспечить конфиденциальность, целостность и доступность ресурсов системы.

Понятие и сущность субъекта доступа

Субъекты доступа имеют определенные права и привилегии для работы с ресурсами системы. Они могут быть ограничены в своих действиях или иметь полный доступ к определенным ресурсам. Каждый субъект доступа имеет уникальный идентификатор, который позволяет системе идентифицировать его и контролировать его действия.

Субъекты доступа обычно делятся на несколько категорий: пользователи, группы пользователей, службы и приложения. Пользователи — это физические лица, которые используют компьютер для выполнения своих задач. Группы пользователей объединяют пользователей вместе, чтобы управлять их доступом к ресурсам. Службы и приложения — это программы и сервисы, которые работают на компьютере и выполняют определенные функции.

Различные виды субъектов доступа могут иметь разные уровни доступа к ресурсам. Например, администраторы имеют полный доступ ко всем ресурсам системы, в то время как ограниченные пользователи могут иметь доступ только к определенным файлам и папкам. Таким образом, субъекты доступа играют важную роль в обеспечении безопасности системы Windows и контроле над ее ресурсами.

Основные принципы работы субъекта доступа

Субъект доступа в системе безопасности Windows представляет собой объект или сущность, которая имеет возможность осуществлять доступ к ресурсам и выполнять определенные операции. Работа субъекта доступа основана на следующих принципах:

- Идентификация: Всякому субъекту доступа в системе присваивается уникальный идентификатор, который позволяет системе отличать его от других субъектов.

- Аутентификация: Перед получением доступа к ресурсам субъект должен пройти процедуру аутентификации, чтобы система могла проверить его подлинность.

- Авторизация: После успешной аутентификации система определяет права доступа, которые предоставляются субъекту, и контролирует его возможности выполнения различных операций на ресурсах.

- Аудит: Для обеспечения безопасности системы и контроля за действиями субъектов доступа, система ведет лог файлы, которые регистрируют все события связанные с доступом и операциями с ресурсами.

- Управление привилегиями: Субъекты доступа могут иметь разные уровни привилегий, которые определяют их возможности в системе. Управление привилегиями позволяет системному администратору контролировать и настраивать права доступа субъектов.

Все эти принципы в совокупности обеспечивают работу субъекта доступа в системе безопасности Windows и гарантируют конфиденциальность, целостность и доступность ресурсов системы.

Виды субъектов доступа в системе безопасности Windows

Субъект доступа в системе безопасности Windows представляет собой объект, имеющий право выполнять определенные действия в рамках системы. В зависимости от своих прав, субъекты могут осуществлять доступ к различным ресурсам, управлять ими и изменять их состояние.

Основными видами субъектов доступа в системе безопасности Windows являются:

- Пользователь — физическое лицо, имеющее учетную запись в системе. Пользователи являются основными субъектами доступа, так как они могут выполнять различные операции и взаимодействовать с ресурсами системы.

- Группа пользователей — объединение нескольких пользователей в одну группу. Группы пользователей упрощают управление доступом, так как права и привилегии могут быть назначены группе, а не каждому пользователю в отдельности.

- Встроенные группы — предопределенные группы пользователей, созданные системой. К ним относятся группы «Администраторы», «Пользователи», «Гости» и другие. Встроенные группы имеют некоторые предопределенные права и привилегии.

- Службы и задания — специальные программы или процессы, которые выполняются в фоновом режиме на компьютере. Они также могут быть субъектами доступа и иметь некоторые права и привилегии.

- Компьютеры и домены — субъекты доступа, представляющие собой компьютеры или сетевые домены. Они могут иметь различные права и привилегии при взаимодействии с ресурсами системы.

Каждый из этих видов субъектов имеет свое назначение и роль в системе безопасности Windows. Для обеспечения безопасности системы необходимо правильно управлять доступом каждого субъекта и назначать ему соответствующие права и привилегии.

Функции субъекта доступа в системе безопасности Windows

Субъект доступа в системе безопасности Windows выполняет ряд важных функций, которые обеспечивают защиту и контроль доступа к ресурсам операционной системы. Ниже перечислены основные функции, которые выполняет субъект доступа:

- Идентификация

- Аутентификация

- Авторизация

- Контроль доступа

- Аудит

- Автономное администрирование

Идентификация является первым шагом в процессе установления доступа субъекта к ресурсам операционной системы. Субъект должен предоставить свои идентификационные данные, такие как учетная запись пользователя или группы, чтобы система могла определить его личность.

Аутентификация — это процесс проверки и подтверждения идентичности субъекта. Система проверяет предоставленные идентификационные данные с учетными записями в базе данных, чтобы удостовериться, что субъект является тем, за кого себя выдает.

Авторизация — это процесс предоставления субъекту права доступа к определенным ресурсам. После успешной аутентификации система производит проверку прав доступа субъекта и определяет, какие ресурсы он может использовать и какие операции выполнять.

Контроль доступа осуществляет мониторинг и ограничение доступа субъектов к ресурсам системы. Он определяет, какие субъекты могут получить доступ к ресурсам, а также какие операции с этими ресурсами им разрешены.

Аудит позволяет вести запись и анализ действий субъектов и объектов системы безопасности. Это помогает в обнаружении и пресечении потенциальных угроз и нарушений безопасности.

Автономное администрирование предоставляет функции управления субъектами доступа системы безопасности Windows. Администратор может назначать права доступа, устанавливать ограничения и выполнять другие действия для обеспечения безопасности системы.

Все эти функции субъекта доступа в системе безопасности Windows работают совместно, чтобы обеспечить безопасность операционной системы и защитить ресурсы от несанкционированного доступа и использования.

Управление и настройка субъектов доступа

Система безопасности Windows предоставляет возможность управления и настройки субъектов доступа, чтобы обеспечить безопасность операционной системы. Вот основные способы управления субъектами доступа:

- Установка политик безопасности: с помощью групповых политик можно определить различные права и ограничения для пользователей и групп на компьютере или в домене.

- Назначение ролей: в операционной системе Windows есть предопределенные роли, такие как администраторы, пользователи, гости и т. д. Администраторы могут назначать роли пользователям и группам для управления их правами доступа.

- Назначение разрешений: разрешения определяют, какие действия субъект может выполнять с объектом. Администраторы могут назначать разрешения пользователям и группам для различных объектов, таких как файлы, папки, реестр и т. д.

- Ограничение привилегий: администраторы могут ограничивать привилегии пользователей с целью предотвращения выполнения определенных действий или доступа к определенным ресурсам.

Правильная настройка и управление субъектами доступа позволяет ограничить доступ к конфиденциальным данных, предотвратить несанкционированный доступ и обеспечить безопасность системы в целом.

Роль субъекта доступа в безопасности Windows

Субъект доступа может быть представлен как пользователь, группа пользователей, служба, приложение или процесс. Каждый субъект имеет уникальный идентификатор, известный как SID (Security Identifier), который используется для идентификации в системе.

Основная функция субъекта доступа в безопасности Windows — это запрос и проверка своих прав доступа к ресурсам системы. Субъект доступа может запросить доступ к файлам, папкам, реестру, службам и другим объектам системы. Затем система проверяет, соответствуют ли запрашиваемые права доступа политикам безопасности системы.

Если субъект доступа имеет необходимые права доступа, он может выполнять операции с ресурсами системы, такие как чтение, запись, удаление и исполнение. Если прав доступа не хватает или они были ограничены политиками безопасности, субъект будет либо ограничен в своих возможностях, либо полностью лишен доступа к ресурсам.

Роль субъекта доступа в безопасности Windows связана с понятием привилегий. Привилегии предоставляют определенные права доступа, которые могут быть предоставлены субъекту. Некоторые привилегии, такие как право выполнения административных действий, требуют особых разрешений и выдаются только определенным пользователям или группам.

Таким образом, субъект доступа играет важную роль в обеспечении безопасности Windows, контролируя доступ к ресурсам системы и соблюдая политики безопасности. Понимание роли субъекта доступа помогает организациям эффективно управлять доступом пользователей и обеспечивать безопасность операционной системы.

Субъект доступа в системе безопасности Windows представляет собой сущность, которая может быть идентифицирована и авторизована для доступа к ресурсам компьютерной системы. Он может быть представлен как пользователем, так и приложением, службой или группой пользователей.

Субъекты доступа имеют определенные права и привилегии, которые определяют, какие действия и операции они могут выполнять в системе. Эти права и привилегии могут быть назначены или ограничены администратором системы в зависимости от уровня доверия и требований безопасности.

Для идентификации субъекта доступа в системе Windows используется уникальное имя пользователя (логин) или идентификатор безопасности (SID). Каждый субъект доступа имеет уникальный идентификатор, который используется для контроля доступа к ресурсам системы.

Важно отметить, что субъекты доступа часто делятся на категории в зависимости от их роли и привилегий. Например, администраторы имеют расширенные права и могут управлять ресурсами системы, в то время как обычные пользователи имеют ограниченные права на чтение и запись данных.

Система безопасности Windows предоставляет ряд инструментов и функций для управления субъектами доступа, включая возможность управления пользователями и их правами, группирования пользователей в группы, назначения ролей и привилегий, а также настройки политик безопасности.

Содержание

- Субъект доступа в системе безопасности Windows: что нужно знать

- Роль и функции субъекта доступа

- Типы субъектов доступа в системе безопасности Windows

- Определение прав доступа для субъекта в системе безопасности Windows

Субъект доступа в системе безопасности Windows: что нужно знать

В системе безопасности Windows субъект доступа представляет собой любой активный элемент или сущность, которая может взаимодействовать с ресурсами операционной системы. Это может быть пользователь, группа пользователей, служба или приложение.

Субъект доступа обладает набором атрибутов, которые определяют его права и возможности в системе. Каждый субъект имеет уникальный идентификатор безопасности (SID), который однозначно идентифицирует его в системе.

Основные типы субъектов доступа в системе безопасности Windows:

| Тип субъекта доступа | Описание |

|---|---|

| Пользователь | Отдельная учетная запись, представляющая конкретного человека или систему. |

| Группа пользователей | Набор пользователей с общими правами и настройками доступа. |

| Служба | Программа, которая работает в фоновом режиме и выполняет определенные задачи. |

| Приложение | Запущенное программное обеспечение, имеющее определенные права доступа в системе. |

Субъекты доступа объединяются в различные категории, которые определяют их возможности. Например, администраторы имеют расширенные права доступа, в то время как обычные пользователи имеют ограниченный набор прав.

Рассматривая субъекты доступа в контексте системы безопасности Windows, важно учитывать их роли и ответственность. Адекватное управление субъектами доступа помогает обеспечить безопасность системы и предотвратить несанкционированный доступ к ресурсам.

Роль и функции субъекта доступа

Роль субъекта доступа:

Субъект доступа выполняет различные роли в системе безопасности Windows.

Основные роли субъекта доступа:

- Пользователь: субъект доступа, представляющий физическое или виртуальное лицо, которое взаимодействует с системой. Пользователи могут быть назначены различным уровням привилегий и ограничений.

- Группа: субъект доступа, объединяющий несколько пользователей. Группы позволяют упростить управление доступом и применять одинаковые права и ограничения ко всем ее членам.

- Компьютер: представляет собой физическое или виртуальное устройство, на котором работает операционная система Windows. Компьютер может быть субъектом доступа для других компьютеров или пользователей.

- Служба: субъект доступа, представляющий собой программу или процесс, выполняющий определенные задачи на компьютере или в сети. Службы часто имеют свои привилегии и ограничения.

Функции субъекта доступа:

Субъекты доступа в системе безопасности Windows выполняют ряд функций, связанных с контролем доступа и безопасностью:

- Аутентификация: проверка подлинности субъекта доступа для подтверждения его идентификации.

- Авторизация: предоставление субъекту доступа права на выполнение определенных действий над объектами.

- Аудит: журналирование действий субъектов доступа для последующего анализа и обеспечения безопасности.

- Управление пользователями: назначение привилегий и ограничений для пользователей и групп субъектов доступа.

- Управление политиками безопасности: определение правил и ограничений для субъектов доступа в рамках системы безопасности Windows.

Все эти функции позволяют контролировать и обеспечивать безопасность системы Windows, ограничивая доступ к объектам и разрешая выполнение действий только определенным субъектам доступа.

Типы субъектов доступа в системе безопасности Windows

Субъекты доступа в системе безопасности Windows представлены различными типами, каждый из которых имеет определенные права и возможности при работе с ресурсами. Вот некоторые из наиболее распространенных типов:

| Тип субъекта | Описание |

|---|---|

| Пользователь | Человек, который имеет учетную запись в системе и может получить доступ к ресурсам системы с различными правами. |

| Группа пользователей | Совокупность пользователей, объединенных в группу для упрощения управления правами доступа и обмена ресурсами. |

| Служба | Процесс или сервис, работающий в фоновом режиме и выполняющий определенные функции в системе. |

| Компьютер | Физическое или виртуальное устройство, на котором выполняется операционная система Windows и которое может быть источником или назначением ресурсов. |

Каждый тип субъекта в системе безопасности Windows имеет свои особенности и права доступа. Пользователи и группы пользователей предоставляются с определенными уровнями доступа к файлам, папкам и другим ресурсам, в зависимости от настроек системы и присвоенных им разрешений. Службы могут требовать определенных прав доступа для работы с определенными ресурсами, а компьютеры могут использоваться для управления доступом, мониторинга и аутентификации пользователей.

Определение прав доступа для субъекта в системе безопасности Windows

В системе безопасности Windows каждый субъект имеет свои права доступа, которые определяют, какие действия он может выполнять с объектами в системе, такими как файлы, папки, ресурсы сети и другие.

Права доступа могут быть назначены индивидуально каждому субъекту или группе, к которой он принадлежит. Эти права определяются системными администраторами и могут быть изменены в любое время.

Основные права доступа в системе безопасности Windows включают:

- Чтение (Read) — разрешение на просмотр содержимого файла или папки.

- Запись (Write) — разрешение на создание, изменение или удаление файлов и папок.

- Исполнение (Execute) — разрешение на выполнение исполняемых файлов.

- Удаление (Delete) — разрешение на удаление файлов или папок.

- Переименование (Rename) — разрешение на изменение имени файла или папки.

- Изменение прав доступа (Change permissions) — разрешение на изменение прав доступа к файлам и папкам.

Кроме основных прав доступа, субъекты в системе безопасности Windows также могут иметь другие специфические права, которые могут быть назначены в зависимости от требований системы и роли пользователя.

Знание и понимание прав доступа для субъектов в системе безопасности Windows является важным аспектом безопасности, поскольку неправильная настройка прав доступа может привести к утечке конфиденциальной информации, несанкционированному доступу или повреждению системных файлов.

Из этой статьи вы узнаете про ещё один компонент безопасности операционной системы Windows, а именно про дескрипторы безопасности.

Дескрипторы безопасности

Выше мы смотрели на механизмы которые позволяют точно идентифицировать объекты. И эти объекты, после идентификации, могут выполнять какие-то действия в системе. Если провести аналогию с реальным миром, то SID и Уровень целостности должны быть записаны в вашем паспорте (маркере доступа). Вы пытаетесь зайти на какой-то секретный объект и охранник проверяет ваш паспорт (маркер доступа) и свой список (дескриптор безопасности) тех кто может заходить на этот объект. Получается, маркеры доступа должны быть у тех, кто хочет что-то сделать. А дескрипторы безопасности нужны тем объектам с которыми хотят что-то сделать.

Дескриптор безопасности — это информация, связанная с объектом, которая определяет, кто и какие действия с объектом может выполнять.

В дескриптор безопасности входят:

- Номер версии модели монитора безопасности SRM.

- Дополнительные флаги.

- SID владельца объекта.

- Избирательный список управления доступом — DACL. Это список, кто и какой доступ имеет к объекту.

- Системный список управления доступом — SACL. Это список операций которые должны регистрироваться в журнале аудита безопасности.

ACL состоит из субъектов доступа (кто может обращаться к объекту) и набора прав для каждого субъекта (писать, читать, исполнять). DACL — указывает какой доступ имеет определенный субъект к этому объекту. SACL — указывает какие события нужно заносить в журнал аудита безопасности.

Практика

Давайте посмотрим дескриптор безопасности какого-нибудь процесса. Заметьте, дескриптор безопасности процесса определяет кто может что-то сделать с этим процессом, а не то что может сделать сам процесс. Посмотреть на дескриптор безопасности можно из Process Explorer. Я выбираю любой процесс svhost (процесс какой-то службы), открываю его свойства. Затем перехожу на вкладку «Securuty» и внизу нажимаю кнопку «Permision«:

В примере выше к этому процессу имеют доступ только локальные администраторы. При этом читать и писать в процесс они не могут, но имеют «Особые разрешения«.

Если погрузиться дальше, нажимаем кнопку «Дополнительно«, далее два раза щелкаем по группе «Администраторы«, и в открывшемся окне нажимаем ссылку «Отображение дополнительных разрешений«. Вы увидите такую ACE запись (записи в ACL называются ACE):

То есть Администраторы могут запрашивать информацию о процессе.

Вот еще некоторые сведения о DACL:

- Владельцы объекта имеют возможность редактировать DACL записи. То есть могут дать себе полные права, или дать права к этому файлу другому пользователю.

- Запрещающие правила ACL всегда имеют приоритет над разрешающими.

Если открыть свойства файла или папки, перейти на вкладку «Безопасность«, а затем нажать кнопку «Дополнительно«. И перейти на вкладку «Действующие права доступа«, то можно выбрать пользователя и проверить его права доступа к этому файлу или каталогу:

Динамическое управление доступом (DAC)

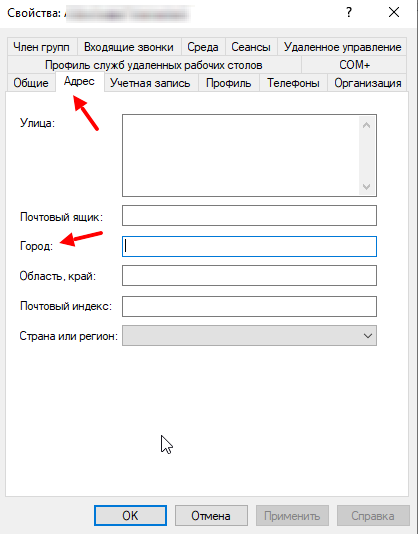

В дополнение к перечисленному выше стоит упомянуть ещё одну технологию — динамическое управление доступом.

Механизм избирательного управления доступом, описанный выше был еще с первой версии Windows NT. Но начиная с Windows 8 и Server 2012 появилось динамическое управление доступом (DAC). Оно рассчитано на домен.

Суть в том что в маркер доступа стало возможно добавлять различные атрибуты учетных записей домена. Например город в котором работает сотрудник.

Дополнительно к этому на файлы и каталоги стало возможно навешивать различные теги.

Благодаря расширению маркера доступа и тегам, DAC позволяет настраивать гибкие правила. Например, можно настроить такое поведение, чтобы сотрудник из Москвы мог прочитать файлы только с определённым тегом.

DAC не заменяет DACL, а лишь дополняет его. Так что если DACL запрещало доступ к файлу, то с помощью DAC открыть доступ мы не сможем. Получится лишь ограничить доступ ещё сильнее, оставив доступ только у тех, кому он действительно нужен.

Вот ещё примеры действий, которые можно совершить используя DAC:

- дать доступ пользователю к файлу только с определенного компьютера, при этом с других компьютеров у него не будет доступа;

- открыть доступ к файлу сотруднику, если у него соответствующая должность;

- дать доступ пользователю из определённого города, к файлу с определённым тегом.

Конфигурация DAC определяется в Active Directory и распространяется через групповые политики. Для этого был расширен протокол Kerberos. Подробнее про DAC может посмотреть в этом видео.

Вернуться к оглавлению

Сводка

Имя статьи

Дескрипторы безопасности и управление доступом

Описание

Из этой статьи вы узнаете про ещё один компонент безопасности операционной системы Windows, а именно про дескрипторы безопасности