RDP (Remote Desktop Protocol) — протокол удаленного рабочего стола, разработанный компанией Microsoft, является одним из основных способов удаленного доступа к компьютеру или серверу. Политика безопасности в Windows Server 2019 подразумевает наличие номера соглашения, который необходим для повышения безопасности при использовании протокола RDP.

Номер соглашения RDP для Windows Server 2019 представляет собой уникальный идентификатор, который используется для защиты сервера от несанкционированного доступа. Этот номер можно назначить вручную или сгенерировать автоматически с помощью инструментов администрирования.

Номер соглашения RDP позволяет ограничить доступ только тем пользователям, которым известен этот номер и он является подлинным. Это значительно повышает безопасность сервера, так как снижается вероятность несанкционированного доступа.

Рекомендуется не использовать универсальные номера, такие как «admin» или «password», а создать сложный и уникальный номер соглашения, включающий различные символы и цифры. Помимо этого, важно регулярно обновлять номер соглашения, чтобы обеспечить максимальную защиту сервера.

Содержание

- Функциональные возможности RDP

- Важность правильного номера соглашения

- Получение и установка номера соглашения RDP

- Как обновить номер соглашения RDP

Функциональные возможности RDP

RDP (Remote Desktop Protocol) предоставляет широкий спектр функциональных возможностей для работы с удаленными рабочими столами в Windows Server 2019. Ниже перечислены основные функции RDP:

- Удаленное подключение: RDP позволяет подключаться к удаленному рабочему столу Windows Server 2019 из любого компьютера, подключенного к сети, что обеспечивает гибкость и мобильность в работе.

- Доступ к приложениям: RDP позволяет запускать удаленные приложения на сервере и управлять ими на удаленном рабочем столе, тем самым предоставляя возможность работать с приложениями, которые требуют большого объема вычислений или ресурсов.

- Совместная работа: RDP позволяет нескольким пользователям одновременно подключаться к одному удаленному рабочему столу, что позволяет сотрудничать над одним проектом и обмениваться данными в режиме реального времени.

- Безопасность: RDP обеспечивает защищенное подключение к удаленному рабочему столу с помощью шифрования данных и аутентификации пользователей, что обеспечивает защиту конфиденциальности и целостности информации.

- Управление сервером: RDP предоставляет возможность администратору удаленно управлять Windows Server 2019, настраивать параметры системы, устанавливать обновления и мониторить работу сервера.

В итоге, RDP является мощным инструментом для удаленного доступа и управления сервером Windows Server 2019, что позволяет повысить эффективность работы и обеспечить надежность и безопасность данных.

Важность правильного номера соглашения

Номер соглашения RDP – это уникальный числовой идентификатор, который используется для аутентификации клиента и сервера при подключении через RDP. Если указан некорректный номер соглашения, может возникнуть риск несанкционированного доступа к серверу или другие проблемы с безопасностью.

Правильный номер соглашения должен быть сгенерирован и использован согласно рекомендациям и требованиям безопасности Microsoft. При выборе номера соглашения необходимо учитывать длину и сложность номера, чтобы минимизировать вероятность его угадывания или подбора злоумышленниками.

Кроме того, важно правильно настроить сервер, чтобы он требовал аутентификации с использованием номера соглашения RDP. Это поможет предотвратить несанкционированный доступ и обеспечить безопасную работу с удаленным рабочим столом.

Указание правильного номера соглашения RDP для Windows Server 2019 является одним из важных шагов для обеспечения безопасности и защиты сервера. Это требует внимания и следования рекомендациям безопасности, чтобы минимизировать риски и обеспечить безопасное подключение и использование RDP на сервере.

| Преимущества правильного номера соглашения: |

|---|

| 1. Безопасность – правильный номер соглашения предотвращает несанкционированный доступ к серверу. |

| 2. Защита от атак – сложный и уникальный номер соглашения затрудняет подбор злоумышленниками. |

| 3. Соответствие рекомендациям – использование правильного номера соглашения соответствует требованиям безопасности Microsoft. |

| 4. Безопасное подключение – правильная настройка сервера требует аутентификации с использованием номера соглашения. |

Получение и установка номера соглашения RDP

Для получения номера соглашения RDP для Windows Server 2019 необходимо выполнить следующие шаги:

- Зарегистрируйтесь на официальном веб-сайте Microsoft и получите учетную запись.

- Перейдите на страницу загрузки Windows Server 2019 и найдите соответствующий образ ISO.

- Скачайте образ ISO и проведите его установку на сервер.

- После установки откройте меню «Пуск» и найдите «Сервер удаленных рабочих столов».

- В открывшемся окне выберите «Удаленные рабочие столы – Лицензирование RD» и нажмите «Далее».

- Выберите «Добавить роль RDS Licensing» и нажмите «Далее».

- Прочитайте соглашение лицензирования, выберите «Согласен с условиями соглашения» и нажмите «Далее».

- Введите ваше имя пользователя и пароль для подключения к сервису лицензирования, затем нажмите «Далее».

- В окне «Лицензионные серверы RD» укажите сервер лицензий RDS и номер порта соединения, затем нажмите «Далее».

- Подтвердите установку и нажмите «Установить».

- После завершения установки вы получите номер соглашения RDP, который можно использовать для активации сервера удаленных рабочих столов.

Получив номер соглашения RDP, установите его на сервере удаленных рабочих столов для активации сервиса. Это позволит настроить и использовать удаленные рабочие столы на Windows Server 2019 согласно указанным условиям лицензирования.

Как обновить номер соглашения RDP

Существует несколько способов обновления номера соглашения RDP для Windows Server 2019:

1. Загрузите и установите последнюю версию обновления с официального сайта Microsoft.

2. Запустите службу Windows Update и установите все доступные обновления операционной системы.

3. Проверьте наличие обновлений в Центре обновления Windows и установите их.

4. Перезапустите компьютер, чтобы изменения вступили в силу.

После выполнения этих шагов номер соглашения RDP для Windows Server 2019 будет обновлен до последней версии.

И так, нами всеми, любимый и не мерянно дорогой Microsoft Windows Server. О стоимости его лицензии можно только думать, особенно, на фоне множества бесплатных решений.

Одна из основных задач серверов для корпоративного сегмента — это терминальный сервер. «На него часто ставят» 1С и другое ПО для учета, а так же размещают информацию для общего пользования или то, что надо быстро скрыть от лишних глаз.

Сервер терминалов Windows требует лицензирования. Есть бесплатный период на 120 (90 для MS Windows Server 2000) дней, после чего «железка» остается доступной только админам и то монопольно.

Благо продукция Microsoft настолько дорога, что даже ее сотрудникам за это становиться стыдно и они добродушно оставляют лазейки. Вот одна из них: «6 шагов к лицензиям для терминального сервера». Процедуру установки описывать не буду, считаем что у вас установлена «служба удаленных рабочих столов» и «сервер лицензирования». Так же картинки понятные скрины комментировать не буду.

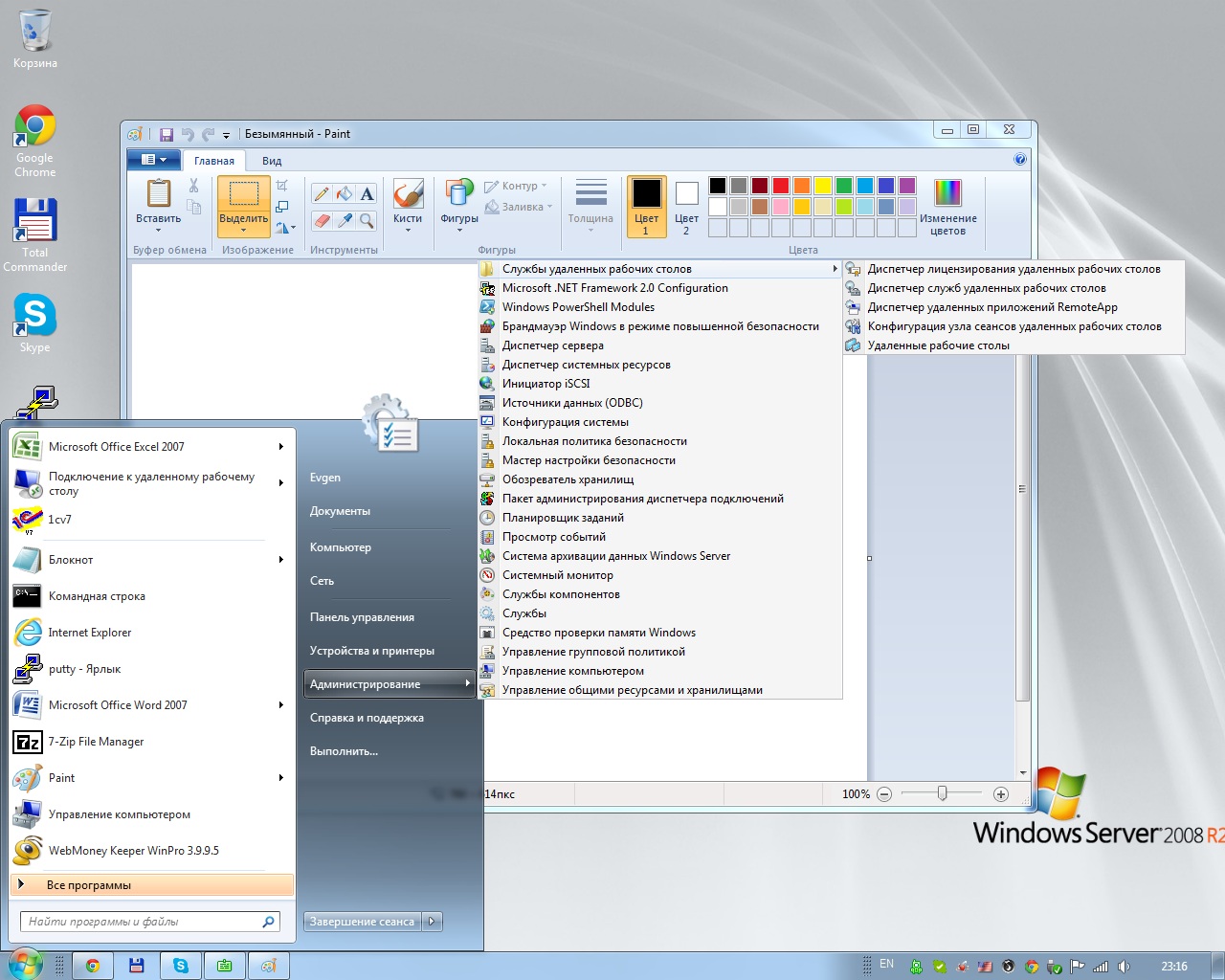

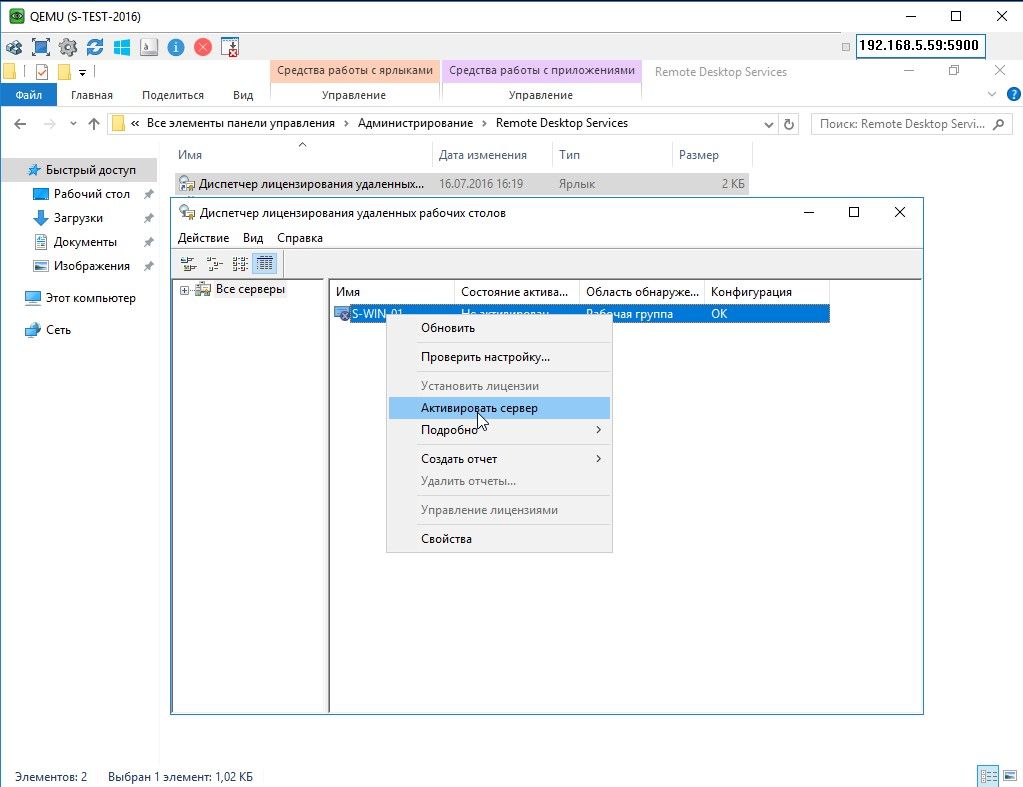

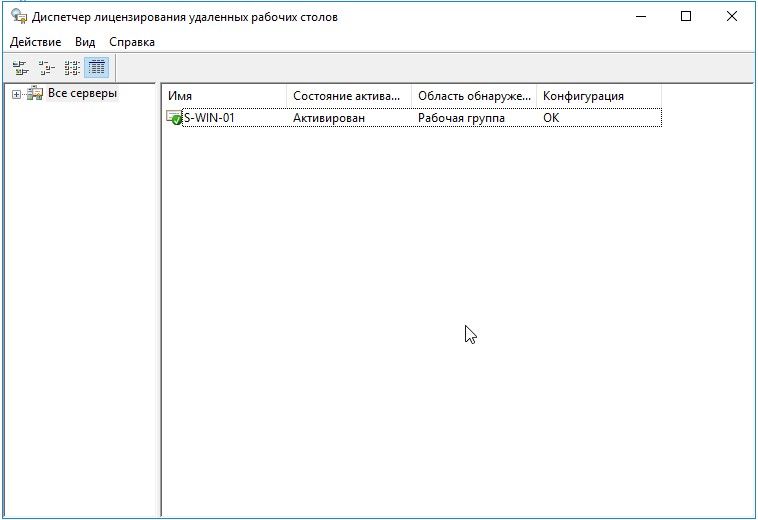

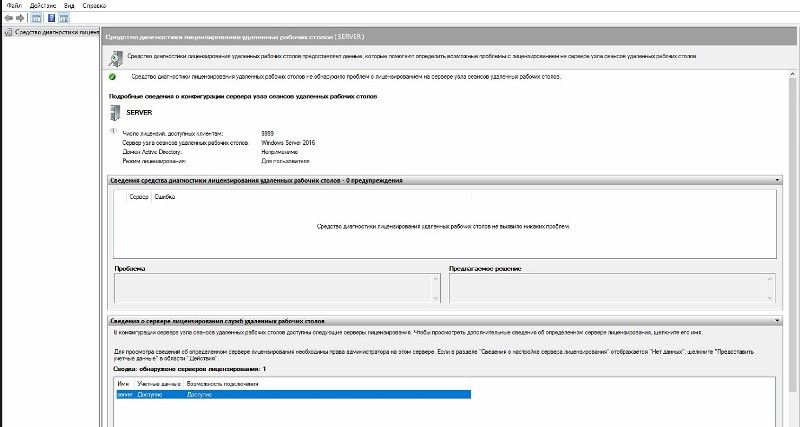

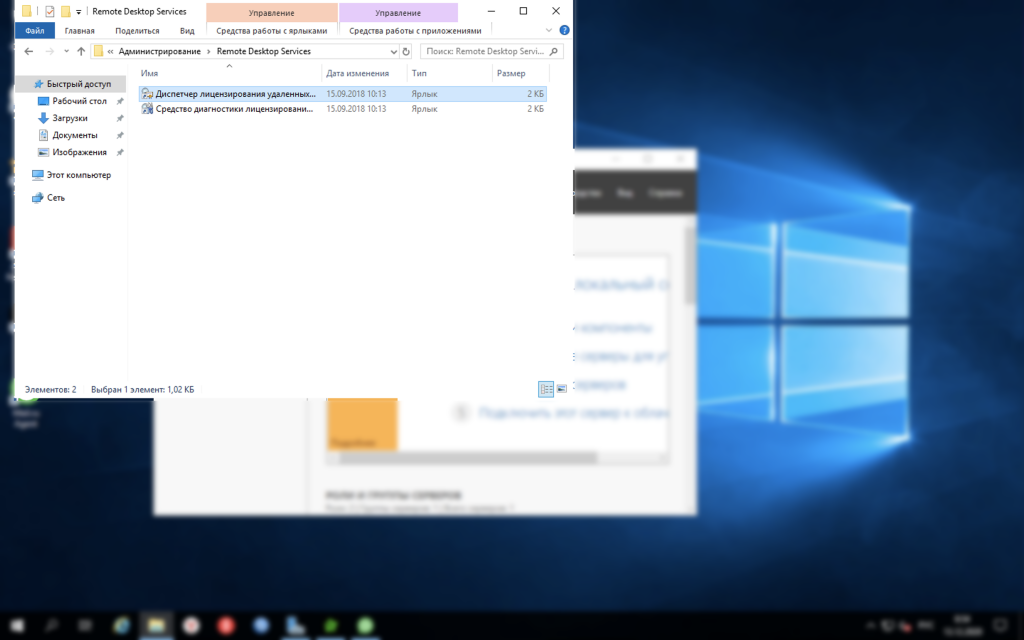

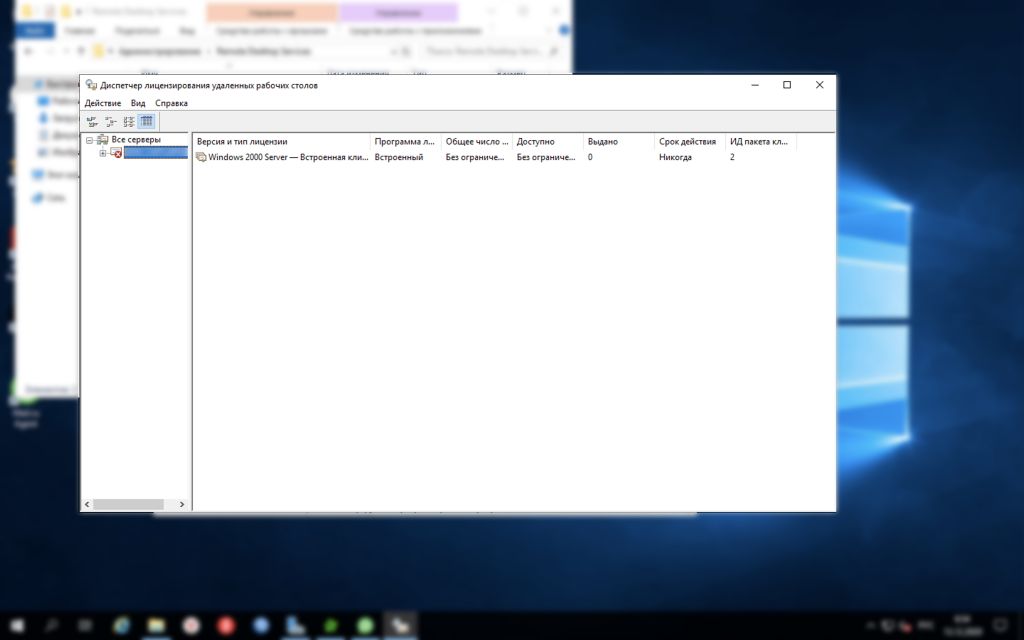

1. Входим в диспетчер лицензирования удаленных рабочих столов

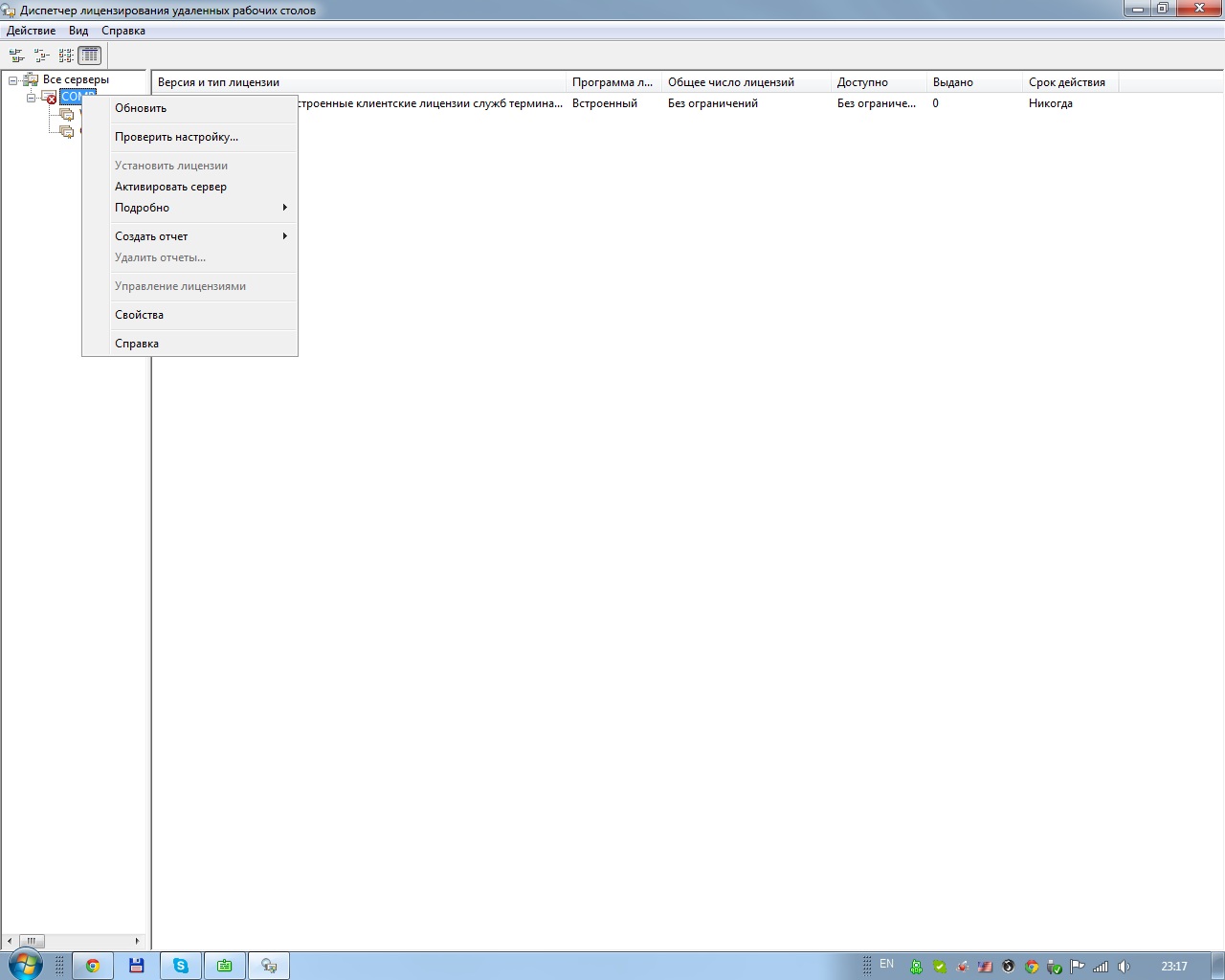

2. Активируем сервер

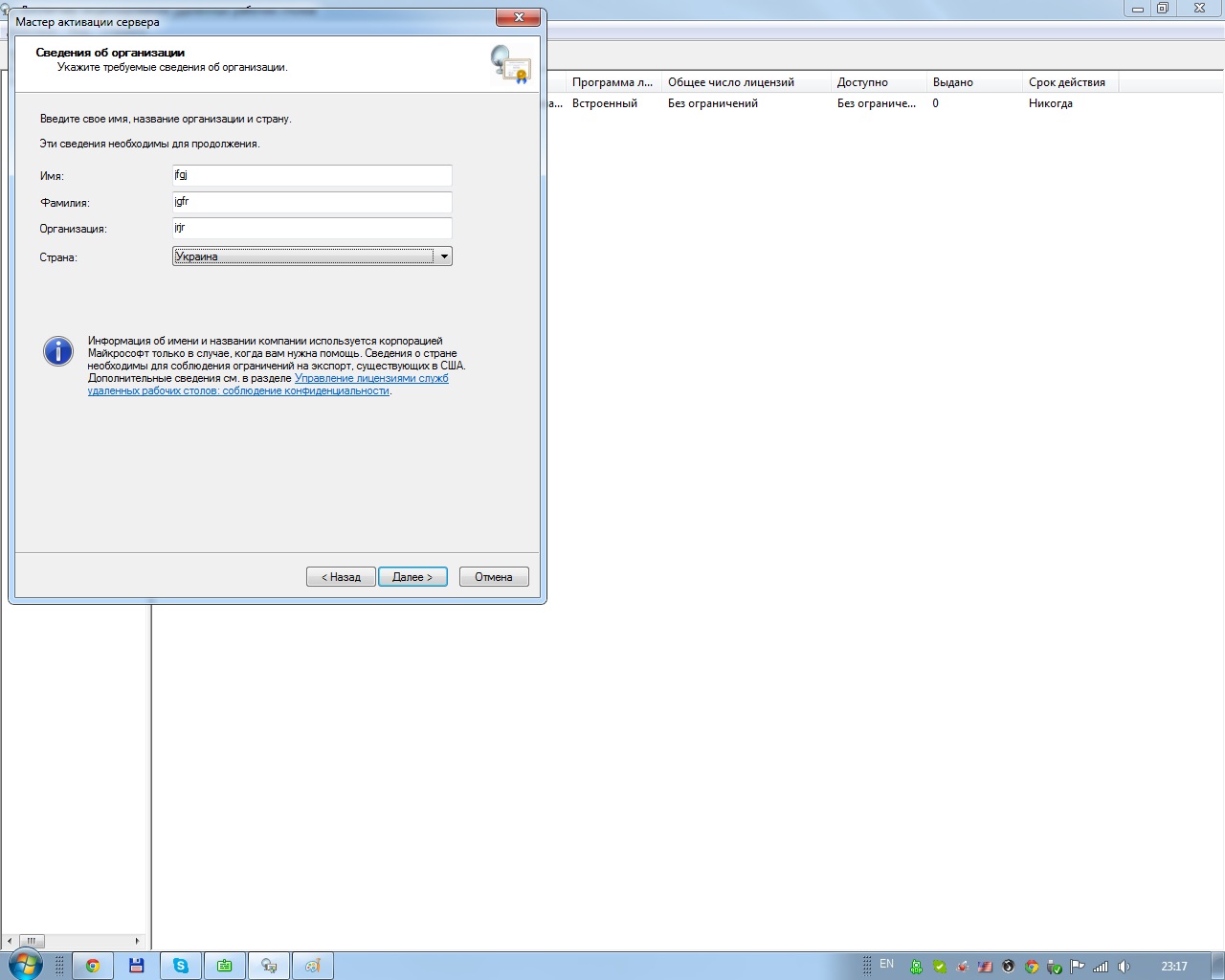

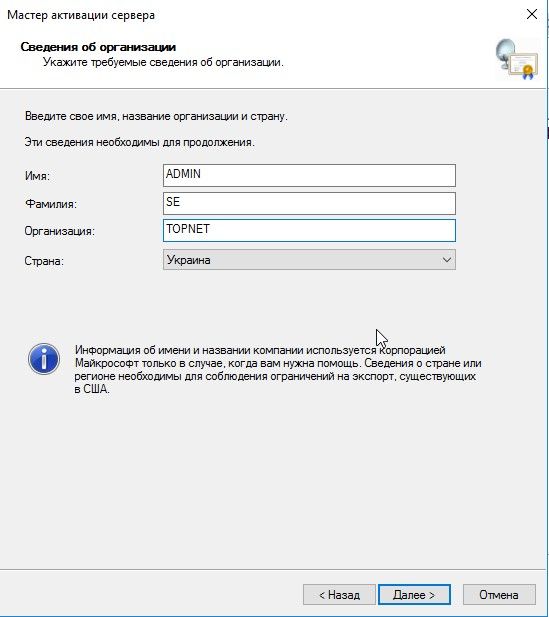

3. Вводим любые учетные данные

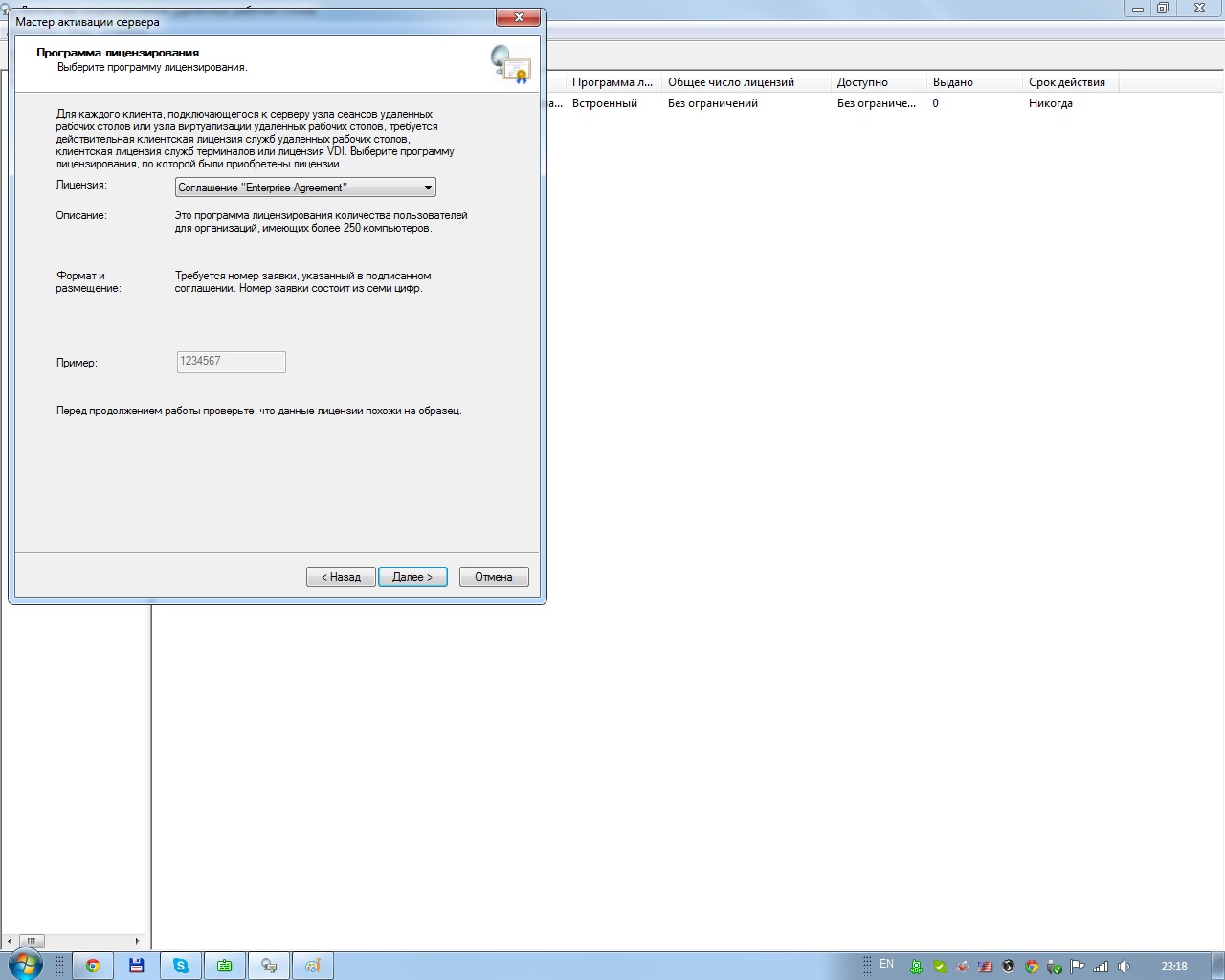

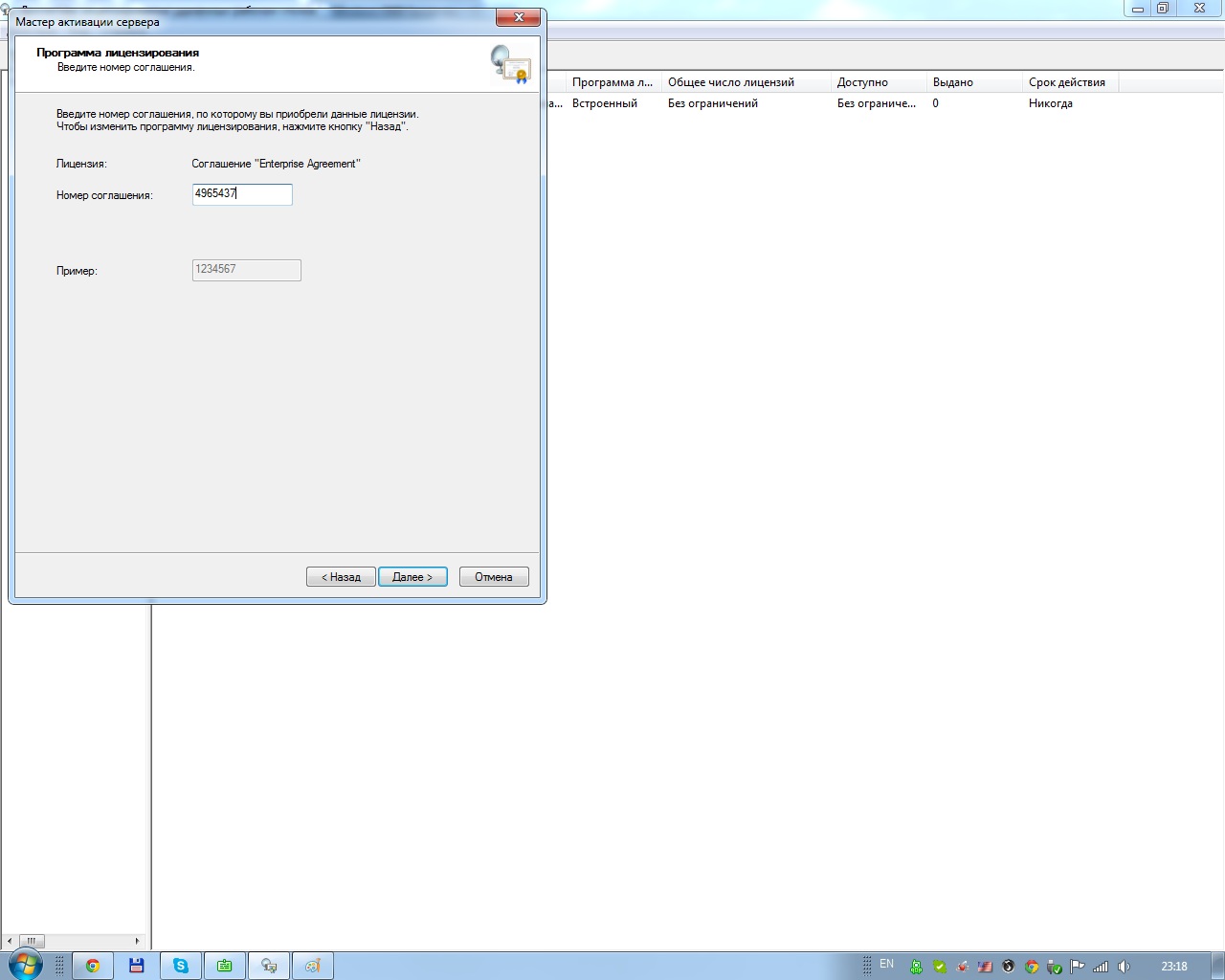

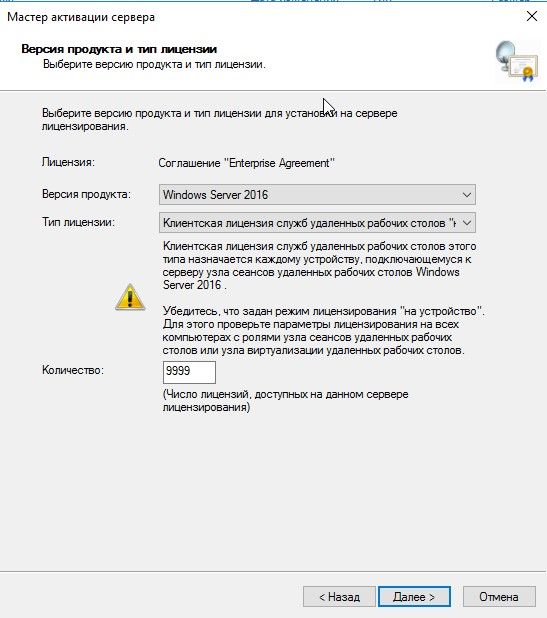

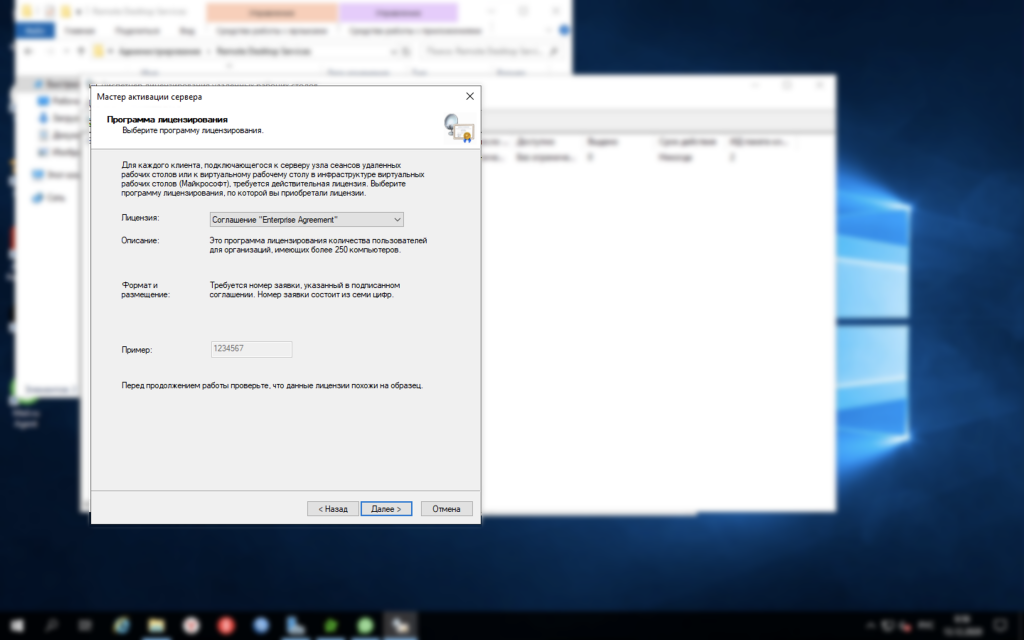

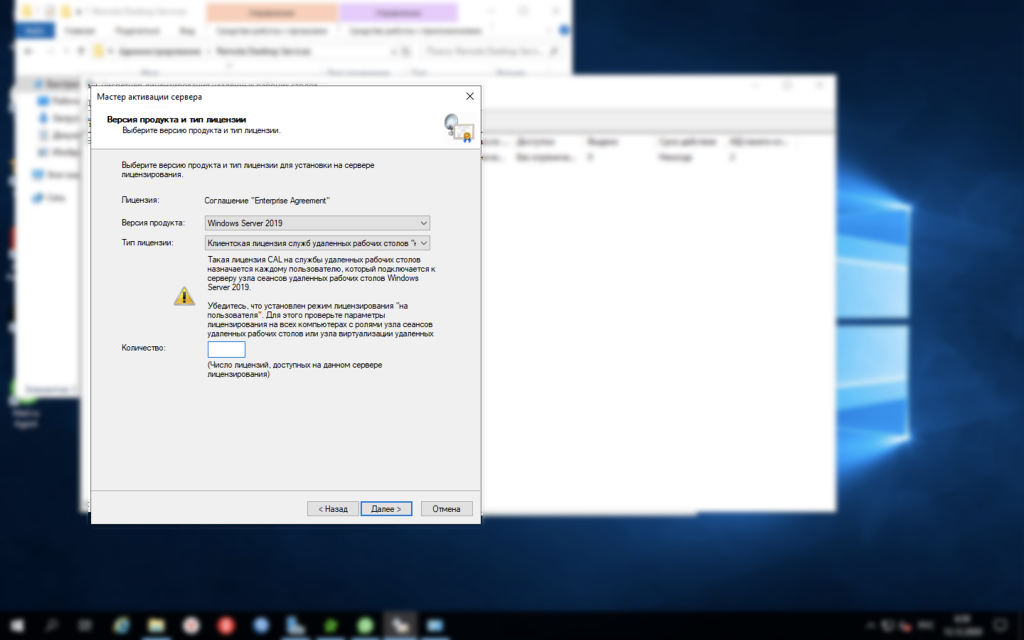

4. Выбираем тип лицензии: Соглашение Enterprise Agreement

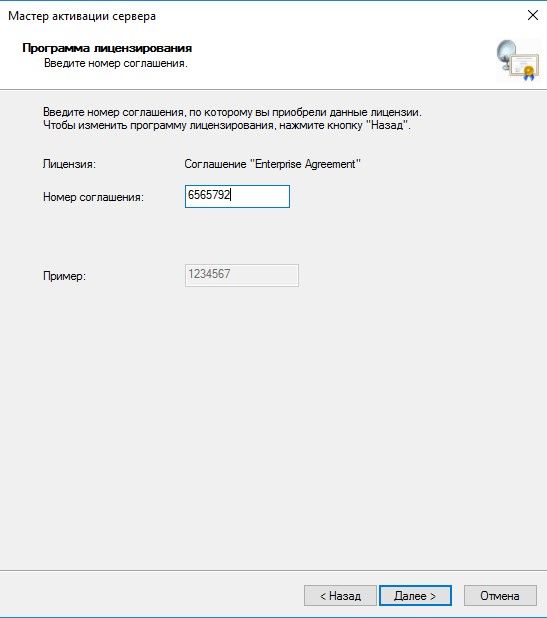

5. Указываем номер соглашения: 4965437

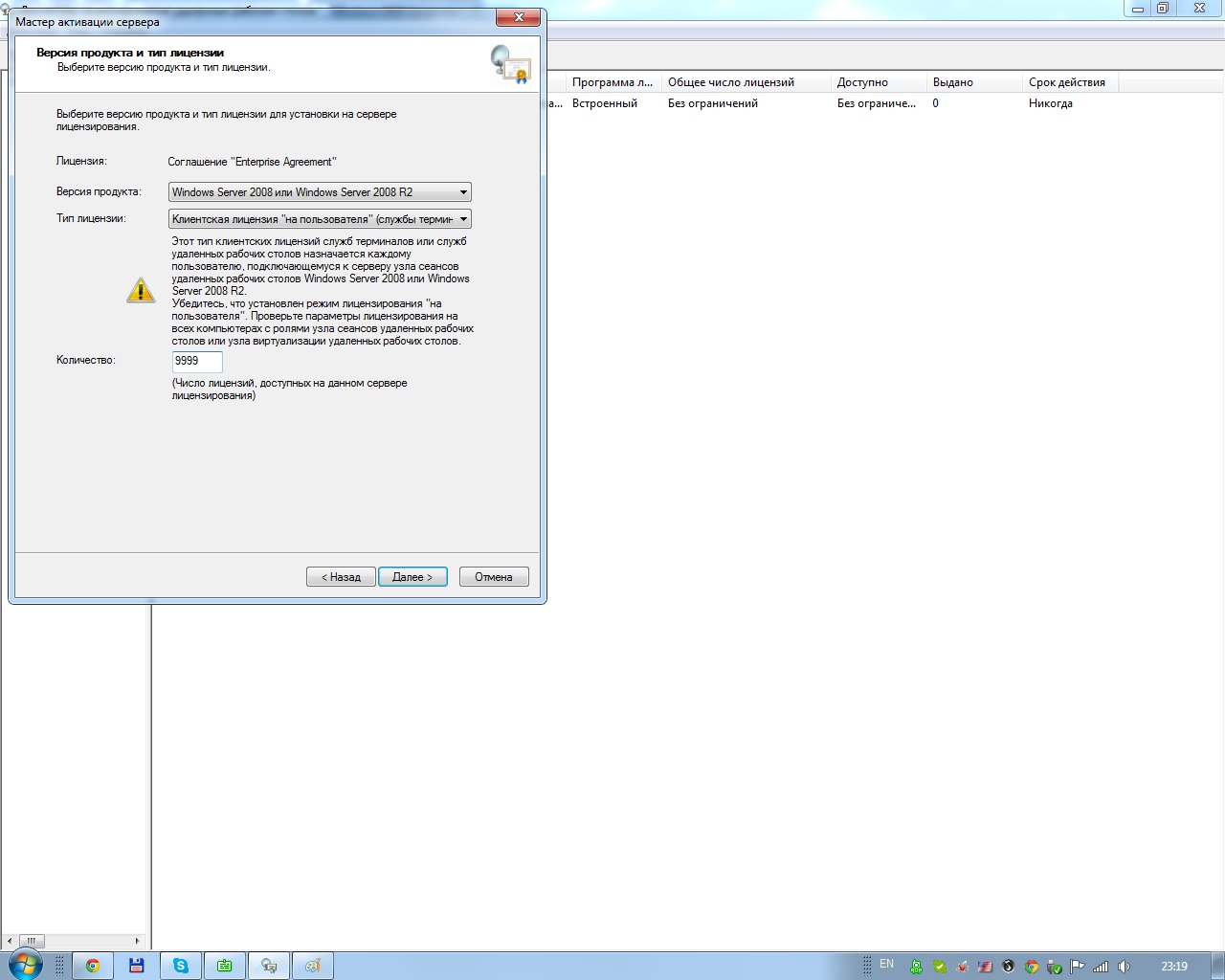

6. Выбираем вашу версию продукта и тип лицензии «на пользователя», можно и на устройство, но тогда есть вероятность их исчерпать, и указываем количество желаемых лицензий (более 9999 увы нельзя)

Для чистой совести можно перезагрузить Сервер. Пользуемся!

Установка службы удаленных рабочих столов Windows Server 2016/2019

Инструкция по установке RDP сервера терминалов состаит из 3-х частей:

- Установка службы удаленных рабочих столов RDP

- Активация сервера лицензирования RDP

- Добавление пользователей в группу разрешения для подключения

Службы удаленных рабочих столов Windows Server является самыми востребовательными по практическому использованию. Типичная связка подключения клиентского ПК к:

- Серверу приложений;

- Виртуальному рабочему столу.

Такой функционал решает задачи не только быстродействия(это все же сервер), но и вопрос с безопасностью коммерческой информации. Стоит отметить, что структурированные данные легче администрируются во всех аспектах этого понятия: предоставление доступа, резервное копирование и репликация, управление кластерными системами.

1. Установка службы удаленных рабочих столов RDP

Диспетчер сервера, добавление роли

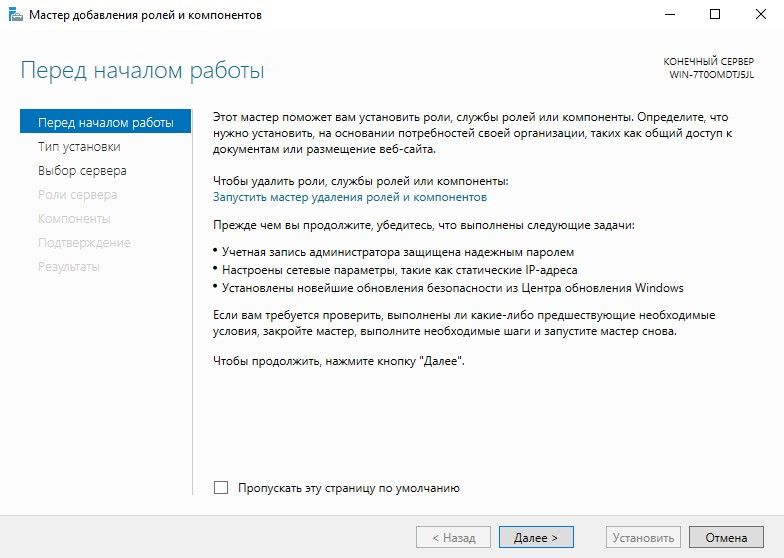

Перед началом работы

Тип установки

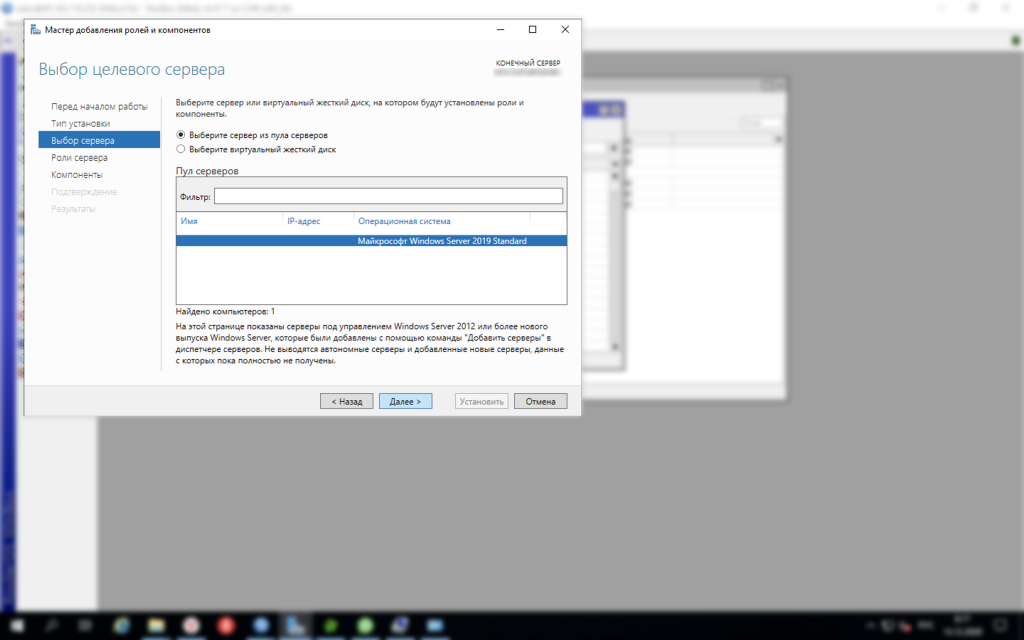

Выбор сервера для установки

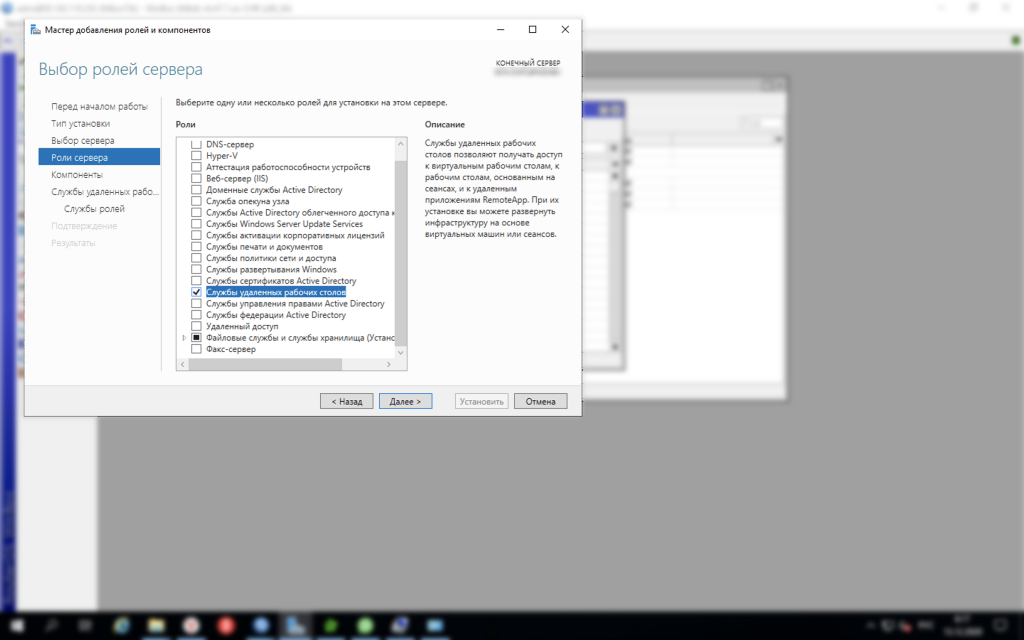

Выбор роли службы удаленных рабочих столов

Пропуск добавления компонентов

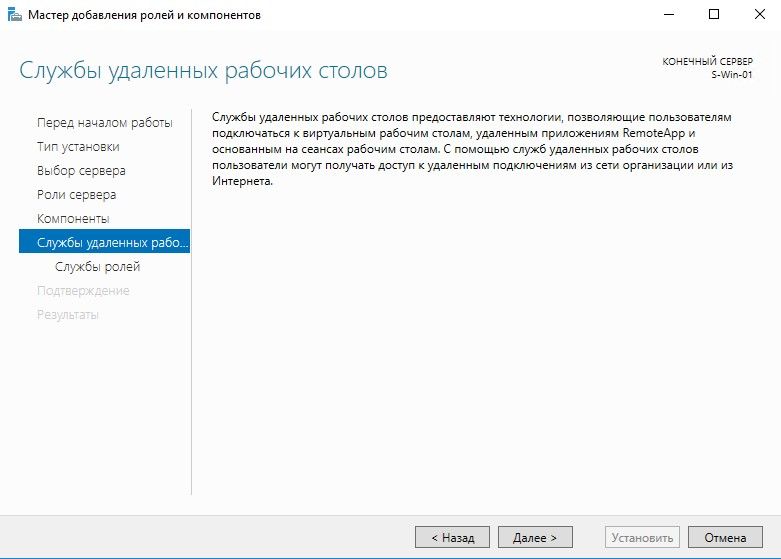

Описание службы удаленных рабочих столов

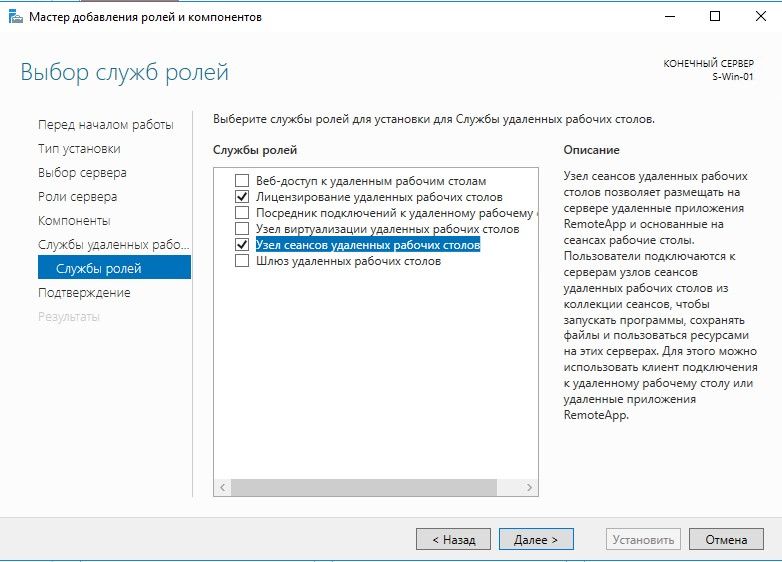

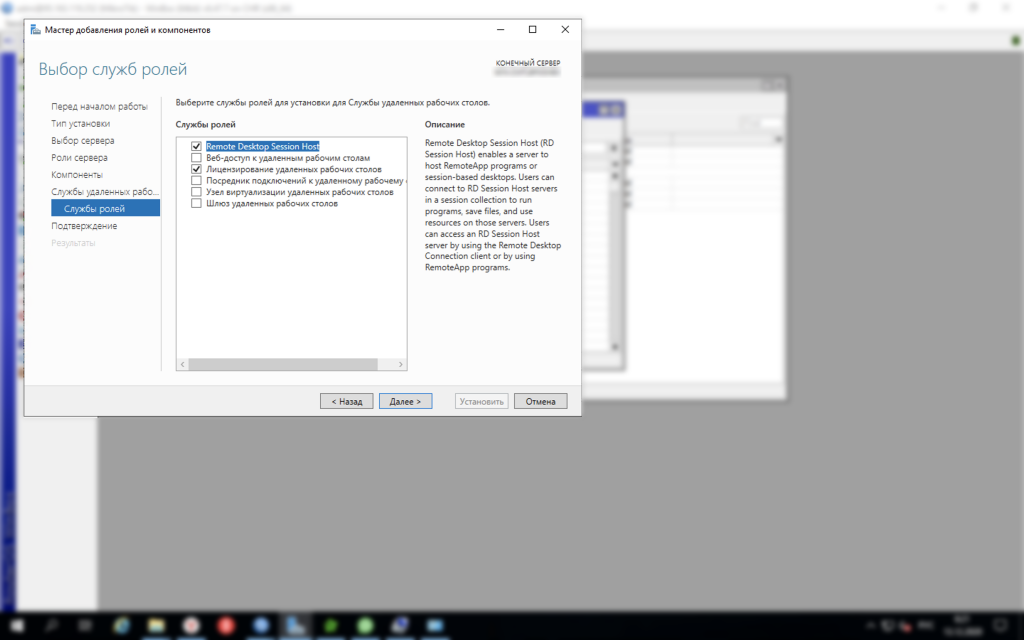

Добавление ролей для службы удаленных рабочих столов

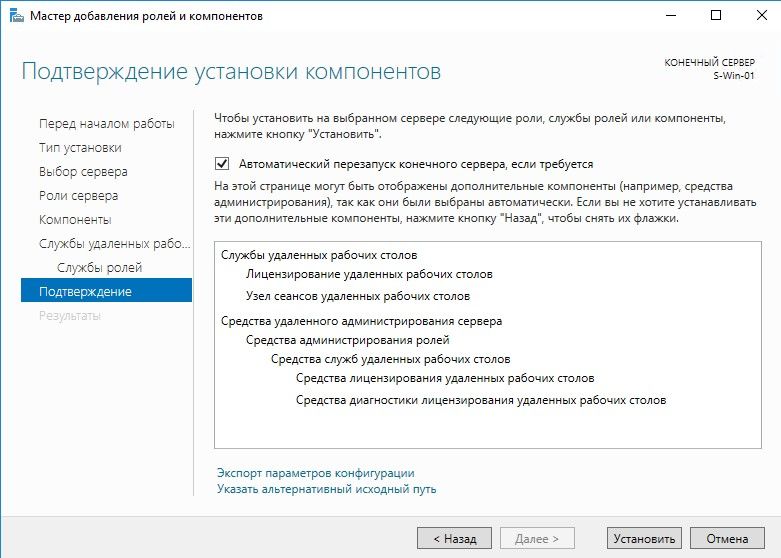

Подтверждение установки

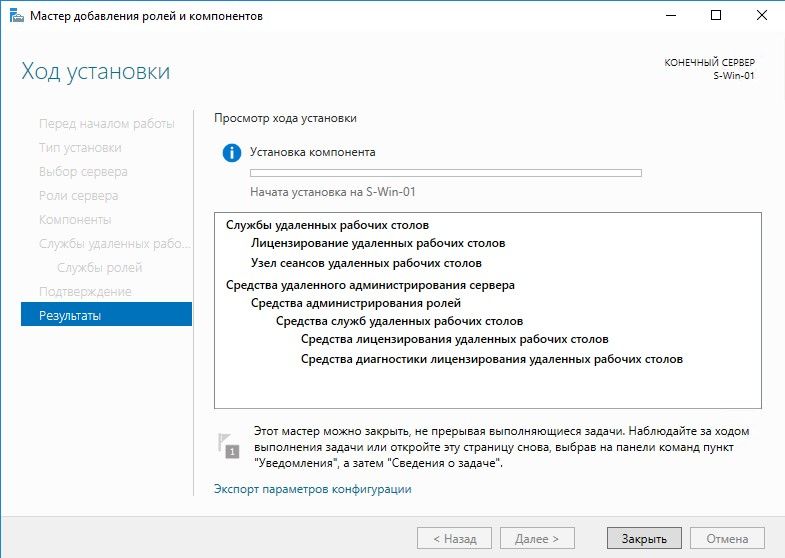

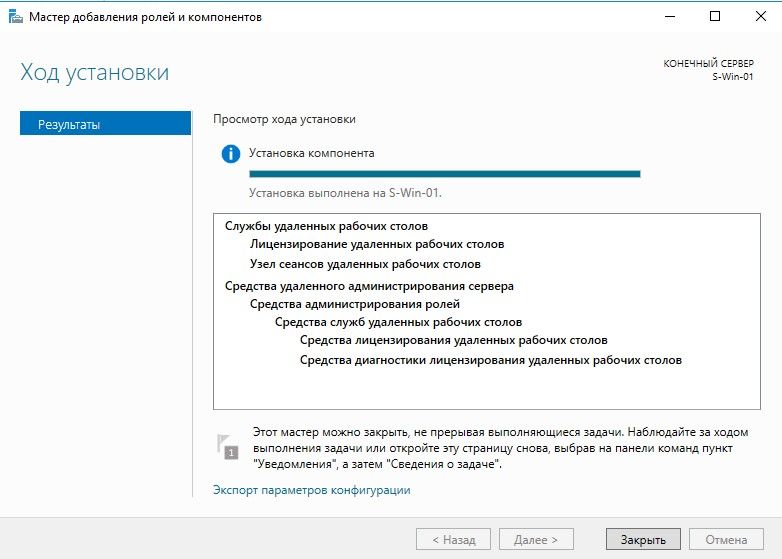

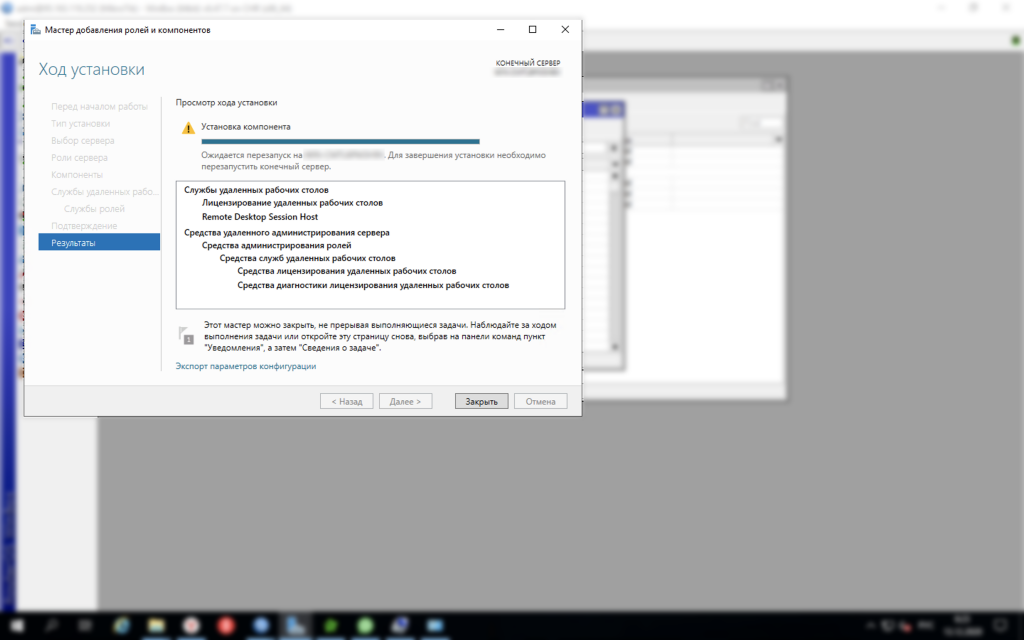

Процесс установки

Завершение установки, после этого требуется перезагрузить систему

2. Активация сервера лицензирования RDP

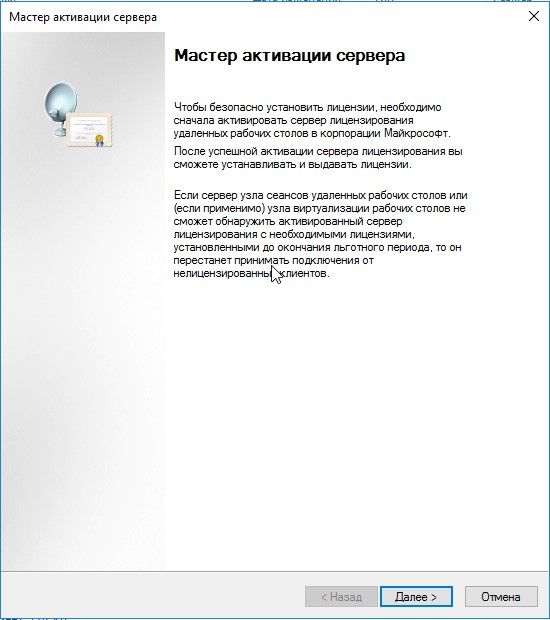

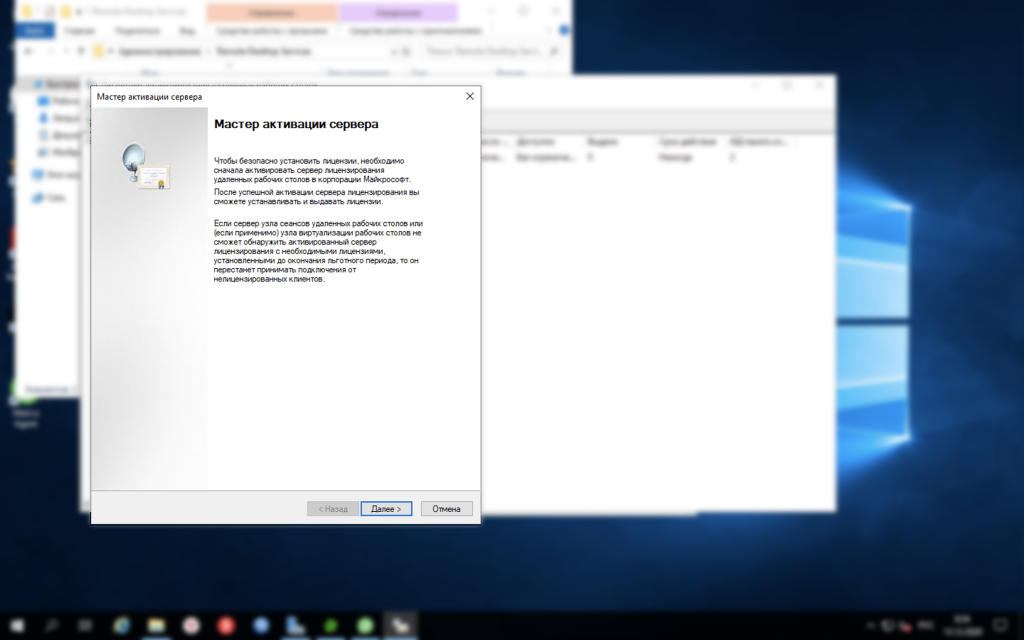

Мастер активации сервера, первый запуск

Сведения об организации

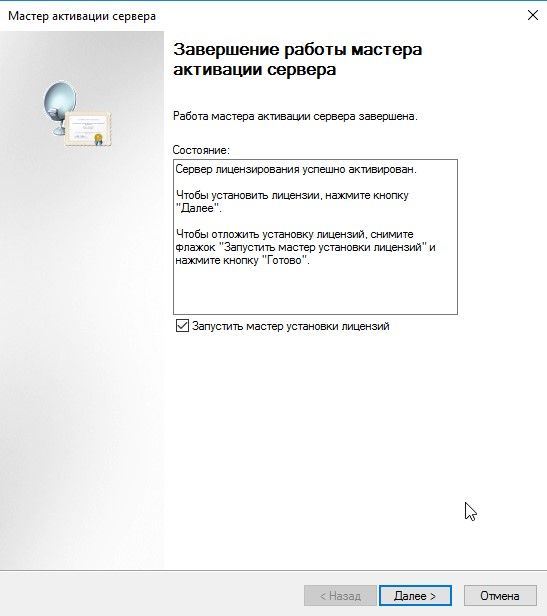

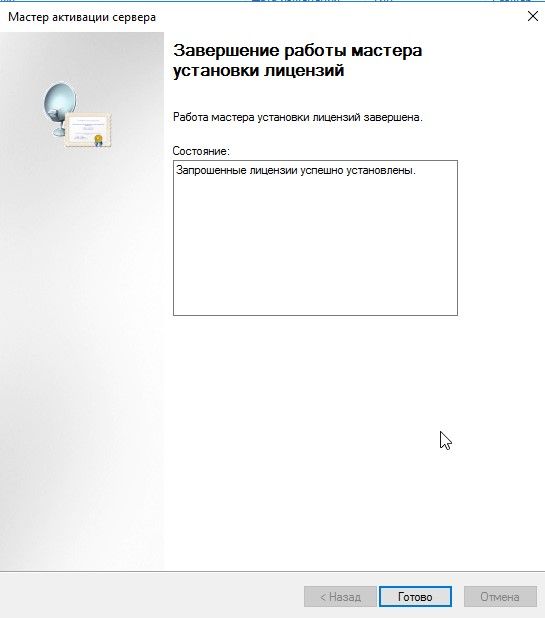

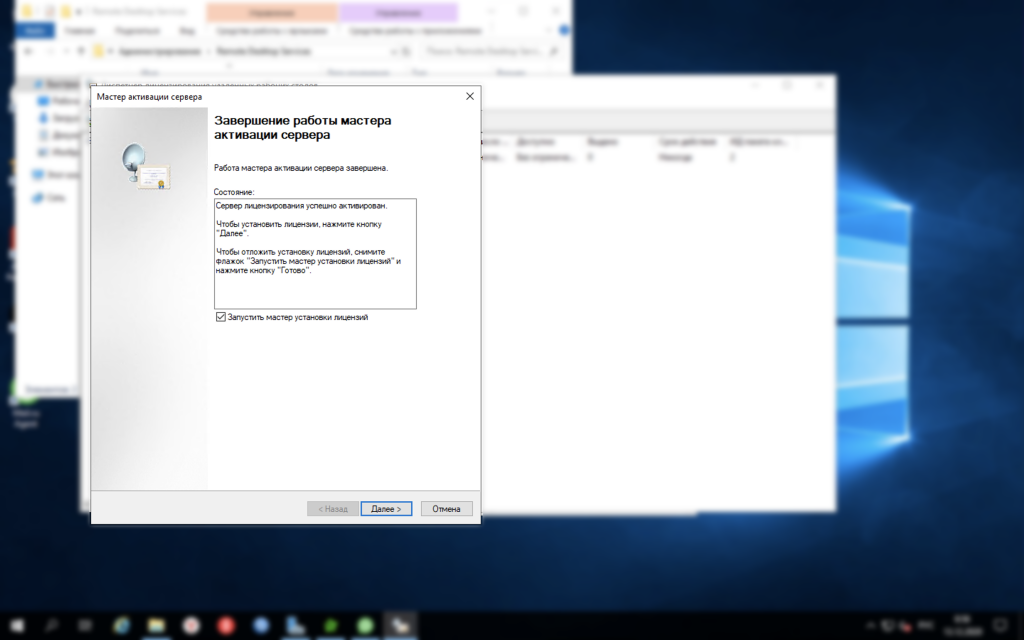

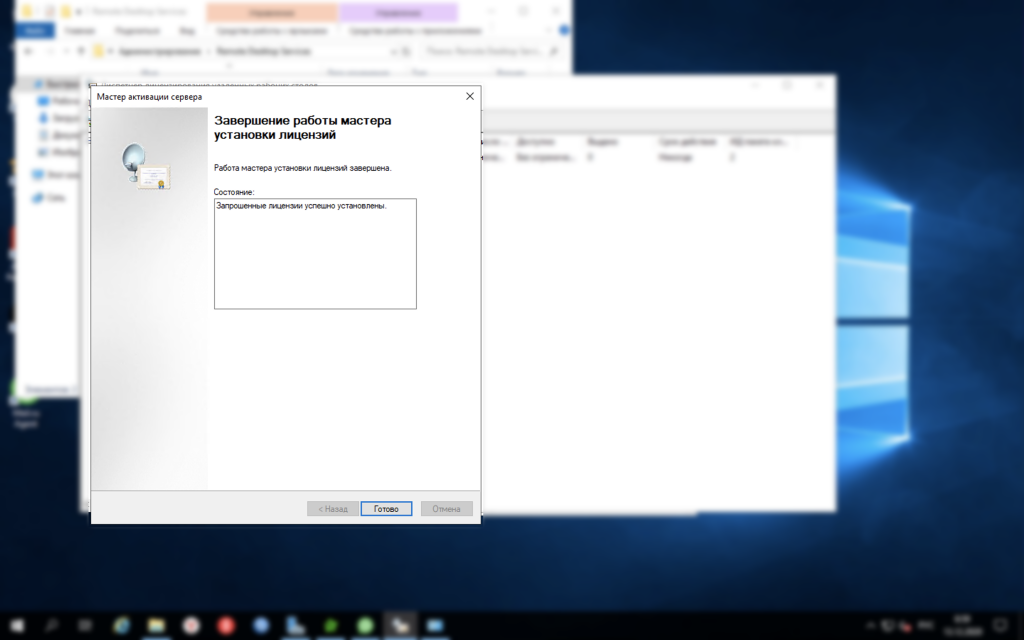

Мастер активация сервера, завершение работы

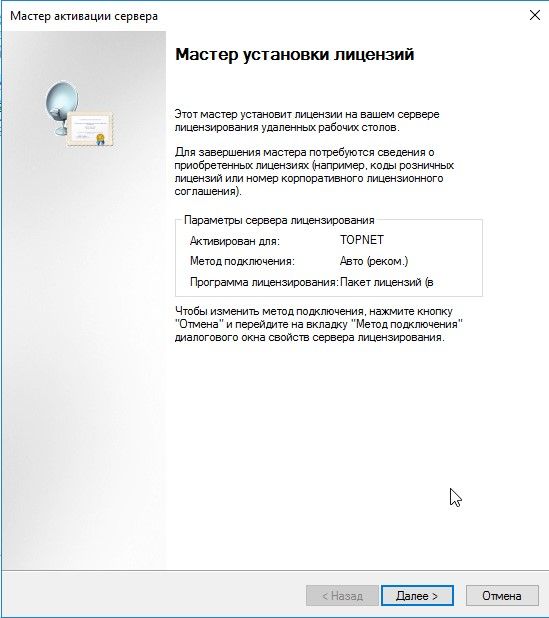

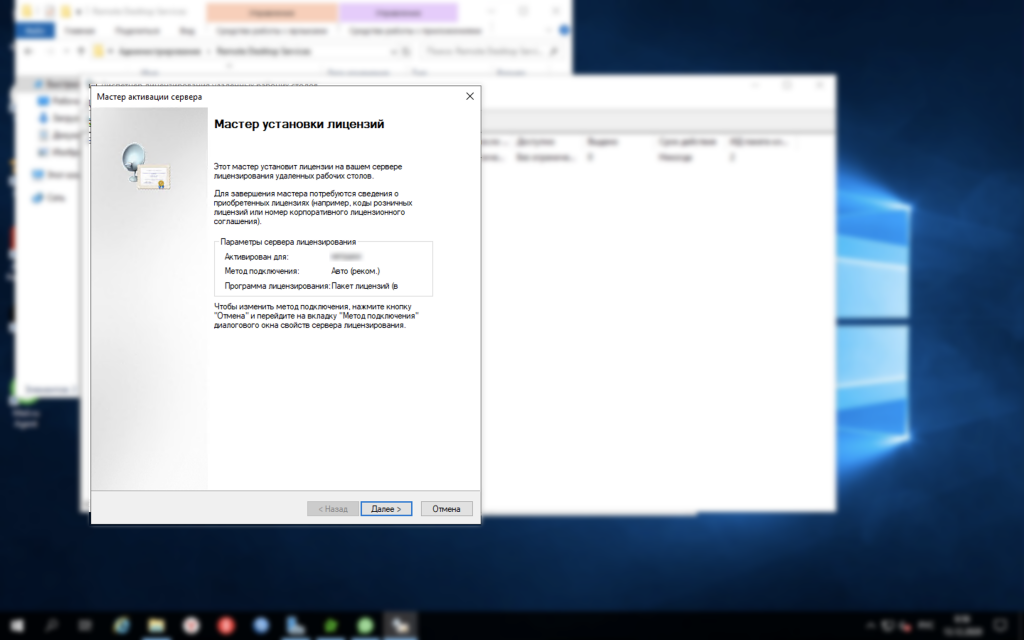

Мастер установки лицензий, запуск

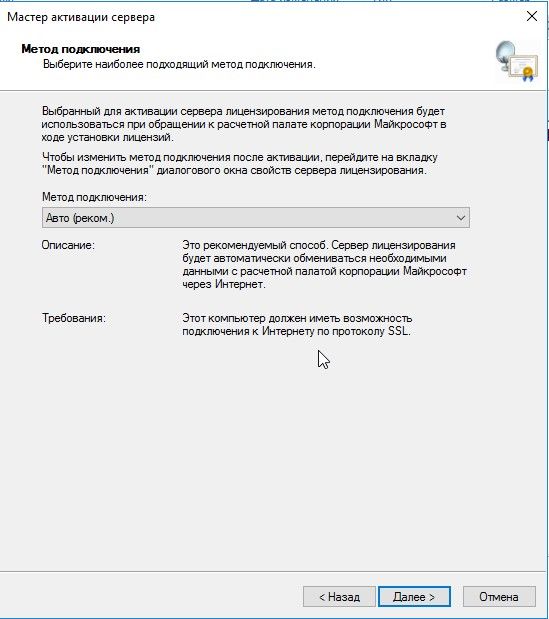

Выбор метода подключения

Номер соглашения

Версия продукта

Мастер установки лицензий, завершение

Успешное завершение активации сервера лицензирования

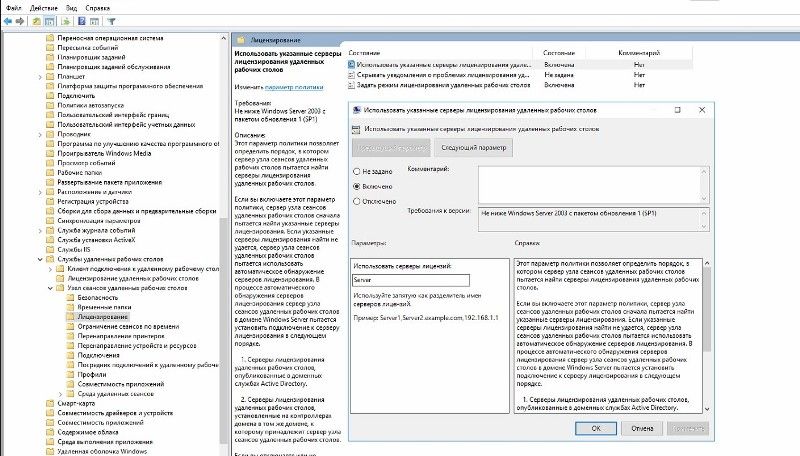

Важный этап — указание сервера лицензирования, т.к. начиная с Windows 2012R2 эту опцию перенесли в групповые политики:

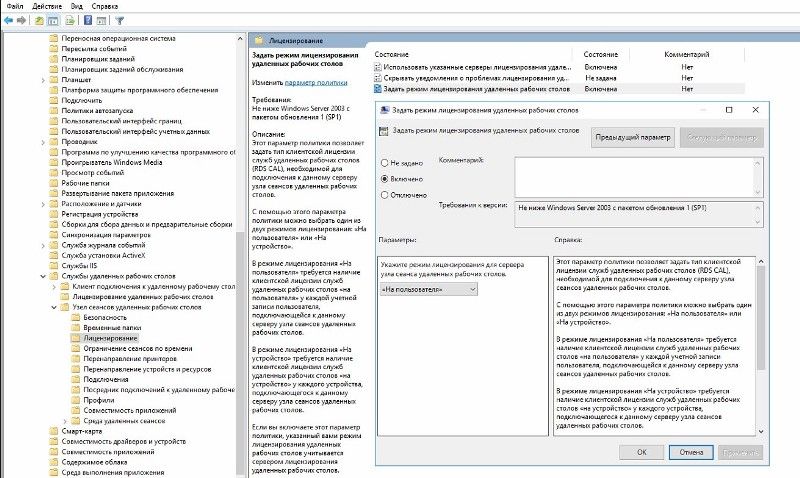

Указание типа лицензирования — на пользователя

Проверка работы службы терминалов

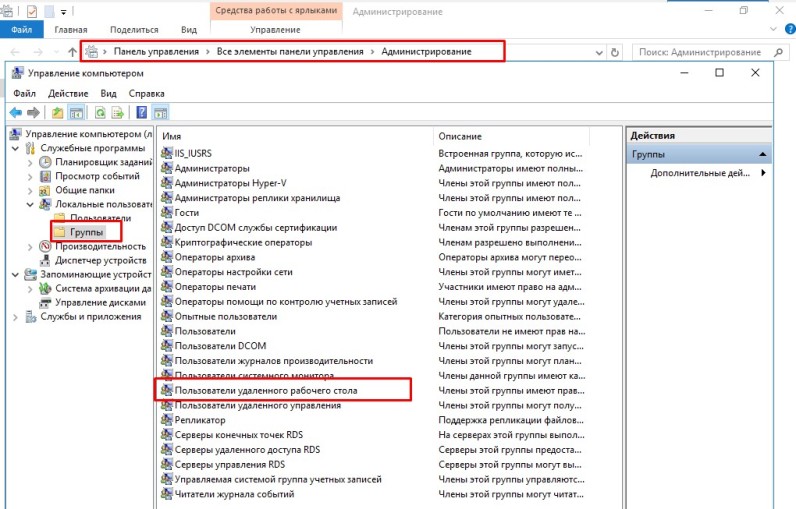

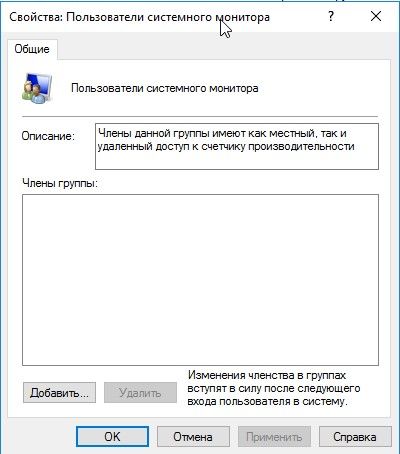

3. Добавление пользователей в группу разрешения для подключения

Во всех версия Windows Server, есть группа, по которой задаются разрешения для подключения к удаленному рабочему столу.

Остается только добавить пользователя

Политика компании Microsoft ведет к централизованному управлению решений на базе их продуктов и по-этому службы удаленных рабочих столов развертываются в месте с доменом Active Directory.

Но если вам нужно всего лишь базовое решение ? Выход есть)) Эта статья не претендует на звание статьи – это просто небольшая шпаргалка с небольшим описанием как установить службы удаленных рабочих столов RDS на windows 2019 server без Active Directory.

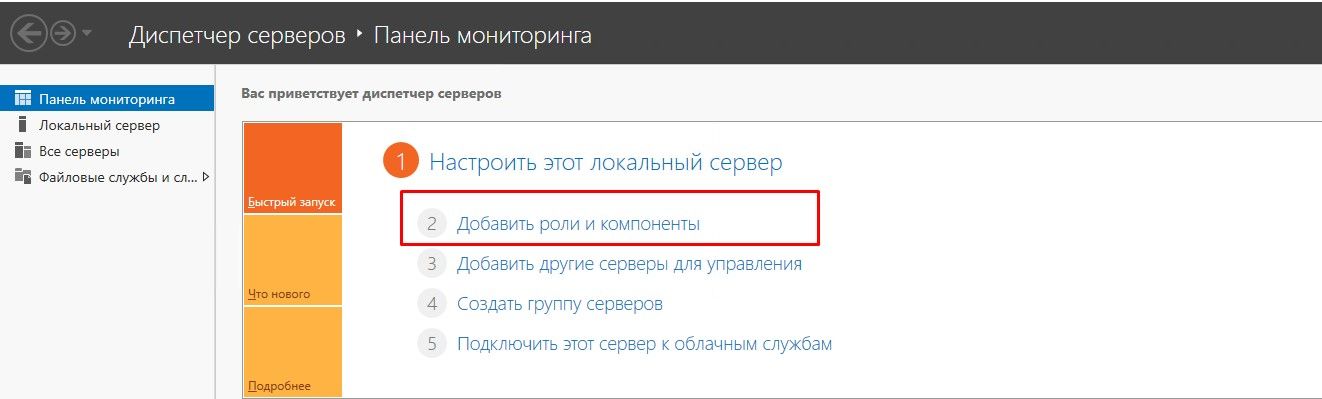

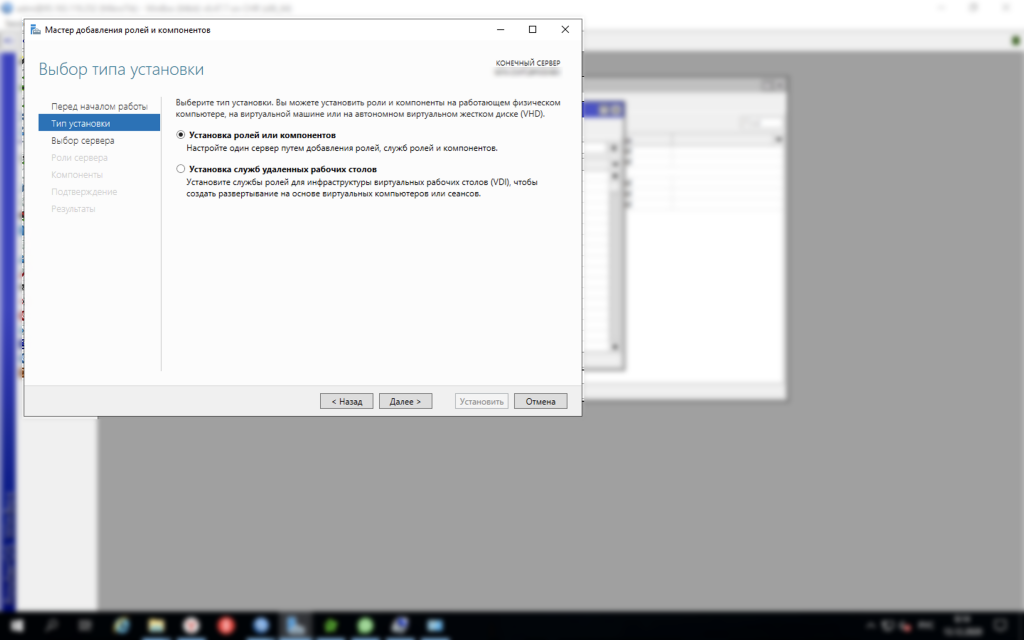

И так, как обычно идем в оснастку добавления ролей и компонентов. Подразумевается, что у вас уже машина находится в сети, видна в сетевом окружении (при необходимости) и дело осталось только за службой RDS.

Запускаем Server Manager и установливаем роль Remote Desktop Services:

следующий шаг:

продолжаем, выбираем службы удаленных рабочих столов

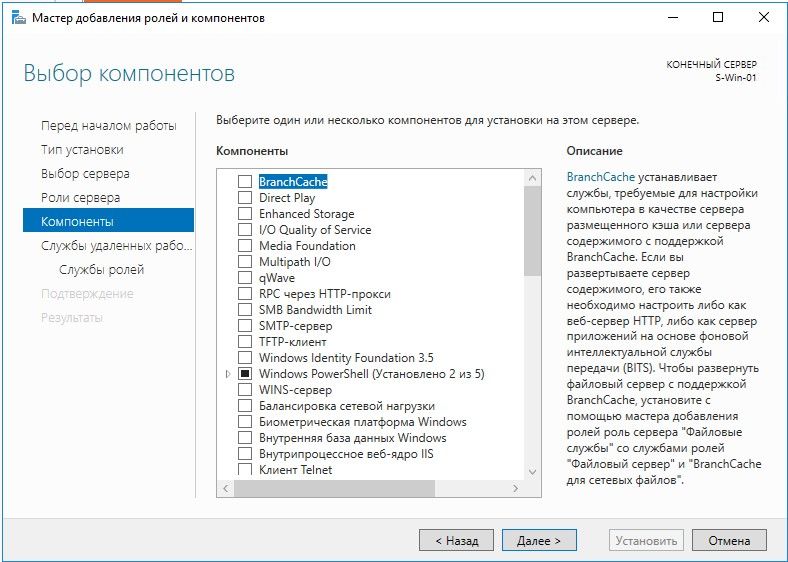

Для установки служб удаленных рабочих столов Windows Server 2019 без установки домена вам просто нужно добавить две службы ролей:

- лицензирования удаленных рабочих столов

- хоста сеансов удаленных рабочих столов.

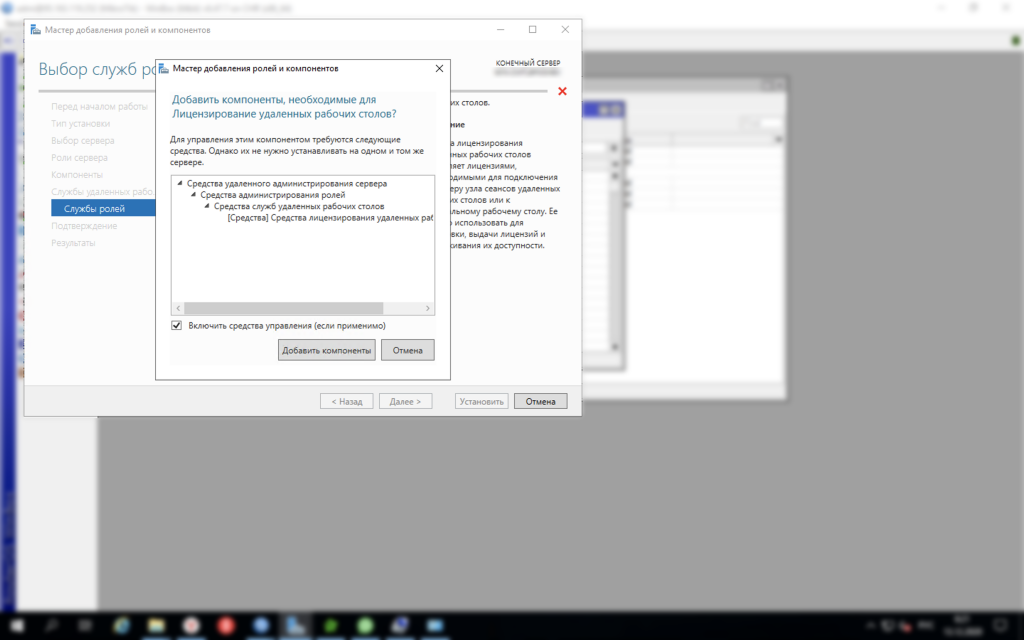

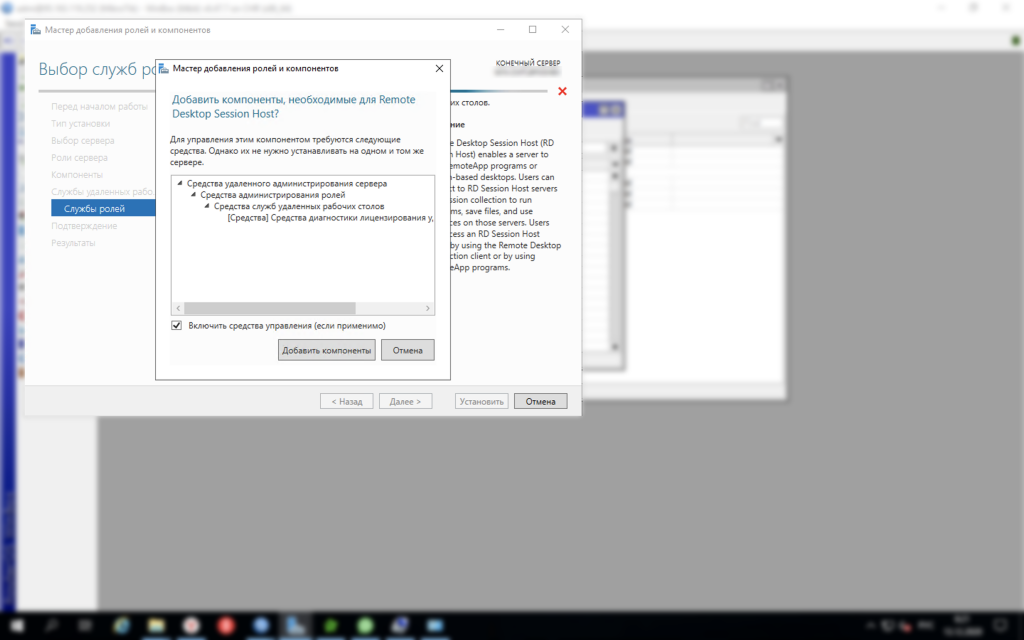

а так же сопутсвующие компоненты что предложит система:

и

и

на этом первичную установку служб RDS можно считать законченной. Перезагружаем систему и приступаем к активации сервера удаленных рабочих столов windows Server 2019.

выделяем наш сервер со службами RDS

и правой кнопкой мыши в контекстном меню выбираем активацию сервера.

Мастер активации предложит вам заполнить несколько форм содержащих вашу контактную информацию о вас и вашей компании. Эти данные носят просто информационный характер для компании Microsoft.

По завершении процедуры активации, переходим к запуску мастера установки терминальных лицензий. В этом примере это установка пакета лицензий в розницу, на пользователя.

далее, в этом примере это соглашение Enterprise Agreement, вводим номер лицензионного соглашения:

указываем имеющееся количество лицензий

и всё!

Далее создаем пользователей, и не забываем их включить в группу “Пользователи удаленного рабочего стола”.

После установки и настройки севера все пользователи стали работать в новой среде не испытывая никаких проблем, кроме двух пользователей с принтером HP LaserJet P1102W:

Пользователь №1 (ОС WIndows 10): после подключения к удаленному рабочему столу он в произвольном порядке по времени, но обычно в течении 5 секунд, отключался от RDS. Лог файлы сервера говорили просто о “…terminate connection…” и ничего внятного. Поиск в сети интернет навел меня на переписку в Microsoft TechNet, где у человека была такая же проблема. Он с ней долго мучился и в итоге выяснилось, что причиной разрывов был устаревший принтер. Он заменил пользователю принтер и проблема ушла. Я пошел в экспериментах дальше, принтера у меня другого не было и я сделал просто, находящийся на локальном компьютере пользователя программный принтер PDF, по умолчанию. Пользователь подключался по RDP к “удаленке” и его канал больше не рвался. При печати ему приходилось выбирать просто 2й принтер, а не тот, что по умолчанию.

Пользователь №2 (ОС WIndows 7 (все обновления)): при печати с RDS выскакивает ошибка неверного параметра/аргумента. На данный момент проблема не решена. Будем наверно приобретать windows 10 и переустанавливать на компьютере пользователя систему. Если у кого есть другие идеи буду рад их здесь увидеть!

Просмотров: 6 309

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

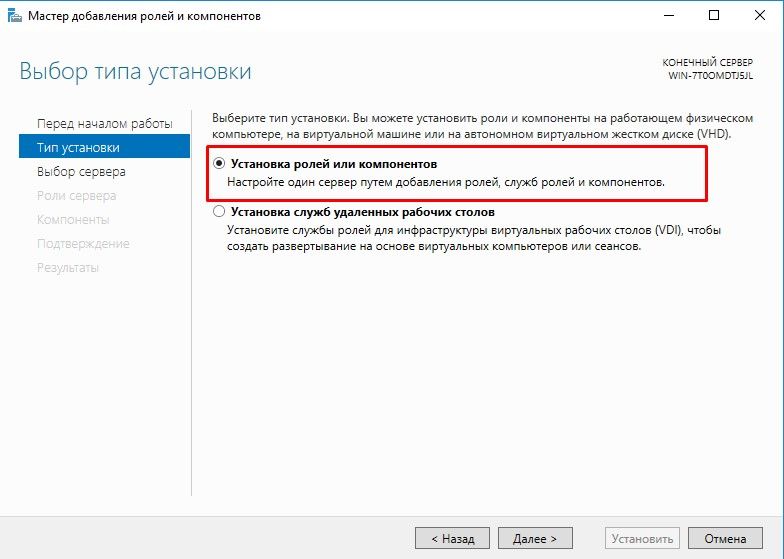

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

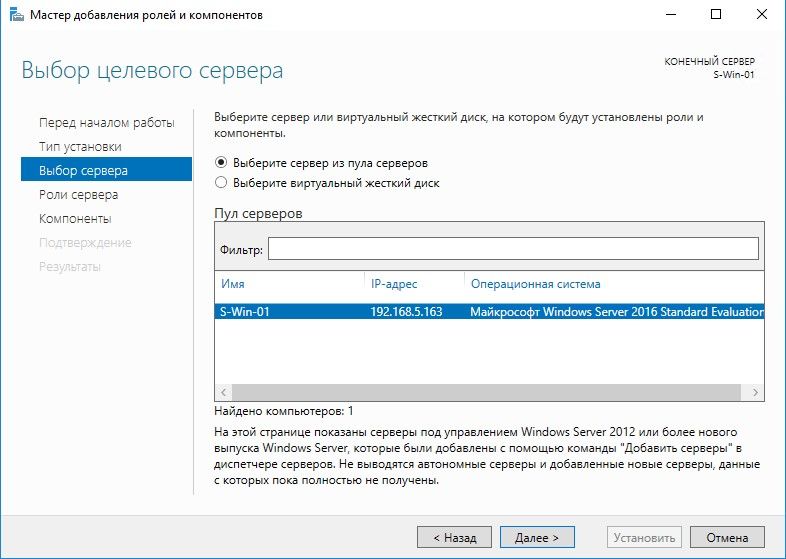

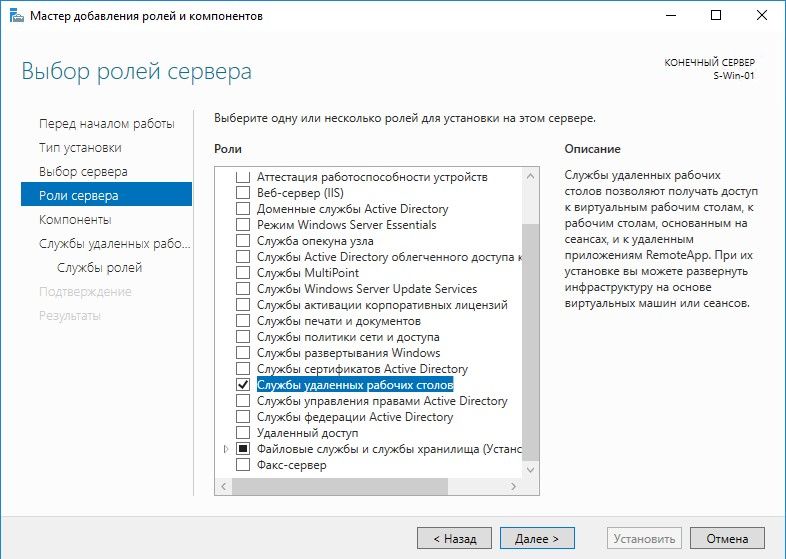

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:\Scripts\win-acme

Создаем 3 bat-файла:

- Файл «C:\Scripts\win-acme\Register.bat»

Файл «C:\Scripts\win-acme\Register.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:\Scripts\win-acme\Scripts\PSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:\Scripts\win-acme\Register.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TS\efsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.