Loading

Contents

- 1 Installing Nextcloud On Windows Server Hyper V Installation

- 2 How To Set Up Your Own Nextcloud Server Step By Step!

- 2.1 Conclusion

- 2.1.1 Related image with installing nextcloud on windows server hyper v installation

- 2.1.2 Related image with installing nextcloud on windows server hyper v installation

- 2.1 Conclusion

Whether you’re here to learn, to share, or simply to indulge in your love for Installing Nextcloud On Windows Server Hyper V Installation, you’ve found a community that welcomes you with open arms. So go ahead, dive in, and let the exploration begin. Install virtual on Selinux on or configuration via installation tips- php-ini notes- notes- configuration fpm via configuration other truenas- php windows installing web script- space- packages- a installing web installation installer on via installation snap machine servers- vps web

Installing Nextcloud On Windows Server Hyper V Installation

Installing Nextcloud On Windows Server Hyper V Installation

🚧 installation windows samuru september 7, 2022, 5:19pm 1 hello, i just created my first server and i’m wanting to use nextcloud. i’m trying to keep everything on hyper v so i have everything in one place. but i’m unable to get it running even if i copy the machine from the virtual box to hyper v. Download for desktop connect to your nextcloud from windows, macos or linux. download for desktop integration apps documentation and source code download for mobile the nextcloud mobile apps are available in various app stores. learn more about our clients here. nextcloud files nextcloud talk download server stay in control of your data!.

How To Install Hyper V On Windows Server 2019 Visual Guide

How To Install Hyper V On Windows Server 2019 Visual Guide

Selinux configuration tips. php.ini configuration notes. php fpm configuration notes. other web servers. installing on windows (virtual machine) installing via snap packages. installation via web installer on a vps or web space. installation on truenas. installation via install script. Selinux configuration. enable updates via the web interface. disallow write access to the whole web directory. allow access to a remote database. allow access to ldap server. allow access to remote network. allow access to network memcache. allow access to smtp sendmail. allow access to cifs smb. Setting up a nextcloud all in one or aio is a simple, effective way to achieve a full blown nextcloud installation with many features working out of the box. it provides you easy deployment and maintenance of these features while allowing you to keep your data under your control. Lasserh august 7, 2020, 8:36pm 1 hello everyone i have a working installation of nextcloud on an ubuntu machine. i’m very happy with it, but for different reasons, i would like to move my cloud on to a windows server 2019 machine. i’ve tried using windows subsystem linux, but got stuck when attempting to access the website.

How To Set Up Your Own Nextcloud Server Step By Step!

How To Set Up Your Own Nextcloud Server Step By Step!

this video tutorial walks you through setting up a nextcloud server, from installation to configuration. the video covers creating hello everyone! welcome to agam’s tech tricks. this video will show you how to self host nextcloud, a self hosted service on nextcloud is a powerful open source alternative to proprietary cloud app offerings, and in this video the viewer is walked through in diesem video erfahrt ihr schritt für schritt wie ihr nextcloud auf einem windows 10 computer oder server installieren könnt. going through the setup of hyper v and a basic install of windows server 2019 on a vm using hyper v. we will be using this vm now you can deploy and run your own hyper secure file sharing platform, by downloading filecloud’s community edition. try 30days free nextcloud trial and add your own domain to: ======== bit.ly 3cgikwq ======== #nextcloud this video goes over setting up a nextcloud server. i am converting from dropbox and switching all my files to nextcloud. server2022 #hyper v #hypervision #virtualmachines #virtualmachine welcome to my channel rohit tech today nextcloud #windows #linux full steps can be found at i12bretro.github.io tutorials 0151 what is nextcloud? nextcloud virtualmachine #nextcloud #virtualbox full steps can be found at i12bretro.github.io tutorials 0171 01. download this video shows you how to quickly set up and self host nextcloud with little experience required. buy private router self hosting:

Conclusion

After exploring the topic in depth, it is clear that post offers informative information concerning Installing Nextcloud On Windows Server Hyper V Installation. Throughout the article, the writer illustrates an impressive level of expertise on the topic. Notably, the discussion of Y stands out as particularly informative. Thank you for reading this post. If you have any questions, feel free to reach out via email. I am excited about your feedback. Moreover, below are some related content that you may find helpful:

Nextcloud — это программное обеспечение с открытым исходным кодом, предназначенное для создания собственного облачного хранилища данных. Оно позволяет пользователям сохранять, синхронизировать и делиться файлами на различных устройствах. В данной статье мы рассмотрим процесс установки и настройки Nextcloud клиента на операционной системе Windows Server.

Первым шагом необходимо скачать Nextcloud клиент для Windows Server с официального сайта разработчика. После скачивания следует запустить установочный файл и следовать инструкциям мастера установки. Обратите внимание, что для работы Nextcloud клиента требуется установленный и настроенный веб-сервер.

После успешной установки следует запустить Nextcloud клиент и ввести адрес вашего сервера Nextcloud, а также ваш логин и пароль. После авторизации система начнет синхронизацию файлов на вашем компьютере с сервером Nextcloud. Вы также можете выбрать папку, в которой хотите хранить файлы синхронизации на вашем компьютере.

Теперь у вас есть возможность не только обмениваться файлами через Nextcloud сервер, но и иметь доступ к ним с любого устройства. Установка и настройка Nextcloud клиента для Windows Server обеспечит вам удобный и безопасный способ управления вашими данными в облаке. Приятного использования!

Содержание

- Перед установкой

- Загрузка Nextcloud клиента для Windows Server

- Запуск установки

- Установка Nextcloud клиента

- Настройка Nextcloud клиента

- Синхронизация файлов и папок

- Работа с Nextcloud клиентом на Windows Server

Перед установкой

Прежде чем приступить к установке Nextcloud клиента на сервер с операционной системой Windows, необходимо выполнить несколько предварительных действий. Убедитесь, что у вас есть следующие компоненты:

- Сервер с операционной системой Windows, предпочтительно с последними обновлениями и патчами;

- Аккаунт администратора сервера с полными правами доступа;

- Аккаунт Nextcloud с правами доступа к файлам и папкам, которые будут синхронизироваться на сервере;

- Установленное программное обеспечение для работы с сервером, такое как веб-сервер (например, Apache или Nginx), PHP и база данных (например, MySQL или PostgreSQL);

- Доступ к интернету, чтобы загрузить Nextcloud клиент и выполнять синхронизацию файлов.

Проверьте, выполнили ли вы все эти шаги, прежде чем переходить к установке Nextcloud клиента на Windows сервере.

Загрузка Nextcloud клиента для Windows Server

Чтобы установить и настроить Nextcloud клиент на вашем сервере работающем под управлением Windows, вам необходимо сначала загрузить его.

Следуйте инструкциям ниже, чтобы успешно загрузить Nextcloud клиент:

- Откройте веб-браузер на вашем сервере.

- Введите в адресной строке официальный сайт Nextcloud: https://nextcloud.com/

- Перейдите на страницу «Downloads» или «Загрузки».

- Найдите секцию «Desktop Clients» или «Клиенты для рабочих станций».

- Выберите «Windows» или «Windows Server» в качестве операционной системы.

- Нажмите на кнопку «Download» или «Скачать», чтобы начать загрузку клиента.

После завершения загрузки вы готовы перейти к следующему шагу — установке Nextcloud клиента на ваш сервер Windows.

Запуск установки

Для начала установки Nextcloud клиента на Windows Server следуйте инструкциям ниже:

Шаг 1: Скачайте установочный файл Nextcloud клиента для Windows Server с официального сайта разработчика.

Шаг 2: Найдите скачанный файл и запустите его, дважды кликнув по нему.

Шаг 3: Появится окно установщика. Нажмите кнопку «Далее» для продолжения процесса установки.

Шаг 4: Прочитайте и принимайте условия лицензионного соглашения. Отметьте чекбокс «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее».

Шаг 5: Выберите папку, в которую следует установить Nextcloud клиент. По умолчанию выбрана папка «Program Files». Если желаете изменить путь, нажмите кнопку «Изменить» и выберите нужную вам папку.

Шаг 6: Нажмите кнопку «Установить» для начала установки. Подождите, пока установка завершится.

Шаг 7: После завершения установки нажмите кнопку «Готово».

Шаг 8: Теперь у вас установлен Nextcloud клиент на Windows Server и вы можете перейти к его настройке и использованию.

Установка Nextcloud клиента

Nextcloud клиент предоставляет возможность легко синхронизировать и обмениваться файлами между вашим компьютером и сервером Nextcloud. Чтобы установить клиент, следуйте следующим шагам:

| Шаг | Описание |

|---|---|

| 1 | Перейдите на официальный сайт Nextcloud (https://nextcloud.com/install/) и перейдите к разделу загрузки. |

| 2 | Выберите операционную систему, на которой вы хотите установить клиент, и нажмите на ссылку загрузки. |

| 3 | Запустите загруженный файл и следуйте инструкциям мастера установки Nextcloud клиента. |

| 4 | При установке вам может потребоваться ввести адрес сервера Nextcloud, учетные данные и настроить параметры синхронизации по вашему выбору. |

| 5 | Завершите установку, приняв все предлагаемые настройки. |

| 6 | После установки Nextcloud клиент будет запускаться автоматически и появится в системном трее (в нижней части экрана). |

| 7 | Щелкните дважды по значку клиента в системном трее, чтобы открыть его и войти в свою учетную запись Nextcloud. |

| 8 | Теперь вы можете настроить синхронизацию и начать использовать Nextcloud для обмена файлами с сервером. |

Следуя этим шагам, вы успешно установите и настроите Nextcloud клиент на своем компьютере под управлением Windows Server.

Настройка Nextcloud клиента

После установки Nextcloud клиента на вашем устройстве, необходимо выполнить настройку программы для корректной работы с сервером Nextcloud. Ниже представлены шаги для настройки клиента:

- Запустите Nextcloud клиент, который был установлен на вашем устройстве.

- При первом запуске клиента появится окно приветствия, в котором вам будет предложено ввести адрес сервера Nextcloud. Введите адрес вашего сервера и нажмите кнопку «Далее».

- На следующем экране вам будет предложено ввести учетные данные для входа на сервер. Введите свое имя пользователя и пароль, затем нажмите кнопку «Далее».

- Далее вы можете выбрать папку на вашем устройстве, в которую будут синхронизироваться данные с сервера Nextcloud. Вы также можете выбрать опцию «Пользовательский путь» и указать путь к папке вручную. Нажмите кнопку «Далее», чтобы продолжить.

- На последнем экране вам будет предложено выбрать, какие данные вы хотели бы синхронизировать с сервером Nextcloud. Выберите нужные опции и нажмите кнопку «Завершить».

- После завершения настройки, клиент Nextcloud начнет синхронизацию данных с сервером. Ваша синхронизация выполнена успешно!

Поздравляем! Вы успешно настроили Nextcloud клиент для работы с сервером Nextcloud на вашем устройстве. Теперь вы можете удобно синхронизировать и обмениваться данными с сервером Nextcloud.

Синхронизация файлов и папок

Nextcloud предоставляет возможность синхронизации файлов и папок между сервером и клиентским устройством. Это позволяет быстро и удобно обмениваться файлами и иметь доступ к ним в любое время и из любого места.

Чтобы настроить синхронизацию файлов и папок, необходимо установить и настроить Nextcloud клиент для Windows Server. После успешной установки клиента, вы можете начать синхронизацию.

Для начала откройте Nextcloud клиент для Windows Server на вашем устройстве. Затем введите адрес сервера Nextcloud и учетные данные своей учетной записи. После входа в систему вы увидите список всех доступных файлов и папок.

Для синхронизации определенной папки или файла, просто отметьте его флажком. Выберите место, где вы хотите сохранить синхронизированные файлы на вашем устройстве. Для этого щелкните на значке «Настройки» в правом верхнем углу и выберите пункт «Путь синхронизации». Затем укажите путь к папке, в которую хотите сохранить файлы.

После настройки пути к синхронизации, клиент начнет загружать файлы с сервера на ваше устройство. Дальше, любые изменения, внесенные в синхронизируемые файлы и папки на сервере или на клиентском устройстве, будут автоматически синхронизированы между ними. Вы также можете удалить файлы или папки в клиенте и они также будут удалены на сервере.

Синхронизация файлов и папок может происходить в фоновом режиме, поэтому вы можете продолжать работать с вашими файлами, даже если происходит синхронизация. Если вы хотите отключить синхронизацию для определенной папки или файла, просто снимите соответствующий флажок.

Однако, обратите внимание, что если вы удалите файл или папку на сервере, они также будут удалены на клиентском устройстве при следующей синхронизации. Будьте осторожны при удалении файлов и папок, чтобы не потерять важные данные.

В итоге, синхронизация файлов и папок с помощью Nextcloud клиента для Windows Server является эффективным и удобным способом обмениваться файлами и иметь доступ к ним независимо от времени и места.

Работа с Nextcloud клиентом на Windows Server

Nextcloud клиент для Windows Server обеспечивает удобное взаимодействие с вашим сервером Nextcloud на операционной системе Windows. С помощью клиента вы можете синхронизировать файлы и папки между сервером и вашим компьютером, а также иметь доступ к файлам через панель облачного хранения.

Для начала работы с клиентом, вам необходимо установить его на ваш компьютер. Загрузите последнюю версию клиента с официального сайта Nextcloud и следуйте инструкциям установщика.

После установки откройте клиент и нажмите кнопку «Добавить аккаунт». В появившемся окне введите адрес вашего сервера Nextcloud и учетные данные вашей учетной записи. Нажмите «Войти», чтобы подключить клиент к серверу.

После успешной авторизации вы можете выбрать файлы и папки на сервере, которые хотите синхронизировать с вашим компьютером. Выберите нужные элементы и нажмите кнопку «Синхронизировать», чтобы клиент начал загружать их на ваш компьютер.

Клиент будет автоматически синхронизировать изменения файлов и папок между сервером и вашим компьютером. Если вы внесли изменения на сервере или на компьютере, клиент обнаружит их и обновит соответствующие файлы и папки при следующей синхронизации.

Клиент также позволяет вам получить доступ к вашим файлам через панель облачного хранения. Вам просто нужно открыть панель облачного хранения в системном трее и выбрать нужные файлы и папки.

Теперь вы знаете, как работать с Nextcloud клиентом на Windows Server. Наслаждайтесь удобной синхронизацией файлов и доступом к облачному хранилищу на вашем компьютере!

Product Overview

What’s Included

Note: Always ensure your operating system is current for your needs.

This product includes both of the software packages described below:

Nextcloud on Windows Server 2019 with support by AskforCloud LLC

-

By:

Askforcloud LLC

This is a repackaged open source software product wherein additional charges apply for support and maintenance by AskforCloud LLC.

Nextcloud is free and open source file sync and gives access to all your files wherever you are. Nextcloud is a private cloud software you can use to access your documents and share with others. Your data is no longer sold, analyzed for ads or held hostage.

Nextcloud offers easy to use web, desktop and mobile interfaces to sync files, share them with others and edit them on-the-go.Nextcloud runs on that server, protecting your data and giving you access from your desktop or mobile devices.

Disclaimer : This Virtual machine offer contains free and open source software. All the software, trademarks used in the Virtual machine offer are the exclusive property of their respective owners. Askforcloud LLC does not offer commercial license of the product mentioned above. Nextcloud and the Nextcloud Logo is a registered trademark of Nextcloud GmbH. in Germany and/or other countries. Nextcloud is licensed under the GNU Affero General Public License.

Amazon EC2 running Microsoft Windows Server is a fast and dependable environment for deploying applications using the Microsoft Web Platform. Amazon EC2 enables you to run compatible Windows-based solutions on AWS’ high-performance, reliable, cost-effective, cloud computing platform.

Operating System

Windows, Windows Server 2019 Base Windows Server 2019

Delivery Methods

- Amazon Machine Image

Pricing Information

Usage Information

Support Information

Customer Reviews

Доброго времени суток! С уходом компаний я задался вопросом: «что делать, если прикроют мой любимый Google Drive?». Понятно, что есть аналоги – Яндекс.Диск и Облако Mail.ru, но оба бесплатно предоставляют только 8 гб дискового пространства, а дальше жесткая тарификация, в то время как Google дает 15 и стоит дешево. «А так, чтобы бесплатно?». Выяснилось, что существует [достаточно много open-source решений]() для домашнего и корпоративного использования. Одним из самых популярных и навороченных является система NextCloud, представляющая собой набор программ и модулей для развертывания своего полноценного облачного хранилища. NextCloud Server даже предлагается для скачивания во время установки Ubuntu Server.

Почитал документацию и решил попробовать поставить на домашнем компьютере в своей локальной сети. Прежде чем описывать поэтапную настройку, изложу те проблемы и технические решения, которые нужны для их обхода, чтобы Вы могли понять, подходит ли NextCloud лично Вам.

Что полезного содержит эта статья.

-

Запуск NextCloud в докере на Windows и Linux.

-

Запуск NextCloud на домашнем компьютере. Проблемы, ограничения.

-

Запуск NextCloud для тестирования. Приобретение понимания, нужен ли этот продукт.

-

Анализ целесообразности развертывания облака дома.

-

Подробный разбор параметров контейнера NextCloud AIO.

-

VPN-тоннель домой с использованием сервиса Hamachi. Обход проблемы отсутствия белого ip.

-

Настройка reverse-proxy на базе Nginx, Apache или Caddy.

-

Запуск HTTPS-сервера на домашнем компьютере.

-

Получение SSL-сертификата с помощью сервиса letsencrypt.

-

Краткий разбор форматов SSL-сертификатов.

-

Настройка файервола в Windows.

Стэк.

Домашняя машина, на которой запущен NextCloud: Windows 10, Docker, образ NextCloud AIO, Hamachi-клиент для Windows, PuTTy.

Reverse-proxy-сервер: Ubuntu Server, certbot, Nginx, или Apache, или Caddy, консольный Hamachi-клиент для debian.

Ключевые слова.

NextCloud, NextCloud-AIO, reverse-proxy, Nginx, Apache, Certbot, Hamachi, localhost, Windows, Defender, SSL, HTTPS дома.

Содержание.

-

Целесообразность

-

Об образе NextCloud AIO

-

Этап 1. Настройка VPN

-

Этап 2. Получение SSL-сертификата

-

Покупка

-

Самописные сертификаты certbot

-

-

Этап 3. Настройка reverse-proxy

-

Apache

-

Nginx

-

Caddy

-

Тестирование

-

-

Этап 4. Запуск NextCloud AIO в Docker

-

Переменные окружения

-

Volumes

-

Порты

-

Пояснения к опциям docker run

-

Запуск

-

Первичная настройка

-

Не работает domaincheck

-

-

Этап 5. Фаервол

-

Инструменты Windows для диагностики сетевых интерфейсов

-

Заключение

Целесообразность.

Зададимся вопросом: а надо ли оно нам? Когда я приступал к настройке в первый раз, не зная особенностей этого программного комплекса, я бы однозначно ответил «да». Собственно, проблема стояла четко, и ее надо было преодолеть. У меня была техническая возможность и пометка в документации, что это развернуть NextCloud дома возможно. Но действительность оказалась, как всегда, скажем, другой. Сравним ожидание и реальность:

Ожидание:

-

Использование своего железа: большие объем диска и ОП, быстрый процессор.

-

Сервер установлен на той же машине, с которой осуществляется подключение loopback (localhost), следовательно, доступ к файлам мгновенный, как при использовании средств просмотра.

-

Быстрый доступ (до 100 Мбит/с) со всех устройств в квартире, находящихся в локальной Wi-Fi- или Ethernet-сети: ПК, ноутбука, планшета, смартфона,

часов, холодильника– для всей семьи. -

Быстрое добавление файлов и внесение изменений на диск с помощью домашнего компьютера, минуя сетевые операции, например, копирование с флэшки или переносного диска.

-

Доступ к файлам на ПК из любой точки мира с шифрованием.

-

Авторизация подключений путем добавления пользователей в сеть VPN.

-

Гибкая настройка доступа с помощью дополнительных модулей NextCloud для авторизации.

-

Клевые расширения: сервис авторизации через соцсети, аналоги Google Meets, Google-карт и Google-календаря, таск-трекеры и т.д. — все в одном месте — прямо как у «корпорации добра».

-

OpenSource, а значит, поддержка на форумах, постоянные обновления.

-

Все бесплатно, исключая затрат на железо: нет платы за ПО и аренду диска в облаке.

-

Не надо настраивать файервол, т. к. vpn — это частная сеть.

Реальность:

-

Отсутствие дистрибутива сервера NextCloud под Windows. Придется разворачивать на VM или в Docker. Но есть Windows-клиент. Однако, основным является браузерный клиент, а он кроссплатформенный.

-

NextCloud обязывает завести домен несмотря на то, что часто достаточно было бы подключаться по VPN. Его нельзя запустить на localhost (127.0.0.1) или другом IP без домена.

-

SSL. В принципе на этом можно было бы закончить. В репозитории NextCloud прямым текстом говорится о том, что концепция этой утилиты состоит в работе только с прокси по HTTPS. К сожалению, обязательная привязка к SSL перечеркивает все преимущества, основанные на быстром доступе по следующим причинам:

-

SSL-сертификат работать будет только на домене. IP-адрес, на который ведет домен, должен вести к конечной точке, которая может принимать внешние соединения, для того, чтобы стала возможной процедура верификации домена, а значит, нужен белый IP или внешний сервер, который будет выступать шлюзом в нашу локальную сеть, то есть проксировать запросы, а также само доменное имя.

-

Белый IP требует денежных вложений, чего изначально я пытался избежать. За внешний сервер даже самый слабый так же нужно платить аренду. Кроме того, согласно документации NextCloud’а не желательно, чтобы само облачное хранилище работало на том же хосте, на котором хранятся SSL-сертификаты, так что придется настраивать reverse-proxy. Я арендовал самый дешевый сервер: за 400 рублей в месяц, 1 ядро, 1 Гб, 32 Гб – супер-невыгодное предложение (об этом далее). Это уже дороже, чем подписка Google Drive (от 140 рублей за 30 Гб до 700 за 2 Тб). В идеале, стоило бы разместиться у друга или на выделенном сотрудникам сервере в офисе компании, в которой Вы работаете (обязательно проконсультируйтесь у сисадмина по устранению уязвимостей, связанных с работой VPN).

-

Сервер с 1 ГБ виртуальной ОЗУ тормозит (утилита top показывает загрузку 70-90%), и не может скомпилировать даже небольшой проект, а в режиме reverse-proxy с трудом способен обеспечить доступ 2-м клиентам одновременно, хотя значительную задержку вносят операции на моем HDD (чтение HDD происходит со скоростью около 30 Мбит/с).

-

Большая задержка по сети: трафик идет от клиента в датацентр, где развернут прокси, а оттуда ко мне домой, при этом пропускная способность датацентра, как водится, отличная, а ADSL-линия (старая технология доступа в интернет по телефонным проводам), протянутая ко мне провайдером, обеспечивает скорость входящих пакетов (на скачивание) всего 40 Мбит/с, и если я не ошибся в определении технологии, используемой провайдером, скорость исходящих пакетов (выгрузка в интернет, т.е. максимальная скорость доступа к моему «облаку») ограничена где-то 10 Мбит/с, когда обычная jpeg-картинка весит 4.2 Мб.

-

SSL-сертификат иногда выписывается при оплате домена, но в других случаях требует отдельной покупки. Однако его можно выписать себе самому. Самописные сертификаты не принимаются современными браузерами или принимаются ограниченно. Преимущество NextCloud состоит в том, что он умеет самостоятельно решать эту проблему, но только если не используется свой reverse-proxy.

-

-

Использование виртуальной машины накладывает ограничение на работу с облачным хранилищем напрямую через диск: все изменения в хостовой ФС NTFS должны быть проиндексированы (продублированы) в гостевой ФС Ext4. Хорошая новость состоит в том, что это не препятствие: перемещаем папку с ДЗ 30 Гб в папку NextCloud/data/<user>/files и создаем директорию с таким же названием через веб-клиент (в документации называется UI-client); однако иногда выскакивают предупреждения о невозможности выполнения операции особенно при удалении. На деле, мы всегда знаем, что ничего никуда не удаляется, а файлы просто перемещаются по диску в т. ч. в корзину.

-

Нужно не забыть настроить файервол как на домашнем компьютере, так и на reverse-proxy сервере.

-

Прежде чем приступать к настройке облака через веб-панель администратора, надо обязательно обеспечить доступ на сервер по порту 443. Этого требует NextCloud. Главная проблема при работе сервера на домашнем компьютере связана с этим. В Windows и Linux открыть для входящих соединений зарезервированные порты 0-1024 можно только лишь с правами администратора через настройки файервола. 443 порт может быть также заблокирован роутером. В Windows придется еще повозиться с политиками безопасности, в т. ч. групповыми. Прокси сервер и Docker тут кстати: можно настроить проброс портов и обойти эти трудности.

-

Когда я запустил сервер и установил клиент, я понял, что создатели NextCloud не предполагали использование их утилиты именно таким образом: клиент первым делом предлагает настроить синхронизацию с облаком, но ведь диск с файлами уже находится в этой же системе.

-

Установка программного комплекса NextCloud только для пользования в ЛВС нецелесообразна, т. к. локальная сеть — это изолированная система без возможности принимать входящие подключения, а значит, смысл облака теряется. В таких случаях требуется настроить шлюз с белым IP-адресом. Для работы чисто в ЛВС, возможно, достаточно настроить совместный доступ к папкам на диске NTFS и включить сервер RPC (стандартная возможность в Windows).

О преимуществах и недостатках различных решений обеспечения функционирования своего собственного сервера в виде аренды облака, аренды сервера и использования своего компьютера коротко и ясно говорится в этом ролике на Youtube.

Теперь, когда стал понятен фронт проблем, возможно стоит посмотреть другие решения по развертыванию облачных хранилищ.

Если Вам важно наличие именно функций NextCloud’а, некоторые люди на форумах предлагают поднять локальный DNS-сервер. Я пытался сделать и это, но такое решение не избавляет от необходимости подтверждать SSL-сертификат и разворачивать reverse-proxy, зато добавляет еще одну задачу по конфигурированию DNS в ЛВС. Если Вы решитесь пойти этом путем, посмотрите на bind9.

Итак, поставим задачу.

Задача

Хостинг NextCloud в локальной сети на Windows. Берем образ NextCloud AIO (all-in-one – англ. все в одном) – образ со всеми необходимыми утилитами.

Ресурсы

Наша библия для этого гайда – документация в репозитории.

Есть и другие варианты установки (листать до DOWNLOAD SERVER).

Также у NextCloud есть форум, где люди делятся своими проблемами и решениями. Возможно, Вы найдете здесь решение Вашей проблемы.

Мне очень помог этот гайд на youtube. Автор подробно объясняет, как будет работать итоговая система с точки зрения сисадмина. Он прошел через все этапы, настройки, которые затрагиваются в этом гайде. Единственное, он не рассказывает, как он установил сам NextCloud Server на свою машину. Кроме того, он использует Apache вместо Nginx и OpenVPN вместо Hamachi, не затрагивает тему Docker-контейнера NextCloud AIO.

На youtube, я не нашел гайдов, как запустить Docker-образ NextCloud AOI на локальной машине. А жаль, ведь есть много камней вроде выбора портов. Все развертывают NextCloud на внешнем арендованном сервере. Тем не менее, эти гайды демонстрируют, как правильно настроенный сайт выглядит в браузере.

Если Вы не знакомы с Docker, то для этого гайда это не критично. Но я все же посоветую посмотреть какой-нибудь гайд по запуску сервера в docker-контейнере. Бегло ознакомится стоит также с docker-compose.

Об образе NextCloud AIO.

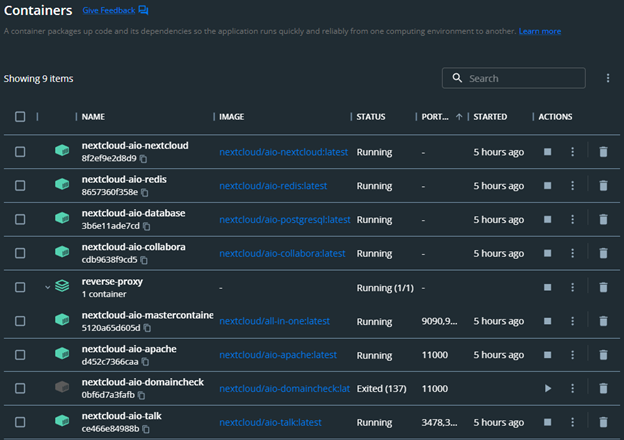

Чтобы понять, что и для чего делается дальше, нужно пояснить, что входит в поставку образа NextCloud AIO. Если запустить этот контейнер, как сказано в документации, получим несколько дополнительных:

-

nextcloud-aio-mastercontainer – главный контейнер, в который превращается с образ NextCloud AI при запуске.

-

nextcloud-aio – основное приложение и веб-клиент к нему.

-

nextcloud-aio-redis – кто бы мог подумать, редис.

-

nextcloud-aio-database – контейнер, обеспечивающий соединение с БД. После установки будет предложено подключить свою: postgres, mysql или создать sqlite.

-

nextcloud-aio-apache – контейнер, обеспечивающий подключение ssl-сертификатов. Работает как reverse-proxy. Принимает HTTPS-запросы на порту 443 и передает их HTTP-версию на обработку в контейнер с основным приложением. Также, генерирует ssl- сертификаты. Самое интересное, что внутри контейнера, который называется nextcloud-aio-apache используется еще и готовый reverse-proxy Caddy. Caddy позволяет запустить HTTPS-сервер с самописными сертификатами с помощью однострочного конфига. Внутри себя запускает утилиту certbot, о которая также затрагивается в этом гайде (этап 2). Функционал этого контейнера не используется целиком, если подключаем внешний прокси-сервер. В этом гайде расписано, как это работает в этапе 2 и этапе 3.

-

nextcloud-aio-domaincheck – в этом контейнере обрабатываются ACME DNS Challenge-запросы для подтверждения самописанных ssl-сертификатов, если не используется внешний прокси. См. этап 2 вариант 2.

-

nextcloud-aio-callabora и nextcloud-aio-talk – дополнительные модули NextCloud. Их будет предложено подключить по окончании настройки.

На reverse-proxy не стоит обращать внимания. Это «имя проекта» — имя директории, где лежит docker-compose.yml.

Этап 1. Настройка VPN.

VPN позволит принимать соединения на домашнем компьютере без приобретения белого ip-адреса у провайдера.

Буду использовать Hamachi. У него хороший десктоп-клиент на Windows и есть консольный на Linux. Можно использовать любой другой VPN: например, в этом гайде используется аналог — OpenVPN.

Ставим клиент на Windows. Создаем сеть, даем ей имя и пароль.

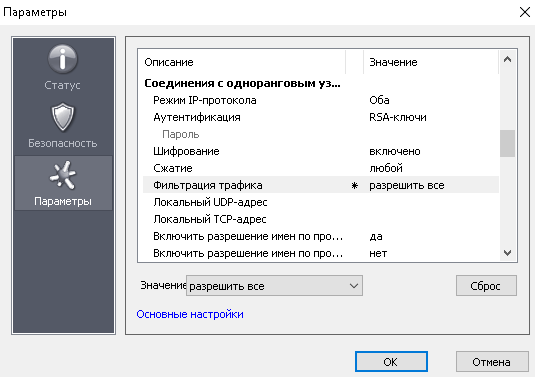

Переходим в Настройки -> безопасность. Ставим: Шифрование – включено, Сжатие – любой. Переходим в Дополнительные -> Соединения с одноранговым узлом -> фильтрация трафика — разрешить все.

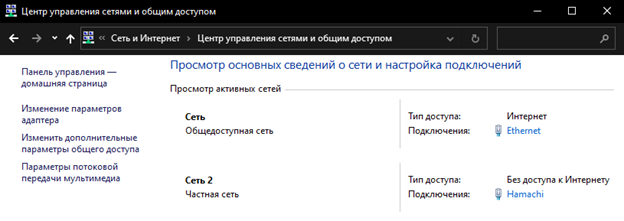

Фильтрация трафика – это по сути файервол. Hamachi добавит новую (виртуальную) сеть, которая для ОС аналогична полноценному сетевому интерфейсу, т.е. в компьютере как бы появится новая сетевая карта. Посмотреть на нее можно в панели управления: Панель управления -> Сеть и Интернет -> Центр управления сетями и общим доступом:

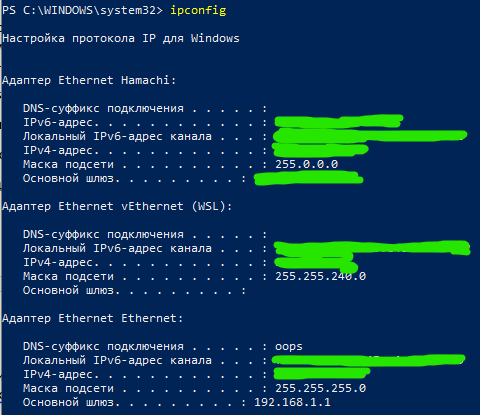

Также можно увидеть этот интерфейс, введя в консоль или powershell, запущенную от имени администратора (Win+X -> Windows PowerShell от имени администратора) команду ipconfig:

На этой сети может работать встроенный файервол Windows (Defender). Его настроим в конце.

Перейдем на Ubuntu-сервер. Я для этого использую клиент PuTTy.

На reverse-proxy-сервере достаточно подключиться к нашей сети как клиент (показано для Debian/Ubuntu (Про установку в CentOS):

wget http://www.vpn.net/installers/logmein-hamachi_2.1.0.165-1_amd64.deb

sudo dpkg -i logmein-hamachi_2.1.0.165-1_amd64.deb

# подключение к сети > в графическом клиенте появится новый участник

hamachi join <network id> <password>

# включение автозагрузки сервиса

sudo systemctl enable logmein-hamachiТеперь можно проверить работу VPN-тоннеля. Либо на сервере, либо на домашнем ПК наберите ping <ip домашнего ПК или ip сервера, который выдал Hamachi>. Также это можно сделать в графическом клиенте Hamachi: ПКМ по участнику сети -> Проверить доступность.

Этап 2. Получение SSL-сертификата.

Если хотите использовать Caddy в качестве reverse-proxy, этот этап можно пропустить. Главное, чтобы Ваш сервер был доступен в интернете (имел белый ip), т. к. Caddy внутри себя использует certbot (см Этап 2. Вариант 2 ниже). Более того, при использовании образа NextCloud AIO на той же машине, где развернут сам NextCloud Вам не требуется его настраивать, т.к. он входит в образ.

Вариант 1. Покупка сертификата.

Покупаем сертификат. Получаем 2 файла: fullchain-сертификат и приватный ключ, переводим их в формат .pem. Тут и далее будем называть их fullchain.pem и privkey.pem. Для Apache еще нужен будетpublic.pem с публичным ключом.

Примечание. В основном встречаются 3 типа форматов ключей: .pem, .crt, .cer, .key. Расширение файла не имеет значения. Имеют значение блоки в них. Подробнее тут. Центр выдачи сертификатов, например, reg.ru, даст Вам 5 файлов следующего вида:

Публичный сертификат

——BEGIN CERTIFICATE——

<много букв и цифр>

——END CERTIFICATE——

Корневой сертификат

——BEGIN CERTIFICATE——

<много букв и цифр>

——END CERTIFICATE——

Промежуточный сертификат

——BEGIN CERTIFICATE——

<много букв и цифр>

——END CERTIFICATE——

Запрос на получение сертификата

——BEGIN CERTIFICATE REQUEST——

<много букв и цифр>

——END CERTIFICATE——

И приватный ключ

——BEGIN RSA PRIVATE KEY——

<много букв и цифр>

——END RSA PRIVATE KEY——

Из конечного, промежуточного, корневого сертификатов в обычном блокноте нужно собрать fullchain, а приватный ключ записать отдельно. Если используете Apache, вынесете также отдельно публичный сертификат в файл public.pem. Если чего-то для fullchain не хватает, вставляйте то, что есть, главное, чтобы был корневой или промежуточный.

Корневые сертификаты. Выпущены специальными удостоверяющими центрами, имеют наивысшую доверительность. Могут удостоверять собой любые другие виды сертификатов.

Промежуточные сертификаты. Любые виды цепочек сертификатов. Тоже имеют право удостоверять (подписывать) другие сертификаты.

Сохраняем 2 файла в папку /certificates на сервере. В PuTTy вставка текста осуществляется через ПКМ.

Вариант 2. Генерация самописного сертификата с помощью сервиса letsencrypt и утилиты certbot.

apt update

apt install -y software-properties-common

apt update

apt install -y certbot

certbot certonly -d www.<Ваш домен>,<Ваш домен> --agree-tos –n

certbot certificates

certbot renew --dry-runПервые 4 команды обновляют репозитории для скачивания и устанавливают утилиту certbot. Команда на пятой строке говорит сгенерировать или обновить сертификат (certbot certonly) для доменов <Ваше доменное имя> с доменом верхнего уровня www и без него (вводить домены через запятую) (-d www.<Ваш домен>,<Ваш домен>) в неинтерактивном режиме для пропуска всех вопросов (certbot -n), соглашаясь с лицензионным соглашением ACME DNS Challenge (certbot --agree-tos). Предпоследняя покажет, в какую директорию certbot записал сертификаты. Последняя команда просит автоматически обновлять сертификаты по их истечению. Сами по себе сертификаты действительны 3 месяца.

Возможно, Вам также пригодятся следующие флаги команды certbot:

-m <email> — сюда будут приходить уведомления о состоянии сертификата, например, напоминания о том, что его надо продлить.

--webroot <путь> — certbot положит сертификаты в эту папку. Удобно, если уже есть развернутый сервер.

ACME DNS Challenge – это специальный стандарт проверки доменов, которые использует letsencrypt. Это накладывает дополнительные ограничения. Например, эти сертификаты не будут работать на собственном DNS, ведь для их подтверждения на Ваш сервер будет приходить запрос от letsencrypt по url, начинающимся на _acme-challenge или .well-known/acme-challenge. Надо научить сервер правильно на него отвечать. Это для нашей задачи вообще не понадобится, но кому интересно, подробнее тут. В Nginx-конфиге, например, поддержку ACME через HTTP можно осуществить, добавив что-то вроде

location ~ .well-known/acme-challenge {

allow all;

root /usr/share/nginx/html;

} От выбора способа получения сертификата в нашем случае зависит не только положение ключей на диске (будем считать, что они лежат в /certificates). В случае с certbot’ом, если Вы используете Nginx, надо будет немного изменить конфиг (об этом в конфиге ниже).

Этап 3. Настройка reverse-proxy.

Образ NextCloud AIO поддерживает внешний reverse-proxy как опцию и требует, связать его и порт машины, где развернут контейнер Apache, входящий в поставку NextCloud AIO, а для этого надо указать переменную среды для контейнера APACHE_PORT с номером этого порта. В конфиге прокси-сервера требуется все внешние HTTPS-запросы перенаправлять на этот порт. Он может быть любым, но в документации используется 11000. Его и укажем. Итак, перенаправляем HTTP-запросы (порт 80) на HTTPS (443), а HTTPS 443 на HTTP11000. Таким образом, любой запрос в браузере к нашему домену, где явно не указан порт, будет приходить на порт 11000 машины, где развернут контейнер NextCloud AIO.

Вариант 1. Reverse-proxy на базе Apache

Наглядно процесс настройки показан в том ролике, на который я ссылался ранее. Конфиг ниже взят из него.

# файл apache.conf – конфиг, как в видеоролике

<VirtualHost *:80>

ServerName www.<домен>

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</VirtualHost>

<VirtualHost *:443>

SSLEngine on

RequestHeader set X-Forwaded-Proto "https"

SSLCertificateFile /certificates /public.pem

SSLCertificateKeyFile /certificates /privkey.key

SSLCertificateChainFile /certificates /fullchain.crt

SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite HIGH:!aNULL:!MD5:!3DES

SSLHonorCipherOrder on

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains"

ServerName www.<домен>

ProxyPreserveHost On

ProxyPass / http://<ip домашнего компьютера в сети hamachi>:11000/

ProxyPassReverse / http://<ip домашнего компьютера в сети hamachi >:11000/

</VirtualHost>Можно попробовать альтернативный конфиг, представленный в документации.

Установим сам Apache и активируем конфиг.

apt update

apt install apache2

# Создаем или перемещаем конфигурационный файл в правильную директорию

mv <домен>.apache.conf /etc/apache2/sites-available/<домен>.conf

# Подключаем модули для работы с https в режиме проксирования

a2enmod proxy rewrite ssl headers proxy_http

# По умолчанию Apache уже имеет конфиг с базовым сайтом-пустышкой.

#Отключаем. И подключаем свой.

a2dissite 000-default.conf

a2ensite <домен>.apache.conf

# Проверка конфига

apachectl configtest

# Если выскочит предупреждение о том, что apache не знает имени сервера,

# выполним следующие 3 команды (необязательно):

chmod 777 /etc/apache2/apache2.conf

echo -e "$(cat /etc/apache2/apache2.conf)\nServerName <любое имя>" > /etc/apache2/apache2.conf

chmod 644 /etc/apache2/apache2.conf

# Обязательно перезапускаем apache

service apache2 restart # или systemctl restart apache2Развернуть Apache сервер для теста с NextCloud можно, например, в докере, воспользовавшись docker-compose.

# docker-compose-apache.yml

services:

apache-reverse-proxy:

image: php:7.4-apache

restart: unless-stopped

container_name: apache

volumes:

- ./certificates:/certificates

- ./apache.conf:/etc/apache2/sites-available/apache.conf

ports:

- "80:80"

- “443:443”

- "11000:11000"

network_mode: 'host'

tty: true

command: bash -c "

chmod 777 /etc/apache2/apache2.conf

&& echo -e \"$$(cat /etc/apache2/apache2.conf)\\nServerName www.sabernews.ru\" > /etc/apache2/apache2.conf

&& chmod 644 /etc/apache2/apache2.conf

&& a2enmod proxy rewrite ssl headers proxy_http

&& a2dissite 000-default.conf

&& a2ensite sabernews-nexcloud.apache.conf

&& service apache2 restart

&& apachectl configtest

&& apt update

&& apt install -y net-tools

&& tail -f /dev/null

"

nextcloud:

image: nextcloud/all-in-one:latest

restart: unless-stopped

container_name: nextcloud-aio-mastercontainer

ports:

# про порты для nextcloud далее

- "8080:8080"

- "80:80"

- "11000:11000"

- "8443:8443"

environment:

- NEXTCLOUD_DATADIR=nextcloud_aio_nextcloud_datadir

volumes:

- nextcloud_aio_mastercontainer:/mnt/docker-aio-config

- //var/run/docker.sock:/var/run/docker.sock:ro

depends_on:

- apache-reverse-proxy

volumes:

nextcloud_aio_mastercontainer:Вариант 2. Reverse-proxy на базе Nginx

Лично я использовал сервер, на котором был запущен другой веб-сайт, работающий на Nginx, а значит порты 443 и 80 уже были заняты. Как уже отмечалось выше, NextCloud’у обязательно нужен 443 порт. Однако домены разные, а значит, надо просто дополнить конфиг Nginx следующими строчками, которые будут работать и как самостоятельный конфиг-файл:

# <домен>.nginx.conf

# -> нужно поместить в /etc/nginx/nginx.conf

http {

## reverse-proxy

server {

listen 80 default;

server_name www.<домен>;

access_log off;

error_log off;

return 301 https://$server_name$request_uri;

}

server {

server_name www.<домен>;

listen 443 http2 ssl;

access_log /root/reverse-proxy/access.log;

ssl_certificate /certificates/fullchain.pem;

ssl_certificate_key /certificates/privkey.pem;

# эти строчки требуются для правильной работы сертификатов сертбота

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers off;

ssl_ciphers "ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY13305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384";

location / {

add_header Cache-Control "public, must-revalidate";

add_header Front-End-Https on;

add_header Strict-Transport-Security "max-age=2592000; includeSubdomains";

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Real-IP $remote_addr;

proxy_pass http://<ip>:11000; }

}

#server ## reverse-proxy

} # httpВ документации написано, что конфиг, представленный там, может не работать. Он действительно не работает из-за строчки proxy_set_header Host $host;, которая сохраняет заголовок Host HTTP, содержащий ip-адрес клиента. Это стандартное решение для прокси-серверов, иначе бекенд не сможет отличать клиентов по этому заголовку, если требуется. Однако в режиме reverse-proxy, когда прокси сервер перенаправляет через себя как запросы клиентов, так и ответы бекенда: и то, и то для прокси сервера является входящими сообщениями, которые подлежат обработке. Nginx опирается на Host, чтобы их различать. Если подменить хост, то это приводит к бесконечному перенаправлению запросов.

Запустим Nginx:

mv <домен>.nginx.conf /etc/nginx/nginx.conf

# тестируем конфиг

nginx –t

# Обязательно перезапускаем nginx

service nginx restart # или systemctl restart nginxВариант 3. Caddy reverse-proxy

Посмотрим так же на Caddy. На мой взгляд, это самый простой сервер, который будет обеспечивать нужный нам функционал подключения сертификата. Этот конфиг есть в документации.

# Caddyfile

https://<домен>:443 {

reverse_proxy <ip>:11000

}Проверка работы

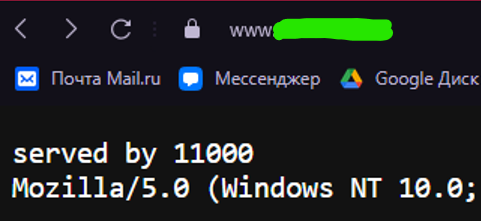

Остается протестировать. Я написал простой сервер на NodeJS для этого. Для запуска Вам понадобится установить node.

// server.js

const http = require("http");

const host = '0.0.0.0';

const ports = [80, 443, 8443, 11000, 8080];

const servers = ports.map((port) => {

try {

return [http.createServer((req, res) => {

console.log(`[${port}]`, req.url, ' |', req.headers['user-agent'].slice(0, 20), '| ', req.headers['x-forwarded-for']);

req.on('error', (err) => {

console.error(err);

});

res.writeHead(200);

res.end(`served by ${port}\n${req.headers["user-agent"]}\n`);

}), port];

}

catch (err) {

console.error(err);

}

});

servers.forEach(([server, port]) => {

try {

server.listen(port, host, () => {

console.log(`Server is running on ${host}:${port}`);

});

}

catch (err) {

console.error(err);

}

});Здесь запускается прослушка 5 портов (они перечислены в массиве на строке 5). Запустим на домашнем компьютере:

node server.jsПерейдем в браузер и вобьем: http://localhost:80, http://localhost:443 и т.д. – будет отображаться надпись с тем портом, на который мы подключились и Ваши текущие user-agent, и ip-адрес в заголовке Host. Обратите внимание, что протокол здесь только HTTP, и значка с замочком в браузере при таком подключении не появится.

Теперь заменим строку 4 const host = '0.0.0.0'; на const host = '<ip-адрес ПК в сети Hamachi>'. Перезапустим: Ctrl+C и снова node server.js. Подключиться теперь можно только по портам 80 и 443, т.к. наш конфиг прокси сервера (любой из 3-х представленных выше) указывает ему перенаправлять запросы с порта 80 на порт на 443, а к запросам с порта 443 подключать сертификат и перенаправлять его на порт 11000 по протоколу HTTP, поэтому вбив <ip>:80, http://<ip>, <ip>:443 или https://<ip>(ip — это ip-reverse-proxy-сервера), или www.<домен>, увидим что-то вроде:

Хоть мы и не подключались явно к порту 11000, сервер принял запросы на нем, что отображено в ответе. Обратите внимание на замочек – установлено HTTPS-соединение.

Этап 4. Запуск NextCloud AIO в Docker.

Переменные окружения

У данного образа есть две основные опции, которые передаются как переменные окружения:

-

NEXTCLOUD_DATADIR– абсолютный путь до директории, а в случае с Windows, константная строка “nextcloud_aio_nextcloud_datadir” – это имя того docker-volume, в которой будут записаны все файлы пользователей и системные файлы, необходимые для функционирования NextCloud. Соответственно, надо будет предварительно создать этот volume.Документация предупреждает нас перед запуском основного контейнера предварительно создать этот volume с именем и убедиться, что путь абсолютный, и путь существует.

Обратите внимание на простые правила преобразования пути. Абсолютный путь в Windows

C:\NextCloudDataпревращается вhost_mnt/c/NextCloudData. -

APACHE_PORT– переменная уже затрагивалась выше. Это номер порта, на который пересылает запросы Ваш reverse-proxy. -

SKIP_DOMAIN_VALIDATION=true– выставить, если есть неразрешимые проблемы с тем, что NextCloud неправильно определяет домен, на котором запущен. Это будет понятно после первой настройки. В документации указано, что пользоваться этим надо только в крайнем случае, если Вы уверены, что всё остальное было сделано правильно. В этом гайде пользоваться этим флагом не нужно. Ниже приведены советы, что делать, если не получается запустить NextCloud.

Volumes

Есть 2 фиксированных имени вольюмов, которые нам понадобятся.

-

nextcloud_aio_nextcloud_datadir– директория, где будут содержаться все файлы в облаке NextCloud. См пояснения выше к переменнойNEXTCLOUD_DATADIR. -

nextcloud_aio_backupdir– директория, куда будут помещаться архивы с копиями состояния облака, если Вы захотите использовать эту функцию. История точно такая же как сnextcloud_aio_nextcloud_datadir: проверить, что путь существует, и соблюсти формат преобразования.

Их надо будет только создать. Подключать к контейнерам ничего не нужно. NextCloud сам умеет ими пользоваться.

Порты контейнера

Контейнер на образе NextCloud AIO использует 3 порта, которые согласно документации, нужно указать при запуске контейнера:

-

8080порт используется для первичной настройки NextCloud. Там будет панель администратора. -

80порт – единственный, который предназначается для взаимодействия с веб-приложением непосредственно. Соответственно, это протокол HTTP. Напомню, что все сторонние запросы к системе переводятся на HTTPS нашим прокси и поступают на 11000 порт контейнеров, которые уже внутри, неявно для нас, переведут их на 80 порт на обработку приложением. -

8443порт должен использоваться для обновления самописного сертификата. Лично я с этим не работал, и не могу ничего сказать.

Как говорилось выше, на домашней машине будет непросто открыть порт 80. Да это и не нужно, когда докер представляет нам простой механизм переадресации портов. Я просто использовал порт 9090 вместо 80. Также я подменил порт 8080 в мастер-контейнере на 9880, т.к. иногда использую порт 8080 моего ПК при разработке своих серверов, и подменил 8443 портом 9443 просто за компанию.

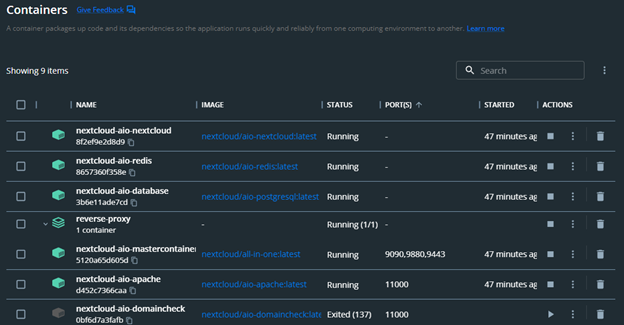

Другие порты, такие как 11000 (наш APACHE_PORT) и 3478, используемые дополнительными модулями, будут подключаться автоматически. При запуске master-контейнера, их не нужно привязывать явно. После запуска будет автоматически созданы контейнеры nextcloud-aio-domaincheck и nextcloud-aio-apache, которые свяжутся с портом APACHE_PORT, а после настройки системы в панели администратора, появятся и другие контейнеры, например, nextcloud-aio-talk, которые займут свои порты.

Опции Docker

Очень важно не передавать настоящий сетевой интерфейс операционной системы хостовой машины как внутренний сетевой интерфейс контейнера. Это делается с помощью передачи опции --net=host в команде docker run или network_mode: 'host' в docker-compose. Можно встретить некоторые гайды в интернете, которые предписывают делать именно так. Но это не соответствует документации! Единственное, когда это может быть оправдано, — запуск контейнера на выделенном Linux-сервере, когда докер применяется как IaC средство в задаче оркестрирования. В нашем же случае, контейнер просто не сможет открыть порты 80, 443, т.к. у него нет прав.

-

--sig-proxy=false– отключает проксирование сигналов ОС. -

--name=<имя>— задает имя контейнеру -

--restart=<always | no | unless-stopped>— регулирует, что делать в случае критической ошибки или иных случаях, когда контейнер может завершить работу. Соответственно: всегда, никогда и до тех пор, пока пользователь вручную пошлет SIGTERM/SIGBRK. Облако должно быть доступно всегда. Ставим always. -

-e <имя>:<значение>– передача переменной окружения -

-v (--volume) <директория хост>:<директория в ОС контейнера>, либо <имя volume>— передача volume или директорий хостовой машины в пользование контейнеру. Что передавать берем из документации:nextcloud_aio_mastercontainer:/mnt/docker-aio-config,//var/run/docker.sock:/var/run/docker.sock:ro. -

-p (--port) <порт хост>:<порт в интерфейсе контейнера>— соединение порта сетевого интерфейса хостовой машины и сетевого интерфейса контейнера.

Запуск

Сначала надо создать volume’ы.На Windows nextcloud_aio_nextcloud_datadir обязательный, nextcloud_aio_backupdir — опциональный.

Тут последовательность из пробела и обратной кавычки ( ` ) используется для ввода многострочной команды.

В Unix-системах аналогом выступает пробел и обратный слэш ( \).

# Backup dir

docker volume create `

--driver local `

--name nextcloud_aio_backupdir `

-o device="/host_mnt/c/NextCloudBackups" `

-o type="none" `

-o o="bind"# Datadir

docker volume create `

--driver local `

--name nextcloud_aio_nextcloud_datadir `

-o device="/host_mnt/c/NextCloudData" `

-o type="none" `

-o o="bind"Запускаем контейнер ровно так, как предписывает документация, но подменяем порты:

docker run `

-e NEXTCLOUD_DATADIR="nextcloud_aio_nextcloud_datadir" `

-e APACHE_PORT=11000 `

--sig-proxy=false `

--name nextcloud-aio-mastercontainer `

--restart always `

-p 9090:80 `

-p 9880:8080 `

-p 9443:8443 `

--volume nextcloud_aio_mastercontainer:/mnt/docker-aio-config `

--volume //var/run/docker.sock:/var/run/docker.sock:ro `

nextcloud/all-in-one:latestЛибо через docker-compose:

# docker-compose.yml

services:

nextcloud:

image: nextcloud/all-in-one:latest

restart: "always"

container_name: nextcloud-aio-mastercontainer

environment:

- NEXTCLOUD_DATADIR=nextcloud_aio_nextcloud_datadir

- APACHE_PORT=11000

volumes:

- nextcloud_aio_mastercontainer:/mnt/docker-aio-config

- //var/run/docker.sock:/var/run/docker.sock:ro

ports:

- "9080:80"

- "9090:8080"

- "8443:8443"

volumes:

nextcloud_aio_mastercontainer:docker-compose upПосле запуска панель docker станет выглядеть так:

Тут видно все то, о чем было написано выше: появились новые контейнеры, которые заняли нужные ими порты. Master-container появляется первым и занял порты 9090, 9880 и 9443.

Остается настроить само облако

Переходим в браузер. Нужно подключиться к 8080 порту контейнера, т.е. для нас это адрес, оканчивающийся на :9880. Какой ip вводить? Любой, чтобы не попасть на прокси, ведь тот не знает о том, что что-то нужно пересылать на порт 9880. Можно вбить localhost:9880, <ip в локальной сети домашнего маршрутизатора 192. …>:9880 или <ip ПК в сети Hamachi>:9880 – все эти адреса ведут на порт 9880 одной и той же машины. Подключаться нужно по HTTPS (обязательно вбейте https:// перед адресом и портом, потому что браузер скорее всего сам подставит http, и тогда появится Bad Request от Apache с просьбой перейти на HTTPS). Далее выскачет предупреждение, что соединение небезопасно, но мы ведь знаем, что все безопасно, верно ;). Нажимаем «все равно подключиться» (на разных браузерах эта кнопочка может называться по-разному и быть скрыта за другой кнопкой, например, в Opera надо сначала нажать “help me understand”).

В NextCloud всё сделано именно так, потому что все внешние соединения должны быть зашифрованы и поэтому осуществляются через прокси по HTTPS. Считается, что раз до контейнера доходят HTTP-сообщения, значит, они либо защищены протоколом ssl на уровень выше, либо у оператора есть прямой доступ к машине.

Скопируем и сохраним в блокнот мнемоническую фразу для восстановления системы.

Далее на следующей странице надо будет ввести домен, который пользователь вбивает в браузере, чтобы подключиться, т.е. тот, по которому он попадает на reverse-proxy. В нашем случае www.<домен>. Форма ниже, связанная с бекапом понадобится не сейчас, а во время восстановления бекапа.

Если все успешно, Вас пробросит дальше на страницу, где будет создана учетная запись администратора. Сохраняем куда-нибудь выданный нам пароль. Тут же можно установить некоторые дополнительные модули (их намного больше). Знайте, что каждый модуль – это отдельный докер-образ, а значит весит он много, и его контейнер строится долго. Запустите все контейнеры и дождитесь, когда индикаторы загорятся зеленым.

Скриншоты к вышеописанному процессу не прилагаю. Все есть в обилии на youtube.

Что делать, если проверка домена не выполняется?

Для начала, это значит, что NextCloud попробовал найти сам себя по запросу https://<домен, который Вы ввели на панели администратора> и не смог.

Проверьте, что на домене, который Вы приобрели, есть А-запись с правильным ip-адресом прокси-сервера. Если вы только что обновили эту запись, DNS-сервера провайдера распространяют её иерархически на магистральные роутеры, и на это может потребоваться время (по моим оценкам, до получаса). Можно, например, воспользоваться командой windows powershell ping <домен>. В Widows она хороша тем, что вместо домена нам будет показан ip-адрес, ассоциированный, как считает домашний роутер, с введенным доменом. Другие утилиты, такие как tracert могут не помочь в случае с арендованными серверами или vpn — все зависит от того, какие запросы пропускает к себе в датацентр хостинг.

Также стоит проверить, что прокси сервер работает, доступен в сети по собственному ip-адресу и на нем запущен Apache/Nginx/Caddy. Не пренебрегайте тестированием конфигов. Узнать, работает ли сервер можно, вбив systemctl status <apache2 | nginx | caddy>.

Не забудем проверить и vpn-тонель со стороны сервера на домашний компьютер.

Для остальных случаев есть флаг SKIP_DOMAIN_VALIDATION.

В конце есть список сетевых утилит Windows, которые могут помочь с отладкой сетевого маршрута.

Этап 5. Фаервол

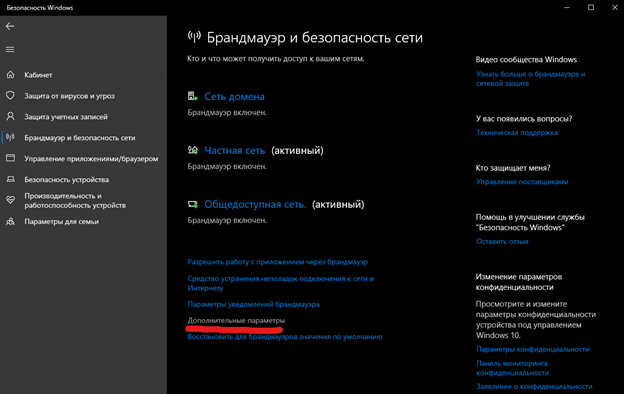

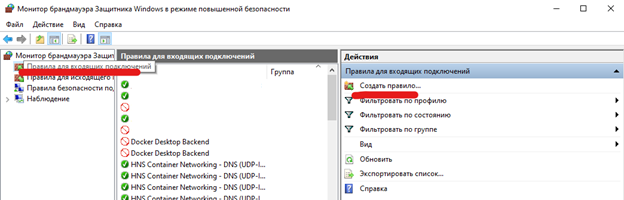

Финальная часть – предотвращение несанкционированных попыток подключения к домашнему компьютеру и спама до состояния DDOS – настроим файервол.

В Linux – воспользуйтесь утилитами ufw или iptables.

Вбиваем в поиск системы «Защита от вирусов и угроз», или «Безопасность Windows», или «Defender», переходим в Брандмауэер -> дополнительные параметры ->правила для входящих подключений.

Нажимаем справа «создать правило», выбираем фильтрацию по порту: специальные порты, 11000. Если накладываете какие-то другие опции фильтрации, помните, что Hamachi – это частная сеть в ОС Windows.

Если планируете использовать эту же сеть Hamachi для передачи еще какого-то трафика, обязательно откройте порт здесь. Правила Defender можно редактировать на лету.

Инструменты Windows для диагностики сетевых интерфейсов

Все перечисленные здесь утилиты работают в powershell и cmd. Лучше выполнять от имени администратора.

nslookup – получение ip по доменному имени на DNS-сервере, сведения о ближайшем DNS-сервере. Будьте внимательны, лично я столкнулся с тем, что nslookup кеширует свои ответы, и если, например, Вы меняете А-запись к своему домену, браузер может видеть изменения, а nslookup – нет. На этот случай есть команда ipconfig/flushdns, но мне она не помогала.

ipconfig/flushdns – сброс dns-кеша в ОС. Работает только в cmd.

Работу DNS можно сымитировать, добавив запись в системный файл C:\Windows\System32\drivers\etc\hosts.

netstat -na | findstr ":8080" — просмотр установленных соединений. Просто netstat -na покажет все соединения.

ipconfig — просмотр сетевых интерфейсов. Тут можно наблюдать сеть докера docker0 или WSL — она нужна, когда контейнер общается с сервером на хосте (почитайте про внешний адрес host.docker.internal).

Посмотреть, куда и как (редиректы, HTTP-заголовки) идут запросы в браузере можно через инструменты разработчика. Ctrl+Shift+I или ПКМ по пустому пространству в браузере -> network

Заключение

Итак, у меня получилось запустить NextCloud дома, однако потребовался внешний прокси-сервер. Это оказалось дороже, чем аренда места на Google Disk, но потенциально может быть дешевле, если исключить аренду прокси сервера, и найти какое-то другое решение. К тому же я неограничен в объемах хранимой информации и имею с одной машины в доме быстрый доступ через обычный проводник.

Тем не менее, опыт, я считаю, интересный. Пользоваться дома вполне можно. Все еще остается возможность переноса хранилища на какой-то тихий компьютер, такой который бы не жужжал при постоянной эксплуатации 24/7. Прекрасно подойдет старый системный блок или ноутбук с утилитой управления скоростью вращения вентиляторов.

Если планируете использовать NextCloud ровно так, как описано в этом гайде, то главное не забыть поставить Docker и Homachi на автозапуск. Так будет достигнута неплохая отказоустойчивость.

Надеюсь, материал был полезен. Спасибо, что читаете. Увидимся в другом гайде.