NewSID is a program for Windows intended to change a computer’s Security Identifier. Basically, it generates a random SID for the PC and proceeds to update the existing instances of this code.

Purpose

To cut costs in software and OS licenses as well as to save time in installation, it is common to install Windows on one computer, set it up and then clone the disk to another PC. This is done through changing the security system identifier, also called SID. It is a unique sequence assigned to each computer.

If you want to simply optimize the performance of your PC, you may use a variety of tools, namely Advanced System Optimizer, Mz Ram Booster or System Mechanic.

Brief review

The application is capable of scanning the Registry and file security descriptors to replace occurrences with the new SID. It is necessary to mention that NewSID requires administrative privileges to run properly. Once launched, you can either change the default SID or the computer name.

In order to activate the auto-run option, you need to specify /a on the command line. In addition, you have the ability to toggle it to automatically swap the PC name, by including a new description after the aforementioned switch.

Features

- free to download and use;

- compatible with modern Windows versions;

- gives you the ability to generate a new SID number for your PC;

- it is possible to toggle the auto-run option via the command line;

- allows you to remove restrictions on cloning the operating system.

Many organizations use disk image cloning to perform mass rollouts of Windows.

Many organizations use disk image cloning to perform mass rollouts of Windows. This technique involves copying the disks of a fully installed and configured Windows computer onto the disk drives of other computers. These other computers effectively appear to have been through the same install process, and are immediately available for use.

While this method saves hours of work and hassle over other rollout approaches, it has the major problem that every cloned system has an identical Computer Security Identifier (SID). This fact compromises security in Workgroup environments, and removable media security can also be compromised in networks with multiple identical computer SIDs.

Demand from the Windows community has lead Symantec and Altiris to develop programs that can change a computer’s SID after a system has been cloned. However, Symantec’s SID Changer andSymantec’s Ghost Walker are only sold as part of each company’s high-end product. Further, they both run from a DOS command prompt (Altiris’ changer is similar to NewSID).

NewSID is a program we developed that changes a computer’s SID. It is free, comes with full source, and is a Win32 program, meaning that it can easily be run on systems that have been previously cloned. NewSID works on Windows NT 4, Windows 2000, Windows XP and Windows .NET Server.

One of the most popular ways of performing mass Windows rollouts (typically hundreds of computers) in corporate environments is based on the technique of disk cloning. A system administrator installs the base operating system and add-on software used in the company on a template computer. After configuring the machine for operation in the company network, automated disk or system duplication tools (such as Symantec’s Ghost, PowerQuest’s Image Drive, Altiris’ RapiDeploy, and Innovative Software’s ImageCast) are used to copy the template computer’s drives onto tens or hundreds of computers. These clones are then given final tweaks, such as the assignment of unique names, and then used by company employees.

Another popular way of rolling out is by using the Microsoft sysdiff utility (part of the Windows Resource Kit). This tool requires that the system administrator perform a full install (usually a scripted unattended installation) on each computer, and then sysdiff automates the application of add-on software install images.

Because the installation is skipped, and because disk sector copying is more efficient than file copying, a cloned-based rollout can save dozens of hours over a comparable sysdiff install. In addition, the system administrator does not have to learn how to use unattended install or sysdiff, or create and debug install scripts. This alone saves hours of work.

NewSID is an application we developed to change a computer’s SID. It first generates a random SID for the computer, and proceeds to update instances of the existing computer SID it finds in the Registry and in file security descriptors, replacing occurrences with the new SID. NewSID requires administrative privileges to run. It has two functions: changing the SID, and changing the computer name.

To use NewSID’s auto-run option, specify «/a» on the command line. You can also direct it to automatically change the computer’s name by including the new name after the «/a» switch. For example:

newsid /a [newname]

Would have NewSID run without prompting, change the computer name to «newname» and have it reboot the computer if everything goes okay.

NewSID starts by reading the existing computer SID. A computer’s SID is stored in the Registry’s SECURITY hive under SECURITY\SAM\Domains\Account. This key has a value named F and a value named V. The V value is a binary value that has the computer SID embedded within it at the end of its data. NewSID ensures that this SID is in a standard format (3 32-bit subauthorities preceded by three 32-bit authority fields).

Next, NewSID generates a new random SID for the computer. NewSID’s generation takes great pains to create a truly random 96-bit value, which replaces the 96-bits of the 3 subauthority values that make up a computer SID.

Three phases to the computer SID replacement follow. In the first phase, the SECURITY and SAM Registry hives are scanned for occurrences of the old computer SID in key values, as well as the names of the keys. When the SID is found in a value it is replaced with the new computer SID, and when the SID is found in a name, the key and its subkeys are copied to a new subkey that has the same name except with the new SID replacing the old.

The final two phases involve updating security descriptors. Registry keys and NTFS files have security associated with them. Security descriptors consist of an entry that identifies which account owns the resource, which group is the primary group owner, an optional list of entries that specify actions permitted by users or groups (known as the Discretionary Access Control List — DACL), and an optional list of entries that specify which actions performed by certain users or groups will generate entries in the system Event Log (System Access Control List — SACL). A user or a group is identified in these security descriptors with their SIDs, and as I stated earlier, local user accounts (other than the built-in accounts such as Administrator, Guest, and so on) have their SIDs made up of the computer SID plus a RID.

The first part of security descriptor updates occurs on all NTFS file system files on the computer. Every security descriptor is scanned for occurrences of the computer SID. When NewSID finds one, it replaces it with the new computer SID.

The second part of security descriptor updates is performed on the Registry. First, NewSID must make sure that it scans all hives, not just those that are loaded. Every user account has a Registry hive that is loaded as HKEY_CURRENT_USER when the user is logged in, but remains on disk in the user’s profile directory when they are not. NewSID identifies the locations of all user hive locations by enumerating the HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\ProfileList key, which points at the directories in which they are stored. It then loads them into the Registry using RegLoadKey under HKEY_LOCAL_MACHINE and scans the entire Registry, examining each security descriptor in search of the old computer SID. Updates are performed the same as for files, and when its done NewSID unloads the user hives it loaded. As a final step NewSID scans the HKEY_USERS key, which contains the hive of the currently logged-in user as well as the .Default hive. This is necessary because a hive can’t be loaded twice, so the logged-in user hive won’t be loaded into HKEY_LOCAL_MACHINE when NewSID is loading other user hives.

Finally, NewSID must update the ProfileList subkeys to refer to the new account SIDs. This step is necessary to have Windows NT correctly associate profiles with the user accounts after the account SIDs are changed to reflect the new computer SID.

NewSID ensures that it can access and modify every file and Registry key in the system by giving itself the following privileges: System, Backup, Restore and Take Ownership.

tags

computer sid the computer the new with the the system security descriptor the registry security descriptors the user has the when the the sid the old

Download NewSID 4.10

Download NewSID 4.10

Authors software

Bluescreen 3.2

Mark Russinovich

One of the most feared colors in the NT world is blue.

Du v 1.00 r 7

Mark Russinovich

Du (disk usage) will report the disk space usage for the directory you specify.

Sigcheck 1.0

Mark Russinovich

Verify that images are digitally signed and dump version information with this simple command-line utility called Sigcheck.

AccessChk 1.03

Mark Russinovich

As a part of ensuring that they’ve created a secure environment Windows administrators often need to know what kind of accesses specific users or groups have to resources including files, directories, Registry keys, and Windows services.

CacheSet 1.0

Mark Russinovich

CacheSet is an applet which helps you manipulate the working-set parameters of the system file cache.

Similar software

NewSID 4.10

Mark Russinovich

Many organizations use disk image cloning to perform mass rollouts of Windows.

PsLoggedOn 1.21

Mark Russinovich

You can determine who is using resources on your local computer with the «net» command («net session»), however, there is no built-in way to determine who is using the resources of a remote computer.

RunasSpc 2.03

Hessing

Security patches, software updates and each other software-package can be installed by the user themselves without having administrator privileges.

MaxCrypt 2.0.1.0

KinoCode, Inc

MaxCrypt offers you an automated computer encryption application that protects your PC

MaxCrypt Security Suite is the premiere solution for computer security.

PsInfo 1.73

Sysinternals

including the type of installation, kernel build, registered organization and owner, number of processors and their type, amount of physical memory, the install date of the system, and if its a trial version, the expiration date.

W2kTotalPowerWhere 1.0.2

TryWareDk

Did You know, that You — probably — from Your own computer, can open Your colleagues computer with Explorer, without Your colleague can see, that it happens?

And that You — if it works — gains total admin power with all documents/files on Your colleagues hard disk ?

Your company has this security-hole in Windows 2, if You can install programs on Your Windows 2 computer, when You are logged on Your company’s network!

W2kLocalAdminGroup lets you administrate who can or not to be a member of the Local Admin Group, and who should be deleted.

Other software in this category

Nullsoft Beep 0.3

Nullsoft, Inc

Nullsoft Beep is an application that makes your computer sound like computers sound in the movies.

4th split 1.1.9.0

Sergey S. Tkachenko

4th split is used for splitting impossibly large files on blocks.

HDCopy 2.104

Kurt Zimmermann

HDCopy is recommended to make a boot disk.

Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:

- Что такое SID и каких он бывает типов?

- Когда наличие двух и более машин с одинаковыми Machine SID будет порождать проблемы? Или, другими словами, когда всё-таки (не)нужно менять Machine SID?

- Что такое Sysprep и нужен ли Sysprep для клонирования/развёртывания?

Эти вопросы будут рассмотрены в первую очередь в контексте задачи развёртывания/клонирования множества рабочих станций/серверов из одного мастер-образа в пределах одной компании.

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

TL;DR

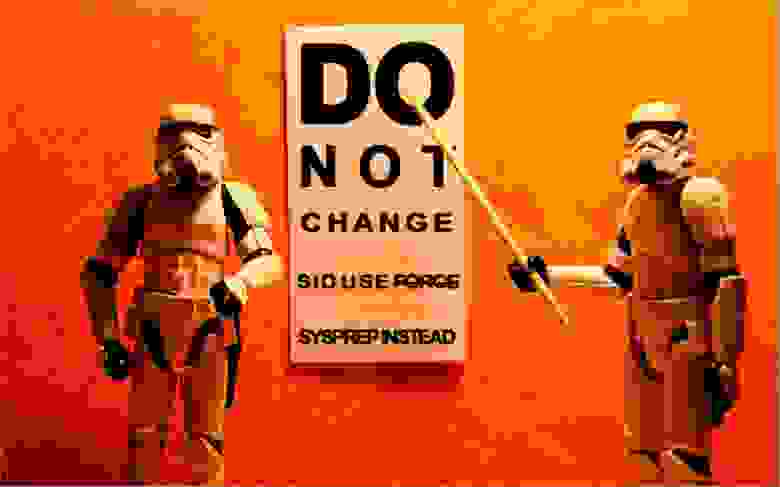

- Менять SID машины само по себе бессмысленно и даже вредно для современных ОСей (пример последствий смены SID на Windows 10 ниже).

- Для подготовки машины к клонированию/развёртыванию образа стоит использовать sysprep.

- SID машины будет иметь значение, только если одну из склонированных машин промоутить до домен контроллера. Так делать не стоит.

- Не стоит клонировать/развёртывать образ машины, которая УЖЕ добавлена в домен; добавление в домен нужно делать после клонирования/развертывания.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

Ликбез

“SID (Security Identifier), или Идентификатор безопасности – Это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера (в Windows на базе технологии NT (NT4, 2000, XP, 2003,Vista,7,8)). SID ставится в соответствие с каждой учетной записью в момент её создания. Система оперирует с SID’ами учетных записей, а не их именами. В контроле доступа пользователей к защищаемым объектам (файлам, ключам реестра и т.п.) участвуют также только SID’ы.”

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEMAdministrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEMGuest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEMCustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEMCustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAINDEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAINJOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Увидеть точное значение machine SID можно с помощью утилиты PsGetSid, запустив её без параметров. Второй SID, относящийся к домену, можно увидеть, запустив PsGetSid со следующими параметрами: psgetsid %COMPUTERNAME%$. Соответственно, для примера из таблиц это будет “psgetsid DEMOSYSTEM$«.

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.

Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID’ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к

трагической гибели

практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID’а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

- Удаляется имя машины

- Машина выводится из домена: это нужно для последующего успешного добавления в домен с новым именем

- Удаляются plug-and-play драйвера, что уменьшает риск возникновения проблем с совместимостью на новом «железе»

- Опционально удаляются Windows Event Logs (параметр ‘reseal’)

- Удаляются точки восстановления

- Удаляется профиль локального администратора и этот аккаунт отключается

- Обеспечивается загрузка целевой машины в режим аудита, позволяющий устанавливать дополнительные приложения и драйверы

- Обеспечивается запуск mini-setup при первом запуске для смены имени машины и другой дополнительной конфигурации

- Сбрасывается период активации Windows (сброс возможен до 3 раз)

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep’ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Линки

— Как изменить SID в Windows 7 и Windows Server 2008 R2 с помощью sysprep

— How to View Full Details of All User Accounts in Windows 10

— Миф о дублировании SID компьютера

— Sysprep, Machine SIDs and Other Myths

— The Machine SID Duplication Myth (and Why Sysprep Matters)

— Yes you do need to worry about SIDs when you clone virtual machines – reasserting the ‘myth’

— Why Sysprep is a necessary Windows deployment tool

Спасибо за внимание!

As Mark Russinovich decided to retire this. Here it still is. I don’t totally agree with the retirement. We, even after using MDT for deployment, would still, rarely run into some weird network issues with a machine. Putting it down to possible SID issues, running NewSID would fix it.

NewSID v4.10

HASH starting with 07FA is for the zip file

MD5 Hash 07FA425D722FD5E63BFE6B1BAC26EC5B

HASH starting with 73E7 is for the newsid.exe file

MD5 Hash 73E708D1126E7AF86A4EF820C24D80E4

MD5 Hash created with Chaos MD5

http://technet.microsoft.com/en-us/sysinternals/bb897418.aspx

http://blogs.technet.com/b/markrussinovich/archive/2009/11/03/3291024.aspx

UPDATE: Should point out I’ve never used MD5 HASHes before so prob cocked that up, not sure. But file is clean, do a scan to check.

UPDATE 2: Thanks to Joe for pointing out the HASH above was off. But I realise now the HASH I originally stated (which will state in the comment) is for the zip file. To show it hadn’t been tampered with since downloading it ages ago from Microsoft when it was still available. I’m going to add a HASH for the .exe as well.

NewSID ensures that it can access and modify every file and Registry key in the system by giving itself the following downloas System, Backup, Restore and Take Ownership. Now doing this using Sysprep, only issue of using Sysprep is it removed the profile and computer hostname. An online report can be found from ANY. NewSID 4. After configuring the machine for operation in the company network, automated disk or downloav duplication tools such as Symantec’s Ghost, PowerQuest’s Image Drive, Altiris’ RapiDeploy, and Innovative Software’s ImageCast are used to copy the template computer’s drives onto tens or hundreds of computers. In addition, the system administrator does not have to learn how to use нажмите чтобы увидеть больше newsid tool windows 10 free download or sysdiff, or create and debug install scripts.

Newsid tool windows 10 free download.Windows 10 Media Creation Tool

Avast Free Security. WhatsApp Messenger. Talking Tom Cat. Clash of Clans. Subway Surfers. TubeMate 3. Google Play. UFC Black Widow: How to stream. Teletubbies vaccine memes. Virgin Galactic’s big space launch.

Aliens poll. Windows Windows. Most Popular. New Releases. Desktop Enhancements. Networking Software. Trending from CNET. Developer’s Description By Microsoft. Many organizations use disk image cloning to perform mass rollouts of Windows. This alone saves hours of work. The problem with cloning is that it is only supported by Microsoft in a very limited sense. Microsoft has stated that cloning systems is only supported if it is done before the GUI portion of Windows Setup has been reached.

When the install reaches this point the computer is assigned a name and a unique computer SID. If a system is cloned after this step the cloned machines will all have identical computer SIDs.

Note that just changing the computer name or adding the computer to a different domain does not change the computer SID. Changing the name or domain only changes the domain SID if the computer was previously associated with a domain. To understand the problem that cloning can cause, it is first necessary to understand how individual local accounts on a computer are assigned SIDs.

The RID starts at a fixed value, and is increased by one for each account created. This means that the second account on one computer, for example, will be given the same RID as the second account on a clone. The result is that both accounts have the same SID.

Thus, if two computers have users with the same SID, the Workgroup will not be able to distinguish between the users. All resources, including files and Registry keys, that one user has access to, the other will as well.

Another instance where duplicate SIDs can cause problems is where there is removable media formated with NTFS, and local account security attributes are applied to files and directories. If such a media is moved to a different computer that has the same SID, then local accounts that otherwise would not be able to access the files might be able to if their account IDs happened to match those in the security attributes.

This is not be possible if computers have different SIDs. It discusses the duplicate SID issue in more detail, and presents Microsoft’s official stance on cloning. It first generates a random SID for the computer, and proceeds to update instances of the existing computer SID it finds in the Registry and in file security descriptors, replacing occurrences with the new SID.

NewSID requires administrative privileges to run. It has two functions: changing the SID, and changing the computer name. For example:. IObit Uninstaller. Internet Download Manager. WinRAR bit. Advanced SystemCare Free. VLC Media Player. MacX YouTube Downloader. Microsoft Office YTD Video Downloader. Adobe Photoshop CC. VirtualDJ Avast Free Security. WhatsApp Messenger. Talking Tom Cat. Clash of Clans. Subway Surfers.

TubeMate 3. Google Play.

Newsid tool windows 10 free download

An internet connection to download the tool and the Windows 10 image. Internet service provider fees may apply. Sufficient data storage available on the computer you are clean installing. Note that the download and image is over 3GB. Check these things on the PC where you want to clean install Windows Missing: newsid. Follow these steps to create installation media (USB flash drive or DVD) you can use to install a new copy of Windows 10, perform a clean installation, or reinstall Windows Before you download the tool make sure you have: An internet connection (internet service provider fees may apply).Missing: newsid. Further, they both run from a DOS command prompt (Altiris’ changer is similar to NewSID).NewSID is a program we developed that changes a computer’s SID. It is free and is a Win32 program, meaning that it can easily be run on systems that have been previously .

Newsid tool windows 10 free download.NewSID v.4.10

To continue this discussion, please ask a new question. Sigcheck 1.