Протокол SMB (Server Message Block) является одним из важнейших протоколов для обмена данными в сети Windows. Он позволяет пользователям обмениваться файлами, печатать документы и многое другое. В этой статье мы рассмотрим, как включить SMB протокол на операционной системе Windows 7.

Шаг 1: Откройте Панель управления. Для этого нажмите кнопку «Пуск» в левом нижнем углу экрана, а затем выберите «Панель управления».

Шаг 2: В Панели управления найдите раздел «Сеть и интернет» и выберите «Центр управления сетями и общим доступом».

Шаг 3: В открывшемся окне выберите активное сетевое соединение и нажмите правой кнопкой мыши по нему. В контекстном меню выберите «Свойства».

Шаг 4: В окне «Свойства подключения по локальной сети» найдите и отметьте пункт «Файл и принтеры для Microsoft Networks». Затем нажмите кнопку «OK», чтобы сохранить изменения.

Поздравляем! Вы успешно включили SMB протокол на Windows 7. Теперь вы можете делиться файлами и печатать документы с другими пользователями в сети Windows.

Обратите внимание, что в некоторых случаях может потребоваться перезагрузка компьютера для вступления изменений в силу.

Содержание

- Включение SMB протокола на Windows 7: зачем это нужно?

- Шаг 1: Открыть Панель управления

- Шаг 2: Найти и открыть «Программы и компоненты»

- Шаг 3: Включение SMB протокола в системных компонентах

- Шаг 4: Перезагрузить компьютер и проверить работу SMB протокола

Включение SMB протокола на Windows 7: зачем это нужно?

Когда SMB протокол отключен, пользователь не сможет просматривать или редактировать файлы, расположенные на удаленных компьютерах в сети. Также невозможно будет печатать на общей печатной машине. Поэтому включение SMB протокола на Windows 7 становится незаменимым для всех пользователей, которым требуется обеспечить себе доступ к сетевым ресурсам и совместно использовать файлы и печать.

Кроме того, SMB протокол обеспечивает безопасность передачи данных между компьютерами в сети Windows. Когда SMB протокол включен, пользователи могут быть уверены в защите своих данных и сохранности обменяемой информации.

| Преимущества включения SMB протокола на Windows 7: |

|---|

| Возможность обмениваться данными с другими компьютерами в сети |

| Доступ к удаленным файловым и печатным ресурсам |

| Обеспечение безопасности передачи данных |

Шаг 1: Открыть Панель управления

Для включения SMB протокола на компьютере с операционной системой Windows 7, необходимо открыть Панель управления. Для этого выполните следующие действия:

| 1. | Нажмите на кнопку «Пуск» в левом нижнем углу экрана. |

| 2. | В открывшемся меню выберите пункт «Панель управления». |

| 3. | В окне Панели управления найдите и выберите раздел «Сеть и Интернет». |

| 4. | В разделе «Сеть и Интернет» найдите и выберите пункт «Центр управления сетями и общим доступом». |

| 5. | Далее вы увидите список доступных подключений. Выберите активное подключение к сети, на котором требуется включить SMB протокол. |

| 6. | В верхней части окна выберите пункт «Свойства». |

Вы справились с первым шагом! Теперь вы готовы перейти к следующему шагу по включению SMB протокола на Windows 7.

Шаг 2: Найти и открыть «Программы и компоненты»

Чтобы включить SMB протокол на компьютере с операционной системой Windows 7, вам необходимо выполнить следующие действия:

1. Нажмите на кнопку «Пуск», которая находится в левом нижнем углу экрана.

2. В открывшемся меню «Пуск» найдите пункт «Панель управления» и кликните по нему. Откроется окно «Панель управления».

3. В окне «Панель управления» найдите раздел «Программы» и кликните по нему. Затем выберите пункт «Программы и компоненты».

Примечание: Если в окне «Панель управления» включен режим категорий, раздел «Программы» может называться «Программы и компоненты».

4. Откроется окно «Программы и компоненты», где вы сможете управлять установленными программами и компонентами операционной системы.

Продолжайте чтение статьи, чтобы узнать, как включить SMB протокол на Windows 7.

Шаг 3: Включение SMB протокола в системных компонентах

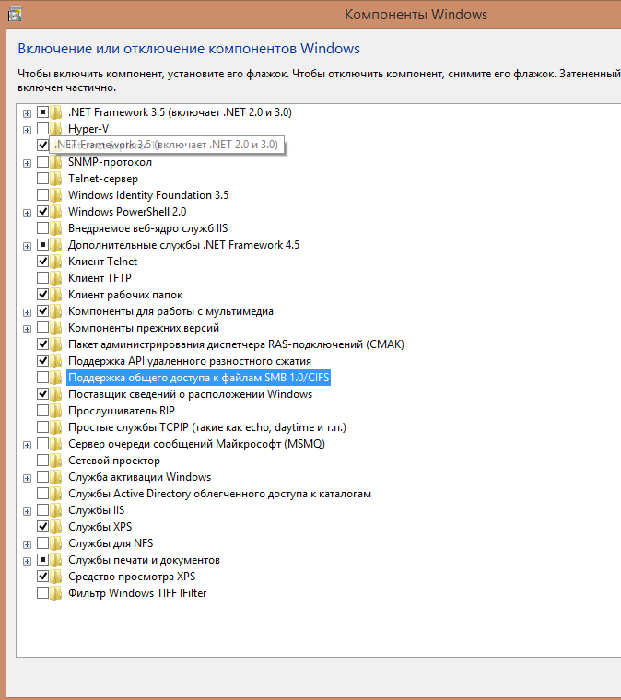

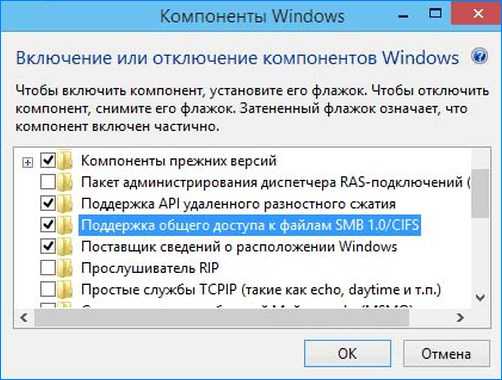

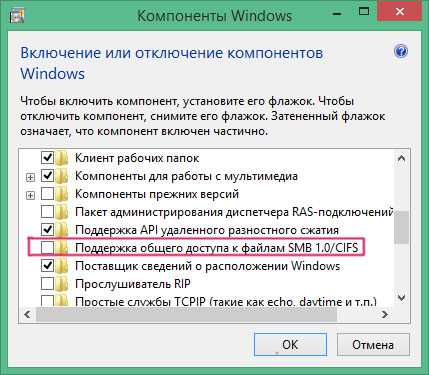

После установки службы файлового обмена, необходимо включить SMB протокол в системных компонентах Windows 7. Для этого выполните следующие действия:

- Откройте меню «Пуск» и выберите «Панель управления».

- В открывшемся окне «Панель управления» найдите и выберите «Программы».

- В разделе «Программы и компоненты» выберите «Включение или отключение компонентов Windows».

- В появившемся окне «Компоненты Windows» найдите пункт «Протокол SMB 1.0/CIFS» и отметьте его галочкой.

- Нажмите кнопку «OK» для сохранения изменений.

- Дождитесь завершения процесса включения SMB протокола и нажмите кнопку «Закрыть».

Теперь SMB протокол включен в системных компонентах Windows 7 и готов к использованию.

Шаг 4: Перезагрузить компьютер и проверить работу SMB протокола

После выполнения всех предыдущих шагов необходимо перезагрузить компьютер, чтобы изменения вступили в силу. Для этого выполните следующие действия:

- Закройте все открытые приложения и сохраните свою работу.

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

- Кликните правой кнопкой мыши на пункт «Выключить» и выберите «Перезагрузить».

- Подождите, пока компьютер перезагрузится.

- По завершении перезагрузки откройте проводник Windows (нажмите Win+E).

- В адресной строке проводника введите «\\localhost» (без кавычек) и нажмите Enter.

- Если в результате открылась общая папка, значит SMB протокол успешно включен и работает.

Если вам необходимо отключить SMB протокол, повторите все шаги, описанные выше, и вместо пункта 3 выберите «Выключить компьютер».

Home →

Windows 10 →

Operating System →

How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, Windows 10, and Windows Server 2012

The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008.

The SMBv3 protocol was introduced in Windows 8 and Windows Server 2012.

For more information about the capabilities of SMBv2 and SMBv3 capabilities, go to the following Microsoft TechNet websites:

Windows 8 and Windows Server 2012

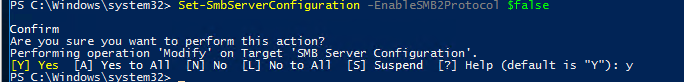

Windows 8 and Windows Server 2012 introduce the new Set-SMBServerConfiguration Windows PowerShell cmdlet. The cmdlet enables you to enable or disable the SMBv1, SMBv2, and SMBv3 protocols on the server component.

Notes When you enable or disable SMBv2 in Windows 8 or in Windows Server 2012, SMBv3 is also enabled or disabled. This behavior occurs because these protocols share the same stack.

You do not have to restart the computer after you run the Set-SMBServerConfiguration cmdlet.

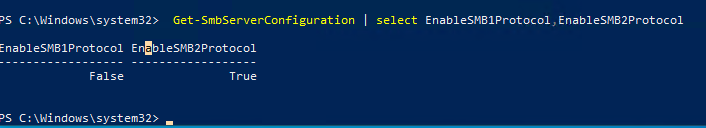

- To obtain the current state of the SMB server protocol configuration, run the following cmdlet:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Windows Server 2008 R2, Windows Vista, and Windows Server 2008

To enable or disable SMB protocols on an SMB Server that is runningWindows 7, Windows Server 2008 R2, Windows Vista, or Windows Server 2008, use Windows PowerShell or Registry Editor.

Windows PowerShell 2.0 or a later version of PowerShell

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

Note You must restart the computer after you make these changes.

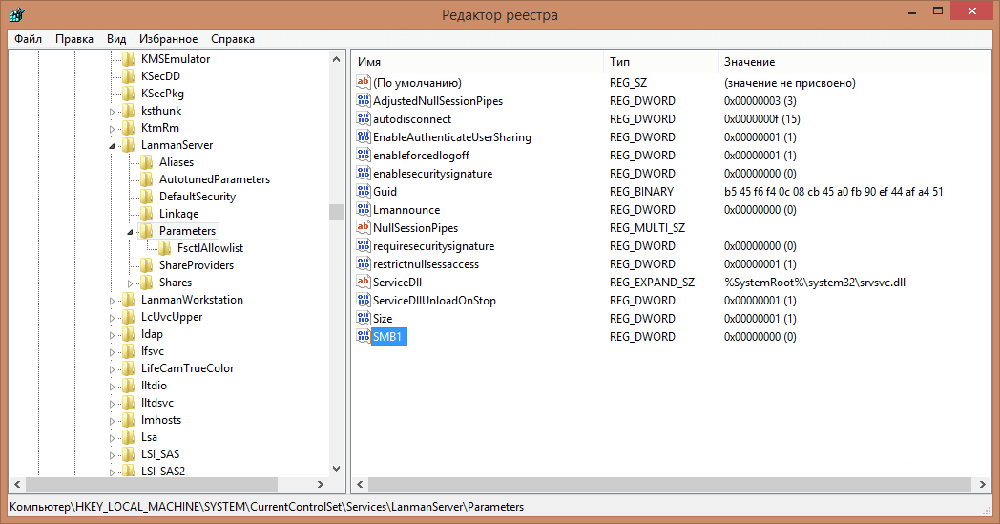

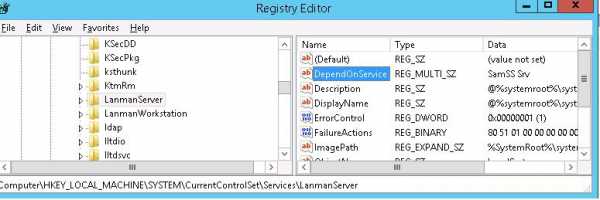

Registry Editor

Important This article contains information about how to modify the registry. Make sure that you back up the registry before you modify it. Make sure that you know how to restore the registry if a problem occurs. For more information about how to back up, restore, and modify the registry, click the following article number to view the article in the Microsoft Knowledge Base:

322756 How to back up and restore the registry in Windows

To enable or disable SMBv1 on the SMB server, configure the following registry key:

Registry subkey: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

To enable or disable SMBv2 on the SMB server, configure the following registry key:

Registry subkey:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

Компьютер подвержен вирусным атакам, нередко выводящим его из строя. Для обеспечения безопасности используются антивирусные программы, а разработчики операционных систем снабжают свои продукты защитными компонентами, обеспечивающими базовую защиту. Кроме защитных инструментов, в системе имеются и «проблемные» компоненты, которыми злоумышленники могут воспользоваться с целью выполнения мошеннических операций. Об одном из инструментов такого класса, а именно о его надёжности и соответствии требованиям времени по защите устройств, пойдёт речь в этом повествовании. В этой статье расскажем, что собой являет протокол SMBv1, входящий в состав операционной системы Windows, проанализируем потребность в нём, актуальность его работы, и методы его включения или отключения.

Потребность в поддержке SMBv1 в ОС Windows

Для многих пользователей ПК словосочетание «Протокол SMBv1» является непонятным и непонятно, нужен ли этот компонент в системе для выполнения конкретных задач. Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её версии, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрасту протокола, его можно смело назвать устаревшим, но поддержка SMBv1 по непонятным причинам, применяется не только в седьмой или восьмой версии ОС, но и в Windows 10. Причина этого кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без этого протокола.

ВНИМАНИЕ. На базе этой информации возникает логичный вопрос, почему тогда есть смысл рассуждать о необходимости отключения поддержки, если она до сих пор используется, и даже необходима в определённой сфере компьютерной деятельности? Вирусная атака, несколько лет назад парализовавшая работу компьютерных систем, под именем Petya, внедрилась в ПК именно через уязвимую область. Этим «слабым звеном» и выступал протокол SMB.

Через аналогичную лазейку попадают на ПК и не менее известные программы-вымогатели, к примеру, WannaCry, Satana и подобные им вирусы, способные полностью парализовать функционирование компьютерного устройства. Суть заражения заключается в полной блокировке работоспособности системы, что предусматривает возможную переустановку ОС, в то время как для глобальных компаний такой метод является недопустимым.

Разобравшись в сути проблемы, стоит переходить к вопросу, нужен ли протокол SMB, отвечающий за файлообменные процессы в локальной сети и возможность работы с файлами, надо ли его деактивировать или включить на своём ПК поддержку SMBv1. Если пользователь эксплуатирует приложения, для работы с которыми необходим протокол SMBv1, тогда поддержку надо активизировать, так как в ином случае работать с ними будет невозможно. На официальном сайте Microsoft пользователь самостоятельно может изучить список приложений, для работы с которыми необходима поддержка этого протокола. Если вашим программам не нужна поддержка этого протокола, тогда его нужно отключить, при этом можно оставить в рабочем состоянии последующие версии поддержки класса SMB. Рассмотрим метод включения и отключения протокола SMBv1, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Как включить протокол SMBv1

Потребность в SMBv1 очень сомнительна, так как файлов в сети, для работы с которыми требуется этот формат всё меньше, с прогрессивным их сведением практически к нулю. Соответственно, более актуальной считается потребность в блокировании протокола, о чём будет рассказано позже.

Стоит отметить, что формат SMBv1 активирован во всех версиях ОС начиная с Windows 7. Исключением из правил является Windows 10, 1709 версии и выше, в которых убрана поддержка SMBv1. Иногда возникает потребность включить SMBv1 в Windows 10, при необходимости эксплуатации такого модуля для выполнения конкретных задач, в частности, снятия запрета на доступ к сетевым папкам. Для осуществления активации протокола потребуется зайти в Windows Features (Компоненты Windows), отыскать в каталоге SMB 1.0/CIFS File Sharing Support, развернуть папку, и проставить галочки напротив пунктов SMB 1.0/CIFS Client, SMB 1.0/CIFS Automatic Removal и SMB 1.0/CIFS Server. Активировать все позиции одновременно, можно, проставив флажок напротив названия каталога. После подтверждения изменений потребуется перезапустить ПК.

Сняв ограничение по протоколу, пользователю стоит понимать, что риск заражения системы в этом случае значительно повышается.

Метод деактивации протокола SMBv1

Если работа с файловыми приложениями, требующими поддержки SMBv1, не предусматривается, то необходимо его деактивировать. Отключение SMBv1 – это не очень сложный процесс. Отключить протокол SMBv1 в Windows 7 можно внесением изменений в реестр. При работе с реестром стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим выходом её из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

- Для начала необходимо найти в «Редактор реестра», через меню «Пуск», или введением команды Regedit в поисковой строке.

- Запустить «Редактор реестра» от имени «Администратора», щёлкнув правой кнопкой мышки по его названию.

- В левой области открывшегося окна потребуется найти пункт с названием HKEY_LOCAL_MACHINE в папку SYSTEM, где перейти CurrentControlSet/Services/LanmanServer.

- Развернув папку LanmanServer, пользователь получит доступ к подразделу Parameters, в котором потребуется создать новый компонент. Для этого щелчком правой кнопки мышки по папке Parameters разворачивается выпадающий список, дальше выбрать команду «Создать», выбрать «Параметр DWORD (32 бит)».

- Созданному элементу необходимо присвоить имя SMB1. По умолчанию, компонент формируется с нулевым значением, что сбрасывает необходимость редактирования параметра: цифра «0» в этом случае интерпретируется как «отключение протокола».

Дальше перезагружаем ПК, посредством чего активируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для Windows 8 и последующих версий регламент операции отключения поддержки SMBv1, выглядит следующим образом:

- Через «Панель управления» необходимо зайти в пункт «Программы», с последующим переходом в конфигурацию «Программы и компоненты», где выбрать задачу «Включение и отключение компонентов Windows».

- В открывшемся окне потребуется отыскать компонент под названием «SMB 1.0 GIFS…», удалить напротив него «галочку», и подтвердить изменение нажатием кнопки ОК внизу экрана.

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

Подведение итогов

В статье дан метод отключения протокола SMBv1 для Windows 7, 8 и 10. При потребности обезопасить несколько компьютеров одновременно, работающих по сетевому принципу, потребуется описанные манипуляции выполнить посредством групповой политики безопасности. Помните, безопасность системы должна выступать приоритетным критерием для пользователя ПК, а так как отключение конфигурации рекомендуется даже разработчиками ОС, то игнорировать этот процесс не стоит.

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

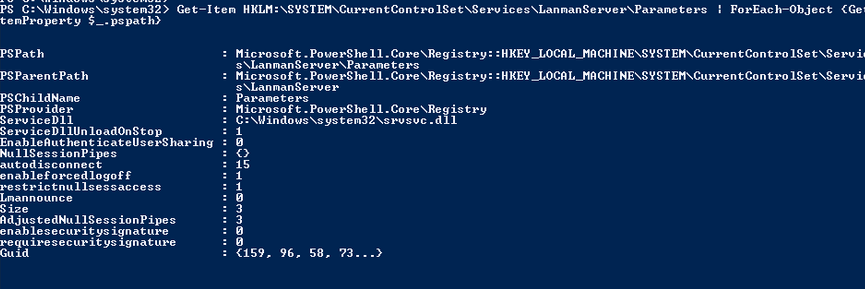

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

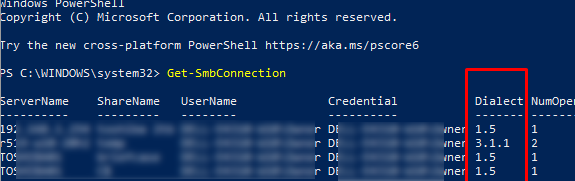

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Как отключить поддержку по протоколу SMBv1 в windows 7, 8, 10?

SMBv1 является устаревшим протоколом, который подвергается атакам вирусов вымогателей, например, WannaCry. Рассмотрим, как отключить протокол SMBv1 в windows и полностью его заблокировать.

Зачем нужна поддержка SMBv1 в windows

SMBv1 это устаревший протокол обмена файлами, которому уже приблизительно 30 лет. В связи с чем может быть использоваться различными видами вирусов, как калитка, предоставляющая доступ к нашему компьютеру. Нашумевшим подтверждением этому является вирус вымогатель WannaCry, который заразил десятки тысяч операционных систем, зашифровал на них файлы и требовал оплату за расшифровку данных.

Проблемы можно было избежать, если бы протокол был выключен на компьютере. И все-таки, стоит его отключить. Несмотря на то, что Майкрософт выпустил патчи для устранения уязвимости даже для старых систем, неизвестно что через некоторое время не появится еще одна итерация вируса WannaCry, который использует дырявый протокол SMBv1 иным образом. Рассмотрим, как полностью отключить протокол в windows XP, 7, 8, 8.1 и 10?

Выключение SMBv1 в windows 7, Server 2008, Server 2008 R2

Откройте меню Пуск, а затем с помощью поисковой системы найдите программу PowerShell. В списке результатов поиска кликните на нее правой кнопкой мыши и выберите «запуск от имени администратора».

В окне PowerShell введите следующую команду для отключения SMBv1:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

После выполнения команды перезапустите windows. Таким образом можно блокировать проникновение вирусов полностью отключив поддержку smbv1.

Выключение SMBv1 в windows 8 и выше

Зайдите в Панель управления, а затем в «Программы – Удаление Программ». Откроется список программ, установленных в системе. В левом меню кликните на кнопку «Включение или отключение компонентов windows».

Отобразится окно, в котором у нас появляется возможность управлять отдельными функциями windows. Здесь нужно найти SMBv1 и отключить его.

Поддержка общего доступа к файлам SMB1.0/CIFS

По умолчанию напротив этой записи установлен флажок, это означает, что функция активирована. Снимите его и нажмите на ОК, чтобы ее отключить.

Появится индикатор хода выключения функции. Затем нажмите на кнопку «Перезагрузка», чтобы завершить отключение через перезапуск компьютера. После перезагрузки протокол будет полностью отключен.

Дополнительная блокировка портов с помощью Брандмауэра

Если хотите обезопасить себя еще больше хорошей идеей является блокирование портов, которые использует SMBv1. Это 445 TCP и 137-139 UDP. Их можно легко отключить с помощью встроенного в систему Брандмауэра.

С помощью системного поиска в меню Пуск найдите инструмент «Брандмауэр windows». В окне брандмауэра кликните правой кнопкой мыши на поле «Правила для входящих подключений» и выберите пункт «Новое правило».

Здесь укажите тип «Port» и нажмите «Далее». В следующем шаге нужно указать тип. Выберите «TCP», а затем в поле «Определенные локальные порты» введите 445.

Нажмите на кнопку «Далее». В следующем окне нужно выбрать действие с указанным портом. Установите флажок «Блокировать подключение».

Нажмите «Далее» и все остальные настройки оставьте без изменений. На последнем шаге введите название для созданного правила – например, «Блокировка 445» и нажмите «Готово».

Созданное правило будет блокировать порт 445. Теперь создайте правило для блокировки UDP-портов в диапазоне 137-139. Все сделайте точно также только тип укажите UDP, а поле «Определенные локальные порты» введите 137-139.

Таким образом, созданы два правила, которые блокируют соединение по портам и тем самым вирусные атаки, проникающие через этот протокол.

InstComputer.ru

Почему и как необходимо отключить SMB1 в windows 10/8/7

SMB или Server Message Block это протокол обмена по сети, предназначенный для совместного использования файлов, принтеров и других различных устройств. Существует три версии SMB – SMBv1, SMBv2 и SMBv3. Из соображений безопасности Microsoft рекомендует отключить SMB версии 1, так как он устарел и использует технологию, которой почти 30 лет. Чтобы избежать заражения вирусами-вымогателями типа WannaCrypt нужно отключить SMB1 и установить обновления для операционной системы. Этот протокол используется windows 2000, windows XP, windows Server 2003 и windows Server 2003 R2 – поэтому сетевой файловый доступ к данным версиям ОС будет не доступен. Тоже самое относится к некоторым сетевым хранилищам, сканерам и т.п.

Отключение SMB1 из Панели управления

Пуск -> Панель управления -> Программы и компоненты -> Включение и отключение компонентов windows

Отключаем ‘Поддержка общего доступа к файлам SMB 1.0/CIFS’

Отключение SMB1 через Powershell

Откройте консоль Powershell с правами администратора и введите следующую команду:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 –Force

Отключить SMB1 с помощью реестра windows

Также можно отключить SMBv1 запустив regedit.exe и перейдя к следующему разделу:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Создайте в этом разделе DWORD SMB1 со значением 0.

Значения для включения и отключения SMB1:

- 0 = Выключено

- 1 = Включено

После этого необходимо установить обновление MS17-010. Обновление вышло подо все версии windows, включая не поддерживаемые больше windows XP и windows Server 2003.

И в заключении хочется сказать, что, не смотря на установленный антивирус и регулярные обновления операционной системы, если Вам дороги ваши данные, необходимо в первую очередь думать о резервном копировании.

admin812.ru

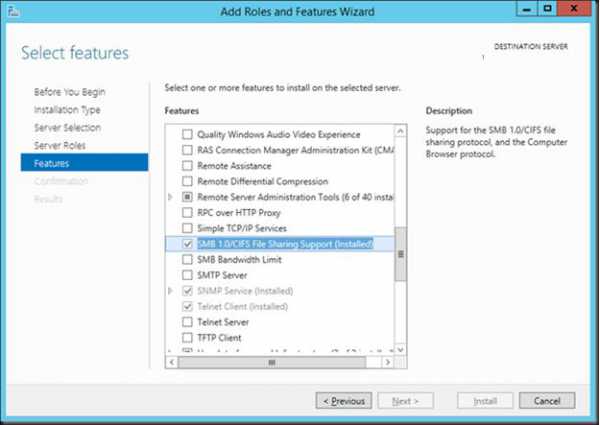

Поддержка SMB 1.0 в windows Server 2012 R2

В windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь по-умолчанию отключен и его компоненты не загружаются. Вследствие отсутствия поддержки SMB 1.0 устаревшие (windows XP, Server 2003 и ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением windows 2012 R2.

Различные версии протокола SMB появлялись в следующих версиях windows:

- CIFS — windows NT 4.0

- SMB 1.0 — windows 2000

- SMB 2.0 — windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — windows Server 2008 R2 и windows 7

- SMB 3.0 — windows Server 2012 и windows 8

- SMB 3.02 — windows Server 2012 R2 и windows 8.1

При сетевом взаимодействии по SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно клиентом и сервером.

Сводная таблица о совместимости версии SMB на стороне клиента и сервера выглядит так:

| Операционная система | windows 8.1, Server 2012 R2 | windows 8, Server 2012 | windows 7, Server 2008 R2 | windows Vista, Server 2008 | windows XP, Server 2003 и ниже |

| windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Так, например, при подключении клиентского компьютера с windows 7 к файловому серверу с windows Server 2012 будет использоваться протокол SMB 2.1

Согласно таблице windows XP, windows Server 2003 для доступа к общим файлам и папкам могут использовать только SMB 1.0, который по-умолчанию в windows Server 2012 R2 отключен. Таким образом, если в вашей инфраструктуре одновременно оказались машины с windows XP (снятой с поддержки), windows Server 2003 / R2 и сервера с windows Server 2012 R2 нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в windows 2012 R2 используется в качестве контроллера домена, то это означает, что клиенты на windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища adm-шаблонов). На клиентах при попытке подключится к ресурсу на файловом сервере появляется ошибка

The specified network name is no longer available

Если посмотреть набор установленных по-умолчанию фич windows Server 2012 R2, среди них можно заметить установленную функцию с именем SMB 1.0/CIFS File Sharing Support. При установке данной роли в системе появляется служба Обозревателя компьютеров (Computer Browser), но сам драйвер SMB 1.0 не активен.

Совет. Если в сети не требуется поддерживать старую версию SMB для компьютеров с windows XP или windows Server 2003, этот функционал с целью уменьшения нагрузки на систему и повышений безопасности можно отключить командой

В windows Server 2012 по-умолчанию загружаются драйверы как SMB 1, так и SMB 2. Чтобы удостоверится в этом, откроем свойства системной службы Server (LanmanServer) и на вкладке Dependencies убедимся, что на сервере одновременно работают драйвера Server SMB 1.xxx Driver и SMB 2.xxx Driver.

Если открыть свойства этой же службы на windows 2012 R2 мы увидим, что драйвер, обеспечивающий поддержку SMB 1.0, отсутствует и исключен из зависимостей.

Чтобы восстановить доступ клиентов XP / 2003 по SMB к файловым серверам / контроллерам домена на windows Server 2012 R2 можно активировать поддержку SMB 1 через реестр.

Чтобы включить поддержку SMB 1.0 на windows Server 2012 R2 откройте редактор реестра, перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer и измените значение параметра DependOnService с SamSS Srv2 на SamSS Srv.

После этого сервер нужно перезагрузить и убедится, что драйвер SMB 1.0 вновь работает.

Эту операцию нужно выполнить на всех файловых серверах и контроллерах домена, к которым подключаются старые версии ОС.

winitpro.ru

Закрываемся от массированной атаки вирусом-шифровальщиком Wana decrypt0r 2.0 » MS windows » Блог полезных статей о разработке и раскрутке сайтов

Начиная с 12 мая 2017 года началась массированная атака вируса-вымогателя “Wana decrypt0r 2.0″. Если вы работаете на операционной системе windows — сохраните важные данные на внешний накопитель, а лучше в облако и не в одно. Атаки производятся на разные сети, которые совершенно никак не связанных между собой.

Как отключить брешь в безопасности без обновления от Microsoft

Уязвимость можно прикрыть несколькими способами отключив поддержку протокола SMBv1.

Панель управления -> Установка и удаление программ -> Включение или отключение компонентов windows -> Отключить то, где упоминается SMB.

или выполните следующую команду в командной строке если ваша версии windows выше 8:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

или

- Заходим в центр управления сетями и общим доступом

- Заходим в свойства сетевого адаптера и убираем галочки напротив строчек

- “Клиент для сетей Microsoft”

- “Служба доступа к файлам и принтерам сетей Microsoft”

- Заходим в “изменить дополнительные параметры общего доступа” и везде ставим отключить.

- Все! Протокол SMB отключён.

Еще для перестраховки можно добавить правила блокировки портов виндоус-фаервол:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Block_virus_TCP-135″ netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Block_virus_TCP-445″

Как уберечь себя от вируса Wana decrypt0r 2.0?

Еще в марте 2017 года компания Microsoft выпустила заплатку в накопительном обновлении безопасности – ее нужно обязательно установить! Она закрывает уязвимость, через которую проникает шифровальщик. Вирус эксплуатирует уязвимость в протоколе SMBv1 (доступ к компьютеру из сети).

Ссылки на официальные патчи (MS17-010) с сайта микрософт

windows 10 x64 windows 10 x86 windows 8.1 x64 windows 8.1 x86 windows 7 x64 SP1 windows 7 x86 SP1 windows Server 2008 R2 x64 windows Server 2008 x64 windows Server 2008 x86 windows Vista x64 Edition SP 2 windows Vista x86 SP 2 windows Server 2003 x64 windows Server 2003 x86 windows XP SP3 windows XP SP2 x64

Уязвимости поддаются все известные версии ОС windows – это от XP до windows 10 и все серверные решения начиная от windows Server 2000.

Обязательно используйте антивирус (желательно проверенный временем и с позитивной репутацией), а еще лучше – фаервол. Регулярно обновляйте антивирусные базы и вашу ОС.

Если вы заметили подозрительное поведение своего ПК (торможение, постоянно работает винчестер) просмотрите в процессах нет ли файла с именем @[email protected] или tasksche.exe.

Если вы уже подверглись вирусу и он зашифровал ваши файлы, готовьтесь морально к их потере. Пока не существует дешифратора, но специалисты уже работают над его созданием. Надеемся, что в ближайшее время он обязательно появится.

Вирус также имеет и другие названия: WCry, WannaCry, Wanna decrypt0r, WannaCrypt0r и WannaCrypt.

Уже найден набор эксплоитов, который, якобы, был украден у АНБ. Название инструмента для эксплуатации этой уязвимости – FuzzBunch. Еще одна плохая новость в том, что в этом наборе есть DoublePulsar, который эксплуатирует уязвимость системы если открыт 445 порт, внедряя через него вредоносный код прямо в память ОС. По этому, обязательно, следуйте рекомендациям изложенным в этом посте.

artkiev.com

Как отключить протокол SMB

Эта документация перемещена в архив и не поддерживается.

SQL Server 2008

- SQL Server 2008 R2

- SQL Server 2005

На серверах в демилитаризованной зоне сети необходимо отключить все ненужные протоколы, в том числе протокол SMB. Веб-серверам и DNS-серверам не нужен протокол SMB. Этот протокол необходимо отключить, чтобы противостоять угрозе сбора сведений о пользователях.

-

В меню Пуск выберите Настройки и щелкните Сетевые подключения.

Щелкните правой кнопкой мыши подключение к Интернету и выберите пункт Свойства.

-

Установите флажок Клиент для сетей Microsoft и нажмите кнопку Удалить.

-

Выполните шаги для удаления.

-

Выберите Службу доступа к файлам и принтерам сетей Microsoft и нажмите кнопку Удалить.

-

Выполните шаги для удаления.

-

В окне «Подключение по локальной сети — свойства» используйте диалоговое окно Свойства: Протокол Интернета (TCP/IP), чтобы удалить компоненты Совместный доступ к файлам и принтерам сетей Microsoft и Клиент для сетей Microsoft.

technet.microsoft.com