- Remove From My Forums

-

Question

-

Hi there,

I’m trying to set up a WSUS server on Server 2019. This works just fine. I can sync updates and access the update catalog. My problem is that WSUS is not downloading any updates from Microsoft Update. The server is running in a VMware Workstation VM with

a bridged internet connection. In my SoftwareDistribution.log I found the following after starting a sync (This pattern repeats for each update that should be downloaded):2019-02-23 14:14:44.346 UTC Info WsusService.34 ContentSyncAgent.ContentSyncSPFireStateMachineEvent ContentSyncAgent firing Event: FileDownloadFailed for Item: 1bf0153d-3f81-4352-837e-f58630c62a94 2019-02-23 14:14:44.361 UTC Info WsusService.34 ContentSyncAgent.WakeUpWorkerThreadProc Processing Item: c1d347b3-a383-42cf-bd74-f6a446351b62, State: 10 2019-02-23 14:14:44.361 UTC Error WsusService.34 ContentSyncAgent.Download File Windows-KB890830-x64-V5.67-delta.exe: ActualState: 10; Step: AddFile; Message: System.ArgumentException: Der Wert liegt außerhalb des erwarteten Bereichs. bei System.Runtime.InteropServices.Marshal.ThrowExceptionForHRInternal(Int32 errorCode, IntPtr errorInfo) bei Microsoft.Windows.BackgroundTransfer.Job.AddFile(String remoteUrl, String localName) bei Microsoft.UpdateServices.ServerSync.ContentSyncAgent.Download(String& step, String& fileRemotePath, String& fileLocalPath, FileNeededByContentAgent file, IBitsJob& jobCreated) bei Microsoft.UpdateServices.ServerSync.ContentSyncAgent.Download(String& step, String& fileRemotePath, String& fileLocalPath, FileNeededByContentAgent file, IBitsJob& jobCreated) bei Microsoft.UpdateServices.ServerSync.ContentSyncAgent.WakeUpWorkerThreadProc() bei System.Threading.ExecutionContext.RunInternal(ExecutionContext executionContext, ContextCallback callback, Object state, Boolean preserveSyncCtx) bei System.Threading.ExecutionContext.Run(ExecutionContext executionContext, ContextCallback callback, Object state, Boolean preserveSyncCtx) bei System.Threading.ExecutionContext.Run(ExecutionContext executionContext, ContextCallback callback, Object state) bei System.Threading.ThreadHelper.ThreadStart() 2019-02-23 14:14:44.361 UTC Info WsusService.34 EventLogEventReporter.ReportEvent EventId=364,Type=Error,Category=Synchronization,Message=Fehler beim Herunterladen der Inhaltsdatei. Ursache: Der Wert liegt außerhalb des erwarteten Bereichs. Quelldatei: /d/msdownload/update/software/uprl/2018/12/windows-kb890830-x64-v5.67-delta_504898b1ccc92699d89a61c5a790ca07fd3711f9.exe Zieldatei: d:WsusContent\F9\504898B1CCC92699D89A61C5A790CA07FD3711F9.ex

The server is not (yet) a member of a domain.

Is this a known issue? What can I do to get WSUS working here?

Thanks in advance.

powershellking

Vielen Dank powershellking

Answers

-

2019-02-23 14:14:44.361 UTC Info WsusService.34 EventLogEventReporter.ReportEvent EventId=364,Type=Error,Category=Synchronization,Message=Fehler beim Herunterladen der Inhaltsdatei. Ursache: Der Wert liegt außerhalb des erwarteten Bereichs. Quelldatei: /d/msdownload/update/software/uprl/2018/12/windows-kb890830-x64-v5.67-delta_504898b1ccc92699d89a61c5a790ca07fd3711f9.exe Zieldatei: d:WsusContent\F9\504898B1CCC92699D89A61C5A790CA07FD3711F9.ex

Hi Vielen,

It is a pleasure to answer your question.

Analyze the contents of the log, the part of the quote may be the cause. The path to the Destination File (Zieldatei) seems to be missing a «\».

Please try the following methods to fix:

- Install

SQL Server Management Studio(SSMS) on the Server an run it as Administrator. - Log in to your WSUS database using SSMS.

If you are using a WID database, Use this Connection Path «\\.\pipe\Microsoft##WID\tsql\query» to access the database.

(Reference:

Detailed method of accessing the WID database) - In The SQL Management Studio navigate to the SUSDB Database and to the Table «dbo.tbConfigurationB» then You can edit the «LocalContentCacheLocation» to «d:\WsusContent«.

(The storage path based on the provision of logs.)

If the above method does not help you, please let me know.

Regards,

Yic Lv

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Marked as answer by

Friday, March 1, 2019 8:15 PM

- Install

- Remove From My Forums

-

Question

-

Hello everyone,

Maybe someone that is well-versed knows the cause of the occurring error. I’ve tried googling my solution without avail, sadly.

Windows Update will not install update KB4495667 (2019-04 Cumulative Update For windows Server 2019), no success either when downloading and attempting to install it manually.

The error I get prompted with; Installation Failure: Windows failed to install the following update with error 0x800706BE.

Two other problems seem to correspond with the issue above, which is: Faulting Application name: wuauclt.exe and TiWorker.exe.

What I done thus far;

- Clear Windows update Cache folder.

- Server Reboot.

- Used Windows troubleshoot (Found nothing wrong with Windows Update)

- sfc /scannow

- dism /online /cleanup-image /restorehealth

Hopefully someone can assist me a little, that would be awesome.

-

Edited by

Sunday, May 5, 2019 1:18 PM

Answers

-

I found that after 2019-05 installed successfully this week it was still being offered as an update — I completely reset the Windows Update files on each machine and it’s now gone.

-

Proposed as answer by

Queeg505

Tuesday, May 21, 2019 7:47 AM -

Marked as answer by

Master-DXT

Saturday, May 25, 2019 4:49 AM

-

Proposed as answer by

Posted by yeowkm 2021-11-18T08:15:47Z

i have some newly setup windows server 2019 that i am trying to manage updates using WSUS.

but seems like they cannot download, stuck at 0% forever

what are the things i need to check to enable the downloads to proceed

11 Replies

-

jrp78

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.ghost chili

You can check the Windows Update log by opening up a powershell window and typing get-windowsupdatelog

This will output a file to the desktop.The other option to try is to go out and get the latest CU and manually install then then see if updates going forward work properly.

Was this post helpful?

thumb_up

thumb_down

-

I would take your 2019 server out of WSUS and update manually with Windows Update.

We keep all servers out of WSUS and only perform updates at times we are comfortable with, and once we are happy the updates are tested and don’t break anything.

In any case, my standard practice to clear failing updates on PC’s is to stop the BITS and Update services and delete the contents of the Software Distribution folder and reboot then try again. Not had to do that on a 2019 server though.

1 of 2 found this helpful

thumb_up

thumb_down

-

jrp78

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.ghost chili

Was this post helpful?

thumb_up

thumb_down

-

Briser_fae_the_broch wrote:

I would take your 2019 server out of WSUS and update manually with Windows Update.

We keep all servers out of WSUS and only perform updates at times we are comfortable with, and once we are happy the updates are tested and don’t break anything.

Why not use WSUS for this, though? You can create multiple Server 2019 group in WSUS and manually approve for a ‘test’ group and then manually approve the rest when you’re satisfied. Wouldn’t that give you the testing you want, but still take advantage of WSUS?

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

WSUS Expert

-

check

398

Best Answers -

thumb_up

568

Helpful Votes

Briser_fae_the_broch wrote:

I would take your 2019 server out of WSUS and update manually with Windows Update.

We keep all servers out of WSUS and only perform updates at times we are comfortable with, and once we are happy the updates are tested and don’t break anything.

In any case, my standard practice to clear failing updates on PC’s is to stop the BITS and Update services and delete the contents of the Software Distribution folder and reboot then try again. Not had to do that on a 2019 server though.

WSUS does this beautifully. And if you pair it with settings that auto-install and restart outside of active hours (at specific times), it’s fairly hands off except for those you want to manually touch.

I have the bulk of my servers set to install and restart daily — if it finds any updates approved in WSUS. Then I have a Test Servers group that I approve to first — non-critical servers that are in production that run things that could be down for a day or 2 if it ended up really going bad (think IT related service servers) or can be reverted to a backup very easily due to not much changing (think printer servers, etc). Once they pass working for a week or less, I’ll release the updates to the production group — which will now mostly install automatically on those systems that are capable of installing and restarting overnight (2 different time slots so that we don’t have both DC’s restarting at the same time). The final is the manual group which requires manual install/restarts because of 3rd party poopware that requires to be opened and running in a session, rather than being a Windows Service. This group also includes vital systems that must be restarted manually (like VM Host).

Was this post helpful?

thumb_up

thumb_down

-

check

-

DragonsRule wrote:

Briser_fae_the_broch wrote:

I would take your 2019 server out of WSUS and update manually with Windows Update.

We keep all servers out of WSUS and only perform updates at times we are comfortable with, and once we are happy the updates are tested and don’t break anything.

Why not use WSUS for this, though? You can create multiple Server 2019 group in WSUS and manually approve for a ‘test’ group and then manually approve the rest when you’re satisfied. Wouldn’t that give you the testing you want, but still take advantage of WSUS?

Well, one reason is we like to patch them manually in real-time, usually from home at weekends and watch what happens so that when we come in on Monday we are not coming in to server issues.

Some servers need to be rebooted in order, you can never tell how long a patch round takes on the main SQL server for example, and the Application servers may patch, reboot and then fail to reconnect if it is in a reboot cycle.

Our backup cycles are spread out to the cloud at different times and this needs to be managed carefully with reboots too.

I’ve never been keen on set it and forget it strategies for servers.

Was this post helpful?

thumb_up

thumb_down

-

Most of my windows 10 pc’s didn’t take November update from WSUS. This seems to happen occasionally.

Was this post helpful?

thumb_up

thumb_down

-

OverDrive

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.mace

WSUS Expert

-

check

398

Best Answers -

thumb_up

568

Helpful Votes

chrisf7 wrote:

Most of my windows 10 pc’s didn’t take November update from WSUS. This seems to happen occasionally.

That sounds like a Dual Scan Scenario

https://www.ajtek.ca/wsus/dual-scan-making-sense-of-why-so-many-admins-have-issues/ Opens a new window

Was this post helpful?

thumb_up

thumb_down

-

check

-

jrp78

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.ghost chili

Briser_fae_the_broch wrote:

DragonsRule wrote:

Briser_fae_the_broch wrote:

I would take your 2019 server out of WSUS and update manually with Windows Update.

We keep all servers out of WSUS and only perform updates at times we are comfortable with, and once we are happy the updates are tested and don’t break anything.

Why not use WSUS for this, though? You can create multiple Server 2019 group in WSUS and manually approve for a ‘test’ group and then manually approve the rest when you’re satisfied. Wouldn’t that give you the testing you want, but still take advantage of WSUS?

Well, one reason is we like to patch them manually in real-time, usually from home at weekends and watch what happens so that when we come in on Monday we are not coming in to server issues.

Some servers need to be rebooted in order, you can never tell how long a patch round takes on the main SQL server for example, and the Application servers may patch, reboot and then fail to reconnect if it is in a reboot cycle.

Our backup cycles are spread out to the cloud at different times and this needs to be managed carefully with reboots too.

I’ve never been keen on set it and forget it strategies for servers.

I mean, I get that but how do you keep track of updates in general? It’s pretty simple to setup a GPO for WSUS and configure it to NOT download or install updates. This still allows you to manually download/install the updates and gives you ability to see what updates the servers may need in the WSUS console(that’s the big thing I like). This is how I have all mine setup that I manually patch like you do.

2 found this helpful

thumb_up

thumb_down

-

what should i look out for in the windowsupdatelog ?

manual download of patches from windows catalog works and installed without issues.

i have more than 70 windows server 2019. tested first 5, all with the same issues.

Was this post helpful?

thumb_up

thumb_down

-

i cannot be doing manual download of the patches for all the 2019 servers all the time.

Was this post helpful?

thumb_up

thumb_down

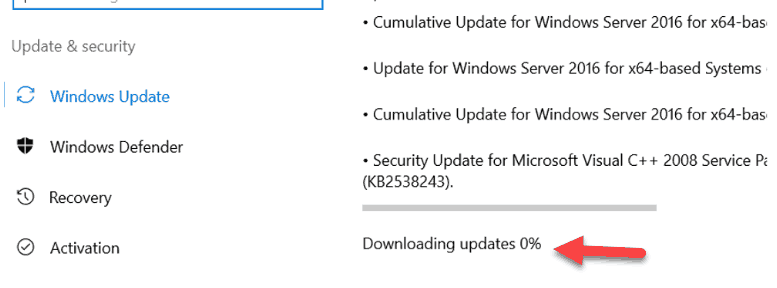

Sometimes the Windows update is a nightmare, especially on the business/work network. If you have direct internet without any proxy or WSUS servers, it is going to work without any issues most of the time. That is how it works on personal computers at home. But when there is a complicated setup in place with the different versions of servers, multiple Internet gateways, and proxy servers, then you will face random issues with Windows update. Recently I had a problem with Windows 2016 server where the Windows update stuck at 0% and did not move further.

In my case, it detected the available updates, but when it started downloading, it stuck at 0%. I thought that something was wrong with the Internet connectivity, but the Internet browsing worked fine on the same server. After finding several solutions online, only one worked for me. In this post, I’m going to share how to fix the Windows update stuck at 0% issue on Windows 2016 server. By the way, it is a virtual machine running on Hyper-V.

The below steps are applicable for Windows 2019 and 2022 server Operating Systems also if you face similar issues.

Let me add the solution first which worked for me after trying several steps. If this doesn’t work for you or your scenario is different, then proceed to other steps.

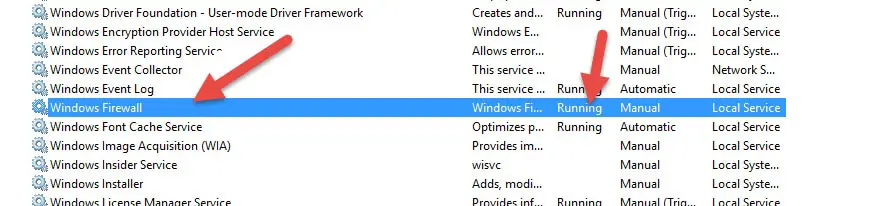

1) Check the Windows Firewall Service/status

In Windows 2016 (or 2019/2022 servers), the Windows firewall should be on and active to make Microsoft Updates work. In my case, I disabled the Windows firewall for some other purpose earlier. So, the update stuck at 0% without any progress.

Visit the Services under server manager, make sure that the Windows firewall service is running.

Once I started the service, the Windows update started downloading automatically.

If this step doesn’t fix the issue, go to the next steps.

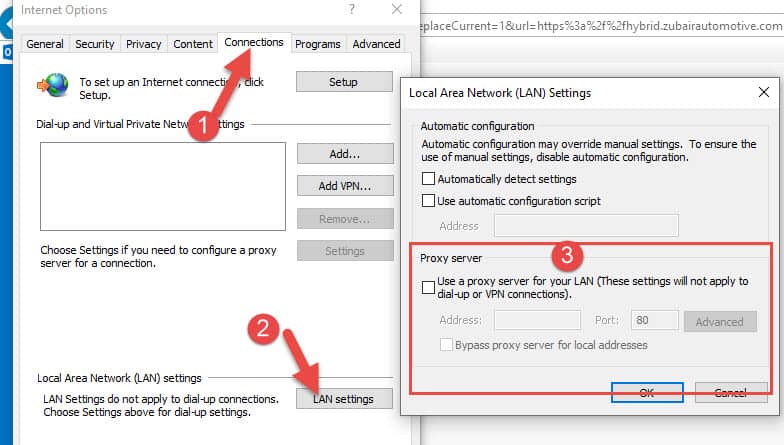

2) Check the Internet Proxy Settings

In most cases, Windows update can’t download the packages via the web proxy (though it depends on the authentication and security policy of the web proxy).

Check and confirm that there is no proxy setup on the web browser.

You should remove the proxy settings and provide direct internet to Windows servers to download Windows updates.

You can check the current and active proxy settings in the command prompt by the below input.

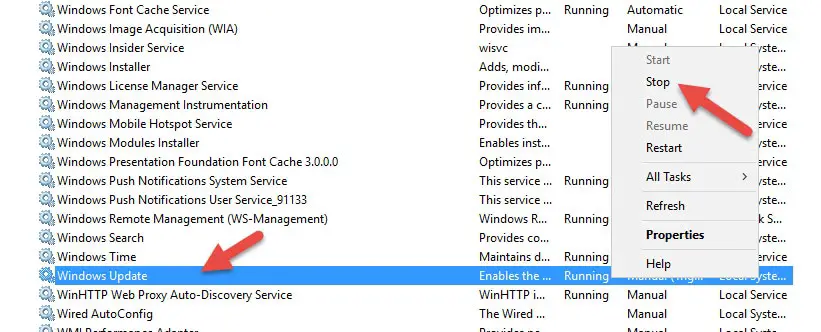

netsh winhttp show proxy3) Clean the Update Catalog Folder

There could be a reason that Windows update content folder/file/catalog is corrupted so the download is stuck at 0%. Cleaning up the folder may help to resume Windows updates successfully.

We need to stop the service before doing the cleanup,

Go to the Services and locate the Windows update service. Stop the service.

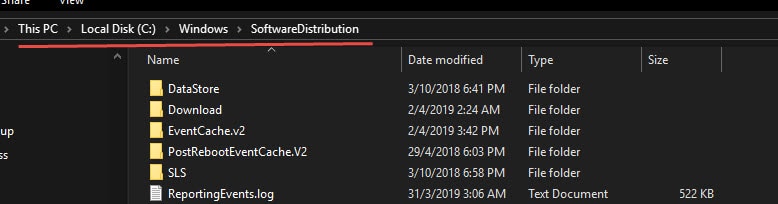

Once the service stopped successfully, navigate to the following folder location and delete all content (files and folders).

C:\Windows\SoftwareDistribution

This is the place where Windows OS downloads the updates. Cleaning up these files/folders and starting the service may help.

After deleting the files, start the same Windows Update service you stopped initially. This will restart the update service and download the updates that stuck at 0% on Windows 2016/2019 server earlier.

I tried steps 2 and 3 first, but it did not help in my case. My server never had a proxy server for Internet access. Deleting the content from the particular location and restarting the Windows Update service did not help either. Enabling the Windows firewall worked for me in the end. You can try these steps and share the outcome on which method helped to download the Windows updates from Windows 2016/2019 servers that stuck at 0%.

Microsoft выпускает новые обновления безопасности для своих продуктов как минимум один раз в месяц. В большинстве случаев служба Windows Update прекрасно справляется с автоматическим получением и установкой обновлений Windows. Также вы можете вручную найти, скачать и установить актуальное кумулятивное обновление безопасности для вашей редакции и версии Windows. Например, на компьютерах с отключенной службой wususerv, в изолированных от интернета сетях (если у вас не используется WSUS сервер, где можно вручную управлять тестированием и одобрением обновлений Windows), в локальной сети с лимитным подключением (metered connection) и т.д.

Содержание:

- Узнать дату установки последних обновлений Windows

- Как найти и скачать последние обновления безопасности для вашей версии Windows?

- Ручная установка кумулятивных обновлений в Windows

- Ручное обновление билда Windows 10 (Feature Update)

Каждый второй вторник месяца Microsoft выпускает новые обновления для всех поддерживаемых редакций Windows (исправления для особо критичных уязвимостей могут выпускаться быстрее, не дожидаясь этой даты. Также имейте в виду, что в Windows используется кумулятивная модель обновлений. Это означает, что для обновления Windows достаточно установить только один, последний, кумулятивный пакет безопасности.

Узнать дату установки последних обновлений Windows

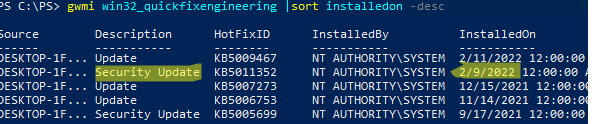

Проверьте дату установки последних обновлений на вашем компьютере с помощью PowerShell команды:

gwmi win32_quickfixengineering |sort installedon -desc

Source Description HotFixID InstalledBy InstalledOn PCname1 Security Update KB5011352 NT AUTHORITY\SYSTEM 2/9/2022 12:00:00 AMН

В данном случае видно, что последний раз на этом компьютере обновление безопасности устанавливалось 9 февраля 2022 года.

Так же вы можете вывести историю установки обновлений с помощью командлета

Get-WUHistory

из модуля PSWindowsUpdate:

Get-WUHistory|Where-Object {$_.Title -match "KB*"} |Sort-Object date -desc

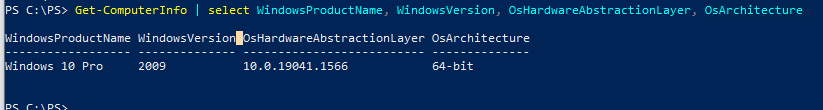

Затем вам нужно узнать версию и номер билда вашей Windows. Воспользуйтесь командой:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer, OsArchitecture

WindowsProductName WindowsVersion OsHardwareAbstractionLayer, OsArchitecture Windows 10 Pro 2009 10.0.19041.1566 64-bit

В моем случае мне нужно скачать последние обновления безопасности для Windows 10 20H2 x64.

Как найти и скачать последние обновления безопасности для вашей версии Windows?

Вы можете вручную скачать последние обновления для продуктов Microsoft из каталога обновлений Microsoft Update Catalog — https://www.catalog.update.microsoft.com/Home.aspx. В каталоге вы можете найти обновления для всех поддерживаемых версий Windows (также поддерживается прямой импорт обновлений через консоль WSUS). Главная проблема, что в каталоге отсутствует удобная система поиска. Если вы не знаете номер KB, который вам нужно установить, найти и скачать пакет с обновлением довольно трудно.

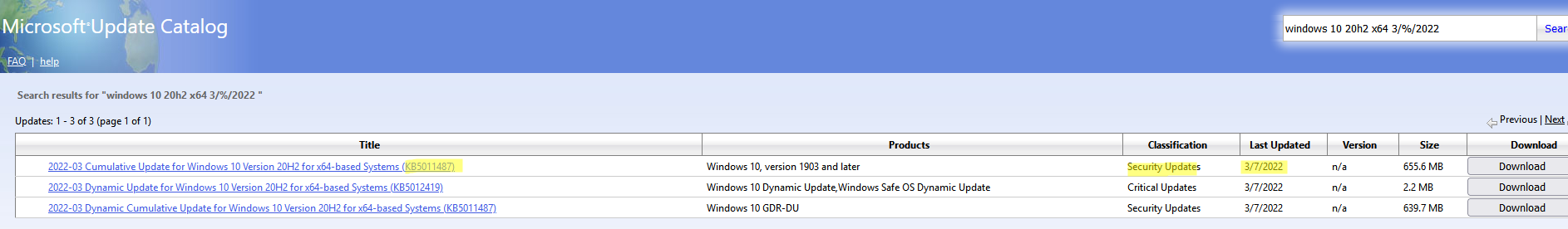

Рассмотрим, как сформировать правильный запрос для поиска обновлений для вашей редакции Windows в каталоге обновлений Microsoft. Статья пишется 9 марта 2022 года, соответственно последние обновления безопасности были выпушены вчера, 8 марта (второй вторник месяца). Для поиска обновлений безопасности для Windows 10 20H2 x64 за март 2022 года, воспользуйтесь таким поисковым запросом, который нужно вставить в поисковую строку в верхнем правом углу:

windows 10 20h2 x64 3/%/2022

Каталог Microsoft Update вернул список из 3 обновлений.

Как решить какие из этих обновлений нужно скачать и установить? Конечно, можно скачать и установить вручную все эти обновления, но можно сэкономить время. Т.к. Microsoft перешла на кумулятивные обновления, вам достаточно скачать и установить последнее Cumulative Update для вашей системы.

В моем случае доступно одно большое кумулятивное обновление для Windows 10:

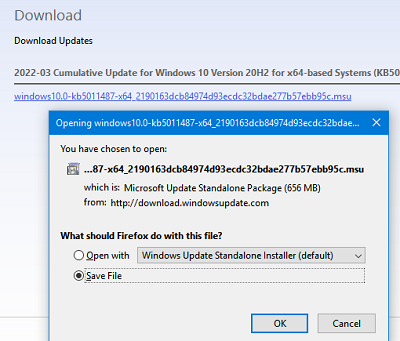

- 2022-03 Cumulative Update for Windows 10 Version 20H2 for x64-based Systems (KB5011487), Windows 10 version 1903 and later, Security Updates, 3/7/2022 — 655.6 MB

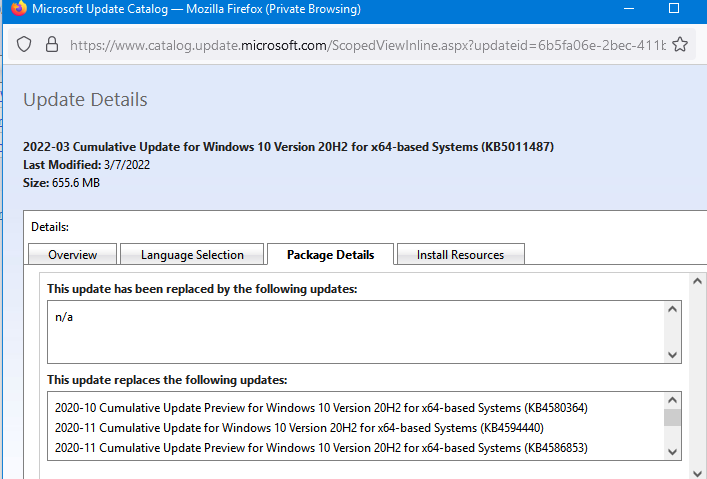

Щелкните по названию обновления безопасности KB5011487. В открывшемся окне с информацией об обновлении перейдите на вкладку Package Details. На этой вкладке видно какие обновления заменяет данное обновление (This update replaces the following updates:), и каким обновлением заменяется в свою очередь оно (This update has been replaced by the following updates).

Как вы это обновление ничем не заменяется: This update has been replaced by the following updates: n/a. Значит это самое последнее и актуальное кумулятивное обновление безопасности для вашей версии Windows 10.

Нажмите на кнопку Download, в открывшемся окне появится прямая ссылка на загрузку MSU файла обновлений. Скачайте файл и сохраните его на диск.

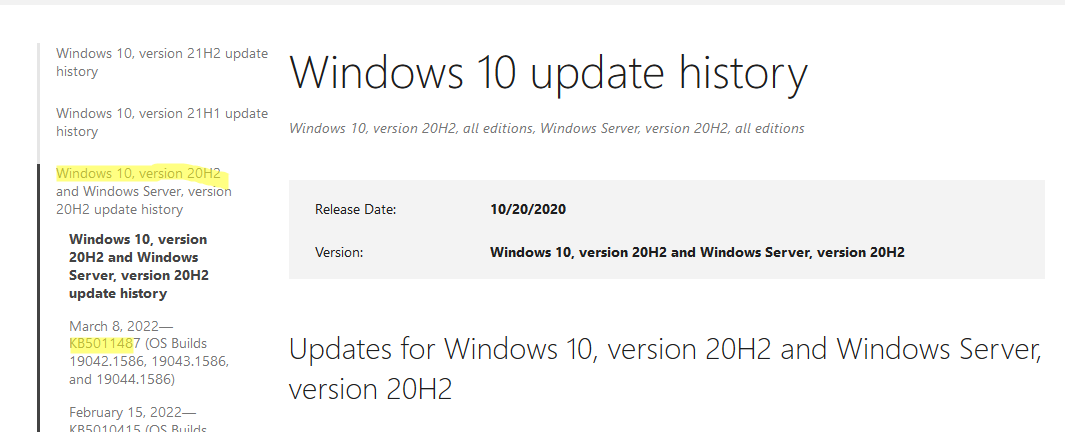

Также вы можете найти номер KB актуального кумулятивного обновления для вашей версии Windows 10 с помощью страницы https://support.microsoft.com/en-us/topic/windows-10-update-history-7dd3071a-3906-fa2c-c342-f7f86728a6e3.

В списке слева выберите вашу версию Windows 10 (в моем примере это Windows 10 20H2), затем обратите внимание на список In this release. Самая первая запись ссылается на статью базы знаний для последнего кумулятивного обновления Windows этой редакции. В нашем примере это March 8, 2022—KB5011487 (OS Builds 19042.1586, 19043.1586, and 19044.1586). Именно это обновление мы и скачали согласно методике выше.

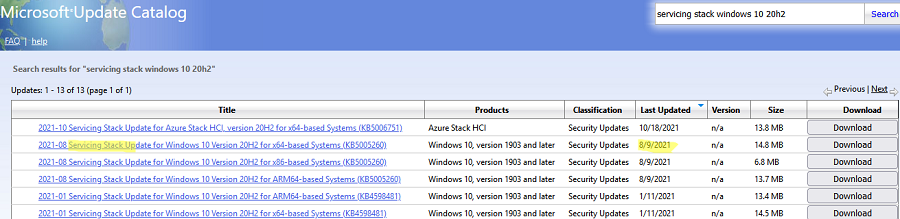

Затем скачайте последнее доступное обновление служебного стека Windows 10 (SSU — Servicing Stack Updates). Это обновление также можно найти в Windows Update Catalog по ключевой фразе:

servicing stack windows 10 20h2

Обязательно установите Servicing Stack Update до установки накопительного обнолвения безопасности Windows.

C марта 2021 года, Microsoft перестала выпускать отдельные обновления SSU для билдов Windows 10 2004 и старше. Теперь они интегрируются в последнее кумулятивное обновление LCU (Latest Cumulative Update).

Скачать файлы обновлений Windows с помощью PowerShell

Для скачивания файлов MSU обновлений из Microsoft Update Catalog можно использовать командлет Save-KBFile из модуля KBUpdate (KB Viewer, Saver, Installer and Uninstaller) — https://github.com/potatoqualitee/kbupdate

Установите модуль из PowerShell Gallery:

Install-Module kbupdate -Scope CurrentUser

Для загрузки определенных файлов обновлений выполните команду PowerShell:

Save-KBFile -Name KB5011487, 5005260 -Architecture x64 -Path C:\Updates

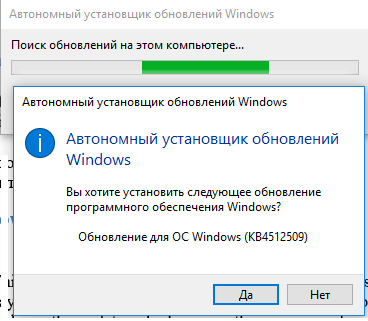

Ручная установка кумулятивных обновлений в Windows

После того, как вы скачали MSU файл с актуальным кумулятивным обновлением для вашей редакции Windows 10, вы можете его установить.

Щелкните дважды по скачанному msu файлу и следуйте шагам мастера автономного установщика обновлений Windwows.

После окончания установки пакета обновлений нужно перезагрузить компьютер (если после установки обновления вы наблюдаете проблемы с работой ОС или приложений, вы можете удалить его).

Также вы можете установить обновление Windows из командной строки в тихом режиме с помощью утилиты wusa.exe (Windows Update Standalone Installer). Следующая команда установит указанное обновление в тихом режиме и отложит автоматическую перезагрузку системы после завершения установки:

wusa C:\updates\windows10.0-kb5011487-x64_2190163dcb84974d93ecdc32bdae277b57ebb95c.msu /quiet /norestart

Ручное обновление сигнатур Windows Defender

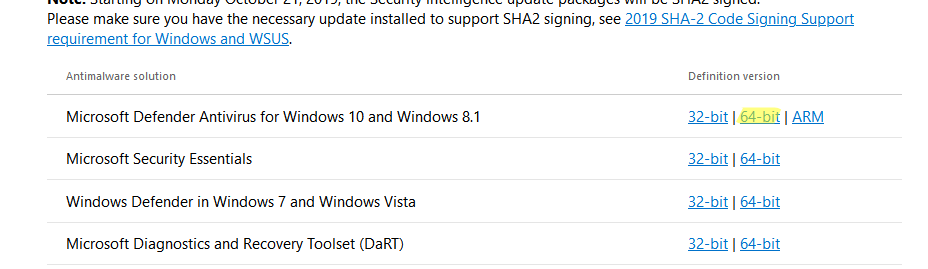

Если на вашем устройстве Windows включен встроенный Windows Defender Antivirus, вы можете вручную обновить его сигнатуры. Обновление с новым набором сигнатур можно скачать с Microsoft Update Catalog, либо (проще) со страницы https://www.microsoft.com/en-us/wdsi/defenderupdates#manual.

Скачайте файл офлайн установки для вашей версии Window. Например, Microsoft Defender Antivirus for Windows 10 and Windows 8.1 64-bit.

Запустите и установите файл

fpam-fe.exe

для обновления антивирусных баз.

Ручное обновление билда Windows 10 (Feature Update)

Также вы можете вручную обновить билд Windows 10 (Feature Update). Например, вы хотите вручную обновить билд Windows 10 на своем компьютере с 20H2 (окончание поддержки 10 мая 2022) на 21H2.

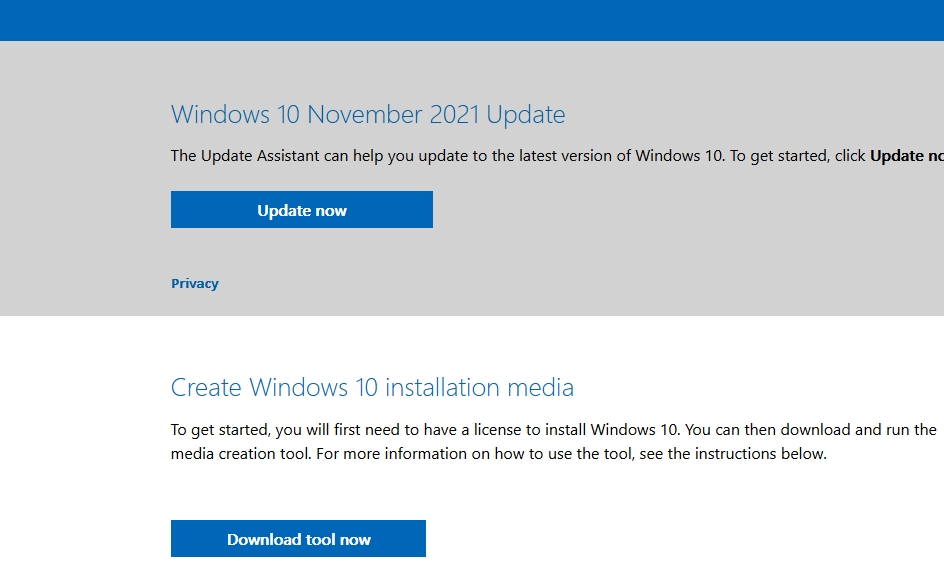

Для этого перейдите на страницу https://www.microsoft.com/en-us/software-download/windows10 и нажмите кнопку Update Now.

Скачайте и запустите файл Windows 10 Update Assistant (

Windows10Upgrade9252.exe)

.

Мастер предложит вам обновится до последней версии Windows 10 (Windows 10 November 2021 Update). Для такого обновления требуется подключение к интернету.

Чтобы выполнить оффлайн обновление билда Windows 10, сформируйте установочный ISO образ с новый билдом Windows 10 с помощью Media Citation Tool (позволяет создать iso образ или загрузочную флешку с Windows 10).

Затем смонтируйте ISO образ в виртуальный привод и запустите файл setup.exe. Следуйте шагам мастера обновления Windows. Подробнее это описано в статье про обновление билда Windows 10 из командной строки.