|

chikodef |

|

|

Статус: Новичок Группы: Участники

|

Кто-то может пояснить подробно смысл этой опции, которая доступна при установке? |

|

|

|

Владимир Кудрявцев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 8 раз |

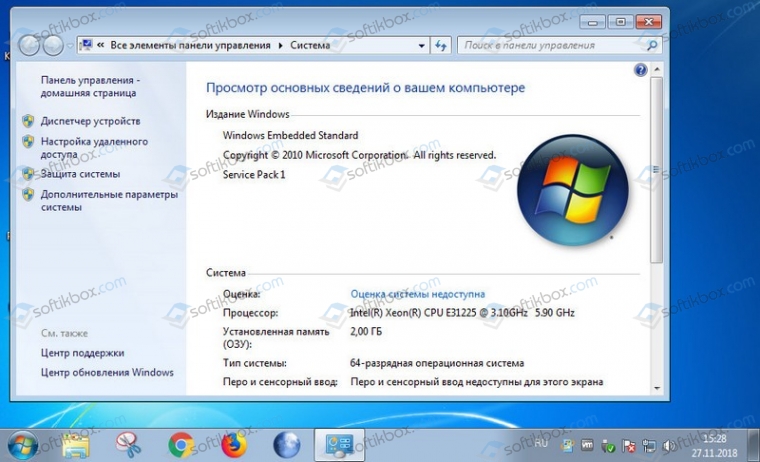

Эта опция позволяет выводить окна на системный рабочий стол. В современных ОС он устарел и либо не позволяет взаимодействовать с диалогами (мышь и клавиатура выключены) либо вовсе отключён, поэтому, если снять галочку запрета в Windows 10 и выше, вы будете получать эти окна но не сможете с ними взаимодействовать. Если Microsoft совсем выпилили службу или поставили заглушку, то либо окна не будут отображаться, либо будут отображаться как обычно. Последние ОС для которых это было актуально — 8.1\2012r2, вам снимать галочку во избежание проблем не нужно — оставляя её вы прямо заявляете провайдеру что этот способ использоваться не будет. Отредактировано пользователем 15 ноября 2021 г. 15:11:26(UTC) |

|

Полезные ссылки: техническая поддержка — тут, база знаний — тут. |

|

|

|

|

chikodef |

|

|

Статус: Новичок Группы: Участники

|

Это все понятно, но какое это имеет отношение к КриптоПро CSP 5.0 ? |

|

|

|

Владимир Кудрявцев |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 8 раз |

Автор: chikodef Это все понятно, но какое это имеет отношение к КриптоПро CSP 5.0 ? CSP может выводить окна таким образом, но для современных ОС это неактуально. Поэтому галочка запрета выбрана по умолчанию — для вас это неактуально. |

|

Полезные ссылки: техническая поддержка — тут, база знаний — тут. |

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Как убрать «Обнаружение интерактивных служб»

Начнём с причин появления сбоя. Дело в том, что в старых версиях Виндовс (до XP включительно) в системе присутствовали компоненты под названием «Интерактивные службы», которые позволяли той или иной программе создавать дополнительные сообщения. В Windows Vista и новее они отсутствуют, но присутствует служба-заменитель для обратной совместимости. Однако порой она только мешает, поскольку программа может запускаться и без интерактивных служб, так что этот элемент можно отключить для решения проблемы.

Перезагрузите компьютер, после чего проблема должна быть устранена.

Решение возможных проблем

Нередко попытка устранить рассматриваемую неполадку приводит к проявлению дополнительных сбоев. Рассмотрим самые частые и предложим способы их устранения.

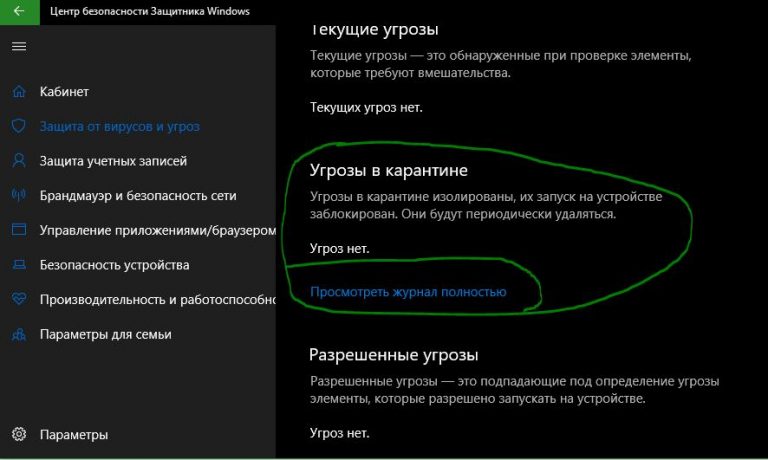

Не открываются «Службы»

Самой частой дополнительной ошибкой является невозможность открыть оснастку «Службы». В большинстве случаев это означает повреждение системных файлов (что, кстати, может быть и причиной основной неполадки, которую мы рассматриваем в настоящей статье). Само собой, методом устранения проблемы будет восстановление повреждённых компонентов, однако перед этим стоит проверить систему на вирусы – не исключено, что именно их активность и нарушила целостность данных.

После этого можно переходить к восстановлению.

После устранения проблемы перестали запускаться другие программы

Отключение элемента «Обнаружение интерактивных служб» иногда приводит к тому, что другие программы, преимущественно также старые, начинают либо не запускаться вовсе, либо работать с ошибками. Единственным методом устранения этого сбоя будет включение «Обнаружения интерактивных служб» – выполняйте инструкцию выше, только на шаге 4 выберите вариант «Автоматически». В дальнейшем, во избежание подобных неполадок, рекомендуем установить Windows XP на виртуальную машину, и из-под неё работать с проблемным софтом.

Заключение

Мы рассмотрели способ устранения проблемы с ошибкой «Обнаружение интерактивных служб» на Виндовс 7. Подводя итоги, отметим, что у многих старых программ существуют более современные аналоги, в которых нередко сохраняется обратная совместимость с рабочими форматами старых, поэтому использовать такой софт будет компромиссным решением.

Помимо этой статьи, на сайте еще 12423 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Шаг 1

Перейдите по ссылке:

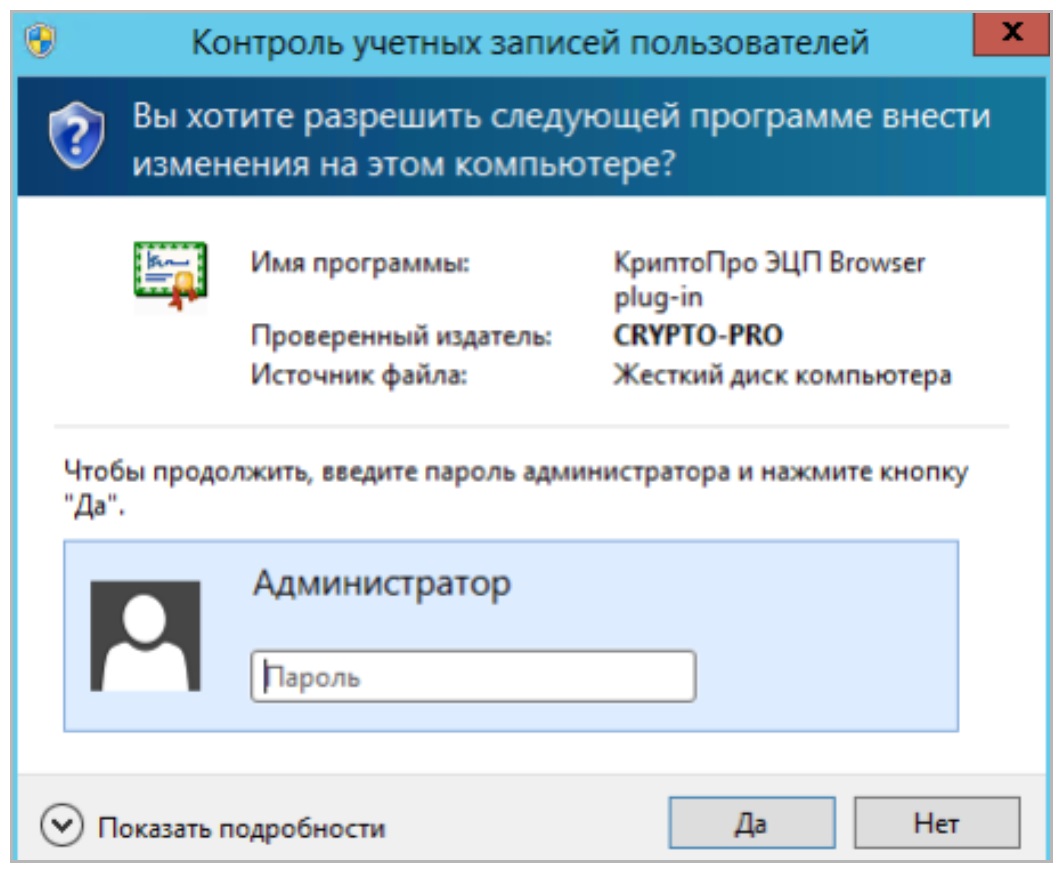

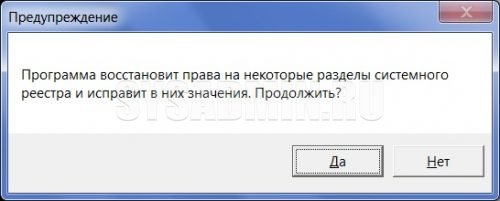

Согласитесь со всеми всплывающими окнами, если таковые будут.

Страница последовательно проверит три компонента, необходимые для работы: Расширение браузера, программу плагин на компьютере, сам КриптоПро CSP.

Если все проверки пройдены, вы увидите три зелёных точки, вот так:

—

Если все три кружка зелёные, значит все программы обнаружены, переходите к шагу 2. Если нет, читайте дальше.

—

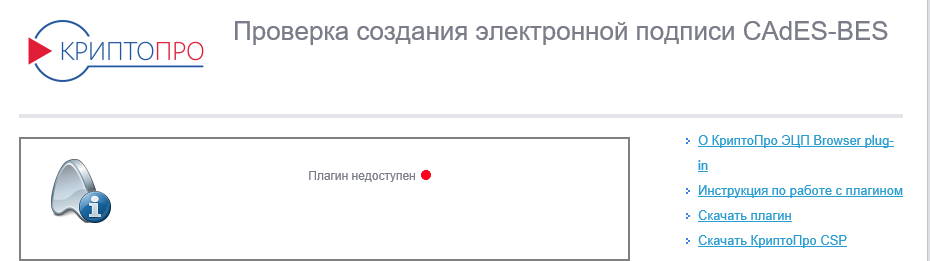

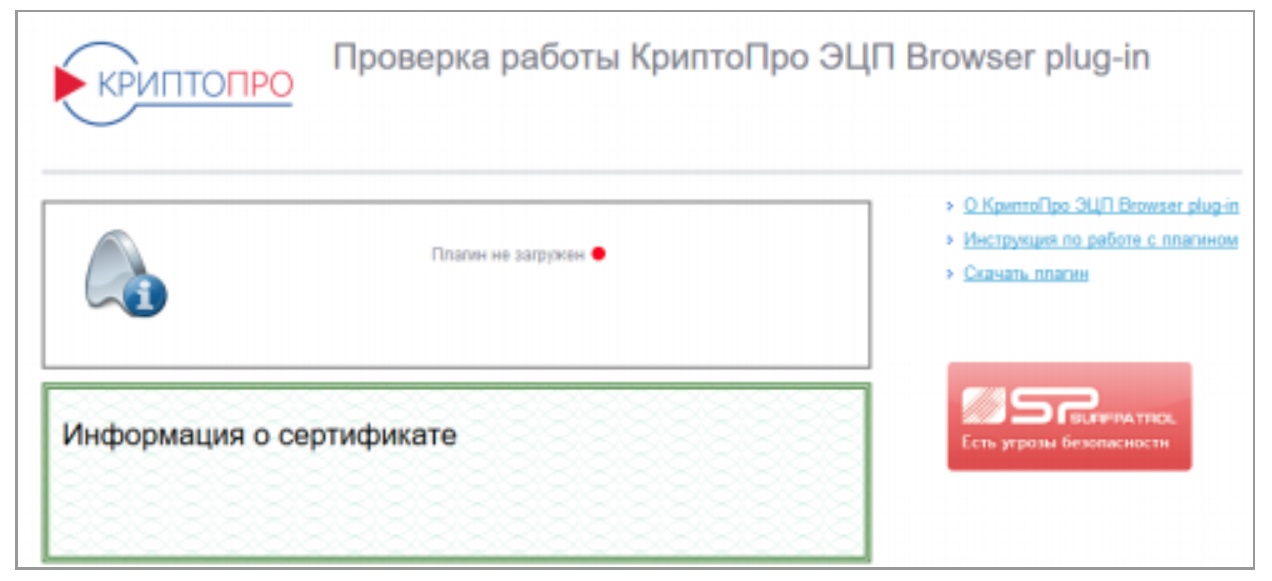

Если Вы видите такое окно и первый кружок красный, а остальные серые, значит расширение не активировано, не установлено или недоступно, переходите к разделу «Как убедиться, что включено расширение в браузере«.

—

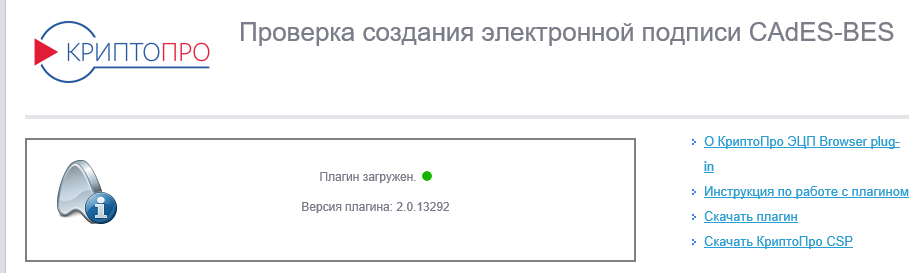

Если Вы видите такое окно, и первый значок зелёный а второй красный и содержит надпись «плагин не загружен» или «истекло время ожидания загрузки плагина», значит КриптоПро ЭЦП Browser Plug-in не установлен или не доступен, переходите к разделу «Как убедиться, что плагин установлен».

Если установлен сторонний криптопровайдер (например VipNet CSP) то электронная подпись с VipNet CSP будет работать на нашей тестовой странице но может некорректно работать на других площадках, выполняющих проверку наличия именно КриптоПро CSP.

Шаг 2

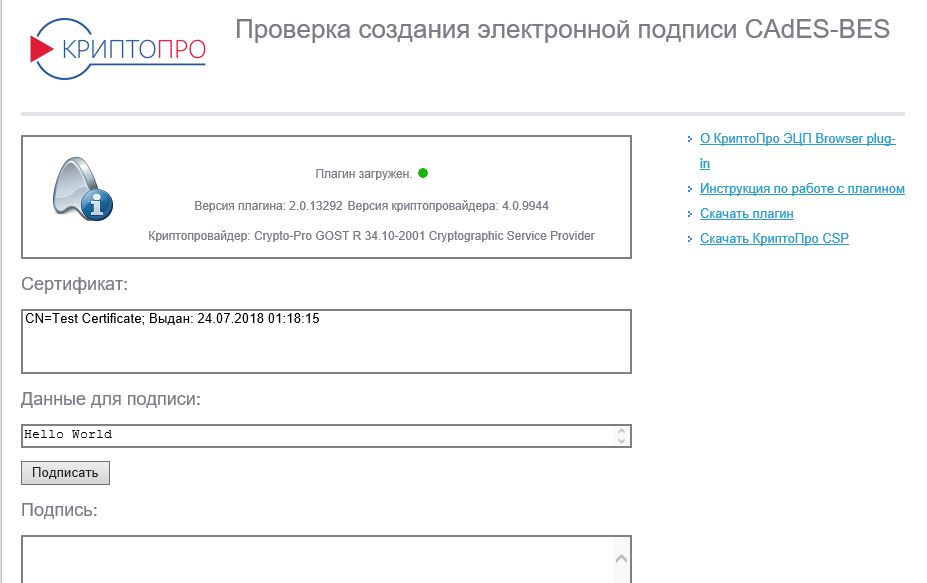

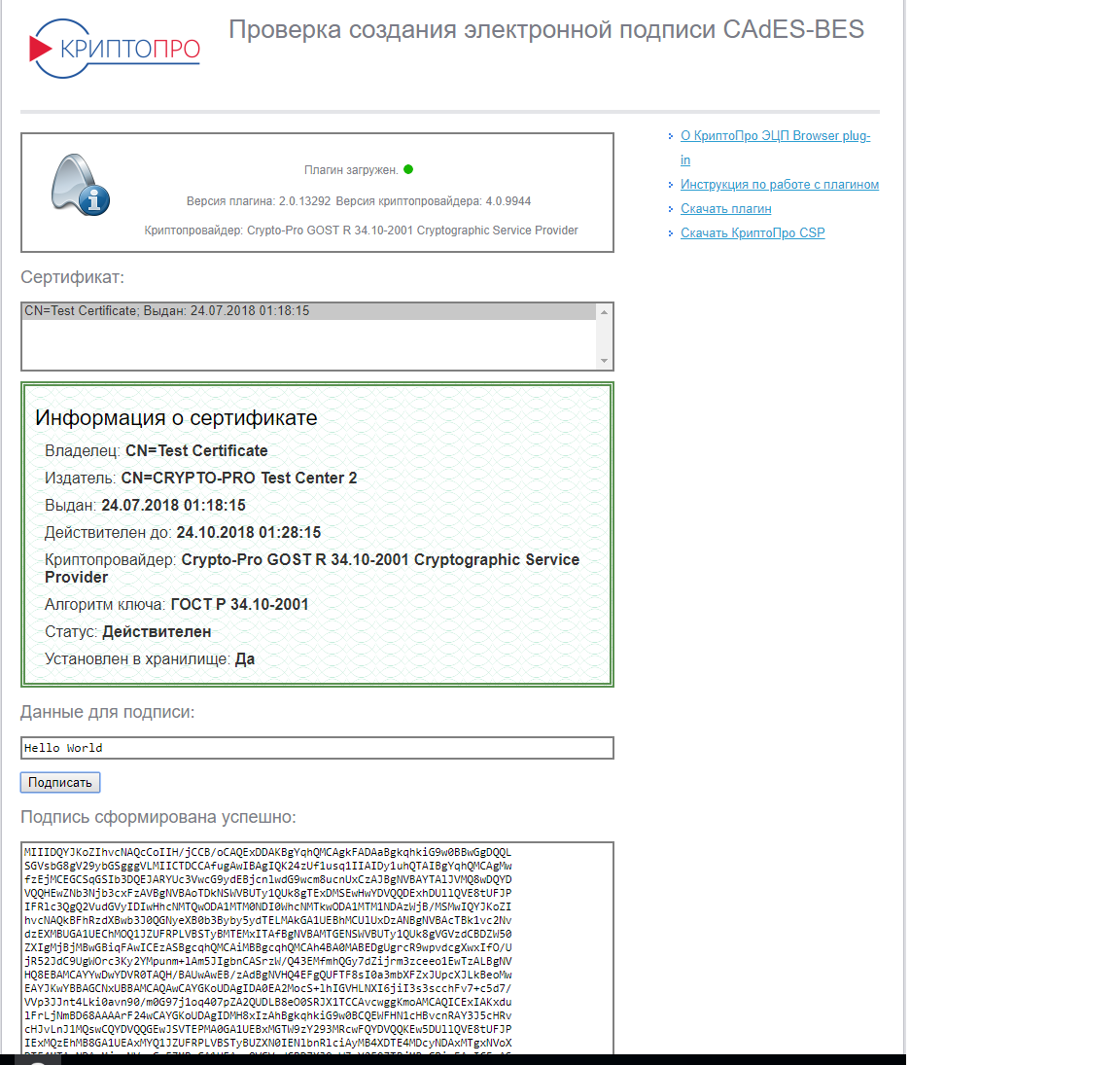

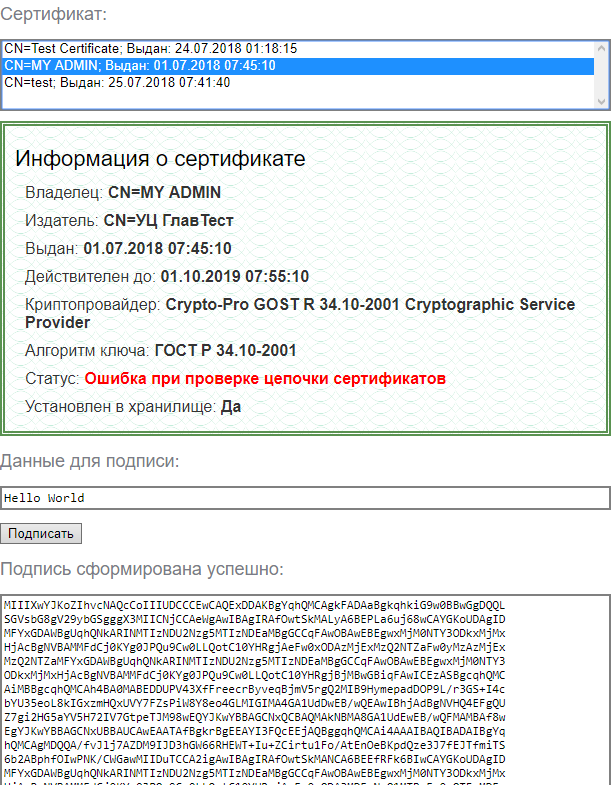

Посмотрите содержимое прямоугольника под словом «Сертификат». В этом поле отображаются все сертификаты, установленные в хранилище Личное текущего пользователя, и сертификаты, записанные в ключевые контейнеры. Если в списке нет сертификатов или отсутствует нужный, значит необходимо вставить ключевой носитель с закрытым ключом и установить сертификат в хранилище Личное текущего пользователя.

В поле Сертификат выделите нужный сертификат. Браузер прочитает информацию о сертификате и отобразит её в зелёном прямоугольнике. Нажмите Подписать чтобы выполнить подписание тестовой фразы «Hello World».

___________

Если после нажатия кнопки Подписать Вы видите такой результат (символы в прямоугольнике «Подпись сформирована успешно» будут другие), значит Вы успешно выполнили подпись и КриптоПро ЭЦП Browser plug-in работает в штатном режиме.

Если Вы получили ошибку, то переходите в раздел «Информация об ошибках».

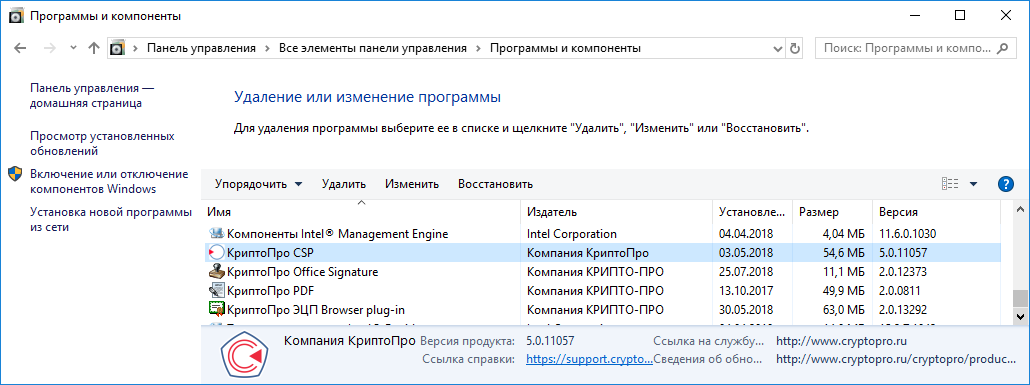

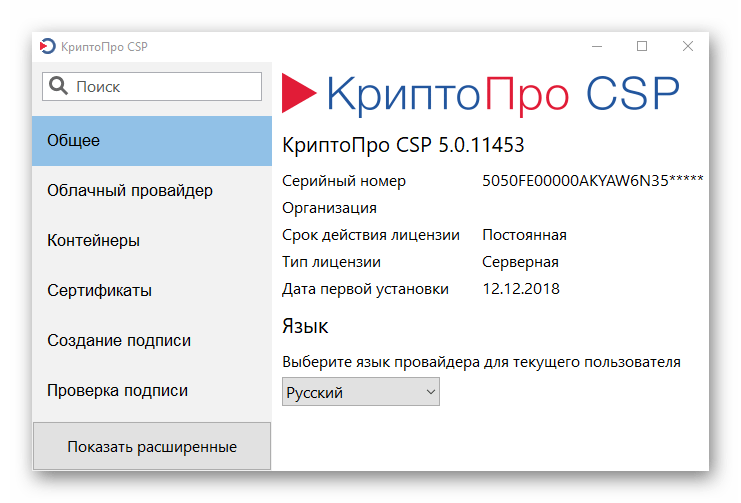

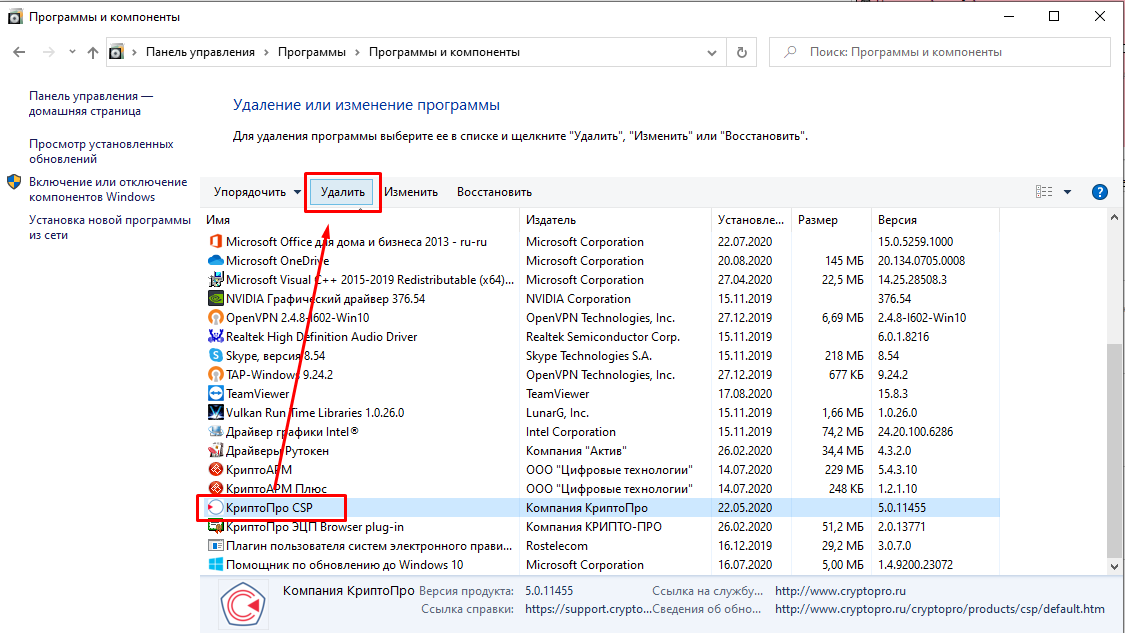

Как проверить установлен ли КриптоПро CSP

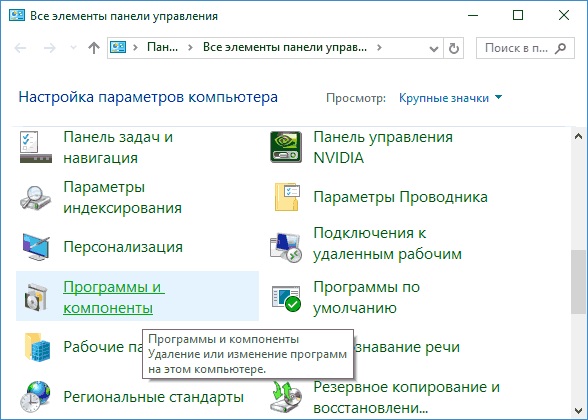

Проверить установлен ли КриптоПро CSP можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта:

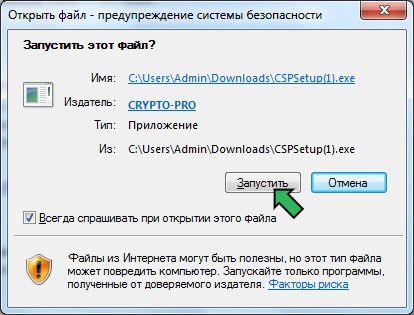

Если КриптоПро CSP не был установлен, то пробную версию (на 3 месяца) можно скачать у нас на сайте (для загрузки файла необходима действующая учетная запись на нашем портале): https://www.cryptopro.ru/sites/default/files/private/csp/40/9944/CSPSetup.exe

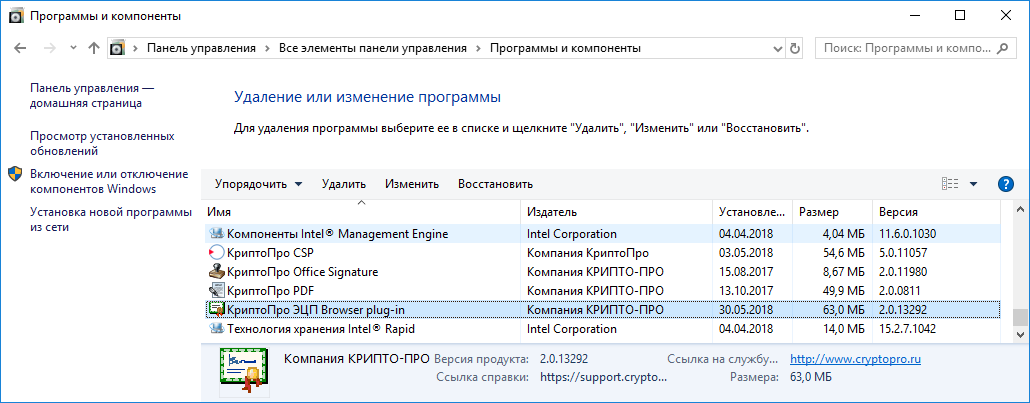

Как проверить установлен ли КриптоПро ЭЦП Browser plug-in

Проверить установлен ли КриптоПро ЭЦП Browser plug-in можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта.

Если КриптоПро ЭЦП Browser plug-in не установлен, то дистрибутив можно скачать у нас на сайте: https://www.cryptopro.ru/products/cades/plugin/get_2_0

Инструкция по установке плагина доступна здесь.

Как убедиться, что включено расширение в браузере

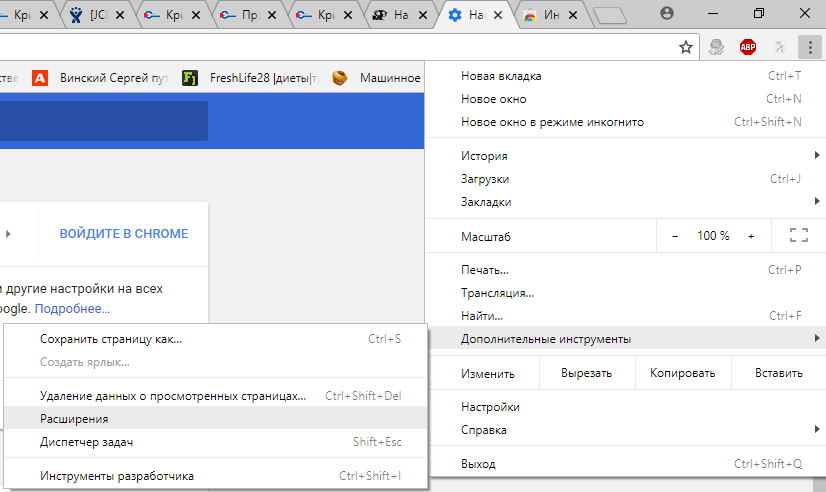

Если Вы используете Google Chrome, то Вы должны включить расширение. Для этого в правом верхнем углу браузера нажмите на значок Настройка и управление Google Chrome (три точки)- Дополнительные инструменты –Расширения.

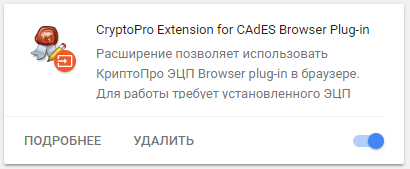

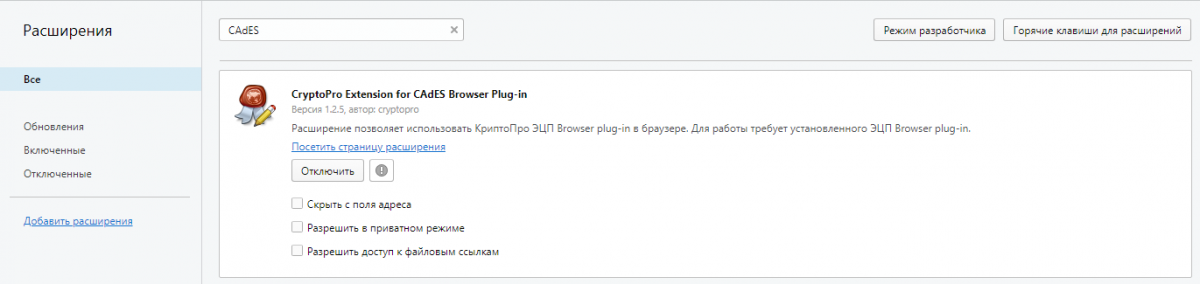

Убедитесь, что расширение CryptoPro Extension for CAdES Browser Plug-in присутствует и включено. При отсутствии расширения, переустановите КриптоПро ЭЦП Browser plug-in или скачайте расширение через Интернет магазин Chrome: https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog?hl=ru

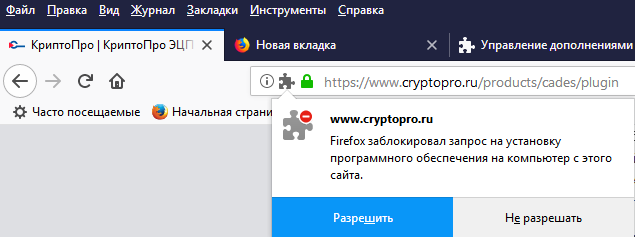

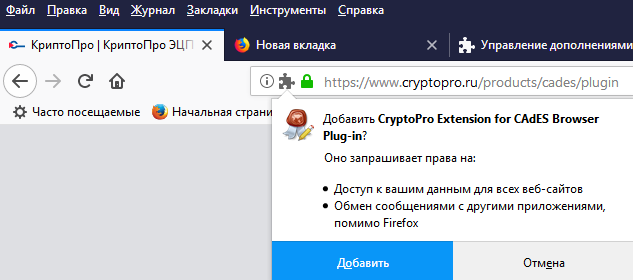

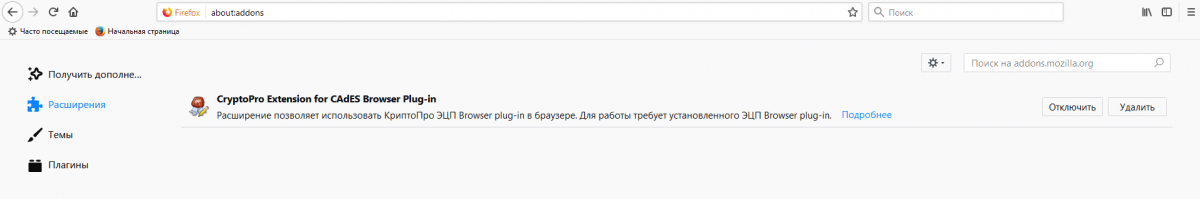

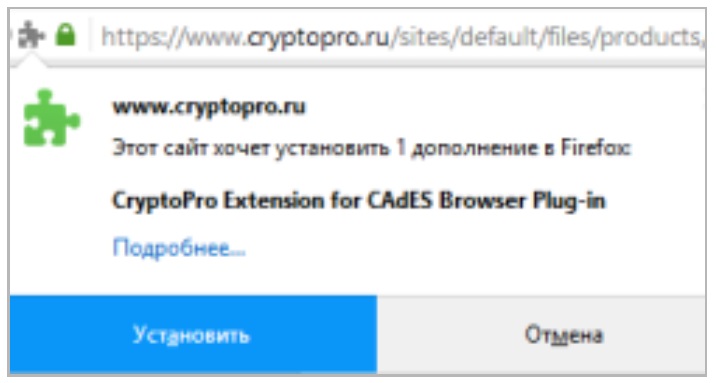

Если Вы используете Mozilla Firefox версии 52 и выше, то требуется дополнительно установить расширение для браузера.

Для начала перейдите по ссылке : скачать расширение.

Разрешите его установку:

Перейдите Инструменты-Дополнения-Расширения и убедитесь, что расширение включено:

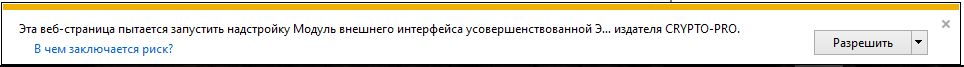

Если Вы используете Internet Explorer, то при переходе на страницу, в которую встроен CAdESBrowserPlug-in, Вы увидите внизу страницы следующее сообщение:

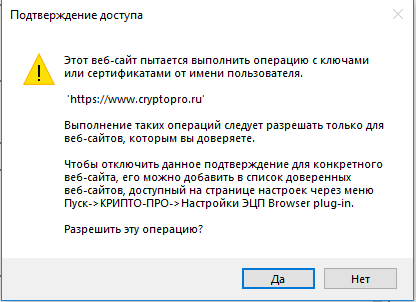

В окне Подтверждение доступа нажмите Да:

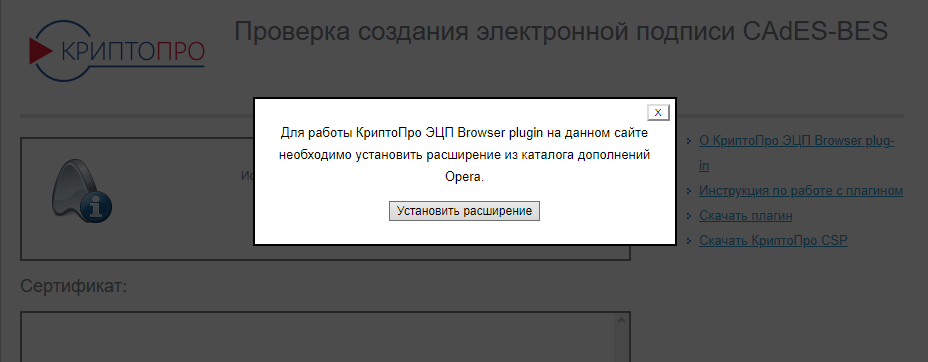

Если Вы используете Opera, то необходимо установить расширение из каталога дополнений Opera:

И во всплывающем окне нажать – Установить расширение:

В следующем окне нажмите – Установить:

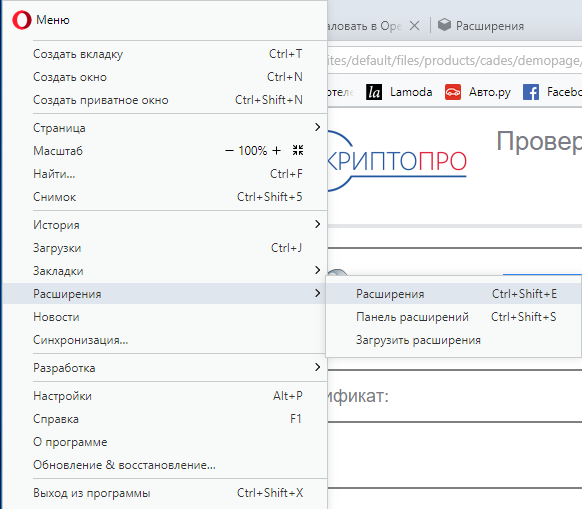

Либо перейдите Меню-Расширения-Расширения:

Нажмите Добавить расширения и в строке поиска введите CryptoPro, выберите наш плагин и нажмите Добавить в Opera. После этого перезапустите браузер.

Проверить включен ли плагин можно в Меню-Расширения-Расширения:

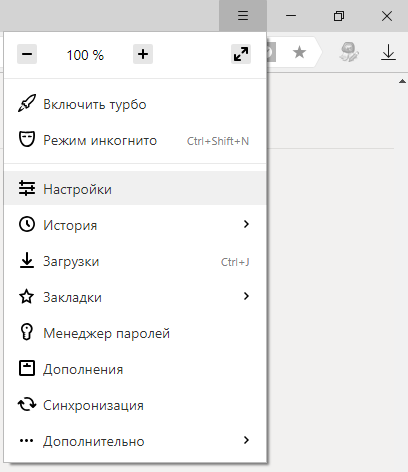

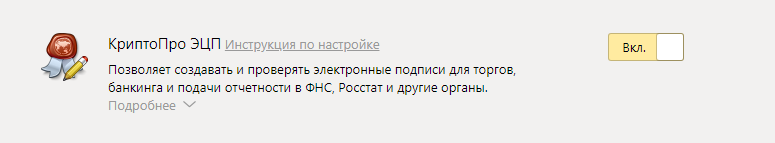

Если Вы используете Яндекс Браузер, то необходимо перейти Опции-Настройки-Дополнения и убедиться, что КриптоПро ЭЦП есть и включен. Если расширение отсутствует, то Вы можете скачать его Каталога расширений для Яндекс Браузера, используя поиск по слову КриптоПро.

Информация об ошибках

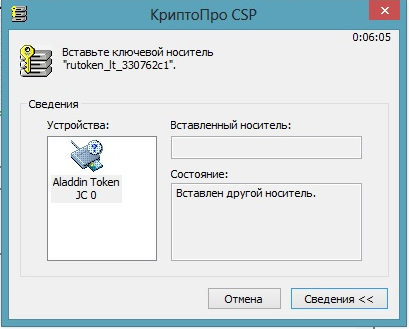

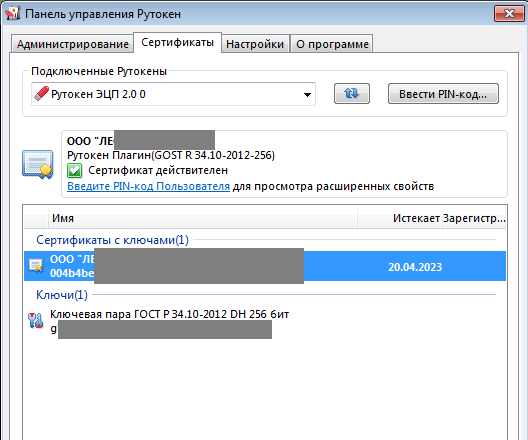

1) Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедится что ОС его «видит» и попробовать заново.

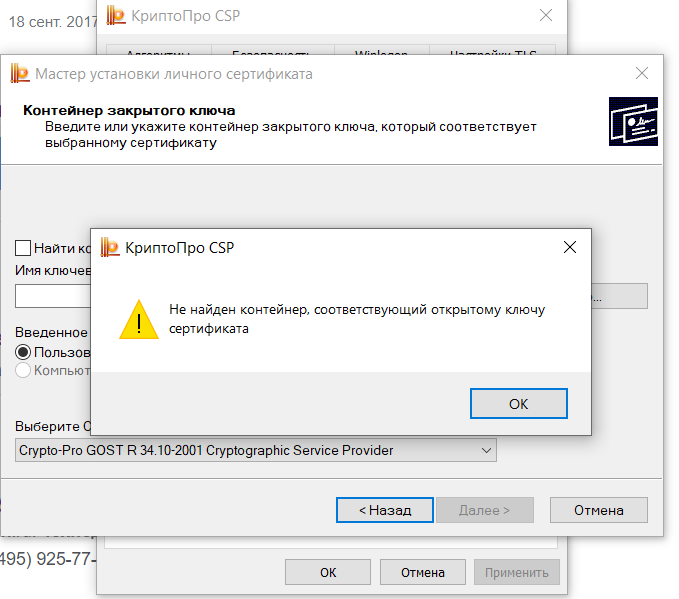

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

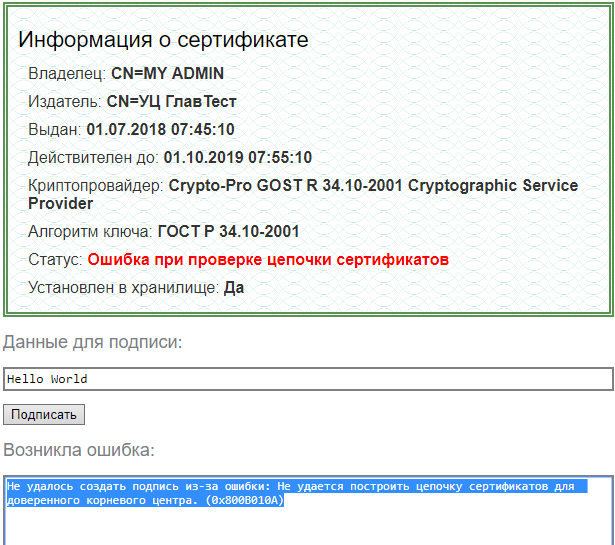

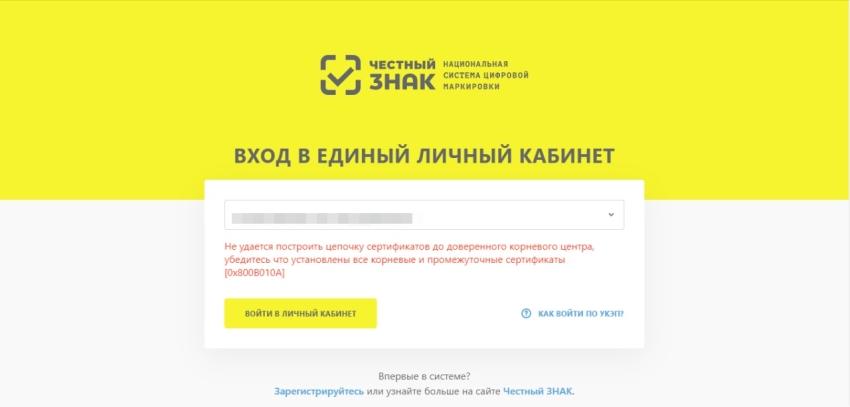

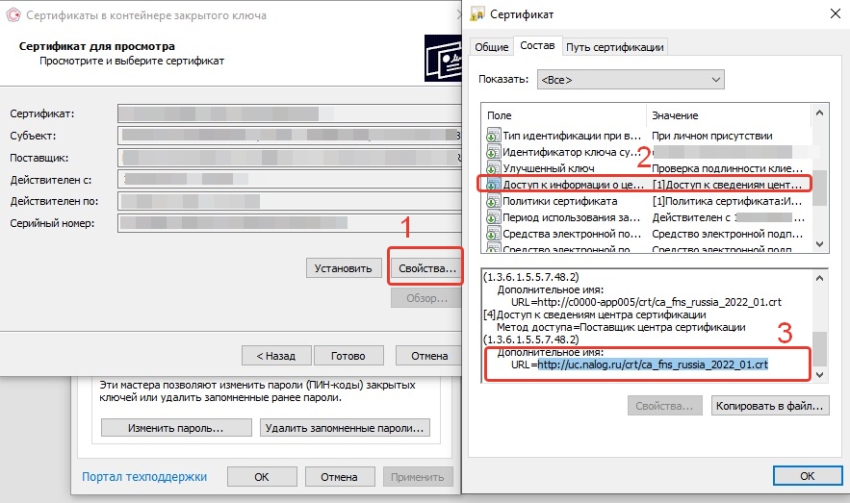

2) Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет привязки к закрытому ключу, нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Выполните привязку сертификата к закрытому ключу:

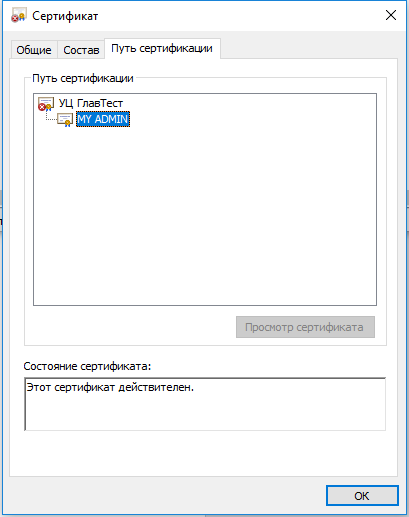

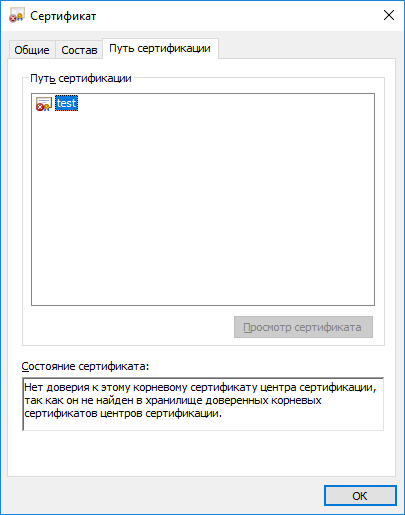

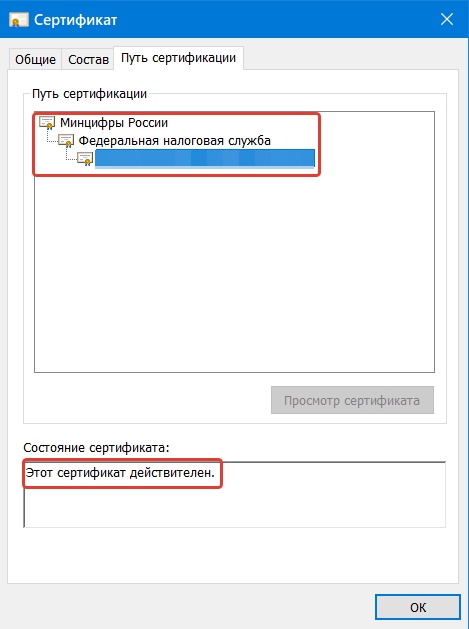

Проверьте строится ли цепочка доверия: откройте файл сертификата (можно его открыть через Пуск-Все программы-КриптоПро- Сертификаты-Текущий Пользователь-Личное-Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным)

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

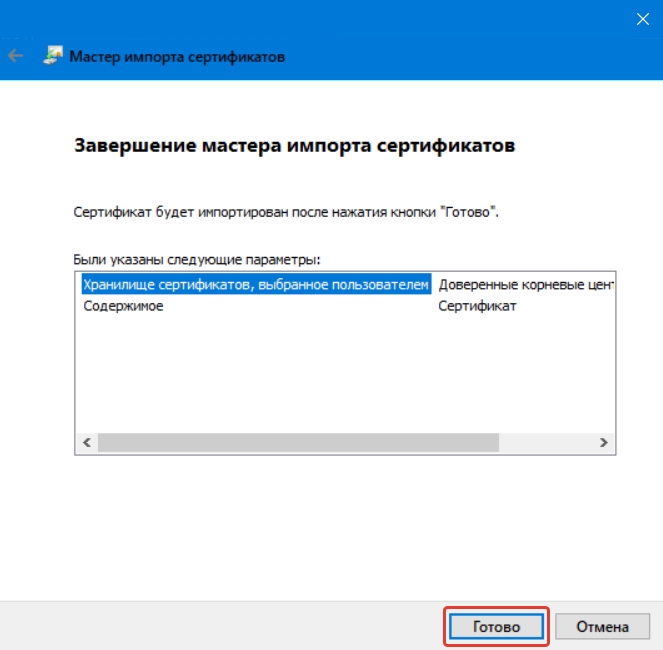

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 3 сертификата (это сертификаты Головного УЦ Минкомсвязи и от них, при наличии интернета должна построится цепочка доверия у любого квалифицированного сертификата), если не поможет, то обращайтесь в УЦ, выдавший Вам сертификат.

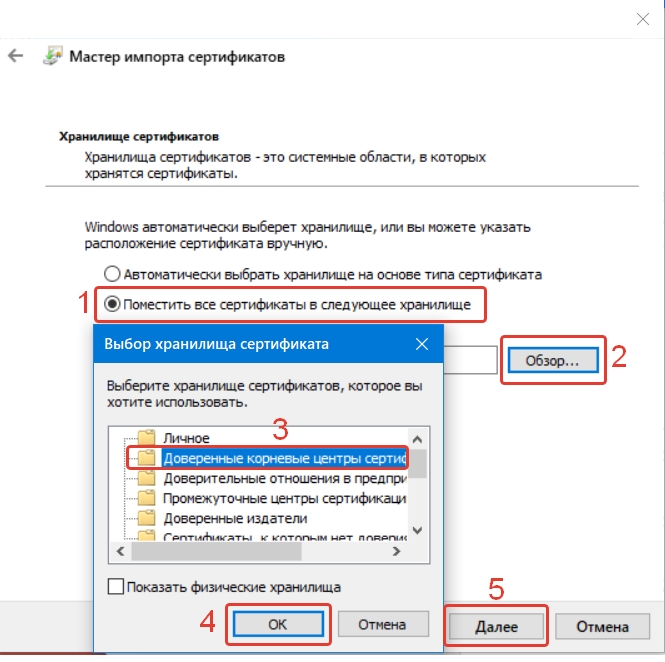

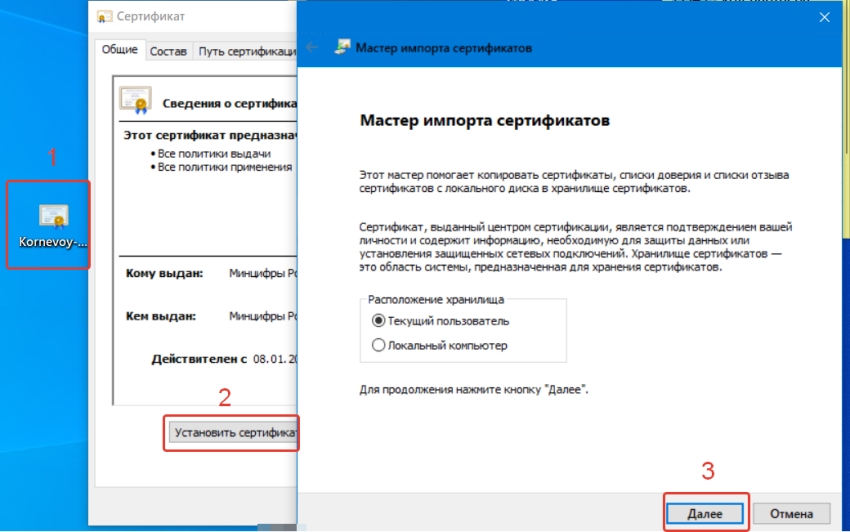

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Текущий пользователь- Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок. если Вы устанавливаете сертификат промежуточного центра сертификации то выбирайте хранилище- промежуточные центры сертификации.

Важно: Если вы создаете CAdES-Tили CAdES-XLongType 1, Ошибка может возникать если нет доверия к сертификату оператора TSP службы, в этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ его издавшего.

3) Если подпись создается, но ошибка при проверке цепочки сертификатов горит, это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС.

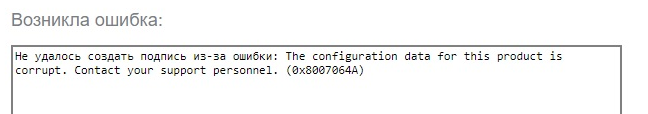

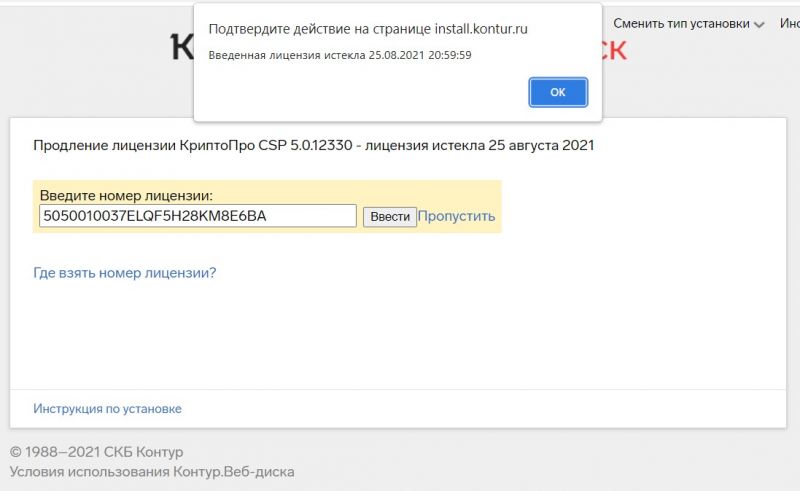

4) Ошибка: 0x8007064A/0x8007065B

Причина ошибки истек срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP

Для создания XLT1 должны быть действующими лицензии на следующие программные продукты: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

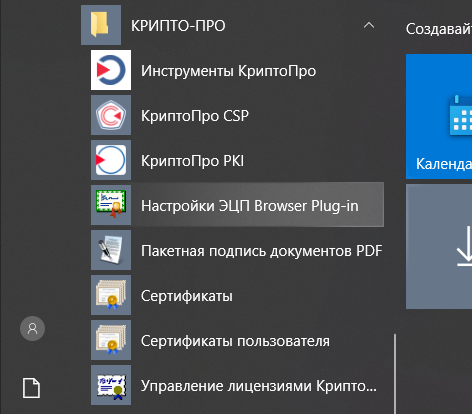

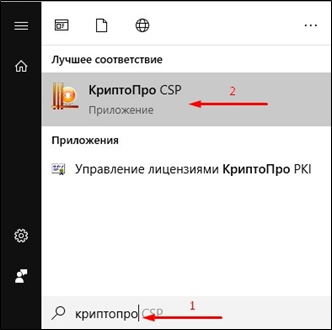

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Решение: Приобрести лицензию на нужный программный продукт и активировать её:

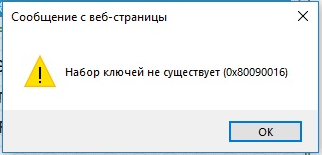

5) Набор ключей не существует (0x80090016)

Причина ошибки: У браузера не хватает прав для выполнения операции- добавьте наш сайт в доверенные

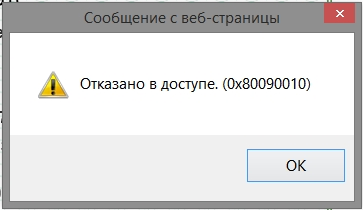

6) Отказано в доступе (0x80090010)

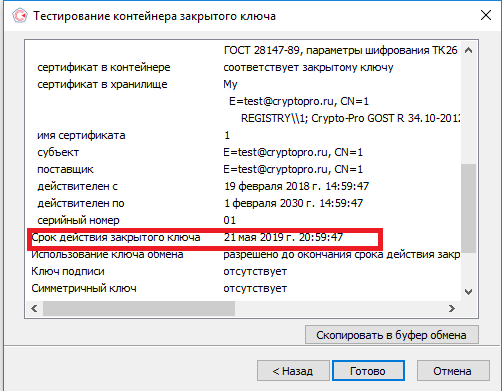

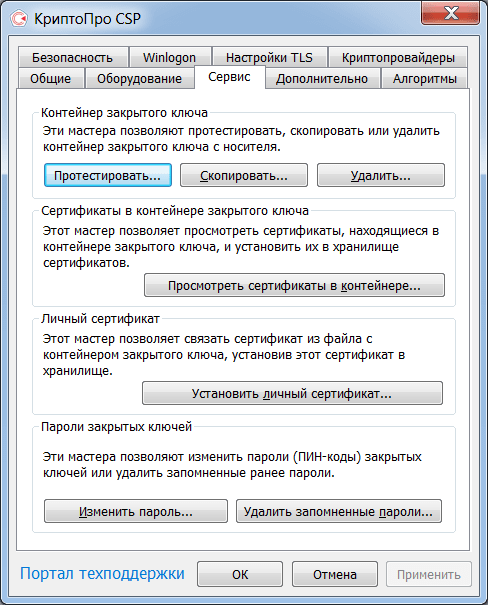

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск->Все программы(все приложения)->КриптоПро->Крипто-Про CSP. Перейдите на вкладку Сервис. Выберите пункт Протестировать, выберите контейнер с закрытым ключом и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

7) Ошибка: Invalid algorithm specified. (0x80090008)

Данная ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Источник

Не разрешать интерактивные сервисы windows криптопро

Шаг 1

Перейдите по ссылке:

Согласитесь со всеми всплывающими окнами, если таковые будут.

Страница последовательно проверит три компонента, необходимые для работы: Расширение браузера, программу плагин на компьютере, сам КриптоПро CSP.

Если все проверки пройдены, вы увидите три зелёных точки, вот так:

—

Если все три кружка зелёные, значит все программы обнаружены, переходите к шагу 2. Если нет, читайте дальше.

—

Если Вы видите такое окно и первый кружок красный, а остальные серые, значит расширение не активировано, не установлено или недоступно, переходите к разделу «Как убедиться, что включено расширение в браузере«.

—

Если Вы видите такое окно, и первый значок зелёный а второй красный и содержит надпись «плагин не загружен» или «истекло время ожидания загрузки плагина», значит КриптоПро ЭЦП Browser Plug-in не установлен или не доступен, переходите к разделу «Как убедиться, что плагин установлен».

Если установлен сторонний криптопровайдер (например VipNet CSP) то электронная подпись с VipNet CSP будет работать на нашей тестовой странице но может некорректно работать на других площадках, выполняющих проверку наличия именно КриптоПро CSP.

Шаг 2

Посмотрите содержимое прямоугольника под словом «Сертификат». В этом поле отображаются все сертификаты, установленные в хранилище Личное текущего пользователя, и сертификаты, записанные в ключевые контейнеры. Если в списке нет сертификатов или отсутствует нужный, значит необходимо вставить ключевой носитель с закрытым ключом и установить сертификат в хранилище Личное текущего пользователя.

В поле Сертификат выделите нужный сертификат. Браузер прочитает информацию о сертификате и отобразит её в зелёном прямоугольнике. Нажмите Подписать чтобы выполнить подписание тестовой фразы «Hello World».

___________

Если после нажатия кнопки Подписать Вы видите такой результат (символы в прямоугольнике «Подпись сформирована успешно» будут другие), значит Вы успешно выполнили подпись и КриптоПро ЭЦП Browser plug-in работает в штатном режиме.

Если Вы получили ошибку, то переходите в раздел «Информация об ошибках».

Как проверить установлен ли КриптоПро CSP

Проверить установлен ли КриптоПро CSP можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта:

Если КриптоПро CSP не был установлен, то пробную версию (на 3 месяца) можно скачать у нас на сайте (для загрузки файла необходима действующая учетная запись на нашем портале): https://www.cryptopro.ru/sites/default/files/private/csp/40/9944/CSPSetup.exe

Как проверить установлен ли КриптоПро ЭЦП Browser plug-in

Проверить установлен ли КриптоПро ЭЦП Browser plug-in можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта.

Если КриптоПро ЭЦП Browser plug-in не установлен, то дистрибутив можно скачать у нас на сайте: https://www.cryptopro.ru/products/cades/plugin/get_2_0

Инструкция по установке плагина доступна здесь.

Как убедиться, что включено расширение в браузере

Если Вы используете Google Chrome, то Вы должны включить расширение. Для этого в правом верхнем углу браузера нажмите на значок Настройка и управление Google Chrome (три точки)- Дополнительные инструменты –Расширения.

Убедитесь, что расширение CryptoPro Extension for CAdES Browser Plug-in присутствует и включено. При отсутствии расширения, переустановите КриптоПро ЭЦП Browser plug-in или скачайте расширение через Интернет магазин Chrome: https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog?hl=ru

Если Вы используете Mozilla Firefox версии 52 и выше, то требуется дополнительно установить расширение для браузера.

Для начала перейдите по ссылке : скачать расширение.

Разрешите его установку:

Перейдите Инструменты-Дополнения-Расширения и убедитесь, что расширение включено:

Если Вы используете Internet Explorer, то при переходе на страницу, в которую встроен CAdESBrowserPlug-in, Вы увидите внизу страницы следующее сообщение:

В окне Подтверждение доступа нажмите Да:

Если Вы используете Opera, то необходимо установить расширение из каталога дополнений Opera:

И во всплывающем окне нажать – Установить расширение:

В следующем окне нажмите – Установить:

Либо перейдите Меню-Расширения-Расширения:

Нажмите Добавить расширения и в строке поиска введите CryptoPro, выберите наш плагин и нажмите Добавить в Opera. После этого перезапустите браузер.

Проверить включен ли плагин можно в Меню-Расширения-Расширения:

Если Вы используете Яндекс Браузер, то необходимо перейти Опции-Настройки-Дополнения и убедиться, что КриптоПро ЭЦП есть и включен. Если расширение отсутствует, то Вы можете скачать его Каталога расширений для Яндекс Браузера, используя поиск по слову КриптоПро.

Информация об ошибках

1) Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедится что ОС его «видит» и попробовать заново.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

2) Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет привязки к закрытому ключу, нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Выполните привязку сертификата к закрытому ключу:

Проверьте строится ли цепочка доверия: откройте файл сертификата (можно его открыть через Пуск-Все программы-КриптоПро- Сертификаты-Текущий Пользователь-Личное-Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным)

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 3 сертификата (это сертификаты Головного УЦ Минкомсвязи и от них, при наличии интернета должна построится цепочка доверия у любого квалифицированного сертификата), если не поможет, то обращайтесь в УЦ, выдавший Вам сертификат.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Текущий пользователь- Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок. если Вы устанавливаете сертификат промежуточного центра сертификации то выбирайте хранилище- промежуточные центры сертификации.

Важно: Если вы создаете CAdES-Tили CAdES-XLongType 1, Ошибка может возникать если нет доверия к сертификату оператора TSP службы, в этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ его издавшего.

3) Если подпись создается, но ошибка при проверке цепочки сертификатов горит, это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС.

4) Ошибка: 0x8007064A/0x8007065B

Причина ошибки истек срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP

Для создания XLT1 должны быть действующими лицензии на следующие программные продукты: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Решение: Приобрести лицензию на нужный программный продукт и активировать её:

5) Набор ключей не существует (0x80090016)

Причина ошибки: У браузера не хватает прав для выполнения операции- добавьте наш сайт в доверенные

6) Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск->Все программы(все приложения)->КриптоПро->Крипто-Про CSP. Перейдите на вкладку Сервис. Выберите пункт Протестировать, выберите контейнер с закрытым ключом и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

7) Ошибка: Invalid algorithm specified. (0x80090008)

Данная ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Источник

Содержание

- Устранение ошибки «Обнаружение интерактивных служб» в Windows 7

- Как убрать «Обнаружение интерактивных служб»

- Решение возможных проблем

- Заключение

- Без Крипто Про никуда: раскрываем секреты настроек

- Крипто Про ー что это такое и с чем его едят

- Выбираем версию ЭЦП Крипто Про

- Установка на ПК: инструкция и важные нюансы

- Cryptopro не разрешать интерактивные сервисы windows

- Cryptopro не разрешать интерактивные сервисы windows

Устранение ошибки «Обнаружение интерактивных служб» в Windows 7

Как убрать «Обнаружение интерактивных служб»

Начнём с причин появления сбоя. Дело в том, что в старых версиях Виндовс (до XP включительно) в системе присутствовали компоненты под названием «Интерактивные службы», которые позволяли той или иной программе создавать дополнительные сообщения. В Windows Vista и новее они отсутствуют, но присутствует служба-заменитель для обратной совместимости. Однако порой она только мешает, поскольку программа может запускаться и без интерактивных служб, так что этот элемент можно отключить для решения проблемы.

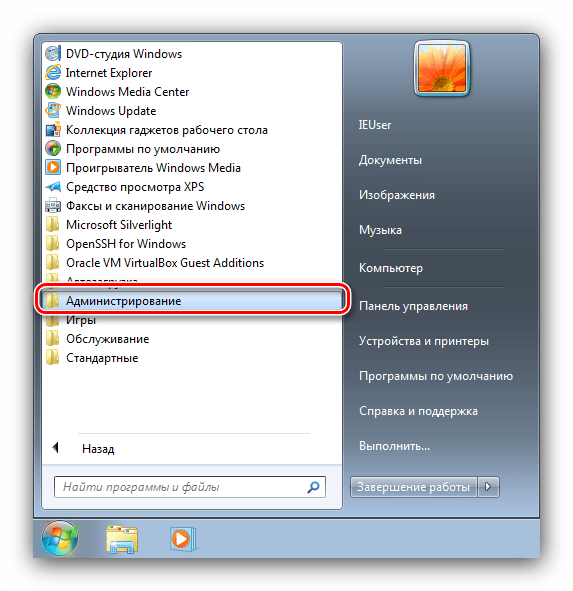

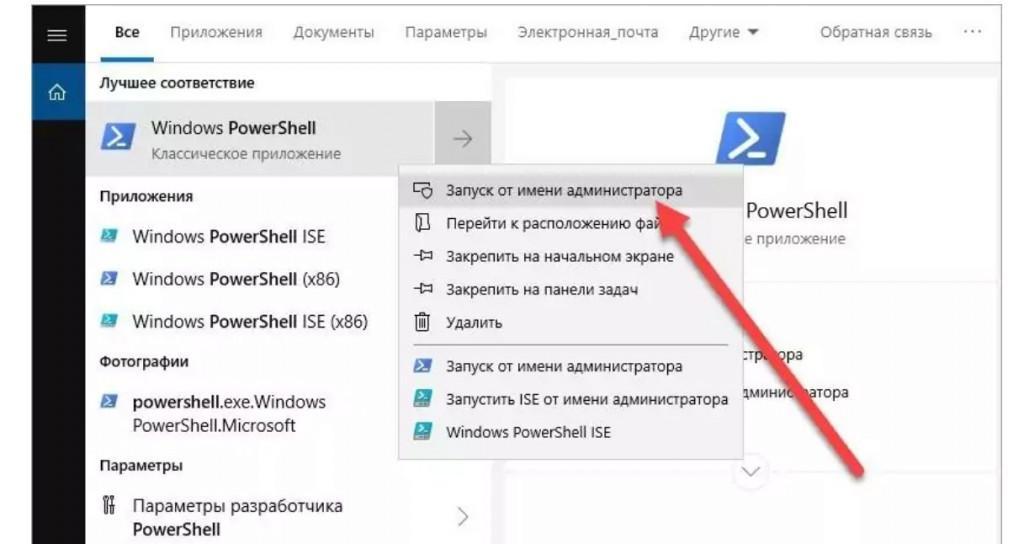

- Откройте «Пуск» и перейдите по пути «Все программы» – «Служебные» – «Администрирование».

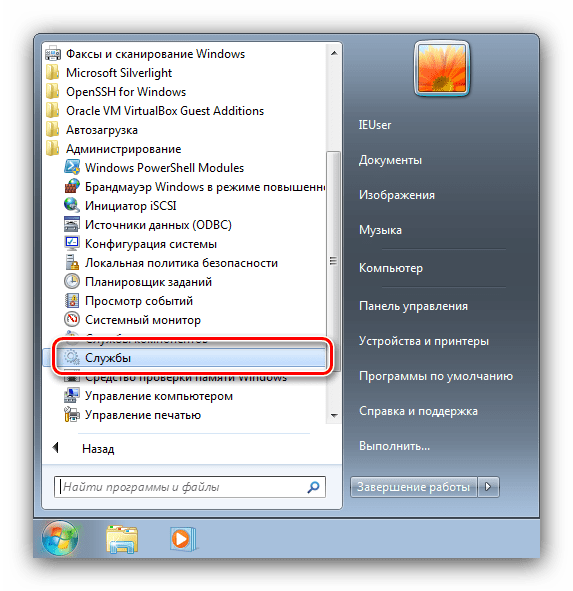

Откроется каталог с ярлыками средств администрирования – найдите пункт «Службы» и запустите его двойным кликом левой кнопкой мыши.

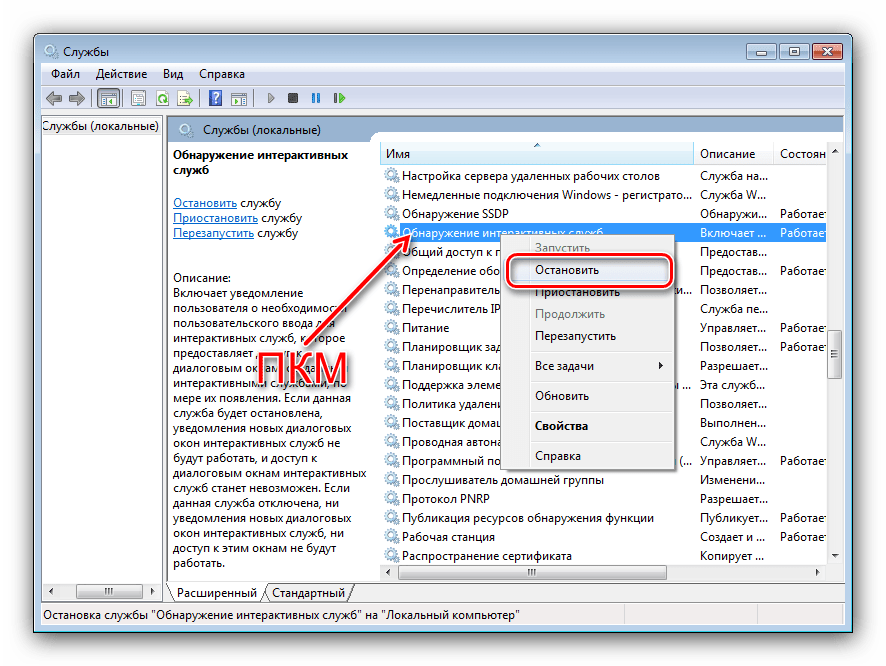

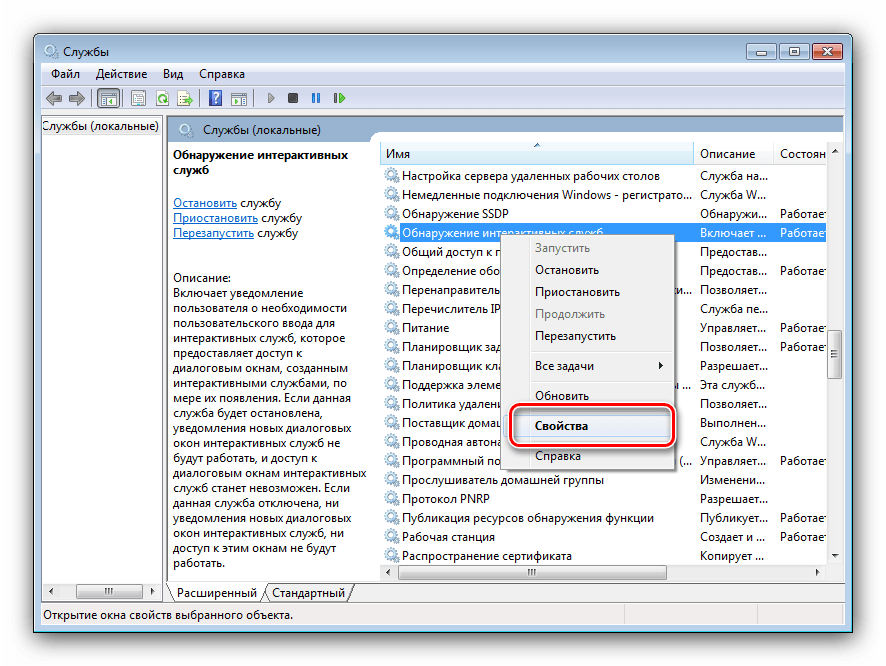

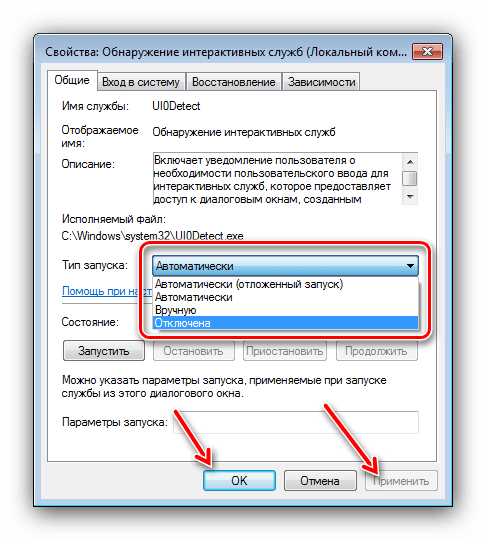

Снова вызовите контекстное меню службы, но на этот раз выберите пункт «Свойства».

Обратитесь к выпадающему списку «Тип запуска» – в нём следует выбрать вариант «Остановлена». Далее нажмите кнопки «Применить» и «ОК».

Перезагрузите компьютер, после чего проблема должна быть устранена.

Решение возможных проблем

Нередко попытка устранить рассматриваемую неполадку приводит к проявлению дополнительных сбоев. Рассмотрим самые частые и предложим способы их устранения.

Не открываются «Службы»

Самой частой дополнительной ошибкой является невозможность открыть оснастку «Службы». В большинстве случаев это означает повреждение системных файлов (что, кстати, может быть и причиной основной неполадки, которую мы рассматриваем в настоящей статье). Само собой, методом устранения проблемы будет восстановление повреждённых компонентов, однако перед этим стоит проверить систему на вирусы – не исключено, что именно их активность и нарушила целостность данных.

После этого можно переходить к восстановлению.

После устранения проблемы перестали запускаться другие программы

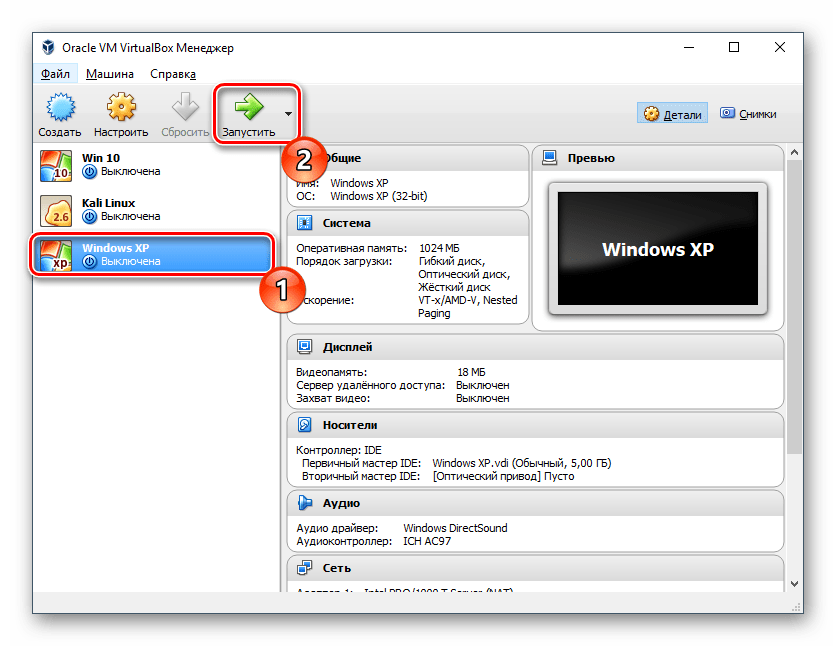

Отключение элемента «Обнаружение интерактивных служб» иногда приводит к тому, что другие программы, преимущественно также старые, начинают либо не запускаться вовсе, либо работать с ошибками. Единственным методом устранения этого сбоя будет включение «Обнаружения интерактивных служб» – выполняйте инструкцию выше, только на шаге 4 выберите вариант «Автоматически». В дальнейшем, во избежание подобных неполадок, рекомендуем установить Windows XP на виртуальную машину, и из-под неё работать с проблемным софтом.

Заключение

Мы рассмотрели способ устранения проблемы с ошибкой «Обнаружение интерактивных служб» на Виндовс 7. Подводя итоги, отметим, что у многих старых программ существуют более современные аналоги, в которых нередко сохраняется обратная совместимость с рабочими форматами старых, поэтому использовать такой софт будет компромиссным решением.

Без Крипто Про никуда: раскрываем секреты настроек

“Онлайн-касса”: многих уже потрясывает от этого слова. И чем ближе заветная дата ー 1 июля, тем больше и потрясывает. Первое, что нужно сделать предпринимателю ー приобрести электронную подпись. Что это, где и как оформить? Не ломаем голову, читаем статью.

Крипто Про ー что это такое и с чем его едят

Сразу важный момент: для онлайн-кассы не подходит обычная электронная подпись! Нужна специализированная ЭП на основе криптографических алгоритмов. Только такую подпись можно использовать для регистрации кассы в онлайн режиме, передачи сведений в ФНС, подписания документов, заключения и расторжения договоров.

Осуществлять криптографические операции позволяет криптопровайдер (СКЗИ). Это программное обеспечение, создающее и проверяющее электронную подпись. Оно обеспечивает полноту и конфиденциальность данных.

На сегодняшний день Крипто Про CSP ー ведущий разработчик криптопрограмм в России. Это платное программное обеспечение, и именно оно рекомендовано для работы с ККТ.

Программу с ключом регистрации можно приобрести на официальном сайте, заказать на диске или купить у других поставщиков. Создание подписи невозможно без установки Крипто Про Browser plugin: он нужен для увеличения возможностей СКЗИ.

Программный модуль решает ряд задач:

- подтверждает дату и время создания документа, его подлинность и правдивость ЭП;

- предупреждает изменения файла без разрешения владельца;

- хранит документы в архиве.

Выбираем версию ЭЦП Крипто Про

С 1 января 2019 года вступил в силу ГОСТ 24.10/11-2012. Это обновлённый стандарт, который регулирует создание и проверку цифровой подписи, и центры сертификации обязаны сейчас следовать только ему.

Те бизнесмены, которые будут переходить на онлайн-кассы в этом году, должны использовать Крипто Про Browser plugin версии 2.0.

В отличие от предыдущей версии 1.5 он уже приспособлен для работы по новому ГОСТу. При этом программное обеспечение Крипто Про CSP не должно быть ниже версии 4.0.

Установка на ПК: инструкция и важные нюансы

Плагин используется практически на всех операционных системах. Наиболее распространёнными являются Microsoft Windows и Apple iOS. Рассмотрим, в чём заключается процесс установки и какие существуют отличительные особенности.

Процедура для Windows проста и аналогична установке любой другой программы. После скачивания файла cadesplugin.exe запускаем утилиту и подтверждаем нажатием на кнопку “Да”. Следуем инструкции, дожидаемся завершения процедуры и кликаем на “Ок”. Перезагружаем браузер, затем компьютер, и на этом установка закончена.

Для Apple macOS процесс несколько иной:

- скачиваем архив macos-uni.tgz с сайта www.cpdn.cryptopro.ru ;

- распаковываем его;

- открываем файл cprocsp-pki-2.0.0.dmg, нажимаем на документ cprocsp-pki-2.0.0.mpkg и ждём начала установки;

- нажимаем “Продолжить” в областях “Информация” и “Лицензионное соглашение”;

- соглашаемся на установку;

- ждём её окончания и закрываем программу;

- проверяем правильность установки плагина на сайте www.cpdn.cryptopro.ru . Если всё хорошо, то он будет помечен флажком зелёного цвета.

Основные ошибки: на что обратить внимание

Как правило, процесс установки не занимает больше 20 минут, и не вызывает осложнений. Но если вы всё сделали согласно инструкции, а браузер никак не отвечает на установленное ПО, значит что-то вы упустили:

- может скачали дистрибутив, но не запустили его на ПК;

- не перезапустили компьютер;

- не почистили историю загрузок (перед установкой плагина рекомендуется чистить кэш-память);

- не разрешили браузеру добавить новый модуль, поэтому расширение не активировалось.

Если вы всё же не смогли найти и устранить проблему самостоятельно, обратитесь в техподдержку Крипто Про. Подробно опишите вашу проблему и дождитесь указаний.

А у вас были какие-либо проблемы с установкой плагина? Поделитесь в комментариях.

Если информация была полезной, то ставьте палец вверх и подписывайтесь на канал ЗДЕСЬ , так вы не пропустите новое и важное !

Cryptopro не разрешать интерактивные сервисы windows

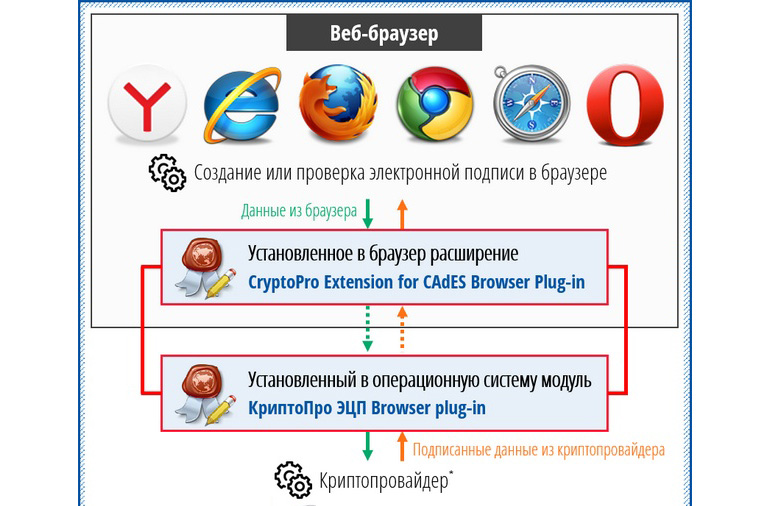

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

КриптоПро ЭЦП Browser plug-in применим в любом из современных браузеров с поддержкой сценариев JavaScript:

- Google Chrome;

- Opera;

- Яндекс.Браузер;

- Mozilla Firefox;

- Apple Safari.

Поддерживаемые операционные системы:

- Microsoft Windows;

- Linux;

- Apple iOS;

- Apple MacOS.

Порядок установки и настройки:

Установить криптопровайдер, рекомендуемыми являются — КриптоПро CSP версии 4.0 и выше, если Вы используете криптопровайдер ViPNet его версия должна соответствовать ViPNet CSP 4.2. С другими криптопровайдерами работоспособность КриптоПро ЭЦП Browser plug-in возможна, но не гарантируется.

Проверить, назначен ли по умолчанию нужный криптопровайдер. Посмотреть краткую инструкцию

Скачать и установить КриптоПро ЭЦП Browser plug-in(данная версия устанавливается для всех браузеров установленных на компьютере пользователя) или можно скачать отдельные для браузеров Chrome, Opera и Яндекс.Браузер.

Включите плагин в настройках браузера. Посмотреть краткую инструкцию

Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера

Добавьте портал Федеральной информационной адресной системы в доверненные. Посмотреть краткую инструкцию

Cryptopro не разрешать интерактивные сервисы windows

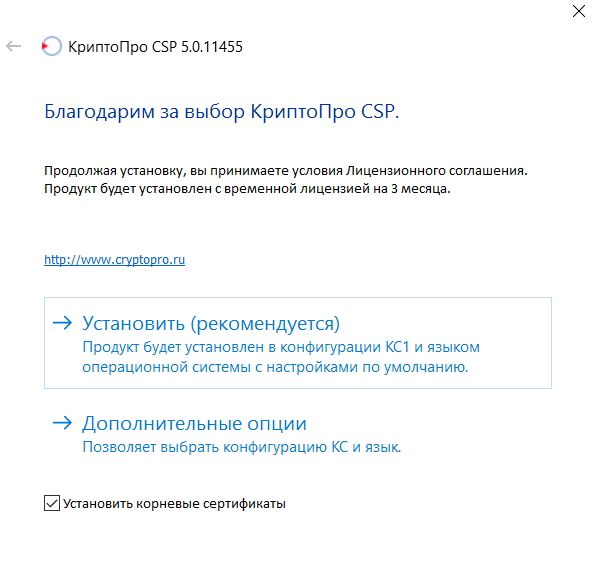

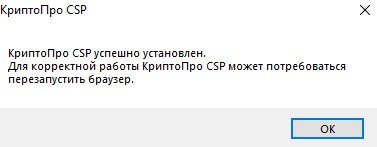

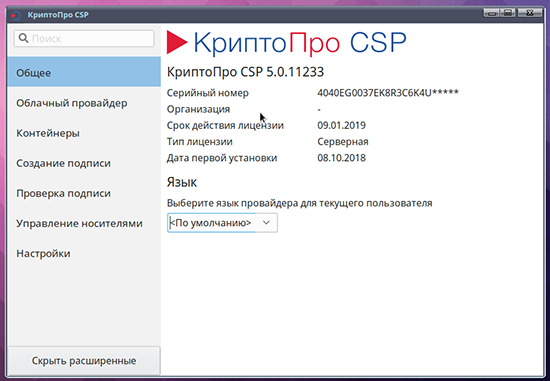

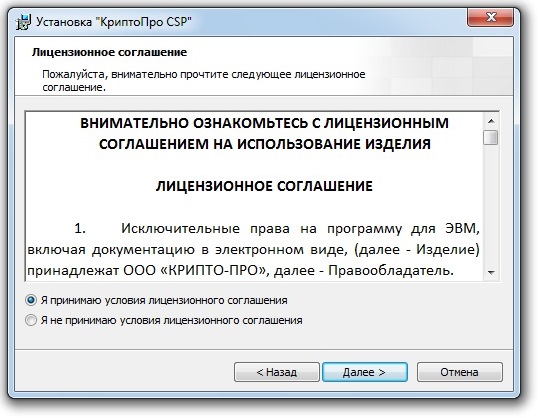

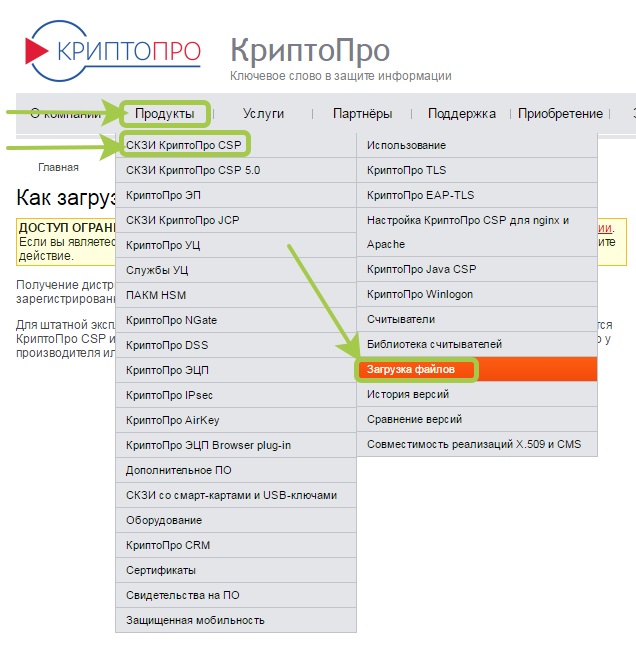

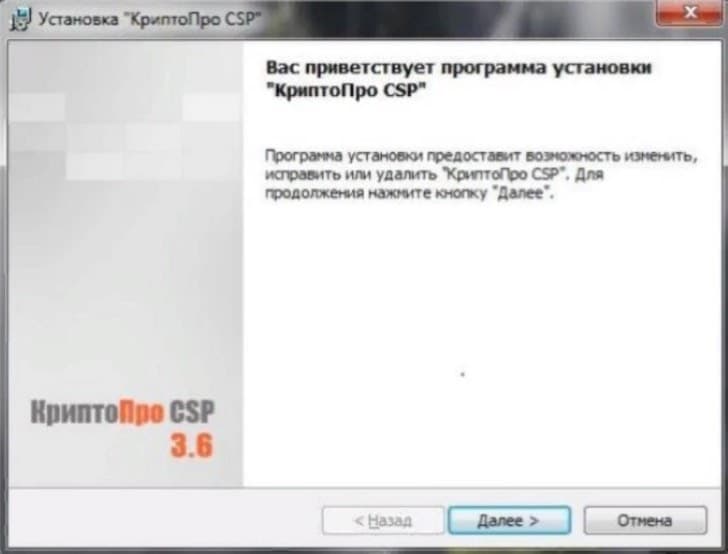

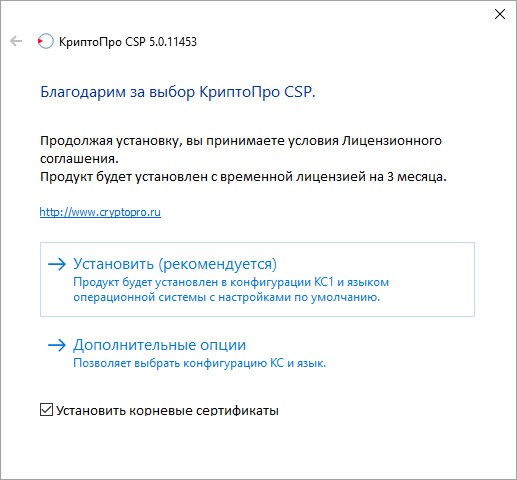

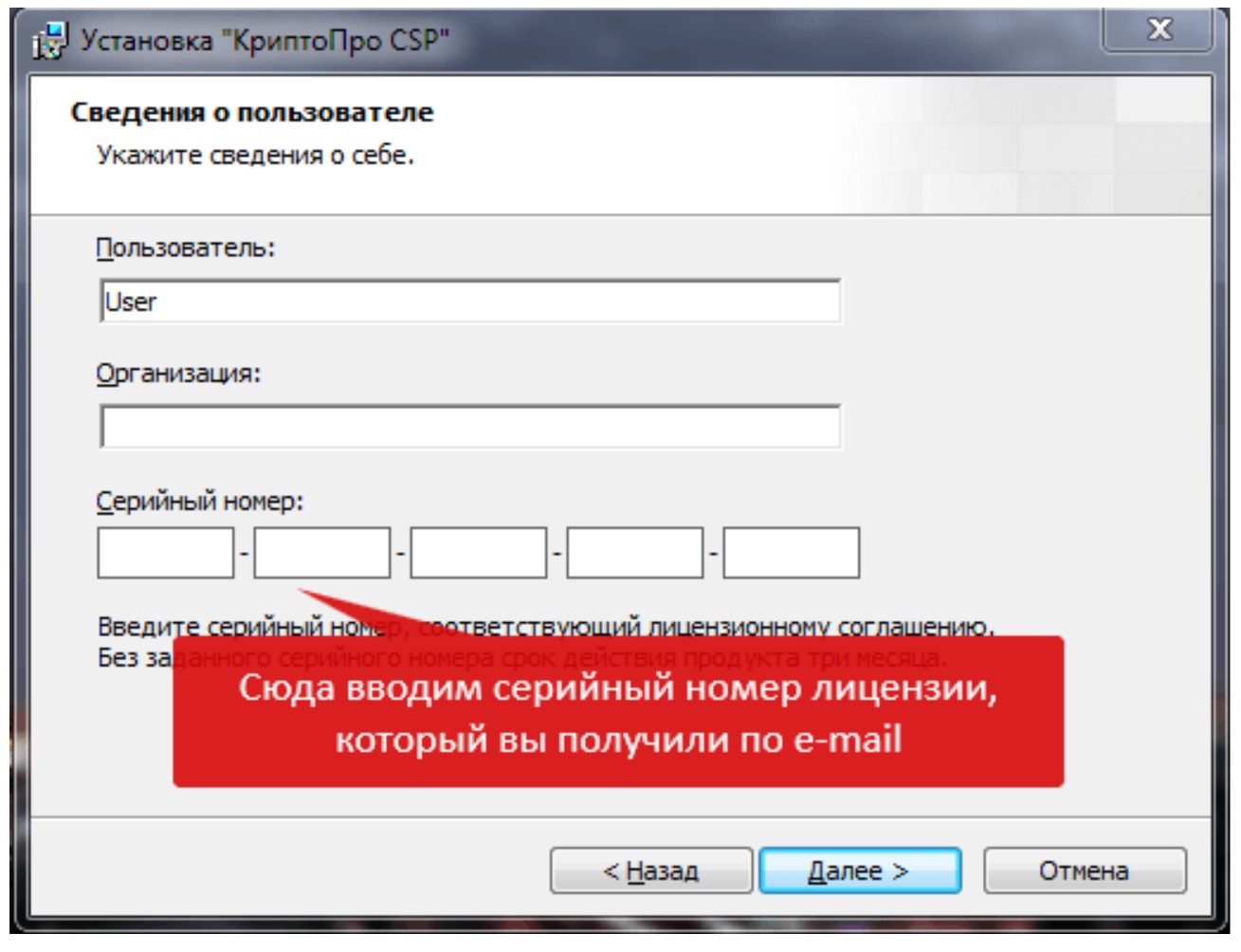

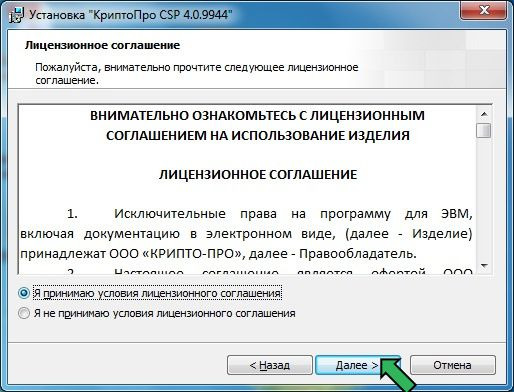

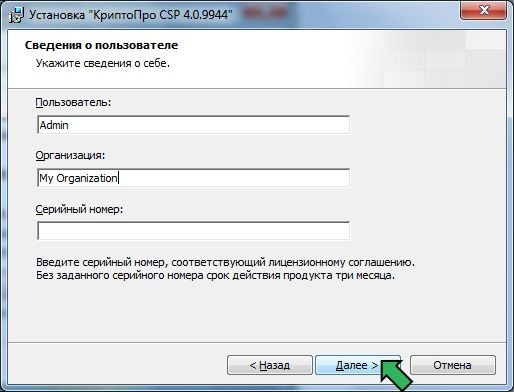

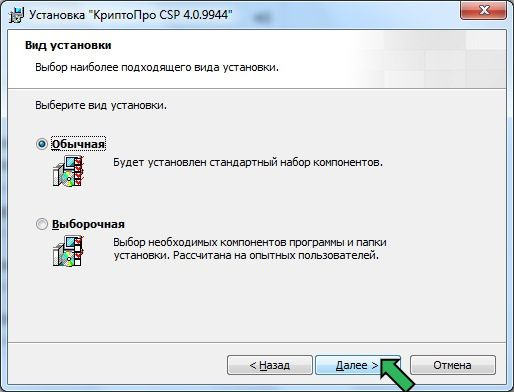

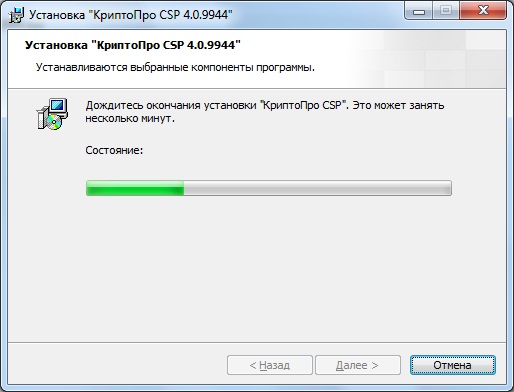

1. Установка КриптоПро CSP версии 5.0.

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации).

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке».

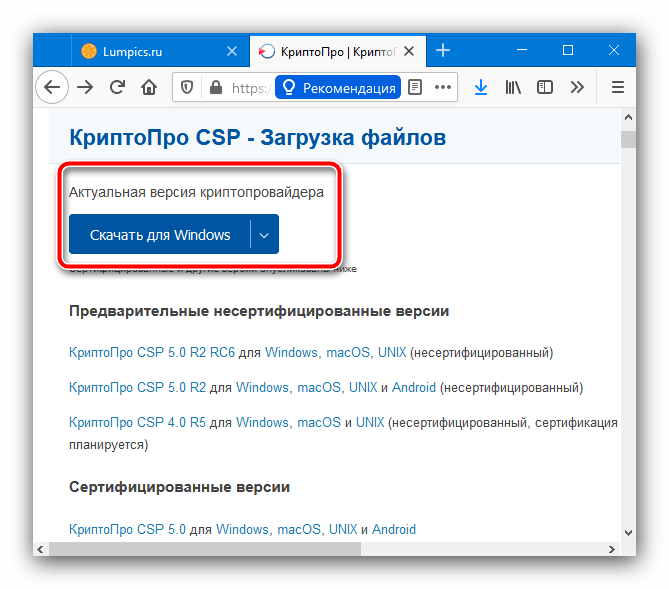

1.4. Нажмите кнопку «Скачать для Windows», для загрузки дистрибутива актуальной версии КриптоПро CSP.

1.5. Запустите загруженный файл.

1.6. Нажмите кнопку «Установить/рекомендуется».

1.7. Дождитесь окончания установки. При появлении уведомления о необходимости выполнить перезагрузку компьютера или перезагрузку браузера – нажмите кнопку «ОК».

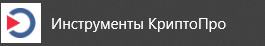

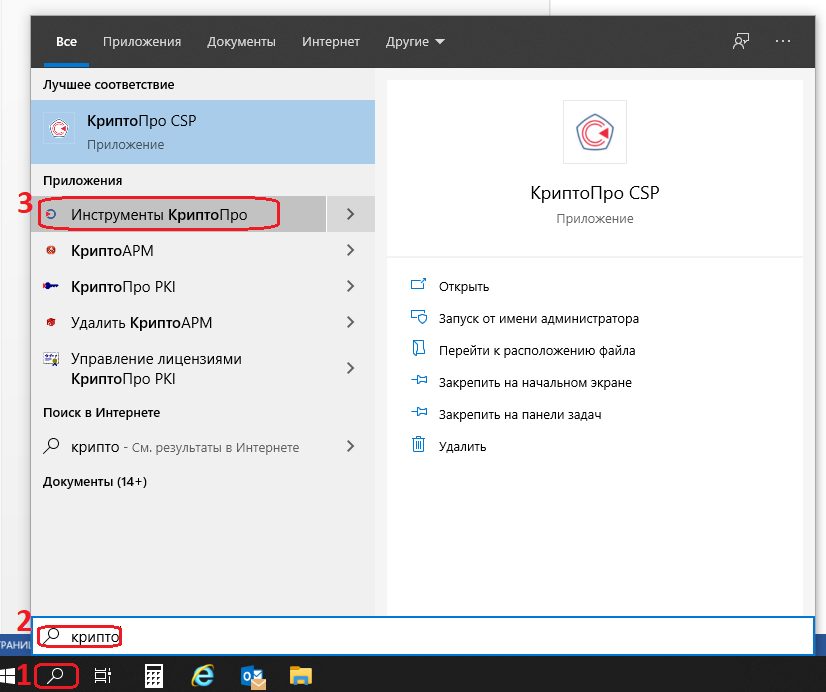

2. Установка «облачного» сертификата электронной подписи.

2.1. Запустите программу «Инструменты КриптоПро» из списка всех программ.

2.2. Перейдите на вкладку «Облачный провайдер».

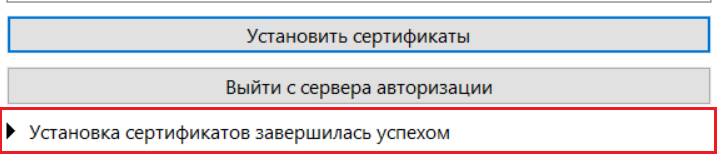

2.3. Укажите любое, удобное Вам имя сервера (1). Имя сервера может состоять из латинских букв (в верхнем и нижнем регистре), цифр и знака подчеркивания. Затем укажите адрес сервера авторизации (2) и сервера DSS (3). Данные адреса необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи. Затем нажмите кнопку «Установить сертификаты» (4).

Обратите внимание! Если на вкладке «Облачный провайдер» уже будут указаны адреса https://dss.cryptopro.ru/STS/oauth и https://dss.cryptopro.ru/SignServer/rest (адреса тестового сервиса электронной подписи DSS, который не предназначен для хранения квалифицированных сертификатов электронной подписи и выполнения юридически значимых операций) — необходимо открыть выпадающий список под кнопкой «Выберите сервер» и выбрать пункт «Использовать новый сервер».

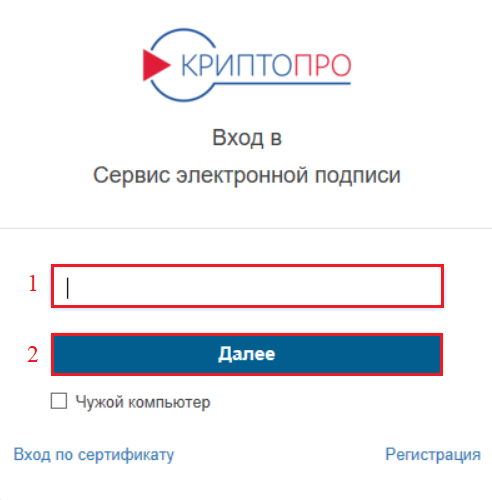

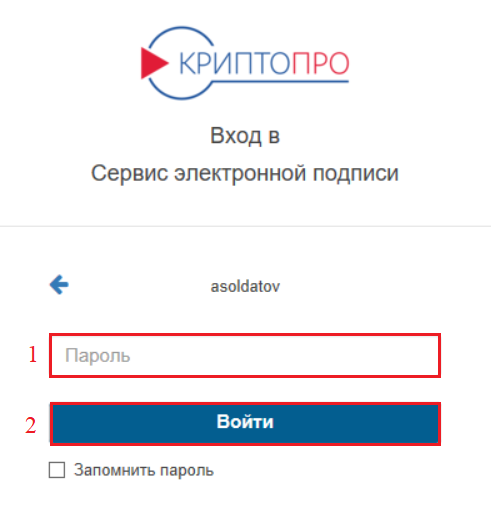

2.4. Введите логин пользователя (1) для доступа к «облачному» сертификату, а затем нажмите кнопку «Далее» (2).

2.5. Введите пароль пользователя (1) для доступа к «облачному» сертификату, а затем нажмите кнопку «Войти» (2).

Обратите внимание: логин и пароль пользователя Вам должна передать организация, предоставившая «облачный» сертификат.

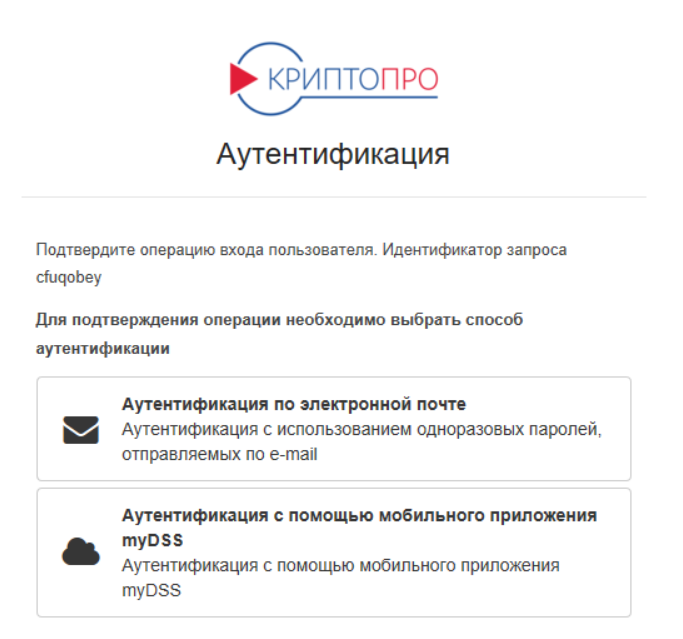

2.6. При появлении уведомления о необходимости подтвердить операцию входа – выберите один из доступных методов аутентификации.

2.7. После этого Вы будете возвращены к интерфейсу программы «Инструменты КриптоПро». Чуть ниже кнопки «Установить сертификаты» появится уведомление об успешной установке.

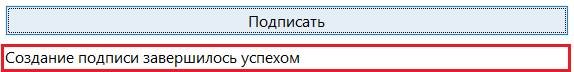

3. Проверка работоспособности

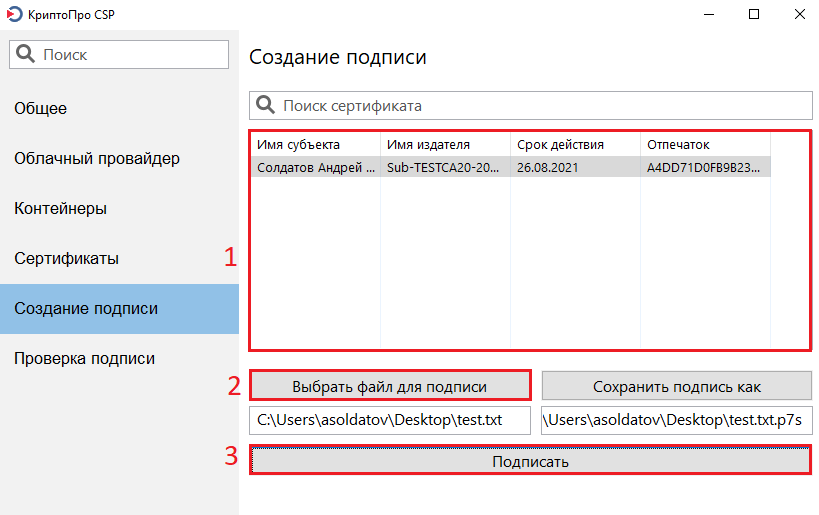

3.1. Перейдите на вкладку «Создание подписи».

3.2. Выберите Ваш «облачный» сертификат из списка (1), выберите любой файл для подписи (2) и нажмите кнопку «Подписать» (3).

3.3. Повторите действия из п. 2.4 – 2.6.

3.4. В случае успешного формирования подписи чуть ниже кнопки «Подписать» появится уведомление об успешном создании подписи.

3.5. Если формирование подписи завершилось успехом – можете использовать Ваш «облачный» сертификат для работы на требуемых Вам сайтах (например, сайтах для предоставления Госуслуг, ФНС и т.д.).

Если при формировании подписи возникла ошибка 0x57 (87) — выполните рекомендации из статьи.

Обратите внимание:

1. Если Вы столкнулись с ошибкой формирования подписи 0x57 (87) — то даже после выполнения рекомендаций по ее устранению Вы не сможете использовать Ваш «облачный» сертификат для аутентификации на сайте Госуслуг и для аутентификации в ЛК ИП и ЛК ЮЛ ФНС.

2. Для работы с «облачным» сертификатом на указанных Выше сайтах может понадобиться выполнить дополнительные настройки рабочего места, в соответствие с инструкциями, которые Вы можете запросить у специалистов поддержки данных сайтов.

Не разрешать интерактивные сервисы windows криптопро

Шаг 1

Перейдите по ссылке:

Согласитесь со всеми всплывающими окнами, если таковые будут.

Вы должны увидеть страницу такого вида:

Если Вы видите такое окно, то переходите к шагу 2, если нет, то читайте дальше.

Если Вы видите такое окно, значит не установлен или не доступен КриптоПро CSP, см. пункт как проверить установку или установить КриптоПро CSP.

Если Вы видите такое окно, значит CAdESBrowserPlug-in не установлен или не доступен, см. пункт как проверить установлен ли плагин, Как убедиться, что правильно настроен браузер.

Шаг 2

В поле Сертификат выделите нужный сертификат и нажмите Подписать.

Примечание: В поле Сертификат отображаются все сертификаты, установленные в хранилище Личное текущего пользователя, и сертификаты, записанные в ключевые контейнеры. Если в списке нет сертификатов или отсутствует нужный, значит необходимо вставить ключевой носитель с закрытым ключом и установить сертификат в хранилище Личное текущего пользователя.

Если после нажатия кнопки Подписать Вы видите такой результат, значит Вы успешно выполнили подпись и КриптоПро ЭЦП Browser plug-in работает в штатном режиме.

Если Вы получили ошибку, то смотрите раздел Информация об ошибках.

Как проверить установлен ли КриптоПро CSP

Проверить установлен ли КриптоПро CSP можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта:

Если КриптоПро CSP не был установлен, то пробную версию (на 3 месяца) можно скачать у нас на сайте (для загрузки файла необходима действующая учетная запись на нашем портале): https://www.cryptopro.ru/sites/default/files/private/csp/40/9944/CSPSetup.exe

Как проверить установлен ли КриптоПро ЭЦП Browser plug-in

Проверить установлен ли КриптоПро ЭЦП Browser plug-in можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта.

Если КриптоПро ЭЦП Browser plug-in не установлен, то дистрибутив можно скачать у нас на сайте: https://www.cryptopro.ru/products/cades/plugin/get_2_0

Инструкция по установке плагина доступна здесь.

Как убедиться, что включено расширение в браузере

Если Вы используете Google Chrome, то Вы должны включить расширение. Для этого в правом верхнем углу браузера нажмите на значок Настройка и управление Google Chrome (три точки)- Дополнительные инструменты –Расширения.

Убедитесь, что расширение CryptoPro Extension for CAdES Browser Plug-in присутствует и включено. При отсутствии расширения, переустановите КриптоПро ЭЦП Browser plug-in или скачайте расширение через Интернет магазин Chrome: https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog?hl=ru

Если Вы используете Mozilla Firefox версии 52 и выше, то требуется дополнительно установить расширение для браузера.

Для начала перейдите по ссылке : скачать расширение.

Разрешите его установку:

Перейдите Инструменты-Дополнения-Расширения и убедитесь, что расширение включено:

Если Вы используете Internet Explorer, то при переходе на страницу, в которую встроен CAdESBrowserPlug-in, Вы увидите внизу страницы следующее сообщение:

В окне Подтверждение доступа нажмите Да:

Если Вы используете Opera, то необходимо установить расширение из каталога дополнений Opera:

И во всплывающем окне нажать – Установить расширение:

В следующем окне нажмите – Установить:

Либо перейдите Меню-Расширения-Расширения:

Нажмите Добавить расширения и в строке поиска введите CryptoPro, выберите наш плагин и нажмите Добавить в Opera. После этого перезапустите браузер.

Проверить включен ли плагин можно в Меню-Расширения-Расширения:

Если Вы используете Яндекс Браузер, то необходимо перейти Опции-Настройки-Дополнения и убедиться, что КриптоПро ЭЦП есть и включен. Если расширение отсутствует, то Вы можете скачать его Каталога расширений для Яндекс Браузера, используя поиск по слову КриптоПро.

Информация об ошибках

1) Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедится что ОС его «видит» и попробовать заново.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

2) Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет привязки к закрытому ключу, нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Выполните привязку сертификата к закрытому ключу:

Проверьте строится ли цепочка доверия: откройте файл сертификата (можно его открыть через Пуск-Все программы-КриптоПро- Сертификаты-Текущий Пользователь-Личное-Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным)

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата (это сертификаты Головного УЦ Минкомсвязи и от них, при наличии интернета должна построится цепочка доверия у любого квалифицированного сертификата), если не поможет, то обращайтесь в УЦ, выдавший Вам сертификат.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Текущий пользователь- Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок. если Вы устанавливаете сертификат промежуточного центра сертификации то выбирайте хранилище- промежуточные центры сертификации.

Важно: Если вы создаете CAdES-Tили CAdES-XLongType 1, Ошибка может возникать если нет доверия к сертификату оператора TSP службы, в этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ его издавшего.

3) Если подпись создается, но ошибка при проверке цепочки сертификатов горит, это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС.

4) Ошибка: 0x8007064A/0x8007065B

Причина ошибки истек срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP

Для создания XLT1 должны быть действующими лицензии на следующие программные продукты: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Решение: Приобрести лицензию на нужный программный продукт и активировать её:

5) Набор ключей не существует (0x80090016)

Причина ошибки: У браузера не хватает прав для выполнения операции- добавьте наш сайт в доверенные

6) Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск->Все программы(все приложения)->КриптоПро->Крипто-Про CSP. Перейдите на вкладку Сервис. Выберите пункт Протестировать, выберите контейнер с закрытым ключом и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

7) Ошибка: Invalid algorithm specified. (0x80090008)

Данная ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Источник

Не разрешать интерактивные сервисы windows криптопро

Шаг 1

Перейдите по ссылке:

Согласитесь со всеми всплывающими окнами, если таковые будут.

Вы должны увидеть страницу такого вида:

Если Вы видите такое окно, то переходите к шагу 2, если нет, то читайте дальше.

Если Вы видите такое окно, значит не установлен или не доступен КриптоПро CSP, см. пункт как проверить установку или установить КриптоПро CSP.

Если Вы видите такое окно, значит CAdESBrowserPlug-in не установлен или не доступен, см. пункт как проверить установлен ли плагин, Как убедиться, что правильно настроен браузер.

Шаг 2

В поле Сертификат выделите нужный сертификат и нажмите Подписать.

Примечание: В поле Сертификат отображаются все сертификаты, установленные в хранилище Личное текущего пользователя, и сертификаты, записанные в ключевые контейнеры. Если в списке нет сертификатов или отсутствует нужный, значит необходимо вставить ключевой носитель с закрытым ключом и установить сертификат в хранилище Личное текущего пользователя.

Если после нажатия кнопки Подписать Вы видите такой результат, значит Вы успешно выполнили подпись и КриптоПро ЭЦП Browser plug-in работает в штатном режиме.

Если Вы получили ошибку, то смотрите раздел Информация об ошибках.

Как проверить установлен ли КриптоПро CSP

Проверить установлен ли КриптоПро CSP можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта:

Если КриптоПро CSP не был установлен, то пробную версию (на 3 месяца) можно скачать у нас на сайте (для загрузки файла необходима действующая учетная запись на нашем портале): https://www.cryptopro.ru/sites/default/files/private/csp/40/9944/CSPSetup.exe

Как проверить установлен ли КриптоПро ЭЦП Browser plug-in

Проверить установлен ли КриптоПро ЭЦП Browser plug-in можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта.

Если КриптоПро ЭЦП Browser plug-in не установлен, то дистрибутив можно скачать у нас на сайте: https://www.cryptopro.ru/products/cades/plugin/get_2_0

Инструкция по установке плагина доступна здесь.

Как убедиться, что включено расширение в браузере

Если Вы используете Google Chrome, то Вы должны включить расширение. Для этого в правом верхнем углу браузера нажмите на значок Настройка и управление Google Chrome (три точки)- Дополнительные инструменты –Расширения.

Убедитесь, что расширение CryptoPro Extension for CAdES Browser Plug-in присутствует и включено. При отсутствии расширения, переустановите КриптоПро ЭЦП Browser plug-in или скачайте расширение через Интернет магазин Chrome: https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog?hl=ru

Если Вы используете Mozilla Firefox версии 52 и выше, то требуется дополнительно установить расширение для браузера.

Для начала перейдите по ссылке : скачать расширение.

Разрешите его установку:

Перейдите Инструменты-Дополнения-Расширения и убедитесь, что расширение включено:

Если Вы используете Internet Explorer, то при переходе на страницу, в которую встроен CAdESBrowserPlug-in, Вы увидите внизу страницы следующее сообщение:

В окне Подтверждение доступа нажмите Да:

Если Вы используете Opera, то необходимо установить расширение из каталога дополнений Opera:

И во всплывающем окне нажать – Установить расширение:

В следующем окне нажмите – Установить:

Либо перейдите Меню-Расширения-Расширения:

Нажмите Добавить расширения и в строке поиска введите CryptoPro, выберите наш плагин и нажмите Добавить в Opera. После этого перезапустите браузер.

Проверить включен ли плагин можно в Меню-Расширения-Расширения:

Если Вы используете Яндекс Браузер, то необходимо перейти Опции-Настройки-Дополнения и убедиться, что КриптоПро ЭЦП есть и включен. Если расширение отсутствует, то Вы можете скачать его Каталога расширений для Яндекс Браузера, используя поиск по слову КриптоПро.

Информация об ошибках

1) Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедится что ОС его «видит» и попробовать заново.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

2) Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет привязки к закрытому ключу, нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Выполните привязку сертификата к закрытому ключу:

Проверьте строится ли цепочка доверия: откройте файл сертификата (можно его открыть через Пуск-Все программы-КриптоПро- Сертификаты-Текущий Пользователь-Личное-Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным)

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата (это сертификаты Головного УЦ Минкомсвязи и от них, при наличии интернета должна построится цепочка доверия у любого квалифицированного сертификата), если не поможет, то обращайтесь в УЦ, выдавший Вам сертификат.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Текущий пользователь- Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок. если Вы устанавливаете сертификат промежуточного центра сертификации то выбирайте хранилище- промежуточные центры сертификации.

Важно: Если вы создаете CAdES-Tили CAdES-XLongType 1, Ошибка может возникать если нет доверия к сертификату оператора TSP службы, в этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ его издавшего.

3) Если подпись создается, но ошибка при проверке цепочки сертификатов горит, это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС.

4) Ошибка: 0x8007064A/0x8007065B

Причина ошибки истек срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP

Для создания XLT1 должны быть действующими лицензии на следующие программные продукты: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Решение: Приобрести лицензию на нужный программный продукт и активировать её:

5) Набор ключей не существует (0x80090016)

Причина ошибки: У браузера не хватает прав для выполнения операции- добавьте наш сайт в доверенные

6) Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск->Все программы(все приложения)->КриптоПро->Крипто-Про CSP. Перейдите на вкладку Сервис. Выберите пункт Протестировать, выберите контейнер с закрытым ключом и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

7) Ошибка: Invalid algorithm specified. (0x80090008)

Данная ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Источник

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

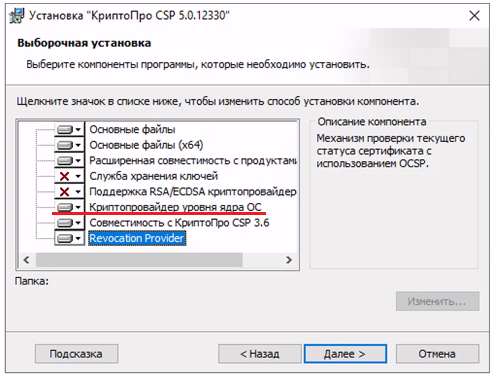

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

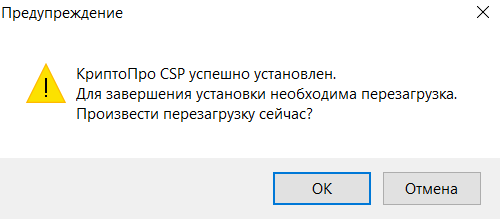

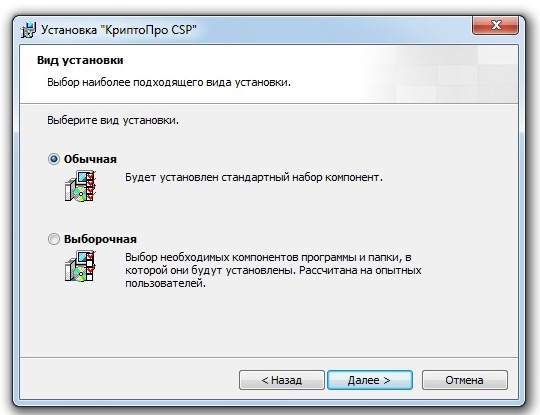

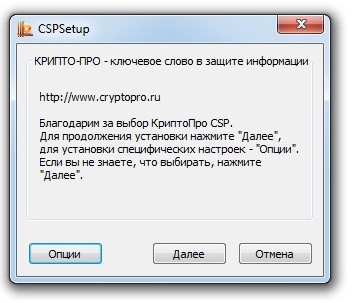

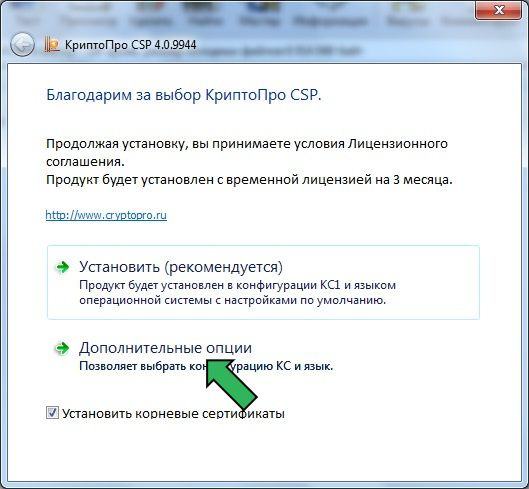

Инсталляцию производим через «Дополнительные опции»

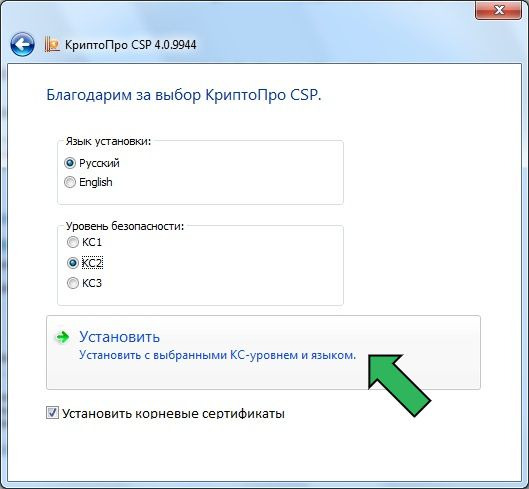

-

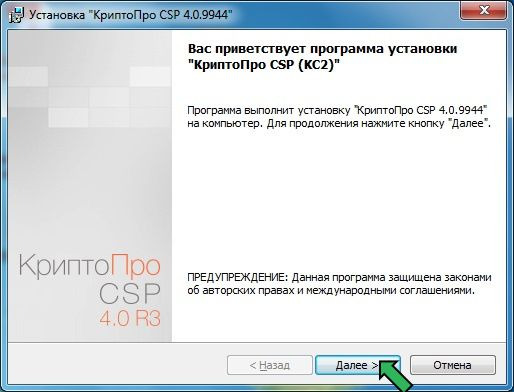

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

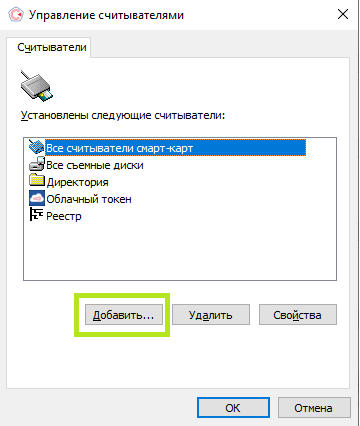

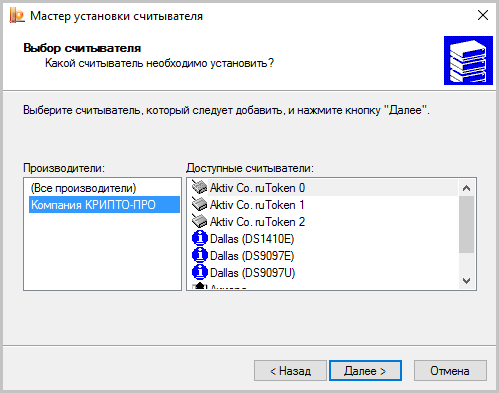

3. В следующем окне оставляем пункты:

-

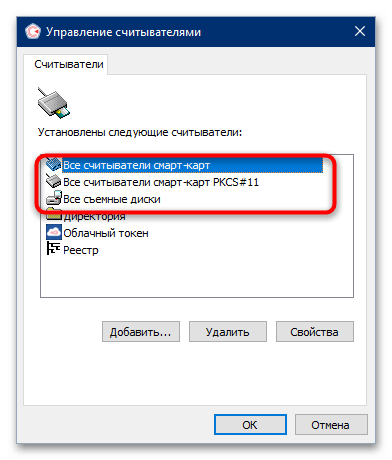

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

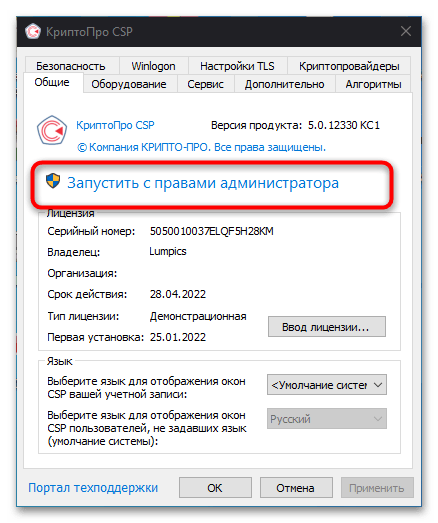

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

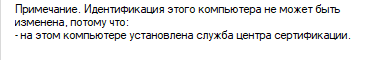

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

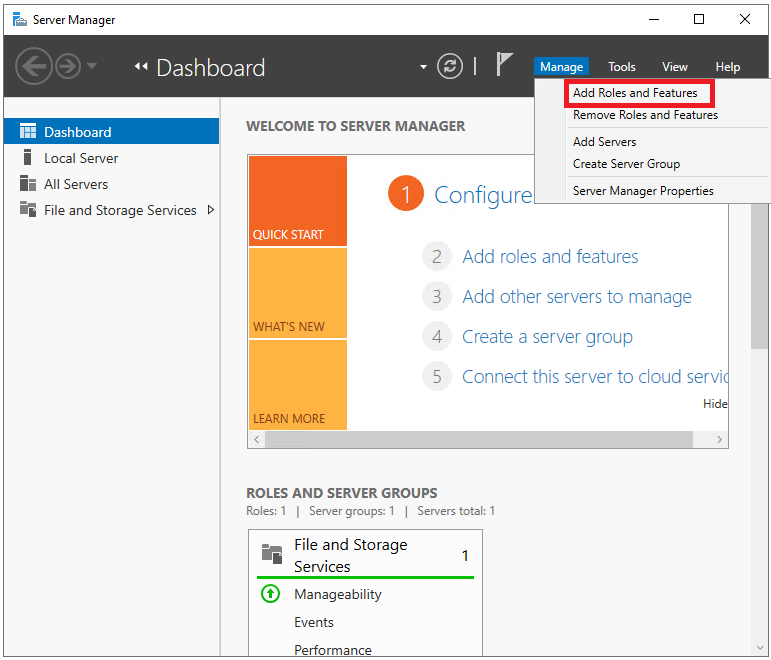

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

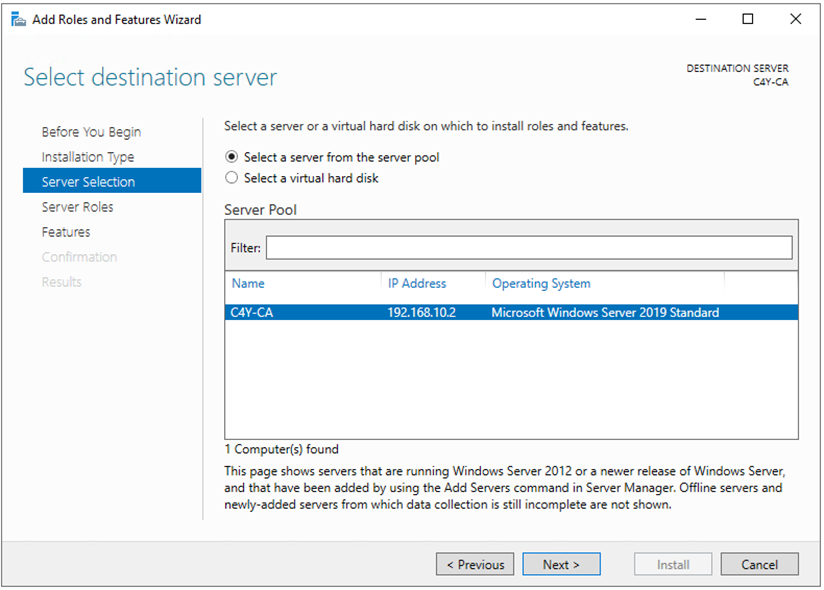

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

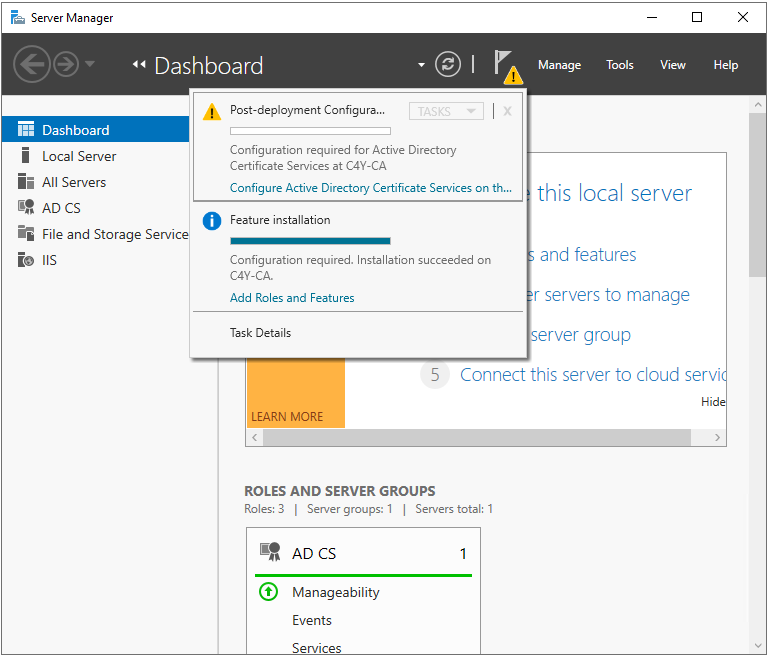

3. После установки роли центра сертификации необходимо его настроить

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

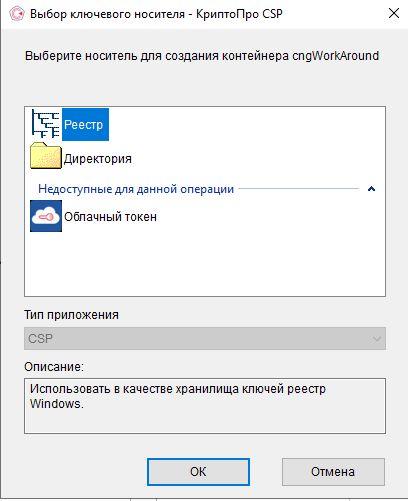

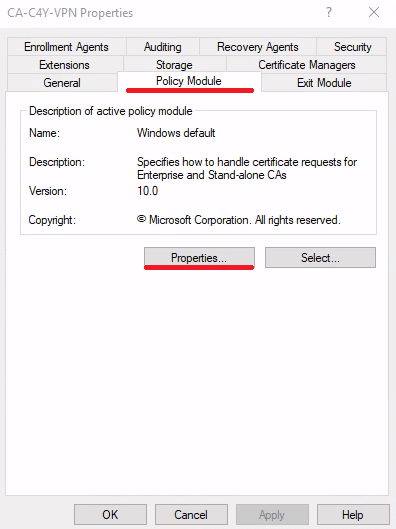

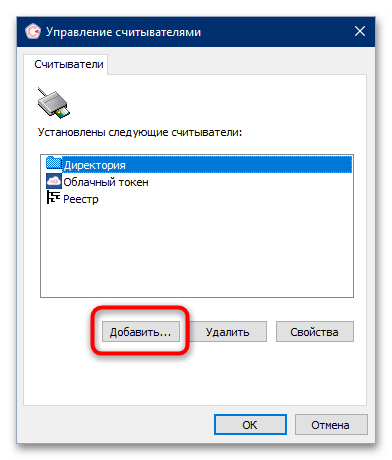

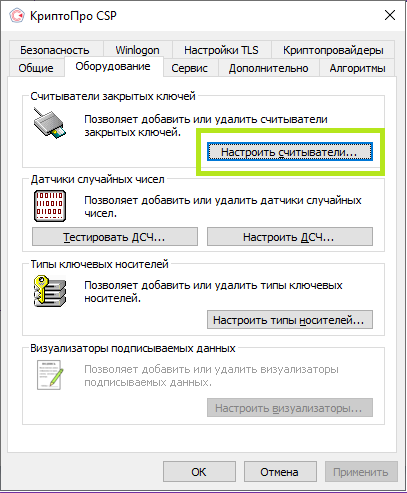

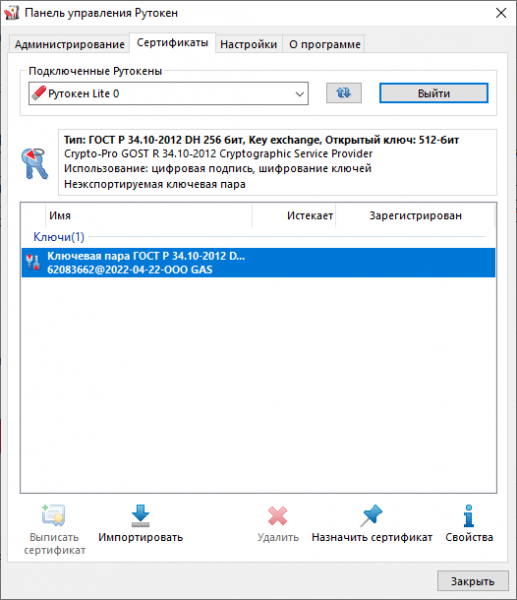

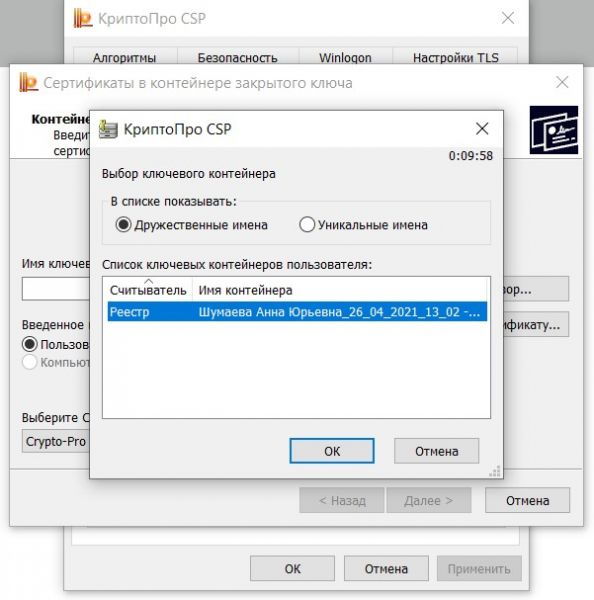

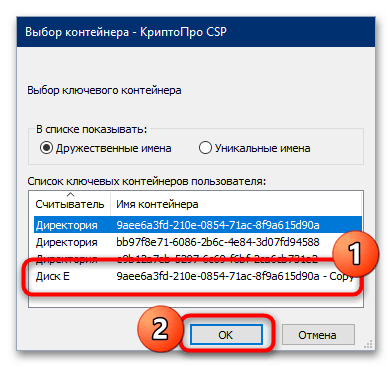

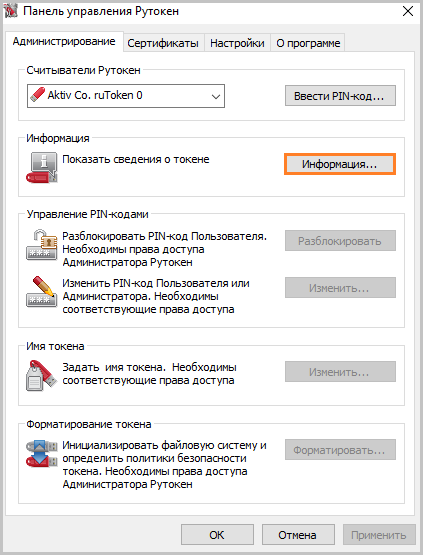

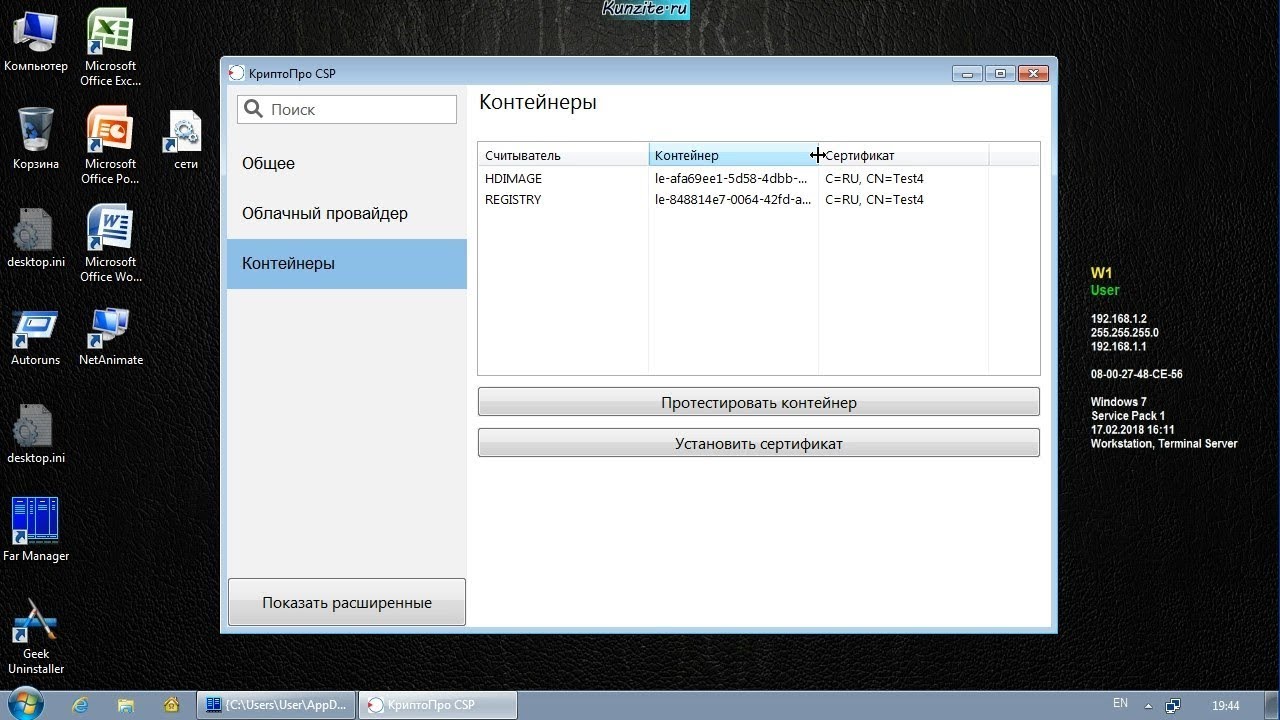

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

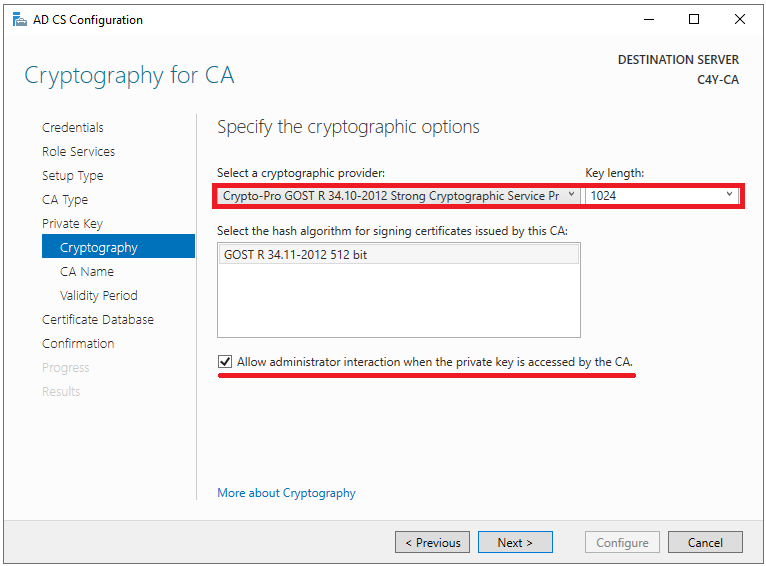

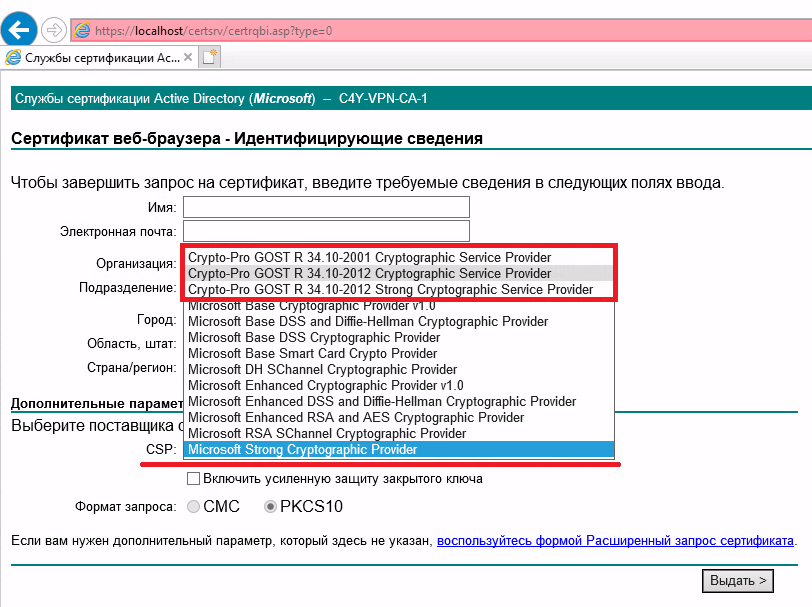

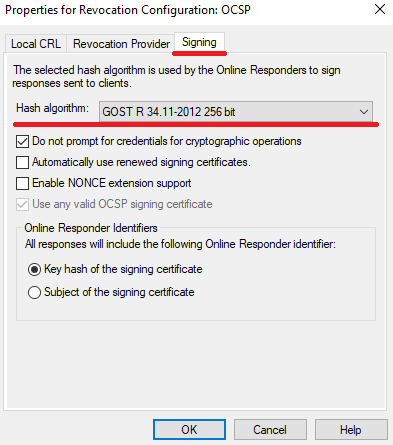

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

Ключи пользователя ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Users\SID-пользователя\Keys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE\[Wow6432Node]\

CryptoPro\Settings\USERS\{SID-пользователя}\Keys\ //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:\Users\All Users\Crypto Pro\Crypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

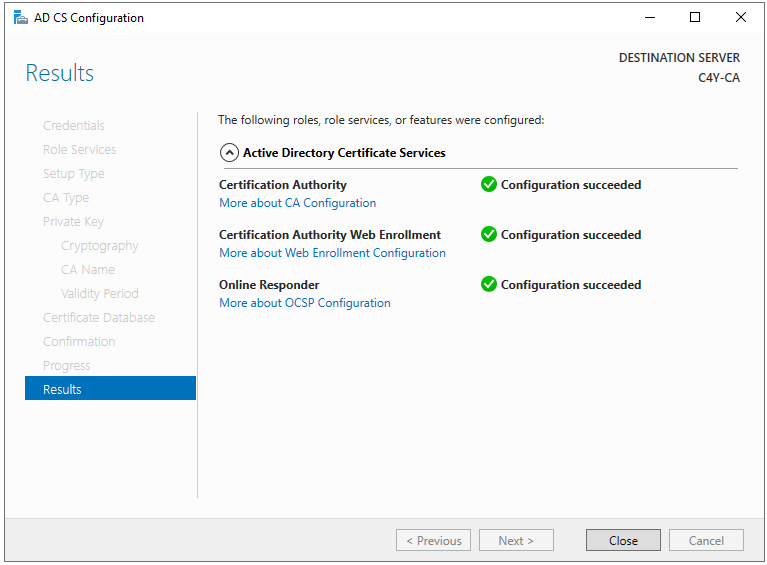

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

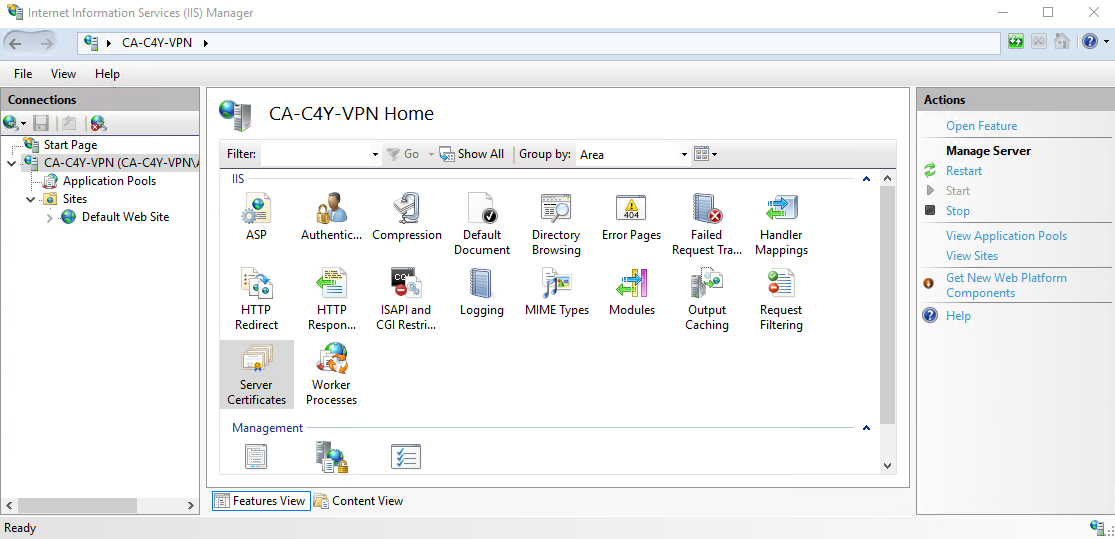

Настройка веб-сервера IIS

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

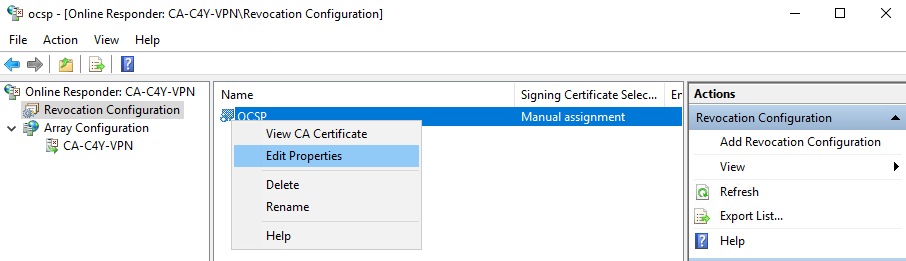

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

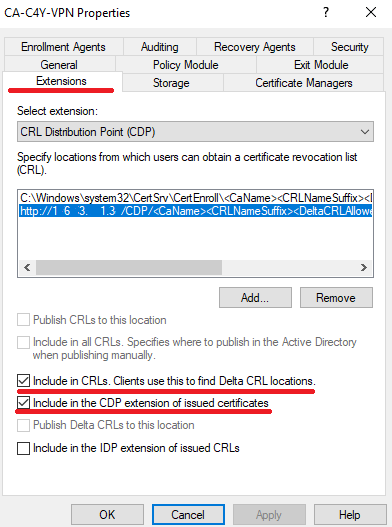

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

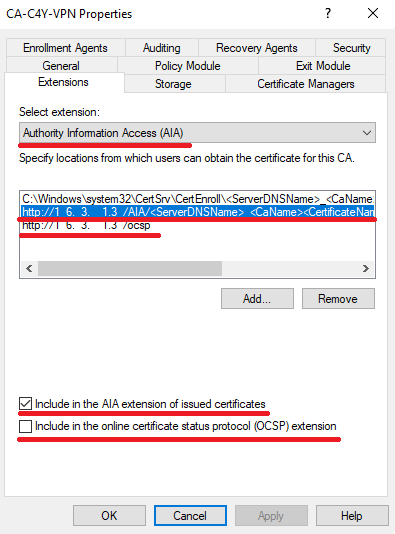

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

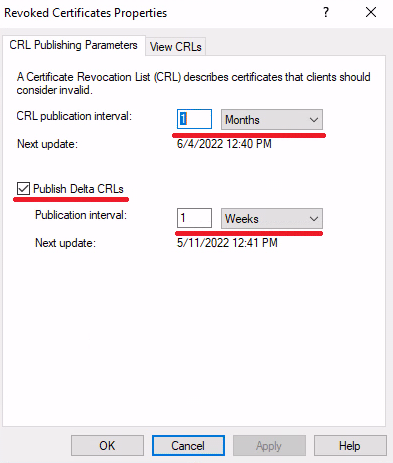

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

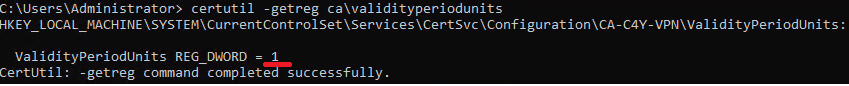

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

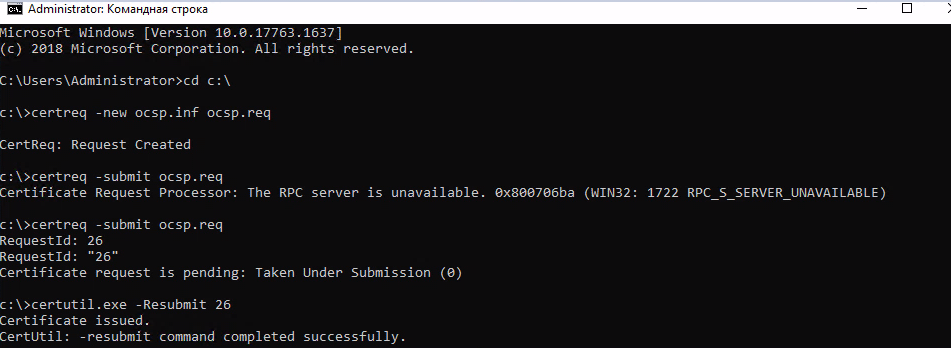

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

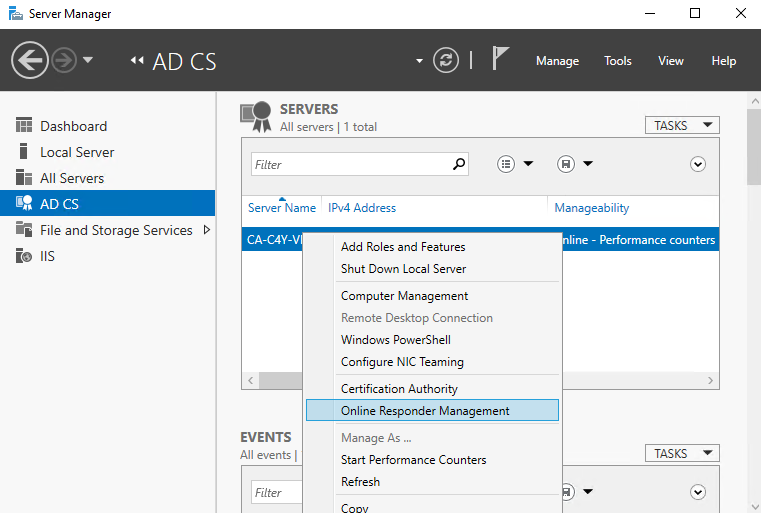

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

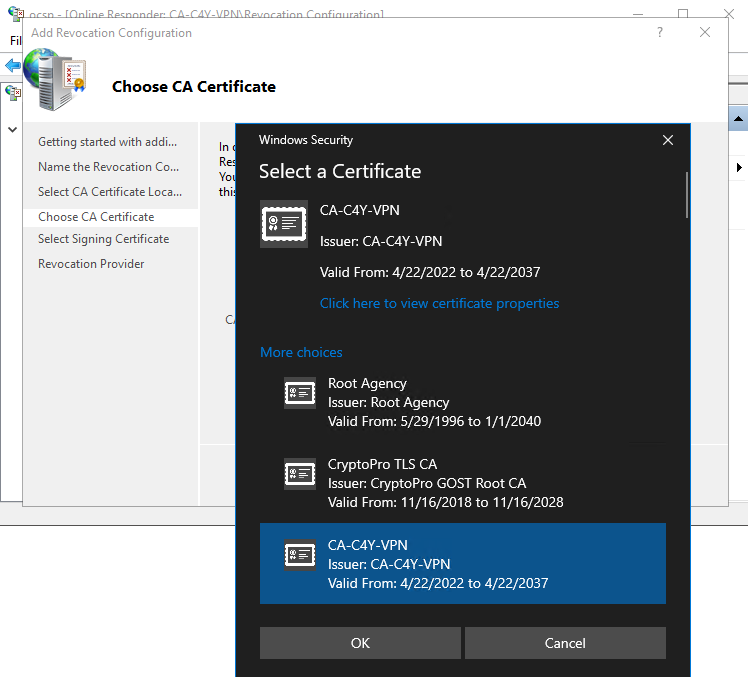

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

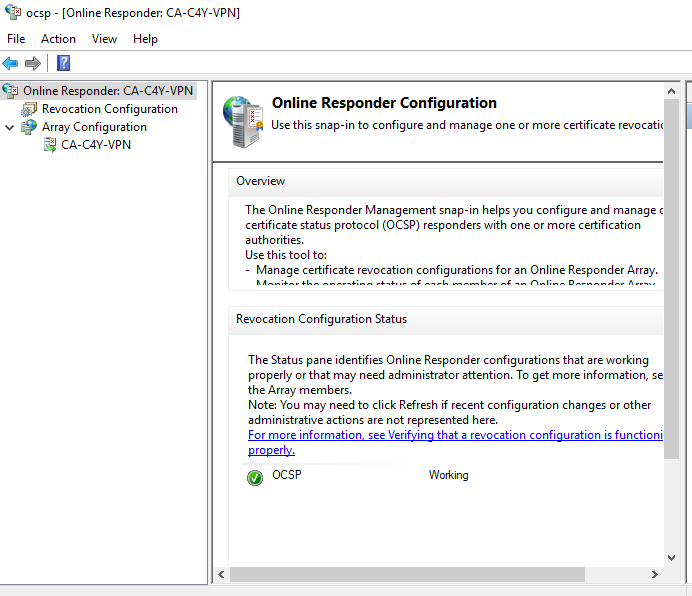

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

PC-PORTAL

МЕНЮ

Обновлено: 09.10.2023

Читайте также:

- Можно ли оставлять планшет на зарядке на всю ночь

- Компьютерная игра кузя виды

- Как удалить карту из браузера гугл

Наиболее точная и полная информация о поддерживаемых операционных системах содержится в формуляре. Его можно скачать на странице загрузки КриптоПро CSP — в «Документации по установке и использованию».

Внимание: для cерверных операционных систем необходима серверная лицензия CSP.

Сравнение c КриптоПро CSP 2.0 и 3.0 доступно в архиве Интернета.

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2022 | x64*** | |||

| Windows Server 2019 | x64 | |||

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 11 | x64 / arm64*** | |||

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

* Начиная с версии КриптоПро CSP 3.9 R2.

** Начиная с версии КриптоПро CSP 4.0 R2.

*** Начиная с версии КриптоПро CSP 5.0 R3.

Поддерживаемые UNIX-подобные операционные системы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| iOS 15 / 16 | ARM64******* | |||

| iOS 13 / 14 | ARM64****** | |||

| iOS 12 | ARM64***** | ARM64 | ||

| iOS 11 | ARM64*** | ARM64 | ||

| iOS 10 | ARM32** / ARM64** | ARM32*** / ARM64*** | ARM32 / ARM64 | |

| iOS 9 | ARM32** / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 8 | ARM32 / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 6 / 7 | ARM32 | ARM32 | ||

| iOS 4.2 / 4.3 / 5 | ARM32 | |||

| macOS 12 / 13 | ARM64 / x64******* | |||

| macOS 11 | ARM64 / x64****** | |||

| macOS 10.15 | x64****** | |||

| macOS 10.14 | x64***** | x64 | ||

| macOS 10.13 | x64***** | x64 | ||

| macOS 10.12 | x64** | x64*** | x64 | |

| macOS 10.11 | x64** | x64 | x64 | |

| macOS 10.10 | x64** | x64 | x64 | |

| macOS 10.9 | x64 | x64 | x64 | |

| macOS 10.8 | x64 | x64 | ||

| macOS 10.7 | x64 | x64 | ||

| macOS 10.6 | x86 / x64 | x86 / x64 | ||

| Android 12 / 13 | ARM32 / ARM64******* | |||

| Android 8 / 9 / 10 / 11 | ARM32 / ARM64 | |||

| ОС «Аврора» | ARM32****** | |||

| SailfishOS 2 / 3 | ARM32***** | ARM32 | ||

| Solaris 10 / 11 | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc |

| Solaris 9 | x86 / x64 / sparc | |||

| AIX 5 / 6 / 7 | PowerPC | PowerPC | PowerPC | PowerPC |

| FreeBSD 13 | x86 / x64 | |||

| FreeBSD 12 | x86 / x64 | |||

| FreeBSD 11 | x86 / x64*** | x86 / x64 | ||

| FreeBSD 10 | x86 / x64 | x86 / x64 | x86 / x64 | |

| FreeBSD 8 / 9 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| FreeBSD 7 | x86 / x64 | |||

| FreeBSD 6 | x86* | |||

| LSB 4.0 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| LSB 3.0 / LSB 3.1 | x86 / x64 | |||

| RHEL 9 | x64******* | |||

| RHEL 8 | x64****** | |||

| RHEL 7 | x64** | x64 | x64 | |

| RHEL 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| RHEL 4 | x86 / x64 | x86 / x64 | x86 / x64 | |

| RHEL 3.3 спец.сборка | x86 | x86 | x86 | x86 |

| CentOS 8 | x64****** | |||

| CentOS 7 | x86 / x64** | x86 / x64 | x86 / x64 | |

| CentOS 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| CentOS 4 | x86 / x64 | x86 / x64 | ||

| Ubuntu 22.04 | x64 / arm64 / riscv******* | |||

| Ubuntu 19.10 / 20.04 | x64****** | |||

| Ubuntu 18.04 / 18.10 | x86 / x64***** | x86 / x64 | ||