С помощью сервера обновлений Windows Server Update Services (WSUS) вы можете развернуть собственную централизованную систему обновления продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в локальной сети компании. В этой статье мы рассмотрим, как установить и настроить сервер обновлений WSUS в Windows Server 2019/2016/2012R2.

Содержание:

- Установка роли WSUS в Windows Server

- Начальная настройка сервера обновлений WSUS в Windows Server

- Установка консоли администрирования WSUS в Windows 10/11

- Оптимизация производительности WSUS

Как работает WSUS?

Сервер WSUS реализован в виде отдельной роли Windows Server. В общих словах сервис WSUS можно описать так:

- После установки сервер WSUS по расписанию синхронизируется с серверами обновлений Microsoft Update в Интернете и скачивает новые обновления для выбранных продуктов;

- Администратор WSUS выбирает, какие обновления нужно установить на рабочие станции и сервера компании и одобряет их установку;

- Клиенты WSUS в локальной сети скачивают и устанавливают обновления с вашего сервера обновлений согласно настроенным политикам.

Установка роли WSUS в Windows Server

Начиная с Windows Server 2008, сервис WSUS выделен в отдельную роль, которую можно установить через консоль управления сервером или с помощью PowerShell.

Если вы развертываете новый сервер WSUS, рекомендуется сразу устанавливать его на последнем релизе Windows Server 2022 (возможна установка на Windows Serve Core).

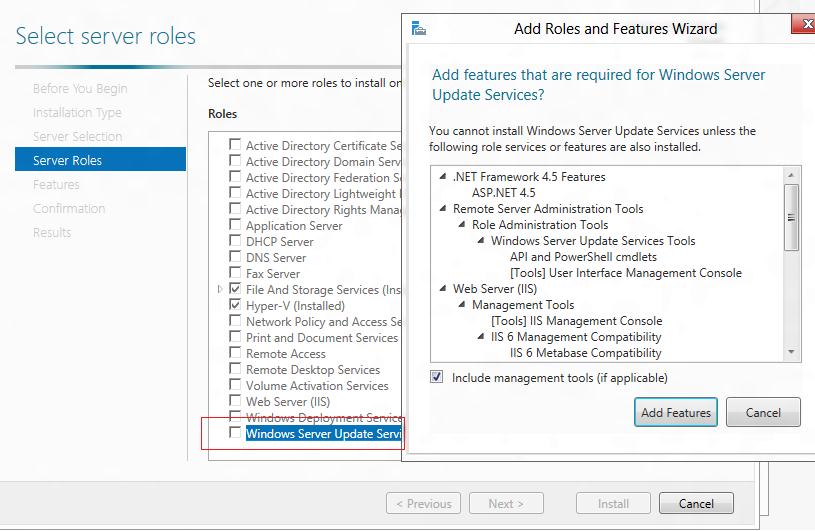

Чтобы установить WSUS, откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

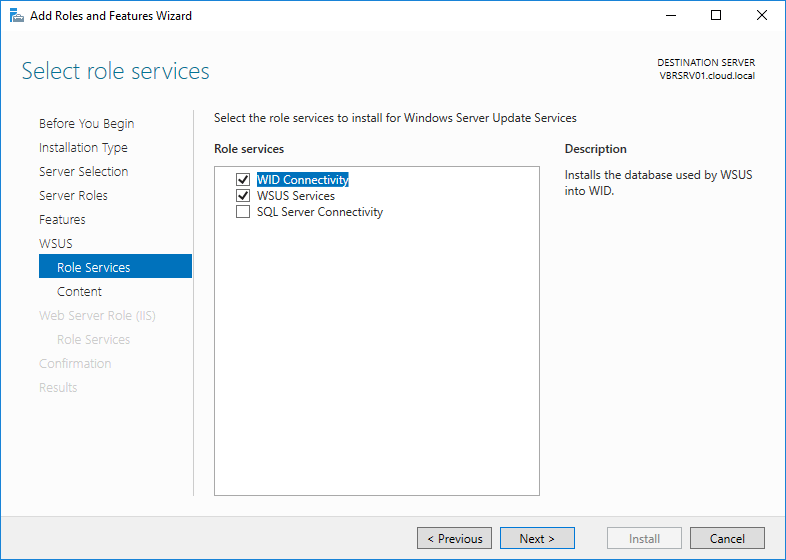

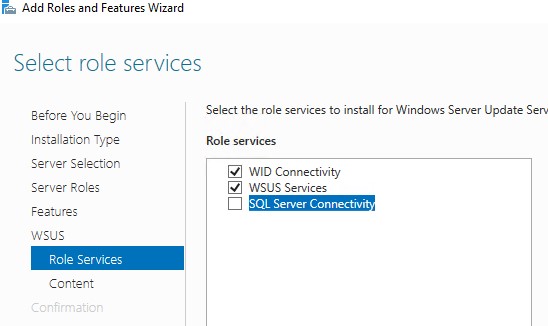

В следующем окне нужно выбрать, какие компоненты WSUS нужно установить. Обязательно отметьте опцию WSUS Services. Две следующие опции зависят от того, какую базу данных вы планируете использовать для WSUS.

Настройки сервера, метаданные обновлений, информация о клиентах WSUS хранятся в базе данных SQL Server. В качестве базы данных WSUS вы можете использовать:

- Windows Internal Database (WID) – встроенную базу данных Windows, опция WID Connectivity (это рекомендуемый и работоспособный вариант даже для больших инфраструктур);

- Отдельную базу Microsoft SQL Server, развернутую на локальном или удаленном сервере. Вы можете использовать редакции MS SQL Enterprise, Standard (требуют лицензирования) или бесплатную Express редакцию. Это опция SQL Server Connectivity.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- У вас отсутствуют лицензии MS SQL Server;

- Вы не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- При развертывании дочернего сервера WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

В бесплатной SQL Server Express Edition максимальный размер БД ограничен 10 Гб. Ограничение Windows Internal Database – 524 Гб. Например, в моей инфраструктуре размер базы данных WSUS на 3000 клиентов составил около 7Гб.

При установке роли WSUS и MS SQL Server на разных серверах есть ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена Active Directory;

- Сервер WSUS нельзя разворачивать на хосте с ролью Remote Desktop Services.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения

\\.\pipe\MICROSOFT##WID\tsql\query

.

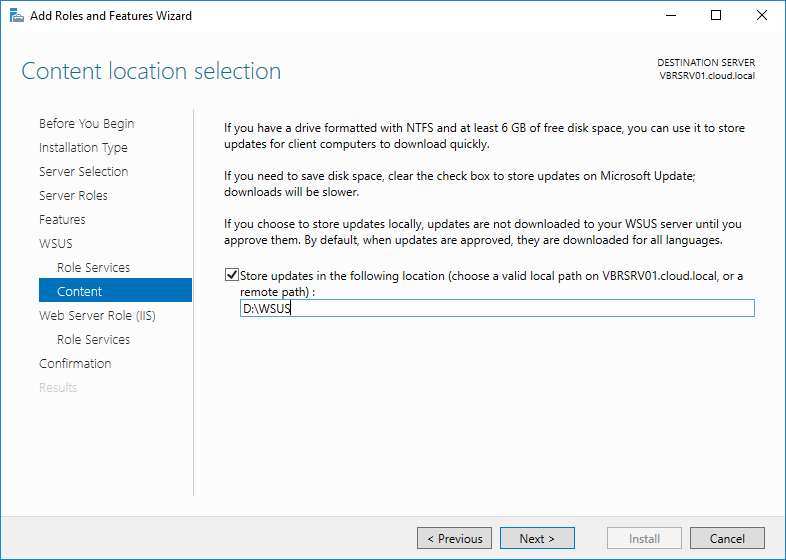

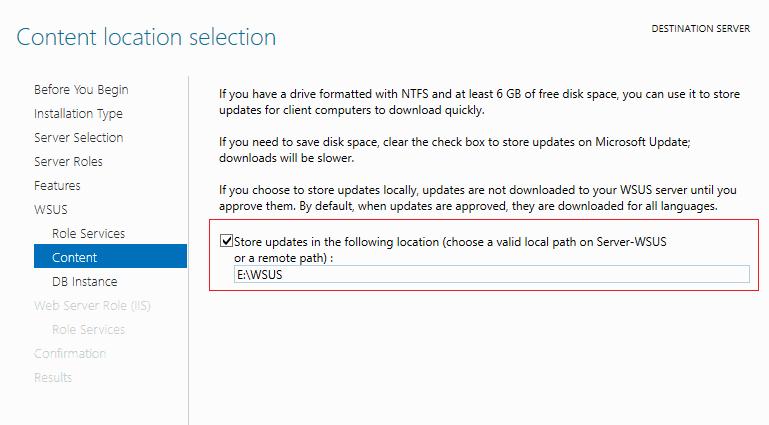

Если вы хотите хранить файлы обновлений локально на сервере WSUS, включите опцию Store updates in the following locations и укажите путь к каталогу. Это может быть папка на локальном диске (рекомендуется использовать отдельный физический или логический том), или сетевой каталог (UNC путь). Обновления скачиваются в указанный каталог только после их одобрения администратором WSUS.

Размер базы данных WSUS сильно зависит от количества продуктов и версий ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб.

Если у вас недостаточно места на дисках для хранения файлов обновлений, отключите эту опцию. В этом случае клиенты WSUS будут получать одобренный файлы обновлений из Интернета (вполне рабочий вариант для небольших сетей).

Также вы можете установить сервер WSUS с внутренней базой данный WID с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name UpdateServices, UpdateServices-WidDB, UpdateServices-Services, UpdateServices-RSAT, UpdateServices-API, UpdateServices-UI –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server

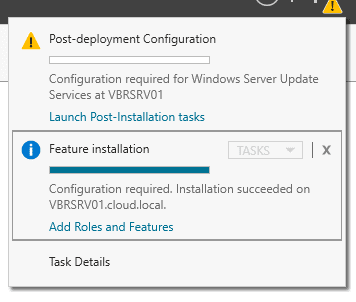

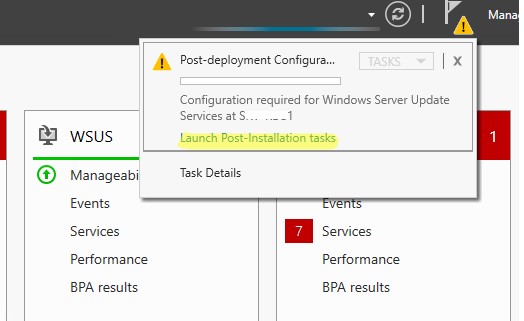

После окончания установки роли WSUS вам нужно выполнить его первоначальную настройку. Откройте Server Manager и выберите Post-Deployment Configuration -> Launch Post-Installation tasks.

Для управления WSUS из командной строки можно использовать консольную утилиту

WsusUtil.exe

. Например, чтобы указать путь к каталогу с файлами обновлений WSUS, выполните:

CD "C:\Program Files\Update Services\Tools"

WsusUtil.exe PostInstall CONTENT_DIR=E:\WSUS

Или, например, вы можете перенастроить ваш WSUS на внешнюю базу данных SQL Server:

wsusutil.exe postinstall SQL_INSTANCE_NAME="SQLSRV1\SQLINSTANCEWSUS" CONTENT_DIR=E:\WSUS_Content

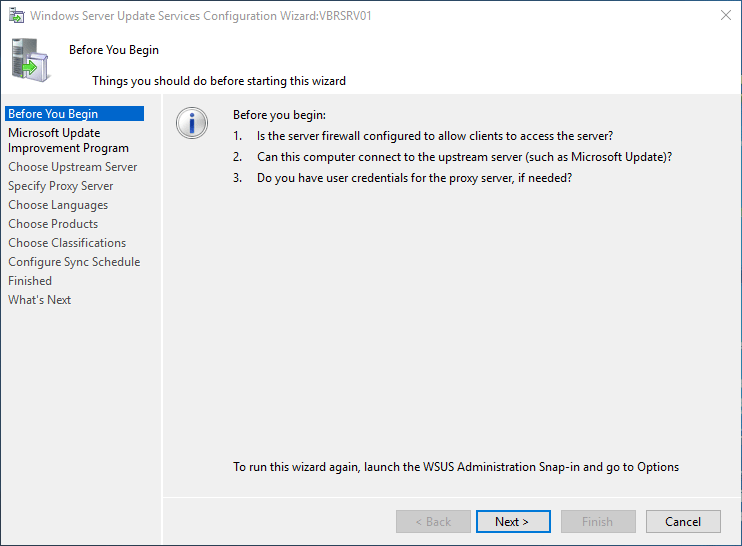

Затем откройте консоль Windows Server Update Services. Запустится мастер первоначальной настройки сервера обновлений WSUS.

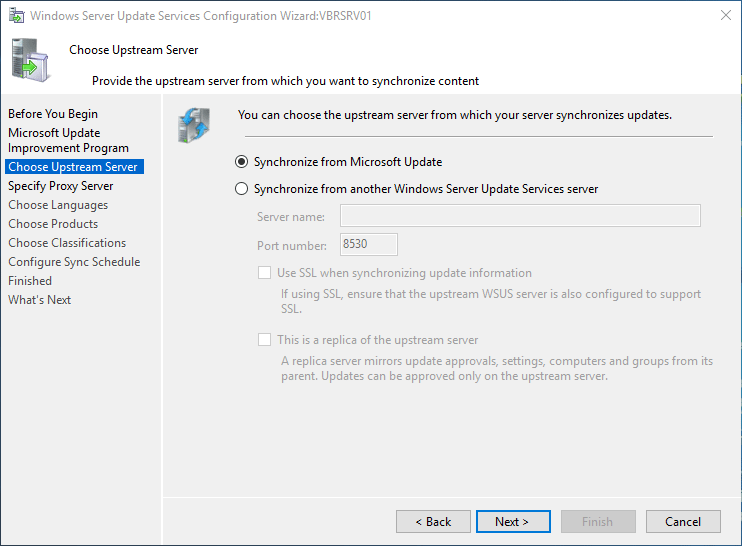

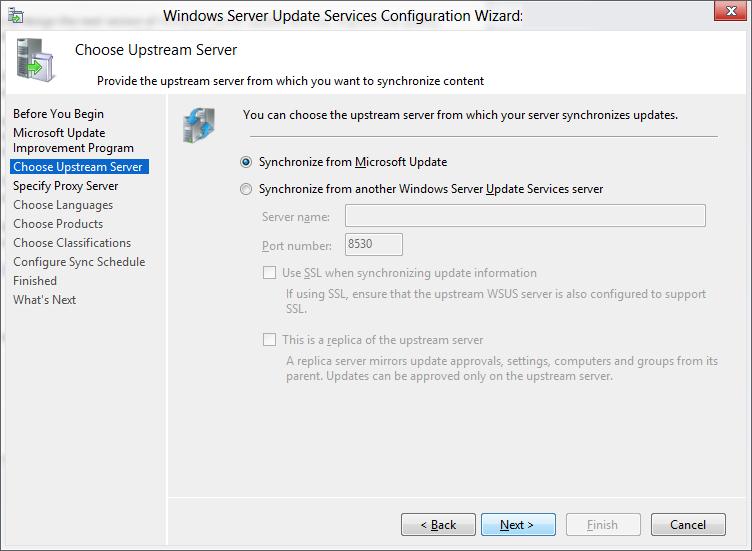

Укажите, будет ли сервер WSUS скачивать обновления с сайта Microsoft Update напрямую (Synchronize from Microsoft Update) или он должен получать их с вышестоящего WSUS сервера (Synchronize from another Windows Update Services server). Дочерние WSUS сервера обычно развертываются на удаленных площадках с большим количеством клиентов (300+) для снижения нагрузки на WAN канал.

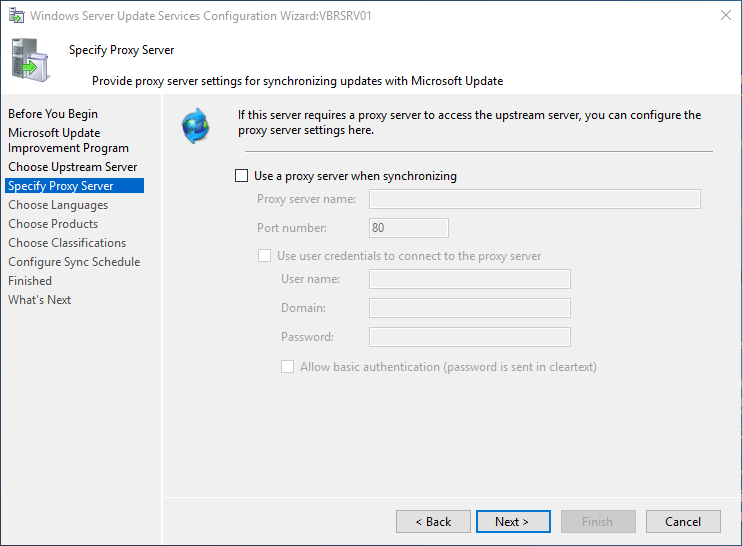

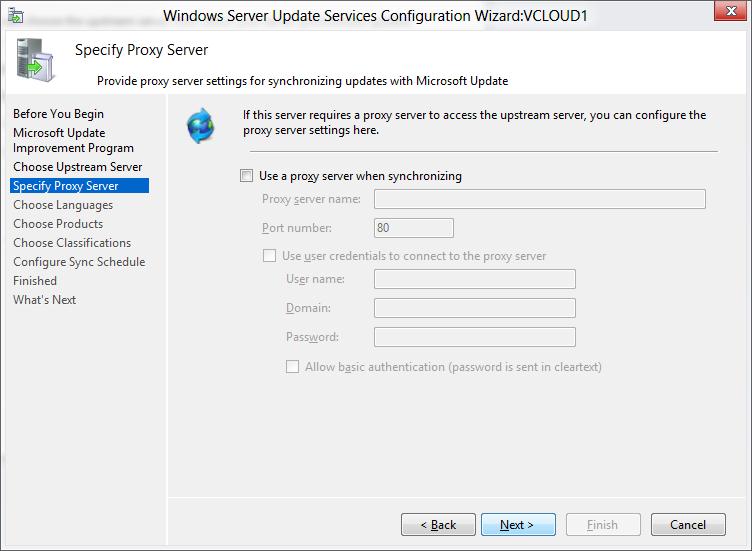

Если в вашей сети используется прокси-сервер для доступа в Интернет, далее нужно указать адрес и порт прокси сервера, и логин/пароль для аутентификации.

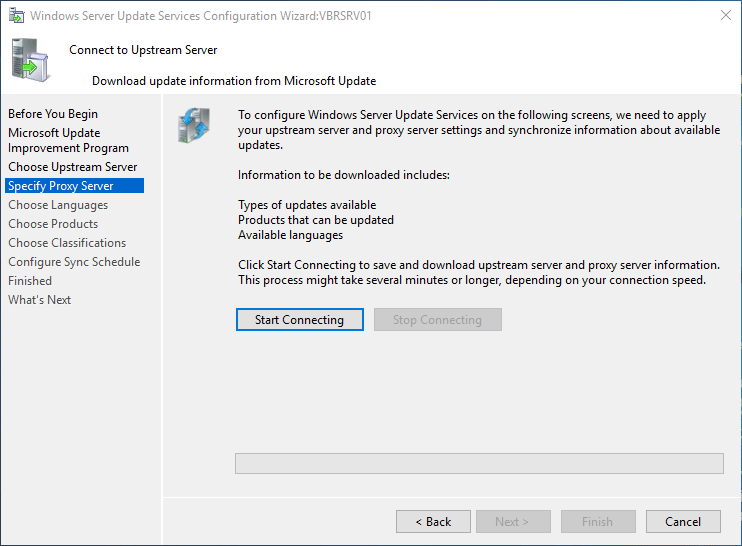

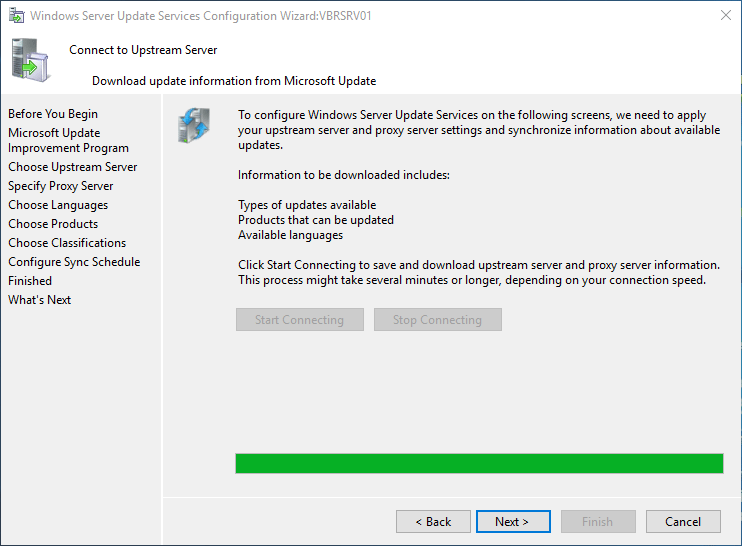

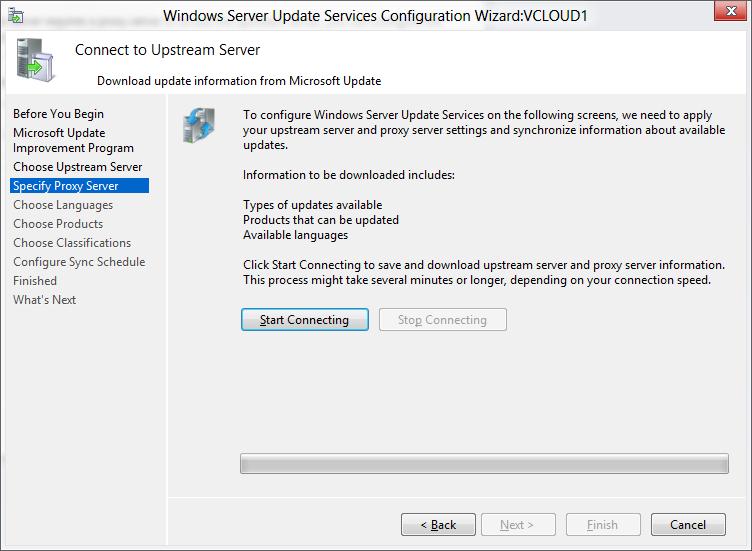

Проверьте подключение к вышестоящему серверу обновлений (или Windows Update). Нажмите кнопку Start Connecting.

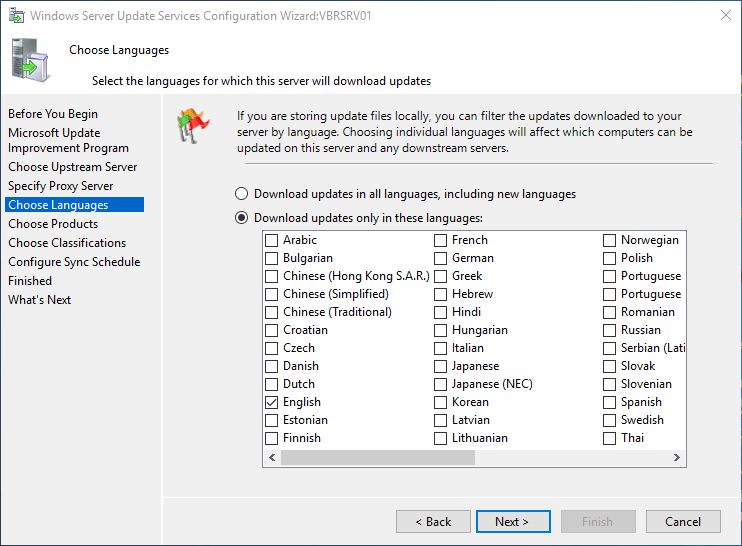

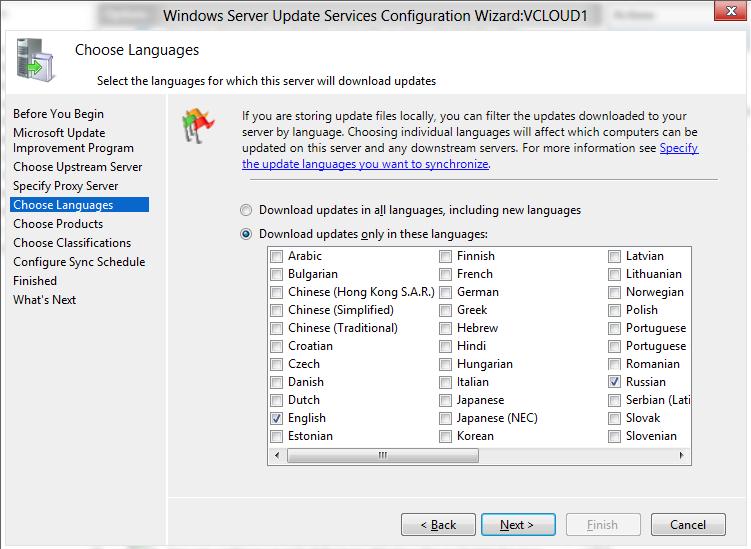

Выберите языки продуктов, для которых WSUS будет получать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

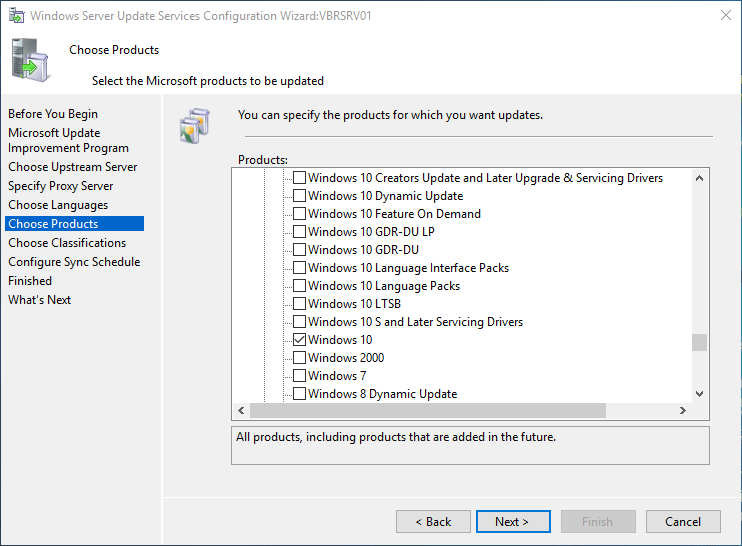

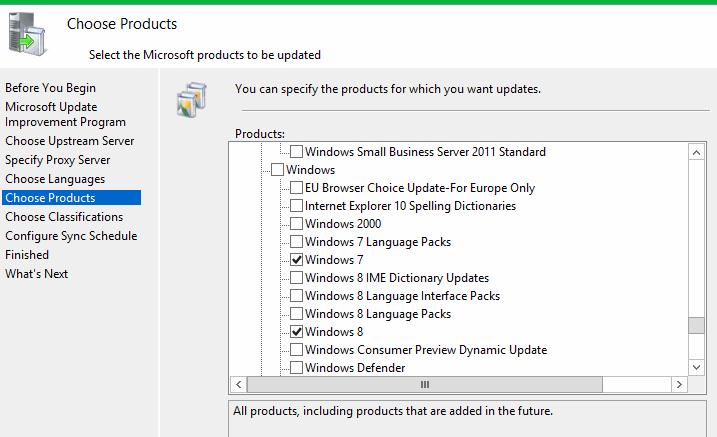

Затем выберите продукты, для которых WSUS должен скачивать обновления. Выберите только те продукты Microsoft, которые используются в Вашей корпоративной сети. Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

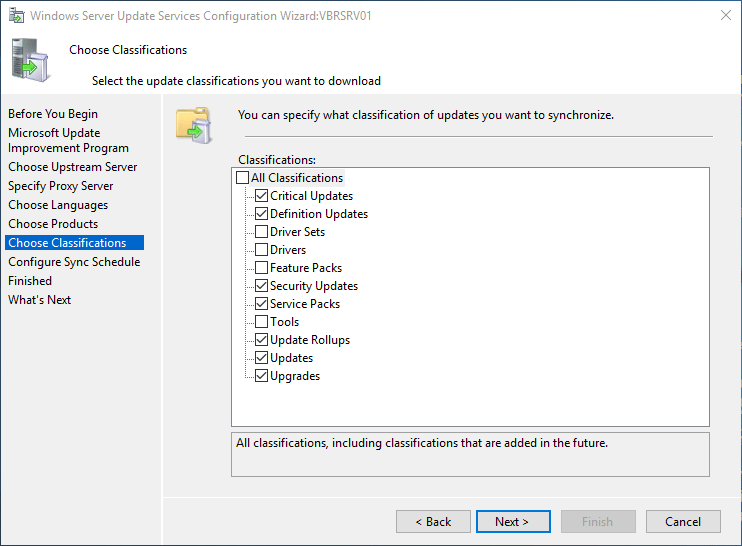

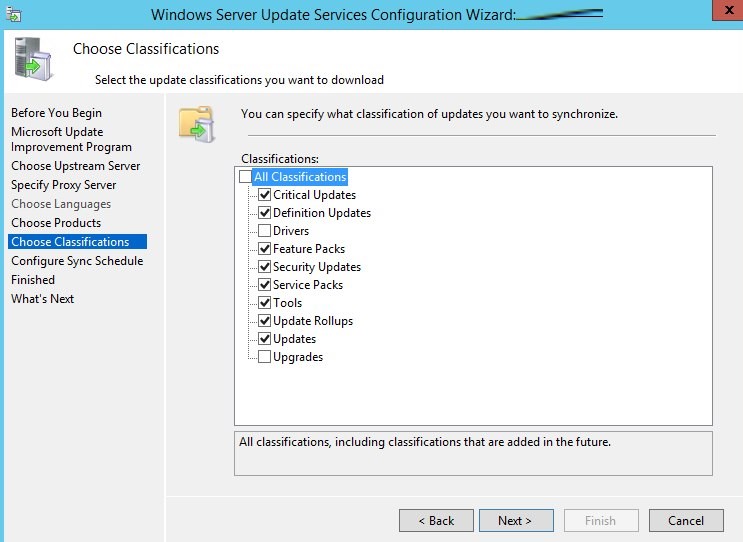

Обязательно включите в классификации следующие общие разделы:

- Developer Tools, Runtimes, and Redistributable — для обновления библиотек Visual C++ Runtime

- Windows Dictionary Updates в категории Windows

- Windows Server Manager – Windows Server Update Services (WSUS) Dynamic Installer

На странице Classification Page, нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (21H2, 20H2, 1909 и т.д.) в консоли WSUS входят в класс Upgrades.

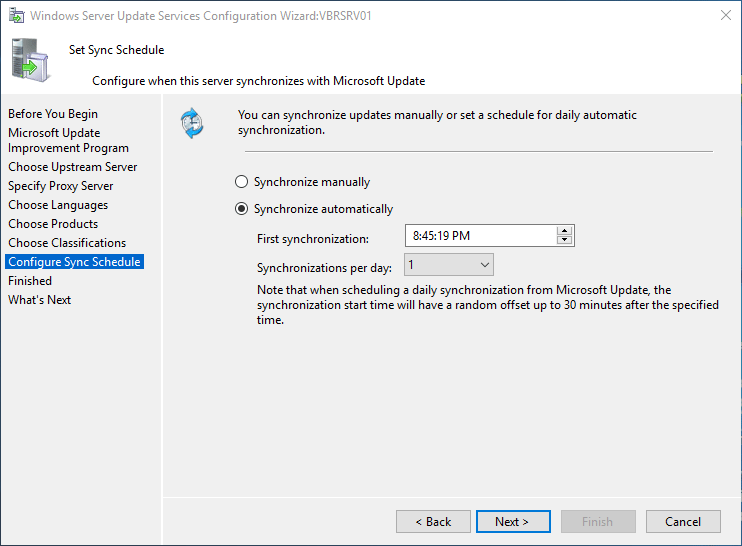

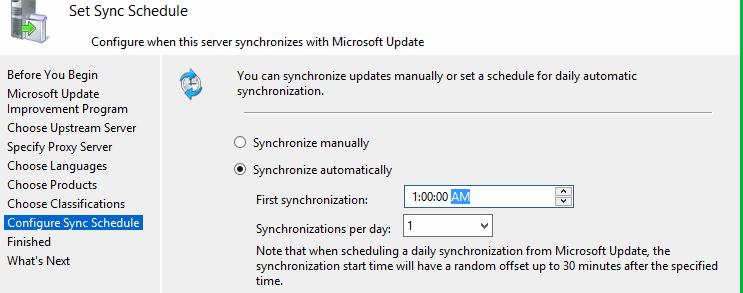

Настройте расписание синхронизации обновлений. В большинстве случаев рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Рекомендуется выполнять синхронизацию в ночные часы, чтобы не загружать канал Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занять несколько дней (в зависимости от количества продуктов, которое вы выбрали ранее).

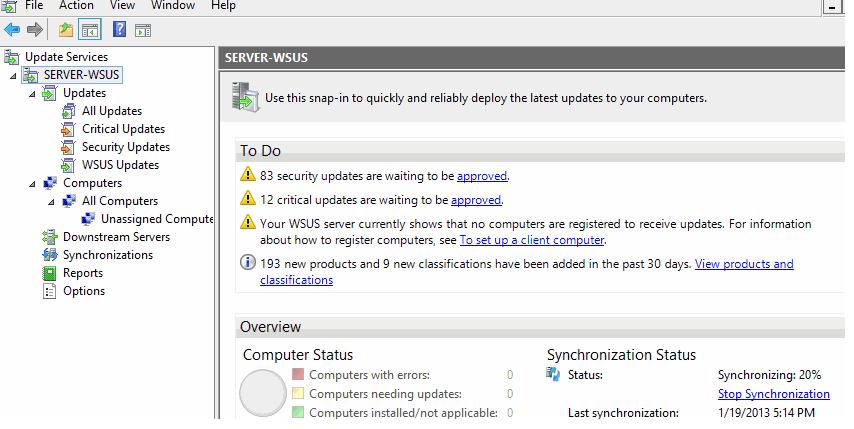

После окончания работы мастера запустится консоль WSUS.

Консоль WSUS состоит из нескольких разделов:

- Updates – обновления, доступные на сервере WSUS (здесь можно управлять одобрением обновлений и назначать их для установки)

- Computers – здесь можно создать группы клиентов WSUS (компьютеры и серверы)

- Downstream Servers – позволяет настроить, будете ли вы получать из обновления Windows Update или вышестоящего сервера WSUS

- Syncronizations –расписание синхронизации обновлений

- Reports – отчёты WSUS

- Options – настройка сервера WSUS

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). Проверьте, что этот порт открыт на сервере обновлений:

Test-NetConnection -ComputerName wsussrv1 -Port 8530

Можно использовать защищенное SSL подключение по порту 8531. Для этого нужно привязать сертификат в IIS.

Если порт закрыт, создайте соответствующее правило в Windows Defender Firewall.

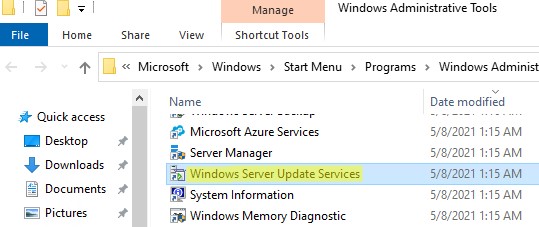

Установка консоли администрирования WSUS в Windows 10/11

Для администрирования сервера обновления WSUS используется консоль Windows Server Update Services (

wsus.msc

). Вы можете управлять серверов WSUS как с помощью локальной консоли, так и по сети с удаленного компьютера.

Консоль администрирования WSUS для десктопных компьютеров с Windows 10 или 11 входит в состав RSAT. Для установки компонента Rsat.WSUS.Tool, выполните следующую PowerShell команду:

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Если вы хотите установить консоль WSUS в Windows Server, выполните команду:

Install-WindowsFeature -Name UpdateServices-Ui

При установке WSUS в Windows Server создаются две дополнительные локальные группы. Вы можете использовать их для предоставления доступа пользователям к консоли управления WSUS.

- WSUS Administrators

- WSUS Reporters

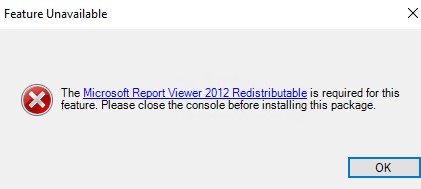

Для просмотра отчетов по установленным обновлениям и клиентам на WSUS нужно установить:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

Если компоненты не установлен, при формировании любого отчета WSUS появится ошибка:

The Microsoft Report Viewer 2012 Redistributable is required for this feature. Please close the console before installing this package.

Оптимизация производительности WSUS

В этом разделе опишем несколько советов, касающихся оптимизации производительности сервера обновлений WSUS в реальных условиях.

- Для нормальной работы WSUS на сервере обновлений нужно должно быть свободным минимум 4 Гб RAM и 2CPU;

- При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Import-Module WebAdministration

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name queueLength -Value 2500

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name cpu.resetInterval -Value "00.00:15:00"

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name recycling.periodicRestart.privateMemory -Value 0

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name failure.loadBalancerCapabilities -Value "TcpLevel" - Включите автоматическое одобрения для обновлений антивируса Microsoft В противном случае WSUS станет существенно тормозить и потреблять всю доступную оперативную память.

Антивирусные проверки могут негативно влиять на производительность WSUS. Во встроенном Microsoft Defender антивирусе в Windows Server рекомендуется исключить следующие папки из области проверки:

- \WSUS\WSUSContent;

- %windir%\wid\data;

- \SoftwareDistribution\Download.

In today’s topic, we will learn how to install and configure Windows Server Update Services.

Before that we will understand about the WSUS first.

What is WSUS?

Windows Server Update Services allows network administrators to specify the Microsoft updates that should be installed,

create separate groups of computers for different sets of updates, and get reports on the compliance levels of the computers and the updates that must be installed.

To install the WSUS in Windows Server 2016 follow the below steps:

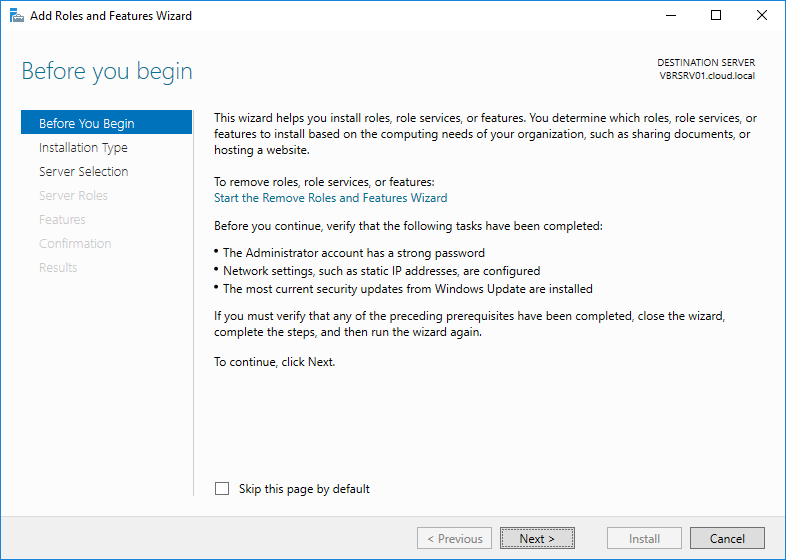

Go to Server Manager – click Manage and click Add roles and Features as shown in below window.

In before you begin window, click Next to continue.

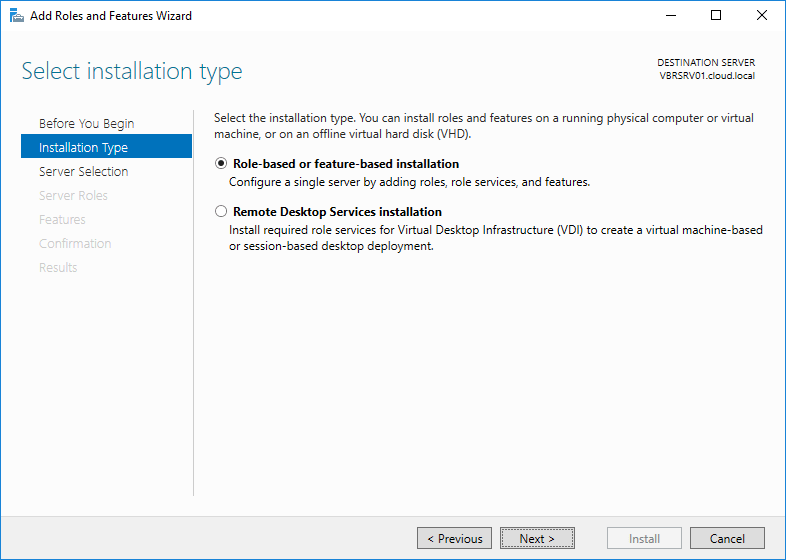

Select required installation type and click Next to move on.

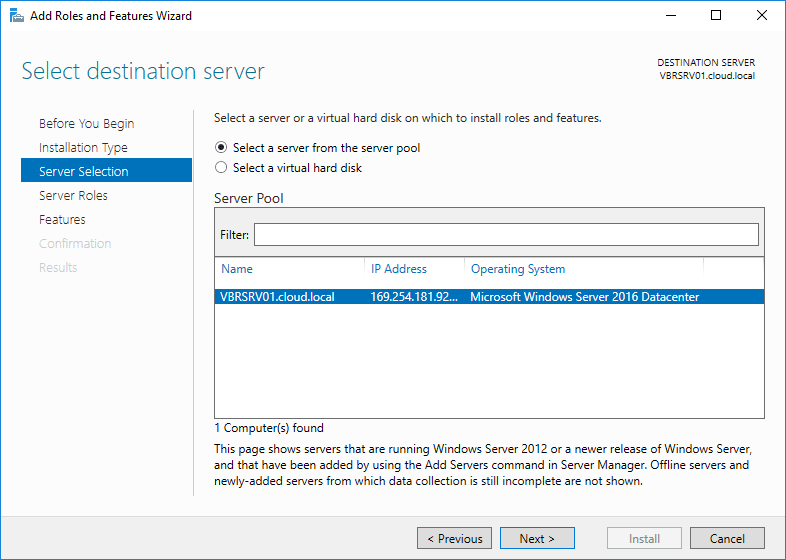

Select server from the server pool to install this role and click Next to continue.

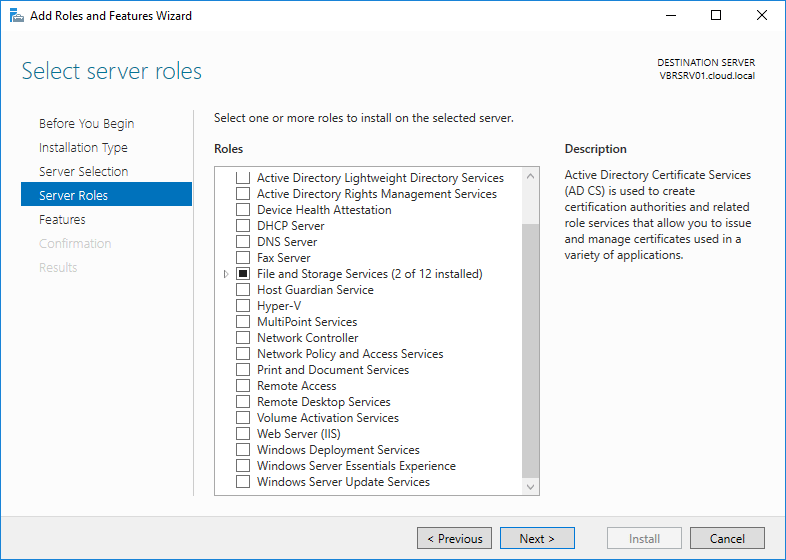

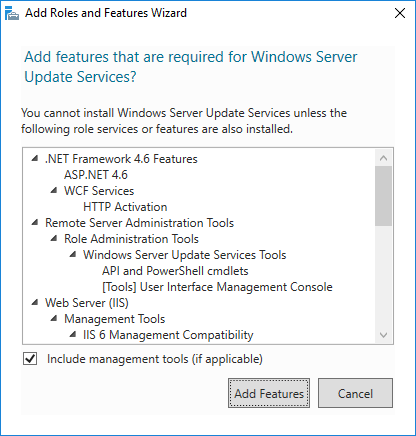

Select Windows Server update services role and select Include management tools and click Add feature to continue.

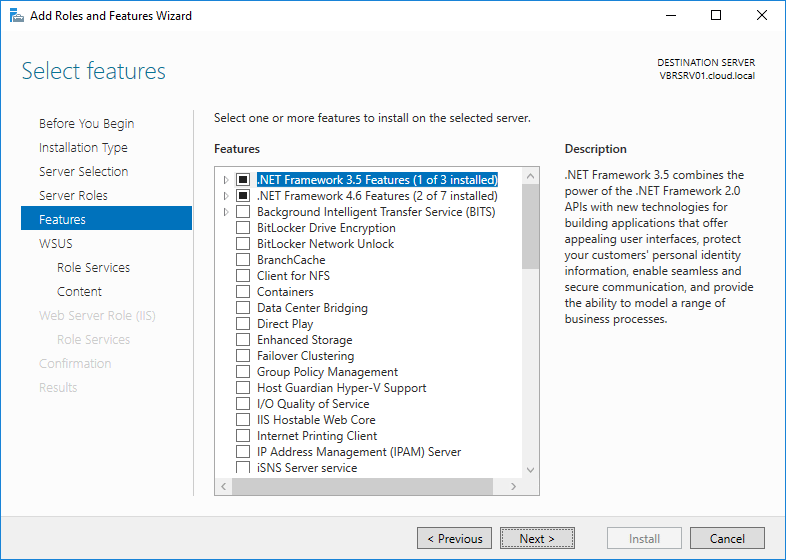

Click Next on Features window.

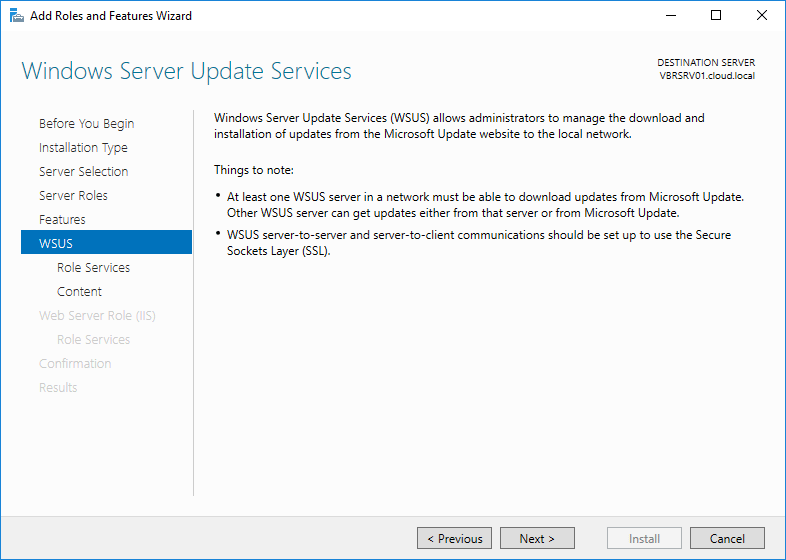

Click Next on Windows Server update services window and click Next to continue.

Select the required role services to continue and click Next.

Create on folder on your local server to download the updates or else you can give the remote path to avoid disk space

issues in WSUS server and provide the path in the below window and click Next to continue.

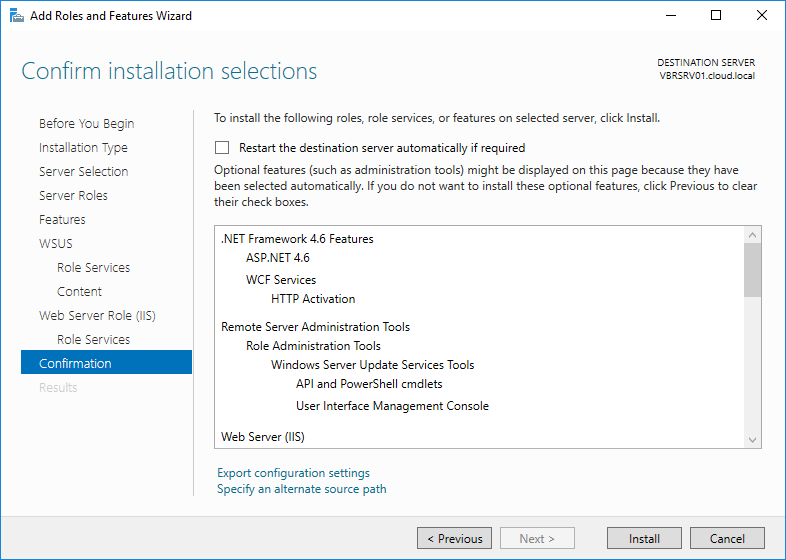

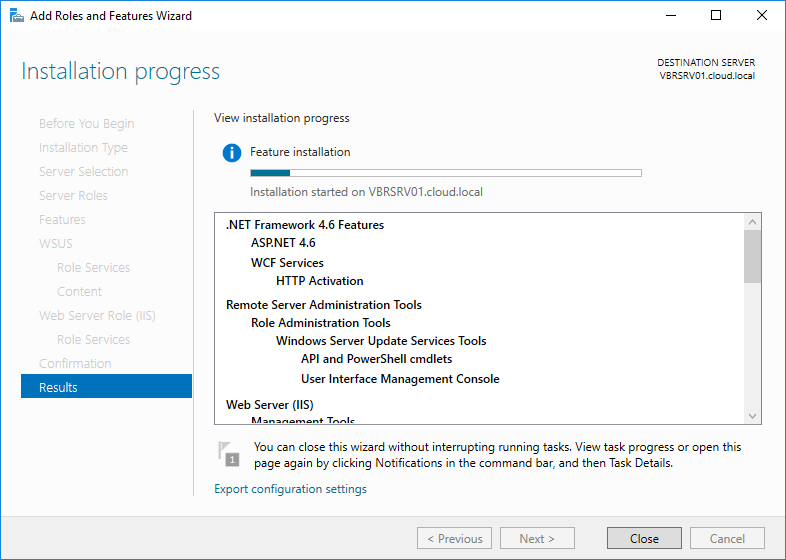

Cross verify the installation selections and proceed further and click Install to continue.

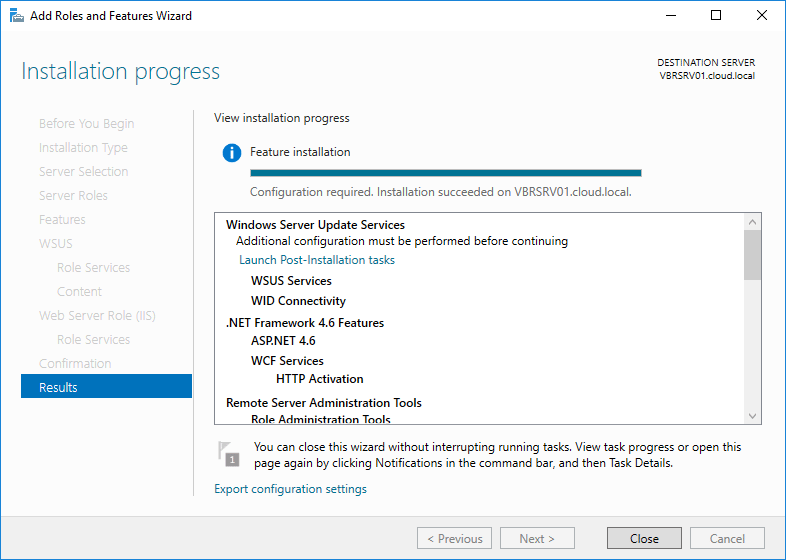

Click Close to finish the installation of WSUS role on Windows server 2016.

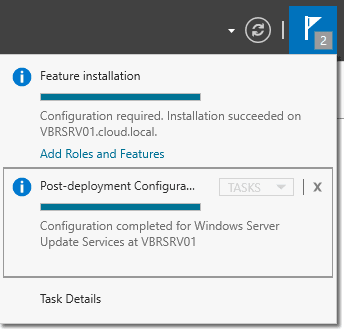

Now we need to configure the WSUS, post installing the role you will see yellow escalation mark on the flag in Server

manager. Click that and launch Post-Installation tasks.

It will take some time finish post installation tasks.

Post successfully completing you can see the below in server manager task flag.

To configure go to WSUS and click next to continue.

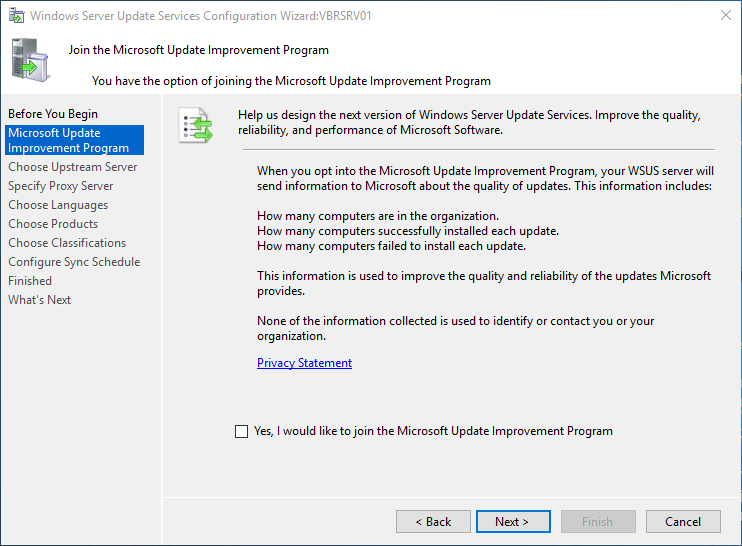

On improvement program, select the required option and click Next to continue.

Select Synchronize update from Microsoft update and click Next to continue.

Click Next to proceed further

Click on start connecting to proceed further to save and download upstream server and proxy server information. Your

upstream server and proxy server settings and synchronize information about available updates.

Select Download updates only in these languages and select English and click Next to continue.

Select the required products Windows 7, Windows 10, Windows Server 2008 r2 and Windows Server 2012 r2 and click Next

to continue.

Choose classifications and click Next to continue.

Select Synchronize automatically and click Next to continue.

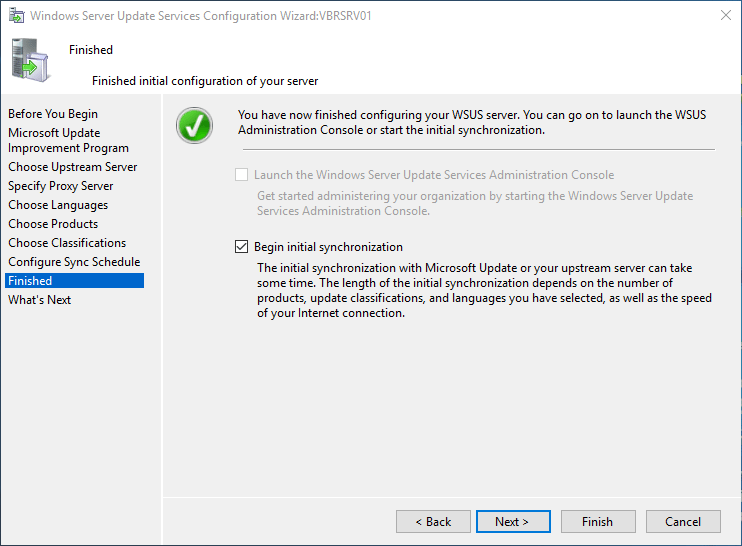

Check begin initial synchronization and click Next.

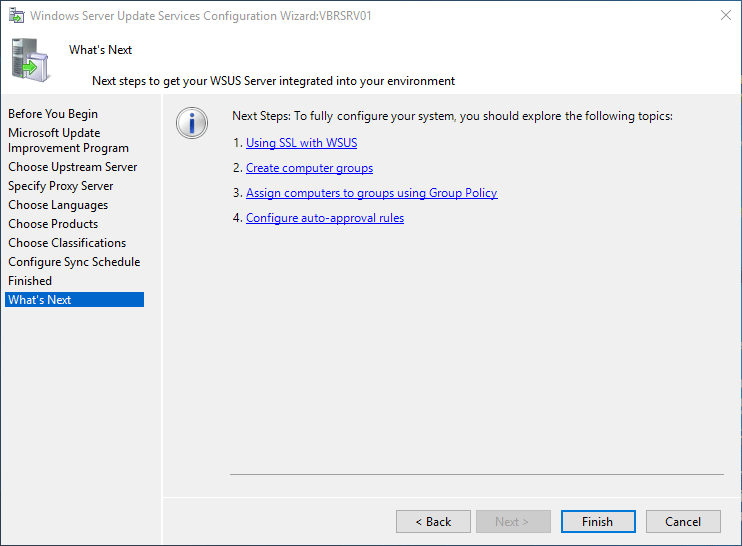

Click Finish to complete the configuration.

This concludes the installation and configuration of WSUS on Windows Server 2016.

Post completing the installation open the WSUS console and it looks like below.

Thank you for reading and Happy Learning.

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Windows Server Update Services or WSUS is a Microsoft product that allows us to centrally manage patches for Microsoft operating systems and other Microsoft products. With Windows Server 2016, the process is basically the same as previous server operating systems to install and configure the product and generally get up and running with WSUS managing our patches in a particular environment. Let’s look at how to install and configure Windows Server 2016 WSUS.

Installing the Windows Server Update Services role is very straightforward and is basically what we would expect with installing any role or feature. This is done through Server Manager. The process is fairly next, next, finish in nature.

Here we select a role based installation.

Select our server.

Choose Windows Server Update Services all the way at the bottom of the Server Roles.

We will get prompted for additional features that need to be installed.

Next, Next finish process underway…

Finally, we get to the Role Services and should see WID Connectivity and WSUS Services.

Here we select a file path to use for storing updates.

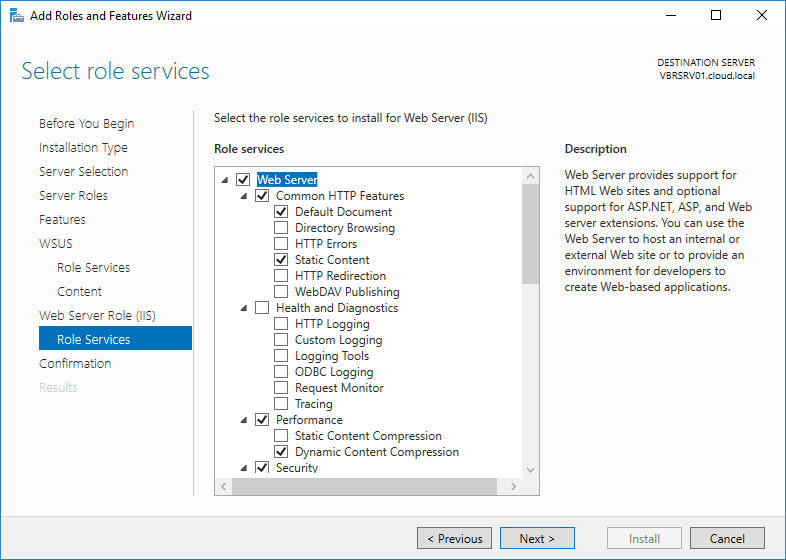

We will have Web Server Role services installed with WSUS.

After the role service is installed, we will see a exclamation bang in the upper right hand corner of our Server Manager. It will show Post-deployment Configuration that will need to be done. Click this and it will finish things out.

WSUS Specific Configuration

Now we begin the WSUS configuration itself where we actually setup our configuration for the WSUS server portion.

Since I don’t have another WSUS server I am wanting to synchronize from, I choose to Synchronize from Microsoft Update which pulls directly from Microsoft.

Choose your connectivity options here. If you use a proxy, you need to configure it.

Now, click the Start Connecting button. This process will take a long time depending on your connection.

Click Next.

Choose your language here.

On our Choose Products screen we actually choose operating systems and products we want to pull down and store updates for.

Next, we choose our Classifications where we can set the types of updates for the selected operating systems. This includes choices on Critical updates, drivers, feature packs, security updates, etc.

Next is our Sync Schedule where we configure when we want a synchronization with our upstream source server to happen. We can also set the number of synchronizations per day.

On the Finished screen, we can choose to Begin initial synchronization which will start pulling down the updates that meet the criteria.

The basic summary screen tells us what we might want to think about doing next including setting up SSL, creating computer groups, etc.

That concludes the basic Windows Server 2016 Install and Configure of WSUS.

Reporting Services

If you try and click on any data in the WSUS screen such as updates needed, etc, you will quickly find several errors or warning pop up about SQL Server 2012 CLR Types and Report Viewer 2012 binaries.

After installing the CLR types, I was able to run the Report Viewer 2012 Runtime.

Thoughts

In this basic tutorial on how to install and configure Windows Server 2016 WSUS, it is easy to see that the process is fairly straightforward to get the role installed and configured. Also, installing the needed report components allows us to view reports from the WSUS console on the server itself. In our next WSUS post, we will take a deeper dive into interacting with WSUS, troubleshooting, and other configuration.

Службы обновления Windows Server ( WSUS ) — это программа, разработанная Microsoft, которая является эффективным инструментом для администраторов обновлений Windows.

Что такое Windows Update

Давайте начнем с некоторых основ. Когда вы устанавливаете операционную систему или создаете образ машины, вы всегда следите за тем, чтобы на нее были установлены последние обновления. Не только операционная система, но и почти каждое программное обеспечение, которое мы используем, нуждается в постоянном обновлении.

Обновления Windows выпускаются для исправления ошибок, устранения проблем безопасности в ОС и добавления новых функций в операционную систему. Обновления Windows полагаются на службу Центра обновления Windows, которая по умолчанию настроена на автоматический запуск.

Служба Windows Update автоматически загружает и устанавливает рекомендуемые и важные обновления.

Обновления Microsoft можно разделить на следующие категории:

- Критические обновления

- Обновления безопасности

- Обновления определений

- Драйверы

- Накопительные пакеты обновлений

- Пакеты услуг

- Инструменты

- Пакеты функций

- Обновления

Если вы перешли с Windows 7 на Windows 10, вы заметите множество новых опций в Центре обновления Windows. Вы получаете несколько интересных опций, таких как приостановка обновлений на 7 дней, изменение активных часов для установки обновлений. В дополнение к этому есть много полезных опций в разделе «Дополнительные параметры».

Введение в службы обновления Windows Server

Службы Windows Server Update Services (WSUS) позволяют администраторам развертывать последние обновления продуктов Microsoft. WSUS — это роль сервера Windows Server, и при ее установке вы можете эффективно управлять обновлениями и развертывать их.

Одной из наиболее важных задач системных администраторов является постоянное обновление клиентских и серверных компьютеров с помощью последних исправлений программного обеспечения и обновлений безопасности. Без WSUS было бы очень сложно управлять развертыванием обновлений.

Если в вашей установке есть один сервер WSUS, обновления загружаются непосредственно из Центра обновления Майкрософт. Однако, если вы устанавливаете несколько серверов WSUS, вы можете настроить сервер WSUS для работы в качестве источника обновлений, который также известен как вышестоящий сервер.

Вместо того, чтобы позволять нескольким компьютерам загружать обновления непосредственно из Интернета, вы можете настроить сервер WSUS и указать клиентам загружать все обновления с сервера WSUS. При этом вы экономите пропускную способность интернета, а также ускоряете процесс обновления Windows.

Системные требования для WSUS

Минимум требования к оборудованию для WSUS

| Процессор | Процессор x64 1,4 ГГц (2 ГГц или выше повторно рекомендуется) |

| Память | Дополнительные 2 ГБ ОЗУ больше, чем требуется серверу |

| Доступное место на диске | 10 ГБ (рекомендуется 40 ГБ или больше) |

| Сетевой адаптер | 100 Мбит/с или больше |

В этом примере рассматривается процедура установки служб обновления Windows Server с использованием внутренней базы данных Windows (WID).

Настройка лаборатории WSUS

| Имя сервера | Операционная система | Роли | ip Адрес |

| server1.pentagon.loc | Server 2016 Standart | WSUS | 10.0.0.3 |

| dc1.pentagon.loc | Server 2016 Standart | AD,DNS | 10.0.0.1 |

Порты/исключения брандмауэра WSUS

При настройке сервера WSUS важно, чтобы сервер подключался к обновлению Microsoft для загрузки обновлений. Если между WSUS и Интернетом есть корпоративный брандмауэр, возможно, вам придется настроить этот брандмауэр, чтобы WSUS мог получать обновления.

Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Вы должны разрешить доступ в Интернет из WSUS к следующему списку URL-адресов:

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.windowsupdate.com

- https://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

Установка роли WSUS на Windows Server 2016

Шаги по установке роли служб обновления Windows Server (WSUS) в Windows Server 2019 включают:

- Войдите на сервер Windows 2016, на котором вы планируете установить роль сервера WSUS, используя учетную запись, которая является членом группы локальных администраторов.

- В диспетчере серверов нажмите «Manage» и нажмите «Add Roles and Features » .

- На странице «Before you begin» нажмите « Next» .

- На странице выбора типа установки выберите вариант Role-based or feature-based installation . Нажмите «Next» .

На странице «Выбор сервера» проверьте имя сервера и нажмите « Next» .

Роли сервера — Windows Server Update Services

На странице «Роли сервера» выберите роль « Windows Server Update Services ». Вы должны увидеть поле Add Features, необходимые для служб Windows Server Update Services. Нажмите « Add Features» и нажмите «Next» .

На странице «Select features» оставьте параметры по умолчанию и нажмите « Next» .

На странице Службы обновления Windows Server нажмите кнопку Далее .

Тип базы данных WSUS — службы ролей

Необходимо выбрать службы ролей/тип базы данных для установки служб Windows Server Update. Выберите «WID Connectivity» и «WSUS Services» . Нажмите «Next» .

Расположение содержимого WSUS

Укажите расположение содержимого для хранения обновлений. Я бы рекомендовал хранить обновления на другом диске, а не на диске C:. Размер этой папки со временем может увеличиться, и вы не хотите, чтобы эта папка находилась на диске C:. Поэтому выберите либо отдельный диск, либо храните обновления на удаленном сервере.

Нажмите «Далее» .

Далее у вас будет настройка роли Web Server Role(IIS) , нажмите пару раз next

Окончательное подтверждение перед установкой WSUS. Проверьте настройки и нажмите « Install» .

После завершения установки WSUS щелкните Launch Post-Installation tasks после установки .

Либо сделайте это тут

Дождитесь окончания процесса

Конфигурируем IIS

При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Queue Length = 2000 (up from default of 1000)

Idle Time-out (minutes) = 0 (down from the default of 20)

Ping Enabled = False (from default of True)

Private Memory Limit (KB) = 0 (unlimited, up from the default of 1843200 KB)

Regular Time Interval (minutes) = 0 (to prevent a recycle, and modified from the default of 1740)Настройка служб обновления Windows Server (WSUS)

После установки WSUS вы можете настроить сервер WSUS с помощью мастера настройки сервера WSUS. Это одноразовая конфигурация, в которой вы настроите некоторые важные параметры WSUS.

Если вы не видите мастер настройки сервера WSUS или пропустили его по ошибке, не беспокойтесь. Вы можете запустить его, открыв WSUS Console > Options > WSUS Server Configuration wizard.

Примечание. Прежде чем приступить к настройке WSUS, несколько важных моментов.

- Убедитесь, что брандмауэр сервера разрешает клиентам доступ к серверу WSUS. Если у клиентов возникают проблемы с подключением к серверу WSUS, обновления не будут загружаться с сервера.

- WSUS загружает обновления с вышестоящего сервера, которым в нашем случае являются сервера обновления Microsoft. Поэтому убедитесь, что брандмауэр разрешает серверу WSUS подключаться к Центру обновления Майкрософт.

- Если в вашей настройке есть прокси-сервер, вы должны ввести учетные данные для прокси-сервера при настройке WSUS. Имейте их под рукой, поскольку они необходимы.

На странице «Перед началом» нажмите « Далее » .

Нажмите «Далее» .

Выберите вышестоящий сервер WSUS

Это важный раздел, в котором вы выбираете вышестоящий сервер. Вы получаете два варианта.

- Синхронизировать из Центра обновления Майкрософт — при выборе этого параметра обновления будут загружаться из Центра обновления Майкрософт.

- Синхронизировать с другого сервера служб обновления Windows Server — выберите этот параметр, если хотите, чтобы этот сервер WSUS загружал обновления с уже существующего сервера WSUS. Вы должны указать имя сервера и номер порта (8530) по умолчанию. Если вы выбираете вариант использования SSL во время синхронизации обновлений, убедитесь, что вышестоящий сервер WSUS также настроен на поддержку SSL.

Поскольку это будет мой единственный сервер WSUS, я выберу Synchronize from Microsoft Update . Нажмите «Далее» .

Прокси сервер

Укажите информацию о прокси-сервере, если он у вас есть. Если выбран этот параметр, убедитесь, что вы указали имя прокси-сервера и номер порта. В дополнение к этому укажите учетные данные для подключения к прокси-серверу. Если вы хотите включить базовую аутентификацию для пользователя, подключающегося к прокси-серверу, нажмите Разрешить базовую аутентификацию (пароль в открытом виде) .

Нажмите «Далее» .

На странице «Connect to upstream server» нажмите кнопку « Начать подключение » . Подключение может быть не быстрым, у меня оно было около часу, в любом случае дождитесь ответа , это будет либо ошибка либо даст возможность продолжить далее настроивать сервер

Выберите языки для обновлений

На странице «Выбор языков» у вас есть возможность выбрать языки из обновлений. Если вы выберете загрузку обновлений на всех языках, вы найдете обновления на всех языках в консоли WSUS.

Однако, если вы хотите получать обновления только для определенных языков, выберите Загружать обновления только на этих языках . Выберите языки, для которых вы хотите получать обновления.

Нажмите «Далее» .

Выберите продукты

На этой странице вы выбираете продукты, для которых хотите получать обновления. Продукт — это конкретная версия операционной системы или приложения.

Из списка продуктов вы можете выбрать отдельные продукты или семейства продуктов, для которых вы хотите, чтобы ваш сервер синхронизировал обновления. В этом случае в качестве продуктов я выбрал , все, но вы можете выбрать отдельно к примеру Windows Server 2016, windows 10, windows 7-8-9-xp-11

Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Нажмите «Далее» .

Выберите Обновить классификации

В начале поста я перечислил типы обновлений. На странице Choose Classifications выберите нужные классификации. Я выбрал критические обновления , обновления безопасности и накопительные пакеты обновлений .

Нажмите «Далее» .

Настройка расписания синхронизации WSUS

Вы должны решить, как вы хотите выполнять синхронизацию WSUS. На странице Set Sync Schedule (Установить расписание синхронизации) можно выбрать, выполнять ли синхронизацию вручную или автоматически.

Если вы выберете Синхронизировать вручную , вы должны вручную запустить процесс синхронизации из Консоли администрирования WSUS. Если выбран этот параметр, вам придется каждый раз выполнять синхронизацию вручную. Поэтому не выбирайте этот параметр, если вы настраиваете WSUS в рабочей среде.

Если вы выберете « Синхронизировать автоматически », сервер WSUS будет синхронизироваться через заданные промежутки времени. Вы можете установить время первой синхронизации. Затем установите количество синхронизаций в день. В раскрывающемся списке вы можете выбрать значение от 1 до 24.

Нажмите «Далее» .

Щелкните Начать первоначальную синхронизацию . Нажмите «Далее» .

Наконец, на последней странице нажмите « Готово » . На этом шаги по настройке WSUS завершены.

Установка Microsoft Report Viewer

Открываем консоль Windows Server Update Services, в разделе Reports выбираем любой из пунктов и видим сообщение что необходима установка Microsoft Report Viewer

Переходим по ссылке и скачиваем

Запускаем инсталляцию ReportViever и получаем следующее сообщение.

Установка Microsoft System CLR Types for SQL Server

Скачиваем и устанавливаем

после установки при нажатии на репорт ошибка осталась,закройте консоль WSUS и откройте заново.

Теперь при нажатии на любой из репортов должно открываться новое окно, для проверки открываем Update Status Summary

Настройка WSUS

Открываем раздел Options.

Здесь можно изменить те данные, которые вносились при первичной настройке WSUS, либо запустить настройку заново.

Открываем Update files and Languages и задаем скачивание обновлений после утверждения.

Тем самым с Microsoft не будут загружаться не нужные обновления и захламлять место на диске. Минус данного способа в том, что если пользователь ПК решил обновить свой Windows, а обновления еще не были утверждены и закачены на сервер, то это вызовет ошибку в обновлении на ПК пользователя.

Если галочка убрана, то все обновления нужные и не нужные после синхронизации с Microsoft будут загружаться на сервер.

Что следует понимать под не нужными обновлениями. Предположим вы не давно обновили версию Windows на Windows 10 и на всех компьютерах у вас версия 1909. Соответственно обновления для всех остальных версий вам не нужны.

Определить версию операционной системы Windows

В командной строке выполним systeminfo, получаем:

Windows 10 (2004) 19041.423

Windows 10 (1909) 18363.997

Windows 10 (1903) 18362.997

Windows 10 (1809) 10.0.17763

Windows 10 (1803) 10.0.17134

Windows 10 (1709) 10.0.16299

Windows 10 (1703) 10.0.15063

Windows 10 (1607) 10.0.14393

Windows 10 (1511) 10.0.10586

Windows 10 10.0.10240

Windows Server 2016 (Long-Term Servicing Channel) 1607 14393.0Классификация обновлений

На этом этапе мы разделим обновления по классификации.

Выбираем Updates и правой кнопкой, выбираем New Update View.

1. Устанавливаем галочки

2. Выбираем классификацию обновления

3. Выбираем продукт

4. Задаем имя.

В нашем примере мы создаем более мелкие классификации обновлений.

Если этот вариант Вам не нравится, Вы можете объединить в один

Update View все обновления, например, для Windows 10 или один тип обновлений для нескольких ОС.

Для Windows Defender выбираем Definition Updates.

Windows Defender проверяет наличие обновлений через клиента автоматического обновления.

Настройка групп компьютеров WSUS

Создавая группы компьютеров, вы можете сначала тестировать и нацеливать обновления на определенные компьютеры. Когда вы откроете консоль WSUS, вы найдете две группы компьютеров по умолчанию — « All Computers » и «Unassigned Computers» .

Вы можете создавать настраиваемые группы компьютеров для управления обновлениями в вашей организации. Согласно Microsoft, вы должны создать хотя бы одну группу компьютеров в консоли WSUS. Тестируйте обновления, прежде чем развертывать их на других компьютерах в вашей организации.

Чтобы создать новую группу компьютеров в консоли WSUS

В консоли администрирования WSUS в разделе «Службы обновления» разверните сервер WSUS. Разверните компьютеры, щелкните правой кнопкой мыши All Computers и выберите Add Computer Group .

В диалоговом окне «Добавить группу компьютеров» укажите имя новой группы и нажмите « Add» .

Созданим 2 группы — WorkStation , Servers

Данное условие не касается обновлений например для Windows Defender, которое можно установить на автоматическое обновление без утверждений, но об этом поговорим позже.

Распределение компьютеров по группам может происходить двумя разными способами. Можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Во вкладке Options выбираем Computers и выбираем нужный способ распределения компьютеров.

В нашем случае установим через Group Policy. Все новые компьютеры будут появляться в каталоге Unassigned Computers откуда мы их будем разносить по нужным группам и применять к ним обновления. Опция Use group Policy or registry settings on computers — Это выбор через групповые политики.

Настройка ПК на получение обновлений WSUS через GPO

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. Это всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Для запуска консоли групповых политик можно установить дополнительно пакет Grop Policy Management либо настроивать через контроллер домена и пакет модуля RSAT для работы с AD

Создадим две OU в AD , под компьютеры

После запускаем gpmc.msc — Group Policy Manager

Выдяляем OU Servers и создаем в нем груповую политику и именуем ее в ServerWSUSPolicy

Начнем с описания серверной политики ServerWSUSPolicy.

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows > Разрешить клиенту присоединится к целевой группе). По английски будет Enable client-side targeting

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://server1:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://server1:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Политика установки обновлений WSUS для рабочих станций

Выдяляем OU Workstation и создаем в нем груповую политику и именуем ее в WorkstationWSUSPolicy

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Enable client-side targeting: Workstation – в консоли WSUS отнести клиента к группе Workstation;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://server1:8530, Set the intranet statistics server: http://server1:8530 –адрес корпоративного WSUS сервера.

- Do not allow update deferral policies to cause scans against Windows Update — Отключение обновления из интернета , если не доступен wsus

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и Workstation (Workstations –компьютеры пользователей).

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

и получить обновления на клиенте , после они появятся в списке

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами: