В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

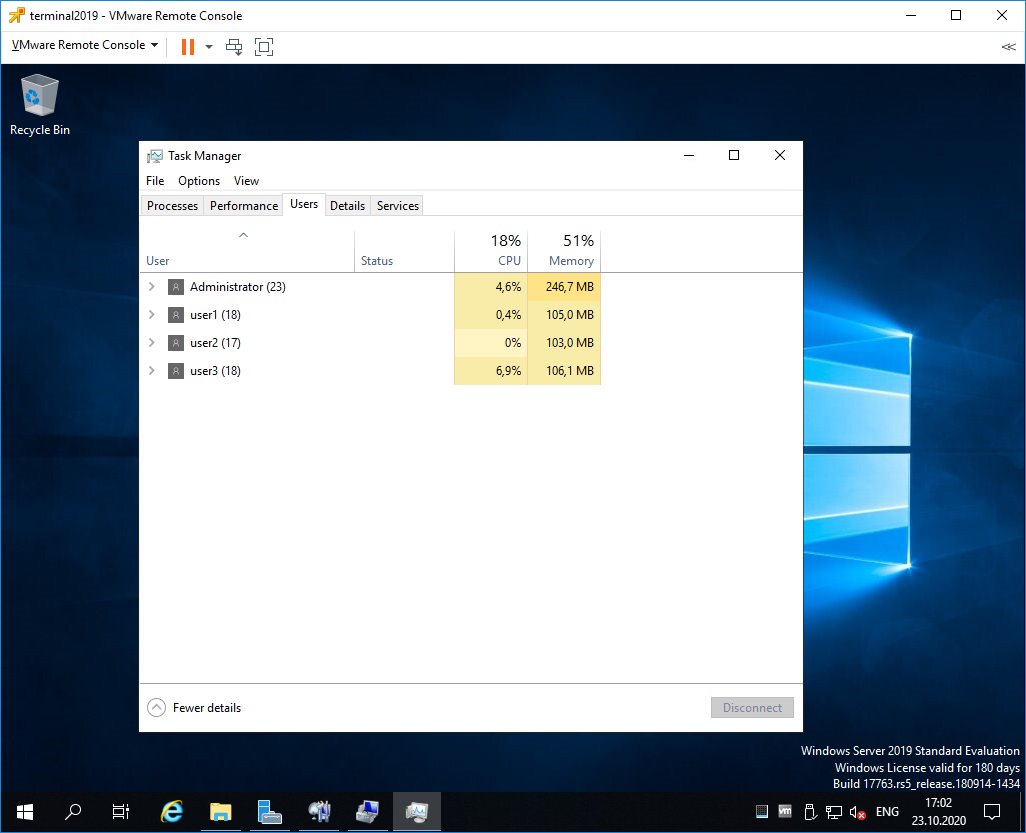

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы Windows Server, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Содержание:

- Установка роли Remote Desktop Services в Windows Server 2019

- Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

Для установки службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления этими ролями).

Обратите внимание, что если в Server Manager вы выбрали тип установки Remote Desktop Services installation, то в режиме Standard deployment и Quick Start установщик дополнительно установит роли RD Connection Broker и Web Access. В нашем случае все эти роли излишни, т.к. мы ставим стендалон RDS сервер.

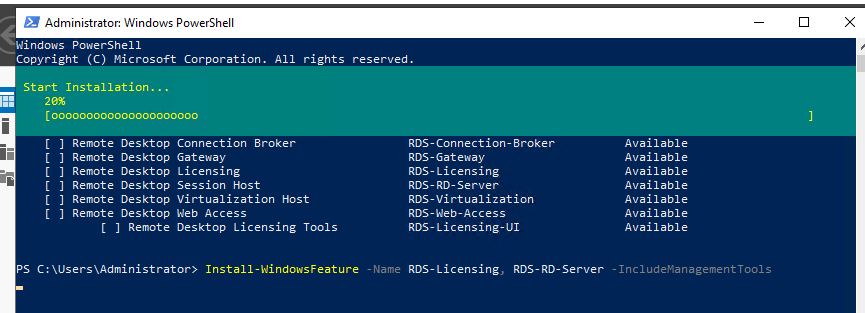

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

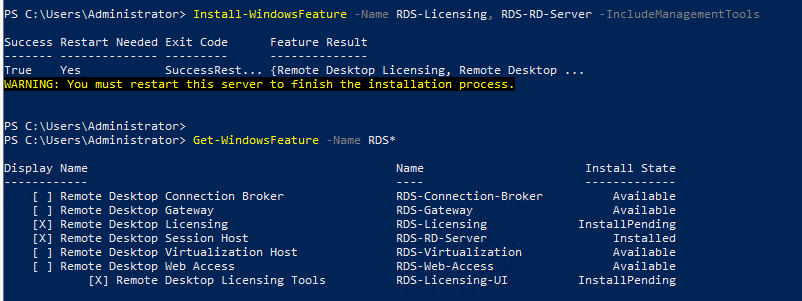

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Перезагрузите сервер:

Restart-Computer

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

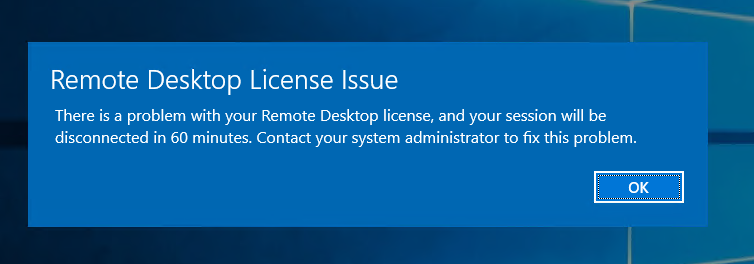

В рабочей группе нужно использовать RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то пользователи при RDP подключении к серверу будут получать ошибку:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Настройка роли Remote Desktop Session Host в рабочей группе

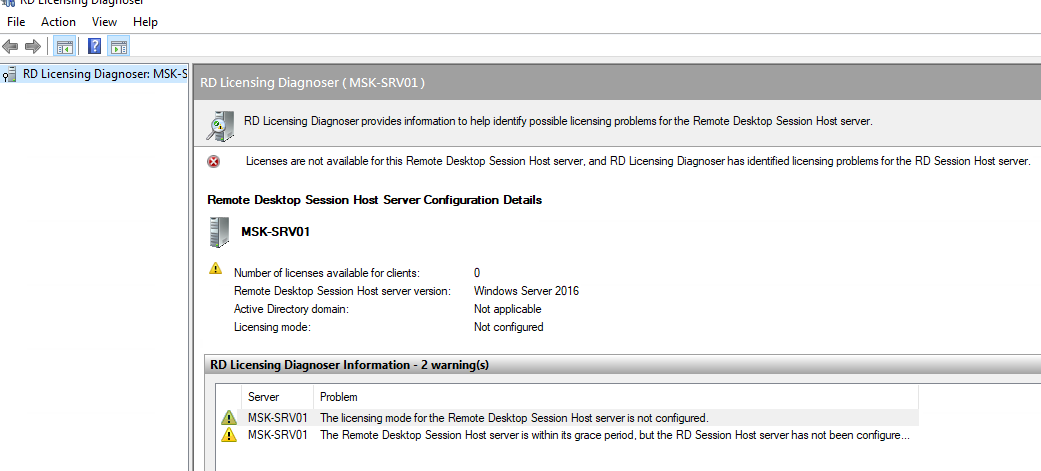

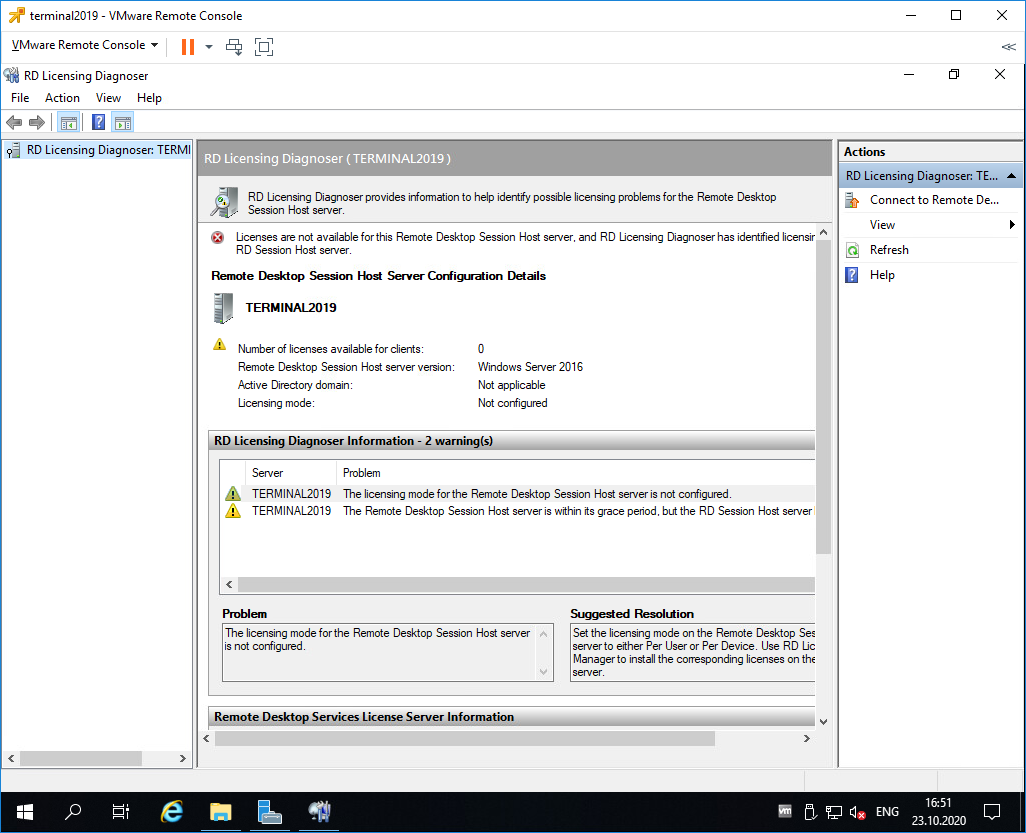

Перейдите в Control Panel -> System and Security -> Administrative Tools -> Remote Desktop Services -> Remote Desktop Licensing Diagnoser. Обратите внимание, что ваш сервер еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients:

0

Если вы не нацелите ваш RDSH сервер на сервер лицензирования RDS, который может выдать пользователям лицензии, ваш сервер будет находится в триальном режиме. В этом режиме службы RDS работают в течении всего 120 дней (при каждом подключении в трее будет появляться сообщение “

Служба удаленных рабочих столов перестанет работать через xxx дней

”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

Основной недостаток роли Remote Desktop Services в Windows Server 2019 при установке в рабочей группе – у вас по сути нет никаких удобных инструментов управления ролью RDS. Любые настройки роли RDSH придется выполнять через редактор локальных групповых политик

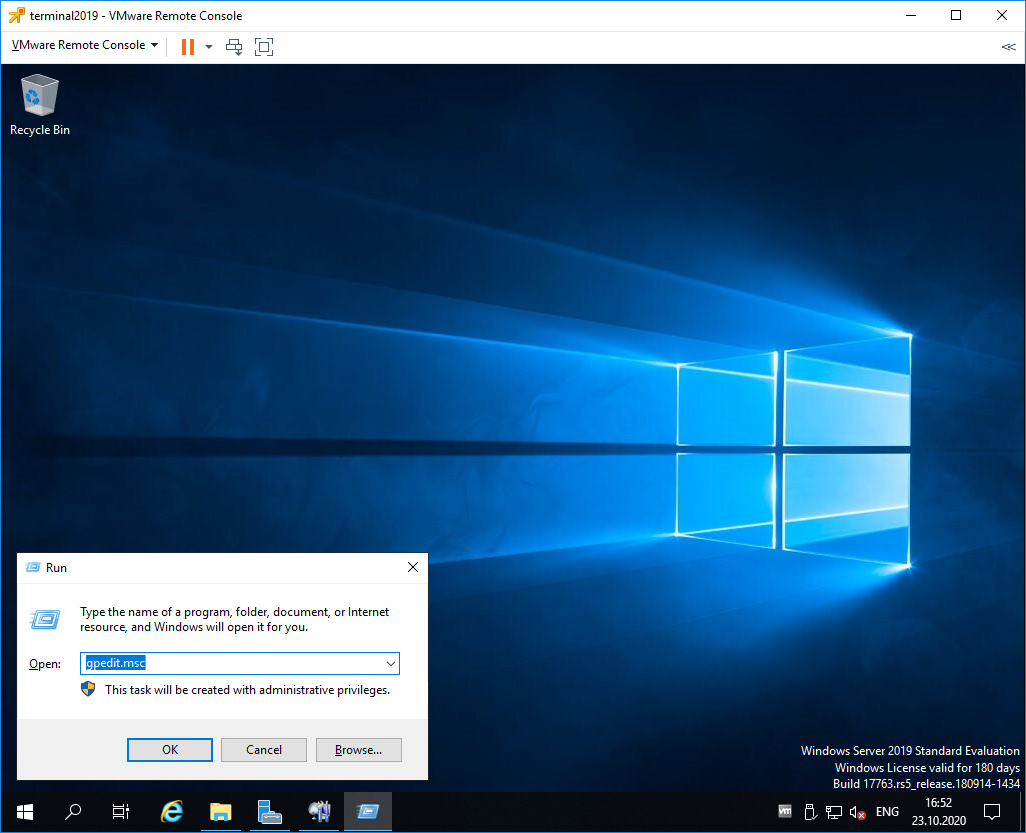

gpedit.msc

.

[/alert]

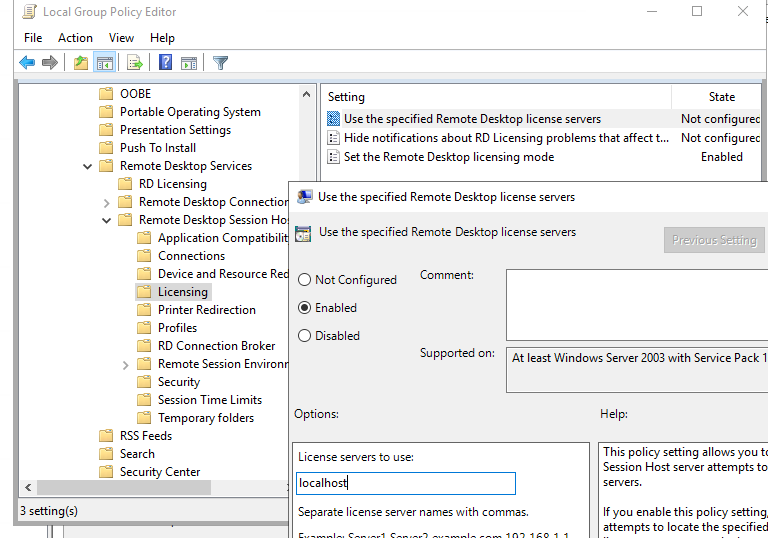

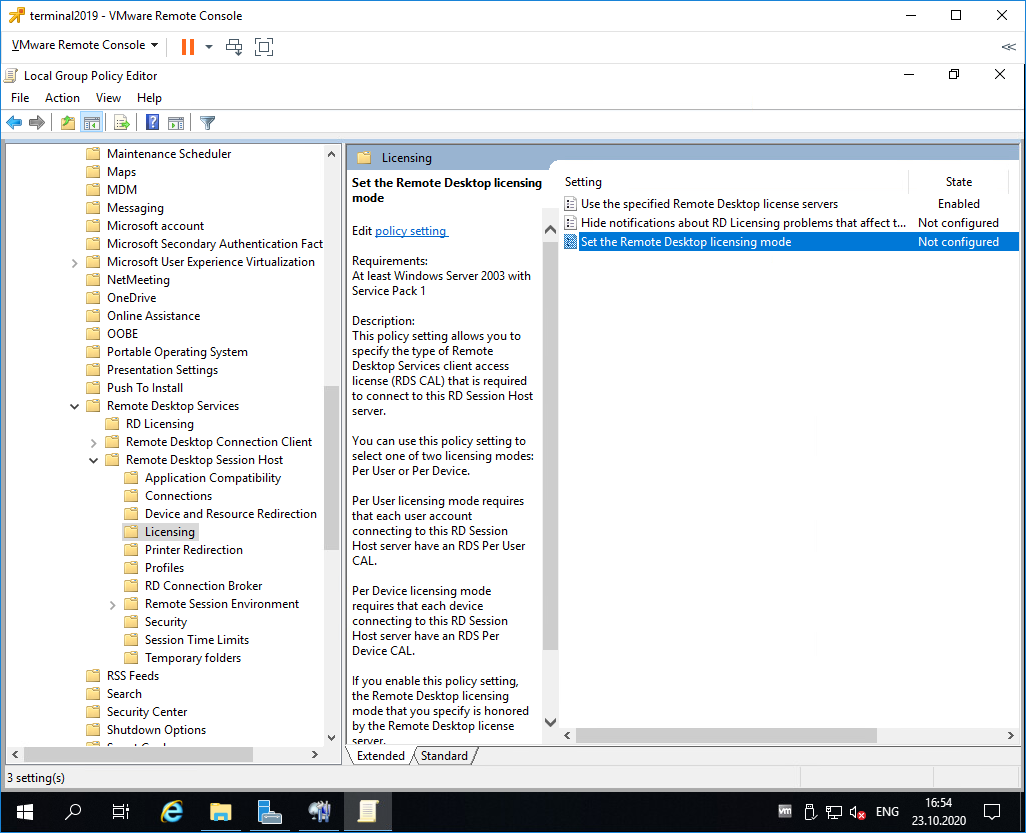

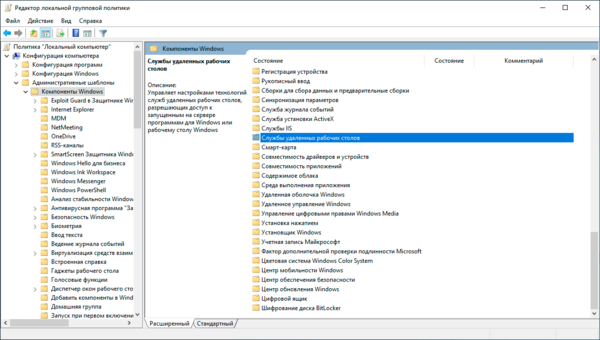

В локальной GPO нужно настроить параметры лицензирования RDS:

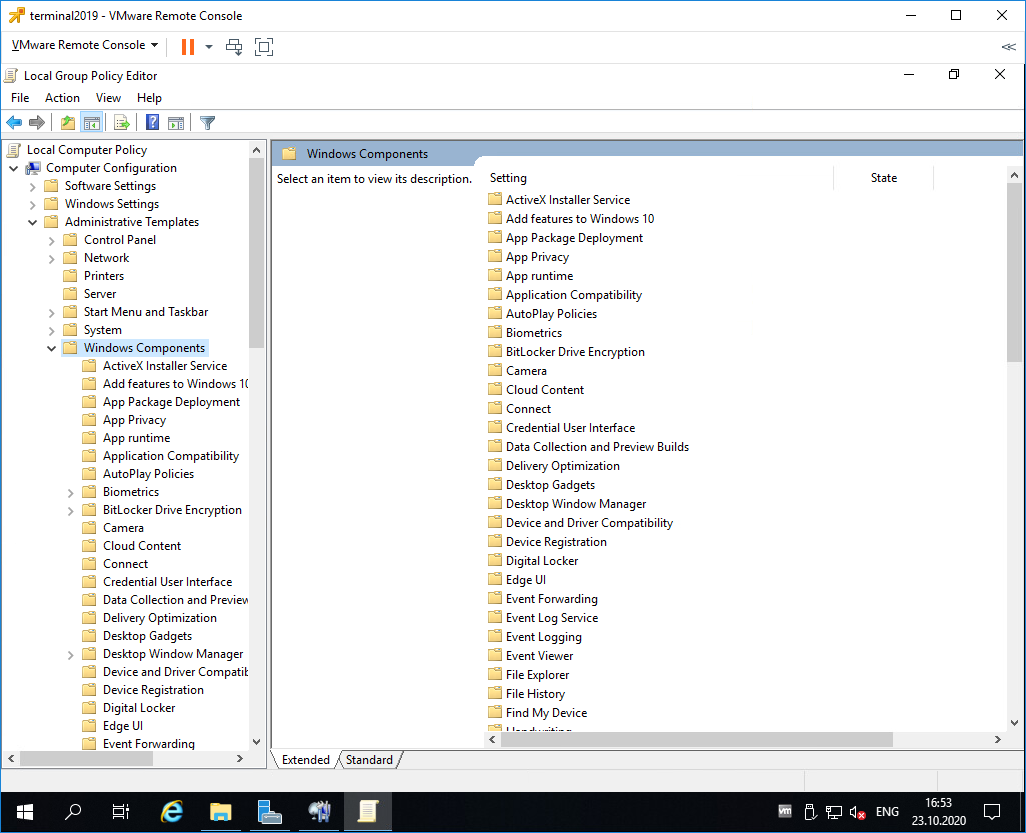

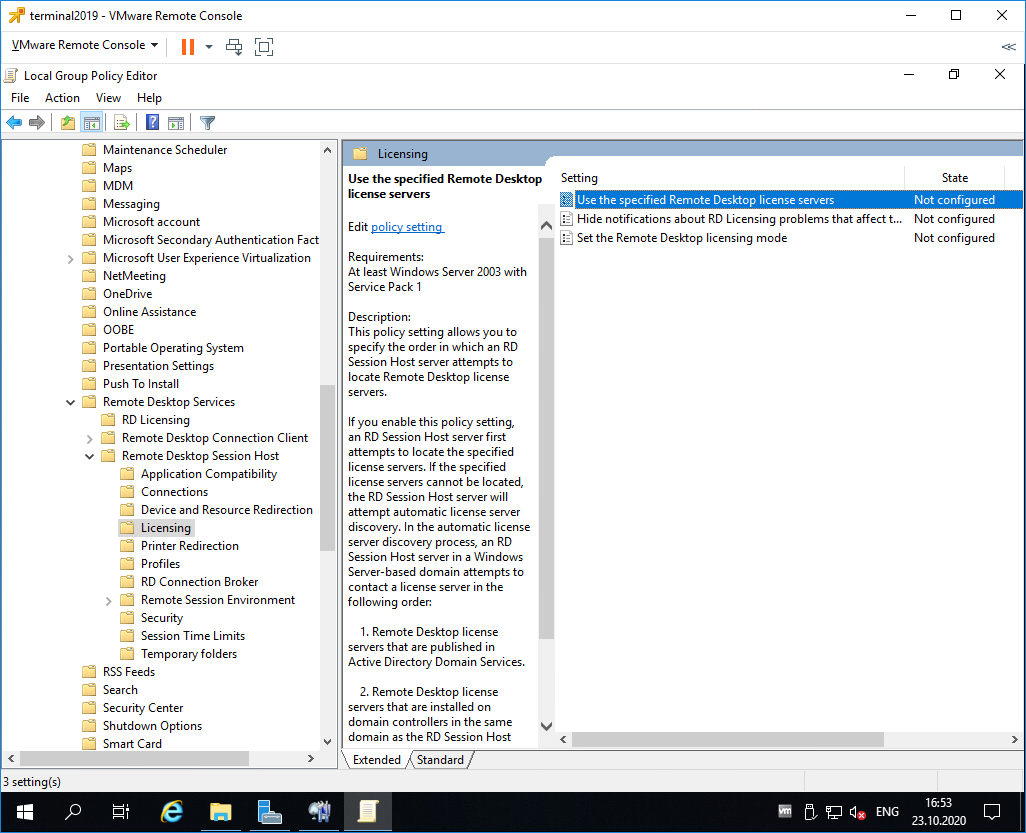

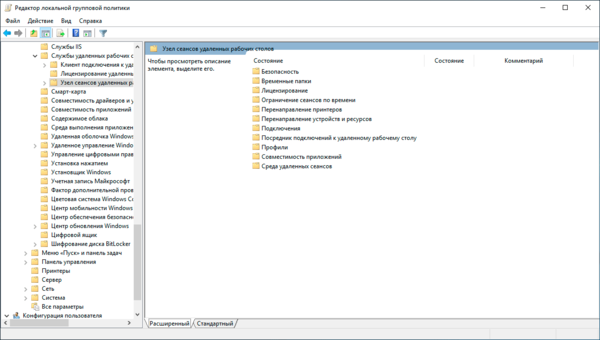

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

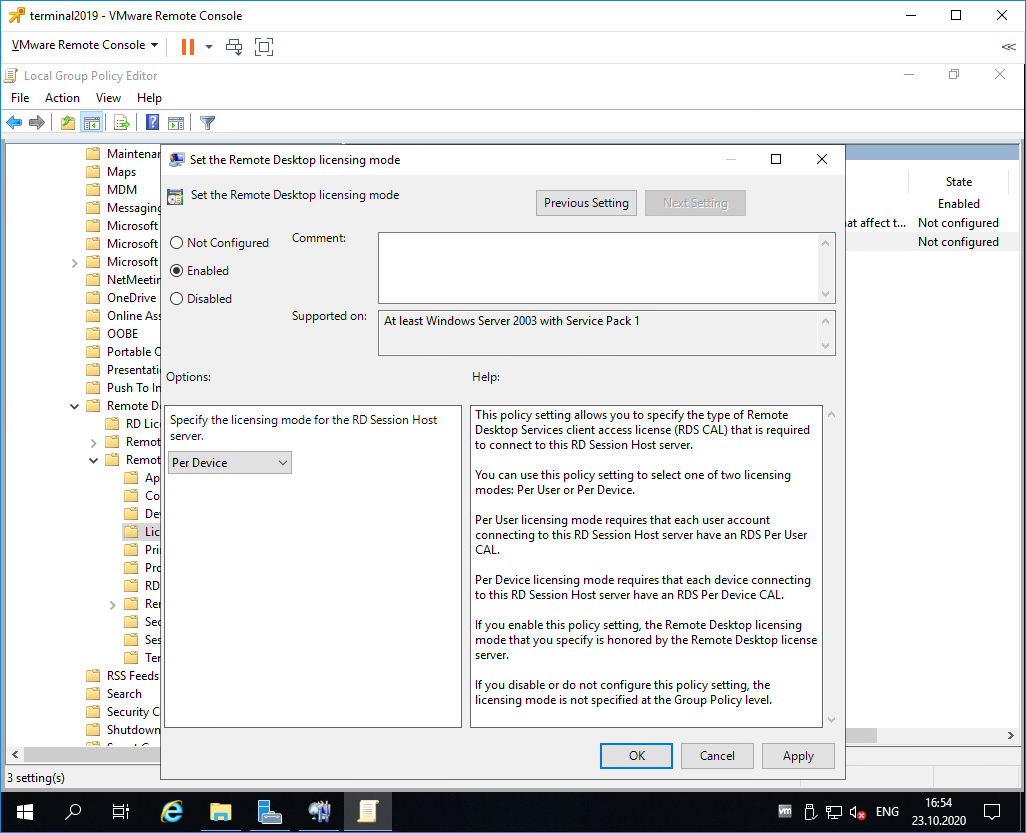

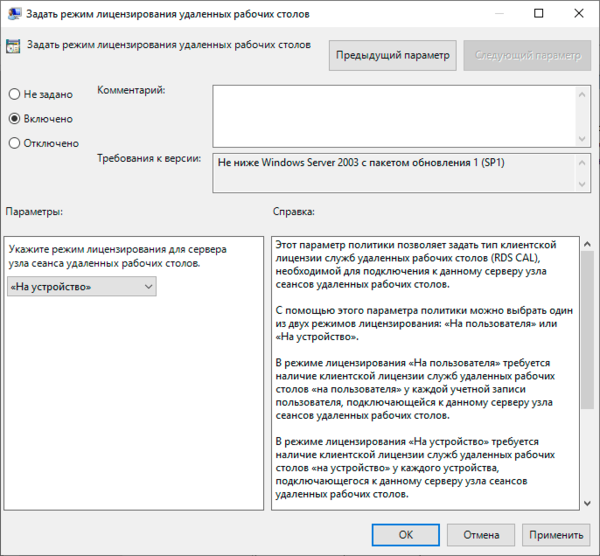

- Установите параметра Set the Remote Desktop licensing mode: Per Device;

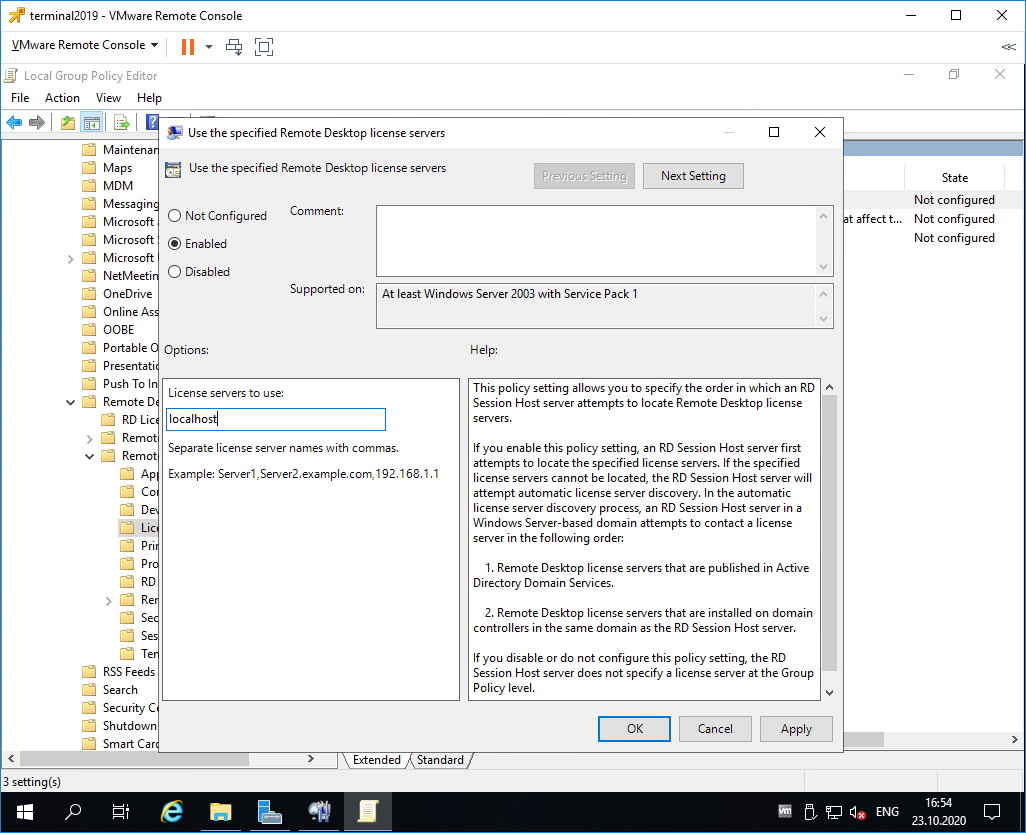

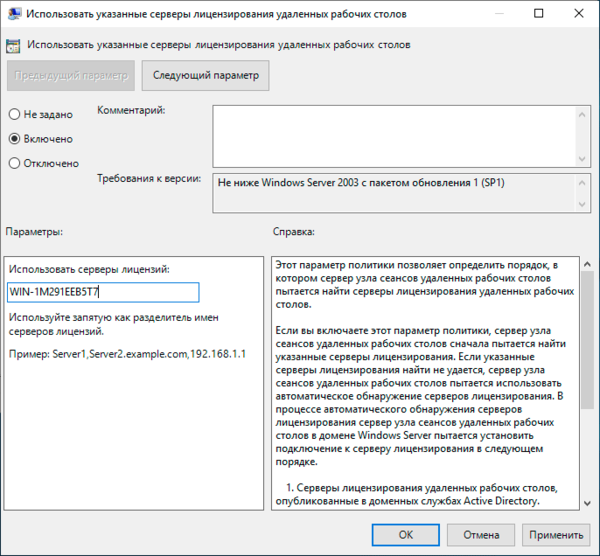

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензии установлен локально, укажите localhost или 127.0.0.1;

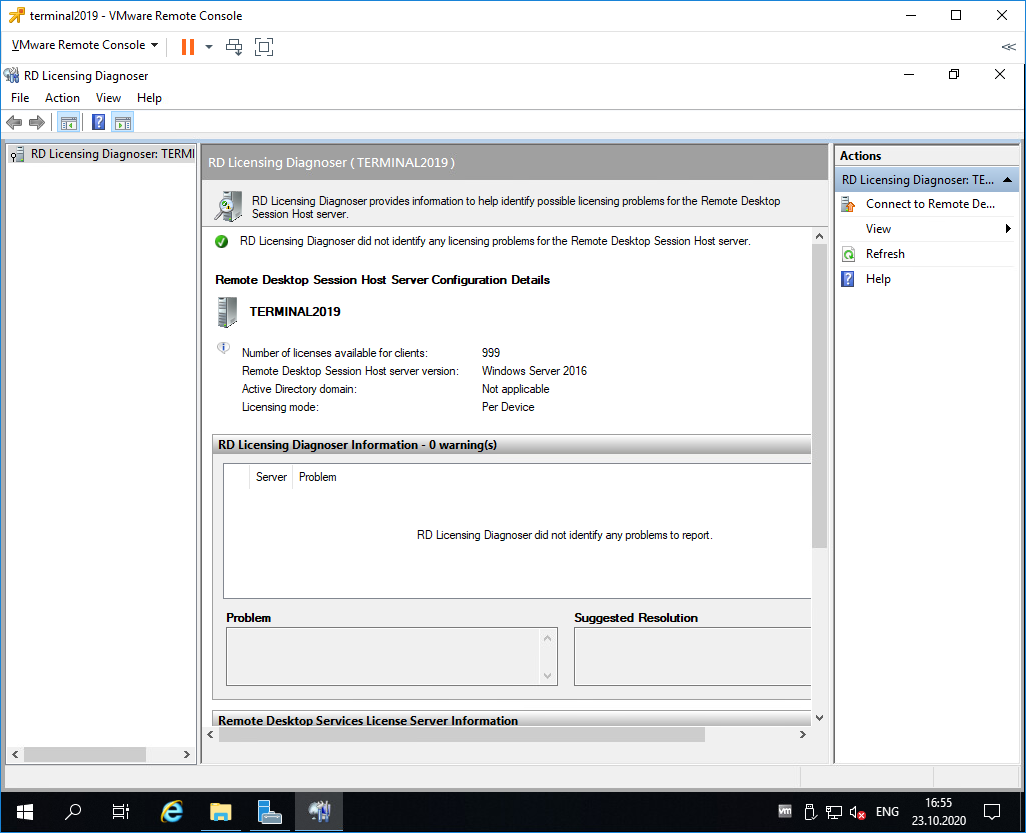

- Обновите локальные политики, и запустите Remote Desktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вы хотите настроить различные групповые политики для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).

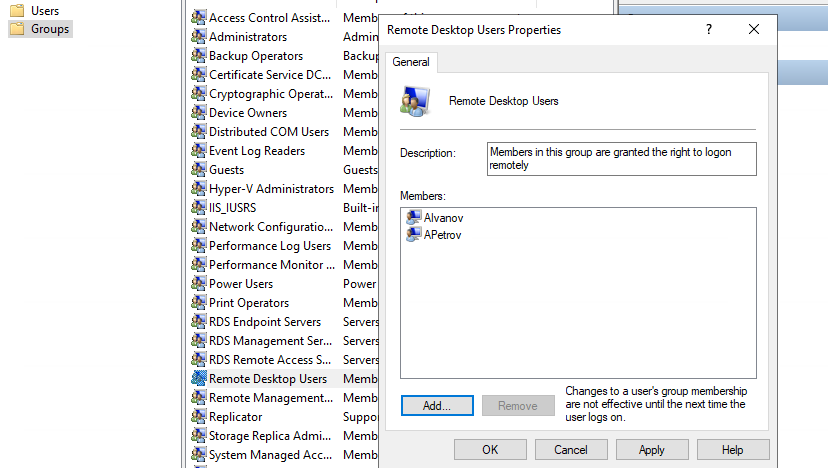

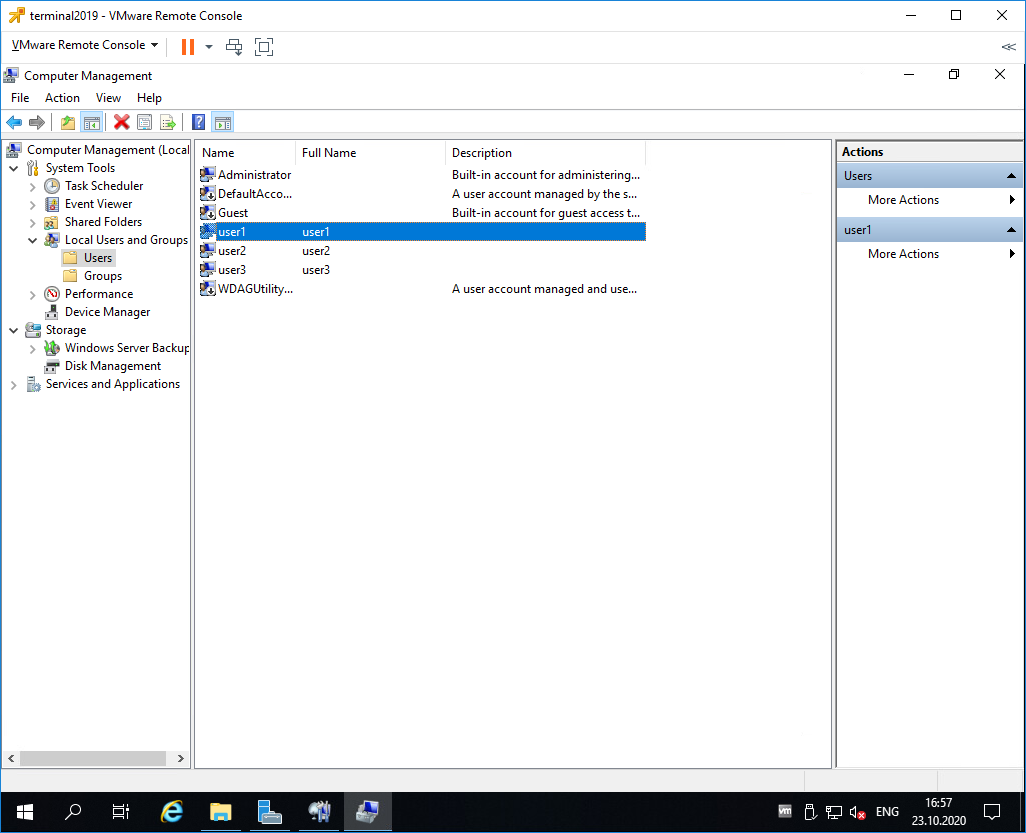

Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

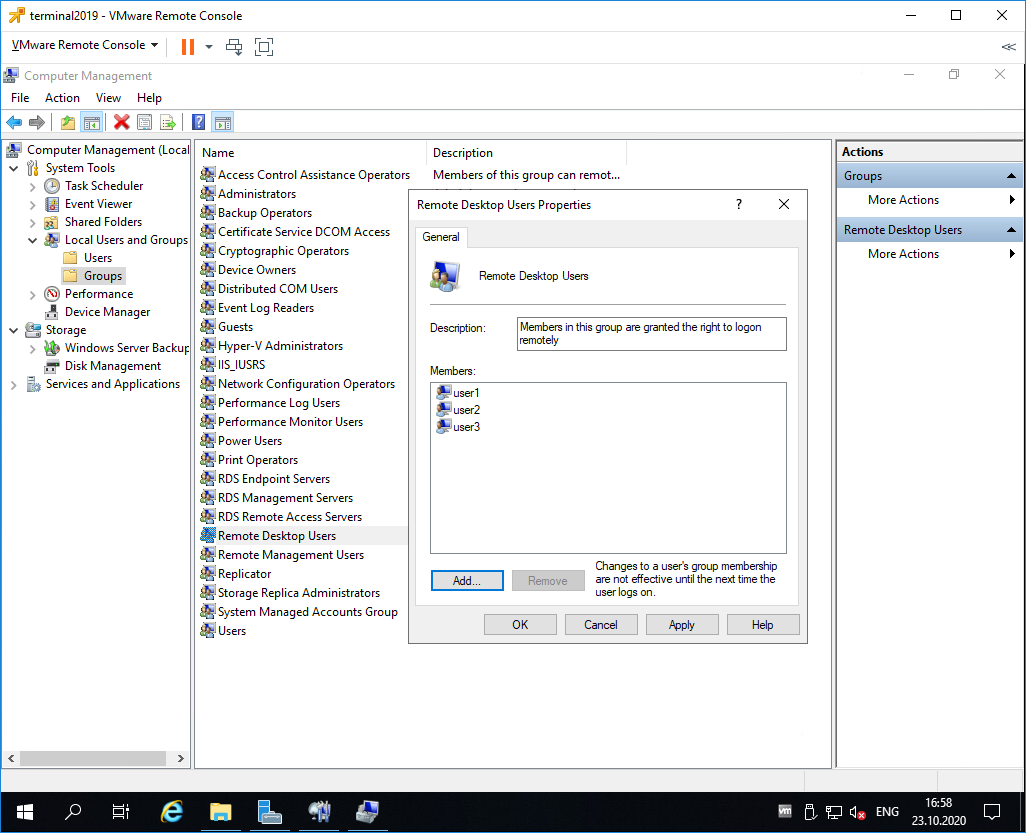

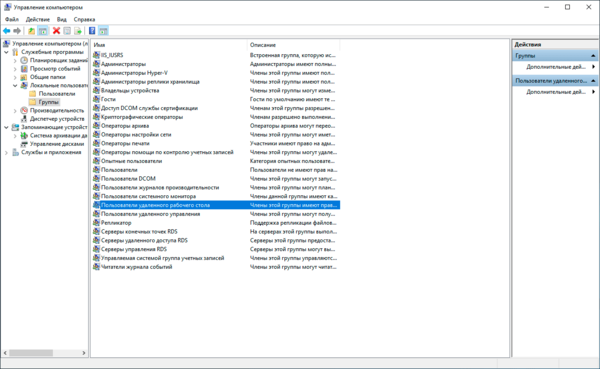

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Для данной группы пользователей разрешен вход в локальной политикие Allow logon through Remote Desktop Services (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). Эта же политика позволяет обеспечить RDP вход пользователям даже на контроллер домена.

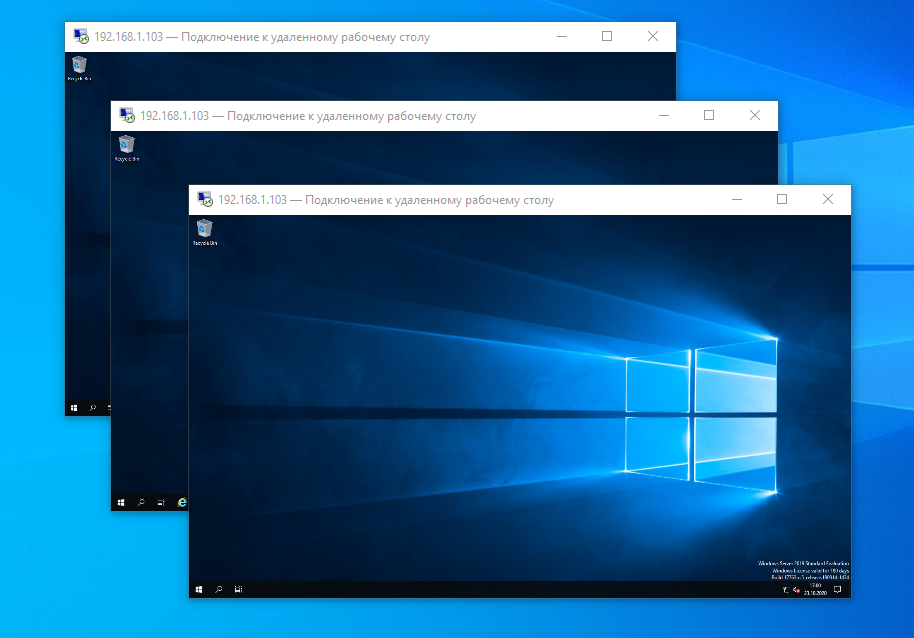

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий .

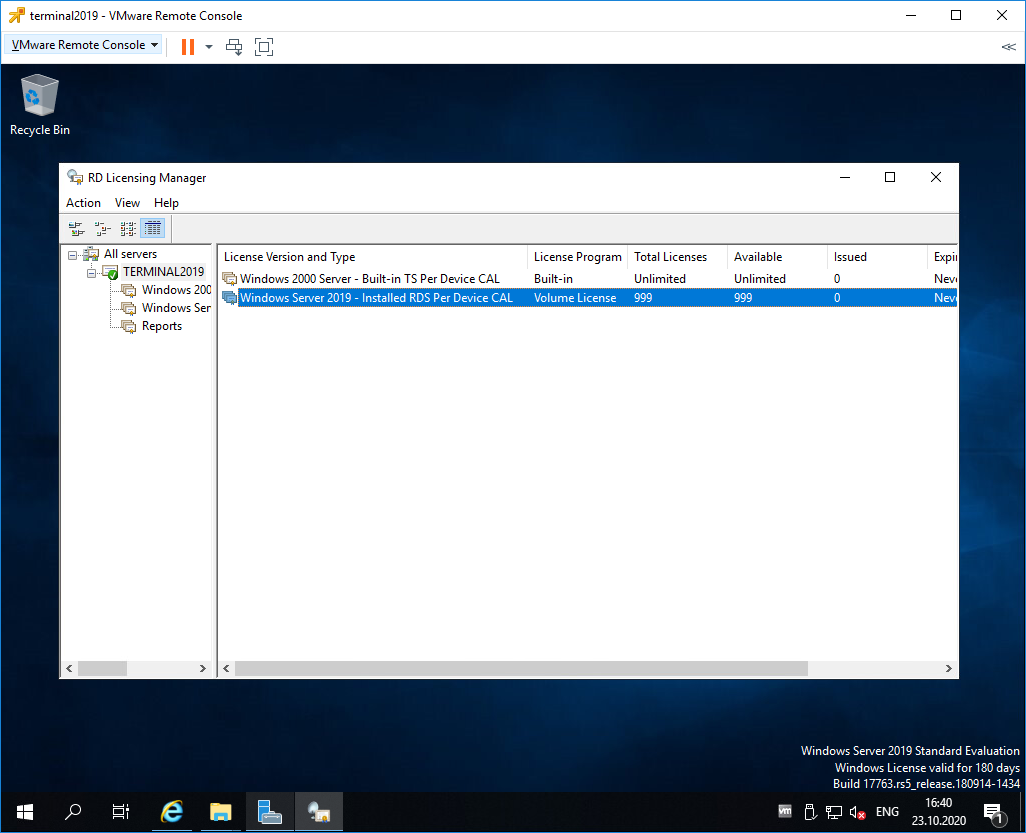

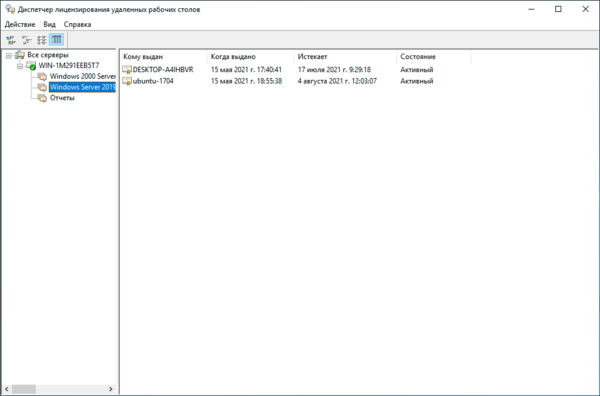

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

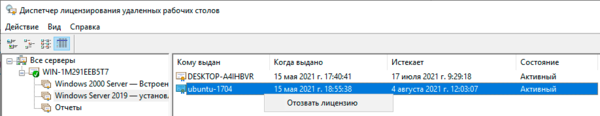

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

$licensepacks = Get-WmiObject win32_tslicensekeypack | where {($_.keypacktype -ne 0) -and ($_.keypacktype -ne 4) -and ($_.keypacktype -ne 6)}

# общее количество лицензий типа per device

$licensepacks.TotalLicenses

# количество лицензий, выданных устройствам

$TSLicensesAssigned = gwmi win32_tsissuedlicense | where {$_.licensestatus -eq 2}

# имя компьютера, для которого нужно отозвать лицензию

$compname="MSK-PC16"

$RevokePC = $TSLicensesAssigned | ? sIssuedToComputer -EQ $compname

$RevokePC.Revoke()

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

На чтение 3 мин Опубликовано Обновлено

Windows Server – операционная система, предназначенная для работы в сети и управления серверами. Она обладает широкими возможностями, одной из которых является настройка рабочей группы. Рабочая группа – это группа компьютеров, объединенных в одну систему, которые имеют доступ к общим ресурсам и данным.

Настройка рабочей группы в Windows Server – важный шаг, который позволяет установить соединение между компьютерами и обеспечить их взаимодействие. Для этого необходимо выполнить несколько простых шагов.

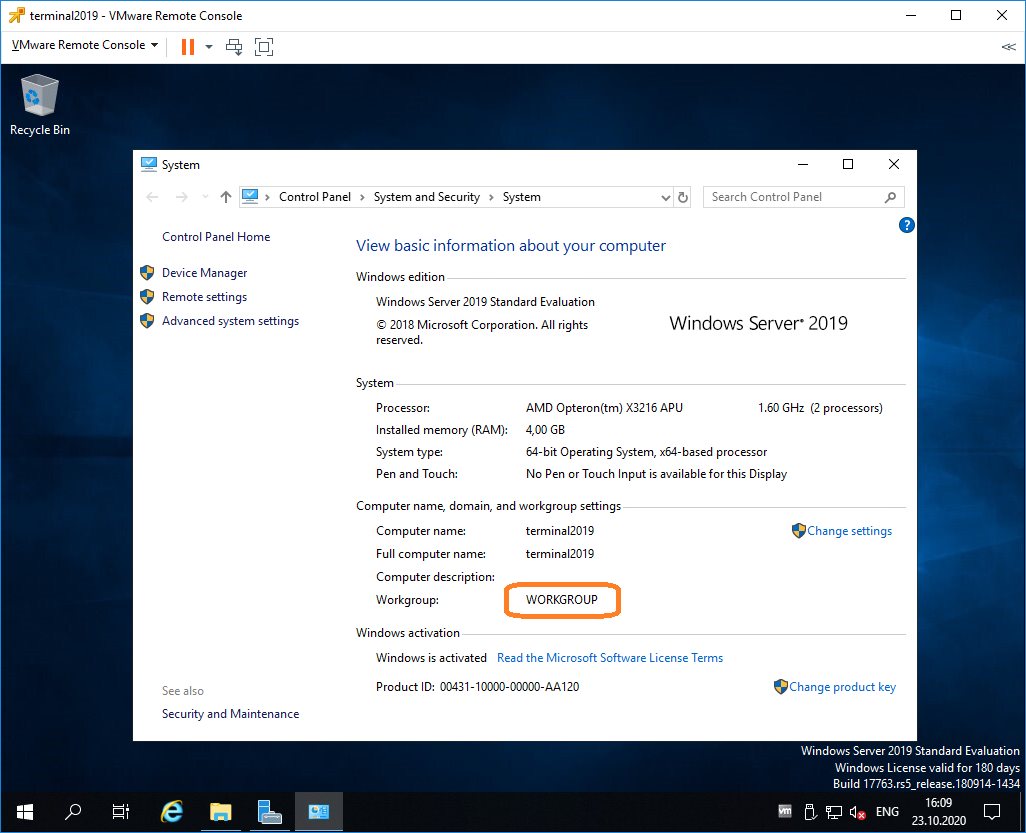

1. Запустите Панель управления и выберите раздел Система и безопасность.

2. В разделе Система найдите ссылку Изменение параметров имени компьютера, домены и группы и щелкните по ней.

3. В открывшемся окне выберите вкладку Имя компьютера и нажмите на кнопку Изменить.

После выполнения этих операций откроется окно с настройками рабочей группы. Введите нужное имя группы и нажмите ОК. Перезагрузите компьютеры, чтобы изменения вступили в силу.

Обзор настройки Windows Server

В процессе настройки Windows Server осуществляется конфигурирование различных параметров, таких как сетевые настройки, безопасность, активация учетных записей пользователей, установка ролей и функций сервера и т.д.

Важной частью настройки Windows Server является настройка рабочей группы. Рабочая группа представляет собой группу компьютеров, которые связаны друг с другом для обмена ресурсами и информацией. Настройка рабочей группы позволяет определить имя рабочей группы, а также настроить различные параметры сети, такие как IP-адрес, подсеть, шлюз, DNS и другие.

Для настройки Windows Server можно использовать интерфейс командной строки или графический интерфейс. Однако, вне зависимости от выбранного способа, важно следовать рекомендациям и инструкциям производителя для правильной настройки сервера.

| Преимущества настройки Windows Server: |

|---|

| 1. Улучшение безопасности сервера и данных |

| 2. Оптимизация производительности сервера |

| 3. Управление доступом к ресурсам сервера |

| 4. Установка и настройка ролей и функций сервера |

| 5. Централизованное управление пользователями и группами |

В итоге, настройка Windows Server является важным шагом для создания и поддержания стабильной и безопасной сетевой инфраструктуры. Правильная настройка позволяет улучшить производительность сервера, управлять доступом к ресурсам, а также обеспечить безопасность и целостность данных.

Создание новой рабочей группы

Создание новой рабочей группы в Windows Server позволяет организовать совместную работу компьютеров в локальной сети. Для этого потребуется выполнить следующие шаги:

- На рабочем столе сервера откройте меню «Пуск» и выберите пункт «Панель управления».

- В окне «Панель управления» найдите раздел «Система и безопасность» и щелкните на нем.

- Выберите пункт «Система» и откройте вкладку «Имя компьютера».

- Нажмите кнопку «Изменить» рядом с полем «Имя рабочей группы».

- В появившемся окне введите желаемое название новой рабочей группы и нажмите «ОК».

- После этого система попросит перезагрузить компьютер. Согласитесь на перезагрузку.

После перезагрузки компьютера новая рабочая группа будет создана и другие компьютеры в локальной сети смогут присоединиться к ней.

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

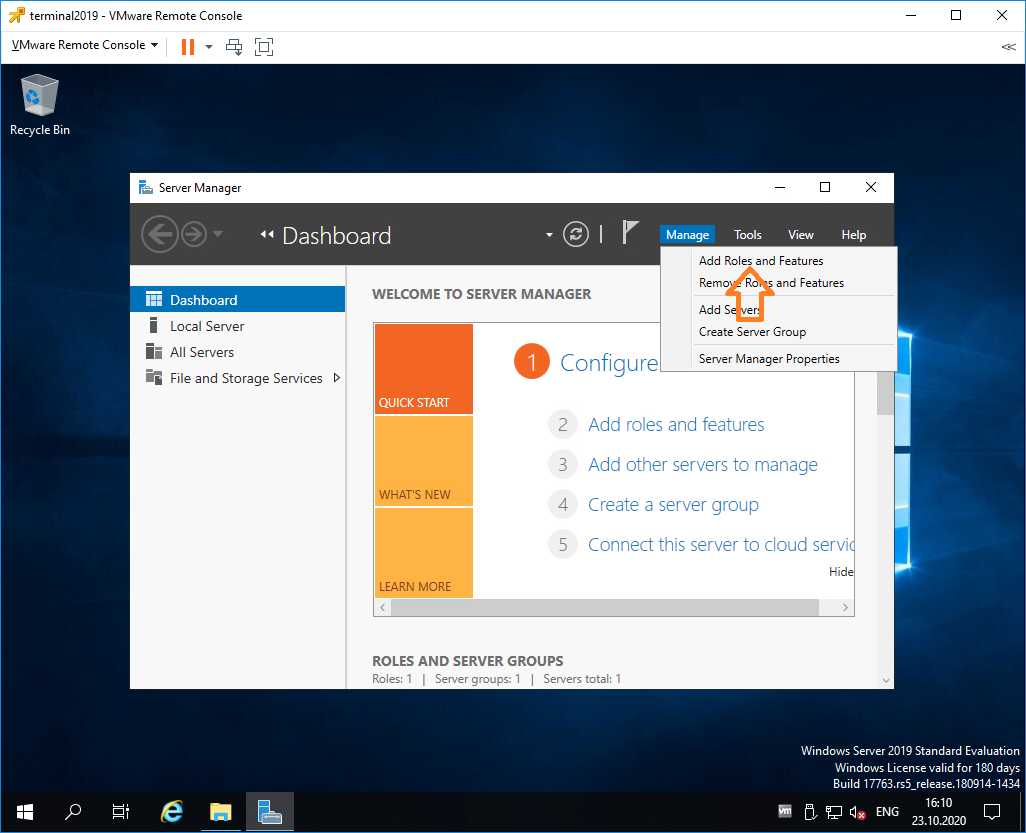

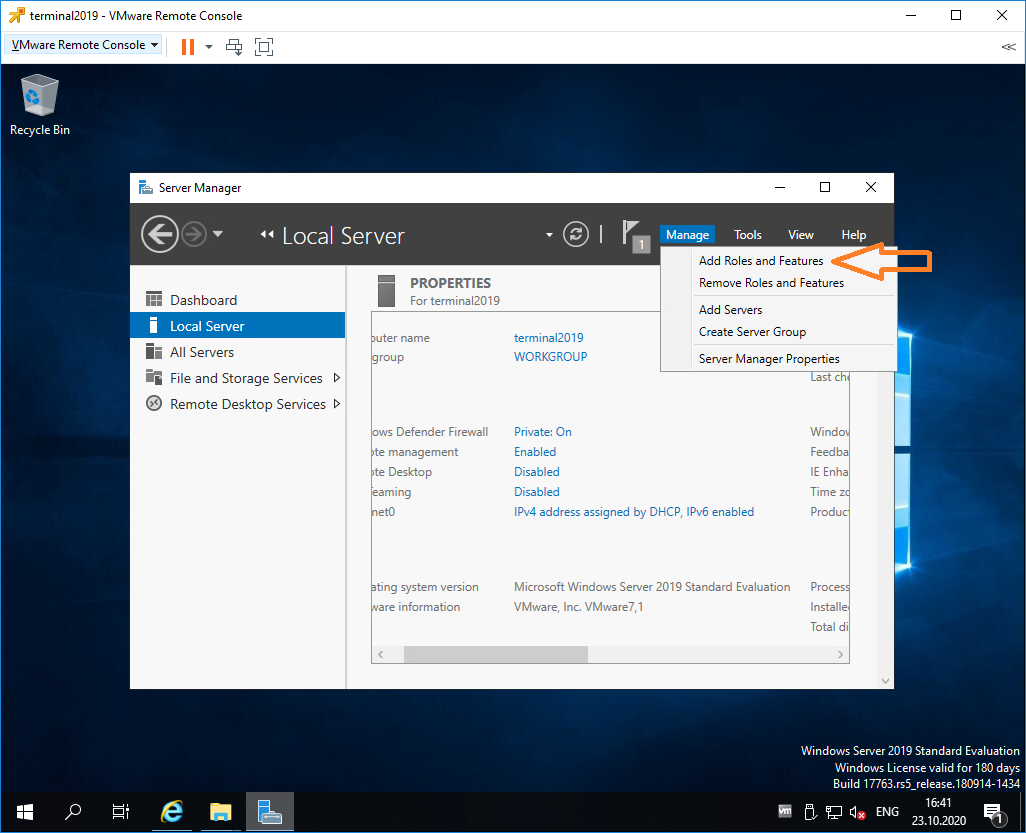

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

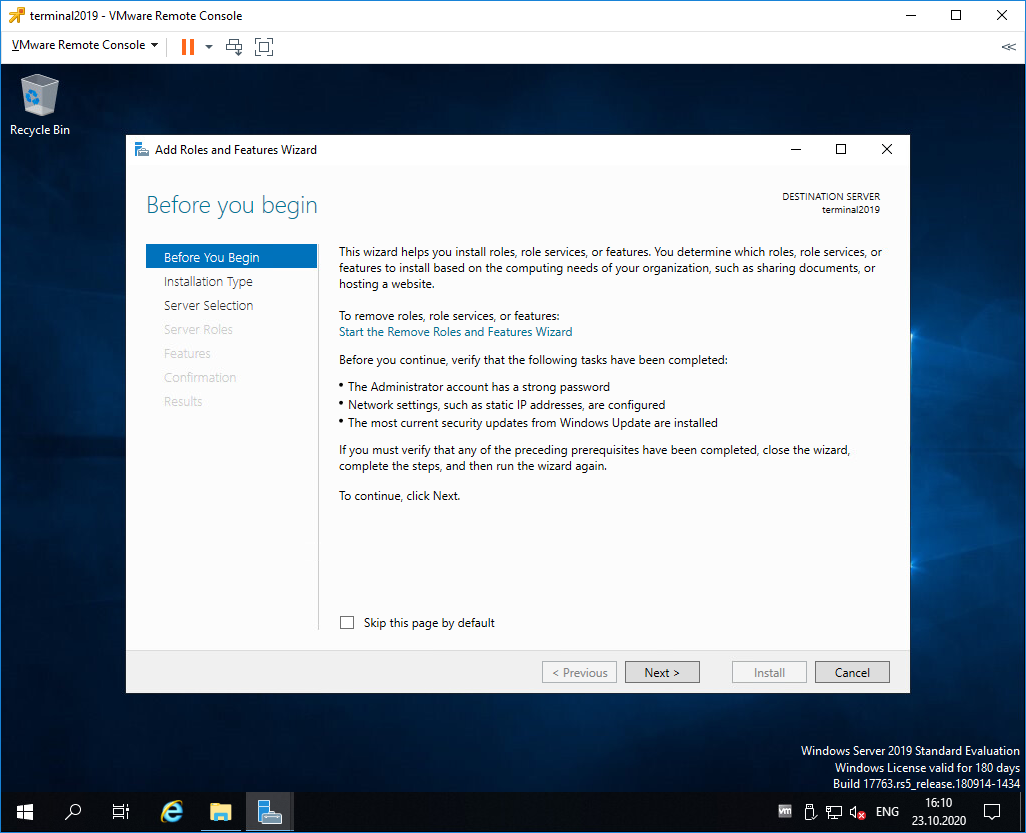

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

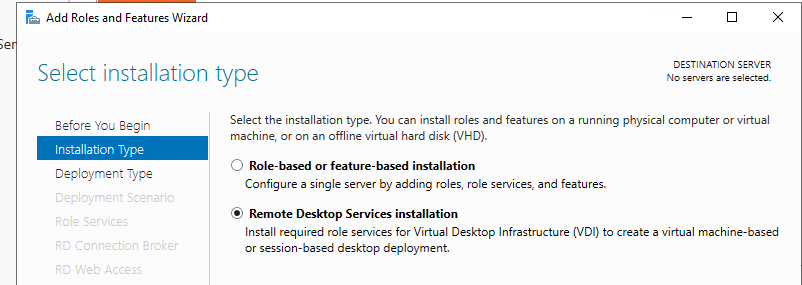

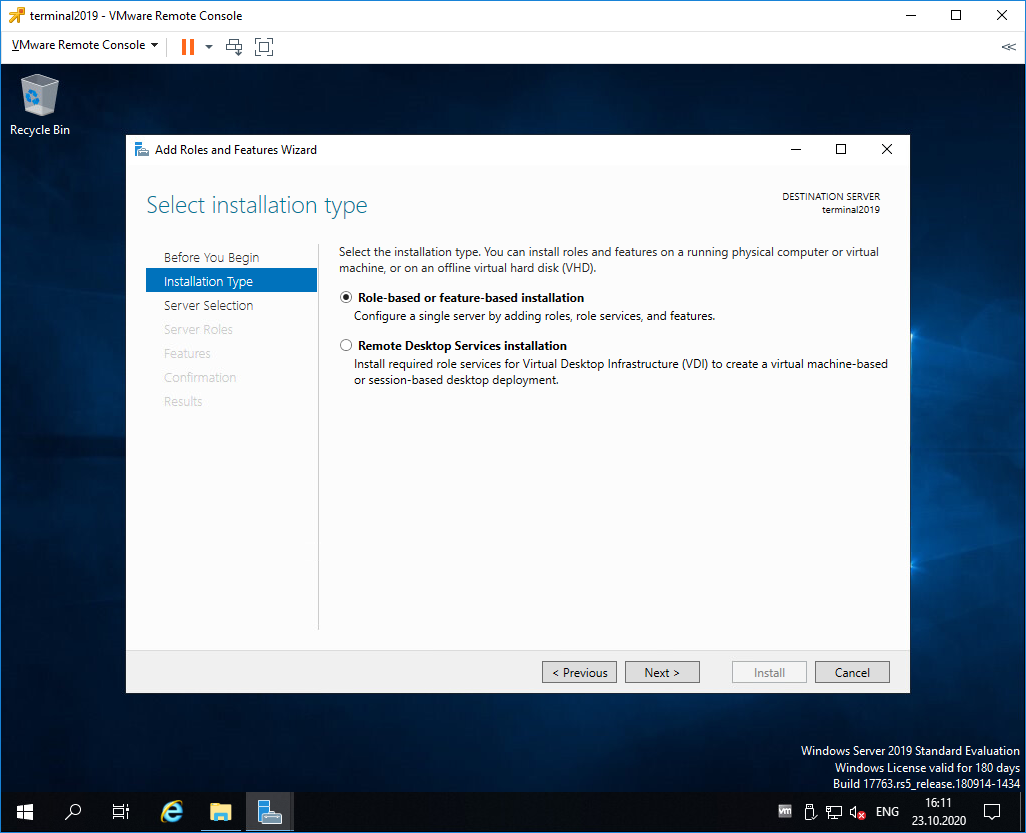

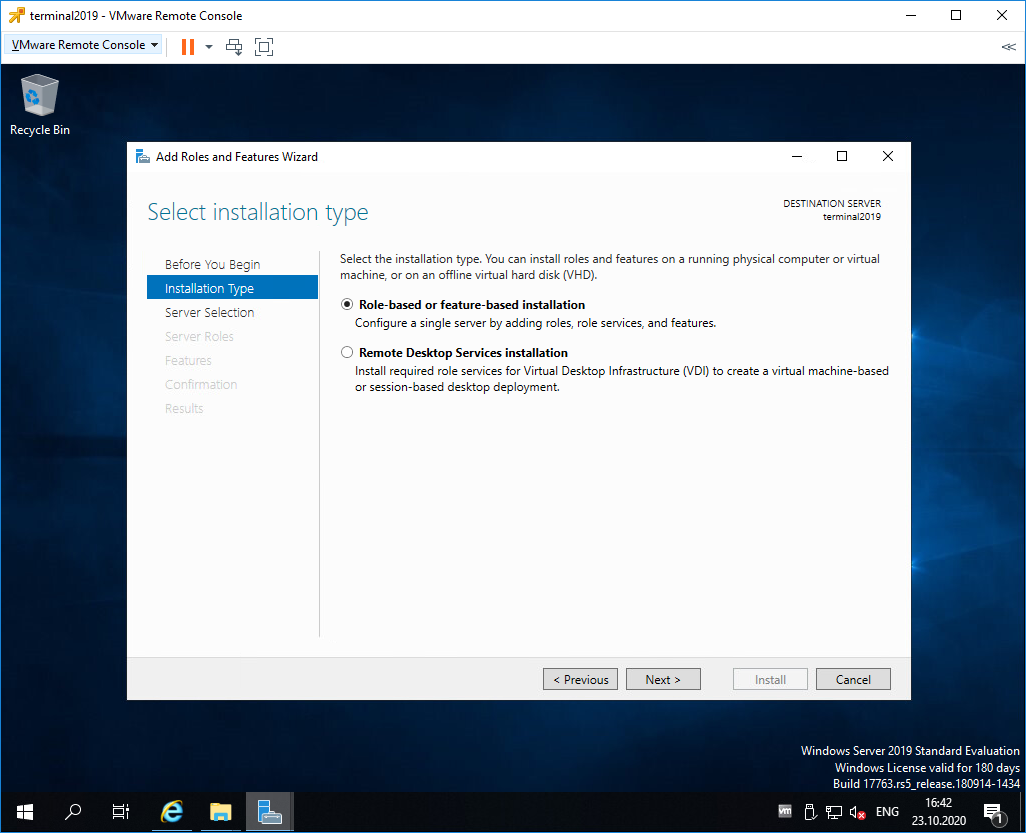

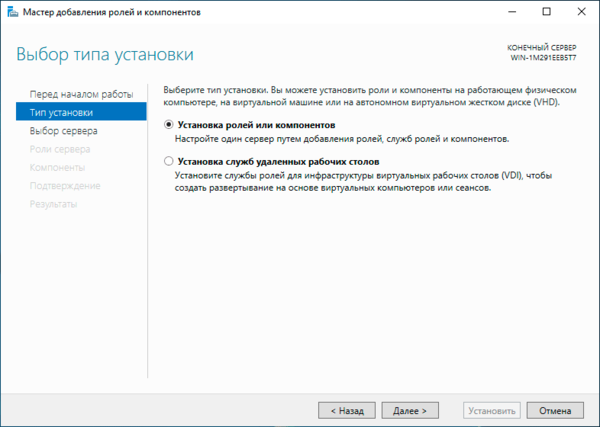

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

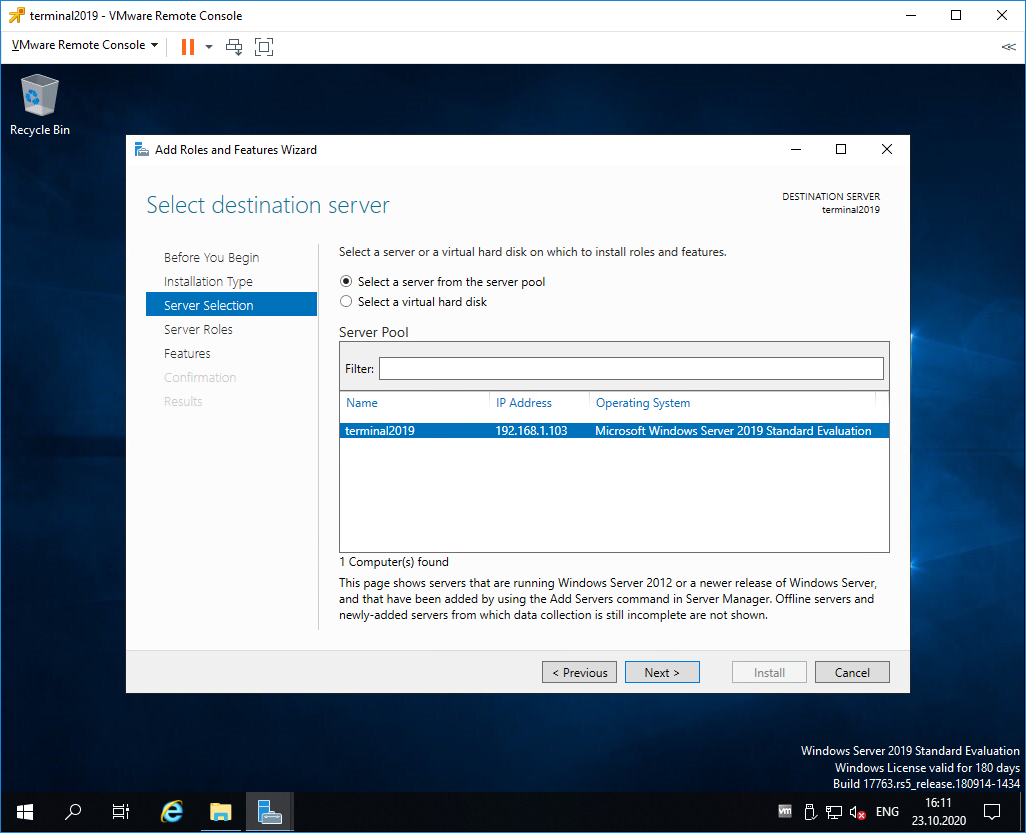

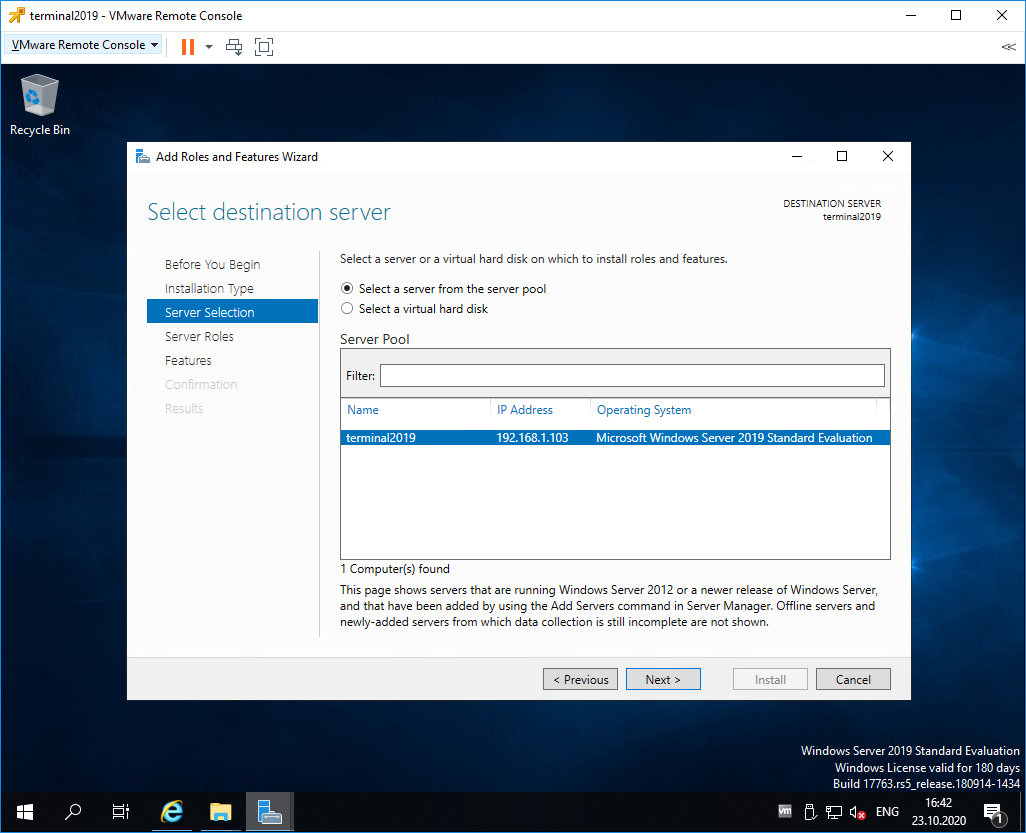

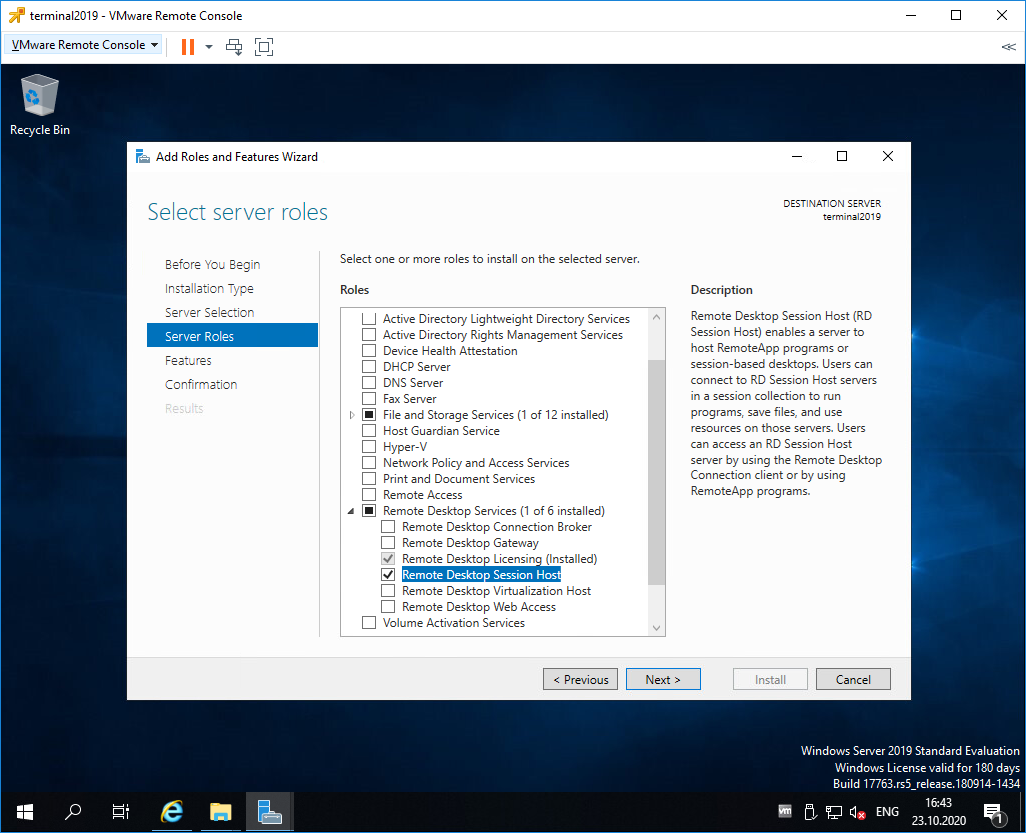

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

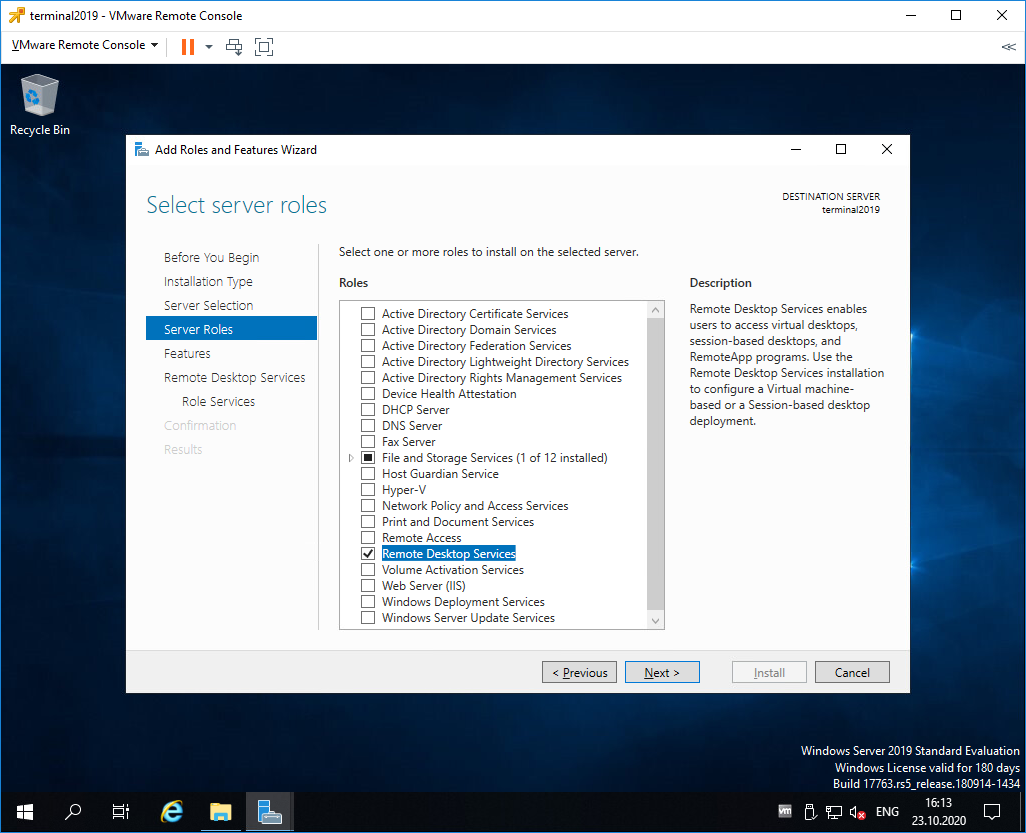

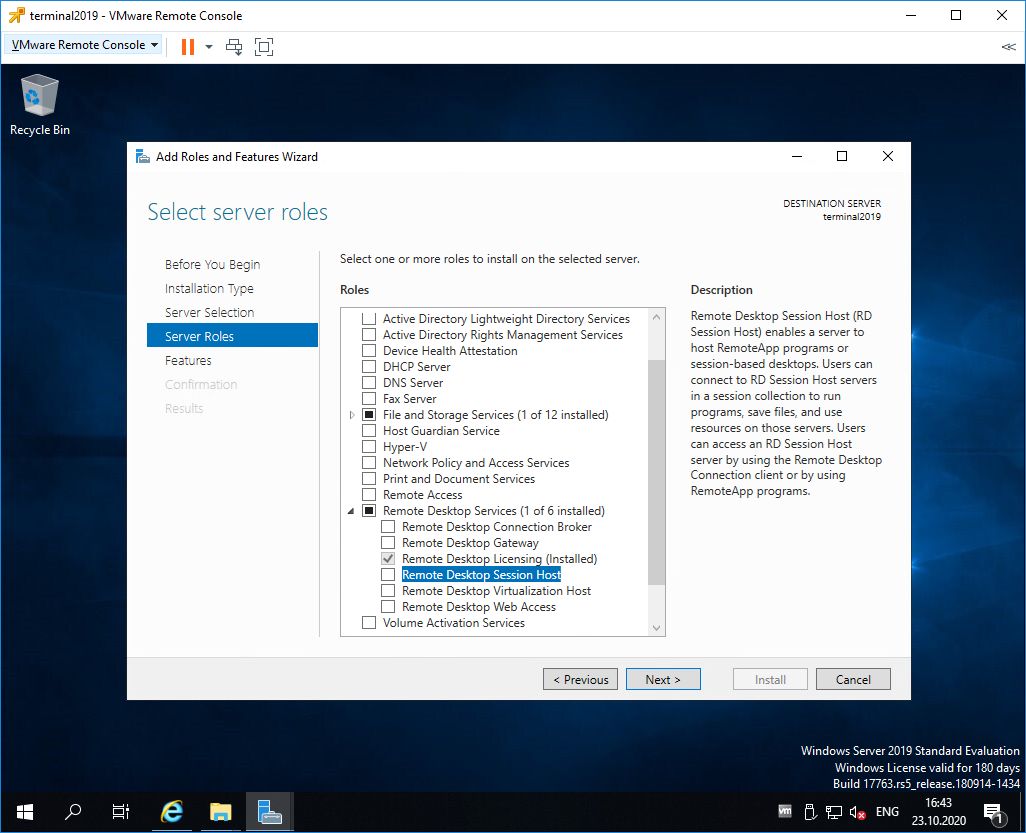

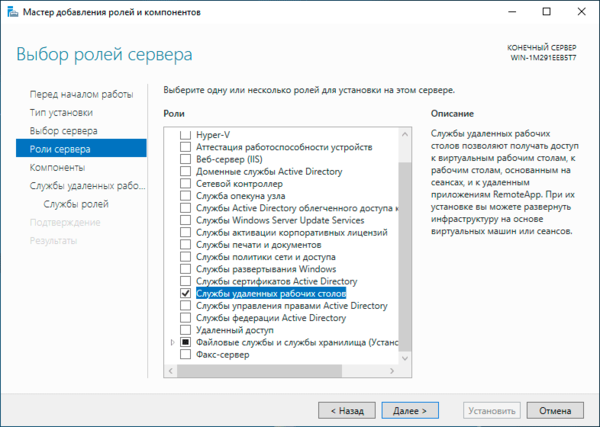

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

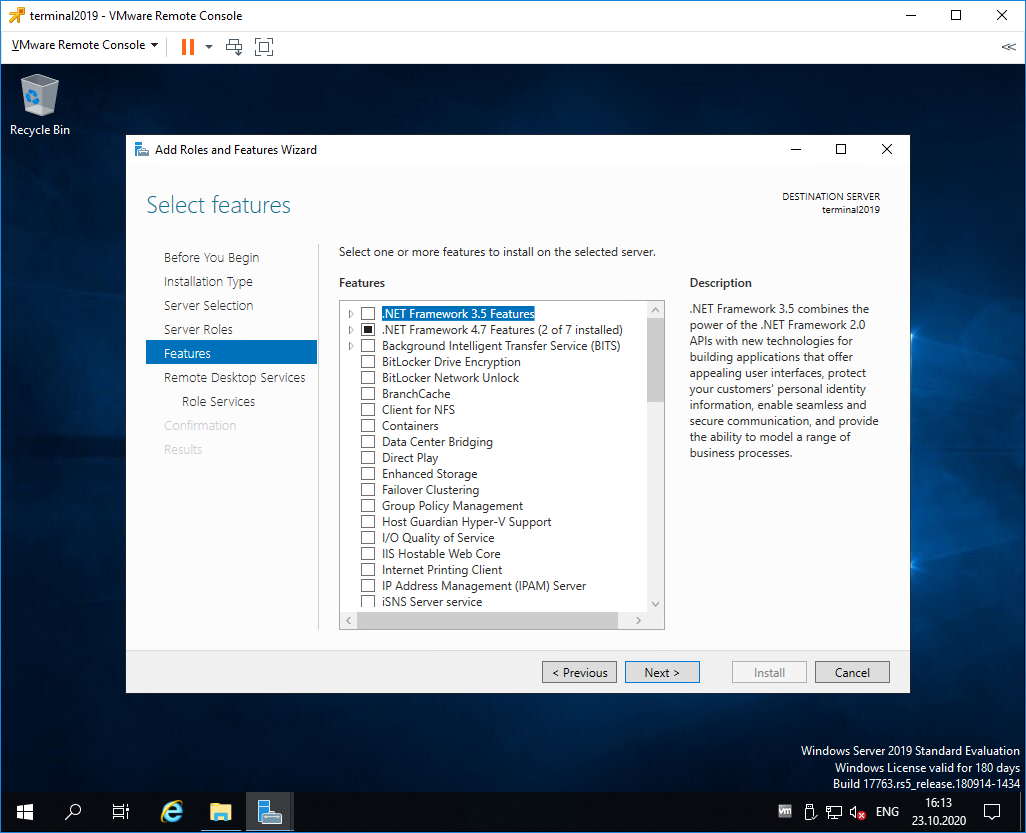

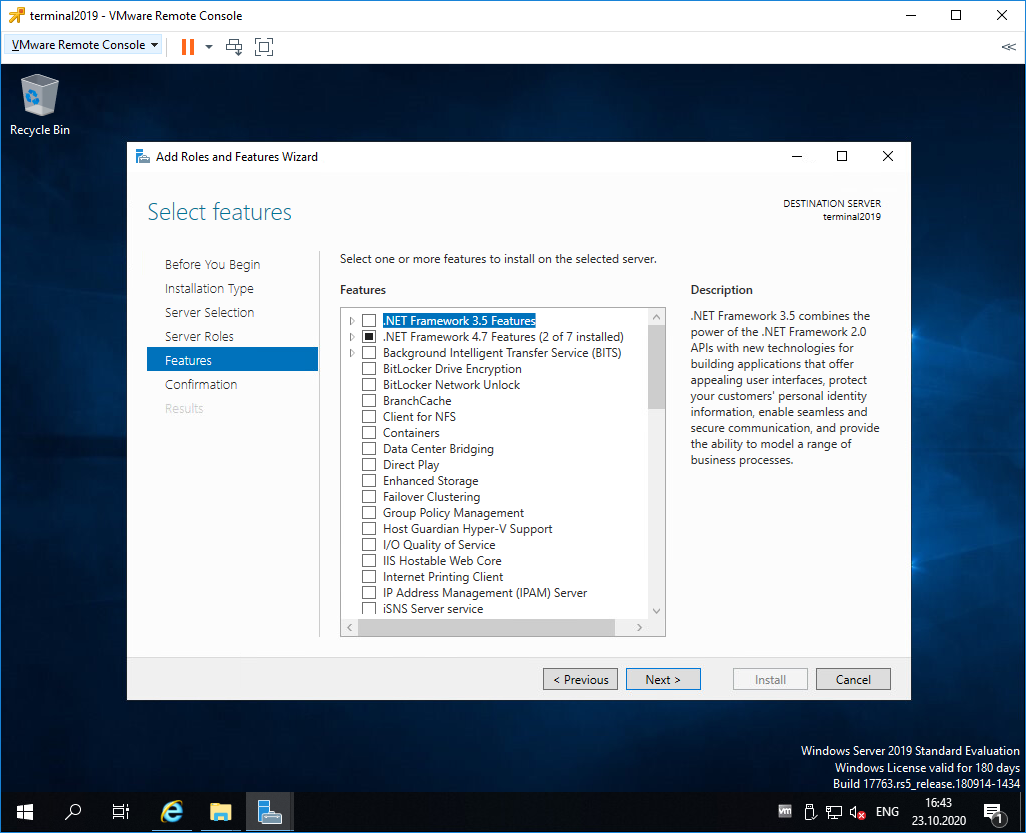

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

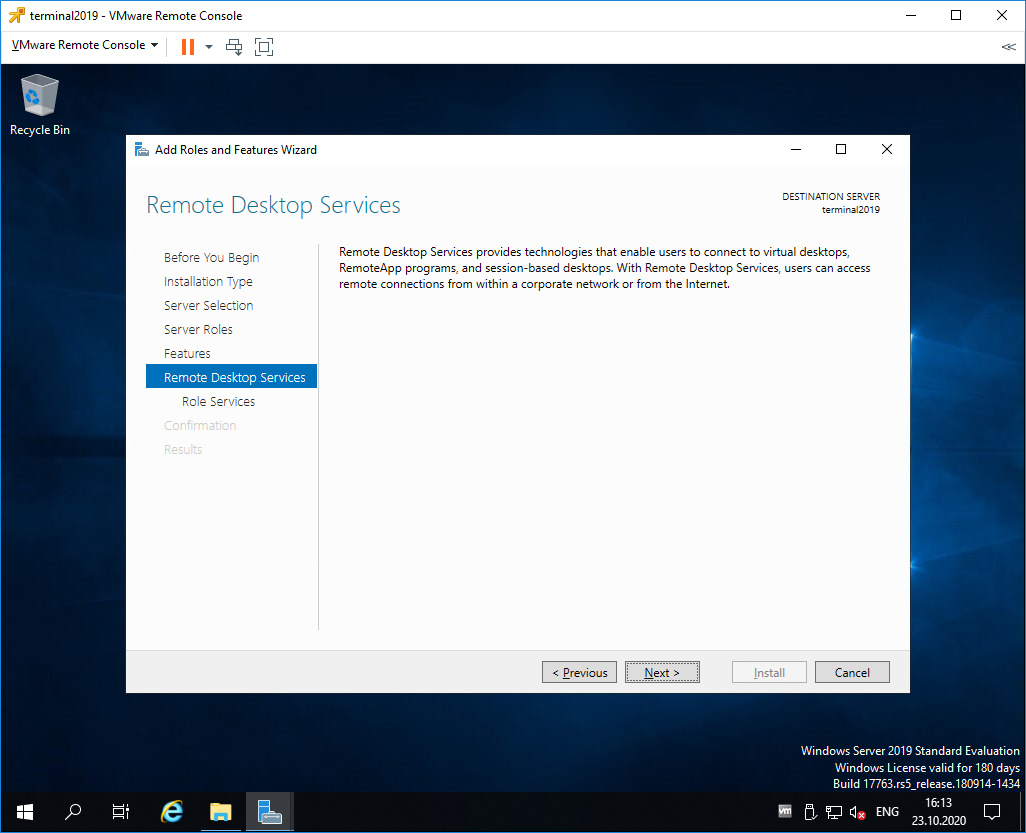

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

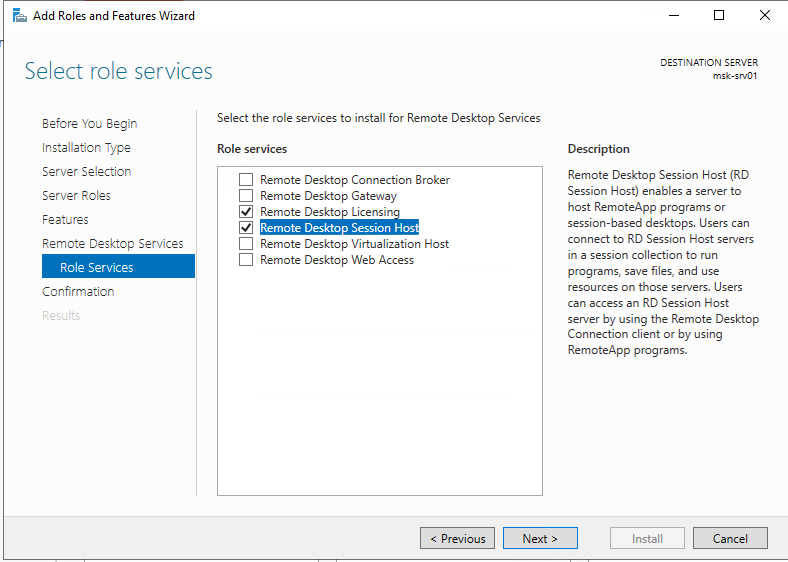

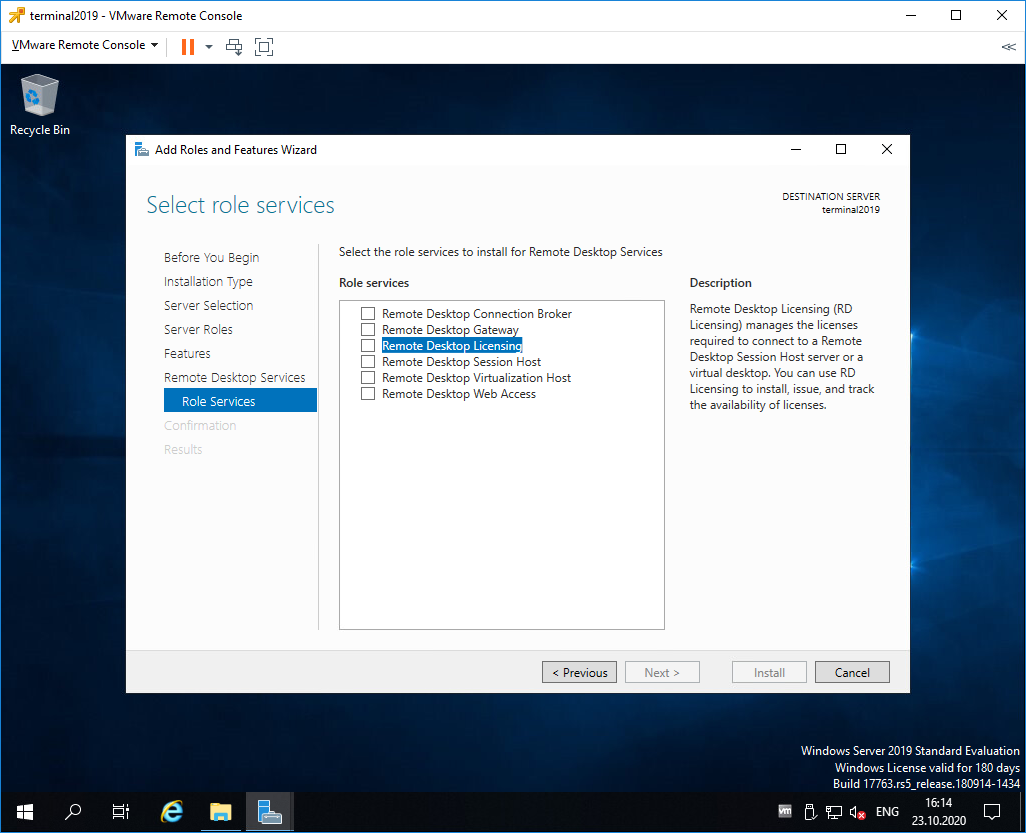

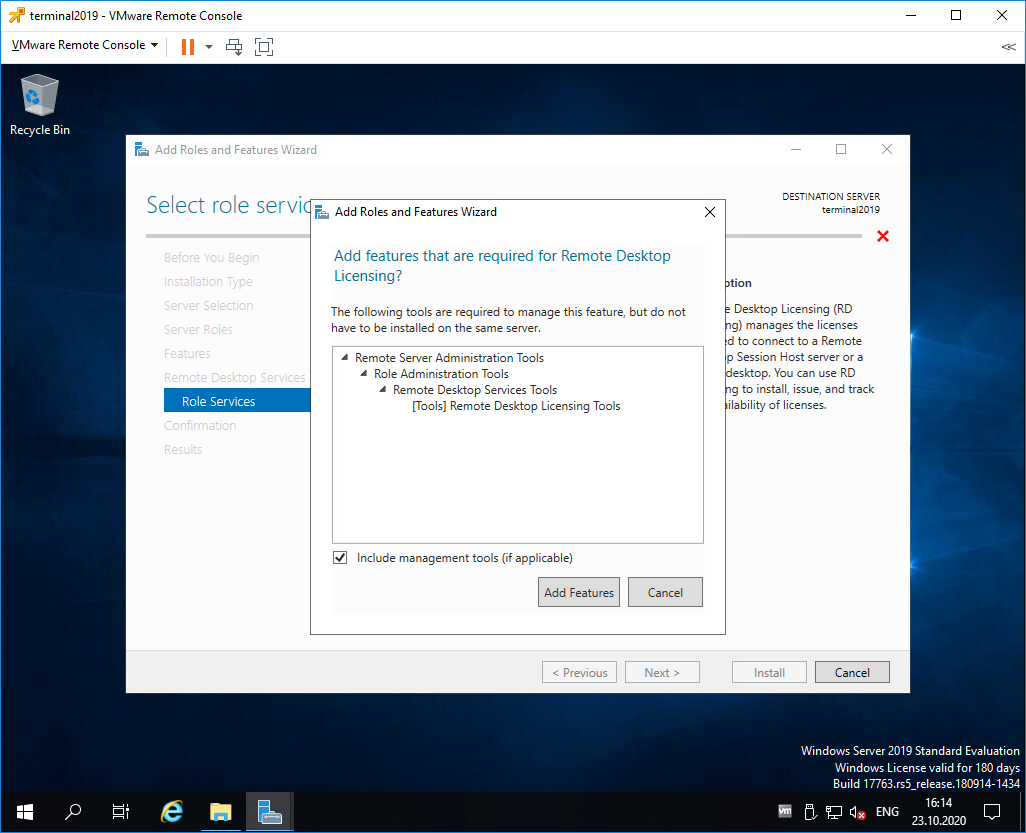

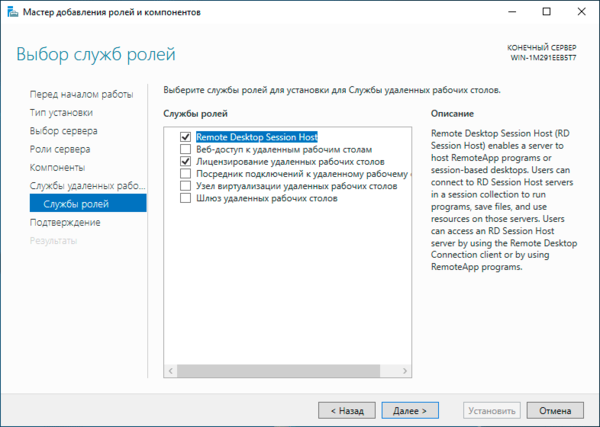

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

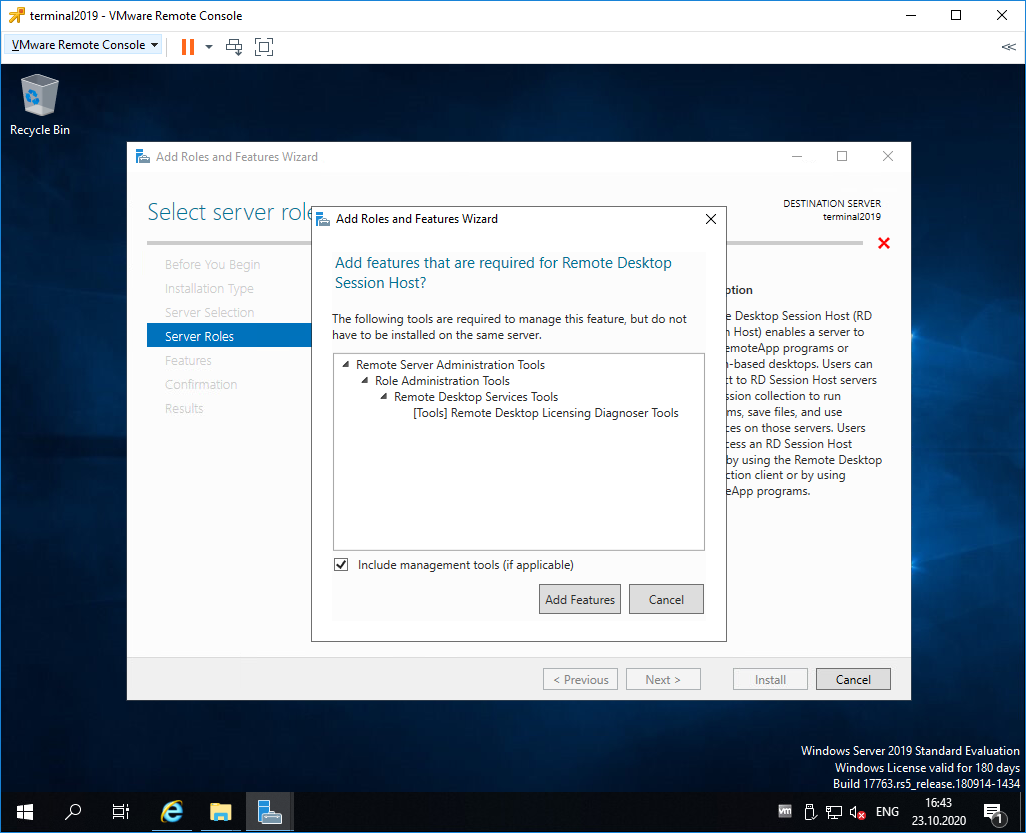

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

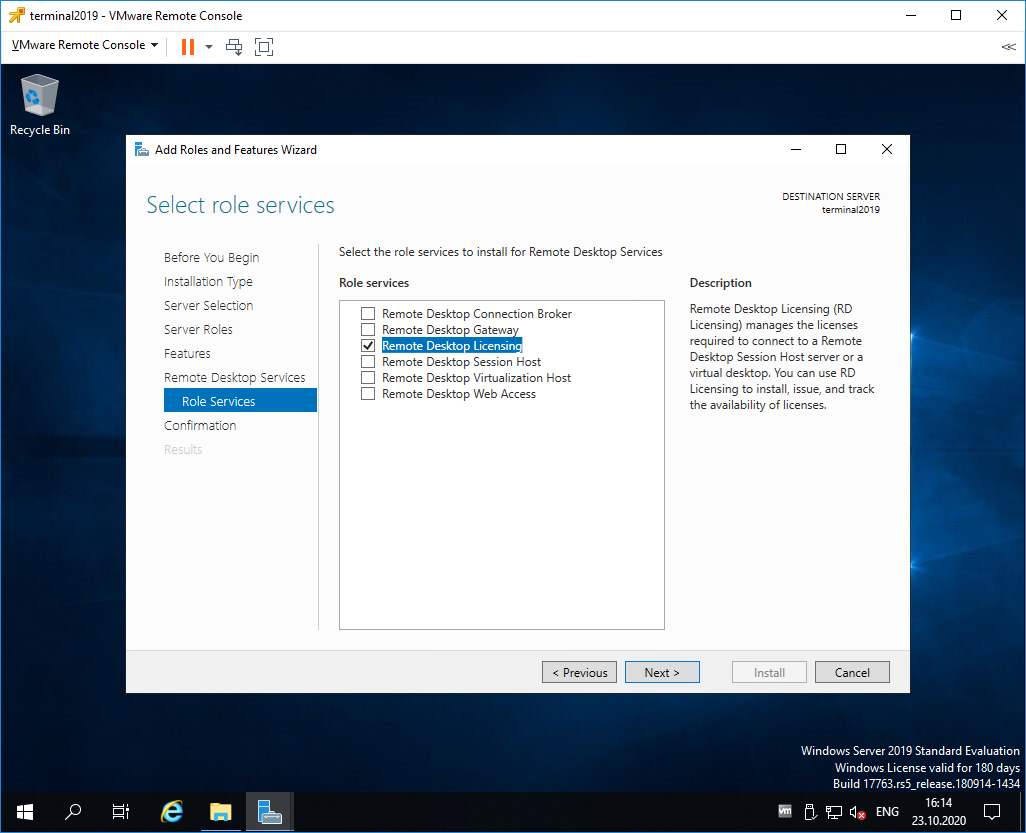

Remote Desktop Licensing выделено галкой, Next.

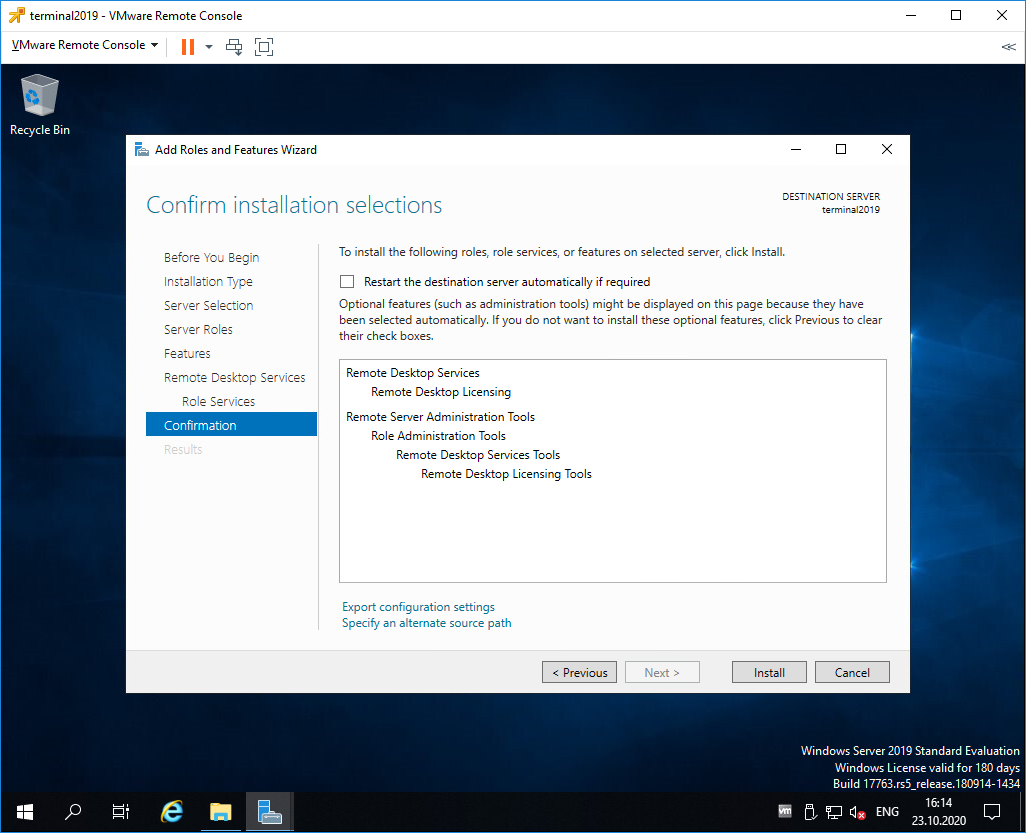

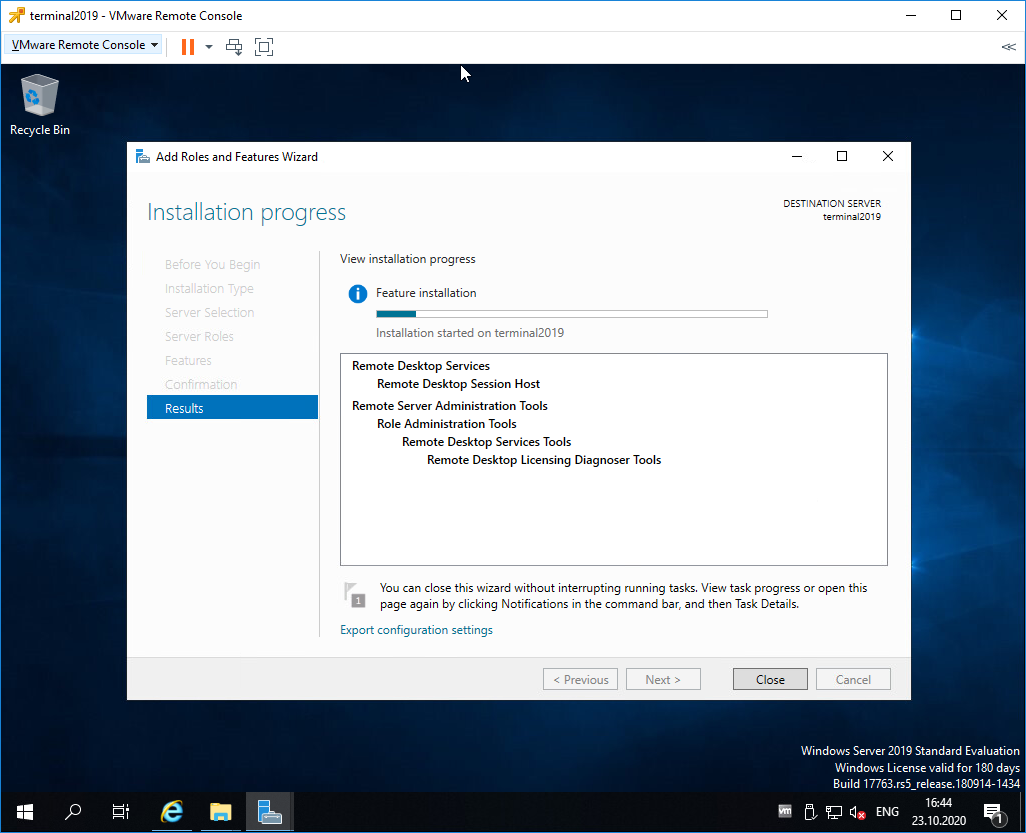

Попадаем в раздел Confirmation. Install.

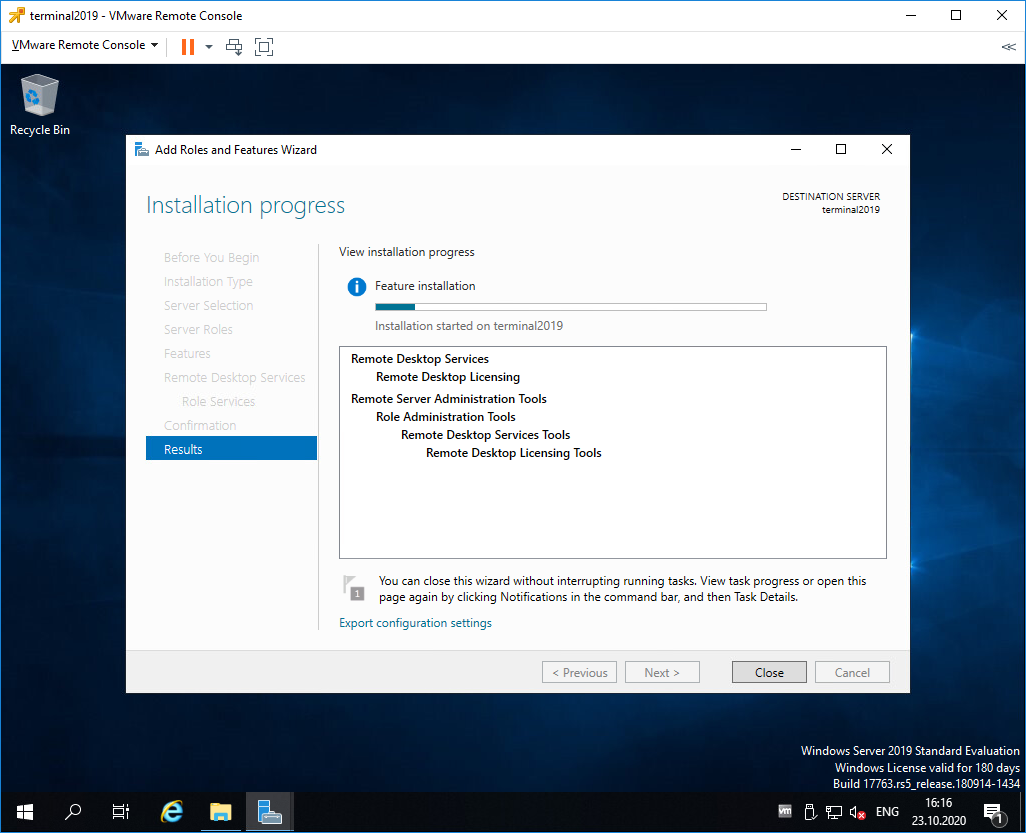

Начинается установка роли.

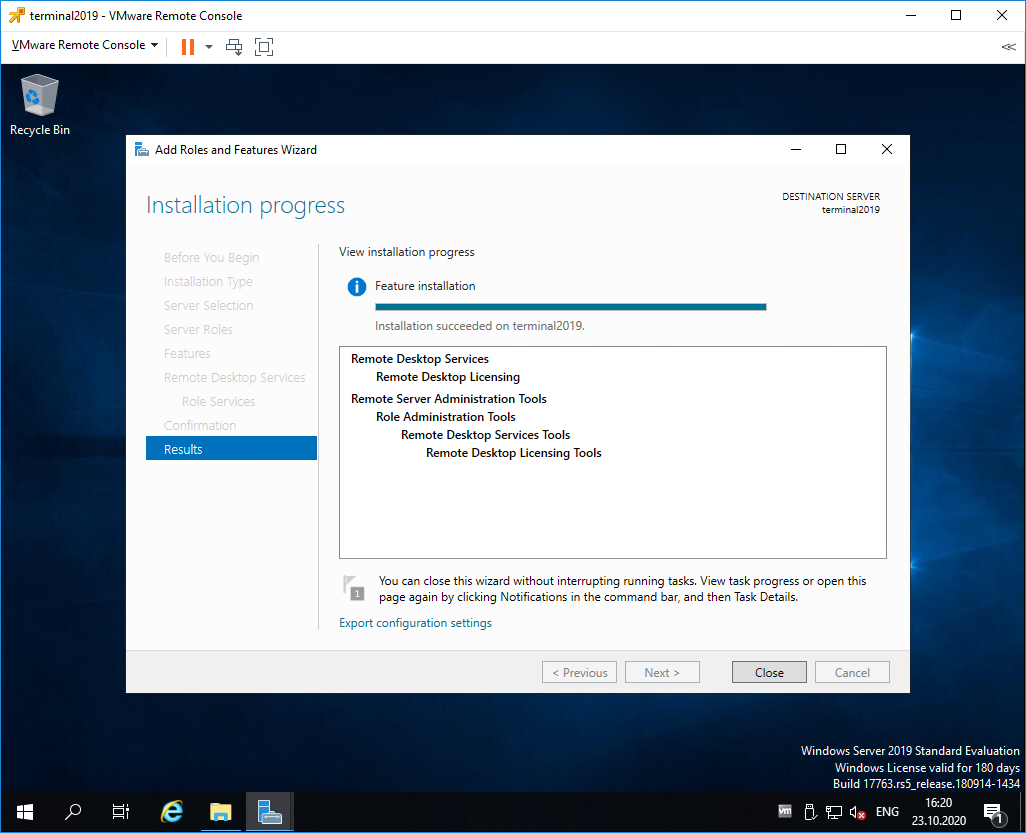

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

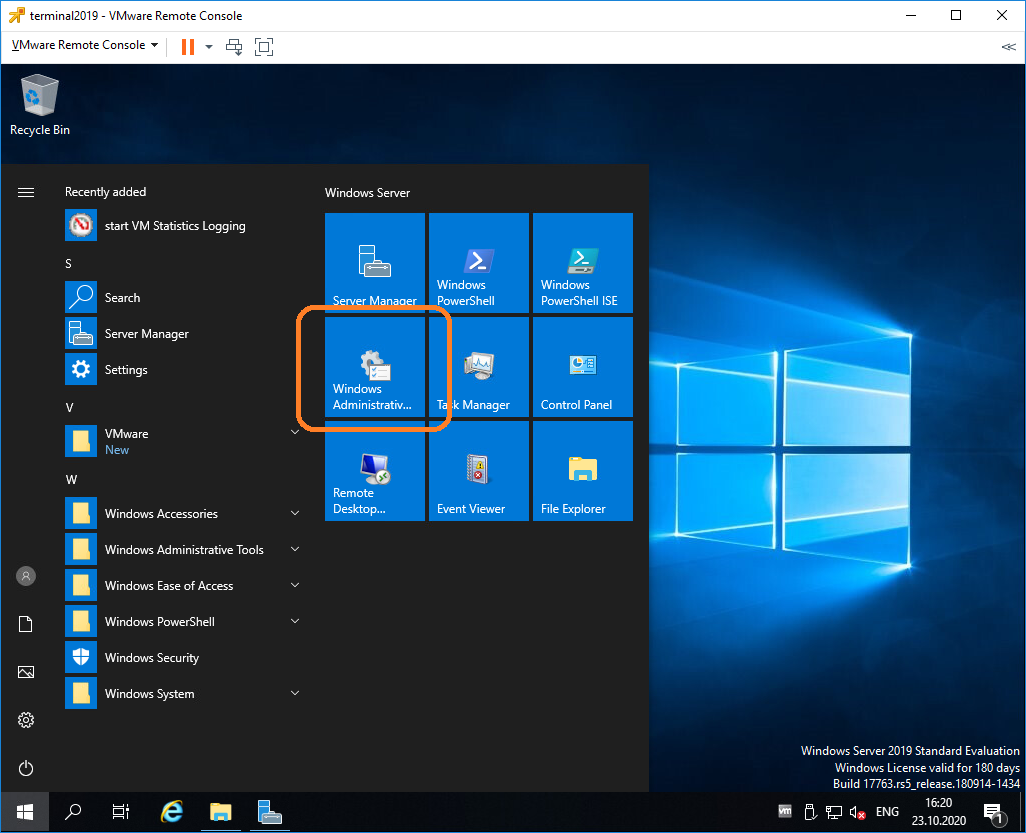

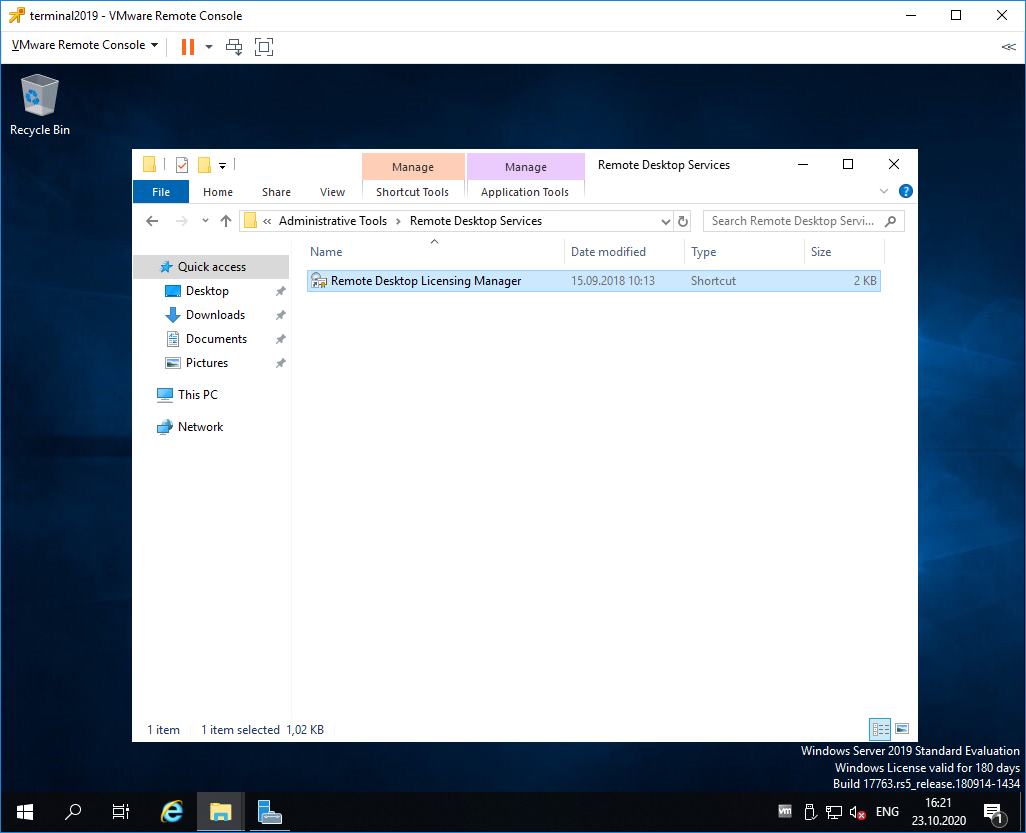

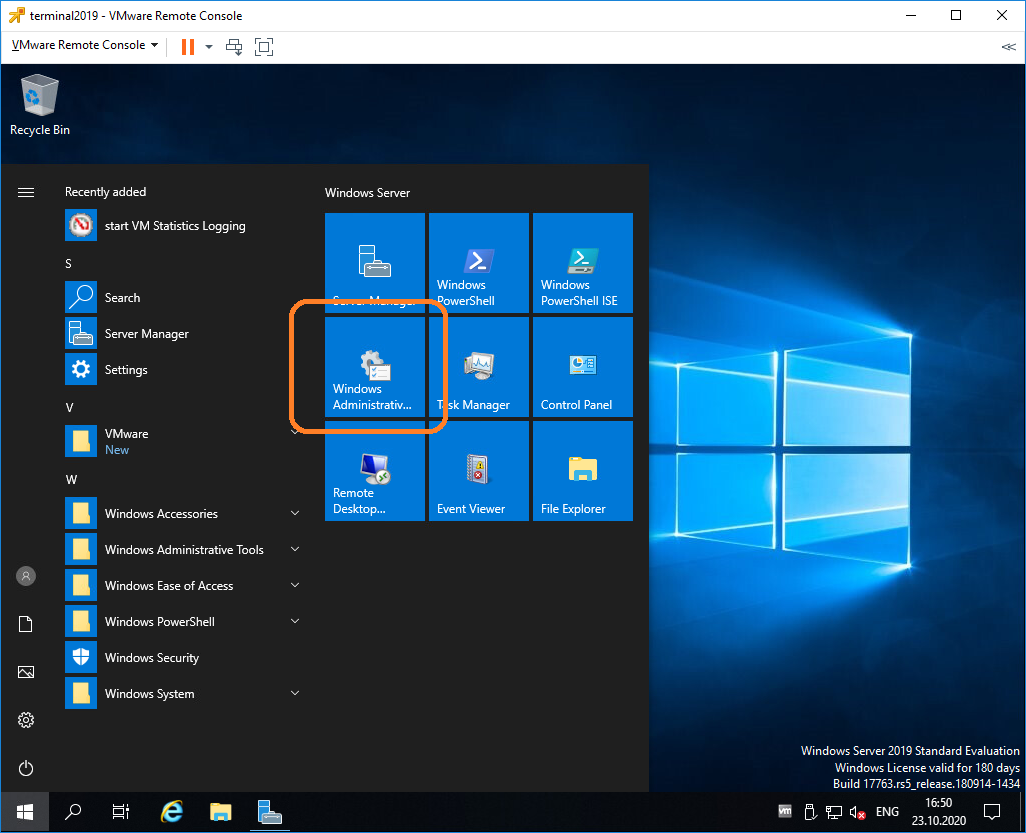

Открываем Windows Administrative Tools.

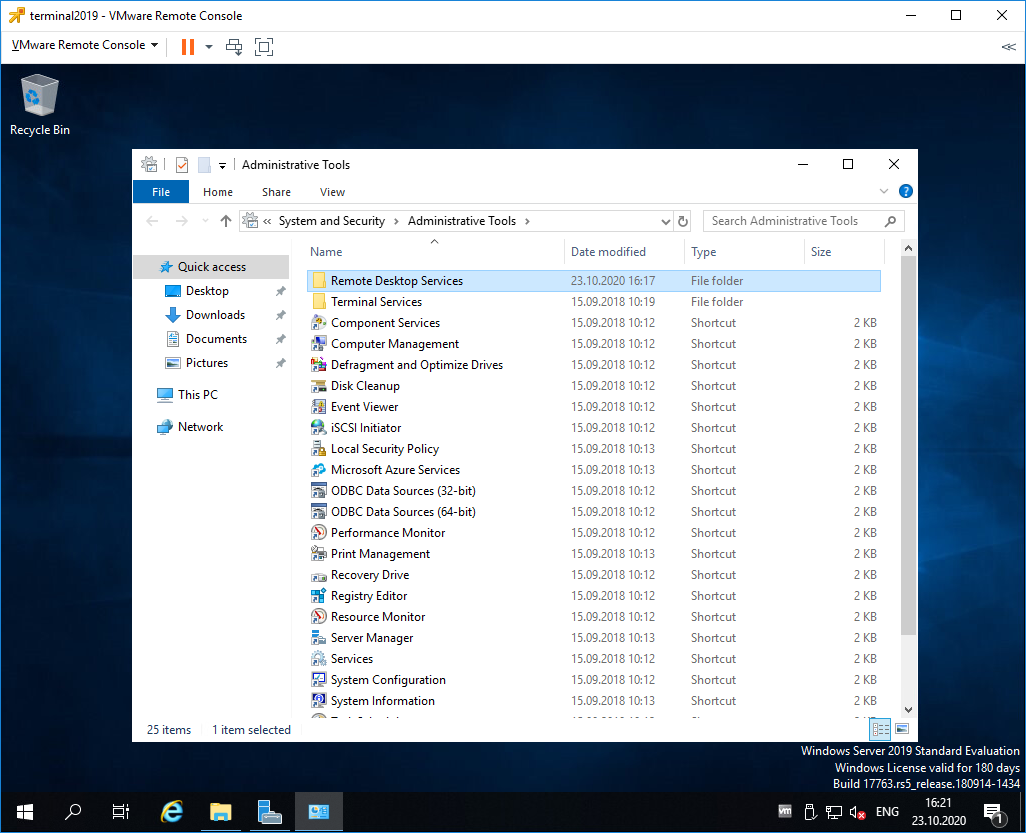

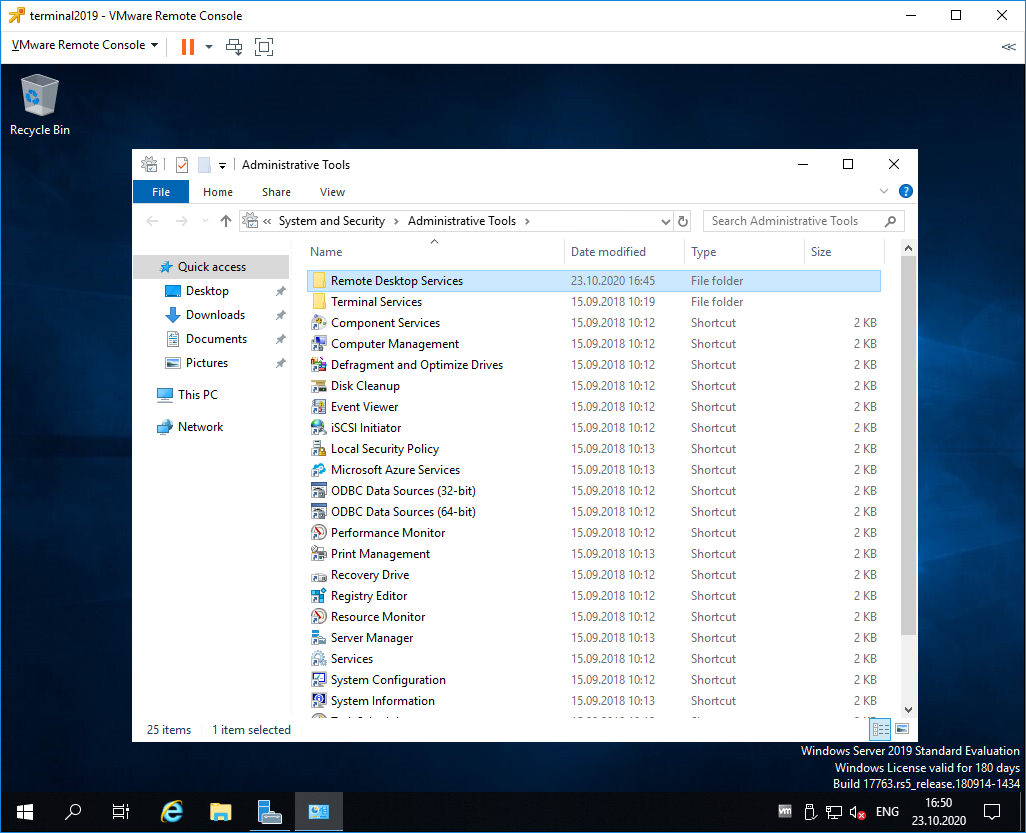

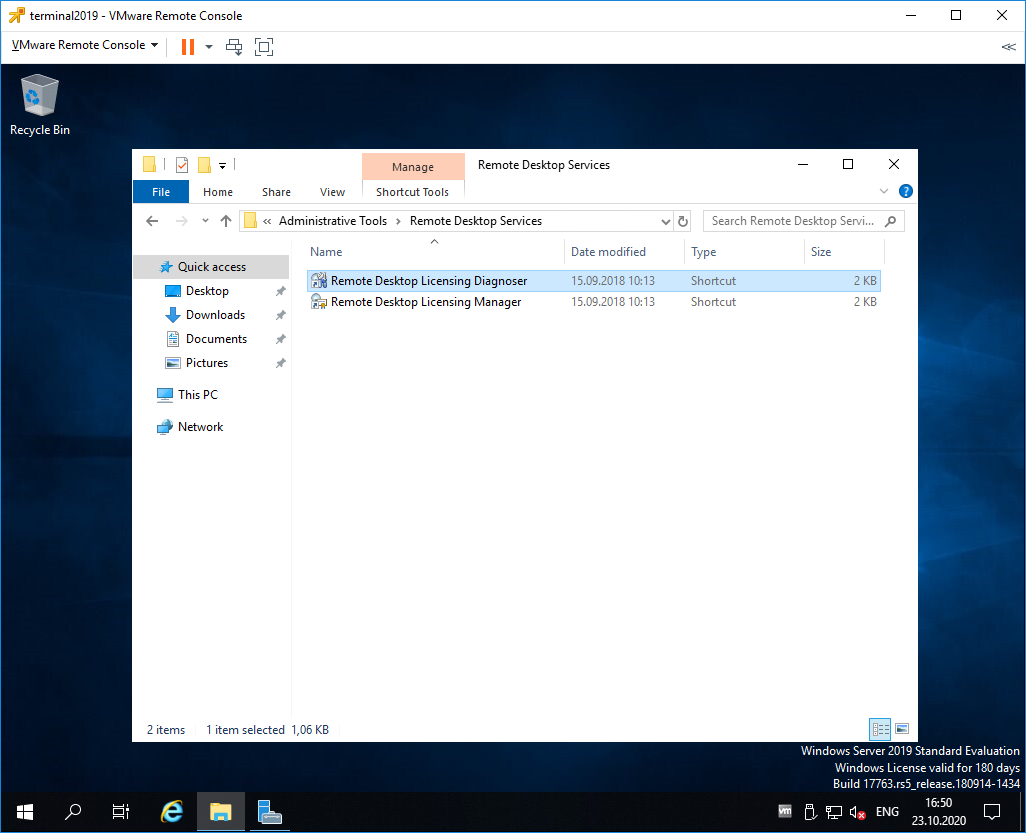

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

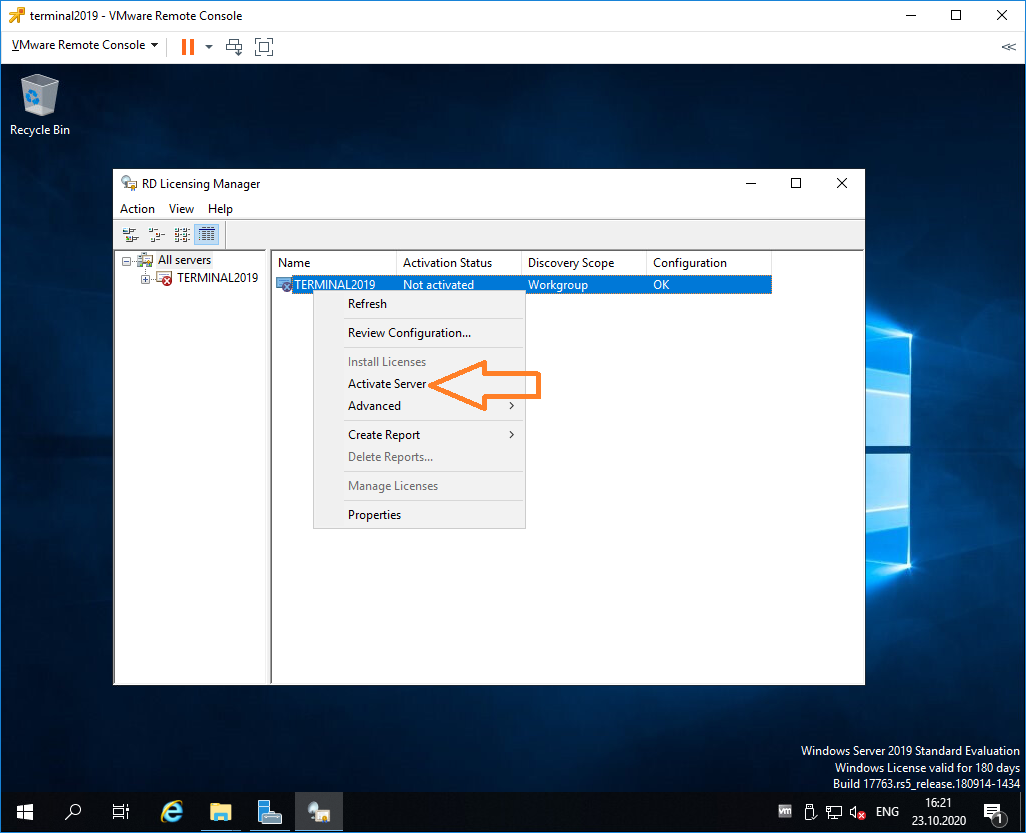

Выбираем наш сервер, правой кнопкой — активировать.

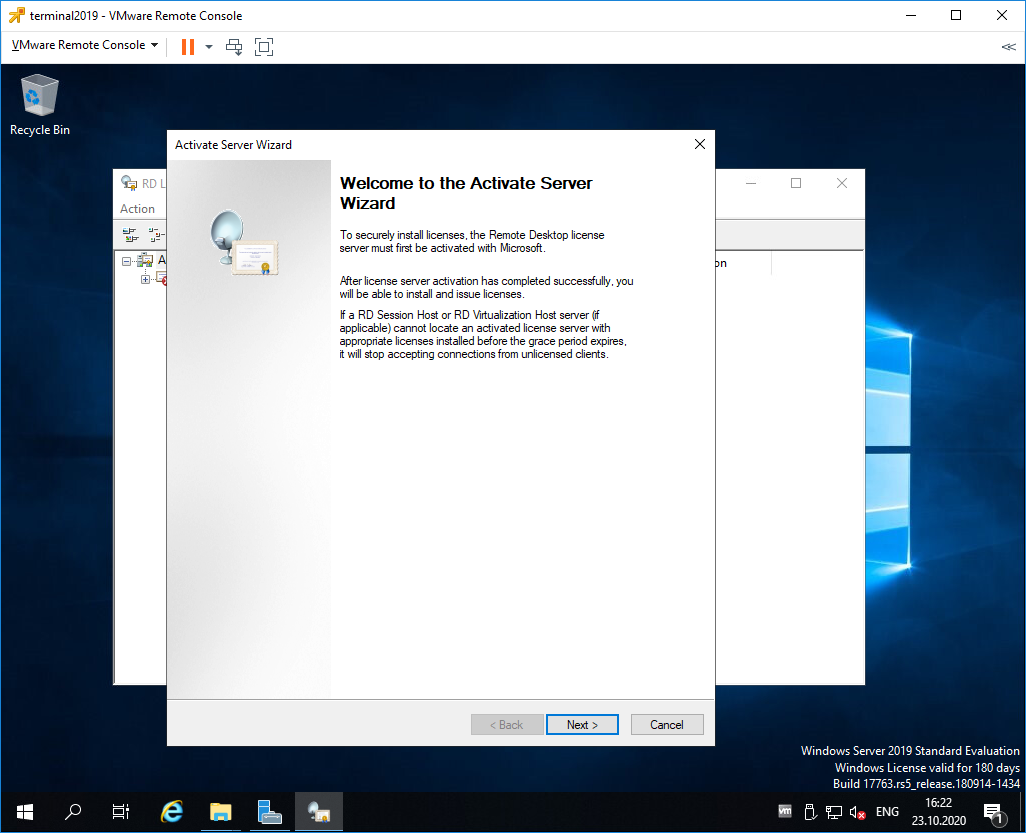

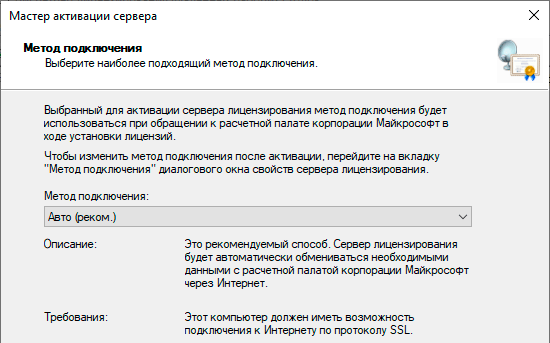

Открывается окно активации. Next.

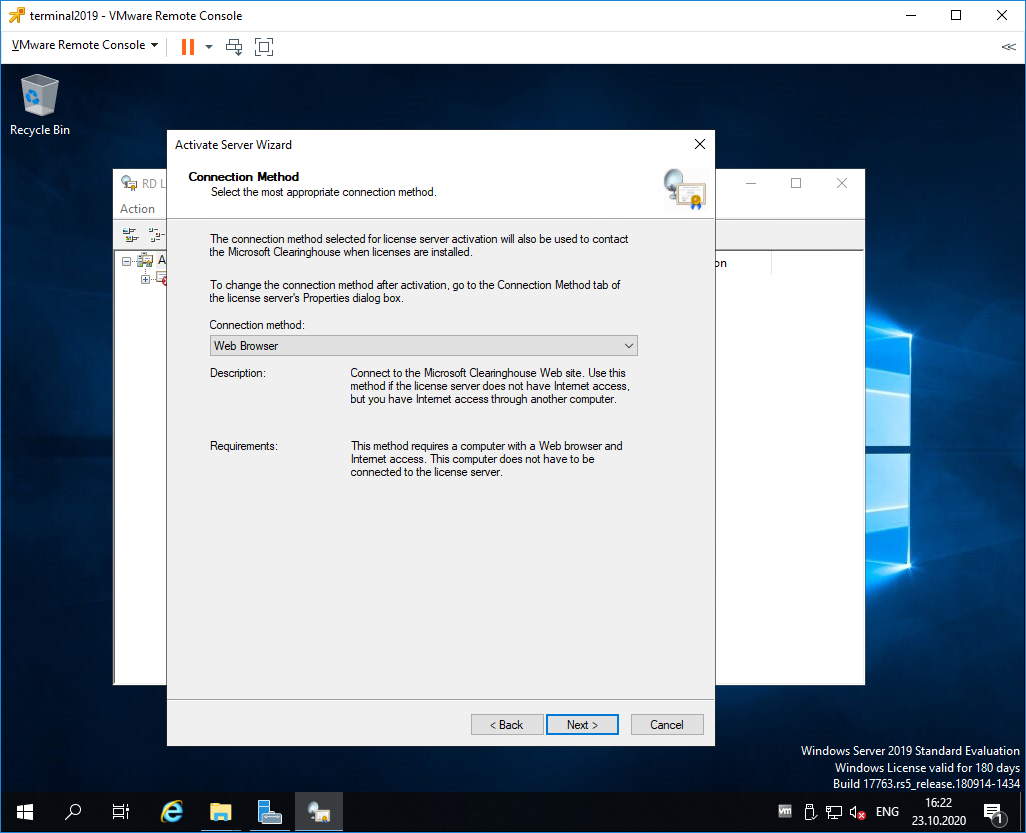

Выбираем метод соединения Web Browser. Next.

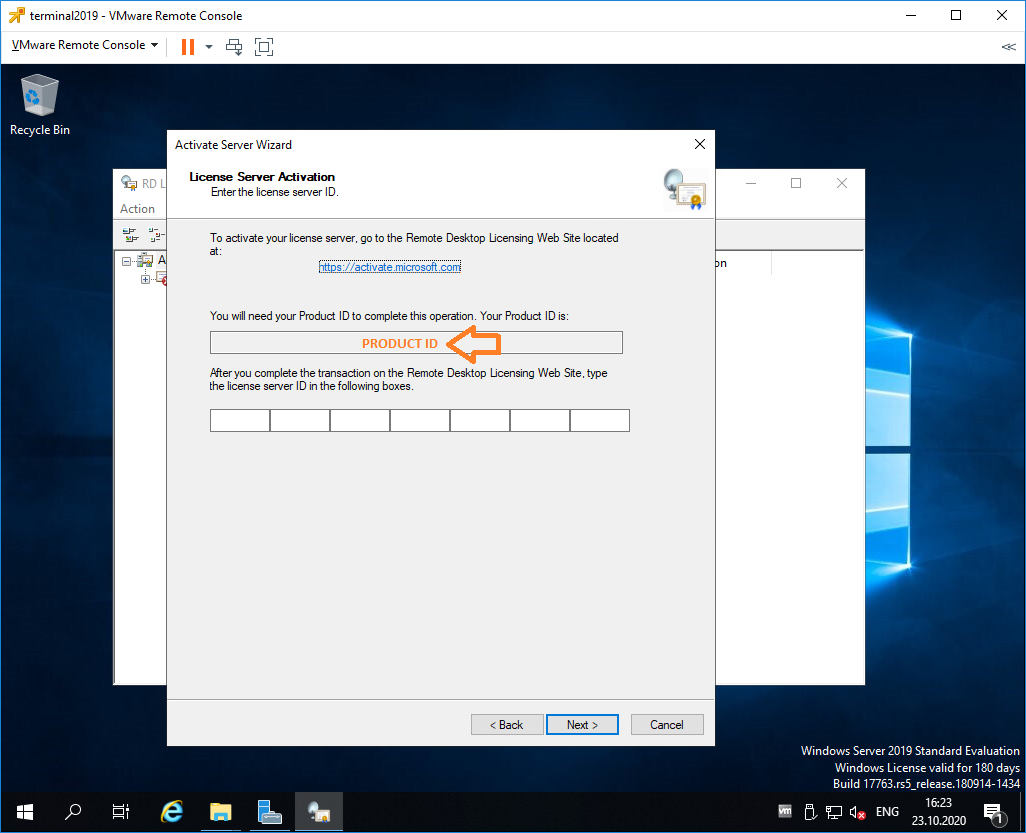

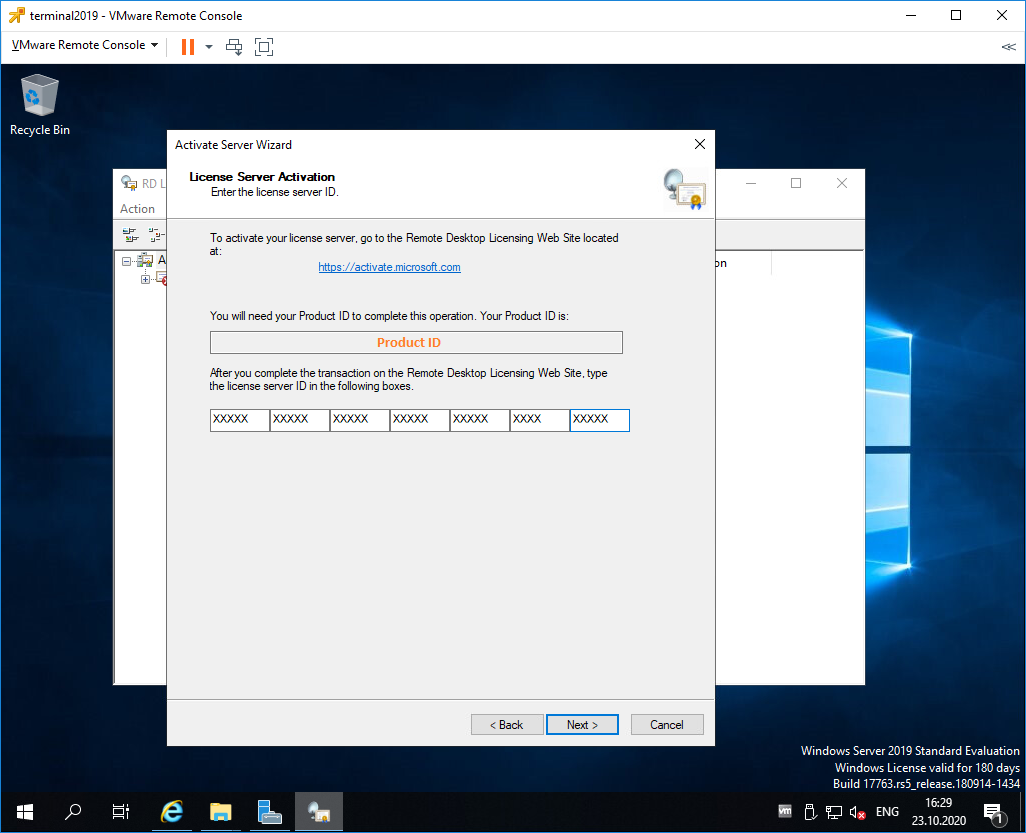

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

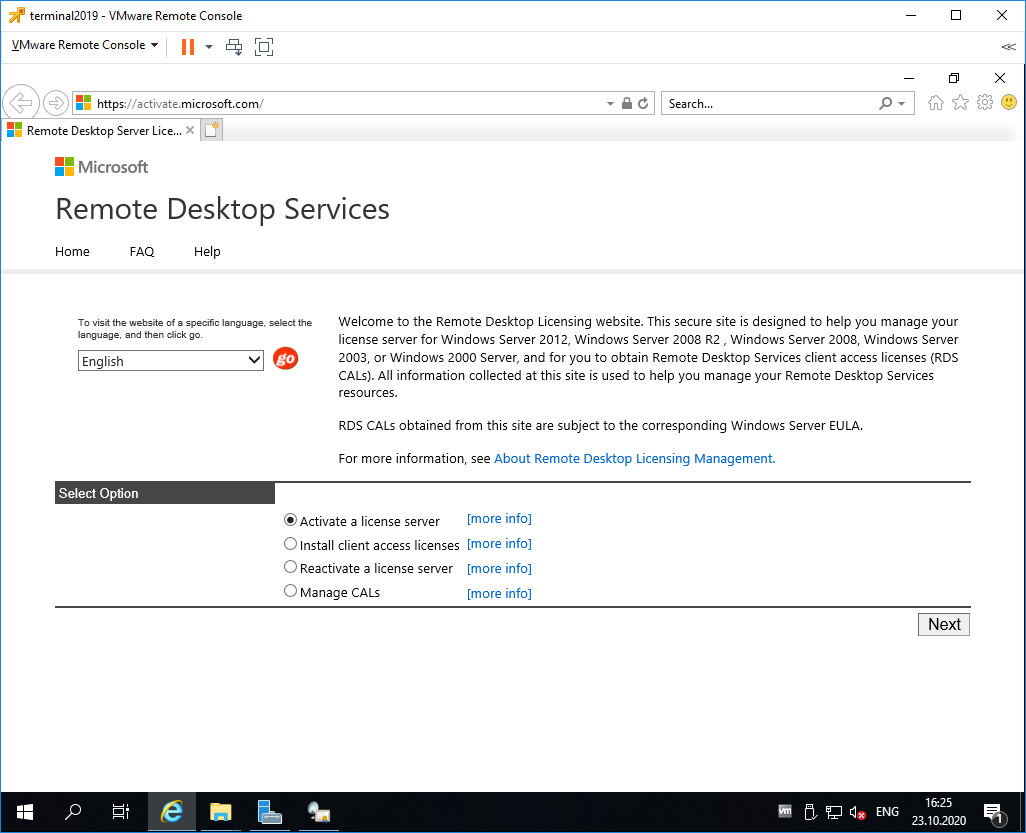

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

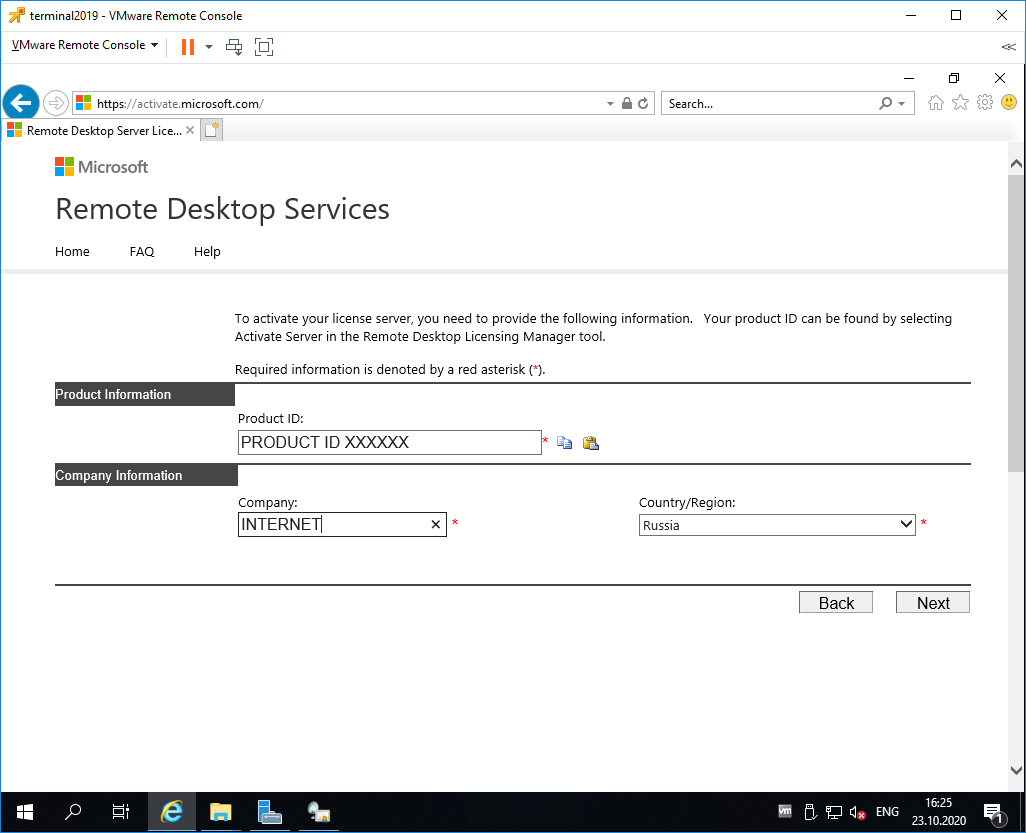

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

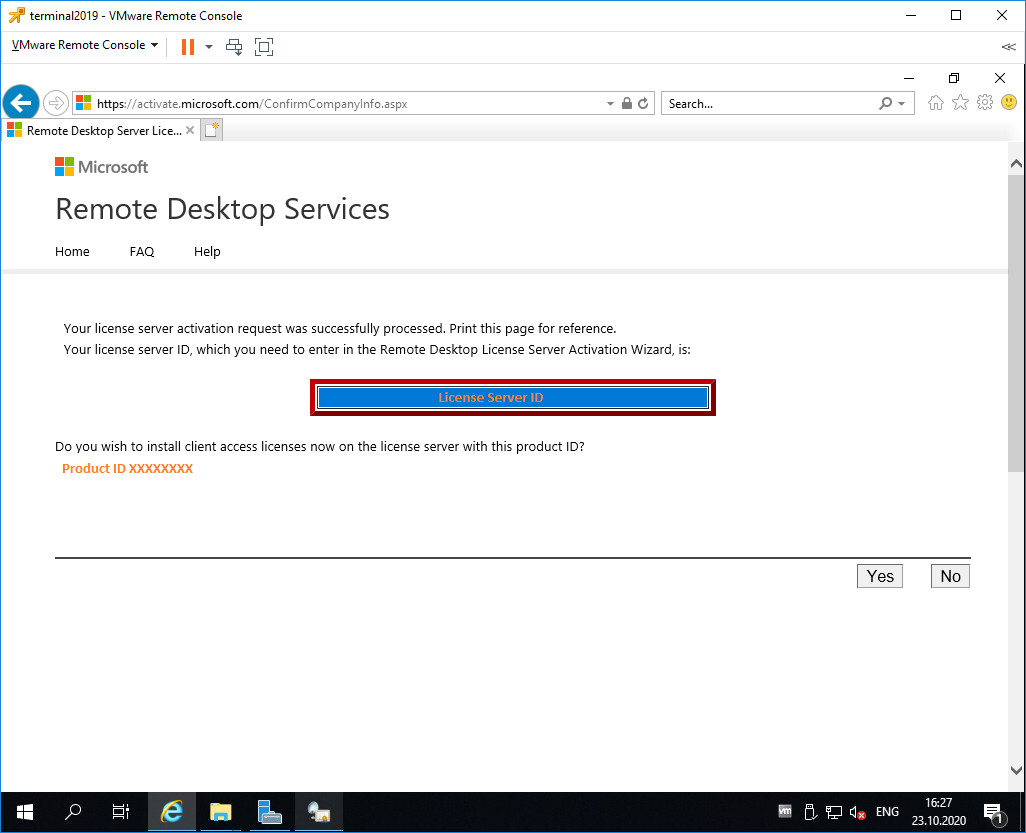

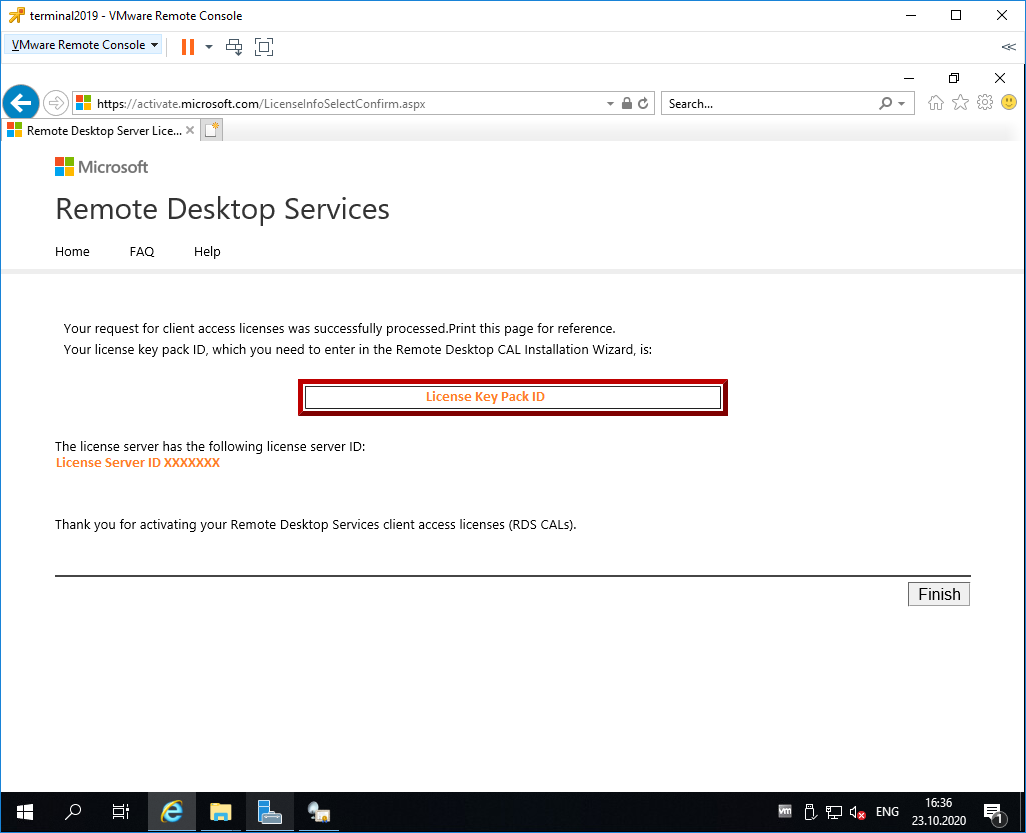

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

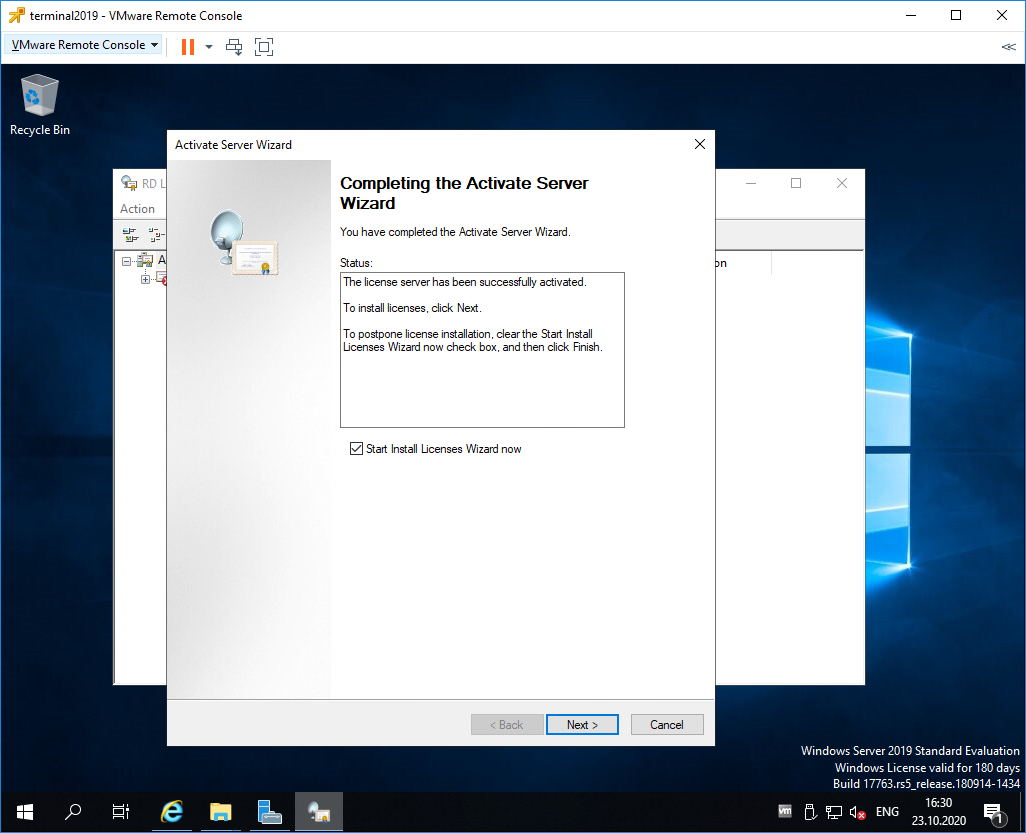

Устанавливаем галку «Start Install Licenses Wizard now». Next.

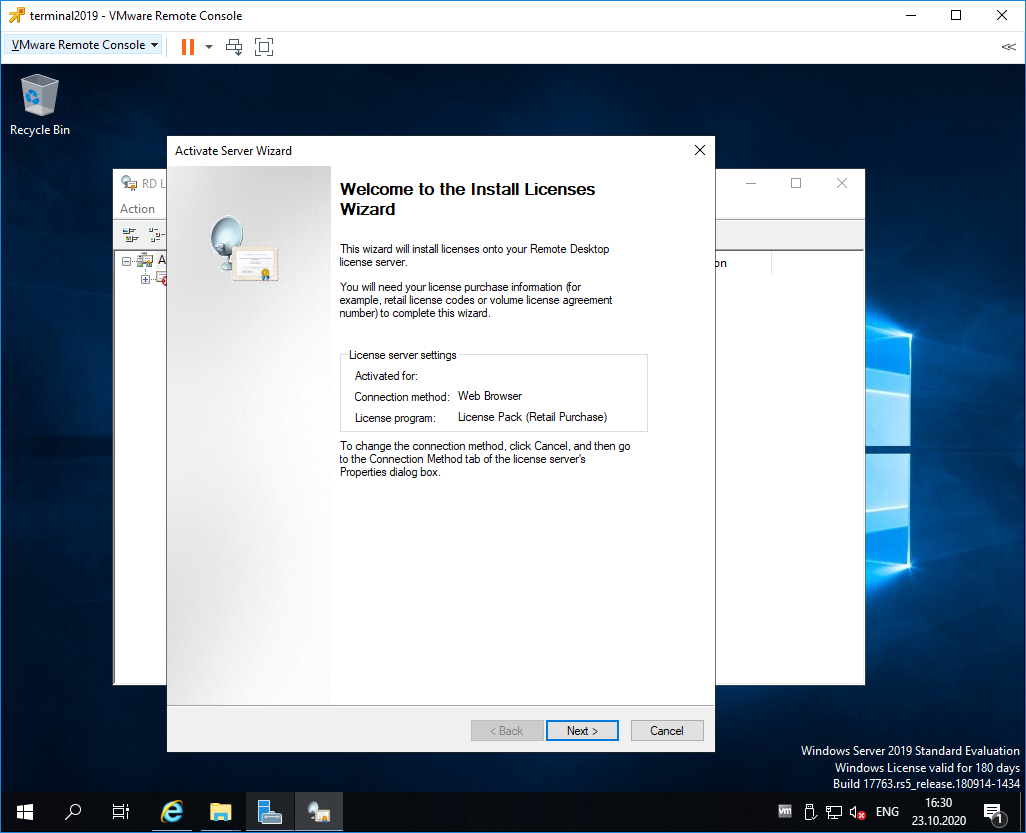

Открывается мастер установки лицензий. Next.

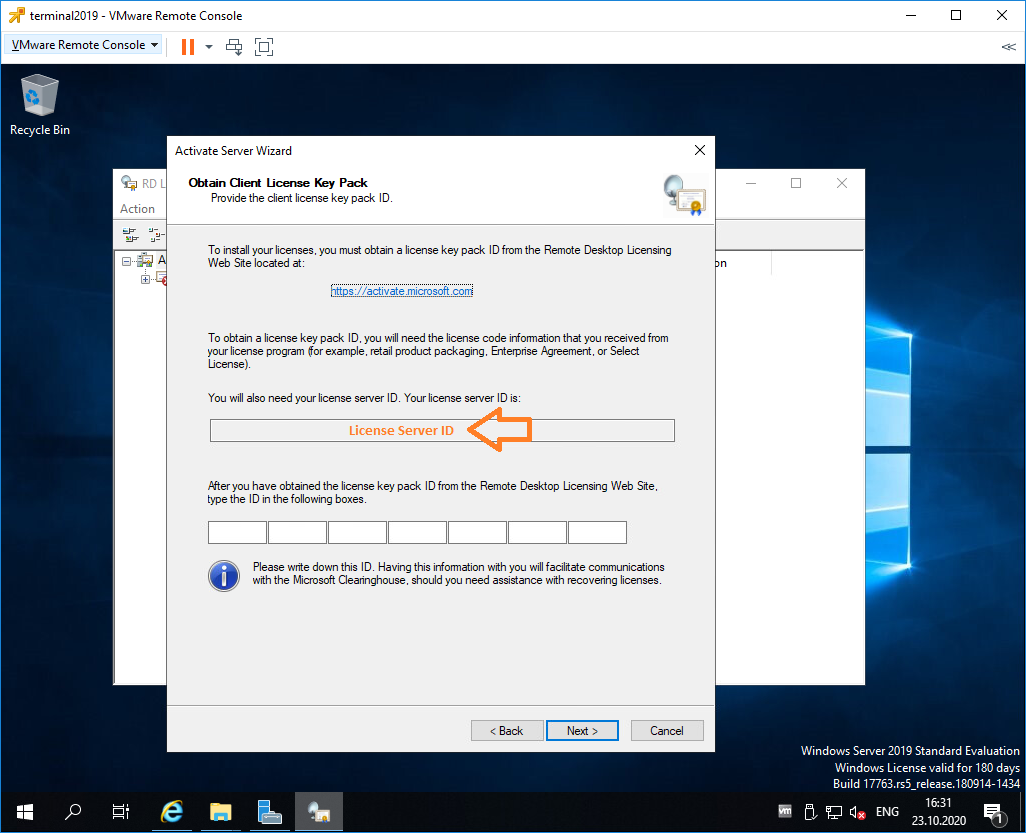

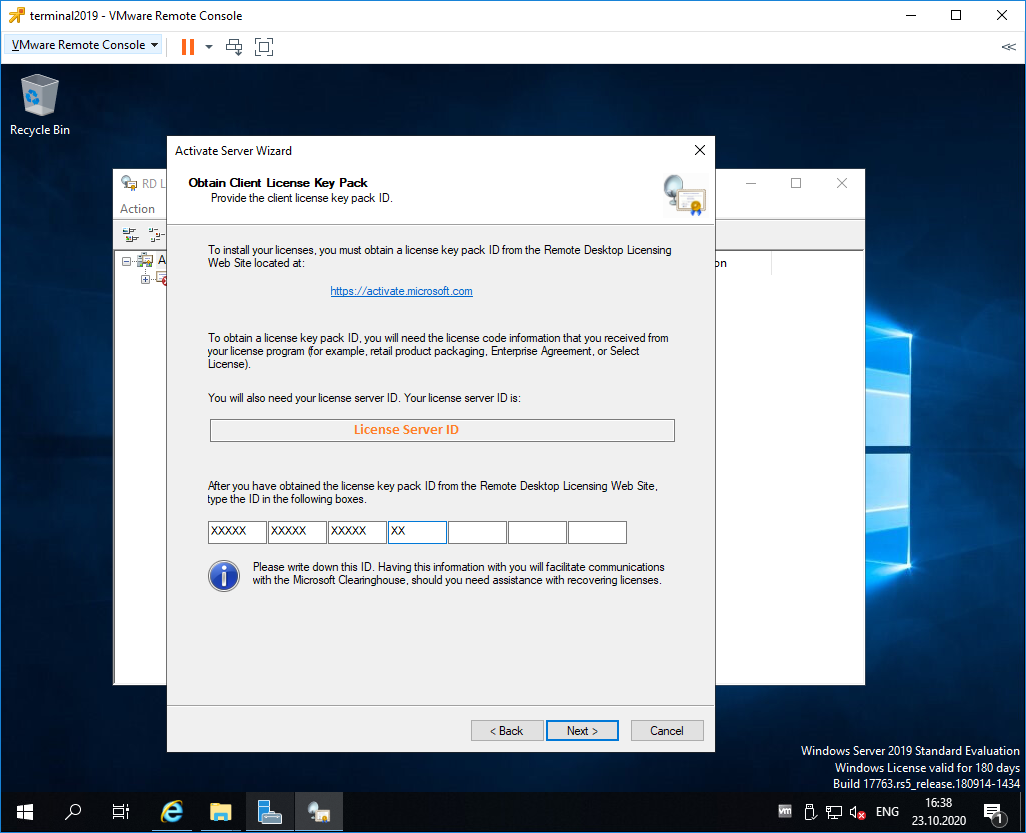

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

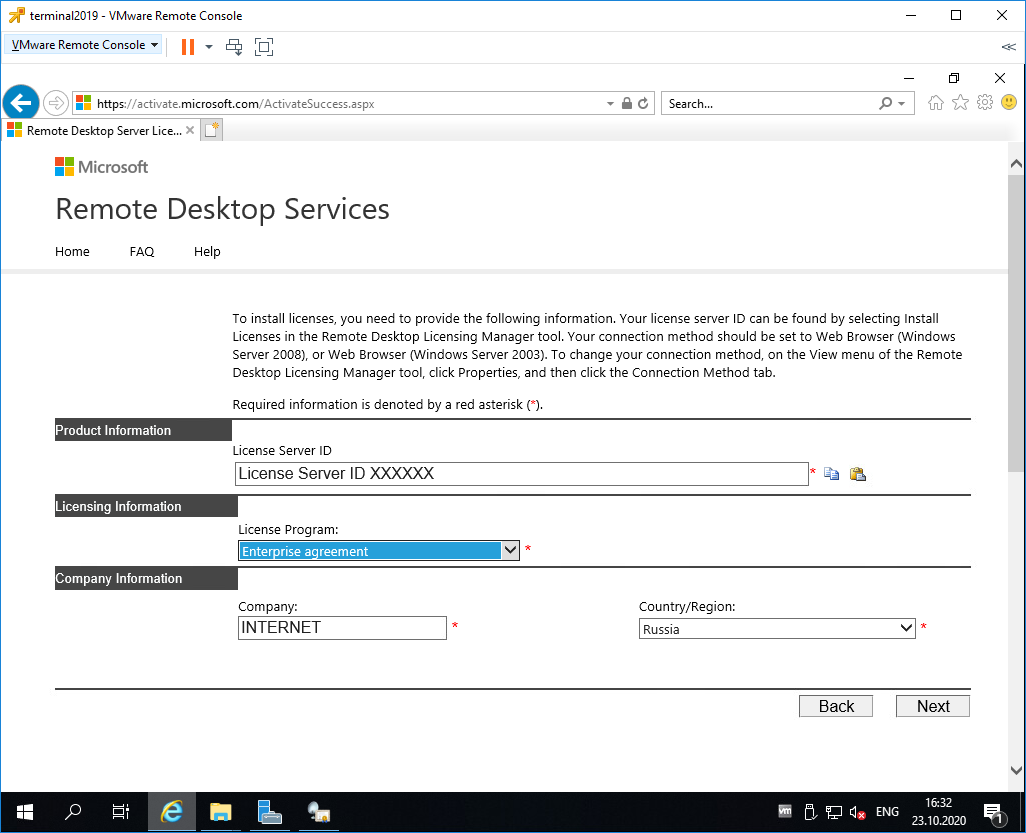

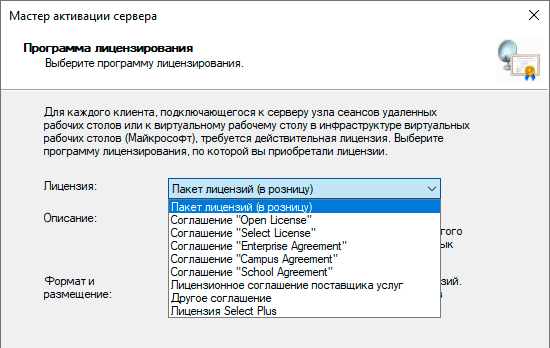

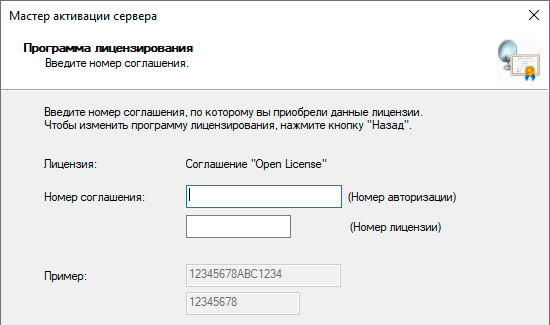

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

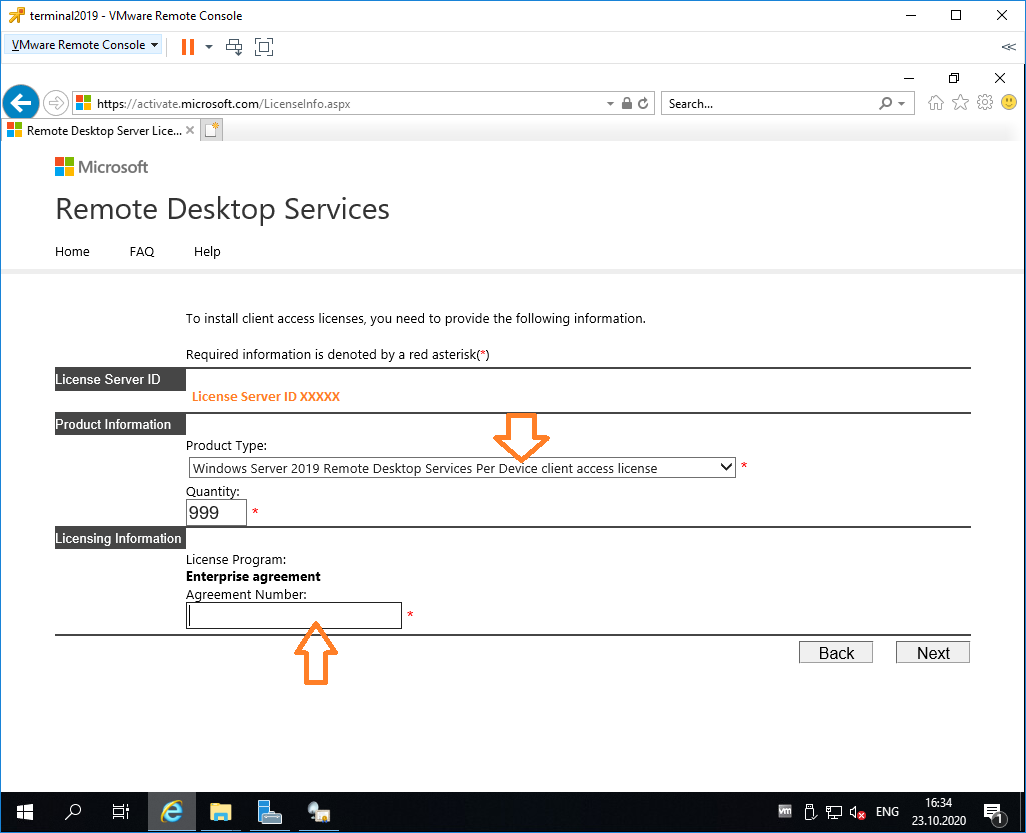

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

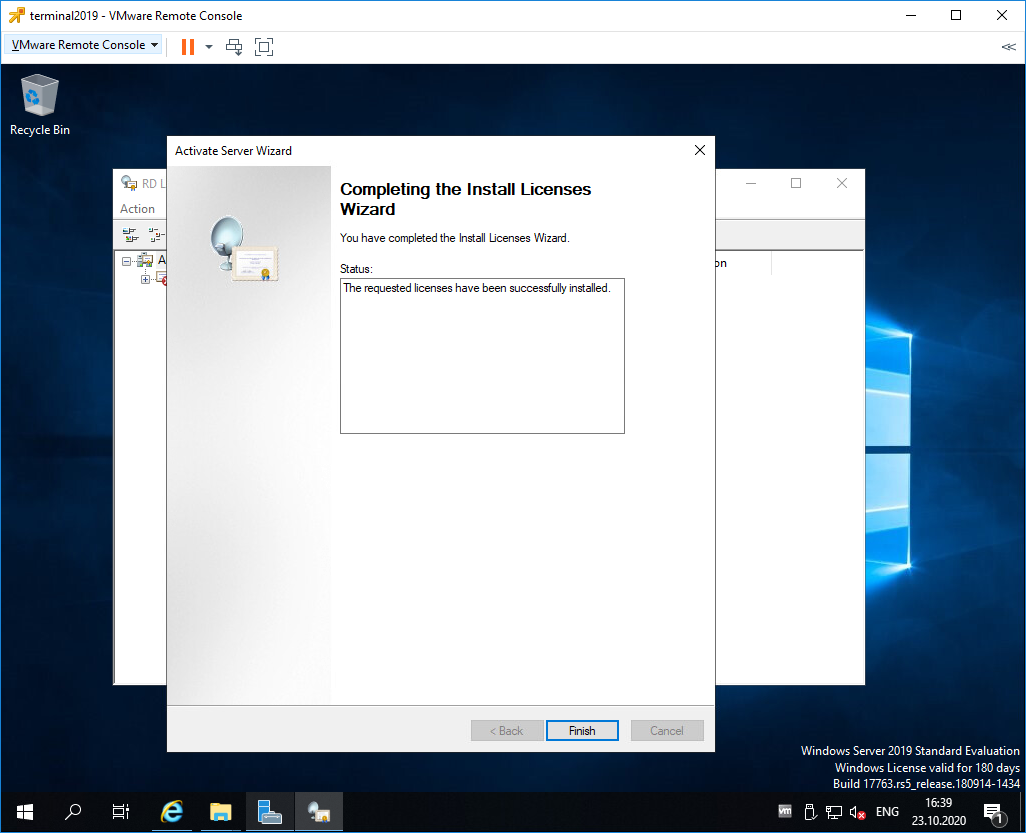

Finish.

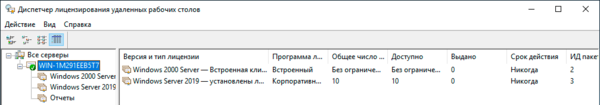

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

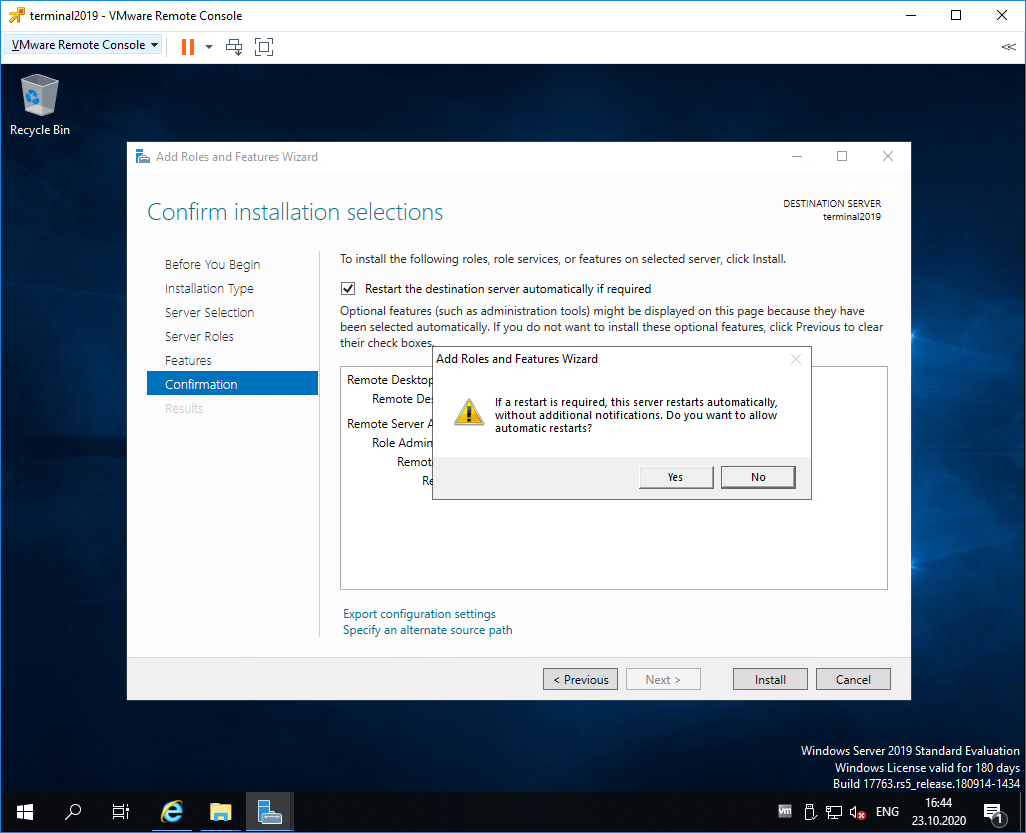

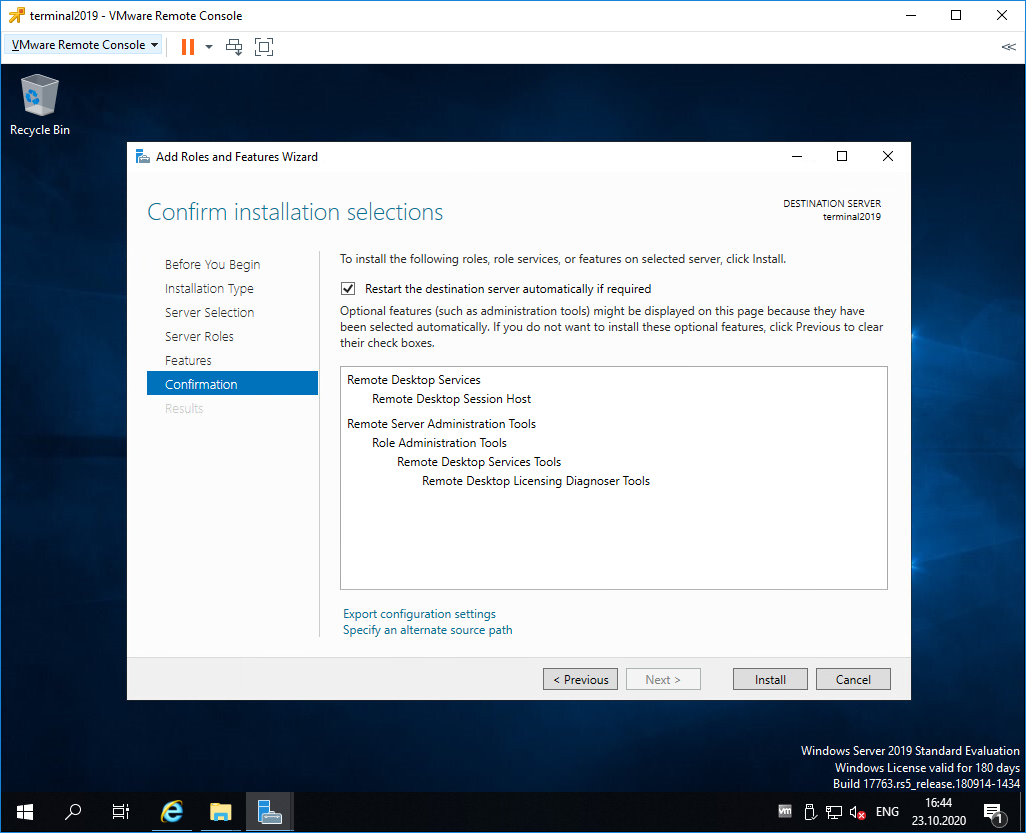

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

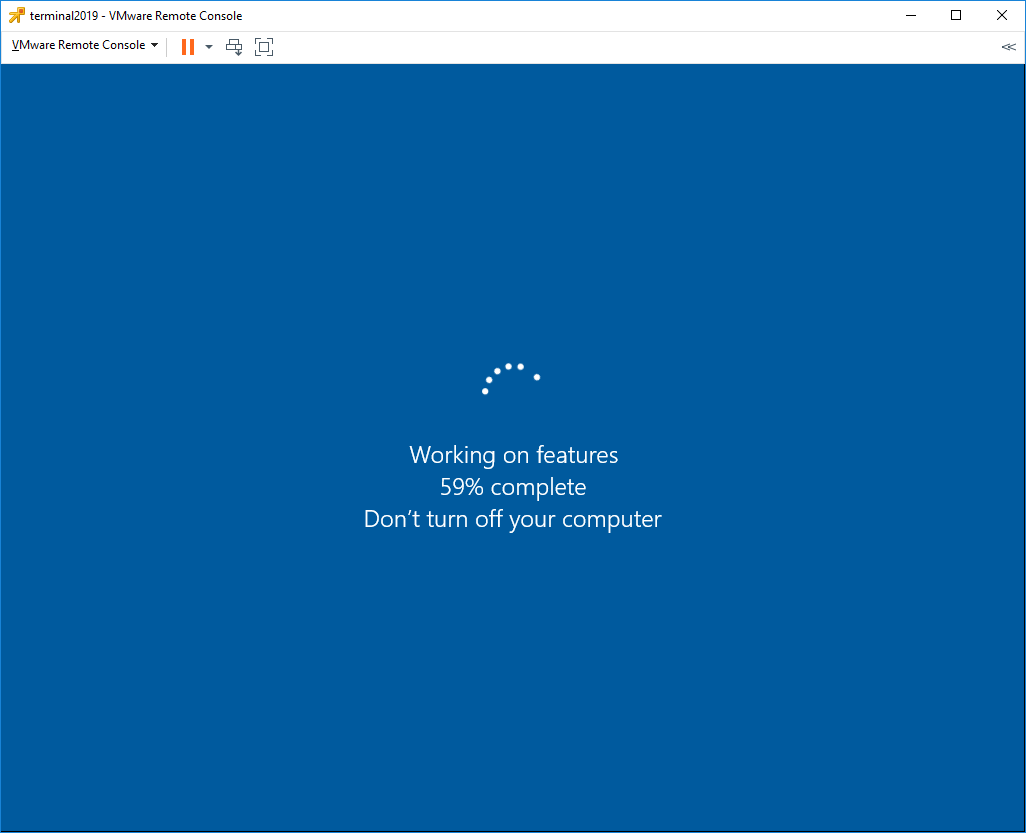

Сервер перезагружается.

В процессе устанавливаются компоненты.

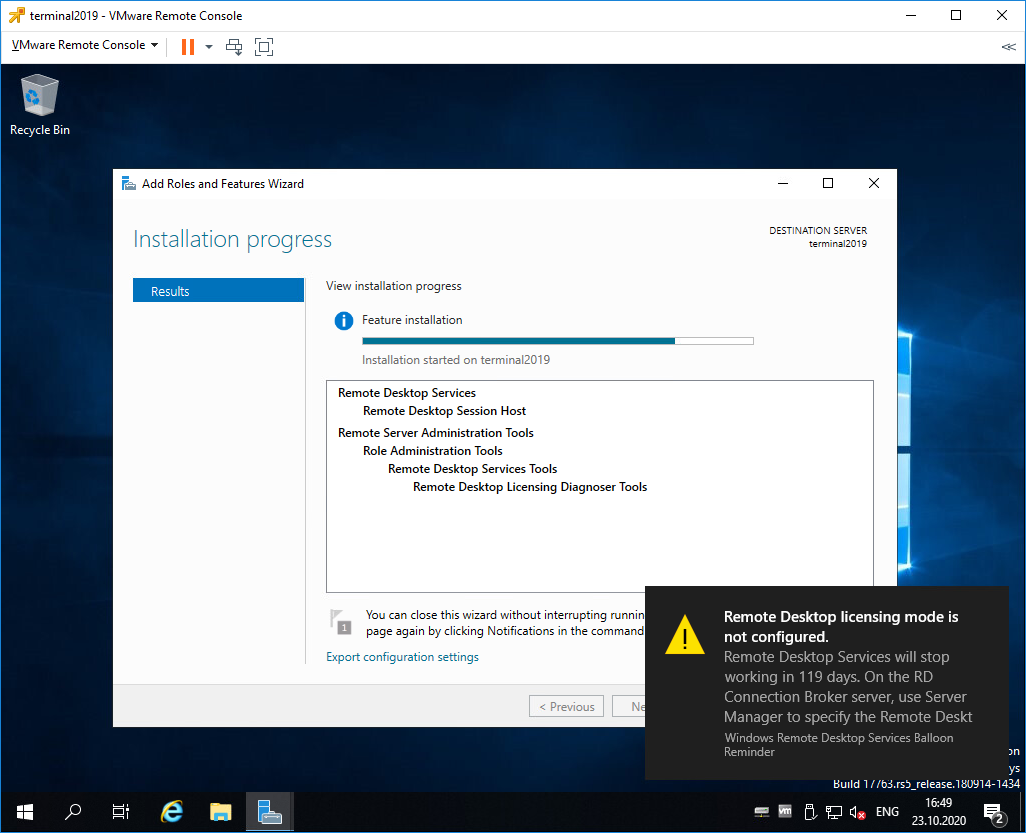

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

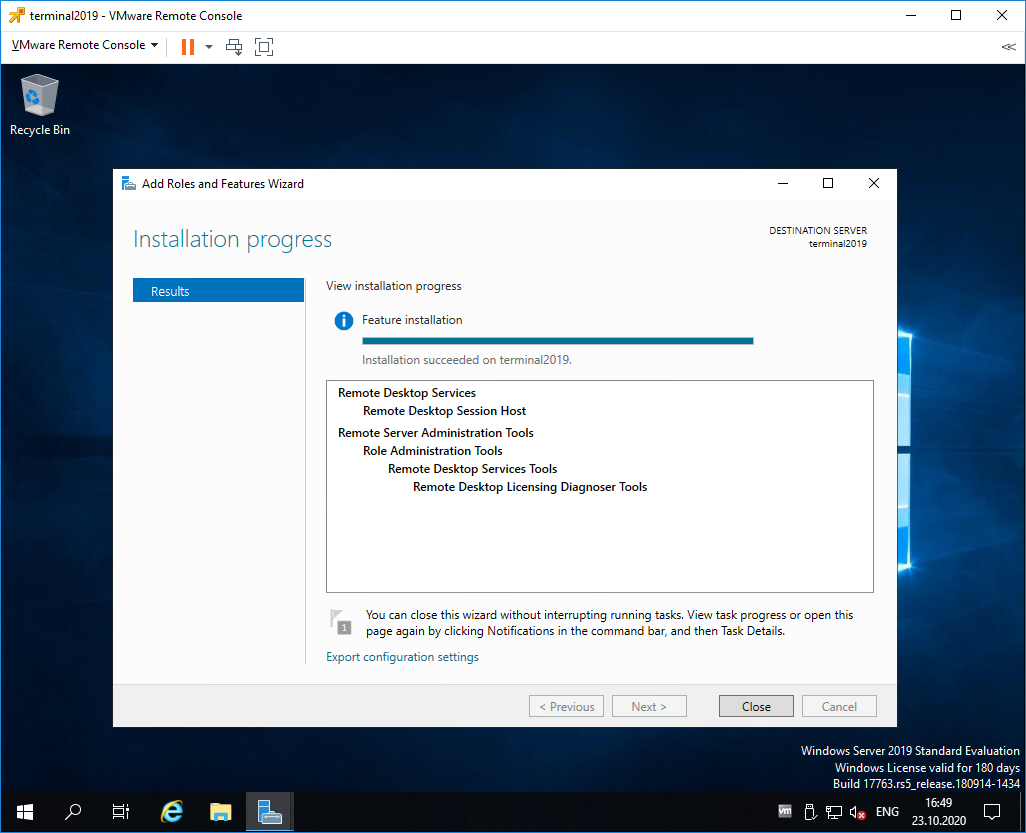

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Но прежде всего сделаем небольшое отступление. Очень часто многие администраторы используют терминальный сервер «по привычке», не обращая внимания на новые технологии доступа для привычных приложений. А технологии не стоят на месте, делаю работу проще, дешевле и удобнее. В частности это касается популярного пакета программ 1С:Предприятие, современные конфигурации которого отлично работают через тонкий клиент или веб-сервер. Поэтому нужно трезво оценить возможности применяемого ПО и принять взвешенное решение о необходимости терминального доступа.

Кроме очевидных достоинств сервер терминалов имеет ряд недостатков, к самым распространенным можно отнести сложности с организацией печати, особенно для удаленных клиентов, работающих с домашних устройств, а также затруднения в доступе к локальным файлам на сервере и наоборот. Также следует принимать во внимание, что терминальный доступ достаточно дорогое решение: кроме лицензий клиентского доступа CAL каждое подключение должно быть покрыто специальной лицензией Remote Desktop Services CAL.

Если вы, взвесив все за и против, все-таки решили развернуть терминальный сервер, то приступим к установке. Прежде всего откроем Диспетчер серверов и запустим Мастер добавления ролей и компонентов в котором выберем пункт Установка ролей или компонентов.

Снова откроем Диспетчер серверов и перейдем в Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов, выберем из списка наш сервер и в меню правой кнопки мыши нажмем Активировать сервер.

Прежде всего следует выбрать программу лицензирования в рамках которой были получены лицензии, скорее всего это будет OpenLicense или пакет лицензий в розницу.

В зависимости от выбранной программы следующее окно может выглядеть по-разному, в нем потребуется ввести данные о приобретенной лицензии. Также может потребоваться указать тип (на устройство или на пользователя) и количество приобретенных лицензий.

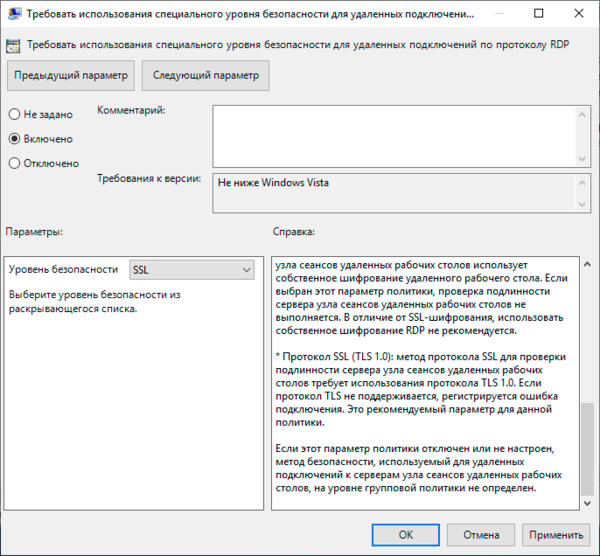

В отличие от Сервера лицензирования Узел сеансов удаленных рабочих столов (другими словами, терминальный сервер) при установке в рабочей группе не имеет никаких инструментов управления и для его настройки нам придется воспользоваться Локальными групповыми политиками. Для этого запустим оснастку gpedit.msc и перейдем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов.

Остальные политики можете настраивать исходя из собственных потребностей, назначение большинства из них понятно из названия, также каждая из них содержит достаточно подробную справку.

Для того, чтобы пользователи имели возможность подключаться к терминальному серверу они должны быть участниками группы Пользователи удаленного рабочего стола.

Отсюда проистекает и правильный ответ на один не самый очевидный вопрос: следует ли включать администраторов в группу Пользователи удаленного рабочего стола? Конечно же нет, в противном случае вы должны будете обеспечить такое подключение лицензией, а в режиме лицензирования на устройство лицензия на компьютер администратора будет выдана автоматически.

Напоследок немного коснемся лицензий, если мы вернемся в Диспетчер лицензирования, то можем заметить, что количество выданных лицензий может не соответствовать количеству подключений. Поэтому коротко разберем, как происходит этот процесс. В режиме лицензирования на пользователя сервер лицензирования не контролирует количество фактических подключений и выдает каждому подключившемуся в этом режиме пользователю временную лицензию при условии, что активирована хотя бы одна лицензия. В данном случае контроль необходимого количества лицензий ложится на администратора.

В режиме на устройство каждый подключившийся первый раз клиент получает временную лицензию сроком на 90 дней, при повторном подключении сервер вместо временной лицензии выдает постоянную на срок от 52 до 89 дней, время действия лицензии выбирается случайным образом. На скриншоте ниже обратите внимание на срок действия выданных в один и тот же день лицензий.

Существует достаточно распространенная ошибка — несоответствие режима лицензирования активированным лицензиям. Здесь может быть два варианта развития событий:

- Режим лицензирования на устройство, лицензии на пользователя — каждый подключившийся клиент получит временную лицензию на 90 дней, по истечении этого срока доступ к серверу будет невозможен.

- Режим лицензирования на пользователя, лицензии на устройство — при наличии активированной лицензии любого типа клиент будет получать каждый раз новую временную лицензию, но такой режим работы будет однозначным нарушением правил лицензирования.

Надеемся, что данный материал поможет вам настроить и правильно эксплуатировать терминальный сервер в рабочей группе.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Windows Server — мощная операционная система, предназначенная для работы сетей и серверов. Она предлагает широкий спектр функций и инструментов, которые позволяют эффективно настраивать рабочую группу и обеспечивать безопасность данных.

Настройка рабочей группы является одной из важных задач при работе с Windows Server. Рабочая группа — это набор компьютеров, объединенных вместе для совместной работы. Правильная конфигурация рабочей группы позволяет управлять доступом к ресурсам сети, обеспечивает безопасность и эффективное взаимодействие между участниками группы.

Для настройки рабочей группы в Windows Server можно использовать различные инструменты и функции операционной системы. Например, можно установить политики безопасности, чтобы ограничить доступ к определенным файлам и папкам. Также можно настроить сетевое оборудование, чтобы обеспечить защиту от несанкционированного доступа и атак.

Одним из важных аспектов настройки рабочей группы является установка сильных паролей и регулярное обновление их. Также рекомендуется использовать многофакторную аутентификацию для повышения уровня безопасности сети.

Важно понимать, что безопасность должна быть в приоритете при настройке рабочей группы. Это значит, что все участники группы должны быть проинформированы о правилах безопасности и процедурах в случае возникновения угрозы или инцидента. Также необходимо регулярно обновлять операционную систему и устанавливать обновления безопасности, чтобы минимизировать уязвимости.

Содержание

- Настройка Windows Server

- Этапы настройки рабочей группы

- Выбор безопасности настройки

- Оптимизация настройки рабочей группы

- Проверка безопасности и эффективности

Настройка Windows Server

Один из первых шагов при настройке Windows Server – это настройка рабочей группы. Рабочая группа представляет собой группу компьютеров, которые могут взаимодействовать друг с другом в локальной сети.

Для безопасной и эффективной настройки рабочей группы в Windows Server следует следовать следующим шагам:

| 1. | Откройте «Панель управления» в Windows Server. |

| 2. | Выберите «Система и безопасность» и затем «Система». |

| 3. | На вкладке «Имя компьютера, домен и рабочая группа» нажмите на кнопку «Изменить настройки». |

| 4. | Выберите вкладку «Имя компьютера» и нажмите на кнопку «Изменить». |

| 5. | Введите имя рабочей группы, которую вы хотите настроить, и нажмите «ОК». |

| 6. | Подтвердите изменения и перезапустите компьютер, чтобы применить новые настройки. |

После настройки рабочей группы в Windows Server, компьютер будет принадлежать указанной группе и сможет взаимодействовать с другими компьютерами в локальной сети.

Кроме настройки рабочей группы, также рекомендуется принять следующие меры для обеспечения безопасности Windows Server:

- Установить и обновить антивирусное программное обеспечение.

- Настроить брандмауэр для блокирования нежелательных соединений.

- Регулярно обновлять операционную систему и устанавливать все доступные патчи.

- Защитить сервер паролем и ограничить доступ только необходимым пользователям.

Правильная настройка Windows Server является ключевым условием для обеспечения безопасности и эффективной работы сервера. Следование указанным шагам поможет вам достичь этой цели.

Этапы настройки рабочей группы

1. Создание рабочей группы

Первым шагом в настройке рабочей группы является ее создание. Для этого необходимо открыть «Панель управления», затем выбрать раздел «Система и безопасность» и перейти в раздел «Система». Здесь нужно нажать на ссылку «Изменение параметров компьютера», а затем выбрать вкладку «Параметры системы». В разделе «Компьютерное имя, домен и рабочая группа» необходимо нажать на кнопку «Изменить настройки», после чего появится окно для настройки рабочей группы.

2. Задание имени рабочей группы

В окне настройки рабочей группы нужно задать ей имя. Имя должно быть уникальным и не содержать пробелов. Часто используются английские буквы и цифры. После ввода имени нужно нажать на кнопку «ОК» и подтвердить изменения.

3. Подключение компьютеров к рабочей группе

После создания рабочей группы необходимо настроить остальные компьютеры, подключаемые к этой группе. Для этого необходимо выполнить те же самые шаги, что и для первого компьютера, только вместо создания новой рабочей группы нужно выбрать уже существующую группу и задать ей то же имя.

4. Проверка подключения

После настройки рабочей группы на всех компьютерах необходимо проверить, что они успешно подключены друг к другу. Для этого нужно открыть проводник и в левой панели выбрать пункт «Сеть». В разделе «Сеть» должны отображаться все компьютеры, входящие в рабочую группу. Если компьютеры отображаются и доступны для обмена файлами и папками, значит настройка рабочей группы выполнена успешно.

Выбор безопасности настройки

При настройке рабочей группы в Windows Server очень важно обеспечить безопасность системы. Прежде всего, необходимо выбрать правильные параметры безопасности, чтобы минимизировать риск возможных угроз и утечек данных.

Одним из важных аспектов безопасности является выбор сложного пароля. Следует использовать комбинацию строчных и заглавных букв, цифр и специальных символов. Также необходимо регулярно менять пароль для предотвращения его взлома.

Дополнительными мерами безопасности являются настройка брандмауэра, пользовательских прав доступа и аудита системы. Брандмауэр поможет защитить систему от несанкционированного доступа, а права доступа позволят ограничить права пользователей и выполнение опасных операций. Аудит системы позволит отслеживать вторжения и неправомерные действия.

Важно также обновлять систему и прикладные программы. Регулярные обновления позволят закрыть уязвимости, которые могут быть использованы злоумышленниками. Необходимо также установить антивирусное программное обеспечение для защиты от вредоносных программ и вирусов.

При выборе безопасности настройки необходимо учитывать потенциальные угрозы и применить соответствующие меры безопасности. Это позволит снизить риск возможных инцидентов и обеспечить безопасное функционирование системы.

Оптимизация настройки рабочей группы

Настройка рабочей группы в Windows Server играет важную роль в обеспечении безопасности и эффективности работы сети. Оптимизация настроек позволяет улучшить производительность сервера и снизить риск возможных угроз.

Прежде чем приступить к оптимизации настроек рабочей группы, необходимо провести детальный анализ текущей ситуации и выявить слабые места. Это позволит определить необходимые изменения и улучшить работу сети в целом.

Вот несколько основных шагов по оптимизации настройки рабочей группы:

- Установите надежные пароли для всех учетных записей в рабочей группе. Используйте сложные пароли, содержащие комбинацию букв, цифр и специальных символов. Регулярно меняйте пароли, чтобы снизить риск несанкционированного доступа.

- Ограничьте доступ к ресурсам сети в зависимости от роли пользователей. Необходимо установить соответствующие разрешения на файлы и папки, чтобы каждый пользователь имел доступ только к необходимым ему ресурсам.

- Включите механизм аудита для отслеживания действий пользователей в рабочей группе. Это позволит выявить подозрительную активность и быстро реагировать на возможные угрозы безопасности.

- Периодически резервируйте данные и устанавливайте программные обновления. Регулярное создание резервных копий позволяет предотвратить потерю данных в случае сбоя системы. Также обновление программного обеспечения помогает устранить уязвимости и повысить безопасность.

- Выполняйте мониторинг производительности сервера. Используйте специальные инструменты для анализа нагрузки на сервер и выявления проблемных мест. Это позволит своевременно принять меры по оптимизации работы сети.

Следуя этим основным рекомендациям, вы сможете оптимизировать настройку рабочей группы в Windows Server и обеспечить безопасность и эффективность работы сети.

Проверка безопасности и эффективности

1. Проверка наличия обновлений и установка обновлений безопасности.

Регулярно проверяйте наличие новых обновлений операционной системы, устанавливая обновления безопасности. Это поможет защитить вашу систему от новых угроз и потенциальных уязвимостей.

2. Проверка наличия антивирусного программного обеспечения и обновление его базы данных.

Убедитесь, что на вашем сервере установлено антивирусное программное обеспечение и его база данных обновляется регулярно. Это поможет обнаружить и предотвратить вредоносные программы.

3. Проверка наличия и правильной настройки брандмауэра.

Убедитесь, что брандмауэр сервера включен и правильно настроен, чтобы защитить вашу систему от несанкционированного доступа.

4. Проверка журналов безопасности.

Регулярно проверяйте журналы безопасности для обнаружения потенциальных проблем и нарушений безопасности. Внимательно анализируйте журналы и предпринимайте необходимые меры по устранению обнаруженных проблем.

5. Проверка доступа к файлам и папкам.

Убедитесь, что доступ к файлам и папкам на сервере настроен правильно с учетом принципа наименьших привилегий. Это поможет предотвратить несанкционированный доступ к конфиденциальным данным.

6. Проверка производительности сервера.

Регулярно мониторьте производительность вашего сервера, используя специализированные инструменты или приставку для мониторинга. Если сервер работает медленно или есть проблемы с производительностью, примите соответствующие меры для оптимизации работы.

7. Проверка резервного копирования и восстановления.

Периодически проверяйте процессы резервного копирования и восстановления, чтобы убедиться, что они работают правильно и в случае необходимости вы сможете восстановить данные.

Проведение регулярных проверок безопасности и эффективности поможет гарантировать, что ваша система работает безопасно и эффективно. Следуйте этим рекомендациям и примите соответствующие меры по устранению обнаруженных проблем.