[Беспроводное устройство] Как настроить мульти-VPN подключение на роутере ASUS?

Что такое VPN?

- Виртуальная частная сеть Виртуальные частные сети шифруют ваше сетевое соединение, обеспечивая безопасную передачу важной информации и предотвращая кражу вашей информации. Позволяет удаленным потребителям (клиентам VPN) безопасно подключаться к серверам VPN.

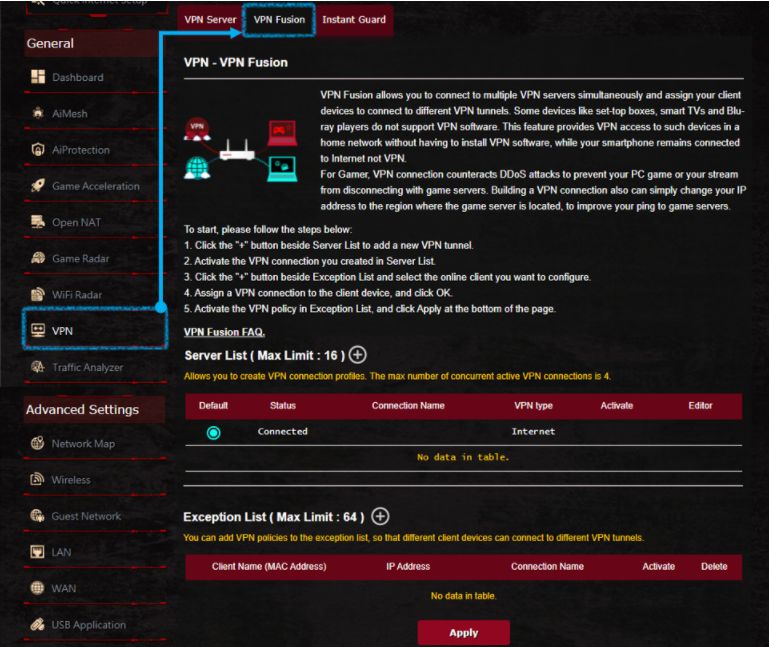

В чем разница между VPN Fusion и General VPN?

- VPN Fusion включает VPN-клиенты, но поддерживает только маршрутизаторы серии GT.

- Настройки VPN-клиента см. в разделе [VPN] Как настроить VPN-клиент в маршрутизаторе ASUS (веб-интерфейс)?

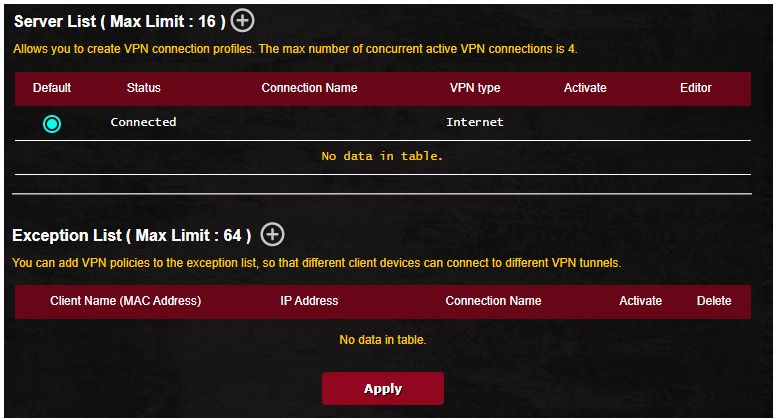

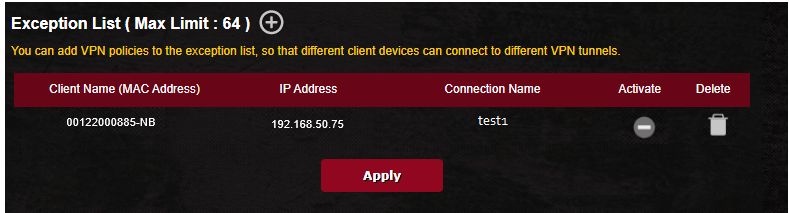

- Вы можете добавить политики VPN в список исключений, чтобы разные клиентские устройства могли подключаться к разным туннелям VPN.

Примечание:

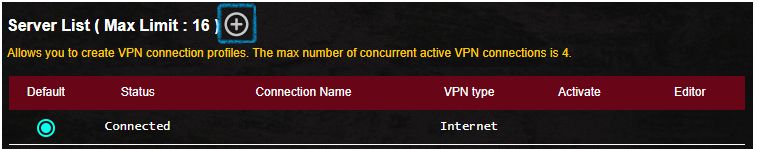

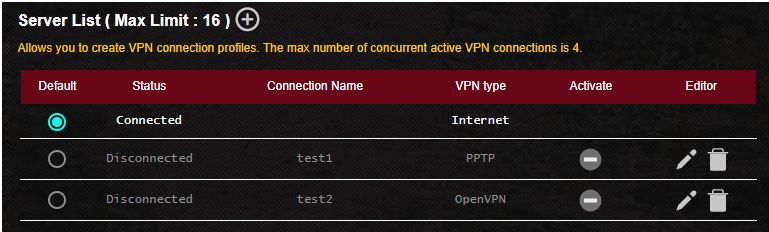

Одновременно в списке серверов допускается до 16 профилей VPN-подключений, максимальное количество одновременных активных VPN-подключений — 4.

В списке исключений можно указать до 64 устройств для установки правил VPN.

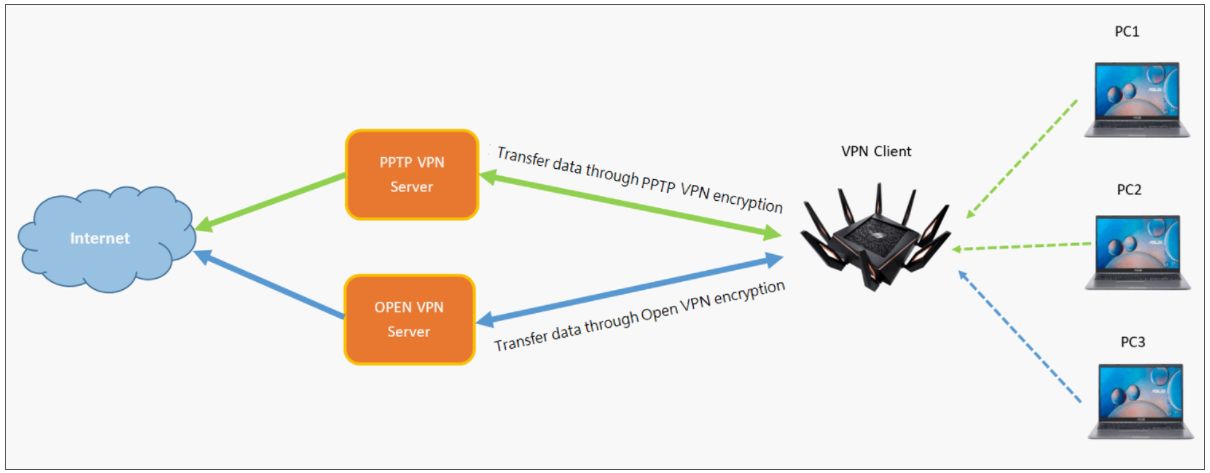

Например, если вы используете GT-AX11000 в качестве VPN-клиента, вы хотите установить VPN-соединение как с сервером PPTP VPN, так и с сервером Open VPN.

ПК 1, подключенный к GT-AX11000, подключен к Интернету через PPTVP VPN, а ПК 2 подключен к Интернету через OPEN VPN, что позволяет использовать VPN Fusion.

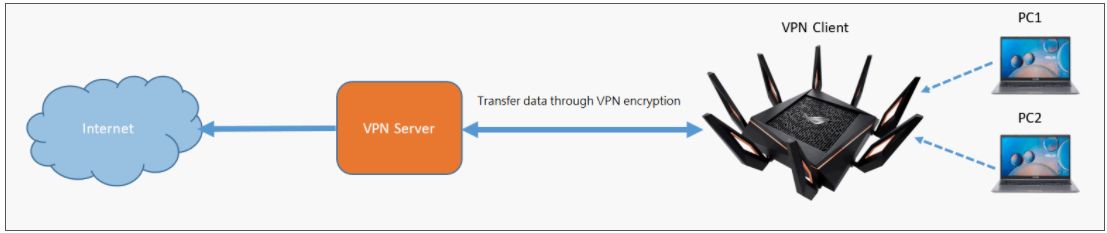

Когда GT-AX11000 используется в качестве VPN-клиента, устанавливается только одно зашифрованное VPN-соединение:

Когда GT-AX11000 используется в качестве VPN-клиента, одновременно устанавливаются два VPN-шифрования, что позволяет базовому устройству подключаться через разные VPN-серверы:

VPN-серверы, поддерживаемые беспроводными маршрутизаторами ASUS, различаются в зависимости от модели, поэтому рекомендуется обратиться к руководству пользователя продукта или странице технических характеристик продукта, чтобы убедиться, что ваш маршрутизатор поддерживается.

Например, следующий GT-AX11000 в качестве VPN-клиента подключается как к VPN-серверу PPTP, так и к OPEN VPN-серверу:

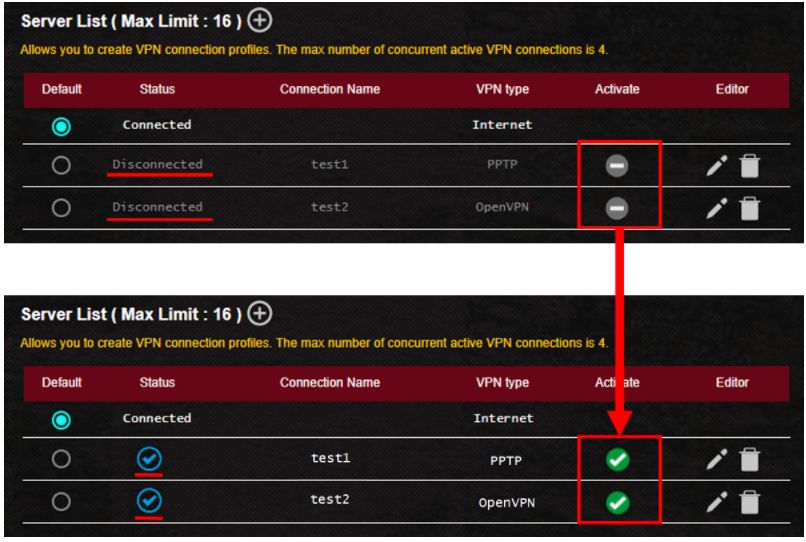

Настройте список серверов в VPN Fusion, чтобы установить и включить различные типы профилей VPN-серверов.

Шаг 1. Подключите компьютер к маршрутизатору ASUS через Wi-Fi или кабель Ethernet. Откройте веб-браузер и перейдите к веб-интерфейсу (http://router.asus.com).

Примечание. Дополнительные сведения см. в разделе [Беспроводной маршрутизатор] Как войти в графический интерфейс маршрутизатора.

Шаг 2. Введите имя пользователя и пароль для входа на странице входа, а затем нажмите [Войти].

Примечание. Если вы забыли имя пользователя и/или пароль, восстановите маршрутизатор до заводского состояния по умолчанию. Пожалуйста, обратитесь к Как сбросить маршрутизатор к заводским настройкам по умолчанию?

Шаг 3. Перейдите в [VPN > [VPN Fusion]

Шаг 4. Нажмите кнопку, создайте список VPN-серверов.

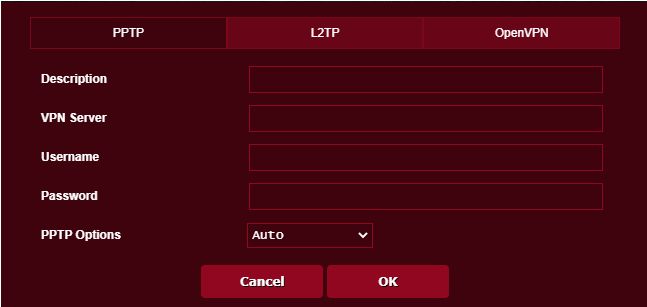

Шаг 5. Создайте профили сервера PPTP VPN/Open VPN

Для настройки VPN-клиента см. [VPN] Как настроить VPN-клиент в маршрутизаторе ASUS (веб-интерфейс)?

Шаг 6. PPTP VPN, откройте профиль VPN-сервера, как показано ниже.

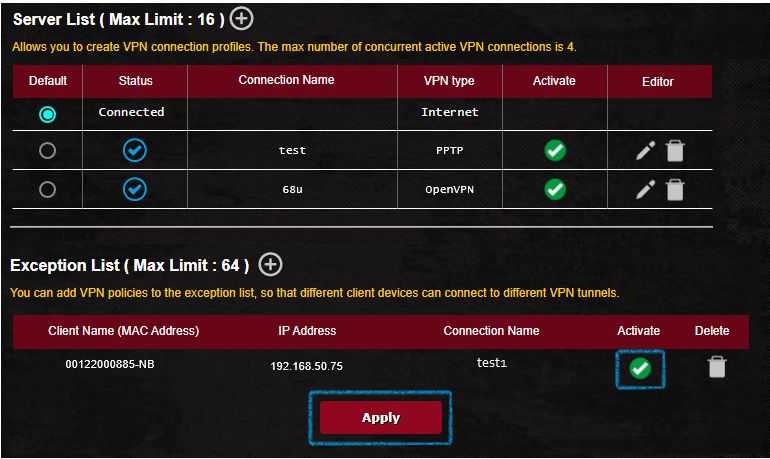

Шаг 7. Оба профиля VPN-сервера были выбраны для включения, и соединение PPTP VPN и Open VPN прошло успешно.

По умолчанию используется Интернет, и вы можете изменить стандартное подключение маршрутизатора к другому профилю VPN-сервера.

Проверьте здесь для получения дополнительных инструкций.

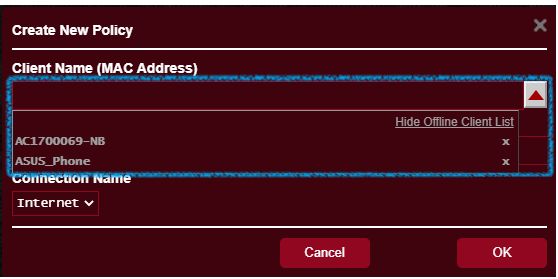

Вы можете добавить политики VPN в список исключений, чтобы разные клиентские устройства могли подключаться к разным туннелям VPN.

Шаг 1. Нажмите кнопку, создайте список исключений.

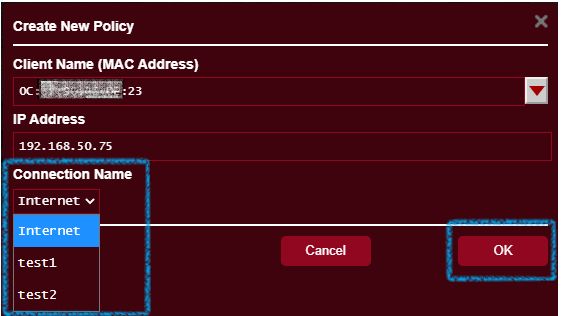

Шаг 2: Нажмите кнопку, выберите имя устройства, которое вы хотите назначить.

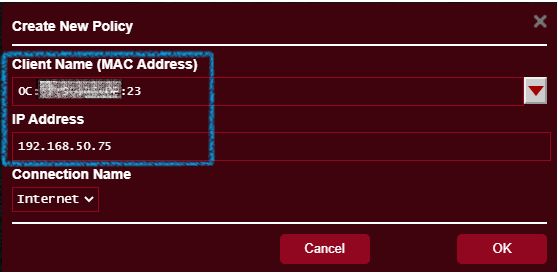

Шаг 3: Проверьте имя устройства (MAC-адрес) и IP-адрес устройства.

Шаг 4: Выберите Имя подключения и нажмите [OK].

Примечание. Это имя подключения было создано для вашего списка серверов.

Шаг 5. После настройки списка исключений нажмите [Активировать] > [Применить], чтобы сохранить настройки.

Включить имя соединения: (test1) (пример)

Проверьте здесь для получения дополнительных инструкций.

Вопросы-Ответы

1. Почему в последней прошивке отсутствует опция клиента OpenVPN?

Для серии GT VPN-клиент фактически называется VPN Fusion.

2. Могу ли я после создания списка исключений редактировать содержимое списка напрямую, не удаляя правило?

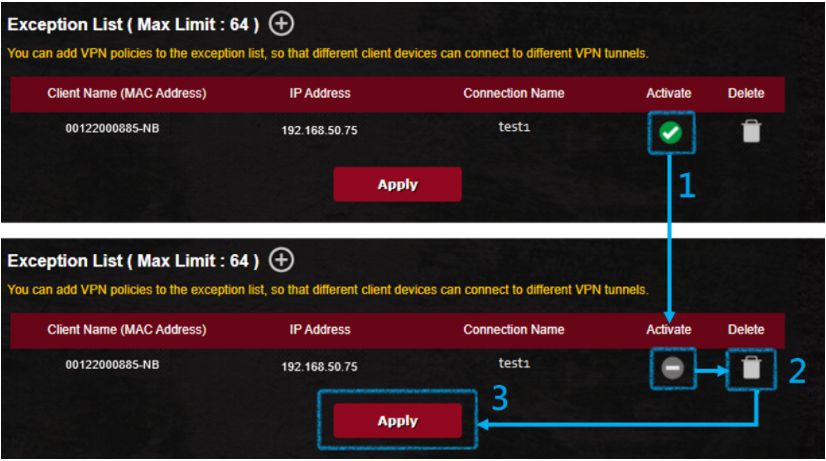

Нет, из списка исключений можно удалить только правила VPN для этого устройства. Деактивируйте правило, а затем нажмите [Удалить] > [Применить], чтобы сохранить настройки.

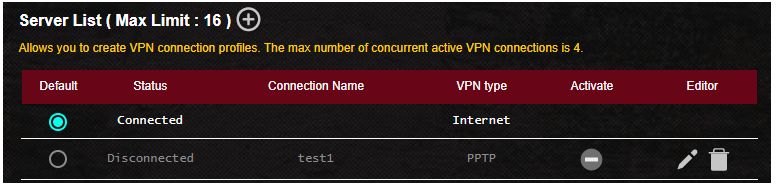

3. Введение в список серверов

По умолчанию: клиентское устройство, не включенное в список исключений, будет подключаться к туннелю VPN по умолчанию. Вы можете установить VPN-туннель по умолчанию после создания профиля VPN. Когда туннель VPN по умолчанию отключен или деактивирован, клиентское устройство, не включенное в список исключений, будет подключаться к Интернету, а не к VPN.

Статус: Текущее состояние подключения к Интернету или VPN.

Имя подключения: имя вашего пользовательского подключения к VPN-серверу.

Тип VPN:Создайте тип VPN в списке серверов VPN.

Активировать: если вы создали профиль VPN-сервера, но не включили его, он будет отображаться как , при нажатии он будет отображаться как , это означает, что VPN включен.

Редактор: Нажмите значок, чтобы изменить профиль VPN-сервера, нажмите значок, чтобы удалить профиль VPN-сервера.

4. Введение в список исключений

- Имя клиента (MAC-адрес): клиентское устройство, подключенное к маршрутизатору, например, телефон, компьютер, NB.

- IP-адрес: IP-адрес, назначенный маршрутизатором клиентскому устройству.

- Имя подключения: имя вашего пользовательского подключения к VPN-серверу.

- Активировать: Если вы создали список исключений, но не активировали его, он будет отображаться как , При нажатии он будет отображаться как , это означает, что правила маршрутизации для устройств включены.

- Удалить:Нажмите значок удаления правила.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центраз агрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Заказчик обратился с проблемой: «Хочу объединить два офиса в один, чтобы можно было кидать файлы не по почте, а через сервер и безопасно. А так же работать с терминальным сервером и печатать с него.»

В наличии у клиента в обоих офисах стоят роутеры ASUS RT-N66U.

Первое решение: ставлю dd-wrt и провал, WiFi работает плохо, интернет отваливается

Второе решение: поддержка ASUS. Оказывается в последних прошивках есть как VPN сервер, так и VPN клиент. Итак, инструкция от технической поддержки ASUS.

Предварительно необходимо обновить версию прошивки до последней,

так как поддержка объединения локальных сетей добавлена в последних версиях через OpenVPN клиент-сервер.

Скачайте и разархивируйте файл прошивки по ссылке:

http://dlcdnet.asus.com/pub/ASUS/wireless/RT-N66U_B1/FW_RT_N66U_90043802695.zip?_ga=1.96701983.12652124.1459768534

Обновление:

1 С компьютера , подключенного к LAN порту устройства и настроенного на автоматическое получение адресов IP и DNS, запустите браузер (рекомендуется IE) с строкой http://192.168.1.1, логин-пароль admin-admin.

2 Откройте меню Дополнительные настройки (Advanced Settings)->Администрирование (Administration)->закладка Обновление микропрограммы (Firmware Upgrade).

3 Кнопкой Обзор (Browse), укажите путь к прошивке, кнопкой Отправить (Upload) загрузите ее в устройство.!!! Во время перепрошивки не отключайте питание !!!

После обновления сбросьте настройки по умолчанию, нажав кнопку Reset на 3-5сек, пока индикатор питания не начнет мигать постоянно, затем заново настройте подключение к провайдеру и WiFi обоих роутеров.

На роутере клиенте поменяйте LAN IP:

1 Откройте веб меню Лолкальная сеть

2 Измените LAN IP на, например, 192.168.1.200, значение может быть другим, главное что бы не совпадало с адресом роутера-сервера.

3 Нажмите Применить

4 По необходимости или желанию можно настроить раздачу разных диапазонов адресов или отключить DHCP сервер на клиенте, так как после VPN подключения будет работать DHCP сервер роутера-VPN сервера.Затем настройте OpenVPN сервер:

1 Откройте веб меню VPN сервер, нажмите на кнопку Open VPN, включите Open VPN сервер

2 В полях Имя и пароль пользователя укажите имя и пароль, нажмите добавить затем применить.

3 Нажмите кнопку Export и сохраните файл настроек

4 В поле подробнее о VPN откройте Дополнительные настройки

5 Тип интерфейса смените на TAN, нажмите применитьНастройте VPN клиент:

1 Откройте веб меню VPN сервер-закладка VPN клиент, нажмите добавить профиль

2 Выберите OpenVPN

4 Описание — например client

— Имя пользователя (option) — имя пользователя

— Пароль (option) — пароль

5 Импорт файла .ovpn — загрузите файл настроек сервера.

Буду пробовать, т.к. с PPTP клиентом есть проблема: пускает весь интернет трафик через VPN-соединение, что не очень хорошо.

UPD 30.04.2016: Обнаружена проблема. Маршрутизации к VPN клиенту нет

- by

- in asus, asus-merlin, iptables, openvpn, tcp, VPN

- on March 12, 2018

0

Router to Router VPN Tunnel using Asus Routers

Over the past few years I’ve tried a few times to successfully configure a Router to Router VPN tunnel using Asus Routers. In all the articles online something always was missing. So I figured this was a good article to write about. I currently have a tunnel in place between my house and my parents house so I can manage their network.

Asus Router acting as the OpenVPN Server – Configuration:

OpenVPN Server – Advanced Settings

- Interface Type = TUN

- Protocol = TCP

- Push Lan to Clients = YES

- Direct clients to redirect Internet traffic = NO

- Manage Client-Specific Options = YES

- Allow Client <-> Client = YES

- Allow only specified clients = YES

OpenVPN Server – Allowed Clients

- username=gsslinkroute, IP Address=0.0.0.0, Subnet Mask=0.0.0.0, Push=YES

OpenVPN Server – Custom Configuration

Note:Â reneg-sec is required if you don’t want the tunnel torn down and renegotiated on a regular basis. And username-as-common-name allows specific routing rules to be pushed to a specific client needed for point to point tunnels.

- username-as-common-name

- route 10.69.69.0 255.255.255.0

- route 10.69.71.0 255.255.255.0

- push “route 10.69.69.0 255.255.255.0”

- push “route 10.69.71.0 255.255.255.0”

- reneg-sec 432000

Administration – Enable JFFS Partition via Admin Interface

SSH to router and create the following scripts:

Note: the route and iroute’s are needed to create the routing tables correctly between the two routers and the ccd file is named as the username/cn so that the specific route statements get pushed to the correct client.

vi /jffs/configs/openvpn/ccd1/gsslinkroute

iroute 10.69.69.0 255.255.255.0

iroute 10.69.71.0 255.255.255.0

route 10.69.69.0 255.255.255.0

route 10.69.71.0 255.255.255.0

push “route 10.69.69.0 255.255.255.0”

push “route 10.69.71.0 255.255.255.0”

vi /jffs/scripts/services-start:

#!/bin/sh

iptables -I FORWARD -i br0 -o tun21 -j ACCEPT

iptables -I FORWARD -i tun21 -o br0 -j ACCEPT

Asus Router acting as the OpenVPN Client – Configuration:

OpenVPN Client – Basic Settings

- Start with WAN = YES

- Interface Type = TUN

- Protocol = TCP

- Create NAT on tunnel = NO

- Redirect Internet Traffic = NO

OpenVPN Client – Custom Configuration

Note:Â reneg-sec is required if you don’t want the tunnel torn down and renegotiated on a regular basis.

- float

- keepalive 15 60

- remote-cert-tls server

- ns-cert-type server

- push “route 10.69.68.0 255.255.255.0”

- reneg-sec 432000

Note: I hope this helps someone else configure a point to point tunnel between two Asus Routers or routers running OpenVPN Servers/Clients.

Tags: asus, merlin, openvpn

Хочется иметь общую сетевое окружение с товарищем из другого города?

Сегодня расскажу и покажу как корректно настроить два роутера, из заголовка видно какие именно и естественно видно на какой прошивке все эти действия будут проводиться. В этой статье ТЫЦ видно — что откуда качать и как устанавливать. Поэтому начну сразу с момента, когда OpenVPN-сервер создаёт пользователя, и этот самый пользователь становится OpenVPN-клиентом.

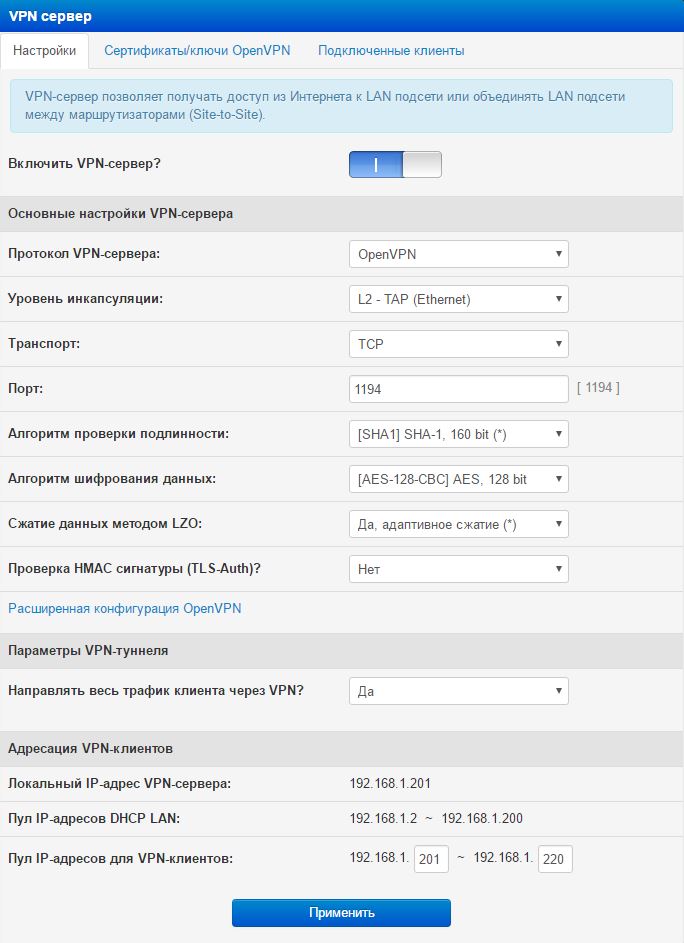

Настройки OpenVPN-сервера:

Берём роутер-клиент (далее клиент) и настраиваем на нём IP-адрес LAN и DHCP-сервер. Нужно сделать так, чтобы конфликтов не произошло между роутером-сервером (далее сервер) и клиентом. Думаю раз уж прошивку поставили, то и сами догадываетесь как правильно пул IP-адресов раскидать (не должно быть конфликтов IP-адресов).

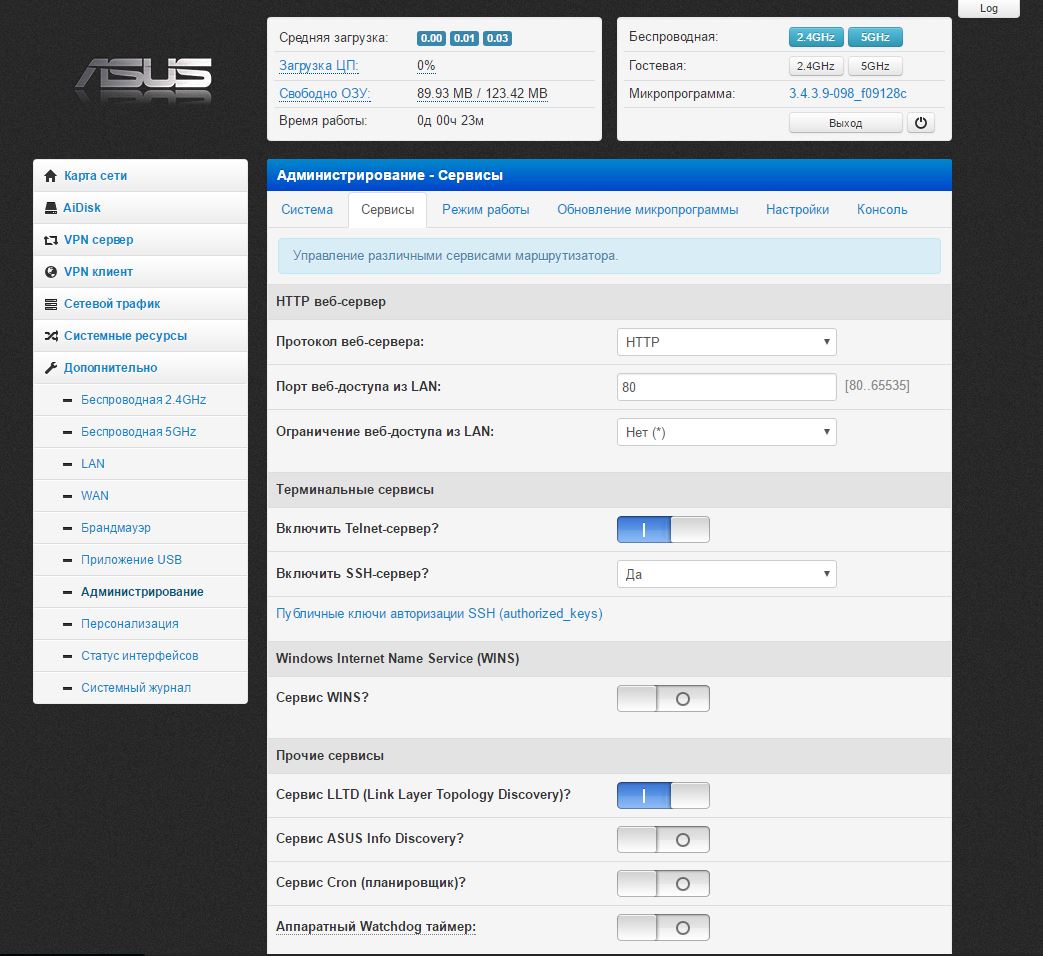

Включаем SSH-сервер в меню «Администрирование — Сервисы»

Скачиваем прогу WinSCP, это графическая оболочка SSH.

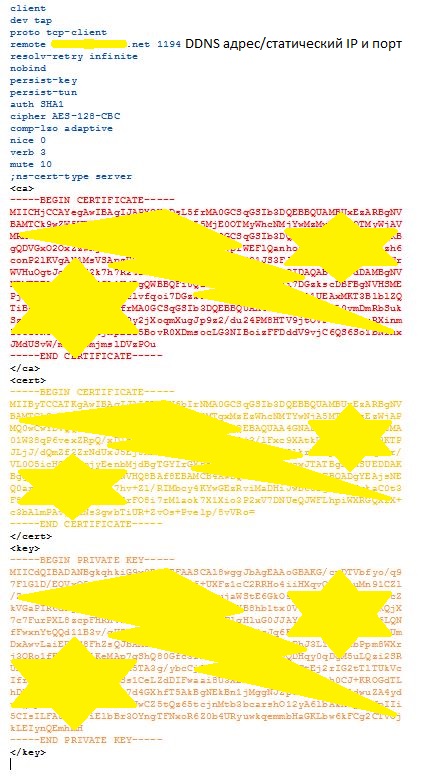

На сервере создаём пользователя OpenVPN, далее файлик скачивается и при открытии мы видим следующую картину

Это client.conf (синий), ca.crt (красный), client.crt (желтый), client.key (оранжевый). Выделил цветным те области, которые необходимо будет скопировать. Черный шрифт пропускаем мимо глаз.

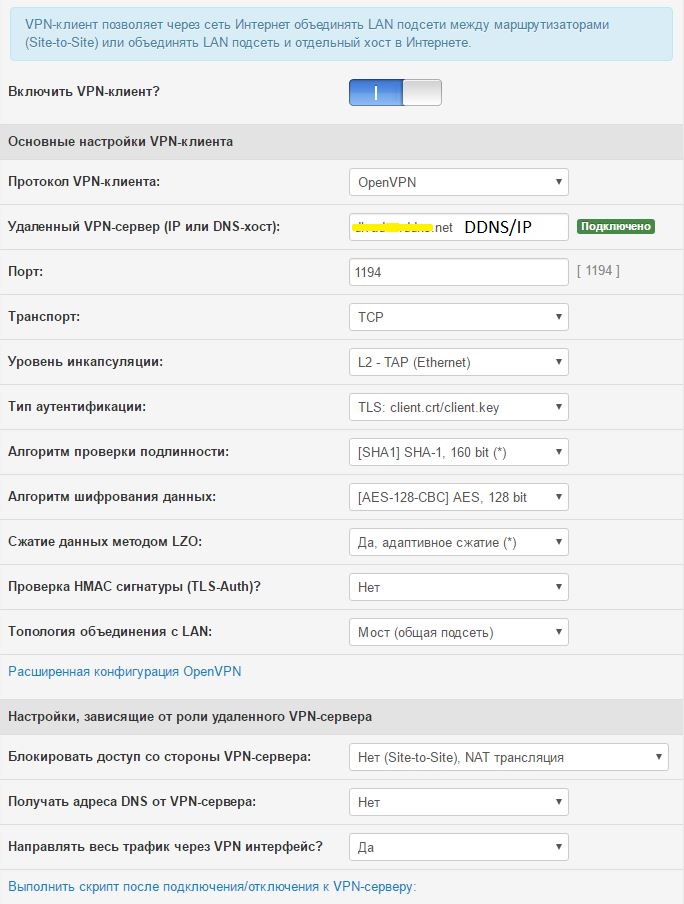

Включаем OpenVPN-клиент на клиенте, вбиваем параметры. Наживаем «применить»

В нынешнем состоянии зелёный значок «Подключено» не появится, он свидетельствует об успешном коннекте, до которого мы ещё не дошли.

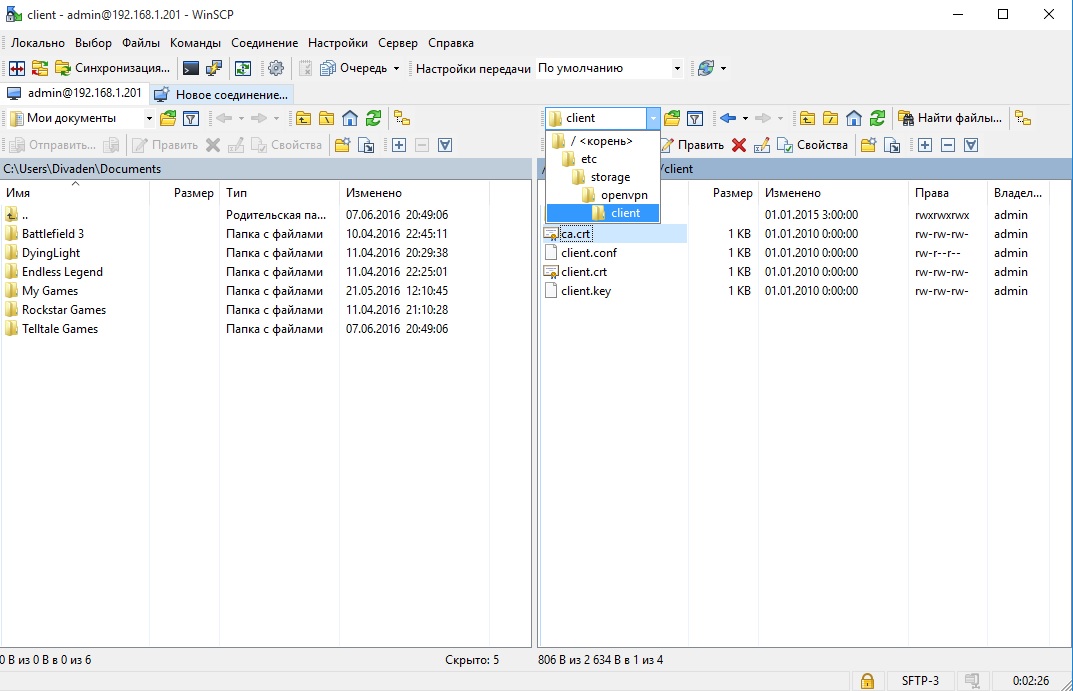

Включаем WinSCP, SFTP-протокол передачи и вводим IP-адрес клиента, порт 22 остаётся, далее логин/пароль от клиента и наживаем «Войти». Далее нажимаем «Нет» (чтобы в кэше пароль не сохранялся) в итоге всё подключилось и идём по пути /etc/storage/openvpn/client:

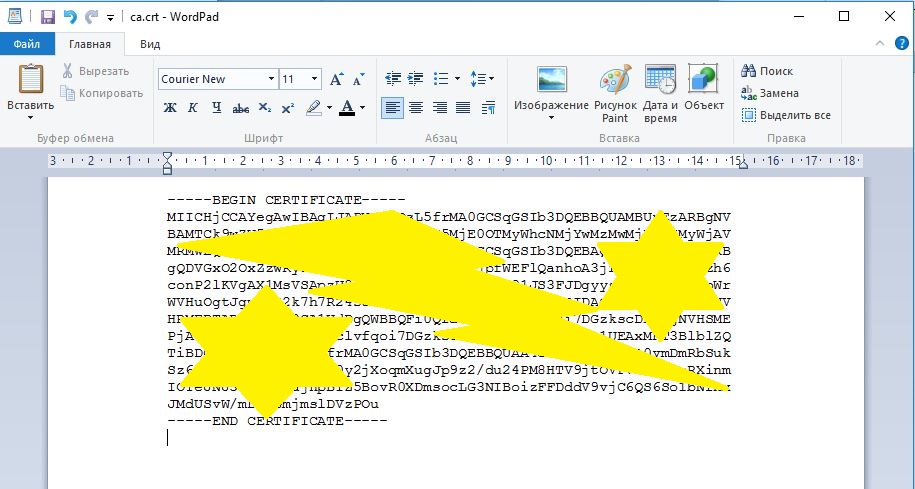

И вот эти сертификаты и ключи надо создать (с расширениями думаю все умеют возиться, .txt в .crt и .key перевести не составит труда), копируя инфу в них из созданного на сервере файла. Для удобства выше выделил цветами нужный текст, который необходимо скопировать. Пример cодержимого в ca.crt:

В итоге всё должно заработать. В случае неудачи перезагрузите все роутеры

Инструкция как настроить VPN-сервер на роутерах ASUS, TP-Link, ZyXel и другие, настройка zyxel vpn 100.

Настройка ZyWall серии USG в роли VPN сервера

Данная статья рассчитана на пользователей бюджетных шлюзов ZyWall серии USG.

Имеем следующую задачу:

— организовать подключение к корпоративной локальной сети по средствам VPN;

— авторизация пользователей VPN под доменной учетной записью;

— собрать все это на шлюзе ZyWall USG 110;

— пользователи должны подключаются как с ноутбуков так и с мобильных телефонов.

На первый взгляд задача не казалась сложной, но когда я приступил к реализации, наткнулся на пару неприятных моментов, которые приходилось решать через службу технической поддержки.

Чтобы оградить вас от подводных камней, траты драгоценного времени, решил написать данную статью.

Итак, приступим.

Первое, что нам необходимо сделать, это определится с кругом лиц которые могут подключатся к корпоративной сети из вне. На это у меня ушло примерно минут 30 на согласование с начальством. Этим лучше не пренебрегать, так как это вопрос корпоративной безопасности.

Исходные данные:

Шлюз Zyxwl Zywall USG 110

WAN1 – 12.12.12.12

LAN1 – 10.10.10.1/24

Домен example.com

Сервера AD

dc01.example.com 10.10.10.5/24

dc02.example.com 10.10.10.6/24

В вашем случае данные будут другие, я же буду использовать их для примера.

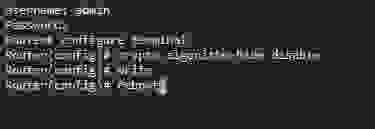

Первый подводный камень, это закрытые системы шифрования на шлюзе, обходим следующим путем:

Подключаемся к шлюзу через SSH и включаем скрытые режимы шифрования

Вводим логин и пароль

configure terminal

crypto algorithm-hide disable

write

reboot

Следующим шагом будет подключение шлюза к AD.

Создаем пользователя в AD от имени которого шлюз будет подключатся для поиска учетных записей

например:

Name zywall

Password ZyWaLlpass

Создаем группу для VPN пользователей;

Добавляем пользователей в группу VPN.

Как это делается в AD я описывать не буду так как такого материала более чем достаточно.

Подключаемся к шлюзу через Web интерфейс.

Переходим по меню: Configuration – Object – AAA server – Add.

вносим следующие настройки:

Name: dc_example (произвольное имя)

Description: example.com (имя домена)

Server Address: 10.10.10.5 (ip адрес первичного DC)

Backup Server Address: 10.10.10.6 (ip адрес резервного DC)

Port: 389

Base DN: DC=example,DC=com

Use SSL: False

Case-sensitive User Names: True

Search time limit: 5

Bind DN: CN=zywall,CN=Users,DC=example,DC=com (пользователь от имени которого происходит поиск записей в AD в формате DN)

Password: ZyWaLlpass (пароль пользователя)

Retype to Confirm: ZyWaLlpass

Login Name Attribute: sAMAccountName

Alternative Login Name Attribute: оставляем пустым (если кому необходимо можете прописать mail)

Group Membership Attribute: memberOf

На шлюзе задаем группу пользователей для подключения к VPN

Configuration – Object-User/Group:

user name: VPN_Users_example

User Type: ext-group-user

Group Identifier: CN=VPN,CN=Users,DC=example,DC=com

Associated AAA Server Object: dc_example

Description: VPN_Users_example

Authentication Timeout Settings: Use Default Settings (можно установить Use Manual Settings и установить свои лимиты времени)

Есть возможность сразу проверить правильность всех настроек, в нижнее поле User name вводим имя пользователя состоящего в группе VPN без домена, и нажимаем кнопку Test

Следующий подводный камень это то что пользователи должны иметь группу по умолчанию Domain Users иначе проверка пользователя не пройдет.

Name – VPN_Subnet_example

Address Type – SUBNET

Network – 10.10.9.0

Netmask – 255.255.255.0

Name: InetWAN1

Address Type: Interface IP

Interface: wan1

General settings

Enable: true

VPN Gateway Name: L2TP_Gateway_example

My Address

My Address: Wan1

Authentication

Pre-Shared KEY: AnySharedKey (необходимо придумать свой ключ)

Phase 1 Settings

SA Life Time: 86400

Negotiation Mode: Main

нажимаем ОК и переходим дальше

Настраиваем входящие подключения VPN

Configuration – VPN – IPSec VPN – VPN Connection – Add

Сразу нажимаем Show Advanced Settings

General Settings

Enable: Tue

Connection Name: L2TP_VPN_example

Enable Replay Detection: False

Enable NetBIOS broadcast over IPSec: True

MSS Adjustment: Auto

VPN Gateway

Application Scenario: Remote Access (Server Role)

VPN Gateway: L2TP_Gateway_example

Policy

Local policy: InetWAN1

Enable GRE over IPSec: False

Phase 2 Settings

SA Life Time: 86400

Active Protocol: ESP

Encapsulation: Transport

Proposal:

3DES SHA1

3DES MD5

DES SHA1

Perfect Forvard Secrecy (PFS): None

Related Settings

Zone: IPSec_VPN

Теперь настроим подключение L2TP VPN

Configuration – VPN – L2TP VPN

Enable L2TP Over IPSec: True

VPN Connection: L2TP_VPN_example

IP Address pool: VPN_Subnet_example

Authentication Method: Default

Allowed User: VPN_Users_example

Keep Alive Timer: 60

First DNS Server :Custom Defined 10.10.10.1

Second DNS Server: Custom Defined 10.10.10.5

Жмем Apply

Настройка шлюза завершена

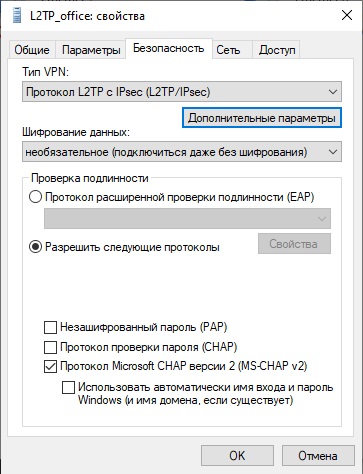

У пользователей создаем VPN подключение со следующими основными параметрами:

Тип VPN: L2TP IPsecVPN;

L2TP KEY: AnySharedKey (ключ который вы указали при настройке VPN шлюза);

Шифрование данных необязательное (подключатся даже без шифрования);

Разрешить следующие протоколы

— Незашифрованный пароль (PAP);

(остальные протоколы отключаем)

Создание подключений VPN на шлюзах Zyxel

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

- L2TP over IPSec VPN

- SSL VPN

- IPSec VPN

В зависимости от требований к безопасности и поддержки протоколов на конечных устройствах выбирается требуемый.

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

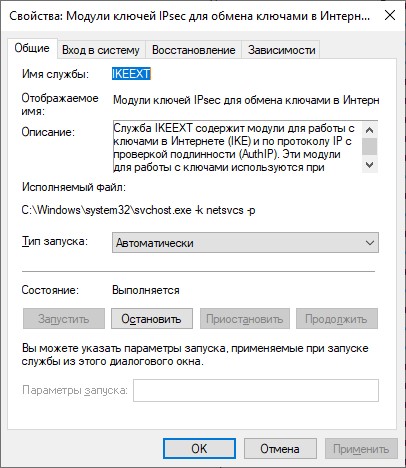

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

После ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логина\пароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

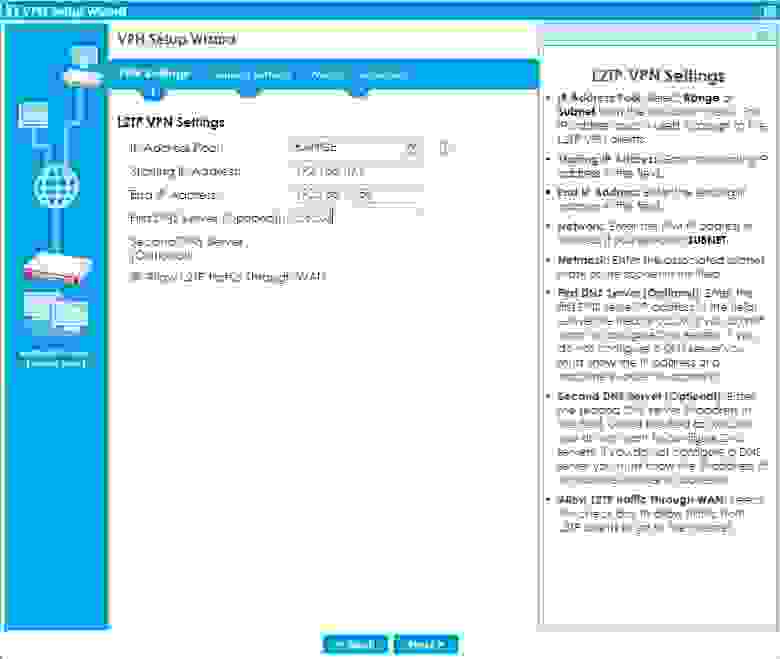

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На вкладке Configuration -> Object -> User/Group создаются пользователи (требуется ввести имя и пароль.)

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

- Поставщик услуг – Windows (встроенные)

- Имя подключения – на выбор

- Имя или адрес сервера- IP адрес VPN шлюза

- Тип VPN- L2TP с предварительным ключом

- Общий ключ- ток ключ, что создавался на первом пункте Wizard’а

- Логин и пароль пользователя из группы разрешенных

Для подключения этого достаточно. Но иногда требуется немного подправить подключение, либо Подключение создается на более ранних версиях Windows:

Выставляется правильные шифрование и протоколы как на изображении.

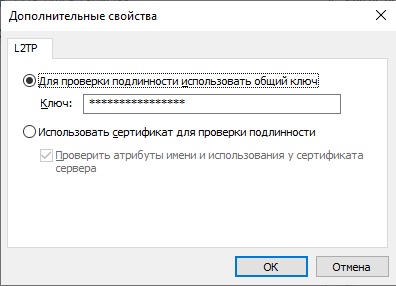

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

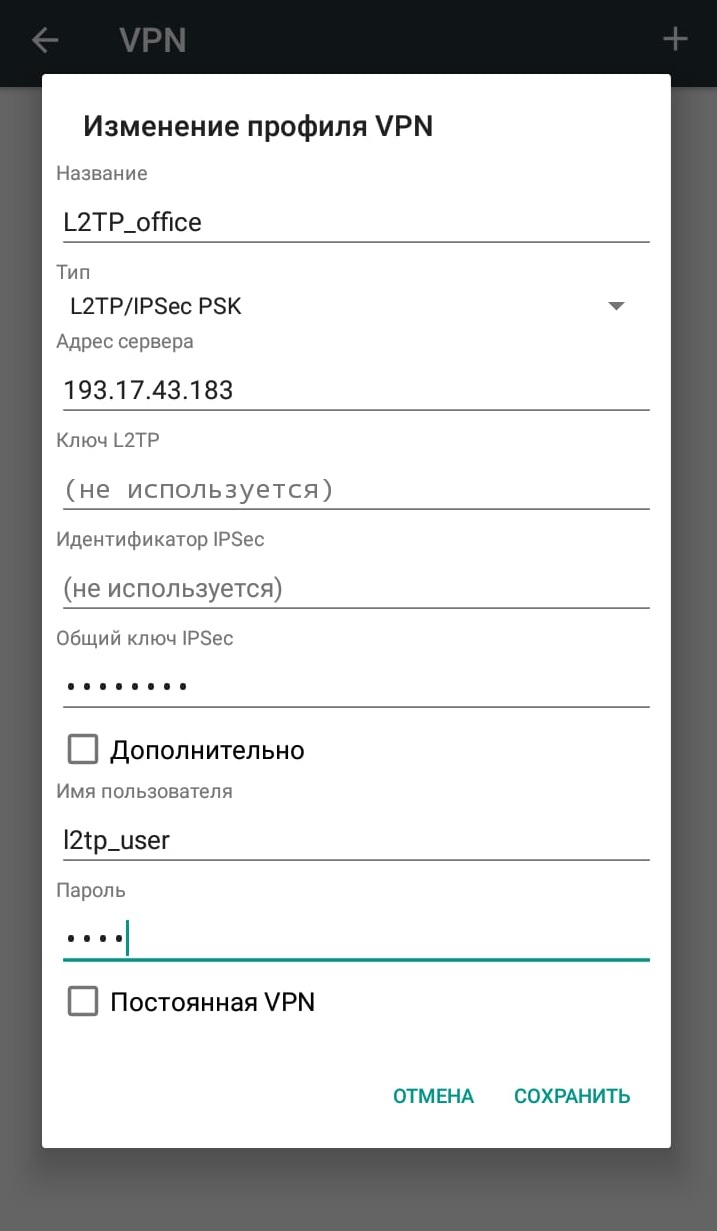

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

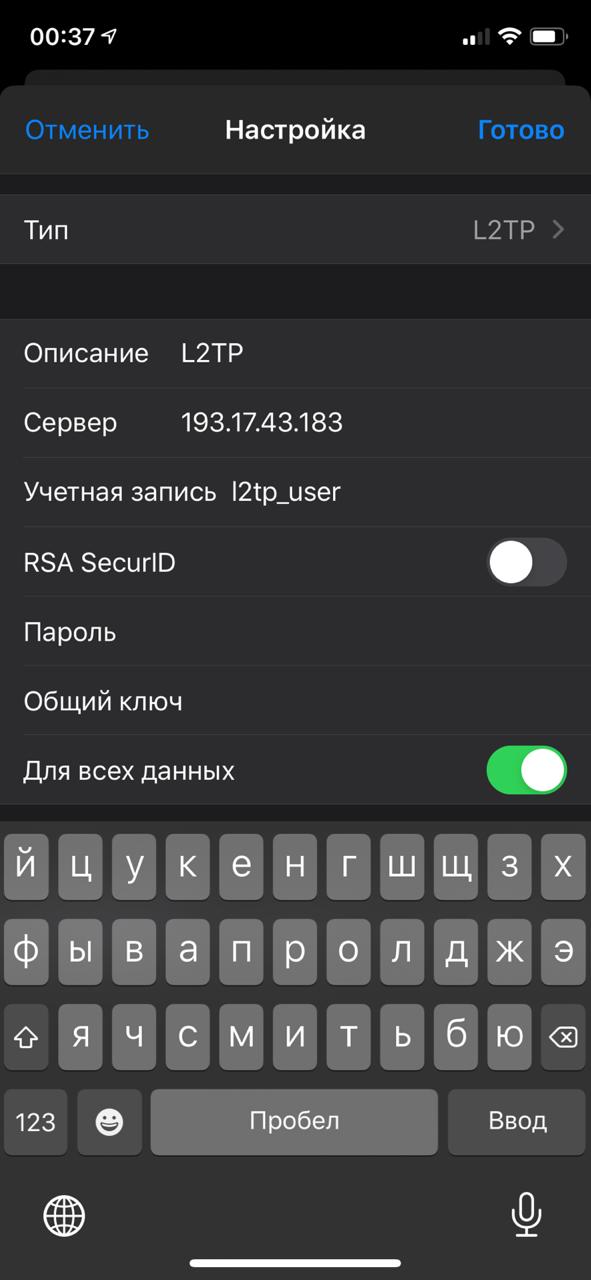

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

создается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

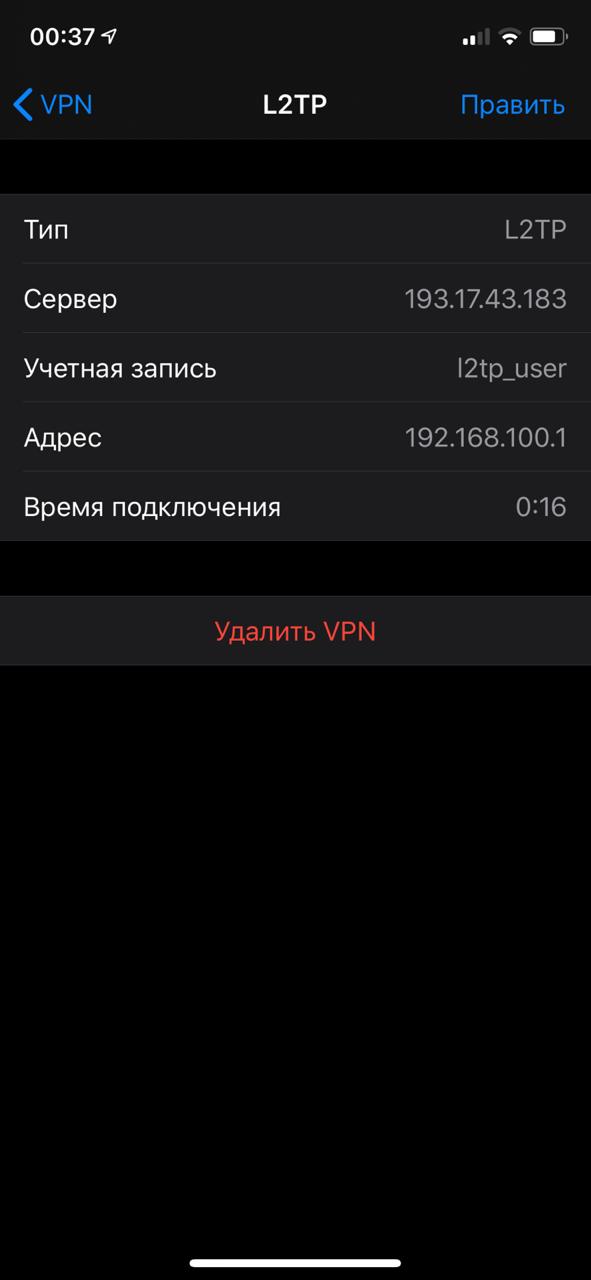

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

Первым делом в Configuration -> VPN -> IPsec VPN нужно включить стандартные конфигурации.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователей\групп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

Делается это по пути Object -> Service -> Service Group.

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логина\пароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Перейдем к настройке самого безопасного VPN IPsec.

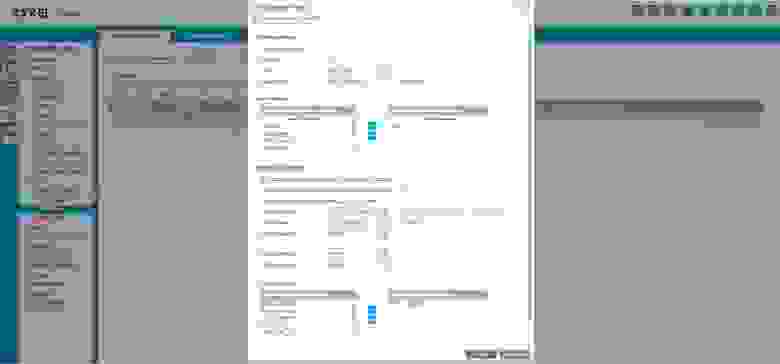

На вкладке VPN -> IPsec VPN -> VPN Gateway создается новое правило

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

Настройка VPN IPsec на клиентах

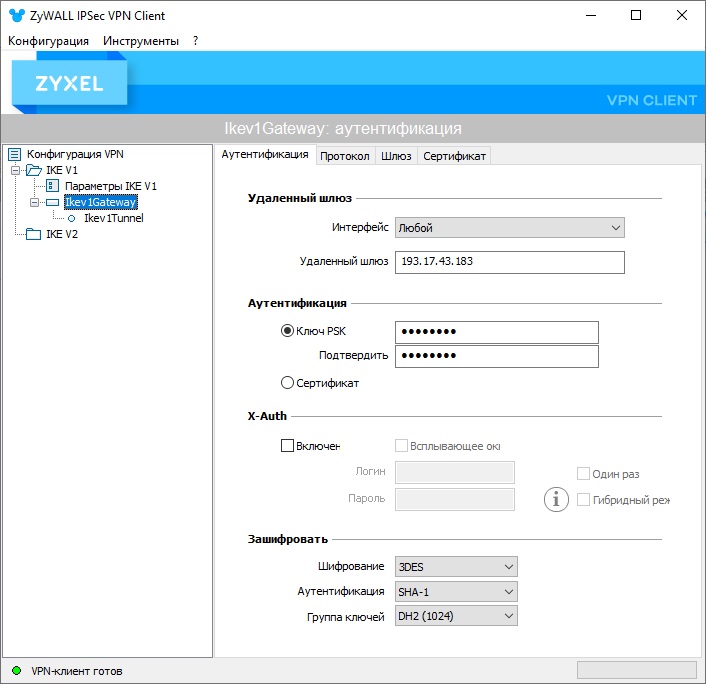

Настройка VPN IPsec на клиентах Windows

Программа для подключения IPSec VPN на Windows располагается по ссылке.

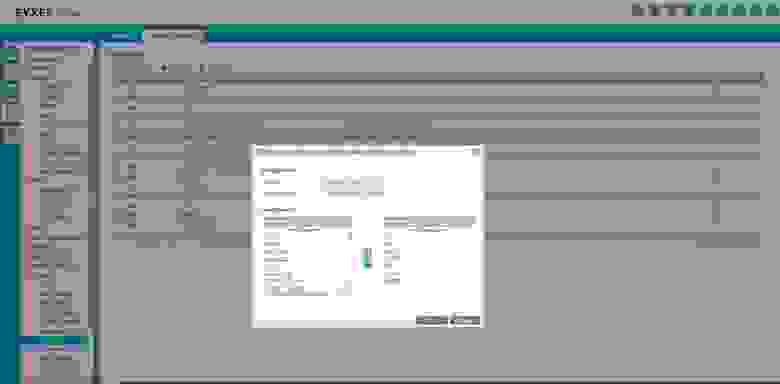

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Шлюз позволяет упростить настройку у пользователей посредством запроса конфигурации прямо со шлюза. Для этого на вкладке VPN -> IPSec VPN -> Configuration Provisioning

включается функция предоставления конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Secure WiFi — новое в клиентских подключениях

Что это такое и как работает

Сервис безопасности Secure WiFi— это построение L2 туннеля между точкой доступа и шлюзом посредством NVGRE over IPSec.

Работает и в Nebula (с USG FLEX), и с автономными шлюзами: USG FLEX, ATP, VPN.

Межсетевые экраны USG FLEX в централизованной системе управления Nebula Межсетевые экраны и точки доступа Zyxel: что нового в микропрограммах 5 00 и 6 20

Причины использования

Привычная схема «один клиент — одно устройство — одно подключение» является достаточно простой, но не всегда удобной.

Например, если у пользователя несколько устройств: стационарный ПК, ноутбук и ещё изредка использует планшет для чтения документов. Придётся выделять на VPN шлюзе на каждое устройство по выделенному каналу для подключения? Это хорошо, когда клиентов мало, а если их достаточно много и на счету каждый канал?

Другой важный момент, если теряется или похищается конечное устройство с настроенными параметрами, например, ноутбук. Помимо самого ноутбука и информации на нем, в руки злоумышленника попадают готовые настройки VPN. А дальше дело за социальной инженерией. В свою очередь, точку доступа, установленную в квартире или локальном офисе, гораздо труднее потерять или выкрасть.

Ещё один интересный момент, когда несколько сотрудников вынуждены работать на удалённой площадке, например, в другом здании. Приходится настраивать каждому VPN подключение, при том, что они сидят «бок о бок».

Ну, и наконец, весьма распространённый случай, когда пользователь не может сам выполнить настройки своего клиента, например, по причине конфликта с существующим ПО, устаревшей операционной системой и так далее. Можно запросто попасть в ситуацию, когда чтобы решить проблему с VPN клиентом пользователя, нужно подключить VPN канал, а, чтобы подключить VPN канал, нужно решить проблему с VPN клиентом.

Смысл решения проблемы заключается в том, чтобы передать пользователю заранее настроенный недорогой роутер для создания VPN подключения. Однако набор функций роутера может оказаться избыточен, особенно если речь идёт о 1-2 устройствах. И далеко не так просто наладить работу второго роутера внутри домашней или офисной сети. Если пользователь обладает нужной квалификацией, тогда всё замечательно, а вот если не обладает и не может сам настроить?

Secure WiFi помогает решить подобные проблемы с меньшими затратами практически для любого пользователя.

Как выглядит процесс конфигурации доступа для Secure WiFi

На стороне администратора (центральный офис):

- Настройка точек доступа в LAN;

- Выбор туннельных точек доступа и SSID;

- Конфигурация WAN IP шлюза как адрес контроллера.

На стороне пользователя:

Некоторые особенности работы:

- Трафик туннельных SSID шифруется через IPsec VPN;

- Шифрование беспроводного трафика осуществляется посредством L2 NVGRE over IPSec VPN;

- Не требуется настройка туннеля.

Это интересно. При настройке на туннельных точках автоматически включается контроль штормов доступа. Это нужно для ограничения количества широковещательных и мультикастовых пакетов и снижения нагрузки на шифровку/дешифровку пакетов

Преимущества Secure WiFi

- Унификация решения — администратору не нужно разбираться с особенностями клиентов для различных операционных систем, шлюзов, и так далее.

- Пользователи проходят полноценную WPA2 Enterprise аутентификацию. Есть возможность использовать двухфакторную аутентификацию.

- Поддерживаются динамические VLAN, то есть пользователи при подключении автоматически оказываются в нужном сегменте сети, что повышает безопасность и упрощает настройки окружения.

- Удаленный сотрудник получает тот же уровень безопасности, то же сетевое и программное окружение и такой же IP-адрес, как если бы он был в офисе. Пользователю не нужно приспосабливаться к новым условиям, что значительно упрощает поддержку со стороны ИТ службы.

- Повышение производительности за счёт устранения широковещательных штормов и оптимизация использования полосы пропускания.

Ограничения Secure WiFi

Тут, собственно, всё ограничение упирается в приобретение дополнительных точек доступа (если это необходимо).

Какое нужно оборудование для Secure WiFi

На стороне центрального офиса должен стоять контроллер (с прошивкой ZLD5.00) — то есть минимум один шлюз серии ATP, USG Flex, VPN.

На стороне клиента — точки доступа WAX650S, WAX610D, WAX510D, WAC500, WAC500H (с прошивкой 6.20)

Что такое VPN-сервер и зачем он нужен?

VPN-сервер — это физический сервер, аппаратные и программные возможности которого позволяют подключаться к виртуальным частным сетям. Сфера применения VPN-сервера довольно широка. Чаще всего данная функция используется с целью:

- анонимного доступа к интернету, позволяющего скрыть персональные данные и местоположение пользователя;

- для повышения уровня безопасности интернет-сёрфинга путём шифрования трафика;

- дополнительной защиты от вредоносных программ и вирусов;

- для доступа к заблокированному контенту;

- для подключения к корпоративной сети удалённых работников.

Для подключения к виртуальной частной сети используется несколько протоколов: OpenVPN, PPTP, L2TP, IPSec, SSTP. При отсутствии в роутере встроенной поддержки OpenVPN, специалисты рекомендуют выбирать PPTP или L2TP. Последний отличается высокой скоростью передачи данных, но более слабой защитой VPN-соединения.

Роутеры с поддержкой VPN-сервера

Роль сервера для подключения к VPN может выполнять не только оборудование провайдера или пользовательский компьютер, но и роутер с поддержкой функции vpn-сервера. Для домашней или корпоративной сети гораздо удобнее настроить VPN-подключение на маршрутизаторе, чем задавать настройки для каждого сетевого устройства по отдельности.

Многие современные маршрутизаторы имеют встроенный VPN-сервер. У каждого производителя есть ряд моделей с поддержкой этой функции, например:

- Asus: RT-AC66U, RT-AC87U, RT-N18U, DSL-AC68U, RT-AC53;

- TP-Link: Archer VR400, Archer C9, Archer MR200, TL-MR6400;

- D-Link: DIR-806A, DIR-600, DIR-879, DSR-250N;

- ZyXel: USG20W-VPN, N4100, WAH 7706, WAH 7608;

- Mikrotik: RBD52G-5HacD2HnD-TC, hAP ac lite, RB2011UiAS-2HnD-IN и другие.

Все домашние устройства можно обеспечить анонимным доступом в интернет благодаря подключению к роутеру с поддержкой VPN-сервера

Настройка VPN-сервера на роутере

Прежде чем приступать к настройке роутера, нужно определиться с выбором поставщика VPN-услуг. Компаний, предоставляющих подобные услуги, в интернете огромное количество. Разнообразие тарифных планов, включая бесплатные, позволит любому пользователю выбрать наиболее подходящий вариант. Дальнейшие настройки vpn-соединения осуществляются через веб-интерфейс маршрутизатора. Подготовительный этап подключения к VPN-серверу для всех роутеров одинаков: включение в электросеть, соединение сетевым кабелем с пользовательским устройством, вход в панель администрирования (набрать в адресной строке браузера 192.168.0.1 или 192.168.1.1, логин и пароль по умолчанию — admin).

Алгоритм настройки на роутерах Asus

Создание VPN-туннеля и его настройка на маршрутизаторах марки Asus не отличается особой сложностью — достаточно внимательно следовать пошаговой инструкции:

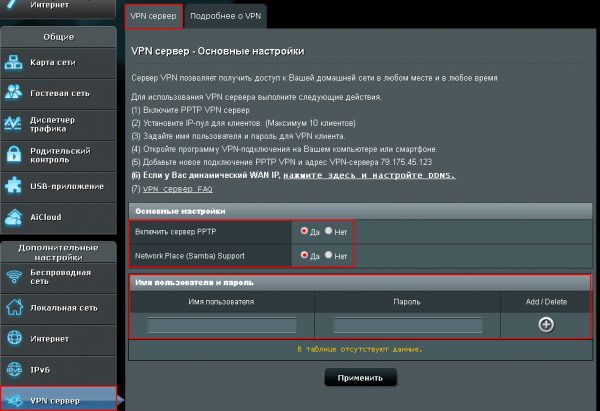

- В боковом меню админ-панели выбрать пункт «VPN-сервер».

- Перейти в одноимённую вкладку, где в разделе «Основные настройки» активировать поля «Включить PPTP-сервер» и «Network Place (Samba) Support».

Во вкладке «VPN-сервер» выполняются основные настройки подключения к VPN - В следующем разделе «Имя пользователя и пароль» задать данные для аутентификации удалённых пользователей.

- Во вкладке «Подробнее о VPN» выбрать тип шифрования (MPPE-128, MPPE-40 либо режим без шифрования), задать диапазон IP-адресов для клиентов, при необходимости активировать автоматическое подключение к DNS и WINS-серверам.

Вкладка «Подробнее о VPN» позволяет выбрать тип шифрования и настроить диапазон IP-адресов для пользователей сети - Сохранить настройки, нажав кнопку «Применить».

Пошаговая настройка VPN-сервера в моделях D-Link

Веб-интерфейсы роутеров D-Link разных поколений несколько отличаются, но настройка VPN во всех панелях управления происходит почти одинаково. Например, для моделей DIR-615 он состоит из следующих шагов:

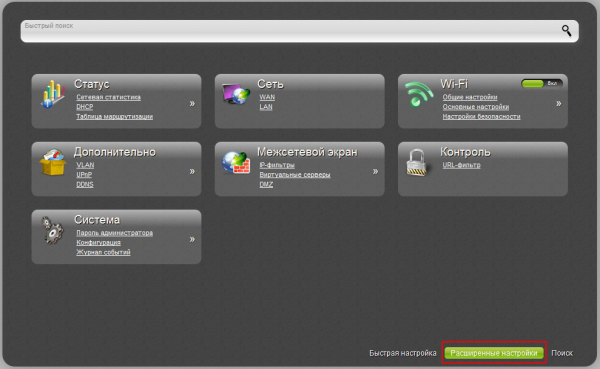

- Войти в меню настроек роутера, где внизу экрана выбрать опцию «Расширенные настройки».

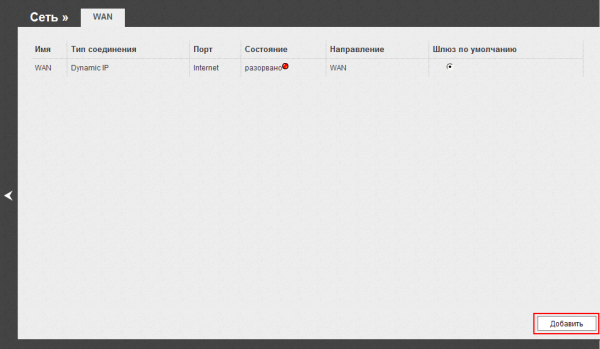

Для перехода к настройкам VPN-соединения нужно войти в раздел «Расширенные настройки» - Затем в разделе «Сеть» кликнуть по пункту «WAN».

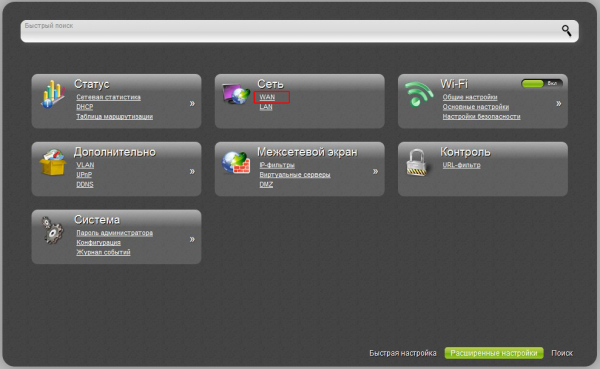

Выбрав пункт «WAN», пользователь попадёт в настройки интернет-соединения - Внизу появившегося окна, отображающего состояние WAN-подключения, нажать кнопку «Добавить» для создания нового соединения.

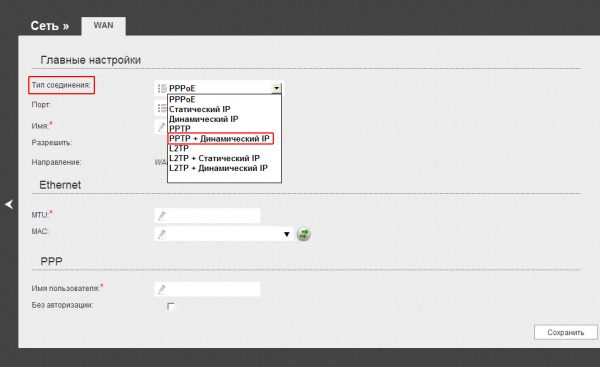

В разделе «WAN» нужно создать новое подключение, кликнув по кнопке «Добавить» - В открывшейся вкладке, в разделе «Главные настройки» из выпадающего списка выбрать нужный тип соединения, например, «PPTP + Динамический IP».

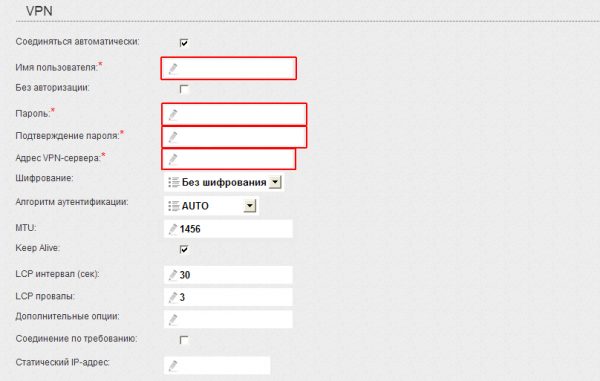

Исходя из того, какой планируется использовать IP-адрес (статический или динамический), производится выбор типа соединения - Ниже, в разделе «VPN», заполнить обязательные поля: имя пользователя, пароль, адрес VPN-сервера (эти данные сообщает провайдер), а также поставить галочку напротив пункта «Соединяться автоматически».

Информация для заполнения обязательных полей в разделе «VPN» предоставляется провайдером - Нажать внизу окна кнопку «Сохранить» для подтверждения настроек.

Настройка VPN на маршрутизаторах TP-Link

Веб-интерфейс роутеров TP-Link прост и интуитивно понятен. Большинство настроек выполняется с помощью нескольких кликов. Например, для того, чтобы настроить VPN-подключение, потребуется минимум действий:

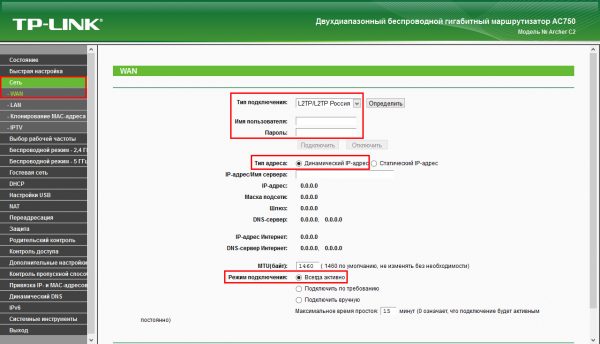

- В разделе «Сеть», расположенном в боковом меню, выбрать пункт «WAN».

- В окне настроек заполнить следующие поля: «Тип WAN-подключения» (выбрать нужный из списка), «Имя пользователя», «Пароль», «IP-адрес/Имя сервера» (в письме провайдера), а также активировать пункты «Динамический IP» и «Всегда включён».

- Сохранить настройки, нажав одноимённую кнопку внизу окна.

Все основные настройки VPN-подключения на роутерах TP-Link производятся во вкладке «Сеть» → «WAN»

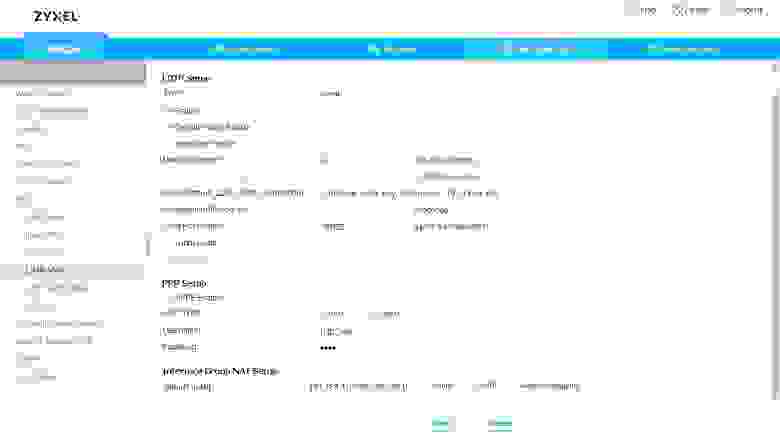

Настройте VPN на ZYXEL ZyWALL-USG50:

- Во-первых, вам нужно войти в маршрутизатор, проверьте, как открыть страницу администратора.

- Теперь перейдите на вкладку « Дополнительно ».

- Из списка выберите VPN Server и PPTP VPN.

- Здесь вы можете изменить IP-адрес клиента, имя пользователя и пароль.

- Если все верно, поставьте галочку рядом с Enable VPN Server.

- Наконец, нажмите на кнопку Сохранить .

- Идеально! Вы успешно настроили VPN на своем ZYXEL ZyWALL-USG50.