Инструкция по настройке роутера Cisco: первоначальная настройка интернета, настройка vpn cisco. Реализация IPsec на маршрутизаторах компании cisco

Настройка основных функций роутера «881-й» модели

Предварительные действия перед настройкой

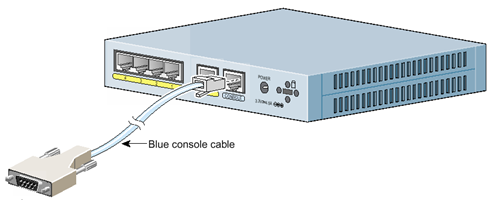

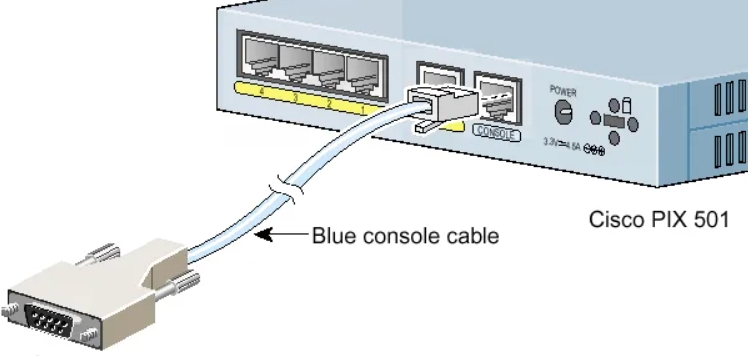

Настраивать роутер мы будем через консоль. Любой Cisco router – имеет набор аппаратных портов (они расположены на задней панели):

- Порты Ethernet (цвет – желтый). Они разделены на порты для внутренней сети (eth0.. eth3 в рассматриваемой модели), и, как правило, один порт для Интернет-соединения.

- Один порт Console/Terminal (цвет – голубой). Подсоедините к нему консольный кабель, подключите терминал (компьютер с COM-портом и программой HyperTerminal).

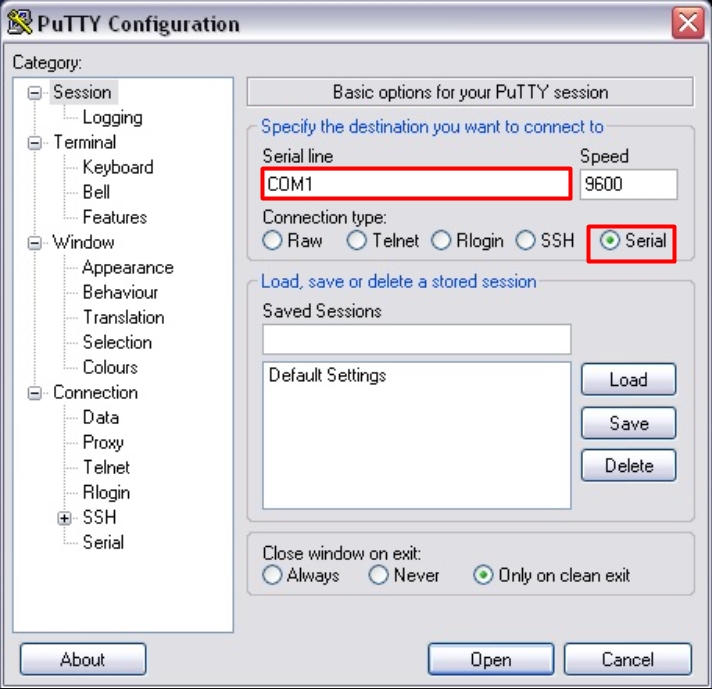

Включать питание роутера можно, если все аппаратные подключения на 100% выполнены. Перед настройкой роутера, запустите терминальную программу. В ней при создании подключения необходимо выбрать номер используемого COM-порта (установите следующие значения):

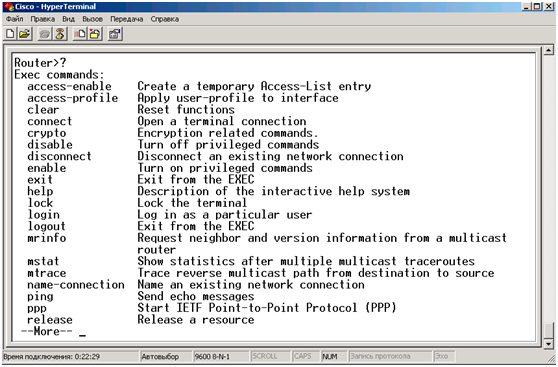

Скорость можно выбрать «9600» или меньше, 8-битный режим без проверки четности (стоповый бит – 1). Собственно, если настроено правильно, то роутер при загрузке – должен выдавать в терминал сообщения:

Первый этап настройки

Запустив настроенную программу терминала и включив питание роутера, необходимо дождаться сообщения «Press RETURN…». Нажмите «Enter». Роутер потребует логин с паролем (используйте пару «cisco»). В серии 8XX, дополнительно предусмотрен «мастер настройки» (от его услуг – откажемся, нажав «N», затем «Enter»).

После приведенных здесь действий, в терминале можно выполнить команду «?» (вопрос), и увидеть ее результат:

Если после слова «Router» сейчас – значок «больше» (а не «решетка»), выполните команду «enable».

Что нужно сделать в первую очередь? Даже если подошли логин и пароль «cisco», все равно, лучше сбросить настройки в заводские значения. Команда «erase startup-config» поможет в этом (останется только перезагрузить роутер).

Зайдя в консоль еще раз, перейдите в режим с повышенными привилегиями («enable»), а затем – в режим настройки («conf t»). Выход из последнего режима – выполняется командой «exit».

Находясь в режиме настройки, создайте пользователя с максимальными правами:

username Логин privilege 15 secret Новый Пароль

Конечно, вместо слов «Логин» и «Новый Пароль» подставляют необходимые значения. Но это – еще не все. Сделайте выход из режима настройки («exit»), и подайте команду «wr mem». Последняя команда – важная, ее нужно запомнить. Она «сохраняет» выполненные настройки.

При следующем входе в терминал, можно будет использовать новые значения пароля/логина.

Настроим локальную сеть

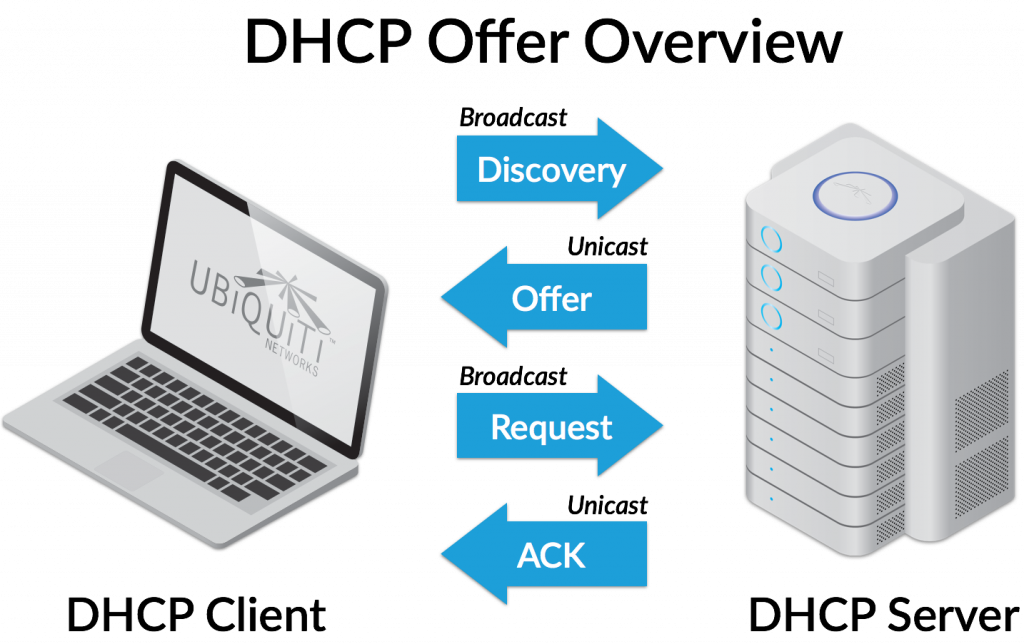

Что мы должны сделать здесь? Присвоить нашему роутеру локальный адрес IP, задать диапазон адресов для DHCP-сервера. Ну, и включить сервер. Все команды – будут выполняться в режиме настройки (выполните «enable», затем «conf t»). В завершение, не забудьте сохранить изменения.

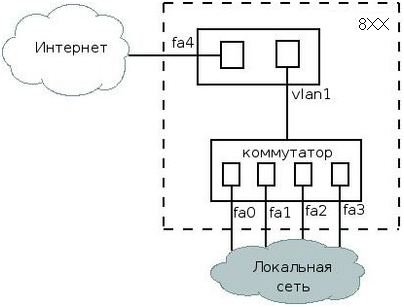

Настройка роутера Cisco 8XX-серии – подразумевает следующее. «Порт 4» может быть подключен к разъему провайдера. Все остальные порты – доступны, как один виртуальный «сетевой интерфейс» (он имеет название «Vlan1»).

Из «режима настройки» перейдем в режим, где конфигурируется только интерфейс Vlan1:

Далее, присвоим этому «порту» адрес:

ip address 192.168.N.1 ///подставьте любое число вместо «N»

Настроим сервер DHCP:

ip dhcp excluded-address 192.168.N.16 192.168.N.100 ///адреса будут 101-255

ip dhcp pool LAN1 ///пул адресов, мы назвали его «LAN1», далее – его и настраиваем:

network 192.168.N.0/16 ///та подсеть, из которой выдаются IP;

default-router 192.168.N.1 ///задали шлюз по умолчанию

dns-server Адрес ///вместо «Адрес» – указать реальный IP DNS, либо (внимание!) локальный адрес роутера, другие варианты – исключены.

Заметим, что DHCP-сервер по умолчанию включен. Команды включения и выключения сервера DHCP: «service dhcp» / «no service dhcp». Когда основные настройки – выполнены, можно включить сборку фрагментных пакетов (команда «ip virtual-reassembly»).

Дополнительно, отметим: все изменения, выполняемые в режиме «conf t», вступают в силу немедленно.

Настройка DNS-сервиса

Все команды, приведенные здесь, выполняются в режиме настройки («conf-t»). Две первые из них – можно считать выполненными (что верно для роутеров «8XX»):

ip domain-lookup ///включить в сети сервис DNS

Зачем это нужно? Если сервис активен, при настройке локальной сети в качестве сервера DNS – можно указывать роутер (в параметре команды «dns-server»).

ip dns server ///включить «встроенный» кэширующий сервер DNS (отключить можно командой с префиксом «no»)

Далее, надо добавить «внешние» DNS. Например, так:

ip name-server Адрес ///на месте «Адрес», укажите реальный IP DNS

ip name-server Адрес1 Адрес2 … ///первый параметр – будет адресом «первичного» DNS, и так далее.

Скажем, что нужно на самом деле. Если при конфигурировании Vlan1 выполнить «dns-server 192.168.N.1» (то есть, указать адрес роутера), то дополнительно, останется выполнить «ip name-server» с правильными параметрами.

Настройка соединения (вариант «DHCP»)

В предыдущей главе мы рассмотрели, как поступить с адресами DNS-серверов. Чтобы настроить соединение с провайдером, работающим по DHCP-протоколу, достаточно указать, что «порт 4» получает IP автоматически:

Interface FastEthernet4 ///выполните команду в режиме «настройки» (конфигурируется Eth4)

ip address dhcp ///теперь, порт «4» будет получать IP от DHCP провайдера

Все. «Под DHCP» – соединение должно работать. Как настроить роутер Cisco в качестве VPN-клиента (либо, для соединения PPPoE), мы здесь не рассматриваем. Приведем еще несколько полезных команд, выполняемых при настройке соединения:

ip virtual-reassembly ///сборка фрагментных IP-пакетов

speed auto ///надеемся, понятно (10/100 Мбит/с)

duplex auto ///тоже, понятно

Не забывайте сохранять выполненные изменения. Успешной настройки!

Дополнительные возможности роутера

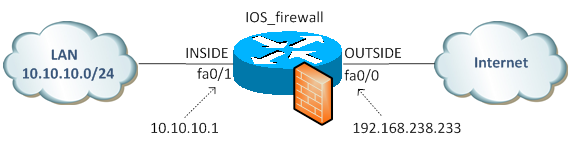

Возможности встроенного фаервола: URL-фильтрация

На роутер «881» по умолчанию установлена ОС IOS, наделенная встроенным фаерволом. По-другому, его называют «Cisco IOS Firewall».

Мы будем настраивать фильтрацию по URL. Точнее, запретим исходящий трафик на сайт, названный в нашем примере cite.ru. Доступ будет полностью ограничен не только на главную страницу (http://cite.ru), но и любую другую, URL которой заканчивается, как «.cite.ru».

Находясь в режиме «настройки» («conf t») – пишем:

ip inspect name cite urlfilter

ip urlfilter allow-mode on

ip urlfilter cache 0 ///если так не отключить кэш, cisco 881 ethernet sec router запомнит IP данного сайта и начнет «фильтровать» по IP (не по URL)

ip urlfilter exclusive-domain deny .cite.ru ///вот мы и запретили доступ к «*.cite.ru»

Если хотите, можно включить «лог» всех запросов к данному сайту (не обязательно):

ip urlfilter audit-trail

Остался ровно один шаг. В настройке интерфейса, организующего соединение (Eth4), надо кое-что добавить:

Interface FastEthernet4 ///конфигурируется Eth4

ip inspect cite out ///проверка исходящего с Eth4 трафика

Рассмотрим схему подключения офиса к сети Интернет с помощью маршрутизатора Cisco. Для примера возьмем модель Cisco 881. Команды для настройки других маршрутизаторов (1841, 2800, 3825…) будут аналогичными Различия могут быть в настройке интерфейсов, вернее в их названиях и нумерации.

Шаг 0. Очистка конфигурации

Первое, с чего стоит начать настройку нового маршрутизатора – полностью очистить стартовую конфигурацию устройства. ( Выполнять только на новом или тестовом оборудовании! ) Для этого нужно подключиться с помощью специального кабеля к консольному порту маршрутизатора, зайти в командную строку и выполнить следующее:

Войти в привилегированный режим(#), возможно потребуется ввести логин/пароль.

router> enable

Удалить стартовую конфигурацию

router# write erase

/подтверждение/

Перезагрузить маршрутизатор

router# reload

/подтверждение/

После выполнения маршрутизатор должен перезагрузиться в течение 3ех минут, а при старте вывести запрос о начале базовой настройки. Следует отказаться.

Would you like to enter the basic configuration dialog (yes/no): no

В текущей конфигурации маршрутизатора будут только технологические строки по умолчанию, и можно приступать к основной настройке.

Шаг 1. Имя устройства

Задание имени маршрутизатора для удобства последующего администрирования выполняется командой hostname «название устройства»

router# conf t

router (config)# hostname R-DELTACONFIG

R-DELTACONFIG (config)#

Шаг 2. Настройка интерфейсов

Необходимо настроить 2 интерфейса: внешний и внутренний.

Через внешний интерфейс будет осуществляться связь с Интернет. На нем будут те ip адрес и маска сети, которые предоставил Интернет провайдер.

Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24

Предположим, что оператор связи предоставил нам следующие адреса:

- Сеть 200.150.100.0

- Маска подсети 255.255.255.252 или /30

- Шлюз по умолчанию 200.150.100.1

Настроим внешний интерфейс: зададим ip адрес и сетевую маску, и включим его командой no shut

R-DELTACONFIG#conf t

R-DELTACONFIG (config)#

interface Fa 4

ip address 200.150.100.2 255.255.255.252

no shutdown

После этого соединяем этот интерфейс маршрутизатора с портом оборудования провайдера при помощи прямого патч корда и далее проверяем его доступность командой ping.

Сначала собственный интерфейс

R-DELTACONFIG# ping 200.150.100.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.2, timeout is 2 seconds:

Success rate is 100 percent (5/5) , round-trip min/avg/max = 1/1/4 ms

Затем соседний адрес — шлюз провайдера

R-DELTACONFIG# ping 200.150.100.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.1, timeout is 2 seconds:

Success rate is 100 percent (5/5) , round-trip min/avg/max = 2/4/10 ms

Убедившись в доступности шлюза Провайдера, переходим к настройке внутреннего интерфейса.

В локальной сети будет использоваться следующая адресация

- Сеть 192.168.0.0

- Маска подсети 255.255.255.0

- Внутренний адрес маршрутизатора, который выполняет роль шлюза в Интернет для всех хостов в сети, 192.168.0.1

- Диапазон внутренних адресов сети (пользователи, принтеры, серверы и.т.д.) советую начинать с адреса 192.168.0.5

- Максимально возможный доступный для использования адрес в этой сети будет 192.168.0.254

- Адреса с 192.168.0.2 до 192.168.0.4 оставим про запас для непредвиденных технологических нужд

Для настройки внутреннего интерфейса локальной сети следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем ip адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.0.1 255.255.255.0

no shutdown

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Для наглядности:

ip address => interface Vlan X => interface Fastethernet Y

Ip адрес присваивается виртуальному интерфейсу Vlan X, а он привязывается к физическому интерфейсу Fastethernet Y.

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

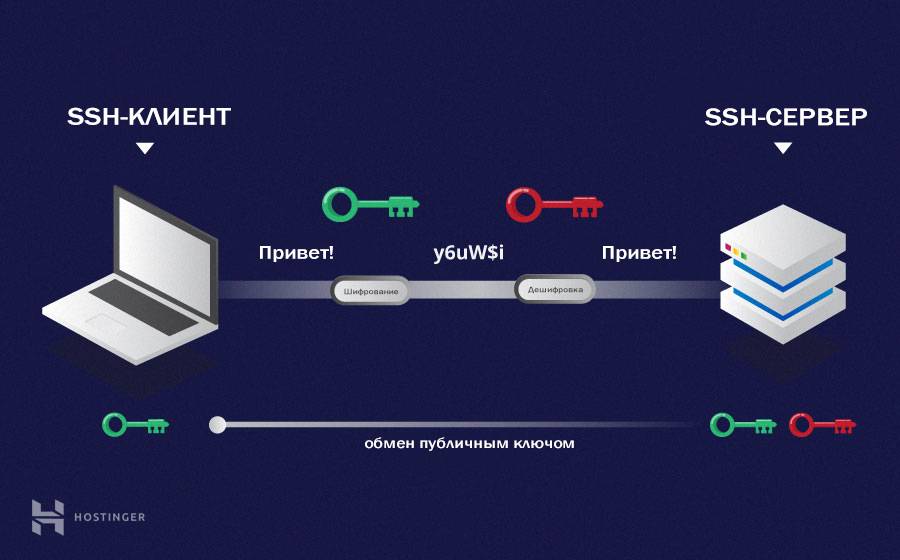

Шаг 3 Настройка удаленного доступа к маршрутизатору

Получить доступ к консоли маршрутизатора можно не только с помощью консольного кабеля, но и удаленно с помощью протоколов Telnet(данные передаются в открытом виде) или SSH(защищенное соединение).

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

R-DELTACONFIG (config)#

ip ssh ver 2

ip domain-name xxx.ru

Генерируем ключи rsa, необходимые для подключения. При запросе указываем 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

После этого при помощи специальной программы, поддерживающей протокол SSH можно зайти в командную строку маршрутизатора удаленно с любой из рабочих станций локальной сети. При авторизации следует ввести логин и пароль, которые были заданы. Подробнее про доступ на устройство по протоколу SSH написано в этой статье.

Шаг 4. Шлюз по умолчанию

Для маршрутизации пакетов в сеть Интернет на устройстве необходимо указать шлюз по умолчанию(default gateway).

R-DELTACONFIG (config)#

ip route 0.0.0.0 0.0.0.0 200.150.100.1

После этого можно проверить не только доступность оборудования провайдера, но и полностью канала в Интернет. Для этого необходимо запустить ping до любого адреса во внешней сети в цифровой форме(DNS для локальной сети лучше настраивать после настройки маршрутизатора). Для примера возьмем адрес лидера на рынке ping – www.yandex.ru (93.158.134.3)

R-DELTACONFIG#ping 93.158.134.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 93.158.134.3, timeout is 2 seconds:

.Success rate is 100 percent (5/5) , round-trip min/avg/max = 1/5/10 ms

Важно!

Обратите внимание, что на данный момент ping внешних адресов работает только(!) будучи запущенным из консоли управления маршрутизатором. Рабочие станции локальной сети все еще не имеют доступа в Интернет.

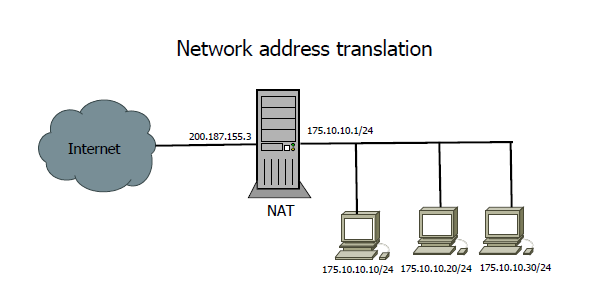

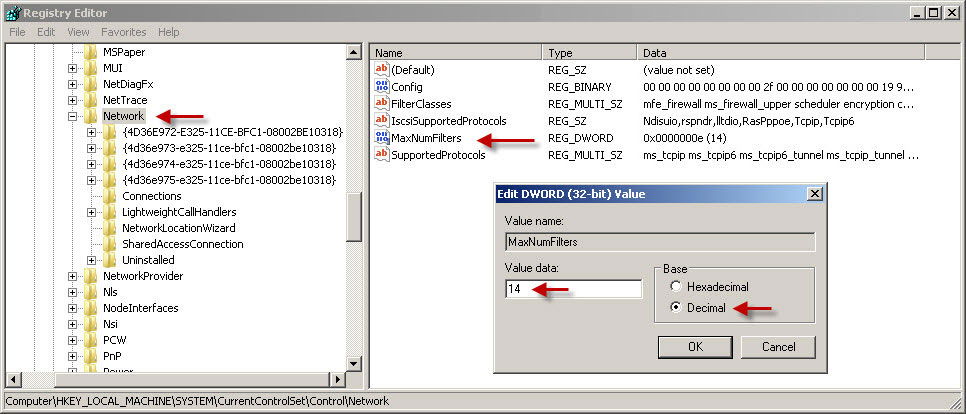

Шаг 5 Настройка трансляции адресов (NAT)

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний ip адрес. В нашем случае, так как провайдер предоставляет только один внешний адрес 200.150.100.2 (определяется маской подсети /30 в условиях примера), то все адреса локальной сети должны транслироваться в него.

Указываем список внутренних адресов, которые будем транслировать во внешний адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний ip адрес маршрутизатора (192.168.0.1). Проверить можно с помощью команды ping до адреса в Интернет из командной строки. Желательно, чтобы проверяемый адрес был в цифровом виде, чтобы исключить потенциальные проблемы с DNS именами.

Важно!

В указанном примере меняется собственный адрес источника.

Важно!

Не стоит оставлять полный доступ в Интернет со всех адресов локальной сети. Советую после проверки работоспособности соединения для безопасности ограничить доступ в Интернет и разрешить его только с конкретных адресов — например с прокси сервера и рабочих станций администратора и/или директора.

Важно!

Не забудьте сохранить конфигурацию на всех устройствах командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG# write

Building configuration.

[OK]

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности – мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа – межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) – сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования – Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования – NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Маршрутизаторы Cisco 881 отличаются расширенной поддержкой беспроводных стандартов сети, что позволит использовать их для малых и средних офисов.

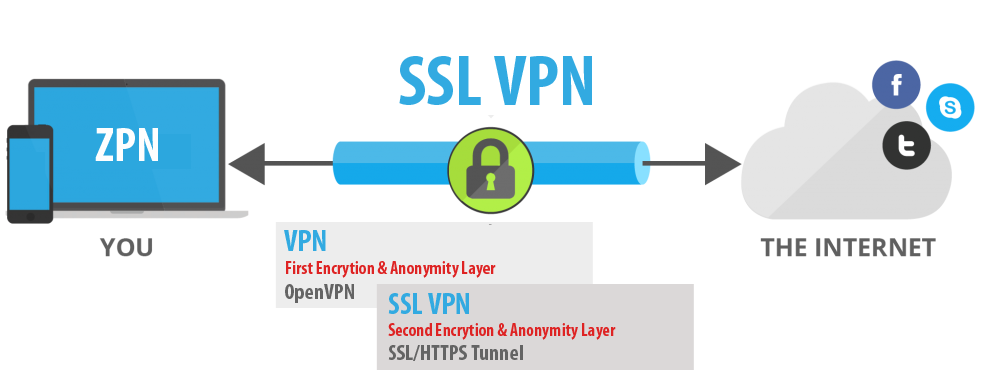

Повышенные функции безопасности за счет присутствия различных протоколов также гарантируют надежную работу при эксплуатации данной серии устройств. Это может происходить как при помощи VPN (IPSec, SSL, DMVPN), так и при помощи протокола SRST.

Дополнительные возможности маршрутизатора способствуют снижению операционных издержек и удовлетворению различных потребностей организации.

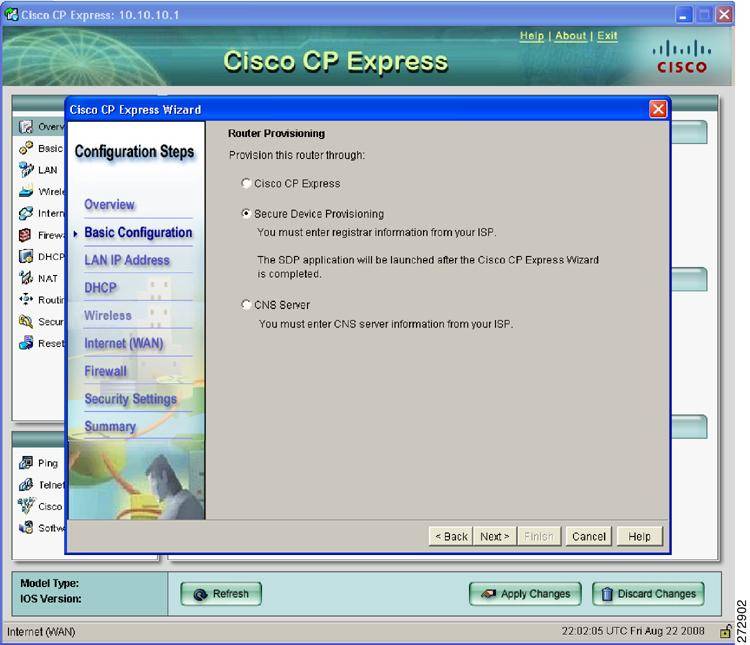

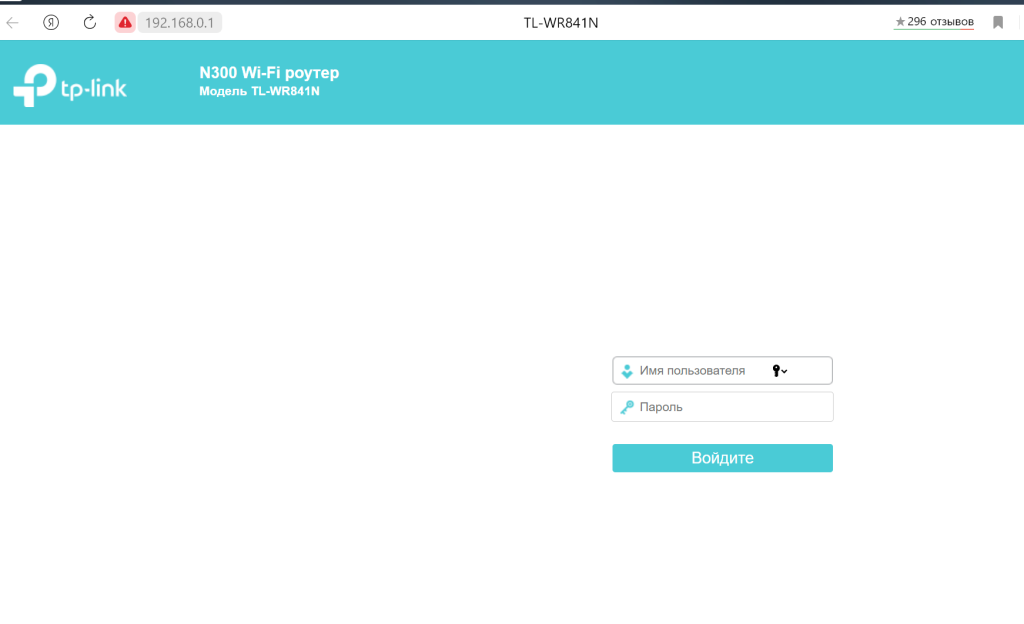

Настройка через Web-интерфейс

Первым делом для обеспечения комфортной работы предлагается настроить удаленный доступ роутером через Web-интерфейс.

В режиме конфигурирования (conf t) создаем access-list 1, который в дальнейшем будет использоваться для доступа с определенного ip-адреса.

Router(config)# access-list 1 permit 172.16.1.1

Создаем пользователя user с паролем PassWord.

Router(config)# username user privilege 15 secret PassWord

Включаем http сервер с локальной аутентификацией.

Router(config)# ip http server

Router(config)# ip http authentication local

Разрешаем доступ с определенного IP-адреса, используя для этого созданный ранее access-list 1.

Router(config)# ip http access-class 1

Для включения https сервера необходимо повторить предыдущие шаги с некоторыми коррективами.

Определяем доменное имя – cisco.com

mycisco(config)# ip domain-name cisco.com

Создание access-листа и пользователя с расширенными правами – идентично предыдущим настройкам.

Выключаем http сервер и включаем https сервер с локальной аутентификацией.

mycisco(config)# no ip http server

mycisco(config)# ip http secure-server

mycisco(config)# ip http authentication local

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

mycisco(config)# ip http access-class 1

Теперь можно управлять устройством через веб-интерфейс, что довольно-таки удобно. Такая возможность, реализованная в Cisco 881, делает его более современным для любого использования. К тому же, веб-интерфейс упрощает настройку оборудования, нежели управление через консоль.

Настройка Интернет

Ранее была проведена первоначальная настройка оборудования в целях комфортного администрирования. Далее необходимо настроить оборудование по назначению – он непременно должен предоставлять доступ пользователям в сеть интернет.

Первым делом необходимо настроить интерфейсы. Роутер, грубо говоря, имеет всего 2 интерфейса. Один из них общается с внутренней сетью, а второй «видит» внешнюю. Посредством внешнего интерфейса (порта) и будет происходит соединение с сетью Интернет. IP-адрес и маска сети предоставляются интернет-провайдером сети. Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24.

Настроим внешний интерфейс: зададим IP-адрес и сетевую маску.

R-DELTACONFIG#conf t

R-DELTACONFIG (config)#

interface Fa 4

ip address 200.150.100.2 255.255.255.252 // Адрес сети с маской

no shutdown // Включение интерфейса

Далее соединяем этот интерфейс маршрутизатора с портом оборудования провайдера напрямую. Пингуем. Убеждаемся, что все работает, и идем дальше.

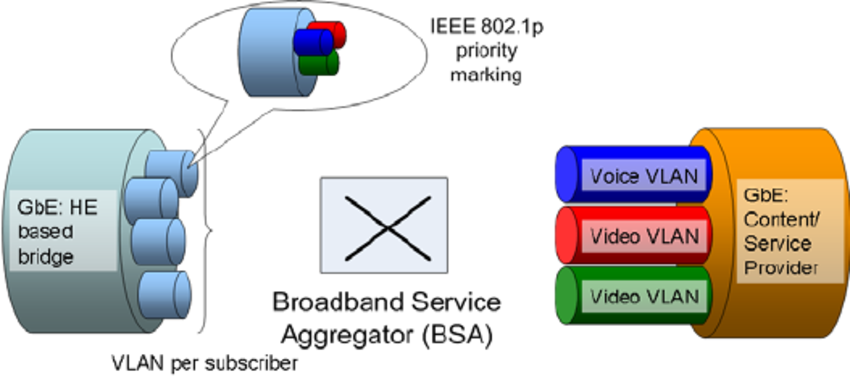

Настройка VLAN

Прежде чем приступить к настройке внутреннего интерфейса, стоит рассмотреть такое понятие как VLAN – виртуальная локальная сеть. VLAN позволяет объединить несколько устройств в одной сети с набором одних и тех же требований. Это упрощает работу с большим количеством устройств в одной локальной сети.

Итак, первым делом следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем IP-адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.0.1 255.255.255.0 // Адрес маршрутизатора

no shutdown

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

Настройка SSH

Ранее был рассмотрен способ управления роутером через веб-интерфейс. Но куда более знакомым способом является удаленный доступ через консоль. И как правило, доступ к консоли осуществляется либо через устаревший протокол Telnet, либо через более современный и защищенный SSH.

Протокол SSH передает ключи в зашифрованном виде. То есть, даже если злоумышленник каким-либо образом их получит, воспользоваться он ими не сможет. А поскольку роутер может обслуживать офис вполне себе средних размеров с конфиденциальными данными, то даже малейший шанс атаки на управление маршрутизатором может быть крайне опасен.

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

R-DELTACONFIG (config)#

ip ssh ver 2

ip domain-name xxx.ru

Генерируем ключи rsa, необходимые для подключения. При запросе указываем длину ключа 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

Настройка NAT

С виду все необходимые настройки были произведены, и по-хорошему, роутер уже должен выходить в сеть и передавать/получать необходимые данные. Но поскольку сеть Интернет достаточно обширна, а адреса в локальных сетях могут совпадать, роутер должен уметь «транслировать» локальный адрес устройства в публичный.

Для упрощения, можно представить такую ситуацию. У человека есть паспорт в своей стране. Но когда он получает заграничный документ, его ФИО переводят на алфавит того государства, куда собирается человек. Пример достаточно грубый, но в случае с сетью происходит то же самое. Есть локальный адрес устройства. Пользователь посылает запрос на адрес, который находится вне данной сети. Но обратным адресом будет указан локальный адрес устройства, который недоступен из сети Интернет (как и иностранцу будет сложно прочитать российский паспорт). И чтобы понять, какому конкретно устройству предназначаются данные, необходимо настроить NAT – механизм преобразования IP-адреса транзитных пакетов.

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний IP-адрес.

Указываем список внутренних адресов, которые будем «переводить» во внешний адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Настройка DHCP

Есть еще одна вещь, которая упрощает работу с большим количеством устройств в одной сети. Поскольку у каждого устройства должен быть свой IP-адрес, его необходимо прописывать вручную. Если в сети более ста устройств, то нужно обратиться к каждому и прописать необходимые конфигурации. Часть задач в дальнейшем можно передать VLAN-ам, но они предназначены для устройств, которые уже обладают своим адресом.

Поэтому для экономии времени предлагается настроить DHCP – протокол динамической настройки узла. То есть, с ним роутер будет динамически распределять адреса в указанном пользователем диапазоне. Администратору в данном случае необходимо лишь выбрать диапазон и маску под все используемые устройства. А устройство (DHCP-клиент) будет общаться уже с сервером, который выдаст все необходимые конфигурации в автоматическом режиме.

Настройка достаточно проста:

ROUTER#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

ROUTER(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.10 // Исключение адреса, который выдается роутеру (шлюзу)

Также, если в сети есть сервера, к которым часто обращаются, их адрес лучше определить статически (таких адресов вряд ли будет много).

ROUTER(config)#ip dhcp pool MY-POOL

ROUTER(dhcp-config)#network 192.168.1.0 255.255.255.0

ROUTER(dhcp-config)#default-router 192.168.1.1

ROUTER(dhcp-config)#domain-name my-domain.com

ROUTER(dhcp-config)#dns-server 192.168.1.5

ROUTER(dhcp-config)#exit

И настройка самого шлюза:

ROUTER(config)#interface fa0/0

ROUTER(config-if)#ip address 192.168.1.1 255.255.255.0

ROUTER(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

ROUTER(config-if)#exit

ROUTER(config)#exit

ROUTER#

%SYS-5-CONFIG_I: Configured from console by console

Теперь все «локальные» настройки более-менее учтены. Благодаря ним сетевой администратор может удаленно подключаться к маршрутизатору, автоматически раздавать IP-адреса новым устройствам, выходить в Интернет, объединять устройства в отделы и т.п. Но поскольку Cisco 881 обладает достаточно обширным функционалом, есть еще несколько интересных вещей, которые обязательно пригодятся при работе в офисе.

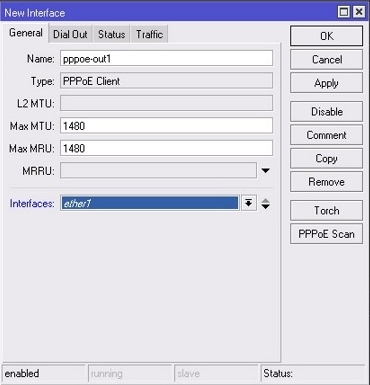

Настройка PPPoE

Есть небольшая поправка. Благодаря NAT роутер лишь транслирует IP-адреса. Для полноценного выхода в Интернет через провайдера необходимо также настроить PPPoE – протокол передачи данных.

В роли PPPoE-клиента может выступать и маршрутизатор Cisco, этапы настройки следующие:

1. Создать и настроить интерфейс Dialer:

ROUTER(config)#interface Dialer1

ROUTER(config-if)# ip address negotiated

ROUTER(config-if)# ip mtu 1492

ROUTER(config-if)# ip nat outside

ROUTER(config-if)# encapsulation ppp

ROUTER(config-if)# dialer pool 1

ROUTER(config-if)# ppp authentication chap callin

ROUTER(config-if)#ppp chap hostname pppoe_user1

ROUTER(config-if)#ppp chap password 0 cisco

ROUTER(config-if)#exit

ROUTER(config)#

2. На интерфейсе, который подключен к сети провайдера, задать pppoe-client, сопоставленный с созданным выше dialer pool ( его мы указали в интерфейсе Dialer1):

ROUTER(config)#interface FastEthernet0/1

ROUTER(config-if)#pppoe-client dial-pool-number 1

ROUTER(config-if)#exit

ROUTER(config)#

3. Задать маршрут по умолчанию через интерфейс Dialer:

ROUTER(config)#ip route 0.0.0.0 0.0.0.0 dialer 1

ROUTER(config)#

Теперь благодаря данной настройке роутер может выходить в сеть Интернет через провайдера. Настроенный ранее NAT этому также поспособствует.

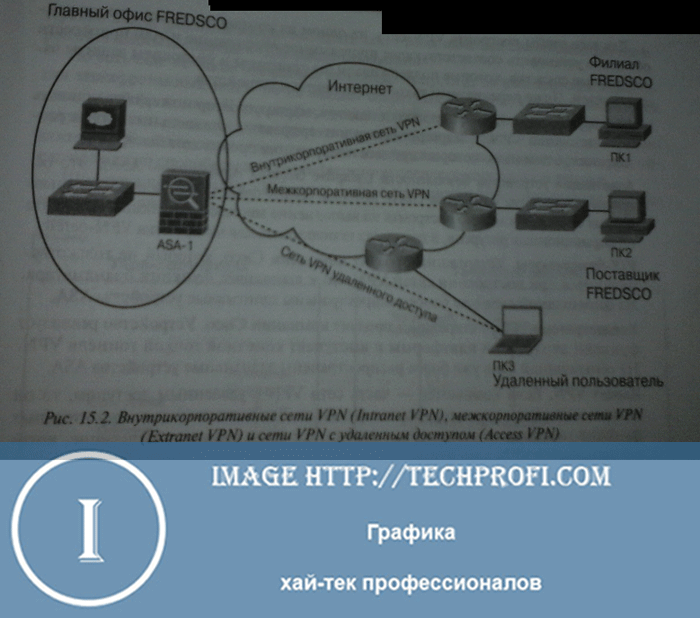

Настройка VPN

VPN – виртуальная приватная сеть. Её наличие предполагает создание защищенного туннеля для передачи данных. Доступ третьих лиц к данной сети ограничен, поэтому это гарантирует безопасное соединение и целостность передаваемых данных.

К примеру, через данный туннель можно настроить надежное удаленное подключение к устройству, что и предлагается рассмотреть далее.

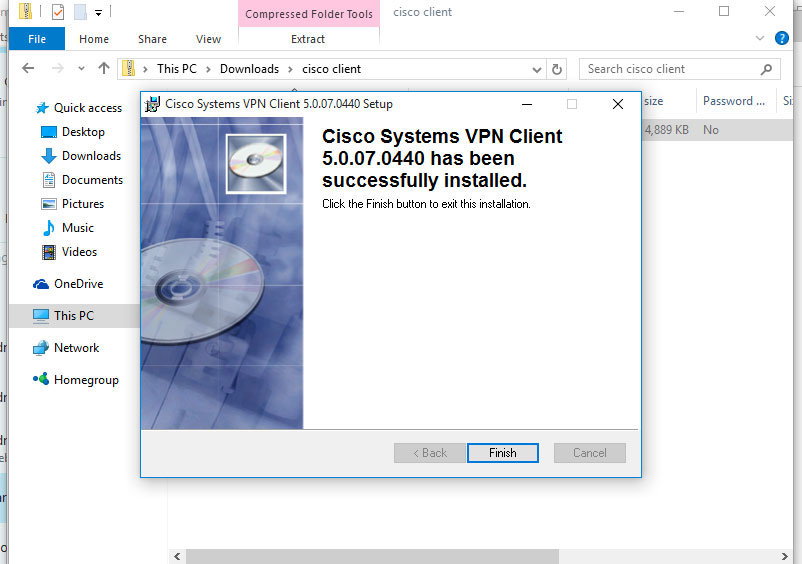

Первым делом необходимо активировать лицензию на роутере. Вводим команду в привилегированном режиме:

license modify priority SSL_VPN high

Далее копируем дистрибутив any connect на роутер любым удобным способом и устанавливаем его:

mkdir flash:/webvpn

copy tftp: flash:/webvpn/

crypto vpn anyconnect flash:/webvpn/anyconnect-win-4.4.00243-k9.pkg

Включаем aaa (авторизация, аутентификация и учет данных), создаем локальных пользователей и активируем https сервер:

aaa new-model

aaa authentication login SSL_USERS local

username admin secret ***************

ip http secure-server

Генерируем RSA ключи с размером 1024, создаем trustpoint и затем генерируем самоподписанный сертификат:

crypto key generate rsa label SSLKEY modulus 1024

crypto pki trustpoint HELLO_TRUSTPOINT

enrollment selfsigned

serial-number

subject-name CN=firewallcx-certificate

revocation-check crl

rsakeypair SSLKEY

crypto pki enroll HELLO_TRUSTPOINT

Настраиваем пул адресов, который будет выдаваться клиентам, и создаем WebVPN Шлюз.

ip local pool WEBVPN_POOL 10.0.0.11 10.0.0.15

webvpn gateway WEBVPN_GW

ip interface Dialer1 port 443 // Команда на использование порта 443

ssl trustpoint HELLO_TRUSTPOINT

inservice

Далее создаем и привязываем к нашему шлюзу так называемый webvpn context.

webvpn context WEBVPN_CON

title «Welcome» // Приветствие при входе через браузер

login-message «Hello» // Приветственное сообщение

aaa authentication list SSL_USERS

gateway WEBVPN_GW

max-users 5 // Максимальное количество подключаемых пользователей

inservice // Активация

Далее необходимо создать группу политик. В ней будет находиться пул адресов, где прописано, какой пользовательский трафик пойдет в туннель.

policy group WEBVPN_POLICY

functions svc-enabled // Данная команда говорит о том, что удаленный клиент может подключаться самостоятельно посредством предустановленного клиента anyconnect

svc address-pool «WEBVPN_POOL» netmask 255.255.255.0

svc split include 192.168.1.0 255.255.255.0

svc split include 172.16.1.0 255.255.255.0

default-group-policy WEBVPN_POLICY

Если у нас на внешнем интерфейсе висит ACL, то необходимо дописать правило:

permit tcp any host «внешний адрес роутера» eq 443

И осталось внести некоторые коррективы для NAT:

ip nat inside source list NAT_POOL interface Dialer1 overload

ip access-list extended NAT_POOL

permit ip 192.168.1.0 0.0.0.255 any

ip access-list extended NAT_POOL 1 deny ip 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255

Настройка Wi-Fi

Ранее не раз было упомянуто о беспроводных возможностях cisco 881. И после того, как была проведена полная настройка доступа из локальной сети в сеть Интернет, а также были решены все вопросы в локалке, настала пора воспользоваться данным преимуществом.

ip dhcp pool sdm-pool

import all

network 10.10.10.0 255.255.255.248

default-router 10.10.10.1

lease 0 2

ip dhcp excluded-address 10.10.10.1 // Исключаем адрес маршрутизатора

Команды, относящиеся непосредственно к настройкам беспроводного интерфейса:

interface Dot11Radio0

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

!

ssid telecombook

!

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0

54.0

station-role root

!

interface Dot11Radio0.1

encapsulation dot1Q 1 native

no cdp enable

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

Здесь используется такое понятие как BVI – интерфейс для «общения» беспроводной сети с маршрутизатором.

Теперь настроим параметры беспроводного подключения:

dot11 ssid telecombook

vlan 1

authentication open

authentication key-management wpa

guest-mode

wpa-psk ascii 0 telecombook123

Далее привяжем интерфейс Vlan1 к бриджу:

interface Vlan1

no ip address

ip tcp adjust-mss 1452

bridge-group 1

bridge-group 1 spanning-disabled

Затем создадим BVI интерфейс:

bridge irb

interface BVI1

ip address 10.10.10.1 255.255.255.248

Примечание: в сети BVI нельзя использовать IP-адрес, использованный на Vlan 1. Его заранее необходимо удалить при помощи команды

И только потом перенести на BVI. Таким образом, шлюз по умолчанию будет доступен как беспроводным, так и проводным пользователям.

Пример подключения

Представим себе, что у нас есть один роутер Cisco. С помощью маршрутизатора мы должны подключить офис с несколькими компьютерами. Для коннекта всех локальных машин будем использовать коммутатор. Fa 4 и Fa 0 – это внешний и внутренний физический интерфейс. Также у нас есть:

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1– это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

router>

Но нам нужно запустить роутер с правами администратора, чтобы вместо стрелочки стояла решетка (#). Для этого вводим команду:

router> enable

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

router# write erase

router# reload

Нужно будет немного подождать. После этого роутер загрузится и выведет сообщение – использовать стандартную конфигурацию? – отвечаем:

no

ШАГ 3: Конфигурация интерфейсов

В первую очередь давайте назовем наше устройство для удобства обращения через команду. Я назвал его: «WIFIGID-ROUTER» – смотрим на картинку. Вообще, если у вас будут возникать какие-то вопросы по командам, то смотрите на схему в начале статьи. Итак, обзываем наш роутер:

router#conf t

router (config)#hostname WIFIGID-ROUTER

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

192.168.1.0/24

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

- Сеть провайдера: 277.146.101.0

- Маска: 255.255.255.252 (/30)

- Шлюз: 277.146.101.1

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

WIFIGID-ROUTER #conf t

WIFIGID-ROUTER (config)#

interface Fa 4

ip address 227.146.101.2 255.255.255.252

no shutdown

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

WIFIGID-ROUTER #ping 227.146.101.2

А потом шлюз провайдера:

WIFIGID-ROUTER #ping 227.146.101.1

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

192.168.1.0

Локальный адрес роутера:

192.168.1.1

Маска стандартная:

255.255.255.0

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.2.1 255.255.255.0

no shutdown

interface Fa 0

switchport access vlan 1

no shutdown

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

WIFIGID-ROUTER (config)#

ip ssh ver 2

ip domain-name wifigid-router-c.ru

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Вписываем число:

1024

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

WIFIGID-ROUTER (config)#

ip route 0.0.0.0 0.0.0.0 227.146.101.1

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

WIFIGID-ROUTER#ping8.8.8.8

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

WIFIGID-ROUTER (config)#

ip access-list standard ACL_NAT

permit 192.168.1.0 0.0.0.255

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будут неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

WIFIGID-ROUTER#write

Настройка DHCP

Первым делом предлагается к изучению настройка на устройствах DHCP — Dynamic Host Configuration Protocol — протокол динамической настройки узла. Благодаря ему устройство автоматически получает необходимые для работы параметры, и сетевой администратор лишь поручает, кому необходимо получать такие данные. Удобно, не правда ли?

Схема получения параметров проста: устройство обращается для начала к DHCP серверу, а он в свою очередь передает устройству необходимые параметры. Сервер может также и отказать устройству при условии, что тот не входит в заданный администратор диапазон, к примеру.

Настройка выглядит еще проще:

1. Необходимо исключить те устройства, которым адреса выдаются в ручном режиме. К ним относятся серверы, маршрутизаторы и т.п.

ip dhcp excluded-address 10.10.10.245 10.10.10.254

ip dhcp excluded-address 10.10.10.1 10.10.10.10

ip dhcp ping packets 4

2. Необходимо создать пул адресов, выдаваемых устройствам

ip dhcp pool MY_POOL

import all

network 10.10.10.0 255.255.255.0

domain-name dbschenker.ru

default-router 10.10.10.1

dns-server 10.10.10.2

lease 3

Все, теперь часть работы будет выполнять маршрутизатор. Довольно удобно, когда в сети много устройств. Здесь задача администратора только в том, чтобы правильно рассчитать диапазон адресов в расчете на количество устройств.

Настройка VLAN

Теперь можно плавно перейти к настройке VLAN — виртуальной локальной сети.

Представьте такую картину: роутер «раздал» всем устройствам адреса. Но тогда они будут «путаться под ногами», когда начнут обмениваться данными между собой. И чтобы не перегружать машрутизатор дополнительной работой, внутри сети одного офиса можно создать ещё несколько — виртуальных, которые будут объединять, к примеру, разные отделы между собой, либо можно объединить их по другому любому принципу. Суть одна — трафик будет идти именно в тот VLAN, где есть нужный адрес, вместо того, чтобы стучаться до каждого устройства и уточнять — а тот ли ты, кто нужен?…

Небольшая помарка: у роутеров нет VLAN-ов, их роль выполняют sub-интерфейсы.

Настройка выглядит следующим образом:

int fa 0/0.2 // Sub-интерфейс для VLAN 2

encapsulation dot1Q 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

do wr mem

Также происходит настройка и для других VLAN-ов.

Настройка VPN

Теперь стоит немного усложнить задачу пользователю Cisco 1841 и предложить ему настройку VPN.

VPN представляет собой виртуальную частную сеть, которая позволяет образовать некий туннель для передачи данных без доступа к ним третьим лицам. Такая сеть может стать корпоративной, к ней можно подключаться в любом месте без привязки к физическому интерфейсу. Дополнительно гарантируется защита данных, передающихся по данной сети.

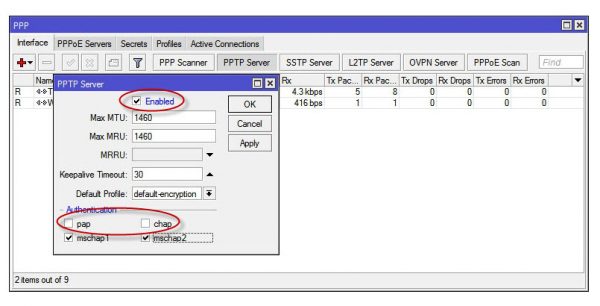

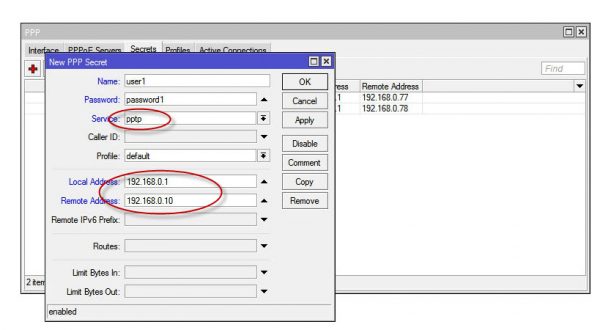

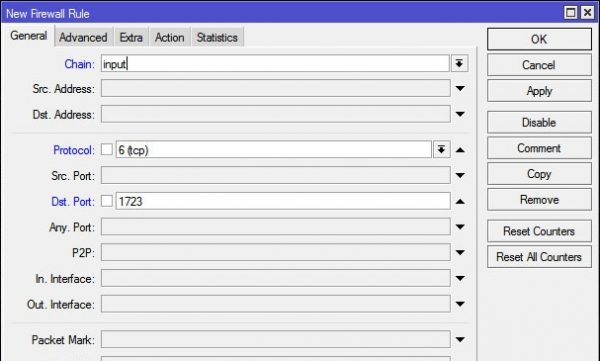

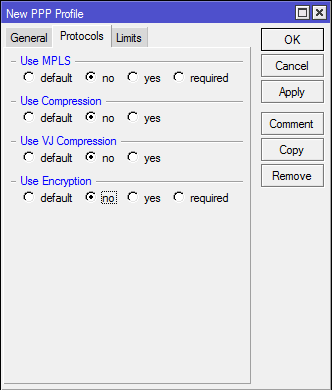

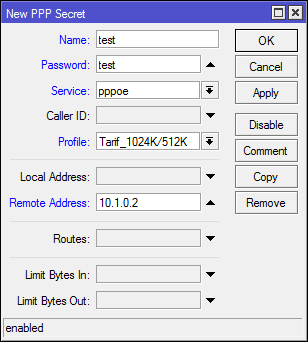

Итак, для настройки VPN-сервера на маршрутизаторе Cisco необходимо выполнить следующие команды. Настраивать будем VPN на основе PPTP:

Для начала создаем пул адресов, которые будут выдаваться пользователям, подключающимся по VPN (похожая картина была при настройке DHCP):

R1(config)#ip local pool VPN 192.168.1.100 192.168.1.110

Включаем сервис VPN-сервера:

R1(config)#vpdn enable

Далее настраиваем VPDN-группу. Здесь мы должны разрешить маршрутизатору отвечать на входящие запросы PPTP, и указать специально созданный виртуальный шаблон (virtual template), необходимый для клонирования интерфейса и использования его в качестве основного шлюза для подключающихся клиентов:

R1(config)#vpdn-group VPN

R1(config-vpdn)#accept-dialin

R1(config-vpdn-acc-in)#virtual-template 1

R1(config-vpdn-acc-in)#protocol pptp

R1(config-vpdn-acc-in)#exit

R1(config-vpdn)#

Переходим к последнему этапу настройки: необходимо создать виртуальный шаблон, который позволит клонировать интерфейс, а так же укажет, какие параметры для подключения необходимо использовать:

R1(config)#interface virtual-template 1// создаем интерфейс VT

R1(config)#encapsulation ppp // включаем инкапсуляцию PPP

R1(config)#peer default ip address pool VPN // адреса для подключающихся берем из созданного ранее пула

R1(config)#ip unnumbered GigabitEthernet0/0.1// клонируем саб-интерфейс Gi0/0.1, т.к. в данной топологии общая сеть подключена к нему

R1(config)#no keepalive

R1(config)#ppp encrypt mppe auto // включаем шифрование. NPE IOS не поддерживает эту команду!

R1(config)#ppp authentication pap chap ms-chap ms-chap-v2 // Включаем все возможные виды аутентификации

Осталось создать локальную базу данных пользователей, которые могли бы подключаться к нашему серверу, используя внешний IP-адрес в качестве адреса сервера, и логины и пароли из локальной базы на Cisco-маршрутизаторе.

Команда выглядит следующим образом:

R1(config)#username test privilege 0 ?

password Specify the password for the user

secret Specify the secret for the user

Пользователям задаем 0 привилегий, это значит, что под своими логинами и паролями пользователи не смогут что-нибудь сломать на маршрутизаторе, если вдруг решат на него залезть посредством telnet/ssh.

При использовании SECRET возникают проблемы с работой всех видов аутентификации, кроме PAP. Поэтому, если используется PAP, можно ставить секретный пароль. Но если используются другие виды аутентификации, то необходимо выбирать пункт PASSWORD.

После этого на машине под управлением ОС семейства Windows создаем с помощью мастера VPN подключения, адрес сервера — внешний IP маршрутизатора Cisco, логины и пароли — из базы. Если у маршрутизатора не включалось шифрования (сознательно, либо из-за отсутствия возможности) — не забываем в свойствах подключения указать, что шифрование необязательное. И пользуемся созданным VPN’ом.

Самое жуткое — позади. Вроде бы…

Настройка NAT.

Вроде бы все хорошо. Внутри есть и локальная, и виртуальная сеть, устройства все под адресами, да еще и в защищенном туннеле. Но при попытке выйти на какой-то либо сайт роутер выдает ошибку.

И действительно, представьте, сколько таких локальных сетей вообще существует. И адреса во многих могут совпадать.

Для этого есть механизм NAT. Он транслирует внутренний адрес устройства во внешний, соответственно, устройство может выйти в сеть уж под внешним адресом, а потом еще и получить данные. Только уже на свой личный адрес. Удобно, правда? Стоит разобраться детальнее.

Все данные от устройства идут на порт маршрутизатора. Там он меняет локальный IP-адрес на внешний и кидает эти данные в Интернет. При получении «ответа» он делает обратную операцию. Для пользователя — ерунда, и не заметит подвоха. Для маршрутизатора — следующие этапы настройки.

1. Задаем шлюз по умолчанию

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 125.12.232.15

ip route 192.168.1.0 255.255.255.0 125.12.232.15

2. Включаем скоростную передачу от Cisco для IPv4

ip cef

…и отключаем для IPv6

no ipv6 cef

3. Настраиваем непосредственно NAT

на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

на локальном интерфейсе (который привязан к VLAN)

interface Vlan1

ip nat inside

создаем список IP-адресов, которые имеют доступ к NAT

ip access-list extended NAT

permit ip host 10.10.10.10 any

включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Перед тем, как выполнить эти действия, необходимо также проверить доступность интерфейсов (портов).

Router>enable

Router# conf t

Router(config)# interface FastEthernet0/1

Router(config-if)# ip address 192.168.1.1 255.255.255.0

Router(config-if)# description LAN

Router(config-if)# no shutdown

Router(config-if)#exit

Router(config)#

Если была проведена данная операция — то все ОК, базовая настройка интерфейсов прошла успешно.

Как видите, и совсем Cisco 1841 не кусается. Все настройки, приведенные выше, помогут в создании стабильной и рабочей сети. Их можно корректировать в зависимости от нужд, самое главное — уловить «базу» и в будущем опираться только на неё.

Настройка SSH

Прежде чем приступить непосредственно к настройке оборудования, необходимо обеспечить к нему доступ по протоколу SSH. Это защищенный протокол, который обеспечивает безопасность при работе с маршрутизатором. При первом подключении к Cisco 2911 необходимо произвести базовую настройку оборудования. К ней относится настройка подключения по протоколу Telnet (устаревший протокол, передающий все пароли в открытом виде и открывающий широкие возможности для различных атак).

Для настройки необходимо использовать программу Putty, выбрав в ней тип подключения Serial и COM-порт. В консольном окне прописать следующее:

Router>enable // Вход в привилегированный режим

Router#erase startup-config // Необходимо сбросить пароль, удалить старые конфигурации и перезагрузить устройство

Router#reload

Router>enable

Router#configure terminal // Использование конфигурационного режима

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Gw0 // Имя устройства

Gw0(config)#

Gw0(config)#service password-encryption // Данная команда включает режим хранения паролей в конфигурационном файле устройства в зашифрованном виде.

Gw0(config)#no ip http server // Отключение управления маршрутизатором через http, https, CDP

Gw0(config)#no ip http secure-server

Gw0(config)#no cdp run

Gw0(config)#line con 0

Gw0(config-line)#password пароль // Необходимо задать пароль на подключение через консоль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config)#line vty ?

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config) enable secret пароль_enable_режима // Необходимо задать пароль для привилегированного режима

Настройка интерфейсов внутренней сети выглядит следующим образом:

Gw0(config) #interface Gi 0/0

Gw0(config-if)#ip address 192.168.0.1 255.255.255.0

Gw0(config-if)#description LAN

Gw0(config-if)#no shutdown

Gw0(config-if)#exit

Gw0(config)# ip name-server 192.168.0.2 // DNS-сервер

Теперь устройство доступно для подключения по протоколу Telnet по адресу 192.168.0.1.

Gw0# copy running-config startup config // сохранение конфигурации

Далее производим настройку SSH:

Gw0>enable//

Gw0#clock set 20:10:00 23 May 2012 // Необходимо установить точное время для генерации ключа

Gw0#configure terminal //

Gw0# ip domain name iamroot.ru // Для генерации ключа необходимо указать имя домена

Gw0(config)# crypto key generate rsa // Генерация RSA-ключа

Gw0(config)# username user privilege 15 secret пароль // Создание пользователя с расширенными правами

Активируем протокол ААА

Gw0(config)# aaa new-model // Активация AAA (авторизация, аутентификация и учет данных. Протокол используется для предоставления пользовательского доступа и контроля над ним).

Gw0(config)#line vty 0 1441 // Переход в режим конфигурирования терминальных сессий

Gw0(config-line)# transport input ssh // Указание на то, что средой доступа через сеть по умолчанию будет протокол SSH

Gw0(config-line)# logging synchronous //Автоматическое поднятие строки

Gw0(config-line)#exec-timeout 30 0 // Время тайм-аута до автоматического закрытия SSH-сессии в 30 минут

Далее необходимо выйти из конфигурационного режима командой Ctrl+Z

Gw0# wr // Сохранение настроек.

Теперь оборудование доступно через защищенный канал SSH.

Настройка USB

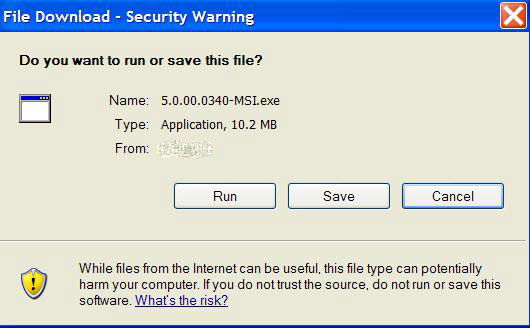

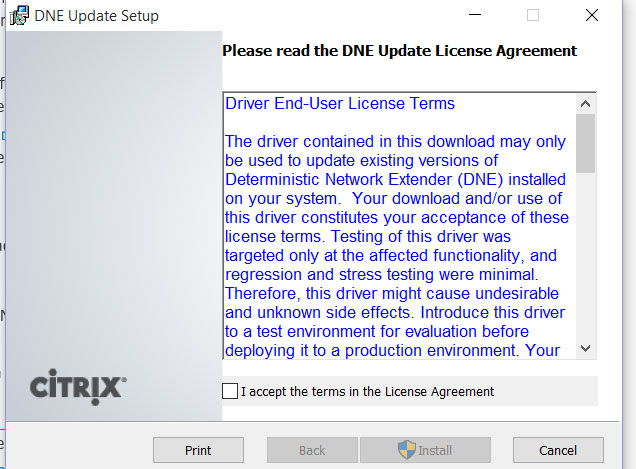

Если вернуться к началу статьи, то стоит обратить внимание на то, что подключение к консоли возможно не только через COM-порт, но и через USB. Для этого необходимо скачать и установить специальный драйвер (cisco usb console driver). Происходит распаковка, установка, перезагрузка системы..

Далее в диспетчере устройств необходимо посмотреть, какой COM-порт присвоен Cisco USB Console. После этого в Putty необходимо выбрать Serial — подключение и выбрать тот самый COM-порт.

Настройка маршрутизации

Теперь можно перейти к полноценной настройке. Первым этапом будет рассмотрен процесс маршрутизации.

Прежде чем к нему приступить, стоит ознакомиться с таким понятием как «таблица маршрутизации». Визуально это можно представить как граф, соединенный между собой точками. Из пункта «А»в пункт «Б», и т.п. Таких маршрутов может быть несколько, но в данном случае будет рассмотрена статическая маршрутизация – это один конкретный путь, который, как правило, прописывается самим пользователем.

Данный этап необходим для того, чтобы маршрутизатор «знал» путь из одной точки в другую. Это знание поможет ему выбрать наилучший маршрут в зависимости от ситуации.

Процесс назначения маршрута на роутере выглядит следующим образом:

enable

configure terminal

ip route 172.16.0.0 255.255.255.128 Serial0/0/0// Используем команду для ввода статического маршрута

Данная команда указывает на то, что далее будет прописан маршрут. В конкретном случае, адрес 172.16.0.0 – та самая неизвестная роутеру сеть, 255.255.255.128 – маска неизвестной удаленной сети. Serial0/0/0 – интерфейс, на который будут поступать пакеты данных, предназначенные для той самой удаленной сети.

Вместе интерфейса можно указать IP-адрес шлюза.

Команда:

ip route 0.0.0.0 0.0.0.0 Serial0/0/0

означает маршрут по умолчанию.

end// Выход из режима глобальной конфигурации

show running-config// Проверка введенных данных.

copy running-config startup-config// Сохранение настроек

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» — trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0

no shut

no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым. В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х

Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

Настройка NAT

NAT – механизм преобразования транзитных IP-адресов. Также NAT отвечает за проброс портов — использование одного внешнего интерфейса несколькими устройствами в локальной сети. То есть, существует некоторое устройство, которое пытается отправить трафик вне локальной сети. Маршрутизатор его, конечно, отправит, но обратный адрес состоит из локального адреса устройства. Роутер мгновенно подменяет его адрес на свой внешний IP-адрес и меняет номер порта (чтобы различать локальные устройства между собой). Все данные маршрутизатор временно хранит в таблице, чтобы все данные достигли получателя.

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT // Создание Access-листа NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Сохраняем все настройки:

R-DELTACONFIG#write

Настройка VPN

Теперь можно познакомиться с таким понятием, как VPN. VPN — virtual private network, виртуальная частная сеть. То есть, поверх существующей сети создается некая виртуальная сеть, которая объединяет в себя несколько устройств. Первой задачей VPN является маркировка участников данной сети, чтобы она не смешивалась с чужой. Второй (и одной из главных) задачей является защита информации, передаваемой между участниками сети.

Такая сеть абстрагирована от физической составляющей. То есть, совсем неважно, каким образом будет установлено соединение, и проходить оно может через публичные сети.

Для маршрутизаторов VPN представляет собой туннель — допустим, между сетями двух офисов одной компании. Это довольно удобно, поскольку данные защищены от посторонних глаз, а работать можно без привязки к физическим интерфейсам. VPN способен объединять географически удаленные объекты в одну сеть.

К рассмотрению предлагается настройка VPN-туннеля между двумя маршрутизаторами с заданными параметрами:

Маршрутизатор Cisco в главном офисе (R-MAIN)

Пользовательская сеть 192.168.10.0 /24

Внешний статический IP-адрес 1.1.1.2 /30

Шлюз провайдера 1.1.1.1 /30

Маршрутизатор Cisco в удаленном офисе (R-BRANCH)

Пользовательская сеть 192.168.20.0 /24

Внешний статический адрес 2.2.2.2 /30

Шлюз провайдера 2.2.2.1 /30

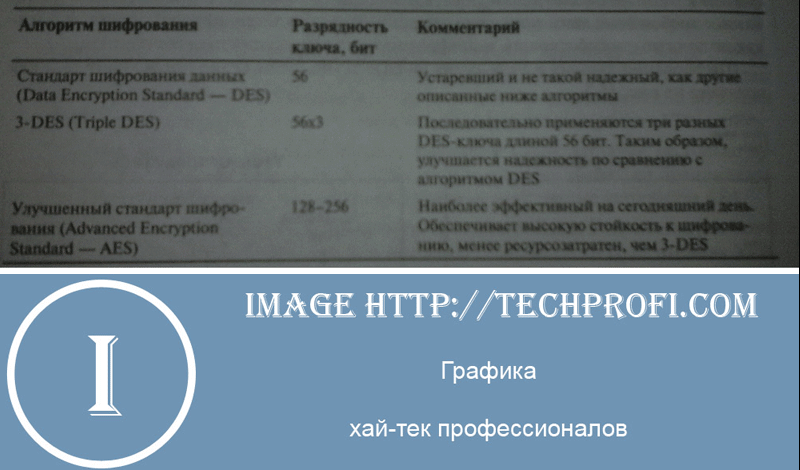

Для начала необходимо выбрать параметры шифрования:

R-MAIN(config)#

crypto isakmp policy 1

encr 3des // Алгоритм шифрования

authentication pre-share

group 2

crypto ipsec transform-set ESP_3DES_SHA_HMAC esp-3des esp-sha-hmac

crypto ipsec df-bit clear

crypto ipsec profile VTI_PROF

set transform-set ESP_3DES_SHA_HMAC

set pfs group2

Ключ шифрования должен быть одинаковым на обоих роутерах.

Для главного офиса:

R-MAIN(config)#

crypto isakmp key 0 12345 address 2.2.2.2

Для удаленного офиса:

R-BRANCH(config)#

crypto isakmp key 0 12345 address 1.1.1.2

В каждом офисе необходимо указать внешний адрес соседней площадки.

На каждом маршрутизаторе создаем виртуальный туннельный интерфейс.

В главном офисе:

R-MAIN(config)#

interface Tunnel1

description Link to R-BRANCH

ip address 10.0.0.1 255.255.255.252 // Собственный адрес виртуального туннеля

tunnel source FastEthernet 0/0 // Собственный внешний интерфейс маршрутизатора

tunnel destination 2.2.2.2 // Внешний адрес маршрутизатора дополнительного офиса

tunnel mode ipsec ipv4 // Вид шифрования

tunnel protection ipsec profile VTI_PROF // Способ шифрования

В удаленном офисе:

R-BRANCH(config)#

interface Tunnel1

description Link to R-MAIN

ip address 10.0.0.2 255.255.255.252

tunnel source FastEthernet 4

tunnel destination 1.1.1.2

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI_PROF

Если все этапы выполнены правильно, то состояние интерфейса перейдет из состояния up/down в состояние up/up. Посмотреть это можно следующей командой:

R-MAIN# sh inter tun 1

Tunnel1 is up, line protocol is up

Проверяем работоспособность туннеля, запустив ping до соседнего адреса туннеля. Например, из головного офиса:

R-MAIN#ping 10.0.0.2

Для того, чтобы обе площадки были доступны друг другу, следует добавить соответствующие строчки маршрутизации на каждом устройстве.

В головном офисе:

R-MAIN(config)#

ip route 192.168.20.0 255.255.255.0 10.0.0.2

В удаленном офисе:

R-BRANCH(config)#

ip route 192.168.10.0 255.255.255.0 10.0.0.1

После всех этапов настройки все устройства настроенных сетей должны быть доступны друг другу, а связь должна быть защищенной.

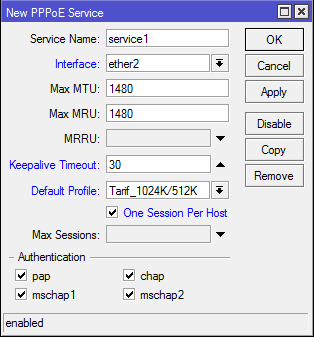

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет.

Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

— GigabitEthernet0/0 — физический интерфейс провайдера.

-Dialer1- Виртуальный интерфейс

— 77896040263 — имя пользователя от провайдера

— bzBdfVpAWU8 — пароль от провайдера

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка осуществляется следующим образом:

show pppoe session

show pppoe summary

show interface dialer 1

Зачем использовать Cisco AnyConnect

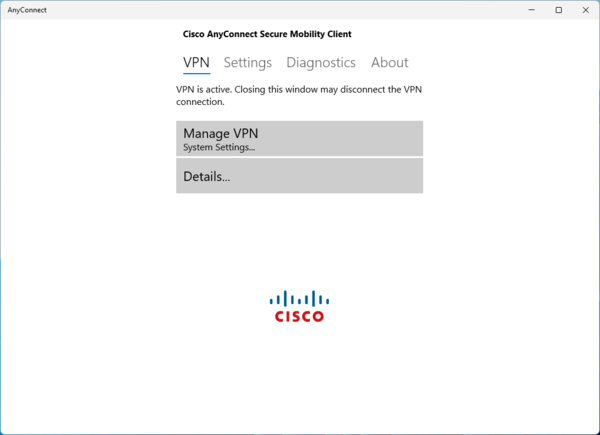

Стоит сразу сказать, несмотря на то, что Cisco AnyConnect является бесплатным приложением для использования VPN, он не предоставляет доступа ни к каким платным или бесплатным серверам. Cisco Anyconnect используется для подключения к существующим виртуальным частным сетям или VPN.

Программа является клиентом, так что в ней осуществляется только настройка подключения к самой сети. Все настройки VPN задаются на сервере или на том оборудовании Cisco, что служит шлюзом между интернетом и корпоративной сетью.

Разберем несколько особенностей, которые позволяют предоставлять удаленный доступ через это приложение:

- Возможность получения настроек со шлюза или сервера. Если человек работает через свое оборудование и нет возможности отдать его на установку и настройку техническим специалистам, то AnyConnect может получить настройки с сервера при первом подключении.

- Безопасность конечного устройства. Присутствует возможность настройки проверки компьютера или телефона, на котором установлено. Если устройство не соответствует заданным параметрам безопасности, то подключение не произойдет.

- «Тихая» работа. Можно сделать так, чтобы приложение не отображалось в активных, а значка в трее не было.

- Настройка приложения таким образом, чтобы при работе внутри корпоративной сети, не работал интернет. Это повышает безопасность корпоративной сети от взлома или занесения вредоносных программ.

К сожалению, все это задается в конфиге оборудования Cisco или на серверах компании. В самом клиенте настраивается подключение, производится ввод логина и пароля, а также задаются некоторые параметры установки соединения.

Всем остальным занимается администратор сети внутри компании. Так что вам столкнуться с этим не придется, ведь для работы с цисками требуется довольно долгое обучение и наличие некоторых сертификатов его подтверждающих.

Установка и настройка Cisco AnyConnect Client на ПК

Про места для скачивания поговорим чуть ниже, так что стоит остановиться на самой установке и настройке. Опять же, для каждой системы конкретные действия будут разными, но общий алгоритм такой: распаковать скачанный архив, запустить оттуда установочный файл. Дождаться окончания установки и запустить саму программу.

В некоторых случаях потребуется добавить программу в исключения своего антивируса и брандмауэра, но сначала попробуйте запустить её без этого. Теперь можно переходить к настройке.

Внешний вид приложения.

Где скачать Cisco AnyConnect Secure?

Скачать программу можно всего с нескольких ресурсов. Основным является официальный сайт производителя.

Текущая версия находится по адресу: https://software.cisco.com/download/home/286281283/type/282364313/release/4.10.05095 , если соединится не получается, что удалите все до последнего слэша, должно перекинуть на последнюю версию. Здесь представлен полный список программ для Линукса, MacOS и Windows. Скачивайте и устанавливайте, для винды рекомендуется брать AnyConnect Pre-Deployment Package.

Проблема в том, что как только вы нажмете на скачивание, выскочит окно с предупреждением. Посторонние люди не могут загружать программы, так что войдите в свой аккаунт, в котором активен сервисный договор с компанией. Если такого нет, то обратитесь к своему дилеру, чтобы он предоставил вам копию программы.

У Microsoft есть свой официальный магазин, работающий с последними операционными системами. Зайдите туда и найдите нужное приложение, можете перейти по ссылке https://apps.microsoft.com/store/detail/anyconnect/9WZDNCRDJ8LH?hl=ru-ru&gl=RU. Нажмите на «Установить» и дождитесь окончания процесса. Это работает только для десятки, для Windows 7 и других ранних версий потребуется воспользоваться первым способом.

На Windows 10

Внешний вид на Windows 10. После загрузки из официального магазина, программа станет доступна в списке установленных. Найдите её по ярлыку или через меню пуск и запустите. Нажмите на «Manage VPN», вас перебросит в стандартное окно с ВПН на десятке.

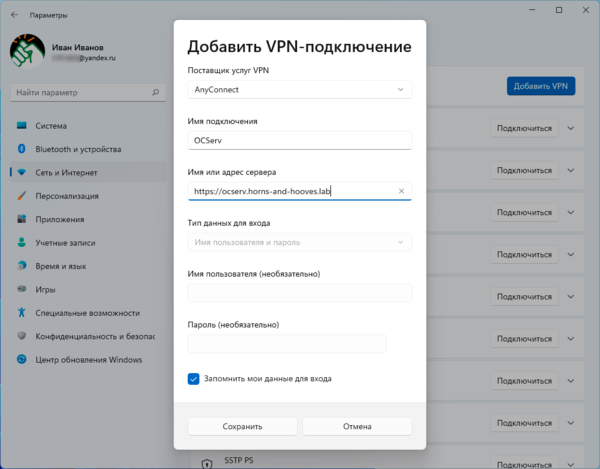

Здесь нужно установить, когда можно использовать ВПН, использовать ли его при роуминге и т.д. После выбора этих опций нажмите на «Add a VPN Connection», на русском будет «Добавить ВПН-соединение».

Окно с настройками ВПН. В открывшемся окне производятся все настройки. Главное, в верхней строке выберите создание соединения через AnyConnect. Дальше введите имя соединения, адрес сервера, а также логин и пароль, если они требуются для входа. Сохраните настройки. Теперь, для запуска соединения, вам нужно снова открыть окно с настройками ВПН и кликнуть там по нужному соединению.

Ввод данных для подключения. В некоторых случаях может потребоваться настройка самой программы. Тогда из пуска снова запустите её и перейдите в раздел «Settings», здесь найдите настройку «Block Untrusted Servers», часто её требуется отключить для установки соединения. В разделе Diagnostic есть параметр Сertificate, здесь будут храниться сертификаты серверов, сюда же может потребоваться установить выданный вам сертификат, если подключение происходит по нему.

На MacOS

Загрузите программу из указанного источника, а потом дважды кликните на файл для начала установки. В первом окне нажмите «Continue», это просто приветствие, во втором окне выберите место, в которое хотите установить программу. Дальше все понятно, просто введите пароль и дождитесь окончания установки.

Установка на Мас. Теперь перейдите в раздел с приложениями и найдите там Cisco > Cisco AnyConnect Secure Mobility Client.app. Запустите его, в первом окне укажите точный адрес, выданный вам для подключения к VPN и нажмите на Connect. Появится еще одно окно, в верхней строке выберите группу, а ниже введите логин и пароль.

Окно подключения.Теперь вы подключены. Для отключения снова нажмите на приложение, откроется окно с адресом сервера. Нажмите здесь на Disconnect, это позволит отключить соединение.

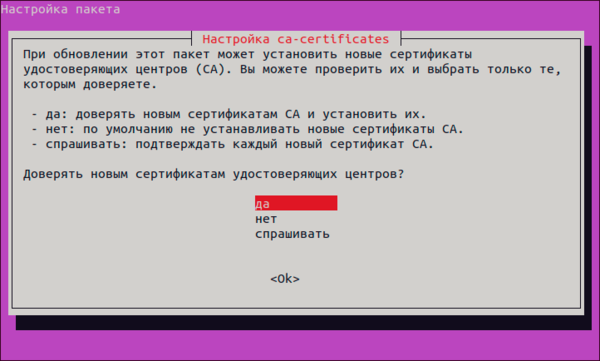

На Linux Ubuntu

Алгоритм будет одинаковым на всех линуксах, в том числе и на Debian, и Fedora. Скачайте архив из указанных источников. Распакуйте его и перейдите в новый каталог. Откройте и запустите установочный файл. В некоторых случаях все это можно проделать и через графический интерфейс, но можно работать и через консоль.

Запустите программу. На картинке вы видите интерфейс подключения, он выскочит после первого запуска программы. Введите адрес, а через двоеточие порт, если он нужен. Вводите его с точностью до каждого знака такой же, как вам выдали на работе. Потом нажмите на «Connect».

Вид окна подключения. Откроется окно с предупреждениями. Нажмите здесь на «Change Settings», если вы нажмете по второй кнопке, то точно никуда не подключитесь.

Предупреждение об опасности. Откроется окно с настройками. Вам нужно снять галочку с последнего пункта «Block connections to untrusted servers». Остальные галки расставьте так, как рекомендовали вам в инструкции на работе.

Окно с настройками. В следующем окне кликните по кнопке «Connect Anyway», а потом введите логин и пароль. Теперь можно пользоваться программой.

Запуск и первые шаги Cisco AnyConnect Mobility для смартфонов

Сильных отличий в работе приложений друг от друга нет. Меню выглядят похоже и алгоритм действий почти не меняется. Вот и получается, что если один раз настроить полностью работу впн, то и в другой раз проблем не будет. Особенно это характерно для телефонов. Здесь расскажем способы настройки приложений на разных аппаратах.

На Android

На андроиде загрузите приложение из официального магазина. После загрузке запустите его и попадете в первое меню. Здесь кликните по «Подключения», в новом окне на «Добавить новое подключение».

Приложение на андроиде.Появится стандартное окно для ввода данных. Введите туда информацию, которая предоставили вам для подключения. Теперь нажмите на три точки вверху и выберите «Settings» и снимите галку с «Блокировать недоверенные серверы».

Настройки. Нажмите на три точки сверху и перейдите на вкладку «Diagnostics», откройте «Управление сертификатом». Снова нажав на три точки вверху выберите «Импортировать», здесь укажите путь до сертификата. Это потребуется, если подключение осуществляется по нему.

На iOS

На iPhone алгоритм ничем не отличается от Андроида. Скачайте и установите приложение из официального магазина. Откройте его. Щелкните по строке Connections, потом кликните по Add VPN Connection. В появившемся окне введите логин и пароль, а также остальные данные для подключения.

Окно приложения на iPhone. Для включения и отключения используйте рычажок, находящийся в верхней строке. Настройки находятся в разделе «Settings», а управление сертификатами в «Diagnostics».

Возможные проблемы

Сама программа проста, потому что представляет собой клиентскую часть программного решения. То есть, все основные действия и настройки происходят где-то далеко, на серверах и оборудовании Cisco, а Cisco AnyConnect представляет собой небольшую программу для подключения ко всей этой конструкции. Тем не менее разработчики сюда заложили и проверку клиентских устройств и ограничение на работу в интернете, так что проблемы возникают с завидным постоянством.

Нет соединения

Если не устанавливается соединение, то причин несколько:

- Включилось ограничение на связь, вшитое в установку программы, так что во время работы не получится соединиться с интернетом.

- Неправильно введены данные сервера, так что приложение не может к нему подключится.

- Несовпадение версий. Эту проблему отметила компания Майрософт, что при включении ВПН от циско, на некотором оборудовании перестает подключаться беспроводной интернет. Тут только ждать обновлений от обеих компаний.

Проблема глобальная, так что стоит сначала уточнить у тех, кто делал настройки на сервере, какие параметры выставлены. Тогда вы не будете удивляться ограничениям.

При отпадании интернета вообще при включении программы, рекомендуется почистить кэш интернет-соединения.

Ошибка инициализации

При запуске программы выскакивает ошибка «failed to initialize connection subsystem». Ошибка возникала на старых версиях программы, но нет гарантий, что она решена.

Есть два способа решения проблемы:

- Найдите исполняемый файл программы. Щелкните по ярлыку правой кнопкой мыши, а потом нажмите на «Расположение файла». Обычно это C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client.

По найденному файлу кликните правой кнопкой мыши и выберите «Исправление неполадок». Дождитесь окончания работы.

Нажмите на компьютер правой кнопкой, перейдите в управление, потом в службы, найдите Cisco AnyConnect Secure Mobility Agent остановите его и потом снова запустите. - Нажмите Win+R и введите в открывшемся окне regedit. Пройдите по пути HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings и создайте переменную DWORD с именем GlobalUserOffline и значением 0. Перезагрузите компьютер.

Проблема возникает из-за установки некоторых обновлений, так что можете удалить последние обновления и проблема решится. Или установите обновление MS15-018, оно решает эту проблему.

Как удалить клиент

С удалением возникают проблемы. Иногда удаляется не полностью, из-за чего возникают сбои при повторной установке. Так что тут совет один: заходите в папку с установленной программой и запускайте деинсталлятор оттуда. Если этого не сделали, то придется работать с командной строкой.

Для мака введите в терминал следующие команды:

- sudo /opt/cisco/anyconnect/bin/websecurity_uninstall.sh

- sudo /opt/cisco/anyconnect/bin/dart_uninstall.sh

- sudo /opt/cisco/anyconnect/bin/nvm_uninstall.sh

- sudo /opt/cisco/anyconnect/bin/umbrella_uninstall.sh

- sudo /opt/cisco/anyconnect/bin/amp_uninstall.sh

Если вы запороли удаление на виндовс, то попробуйте воспользоваться одной из программ, что чистят реестр. Если она не поможет, то остается только откат на точку восстановления или переустановка системы. Так что лучше сразу зайдите в папку с установленным приложением и используйте деинсталлятор оттуда.

Аналоги Cisco VPN Client

Есть и бесплатные аналоги этой программы, которые не предъявляют требований к договорам и остальному. Так что можете использовать их для создания туннелей, виртуальных сетей и организации удаленного доступа.

Однако, я не рекомендую использовать бесплатные решения для чего-то серьезного. Они редко хорошо защищены, да и следят за их безопасностью не очень пристально. Лучше приобрести какое-то корпоративное решение.

Аналоги:

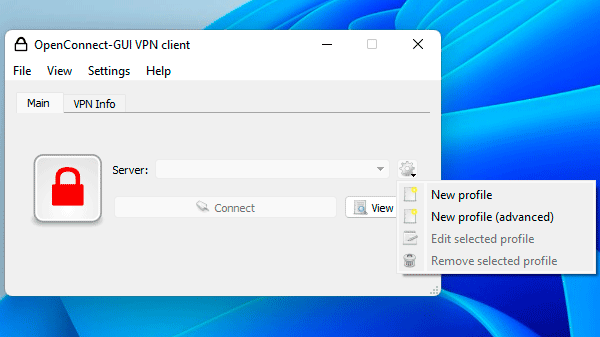

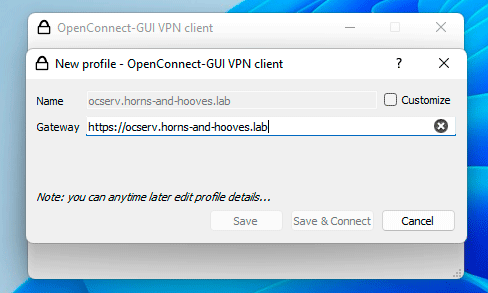

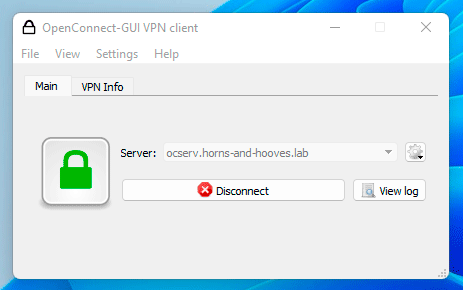

- OpenConnect GUI — это графический клиент OpenConnect для систем Microsoft Windows, бесплатный и с открытым исходным кодом.

- OpenVPN — это полнофункциональное решение SSL VPN с открытым исходным кодом. Это рабочая лошадка большинства предприятия на данный момент. Обеспечивает неплохой уровень безопасности и позволяет задавать много параметров.

- ShrewSoft VPN Client работает через IPsec на Windows 2000, XP, Vista. Можете применять в тех местах, где не подойдут современные программы.

Cisco Anyconnect – это программа для тех организаций, что используют у себя их оборудование. Поэтому проблем с настройкой возникать не должно. Параметры сервера задает специалист, он же выдаст точную инструкцию по подключению.

Программу можно использовать и с другими видами серверов, как простой ВПН-клиент, но полные возможности раскроются только при использовании вместе с сервером от того же производителя. В других случаях стоит поискать аналогичные программы для организации безопасного удаленного доступа в свою корпоративную сеть или для подключения к какому-то оборудованию – применений для VPN много.

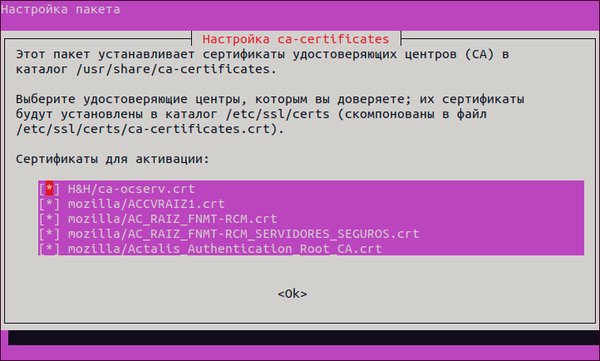

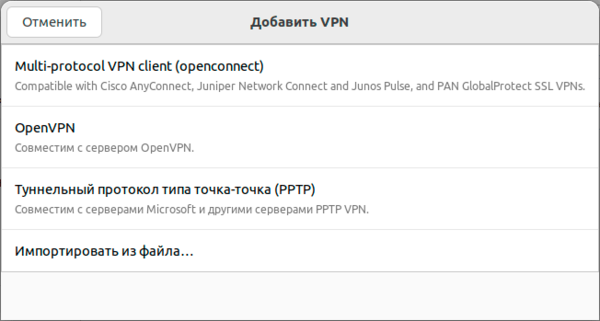

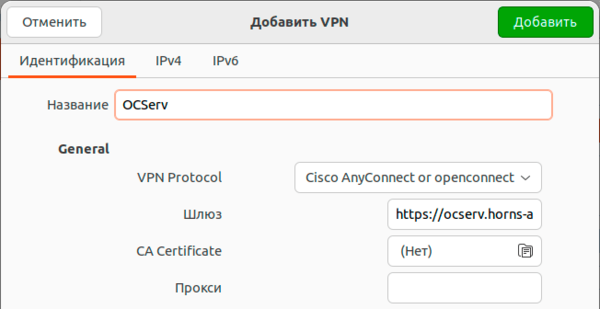

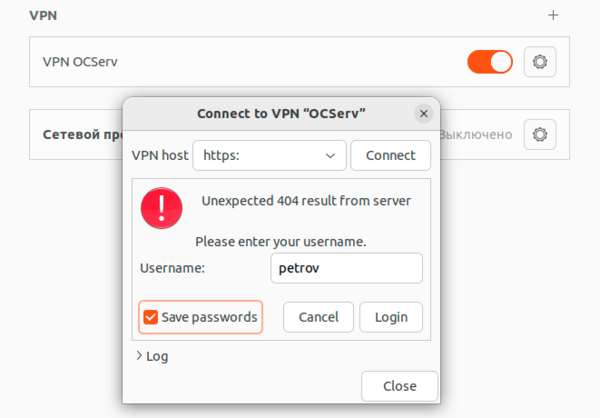

Функциональность Cisco VPN Client