Summary

Standards: IEEE 802.1Q, IEEE 802.1ad

Virtual Local Area Network (VLAN) is a Layer 2 method that allows multiple Virtual LANs on a single physical interface (ethernet, wireless, etc.), giving the ability to segregate LANs efficiently.

You can use MikroTik RouterOS (as well as Cisco IOS, Linux, and other router systems) to mark these packets as well as to accept and route marked ones.

As VLAN works on OSI Layer 2, it can be used just like any other network interface without any restrictions. VLAN successfully passes through regular Ethernet bridges.

You can also transport VLANs over wireless links and put multiple VLAN interfaces on a single wireless interface. Note that as VLAN is not a full tunnel protocol (i.e., it does not have additional fields to transport MAC addresses of sender and recipient), the same limitation applies to bridging over VLAN as to bridging plain wireless interfaces. In other words, while wireless clients may participate in VLANs put on wireless interfaces, it is not possible to have VLAN put on a wireless interface in station mode bridged with any other interface.

802.1Q

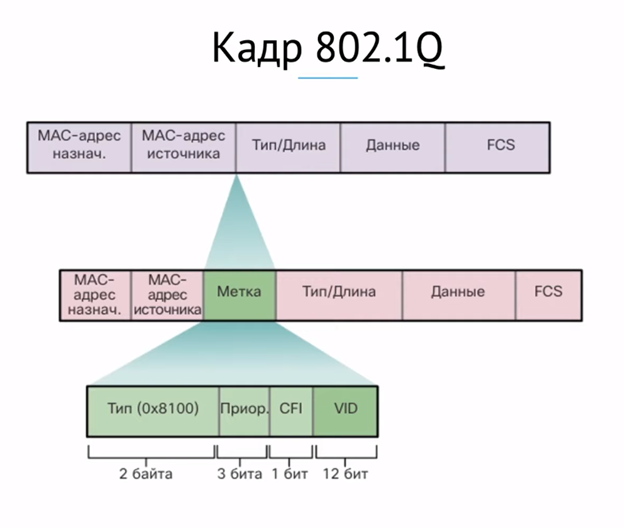

The most commonly used protocol for Virtual LANs (VLANs) is IEEE 802.1Q. It is a standardized encapsulation protocol that defines how to insert a four-byte VLAN identifier into the Ethernet header.

Each VLAN is treated as a separate subnet. It means that by default, a host in a specific VLAN cannot communicate with a host that is a member of another VLAN, although they are connected in the same switch. So if you want inter-VLAN communication you need a router. RouterOS supports up to 4095 VLAN interfaces, each with a unique VLAN ID, per interface. VLAN priorities may also be used and manipulated.

When the VLAN extends over more than one switch, the inter-switch link has to become a ‘trunk’, where packets are tagged to indicate which VLAN they belong to. A trunk carries the traffic of multiple VLANs; it is like a point-to-point link that carries tagged packets between switches or between a switch and router.

The IEEE 802.1Q standard has reserved VLAN IDs with special use cases, the following VLAN IDs should not be used in generic VLAN setups: 0, 1, 4095

Q-in-Q

Original 802.1Q allows only one VLAN header, Q-in-Q on the other hand allows two or more VLAN headers. In RouterOS, Q-in-Q can be configured by adding one VLAN interface over another. Example:

/interface vlan add name=vlan1 vlan-id=11 interface=ether1 add name=vlan2 vlan-id=12 interface=vlan1

If any packet is sent over the ‘vlan2′ interface, two VLAN tags will be added to the Ethernet header — ’11’ and ’12’.

Properties

| Property | Description |

|---|---|

| arp (disabled | enabled | local-proxy-arp | proxy-arp | reply-only; Default: enabled) | Address Resolution Protocol setting

|

| arp-timeout (auto | integer; Default: auto) | How long the ARP record is kept in the ARP table after no packets are received from IP. Value auto equals to the value of arp-timeout in IP/Settings, default is 30s. |

| disabled (yes | no; Default: no) | Changes whether the bridge is disabled. |

| interface (name; Default: ) | Name of the interface on top of which VLAN will work |

| mtu (integer; Default: 1500) | Layer3 Maximum transmission unit |

| name (string; Default: ) | Interface name |

| use-service-tag (yes | no; Default: ) | IEEE 802.1ad compatible Service Tag |

| vlan-id (integer: 4095; Default: 1) | Virtual LAN identifier or tag that is used to distinguish VLANs. Must be equal for all computers that belong to the same VLAN. |

MTU should be set to 1500 bytes same as on Ethernet interfaces. But this may not work with some Ethernet cards that do not support receiving/transmitting of full-size Ethernet packets with VLAN header added (1500 bytes data + 4 bytes VLAN header + 14 bytes Ethernet header). In this situation, MTU 1496 can be used, but note that this will cause packet fragmentation if larger packets have to be sent over the interface. At the same time remember that MTU 1496 may cause problems if path MTU discovery is not working properly between source and destination.

Setup examples

Layer2 VLAN examples

There are multiple possible configurations that you can use, but each configuration type is designed for a special set of devices since some configuration methods will give you the benefits of the built-in switch chip and gain larger throughput. Check the Basic VLAN switching guide to see which configuration to use for each type of device to gain maximum possible throughput and compatibility, the guide shows how to setup a very basic VLAN trunk/access port configuration.

There are some other ways to setup VLAN tagging or VLAN switching, but the recommended way is to use Bridge VLAN Filtering. Make sure you have not used any known Layer2 misconfigurations.

Layer3 VLAN examples

Simple VLAN routing

Let us assume that we have several MikroTik routers connected to a hub. Remember that a hub is an OSI physical layer device (if there is a hub between routers, then from the L3 point of view it is the same as an Ethernet cable connection between them). For simplification assume that all routers are connected to the hub using the ether1 interface and have assigned IP addresses as illustrated in the figure below. Then on each of them the VLAN interface is created.

Configuration for R2 and R4 is shown below:

R2:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

R4:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

The next step is to assign IP addresses to the VLAN interfaces.

R2:

[admin@MikroTik] ip address> add address=10.10.10.3/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.4/24 10.0.1.0 10.0.1.255 ether1 1 10.20.0.1/24 10.20.0.0 10.20.0.255 pc1 2 10.10.10.3/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

R4:

[admin@MikroTik] ip address> add address=10.10.10.5/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.5/24 10.0.1.0 10.0.1.255 ether1 1 10.30.0.1/24 10.30.0.0 10.30.0.255 pc2 2 10.10.10.5/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

At this point it should be possible to ping router R4 from router R2 and vice versa:

"Ping from R2 to R4:" [admin@MikroTik] ip address> /ping 10.10.10.5 10.10.10.5 64 byte ping: ttl=255 time=4 ms 10.10.10.5 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/2.5/4 ms "From R4 to R2:" [admin@MikroTik] ip address> /ping 10.10.10.3 10.10.10.3 64 byte ping: ttl=255 time=6 ms 10.10.10.3 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/3.5/6 ms

To make sure if the VLAN setup is working properly, try to ping R1 from R2. If pings are timing out then VLANs are successfully isolated.

"From R2 to R1:" [admin@MikroTik] ip address> /ping 10.10.10.2 10.10.10.2 ping timeout 10.10.10.2 ping timeout 3 packets transmitted, 0 packets received, 100% packet loss

InterVLAN routing

If separate VLANs are implemented on a switch, then a router is required to provide communication between VLANs. A switch works at OSI layer 2 so it uses only Ethernet header to forward and does not check IP header. For this reason, we must use the router that is working as a gateway for each VLAN. Without a router, a host is unable to communicate outside of its own VLAN. The routing process between VLANs described above is called inter-VLAN communication.

To illustrate inter-VLAN communication, we will create a trunk that will carry traffic from three VLANs (VLAN2 and VLAN3, VLAN4) across a single link between a Mikrotik router and a manageable switch that supports VLAN trunking.

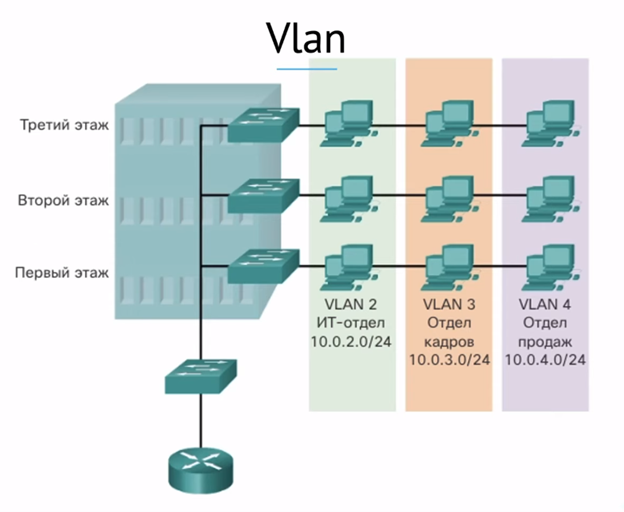

Each VLAN has its own separate subnet (broadcast domain) as we see in figure above:

- VLAN 2 – 10.10.20.0/24;

- VLAN 3 – 10.10.30.0/24;

- VLAN 4 – 10.10.40.0./24.

VLAN configuration on most switches is straightforward, basically, we need to define which ports are members of the VLANs and define a ‘trunk’ port that can carry tagged frames between the switch and the router.

Create VLAN interfaces:

/interface vlan add name=VLAN2 vlan-id=2 interface=ether1 disabled=no add name=VLAN3 vlan-id=3 interface=ether1 disabled=no add name=VLAN4 vlan-id=4 interface=ether1 disabled=no

Add IP addresses to VLANs:

/ip address add address=10.10.20.1/24 interface=VLAN2 add address=10.10.30.1/24 interface=VLAN3 add address=10.10.40.1/24 interface=VLAN4

RouterOS /32 and IP unnumbered addresses

In RouterOS, to create a point-to-point tunnel with addresses you have to use the address with a network mask of ‘/32’ that effectively brings you the same features as some vendors unnumbered IP address.

There are 2 routers RouterA and RouterB where each is part of networks 10.22.0.0/24 and 10.23.0.0/24 respectively and to connect these routers using VLANs as a carrier with the following configuration:

RouterA:

/ip address add address=10.22.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.22.0.1/32 interface=vlan1 network=10.23.0.1 /ip route add gateway=10.23.0.1 dst-address=10.23.0.0/24

RouterB:

/ip address add address=10.23.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.23.0.1/32 interface=vlan1 network=10.22.0.1 /ip route add gateway=10.22.0.1 dst-address=10.22.0.0/24

Что такое VLAN

VLAN (Virtual Local Area Network, виртуальная локальная сеть) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей. VLAN используют для создания логической топологии сети, которая никак не зависит от физической топологии.

Нужно настроить VLAN в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Примеры использования VLAN

-

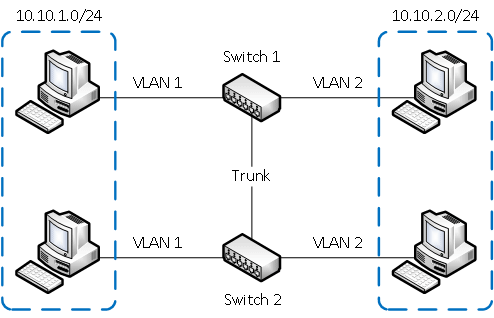

Объединение в единую сеть компьютеров, подключенных к разным коммутаторам.

Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

-

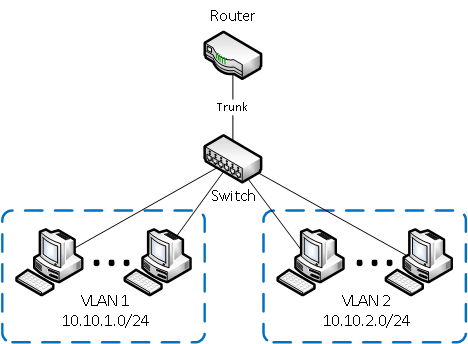

Разделение в разные подсети компьютеров, подключенных к одному коммутатору.

На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

-

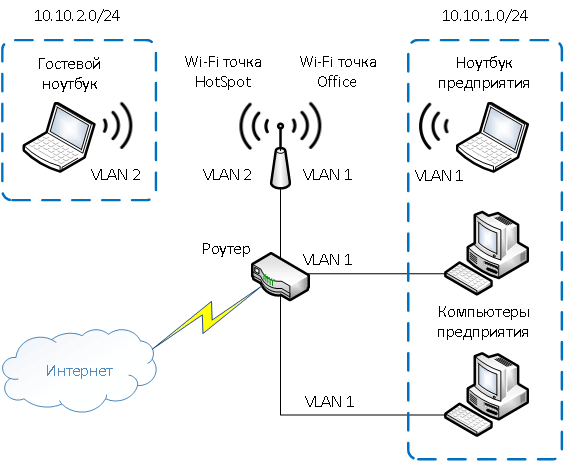

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия.

На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Зачем нужен VLAN

-

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам. -

Уменьшение широковещательного трафика в сети

Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен. -

Увеличение безопасности и управляемости сети

В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству. -

Уменьшение количества оборудования и сетевого кабеля

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Настройка VLAN в MikroTik

Чтобы максимально широко захватить настройки VLAN будет создано несколько стендов, где маршрутизаторы(роутеры) MikroTik будут пересекаться с другим сетевым оборудованием:

VLAN только на роутере MikroTik

- Все порты роутера определены как нетегированные(access).

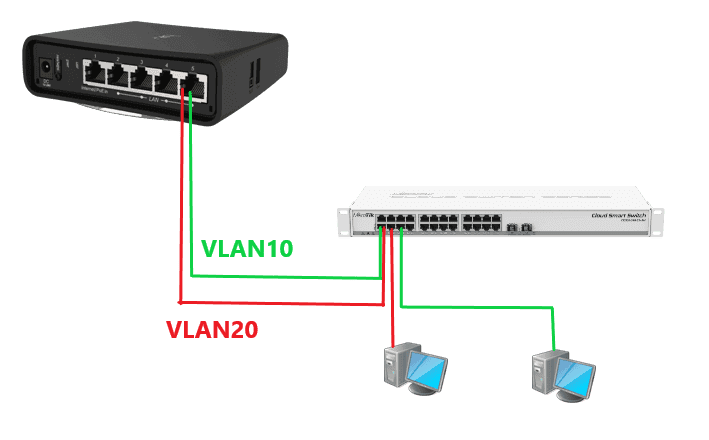

VLAN между роутером MikroTik и коммутатором L2

- 5-ый порт роутера тегированный(trunk);

- 1-ый порт коммутатора тегированный(trunk);

- 3-ий и 5-ый порт коммутатора нетегированные(access).

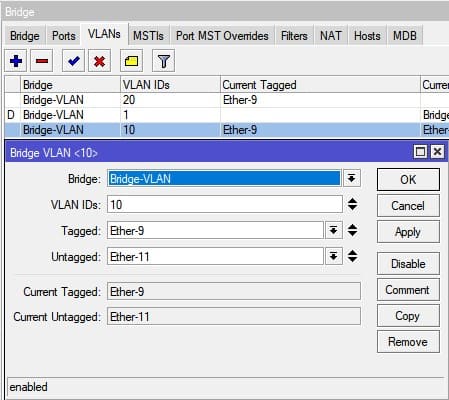

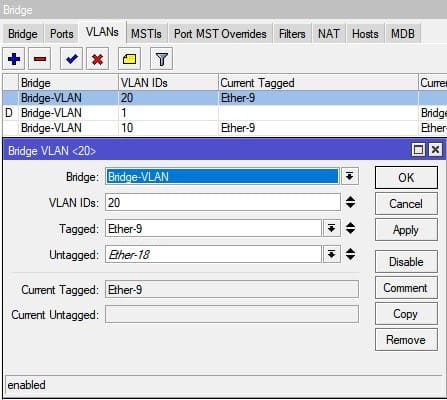

VLAN между роутером MikroTik и коммутатором L3

- 5-ый порт роутера тегированный(trunk);

- 9-ый порт коммутатора тегированный(trunk);

- 11-ий и 18-ый порт коммутатора нетегированные(access).

VLAN между роутером MikroTik и коммутатором Cisco L2

- 5-ый порт роутера MikroTik тегированный(trunk);

- 1-ый порт коммутатора Cisco L2 тегированный(trunk);

- 17-ый и 33-ый порт коммутатора Cisco L2 нетегированные(access).

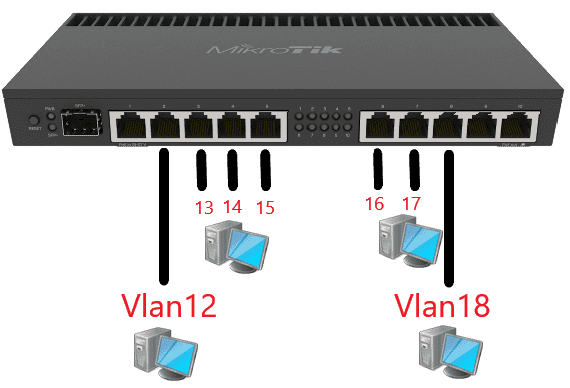

Настройка нетегированного(untagged) VLAN в MikroTik, схема только access портов

К каждому порту маршрутизатора(роутера) будет подключаться конечный клиент(ПК, принтер, точка доступа). Со стороны клиента трафик нетегированный, а в момент попадания пакета на порт, ему будет присваиваться тег VLAN ID(тегированный трафик). Access порт – это синоним приведенной схемы у производителя оборудования такого как Cisco.

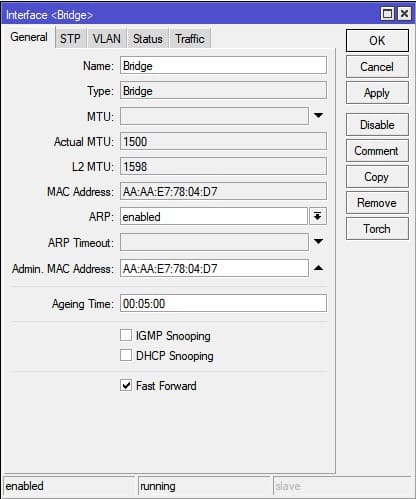

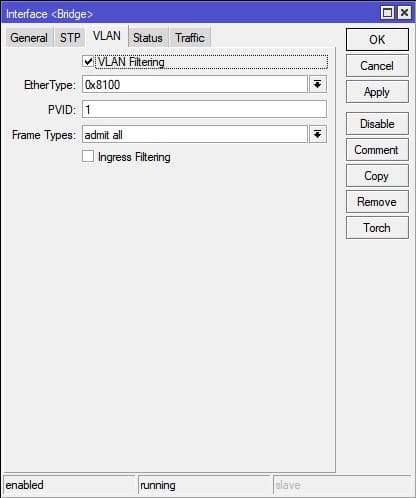

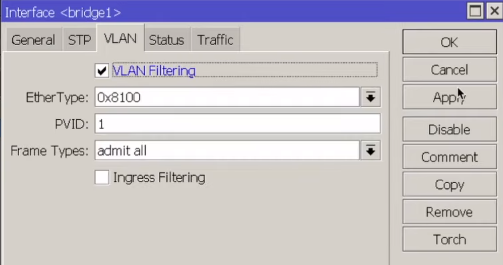

Создание Bridge интерфейса с использованием VLAN

Настройка находится Bridge→Bridge

Необходимо определить Bridge интерфейс, настройки которого содержат параметр Ether. type = 0x8100. Это параметр указывает на то, что на данном интерфейсе будет использоваться тег VLAN-а.

/interface bridge add admin-mac=AA:AA:E7:78:04:D7 auto-mac=no name=Bridge vlan-filtering=yes

Стоит обратить внимание на заполнение параметра Admin MAC Address, это действие нужно взять в привычку: копировать сгенерированный MAC Address сразу после создания Bridge, т.е. до внесения портов. В противном случае Admin MAC Address будет произвольно меняться и на каком-то этапе это может быть помехой в доступности или в работе маршрутизации.

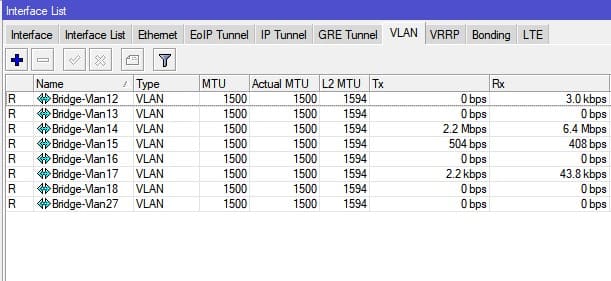

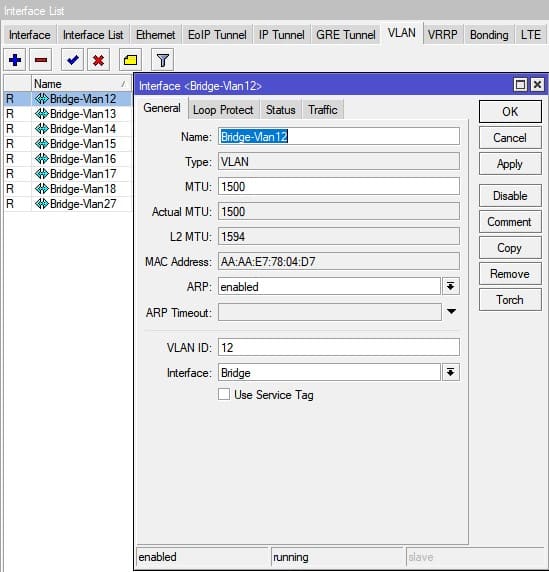

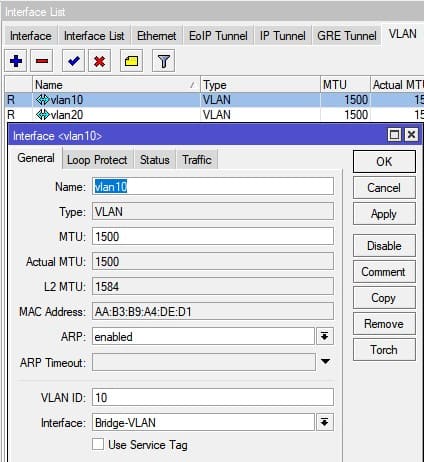

Создание VLAN интерфейсов

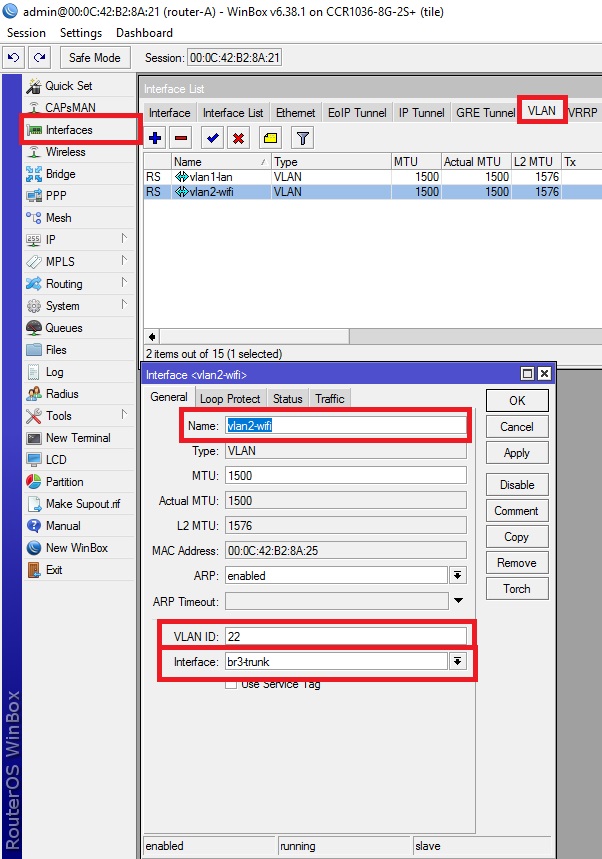

Настройка находится Interfaces→VLAN

В созданном VLAN-е нужно определить VLAN ID, а также указать интерфейс, на котором он будет присваиваться. В схеме, где отсутствует центральный Bridge, VLAN нужно назначить на Bridge интерфейс

По аналогии создаются все необходимые интерфейсы.

/interface vlan add interface=Bridge name=Bridge-Vlan12 vlan-id=12 add interface=Bridge name=Bridge-Vlan13 vlan-id=13 add interface=Bridge name=Bridge-Vlan14 vlan-id=14 add interface=Bridge name=Bridge-Vlan15 vlan-id=15 add interface=Bridge name=Bridge-Vlan16 vlan-id=16 add interface=Bridge name=Bridge-Vlan17 vlan-id=17 add interface=Bridge name=Bridge-Vlan18 vlan-id=18 add interface=Bridge name=Bridge-Vlan27 vlan-id=27

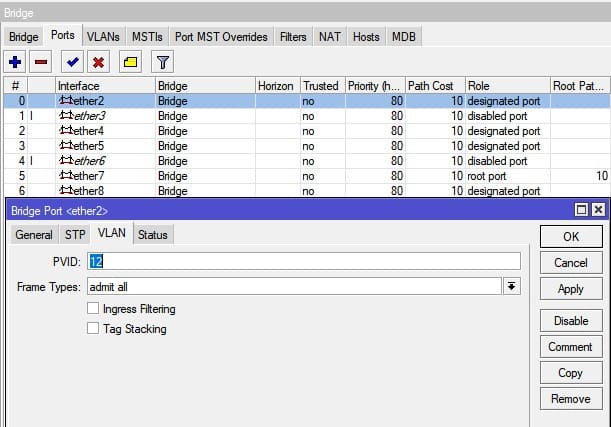

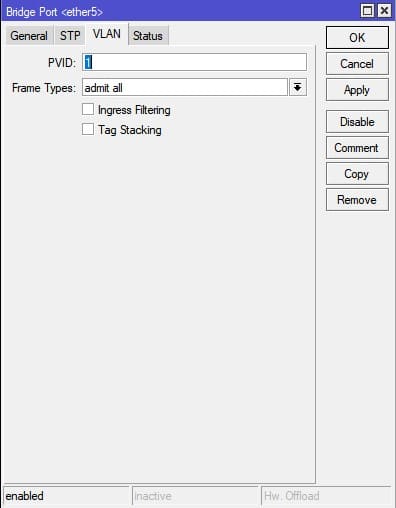

Добавление портов в Bridge

Настройка находится Bridge→Ports

/interface bridge port add bridge=Bridge interface=ether2 pvid=12 add bridge=Bridge interface=ether3 pvid=13 add bridge=Bridge interface=ether4 pvid=14 add bridge=Bridge interface=ether5 pvid=15 add bridge=Bridge interface=ether6 pvid=16 add bridge=Bridge interface=ether7 pvid=17 add bridge=Bridge interface=ether8 pvid=18

Для всех портов нужно определить VLAN ID, обозначив эти порты как тегированные.

PVID = 12 будет маркировать все пакеты поступившие на порт соответствующим VLAN ID.

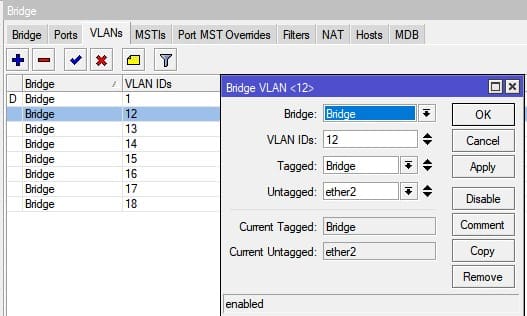

Определение тегированных(trunk) и нетегированных(access) портов

Настройка находится Bridge→VLANs

/interface bridge vlan add bridge=Bridge tagged=Bridge untagged=ether2 vlan-ids=12 add bridge=Bridge tagged=Bridge untagged=ether3 vlan-ids=13 add bridge=Bridge tagged=Bridge untagged=ether4 vlan-ids=14 add bridge=Bridge tagged=Bridge untagged=ether5 vlan-ids=15 add bridge=Bridge tagged=Bridge untagged=ether6 vlan-ids=16 add bridge=Bridge tagged=Bridge untagged=ether7 vlan-ids=17 add bridge=Bridge tagged=Bridge untagged=ether8 vlan-ids=18

Tagged=Bridge будет использовать как тегированный(trunk) интерфейс и будет пропускать через себя VLAN ID 12…18;

Untagged=ether2 определен как нетегированный порт.

Настройка локальной сети для VLAN

Сетевые настройки в данном примере не отличаются от сетевых настроек приведенных в статье “Базовая конфигурация роутера MikroTik →“, с одной поправкой – в качестве интерфейса назначения нужно использовать соответствующий VLAN интерфейс, т.е.

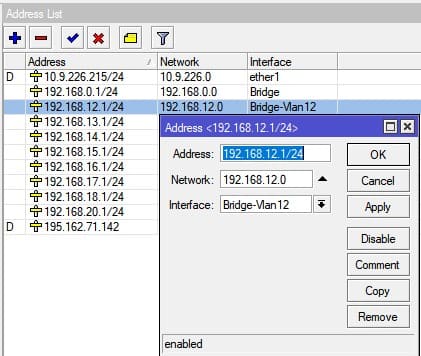

Настройка локального IP адреса для VLAN

Настройка находится IP→Addresses

/ip address add address=192.168.12.1/24 interface=Bridge-Vlan12 network=192.168.12.0

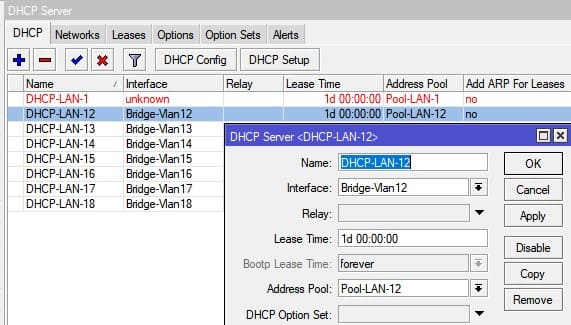

Настройка DHCP сервера для VLAN

Настройка находится IP→DHCP Server→DHCP

/ip dhcp-server add address-pool=Pool-LAN-12 disabled=no interface=Bridge-Vlan12 lease-time=\ 1d name=DHCP-LAN-12

Настройка тегированного(tagged) VLAN в MikroTik, схема с коммутатором MikroTik(L2)

На рынке предложений коммутаторов L2 MikroTik занимает лидирующие предложения при выборе 4-ёх и 24-ёх портового коммутатора L2. Основными плюсами таких коммутаторов это наличие Web-интерфейса и возможность работать с VLAN-ами. Схематически сеть будет выглядеть так:

Если описать словами схему, то:

- 5-ый порт роутера тегированный(trunk);

- 1-ый порт коммутатора L2 тегированный(trunk);

- 3-ий и 5-ый порт коммутатора L2 нетегированные(access).

За основу настроек будет взята настройка VLAN-ов со стороны центрального маршрутизатора(роутера), описанная выше. Эта настройка включает:

- создание Bridge;

- создание VLAN-ов;

- добавление портов в Bridge;

- определение тегированных (trunk) и нетегированных(access) портов;

- локальную адресацию.

А далее эта конфигурация будет адаптирована.

Необходимо снять принудительный PVID с порта на роутере MikroTik

/interface bridge port add bridge=Bridge interface=ether5 pvid=1

Определить тегированные(trunk) порты

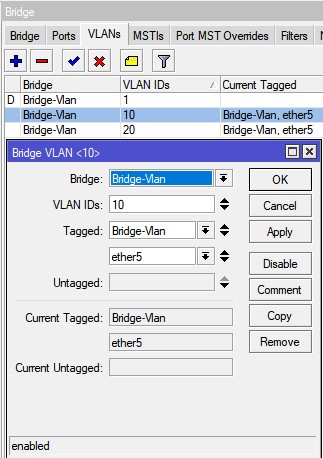

/interface bridge vlan add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=10 add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=20

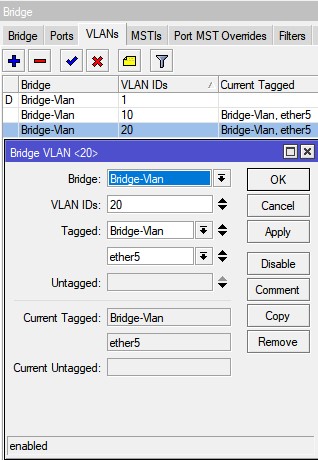

Настроить тегированные(trunk) и нетегированные(access) порты на коммутаторе MikroTik L2 с SwOS

Определить на каких портах будут присутствовать соответствующие VLAN со стороны MikroTik коммутатора L2

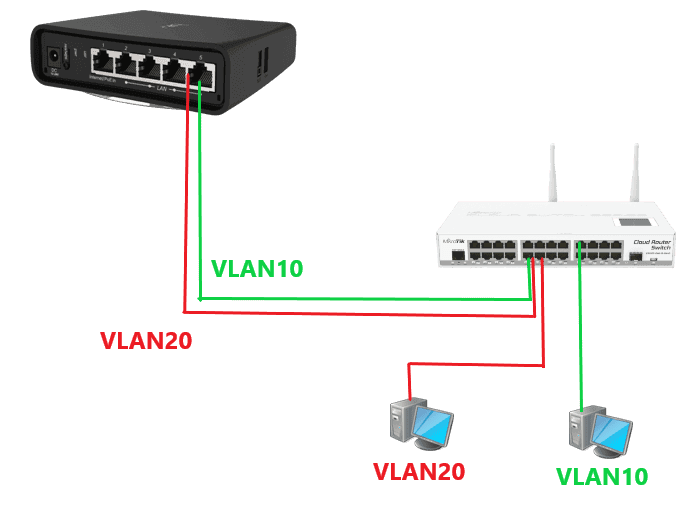

Настройка VLAN между двумя роутерами\коммутаторами MikroTik(L3), схема trunk и access портов

Приведенная схема также является популярной связкой, когда маршрутизатор(роутер) MikroTik раздает VLAN через коммутатор(или другой роутер MikroTik), на котором установлена RouterOS. Такие коммутаторы относятся к категории устройств L3 и схематически подключение будет выглядеть так:

Если описать словами схему, то:

- 5-ый порт роутера тегированный(trunk);

- 9-ый порт коммутатора L3 тегированный(trunk);

- 11-ий и 18-ый порт коммутатора L3 нетегированные(access).

За основу настроек будет взята настройка VLAN-ов со стороны центрального маршрутизатора(роутера), описанная выше. Эта настройка включает:

- создание Bridge;

- создание VLAN-ов;

- добавление портов в Bridge;

- определение тегированных (trunk) и нетегированных(access) портов;

- локальную адресацию.

А далее эта конфигурация будет адаптирована.

Необходимо снять принудительный PVID с порта на роутере MikroTik

/interface bridge port add bridge=Bridge interface=ether5 pvid=1

Определить тегированные(trunk) порты

/interface bridge vlan add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=10 add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=20

Со стороны MikroTik коммутатора L3

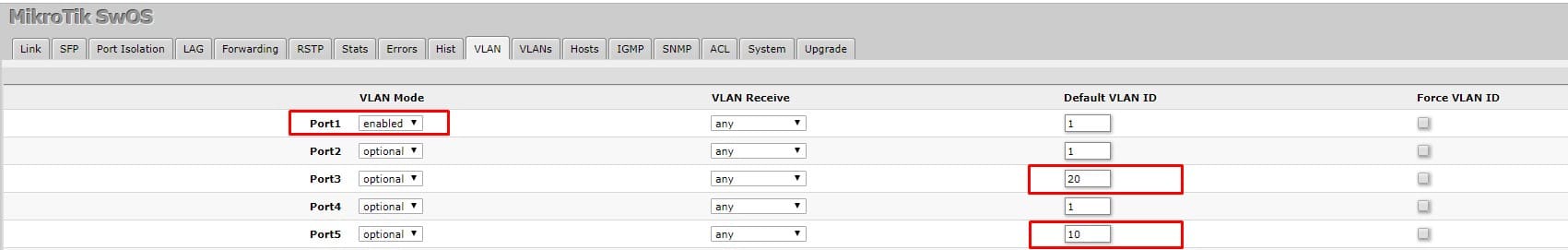

Создание Bridge интерфейса с использованием VLAN

Настройка находится Bridge→Bridge

Необходимо определить Bridge интерфейс, настройки которого содержат параметр Ether. type = 0x8100. Это параметр указывает на том, что на данном интерфейсе будет использоваться тег VLAN-а.

/interface bridge add admin-mac=AA:B3:B9:A4:DE:D1 auto-mac=no name=Bridge-VLAN vlan-filtering=yes

Создание VLAN интерфейсов

Настройка находится Interfaces→VLAN

В созданном VLAN-е нужно определить VLAN ID, а также указать интерфейс, на котором он будет присваиваться. В схеме, где отсутствует центральный Bridge, VLAN нужно назначить на Bridge интерфейс

По аналогии создаются все необходимые интерфейсы.

/interface vlan add interface=Bridge-VLAN name=vlan10 vlan-id=10 add interface=Bridge-VLAN name=vlan10 vlan-id=20

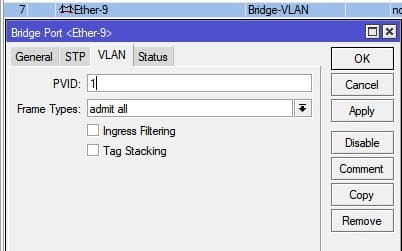

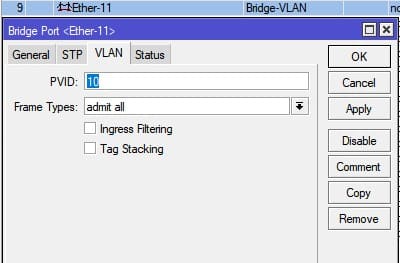

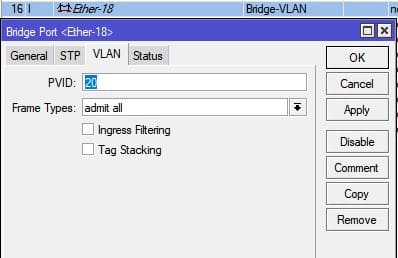

Добавление портов в Bridge

Настройка находится Bridge→Ports

/interface bridge port add bridge=Bridge-LAN interface=ether9 pvid=1 add bridge=Bridge-LAN interface=ether11 pvid=10 add bridge=Bridge-LAN interface=ether18 pvid=20

- ether9 – тегированный(trunk) порт;

- ether11 и ether18 нетегированные(access) порты под VLAN ID=10 и VLAN ID=20 соответственно.

Определение тегированных(trunk) и нетегированных(access) портов

Настройка находится Bridge→VLANs

/interface bridge vlan add bridge=Bridge-LAN tagged=ether9 untagged=ether11 vlan-ids=10 add bridge=Bridge-LAN tagged=ether9 untagged=ether18 vlan-ids=20

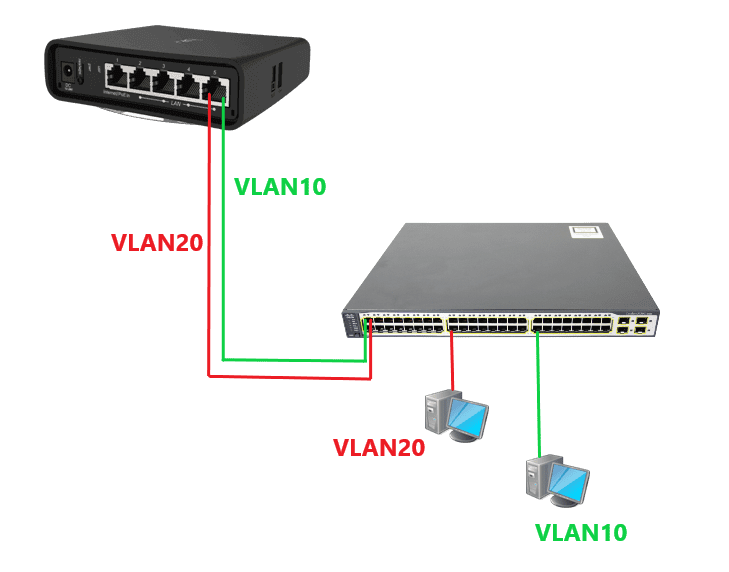

Настройка VLAN между роутером\коммутатором MikroTik(L3) и коммутатором Cisco(L2)

Сейчас достаточно много предложений по Б\У технике Cisco периода 2000-2010 г.в.. Маршрутизаторы(роутеры), коммутаторы(свитчи) с Poe, точки доступа WiFi с поддержкой 802.11 ac, оптические модули и все это оборудование стоит в 2-3 раза ниже современного аналога. Возвращаясь к VLAN между маршрутизатором или коммутатором MikroTik(L3) и коммутатором Cisco L2, схема подключения будет выглядеть следующим образом:

Если описать словами схему, то:

- 5-ый порт роутера MikroTik тегированный(trunk);

- 1-ый порт коммутатора Cisco L2 тегированный(trunk);

- 17-ий и 33-ый порты коммутатора Cisco L2 нетегированные(access).

За основу настроек будет взята настройка VLAN-ов со стороны центрального маршрутизатора(роутера), описанная выше. Эта настройка включает:

- создание Bridge;

- создание VLAN-ов;

- добавление портов в Bridge;

- определение тегированных (trunk) и нетегированных(access) портов;

- локальную адресацию.

А далее эта конфигурация будет адаптирована.

Необходимо снять принудительный PVID с порта на роутере MikroTik

/interface bridge port add bridge=Bridge interface=ether5 pvid=1

Определить тегированные(trunk) порты

/interface bridge vlan add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=10 add bridge=Bridge-Vlan tagged=Bridge-Vlan,ether5 vlan-ids=20

Настроить тегированные(trunk) и нетегированные(access) порты на коммутаторе Cisco L2

Предварительно коммутатор Cisco 3750 сброшен до заводских настроек

configure terminal erase startup-config reload

Настройка локальной сети в Cisco

configure terminal interface vlan 1 ip address 192.168.1.21 255.255.255.0 ip default-gateway 192.168.1.1 no shutdown end

Определение trunk(тегированного\tagged) порта в Cisco

conf term interface FastEthernet2/0/1 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,10,20 no shutdown end

Определение access(нетегированного\untagged) порта в Cisco

conf term interface FastEthernet2/0/17 switchport mode access switchport access vlan 20 no shutdown interface FastEthernet2/0/33 switchport mode access switchport access vlan 10 no shutdown end

Сохранение конфигурации в Cisco

copy running-config startup-config

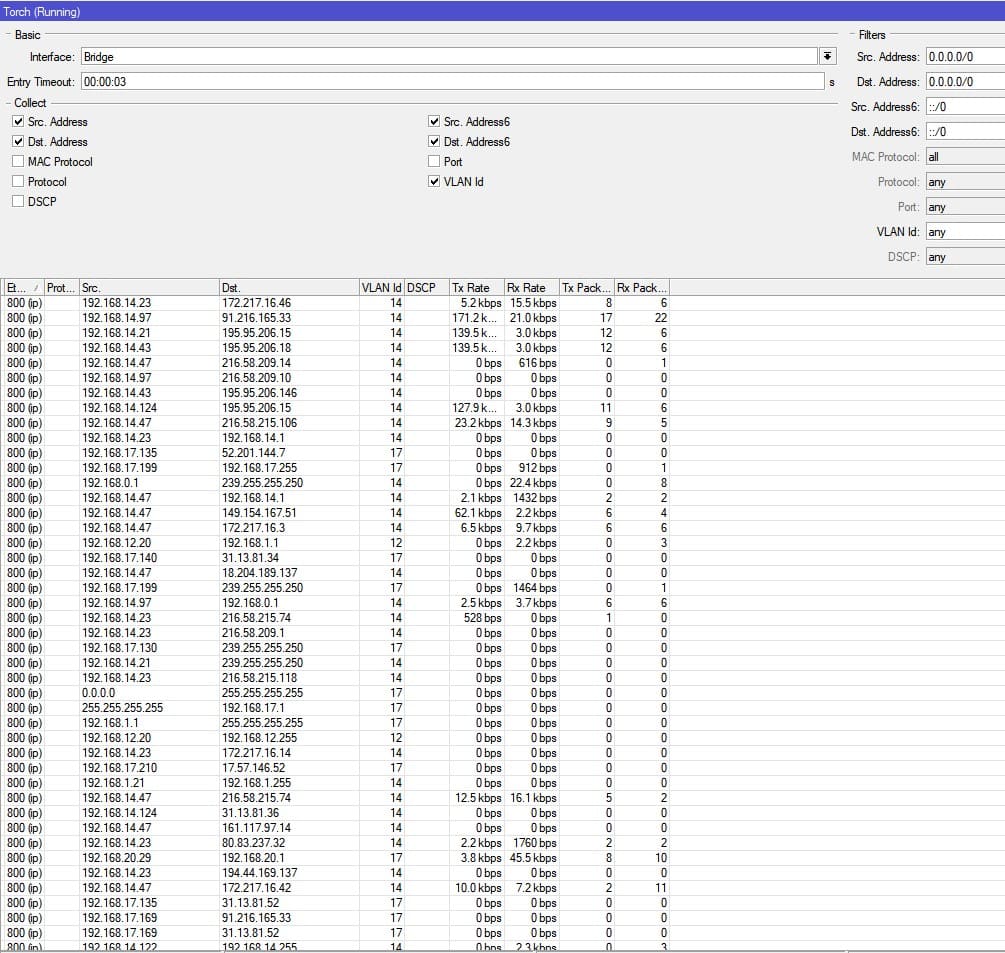

Как проверить работу VLAN в MikroTik

Для проверки работы VLAN в маршрутизаторе MikroTik можно воспользоваться утилитой Torch, указав в качестве интерфейса Bridge маршрутизатора и в качестве дополнительного параметра активировать VLAD ID.

Утилита находится Tools→Torch

Есть вопросы или предложения по настройке VLAN в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Время на прочтение

5 мин

Количество просмотров 133K

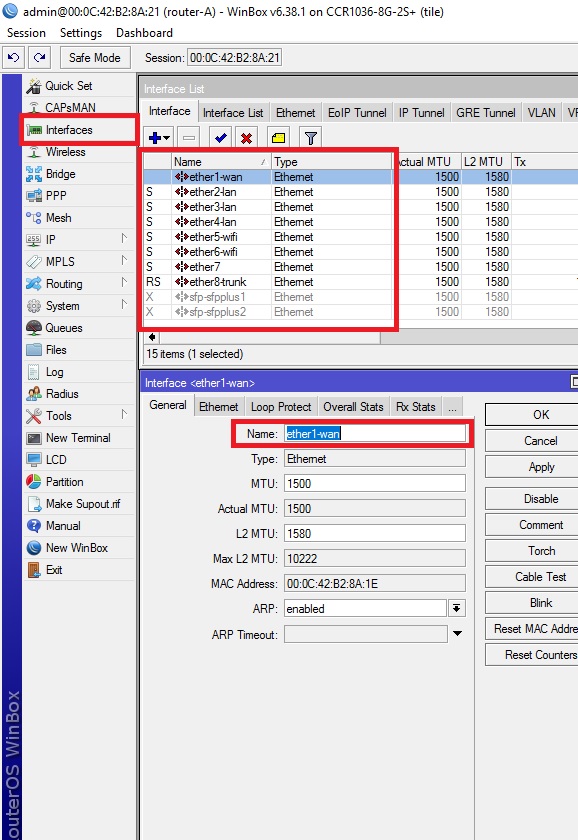

Для наглядного примера я буду использовать маршрутизатор Mikrotik CCR1036-8G-2S+ и коммутатор CRS125-24G-1S.

Этот вариант на данный момент работает в нескольких гостиницах Москвы и Московской области.

Поставим условную задачу, чтобы на каждом коммутационном узле присутствовала сеть класса А (10.1.0.0/24) для работников фирмы и сеть класса С (192.168.1.0/24) для WiFi для посетителей.

Допустим, у нас имеется коммутационный узел A c маршрутизатором Mikrotik CCR1036-8G-2S+, коммутационный узел B с коммутатором CRS125-24G-1S. Коммутационные узлы А и В будут соединены каналом связи (Trunk) в нашем случае по витой паре (каналов связи (trunk) может быть несколько в зависимости от количества коммутационных узлов; также если имеется ВОЛС и оптический модуль SFP mikrotik, то можно trunk назначить и на SFP). Приведу ниже схему с использованием trunk по витой паре.

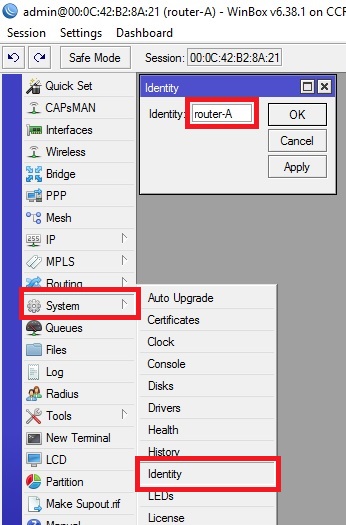

Приступим к настройке коммутационного узла A с маршрутизатором Mikrotik CCR1036-8G-2S+.

Назовем наш маршрутизатор «router-A».

system identity set name=router-AОбозначим физические порты так, чтобы не возникало путаницы, каким сетям они принадлежат. Обозначим маркировкой lan физические порты, которые будут принадлежать сети (класса А) 10.1.0.0/24, маркировкой wifi физические порты, которые будут принадлежать сети (класса С) 192.168.1.0/24 и маркировкой trunk физические порты, которые будут использоваться под канал связи типа trunk.

interface ethernet set [ find default-name=ether1 ] name=ether1-wan

interface ethernet set [ find default-name=ether2 ] name=ether2-lan

interface ethernet set [ find default-name=ether3 ] name=ether3-lan

interface ethernet set [ find default-name=ether4 ] name=ether4-lan

interface ethernet set [ find default-name=ether5 ] name=ether5-wifi

interface ethernet set [ find default-name=ether6 ] name=ether6-wifi

interface ethernet set [ find default-name=ether8 ] name=ether8-trunk

interface ethernet set [ find default-name=sfp-sfpplus1 ] disabled=yes

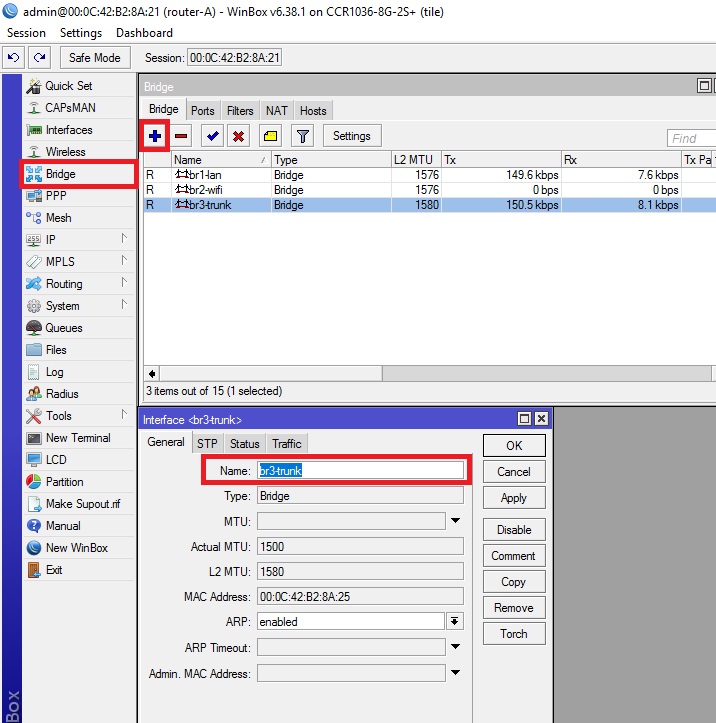

interface ethernet set [ find default-name=sfp-sfpplus2 ] disabled=yesСоздадим виртуальные интерфейсы во вкладке bridge, для объединения LAN портов.

interface bridge add name=br1-lan

interface bridge add name=br2-wifi

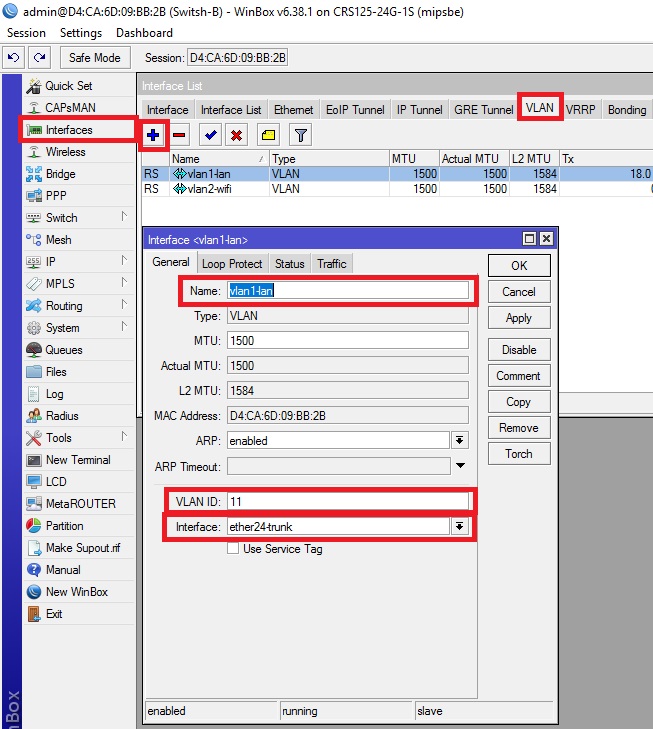

interface bridge add name=br3-trunkСоздаем Vlan интерфейсы, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 до коммутационного узла B по каналу связи типа trunk. VLAN id для сети 10.1.0.0/24 будет 11, а для сети 192.168.1.0/24 будет 22. С помощью этих id будет передаваться информация о принадлежности трафика к vlan1-lan и vlan2-wifi.

interface vlan add interface=br3-trunk name=vlan1-lan vlan-id=11

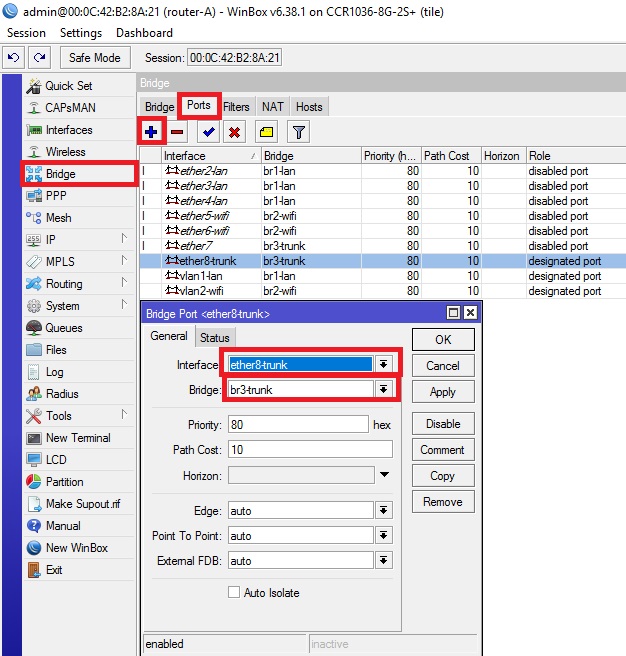

interface vlan add interface=br3-trunk name=vlan2-wifi vlan-id=22Назначаем LAN порты маршрутизатора виртуальным интерфейсам (bridge) согласно вышеуказанной схеме

interface bridge port add bridge=br1-lan interface=ether2-lan

interface bridge port add bridge=br1-lan interface=ether3-lan

interface bridge port add bridge=br1-lan interface=ether4-lan

interface bridge port add bridge=br2-wifi interface=ether5-wifi

interface bridge port add bridge=br2-wifi interface=ether6-wifi

interface bridge port add bridge=br3-trunk interface=ether8-trunk

interface bridge port add bridge=br1-lan interface=vlan1-lan

interface bridge port add bridge=br2-wifi interface=vlan2-wifi

interface bridge port add bridge=br3-trunk interface=ether7(Добавлю этот LAN порт для возможно будущего коммутационного узла С, на всякий пожарный)

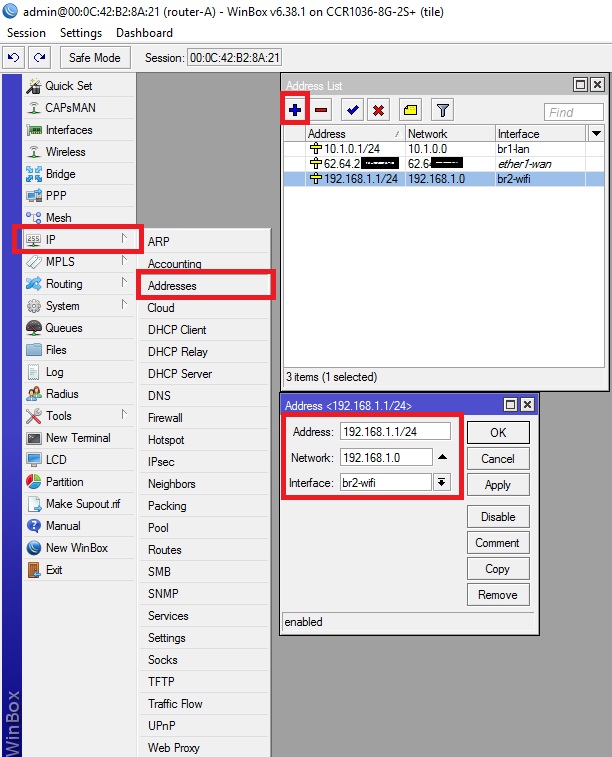

Назначаем сети виртуальным интерфейсам

ip address add address=10.1.0.1/24 interface=br1-lan network=10.1.0.0

ip address add address=192.168.1.1/24 interface=br2-wifi network=192.168.1.0

ip address add address=62.64.2.0/0 interface=ether1-wan network=62.64.2.0Провайдер предоставляет мне интернет по протоколу EOiP. Поэтому вы на эту команду не обращайте внимания, а настраивайте доступ в интернет по wan-порту согласно настройкам, предоставленным Вашим провайдером

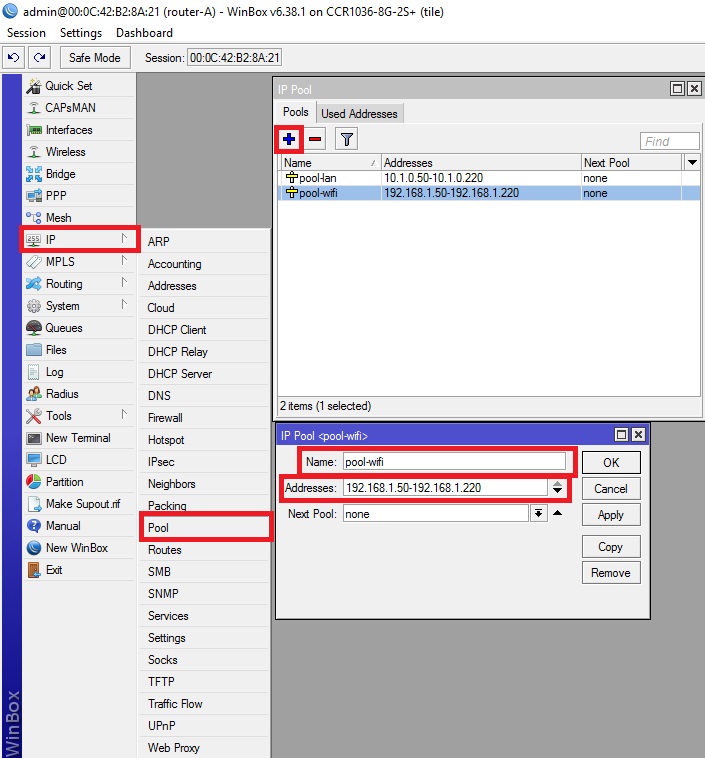

Настроим Пул раздаваемых адресов сетям, настроим dhcp

ip pool add name=pool-wifi ranges=192.168.1.50-192.168.1.220

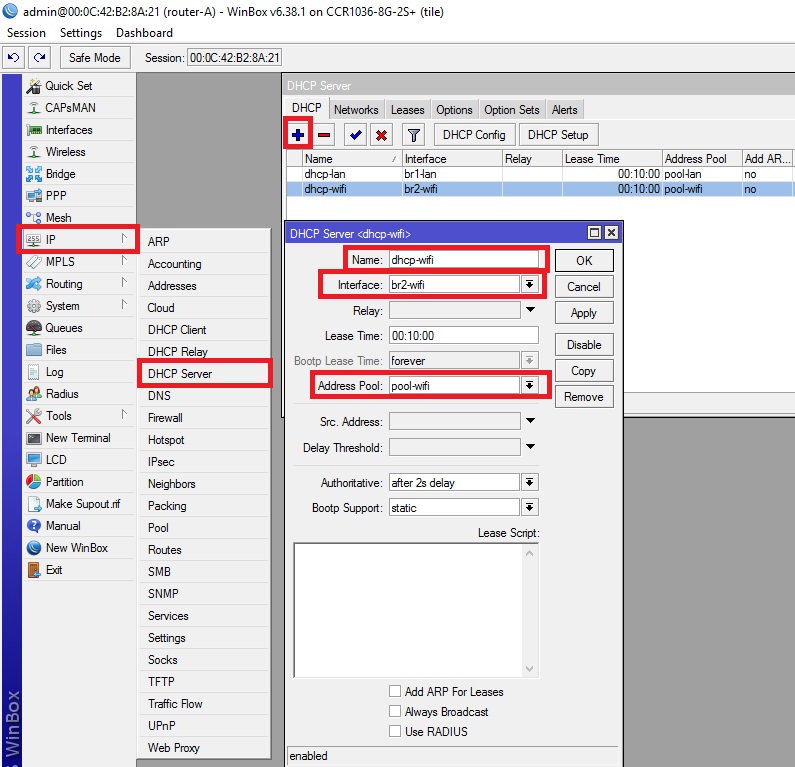

ip pool add name=pool-lan ranges=10.1.0.50-10.1.0.220ip dhcp-server add address-pool=pool-lan disabled=no interface=br1-lan name=dhcp-lan

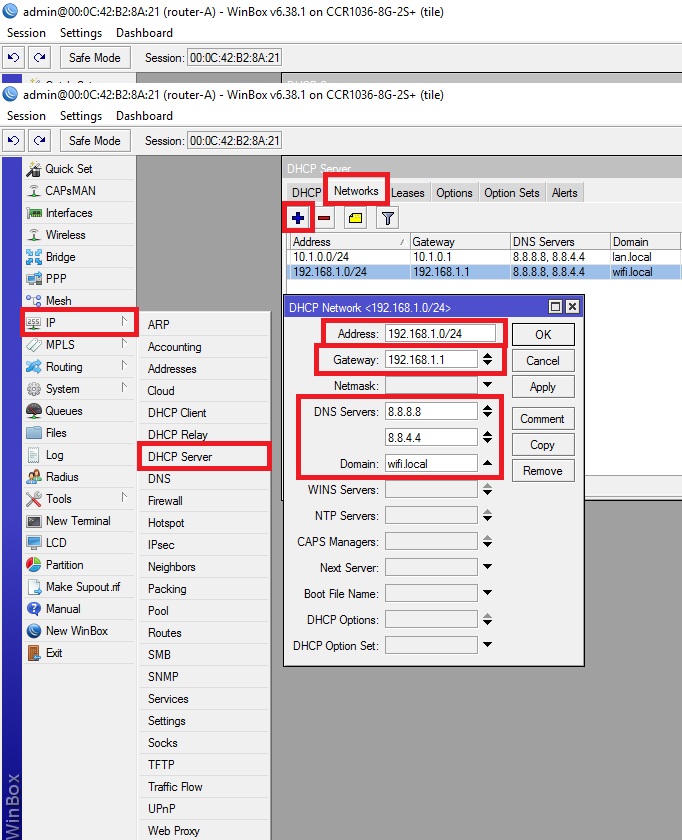

ip dhcp-server add address-pool=pool-wifi disabled=no interface=br2-wifi name=dhcp-wifiip dhcp-server network add address=10.1.0.0/24 dns-server=8.8.8.8,8.8.4.4 domain=lan.local gateway=10.1.0.1

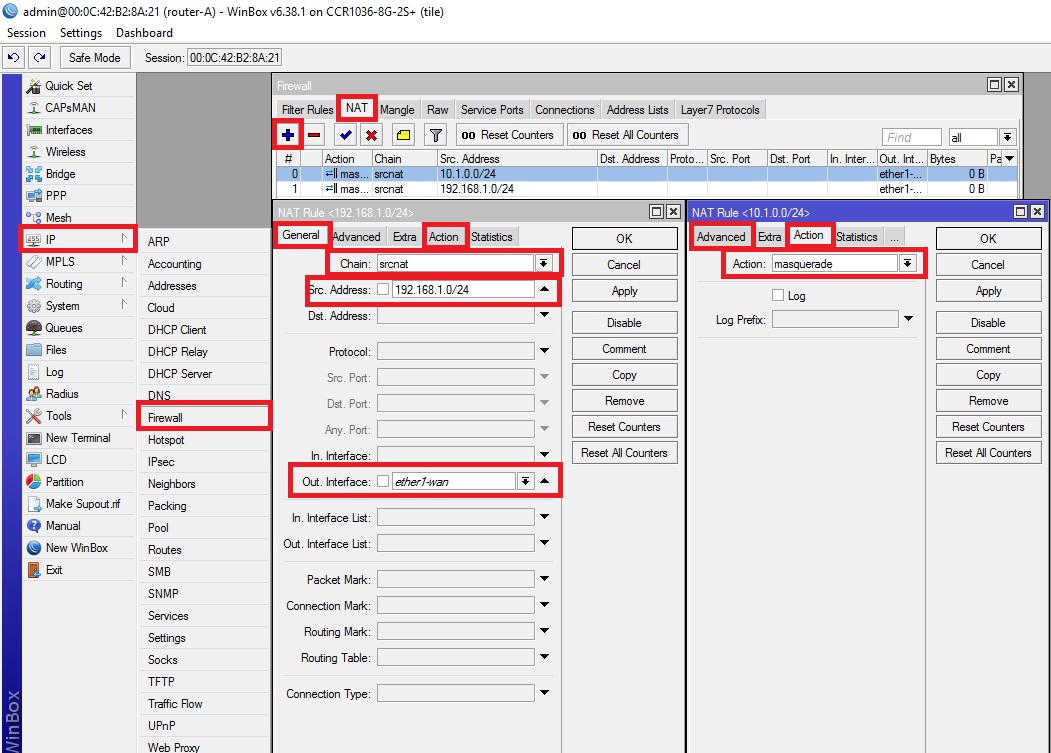

ip dhcp-server network add address=192.168.1.0/24 dns-server=8.8.8.8,8.8.4.4 domain=wifi.local gateway=192.168.1.1Включим NAT, чтобы устройства, находящиеся в сетях 192.168.1.0/24 и 10.1.0.0/24, имели выход в интернет.

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=10.1.0.0/24

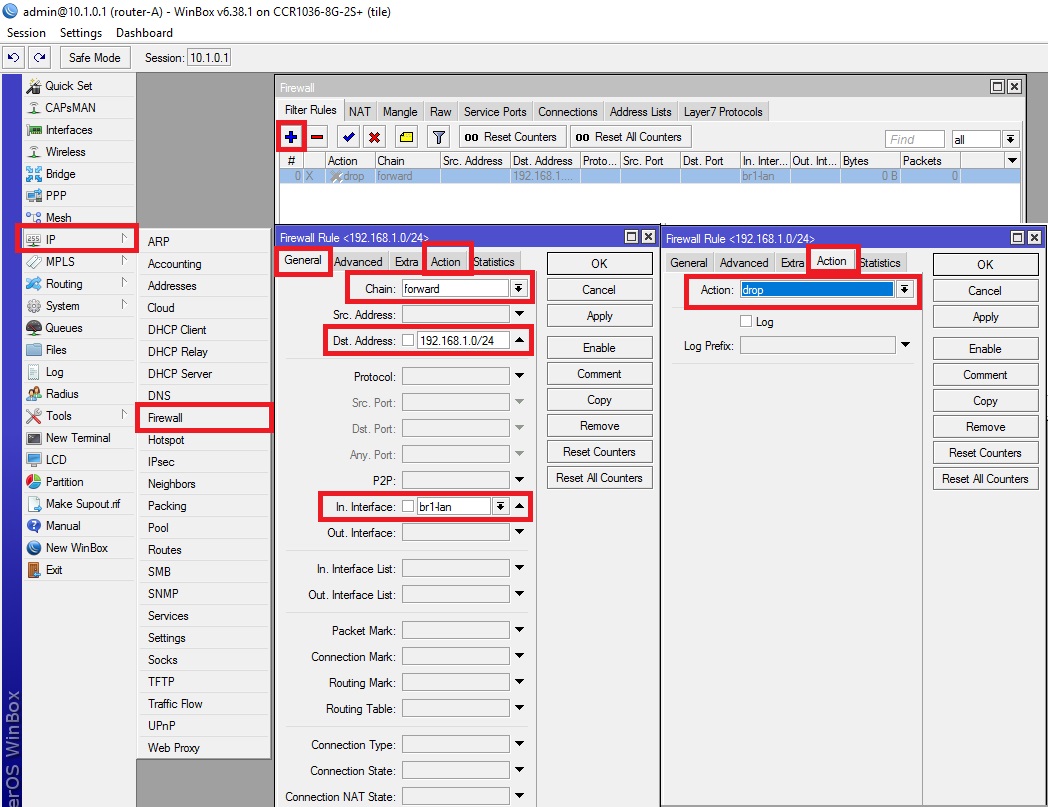

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=192.168.1.0/24Изолируем подсети, чтобы устройства из сети 192.168.1.0/24 не видели и не использовали устройства, находящиеся в сети 10.1.0.0/24. (Я предпочитаю таким способом осуществить изоляцию; есть еще способ изолировать подсети с помощью Route Rules, но я буду использовать правило Firewall)

ip firewall filter add action=drop chain=forward disabled=yes dst-address=192.168.1.0/24 in-interface=br1-lanДанное правило можно включать и отключать в зависимости от вашей потребности в доступе к устройствам из сети 10.1.0.0/24 в 192.168.1.0/24 или наоборот.

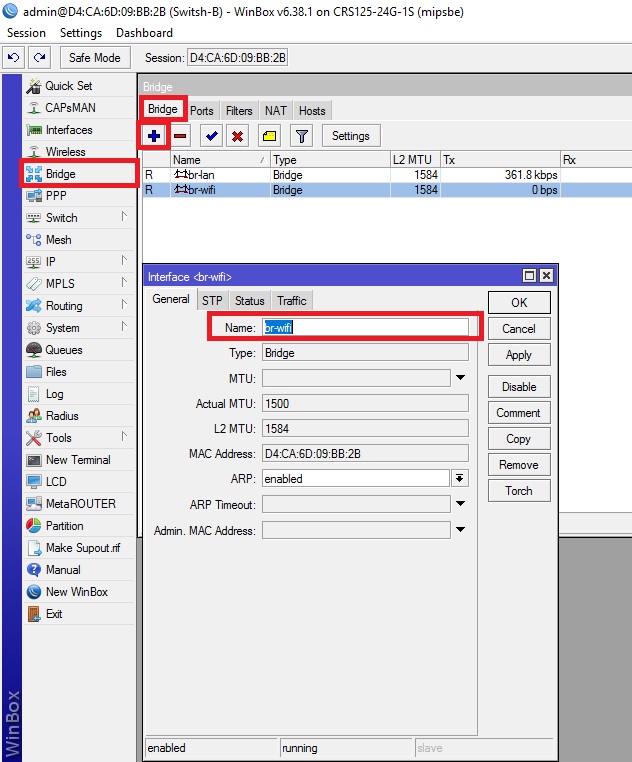

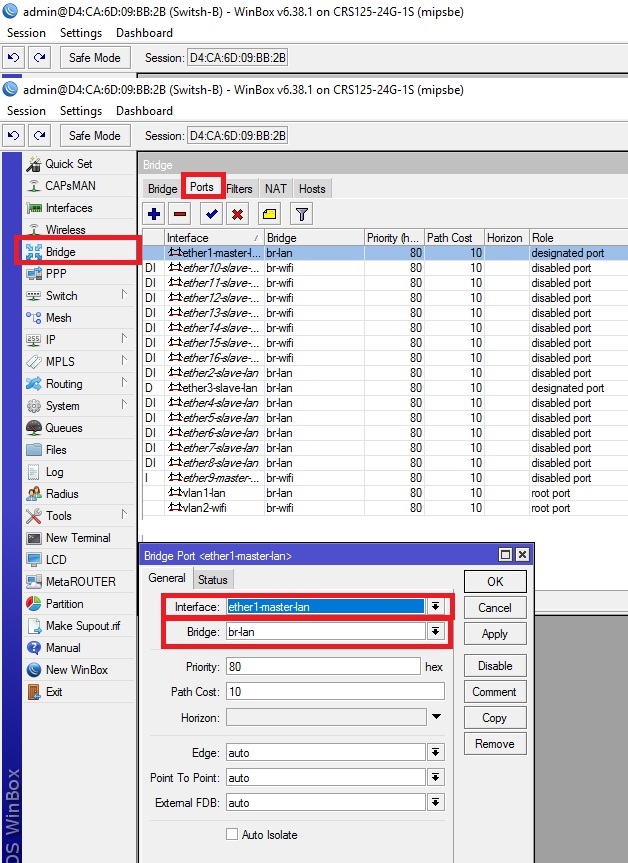

Теперь настроим коммутационный узел B с коммутатором Mikrotik CRS125-24G-1S

Назовем наш коммутатор «switch-B»:

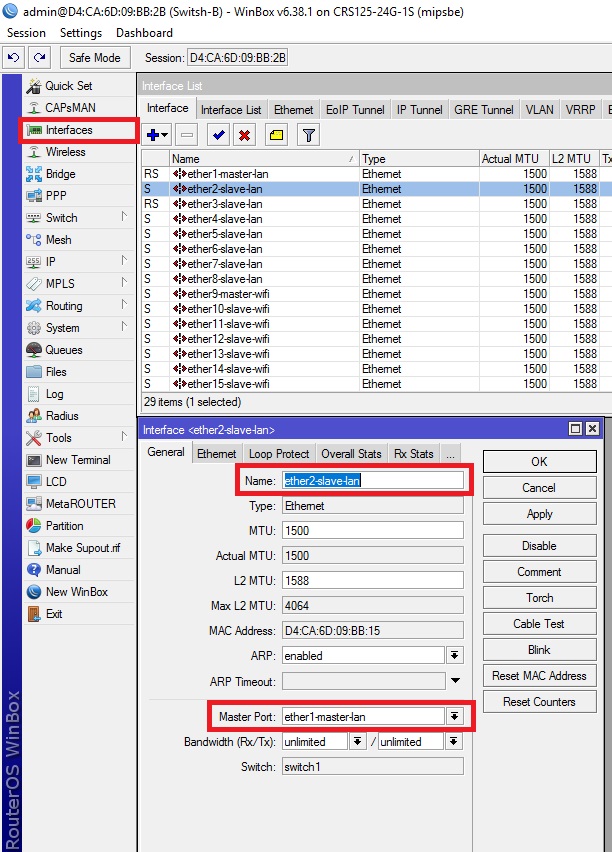

system identity set name=switch-BОбозначим физические LAN порты. Объединим порты с 1 по 8 включительно в общий аппаратный коммутатор с мастер портом ether-1 и обозначим его master, остальные со 2 по 8 включительно обозначим slave. Аналогично сделаем и с портами с 9 по 16 включительно с мастер портом ether-9.

interface ethernet set [ find default-name=ether1 ] name=ether1-master-lan

interface ethernet set [ find default-name=ether2 ] master-port=ether1-master-lan name=ether2-slave-lan

interface ethernet set [ find default-name=ether3 ] master-port=ether1-master-lan name=ether3-slave-lan

interface ethernet set [ find default-name=ether4 ] master-port=ether1-master-lan name=ether4-slave-lan

interface ethernet set [ find default-name=ether5 ] master-port=ether1-master-lan name=ether5-slave-lan

interface ethernet set [ find default-name=ether6 ] master-port=ether1-master-lan name=ether6-slave-lan

interface ethernet set [ find default-name=ether7 ] master-port=ether1-master-lan name=ether7-slave-lan

interface ethernet set [ find default-name=ether8 ] master-port=ether1-master-lan name=ether8-slave-lan

interface ethernet set [ find default-name=ether9 ] name=ether9-master-wifi

interface ethernet set [ find default-name=ether10 ] master-port=ether9-master-wifi name=ether10-slave-wifi

interface ethernet set [ find default-name=ether11 ] master-port=ether9-master-wifi name=ether11-slave-wifi

interface ethernet set [ find default-name=ether12 ] master-port=ether9-master-wifi name=ether12-slave-wifi

interface ethernet set [ find default-name=ether13 ] master-port=ether9-master-wifi name=ether13-slave-wifi

interface ethernet set [ find default-name=ether14 ] master-port=ether9-master-wifi name=ether14-slave-wifi

interface ethernet set [ find default-name=ether15 ] master-port=ether9-master-wifi name=ether15-slave-wifi

interface ethernet set [ find default-name=ether16 ] master-port=ether9-master-wifi name=ether16-slave-wifi

interface ethernet set [ find default-name=ether24 ] name=ether24-trunkСоздаем Vlan интерфейсы на физическом 24 lan-порту, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 от коммутационного узла А по каналу связи типа trunk. Не забываем указать тот vlan id, который мы указали в соответствии с начальной схемой.

interface vlan add interface=ether24-trunk name=vlan1-lan vlan-id=11

interface vlan add interface=ether24-trunk name=vlan2-wifi vlan-id=22Создадим виртуальные интерфейсы во вкладке bridge для объединения LAN портов.

interface bridge add name=br-lan

interface bridge add name=br-wifiinterface bridge port add bridge=br-lan interface=vlan1-lan

interface bridge port add bridge=br-wifi interface=vlan2-wifi

interface bridge port add bridge=br-lan interface=ether1-master-lan

interface bridge port add bridge=br-wifi interface=ether9-master-wifiТаким образом, мы имеем связь между коммутационными узлами А и В, соединенные витой парой, по которой проходят две разные сети 10.1.0.0/24 и 192.168.1.0/24 с помощью VLAN.

В данной статье разбираемся с настройкой виртуальной локальной сети VLAN для сетевого оборудования Mikrotik поэтапно в состояние: access, trunk, и в двух состояниях одновременно.

Для начала разберемся, что же означает VLAN. VLAN – это аббревиатура Virtual Local Area Network виртуальная локальная сеть. Другими словами — эта технология позволяет, на основе реальной сети, создавать виртуальные сети с разными уровнями доступа и распределением пользователей. Виртуальные сети повышают безопасность локальной сети, как пример, отделив рабочую сеть от гостевой и запретив гостевой сети доступ в рабочую, можно использовать физически одну точку доступа для доступа в сеть интернет как для сотрудников, так и для гостей компании. Или разделив сети для разных подразделений или отделов одной компании упростив тем самым обслуживание и мониторинг сети. Сегментируя сеть можно обеспечить отдельные сети для разных компаний в большом бизнес центре, таким образом можно соединить в одну сеть офисы расстояние которых превышает физическую длину сегмента Ethernet кабеля (100-150 метров). Благодаря разделу сети на сегменты с помощью VLAN, можно уменьшить нагрузку на оборудование, а также более точно определить и исправлять ошибки возникающие в сети.

ВАЖНО! Для построения сети с продержкой VLAN нужно использовать оборудование, которое поддерживает данный функционал. Также желательно использовать оборудование одного производителя или же убедиться, что все оборудование в сети поддерживаю модификацию стандарта VLAN.

Технические параметры и стандарты

В одном сегменте локальной сети нет возможности сделать нескончаемое число виртуальных сетей, все дело в ограничении стандарта, он ограничен – 4096 сегментов (от 0 до 4095). Надо учесть тот факт, что VLAN с идентификатором 1 является основным или native и по умолчанию используется на всех портах сетевых устройств.

Стандартные настройки состояния порта

- access port или не тегированный – порт транслирует только один VLAN. Это порт, к которому непосредственно подключается конечное устройство(компьютер, точка доступа, принтер и другие устройства).

- trunk port или тегированный – порт транслирует несколько VLAN. Этот порт передает несколько идентификаторов VLAN с одного сетевого устройства на другое.

Ввиду особенности оборудования MikroTik настройка VLAN можно делать разными способами. К сожалению, не все способы настройки VLAN будут совместимы с настройками оборудования других производителей, и по этой причине, в данной статье будет рассмотрены настройки которые будут максимально совместимы с оборудованием разных производителей. В данной статье настройки оборудования MikroTik будут осуществляться через программу WinBox.

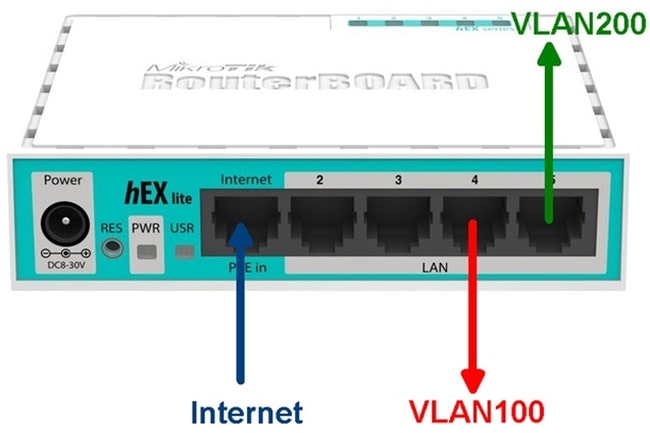

Пример №1: Настройка VLAN в состоянии access

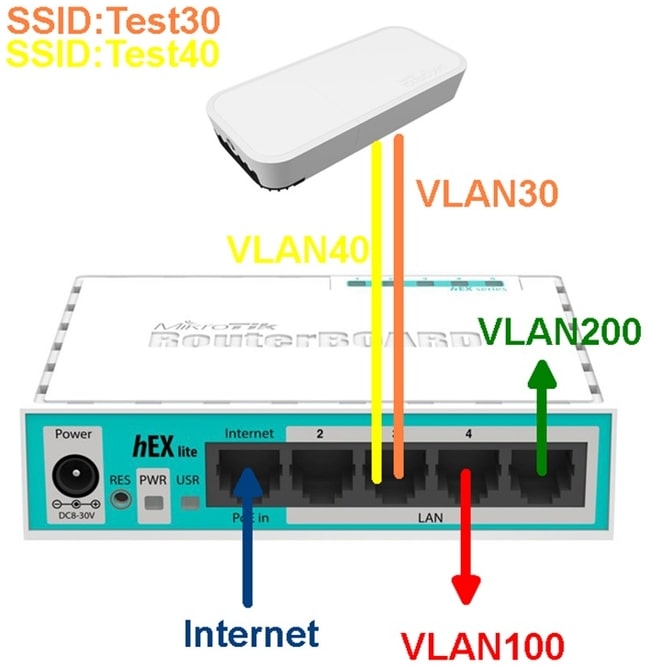

В первом примере рассмотрим настройку VLAN на устройстве RB750r2 (hEx lite) у которого порты будут в разных VLAN-ах и в режиме access. Схема приведена ниже.

Первый порт будет использоваться для подключению к интернет провайдеру, второй и третий порты для общей сети и останутся в базовой конфигурации. А на четвертый и пятый порты будут навешены VLAN, на четвертый – VLAN100 (VLAN с меткой сто), а на пятый порт – VLAN200 (VLAN с меткой двести).

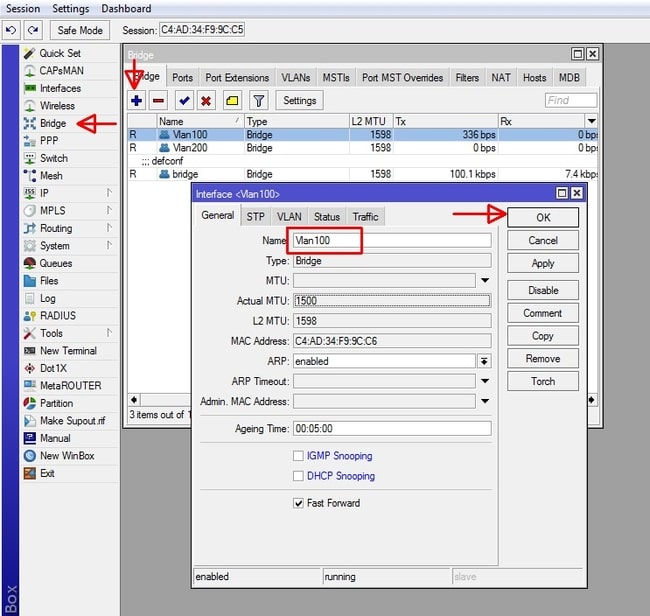

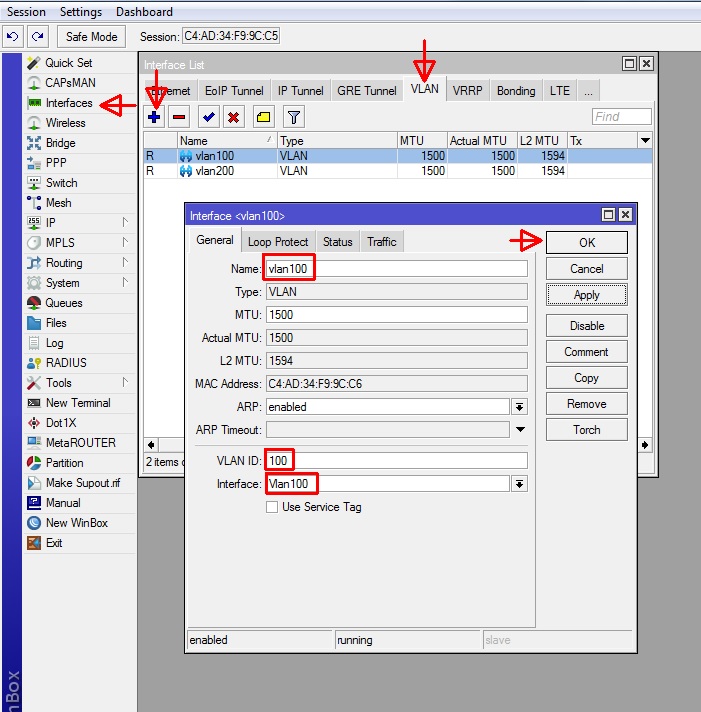

Настройка VLAN

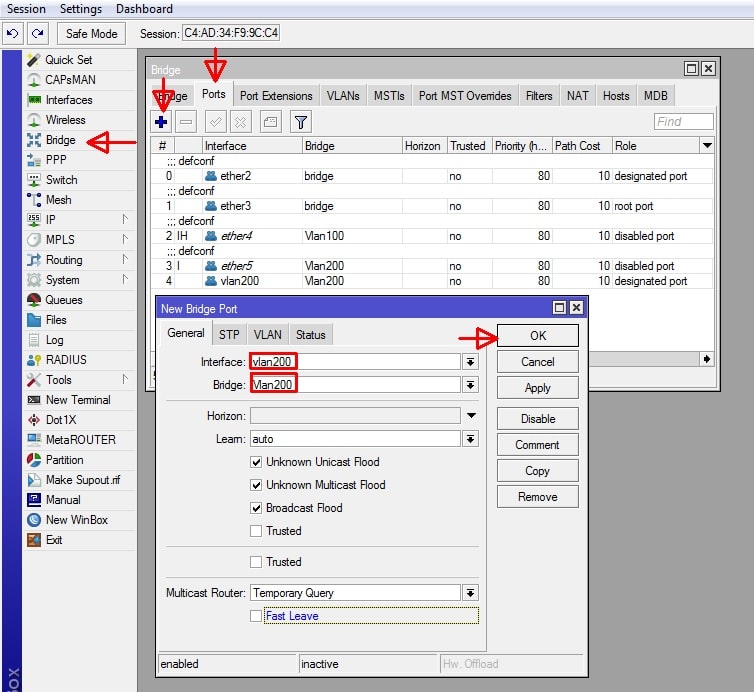

Создадим Bridge для каждого из VLAN-ов — Vlan100 и Vlan200. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее задаем имя (в примере будем использовать Vlan100) и нажимаем кнопку ОК. И повторяем такие же действия для создания bridge Vlan200.

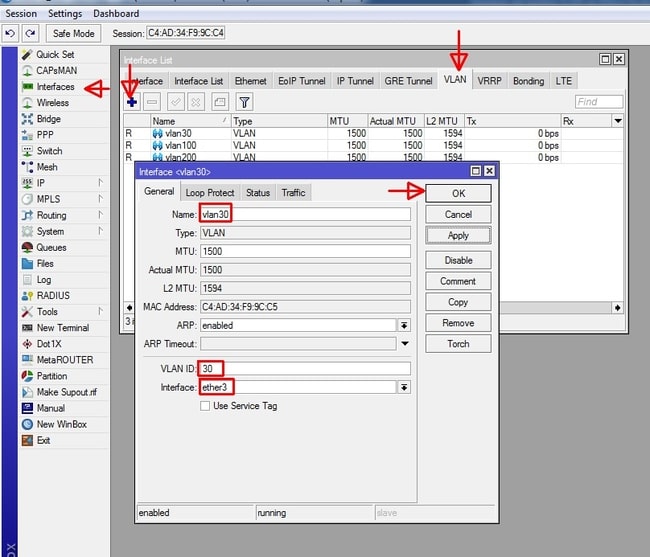

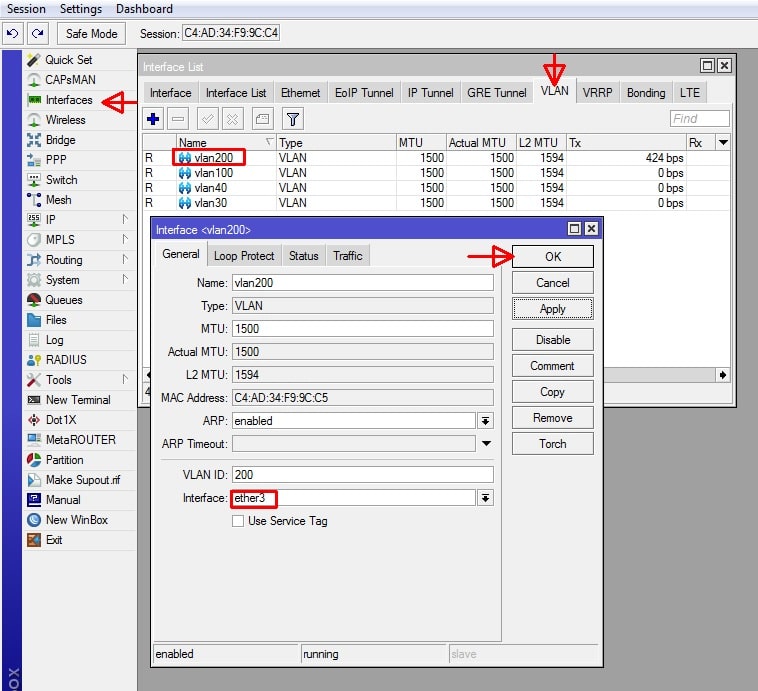

Вторым этапом нам потребуется создать непосредственно VLAN с метками 100 и 200. Главное меню – Interfaces — вкладка VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, а также выбираем интерфейс, к которому будет принадлежать VLAN, выбираем ранее созданный нами bridge – Vlan100 и Vlan200 соответственно для 100 и 200 VBLAN-ов.

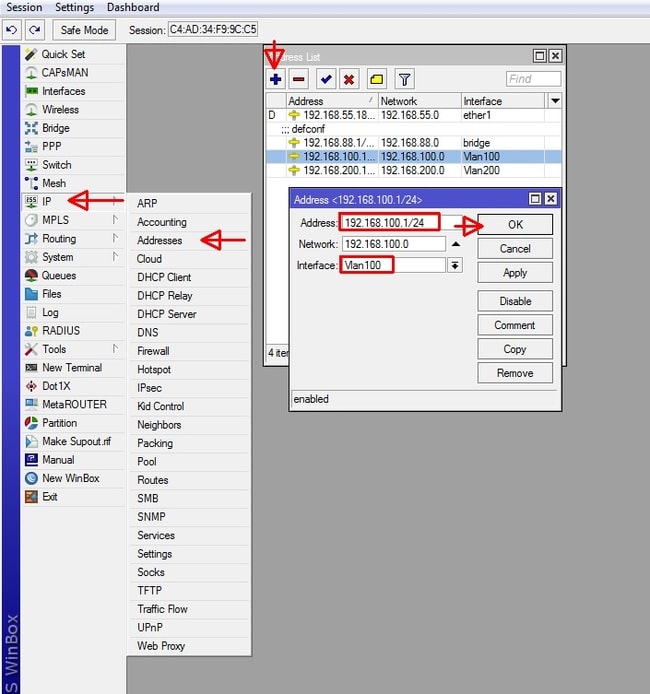

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения IP адреса, задаем адресного пространства и выбираем интерфейс, как и в предыдущем шаге нашем интерфейсом служит bridge Vlan100 и Vlan200.

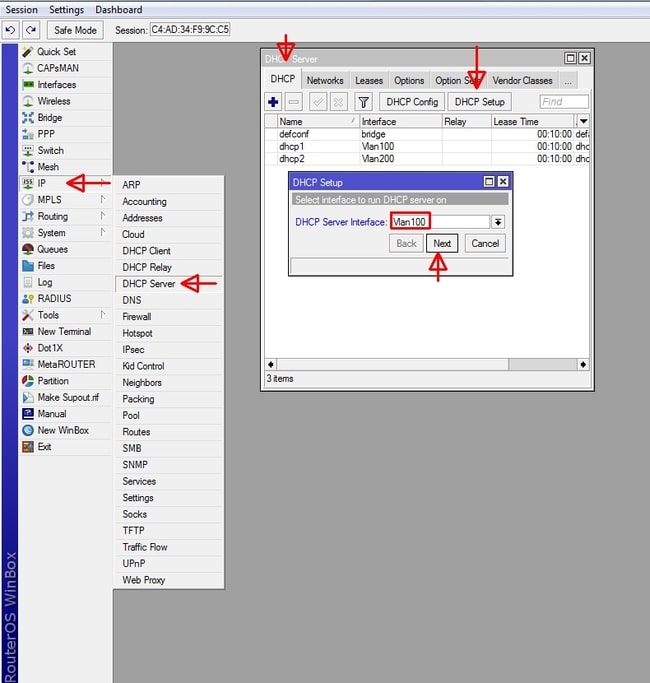

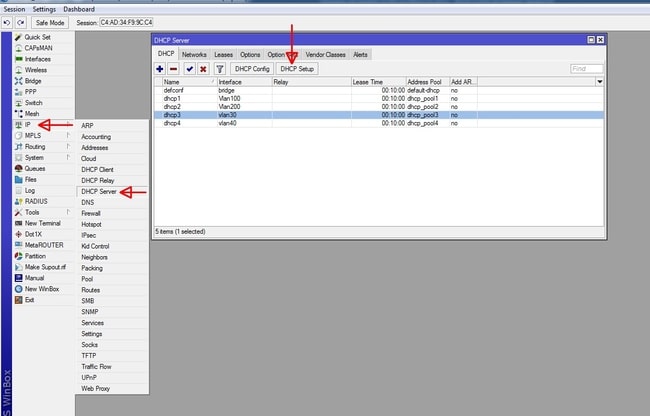

Теперь настроим DHCP Server для каждого из VLAN bridge, для примера будет использоваться наиболее простой и быстрый вариант создание DHCP Server. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс bridge Vlan100 и нажимаем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для следующего интерфейса bridge Vlan200.

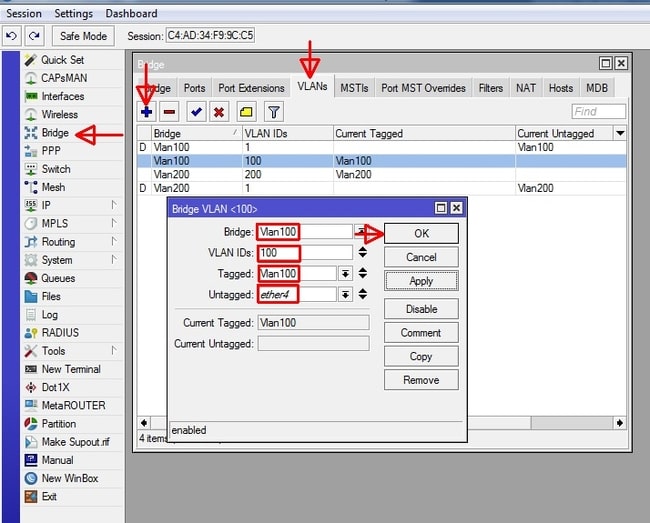

Следующий этап — переводим четвертый и пятый порт в состояние access. Главное меню – Bridges, вкладка VLANs, нажимаем «+» и создаем настройки для VLAN100, в качестве Bridge – выбираем созданный ранее Bridge Vlan100, метка VLAN 100, далее выбираем какой VLAN будет передаваться – Tagged — Bridge Vlan100 и последнее выбираем какой порт будет в состояние access (Untagged – порт 4), нажимаем «ОК» и правило готово. И создаем еще одно правило, но теперь для VLAN200 подставляя все значения для двухсотого VLAN-на, а в качестве access порта выбираем пятый порт согласно нашей схеме. Vlan100 и Vlan200 с меткой 1 создается автоматически, так как VLAN с меткой 1 это VLAN управления, по умолчанию назначается всем портам и bridges. Это означает, что пользователи VLAN100 и VLAN 200 могут попасть в служебную сеть. В следующем этане настроек мы создадим правила, которые помогут изолировать сети одну от другой.

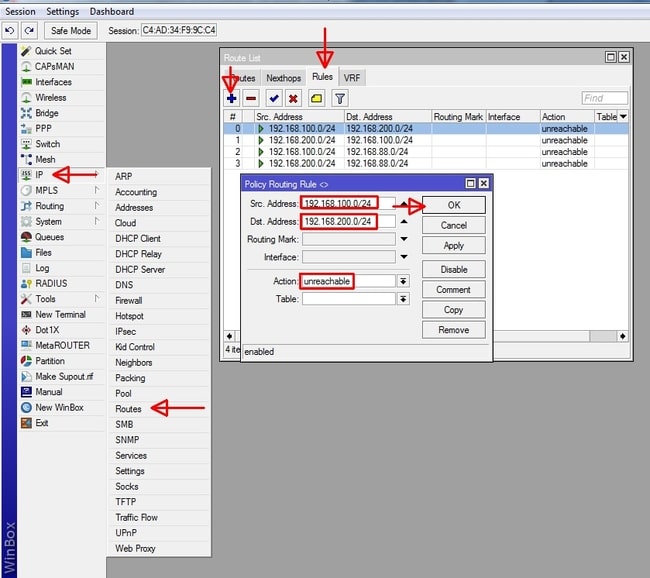

Последним действием будет изолирование VLAN-ов один от одного, а также от VLAN с меткой 1, сети управления. Главное меню IP – Routes вкладка Rules нажимаем «+» и создаем правило. Сеть 192.168.100.0/24 недоступна (unreachable) сеть 192.168.200.0/24 и наоборот, а также сетям 192.168.100.0/24 и 192.168.200.0/24 не будет доступна сеть управления 192.168.88.0/24. Для каждого такого ограничения создаться отдельное правило.

В итоге мы получили маршрутизатор с настроенными в режиме access четвертого и пятого портов, согласно нашей схеме.

Пример №2: Настройка VLAN в состоянии trunk

Во втором примере к предыдущим настройкам добавим VLAN 40 и 30 в состоянии trunk на третий порт RB750r2 (hEx lite). Для примера подключим к третьему порту точку доступа и назначим разные VLAN-ны разным беспроводным сетям VLAN30 – Test30, а VLAN40 – Test40. В качестве точки доступа будет использоваться точка RBwAPG-5HacD2HnD (wAP ac), подключенная к третьему порту RB750r2 (hEx lite).

C начала настроим маршрутизатор. Создадим VLAN 30 и 40. Главное меню – Interfaces — VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, и выбираем третий порт, к которому будет принадлежать VLAN. В отличии от предыдущего примера VLAN 30 и 40 будут принадлежать к одному порту (ether3).

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения адреса, задаем адресного пространства 192168.30.0 для интерфейса Vlan30, а для интерфейса Vlan40 назначаем адрес пространства 192.168.40.0.

Теперь настроим DHCP Server для каждого из VLAN-ов. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс VLAN30 и жмем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для интерфейса VLAN40.

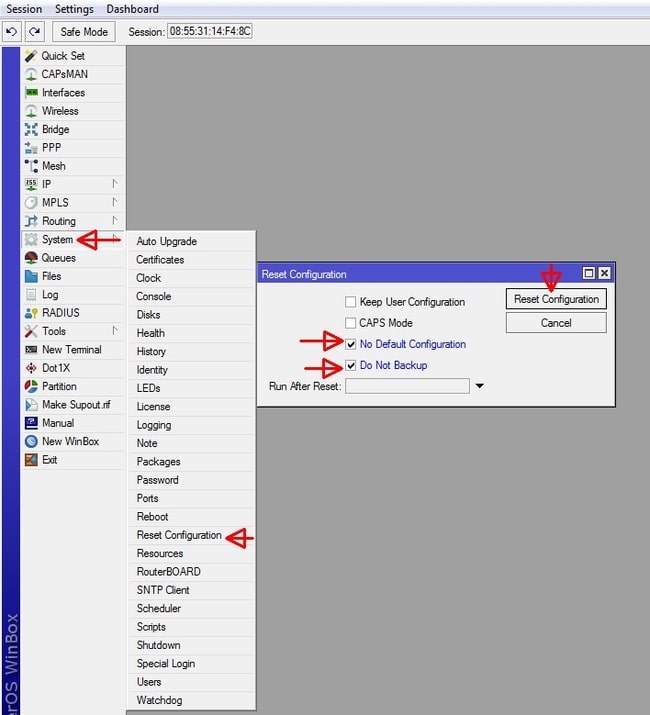

Переходим к настройкам точки доступа RBwAPG-5HacD2HnD (wAP ac). Первым этапом удалим все настройки, а также не будем использовать заводские настройки при загрузке устройства. Главное меню – System – Reset Configuration, выбираем пункты No Default Configuration и Do Not Backup далее нажимаем кнопку Reset Configuration.

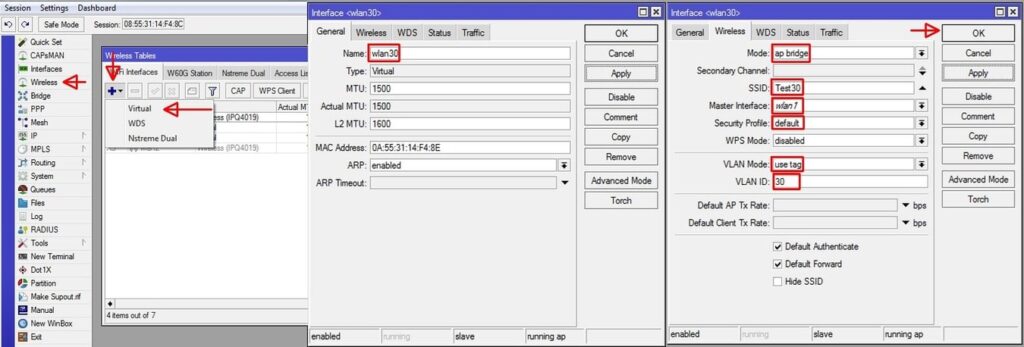

После перезагрузки приступим к настройке беспроводной сети. Главное меню – Wireless, нажимаем «+» для создания Virtual (виртуальной сети), во вкладке General называем беспроводный интерфейс (в примере wlan30 и wlan40 для VLAN 30 и VLAN40 соответственно), далее переходим во вкладку Wireless и настраиваем беспроводный интерфейс: Mode – ap bridge (тип вещания радиомодуля), SSID – Test30 (название беспроводной сети), Master Interface – wlan1 (так как был создан виртуальный беспроводный интерфейс нужно определить к какому радиомодулю он будет относиться, в данном примере виртуальные интерфейсы будут относиться к радиомодулю с частотой 2,4ГГц), Security Profile – default (профиль безопасности беспроводной сети, в примере будем использовать профиль по умолчанию, изменить параметры которого можно во вкладке Security (Гласное меню – Wireless вкладка Security)), VLAN Mode – use tag (выбираем использовать метку VLAN, другими словами переводим беспроводный интерфейс в access), VLAN ID – 30 ( прописываем метку VLAN). Нажимаем «ОК» и создаем еще один беспроводный интерфейс, но уже для VLAN 40 (он будет отличаться от предыдущих настроек следующими параметрами SSID – Test40, VLAN ID – 40, а также может быть выбран другой профиль безопасности).

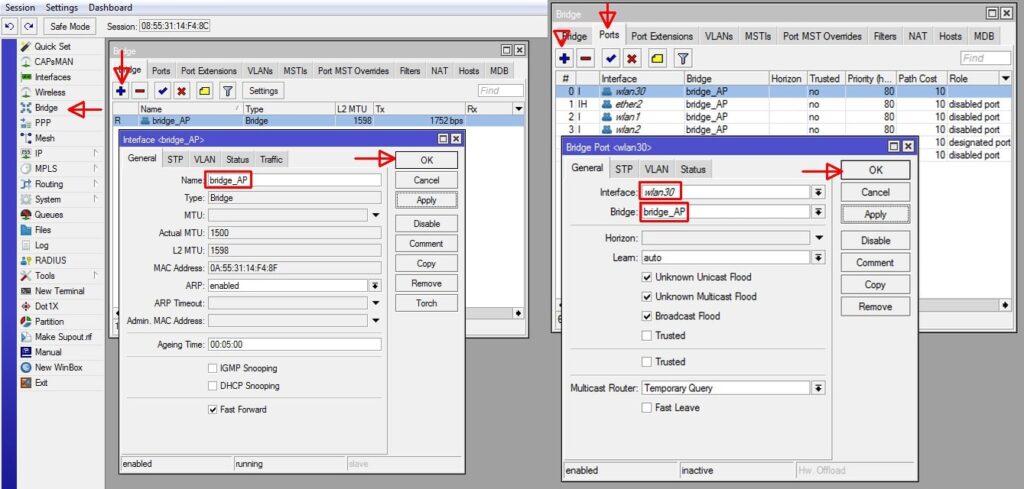

Cледующим шагом будет создание и объединение всех интерфейсов (физических и виртуальных) в один Bridge. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее даем ему имя (в примере bridge_AP) и нажимаем кнопку ОК. Переходим во вкладку Ports и нажимаем «+» добавляем все порты в созданный ранее bridge_AP. После этого этапа оборудование будет настроено согласно нашей схеме. Так же эта схема в этом примере будет работать если в разрыв между точкой доступа и маршрутизатором установить неуправляемый коммутатором. Далее в следующем примере рассмотрим схему с использованием управляемого коммутатора для расширения нашей сети.

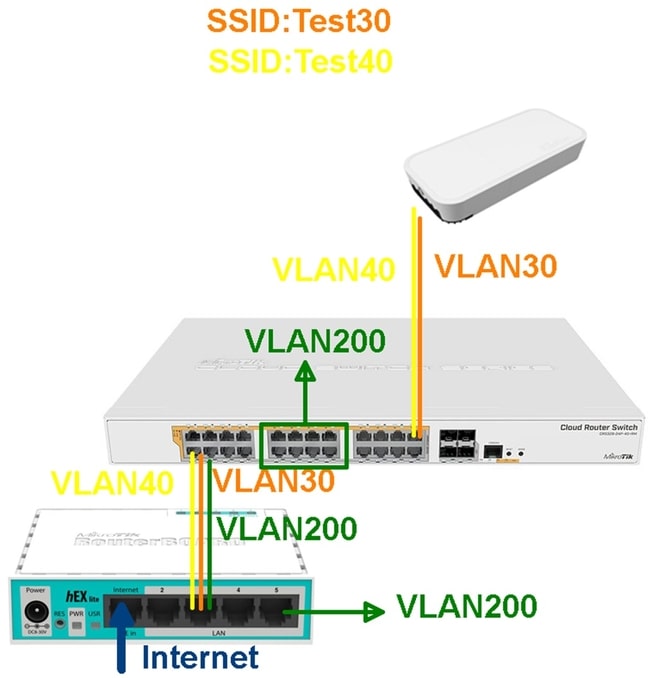

Пример №3: Настройка VLAN в состоянии trunk и access

В данном примере мы расширим нашу сеть при помощи коммутатора CRS328-24P-4S+RM под управлением операционной системой SwitchOS. На первый порт коммутатора будут оправлены три VLAN (VLAN30, VLAN40 и VLAN200) в режиме trunk, с двадцать четвертого порта VLAN30 и VLAN40, также в trunk, будут уходить на точку доступа RBwAPG-5HacD2HnD (wAP ac). А VLAN200 будет на портах с девятого по шестнадцатый в режиме access. Схема представлена ниже. В данном примере будут продолжаться настройки создание в первом и втором примерах. Будут изменены настройки RB750r2 (hEx lite), а настройки на точке доступа RBwAPG-5HacD2HnD (wAP ac) останутся без изменений. Коммутатор CRS328-24P-4S+RM будет настроен под нашу задачу из базовой конфигурации. Поэтому, перед тем как перейти к третей части, нужно ознакомиться с первым и вторым примером, а настройки коммутатора привести к базовым.

Первым этапом на маршрутизаторе RB750r2 (hEx lite нужно изменить настройки VLAN200. Главное меню – Interface, вкладка VLAN , выбираем VLAN200 и меняем интерфейс к которому принадлежит этот VLAN с bridge Vlan200 на ethernet3. Нажимаем «ОК».

Далее. Главное меню – Bridges, вкладка Ports нажимаем «+« добавим vlan200 в bridge Vlan200. Нажимаем «ОК», и переходим к следующему этапу.

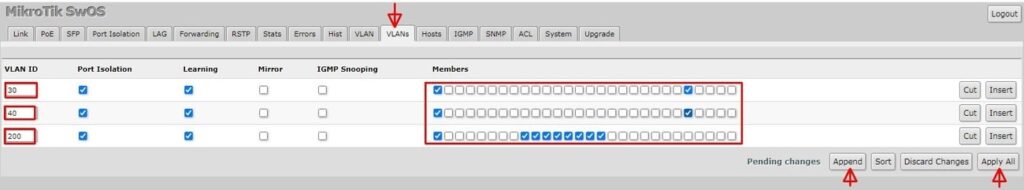

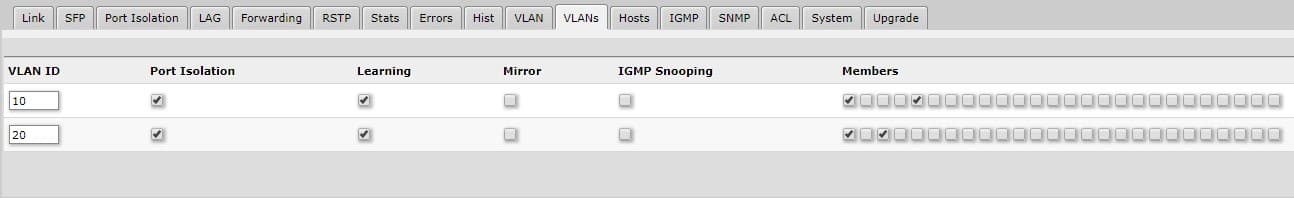

Следующий этап – это настройка коммутатора CRS328-24P-4S+RM. Обратите внимание, что оборудование MikroTik под управлением Switch OS настраивается не через привычный интерфейс программы WinBox, а не посредственно через веб-интерфейс. IP – адрес по умолчанию (192.168.88.1) такой же как и в большинстве устройств MikroTik. Логин admin, а поле пароля пустое. Используя веб-браузер заходим на устройство CRS328-24P-4S+RM (в данном примере настройки будут касаться VLAN). Добавляем выше созданные VLAN200, VLAN40 и VLAN30. Переходим во вкладку VLANs, жмем Append и добавляем идентификатор VLAN вторым шагом выбираем, к которому порту будет принадлежать тот или иной VLAN (в примере VLAN30 и VLAN40 транслируется на двадцать четвертый порт к которому подключена точка доступа, а VLAN200 отдаем с девятого по шестнадцатый порты). Первый порт будет содержат все три VLAN-на, так как в это порт подключен маршрутизатор сети RB750r2 (hEx lite) третьим портом. Нажимаем кнопку Apply All применяем создание настройки. Теперь VLAN30 и VLAN40 транслируется на двадцать четвертый.

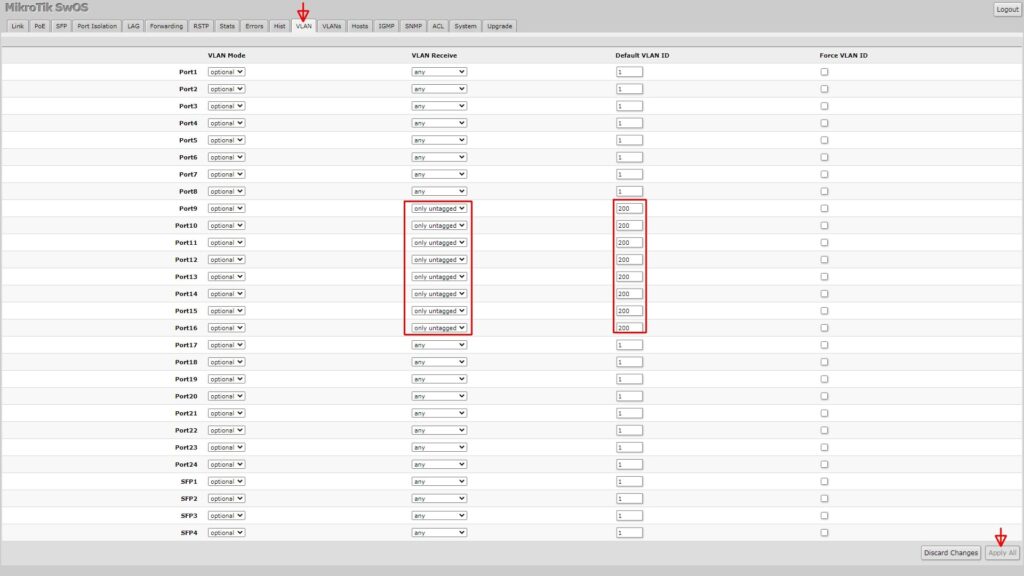

Следующим шагом отдадим VLAN200 в режиме access. Переходим во вкладку VLAN переводим нужные порты в состояние only untagged (access) и идентификатор VLAN 200, нажимаем кнопку Apply All. Все этапы настроек в третьем примере выполнены, сеть работает согласно нашей схеме.

Назначение VLAN

VLAN (Virtual local area network) – виртуальная локальная сеть

Используется для:

- Сегментации сетей – деление локальных сетей логическим образом.

- Повышение уровня безопасности

- Разделение сети по функциональному назначению

Сегментация сетей

Сегментация сетей – деление локальных сетей логическим образом. Например, при большом количестве устройств не всем нужно иметь доступ друг к другу (напр. отделу юриспруденции не нужно иметь доступ к принтеру, который находится в отделе финансистов. Или нужно ограничить доступ группы устройств до определенных серверов или видеонаблюдения).

Конечно, сегментацию можно проводить и физическим методом, взяв коммутатор и подключив к нему все устройства, а в случае переезда, брать оборудование с собой и тянуть провода заново.

Однако, в тех случаях, когда компания большая и подобных перестановок много, это может приводить к очень медленной реализации тех задач, которые значительно тормозят бизнес. Так же разбираться в физической топологии такой сети будет достаточно сложно.

Поэтому был придуман подход, в котором изначально планируется сеть на максимальное количество устройств, т. е. устанавливается максимальное количество коммутаторов в стойку, и они все коммутируются до рабочих мест. Все дальнейшие вопросы, связанные с настройкой (напр. переездами рабочих мест), выполняются на логическом уровне: на управляемых коммутаторах меняется принадлежность интерфейсов к разным отделам.

Например, первые 5 интерфейсов — это отдел IT, интерфейсы на другом коммутаторе с 3 по 10 — это отдел кадров и т. д. (Рис. 47.1). Это приводит к тому, что решение организационных вопросов происходит гораздо быстрее, сохраняя при этом сегментацию сетей. Ко всему прочему, когда компания выходит за определенные рамки, в одном broadcast-домене становится большое количество устройств, в современном мире это будет работать, но правилом хорошего тона будет придерживаться размера /24 (254 устройства) или, например, /23.

Повышение уровня безопасности

Повышение безопасности сети заключается в том, что одно устройство не может получить доступ к другому устройству. Так же становятся невозможен ряд атак типа arp-spoofing, подмены mac-адресов и прочие атаки, присутствующие в L2 сегменте.

Разделение сети по функциональному назначению

Например, в сети могут быть телефоны и компьютеры. ПК должны иметь доступ в интернет, подключаться к серверам, возможно, иметь настройки прокси. Телефоны же имеют совершенно другую задачу, доступ в интернет не требуется, доступ нужен только до телефонной станции или до tftp-сервера для загрузки обновлений или получения автоматических настроек.

Может быть так, что настройки будут конфликтовать друг с другом, а разделение по функциональному назначению поможет решить этот конфликт. Например, через протокол DHCP ПК будут получать одни настройки, в то время как телефоны могут получать совершенно другие настройки.

Описание работы VLAN

VLAN-ом является 802.1Q стандарт, который поддерживается всеми производителями. Это значит, что настроенные на MikroTik VLAN смогут работать с настроенными на cisco VLAN.

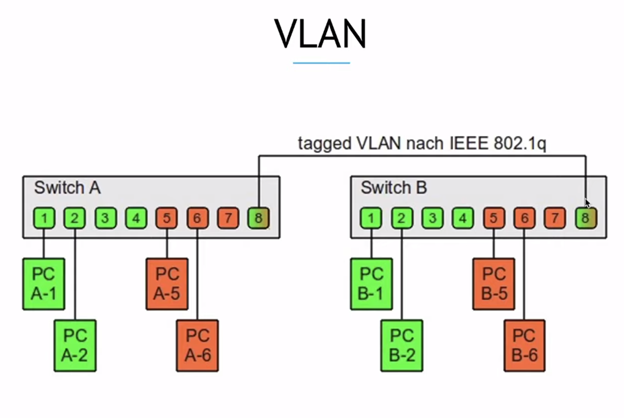

С точки зрения устройств возможны 2 варианта (Рис. 47.2):

- Работа идет без VLAN – кадр идет в исходном состоянии без изменений. Чаще всего так происходит с рабочими станциями, когда рабочая станция подключается к локальной сети, и на интерфейсе самой рабочей станции не происходит никаких настроек. Такой тип интерфейса на коммутаторе называется access VLAN (untag VLAN – не тегированный VLAN).

- Кадр передается с VLAN – в кадре уже имеется метка VLAN. Соединение между коммутаторами как раз иллюстрирует подобный тип подключения (Рис. 47.3). Между SwitchA port8 и SwitchB port8 существует тегированный VLAN (tagged VLAN nach IEEE 802.1q), это значит, что по этому интерфейсу идут несколько виртуальных локальных сетей в параллель, и они не перемешиваются между собой.

Разделение сетей достигается добавлением дополнительной 4-байтовой метки в заголовок (Рис. 47.2):

- Тип – Tag Protocol Identifier (TPID, Идентификатор протокола тегирования, 16 бит). Указывает используемый протокол для тегирования. Для 802.1Q используется значение 0x8100.

- TCI – Tag control information (16 бит) состоит из:

- Приор. – Priority code point (PCP, 3 бит) используется стандартом 802.1q для задания приоритета передаваемого трафика

- DEI – Drop eligible indicator (DEI, 1 бит) (Прежде Canonical Format Indicator, CFI) Индикатор допустимости удаления. Может использоваться отдельно или совместно с PCP для указания кадров, которые могут быть отброшены при наличии перегрузки

- VID – — VLAN Identifier (VID, идентификатор VLAN, 12 бит) указывает к какому VLAN принадлежит кадр. Диапазон возможных значений от 0 до 4095.

При планировании локальной сети так же нужно учитывать, что VID равные 4095 могут быть зарезервированы за оборудованием, поэтому рекомендуется не использовать значения выше 4093, так же вопросы могут возникнуть с VID выше 1000, а также с 1000 по 1100. Цифры VID в целом ничего не значат и никакой логики между собой не несут, это лишь цифры, которые позволяют в рамках одного интерфейса не смешивать кадры между собой.

Например (Рис. 47.3) если устройство PC A-1 пытается общаться с устройством PC B-1, то коммутатор А, просмотрев свою таблицу коммутации, видит, что mac-адрес устройства PC B-1 находится за 8м портом, но 8й порт является тегированным портом (например VID = 2) и на mac-адресе PC B-1 указан VLAN 2. Следовательно, перед передачей данных, кадр будет видоизменен – будет добавлена метка с VLAN и указан vid = 2. Switch B, получив этот кадр, видит, что PC B-1 находится за 1м портом, так же не указано, что кадр должен быть видоизменен, следовательно, кадр меняется в обратную сторону – с него убирается метка VLAN, и кадр передается в том виде, в котором он был изначально. Если необходим доступ между устройствами, находящимися в разных VLAN, то общение должно происходить через роутер, т. е. данные будут отправляться роутеру, а роутер в свою очередь маршрутизировать их, и в свою очередь тут возникает вопрос по политикам безопасности между сетями, которые нужно настраивать для защиты сетей друг от друга.

Настройка VLAN в Mikrotik

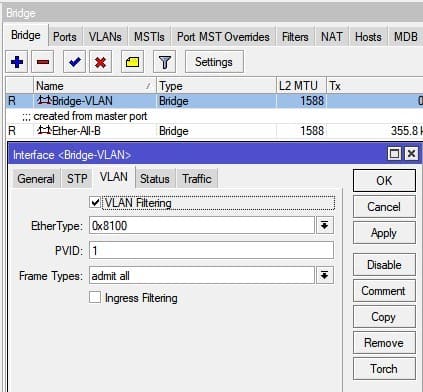

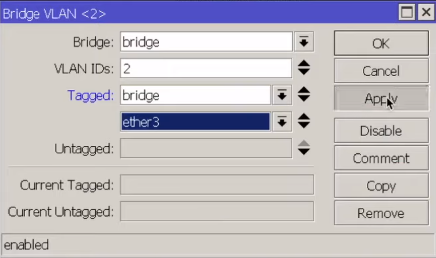

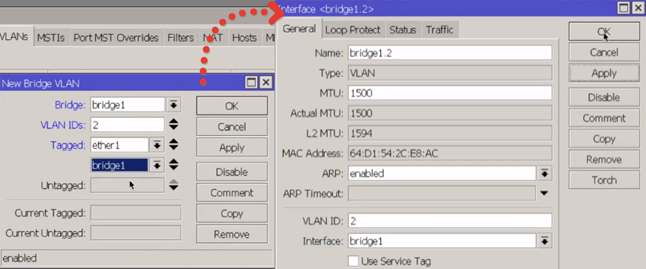

Добавление VLAN осуществляется на вкладке Bridge -> VLANs

Для того, чтобы с VLAN-ом можно было работать на роутере (напр. назначить ip-адрес или добавить dhcp-сервер) и вообще взаимодействовать с ним на роутере, необходимо в VLAN добавить самого себя – bridge для того, чтобы с него снять тэг, настроить sub-интерфейс, на котором в свою очередь будут настроены ip-адреса, dhcp-серверы и пр. Так же добавляется порт ether3, которым текущий коммутатор подключен к соседнему коммутатору.

Или командой:

/interface bridge VLAN add bridge=bridge1 tagged=bridge1,ether5 VLAN-ids=2

Для просмотра созданных VLAN можно воспользоваться командой:

/interface bridge VLAN print

Следующим шагом будет создание VLAN интерфейса, на который будет назначаться ip-адрес, для этого в разделе Interfaces -> VLAN (Рис. 47.5)

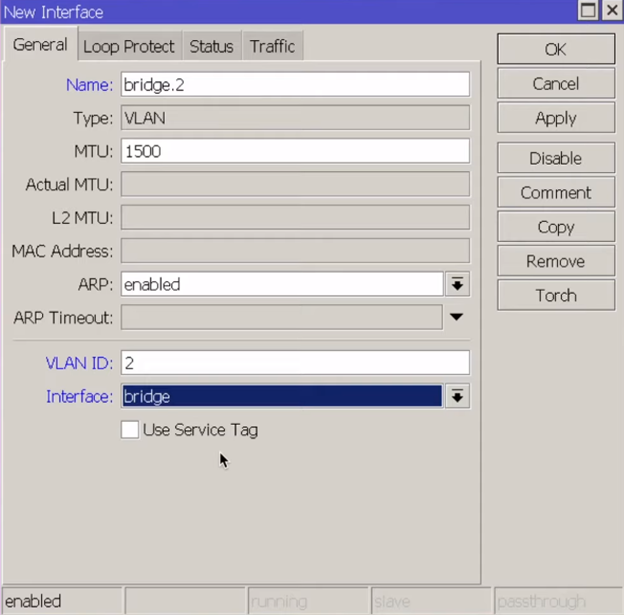

При создании интерфейса указываем Name (bridge.2 – на линуксовый манер, в котором указывается имя интерфейса и через точку номер VLAN), VLAN ID (2), Interface (bridge) – интерфейс, на котором будет сниматься тегированный VLAN.

Командой:

/interface VLAN add name=bridge.2 VLAN-id=2 interface=bridge

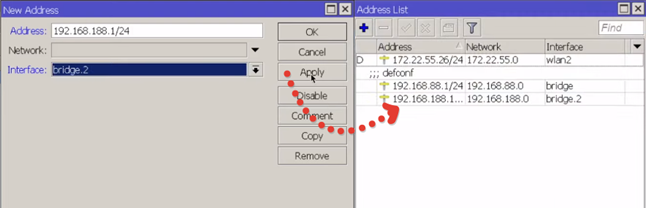

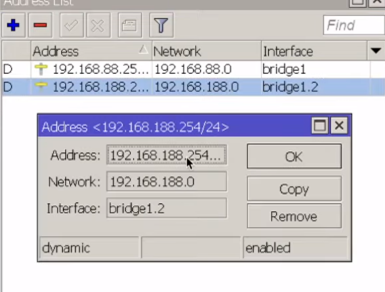

Далее необходимо на интерфейс назначить ip-адрес, для этого в разделе IP->Addresses добавляем новый адрес: 192.168.188.1/24 и указываем sub-интерфейс bridge.2(Рис. 47.6).

Командой:

/ip address add address=192.168.188.1/24 interface=bridge.2

На другом устройстве необходимо повторить те же действия (Рис. 47.7).

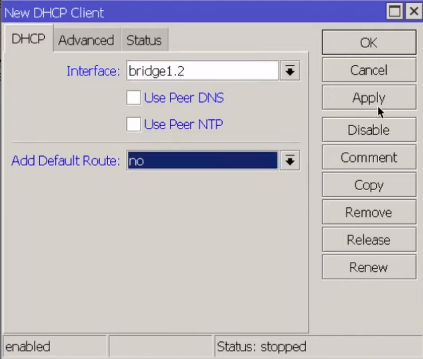

Указание bridge1 в тегированных портах необходимо для получения ip-адреса на данном устройстве. Так же необходимо добавить DHCP-клиент на sub-интерфейсе, для этого в разделе IP->DHCP-client создается новый клиент (Рис.47.8).

Подобная настройка необходима для того, чтобы работа с VLAN происходила не глобально на бридже, а на тех портах, на которых было разрешение.

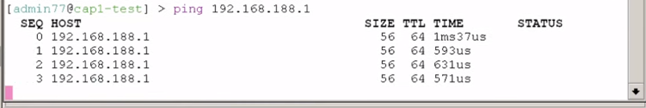

Для проверки можно как проверить полученный адрес на устройстве (Рис. 47.10), так и пропинговать устройство (Рис. 47.11).

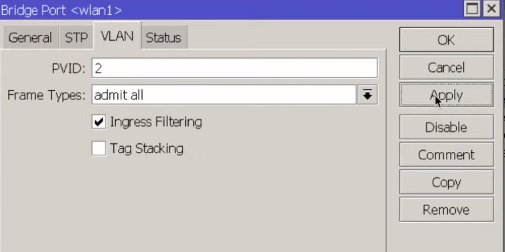

В случаях, когда возникает необходимость настроить интерфейсы, что будут принадлежать к нужному VLAN, необходимо в разделе bridge назначить конкретному интерфейсу конкретный VLAN (Рис. 47.12)

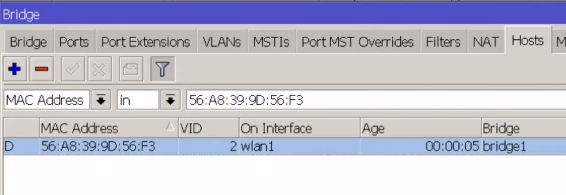

В итоге, все устройства, подключенные к интерфейсу wlan1, автоматически будут попадать в необходимую сеть. Подключенные устройства можно просмотреть на вкладке Bridge -> Hosts, как на первом коммутаторе, так и на втором (Рис. 47.13).

По тому же принципу могут настраиваться гостевые сети.

Итоги

Для настройки VLAN необходимо выполнить несколько шагов:

- Необходимо разметить порты по принадлежности к тому или иному VLAN (Рис. 47.4).

- Создание sub-интерфейса VLAN с необходимым VLAN ID на бридже (Рис. 47.5).

- Добавить ip-адрес в Address List и повесить его на созданный интерфейс (Рис. 47.6), настроить необходимые службы.

- Включение Bridge VLAN Filtering.

В современной версии RouterOS нет необходимости создавать несколько бриджей для разделения L2 доменов на разделение на разные домены, это делается с помощью VLAN-ов. Так же при создании нескольких бриджей, есть вероятность, что работать аппаратно будет только один, т. е. работа с Hardware Offloading будет возможна только на 1 бридже (актуально для коммутаторов 3й серии).

На этом базовая настройка VLAN в Mikrotik завершена.