Январь 5, 2015

Read the article CONFIGURING INTERVLAN ROUTING ON CISCO ROUTERS (ROUTER ON A STICK) in English

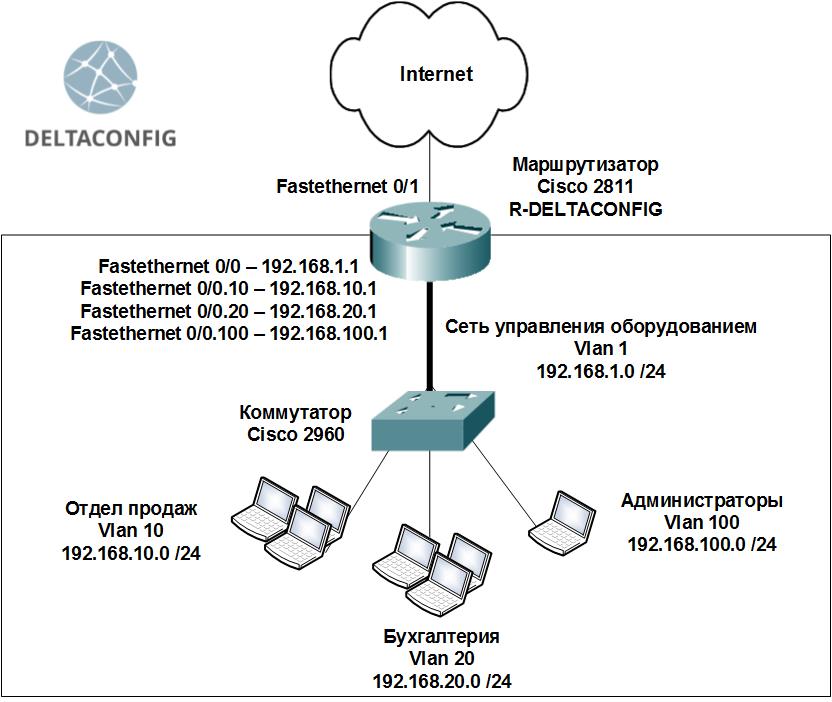

Для настройки взаимодействия между несколькими виртуальными сетями (Vlan), расположенными на одном коммутаторе, необходим маршрутизатор, подключенный к коммутатору через Trunk порт. При передаче трафика по этому порту каждый пакет помечается номером Vlan, которому принадлежит. Это позволяет устройствам корректно перенаправлять пакеты.

На этом интерфейсе настраиваются сабинтерфейсы (subinterfaces) с соответствующими ip адресами для каждой из сетей Vlan.

Ниже приведен пример настройки Trunk порта маршрутизатора Cisco 2811 для связи с коммутатором.

Видео версия этой статьи

Зайдите в режим конфигурирования (conf t)

R-DELTACONFIG#conf t

Выберите интерфейс FastEthernet0/0 и очистите его

interface FastEthernet0/0

no shut

no ip address

Настройка интерфейса для сети управления оборудованием. Здесь не ставим точку после названия и не указываем идентификатор. Vlan. Это Vlan 1 по умолчанию.

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Настройка сабинтерфейса для сети отдела продаж

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description Sales

Настройка сабинтерфейса для сети бухгалтерии

interface FastEthernet0/0.20

encapsulation dot1q 20

ip address 192.168.20.1 255.255.255.0

description Account

Настройка сабинтерфейса для сети администраторов

interface FastEthernet0/0.100

encapsulation dot1q 100

ip address 192.168.100.1 255.255.255.0

description Admins

Важно!

На каждом интерфейсе рекомендую подписывать предназначения сетей командой description. Это поле никак не влияет на другие настройки, однако делает конфигурацию более удобной для восприятия.

Важно!

Обратите внимание, что рядом с указанием инкапсуляции (encapsulation dot1q 20) и в названии сабинтерфейса (interface FastEthernet0/0.20) стоит цифра, обозначающая номер Vlan (20). При этом порядковый номер сабинтерфейса может быть любым, но в строчке с настройкой инкапсуляции обязательно должен быть номер того Vlan, которому принадлежит сеть.

На коммутаторе помимо access портов, к которым подключены пользователи различных Vlan, должен быть сконфигурирован такой же trunk порт. (Как это сделать описано здесь)

Убедившись, что на коммутаторе настроен trunk порт и созданы Vlan с соответствующими номерами (10, 20 и 100), следует соединить его с интерфейсом FastEthernet0/0 маршрутизатора.

Для взаимодействия устройств из разных Vlan необходимо, чтобы:

- каждая рабочая станция была подключена к порту коммутатора, на котором настроен соответствующий ей Vlan

- На портах, куда подключаются рабочие станции должны присутствовать строчки вида

switchport access vlan Х

Например для бухгалтерии:

switchport access vlan 20 - каждая рабочая станция должна иметь ip адрес в соответствующей сети

Рабочая станция в отделе продаж будет иметь адрес 192.168.10.5 255.255.255.0 - на каждой рабочей станции в сетевых настройках в качестве шлюза по умолчанию должен быть указан ip адрес сабинтерфейса маршрутизатора того же Vlan, что и рабочая станция. Например для сети отдела продаж это 192.168.10.1

- все используемые порты коммутатора и маршрутизатора должны быть включены

Команда show ip inter brief покажет состояния всех интерфейсов. Используемые должны быть в состоянии Up/Up.

Результатом настройки должна стать доступность друг другу всех объектов сети (как рабочих станций, так и интерфейсов маршрутизатора). Проверять следует командой ping с любого хоста или маршрутизатора.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG#write

Building configuration...

[OK]

Перейти к оглавлению

Материал из Xgu.ru

Перейти к: навигация, поиск

- Короткий URL: vlan/cisco

- Автор: Наташа Самойленко

< VLAN

На этой странице рассматривается процедура настройки VLAN в Cisco.

На странице VLAN в Cisco/Lab находятся лабораторные, которые можно сделать для того чтобы на практике попробовать настройки, которые описываются на этой странице. Лабораторные подготовлены в Packet Tracer, но аналогично могут быть выполнены и на реальном оборудовании.

Содержание

- 1 Настройка VLAN на коммутаторах Cisco под управлением IOS

- 1.1 Настройка access портов

- 1.2 Настройка транка (trunk)

- 1.2.1 Настройка статического транка

- 1.2.2 Динамическое создание транков (DTP)

- 1.2.3 Разрешённые VLAN’ы

- 1.2.4 Native VLAN

- 1.3 Настройка маршрутизации между VLAN

- 1.4 Перевод интерфейса в режим 3го уровня

- 1.5 Просмотр информации

- 1.6 Диапазоны VLAN

- 1.7 Пример настройки

- 1.7.1 Пример базовой настройки VLAN, без настройки маршрутизации

- 1.7.2 Пример конфигураций с настройкой маршрутизации между VLAN

- 2 Настройка VLAN на маршрутизаторах Cisco

- 2.1 Пример настройки

- 2.2 Настройка native VLAN

- 3 Примечания

[править] Настройка VLAN на коммутаторах Cisco под управлением IOS

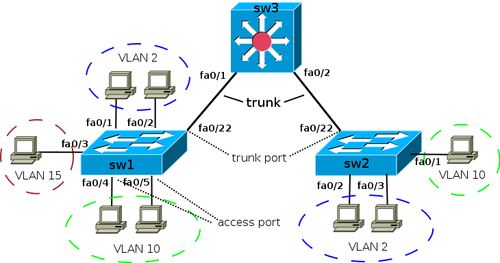

Сеть с VLANами на коммутаторах Cisco

Терминология Cisco:

- access port — порт принадлежащий одному VLAN’у и передающий нетегированный трафик

- trunk port — порт передающий тегированный трафик одного или нескольких VLAN’ов

Коммутаторы Cisco ранее поддерживали два протокола 802.1Q и ISL. ISL — проприетарный протокол использующийся в оборудовании Cisco. ISL полностью инкапсулирует фрейм для передачи информации о принадлежности к VLAN’у.

В современных моделях коммутаторов Cisco ISL не поддерживается.

Создание VLAN’а с идентификатором 2 и задание имени для него:

sw1(config)# vlan 2 sw1(config-vlan)# name test

Удаление VLAN’а с идентификатором 2:

sw1(config)# no vlan 2

[править] Настройка access портов

Назначение порта коммутатора в VLAN:

sw1(config)# interface fa0/1 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 2

Назначение диапазона портов с fa0/4 до fa0/5 в vlan 10:

sw1(config)# interface range fa0/4 - 5 sw1(config-if-range)# switchport mode access sw1(config-if-range)# switchport access vlan 10

Просмотр информации о VLAN’ах:

sw1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

[править] Настройка транка (trunk)

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим транка.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- trunk — Порт постоянно находится в состоянии trunk, даже если порт на другом конце не поддерживает этот режим.

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным.

Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan.

Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

В схеме, которая используется для демонстрации настроек, на коммутаторах sw1 и sw2, нужные VLAN будут созданы в момент добавления access-портов в соответствующие VLAN:

sw1(config)# interface fa0/3 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 15 % Access VLAN does not exist. Creating vlan 15

На коммутаторе sw3 access-портов нет. Поэтому необходимо явно создать все необходимые VLAN:

sw3(config)# vlan 2,10,15

Для автоматического создания VLAN на коммутаторах, может использоваться протокол VTP.

[править] Настройка статического транка

Создание статического транка:

sw1(config)# interface fa0/22 sw1(config-if)# switchport mode trunk

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

sw1(config-if)# switchport mode trunk Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

[править] Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

sw1(config-if)# switchport mode dynamic auto

Перевести интерфейс в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Перевести интерфейс в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Проверить текущий режим DTP:

sw# show dtp interface

[править] Разрешённые VLAN’ы

По умолчанию в транке разрешены все VLAN.

Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Добавление ещё одного разрешенного VLAN:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan add 160

Удаление VLAN из списка разрешенных:

sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan remove 160

[править] Native VLAN

В стандарте 802.1Q существует понятие native VLAN. Трафик этого VLAN передается нетегированным.

По умолчанию это VLAN 1. Однако можно изменить это и указать другой VLAN как native.

Настройка VLAN 5 как native:

sw1(config-if)# switchport trunk native vlan 5

Теперь весь трафик принадлежащий VLAN’у 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

[править] Настройка маршрутизации между VLAN

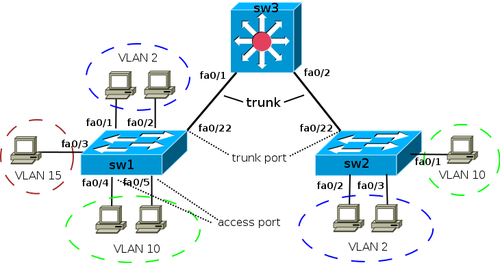

Передача трафика между VLANами с помощью коммутатора Cisco

Все настройки по назначению портов в VLAN, сделанные ранее для sw1, sw2 и sw3, сохраняются.

Дальнейшие настройки подразумевают использование sw3 как коммутатора 3 уровня.

При такой схеме работы никаких дополнительных настроек на маршрутизаторе не требуется. Коммутатор осуществляет маршрутизацию между сетями разных VLAN, а на маршрутизатор отправляет трафик предназначенный в другие сети.

Настройки на коммутаторе sw3:

| VLAN / интерфейс 3го уровня | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

| Fa 0/10 | 192.168.1.2 /24 |

Включение маршрутизации на коммутаторе:

sw3(config)# ip routing

Задание адреса в VLAN. Этот адрес будет маршрутом по умолчанию для компьютеров в VLAN 2:

sw3(config)# interface Vlan2 sw3(config-if)# ip address 10.0.2.1 255.255.255.0 sw3(config-if)# no shutdown

Задание адреса в VLAN 10:

sw3(config)# interface Vlan10 sw3(config-if)# ip address 10.0.10.1 255.255.255.0 sw3(config-if)# no shutdown

[править] Перевод интерфейса в режим 3го уровня

Интерфейс fa0/10 соединен с маршрутизатором. Этот интерфейс можно перевести в режим 3 уровня.

Перевод fa0/10 в режим интерфейса 3 уровня и задание IP-адреса:

sw3(config)#interface FastEthernet 0/10 sw3(config-if)# no switchport sw3(config-if)# ip address 192.168.1.2 255.255.255.0 sw3(config-if)# no shutdown

R1 используется как шлюз по умолчанию для рассматриваемой сети. Трафик не предназначенный сетям VLAN’ов будет передаваться на R1.

Настройка маршрута по умолчанию:

sw3(config) ip route 0.0.0.0 0.0.0.0 192.168.1.1

[править] Просмотр информации

Просмотр информации о транке:

sw1# show interface fa0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1-2,10,15 Port Vlans allowed and active in management domain Fa0/22 1-2,10,15 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1-2,10,15

Просмотр информации о настройках интерфейса (о транке):

sw1# show interface fa0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Operational Dot1q Ethertype: 0x8100 Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (VLAN_1) Administrative Native VLAN tagging: enabled Operational Native VLAN tagging: disabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL

Просмотр информации о настройках интерфейса (об access-интерфейсе):

sw1# show interface fa0/3 switchport Name: Fa0/3 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: negotiate Operational Trunking Encapsulation: native Operational Dot1q Ethertype: 0x8100 Negotiation of Trunking: Off Access Mode VLAN: 15 (VLAN0015) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Operational Native VLAN tagging: disabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL

Просмотр информации о VLAN’ах:

sw1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

[править] Диапазоны VLAN

| VLANs | Диапазон | Использование | Передается VTP |

|---|---|---|---|

| 0, 4095 | Reserved | Только для системного использования. | — |

| 1 | Normal | VLAN по умолчанию. Можно использовать, но нельзя удалить. | Да |

| 2-1001 | Normal | Для VLANов Ethernet. Можно создавать, удалять и использовать. | Да |

| 1002-1005 | Normal | Для FDDI и Token Ring. Нельзя удалить. | Да |

| 1006-4094 | Extended | Только для VLANов Ethernet. | Версия 1 и 2 нет, версия 3 да |

[править] Пример настройки

[править] Пример базовой настройки VLAN, без настройки маршрутизации

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы.

На коммутаторе sw3 не настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться только в пределах одного VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Однако, они не могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Не все настройки являются обязательными. Например, перечисление разрешенных VLAN в транке не является обязательным для работы транка, однако, рекомендуется настраивать разрешенные VLAN явно.

Настройки транка на sw1 и sw2 немного отличаются от sw3. На sw3 не задается инкапсуляция для транка (команда switchport trunk encapsulation dot1q), так как в используемой модели коммутатора поддерживается только режим 802.1Q.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10,15 !

Конфигурация sw2:

! interface FastEthernet0/1 switchport mode access switchport access vlan 10 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 2 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10 !

Конфигурация sw3:

! vlan 2,10,15 ! interface FastEthernet0/1 switchport mode trunk switchport trunk allowed vlan 1,2,10,15 ! interface FastEthernet0/2 switchport mode trunk switchport trunk allowed vlan 1,2,10 !

[править] Пример конфигураций с настройкой маршрутизации между VLAN

В этом разделе приведены конфигурационные файлы коммутаторов для изображенной схемы.

На коммутаторе sw3 настроена маршрутизация между VLAN, поэтому в данной схеме хосты могут общаться как в пределах одного VLAN, так и между различными VLAN.

Например, хосты на коммутаторе sw1 в VLAN 2 могут взаимодействовать между собой и с хостами в VLAN 2 на коммутаторе sw2. Кроме того, они могут взаимодействовать с хостами в других VLAN на коммутаторах sw1 и sw2.

Настройки коммутаторов sw1 и sw2 остались точно такими же, как и в предыдущем разделе.

Добавились дополнительные настройки только на коммутаторе sw3.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10,15 !

Конфигурация sw2:

! interface FastEthernet0/1 switchport mode access switchport access vlan 10 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 2 ! interface FastEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 1,2,10 !

Конфигурация sw3:

! ip routing ! vlan 2,10,15 ! interface FastEthernet0/1 switchport mode trunk switchport trunk allowed vlan 1,2,10,15 ! interface FastEthernet0/2 switchport mode trunk switchport trunk allowed vlan 1,2,10 ! ! interface FastEthernet0/10 no switchport ip address 192.168.1.2 255.255.255.0 ! ! interface Vlan2 ip address 10.0.2.1 255.255.255.0 ! interface Vlan10 ip address 10.0.10.1 255.255.255.0 ! interface Vlan15 ip address 10.0.15.1 255.255.255.0 ! ! ip route 0.0.0.0 0.0.0.0 192.168.1.1 !

[править] Настройка VLAN на маршрутизаторах Cisco

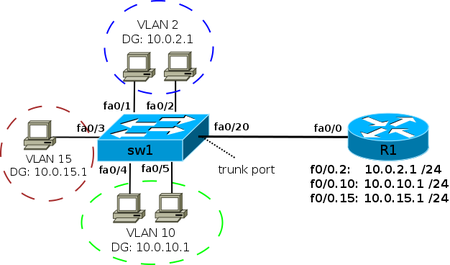

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы[1] на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов[1] необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

[править] Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

[править] Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

[править] Примечания

- ↑ 1,0 1,1 Хотя глазу приятнее видеть написание слова как подинтерфейс, правильное написание всё же через букву ы; подробнее: [1]. Именно по этой причине правильно — субинтерфейс. Иностранному слову — ностранную приставку.

| |

|

|---|---|

| Устройства | Cisco 871 • Cisco Router • Cisco Switch • Сisco Сatalyst • Cisco IPS • Cisco ASA • PIX • Dynamips |

| Безопасность (коммутаторы и маршрутизаторы) |

Cisco Security • Port security • DHCP snooping • Dynamic ARP Protection • IP Source Guard • Аутентификация при доступе к сети • 802.1X в Cisco • Zone-Based Policy Firewall • Cisco NAT • NAT в Cisco • Cisco SSH |

| Cisco ASA | Cisco ASA/NAT • Cisco ASA/Troubleshooting • Cisco ASA/IPS • Cisco ASA failover • Cisco ASA/Transparent firewall • Cisco ASA/Site-to-Site_VPN • Cisco ASA/Easy_VPN • Cisco ASA/WebVPN • Объединение OSPF-сетей туннелем между двумя системами ASA (без GRE) • Центр сертификатов на Cisco ASA |

| VPN | IPsec в Cisco • Cisco IOS Site-to-Site VPN • DMVPN • Cisco Easy VPN • Cisco Web VPN • Cisco ipsec preshared |

| Канальный уровень | CDP • VLAN в Cisco • ISL • VTP • STP в Cisco • Cisco Express Forwarding • Агрегирование каналов • Зеркалирование трафика • QinQ • Frame Relay |

| Сетевой уровень | Маршрутизация в Cisco • RIP • EIGRP • IS-IS • OSPF • BGP • PIM • Multicast • GLBP • VRRP • HSRP • DHCP • IPv6 • IPv6 vs IPv4 • Резервирование Интернет-каналов без использования BGP • Использование BGP для резервирования Интернет-каналов |

| Разное | Режим ROMMON в Cisco • Опция 82 DHCP • 802.1X и RADIUS • SNMP в Cisco • QoS в Cisco • EEM • Troubleshooting • Автоматизация работы устройств Cisco • Cisco NTP • Cisco IP SLA • Cisco Enhanced Object Tracking |

| |

|

|---|---|

| Стандарты, протоколы и основные понятия | 802.1Q • VLAN ID • ISL • VTP • GVRP • Native VLAN |

| В операционных системах |

|

| В сетевом оборудовании |

|

| Разное | man vconfig • Безопасность VLAN • 802.1X и RADIUS • Cisco Private VLAN |

Contents

Introduction

This document describes the progression of VLANs as they are implemented with a router that is routing IP, bridging IP, and bridging IP with Integrated Routing and Bridging (IRB). Also, this document provides a sample configuration on configuring the IRB feature on a router.

Note: IRB has deliberately been disabled on the Catalyst 6500 Series Switches and Cisco 7600 Series Routers. For more information, please refer to the General Limitations and Restrictions section under Release Notes for Cisco IOS Release 12.1 E on the Catalyst 6000 and Cisco 7600 Supervisor Engine and MSFC.

Before You Begin

Conventions

For more information on document conventions, see the Cisco Technical Tips Conventions.

Prerequisites

There are no specific prerequisites for this document.

Components Used

This document is not restricted to specific software and hardware versions.

The information presented in this document was created from devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If you are working in a live network, ensure that you understand the potential impact of any command before using it.

Background Information

In order for a VLAN to span a router, the router must be capable of forwarding frames from one interface to another, while maintaining the VLAN header. If the router is configured for routing a Layer 3 (network layer) protocol, it will terminate the VLAN and MAC layers at the interface a frame arrives on. The MAC layer header can be maintained if the router is bridging the network layer protocol. However, regular bridging still terminates the VLAN header. Using the IRB feature in Cisco IOS® Release 11.2 or greater, a router can be configured for routing and bridging the same network layer protocol on the same interface. This allows the VLAN header to be maintained on a frame while it transits a router from one interface to another. IRB provides the ability to route between a bridged domain and a routed domain with Bridge Group Virtual Interface (BVI). The BVI is a virtual interface within the router that acts like a normal routed interface that does not support bridging, but represents the comparable bridge group to routed interfaces within the router. The interface number of the BVI is the number of the bridge group that the virtual interface represents. The number is the link between the BVI and the bridge group.

When you configure and enable routing on the BVI, packets that come in on a routed interface, which are destined for a host on a segment in a bridge group, are routed to the BVI. From the BVI, the packet is forwarded to the bridging engine, which forwards it through a bridged interface. This is forwarded based on the destination MAC address. Similarly, packets that come in on a bridged interface, but are destined for a host on a routed network, first go to the BVI. Next, the BVI forwards the packets to the routing engine before it sends them out of the routed interface. On a single physical interface, the IRB can be created with two VLAN sub-interfaces (802.1Q tagging); one VLAN sub-interface has an IP address that is used for routing, and the other VLAN sub-interface bridges between the sub-interface used for routing and the other physical interface on the router.

Since the BVI represents a bridge group as a routed interface, it must be configured only with Layer 3 (L3) characteristics, such as network layer addresses. Similarly, the interfaces configured for bridging a protocol must not be configured with any L3 characteristics.

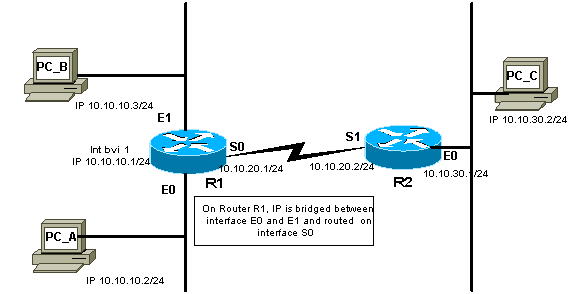

VLAN Routing and Bridging Concept with IRB

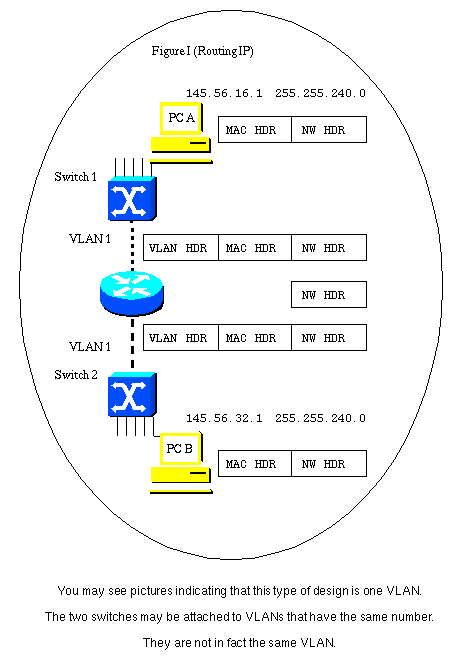

In Figure I, PCs A and B are connected to VLANs that are in turn separated by a router. This illustrates the common misconception that a single VLAN can have a router-based connection in the middle.

This figure also shows the flow of the three layers of headers for a frame traversing the links from PC A to PC B.

As the frame flows through the switch, the VLAN header is applied because the connection is a trunk link. There may be several VLANs communicating across the trunk.

The router terminates the VLAN layer and the MAC layer. It examines the destination IP address and forwards the frame appropriately. In this case, the IP frame is to be forwarded out of the port toward PC B. This is also a VLAN trunk and so a VLAN header is applied.

Although the VLAN connecting Switch 2 to the router can be called the same number as the VLAN connecting Switch 1 to the router, it is actually not the same VLAN. The original VLAN header is removed when the frame arrives at the router. A new header may be applied as the frame exits the router. This new header may include the same VLAN number that was used in the VLAN header that was stripped when the frame arrived. This is demonstrated by the fact that the IP frame moved through the router without a VLAN header attached, and was forwarded based on the contents of the IP destination address field, and not on a VLAN ID field.

Because the two VLAN trunks sit on opposite sides of the router, they must be different IP subnets.

In order for the two PCs to have the same subnet address, the router would have to be bridging IP on its interfaces. However, having the devices on VLANs share a common subnet does not mean that they are on the same VLAN.

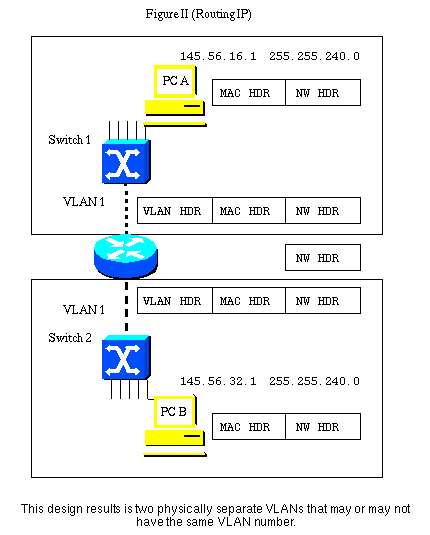

Figure II shows what the VLAN topology looks like.

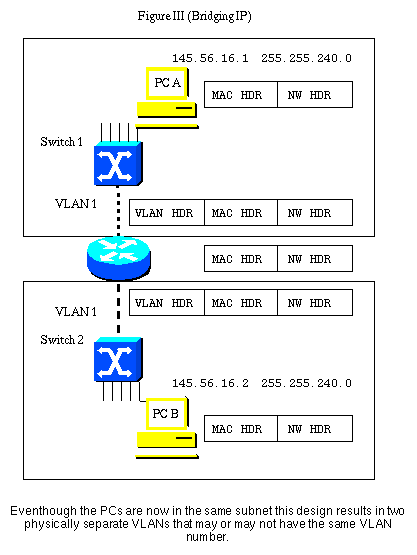

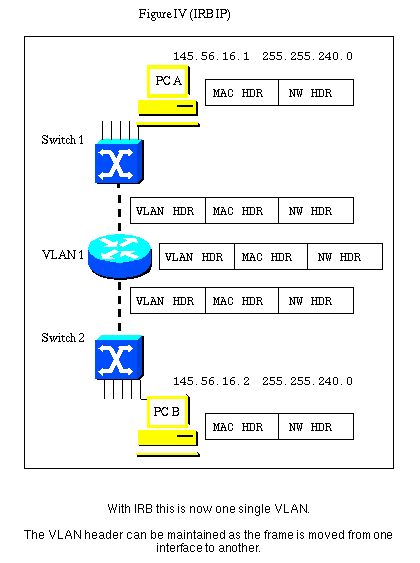

The need to readdress IP end stations during moves can be avoided by bridging IP on some or all interfaces in the router connecting the VLANs. However, this eliminates all of the benefits of building router-based networks to control broadcasts at the network layer. Figure III shows what changes occur when the router is configured for bridging IP. Figure IV shows what happens when the router is configured for bridging IP with IRB.

Figure III shows that the router is now bridging IP. Both PCs are now on the same subnet.

Note: The router (bridge) now forwards the MAC layer header across to the outward-bound interface. The router still terminates the VLAN header and applies a new header prior to sending the frame out to PC B.

Figure IV shows what happens when IRB is configured. The VLAN now spans the router, and the VLAN header is maintained as the frame transits the router.

IRB Sample Configuration

This configuration is an example of IRB. The configuration allows bridging IP between two Ethernet interfaces, and routing IP from bridged interfaces using a Bridged Virtual Interface (BVI). In the following network diagram, when PC_A attempts to contact PC_B, the router R1 detects that the destination’s (PC_B) IP address is in the same subnet, so the packets are bridged by router R1 between interface E0 and E1. When PC_A or PC_B attempt to contact PC_C, the router R1 detects that the destination’s (PC_C) IP address is in a different subnet, and the packet is routed using the BVI. This way, IP protocol is bridged as well as routed on the same router.

Network Diagram

Configuration

| Sample Configuration |

|---|

Current configuration: ! version 12.0 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname R1 ! ! ip subnet-zero no ip domain-lookup bridge irb !-- This command enables the IRB feature on this router. ! ! ! interface Ethernet0 no ip address no ip directed-broadcast bridge-group 1 !-- The interface E0 is in bridge-group 1. ! Interface Ethernet1 no ip address no ip directed-broadcast bridge-group 1 !-- The interface E1 is in bridge-group 1. ! Interface Serial0 ip address 10.10.20.1 255.255.255.0 no ip directed-broadcast no ip mroute-cache no fair-queue ! interface Serial1 no ip address no ip directed-broadcast shutdown ! interface BVI1 ip address 10.10.10.1 255.255.255.0 !-- An ip address is assigned to the logical BVI for routing !-- IP between bridged interfaces and routed interfaces. no ip directed-broadcast ! ip classless ip route 10.10.30.0 255.255.255.0 10.10.20.2 ! bridge 1 protocol ieee !-- This command enables the bridging on this router. bridge 1 route ip !-- This command enable bridging as well routing for IP protocol. ! line con 0 transport input none line aux 0 line vty 0 4 ! end |

show Command Outputs

show interfaces [interface] irb

This command displays the protocols that can be routed or bridged for the specified interface, as follows:

R1#show interface e0 irb

Ethernet0

Routed protocols on Ethernet0:

ip

Bridged protocols on Ethernet0:

ip ipx

!-- IP protocol is routed as well as bridged.

Software MAC address filter on Ethernet0

Hash Len Address Matches Act Type

0x00: 0 ffff.ffff.ffff 0 RCV Physical broadcast

0x2A: 0 0900.2b01.0001 0 RCV DEC spanning tree

0x9E: 0 0000.0c3a.5092 0 RCV Interface MAC address

0x9E: 1 0000.0c3a.5092 0 RCV Bridge-group Virtual Interface

0xC0: 0 0100.0ccc.cccc 157 RCV CDP

0xC2: 0 0180.c200.0000 0 RCV IEEE spanning tree

0xC2: 1 0180.c200.0000 0 RCV IBM spanning tree

R1#

Related Information

- LAN Product Support

- LAN Switching Technology Support

- Technical Support & Documentation — Cisco Systems

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco.

В статье будет рассмотрен вопрос выполнения настроек VLAN в Cisco

Настройка VLAN на коммутаторах Cisco под управлением IOS

Некоторые обозначения:

- access port – это порт, который принадлежит к одному VLAN, и может передавать нетегированный информационный трафик;

- trunk port – это коммутационный порт, посредством которого может передаваться тегированный трафик от одного либо нескольких VLAN.

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco. Этот протокол позволяет инкапсулировать фрейм с целью передачи данных о причастности к тому или иному VLAN. Современные модели этот протокол не поддерживают, а работают только с 802.1Q.

Создается VLAN с идентификатором 2 и задается для него имя следующим образом:

sw1(config)# vlan 2

sw1(config-vlan)# name test

Для удаления VLAN с идентификатором 2 используется:

sw1(config)# no vlan 2

Настройка Access портов

Для назначения коммутационного порта в VLAN нужно:

sw1(config)# interface fa0/1

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 2

Диапазон коммутационных портов с fa0/4 до fa0/5 для VLAN 10 выполняется следующим образом:

sw1(config)# interface range fa0/4 — 5

sw1(config-if-range)# switchport mode access

sw1(config-if-range)# switchport access vlan 10

Чтобы просмотреть информацию о состоянии VLAN нужно:

sw1# show vlan brief

VLAN Name Status Ports

—- ——————————— ——— ——————————-

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Настройка Trunk

Чтобы иметь возможность передачи трафика от нескольких VLAN посредством одного порта, его следует перевести в режим trunk. Конкретные режимы интерфейса (режим умолчания отличаются для разных моделей):

- auto – это автоматический режим порта, из которого переход в режим trunk возможен только в том случае, если порт на другом конце связи будет в режиме desirable или on;

- desirable – это режим, из которого порт может перейти к режиму trunk; в этом состоянии он периодично посылает DTP-кадры к другому порту, запрашивая его перейти в режим trunk; этот режим будет установлен, если другой порт находится в одном из трех режимов: auto, desirable или on;

- trunk – в этом случае порт постоянно пребывает в состоянии trunk, даже если другой порт не может поддерживать такой же режим;

- nonegotiate – это режим, с которого порт готов выполнить переход к режиму trunk; он не выполняет передачу DTP-кадров к другому порту. Этот режим предусмотрен для исключения конфликтных ситуаций с другим оборудованием (не бренда Cisco). В этом случае коммутационное устройство на другом конце связи должно быть настроено в ручном режиме для использования режима trunk.

По умолчанию для режима trunk разрешаются все VLAN. Чтобы через любой из поддерживаемых VLAN выполнялась передача данных, он должен быть активным. В активную фазу он переходит тогда, когда его создали на коммутаторе и один из его портов находится в режиме up/up.

VLAN создается на коммутаторе посредством команды vlan. Также он может формироваться автоматически на коммутаторе, когда к нему добавляются интерфейсы в режиме access.

В схеме, используемой с целью демонстрации настроек для коммутаторов sw1 и sw2, требуемые VLAN создадутся в момент добавления access-портов к соответствующим VLAN:

sw1(config)# interface fa0/3

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 15

% Access VLAN does not exist. Creating vlan 15

Поскольку на коммутаторе sw3 отсутствуют access-порты, нужно создать все нужные VLAN:

sw3(config)# vlan 2,10,15

Чтобы автоматически создать VLAN на устройствах коммутации, можно применять протокол VTP.

Настройка статического Trunk

Чтобы создать статический trunk нужно:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

Модели коммутаторов, которые поддерживают ISL, после попытки перевода интерфейса в режим статического trunk могут выбрасывать следующую ошибку:

sw1(config-if)# switchport mode trunk

Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Ошибка генерируется потому, что процесс динамического определения инкапсуляции (выбор 802.1Q или ISL) может поддерживаться только с динамическим режимом trunk. Для настройки статического trunk нужно процедуру инкапсуляции также сделать статической. Этот тип коммутаторов предусматривает явное указание типа инкапсуляции для конкретного интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

После этого повторно выполняется команда для настойки статического trunk – switchport mode trunk.

Динамическое создание Trunk

Dynamic Trunk Protocol (DTP) является проприетарным протоколом Cisco, обеспечивающим коммутационным устройствам возможность определять находится ли в состоянии поднятия trunk соседний коммутатор и какой протокол нужно задействовать ISL или 802.1Q. DTP включается по умолчанию. Он владеет следующими режимами интерфеса:

- auto – порт пребывает в автоматическом режиме и перейдет в trunk, когда на другом конце связи порт будет on или desirable; если на противоположных концах порты в режиме auto, trunk задействован не будет;

- desirable – из этого состояния порт может перейти к trunk; он периодически совершает посылку DTP-кадров к порту на другом конце; trunk будет установлен, если порт на другой стороне будет on, desirable, auto;

- nonegotiate – из этого состояния порт может перейти в trunk, DTP-кадры при этом не передаются; этот режим нужен чтобы предотвратить конфликт межу Cisco и не Cisco оборудованием.

Для перевода интерфейса в режим auto:

sw1(config-if)# switchport mode dynamic auto

Для перевода интерфейса в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Для перевода интерфейса в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Для проверки текущего режима DTP:

sw# show dtp interface

Разрешенные VLAN’

Изначально, по умолчанию, в trunk разрешаются все VLAN. Также можно создать ограничение перечня VLAN, которые можно передавать через тот или иной trunk. Чтобы указать список разрешенных VLAN для порта fa0/22 нужно выполнить:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Чтобы добавить еще один разрешенный VLAN:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan add 160

Для удаления VLAN из списка разрешенных:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan remove 160

Native VLAN

Для стандарта 802.1Q используется понятие native VLAN. Информационный трафик для этого VLAN будет передаваться нетегированным. По умолчанию его роль выполняет VLAN 1, но можно указать и иной VLAN как native.

Для настройки VLAN 5 в native нужно:

sw1(config-if)# switchport trunk native vlan 5

После этого весь трафик, который принадлежит к VLAN 5, передастся посредством trunk-интерфейса нетегированным, а весь трафик, который пришел на trunk-интерфейс будет иметь маркировку, как принадлежащий к VLAN 5.

Настройка процесса маршрутизации между VLAN

Все настройки, касающиеся назначения портов VLAN, которые ранее выполнены для sw1, sw2, sw3 сохраняются. Для дальнейших настроек коммутатор sw3 используется как устройство 3-уровня.

Для этой схемы выполнять дополнительные настройки на маршрутизаторе не нужно. Коммутационная платформа будет реализовывать процесс маршрутизации между сетевыми конфигурациями разных VLAN, а к маршрутизатору будет отправляться трафик, который предназначен для других сетей.

Настройки для коммутатора sw3:

VLAN / интерфейс 3го уровня IP-адрес

VLAN 2 10.0.2.1 /24

VLAN 10 10.0.10.1 /24

VLAN 15 10.0.15.1 /24

Fa 0/10 192.168.1.2 /24

Ч

тобы включить маршрутизацию на коммутаторе нужно:

sw3(config)# ip routing

Для определения адреса в VLAN, который будет использован, как маршрут по умолчанию для компьютерных систем во VLAN 2:

sw3(config)# interface Vlan2

sw3(config-if)# ip address 10.0.2.1 255.255.255.0

sw3(config-if)# no shutdown

Чтобы задать адрес для VLAN 10:

sw3(config)# interface Vlan10

sw3(config-if)# ip address 10.0.10.1 255.255.255.0

sw3(config-if)# no shutdown

Процесс перевода интерфейсов в режим 3-го уровня

Интерфейс fa0/10 соединяется с маршрутизатором и может переводиться в режим 3-го уровня. Для выполнения этой процедуры с заданием IP-адреса нужно:

sw3(config)#interface FastEthernet 0/10

sw3(config-if)# no switchport

sw3(config-if)# ip address 192.168.1.2 255.255.255.0

sw3(config-if)# no shutdown

R1 будет играть роль шлюза по умолчанию для конкретной сети. Информация, которая не предназначена для сети VLAN будет передаваться к R1.

Для настройки маршрута по умолчанию нужно выполнить:

sw3(config) ip route 0.0.0.0 0.0.0.0 192.168.1.1

Просмотр информации

Для просмотра информации о транке:

Port Mode Encapsulation Status Native vlan

Fa0/22 on 802.1q trunking 1

Port Vlans allowed on trunk

Fa0/22 1-2,10,15

Port Vlans allowed and active in management domain

Fa0/22 1-2,10,15

Port Vlans in spanning tree forwarding state and not pruned

Fa0/22 1-2,10,15

Чтобы выполнить просмотр информации о настройках интерфейса (trunk) нужно:

sw1# show interface fa0/22 switchport

Name: Fa0/22

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Operational Dot1q Ethertype: 0x8100

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (VLAN_1)

Administrative Native VLAN tagging: enabled

Operational Native VLAN tagging: disabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Чтобы выполнить просмотр информации о настройках интерфейса (access):

sw1# show interface fa0/3 switchport

Name: Fa0/3

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Operational Dot1q Ethertype: 0x8100

Negotiation of Trunking: Off

Access Mode VLAN: 15 (VLAN0015)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Operational Native VLAN tagging: disabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Просмотреть информацию о VLAN:

sw1# show vlan brief

VLAN Name Status Ports

—- ——————————— ——— ——————————-

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Диапазоны VLAN

VLANs Диапазон Использование Передается VTP

0, 4095 Reserved Только для системного использования. —

1 Normal VLAN по умолчанию. Можно использовать, но нельзя удалить. Да

2-1001 Normal Для VLANов Ethernet. Можно создавать, удалять и использовать. Да

1002-1005 Normal Для FDDI и Token Ring. Нельзя удалить. Да

1006-4094 Extended Только для VLANов Ethernet. Версия 1 и 2 нет, версия 3 да

Примеры настройки

Базовая настройка VLAN (без настройки маршрутизации)

Для коммутатора sw3 маршрутизация между VLAN не настроена, поэтому хосты могут передаваться только в области одного VLAN.

Хосты для коммутатора sw1 в VLAN 2 могут взаимодействовать сами с собой и с хостами VLAN 2 коммутатора sw2. Правда они не могут взаимодействовать с хостами других VLAN коммутаторов sw1 и sw2.

Не все возможные настройки являются обязательными. К примеру, перечислять разрешенные VLAN для trunk не обязательно для его работы, но нужно выполнять явную настройку разрешенных VLAN.

Настройка trunk для sw1 и sw2 несколько отличается от sw3. Для него не нужно задавать инкапсуляцию trunk, так как sw3 может поддерживать только режим 802.1Q.

Конфигурация sw1 имеет вид:

!

interface FastEthernet0/1

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/2

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/3

switchport mode access

switchport access vlan 15

!

interface FastEthernet0/4

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/5

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/22

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

Конфигурация sw2 имеет вид:

!

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/2

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/3

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/22

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10

!

Конфигурация sw3 имеет вид:

!

vlan 2,10,15

!

interface FastEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

!

interface FastEthernet0/2

switchport mode trunk

switchport trunk allowed vlan 1,2,10

!

Конфигурация с настройкой маршрутизации между VLAN

Для коммутатора sw3 выполнена настройка маршрутизации между VLAN, поэтому для этой схемы хосты могут обмениваться в области одного VLAN и между разными VLAN.

Процедуры настройки коммутаторов sw1 и sw2 аналогичные, как и прошлый раз. Добавлены только некоторые настройки для коммутатора sw3.

Конфигурация sw1 имеет вид:

!

interface FastEthernet0/1

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/2

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/3

switchport mode access

switchport access vlan 15

!

interface FastEthernet0/4

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/5

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/22

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

Конфигурация sw2 имеет вид:

!

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/2

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/3

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/22

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10

!

Конфигурация sw3 имеет вид:

!

ip routing

!

vlan 2,10,15

!

interface FastEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

!

interface FastEthernet0/2

switchport mode trunk

switchport trunk allowed vlan 1,2,10

!

!

interface FastEthernet0/10

no switchport

ip address 192.168.1.2 255.255.255.0

!

!

interface Vlan2

ip address 10.0.2.1 255.255.255.0

!

interface Vlan10

ip address 10.0.10.1 255.255.255.0

!

interface Vlan15

ip address 10.0.15.1 255.255.255.0

!

!

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

Настройка VLAN для маршрутизаторов Cisco

Передача трафика между VLAN поддерживается за счет маршрутизатора. Чтобы он мог передать данные от одного VLAN к другому (между сетями) нужно, чтобы в каждой из сетей он имел свой интерфейс. Чтобы не выделять множество физических

интерфейсов в этом случае правильно создавать логические подинтерфейсы. Их создают на физических интерфейсах каждого VLAN. Порт коммутатора, который ведет к маршрутизатору, должен настраиваться как тегированный порт (trunk).

Схема, для которой процесс маршрутизации выполняется между VLAN на маршрутизаторе, называется «router on a stick». IP адреса шлюзов по умолчанию для VLAN:

VLAN IP-адрес

VLAN 2 10.0.2.1 /24

VLAN 10 10.0.10.1 /24

VLAN 15 10.0.15.1 /24

Для логических подинтерфейсов нужно указать, что на интерфейс будет приходить тегированный трафик, а также указать номер соответствующего VLAN. Выполнить эту процедуру можно соответствующей командой при настройке подинтерфейса:

R1(config-if)# encapsulation dot1q

Чтобы создать логический подинтерфейс для VLAN 2:

R1(config)# interface fa0/0.2

R1(config-subif)# encapsulation dot1q 2

R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Чтобы создать логический подинтерфейс для VLAN 10:

R1(config)# interface fa0/0.10

R1(config-subif)# encapsulation dot1q 10

R1(config-subif)# ip address 10.0.10.1 255.255.255.0

Порт, ведущий от коммутатора к маршрутизатору должен настраиваться как статический trunk:

interface FastEthernet0/20

switchport trunk encapsulation dot1q

switchport mode trunk

Пример настройки

Конфигурационные файлы для первой схемы:

Для конфигурации sw1:

!

interface FastEthernet0/1

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/2

switchport mode access

switchport access vlan 2

!

interface FastEthernet0/3

switchport mode access

switchport access vlan 15

!

interface FastEthernet0/4

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/5

switchport mode access

switchport access vlan 10

!

interface FastEthernet0/20

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,10,15

!

Для конфигурации R1:

!

interface fa0/0.2

encapsulation dot1q 2

ip address 10.0.2.1 255.255.255.0

!

interface fa0/0.10

encapsulation dot1q 10

ip address 10.0.10.1 255.255.255.0

!

interface fa0/0.15

encapsulation dot1q 15

ip address 10.0.15.1 255.255.255.0

!

Настройка native VLAN

В режиме умолчания информационный трафик VLAN 1 передается нетегированым (VLAN 1 работает, как native). В этом случае для физического интерфейса маршрутизатора устанавливается адрес из сети VLAN 1.

Чтобы задать адрес для физического интерфейса:

R1(config)# interface fa0/0

R1(config-if)# ip address 10.0.1.1 255.255.255.0

Когда нужно создать подинтерфейс передачи нетегированного трафика, в нем указывается, что он принадлежит native VLAN. Как пример, для native VLAN 99:

R1(config)# interface fa0/0.99

R1(config-subif)# encapsulation dot1q 99 native

R1(config-subif)# ip address 10.0.99.1 255.255.255.0

VLAN (Virtual Local Area Network) или виртуальная локальная сеть — это технология, позволяющая разделить физическую сеть на несколько виртуальных локальных сетей. Это очень полезно в случае, когда в одной сети существует несколько групп пользователей с разными требованиями к сетевым ресурсам и безопасности.

Настройка влан на роутере циско позволяет гибко управлять сетевым трафиком и обеспечивать изоляцию пользователей или групп пользователей друг от друга. В этой статье мы расскажем о пошаговом процессе настройки влан на роутере циско, который позволит вам оптимизировать работу вашей сети и повысить безопасность передачи данных.

Перед началом настройки влан на роутере циско, необходимо убедиться, что вы обладаете базовыми знаниями о работе сетевых устройств и основами конфигурирования роутера. Также убедитесь, что у вас есть доступ к командной строке роутера, либо используйте графический интерфейс командной строки (CLI) с помощью программы Telnet или SSH.

Прежде чем приступить к настройке влан, определите количество влан, которые необходимо создать, и определите, какие порты роутера будут принадлежать каждому влану. Это позволит вам с минимальными усилиями провести настройку и избежать возможных проблем в будущем.

Содержание

- Примеры влан настроек

- Шаг 1. Создание влан

- Конфигурация vlan на роутере

- Шаг 2. Назначение порта влану

- Как назначить порт на влан

- Шаг 3. Настройка межвлановой маршрутизации

- Как настроить межвлановую маршрутизацию

Примеры влан настроек

Ниже представлены примеры влан настроек на роутере Cisco:

Пример 1:

Настройка VLAN 10 и присвоение порта FastEthernet 0/1 для данного VLAN:

Switch(config)# vlan 10 Switch(config-vlan)# name VLAN10 Switch(config)# interface FastEthernet 0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan 10

Пример 2:

Настройка VLAN 20 и присвоение порта FastEthernet 0/2 для данного VLAN:

Switch(config)# vlan 20 Switch(config-vlan)# name VLAN20 Switch(config)# interface FastEthernet 0/2 Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan 20

Пример 3:

Настройка транк порта GigabitEthernet 0/1 для пересылки трафика между VLAN 10 и VLAN 20:

Switch(config)# interface GigabitEthernet 0/1 Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk allowed vlan 10, 20

В этих примерах показано, как создать и настроить отдельные VLAN на роутере Cisco, а также присвоить порты к определенным VLAN или настроить транк порт для передачи трафика между VLAN.

Шаг 1. Создание влан

Первым шагом необходимо создать виртуальную локальную сеть (влан) на роутере Cisco. Для этого выполните следующие действия:

Шаг 1.1: Зайдите в командный интерфейс роутера. Это можно сделать с помощью программы Терминал или любого другого терминального эмулятора.

Шаг 1.2: Подключитесь к роутеру с помощью административных прав. Введите свой логин и пароль.

Шаг 1.3: Перейдите в режим настройки. Введите команду enable, затем введите административный пароль.

Шаг 1.4: Создайте влан с помощью следующей команды: vlan vlan_id, где vlan_id — номер влана, который вы хотите создать. Например, vlan 10.

Шаг 1.5: Перейдите в режим настройки влана. Введите команду config-vlan.

Шаг 1.6: Настройте параметры влана, такие как IP-адрес и маску подсети. Введите команду ip address ip_address mask, где ip_address — IP-адрес влана, а mask — маска подсети. Например, ip address 192.168.0.1 255.255.255.0.

Шаг 1.7: Завершите настройку влана, введя команду exit.

Поздравляю, вы создали влан на роутере Cisco! Теперь вы можете продолжить настройку других параметров виртуальной локальной сети.

Конфигурация vlan на роутере

Для настройки влан на роутере циско, необходимо выполнить следующие шаги:

| Шаг 1: | Зайти в конфигурационный режим роутера. |

| Шаг 2: | Создать влан с помощью команды vlan [номер]. |

| Шаг 3: | Настроить на интерфейсах роутера принадлежность к созданному влану с помощью команды interface [номер интерфейса] и команды switchport access vlan [номер влана]. |

| Шаг 4: | Проверить созданные вланы с помощью команды show vlan brief. |

| Шаг 5: | Настроить транк-порты, если необходимо, с помощью команды interface [номер интерфейса] и команды switchport mode trunk. |

| Шаг 6: | Проверить настройки транк-портов с помощью команды show interfaces trunk. |

После выполнения этих шагов вланы будут настроены на роутере и готовы к использованию.

Шаг 2. Назначение порта влану

После создания влана необходимо назначить порты коммутатора в этот влан. Для этого выполните следующие действия:

- Откройте командную строку на роутере Cisco.

- Введите команду

enableдля перехода в режим привилегированного доступа. - Введите команду

configure terminalдля перехода в режим настройки. - Введите команду

interface <номер интерфейса>для выбора интерфейса, который вы хотите назначить влану. - Введите команду

switchport mode accessдля установки режима интерфейса в «доступ». - Введите команду

switchport access vlan <номер влана>для назначения интерфейса выбранному влану. - Повторите шаги 4-6 для всех интерфейсов, которые вы хотите назначить влану.

После выполнения этих шагов выбранные интерфейсы будут назначены указанному влану и будут использовать его настройки для обмена данными.

Как назначить порт на влан

Для назначения порта на влан в роутере Cisco необходимо выполнить следующие шаги:

Шаг 1: Подключитеся к роутеру через консольный порт или удаленное управление.

Шаг 2: Войдите в режим настройки интерфейса командой configure terminal.

Шаг 3: Выберите интерфейс, который необходимо назначить на влан, командой interface [название интерфейса]. Например, interface GigabitEthernet0/1.

Шаг 4: Войдите в режим настройки влана командой switchport access vlan [номер влана]. Например, switchport access vlan 10. Эта команда назначит выбранный интерфейс на указанный влан.

Шаг 5: Выйдите из режима настройки интерфейса командой exit.

Шаг 6: Сохраните настройки командой write memory или copy running-config startup-config.

После выполнения всех указанных шагов выбранный порт будет назначен на указанный влан.

Шаг 3. Настройка межвлановой маршрутизации

Настройка межвлановой маршрутизации позволяет установить связь между различными вланами, что позволяет устройствам в разных вланах обмениваться данными. В этом шаге мы настроим маршрутизацию между вланами в нашей сети.

Для начала убедитесь, что вы находитесь в режиме конфигурации:

- Введите команду

enableдля перехода в привилегированный режим. - Затем введите команду

configure terminalдля перехода в режим конфигурации.

Далее следует создать подинтерфейсы для каждого влана и назначить им IP-адреса:

- Введите команду

interface vlan [номер влана]для создания подинтерфейса для указанного влана. - Затем введите команду

ip address [IP-адрес] [маска подсети]для назначения IP-адреса подинтерфейсу. Убедитесь, что IP-адрес и маска подсети соответствуют настройкам вашей сети.

Повторите эти шаги для каждого влана, для которого требуется межвлановая маршрутизация.

Осталось только включить межвлановую маршрутизацию:

- Введите команду

interface [номер порта]для перехода в режим настройки порта, соединенного с другим устройством. - Затем введите команду

no switchportдля перевода порта в режим маршрутизатора. - Введите команду

ip address [IP-адрес] [маска подсети]для назначения IP-адреса порту. Убедитесь в том, что IP-адрес и маска подсети соответствуют вашим настройкам сети. - Введите команду

no shutdownдля включения порта.

При правильной настройке, между вланами должна быть установлена связь, и устройства в разных вланах смогут обмениваться данными.

Как настроить межвлановую маршрутизацию

Для настройки межвлановой маршрутизации на роутере циско следуйте следующим инструкциям:

1. Подключитесь к роутеру и войдите в режим настройки.

2. Создайте виртуальные интерфейсы для каждого влана, используя команду «interface vlan [номер влана]». Например, для создания виртуального интерфейса для влана 10 введите команду «interface vlan 10».

3. Назначьте IP-адрес каждому виртуальному интерфейсу с помощью команды «ip address [IP-адрес] [маска подсети]». Например, для назначения IP-адреса 192.168.10.1 с маской подсети 255.255.255.0 для виртуального интерфейса влана 10 введите команду «ip address 192.168.10.1 255.255.255.0».

4. Включите каждый виртуальный интерфейс с помощью команды «no shutdown».

5. Настройте маршрут по умолчанию для перенаправления трафика между вланами, используя команду «ip route 0.0.0.0 0.0.0.0 [IP-адрес соседнего устройства]». Например, для настройки маршрута по умолчанию на соседнее устройство с IP-адресом 192.168.1.1 введите команду «ip route 0.0.0.0 0.0.0.0 192.168.1.1».

6. Проверьте настройки, используя команду «show ip interface brief», чтобы убедиться, что виртуальные интерфейсы вланов активны и имеют назначенные IP-адреса.

Теперь межвлановая маршрутизация на роутере циско настроена. Вы можете передавать трафик между вланами, используя созданные виртуальные интерфейсы.