В условиях глобального распространения COVID-19 работа из дома для многих становится реальностью. Если ваш офисный компьютер подключён к роутеру TP-Link, вы можете настроить удалённый доступ и продолжить работать с офисными файлами и приложениями, а также получить доступ к принтеру и сетевому хранилищу, находясь дома.

В этой статье мы кратко расскажем о трёх способах настроить удалённое подключение с помощью «Подключения к удалённому рабочему столу» и виртуального сервера в роутерах TP-Link, а также с помощью OpenVPN и PPTP VPN. Обратите внимание, что указанные ниже изображения могут отличаться в зависимости от операционной системы вашего компьютера.

Удалённый рабочий стол + виртуальный сервер

Данный способ подразумевает использование «удалённого рабочего стола» и функции виртуального сервера. Он прост в настройке, но менее безопасен, потому что делает ваш офисный сервер видимым из интернета.

Он также требует, чтобы ваша офисная сеть имела широкополосное подключение к интернету с публичным IP-адресом. Перед настройкой виртуального сервера рекомендуется настроить услугу Dynamic DNS, например, TP-Link DDNS.

Чтобы настроить удалённый доступ:

- На офисном роутере добавьте отображение виртуального сервера на TCP порту 3389 (порт протокола удаленного рабочего стола).

2. Разрешите все удалённые подключения на вашем компьютере

Чтобы получить доступ к вашему рабочему компьютеру из дома:

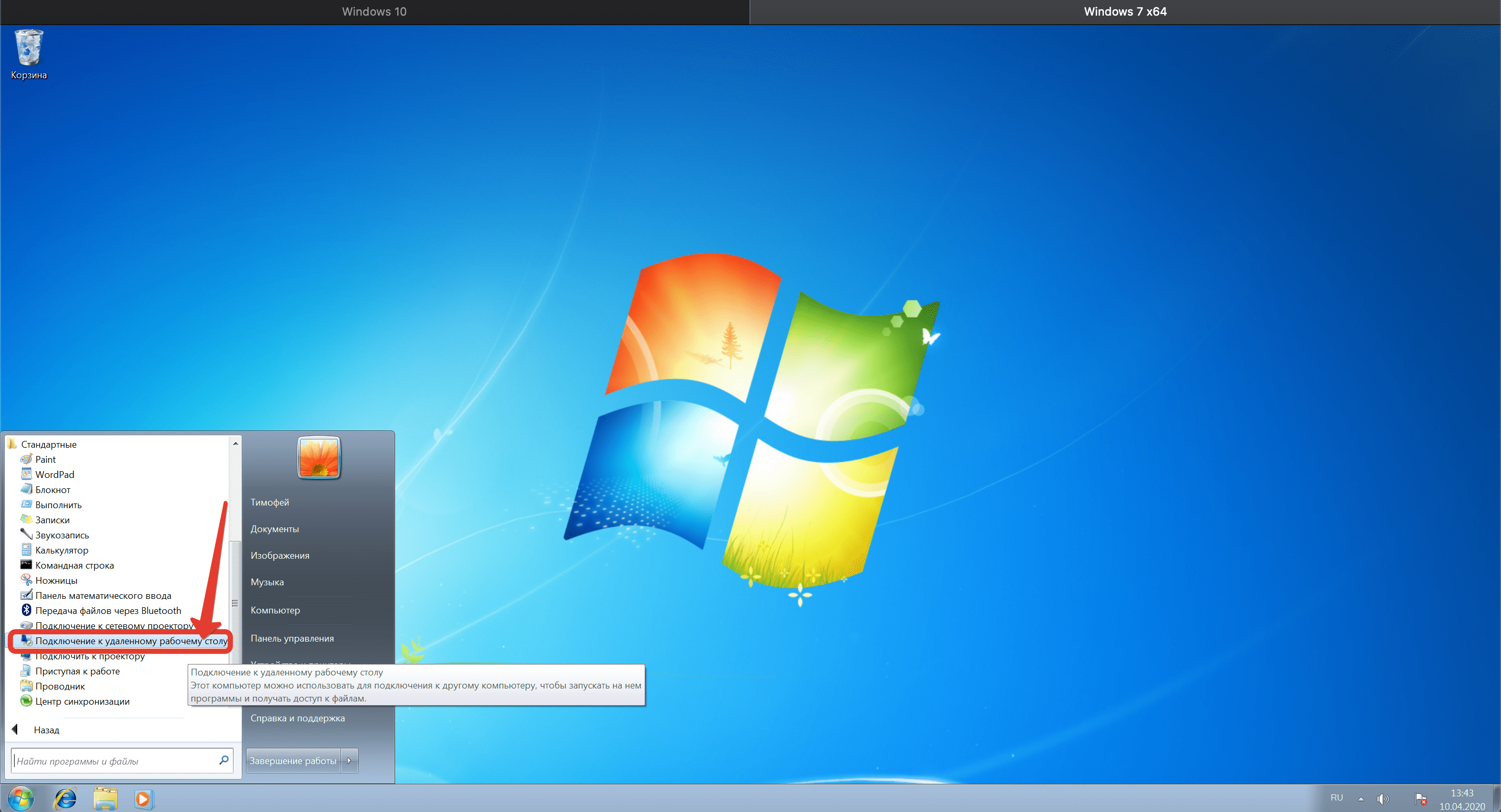

Подключитесь к рабочему компьютеру с домашнего. Для этого нажмите комбинацию клавиш Win +R, в открывшемся меню программы «Выполнить» укажите mstsc и нажмите клавишу Enter. Вы увидите указанное ниже окно.

VPN (OpenVPN / PPTP VPN)

При VPN-подключении офисная сеть будет работать как сервер, а ваш домашний компьютер сможет обращаться к ней через роутер, который будет выступать в качестве шлюза с VPN-сервером. Этот способ является более безопасным, поскольку VPN обеспечивает шифрование данных и каналов управления.

Перед тем, как включить VPN-сервер, рекомендуется настроить службу динамического DNS, например, TP-Link DDNS. Не забудьте синхронизировать системное время роутера с интернетом.

Популярными способами настройки VPN-подключений являются OpenVPN и PPTP VPN. Вы можете выбрать любой способ в соответствии с вашими задачами. Если вы используете OpenVPN сервер, вам потребуется установить клиентскую утилиту OpenVPN на каждом домашнем компьютере, который вы планируете использовать для доступа к вашему рабочему компьютеру.

OpenVPN

Чтобы настроить удаленный доступ:

- На офисном роутере сгенерируйте сертификат, настройте сервер OpenVPN, а затем экспортируйте файл конфигурации (client.ovpn).

2. Разрешите все удалённые подключения на вашем компьютере.

Чтобы получить доступ к рабочему компьютеру из дома:

- На домашнем компьютере загрузите и установите клиентскую утилиту OpenVPN: http://openvpn.net/index.php/download/community-downloads.html

2. Скопируйте файл конфигурации (client.ovpn), экспортированный с офисного роутера, в папку «config» утилиты клиента OpenVPN. Путь зависит от того, где установлена клиентская утилита OpenVPN.

3. Запустите клиентскую утилиту OpenVPN для подключения к серверу OpenVPN, который вы настроили.

Для подробных инструкций, пожалуйста, обратитесь к статье Как настроить OpenVPN на роутерах TP-Link.

PPTP VPN

Чтобы настроить удаленный доступ:

- На офисном роутере настройте PPTP-сервер и создайте учетные записи PPTP VPN-подключения.

2. Разрешите все удалённые подключения на вашем компьютере

Чтобы получить доступ к вашему рабочему компьютеру из дома:

На домашнем компьютере используйте встроенное программное обеспечение PPTP для Windows или стороннее программное обеспечение PPTP для подключения к серверу PPTP.

Перейдите в «Центр управления сетями и общим доступом»

Выберите «Настройка нового подключения или сети» и «Подключение к рабочему месту». Далее используйте следующие настройки.

Укажите настройки, как на изображении ниже:

Для подробных инструкций, пожалуйста, обратитесь к статье Как использовать PPTP VPN-сервер для доступа к домашней сети через Wi-Fi роутеры?

Советы при работе из дома:

- Удаленный доступ через VPN-сервер более безопасен, чем удаленный доступ через виртуальный сервер. Рекомендуем настраивать сервер OpenVPN или PPTP VPN для обеспечения безопасности данных.

- Во время удаленного доступа держите рабочий компьютер включенным. Или настройте функцию Remote Wake-Up для удаленного включения компьютера, если это поддерживается.

- Работа с удаленным компьютером может быть медленнее, в зависимости от скорости вашей домашней сети и офисной сети. Если вы используете VPN-соединение, процесс шифрования также может снижать скорость соединения.

Модели роутеров TP-Link c поддержкой виртуального сервера: все модели TP-Link.

Модели роутеров с поддержкой VPN-сервера: TL-WR942N (v.1), Archer C59(EU, v.1), Archer C59 (v.2.), Archer C60 (v.1, v.2.), Archer C2(RU, v.5), Archer C1200 (v.1, v.2), Archer C7 (v.4, v.5), Archer A7 (v.5), Archer C9 (v.5), Archer C2300 (v.1, v.2), Archer C3200 (v.1), Archer C4000 (v.2), Archer C5400X (v.1)

© TP-Link Россия

Распространённая задача: настроить удалённый доступ к компьютеру, который подключён к Интернету через роутер.

Решение: сделать перенаправление порта на роутере. Перенаправление порта ещё называют публикацией порта или пробросом порта. В английской терминологии используются термины Port Forwarding и Port Publishing.

Что такое проброс порта

Перенаправление порта — это сопоставление определённого внешнего порта шлюза (роутера, модема) с нужным портом целевого устройства в локальной сети (сервера, рабочей станции, сетевого хранилища, камеры, регистратора и т.п. )

А вот какой порт пробрасывать, зависит от того, каким способом вы хотите получать доступ к компьютеру.

Как настроить удалённый доступ через RDP (удалённый рабочий стол, терминал)

Подключения по протоколу RDP осуществляются на порт целевого 3389 компьютера. Что нужно сделать:

Шаг 1 Разрешить входящие RDP подключения на компьютере

Внимание! Осуществлять ВХОДЯЩИЕ подключение через Удалённый рабочий стол возможно к следующим редакциям ОС Windows:

Windows XP Professional;

Windows 7/8.1 Professional;

Windows 7/8.1 Ultimate;

Windows 7/8.1 Corporate.В Windows XP Starter, Home Edition, в Windows Vista/7/8/8.1 Starter, Home Basic, Home Premium возможность входящих подключений отсутствует.

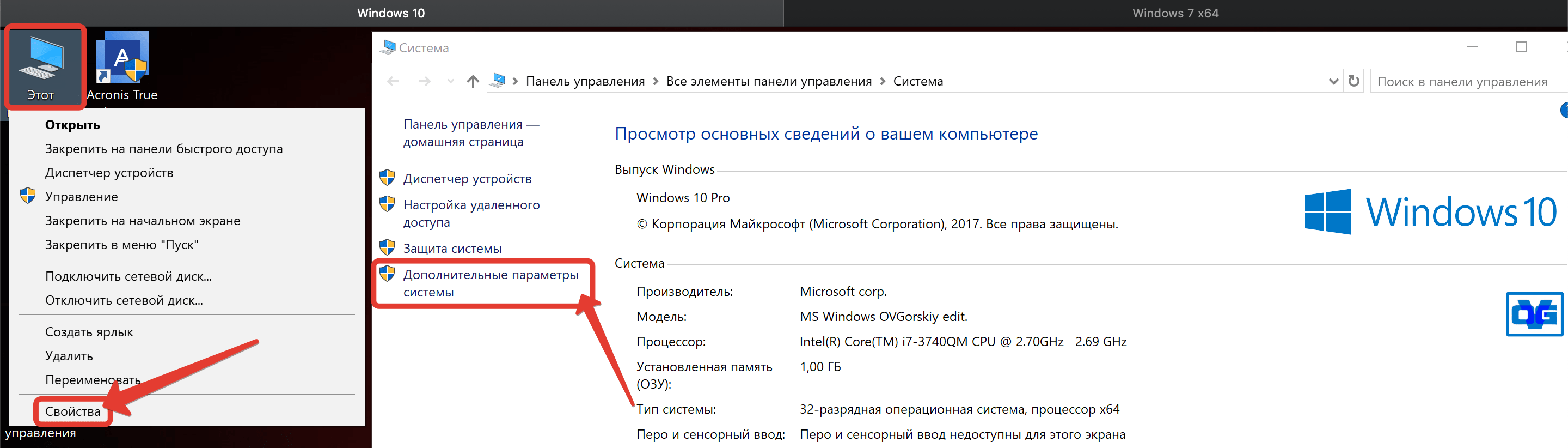

Для этого открываем Свойства системы (WIN+Break), нажимаем на ссылку Дополнительные параметры системы:

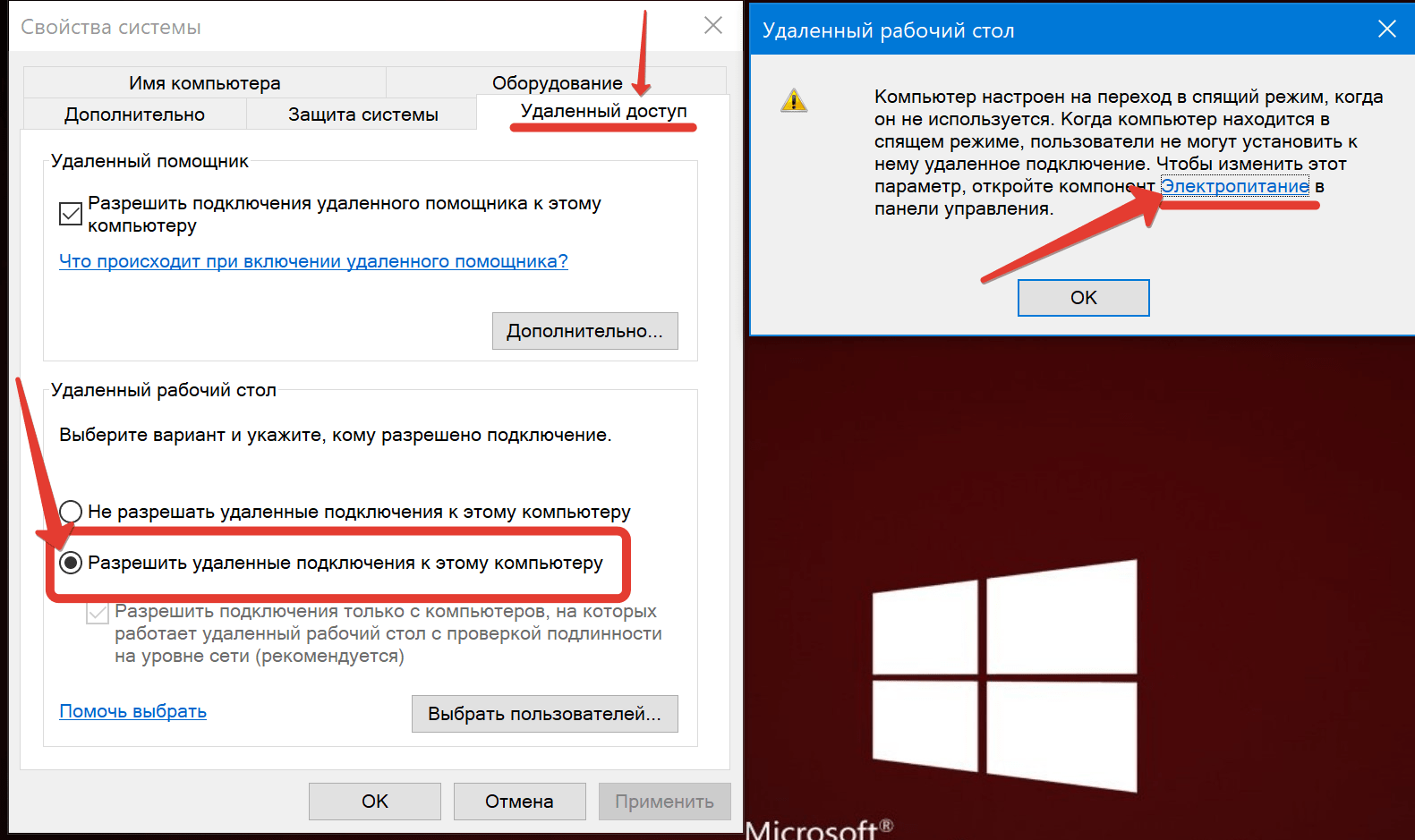

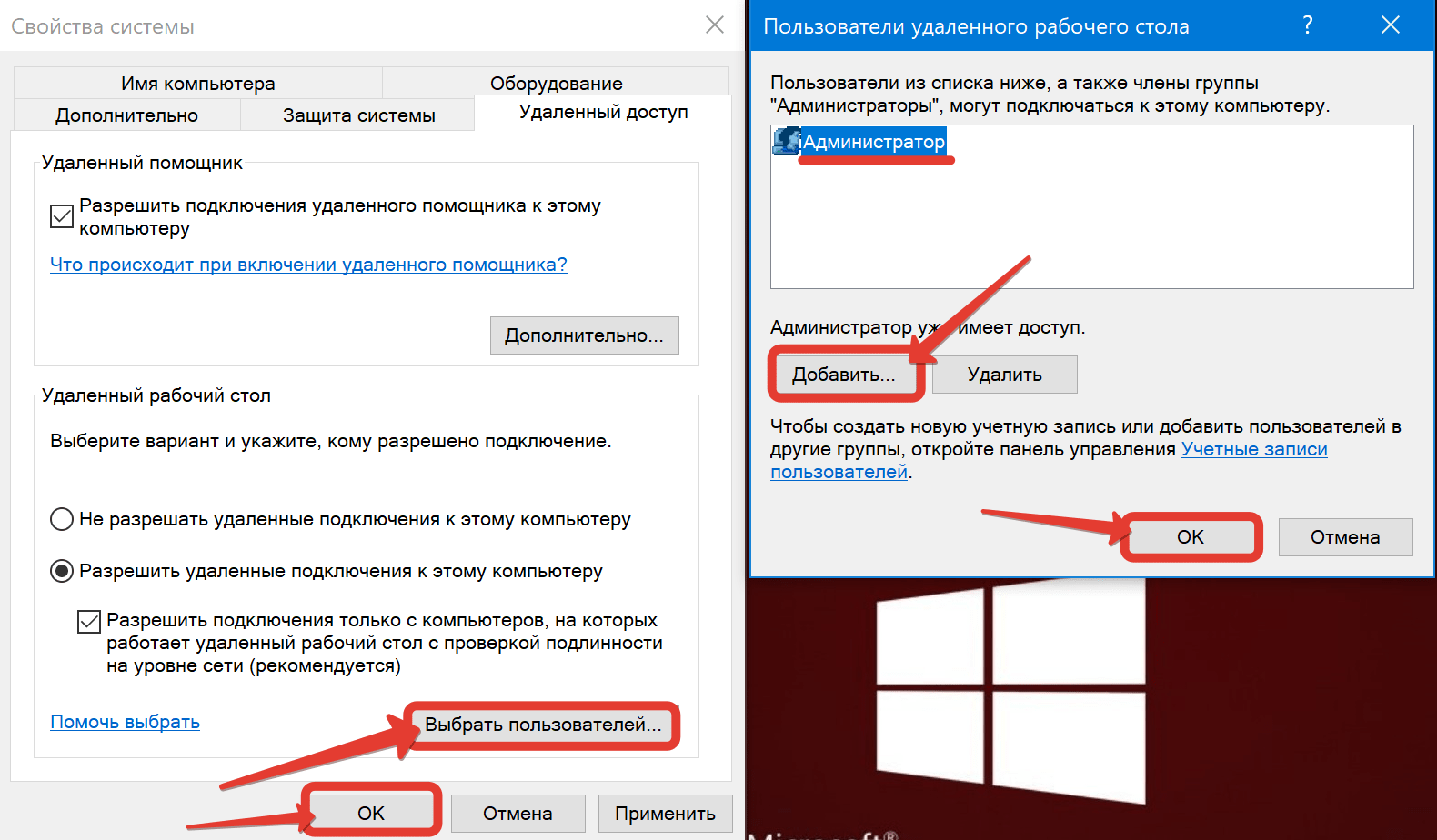

Переходим на вкладку Удалённый доступ, ставим переключатель в положение Разрешать подключения к этому компьютеру, снимаем галку Разрешать подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети (рекомендуется) и нажимаем ОК для применения настройки:

Шаг 2 Создать на компьютере учётную запись, под которой будет подключаться пользователь удалённого рабочего стола.

Читайте нашу статью Добавление учётной записи пользователя в Windows 8.1

Требование №1. Эта учётная запись обязательно должна иметь пароль. Согласно настроек по умолчанию локальной политики безопасности, учётным записям без пароля подключение по RDP запрещено. Разрешать удалённый доступ незапароленным учётным записям в политиках безопасности не рекомендуется. Это создаст угрозу несанкционированного доступа со стороны злоумышленников.

Требование №2. Если пользователь НЕ является администратором на локальном компьютере, его необходимо добавить в группу Пользователи удалённого рабочего стола. Это можно сделать двумя способами.

Как разрешить пользователю без административных привилегий подключаться к удалённому рабочему столу

Способ первый.

Нажмите правой кнопкой по системному ярлыку Этот компьютер и выберите Управление:

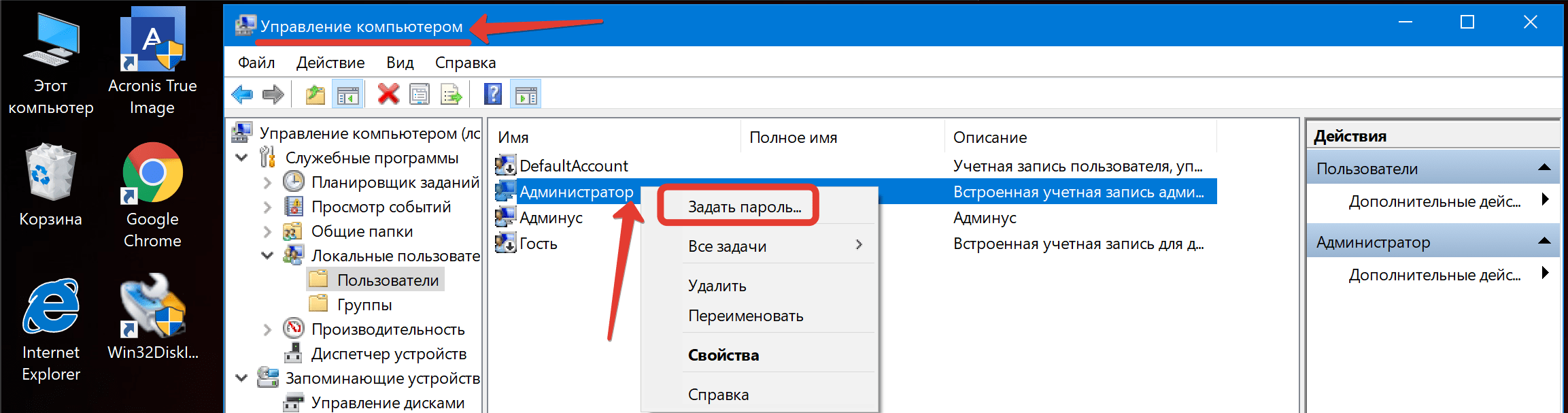

В окне Управление компьютером выберите Локальные пользователи и группы => Пользователи:

В списке найдите нужного пользователя и двойным щелчком вызовите его свойства:

Перейдите на вкладку Членство в группах и нажмите кнопку Добавить:

Нажмите кнопку Дополнительно:

Затем, кнопку Поиск:

Выделите в списке группу Пользователи удалённого рабочего стола и нажмите OK:

В окнах Выбор группы и Свойства: <пользователь> нажмите OK:

Способ второй.

Вызовите свойства системы (Win+Break) , нажмите Дополнительные параметры:

Зайдите на вкладку Удалённый доступ и нажимаем кнопку Выбрать пользователей:

Нажмите кнопку Добавить:

Нажмите Дополнительно:

и Поиск:

В списке выберите учётную запись пользователя, которому хотите предоставить права для удалённого доступа, и нажмите OK:

Теперь нажмите OK в двух следующих окнах:

Шаг 3 Создать на роутере правило проброса, согласно которому при запросе на заданный порт подключение будет перенаправляться на порт 3389 нужного компьютера.

В роутерах D-Link нужный раздел может называться Virtual Server, как в D-Link DIR-615:

Также, он может называться Port Forwarding, как, например, в DIR-300:

Суть одна и та же:

- Даём произвольное имя правилу;

- Открываем НЕстандартный порт на роутере, который не занят (поле Public Port);

- Указываем IP-адрес целевого компьютера в сети, куда должен попадать удалённый пользователь (поле IP-Address);

- Указываем номер порта, через который работает приложение или служба на компьютере. В нашем случае, для службы сервера удалённых рабочий столов это порт 3389 (поле Private Port).

Если ваш провайдер выдаёт вашему роутеру динамический адрес, вам удобно воспользоваться службой Dynamic DNS. У компании D-Link есть свой сервис, где можно бесплатно зарегистрировать Интернет-адрес (т.е. домен) и настроить доступ к вашему роутеру и локальной сети через него.

Для настройки Dynamic DNS зайдите в раздел MAINTENANCE, выберите подраздел DDNS Settings и нажмите на ссылку Sign up… для перехода на сайт и регистрации домена. Затем настройте синхронизацию домена с IP-адресом роутера в области DYNAMIC DNS SETTINGS и сохраните настройки кнопкой Save Settings:

После этого можно будет подключаться не по IP-адресу, а по адресу вида vash-adres.dlinkddns.com:port

Проверка подключения к компьютеру через удалённый рабочий стол

Запустите клиент сервера удалённых рабочих столов:

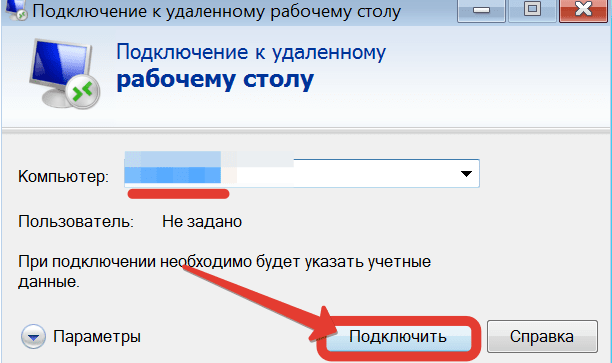

В поле Компьютер введите адрес и порт через двоеточие. В поле Пользователь введите имя пользователя и нажмите кнопку Подключить:

Далее может появиться сообщение:

Это удалённое подключение может нанести вред локальному или удалённому компьютеру. Перед подключением убедитесь, что удалённый компьютер надёжен.

Установите галку Больше не выводить запрос о подключениях к этому компьютеру и нажмите кнопку Подключить:

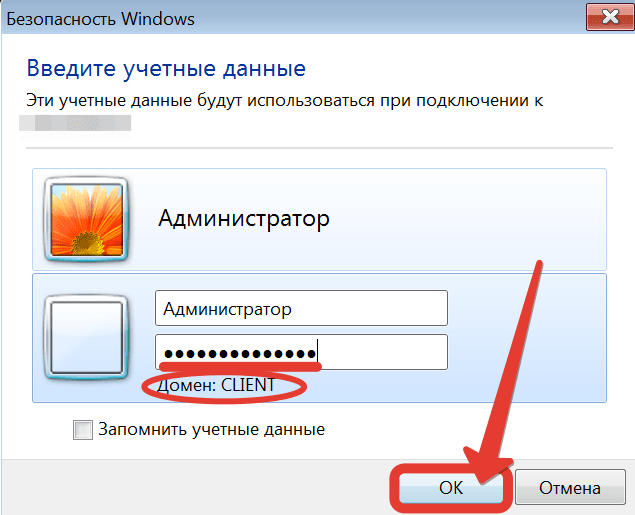

Теперь введите пароль пользователя, установите галку Запомнить учётные данные, если не хотите вводить пароль каждый раз, и нажмите OK:

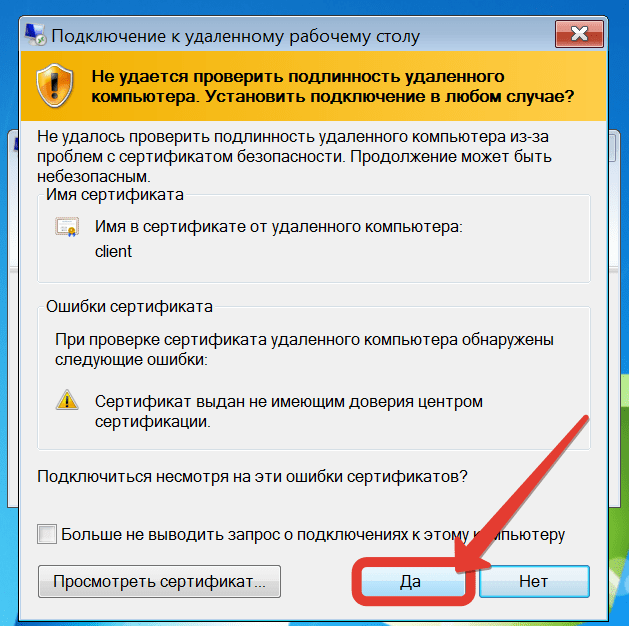

После этого может появиться сообщение:

Не удаётся проверить подлинность удалённого компьютера. Вы хотите установить подключение в любом случае?

Здесь можно установить галку Больше не выводить запрос о подключениях к этому компьютеру и нажать Да:

Читайте также:

- Как изменить порт сервера удалённых рабочих столов

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

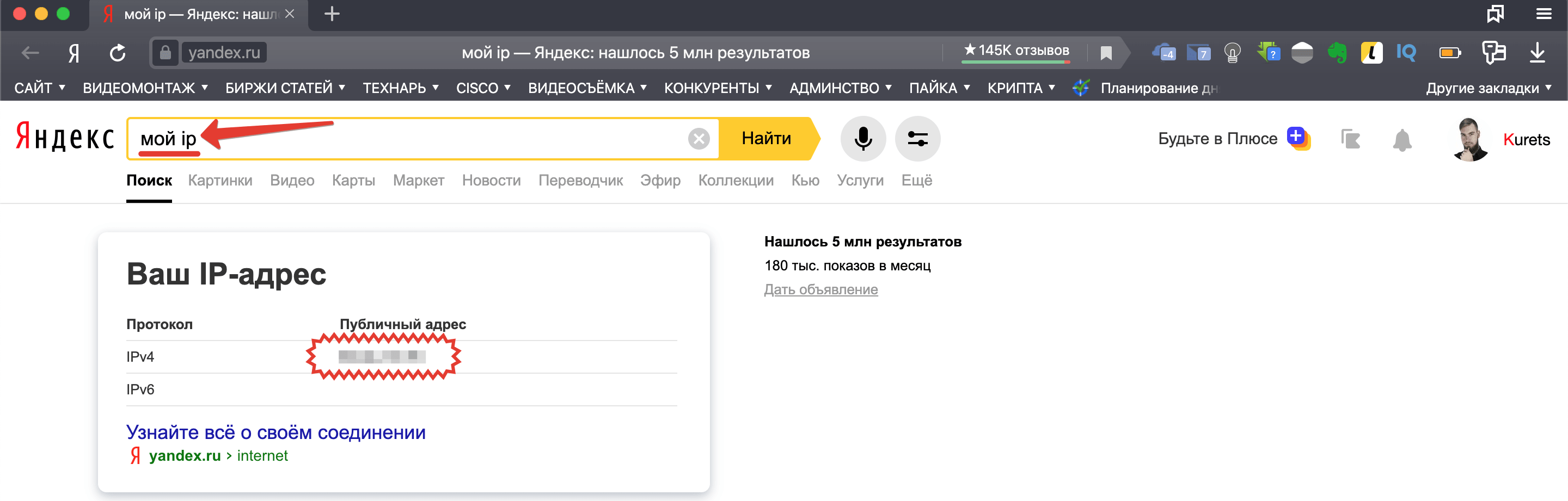

Проброс портов на роутере Ростелеком

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

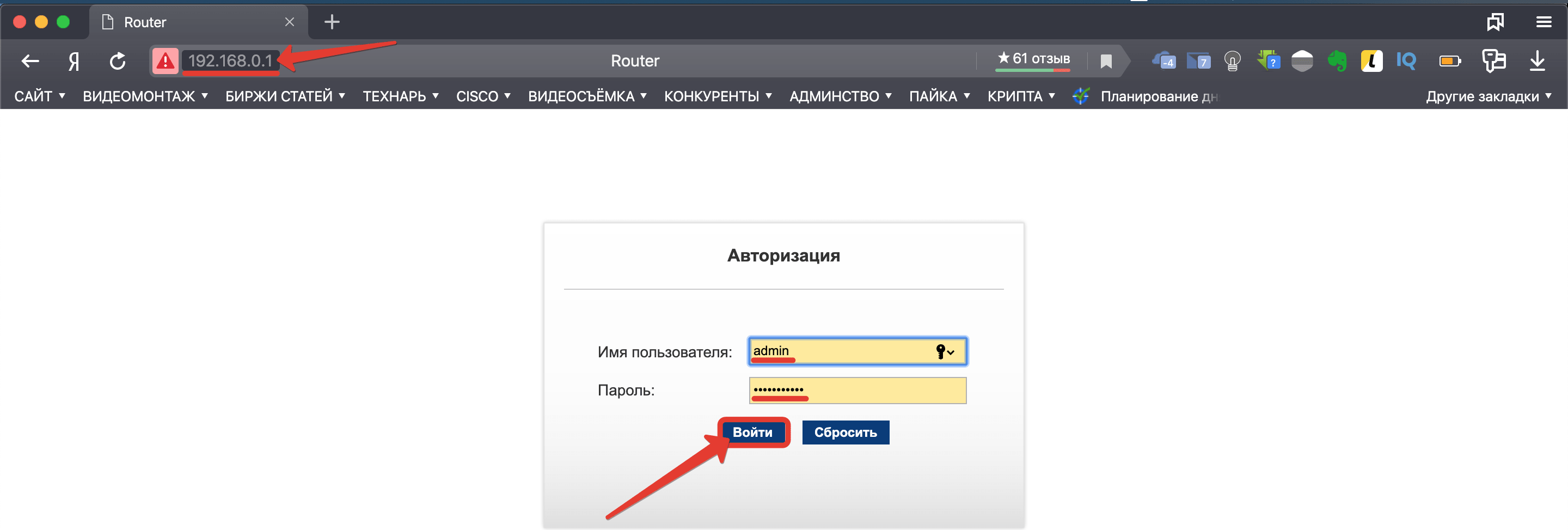

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

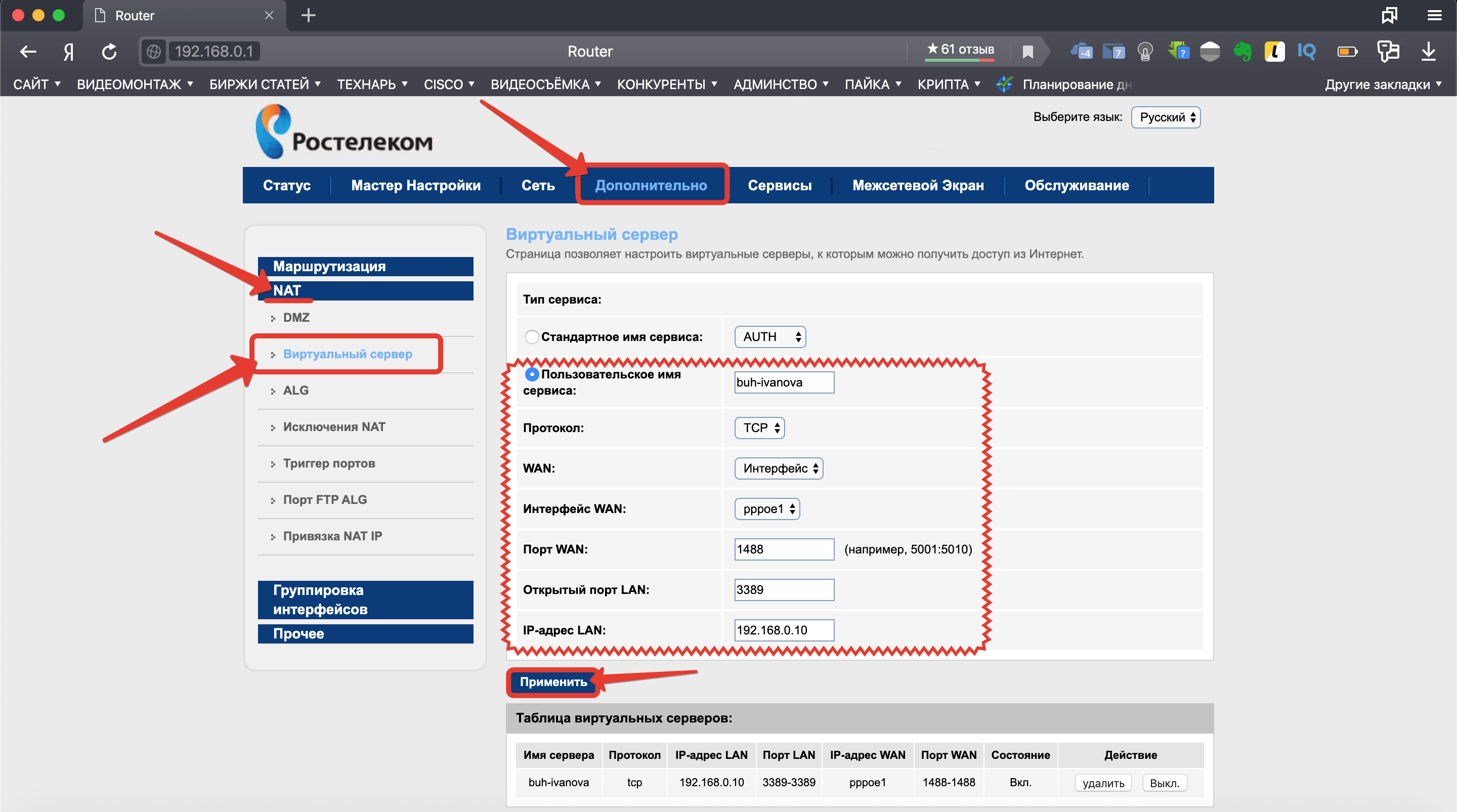

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» — «NAT» — «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до — зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

Настройка клиента Windows 10 для RDP

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

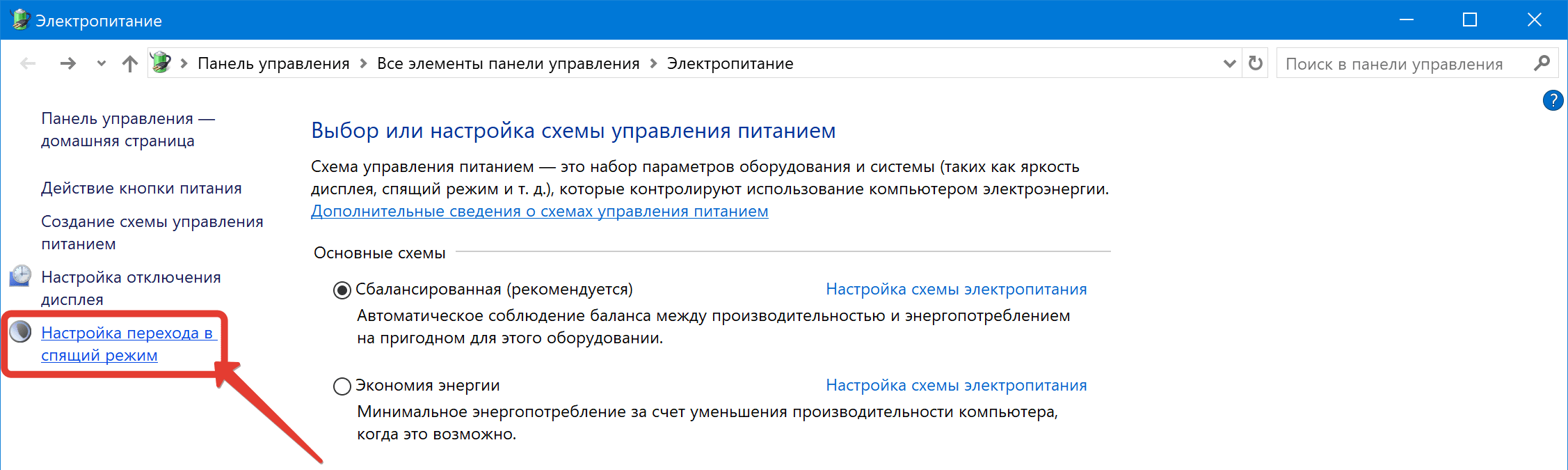

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

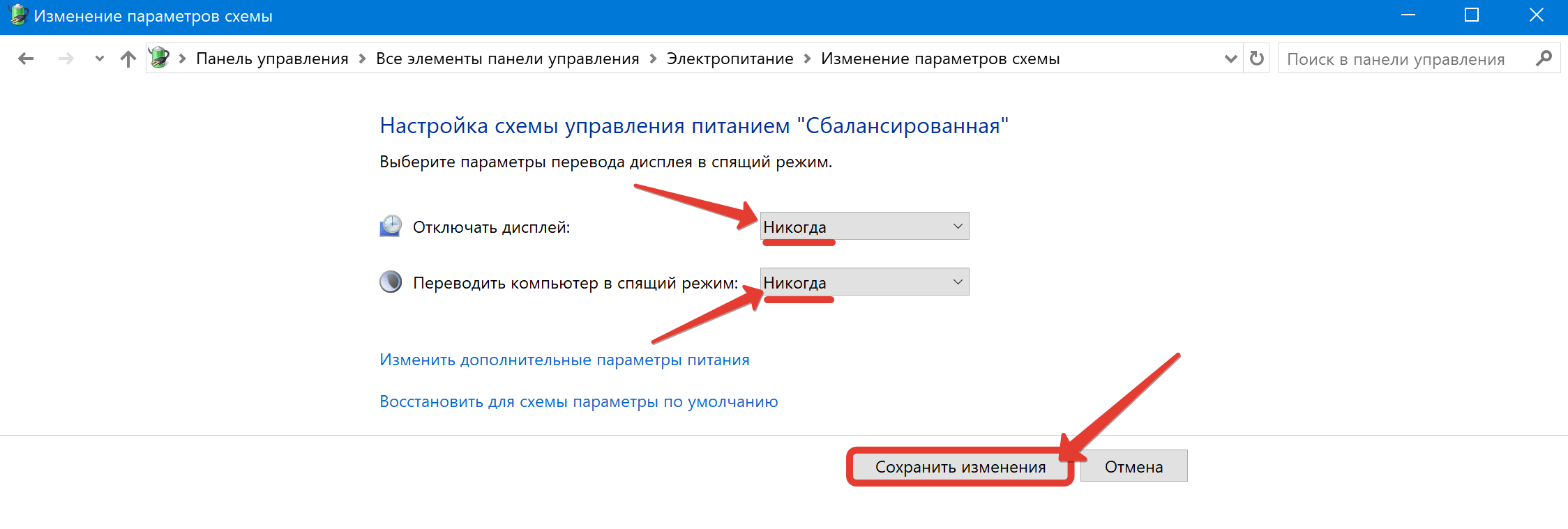

Шаг 6. Настройка перехода в спящий режим.

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» — «ОК».

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

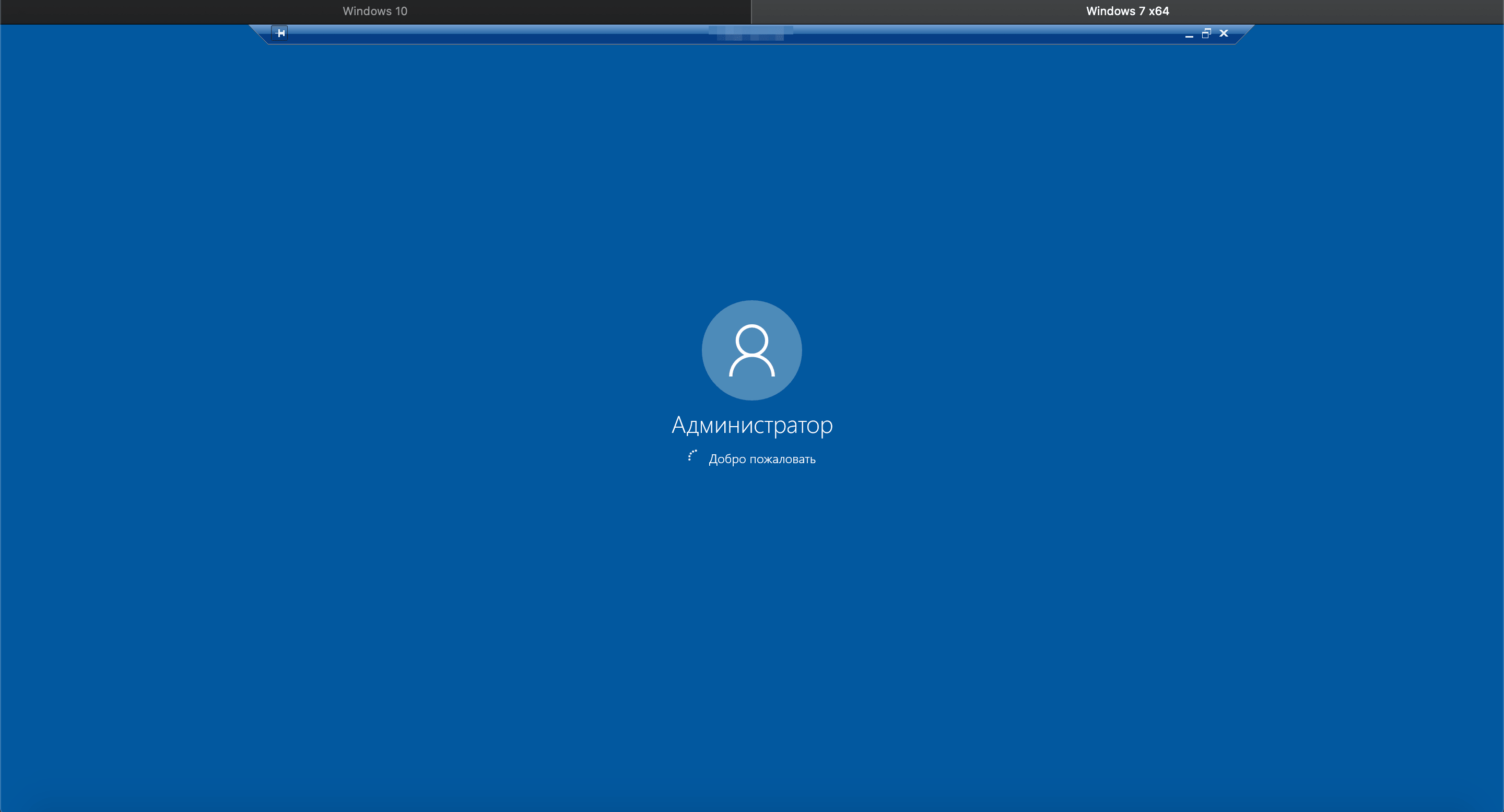

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

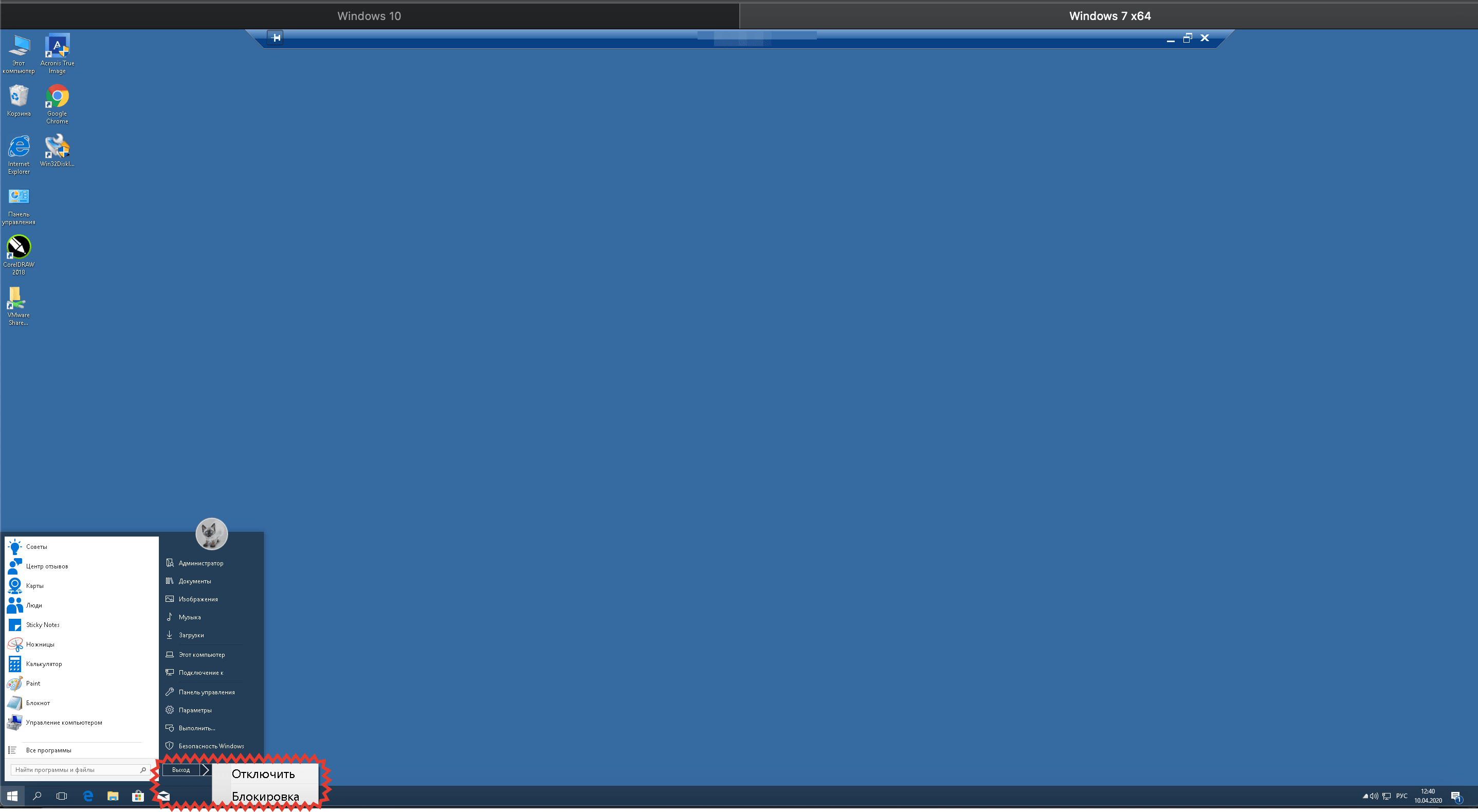

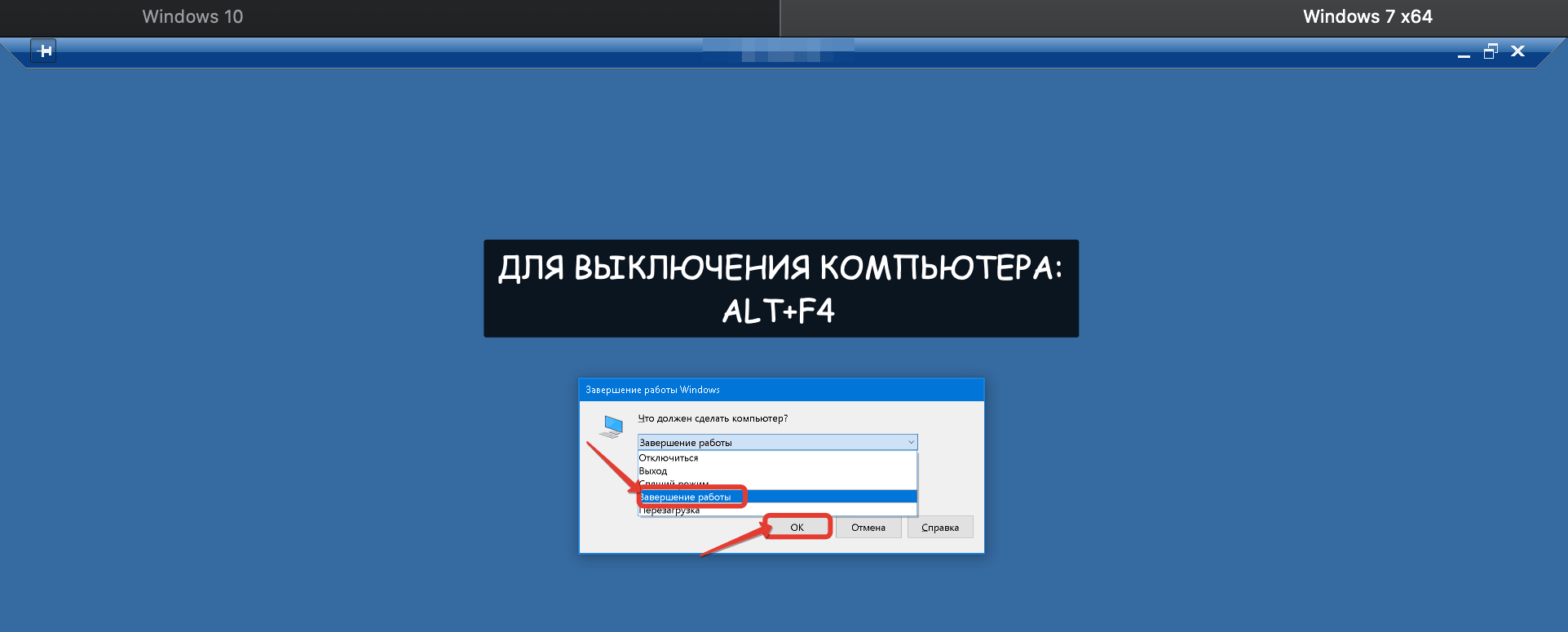

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

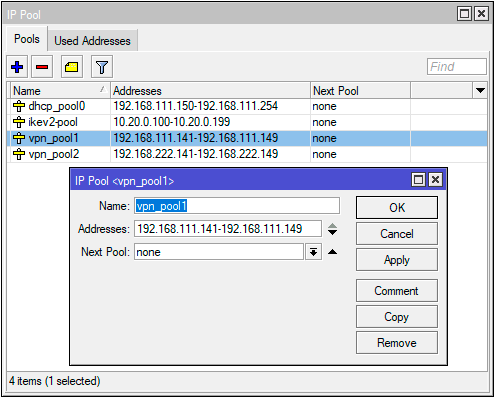

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

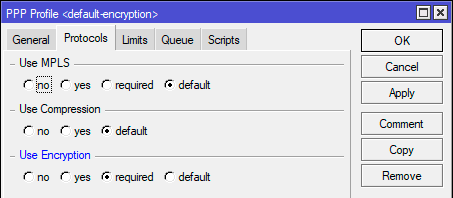

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

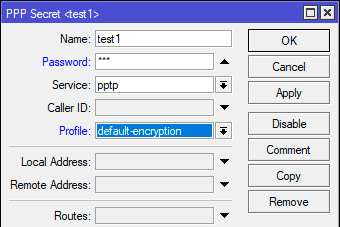

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

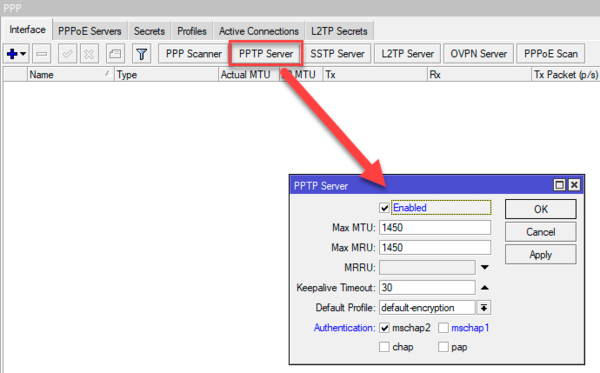

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

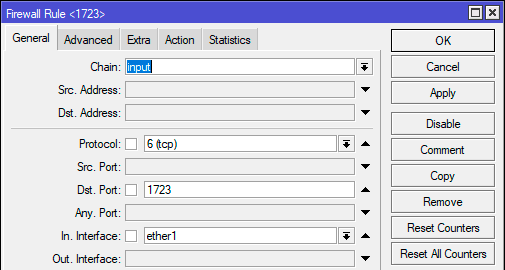

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

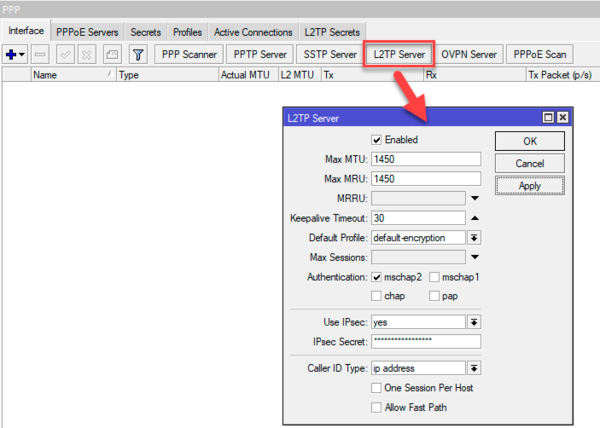

Настройка L2TP/IPsec-сервера

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

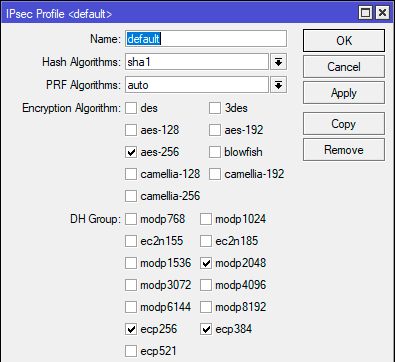

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Если на вашем роутере TP-LINK есть USB-разъем, то скорее всего на нем можно запустить FTP-сервер для доступа к файлам из локальной сети, или из интернета. Имеется введу доступ к тем файлам, которые находятся на накопителе, который подключен к роутеру.

Очень удобно. Подключаем к роутеру флешку, или внешний жесткий диск, запускам FTP-сервер, и получаем доступ к этому накопителю со всех устройств, которые подключены к роутеру. И не только с компьютеров, но и с мобильных устройств. Честно говоря, не знаю как там с устройствами на iOS, а вот мобильные устройства на Android без проблем подключаться к FTP серверу, и получают доступ к файлам.

Доступ к файлам, которые находятся на накопителе подключенному к роутеру TP-LINK можно получить не только с локальной сети, но и удаленно, через интернет. Все что понадобиться, это только знать свой внешний IP-адрес (который выдает провайдер). То есть, вы можете с любого места, где есть подключение к интернету, получить доступ к файлам на флешке, которая подключена к домашнему маршрутизатору. К сожалению, у меня сейчас нет возможности продемонстрировать доступ к FTP-серверу из интернета. Как только появится такая возможность, обязательно дополню эту инструкцию.

Обратите внимание. Мы будем настраивать именно FTP-сервер, а не просто совместный доступ к накопителю. Многие путают эти две функции, а они абсолютно разные. О настройке совместного доступа, я подготовлю отдельную статью.

Подключаем флешку к роутеру TP-LINK и настраиваем FTP-сервер

Показывать я буду на примере роутера TP-LINK Archer C20i. Подключил я к нему обычную флешку. Вы так же подключите свой накопитель в USB-разъем маршрутизатора. У меня получилось вот так:

Роутер должен быть включен. И устройство, с которого вы будете настраивать, должно быть подключено к роутеру по Wi-Fi, или по сетевому кабелю.

Дальше открываем любой браузер, и переходим по адресу tplinklogin.net, 192.168.1.1, или 192.168.0.1. Точный адрес указан на наклейке снизу маршрутизатора. На странице авторизации указываем имя пользователя и пароль. Если вы их не меняли, то это admin и admin. Если не получается, то смотрите подробную инструкцию.

Перейдите сразу на вкладку «USB Settings» (Настройки USB) – «USB Mass Storage» (USB-хранилище). На этой странице будет отображаться USB накопитель, который мы подключили к маршрутизатору.

Убедились, что накопитель есть и он работает. Дальше я советовал бы отключить совместный доступ к этому накопителю, так как он по умолчанию почему-то включен. Что бы он не отображался на устройствах в локальной сети. А использовался только для FTP сервера. Для этого откройте вкладку «Storage Sharing» (Совместный доступ), и нажмите на кнопку «Disable» (Отключить).

Переходим на вкладку «FTP Server». Он должен быть включен, в статусе «Enabled». По умолчанию он у меня был включен.

По умолчанию, уже создан каталог «volume» с доступом ко всему накопителю. И с правами администратора. Сейчас объясню. Сам сервер уже работает, и к нему можно получить доступ. По умолчанию, доступ настроен ко всему накопителю. И с правами администратора «Super User». Права администратора дают полный доступ к файлам на накопителе. В том числе, на их изменение.

Это значит, что мы уже можем получить доступ к FTP серверу с любого устройства, которое подключено к нашему роутеру. Для этого, на вкладке «USB Settings»– «FTP Server», справа (где инструкция), скопируйте ftp адрес (или просто запомните, он нам понадобится):

Для получения доступа, нам нужно будет указать имя пользователя и пароль. Это те же данные, которые мы указывали при входе в настройки маршрутизатора (заводские – admin и admin).

Если вы хотите, что бы доступ по FTP был ко всему накопителю (а не к какой-то конкретной папке), и доступ был только с правами администратора (со всеми правами), то можете сразу переходить к подключению к серверу на компьютере.

А если вам нужно настроить доступ только к какой-то конкретной папке, и создать других пользователей (с разными правами доступа), то я расскажу как это сделать в конце этой статьи.

Еще один важный момент: как я уже писал выше, по умолчанию, доступ к запущенному на роутере TP-LINK FTP серверу предоставляется с правами администратора. Под именем пользователя и паролем администратора. Если вы не сменили стандартный пароль admin, который используется для входа в настройки роутера, то я настоятельно рекомендую это сделать. Так как этот пароль и стандартное имя пользователя (которое так же admin) будет использоваться для подключения к FTP серверу. Я уже писал, о том как сменить заводской пароль роутера. На TP-LINK, это делается на вкладке «System Tools» (Системные инструменты) – «Password» (Пароль).

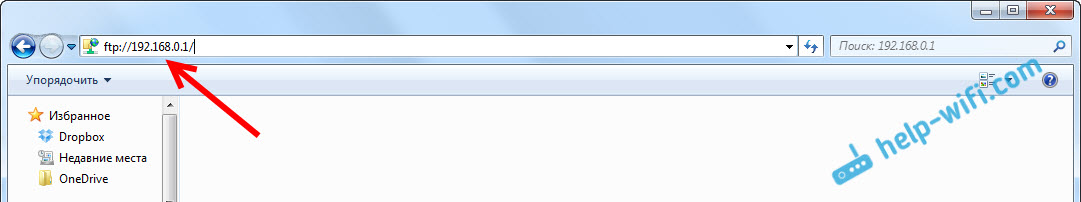

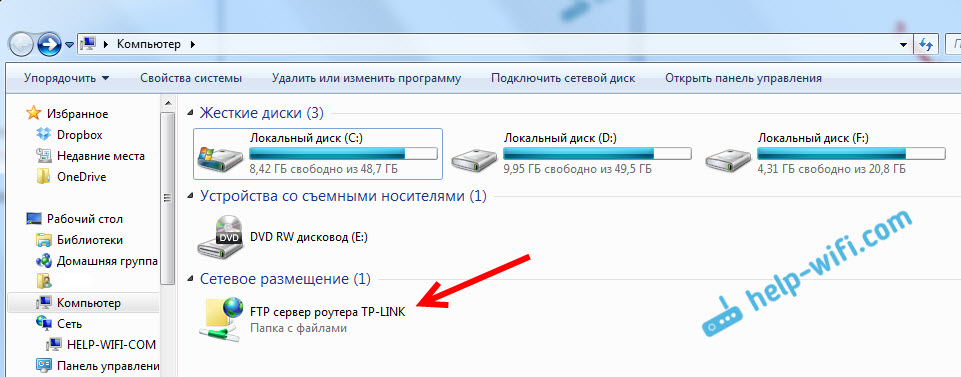

Подключение к запущенному FTP-серверу на компьютере

Просто открываем проводник «Мой компьютер», или «Этот компьютер» (Windows 10), и переходим по адресу, который указан в настройках роутера. У меня это «ftp://192.168.0.1». Если у вас IP-адрес роутера 192.168.1.1, то адрес будет «ftp://192.168.1.1».

Дальше появится запрос имени пользователя и пароля. Я об этом писал выше. Здесь нужно указать те же данные, которые вы используете для входа в настройки роутера TP-LINK (стандартные admin и admin). Можете поставить галочку «Сохранить пароль», и нажмите «Вход».

После этого, вы увидит файлы, которые находятся на флешке, которая подключена к роутеру. Если у вас на накопителе были какие-то файлы, то они будут в папке «volume».

Вы можете создавать новые папки, копировать туда файлы, или просматривать их. Все работает независимо от версии Windows. Проверял на Windows 10, и Windows 7.

Для подключения к созданному серверу можно так же использовать сторонние программы. Такие как «FileZilla». А можно обойтись и стандартным средством Windows.

Настройка FTP подключения к сетевому диску

Думаю вы согласитесь, что не очень удобно каждый раз вводить адрес в проводнике. Поэтому, я предлагаю создать подключение, что бы в дальнейшем просто заходить в папку, которая все время будет в проводнике.

Для этого, заходим в «Мой компьютер» (не забываем, что в Windows 10, это «Этот компьютер»), и нажимаем на пункт «Подключить сетевой диск». Если у вас Windows 10, то сначала нажимаем на пункт «Файл» – «Подключить сетевой диск».

Появится окно, в котором нажимаем на «Подключение к сайту, на котором можно хранить документы и изображения». И в следующем окне нажимаем «Далее».

Два раза нажимаем на «Выберите другое сетевое размещение», указываем адрес нашего сервера, и нажимаем «Далее».

Убираем галочку «Анонимный вход», и в поле «Пользователь» указываем имя пользователя (напомню, что стандартное admin, если вы его не меняли). Запрос пароля должен появится уже при входе на сервер (стандартный так же admin).

И в следующем окне придумываем и записываем любое имя для нашего подключения. Нажимаем «Далее».

В последнем окне нажимаем кнопку «Готово», и сразу откроется папка с файлами. Если появится запрос пароля, то укажите его.

Эта папка всегда будет отображаться в проводнике, на вкладке «Компьютер».

Открыв эту папку, вы сразу получаете доступ к USB накопителю. Мы знаем адрес сервера, имя пользователя и пароль (которое можно сменить в настройках роутера), поэтому, можем подключаться к серверу с любого устройства в локальной сети. На Android устройствах я советую подключаться через файловый менеджер «ES проводник». Позже напишу об этом отдельную статью.

Подключение к FTP-серверу TP-Link через интернет

К настроенному на роутере TP-Link FTP-серверу можно получить доступ через интернет. Это значит, что с любого устройства, которое подключено к интернету можно зайти на флешку (которая подключена к роутеру) и получить доступ к файлам.

Для доступа к FTP-серверу используется внешний IP-адрес, который роутер получает от провайдера. Если ваш провайдер выдает белый, статический внешний IP-адрес (WAN IP), то после настройки FTP (активации функции «Доступ к Интернет») по этому адресу можно получить доступ к файлам откуда угодно. Достаточно узнать свой IP-адрес (например, на сайте 2ip.ru) и перейти по нему в браузере, добавив в начале ftp://

Но обычно провайдеры выдают динамические IP-адреса, которые могут меняться. В таком случае, есть два варианта: либо заказать у провайдера услугу «статический IP-адрес», либо настроить DDNS (об этом подробнее напишу ниже и дам ссылку на инструкцию).

Но еще хуже, это когда провайдер выдает серый IP-адрес. Тогда даже DDNS не поможет. Подробнее в статье: DDNS (динамический DNS) на роутере: что это, как работает и как пользоваться. Нужно просить у провайдера белый, публичный IP-адрес и настраивать DDNS, или заказывать сразу услугу «статический IP-адрес».

Чтобы FTP-сервер был доступен удаленно, нужно включить функцию «Доступ к Интернет» в настройках FTP на роутере TP-Link.

В строке «Интернет-адрес» будет указан IP-адрес, по которому можно зайти на FTP-сервер (писал об этом выше и показывал на скриншоте).

Мы уже выяснили, как зайти на FTP-сервер через внешний, статический IP-адрес. Если роутер от провайдера получает динамический IP-адрес, то доступ к серверу тоже будет. Но провайдер выдаст роутеру новый IP-адрес и доступ пропадет (а смотреть каждый раз этот адрес не очень удобно, да и не всегда есть возможность). В таком случае проблема решается настройкой DDNS на роутере TP-Link.

Настраиваем DDNS, получаем постоянный адрес и используем его для удаленного входа на FTP-сервер. Прописав в начале адреса ftp://

Важно! Так как к нашему FTP-серверу открыт доступ из сети интернет, то нужно создать хороший пароль учетной записи администратора и другим учетным записям (если они созданы). Так же желательно сменить имя пользователя admin на какое-то другое. О настройке учетных записей читайте ниже.

Заходить на FTP-сервер можно не только через браузер, но и через специальные FTP-клиенты. Их можно установить как на компьютеры с Windows и Mac OS, так и на мобильные устройства. В Windows я использую FileZilla Client. Нужно создать новое подключение и указать хост (адрес сервера), имя пользователя и пароль.

Дело в том, что через браузер можно только считывать файлы. Копировать файлы на сервер, удалять их и изменять через браузер не получится. Даже если у вас (в учетной записи, под которой вы заходите) есть права на это. А через FTP-клиент можно выполнять любые операции с файлами.

Настройки учетной записи и папки для FTP сервера на TP-LINK

Эти настройки не обязательны. И нужны лишь в том случае, если вы хотите настроить доступ для определенных пользователей, с разными правами доступа.

Начнем с того, что можно создать несколько учетных записей. Например, учетную запись для гостей, для которой запретить полный доступ к накопителю, а только к конкретной папке, и только с определенными правами. Или, запретить изменять файлы, а только считывать их.

Для начала нам нужно создать пользователя. В настройках роутера откройте вкладку «USB Settings» (Настройки USB) – «User Accounts» (Учётные записи пользователей).

По умолчанию там будет пользователь admin*. Что бы создать нового пользователя, заполните снизу поля:

- Choose Index (Выберите номер) – выбираем номер для пользователя.

- New Username (Имя пользователя) – указываем имя для нового пользователя.

- И два раза указываем пароль для этого пользователя.

Нажимаем на кнопку «Set» (Применить), и новый пользователь появится в таблице. Там же его можно отключить, удалить, или отредактировать.

Дальше снова переходим на вкладку «FTP Server». Самая запутанная часть. Как-то сложно и не понятно все это сделали в компании TP-LINK. Каким-то системным администратором нужно быть, что бы разобраться.

Значит, на вкладке «FTP Server» мы видим таблицу, в которой по умолчанию уже есть один ресурс «volume». Это доступ ко всему накопителю (к корневой папке накопителя). Мы можем создать еще одну папку, к которой разрешить доступ например для созданного пользователя (группы пользователя), и с определенными правами. Или же, изменить права доступа ко всему накопителю, для созданной учетной записи.

Сейчас все покажу. Давайте сначала создадим еще один общий ресурс. Нажмите на кнопку «Add New Folder» (Добавить новую папку).

В поле «Share Name» (Имя ресурса с совместным доступом) указываем имя папки. Нажимаем на кнопку «Browse» (Обзор).

Выбираем свой накопитель и указываем директорию, до которой будет доступ. Но, обратите внимание, что роутер не даст вам выбрать папку, у которой название прописано НЕ английскими буквами. Нужно сначала переименовать.

После того, как выбрали директорию, мы можем задать права доступа, для созданного нами пользователя. Просто в таблице, напротив пользователя установите нужные права доступа к этой папке. Там есть три варианта: Full Access (полный доступ), Read Only (только чтение), No-Access (нет доступа). Я поставил только чтение. Нажимаем на кнопку «Apply» (Применить).

Эта папка появится в таблице, где можно увидеть права доступа для каждой учетной записи, к определенной директории. Права доступа можно изменять для каждой папки, нажав напротив нее на ссылку «Edit» (изменить).

Для примера: у меня, на скриншоте ниже, пользователь admin (он под номером 1) имеет доступ к обоим папкам. К «volume» и «test2». В таблице стоят буквы F.

А пользователь «guest» (который под номером 2) не имеет доступа к каталогу «volume» (к корню накопителя), но имеет доступ к ресурсу «test2». А это директория «/Music». Поэтому, когда мы перейдем по адресу ftp://192.168.0.1 и укажем имя пользователя guest и пароль от этой учетной записи, то мы получим доступ только к директории /Music (не сможем просматривать весь накопитель). И этот доступ будет с правами «только чтение». То есть, мы не сможем удалять файлы и создавать новые.

Действительно сложно разобраться. Но если понять как все это работает, то можно очень тонко настроить доступ к разным директориям и для разных учетных записей.

Послесловие

На первый взгляд очень все сложно, и очень много настроек. Но, если вам не нужны все эти права доступа, доступ по директориям и т. д. (что для домашнего пользования как правило не нужно), то все можно настроить очень быстро.

Все хорошо и стабильно работает. Очень удобно, если вам нужно использовать общие файлы на нескольких устройствах в сети. И что бы эти файлы находились не на одном из устройств, а на USB накопителе, подключенному к роутеру TP-LINK.

Вопросы можете задавать в комментариях. Так же, не забывайте делиться опытом, и интересными советами по этой теме. Всего хорошего!