Январь 5, 2015

Read the article CONFIGURING INTERVLAN ROUTING ON CISCO ROUTERS (ROUTER ON A STICK) in English

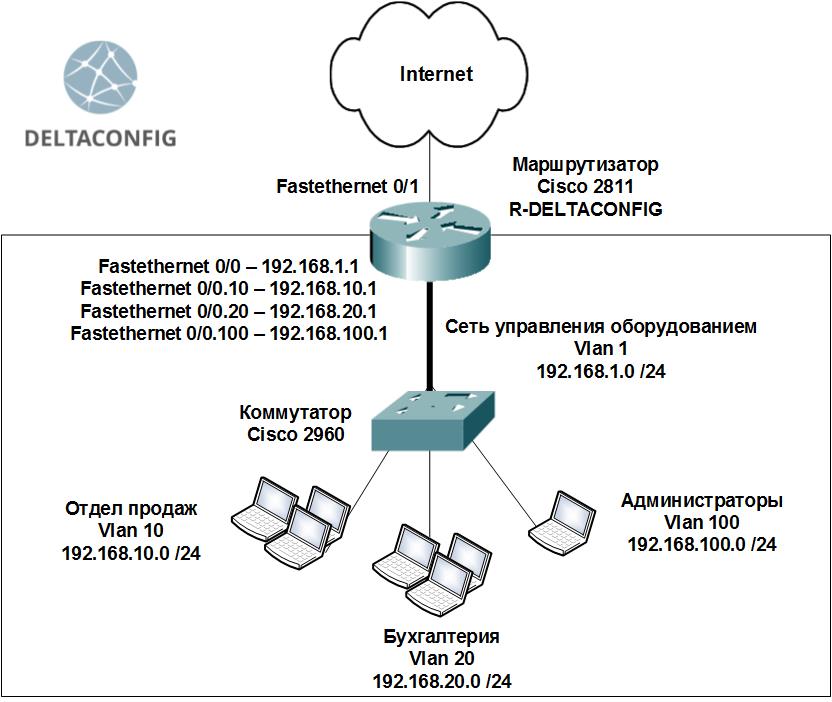

Для настройки взаимодействия между несколькими виртуальными сетями (Vlan), расположенными на одном коммутаторе, необходим маршрутизатор, подключенный к коммутатору через Trunk порт. При передаче трафика по этому порту каждый пакет помечается номером Vlan, которому принадлежит. Это позволяет устройствам корректно перенаправлять пакеты.

На этом интерфейсе настраиваются сабинтерфейсы (subinterfaces) с соответствующими ip адресами для каждой из сетей Vlan.

Ниже приведен пример настройки Trunk порта маршрутизатора Cisco 2811 для связи с коммутатором.

Видео версия этой статьи

Зайдите в режим конфигурирования (conf t)

R-DELTACONFIG#conf t

Выберите интерфейс FastEthernet0/0 и очистите его

interface FastEthernet0/0

no shut

no ip address

Настройка интерфейса для сети управления оборудованием. Здесь не ставим точку после названия и не указываем идентификатор. Vlan. Это Vlan 1 по умолчанию.

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Настройка сабинтерфейса для сети отдела продаж

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description Sales

Настройка сабинтерфейса для сети бухгалтерии

interface FastEthernet0/0.20

encapsulation dot1q 20

ip address 192.168.20.1 255.255.255.0

description Account

Настройка сабинтерфейса для сети администраторов

interface FastEthernet0/0.100

encapsulation dot1q 100

ip address 192.168.100.1 255.255.255.0

description Admins

Важно!

На каждом интерфейсе рекомендую подписывать предназначения сетей командой description. Это поле никак не влияет на другие настройки, однако делает конфигурацию более удобной для восприятия.

Важно!

Обратите внимание, что рядом с указанием инкапсуляции (encapsulation dot1q 20) и в названии сабинтерфейса (interface FastEthernet0/0.20) стоит цифра, обозначающая номер Vlan (20). При этом порядковый номер сабинтерфейса может быть любым, но в строчке с настройкой инкапсуляции обязательно должен быть номер того Vlan, которому принадлежит сеть.

На коммутаторе помимо access портов, к которым подключены пользователи различных Vlan, должен быть сконфигурирован такой же trunk порт. (Как это сделать описано здесь)

Убедившись, что на коммутаторе настроен trunk порт и созданы Vlan с соответствующими номерами (10, 20 и 100), следует соединить его с интерфейсом FastEthernet0/0 маршрутизатора.

Для взаимодействия устройств из разных Vlan необходимо, чтобы:

- каждая рабочая станция была подключена к порту коммутатора, на котором настроен соответствующий ей Vlan

- На портах, куда подключаются рабочие станции должны присутствовать строчки вида

switchport access vlan Х

Например для бухгалтерии:

switchport access vlan 20 - каждая рабочая станция должна иметь ip адрес в соответствующей сети

Рабочая станция в отделе продаж будет иметь адрес 192.168.10.5 255.255.255.0 - на каждой рабочей станции в сетевых настройках в качестве шлюза по умолчанию должен быть указан ip адрес сабинтерфейса маршрутизатора того же Vlan, что и рабочая станция. Например для сети отдела продаж это 192.168.10.1

- все используемые порты коммутатора и маршрутизатора должны быть включены

Команда show ip inter brief покажет состояния всех интерфейсов. Используемые должны быть в состоянии Up/Up.

Результатом настройки должна стать доступность друг другу всех объектов сети (как рабочих станций, так и интерфейсов маршрутизатора). Проверять следует командой ping с любого хоста или маршрутизатора.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG#write

Building configuration...

[OK]

Перейти к оглавлению

Subinterfaces дает возможность настроить несколько логических подсетей на одном интерфейсе маршрутизатора Cisco. Они могут быть полезными для разбиения физической сети на несколько логических сегментов. В этой статье мы рассмотрим, как настроить subinterface на маршрутизаторе Cisco.

Шаг 1: Создание subinterface

Для начала необходимо создать subinterface на маршрутизаторе. Для этого необходимо перейти в режим конфигурации интерфейса в соответствующей командной строке. После ввода команды интерфейса, добавьте номер виртуального интерфейса. В Cisco IOS для создания subinterface используется следующий формат команды:

interface type slot/port.subinterface

Например, если вы хотите создать subinterface на порту Fa0/1 на маршрутизаторе Cisco, команда будет выглядеть как:

Router(config)#interface FastEthernet0/1.1

Шаг 2: Настройка IP-адреса для subinterface

После создания subinterface следующим шагом будет настройка IP-адреса для этого интерфейса. Для установки IP-адреса subinterface используйте команду:

ip address x.x.x.x y.y.y.y

Где x.x.x.x — IP-адрес subinterface, а y.y.y.y — маска подсети. Например:

Router(config-if)#ip address 192.168.1.1 255.255.255.0

Шаг 3: Включить subinterface

После настройки IP-адреса необходимо включить subinterface. Для этого используйте команду:

no shutdown

Она включит subinterface и установит соединение между устройствами, подключенными к этой subinterface.

Шаг 4: Настройка VLAN для subinterface

Чтобы subinterface работал правильно, необходимо настроить VLAN, с которым он будет связан. VLAN — это логическая группа устройств, которые находятся на одном сегменте сети. Для настройки VLAN для subinterface примените команду:

encapsulation dot1Q vlan_id

Где vlan_id — идентификатор VLAN. Например:

Router(config-if)#encapsulation dot1Q 10

Шаг 5: Проверка настройки subinterface

После настройки subinterface проверьте его состояние и настройки. Для проверки состояния subinterface используйте команду:

show interfaces type slot/port.subinterface

Например:

Router#show interfaces FastEthernet0/1.1

Вы увидите информацию о subinterface, включая IP-адрес, конфигурационную информацию и статистику.

В заключение, настройка subinterface на маршрутизаторе Cisco довольно проста. Чтобы настроить subinterface, создайте его, задайте IP-адрес, включите его, настройте VLAN и проверьте настройки. Это позволит разбить физическую сеть на несколько логических сегментов и улучшит управление трафиком в сети.

Для маршрутизации из различных подсетей, разделённых VLANs, необходимо сделать соответствующую конфигурацию на портах маршрутизатора. В коммутаторе также необходимо настроить порт, он может быть настроен в режиме передачи и пометки всех нужных виртуальных локальных сетей, на коммутаторах Cisco такой порт называется trunk, в коммутаторах d-Link, 3Com и т.д. такой порт называется тегом. Конфигурация VLAN на маршрутизаторе Cisco может быть выполнена на отдельном физическом интерфейсе для каждой виртуальной сети, или на одном физическом интерфейсе для требуемых VLAN. Использование нужного физического порта для каждого номера виртуальной сети невыгодно, и не логично, так как многие физические порты теряются. При использовании одного физического интерфейса можно настроить отдельный логический субинтерфейс для каждого номера виртуальных сетей. В субинтерфейсе задаются нужные параметры. Субинтерфейс на маршрутизаторе Cisco может быть создан в режиме глобальной настройке.

Пример конфигурации подинтерфейса для vlan 10 и vlan 20 на маршрутизаторе:

interface FastEthernet0/0

ip address 192.168.0.254 255.255.255.0

duplex auto

speed auto

interface FastEthernet0/0.10

encapsulation dot1Q 100

ip address 192.168.100.254 255.255.255.0

interface FastEthernet0/0.20

encapsulation dot1Q 200

ip address 192.168.200.254 255.255.255.0

VLAN с номерами 10 и 20 в этом примере будут падать на подинтерфейсы FastEthernet0/0.10 и FastEthernet0/0.20 соответственно. Не помеченный трафик (native), по умолчанию VLAN 1, в этом случае будет проверяться на физическом интерфейсе FastEthernet0/0 с заданном ip адресом 192.168.0.254.

Номер субинтерфейса не должен совпадать с номером VLAN.

Настройка Cisco 2911

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые

Техническая

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа — межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Маршрутизаторы Cisco 2911 были разработаны с учетом различных требований к гибкости устройства. Это позволило бы снизить издержки на построение IT-инфраструктуры, а также на её дальнейшее развитие. В связи с этими преимуществами и выросла их популярность.

Рис.1.

Данная серия устройств отлично подходит для малого и среднего бизнеса с различной инфраструктурой. Множество дополнительных функций позволяет развернуть сеть под конкретные нужды, а в будущем — увеличить её, не меняя оборудование. Голосовой шлюз — один из примеров широкого функционирования маршрутизатора за счет дополнительной гибкости устройства.

IP-телефония — ещё один бонус в копилку данных устройств, поскольку также открывает широкие возможности по обустройству офиса или компании.

Интеграция сервисов как раз и рассчитана на уменьшение расходов на построение инфраструктуры, предоставляя большие возможности для функционирования определенной сети. Высокая производительность Cisco 2911 создает комфортные условия для его использования.

Для обновленных версий устройства появились возможности по обеспечению информационной безопасности, стали доступны упомянутые выше голосовые шлюзы. Также удобными инновациями стали IP- маршрутизация, групповая адресация, обеспечение качества обслуживания (QoS), мобильность IP-адресов, поддержка технологий MPLS, VPN и встроенные средства управления.

Настройка SSH

Прежде чем приступить непосредственно к настройке оборудования, необходимо обеспечить к нему доступ по протоколу SSH. Это защищенный протокол, который обеспечивает безопасность при работе с маршрутизатором. При первом подключении к Cisco 2911 необходимо произвести базовую настройку оборудования. К ней относится настройка подключения по протоколу Telnet (устаревший протокол, передающий все пароли в открытом виде и открывающий широкие возможности для различных атак).

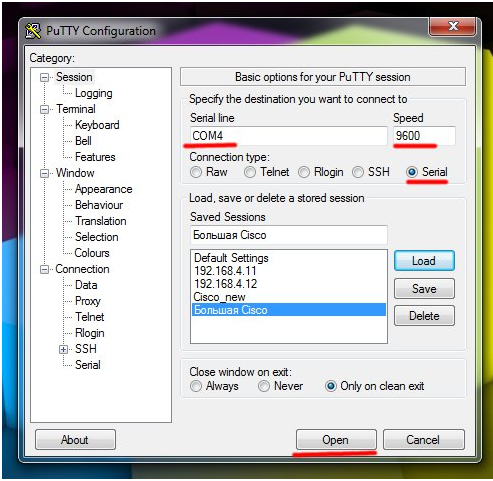

Для настройки необходимо использовать программу Putty, выбрав в ней тип подключения Serial и COM-порт. В консольном окне прописать следующее:

Router>enable // Вход в привилегированный режим

Router#erase startup-config // Необходимо сбросить пароль, удалить старые конфигурации и перезагрузить устройство

Router#reload

Router>enable

Router#configure terminal // Использование конфигурационного режима

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Gw0 // Имя устройства

Gw0(config)#

Gw0(config)#service password-encryption // Данная команда включает режим хранения паролей в конфигурационном файле устройства в зашифрованном виде.

Gw0(config)#no ip http server // Отключение управления маршрутизатором через http, https, CDP

Gw0(config)#no ip http secure-server

Gw0(config)#no cdp run

Gw0(config)#line con 0

Gw0(config-line)#password пароль // Необходимо задать пароль на подключение через консоль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config)#line vty ?

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config) enable secret пароль_enable_режима // Необходимо задать пароль для привилегированного режима

Настройка интерфейсов внутренней сети выглядит следующим образом:

Gw0(config) #interface Gi 0/0

Gw0(config-if)#ip address 192.168.0.1 255.255.255.0

Gw0(config-if)#description LAN

Gw0(config-if)#no shutdown

Gw0(config-if)#exit

Gw0(config)# ip name-server 192.168.0.2 // DNS-сервер

Теперь устройство доступно для подключения по протоколу Telnet по адресу 192.168.0.1.

Gw0# copy running-config startup config // сохранение конфигурации

Далее производим настройку SSH:

Gw0>enable//

Gw0#clock set 20:10:00 23 May 2012 // Необходимо установить точное время для генерации ключа

Gw0#configure terminal //

Gw0# ip domain name iamroot.ru // Для генерации ключа необходимо указать имя домена

Gw0(config)# crypto key generate rsa // Генерация RSA-ключа

Gw0(config)# username user privilege 15 secret пароль // Создание пользователя с расширенными правами

Активируем протокол ААА

Gw0(config)# aaa new-model // Активация AAA (авторизация, аутентификация и учет данных. Протокол используется для предоставления пользовательского доступа и контроля над ним).

Gw0(config)#line vty 0 1441 // Переход в режим конфигурирования терминальных сессий

Gw0(config-line)# transport input ssh // Указание на то, что средой доступа через сеть по умолчанию будет протокол SSH

Gw0(config-line)# logging synchronous //Автоматическое поднятие строки

Gw0(config-line)#exec-timeout 30 0 // Время тайм-аута до автоматического закрытия SSH-сессии в 30 минут

Далее необходимо выйти из конфигурационного режима командой Ctrl+Z

Gw0# wr // Сохранение настроек.

Теперь оборудование доступно через защищенный канал SSH.

Настройка USB

Если вернуться к началу статьи, то стоит обратить внимание на то, что подключение к консоли возможно не только через COM-порт, но и через USB. Для этого необходимо скачать и установить специальный драйвер (cisco usb console driver). Происходит распаковка, установка, перезагрузка системы.

Рис. 2.

Далее в диспетчере устройств необходимо посмотреть, какой COM-порт присвоен Cisco USB Console. После этого в Putty необходимо выбрать Serial — подключение и выбрать тот самый COM-порт (см.рис.1).

Настройка маршрутизации

Теперь можно перейти к полноценной настройке. Первым этапом будет рассмотрен процесс маршрутизации.

Прежде чем к нему приступить, стоит ознакомиться с таким понятием как «таблица маршрутизации». Визуально это можно представить как граф, соединенный между собой точками. Из пункта «А»в пункт «Б», и т.п. Таких маршрутов может быть несколько, но в данном случае будет рассмотрена статическая маршрутизация – это один конкретный путь, который, как правило, прописывается самим пользователем.

Данный этап необходим для того, чтобы маршрутизатор «знал» путь из одной точки в другую. Это знание поможет ему выбрать наилучший маршрут в зависимости от ситуации.

Процесс назначения маршрута на роутере выглядит следующим образом:

enable

configure terminal

ip route 172.16.0.0 255.255.255.128 Serial0/0/0// Используем команду для ввода статического маршрута

Данная команда указывает на то, что далее будет прописан маршрут. В конкретном случае, адрес 172.16.0.0 – та самая неизвестная роутеру сеть, 255.255.255.128 – маска неизвестной удаленной сети. Serial0/0/0 – интерфейс, на который будут поступать пакеты данных, предназначенные для той самой удаленной сети.

Вместе интерфейса можно указать IP-адрес шлюза.

Команда:

ip route 0.0.0.0 0.0.0.0 Serial0/0/0

означает маршрут по умолчанию.

end// Выход из режима глобальной конфигурации

show running-config// Проверка введенных данных.

copy running-config startup-config// Сохранение настроек

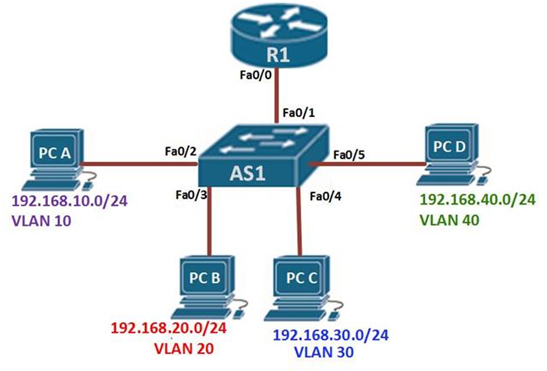

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Рис.3.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» — trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0

no shut

no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым. В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х

Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

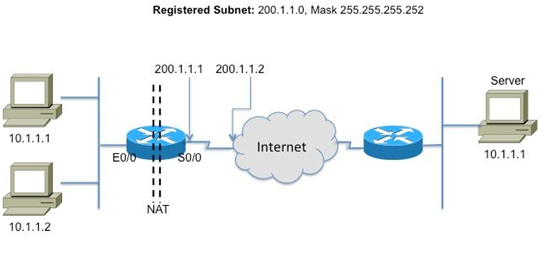

Настройка NAT

NAT – механизм преобразования транзитных IP-адресов. Также NAT отвечает за проброс портов — использование одного внешнего интерфейса несколькими устройствами в локальной сети. То есть, существует некоторое устройство, которое пытается отправить трафик вне локальной сети. Маршрутизатор его, конечно, отправит, но обратный адрес состоит из локального адреса устройства. Роутер мгновенно подменяет его адрес на свой внешний IP-адрес и меняет номер порта (чтобы различать локальные устройства между собой). Все данные маршрутизатор временно хранит в таблице, чтобы все данные достигли получателя.

Рис.4.

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT // Создание Access-листа NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Сохраняем все настройки:

R-DELTACONFIG#write

Настройка VPN

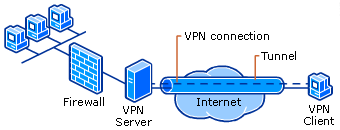

Теперь можно познакомиться с таким понятием, как VPN. VPN — virtual private network, виртуальная частная сеть. То есть, поверх существующей сети создается некая виртуальная сеть, которая объединяет в себя несколько устройств. Первой задачей VPN является маркировка участников данной сети, чтобы она не смешивалась с чужой. Второй (и одной из главных) задачей является защита информации, передаваемой между участниками сети.

Рис.5.

Такая сеть абстрагирована от физической составляющей. То есть, совсем неважно, каким образом будет установлено соединение, и проходить оно может через публичные сети.

Для маршрутизаторов VPN представляет собой туннель — допустим, между сетями двух офисов одной компании. Это довольно удобно, поскольку данные защищены от посторонних глаз, а работать можно без привязки к физическим интерфейсам. VPN способен объединять географически удаленные объекты в одну сеть.

К рассмотрению предлагается настройка VPN-туннеля между двумя маршрутизаторами с заданными параметрами:

Маршрутизатор Cisco в главном офисе (R-MAIN)

Пользовательская сеть 192.168.10.0 /24

Внешний статический IP-адрес 1.1.1.2 /30

Шлюз провайдера 1.1.1.1 /30

Маршрутизатор Cisco в удаленном офисе (R-BRANCH)

Пользовательская сеть 192.168.20.0 /24

Внешний статический адрес 2.2.2.2 /30

Шлюз провайдера 2.2.2.1 /30

Для начала необходимо выбрать параметры шифрования:

R-MAIN(config)#

crypto isakmp policy 1

encr 3des // Алгоритм шифрования

authentication pre-share

group 2

crypto ipsec transform-set ESP_3DES_SHA_HMAC esp-3des esp-sha-hmac

crypto ipsec df-bit clear

crypto ipsec profile VTI_PROF

set transform-set ESP_3DES_SHA_HMAC

set pfs group2

Ключ шифрования должен быть одинаковым на обоих роутерах.

Для главного офиса:

R-MAIN(config)#

crypto isakmp key 0 12345 address 2.2.2.2

Для удаленного офиса:

R-BRANCH(config)#

crypto isakmp key 0 12345 address 1.1.1.2

В каждом офисе необходимо указать внешний адрес соседней площадки.

На каждом маршрутизаторе создаем виртуальный туннельный интерфейс.

В главном офисе:

R-MAIN(config)#

interface Tunnel1

description Link to R-BRANCH

ip address 10.0.0.1 255.255.255.252 // Собственный адрес виртуального туннеля

tunnel source FastEthernet 0/0 // Собственный внешний интерфейс маршрутизатора

tunnel destination 2.2.2.2 // Внешний адрес маршрутизатора дополнительного офиса

tunnel mode ipsec ipv4 // Вид шифрования

tunnel protection ipsec profile VTI_PROF // Способ шифрования

В удаленном офисе:

R-BRANCH(config)#

interface Tunnel1

description Link to R-MAIN

ip address 10.0.0.2 255.255.255.252

tunnel source FastEthernet 4

tunnel destination 1.1.1.2

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI_PROF

Если все этапы выполнены правильно, то состояние интерфейса перейдет из состояния up/down в состояние up/up. Посмотреть это можно следующей командой:

R-MAIN# sh inter tun 1

Tunnel1 is up, line protocol is up

Проверяем работоспособность туннеля, запустив ping до соседнего адреса туннеля. Например, из головного офиса:

R-MAIN#ping 10.0.0.2

Для того, чтобы обе площадки были доступны друг другу, следует добавить соответствующие строчки маршрутизации на каждом устройстве.

В головном офисе:

R-MAIN(config)#

ip route 192.168.20.0 255.255.255.0 10.0.0.2

В удаленном офисе:

R-BRANCH(config)#

ip route 192.168.10.0 255.255.255.0 10.0.0.1

После всех этапов настройки все устройства настроенных сетей должны быть доступны друг другу, а связь должна быть защищенной.

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет.

Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

— GigabitEthernet0/0 — физический интерфейс провайдера.

-Dialer1- Виртуальный интерфейс

— 77896040263 — имя пользователя от провайдера

— bzBdfVpAWU8 — пароль от провайдера

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка осуществляется следующим образом:

show pppoe session

show pppoe summary

show interface dialer 1

…и напоследок

В данной статье были описаны общие принципы по настройке cisco 2911. Каждый этап описан с точки зрения наглядности процесса (в какой ситуации чаще применяется тот или иной функционал). На основе данных пояснений по каждому этапу и описания принципов настройки можно построить собственную сеть под конкретные потребности. А поскольку рассматриваемый маршрутизатор отличается своей масштабируемостью, открываются широкие возможности по его функционалу.

Sub интерфейсы представляют собой виртуальные интерфейсы, которые можно создать на базе основного интерфейса. Они позволяют разбить основной интерфейс на несколько подинтерфейсов для более гибкой настройки сети. В этой статье мы рассмотрим, как настроить sub интерфейсы на примере роутера Cisco.

Для начала необходимо настроить основной интерфейс на роутере. Для этого вводим команду interface GigabitEthernet0/0 в командной строке. После этого входим в режим настройки интерфейса с помощью команды interface configuration. Далее указываем IP-адрес и маску подсети с помощью команды ip address. Например: ip address 192.168.1.1 255.255.255.0.

После настройки основного интерфейса можно приступить к настройке sub интерфейсов. Для этого вводим команду interface GigabitEthernet0/0.1. Цифра «1» указывает на номер sub интерфейса. Далее входим в режим настройки интерфейса и задаем IP-адрес и маску подсети таким же образом, как и для основного интерфейса. Например: ip address 192.168.2.1 255.255.255.0.

Важно: при настройке sub интерфейсов необходимо учесть, что они должны относиться к одной и той же физической сети, что основной интерфейс. Также необходимо учитывать, что используемые IP-адреса и маски подсетей не должны пересекаться с другими сетями в вашей сети.

Содержание

- Подготовка к настройке sub интерфейса

- Требования к оборудованию

- Проверка наличия необходимых кабелей

- Создание sub интерфейса

Подготовка к настройке sub интерфейса

| Шаг 1: | Изучение документации. Перед началом настройки sub интерфейса рекомендуется ознакомиться с документацией производителя оборудования. Изучение документации позволит вам получить полное представление о возможностях и требованиях данного типа интерфейса. |

| Шаг 2: | Подготовка необходимых компонентов. Для настройки sub интерфейса вам потребуются следующие компоненты: маршрутизатор, коммутатор, кабельные соединения, необходимые программные инструменты и, при необходимости, дополнительное оборудование. |

| Шаг 3: | Физическое подключение оборудования. Для правильной настройки sub интерфейса необходимо правильно подключить все компоненты сети. Убедитесь, что все кабели правильно подключены и качество соединения соответствует требованиям. |

| Шаг 4: | Подготовка IP-адресации. Перед настройкой sub интерфейса убедитесь, что у вас есть достаточное количество IP-адресов для всех интерфейсов и подсетей, которые планируется использовать. Продумайте логику адресации, чтобы избежать конфликтов. |

| Шаг 5: | Резервное копирование конфигурации. Перед приступлением к настройке sub интерфейса рекомендуется сохранить резервную копию текущей конфигурации маршрутизатора. Это позволит вернуться к предыдущей конфигурации в случае ошибок или проблем в процессе настройки. |

После выполнения всех подготовительных шагов вы будете готовы приступить к настройке sub интерфейса.

Требования к оборудованию

Для настройки sub интерфейса вам понадобятся следующие компоненты:

-

Маршрутизатор (router): необходимо иметь маршрутизатор, поддерживающий функциональность sub интерфейсов. Убедитесь, что ваш маршрутизатор поддерживает данную технологию.

-

Символьны модуль (WIC или HWIC): для создания sub интерфейсов необходимо иметь соответствующий символьный модуль, который подключается к вашему маршрутизатору. Убедитесь, что выбранный модуль совместим с вашим маршрутизатором.

-

Кабельные соединения: для связи между маршрутизатором и символьным модулем необходимо использовать соответствующие кабельные соединения. Обычно это Ethernet-кабели или сериальные кабели, в зависимости от типа подключаемого модуля.

-

Компьютер с программой для настройки: для настройки sub интерфейсов вам понадобится компьютер, на котором установлена программа для настройки маршрутизатора. Обычно это CLI (Command Line Interface) или Web-интерфейс, доступные через Ethernet-порт маршрутизатора.

Убедитесь, что у вас есть все необходимые компоненты, прежде чем приступать к настройке sub интерфейса.

Проверка наличия необходимых кабелей

Перед настройкой sub интерфейса необходимо убедиться, что все необходимые кабели подключены корректно.

Во-первых, убедитесь, что Ethernet-кабель подключен к вашему маршрутизатору или коммутатору. Проверьте, что кабель правильно вставлен в порт, и что индикаторы на сетевом устройстве горят зеленым цветом.

Во-вторых, обратите внимание на то, что вы используете правильный тип кабеля для подключения sub интерфейса. В зависимости от типа входного порта на вашем устройстве, могут потребоваться разные типы кабелей, такие как Ethernet или serial кабель.

Если у вас возникли сомнения относительно типа требуемого кабеля, обратитесь к документации вашего устройства или посоветуйтесь с специалистом в области сетевых подключений.

Также стоит проверить состояние физического соединения. Визуально осмотрите кабель, чтобы убедиться, что он не поврежден, и что все разъемы и контакты целые и чистые.

Не забудьте также проверить, что электропитание для вашего сетевого устройства подключено и включено.

После того как убедитесь, что все кабели подключены корректно, вы можете переходить к настройке sub интерфейса.

Создание sub интерфейса

Sub интерфейс представляет собой вторичный интерфейс, который можно создать на основе основного интерфейса. В этом разделе мы расскажем, как создать sub интерфейс и приведем подробное пошаговое руководство.

Для создания sub интерфейса нужно выполнить следующие шаги:

- Откройте основной интерфейс, на основе которого вы хотите создать sub интерфейс.

- Создайте новый файл и сохраните его с расширением «.sub» или «.sub.xml».

- Откройте новый файл и создайте первый sub элемент.

- Задайте необходимые атрибуты для sub элемента, такие как имя, тип и описание.

- Добавьте необходимые параметры для sub элемента.

- Повторите шаги 3-5 для каждого дополнительного sub элемента, которые вы хотите добавить.

- Сохраните файл с sub интерфейсом.

После создания sub интерфейса вам нужно связать его с основным интерфейсом. Для этого выполните следующие действия:

- Откройте основной интерфейс в текстовом редакторе.

- Найдите элемент, к которому вы хотите добавить sub интерфейс.

- Добавьте ссылку на sub интерфейс в атрибуте «subinterface» данного элемента.

- Сохраните и закройте файл.

Теперь sub интерфейс будет отображаться в основном интерфейсе в виде вложенного элемента. Вы можете изменить его имя, тип, описание и параметры в соответствии с вашими потребностями.

Вот и все! Теперь вы знаете, как создать sub интерфейс и связать его с основным интерфейсом. Успешного использования!