Время на прочтение

6 мин

Количество просмотров 245K

Недавно я озадачился поиском возможности создания шифрованного подключения к своему офису средствами L2TP/IPsec протокола. Задача усложнилась, когда, кроме Windows клиентов, появилась потребность пускать в сеть еще iOS и Android клиентов. В Интернете множество статей как проделать это на Windows Server с «внешним» IP-адресом. Но я хочу предложить сообществу реализацию стандартными средствами Windows 7/8 шифрованного L2TP тоннеля в локальную сеть с популярной, на мой взгляд, топологией.

Структура сети

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Windows 7 L2TP/IPsec AES 128-bit с использованием сертификата

- Первым делом нужно сгенерировать сертификат компьютера и пользователя на VPN сервере.

Для этого воспользуемся бесплатной утилитой Simple Authority.

Устанавливаем, запускаем. Сразу программа предложит сгенерировать сертификат компьютера. Заполняем поля. Хаотично клацаем по клавиатуре, тем самым генерируя случайное число. Вводим пароль (лучше длиннее 8-ми символов, иначе могут быть глюки) Сертификат компьютера (CA) готов. Если пользователь не добавлен, то добавляем. Справа заполняем необходимые поля. Жмем «New certificate». После этого на рабочем столе появится два файла сертификатов с расширениями *.cer и *.p12 - Установим сертификаты на наш VPN сервер.

Для этого делаем Win+R(«Выполнить»), вводим mmc, жмем Enter. Откроется Консоль.

Добавляем оснастку (Файл->Добавить удалить оснастку). Выбираем «Сертификаты». Жмем «Добавить». Выбираем пункт «учетной записи компьютера» при вопросе, где будет управлять эта оснастка сертификатами. Далее, «Личное»->Правой кнопкой мыши->Все задачи->Импорт->Выбираем файл сертификата с расширением *.p12 (именно его). Вводим пароль, ставим галку «Пометить этот ключ как экспортируемый». В категории «Личное» появится два сертификата. Тот сертификат, у которого поля «Кому выдан» и «Кем выдан» одинаковые, нужно перенести в категорию «Доверенные корневые центры сертификации». - Нужно убедиться в отсутствии параметра ProhibitIpSec=1.

Идем в реестр (Win+R -> regedit). Ищем ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters. Если вышеуказанного параметра там нет или он равен 0, то все хорошо. Иначе, исправляем это. - Создаем входящее подключение.

Идем в «Центр управления сетями и общим доступом»->«Изменение параметров адаптеров». Жмем клавишу Alt, сверху выпадет меню. Далее Файл->«Новое входящее подключение». Выбираем нужных пользователей, ставим галку «Через интернет… VPN». Выбираем нужные протоколы. На TCP/IP v4->Ставим галку «Разрешить доступ к локальной сети» и обязательно устанавливаем пул адресов, выдаваемых клиенту. После создания подключения обязательно откройте его свойства и во вкладке «Пользователи» проверьте наличие галки «Пользователи должны держать пароли в секрете» - Проверим, открылись ли нужные нам порты. Открываем командную строку и командой netstat /a /p udp смотрим, открылись ли UDP 1701 UDP 4500 UDP 500.

Создание клиентского подключения для этого способа

- Установим сертификаты на нашего VPN клиента. Копируем с VPN сервера сертификаты, которые создали ранее. Устанавливаем их точно таким же способом, как и на сервере.

- Создадим VPN подключение. Идем в «Центр управления сетями и общим доступом» -> Настройка нового подключения или сети. Далее «Подключение к рабочему месту» -> Использовать мое подключение к Интернет. Вводим адрес нашего VPN сервера. Подключение готово.

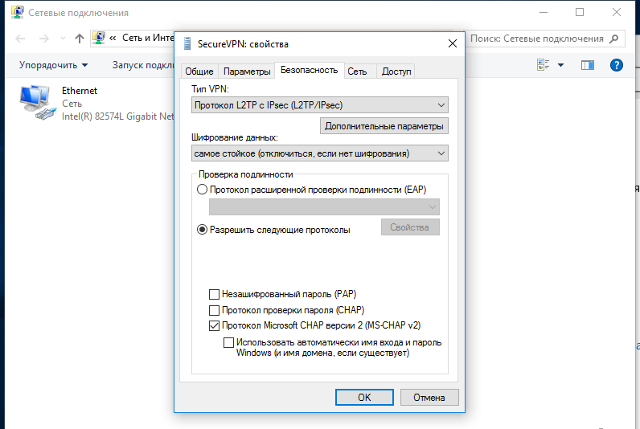

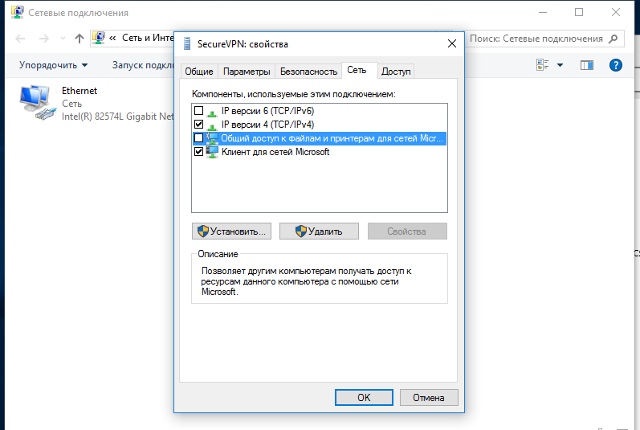

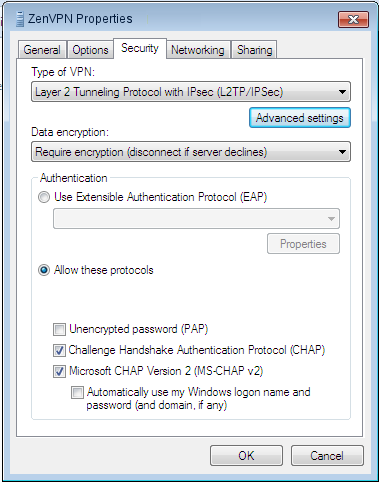

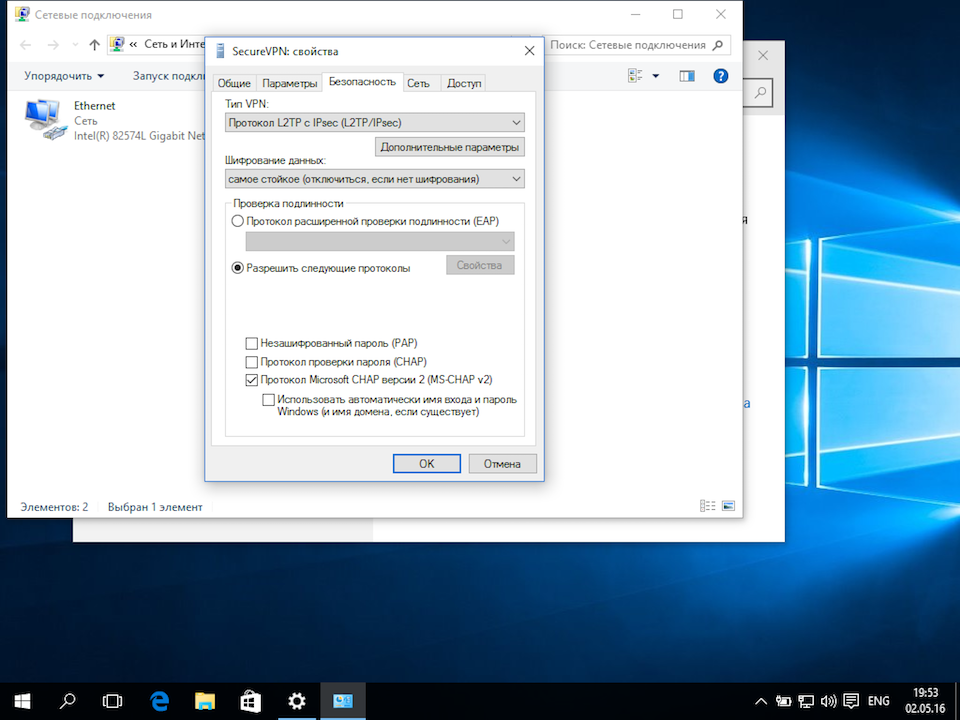

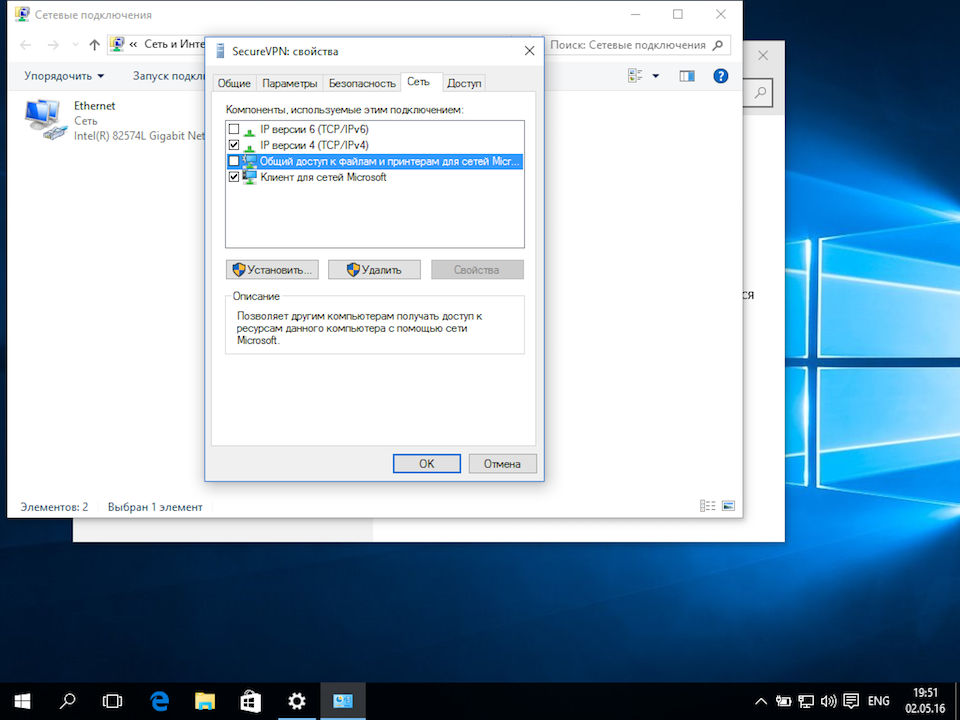

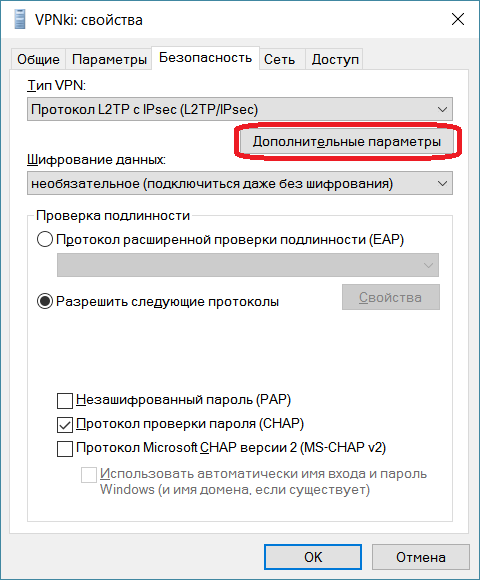

- Настроим наше VPN подключение. Имя пользователя и пароль, думаю, вопросов не вызывают. Во вкладке «Безопасность» выбираем тип VPN L2TP/IPsec и в дополнительных параметрах выбираем «Использовать сертификат» и убираем галку «Проверить атрибуты имени сертификата». Шифрование ставим Обязательное и «Разрешаем следующие протоколы» проверки подлинности: MS-CHAPv2. Далее вкладка Сеть -> TCP/IPv4 свойства -> Дополнительно -> Убираем галку «Использовать основной шлюз».

- Если не поднимается подключение. То на Windows 8 стоит попробовать такой ключ реестра HKLM\SYSTEM\CurrentControlSet\Services\IPsec создаем параметр DWORD с именем AssumeUDPEncapsulationContextOnSendRule и значением 2. Для Windows 7/Vista этот параметр нужно создать в HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

Windows 7 L2TP/IPsec Preshared Key с ESP 3DES шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Список IP-фильтров. Вводим имя, снимаем галку «Исп. мастер», «Добавить». Адрес источника: «Любой». Адрес назначения: «Любой». Вкладка протокол. В выпадающем списке выбираем UDP. Пакеты ИЗ этого порта: 1701. Пакеты НА любой порт. ОК, ОК и возвращаемся в список IP-фильтров. Здесь вновь созданный фильтр отмечаем «точкой» и переходим на следующую вкладку.

- Действие фильтра. По аналогии. Имя, галку про мастер, «Добавить». Выбираем «Согласовать безопасность», «Добавить». Выбираем «Шифрование и обеспечение целостности. (ESP)». ОК. Смотрим, чтоб не стояло никаких галок ниже списка методов безопасности. ОК. Аналогично отмечаем точкой и переходим к очередной вкладке.

- Тип подключения. Все сетевые подключения.

- Параметры туннеля. Это правило не указывает туннель IPsec.

- Методы проверки подлинности. Не обращаем пока внимание на Kerberos, жмем «Добавить». Выбираем «Использовать данную строку (Предварительный ключ)» и вводим наш заранее придуманный Ключ. ОК. И теперь можно удалить Kerberos. В этой же вкладке можно добавить проверку подлинности по Сертификату. Процесс генерации и установки Сертификата описан в первом способе.

- Обязательно нужно назначить новую политику IP-безопасности. Правой кнопкой мыши по ней, «Назначить».

Создание клиентского подключения для этого способа

- Отличается от создания клиентского подключения для первого способа только Дополнительными свойствами L2TP/IPsec, где вместо использования сертификата выбираем «… использовать общий ключ».

Доступ к VPN серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема. Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1. Здесь подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Переработанный материал:

- Windows XP Pro as a L2TP IPSec VPN Server

- VPN сервер L2TP на Windows 7

- Конфигурация подключений L2TP/IPSec, использующих проверку подлинности на основе предварительного ключа

- Роль сервера удаленного доступа или VPN-сервера: настройка сервера удаленного доступа или VPN-сервера

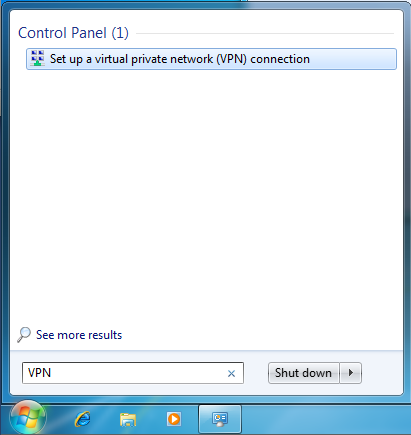

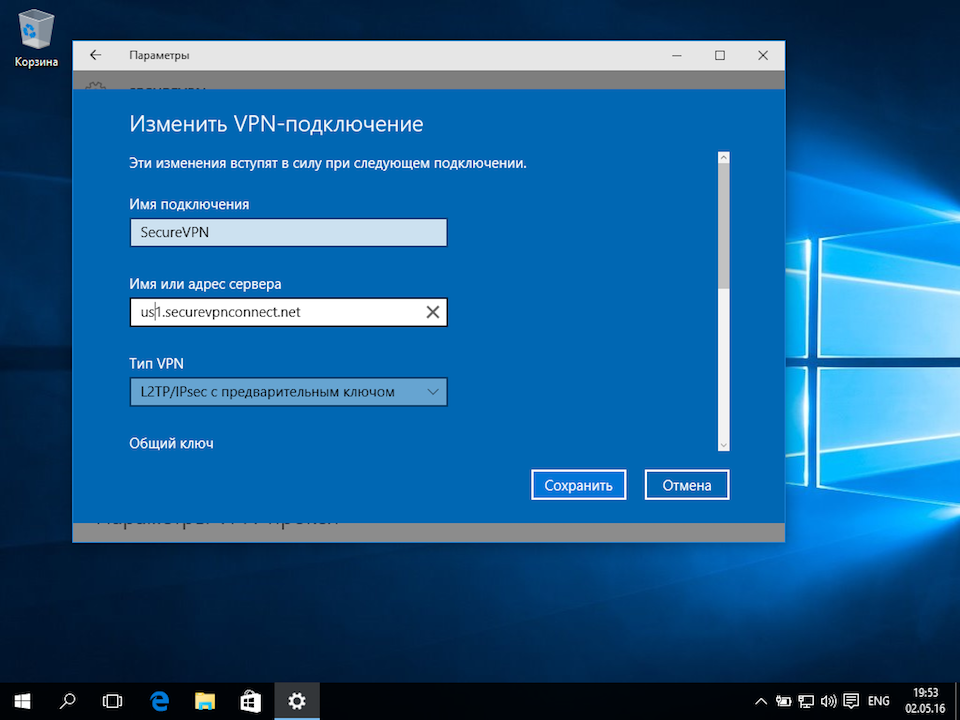

Шаг 1: создайте новое VPN-соединение

Щёлкните по кнопке Пуск, введите «VPN» в строку поиска и щёлкните “ Установить виртуальное частное соединение VPN

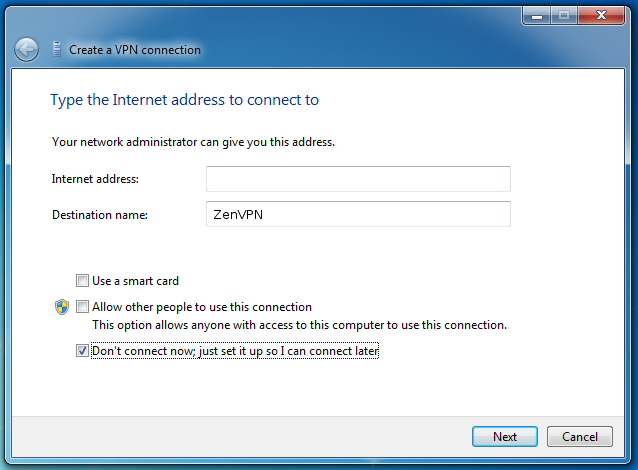

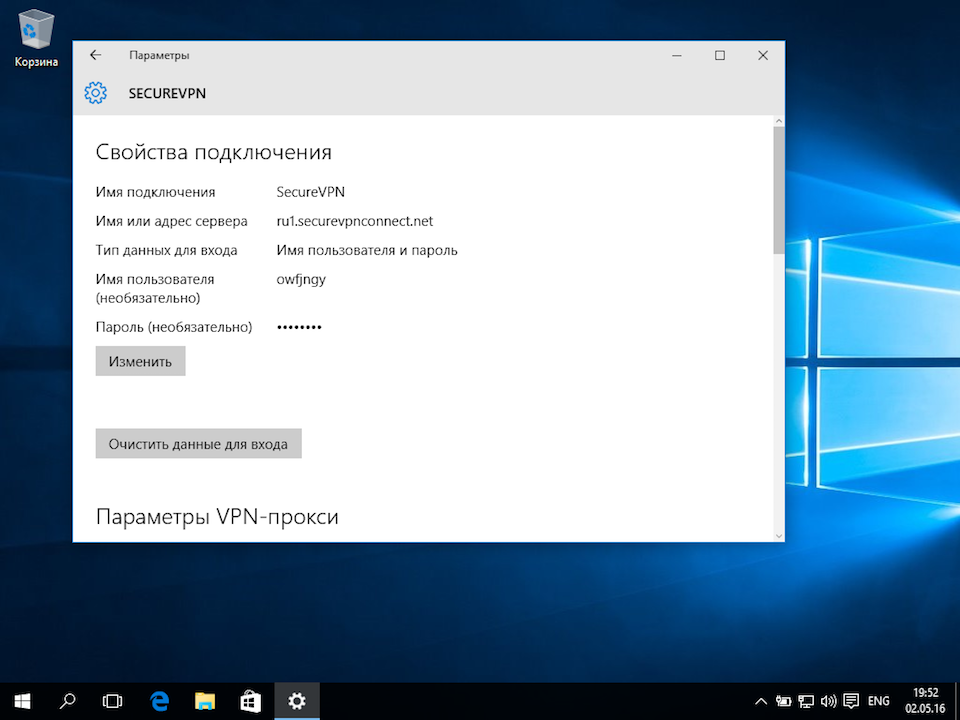

Введите адрес вашего VPN сервера в это поле Internet address и любое название соединения (например, «ZenVPN”) в поле Destination name. Проверьте Не соединяться сейчас; установить, чтобы я мог подключиться позже и кликните на Следующее.

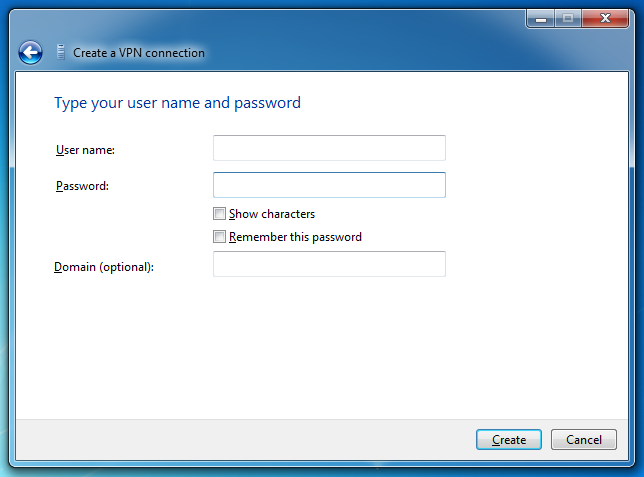

Введите ваш логин для VPN в поле Имя пользователя и ваш пароль в поле Пароль. Нажмите Запомнить пароль и кликните Создать.

На этом этапе вы уже должны быть в состоянии подключиться к VPN, однако, он будет использовать протокол PPTP, который считается менее безопасным, чем L2TP/IPsec. Для настройки подключения для использования L2TP/IPSec, перейдите к шагу 2.

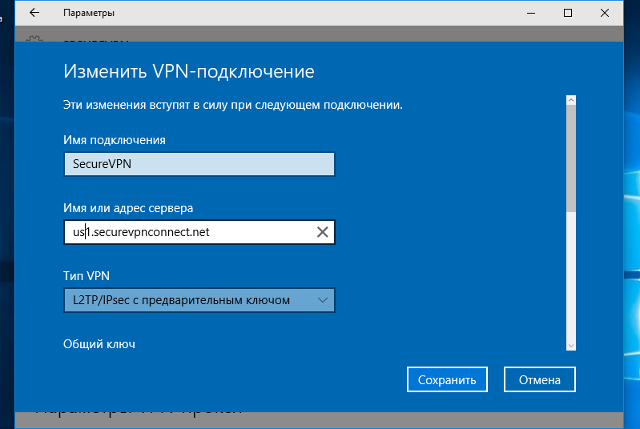

Шаг 2: настройте соединение использовать L2TP/IPsec

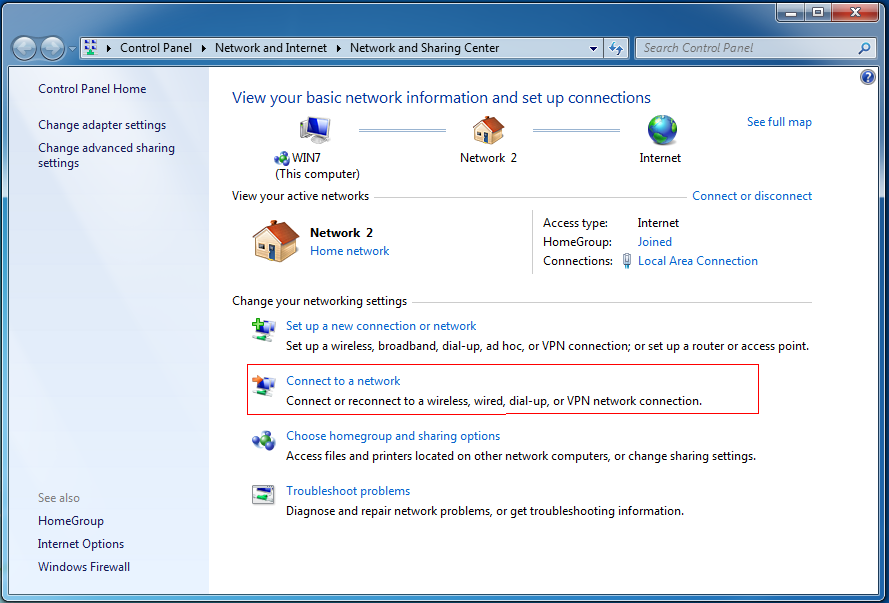

Кликните на кнопку “Пуск”, введите “Сеть” в строку поиска и кликните Сеть и сетевой центр

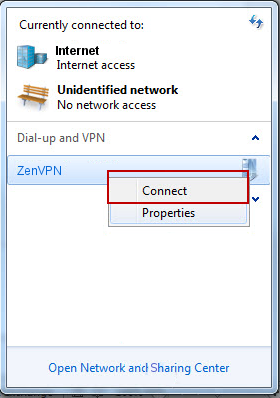

Кликните Подключиться к сети

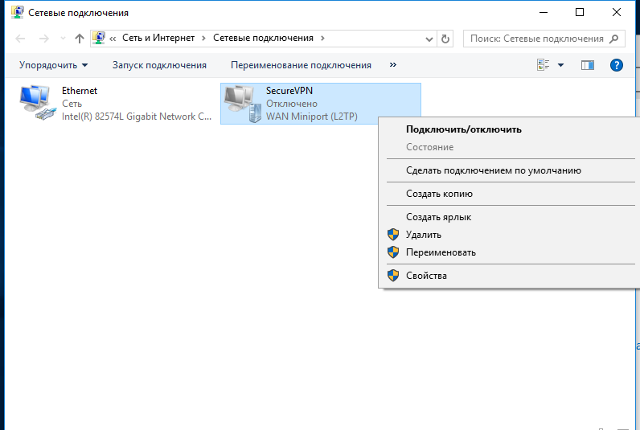

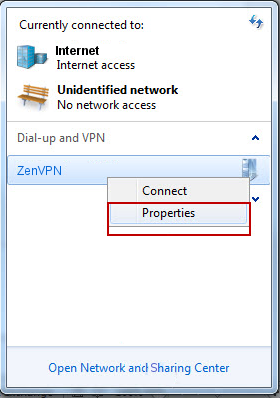

Щелкните правой кнопкой мыши на созданное вами соединение на шаге 1 и выберите Свойства из меню.

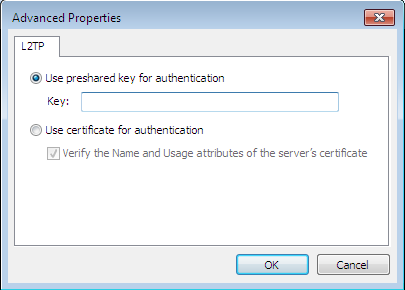

Выберите Layer 2 Tunneling Protocol с IPSec (L2TP/IPsec) из Тип VPN выпадающего списка и нажмите кнопку Расширенные настройки

Выберите Использовать предварительно общий ключ для аутентификации из Тип VPN и предварительно введите согласованный ключ в поле ключ. Нажмите кнопку ОК.

Сделано!

Шаг 3: Протестируйте ваше VPN соединение

Активируйте соединение кликнув на кнопку Подключиться к сети в Сеть и Сетевой центр и выберите тип соединения из списка.

После того, как вы подключились, посетите эту страницу , чтобы увидеть ваш новый IP-адрес и убедиться, что все сработало правильно.

In this article, we will learn the steps on How to Setup L2TP/IPsec VPN with a Pre-Shared key on Windows Server 2019.

What is a VPN?

A Virtual Private Network (VPN) is a secure network tunnel that allows you to connect to your private network from internet locations. So, you can access and use your internal resources based on assign permission.

Layer 2 Tunneling Protocol (L2TP):

L2TP is the industry standard when setting up secure VPN tunnels. L2TP supports either computer certificates or a Pre-shared key as the authentication method for IPsec. L2TP/IPsec VPN connections provide data confidentiality, data integrity, and data authentication.

Understanding the SSTP Test Lab:

- WS2K19-DC01: Domain Controller and DNS.

- WS2K19-VPN01: Member Server.

- WS10-CLI01: Windows 10 Client Machine.

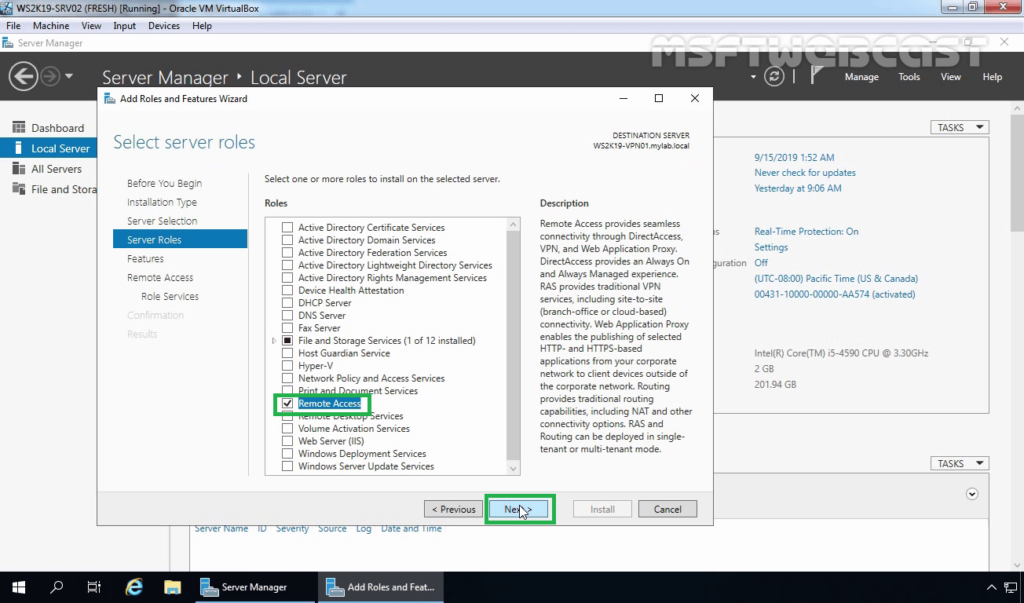

Step:1 Install Remote Access Server role on Windows Server 2019:

1. The first step is the installation of the Remote Access Server role. Open Server Manager Console and start role and feature installation wizard. Select the Remote Access Server role.

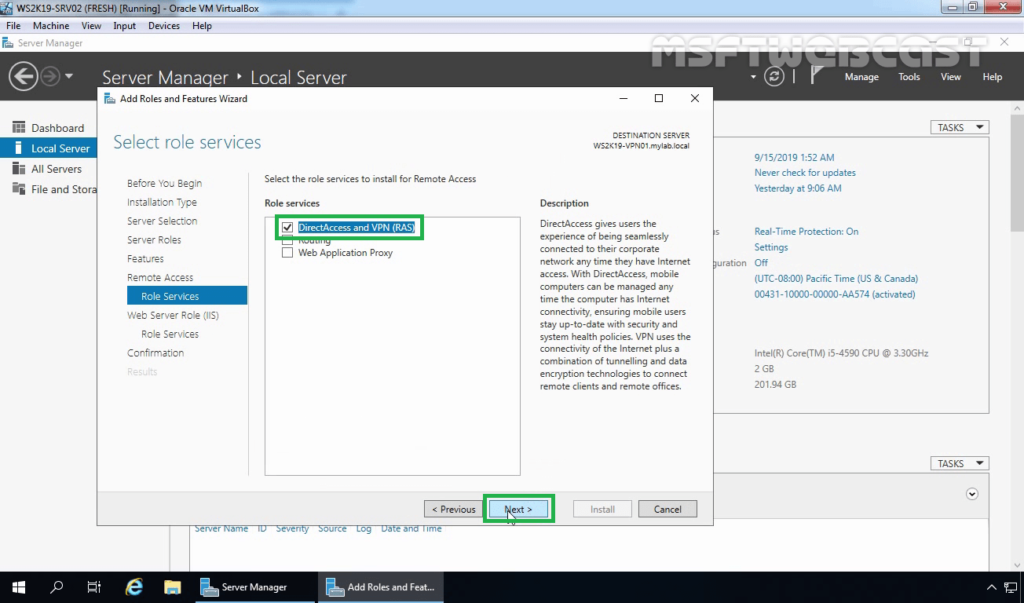

2. On select role services, select DirectAccess and VPN (RAS) role service. Click Next and finish the installation.

3. When the installation finished, click on close.

Step:2 Configure L2TP/IPsec VPN on Windows Server 2019:

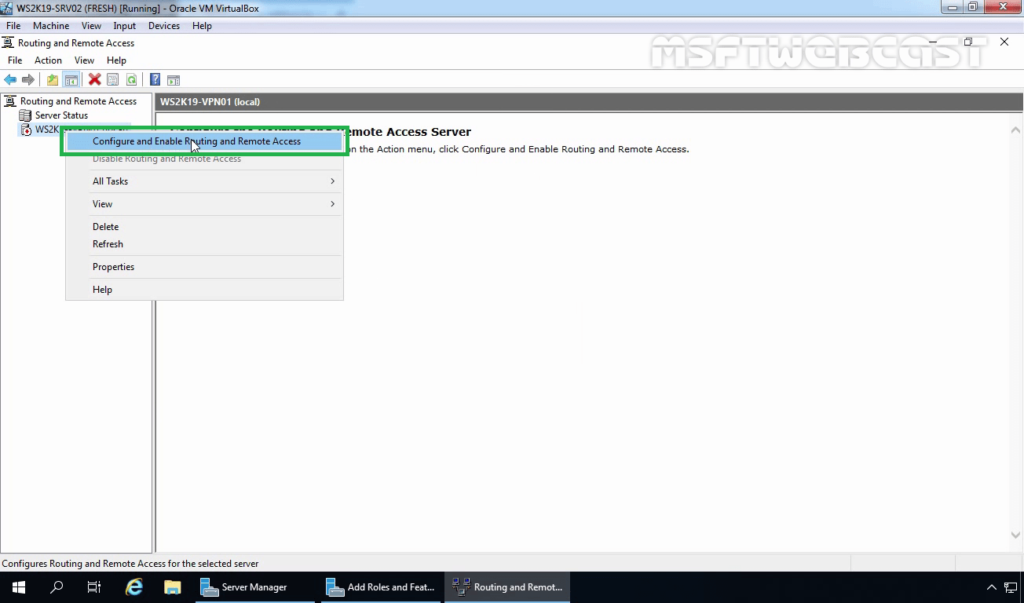

4. On Member Server, Open Server Manager. Click on Tools and select Routing and Remote Access Console.

5. Right-click on the Server name and select Configure and Enable Routing and Remote Access.

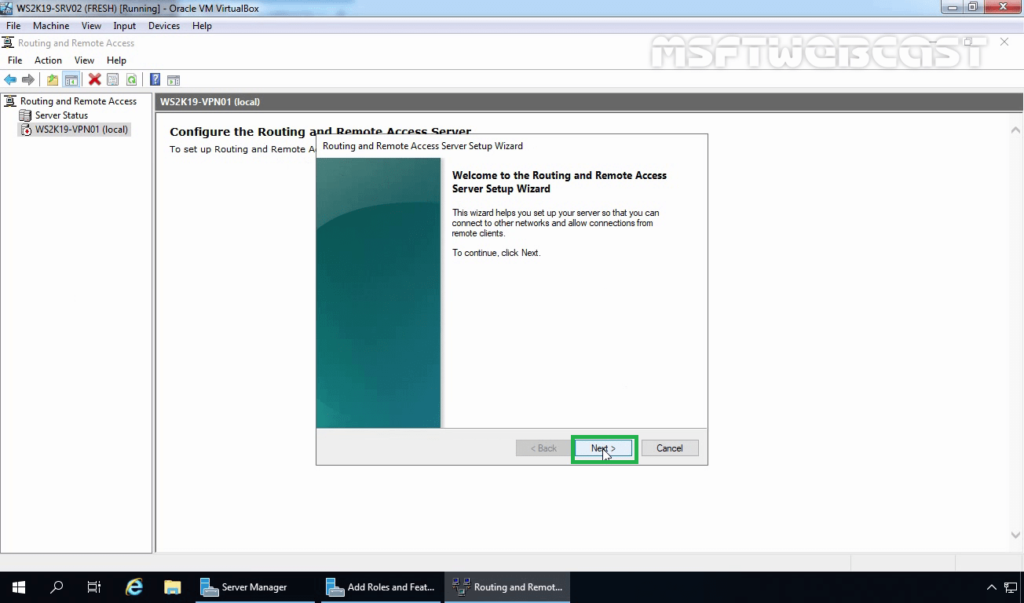

6. On Welcome screen, click Next.

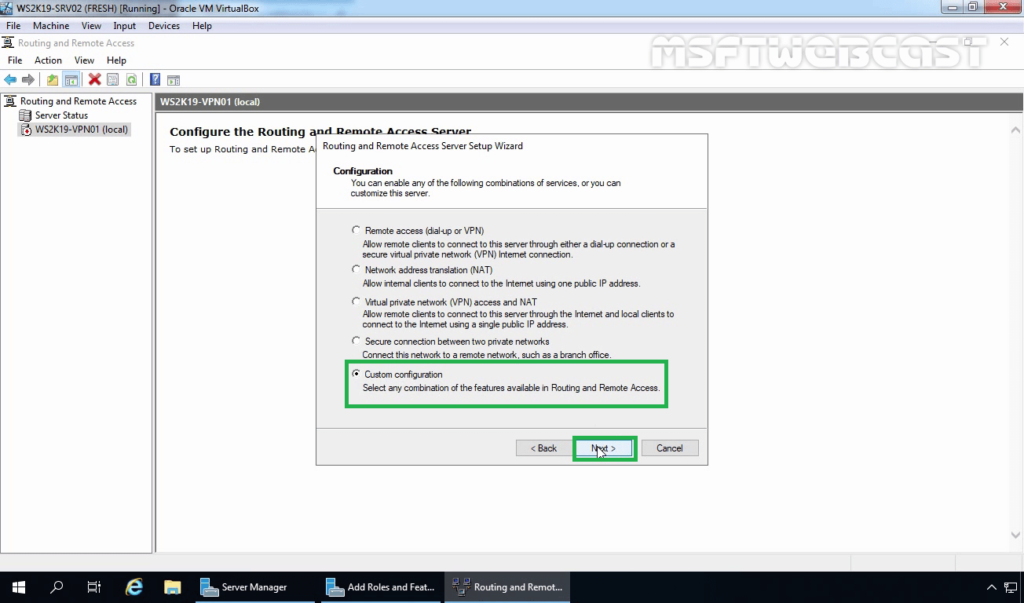

7. On the Configuration page, select the Custom configuration radio button. Click Next.

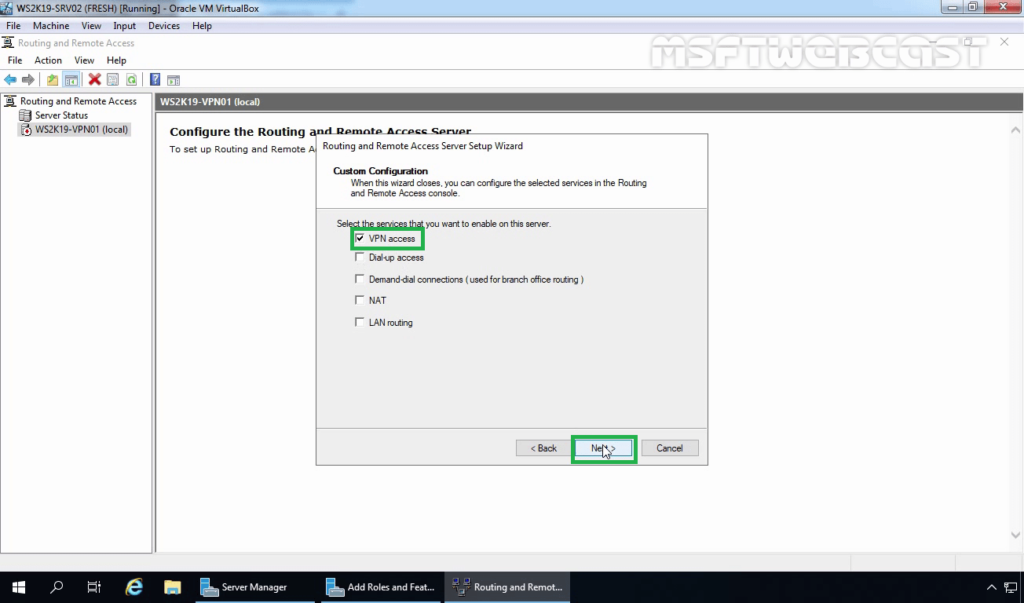

8. On select the service page, select VPN Access. Click Next.

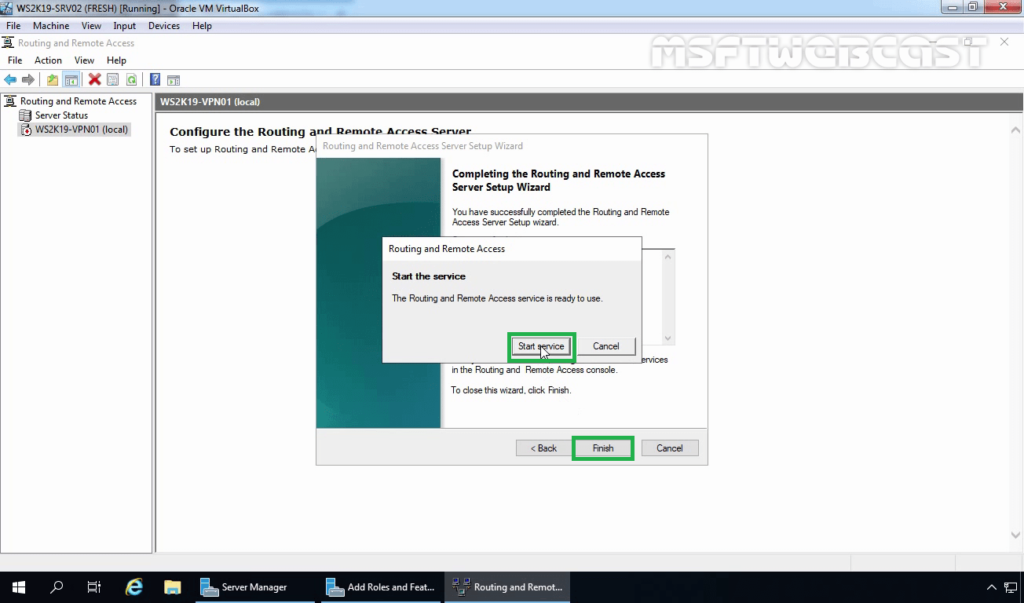

9. After clicking on the Finish, it will ask you to start the service. Click on Start service.

10. Now you will see a green up arrow beside your server name.

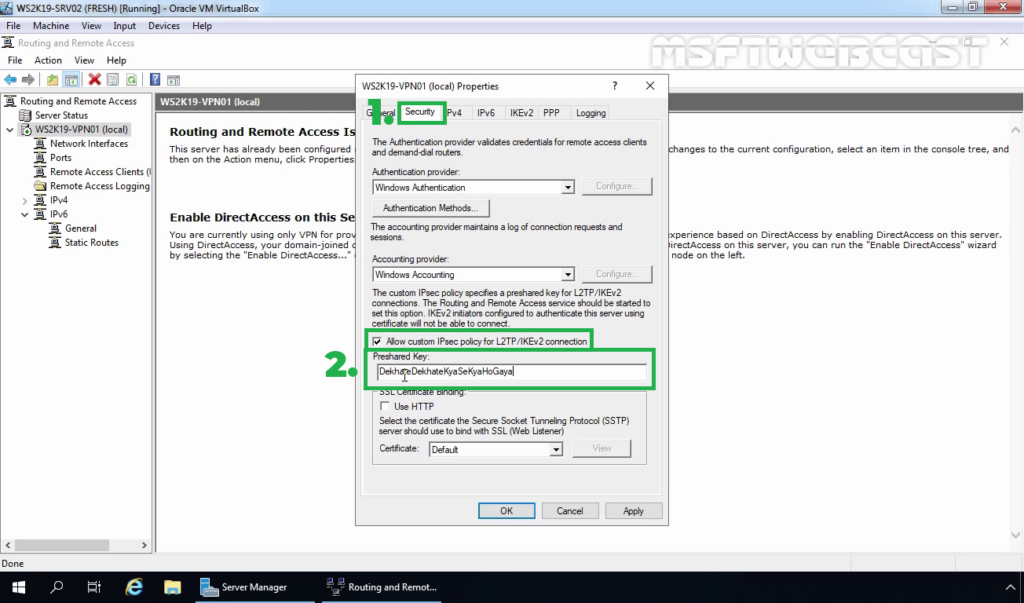

Step:3 Configure Pre-Shared Key for IPsec Authentication.

To configure the Pre-shared Key for L2TP/IPsec VPN, we need to set up specific settings in the VPN server’s properties section.

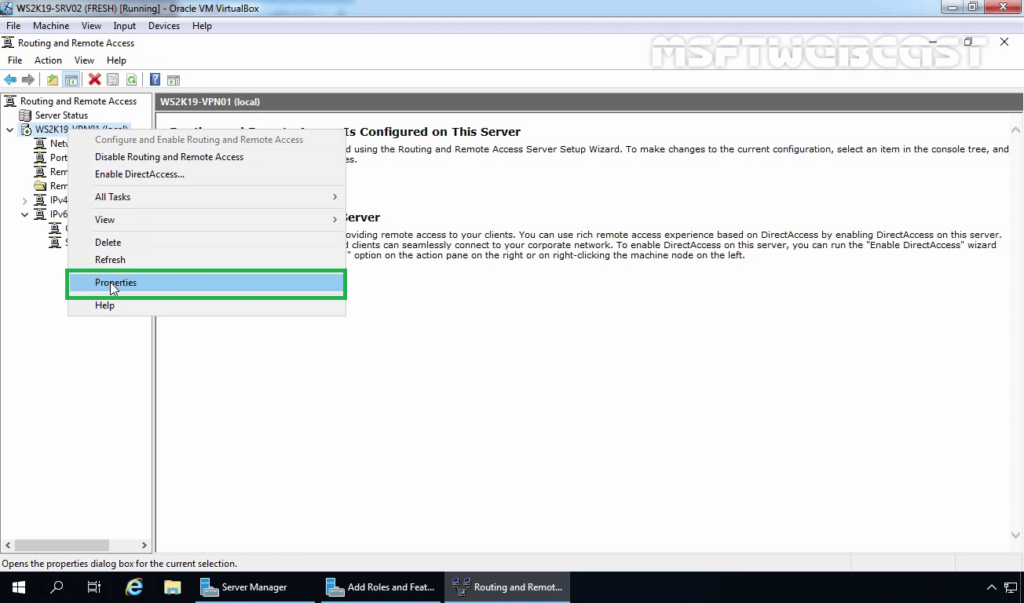

11. Right-click on the server name and click on Properties.

12. On the Security tab, select the checkbox Allow Custom IPsec Policy for L2TP/IKEv2 Connection. Specify a strong Pre-Shared Key for L2TP/IPsec VPN connection.

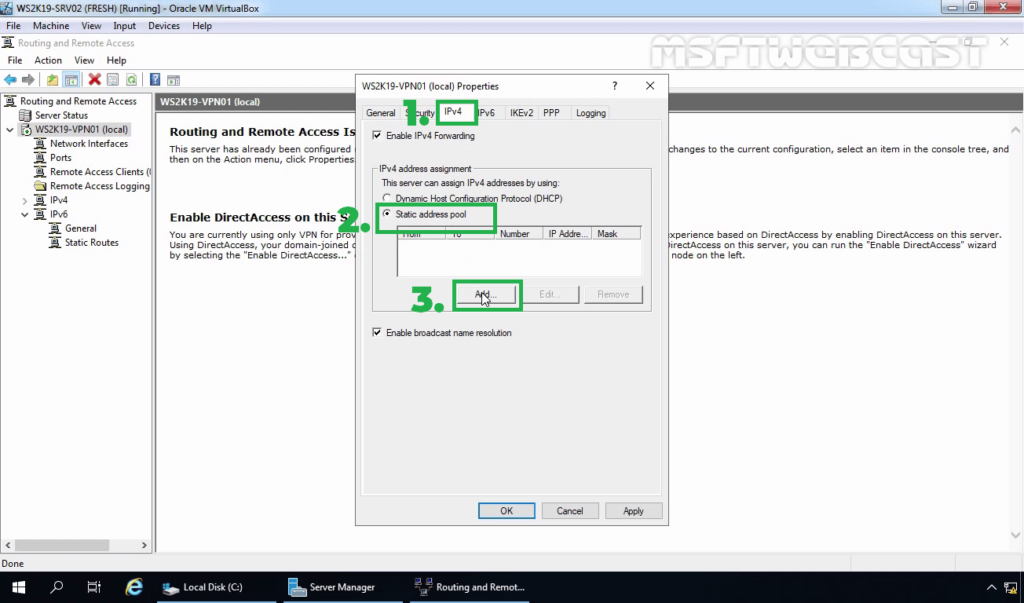

13. Click on IPv4 Tab. Select the Static Address Pool radio button. Click on Add button.

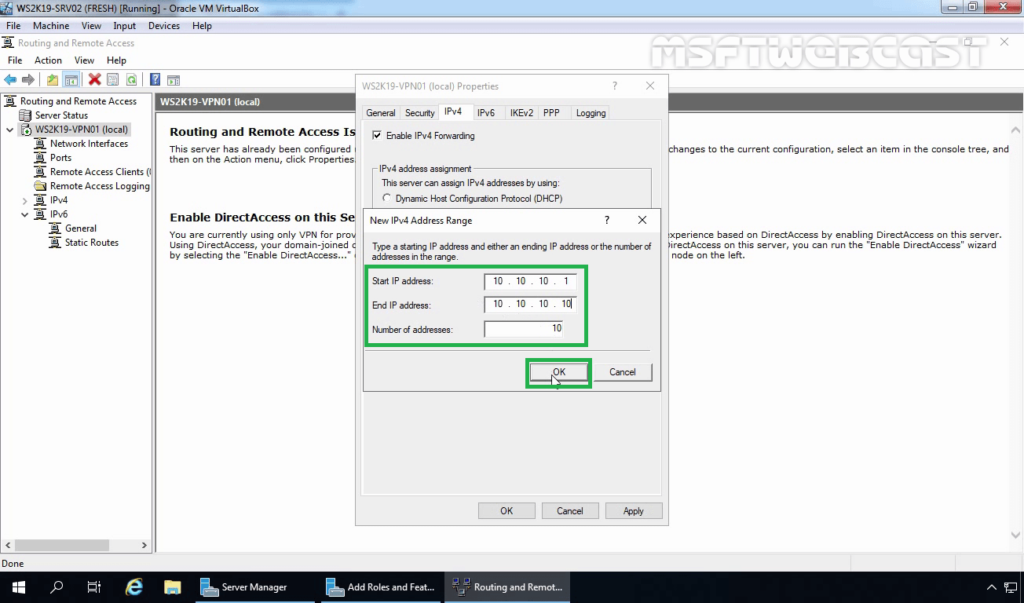

14. Specify the IP address range. Click on OK.

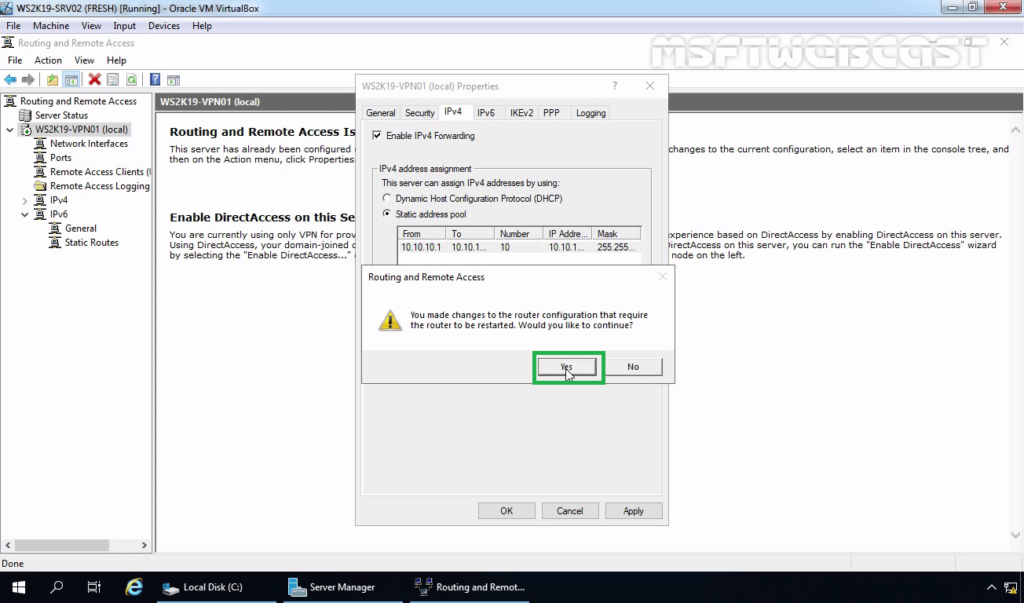

15. Click on Apply to save the changes to the VPN server. It will ask to restart the Routing and Remote Access service. Click on yes to do so.

Step:4 Create AD User and allow dial-in access:

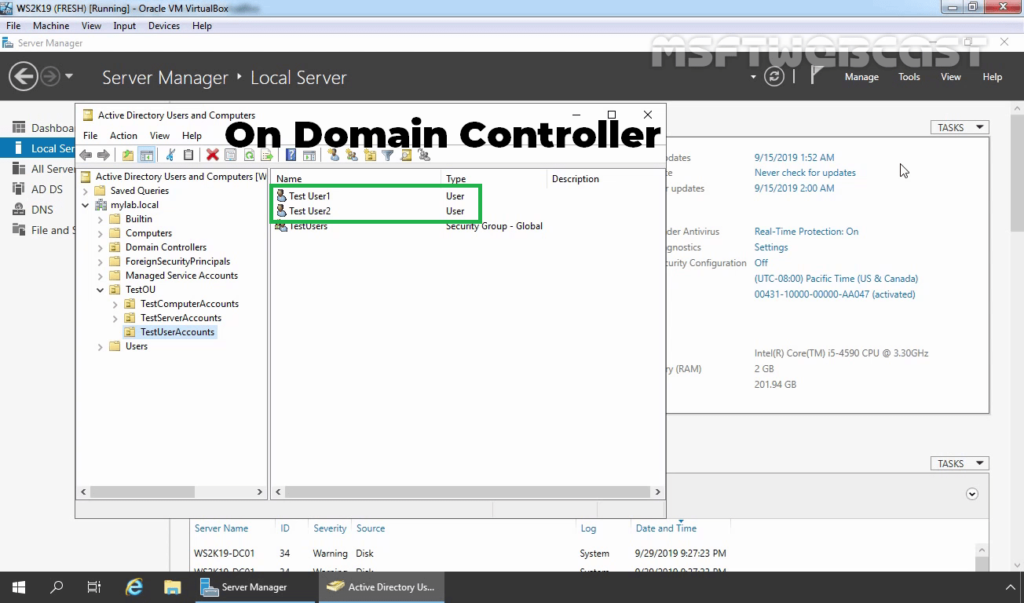

16. On Domain Controller, Open Active Directory Users and Computers snap-ins. Create AD users name Test User1 and Test User2.

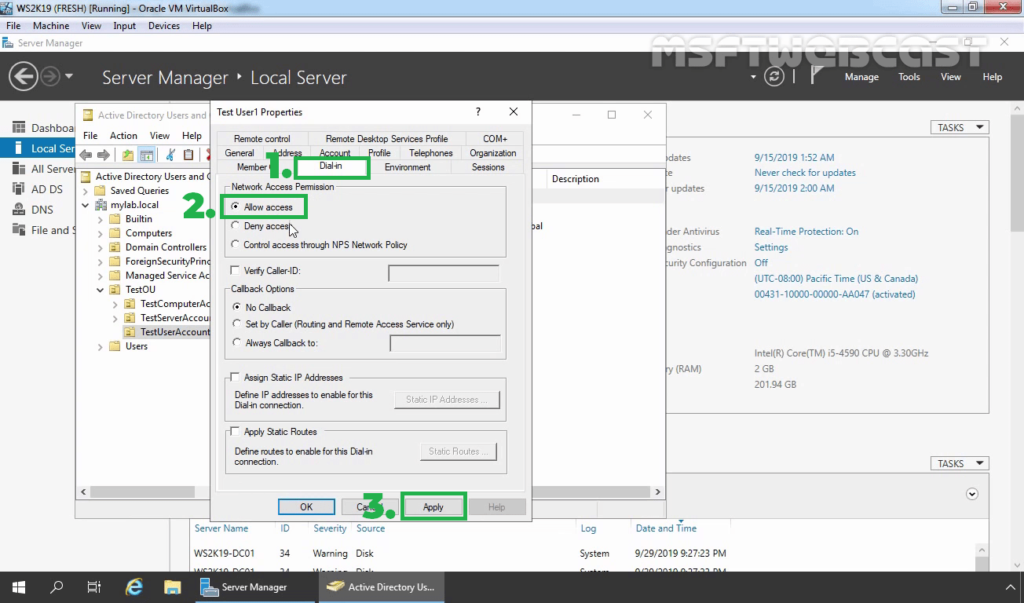

17. Enable dial-in access for selected VPN users by opening the user properties and selecting Allow access on the tab Dial-in.

Note: If you want, you can configure Network Policy Server to allow VPN users to connect to the VPN server running on Windows Server 2019.

Step:5 Setup a VPN Connection for L2TP/IPsec VPN:

On Windows 10 client machine, we need to create a new VPN connection.

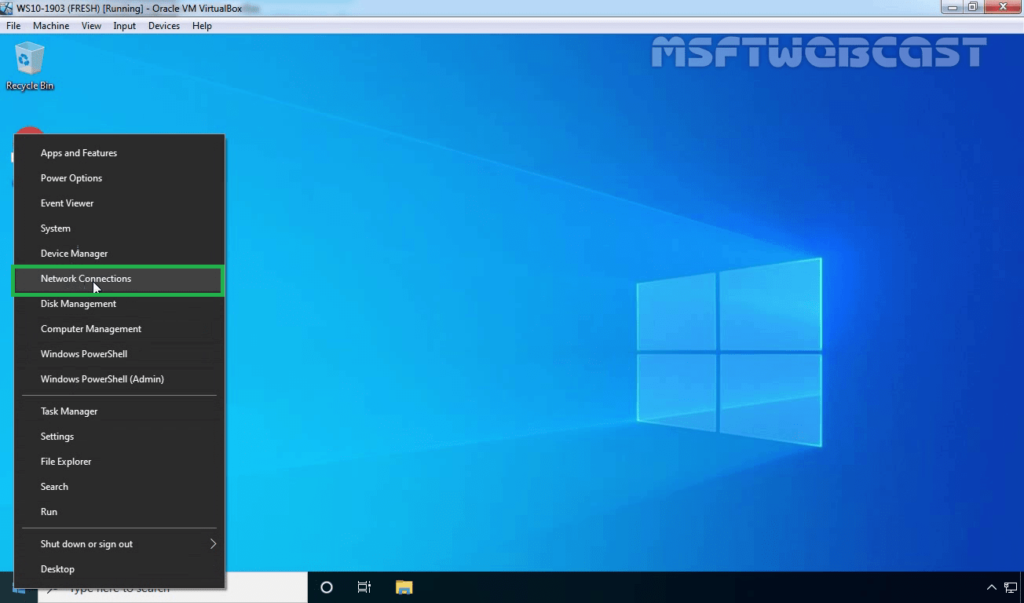

18. Right-click on the Start button and select Network Connections.

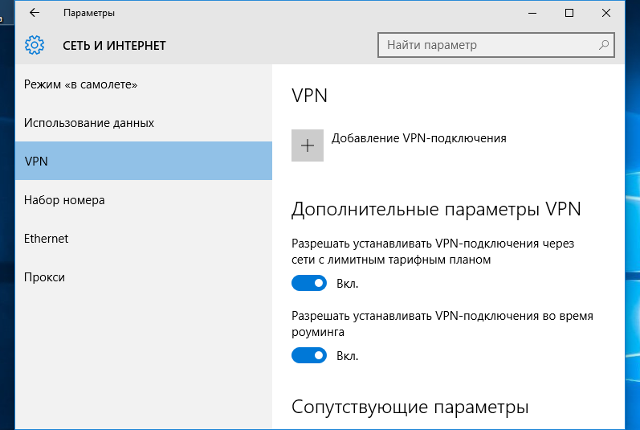

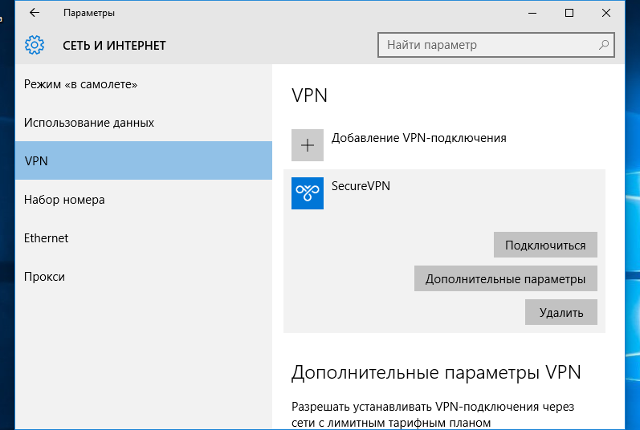

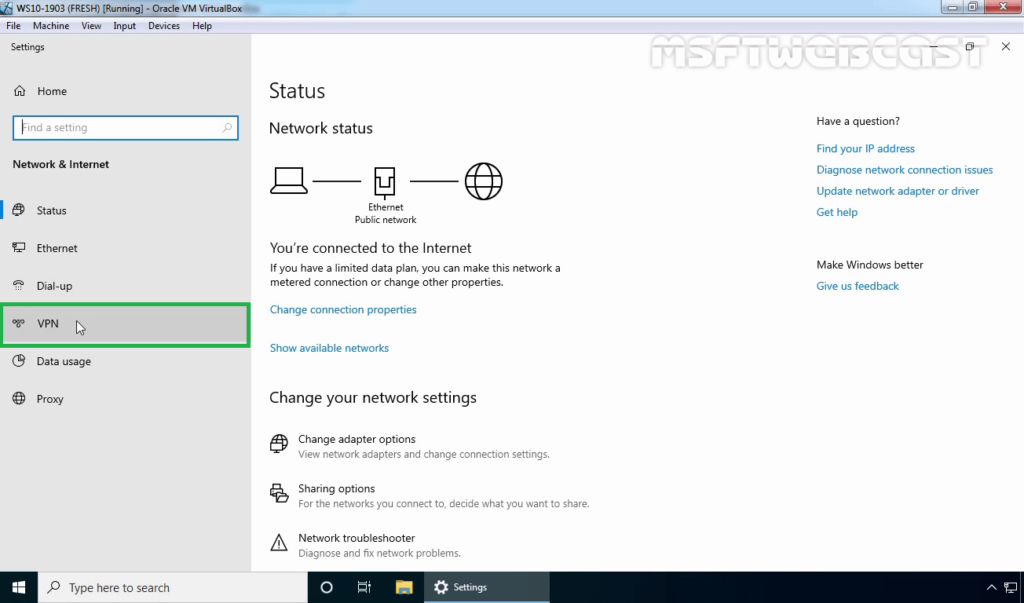

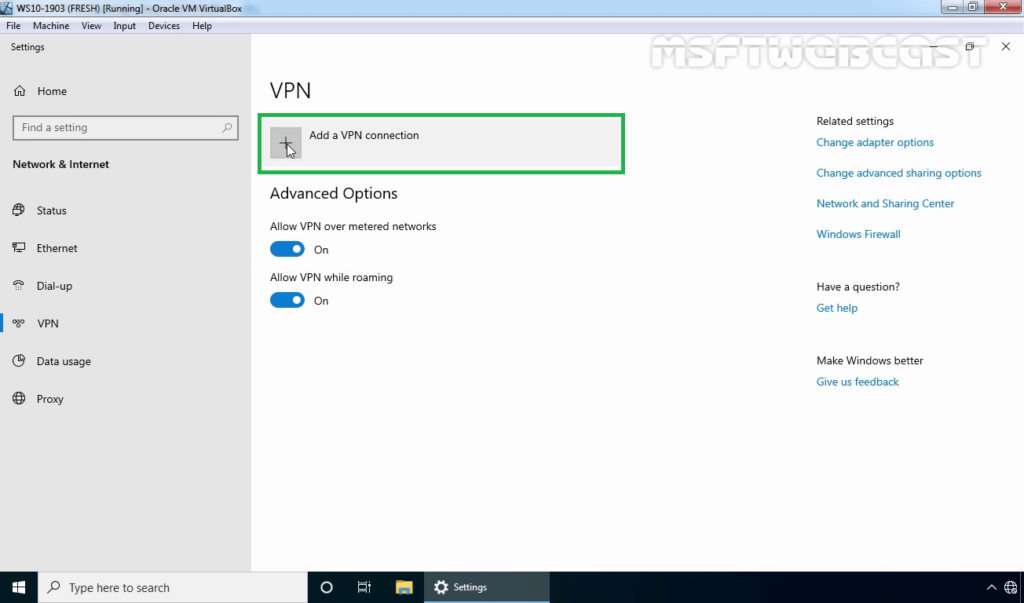

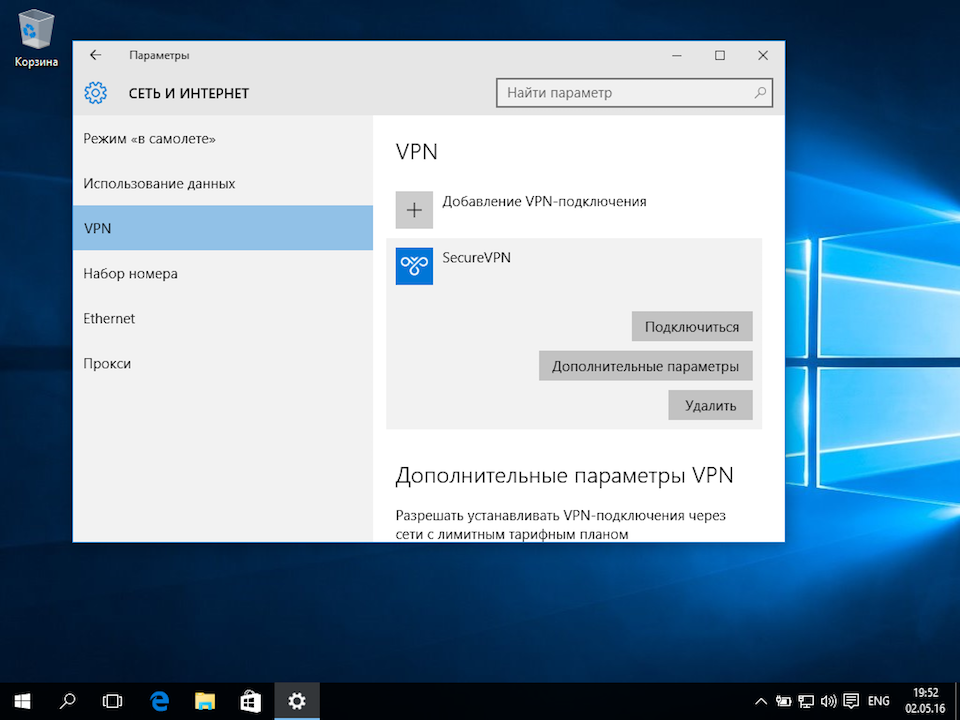

19. On left-pane, click on VPN.

20. Click on add a new VPN connection.

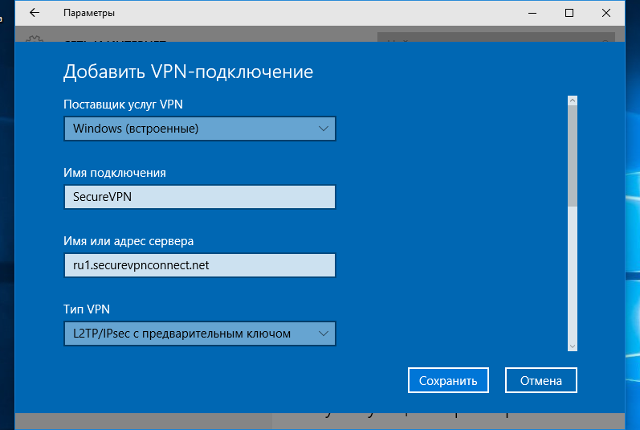

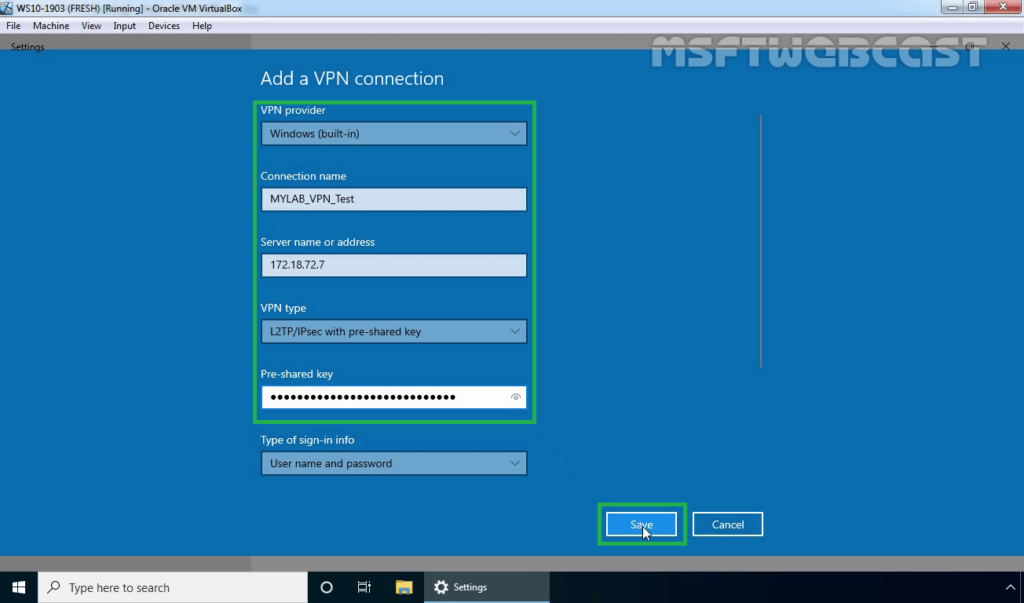

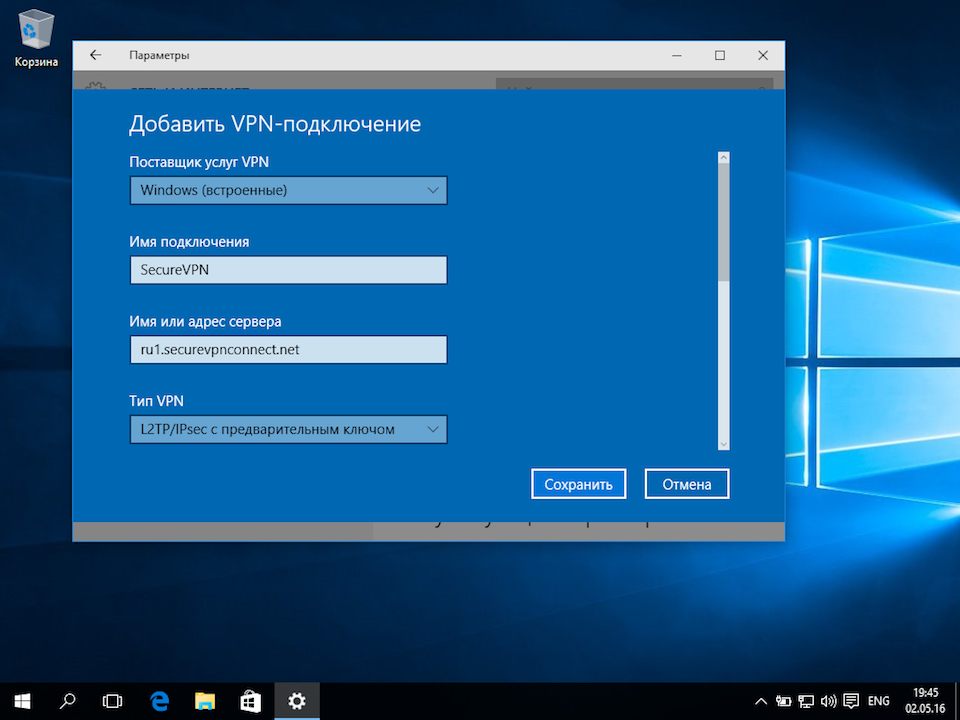

21. Specify the required information for the VPN connection.

- VPN Provider: Windows (Built-in)

- Connection Name: Name of your choice

- Server Name or IP Address: Public IP Address of VPN server

- VPN Type: L2TP/IPsec with Pre-shared key

- Pre-Shared Key: Specify the key which we had assign on VPN Server.

22. Click on Save.

Step:6 Test L2TP/IPsec VPN Connection:

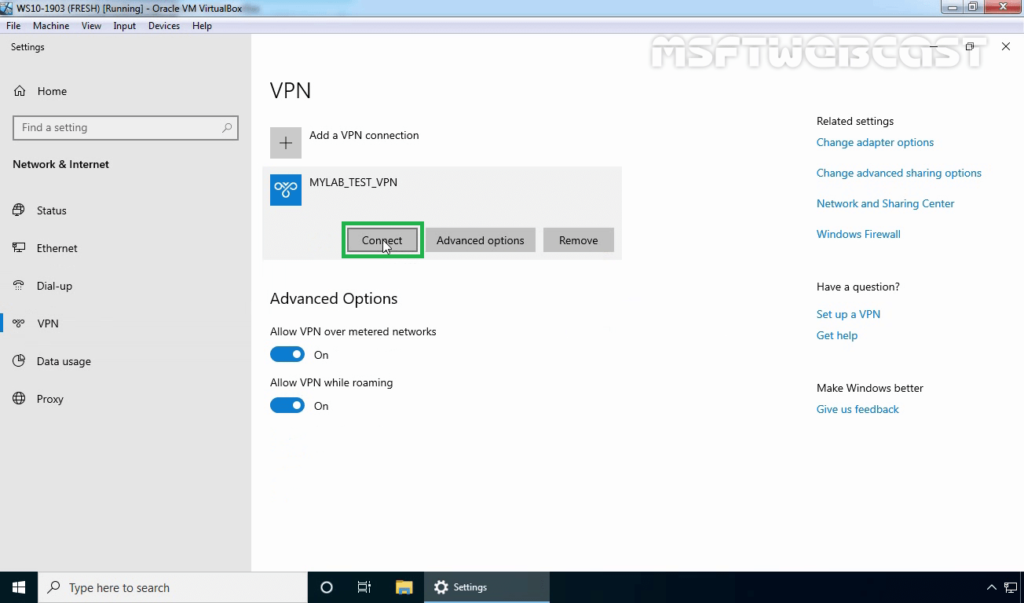

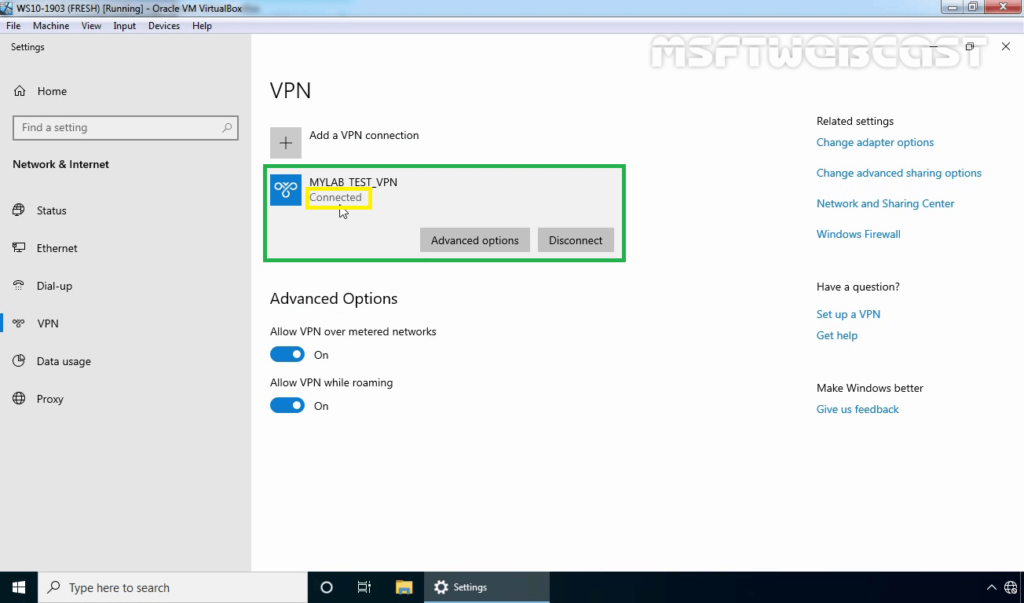

23. Click on VPN connection and select Connect.

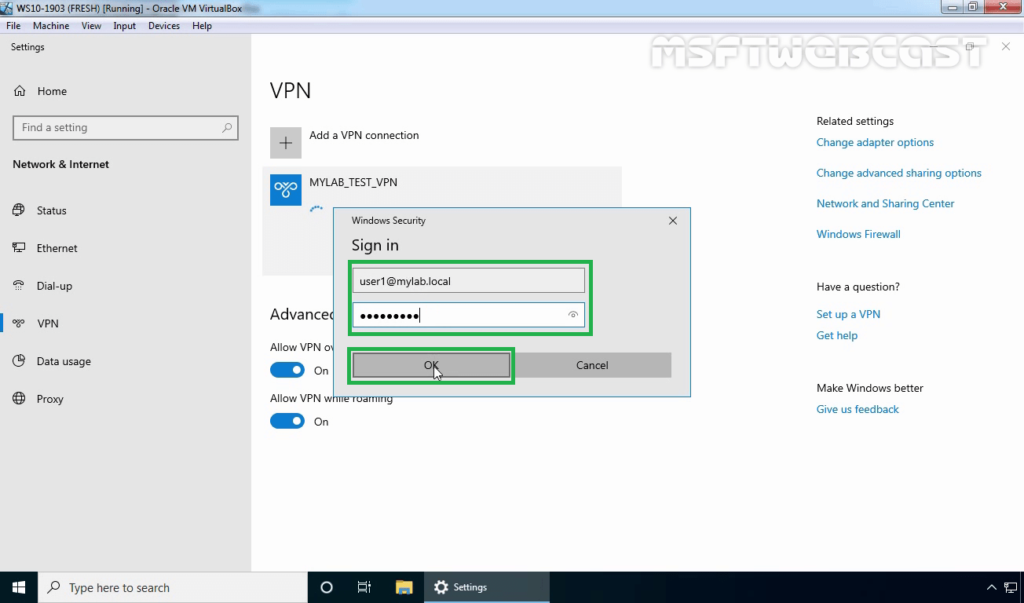

24. Specify a username and password to connect the VPN server. Click OK to connect.

25. Verify the VPN connection is successfully connected with the VPN server using the L2TP/IPsec protocol.

Step:7 Monitor L2TP/IPsec VPN Connection:

On Windows 10 Client Machine:

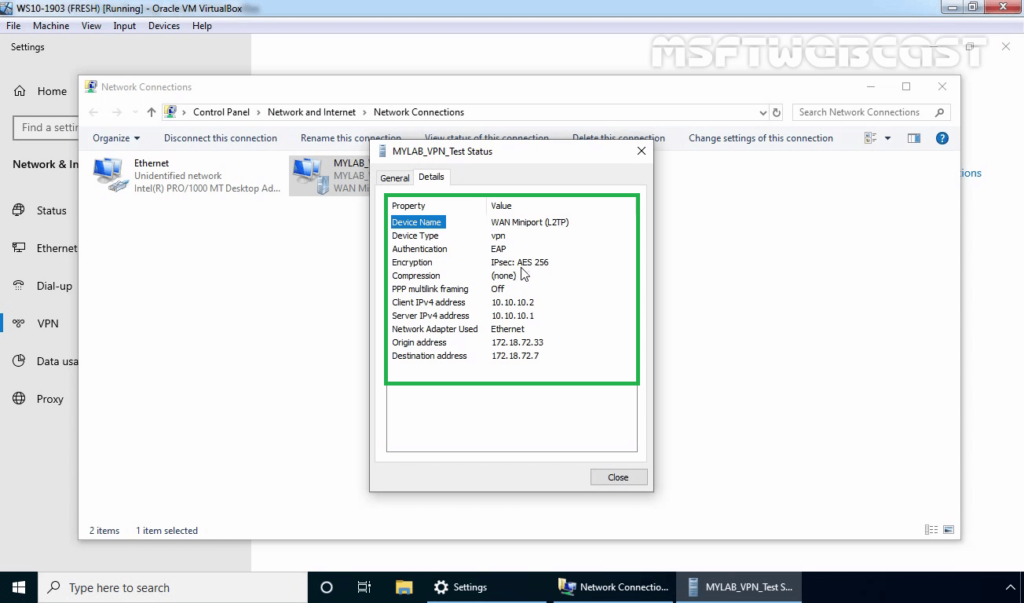

26. Press Windows Key and R key together. At Run menu type ncpa.cpl and press enter to open Network Connection console.

27. Right-click on VPN connection and click on the Status button.

28. Click on details to see information about VPN connection like Authentication Method, Encryption Mod, etc.

On VPN Server:

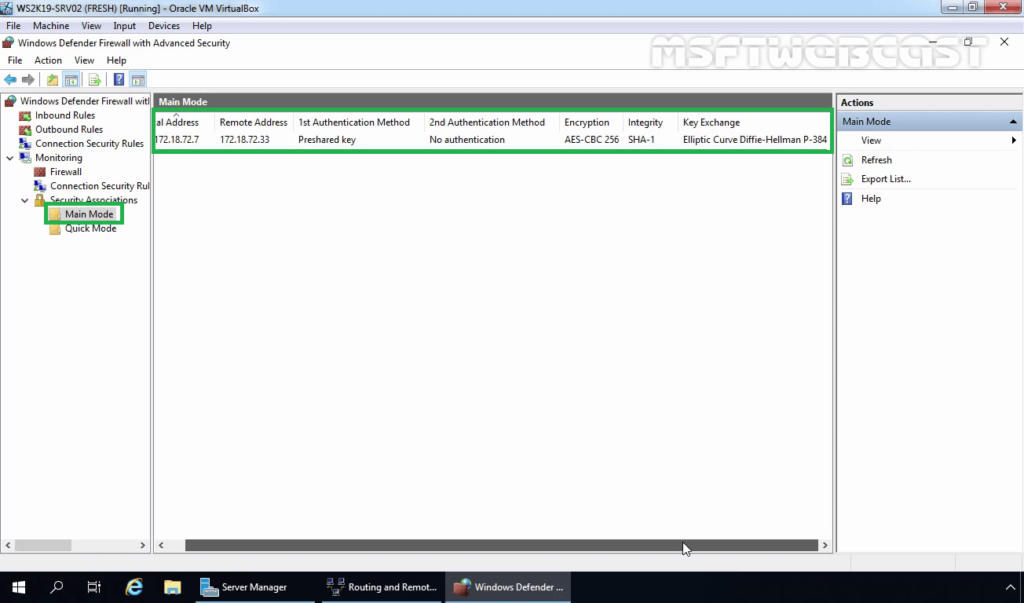

29. Press Windows Key and R key together. At Run menu type wf.msc and press enter to open Windows Defender Firewall and Advanced Security console.

30. Expand Monitoring, Expand Security Associations. Expand and Click on Main Mode.

You can verify the authentication method and Encryption Standard for IPsec main mode connection.

- Authentication Method: Pre-Shared Key.

- Encryption Standard: AES-CBC 256 Bit

- Integrity Algorithm: SHA-1

- Key-Exchange Mode: Elliptic Curve Diffie-Hellman P-384.

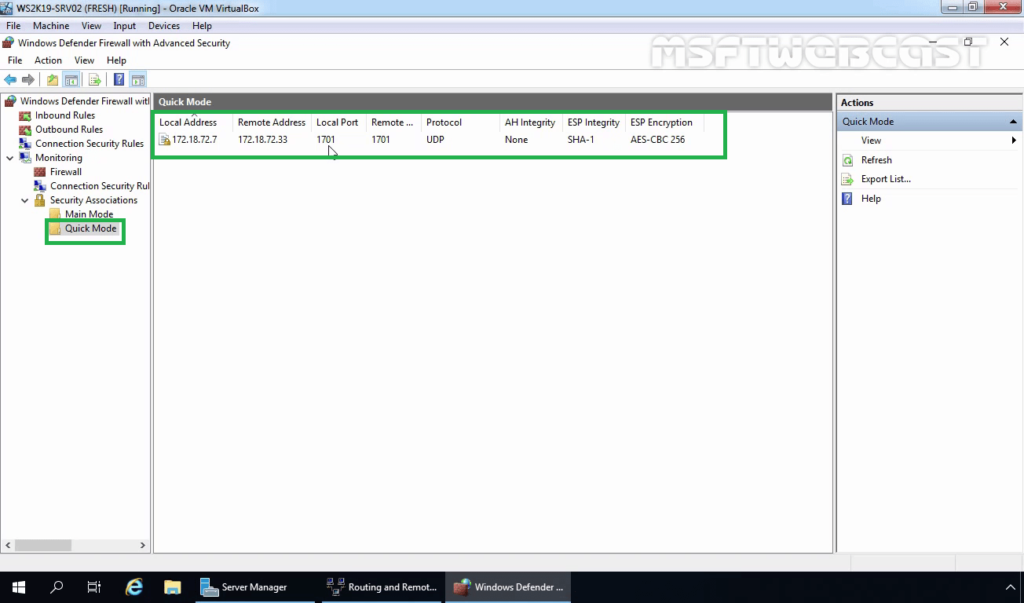

31. Also, check Quick Mode Tunnel Information.

- Local Address: Local IP Address of VPN Server.

- Remote Address: VPN Client IP Address.

- Local Port: UDP 1701

- Remote Port: UDP 1701

- ESP Integrity Mode: SHA-1

- ESP Encryption Mode: AES -CBC 256 Bit

In this post, we have learned the steps to setup L2TP/IPsec VPN with a Pre-shared key on Windows Server 2019 and Windows 10.

Thank you for reading. Have a nice day.

Post Views: 4,895

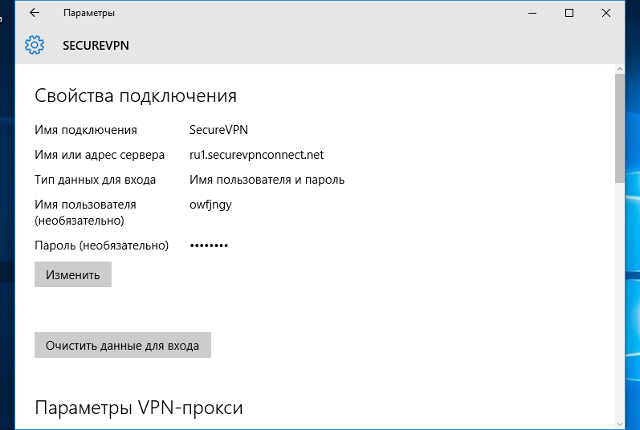

В операционной системе Windows 10 настроить VPN-подключение по протоколу L2TP не составит большого труда — достаточно выполнить все действия, как показано на картинках, и уже через минуту вы сможете анонимно посещать любые сайты, обойти блокировку Вконтакте, безопасно использовать бесплатный Wi-Fi.

1

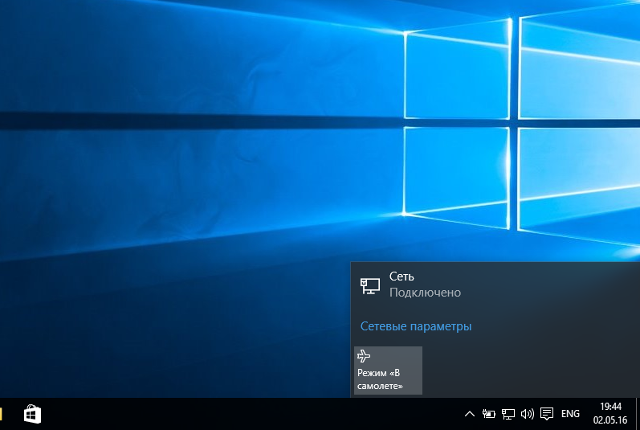

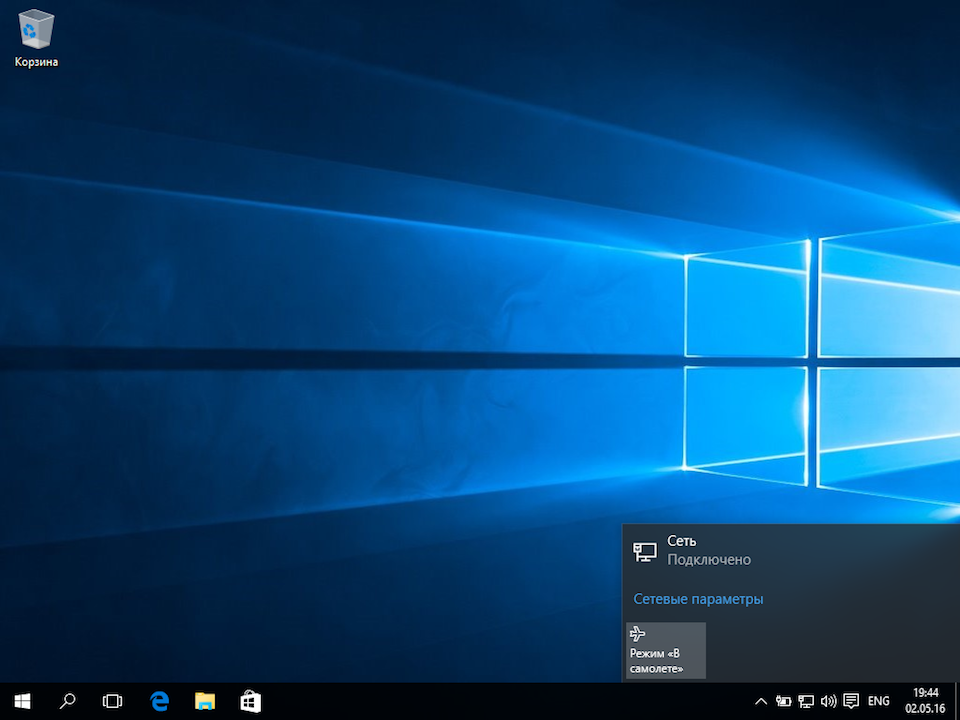

Кликнуть на иконке сетевого подключения в системном трее, и в появившемся окне выбрать Сетевые параметры.

Далее

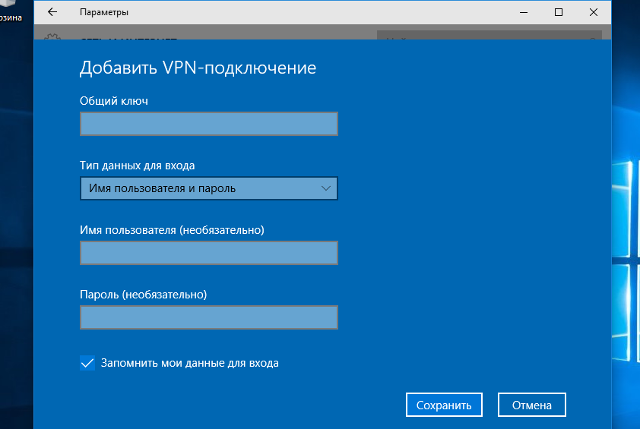

4

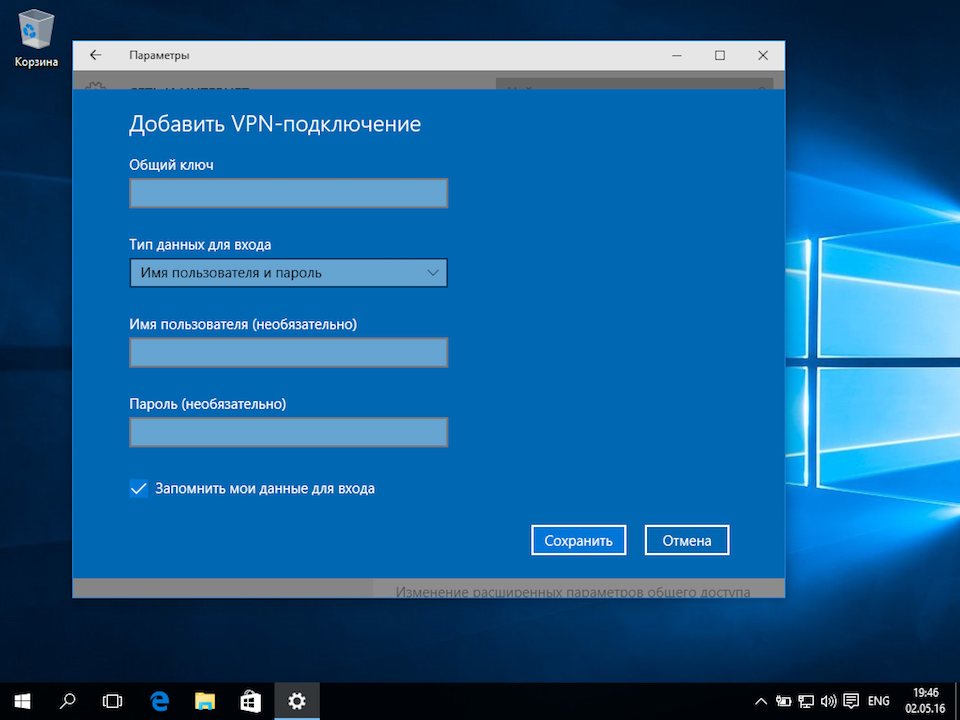

Указать идентификационные данные:

- Общий ключ — a-secure-psk

- Тип данных для входа — Имя пользователя и пароль

- Имя пользователя — username

- Пароль — password

Для завершения настройки нажать Сохранить.

Важное замечание: имя пользователя и пароль находятся в файле readme.txt, отправленном на Вашу почту после заказа подписки.

Далее

a-secure-psk

username

password

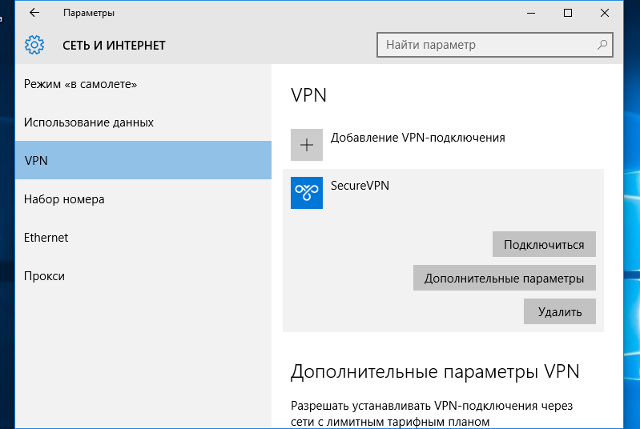

5

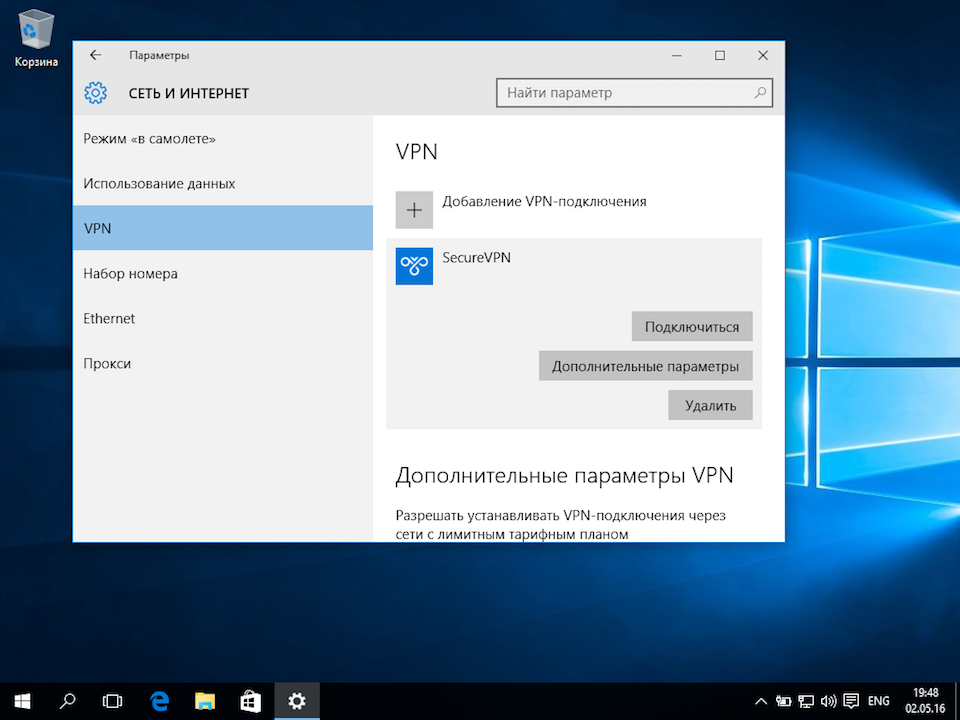

Для подключения выбрать только что созданное соединение, и нажать кнопку Подключиться.

Далее

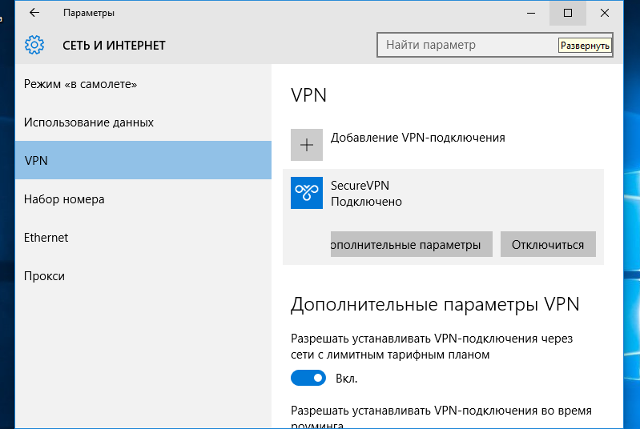

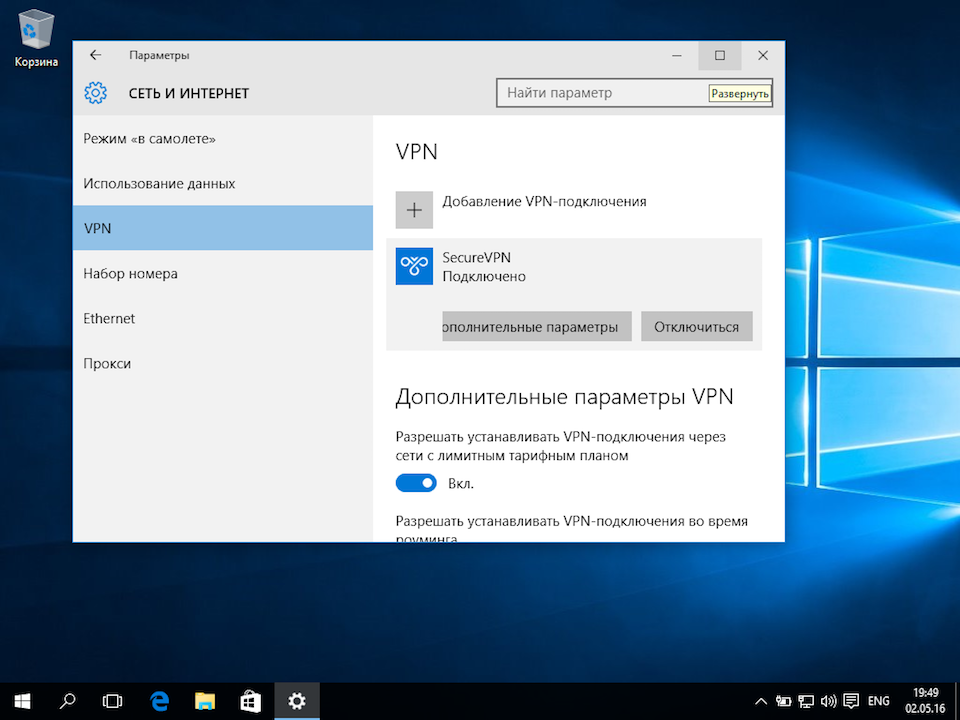

6

Соединение будет установлено через некоторое время. Для отключения нажать Отключиться.

Далее

8

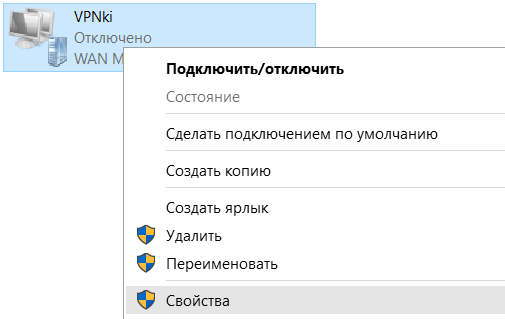

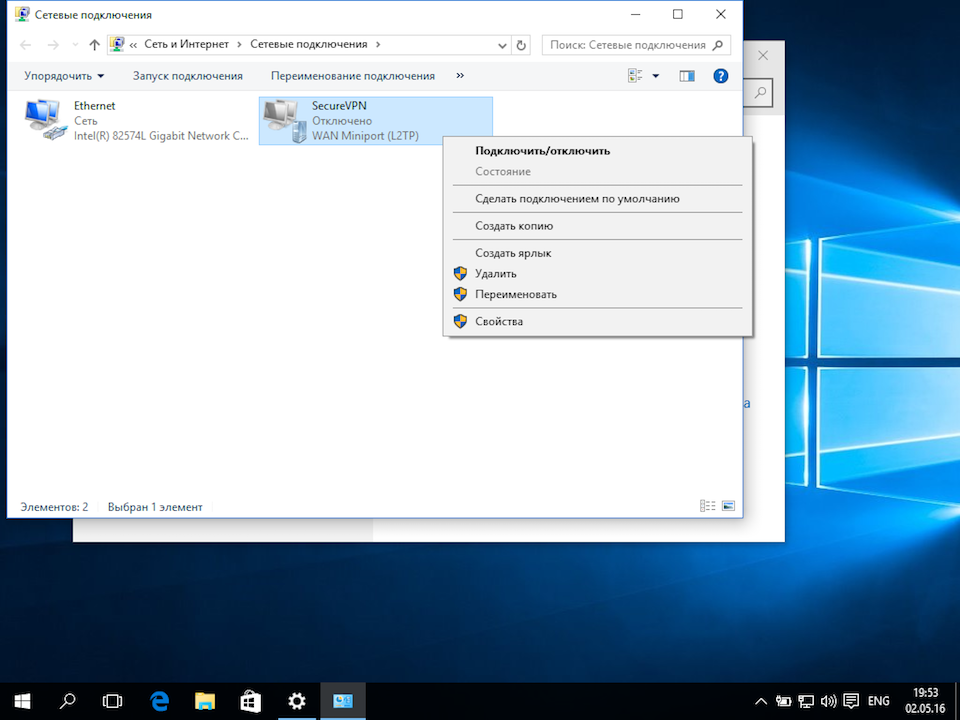

В открывшемся окне Сетевые подключения кликнуть правой кнопкой на созданном подключении, и выбрать Свойства.

Далее

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Важно! Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если вы изменили настройки в личном кабинете, то переподключите туннели.

——-

Для подключения по PPTP или L2TP вам потребуются логин и пароль для туннеля. Вам необходимо получить их на персональной странице пользователя системы VPNKI. Имя указывается в формате userXXXXX.

Некоторые важные особенности смотрите в конце страницы!

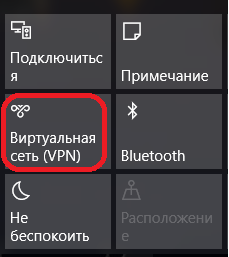

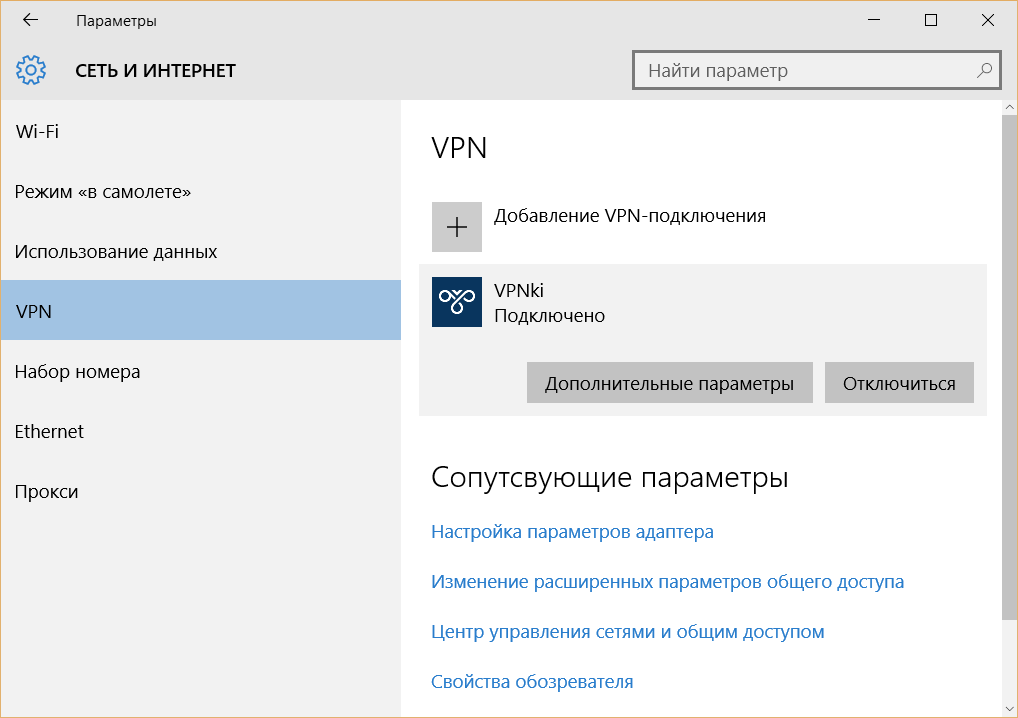

1. Откройте Центр уведомлений в правом нижнем углу экрана:

2. Далее выберите Виртуальная сеть (VPN):

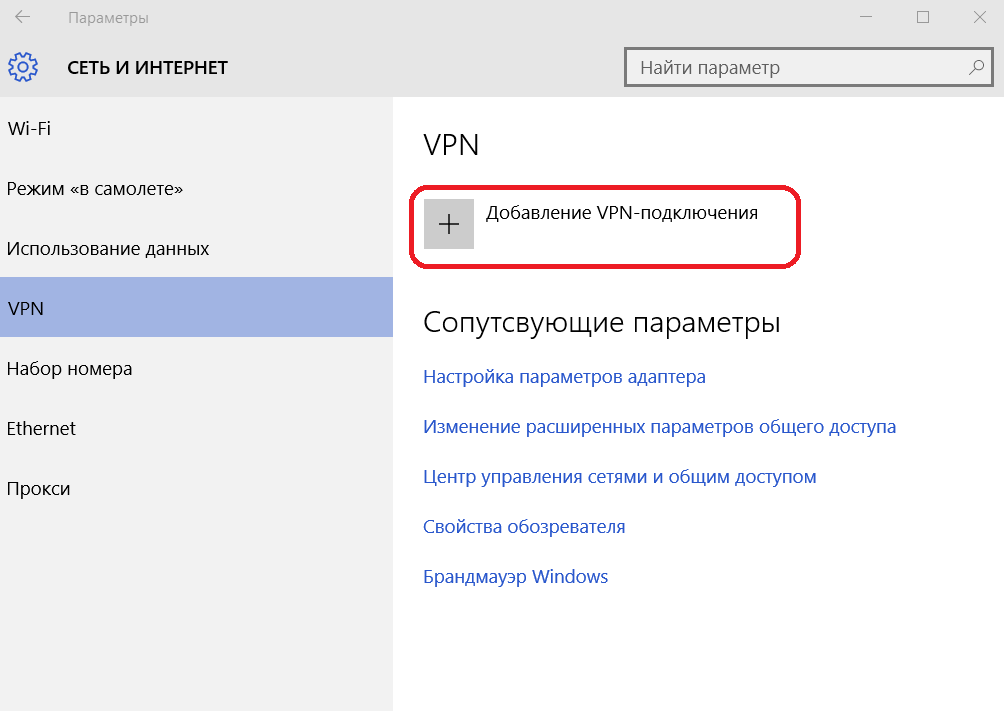

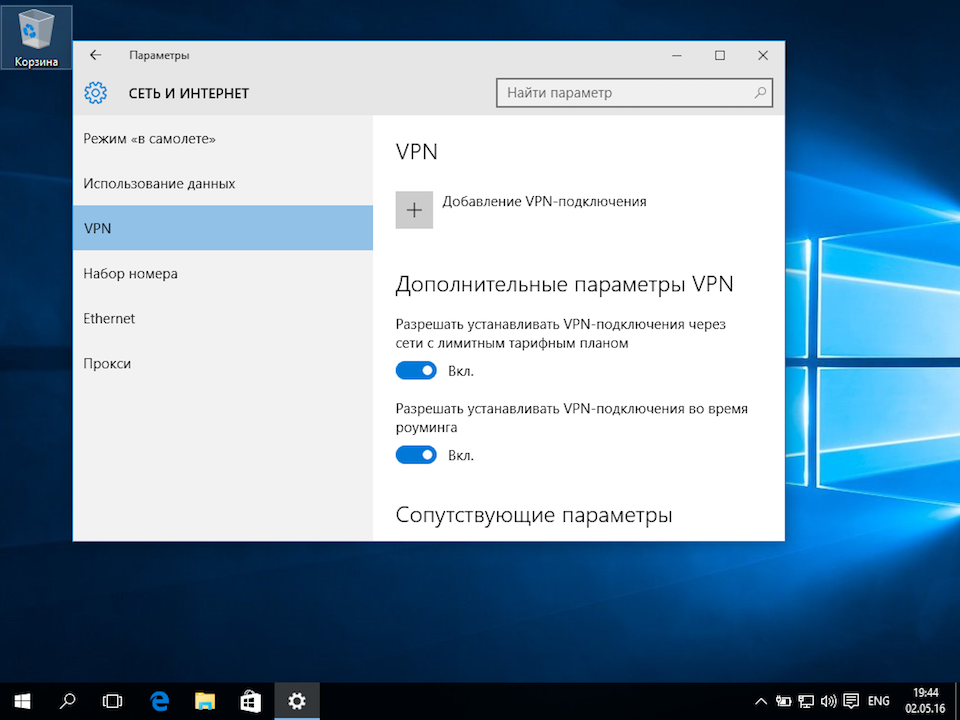

3. В открывшемся окне Параметры во вкладке VPN нажмите на кнопку Добавление VPN-подключения:

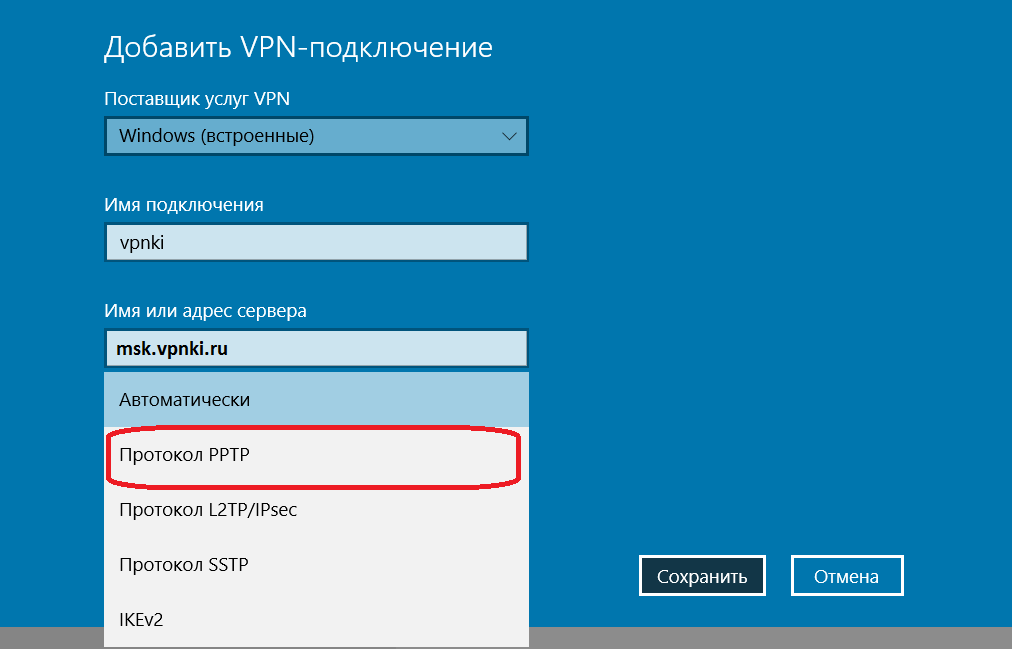

4. В окне Добавить VPN-подключение заполните следующие параметры:

Поставщик услуг VPN: Windows (встроенные).

Имя подключения: VPNki .

Имя или адрес подключения: msk.vpnki.ru .

Тип VPN: Протокол PPTP (либо Протокол L2TP/IPSec).

Тип данных для входа: Имя пользователя и пароль.

Имя пользователя и пароль: полученные в системе VPNKI (например userXXX). Смотрите общие сведения о системе — https://vpnki.ru/settings/before-you-begin/main-tech-info.

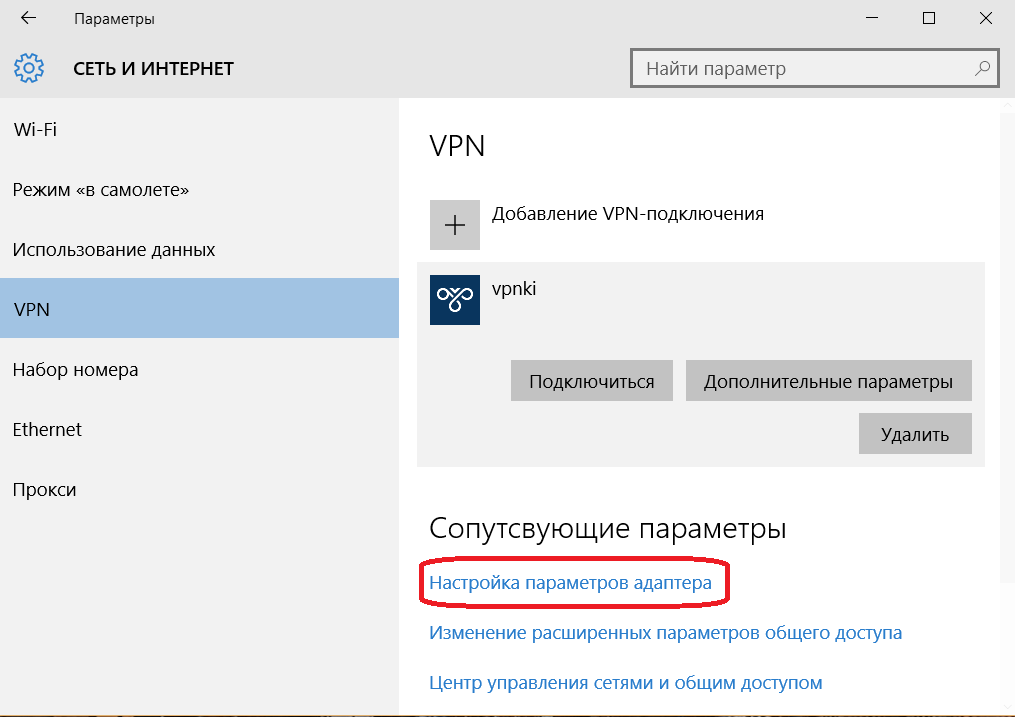

5. Cохраните подключение.

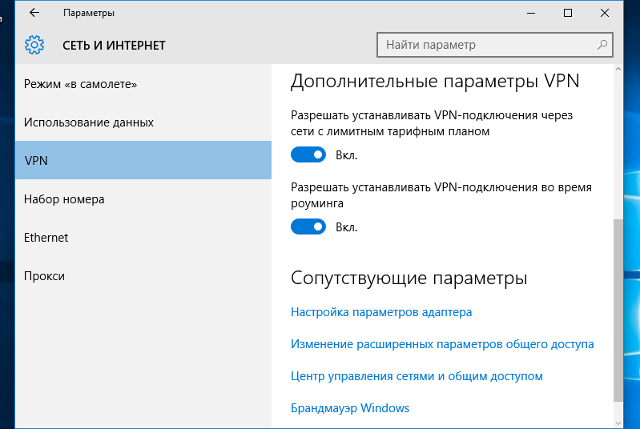

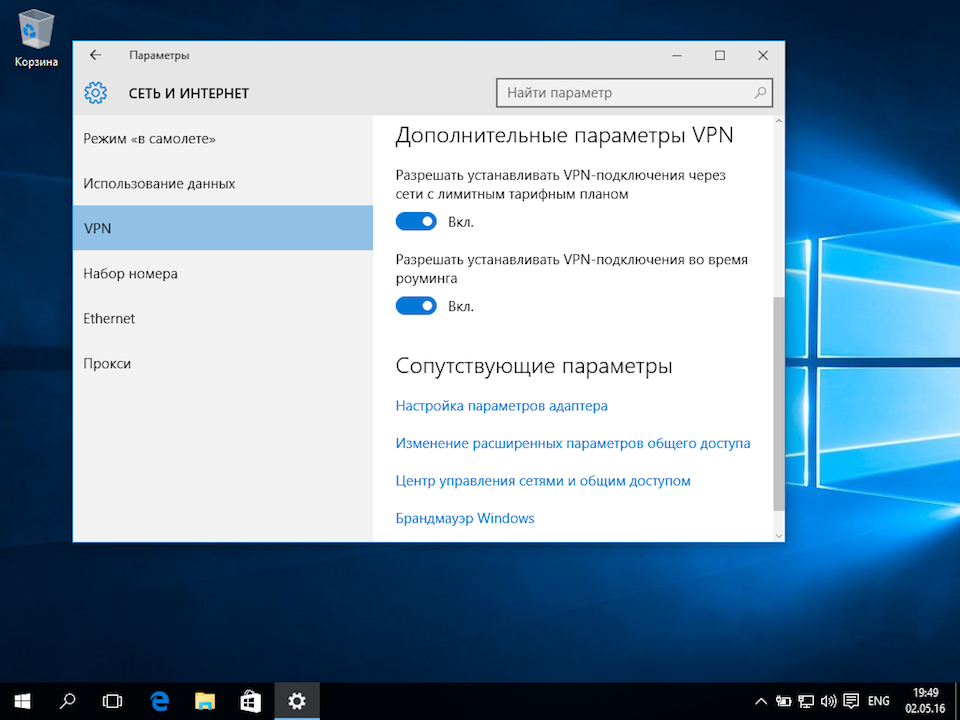

6. Далее выберите пункт Настройка параметров адаптера.

7. Нажмите правой кнопкой мыши на адаптер VPNKI и выберите Свойства.

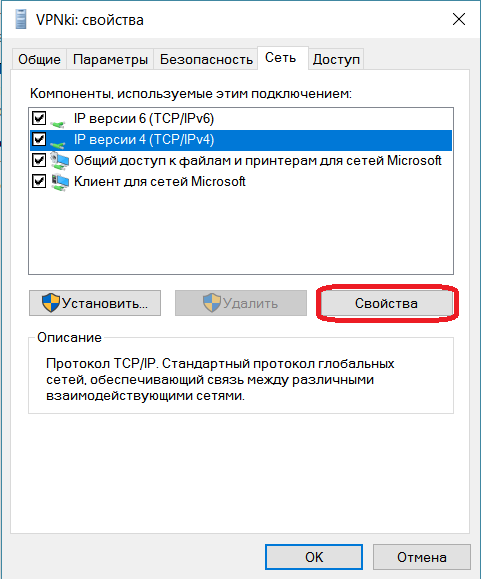

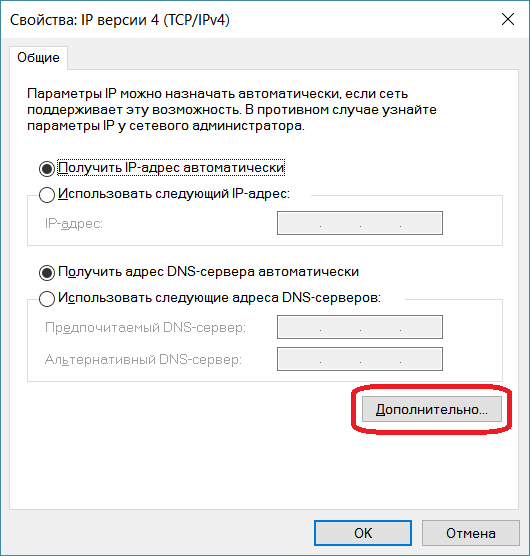

8. Выберите в списке IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

9. Оставьте получение IP-адреса и адреса DNS-сервера автоматически и нажмите кнопку Дополнительно.

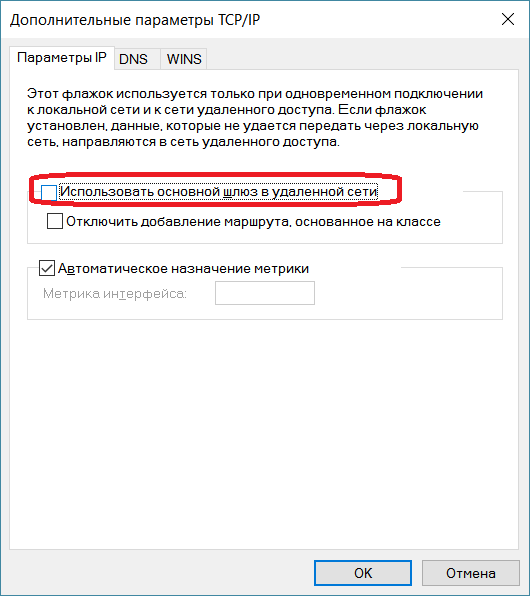

10. Во вкладке Параметры IP Снимите галочку с Использовать основной шлюз в удаленные сети и нажмите кнопку OK.

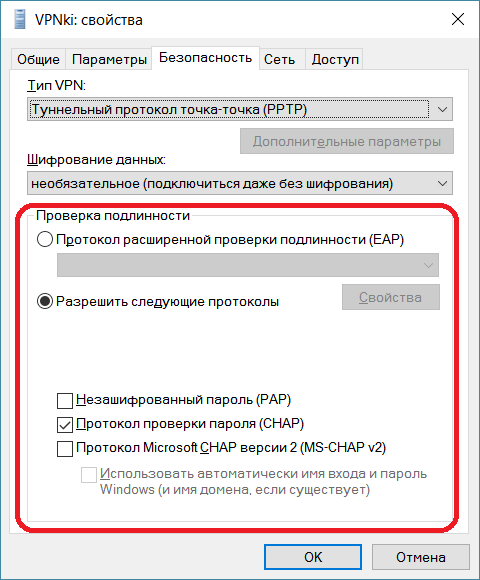

11. Далее во вкладке Безопасность в поле Проверка подлинности выберите.

Разрешить следующие протоколы и оставьте только Протокол проверки пароля (CHAP).

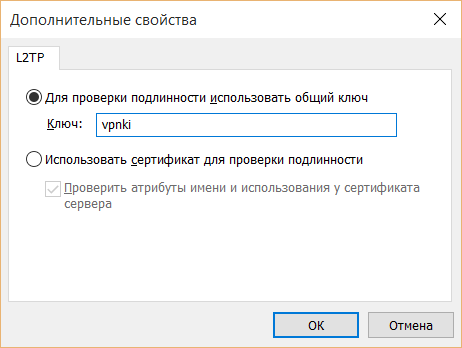

12. (Только для L2TP) нажмите кнопку Дополнительные параметры и выберите.

Для проверки подлинности использовать общий ключ и введите ключ: vpnki .

13. На этом настройка завершена, нажмите кнопку Подключиться и при успешном подключении.

состояние VPNki должно измениться на Подключено.

14. Если вам необходимо иметь подключение к удаленной домашней сети (например 192.168.x.x/x), то необходимо сообщить Windows о том, что адреса вашей удаленной сети следует искать в VPN туннеле.

Это можно сделать двумя способами:

— добавив сети 192.168.x.x/x (ваша удаленная сеть) и 172.16.0.0/16 (сеть VPNKI) в таблицу маршрутов при помощи команды route add .

— при помощи поступления данных с сервера по протоколу DHCP.

Прежде чем сделать выбор вам очень желательно ознакомиться с этой инструкцией и пройти ее до конца.

Особенность 1

Для использования соединения PPTP с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (см. скриншот п.11).

Для соединения PPTP без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет. (см.скриншот п.11).

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет…В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но …

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Дополнительно о протоколе L2TP

Более подробно почитать о протоколе L2TP вы можете в нашем материале по этой ссылке.

Важно! В ОС Windows используется подключение с протоколами L2TP/IPsec. В этом случае, сначала устанавливается соединение IPsec. После этого, внутри туннеля IPsec происходит аутентификация по протоколу L2TP. Туннель IPsec устанавливатеся с использованием общего ключа. Аутентификация в протоколе L2TP выполнятеся по имени и паролю.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.