Introduction

This document describes how to configure a default route or gateway of last resort.

Prerequisites

Requirements

There are no specific requirements for this document.

Components Used

This document is not restricted to specific software and hardware versions. The command outputs shown were taken from a Cisco 3900 Series router with Cisco IOS®Software Release 15M.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, ensure that you understand the potential impact of any command.

Conventions

For more information on document conventions, see theCisco Technical Tips Conventions.

Background Information

Default routes are used to direct packets addressed to networks not explicitly listed in the routing table. Default routes are invaluable in topologies where it is not desirable to learn all the more specific networks, as in case of stub networks, or not feasible due to limited system resources such as memory and limited resources.

The next IP commands are used and described in more detail:

-

ip default-gateway

-

ip default-network

-

ip route 0.0.0.0 0.0.0.0

Use Command ip default-gateway

Theip default-gatewaycommand differs from the other two commands as it must be used only be used whenip routingis disabled on the Cisco router. For instance, if the router is a host in the IP world, you can use this command to define a default gateway for it. You can also use this command when your low end Cisco router is in boot mode in order to TFTP a Cisco IOS® Software image to the router. In boot mode, the router does not haveip routingenabled. This example defines the router on IP address 172.16.15.4 as the default route:

ip default-gateway 172.16.15.4

Use Command ip default-network

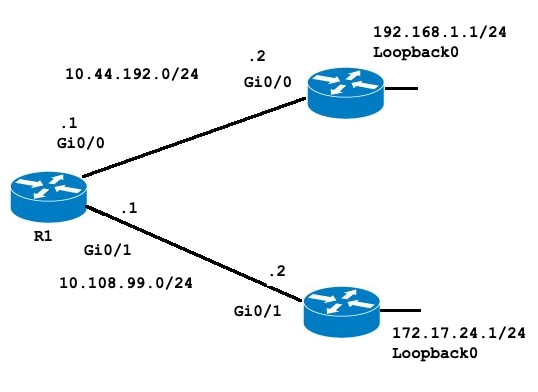

Unlike theip default-gatewaycommand, you can useip default-network whenip routingis enabled on the Cisco router. When you configureip default-networkthe router considers routes to that network for installation as the gateway of last resort on the router. For every network configured withip default-network, if a router has a route to that network, that route is flagged as a candidate default route. This network diagram displays the routing table taken from router R1:

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

S 192.168.1.0/24 [1/0] via 10.44.192.2

Notice that the static route to 192.168.1.0 via 10.44.192.2 and that the gateway of last resort is not set. If you configureip default-network 192.168.1.0, the routing table changes as follows:

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip default-network 192.168.1.0

R1(config)#end

R1#

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is 10.44.192.2 to network 192.168.1.0

S* 0.0.0.0/0 [1/0] via 10.44.192.2

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

S* 192.168.1.0/24 [1/0] via 10.44.192.2

R1#

R1#show ip protocols

*** IP Routing is NSF aware ***Routing Protocol is "application"

Sending updates every 0 seconds

Invalid after 0 seconds, hold down 0, flushed after 0

Outgoing update filter list for all interfaces is not set

Incoming update filter list for all interfaces is not set

Maximum path: 32

Routing for Networks:

Routing Information Sources:

Gateway Distance Last Update

Distance: (default is 4)R1#

The gateway of last resort is now set as 10.44.192.2. This result is independent of any routing protocol, as shown by theshow ip protocolscommand output no routing protocol is configured. You can add another candidate default route with the configuration of another instance ofip default-network:

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip route 172.17.24.0 255.255.255.0 10.108.99.2

R1(config)#ip default-network 172.17.24.0

R1(config)#end

R1#

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is 10.44.192.2 to network 192.168.1.0

S* 0.0.0.0/0 [1/0] via 10.44.192.2

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

172.17.0.0/16 is variably subnetted, 2 subnets, 2 masks

S 172.17.0.0/16 [1/0] via 172.17.24.0

S 172.17.24.0/24 [1/0] via 10.108.99.2

S* 192.168.1.0/24 [1/0] via 10.44.192.2

Note: After theip default-networkcommand was entered you can observe that the network was not flagged as a default network. TheFlag a Default Networksection explains the reason.

Flag a Default Network

Theip default-networkcommand is classful, this means that if the router has a route to the subnet indicated by this command, it installs the route to the major network. At this point neither network has been flagged as the default route. Theip default-networkcommand must be run again, this time with the use of the major network in order to flag the candidate as a default route.

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip default-network 172.17.0.0

R1(config)#end

R1#sh

*Jul 15 22:32:42.829: %SYS-5-CONFIG_I: Configured from console by consoR1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is 172.17.24.0 to network 172.17.0.0

S* 0.0.0.0/0 [1/0] via 172.17.24.0

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

* 172.17.0.0/16 is variably subnetted, 2 subnets, 2 masks

S* 172.17.0.0/16 [1/0] via 172.17.24.0

S 172.17.24.0/24 [1/0] via 10.108.99.2

S* 192.168.1.0/24 [1/0] via 10.44.192.2

If the original static route had been configured to the major network, the previous step would not have been necessary.

There are still no IP Protocols configured in the router, without any dynamic protocols you can configure your router to choose from a number of candidate default routes based on whether the routing table has routes to networks other than 0.0.0.0/0. Theip default-networkcommand allows you to configure robustness into the selection of a gateway of last resort. Rather than the use of static routes to specific next-hops, you can have the router choose a default route to a particular network based in the routing table information.

If you lose the route to a particular network, the router selects the other candidate default. In that scenario, you can then remove the lost route from the configuration as shown in the next output:

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#no ip route 172.17.24.0 255.255.255.0 10.108.99.2

R1(config)#end

*Jul 15 22:52:59.047: %SYS-5-CONFIG_I: Configured from console by console

After you remove the static route to the network, the routing table looks like this:

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is 10.44.192.2 to network 192.168.1.0

S* 0.0.0.0/0 [1/0] via 10.44.192.2

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

S* 192.168.1.0/24 [1/0] via 10.44.192.2

R1#

Use Different Routing Protocols

Gateways of last resort selected via theip default-networkcommand are propagated differently based on which routing protocol is used. For EIGRP there are different methods to Configure a Default Route in EIGRP which are preferred. The default route announced with theip default-networkcommand is not propagated by Open Shortest Path First (OSPF) or by Intermediate System-to-Intermediate System (IS-IS). For more detailed information on behavior of default routes with OSPF, refer toHow Does OSPF Generate Default Routes?.

Use Command ip route 0.0.0.0 0.0.0.0

A static route configured with the command ip route 0.0.0.0 0.0.0.0 is another way to set the gateway of last resort on a router. As with theip default-networkcommand, the use of the static route to 0.0.0.0 is not dependent on any routing protocols. However,ip routingmust be enabled on the router.

Note: EIGRP propagates a route to network 0.0.0.0, but the static route must be redistributed into the routing protocol.

In earlier versions of RIP, the default route created through theip route 0.0.0.0 0.0.0.0was automatically advertised by RIP routers. In Cisco IOS Software Release 12 and later, RIP does not advertise the default route if the route is not learned via RIP. It can be necessary to redistribute the route into RIP.

The default routes configured with theip route 0.0.0.0 0.0.0.0command are not propagated by OSPF and IS-IS. Additionally, this default route cannot be redistributed into OSPF or IS-IS through theredistributecommand. Use the default-information originate command to generate a default route into an IS-IS or OSPF routing domain. For more detailed information about the behavior of default routes with OSPF, please refer toHow Does OSPF Generate Default Routes?. The next output is an example on how to configure a gateway of last resort with the use of theip route 0.0.0.0 0.0.0.0command:

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip route 0.0.0.0 0.0.0.0 10.108.99.2

R1(config)#end

R1#

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfRGateway of last resort is 10.108.99.2 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 10.108.99.2

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.44.192.0/24 is directly connected, GigabitEthernet0/0

L 10.44.192.1/32 is directly connected, GigabitEthernet0/0

C 10.108.99.0/24 is directly connected, GigabitEthernet0/1

L 10.108.99.1/32 is directly connected, GigabitEthernet0/1

D 192.168.1.0/24 [90/130816] via 10.44.192.2, 00:20:24, GigabitEthernet0/0

R1#show ip route 0.0.0.0 0.0.0.0

Routing entry for 0.0.0.0/0, supernet

Known via "static", distance 1, metric 0, candidate default path

Routing Descriptor Blocks:

* 10.108.99.2

Route metric is 0, traffic share count is 1

Note:If you configure multiple networks as candidate default routes via theip default-networkcommand, the network that has the lowest administrative distance is chosen as the network for the gateway of last resort. If all the networks have the same administrative distance then the network listed first in the routing table is chosen as the network for the gateway of last resort. If you use both theip default-networkandip route 0.0.0.0 0.0.0.0commands to configure candidate default networks theip route 0.0.0.0 0.0.0.0command, takes precedence and is chosen for the gateway of last resort. If you use multipleip route 0.0.0.0 0.0.0.0commands to configure a default route, traffic is load-balanced over the multiple routes.

Summary

Use theip default-gatewaycommand whenip routingis disabled on a Cisco router. Use theip default-networkorip route 0.0.0.0 0.0.0.0commands to set the gateway of last resort on Cisco routers that haveip routingenabled. The way in which routing protocols propagate the default route information varies for each protocol.

Related Information

- IP Routed Protocols Technology Support Page

- Technical Support — Cisco Systems

Read the article BASIC CONFIGURATION OF THE CISCO ROUTER. ACCESS TO THE INTERNET in English

Рассмотрим схему подключения офиса к сети Интернет с помощью маршрутизатора Cisco. Для примера возьмем модель Cisco 881. Команды для настройки других маршрутизаторов (1841, 2800, 3825…) будут аналогичными Различия могут быть в настройке интерфейсов, вернее в их названиях и нумерации.

В схеме присутствуют:

- канал в Интернет со статическим адресом

- несколько компьютеров в локальной сети офиса

- маршрутизатор

- коммутатор, который используется для организации локальной сети офиса

Задача: обеспечить доступ компьютеров локальной сети в Интернет.

Шаг 0. Очистка конфигурации

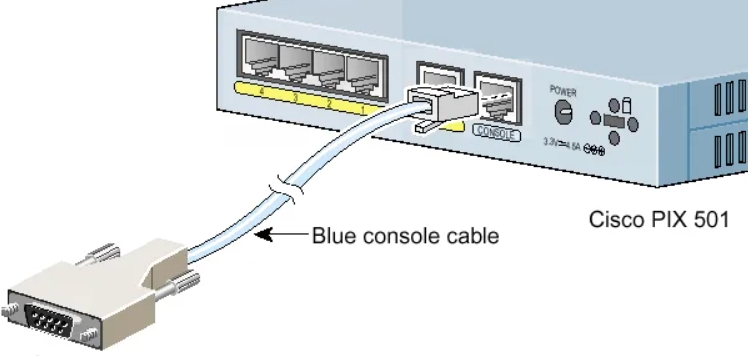

Первое, с чего стоит начать настройку нового маршрутизатора – полностью очистить стартовую конфигурацию устройства. (Выполнять только на новом или тестовом оборудовании!) Для этого нужно подключиться с помощью специального кабеля к консольному порту маршрутизатора, зайти в командную строку и выполнить следующее:

Войти в привилегированный режим(#), возможно потребуется ввести логин/пароль.

router> enable

Удалить стартовую конфигурацию

router# write erase

/подтверждение/

Перезагрузить маршрутизатор

router# reload

/подтверждение/

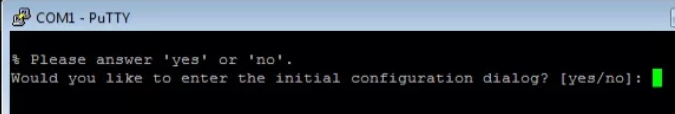

После выполнения маршрутизатор должен перезагрузиться в течение 3ех минут, а при старте вывести запрос о начале базовой настройки. Следует отказаться.

Would you like to enter the basic configuration dialog (yes/no): no

В текущей конфигурации маршрутизатора будут только технологические строки по умолчанию, и можно приступать к основной настройке.

Шаг 1. Имя устройства

Задание имени маршрутизатора для удобства последующего администрирования выполняется командой hostname «название устройства»

router#conf t

router (config)#hostname R-DELTACONFIG

R-DELTACONFIG(config)#

Шаг 2. Настройка интерфейсов

Необходимо настроить 2 интерфейса: внешний и внутренний.

Через внешний интерфейс будет осуществляться связь с Интернет. На нем будут те ip адрес и маска сети, которые предоставил Интернет провайдер.

Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24

Предположим, что оператор связи предоставил нам следующие адреса:

- Сеть 200.150.100.0

- Маска подсети 255.255.255.252 или /30

- Шлюз по умолчанию 200.150.100.1

Настроим внешний интерфейс: зададим ip адрес и сетевую маску, и включим его командой no shut

R-DELTACONFIG#conf t

R-DELTACONFIG (config)#

interface Fa 4

ip address 200.150.100.2 255.255.255.252

no shutdown

После этого соединяем этот интерфейс маршрутизатора с портом оборудования провайдера при помощи прямого патч корда и далее проверяем его доступность командой ping.

Сначала собственный интерфейс

R-DELTACONFIG#ping 200.150.100.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

Затем соседний адрес — шлюз провайдера

R-DELTACONFIG#ping 200.150.100.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/4/10 ms

Убедившись в доступности шлюза Провайдера, переходим к настройке внутреннего интерфейса.

В локальной сети будет использоваться следующая адресация

- Сеть 192.168.0.0

- Маска подсети 255.255.255.0

- Внутренний адрес маршрутизатора, который выполняет роль шлюза в Интернет для всех хостов в сети, 192.168.0.1

- Диапазон внутренних адресов сети (пользователи, принтеры, серверы и.т.д.) советую начинать с адреса 192.168.0.5

- Максимально возможный доступный для использования адрес в этой сети будет 192.168.0.254

- Адреса с 192.168.0.2 до 192.168.0.4 оставим про запас для непредвиденных технологических нужд

Для настройки внутреннего интерфейса локальной сети следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем ip адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.0.1 255.255.255.0

no shutdown

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Для наглядности:

ip address => interface Vlan X => interface Fastethernet Y

Ip адрес присваивается виртуальному интерфейсу Vlan X, а он привязывается к физическому интерфейсу Fastethernet Y.

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

Шаг 3 Настройка удаленного доступа к маршрутизатору

Получить доступ к консоли маршрутизатора можно не только с помощью консольного кабеля, но и удаленно с помощью протоколов Telnet(данные передаются в открытом виде) или SSH(защищенное соединение).

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

R-DELTACONFIG (config)#

ip ssh ver 2

ip domain-name xxx.ru

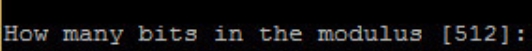

Генерируем ключи rsa, необходимые для подключения. При запросе указываем 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

После этого при помощи специальной программы, поддерживающей протокол SSH можно зайти в командную строку маршрутизатора удаленно с любой из рабочих станций локальной сети. При авторизации следует ввести логин и пароль, которые были задан. Подробнее про доступ на устройство по протоколу SSH написано в этой статье.

Шаг 4. Шлюз по умолчанию

Для маршрутизации пакетов в сеть Интернет на устройстве необходимо указать шлюз по умолчанию(default gateway).

R-DELTACONFIG (config)#

ip route 0.0.0.0 0.0.0.0 200.150.100.1

После этого можно проверить не только доступность оборудования провайдера, но и полностью канала в Интернет. Для этого необходимо запустить ping до любого адреса во внешней сети в цифровой форме(DNS для локальной сети лучше настраивать после настройки маршрутизатора). Для примера возьмем адрес лидера на рынке ping – www.yandex.ru (93.158.134.3)

R-DELTACONFIG#ping 93.158.134.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 93.158.134.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/10 ms

Важно!

Обратите внимание, что на данный момент ping внешних адресов работает только(!) будучи запущенным из консоли управления маршрутизатором. Рабочие станции локальной сети все еще не имеют доступа в Интернет.

Шаг 5 Настройка трансляции адресов (NAT)

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний ip адрес. В нашем случае, так как провайдер предоставляет только один внешний адрес 200.150.100.2 (определяется маской подсети /30 в условиях примера), то все адреса локальной сети должны транслироваться в него.

Указываем список внутренних адресов, которые будем транслировать во внешний адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний ip адрес маршрутизатора (192.168.0.1). Проверить можно с помощью команды ping до адреса в Интернет из командной строки. Желательно, чтобы проверяемый адрес был в цифровом виде, чтобы исключить потенциальные проблемы с DNS именами.

Важно!

В указанном примере меняется собственный адрес источника. Если в процессе работы необходимо транслировать адрес назначения — пускать траффик на вымышленный адрес, чтобы попасть на некий настоящий, то прочитайте статью ip nat outside.

Важно!

Не стоит оставлять полный доступ в Интернет со всех адресов локальной сети. Советую после проверки работоспособности соединения для безопасности ограничить доступ в Интернет и разрешить его только с конкретных адресов — например с прокси сервера и рабочих станций администратора и/или директора. О том как это сделать можно прочитать в статье «немного об access lists«.

Важно!

Не забудьте сохранить конфигурацию на всех устройствах командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG#write

Building configuration...

[OK]

Перейти к оглавлению

Шлюз в компьютерных сетях играет важную роль – это узел, который соединяет различные сети и обеспечивает передачу данных между ними. Настройка шлюза на роутере является не менее важной задачей, чем конфигурация самого устройства. В этой статье мы рассмотрим подробную инструкцию по настройке шлюза на роутере Cisco и дадим полезные советы, которые помогут вам выполнить эту задачу эффективно и без проблем.

Шаг 1. Подключение к роутеру

Первым шагом необходимо подключиться к роутеру Cisco с помощью компьютера или ноутбука. Для этого вам понадобится специальный кабель, который обычно поставляется в комплекте с роутером. Подключите один конец кабеля к порту консоли роутера и другой конец к порту серийного порта вашего компьютера или ноутбука.

Совет: перед подключением к роутеру убедитесь, что у вас есть соответствующее программное обеспечение для управления роутером, например, программа SecureCRT или PuTTY.

Шаг 2. Вход в режим привилегированного режима

После успешного подключения к роутеру необходимо войти в режим привилегированного режима. Для этого введите команду enable и введите пароль администратора. Если вы впервые настраиваете роутер, пароль может отсутствовать или быть настроен по умолчанию, например, «cisco».

Совет: для обеспечения безопасности рекомендуется сменить пароль администратора после входа в режим привилегированного режима.

Содержание

- Как настроить шлюз на роутере Cisco:

- Подробная инструкция и советы

- Выбор модели роутера

- Как выбрать подходящую модель роутера Cisco:

- Критерии и рекомендации

- Установка роутера

Как настроить шлюз на роутере Cisco:

Вот пошаговая инструкция по настройке шлюза на роутере Cisco:

- Подключите компьютер с помощью Ethernet-кабеля к одному из портов роутера Cisco.

- Откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно это 192.168.1.1 или 192.168.0.1.

- Введите имя пользователя и пароль для входа в конфигурацию роутера. Если вы не знаете эти данные, проверьте документацию к роутеру или свяжитесь с поставщиком интернет-услуг.

- Перейдите в раздел настройки сети или маршрутизации. Здесь вы найдете опцию «Основной шлюз» или «Default Gateway».

- Введите IP-адрес шлюза, который вы хотите настроить.

- Сохраните изменения и перезагрузите роутер.

После перезагрузки роутера настройка шлюза должна быть завершена. Вы можете проверить, правильно ли настроен шлюз, попытавшись подключиться к сети и проверить доступность веб-сайтов или других устройств в сети.

Настройка шлюза на роутере Cisco – это простой процесс, который может помочь установить стабильную и безопасную сетевую инфраструктуру. Необходимо знать IP-адрес роутера и правильно конфигурировать основной шлюз в соответствии с требованиями сети.

Подробная инструкция и советы

1. Вход в настройки роутера:

Чтобы настроить шлюз на роутере Cisco, необходимо войти в его настройки. Для этого откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно адрес роутера 192.168.1.1 или 192.168.0.1. После ввода адреса нажмите клавишу Enter на клавиатуре.

2. Вход в систему роутера:

После входа на страницу настройки роутера может потребоваться логин и пароль. Если вы не меняли эти данные ранее, введите стандартные значения. Для большинства моделей Cisco логин admin, а пароль admin или password. Если это не сработает, попробуйте поискать стандартные логин и пароль для вашей модели роутера.

3. Настройка шлюза:

После успешного входа в систему роутера, найдите раздел или меню с настройкой шлюза (gateway). В разных моделях роутеров это место может называться по-разному.

Выберите опцию «Gateway» и укажите IP-адрес шлюза, который должен быть указан в документации вашей сети или предоставлен вашим провайдером интернета.

Сохраните изменения.

4. Проверка подключения:

После настройки шлюза рекомендуется проверить подключение. Откройте командную строку или терминал на вашем компьютере и введите команду «ping -c 4 IP-адрес-шлюза», заменив IP-адрес-шлюза на актуальный IP-адрес вашего шлюза. Если получено 4 успешных ответа (Reply), значит подключение прошло успешно.

Следуя этой подробной инструкции, вы сможете настроить шлюз на роутере Cisco без особых проблем. Если возникают сложности, всегда можно обратиться за помощью к специалистам по настройке сетевого оборудования.

Выбор модели роутера

- Пропускная способность: рассчитайте, сколько пользователей и устройств будет использовать сеть и выберите модель, способную обеспечить достаточную скорость передачи данных.

- Поддерживаемые стандарты: убедитесь, что выбранный роутер поддерживает нужные вам стандарты беспроводной связи, такие как Wi-Fi 5 (802.11ac) или Wi-Fi 6 (802.11ax).

- Функциональность: определите, какие функции вам необходимы, например, поддержка виртуальных частных сетей (VPN), маршрутизация по правилам (QoS) или поддержка IPv6.

- Бренд и репутация производителя: выбирайте роутеры от надежных производителей с хорошей репутацией и поддержкой.

- Бюджет: установите предельную цену, которую вы готовы потратить на роутер, и найдите модель, соответствующую этому бюджету.

После проведения анализа этих факторов, вы сможете сделать более осознанный выбор модели роутера для настройки шлюза на роутере Cisco. Необходимо помнить, что правильный выбор модели роутера обеспечит стабильную и надежную работу сети.

Как выбрать подходящую модель роутера Cisco:

Перед выбором модели роутера Cisco, рекомендуется учесть следующие факторы:

1. Тип сети:

Определите тип вашей сети и требования к подключениям. Если у вас небольшая домашняя сеть, то, скорее всего, подойдет модель с меньшим количеством портов и низкой стоимостью. Если же вам требуется роутер для офисной сети, то вам потребуется выбрать модель с большим количеством портов и поддержкой дополнительных функций, таких как виртуальные локальные сети (VLAN) или поддержка VoIP-телефонии.

2. Пропускная способность:

Оцените требуемую пропускную способность вашей сети. Если у вас маленькая сеть с низкой активностью, тогда модель с низкой пропускной способностью будет подходящим выбором и экономит вам деньги. Однако, если у вас большая офисная сеть с высокой нагрузкой, вам понадобится модель с высокой пропускной способностью, чтобы обеспечить стабильную работу сети.

3. Беспроводные возможности:

Если вам нужен роутер с поддержкой беспроводного интернета, обратите внимание на модели с поддержкой стандартов Wi-Fi, таких как 802.11n или 802.11ac. Также учтите требуемую площадь покрытия и количество одновременных подключений, чтобы выбрать модель с соответствующими возможностями.

Используйте эти рекомендации, чтобы выбрать модель роутера Cisco, соответствующую вашим потребностям и требованиям. Правильный выбор модели роутера позволит вам настроить шлюз на вашей сети с максимальной эффективностью и производительностью.

Критерии и рекомендации

Прежде чем приступить к настройке шлюза на роутере Cisco, следует учесть несколько критериев:

- Технические характеристики роутера: перед настройкой шлюза необходимо убедиться, что роутер Cisco имеет поддержку функции шлюза. Обратите внимание на модель и версию устройства, чтобы быть уверенным в его возможностях.

- Сетевая инфраструктура: перед настройкой шлюза необходимо иметь полное представление о сетевой инфраструктуре, включая адресацию, подсети и сетевые устройства. Дополнительно, рекомендуется создать схему сети для визуального представления структуры сети и связей между устройствами.

- Сетевые протоколы: установите приоритетные сетевые протоколы, которые будут использоваться при настройке шлюза. Убедитесь, что выбранные протоколы поддерживаются вашим роутером и устройствами в сети.

- Безопасность: примените необходимые меры безопасности при настройке шлюза. Установите пароли доступа и контролируйте доступ к шлюзу. Также рекомендуется использовать шифрование данных, если это возможно.

- Документация: весь процесс настройки шлюза на роутере Cisco должен быть документирован. Запишите все настройки, изменения и принятые решения, чтобы иметь возможность справиться с возможными проблемами в будущем.

Важно помнить, что настройка шлюза на роутере Cisco может потребовать определенных знаний и навыков в области сетевой инфраструктуры и конфигурации устройств.

В случае отсутствия необходимых знаний, рекомендуется обратиться к специалистам или проконсультироваться с официальным документацией Cisco.

Установка роутера

Процесс установки роутера Cisco достаточно прост и не требует особых навыков. Вот пошаговая инструкция, которая поможет вам настроить ваш роутер:

1. Подключите роутер к источнику питания

Сначала убедитесь, что ваш роутер отключен от электричества. Затем, используя кабель питания, подключите роутер к розетке.

2. Подключите роутер к модему

Соедините один конец кабеля Ethernet с портом WAN на задней панели роутера, а другой конец — с портом на задней панели модема. Убедитесь, что кабель надежно подключен.

3. Подключите компьютер к роутеру

Соедините один конец второго кабеля Ethernet с портом LAN на задней панели роутера, а другой конец — с сетевой картой вашего компьютера. Убедитесь, что кабель надежно подключен.

4. Включите роутер

Найдите кнопку включения на задней панели роутера и нажмите ее. Дождитесь, пока роутер полностью загрузится.

5. Настройка роутера

Откройте веб-браузер на своем компьютере и введите IP-адрес роутера в адресную строку. Обычно это указано в документации к роутеру или на его задней панели. В открывшемся окне введите логин и пароль для входа в настройки роутера.

6. Настройте шлюз

Войдите в интерфейс настроек роутера и найдите раздел «Настройки шлюза». Введите IP-адрес шлюза, предоставленный вашим интернет-провайдером. После сохранения настроек, перезагрузите роутер.

7. Проверьте подключение

Откройте веб-браузер и убедитесь, что у вас есть доступ к Интернету.

Поздравляю, ваш роутер успешно установлен и настроен в качестве шлюза!

Configure the Default Gateway

Summary

This topic configure devices to use the default gateway. Start learning CCNA 200-301 for free right now!!

Note: Welcome: This topic is part of Chapter 10 of the Cisco CCNA 1 course, for a better follow up of the course you can go to the CCNA 1 section to guide you through an order.

Default Gateway on a Host

If your local network has only one router, it will be the gateway router and all hosts and switches on your network must be configured with this information. If your local network has multiple routers, you must select one of them to be the default gateway router. This topic explains how to configure the default gateway on hosts and switches.

For an end device to communicate over the network, it must be configured with the correct IP address information, including the default gateway address. The default gateway is only used when the host wants to send a packet to a device on another network. The default gateway address is generally the router interface address attached to the local network of the host. The IP address of the host device and the router interface address must be in the same network.

For example, assume an IPv4 network topology consisting of a router interconnecting two separate LANs. G0/0/0 is connected to network 192.168.10.0, while G0/0/1 is connected to network 192.168.11.0. Each host device is configured with the appropriate default gateway address.

In this example, if PC1 sends a packet to PC2, then the default gateway is not used. Instead, PC1 addresses the packet with the IPv4 address of PC2 and forwards the packet directly to PC2 through the switch.

What if PC1 sent a packet to PC3? PC1 would address the packet with the IPv4 address of PC3, but would forward the packet to its default gateway, which is the G0/0/0 interface of R1. The router accepts the packet and accesses its routing table to determine that G0/0/1 is the appropriate exit interface based on the destination address. R1 then forwards the packet out of the appropriate interface to reach PC3.

The same process would occur on an IPv6 network, although this is not shown in the topology. Devices would use the IPv6 address of the local router as their default gateway.

Default Gateway on a Switch

A switch that interconnects client computers is typically a Layer 2 device. As such, a Layer 2 switch does not require an IP address to function properly. However, an IP configuration can be configured on a switch to give an administrator remote access to the switch.

To connect to and manage a switch over a local IP network, it must have a switch virtual interface (SVI) configured. The SVI is configured with an IPv4 address and subnet mask on the local LAN. The switch must also have a default gateway address configured to remotely manage the switch from another network.

The default gateway address is typically configured on all devices that will communicate beyond their local network.

To configure an IPv4 default gateway on a switch, use the ip default-gateway ip-address global configuration command. The ip-address that is configured is the IPv4 address of the local router interface connected to the switch.

The figure shows an administrator establishing a remote connection to switch S1 on another network.

In this example, the administrator host would use its default gateway to send the packet to the G0/0/1 interface of R1. R1 would forward the packet to S1 out of its G0/0/0 interface. Because the packet source IPv4 address came from another network, S1 would require a default gateway to forward the packet to the G0/0/0 interface of R1. Therefore, S1 must be configured with a default gateway to be able to reply and establish an SSH connection with the administrative host.

Note: Packets originating from host computers connected to the switch must already have the default gateway address configured on their host computer operating systems.

A workgroup switch can also be configured with an IPv6 address on an SVI. However, the switch does not require the IPv6 address of the default gateway to be configured manually. The switch will automatically receive its default gateway from the ICMPv6 Router Advertisement message from the router.

Packet Tracer – Connect a Router to a LAN

In this activity, you will use various show commands to display the current state of the router. You will then use the Addressing Table to configure router Ethernet interfaces. Finally, you will use commands to verify and test your configurations.

Packet Tracer – Troubleshoot Default Gateway Issues

For a device to communicate across multiple networks, it must be configured with an IP address, subnet mask, and a default gateway. The default gateway is used when the host wants to send a packet to a device on another network. The default gateway address is generally the router interface address attached to the local network to which the host is connected. In this activity, you will finish documenting the network. You will then verify the network documentation by testing end-to-end connectivity and troubleshooting issues. The troubleshooting method you will use consists of the following steps:

- Verify the network documentation and use tests to isolate problems.

- Determine an appropriate solution for a given problem.

- Implement the solution.

- Test to verify the problem is resolved.

- Document the solution.

Ready to go! Keep visiting our networking course blog, give Like to our fanpage; and you will find more tools and concepts that will make you a networking professional.

Всем привет! Сегодня я на простом примере расскажу вам про настройку роутера Cisco (2911, 1841, 881 и другие модели). Я выдумал некую простую схему с примером, которая позволит вам понять, как подключить локальную сеть к интернету через наш маршрутизатор. Я покажу пример настройки через консоль. Но вы можете делать конфигурирование через программу «Cisco Packet Tracer» – видеоинструкцию смотрим в конце статьи.

Содержание

- Пример подключения

- ШАГ 1: Подключение к маршрутизатору

- ШАГ 2: Reset настроек

- ШАГ 3: Конфигурация интерфейсов

- ШАГ 4: Удаленный доступ к роутеру

- ШАГ 5: Настройка шлюза

- ШАГ 6: Настройка NAT

- Видео

- Задать вопрос автору статьи

Пример подключения

Представим себе, что у нас есть один роутер Cisco. С помощью маршрутизатора мы должны подключить офис с несколькими компьютерами. Для коннекта всех локальных машин будем использовать коммутатор. Fa 4 и Fa 0 – это внешний и внутренний физический интерфейс. Также у нас есть:

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

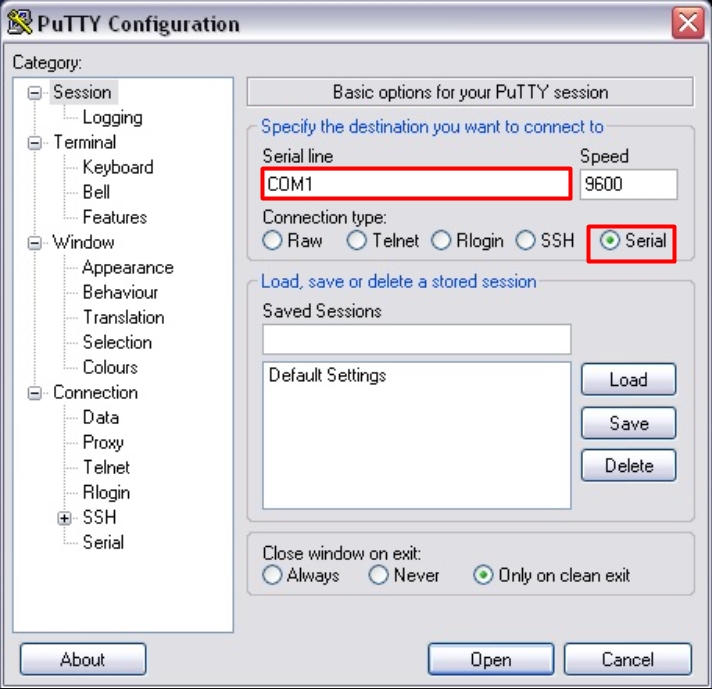

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

router>

Но нам нужно запустить роутер с правами администратора, чтобы вместо стрелочки стояла решетка (#). Для этого вводим команду:

router> enable

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

router# write erase

router# reload

Нужно будет немного подождать. После этого роутер загрузится и выведет сообщение – использовать стандартную конфигурацию? – отвечаем:

no

ШАГ 3: Конфигурация интерфейсов

В первую очередь давайте назовем наше устройство для удобства обращения через команду. Я назвал его: «WIFIGID-ROUTER» – смотрим на картинку. Вообще, если у вас будут возникать какие-то вопросы по командам, то смотрите на схему в начале статьи. Итак, обзываем наш роутер:

router#conf t

router (config)#hostname WIFIGID-ROUTER

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

192.168.1.0/24

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

- Сеть провайдера: 277.146.101.0

- Маска: 255.255.255.252 (/30)

- Шлюз: 277.146.101.1

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

WIFIGID-ROUTER #conf t

WIFIGID-ROUTER (config)#

interface Fa 4

ip address 227.146.101.2 255.255.255.252

no shutdown

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

WIFIGID-ROUTER #ping 227.146.101.2

А потом шлюз провайдера:

WIFIGID-ROUTER #ping 227.146.101.1

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

192.168.1.0

Локальный адрес роутера:

192.168.1.1

Маска стандартная:

255.255.255.0

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.2.1 255.255.255.0

no shutdown

interface Fa 0

switchport access vlan 1

no shutdown

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

WIFIGID-ROUTER (config)#

ip ssh ver 2

ip domain-name wifigid-router-c.ru

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Вписываем число:

1024

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

WIFIGID-ROUTER (config)#

ip route 0.0.0.0 0.0.0.0 227.146.101.1

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

WIFIGID-ROUTER#ping 8.8.8.8

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

WIFIGID-ROUTER (config)#

ip access-list standard ACL_NAT

permit 192.168.1.0 0.0.0.255

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

WIFIGID-ROUTER#write