Thanks to the improvements of virtualization and storage technologies, it’s not difficult to clone a disk. A great advantage for disaster recovery, but also a potential risk for the security of your information.

Microsoft allows to encrypt the disks of a server with a feature named BitLocker. We are going to see how you can enable BitLocker on a physical or virtual server to protect your company from data theft.

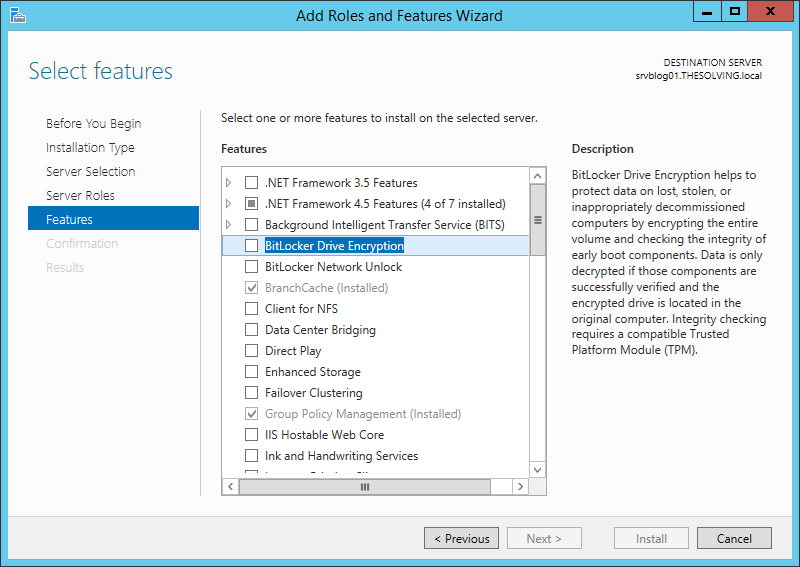

Install the BitLocker Drive Encryption feature with the Add Roles and Features Wizard:

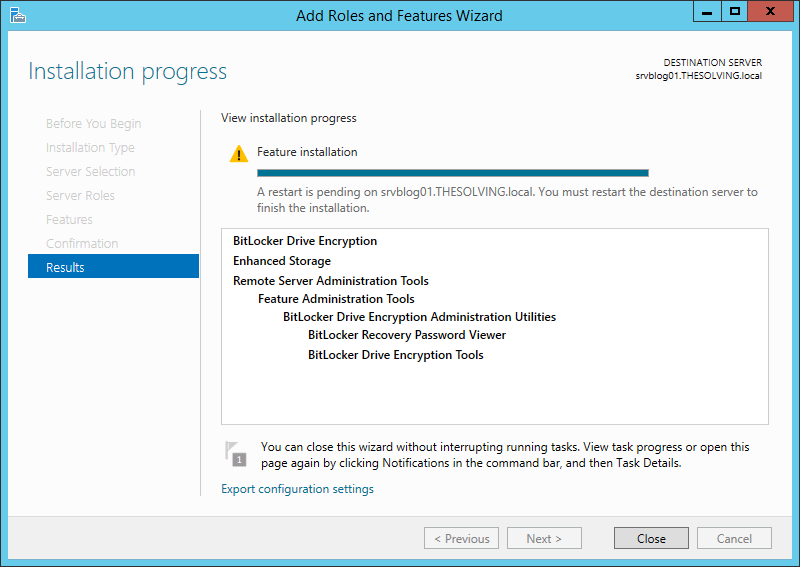

You need to restart the system after the installation:

How to enable BitLocker on a virtual machine (without TPM)

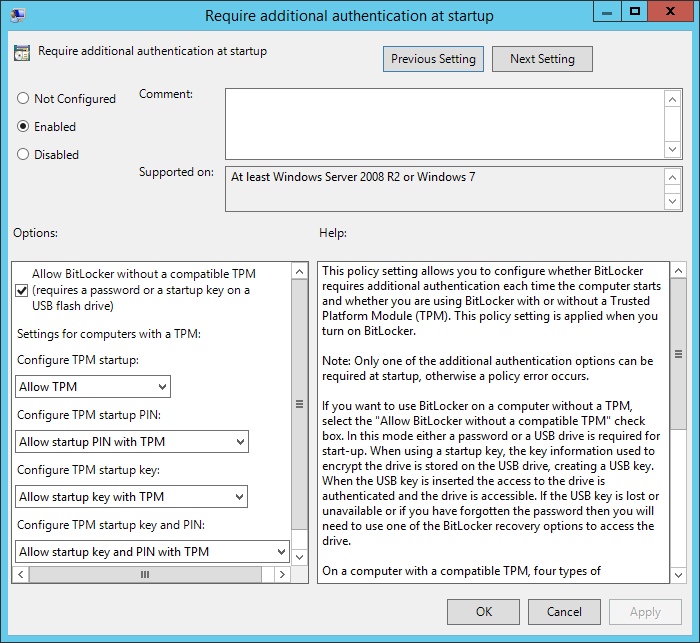

You need the Trusted Platform Module (TPM) in order to take advantage of BitLocker encryption. Virtual machines don’t have the TPM module so you need to follow these two steps BEFORE configuring BitLocker (BitLocker must be installed on the server).

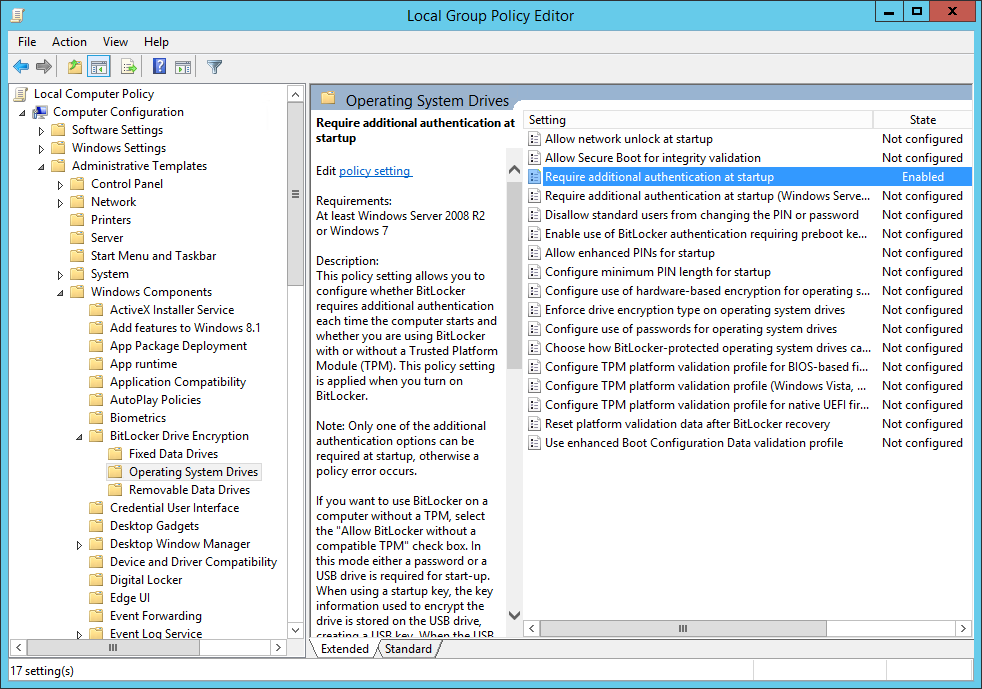

Open the Local Group Policy Editor (gpedit.msc) and go to Computer Configuration/Administrative Templates/Windows Components/BitLocker Drive Encryption/Operating System Drives. Double-click Require additional authentication at startup:

Select Enable and check Allow BitLocker without a compatibile TPM:

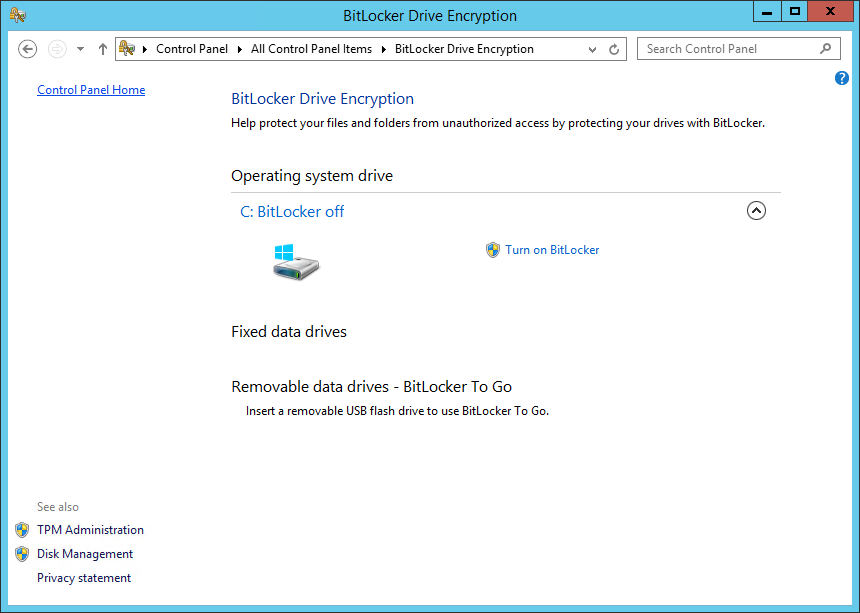

After a restart, open the Control Panel, you’ll find the BitLocker configuration panel. Open it and click Turn On BitLocker:

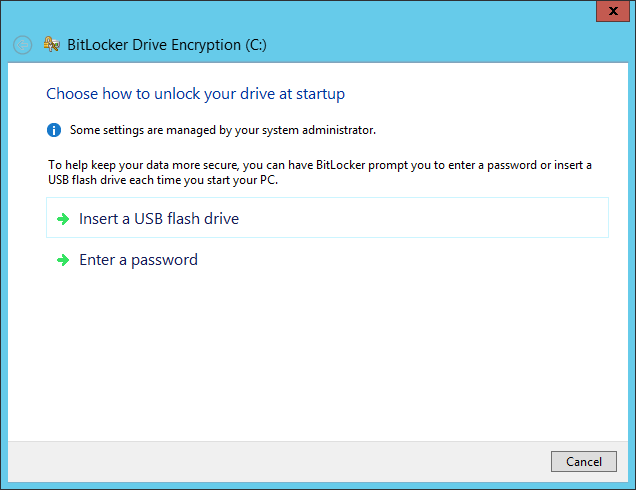

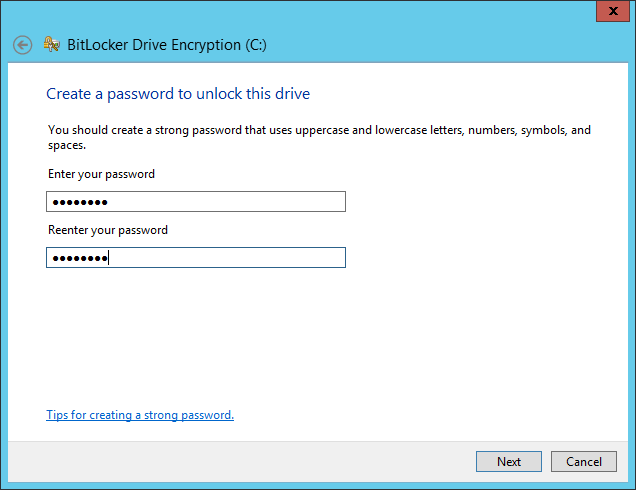

In this tutorial we used a VM, so a system without a TPM, and Windows aks us to configure an additional authentication at startup. We chose a password to protect the data, but we suggest to use a USB flash drive instead. With a flash drive you don’t have to enter the password at every server restart, just leave the USB drive plugged and you’ll be fine:

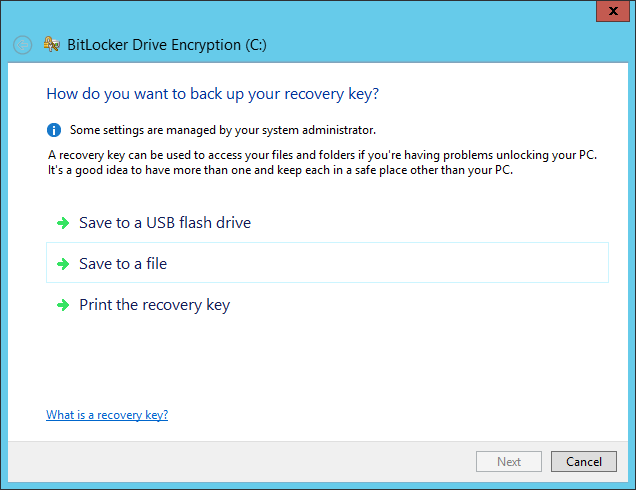

A recovery key can save you from big troubles. We printed it for security reasons:

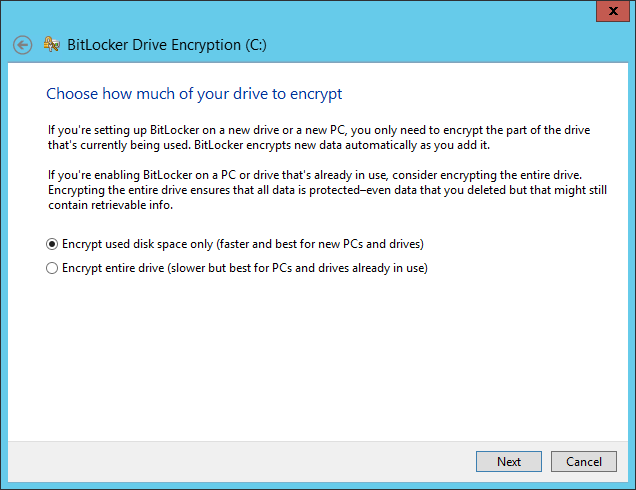

Choose the encryption mode more suited for your disks:

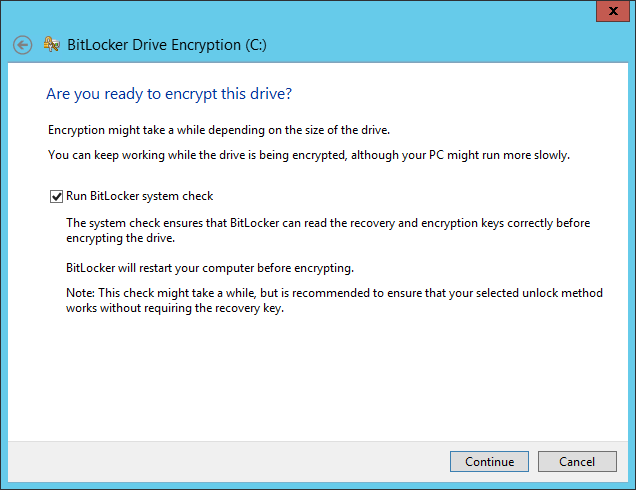

Click Continue:

Restart the system:

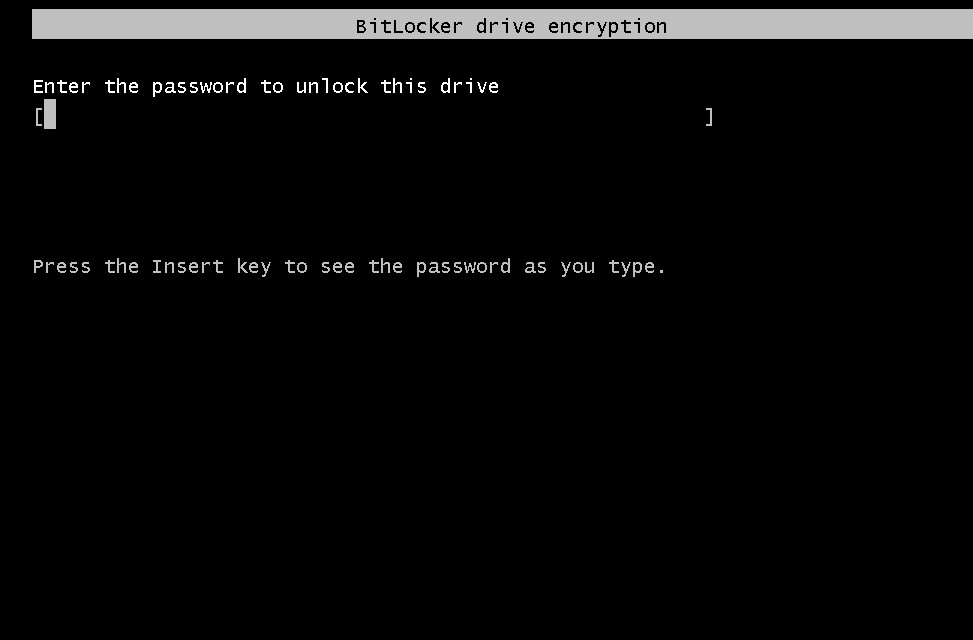

At the next boot you’ll be “forced” to enter the password or plug the USB flash drive. After the Windows start BitLocker will begin the encryption process:

Share:

Tags: Microsoft Windows

Безопасность данных является одним из главных приоритетов для любой организации. Шифрование диска является эффективным способом защиты данных на сервере Windows Server 2012. В этом полном руководстве мы расскажем о том, как можно шифровать диск на Windows Server 2012.

Шифрование диска — это процесс преобразования данных на диске таким образом, что он становится нечитаемым без специального ключа. Оно предоставляет дополнительный уровень безопасности и защиты для хранящихся на сервере конфиденциальных данных.

Windows Server 2012 предоставляет два метода шифрования диска: BitLocker и Encrypting File System (EFS). BitLocker является функцией, доступной в редакциях Windows Server 2012 Enterprise и Datacenter, и позволяет зашифровать всю операционную систему и все данные на диске. EFS, с другой стороны, позволяет вам выбирать файлы и папки для шифрования.

Руководство будет охватывать установку и настройку BitLocker и EFS, шифрование диска на RAID-массивах, а также процедуру восстановления данных, если ключи шифрования были утеряны или повреждены. Мы также расскажем о некоторых лучших практиках и рекомендациях по управлению шифрованием диска на Windows Server 2012.

Содержание

- Установка необходимых инструментов

- Создание и настройка зашифрованного тома

- Методы шифрования диска на Windows Server 2012

- Управление зашифрованными дисками на Windows Server 2012

Установка необходимых инструментов

Перед тем как начать процесс шифрования диска на Windows Server 2012, необходимо установить несколько инструментов. Ниже представлен список необходимого программного обеспечения:

- Windows Server 2012

- Утилита BitLocker

- Драйверы для шифрования устройства

Windows Server 2012 должен быть установлен на вашем сервере. Если операционная система еще не установлена, выполните этот шаг перед установкой необходимых инструментов.

Утилита BitLocker — встроенное программное обеспечение Windows Server 2012, которое позволяет шифровать диски. Убедитесь, что утилита BitLocker доступна на вашем сервере перед началом процесса шифрования.

Драйверы для шифрования устройства — это программное обеспечение, которое обеспечивает поддержку шифрования на уровне оборудования. Убедитесь, что у вас установлены все необходимые драйверы на вашем сервере, чтобы включить функцию шифрования на уровне дискового оборудования.

После установки необходимого программного обеспечения вы будете готовы к процессу шифрования диска на Windows Server 2012.

Создание и настройка зашифрованного тома

В Windows Server 2012 вы можете создать и настроить зашифрованный том для защиты важных данных. В этом разделе мы рассмотрим процесс создания и настройки зашифрованного тома.

Шаг 1: Откройте Диспетчер дисков (Disk Management) путем щелчка правой кнопкой мыши на кнопке «Пуск» и выберите «Диспетчер дисков».

Шаг 2: Выберите диск или раздел, который вы хотите зашифровать, щелкнув правой кнопкой мыши на нем и выбрав «Шифровать» из контекстного меню.

Шаг 3: В появившемся окне выберите метод шифрования. В Windows Server 2012 доступны два метода шифрования: «BitLocker» и «EFS» (Encrypted File System). «BitLocker» предоставляет полное шифрование диска, в то время как «EFS» шифрует только выбранные файлы и папки.

Шаг 4: Если вы выбрали метод шифрования «BitLocker», вам будет предложено выбрать способ разблокировки диска: используя пароль, флэш-драйв или файл восстановления. Выберите предпочитаемый способ разблокировки и следуйте инструкциям на экране для завершения процесса.

Шаг 5: Если вы выбрали метод шифрования «EFS», вам будет предложено выбрать сертификат шифрования. Выберите желаемый сертификат и следуйте инструкциям на экране для завершения процесса.

После завершения процесса шифрования, выбранный диск или раздел будет защищен паролем или сертификатом шифрования, в зависимости от выбранного метода шифрования.

Методы шифрования диска на Windows Server 2012

Windows Server 2012 предлагает несколько методов для шифрования диска, которые обеспечивают защиту данных в случае потери или кражи физического носителя. Вот некоторые из самых распространенных методов шифрования, доступных на этой операционной системе:

- BitLocker: Это встроенное средство шифрования для Windows Server 2012, которое предоставляет защиту для операционной системы и всех данных на системном диске. BitLocker использует аппаратное шифрование и требует поддержки Trusted Platform Module (TPM) на компьютере. Однако, если TPM не доступен, BitLocker может быть настроен для работы с использованием внешнего USB-устройства в качестве ключа.

- Encrypting File System (EFS): Это функция Windows Server 2012, которая позволяет шифровать отдельные файлы и папки на логических дисках. EFS использует асимметричное шифрование и требует наличия сертификата пользователя для доступа к зашифрованным данным. Шифрование происходит на уровне файловой системы NTFS и шифрованные файлы могут быть открыты только при входе в систему пользователя, которому принадлежит сертификат.

- Third-party software: Кроме встроенных средств шифрования, на рынке также доступно множество сторонних программных средств для шифрования диска на Windows Server 2012. Эти программы предлагают различные уровни защиты и функциональности, включая возможность шифрования целых дисков, виртуальных дисков, сетевых дисков и т.д.

При выборе метода шифрования диска на Windows Server 2012 важно учитывать требования безопасности и удобства использования в вашей конкретной ситуации. Независимо от выбранного метода, обязательно резервируйте ключи и сертификаты шифрования, чтобы не потерять доступ к зашифрованным данным.

Управление зашифрованными дисками на Windows Server 2012

После того, как вы успешно зашифровали диск на Windows Server 2012, вам может потребоваться управлять этими зашифрованными дисками. Ниже представлены некоторые основные задачи, которые вы можете выполнять:

| Задача | Описание |

|---|---|

| Размонтирование диска | Вы можете размонтировать зашифрованный диск, чтобы он стал недоступным для чтения и записи. Для этого вам потребуется выполнить соответствующую команду или воспользоваться графическим интерфейсом Управления дисками. |

| Проверка состояния диска | Вы можете проверить состояние зашифрованного диска, чтобы убедиться, что он работает без ошибок. Настройте регулярное выполнение проверки диска для предотвращения возникновения проблем. |

| Изменение пароля доступа | Если вам необходимо изменить пароль доступа к зашифрованному диску, вы можете сделать это с помощью утилиты управления битлокером. Убедитесь, что новый пароль надежен и надежно сохраните его. |

| Добавление или удаление пользователей | Вы можете добавить или удалить пользователей, которым разрешен доступ к зашифрованному диску. Это полезно, если вам нужно предоставить доступ к диску новым пользователям или отозвать доступ у старых. |

Обратите внимание, что управление зашифрованными дисками требует наличия прав администратора на Windows Server 2012. Будьте внимательны при проведении любых операций с зашифрованными дисками, чтобы не потерять данные или повредить систему.

Шифрование данных является важным аспектом безопасности в операционной системе Windows Server 2012, особенно при использовании удаленного рабочего стола (RDP). Неправильная настройка RDP может привести к утечке конфиденциальных данных и взлому системы. Поэтому включение шифрования в RDP является обязательным требованием в целях поддержания безопасности сервера.

Включение шифрования в RDP на Windows Server 2012 достаточно просто. Для этого необходимо выполнить несколько шагов. В первую очередь, необходимо открыть «Панель управления» и выбрать пункт «Система и безопасность». Затем выберите «Система» и перейдите на вкладку «Дополнительные параметры системы».

На вкладке «Дополнительные параметры системы» необходимо нажать кнопку «Защита системы». Затем в открывшемся окне выберите вкладку «Защита удаленных подключений к компьютеру». В этой вкладке появится список доступных параметров безопасности. Вам нужно будет отметить опцию «Подключения к этому компьютеру» и выбрать «Настройки…» для открытия окна настройки RDP.

В окне настройки RDP выберите вкладку «Шифрование». Здесь вы найдете параметры шифрования, которые могут быть настроены для RDP. Рекомендуется выбрать опцию «Высокий уровень» для обеспечения наиболее надежного шифрования данных. После выбора параметров необходимо нажать «ОК» для сохранения настроек и закрытия окна настройки RDP.

Теперь, когда шифрование включено в RDP на Windows Server 2012, ваш сервер будет защищен от потенциальных атак и утечек данных. Учтите, что включение шифрования может повлиять на производительность сервера, поэтому мы рекомендуем провести тестирование после включения шифрования, чтобы убедиться, что все функционирует корректно.

Содержание

- Включение шифрования в RDP на Windows Server 2012

- Подготовка сервера к включению шифрования

- Настройка шифрования в групповых политиках

- Установка сертификата для шифрования RDP

- Проверка правильности настройки шифрования

- Использование дополнительных средств шифрования

- Регулярные обновления и проверка безопасности системы

Включение шифрования в RDP на Windows Server 2012

Шифрование RDP (Remote Desktop Protocol) обеспечивает безопасное соединение между удаленными компьютерами. Включение шифрования в RDP на Windows Server 2012 позволяет защитить передаваемые данные от несанкционированного доступа.

Для включения шифрования в RDP на Windows Server 2012 выполните следующие шаги:

- Откройте «Панель управления» на сервере.

- Выберите категорию «Система и безопасность».

- Щелкните на пункте «Система».

- На левой панели выберите «Дополнительные параметры системы».

- Откройте вкладку «Дополнительно» в окне «Свойства системы».

- В разделе «Подключение к рабочему столу» нажмите кнопку «Параметры».

- Установите флажок «Шифровать сетевое соединение (рекомендуется)».

- Нажмите кнопку «OK», чтобы сохранить изменения.

Теперь шифрование будет включено в RDP на Windows Server 2012. Это позволит обеспечить безопасное соединение при удаленном доступе к серверу.

Подготовка сервера к включению шифрования

Прежде чем включить шифрование в RDP на Windows Server 2012, необходимо выполнить некоторые предварительные шаги. Эти шаги помогут обеспечить безопасность соединения и защитить сервер от потенциальных угроз.

1. Установка всех доступных обновлений

Перед включением шифрования необходимо установить все доступные обновления операционной системы. Это позволит закрыть возможные уязвимости и обеспечить стабильную работу сервера.

2. Включение брандмауэра на сервере

Для обеспечения безопасности сервера рекомендуется включить встроенный брандмауэр Windows. Брандмауэр поможет контролировать входящий и исходящий сетевой трафик и предотвратить несанкционированный доступ.

3. Настройка сложных паролей

Хорошая практика — использовать сложные пароли для административных учетных записей на сервере. Это поможет защитить сервер от взлома и несанкционированного доступа.

4. Установка SSL-сертификата

Для защиты соединения по протоколу RDP рекомендуется установить SSL-сертификат на сервере. Это обеспечит шифрование трафика и защитит информацию от перехвата.

5. Включение шифрования в настройках RDP

После выполнения предыдущих шагов можно перейти к включению шифрования в настройках RDP на Windows Server 2012.

Выполнение этих предварительных шагов поможет вам обеспечить безопасность сервера и защитить его от возможных угроз.

Настройка шифрования в групповых политиках

Следующие шаги помогут включить шифрование в групповых политиках ОС Windows Server 2012:

- Откройте «Групповые политики учетных записей» через «Панель управления».

- Найдите и выберите «Серверные настройки» в списке «Настройки компьютера».

- Откройте «Параметры подключения к удаленному рабочему столу» в разделе «Серверные настройки».

- Включите опцию «Шифровать обмен данных при использовании сетевого уровня аутентификации (случайно при выходе из системы по умолчанию)».

- Сохраните изменения и закройте групповые политики.

- Перезагрузите сервер для применения настроек.

Теперь все подключения по протоколу RDP к серверу Windows Server 2012 будут зашифрованы.

Установка сертификата для шифрования RDP

Установка сертификата будет обеспечивать безопасное шифрование соединения RDP на Windows Server 2012. Для этого необходимо выполнить следующие шаги:

1. Получите SSL-сертификат от надежного центра сертификации (CA) или создайте самоподписанный сертификат. Во втором случае необходимо установить его в доверенные сертификаты на клиентском устройстве.

2. Откройте «Управление конфигурацией терминального сервера» (Remote Desktop Session Host Configuration) через меню «Панель управления».

3. В разделе «Терминальные услуги» (Remote Desktop Services) выберите «Доступ по доверенным сертификатам» (Connections > RDP-Tcp > Properties).

4. В открывшемся окне перейдите на вкладку «Общие» (General).

5. Установите флажок «SSL-сертификат» (SSL Certificate) и нажмите на кнопку «Выбрать сертификат» (Select Certificate).

6. В окне «SSL-сертификат» (SSL Certificate) выберите установленный сертификат и нажмите кнопку «OK».

7. Нажмите кнопку «OK» в окне «Свойства» (Properties), чтобы сохранить настройки.

После выполнения этих шагов, при подключении к серверу RDP будет использоваться установленный SSL-сертификат для безопасного шифрования данных. Сертификат может быть обновлен или заменен в любой момент, следуя тому же процессу.

Пожалуйста, обратите внимание, что установка SSL-сертификата для шифрования RDP является рекомендованным действием для обеспечения безопасности соединения.

Проверка правильности настройки шифрования

После включения шифрования в RDP на Windows Server 2012 необходимо убедиться в правильности настроек. Для этого можно выполнить следующие шаги:

- Убедитесь, что шифрование включено в настройках RDP. Откройте «Свойства системы» на сервере и перейдите на вкладку «Дистанционный доступ». Убедитесь, что опция «Позволить подключение только по протоколу RDP 7.1» включена.

- Проверьте настройки целостности данных. Убедитесь, что опция «Обеспечивать целостность данных, используя шифрование уровня FIPS» включена на сервере. Это гарантирует, что данные будут передаваться только в зашифрованном виде.

- Попробуйте подключиться к серверу через RDP с использованием шифрования. Если подключение происходит успешно и вы можете управлять сервером удаленно, значит, шифрование было правильно настроено.

- Дополнительно можно проверить с помощью инструментов, таких как Wireshark или Microsoft Message Analyzer, чтобы убедиться, что данные передаются в зашифрованном виде.

Если настройки шифрования были изменены или подключение происходит без шифрования, вам следует повторно проверить настройки и убедиться, что все требуемые параметры правильно установлены.

Использование дополнительных средств шифрования

В дополнение к встроенным средствам шифрования RDP на Windows Server 2012, можно использовать дополнительные методы для усиления безопасности.

Один из способов — использование виртуальной частной сети (VPN). VPN создает защищенный туннель между клиентским компьютером и сервером, обеспечивая шифрование трафика RDP.

Еще одним вариантом является использование SSL-сертификатов для шифрования RDP. С помощью SSL-сертификата можно установить защищенное соединение между клиентом и сервером, обеспечивая шифрование данных и проверку подлинности.

Также можно рассмотреть использование дополнительных средств шифрования, предоставляемых сторонними поставщиками программного обеспечения.

Важно отметить, что использование дополнительных средств шифрования может потребовать дополнительной конфигурации и настройки на сервере и клиентском компьютере.

Регулярные обновления и проверка безопасности системы

Для обеспечения безопасности системы Windows Server 2012 важно регулярно выполнять обновления и проверять уязвимости системы. Регулярные обновления позволяют получить последние исправления, улучшения и новые функции, а также заполнить возможные уязвимости. Проверка безопасности системы помогает выявить и решить проблемы безопасности, прежде чем они будут использованы злоумышленниками.

Чтобы обеспечить регулярные обновления, вам следует настроить автоматическое обновление системы. Для этого откройте «Панель управления», выберите раздел «Обновление и безопасность» и настройте автоматическое обновление.

Кроме того, важно периодически проверять безопасность системы с помощью специальных инструментов и сканеров уязвимостей. Эти инструменты помогут выявить и устранить проблемы безопасности до того, как они станут уязвимостями для атакующих. С помощью сканера уязвимостей можно проверить систему на предмет открытых портов, слабых паролей и других уязвимостей, и затем принять соответствующие меры для обеспечения безопасности.

Не забывайте также про мониторинг и управление журналами системы. Журналы системы содержат информацию о различных событиях, происходящих в системе, и могут помочь выявить аномальную активность или попытки несанкционированного доступа.

| Действие | Описание |

|---|---|

| Настройка автоматического обновления | Откройте «Панель управления», выберите раздел «Обновление и безопасность» и настройте автоматическое обновление системы. |

| Проверка безопасности системы | Используйте специальные инструменты и сканеры уязвимостей для обнаружения и решения проблем безопасности. |

| Мониторинг и управление журналами системы | Просмотрите журналы системы для выявления аномальной активности и попыток несанкционированного доступа. |

Шифрование диска является важной составляющей политики безопасности для любой организации. Оно обеспечивает защиту конфиденциальных данных, хранящихся на серверах, от несанкционированного доступа и использования. Windows Server 2012 предоставляет несколько методов шифрования диска, которые можно использовать для защиты информации и обеспечения соблюдения требований соответствующих регуляторных органов.

Один из наиболее эффективных методов шифрования диска на Windows Server 2012 — использование технологии BitLocker. BitLocker позволяет зашифровать все данные на жестком диске, включая операционную систему, системные файлы и пользовательские файлы, с использованием мощного алгоритма шифрования. Таким образом, даже при физическом доступе к серверу перед началом загрузки необходимо ввести пароль или использовать специальный ключ для расшифровки данных и доступа к системе.

Еще одним методом шифрования диска, доступным на Windows Server 2012, является использование функции Encrypted File System (EFS). EFS позволяет зашифровывать отдельные файлы и папки, а не всю операционную систему и данные. Благодаря этому методу можно защитить только выбранные данные, что полезно, если у вас необходимо ограничить доступ к конкретным файлам или папкам.

Оба этих метода шифрования диска предоставляют мощные инструменты для защиты данных на Windows Server 2012. В зависимости от ваших потребностей и требований безопасности, вы можете выбрать наиболее подходящий метод или комбинировать их для дополнительной защиты.

Содержание

- Шифрование диска Windows Server 2012

- Подробная инструкция и лучшие методы

- Установка и настройка BitLocker

- Пошаговая инструкция по установке и настройке

Шифрование диска Windows Server 2012

В Windows Server 2012 доступна функция BitLocker, которая позволяет пользователям шифровать свои диски и защищать данные на них. Эта функция может быть использована как для системных дисков, так и для дополнительных дисков.

| Преимущества использования BitLocker в Windows Server 2012: |

|---|

| — Защита данных от потери или кражи диска |

| — Предотвращение несанкционированного доступа к данным |

| — Упрощение соблюдения требований по безопасности данных |

| — Защита от вредоносных программ и атак |

Для использования функции BitLocker требуется следовать следующим шагам:

- Откройте Панель управления и выберите «BitLocker Drive Encryption».

- Выберите диск, который вы хотите зашифровать, и нажмите на кнопку «Включить BitLocker».

- Установите пароль или подключите внешний носитель для сохранения ключа восстановления.

- Дождитесь завершения процесса шифрования.

После завершения шифрования диск будет защищен паролем. При каждом включении компьютера или подключении зашифрованного диска потребуется вводить пароль для доступа к данным.

BitLocker также предлагает возможность выполнить дополнительные настройки, например, использование TPM (Trusted Platform Module) для автоматического разблокирования зашифрованного диска или настройку политик доступа.

Вывод:

BitLocker в Windows Server 2012 является надежным и эффективным способом защиты данных на дисках. Путем шифрования диска вы можете обеспечить конфиденциальность и защиту информации от несанкционированного доступа.

Подробная инструкция и лучшие методы

Метод 1: BitLocker

BitLocker — это инструмент шифрования, встроенный в операционную систему Windows Server 2012. Следуя этим шагам, вы сможете активировать и использовать BitLocker для шифрования диска:

- Откройте «Панель управления» на вашем сервере.

- Выберите «Система и безопасность» и перейдите в «BitLocker Драйв».

- Нажмите «Включить BitLocker» и следуйте инструкциям на экране для настройки и активации шифрования.

BitLocker предлагает различные методы защиты, такие как использование пароля, смарт-карты или PIN-кода. Выберите наиболее подходящий метод для вашего сервера.

Метод 2: VeraCrypt

Если вы ищете альтернативу BitLocker, вы можете использовать программу VeraCrypt. Вот как использовать VeraCrypt для шифрования диска:

- Скачайте и установите VeraCrypt с официального сайта.

- Запустите VeraCrypt и выберите пустой или неиспользуемый раздел для создания зашифрованного контейнера.

- Выберите алгоритм и параметры шифрования, а также введите пароль для доступа к зашифрованному контейнеру.

- Активируйте созданный контейнер с помощью VeraCrypt и сохраните все необходимые данные в нем.

VeraCrypt предлагает мощные алгоритмы шифрования, такие как AES и Twofish, что обеспечивает надежную защиту данных на вашем сервере.

Метод 3: Проверка настроек безопасности

Настройка шифрования диска — лишь один из аспектов безопасности сервера. Рекомендуется также проверить и настроить другие аспекты безопасности, такие как:

- Включение брандмауэра и настройка соответствующих правил.

- Установка и обновление антивирусного программного обеспечения.

- Регулярное резервное копирование данных для восстановления в случае чрезвычайных ситуаций.

- Аудит безопасности и мониторинг системы для обнаружения подозрительной активности.

Последовательное использование этих рекомендаций поможет оградить ваш сервер Windows Server 2012 от потенциальных угроз и защитить важные данные.

Важно: перед шифрованием диска необходимо сделать резервную копию всех важных данных. Если что-то пойдет не так во время процесса шифрования, вы не потеряете свои данные.

Установка и настройка BitLocker

Чтобы установить и настроить BitLocker на вашем сервере Windows Server 2012, выполните следующие шаги:

- Откройте «Панель управления» на вашем сервере Windows Server 2012.

- Выберите «Система и безопасность» во вкладке «Категории» и перейдите в «BitLocker Drive Encryption».

- В открывшемся окне выберите жесткий диск или раздел, который вы хотите зашифровать с помощью BitLocker.

- Щелкните правой кнопкой мыши на выбранном диске или разделе и выберите «Включить BitLocker».

- Выберите способ разблокировки, который будет использован для доступа к зашифрованному диску или разделу (например, пароль или флешка).

- Создайте и подтвердите пароль или подключите флешку для разблокировки диска.

- Выберите метод шифрования (рекомендуется использовать AES) и сохраните восстановительный ключ, чтобы иметь возможность разблокировать диск в случае утраты пароля или флешки.

- Нажмите «Включить шифрование», чтобы начать процесс шифрования диска с помощью BitLocker.

После завершения процесса шифрования вы сможете обращаться к вашему зашифрованному диску или разделу, используя выбранный способ разблокировки. Помните, что процесс шифрования может занять некоторое время в зависимости от размера и скорости вашего диска.

Важно отметить, что BitLocker работает только на некоторых версиях Windows Server 2012, включая Windows Server 2012 Standard и Windows Server 2012 Datacenter. Проверьте системные требования и убедитесь, что ваша операционная система поддерживает функцию BitLocker.

Пошаговая инструкция по установке и настройке

В данном разделе представлена подробная и пошаговая инструкция по установке и настройке шифрования диска в операционной системе Windows Server 2012. Следуйте этим шагам, чтобы успешно защитить ваши данные.

- Перейдите в меню «Пуск» и выберите «Панель управления».

- В «Панели управления» найдите и откройте «Диспетчер дисков».

- Выберите диск, который вы хотите зашифровать, щелкнув правой кнопкой мыши по его названию.

- Из выпадающего меню выберите «Параметры защиты данных».

- В открывшемся окне выберите «Включить защиту данных» и нажмите «ОК».

- Выберите тип защиты данных, который вам необходим — «Восстановление паролем» или «Сертификатом».

- Задайте пароль или выберите сертификат в соответствующих полях.

- Нажмите «Далее» и следуйте инструкциям мастера защиты данных для завершения процесса установки.

- После завершения процесса установки перезагрузите компьютер для применения изменений.

Теперь ваш диск зашифрован и ваши данные защищены. Вы можете быть уверены, что несанкционированный доступ к ним будет невозможен.

After my long post about NAP technology step by step, this time lets go through another highly recommended feature that you can deploy in your infrastructure, which is Bitlocker.

BitLocker is a drive encryption technology that enables a user to encrypt an entire hard drive to protect it from unauthorized access attempts.

BitLocker was introduced in Windows Vista and Windows 2008. BitLocker is available on select versions of the Windows operating system.

BitLocker has the following characteristics.

- BitLocker can encrypt an entire hard drive or only the utilized parts of a hard drive.

- BitLocker can be combined with EFS.

- BitLocker protects the integrity of the Windows startup process.

- Some BitLocker features usable when Trusted Platform Module (TPM) is available on the computer.

In this demo, i will go through a step by step how to secure your data drives using Bitlocker in Server 2012 R2…

In our 1st step, we need to deploy group policy before we start implementing Bitlocker…

1 – On your Domain Server, in my case, i will be using my OSI-ADDS01 Domain Server in which is located in my Hyper-V.

Open Group Policy Management, expend osi.local, right-click the Default Domain Policy, and then click Edit…

2 – In the Group Policy Management Editor console, under Computer Configuration, expand Policies, expand Administrative Templates, expand Windows Components, expand BitLocker Drive Encryption, and then click Fixed Data Drives.

Then in the right pane, double-click the Choose how BitLocker-protected fixed drives can be recovered setting…

3 – In the Choose how BitLocker-protected fixed drives can be recovered interface, click Enabled.

Click the checkbox next to the Save BitLocker recovery information to AD DS for fixed data drives, then click the Do not enable BitLocker until recovery information is stored to AD DS for fixed data drives option, and then click OK…

4 – Next, log in to another Server, which is my case i will log in to my previous OSI-NPS Server (for those who follow my blog you all should remember that my OSI-NPS Server i used for my NAP deployment…)

Before we start enable the Bitlocker, on the OSI-NPS please run the gpupdate /force command…

Then, open Server Manager, click Manage, and then click Add Roles and Features, click Next until you get Select features interface…

In the Select features interface, click BitLocker Drive Encryption and then click Next…

5 – In the Confirm installation selections interface, click Install, wait for few minutes then Restart your Server…

6 – Once your Server restart, open This PC explorer and right click F: Drive (any partition that you want to enable Bitlocker), then on the Menu click Turn on Bitlocker…

7 – In the Choose how you want to unlock this drive interface, click Use a password to unlock the drive, then type your password and then click Next.

8 – In the How do you want to back up your recovery key interface, click Save to a file…

9 – In the Save BitLocker recovery key as window, navigate to Desktop, and then click Save…

10 – In the BitLocker Drive Encryption dialog box, click Yes to save the recovery key to the computer…

11 – On the Are you ready to encrypt this drive window, click Start encrypting…

12 – Click Close when the encryption is complete…

13 – Next open PowerShell and the type manage-bde -status, verify that F: volume should show “Protection On” as the protection status…

14 – Next what i’m going to is to move my F: Drive in OSI-NPS Server to my OSI-ADDS01 domain Server (the purpose is to simulate the Bitlocker function)…

Since this demo running on the Hyper-V, open Hyper-V console, under Virtual Machines, right click OSI-NPS vm then click Settings…

15 – In the left pane of the Settings interface, click SCSI Controller then click Remove…

16 – the click OK…

17 – Next, go to OSI-ADDS Hyper-V Settings, click SCSI Controller, then on the right pane click Hard Drive the click Add…

18 – next click Browse…

19 – then locate Bitlocker.vhdx (which is this VM refer to F: Drive on the OSI-NPS Server), and then click OK…

20 – Next, open Server Manager on the OSI-ADDS01 Server, click Tools and click Computer Management…

21 – In the Computer Management interface, click Disk Management, in the list of disks, right-click Disk 1, and then click Online…

22 – Next, open This PC explorer on the OSI-ADDS01 server, you should have Local Disk (F:) on the explorer, then right click F: and choose Unlock Drive…

23 – on the Bitlocker (F:) menu, under Enter password to unlock this drive:, click More Options…

24 – Next, on the OSI-ADDS01 server, open Active Directory Users and Computers, click View, and then click Advanced Features…

25 – right click osi.local, and then click Find…

26 – In the Find Users, Contacts, and Groups interface, select Computers from the Find drop-down menu, in the Computer name field, type NPS, and then click Find Now and double-click NPS…

27 – On the NPS Properties, Click Bitlocker Recovery tab, notice the Password ID…

28 – Under details, copy the whole set of password…

29 – then in the Bitlocker (F:) windows, paste the 48-digit recovery password that we copied just now into the recovery key field, and then click Unlock…

30 – Go back to the This PC explorer and note that the drive F has an unlocked icon. The drive is now unlocked and data can be recovered.