В этой статье посмотрим, как с помощью встроенных средств на базе сервера с Windows Server 2012 R2 организовать простой межсетевой маршрутизатор. И хотя на практике маршрутизаторы на базе компьютеров используются довольно редко (аппаратные маршрутизаторы, как правило, имеют более высокую производительность, надежность и несколько дешевле выделенного компьютера), в тестовых или виртуальных средах, когда нужно срочно настроить маршрутизацию между несколькими подсетями, маршрутизатор на базе Windows Server вполне себе приемлемое решение.

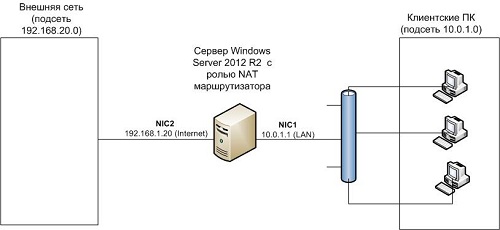

Итак, в роли маршрутизатора будет выступать сервер с ОС Windows Server 2012 R2. Сервер имеет 2 сетевых интерфейса: физических или виртуальных, если сервер запущен на гипервизоре. Каждому интерфейсу сервера назначен выделенный IP адрес из различных подсетей. Для удобства, мы переименовали названия сетевых интерфейсов в Панели управления сетями и общим доступом:

Сетевая карта 1 (сетевая карта подключена во внутреннюю LAN сеть):

Имя: LAN

IP: 10.0.1.1

Сетевая карта 2 (сетевая карта во внешней сети ):

Имя: Internet

IP: 192.168.1.20

Наша задача – организовать маршрутизацию пакетов из локальной подсети 10.0.1.0 во внешнюю подсеть 192.168.1.0 (как правило, такая сеть имеет выход в интернет) через NAT. Такую схему можно реализовать в случае необходимости организации доступа клиентов из внутренней сети в интернет.

Маршрутизация в Windows Server 2012 R2 реализуется на базе роли Remote Access (RRAS). Данная служба появилась еще в Windows Server 2003 и до текущей в версии Windows Server ее интерфейс и процесс настройки практически не изменился.

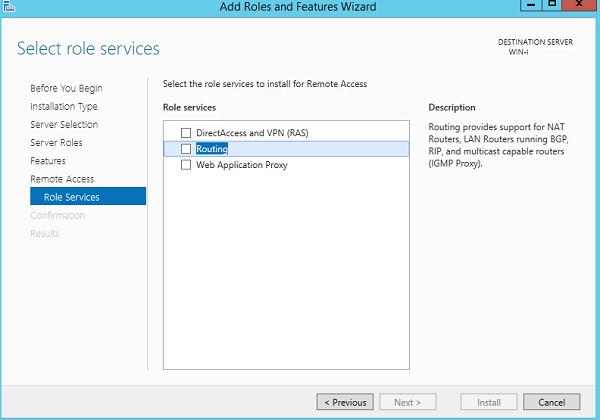

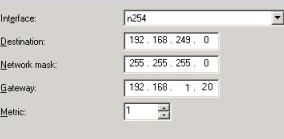

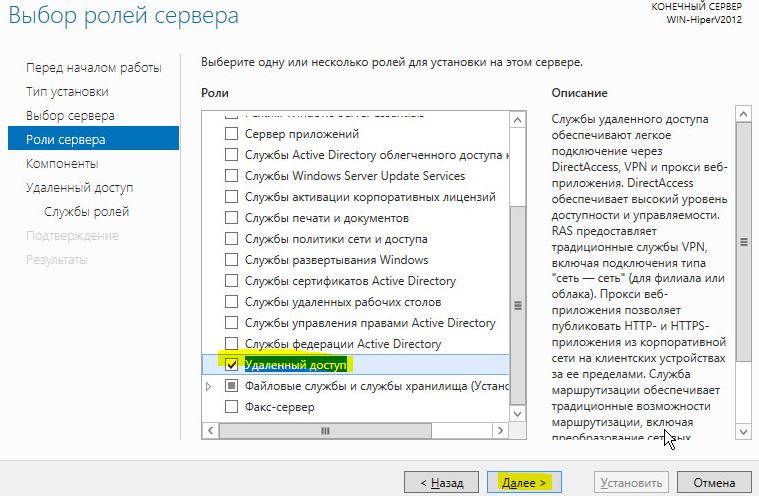

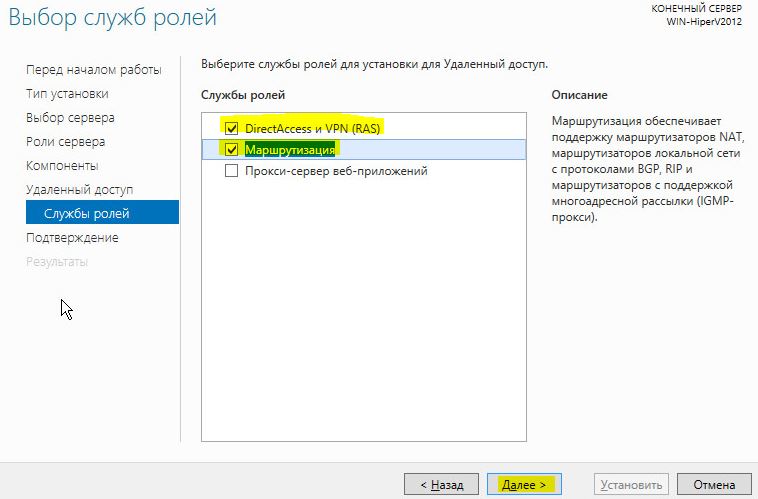

В первую очередь нужно установить роль Remote Access. Для этого откроем консоль Server Manager, выбираем Manage -> Add Roles and Features, находим и отмечаем роль Remote Access, в ее составе выбираем службу Routing, и, соглашаясь со всеми предложенными по умолчанию компонентами, запускаем ее установку (Install).

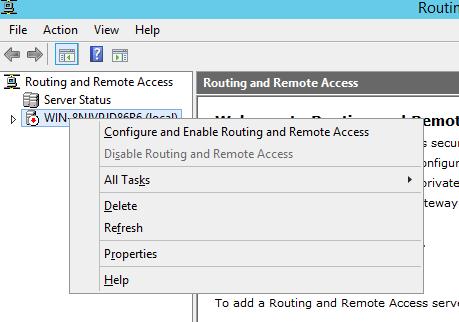

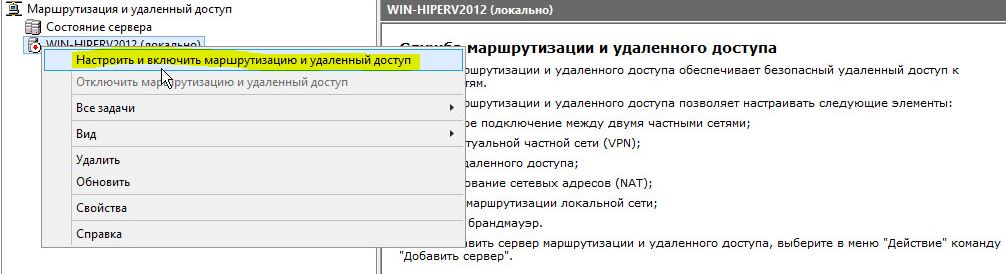

После окончания установки открываем консоль Routing and Remote Access (rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем Configure and Enable Routing and Remote Access.

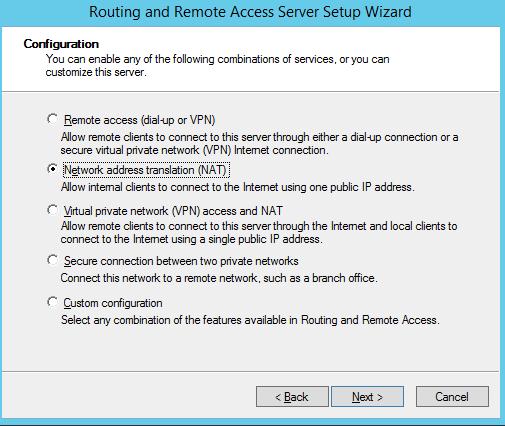

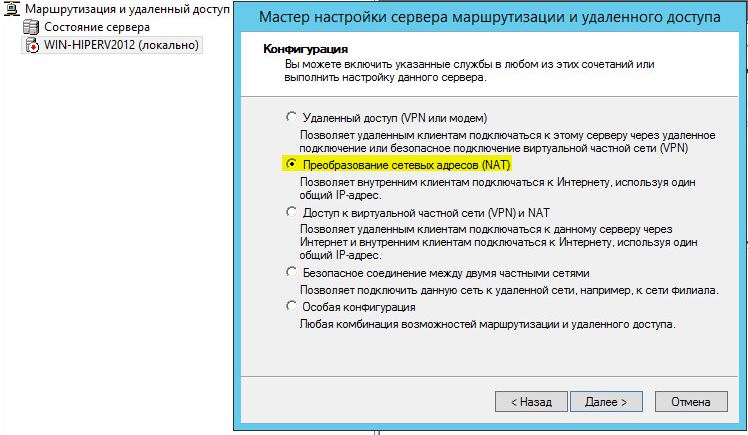

В открывшемся окне выбираем пункт Network Address Translation (NAT).

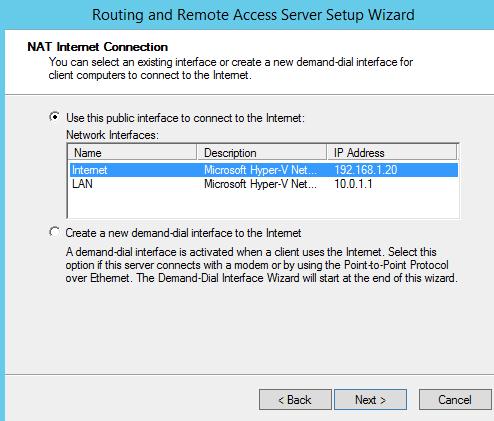

На следующей шаге (NAT Internet Connection) нужно выбрать сетевой интерфейс, подключённый ко внешней сети / Интернету (в нашем примере это интерфейс Internet с ip 192.168.1.20). Этот интерфейс будет «публичным интерфейсом» нашего NAT роутера.

Далее будет предложено указать должен ли NAT роутер обеспечить клиентов внутренней сети сервисами DHCP и DNS. Как правило, этот функционал во внутренней сети уже имеется, поэтому в нем мы не нуждаемся.

На этом базовая настройка маршрутизации на Windows Server 2012 R2 завершена. Сервер уже должен выполнять маршрутизацию пакетов между двумя подключенными сетями и выполнять трансляцию сетевых адресов (NAT).

Чтобы в этом убедиться, в консоли RRAS откройте свойства сервера. На вкладке General показано, что IPv4 маршрутизация включена (т.е. пакеты IPv4 будут пересылаться с одной сетевой карты на другую).

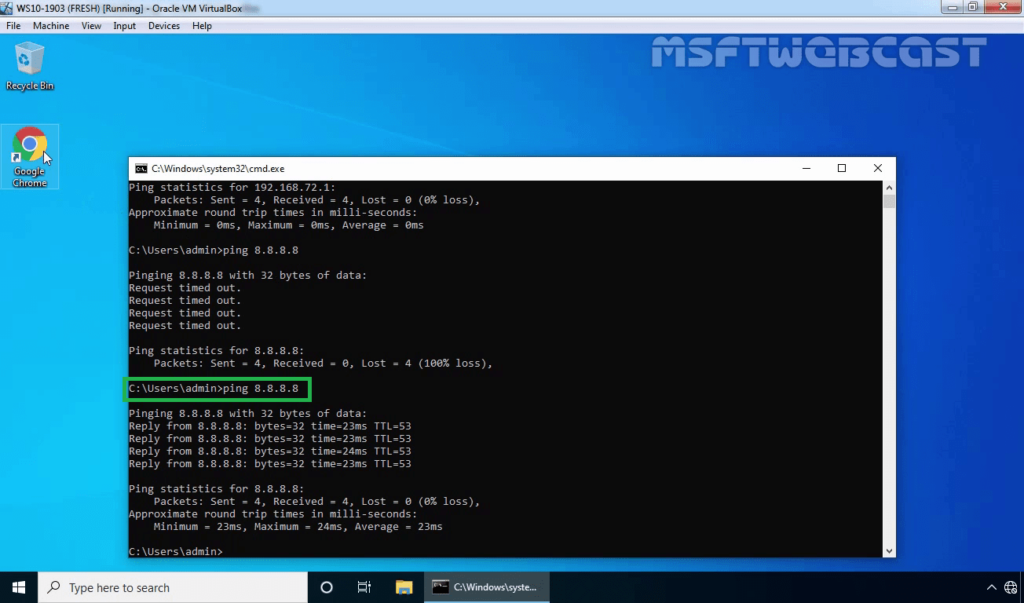

Проверить работу маршрутизации можно, указав на клиентском компьютере во внутренней сети (к которой подключен интерфейс сервера LAN) в качестве шлюза IP-адрес сервера (10.0.1.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или интернете. Эти попытки должны быть успешными.

Примечание. Windows Server 2012 R2 поддерживает статическую маршрутизацию, протокол динамической маршрутизации RIPv2 и BGPv4. Поддержка OSPF была прекращена еще в Windows Server 2008.

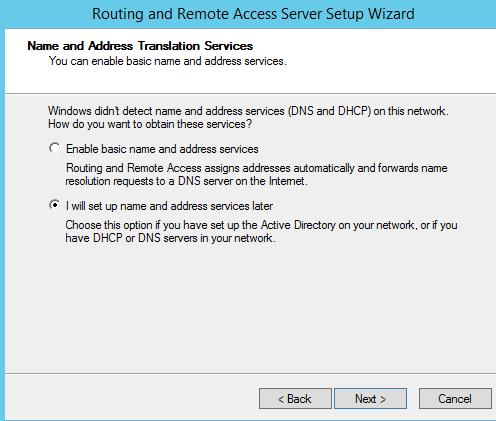

В нашем случае на сервере осуществялется статическая маршрутизация. Если нужно добавить новый маршрут, щелкните ПКМ по Static Routes, выберите пункт меню New static route и создайте новое статическое правило маршрутизации.

Примечание. Статический маршрут также можно добавить из командной строки с помощью команд Route или netsh.

На внешнем интерфейсе IP адрес 192.168.1.2, шлюз (ADSL модем) 192.168.1.1, внутренняя сеть находиться в диапазоне 10.0.0.1 – 254. Тогда наши настройки будут выглядеть следующим образом:

auto eth0

iface eth0 inet static

address 192.168.1.2

netmask 255.255.255.0

gateway 192.168.1.1

auto eth1

iface eth1 inet static

address 10.0.0.1

netmask 255.255.255.0

sudo nano /etc/nat — создаем файл nat в папке /etc/

в него

#!/bin/sh

# Включаем форвардинг пакетов

echo 1 > /proc/sys/net/ipv4/ip_forward

# Разрешаем трафик на loopback-интерфейсе

iptables -A INPUT -i lo -j ACCEPT

# Разрешаем доступ из внутренней сети наружу

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

# Включаем NAT

iptables -t nat -A POSTROUTING -o eth0 -s 10.0.0.0/24 -j MASQUERADE

# Запрещаем доступ снаружи во внутреннюю сеть

iptables -A FORWARD -i eth0 -o eth0 -j REJECT

Внеся вышеуказанные настройки, сохраняем их (F2), а для автоматического запуска скрипта вновь открываем /etc/network/interfaces и в самом конце файла дописываем:

post-up /etc/nat

Также не забываем дать нашему скрипту права на исполнение:

sudo chmod +x /etc/nat

Перезапускаем сеть:

sudo /etc/init.d/networking restart

Если нигде небыли допущены ошибки все будет работать. Для того чтобы проверить работоспособность, на машинах внутренней сети укажем в качестве шлюза и DNS адрес нашего роутера: 10.0.0.1 и пропингуем любой внешний адрес, к примеру один из OpenDNS серверов: 208.67.222.222. Вы, наверное, удивитесь — интернет не работает. Почему? Ведь мы указали наш роутер в качестве DNS сервера, а он пока что таким не является. Конечно, можно прописать DNS на клиентской машине, но если внезапно изменяться DNS сервера? Очень неудобно будет каждый раз бегать их перепрошивать.

Самым приемлемым решением будет поднять на нашем роутере полноценный DNS сервер, но, как правило, это избыточно, поэтому ограничиваемся простым DNS (а также и DHCP) сервером Dnsmasq.

sudo apt-get install dnsmasq

После выполнения установки открываем /etc/dnsmasq.conf, находим, раскомментируем и вносим изменения в строку, что разрешает серверу принимать DNS запросы из внутренней сети:

listen-address=127.0.0.1, 10.0.0.1

Перезапускаем DNS сервер:

sudo /etc/init.d/dnsmasq restart

После правильного выполнения вышеуказанных настроек на клиентских машинах начнет работать интернет.

Настраиваем DHCP

Теперь, когда наш сервер начал работу необходимо настроить клиентские машины. Конечно, все нужные параметры можно прописать вручную, но что делать, если клиентских машин слишком много, и они расположены по всему зданию? В этом случае мы и воспользуемся протоколом DHCP. Он позволяет автоматически получать все, необходимые для корректной работы, сетевые настройки. Ранее установленный Dnsmasq и выступит в качестве DHCP сервера, который очень просто настроить. Для этого открываем /etc/dnsmasq.conf и указываем диапазон выдаваемых адресов (в нашем случае 10.0.0.100-150), сетевую маску и время использования IP адреса:

dhcp-range=10.0.0.100,10.0.0.150,255.255.2

55.0,12h

Адреса DNS сервера и шлюза сервер из системных настроек берет автоматически. Затем еще раз перезапускаем Dnsmasq:

sudo /etc/init.d/dnsmasq restart

После проделанной работы можно выставить на клиенте автоматическое получение IP адреса и убедиться в нормальной работе сервера. Выданные адреса можно посмотреть, выполнив команду:

cat /var/log/syslog | grep DHCPOFFER

Настраиваем DHCP

Теперь, когда наш сервер начал работу необходимо настроить клиентские машины. Конечно, все нужные параметры можно прописать вручную, но что делать, если клиентских машин слишком много, и они расположены по всему зданию? В этом случае мы и воспользуемся протоколом DHCP. Он позволяет автоматически получать все, необходимые для корректной работы, сетевые настройки. Ранее установленный Dnsmasq и выступит в качестве DHCP сервера, который очень просто настроить. Для этого открываем /etc/dnsmasq.conf и указываем диапазон выдаваемых адресов (в нашем случае 10.0.0.100-150), сетевую маску и время использования IP адреса:

dhcp-range=10.0.0.100,10.0.0.150,255.255.2

55.0,12h #Отсекаем запросы нерезолвящиеся запросы domain-needed bogus-priv filterwin2k #Принимаем запросы на локальном адресе listen-address=127.0.0.1,192.168.1.1 #Адрес серверов провайдера server=89.252.34.107 server=89.252.34.110 #Не использовать resolv.conf, там у меня 127.0.0.1 указан, если не запретить читать его, то dnsmasq может #пытаться сам себе запросы перенаправлять no-resolv no-poll #Диапазон адресов, маска и время аренды адреса dhcp-range=192.168.1.2,192.168.1.15,255.255.255.0,72h #Пример статически выдаваемого адреса dhcp-host=00:13:ce:47:09:0d,192.168.1.17 dhcp-authoritative cache-size=150 no-negcache log-queries log-dhcp

Адреса DNS сервера и шлюза сервер из системных настроек берет автоматически. Затем еще раз перезапускаем Dnsmasq:

sudo /etc/init.d/dnsmasq restart

После проделанной работы можно выставить на клиенте автоматическое получение IP адреса и убедиться в нормальной работе сервера. Выданные адреса можно посмотреть, выполнив команду:

cat /var/log/syslog | grep DHCPOFFER

Все выданные IP адреса и MAC адреса будут перечислены, с указанием кому они присвоены.

Настройка кэширующего прокси-сервера Squid.

В достаточно большой сети некоторая часть трафика повторяется, и часть его иногда достигает 50%. Очень удобно кэшировать часто повторяющиеся запросы, снизив нагрузку на канал, тем самым ускорить выдачу пользователю запрашиваемых страниц и сэкономить входящий трафик. Для выполнения этих задач используем Squid — кэширующий прокси с огромными возможностями.

sudo apt-get install squid

Устанавливаем прокси-сервер и настраиваем его:

sudo /etc/init.d/squid stop

Открываем /etc/squid/squid.conf, находим и корректируем следующие строки, не забыв их раскомментировать:

Указываем порт:

http_port 3128 transparent

Выполняем настройки кэша:

cache_dir ufs /var/spool/squid 4096 32 256

Указываем внутренние сети, лишние комментируем:

acl localnet src 10.0.0.0/24 # RFC1918 possible internal network

#acl localnet src 172.16.0.0/12 # RFC1918 possible internal network

#acl localnet src 192.168.0.0/16 # RFC1918 possible internal network

Разрешаем доступ из внутренних сетей (найти и раскомментировать):

http_access allow localnet

Устанавливаем лимит использования памяти:

memory_pools on

memory_pools_limit 50 MB

Задаем язык вывода ошибок для пользователя

error_directory /usr/share/squid/errors/R

ussian-koi8-r

Важное замечание! В версии Ubuntu 9.10 эта строка может выглядеть так, поэтому рекомендуем проверить правильность пути:

error_directory /usr/share/squid/errors/r

u

Затем сохраняем файл конфигурации. Теперь строим кэш и запускаем:

sudo /usr/sbin/squid -z

sudo /etc/init.d/squid start

Для того чтобы проверить настройки на клиентской машине в браузере указываем использование прокси-сервера с адресом 10.0.0.1 и портом 3128 и убеждаемся что все исправно работает.

Теперь остается только настроить работу прокси-сервера, чтобы http трафик заворачивался на Squid автоматом, без прописывания прокси на клиенте. Для этого следует открыть /etc/nat и дописать в конце строку:

# Заворачиваем http на прокси

iptables -t nat -A PREROUTING -i eth1 -d ! 10.0.0.0/24 -p tcp -m multiport —dport 80,8080 -j DNAT —to 10.0.0.1:3128

Перезапускаем сеть:

sudo /etc/init.d/networking restart

Все настройки выполнены, и мы можем наслаждаться работой нашего сервера, который позволяет не только организовать общий доступ к сети интернет, но и кэширует http трафик и DNS запросы, а также раздает клиентским машинам для работы в сети необходимые настройки.

Права на оригинальную статью принадлежат ее автору http://mannix.ru/ubuntu/nastraivaem-rout

От терпения — опытность, от опытности — надежда (Сенека Старший).

Недавно нашей задачей было установить общедоступные компьютеры за отдельным маршрутизатором для контроля доступа в Интернет. Поскольку у нас полно компьютерных компонентов, мы решили построить маршрутизатор на более старом компьютере с операционной системой Ubuntu Server 18.04.1 LTS (Bionic Beaver).

Мы написали это руководство, чтобы помочь другим с подобной задачей.

ПРЕДПОСЫЛКИ

- Компьютер под управлением Ubuntu Server 18.04.1 LTS. Не будем вдаваться в подробности установки операционной системы Ubuntu. Это довольно просто.

- Как минимум два сетевых интерфейса. Один предназначен для глобальной сети, а другой — для локальной сети маршрутизатора. Вы также можете использовать некоторые коммутаторы в случае, если вы собираетесь подключить несколько устройств в локальной сети, купить коммутаторы или маршрутизаторы можно на сайте http://spw.ru/. Но это почти все, что вам нужно для работающего роутера.

Примечание

Поскольку мы будем изменять брандмауэр, мы бы не советовали настраивать его через SSH. Вы можете заблокировать себя во время процесса.

1. НАСТРОЙКА СЕТЕВЫХ ИНТЕРФЕЙСОВ

Во-первых, нам нужно настроить сетевые интерфейсы, которые мы будем использовать. В нашем случае eth0 будет WAN, а eth1 LAN.

WAN (eth0) — этот интерфейс получит IP от провайдера, поэтому мы оставляем его с помощью DHCP.

LAN (eth1) — мы настраиваем интерфейс со статическим IP внутри подсети, которую мы будем использовать для локальной сети

Небольшое замечание: Ubuntu 18.04 не использует традиционный файл конфигурации сети /etc/network/interfaces. Он использует NETPLAN. В нашем случае, есть конфигурационный файл, называется 50-cloud-init.yaml внутри папки /etc/netplan/. В вашем случае файл может иметь другое имя, просто найдите файл с расширением.yaml внутри папки netplan.

Давайте откроем это с помощью nano:

sudo nano /etc/netplan/50-cloud-init.yaml

Отредактируйте его в соответствии с потребностями вашей сети, в моем примере я настроил это так:

# Этот файл создан на основе информации, предоставленной

# источник данных. Изменения в нем не будут сохраняться во всем экземпляре.

# Чтобы отключить возможности сетевой конфигурации cloud-init, напишите файл

# /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg со следующим:

# network: {config: disabled}

network:

ethernets:

eth0:

dhcp4: true

eth1:

addresses:

- 192.168.1.1/24

dhcp4: false

nameservers:

addresses:

- 8.8.8.8

- 8.8.4.4

search: []

version: 2

Подводя итог: eth0, который является WAN, получает IP от модема интернет-провайдера. Eth1 является частью локальной сети маршрутизатора. Нам нужен статический IP и DNS-серверы (в нашем примере мы использовал Google). Также мы не настроили ни один шлюз на eth1.

Сохраните конфигурацию с помощью следующих команд:

sudo netplan generate sudo netplan apply

2. НАСТРОЙКА СЕРВЕРА DHCP

Далее мы настроим DHCP-сервер. Мы действительно не хотим настраивать каждый клиент со статическим IP в сети LAN. Для этой задачи нам нужно установить следующий пакет.

sudo apt-get install isc-dhcp-server

Далее нам нужно отредактировать файл /etc/default/isc-dhcp-server. Это сообщает DHCP-серверу, какой сетевой интерфейс он должен прослушивать. В нашем случае это конечно eth1, интерфейс локальной сети.

Вводим команду:

sudo nano /etc/default/isc-dhcp-server

А под «INTERFACESv4» вставьте сетевой интерфейс вашей локальной сети. В нашем случае это eth1 :

INTERFACESv4 = "eth1"

Следующим шагом будет настройка DHCP-сервера. Это делается путем редактирования файла /etc/dhcp/dhcpd.conf

sudo nano /etc/dhcp/dhcpd.conf

Вот куча разных параметров, большинство из них комментируются # перед каждой строкой. Короче говоря, мы запишем только те параметры, которые мы использовал, и/или отредактируем их в соответствии со своими потребностями. Если вы хотите, вы можете удалить все содержимое этого файла и просто скопировать/вставить код ниже. Конечно, вы меняете IP-адреса, шлюзы и т. д. В соответствии с вашей собственной конфигурацией сети.

option domain-name "whatever.you.want";

option domain-name-servers 8.8.8.8, 8.8.4.4;

default-lease-time 600;

max-lease-time 7200;

ddns-update-style none;

authoritative;

log-facility local7;

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.101 192.168.1.200;

option subnet-mask 255.255.255.0;

option routers 192.168.1.1;

option broadcast-address 192.168.1.255;

}

Теперь давайте применим настройки и включим DHCP-сервер при загрузке с помощью следующих команд:

sudo systemctl restart isc-dhcp-server sudo systemctl enable isc-dhcp-server

С помощью следующей команды мы проверяем статус.

sudo systemctl status isc-dhcp-server

Если все настроено правильно, должна быть строка «ACTIVE». В противном случае вы что-то напутали в файле /etc/dhcp/dhcpd.conf. Возможно, отсутствует точка с запятой или скобка.

3. НАСТРОЙКА ФАЙЕРВОЛА

Чтобы иметь функциональный маршрутизатор, нам нужно правильно настроить брандмауэр. Это делается путем записи некоторых правил iptables. Чтобы сохранить правила при перезапуске сервера, мы создали скрипт, который будет выполняться во время загрузки.

Сначала давайте включим UFW с…

sudo ufw enable

Далее нам нужно включить пересылку пакетов из WAN в LAN. У нас следующий параметр внутри файла /etc/ufw/sysctl.conf:

Открываем файл…

sudo nano /etc/ufw/sysctl.conf

… и мы просто удаляем # перед следующей строкой:

net/ipv4/ip_forward=1

В Ubuntu 18.04 файл /etc/rc.local больше не существует. Но мы все еще можем создать это с:

sudo nano /etc/rc.local

Затем скопируйте/вставьте следующий скрипт. Есть комментарии, объясняющие каждое правило iptables. Вы можете удалить их, если хотите, но вы НЕ должны удалять #! /bin/bash. Также измените eth0 и eth1, если ваши сетевые интерфейсы имеют несколько разных имен.

#!/bin/bash # /etc/rc.local # Default policy to drop all incoming packets. iptables -P INPUT DROP iptables -P FORWARD DROP # Accept incoming packets from localhost and the LAN interface. iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -i eth1 -j ACCEPT # Accept incoming packets from the WAN if the router initiated the connection. iptables -A INPUT -i eth0 -m conntrack \ --ctstate ESTABLISHED,RELATED -j ACCEPT # Forward LAN packets to the WAN. iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT # Forward WAN packets to the LAN if the LAN initiated the connection. iptables -A FORWARD -i eth0 -o eth1 -m conntrack \ --ctstate ESTABLISHED,RELATED -j ACCEPT # NAT traffic going out the WAN interface. iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE # rc.local needs to exit with 0 exit 0

Этот сценарий должен выполняться во время загрузки, поэтому нам нужно сделать файл исполняемым с помощью следующей команды:

sudo chmod 755 /etc/rc.local

И это все. Мы перезагружаем маршрутизатор с помощью команды sudo reboot, и мы готовы к работе. 🙂

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

1 812 просмотров

Overview:

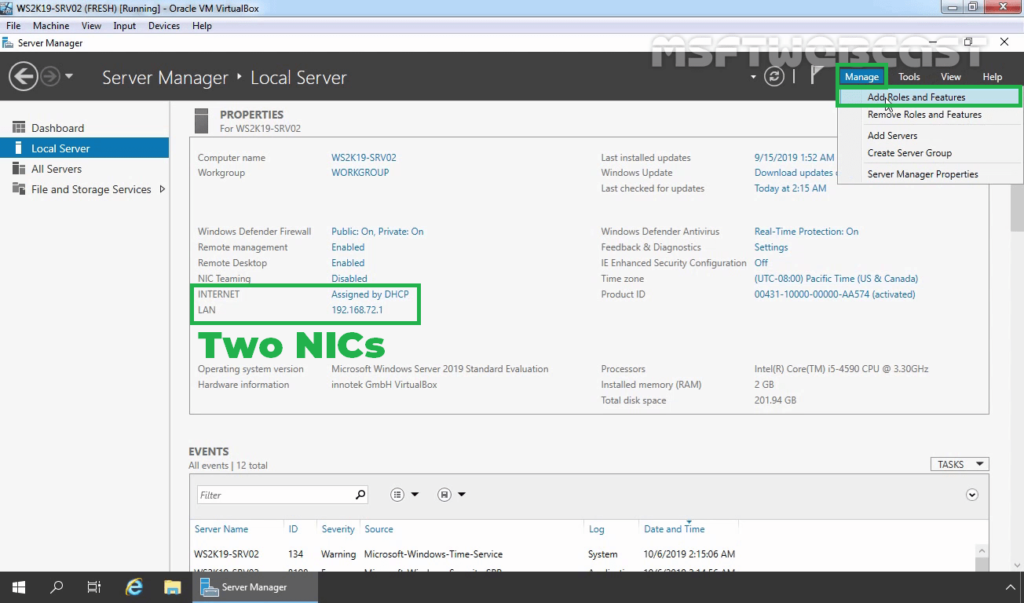

In this post, we will be configuring Windows Server 2019 as a NAT (Network Address Translation) router to route traffic between local LAN and the internet.

The Windows Server 2019 must have two Network Adapters, one configured for the internal local network (LAN) and another one configured to access the internet (Internet).

Understanding Test Lab Setup:

For this guide, we will use the test lab created in VirtualBox.

- WS2K19-SRV02: Server 2019 with 2 NICs (LAN and INTERNET)

- WS10-1903: Windows 10 client machine.

Look at the below image for complete IP configuration details for all VMs.

Install Routing and Remote Access on Server 2019:

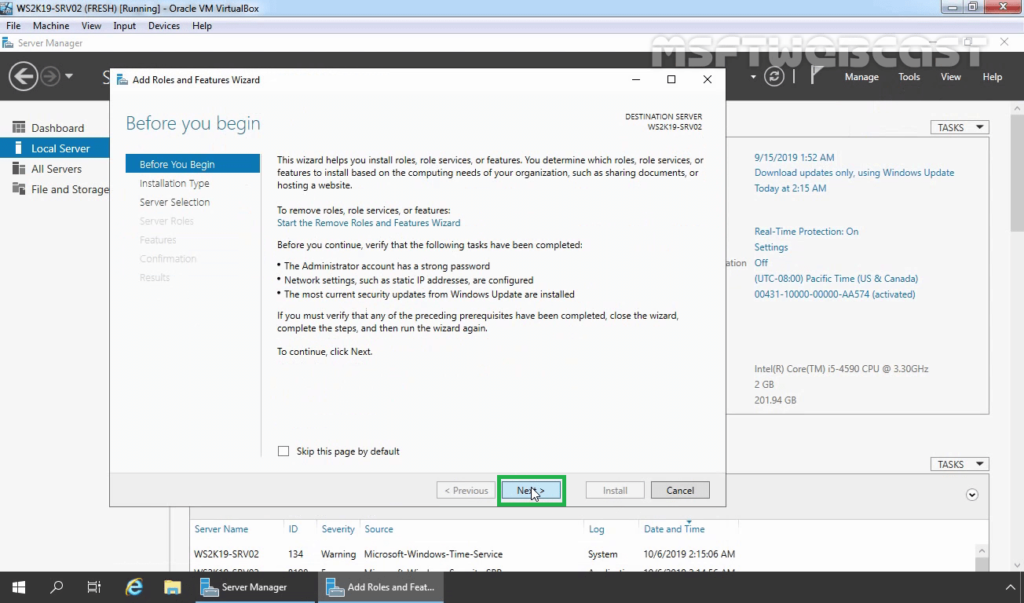

Let’s install the Remote Access server role on the WS2K19-SRV02 server. Open Server Manager Console.

1. Click on Manage and select Add Role and Features.

2. On the Before you begin page, click Next.

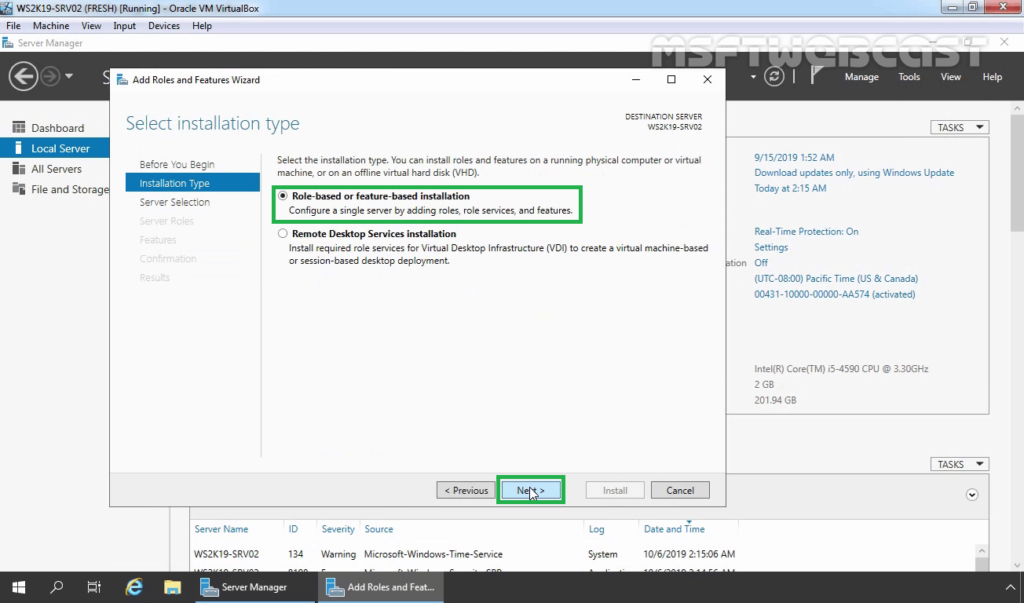

3. Select Role-based or feature-based installation and click Next.

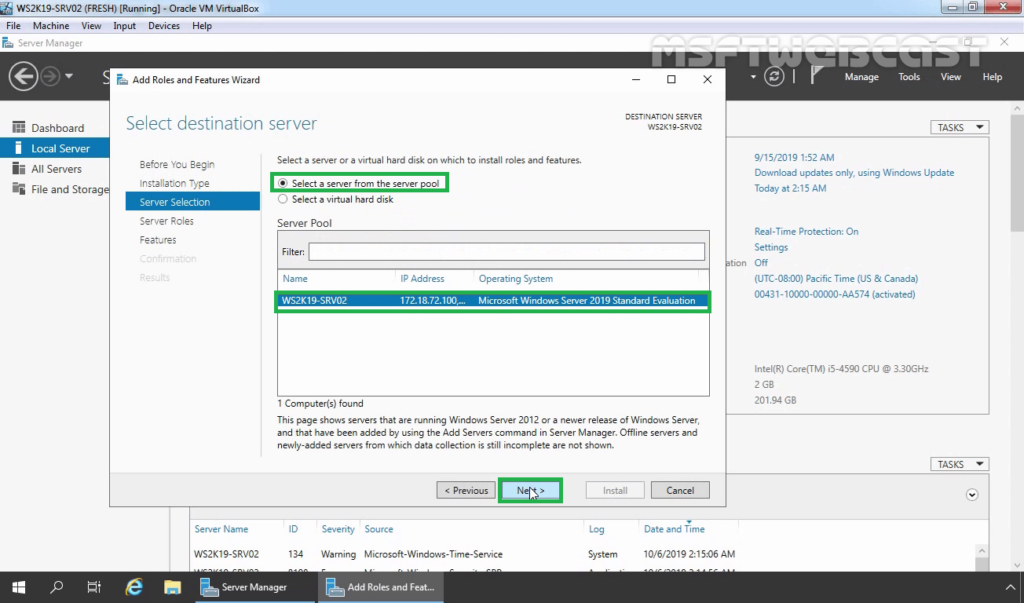

4. Select a server from the server pool on which you want to install the Remote Access Service role, click Next.

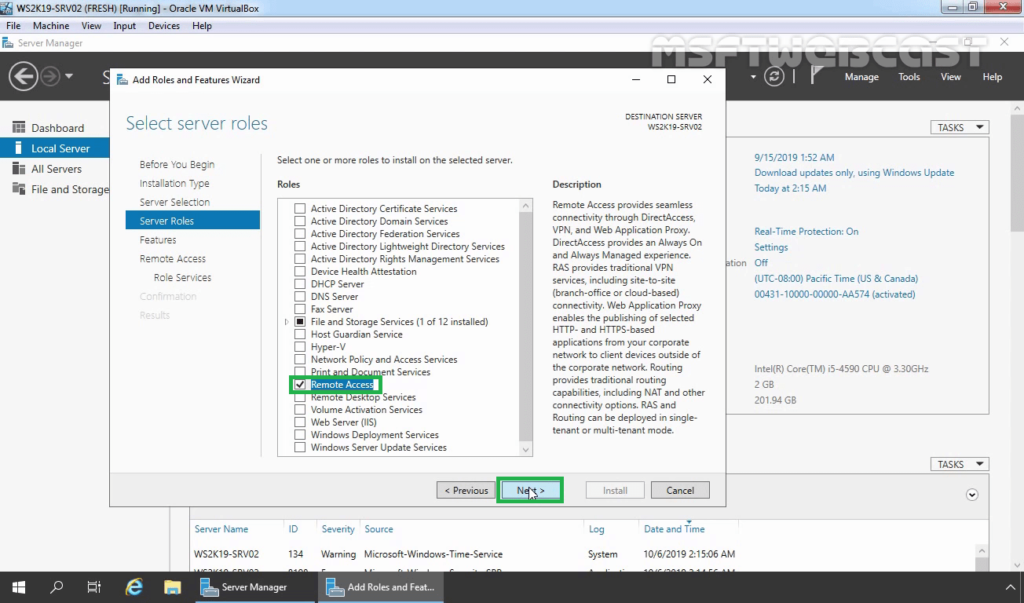

5. On select server roles page, select the Remote Access Services checkbox. Click Next.

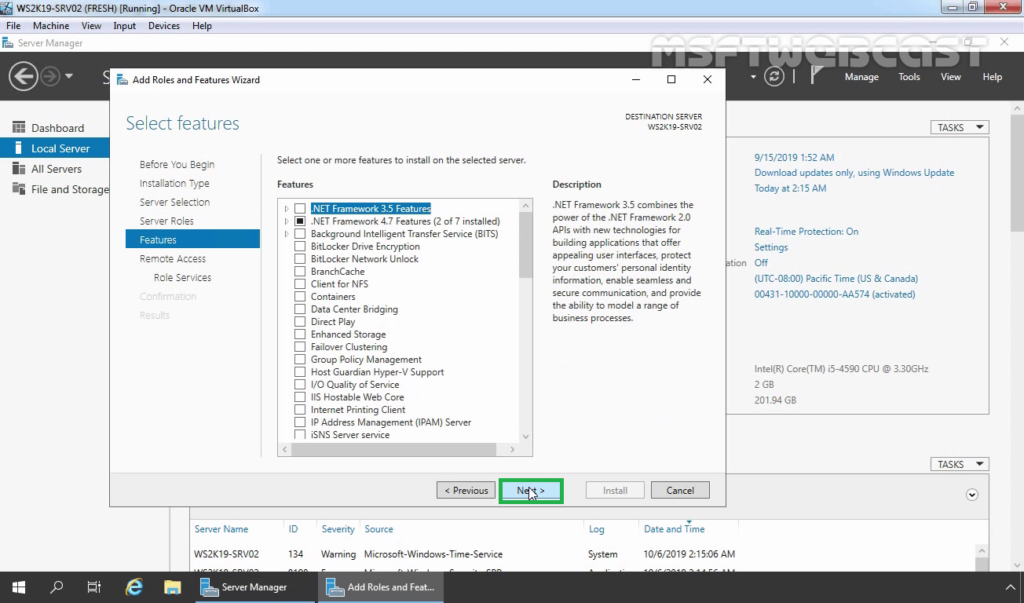

6. On select features, click Next.

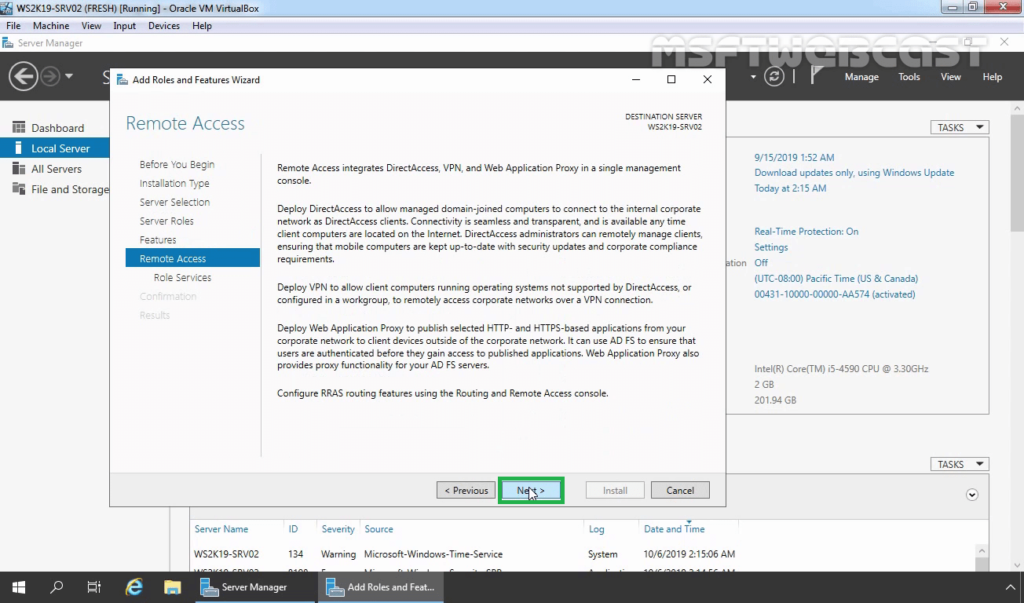

7. Read overview information about Remote Access Services and click Next.

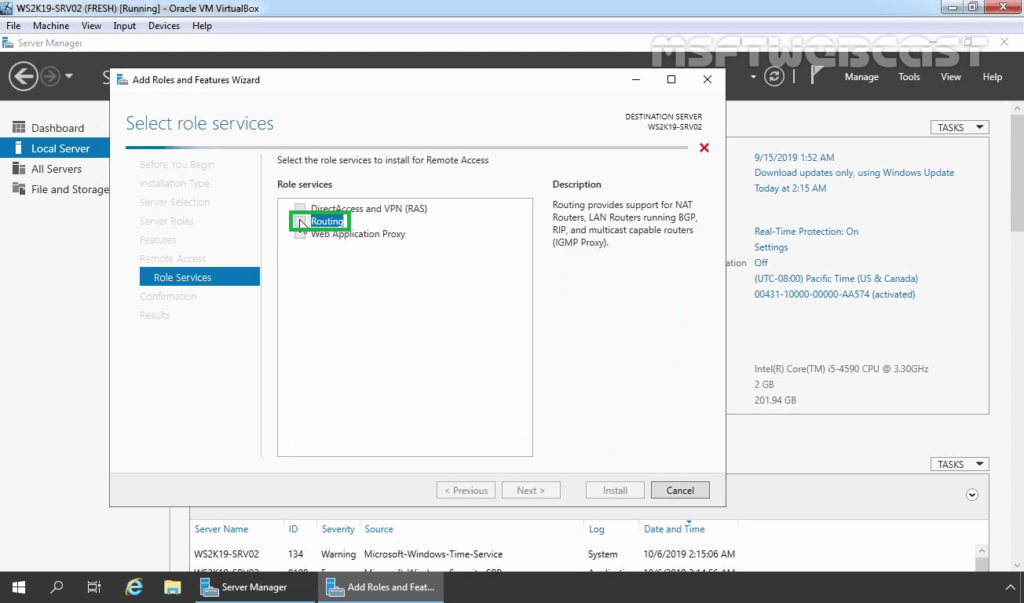

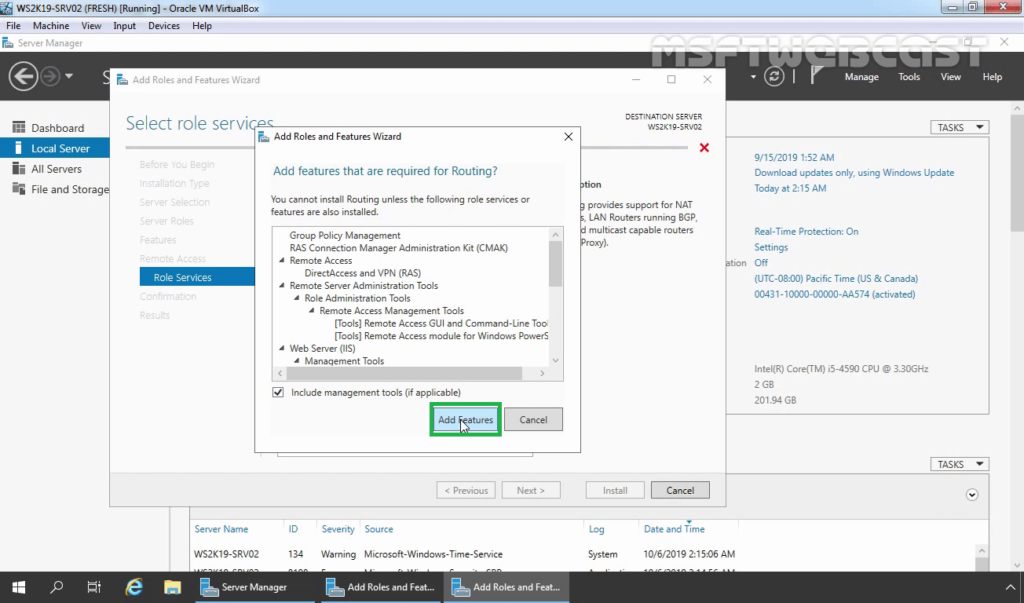

8. On Select Role Service console, select the Routing checkbox to install the LAN Routing role service.

9. Click the Add Features button to add the required feature for LAN Routing. Click Next to continue.

10. Click Next on Web Server role services page.

11. Click Install and complete the installation process.

12. Click Close to finish the installation.

Configure NAT and LAN Routing on Windows Server 2019:

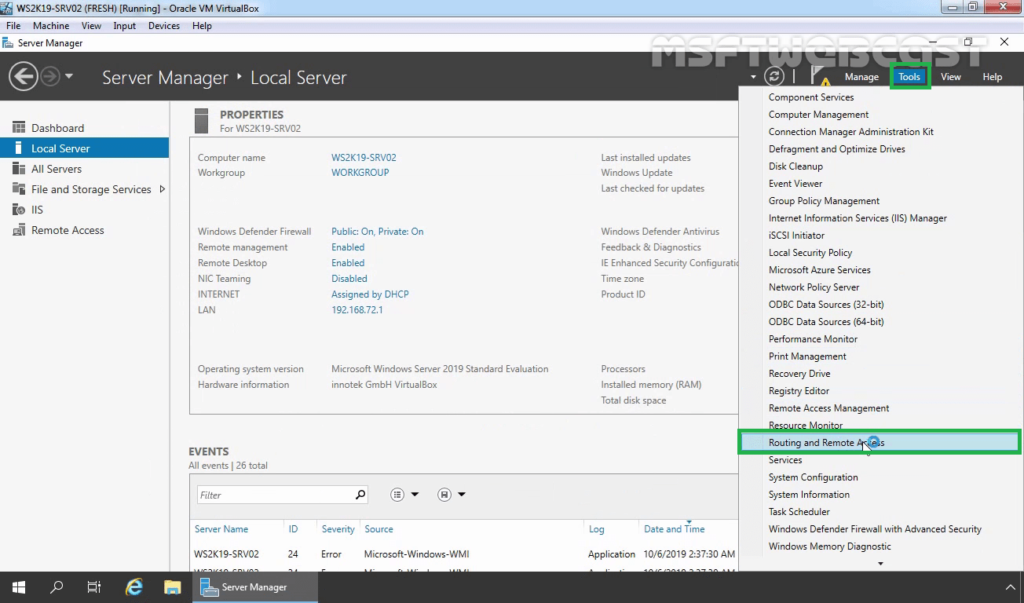

13. To configure NAT and LAN routing, open the Remote and Routing Access console using the Server Manager console.

14. Click on Tools and select Remote and Routing Access.

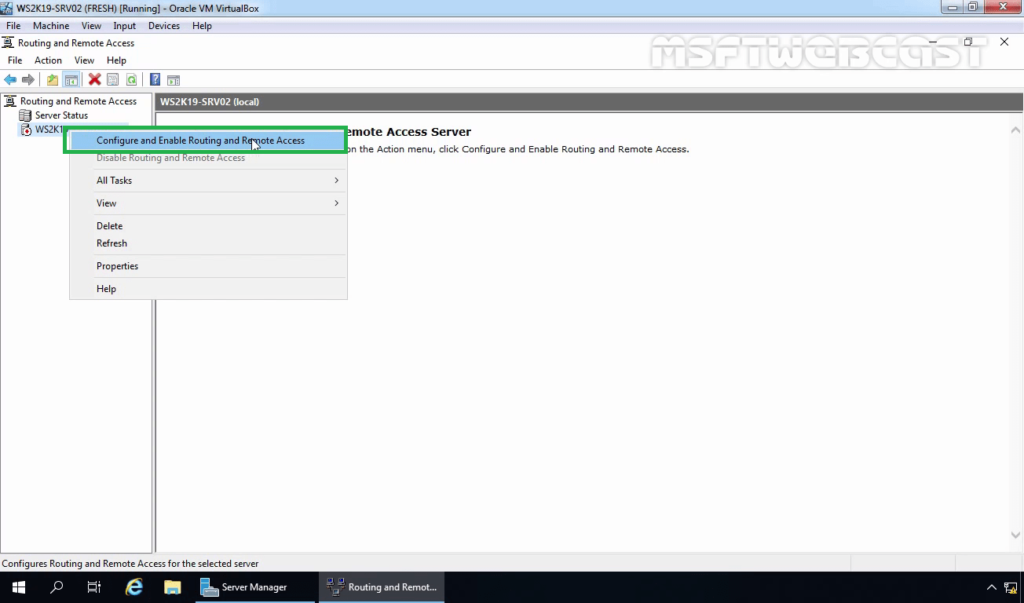

15. Select and right-click on the local server name and then select Configure and Enable Routing and Remote Access.

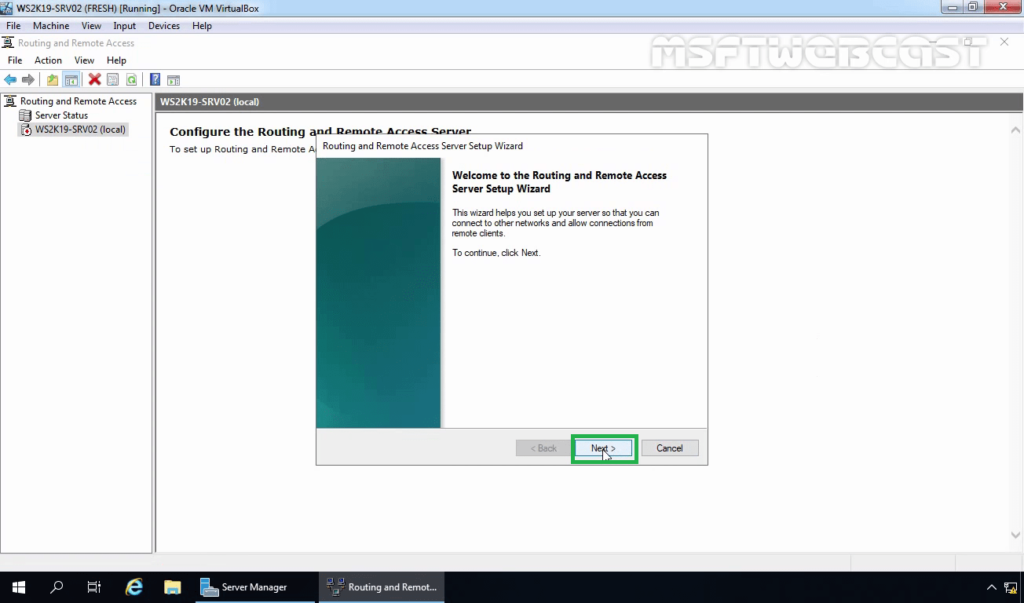

16. On the welcome page, read the description, and click Next.

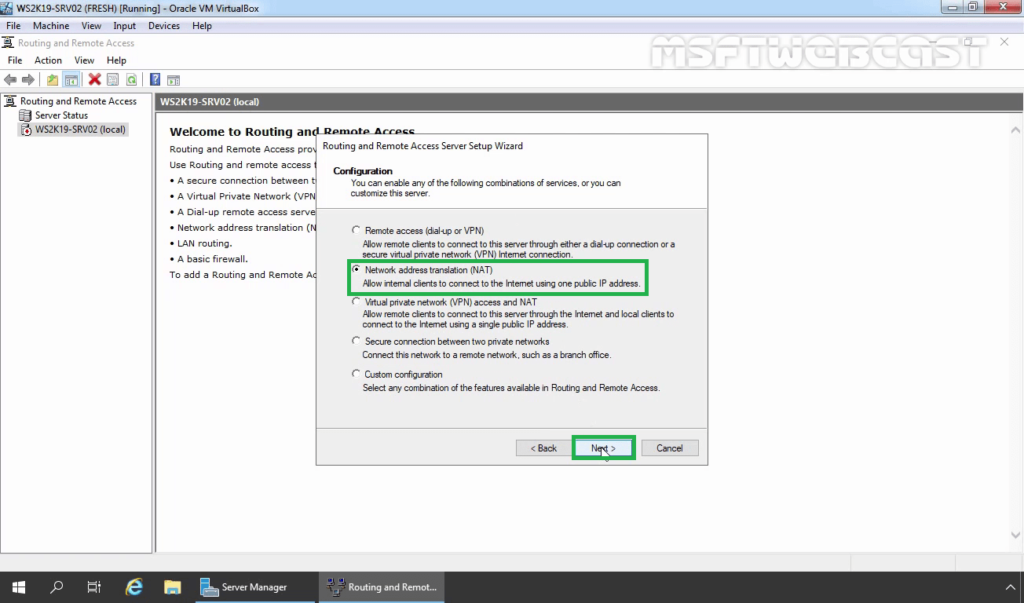

17. On the Configuration page, select the Network Address Translation (NAT). Click Next.

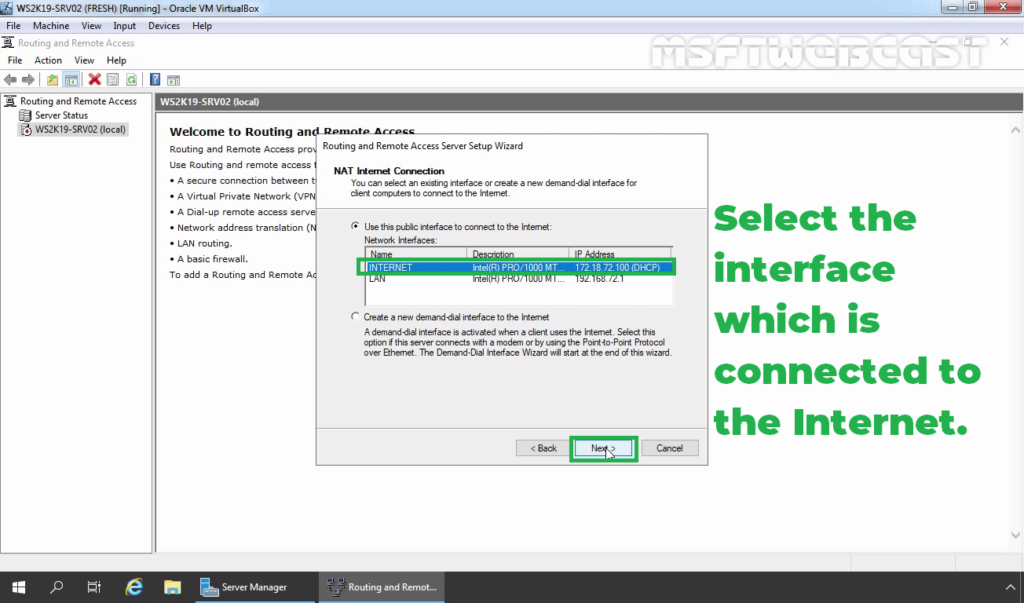

18. On the NAT Internet Connection page, select the network interface your users will use to connect to the internet. Click Next.

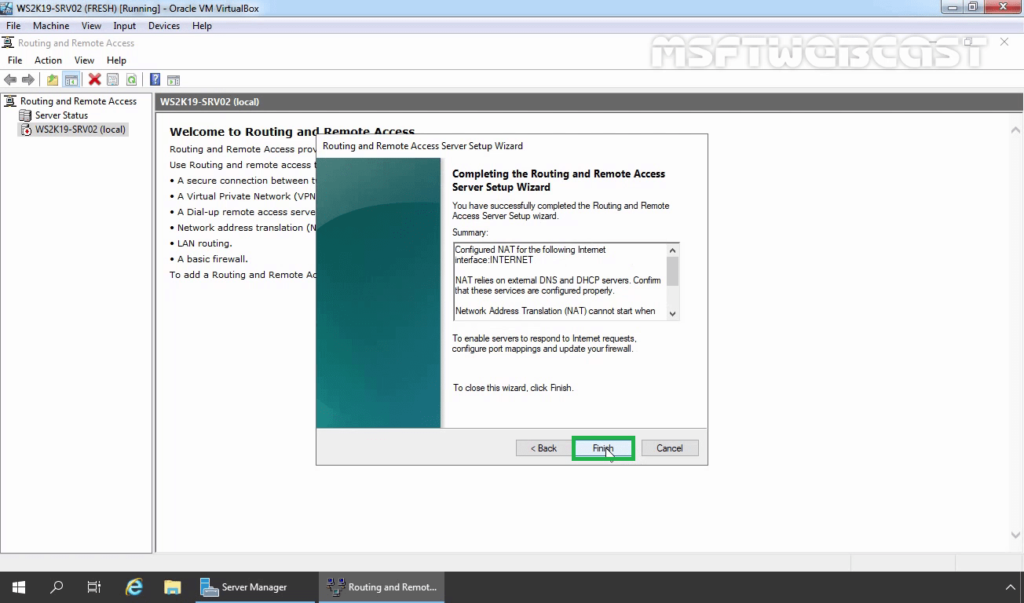

19. Click Finish.

Verify NAT Configuration Settings:

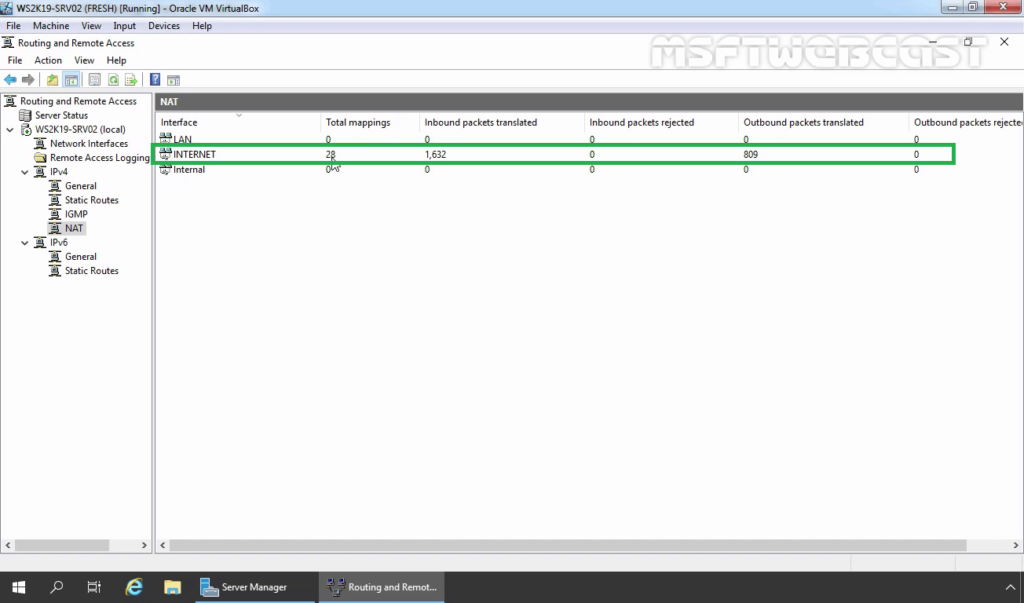

20. On Routing and Remote Access console, expand the local server name, expand IPv4. Click and Expand NAT.

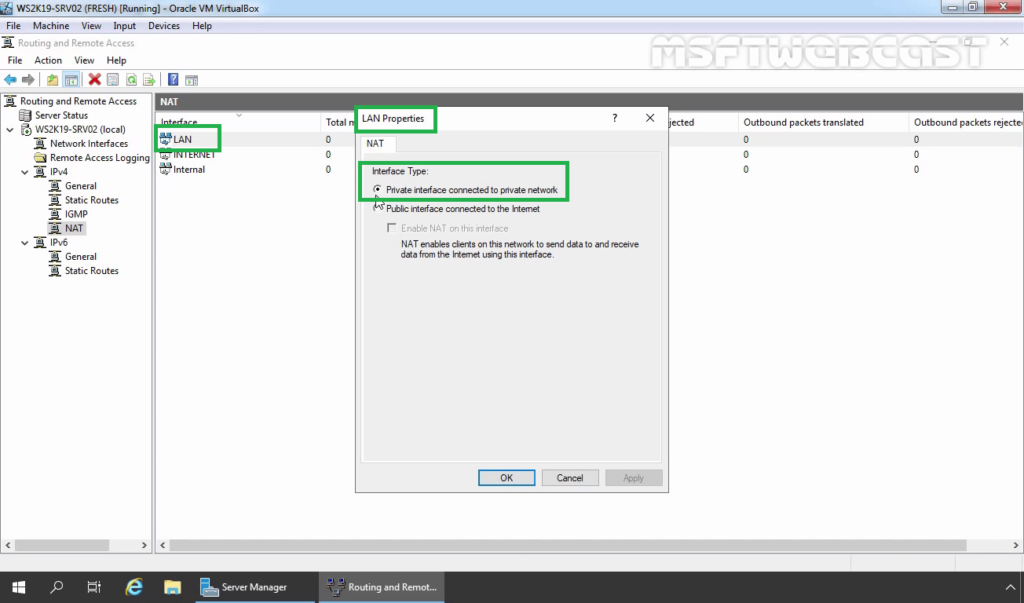

21. Double-click on the LAN interface. Verify Interface type is a Private interface connected to the private network.

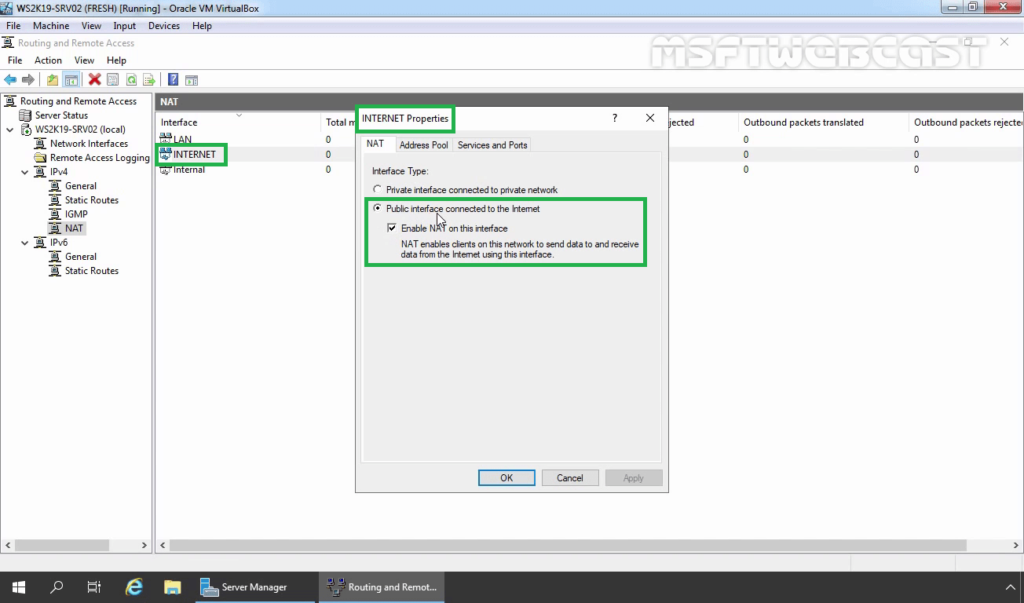

22. Double-click on the INTERNET interface. Verify Interface type is a Public interface connected to the Internet. Make sure that Enable NAT on this interface checkbox is selected.

Test NAT functionality from Windows 10:

To test NAT functionality, move to Windows 10 PC.

23. Open command prompt and ping to googles public dns server. (ping 8.8.8.8)

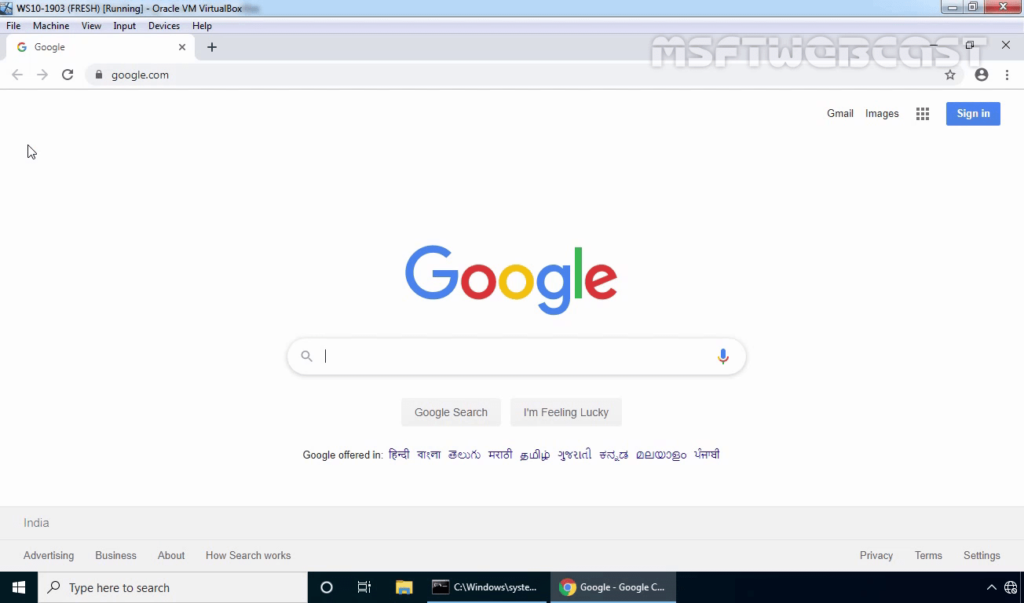

24. Open the web browser and access www.google.com.

25. If the user can access the www.google.com website successfully, that means NAT is working properly.

On Windows Server 2019 NAT Router,

26. Click on NAT and you should see that packets have been translated.

In this guide, we have learned the steps to Configure Windows Server 2019 as a NAT Router.

Thank you for reading.

Related Article:

- Configure LAN Routing in Windows Server 2019

- How to Setup L2TP/IPsec VPN on Windows Server 2019

- Configure SSTP VPN with Self-Signed Certificate on Windows Server 2019

- How to Install and Configure VPN in Windows Server 2019

Post Views: 6,068

Настройка маршрутизатора на основе Windows Server 2012R2

В статье показано как настроить ОС Windows Server 2012 R2 в качестве маршрутизатора. Настраиваемый сервер имеет 2 физических сетевых интерфейса. Каждому сетевому интерфейсу будет назначен статический IP адрес из разных подсетей. Для удобства, сетевые интерфейсы можно переименовать.

Сетевая карта 1 (сетевая карта подключена во внутреннюю сеть):

Имя: in

IP: 10.0.100.1

Сетевая карта 2 (сетевая карта во внешней сети):

Имя: out

IP: 172.16.0.1

Цель: организовать маршрутизацию пакетов из локальной сети 10.0.100.1 во внешнюю сеть 172.16.0.1.

Для начала необходимо добавить новую роль «Удаленный доступ» (Remote Access) на сервере, для этого откроем консоль «Диспетчер серверов» (Server Manager):

Выбираем Manage -> «Добавить роли и компоненты»(Add Roles and Features), выбираем галкой роль «Удаленный доступ» (Remote Access):

В составе роли выбираем службу «Маршрутизация» (Routing), по умолчанию должны установиться дополнительные компоненты, соглашаемся, и запускаем ее установку (Install):

После окончания установки роли открываем консоль «Маршрутизация и удаленный доступ»(Routing and Remote Access) (Ctr + R, rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access).

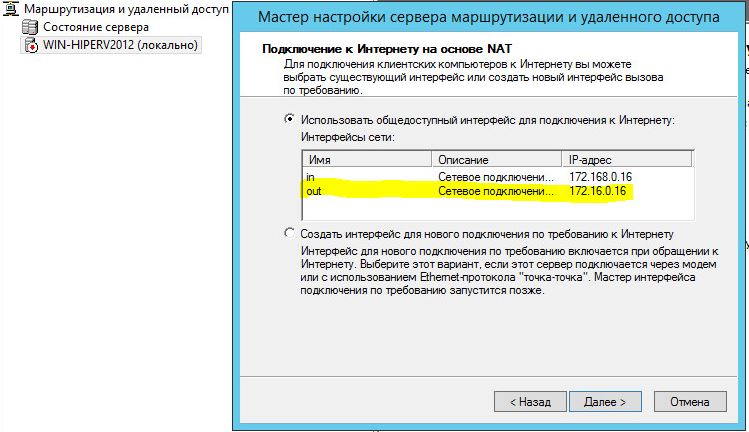

В окне мастера выбираем пункт «Подключение на основе NAT» (Network Address Translation, NAT)

Далее выбираем сетевой интерфейс, подключённый ко внешней сети (или Интернету) (в примере это сетевой интерфейс out с ip 172.16.0.1). Данный сетевой интерфейс будет «публичным интерфейсом» нашего NAT.

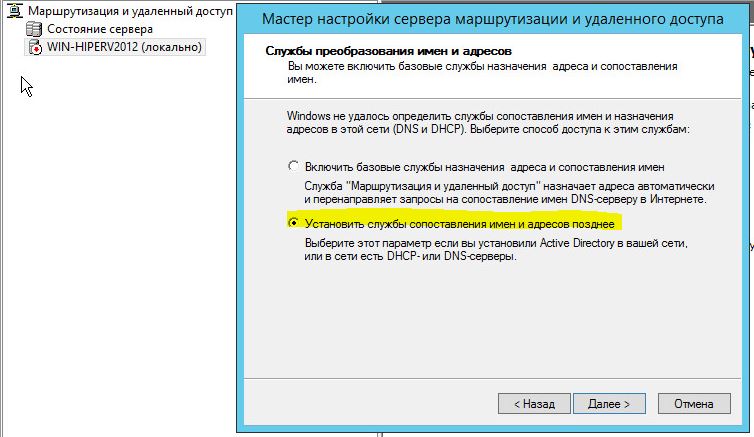

Далее будет предложено указать должен ли NAT, обеспечить клиентов внутренней сети службами DHCP\DNS. Обычно, данный функционал во внутренней сети уже присутствует, поэтому выбираем пункт «Установить службы сопоставления имен и адресов позднее».

Завершение мастера сервера маршрутизации и удаленного означает, что базовые настройки маршрутизации на Windows Server 2012 R2 завершены. В данной конфигурации сервер должен выполнять маршрутизацию пакетов между двух подсетей, при этом выполнять трансляцию сетевых адресов (NAT).

Чтобы убедиться что функционал работает:

- В консоли «RRAS» откройте свойства сервера, вкладку «Общие» (General) и убедитесь, что IPv4 маршрутизация включена и счетчики входящих и выходящих байтов увеличиваются.

- Проверить работу маршрутизации можно, указав на клиентском ПК во внутренней сети (к которой подключен сетевой интерфейс «in») в качестве шлюза IP-адрес сервера (10.0.100.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или в интернете. Команда ping должна быть успешна.

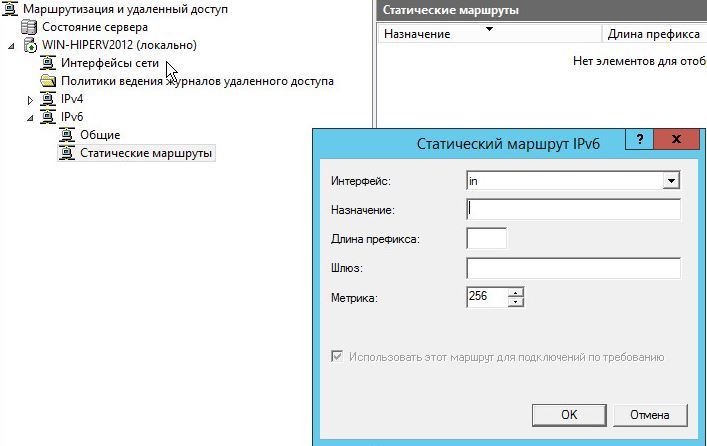

Примечание. Если нужно добавить новый маршрут, щелкните в меню «Статические маршруты», выберите пункт меню «новый статический маршрут» (New static route) и создайте новое статическое правило маршрутизации. Статический маршрут также можно добавить из командной строки с помощью команд Route или netsh.