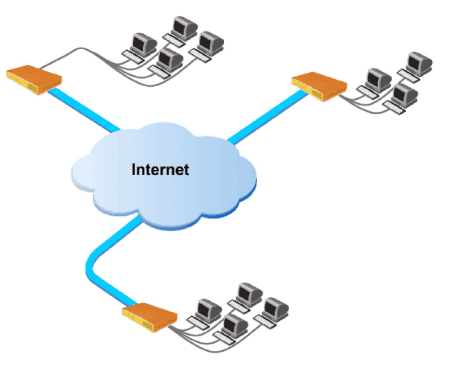

Сценарий применения

Рассмотрим настройку L2TP-сервера на примере роутера TL-R600VPN v4. Топология сети следующая:

Приступим к настройке TL-R600VPN v4 в качестве L2TP-сервера.

Пошаговая настройка

Шаг 1

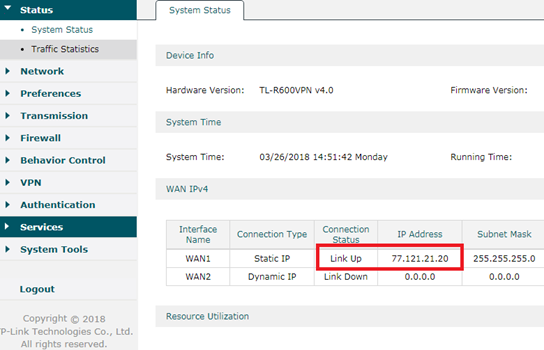

Подключаем TL-R600VPN v4 в соответствии со схемой выше, чтобы у него был доступ в Интернет. Запишите IP-адрес его порта WAN 1 – 77.121.21.20, который мы укажем на VPN‑клиенте в качестве адреса сервера. Подсеть LAN — 192.168.0.1/24.

Шаг 2

На этом шаге мы создаём пул VPN IP-адресов. При подключении VPN-клиента к L2TP-серверу сервер назначит клиенту виртуальный IP-адрес из пула VPN IP‑адресов. Перейдите в Preferences → VPN IP Pool и нажмите Add.

В появившемся окне в качестве IP Pool Name указываем L2TP, в качестве Starting IP Address указываем 192.168.0.200, а в качестве Ending IP Address — 192.168.0.250. Затем нажмите OK. Получился следующий пул VPN-адресов: 192.168.0.200–192.168.0.250, который находится в одной подсети с подсетью LAN.

Примечание

Пул IP-адресов VPN может находиться в одной подсети с IP-адресом LAN, но может и отличаться. Если он отличается от IP-подсети LAN, необходимо настроить Multi-Nets NAT, если нужно, чтобы VPN-клиент использовал VPN-сервер в качестве proxy-шлюза (выходил в интернет с помощью VPN). Более подробная информация доступна в FAQ Как получить доступ в Интернет с помощью VPN-сервера в качестве proxy-шлюза?

Шаг 3

На этом шаге включаем L2TP-сервер. Перейдите в меню VPN → L2TP → L2TP Server, нажмите Add. В появившемся окне в качестве порта WAN выберите WAN 1, а в IPSec Encryption укажите Encrypted (Encrypted означает, что протокол L2TP зашифрован с помощью IPsec). Введите Pre-shared Key для шифрования IPSec — 123456. Затем нажмите OK.

Шаг 4

На этом шаге мы создаём логин и пароль для клиентов L2TP. Перейдите в меню VPN → Users, нажмите Add, появится окно настройки. В нём в качестве Account Name (логин) указываем tplink, а в качестве Password (пароль) — tplink, в качестве Protocol выбираем L2TP, в качестве Local IP Address — 192.168.0.199 (Local IP Address — это IP-адрес локальной виртуальной сети VPN, он будет выступать шлюзом для VPN‑клиентов. Рекомендуется настроить его в той же подсети, что и подсеть LAN), в качестве IP Address Pool выбираем созданный ранее L2TP, в DNS Address прописываем 8.8.8.8, в Network Mode выбираем Client-to-LAN, а в Max Connections ставим 5. Затем нажимаем OK.

Настройка L2TP-сервера на роутере завершена.

Что касается настройки клиента L2TP на удалённом компьютере, её можно выполнить по FAQ Как настроить PPTP/L2TP VPN-клиент на удалённом компьютере?

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

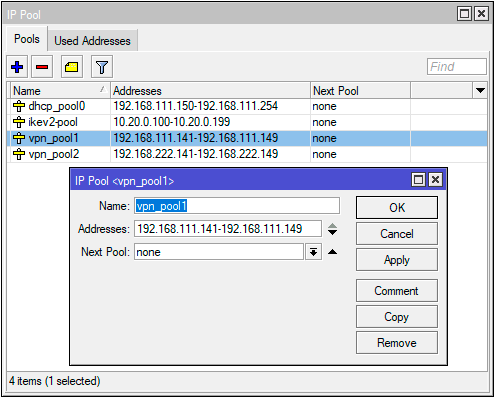

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

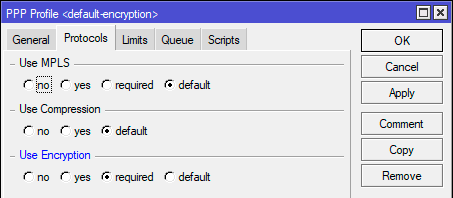

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

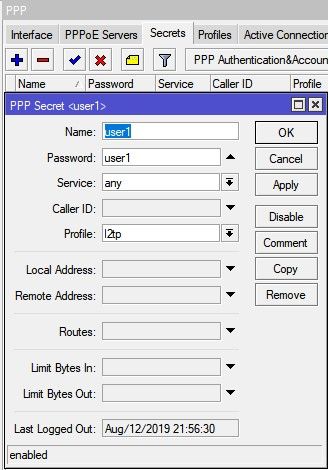

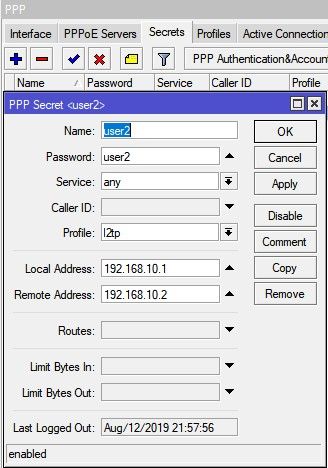

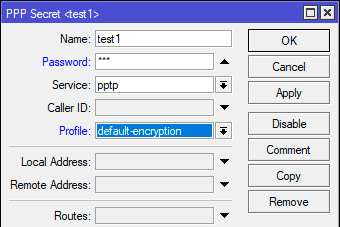

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

Настройка PPTP-сервера

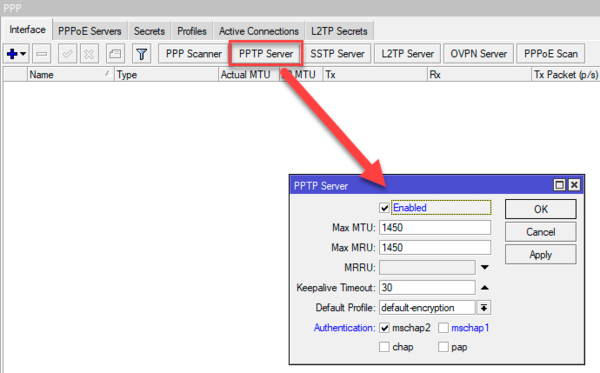

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

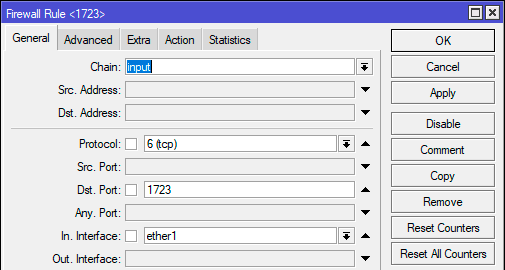

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

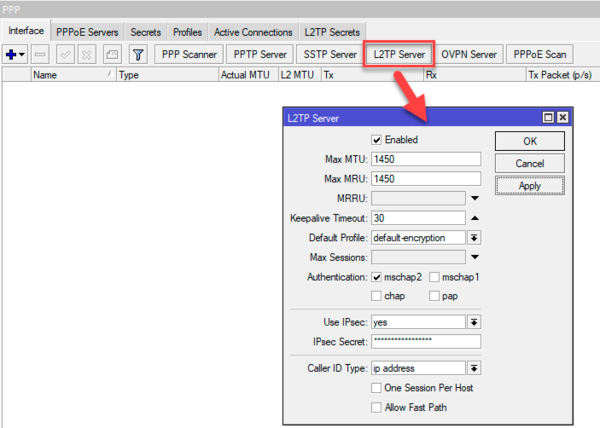

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

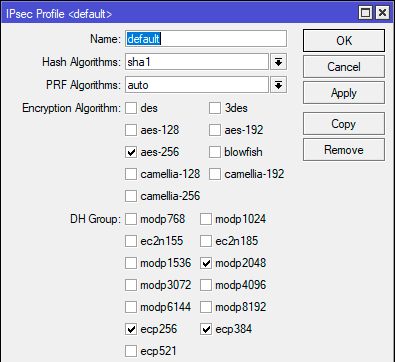

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

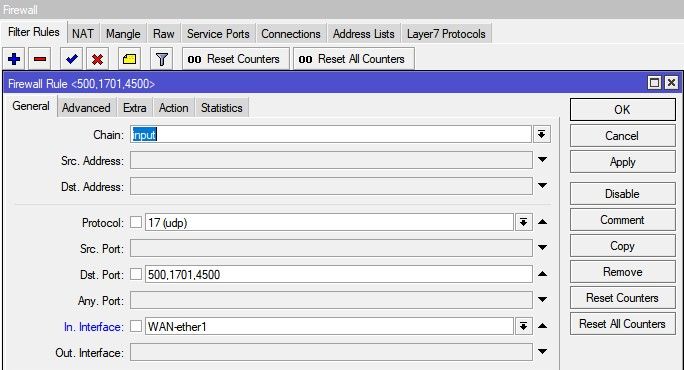

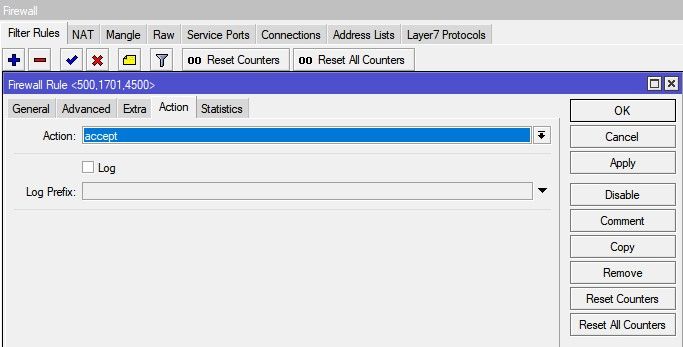

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Не редко, требуется иметь полноценный доступ к внутренним ресурсам сети из любой точки, где имеется выход в Интернет. И тут на первое место выходит вопрос безопасности и защиты передаваемых данных по открытым каналам связи.

Для организации защищенных каналов я предпочитаю использовать OpenVPN, о настройке которого уже не раз рассказывал на страницах блога. Но что делать, если у вас нет возможности, желания или навыков поднимать OpenVPN-сервер? Для небольшого офиса, а уж тем более домашнего использования, подобное решение не всегда оправдано. Гораздо проще организовать безопасное подключение к ресурсам вашей сети используя готовый L2TP VPN-сервер на базе роутера Keenetic и сегодня я наглядно покажу как это делается.

Перед тем как начать, хотелось бы отметить, что PPTP VPN-сервер на Keenetic настраивается аналогичным образом, но в виду того, что соединения по протоколу PPTP не обеспечивают требуемого уровня безопасности, его настройку рассматривать не будем. В свежих версиях macOS поддержку PPTP вообще выпилили из системы.

Настройка L2TP-сервера на роутерах Keenetic

Со времени появления первых «кинетиков», проделана большая работа и теперь эти роутеры обладают весьма не плохим функционалом, оставаясь простыми в настройке (тут засылаю огромный булыжник в огород MikroTik). Для примера, взял роутер Keenetic Extra II с прошивкой версии 2.14.C.0.0-4.

Итак, расширение функциональности Keenetic OS, на которой работает роутер, достигается за счёт установки дополнительных компонентов. Как вы уже поняли, нам потребуется установить компонент L2TP/IPsec VPN-сервера:

- Заходим в панель управления и в боковом меню переходим Управление -> Общие настройки, где кликаем по кнопке «Изменить набор компонентов».

- В появившемся окне в разделе «Сетевые функции» отмечаем «L2TP/IPsec VPN-сервер» для установки.

- Далее создаём пользователей, которым будет предоставлен удалённый доступ к сети. Делается это в соответствующем разделе Управление -> Пользователи.

- Осталось настроить сам L2TP-сервер. Переходим в Управление -> Приложения -> VPN-сервер L2TP/IPsec.

В поле Общий ключ IPsec пишем любой набор символов или секретную фразу, которая будет использоваться в качестве ключа шифрования (чем сложнее, тем лучше).

Ставим галочку, напротив поля Множественный вход, если планируется использовать одну учётную запись пользователя для нескольких соединений одновременно. Здесь же можно указать количество выдаваемых IP-адресов клиентам и задать начальный IP-адрес, с которого роутер будет их отсчитывать.

Нас избавили от решения вопросов маршрутизации, получаемой виртуальной сети, все необходимые правила роутер добавляет автоматически. Не забудьте только поставить галочку напротив пункта NAT для клиентов.

Остаётся только отметить галочками пользователей (мы их создали в третьем пункте) и активировать L2TP VPN-сервер.

Настройка соединения L2TP/IPsec на Windows и маке

Настройка VPN L2TP соединений под macOS или Windows делается штатными средствами. Если требуется подробная инструкция по их настройке, пишите в комментариях. А не сегодня это всё. Не забывайте ставить лайки и подписываться.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Протокол туннелирования уровня 2 (L2TP) — это протокол для туннелирования трафика L2 по IP-сети. L2TP может передавать данные почти любого формата L2 по IP или другим L3 сетям.

Возможности использования L2TP-сервера:

- Поддерживает многопоточность передачи данных.

Перейдите в раздел Сервисы(1) — Сервер L2TP(2). Включите функцию Сервер L2TP(3). Впишите Внутренний IP-адрес(4) и Диапазон клиентских IP адресов(5).

Диапазон клиентских IP адресов должен находится в той же сети, что и внутренний IP адрес.

Далее впишите желаемый имя пользователя и пароль для подключения к серверу L2TP и нажмите кнопку Добавить/Изменить(6), затем нажмите Применить(7).

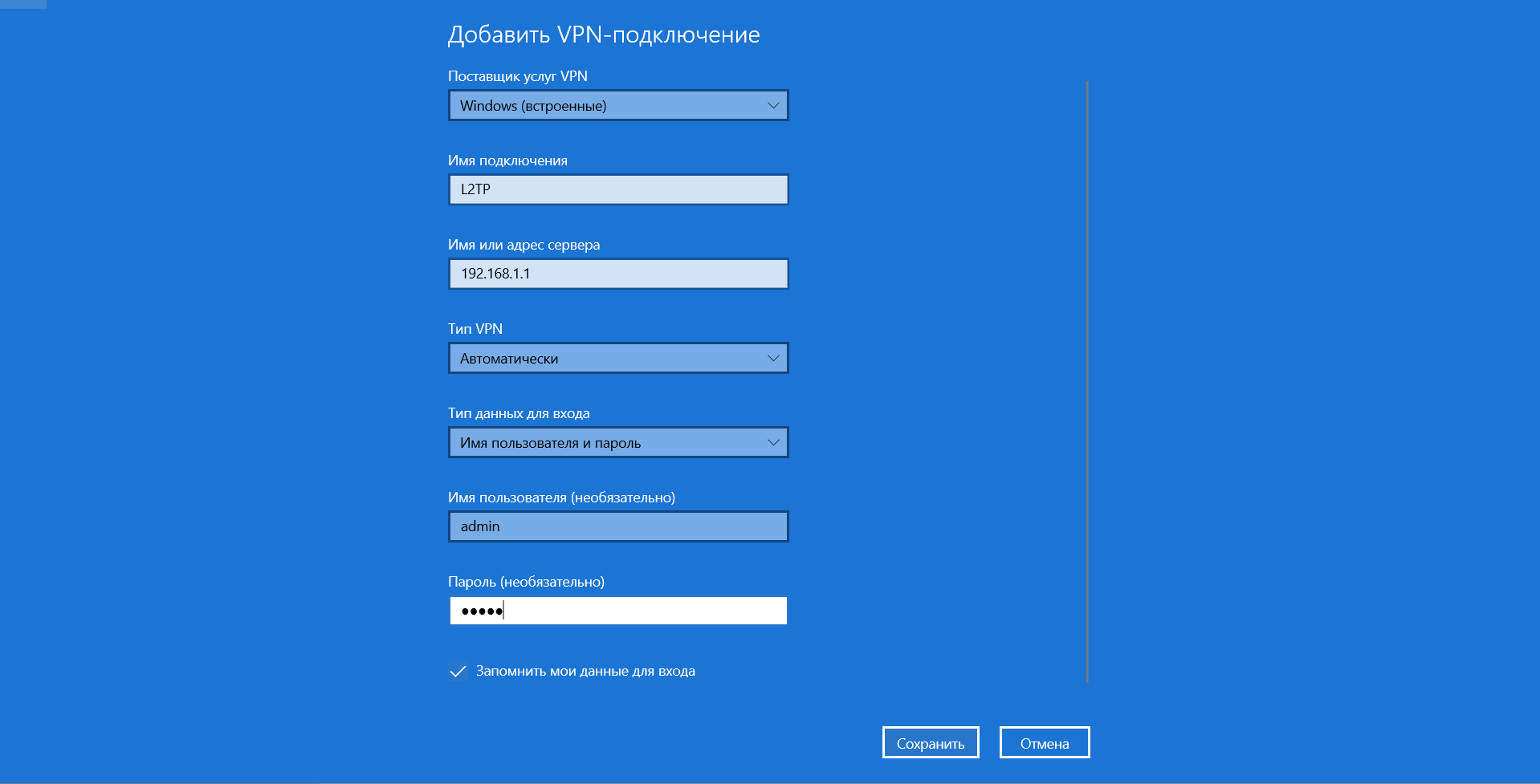

Настройка на клиенте Windows 10

Для подключения к L2TP-серверу в операционной системе Windows 10 перейдите в меню Пуск — Настройки — Сеть и Интернет — VPN и добавьте VPN подключение.

- В поставщике услуг выберите Windows(встроенные).

- В имени подключения впишите любое желаемое имя.

- В имени или адрес сервера впишите IP-адрес LAN роутера.

- Тип VPN — Автоматический

- Тип данных для входа — имя пользователя и пароль

- В имени пользователя и пароль впишите ранее введенный имя пользователя и пароль.

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

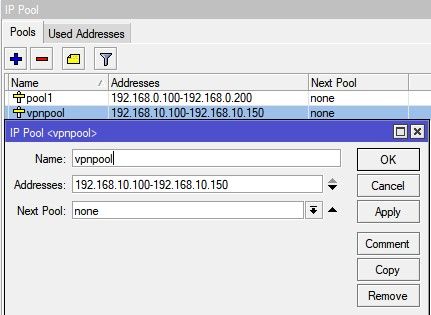

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

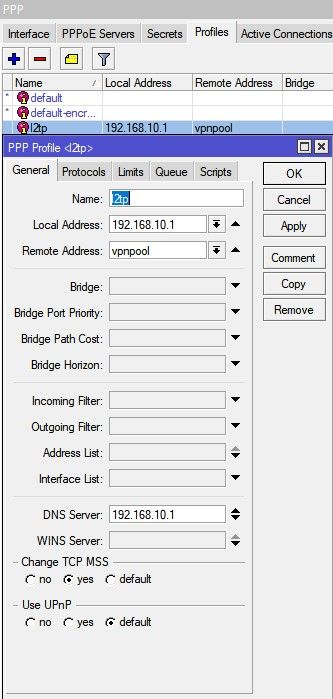

Настройка VPN сервера L2TP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

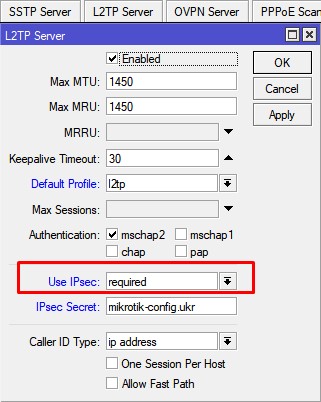

Активация VPN сервера L2TP

Настройка находится PPP->Interface->L2TP Server

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 profile=l2tp

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

а клиентская часть состоит из настройки L2TP клиента.

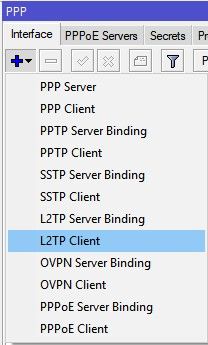

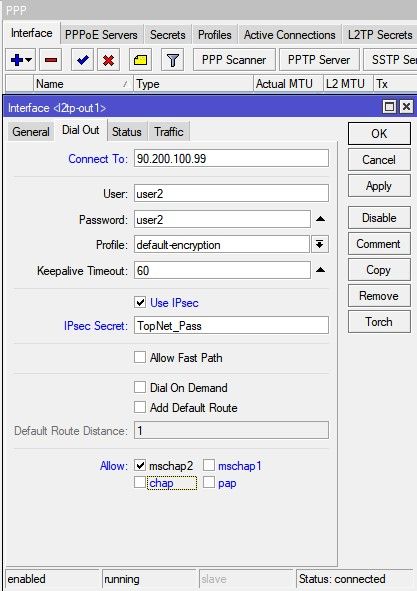

Настройки L2TP клиента(на клиенте)

Настройка находится PPP->Interface->+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=TopNet_Pass use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

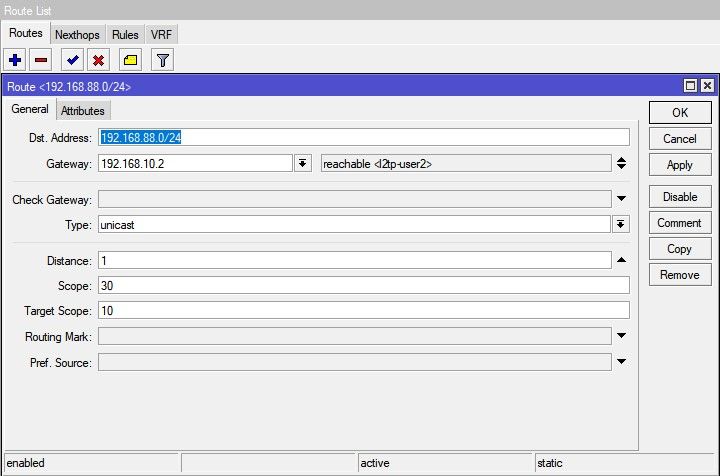

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

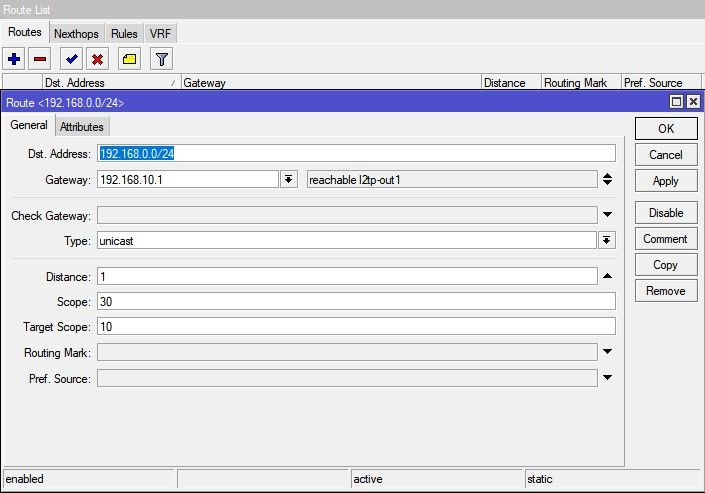

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

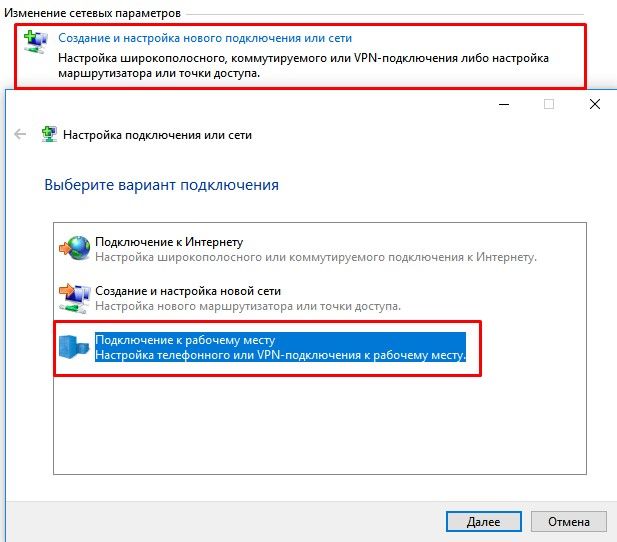

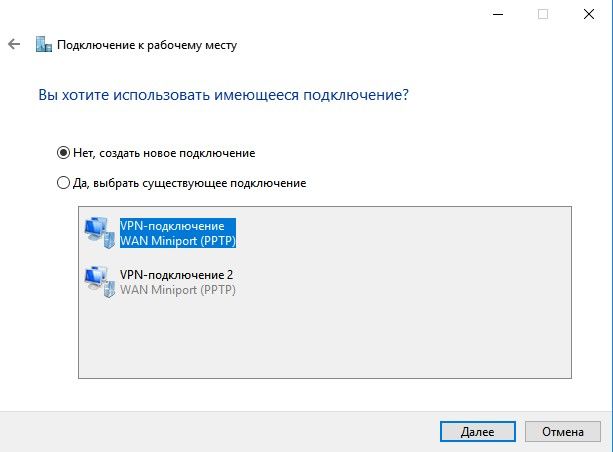

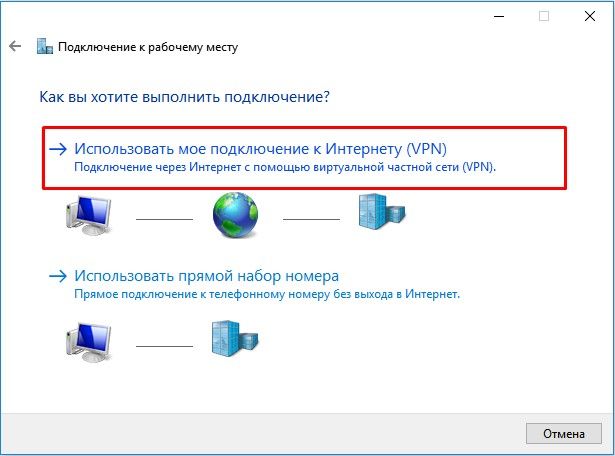

Создание VPN подключения L2TP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

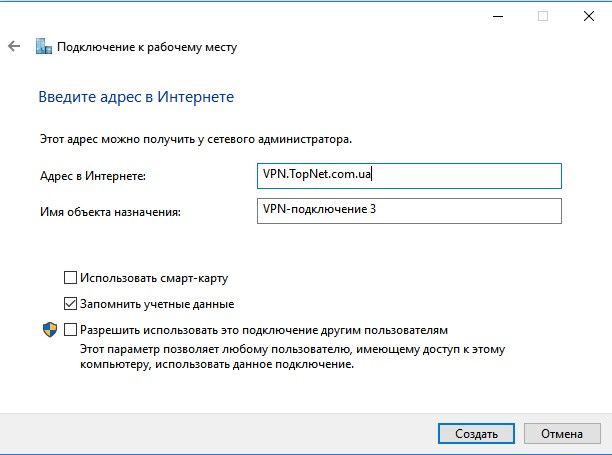

указать адрес VPN сервера

настройка VPN клиента Windows

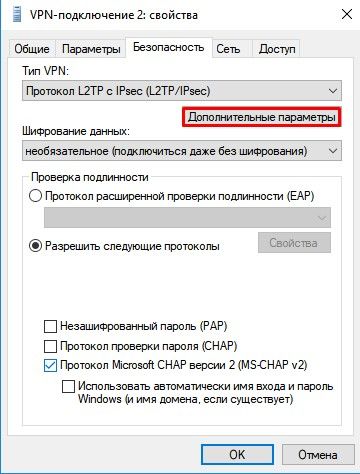

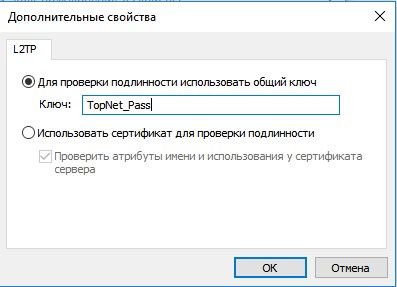

указать ключ IpSec

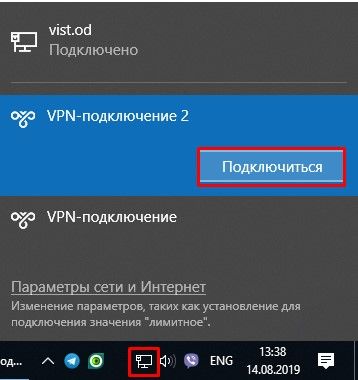

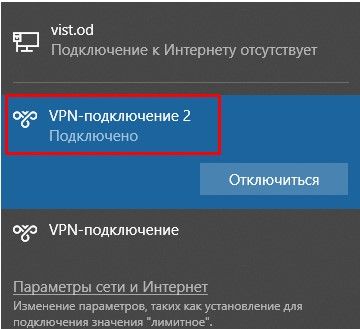

подключение Windows VPN

статус подключения Windows VPN