Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

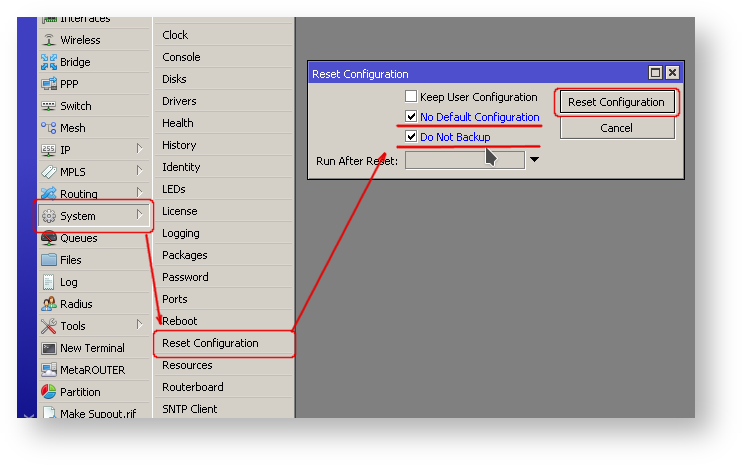

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

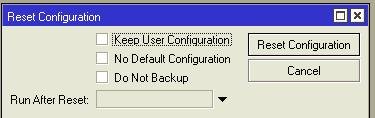

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

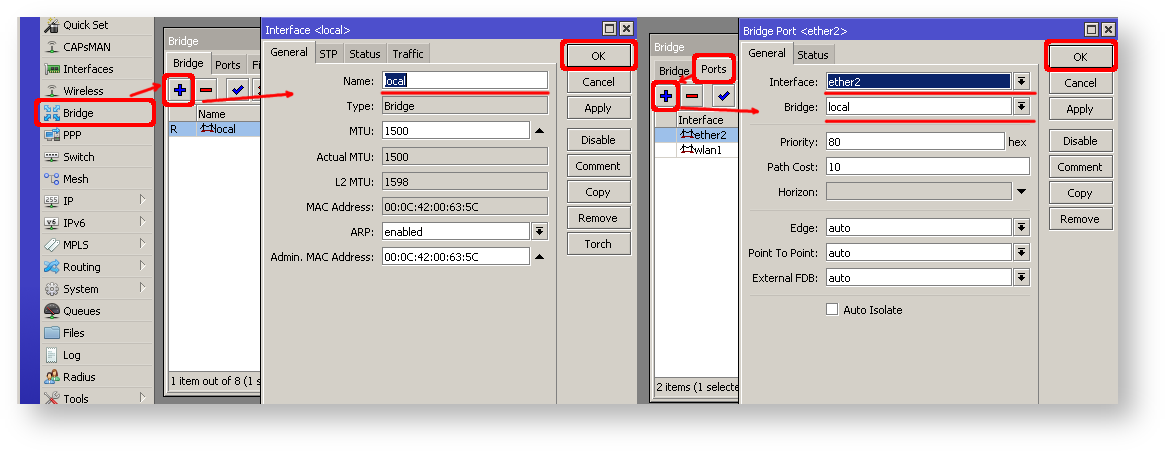

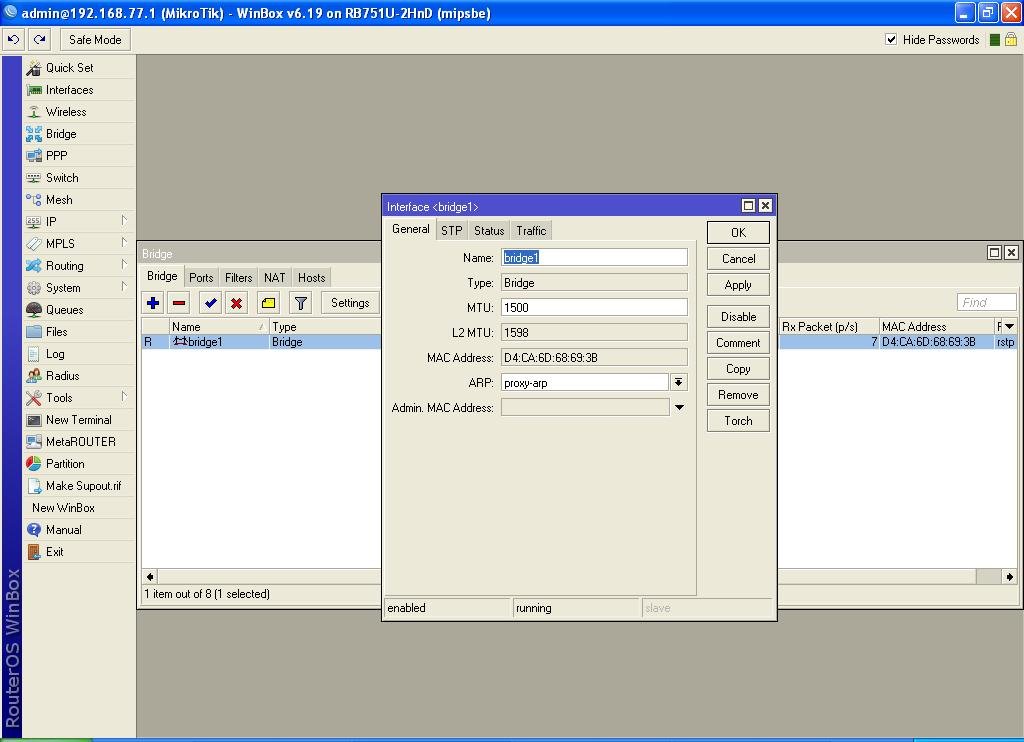

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

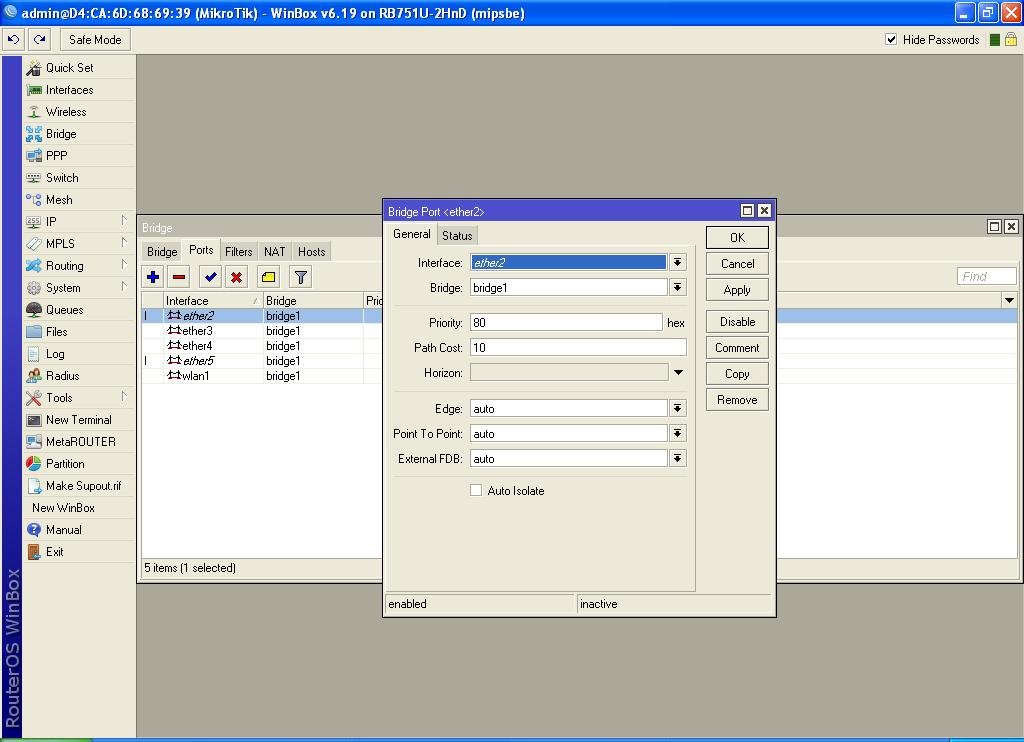

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

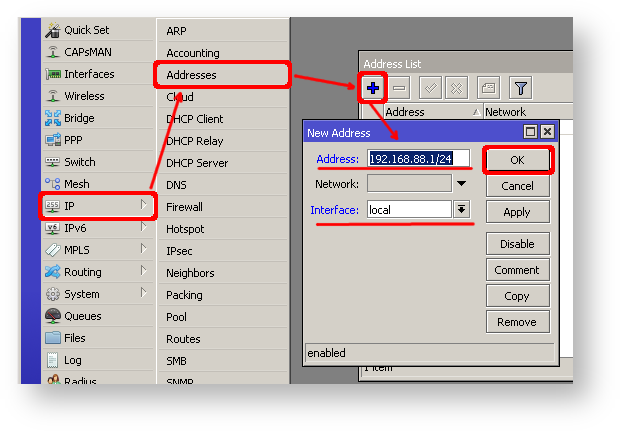

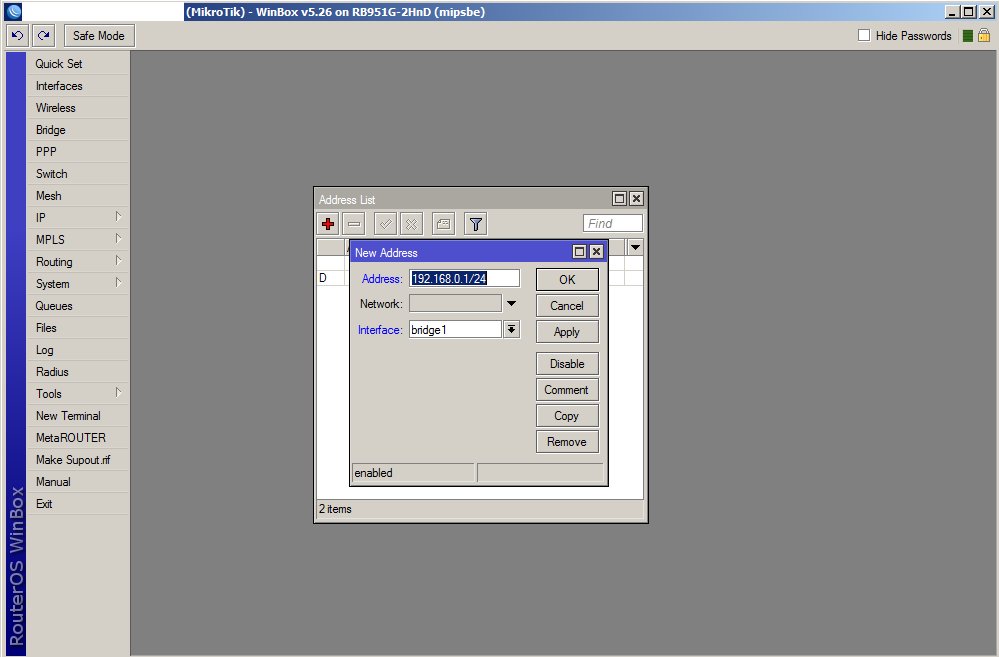

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

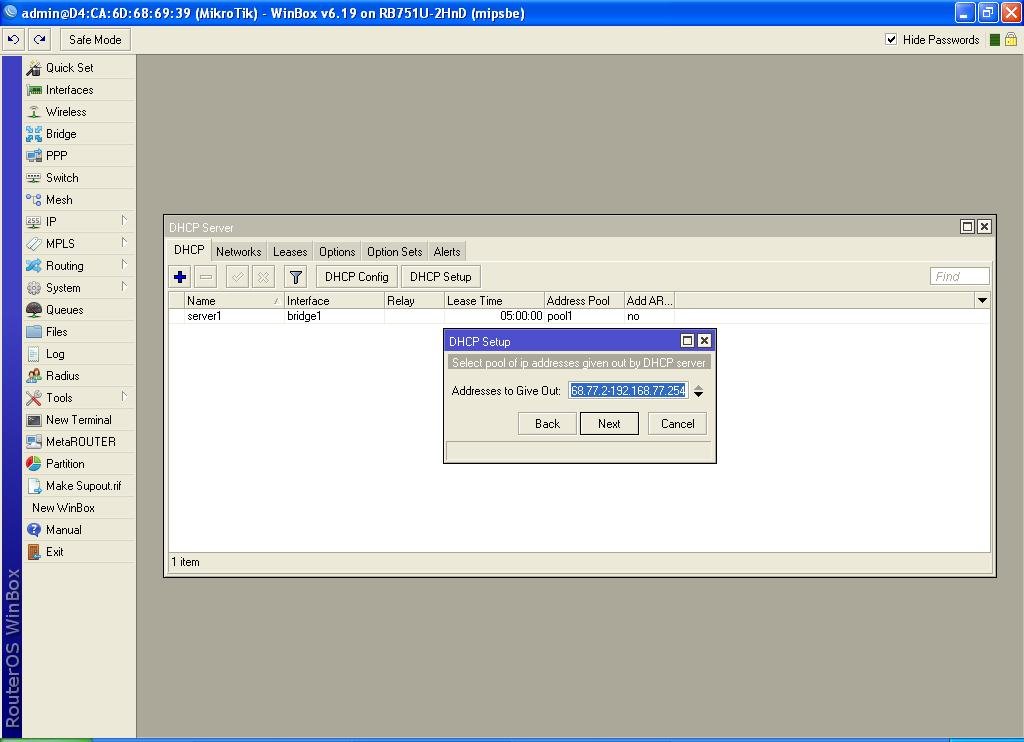

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

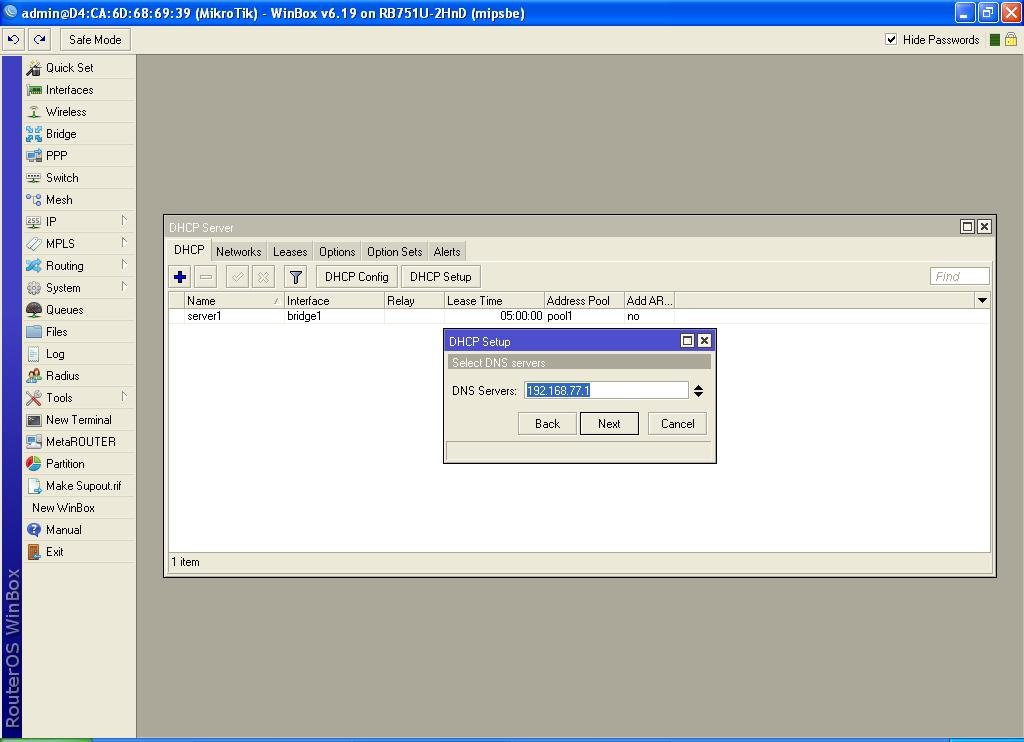

Select DNS servers

dns servers: 192.168.88.1 [enter]

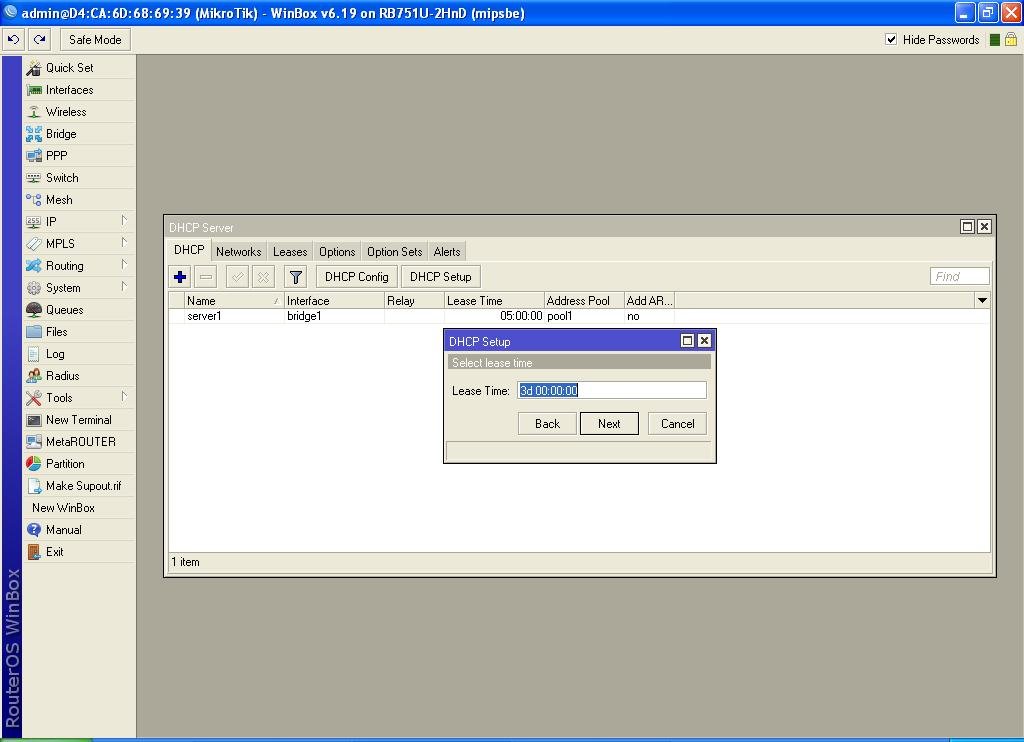

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

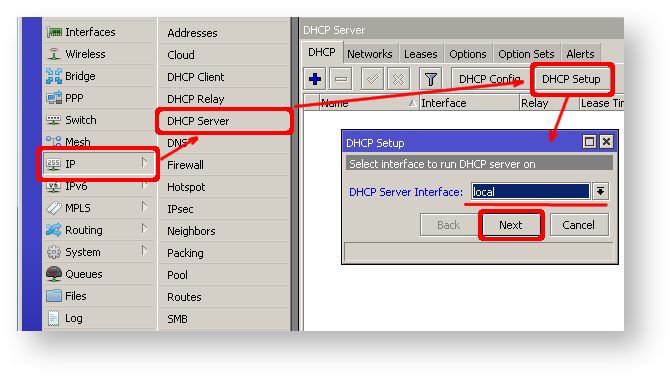

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

Dynamic Public IP

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

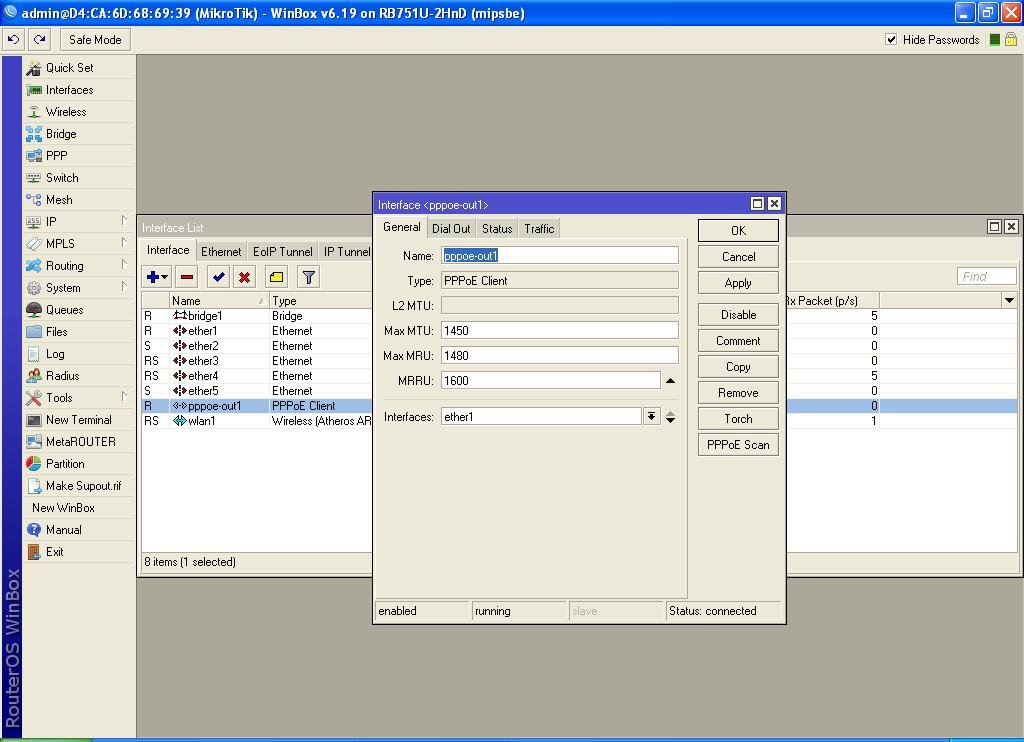

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

Winbox/Webfig actions:

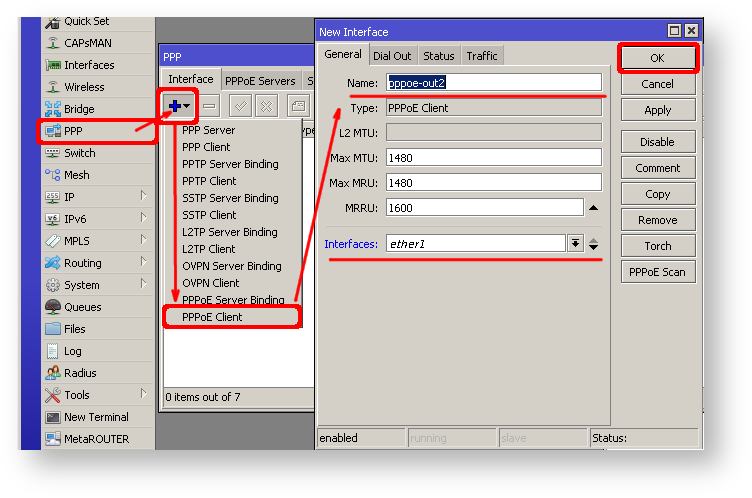

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

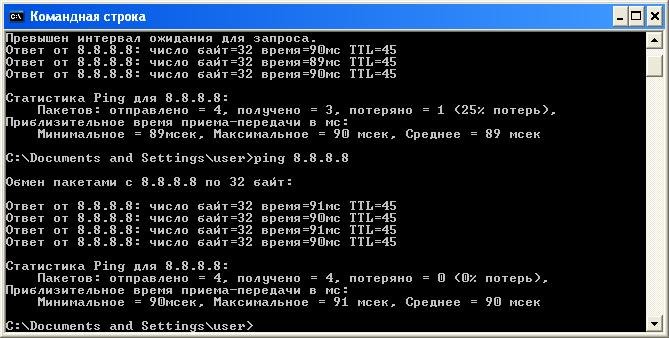

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the Troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

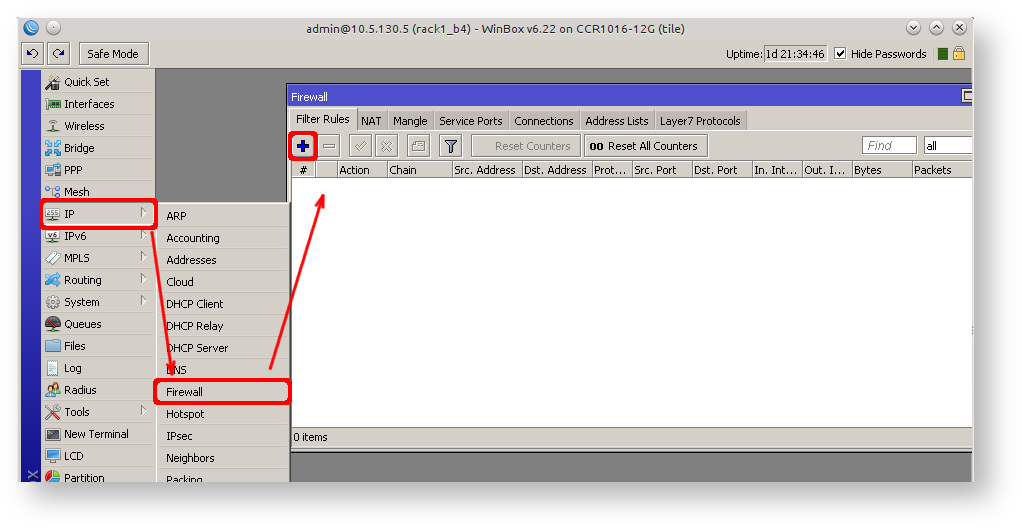

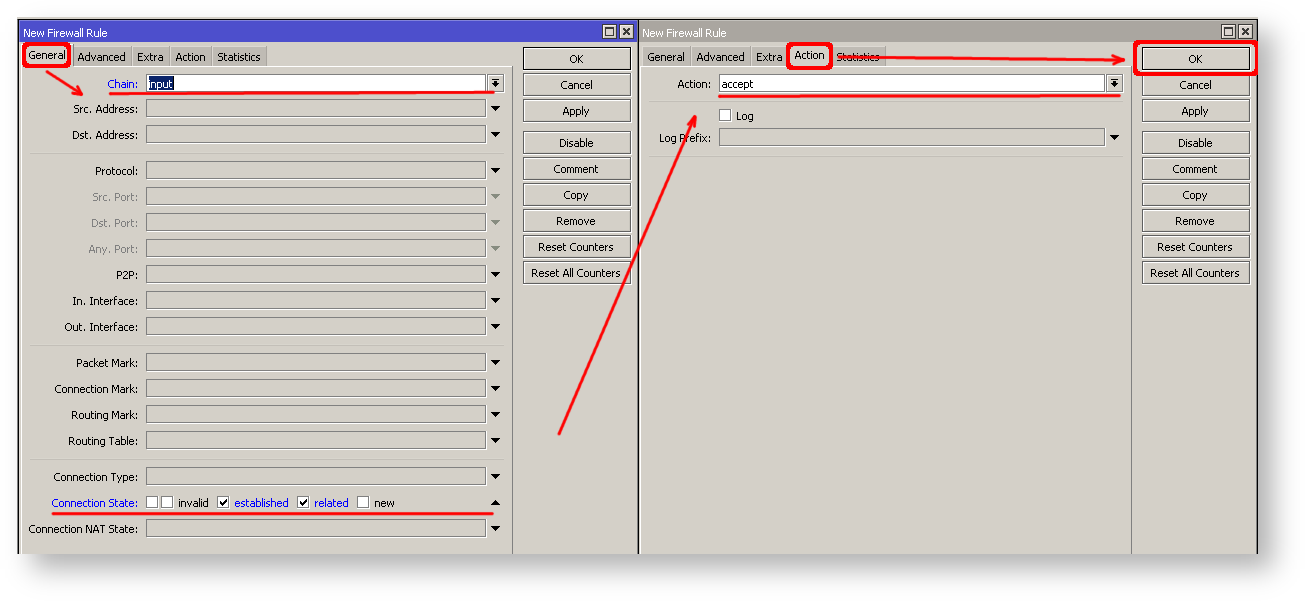

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

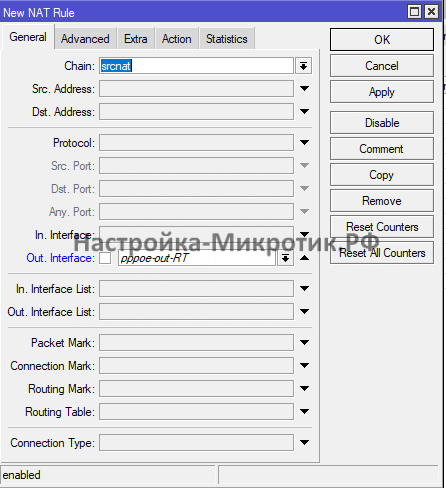

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

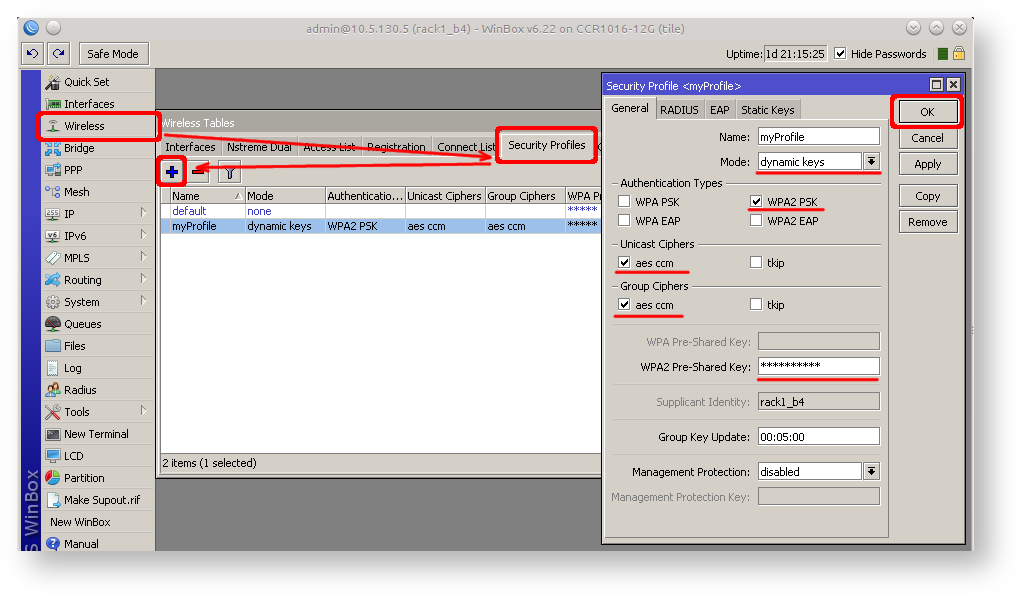

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

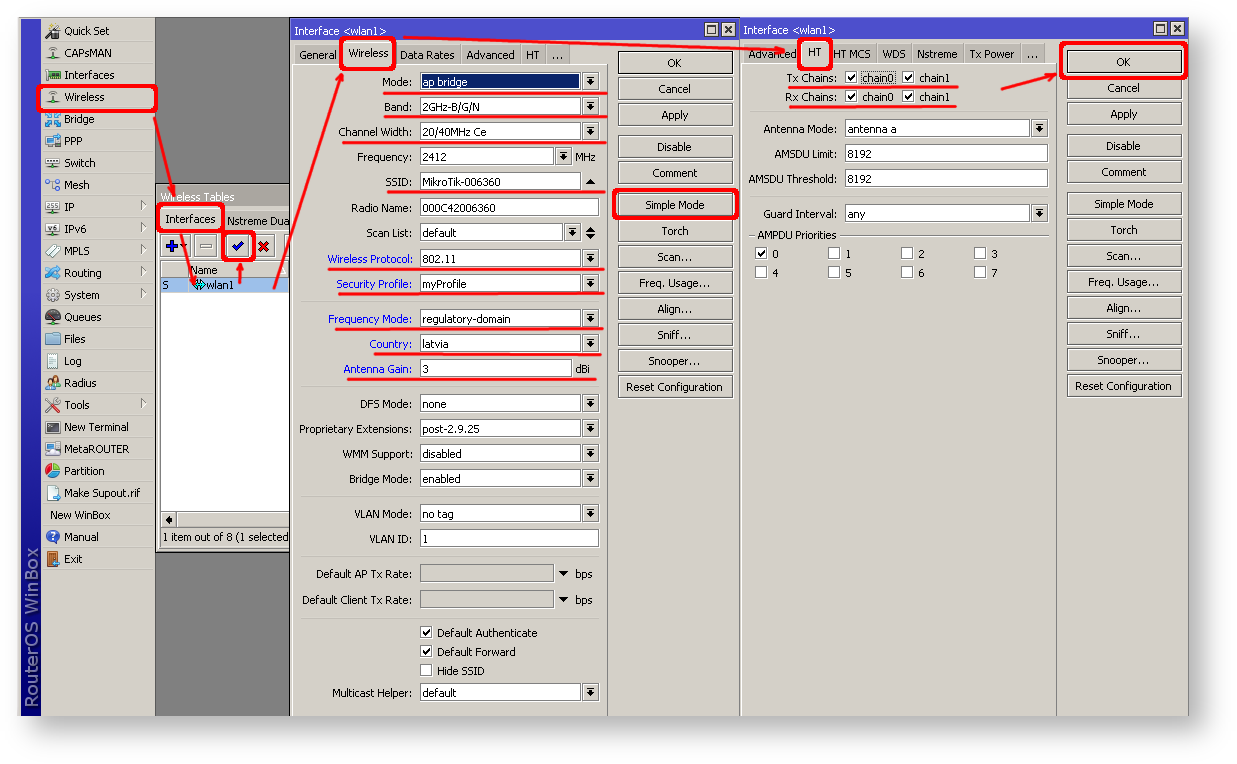

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

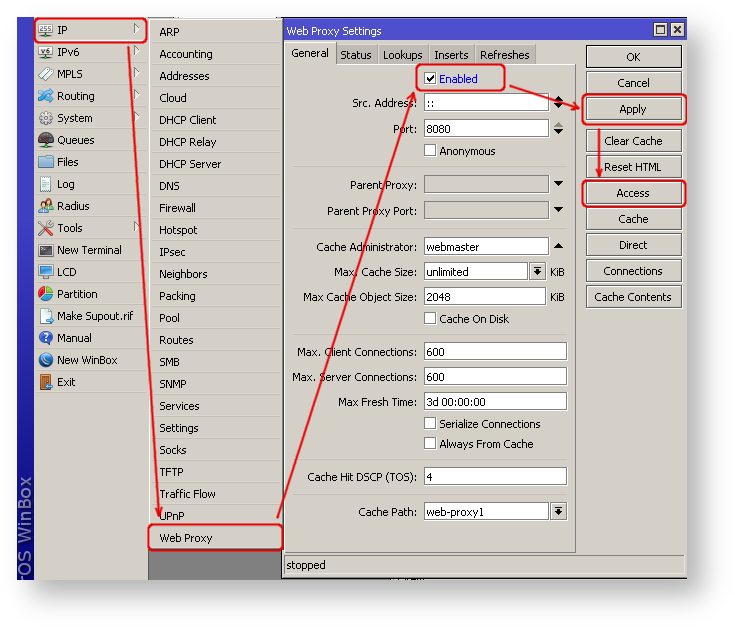

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

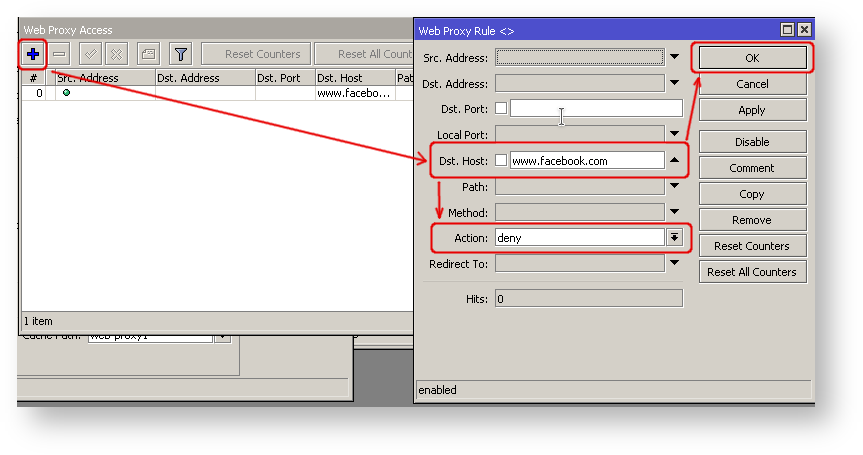

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

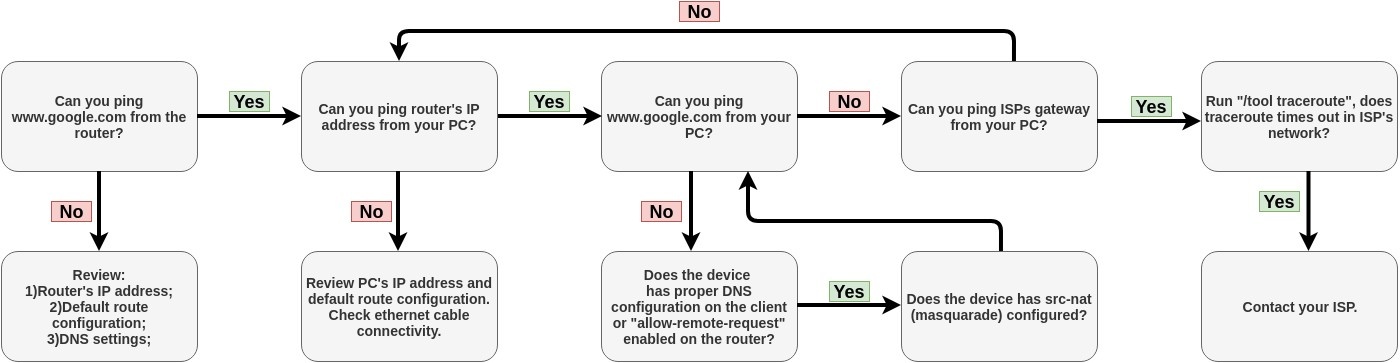

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

Содержание

- Настройка РРРоЕ

- 1. Вход в настройки

- 2. Схема подключения

- 3. Настройка PPPoE на интерфейсе WAN

- 4. Назначение шлюза LAN

- 5. Назначение IP-адреса DNS

- 6. Настройка NAT

- Настройка Firewall

- Настройка подключения для iPhone. Почему телефон отключается от Wi-Fi-сети?

Если вам тяжело, значит вы держите топ. Если у вас микротик — вы не ищете легких путей. Зато ищите качество и стабильную работу на втором и третьем уровне модели OSI. Многие, несмотря на приличный прайс, покупают роутеры этого вендора себе домой, поэтому есть необходимость рассказать про базовые mikrotik настройки на операционной системе RouterOS

Настройка РРРоЕ

Многие «домашние» интернет-провайдеры используют РРРоЕ в качестве основного протокола для передачи данных конечным пользователям (с авторизацией и выдачей IP на RADIUS-сервере, как у Ростелекома). Во всех роутерах Mikrotik клиент РРРоЕ, естественно, присутствует. Сейчас мы будем поднимать его для WAN-соединения на примере RouterOS v6.хх. Для этого вам потребуется логин и пароль для подключения, которые вам выдает провайдер

1. Вход в настройки

Все, кто сталкивался с настройкой Mikrotik по работе знают, что в настройки можно зайти либо через утилиту Winbox, либо по-стандарту через веб-интерфейс (192.168.88.1). Еще есть вариант настройки через Telnet, но это мы оставим матёрым системным администраторам. Давайте будем делать это через Winbox. После запуска программы мы видим строчки connect to, где указан мак-адрес микротика, логин и пароль. Сразу определимся, что по умолчанию логин — admin, пароль — пустой. Переходим во вкладку Neighbors, выбираем там верхнюю строчку (скорее всего будет единственная) и нажимаем Connect

2. Схема подключения

Что у нас с интерфейсами: ether1 будет подключен к провайдеру (WAN порт), Предположим, что к порту ether2 будет подсоединён свитч для подключения компьютеров локальной сети. Итого схема такая:

Т.е. для полноценной работы нам потребуются следующие шаги:

- Настройка клиента PPPoE. Интерфейс ether1 (WAN)

- Назначение шлюза LAN. Интерфейс ether2 для коммутатора (LAN с IP-блоком 192.168.10.0/24)

- Конфигурация DNS IP

- Конфигурация NAT. Компьютеры должны получать серый IP для выхода в интернет

3. Настройка PPPoE на интерфейсе WAN

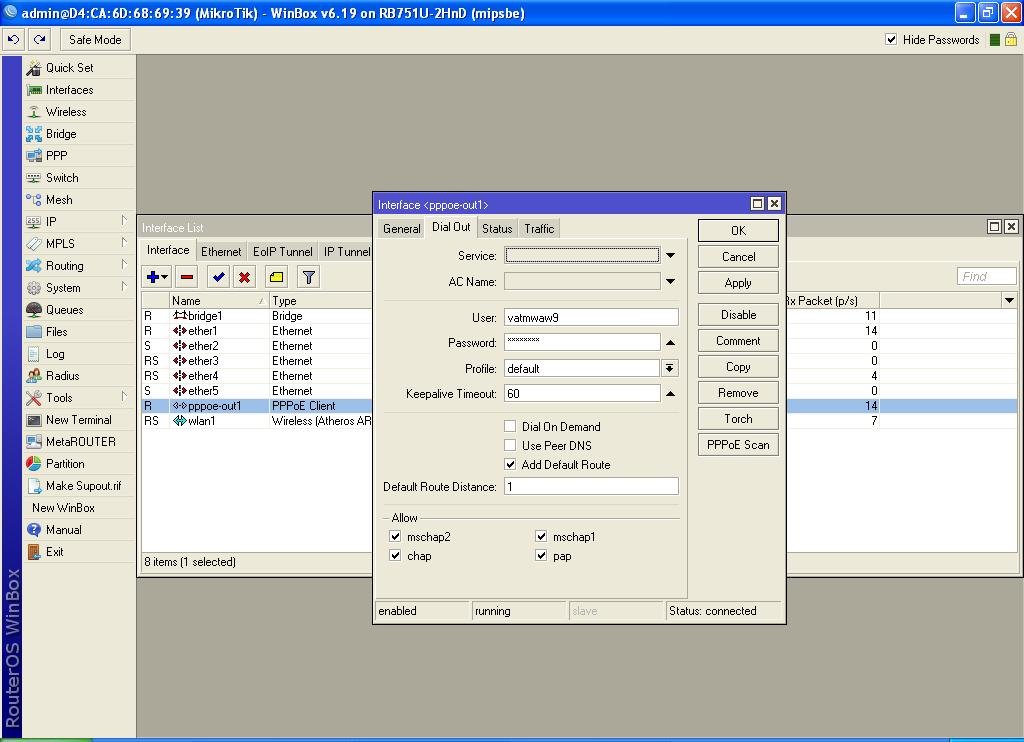

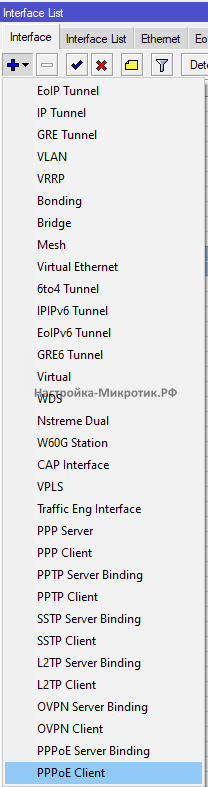

Для настройки клиента необходимо зайти в пункт меню PPP и нажать кнопку Add (добавить) и в списке выбираем PPPoE Client

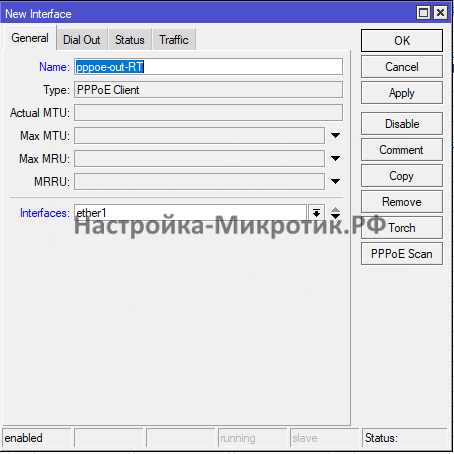

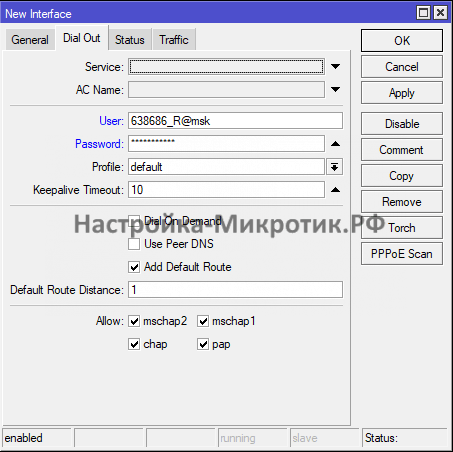

В главном окне указываем имя соединения (здесь лучше написать ether1) и выбираем одноименный порт ether1. В раскрывающимся меню «Interface» во вкладке Dial Out пишем логин и пароль от провайдера. Ставим галочки на пунктах «Dial On Demand» и «Use Peer DNS». В блоке Allow снимаем галочки с чекбоксов везде, кроме pap

4. Назначение шлюза LAN

Теперь соединим наш микротик с коммутатором, который будет раздавать интернет по локальный сети нашим компьютерам. Заходим в IP -> Addresses . Нажимаем добавить (add). Вводим айпишник нашего LAN-шлюза (192.168.10.1/24). В меню интерфейс выбираем ether2 и применяем ОК

5. Назначение IP-адреса DNS

Обычно провайдер уже предоставляет DNS-адреса, но мы модем прописать их и вручную на Mikrotik. Будем использовать стандартные гугловские — 8.8.8.8 или 8.8.4.4. Это можно сделать в меню IP -> DNS. Ставим отметку на чекбоксе «Allow Remote Request»

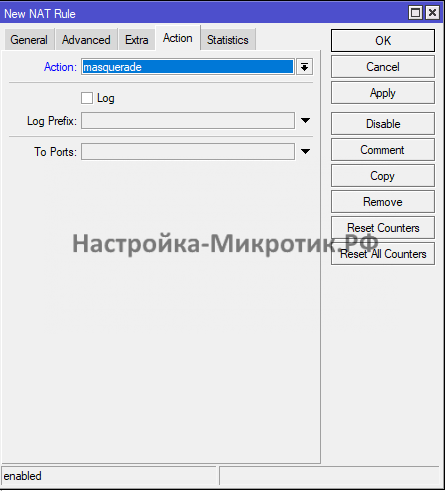

6. Настройка NAT

Последнее действие включение NAT, чтобы наши ПК смогли получить серые IP для выхода в интернет. Заходим в IP -> NAT. В открывшемся окне New NAT Rue из пункта Chain выбираем srcnat и в поле Src. Adderess вбиваем IP LAN (192.168.10.0/24), применяем и сохраняем.

Настройка Firewall

Чтобы избежать проблем с DDoS и низкой скорости внутри LAN необходимо: во-первых, обновить прошивку до актуальной (https://mikrotik.com/download), во-вторых, закрыть снаружи 53 порт для блокировки трафика на входящем интерфейсе (по UDP из WAN). Сделать это можно в настройках IP -> Firewall -> Filter Rules. Добавляем в него

/ip firewall filter add chain=input action=drop protocol=udp in-interface=ISP1 dst-port=53

Настройка подключения для iPhone. Почему телефон отключается от Wi-Fi-сети?

Некоторые владельцы Apple iPhone жалуются на периодические дисконнекты по беспроводному соединению, при этом пользователи смартфонов на Android от такой проблемы избавлены. Можете не отключать режим энергосбережения на своих айфонах — проблема была не в этом. Недавно было найдено решение, хотя, это скорее костыль — увеличить параметр lease time (время «аренды» IP-адреса) в настройках DHCP server. Установите параметр на 1d (24 часа) и забудете проблемы с отключением.

Делается это так же через Winbox. Чтобы попасть в основные настройки сервера выберите IP->DHCP Server. Для дополнительных параметров два раз кликните по вашему DHCP-серверу. В этом окне и будет параметр lease time

Как вам статья?

В данной статье разберем настройку PPPoE на MikroTik, этот протокол предоставляет обширное управление пользователями, сетями и учета. В настоящее время используется в основном провайдерами для контроля клиентских соединений по xDSL и кабельных модемов, а также в обычных Ethernet сетях. Является расширением стандартного PPP протокола. Разница между ними — это метод транспорта, PPPoE использует Ethernet вместо последовательного модемного подключения.

Проще говоря, PPPoE используется для выдачи IP адресов клиентам, основанных на аутентификации по логину и паролю вместо рабочих станций, у которых проверка подлинности осуществляется по статическому адресу или DHCP. Не рекомендуется использовать статический IP адрес или DHCP на одних и тех же интерфейсах PPPoE из очевидных соображений безопасности. Клиент и сервер работают на втором уровне Ethernet.

На Mikrotik поддерживается следующее:

- PPPoE сервер и клиент;

- Multilink PPP (MLPPP) — предоставляет методы для распространения трафика через несколько физических каналов, имея одно логическое соединение. Этот вариант позволяет расширить пропускную способность и обеспечивает балансировку нагрузки;

- MLPPP по одному линку (возможна передача полноразмерных фреймов);

- BCP (Bridge Control Protocol) — позволяет отправлять необработанные Ethernet фреймы через PPP линки;

- Шифрование MPPE 128bit RSA;

- Аутентификация pap, chap, mschap v1/v2;

- Аутентификация по RADIUS.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Схема сети

- Настройка сервера PPPoE на Микротик

- Создание профиля

- Создание пользователей

- Включение сервера

- Настройка клиента PPoE на Микротик

- 89 вопросов по настройке MikroTik

Схема сети

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся наверху в главном роутере NetworkCore, который имеет доступ в интернет соответствующим правилом NAT для всех сетей. Вводные данные:

- Office-SPB клиент;

- Office-Moscow клиент;

- NetworkCore выполняет роль провайдера, он будет заниматься ролью сервера;

- Office-Moscow ether1 подключен в ether2 провайдера;

- Office-SPB ether1 подключен в ether3 провайдера;

- Адресация в PPPoE сети 172.16.25.0/24.

Настройка сервера PPPoE на Микротик

Нам необходимо создать адресное пространство (IP пул). Подключимся к NetworkCore и перейдем в IP – Pool.

Создадим новый. Задаем понятное название и диапазон адресов.

Сохраняем и переходим к следующему пункту.

Создание профиля

Переходим к созданию профиля. Открываем PPP – Profiles.

- Задаем понятное имя профиля;

- Local Address – 172.16.25.1;

- Remote Address – ранее созданный пул;

- DNS – в качестве примера 8.8.8.8;

- Change TCP MSS – yes;

- Use UPnP – no.

Переходим в Protocols.

- Use MPLS – no;

- Use Compression – no;

- Use Encryption – yes.

Открываем Limits.

- Only One – no.

Сохраняем и идем далее.

Создание пользователей

Т.к. PPPoE требует аутентификацию по логину и паролю, нам необходимо создать два пользователя, по одному для каждого офиса. Последовательно открываем PPP – Secrets.

- Name – учетная запись, регистр имеет значение;

- Password – пароль;

- Service – можно выбрать any, но я предпочитаю указывать конкретные сервисы;

- Profile – раннее созданный профиль.

По аналогии создаем пользователя для офиса SPB.

Включение сервера

Для ограничения широковещательного трафика я не стал создавать bridge и добавлять в него порты, связанные с офисами. Так же я создал одну сеть, что не рекомендуется для production сети. Сервер настраивается в PPP – PPPoE Servers. Создадим первый, подключенный к московскому офису.

Задаем параметры:

- Service Name — указываем уникальное имя сервиса;

- Interface – ether2 для офиса в Москве;

- Default profile – раннее созданный профиль;

- One Session Peer Host – ставим галочку;

- Authentication – оставляем только MSCHAPv1 и MSCHAPv2.

Есть возможность указать задержку ответа в параметре PAD0 Delay. Данный параметр будет полезен для сценариев с несколькими серверами. Его мы не изменяем.

Сохраняем и создаем еще один, но только указываем другое имя сервиса и порт ether3 в параметре interface.

Настройка клиента PPoE на Микротик

Необходимо настроить таким образом, чтобы был доступ в интернет. На московском роутере я покажу как это сделать. Для начала проверим что на нем нет никаких IP адресов и маршрутов.

Далее переходим в PPP – Interface и добавляем новый.

В создании интерфейса на вкладке General зададим:

- Name – понятное название интерфейса;

- Interface – тот интерфейс, который подключен к провайдеру, в нашем случае ether1.

Предлагаю воспользоваться утилитой PPPoE Scan – она позволяет без подключения и аутентификации просканировать эфир на наличие каких-либо серверов. Особенно полезная штука для поиска неисправностей доступности крупнейшего провайдера нашей страны. После нажатия кнопки Start утилита начинает сканирование. На скриншоте ниже, виден наш сервер с заданным именем сервиса и AC Name – он берется из Identity в меню System. При желании можно сменить.

Закрываем утилиту и переходим во вкладку Dial Out.

- Service – for-MSC (можно не указывать);

- AC Name – NetworkCore (можно не указывать);

- User – MSC – обязательный параметр;

- Password – обязательный параметр;

- Use Peer DNS – ставим галочку;

- Allow – снимаем галочки с chap и pap.

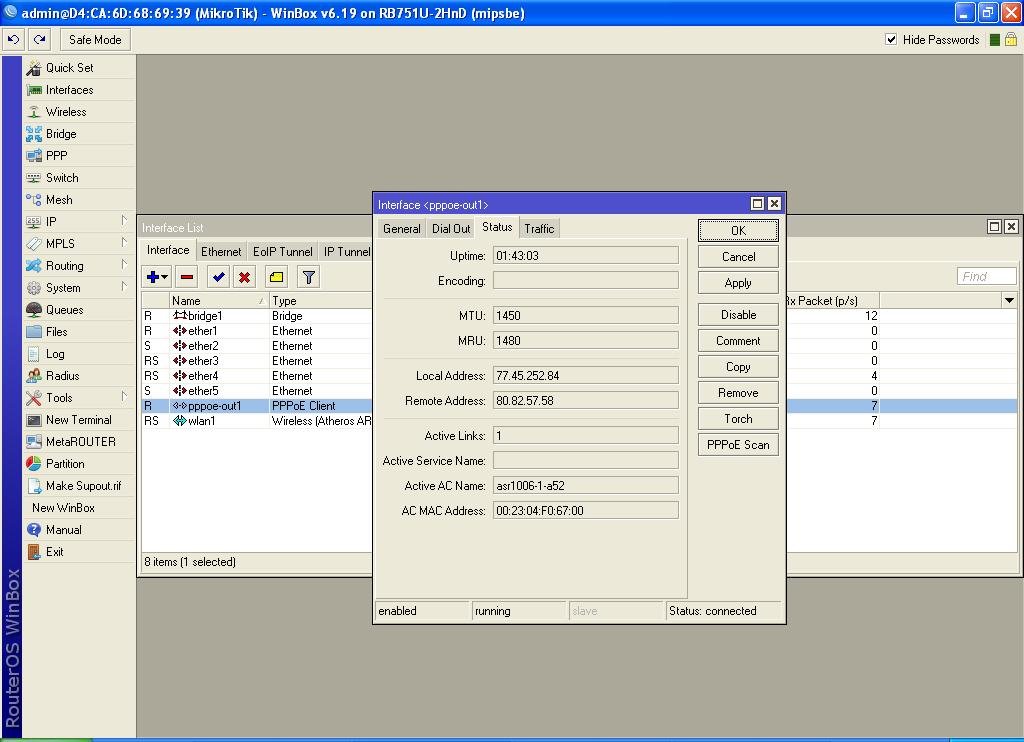

Add Default Route нужен для автоматического добавления маршрута 0.0.0.0/0 в нашу таблицу маршрутизации. Данная запись обеспечит выход в интернет. Обращаю внимание, что она устанавливается на клиентской стороне. Сохраняем и проверяем на вкладке Status.

Мы видим внизу статус – connected, что символизирует об успешном подключении. Исходя из скриншота выше можно сказать, что, последний раз соединение поднялось 05.02.2020 в 19:51, время жизни 44 секунды, получили адрес 172.16.25.20, Service Name — for-MSC, AC Name — NetworkCore. Попробуем проверить доступность интернета.

На самом деле, если бы мы не указали Service и AC Name, наше соединение все равно бы установилось и работало без проблем. Данные параметры стоит указывать если вы хотите подключиться к определенному Service и AC Name среди множества из доступных. И, соответственно, если он будет не доступен, ваш клиент будет подключаться именно к тем Service и AC Name, которые вы указали пока ему это не удастся. Будьте осторожны, пользуясь данными опциями.

Отправив ping запрос по доменному имени, мы убедились, что имя преобразуется – это означает что DNS сервер добавился без проблем и получаем ответы на запросы — работает интернет-соединение. Не ленимся и перепроверим в соответствующих консолях.

Проделаем аналогичные действия на Mikrotik в Питере и посмотрим, что происходит на главном роутере NetworkCore.

Как мы видим, на интерфейсах ether2 и ether3 появились дополнительные соединения. Далее мы можем из этих интерфейсов сделать статические адрес листы и в зависимости от ситуации, разрешать или запрещать определенный трафик. В данном примере я продемонстрировал как с помощью PPPoE на роутере Mikrotik разрешить доступ в интернет, вы же можете предоставлять с его помощью доступ к иным службам или сетям. Спасибо за внимание.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

На чтение 5 мин. Просмотров 4.5k.

В связи с частыми вопросами по настройке на Микротике подключения к провайдеру по PPPoE решил создать небольшой FAQ по минимальным настройкам.

Далее я предполагаю, что вы уже обновили версию Ruoter OS на Микротике до последней стабильной.

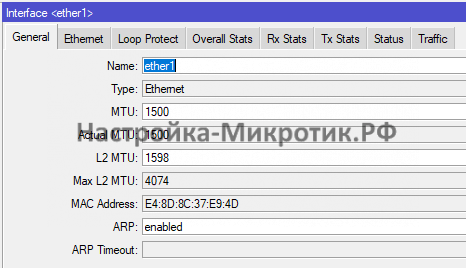

Обратите внимание, что в тексте будет использовать подсеть 192.168.77.0/24, тогда как обычно дома используют 192.168.1.1/24. Вы можете по мере выполнения шагов менять сеть на свою, но проще будет настраивать так, как картинках. По мере набора опыта по настройке Микротика вы сами сможете все это поменять. Также я предполагаю, что все устройства в вашей сети будут получать IP адрес автоматически от Микротика. Если есть устройства с IP, назначенными вручную, то нужно, чтобы пул адресов DHCP на Микротике с ними не пересекался. Будет намного проще, чтобы адреса все устройства сети получали автоматически.

Договоримся о подключениях: в 1 порт Ethernet включаем кабель провайдера, порты 2-5 + WLAN1 — все в нашу локальную сеть.

Вначале настройки обязательно подключаемся к Микротику через WinBox по MAC адресу. Затем можно будет подключаться и по IP. Весь конфиг я буду описывать в виде скринов с WinBox, терминальные команды использовать не буду. Для начинающих так будет намного проще.

1. Удаление текущей конфигурации Микротика.

Выбираем System-Reset Configuration.

Нажимаем кнопку Reset Configuration. Микротик автоматически перезагрузится.

Подключаемcя к нему снова. Микротик скажет нам, что он применил стандартную конфигурацию, нажмите кнопку Remove Configuration. Никакая конфигурация нам не нужна.

2. Создаем бридж и включаем в него все порты, кроме Ether1.

Выбираем Bridge. Нажимаем на синий плюс. Затем ОК.

Переходим на вкладку Ports.

Нажимаем на синий плюс. В появившемcя окне в поле Interface выбираем ether2, в поле Bridge выбираем bridge1. Нажимаем ОК. Проделываем эту операцию для всех портов, кроме Ether1.

3. Назначаем Микротику IP адрес.

Выбираем IP-Addresses. Нажимаем на синий плюс.

В открывшемся окне в поле Address вбиваем 192.168.77.1/24. Поле Network заполнится автоматически.

В поле Interface выбираем bridge1.

Нажимаем ОК. Микротик должен начать пинговатся по адресу 192.168.77.1, а также он теперь по IP доступен из WinBox.

4. Навастриваем DNS сервер.

Выбираем IP-DNS. Я не использую DNS провайдера, хотя Микротик может получать эти данные автоматически

от подключения PPPoE. В поля Servers вбиваем желаемые DNS. У меня DNS от Yandex.

Самые известные — это Google 8.8.8.8, 8.8.4.4. Не забываем поставить галочку

Allow Remote Requests.

5. Навастриваем DHCP сервер.

Выбираем IP-DHCP Server. Микротик позволяет очень тонко настроить параметры вашего DHCP и иметь их несколько, но мы воспользуемся мастером настройки. Нажмите кнопку DHCP Setup.

Выбираем интерфейс bridge1. Нажимаем Next.

Вводим подсеть. В нашем случае 192.168.77.0/24.

Нажимаем Next.

Далее — это шлюз, который будет отдаваться вашим клиентам — это IP вашего Микротика.

В моем случае 192.168.77.1. Нажимаем Next. И еще раз Next (DHCP Relay нам не требуется).

Далее настраиваем диапазон адресов, которые будет выдавать Микротик клиентам.

Диапазон вводим вручную. В моем случае 192.168.77.2-192.168.77.254.

Нажимаем Next.

Теперь Микротик спрашивает нас о DNS сервере. Здесь вводим IP адрес Микротика. У меня это 192.168.77.1.

Нажимаем Next. Время аренды оставляем то, какое стоит по-умолчанию и нажимаем Next.

Микротик сообщает нам, что DHCP сервер успешно создан.

Если вы все сделали правильно, то стока с новым DHCP сервером в списке будет черная, а если будут ошибки, то она будет красная.

6.Настройка PPPoE.

Выбираем Interface. В окне нажимаем на синий плюс и выбираем PPPoE Client.

На вкладке General в поле Interface выбираем Ether1.

На вкладке Dial Out в поле User вбиваем логин, который выдал провайдер, в поле Password — пароль.

Нажимаем OK.

Особое внимание удаляем галочкам: Dial on Diamond — стоять не должна, Use Peer DNS — стоять не должна (мы настроили свой DNS сервер), Add Default Route — обязательно должна стоять.

Щелкаем по соединению в списке интерфейсов дважды мышкой.

Снова открывается окно настроек, выбираем вкладку Status.

За время, пока мы щелкали, если все данные были введены правильно, то Микротик должен

был уже подключиться к провайдеру. На вкладке Status вы можете видеть свой IP адрес, выданный провайдером (Local Address).

7. Контрольный выстрел.

Проверим наличие интернета. Выберите New Terminal. В окрывшемся окне терминала

наберите «ping 8.8.8.8». И если интернет есть, вы получите ответ от сервера.

8. Последний шаг.

Нам осталось поднять NAT.

Для этого выбираем IP-Firewall. Вкладка NAT.

Нажимаем на синий плюс.

На вкладке General в поле Chain выбираем srcnat.

В поле Src. Address вбиваем 192.168.77.0/24.

Переходим на вкладку Action.

В поле Action выбираем masquerade.

Нажимаем ОК.

Все! Интернет будет доступен на клиентах. Возможно потребуется переподключить клиента к сети,

в самых тяжелых случаях перезагрузка клиента.

Проверям интернет на клиенте.

Настройка PPPoE соединения на MikroTik для Ростелеком и других региональных операторов

Для домашнего использования воспользуйтесь статьей

Для самостоятельной настройки определите порт подключения провайдера, в основном это ether1

Жмем на + и добавляем PPPoE Client

IP > Firewall > NAT

При использовании PPPoE, маршруты можно указывать только относительно интерфейса, так как часто шлюз меняется. Обойти это можно путем создания профиля со своим шлюзом.

Так же создание своего шлюза пригодится в использовании DualWAN, даже на нескольких PPPoE операторах