На чтение 10 мин Просмотров 223к. Опубликовано

Обновлено

Продолжение предыдущих статей по организации единой локальной сети.

Содержание:

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750Gr3 hEX (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

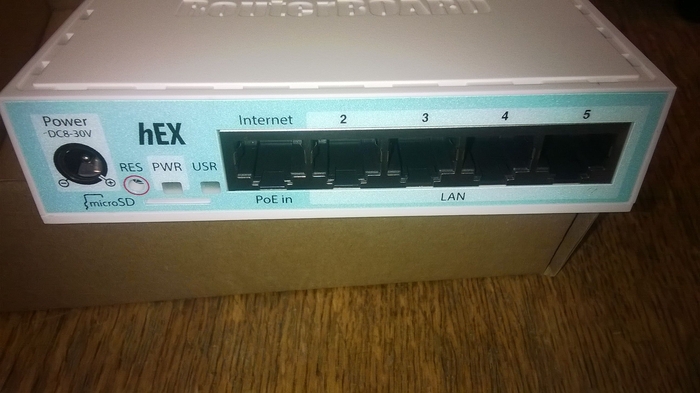

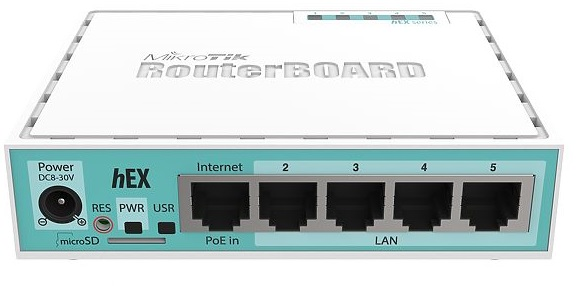

Произведем настройку для роутера hEX RB750Gr3. (hEX S похож на него)

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

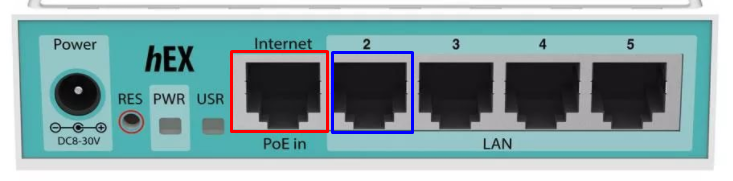

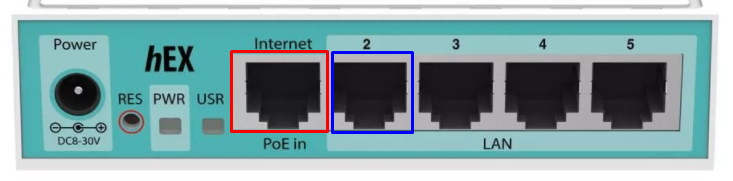

Подключим роутер к ПК/Ноутбуку через порт 2, а кабель провайдера в порт Internet.

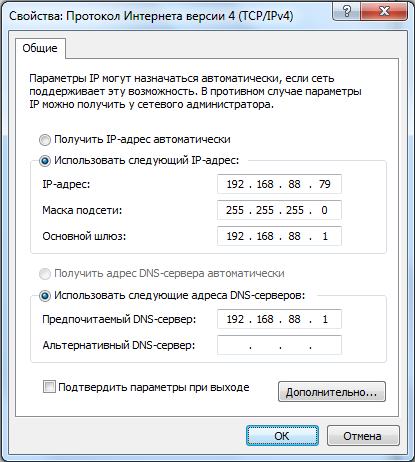

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

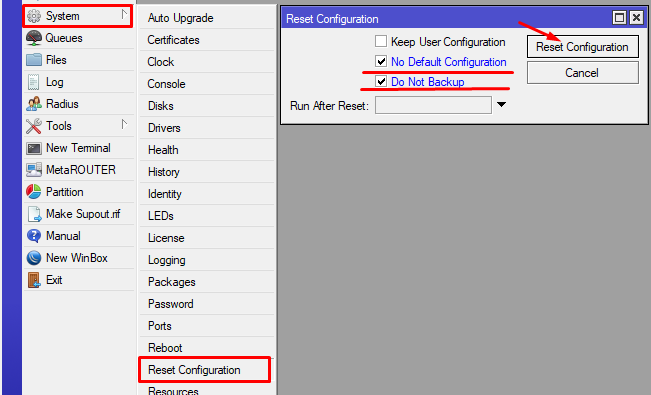

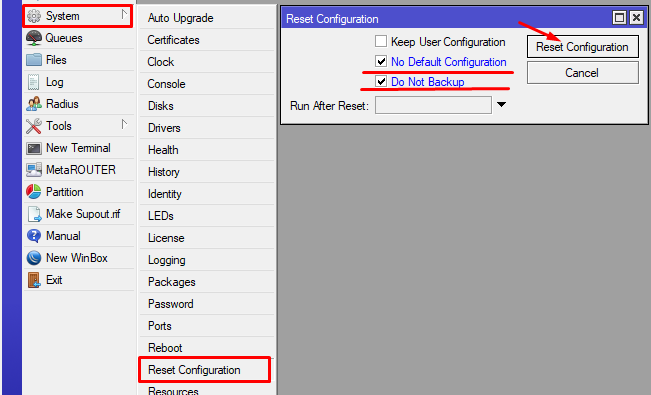

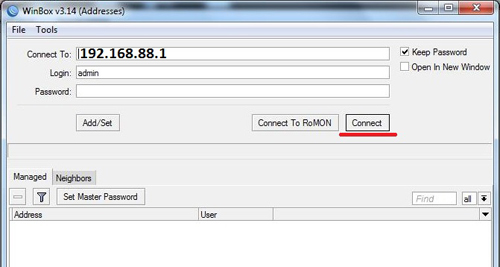

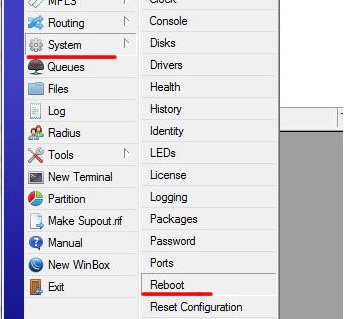

Открываем утилиту WinBox (Подробнее: Тут и Тут). Сбрасываем все заводские настройки, они нам не понадобятся!

Консольно:

/system reset-configuration no-defaults=yes skip-backup=yes

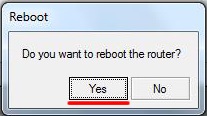

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

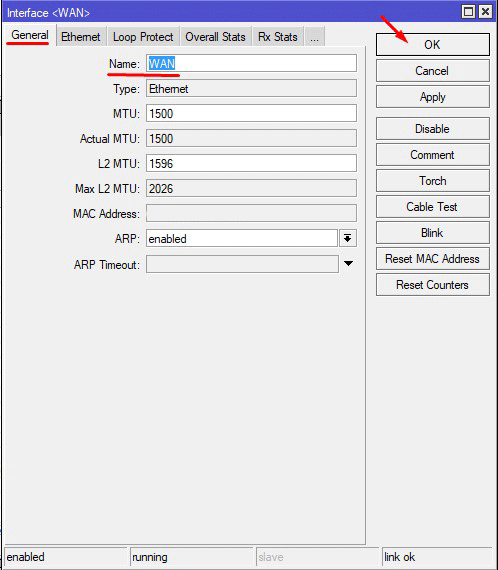

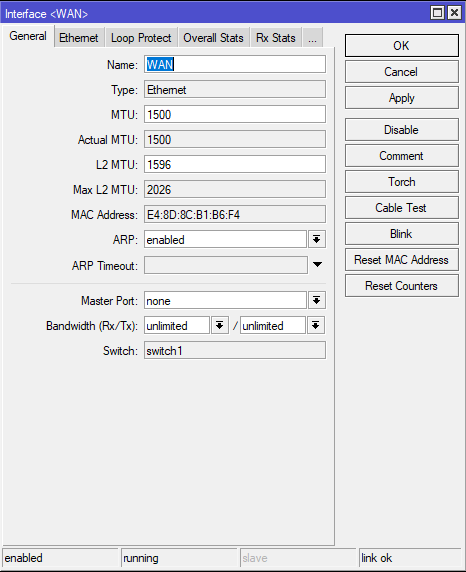

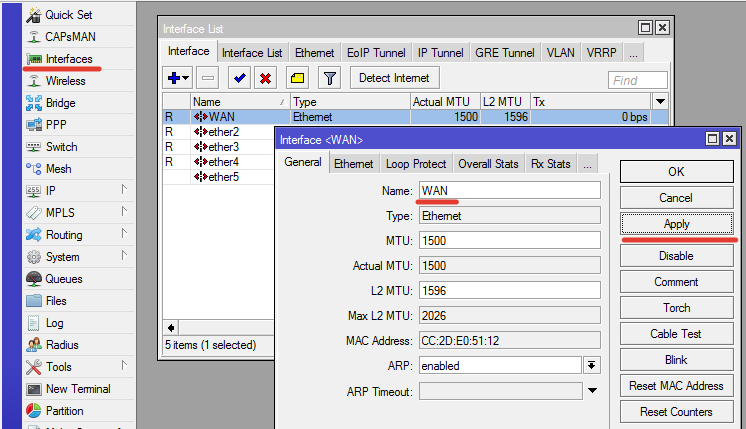

Выбираем интерфейс ether1 и переименовываем его в WAN

Консольно:

/interface ethernet

set [find default-name=ether1] name=WAN

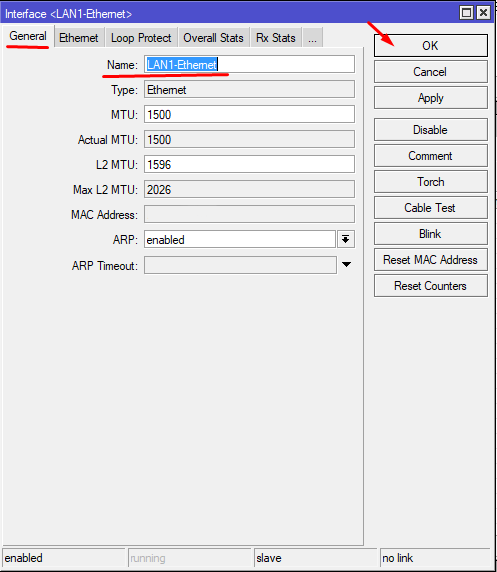

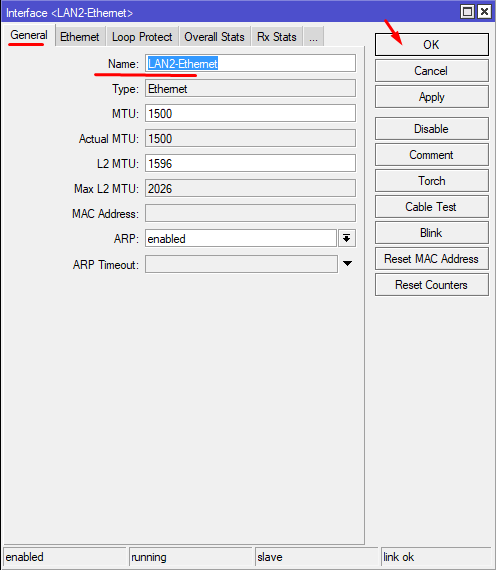

Выбираем интерфейс ether2 и переименовываем его в LAN1-Ethernet

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Из-за изменений в прошивке 6.41 в работе Сетевых мостов старый метод не работает. У сетевых портов исключили параметр Master Port.

Теперь в сетевой мост необходимо добавлять интерфейсы по отдельности.

Консольно:

/interface ethernet

set [find default-name=ether2] name=LAN1-Ethernet

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Ethernet, LAN3-Ethernet, LAN4-Ethernet

Консольно:

/interface ethernet

set [find default-name=ether3] name=LAN2-Ethernet

set [find default-name=ether4] name=LAN3-Ethernet

set [find default-name=ether5] name=LAN4-Ethernet

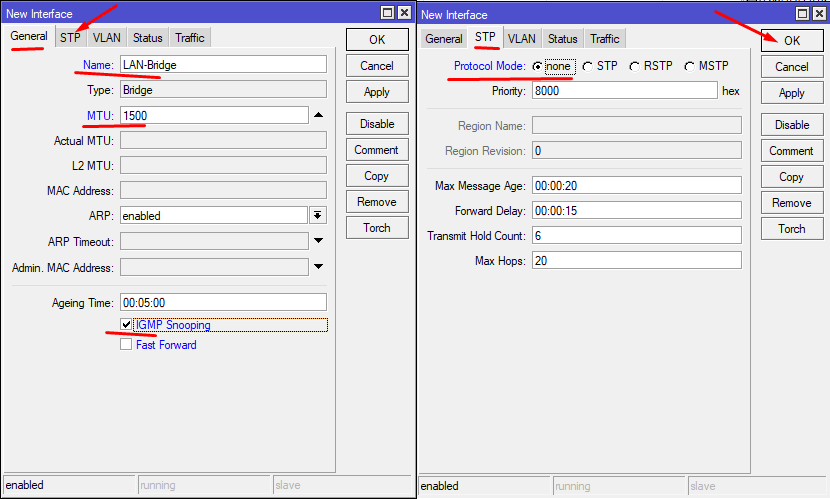

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

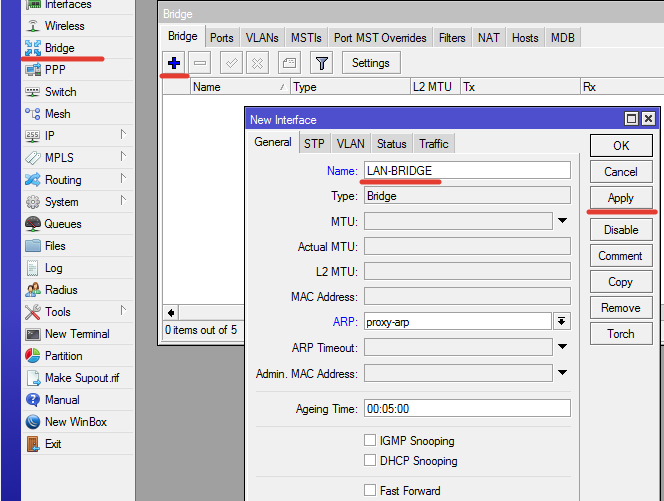

Создадим сам сетевой мост. Назовем его LAN-Bridge

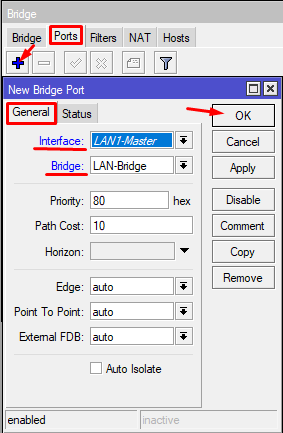

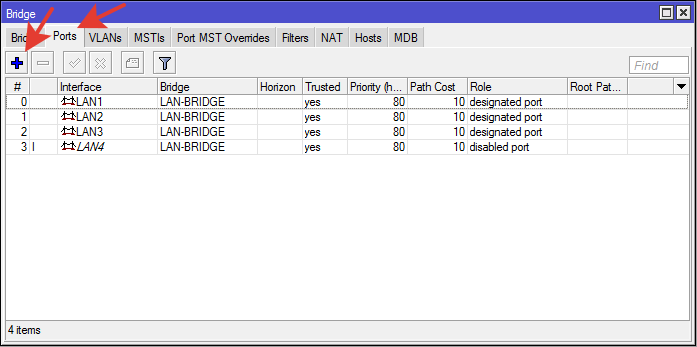

Начнем добавлять порты.

На данный момент в сетевой мост мы добавим только Мастер порт. В дальнейшем мы добавим в этот мост специальный интерфейс туннеля, но об этом позже.

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge

add name="LAN-Bridge" comment="LAN" mtu=1500 fast-forward=no igmp-snooping=yes protocol-mode=none

/interface bridge port

add interface=LAN1-Ethernet disabled=no

add interface=LAN2-Ethernet disabled=no

add interface=LAN3-Ethernet disabled=no

add interface=LAN4-Ethernet disabled=no

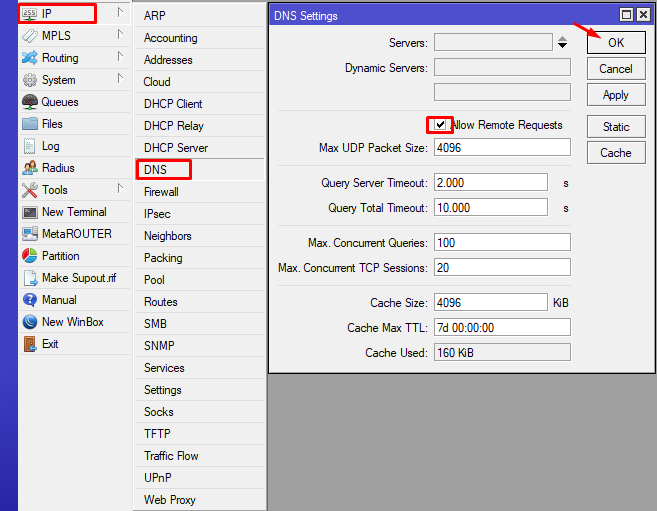

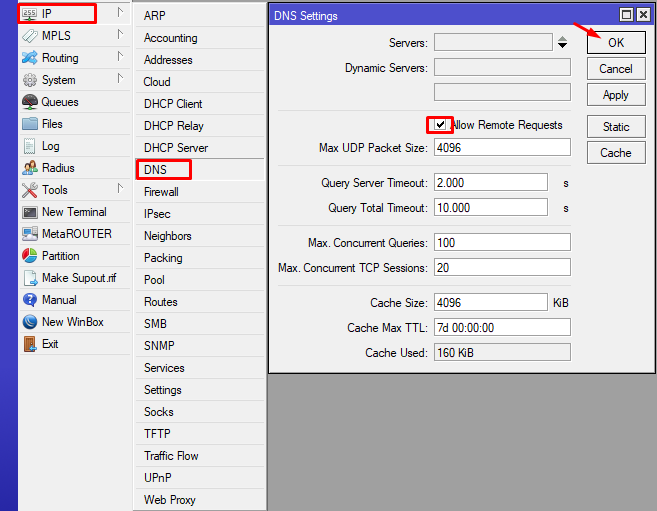

3. Разрешим нашему роутеру обрабатывать DNS

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

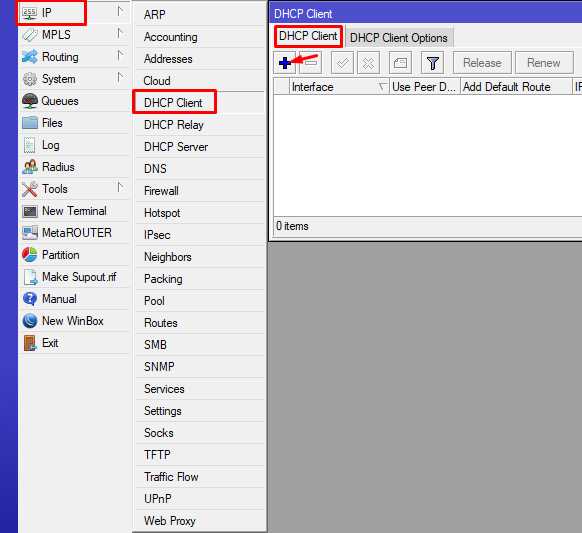

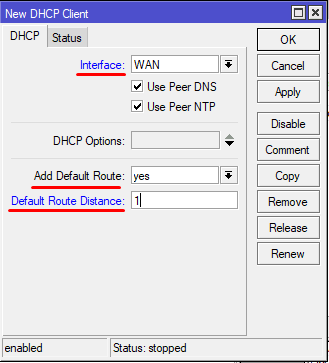

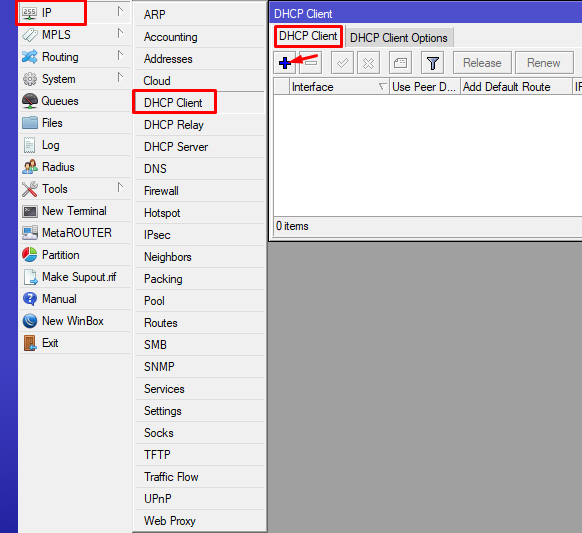

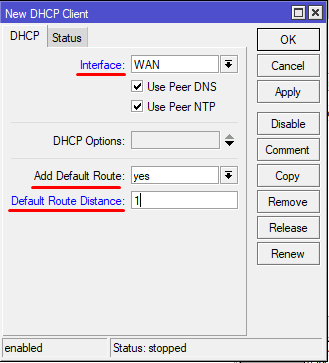

4. Подключение к провайдеру

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

В столбце IP Address мы должны увидеть IP от провайдера.

Консольно:

/ip dhcp-client

add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

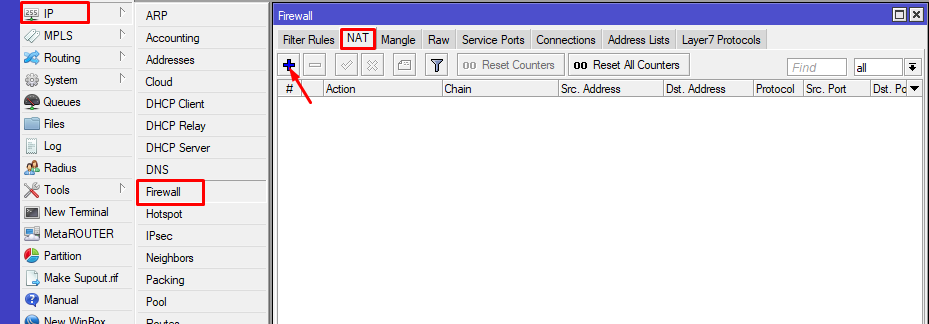

5. Доступ в интернет

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

В принципе этого достаточно, чтобы на роутере уже появился интернет. Но у клиентов его не будет т.к. еще нет IP адреса и локального DHCP сервера.

Консольно:

/ip firewall nat

add chain=srcnat out-interface=WAN action=masquerade

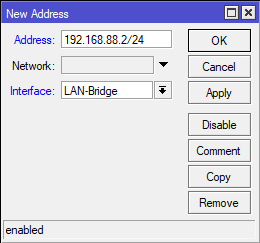

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Так мы указываем, что IP адрес 192.168.88.2 привязать к интерфейсу LAN-Bridge

Консольно:

/ip address

add address=192.168.88.2/24 interface=LAN-Bridge

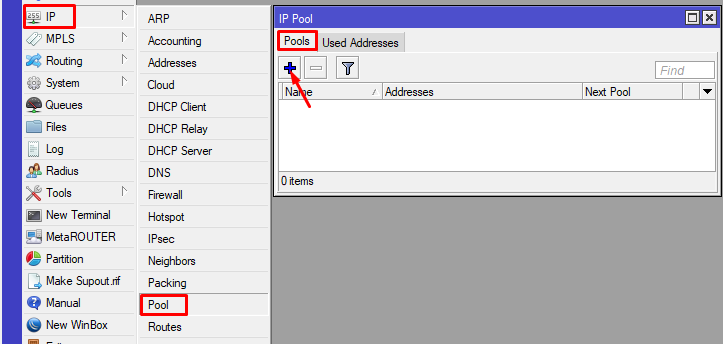

7. DHCP Сервер для локальных клиентов

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

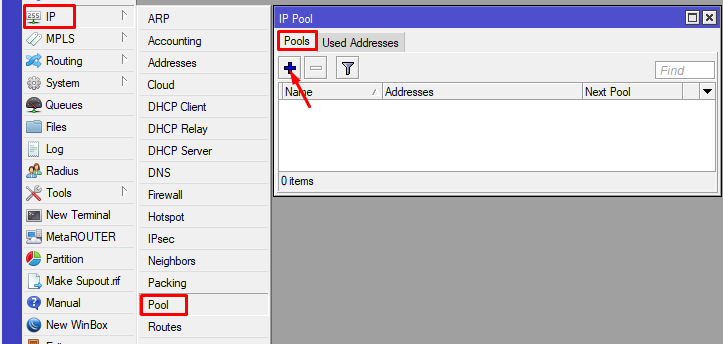

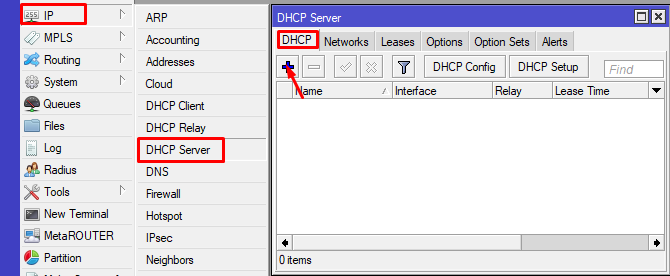

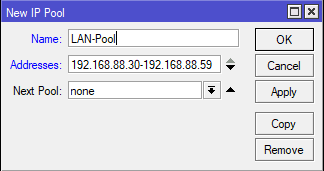

Первоначально укажем Pool IP адресов

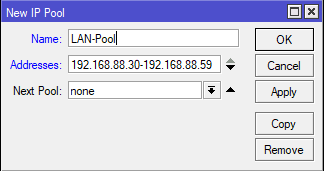

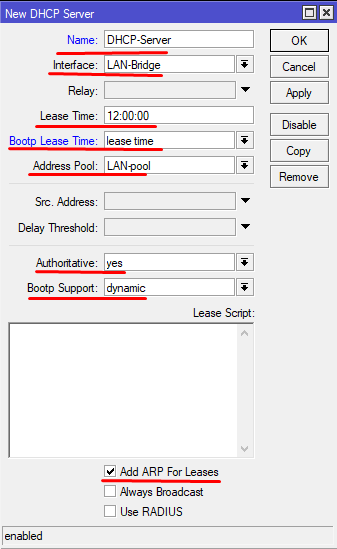

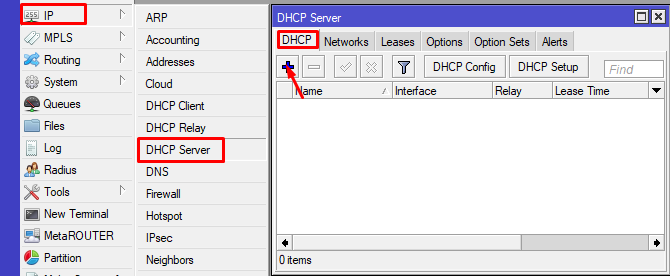

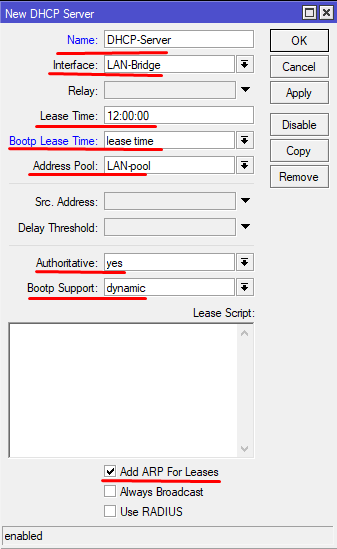

Теперь добавляем сам DHCP сервер

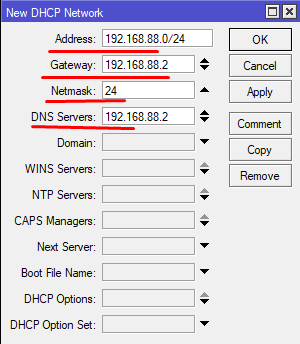

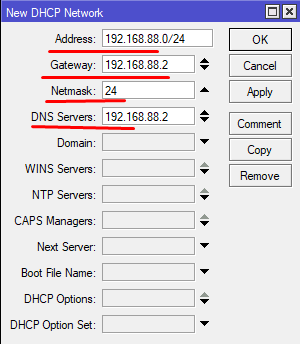

Осталось еще указать для какой сети и какие дополнительные параметры будут получать подключенные клиенты.

Каждый подключенный клиент будет получать от DHCP сервера набор параметров:

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool

add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server

add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network

add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Далее мы рассмотрим создание туннеля для связки двух роутеров и организации единой локальной сети с сетевой маской 255.255.255.0 (24)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Список всех статей в хронологическом порядке: История статей

Поддержка блога

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)

UPD: 02.10.2018

Внесены правки в настройки проводных сетевых интерфейсов и сетевого моста из-за выхода прошивки 6.42.9 (Long-Term)

Как я уже рассказывал я пользуюсь исключительно прошивками ранее (Bugfix), которые сейчас изменены на ветку (Long-Term) т.е. длительной поддержки.

Подробнее прочитать про Bridge Hardware Offloading можно на Wiki MikroTik Switch_Chip_Features (Bridge_Hardware_Offloading) [ENG]

Важное замечание. На данном роутере Bridge Hardware Offloading поддерживается через switch chip MT7621

Но для его включения необходимо отключить у самого интерфейса бриджа IGMP Snooping и выбрать Protocol mode = none на вкладке STP

Поэтому если вы используете IGMP или STP/RSTP/MSTP и хотите получить аппаратную разгрузку бриджа, вам необходимо другое оборудование.

What’s new in 6.42.9 (2018-Sep-27 05:19)

Important note!!! Backup before upgrade!

RouterOS v6.41 and above contains new bridge implementation that supports hardware offloading (hw-offload).

This update will convert all interface «master-port» configuration into new bridge configuration, and eliminate «master-port» option as such.

Bridge will handle all Layer2 forwarding and the use of switch-chip (hw-offload) will be automatically turned on based on appropriate conditions.

The rest of RouterOS Switch specific configuration remains untouched in usual menus.

Please, note that downgrading below RouterOS v6.41 will not restore «master-port» configuration, so use backups to restore configuration on downgrade.

*) bridge — ignore tagged BPDUs when bridge VLAN filtering is used;

*) bridge — improved packet handling when hardware offloading is being disabled;

*) crs317 — fixed packet forwarding on bonded interfaces without hardware offloading;

*) crs326/crs328 — fixed packet forwarding when port changes states with IGMP Snooping enabled;

*) defconf — properly clear global variables when generating default configuration after RouterOS upgrade;

*) dns — fixed DNS cache service becoming unresponsive when active Hotspot server is present on the router (introduced in 6.42);

*) filesystem — fixed NAND memory going into read-only mode (requires «factory-firmware» >= 3.41.1 and «current-firmware» >= 6.43);

*) health — added missing parameters from export;

*) health — fixed voltage measurements for RB493G devices;

*) hotspot — properly update dynamic «walled-garden» entries when changing «dst-host»;

*) ike2 — fixed rare authentication and encryption key mismatches after rekey with PFS enabled;

*) ike2 — improved subsequent phase 2 initialization when no child exist;

*) ipsec — improved invalid policy handling when a valid policy is uninstalled;

*) ipsec — improved stability when using IPsec with disabled route cache;

*) led — added «dark-mode» functionality for wsAP ac lite, RB951Ui-2nD, hAP, hAP ac lite and LtAP mini devices;

*) lte — fixed LTE interface not working properly after reboot on RBSXTLTE3-7;

*) lte — fixed LTE registration in 2G/3G mode;

*) ospf — improved link-local LSA flooding;

*) ospf — improved stability when originating LSAs with OSPFv3;

*) routerboard — fixed memory tester reporting false errors on IPQ4018 devices («/system routerboard upgrade» required);

*) routerboard — show «boot-os» option only on devices that have such feature;

*) routerboot — fixed RouterOS booting on devices with particular NAND memory;

*) sniffer — made «connection», «host», «packet» and «protocol» sections read-only;

*) supout — added «files» section to supout file;

*) upgrade — fixed RouterOS upgrade process from RouterOS v5 on PowerPC;

*) upnp — improved UPnP service stability when handling HTTP requests;

*) userman — fixed «shared-secret» parameter requiring «sensitive» policy;

*) w60g — added «frequency-list» setting;

*) w60g — fixed interface LED status update on connection;

*) w60g — fixed random disconnects;

*) w60g — general stability and performance improvements;

*) webfig — fixed time interval settings not applied properly under «IP/Kid Control/Kids» menu;

*) webfig — fixed www service becoming unresponsive;

*) winbox — show «System/RouterBOARD/Mode Button» on devices that has such feature;

*) wireless — accept only valid path for sniffer output file parameter;

*) wireless — fixed «/interface wireless sniffer packet print follow» output;

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

Произведем настройку для роутера hEX RB750Gr3.

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

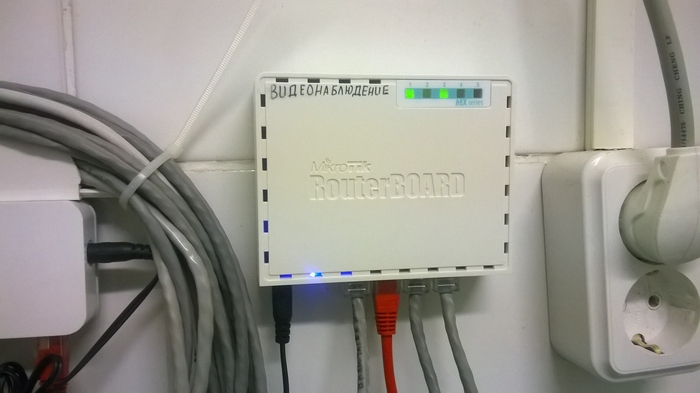

Подключим роутер к ПК/Ноутбуку через порт 2, а кабель провайдера в порт Internet.

Красным — интернет / Синим — локальный

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

Открываем утилиту WinBox. Сбрасываем все заводские настройки, они нам не понадобятся!

Сброс настроек

Консольно:

/system reset-configuration no-defaults=yes skip-backup=yes

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

Выбираем интерфейс ether1 и переименовываем его в WAN

Меняем имя порта ether1

Консольно:

/interface ethernet set [find default-name=ether1] name=WAN

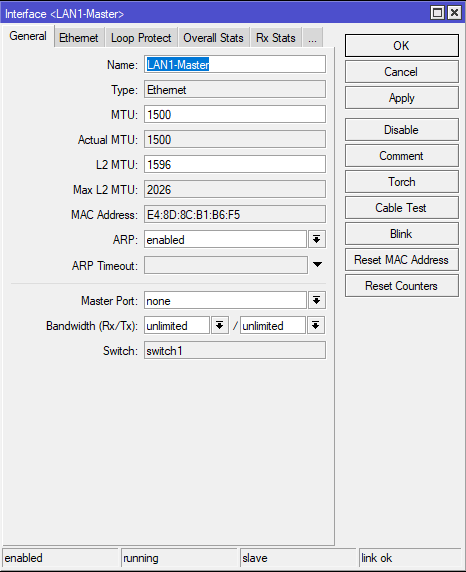

Выбираем интерфейс ether2 и переименовываем его в LAN1-Master

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Меняем имя порта ether2

Консольно:

/interface ethernet set [find default-name=ether2] name=LAN1-Master

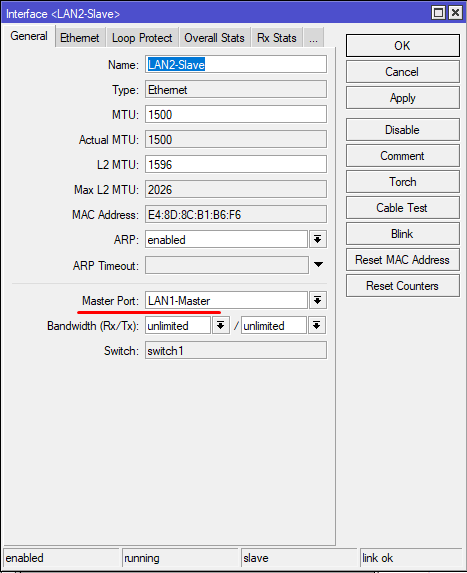

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Slave, LAN3-Slave, LAN4-Slave и назначаем им Мастер портом — порт LAN1-Master

Для остальных делаем по аналогии

Консольно:

/interface ethernet set [find default-name=ether3] name=LAN2-Slave master-port=LAN1-Master

/interface ethernet set [find default-name=ether4] name=LAN3-Slave master-port=LAN1-Master

/interface ethernet set [find default-name=ether5] name=LAN4-Slave master-port=LAN1-Master

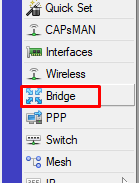

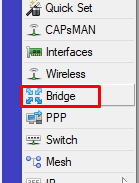

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

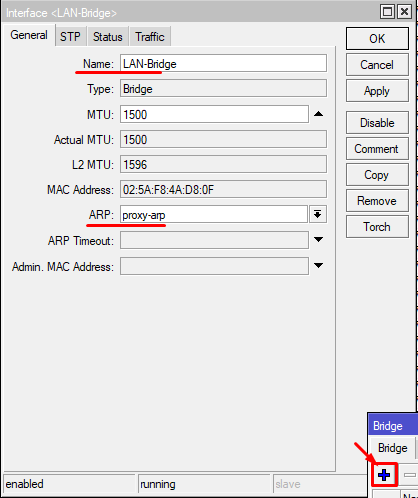

Создадим сам сетевой мост. Назовем его LAN-Bridge

В этом меню можно создавать сетевые мосты

Настраиваем сетевой мост

Начнем добавлять порты.

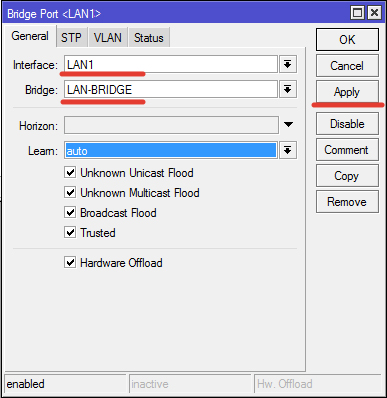

Добавляем Мастер порт

На данный момент в сетевой мост мы добавим только Мастер порт. В дальнейшем мы добавим в этот мост специальный интерфейс туннеля, но об этом позже.

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge add name=LAN-Bridge arp=proxy-arp

/interface bridge port add interface=LAN1-Master disabled=no

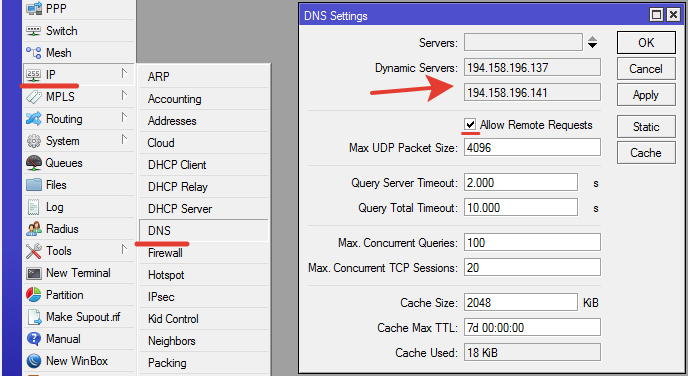

3. Разрешим нашему роутеру обрабатывать DNS

Разрешаем обработку DNS запросов

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

4. Подключение к провайдеру

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

Находим нужное меню и добавляем новое правило

Параметров не много

В столбце IP Address мы должны увидеть IP от провайдера.

Консольно:

/ip dhcp-client add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

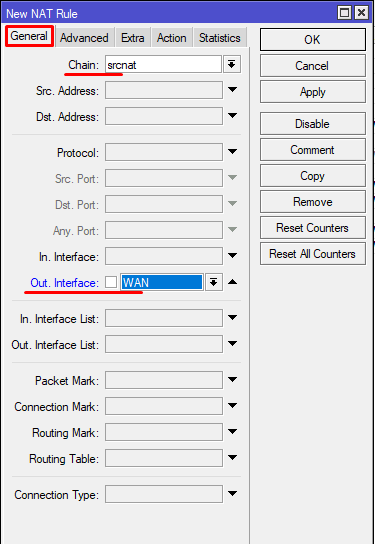

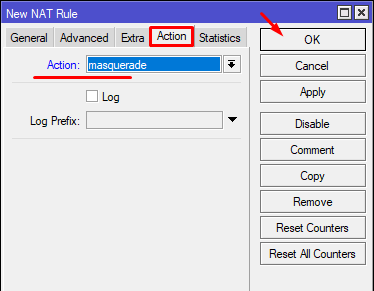

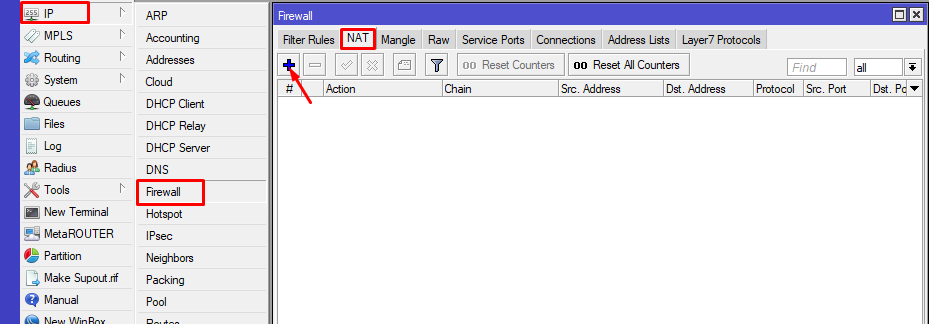

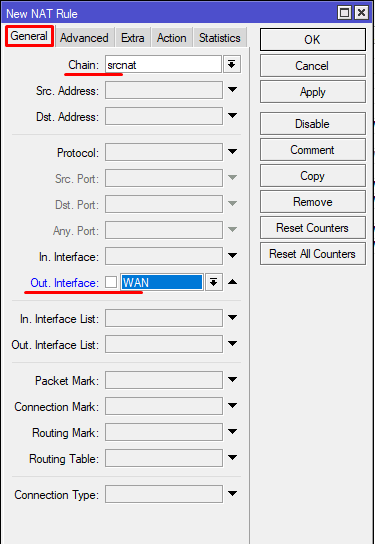

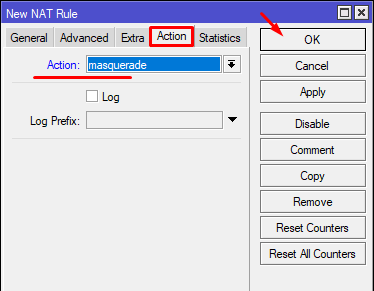

5. Доступ в интернет

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

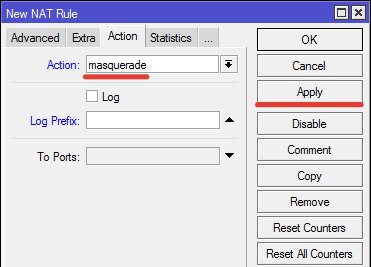

Переходим в межсетевой экран и добавляем правило

Указываем основные параметры

Указываем еще один параметр

В принципе этого достаточно, чтобы на роутере уже появился интернет. Но у клиентов его не будет т.к. еще нет IP адреса и локального DHCP сервера.

Консольно:

/ip firewall nat add chain=srcnat out-interface=WAN action=masquerade

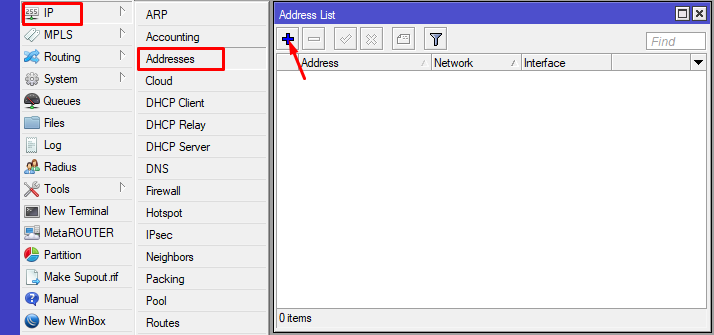

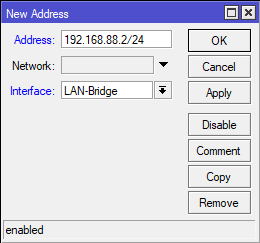

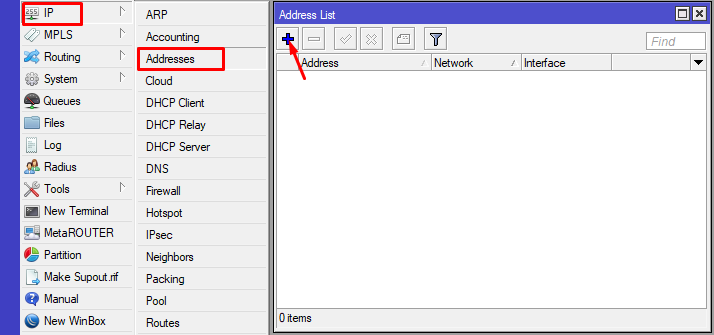

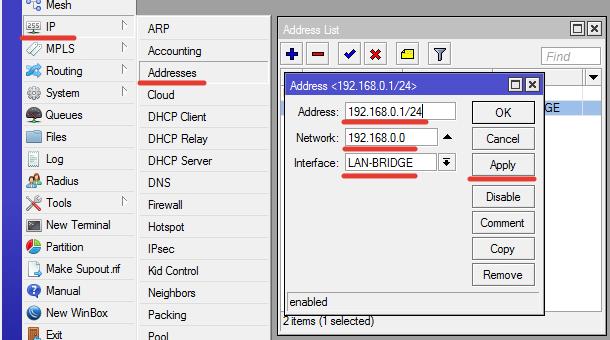

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Переходим в меню IP адресов

Добавляем IP адрес для нашего сетевого моста

Так мы указываем, что IP адрес 192.168.88.2 привязать к интерфейсу LAN-Bridge

Консольно:

/ip address add address=192.168.88.2/24 interface=LAN-Bridge

7. DHCP Сервер для локальных клиентов

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

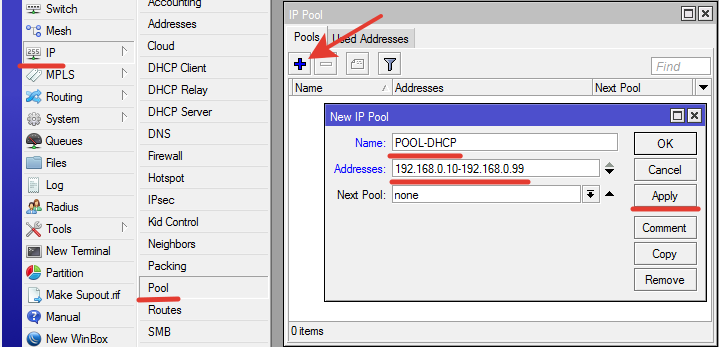

Первоначально укажем Pool IP адресов

Переходим в меню диапазонов IP адресов

Добавляем обозначенный диапазон

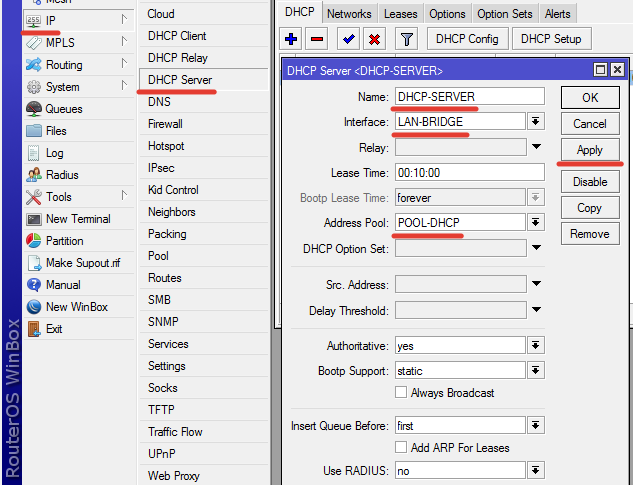

Теперь добавляем сам DHCP сервер

Переходим в меню DHCP серверов

Задаем настройки DHCP сервера

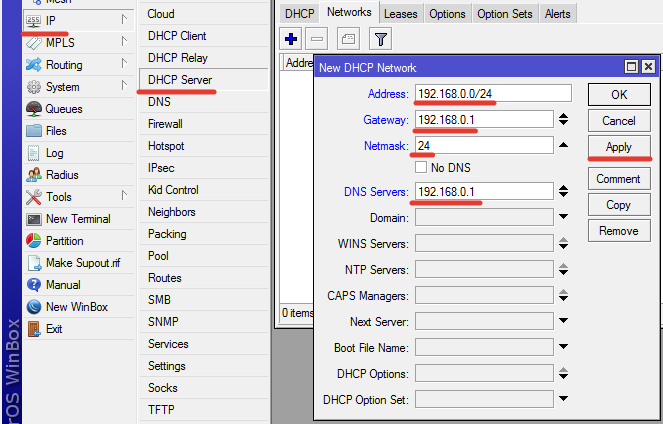

Осталось еще указать для какой сети и какие дополнительные параметры будут получать подключенные клиенты.

Указываем дополнительные параметры

Каждый подключенный клиент будет получать от DHCP сервера набор параметров:

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Настройка MikroTik hEX (RB750Gr3)

-

Описание

-

Отзывы (2)

Описание

MikroTik hEX (модель RB750Gr3) — это гигабитный роутер без Wi-Fi с поддержкой аппаратного шифрования IPsec.

Маршрутизатор оснащен пятью гигабитными сетевыми портами, полноразмерным портом USB 2.0 для подключения 3G/4G модемов или внешних накопителей, и слотом microSD для установки карт памяти.

Внутри устройства установлен двухъядерный процессор с частотой 880 МГц, работающий в 4 потока и поддерживающий аппаратное шифрование IPsec. При использовании алгоритма шифрования AES-128 с пакетами размером 1400 байт вы получите скорость до 472 Мбит/с. Оперативная память составляет 256 MБ.

Роутер можно удаленно запитать по сетевому кабелю по технологии POE.

В MikroTik RB750Gr3 установлена операционная система RouterOS Level4 с огромными возможностями по настройке. С ее помощью вы сможете ограничить скорость пользователям, запретить доступ к социальным сетям или торрентам, сделать в кафе или гостинице HotSpot с перенаправлением на рекламную страничку, организовать защищенное подключение к офису удаленных сотрудников или филиалов по VPN и многое другое.

Также маршрутизатор поддерживает установку The Dude Server, предназначенного для мониторинга в сети различных устройств, серверов, сервисов, установки связей между ними и оповещении при сбоях.

MikroTik hEX (модель RB750Gr3) имеет хорошую производительность, поддержку аппаратного шифрования IPsec, The Dude Server и доступную цену.

Настройка роутера MikroTik hEX (RB750Gr3)

Для настройки роутера MikroTik hEX (RB750Gr3) воспользуйтесь инструкциями:

- Базовая настройка MikroTik →

- Настройка интернета →

- Настройка локальный сети LAN(+Bribge+DHCP) →

- Настройка WiFi 2.4ГГц и 5ГГц →

- Проброс портов →

- Настройка FireWall →

- Настройка VPN сервера L2TP →

- Настройка FastTrack Connection →

- Настройка CapsMan WiFi →

- Backup конфигурации →

- Настройка MikroTik IpSec VPN →

- Изменение MAC адреса →

- Сброс до заводских настроек →

- Строгий FireWall в MikroTik →

- Настройка MikroTik VPN IpSec →

- Блокировка сканера портов →

- Два провайдера, балансировка и автопереключение →

- Ограничение скорости →

- Настройка DNS сервера →

- Настройка DDNS MikroTik Cloud →

Комплектация

|

|

|

|

|

Роутер MikroTik |

Блок питания |

Характеристики

| Система | |

|---|---|

| Процессор: | MT7621A 880 МГц, 2 ядра и 4 потока |

| RAM: | 256 MB |

| Flash: | 16 MB |

| Разъемы: | 5 × 10/100/1000 Mbit/s Ethernet RJ45 1 × USB 2.0 1 × microSD slot |

| ОС: | MikroTik RouterOS Level4 |

| Другое | |

| Электропитание: | PoE: 8..30 V DC on Ethernet port1 jack:8..30 V DC |

| Потребление: | до 5 Вт |

| Размеры: | 113 × 89 × 28 мм |

| Вес: | 129 г |

| Рабочая температура: | от -30°C до +70°С |

Результаты теста производительности

|

RB750Gr3 |

MT7621A (880Mhz) 1G all port test |

||||||

|---|---|---|---|---|---|---|---|

|

Mode |

Configuration |

1518 byte |

512 byte |

64 byte |

|||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 162.4 | 1,972.2 | 443.7 | 1,817.4 | 1039.1 | 532.0 |

| Bridging | 25 bridge filter rules | 162.4 | 1,972.2 | 168.1 | 688.5 | 174.3 | 89.2 |

| Routing | none (fast path) | 162.4 | 1,972.2 | 444.4 | 1,820.3 | 1035.0 | 529.9 |

| Routing | 25 simple queues | 162.4 | 1,972.2 | 179.6 | 735.6 | 171.4 | 87.8 |

| Routing | 25 ip filter rules | 92.9 | 1,128.2 | 94.1 | 385.4 | 93.8 | 48.0 |

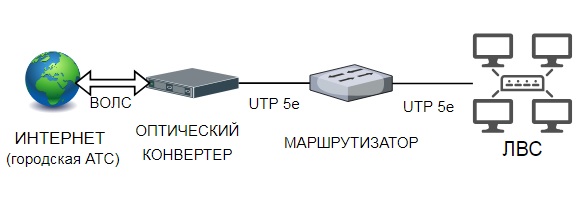

Настройки приведены на примере сети видеонаблюдения нашей организации для MikroTik RB750Gr3.

Постановка задачи: необходимо настроить подключение локальной сети к интернету для работы спец. ПО и пользователей, а так же открыть порты для круглосуточной передачи изображения с видеокамер через внешний статический IP адрес.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Схема подключения маршрутизатора MikroTik ниже.

Доступ к маршрутизатору.

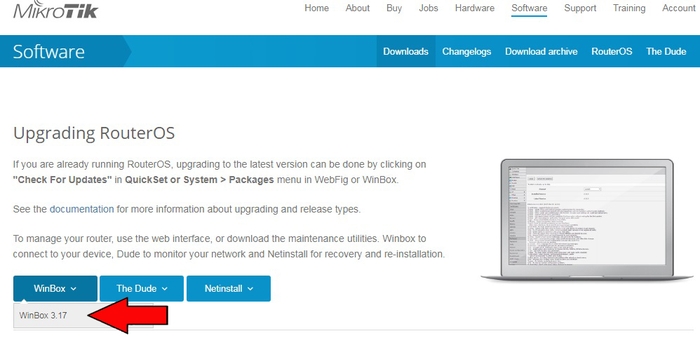

Доступ осуществим через ПО WinBox для Windows. Предварительно скачиваем WinBox с официального сайта.

В первый порт, подписанный как Internet, включаем провод внешней сети (от оптического конвертера), во второй порт подключаем ПК или ноут-бук, с которого будем работать, подключаем провод питания. Питание от адаптера 24В 800мА.

Подключаем ответную часть патч-корда в сетевую карту ПК. В настройках TCP/IP указываем адрес в одном диапазоне с роутером. Обычно у MikrоTik ip-адрес 192.168.88.1.

Запускаем WinBox, подключаемся к роутеру по ip-адресу.

Можно подключиться по MAC-адресу. Переписываем его с коробки в поле вместо ip-адреса и нажимаем – Connect.

На вкладке Neighbors можно увидеть все доступные в сети роутеры микротик.

Смена прошивки.

Перед началом выполнения настроек, желательно обновиться до последней версии прошивки. В новых прошивках, как правило, устранены известные проблемы.

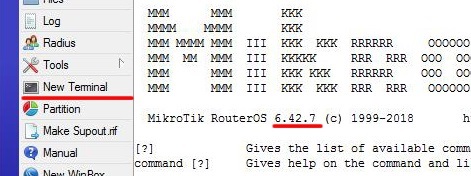

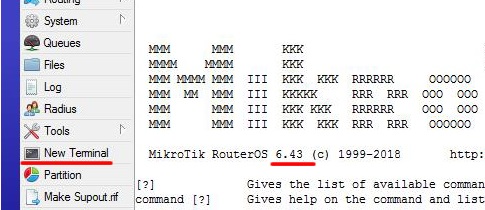

После соединения, в главном меню выбираем New Terminal и смотрим версию прошивки. В данном случае видим 6.42.7.

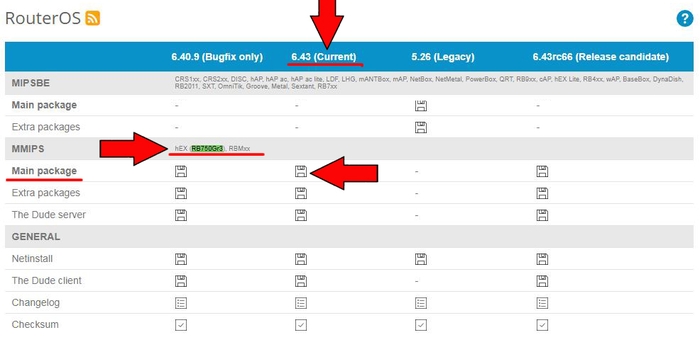

Переходим на страницу загрузок официального сайта. Находим нужный нам роутер по названию, в нашем случае RB750Gr3. Выбираем версию прошивки Current (текущая) либо Stable (стабильная). Изменения на сайте происходят довольно часто и расположение как на скриншоте ниже может быть другим. Скачиваем из строчки с надписью Main package. Файл прошивки называется в моем случае routeros-mmips-6.43.npk

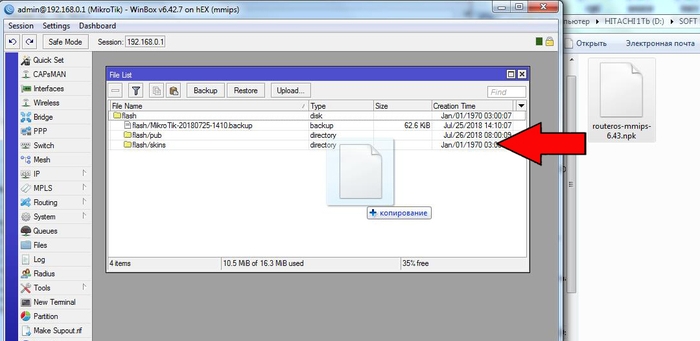

Открываем место, куда мы сохранили прошивку и перетягиваем её в окно MikroTik.

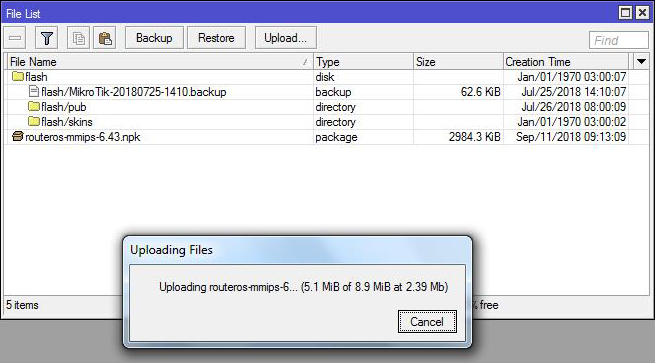

Появится сообщение о загрузке файла.

Перезагружаем роутер: System >> Reboot.

Подтверждаем перезагрузку и ждем примерно 1-2 мин.

После перезагрузки снова подключаемся к роутеру, запускаем терминал и проверяем версию прошивки. Она изменилась на 6.43.

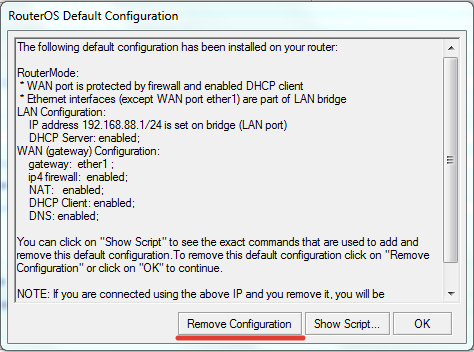

Удаляем конфигурацию, настроенную по умолчанию.

Нужно помнить, что удаляя базовые настройки, удалятся параметры безопасности и их нужно будет настроить.

Настройка портов.

Переименуем порты, для удобства пользования. Это действие не обязательное и выполняется по желанию.

Открываем вкладку Interfaces. Изменяем название первого порта на WAN и нажимаем Apply.

Остальные порты переименовываем таким же образом и называем по порядку LAN1… LAN4.

Те же действия можно выполнить через текстовые команды в терминале. Открываем в боковом меню New Terminal и вводим команды.

|

/interface ethernet set [ find default—name=ether1 ] name=WAN /interface ethernet set [ find default—name=ether2 ] name=LAN1 /interface ethernet set [ find default—name=ether3 ] name=LAN2 /interface ethernet set [ find default—name=ether4 ] name=LAN3 /interface ethernet set [ find default—name=ether5 ] name=LAN4 |

Создание моста.

Переходим на вкладку Bridge. Нажимаем синий крестик и добавляем новый интерфейс моста.

Name: LAN-BRIDGE

ARP: proxy-arp

Через командную строку терминала:

|

/interface bridge add name=LAN—BRIDGE arp=proxy—arp fast—forward=no |

Добавление портов в мост.

В разделе портов добавляем все наши LAN-порты (кроме WAN) нажимая синий крестик.

В каждом добавленном порте указываем:

Intrface: LAN1… LAN4;

Bridge: LAN-BRIDGE.

Это нужно для организации коммутатора. Изначально в роутере все порты сами по себе.

*можно назначить один порт мастером и привязать к нему остальные, затем в мост добавить только мастера, это было актуально для прошивок ниже 6.41.

Через командную строку терминала:

|

/interface bridge port add bridge=LAN—BRIDGE interface=LAN1 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN2 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN3 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN4 hw=yes |

Подключение к интернету.

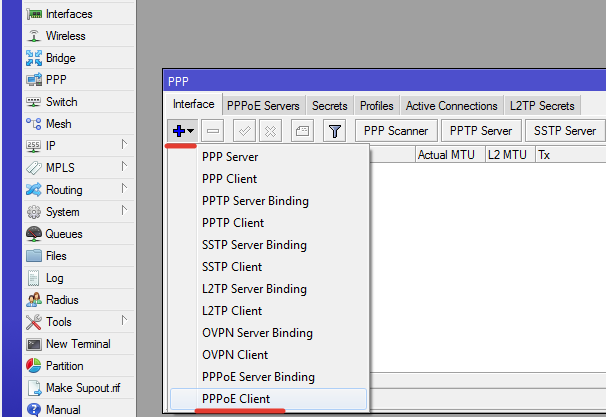

PPPoE.

В нашем случае подключение PPPoE. Переходим на вкладку PPP. Нажимаем на синем крестике маленький треугольник и в выпадающем меню выбираем PPPoE Client в самом низу.

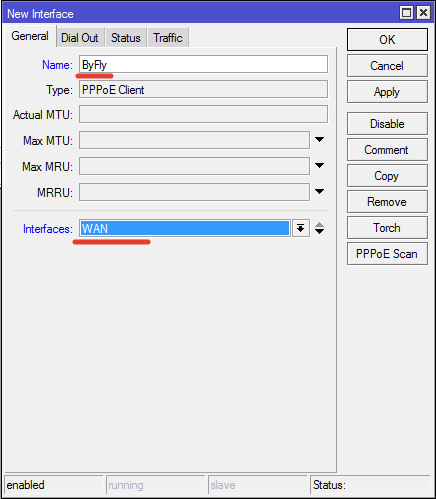

В создавшемся новом интерфейсе указываем на вкладке General имя и внешний порт WAN.

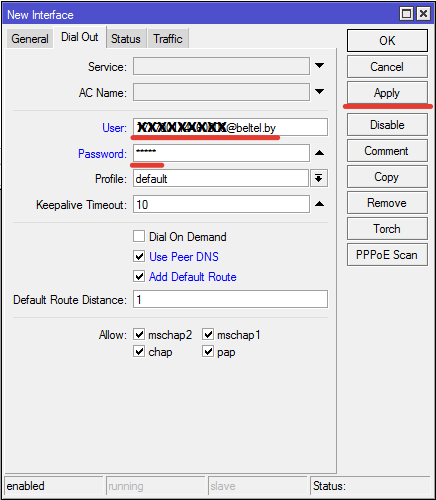

На вкладке Dial Out указываем логин и пароль из договора с провайдером. Все галочки как на картинке ниже. Apply. OK.

Через командную строку терминала:

|

/interface pppoe—client add name=ByFly interface=WAN user=123456789012345@beltel.by password=11111 use—peer—dns=yes add—default—route=yes disabled=no |

Правило для работы интернета.

Правило NAT выполняет замену IP-адресов локальной сети на IP-адрес внешней сети и обратно.

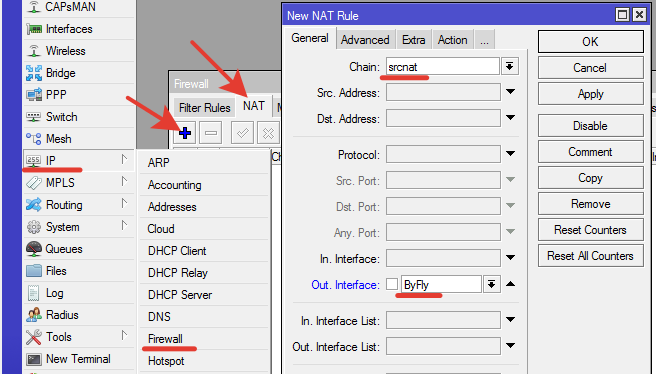

Переходим на вкладку IP. Выбираем Firewall.

В разделе NAT нажимаем синий крестик и добавляем новое правило как на картинке ниже.

На вкладке General выбираем:

Chain: srcnat;

Out. Interface: Byfly – наш ранее созданный внешний интерфейс PPPoE.

На вкладке Action в первом поле выбираем из выпадающего меню masquerade. Нажимаем Apply. OK.

Через командную строку терминала:

|

/ip firewall nat add chain=srcnat out—interface=WAN action=masquerade |

DNS.

Переходим в IP >> DNS.

Здесь нужно либо прописать DNS, либо как у меня они уже сами определились.

Обязательно ставим галочку Allow Remote Requests.

OK.

Через командную строку терминала (если DNS статический):

|

/ip dns set servers=8.8.8.8 allow—remote—requests=yes |

Локальная сеть.

Переходим в IP >> Addresses.

Пишем адрес для локальной сети. Выбираем ранее созданный интерфейс LAN-BRIDGE. Жмем Apply. OK.

Маска указывается через слэш (например /24), Network может появится автоматически.

Через командную строку терминала:

|

/ip address add interface=LAN—BRIDGE address=192.168.0.1/24 |

DHCP.

Настраиваем по необходимости. При DHCP сервере, подключаемые пользователи получают IP адреса от маршрутизатора автоматически.

Создаем так называемый пул – диапазон IP адресов, которые будет раздавать наш DHCP сервер. Переходив на вкладку IP >> Pool. Жмем на синий крестик. В открывшейся форме заполняем имя и адреса, какие мы хотим чтоб раздавались. Apply. OK.

Через командную строку терминала:

|

/ip pool add name=POOL—DHCP ranges=192.168.0.10—192.168.0.99 |

Создаем DHCP Server. IP >> DHCP Server.

Вводим имя, выбираем наш созданный сетевой мост LAN-BRIDGE.

Выбираем созданный на предыдущем шаге пул IP адресов POOL-DHCP.

Apply. OK.

Через командную строку терминала:

|

/ip dhcp—server add name=DHCP—SERVER interface=LAN—BRIDGE address—pool=POOL—DHCP disabled=no |

Создадим DHCP сеть. Вводим как на картинке ниже адрес сети, шлюз, маску и DNS server. Apply. OK.

Через командную строку терминала:

|

/ip dhcp—server network add address=192.168.0.0/24 dns—server=192.168.0.1 gateway=192.168.0.1 netmask=24 |

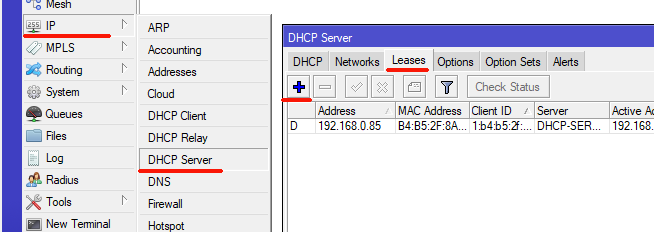

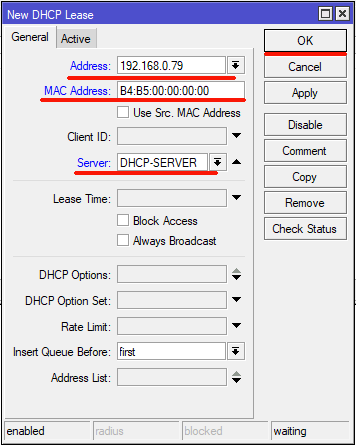

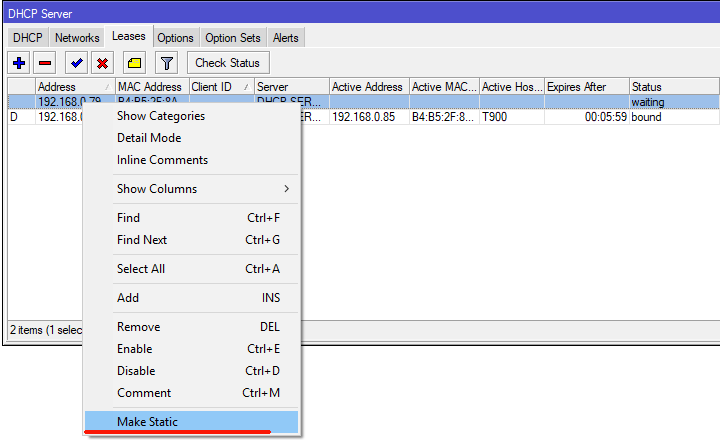

DHCP — привязка IP.

Привязка нужна для того, чтоб при подключении к сети одному и тому же пользователю всегда присваивался один и тот же IP-адрес.

Переходим в IP->DHCP Server->Leases-> нажимаем +

Указываем (выбираем) IP, MAC (устройства, которое хотим привязать) и наш созданный DHCP сервер. OK.

Можно привязать розданный IP-адрес. Правой кнопкой мыши на клиента DHCP -> Make Static. Теперь этому клиенту всегда будет раздаваться один и тот же IP-адрес.

Через командную строку терминала:

|

/ip dhcp—server lease add address=192.168.0.79 mac—address=A1:B2:C3:D4:E5:F6 server=DHCP—SERVER |

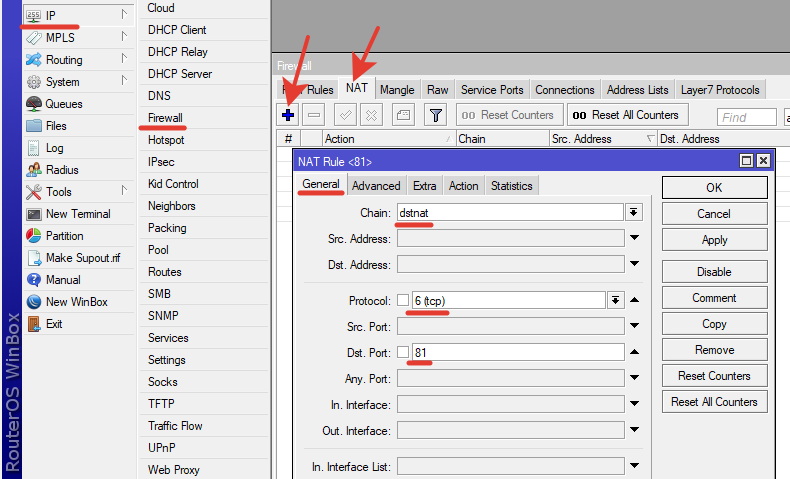

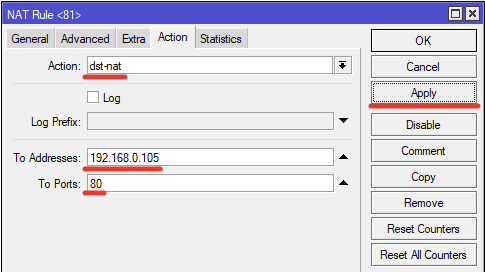

Открытие портов. (Проброс портов)

Переходим в IP >> Firewall >> NAT.

Добавляем новое правило на синий крестик.

На вкладке General отмечаем:

Chain: dstnat

Protocol: tcp

Dst.Port 81 (порт можно выбрать любой свободный)

На вкладке Action выбираем:

Action: dst-nat

To Addresses: 192.168.0.105 (адрес локальной камеры)

To Ports: 80 (локальный порт, у всех камер одинаковый)

Нажимаем Apply или OK.

Через командную строку терминала:

|

/ip firewall nat add action=dst—nat chain=dstnat dst—port=81 protocol=tcp to—addresses=192.168.0.105 to—ports=80 comment=«PORT 81» |

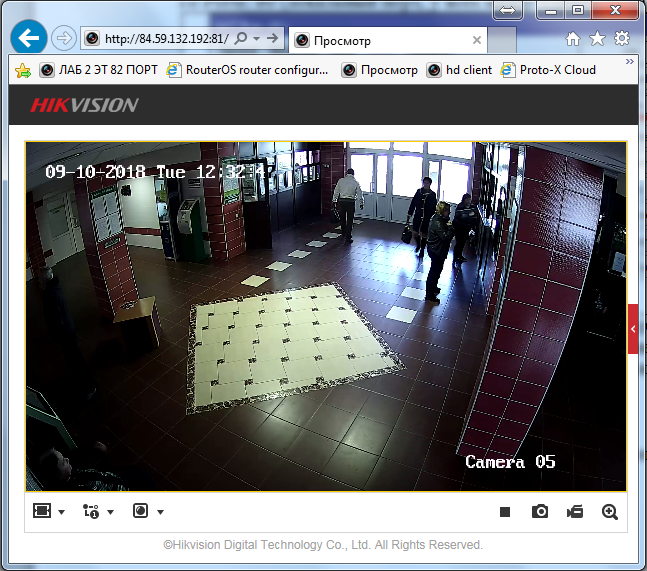

Проверяем, открылся ли порт и заработала камера.

У нас статический внешний IP адрес. Я захожу на него с указанием порта через браузер IE и вижу работающую камеру.

Открытый порт можно проверить на сервисе в интернете.

Если нужны еще камеры, создаем новые правила с другими внешними портами для других внутренних IP.

Firewall.

Правил достаточно много, по этому вводить их нужно через командную строку терминала. Правила взяты из настройки по умолчанию.

|

/ip firewall filter add action=accept chain=input connection—state=established,related comment=«accept established,related» /ip firewall filter add action=drop chain=input connection—state=invalid comment=«drop invalid» /ip firewall filter add action=accept chain=input protocol=icmp comment=«accept ICMP» /ip firewall filter add action=drop chain=input in—interface=!LAN—BRIDGE comment=«drop all not coming from LAN» /ip firewall filter add action=accept chain=forward connection—state=established,related,untracked comment=«accept established,related, untracked» /ip firewall filter add action=drop chain=forward connection—state=invalid comment=«drop invalid» /ip firewall filter add action=drop chain=forward connection—nat—state=!dstnat connection—state=new in—interface=WAN comment=«drop all from WAN not DSTNATed» |

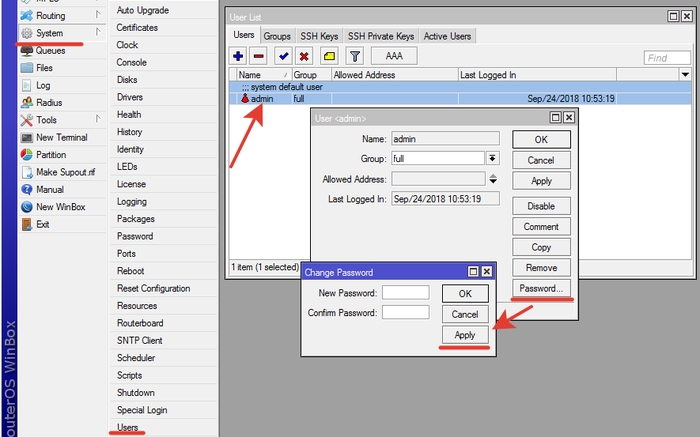

Установка пароля администратора.

В боковом меню выбираем System >> Users.

В открывшемся окне отмечаем admin или другого нужного пользователя.

Изменяем пароль нажав на кнопку Password.

Введя пароль, нажимаем Apply.

Учетную запись admin лучше заблокировать и не использовать в целях безопасности.

Создание учетной записи через командную строку терминала:

|

/user add name=Batman password=Qetuoadgjl!@#12345 group=full |

Удаление стандартной учетной записи admin через командную строку терминала:

Так же в целях безопасности нужно отключить неиспользуемые сервисные интерфейсы IP>>Services. У данного роутера оставлено подключение только через WinBox.

Через командную строку терминала:

|

/ip service set telnet disabled=yes /ip service set ftp disabled=yes /ip service set www disabled=yes /ip service set ssh disabled=yes /ip service set api disabled=yes /ip service set api—ssl disabled=yes |

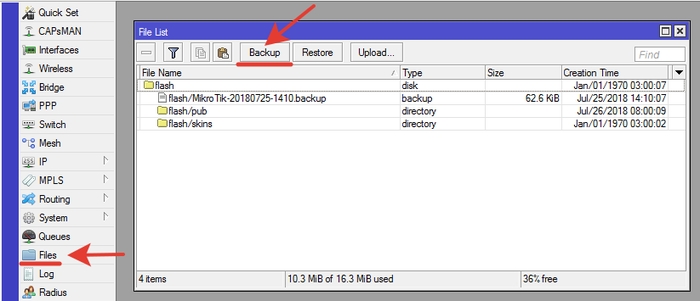

Когда все настройки выполнены и роутер работает как требуется делаем резервную копию конфигурации.

Резервная копия конфигурации.

В главном меню выбираем Files. Нажимаем Backup.

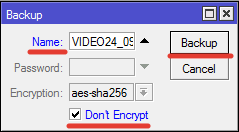

В открывшемся окне:

— в поле Name пишем имя для резервной копии;

— при желании устанавливаем пароль;

— отмечаем галочкой Don’t Encrypt.

Нажимаем Backup.

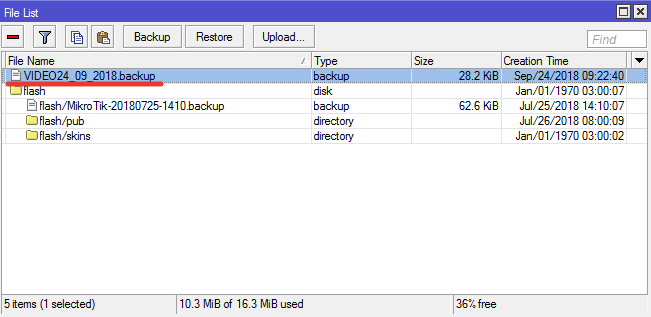

Среди файлов появится наша новая резервная копия. Можно перетащить её мышкой в папку ПК для сохранности.

Через командную строку терминала:

|

/system backup save name=config1 |

При восстановлении конфигурации из резервной копии выбираем нужный файл и нажимаем Restore. Перед этим рекомендуется выполнить сброс конфигурации.

Сброс в заводские настройки.

В процессе настроек ситуация может выйти из под контроля, и к роутеру пропадет доступ. Если WinBox, ping или сканер сети не находят подключенного роутер, то ничего не остается, как выполнить сброс настроек до заводской конфигурации. Для этого:

1.Отключаем питание роутера.

2.Нажимаем внутреннюю кнопку RES (reset) сброс, как на фото и подаем питание.

3.Продолжаем удерживать кнопку еще 10-15 сек.

-USR загорится зеленым и начнет мигать, затем перестанет;

-прозвучит одинарный сигнал;

-затем двойной звуковой сигнал.

На этом всё. Роутер сброшен до заводской конфигурации. Подключаемся к нему через WinBox по MAC адресу, либо по IP 192.168.88.1

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

hEX (RB750Gr3)

Safety Warnings

Before you work on any equipment, be aware of the hazards involved with electrical circuitry, and be familiar with standard practices for preventing accidents.

Ultimate disposal of this product should be handled according to all national laws and regulations.

The Installation of the equipment must comply with local and national electrical codes.

This unit is intended to be installed in the rackmount. Please read the mounting instructions carefully before beginning installation. Failure to use the correct hardware or to follow the correct procedures could result in a hazardous situation to people and damage to the system.

This product is intended to be installed indoors. Keep this product away from water, fire, humidity or hot environments.

Use only the power supply and accessories approved by the manufacturer, and which can be found in the original packaging of this product.

Read the installation instructions before connecting the system to the power source.

We cannot guarantee that no accidents or damage will occur due to the improper use of the device. Please use this product with care and operate at your own risk!

In the case of device failure, please disconnect it from power. The fastest way to do so is by unplugging the power plug from the power outlet.

It is the customer’s responsibility to follow local country regulations, including operation within legal frequency channels, output power, cabling requirements, and Dynamic Frequency Selection (DFS) requirements. All Mikrotik devices must be professionally installed.

First use

- Choose your powering solution, please see Powering section for possibilities.

- Connect your Internet cable to port 1 (labeled «Internet»), and local network computers to ports 2-5.

- Connect your direct input power jack if not using POE, to start up the device.

- If using POE please see section POE Adapter on how to connect.

- The device will boot up and after a short beep, the network will be available for connecting.

- Set your computer IP configuration to automatic (DHCP).

- Once connected to the network, open https://192.168.88.1

in your web browser to start configuration, since there is no password by default, you will be logged in automatically (or, for some models, check user and wireless passwords on the sticker).

- We recommend clicking the «Check for updates» button and updating your RouterOS software to the latest version to ensure the best performance and stability.

- Set up your password on the screen that loads.

Mounting

This device is designed for use indoors by placing it on the flat surface or mounting on the wall, mounting points are shown in the picture below, screws are not included in the package. Screws with size 4×25 mm fit nicely, depending on your wall structure you can use dowels 6×30 mm and 6 mm drill bit if needed.

When mounting on the wall, please ensure that the cable feed is pointing downwards. We recommend using Cat6 cable for our devices. The IP rating scale for this device is IPX0.

Powering

The device accepts power from the power jack or from the first Ethernet port (Passive PoE):

- Direct input power jack (5.5mm outside and 2mm inside, female, pin positive) accepts 8-30 V ⎓DC.

- The first Ethernet port accepts passive Power over Ethernet 8-30 V ⎓DC. 12 V or more is recommended to compensate for the loss in cables.

The power consumption of this device under maximum load with attachments is 10 W. Without attachments 5 W.

Booting process

RouterOS includes many configuration options in addition to what is described in this document. We suggest starting here to get yourself accustomed to the possibilities: https://mt.lv/help. In case IP connection is not available, the Winbox tool (https://mt.lv/winbox) can be used to connect to the MAC address of the device from the LAN side (all access is blocked from the Internet port by default).

For recovery purposes, it is possible to boot the device from the network, see a section Reset button.

Extension Slots and Ports

- The device has five individual Ethernet ports, supporting automatic cross/straight cable correction (Auto MDI/X), so you can use either straight or cross-over cables for connecting to other network devices.

- MicroSD card slot.

- USB type-A slot.

Buttons and jumpers

Reset button

The RouterBOOT reset button has the following functions. Press the button and apply the power, then:

- Release the button when a green LED starts flashing, to reset RouterOS configuration to defaults.

- Release the button when the LED turns solid green to clear all configuration and bridge all interfaces.

- Release the button after LED is no longer lit (~20 seconds) to cause a device to look for Netinstall servers (required for reinstalling RouterOS over the network).

Regardless of the above option used, the system will load the backup RouterBOOT loader if the button is pressed before power is applied to the device. Useful for RouterBOOT debugging and recovery.

Mode button

The action of the mode buttons can be configured from RouterOS software to execute any user-supplied RouterOS script. You can also disable this button.

The mode button can be configured in RouterOS menu /system routerboard mode-button

Connecting to a POE Adapter:

- Connect the Ethernet cable from the device to the POE port of the POE adapter.

- Connect an Ethernet cable from your LAN to the LAN port of the POE adapter, please mind arrows for data and power flow.

- Connect the power cord to the adapter, and then plug the power cord into a power outlet.

Accessories

The package includes the following accessories that come with the device:

- DC ⎓ EU/US Switching Power Supply 24 V, 0.38 A, 9 W, Level VI, cable:1.5 m.

Specifications

For more information about this product, specification and pictures please visit our web page: https://mikrotik.com/product/RB750Gr3

Operating System Support

The device supports RouterOS software version 6. The specific factory-installed version number is indicated in the RouterOS menu /system resource. Other operating systems have not been tested.

To avoid pollution of the environment, please separate the device from household waste and dispose of it in a safe manner, such as in designated waste disposal sites. Familiarize yourself with the procedures for the proper transportation of the equipment to the designated disposal sites in your area.

Federal Communication Commission Interference Statement

This equipment has been tested and found to comply with the limits for a Class B digital device, pursuant to Part 15 of the FCC Rules. These limits are designed to provide reasonable protection against harmful interference in a residential installation.

This equipment generates, uses, and can radiate radio frequency energy and, if not installed and used in accordance with the instructions, may cause harmful interference to radio communications. However, there is no guarantee that interference will not occur in a particular installation. If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user is encouraged to try to correct the interference by one or more of the following measures:

- Reorient or relocate the receiving antenna.

- Increase the separation between the equipment and receiver.

- Connect the equipment into an outlet on a circuit different from that to which the receiver is connected.

- Consult the dealer or an experienced radio/TV technician for help.

FCC Caution: Any changes or modifications not expressly approved by the party responsible for compliance could void the user’s authority to operate this equipment.

This device complies with Part 15 of the FCC Rules. Operation is subject to the following two conditions: (1) This device may not cause harmful interference, and (2) this device must accept any interference received, including interference that may cause undesired operation.

Note: This unit was tested with shielded cables on the peripheral devices. Shielded cables must be used with the unit to ensure compliance.

Innovation, Science and Economic Development Canada

This device contains license-exempt transmitter(s)/receiver(s) that comply with Innovation, Science, and Economic Development Canada’s license-exempt RSS(s). Operation is subject to the following two conditions: (1) This device may not cause interference. (2) This device must accept any interference, including interference that may cause undesired operation of the device.

L’émetteur/récepteur exempt de licence contenu dans le présent appareil est conforme aux CNR d’Innovation, Sciences et Développement économique Canada applicables aux appareils radio exempts de licence. L’exploitation est autorisée aux deux conditions suivantes : 1) L’appareil ne doit pas produire de brouillage; 2) L’appareil doit accepter tout brouillage radioélectrique subi, même si le brouillage est susceptible d’en compromettre le fonctionnement.

This Class B digital apparatus complies with Canadian ICES-003.

Cet appareil numérique de la classe [B] est conforme à la norme NMB-003 du Canada.

CAN ICES-003 (B) / NMB-003 (B)

UKCA marking

Eurasian Conformity Mark

Информация о дате изготовления устройства указана в конце серийного номера на его наклейке через дробь. Первая цифра означает номер года (последняя цифра года), две последующие означают номер недели.

Изготовитель: Mikrotikls SIA, Aizkraukles iela 23, Riga, LV-1006, Латвия, support@mikrotik.com. Сделано в Китае, Латвии или Литве. Cм. на упаковке.

Для получения подробных сведений о гарантийном обслуживании обратитесь к продавцу. Информация об импортерах продукции MikroTik в Российскую Федерацию: https://mikrotik.com/buy/europe/russia

Продукты MikroTik, которые поставляются в Евразийский таможенный союз, оцениваются с учетом соответствующих требований и помечены знаком EAC, как показано ниже:

Norma Oficial Mexicana

EFICIENCIA ENERGETICA CUMPLE CON LA NOM-029-ENER-2017.

La operacion de este equipo esta sujeta a las siguientes dos condiciones:

- Es posible que este equipo o dispositivo no cause interferencia perjudicial y.

- Este equipo debe aceptar cualquier interferencia, incluyendo la que pueda causar su operacion no deseada.

Fabricante: Mikrotikls SIA, Brivibas gatve 214i, Riga, LV-1039, Latvia.

País De Origen: Letonia; Lituania; China (Republica Popular); Estados Unidos De America; Mexico.

Por favor contacte a su distribuidor local para preguntas regionales específicas. La lista de importadores se puede encontrar en nuestra página de inicio – https://mikrotik.com/buy/latinamerica/mexico.

CE Declaration of Conformity

Manufacturer: Mikrotikls SIA, Brivibas gatve 214i Riga, Latvia, LV1039.

The full text of the EU Declaration of Conformity is available at the following internet address: https://mikrotik.com/products

Information contained here is subject to change. Please visit the product page on www.mikrotik.com for the most up to date version of this document.