Что такое VPN?

VPN (виртуальная частная сеть) обеспечивает удалённый безопасный доступ в интернет путём использования туннелей. VPN шифрует личные данные и скрывает IP-адрес от внешнего мира при использовании интернета, чтобы никто не знал, какие сайты вы посещаете и чем вы на них занимаетесь.

Для чего нужен клиент VPN?

Хотите посетить сайт так, чтобы об этом никто не знал? Боитесь, что интернет-провайдер тайно использует ваши данные в своих целях? Нужен домашний доступ к офисным сетевым ресурсам? VPN — ответ на все эти вопросы.

Где можно скачать клиент VPN?

Для подключения к серверу VPN на устройстве должен быть установлен клиент VPN. При поиске клиента VPN можно найти много разных программ: некоторые — платные, некоторые — бесплатные. Иногда на устройствах уже есть встроенный клиент VPN (например, компьютеры Windows оснащены клиентом VPN) — к таким устройствам относятся и новые роутеры TP-Link.

Преимущества клиентов VPN на роутерах TP-Link

Нет необходимости устанавливать ПО на каждом устройстве

В отличие от обычных программ VPN, клиенты VPN на роутерах TP-Link позволяют подключённым к сети устройствам подключаться к серверам VPN без необходимости установки клиента VPN на каждом устройстве.

Работают с большинством сторонних серверов VPN

Клиент VPN на роутерах TP-Link работает с серверами VPN TP-Link и большинством сторонних серверов VPN, включая Surfshark, NordVPN, Mullvad VPN, ProtonVPN, ExpressVPN, PrivateTunnel, OVPN.com и PIA.

При изменении вышеперечисленными сервисами VPN своих параметров или протоколов, для их дальнейшей работы может потребоваться обновление прошивки роутера.

Нет ограничений

У некоторых сервисов VPN могут быть ограничения — например, может быть ограничено максимальное число устройств, одновременно использующих VPN. С клиентом VPN на роутере TP-Link таких ограничений не будет — нужно лишь использовать одну учётную запись на всех устройствах.

Обеспечивают защиту для устройств умного дома

Многие устройства умного дома снижают уровень безопасности и повышают риск утечки личных данных, однако на новых роутерах TP-Link используется система безопасности HomeShield, обеспечивающая защиту устройств IoT в режиме реального времени. В дополнение к этому можно использовать подключение VPN, чтобы скрыть свои умные устройства от внешнего мира и создать дополнительный уровень защиты.

Роутеры TP-Link, на которых есть клиент VPN

Настройка клиента VPN на роутере позволит вам стать «невидимкой» в интернете и обеспечит полную анонимность: IP-адреса ваших устройств будут скрыты, а сеть — надёжно зашифрована. При использовании VPN отследить какие-либо ваши действия будет невозможно.

Вот некоторые из роутеров TP-Link, на которых есть клиент VPN: Archer AX20, Archer AX55, Archer AX73 и Archer AX90.

Как подключиться к серверу VPN на роутере TP-Link

Выполните вход в веб-интерфейс роутера, настройте подключение VPN и выберите устройства, для которых нужно создать подключение VPN.

Подробные указания

Интернет, наполненный духом свободы, становится все более и более контролируемым — провайдеры блокируют все подряд на свое усмотрение, поисковые системы следят за каждым вашим шагом, да и злоумышленники не дремлют. Неудивительно, что многие задумываются о том, чтобы обойти ограничения, вернувшись во времена «свободного Интернета». И VPN — один из таких способов.

Что такое VPN и зачем он нужен

VPN (Virtual Private Network, виртуальная частная сеть) — технология, позволяющая организовать локальную сеть поверх другой сети (чаще всего интернета). Чтобы пояснить, приведем такой пример. Допустим, вы военнослужащий срочной службы и хотите написать письмо девушке. Вы не собираетесь выдавать каких-либо секретов, но вам наверняка будет неприятно, что вашу переписку будут читать военные цензоры. Поэтому вы идете к прапорщику Семенову и договариваетесь с ним, что он будет отправлять ваши письма с городского почтового ящика. Семенов предлагает также, чтобы девушка писала ответы на адрес его городской квартиры, а он будет носить эти письма вам. Таким образом, прапорщик организовал виртуальную частную почту поверх обычной почты.

VPN-сервисы делают то же самое, подменяя ваш IP-адрес адресом своего сервера, зачастую расположенного в другой стране. Трафик между вами и VPN-сервером зашифрован, поэтому никто, даже ваш провайдер, не сможет определить, на какие сайты вы ходили и что там делали. Минус такой схемы в том, что бесплатные VPN-сервисы не отличаются высокой скоростью, да и уровень предоставляемой ими конфиденциальности зачастую сомнителен. А надежные и высокоскоростные VPN-сервисы требуют хоть и небольшой, но регулярной оплаты — в среднем, 2-5 долларов в месяц. Ну, так ведь и прапорщик Семенов вряд ли будет носить чужие письма «за спасибо».

Зачем подключать роутер к VPN

Подключить компьютер к VPN несложно. Вам не нужно разбираться, «как все устроено», достаточно скачать с сайта провайдера VPN-сервиса специальную утилиту, запустить ее, ввести полученные при регистрации логин/пароль — и все. Но при этом «свободный Интернет» будет только на этом компьютере. Все остальные устройства — пусть даже и подключенные к тому же роутеру — будут по-прежнему «под колпаком». Можно, конечно, установить ту же утилиту на все остальные компьютеры, а на смартфоны — аналогичные мобильные приложения (которые тоже можно скачать с сайта провайдера сервиса). Но это слишком хлопотно, намного удобнее подключить через VPN сам роутер. Правда, тут уже потребуется немного разобраться.

Во-первых, не всякий роутер в принципе может работать VPN-клиентом. Если настроить подключение не удается, то вполне возможно, что прошивка вашего роутера просто не позволяет подключаться к VPN-серверу поверх обычного интернета. В этом случае можно воспользоваться альтернативной прошивкой для роутеров DD-wrt или Tomato, но это потребует определенных знаний и навыков.

Во-вторых, многие, способные подключаться к VPN, роутеры предлагают небольшой выбор протоколов для подключения (OpenVPN, PPTP, L2TP и т.д.), а иногда выбора нет вообще и доступный протокол только один. Если вы подсоединяетесь к определенному VPN-серверу, убедитесь, что у него найдется хотя бы один общий протокол с вашим роутером.

Как подключить роутер к VPN

Зайдите в веб-интерфейс роутера, как это описано в руководстве по эксплуатации (обычно он находится по адресу 192.168.0.1 или 192.168.1.1). Если в меню найдется раздел «VPN-клиент», воспользоваться следует именно им — ваш роутер подготовлен для работы с VPN, и никаких проблем не предвидится.

Если такого раздела нет, попробуйте создать новое WAN-подключение. Для этого надо найти пункт меню «WAN» или «Internet». Иногда этот пункт расположен в корневом меню, иногда — в разделах «Connections», «Network» или «Settings». На открывшейся странице следует создать новое подключение и выбрать необходимый протокол.

Если вариантов выбора больше одного (и VPN-сервер, и роутер имеют несколько общих протоколов), то имейте в виду, что OpenVPN считается более безопасным, но он довольно сильно нагружает процессор роутера и может снижать скорость соединения.

При выборе PPTP и L2TP вам потребуется ввести данные, полученные от VPN-сервиса при регистрации: адрес сервера, пароль и логин. Иногда также требуется ввести IP-адреса DNS-серверов. Также следует задать получение IP-адреса от сервера (Dynamic IP).

Поищите на сайте VPN-сервиса описание настроек роутеров — даже если вашей модели там нет, посмотрите какие именно параметры требуется ввести.

При выборе OpenVPN вам может потребоваться загрузить конфигурационный файл с расширением .ovpn — он содержит настройки, относящиеся к конкретному серверу. Этот файл также можно загрузить с сайта VPN-сервиса.

Сохраните настройки и дождитесь подключения к WAN (возможно, потребуется перезагрузка роутера). Если подключения не происходит, попробуйте отключить в настройках роутера IPv6, найти опцию VPN Passthrough и убедиться, что она включена или отключить NAT для клиентов.

[VPN] Как настроить VPN клиент на роутере ASUS?

Что такое VPN-клиент?

Клиенты VPN (виртуальная частная сеть) часто используются для подключения к серверу VPN и позволяют безопасно получать доступ к частным ресурсам через общедоступную сеть.

Некоторые устройства, такие как телеприставки, смарт-телевизоры и плееры Blu-ray, не поддерживают программное обеспечение VPN.

Функция ASUSWRT VPN обеспечивает доступ к VPN для всех устройств в домашней сети без необходимости установки программного обеспечения VPN на каждое устройство.

Чтобы установить новое VPN-соединение, выполните следующие действия:

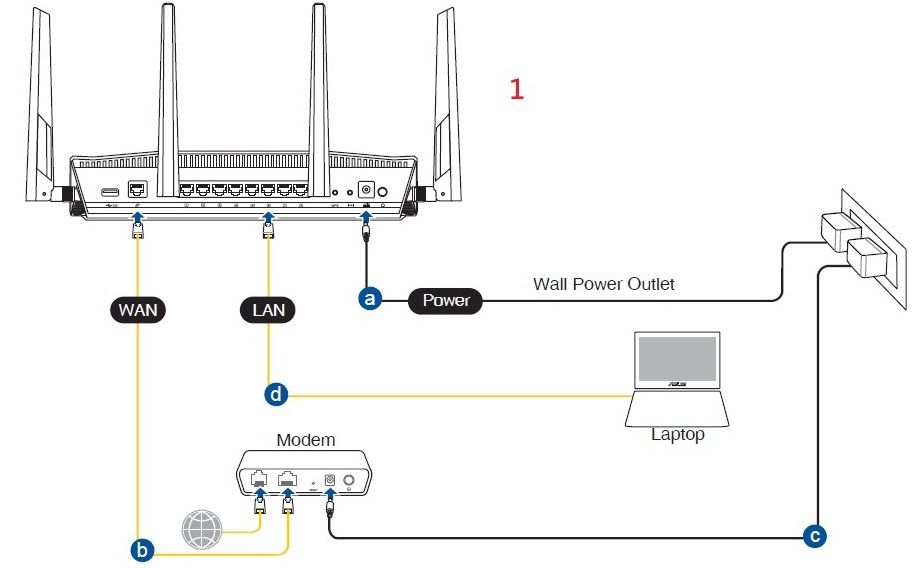

Шаг 1: Как войти в интерфейс роутера GUI?

Возьмем в качестве примера модель RT-AX88U.

1-1. Настройте ваш роутер через проводное подключение:

а. Подключите адаптер вашего беспроводного маршрутизатора к порту DC-IN, а другой конец к розетке.

б. Подключите ваш модем в WAN порт роутера другим сетевым кабелем.

в. Вставьте адаптер модема в порт DC-IN и подключите его к розетке.

г. Подключите компьютер к LAN порту роутера с помощью сетевого кабеля.

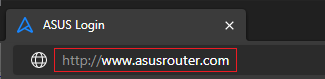

1-2. Подключите свой компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа к веб-интерфейсу пользователя.

Примечание: Пожалуйста, обратитесь к Как отрыть страницу настроек роутера (Web GUI) (ASUSWRT)? для информации.

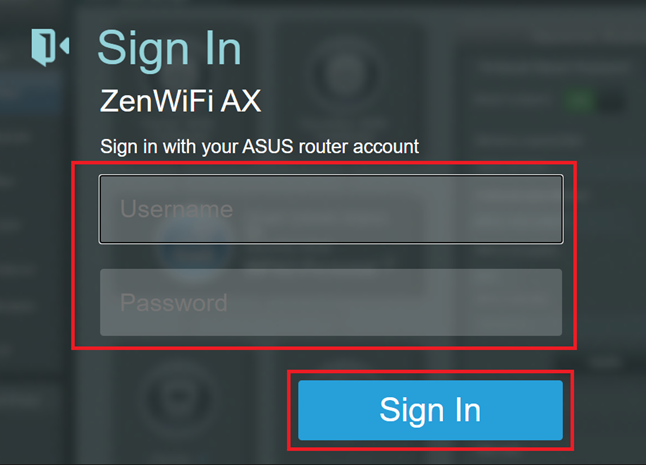

1-3. Укажите логин и пароль для входа в интерфейс роутера.

Примечание: Если Вы забыли имя пользователя и/или пароль, пожалуйста, восстановите заводские настройки маршрутизатора по умолчанию.

Пожалуйста, обратитесь к [Беспроводной маршрутизатор] Как сбросить настройки роутера на заводские по умолчанию? о том, как восстановить состояние маршрутизатора по умолчанию.

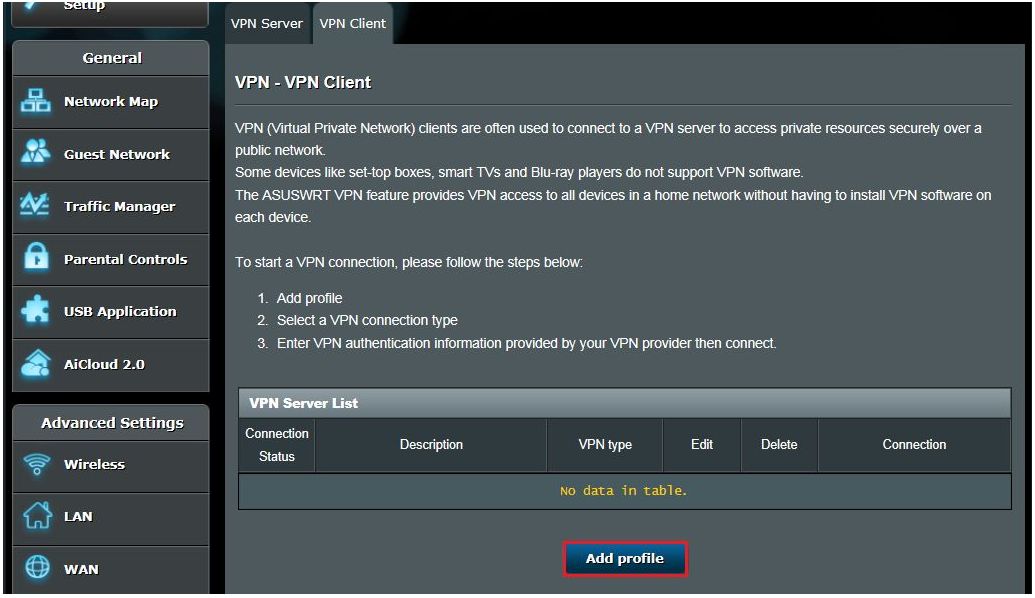

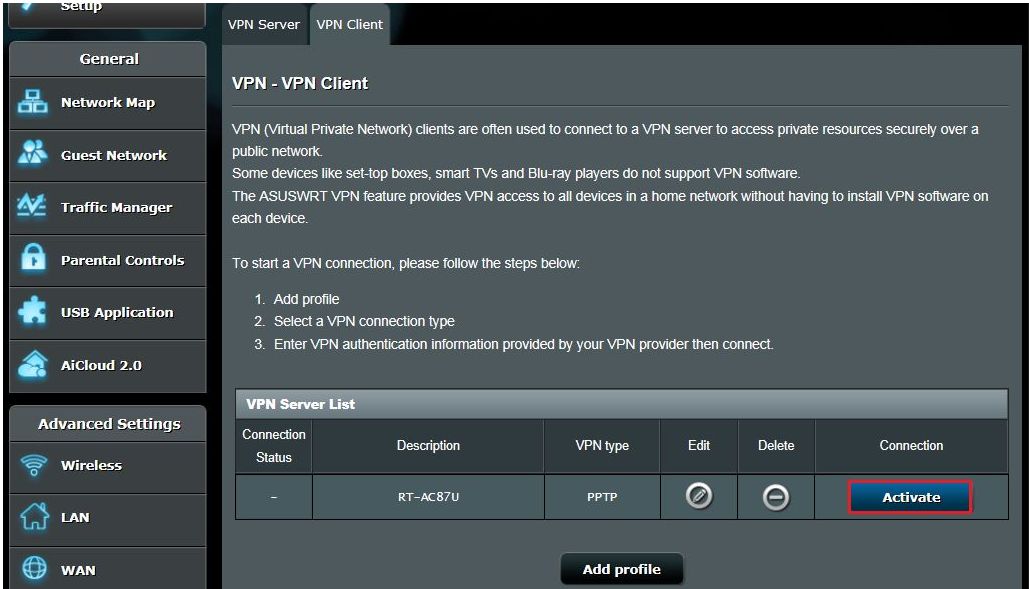

Шаг 2: Нажмите [VPN] из Дополнительных настроек > Найдите вкладку [VPN Клиент] и нажмите [Добавить профиль]

Шаг 3: Выберите тип подключения VPN: PPTP, L2TP, или OpenVPN.

Шаг 4: Настройте информацию VPN

PPTP

(1) Нажмите PPTP. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

(2) Нажмите [OK] для создания профиля VPN Клиента.

L2TP

(1) Нажмите L2TP. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

(2) Нажмите [OK] для создания профиля VPN Клиента.

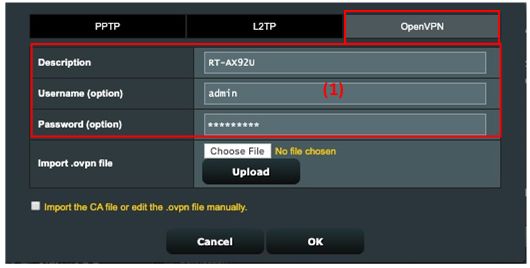

OpenVPN

(1) Нажмите OpenVPN. Введите VPN информацию для аутентификации, предоставленную вашим провайдером VPN.

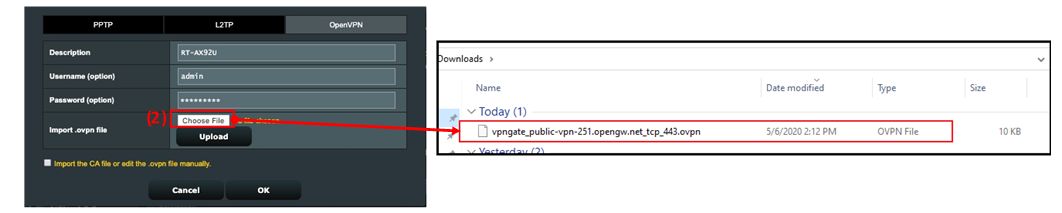

(2) Нажмите “Выбрать файл” и выберите файл .ovpn от провайдера VPN сервиса.

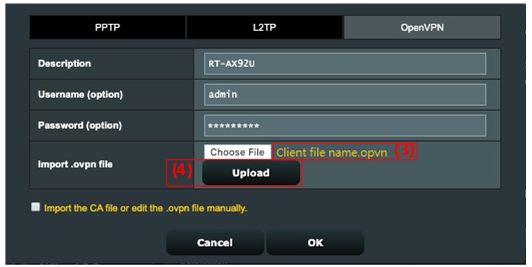

(3) Убедитесь, что имя фала отобразилось в поле.

(4) Нажмите “Загрузить” для завершения.

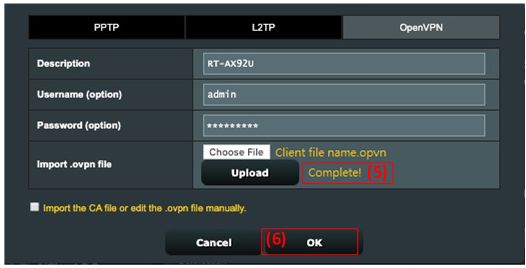

(5) Должно будет отобразиться уведомление “Готово!”

(6) Нажмите [OK] для создания профиля VPN клиента.

Шаг 5: Нажмите [Активировать] для запуска VPN соединения.

Шаг 6: Отобразится » иконка галочки»

Часто задаваемые вопросы

1. Почему в последней прошивке нет опции клиента OpenVPN?

- Для серии GT клиент VPN фактически называется VPN Fusion. Для настройки VPN Fusion, пожалуйста, обратитесь к этой статье часто задаваемых вопросов. https://www.asus.com/support/faq/1033909/

2. Почему VPN-клиент автоматически не подключается повторно при отключении сервера?

- Когда VPN-сервер отключен, маршрутизатор как VPN-клиент отключится от VPN-сервера и не будет автоматически подключаться повторно, это нормальное поведение для всех маршрутизаторов ASUS.

- 3. Что мне следует делать, если я все еще не могу успешно подключиться к VPN-серверу после выполнения описанных выше действий?

А. Пожалуйста, убедитесь, что Ваш маршрутизатор может нормально подключаться к Интернету

B. Пожалуйста, убедитесь, что введенная Вами информация о VPN-сервере верна (например, выбранный тип VPN, адрес сервера, учетная запись VPN и пароль и т.д.).

Если Вы не уверены в соответствующей информации, пожалуйста, сначала проконсультируйтесь с администратором Вашего VPN-сервера.

C. Рекомендуется использовать другое устройство в качестве VPN-клиента, чтобы попытаться подключиться к VPN-серверу и посмотреть, сможете ли Вы нормально подключиться.

Инструкции по подключению к VPN с использованием устройств, отличных от маршрутизаторов ASUS:

- Компьютер с ОС Windows (Для Windows11 и Windows10): Подключение к VPN в Windows — Microsoft Support

- MAC Устройства: Set up a VPN connection on Mac — Apple Support

- Android устройства: Connect to a virtual private network (VPN) on Android — Android Help (google.com)

- Apple Устройства: VPN settings overview for Apple devices — Apple Support

Если Вам не удается успешно установить соединение с VPN-сервером с помощью устройства, отличного от маршрутизатора ASUS, пожалуйста, сначала проконсультируйтесь с администратором Вашего VPN-сервера.

D. Если Вы можете успешно установить соединение с VPN-сервером, используя устройство, отличное от маршрутизатора ASUS, рекомендуется подтвердить, что прошивка Вашего маршрутизатора ASUS обновлена до последней версии, восстановить заводские настройки маршрутизатора по умолчанию (Reset) и выполнить сброс в соответствии с QIS инструкции затем снова выполните действия, описанные в этой статье, чтобы настроить VPN-клиент для установления соединения

Для обновления встроенного ПО, сброса настроек маршрутизатора и QIS, пожалуйста, обратитесь к приведенным ниже часто задаваемым вопросам.

- [Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии? (ASUSWRT)

- [Беспроводной маршрутизатор] Как сбросить настройки роутера на заводские по умолчанию?

- [Беспроводной маршрутизатор] Как использовать QIS (Быстрая настройка Интернета)для настройки роутера? (Web GUI)

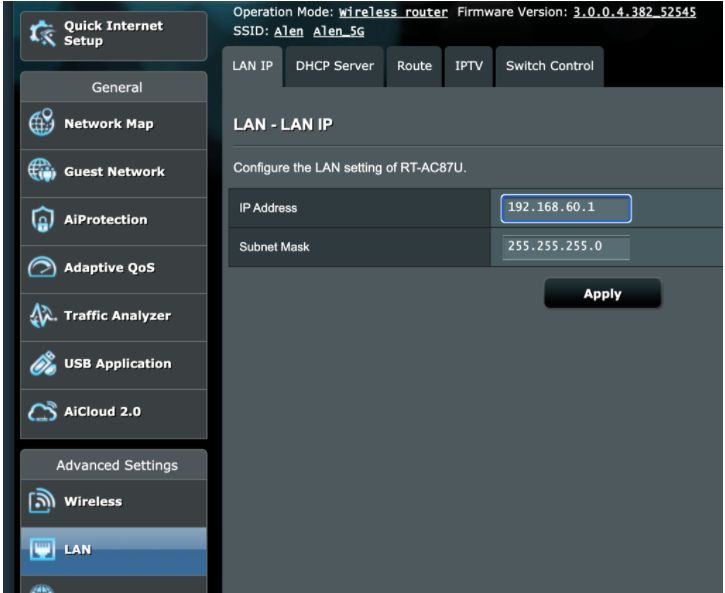

4. Как бороться с конфликтом IP-адресов, если VPN-клиент не работает?

- Когда ваша LAN-подсеть маршрутизатора ASUS совпадает с VPN-сервером, ваше VPN-соединение может не работать, и в статусе подключения отображается значок предупреждения.

- Пожалуйста, попробуйте изменить свой IP-адрес в локальной сети на другой, отличный от VPN-сервера.

5. Могу ли я назначить определенные устройства для использования VPN, в то время как другие устройства используют WAN?

Это можно сделать с помощью функции, которую мы называем VPN Fusion, но эта функция поддерживается только на определенных моделях маршрутизаторов. Для получения дополнительной информации о VPN Fusion вы можете обратиться к этой статье: [Несколько VPN] Как настроить несколько VPN-подключений на ASUS Router. Для устройств, которые не поддерживают функцию VPN Fusion, все устройства будут направлены на использование VPN-подключения после настройки VPN-клиента и установления соединения на маршрутизаторе.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из Центра загрузок ASUS.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Создаём собственный VPN-сервер на роутере TP-Link и подключаемся к нему.

#1

4.8

VPN #1 по рейтингу пользователей октябрь 2023

Для начала нужно подключиться к роутеру по Wi-Fi или кабелю, затем с компьютера, или другого используемого устройства, впишите в адресную строку браузера tplinklogin.net. Для входа в интерфейс можно использовать один из локальных IP — 192.168.1.1 или 192.168.0.1. Введите логин и пароль от роутера — указываются при первичной настройке или написаны на коробке с оборудованием. Далее:

- Откройте расширенные настройки и перейдите в клиентский раздел VPN.

- Кликните на параметр «Enable» и сохраните изменения в системе.

- Добавьте и запустите используемые серверы. Для этого перейдите в раздел «Server List» и выберите «Add».

- В графе с описанием укажите название сети, в диалоговом окне VPN Type нажмите на тип подключения.

- Теперь нужно ввести данные о соединении, полученные от поставщика VPN. Дальнейшие действия зависят от протокола, который используется в сети:

- OpenVPN – укажите имя пользователя и пароль от профиля или оставьте поле пустым, если сервис не предоставил логи. На сайте премиум-VPN конфигурационный файл для настройки создается автоматически. Если у Вас есть ExpressVPN (Активировать промокод и скачать), то файл можно скачать в личном кабинете. Конфигурационный файл (размером менее 20 КБ) должен быть один;

- PPTP – укажите адрес владельца (предоставляется сервисом), и система автоматически к нему подключится;

- L2TP/IPsec – укажите адрес сервера и логи доступа. Также понадобится вписать ключ безопасности IPsec (выдается сервисом, услугами которого вы будете пользоваться.

Сохраните изменения. В списке доступных серверов включите тот, который был настроен. К нему можно добавить устройства, у которых будет доступ к VPN. Для этого нужно перейти в раздел «Device List» и кликнуть на «Add». В меню среди подключенных устройств можно выбрать нужные. После сохранения настроек можно пользоваться VPN без ограничений.

Какие модели TP-Link поддерживают VPN

Клиент роутеров этой компании может работать с серверами других устройств TP-Link или сторонними сервисами. Оборудование поддерживает популярные платформы – NordVPN, ExpressVPN и Surfshark. У первых двух сервисов есть ПО, позволяющее легко установить сервис на маршрутизатор. Подробнее про выбор лучшего VPN для роутера читайте в нашей статье.

Настройка VPN TP-Link гарантирует невидимость в сети: IP-адрес будет замаскирован, а трафик зашифрован. Провайдер не сможет отследить ваши действия в сети. В том числе ему будет недоступна информация о сессии и объеме трафика. Подробнее о том, что видит интернет провайдер, если вы используете VPN, вы можете узнать в статье.

Большинство новых моделей поддерживает возможность работать в качестве клиента и виртуального сервера. Используемый протокол зависит от версии прошивки. Некоторые из моделей, работающие с VPN:

- Archer AX20;

- Archer AX55;

- Archer AX73;

- Archer AX90.

Чтобы проверить, насколько полезны и безопасны VPN, вы можете воспользоваться нашей скидкой на один из премиум-сервисов. Рекомендуем подписку на ExpressVPN: она обойдется для Вас в $6.67, вместо $12.95. Также вы можете воспользоваться пробным 7-дневным периодом для смартфонов (читать про лучший VPN на телефон) и планшетов. Если вам не понравится услуга – деньги можно вернуть в течение 30 дней.

ExpressVPN на TP-Link бесплатно (30 дней)

4.8

$12.95 / мес. $6.67 / год

4.7

$12.95 / мес. $2.05 / год

3.6

$10.85 / мес. $1.53 / год

4.5

$11.99 / мес. $3.69 / год

4.3

4.3

Дополнительная информация

Часто задаваемые вопросы

- Новые модели роутеров TP-Link поддерживают VPN?

-

Да, и лучше всего с VPN совместимы модели с новой операционной системой. Создать виртуальный сервер можно преимущественно на моделях серии Archer.

- Есть ли бесплатные VPN для роутеров TP-Link?

-

Да, бесплатные VPN можно использовать на любом устройстве, поддерживающим установку, однако такие платформы не отвечают требованиям безопасности: они приводят к утечкам информации или загрузке нежелательного ПО. Более того, владельцы бесплатных VPN часто сами продают данные о пользователях.

- Уменьшится ли скорость TP-Link после установки VPN?

-

VPN может повлиять на скорость соединения любого роутера, так как потребляет ресурсы для шифрования трафика. Степень замедления зависит от протокола сети и поставщика услуг, поэтому стоит использовать премиум-сервисы.

ExpressVPN и Surfshark считаются самыми быстрыми на рынке: эти платформы поддерживают большинство современных протоколов, предлагают сервера на RAM-памяти и технологии для игр.

- Почему TP-Link не подключается к VPN?

-

Роутер может не подключаться к VPN в двух случаях:

- Не поддерживает используемый протокол;

- Настроен неправильно.

Чтобы установить VPN, нужно проверить совместимость оборудования на официальном сайте производителя и убедиться, что параметры выставлены корректно. Если не знаете где искать проблему, то можете обратиться в техническую поддержку сервиса, предоставляющего услуги VPN. Например, в SurfShark работают специалисты, которые быстро отвечают пользователям и работают 24/7 — у сервиса одна из лучших технических поддержек на рынке.

Отзывы пользователей

В этом разделе мы публикуем частые вопросы пользователей и даем наши комментарии, вы можете задать свой вопрос, он будет анонимизирован и опубликован.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

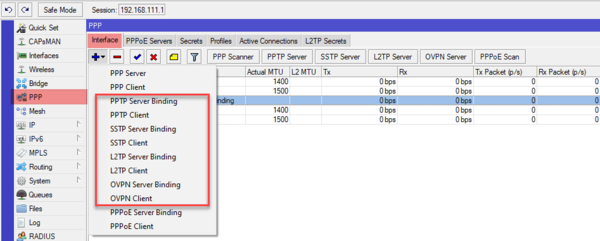

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

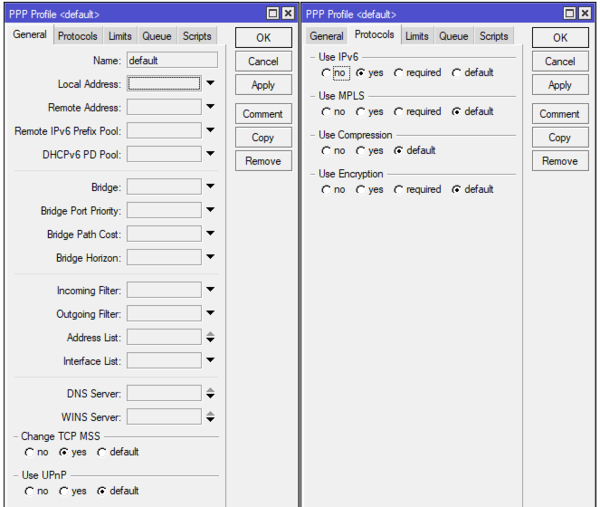

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

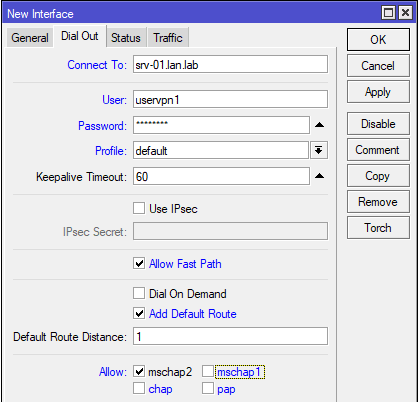

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

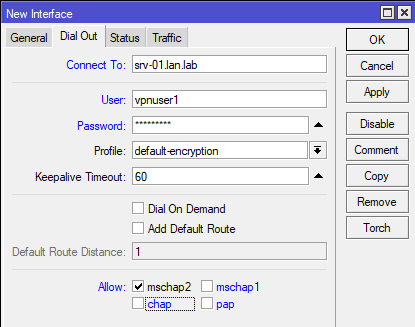

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

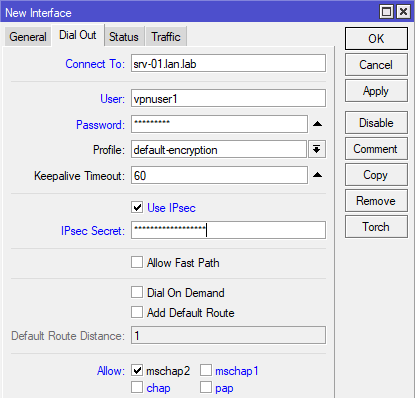

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

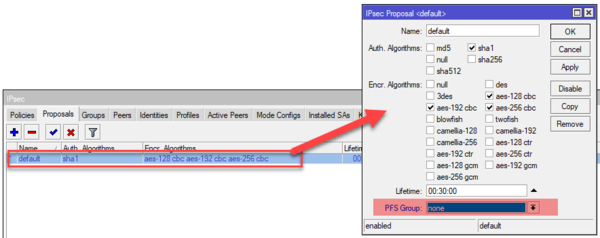

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

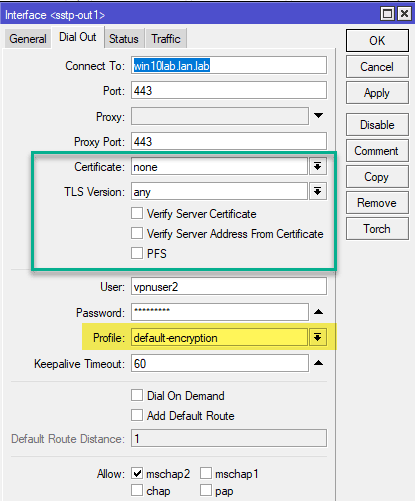

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

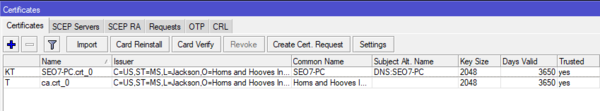

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

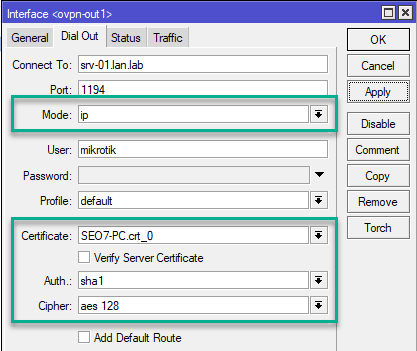

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

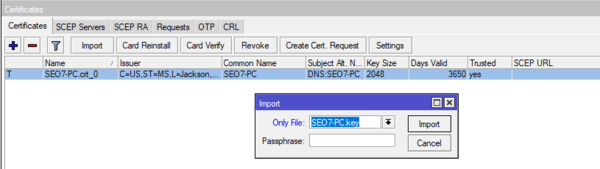

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

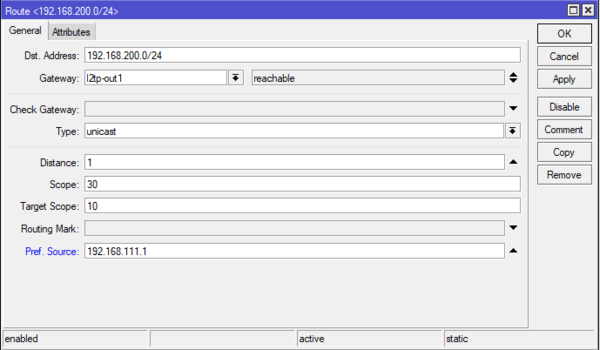

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.