Одной из важнейших функций при управлении серверами Windows Server 2019 является настройка прав доступа. Правильная конфигурация прав доступа гарантирует, что только авторизованные пользователи смогут получить доступ к определенным файлам, папкам и ресурсам.

В этом подробном руководстве мы рассмотрим, как настроить права доступа на сервере Windows Server 2019. Мы рассмотрим различные типы прав доступа, такие как разрешения для групп пользователей, индивидуальные разрешения и разрешения на уровне сетевого доступа.

Мы также рассмотрим различные методы настройки прав доступа, включая использование командной строки и графического интерфейса пользователя (GUI) Windows Server 2019. Вы узнаете, как создавать пользователей и группы, назначать разрешения и контролировать уровень доступа к файлам и папкам.

Настройка прав доступа на Windows Server 2019 является важной частью обеспечения безопасности данных и сетевых ресурсов. Следуя этому руководству, вы сможете эффективно управлять доступом к серверу и обеспечить защиту ваших данных от несанкционированного доступа.

Имейте в виду, что правильная настройка прав доступа требует понимания основных принципов безопасности и практик. Важно тщательно обдумывать и проверять свои настройки перед внедрением, чтобы избежать потенциальных уязвимостей и утечек данных.

Windows Server 2019

Windows Server 2019 предлагает широкий спектр возможностей и функций, которые обеспечивают надежную и безопасную работу серверов. Она предоставляет среду для развертывания и управления различными службами и приложениями, включая веб-серверы, базы данных, файловые серверы, контроллеры домена и многое другое.

Один из ключевых аспектов Windows Server 2019 — это возможность настройки прав доступа. Права доступа позволяют администраторам контролировать, какие пользователи или группы пользователей имеют доступ к определенным ресурсам на сервере. Это важно для обеспечения безопасности данных и защиты системы от несанкционированного доступа.

Настройка прав доступа на Windows Server 2019 может быть выполнена с помощью различных инструментов и функций, таких как групповые политики, ACL (Access Control List), NTFS (New Technology File System) и другие. С помощью этих средств можно задать различные типы разрешений, такие как чтение, запись, выполнение и т.д., для каждого пользователя или группы пользователей.

Эффективная настройка прав доступа на Windows Server 2019 важна для обеспечения безопасности сервера и данных. Правильные настройки позволяют предотвратить несанкционированный доступ к файлам и ресурсам, а также управлять доступом пользователей в соответствии с их ролями и обязанностями.

Надежная и гибкая система управления правами доступа на Windows Server 2019 помогает создавать безопасное окружение для работы серверов и обеспечивать конфиденциальность и целостность данных.

В заключение, Windows Server 2019 предлагает мощные инструменты для настройки прав доступа, которые помогают обеспечить безопасность серверов и данных. Правильная настройка прав доступа важна для предотвращения несанкционированного доступа и защиты системы от угроз и атак.

Раздел 1: Понятие прав доступа

В операционной системе Windows Server 2019 права доступа представляют собой механизм, который определяет, кто и в какой степени может получить доступ к файлам, папкам, принтерам, ресурсам сети и другим объектам в системе. Права доступа обеспечивают защиту конфиденциальности и целостности данных, контролируются администратором системы и придаются пользователям или группам пользователей.

Права доступа в Windows Server 2019 основаны на системе разграничения доступа, которая определяет различные уровни доступа, такие как чтение, запись, выполнение и т. д. Каждый объект в системе имеет набор атрибутов доступа, который указывает, какие действия разрешены или запрещены для конкретного пользователя или группы пользователей.

| Термин | Описание |

|---|---|

| Пользователь | Человек, имеющий учетную запись в системе с уникальным именем пользователя. |

| Группа | Набор пользователей, объединенных общим назначением или принадлежностью к определенной категории. |

| Объект | Файл, папка, принтер или другой ресурс, к которому может быть установлены права доступа. |

| Разрешение | Конкретное действие, разрешенное или запрещенное пользователю или группе пользователей. |

| Наследование | Передача прав доступа от родительского объекта к дочерним объектам. |

Права доступа на Windows Server 2019 обладают высокой гибкостью и позволяют администратору точно настроить доступ для каждого пользователя или группы пользователей. При правильной настройке прав доступа можно предотвратить несанкционированный доступ к данным, защитить систему от вредоносных программ и обеспечить соответствие требованиям безопасности.

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователей\группы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \\10.15.73.38\ так же можно вводить адрес сервера \\domain.site.ru\ или по имени сервера \\file-server\

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

I will be mentioning about Sharing Permissions in Windows Server 2019 and mentioning about how you can assign permissions to users in a shared folder in this essay.

Permissions (Permissions); It is a set of authorizations that determine what the access level assigned to the user or group on resources such as folders and files. For example, while a user is given Read Permission on a shared folder, another user can be given both Read Permission and Write Permission on a shared folder.

In short; You can provide which user or user group permissions on a shared folder, and arrange the authorizations of users or groups on these folders with Permissions.

Permission Types on File Servers are divided into two.

1- Sharing Permissions (Sharing & Shared Folder Permissions)

2- Security & NTFS permissions (Security & NTFS Permissions)

NOTE: My essay will consist of 2 parts; Part 1 is the essay about Sharing Permissions that you are reading right now.

1- Sharing Permissions (Sharing & Shared Folder Permissions)

In order to give sharing permissions to a folder on the network, it is necessary to open that folder to share first. It will not be possible to access resources over the Network without the sharing process.

Sample Scenario-1

I have a folder named COMPANY on my server. I will open this folder to share and provide the necessary permission assignments on the users I have created, but before we start, it is worth mentioning a few points;

• Sharing permissions can only be applied to folders.

• Sharing Permissions can be applied to folders on both FAT and NTFS formatted volumes.

• Sharing Permissions is a permission method that is valid only when the shared folder is accessed via the UNC (Universal Naming Convention) Path through \\ Host Name or \\ IP Address.

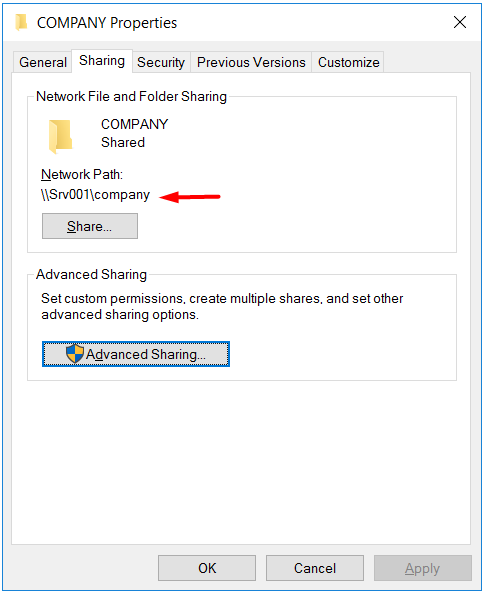

According to this information above, I am sharing my folder named COMPANY;

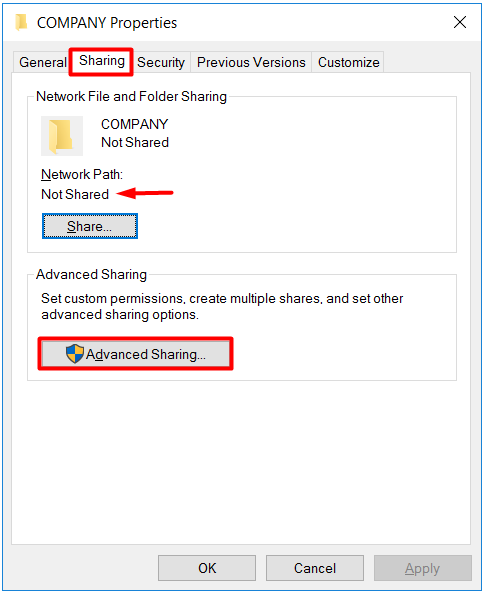

1- I am clicking on the Advanced Sharing… button in the Sharing tab in the Folder Properties window.

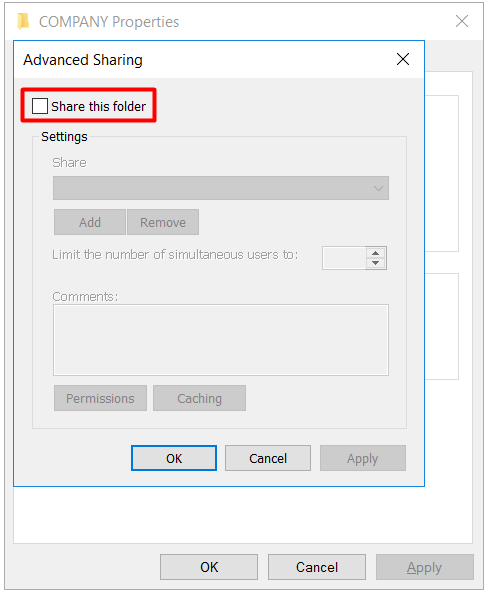

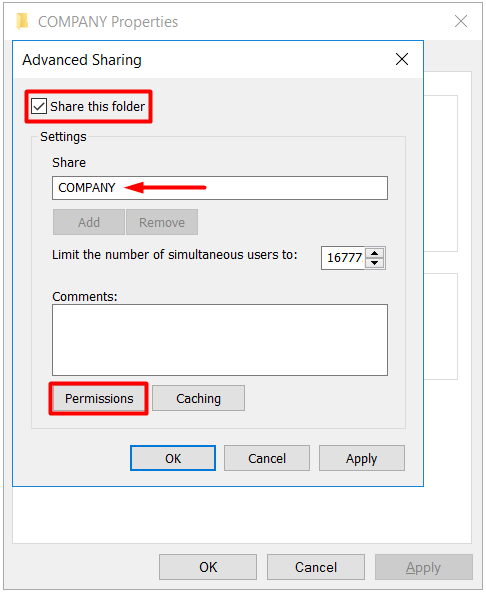

2- I am selecting the Share this folder check box in the Advanced Sharing window.

3- The Permissions button, where we can assign permissions, becomes active after selecting the Share this folder check box

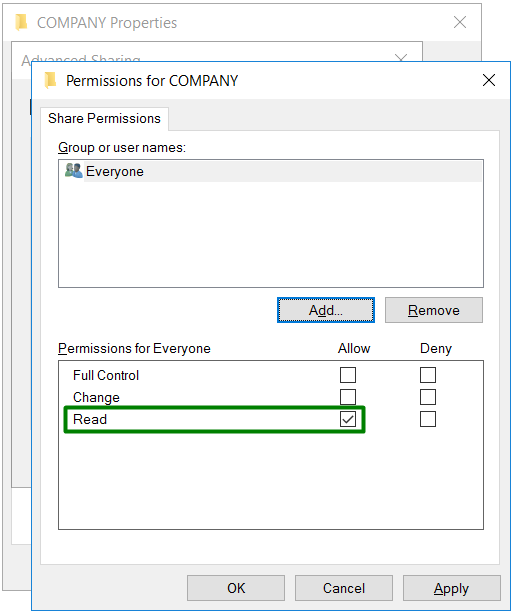

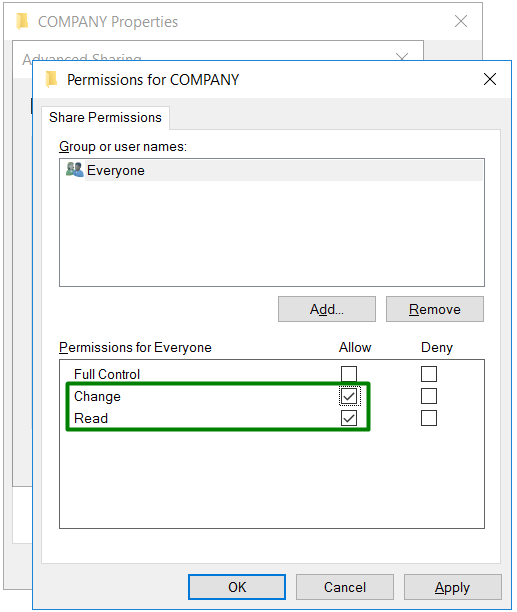

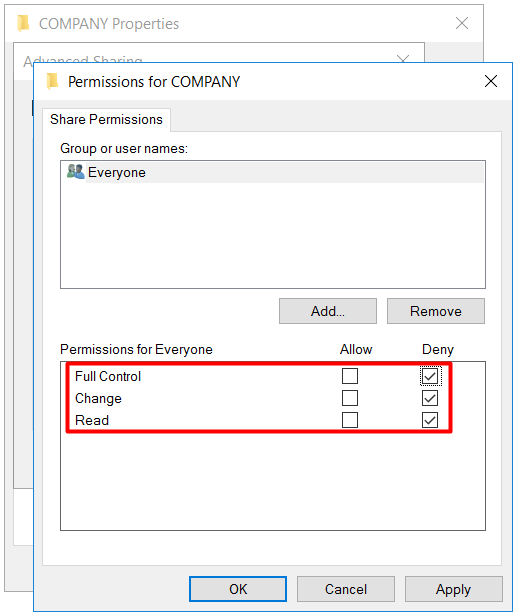

We will make the sharing permissions and definitions from the Permissions window. Sharing permissions consist of 3 parts and 2 basic permissions;

These permissions are under Allow and Deny groups;

• Read,

• Change,

• Full Control permissions.

ALLOW

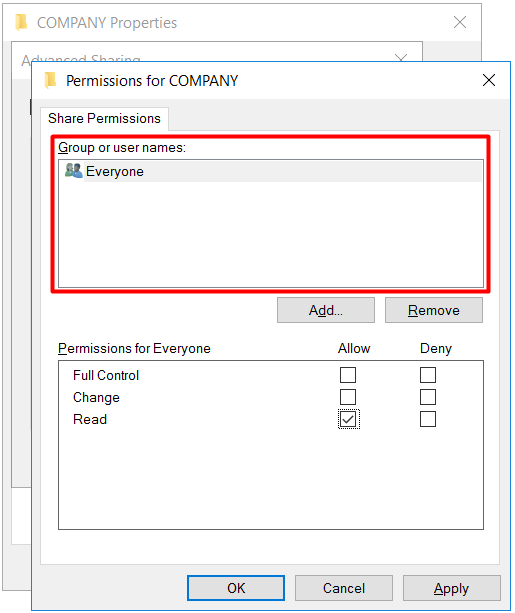

● Read: By default, the permission assigned to the Everyone group on the folders. The features of this permission are:

• Ability to view the files and subfolders on the folder,

● Change: In addition to containing all the features of the Read permission, it also includes the following features:

• Ability to view the files and subfolders on the folder,

• Making changes on the files in the folder,

• Deleting subfolders and files,

NOTE: When no option is selected, that is, even if the Read permission is not active, when you select the Change permission option, both Change and Read permissions will be selected at the same time. In the opposite direction, when you remove the Read permission option while both are selected, both the Change and Read permission options will be removed at the same time.

However, when both are selected, leaving only the Change permission option will remove only the Change permission option.

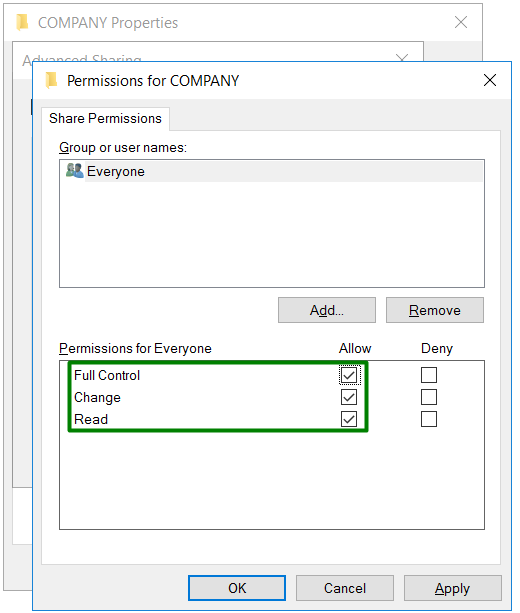

● Full Control: It includes all the properties of Read and Change permissions, as well as the right to change the permission assignments on the folders.

NOTE: When no option is selected, that is, even if the Read and Change permissions are not active, when you select the Full Control permission option, both Full Control and Change and Read permissions will be selected at the same time. In the opposite direction, when you remove the Read permission option while all three are selected, both change and Full Control permission options will be removed at the same time. However, when all three are selected, leaving only the Change permission option will remove only the Full Control and Change permission options.

DENY

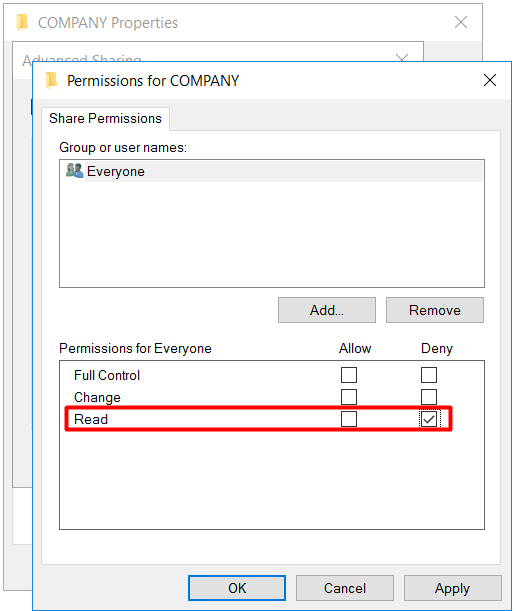

● Read: When this permission is selected, User and / or Groups cannot access folders in the share. Since they cannot gain access, they cannot do anything on the folder.

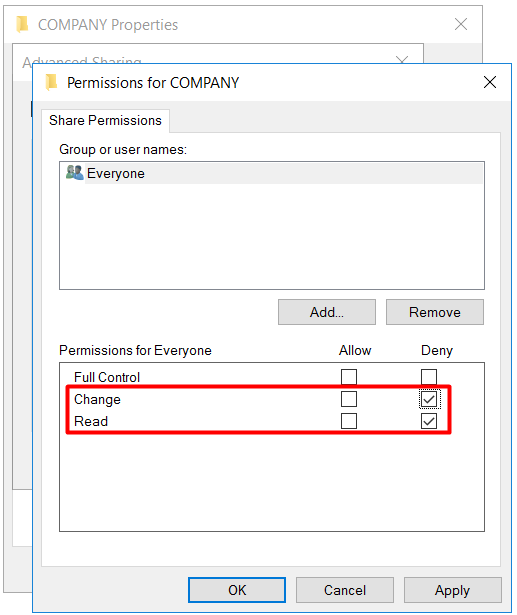

● Change: Since it will contain all the features of the Read permission, nothing can be done on the folder.

● Full Control: Since it will include all the features of Read and Change permissions, it will provide a full restriction for Users and / or Groups.

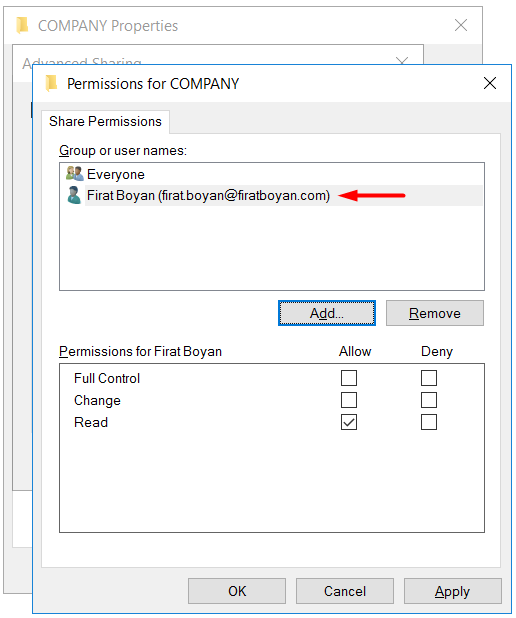

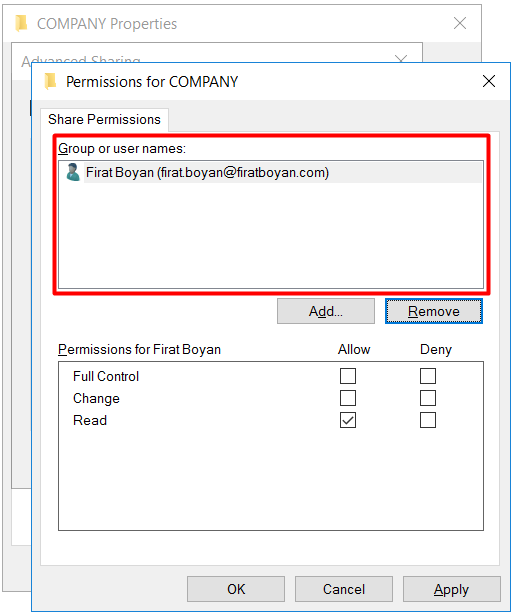

4- The field under Group or user names is called ACL (Access Control List). User and / or Group definitions for Sharing Permissions are also provided by adding the User and / or Group to the ACL here. Separate permission definitions can be made for each User and / or Group added to the ACL.

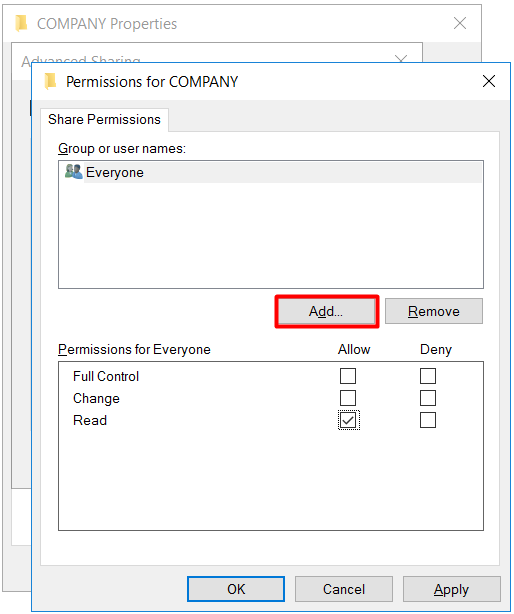

5- I am clicking on the Add… button to add a user and / or group.

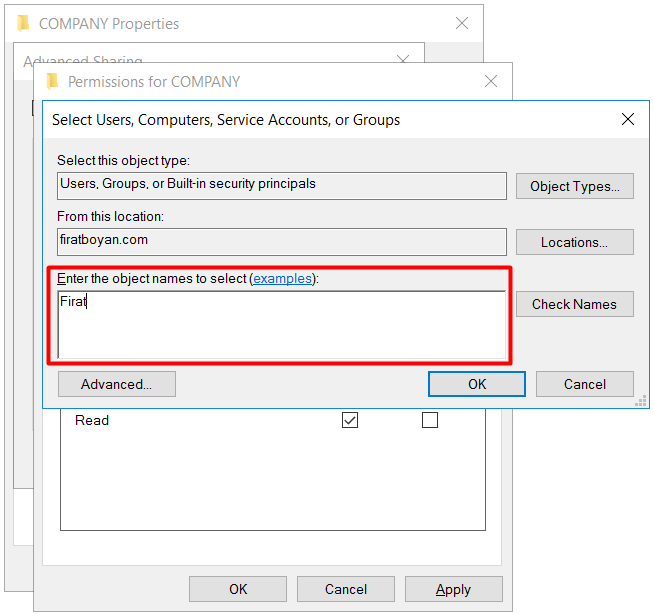

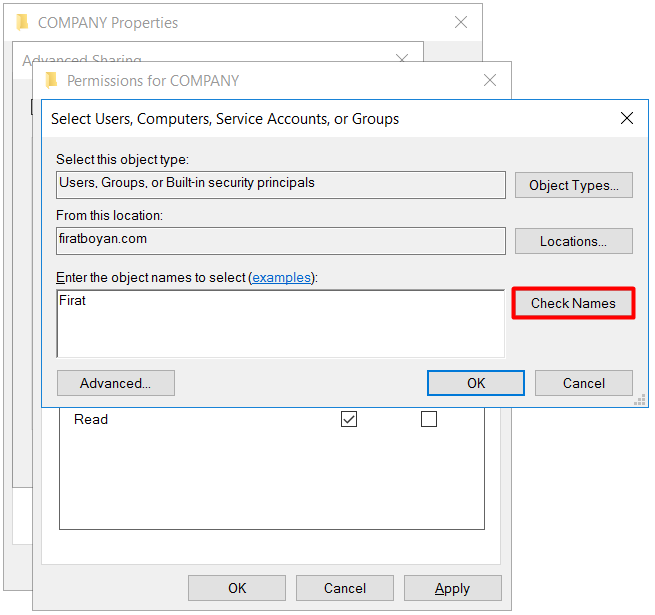

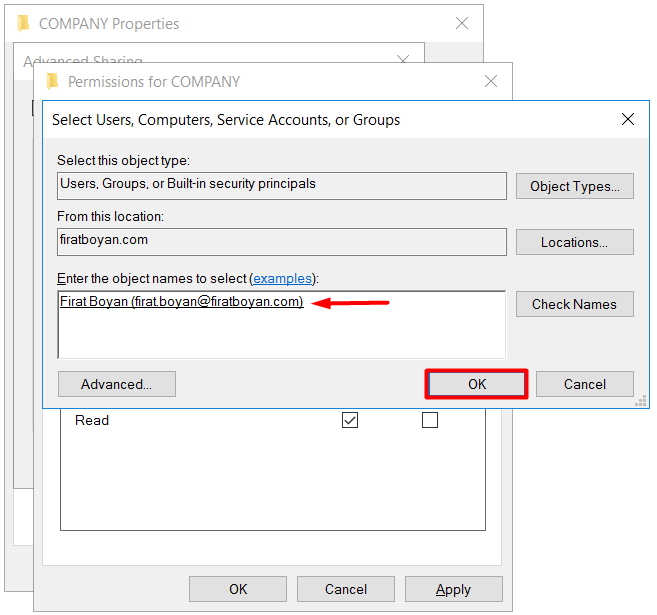

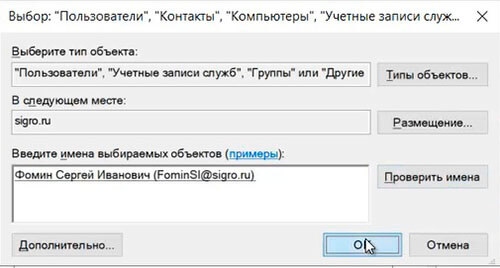

6- In the Select Users, Computers, Service Account or Groups window that appears, the entire User and / or Group name can be typed in the Enter the object names to select field, or a part of the name can be typed and the system can be detected and completed automatically by clicking the Check Names button on the right. I am adding the user Fırat Boyan.

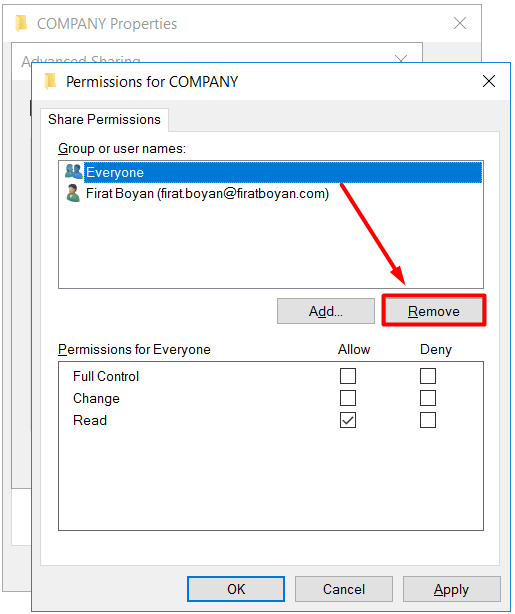

6.1- My advice to you is to remove the Everyone user group unless it is necessary and add only the users and / or groups you want to assign permission to the ACL.

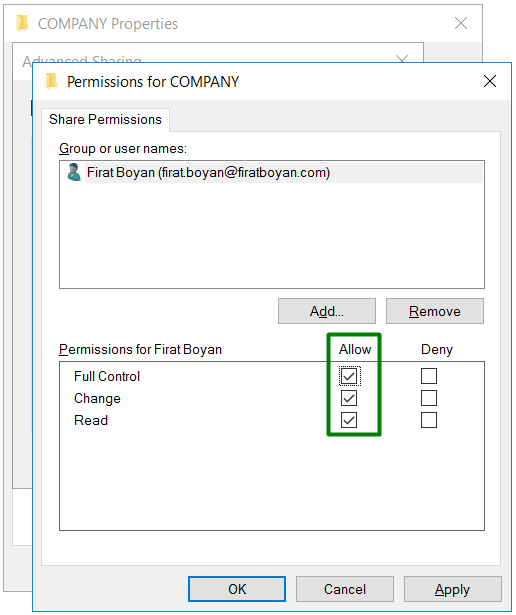

7- I am giving Full Control ALLOW permission to the user named Fırat Boyan on the folder named COMPANY.

8- After this process, my folder named «COMPANY» was opened for sharing and necessary permission was given to the user named Fırat Boyan.

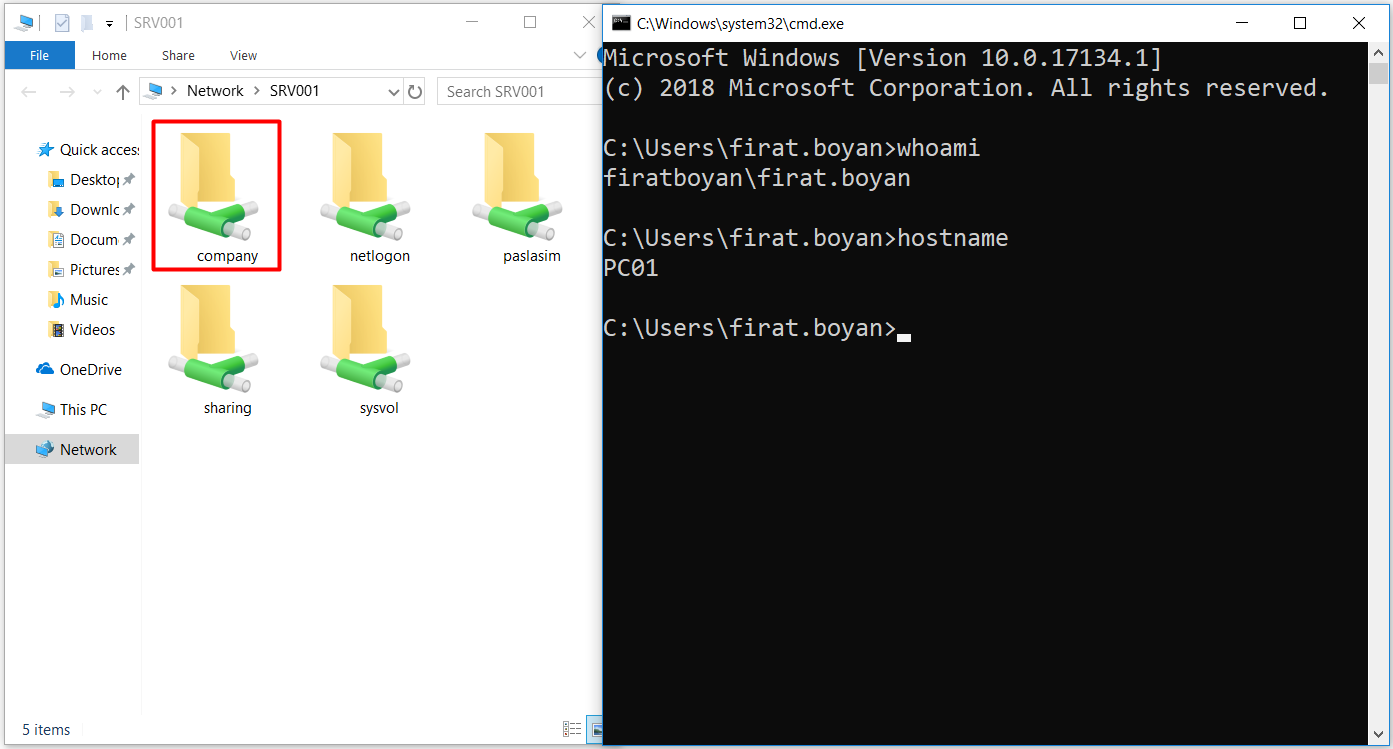

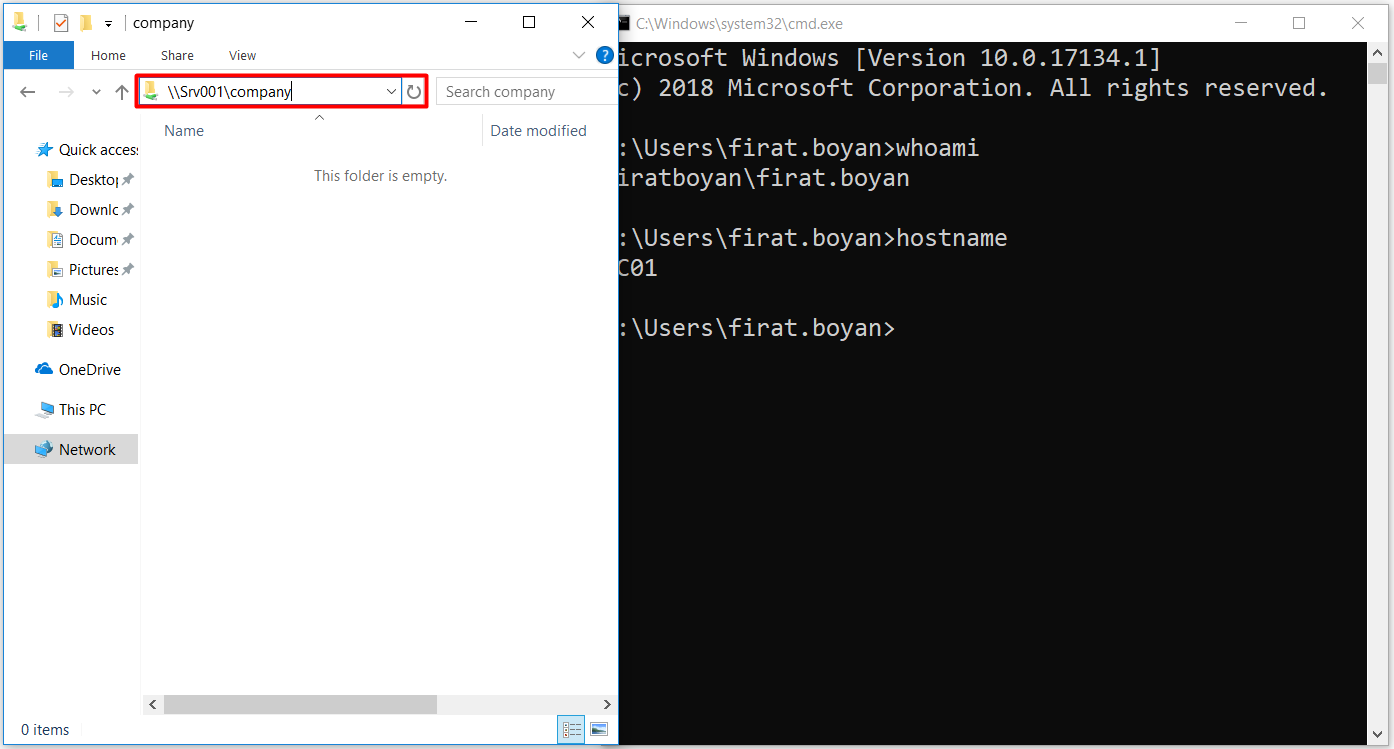

9- I am able to access the share through \\ Host Name or \\ IP Address by logging into the computer with PC01 Host Name with the user Fırat Boyan.

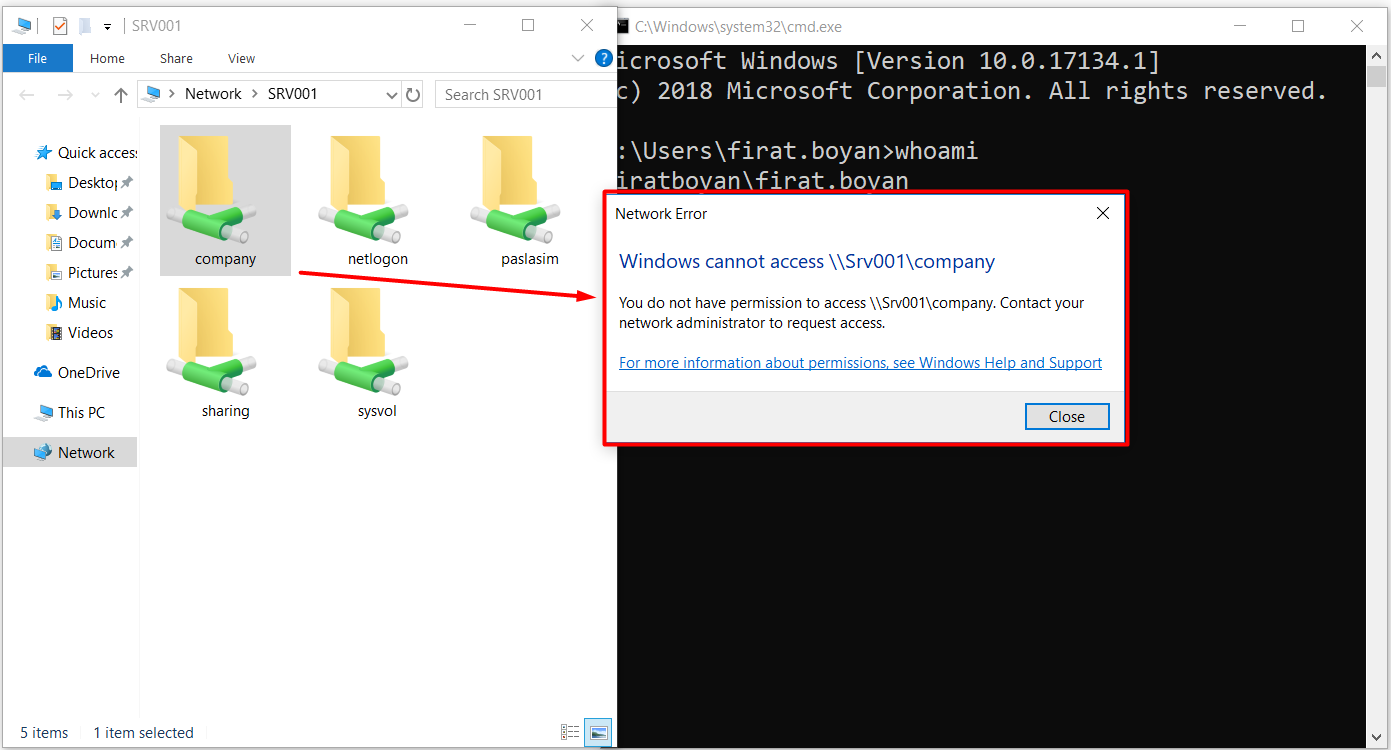

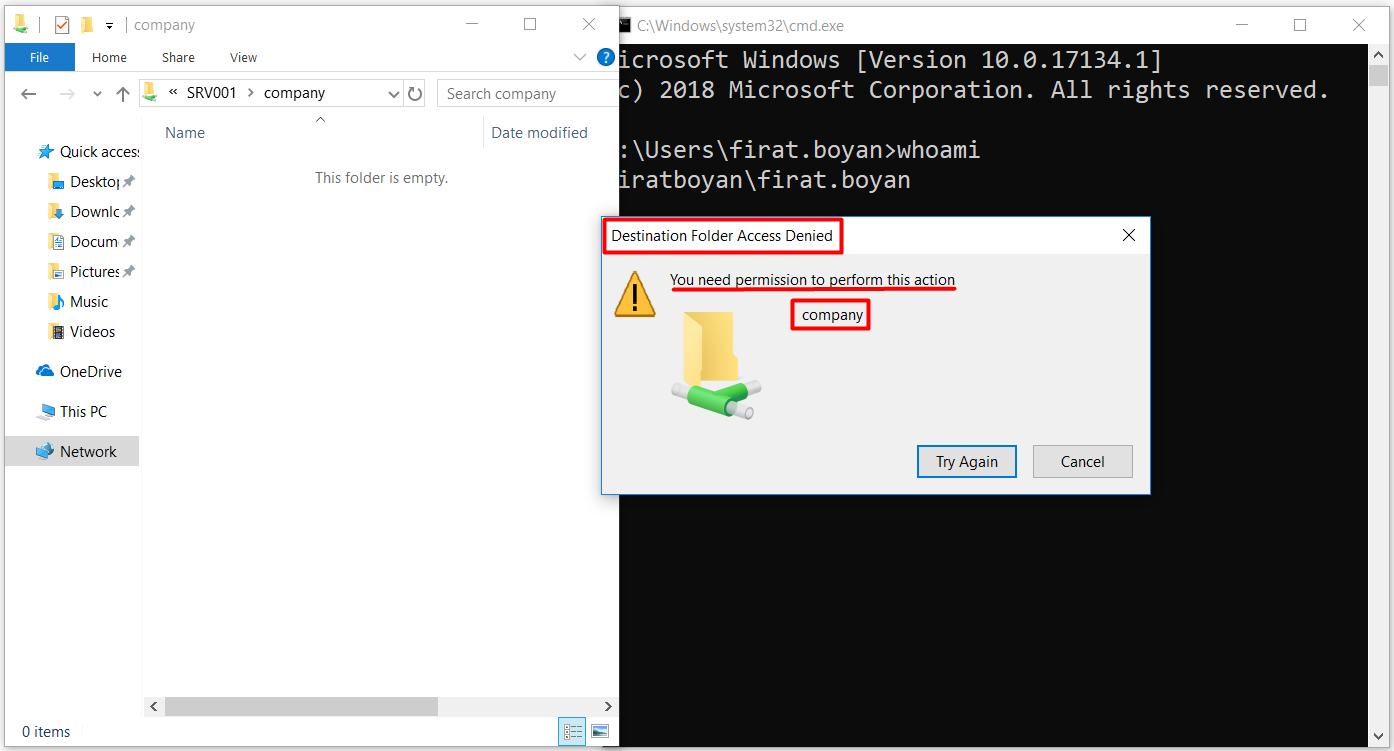

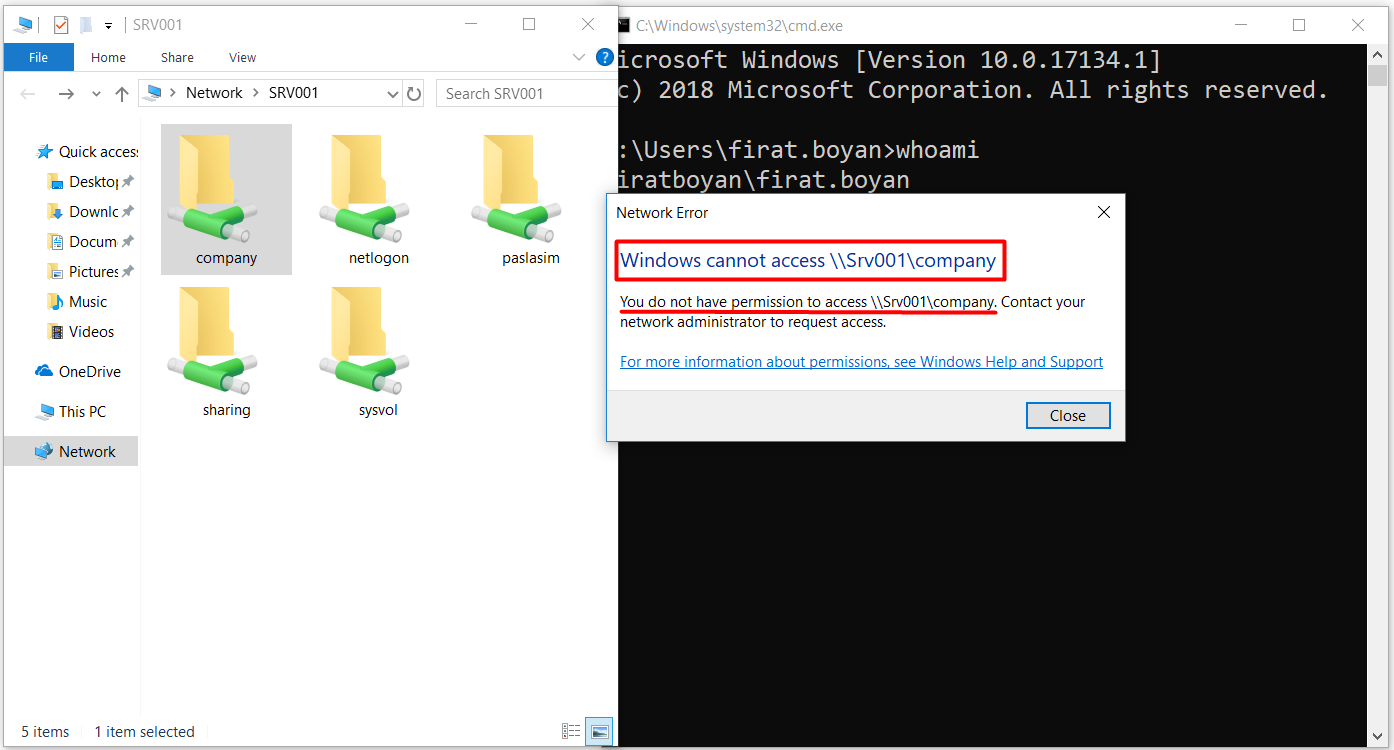

10- When I clicked on my share folder named «COMPANY», I encountered an error stating that I did not have the necessary permission to access even though I defined Full Control ALLOW for the user Fırat Boyan.

This is because I did NOT assign the actual folder permission Security (Security-NTFS) permission for the folder.

Info !: Whether a resource is accessed over the Network (network) or from the computer where the share is opened, it is absolutely necessary to assign Security (Security-NTFS) permissions.

However, there is a distinction at this point. This distinction is;

• If the shared folder is accessed over the Network, both Sharing Permission and Security Permission are actually compared, and the permissions on both sides are compared and the most restrictive one is applied.

• Sharing Permission will not be valid if the shared folder is accessed from the computer on which the sharing is opened. Only Security Permission is valid and there is no comparison between them.

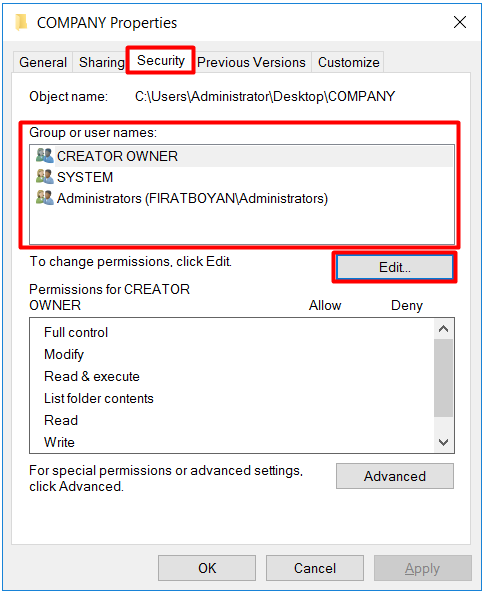

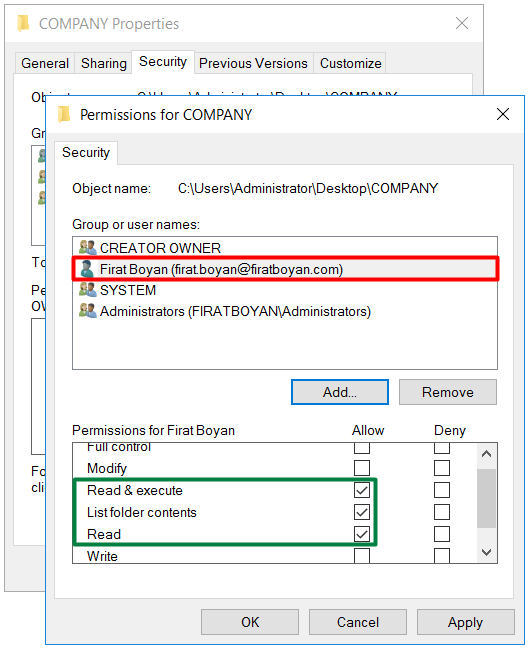

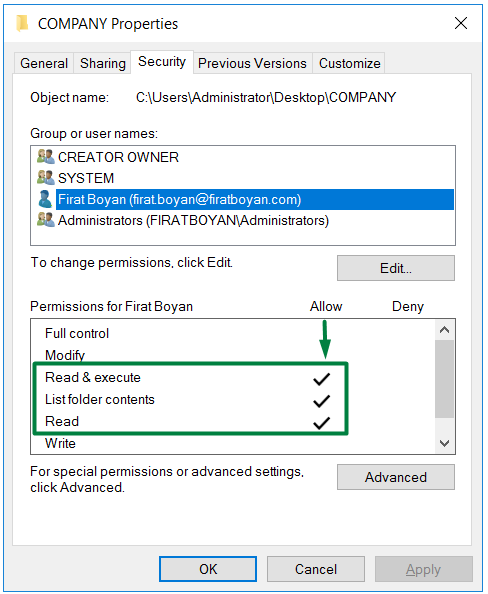

11- In line with the above mentioned information, I will now define Security Permission (Security-NTFS Permission) for the user Fırat Boyan on the shared folder names «COMPANY» on the server.

11.1- I am clicking on the Edit… button.

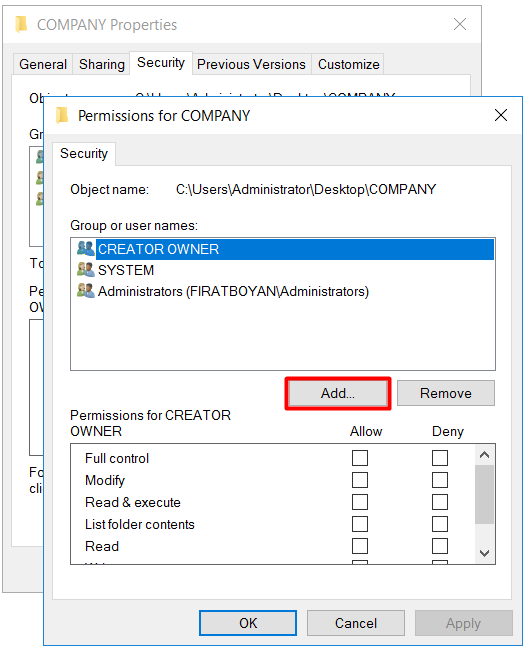

12- I am clicking on the Add… button to add the user Fırat Boyan to ACL (Access Control List) in the window that appears

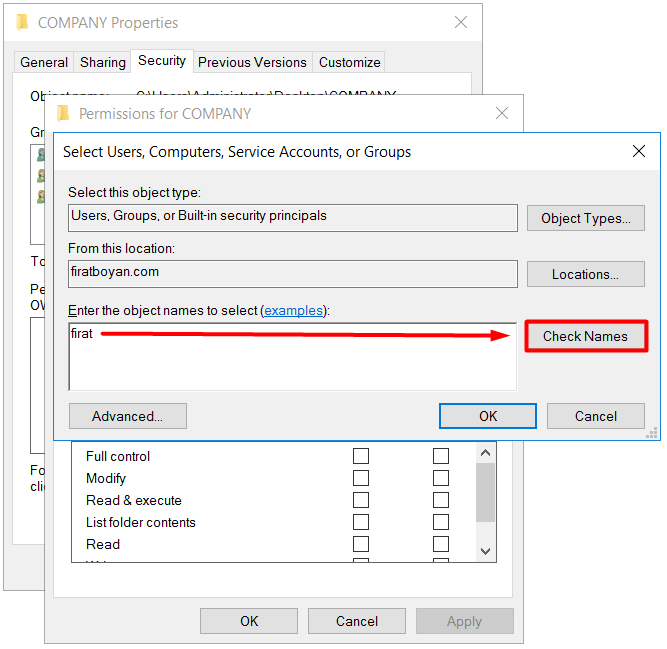

13- For Fırat Boyan, the user I want to add, I am typing the name of firat and clicking on the Check Names button. I am clicking on the OK button to add after completing the name.

14- After my user is added, the Read permission is assigned by default.

15- When I access the share through \\ Host Name or \\ IPAddress on the computer with the Host Name of PC01 with the user Fırat Boyan, I can now view the inside of the folder without having no issues.

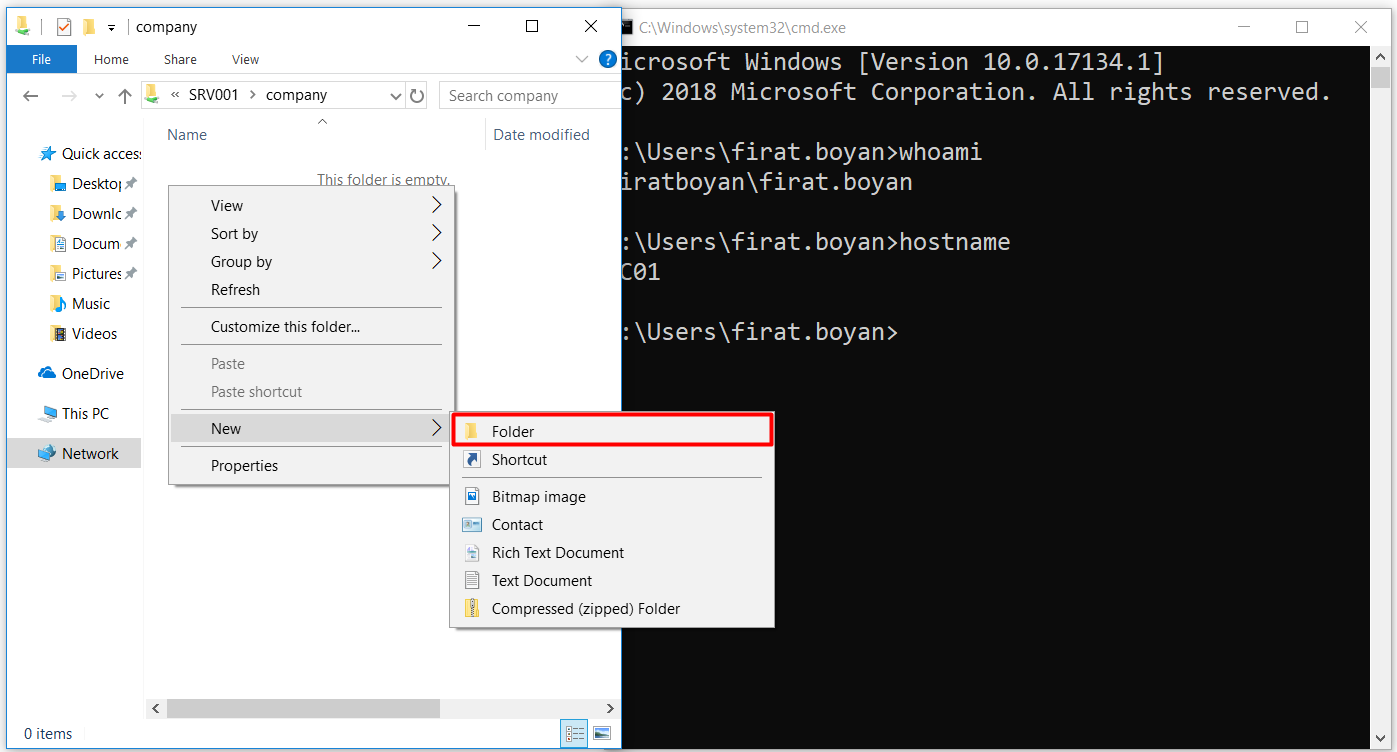

16- I am creating a New Folder in my share folder.

16.1- It is clearly seen that I cannot create a new folder although I have defined Full Control ALLOW permission for the user Fırat Boyan user.

The reason of that is both Sharing Permission and Security Permission in the shared folder accessed over the network (network) is actually the comparison of the permissions on both sides.

At this point, as the most restrictive permissions are defined as Read on the Security Permission side, the most restrictive one will be applied even if Sharing Permission is Full Control ALLOW.

NOTE: That plays an important role since we are also subject to Security Permission (Security-NTFS Permission) when accessing Network (network) on a shared folder, but I will be dealing with it in more detail in my next essay with the title of Security & NTFS permissions (Security & NTFS Permissions).

Sample Scenario-2 (Continuation of Sample Scenario-1)

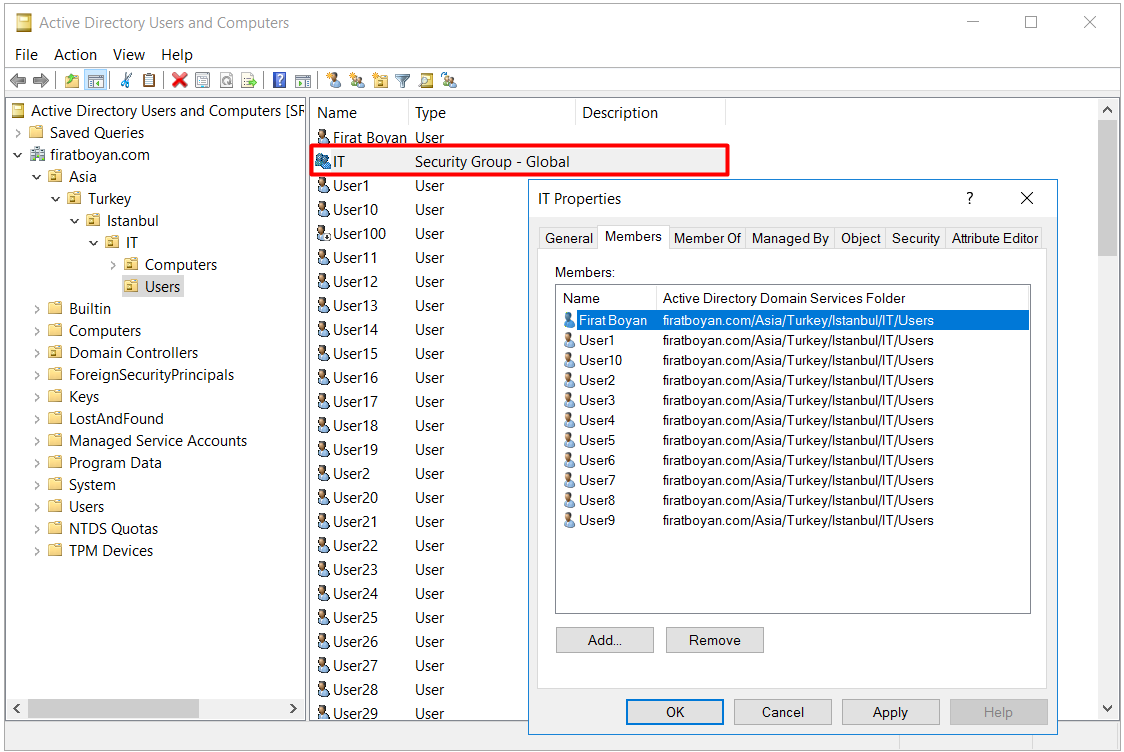

17- I am also including the user Fırat Boyan in the Security Group named IT, which I have created on Active Directory Users and Computers.

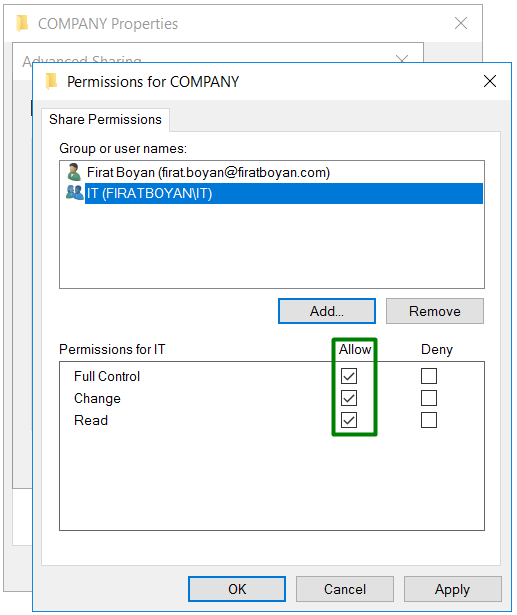

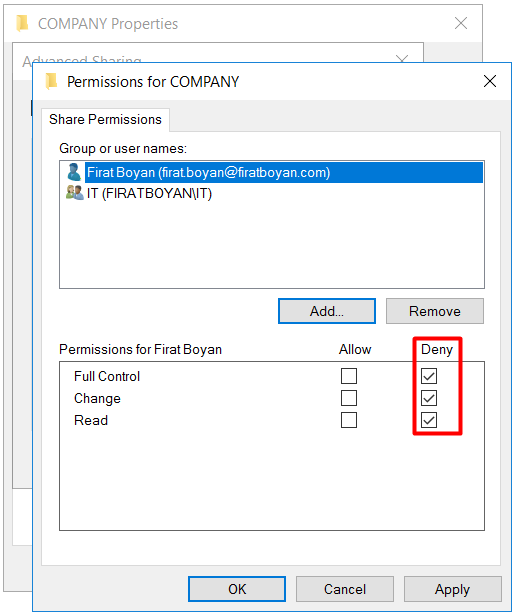

17.1- I am assigning Full Control ALLOW for Security Group named IT.

17.2- I am assigning Full Control DENY for the user Fırat Boyan this time.

17.3- I accessed the share on the computer with PC01 Host Name again through \\ Host Name or \\ IPAddress with the user Fırat Boyan, although my user has Full Control ALLOW permission on the Security Group named IT, I encountered the error stating that I did not have the necessary permission.

This is because;

Even if a user is defined from any group with ALLOW permission, DENY is always above ALLOW.

I am ending the first part of this essay series for Sharing Permissions, here.

I also recommend you to read my NTFS (Security Permissions) and Sharing Permissions Part-2 essay in Windows Server 2019, which is the second part of my essay series.

I hope it benefits …

You may submit your any kind of opinion and suggestion and ask anything you wonder by using the below comment form.

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

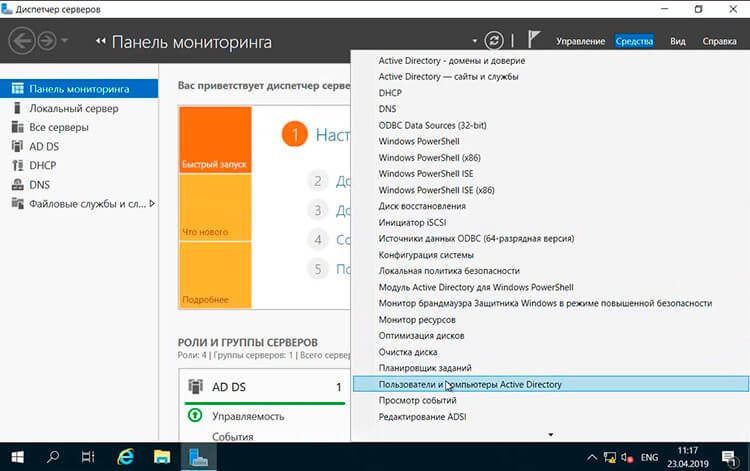

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

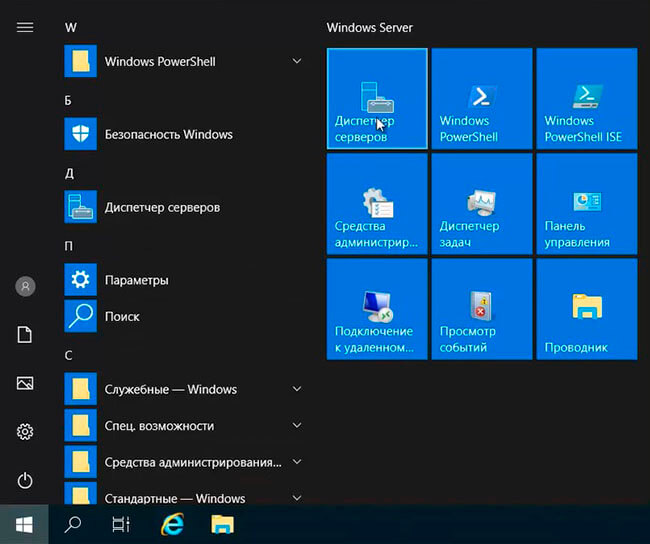

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

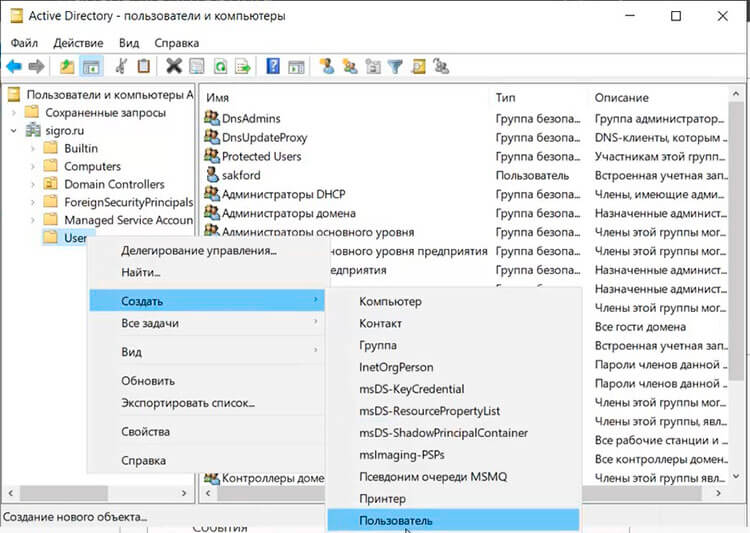

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

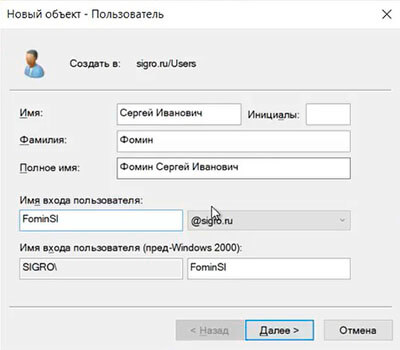

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

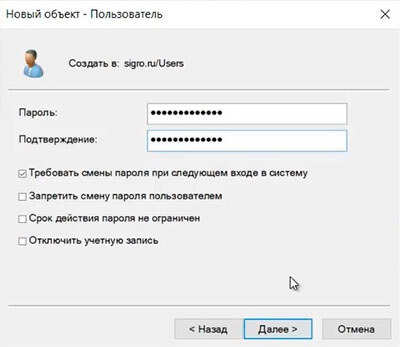

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

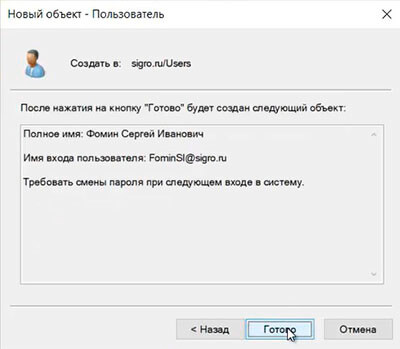

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

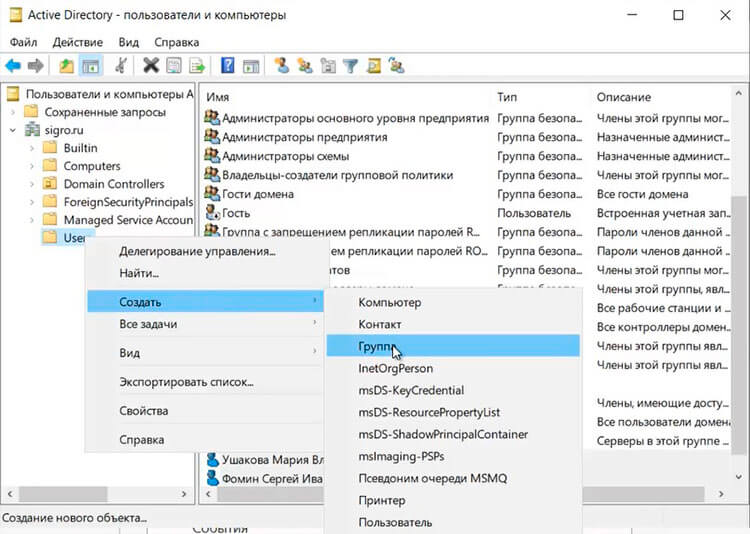

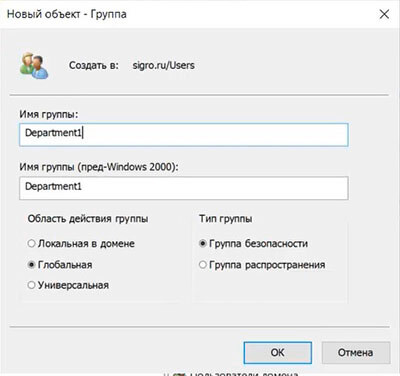

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

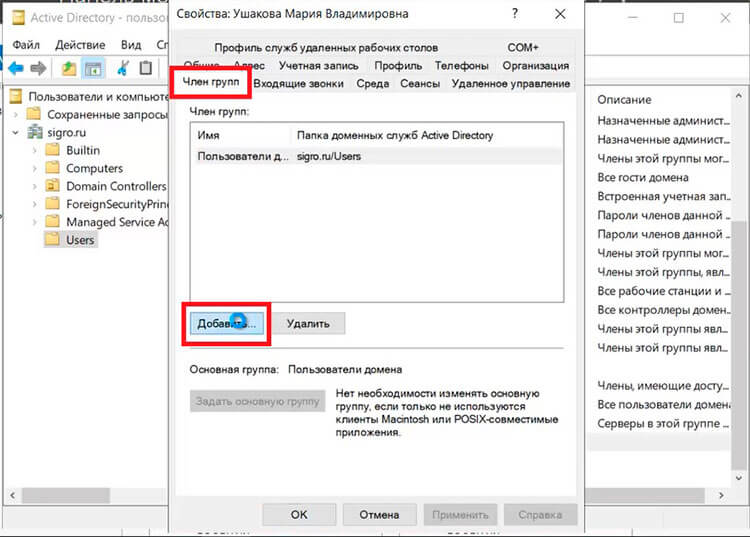

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

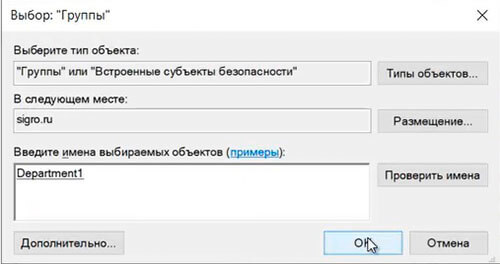

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

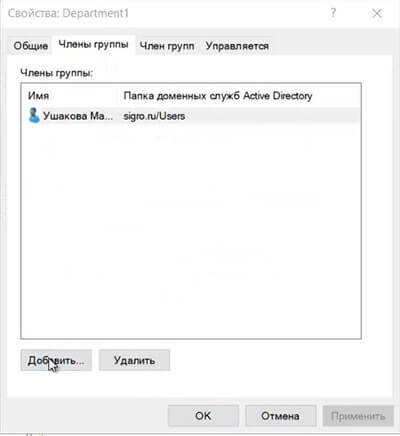

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

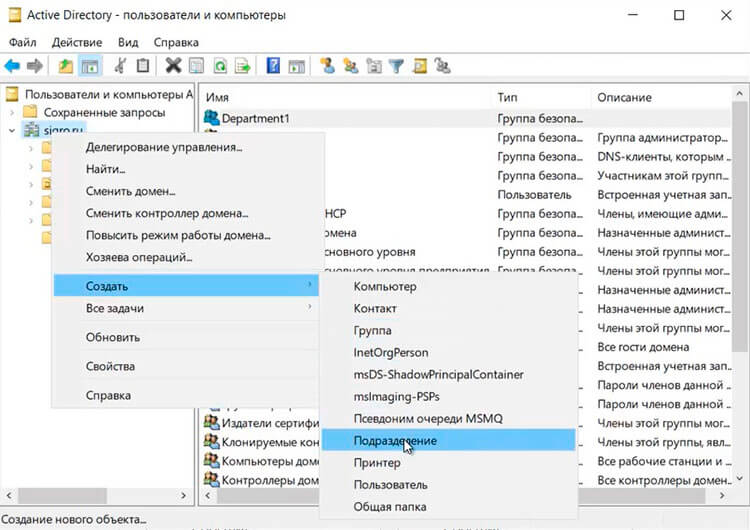

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

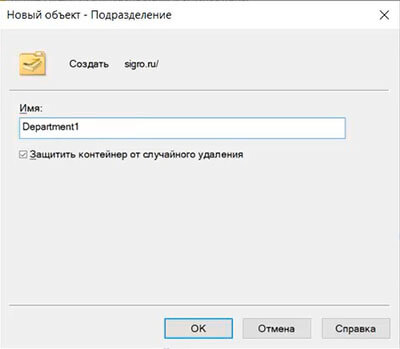

2. Задаём имя подразделения, далее «ОК«.

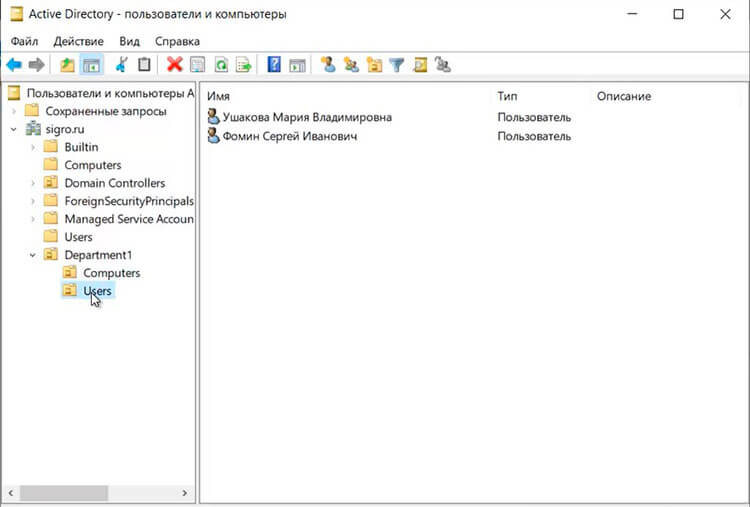

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

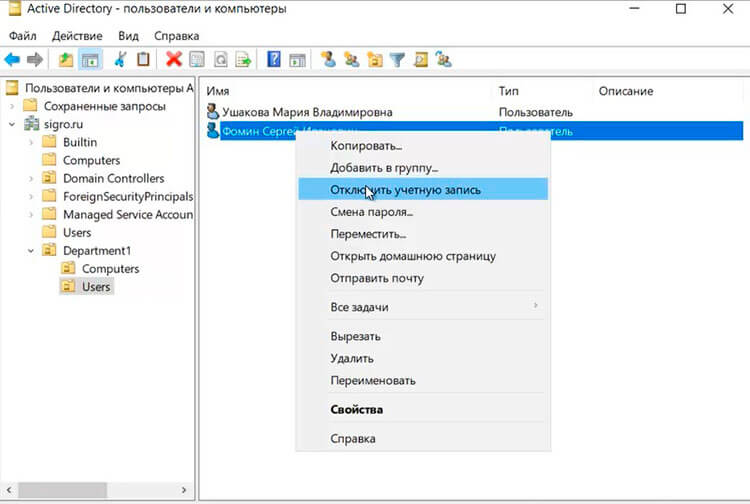

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

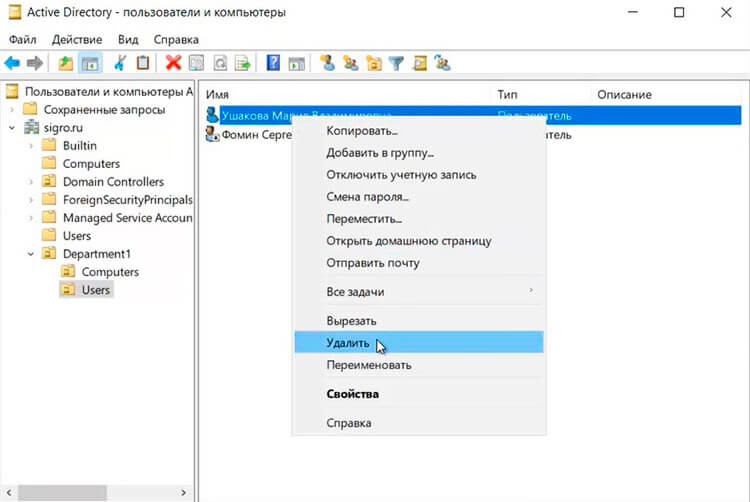

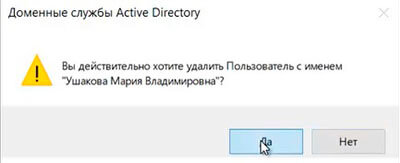

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

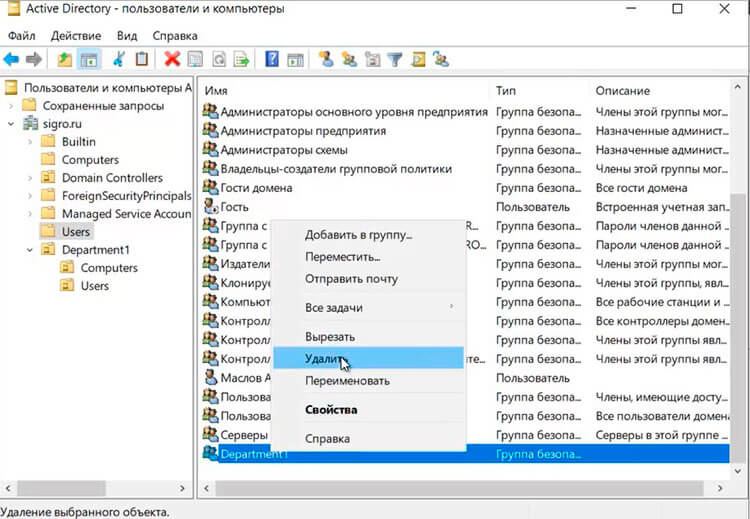

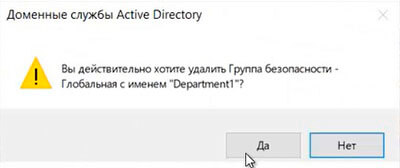

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

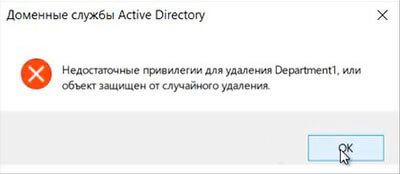

Удаление подразделения

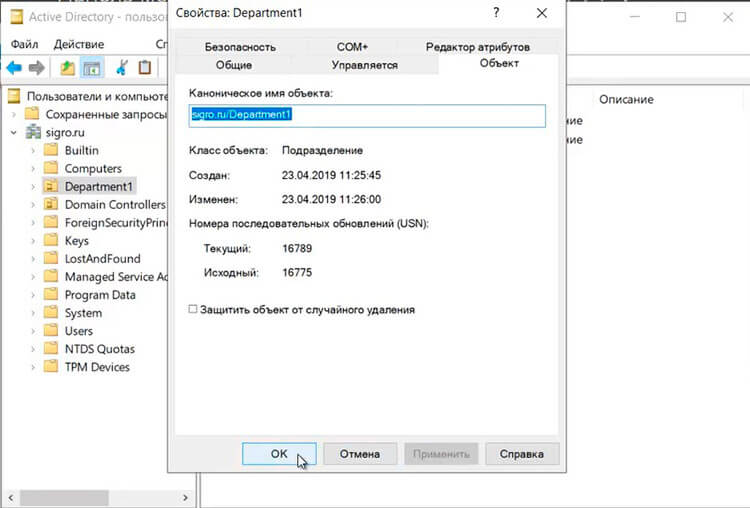

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

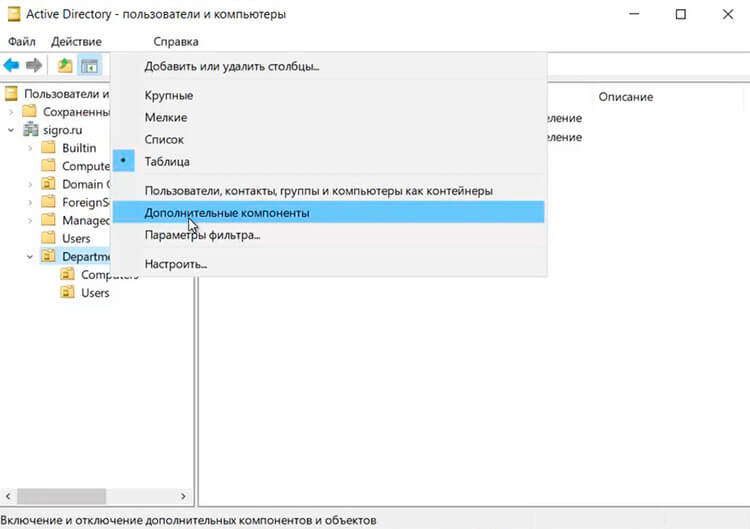

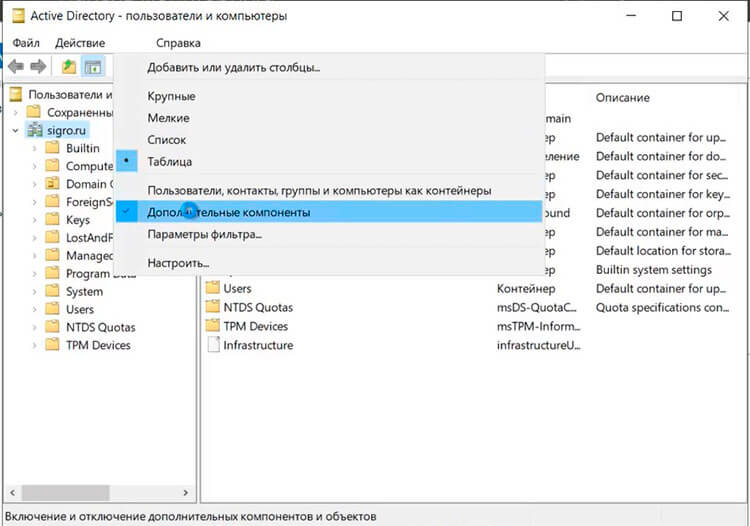

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

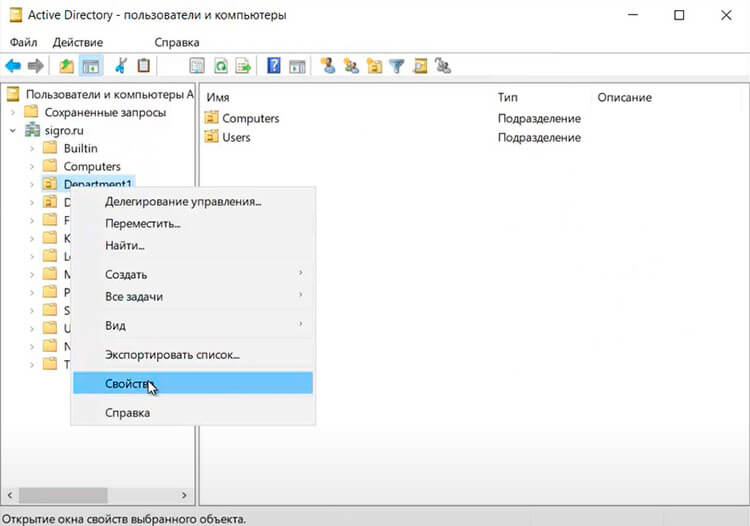

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

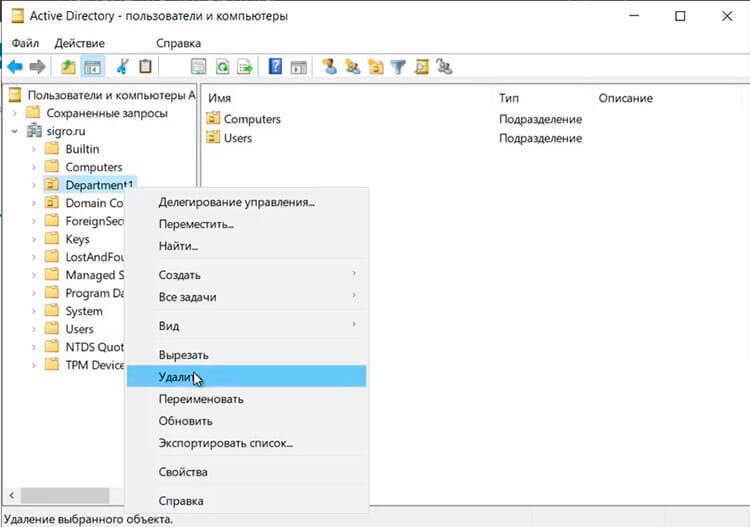

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

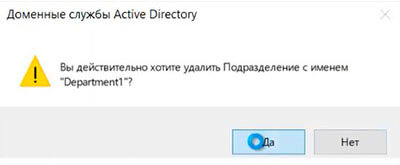

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

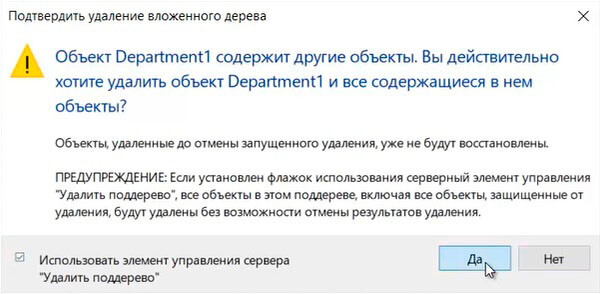

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Продолжаем настраивать сервер на Windows. Базовую настройку мы сделали в первой части, пришло теперь время добавить пользователей. Какой же домен без юзера )))

Конечно самым Первым и главным будет у нас Администратор Домена. Поехали.

Администраторы домена (Domain Admins) – находится в контейнере Users каждого домена. Эта группа входит в группу Администраторы своего домена. Поэтому она наследует все полномочия группы Администраторы. Кроме того, она по умолчанию входит в локальную группу Администраторы каждого рядового компьютера домена, в результате чего администраторы домена получают в свое распоряжение все компьютеры домена.

Заходим в Средства и выбираем Пользователи и компьютеры AD. Заходим в папку Users и создаем нового пользователя. Есть практика важных пользователей создавать именно в этой папке.

Выбираем нашего пользователя и добавляем его в группу Администратор Домена :

Подразделения и Группы.

Что бы не создавать путаницу и беспорядок в AD, застраховаться от случайного удаления пользователей мы можем создать Подразделение. И в него уже добавлять пользователей и группы.

Группы.

Группы в AD самый важный инструмент. Группы мы можем добавлять в групповые политики и правила домена. Наследовать свойства от других групп, разделять сетевой доступ к ресурсам и т.д.

Создаются группы так же как и подразделения.

Область действия группы определяет диапазон, в котором применяется группа внутри домена. Помимо того, что группы могут содержать пользователей и компьютеры, они могут быть членами других групп.

- Локальная в домене. Группы с областью локальные группы в домене предназначены для управления разрешениями доступа к ресурсам и функционируют в том случае, если домен работает на функциональном уровне не ниже Windows 2000. В том случае, если домен работает на уровне Windows NT или в смешанном уровне, то эти группы будут использоваться лишь как локальные группы.

- Глобальная группа может содержать пользователей, компьютеры и другие глобальные группы только из одного домена. Несмотря на это, глобальные группы могут быть членами любых универсальных и локальных групп как в своем домене, так и доверяющем домене.

- Универсальная группа. Универсальные группы целесообразно задействовать только в лесах, состоящих из множества доменов для их объединения. Эти группы позволяют управлять ресурсами, распределенными на нескольких доменах, поэтому универсальные группы считаются самыми гибкими. Универсальные группы определяются в одном домене, но реплицируются в глобальный каталог.

Типы групп.

Группы безопасности относятся к принципалам безопасности с SID-идентификаторами. В связи с этим данный тип группы считается самым распространенным и группы такого типа можно использовать для управления безопасностью и назначения разрешений доступа к сетевым ресурсам в списках ACL. В общем, группу безопасности стоит использовать в том случае, если они будут использоваться для управления безопасностью.

Группа распространения изначально используется приложениями электронной почты, и она не может быть принципалом безопасности. Другими словами, этот тип группы не является субъектом безопасности. Так как эту группу нельзя использовать для назначения доступа к ресурсам, она чаще всего используется при установке Microsoft Exchange Server в том случае, когда пользователей необходимо объединить в группу с целью отправки электронной почты сразу всей группе.

Теперь добавляем члена группы. Им может быть как пользователь, так и компьютер.

Кликаем два раза на группу — Члены группы — Добавить

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователейгруппы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \10.15.73.38 так же можно вводить адрес сервера \domain.site.ru или по имени сервера \file-server

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

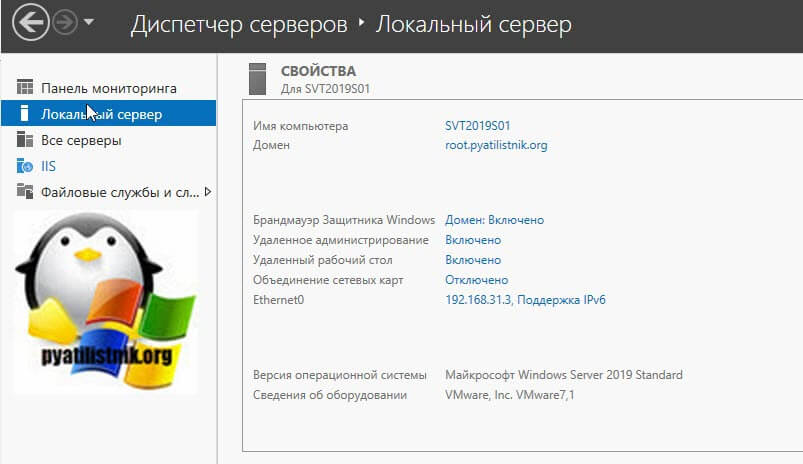

Обновлено 20.12.2018

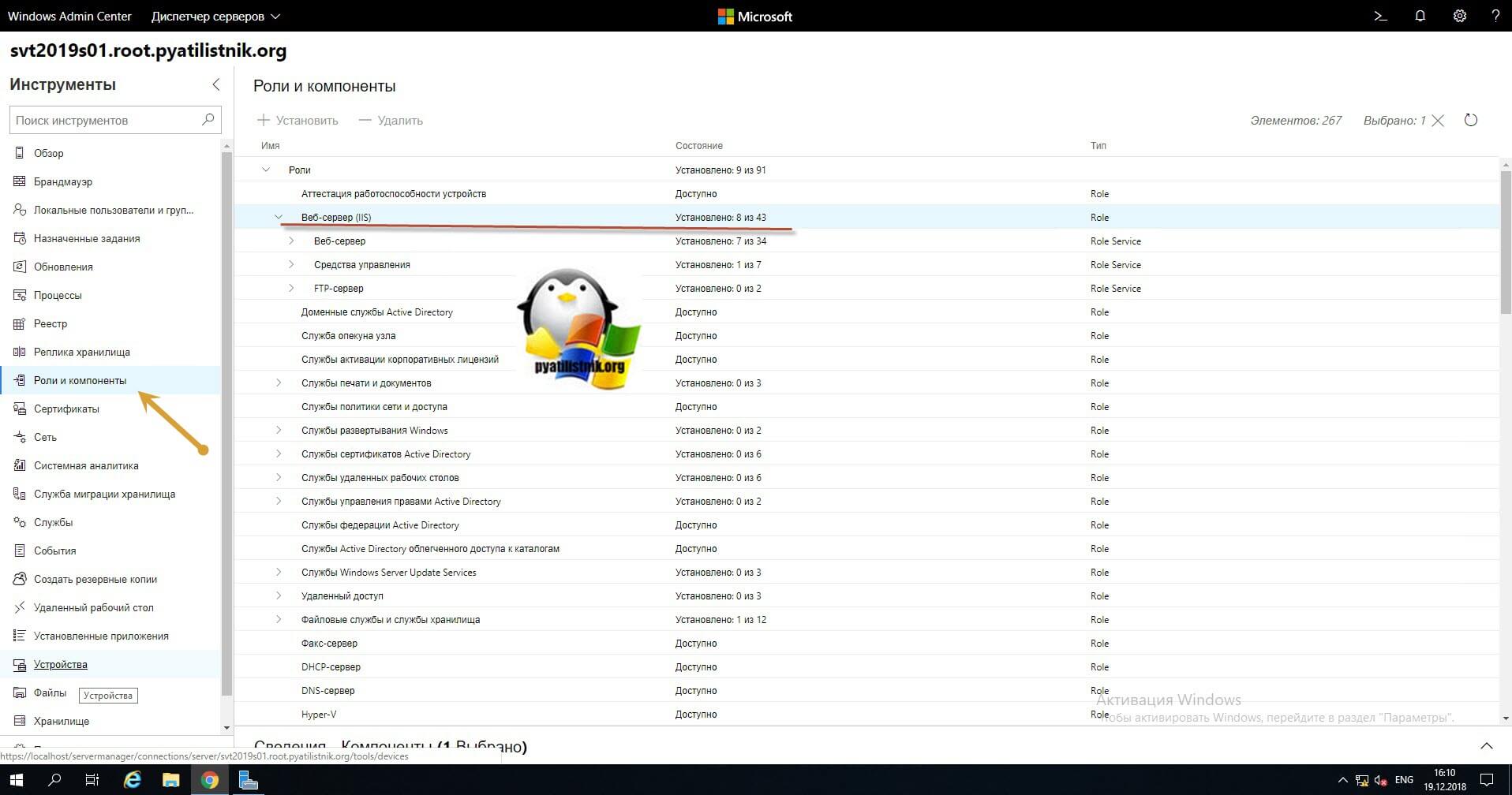

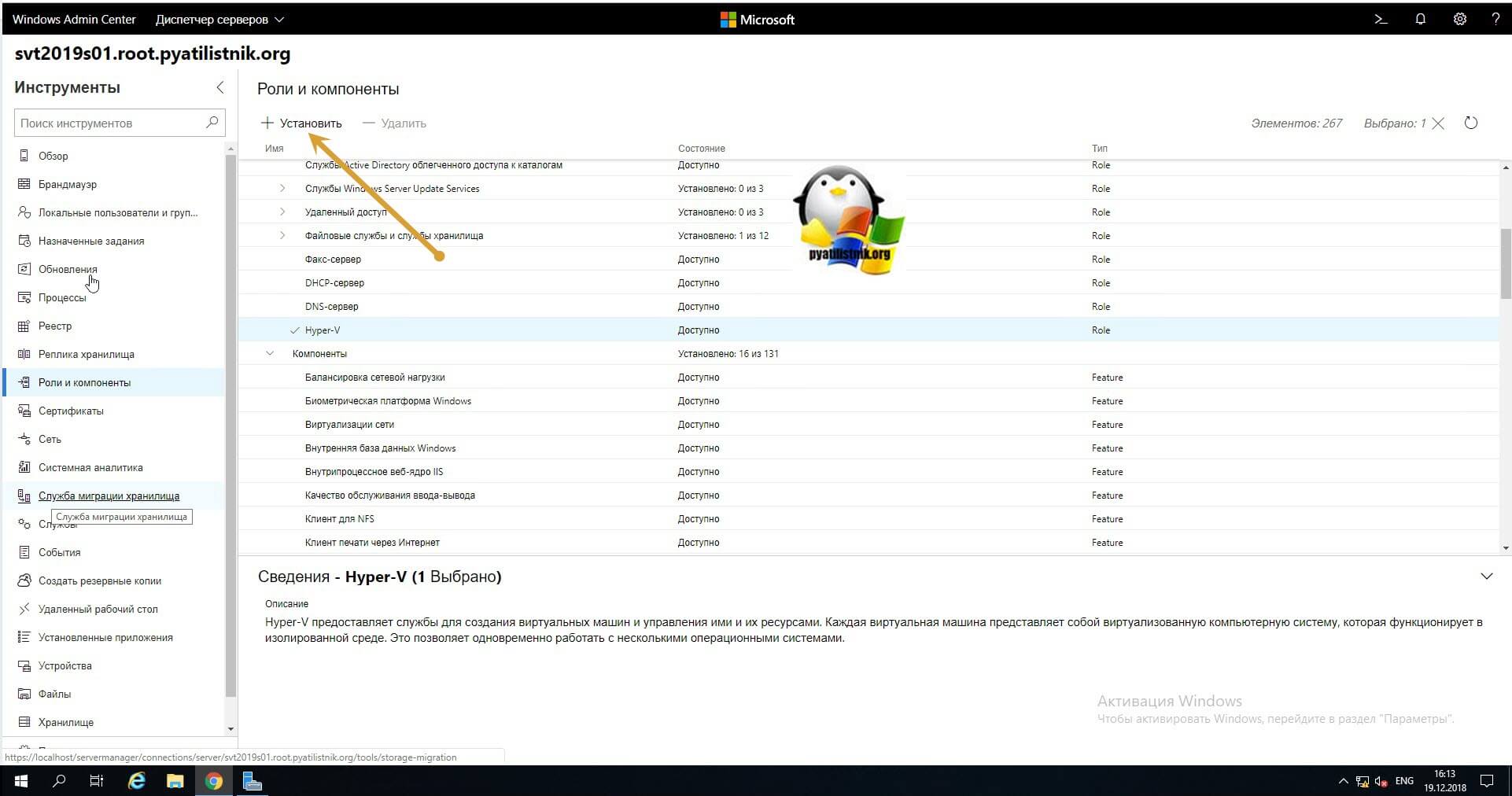

Добрый день! Уважаемые читатели и гости компьютерного блога Pyatilistnik.org. В прошлый раз мы с вами разобрали примеры использования Robocopy, что означает, что тему мы изучили и можем двигаться дальше. В сегодняшней заметке я бы хотел вам рассказать, как производится установка ролей и компонентов в операционной системе Windows Server 2019. Мы рассмотрим, как классические методы, так и новомодные, давайте приступать.

Что такое роли и компоненты

Вот согласитесь, что просто голая операционная система, какой бы она не была хорошей никому не нужна, ее основной функцией является создание каркаса для установки расширений и программ. Когда мы с вами установили Windows Server 2019, и произвели начальную ее настройку, мы можем делать из пустой ОС, сервер с сервисами. Встроенными сервисами, которые могут работать на 2019 сервере, являются роли и компоненты.

Роль — Серверной ролью называют, программную реализацию, крупного сервиса в Windows Server 2019, всего их в системе 20 штук. Еще ее можно назвать совокупностью компонентов, объединенных по одному признаку, например, роль IIS, которая состоит из огромного количества маленьких компонентов.

Компонент — по сути это мини роль, простой сервис, например, установка NET.Framework 3.5 или Telnet клиент.

Методы установки ролей в серверной ОС

Существует как минимум три метода позволяющие вам инсталлировать роли и компоненты в Windows Server 2019:

- Классический метод, через «Диспетчер серверов», так сказать графический

- Куда же без PowerShell, в данной оболочке сейчас можно почти все, установку ролей можно было осуществлять еще с Windows Server 2008 R.

- Ну и новомодный метод с использованием инструментария Windows Admin Center

Каждый из этих методов мы с вами подробнейшим образом рассмотрим.

Установка ролей классическим методом

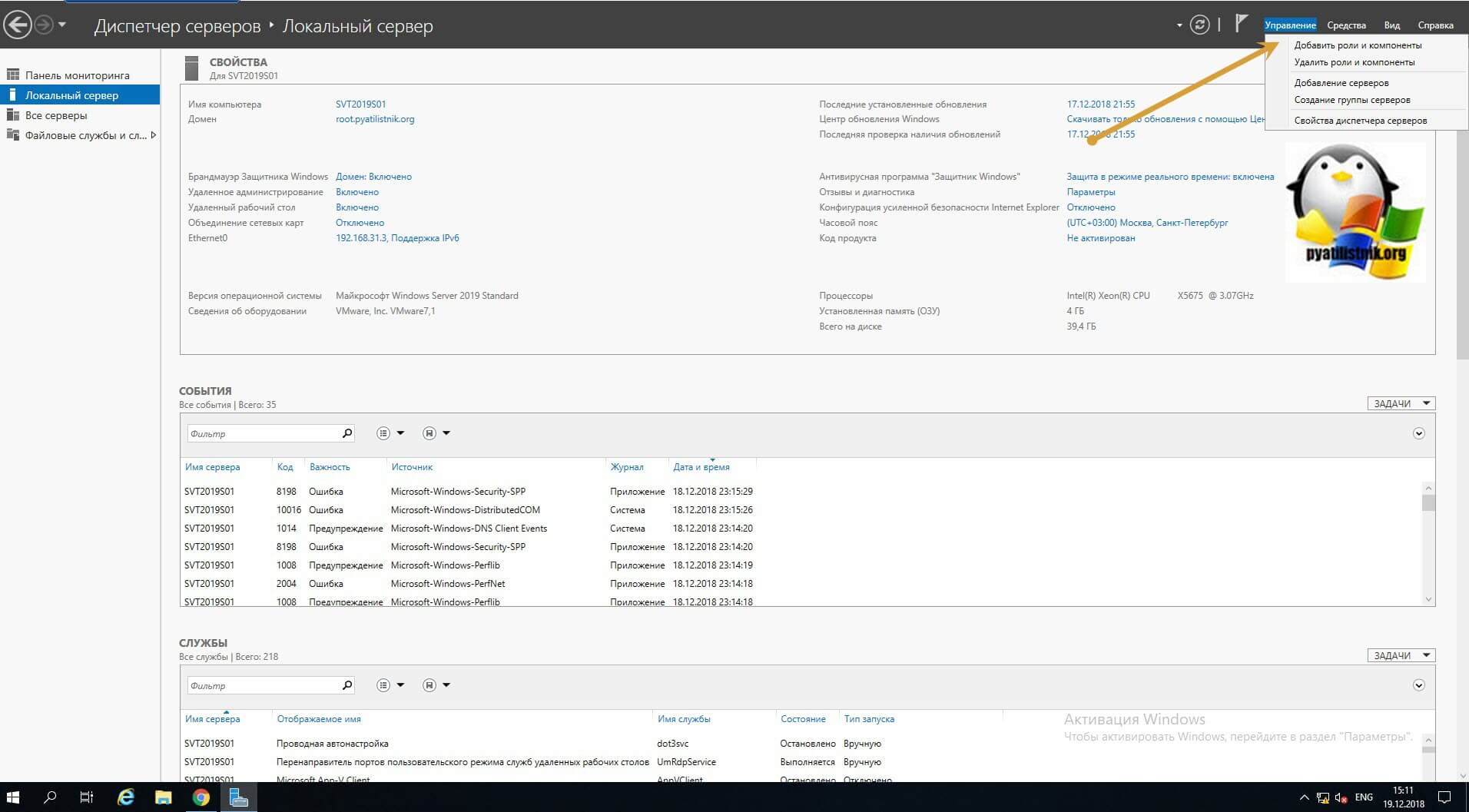

Откройте диспетчер серверов. в правом верхнем углу есть кнопка «Управление», с ее помощью вы легко сможете установить любую серверную роль или компонент в Windows Server 2019.

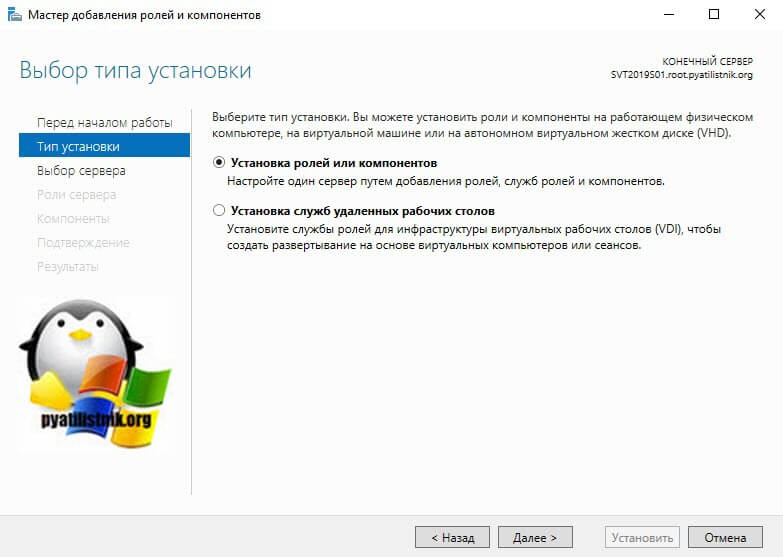

У вас откроется окно «Выбор типа установки», тут вы можете установить локально или VDI, оставляем первый пункт и жмем «далее».

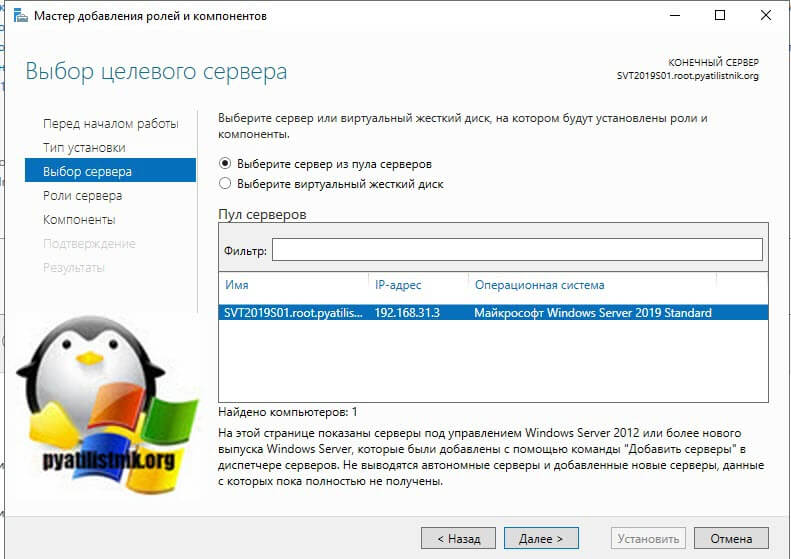

Следующим шагом будет выбор сервера для установки, это может быть локальный или удаленный, очень часты сценарии, когда например создают RDS-ферму, скажем так из 15 участников, и из одной установки в диспетчере серверов, производят инсталляцию роли сразу на все сервера, экономя время.

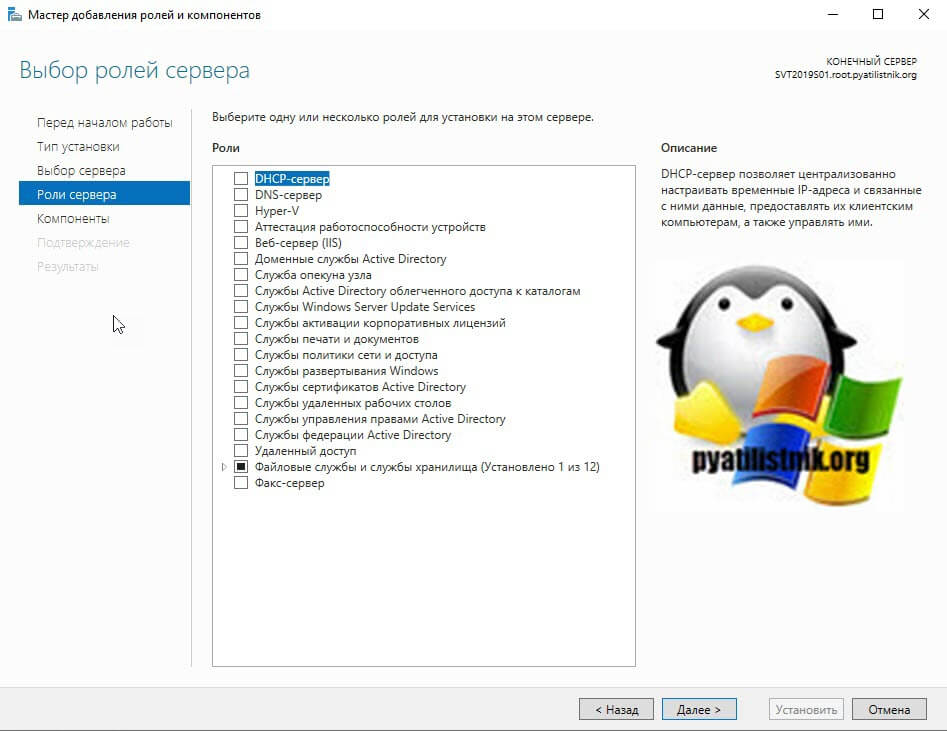

На следующем окне вы увидите доступные роли, которые можно устанавливать в Windows Server 2019, как я и говорил их тут 20:

- DHCP-сервер

- DNS-сервер — сервер разрешения имен

- Hyper-V — для виртуализации

- Аттестация работоспособности устройств

- Веб-сервер IIS — организация инфраструктуры веб-приложений

- Доменные службы Active Directory — создание домена на предприятии

- Служба опекуна узла — служба Guardian аттестация и защита ключей, для экранированных виртуальных машин

- Службы Active Directory облегченного доступа к каталогам

- Службы Windows Server Update Services (WSUS)

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа — NPS-сервер

- Службы развертывания Windows — WDS-сервер

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory — RMS-сервер

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

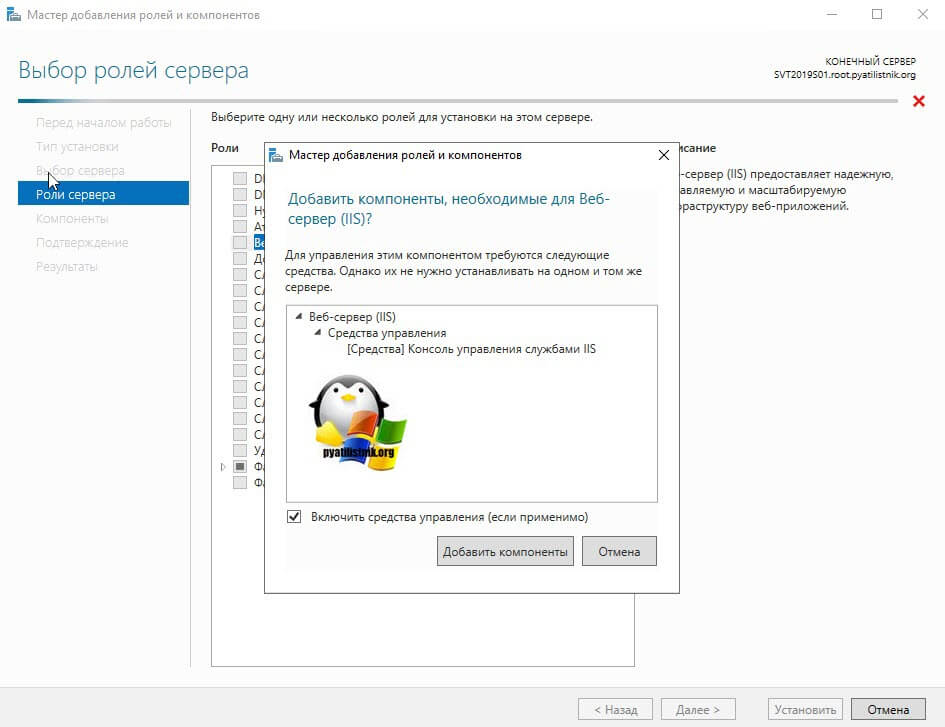

В своем примере я установлю роль «Веб-сервер IIS», выделяю его галкой. У вас появится дополнительное окно «добавить компоненты, необходимые для Веб-сервер (IIS)» и будет их список, нажимаем добавить и далее.

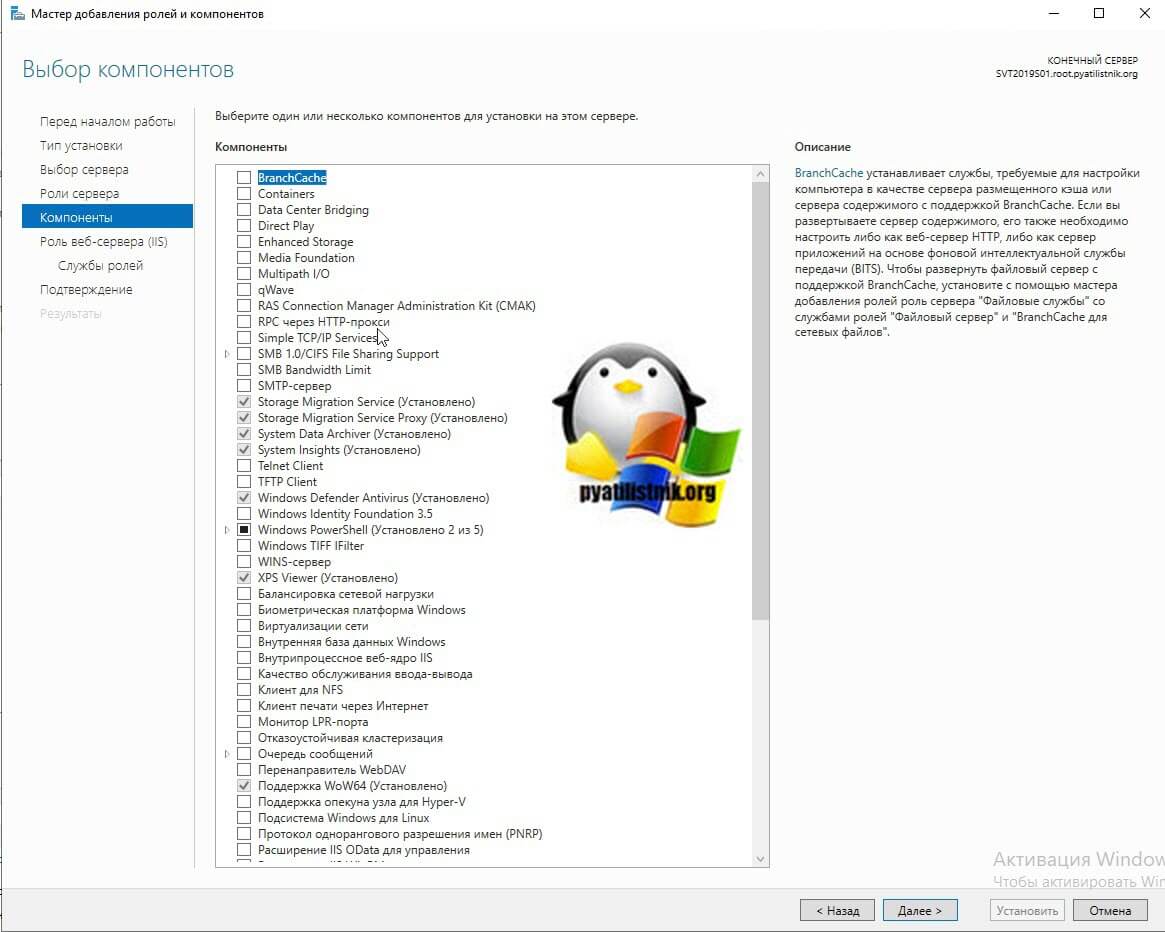

Далее будет окно с выбором компонентов, которые в большинстве случаев можно устанавливать совместно с ролями, но бывают моменты, когда они могут конфликтовать и их нужно разделять. Для примера я выделил Telnet Client и нажимаю далее.

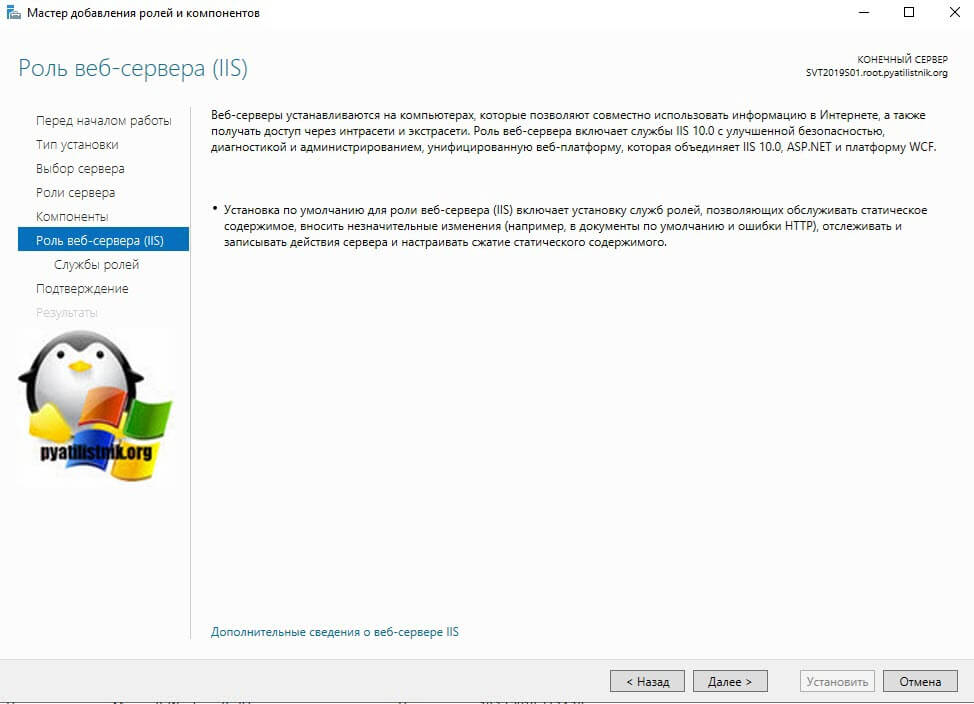

Далее вам приведут общую информацию, что будет поставлена IIS 10 с ASP.NET, идем дальше.

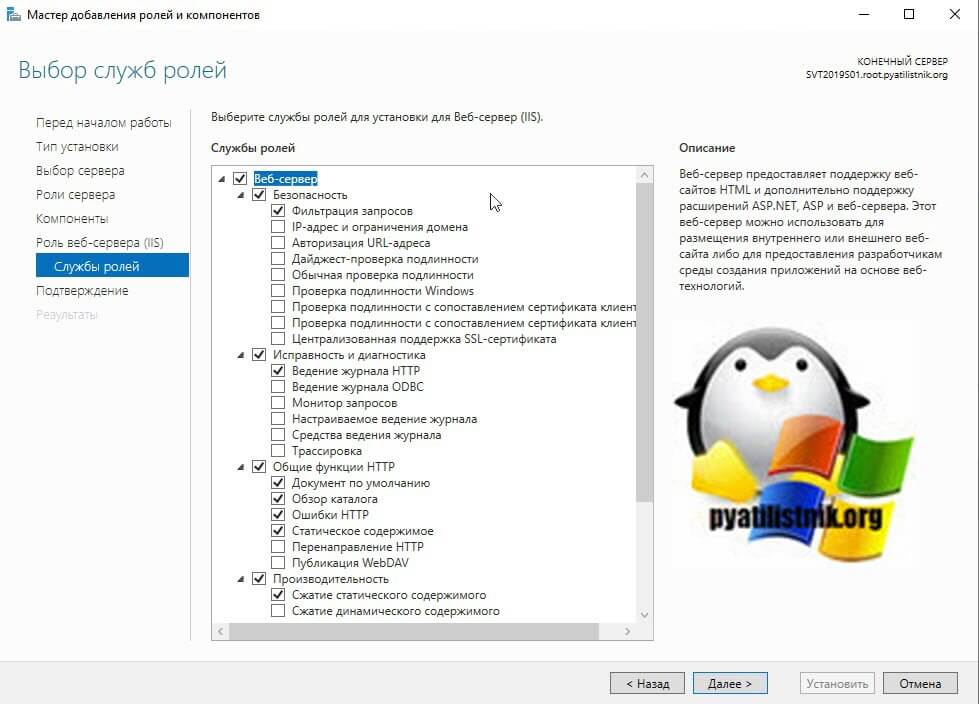

После этого вы можете, как в комбайне, добавить нужное количество дополнительных служб ролей, просто выставив соответствующие галки, я оставлю стандартно.

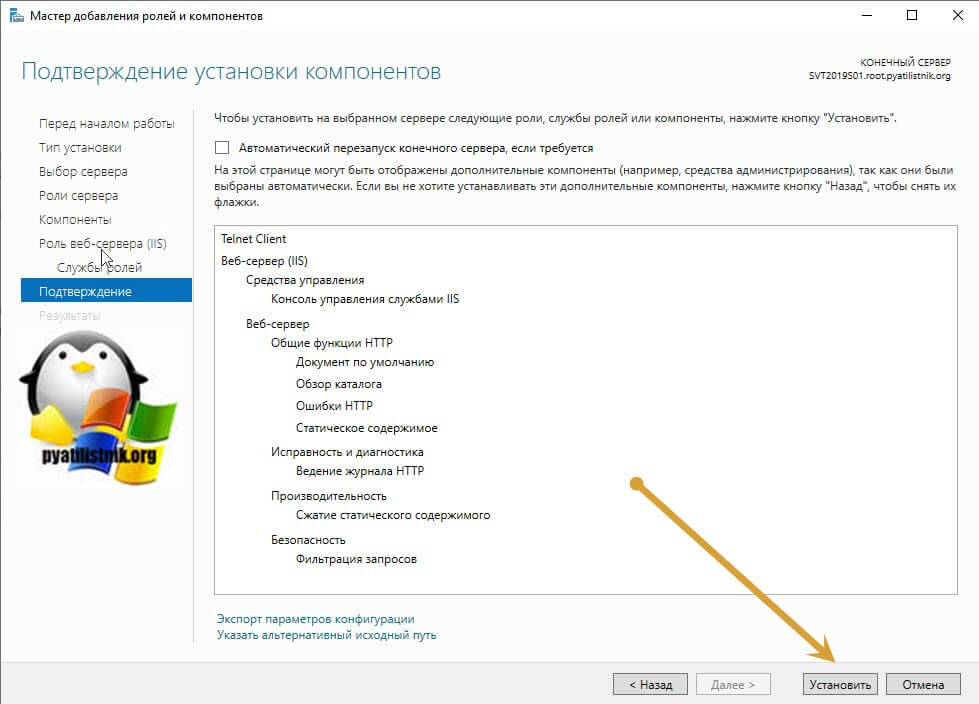

Последний этап попросит от вас просто нажать соответствующую кнопку «Установить».

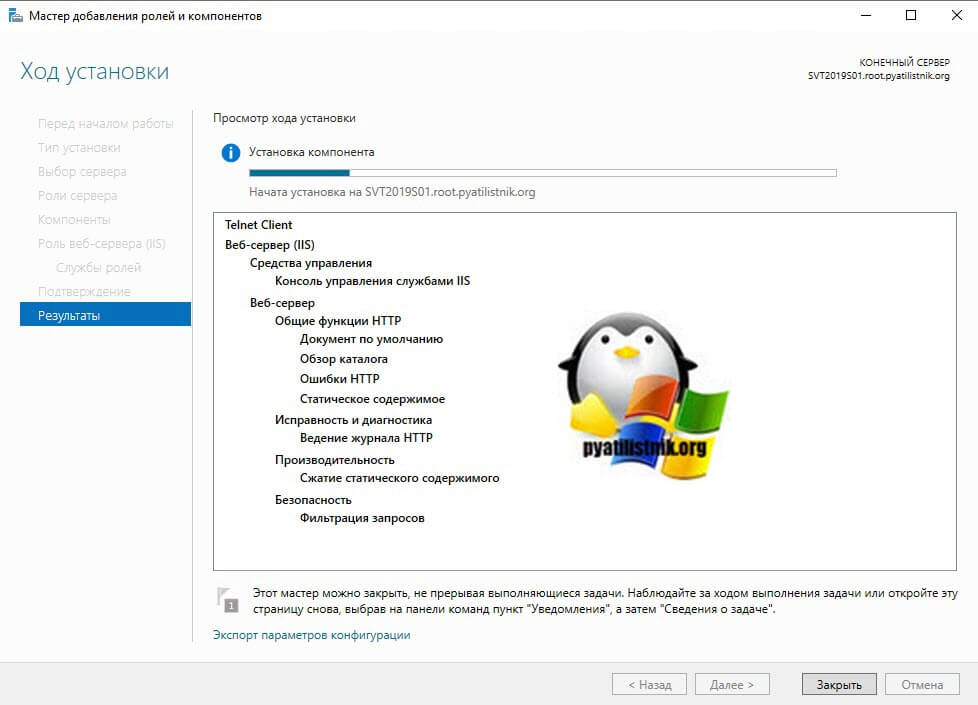

Начнется процесс установки роли

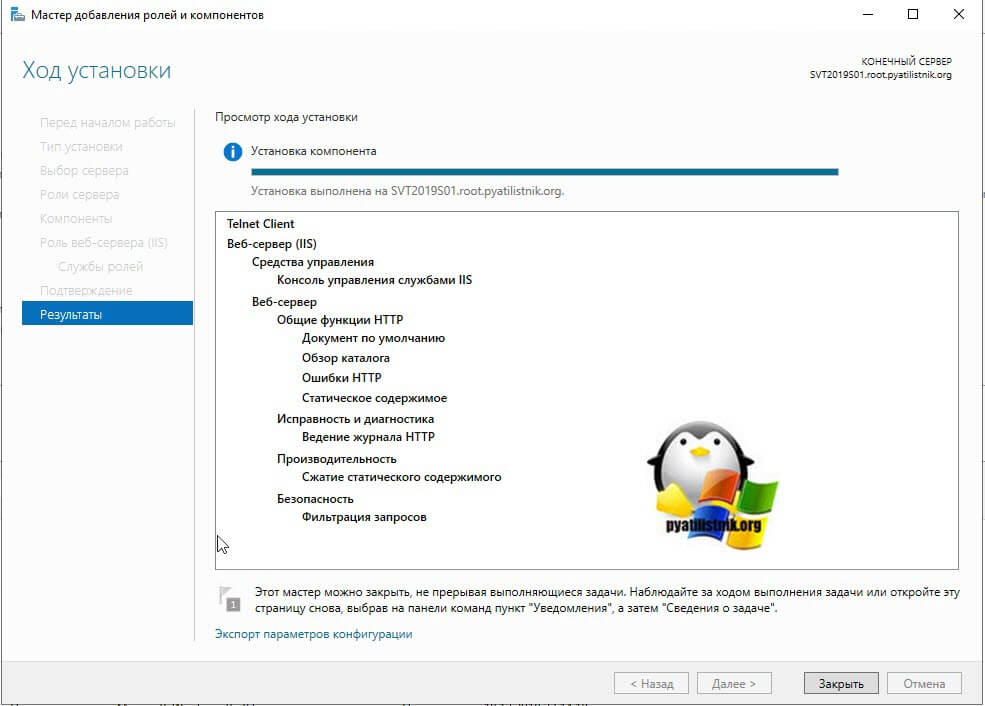

Установка роли успешно выполнена, можно закрывать окно.

Открыв диспетчер серверов, вы можете увидеть добавленную роль.

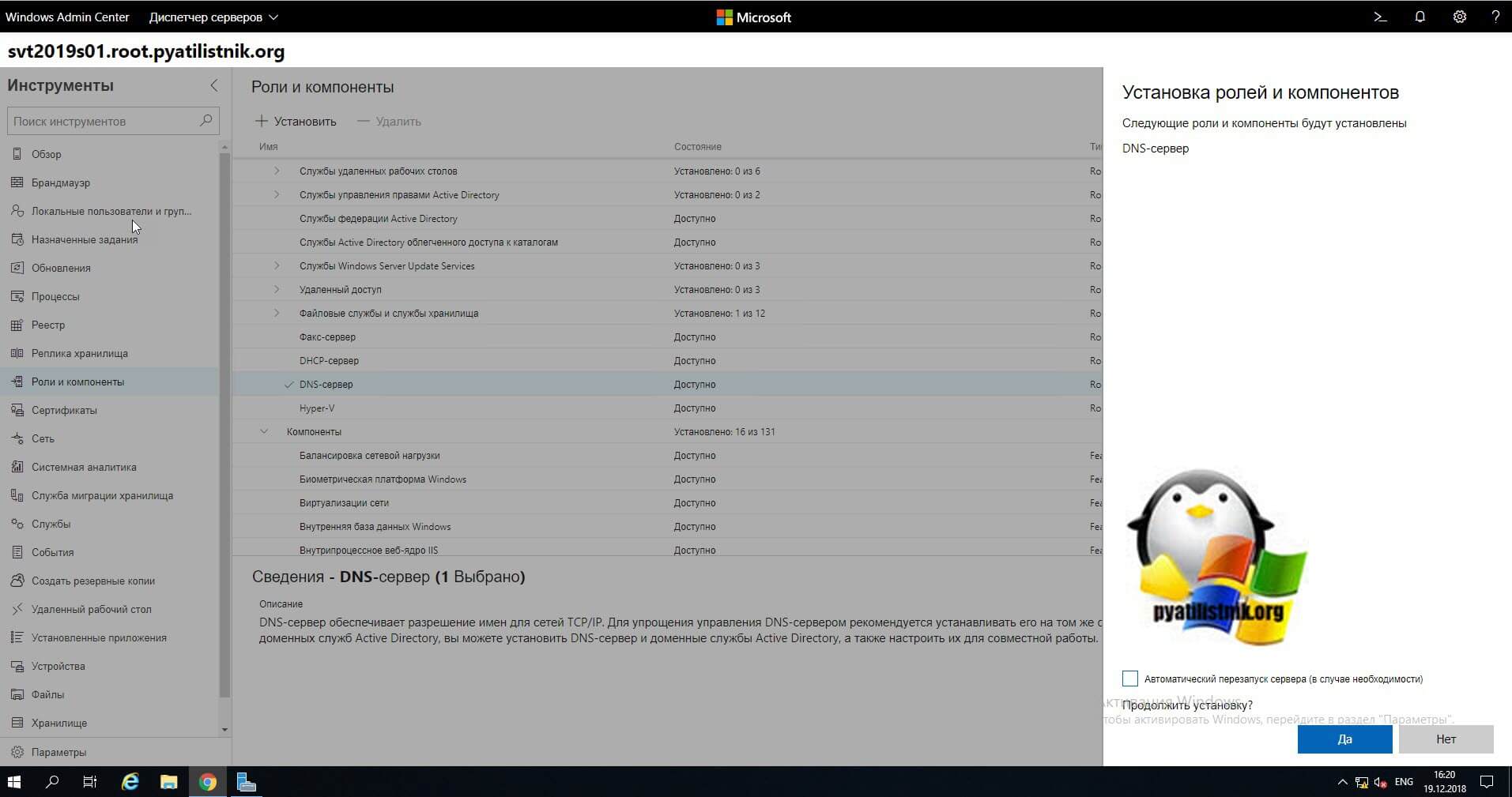

Установка роли через Windows Admin Center

О том, как устанавливать Windows Admin Center, я вам рассказывал. И там в экскурсии по возможностям я показал, что есть вкладка роли и компоненты. Вот так вот она выглядит, как видите тут сразу видно весь список. Я для примера выбрал первую установленную роль IIS, как видите у нее соответствующий статус и видно, сколько и каких компонентов установлено

В этом примере я установлю роль DNS. Выбираем соответствующую роль, ниже будет ее описание, и в самом верху нажимаем «Установить»

В правой стороне экрана у вас появится боковое окно, в котором вас попросят подтвердить установку роли или компонента через Windows Admin Center в Windows Server 2019.

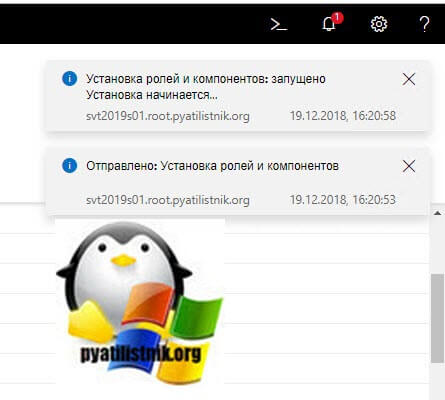

В правом углу у вас будут появляться уведомления, о текущем статусе задания.

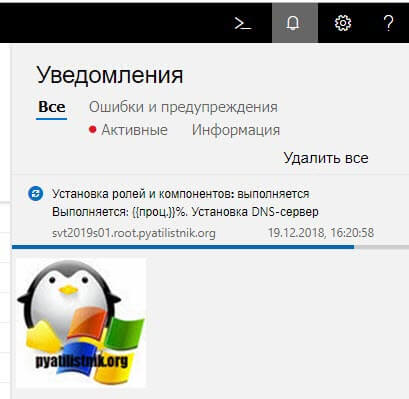

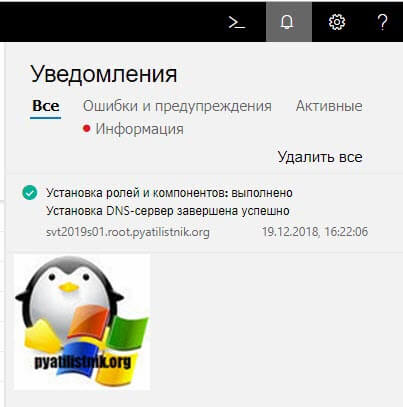

Если нажать на колокольчик, то вы увидите подробный прогресс бар установки роли.

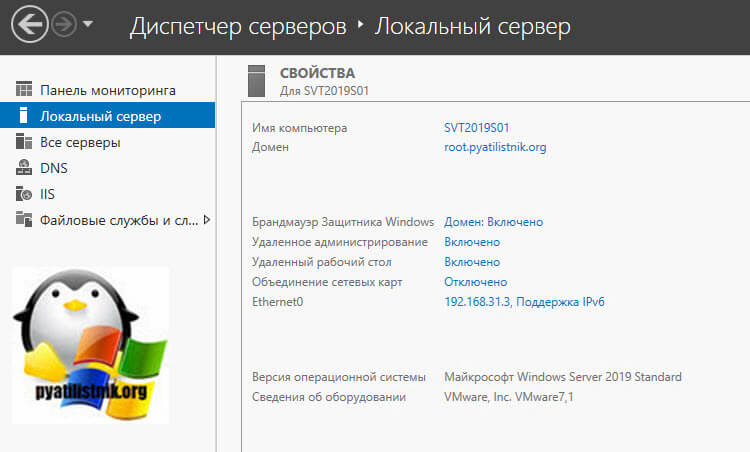

зайдя в диспетчер серверов, я вижу только, что установленную роль DNS, как видите из Windows Admin Center, все отлично выполняется.

Установка ролей и компонентов через PowerShell

Я уверен, что вы даже не сомневались, что с помощью PowerShell вы легко установите любой компонент или роль в Windows Server 2019, по сути, вы это уже видели, но в виде интерфейса Windows Admin Center. Тут нам на помощью придет командлет Install-WindowsFeature.

Подробнее про Install-WindowsFeature https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

Открываем PowerShell оболочку. И вводим команду:

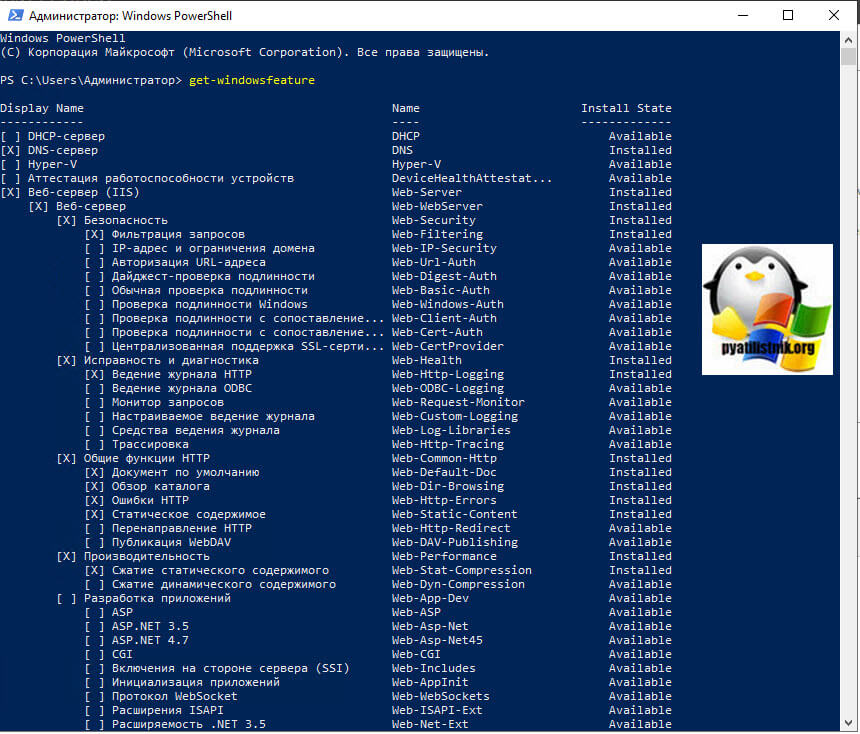

На выходе вы получите все роли и компоненты, доступные в системе, увидите их имена, а так же текущий статус установки.

При необходимости можно фильтровать вывод, например по имени, где есть слово net:

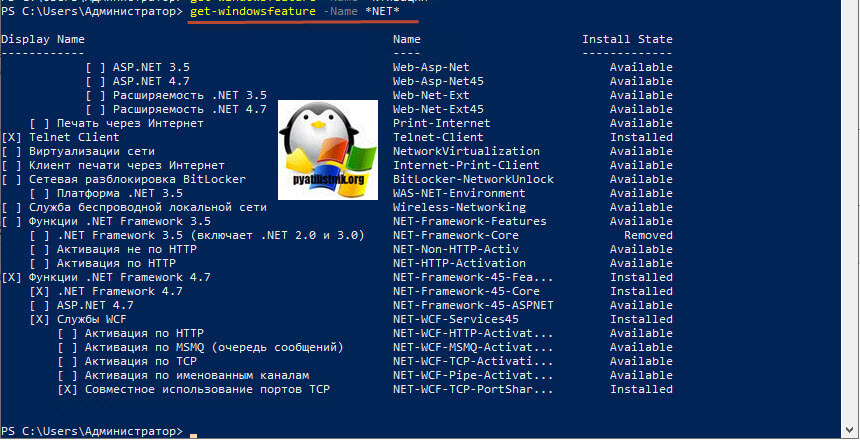

Get-WindowsFeature -Name *NET*

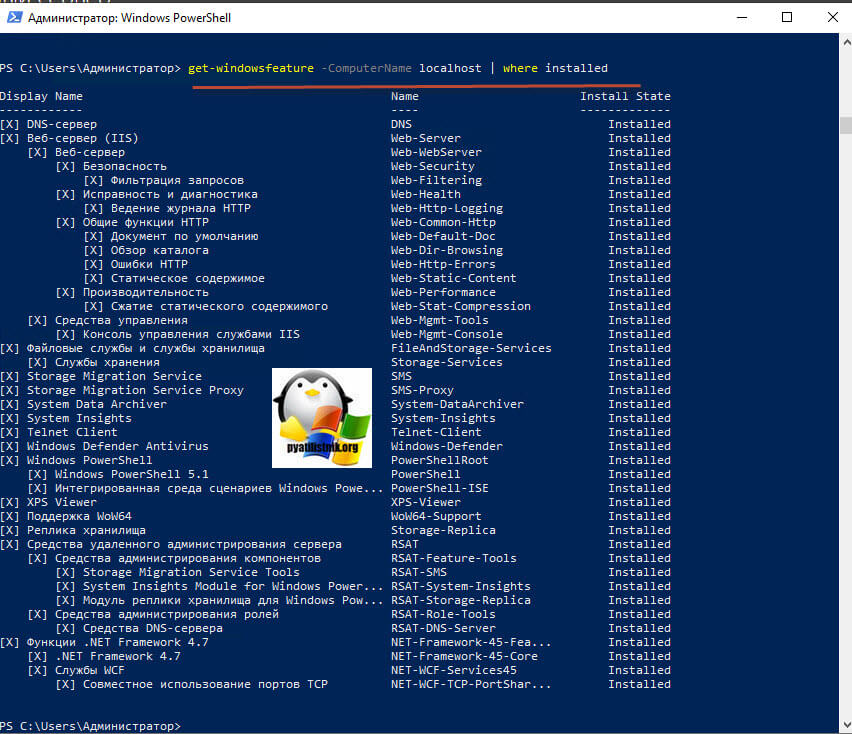

Или можно отфильтровать по статусам установки, например, вот вывод всех ролей и компонентов, что уже установлены в Windows Server 2019.

Get-WindowsFeature -ComputerName Server01 | Where Installed

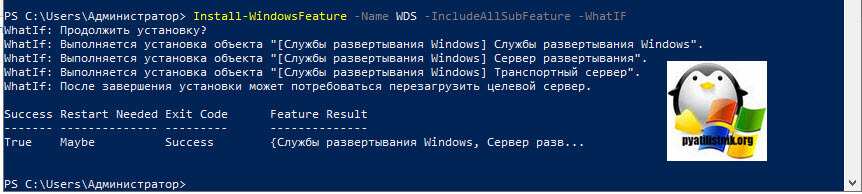

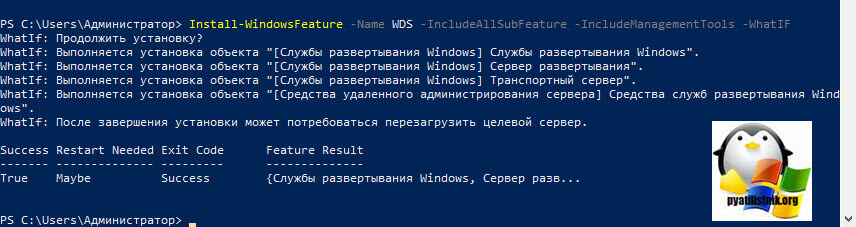

Предположим, что я хочу установить роль WDS-сервера, для этого я пишу команду, обратите внимание, что ключ -WhatIF, по сути покажет, что будет при установке, но саму роль не поставит, это делается для эмуляции, если все хорошо, то можно его убирать.

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -WhatIF

Если добавить ключ IncludeManagementTools, то еще будут установлены компоненты управления RSAT WDS.

—

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -IncludeManagementTools

Подробнее про командлет Install-WindowsFeature можно почитать вот тут https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

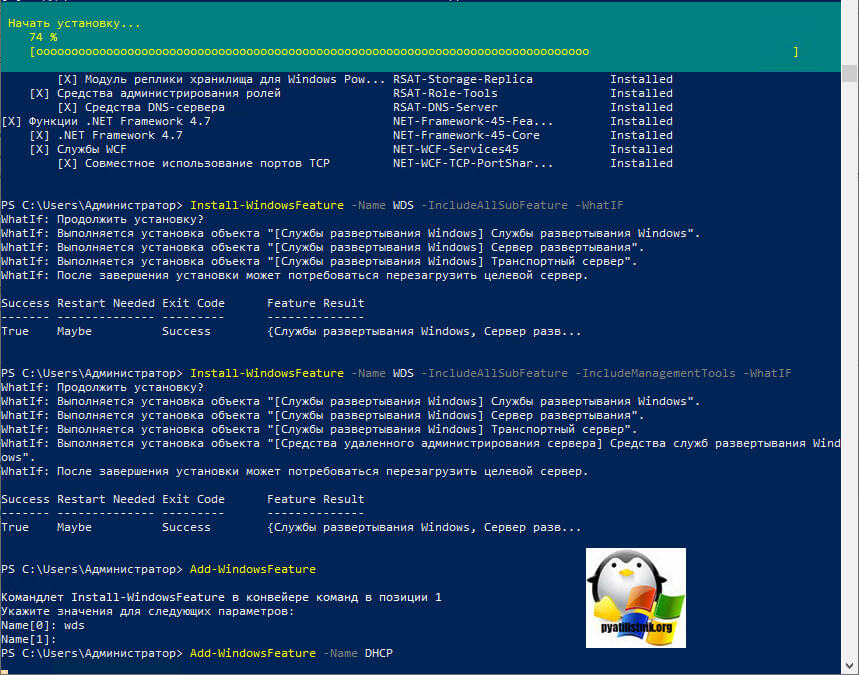

Еще можно добавить роли и компоненты ролей командлетом add-windowsfeature, например так:

add-windowsfeature -Name DHCP

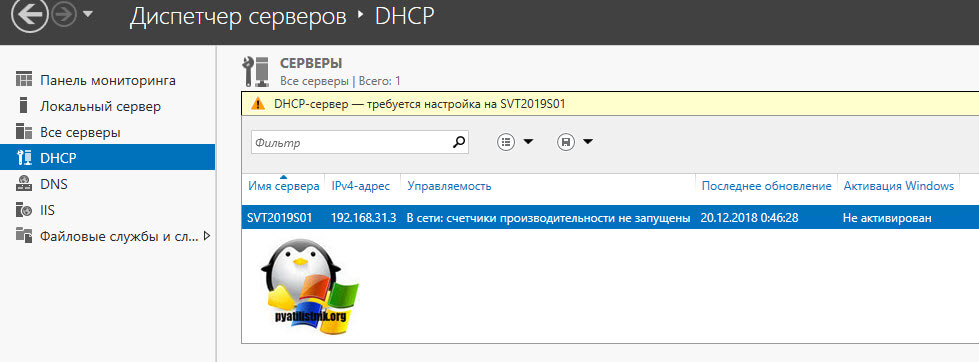

Вот процесс установки роли DHCP.

Открыв диспетчер серверов мы видим, что роль DHCP установлена.

На этом у меня все, мы разобрали три метода установки ролей и компонентов в Windows Server 2019, с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

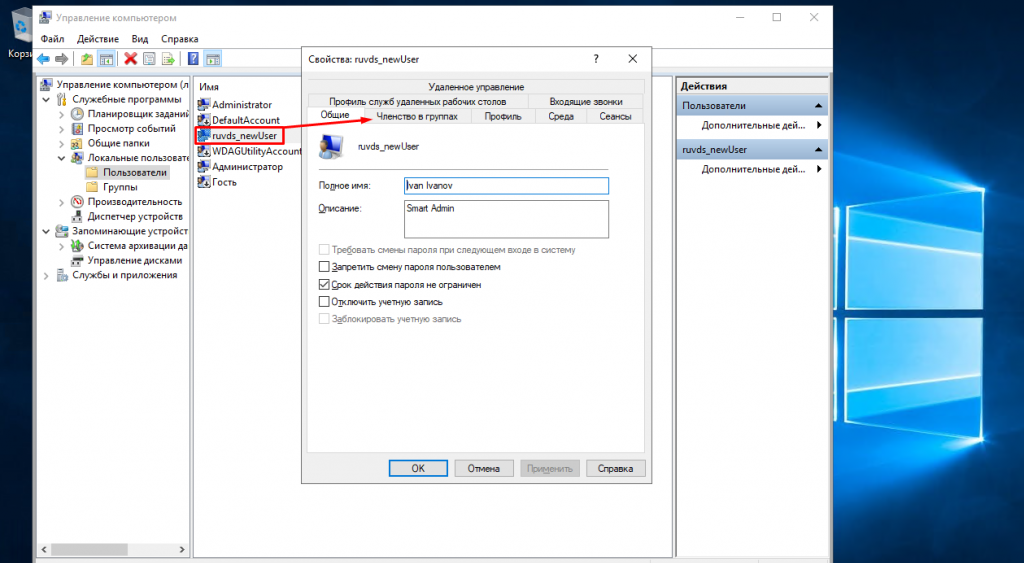

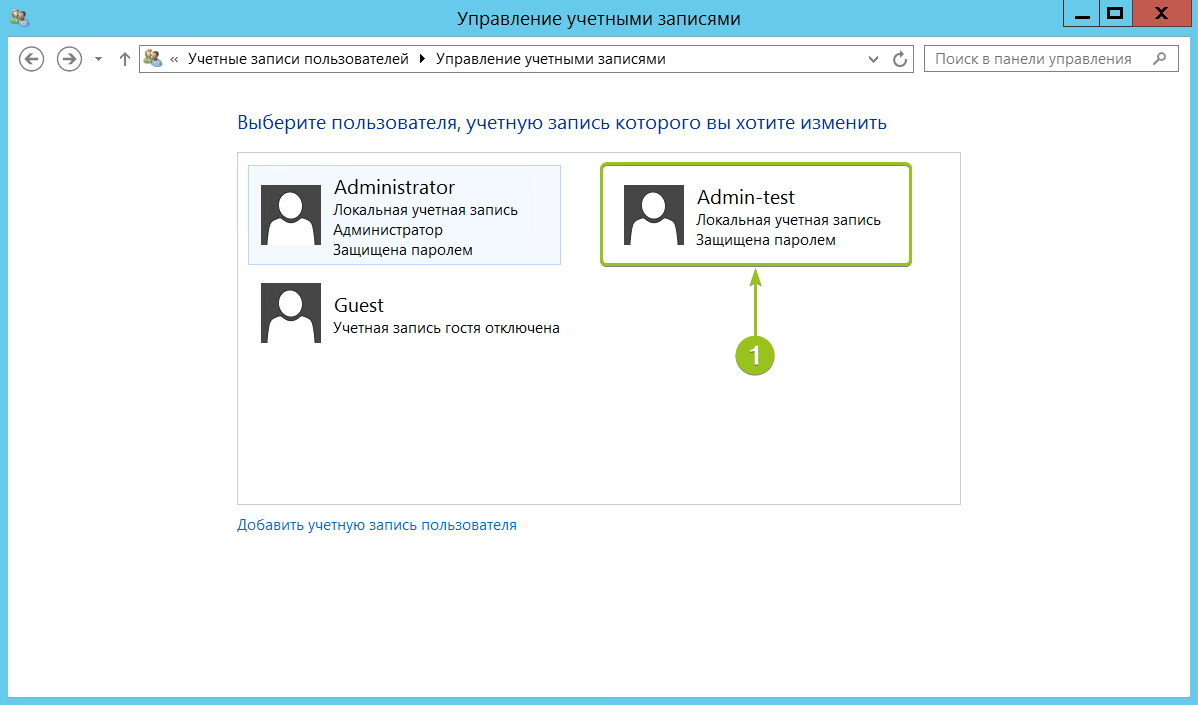

Если у Вас возникла необходимость работать на сервере вдвоем(или сколь угодно больше человек) одновременно, то не обойтись без создания новых локальных пользователей. Данное руководство как раз призвано помочь с этой задачей.

Наглядные примеры будут показаны на основе Windows Server 2019, но добавление пользователя происходит аналогичным образом на остальных версиях ОС, которые представлены у нас.

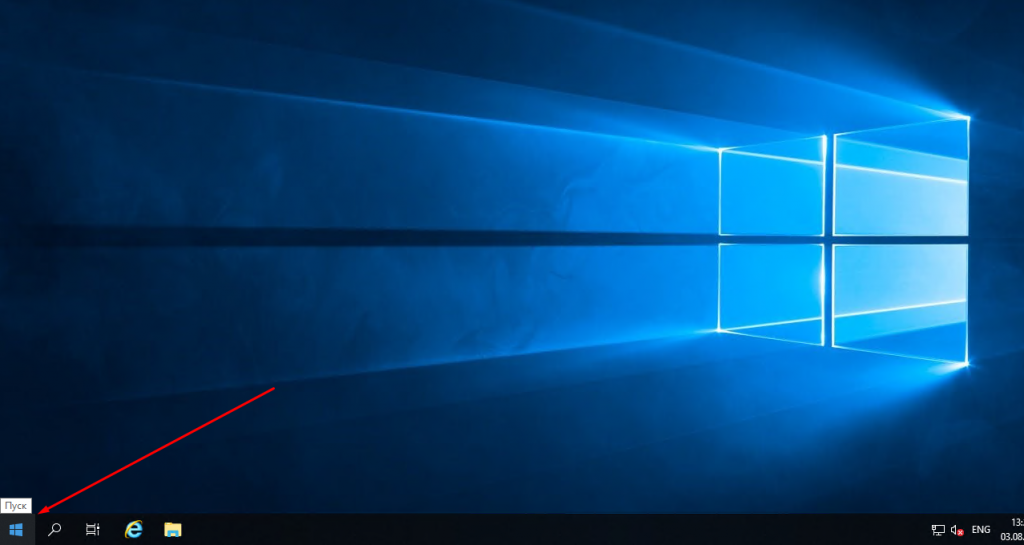

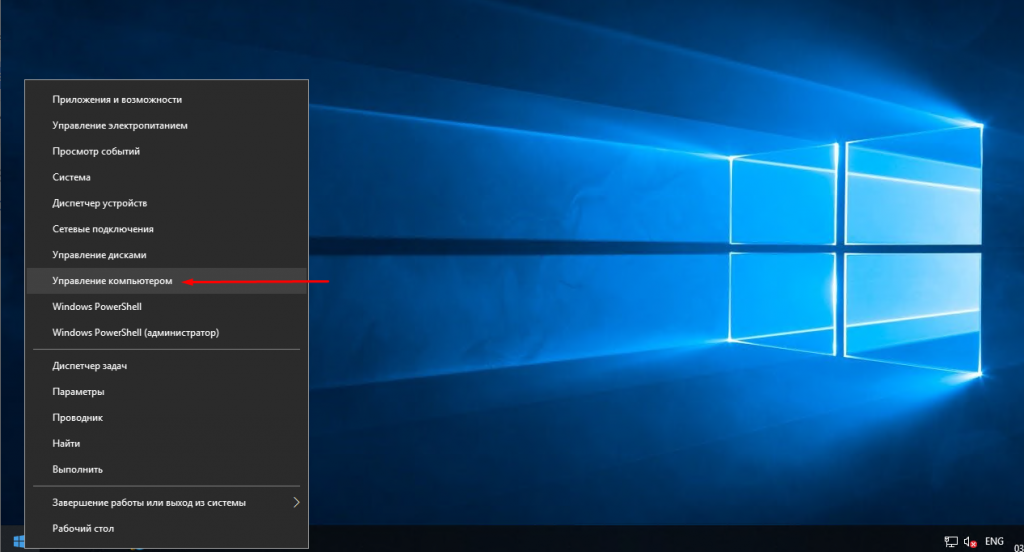

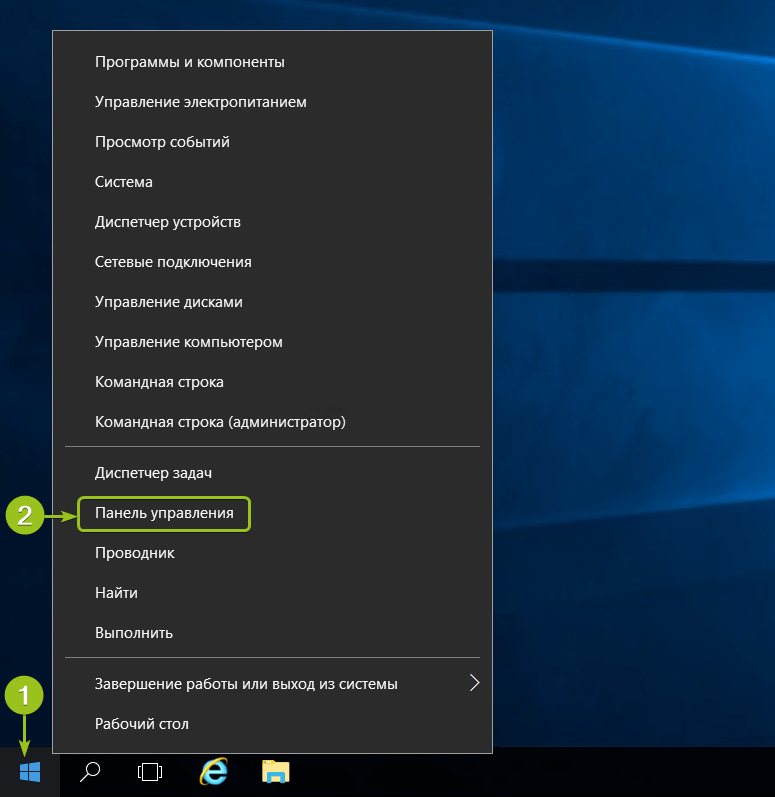

Итак, первым делом на сервере кликните ПКМ по значку Пуск, чтобы открылось контекстное меню.

По-другому его можно вызвать с помощью сочетания клавиш Win + X.

В нем нужно перейти в раздел Управление компьютером(в англ. редакции “Computer Management”.

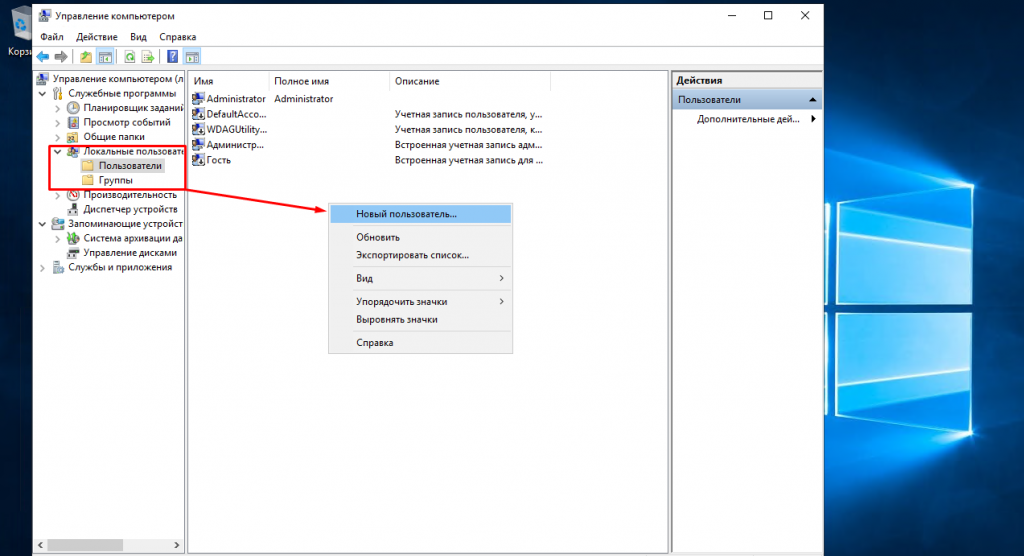

В нем в разделе “Локальные пользователи” есть два подраздела: “Пользователи” и “Группы”. Пока нас интересует только “Пользователи”, на котором(либо, перейдя в него, на пустом месте) нужно кликнуть ПКМ и выбрать “Новый пользователь”.

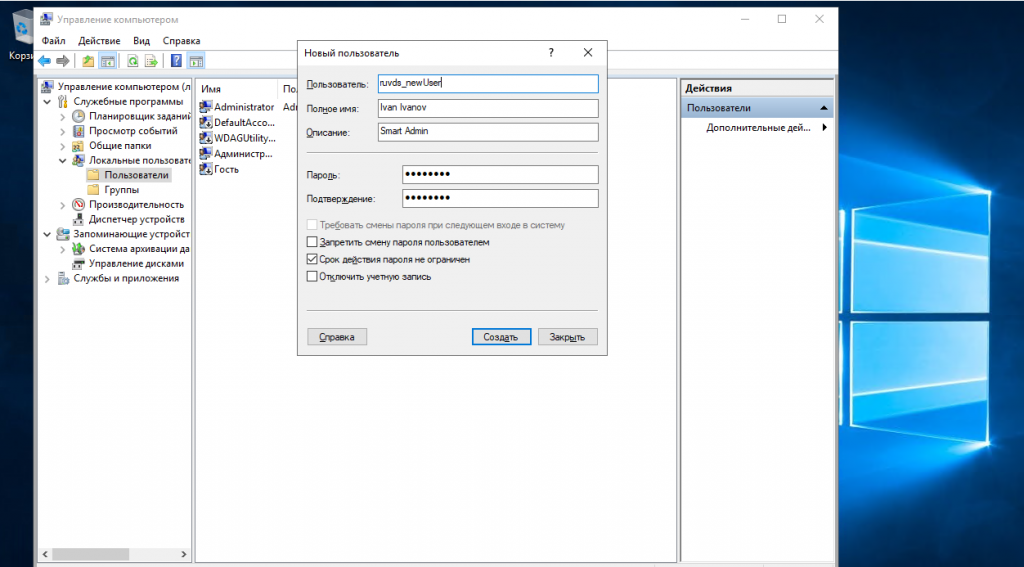

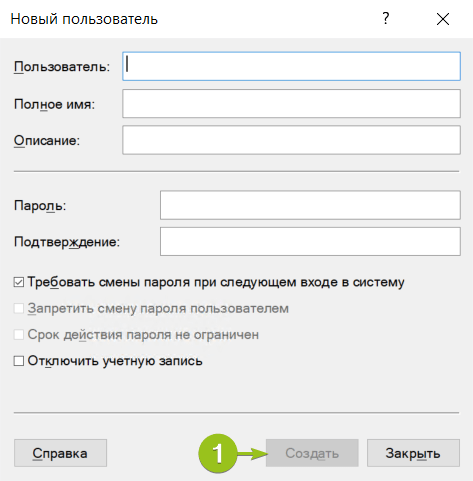

Откроется форма с полями для ввода данных нового пользователя.

В форме также присутствуют чекбоксы, в которых можно по желанию потребовать изменение пароля при первом входе пользователя в систему, либо, наоборот, запретить пользователю изменять пароль и/или сделать его бессрочным.

“Отключить учетную запись”(по крайней мере в рамках этого руководства) выбирать не стоит, поскольку мы хотим создать пользователя, чтобы сразу же использовать его в работе.

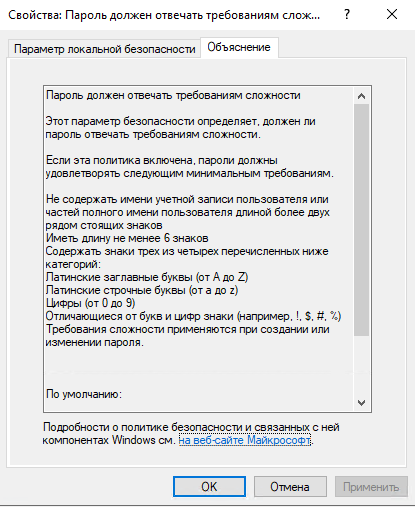

Обязательными полями является только “Пользователь”, которое в сущности является логином учетной записи, и “Пароль”, которое является паролем соответственно. Причем пароль должен отвечать требованиям политики безопасности по умолчанию.

Справка самих Microsoft содержит в себе информацию об этих требованиях политики безопасности(в дальнейшем ее можно будет изменить/отключить по своему желанию в соответствующей оснастке).

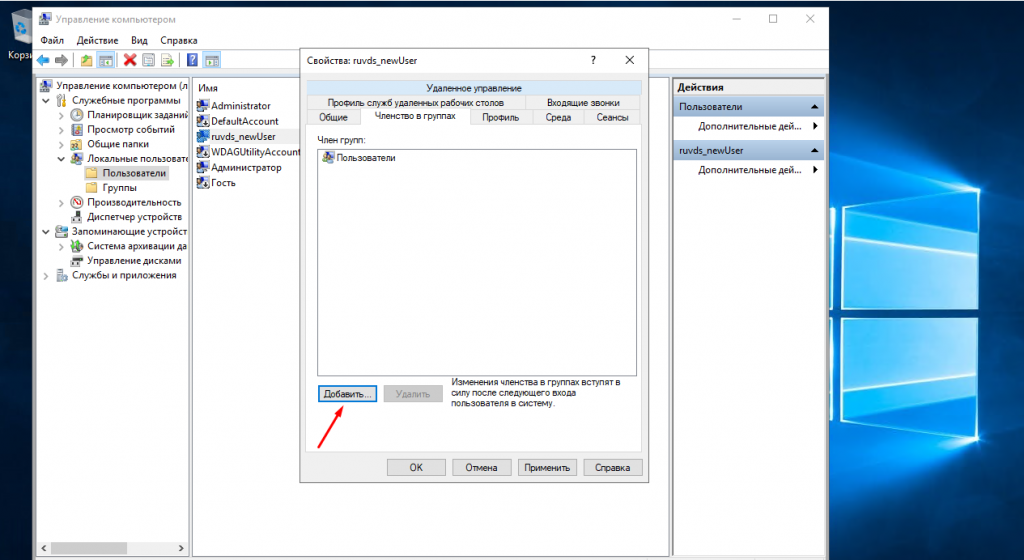

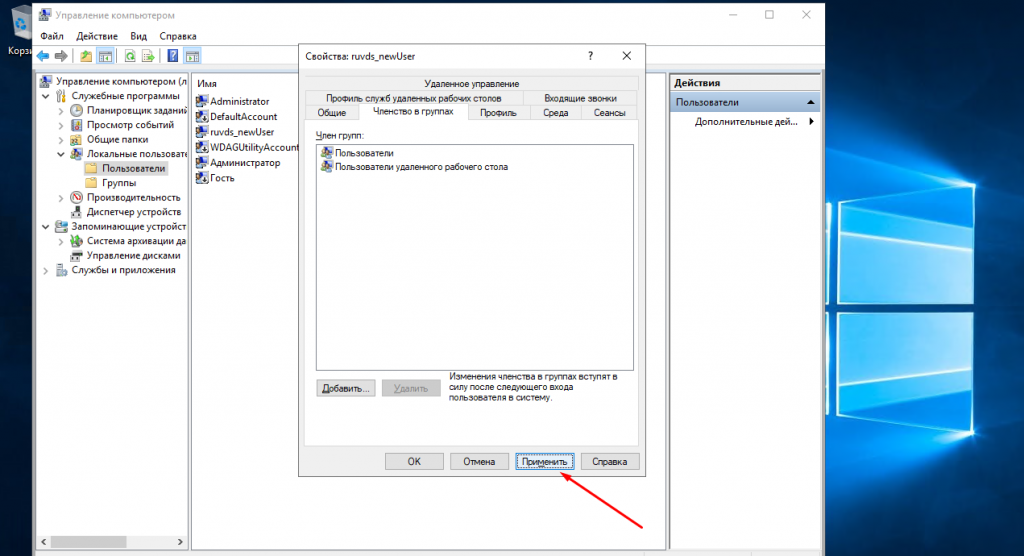

Итак, выбрав подходящий пароль и создав пользователя, двойный щелчком(или ПКМ по нему => Свойства) откройте его свойства. Далее перейдите в раздел “Членство в группах”.

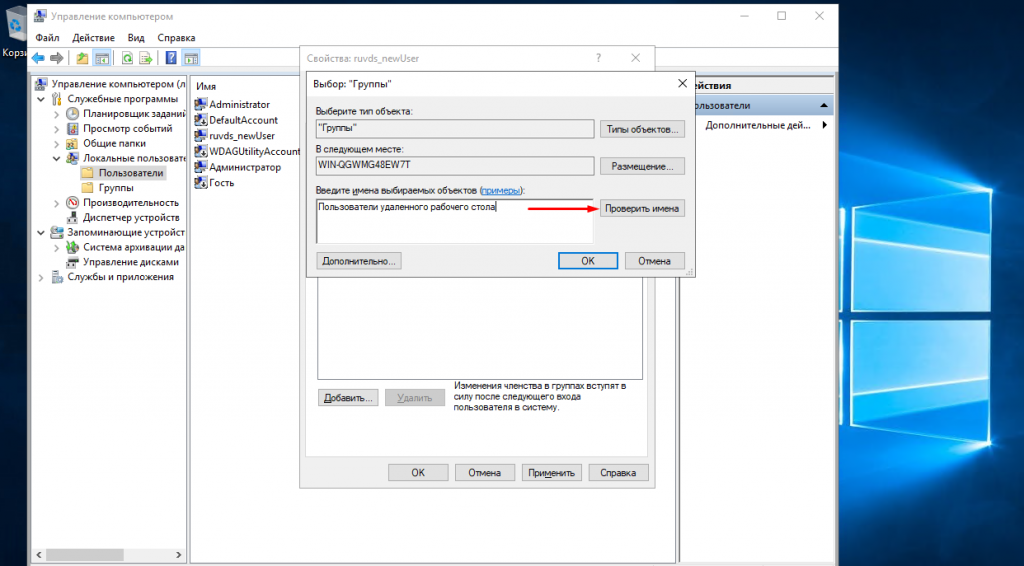

Далее, кликнув по кнопке “Добавить”, переходим в раздел добавления групп, в которых будет состоять созданный пользователь.

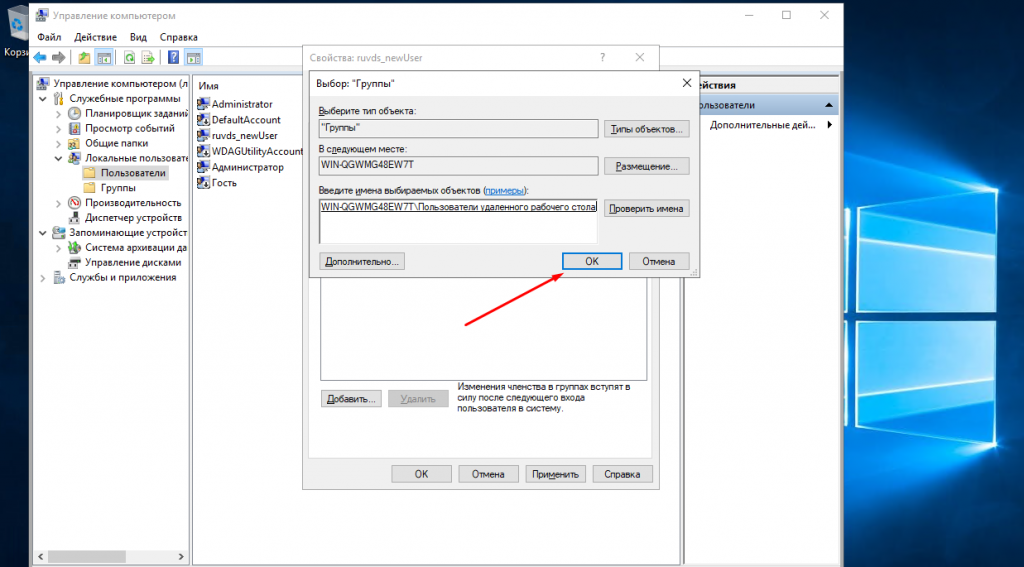

Впишите в текстовое поле “Пользователи удаленного рабочего стола” и кликните на кнопку “Проверить имена”.

Система автоматически подберет соответствующую одноименную группу. Остается лишь кликнуть “ОК”…

…и “Применить” в оставшемся окне. Абсолютно аналогичным образом можно добавить созданного пользователя в группу “Администраторы”, если у Вас есть необходимость работать с правами администратора.

Готово. Пользователь создан и имеет права удаленного доступа к серверу.

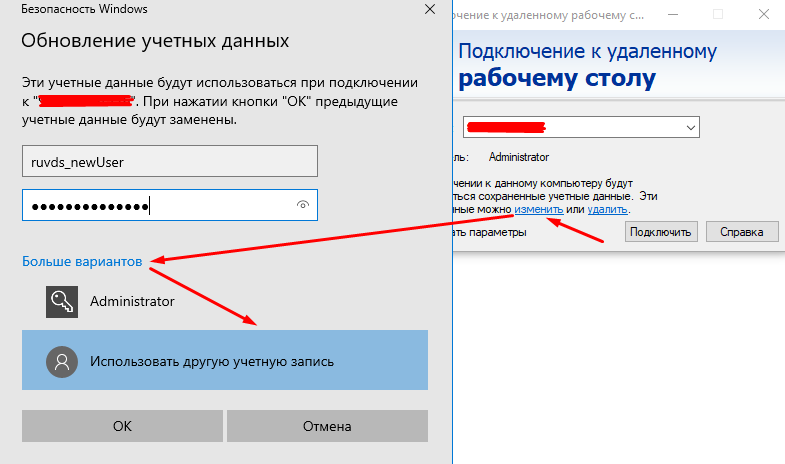

Если ранее на сервере уже происходила авторизация под другой учетной записью(например, Administrator), окне подключения кликните на “изменить”, затем “Больше вариантов”, затем “Использовать другую учетную запись”, в поля введите данные созданного пользователя.

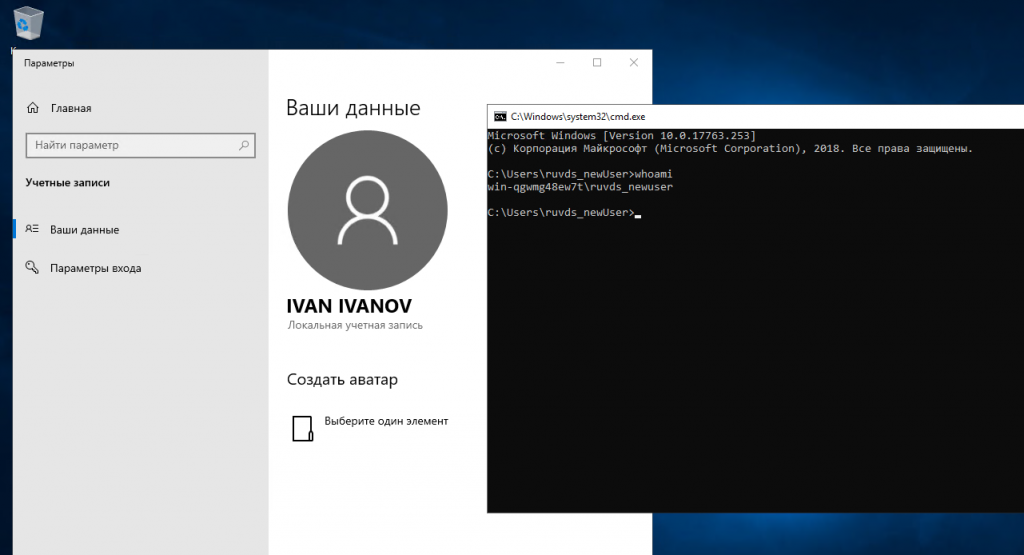

Убедиться в корректности осуществленных манипуляций можно в Панели управления, либо зайдя в командную строку(директория в ней по умолчанию будет соответствовать домашней директории нового пользователя.

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

- Добавление учётной записи в Windows Server 2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

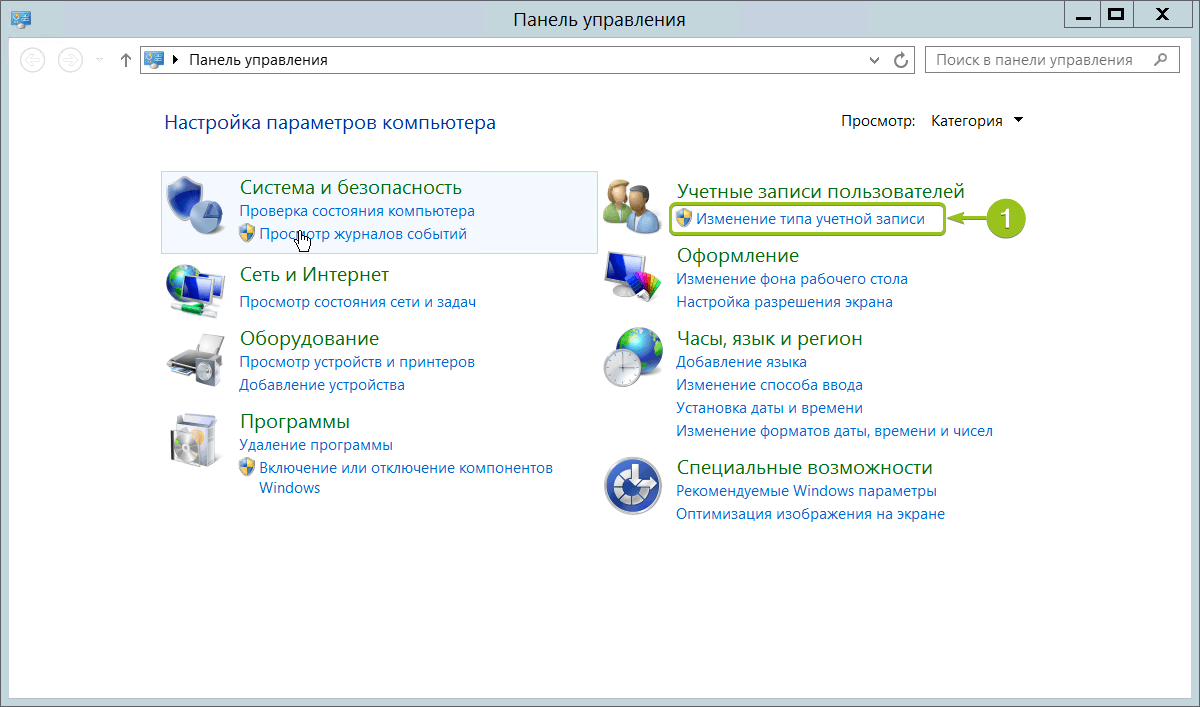

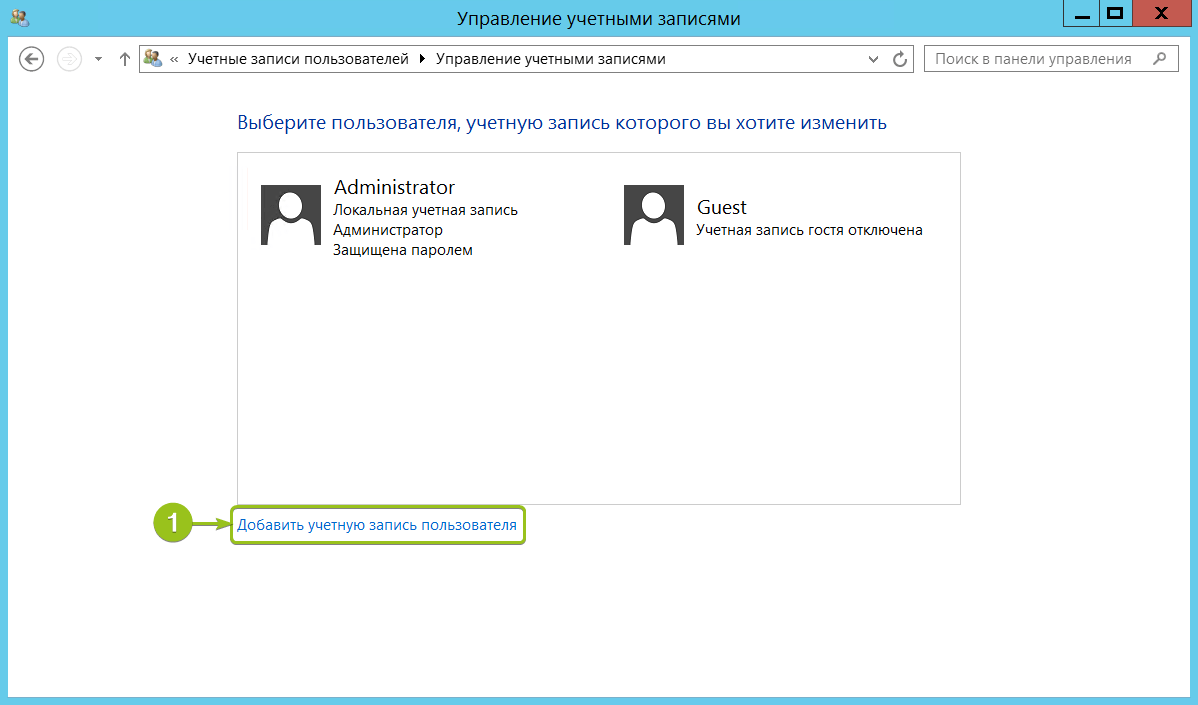

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

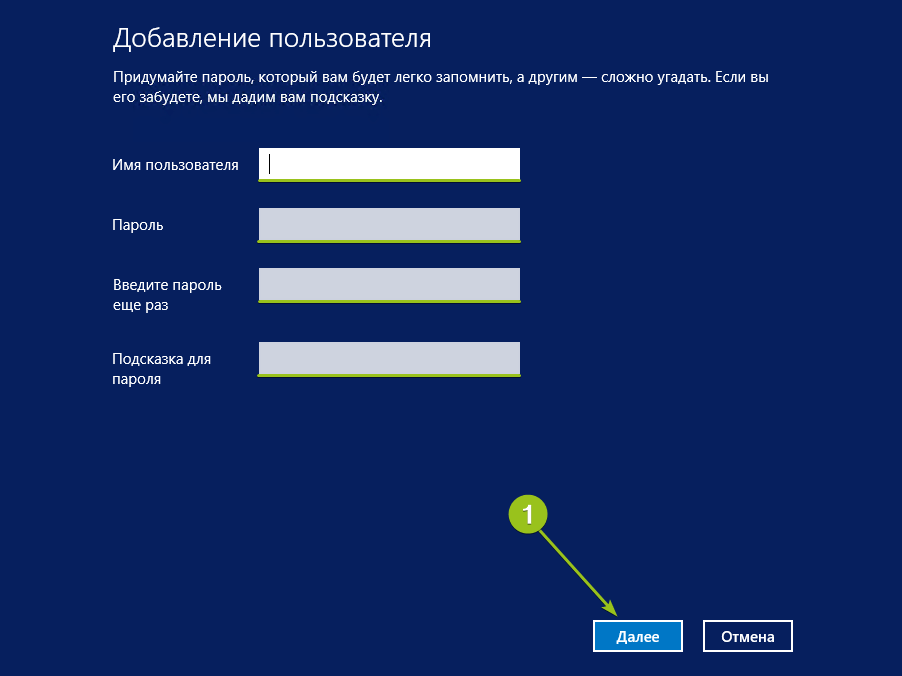

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

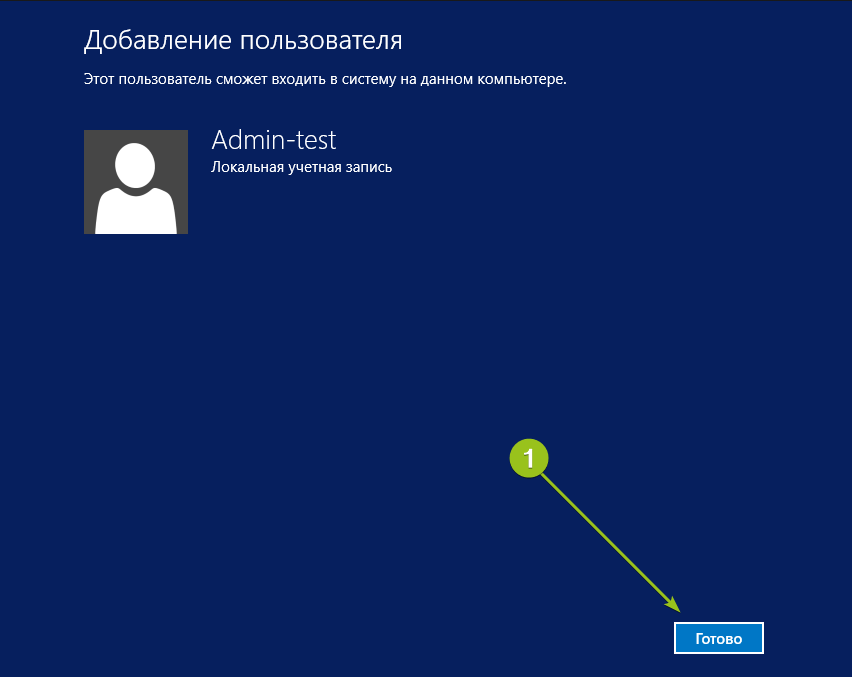

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

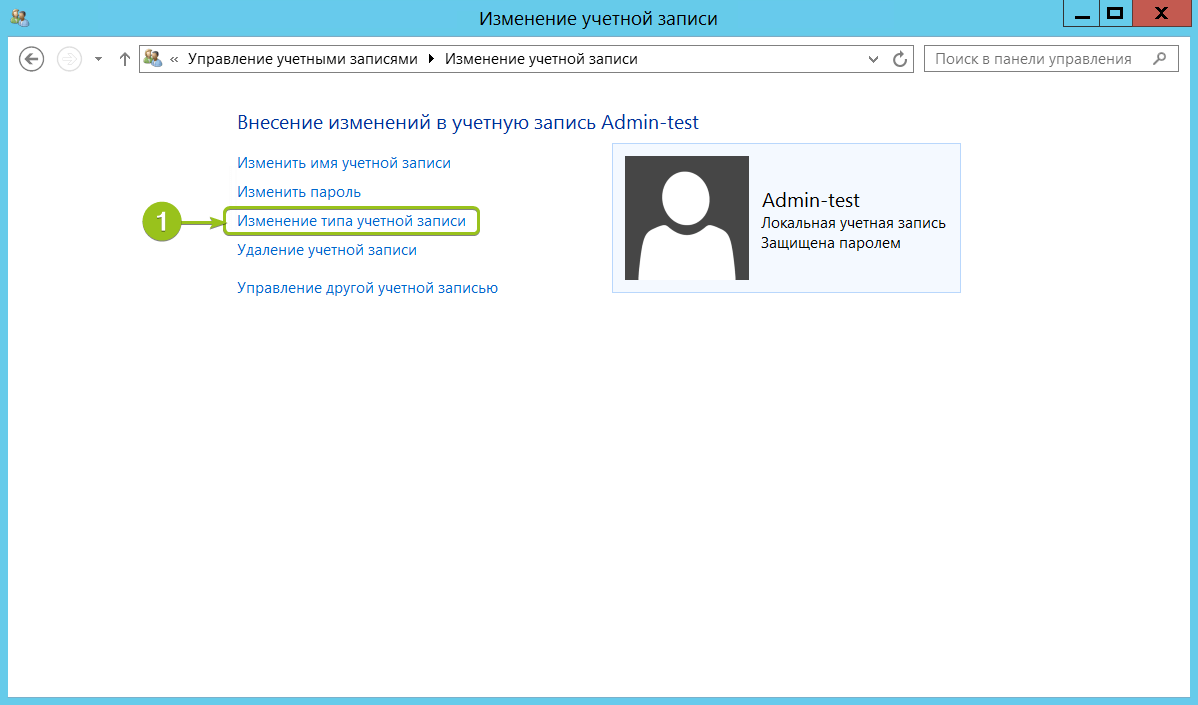

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

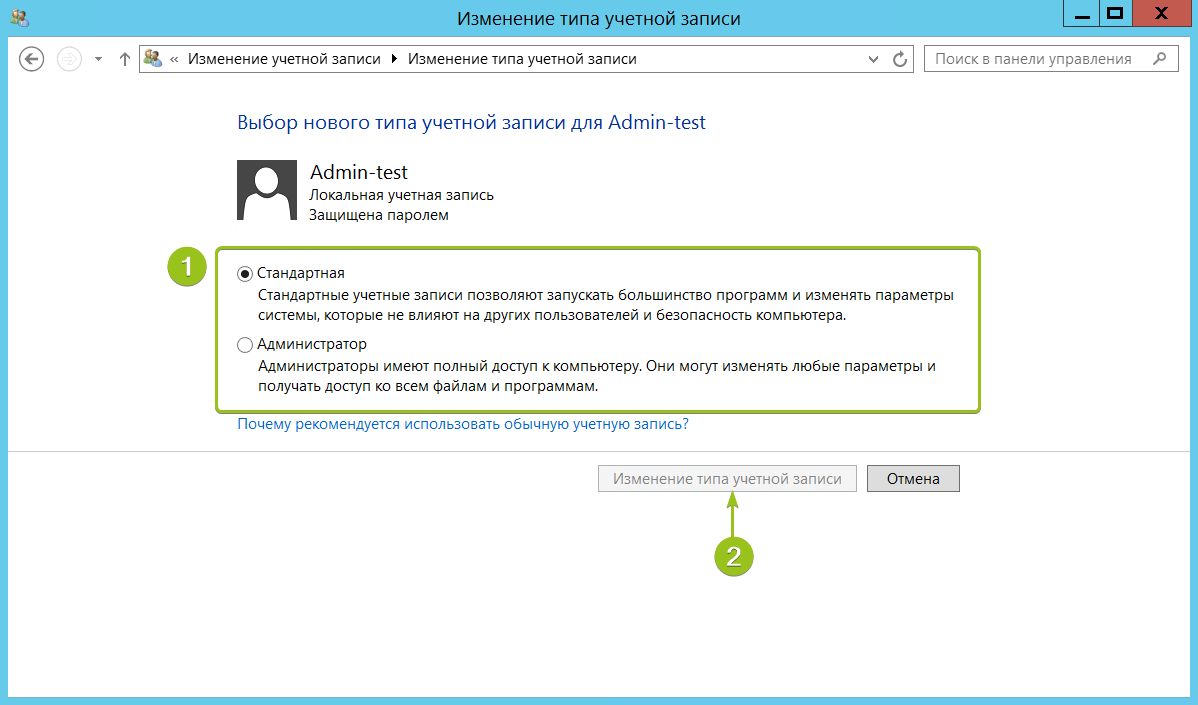

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

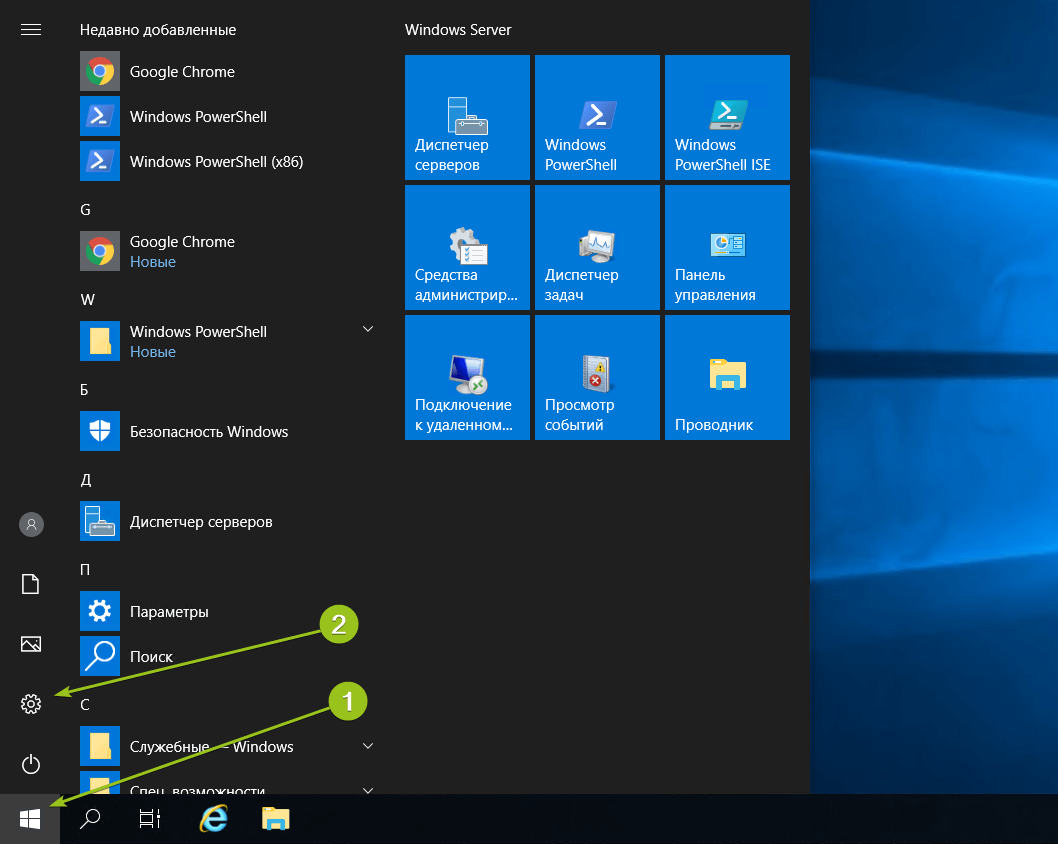

Добавление учётной записи в Windows Server 2019

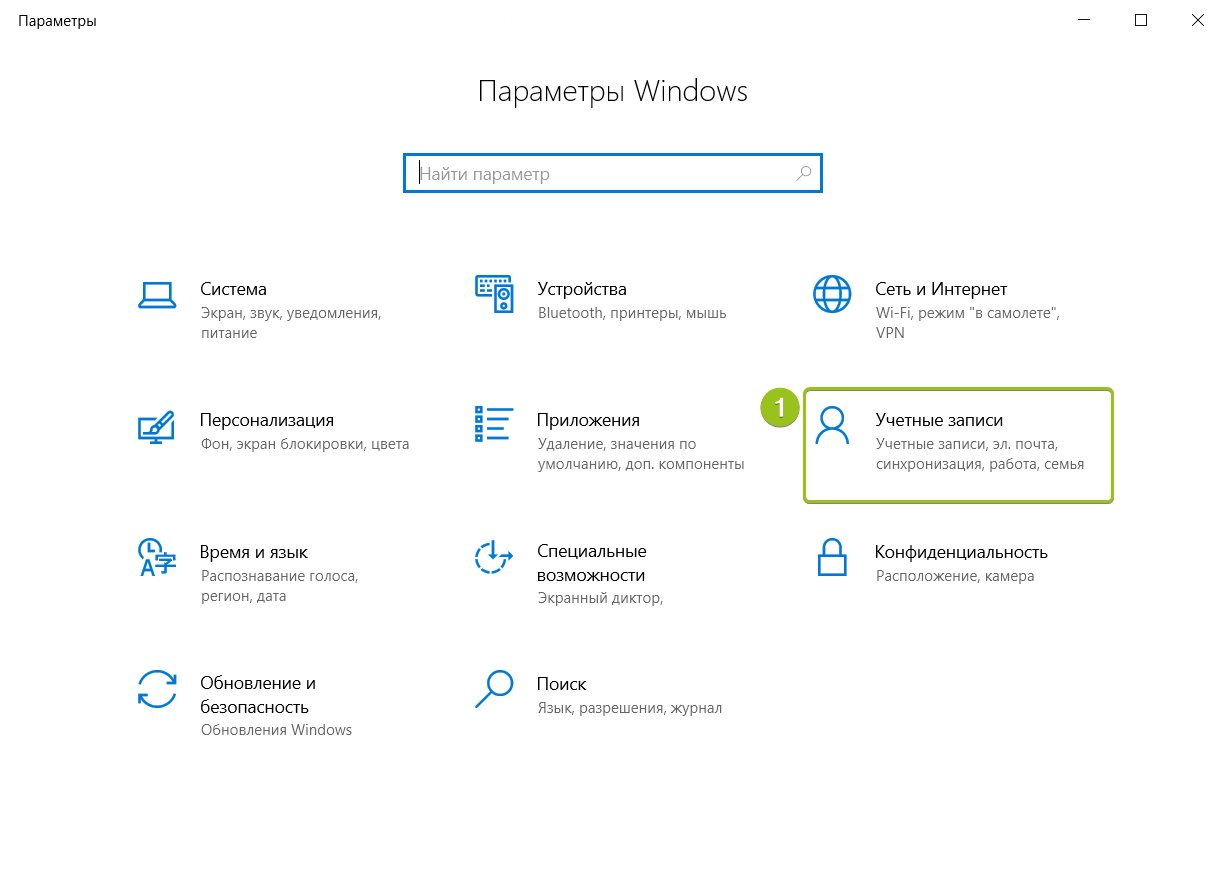

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

В панели управления выберите раздел «Учётные записи».

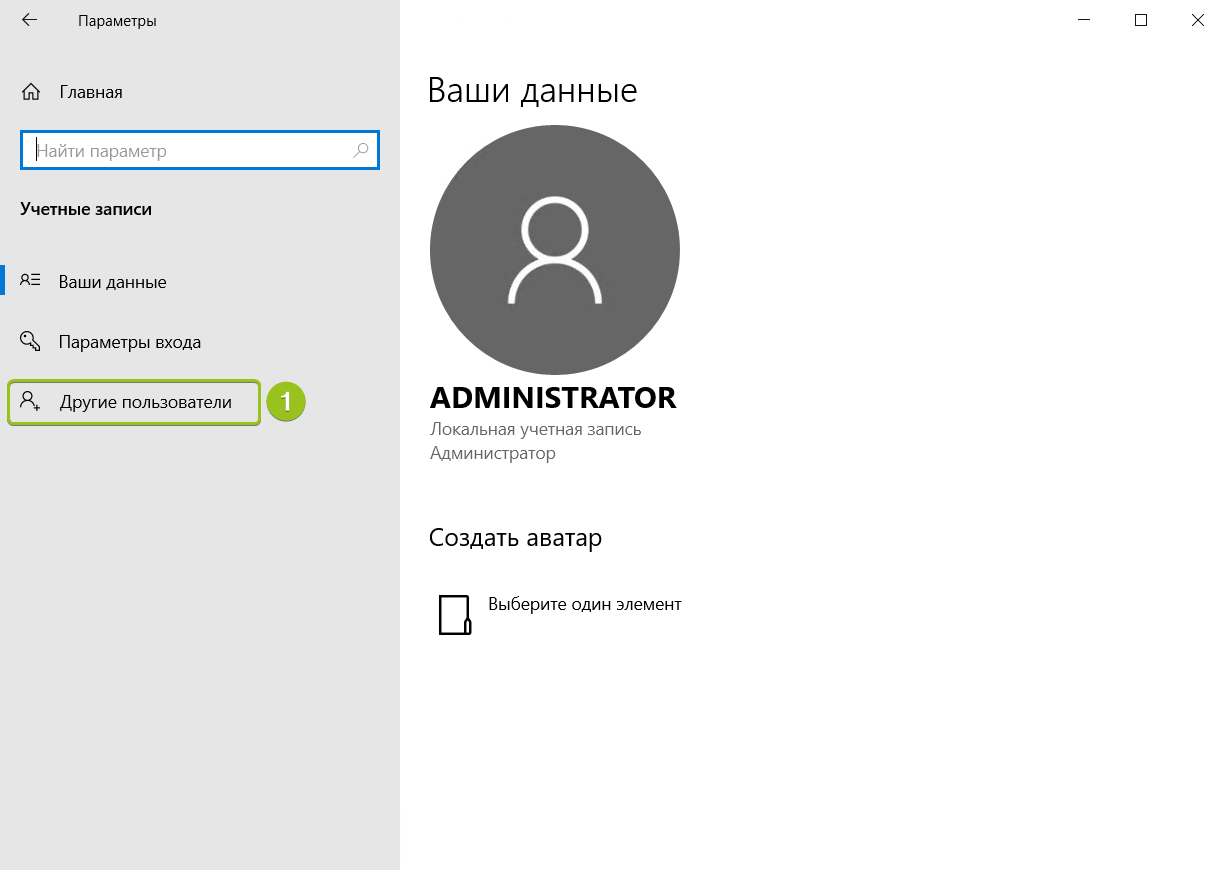

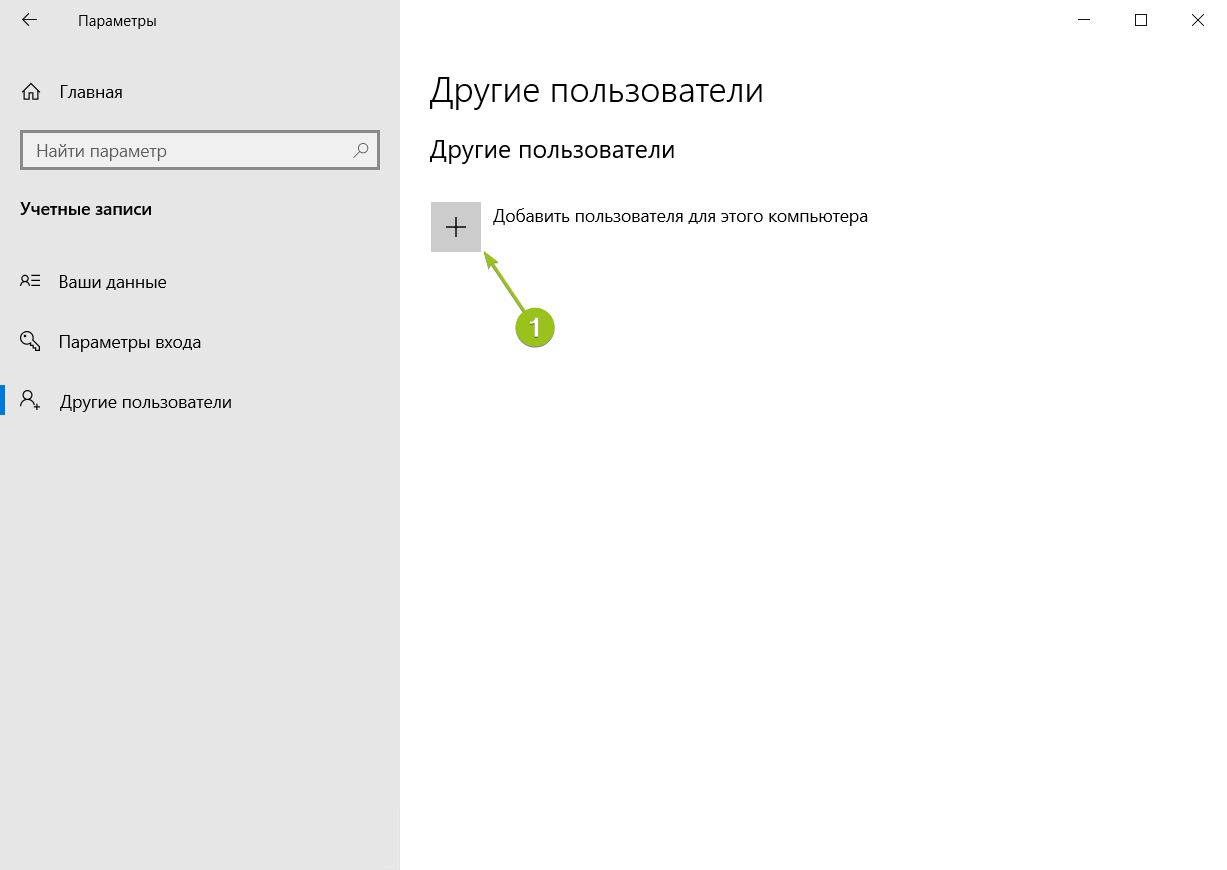

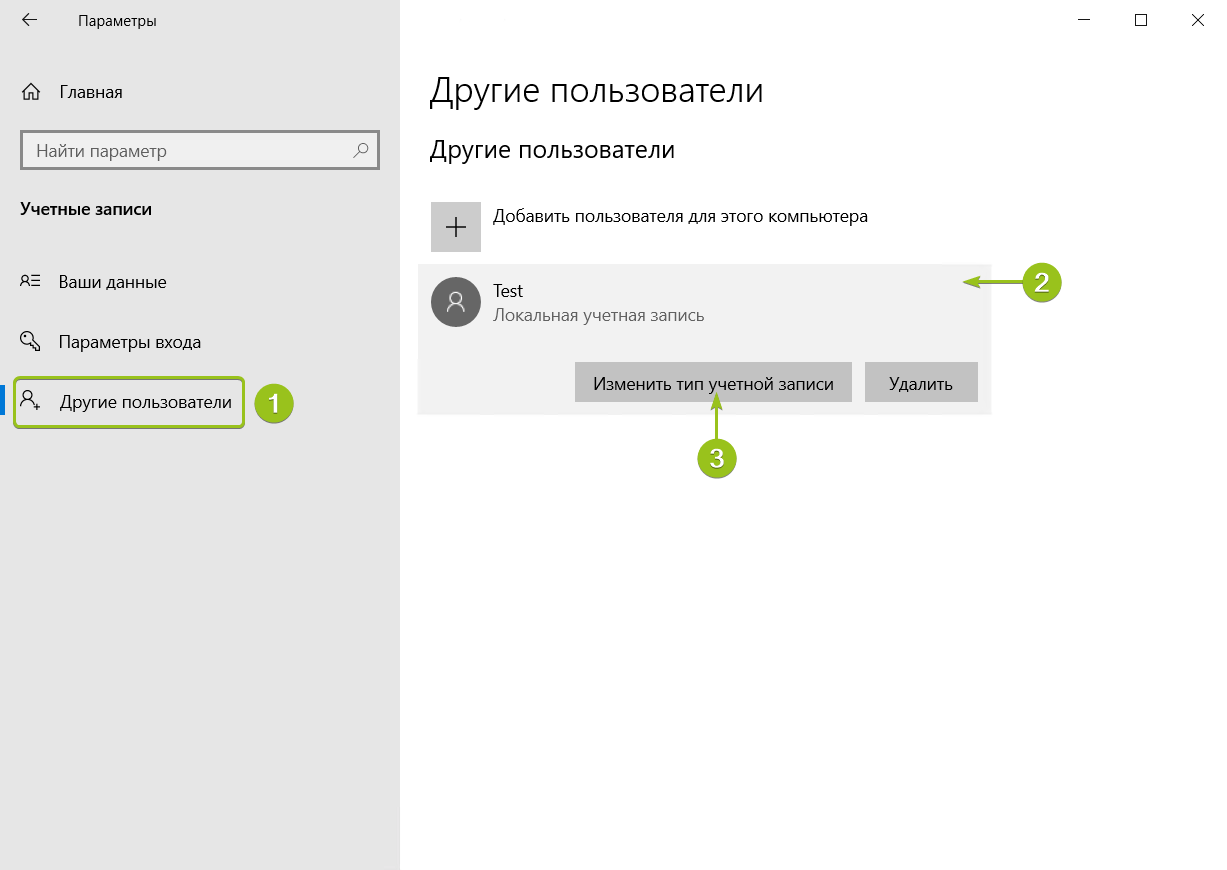

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

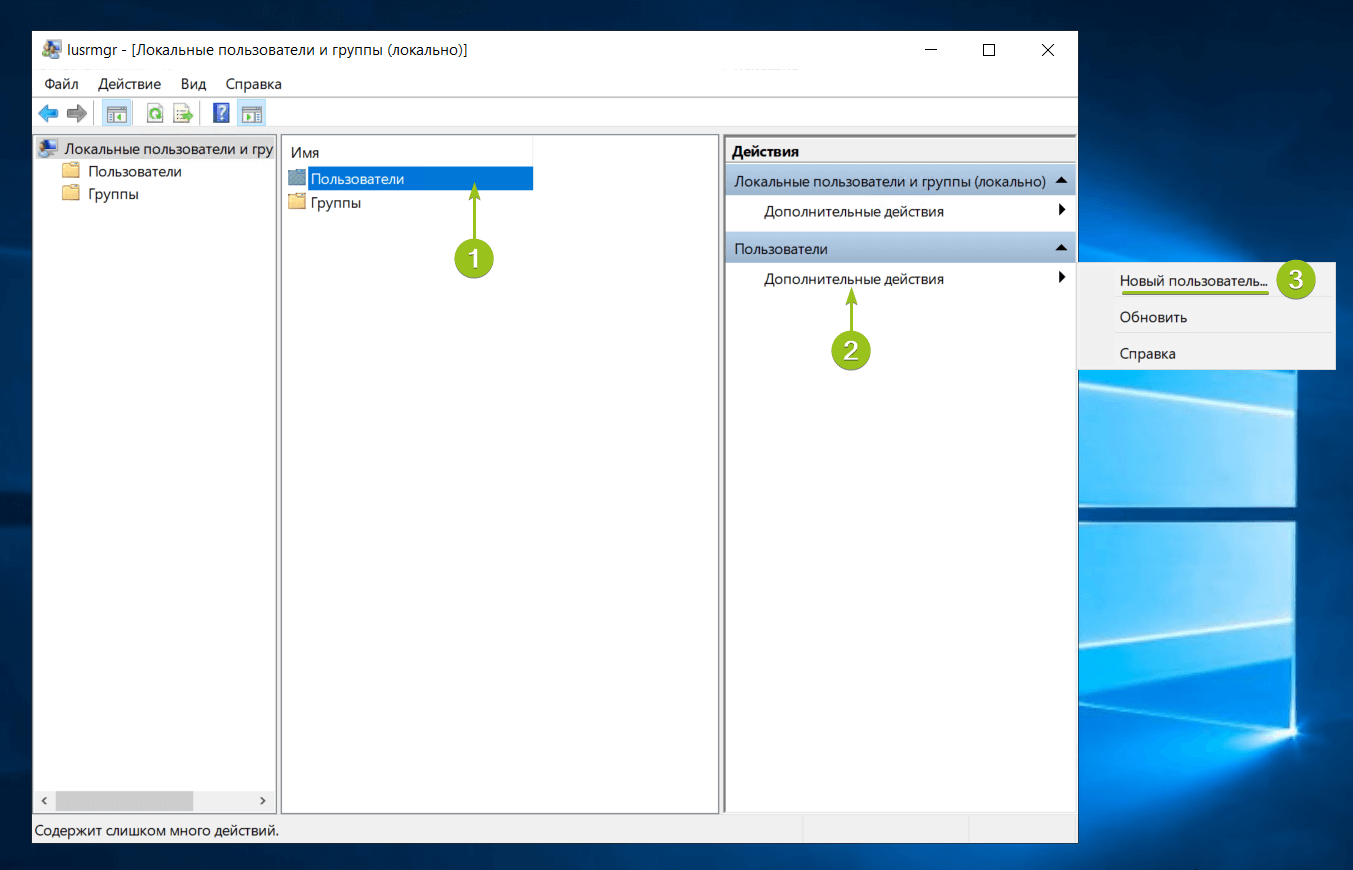

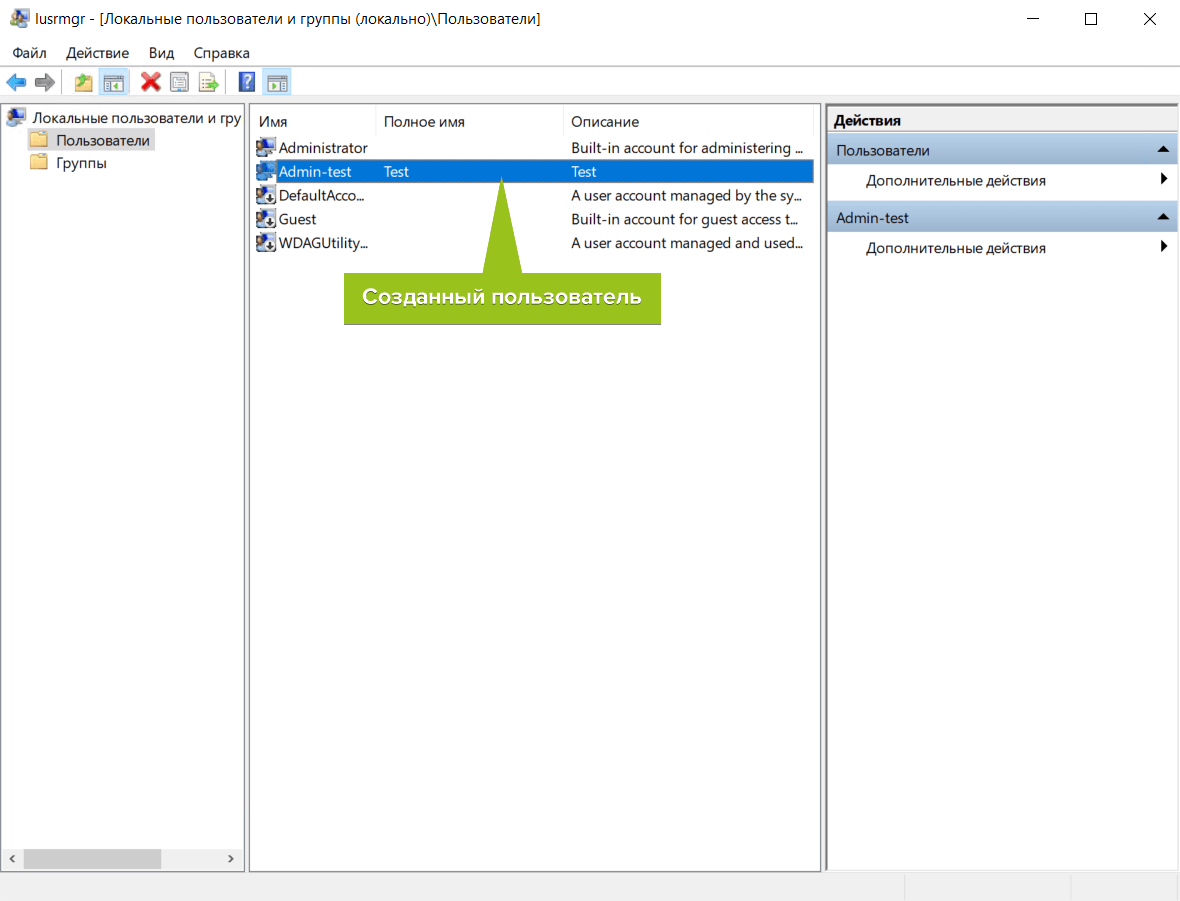

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

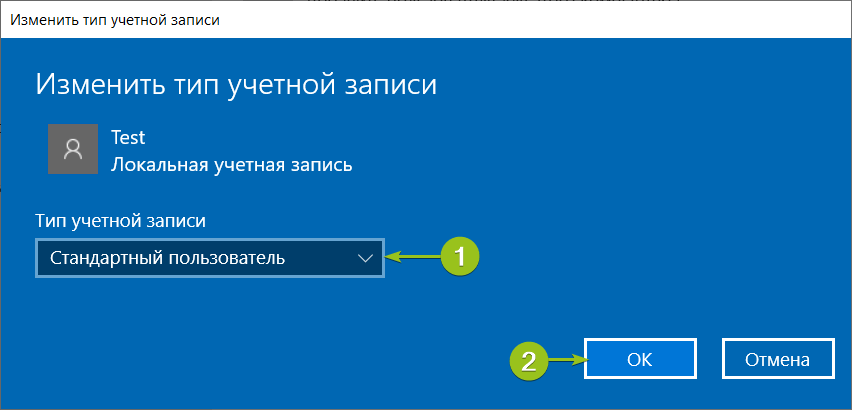

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

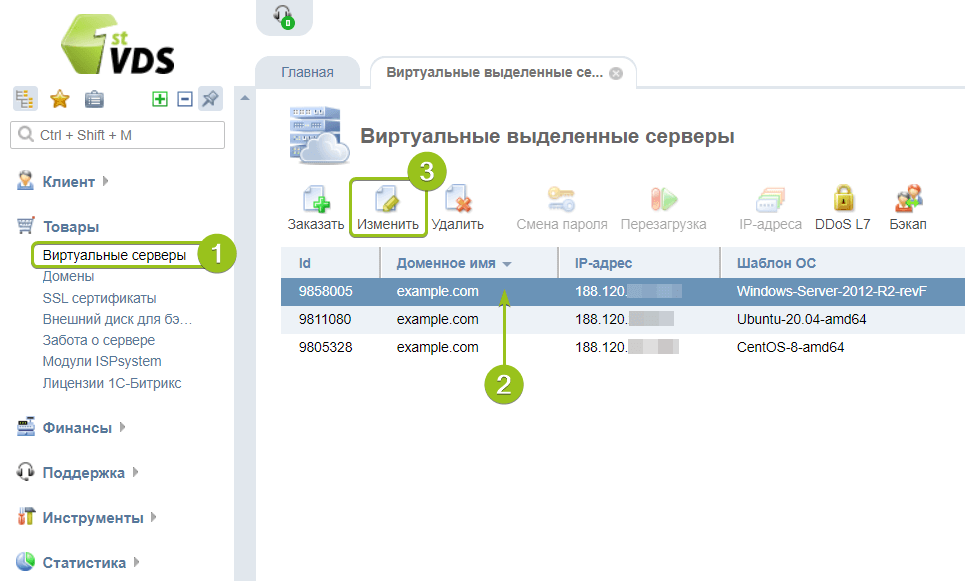

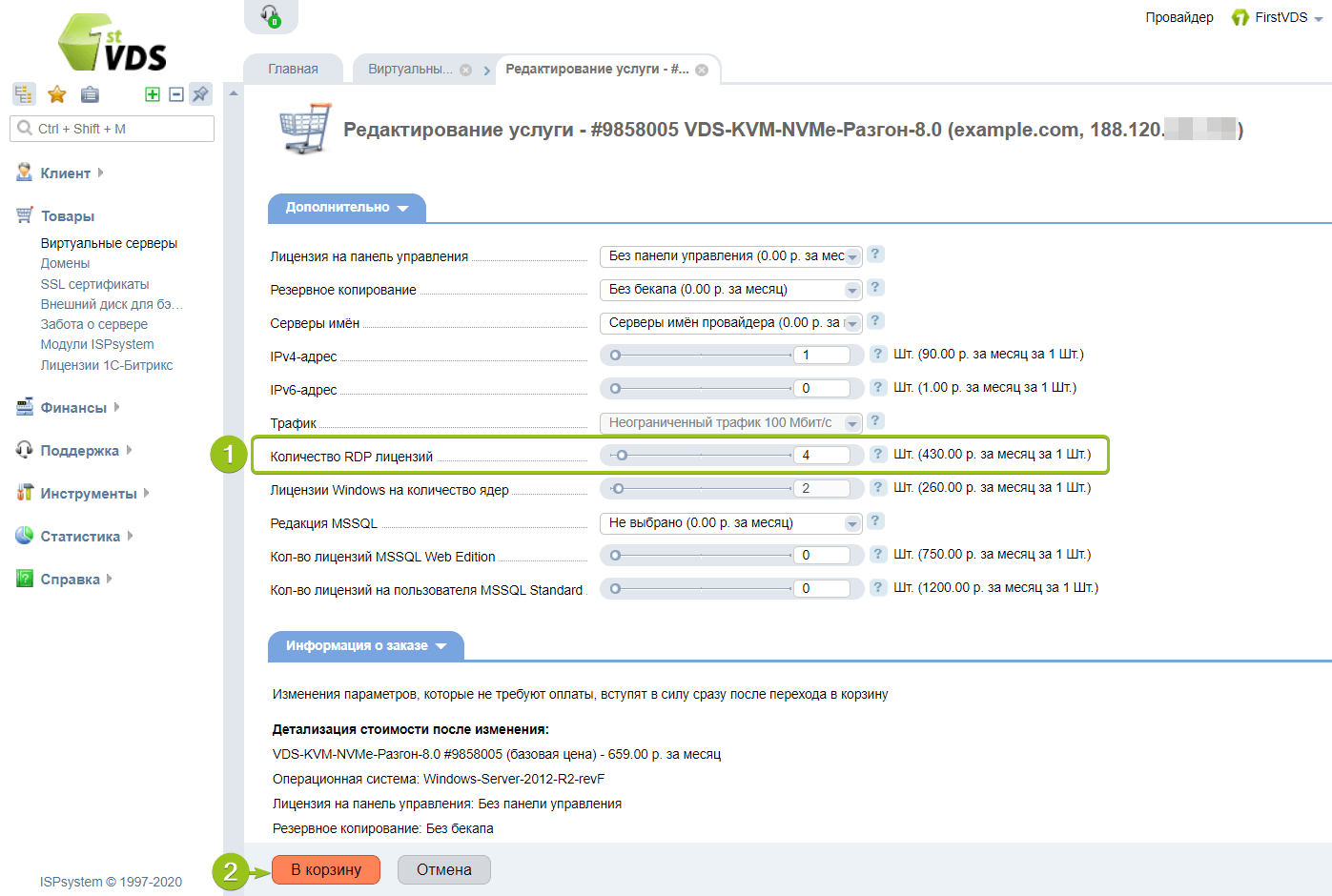

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Этот материал был полезен?

Одной из важнейших задач администратора сервера, работающего на операционной системе Windows Server 2019, является настройка прав доступа. Правильная конфигурация прав доступа позволяет обеспечить безопасность данных и предотвратить несанкционированный доступ к системе или её компонентам.

В данном руководстве мы рассмотрим основные принципы настройки прав доступа в Windows Server 2019 и предложим шаги, необходимые для создания и управления группами пользователей, назначения разрешений на файлы и папки, а также иного функционала.

В первую очередь, вам необходимо определить, какие пользователи или группы должны иметь доступ к определенным ресурсам. Например, вы можете захотеть ограничить доступ к определенным папкам или файлам, чтобы предотвратить несанкционированный доступ или изменения данных. С другой стороны, вы можете захотеть предоставить полный доступ к определенным ресурсам только ограниченному числу пользователей.

Хорошей практикой является создание групп пользователей согласно стратегии безопасности вашей организации. Например, может быть создана группа пользователей «Администраторы», которой разрешён полный доступ ко всем ресурсам, и группа «Пользователи», которой разрешён доступ только к определенным папкам и файлам.

Содержание

- Установка Windows Server 2019

- Вход в систему и создание учетных записей

- Группы и роли в Windows Server 2019

- Создание политик безопасности

- Доступ к файлам и папкам

- Настройка доступа к сетевым ресурсам

- Отслеживание и аудит действий пользователей

Установка Windows Server 2019

Перед установкой Windows Server 2019 убедитесь, что ваш компьютер соответствует минимальным требованиям по оборудованию. Необходимо иметь процессор с тактовой частотой не менее 1,4 ГГц, объем оперативной памяти не менее 2 ГБ и свободное место на жестком диске не менее 32 ГБ.

1. Подготовьте загрузочный диск или USB-накопитель с установочным образом Windows Server 2019. Убедитесь, что образ имеет соответствующие разрядность (32-бит или 64-бит) для вашего компьютера.

2. Подключите загрузочное устройство к компьютеру и перезагрузите его.

3. На стадии загрузки выберите язык, вводимый с клавиатуры, по желанию, и нажмите клавишу «Next» для продолжения установки.

4. Чтобы начать установку, нажмите кнопку «Install Now».

5. Примите лицензионное соглашение и нажмите «Next».

6. Выберите тип установки в зависимости от ваших потребностей, например, новая установка.

7. Выберите раздел на жестком диске, куда будет установлена операционная система, и нажмите «Next» для продолжения.

8. Дождитесь завершения установки. Это может занять несколько минут.

9. После завершения установки система перезагрузится. Следуйте инструкциям на экране, чтобы завершить процесс установки, включая выбор имени компьютера и пароля.

10. Поздравляю! Вы успешно установили Windows Server 2019 на свой компьютер.

Теперь, когда ваш сервер настроен, вы можете приступить к установке и настройке прав доступа для пользователей и групп.

Вход в систему и создание учетных записей

Перед тем как начать настраивать права доступа в операционной системе Windows Server 2019, необходимо выполнить вход в систему через учетную запись администратора. По умолчанию при установке сервера создается учетная запись с правами администратора, которую можно использовать для входа.

Для входа в систему необходимо выполнить следующие действия:

- Введите пароль от учетной записи администратора.

- Нажмите клавишу Enter или кликните на кнопку «Вход».

После успешного входа в систему можно приступить к созданию дополнительных учетных записей для пользователей.

Чтобы создать новую учетную запись, выполните следующие шаги:

- Откройте «Панель управления» путем клика на кнопку «Пуск», а затем выбором соответствующего пункта в меню.

- Перейдите в раздел «Учетные записи пользователей».

- Выберите опцию «Создание учетной записи», чтобы открыть мастер создания учетных записей.

- Введите необходимую информацию о новом пользователе, такую как имя, пароль и группу, которой он будет принадлежать.

- Нажмите кнопку «Создать» для завершения процесса создания учетной записи.

| Поле | Описание |

|---|---|

| Имя | Указывает имя пользователя. |

| Пароль | Задает пароль для входа пользователя. |

| Подтверждение пароля | Повторно введите пароль для подтверждения. |

| Группа | Устанавливает принадлежность пользователя к определенной группе. |

После создания новой учетной записи, пользователю будет доступен вход в систему с указанными учетными данными.

Группы и роли в Windows Server 2019

Группы в Windows Server 2019 позволяют объединять пользователей и ресурсы в единые сущности для удобного управления и назначения разрешений. Они могут включать как пользователей из домена, так и локальных пользователей. В Windows Server 2019 есть несколько предопределенных групп, таких как «Администраторы», «Пользователи», «Гости» и другие. Кроме того, вы можете создавать собственные группы, чтобы соответствовать специфическим требованиям вашей организации.

Роли, с другой стороны, определяют права и возможности, которые пользователи получают в системе. В Windows Server 2019 есть несколько предопределенных ролей, таких как «Администратор домена», «Пользователь домена» и «Локальный администратор». Каждая роль имеет свой набор прав, определяющих доступ к определенным функциям и ресурсам. Вы также можете создавать собственные роли, чтобы точно настроить доступ пользователей к системе.

Группы и роли в Windows Server 2019 позволяют организовать и настроить доступ пользователей к различным ресурсам и функциям системы. Используя группы, вы можете объединять пользователей и ресурсы для управления ими централизованно. Роли, в свою очередь, определяют набор прав и возможностей пользователей, что позволяет точно настроить их доступ к системе.

Создание политик безопасности

Для обеспечения безопасности системы и защиты данных в Windows Server 2019 используются политики безопасности. Политики безопасности позволяют администраторам устанавливать правила, ограничения и настройки для пользователей и групп, определяя, какие действия могут быть выполнены в системе.

Создание политик безопасности в Windows Server 2019 может быть выполнено с использованием инструмента Group Policy Management.

Шаги по созданию политик безопасности:

| Шаг | Описание |

|---|---|

| 1 | Подключитеся к серверу с помощью учетных данных администратора. |

| 2 | Откройте Group Policy Management из меню «Start». |

| 3 | Right-click на «Group Policy Objects» и выберите «New». |

| 4 | Введите имя для новой политики безопасности и нажмите «OK». |

| 5 | Выберите новую политику безопасности в списке «Group Policy Objects». |

| 6 | В окне «Settings» настройте необходимые параметры безопасности, например, разрешения на изменение системных файлов или установку программ. |

| 7 | Сохраните изменения и закройте окно «Group Policy Management». |

После создания политики безопасности она может быть применена к пользователям или группам в домене. Для этого необходимо выбрать соответствующую политику безопасности в Group Policy Management и применить ее к нужным объектам.

Создание политик безопасности позволяет администраторам эффективно управлять безопасностью системы и предотвращать несанкционированный доступ к данным и ресурсам.

Доступ к файлам и папкам

В Windows Server 2019 доступ к файлам и папкам может быть настроен с помощью системы управления доступом (Access Control List, ACL). ACL определяет, какие пользователи и группы могут получить доступ к конкретным файлам и папкам.

Настройка доступа к файлам и папкам осуществляется через вкладку «Безопасность» в свойствах объекта. Для того чтобы изменять права доступа, администратор должен иметь права на изменение безопасности.

При настройке доступа можно устанавливать следующие права:

- Полный доступ: позволяет пользователю полностью контролировать объект, включая возможность чтения, записи, изменения и удаления файлов и папок;

- Чтение и выполнение: позволяет пользователю просматривать содержимое объекта и запускать его;

- Запись: позволяет пользователю создавать, изменять и удалять файлы внутри объекта;

- Изменение: позволяет пользователю изменять объект, но не создавать или удалять файлы;

- Полный контроль: позволяет пользователю иметь полный контроль над объектом, включая возможность изменения прав доступа.

Для настройки доступа к файлам и папкам можно использовать группы пользователей. Группы позволяют легко управлять правами доступа для большого количества пользователей и упрощают процесс администрирования.

Если требуется ограничить доступ только для определенных пользователей или групп, можно использовать список контроля доступа (Access Control List, ACL). В ACL можно указать конкретных пользователей и группы, которым разрешен или запрещен доступ к объекту.

Правильная настройка доступа к файлам и папкам в Windows Server 2019 помогает обеспечить безопасность данных и предотвратить несанкционированный доступ к конфиденциальной информации.

Настройка доступа к сетевым ресурсам

В Windows Server 2019 предоставляется широкий набор инструментов и возможностей для настройки доступа к сетевым ресурсам. Это позволяет администраторам эффективно управлять правами доступа пользователей и групп в сетевой среде.

Один из основных инструментов для настройки доступа к сетевым ресурсам в Windows Server 2019 — это Active Directory. Active Directory позволяет создавать и управлять пользователями, группами и компьютерами, а также назначать им права доступа к различным ресурсам. Для этого необходимо установить и настроить роль службы каталогов Active Directory на сервере.

После настройки роли Active Directory можно создавать пользователей и группы, а также настраивать права доступа к сетевым ресурсам. Например, можно создать группу пользователей, которой будет разрешен доступ к определенным файлам или папкам на сервере.

Для настройки доступа к сетевым ресурсам можно также использовать групповые политики. Групповые политики позволяют централизованно контролировать и настраивать права доступа на уровне домена или организации. С помощью групповых политик можно, например, запретить определенным пользователям доступ к определенным сетевым папкам или установить ограничения на выполнение определенных действий.

Для более тонкой настройки доступа к сетевым ресурсам в Windows Server 2019 также можно использовать различные механизмы аутентификации, такие как контроль доступа на основе ролей (RBAC) или многофакторная аутентификация. Эти механизмы позволяют дополнительно задавать условия для доступа к ресурсам, такие как время доступа или местоположение пользователя.

Настраивая доступ к сетевым ресурсам в Windows Server 2019, необходимо также учитывать вопросы безопасности. Рекомендуется использовать сильные пароли и регулярно обновлять их, а также использовать шифрование для передачи данных по сети.

| Инструмент/механизм | Описание |

|---|---|

| Active Directory | Позволяет создавать и управлять пользователями, группами и компьютерами, а также назначать им права доступа к сетевым ресурсам. |

| Групповые политики | Позволяют централизованно контролировать и настраивать права доступа на уровне домена или организации. |

| Механизмы аутентификации | Позволяют устанавливать условия для доступа к ресурсам, такие как контроль доступа на основе ролей или многофакторная аутентификация. |

Вцелом, настройка доступа к сетевым ресурсам в Windows Server 2019 предоставляет широкие возможности для эффективного управления правами доступа пользователей и групп в сетевой среде. Это позволяет предоставлять доступ только тем пользователям, которым это необходимо, и обеспечивать безопасность сетевых ресурсов.

Отслеживание и аудит действий пользователей

В Windows Server 2019 вы можете настроить отслеживание и аудит таких действий, как вход пользователя, выход пользователя, изменение пароля, доступ к файлам и папкам, удаление и создание учетных записей и другие. Это поможет вам узнать, кто и когда совершил определенное действие, а также сформировать отчет о действиях пользователей.

Для настройки отслеживания и аудита действий пользователей в Windows Server 2019 вы можете использовать инструменты, такие как «Программы и компоненты», «Инструменты администрирования» и «Локальная политика безопасности». В них вы можете определить, какие действия пользователей следует отслеживать и логировать.

После настройки отслеживания и аудита действий пользователей вы можете просмотреть журналы аудита, чтобы узнать о произошедших событиях. В Windows Server 2019 существует несколько инструментов и способов просмотра журналов аудита, таких как «Журнал событий», «Утилита аудита безопасности» и другие. С помощью этих инструментов вы можете фильтровать и искать события по различным критериям.

Отслеживание и аудит действий пользователей является важной частью безопасности сервера и может помочь вам обнаружить и предотвратить потенциальные угрозы. Настраивайте отслеживание и аудит действий пользователей согласно своим требованиям и следите за активностью на вашем сервере.