FAQ

Как настроить VPN сервер с переадресацией портов?

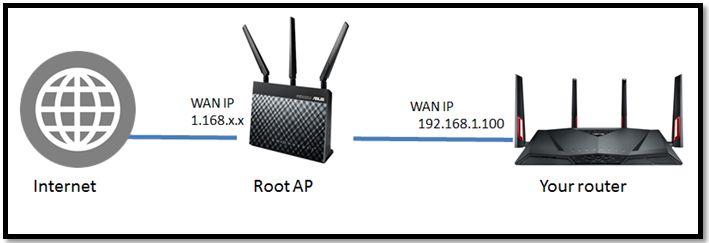

Когда WAN IP адрес Вашего роутера использует Приватный или Виртуальный IP адрес (private / virtual IP address), Ваш роутер может использовать беспроводную сеть как показано на рисунке ниже. Ваш роутер подключается к Интернет. Ваш роутер соединяется с Интернет, используя другой маршрутизатор (здесь мы его называем как Корневая точка доступа «the Root AP»). Корневая точка доступа присваивает IP адрес Вашего роутера. В этом случае, Вам придется настроить проброс портов, NAT Сервер или Виртуальный сервер на корневой точке доступа для подключения Вашего роутера к интернет по VPN.

VPN тоннель и номера портов

|

VPN server |

Port |

|

PPTP |

TCP 1723, Other 47 |

|

OpenVPN |

UDP 1194 |

|

IPSec |

UDP 500, UDP 4500 |

Ниже объясняется, как настроить переадресацию портов на маршрутизаторе ROOT AP. Для примера, настроим главный роутер (Root AP). С IP-адресом WAN маршрутизатора ASUS — 1.168.x.x и с IP-адрес 192.168.1.100 для второстепенного маршрутизатора.

Примечание: (1) Вы должны иметь разрешение на изменение настроек Root AP. Если у вас нет таких полномочий, обратитесь к администратору сети.

(2) Настройки могут отличаться от различных маршрутизаторов. Чтобы получить подробные инструкции, обратитесь к руководству пользователя Root AP.

Шаг 1: Войдите в Веб-интерфейс Вашего роутера и перейдите на страницу Network Map для проверки WAN IP адрес.

Шаг 2: Настройте главный роутер «Root AP».

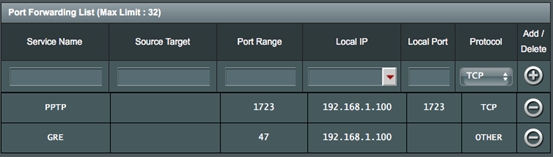

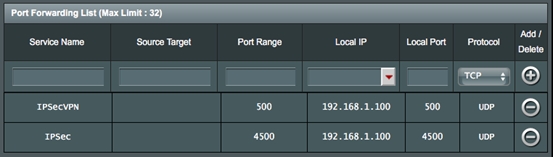

Войдите в веб-графический интерфейс главного маршрутизатора Root AP и настройте параметры Переадресации портов (Port Forwarding) / Виртуальный сервер (Virtual server) / NAT сервер, как показано ниже.

PPTP VPN: на экране Port Forwarding (Перенаправление портов) установите для туннеля PPTP: Local Port (Локальный порт) на 1723 и Протокол (Protocol) — TCP, а потом для туннеля GRE введите Диапазон портов (Port Range) — 47 и Протокол (Protocol) — Other.

OpenVPN: на экране Port Forwarding (Перенаправление портов) установите локальный порт 1194 и протокол — UDP для туннеля OpenVPN.

IPSecVPN: на экране Port Forwarding (Перенаправление портов), для тоннеля IPSecVPN установите локальный порт на 500 и протокол — UDP, а потом, для туннеля IPSec установите локальный порт на 4500 и протокол UDP.

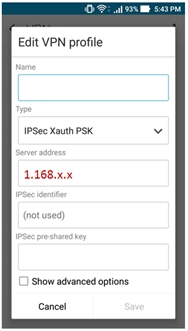

Шаг 3: На экране VPN соединение на своем мобильном устройстве или ПК введите IP-адрес WAN домена главного маршрутизатора (Root AP) или DDNS в поле сервера VPN.

Пример:

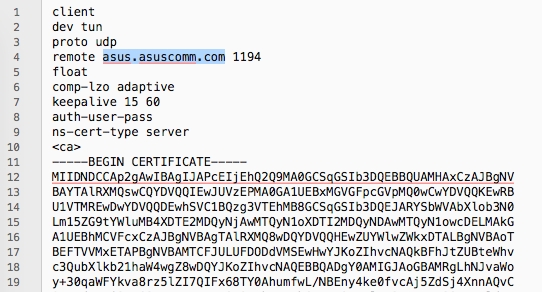

Если Вы используете OpenVPN, откройте файл конфигурации OpenVPN с помощью текстового редактора, а затем измените адрес на IP-адрес или DDNS интерфейса WAN удаленного главного роутера (Root AP), как выделено синим цветом на скриншоте ниже.

Важно: если тип подключения WAN на главном роутере (Root AP) — PPTP / L2TP / PPPoE, возможно, возникнут проблемы с подключением к VPN.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Небольшая шпаргалка по настройке проброса порта во внутрь нашей удаленной сети. Этот способ я нашел на просторах интернета и он мне понравился.

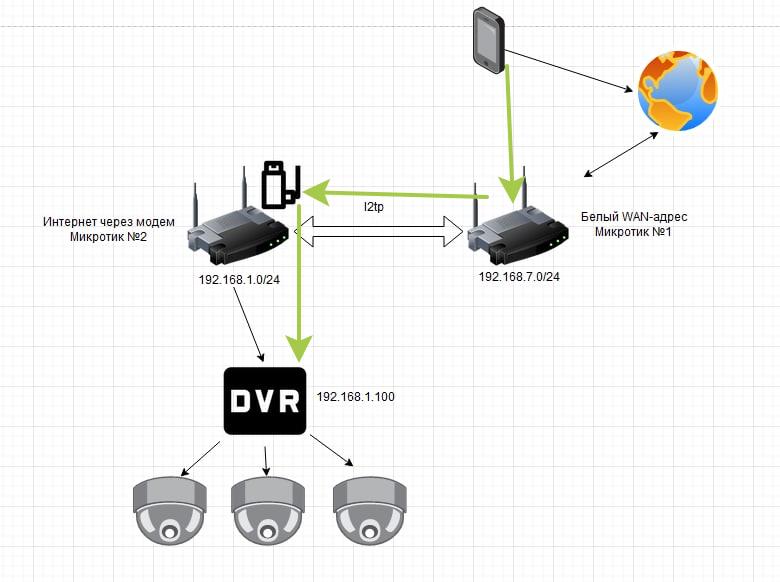

Понадобилось сделать проброс порта из WAN в сеть внутри VPN для просмотра камер с телефона на удаленном объекте, где нет нормально статичного IP-адреса, но есть микротик и lte-модем. По схеме ниже можно визуалировать что я хочу. Зеленые стрелки — наш “трафик”.

Задача

Что имеем:

Микротик №1 имеет внешний статический IP-адрес, подсеть 192.168.7.0/24 и поднятый l2tp server

Микротик №2 имеет подключение через LTE-модем, подсеть 192.168.1.0/24 и подключенный l2tp client

Наша задача:

Настроить подключение с мобильного телефона на регистратор, который стоит за микротиком №2. Поскольку там нет статичного внешнего IP-адреса, нам нужно прокинуть порт 8000 через микротик №1 на DVR.

Решение

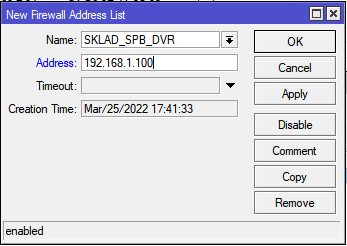

Собираем список наших целей для проброса. В данном примере всего одна цель, это регистратор с адресом 192.168.1.100, но я все равно сделаю через Addreses List, это удобнее, чем потом отдельно добавлять правила для пробросов. Открываем IP -> FireWall -> Address List, нажимаем плюсик. Указываем имя нашего листа в котором мы собираем цели для проброса, указываем IP-адрес цели в сети микротика№2. В поле Comment можно указать какую-то информацию для себя любимого.

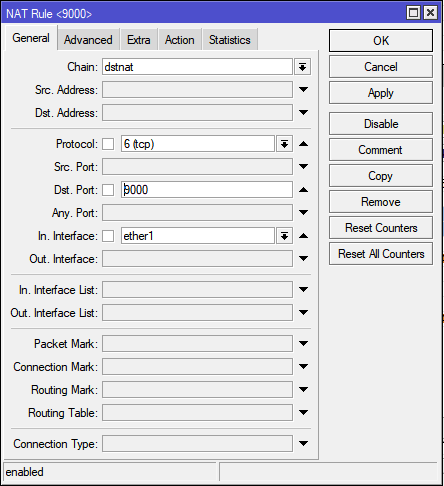

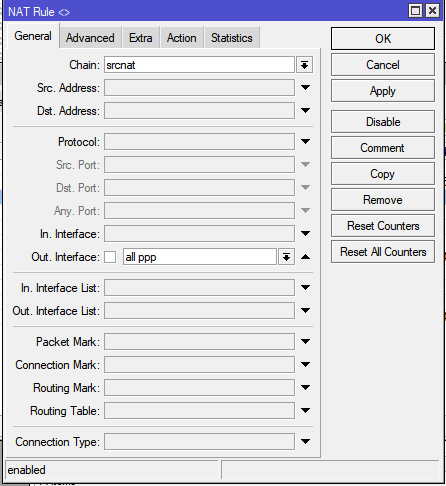

Далее переходим на вкладку NAT и создаём правило маскарада. Нажимаем на синий плюсик и создаём правило.

Указываем Chain: srcnat и интерфейсы all ppp. Хотя правильнее указать конкретный интерфейс.

Просмотры: 3 761

Последнее обновление:

Из этого руководства вы узнаете, как настроить переадресацию портов на роутере с прошивкой ExpressVPN.

- Убедитесь, что ваш интернет-провайдер поддерживает переадресацию портов (провайдеры, использующие Carrier-grade NAT обычно этого не делают).

- Ваши перенаправленные порты будут находиться вне VPN-туннеля и соответственно вне защиты.

Обратитесь к разделу ниже, соответствующему версии приложения ExpressVPN, которую вы используете. Чтобы узнать версию установленного приложения ExpressVPN, обратитесь к этому руководству.

Содержание

Перенаправление портов на роутере с прошивкой ExpressVPN (v2 и выше)

Перенаправление портов на роутере с прошивкой ExpressVPN (v1)

Перенаправление портов на роутере с прошивкой ExpressVPN (v2 и выше)

- Войдите в настройки роутера с прошивкой ExpressVPN.

- Выберите Расширенные настройки > Перенаправление портов.

- Выберите Добавить новое правило.

- Введите следующие данные:

- Описание: введите имя, которое поможет вам распознать перенаправленный порт.

- Устройство: выберите устройство, к которому вы хотите получить удаленный доступ.

- Внутренний порт: введите число от 1 до 65 535.

- Внешний порт: введите число от 1 до 65 535.

- Протокол: выберите нужный протокол.

- Нажмите Сохранить, чтобы добавить новое правило.

Теперь выбранное устройство должно быть доступно на вашем публичном IP-адресе через введенный вами внешний порт. Чтобы проверить успешность перенаправления портов, вы можете использовать наш инструмент для проверки IP-адресов, чтобы узнать публичный IP-адрес своего устройства.

Использование имени хоста DDNS для удаленного доступа к устройствам

Также вы можете настроить имя хоста DDNS для удаленного доступа к устройствам, подключенным к роутеру с установленным приложением ExpressVPN, вместо использования вашего публичного IP-адреса.

Нужна помощь? Обратитесь в службу поддержки ExpressVPN.

Наверх

Перенаправление портов на роутере с прошивкой ExpressVPN (v1)

Linksys WRT1200AC, WRT1900AC(S) и WRT3200ACM

Откройте панель управления роутера с прошивкой ExpressVPN, используя пароль администратора роутера.

На верхней панели навигации выберите Сеть. На боковой панели выберите Файрвол > Перенаправление портов.

В разделе Назначение нового порта введите следующие данные:

- Имя: введите имя, которое поможет вам распознать перенаправленный порт.

- Протокол: выберите TCP+UDP.

- Внешняя зона: выберите wan.

- Внешний порт: введите число от 1 до 65 535.

- Внутренняя зона: выберите lan.

- Внутренний IP-адрес: 192.168.42.1 (по умолчанию).

- Внутренний порт: введите число от 1 до 65 535.

Выберите Добавить > Сохранить и применить.

Нужна помощь? Обратитесь в службу поддержки ExpressVPN.

Наверх

Эта статья помогла вам?

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

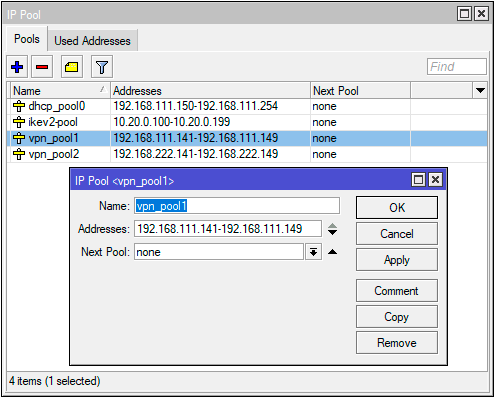

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

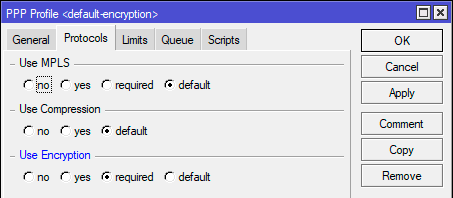

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

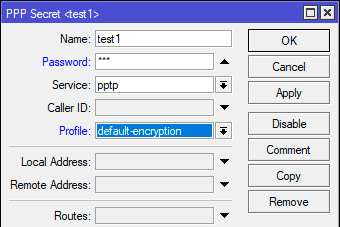

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

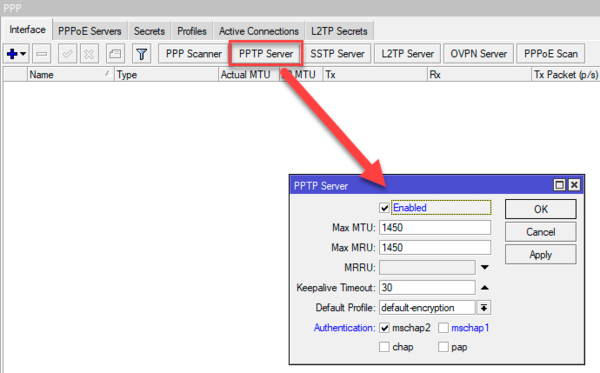

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

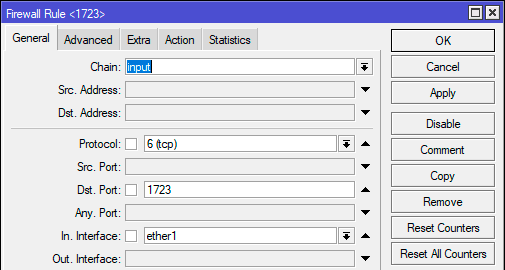

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

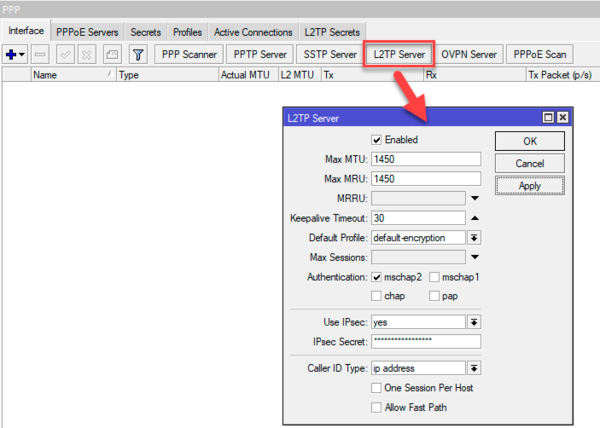

Настройка L2TP/IPsec-сервера

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

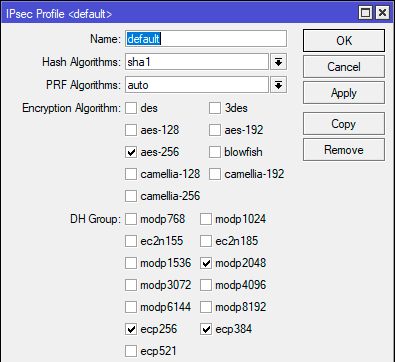

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка OpenVPN на Ubuntu Server для подключения клиентом Mikrotik

В данной инструкции мы рассмотрим настройку сервера OpenVPN на Ubuntu и конфигурирование Mikrotik для подключения по VPN.

Выполнение настройки сервера OpenVPN

Настройка Mikrotik для подключения к серверу VPN

Настройка доступа к сети Интернет

Настройка анонимности

Проброс портов

Другая информация по OpenVPN

Мы настроим наш сервер, чтобы он слушал на нестандартном порту OpenVPN — 443. Откроем порт в брандмауэре:

iptables -I INPUT -p tcp —dport 443 -j ACCEPT

* если мы будем использовать другой порт, меняем его на соответствующий. Также необходимо обратить внимание на протокол tcp. Необходимо использовать именно его, так как Mikrotik не поддерживаем UDP для подключения к OpenVPN.

Для сохранения правил используем утилиту iptables-persistent:

apt-get install iptables-persistent

netfilter-persistent save

Устанавливаем пакеты:

apt install openvpn easy-rsa

* где openvpn — сам сервер и клиента OpenVPN; easy-rsa — утилита для создания сертификатов.

Создаем каталог, в котором разместим готовые сертификаты для OpenVPN:

mkdir -p /etc/openvpn/keys

Создаем каталог, в который будем помещать все сгенерированные сертификаты:

mkdir /etc/openvpn/easy-rsa

Переходим в созданный нами каталог:

cd /etc/openvpn/easy-rsa

Скопируем в него шаблоны скриптов для формирования сертификатов:

cp -r /usr/share/easy-rsa/* .

Чтобы ускорить процесс создания ключей, создадим следующий файл:

vi vars

export KEY_COUNTRY=»RU»

export KEY_PROVINCE=»Sankt-Petersburg»

export KEY_CITY=»Sankt-Petersburg»

export KEY_ORG=»DMOSK COMPANY»

export KEY_EMAIL=»master@dmosk.ru»

export KEY_CN=»DMOSK»

export KEY_OU=»DMOSK»

export KEY_NAME=»name-openvpn-server.dmosk.ru»

export KEY_ALTNAMES=»name-openvpn-server»

* данные значения могут быть любыми, но лучше их задать осмысленно. Для удобства.

Рассмотрим процесс формирования сертификата с использованием RSA3 пошагово.

1. Инициализируем PKI:

./easyrsa init-pki

2. Создаем корневой сертификат:

./easyrsa build-ca

* после вводим дважды пароль.

На запрос «Common Name» можно просто нажать Enter:

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

3. Создаем запрос на сертификат для сервера:

./easyrsa gen-req server nopass

* nopass можно упустить, если хотим повысить безопасность с помощью пароля на сертификат.

На запрос «Common Name» можно просто нажать Enter:

Common Name (eg: your user, host, or server name) [server]:

4. Генерируем сам сертификат:

./easyrsa sign-req server server

После ввода команды подтверждаем правильность данных, введя yes:

Type the word ‘yes’ to continue, or any other input to abort.

Confirm request details: yes

… и вводим пароль, который указывали при создании корневого сертификата:

Enter pass phrase for /etc/openvpn/easy-rsa/pki/private/ca.key:

5. Формируем ключ Диффи-Хеллмана:

./easyrsa gen-dh

Скопируем созданные ключи в рабочий каталог:

cp pki/ca.crt /etc/openvpn/keys/

cp pki/issued/server.crt /etc/openvpn/keys/

cp pki/private/server.key /etc/openvpn/keys/

cp pki/dh.pem /etc/openvpn/keys/

Создаем конфигурационный файл для сервера:

vi /etc/openvpn/server.conf

port 443

proto tcp

dev tun

ca keys/ca.crt

cert keys/server.crt

key keys/server.key

dh keys/dh.pem

server 172.16.10.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

max-clients 32

persist-key

persist-tun

status /var/log/openvpn/openvpn-status.log

log-append /var/log/openvpn/openvpn.log

verb 4

mute 20

daemon

mode server

cipher BF-CBC

* где

- port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных. Порт 1194 является стандартным для OpenVPN).

- proto — используемый транспортный протокол.

- dev — виртуальный сетевой адаптер, который будет создан для работы OpenVPN.

- ca — путь до сертификата корневого центра сертификации.

- cert — путь до открытого сертификата сервера.

- key — путь до закрытого сертификата сервера.

- dh — путь до ключа Диффи — Хеллмана.

- server — задаем IP-адрес сервера в сети VPN.

- ifconfig-pool-persist — путь к файлу для хранения клиентских IP-адресов.

- keepalive X Y — каждые X секунд отправляется ping-запрос на удаленный узел. Если за Y секунд не получено ответа — перезапускать туннель.

- max-clients — максимум одновременных подключений.

- persist-key — не перезагружать ключи при повторной загрузки из-за разрыва соединения.

- persist-tun — не изменять устройства tun/tap при перезапуске сервера.

- status — путь до журнала статусов.

- log-append — путь до файла лога с дополнительным выводом информации.

- verb — уровень логирования событий. От 0 до 9.

- mute — ограничение количества подряд отправляемых в лог событий.

- daemon — работа в режиме демона.

- mode — в каком режиме работает openvpn (сервер или клиент).

- cipher — тип шифрования. В нашем примере это blowfish 128.

Создадим каталог для логов:

mkdir /var/log/openvpn

Разрешаем автоматический старт сервиса vpn и перезапускаем его:

systemctl enable openvpn@server

systemctl restart openvpn@server

Настройка OpenVPN-клиента (Mikrotik)

Сертификат должен быть сформирован на сервер, после чего перенесен на микротик. Рассмотрим процесс подробнее.

На сервере

Создадим каталог, куда поместим сертификаты для обмена:

mkdir /tmp/keys

* сертификаты будут скопированы в каталог /tmp для удобства их переноса на компьютер.

Переходим в каталог easy-rsa:

cd /etc/openvpn/easy-rsa

Создаем сертификат для клиента:

./easyrsa build-client-full client1 nopass

* в данном примере будет создан сертификат для узла client1 (название может быть любым).

Вводим пароль, который указывали при создании корневого сертификата:

Enter pass phrase for /etc/openvpn/easy-rsa/pki/private/ca.key:

Скопируем ключи во временную директорию:

cp pki/issued/client1.crt pki/private/client1.key pki/ca.crt /tmp/keys/

* название client1 зависит от имени сертификата, который мы ему дали при создании.

Разрешим доступ на чтение каталога с ключами всем пользователям:

chmod -R a+r /tmp/keys

Переносим данный каталог с ключами на компьютер, с которого мы будем настраивать Mikrotik. Это можно сделать с помощью различных утилит, например WinSCP.

Подключаемся к роутеру Mikrotik. Это можно сделать с помощью веб-браузера или специальной программы Winbox. Мы рассмотрим вариант с использованием последней.

Заходим в настройки роутера — переходим в раздел Files — кликаем по Upload и выбираем наши 3 сертификата:

Кликаем по OK. Нужные нам файлы окажутся на роутере.

Переходим в System — Certificates:

Кликаем по Import:

… и по очереди импортируем:

- ca.crt

- client1.crt

- client1.key

* импорт делаем именно в такой последовательности.

Теперь переходим в раздел PPP — создаем новое соединение OVPN Client:

На вкладке Dial Out настраиваем наше соединение:

* где:

- Connect To — адрес сервера OpenVPN, к которому должен подключиться Mikrotik.

- Port — порт, на котором слушает OpenVPN.

- User — учетная запись для авторизации. Мы не настраивали проверку пользователя, но без указания данного поля Mikrotik не даст сохранить настройку.

- Certificate — выбираем сертификат, который импортировали на Mikrotik.

- Auth — алгоритм криптографического хеширования, который должен использоваться для подключения.

- Chiper — криптографический алгоритм шифрования.

- Add Default Route — если поставить данную галочку, все запросы в другую подсети (Интернет) должны пойти через VPN соединение.

Нажимаем OK — наш роутер должен подключиться к серверу.

Настройка доступа к сети Интернет через сервер VPN

Для того, чтобы наш сервер VPN мог раздавать Интернет подключившимся к нему устройствам, выполняем несколько действий.

Создаем файл:

vi /etc/sysctl.d/gateway.conf

net.ipv4.ip_forward=1

Применяем настройку:

sysctl -p /etc/sysctl.d/gateway.conf

Добавляем фаервольные правила. Как правило, управление брандмауэром netfilter в Linux на базе Debian выполняется с помощью утилиты iptables.

Настройка выполняется из расчета, что сеть Интернет настроена через интерфейс ens3:

iptables -t nat -I POSTROUTING -o ens3 -j MASQUERADE

iptables -I FORWARD -i tun0 -o ens3 -m state —state RELATED,ESTABLISHED -j ACCEPT

iptables -I FORWARD -i tun0 -o ens3 -j ACCEPT

Предполагается, что tun0 используется для VPN сети (данное имя присваивается серверу OpenVPN по умолчанию), а ens3 — внешней. Посмотреть имена интерфейсов можно командой:

ip a

Сохраняем настройки iptables:

apt-get install iptables-persistent

netfilter-persistent save

Настройка анонимности

В сети есть различные порталы для проверки анонимности. Например, сайты whoer или 2ip. Приведем некоторые настройки для получения 100%-го результата.

1. Отключение icmp. По времени ответа на ping можно определить отдаленность клиента от прокси. Чтобы проверку нельзя было выполнить, отключаем на сервере icmp.

Для этого создаем файл:

vi /etc/sysctl.d/icmp.conf

net.ipv4.icmp_echo_ignore_all=1

И применяем настройки:

sysctl -p /etc/sysctl.d/icmp.conf

2. Настройка MTU.

Для решения проблем с VPN fingerprint, на стороне сервера добавляем 2 опции:

vi /etc/openvpn/server.conf

…

tun-mtu 1500

mssfix 1623

Перезапускаем сервис:

systemctl restart openvpn@server

Проброс портов (Port Forwarding)

Необходим для перенаправление сетевых запросов на Mikrotik, стоящий за VPN.

Настройка выполняется двумя командами:

iptables -t nat -I PREROUTING -p tcp -i ens3 —dport 80 -j DNAT —to-destination 172.16.10.6:80

iptables -I FORWARD -p tcp -d 172.16.10.6 —dport 80 -m state —state NEW,ESTABLISHED,RELATED -j ACCEPT

* где ens3 — внешний сетевой интерфейс. 172.16.10.6 — IP-адрес роутера Mikrotik, который он получит после подключения.

Разрешаем порт:

Не забываем сохранить правила:

netfilter-persistent save

Читайте также

Другие полезные инструкции на тему VPN:

1. Установка и настройка OpenVPN на Linux CentOS 7.

2. Настройка и использование OpenVPN на Ubuntu.

3. Как настроить сервер OpenVPN на Windows.

4. Настройка сервера OpenVPN на CentOS 8.

5. Настройка OpenVPN сервера на Mikrotik.

6. Настройка OpenVPN клиента.

7. Настройка доступа к локальной сети клиентам OpenVPN в Linux.