Разворачиваем DirectAccess на базе Windows Server 2012 R2

В этой статье мы пошагово опишем процедуру разворачивания службы удаленного доступа Direct Access на самой свежей серверной платформе Microsoft — Windows Server 2012 R2. Вообще говоря, служба Direct Access предполагает несколько сценариев работы, мы попытаемся рассмотреть наиболее общий сценарий организации сервиса DirectAccess.

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

- Для установки соединения с помощью DirectAccess пользователю не нужно запускать VPN клиент – подключение осуществляется автоматически при наличия доступа в Интернет

- Для организации соединения между клиентом DA и сервером нужно открыть только 443 порт

- Компьютер пользователя обязательно должен находится в домене AD, а это значит что на него действуют все доменные групповые политики (конечно есть трюки, позволяющие запускать VPN до входа в Windows, но это обычно практически не практикуется)

- Канал связи между удаленным ПК и корпоративным шлюзом шифруется стойкими алгоритмами с использованием IPsec

- Возможно организовать двухфакторную аутентификацию с использованием системы одноразовых паролей

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

- Сервер DirectAccess теперь не обязательно должен быть пограничным, теперь он может находиться за NAT.

- В том случае, если в качестве удаленных клиентов используется Windows 8 Enterprise, разворачивать внутреннюю инфраструктуру PKI не обязательно (за аутентификацию клиентов будет отвечать Kerberos-прокси, расположенный на сервере DA)

- Не обязательно стало наличие IPv6 во внутренней сети организации

- Поддержка OTP (One Time Password) и NAP (Network Access Protection) без необходимости развёртывания UAG

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

- Домен Active Directory и права администратора домена

- Выделенный (рекомендуется) сервер DA под управлением Windows Server 2012 R2, включенный в домен Windows. Сервер имеет 2 сетевые карты: одна находится во внутренней корпоративной сети, другая – в DMZ сети

- Выделенная DMZ подсеть

- Внешнее DNS имя (реальное или через DynDNS) или IP адрес, доступный из интернета, к которому будут подключатся клиенты DirectAccess

- Настроить перенаправление трафика с порта TCP 443 на адрес сервера DA

- Развернутая инфраструктура PKI для выпуска сертификатов. В certificate authority нужно опубликовать шаблон сертификата Web Server и разрешено его автоматическое получение (auto-enrollmen) (Если в качестве клиентов будут использоваться только Windows 8 — PKI не обязателен).

- В качестве клиентов могут выступать компьютеры с Windows 7 и Windows 8.x редакций Professional / Enterprise

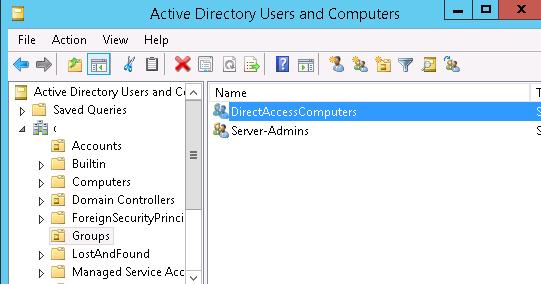

- Группа AD, в которой будут состоять компьютеры, которым разрешено подключаться к сети через Direct Access (допустим, эта группа будет называться DirectAccessComputers)

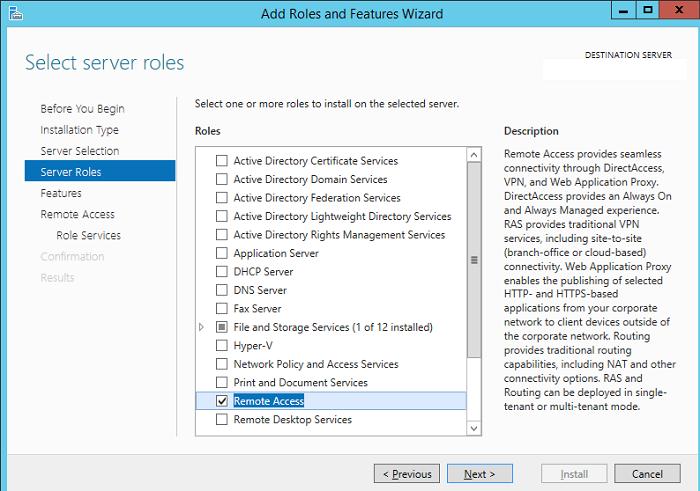

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

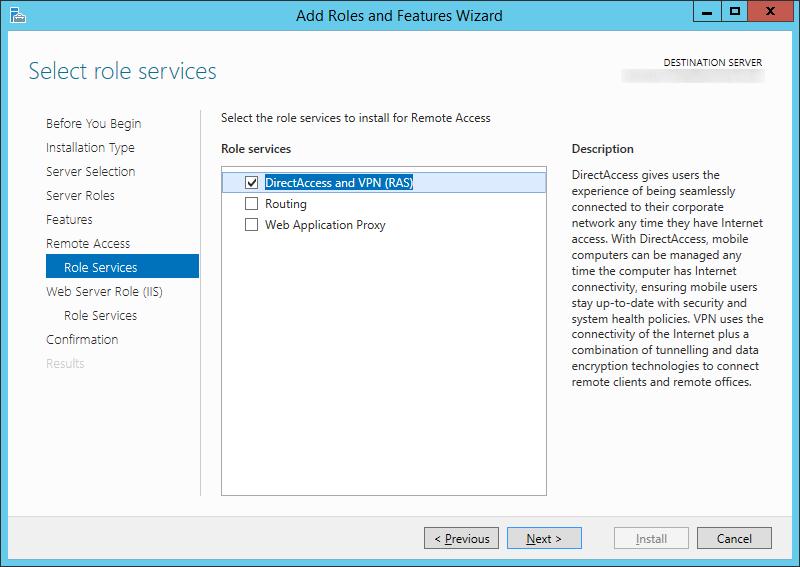

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

Настройка службы Direct Access в Windows Server 2012 R2

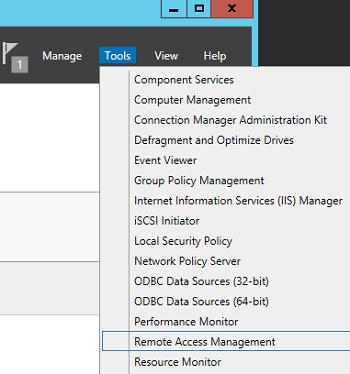

После окончания установки службы Remote Access, откройте оснастку Tools -> Remote Access Management.

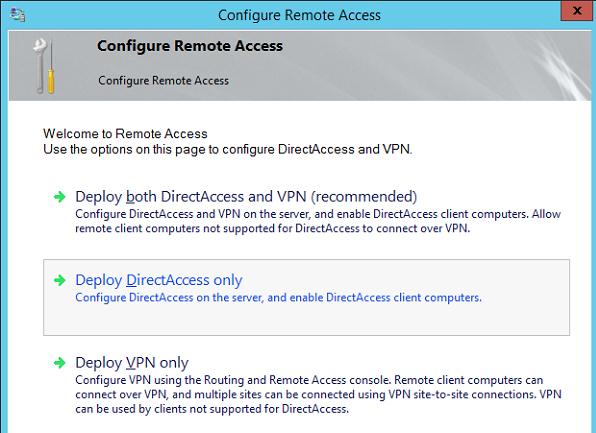

Запустится мастер настройки роли удаленного доступа. Укажем, что нам нужно установить только роль DA — Deploy DirectAccess only.

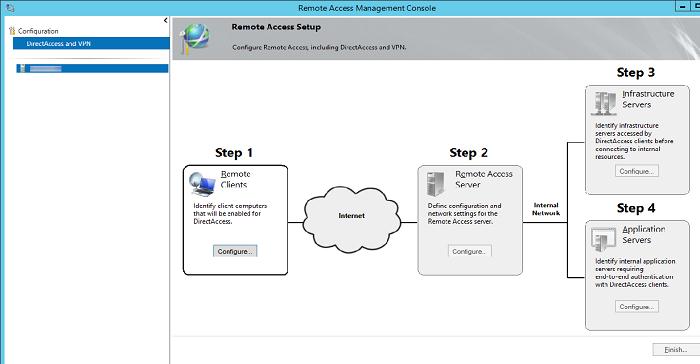

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

Первый этап (Step 1: Remote Clients).

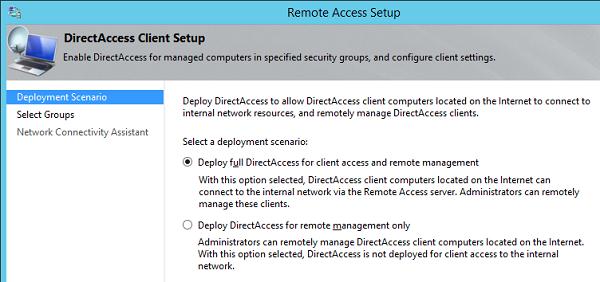

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

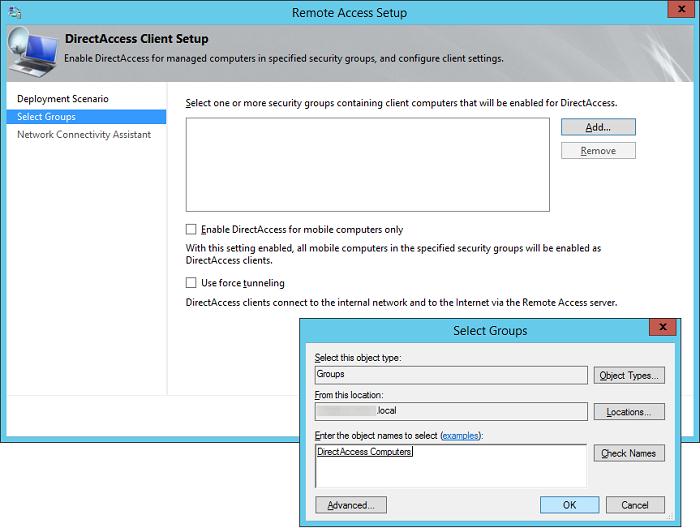

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

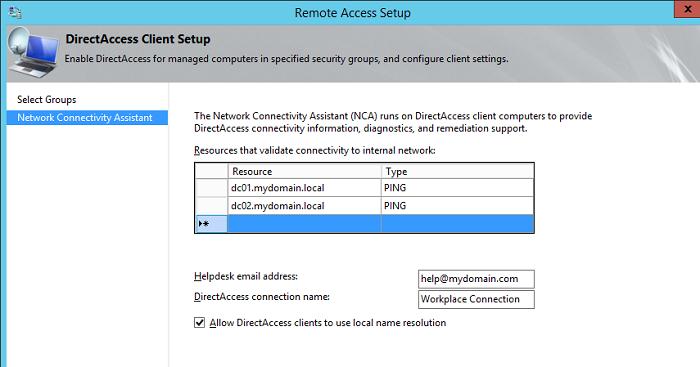

Следующий шаг – нужно указать список внутренних сетевых имен или URL-адресов, с помощью которых клиент может проверить (Ping или HTTP запрос), что он подключен к корпоративной сети. Здесь же можно указать контактный email службы helpdesk и наименование подключения DirectAccess (так оно будет отображаться в сетевых подключениях на клиенте). В случае необходимости можно включить опцию Allow DirectAccess clients to use local name resolution, позволяющую разрешить клиенту использовать внутренние DNS-сервера компании (адреса DNS серверов могут получаться по DHCP).

Второй этап (Step 2: Remote Access Server)

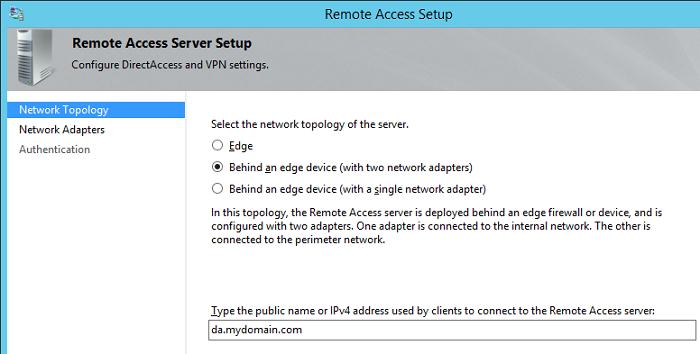

Следующий шаг — настройка сервера Remote Access. Указываем, что наш сервер удаленного доступа представляет собой конфигурацию с двумя сетевыми картами — Behind an edge device (with two network adapters), одна их которых находится в корпоративной сети, а вторая подключена напрямую в Internet или DMZ-подсеть. Здесь же нужно указать внешнее DNS имя или IP адрес в Интернете (именно с этого адреса пробрасывается 443 порт на внешний интерфейс сервера DirectAccess), к которому должны подключаться клиенты DA.

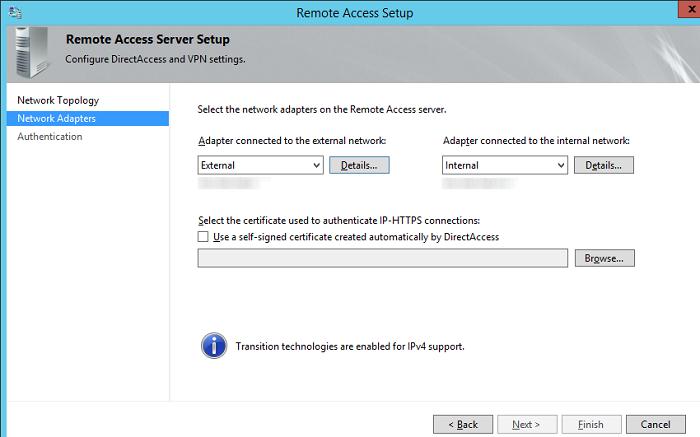

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

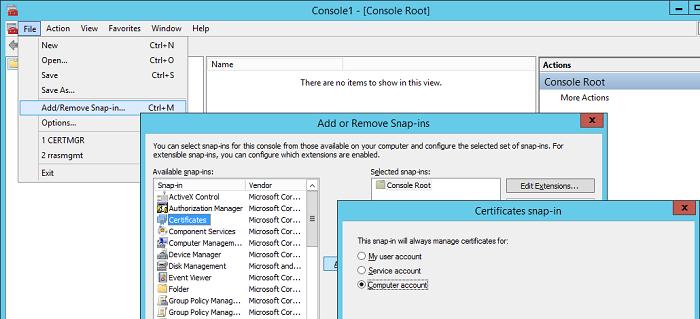

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

В консоли управления сертификатами запросим новый персональный сертификат, щелкнув ПКМ по разделу Certificates (Local Computer) -> Personal -> Certificates и выбрав в меню All Tasks-> Request New Certificate

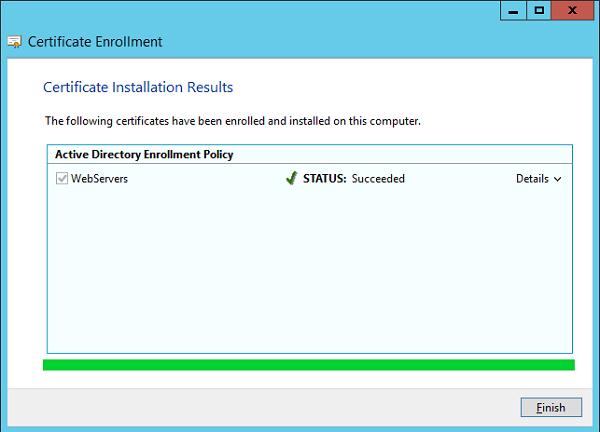

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

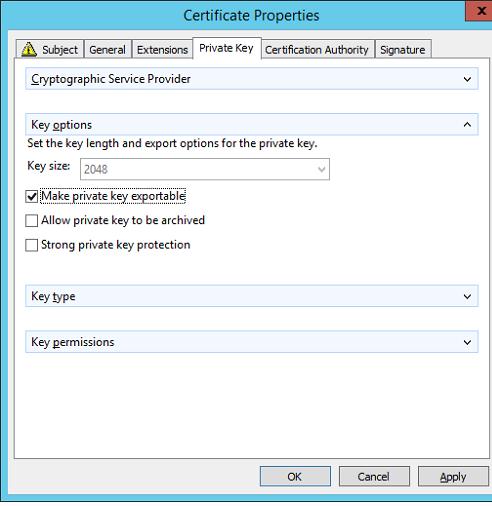

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

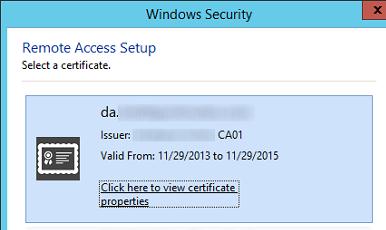

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

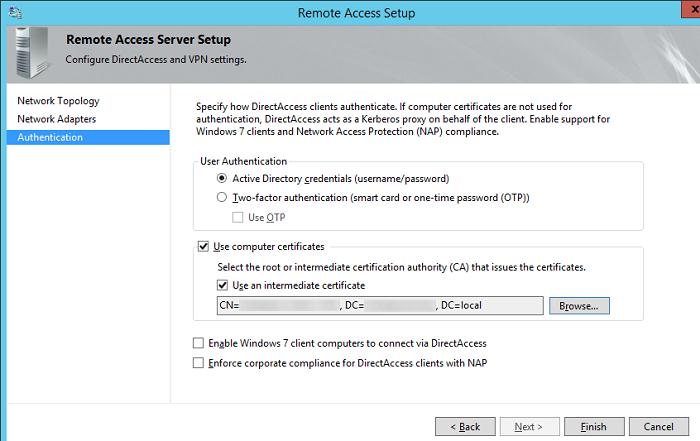

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Третий этап (Step 3: Infrastructure Servers)

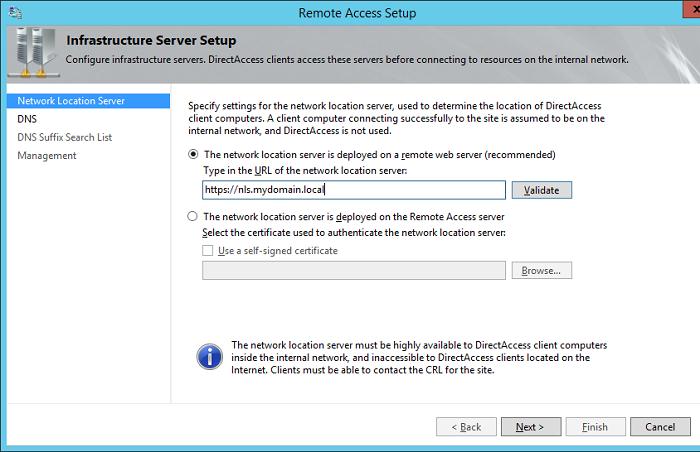

Третий этап – настройка инфраструктурных серверов. Нам будет предложено указать адрес сервера Network Location Server, находящегося внутри корпоративной сети. Network Location Server — это сервер, с помощью которого клиент может определить, что он находится во внутренней сети организации, т.е. не требуется использовать DA для подключения. NLS – сервером может быт любой внутренний веб-сервер (даже с дефолтной страничкой IIS), основное требование – сервер NLS не должен быть доступен снаружи корпоративной сети.

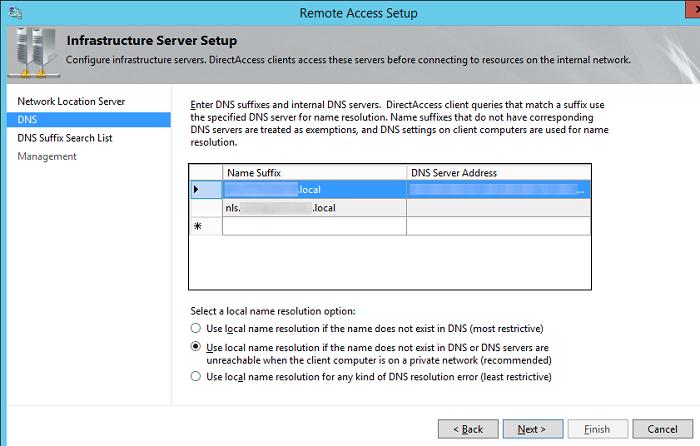

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

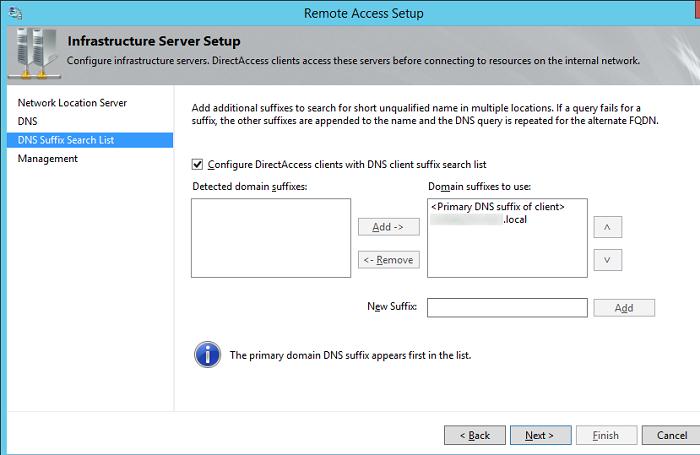

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

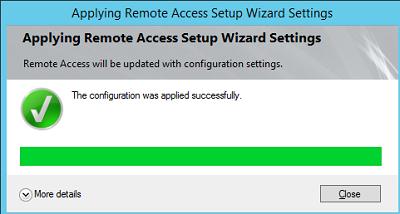

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Отключаем тесовую машину от корпоративной сети и подключаемся в интернету через Wi-Fi. Система автоматически подключается к корпоративной сети через DirectAccess, о чем свидетельствует статус Connected значка Workplace Connection (именно так мы назвали наше подключение при настройке сервера) в списке сетей.

Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети

Источник

Сервер политики сети Network Policy Server (NPS)

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2019 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2019

Этот раздел содержит общие сведения о сервере политики сети в Windows Server 2016 и Windows Server 2019. You can use this topic for an overview of Network Policy Server in Windows Server 2016 and Windows Server 2019. СЕРВЕР политики сети устанавливается при установке компонента служб сетевой политики и доступа (NPAS) в Windows Server 2016 и 2019. NPS is installed when you install the Network Policy and Access Services (NPAS) feature in Windows Server 2016 and Server 2019.

Помимо этого раздела, доступна следующая документация по NPS. In addition to this topic, the following NPS documentation is available.

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений. Network Policy Server (NPS) allows you to create and enforce organization-wide network access policies for connection request authentication and authorization.

Вы также можете настроить сервер политики сети в качестве прокси-сервера протокол RADIUS (RADIUS) для перенаправления запросов на подключение к удаленному серверу политики сети или другим серверам RADIUS, чтобы обеспечить балансировку нагрузки запросов на подключение и пересылать их в правильный домен для проверки подлинности и авторизации. You can also configure NPS as a Remote Authentication Dial-In User Service (RADIUS) proxy to forward connection requests to a remote NPS or other RADIUS server so that you can load balance connection requests and forward them to the correct domain for authentication and authorization.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет доступа к сети, а также предоставляет следующие возможности. NPS allows you to centrally configure and manage network access authentication, authorization, and accounting with the following features:

- Сервер RADIUS. RADIUS server. NPS выполняет централизованную проверку подлинности, авторизацию и учет для беспроводного подключения, коммутатора с проверкой подлинности, коммутируемого удаленного доступа и подключений виртуальной частной сети (VPN). NPS performs centralized authentication, authorization, and accounting for wireless, authenticating switch, remote access dial-up and virtual private network (VPN) connections. Если сервер политики сети используется в качестве RADIUS-сервера, серверы доступа к сети, например точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети. When you use NPS as a RADIUS server, you configure network access servers, such as wireless access points and VPN servers, as RADIUS clients in NPS. Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. You also configure network policies that NPS uses to authorize connection requests, and you can configure RADIUS accounting so that NPS logs accounting information to log files on the local hard disk or in a Microsoft SQL Server database. Дополнительные сведения см. в разделе сервер RADIUS. For more information, see RADIUS server.

- Прокси-сервер RADIUS. RADIUS proxy. При использовании NPS в качестве прокси-сервера RADIUS вы настраиваете политики запросов на подключение, которые сообщают серверу политики сети, какие запросы на подключение перенаправляются на другие серверы RADIUS, и на какие серверы RADIUS требуется перенаправлять запросы на подключение. When you use NPS as a RADIUS proxy, you configure connection request policies that tell the NPS which connection requests to forward to other RADIUS servers and to which RADIUS servers you want to forward connection requests. На сервере политики сети можно также настроить переадресацию данных учета для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. You can also configure NPS to forward accounting data to be logged by one or more computers in a remote RADIUS server group. Сведения о настройке NPS в качестве прокси-сервера RADIUS см. в следующих разделах. To configure NPS as a RADIUS proxy server, see the following topics. Дополнительные сведения см. в разделе RADIUS proxy. For more information, see RADIUS proxy.

- Настройка политик запросов на подключение Configure Connection Request Policies

- Учет RADIUS. RADIUS accounting. Сервер политики сети можно настроить для ведения журнала событий в локальном файле журнала или на локальном или удаленном экземпляре Microsoft SQL Server. You can configure NPS to log events to a local log file or to a local or remote instance of Microsoft SQL Server. Дополнительные сведения см. в разделе ведение журнала NPS. For more information, see NPS logging.

Защита доступа к ( сети ) , NAP центр регистрации работоспособности ( ) и Протокол авторизации учетных данных узла (HCAP) являются ( ) устаревшими в Windows Server 2012 R2 и недоступны в Windows Server 2016. Network Access Protection (NAP), Health Registration Authority (HRA), and Host Credential Authorization Protocol (HCAP) were deprecated in Windows Server 2012 R2, and are not available in Windows Server 2016. При наличии развертывания NAP с использованием операционных систем, предшествующих Windows Server 2016, вы не сможете перенести развертывание NAP на Windows Server 2016. If you have a NAP deployment using operating systems earlier than Windows Server 2016, you cannot migrate your NAP deployment to Windows Server 2016.

Вы можете настроить NPS с помощью любого сочетания этих функций. You can configure NPS with any combination of these features. Например, можно настроить один сервер политики сети в качестве сервера RADIUS для VPN-подключений, а также прокси-сервер RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене. For example, you can configure one NPS as a RADIUS server for VPN connections and also as a RADIUS proxy to forward some connection requests to members of a remote RADIUS server group for authentication and authorization in another domain.

Выпуски Windows Server и NPS Windows Server Editions and NPS

Сервер политики сети предоставляет различные функциональные возможности в зависимости от установленного выпуска Windows Server. NPS provides different functionality depending on the edition of Windows Server that you install.

Windows Server 2016 или Windows Server 2019 Standard/Datacenter Edition Windows Server 2016 or Windows Server 2019 Standard/Datacenter Edition

С NPS в Windows Server 2016 Standard или Datacenter можно настроить неограниченное число RADIUS-клиентов и удаленных групп RADIUS-серверов. With NPS in Windows Server 2016 Standard or Datacenter, you can configure an unlimited number of RADIUS clients and remote RADIUS server groups. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов. In addition, you can configure RADIUS clients by specifying an IP address range.

Компонент «службы политики сети и доступа WIndows» недоступен в системах, установленных с параметром установки Server Core. The WIndows Network Policy and Access Services feature is not available on systems installed with a Server Core installation option.

Следующие разделы содержат более подробные сведения о сервере политики сети в качестве сервера RADIUS и прокси. The following sections provide more detailed information about NPS as a RADIUS server and proxy.

RADIUS-сервер и прокси RADIUS server and proxy

Сервер политики сети можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или и того, и другого. You can use NPS as a RADIUS server, a RADIUS proxy, or both.

сервер RADIUS; RADIUS server

Сервер политики сети — это реализация Майкрософт стандарта RADIUS, заданная в стандарте Internet Engineering Task Force ( IETF ) в RFC 2865 и 2866. NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in RFCs 2865 and 2866. В качестве сервера RADIUS сервер политики сети выполняет централизованное подключение, авторизацию и учет для многих типов сетевого доступа, включая беспроводные сети, коммутаторы с проверкой подлинности, ( Удаленный доступ к VPN и удаленному частному подключению виртуальной частной сети ) , а также подключения между маршрутизаторами и маршрутизаторами. As a RADIUS server, NPS performs centralized connection authentication, authorization, and accounting for many types of network access, including wireless, authenticating switch, dial-up and virtual private network (VPN) remote access, and router-to-router connections.

Сведения о развертывании NPS в качестве сервера RADIUS см. в статье развертывание сервера политики сети. For information on deploying NPS as a RADIUS server, see Deploy Network Policy Server.

NPS позволяет использовать разнородный набор беспроводных, коммутаторов, удаленного доступа или оборудования VPN. NPS enables the use of a heterogeneous set of wireless, switch, remote access, or VPN equipment. Сервер политики сети можно использовать со службой удаленного доступа, которая доступна в Windows Server 2016. You can use NPS with the Remote Access service, which is available in Windows Server 2016.

( ) Для проверки подлинности учетных данных пользователей при попытке подключения сервер политики сети использует домен AD DS домен Active Directory Services или локальную базу данных учетных записей безопасности (SAM). NPS uses an Active Directory Domain Services (AD DS) domain or the local Security Accounts Manager (SAM) user accounts database to authenticate user credentials for connection attempts. Если сервер службы NPS входит в домен AD DS, служба NPS использует службу каталогов в качестве базы данных учетных записей пользователей и является частью решения единого входа. When a server running NPS is a member of an AD DS domain, NPS uses the directory service as its user account database and is part of a single sign-on solution. Один и тот же набор учетных данных используется для контроля доступа к сети ( и авторизации доступа к сети ) , а также для входа в домен AD DS. The same set of credentials is used for network access control (authenticating and authorizing access to a network) and to log on to an AD DS domain.

NPS использует свойства входящих звонков учетной записи пользователя и политики сети для авторизации подключения. NPS uses the dial-in properties of the user account and network policies to authorize a connection.

Поставщики услуг Интернета ( ) и организации, которые поддерживают доступ к сети, имеют повышенную сложность управления доступом к сети из одной точки администрирования, независимо от типа используемого оборудования сетевого доступа. Internet service providers (ISPs) and organizations that maintain network access have the increased challenge of managing all types of network access from a single point of administration, regardless of the type of network access equipment used. Стандарт RADIUS поддерживает эту функциональность как в однородных, так и в разнородных средах. The RADIUS standard supports this functionality in both homogeneous and heterogeneous environments. RADIUS — это протокол клиент-сервер, который позволяет использовать оборудование сетевого доступа (используется в качестве клиентов RADIUS) для отправки запросов на проверку подлинности и учетные данные на сервер RADIUS. RADIUS is a client-server protocol that enables network access equipment (used as RADIUS clients) to submit authentication and accounting requests to a RADIUS server.

Сервер RADIUS имеет доступ к сведениям об учетной записи пользователя и может проверять учетные данные для проверки подлинности доступа к сети. A RADIUS server has access to user account information and can check network access authentication credentials. Если учетные данные пользователя проходят проверку подлинности, а попытки подключения авторизованы, сервер RADIUS авторизует доступ пользователей на основе указанных условий, а затем записывает подключение к сети в журнал учета. If user credentials are authenticated and the connection attempt is authorized, the RADIUS server authorizes user access on the basis of specified conditions, and then logs the network access connection in an accounting log. Использование RADIUS позволяет собирать и хранить данные проверки подлинности, авторизации и учета пользователей сети в центральном расположении, а не на каждом сервере доступа. The use of RADIUS allows the network access user authentication, authorization, and accounting data to be collected and maintained in a central location, rather than on each access server.

Использование сервера политики сети в качестве сервера RADIUS Using NPS as a RADIUS server

Сервер политики сети можно использовать в качестве сервера RADIUS в следующих случаях: You can use NPS as a RADIUS server when:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для доступа к клиентам. You are using an AD DS domain or the local SAM user accounts database as your user account database for access clients.

- Вы используете удаленный доступ на нескольких серверах удаленного доступа, VPN-серверах или маршрутизаторах вызова по требованию и хотите централизовать настройку сетевых политик, а также ведение журнала подключения и учета. You are using Remote Access on multiple dial-up servers, VPN servers, or demand-dial routers and you want to centralize both the configuration of network policies and connection logging and accounting.

- Вы набираете связь через коммутируемый, VPN-или беспроводный доступ к поставщику услуг. You are outsourcing your dial-up, VPN, or wireless access to a service provider. Серверы доступа используют RADIUS для проверки подлинности и авторизации подключений, произведенных членами вашей организации. The access servers use RADIUS to authenticate and authorize connections that are made by members of your organization.

- Необходимо централизовать проверку подлинности, авторизацию и учет для разнородного набора серверов доступа. You want to centralize authentication, authorization, and accounting for a heterogeneous set of access servers.

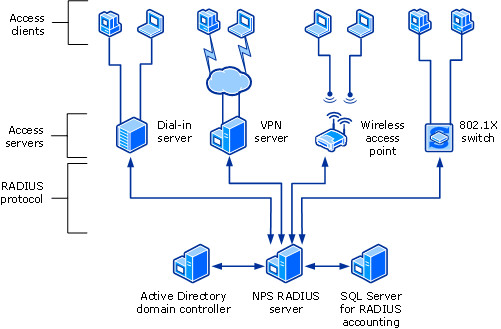

На следующем рисунке показан сервер политики сети в качестве сервера RADIUS для различных клиентов доступа. The following illustration shows NPS as a RADIUS server for a variety of access clients.

RADIUS-прокси RADIUS proxy

В качестве прокси-сервера RADIUS сервер политики сети перенаправляет сообщения проверки подлинности и учета на сервер политики сети и другие серверы RADIUS. As a RADIUS proxy, NPS forwards authentication and accounting messages to NPS and other RADIUS servers. Сервер политики сети можно использовать в качестве прокси-сервера RADIUS для предоставления маршрутизации сообщений RADIUS между клиентами RADIUS ( , которые также называются серверами доступа к сети ) и серверами RADIUS, выполняющими проверку подлинности, авторизацию и учет при попытке подключения. You can use NPS as a RADIUS proxy to provide the routing of RADIUS messages between RADIUS clients (also called network access servers) and RADIUS servers that perform user authentication, authorization, and accounting for the connection attempt.

При использовании в качестве прокси-сервера RADIUS сервер политики сети является центральным коммутатором или точкой маршрутизации, через которую проходят сообщения о доступе и учете RADIUS. When used as a RADIUS proxy, NPS is a central switching or routing point through which RADIUS access and accounting messages flow. NPS записывает сведения в журнал учета о перенаправляемых сообщениях. NPS records information in an accounting log about the messages that are forwarded.

Использование NPS в качестве прокси-сервера RADIUS Using NPS as a RADIUS proxy

NPS можно использовать в качестве прокси-сервера RADIUS в следующих случаях: You can use NPS as a RADIUS proxy when:

- Вы являетесь поставщиком услуг, который предоставляет доступ к нескольким клиентам через коммутируемые, VPN-или беспроводные сетевые службы доступа. You are a service provider who offers outsourced dial-up, VPN, or wireless network access services to multiple customers. Серверы NAS отправляют запросы на подключение к прокси-серверу сервера политики сети. Your NASs send connection requests to the NPS RADIUS proxy. В зависимости от части имени пользователя в запросе на подключение прокси-сервер NPS перенаправляет запрос на соединение на сервер RADIUS, обслуживаемый клиентом, и может пройти проверку подлинности и авторизовать попытку подключения. Based on the realm portion of the user name in the connection request, the NPS RADIUS proxy forwards the connection request to a RADIUS server that is maintained by the customer and can authenticate and authorize the connection attempt.

- Необходимо обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не входят в домен, членом которого является сервер политики сети или другой домен, имеющий двустороннее доверие с доменом, в котором находится сервер политики сети. You want to provide authentication and authorization for user accounts that are not members of either the domain in which the NPS is a member or another domain that has a two-way trust with the domain in which the NPS is a member. Сюда входят учетные записи в недоверенных доменах, односторонние доверенные домены и другие леса. This includes accounts in untrusted domains, one-way trusted domains, and other forests. Вместо настройки серверов доступа для отправки запросов на подключение на сервер политики сети RADIUS можно настроить их на отправку запросов на подключение к прокси-серверу сервера политики сети. Instead of configuring your access servers to send their connection requests to an NPS RADIUS server, you can configure them to send their connection requests to an NPS RADIUS proxy. Прокси-сервер NPS RADIUS использует имя области в имени пользователя и перенаправляет запрос на сервер политики сети в правильном домене или лесу. The NPS RADIUS proxy uses the realm name portion of the user name and forwards the request to an NPS in the correct domain or forest. Попытки подключения учетных записей пользователей в одном домене или лесу могут проходить проверку подлинности для серверов NAS в другом домене или лесу. Connection attempts for user accounts in one domain or forest can be authenticated for NASs in another domain or forest.

- Необходимо выполнить проверку подлинности и авторизацию, используя базу данных, которая не является базой данных учетных записей Windows. You want to perform authentication and authorization by using a database that is not a Windows account database. В этом случае запросы на подключение, соответствующие заданному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации. In this case, connection requests that match a specified realm name are forwarded to a RADIUS server, which has access to a different database of user accounts and authorization data. К примерам других пользовательских баз данных относятся службы Novell Directory Services (NDS) и базы данных язык SQL (SQL). Examples of other user databases include Novell Directory Services (NDS) and Structured Query Language (SQL) databases.

- Необходимо обработать большое количество запросов на соединение. You want to process a large number of connection requests. В этом случае вместо настройки клиентов RADIUS для распределения запросов на подключение и учет на нескольких серверах RADIUS можно настроить их для отправки запросов на подключение и учет на прокси-сервер NPS. In this case, instead of configuring your RADIUS clients to attempt to balance their connection and accounting requests across multiple RADIUS servers, you can configure them to send their connection and accounting requests to an NPS RADIUS proxy. Прокси-сервер NPS RADIUS динамически распределяет нагрузку на запросы подключения и учета на нескольких серверах RADIUS и увеличивает обработку большого количества клиентов RADIUS и проверок подлинности в секунду. The NPS RADIUS proxy dynamically balances the load of connection and accounting requests across multiple RADIUS servers and increases the processing of large numbers of RADIUS clients and authentications per second.

- Вы хотите предоставить проверку подлинности и авторизацию RADIUS для поставщиков услуг, а также минимальную конфигурацию брандмауэра интрасети. You want to provide RADIUS authentication and authorization for outsourced service providers and minimize intranet firewall configuration. Брандмауэр интрасети находится между сетью периметра (сетью между интрасетью и Интернетом) и интрасетью. An intranet firewall is between your perimeter network (the network between your intranet and the Internet) and intranet. Поместив NPS в сеть периметра, брандмауэр между сетью периметра и интрасетью должен разрешить передачу трафика между сервером политики сети и несколькими контроллерами домена. By placing an NPS on your perimeter network, the firewall between your perimeter network and intranet must allow traffic to flow between the NPS and multiple domain controllers. Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить потоковую передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими НПСС в интрасети. By replacing the NPS with an NPS proxy, the firewall must allow only RADIUS traffic to flow between the NPS proxy and one or multiple NPSs within your intranet.

На следующем рисунке показан сервер политики сети в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS. The following illustration shows NPS as a RADIUS proxy between RADIUS clients and RADIUS servers.

С помощью NPS организации могут также использовать инфраструктуру удаленного доступа для поставщика услуг, сохраняя контроль над проверкой подлинности, авторизацией и учетом пользователей. With NPS, organizations can also outsource remote access infrastructure to a service provider while retaining control over user authentication, authorization, and accounting.

Конфигурации NPS можно создавать в следующих сценариях: NPS configurations can be created for the following scenarios:

- Беспроводной доступ Wireless access

- Удаленный доступ Организации по коммутируемому телефону или виртуальной частной сети (VPN) Organization dial-up or virtual private network (VPN) remote access

- Коммутируемый или беспроводный доступ через внешнего источника Outsourced dial-up or wireless access

- Доступ к Интернету Internet access

- Доступ с проверкой подлинности к ресурсам экстрасети для бизнес-партнеров Authenticated access to extranet resources for business partners

Примеры конфигурации RADIUS-сервера и прокси-серверов RADIUS RADIUS server and RADIUS proxy configuration examples

В следующих примерах конфигурации показано, как можно настроить сервер политики сети в качестве сервера RADIUS и прокси-сервера RADIUS. The following configuration examples demonstrate how you can configure NPS as a RADIUS server and a RADIUS proxy.

Сервер политики сети в качестве сервера RADIUS. NPS as a RADIUS server. В этом примере сервер политики сети настроен в качестве сервера RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, а все запросы на подключение обрабатываются локальным сервером политики сети. In this example, NPS is configured as a RADIUS server, the default connection request policy is the only configured policy, and all connection requests are processed by the local NPS. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене сервера политики сети и в доверенных доменах. The NPS can authenticate and authorize users whose accounts are in the domain of the NPS and in trusted domains.

NPS как прокси-сервер RADIUS. NPS as a RADIUS proxy. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который перенаправляет запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. In this example, the NPS is configured as a RADIUS proxy that forwards connection requests to remote RADIUS server groups in two untrusted domains. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для перенаправления запросов к каждому из двух недоверенных доменов. The default connection request policy is deleted, and two new connection request policies are created to forward requests to each of the two untrusted domains. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере. In this example, NPS does not process any connection requests on the local server.

В качестве сервера RADIUS и RADIUS-прокси. NPS as both RADIUS server and RADIUS proxy. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в домене, не являющемся доверенным. In addition to the default connection request policy, which designates that connection requests are processed locally, a new connection request policy is created that forwards connection requests to an NPS or other RADIUS server in an untrusted domain. Вторая политика называется прокси-политикой. This second policy is named the Proxy policy. В этом примере политика прокси-сервера отображается первой в упорядоченном списке политик. In this example, the Proxy policy appears first in the ordered list of policies. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. If the connection request matches the Proxy policy, the connection request is forwarded to the RADIUS server in the remote RADIUS server group. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. If the connection request does not match the Proxy policy but does match the default connection request policy, NPS processes the connection request on the local server. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается. If the connection request does not match either policy, it is discarded.

Сервер политики сети в качестве сервера RADIUS с удаленными серверами учета. NPS as a RADIUS server with remote accounting servers. В этом примере локальный сервер политики сети не настроен для выполнения учета, и изменена политика запросов на подключение по умолчанию, поэтому сообщения учета RADIUS перенаправляются на сервер политики сети или другой RADIUS в группе удаленных серверов RADIUS. In this example, the local NPS is not configured to perform accounting and the default connection request policy is revised so that RADIUS accounting messages are forwarded to an NPS or other RADIUS server in a remote RADIUS server group. Несмотря на то, что сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, а локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов. Although accounting messages are forwarded, authentication and authorization messages are not forwarded, and the local NPS performs these functions for the local domain and all trusted domains.

Сервер политики сети с сопоставлением удаленных RADIUS и пользователей Windows. NPS with remote RADIUS to Windows user mapping. В этом примере сервер политики сети выступает в качестве сервера RADIUS и прокси-сервера RADIUS для каждого отдельного запроса на подключение, перенаправляя запрос проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. In this example, NPS acts as both a RADIUS server and as a RADIUS proxy for each individual connection request by forwarding the authentication request to a remote RADIUS server while using a local Windows user account for authorization. Эта конфигурация реализуется путем настройки атрибута сопоставления пользователя Remote RADIUS to Windows в качестве условия политики запросов на подключение. This configuration is implemented by configuring the Remote RADIUS to Windows User Mapping attribute as a condition of the connection request policy. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS, имя которого совпадает с именем удаленной учетной записи пользователя, для которой выполняется проверка подлинности на удаленном RADIUS-сервере.) (In addition, a user account must be created locally on the RADIUS server that has the same name as the remote user account against which authentication is performed by the remote RADIUS server.)

Конфигурация Configuration

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. To configure NPS as a RADIUS server, you can use either standard configuration or advanced configuration in the NPS console or in Server Manager. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию. To configure NPS as a RADIUS proxy, you must use advanced configuration.

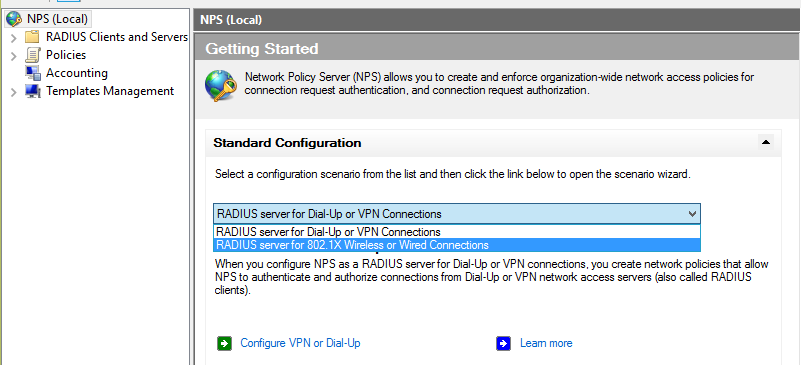

Стандартная конфигурация Standard configuration

С помощью стандартных конфигураций предоставляются мастера, помогающие настроить NPS для следующих сценариев. With standard configuration, wizards are provided to help you configure NPS for the following scenarios:

- RADIUS-сервер для подключений удаленного доступа или VPN RADIUS server for dial-up or VPN connections

- RADIUS-сервер для беспроводных или проводных подключений 802.1 X RADIUS server for 802.1X wireless or wired connections

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев, а затем щелкните ссылку, которая открывает мастер. To configure NPS using a wizard, open the NPS console, select one of the preceding scenarios, and then click the link that opens the wizard.

Расширенная конфигурация Advanced configuration

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS. When you use advanced configuration, you manually configure NPS as a RADIUS server or RADIUS proxy.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с дополнительными настройками , чтобы развернуть этот раздел. To configure NPS by using advanced configuration, open the NPS console, and then click the arrow next to Advanced Configuration to expand this section.

Предоставляются следующие дополнительные элементы конфигурации. The following advanced configuration items are provided.

Настройка сервера RADIUS Configure RADIUS server

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS. To configure NPS as a RADIUS server, you must configure RADIUS clients, network policy, and RADIUS accounting.

Инструкции по выполнению этих конфигураций см. в следующих разделах. For instructions on making these configurations, see the following topics.

Настройка прокси-сервера RADIUS Configure RADIUS proxy

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных RADIUS-серверов и политики запросов на подключение. To configure NPS as a RADIUS proxy, you must configure RADIUS clients, remote RADIUS server groups, and connection request policies.

Инструкции по выполнению этих конфигураций см. в следующих разделах. For instructions on making these configurations, see the following topics.

Ведение журнала NPS NPS logging

Ведение журнала NPS также называется учетом RADIUS. NPS logging is also called RADIUS accounting. Настройте ведение журнала NPS в соответствии с требованиями независимо от того, используется ли NPS в качестве сервера RADIUS, прокси или любого сочетания этих конфигураций. Configure NPS logging to your requirements whether NPS is used as a RADIUS server, proxy, or any combination of these configurations.

Чтобы настроить ведение журнала NPS, необходимо настроить события, которые должны регистрироваться и просматриваться с Просмотр событий, а затем определить, какие другие сведения нужно заносить в журнал. To configure NPS logging, you must configure which events you want logged and viewed with Event Viewer, and then determine which other information you want to log. Кроме того, необходимо решить, нужно ли регистрировать данные проверки подлинности и учета пользователей в текстовых файлах журнала, хранящихся на локальном компьютере или в SQL Server базе данных на локальном или удаленном компьютере. In addition, you must decide whether you want to log user authentication and accounting information to text log files stored on the local computer or to a SQL Server database on either the local computer or a remote computer.

Источник

В этой статье мы рассмотрим пошаговую настройку сервера Network Access Protection (NAP) на операционной системе Windows Server 2012 R2. NAP позволяет ограничивать доступ к сети для несоответствующих клиентов и предоставляет централизованный механизм для обеспечения безопасности сетевого соединения.

Перед настройкой сервера NAP необходимо установить и настроить роль сервера NAP на Windows Server 2012 R2. После установки роли настройка сервера NAP производится с помощью консоли управления политиками безопасности.

Важным шагом в настройке сервера NAP является создание политик, в которых указываются требования для доступа к сети. Эти политики определяют, какие настройки безопасности должны быть соблюдены клиентами, чтобы получить доступ к сети. Политики можно настраивать для различных типов подключений, например, для беспроводных соединений или виртуальных частных сетей.

При настройке сервера NAP также необходимо установить и настроить NAP-клиенты на клиентских компьютерах. Клиенты должны соответствовать требованиям, указанным в политиках NAP, чтобы получить доступ к сети.

После настройки сервера NAP и клиентов, можно начать использовать NAP для ограничения доступа к сети для несоответствующих клиентов. Это обеспечит безопасность сетевого соединения и повысит защиту сети от несанкционированного доступа.

Содержание

- Установка Windows Server 2012 R2

- Установка и настройка роли Network Policy and Access Services

- Настройка DHCP-сервера для NAP

- Настройка NPS (Network Policy Server)

- Настройка NAP-политик

Установка Windows Server 2012 R2

Для начала процесса установки Windows Server 2012 R2 на ваш сервер, выполните следующие шаги:

| Шаг 1: | Вставьте установочный диск Windows Server 2012 R2 в DVD-драйв сервера. |

| Шаг 2: | Перезагрузите сервер и в процессе загрузки нажмите любую клавишу, чтобы загрузиться с диска. |

| Шаг 3: | На экране выбора языка и формата ввода выберите нужные параметры и нажмите «Далее». |

| Шаг 4: | Нажмите «Установить сейчас» и примите условия лицензионного соглашения. |

| Шаг 5: | Выберите тип установки: «Полная установка» или «Обновление» (если требуется обновить существующую операционную систему). |

| Шаг 6: | Выберите раздел на жестком диске, куда будет установлена операционная система, либо создайте новый раздел. |

| Шаг 7: | Дождитесь завершения установки Windows Server 2012 R2. |

| Шаг 8: | После завершения установки, выполните необходимые настройки операционной системы. |

После завершения установки Windows Server 2012 R2 вы готовы приступить к настройке сервера NAP и обеспечить безопасность вашей сети.

Установка и настройка роли Network Policy and Access Services

Шаг 1: Откройте Server Manager на сервере Windows 2012 R2. Вы можете найти его на рабочем столе, в панели задач или в меню «Пуск».

Шаг 2: В Server Manager щелкните на «Управление» в верхнем меню, а затем выберите «Добавить роли и компоненты».

Шаг 3: В мастере приветствия нажмите «Далее».

Шаг 4: На следующем экране оставьте выбранной опцию «Серверы Remote Access» и нажмите «Далее».

Шаг 5: На экране «Роли и функции» нажмите «Далее».

Шаг 6: В списке доступных ролей найдите «Network Policy and Access Services». Установите флажок рядом с ним и нажмите «Далее».

Шаг 7: При необходимости на экране «Особые возможности для Network Policy and Access Services» выберите необходимые функции и нажмите «Далее».

Шаг 8: На экране «Выбор служб» убедитесь, что выбраны следующие службы: «Network Policy Server», «Routing», «Remote Access Management Tools». Нажмите «Далее».

Шаг 9: На экране «Роли и функции» нажмите «Установить».

Шаг 10: После установки роли нажмите на «Закрыть».

Теперь роль Network Policy and Access Services установлена на вашем сервере Windows 2012 R2 и готова к настройке.

Настройка DHCP-сервера для NAP

1. Откройте Службы DHCP на сервере, на котором будет работать NAP.

2. В списке слева выберите ваш DHCP-сервер.

3. Щелкните правой кнопкой мыши на IPv4 и выберите Свойства.

4. В открывшемся окне перейдите на вкладку Безопасность NAP.

5. Установите флажок Использовать микрософтовские DHCP-фильтры.

6. Нажмите на кнопку Установить и следуйте инструкциям мастера для установки DHCP-фильтров.

7. После установки фильтров, установите флажок Запрещено на нужной вам области DHCP.

8. Нажмите ОК, чтобы закрыть окно настроек.

9. Перезапустите службу DHCP на сервере для применения изменений.

Теперь ваш DHCP-сервер готов к работе с NAP и может автоматически применять политики безопасности для клиентов, подключаемых к сети.

Настройка NPS (Network Policy Server)

Шаг 1: Установка роли NPS

Для начала, откройте Server Manager и выберите раздел «Управление» в левом нижнем углу. Затем выберите «Добавление ролей и функций». В мастере установки ролей и функций выберите сервер, на котором вы хотите установить NPS, и нажмите «Далее».

Далее, прокрутите список ролей до раздела «Серверные роли» и найдите «Сетевая политика и доступ», отметьте соответствующую галочку и нажмите «Далее». На следующем экране нажмите «Установить». После завершения установки, нажмите «Завершить».

Шаг 2: Конфигурация NPS

После установки роли NPS, откройте NPS из «Диспетчера сервера». В левой боковой панели выберите «Инструменты» и затем «Network Policy Server».

В окне NPS, нажмите правой кнопкой мыши по «Сервер NPS» и выберите «Задачи» -> «Настроить сетевой радиус доступа». В мастере настройки выберите «Выпуск сертификатов» и нажмите «Далее».

На следующем экране, введите общее имя сервера и его доменное имя. Затем выберите метод получения сертификата: «Запрос на сертификат внутреннего сервера» и нажмите «Далее».

Далее, укажите путь к файлу запроса сертификата, используя кнопку «Обзор», затем нажмите «Далее». На последнем экране мастера, убедитесь, что все настройки верны, и нажмите «Завершить», чтобы начать процесс выдачи сертификата.

Шаг 3: Создание политики доступа

После успешной настройки сертификата, вернитесь в окно NPS и нажмите правой кнопкой мыши по «Политики сети» и выберите «Задачи» -> «Создать политику сети». В мастере создания политики выберите «Шаблон политики с отклонением» и нажмите «Далее».

На следующем экране, введите имя политики и описание (опционально). Затем нажмите «Добавить», чтобы добавить условия для политики доступа.

Добавьте нужные условия, такие как IP-адрес клиента, имя пользователя или группу, и т.д. Используйте кнопку «Добавить» для добавления условий. Когда все условия добавлены, нажмите «Далее».

На следующем экране, выберите «Доступ разрешен» и нажмите «Далее». Затем выберите «Только через Ethernet» и нажмите «Далее».

На последнем экране мастера, просмотрите все настройки и нажмите «Завершить», чтобы создать политику доступа.

Это было пошаговое руководство по настройке NPS на сервере Windows 2012 R2. Теперь вы можете использовать NPS для аутентификации и авторизации клиентов в вашей сети.

Настройка NAP-политик

После установки и настройки NAP-роли на сервере Windows 2012 R2 необходимо настроить NAP-политики для определения требований безопасности и юридических ограничений для устройств, которые могут быть подключены к сети.

1. Зайдите на сервер с установленной ролью NAP и откройте Server Manager.

2. В левой панели выберите секцию NPS (Network Policy Server) и откройте его.

3. В открывшемся окне выберите Policies в левой панели и нажмите на кнопку New для создания новой политики.

4. Выберите тип политики, который соответствует вашим требованиям. Например, можно выбрать политику для контроля доступа или политику для внедрения безопасности в рабочую среду.

5. Введите имя политики и описание политики (опционально).

6. Нажмите на кнопку Add в секции Conditions, чтобы добавить условия для вашей политики. Например, вы можете установить условие, что устройства должны иметь установленный антивирус.

7. Нажмите на кнопку Add в секции Constraints, чтобы добавить ограничения для вашей политики. Например, можно установить ограничение на максимальное количество подключений одного устройства.

8. Нажмите на кнопку Add в секции Settings, чтобы добавить настройки для вашей политики. Например, установите параметры аутентификации или шифрования.

9. Нажмите на кнопку OK, чтобы сохранить изменения.

10. Вернитесь в главное окно NPS и убедитесь, что ваша политика отображается в списке политик.

Теперь вы настроили NAP-политики на сервере Windows 2012 R2 и ваши устройства должны соответствовать требованиям безопасности, чтобы получить доступ к сети.

The step by step guide to configure Network Access Protection (NAP), in Windows Server 2012 R2.. The NAP is a Microsoft technology for controlling network access of a computer, based on its health. With NAP, system administrators of an organization can define policies for system health requirements. For instance System health requirements are whether the computer has the most recent operating system updates installed. The computer host based firewall is installed and enabled etc.

The NAP is completely removed from Windows server 2016. It will be replace with Direct Access and new network policy feature Web Application Proxy. Also the DHCP servers are no longer capable of enforcing NAP policies.

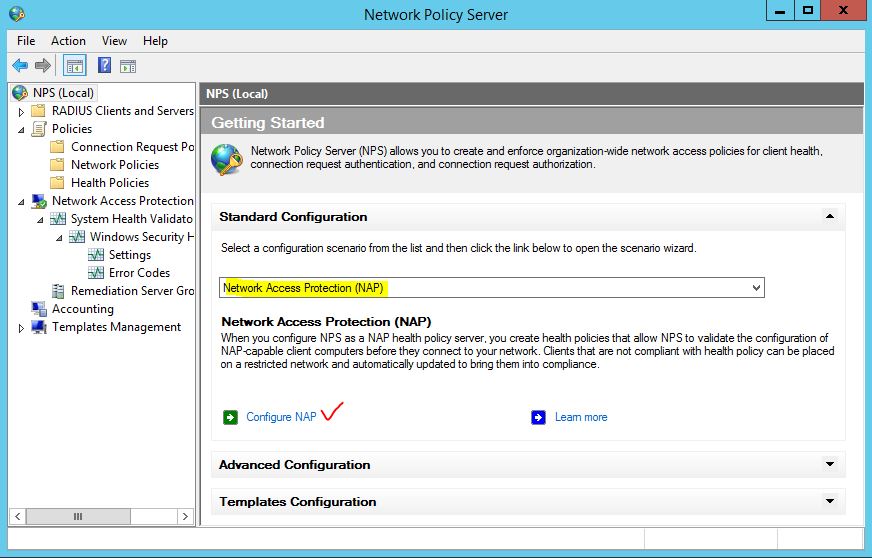

The above screenshot is Network Policy Server in Windows Server 2016 without Network Access Protection. It shows that you must get ready to migrate from NAP to DirectAccess and Windows Web Application Proxy in Server 2016. I didn’t want to write this article, so it must be written for new admins in Windows Server 2008 and 2012 R2.

This post is going to configure network access protection. If you don’t know the installation, read the below article about installation of NAP in Windows server 2012 R2.

- Installing Network Policy Server (NPS) on Windows Server 2012 R2

- To configure network access protection, open network policy server from server manager.

- On the network policy server page, from right side select NPS (Local) then select Network Access Protection (NAP) from Standard Configuration section and click Configure NAP link.

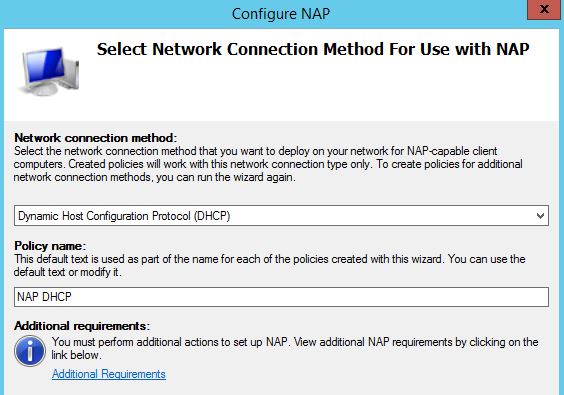

3. On the network connection method for use with NAP page, select Dynamic Host Configuration Protocol (DHCP) from Network connection method section then click Next.

4. On the Specify NAP Enforcement Server Running DHCP Server page, just click Next. Then click Next on the Specify DHCP Scopes page. Do click Next on Configure Machine Group also.

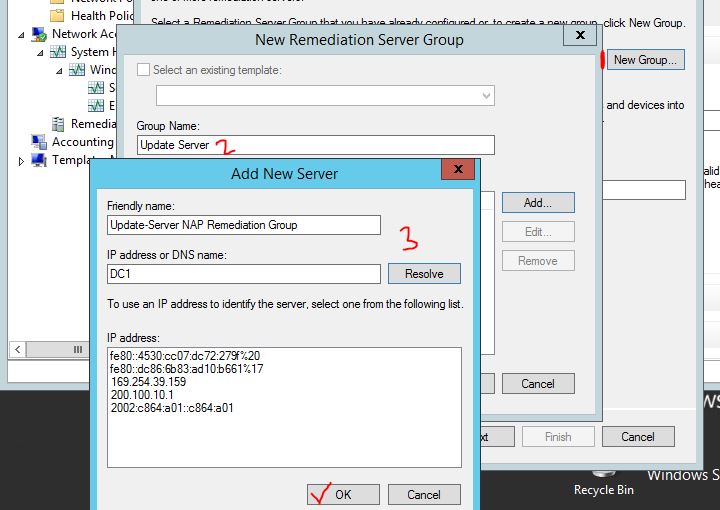

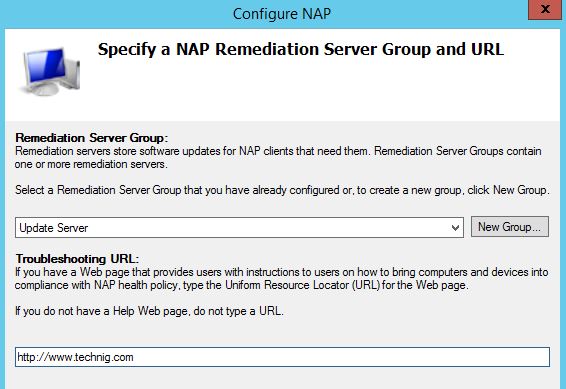

5. On the Specify a NAP Remediation Server Group and URL click New Group and type a meaningful name for Group Name. Then click Add to specify a name for Freindly name and name or IP address of Remediation server. When complete, click OK to close the pages.

6. Now type the help page url address on Troubleshooting URL and click Next.

The Remediation Server Groups are the servers that will be made accessible to non-compliant clients. These servers can be used to patch clients to a compliant status.

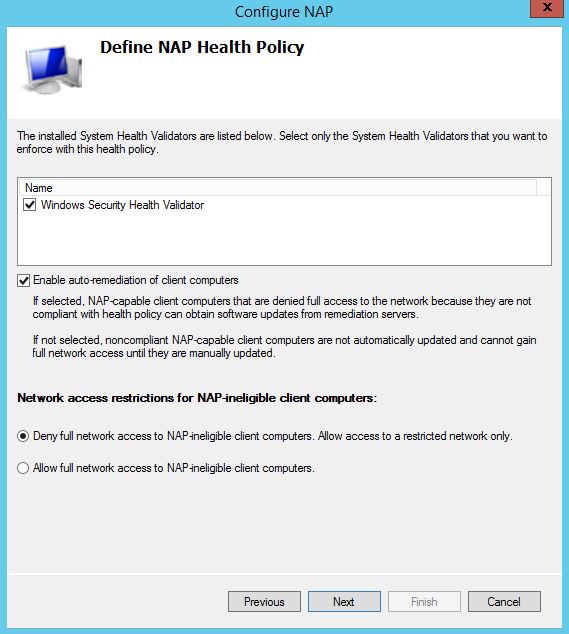

7. Click Next on Define NAP Health Policy page.

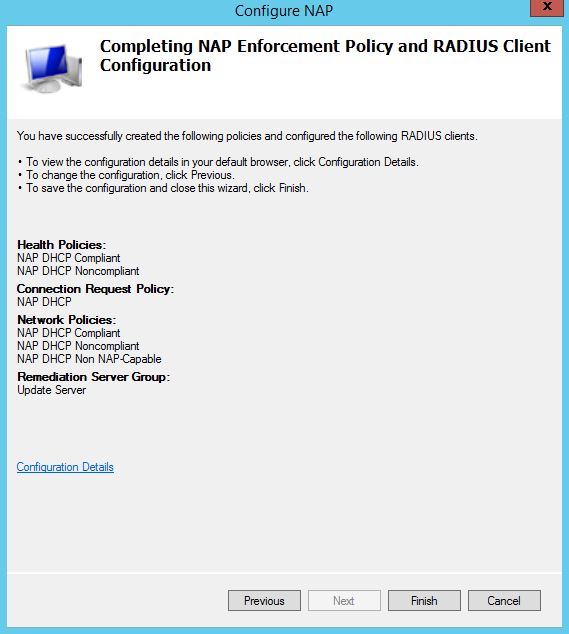

8. Finally click Finish to complete the NAP enforcement policy and RADIUS client configuration.

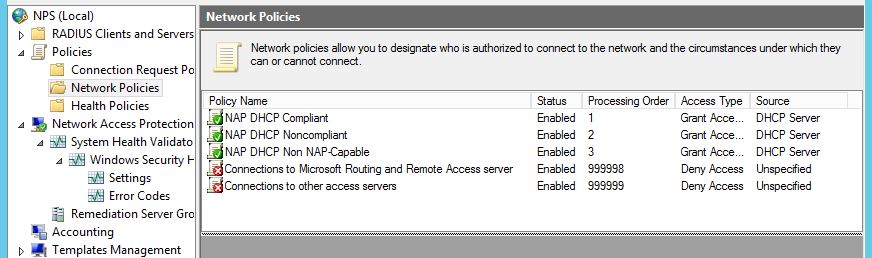

9. Navigate to Network Policies and Health Polices to check whether the polices are ready for serving NAP.

So, everything good.

Configure Group Policy and Services for NAP

After installing and configuration of NAP, you should enable DHCP Client enforcement from group policy management.

- Type “gpmc.msc” on the run and press enter to open Group Policy Management.

- Expand Forest, Domain, and domain name. Then create a new group policy object, and named NAP enforcement.

- Now right click on the new created GPO and click Edit to edit it.

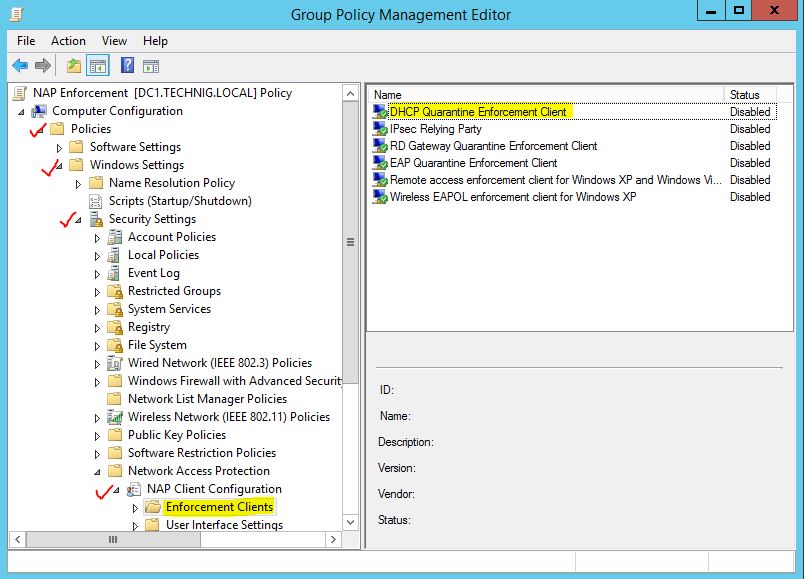

- Navigate to NAP Client Configuration and select Enforcement Clients. Finally right click DHCP Quarantine Enforcement Client and enable it. Do it like below screenshot.

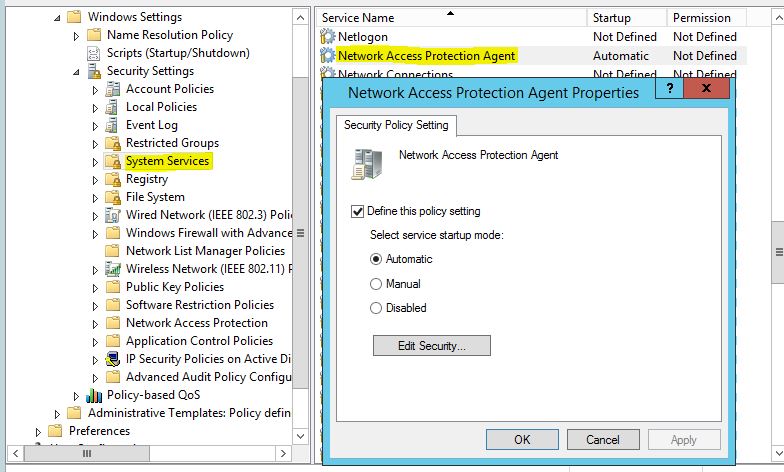

5. Navigate to System Services and find Network Access Protection Agent then enable it.

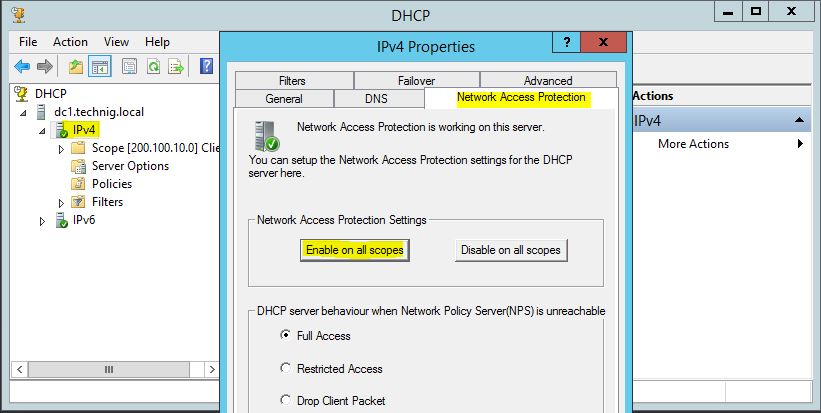

6. Go to DHCP, right click IPv4 then select Properties. Now on the Network Access Protection tab, click Enable on all scopes.

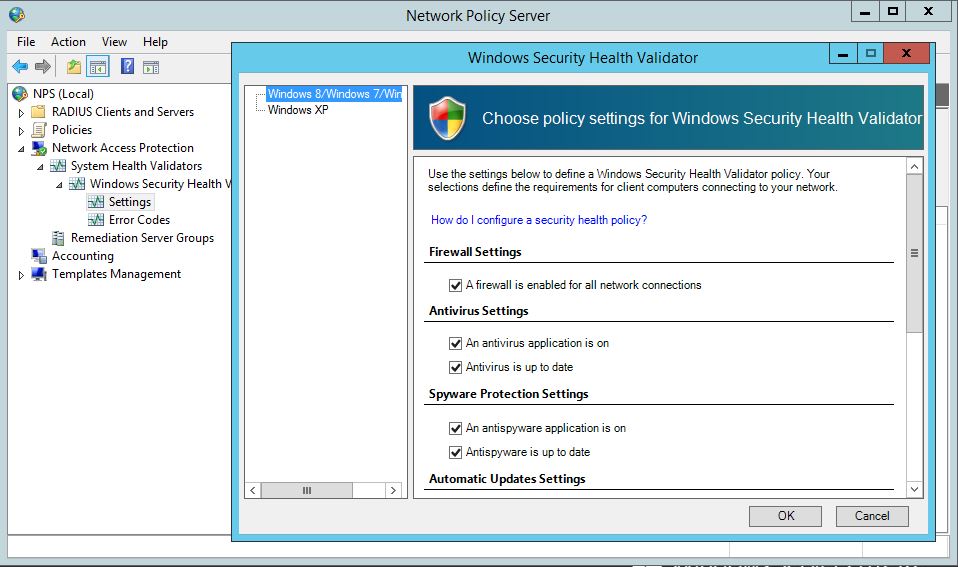

That’s all, but don’t forget to configure the Windows Security Health Validator for clients. The default policy is require the Firewall and Auto Update should be enabled, Anti Virus, Spyware Protection must be installed on the client systems.

OK, hope you find this article helpful. Any question? Ask through comment sections. So have a nice and great time as system admin.

As promised, today lets go through my Part 1 of 7, step by step on how to deploy Network Access Protection in Windows Server 2012 R2.

I can promise you this deployment will be major, so many step to go through, and for that reason, i prepare 7 parts of the Step by Step so that you as a IT Administrator can understand the flow of the deployment and please take time to read more on the NAP.

a little bit of information about NAP :

NAP is a policy-enforcement platform that is built into all Windows client computers beginning with the WinXP SP3, and all server-based operating systems beginning with the Windows Server 2008.

You can use NAP to protect network assets more strongly by enforcing compliance with system-health requirements. NAP provides the necessary software components to help ensure that computers connected or connecting to your network remain

manageable, and so that they do not become a security risk to your enterprise’s network and other attached computers.

Understanding the functionality and limitations of NAP will help you protect your network from the security risks posed by noncompliant computers.

For more information on the NAP : http://technet.microsoft.com/en-us/network/bb545879.aspx

In this Part 1, lets go through how to configure Server and Client Certificate Requirements / Health Policies before we jump into NAP deployment…

1 – On OSI-ADDS01 server, open Server Manager, click Tools, and then click Certification Authority…

** in case you do not have Certificate Authority installed, please log in to my previous post : Installing Certificate Authority on Windows Server 2012 R2 (https://mizitechinfo.wordpress.com/2014/07/19/step-by-step-installing-certificate-authority-on-windows-server-2012-r2/)

2 – In the certsrv management console, double click osi-ADDS01-CA, right-click Certificate Templates, and then

select Manage on the context menu…

3 – In the Certificate Templates Console, right-click Computer, and then click Properties…

4 – In the Computer Properties box, click the Security tab, select Authenticated Users, an then in the Permissions for Authenticated Users, tick Allow check box for the Enroll permission, and then click OK.

5 – Next, in certsrv – [Certification Authority (Local)] console, right-click osi-ADDS01-CA, point to All Tasks, and then click Stop Service…

6 – Next, right-click osi-ADDS01-CA again, point to All Tasks, and then click Start Service…

7 – Next, log in to another server (OSI-NPS), in this new server we are going to enroll new certificate from AD into this OSI-NPS Server :

– On the OSI-NPS Server, open MMC…

8 – On the OSI-NPS Server, click File menu, click Add/Remove Snap-in…

9 – Next, in the Add or Remove Snap-ins dialog box, click Certificates, click Add, select Computer account, click Next, and then click Finish…

10 – In the Add or Remove Snap-ins dialog box, click OK…

11 – In the console1 tree, expand Certificates, right-click Personal, point to All Tasks, and then click Request New Certificate…

12 – In the Certificate Enrollment dialog box, click Next to proceed…

13 – Next on the Select Certificate Enrollment Policy interface, click Active Directory Enrollment Policy, and then click Next…

14 – Next, select the Computer check box, and then click Enroll…

15 – Verify the status of certificate installation as Succeeded, and then click Finish…

802.1x является стандартом авторизации и аутентификации пользователей и компьютеров в сети передачи данных. Данный стандарт позволяет очень просто назначать разным клиентам нужные VLAN-ы, а так же предотвратить доступ к сети неизвестным системе устройствам.

Для успешной работы данного стандарта в корпоративной среде под управлением операционной системы Windows требуется настроенные:

1. Домен-контроллер;

2. Сервер центра сертификации;

3. Сервер политики сети.

Выдача сертификата центром сертификации.

Для того чтобы Cisco без проблем работала с клиентами требуется сертификат созданный на основе RAS и IAS серверы.

Данный шаблон необходимо скопировать и дать при этом ему свое уникальное имя.

После копирования шаблона необходимо указать совместимость, а так же в разделе Безопасность добавить группу Серверы RAS и IAS и внести разрешения на Заявку и Автоматическую подачу заявок.

После того как сертификат скопирован нужно перезапустить сервер политики сети. В разделе Выданные сертификаты должен появиться сертификат с именем вашего скопированного шаблона сертификата, выданный вашему NAP серверу.

Настройка NAP.

Добавление клиентов

Для работы коммутатора с NAP сервером в первую очередь надо добавить RADIUS-клиенты в одноимённом пункте настройки NAP введя понятное имя, ip-адрес, секрет, а так же в разделе дополнительно необходимо выбрать в поле имя поставщика поставщика Cisco. Поставить галочку на против пункта RADIUS-клиент поддерживает защиту доступа к сети.

Создание политики запросов на подключение

В разделе Политики, в подразделе политики запросов на подключение необходимо создать политику. В данной политике необходимо указать ее имя, а так же добавить условие Тип порта NAS со значением Ethernet.

Создание сетевой политики

Если нам необходимо переводить пользователя в другой VLAN при входе в ОС то нам необходимо создать специальную группу в домене. Эта группа будет указана в условиях на подключение.

При создании сетевой политики указываем ее имя. Добавляем два условия:

Группа пользователей - указываем группу в которой будут пользователи, которым развешен доступ к данному VLAN;

Типа порта NAS - Ethernet.

На вкладке Ограничения необходимо указать тип проверки пользователей — нам необходимо указать:

Microsoft: защищённый пароль (EAP-MSCHAP v2)

Microsoft: защищённый EAP (PEAP)

Так же в пункте Менее безопасные методы проверки подлинности отмечаем:

Шифрованная проверка подлинности (Microsoft), версия 2, (MS-CHAP-v2)

Разрешить смену пароля по истечении срока действия

Шифрованная проверка подлинности Майкрософт (MS-CHAP)

Разрешить смену пароля по истечении срока действия

На вкладке Параметры, в разделе Атрибуты RADIUS — Стандарт добавим несколько атрибутов:

Tunnel-Medium-Type = 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID = номер VLAN в который вы хотите переключать клиента

Tunnel-Type = Virtual LANs (VLAN)

После создания политик перезапустите NAP.

Настройка коммутатора Cisco

Коммутатор должен иметь первоначальную простую настройку, а так же должен знать VLAN-ы, которые будут указываться в настройке.

Настройка RADIUS серверов

Первым делом необходимо применить команду:

aaa new-model

dot1x system-auth-control

dot1x guest-vlan supplicant

Далее создаём группу серверов RADIUS отвечающих за 802.1x

aaa group server radius DOT1X

server-private IP-адрес NAP-Сервера auth-port 1812 acct-port 1813 key секрет созданный RADIUS-Клиенту на NAP сервере

ip radius source-interface Loopback0

Настраиваем авторизацию через созданные группы NAP серверов

aaa authentication dot1x default group DOT1X

aaa authorization network default group DOT1X

802.1X Port-Based Network Authentication

Настройка портов на примере GigabitEthernet1/1:

interface GigabitEthernet1/1

switchport mode access

Указываем VLAN в который помещаются клиенты не прошедшие авторизацию:

authentication event fail action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если NAP сервер не работает:

authentication event server dead action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если не отвечают:

authentication event no-response action authorize vlan 'номер-vlan'

Приоритет аутентификации:

authentication priority dot1x mab

Активируем функцию Mac-address bypass:

mab

Настройка таймеров и переавторизации:

authentication port-control auto

authentication periodic

authentication timer reauthenticate 600

dot1x pae authenticator

dot1x timeout quiet-period 10

dot1x timeout server-timeout 5

dot1x timeout tx-period 5

Включим защиту от петель:

spanning-tree portfast

Настройка клиентского ПК под управлением Windows 7

Первым делом необходимо запустить службу Проводная автонастройка а так же назначить ей автоматический тип запуска.

После в свойствах сетевого адаптера появится Проверка подлинности.

В вкладке включаем проверку подлинности IEEE 802.1X, в параметрах отключаем проверку сертификата, включаем быстрое переключение.

В пункте Дополнительные параметры необходимо активировать пункт Указать режим проверки подлинности учётными записями пользователей, активируем Включить единую регистрацию для сети, выбрать вариант Выполнять непосредственно перед входом пользователя.

Важно: пользователь, которому разрешено подключаться в VLAN, должен выйти со всех устройств для того чтобы домен-контроллер обновил ему SID. В противном случае может получиться так, что коммутатор не сможет найти указанного пользователя в указанной группе пользователей, а следовательно он не авторизуется и не попадет в нужный VLAN.

Настройка ПК через AD

Чтобы включить необходимые настройки на ПК через групповую политику необходимо создать новую политику сети и применять ее на группу компьютеров в AD.

Включаем службу проводной автонастройки с автоматическим запуском:

Настраиваем проверку подлинности:

Данная политика применяется при включении ПК и если порт коммутатора не настроен на dot1x то не препятствует подключению к сети.