Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

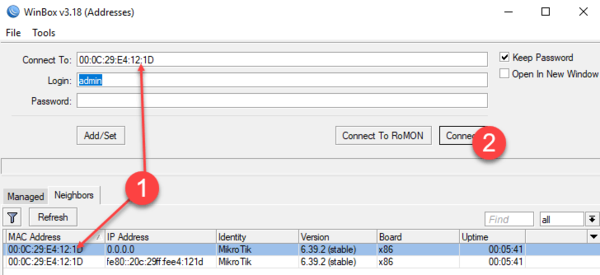

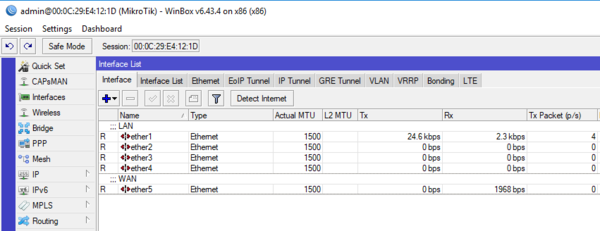

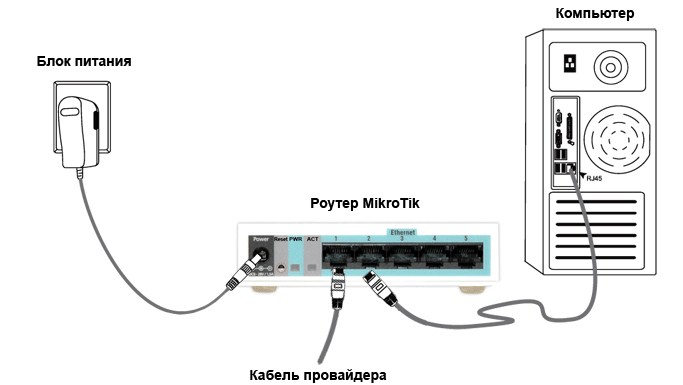

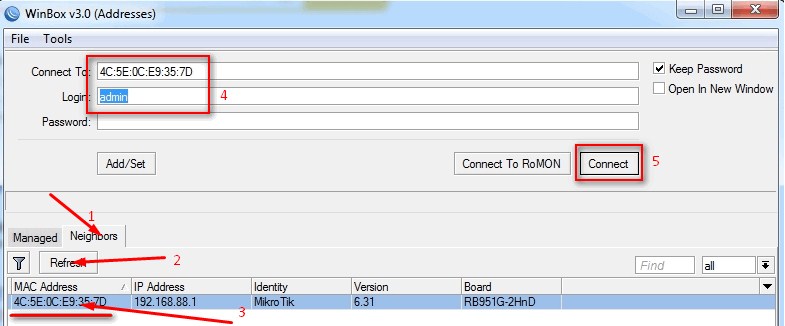

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

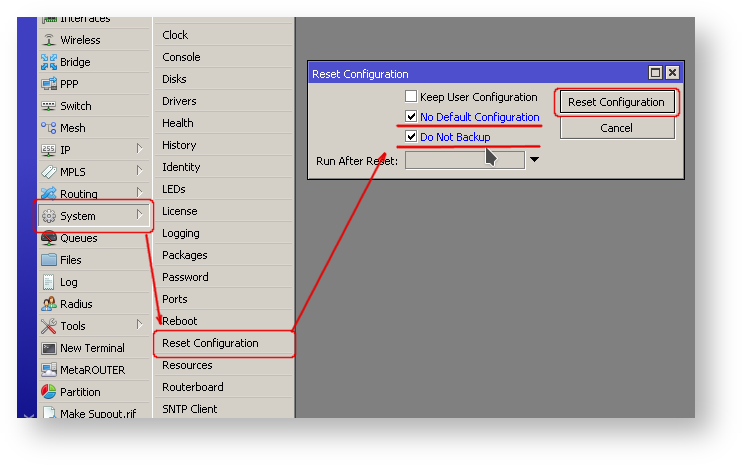

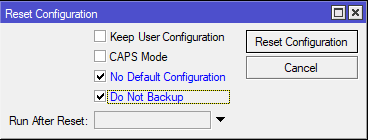

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

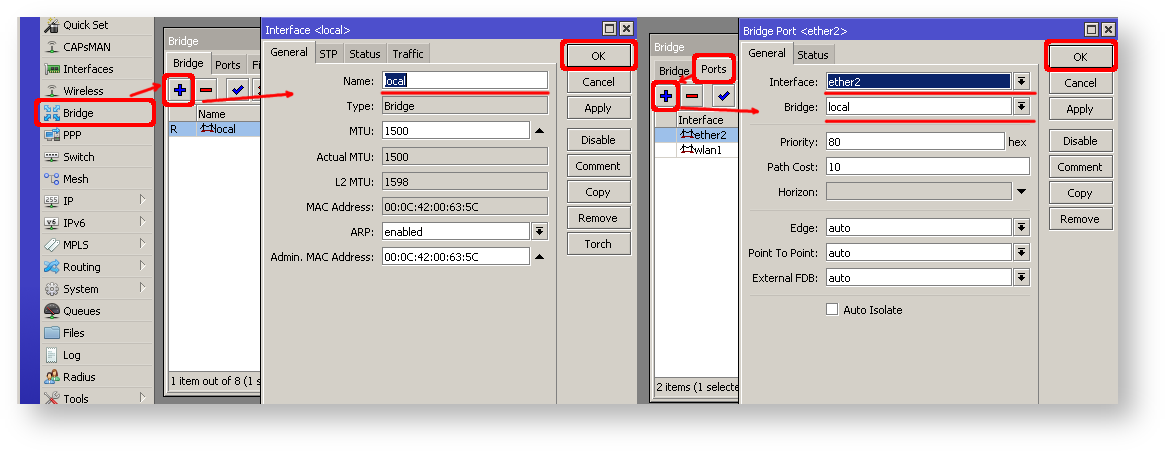

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

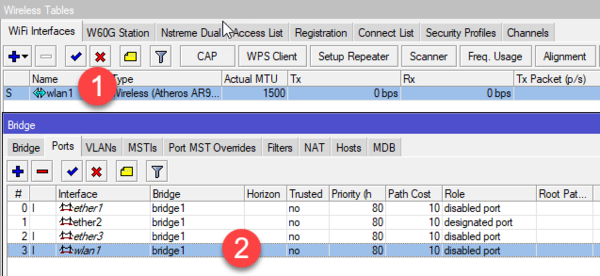

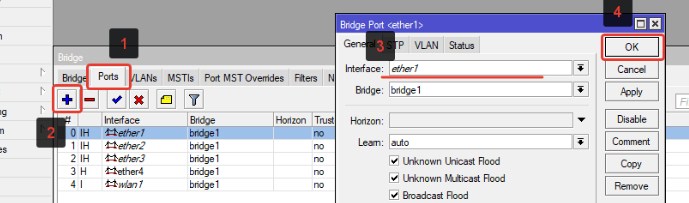

If you prefer WinBox/WeBfig as configuration tools:

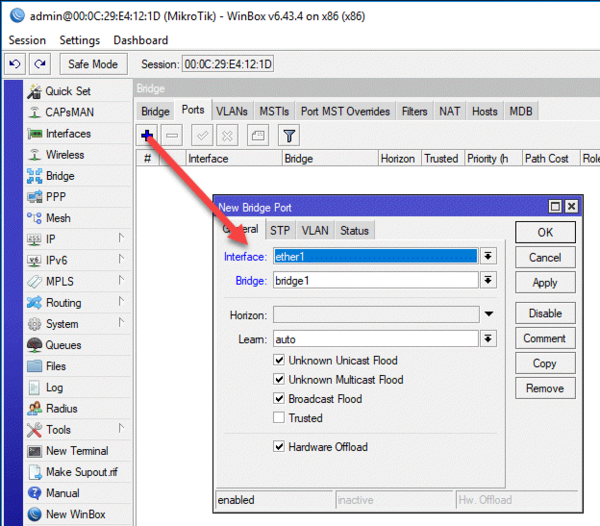

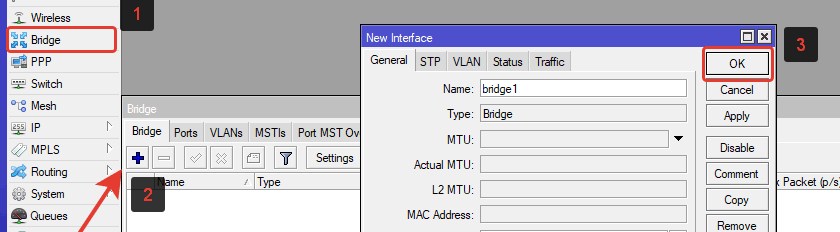

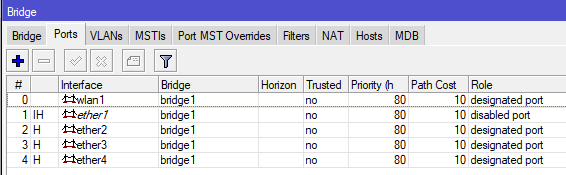

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

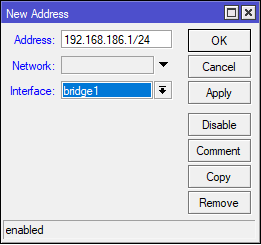

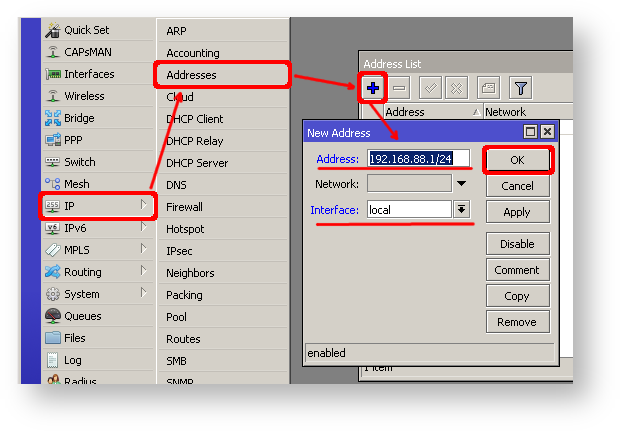

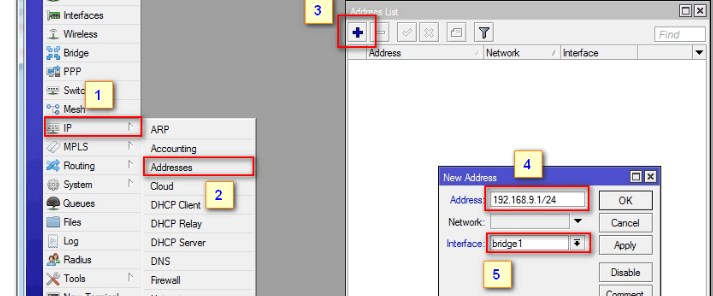

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

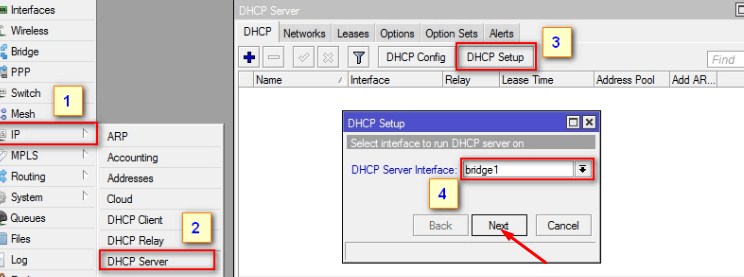

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

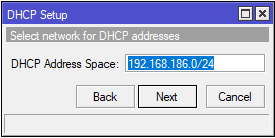

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

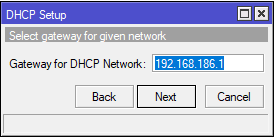

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

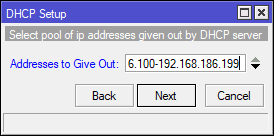

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

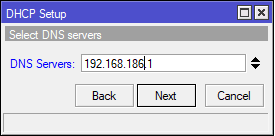

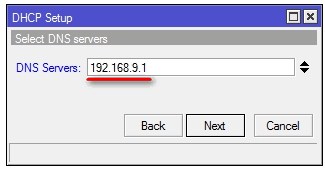

Select DNS servers

dns servers: 192.168.88.1 [enter]

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

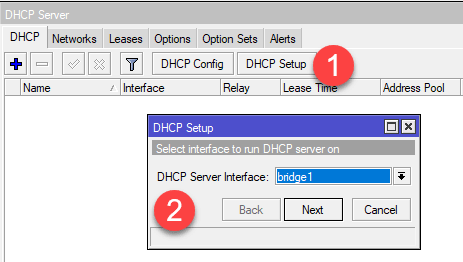

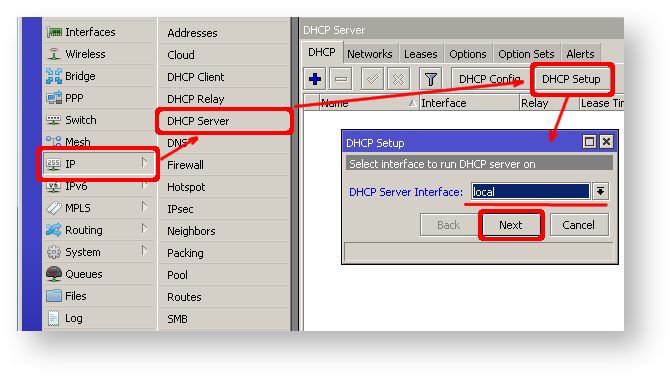

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

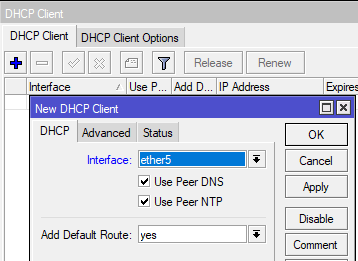

Dynamic Public IP

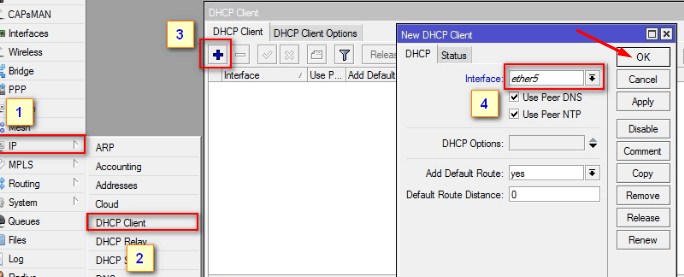

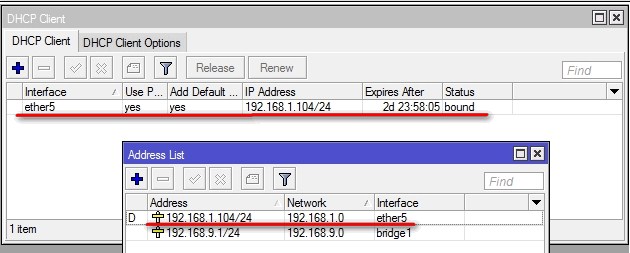

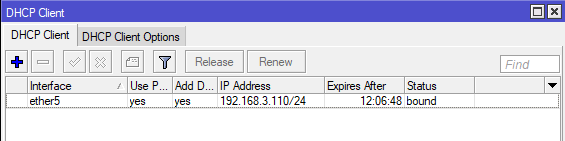

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

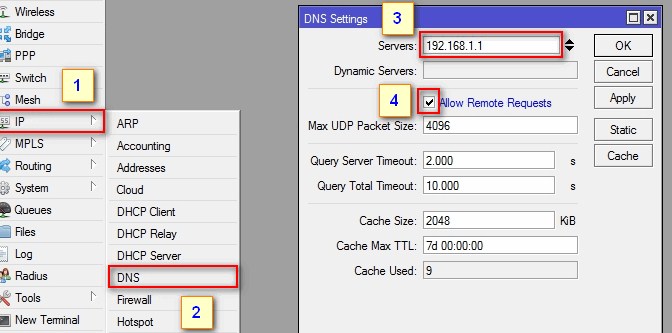

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

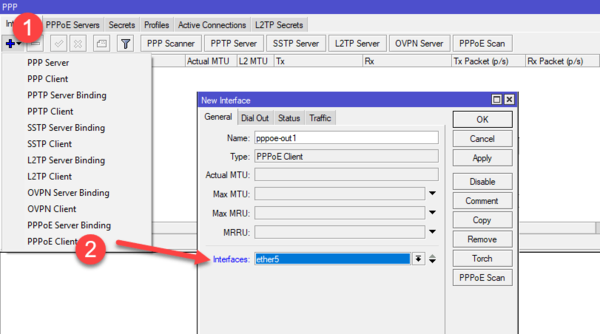

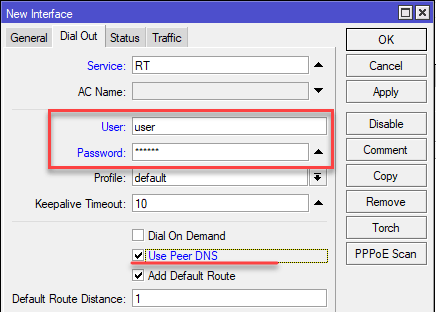

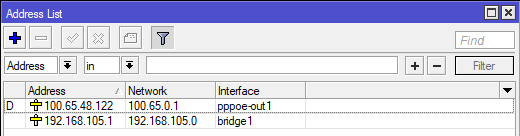

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

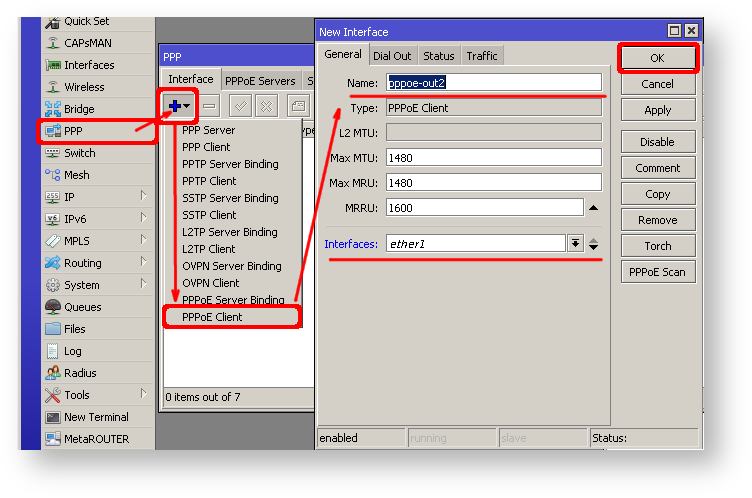

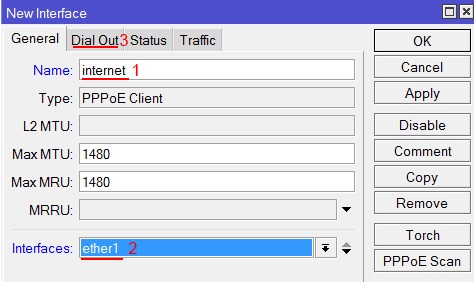

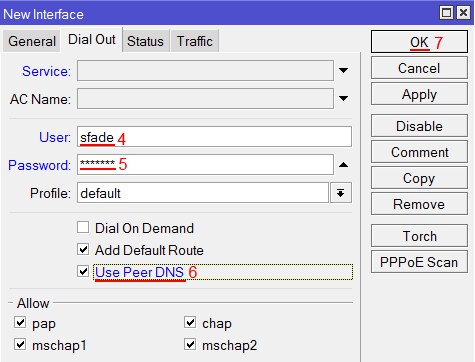

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

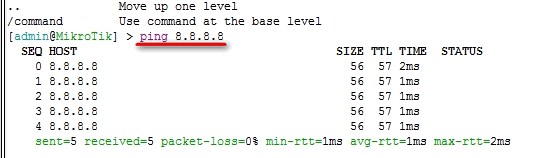

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the Troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

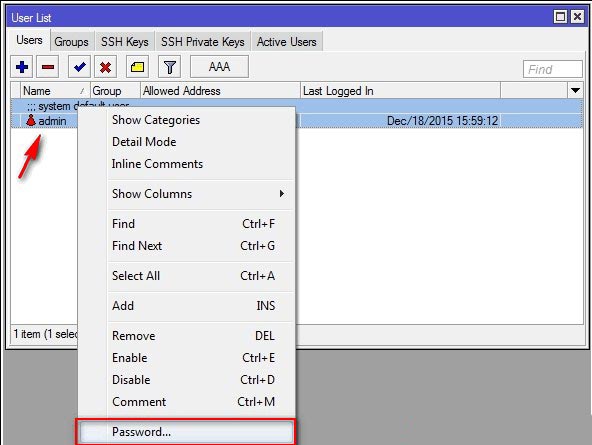

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

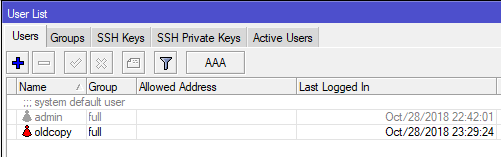

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

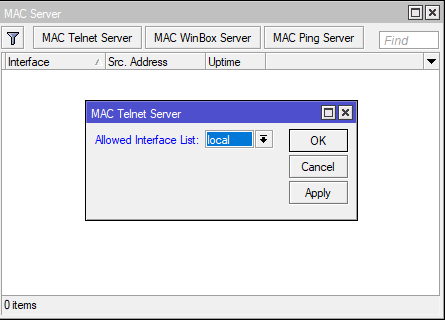

MAC Connectivity Access

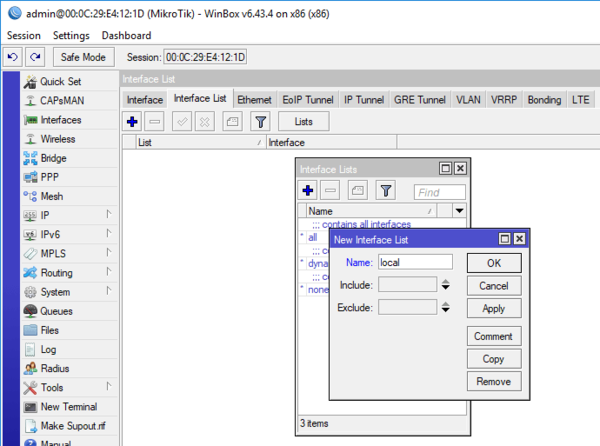

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

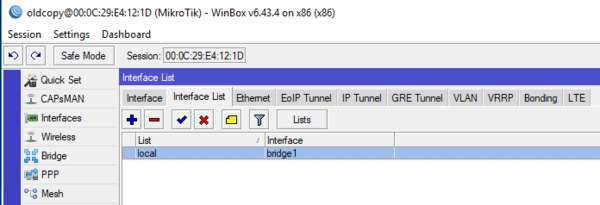

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

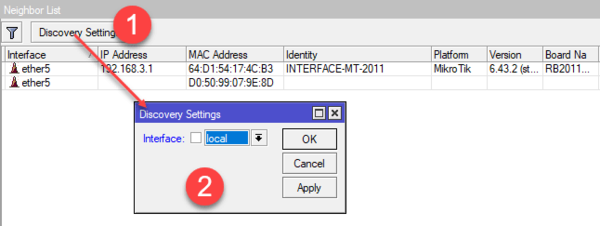

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

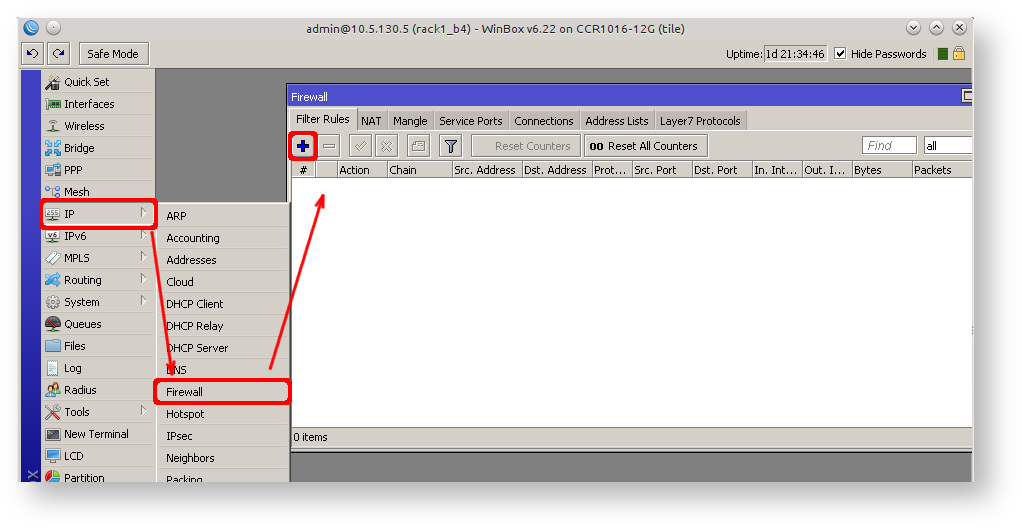

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

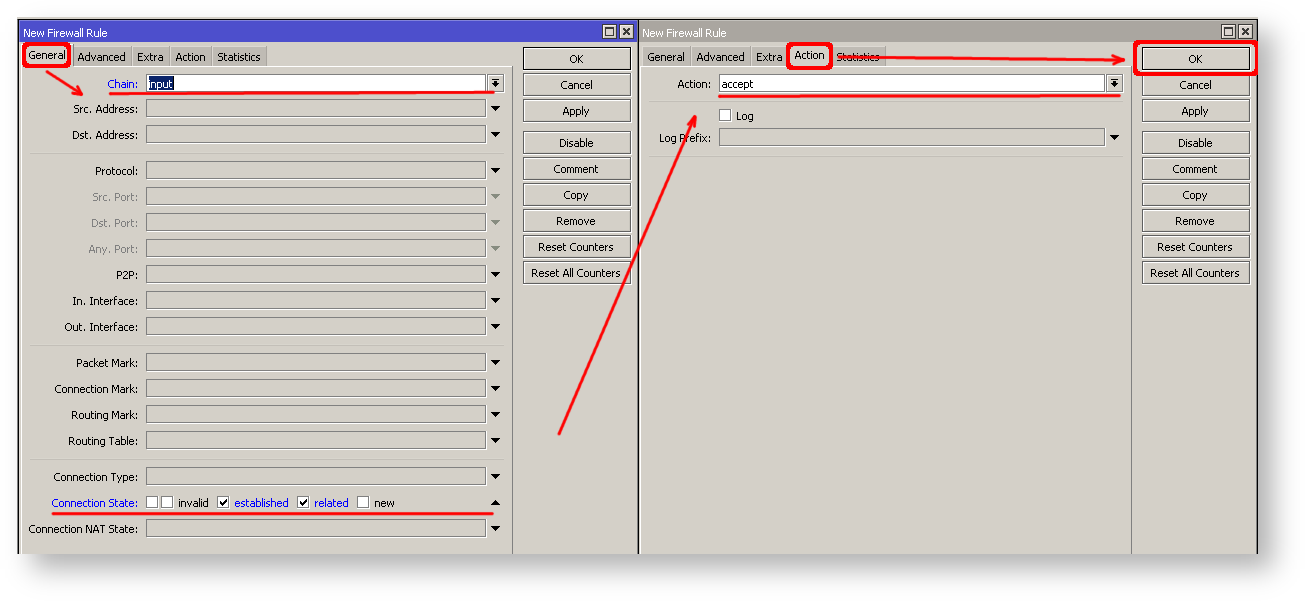

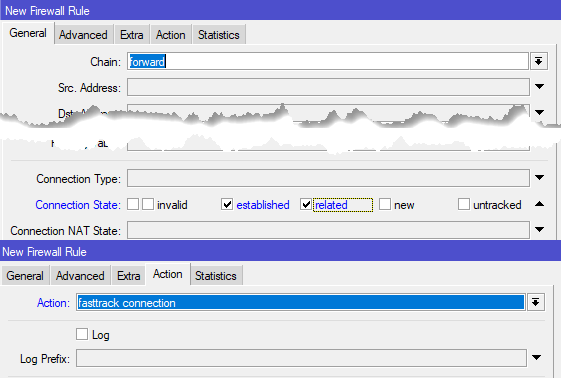

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

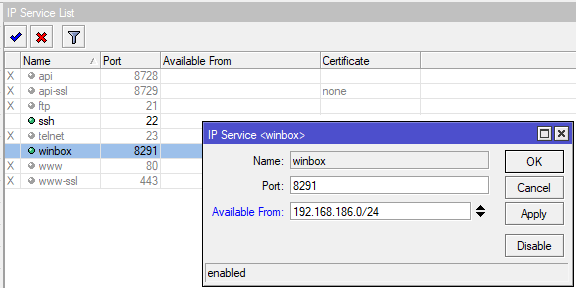

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

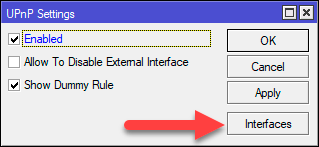

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

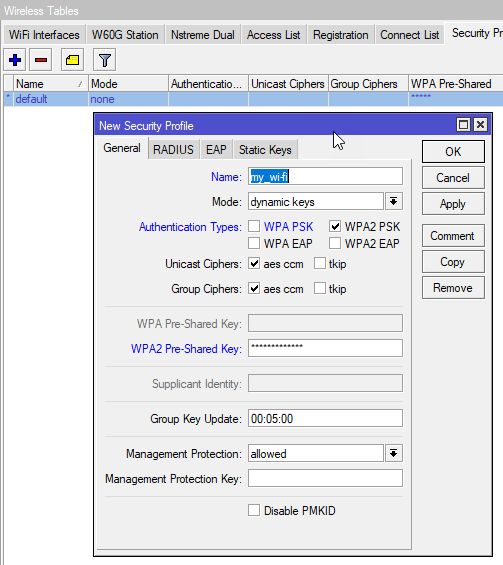

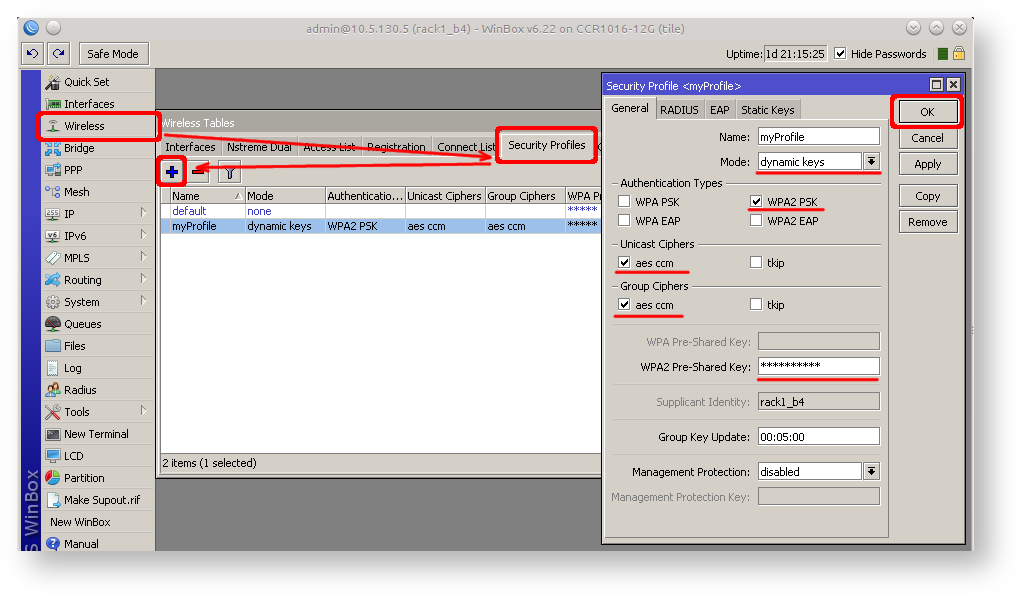

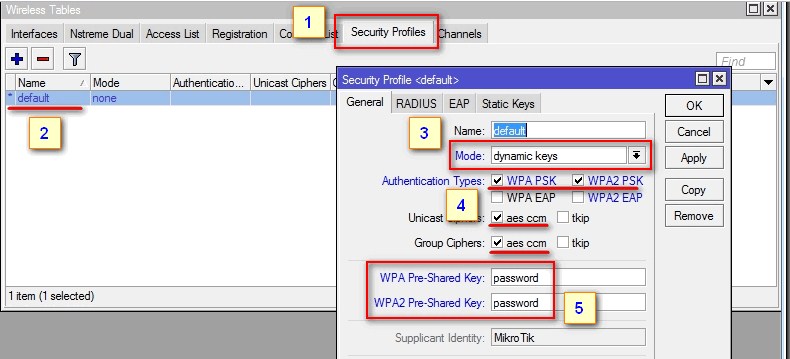

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

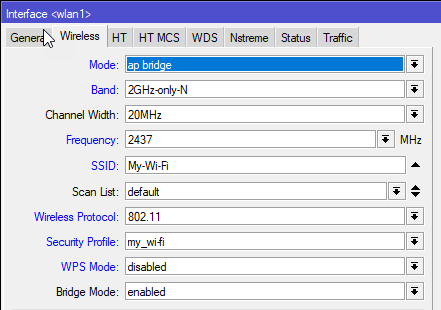

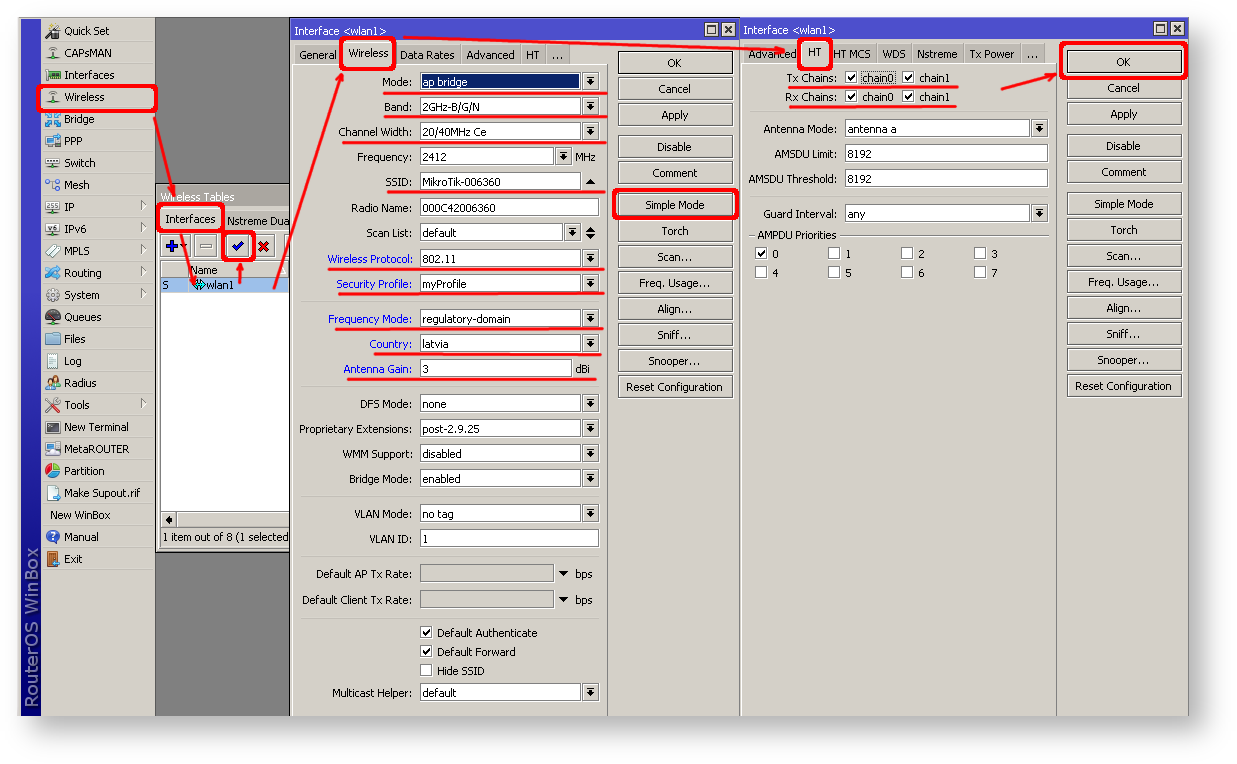

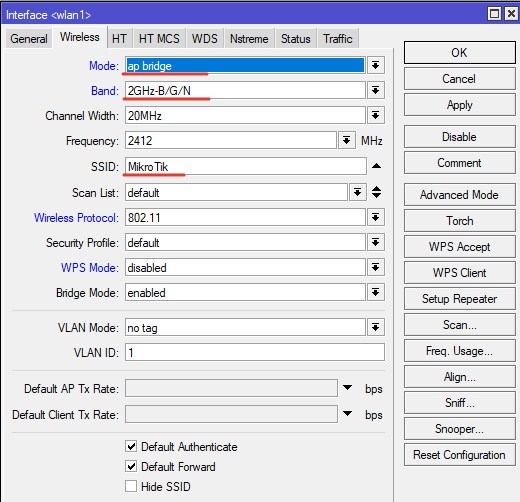

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

Blocking Unwanted Websites

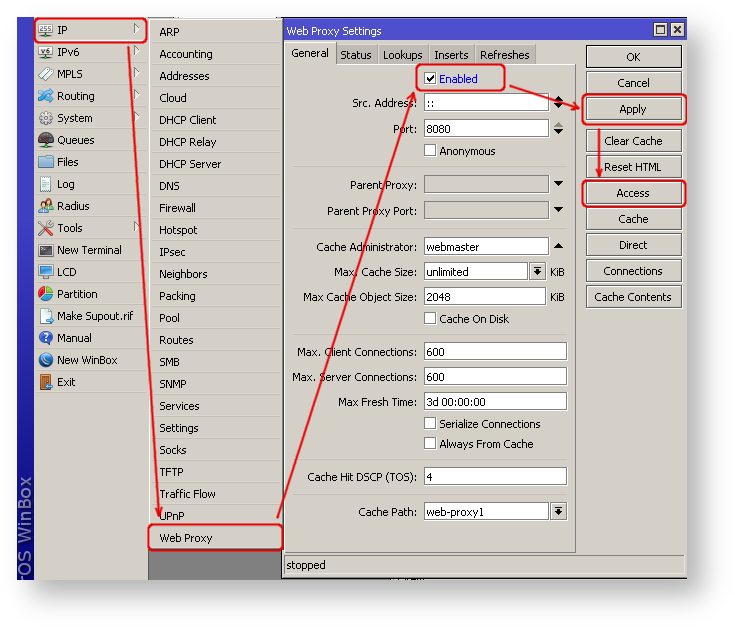

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

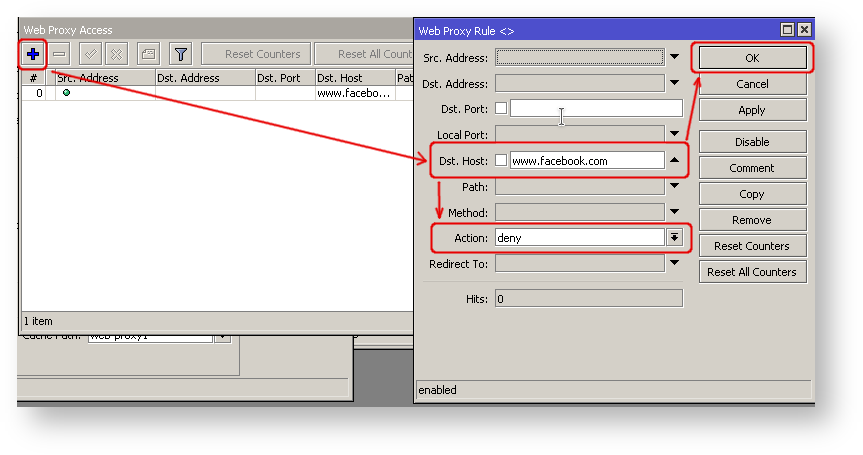

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

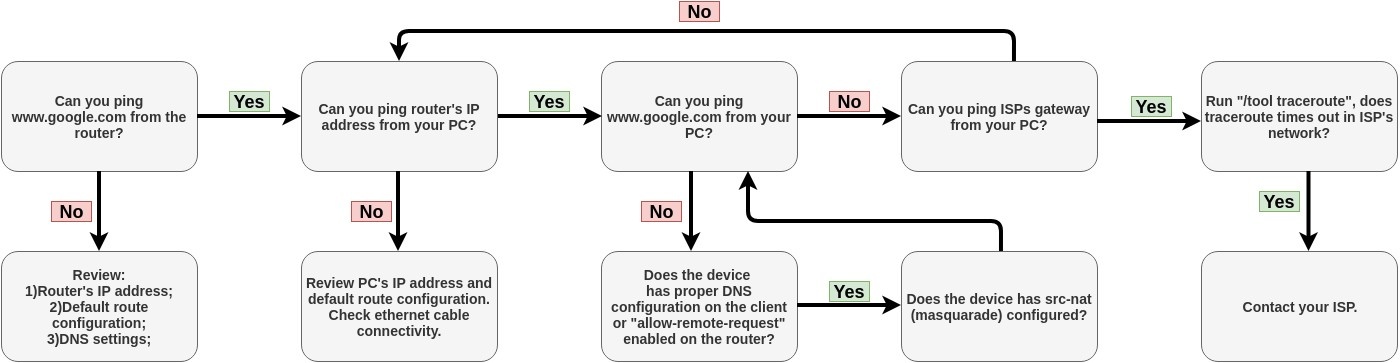

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

Сегодня поговорим про базовою настройку MikroTik для доступа в интернет. Данная инструкция написана как говорится для чайников так как все будем делать с нуля. Все настройки проводим на одном из популярных маршрутизаторов линейки, модели RB951G-2HnD. Все что тут описано подойдет к любому устройству, работающему на операционной системе RouterOS (то есть почти на все устройства Микротик).

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Немного общей информации

- Распаковка и сброс настроек

- Настройка локальной сети

- Настройка DHCP сервера и шлюза по умолчанию для LAN

- Настройка интернета в микротик

- Настройка NAT на Микротике

- Настройка wifi точки доступа на MikroTik

- 89 вопросов по настройке MikroTik

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Распаковка и сброс настроек

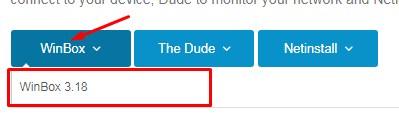

И так, к нам в руки попал один из роутеров, первым делом нам нужно установить на компьютер утилиту для настройки – mikrotik winbox. Через нее конфигурируются все роутеры данной фирмы, только коммутаторы используют для этих целей web-интерфейс (и то не все).

Подключаем наше устройства к сети «в любой порт кроме первого, так как на нем присутствует настройка по умолчанию, и он выделен под интернет» и запускает winbox. Теперь переходим на вкладку Neighbors (обнаружение) и подождем немного должно появится наше устройство. Нажимаем на mac адрес вводим логин по умолчанию «admin» и подключаемся.

После входа выводится окно «RouterOS Default Configuration» со стандартными настройками от производителя. Их стоит оставить только в том случае если вы дальше ничего настраивать не будете. Так как для новичка разобраться в них будет сложно, поэтому сбрасываем MikroTik нажав на кнопку «Remove Configuration».

Заметка! Полностью сбросить настройки также можно нажав и удерживая сзади устройства кнопку Reset или набрать в терминале system reset. Почитать об это можно тут. Теперь примерно через минуту он перезагрузится, и мы снова подключаемся к нему.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

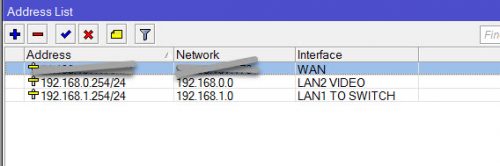

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Настройка DHCP сервера и шлюза по умолчанию для LAN

Теперь на нашем роутере нужно настроить DHCP сервер и дать ip адрес интерфейсу, который будет шлюзом для внутренней сети. Для этого идем IP -> Addresses и добавляем его.

В поле адрес вводим ту подсеть, которая вам нужна и выбираем интерфейс bridge1, после этого наш MikroTik будет доступен по этому адресу чрез объединённые порты и через wifi (который мы еще настроим).

Дальше чтобы все устройства в сети могли получать адреса автоматически мы переходим в раздел IP-> DHCP и собственно настраиваем его через кнопку «DHCP Setup». Выбираем интерфейс, на котором он будет работать «это наш bridge1», жмем Next и оставляем пространства адресов по умолчанию. В моем случае это будет подсеть в которой находится сам роутер. То есть раздавать микротик будет адреса с 192.168.9.2-192.168.9.255.

После указываем адрес шлюза, который будут получат все подключенные устройства, так как это mikrotik оставляем значение по умолчанию.

В следующем окне перед нами встает выбор, раздавать ли весь диапазон адресов или его часть. По правильному лучше исключить первые 10 так как в будущем может появиться еще один роутер или коммутаторы которым желательно задать ip статикой. Но сейчас нам не принципиально, и мы оставляем как есть.

Наконец последним этапом указываем DNS. Если в вашей сети есть выделенный DNS сервер, то пишем его ip, если нет и вы настраиваете, например, для дома пишем ip самого роутера (в большинстве случаем так оно и будет).

Жмем далее, следующие значение не меняем. Все настройка DHCP сервера и шлюза по умолчанию на микротике закончена, переходим к следующему разделу.

Настройка интернета в микротик

Пришло время подключить наш роутер к провайдеру и настроить интернет. Вариантов это сделать масса, я расскажу о двух самых популярных:

- Провайдер завел вам кабель, и вы получаете все настройки по DHCP.

- Провайдер выдал вам настройки, и вы должны их ввести вручную.

И так, подключаем провод в 5 торт (как писалось выше я буду использовать его), идем в раздел IP -> DHCP Client выбираем в Interface наш порт, проверяем чтобы галочки все стояли как на скриншоте и Add Default Route было выбрано yes.

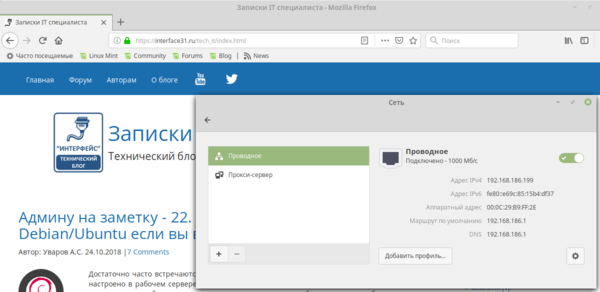

Проверить правильность настройки можно тут же или в разделе IP-> Addresses, если получил ip то мы молодцы.

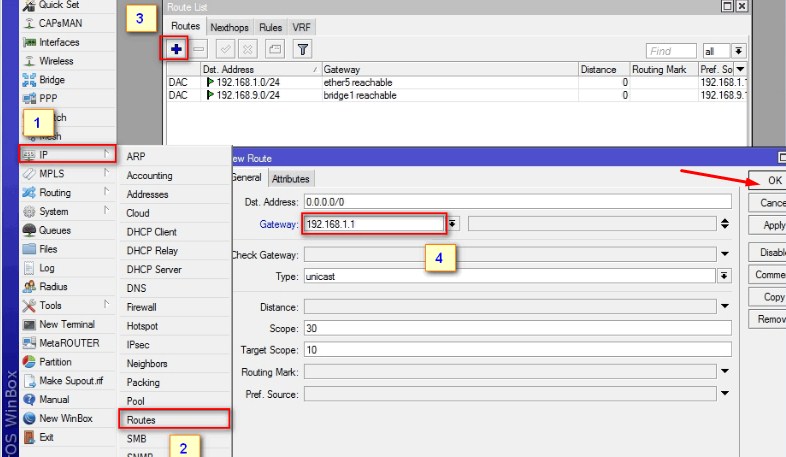

Вариант номер 2. Настройки от провайдера нужно ввести вручную, имеют они следующий вид:

- IP адрес 192.168.1.104

- Маска 255.255.255.0

- Шлюз 192.168.1.1

- DNS 192.168.1.1

Первое, указываем ip в том же разделе, как и при указании статического адреса. Только тут мы выбираем интерфейс ether5 – 192.168.1.104/24.

Второе, нужно указать шлюз по умолчанию (то есть адрес куда mikrotik будет оправлять все запросы если сам ответа не знает, а это все что мы ищем в интернете). Идем в IP -> Routes и через + добавляем новый маршрут как показано на рисунке.

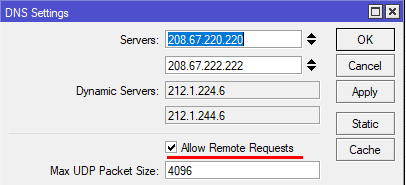

Третье, указываем DNS сервер (это специальный узел, который сопоставляет ip с адресами, например, vk.ru = 89.111.176.202). Идем IP -> DNS и в поле Servers вводим его адрес.

Конфигурирование провайдерского интернета закончено, давайте проверим все ли сделано правильно используя утилиту ping на ya.ru.

На этом настройка mikrotik не закончена, для того чтобы устройства из локальной сети могли выходить в интернет нужно еще сделать одну вещь.

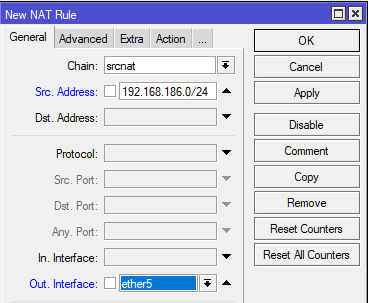

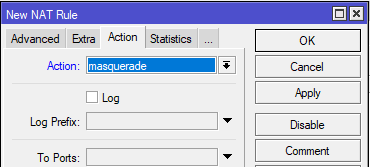

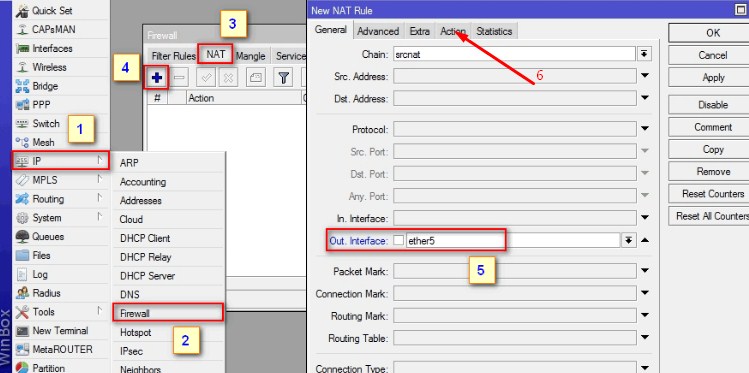

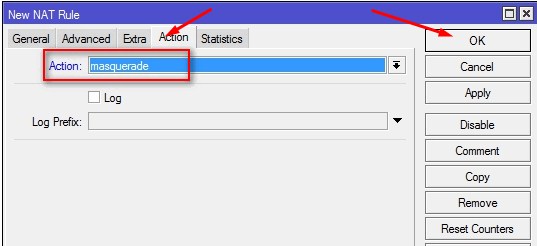

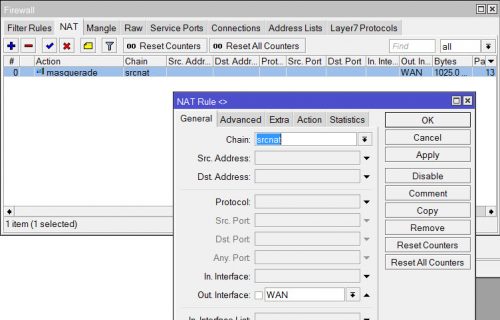

Настройка NAT на Микротике

NAT это технология придуманная из-за нехватки ipv4, в дословном переводе означает «трансляция сетевых адресов». Простыми словами роутер будет подменять все запросы от локальной сети и отправлять их со своего ip. Дополнительный плюс — это закрывает внутреннюю сеть и защищает ее. Все ее настройки делаются в IP-> Firewall вкладка NAT. Добавляем правило:

- Chain – srcnat

- Interface – ether5

- На вкладке Action выбираем – masquerade.

Жмем ОК и на компьютерах в сети должен появится интернет. То есть они получат все необходимые настройки от микротока по DHCP, отработает NAT, DNS и запрос уйдет на шлюз по умолчанию. Но как же Wi-Fi?, его по-прежнему нет, сейчас мы это исправим.

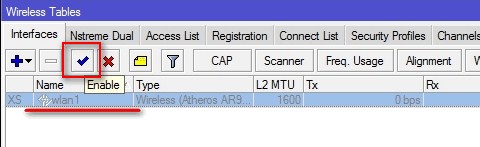

Настройка wifi точки доступа на MikroTik

По правде сказать, Wi-Fi это очень объёмная тема, которую можно расписать на пару статей. Здесь же я покажу как быстро настроить wifi на микротике для домашних нужд или не большого офиса. Если же вам нужно разобрать во всем детальнее (ccq, ширина канала и т.д) то мы позже напишем статью и на эту тему.

По умолчанию wlan интерфейс выключен, поэтому идем и включаем его в разделе Wireless.

Далее надо настроить Security Profile – это место где мы задаем параметры безопасности для точки доступа.

- Переходим в нужную вкладку;

- Открываем двумя кликами «default» профйал;

- Указываем – dynamic keys;

- Тип авторизации отмечаем – WAP PSK, WAP2 PSK, aes ccm;

- В графе WAP и WAP2 Pre-Shared Key – указываем пароль от Wi-FI (придумайте сложный).

Здесь закончили, сохраняем все и переходим в разделе Wireless на вкладку interfaces, двойным щелчкам открываем wlan1. Дальше указываем все так как у меня.

Здесь стоит обратить внимание на следующие параметры:

- SSID –это имя точки доступа которое будут видеть WI-FI устройства;

- Mode – ap bridge, ставьте именно это значение.

Такие значение как «Frequency» делайте как на скриншоте, это например частота канала. Ее по-хорошему нужно выбирать после анализа частотного спектра, но, если вы не знаете, что это ставьте любое значение, работать будет. На этом настройка роутера микротик с нуля закончена, можно пользоваться.

Также рекомендую задать пароль администратора, ото без него любой введя логин admin сможет подключиться к вашему устройству. Делается это в System -> Users.

Шелкам правой кнопкой мышки на имя и выбираем поле «Password». В открывшемся окне собственно вводим и подтверждаем его. Всем пока надеюсь, что статья была полезной, оставляете свои вопросы в комментариях и вступайте в нашу группу Телеграмм (откроется новая страница в браузере – нажмите на кнопку открыть в Telegram).

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Наверно это одна из самых лучших фирм, которая выпускает не просто качественное оборудование, но при этом по приемлемой цене. Хочется отметить, что при низкой цене вы получаете друга, который будет с вами долгое время. Но есть небольшое «но» – функционал у каждой такой коробочки настолько широк, что зачастую даже опытные пользователи стопорятся в его запуске.

Но это с другой стороны и плюс. Вот у меня есть домашний роутера от ZyXEL, да он не плох, но функции у него настолько урезаны, что зачастую, если хочешь что-то сделать – то просто не можешь, так как нем не заложены такие функции.

Толи дело MikroTik, у него присутствует огромный ряд функций, что способно превратить его в настоящий мини-сервер. Операционная система у всех моделей почти одинаковая, так что эта инструкция поможет каждому обладателю этих чудных коробочек.

Настройка MikroTik не так сложна, как кажется на первый взгляд, просто надо выполнить достаточно много шагов, которые могут запутать первопроходца. Сегодня мы разберём пошаговую инструкцию для чайников как настроить аппарат от фирмы MikroTik.

Содержание

- Внешний вид и особенности

- Подключение

- Обновление ОС

- Настройка портов

- Настройка IP интерфейса

- Интернет

- Если есть привязка MAC адреса

- Динамический IP

- 3G/4G модем

- Настройка L2TP/PPTP

- PPPoE

- Статический IP

- Настройка DHCP сервер для локальных устройств

- NAT

- Wi-Fi

- Установка пароля от администраторской панели

- Видео инструкция

- Задать вопрос автору статьи

Внешний вид и особенности

Давайте рассмотрим его поподробнее, перед тем как разберём вопрос.

У нас есть вход для питания, кнопка сброса настроек. Два индикатора. И дальше специальный порт PoE, который предназначен для питания по витой паре. Для этого в коробке есть отдельный разветвленный с двумя концами: кабель на выход RJ45 и питания.

Подключение

Устанавливаем аппарат, подключаем питание. Провод от провайдера и кабель, который будет идти к ноутбуку или компьютеру можно втыкать в любой из портов с надписью Ethernet.

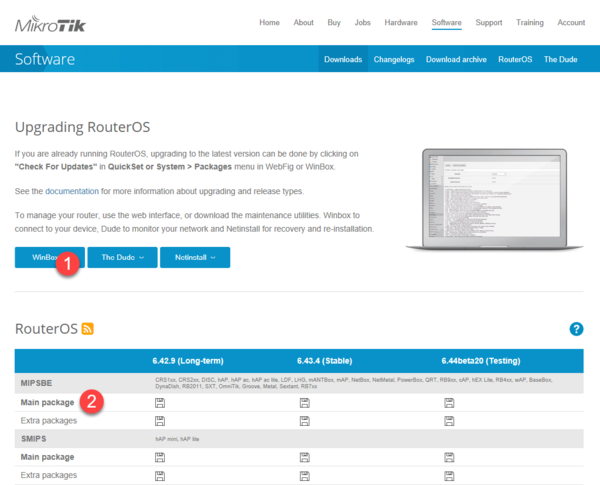

Как зайти в MikroTik? Настройка происходит как с Web-интерфейса, так с помощью специализированной программы WinBox. Я считаю, что с проги управление и настройка, куда удобнее, чем с Веб-страницы.

- Заходим на официальный сайт MikroTik и скачиваем программу WinBox – https://MikroTik.com/download.

- Устанавливаем и запускаем.

- Теперь надо найти нашу машину. Для этого переходим на «Neighbors». Нажимаем на кнопочку «Refresh». Ждём пока в таблице начнёт отображаться наш аппарат. Нажимаем по Mac-адрессу, найденного устройства.

- Теперь оно начало отображаться в верхний части окна. Теперь надо вписать «admin» в поле «Login», а поле «Password» оставляем пустым. На некоторых моделях пароль по умолчанию имеет то же значение – «admin»

- Далее вам будет предложено использовать настройки по умолчанию. Я бы этого не советовал делать, так как конфигурация роутера очень обширна и чаще бывает, что стандартные настройки не подходят. Особенно это касается случая, когда надо питать роутер по PoE кабелю. В общем нажимаем «Remove Configuration» – сами всё настроим.

Теперь просто ждём пока роутер сбросит конфиг до заводских. Иногда бывает, что этого не происходит, тогда в консоли надо вписать поочередно две команды:

system

reset

После этого он перегрузится с нулевой конфигурацией.

ПРИМЕЧАНИЕ! Все ниже перечисленные инструкции по настройке роутера Микротик подходит для всех моделей: RB951G-2HND, RB750R2, HEX LITE, RBMRTG, RB4011IGS+RM HEX S, RB2011UIAS-RM, RB3011UIAS-RM, RB2011UIAS-IN, RB2011ILS-IN, RB2011IL-RM, RB2011IL-IN, RB1100AHX4 DUDE EDITION, RB1100AHX2, CCR1016-12G, CCR1016-12S-1S+, CCR1036-12G-4S, CCR1036-8G-2S+, CCR1036-12G-4S-EM, CCR1036-8G-2S+EM, CCR1072-1G-8S+, CCR1009-7G-1C-1S+PC, CCR1009-7G-1C-1S+, CCR1009-7G-1C-PC, RBMRTGX2, RB1100AHX4, RBMRTGX4, UBIQUITI EDGEROUTER INFINITY, UBIQUITI UNIFI SECURITY GATEWAY PRO, UBIQUITI EDGEROUTER.

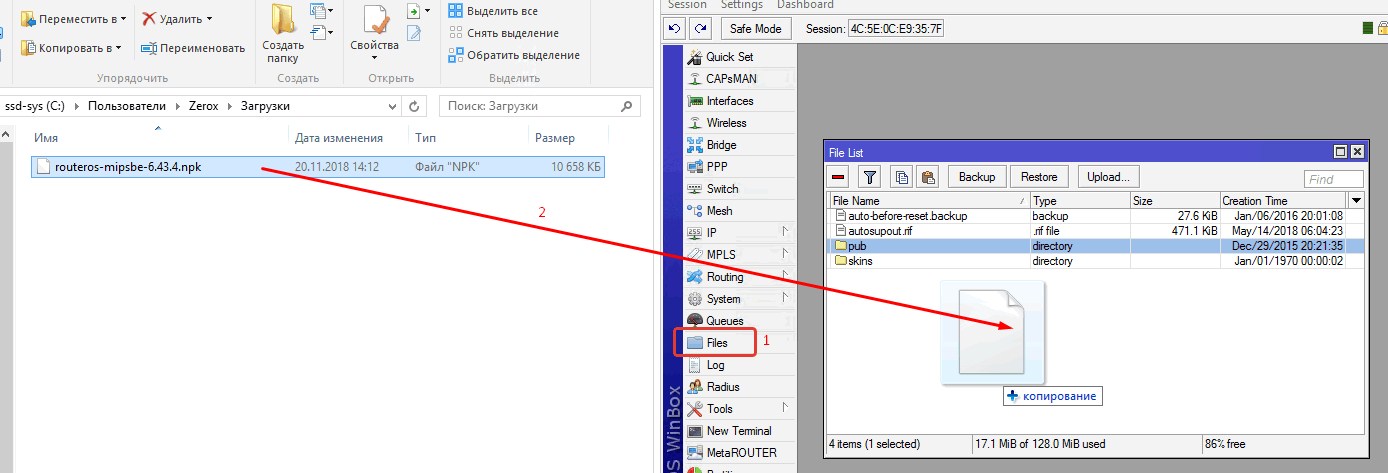

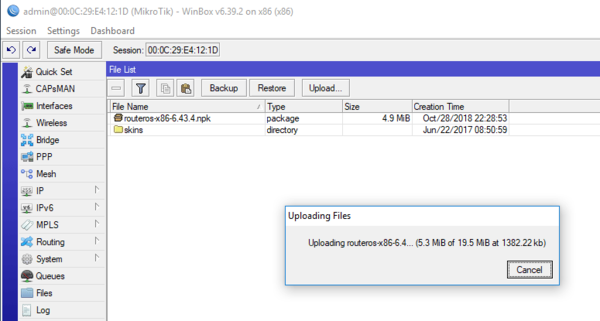

Обновление ОС

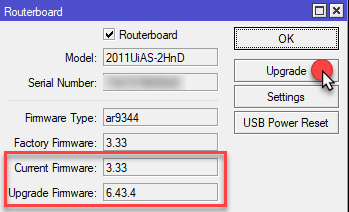

Я бы рекомендовал сразу же установить актуальную прошивку.

- Зайдите на официальный сайт – https://www.MikroTik.com/download.

- В разделе «RouterOS» выбираем нашу систему. Она будет отображаться в самом верху открытого окна WinBox.

- Скачиваем (Stable) версию.

- Теперь в винбоксе слева выбираем раздел меню «File».

- Открываем папку с прошивкой. Зажимаем левой кнопкой мыши и перетаскиваем в окно «File List».

- Теперь надо перезагрузить зверя. Просто идём в меню «System» и выбираем из дополнительного меню «Reboot».

- Надо будет подождать, пока коробочка перезагрузится.

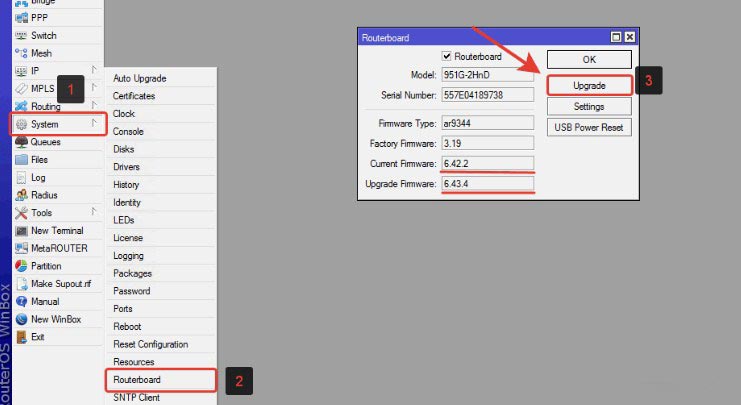

- Теперь переходим в «System» и нажимаем на «RouterBoard». В случае если в последних строчках значения разные – жмём «Upgrade». Если одинаковые, то ничего не делайте.

Настройка портов

При сбросе настроек, все порты становятся равнозначные и их надо настроить. На стандартных маршрутизаторах, от других компаний идёт один порт для интернета и остальные для локального подключения устройств (заводские настройки). 1 WAN и 4 или более LAN портов. Здесь вы можете настроить на любой порт WAN и LAN – режим. Также можно использовать хоть сколько WAN – портов.

И так наша задача настроить несколько ЛАН портов, 1 WAN (или интернет порт). Также не забудьте, что если вы один порт используете в качестве подпитки PoE (Обычно это первый), то его мы не будем настраивать.

- Все локальные порты я буду объединять мостом. Их у меня будет 3 штук.

- «Bridge» и жмём на плюсик. И сразу «ОК» – менять ничего не надо, оставляем по стандарту.

- Теперь тут же идём в «Ports» и нажимаем на плюс.

- Вылезет окошко «Bridge Port». В поле «Interface» выбираем все порты, кроме того, который вы будете использовать для интернета (WAN-порт). Я буду использовать в качестве доступа интернета пятый порт. Поэтому сначала выбираю первый (ether1) и жму «ОК». Потом опять жму плюс и выбираю уже второй порт (ether2), пока не добавлю все локальные порты в один бридж.

Настройка IP интерфейса

Если у вас офис или небольшая организация, то стоит задать IP роутера под маску сети, которую вы используете. Особенно это полезно, когда на рабочих компах уже проставлены статические IP адреса.

- Переходим во вкладку «IP».

- Теперь беспощадно выбираем раздел «Addresses».

- Нажимаем на крестик и вписываем новый адрес маршрутизатора. Если в вашей сети используются статические адреса, то поставьте 3 цифру, как у рабочих компьютеров. Можете выбрать такое же значение как у меня. Обязательно нажмите на «Interface» и выберите мост который мы создали ранее из совокупности портов.

Интернет

Настроек очень много, но я постараюсь рассказать про самые популярные.

Если есть привязка MAC адреса

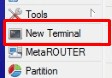

Об этом можно узнать в договоре, или позвонив в техническую поддержку. Такая функция используется редко. Наша задача установить привязанный МАК адрес к роутеру. Откройте терминал.

Теперь вписываем команду:

/interface ethernet set eth5-wan mac-address=MAC-адрес зарезервированный провайдером.

Также замените значение eth5-wan на номер порта, который используется у вас для интернета. Я использую пятый порт, но вы можете использовать и eth2-wan, eth3-wan или eth4-wan

Динамический IP

- Переходим во вкладку АйПи.

- Далее выбираем «DHCP Client», в качестве которого выступает наш роутер.

- Опять нажимаем на полюбившийся синий крестик.

- Теперь во вкладке «Interface» надо выбрать тот порт, который вы оставили для интернета, и которого нет в нашем «bridge1». Как я уже говорил ранее, я оставил пятый портик для этого, поэтому выбираю его.

- В самом конце давайте проверим, какой же айпишник мы получили. Для этого переходим в IP раздел и после этого выбираем «Addresse». Появится наше подключение по интерфейсу моего пятого порта. У вас может отображаться другой порт, смотря какой вы выбрали для интернета. Просто нажмите на него, и вы увидите полученный адрес.

Теперь надо настроить DHCP, что бы интернет раздавался по локальной сети.

3G/4G модем

Инструкция схожа с динамическим подключением. Только надо выбрать другой интерфейс.

- IP

- DHCP Client.

- + (add).

- В «Interfaces» выбираем LTE.

Если интернет не появится, то для начала активируйте модем стандартным образом на компьютере, а потом снова попробуйте поймать адрес как в инструкции выше.

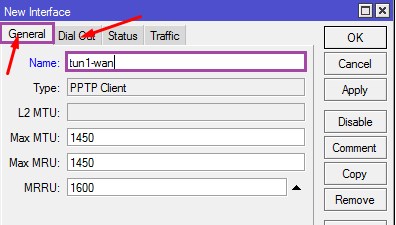

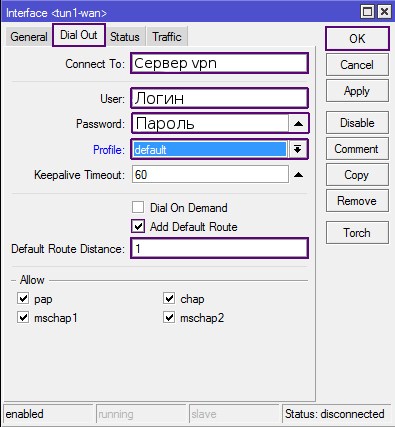

Настройка L2TP/PPTP

- Сначала делаем настройку получения динамического адреса как в первой инструкции.

- Ищем в левом меню раздел «PPP» и нажимаем по нему.

- Теперь надо добавить соединение, для этого нажимаем на плюс и выбираем «PPTP Client или L2TP Client».

- В первой вкладке указываем имя подключения. Теперь идём во вторую.

- Берём листочек от провайдера с информацией и заполняем первые три строчки. Профиль устанавливаем по умолчанию, а таймаут в значение 60. Также в поле «Default Route Distance» ставим 1.

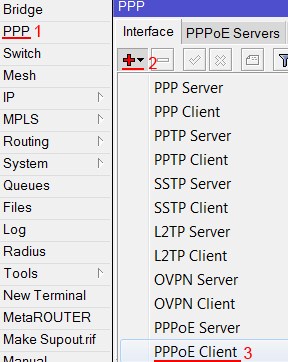

PPPoE

Это частое подключение, когда интернет идёт от aDSL-модема. Напомню, что перед дальнейшими настройками первичный модем должен быть настроен и иметь мостовой режим работы как Bridge.

- Выбираем раздел «PPP».

- Нажимаем на красный как борщ крестик, для добавления режима.

- Выбираем из выпадающего списка именно наш вариант со префиксом «Клиент».

- Указываем имя коннекта.

- В интерфейсе надо выбрать тот порт, к которому подключен модем (Этот порт не находится в нашем bridge1).

- Идём на вторую вкладку.

- Указываем логин и пароль, которые написаны в договоре поставщика услуг. Обязательно поставьте галочку «Use Peer DNS». И далее нажимаем «окей». Если после этого напротив нового коннекта появилась буковка «R» – то интернет есть. В противном случае могут быть проблемы у провайдера или с настройками модема.

Статический IP

Для начала достаньте настройки от провайдера. Они должны быть в договоре. Там обязательно должны быть указаны: статический IP, маска, шлюз и DNS.

- Опять идём в «IP».

- Решительно выбираем раздел «Addresses».

- Опять на крестик. Теперь дорогие мои друзья во вкладке «Interface», надо выбрать интернет WAN порт. Я выбираю пятый. Тут же вписываем статический IP адрес, который предоставляет провайдер. Ну и не забываем про маску.

- Осталось добавить шлюз. Во вкладке «IP» выбираем «Routes». Устанавливаем провайдерский шлюз в поле «Gateway».

- По идее интернет уже должен гулять по вашему роутеру, но не спешите радоваться, так как мы забыли добавить и DNS. Без них вы не сможете обращаться к сайтам по привычным символьным или URL адресам. Но давайте всё-таки проверим есть ли контакт с интернетом. Зайдите в терминал.

- Давайте пропингуем DNS от гугла. Вписываем команду ping8.8.8 и нажмите Enter.

- Если коннект есть, то вы увидите доставленные пакеты.

- В том же разделе «IP» переходим в пункт ДНС.

- Вписываем адрес. Если их два или более нажимаем на стрелочку. Ставим галочку (там она одна не перепутайте).

Всё интернет есть, для пущей уверенности можете зайти в терминал и проверить поддержку URL адресов. Для того можете вписать любой команду с известным вам адресом «ping google.com» или «ping yandex.ru». Но интернет есть только внутри этой нехитрой коробочки, чтобы он разлился и на другие устройства надо настроить DHCP.

Настройка DHCP сервер для локальных устройств

Эта штучка не только будет раздавать интернет, но также распределять IP адреса в автономном режиме.

- Опять в той же вкладке АйПи переходим на «DHCP Server».

- Выбираем вторую кнопку «DHCP Setup».

- В строке выбираем наш созданный мост раннее, в который входит все локальные ЛАН порты.

- Нажимаем далее.

- В первом окне вам будет предложено установить диапазон адресного пространства, в автономном режиме будет поставлена подсеть роутера. В моём случае это девятая подсеть. Просто нажимаем далее.

- Позже указывается шлюз, который будет использоваться другими устройствами. Если вы делаете настройку для дома, то оставляйте поле по стандарту. Там будет стоять IP этого роутера. Опять идём далее.

- Теперь вы может поставить какие адреса будут выдаваться устройствам. Например, иногда нужно зарезервировать адреса для камер-видеонаблюдений или для сетевых принтеров, телевизоров. Но для дома в этом нет необходимости, просто опять идём «Далее».

- В самом конце указываем DNS адрес, который будет использоваться. Оставляем адрес роутера и идём дальше.

Всё локальная сеть настроена и телефоны, планшеты, телевизоры и другие сетевые устройства смогут подключиться в единое сетевое пространство. Но интернета пока нет, остался последний так сказать штрих – настроить NAT.

NAT

Если говорить простым языком, то эта функция позволяет распределять интернет, между подключенными устройствами в локальной сети.

- Идём в нашу любимую вкладку «АйПи».

- Теперь выбираем «Фаервол».

- В выходном интерфейсе (Out. Interface) надо указать порт, в который воткнут интернет шнур.

- В четвёртой вкладке в первом поле из выпадающего меню выбираем «masquerade».

Ура, теперь интерн гуляет по проводам, но пока беспроводной режим не настроен. Осталось подправить конфиг WiFi сети и можно полноценно им пользоваться.

- Переходим в раздел беспроводной сети «Wireless».

- Как вы видите сеть там уже есть, но она спит. Чтобы её разбудить, просто выделите её, а потом нажмите на галочку.

- Теперь после сна находим вкладку «Security profiles». Здесь мы установим пароль, имя сети и зададим тип шифрования.

- Вписываем имя. В качестве мода, устанавливаем динамические ключи.

- Ставим галочку напротив «WPAPSK» и «WPA2PSK». Также не забываем установить «aes ccm» двух полях.

- Ниже будет две строчки для пароля. Придумайте как можно сложнее пароль, но тот, который вы запомните. Не используйте чисто цифирные пароли – это чревато взломами. Нажимаем «ОК».

- Теперь переходим на первую вкладку интерфейсы.

- Два раза нажмите по этому соединению левой кнопкой мыши, пока не откроются настройки. Переходим во вторую вкладку. А теперь по пунктам, что ставить:

Mode: ap_bridge

Band: 2GHz-B/G/N

Channel Width: 20MHz

Frequency: 2412

SSID: тут будет название вашей сети;

Scan List: default;

Wireless Protocol:802.11

Security Profile: default;

WPS Mode: desabled;

Bridge Mode enabled;

VLAN Mode: no tag;

VLAN ID: 1

- Убедитесь, что галочки напротив «Default Authenticate» и «Default Forward стоят».

- Нажимаем «ОК».

Установка пароля от администраторской панели

- Заходим во вкладку «System» и переходим в «Users».

- Теперь вы увидите одного пользователя, у которого вообще не указан пароль.

- Нажимам правой кнопкой и далее переходим в самый низ в раздел пароль. Теперь просто устанавливаем значение.

- Но лучше создать нового пользователя. Нажимаем на крест. И указываем данные:

- Name – логин под которым вы будете заходить.

- Group – группа доступа, указываем как full.

- Password и Confirm Password – два раза впишите сложный пароль.

- Старого пользователя удалить нельзя, но можно выключить или перевести в сон. Просто выделяем и жмём на крестик рядом с галочкой.

Видео инструкция

Устанавливаем Microtik в роли шлюза в локальной сети c 2-мя подсетями. Проброс портов

Взял себе в сеть Mikrotik RB1100Dx4 Dude edition вместо бывшего сервера на Untangle.

Для управления устройствами Mikrotik скачиваем WinBox (https://mikrotik.com/download#), установки она не требует.

Запускаем WinBox. Во вкладке Neighbors видим MAC адрес нашего микротика, соединяемся, логин по умолчанию — admin, пароля нет.

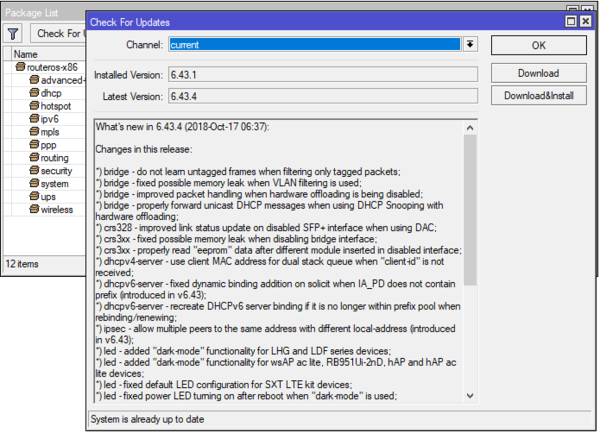

Для начала обновляем прошивку — Quick Set — Check for Updates — Autoupgrade, я обновился с 6.38.4 до 6.43.2.

Для установки Dude качаем её на том же сайте, идём в System — Discs — форматируем наш диск, загружаем нашу routeros-arm-6.43.2, перезагружаем микротик (system — reboot), прошивка сама поставится.

Установив себе Dude Client запускаем Device Discovery, чтобы увидеть всю оргтехнику, компьютеры, серверы, коммуникационное оборудование и построить сеть.

К 1-му порту подключаем кабель провайдера Интернет, ко второму я подключил коммутатор из подсети 1 (у меня стоит 2 свитча 48 портовых), к третьему — из подсети 0 (подсоединил к 16 портовому свитчу с камерами).

Удаляем конфигурацию по умолчанию, нажав на Remove Configuration.

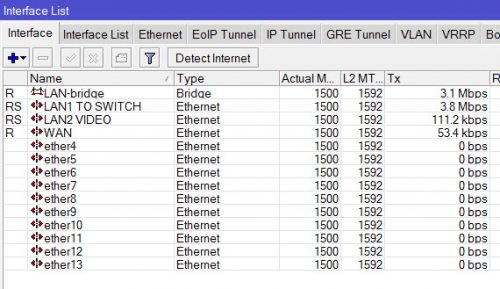

Создаём интерфейсы

Открываем интерфейсы ether2, для себя переименовал в LAN1 TO SWITCH (подсеть 192.168.1.х), ether3 в LAN2 TO VIDEO (подсеть 192.168.0.х).

На интерфейсе LAN1 параметр Master Port оставляем в положении «none», в LAN2 этот параметр ставим в LAN1, чтобы порты были объединены в коммутатор, без этого они не будут общаться.

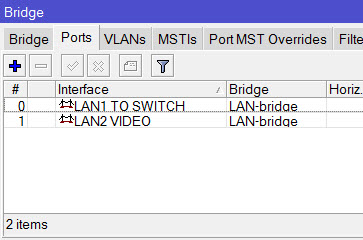

Создаём мост

В меню Bridge жмем + называем — LAN-bridge, переходим во вкладку Ports , жмем на + и добавляем в мост только LAN1, т.к. он мастер порт, связь с состальными уже будет.

Повторяем такое же действие делаем для интерфейса LAN2.

Указываем адреса портам, шлюз, DHCP, DNS

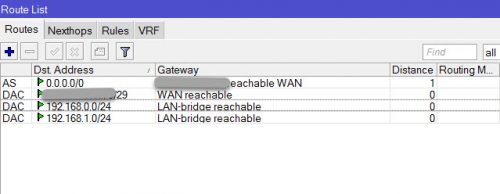

Заходим в IP — Adresses,

- для интерфейса WAN у нас будет адрес от провайдера интернет,

- для интерфейса LAN1 будет 192.168.1.254/24, шлюз сети рабочих станций 192.168.1.254,

- для интерфейса LAN2 — 192.168.0.254/24 (запись /24 эквивалентна /255.255.255.0), шлюз сети с камерами — 192.168.0.254.

Аккуратнее пишите слово шлюз, когда я начал проверять статью, то вместо «шлюз» у меня было в нескольких местах «шлюх», т.к. «Х» и «З» рядом на клавиатуре.

Укажем шлюз провайдера в Gateway, IP -> Routes новый маршрут, нажав + , присвоим параметр Dst. Address — 0.0.0.0/0 (то есть все сети).

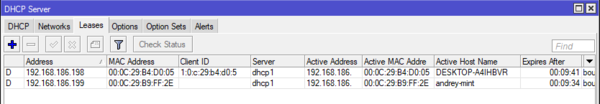

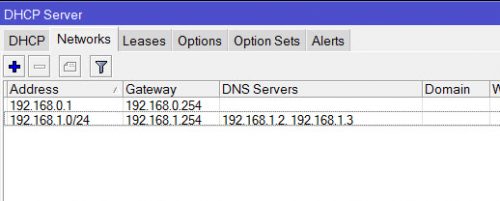

DHCP-сервер там же, IP -> DHCP Server и нажимаем кнопку DHCP Setup,

выбираем интерфейс, на котором будут раздаваться IP-адреса — LAN-bridge,

- вводим пулы адресов, которые будут раздаваться,

- ставим наши шлюзы: 0.254 и 1.254,

- для 1.254 ставим наши внутренний DNS, у меня они 192.168.1.2 и 192.168.1.3

NAT. Srcnat, dstnat и masquerade

Network address translation или трансляция сетевых адресов — это процесс перевода внутренних адресов во внешние. NAT запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов.

Для функционирования NAT необходимо наличие NAT-шлюза, который перезаписывает путь следования пакета от и к локальной сети. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Для Микротика есть два типа NAT

- srcnat — для пакетов, исходящих из сети. NAT маршрутизатор, при прохождении через него пакета, заменяет персональный IP адрес исходящего пакета на новый общедоступный IP адрес. Обратная операция применяется к пакетам, следующим в противоположном направлении.

- dstnat — для пакетов, которые следуют в сеть. Нужен для настройки доступа хостов внутренней сети для сети Интернет. NAT маршрутизатор, применяя действие dstnat, подменяет IP адреса назначения всех IP пакетов идущих через маршрутизатор в приватную сеть.

В меню IP -> Firewall -> NAT жмем +. Во вкладке General параметр Chain ставим в положение scrnat (для доступа из локальной сети во внешний мир), Out. Interface — в WAN.

Переходим во вкладку Action , и ставим параметр Action в положение masquerade.

Masquerade — это замена адреса источника IP пакета на автоматически определенный адрес средствами маршрутизации, он является формой srcnat, но без необходимости уточнения to-address – IP адрес исходящего интерфейса назначается автоматически.

Redirect является формой dstnat, без использования to-address – вместо него используется IP адрес входящего интерфейса.

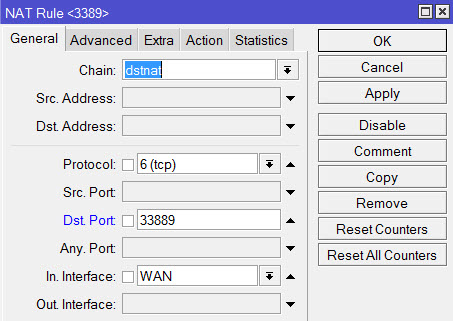

Подключение к локальной сети по RDP из интернета

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, для rdp выбираем протокол tcp, dst.port ставим тот порт, к которому будем обращаться извне, 33889 например или несколько через запятую, и интерфейс внешний ставим WAN.

Во вкладке action выбираем dst-nat и IP-адрес с портом (3389 для RDP) того компьютера, к которому подключаемся в локальной сети. - Также создаем еще одно правило Nat: выбираем srcnat, протокол tcp и вписываем туда dst.address и port машины нашей локальной сети (в моем случае это сервер 1С) к которой нужно подключиться.

Во вкладке action выбираем masquerade. Без него проброс портов не шел.

Теперь для удаленного подключения нужно ввести «ваш внешний белый ip:33889».

Проброс портов для веб-сайта внутри сети

Если есть сайт, располагающийся на сервере внутри локальной сети, то чтобы дать доступ к нему снаружи делаем проброс:

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, dst.address — внешний ip сайта, протокол tcp, dst.port ставим 80, и интерфейс внешний ставим наш WAN.

- Во вкладке action выбираем dst-nat и IP-адрес локальной машины с сайтом и ставим порт 80.

Настройка FTP. Проброс портов и правило

Ip -> Firewall -> Nat -> New Nat Rule:

- Выбираем dstnat, dst.address — внешний ip, протокол tcp, dst.port ставим к примеру 34444, интерфейс WAN.

- Во вкладке action выбираем dst-nat и IP-адрес полки дисковой, или где у вас там будет FTP, порт 21.

- Также создаю такое же правило, но в action ставим диапазон портов на полке дисковой, к примеру 55536-57583.

Теперь создаём новое Filter Rule в Firewall:

- Chain — forward, dst.address — внешний ip, протокол tcp, dst.port 34444.

- Action — accept.

FTP был на дисковой полке, поэтому в ней создался пользователь с FTP правами.

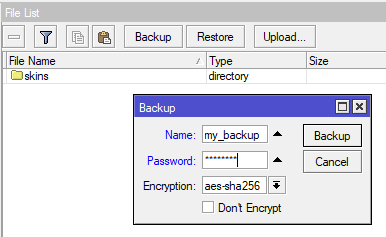

Сохранение и восстановление конфигурации

Всё готово. Сохраняем конфигурацию: files — backup — вводим имя и жмём Save.

P.S. еще навёл немного марафета со свичами из того, что было под рукой. Не идеально, как у перфекционистов, но уже лучше.

Страницу просмотрели: 36 056

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В сети имеется достаточное количество инструкций по настройке роутеров этой марки, с разными подходами к этому процессу, поэтому мы не будем претендовать на истину в последней инстанции, а выразим наше видение этого вопроса. В первую очередь мы считаем, что возможности не должны опережать знания, поэтому не следует сразу браться за настройку сложных сетевых конфигураций. Лучше всего сначала разобраться в базовых настройках и только потом, по мере появления опыта переходить к более сложным схемам.

В свое время, когда вчерашний студент приходил на производство, ему говорили: «Забудь все чему тебя учили, и слушай сюда». Этот подход как никогда справедлив, если вы первый раз берете в руки Mikrotik, забудьте о предыдущем опыте с другими роутерами и готовьтесь осваивать новые подходы.

Прежде всего абсолютно неважно какая именно модель роутера у вас в руках, главное, что внутри находится RouterOS, а значит вам подойдет любая инструкция по настройке, за небольшими поправками, связанными с аппаратными ограничениями (скажем, если в вашей модели отсутствует Wi-Fi, то часть инструкции посвященную настройке беспроводной сети вы можете просто пропустить).

Поэтому для подготовки материалов по Mikrotik мы будем использовать виртуальные машины с RouterOS, прибегая к реальному оборудованию только чтобы показать какие-то специфичные моменты.

Подготовка к настройке

Первым делом, взяв в руки Mikrotik, следует обновить версию RouterOS до актуальной. Это следует сделать по нескольким причинам, в первую очередь в целях безопасности. Еще свежа история с широкой эксплуатацией уязвимости CVE-2018-14847, несмотря на то что производитель оперативно выпустил патч. Просто пользователи не спешили обновлять свои устройства, как говорится — пока гром не грянет…

Во-вторых, начиная с RouterOS 6.41 были изменены настройки коммутации и если вы хотите использовать актуальные инструкции, перед настройкой версию ОС следует обязательно обновить.

Для этого перейдем на сайт производителя в раздел Downloads и скачаем свежую версию Winbox — графической утилиты для настройки, а также свежую версию RouterOS. Представленные на странице пакеты отличаются только архитектурой вашего роутера, если вы ее не знаете, то рядом перечислены все подходящие модели роутеров. В каждом разделе представлено два пакета: Main и Extra, первый — это основная прошивка, то, что находится в вашем устройстве из коробки, второй — дополнительные пакеты, которые можно установить самостоятельно, они нам сейчас не нужны.

Следующим шагом обновим загрузчик RouterBOOT, для этого перейдем System — Routerboard и сравним текущую версию с доступной прошивкой, для обновления нажмите Upgrade и еще раз перезагрузите устройство.

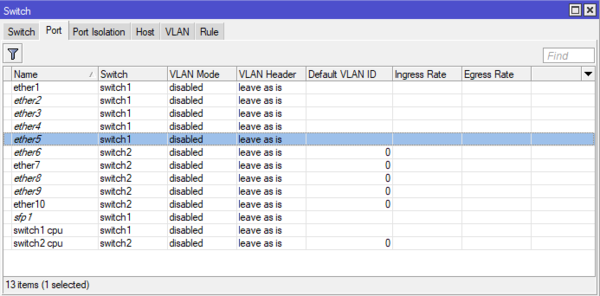

Настройка портов и коммутация

В старых версиях RouterOS было два варианта настройки коммутации: аппаратный, при помощи чипа коммутации (через мастер-порт) и программный (через мост), в современных версиях используется только один вариант — через мост, при этом чип коммутации будет задействован автоматически, при наличие такой возможности, т.е. коммутация будет по-прежнему выполняться на аппаратном уровне. Более подробно мы коснемся этого момента немного позже.

Открыв раздел Switch можно посмотреть какие чипы коммутации установлены в вашем роутере и какие порты они обслуживают:

Для новичков сообщим еще одну новость: в Mikrotik нет LAN и WAN портов, любой порт может быть настроен как вам нужно. Есть два внешних канала — настроим два WAN, нужно обслуживать две внутренних сети — не проблема, создадим две группы коммутации.

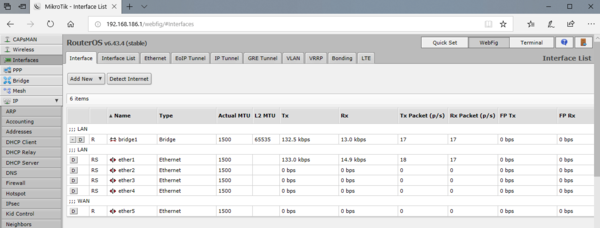

Далее в нашем примере мы будем использовать пятипортовый роутер и в качестве внешнего порта будем использовать здесь и далее последний порт. Остальные порты будут объединены в группу коммутации для локальной сети. Откроем Interfaces — Interface и добавим к портам ether1 и ether5 комментарии, указывающие на их назначение. Также можно переименовать сам порт, но мы предпочитаем оставлять им оригинальные названия, что позволяет быстро понимать к какому физическому порту относится та или иная запись.

Затем переходим на закладку Bridge — Ports и последовательно добавляем в мост интерфейсы локальной сети ether1-ether4, обратите внимание на активную по умолчанию опцию Hardware Offload, которая включает аппаратную коммутацию, если она доступна.

Настройка подключения к интернет

В зависимости от вашего провайдера способ подключения к интернет может быть разным. Чаще всего встречается прямое подключение, когда провайдер раздает настройки по DHCP или PPPoE подключение (используется федеральным провайдером Ростелеком). Мы будем рассматривать далее прямое подключение, однако если у вас коммутируемый доступ (PPPoE или VPN), то вам потребуется перейти в раздел PPP и создать коммутируемое подключение типа Client, ниже показан пример для PPPoE Ростелеком. В качестве используемого интерфейса укажите внешний интерфейс ether5:

Более подробно про настройку VPN-подключений в Mikrotik вы можете прочитать в нашей статье Настройка VPN-подключения в роутерах Mikrotik.

В зависимости от способа подключения вам может потребоваться настроить получение от провайдера внешнего IP-адреса, если у вас статический адрес, то переходим в IP — Addresses и добавляем еще один адрес, аналогично тому, как мы делали выше, но чаще всего провайдеры используют для присвоения адресов (даже статических) протокол DHCP. В этом случае переходим в IP — DHCP Client и добавляем нового клиента, в качестве интерфейса указываем внешний — ether5.

Для коммутируемых подключений DHCP-клиент настраивать не нужно, интерфейс получит адрес самостоятельно, чтобы убедиться в этом, еще раз откроем IP — Addresses, где должен появиться еще один адрес с индексом D (динамический) и принадлежащий коммутируемому подключению.

Настройка сетевых служб (DHCP, DNS) и раздача интернета в локальную сеть

Одной из наиболее важных сетевых служб является DHCP, сегодня уже все привыкли, что достаточно просто подключиться к сети, неважно, проводом или через Wi-Fi, а все настройки будут произведены в автоматическом режиме. Поэтому мы тоже начнем с DHCP, для этого перейдем в IP — DHCP Server и запустим мастер настройки сервера DHCP Setup. Первым шагом потребуется указать рабочий интерфейс сервера — указываем сетевой мост bridge1, который мы настроили для локальной сети.

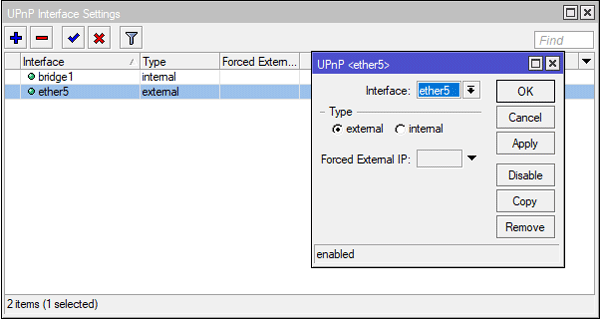

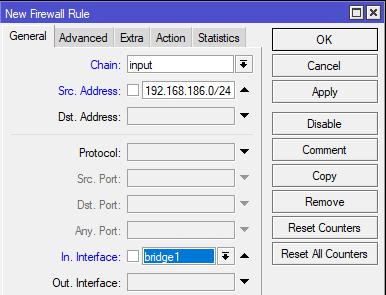

Базовые сетевые службы настроены, но доступа в интернет у клиентов пока нет, для этого осталось настроить службу трансляции адресов — NAT. Переходим в IP — Firewall — NAT и добавим новое правило, на закладке General в поле Src. Address укажем нашу локальную сеть 192.168.186.0/24, а в поле Out. Interface — внешний интерфейс, в нашем случае ether5. Если же вы используете коммутируемое подключение, то здесь следует указать его, например, pppoe-out1.

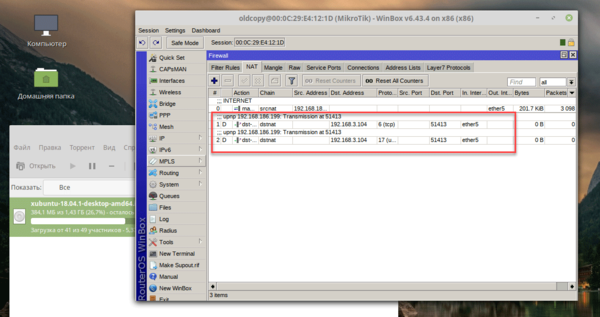

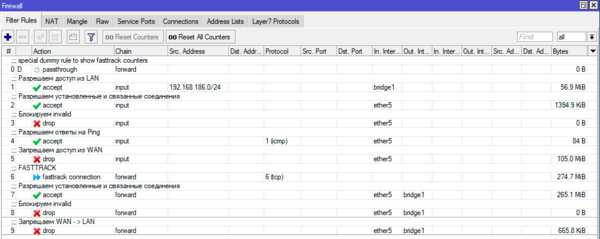

Настройка межсетевого экрана

Настройка межсетевого экрана

Сетевой экран, он же файрволл или брандмауэр (оба этих слова обозначают в английском и немецком языках противопожарную стену) является важнейшей частью роутера и было бы серьезной ошибкой выставить устройство в интернет не настроив брандмауэр. Поэтому перейдем в IP — Firewall — Filter Rules и приготовимся остаться тут надолго. Вообще-то гораздо быстрее и проще настроить межсетевой экран из командной строки, но так как наш материал рассчитан на начинающих, то мы будем это делать при помощи графического интерфейса Winbox.

Существует два основных состояния брандмауэра: нормально открытый, когда разрешено все, что не запрещено, и нормально закрытый, когда запрещено все, что не разрешено. Логично, что для внутренней сети следует использовать первую политику, а для внешней — вторую. По умолчанию все цепочки брандмауэра Mikrotik (а он построен на iptables) находятся в состоянии ACCEPT, т.е. разрешено.

Начнем с подключений к самому роутеру или цепочки input. В первую очередь добавим правило-пустышку разрешающее подключение к устройству из локальной сети. Почему «пустышку»? Потому что это и так разрешено, но данное правило будет нашей страховкой от случайного «выстрела в ногу», когда мы случайно запретим себе доступ к устройству. Правило-пустышка расположенное первым сработает раньше всех добавленных позже правил, в отличие от действия по умолчанию, которое сработает только тогда, если ни одно правило не подошло.

Итак, добавляем новое правило и указываем в нем Chain (цепочка) — input, Src. Address — 192.168.186.0/24 — диапазон вашей сети и In. Interface — bridge1, локальный интерфейс. Действия задаются на закладке Action, но так как accept (разрешить) уже установлено по умолчанию, то можно просто нажать OK.

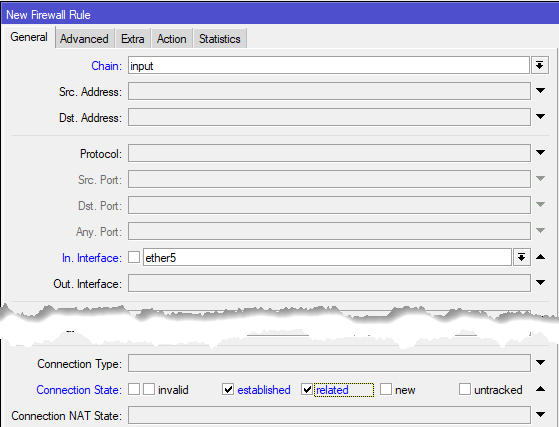

Следующим правилом разрешим входящие подключения на внешнем интерфейсе для уже установленных и связанных соединений, создаем новое правило: Chain — input, In. Interface — ether5, в Connection State устанавливаем флаг established и related, так как действие у нас снова accept, то просто сохраняем правило.

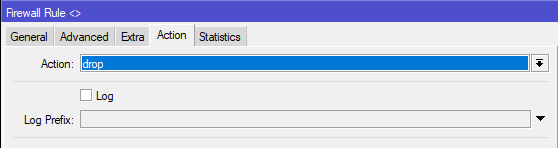

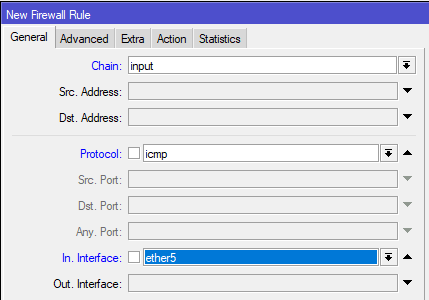

Ниже располагаем разрешающие правила для различного типа входящего трафика. Обязательно разрешим роутеру принимать протокол ICMP: Chain — input, Protocol — icmp, In. Interface — ether5. ICMP — это не только пинги, но и гораздо более важные вещи, например, определение минимального MTU канала связи (PMTU).

И самым последним создаем правило запрещающее все остальные подключения к роутеру: Chain — input, In. Interface — ether5, на закладке Action и ставим действие drop.

Если у вас коммутируемое подключение, то продублируйте правило для интерфейса, который смотрит в сеть провайдера, в большинстве случаев это избыточно, но вполне оправдано с точки зрения безопасности.

В последствии дополнительные разрешающие правила следует размещать ниже правила запрещающего invalid, но выше правила блокирующего все входящие подключения.

Данный набор правил является минимально необходимым и надежно закрывает ваше устройство от внешней сети, оно даже не будет отвечать на пинги, также невозможны внешние подключения. На наш взгляд выставлять управление устройством, особенно Winbox во внешнюю сеть — плохая идея, если же вам требуется удаленный доступ к роутеру, то следует использовать иные методы, например, через VPN.

При наличии базовых знаний по работе сетей работу с брандмауэром Mikrotik нельзя назвать сложной, особенно если вы работали с iptables (который здесь и находится «под капотом»), понимая откуда должен прийти пакет и куда попасть — создание новых правил не должно вызывать затруднений.

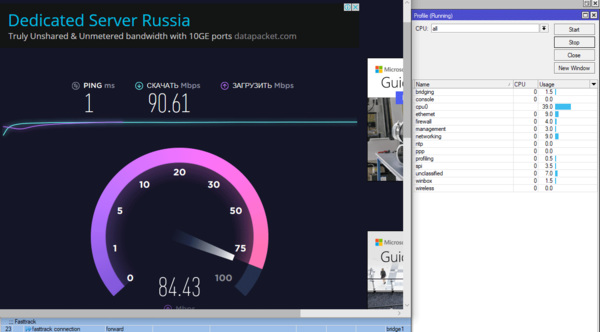

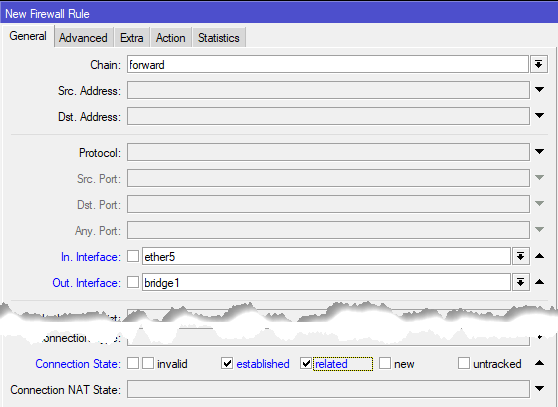

Закончим с собственными соединениями роутера и перейдем к транзитным, т.е. от клиентов локальной сети в интернет и обратно. За это отвечает цепочка forward, но прежде, чем переходить к правилам следует обратить внимание на еще одну фирменную технологию. Она называется Fasttrack и предусматривает упрощенную передачу пакетов, что позволяет значительно повысить производительность роутера. Однако это достигается ценой того, что к такому трафику не могут быть применены многие правила брандмауэра и иные сетевые технологии (подробнее можно прочитать на официальном сайте).

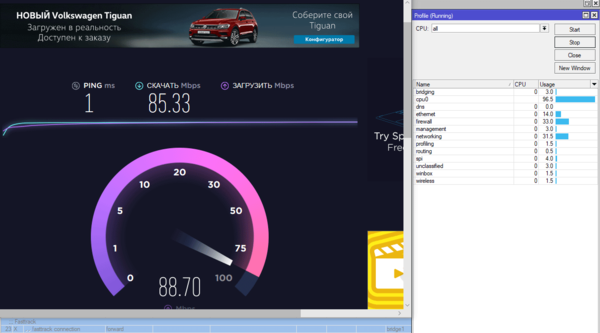

Так нужен ли Fasttrack? Смотрите сами, мы взяли RB2011 и прокачали через него при помощи Speedtest поток в 90 Мбит/с (при тарифе в 100 Мбит/с) сначала с отключенным Fasttrack:

Включим Fasttrack и повторим тест:

Как видим, картина существенно изменилась, полная утилизация канала уже не вызывает предельной загрузки роутера и остается вполне достаточно ресурсов для реализации каких-то продвинутых сетевых конфигураций или создания сложных правил обработки трафика.

Поэтому первым делом добавим следующее правило: Chain — forward, Connection State: established, related, а на закладке Action установим действие fasttrack connection.

Таким образом мы пустим через Fasstrack все пакеты уже установленных транзитных соединений, и скажем честно, особой потребности как-то сложно обрабатывать такой трафик на роутере нет. Простую фильтрацию можно легко достичь предварительной обработкой и маркировкой пакетов, а на что-то более сложное у Mikrotik не хватит ресурсов, в этом случае есть смысл задуматься о полноценном роутере с прокси на базе Linux.

Остальной трафик из локальной сети в интернет мы никак не трогаем, потому что по умолчанию все и так разрешено, а любые дополнительные разрешающие правила окажутся пустышками, бесцельно расходующими вычислительные ресурсы роутера. Поэтому будем сразу закрываться от доступа из всемирной сети. Но прежде точно также разрешим уже установленные и связанные соединения: Chain — forward, In. Interface — ether5, Out. Interface — bridge1, ниже в Connection State устанавливаем флаги established и related, действие accept.

Запретим пакеты в состоянии invalid: Chain — forward, In. Interface — ether5, Connection State — invalid, действие drop. Ниже, если необходимо, размещаем разрешающие правила, для доступа извне в локальную сеть.

Затем закрываемся от внешнего мира: Chain — forward, In. Interface — ether5, Out. Interface — bridge1, Connection NAT State — ! dstnat, действие drop. Общий принцип здесь такой же, как и в цепочке input, разрешаем установленные и связанные соединения, запрещаем invalid, потом идут собственные правила и запрет всего остального трафика. Единственный момент, в данном правиле мы поставили исключение для dstnat-трафика, т.е. для проброшенных наружу портов, если этого не сделать, то правила созданные UPnP будут работать некорректно. В итоге вы должны получить следующую конфигурацию брандмауэра:

Это — минимально достаточная базовая конфигурация, которая обеспечивает необходимый уровень безопасности и на которую мы будем опираться в наших следующих материалах.

Настройка безопасности роутера

Основная настройка нашего роутера закончена, он уже может быть введен в эксплуатацию и обслуживать запросы клиентов локальной сети. А мы тем временем перейдем к дополнительным настройкам, которые существенно влияют на безопасность устройства.

Прежде всего перейдем в IP — Services, здесь перечислены включенные сетевые службы самого роутера, смело отключаем все неиспользуемые, включая и веб-интерфейс. Честно говоря, мы вообще не видим в нем смысла, так как по внешнему виду он полностью повторяет Winbox, но несколько менее удобен в использовании.

Обнаружение устройства и возможность подключения к нему по MAC-адресу — несомненно удобно, но также только в локальной сети. Открываем Tools — MAC Server и устанавливаем в Allowed Interface List список интерфейсов local.

Ну и наконец сменим учетную запись по умолчанию. Перейдем в System — Users и создадим собственный аккаунт с полными правами, выйдем из Winbox и попробуем зайти с новыми учетными данными и только после этого, убедившись, что все работает правильно, можно выключить старую учетную запись.

Настройка беспроводной сети Wi-Fi

Настройка беспроводной сети Wi-Fi

Данный раздел мы не зря вынесли в самый конец, потому как общие шаги настройки роутера что с беспроводным модулем, что без него абсолютно одинаковые. Поэтому имеет смысл прежде выполнить все общие этапы настройки, а затем те, кому нужно дополнительно настроят у себя беспроводную сеть. Мы не будем здесь касаться всех аспектов настройки Wi-Fi на Mikrotik — это тема отдельной статьи, а дадим только базовые настройки.

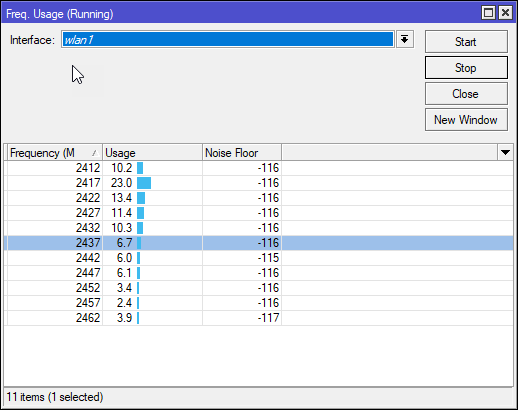

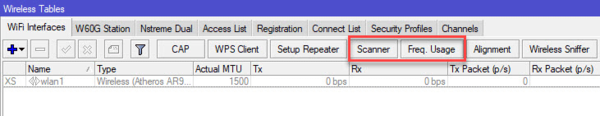

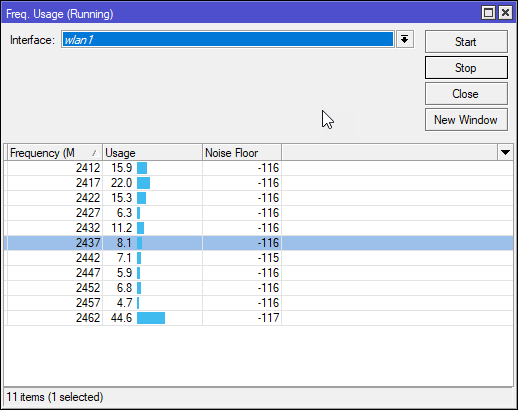

Если мы откроем раздел Wireless то увидим один или два беспроводных интерфейса (для моделей 2,4 + 5 ГГц), которые будут из коробки выключены. Но не будем спешить их включать, перед тем как настраивать Wi-Fi будет не лишним изучить обстановку в эфире. Для этого сначала нажмем кнопку Freq. Usage и оценим загрузку каналов.

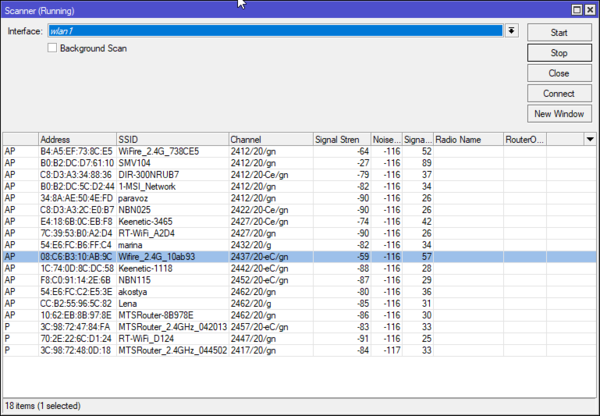

Однако не будем спешить и понаблюдаем немного подольше, как оказалось — не зря! На 11-ом канале время от времени отмечались сильные всплески непонятного характера, по которым можно было предположить наличие там не точки доступа, а какого-то иного источника излучения. Поэтому наиболее подходящим в этой ситуации можно назвать 6-й канал.

Как видим, на выбранном нами 6 канале есть только одна более-менее мощная точка с сигналом -59 dBm, что, впрочем, не сильно страшно, внутриканальные помехи достаточно легко преодолеваются на уровне протокола, что нельзя сказать о межканальных. С этим здесь достаточно неплохо, мощных источников на соседних каналах практически нет, чего не скажешь о начале диапазона, где есть очень мощная точка -27 dBm на первом канале (в реальности она стоит в 20 см от тестируемого нами роутера).

Далее указываем желаемый SSID, опцию Wireless Protocol устанавливаем, как 802.11, в Security Profile указываем созданный нами ранее профиль и выключаем WPS: WPS Mode — disabled. На этом базовая настройка беспроводной сети закончена.

Более подробно о настройке беспроводных сетей вы можете прочитать в нашей статье: Расширенная настройка Wi-Fi на роутерах Mikrotik. Режим точки доступа

Что нужно сделать после настройки

После того, как вы все настроили и убедились в работоспособности всех функций роутера следует сделать резервную копию настроек, это позволит в случае чего быстро развернуть готовую конфигурацию, что важно, если настройки вашего роутера сложнее чем базовые. Для этого перейдите в раздел Files и нажмите кнопку Backup, укажите имя резервной копии и пароль к файлу, после чего скачайте и сохраните резервную копию в надежном месте.

Мы рекомендуем создавать резервную копию после каждого изменения настроек роутера, это не займет много времени, но позволит существенно его сэкономить в нештатной ситуации.

Также важно постоянно поддерживать в актуальном состоянии ПО роутера, теперь, когда ваше устройство имеет доступ в интернет, обновить RouterOS становится очень просто. Перейдите в System — Packages и нажмите Check For Updates, если доступна новая версия RouterOS, то вам будет предложено скачать и установить ее.

Несмотря на то, что статья получилась весьма обширная, особых сложностей при настройке роутеров Mikrotik нет, если вы понимаете, что делаете, то с приобретением опыта настройка не будет занимать у вас много времени. В наших последующих статьях мы также будем подразумевать, что читатель владеет базовой настройкой на уровне данной статьи и не будем возвращаться к описанным здесь вопросам.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

выбираем интерфейс, на котором будут раздаваться IP-адреса — LAN-bridge,

выбираем интерфейс, на котором будут раздаваться IP-адреса — LAN-bridge,

Настройка межсетевого экрана

Настройка межсетевого экрана

Настройка беспроводной сети Wi-Fi

Настройка беспроводной сети Wi-Fi