Настройка локальной сети через роутер

Модератор: Bizdelnick

-

Goner

- Сообщения: 153

Настройка локальной сети через роутер

В wifi роутер воткнуто 2 компьютера (Debian lenny, Ubuntu 9.04) соединены сетевыми кабелями (wifi на ноутбуке пока не трогал — там с драйверами какая-то заморочка). Раздача адресов по dhcp. Как организовать между этими компьютерами локальную сеть, (время от времени нужно файло кинуть)?

1. объясните плиз «на пальцах», что предстоит сделать.

Как я понимаю, можно ftp сервер поднять на десктопе, но я не так часто этой локалкой планирую пользоваться.

2. Желательно не очень сложное руководство (главное — не про Yast, у меня его нету). Наверное, правильнее было бы разобраться как это делается в командной строке (с Network Manager’ом у меня что-то не сложились отношения).

3. Насколько усложнится конфигурация, если я туда еще wifi соединение добавлю?

Для начала, я попробовал через браузер поглядеть:

http://192.168.1.3 (к примеру).

Но влезает апач и кажет свое «it works!». ЧЯДНТ?

-

Nightwolf_ng

- Сообщения: 1483

- Статус: Участнег

- ОС: Женько и семёрко

Re: Настройка локальной сети через роутер

Сообщение

Nightwolf_ng »

Goner писал(а): ↑

03.05.2010 18:05

http://192.168.1.3 (к примеру).

Но влезает апач и кажет свое «it works!». ЧЯДНТ?

Вы обратились к машине по протоколу HTTP. Совершенно логично, что вам отвечает установленный веб-сервер, конкрено у вас — апач. А что должно-то было?

З.Ы. Файло кидайте по самбе (samba). Статей по её настройке куча. Настраивается минут за 20, даже если никогда этого не делал.

-

Goner

- Сообщения: 153

Re: Настройка локальной сети через роутер

Сообщение

Goner »

Nightwolf_ng писал(а): ↑

03.05.2010 18:14

Вы обратились к машине по протоколу HTTP. Совершенно логично, что вам отвечает установленный веб-сервер, конкрено у вас — апач. А что должно-то было?

Я просто по аналогии действовал — думал если есть веб-интерфейс у роутера, может он мне и другую машину сможет показать (какой-то сервер там есть, как я понимаю). Значит, ошибался.

Nightwolf_ng писал(а): ↑

03.05.2010 18:14

З.Ы. Файло кидайте по самбе (samba). Статей по её настройке куча. Настраивается минут за 20, даже если никогда этого не делал.

Спасибо! А NAT сложнее?

-

ffldove

- Сообщения: 480

- Статус: Keep It Simple, Stupid

- ОС: RFRemix 14

Re: Настройка локальной сети через роутер

Сообщение

ffldove »

Goner писал(а): ↑

03.05.2010 18:29

Nightwolf_ng писал(а): ↑

03.05.2010 18:14

З.Ы. Файло кидайте по самбе (samba). Статей по её настройке куча. Настраивается минут за 20, даже если никогда этого не делал.

Спасибо! А NAT сложнее?

Сложнее чем что? Причем тут вообще NAT если вы собираетесь обмениваться файлами. Статей по настройке samba как уже упомянуто куча.

А если вы будете подключаться к сети через WIFI (который настроите) на работе вашего samba сервера это никак не скажется.

I learned something today

-

Goner

- Сообщения: 153

Re: Настройка локальной сети через роутер

Сообщение

Goner »

Nightwolf_ng писал(а): ↑

03.05.2010 18:35

Причем тут NAT? NAT-ит интернет у вас маршрутизатор на все машины. Прочтите, что это такое — http://ru.wikipedia.org/wiki/NAT

Вам нужно настроить передачу файлов с компьютера на компьютер. Этим занимается, в частности, samba. (Пожалуй, есть еще и NFS, но с ней не сталкивался, да и к самбе машину с вендой проще подцепить).

О, извините, перепутал. NFS. Пока плохо помню эти названия. Вы правы, еще один комп у меня стоит под виндой (хотя я и мечтаю на него тоже покуситься и поставить убунту). Так что буду с самбой разбираться. Еще раз спасибо.

-

watashiwa_daredeska

- Бывший модератор

- Сообщения: 4038

- Статус: Искусственный интеллект (pre-alpha)

- ОС: Debian GNU/Linux

Re: Настройка локальной сети через роутер

Сообщение

watashiwa_daredeska »

Из чисто практических соображений, если всего лишь «время от времени нужно файло кинуть», то можно обойтись SSH (SCP, SFTP). И инструменты командной строки удобные, и гуёвые клиенты есть, а может и всякие умолчательные FM в разных DE уже поддерживают. Samba нужна только если с Win-машинами работать, и то иногда проще какую-нибудь FileZilla на Win-машину поставить, чем заморачиваться, а NFS — это не «время от времени», а регулярно.

P.S. И sshfs имеется.

-

Goner

- Сообщения: 153

Re: Настройка локальной сети через роутер

Сообщение

Goner »

watashiwa_daredeska писал(а): ↑

04.05.2010 09:15

Из чисто практических соображений, если всего лишь «время от времени нужно файло кинуть», то можно обойтись SSH (SCP, SFTP). И инструменты командной строки удобные, и гуёвые клиенты есть, а может и всякие умолчательные FM в разных DE уже поддерживают. Samba нужна только если с Win-машинами работать, и то иногда проще какую-нибудь FileZilla на Win-машину поставить, чем заморачиваться, а NFS — это не «время от времени», а регулярно.

P.S. И sshfs имеется.

Озадачили. Уже начал конфигурять самбу. Жалко я сам про ssh не сообразил, с него бы и начал. Теперь все-таки попробую до конца дело довести.

Только вот sudo service smb start почему-то не работает (и стоп тоже) — неизвестная команда.

-

ffldove

- Сообщения: 480

- Статус: Keep It Simple, Stupid

- ОС: RFRemix 14

Re: Настройка локальной сети через роутер

Сообщение

ffldove »

Goner писал(а): ↑

04.05.2010 10:33

Озадачили. Уже начал конфигурять самбу. Жалко я сам про ssh не сообразил, с него бы и начал. Теперь все-таки попробую до конца дело довести.

Только вот sudo service smb start почему-то не работает (и стоп тоже) — неизвестная команда.

I learned something today

-

Goner

- Сообщения: 153

Re: Настройка локальной сети через роутер

Сообщение

Goner »

ffldove писал(а): ↑

04.05.2010 10:40

Goner писал(а): ↑

04.05.2010 10:33

Озадачили. Уже начал конфигурять самбу. Жалко я сам про ssh не сообразил, с него бы и начал. Теперь все-таки попробую до конца дело довести.

Только вот sudo service smb start почему-то не работает (и стоп тоже) — неизвестная команда.

sudo: service: command not found

У меня Debian stable. Версия smbd 3.2.5

-

ffldove

- Сообщения: 480

- Статус: Keep It Simple, Stupid

- ОС: RFRemix 14

Re: Настройка локальной сети через роутер

Сообщение

ffldove »

Goner писал(а): ↑

04.05.2010 10:44

sudo: service: command not found

У меня Debian stable. Версия smbd 3.2.5

Так у вас sudo видимо не настроен, попробуйте без sudo просто из под root, потом настроите.

I learned something today

-

SLEDopit

- Модератор

- Сообщения: 4817

- Статус: фанат консоли (=

- ОС: GNU/Debian, RHEL

Re: Настройка локальной сети через роутер

Сообщение

SLEDopit »

ffldove писал(а): ↑

04.05.2010 10:40

sudo service smbd start

в дебиане это samba.

Зы когда пароль будете вводить — не смущайтесь, что символы не отображаются. Так и должно быть.

UNIX is basically a simple operating system, but you have to be a genius to understand the simplicity. © Dennis Ritchie

The more you believe you don’t do mistakes, the more bugs are in your code.

-

Goner

- Сообщения: 153

Re: Настройка локальной сети через роутер

Сообщение

Goner »

SLEDopit писал(а): ↑

04.05.2010 10:48

ffldove писал(а): ↑

04.05.2010 10:40

sudo service smbd start

в дебиане это samba.

Зы когда пароль будете вводить — не смущайтесь, что символы не отображаются. Так и должно быть.

Точно, /etc/init.d/samba restart работает. Спасибо.

ffldove писал(а): ↑

04.05.2010 10:47

Так у вас sudo видимо не настроен

Настроен. Первое время после переезда на дебиан пытался жить без судо, но неудобно, — все-таки сделал.

Настройка локальной сети через Wi-Fi роутер является важной задачей для пользователей Linux, которые хотят обеспечить стабильное и безопасное соединение со своими устройствами. В данном руководстве мы расскажем о том, как настроить Wi-Fi роутер на операционной системе Linux, чтобы создать локальную сеть, подключить к ней устройства и обеспечить безопасность данной сети.

Прежде чем начать настройку, необходимо убедиться, что ваш компьютер подключен к интернету через кабель и что Wi-Fi роутер находится в рабочем состоянии. Вам понадобится логин и пароль от роутера, а также доступ к его настройкам.

Первым шагом является открытие веб-браузера и ввод IP-адреса роутера в адресную строку. После этого появится страница авторизации, где вы должны ввести свой логин и пароль. Обратитесь к документации роутера, если у вас нет этих данных.

После авторизации вы попадете на страницу настроек роутера. Здесь вы можете изменить имя сети (SSID) и пароль Wi-Fi сети. Рекомендуется использовать уникальные и безопасные пароли для обеспечения безопасности вашей сети. Кроме того, вы можете настроить другие параметры, такие как шифрование и фильтрацию MAC-адресов, чтобы дополнительно защитить вашу локальную сеть.

Важно помнить, что настройки роутера могут отличаться в зависимости от его модели и производителя. Если у вас возникнут сложности, обратитесь к документации или поддержке производителя.

После завершения настройки роутера сохраните изменения и перезагрузите его. Теперь вы можете подключиться к локальной сети через Wi-Fi, используя новое имя сети и пароль. Убедитесь, что все устройства корректно подключены и работают стабильно.

Настройка локальной сети через Wi-Fi роутер на Linux — важный шаг для обеспечения стабильного и безопасного соединения. Следуйте руководству, чтобы настроить Wi-Fi роутер на операционной системе Linux и наслаждайтесь безопасной и надежной работой вашей локальной сети.

Содержание

- Настройка локальной сети

- Wi-Fi роутер

- Linux

- Подробное руководство

- Установка программного обеспечения

Настройка локальной сети

Настройка локальной сети через Wi-Fi роутер на Linux может показаться сложной задачей, но следуя этому тщательно составленному руководству, вы сможете легко настроить свою сеть и наслаждаться высокоскоростным интернетом.

Шаг 1: Подключение к Wi-Fi роутеру

Прежде всего, убедитесь, что ваш компьютер подключен к Wi-Fi роутеру. Для этого можно воспользоваться встроенным в интерфейс Linux инструментом управления сетевыми соединениями.

Откройте «Настройки системы» и найдите меню «Сеть и интернет». В этом меню вы должны увидеть список доступных Wi-Fi сетей. Выберите свою сеть и введите пароль, если это требуется. После успешного подключения вы будете готовы настраивать свою локальную сеть.

Шаг 2: Настройка IP адреса

Для работы в локальной сети вашему компьютеру необходим уникальный IP адрес. Проверьте, какой IP адрес был назначен вашему компьютеру, открыв терминал и введя команду:

ifconfig

Найдите соответствующий адрес, который будет выглядеть примерно так: inet addr:192.168.0.100. Если у вас не назначен IP адрес, вам нужно найти вкладку настройки сети в настройках Wi-Fi роутера и указать, что IP адрес должен быть назначен автоматически.

Шаг 3: Настройка DNS

DNS серверы позволяют вашему компьютеру переводить доменные имена (например, google.com) в IP адреса. В настройках Wi-Fi роутера найдите поле для IP адресов DNS серверов и введите один или несколько адресов DNS серверов, предоставленных вашим интернет-провайдером.

Или вы можете воспользоваться публичными DNS серверами, например, Google Public DNS или OpenDNS. Для этого введите следующие IP адреса:

Google Public DNS: 8.8.8.8 и 8.8.4.4

OpenDNS: 208.67.222.222 и 208.67.220.220

Шаг 4: Настройка Wi-Fi роутера

Выполнить дополнительные настройки Wi-Fi роутера, такие как безопасность, SSID (название сети) или пароль, можно с помощью веб-интерфейса управления роутером. В адресной строке вашего браузера введите IP адрес вашего роутера (например, 192.168.0.1) и введите имя пользователя и пароль, если это требуется. Затем перейдите к разделу Wi-Fi настроек и внесите необходимые изменения.

Следуя этому руководству, вы сможете настроить локальную сеть через Wi-Fi роутер на Linux без особых проблем. Убедитесь, что все настройки были сохранены, и вы теперь готовы пользоваться быстрым и стабильным интернетом в рамках вашей локальной сети.

Wi-Fi роутер

Wi-Fi роутер обычно имеет несколько LAN (Local Area Network) портов для подключения проводных устройств, а также один WAN (Wide Area Network) порт, который обеспечивает подключение к интернету. Роутер выполняет функцию маршрутизации пакетов данных между устройствами в локальной сети и интернетом.

Кроме того, Wi-Fi роутер имеет свою собственную административную панель, через которую можно настраивать параметры сети, управлять безопасностью, создавать гостевые сети и другие функции.

Подключение к Wi-Fi роутеру происходит посредством беспроводной связи с помощью Wi-Fi технологии. Для этого необходимо иметь устройство, поддерживающее Wi-Fi, например, ноутбук, планшет или смартфон. После установки соединения, устройство получает доступ к интернету и может обмениваться данными с другими устройствами в сети.

Важно установить надежные пароли для Wi-Fi роутера и регулярно обновлять его прошивку, чтобы обеспечить безопасность сети и защиту от несанкционированного доступа.

Настройка Wi-Fi роутера может быть выполнена через его веб-интерфейс. Подключившись к административной панели роутера, можно изменить его настройки, настроить фильтрацию мак-адресов, настроить порты или пропустить приложения или игры через порты и многое другое.

Linux

Linux имеет широкий функционал и предоставляет пользователям большую свободу и гибкость в настройке и использовании. Операционная система Linux основана на принципе модульности, что позволяет пользователям выбирать и устанавливать только необходимые компоненты и приложения, делая систему оптимизированной и эффективной.

Одной из главных причин популярности Linux является его открытый исходный код, который позволяет пользователям самостоятельно модифицировать и дорабатывать операционную систему под свои нужды. Это также способствует возникновению большого сообщества разработчиков и пользователей Linux, которые сотрудничают друг с другом для улучшения и развития операционной системы.

Linux имеет мощную командную строку, которая позволяет пользователям выполнять различные задачи и настраивать систему с помощью команд и скриптов. Это делает Linux очень гибкой и мощной операционной системой для опытных пользователей и профессиональных разработчиков.

Linux также поддерживает множество программ и приложений, которые можно использовать для различных целей, включая доступ в Интернет, офисные приложения, мультимедиа и многое другое. Благодаря широкому выбору программного обеспечения Linux предоставляет пользователям больше свободы в выборе приложений, которые наиболее подходят для их потребностей.

Кроме того, Linux является очень стабильной и надежной операционной системой. Благодаря многолетней разработке и тестированию Linux обеспечивает высокую производительность и отказоустойчивость, что делает его идеальным выбором для серверов и других компьютерных систем.

Вывод:

Linux — это свободная и гибкая операционная система с открытым исходным кодом. Она предоставляет пользователям большую свободу и контроль над их системой, а также является надежной и стабильной. Linux поддерживает широкий выбор программ и приложений, что делает его идеальным выбором для различных устройств.

Подробное руководство

Шаг 1: Подключение к Wi-Fi роутеру

Прежде чем начать настройку, необходимо подключиться к Wi-Fi роутеру. Для этого найдите доступные Wi-Fi сети в списке доступных по средством интерфейса пользователя вашего Linux-дистрибутива. Выберите вашу Wi-Fi сеть и введите пароль для подключения к ней.

Шаг 2: Зайти в настройки роутера

Откройте ваш веб-браузер и введите адрес роутера. Обычно адресом является «192.168.1.1» или «192.168.0.1». Введите этот адрес в адресной строке браузера и нажмите Enter. Это приведет вас к странице входа в настройки роутера.

Шаг 3: Ввод логина и пароля

На странице входа в настройки роутера вам необходимо ввести логин и пароль. Эти данные обычно указаны на задней панели роутера или в документации к нему. После ввода данных нажмите на кнопку «Войти» или «Login».

Шаг 4: Настройка Wi-Fi сети

После успешного входа в настройки роутера, найдите раздел, отвечающий за настройку Wi-Fi сети. Обычно этот раздел называется «Настройки Wi-Fi» или «Wireless». В этом разделе вы сможете изменить имя сети (SSID) и пароль.

Шаг 5: Сохранение настроек

После внесения необходимых изменений, сохраните настройки Wi-Fi роутера. Обычно для этого необходимо нажать на кнопку «Сохранить» или «Apply». После сохранения настроек роутер перезагрузится и применит новые настройки. Теперь вы сможете подключиться к Wi-Fi сети с новым именем и паролем.

Это было подробное руководство по настройке локальной сети через Wi-Fi роутер на Linux. Следуя этим шагам, вы сможете успешно настроить вашу сеть и обеспечить бесперебойную работу вашего Wi-Fi соединения.

Установка программного обеспечения

Перед настройкой локальной сети через Wi-Fi роутер на Linux, необходимо установить несколько программных пакетов. Эти компоненты обеспечат функциональность и управление сетевыми настройками.

1. NetworkManager: сетевой менеджер для Linux, который упрощает настройку и управление сетевыми подключениями.

Для установки NetworkManager, выполните следующую команду в терминале:

sudo apt-get install network-manager

2. iw: утилита командной строки для управления беспроводными сетями в Linux.

Для установки iw, выполните следующую команду в терминале:

sudo apt-get install iw

3. wpa_supplicant: пакет, который обеспечивает поддержку протокола безопасности WPA в Linux.

Для установки wpa_supplicant, выполните следующую команду в терминале:

sudo apt-get install wpasupplicant

4. dhcp-client: клиент DHCP, который позволяет вашему компьютеру автоматически получать IP-адрес от DHCP-сервера в сети.

Для установки dhcp-client, выполните следующую команду в терминале:

sudo apt-get install dhcp-client

После установки всех необходимых пакетов вы готовы перейти к настройке локальной сети через Wi-Fi роутер на Linux. Установка программного обеспечения является первым шагом в этом процессе.

Настроить локальную сеть между Linux и Windows через роутер по Wi-Fi оказалось не сложной задачей. Возможно, настройки по умолчанию были выстроены как надо. Честно сказать, я не специалист по настройке локальной сети и данная статья не содержит каких-то углублённых настроек и сложной конфигурации сети. Всё просто: обмен данных идёт через роутер, доверяем сети и позволяем Windows и Linux менять содержимое папки.

Покажу как я настраивал обмен данными по локальной сети через расшаренную папку. Для взаимодействия Linux с другими компьютерами нужно установить samba:

sudo apt-get install samba

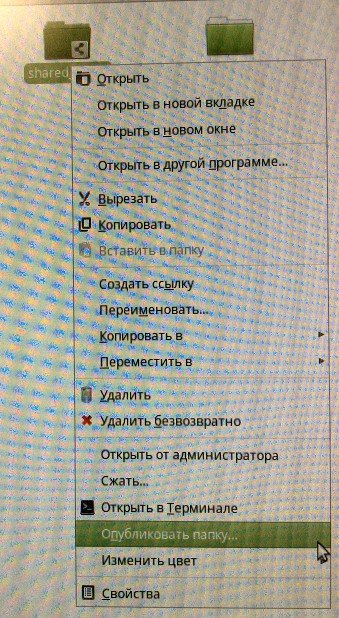

Создаём папку с необходимым именем (напр., shared_folder) в своей домашней папке и открываем доступ (опубликовываем) через контекстное меню, другими словами нужно щёлкнуть правой кнопкой по папке и выбрать «Опубликовать…» (у кого-то пункт может называться «открыть доступ»).

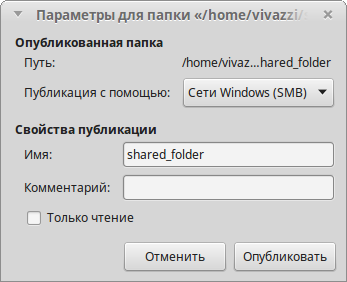

Вводим пароль администратора и в появившемся окошке выставляем следующие параметры:

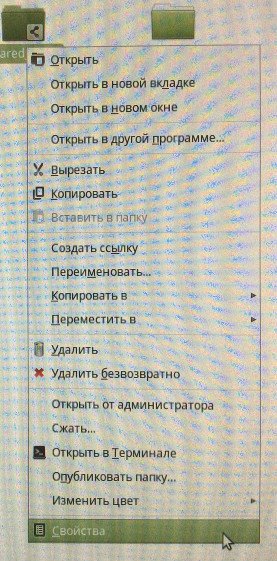

Затем заходим в свойства папки:

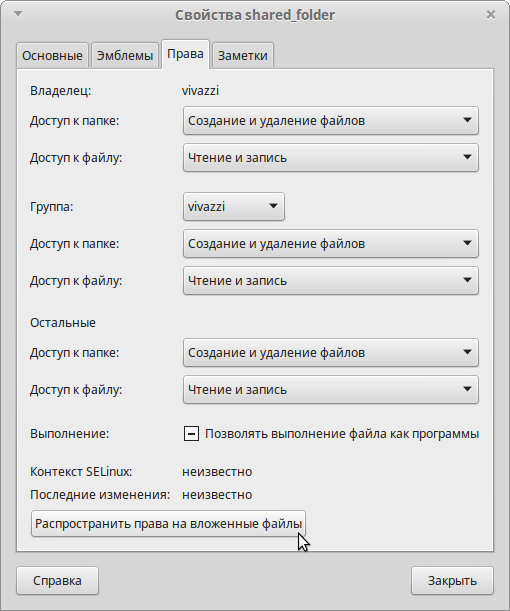

Везде выставляем максимальные права на изменение содержимого папки:

Щелкаем распространить права на вложенные файлы и нажимаем «Закрыть».

Теперь должно работать расшаривание в обе стороны: можно добавлять и изменять содержимое папки как в Linux, так и в Windows.

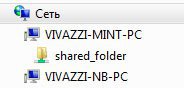

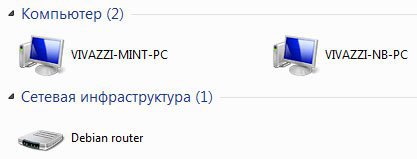

Чтобы из Windows открыть расшаренную папку нужно в проводнике найти пункт «Сеть». В этой папке должен быть виден другой компьютер Linux:

Виден компьютер VIVAZZI-MINT-PC и папочку shared_folder. В ней можно вставлять и доставать файлы.

Вот и всё. Если что-то пошло не так, то искать в гугле, потому как, ещё раз повторюсь, с локальными сетями я имею дело крайне редко.

П. С. Прошу прощения за качество некоторых изображений — в Linux Mint почему-то не могу сделать скриншот, когда открыто контекстное меню.

Оцените статью

После нажатия кнопки «Отправить» ваше сообщение будет доставлено мне на почту.

Артём Мальцев

Веб-разработчик, владеющий знаниями языка программирования Python, фреймворка Django, системы управления содержимым сайта Django CMS, платформы для создания интернет-магазина Django Shop и многих различных приложений, использующих эти технологии.

Права на использование материала, расположенного на этой странице https://vivazzi.pro/ru/it/common-folder-windows-linux/:

Разрешается копировать материал с указанием её автора и ссылки на оригинал без использования параметра rel="nofollow" в теге <a>. Использование:

Автор статьи: Артём Мальцев

Ссылка на статью: <a href="https://vivazzi.pro/ru/it/common-folder-windows-linux/">https://vivazzi.pro/ru/it/common-folder-windows-linux/</a>

Больше: Правила использования сайта

Представляю вашему вниманию книгу, написанную моим близким другом Максимом Макуриным: Секреты эффективного управления ассортиментом.

Книга предназначается для широкого круга читателей и, по мнению автора, будет полезна специалистам отдела закупок и логистики, категорийным и финансовым менеджерам, менеджерам по продажам, аналитикам, руководителям и директорам, в компетенции которых принятие решений по управлению ассортиментом.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Мы не будем подробно останавливаться на установке системы и назначении тех или иных компонентов, об этом достаточно сказано в исходном материале, а уделим основное внимание отличиям в современных версиях Ubuntu Server и настраиваемых пакетах.

Настройка сети

В нашем примере внешний сетевой интерфейс — eth0 — имеет статические настройки, если же вы используете PPPoE или PPTP подключение, то для настройки подключения рекомендуем воспользоваться нашими материалами:

- Настройка PPPoE подключения в Ubuntu Server

- Настройка PPTP подключения в Ubuntu Server

Начиная с версии 12.04 (мы рассматриваем только LTS версии и крайне не рекомендуем использовать на серверах промежуточные релизы) все сетевые настройки, в том числе и DNS-сервера указываются в одном месте, конфигурационном файле /etc/network/interfaces. Перед тем как приступать к настройке повысим права до суперпользователя:

sudo -sзатем откроем файл в штатном редакторе nano, работа с ним далека от удобства, но для изменения нескольких строк он вполне подойдет:

nano /etc/network/interfacesПриведем его к следующему виду (настройки внешнего интерфейса приведены исключительно для примера):

auto eth0

iface eth0 inet static

address 172.18.0.106

netmask 255.255.240.0

gateway 172.18.0.1

dns-nameservers 172.18.0.1 208.67.222.222auto eth1

iface eth1 inet static

address 192.168.31.1

netmask 255.255.255.0

post-up /etc/nat

Для указания DNS-серверов теперь используется директива dns-nameservers, если серверов несколько, они указываются в одну строку, через пробел.

Если вы получаете сетевые настройки от провайдера по DHCP, то настройки будут иметь вид:

auto eth0

iface eth0 inet dhcpПоследней строкой идет автоматическая загрузка правил iptables из файла /etc/nat, который мы создадим позже.

Перезапустим сеть:

service networking restartЕсли все сделано правильно, на сервере должен появиться интернет. После чего следует обновить пакеты на сервере и установить необходимый минимум утилит для администрирования:

apt-get update

apt-get upgrade

apt-get install mc sshПредставлять двухпанельный менеджер с удобным редактором Midnight Commander (mc) мы думаем не нужно, как и SSH-сервер, дающий возможность удаленного администрирования.

Настройка NAT и брандмауэра

Технология сетевой трансляции адресов — NAT — позволяет организовать выход в интернет компьютеров локальной сети через один сетевой адрес. Данная технология абсолютно прозрачна для клиентских устройств и способна работать с любыми сетевыми приложениями и протоколами. За функции NAT в Ubuntu отвечает сетевой фильтр iptables, который предоставляет также функции брандмауэра.

В зависимости от политики сетевой безопасности существуют различные подходы к настройке брандмауэра. Мы предпочитаем задавать только базовые правила, исходя внутри сети из принципа: все что не запрещено — разрешено. Это позволяет свободно работать любым сетевым службам во внутренней сети и без помех выходить в интернет, обеспечивая при этом достаточный уровень безопасности. Для внешней сети запрещено все, что не разрешено и доступ к сетевым службам администратор должен разрешать явно.

Создадим файл настроек:

touch /etc/natи внесем в него следующее содержимое:

#!/bin/sh# Включаем форвардинг пакетов

echo 1 > /proc/sys/net/ipv4/ip_forward

# Сбрасываем настройки брандмауэра

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

# Разрешаем доступ из локальной сети

iptables -A INPUT -i eth1 -j ACCEPT

# Разрешаем инициированные нами подключения извне

iptables -A INPUT -i eth0 -m state --state ESTABLISHED,RELATED -j ACCEPT

# Разрешаем подключения по SSH

iptables -A INPUT -i eth0 -p tcp --dport 22 -j ACCEPT

#Запрещаем входящие извне

iptables -A INPUT -i eth0 -j DROP

# Разрешаем инициированные нами транзитные подключения извне

iptables -A FORWARD -i eth0 -o eth1 -m state --state ESTABLISHED,RELATED -j ACCEPT

# Запрещаем транзитный трафик извне

iptables -A FORWARD -i eth0 -o eth1 -j DROP

# Включаем NAT

iptables -t nat -A POSTROUTING -o eth0 -s 192.168.31.0/24 -j MASQUERADE

Сохраним изменения и дадим нашему файлу права на исполнение:

chmod +x /etc/natперезагрузим сервер:

rebootТеперь если вручную задать сетевые настройки для рабочей станции, указав в качестве шлюза наш роутер и любой доступный DNS-сервер, то не ней должен появиться доступ в интернет.

Настройка DHCP и кэширующего DNS

В принципе мы уже можем использовать наш роутер по назначению, однако ручное указание сетевых настроек, это даже не вчерашний, а позавчерашний день, поэтому DHCP-сервер является неотъемлемой частью сетей любого размера. Также имеет смысл настроить собственный кэширующий DNS-сервер, который не только снизит нагрузку на вышестоящие сервера и уменьшит время отклика, но также позволит создавать собственные записи для хостов внутренней сети, что может оказаться полезным при развертывании иных сетевых сервисов.

Все эти функции реализованы в одном пакете dnsmasq, который предельно прост в установке и настройке:

apt-get install dnsmasqФункции кэширующего DNS-сервера становятся доступны сразу после установки и в настройке не нуждаются, однако следует явно указать интерфейсы, которые будет обслуживать dnsmasq. Для этого откроем файл /etc/dnsmasq.conf и изменим следующую строку (не забываем раскомментировать при необходимости):

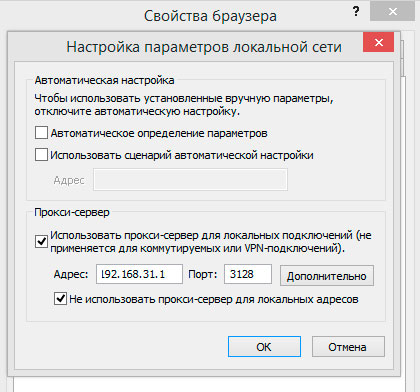

listen-address=127.0.0.1, 192.168.31.1Для настройки DHCP сервера достаточно указать диапазон пула адресов и срок аренды:

dhcp-range=192.168.31.100,192.168.31.199,255.255.255.0,12hПерезапустим сервис:

service dnsmasq restartПосле чего хосты внутренней сети будут получать все сетевые настройки автоматически.

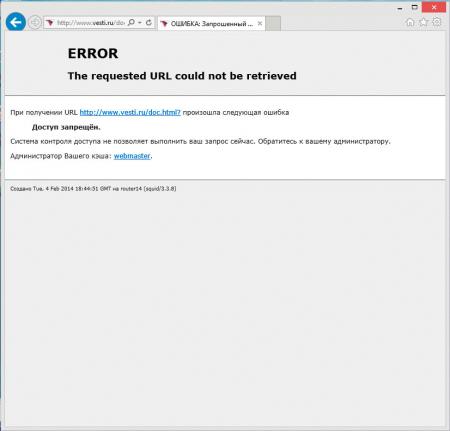

Настройка кэширующего прокси-сервера Squid3

На заре своего развития основным назначением прокси-сервера Squid было кэширование трафика, сегодня, когда безлимитный интернет стал нормой жизни, эти возможности отходят на второй план, но остаются достаточно актуальными.

Squid поддерживает кэширование двух типов, в оперативной памяти и на диске. Сегодня можно встретить рекомендации отказаться от дискового кэша, мол проще скачать объект заново, чем искать его на диске. Однако мы считаем, что разумный размер дискового кэша при большом количестве клиентов позволяет эффективно использовать канал за счет хранения в кэше статических элементов: картинок, скриптов, CSS-файлов для часто посещаемых ресурсов.

Сразу предостережем от распространенной ошибки — использования для хранения кэша старых медленных дисков и выделения под кэш значительного пространства. В этом случае эффект будет прямо противоположен ожиданиям, время поиска объекта на диске при большой нагрузке будет занимать значительно больше времени, чем его повторное скачивание.

Но все преимущества Squid раскрываются тогда, когда появляется необходимость тонкой фильтрации трафика, здесь богатые возможности позволяют реализовывать самые разнообразные схемы, которые просто невозможно рассмотреть в рамках одного материала, получить все материалы по данной теме вы можете выполнив поиск по тегу squid.

Внимание! Начиная с Debian 9 и Ubuntu 16.04 вместо пакета squid3 снова используется squid, также аналогичным образом следует изменить все пути, т.е. вместо /etc/squid3 использовать /etc/squid.

Для установки squid выполните команду:

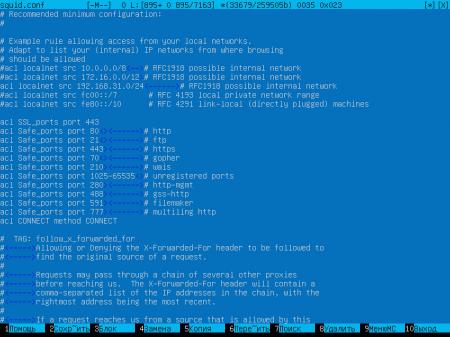

apt-get install squid3Перейдем к настройкам. Для новичка конфигурационный файл squid может показаться излишне сложным, на самом деле большую часть его занимают подробные комментарии и примеры. Поэтому мы пойдем по файлу от начала к концу, указывая какие строки надо добавить или изменить. Откроем файл конфигурации /etc/squid3/squid.conf и перейдем к указанию группы доступа (acl) для локальной сети. Раскомментируем и исправим или добавим ниже строку:

acl localnet src 192.168.31.0/24

http_access allow localnet

http_access allow localhost

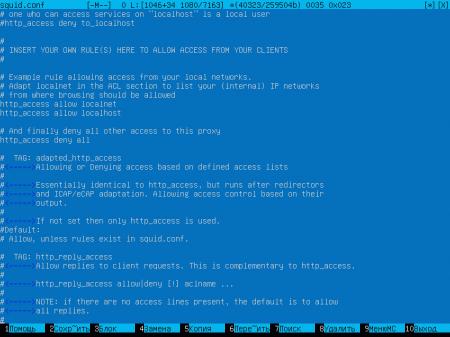

http_access deny all

Теперь укажем порт, интерфейс и режим работы прокси-сервера.

http_port 192.168.31.1:3128 interceptПараметр intercept указывает, что прокси работает в прозрачном режиме, т.е. не требует прямого указания прокси на клиентах.

Перейдем к указанию параметров кэша. Зададим доступный объем памяти и укажем максимальный объем кэшированного объекта в памяти:

cache_mem 1024 MB

maximum_object_size_in_memory 512 KBПри задании этих параметров исходите из доступной памяти сервера, но учтите, что кэш в памяти начинает эффективно работать только после «прогрева» и будет сброшен при перезагрузке или выключении сервера.

После чего укажем размер дискового кэша и его расположение:

cache_dir ufs /var/spool/squid3 2048 16 256Размер кэша указывается в МБ, в нашем случае 2048 МБ — 2 Гб, следующие два числа указывают количество директорий первого и второго уровня, рекомендуем оставтить эти параметры без изменения.

Следующий параметр задает максимальный размер объекта в дисковом кэше:

maximum_object_size 4 MBДалее по файлу укажем место хранения логов и количество ротаций:

access_log daemon:/var/log/squid3/access.log squid

logfile_rotate 31В нашем случае логи хранятся 31 день, указывая это значение исходите из размеров лога и свободного места на диске, в любом случае этот параметр можно всегда изменить.

Внимание! В Ubuntu Server 12.04 (Squid 3.1) указанная выше строка должна иметь вид: access_log /var/log/squid3/access.log squid

Остальные параметры оставляем без изменений, сохраняем файл настроек.

Перед тем как перезапускать службу выполним проверку файла конфигурации:

squid3 -k checkЕсли команда отрабатывает без вывода — ошибок нет, в противном случае изучаем вывод и исправляем допущенные ошибки. После этого перезапустим службу, чтобы применить внесенные изменения.

service squid3 restartВ том случае, когда были изменены параметры кэша следует его перестроить:

service squid3 stop

squid3 -z

service squid3 startЗатем в /etc/nat добавляем правило заворачивающее http-трафик на squid:

# Заворачиваем http на прокси

iptables -t nat -A PREROUTING -i eth1 ! -d 192.168.31.0/24 -p tcp --dport 80 -j REDIRECT --to-ports 3128Сохраняем изменения, перезагружаем сервер.

Обращаем ваше внимание, что squid3 в прозрачном режиме, в отличие от предыдущей версии, не принимает соединения, если в настройках прямо указано использование прокси.

Дополнительные материалы:

- Linux. Настройка роутера (NAT + DHCP + Squid)

- Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3

- Ubuntu Server. Настраиваем контент-фильтр роутера (DansGuardian)

- DansGuardian. Сложности фильтрации русскоязычного контента

- Ubuntu Server. Настраиваем антивирусный фильтр роутера (ClamAV)

- Ubuntu Server. Дополняем контент-фильтр роутера антивирусом (DansGuardian + ClamAV)

- Ubuntu Server. Настраиваем форвардинг портов на роутере

- Ubuntu Server. Настраиваем аутентификацию через Squid

- Ubuntu Server. Ограничиваем скорость клиентов через Squid

- SARG — анализируем логи прокси-севера Squid

- SAMS — веб-интерфейс для управления Squid и не только

- Squid — настраиваем URL-фильтрацию по спискам

- Squid — блокируем потоковое мультимедиа

- Как устроена и работает система контроля доступа в Squid

- Настраиваем Squid для работы с Active Directory. Часть 1 — базовые настройки

- Настраиваем Squid для работы с Active Directory. Часть 2 — Kerberos-аутентификация

- Настраиваем Squid для работы с Active Directory. Часть 3 — Авторизация на основе групп AD

- WPAD или автоматическая настройка параметров прокси

- Устраняем ошибки Windows Update при работе через прокси-сервер Squid

- Настраиваем ограничение скорости для пользователей в Squid

- Сборка Squid 3.5 с поддержкой SSL из исходных кодов для Debian / Ubuntu

- Настраиваем роутер NAT + DHCP + Squid3 с поддержкой фильтрации SSL-трафика

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В этой заметке будет рассказано как с помощью iptables настроить системы с Ubuntu и Debian для раздачи интернета другим компьютерам локальной сети. На простом примере будет показано как машину с двумя сетевыми интерфейсами (в один поступает интернет, из другого — «выходит») сделать шлюзом.

Настроить этот функционал через веб-интерфейс можно с помощью Webmin, через графический интерфейс – с помощью GAdmintools. Но мы рекомендуем настраивать шлюз напямую, а не через сторонние утилиты.

Допустим, что аппаратно-сетевая часть уже полностью настроена, на вашей машине имеются работоспособный интернет и вы видите другие компьютеры сети. Поэтому давайте разберемся что к чему, для этого введем команду:

ifconfig

(с Debian 9 эта команда устарела, используйте ip a вместо нее)

Она выдаст список работающих в данный момент сетевых интерфейсов. Среди них надо опознать те, что начинаются со слов «Link encap:Ethernet» — это интерфейсы сетевых карт. Как правило, это eth0 и eth1.

Теперь потребуется опознать в какой из них поступает интернет, а из какого «выходит». Проще всего это сделать по их ip-адресам.

Итак, допустим через eth0 вы получаете интернет (например через adsl-модем по протоколу ppp), а eth1 связывает вас с локальной сетью.

Если локальная сеть настроена через Network Manager, то мы рекомендуем прописать эти настройки непосредственно в системном конфигурационном файле сети:

sudo nano /etc/network/interfaces

Здесь исправьте настройки вашего сетевого интерфейса, подключенного к локальной сети (в нашем случае eth1), соответствующим образом:

auto eth1

iface eth1 inet static

address 192.168.0.10

netmask 255.255.255.0

network 192.168.0.0

broadcast 192.168.0.255

Значение address — это айпи вашей машины в локальной сети, по этому адресу собственно и будет располагаться шлюз.

Значение netmask — в локальных сетях для этого диапазона чаще всего такая. Для других диапазонов можно вычислить здесь.

Значения network и broadcast будут зависеть от вашего адреса. То есть, если ваш локальный ip — 10.0.0.10, то network и broadcast будут 10.0.0.0 и 10.255.255.255 соответственно.

Либо, это можно проделать всего одной командой:

sudo ifconfig eth1 192.168.0.10

Эта команда самостоятельно настроит вашу сетевую карту eth1 на использование статичного айпи-адреса, и самостоятельно пропишет описанные выше настройки в файл /etc/network/interfaces

В любом случае, после этих изменений перезапустите networking:

sudo /etc/init.d/networking restart

Командой:

ifconfig

(ip a)

проверьте, что изменения вступили в силу и все работает.

Теперь осталось дело за малым. В случае если вы уже пытались настроить вашу систему шлюзом, но у вас не получилось или по каким-то другим причинам вы желаете обнулить все настройки файрвола iptables, то это можно сделать следующими командами:

iptables --flush

iptables --table nat --flush

iptables --delete-chain

iptables --table nat --delete-chain

Если прямой необходимости в сбросе настроек iptables нет, то лучше этого не делать.

Следующие команды настроят ваш iptables для NAT-трансляции (NAT, Network Address Translation — «преобразование сетевых адресов») через Ubuntu-шлюз:

sudo iptables -A FORWARD -i eth0 -o eth1 -s 192.168.0.0/24 -m conntrack --ctstate NEW -j ACCEPT

sudo iptables -A FORWARD -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A POSTROUTING -t nat -j MASQUERADE

Если необходимые вам сетевые интерфейсы отличаются от eth0 и eth1, то просто измените первую строку соответствующим образом.

Если ваша локальная сеть находится вне диапазона 192.168.x.x, то маску подсети для указания в первой строке вы сможете легко вычислить через сервис Network Calculators.

Теперь для конфигурации gateway’я для роутинга между двумя интерфейсами необходимо включить IP-форвардинг командой:

sudo sh -c "echo 1 > /proc/sys/net/ipv4/ip_forward"

И последний штрих: надо отредактировать файл sysctl.conf:

sudo nano /etc/sysctl.conf

Добавьте в него вот эти две строки для активации роутинга:

net.ipv4.conf.default.forwarding=1

net.ipv4.conf.all.forwarding=1

В Debian 9 достаточно добавить (раскомментрировать) всего одну строку:

net.ipv4.ip_forward=1

После этого ваш интернет-шлюз готов к работе. Можете настраивать клиентские машины. На нашем примере для них gateway будет 192.168.0.10

Если все внесенные вами изменения работают корректно и вы желаете внести эти настройки в автозагрузку (а именно, вышеприведенные настройки iptables теряют активность после перезагрузки системы), то сохраните нынешнюю рабочую конфигурацию iptables в файл командой:

sudo sh -c "iptables-save > /etc/iptables.up.rules"

После этого в сам файл сетевых настроек /etc/network/interfaces (sudo nano /etc/network/interfaces) к параметрам вашего сетевого интерфейса, например, из которого к вам поступает интернет (в нашем случае – это eth0) добавьте строку:

pre-up iptables-restore < /etc/iptables.up.rules

То есть оно станет примерно такого вида:

auto eth0

iface eth0 inet manual

pre-up iptables-restore < /etc/iptables.up.rules

Только не меняйте значения в строке iface, просто добавьте указанную строку последней в разделе auto eth0 (ну или какого-то другого сетевого интерфейса). После этого при перезагрузке сохраненные настройки iptables будут подниматься автоматически.

Если вы хотите добавить к этому автоматическую раздачу адресов (dhcp) и прокси, то воспользуйтесь для этого, например, вот этой инструкцией.