-

Windows

-

help2site

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

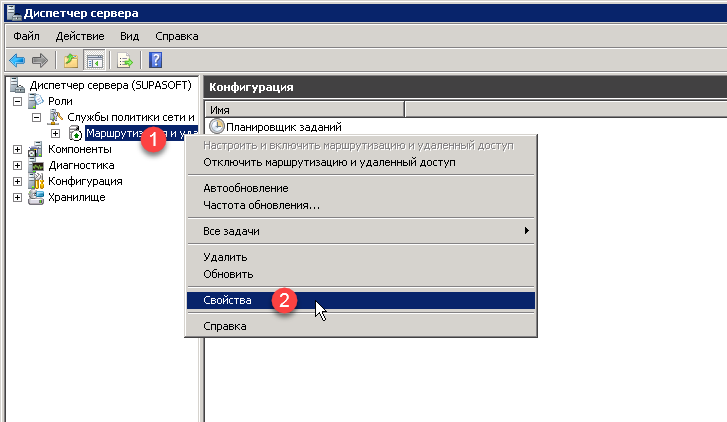

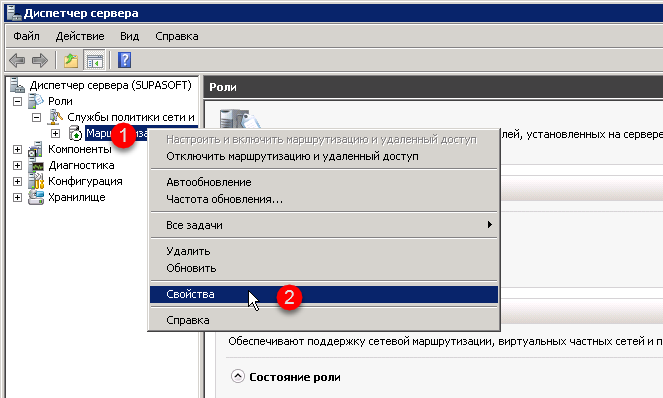

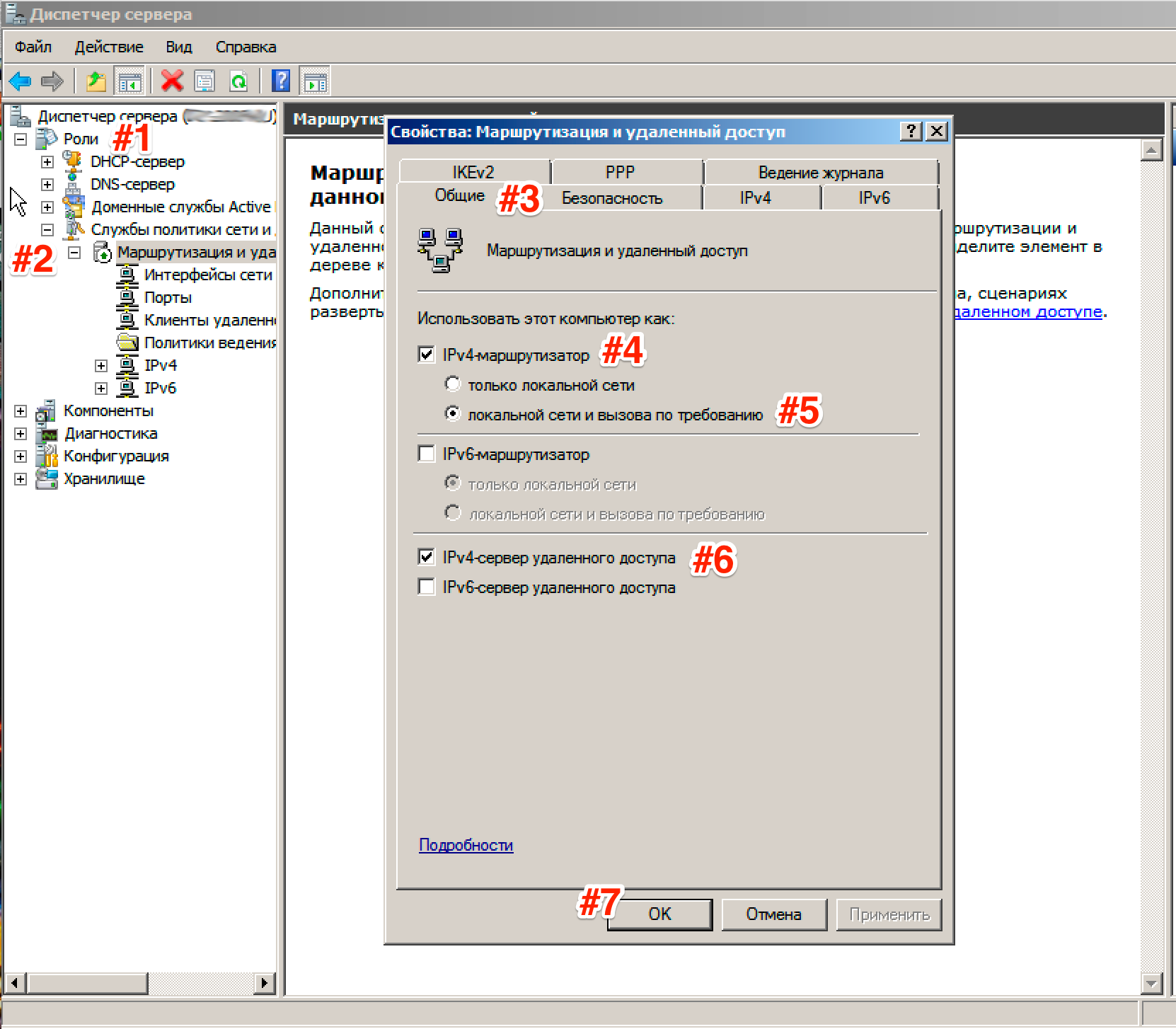

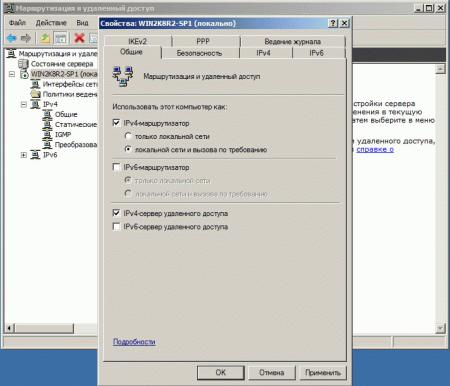

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

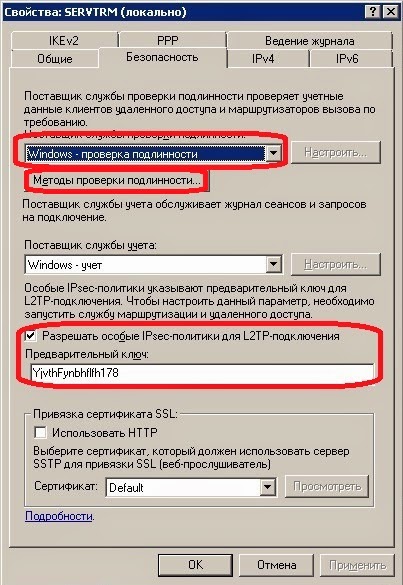

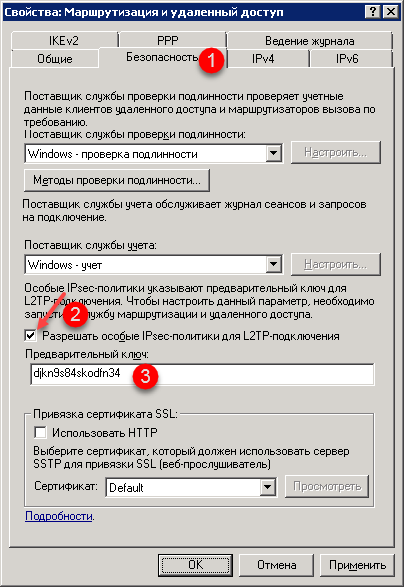

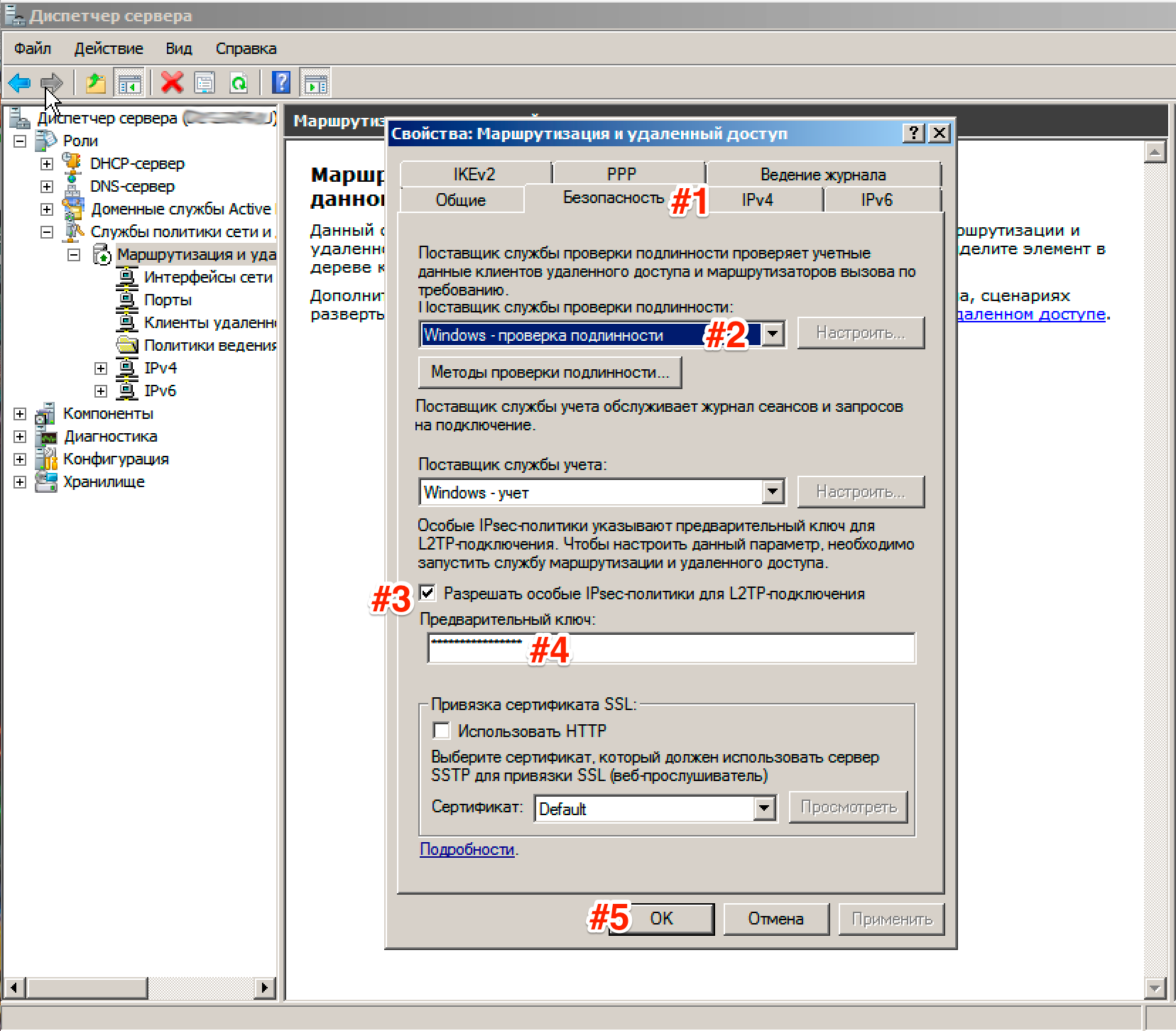

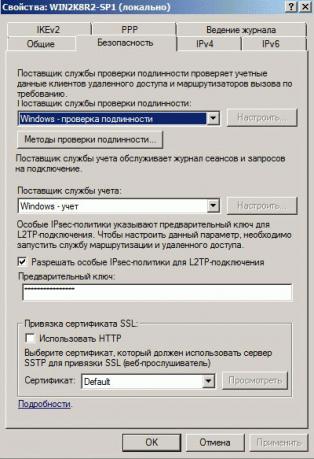

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

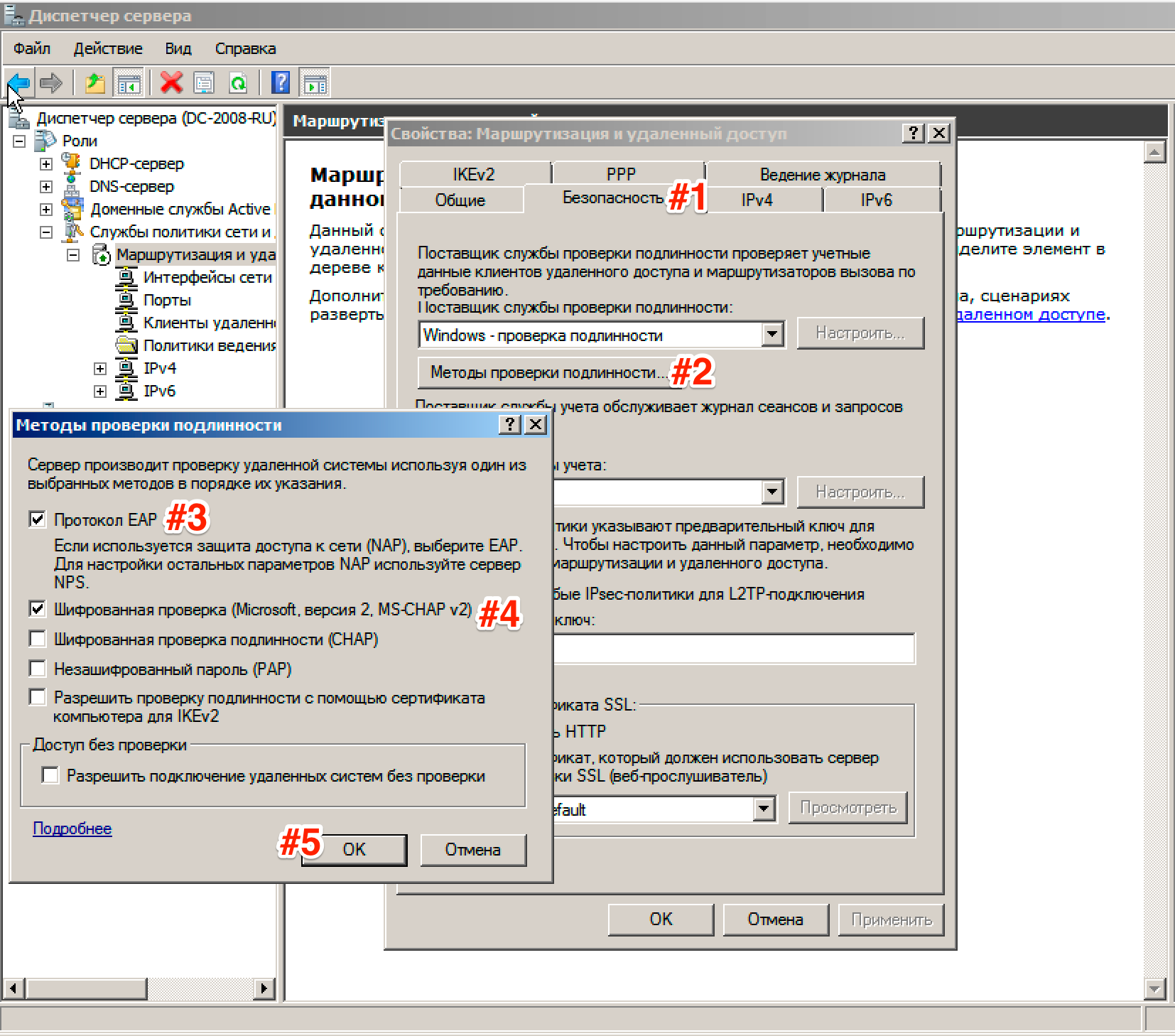

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

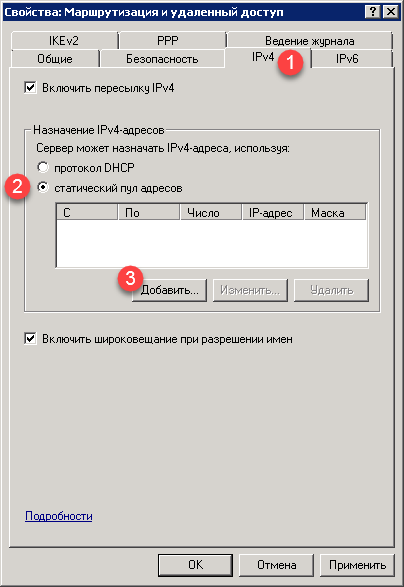

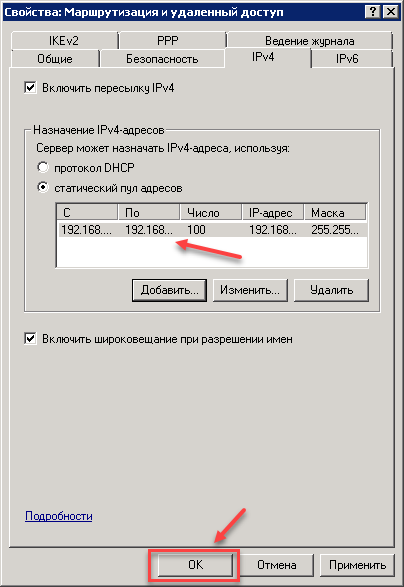

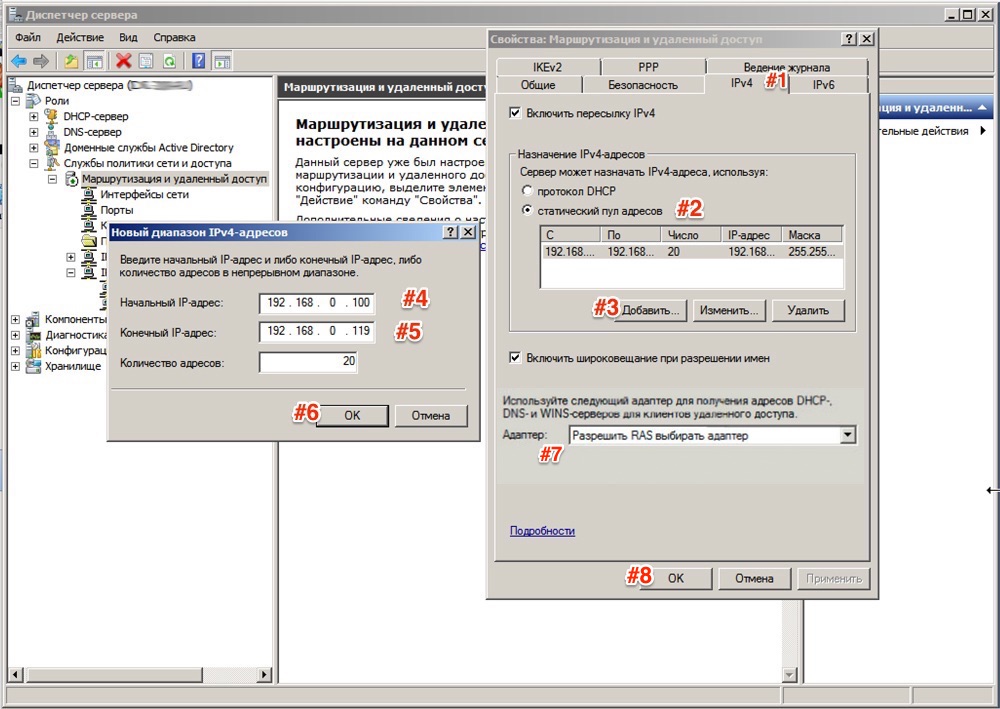

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

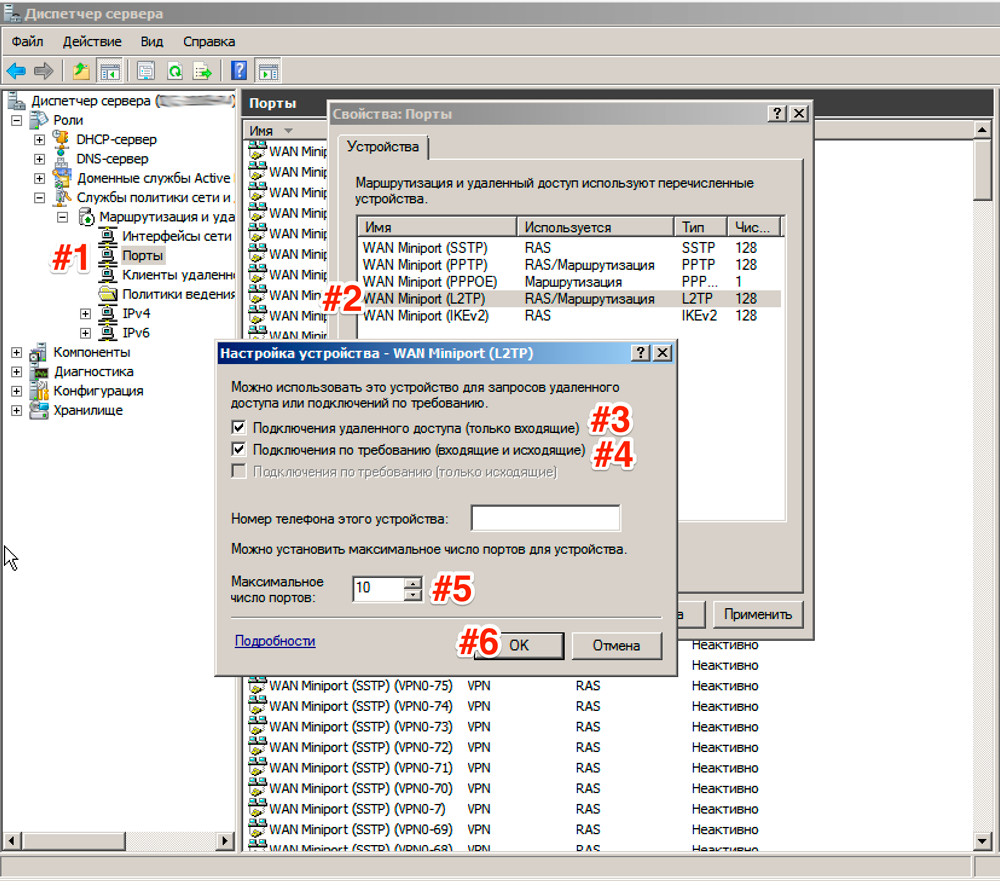

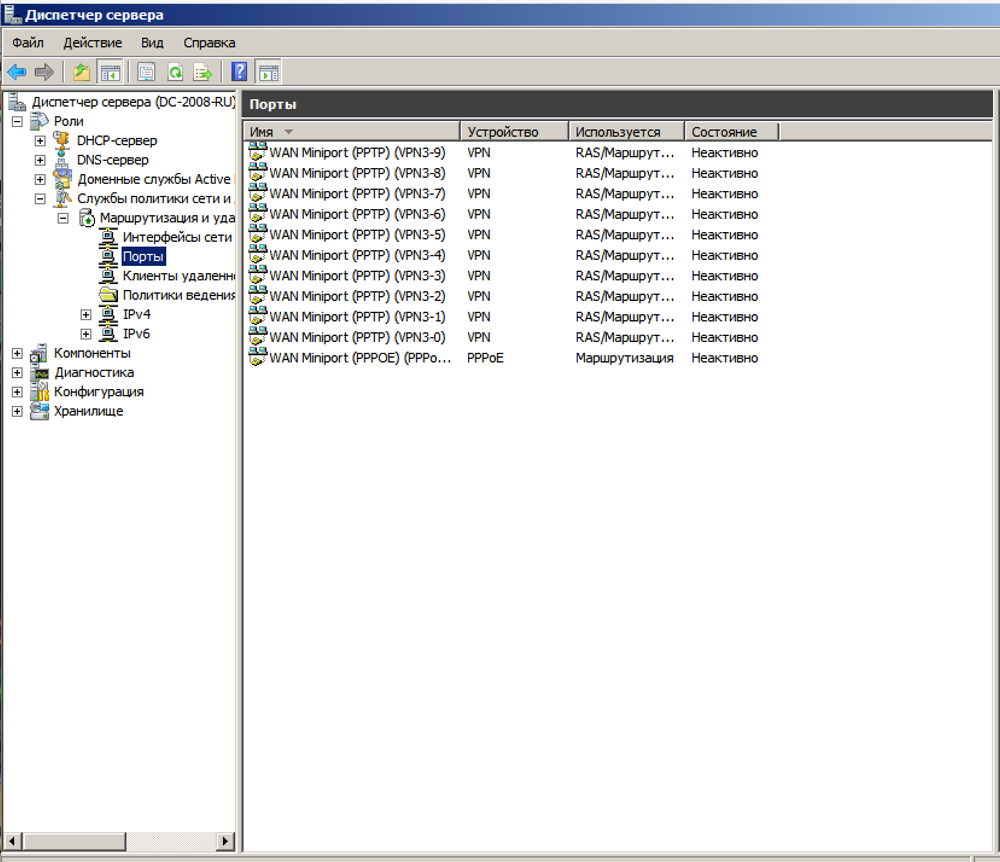

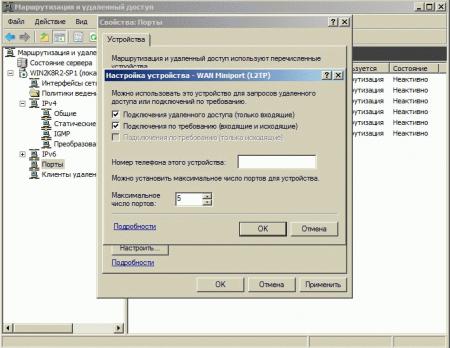

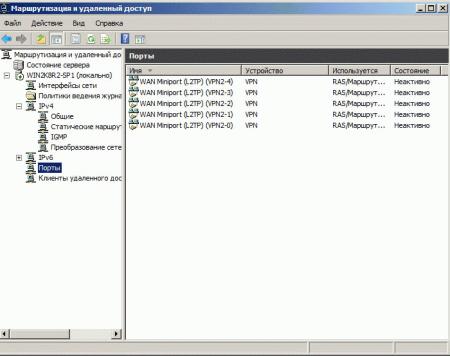

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

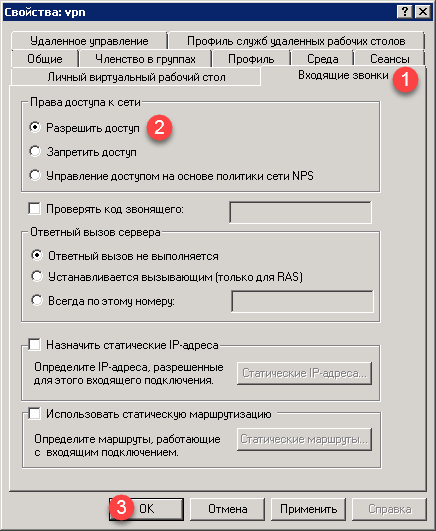

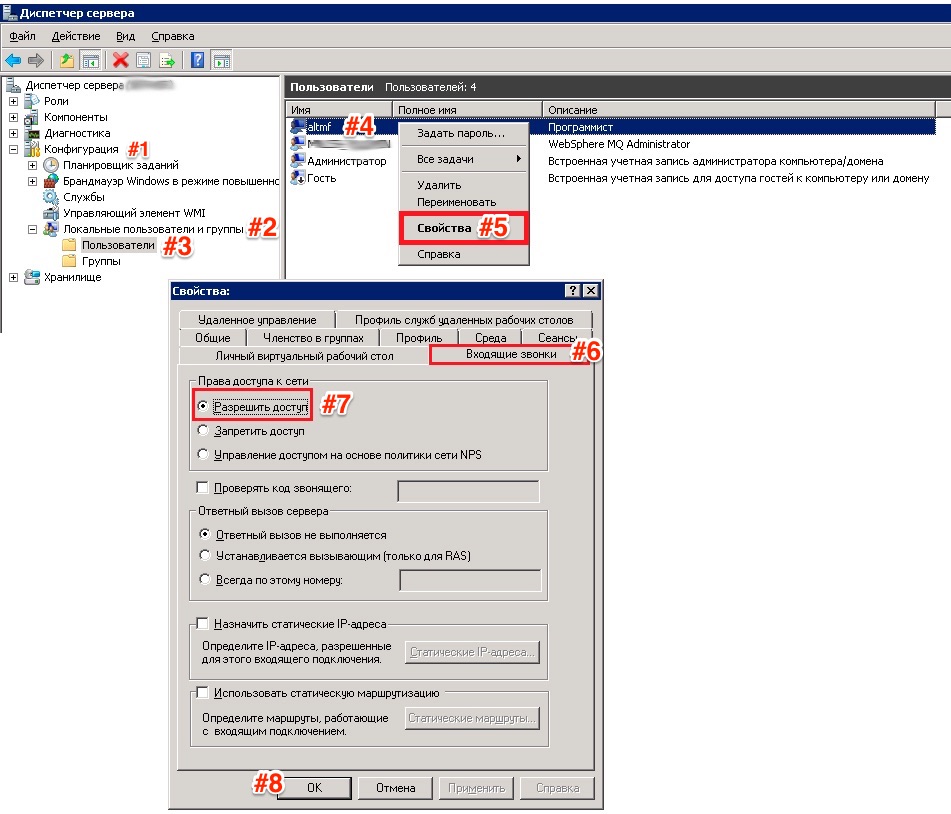

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

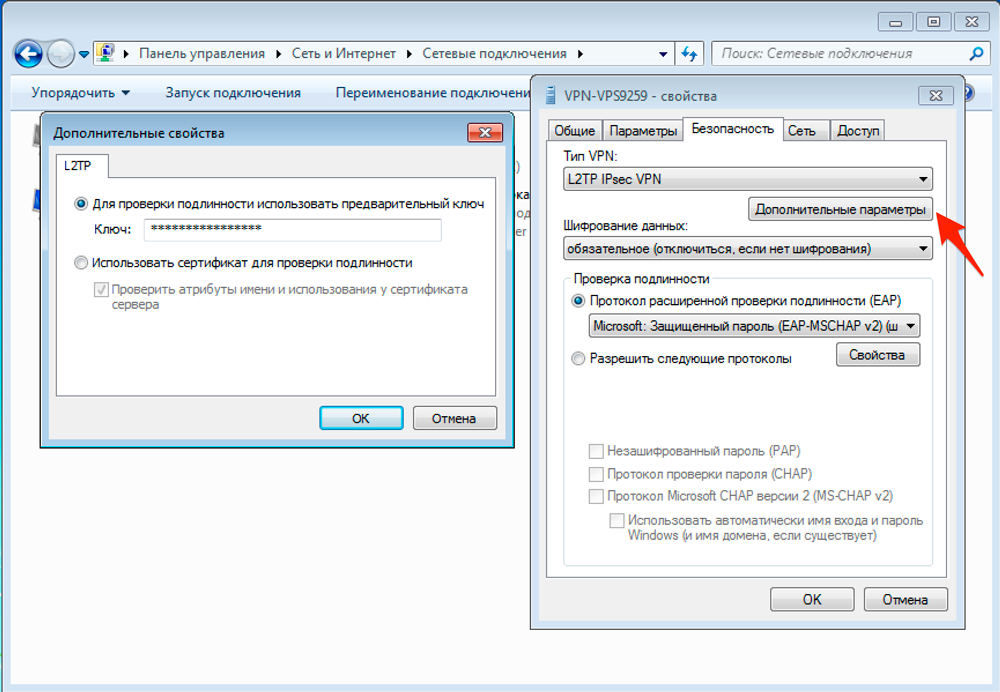

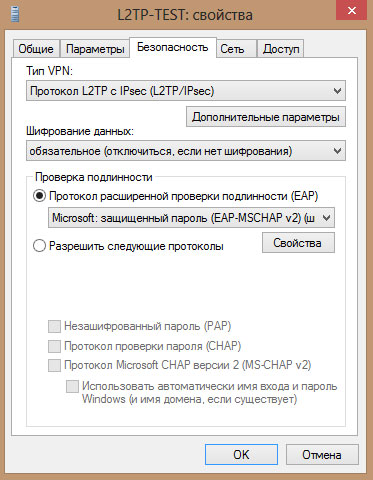

Настройка L2TP подключения на клиенте производится стандартными методами (О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (Прием\Отправка)

- L2TP — UDP порт 1701 (Прием\Отправка)

- IPSec ESP — UDP порт 50 (Прием\Отправка)

- IPSec NAT-T — UDP порт 4500 (Прием\Отправка)

Иногда бывает такое, что некоторые программы по какой то непонятной

Дефрагментация диска может быть идеальным решением для вашей системы, когда

Операционная система Windows Phone считается самой удобной, но к сожалению

Здравствуйте уважаемый посетитель, если вы собрались покупать новый компьютер, то

Компания Toshiba разработала и с сегодняшнего дня выпустила в продажу

Казалось – бы совсем недавно, всего несколько лет назад, когда

В ноябре 2013 года, компания HP ввела в действие новый

Если при запуске фильма или другого иного видео файла, появляется

Флэшка – одно из самых удивительных изобретений, на мой взгляд.

Самым первым компьютерным вирусом был Creeper, обнаруженный в компьютерной сети

Web-Дизайн

Доброго времени суток! В прошлый раз я рассказывал, как настроить Apache для работы с PHP как с модулем, а сегодня я расскажу как установить и

Настройка

Каждый пользователь персонального компьютера хотя бы раз находился в ситуации, когда приходилось думать, об восстановлении данных и удаленных файлов с компьютера. Мы все сталкиваемся в

Web-Дизайн

Стандартный поиск в Drupal довольно ограничен и имеет минимум настроек. Модуль Custom Search способен немного расширить арсенал настроек для стандартного поиска , но некоторые вещи не под силу даже ему,

Web-Дизайн

Прежде чем начать, скажу что нам потребуется подключить две внешних библиотеки: FlexSlider — плагин используемый разработчиками WooThemes, работает быстро без нареканий. Вы можете скачать плагин отдельно с официального сайта или

Web-Дизайн

Сайт на wordpress: юзабилити & некоторые «фишечки». Бизнес сайт на wordpress для заработка в сети интернет – это … Даже если вы не интернет-предприниматель и

Web-Дизайн

Войдя в админ-панель сайта. Если не помните, как прочитайте статью «вход в панель управления» В верхнем административном меню кликнете по пункту «пользователи» : Далее появиться

Программы

Этот пост публикуется в связи с приближающимся 1 апреля. Как известно, это день розыгрышей и различных приколов. Так почему бы не разыграть друга, коллегу или

Игры

Большое количество людей ринулось покупать планшетные компьютеры от Apple, так как они являются на данный момент самыми лучшими и известными. И у некоторых возникает вопрос:

В прошлой статье я рассказывал, как настроить простейший VPN PPTP сервер на Windows Server 2008 R2. Сейчас поговорим о настройке VPN L2TP сервере.

L2TP — Layer 2 Tunneling Protocol — туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay.

Установка и настройка:

- Проделываем те же действия что и с предыдущей статье до пункта 13.

- Открываем свойства нашего сервера и переходим на вкладку Общие, настройки должны соответствовать настройкам на Рис.1:

Рис.1.

3. Переходим на вкладку Безопасность. Проверка подлинности — «Windows -проверка подлинности». Ставим галку «Разрешить особые IPSec-политики для L2TP подключения» и вводим предварительный ключ, далее жмем кнопку «Методы проверки подлинности» (Рис.2):

Рис.2.

4. Методы проверки подлинности должны соответствовать настройкам на Рис.3:

Рис.3.

5. Переходим на вкладку IPv4. Выбираем «Статический пул адресов» и нажимаем кнопку Добавить (Рис.4):

Рис.5.

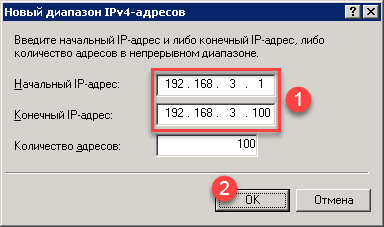

6. Назначаем начальный и конечный IP-адрес и нажимаем Ok (Рис.6):

Рис.6.

7. В консоли «Маршрутизация и удаленный доступ» выбираем «Порты». Жмем на них правой кнопкой мыши -> Свойства (Рис.7):

Рис.7.

8. В окне свойств портов выбираем «WAN miniport (L2TP)» и нажимаем кнопку Настроить (Рис.8):

Рис.8.

9. Должный стоять галки: «Подключения удаленного доступа (только входящие)» и «Подключения по требованию (входящие и исходящие)» и устанавливаем максимальное число портов (по умолчанию 128) и нажимаем Ок (Рис.9):

Рис.9.

10. Для разрешения доступа к VPN для пользователей делаем следующее: открываем свойства нужного пользователя и переходим на вкладку «Входящие звонки». В опциях «Права доступа к сети» выставляем параметр «Разрешить доступ» (Рис.10):

Рис.10.

Не забываем открыть следующие порты на шлюзе:

- L2TP — UDP порт 1701

- IKE — UDP порт 500

- IPSec ESP — UDP порт 50

- IPSec NAT-T — UDP порт 4500

- SSTP: TCP 443

Сервер настроен. Успехов!

Настройка VPN-сервера для виртуального выделенного сервера (VDS/VPS).

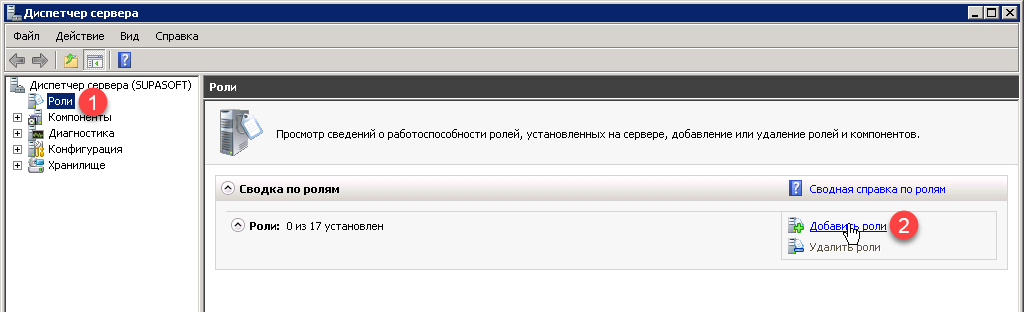

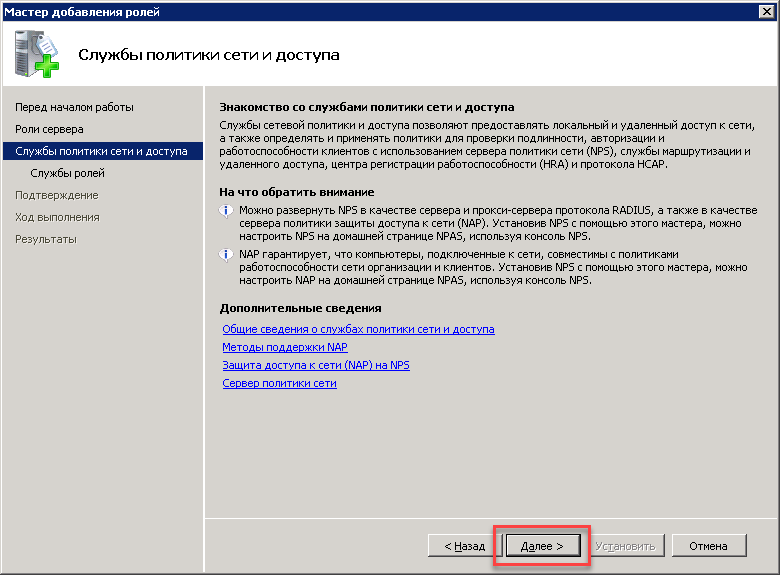

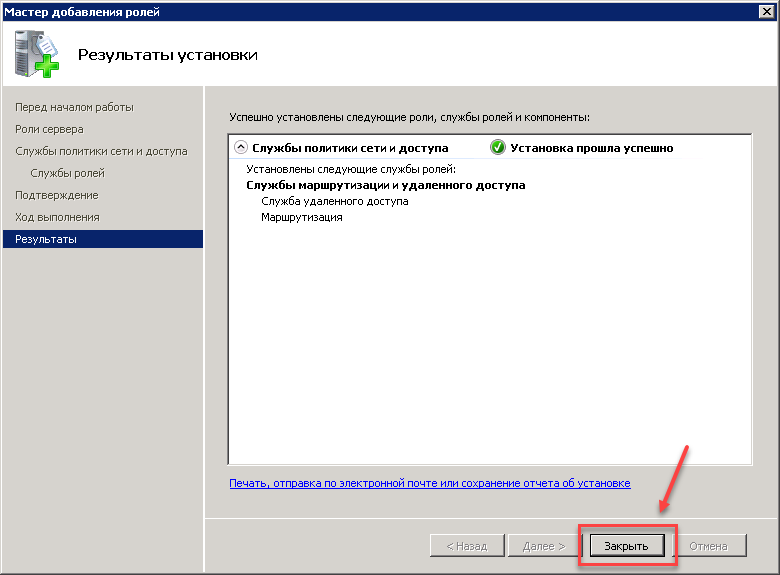

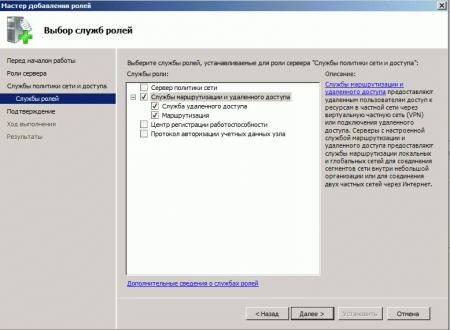

Для начала необходимо установить роль сервера «Службы политики сети и доступа». Для этого откройте «Диспетчер сервера» и нажмите на ссылку «Добавить роль».

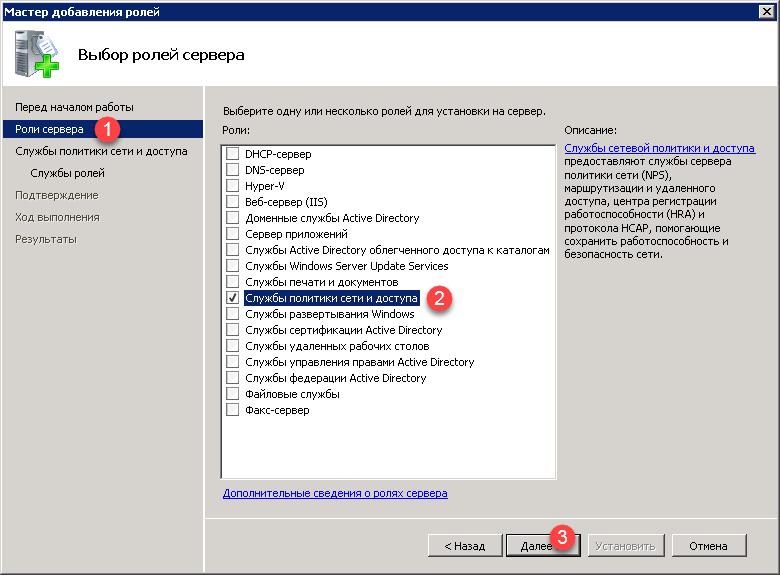

В мастере добавления ролей выберите «Роли сервера», отметьте флаг «Службы политики сети и доступа» и нажмите Далее.

На следующем шаге нажмите Далее.

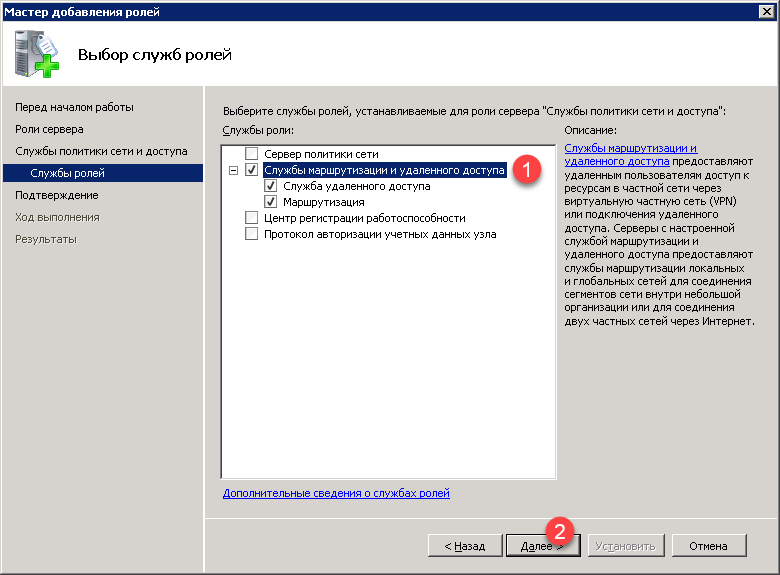

Отметьте флажок «Службы маршрутизации и удаленного доступа» и нажмите Далее.

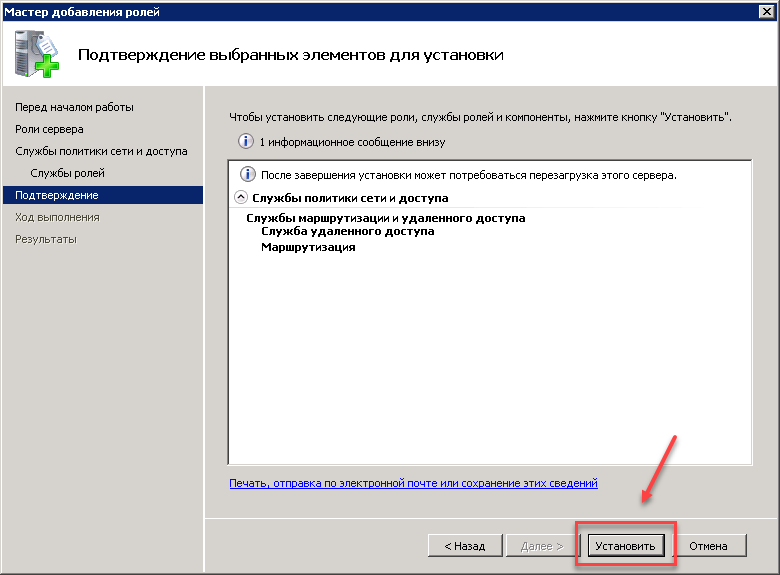

На следующем шаге нажмите Установить.

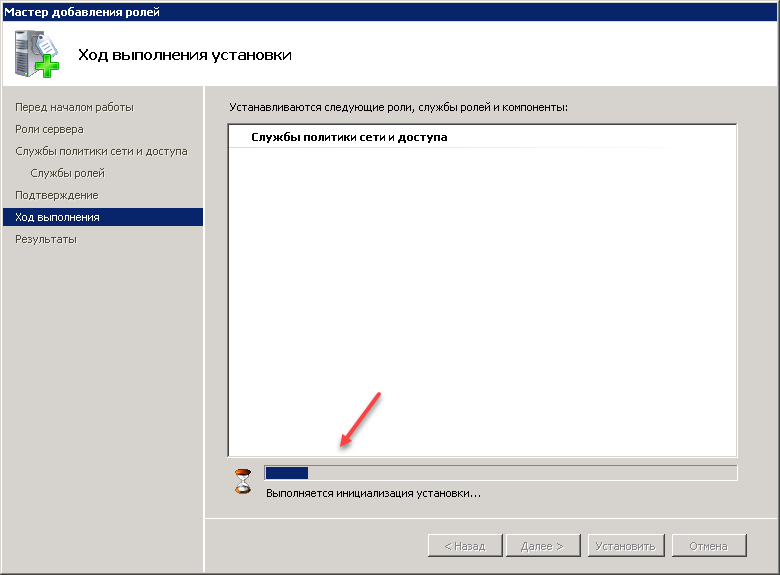

Начнется процесс установки.

После завершения установки нажмите Закрыть.

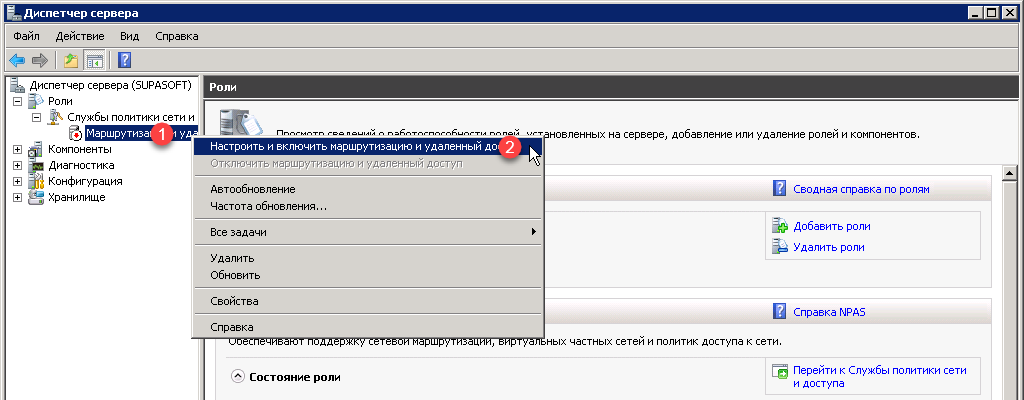

Теперь нужно настроить и включить добавленную роль. Раскройте узел Роли, затем раскройте узел «Службы политики сети и доступа», щелкните правой кнопкой по пункту «Маршрутизация и удаленный доступ» и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

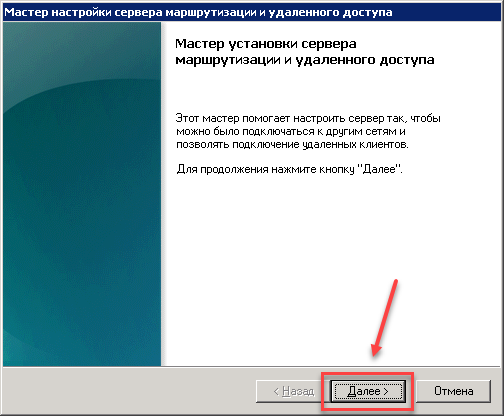

Появится мастер настройки сервера маршрутизации. Нажмите Далее.

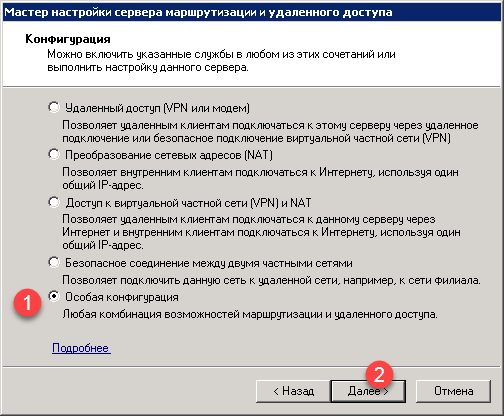

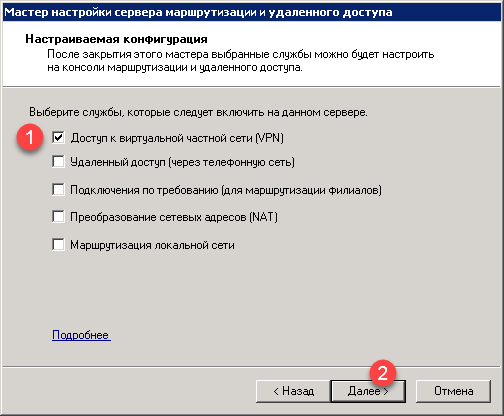

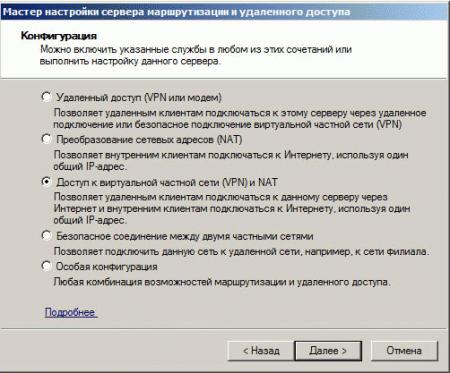

Выберите «Особая конфигурация» и нажмите Далее.

Выберите «Доступ к виртуальной частной сети (VPN)».

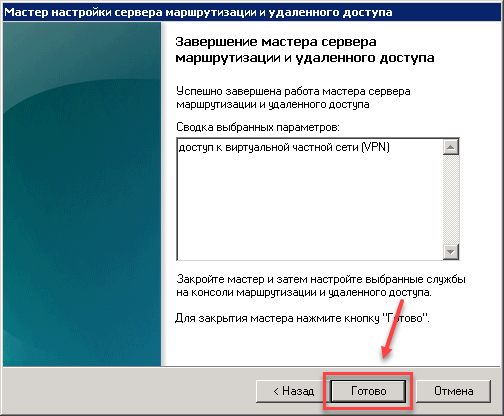

Завершена настройка мастера настройки. Нажмите Далее.

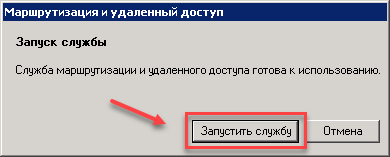

В следующем диалоге нажмите «Запустить службу».

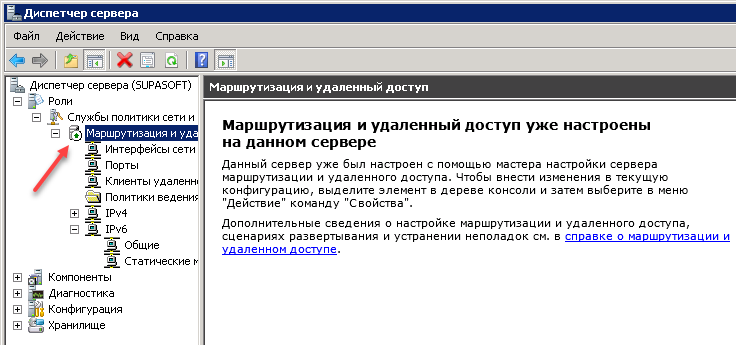

Данная зеленая стрелочка говорит о том, что служба запущена.

Теперь нужно добавить пользователя и разрешить ему подключаться по VPN.

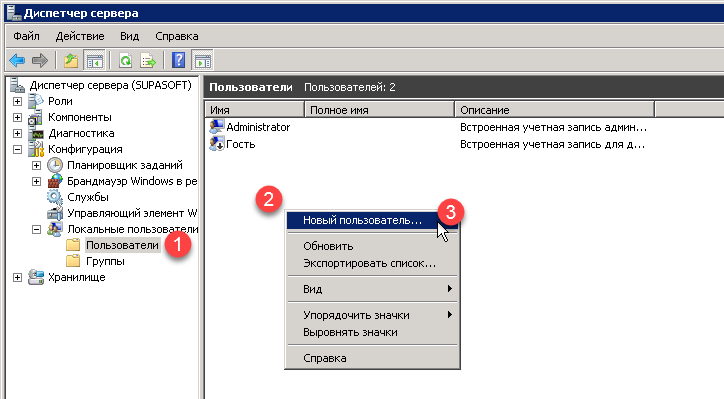

Раскройте узлы «Конфигурация», затем «Локальные пользователи и группы» и выделите пункт «Пользователи».

В правой части в пустом месте щелкните правой кнопкой мыши и выберите пункт «Новый пользователь…».

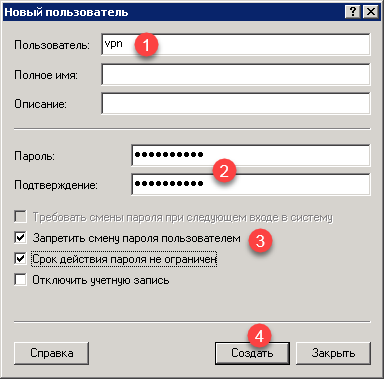

Введите имя пользователя (например vpn), укажите в двух поля одинаковый пароль (придумайте сами), снимите флаг «Требовать смены пароля при следующем входе в систему», поставьте флаги «Запретить смену пароля пользователя» и «Срок действия пароля не ограничен». Нажмите Создать (это окно не закроется), затем нажмите Закрыть (теперь окно закроется).

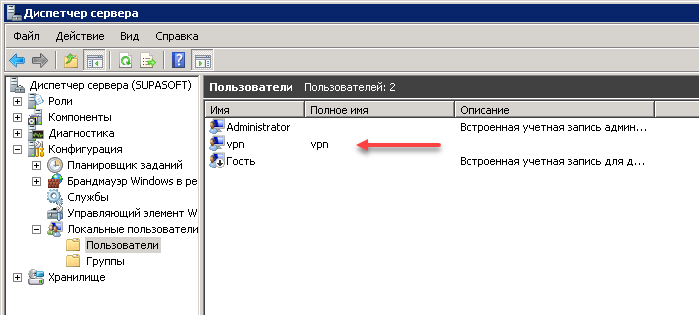

Пользователь будет добавлен в таблицу пользователей.

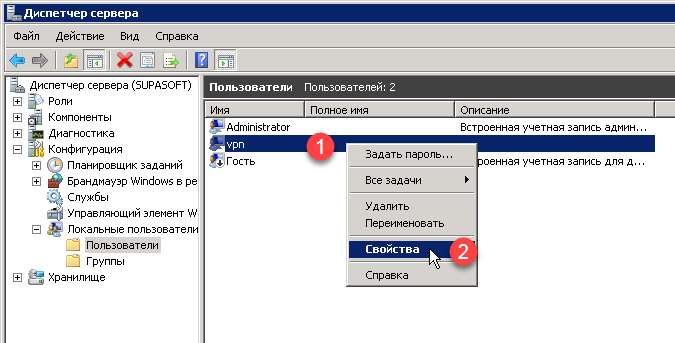

Щелкните правой кнопкой мыши на этом пользователе и выберите пункт «Свойства».

В появившемся диалоге переключитесь на вкладку «Входящие звонки», в «Права доступа у сети» включите флаг «Разрешить доступ» и нажмите ОК.

Теперь настроим выдачу IP-адресов всем кто подключится по VPN.

Щелкните правой кнопкой мыши по «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке «IPv4» отметьте флаг «статический пул адресов» и нажмите «Добавить».

Укажите начальный и конечный IP-адреса (например как на рисунке ниже) и нажмите ОК.

Статический пул адресов добавлен. Нажмите ОК.

На этом настройка VPN сервера завершена.

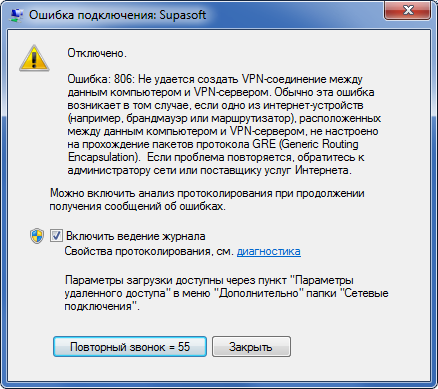

Если при подключении клиента появляется эта «Ошибка 806… прохождение пакетов GRE…», то придется настроить L2TP.

Раньше провайдеры выдавали всем пользователям интернета внешние адреса, хоть и динамические. Но теперь, когда пользователей все больше, внешних адресов на всех не хватает и все больше провайдеры выдают несколько пользователям один внешний адрес (NAT). Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Настройка L2TP на сервере

Откройте «Диспетчер задач», раскройте узел Роли, раскройте «Службы политики сети и доступа», нажмите правой кнопкой на «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке Безопасность поставьте флаг «Разрешить особые IPsec-политики для L2TP-подключения», введите «Предварительный ключ» (просто набор английский символов и цифр) и нажмите ОК. Сохраните этот ключ. Его потребуется вводить в клиенте в при настройке подключения к серверу.

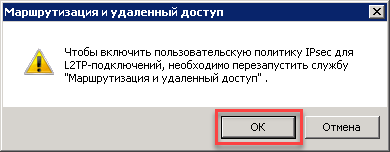

Нажмите ОК. Будет напоминание о том, что службу «Маршрутизация и удаленный доступ» надо перезапустить.

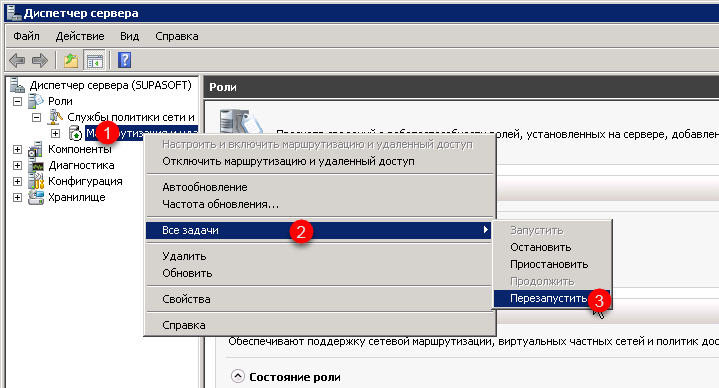

Чтобы перезапустить службу щелкните правой кнопкой на «Маршрутизация и удаленный доступ», выберите «Все задачи», затем «Перезапустить».

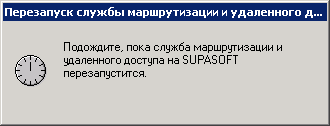

Начнется перезапуск службы.

Настройка L2TP завершена. Исправьте на клиенте подключение с PPTP на L2TP.

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

Настройка L2TP подключения на клиенте производится стандартными методами(О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Несмотря на простоту развертывания и подключения самых различных клиентов протокол PPTP имеет ряд существенных недостатков. Самый существенный — это однофакторная аутентификация при помощи пары логин / пароль, а так как логин пользователя чаще всего известен (или не составляет труда его выяснить), то по факту для аутентификации используется только пароль, будучи скомпрометированным он позволяет третьим лицам получить полный доступ к корпоративной сети.

Второй недостаток, вытекающий из первого — невозможность проверить подлинность подключающегося хоста, т.е. администратор не может с уверенностью сказать, что данное подключение выполнено пользователем Иванов со служебного ноутбука, а не злоумышленником, получившим доступ к учетным данным.

И наконец, третий недостаток связан с тем, что PPTP использует для работы два соединения: канал данных и канал управления. Это создает сложности с подключением, так как не все провайдеры, особенно при мобильном или гостевом доступе, обеспечивают нормальное прохождение GRE-пакетов, что делает подключение к VPN-серверу невозможным.

L2TP не имеет указанного недостатка, так как использует только одну UDP-сессию для передачи данных и управления, что облегчает подключение клиентов и администрирование сетевой инфраструктуры.

Вторым достоинством L2TP является двухфакторная аутентификация. Перед установлением соединения узлы проверяют подлинность друг друга на основании сертификата или предварительного ключа и только после этого приступают к соединению. Аутентификация с использованием сертификатов требует развернутой в сети инфраструктуры PKI, при ее отсутствии можно использовать аутентификацию по предварительному ключу. Мы будем рассматривать именно этот вариант.

Аутентификация по предварительному ключу менее надежна, чем по сертификату, но тем не менее позволяет организовать более высокий уровень безопасности VPN-сети нежели с использованием протокола PPTP. Предварительный ключ указывается один раз, при создании VPN-подключения на клиенте и может быть неизвестен пользователю (настройку производит администратор), в этом случае можно быть уверенным в подлинности подключающегося хоста и компрометация пароля в этом случае не позволит подключится к сети предприятия, так как предварительный ключ неизвестен.

Для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2 SP1, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа.

Дальнейшая настройка производится через оснастку Маршрутизация и удаленный доступ, доступной в меню Пуск — Администрирование. При первом обращении будет запущен мастер, который поможет вам быстро настроить необходимые службы. Если вы планируете использовать это сервер как роутер, для обеспечения доступа в интернет компьютеров локальной сети, то следует выбрать Доступ к виртуальной частной сети (VPN) и NAT, если вам нужен только VPN-сервер, то Удаленный доступ (VPN или модем).

Настройку служб NAT мы рассматривать не будем, при необходимости обратитесь к данной статье. Также довольно часто встречается ситуация, когда службы NAT уже развернуты, в этом случае нужно включить службы VPN вручную. Для этого в оснастке Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени сервера и выберите Свойства. В открывшемся окне на вкладке Общие поставьте переключатель IPv4-маршрутизатор в положение локальной сети и вызова по требованию, а также установите галочку IPv4-сервер удаленного доступа.

На вкладке Безопасность введите предварительный ключ.

Остальные параметры мы подробно рассматривать не будем, так как подробно рассматривали их в статье посвященной настройке PPTP-сервера. Применяем изменения, перезапускам службу.

Затем переходим в раздел Порты и в свойствах L2TP устанавливаем обе галочки Подключения удаленного доступа и Подключения по требованию, максимальное число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав с свойствах обе галочки.

В итоге в списке портов должны остаться только L2TP порты в указанном вами количестве.

Настройка L2TP подключения на клиенте производится стандартными методами, на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.