В моем случае есть несколько сервисов для работы которых нужно было пробросить порты из интернета в локальную сеть что бы я мог ими пользоваться откуда угодно.

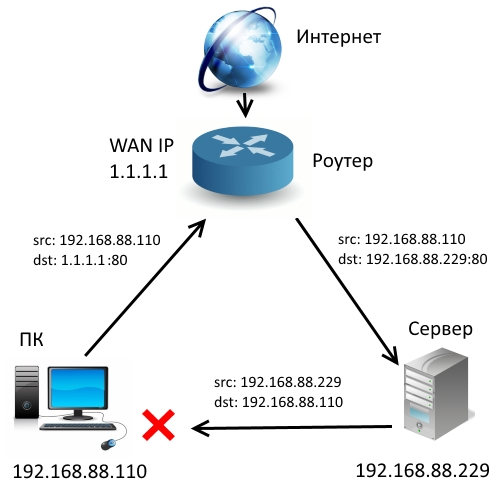

Скажем если я нахожусь дома, то я могу стучать к серверу умного дома на прямую по 192.168.88.229, но из мира это будет например 1.1.1.1. Но если я из локальной сети обращусь по внешнему IP роутер отбросит мой запрос.

- Роутер с внешним IP (WAN IP) 1.1.1.1.

- Компьютер с локальным адресом 192.168.88.229, и запущенным на нем сервером, приложением и т. д. для доступа из внешней сети. В нашем случае для соединения используется порт 8080.

- Компьютер в локальной сети с адресом 192.168.88.110.

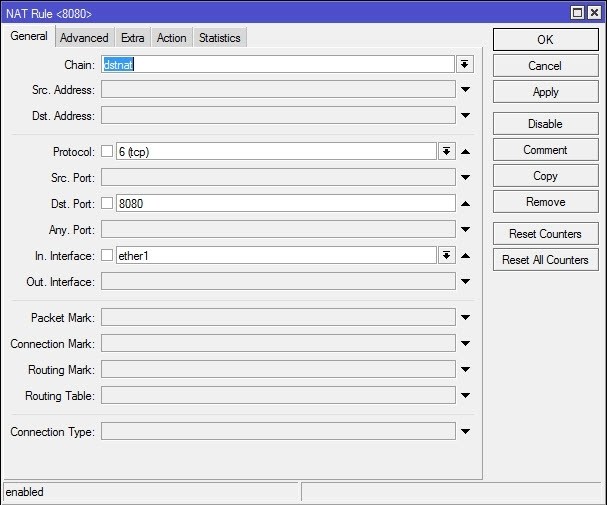

У нас уже проброшен порт 8080:

Но оно не будет срабатывать при обращении из локалки, так как настройки ориентированы на пакеты из внешней сети, через WAN-порт. Поэтому нам нужно прописать дополнительно еще 2 правила.

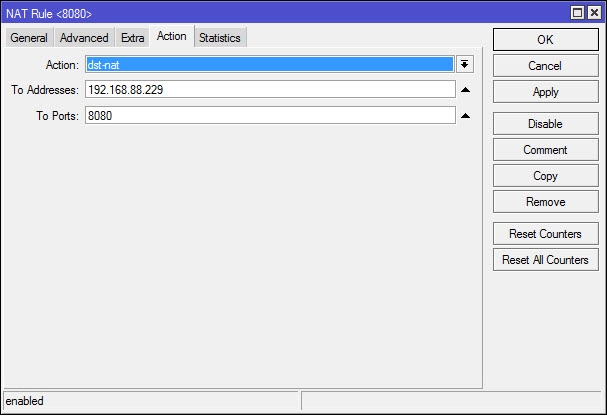

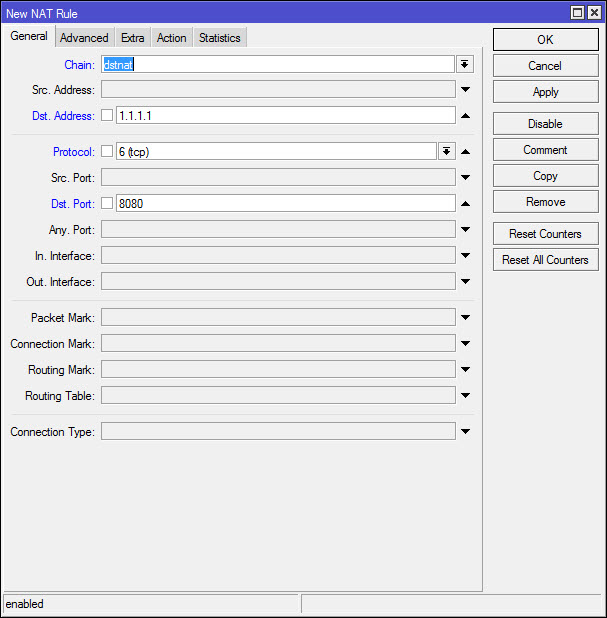

1. Создаем правило для перенаправления обращений по внешнему IP из локальной сети.

Вкладка General:

- Chain — dstnat.

- Src. Address — пишем здесь локальный адрес компьютера, с которого будем заходить по внешнему IP, или диапазон адресов, если такой доступ нужно предоставить нескольким компьютерам сети.

- Dst. Address — указываем внешний адрес компьютера/ сервера и т. п., по которому будет осуществляться доступ из локалки.

- Protocol, Dst. Port — здесь прописываем параметры порта и протокола, которые соответствуют нашему соединению (те же, что и в пробросе портов).

Вкладка Action

- To Addresses — указываем локальный адрес нашего сервера, компьютера, на который мы заходим по внешнему IP-адресу.

- To Ports — порт тот же самый, что на предыдущей вкладке, поэтому здесь можно ничего не указывать.

Теперь на компьютер 192.168.88.229 можно зайти из локальной сети по внешнему IP-адресу 1.1.1.1.

Но при попытке какого-то взаимодействия с ним ничего не получится. Почему? Посмотрим, что происходит.

- Наш компьютер (192.168.88.110) посылает пакет на внешний адрес сервера, который является и адресом роутера, соответственно — 1.1.1.1.

- Роутер добросовестно перенаправляет его по нашему правилу dst-nat на компьютер с адресом 192.168.88.229

- Тот его принимает и отправляет ответ. Но так как он видит в качестве адреса источника локальный IP-адрес (ведь пакет поступил от компьютера в локальной сети), он отправляет ответ не на маршрутизатор, а напрямую получателю

- Получатель же (192.168.88.10) отправляя данные по внешнему IP, и ответ также ожидает от внешнего IP. Получив пакет от локального 192.168.88.229, он его просто сбрасывает, как ненужный

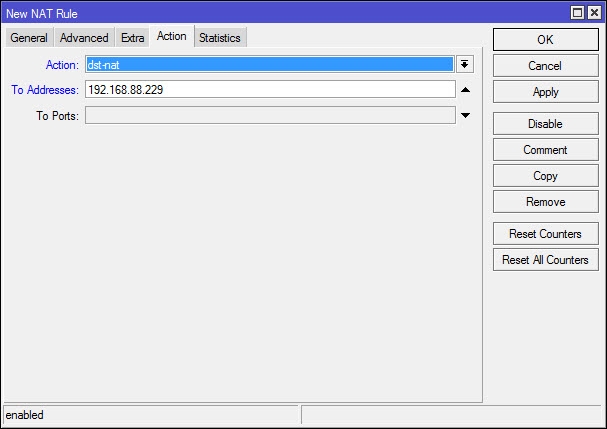

Поэтому нам нужно еще одно правило, которое будет подменять локальный адрес источника при отправке пакета на внешний IP.

Подменяем локальный адрес компьютера на внешний IP-адрес

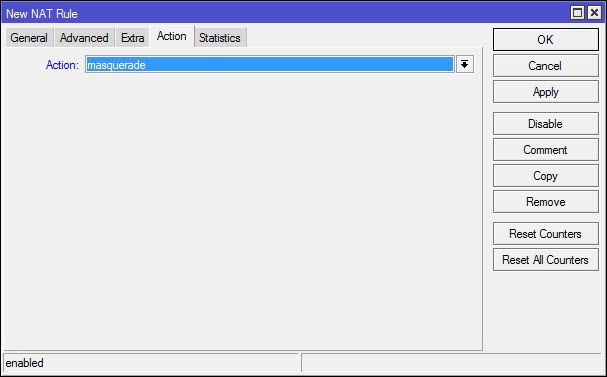

На вкладке Action выставляем маскарадинг (masquerade), т. е. подмену адреса источника на локальный адрес маршрутизатора.

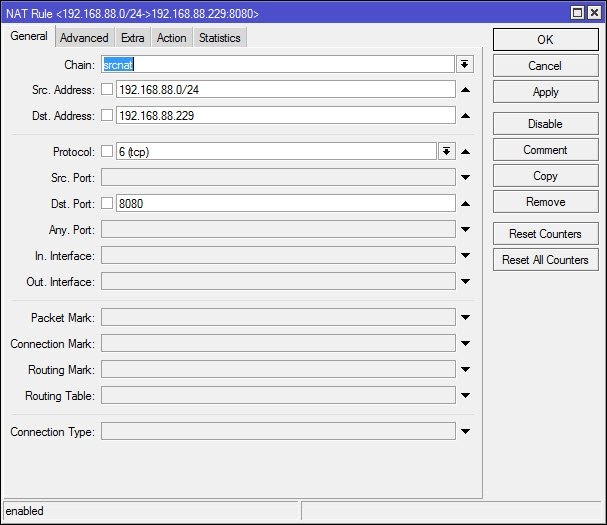

На вкладке General прописываем правила, при которых он будет применяться:

- Chain — srcnat, т. е. при запросах из локальной сети.

- Src. Address — пишем здесь локальный адрес компьютера, или диапазон адресов, с которых будут отправляться пакеты.

- Dst. Address — здесь конкретизируем «адрес получателя», т. е. правило будет применяться только для пакетов, адресованных нашему серверу.

- Protocol, Dst. Port — здесь прописываем те же параметры порта и протокола.

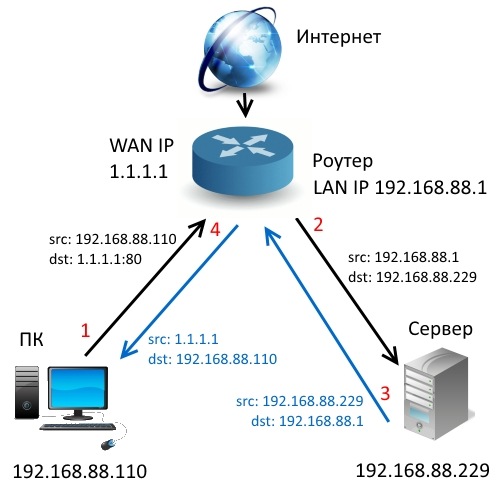

Теперь, получив пакет из локальной сети, адресованный на внешний IP 1.1.1.1, маршрутизатор не только перенаправит его на 192.168.88.229 (по первому правилу), но и заменит в пакете адрес источника (192.168.88.110) на свой локальный адрес.

Ответ от сервера поэтому отправится не напрямую в локальную сеть, а на маршрутизатор, который, в свою очередь направит его источнику.

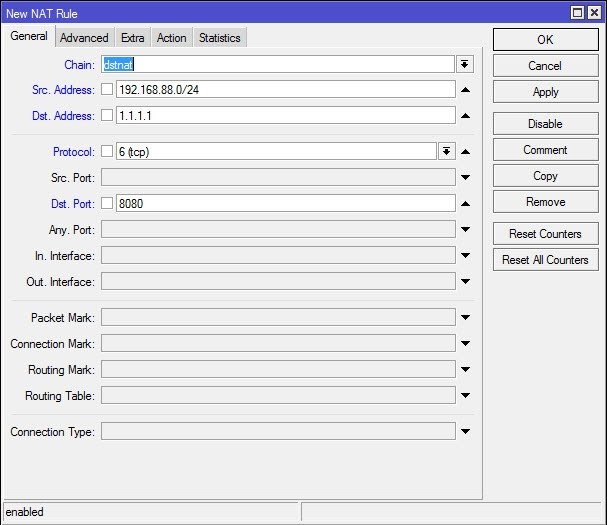

Второй способ Hairpin NAT MikroTik: 2 правила вместо 3

Можно сделать еще проще, заменив правило проброса портов первым правилом Hairpin NAT. В этом случае в настройках не нужно указывать In. Interface и Src Address, но нужно прописать адрес назначения.

Доступ на внешний IP адрес вашего сервера или компьютера с приложением будет открыт как для обращений извне, так и из локальной сети, с любых адресов, но только для пакетов с адресом назначения 1.1.1.1:80.

Теперь добавляете описанное выше правило srcnat, и все. Можно добавить дополнительную фильтрацию, прописав в out-interface тот интерфейс, с которого будут осуществляться отправки пакетов, если есть такая необходимость.

Недостатком Hairpin NAT является только то, что нагрузка на роутер возрастает, ведь те обращения, что раньше проходили через локальную сеть непосредственно между компьютерами, теперь будут идти через маршрутизатор.

Второй способ проще, но, в зависимости от конфигурации вашей сети, может использоваться и первый.

Статья скопирована на 95% и используется как заметка. Источник: https://lantorg.com/article/kak-zajti-po-vneshnemu-ip-adresu-iz-lokalnoj-seti-dlya-mikrotik © LanTorg.com

Введение

В мире современных технологий все большую роль играют серверы. Вы можете использовать их для различных целей, таких как обмен информацией между устройствами, запуск веб-сайтов, игр и многое другое. Однако, чтобы иметь доступ к серверам из внешней среды, вам необходимо знать, как настроить доступ к серверу через внешний IP-адрес и роутер.

Но что же такое внешний IP-адрес и роутер? Внешний адрес — это идентификатор вашей сети в мировой сети, который вы получаете от вашего интернет-провайдера. Роутер — это устройство, которое позволяет вам управлять вашей сетью и связывать ваши компьютеры и устройства с интернетом.

В этой статье мы рассмотрим, как настраивать доступ к вашему серверу через внешний адрес и роутер.

Шаг 1: Настройка портов на роутере

Первый шаг в настройке доступа к серверу через внешний IP-адрес и роутер — это открыть порты на вашем роутере. Порты — это путь входа в ваш сервер, и если они закрыты, то вы не сможете получить доступ к серверу из внешней среды.

Шаг 2: Настройка статического IP-адреса сервера

Для того, чтобы иметь доступ к вашему серверу через внешний адрес, вы должны установить статический IP-адрес для вашего сервера. Это даст вам возможность постоянно подключаться к вашему серверу через внешний IP-адрес.

Шаг 3: Настройка фаервола на сервере

Фаервол — это программа или устройство, которое анализирует трафик в вашей сети и блокирует доступ к определенным портам и информации. Чтобы иметь доступ к вашему серверу через внешний адрес, необходимо настроить фаервол на вашем сервере.

Шаг 4: Проверка подключения к серверу

После того, как вы настроили порты на вашем роутере, установили статический IP-адрес для вашего сервера и настроили фаервол на вашем сервере, вы должны проверить подключение к вашему серверу через внешний адрес.

Чтобы проверить подключение, вам нужно ввести ваш внешний IP-адрес в браузер. Если вы правильно настроили все настройки, то вы должны быть перенаправлены на ваш сервер.

Шаг 5: Защита вашего сервера

Однако, когда вы открываете порты на вашем роутере, вы также открываете доступ злоумышленникам. Чтобы предотвратить возможные угрозы безопасности, вы должны установить дополнительные меры защиты для вашего сервера, такие как установка паролей, настроек безопасности и многое другое.

Заключение

Настройка доступа к серверу через внешний IP-адрес и роутер может быть сложной задачей, но если вы правильно выполните все необходимые шаги, то вы сможете получить полный доступ к вашему серверу из внешней среды. Этот процесс может быть связан с определенными рисками, поэтому необходимо обеспечить дополнительную защиту вашего сервера. Если у вас есть дополнительные вопросы, не стесняйтесь обращаться к профессионалам.

Одного конкретного ответа на данный вопрос не существует. Так как для каждой операционной системы, которая работает в качестве роутера или роутера «из коробки» (в том числе играет роль производитель и модель) имеют различные варианты настроек. Поэтому советую расширить свой вопрос, дополнив его моделью оборудования, или ОС, или еще чем в таком духе.

В общем случае для роутера «из коробки», находите Port-Forwading в админке, в качестве внешнего порта/диапазона портов указываете те, которые хотите открыть, в качестве внутренних портов указываете те, на которых работает ваш сервер, кроме того, указываете IP-адрес, присвоенный компьютеру с сервером.

Для Linux с iptables вам необходимы правила (например, для перенаправления порта 8080 на порт 80 протокола tcp):

iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination w.x.y.z:80И так далее.

Допустим, вы настроили проброс портов на роутере MikroTik, и из внешней сети все прекрасно работает. Но иногда может возникнуть необходимость организовать доступ к компьютеру или серверу по внешнему IP-адресу не только извне, но и из локальной сети. В этом случае применяется так называемый Hairpin NAT или NAT LoopBack — прием-отправка пакетов через один и тот же интерфейс роутера, со сменой адресов с локального на внешний и обратно. Разберем нужные настройки.

Допустим у нас есть:

- Роутер с внешним IP (WAN IP) 1.1.1.1.

- Компьютер с локальным адресом 192.168.88.229, и запущенным на нем сервером, приложением и т. д. для доступа из внешней сети. В нашем случае для соединения используется порт 8080.

- Компьютер в локальной сети с адресом 192.168.88.110.

У нас уже есть настроенное правило проброса порта 8080:

Но оно не будет срабатывать при обращении из локалки, так как настройки ориентированы на пакеты из внешней сети, через WAN-порт. Поэтому нам нужно прописать дополнительно еще 2 правила.

Настройка доступа из локальной сети по внешнему IP-адресу

1. Создаем правило для перенаправления обращений по внешнему IP из локальной сети.

Вкладка General.

Chain — dstnat.

Src. Address — пишем здесь локальный адрес компьютера, с которого будем заходить по внешнему IP, или диапазон адресов, если такой доступ нужно предоставить нескольким компьютерам сети.

Dst. Address — указываем внешний адрес компьютера/ сервера и т. п., по которому будет осуществляться доступ из локалки.

Protocol, Dst. Port — здесь прописываем параметры порта и протокола, которые соответствуют нашему соединению (те же, что и в пробросе портов).

Вкладка Action.

To Addresses — указываем локальный адрес нашего сервера, компьютера, на который мы заходим по внешнему IP-адресу.

To Ports — порт тот же самый, что на предыдущей вкладке, поэтому здесь можно ничего не указывать.

Теперь на компьютер 192.168.88.229 можно зайти из локальной сети по внешнему IP-адресу 1.1.1.1.

Но при попытке какого-то взаимодействия с ним ничего не получится. Почему? Посмотрим, что происходит.

- Наш компьютер (192.168.88.110) посылает пакет на внешний адрес сервера, который является и адресом роутера, соответственно — 1.1.1.1.

- Роутер добросовестно перенаправляет его по нашему правилу dst-nat на компьютер с адресом 192.168.88.229.

- Тот его принимает и отправляет ответ. Но так как он видит в качестве адреса источника локальный IP-адрес (ведь пакет поступил от компьютера в локальной сети), он отправляет ответ не на маршрутизатор, а напрямую получателю.

- Получатель же (192.168.88.10) отправляя данные по внешнему IP, и ответ также ожидает от внешнего IP. Получив пакет от локального 192.168.88.229, он его просто сбрасывает, как ненужный.

Поэтому нам нужно еще одно правило, которое будет подменять локальный адрес источника при отправке пакета на внешний IP.

2. Подменяем локальный адрес компьютера на внешний IP-адрес.

На вкладке Action выставляем маскарадинг (masquerade), т. е. подмену адреса источника на локальный адрес маршрутизатора.

На вкладке General прописываем правила, при которых он будет применяться:

Chain — srcnat, т. е. при запросах из локальной сети.

Src. Address — пишем здесь локальный адрес компьютера, или диапазон адресов, с которых будут отправляться пакеты.

Dst. Address — здесь конкретизируем «адрес получателя», т. е. правило будет применяться только для пакетов, адресованных нашему серверу.

Protocol, Dst. Port — здесь прописываем те же параметры порта и протокола.

Теперь, получив пакет из локальной сети, адресованный на внешний IP 1.1.1.1, маршрутизатор не только перенаправит его на 192.168.88.229 (по первому правилу), но и заменит в пакете адрес источника (192.168.88.110) на свой локальный адрес.

Ответ от сервера поэтому отправится не напрямую в локальную сеть, а на маршрутизатор, который, в свою очередь направит его источнику.

Второй способ Hairpin NAT MikroTik: 2 правила вместо 3

Можно сделать еще проще, заменив правило проброса портов первым правилом Hairpin NAT. В этом случае в настройках не нужно указывать In. Interface и Src Address, но нужно прописать адрес назначения.

Доступ на внешний IP адрес вашего сервера или компьютера с приложением будет открыт как для обращений извне, так и из локальной сети, с любых адресов, но только для пакетов с адресом назначения 1.1.1.1:80.

Теперь добавляете описанное выше правило srcnat, и все. Можно добавить дополнительную фильтрацию, прописав в out-interface тот интерфейс, с которого будут осуществляться отправки пакетов, если есть такая необходимость.

Недостатком Hairpin NAT является только то, что нагрузка на роутер возрастает, ведь те обращения, что раньше проходили через локальную сеть непосредственно между компьютерами, теперь будут идти через маршрутизатор.

Второй способ проще, но, в зависимости от конфигурации вашей сети, может использоваться и первый.

© lantorg

Для работы интернета в офисах часто используются устройства Микротик. Они славятся своей стоимостью и функциональностью. Однако настройка подключений на роутере Mikrotik может вызывать определенные вопросы даже у опытных администраторов.

Далее предстоит научиться делать проброс порта на роутере Микротик. Предложенная информация будет особо полезна новичкам, которые ранее не имели существенного опыта в настройке маршрутизатора.

Что такое проброс

Проброс портов (Port Forwarding) Mikrotik – это одна из наиболее востребованных конфигураций роутера. Она представлена технологией, позволяющей обращаться к узлам, размещенным за маршрутизатором, путем перенаправления трафика. Делается это для определенных портов. «Сигнал» с внешнего адреса маршрутизатора перенаправляется на внутренний адрес узла в заданной локальной сети. Соответствующая операция становится возможной за счет NAT.

NAT (или Network Address Translation) – способ преобразования сетевых адресов. Основное предназначение технологии заключается в экономии белых IP-адресов, а также в повышении уровня безопасности Сети. Результат достигается за счет ограничений, устанавливаемых относительно обращений к внутренним хостам LAN снаружи, а также возможностей скрытия сервисов подменой портов.

Классический тип NAT технологии предполагает, что количество одновременных выходов в интернет из локальной сети за пределами доступа «ната» ограничивается количеством свободных ports TCP/UDP.

По умолчанию для LAN-сетей, расположенных за NAT, доступ к интернету предоставляется. Из глобальной сети в NAT-сеть попасть не получится. Исключение есть, причем всего одно – это проброс портов. Настроить его не всегда легко.

Проброс портов на Mikrotik роутере через NAT подразделяется на несколько видов:

- Destination NAT. Это изменение IP-адреса назначение, а также выполнение обратной функции для ответа. Преобразование адреса получателя получило название «dst-nat».

- Source NAT. Так называется изменение IP-адреса источника и выполнение обратной функции для ответа. Процедура называется src-nat.

Все остальные манипуляции в роутере при его настройке – это производные от dst-nat и src-nat. NAT будет обрабатывать только первый пакет соединения.

Destination NAT

Пробросить порт через цепочку Dstnat в Микротике можно для изменения IP-адреса, а также port назначения с последующим выполнением обратной функции для ответа. Используется соответствующий вариант для проброса в локальной сети и доступа извне. Допускается реализация такой настройки для перенаправления любого имеющегося DNS-трафика через подключенный маршрутизатор.

К стандартным действиям цепочки dst-nat относят: redirect (преобразование на адрес маршрутизатора) и dst-nat – преобразования порта и адреса получателя. Далее будут рассмотрены примеры реализации соответствующих конфигураций для различных подключений.

Для удаленного рабочего стола

Технология удаленного рабочего стола (RDP) позволяет сделать администрирование намного удобнее и проще. Она открывает «операционную систему» выбранного компьютера, позволяя пользователю работать с ней через интернет.

При использовании RDP не рекомендуется пользоваться стандартным port 3389. Связано это с тем, что он часто подвергается атакам. Поэтому сервис будет скрыт через подмену порта. Для этого потребуется:

- Открыть ip firewall – Nat.

- Нажать на «+».

- Во вкладке General задать цепочку правил, протокол, а также протокол подключения и входящий интерфейс:

.

- Перейти в раздел Action.

- Заполнить данные:

.

- Сохранить конфигурационные настройки.

Если необходимо пробросить порт в Микротике, обязательно указывается входящий интерфейс. В противном случае не исключены серьезные проблемы подключения.

В разделе General каждая строка отвечает за свои параметры:

- chain: dstnat – цепочка правил, которые устанавливаются для IP-адреса назначения;

- protocol: 6 (tcp) – протокол, используемый для конфигурации в роутере;

- dst. Ports: 47383 – номер port по которому происходит обращение к маршрутизатору;

- in. Interface – входящий интерфейс WAN (в примере – это ether1).

При заполнении раздела Action:

- в поле Action указывается значение dst-nat;

- to addresses – внутренний IP хоста, к которому необходимо получить доступ через RDP;

- to ports – port, на который перенаправляются запросы.

Это – один из вариантов forward, который встречается при администрировании сетей.

Видеонаблюдение

Пробросить подключение для системы видеонаблюдения можно, изучив инструкцию для конкретного оборудования. Далее – пример для видеосервера с программным обеспечением «Линия». В случае с пробросом на Микротик напрямую, настройки будут выставляться аналогичным образом.

В примере предполагается, что есть видеосервер к которому необходимо подключиться извне. Сначала потребуется открыть настройки программного обеспечения «Линия». Это необходимо для уточнения порта веб сервера:

Сделать проброс потребуется для порта 9786. Для этого необходимо:

- Открыть Winbox.

- Добавить правило со следующими параметрами:

.

- Во вкладке Action указываются такие настройки:

.

После сохранения изменений соединение будет настроено. Обязательно при работе с роутером Микротик требуется указывать интерфейсы.

Несколько внешних IP

Сделать проброс для нескольких WAN удастся через создание Interface List. Сюда потребуется добавить все необходимые интерфейсы. Далее созданный list указывается в качестве значения параметра in. interface list.

Настройка forwarding на несколько внешних IP осуществляется так:

- Создать новый лист для интерфейсов ISP. Для этого перейти в Interface – Interface List – Lists. Нажать на «+»:

.

- Добавить WAN интерфейсы:

.

- Повторить предыдущий шаг для всех WAN.

- Forwarding может быть настроен через модернизацию ранее установленного правила проброса RDP. Достаточно добавить ISP в In. Interface List:

.

Но и это еще не все возможные варианты настройки подключения. Можно перенаправлять трафик прямо на маршрутизатор.

Перенаправление на роутер

При помощи действий redirect Микротик поддерживает перенаправление трафика на маршрутизатор. Далее настраиваем NAT путем выполнения переадресации DNS-запросов.

Перенаправление будет выполняться для всего DNS-трафика. Пользователи в LAN, независимо от настроек DNS, будут считать, что им отвечает DNS-сервер, которому делается запрос. На самом деле ответ фактически придет от подключенного маршрутизатора.

Для этого предстоит выполнить следующие действия:

- Дождаться открытия Winbox.

- Открыть IP – Firewall – NAT.

- Нажать на «+».

- Во вкладке General выставить такие forward настройки NAT:

.

- В разделе Action указать действие типа redirect:

.

Остается сохранить изменения – и настройка проброса портов в Mikrotik будет завершена.

Через L2TP

Несколько устройств Микротика могут настраивать NAT forward друг другу через L2TP. В данной ситуации есть два роутера: один выходит в Сеть по «серому IP-адресу», второй – через выданный провайдером «белый IP».

Выше – пример того, как будет выглядеть схема веб подключения. Port пробрасывается до WS01 через GW1. Чтобы добиться соответствующего результата, потребуется:

Зайти на маршрутизатор GW2.

Открыть IP – Firewall– Mangle – «+».

В разделе Action написать: .

Промаркировать соединения цепочки forward аналогичным образом: .

В Action написать: .

Сделать маркировку маршрутов для веб подключения:

.

Для prerouting установить настройки: .

Теперь необходимо для L2TP добавить маршрут по умолчанию для макетов, которые получили маркировку в качестве пришедших из туннеля. Для этого необходимо:

Перейти в IP – Routers – «+».

Установить значения: .

Перейти к конфигурациям GW1 путем проброса порта до хоста 192.168.13.48:

Теперь все будет открываться так, как было задумано изначально. Если же требуется создать внутреннюю сеть, можно использовать приложение OPEN VPN. Здесь – пример настройки соответствующего подключения.

Source NAT

Source NAT используется для того чтобы изменить IP-адрес и порт источника. Далее – для выполнения обратной функции ответа. Наиболее распространенное применение – это выход из множества компьютеров в интернет (web) при помощи одного «белого» IP.

Для Sources forwarded актуальные действия:

- src-nat – преобразование адреса/порта отправителя;

- masquerade – отвечает за преобразование адреса отправителя на адрес исходящего интерфейса, а порта – на случайный.

Далее будут рассмотрены примеры соответствующей технологии.

Статический WAN

При получении статического IP-адреса от провайдера, рекомендуется настройки NAT осуществлять через правило src-nat. Связано это с тем, что устройства, которые подключены к LAN, смогут подключаться к глобальной Сети.

Для этого нужно:

- Зайти в WinBox в настройки NAT.

- Указать там следующие параметры:

.

- Переключиться в Action и задать характеристики:

.

Теперь остается сохранить изменения. Если все сделано верно, при выходе в интернет из LAN-сети результат будет access.

Динамический WAN

Динамический IP – это ситуация, при которой у Mikrotik проброс портов сводится не к VPN или src, а к Masquerade. Он представлен частным случаем src-nat для ситуаций, при которых внешний IP может меняться динамически.

При наличии нескольких внешних интерфейсов рекомендуется добавить условие выделения трафика по адресу источника:

.

Если использовать masquerade вместо src-nat, не исключены проблемы с телефонией, а также с установкой подключения при 2-х и более WAN-каналах. Также на центральный процессор оказывается повышенная нагрузка, если создается большое количество PPPoE-соединений.

Секреты быстрого изучения

Микротик – оборудование, которое требует определенных знаний и умений при конфигурировании, будь то VPN или другие соединения. Самостоятельно изучить настройки не всегда легко, поэтому на помощь приходят разнообразные компьютерные курсы. Они дистанционно, в режиме «онлайн», смогут научить пользователя с нуля не только настраивать оборудование, но и писать программы на различных языках.

Во время занятий автор курса и тренер будет курировать учеников, а также давать им интересные лабораторные работы (практику) и домашние задания. Пользователи всегда смогут посмотреть пропущенные вебинары в записи, сформировав собственные схемы обучения работе с NAT и портами, Микротиком и другим оборудованием. В конце обучения выдается электронный сертификат для подтверждения приобретенных знаний.

P. S. Интересуют компьютерные сети, сетевые технологии, протоколы передачи данных? Обратите внимание на следующие курсы в Otus:

- «Network engineer«;

- «Network engineer. Basic«.