В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

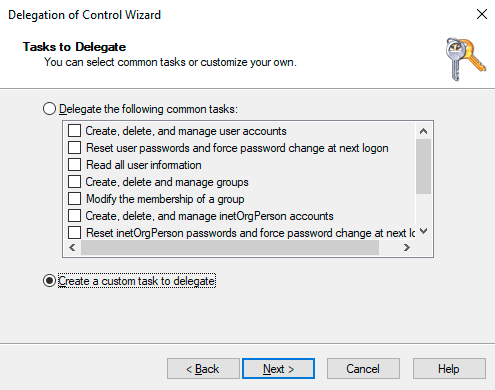

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

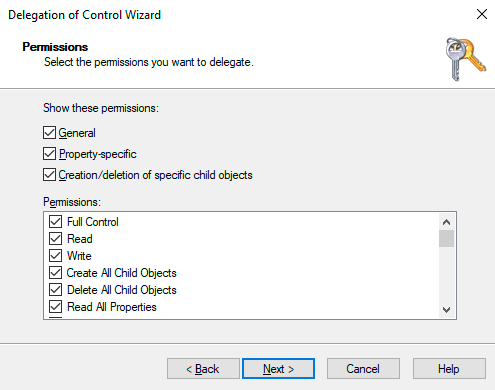

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:\Folder\File.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:\Fodler\file.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:\"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Windows Server 2019 contains a firewall program called Windows Defender Firewall with Advanced Security. The firewall filters incoming and outgoing traffic on your Windows Server 2019 instance to safeguard it from common network attacks. By default, the firewall is configured to allow access to all pre-installed system programs.

However, several programs may use multiple different ports for operation, and these will be automatically blocked because they don’t match with the rules in your firewall configuration. In this case, you need to open the specific port on Windows Server.

Prerequisites

-

Deploy a Windows Server 2019 Instance on Vultr

-

A Remote Desktop Connection App

Establish a connection to your server by logging in through any remote desktop app or click the console on your Vultr dashboard to access your server. After you connect you can start configuring your Windows server 2019 firewall rules.

By default, Windows Defender Firewall is turned on, but in any case, you should confirm the current status and turn on firewall. To do this, click the tools node under server manager and select Windows Defender Firewall with Advanced Security from the drop down list.

From the open group policy management window, check the current status of Windows Firewall profiles if it is set to ON; otherwise, click the Windows Defender Firewall properties option and turn the service on per profile.

Firewall Rules

Windows Firewall rules allow you to either permit or block specific incoming and outgoing network packets on your server. You can choose multiple parameters for each inbound or outbound rule. A rule can consist of a TCP or UDP port, program name, service, or a protocol to filter for every server profile.

Windows server profiles are grouped into, Domain, Private and Public. Domain represents your server’s connection to a corporate domain network, Private applies to your home or workplace network connection, and Public represents non-secure public network locations.

Open an Inbound Port (Incoming connections)

Launch windows defender firewall from the tools sub-menu under server manager. Then, select Inbound Rules on the left panel of the Firewall console.

A list of current rules will be displayed. Now, on the left Inbound Rules sub-menu under actions, click New Rule.

Select Port as the rule type in the rule wizard and click Next.

Now, choose whether the new rule applies to a TCP or UDP port on your server. Then, select specific ports and enter your target port number, you can enter a ports range, or multiple ports separated by - and , respectively, then click Next.

Define your TCP or UDP port rule.

-

Allow the connectionwill allow incoming connections to the specified server port -

Allow the connection if it is securewill authenticate with IP security and either deny or allow the connection. For example,httpsconnections will be allowed andhttpblocked. -

Block the connectionwill block all incoming connections to your server through the specified port

In this case, choose Allow the connection to open the port.

Click Next to assign the new rule to one or more profiles. You can select between Domain, Private, and Public, or choose all to apply the firewall rule on multiple profiles.

Next, give your new firewall rule a custom name and description for easy identification. Then, Click finish to enable the new rule. Your new Inbound (Incoming) port rule will be enabled, and all connections to the server that match the port will be accepted.

Open an Outbound Port (Outgoing connection)

From the Windows Defender Firewall console, click Outbound Rules on the left pane, and a list of available outgoing connection rules will be displayed.

Now, click New Rule on the right pane under the outbound rules node.

In the new outbound rule wizard, select Port as the rule type and click Next.

Now, let’s choose whether the new rule applies to a TCP or UDP port. Then, select specific remote ports and enter the target server port number; you can enter a range of ports, a single port, or multiple different ports you intend to open.

Next, on the Action page, select Allow the connection, then click next to select the server profile on which the rule should be enabled.

Give the new outbound rule a name and description that uniquely describes it. Then, click Finish to enable the outbound rule for the target port to be open on all selected server profiles.

Open a Port through Windows PowerShell

From the Windows start menu, open PowerShell. Then, edit the following command and replace it with your settings.

New-NetFirewallRule -Enabled:True -LocalPort 21 -Protocol TCP -Direction Inbound -Profile Domain -Action Allow -DisplayName example opening a port rule"

-

New-NetFirewallRuleCreates a new Firewall rule. -

EnabledThis enables the new rule, by default, it will be set to True. -

LocalPortYour target port number. -

ProtocolSpecifies the protocol associated with your port number. -

DirectionSets your target direction to either Inbound (Incoming) or Outbound (Outgoing). -

ProfileAssigns the new rule to a server profile; you can choose domain, private, or public. -

Actiondefines the state for the new firewall rule, enter allow. -

DisplayNamesets a custom name for the new firewall rule

Your Output should be similar to the one below.

PS C:UsersAdministrator> New-NetFirewallRule -Enabled:True -LocalPort 21 -Protocol TCP -Direction Inbound -Profile Domain -Action Allow -DisplayName "example opening a port rule"

Name : {427a1b12-ece6-4d54-847d-de482b227c6c}

DisplayName : example opening a port rule

Description :

DisplayGroup :

Group :

Enabled : True

Profile : Domain

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Congratulations, you just opened a network port on your Windows Server 2019. The server will accept incoming and outgoing connections through the selected ports, but the firewall will block connections from a profile that doesn’t match the port rule.

Обновлено 24.03.2019

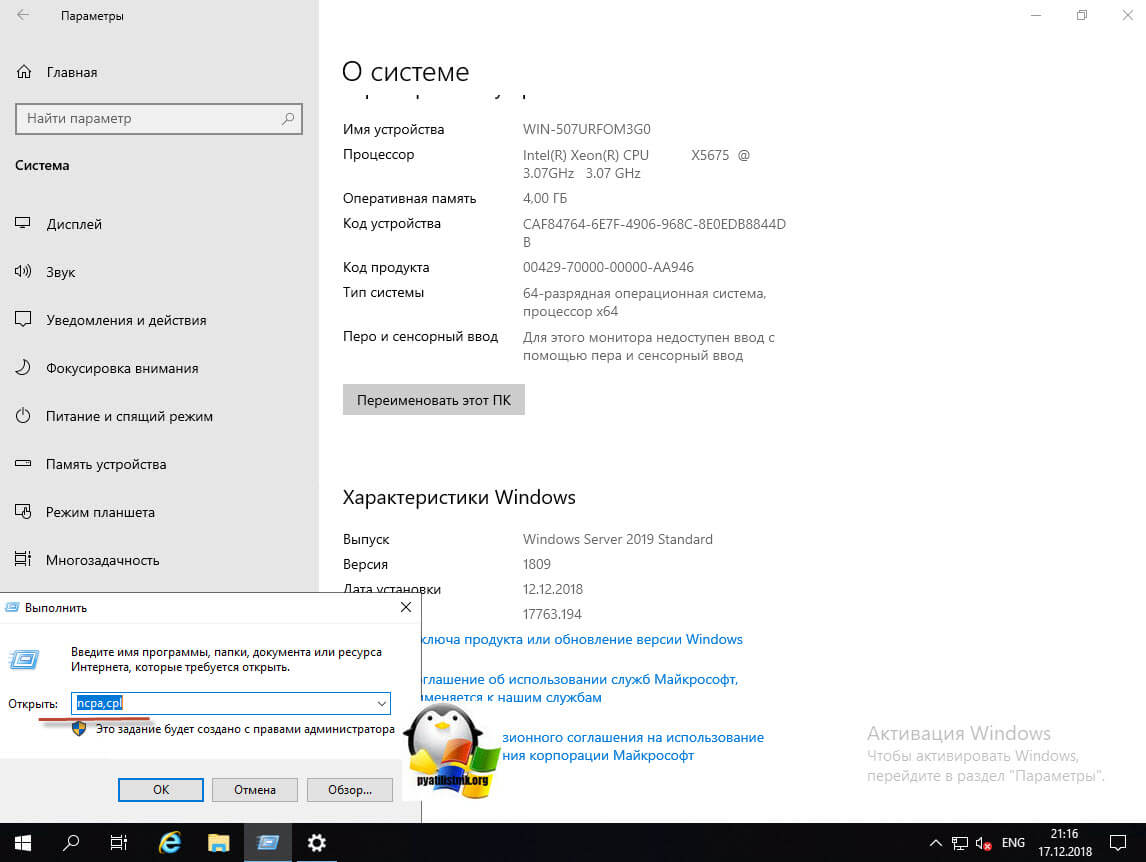

Добрый день! Многоуважаемые читатели и гости блога Pyatilistnik.org, казалось бы не так давно я вам рассказывал, о настройке Windows Server 2016, и прошло немного времени, как то же самое я вам хочу рассказать, про следующее поколение серверной операционной системы, а именно мы поговорим про базовую настройку Windows Server 2019 Standard. Мы поговорим, что нужно сделать на сервере, перед тем как его можно передавать заказчикам, разработчикам для внедрения новых корпоративных сервисов, думаю многим будет интересна данная информация.

В прошлый раз я вам подробнейшим образом показал процесс инсталляции серверной операционной системы Windows Server 2019 Standard. Как вы могли заметить, оно мало чем отличалось от предыдущих версий. После установки вы как ответственный системный инженер, просто не можете в таком виде отдать сервер в текущем состоянии вашим заказчикам, так как это покажет вас с не очень профессиональной стороны, незаконченность очень плохое состояние.

Что вы должны сделать перед сдачей сервера заказчикам:

- Во первых вы должны выделить статический IP-адрес для него, я знаю, что в интернете ходит много споров, нужен ли он серверу или нет, так как все можно реализовать на DCHP-сервере, с помощью все той же резервации, и что легко потом управлять ими, например через IPAM, может быть это и так, но я привык по старинке, надежным топорным методом, со статикой на сервере

- Во вторых вы должны корректно присвоить ему имя, которое соответствует вашей политике именования серверов, это как в случае с называнием домена Active Directory. Данное имя будет фигурировать в зонах DNS-сервера.

- Произвести установку последних обновлений Windows Server 2019. Не для кого не секрет, что ОС от редмондского гиганта, в плане защищенности и всевозможных глюков, которые называют фичами очень богата, так, что я вам настоятельно рекомендую периодически устанавливать свежие апдейты.

- Отключить не нужные службы

- Присоединить к домену Active Directorry

- Установить необходимые роли или компоненты.

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

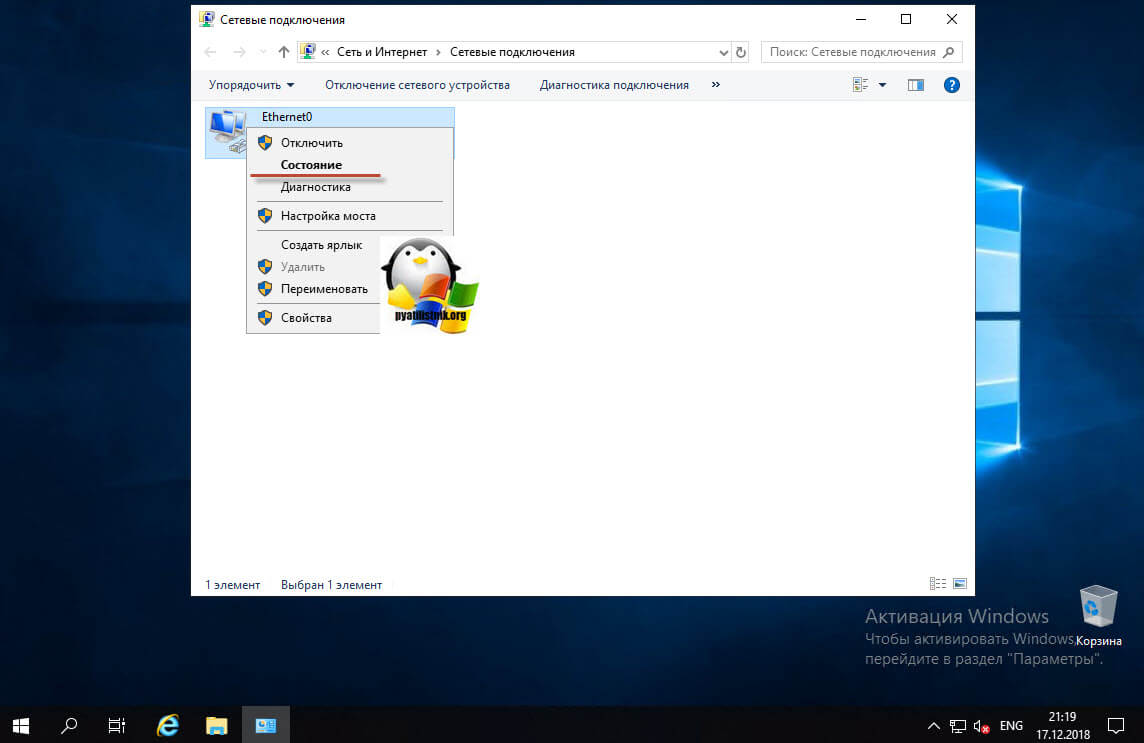

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

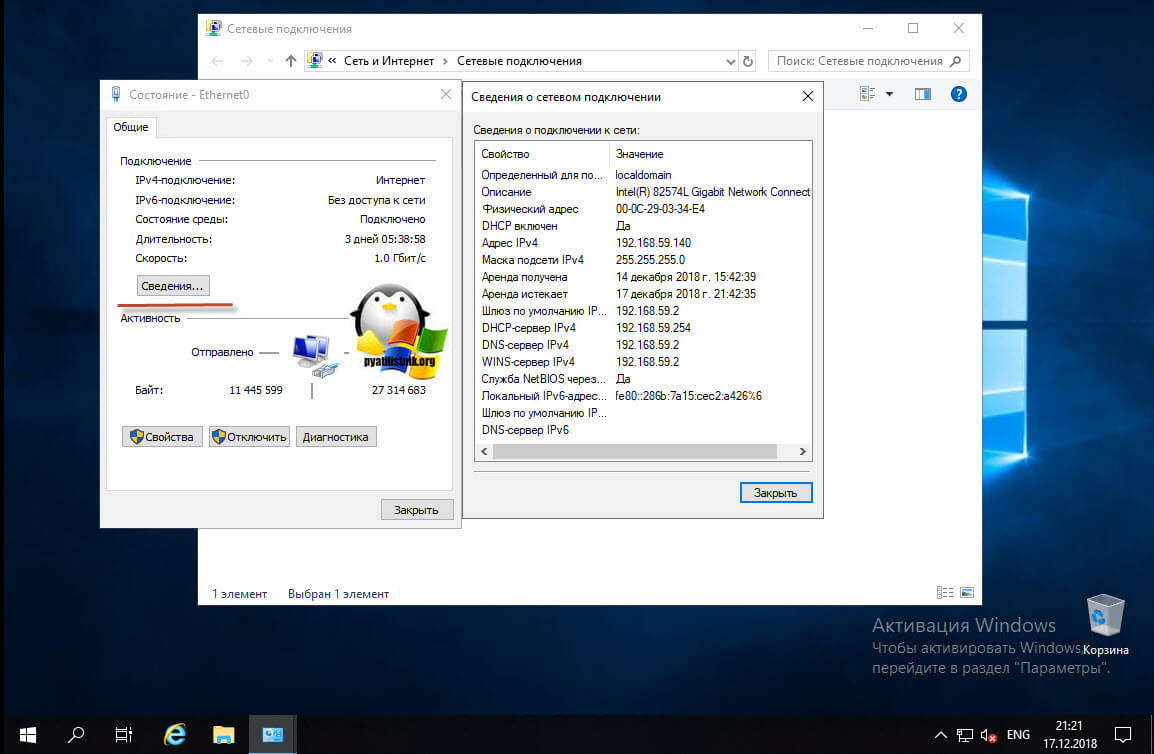

На вкладке «Общие» вы увидите несколько кнопок:

- Сведения — покажет текущие сетевые настройки, аналог команды ipconfig

- Свойства — тут производятся сами настройки

- Отключить

- Диагностика

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

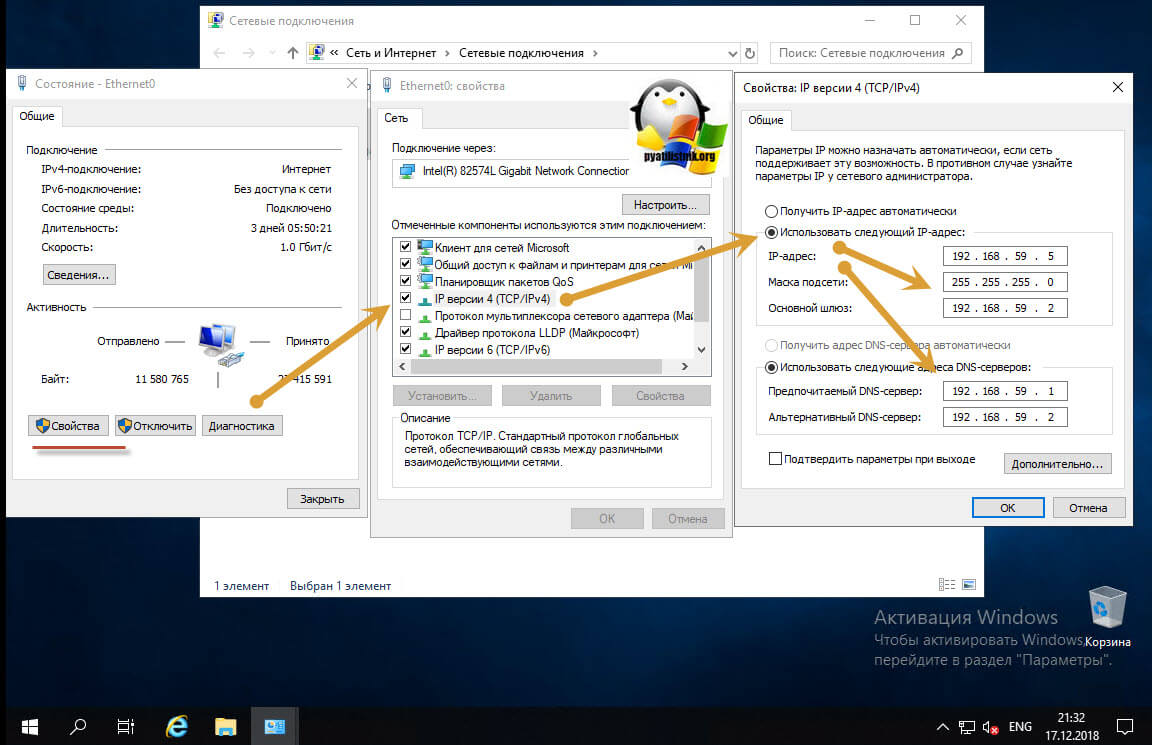

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

- Ip-адрес

- Маску подсети

- Основной шлюз

- DNS-сервера

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

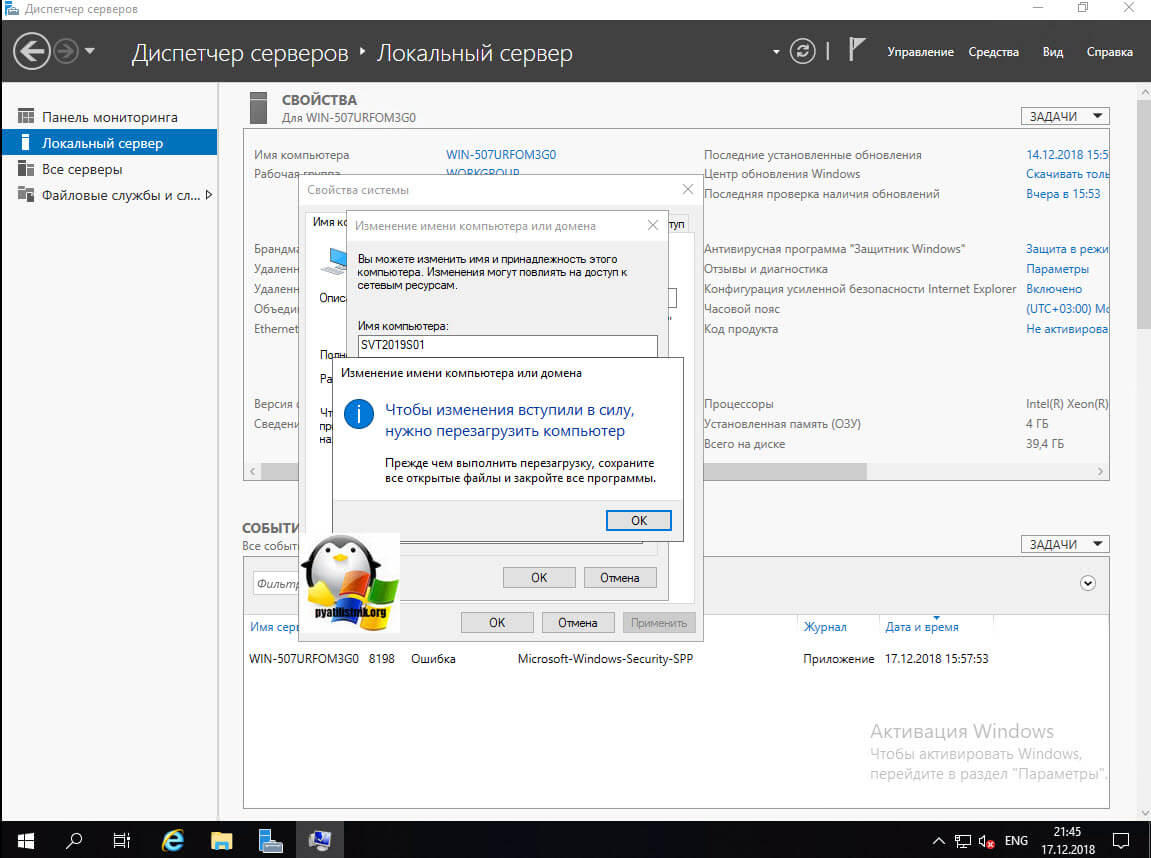

Настройка имени и домена в Windows Server 2019

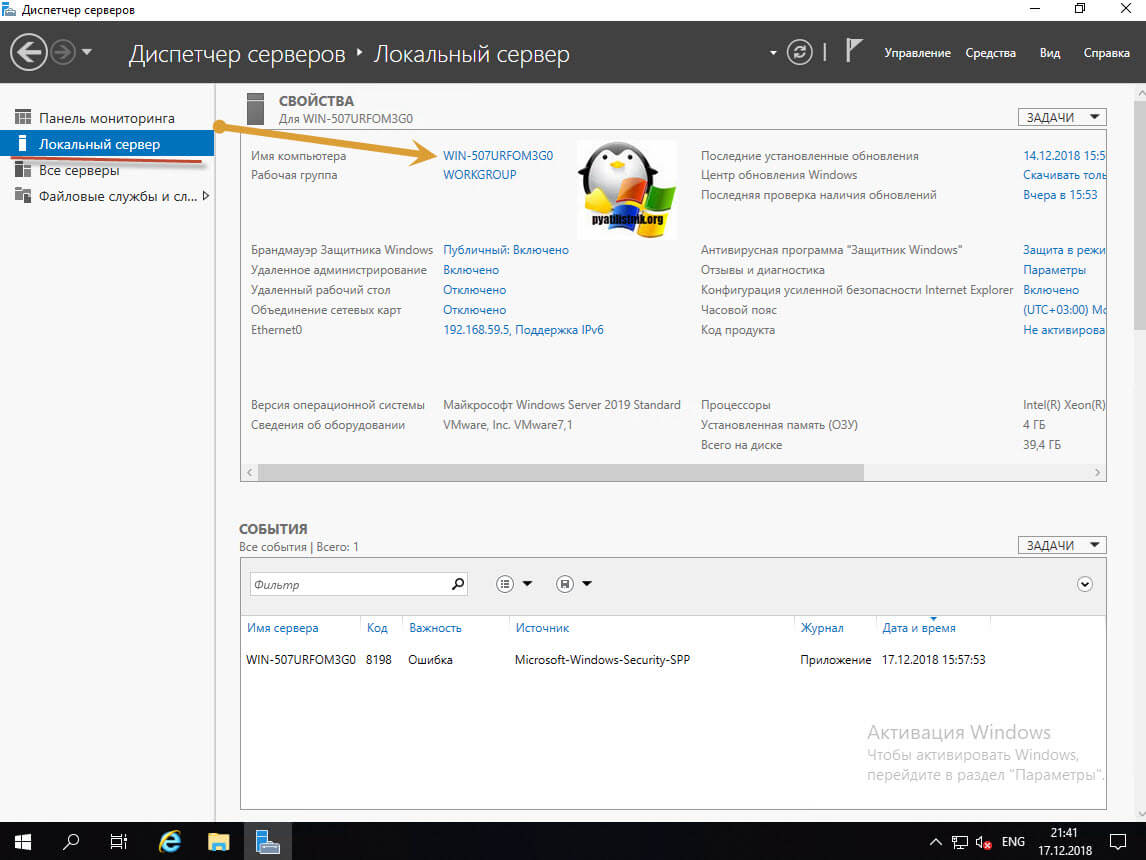

Следующим этапом базовой настройки Windows Server 2019 у нас будет правильное его именование и ввод в домен, напоминаю, что у вас должна быть какая-то система в вашей организации. Когда вы подобрали имя, то открывайте диспетчер серверов. Найти его можно в пунктах меню «Пуск».

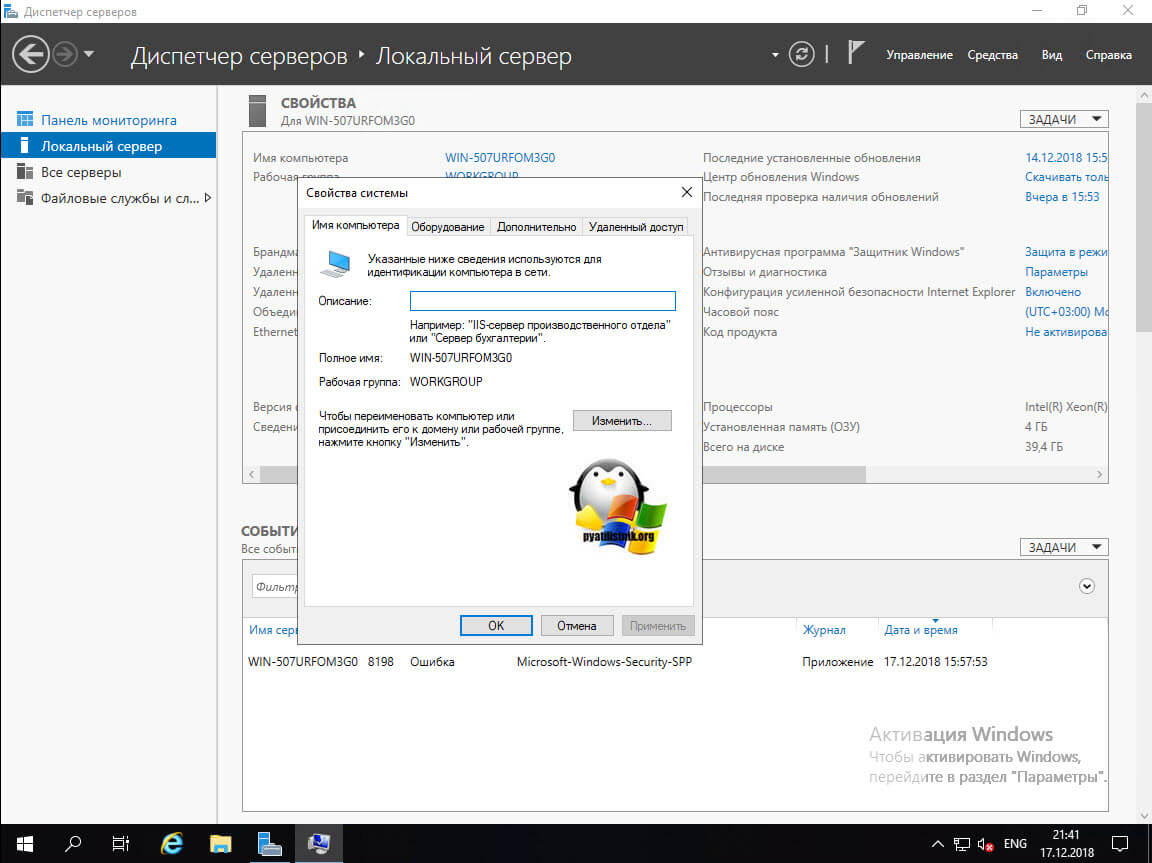

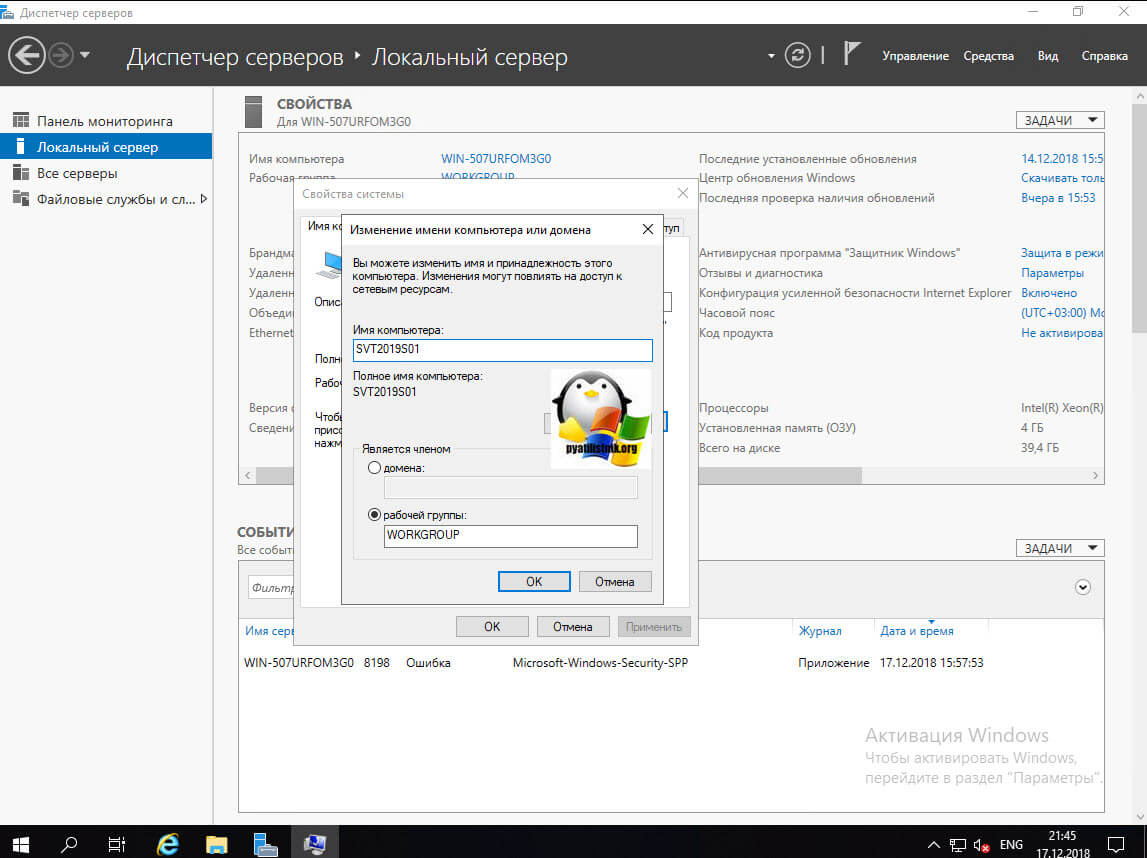

В открывшейся оснастке «Диспетчер серверов», выберите пункт «Локальный сервер» и кликните по ссылке с полем «Имя компьютера»

У вас откроется окно «Имя компьютера» в котором вам необходимо нажать кнопку «Изменить»

Указываем новое имя сервера и при необходимости вводим его в домен.

Обращаю внимание, что для применения настроек, вам потребуется перезагрузить сервер.

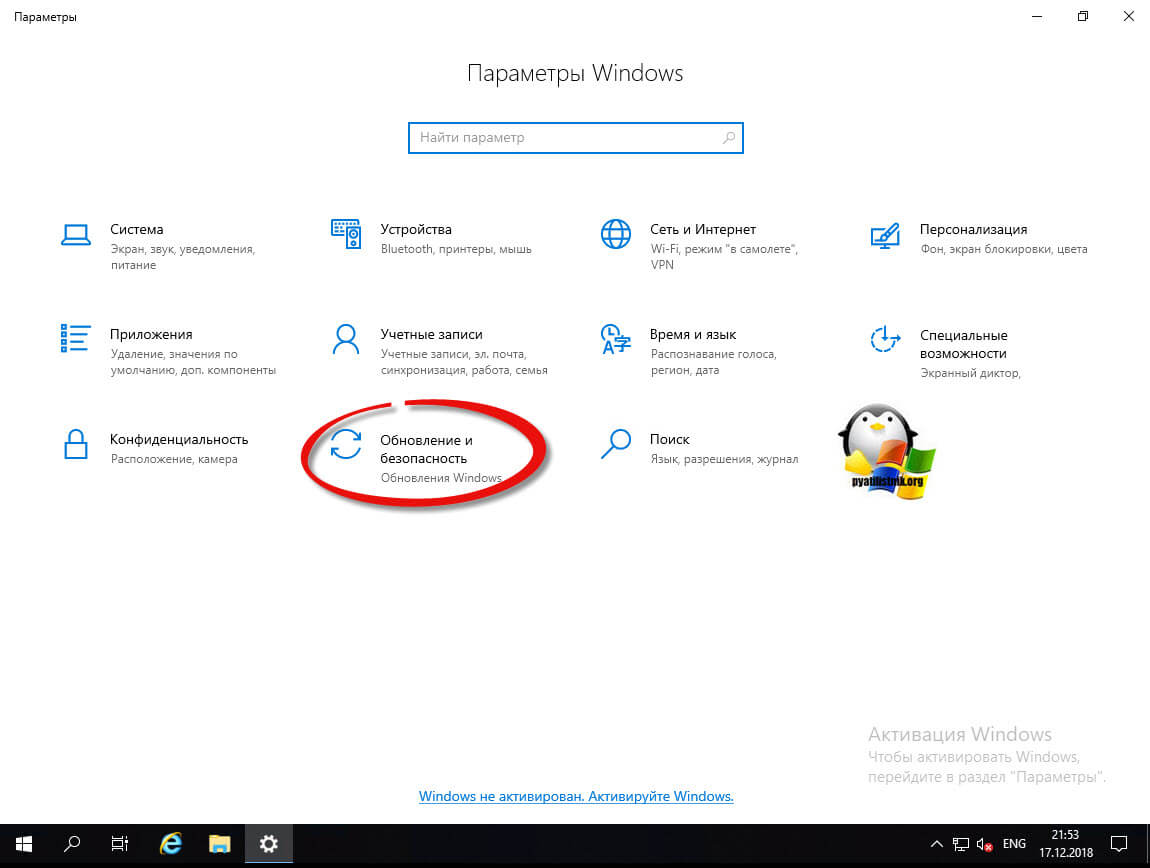

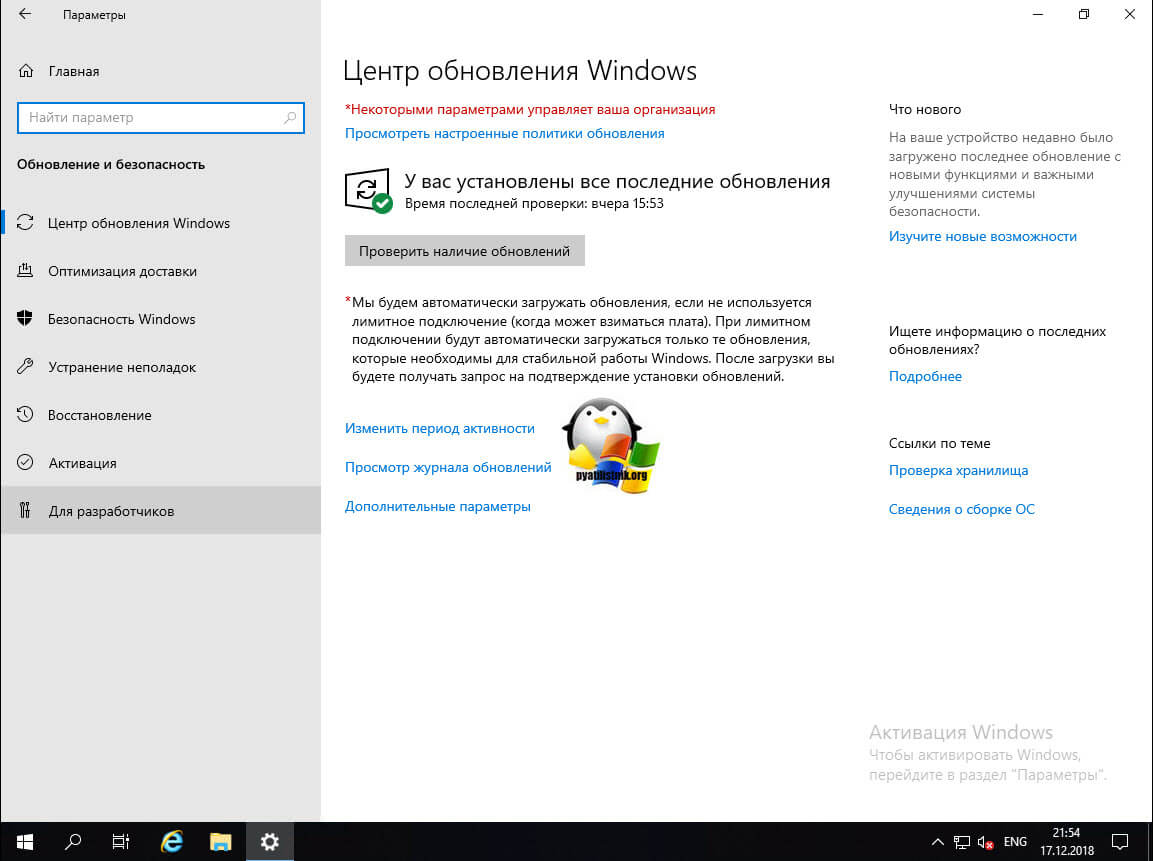

Установка обновлений В WIndows Server 2019

Третьим этапом базовой настройки сервера 2019, является установка самых последних обновлений безопасности. Нажмите горячую комбинацию Win+I, в результате чего у вас откроется окно «Параметры Windows». Выберите там пункт «Обновление и безопасность»

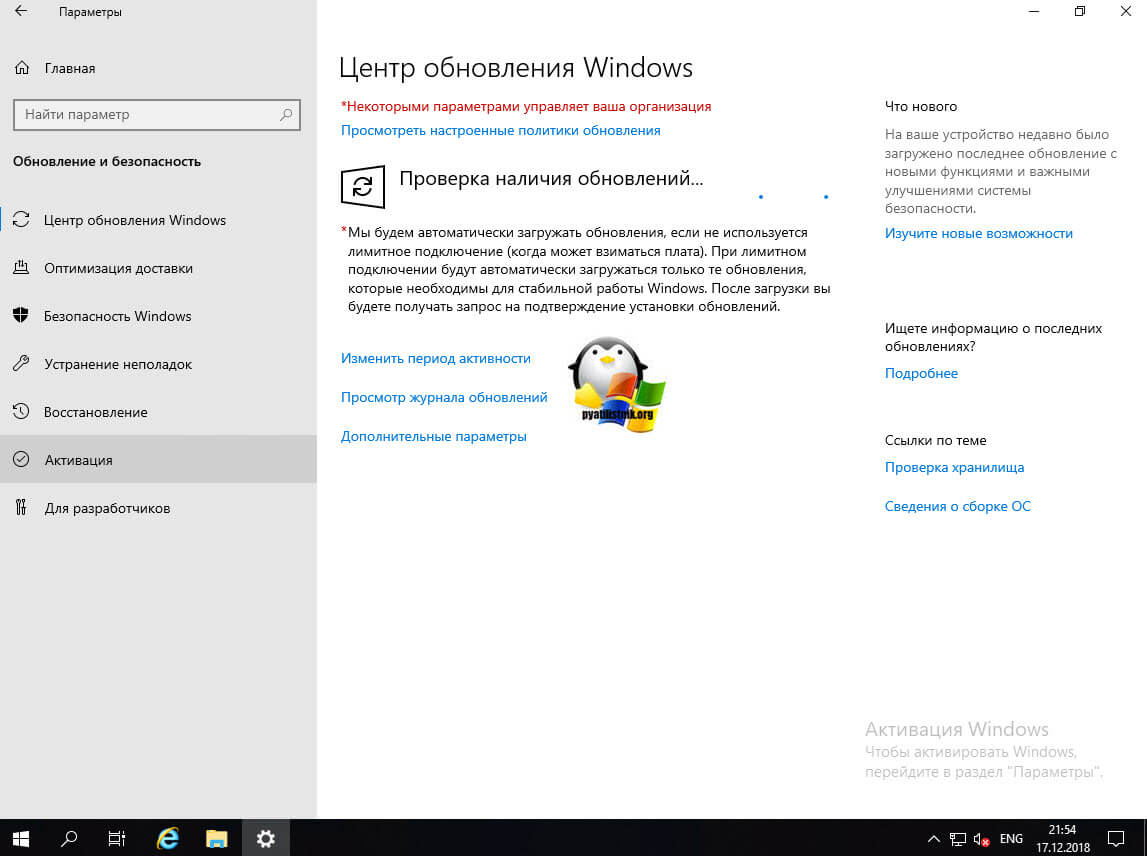

У вас будет открыто окно центра обновления Windows, в котором вам нужно нажать кнопку «Проверки наличия обновлений»

Начнется проверка наличия обновлений, если они обнаружатся, то система их установит и потребует перезагрузки сервера.

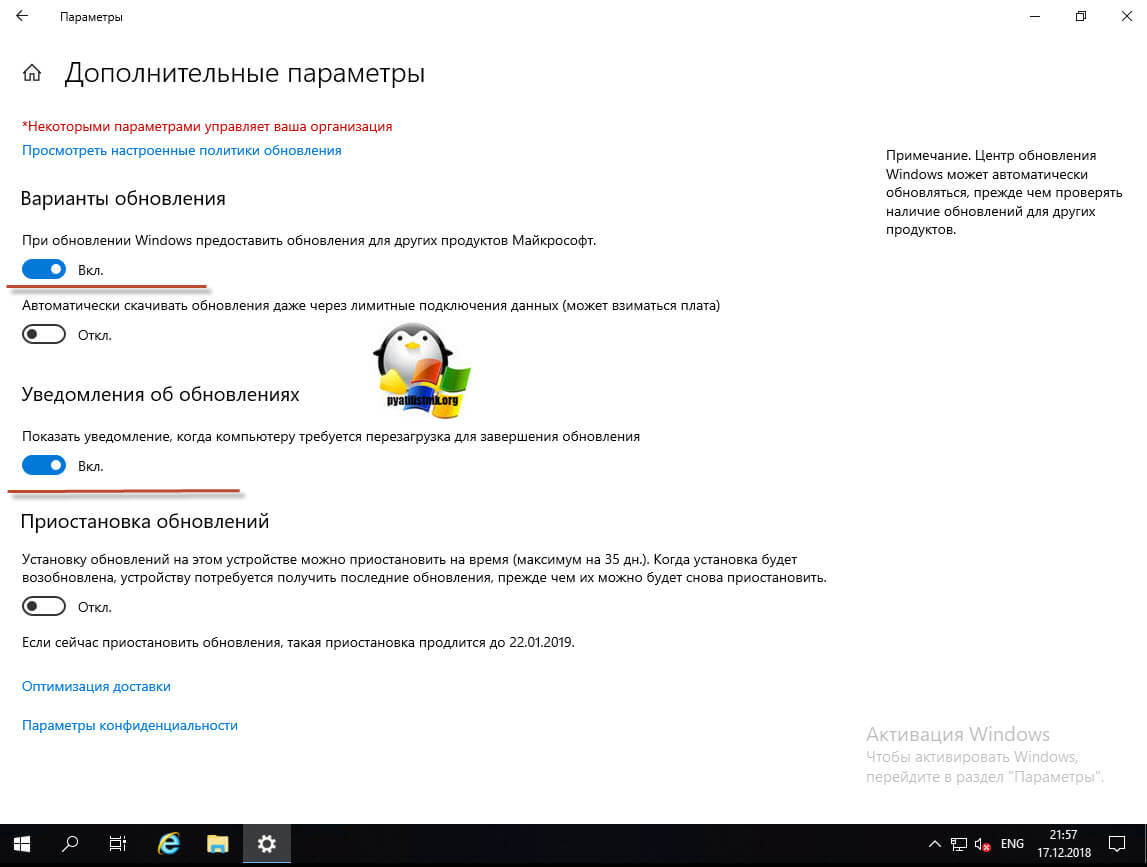

Так же вам советую нажать кнопку «Дополнительные параметры» и в открывшемся окне активировать два пункта:

- При обновлении Windows предоставлять обновления для других продуктов Майкрософт

- Показать уведомление, когда компьютеру требуется перезагрузка для завершения обновления

Отключение лишних служб

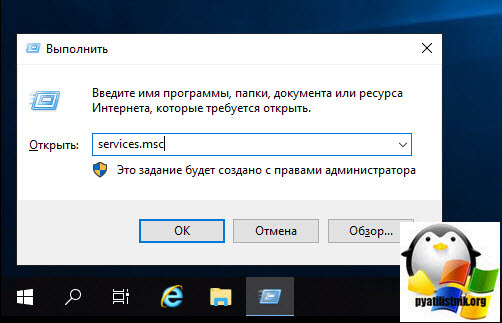

Завершающим этапом базовой настройки Windows Server 2019, я могу выделить две вещи, во первых это отключение не используемых служб, для примера, откройте окно «Выполнить» и введите в нем services.msc.

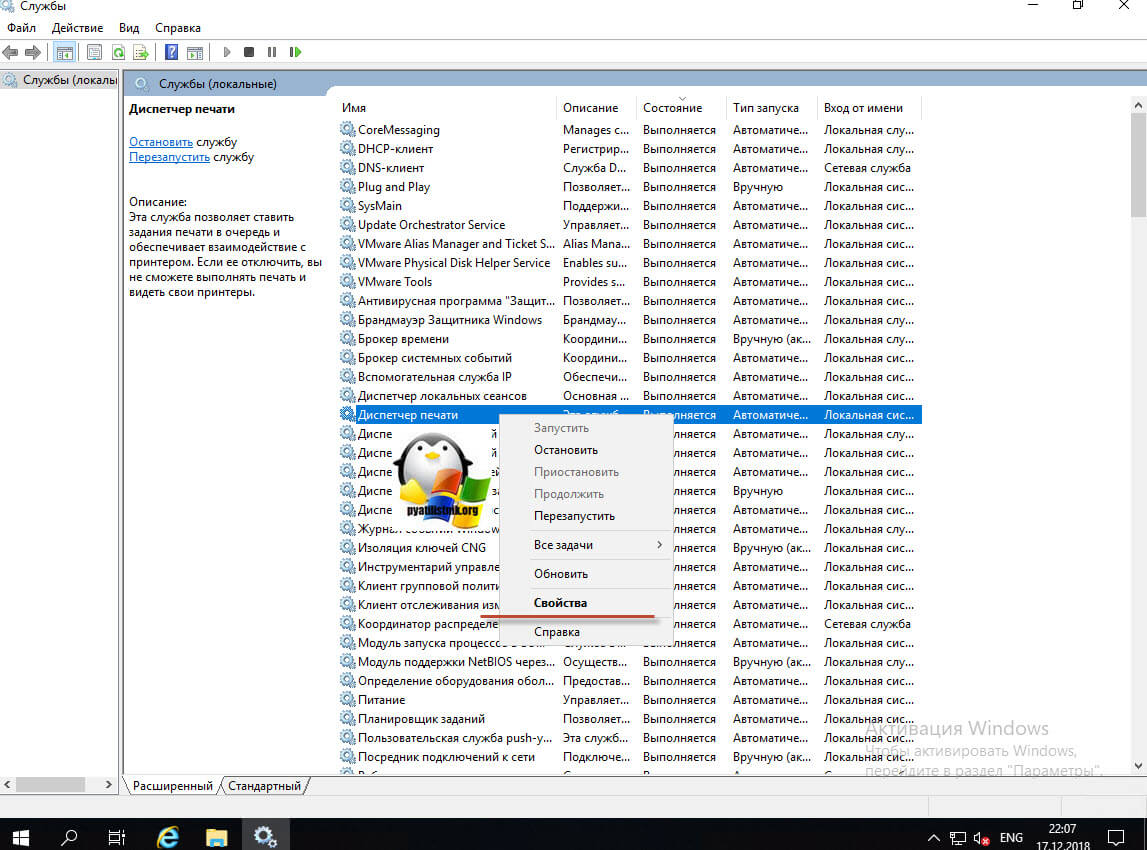

У вас откроется оснастке «Службы» в которой вам нужно пробежаться глазами и выявить те, которые в состоянии «Выполняется», прочитать их описание и отключить. В моем примере, я точно знаю, что на этом сервере печати не будет, поэтому я выключаю службу «Диспетчер печати», через свойства.

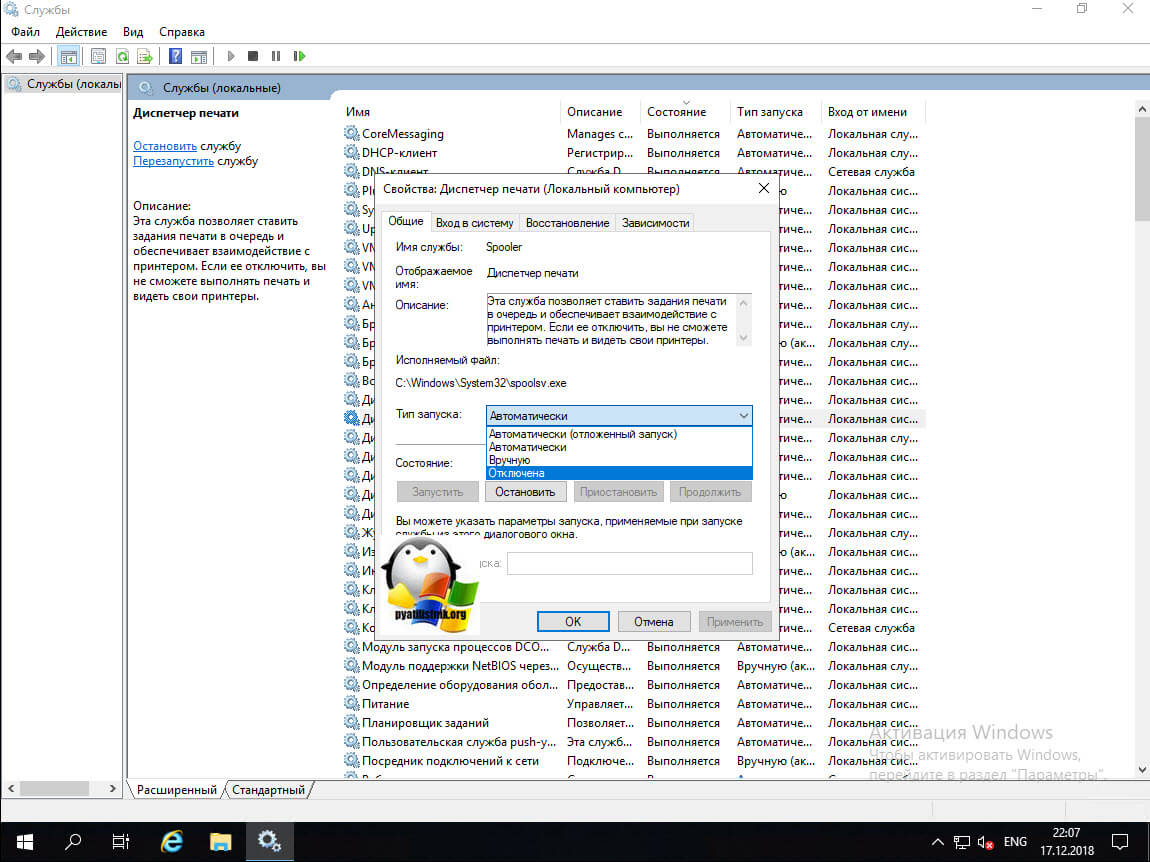

В типе запуска я выставляю «Отключена» и затем нажимаю кнопку «Остановить», так же я поступаю и с DHCP, так как у меня статический IP-адрес.

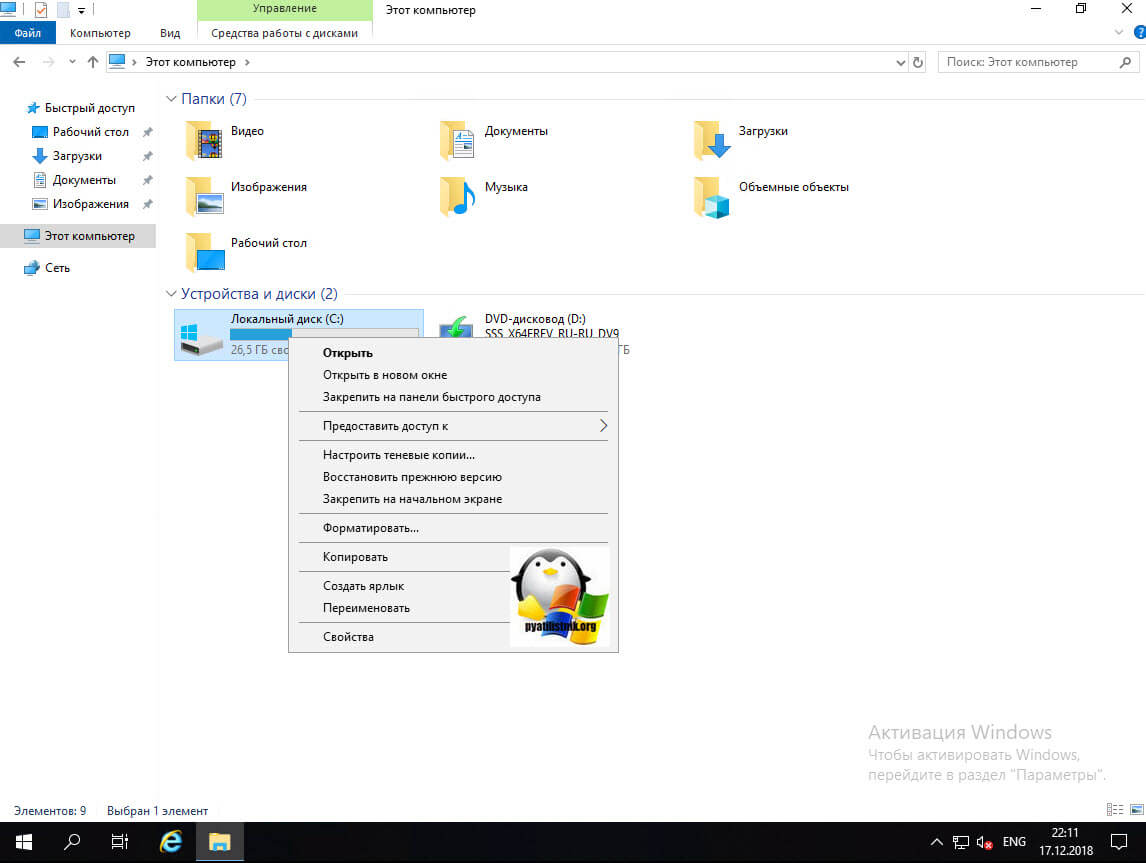

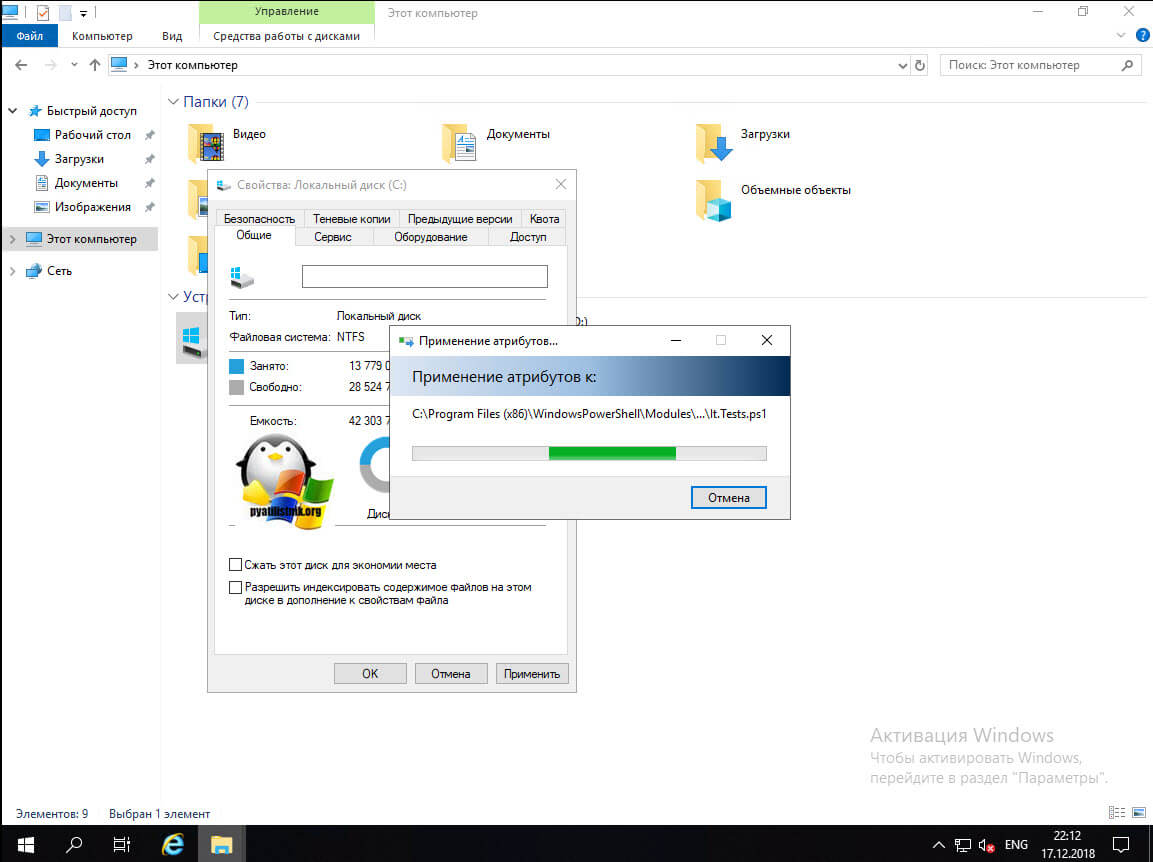

И еще я вам советую слегка оптимизировать ваши локальные диски, отключив в свойствах разделов

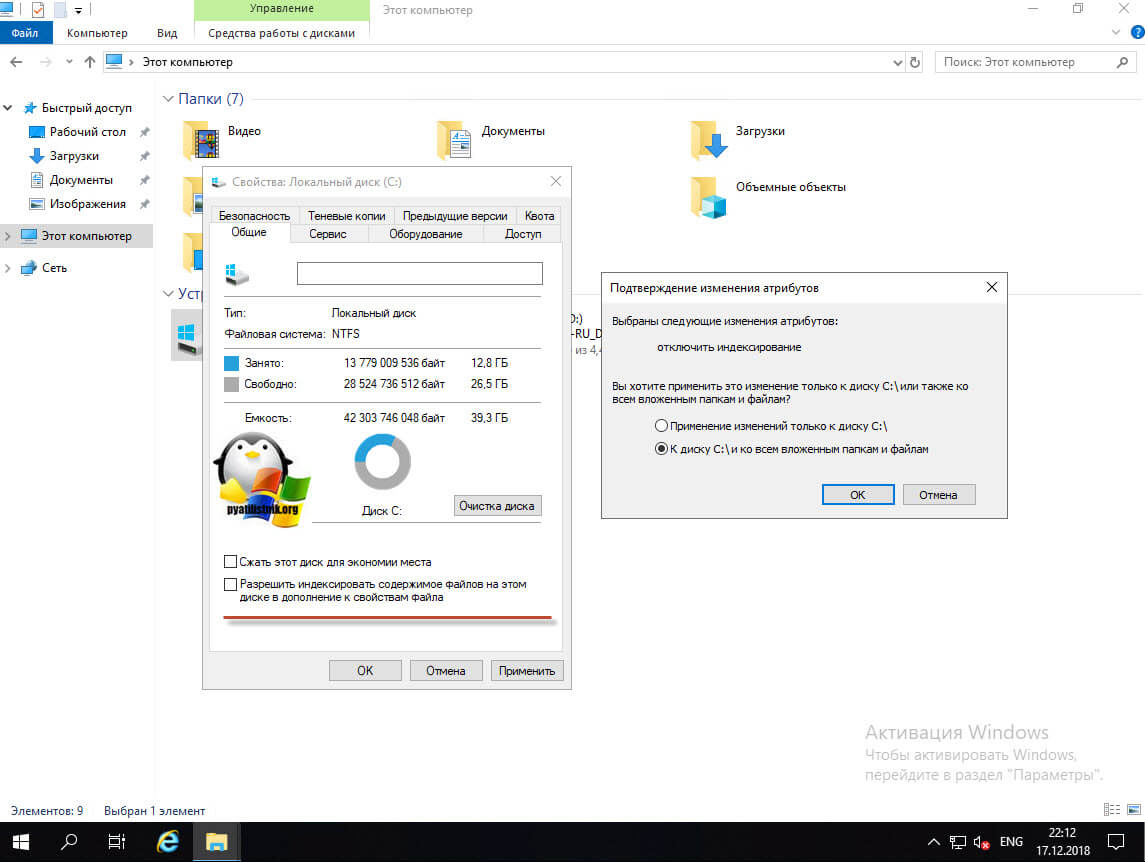

Службу индексации, для этого снимите галку «разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла», нажмите применить, вас спросят к чему, оставьте «К диску C: и ко всем вложенным папкам и файлам»

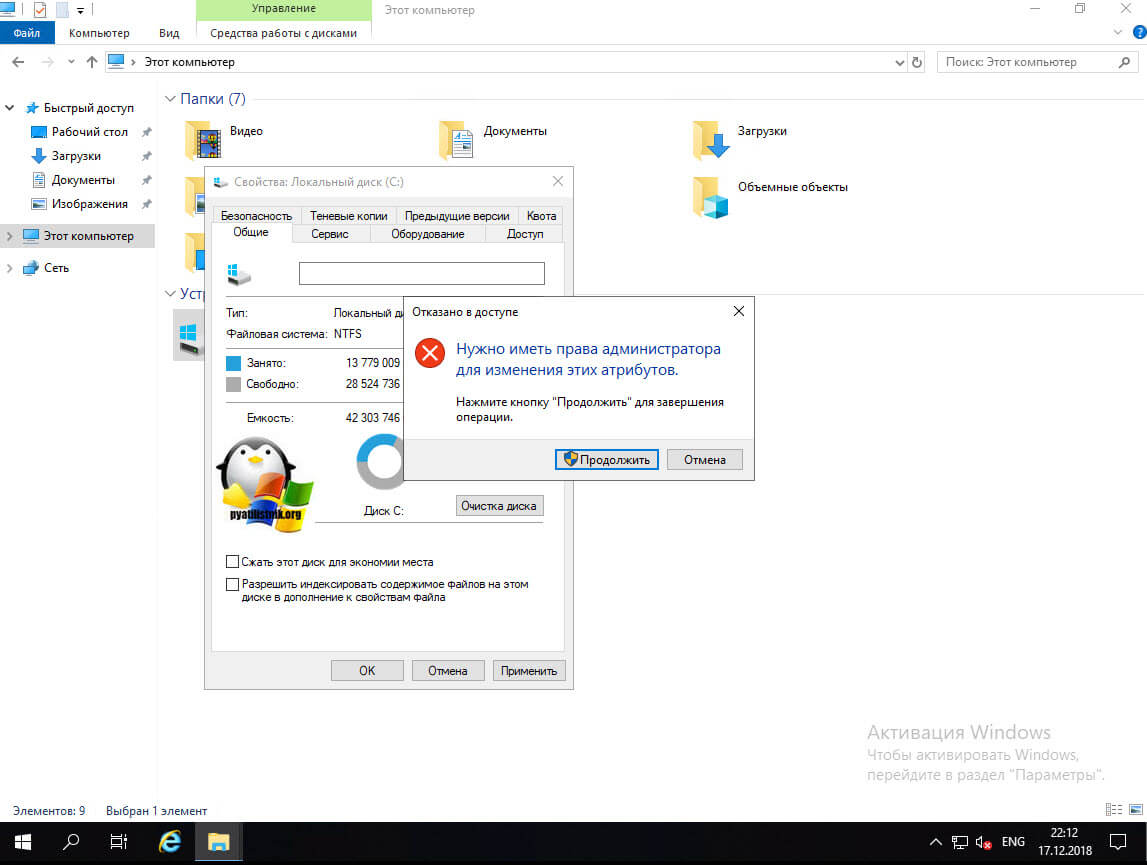

Подтвердите разрешение продолжить.

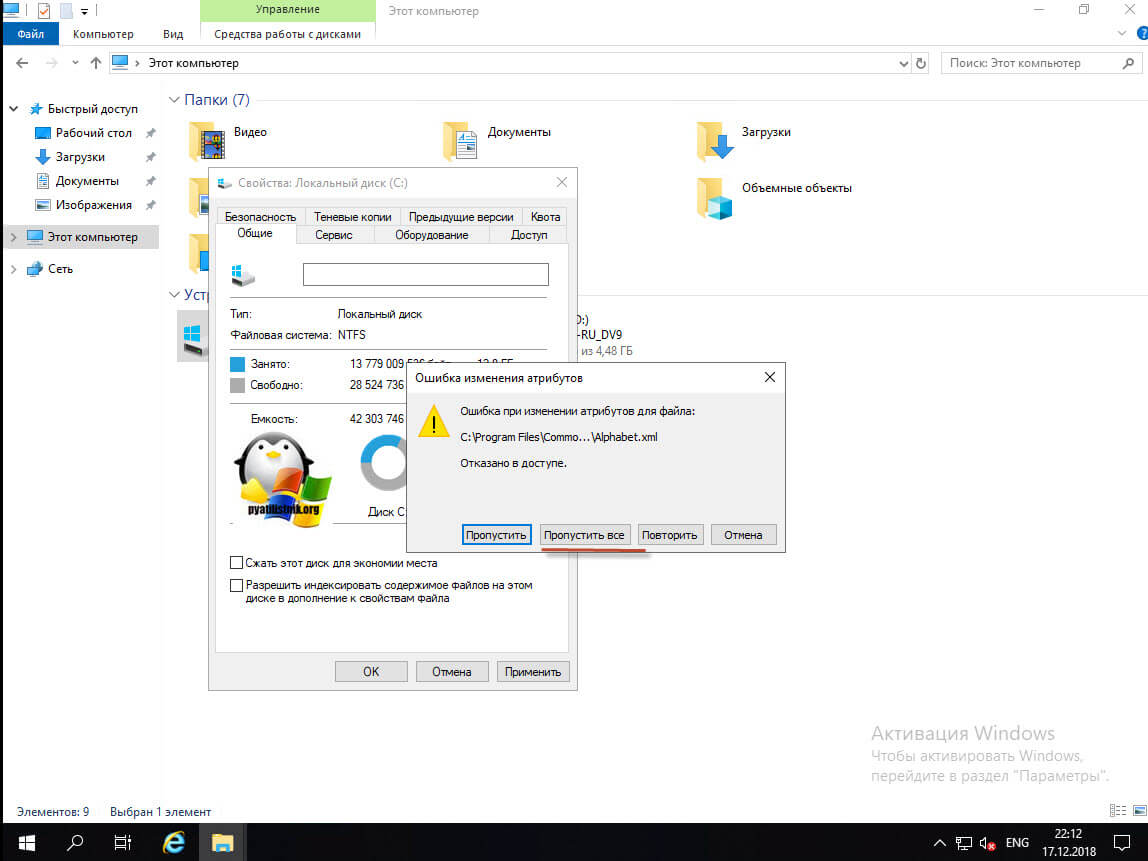

Далее нажимаем «Пропустить все»

И ждем применение атрибутов, после этого на уровне дисков, операционная система будет чуть меньше обращаться к дискам и создавать лишние IOPS.

На этом моя базовая оптимизация операционной системы Windows Server 2019 завершена, остались вопросы, то жду их в комментариях. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Group Policy administrative templates let you configure hundreds of system settings, either computer or user based. Today I will introduce computer settings that directly affect system security and attack surface.

Contents

- Regional and Language Options

- MS Security Guide

- Lanman Workstation

- DNS Client

- Fonts

- Network Connections

- Group Policy

- Logon

- Autoplay Policies

- Microsoft account

- OneDrive

- Conclusion

- Author

- Recent Posts

Leos has started in the IT industry in 1995. For the past 15+ years he focused on Windows Server, VMware administration and security. Recently, Leos is focusing on automation via Ansible. He is also a Certified Ethical Hacker.

Over the last few months, I wrote several articles related to Windows Server security best practices. All were based on recommendations from the Center for Internet Security (CIS) organization. The latest one focused on audit policy configuration.

Administrative templates help configure system component behavior, like Internet Explorer, or end-user experience, like Start menu layout. However, some also affect system behavior, which may present security risks. In this post, I have picked important settings you should consider adding to your security baseline policy.

As usual, the format is as follows:

Name of the setting: Recommended value

Regional and Language Options

Allow input personalization: Disabled

Allow online tips: Disabled

Input personalization allows speech learning, inking, and typing. It is required for the use of Cortana. Online tips enable retrieval of tips and help for the Settings app. Both settings, when enabled, could lead to storage of sensitive data in users’ OneDrive, Microsoft, or third-party servers.

MS Security Guide

This section is not included in Group Policy by default; you have to download it from the Microsoft website. After downloading it, you can find the SecGuide.admx and SecGuide.adml files in the Templates folder. To import the files, copy the .admx file to the %SystemRoot%PolicyDefinitions folder and the .adml file to the %SystemRoot%PolicyDefinitionslocale (in my case en-US) folder. Reopen Group Policy Editor, and you will find the new section we just imported.

MS Security Guide settings

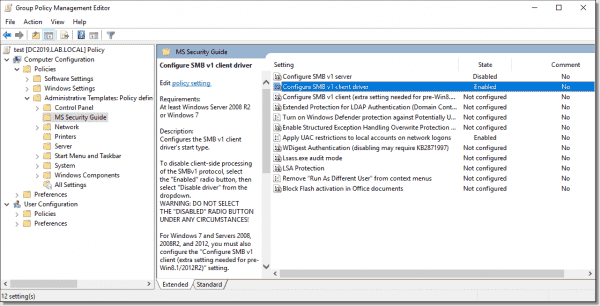

Configure SMB v1 server: Disabled

Configure SMB v1 client driver: Enabled: Disable driver

Both settings control the Server Message Block v1 (SMBv1) client and server behavior. SMBv1 is roughly a 30-year-old protocol and as such is much more vulnerable than SMBv2 and SMBv3. Therefore, Microsoft recommends completely disabling SMBv1 on your network. Be careful with the client driver setting—do not set it to Disabled because this will cause issues with the system. The correct setting is Enabled: Disable driver.

Note: In case you have an older device on your network, like a network printer, make sure it supports SMBv2 or higher before disabling SMBv1. Recently we had this issue where scanning to a shared folder didn’t work because the printer only supported SMBv1.

Apply UAC restrictions to local accounts on network logons: Enabled

Local accounts are a high risk, especially when configured with the same password on multiple servers. This setting controls whether you can use a local account to connect to a remote server, for example, to a C$ share. When enabled, User Account Control (UAC) removes the privileges from the resulting token, denying access. This is the default behavior.

Lanman Workstation

Enable insecure guest logons: Disabled

By default, a Windows SMB client will allow insecure guest logons, which network-attached storage (NAS) devices acting as file servers often use. Because these are unauthenticated logons, features like SMB signing and SMB encryption are disabled. This makes such communications vulnerable to man-in-the-middle attacks. Windows file servers require SMB authentication by default.

DNS Client

Turn off multicast name resolution: Enabled

Link-local multicast name resolution (LLMNR) is a secondary name resolution protocol that uses multicast over a local network. An attacker can listen to such requests (on UDP ports 5355 and 137) and respond to them, tricking the client. This is called local name resolution poisoning.

Fonts

Enable font providers: Disabled

This disables Windows from downloading fonts from online font providers. The IT department should first test and approve all system changes.

Network Connections

Prohibit installation and configuration of Network Bridge on your DNS domain network: Enabled

Network Bridge could let users connect two or more physical networks together and allow data sharing between them. This could lead to unauthorized data upload or malicious activity from the bridged network.

Prohibit use of Internet Connection Sharing on your DNS domain network: Enabled

This setting applies in Windows 10 and Windows Server 2016/2019 to the Mobile Hotspot feature. Standard users should not be able to open internet connectivity via enterprise devices.

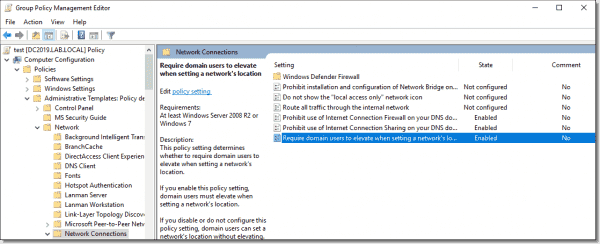

Require domain users to elevate when setting a network’s location: Enabled

A network location setting, also known as a network profile, controls which firewall profile to apply to the system. With this setting enabled, such a change would require administrative elevation. Standard users should not change these settings.

Network Connections settings

Group Policy

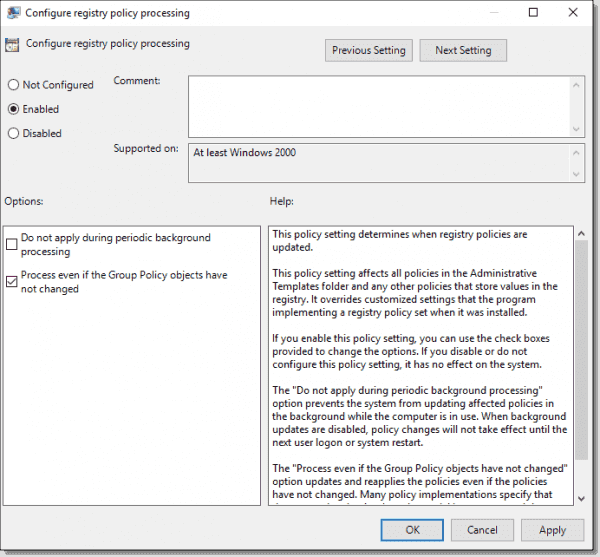

Configure registry policy processing: Do not apply during periodic background processing: Enabled: FALSE (unchecked)

Configure registry policy processing: Process even if the Group Policy objects have not changed: Enabled: TRUE (checked)

These two settings control how to process Group Policy. The first one should be unchecked so that the system refreshes Group Policy Objects (GPOs) in the background and does not wait for user logon or a reboot. The second should be checked to reapply each GPO setting during every refresh. This will override any unauthorized changes done locally on the system.

Configure registry policy processing

Logon

Turn off app notifications on the lock screen: Enabled

Application notification could expose sensitive data to unauthorized users, for example, confidential email notifications. Enable this setting to turn off such notifications.

Turn off picture password sign-in: Enabled

Turn on convenience PIN sign-in: Disabled

The Windows Hello feature allows users to sign in with a picture gesture or a PIN code similar to a credit card. Both options are relatively easy for a person standing behind a user to observe (called shoulder surfing). The recommended approach is to use complex passwords instead.

Autoplay Policies

Disallow Autoplay for non-volume devices: Enabled

This disables autoplay for external devices, like cameras or phones, which an attacker could use to launch a program or damage the system.

Set the default behavior for AutoRun: Enabled: Do not execute any autorun commands

The autorun.inf file located on a DVD or USB media stores autorun commands that often launch software installation or other commands. Even though a pop-up window displays for the user, malicious code might run unintentionally, and the recommended approach is to disable any autorun actions.

Turn off Autoplay: Enabled: All drives

Similar to autorun, autoplay starts to read data from external media, which causes setup files or audio media to start immediately. Autoplay is disabled by default, but not on DVD drives.

Microsoft account

Block all consumer Microsoft account user authentication: Enabled

In an organization, the IT department should firmly manage user authentication. Users should not be able to use their own Microsoft online IDs in any applications or services such as OneDrive.

OneDrive

Prevent the usage of OneDrive for file storage: Enabled

This policy setting lets you prevent apps and features from working with files on OneDrive, so users cannot upload any sensitive working data to OneDrive. Note that if your organization uses Office 365, this setting would prevent users from saving data to your company OneDrive.

Subscribe to 4sysops newsletter!

Conclusion

Group Policy administrative templates offer great possibilities for system and end-user experience customizations. Literally hundreds of settings are available by default, and you can add more by downloading the .admx files from Microsoft and other vendors. In this post, we have covered the important security-related settings.

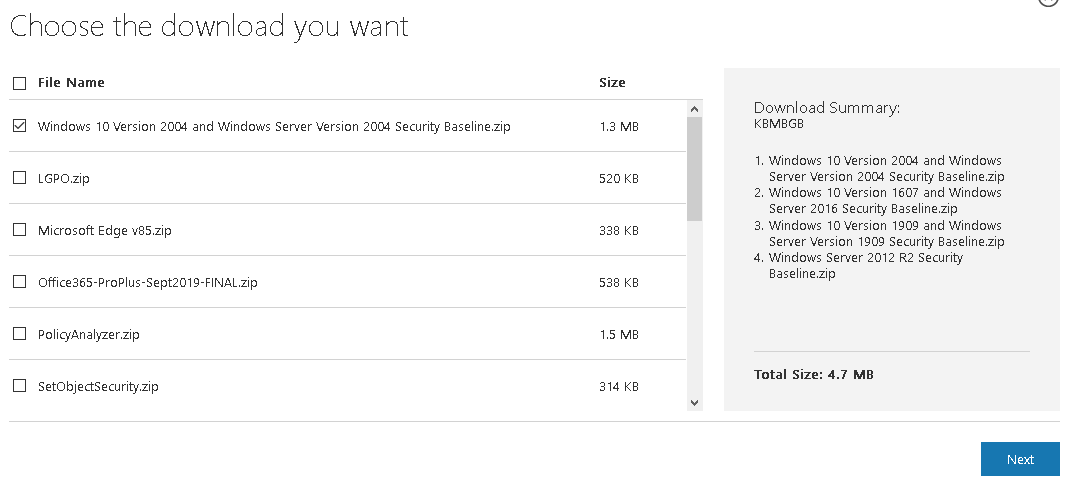

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

- Windows 10 Version 2004 and Windows Server Version 2004;

- Windows 10 Version 1909 and Windows Server Version 1909;

- Windows 10 Version 1903 and Windows Server Version 1903;

- Windows 10 Version 1809 and Windows Server 2019;

- Microsoft Edge v85;

- Office365 ProPlus;

- Windows Server 2012 R2.

Также можно скачать утилиты:

- LGPO – используется для управления настройками локальной политики;

- PolicyAnalyzer – инструмент для анализа имеющихся групповых политик и сравнения их с эталонными политиками в Security Baseline;

- SetObjectSecurity.

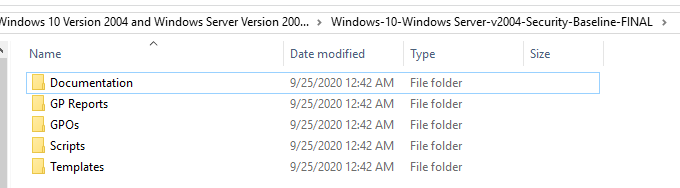

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

- Documentation – xlsx и docx файлы с подробным описанием настроек, которые применяются в данном Security Baseline;

- GP Reports – html отчеты с настройками GPO, которые будут применены;

- GPOs – каталог с готовыми объектами GPO для различных сценариев. Данные политики можно импортировать в Group Policy Management console;

- Scripts – PowerShell скрипты для упрощения импорта настроек GPO в доменные или локальные политики): Baseline-ADImport.ps1, Baseline-LocalInstall.ps1, Remove-EPBaselineSettings.ps1, MapGuidsToGpoNames.ps1;

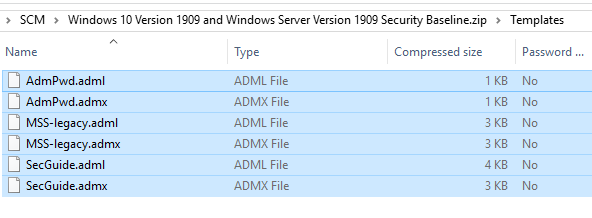

- Templates – дополнительные admx/adml шаблоны GPO (например, AdmPwd.admx – настройки управления локальными паролями для LAPS, MSS-legacy.admx, SecGuide.admx).

В доменной среде Active Directory проще всего внедрить Security Baseline через групповые политики (в рабочей группе можно применять рекомендованные настройки безопасности через локальную политику с помощью утилиты LGPO.exe) .

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

- MSFT Internet Explorer 11 — Computer

- MSFT Internet Explorer 11 — User

- MSFT Windows 10 1909 — BitLocker

- MSFT Windows 10 1909 — Computer

- MSFT Windows 10 1909 — User

- MSFT Windows 10 1909 and Server 1909 — Defender Antivirus

- MSFT Windows 10 1909 and Server 1909 — Domain Security

- MSFT Windows 10 1909 and Server 1909 Member Server — Credential Guard

- MSFT Windows Server 1909 — Domain Controller Virtualization Based Security

- MSFT Windows Server 1909 — Domain Controller

- MSFT Windows Server 1909 — Member Server

Обратите внимание, что для каждой версии Windows Server или билда Windows 10 есть собственный набор Security Baseline.

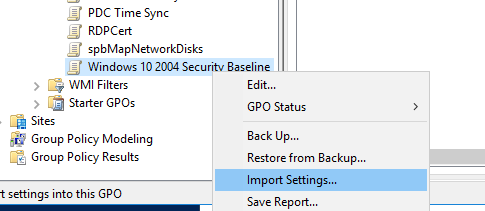

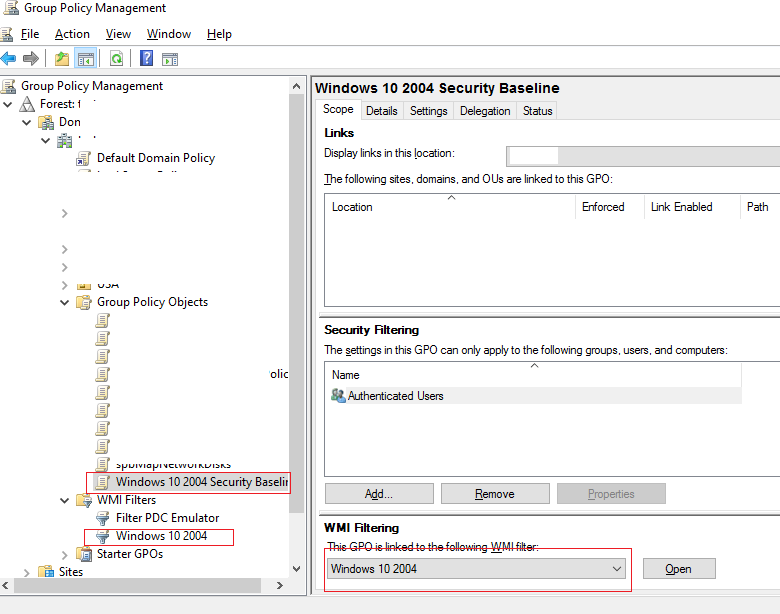

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

- Скопируйте ADMX шаблоны в центральное хранилище GPO (Central Store) PolicyDefinitions на DC;

- Создайте новую политику с названием Windows 10 2004 Security Baseline;

- Щелкните по новой GPO правой кнопкой и выберите Import Settings;

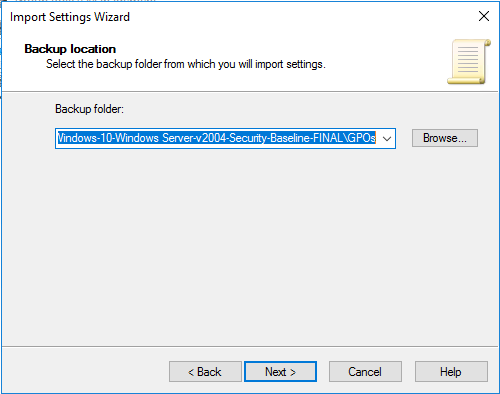

- В качестве Backup Location укажите путь к файлу с Security Baseline для нужной версии Windows (например, C:distrSCMWindows 10 Version 2004 and Windows Server Version 2004 Security BaselineWindows-10-Windows Server-v2004-Security-Baseline-FINALGPOs);

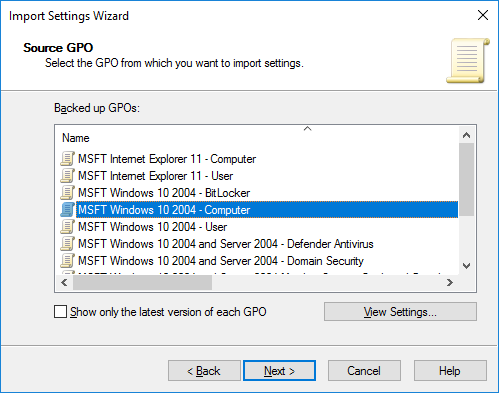

- Перед вами появится список шаблонов политик. В нашем случае я импортирую политику с настройками компьютера. Выберите политику MSFT Windows 10 2004 – Computer (с помощью кнопки View Settings можно посмотреть настройки политики в виде отчета gpresult);

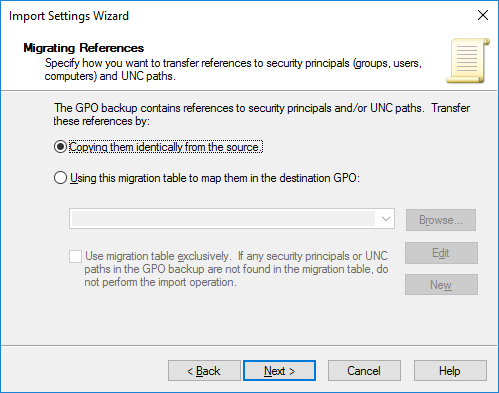

- Далее предлагается указать как нужно переносить ссылки на объекты безопасности и UNC пути. Т.к. политика у нас чистая, выберите пункт Copying them identically from the source;

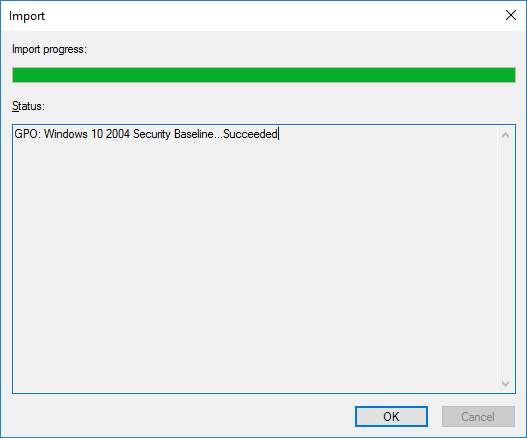

- После этого настройки эталонной политики Security Baseline для компьютеров с Windows 10 2004 будут импортированы в новую GPO.

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1"

Примените данный фильтр к вашей политике.

Аналогично можно импортировать Security Baseline для пользователей, контроллеров домена, рядовых серверов и т.д.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

- Управление правилами запуска и установки программ: AppLocker (SRP), UAC и Windows Installer

- Политики паролей и блокировки учетных записей

- Ограничения административных аккаунтов

- Ограничение анонимного доступа

- Настройки политик аудита для получения информации о всех событиях и входов пользователей

- Защита памяти LSA (для

- Доступ к периферийным устройствам (в том числе политики установки принтеров и USB)

- Отключение NetBIOS и NTLM

- Настройки Remote Assistance, теневых подключений, таймаутов RDS, параметров CredSSP Oracle Remediation

- Политика запуска скриптов PowerShell

- Настройка Windows Error Reporting

- Управление правилами Windows Firewall

- Настройки WinRM

- Отключение встроенного администратора

- Политика Hardened UNC paths

- Отключение SMBv1

Если вы хотите защитить более надежно защитить свой домашний компьютер с Windows 10, вы можете применить на нем политики Security Baseline с помощью готового PowerShell скрипта.

Разрешите запуск неподписанных скриптов:

Set-ExecutionPolicy -ExecutionPolicy

Примените политику:

Baseline-LocalInstall.ps1 -Win10NonDomainJoined.

Политики Security Baseline позволяет существенно повысить защищенность инфраструктуры Windows и гарантировать, что одинаковые настройки применяются на всех (в том числе новых) компьютерах в сети.

Предположим, что у нас уже установлена операционная система Windows Server 2019. Рассмотрим базовую настройку.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к Интернет.

Первоначальные настройки Windows Server 2019 можно разделить на несколько пунктов:

- Создание новой учетной записи Администратора.

- Настройка статического IP-адреса сервера.

- Проверка правильности настройки времени и часового пояса.

- Установка всех обновлений системы.

- Задать понятное имя для сервера и, при необходимости, ввести его в домен.

- Активировать лицензию Windows Server 2019.

- Настроить основные параметры безопасности.

Создание новой учетной записи Администратора

Первым шагом будет создание новой учетной записи администратора. Сервер может быть подвергнут атакам, т.к. предполагается, что вы используете “Администратор” в качестве основной учетной записи администратора. Поэтому создадим новую учетную запись и выдадим ей права администратора.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели Управление компьютером, вам нужно написать:

Затем на вкладке “Локальные пользователи и группы” переходим в “Пользователи” и по клику правой кнопки мыши в основном окне выбираем пункт “Новый пользователь”. После создаем пользователя, задаем ему пароль и выдаем права Администратора. Затем выходим из учетной записи “Администратор” и заходим в свою новую учетную запись.

Повторите все описанные действия выше до момента создания нового пользователя, отключите базовую учетную запись “Администратор” в целях безопасности сервера, так как вы будете выполнять остальные действия по настройке под учетной записью нового администратора.

Настройка статического IP-адреса сервера

Серверы должны иметь фиксированные IP-адреса. Это требование для многих служб (Active Directory,DNS,DHCP).

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно выполнить, в котором для вызова сетевых настроек, вам нужно написать:

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному левой кнопкой мыши дважды.

В окне “Состояние” выберите Свойства -> IP версии 4(TCP/IP) -> Использовать следующий IP-адрес -> Введите данные статического адреса -> Нажмите “Ок”.

Настройка времени и часового пояса

В целях безопасности, таких как правильная работа двухфакторной аутентификации и правильной работы журналов, служб, отдельных программ на Windows Server 2019 — нужно, чтобы время на всех серверах совпадало и было верным по часовому поясу. Иначе неправильное системное время будет отражено во всех программах, где время является критически важным показателем.

Для настройки времени и часового пояса нажмите на: Пуск -> Параметры -> Время и язык.

Установка обновлений

Обновление Windows Server является обязательной ежемесячной рутиной, которая устраняет дыры в безопасности и исправляет неправильно работающие на сервере службы, программное обеспечение. Но, обновляя сервер на последние не протестированные патчи, будьте предельно внимательны, читайте отзывы. Для первоначальной настройки сервера, установить обновления нужно обязательно. Установите обновления Windows: Пуск -> Параметры -> Обновление и безопасность.

В нижней части экрана Центра обновления Windows есть опция “Изменить период активности”. Установите этот параметр, иначе вы станете свидетелем перезагрузки вашего рабочего сервера в рабочее время.

Настройка имени сервера и ввод в домен

Сервер настраивается для определенных целей, ему нужно имя, по которому можно будет проще понимать что это за сервер, отследить его статистику в сетевых подключениях, подключиться к нему, настроить службы и т.д. Меняем имя сервера и его описание (если нужно), вводим в домен.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором вам нужно написать:

В окне Панель управления -> Система и безопасность -> Система.

Переходим в свойства системы -> Изменить параметры -> Изменить. Задаем «Имя компьютера», и если нужно, то имя домена. После изменения параметров нужно перезагрузиться.

Активация лицензии

Без активированной лицензии, после того как закончится пробный период пользования, сервер будет перезагружаться каждые 30 минут, чтобы этого не происходило, нужно обязательно активировать сервер для дальнейшей его эксплуатации. Для активации операционной системы нужно: Пуск -> Параметры -> Обновление и безопасность -> Активация -> Изменить ключ продукта. Введите ключ продукта от Windows Server 2019.

Основные параметры безопасности

Как правило, необходимые параметры безопасности связаны с защитой сети, поэтому Брандмауэр Windows должен быть включен, узнайте какие порты нужны вашим службам для работы, настройте его соответствующим образом, но не выключайте брандмауэр.

Дальнейшая настройка заключается в настройке локальной политики безопасности сервера.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели локальной политики безопасности, вам нужно написать:

В локальной политике безопасности мы установим несколько параметров в разделе Политики учетных записей и Локальные политики. Политика первой учетной записи -> Политика паролей. Установим минимальный срок действия пароля равным 0 (нулю) дней, а минимальную длину пароля — 12 символов.

Политика учетных записей -> Политика Блокировки Учетной Записи -> Порог блокировки учетной записи -> 3 недопустимые попытки входа в систему. Продолжительность блокировки учетной записи и сброса блокировки учетной записи установлена на 30 минут. Если кто-то попытается принудительно ввести ваш пароль Windows Server, то после трех промахов, этот IP-адрес не сможет войти в систему в течение 30 минут.

Перейдем к следующему Локальные политики -> Политика Аудита. Здесь мы установим параметры ведения журнала. У каждого из вариантов, которые установлены, есть карточка с описанием, которую вы можете увидеть для получения более подробной информации.

Рисунок 1 — Политика аудита

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Содержание:

-

Account Lockout Policy

-

Правильные настройки брандмауэра, использование портов, защита RDP

-

Правильная политика администрирования

-

О паролях и бэкапах, а также о критически важной информации

Нет невзламываемых систем, но есть защищенные и не защищенные. И усложнить взломщику задачу до той степени, когда ему будет выгоднее за нее даже не браться, сравнительно просто — проще, чем разбираться с последствиями успешного взлома.

А потому если у вас в хозяйстве наличествуют виртуальные серверы на Wondows, вам необходимо защитить их — давайте разберемся, как.

Account Lockout Policy

К сожалению, Windows-серверы, включая даже 2016, не оснащены защитой от брутфорса. В любой момент к ним можно подключиться и начать перебирать пароли хоть бесконечно — ну и в конце концов подобрать, конечно. Так что придется вручную ставить блокировку после неудачных попыток входа.

В Windows эта политика обозначена Account Lockout Policy, ее можно запустить через secpol.msc -> Политика учетных записей -> Пороговое значение блокировки. Установите, например, максимум 3 или 5 попыток входа в час (для этого нужно задать часовую продолжительность блокировки после соответствующего числа попыток входа).

Программы брутфорса способны генерировать и вводить тысячи паролей в час, и ограничивая их чуть более, чем сотней вариантов в сутки, мы сводим эффективность брутфорса практически к нулю.

Правильные настройки брандмауэра, использование портов, защита RDP

Брандмауэра сервера на Windows вполне достаточно для обеспечения неплохого уровня защищенности, но и сам по себе он принесет пользу только в случае, если будет хорошо настроен. Как его хорошо настроить? Взять и все запретить!

Пусть открытыми для любого адреса будут порты 443 и 80, да и то только в случае, если сервер обеспечивает работу веб-ресурса. И только белому списку IP-адресов можно будет пользоваться портами 53 (DNS), 990 (FTPS), 1433-1434 (SQL), 3389 (RDP) и 5000-5050 (пассивный FTP).

Нечего и говорить, что посторонние пользователи не должны получать доступа к этим портам! Стандартные порты же лучше вообще не использовать, а перенести сервисы, которые вам нужны, на нестандартные. Откройте порт в правилах брандмауэра, перезапустите сервер — вуаля. Особенно это будет полезно для RDP, который будет полезно защитить пустым паролем. Делается это так: Локальные политики -> Параметры безопасности -> Учетные записи. Там настраиваем разрешение на использование пустого пароля исключительно для консольного входа.

Правильная политика администрирования

Чтобы защитит сервер на Windows, крайне важно правильно обращаться с администраторскими аккаунтами. Не используйте запись по умолчанию! Аккаунт Administrator нужно переименовать через secpol.msc -> Локальные политики -> Параметры безопасности -> Учетные записи -> Переименование учетной записи администратора.

Более того, под каждого системного администратора должна быть устроена собственная учетная запись! Любое изменение в системе должно фиксироваться за одной из них, ведь изменение политик безопасности, например, может вести к серьезным проблемам.

Важно помнить, что при необходимости удаленной работы лучше использовать не свою, а свежую обычную учетку с ограниченными правами! В случае неожиданного ее взлома злоумышленники хотя бы не получат доступ к административному аккаунту.

О паролях и бэкапах, а также о критически важной информации

Грамотные, сложные, надежно защищенные пароли — основа безопасности сервера и всей инфраструктуры. Даже к общим папкам доступ должен получаться по паролю, вам нужно будет фиксировать доступ к ним и определять, кто и когда их использовал, любой анонимный доступ в системе должен быть исключен. Все пароли должны храниться в менеджере паролей: они должны быть гораздо более сложными, чем вы сможете запомнить, и их должно быть много и самых разнообразных.

Кроме паролей доступ, естественно, должен контролироваться политиками. Если у пользователя есть необходимость в получении информации, но нет квалификации на ее изменение или внесение, то и возможности такой у него не должно быть! Записывать, читать, изменять информацию — права среди учеток необходимо распределять грамотно.

И хотя это до определенного предела обезопасит ваши данные, их все-таки необходимо постоянно бэкапить. Критически важная информация должна записываться каждые сутки и храниться в нескольких местах: в вашей инфраструктуре и в стороннем надежном месте. Будьте осторожны: злоумышленники могут пытаться не только украсть, но и повредить данные, что им не удастся, если у вас будет копия про запас.

Вопрос безопасности сервера был и будет актуальным. Рассмотрим базовые правила обеспечения безопасности серверов под управлением ОС семейства Window Server.

Регулярно устанавливать обновления операционной системы и установленного программного обеспечения.

В быту существует мнение, что Windows не нуждается в обновлениях и их вообще лучше отключить, якобы “чтобы система не тормозила”. Это одна из самых главных ошибок. Обновления важно устанавливать своевременно, особенно критические. Упрощает эту задачу специальная утилита, с которой можно ознакомиться на официальном сайте Центра обновления Windows.

Также важно поддерживать в актуальном состоянии установленное сопутствующее программное обеспечение, в том числе СУБД, различные фреймворки и прочее.

Использовать ПО из проверенных источников.

Рекомендуем перед загрузкой установочного пакета программного обеспечения, в том числе и Open Source, убедиться в надежности источника. Нередко бывает так, что визуально похожий на официальный сайт ресурс, распространяет уже скомпрометированное ПО. В пакет установки может быть добавлен файл с вредоносным кодом.

Грамотно настроить межсетевой экран.

Важно понимать, что сервер доступен из сети Интернет. По этой причине, ОС должна быть защищена любым устройством выполняющим функции файрволла. Если подобных устройств нет, то Брандмауэр Windows будет последней надеждой на защиту от несанкционированных подключений к серверу.

Чем меньше TCP/UDP портов доступно извне, тем меньше шансов провести атаку на сервер. В этом вопросе важно разобраться что блокировать. Если речь идет о web-сервере, то доступными необходимо оставить 80 и 443 TCP-порты (эти порты служба слушает по умолчанию).

Это были публичные порты, но не стоит забывать, что существуют порты, доступ к которым должен предоставляться по принципу “белого” списка, т.е. только определенному кругу лиц. Пример портов:

- 3389 – RDP (Remote Desktop Protocol);

- 135-139 – NetBIOS;

- 445 – Samba (общий доступ к файлам и папкам);

- 5000 – 5050 – FTP в пассивном режиме;

- 1433 – 1434 – порты SQL;

- 3306 – стандартный порт MySQL;

- 53 – DNS

Создать правило не сложно. Открываем Пуск → Панель управления → Система и безопасность → Администрирование → Брандмауэр Windows в режиме повышенной безопасности.

В окне программы кликаем правой кнопкой мыши по “Правила для входящих подключений”. В открывшемся контекстном меню выбираем “Создать правило...”.

Переименовать учетную запись администратора.

Использовать несколько аккаунтов администратора.

Если администрированием сервера занимается несколько специалистов, следует создать индивидуальную учетную запись для каждого. Подобная мера позволит выследить виновника в произошедшем.

Использовать учетную запись пользователя с ограниченными правами.

Для выполнения повседневных задач не всегда требуется использовать учетную запись с правами администратора. Рекомендуем создать учетную запись с ограниченными правами. В случае если учетная запись будет скомпрометирована, злоумышленнику придется постараться чтобы получить права администратора. Также, подобная мера может помочь спасти сервер от собственных действий.

В случае несанкционированного доступа под учетной записью администратора, злоумышленник получит полный доступ к системе.

Ограничить общий доступ к файлам и папкам, включить защиту паролем.

Мы настоятельно не рекомендуем предоставлять подключение к общим каталогам анонимным пользователям и пользователям без пароля. Даже если файлы, хранящиеся в папках, не представляют никакой ценности, ничто не мешает злоумышленнику подменить файл на файл с вредоносным содержимым. Последствия такой подмены могут быть самыми разными.

Кроме использования парольной защиты, рекомендуем ограничить разных пользователей в уровне доступа как к файлам, так и папкам (чтение, запись, изменение).

Включить запрос пароля для входа в систему при выходе из режима ожидания, а также отключение сессий при бездействии.

При использовании физического сервера (не удаленного и не виртуального), рекомендуется включить запрос пароля пользователя при выходе из режима ожидания. Данный параметр настраивается в панели управления: Панель управления → Все элементы панели управления → Электропитание.

Также важно установить лимиты бездействия пользователя, а “по возвращении” запросить пароль. Это исключит возможность входа другого лица от имени пользователя, в случае если тот отлучился или забыл закрыть RDP-сессию. Чтобы настроить этот пункт, следует воспользоваться настройкой локальных политик secpol.msc.

Использовать Мастер настройки безопасности.

Мастер настройки безопасности (SCW – Security Configuration Wizard) позволяет создавать XML-файлы политик безопасности, которые впоследствии, можно перенести на другие серверы. Эти политики включают в себя не только правила использования сервисов, но и общие параметры системы и правила Firewall.

Корректно настроить политики безопасности.

Кроме первоначальной настройки групповых политик Active Directory, периодически следует проводить их ревизию и повторную настройку. Это один из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, можно воспользоваться не только встроенной в Windows Server утилитой «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager).

Использовать локальные политики безопасности.

Кроме использования групповых политик безопасности Active Directory следует использовать и локальные политики, которые затрагивают права как удаленных пользователей, так и локальные аккаунты.

Для управления локальными политиками вы можете использовать соответствующую оснастку «Локальная политика безопасности», вызываемую командой secpol.msc из Пуск -> Выполнить (клавиша Windows + R).

Защитить службу удаленных рабочих столов (RDP).

1. Блокировать RDP-подключения для пользователей с пустым паролем.

Наличие пользователей без паролей недопустимо, но если этого миновать не удается, то можно хотя бы запретить подключение к RDP. Для этого открываем Пуск → Средства администрирования.

В открывшемся каталоге, запускаем Локальная политика безопасности.

В окне локальный политик безопасности, слева, выбираем Локальные политики → Параметры безопасности. В основной части окна, находим “Учетные записи: Разрешить использование пустых паролей только при консольном входе”.

Выбираем этот пункт двойным кликом и переводим переключатель в положение “Отключен”. Нажимаем кнопку “OK”.

2. Поменять стандартный TCP-порт RDP.

Замена номеров TCP-портов стандартных сервисов на другие значения, вполне может повысить безопасность сервера, главное не забыть новый номер порта.

Для замены порта:

1. открываем редактор Реестра Windows – Windows + R

2. На всякий случай, создаем резервную копию реестра (Файл → Экспорт)

3. Разворачиваем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp и, в правой доле окна, находим параметр PortNumber.

4. Открываем параметр двойным кликом мыши. В открывшемся окне выбираем Систему исчисления: Десятичная, указываем новое значение порта, нажимаем кнопку “OK” и закрываем окно редактора реестра.

5. Чтобы была возможность подключиться к серверу, создаем соответствующее правило для Брандмауэра Windows. Кликаем правой кнопкой мыши по “Правила для входящих подключений”, в контекстном меню выбираем “Создать правило”.

В окне “Мастера”, выбираем “Для порта”

Затем выбираем “Протокол TCP”, “Определенные локальные порты” и указываем новый номер порта.

Следующим шагом выбираем “Разрешить подключение”

Настраиваем для каких сетей будет действовать правило, нужное отмечаем галками.

На итоговом шаге, указываем название правила и описание к нему.

6. Перезагружаем сервер чтобы применить изменения.

7. Для подключения к удаленному рабочему столу теперь используем IP-адрес или доменное имя, а через двоеточие указываем порт.

Настроить шлюз службы терминалов.

Служба “Шлюз TS (служб удаленных рабочих столов)” позволяет обезопасить подключение к удаленному рабочему столу путем использования протокола HTTPS(SSL), тем самым избавляя системного администратора от необходимости настройки VPN. Инструмент способен комплексно контролировать доступ к машинам, а также устанавливать правила авторизации и требования к удаленным пользователям, например:

- Пользователи или группы пользователей, которым разрешено подключаться к внутренним сетевым ресурсам;

- Сетевые ресурсы, к которым могут подключаться пользователи;

- Должны ли клиентские компьютеры иметь членство в Active Directory;

- Необходимо ли клиентам использовать проверку подлинности на основе смарт-карт или пароля, или они могут использовать один из вышеперечисленных способов аутентификации.

Логика работы работы шлюза удаленных рабочих столов требует использования отдельной машины. Однако, не запрещает использовать самостоятельную виртуальную машину.

Установим службу шлюза TS.

1. Открываем Диспетчер серверов.

2. Выбираем “Добавить роли и компоненты”

3. На этапе “Тип установки”, выбираем “Установка ролей и компонентов“.

4. Следующим шагом выбираем текущий сервер.

5. Роль сервера – Служба удаленных рабочих столов.

6. Переходим к службе ролей. Выбираем “Шлюз удаленных рабочих столов”.

7. Переходим к этапу подтверждения, нажимаем кнопку “Установить”.

Устанавливаем SSL-сертификат.

После установки роли, в окне Диспетчера серверов, выбираем Средства → Remote Desktop Services → Диспетчер шлюза удаленных столов.

В открывшемся окне, в левой его части, нажимаем по значку сервера. В основной части окна, выбираем “Просмотр и изменение свойств сертификата”.

В открывшемся окне “Свойства” переходим на вкладку “Сертификат SSL”. Выбираем пункт “Создать самозаверяющий сертификат”, нажимаем кнопку “Создать и импортировать сертификат”.

Если у вас есть созданный ранее сертификат, можно воспользоваться одним из пунктов ниже, в зависимости от того, кем он был выдан.

В новом окне следует проверить параметры. Если все верно – нажимаем “OK”.

Новым окном система оповестит об успешном создании сертификата и выдаст путь до файла.

Переходим к окну свойств сервера. Нажимаем “Применить”.

Остается только настроить групповые политики.

В окне “Диспетчер шлюза удаленных рабочих столов”, в левой колонке, раскрываем ветку сервера, выбираем “Политики”, затем “Политики авторизации подключений”. В правой колонке того же окна, выбираем “Создать новую политику” → “Мастер”.

В новом окне выбираем ”Создать только политику авторизации подключений к удаленным рабочим столам”, нажимаем “Далее”.

Указываем желаемое имя для политики. Мы рекомендуем указывать имя латиницей.

Следующим шагом будет выбор удобного метода аутентификации – пароль или смарт-карта. Оставляем отмеченным только “Пароль”. Нажимаем кнопку “Добавить группу…”

В окне выбора групп кликаем по кнопке “Дополнительно”.

Размер окна изменится. Кликаем по кнопке “Поиск”. В найденных результатах выбираем “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем этапе выбираем пункт “Включить перенаправление устройств для всех клиентских устройств” и нажимаем “Далее”.

Настраиваем таймауты сессий. И действия по их истечении. Рекомендуем отключать сеанс, чтобы фоновые пользовательские процессы не отнимали процессорное время. Нажимаем “Далее”.

На крайнем этапе просматриваем сводку, нажимаем “Готово”.

На подтверждение создания политики нажимаем “Закрыть”.

Настроим политику авторизации ресурсов.

Процесс выполняется подобно предыдущему.

В окне диспетчера шлюза удаленных рабочих столов, раскрываем ветку Политики → Политики авторизации подключений. В правой части окна выбираем “Создать новую политику” → “Мастер”.

В открывшемся окне выбираем “Создать только политику авторизации ресурсов удаленных рабочих столов”, нажимаем кнопку “Далее”.

Первым шагом указываем желаемое имя для политики авторизации. Настоятельно рекомендуем указывать имя латиницей. Нажимаем кнопку “Далее”.

В окне выбора групп кликаем по кнопке “Дополнительно”.

Окно изменит размеры. Нажимаем кнопку “Поиск”. В результатах поиска находим “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем шаге разрешаем подключение пользователей к любому сетевому ресурсу. Для этого выбираем соответствующий параметр и нажимаем кнопку “Далее”.

Настраиваем разрешенные порты. сли порт RDP-сервера не был изменен, то оставляем 3389. Нажимаем “Далее”.

Финальным этапом проверяем настройки и нажимаем кнопку “Готово”.

В обновленном окне нажимаем “Закрыть”.

Изолировать серверные роли. Отключить неиспользуемые сервисы.

На этапе предварительного планирования сетевой архитектуры, одной из основных задач является планирование рисков в случае выхода из строя какого-либо элемента сети. Причин этому может быть много – от выхода из строя оборудования, до “взлома” извне. Чем большее количество ролей возложено на сервер, тем тяжелее будут последствия при отказе сервера. Для минимизации рисков и ущерба следует, по возможности, разграничить роли серверов еще на этапе проектирования. Отключение сервисов и ролей сервера, в которых необходимости, также положительно скажется на его работе.

Идеальный случай – один сервер выполняет одну конкретную функцию, например Контроллер домена или файловый сервер, или сервер терминалов. На практике, подобное разделение ролей труднодостижимо.

С изоляцией ролей вполне могут справиться и виртуальные серверы. Современные технологии виртуализации предлагают высокий уровень производительности и стабильности, при том, что не администратор, не пользователь не испытывают каких-либо ограничений. Грамотно подобранная аппаратная и настроенная программная части могут являться полноценной заменой целому парку техники.

Обзор Windows Nano Server.

Дальнейшим развитием Windows Server Core стал Nano Server. Данная версия дистрибутива исключает использование графического интерфейса пользователя. Всё управление сосредоточено на WMI – инструментарий управления Windows, а также Windows PowerShell. Данный дистрибутив Windows-сервер имеет на 92% меньше критических рекомендаций безопасности. Nano Server доступен только для клиентов Microsoft Software Assurance и на платформах облачных вычислений, например, Microsoft Azure и Amazon Web Services. Начиная со сборки Windows Server 1709, Nano Server можно устанавливать только внутри хоста контейнера .

Windows Server 2019 contains a firewall program called Windows Defender Firewall with Advanced Security. The firewall filters incoming and outgoing traffic on your Windows Server 2019 instance to safeguard it from common network attacks. By default, the firewall is configured to allow access to all pre-installed system programs.

However, several programs may use multiple different ports for operation, and these will be automatically blocked because they don’t match with the rules in your firewall configuration. In this case, you need to open the specific port on Windows Server.

Prerequisites

-

Deploy a Windows Server 2019 Instance on Vultr

-

A Remote Desktop Connection App

Establish a connection to your server by logging in through any remote desktop app or click the console on your Vultr dashboard to access your server. After you connect you can start configuring your Windows server 2019 firewall rules.

By default, Windows Defender Firewall is turned on, but in any case, you should confirm the current status and turn on firewall. To do this, click the tools node under server manager and select Windows Defender Firewall with Advanced Security from the drop down list.

From the open group policy management window, check the current status of Windows Firewall profiles if it is set to ON; otherwise, click the Windows Defender Firewall properties option and turn the service on per profile.

Firewall Rules

Windows Firewall rules allow you to either permit or block specific incoming and outgoing network packets on your server. You can choose multiple parameters for each inbound or outbound rule. A rule can consist of a TCP or UDP port, program name, service, or a protocol to filter for every server profile.

Windows server profiles are grouped into, Domain, Private and Public. Domain represents your server’s connection to a corporate domain network, Private applies to your home or workplace network connection, and Public represents non-secure public network locations.

Open an Inbound Port (Incoming connections)

Launch windows defender firewall from the tools sub-menu under server manager. Then, select Inbound Rules on the left panel of the Firewall console.

A list of current rules will be displayed. Now, on the left Inbound Rules sub-menu under actions, click New Rule.

Select Port as the rule type in the rule wizard and click Next.

Now, choose whether the new rule applies to a TCP or UDP port on your server. Then, select specific ports and enter your target port number, you can enter a ports range, or multiple ports separated by - and , respectively, then click Next.

Define your TCP or UDP port rule.

-

Allow the connectionwill allow incoming connections to the specified server port -

Allow the connection if it is securewill authenticate with IP security and either deny or allow the connection. For example,httpsconnections will be allowed andhttpblocked. -

Block the connectionwill block all incoming connections to your server through the specified port

In this case, choose Allow the connection to open the port.

Click Next to assign the new rule to one or more profiles. You can select between Domain, Private, and Public, or choose all to apply the firewall rule on multiple profiles.

Next, give your new firewall rule a custom name and description for easy identification. Then, Click finish to enable the new rule. Your new Inbound (Incoming) port rule will be enabled, and all connections to the server that match the port will be accepted.

Open an Outbound Port (Outgoing connection)

From the Windows Defender Firewall console, click Outbound Rules on the left pane, and a list of available outgoing connection rules will be displayed.

Now, click New Rule on the right pane under the outbound rules node.

In the new outbound rule wizard, select Port as the rule type and click Next.

Now, let’s choose whether the new rule applies to a TCP or UDP port. Then, select specific remote ports and enter the target server port number; you can enter a range of ports, a single port, or multiple different ports you intend to open.

Next, on the Action page, select Allow the connection, then click next to select the server profile on which the rule should be enabled.

Give the new outbound rule a name and description that uniquely describes it. Then, click Finish to enable the outbound rule for the target port to be open on all selected server profiles.

Open a Port through Windows PowerShell

From the Windows start menu, open PowerShell. Then, edit the following command and replace it with your settings.

New-NetFirewallRule -Enabled:True -LocalPort 21 -Protocol TCP -Direction Inbound -Profile Domain -Action Allow -DisplayName example opening a port rule"

-

New-NetFirewallRuleCreates a new Firewall rule. -

EnabledThis enables the new rule, by default, it will be set to True. -

LocalPortYour target port number. -

ProtocolSpecifies the protocol associated with your port number. -

DirectionSets your target direction to either Inbound (Incoming) or Outbound (Outgoing). -

ProfileAssigns the new rule to a server profile; you can choose domain, private, or public. -

Actiondefines the state for the new firewall rule, enter allow. -

DisplayNamesets a custom name for the new firewall rule

Your Output should be similar to the one below.

PS C:\Users\Administrator> New-NetFirewallRule -Enabled:True -LocalPort 21 -Protocol TCP -Direction Inbound -Profile Domain -Action Allow -DisplayName "example opening a port rule"

Name : {427a1b12-ece6-4d54-847d-de482b227c6c}

DisplayName : example opening a port rule

Description :

DisplayGroup :

Group :

Enabled : True

Profile : Domain

Platform : {}

Direction : Inbound

Action : Allow

EdgeTraversalPolicy : Block

LooseSourceMapping : False

LocalOnlyMapping : False

Owner :

PrimaryStatus : OK

Status : The rule was parsed successfully from the store. (65536)

EnforcementStatus : NotApplicable

PolicyStoreSource : PersistentStore

PolicyStoreSourceType : Local

Congratulations, you just opened a network port on your Windows Server 2019. The server will accept incoming and outgoing connections through the selected ports, but the firewall will block connections from a profile that doesn’t match the port rule.

Group Policy administrative templates let you configure hundreds of system settings, either computer or user based. Today I will introduce computer settings that directly affect system security and attack surface.

Contents

- Regional and Language Options

- MS Security Guide

- Lanman Workstation

- DNS Client

- Fonts

- Network Connections

- Group Policy

- Logon

- Autoplay Policies

- Microsoft account

- OneDrive

- Conclusion

- Author

- Recent Posts

Leos has started in the IT industry in 1995. For the past 15+ years he focused on Windows Server, VMware administration and security. Recently, Leos is focusing on automation via Ansible. He is also a Certified Ethical Hacker.

Over the last few months, I wrote several articles related to Windows Server security best practices. All were based on recommendations from the Center for Internet Security (CIS) organization. The latest one focused on audit policy configuration.

Administrative templates help configure system component behavior, like Internet Explorer, or end-user experience, like Start menu layout. However, some also affect system behavior, which may present security risks. In this post, I have picked important settings you should consider adding to your security baseline policy.

As usual, the format is as follows:

Name of the setting: Recommended value

Regional and Language Options

Allow input personalization: Disabled

Allow online tips: Disabled

Input personalization allows speech learning, inking, and typing. It is required for the use of Cortana. Online tips enable retrieval of tips and help for the Settings app. Both settings, when enabled, could lead to storage of sensitive data in users’ OneDrive, Microsoft, or third-party servers.

MS Security Guide

This section is not included in Group Policy by default; you have to download it from the Microsoft website. After downloading it, you can find the SecGuide.admx and SecGuide.adml files in the Templates folder. To import the files, copy the .admx file to the %SystemRoot%\PolicyDefinitions folder and the .adml file to the %SystemRoot%\PolicyDefinitions\locale (in my case en-US) folder. Reopen Group Policy Editor, and you will find the new section we just imported.

MS Security Guide settings

Configure SMB v1 server: Disabled

Configure SMB v1 client driver: Enabled: Disable driver

Both settings control the Server Message Block v1 (SMBv1) client and server behavior. SMBv1 is roughly a 30-year-old protocol and as such is much more vulnerable than SMBv2 and SMBv3. Therefore, Microsoft recommends completely disabling SMBv1 on your network. Be careful with the client driver setting—do not set it to Disabled because this will cause issues with the system. The correct setting is Enabled: Disable driver.

Note: In case you have an older device on your network, like a network printer, make sure it supports SMBv2 or higher before disabling SMBv1. Recently we had this issue where scanning to a shared folder didn’t work because the printer only supported SMBv1.

Apply UAC restrictions to local accounts on network logons: Enabled

Local accounts are a high risk, especially when configured with the same password on multiple servers. This setting controls whether you can use a local account to connect to a remote server, for example, to a C$ share. When enabled, User Account Control (UAC) removes the privileges from the resulting token, denying access. This is the default behavior.

Lanman Workstation

Enable insecure guest logons: Disabled

By default, a Windows SMB client will allow insecure guest logons, which network-attached storage (NAS) devices acting as file servers often use. Because these are unauthenticated logons, features like SMB signing and SMB encryption are disabled. This makes such communications vulnerable to man-in-the-middle attacks. Windows file servers require SMB authentication by default.

DNS Client

Turn off multicast name resolution: Enabled

Link-local multicast name resolution (LLMNR) is a secondary name resolution protocol that uses multicast over a local network. An attacker can listen to such requests (on UDP ports 5355 and 137) and respond to them, tricking the client. This is called local name resolution poisoning.

Fonts

Enable font providers: Disabled

This disables Windows from downloading fonts from online font providers. The IT department should first test and approve all system changes.

Network Connections

Prohibit installation and configuration of Network Bridge on your DNS domain network: Enabled

Network Bridge could let users connect two or more physical networks together and allow data sharing between them. This could lead to unauthorized data upload or malicious activity from the bridged network.

Prohibit use of Internet Connection Sharing on your DNS domain network: Enabled

This setting applies in Windows 10 and Windows Server 2016/2019 to the Mobile Hotspot feature. Standard users should not be able to open internet connectivity via enterprise devices.

Require domain users to elevate when setting a network’s location: Enabled

A network location setting, also known as a network profile, controls which firewall profile to apply to the system. With this setting enabled, such a change would require administrative elevation. Standard users should not change these settings.

Network Connections settings

Group Policy

Configure registry policy processing: Do not apply during periodic background processing: Enabled: FALSE (unchecked)

Configure registry policy processing: Process even if the Group Policy objects have not changed: Enabled: TRUE (checked)

These two settings control how to process Group Policy. The first one should be unchecked so that the system refreshes Group Policy Objects (GPOs) in the background and does not wait for user logon or a reboot. The second should be checked to reapply each GPO setting during every refresh. This will override any unauthorized changes done locally on the system.

Configure registry policy processing

Logon

Turn off app notifications on the lock screen: Enabled

Application notification could expose sensitive data to unauthorized users, for example, confidential email notifications. Enable this setting to turn off such notifications.

Turn off picture password sign-in: Enabled

Turn on convenience PIN sign-in: Disabled

The Windows Hello feature allows users to sign in with a picture gesture or a PIN code similar to a credit card. Both options are relatively easy for a person standing behind a user to observe (called shoulder surfing). The recommended approach is to use complex passwords instead.

Autoplay Policies

Disallow Autoplay for non-volume devices: Enabled

This disables autoplay for external devices, like cameras or phones, which an attacker could use to launch a program or damage the system.

Set the default behavior for AutoRun: Enabled: Do not execute any autorun commands

The autorun.inf file located on a DVD or USB media stores autorun commands that often launch software installation or other commands. Even though a pop-up window displays for the user, malicious code might run unintentionally, and the recommended approach is to disable any autorun actions.

Turn off Autoplay: Enabled: All drives

Similar to autorun, autoplay starts to read data from external media, which causes setup files or audio media to start immediately. Autoplay is disabled by default, but not on DVD drives.

Microsoft account

Block all consumer Microsoft account user authentication: Enabled

In an organization, the IT department should firmly manage user authentication. Users should not be able to use their own Microsoft online IDs in any applications or services such as OneDrive.

OneDrive

Prevent the usage of OneDrive for file storage: Enabled

This policy setting lets you prevent apps and features from working with files on OneDrive, so users cannot upload any sensitive working data to OneDrive. Note that if your organization uses Office 365, this setting would prevent users from saving data to your company OneDrive.

Subscribe to 4sysops newsletter!

Conclusion

Group Policy administrative templates offer great possibilities for system and end-user experience customizations. Literally hundreds of settings are available by default, and you can add more by downloading the .admx files from Microsoft and other vendors. In this post, we have covered the important security-related settings.