Далее будут рассмотрены пять мер, позволяющих существенно повысить безопасность RDP в Windows 2016. В статье предполагается, что сервер терминалов уже прошел предварительную настройку и работает. Все скриншоты соответствуют Windows Server 2016.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

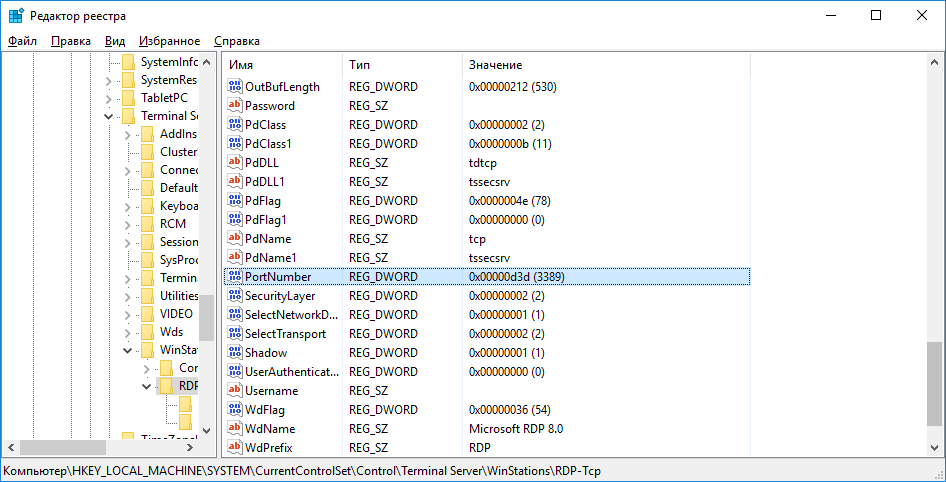

Настройку порта можно осуществить с помощью реестра — HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

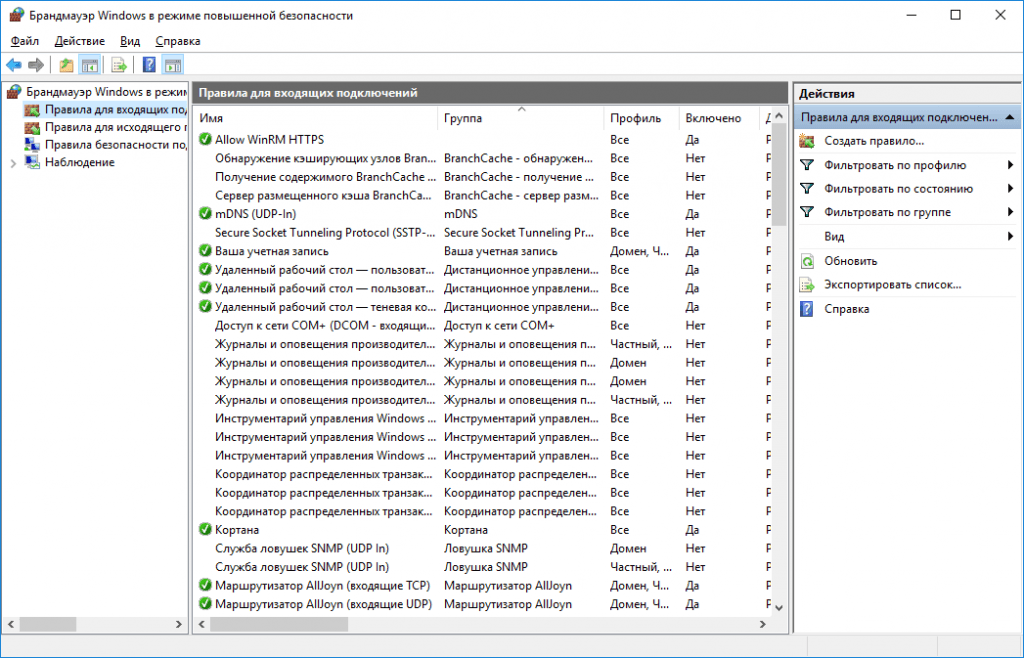

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

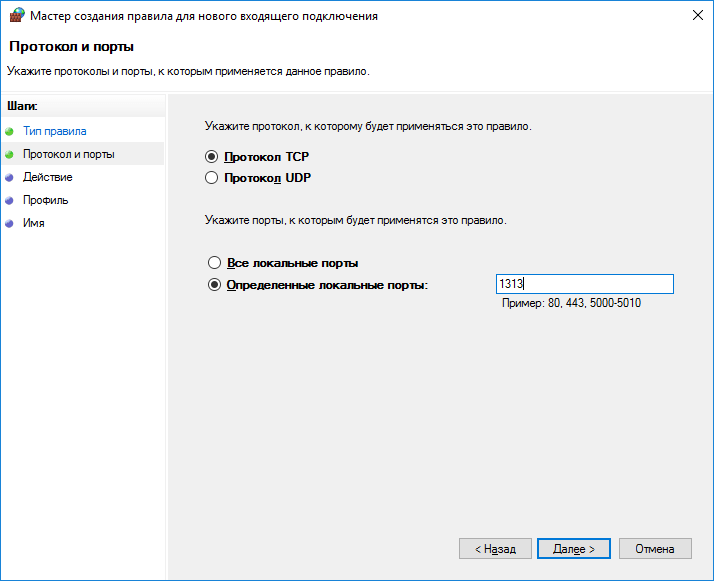

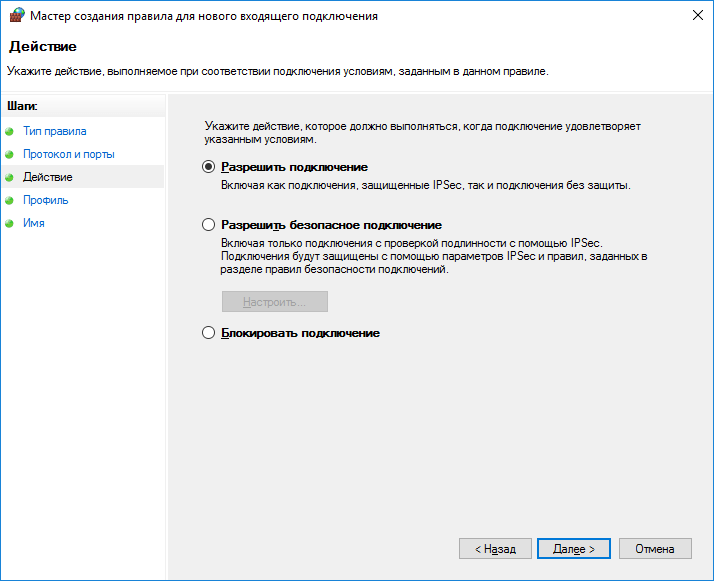

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение(рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

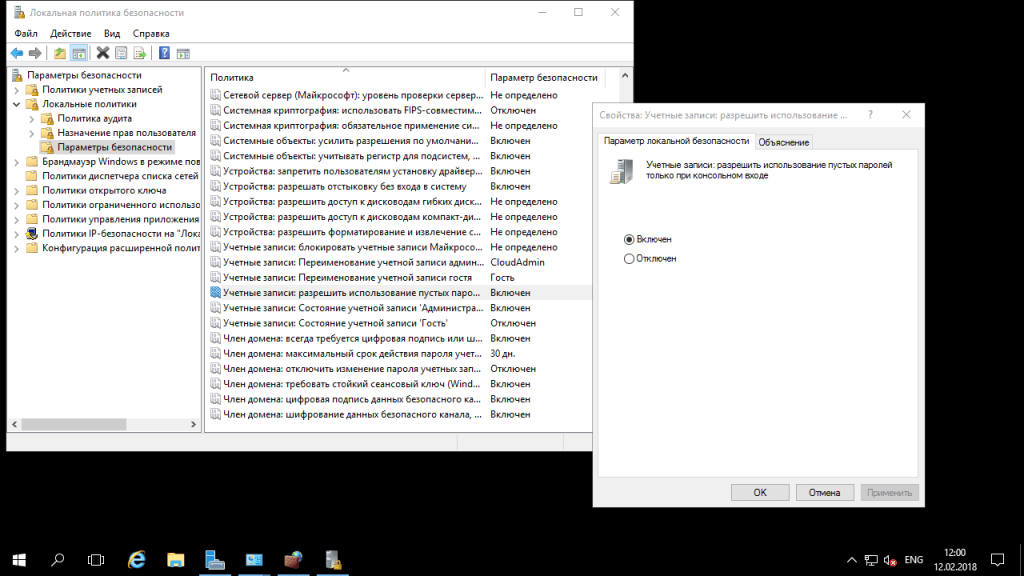

Блокируем учетные записи с пустым паролем

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

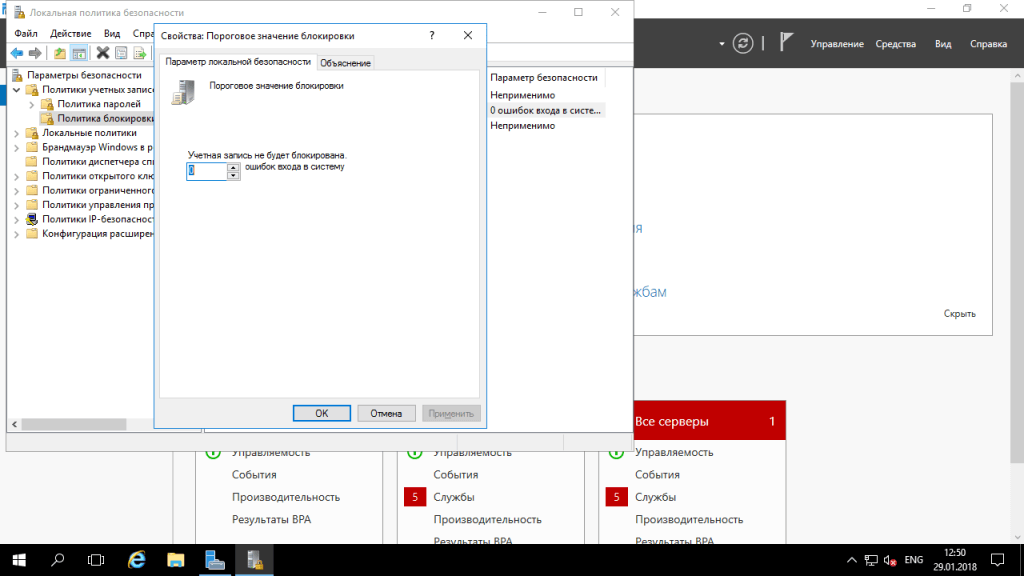

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

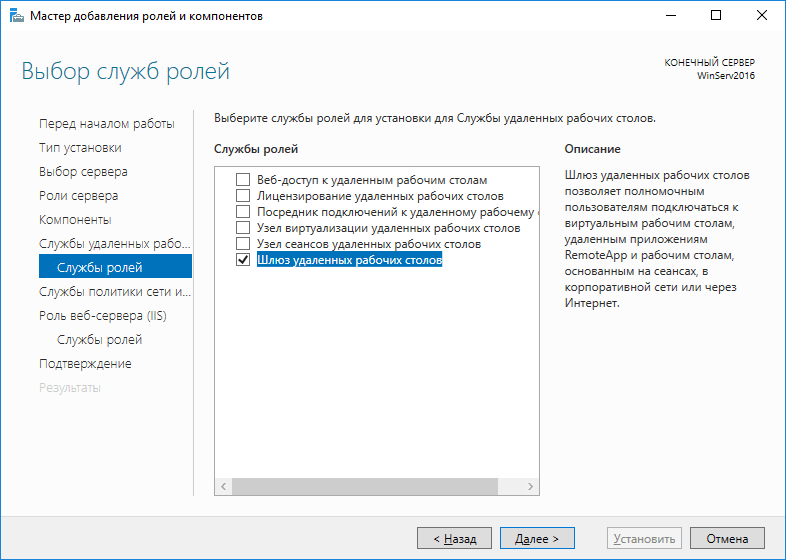

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

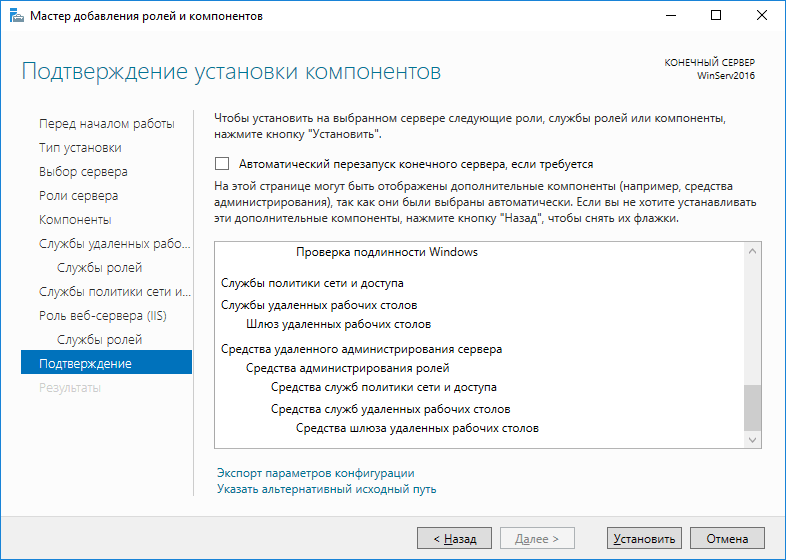

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

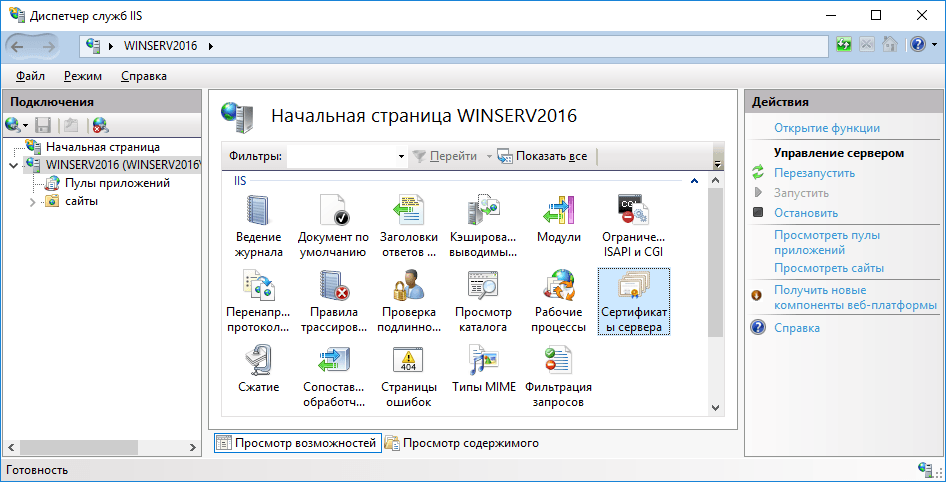

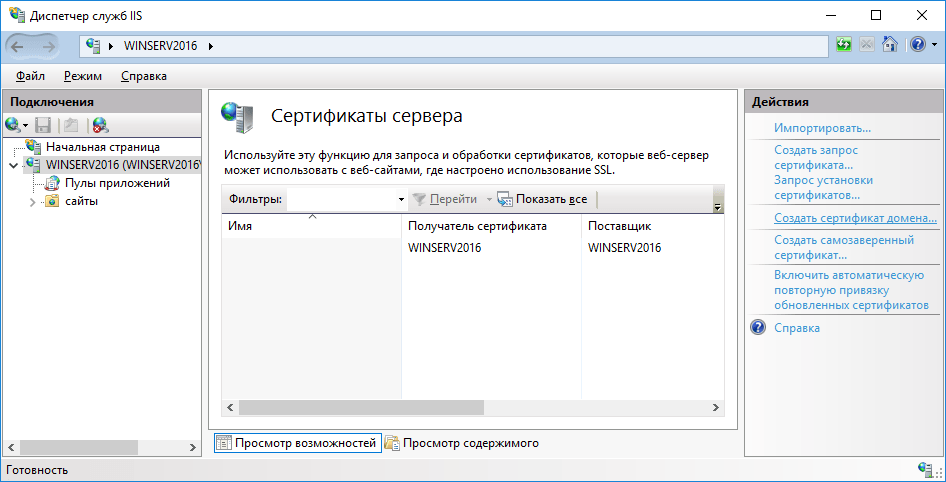

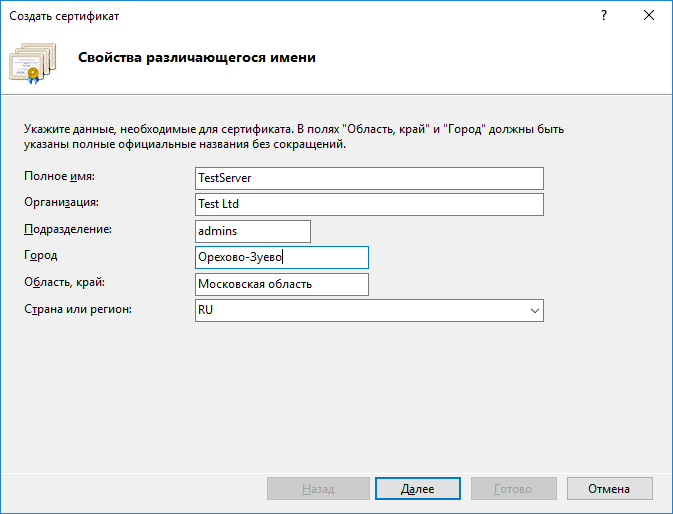

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

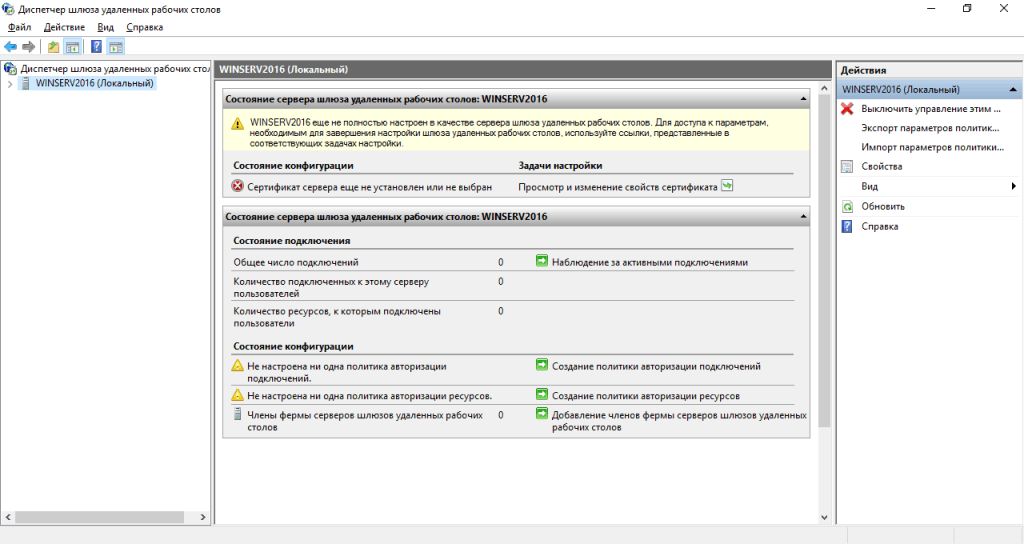

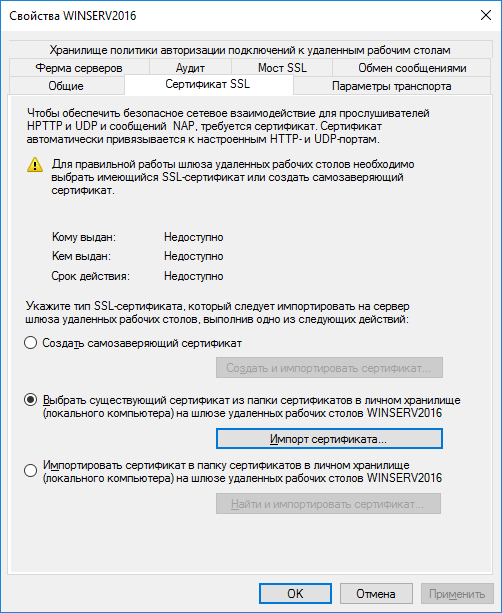

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов. Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13). В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Используем протокол SSL/TLS для защиты RDP

Если соединение с RDP-сервером реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/TLS-туннелирование соединения.

Опцию RDP через TLS можно активировать через набор правил и настроек защиты сервера удаленных рабочих столов. Введите команду gpedit.msc и перейдите в раздел Конфигурация компьютера, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Безопасность. Откройте политику Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP. Выберите значение Включено и выберите уровень безопасности SSL (рис. 14).

Рис. 14. Включение RDP через TLS

На этом настройка безопасности RDP Windows server 2016 закончена.

В ближайшее время менеджер Центра свяжется с вами для уточнения деталей и оплаты заказа.

На ваш e-mail xxx@mail.ru мы отправили письмо с информацией о заказе.

Описание курса

Цель курса — предоставить слушателям знания и навыки, необходимые для настройки безопасности ИТ-инфраструктуры. В курсе рассказывается о значимости настроек безопасности и демонстрируются средства обнаружения сетевых вторжений, описываются методы защиты административных учетных записей и распределение прав доступа для делегирования определённых задач.

Также подробно рассмотрены угрозы со стороны вредоносных программ, описаны процессы обнаружения проблем безопасности с помощью аудита и средства расширенного анализа угроз (Advanced Threat Analysis) в Windows Server 2016, рассмотрены способы повышения безопасности за счёт использование платформы виртуализации и новых параметров развертывания ОС, таких как Nano Server и контейнеры. Курс также описывает способы защиты доступа к файлам с помощью шифрования и динамического контроля доступа (Dynamic Access Control), а также средства для повышения безопасности сети.

Курс предназначен для IT-специалистов, которые администрируют доменную среду Windows Server, управляют доступом к интернет и облачным службам.

Модуль Обновление Windows Server (3 ак. ч.) рассматривается ТОЛЬКО в формате персонального обучения.

Узнать больше

Вы научитесь

- Настроить безопасность Windows Server.

- Управлять безопасностью при разработке приложений для серверной инфраструктуры.

- Управлять базовыми планами безопасности.

- Настроить и использовать функционал Just-In-Time (JIT) administration и Just Enough administration(JEA).

- Управлять безопасностью данных.

- Настроить брандмауэр Windows и распределенный программный брандмауэр.

- Управлять безопасностью сетевого трафика.

- Защищать виртуальную инфраструктуру.

- Управлять обнаружением вредоносных программ и угроз.

- Настроить расширенный аудит.

- Управлять обновлениями программного обеспечения.

- Управлять обнаружением угроз с помощью средства расширенного анализа угроз (Advanced Threat Analysis) и Microsoft Operations Management Suite (OMS).

Специалисты, обладающие этими знаниями и навыками, в настоящее

время крайне востребованы.

Обучение по мировым стандартам позволяет нашим выпускникам работать

в ведущих компаниях России и других стран. Они делают успешную карьеру и пользуются уважением работодателей.

Узнать больше

Предварительная подготовка

Узнать больше

Программа курса

Модуль 1. Обнаружение нарушений и использование инструментов Sysinternals

(3 ак. ч.)

Модуль 2. Защита учетных данных и привилегированный доступ

(3,5 ак. ч.)

Модуль 3. Ограничение прав администратора с помощью функции Just Enough Administration

(2,5 ак. ч.)

Модуль 4. Управление привилегированным доступом и администрирование леса

(2,5 ак. ч.)

Модуль 5. Противодействие вредоносным программам и угрозам

(2,5 ак. ч.)

Модуль 6. Анализ активности с помощью расширенного аудита и журналов аналитики

(3 ак. ч.)

Модуль 7. Анализ активности с помощью Microsoft Advanced Threat Analytics и Operations Management Suite

(2,5 ак. ч.)

Модуль 8. Защита виртуальной инфраструктуры

(3,5 ак. ч.)

Модуль 9. Настройка безопасности при разработке приложений для серверной инфраструктуры

(5 ак. ч.)

Модуль 10. Защита данных с помощью шифрования

(3,5 ак. ч.)

Модуль 11. Ограничение доступа к файлам и папкам

(3 ак. ч.)

Модуль 12. Использование брандмауэров для контроля сетевого трафика

(3 ак. ч.)

Модуль 13. Обеспечение безопасности сетевого трафика

(2,5 ак. ч.)

Аудиторная нагрузка в классе с преподавателем: 40 ак. ч.

+ 20 ак. ч. бесплатно*

* По данному курсу бесплатно предоставляются дополнительные часы для самостоятельной работы в компьютерных классах Центра, где проводятся занятия. Вы можете закрепить полученные знания, выполнить домашние задания, проконсультироваться у специалистов Центра. Дополнительные часы предоставляются в дни занятий по предварительному согласованию с администратором комплекса.

- утренним группам с 9:00 до 10:00

- дневным группам — по 1 ак.ч. до и после занятий (13.15-14.00, 17.10-17.55)

По окончании обучения на курсе проводится итоговая аттестация. Аттестация проводится в виде теста на последнем занятии или на основании оценок практических работ, выполняемых во время обучения на курсе.

Узнать больше

Данный курс вы можете пройти как в очном формате, так и дистанционно в режиме

онлайн

. Чтобы записаться на онлайн-обучение, в корзине измените тип обучения на «онлайн» и выберите удобную для вас группу.

Чем онлайн-обучение отличается от других видов обучения?

Сортировать:

Дата

с 16.10.2023

по 20.10.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ЧерновДмитрий

Михайлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 11.11.2023

по 09.12.2023

Режим обучения

суббота утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

КлевогинСергей

Павлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 13.11.2023

по 17.11.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ЧерновДмитрий

Михайлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

В группе осталось 3 места.

Успейте записаться на свободные места!

Дата

с 26.11.2023

по 24.12.2023

Режим обучения

воскресенье утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ЧерновДмитрий

Михайлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 20.01.2024

по 17.02.2024

Режим обучения

суббота утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

КлевогинСергей

Павлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

* Данная скидка действительна при заказе и оплате обучения только сегодня. Запишитесь прямо сейчас со скидкой!

Стоимость обучения

Частным лицам

Обучение в кредит

От 3 281 руб./месяц

Индивидуальное обучение

100 000 ₽ *

Организациям

Указана минимальная цена за индивидуальное обучение. Число часов работы с преподавателем в 2 раза меньше, чем при обучении в группе. Если Вам для полного усвоения материала курса потребуется больше часов работы с преподавателем, то они оплачиваются дополнительно.

В случае занятий по индивидуальной программе расчёт стоимости обучения и количества необходимых часов производится отдельно.

Длительность индивидуального обучения — минимум 4 академических часа. Стоимость обучения в Москве уточняйте у менеджера. При выездном индивидуальном обучении устанавливается надбавка: +40%

от стоимости заказанных часов при выезде в пределах МКАД, +40% от стоимости заказанных часов и + 1% от стоимости заказанных часов за каждый километр удаления от МКАД при выезде в пределах Московской области. Стоимость

выезда за пределы Московской области рассчитывается индивидуально менеджерами по работе с корпоративными клиентами.

Для юридических лиц (организаций) указана цена, действующая при полной предоплате.

Узнать больше

Документы об окончании

В зависимости от программы обучения выдаются следующие документы:

Международный сертификат Microsoft

Свидетельство выпускника

Cертификат международного образца

Удостоверение о повышении квалификации

* Для получения удостоверения вам необходимо предоставить копию диплома о высшем или среднем профессиональном образовании.

Сертификаты международного образца выводятся после окончания курса в личном кабинете слушателя.

Securing Windows Server 2016

Ближайшие даты

Уточните у менеджера

Заявка на обучение

Цель курса – предоставить слушателям знания и навыки, необходимые для настройки безопасности ИТ-инфраструктуры. В начале курса рассказывается о важности настроек безопасности и демонстрируются средства обнаружения сетевых вторжений, описываются методы защиты административных учетных данных пользователей и распределение прав доступа для выполнения строго определённых задач. В курсе подробно рассмотрены угрозы со стороны различных вредоносных программ, описаны процессы обнаружения проблем безопасности с помощью аудита и средства расширенного анализа угроз (Advanced Threat Analysis) в Windows Server 2016, рассмотрены способы повышения безопасности за счёт использование платформы виртуализации и новых параметров развертывания ОС, как например, Nano Server и контейнеры. Курс также описывает способы защиты доступа к файлам с помощью шифрования и динамического контроля доступ (Dynamic Access Control), а также средства для повышения безопасности сети.

Аудитория

Этот курс предназначен для IT-специалистов, которые администрируют доменную среду с Windows Server, управляют доступом к Интернет и облачным службам. Также курс позволяет подготовиться к сдаче экзамена 70-744 Securing Windows Server 2016.

По окончании курса слушатели смогут:

- Настроить безопасность Windows Server.

- Управлять безопасностью при разработке приложений для серверной инфраструктуры.

- Управлять базовыми планами безопасности.

- Настроить и использовать функционал Just-In-Time (JIT) administration и Just Enough administration(JEA).

- Управлять безопасностью данных.

- Настроить брандмауэр Windows и распределенный программный брандмауэр.

- Управлять безопасностью сетевого трафика.

- Защищать виртуальную инфраструктуру.

- Управлять обнаружением вредоносных программ и угроз.

- Настроить расширенный аудит.

- Управлять обновлениями программного обеспечения.

- Управлять обнаружением угроз с помощью средства расширенного анализа угроз (Advanced Threat Analysis) и Microsoft Operations Management Suite (OMS).

Сертификационные экзамены

Курс помогает подготовиться к следующим сертификационным экзаменам:

- 70-744: Securing Windows Server 2016

Необходимая подготовка

Для эффективного обучения на курсе, слушатели должны обладать следующими знаниями и навыками:

- Прослушанные курсы 20740, 20741, 20742 или эквивалентные знания.

- Практическое понимание сетевых основ, включая стек протоколов TCP/IP, протоколы UDP и DNS.

- Практическое понимание принципов работы доменных служб Active Directory (AD DS).

- Практическое понимание основ виртуализации Microsoft Hyper-V.

- Понимание принципов безопасности Windows Server.

Материалы слушателя

Слушателям предоставляется фирменное учебное пособие и прочие материалы, необходимые для обучения.

Содержание курса

Часто задаваемые вопросы

Наше местоположение

20744

Код курса.

У каждого курса есть свой уникальный код. Зная этот код вы можете быстро найти курс в форме поиска.

- Описание

- Программа

- Расписание

- FAQ

Описание

Цель курса — предоставить слушателям знания и навыки, необходимые для настройки безопасности ИТ-инфраструктуры. В курсе рассказывается о значимости настроек безопасности и демонстрируются средства обнаружения сетевых вторжений, описываются методы защиты административных учетных записей и распределение прав доступа для делегирования определённых задач.

Также подробно рассмотрены угрозы со стороны вредоносных программ, описаны процессы обнаружения проблем безопасности с помощью аудита и средства расширенного анализа угроз (Advanced Threat Analysis) в Windows Server 2016, рассмотрены способы повышения безопасности за счёт использование платформы виртуализации и новых параметров развертывания ОС, таких как Nano Server и контейнеры. Курс также описывает способы защиты доступа к файлам с помощью шифрования и динамического контроля доступа (Dynamic Access Control), а также средства для повышения безопасности сети.

Курс предназначен для IT-специалистов, которые администрируют доменную среду Windows Server, управляют доступом к интернет и облачным службам.

Ваш результат обучения

- настраивать брандмауэр Windows и распределенный программный брандмауэр;

- управлять безопасностью сетевого трафика;

- защищать виртуальную инфраструктуру;

- управлять обнаружением вредоносных программ и угроз;

- настраивать расширенный аудит;

- управлять обновлениями программного обеспечения;

- управлять обнаружением угроз с помощью средства расширенного анализа угроз (Advanced Threat Analysis) и Microsoft Operations Management Suite (OMS);

- управлять базовыми планами безопасности;

- настроить и использовать функционал Just-In-Time (JIT) administration и Just Enough administration(JEA);

- управлять безопасностью данных.

Слушатели рекомендуют нас

5.0

5.0

FAQ

Онлайн обучение реализуется в Системе Дистанционного Обучения УЦ Микротест — Mirapolis и проходит в реальном времени с преподавателем. За несколько

дней до начала

обучения вы получаете необходимые ссылки для подключения к курсу и доступ к Личному кабинету.

Более подробно вы можете ознакомиться с информацией на странице дистанционного обучения.

Если у вас остались вопросы, то обратитесь к нам любым удобным для вас способом (тел. +7(495) 231-23-51

или training@training-microtest.ru),

и мы ответим на все ваши вопросы.

Очное обучение проходит на территории Учебного центра Микротест по адресу: Москва, Дербеневская наб. д. 7 стр.5, 5 этаж.

За несколько дней до начала обучения участник получает приглашение, в котором указан адрес места проведения и другая полезная информация для обучения.

Если вы не получили приглашение — обратитесь к нам любым удобным для вас способом (тел. +7(495) 231-23-51 или training@training-microtest.ru),

и мы ответим на ваши вопросы и продублируем приглашение на вашу почту.

- Обучение проходит в реальном времени с преподавателем, вы можете задавать свои вопросы и разбирать интересные кейсы сразу в процессе обучения.

- Вашу учебную группу будет сопровождать координатор, которому можно задавать организационные вопросы.

- Если вы по каким-то причинам пропустили онлайн-занятие, то все записи будут доступны 24/7 в вашем личном кабинете в Системе Дистанционного

Обучения. Также вы можете их

использовать для закрепления материала. - Дополнительно для вашего удобства мы создаем чат в Telegram вашей группы, где вы сможете задавать вопросы преподавателю, координатору и обмениваться

опытом с коллегами по

обучению.

По итогу прохождения обучения слушатели получают либо Сертификат Учебного центра о прохождении курса, либо Удостоверение о повышении квалификации,

зарегистрированное в ФРДО

(Федеральный реестр сведений о документах об образовании и (или) о квалификации, документах об обучении).

Помимо этого, по факту прохождения авторизованных курсов вендоров PostgresPro, Astra Linux, АЭРОДИСК и др. выдается электронный сертификат вендора.

В основном корпусе в Москве по адресу Дербеневская набережная д.7 стр.5, БЦ «Оазис», парковки, к сожалению, нет. Зато есть муниципальная

платная парковка на всех прилегающих

улицах.

По поводу остальных филиалов и корпусов — уточняйте информацию у наших менеджеров. Мы постараемся сделать всё возможное для вашего комфортного

обучения.

Да, во время занятий для слушателей всегда доступны чай, кофе, печенье и другие снеки на кофе-брейках. Помимо этого, в обеденный перерыв будет предложен

полноценный горячий

обед.

Наш центр работает с корпоративными и частными клиентами. Для каждой категории клиентов мы разработали различные варианты сотрудничества, позволяющие гибко

подходить к

ценообразованию и вариантам оплаты.

Обо всех специальных условиях читайте в разделе Спецпредложения или обратитесь к нам любым удобным для вас способом (тел. +7(495)

231-23-51 или training@training-microtest.ru)

Также подпишитесь на новости нашего учебного центра, где вы первыми узнаете про интересные предложения от нас.

Не нашли подходящиего курса?

Оставьте заявку на обучение для вашей организации

Почему выбирают обучение у нас

Техническая

экспертиза

Эксперты в обучении:

- Сети передачи данных и связь

- ОС Linux и платформы виртуализации

- Центры обработки данных и СХД

Опытные преподаватели с мультивендорной экспертизой

Расширенный лабораторный полигон для практики

Подготовка ИТ-специалистов по государственным профессиональным стандартам

Образовательный девелопер

Проектирование и реализация мультивендорных образовательных решений, программ «под ключ»

Разработка и реализация технологических решений для оценки компетенций: тесты, лабораторные полигоны и стенды

Большой опыт создания технологических партнерств с ИТ-вендорами, дистрибьюторами и крупными интеграторами

Пул экспертов в управлении образовательными проектами + разработчики, методологи, педагогические дизайнеры

Подпишитесь и будьте в курсе

Информация о новинках, скидках и акциях. Уже более 36 000 подписчиков!

Уточнить ближайшую дату курса

Курс предназначен для IT-специалистов, которые администрируют доменную среду Windows Server, управляют доступом к интернет и облачным службам.

Предоставить слушателям знания и навыки, необходимые для настройки безопасности ИТ-инфраструктуры. В курсе рассказывается о значимости настроек безопасности и демонстрируются средства обнаружения сетевых вторжений, описываются методы защиты административных учетных записей и распределение прав доступа для делегирования определённых задач.

Также подробно рассмотрены угрозы со стороны вредоносных программ, описаны процессы обнаружения проблем безопасности с помощью аудита и средства расширенного анализа угроз (Advanced Threat Analysis) в Windows Server 2016, рассмотрены способы повышения безопасности за счёт использование платформы виртуализации и новых параметров развертывания ОС, таких как Nano Server и контейнеры. Курс также описывает способы защиты доступа к файлам с помощью шифрования и динамического контроля доступа (Dynamic Access Control), а также средства для повышения безопасности сети.

- настраивать брандмауэр Windows и распределенный программный брандмауэр;

- управлять безопасностью сетевого трафика;

- защищать виртуальную инфраструктуру;

- управлять обнаружением вредоносных программ и угроз;

- настраивать расширенный аудит;

- управлять обновлениями программного обеспечения;

- управлять обнаружением угроз с помощью средства расширенного анализа угроз (Advanced Threat Analysis) и Microsoft Operations Management Suite (OMS);

- управлять базовыми планами безопасности;

- настроить и использовать функционал Just-In-Time (JIT) administration и Just Enough administration(JEA);

- управлять безопасностью данных.

- Успешное окончание курсов 20740A: Установка, хранение данных и вычисления с Windows Server 2016, 20741A: Сетевое взаимодействие с Windows Server 2016, 20742A: Идентификация в Windows Server 2016, или эквивалентная подготовка

- Понимание основ сетей, включая стек протоколов TCP/IP, протоколы UDP и DNS

- Понимание принципов работы доменных служб Active Directory (AD DS)

- Понимание основ виртуализации Microsoft Hyper-V

- Понимание принципов безопасности Windows Server

Модуль 1: Инструменты для обнаружения атак, нарушений и Sysinternals

• Понимание атак

• Обнаружение нарушений безопасности

• Изучение активности с помощью инструментов Sysinternals

Лабораторная работа: основные методы обнаружения нарушений и реагирования на инциденты

Модуль 2. Защита учетных данных и привилегированного доступа.

• Понимание прав пользователя

• Компьютерные и сервисные аккаунты

• Защита учетных данных

• Рабочие станции с привилегированным доступом и серверы перехода

• Решение локального пароля администратора

Лабораторная работа: реализация прав пользователя, параметров безопасности и групповых управляемых учетных записей служб

Лабораторная работа: настройка и развертывание LAP

Модуль 3. Ограничение прав администратора с помощью Just Enough Administration

• Понимание JEA

• Проверка и развертывание JEA

Лабораторная работа: ограничение прав администратора с помощью JEA

Модуль 4: Управление привилегированным доступом и административные леса

• легкость леса

• Обзор Microsoft Identity Manager

• Обзор администрирования JIT и PAM

Лабораторная работа: ограничение прав администратора с помощью PAM

Модуль 5. Устранение вредоносных программ и угроз

• Настройка и управление Защитником Windows

• Ограничение программного обеспечения

• Настройка и использование функции Device Guard

Лабораторная работа: защита приложений с помощью правил Защитника Windows, AppLocker и Device Guard

Модуль 6: Анализ деятельности с помощью расширенного аудита и анализа журналов.

• Обзор аудита

• Расширенный аудит

• Аудит и журналирование Windows PowerShell

Лабораторная работа: настройка расширенного аудита

Модуль 7. Развертывание и настройка Advanced Threat Analytics и Microsoft Operations Management Suite

• Развертывание и настройка ATA

• Развертывание и настройка Microsoft Operations Management Suite

• Развертывание и настройка Azure Security Center

Лабораторная работа: развертывание ATA, Microsoft Operations Management Suite и Azure Security Center

Модуль 8: Инфраструктура защищенной виртуализации

• Охраняемая ткань

• Экранированные и поддерживаемые шифрованием виртуальные машины

Лабораторная работа: защищенная структура с доверенной администратором аттестацией и экранированными виртуальными машинами

Модуль 9. Обеспечение безопасности разработки приложений и инфраструктуры серверной рабочей нагрузки.

• Использование SCT

• Понимание контейнеров

Лабораторная работа: использование SCT

Лабораторная работа: развертывание и настройка контейнеров

Модуль 10. Планирование и защита данных

• Планирование и внедрение шифрования

• Планирование и реализация BitLocker

• Защита данных с помощью Azure Information Protection

Лабораторная работа: защита данных с использованием шифрования и BitLocker

Модуль 11. Оптимизация и защита файловых служб.

• Диспетчер ресурсов файлового сервера

• Реализация задач классификации и управления файлами

• Динамический контроль доступа

Лабораторная работа: квоты и проверка файлов

Лабораторная работа: внедрение динамического контроля доступа

Модуль 12. Защита сетевого трафика с помощью брандмауэров и шифрования

• Понимание угроз безопасности, связанных с сетью

• Понимание брандмауэра Windows в режиме повышенной безопасности

• Настройка IPsec

• Брандмауэр ЦОД

Лабораторная работа: настройка брандмауэра Windows в режиме повышенной безопасности

Модуль 13: Защита сетевого трафика

• Настройка дополнительных параметров DNS

• Исследование сетевого трафика с помощью Message Analyzer

• Защита и анализ SMB-трафика

Лабораторная работа: защита DNS

Лабораторная работа: анализатор сообщений Microsoft и шифрование SMB