Примечание:

1. Наши маршрутизаторы поддерживают клиент PPTP / L2TP, но могут подключаться только к тем VPN-серверам, чьи данные не зашифрованы.

2. Некоторые интернет-провайдеры обеспечивают соединение PPTP / L2TP. Таким образом, вы можете подключиться к интернету через клиент PPTP / L2TP.

Возьмем Archer C9_V5 в качестве примера:

1. Зайдите в настройки маршрутизатора и перейдите в раздел Дополнительные настройки -> Сеть -> Интернет.

2. Выберите PPTP в качестве типа подключения к Интернету.

3. Введите правильное имя пользователя и пароль.

4. Введите правильный IP-адрес/доменное имя VPN-сервера. (Например: 219.76.10.41, или если ваш VPN-сервер является доменным именем, вы можете ввести имя домена.)

5. Нажмите Сохранить, а затем Подключить.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

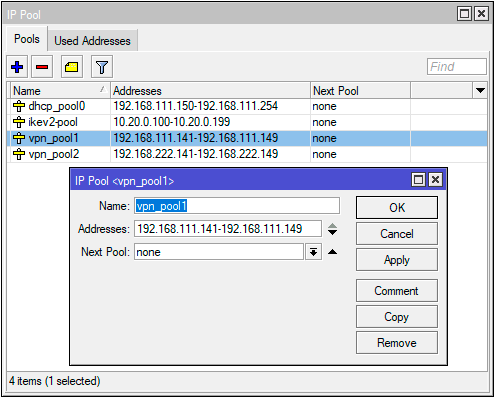

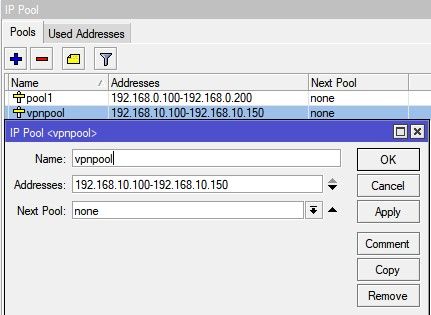

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

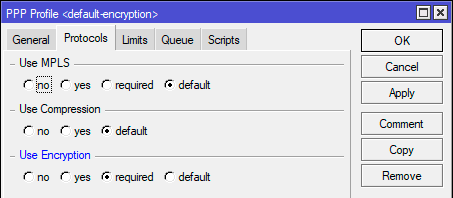

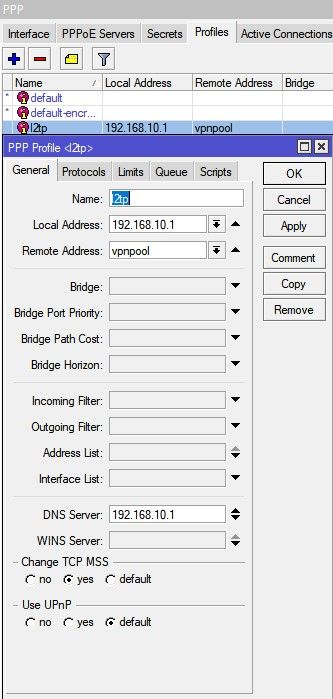

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

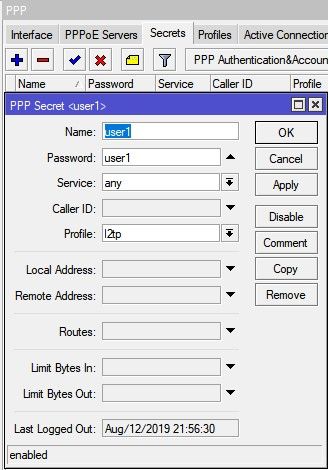

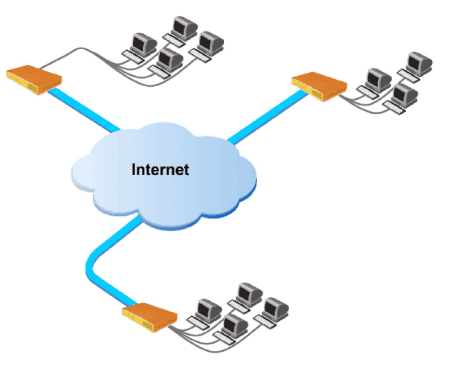

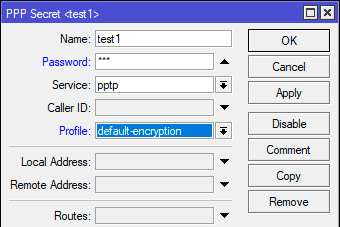

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

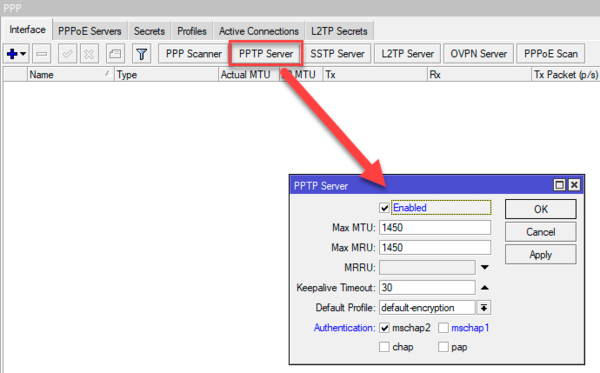

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

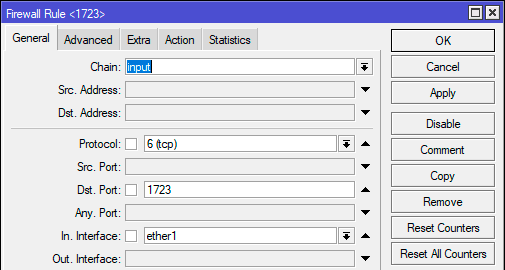

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

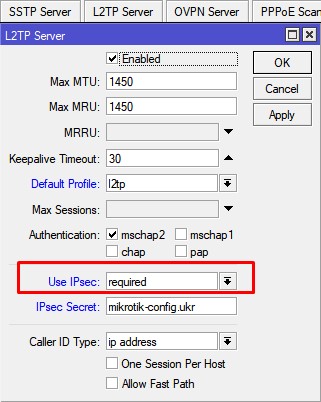

Настройка L2TP/IPsec-сервера

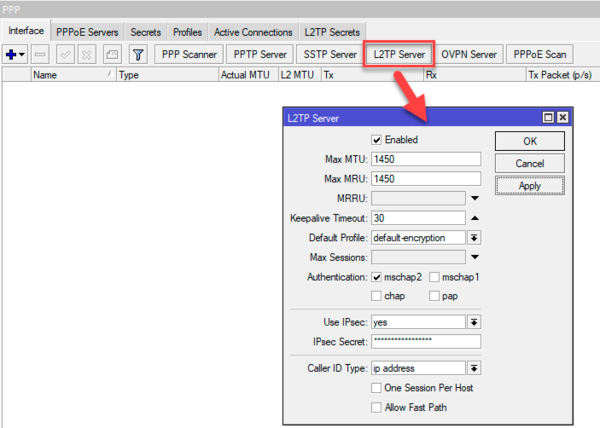

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

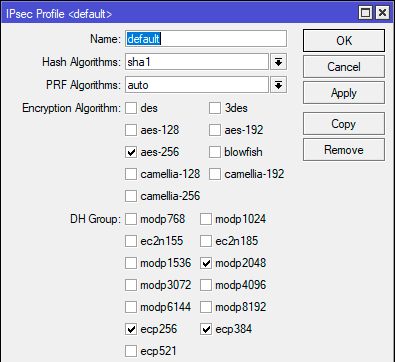

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

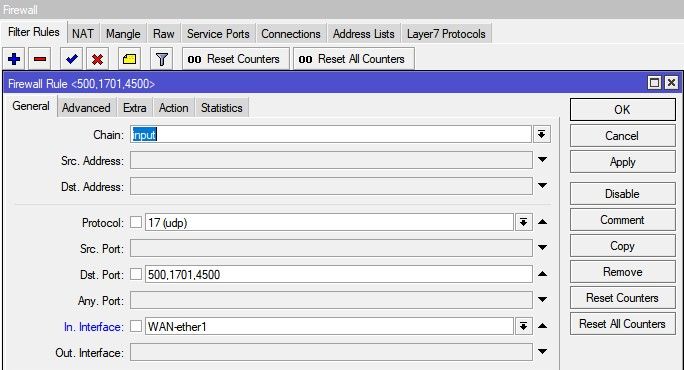

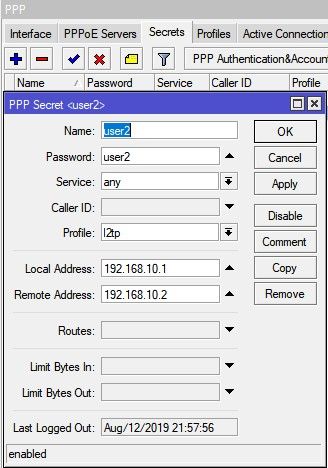

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сегодня подключения к интернету по локальной или виртуальной сети на основе беспроводных технологий стали очень популярными и среди обычных пользователей, и среди корпоративных клиентов. Неудивительно, ведь при установке такого защищенного соединения обеспечивается наилучшая защита передаваемых и принимаемых данных, а проще говоря, исходящего и входящего трафика. Одним из самых распространенных типов можно назвать использование протокола L2TP-соединения. Что это такое и как настроить соединение на его основе самостоятельно, далее и предлагается разобраться. Принципиально ничего такого, что бы отличалось от создания обычного подключения на основе беспроводных технологий, тут нет, однако многие специалисты советуют соблюсти несколько условий и принять к сведению некоторые рекомендации, чтобы избежать типичных ошибок.

L2TP-соединение: что это?

Для начала рассмотрим, что собой представляет данный тип подключения к интернету или по сети с использованием именно такого типа доступа. На самом деле протокол L2TP является одной из разновидностей установки доступа в интернет на основе VPN с применением так называемого туннелирования.

При подключении компьютеров к интернету таким способом обеспечивается максимально возможная конфиденциальность. И достигается это не только потому, что доступ к туннелю блокируется, но и потому, что все данные на входе и на выходе шифруются. Плюс ко всему – наличие проверочных ключей с обеих сторон. Иными словами, не зная автоматически генерируемых ключей, украсть или просмотреть информацию никто не может. К тому же, как уже понятно, она находится в зашифрованном виде.

Обязательные условия для работы подключения

Но это были всего лишь краткие теоретические сведения, так сказать, для общего развития. Теперь перейдем к практическим действиям и рассмотрим использование L2TP-соединения. Что это за технология, думается, немного понятно, так что основные действия по созданию такого подключения от стандартной настройки VPN практически ничем отличаться не будут.

Однако перед тем, как заниматься подобными действиями, обратите внимание на несколько обязательных пунктов, без соблюдения которых создаваемое подключение не то что работать не будет, его даже создать не получится. Основные критерии таковы:

- операционная система не ниже Windows Vista (рекомендуется), хотя в XP настройка тоже возможна;

- наличие адреса корпоративного сервера, к которому предполагается произвести подключение;

- наличие логина и пароля для входа в сеть.

Начальный этап создания соединения

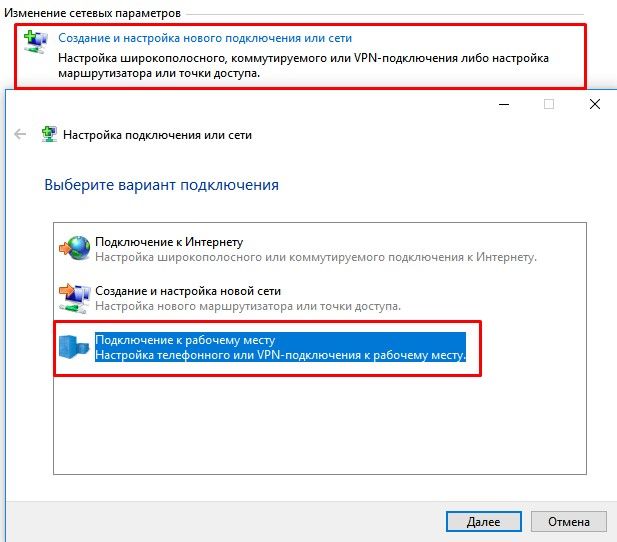

Итак, сначала необходимо войти в «Центр управления сетями и общим доступом» (вызвать данный раздел можно либо из стандартной «Панели управления», либо через меню ПКМ на значке сети в системном трее (слева от часов и даты).

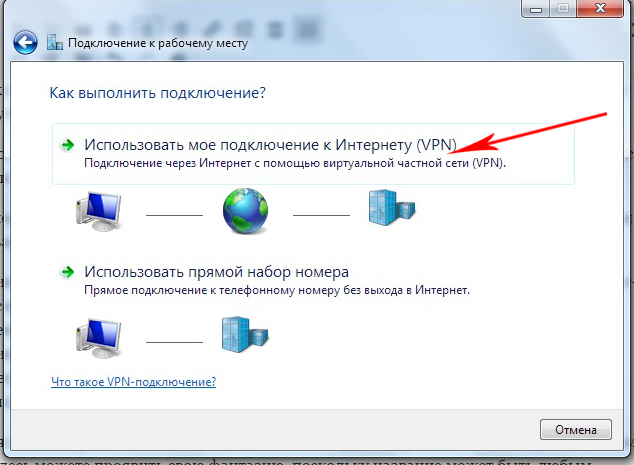

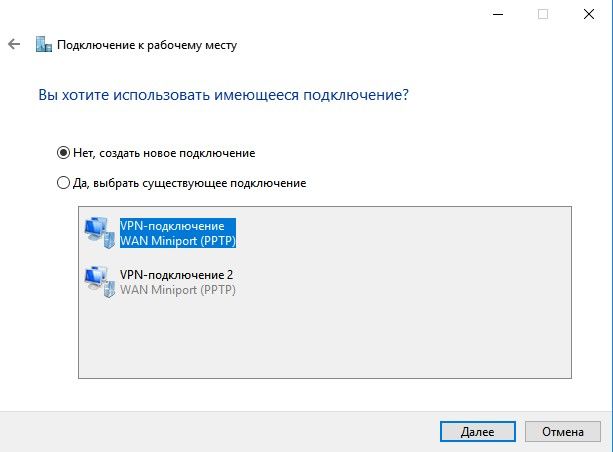

Здесь необходимо использовать гиперссылку создания нового сетевого подключения и выбрать подключение к рабочему месту. Далее будет предложено использовать либо имеющееся подключение через VPN, либо прямой набор номера.

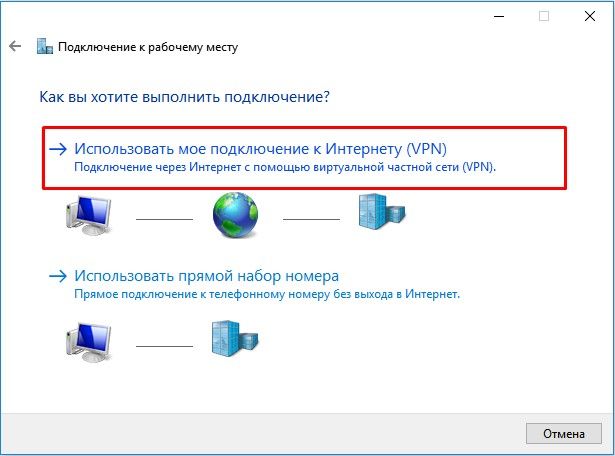

Выбирайте первый, поскольку использование второго имеет смысл только в том случае, если связь осуществляется через оператора мобильной связи с использованием модема.

Далее вопрос о том, как настроить L2TP-соединение, предполагает выбор отложенного подключения, а не немедленной установки связи (такое действие рекомендовано, но обязательным не является, и единого решения по этому поводу нет).

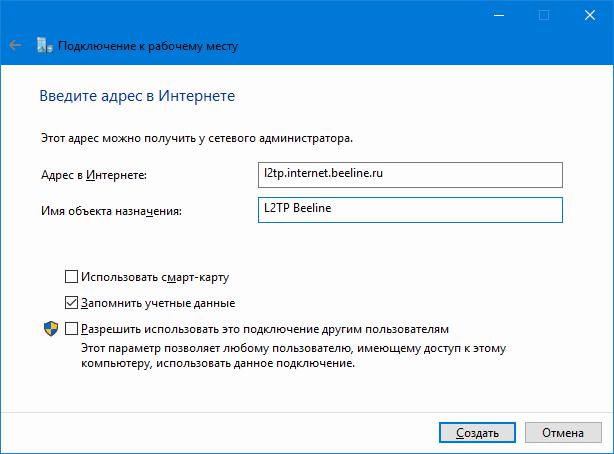

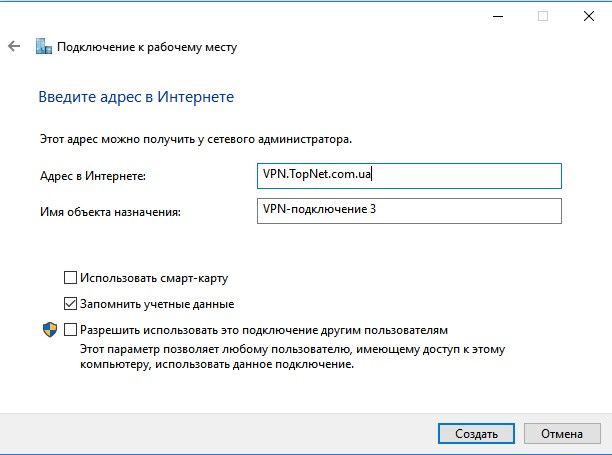

На следующем этапе будьте особо внимательны, поскольку точность ввода адреса сервера здесь играет первостепенную роль. Вписываете адрес, вводите произвольное название нового соединения (тип местоназначения), после чего в чекбоксе ставите флажок на запоминание введенных данных (это избавит вас от постоянного ввода информации при последующих входах). Далее просто нажимаете кнопку создания подключения, после чего оно появится в разделе сетевых настроек и в системном трее.

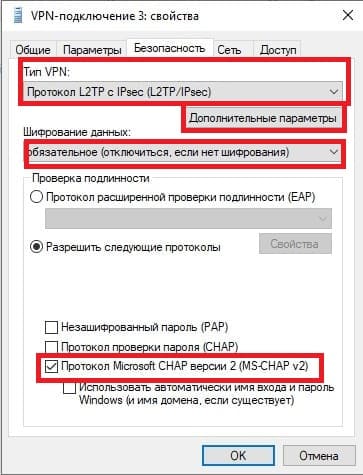

Настройка L2TP-соединения: установка типа VPN

Теперь самое главное. Новое подключение вроде бы и создано, но без дополнительных настроек работать оно может некорректно.

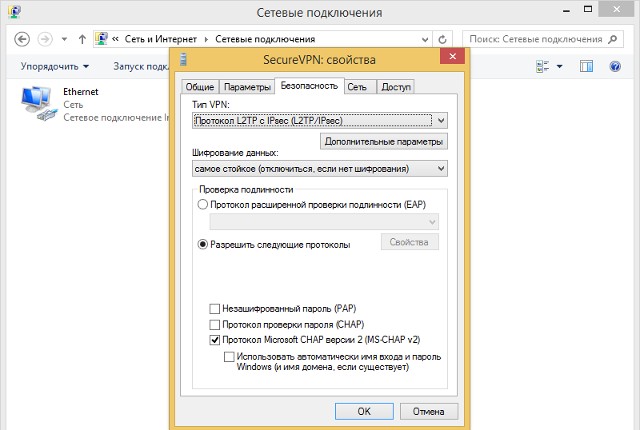

Используйте свойства соединения через меню ПКМ, а затем на вкладке безопасности для типа соединения L2TP выберите одноименный протокол с IPsec (уровень защиты). Это тоже обязательный параметр. Все остальные настройки, предлагаемые к использованию по умолчанию, в принципе, можно оставить без изменений.

Иногда на некоторых нестандартных моделях маршрутизаторов нужно будет в параметрах веб-интерфейса указать тип соединения PPTP L2TP, однако при использовании обычных роутеров и ADSL-модемов такие действия не требуются.

Возможные ошибки и сбои

Что же касается появления ошибок и сбоев при установке подключения к интернету через созданное соединение, тут проблем может быть сколько угодно. Самая главная состоит в обычной невнимательности пользователя, который просто неправильно вписал адрес сервера или ввел недействительные логин и пароль.

Второй момент, на который следует обратить внимание, — свойства протокола IPv4. В его параметрах и настройках в обязательном порядке должно быть указано автоматическое получение всех адресов, включая и IP, и DNS. Кроме того, для локальных адресов должно быть отключено использование прокси. Имейте в виду, что со статическими IP беспроводные технологии работать не хотят. Единственный вариант – подключение нескольких терминалов, объединенных в локальную или виртуальную сеть через один L2TP-сервер (в этом случае логины и пароли присваиваются каждой машине).

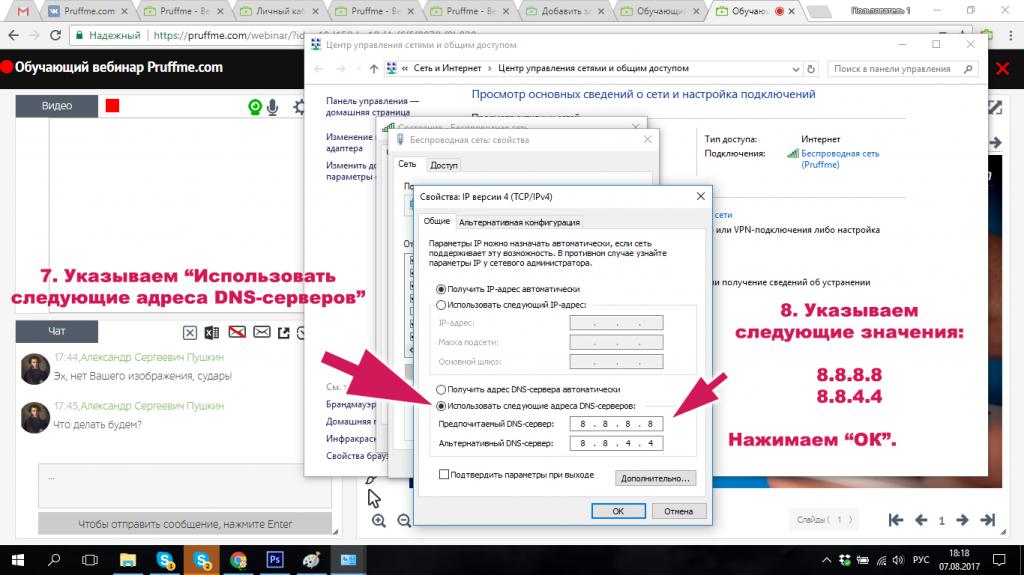

Наконец, если и при такой постановке вопроса возникают ошибки, попробуйте использовать бесплатные DNS-адреса для предпочитаемого и альтернативного сервера, предоставляемые, например, Google (сочетания четверок и восьмерок).

Вместо послесловия

Вот, собственно, и все, что касается L2TP-соединения. Что это за технология и как установить соответствующее подключение, думается, уже понятно. Если внимательно посмотреть на практические действия, все они представляют собой стандартную процедуру создания VPN-подключения. Разница состоит только в том, что обязательно нужно указать адрес соответствующего сервера и выбрать протокол с предпочитаемым уровнем защиты. Настройки маршрутизаторов в данном материале не рассматривались принципиально, поскольку в большинстве случаев можно обойтись и без их изменения.

В инструкции будет рассмотрена по настройка L2TP VPN сервера: удаленное подключение через VPN клиент типа L2TP+IpSec и настройка VPN туннеля между двумя роутерами MikroTik. VPN клиентом может выступать любое устройство со статическим(белым) или динамическим(серым) IP.

- Настройка L2TP VPN сервера

- VPN между двумя MikroTik

- Подключение Windows VPN

- Задать вопрос по настройке L2TP VPN

Нужна настройка MikroTik VPN L2TP?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Настройка MikroTik VPN сервера L2TP

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

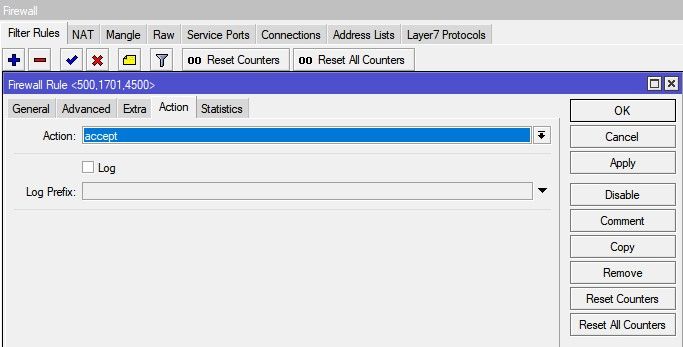

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Добавление новой подсети

Настройка находится IP→Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера L2TP(на сервере)

Настройка находится PPP→Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

Активация VPN сервера L2TP

Настройка находится PPP→Interface→L2TP Server

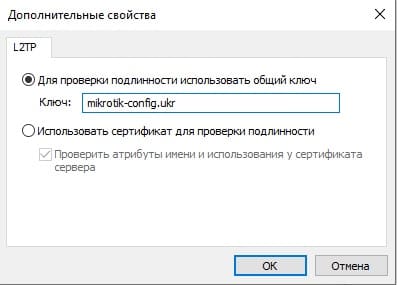

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP→Interface→Secrets

/ppp secret add name=user1 password=user1 profile=l2tp

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP→Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

Настройка интернета для VPN клиентов L2TP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка VPN L2TP MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Настройка VPN подключения L2TP между MikroTik, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP→Interface→Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

а клиентская часть состоит из настройки L2TP клиента.

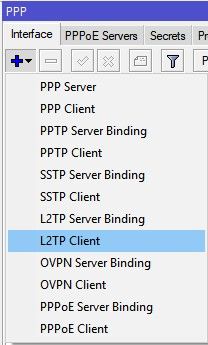

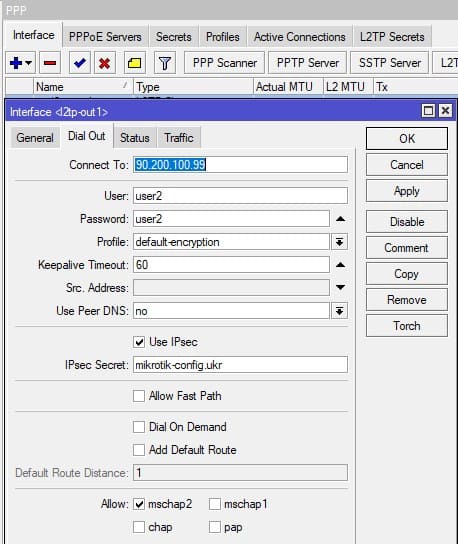

Настройки L2TP клиента(на клиенте)

Настройка находится PPP→Interface→+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

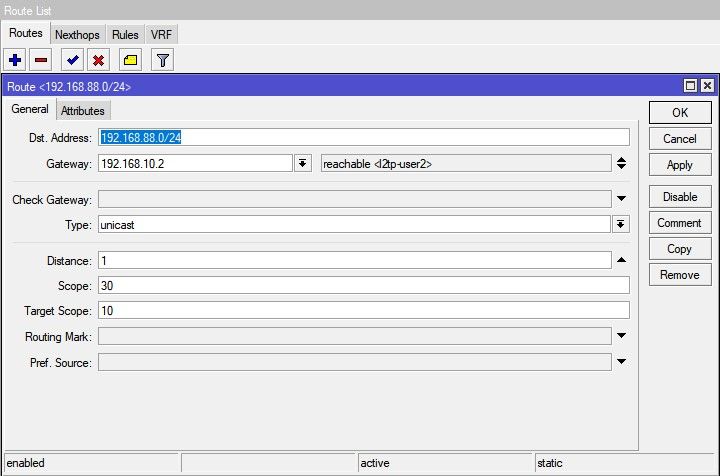

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

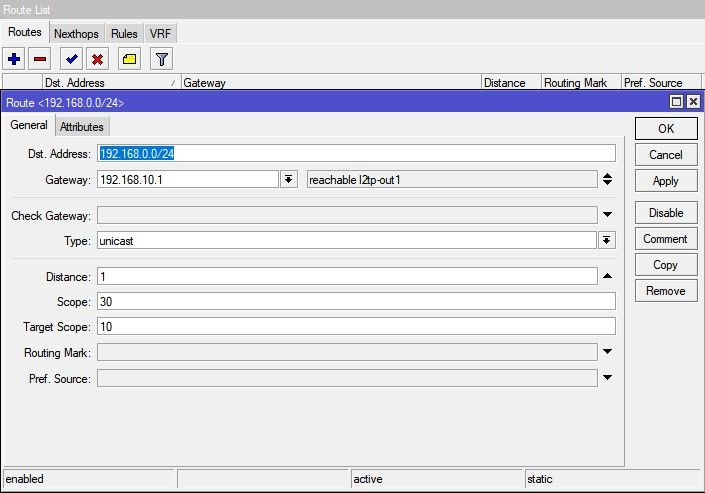

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

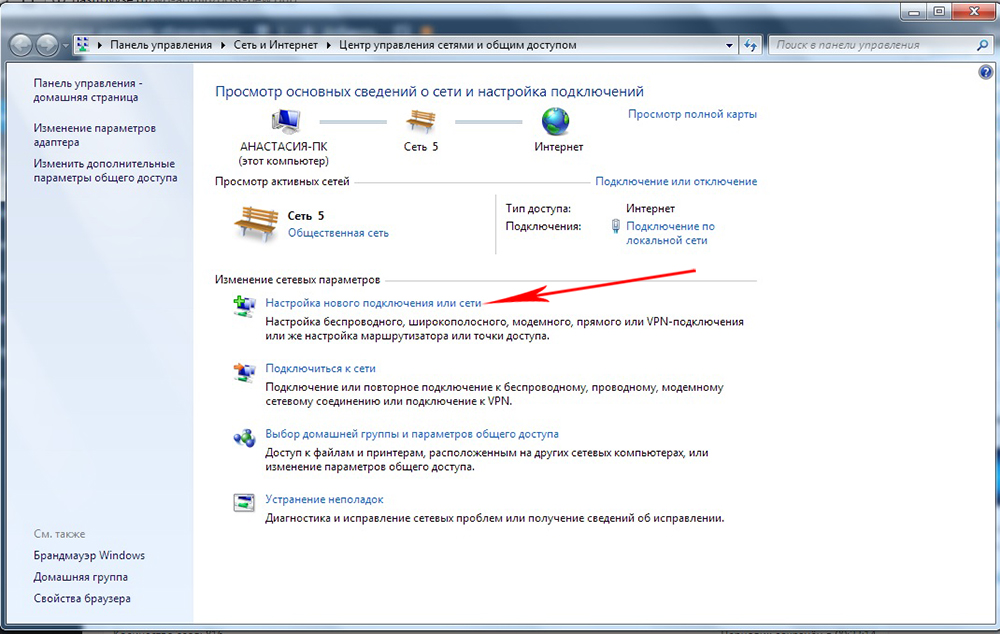

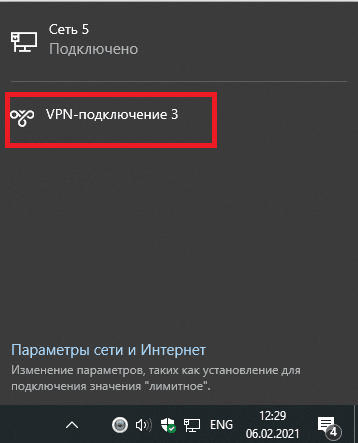

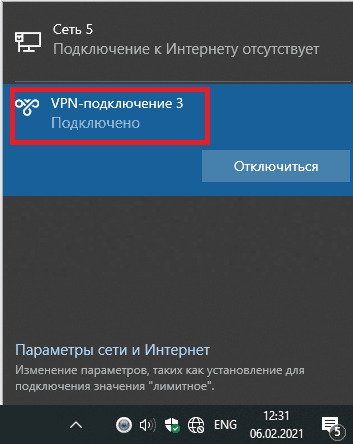

Настройка Windows VPN подключения L2TP

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

указать ключ IpSec

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа L2TP в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

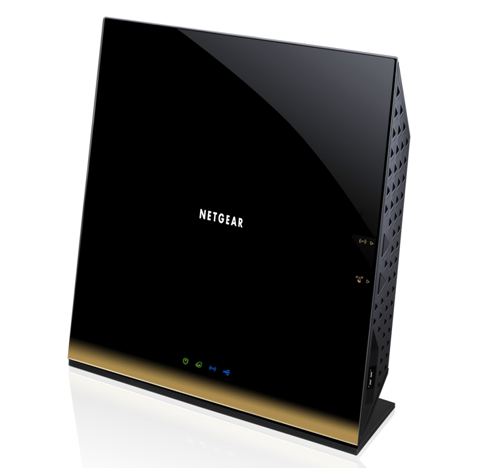

Протокол L2TP переводится с английского как Layer 2 Tunneling Protocol — протокол туннелирования второго уровня. Служит он для создания виртуальных частных компьютерных сетей. Но не каждое сетевое оборудование поддерживает данную технологию, для этого необходим l2tp роутер. Рассмотрим в качестве примера маршрутизатор R6300 от фирмы производителя Netgear.

Комплект поставки роутера Netgear R6300

Производитель Netgear для оригинальности каждой из серий маршрутизаторов назначает приоритетную расцветку. Например, серия N600 преобладала красным цветом, серия N900 – синим, в нашем же случае для R6300 взят золотой цвет.

Коробка с комплектацией роутера

На коробке изображен сам роутер, некоторые характеристики устройства, схемы подключения, и отдельным значком изображена приятная особенность роутера – поддержка беспроводного соединения по стандарту 802.11ac. Это новый стандарт для Wi-Fi сетей, работающий на частоте 5-6 ГГц, способный развить гигабитные скорости передачи.

Комплект поставки к роутеру Netgear R6300

Внутри коробки мы обнаружим сам wifi роутер l2tp с характерной золотой полоской в нижней части, гигабитный сетевой кабель (патч-корд), внешний блок питания 12 вольт, и инструкция по применению.

Внешний вид роутера Netgear R6300

Корпусы в форме простых настольных квадратных коробок уходят в прошлое, сейчас роутеры стараются не только оборудовать мощными процессорами, но и придать оригинальный неповторимый внешний вид.

Передняя панель роутера

Передняя панель R6300 выполнена из черного глянцевого пластика, в центре которой нанесен светящийся белым светом логотип фирмы. В нижней части расположены четыре светодиода, информирующие о подаче питания, наличии подключения к сети Интернет, включенном модуле Wi-Fi и подключении устройства к порту USB.

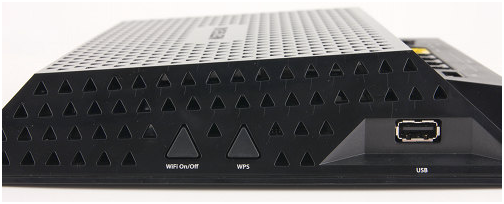

Правая сторона роутера

С правой стороны корпуса расположены кнопки включения Wi-Fi, и кнопка активации WPS (автоматическое безопасное беспроводное соединение, режим WPA/WPA2-PSK). В нижнем правом углу роутера расположен один из двух портов USB.

Все остальные порты и разъемы расположены на задней части роутера.

Задняя панель роутера

Перечислим их по порядку слева направо:

- Второй из портов USB;

- Четыре гигабитных lan порта для подключения устройств локальной сети;

- Один гигабитный wan порт для подключения к провайдеру;

- Кнопка сброса настроек на заводские;

- Включение-выключение роутера;

- Разъем подключения блока питания.

Все панели, кроме передней, выполнены в виде решеток с треугольными вентиляционными отверстиями, благодаря чему маршрутизатор не греется даже при максимальных нагрузках.

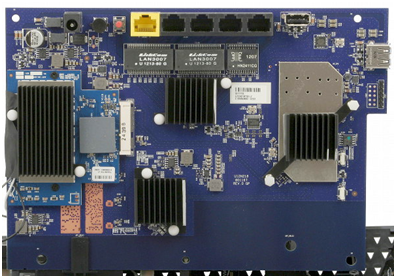

Аппаратная часть роутера Netgear R6300

Печатная плата роутера

Печатная плата роутера достаточно габаритная, размером с корпус. Процессор BCM5300/BCM4706, работает на частоте 600 МГц, оперативная память составляет 128 МБ, флэш-память так же 128 МБ. Управляется платформа микросхемами Broadcom, что типично для стандарта 802.11ac. Радиоблок с частотой 2,4 ГГц собран на микросхеме BCM4331; с частотой 5 ГГц – на схеме BCM4360 с поддержкой стандарта 802.11n до 450 Мбит/с и стандарта 802.11ac до 1300 Мбит/с. Антенны выполнены в виде микроплат, размещенных на корпусе.

Настройка роутера Netgear R6300

Вход в меню настроек

Важно отметить, что настройки могут отличаться в зависимости от версии прошивки.

Настройка роутера производится двумя способами на выбор – либо в любом веб браузере, либо при помощи специального программного приложения NETGEAR Genie, разработанного как для персональных компьютеров, так и для мобильных платформ. Рассмотрим управление с веб браузера.

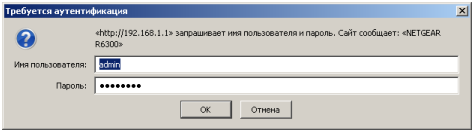

Для входа в меню настроек роутера в адресной строке веб браузера введите IP-адрес устройства – 192.168.1.1. и нажмите «Enter». На экране должно появиться окно для ввода имени пользователя и пароля для входа в настройки. Если этого не произошло, то проверьте подключение роутера к компьютеру. Также имеется вероятность, что роутер уже ранее настраивался, в процессе чего был изменен IP-адрес. В таком случае нажмите на задней панели роутера кнопку сброса настроек, при этом так же будут сброшены имя пользователя и пароль.

При отсутствии проблем подключения появится окно:

Окно ввода имени пользователя и пароля для входа в меню натроек роутера

По умолчанию заводом-изготовителем установлено имя пользователя «admin», пароль – «password». Вводим эти данные в соответствующие поля и нажимаем «OK». Появится главное окно меню настроек.

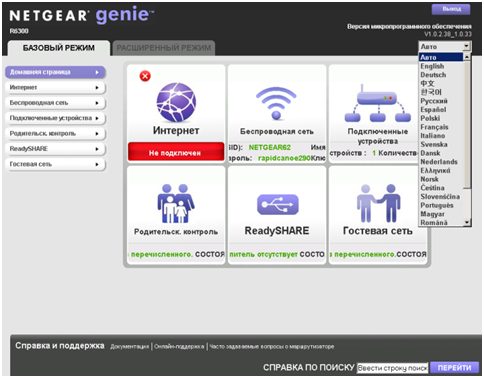

Домашняя страница меню настроек

На начальной странице можно выбрать язык, узнать версию прошивки, либо выбрать один из режимов настройки – «Базовый режим» или «Расширенный режим». В списке поддерживаемых языков присутствует и русский.

Главное меню настроек роутера

Смена пароля для входа в меню, обновление прошивки

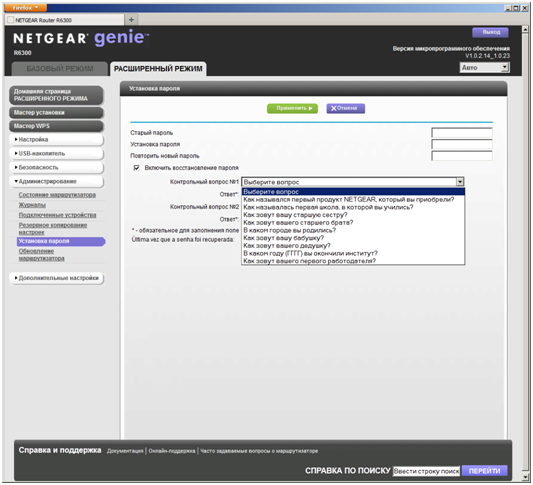

Первым делом необходимо сменить пароль для входа в меню настроек. Для этого переходим в «Расширенный режим», далее в меню «Мастер WPS», далее в подменю «администрирование» и выбираем пункт «Установка пароля».

Смена пароля для входа в меню настроек

В соответствующие поля вводим старый пароль (admin), ниже – новый пароль, на третьей строке повторяем новый пароль. При желании можно поставить галочку для восстановления забытого пароля по контрольному вопросу. После внесения любых изменений в настройки обязательно подтверждаем кнопкой «применить».

В следующем подменю можно обновить прошивку, как напрямую с сайта производителя, так и предварительно скачав на жесткий диск и указав к ней путь.

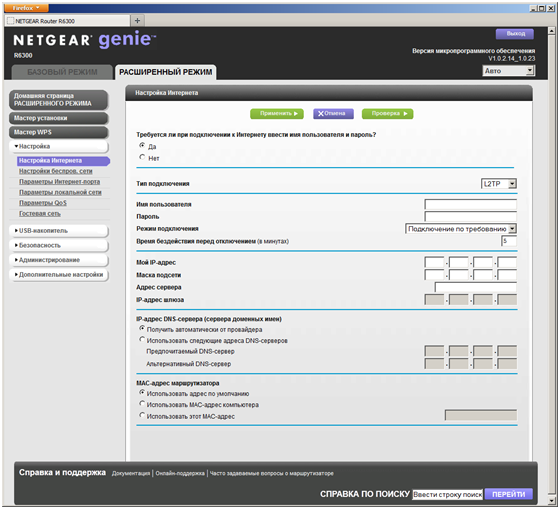

Настройка L2TP

L2tp настройка роутера выполняется в «Расширенном режиме», меню «Мастер WPS», подменю «Настройки», далее подменю «Настройки Интернета».

Настройка L2TP

Данные для заполнения полей выдаются провайдером при заключении договора на предоставление услуг доступа к сети Интернет.

Пример настройки L2TP на другой модели роутера от Netgear:

Предыдущая

TP-LinkНастройка роутера TP Link TL-R460

Следующая

NetgearМаршрутизатор NETGEAR от ДОМ.ru

Помогла статья? Оцените её

Загрузка…