To obtain updates from this website, scripting must be enabled.

To use this site to find and download updates, you need to change your security settings to allow ActiveX controls and active scripting. To get updates but allow your security settings to continue blocking potentially harmful ActiveX controls and scripting from other sites, make this site a trusted website:

In Internet Explorer, click Tools, and then click Internet Options.

On the Security tab, click the Trusted Sites icon.

Click Sites and then add these website addresses one at a time to the list:

You can only add one address at a time and you must click Add after each one:

http://*.update.microsoft.com

https://*.update.microsoft.com

http://download.windowsupdate.com

Note:

You might have to uncheck the Require server verification (https:) for all sites in the zone option to enter all the addresses.

KB5030213 is the cumulative update for Windows Server 2016 for the month of September 2023. The update was released on 12th September under the ‘Patch Tuesday’ project.

We look at some details of the KB5030213 cumulative update below.

Salient points

- KB5030213 is a cumulative update that supersedes KB5029242. KB5029242 was released on 8th August 2023. You can read more about KB5029242 on this page.

- KB5030213 corresponds to server build 14393.6252. KB5029242 corresponds to server build 14393.6167. Assuming you have installed KB5029242 on Windows Server 2016, you will upgrade from build 6167 to 6252.

- A new Servicing Stack Update has been released for Windows Server 2016 on 12th September 2023. The SSU or Servicing Stack Update KB5030504 needs to be installed prior to installing KB5030213 on Windows Server 2016.

- 16 security vulnerabilities have been disclosed for Windows Server 2016 in the September 2023 security bulletin of Microsoft. None of these vulnerabilities have a ‘CRITICAL’ severity level.

- There are no zero-day threats affecting Windows Server 2016 and Windows Server 2016 Server Core installation under the September security bulletin.

- The fix for Active Directory domain join issues has been implemented in KB5030213. The issue was separately tracker under KB5020276.

Download KB5030213

KB5030213 can be installed automatically using one of the following methods:

- Windows Update

- Windows Update for Business

- WSUS or Windows Server Update Service

WSUS or Windows Server Update Service remains the most preferred way to patch Windows Servers.

If you choose to install KB5030213 automatically, the Servicing Stack Update KB5030504 will be automatically deployed as part of the update process. The SSU KB5030504 is deployed before KB5030213 gets deployed.

You can also choose to manually deploy the KB5030213 cumulative update. For manual deployments, the installation process is a two-step exercise.

- Download and install KB5030504 Servicing Stack Update

- Download and install KB5030213 cumulative update

We can download the SSU and Cumulative Updates from the Microsoft Update Catalog site. Or, you could use the direct download links shared below to download the SSU and cumulative update offline installer files.

| Update | Download from Microsoft Catalog | Direct download link | Size of the update |

|---|---|---|---|

| KB5030504 | Download KB5030504 | Direct Download KB5030504 | 11.7 MB |

| KB5030213 | Download KB5030213 | Direct Download KB5030213 | 1622.9 MB |

It may be pertinent to mention that the Servicing Stack updates do not cause server reboots. However, the cumulative updates will cause a server to restart.

We strongly recommend installing cumulative updates as part of a managed change or managed change management exercise.

Vulnerabilities

There are 16 security vulnerabilities that have been announced for Windows Server 2016 and Windows Server 2016 Server Core installation. None of these threats are CRITICAL in nature. None of the disclosed vulnerabilities are zero-day threats.

Therefore, we have not shared any threat for September 2023 for Windows Server 2016 in this report.

KB5030213 Changelog

The following changes or improvements are part of the KB5030213 cumulative update:

- This update supports daylight saving time (DST) changes in Israel.

- This update addresses an issue that affects remote procedure calls (RPC) to the Win32_User or Win32_Group WMI class. The domain member that runs the RPC contacts the primary domain controller (PDC). When multiple RPCs occur at the same time on many domain members, this might overwhelm the PDC.

- This update addresses an issue that affects the LanmanServer Service. It stops working in clusters that do not have an Administrative Access Point. These are also known as AD-Detached Clusters. They are recommended for Microsoft Exchange on some versions of Windows. To learn more, see Database availability groups.

- This update addresses an issue that affects authentication. Using a smart card to join or rejoin a computer to an Active Directory domain might fail. This occurs after you install Windows updates dated October 2022 or later. For more details, see KB5020276.

September 2023 Security Updates by Microsoft

You may also like to read more about security updates shared below:

- KB5030287 Security Update for Windows Server 2012 R2

- KB5030278 Monthly Rollup Update for Windows Server 2012

- KB5030269 Monthly Rollup for Windows Server 2012 R2

- KB5030216 Cumulative Update for Windows Server 2022

- KB5030213 Cumulative Update for Windows Server 2016

- KB5030214 Cumulative Update for Windows Server 2019

- KB5030279 Security Update for Windows Server 2012

Rajesh Dhawan is a technology professional who loves to blog about smart wearables, Cloud computing and Microsoft technologies. He loves to break complex problems into manageable chunks of meaningful information.

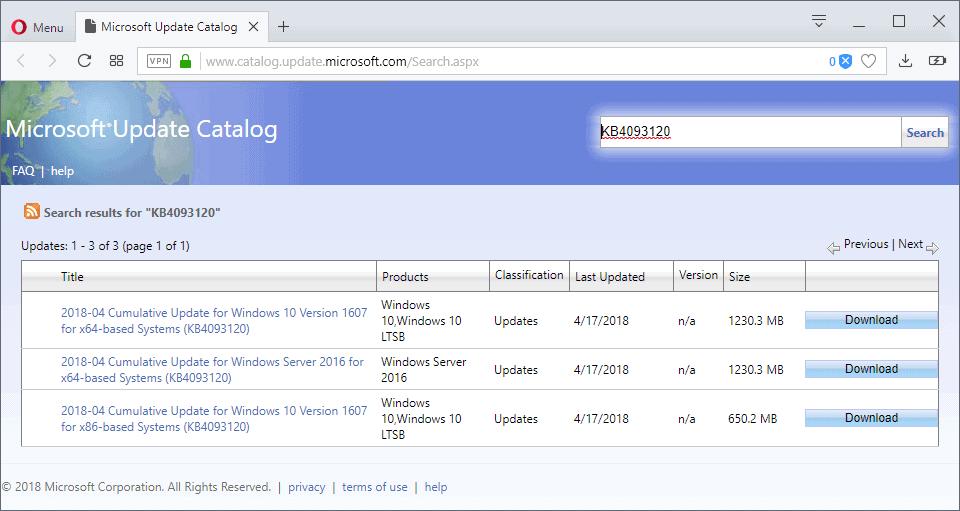

Вчера Microsoft выпустила накопительные обновления KB4093120 для Windows 10 версии 1703 и KB4093117 для Windows 10 версии 1607.

Два обновления, не связанных с безопасностью, устраняют различные проблемы в Windows 10. Пользователи и администраторы Windows могут установить их с помощью Центра обновления Windows, загрузив обновления с веб-сайта каталога обновлений Microsoft и с помощью других механизмов обновления, используемых Microsoft.

KB4093120 для Windows 10 версии 1607

KB4093120 увеличивает номер сборки Windows 10 версии 1607 и Windows Server 2016 до 14393,2214.

Microsoft перечисляет ключевые изменения в официальная страница поддержки только это предполагает, что обновление может включать и другие изменения.

Вы можете скачать накопительное обновление для Windows 10 версии 1607 и Windows Server 2016. из каталога Центра обновления Майкрософт Веб-сайт.

- Увеличена минимальная длина пароля групповой политики до 20.

- Исправлена проблема правил издателя AppLocker с файлами MSI.

- Исправлена проблема с приложениями при использовании японского IME.

- Исправлена ошибка, из-за которой неоднократно появлялись запросы на ввод пароля при использовании учетных записей Microsoft или Azure Active Directory.

- Исправлена проблема генерации ключей в Windows Hello, вызванная проблемами прошивки TPM.

- Адресованная информация об ограничении имени, отображаемая в шестнадцатеричном формате в свойствах сертификата.

- Исправлена проблема с блокировкой вместо ведения журнала неудачных проверок подлинности NTLM, если включен режим аудита.

- Исправлена ошибка проверки сертификата 0x800B0109 (CERT_E_UNTRUSTEDROOT) из http.sys.

- Исправлена проблема с расширением раздела ReFS, если том был отформатирован с помощью ReFS v1.

- Исправлена проблема с остановкой работы при запуске размещенной виртуальной машины.

- Устранена проблема взаимоблокировки ядра.

- Исправлена проблема с Центром обновления Windows, из-за которой виртуальные машины не сохранялись правильно.

- Устранена проблема с «зависанием» в DTC во время восстановления XA.

- Исправлена ошибка «Ошибка 0x207D Была предпринята попытка изменить объект, чтобы включить атрибут, недопустимый для его класса».

- Исправлена ошибка «Microsoft.IdentityServer.Web.Protocols.OAuth.Exceptions.OAuthInvalidRefreshTokenException: MSIS9312: получен недопустимый токен обновления OAuth. Токен обновления был получен раньше, чем разрешенное время в токене»

- Устранена причина ошибки «Не удается подключиться ни к одному домену. Обновите или повторите попытку, когда подключение станет доступно».

- Исправлена проблема, из-за которой переход на другой ресурс кластера сервера NFS занимал много времени.

- Исправлена причина появления предупреждения «В пуле хранения нет минимальной рекомендуемой резервной емкости. Это может ограничить ваши возможности по восстановлению устойчивости данных в случае сбоя диска».

- Устранена проблема, из-за которой файлы пропускались или создавались дубликаты файлов во время сеансов синхронизации полного перечисления.

- Исправлена ошибка Windows Multipoint Server 2016 «Служба MultiPoint не отвечает на этом компьютере. Чтобы устранить проблему, попробуйте перезагрузить компьютер».

- Исправлена проблема, приводившая к загрузке дисков профиля пользователя.

- Исправлены темы с высокой контрастностью, которые неправильно применялись во время сеансов RDP.

- Исправлена проблема сопряжения для устройств Bluetooth с низким энергопотреблением.

- Устранена проблема надежности в Microsoft Outlook.

- Исправлена проблема с надежностью при использовании приложений Microsoft Office, размещенных в контейнерах ActiveX, и нажатии клавиши Alt.

Известные проблемы:

После установки накопительного обновления для Windows 10 версии 1607 от 13 марта 2018 г. или более поздней версии возвращается только последнее обновление компонентов Windows 10, если оно применимо. Это предотвращает развертывание ранее выпущенных обновлений функций с помощью ConfigMgr (текущая ветвь) и планов обслуживания Windows 10.

Обходной путь Microsoft:

Отклоните все обновления функций на серверах WSUS, кроме того, который вы хотите развернуть с помощью ConfigMgr. Запустите еще один цикл сканирования обновлений программного обеспечения с панели управления ConfigMgr (или дождитесь, пока клиентские устройства выполнят следующее сканирование).

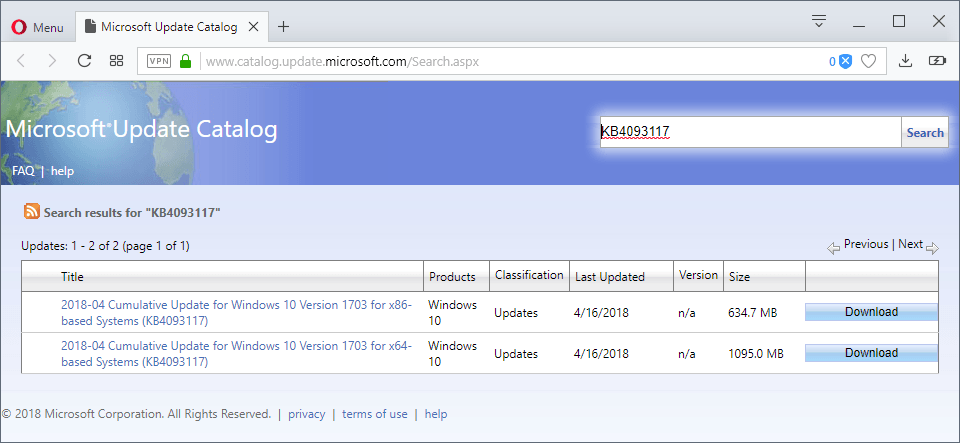

KB4093117 для Windows 10 версии 1703

KB4093117 увеличивает номер сборки Windows 10 версии 1703 до 15063.1058. Обновление акции некоторые исправления в KB4093120.

Обновление доступно через Центр обновления Windows, но его также можно загрузить с Веб-сайт каталога обновлений Microsoft.

- Microsoft Edge перестал работать в системах с включенной политикой ограниченного использования программ.

- Исправлена проблема правил издателя AppLocker с файлами MSI.

- Исправлена ошибка, из-за которой неоднократно появлялись запросы на ввод пароля при использовании учетных записей Microsoft или Azure Active Directory.

- Исправлена проблема генерации ключей в Windows Hello, вызванная проблемами прошивки TPM.

- Исправлена проблема, из-за которой пользователи не могли разблокировать свои сеансы, что происходило, когда несколько пользователей входили в систему из разных доменов, использовали формат UPN для учетных данных домена и использовали быстрое переключение пользователей.

- Исправлена проблема, связанная со смарт-картой, из-за которой время ожидания составляло 30 секунд, если пользователь неправильно ввел ПИН-код или если биометрическая аутентификация не прошла.

- Исправлена проблема в расширении Chrome Office, которая запрашивала аутентификацию несколько раз.

- Увеличена минимальная длина пароля групповой политики до 20.

- Адресованная информация об ограничении имени, отображаемая в шестнадцатеричном формате в свойствах сертификата.

- Исправлена проблема с блокировкой вместо ведения журнала неудачных проверок подлинности NTLM, если включен режим аудита.

- Исправлена ошибка проверки сертификата 0x800B0109 (CERT_E_UNTRUSTEDROOT) из http.sys.

- Возможность шифрования или дешифрования файлов в проводнике Windows отсутствовала.

- Решает проблему с приостановкой Bitlocker и шифрования устройства во время отмены регистрации устройства.

- Исправлена проблема в приложениях Centennial, которая блокировала возможность устанавливать квоты на уровне пользователя для NTFS.

- Исправлена ошибка, из-за которой панель подключения отсутствовала в VMConnect в полноэкранном режиме на нескольких мониторах.

- Исправлена ошибка сценария входа в GPO для подключения сетевого диска, если пользователь отключается от сети и перезагружается.

- Устранена проблема, из-за которой файлы пропускались или создавались дубликаты файлов во время сеансов синхронизации полного перечисления.

- Поле «Измененные адресные данные» будет пустым в свойствах, если теневое копирование тома используется на томе, на котором размещен общий файловый ресурс.

- Исправлена проблема, из-за которой Microsoft Edge перестал работать для пользователей перемещаемого профиля, которые получают доступ к компьютерам с Windows 10 версии 1607 и 1703.

- Исправлена проблема надежности в Internet Explorer при вводе текста в элементы управления RichEditText.

- Устранена «потенциальная» утечка при открытии и закрытии элементов управления веб-браузера.

- Решает проблему, из-за которой API ContentIndexter.AddAsync генерирует ненужное исключение.

Службы обновления Windows Server ( WSUS ) — это программа, разработанная Microsoft, которая является эффективным инструментом для администраторов обновлений Windows.

Содержание

- Что такое Windows Update

- Введение в службы обновления Windows Server

- Системные требования для WSUS

- Настройка лаборатории WSUS

- Порты/исключения брандмауэра WSUS

- Установка роли WSUS на Windows Server 2016

- Роли сервера — Windows Server Update Services

- Тип базы данных WSUS — службы ролей

- Расположение содержимого WSUS

- Конфигурируем IIS

- Настройка служб обновления Windows Server (WSUS)

- Выберите вышестоящий сервер WSUS

- Прокси сервер

- Выберите языки для обновлений

- Выберите продукты

- Выберите Обновить классификации

- Настройка расписания синхронизации WSUS

- Установка Microsoft Report Viewer

- Настройка WSUS

- Классификация обновлений

- Настройка групп компьютеров WSUS

- Настройка ПК на получение обновлений WSUS через GPO

- Политика установки обновлений WSUS для рабочих станций

- Назначаем политики WSUS на OU Active Directory

Что такое Windows Update

Давайте начнем с некоторых основ. Когда вы устанавливаете операционную систему или создаете образ машины, вы всегда следите за тем, чтобы на нее были установлены последние обновления. Не только операционная система, но и почти каждое программное обеспечение, которое мы используем, нуждается в постоянном обновлении.

Обновления Windows выпускаются для исправления ошибок, устранения проблем безопасности в ОС и добавления новых функций в операционную систему. Обновления Windows полагаются на службу Центра обновления Windows, которая по умолчанию настроена на автоматический запуск.

Служба Windows Update автоматически загружает и устанавливает рекомендуемые и важные обновления.

Обновления Microsoft можно разделить на следующие категории:

- Критические обновления

- Обновления безопасности

- Обновления определений

- Драйверы

- Накопительные пакеты обновлений

- Пакеты услуг

- Инструменты

- Пакеты функций

- Обновления

Если вы перешли с Windows 7 на Windows 10, вы заметите множество новых опций в Центре обновления Windows. Вы получаете несколько интересных опций, таких как приостановка обновлений на 7 дней, изменение активных часов для установки обновлений. В дополнение к этому есть много полезных опций в разделе «Дополнительные параметры».

Введение в службы обновления Windows Server

Службы Windows Server Update Services (WSUS) позволяют администраторам развертывать последние обновления продуктов Microsoft. WSUS — это роль сервера Windows Server, и при ее установке вы можете эффективно управлять обновлениями и развертывать их.

Одной из наиболее важных задач системных администраторов является постоянное обновление клиентских и серверных компьютеров с помощью последних исправлений программного обеспечения и обновлений безопасности. Без WSUS было бы очень сложно управлять развертыванием обновлений.

Если в вашей установке есть один сервер WSUS, обновления загружаются непосредственно из Центра обновления Майкрософт. Однако, если вы устанавливаете несколько серверов WSUS, вы можете настроить сервер WSUS для работы в качестве источника обновлений, который также известен как вышестоящий сервер.

Вместо того, чтобы позволять нескольким компьютерам загружать обновления непосредственно из Интернета, вы можете настроить сервер WSUS и указать клиентам загружать все обновления с сервера WSUS. При этом вы экономите пропускную способность интернета, а также ускоряете процесс обновления Windows.

Системные требования для WSUS

Минимум требования к оборудованию для WSUS

| Процессор | Процессор x64 1,4 ГГц (2 ГГц или выше повторно рекомендуется) |

| Память | Дополнительные 2 ГБ ОЗУ больше, чем требуется серверу |

| Доступное место на диске | 10 ГБ (рекомендуется 40 ГБ или больше) |

| Сетевой адаптер | 100 Мбит/с или больше |

В этом примере рассматривается процедура установки служб обновления Windows Server с использованием внутренней базы данных Windows (WID).

Настройка лаборатории WSUS

| Имя сервера | Операционная система | Роли | ip Адрес |

| server1.pentagon.loc | Server 2016 Standart | WSUS | 10.0.0.3 |

| dc1.pentagon.loc | Server 2016 Standart | AD,DNS | 10.0.0.1 |

Порты/исключения брандмауэра WSUS

При настройке сервера WSUS важно, чтобы сервер подключался к обновлению Microsoft для загрузки обновлений. Если между WSUS и Интернетом есть корпоративный брандмауэр, возможно, вам придется настроить этот брандмауэр, чтобы WSUS мог получать обновления.

Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Вы должны разрешить доступ в Интернет из WSUS к следующему списку URL-адресов:

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.windowsupdate.com

- https://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

Установка роли WSUS на Windows Server 2016

Шаги по установке роли служб обновления Windows Server (WSUS) в Windows Server 2019 включают:

- Войдите на сервер Windows 2016, на котором вы планируете установить роль сервера WSUS, используя учетную запись, которая является членом группы локальных администраторов.

- В диспетчере серверов нажмите «Manage» и нажмите «Add Roles and Features » .

- На странице «Before you begin» нажмите « Next» .

- На странице выбора типа установки выберите вариант Role-based or feature-based installation . Нажмите «Next» .

На странице «Выбор сервера» проверьте имя сервера и нажмите « Next» .

Роли сервера — Windows Server Update Services

На странице «Роли сервера» выберите роль « Windows Server Update Services ». Вы должны увидеть поле Add Features, необходимые для служб Windows Server Update Services. Нажмите « Add Features» и нажмите «Next» .

На странице «Select features» оставьте параметры по умолчанию и нажмите « Next» .

На странице Службы обновления Windows Server нажмите кнопку Далее .

Тип базы данных WSUS — службы ролей

Необходимо выбрать службы ролей/тип базы данных для установки служб Windows Server Update. Выберите «WID Connectivity» и «WSUS Services» . Нажмите «Next» .

Расположение содержимого WSUS

Укажите расположение содержимого для хранения обновлений. Я бы рекомендовал хранить обновления на другом диске, а не на диске C:. Размер этой папки со временем может увеличиться, и вы не хотите, чтобы эта папка находилась на диске C:. Поэтому выберите либо отдельный диск, либо храните обновления на удаленном сервере.

Нажмите «Далее» .

Далее у вас будет настройка роли Web Server Role(IIS) , нажмите пару раз next

Окончательное подтверждение перед установкой WSUS. Проверьте настройки и нажмите « Install» .

После завершения установки WSUS щелкните Launch Post-Installation tasks после установки .

Либо сделайте это тут

Дождитесь окончания процесса

Конфигурируем IIS

При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Queue Length = 2000 (up from default of 1000)

Idle Time-out (minutes) = 0 (down from the default of 20)

Ping Enabled = False (from default of True)

Private Memory Limit (KB) = 0 (unlimited, up from the default of 1843200 KB)

Regular Time Interval (minutes) = 0 (to prevent a recycle, and modified from the default of 1740)Настройка служб обновления Windows Server (WSUS)

После установки WSUS вы можете настроить сервер WSUS с помощью мастера настройки сервера WSUS. Это одноразовая конфигурация, в которой вы настроите некоторые важные параметры WSUS.

Если вы не видите мастер настройки сервера WSUS или пропустили его по ошибке, не беспокойтесь. Вы можете запустить его, открыв WSUS Console > Options > WSUS Server Configuration wizard.

Примечание. Прежде чем приступить к настройке WSUS, несколько важных моментов.

- Убедитесь, что брандмауэр сервера разрешает клиентам доступ к серверу WSUS. Если у клиентов возникают проблемы с подключением к серверу WSUS, обновления не будут загружаться с сервера.

- WSUS загружает обновления с вышестоящего сервера, которым в нашем случае являются сервера обновления Microsoft. Поэтому убедитесь, что брандмауэр разрешает серверу WSUS подключаться к Центру обновления Майкрософт.

- Если в вашей настройке есть прокси-сервер, вы должны ввести учетные данные для прокси-сервера при настройке WSUS. Имейте их под рукой, поскольку они необходимы.

На странице «Перед началом» нажмите « Далее » .

Нажмите «Далее» .

Выберите вышестоящий сервер WSUS

Это важный раздел, в котором вы выбираете вышестоящий сервер. Вы получаете два варианта.

- Синхронизировать из Центра обновления Майкрософт — при выборе этого параметра обновления будут загружаться из Центра обновления Майкрософт.

- Синхронизировать с другого сервера служб обновления Windows Server — выберите этот параметр, если хотите, чтобы этот сервер WSUS загружал обновления с уже существующего сервера WSUS. Вы должны указать имя сервера и номер порта (8530) по умолчанию. Если вы выбираете вариант использования SSL во время синхронизации обновлений, убедитесь, что вышестоящий сервер WSUS также настроен на поддержку SSL.

Поскольку это будет мой единственный сервер WSUS, я выберу Synchronize from Microsoft Update . Нажмите «Далее» .

Прокси сервер

Укажите информацию о прокси-сервере, если он у вас есть. Если выбран этот параметр, убедитесь, что вы указали имя прокси-сервера и номер порта. В дополнение к этому укажите учетные данные для подключения к прокси-серверу. Если вы хотите включить базовую аутентификацию для пользователя, подключающегося к прокси-серверу, нажмите Разрешить базовую аутентификацию (пароль в открытом виде) .

Нажмите «Далее» .

На странице «Connect to upstream server» нажмите кнопку « Начать подключение » . Подключение может быть не быстрым, у меня оно было около часу, в любом случае дождитесь ответа , это будет либо ошибка либо даст возможность продолжить далее настроивать сервер

Выберите языки для обновлений

На странице «Выбор языков» у вас есть возможность выбрать языки из обновлений. Если вы выберете загрузку обновлений на всех языках, вы найдете обновления на всех языках в консоли WSUS.

Однако, если вы хотите получать обновления только для определенных языков, выберите Загружать обновления только на этих языках . Выберите языки, для которых вы хотите получать обновления.

Нажмите «Далее» .

Выберите продукты

На этой странице вы выбираете продукты, для которых хотите получать обновления. Продукт — это конкретная версия операционной системы или приложения.

Из списка продуктов вы можете выбрать отдельные продукты или семейства продуктов, для которых вы хотите, чтобы ваш сервер синхронизировал обновления. В этом случае в качестве продуктов я выбрал , все, но вы можете выбрать отдельно к примеру Windows Server 2016, windows 10, windows 7-8-9-xp-11

Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Нажмите «Далее» .

Выберите Обновить классификации

В начале поста я перечислил типы обновлений. На странице Choose Classifications выберите нужные классификации. Я выбрал критические обновления , обновления безопасности и накопительные пакеты обновлений .

Нажмите «Далее» .

Настройка расписания синхронизации WSUS

Вы должны решить, как вы хотите выполнять синхронизацию WSUS. На странице Set Sync Schedule (Установить расписание синхронизации) можно выбрать, выполнять ли синхронизацию вручную или автоматически.

Если вы выберете Синхронизировать вручную , вы должны вручную запустить процесс синхронизации из Консоли администрирования WSUS. Если выбран этот параметр, вам придется каждый раз выполнять синхронизацию вручную. Поэтому не выбирайте этот параметр, если вы настраиваете WSUS в рабочей среде.

Если вы выберете « Синхронизировать автоматически », сервер WSUS будет синхронизироваться через заданные промежутки времени. Вы можете установить время первой синхронизации. Затем установите количество синхронизаций в день. В раскрывающемся списке вы можете выбрать значение от 1 до 24.

Нажмите «Далее» .

Щелкните Начать первоначальную синхронизацию . Нажмите «Далее» .

Наконец, на последней странице нажмите « Готово » . На этом шаги по настройке WSUS завершены.

Установка Microsoft Report Viewer

Открываем консоль Windows Server Update Services, в разделе Reports выбираем любой из пунктов и видим сообщение что необходима установка Microsoft Report Viewer

Переходим по ссылке и скачиваем

Запускаем инсталляцию ReportViever и получаем следующее сообщение.

Установка Microsoft System CLR Types for SQL Server

Скачиваем и устанавливаем

после установки при нажатии на репорт ошибка осталась,закройте консоль WSUS и откройте заново.

Теперь при нажатии на любой из репортов должно открываться новое окно, для проверки открываем Update Status Summary

Настройка WSUS

Открываем раздел Options.

Здесь можно изменить те данные, которые вносились при первичной настройке WSUS, либо запустить настройку заново.

Открываем Update files and Languages и задаем скачивание обновлений после утверждения.

Тем самым с Microsoft не будут загружаться не нужные обновления и захламлять место на диске. Минус данного способа в том, что если пользователь ПК решил обновить свой Windows, а обновления еще не были утверждены и закачены на сервер, то это вызовет ошибку в обновлении на ПК пользователя.

Если галочка убрана, то все обновления нужные и не нужные после синхронизации с Microsoft будут загружаться на сервер.

Что следует понимать под не нужными обновлениями. Предположим вы не давно обновили версию Windows на Windows 10 и на всех компьютерах у вас версия 1909. Соответственно обновления для всех остальных версий вам не нужны.

Определить версию операционной системы Windows

В командной строке выполним systeminfo, получаем:

Windows 10 (2004) 19041.423

Windows 10 (1909) 18363.997

Windows 10 (1903) 18362.997

Windows 10 (1809) 10.0.17763

Windows 10 (1803) 10.0.17134

Windows 10 (1709) 10.0.16299

Windows 10 (1703) 10.0.15063

Windows 10 (1607) 10.0.14393

Windows 10 (1511) 10.0.10586

Windows 10 10.0.10240

Windows Server 2016 (Long-Term Servicing Channel) 1607 14393.0Классификация обновлений

На этом этапе мы разделим обновления по классификации.

Выбираем Updates и правой кнопкой, выбираем New Update View.

1. Устанавливаем галочки

2. Выбираем классификацию обновления

3. Выбираем продукт

4. Задаем имя.

В нашем примере мы создаем более мелкие классификации обновлений.

Если этот вариант Вам не нравится, Вы можете объединить в один

Update View все обновления, например, для Windows 10 или один тип обновлений для нескольких ОС.

Для Windows Defender выбираем Definition Updates.

Windows Defender проверяет наличие обновлений через клиента автоматического обновления.

Настройка групп компьютеров WSUS

Создавая группы компьютеров, вы можете сначала тестировать и нацеливать обновления на определенные компьютеры. Когда вы откроете консоль WSUS, вы найдете две группы компьютеров по умолчанию — « All Computers » и «Unassigned Computers» .

Вы можете создавать настраиваемые группы компьютеров для управления обновлениями в вашей организации. Согласно Microsoft, вы должны создать хотя бы одну группу компьютеров в консоли WSUS. Тестируйте обновления, прежде чем развертывать их на других компьютерах в вашей организации.

Чтобы создать новую группу компьютеров в консоли WSUS

В консоли администрирования WSUS в разделе «Службы обновления» разверните сервер WSUS. Разверните компьютеры, щелкните правой кнопкой мыши All Computers и выберите Add Computer Group .

В диалоговом окне «Добавить группу компьютеров» укажите имя новой группы и нажмите « Add» .

Созданим 2 группы — WorkStation , Servers

Данное условие не касается обновлений например для Windows Defender, которое можно установить на автоматическое обновление без утверждений, но об этом поговорим позже.

Распределение компьютеров по группам может происходить двумя разными способами. Можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Во вкладке Options выбираем Computers и выбираем нужный способ распределения компьютеров.

В нашем случае установим через Group Policy. Все новые компьютеры будут появляться в каталоге Unassigned Computers откуда мы их будем разносить по нужным группам и применять к ним обновления. Опция Use group Policy or registry settings on computers — Это выбор через групповые политики.

Настройка ПК на получение обновлений WSUS через GPO

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. Это всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Для запуска консоли групповых политик можно установить дополнительно пакет Grop Policy Management либо настроивать через контроллер домена и пакет модуля RSAT для работы с AD

Создадим две OU в AD , под компьютеры

После запускаем gpmc.msc — Group Policy Manager

Выдяляем OU Servers и создаем в нем груповую политику и именуем ее в ServerWSUSPolicy

Начнем с описания серверной политики ServerWSUSPolicy.

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows > Разрешить клиенту присоединится к целевой группе). По английски будет Enable client-side targeting

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://server1:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://server1:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Политика установки обновлений WSUS для рабочих станций

Выдяляем OU Workstation и создаем в нем груповую политику и именуем ее в WorkstationWSUSPolicy

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Enable client-side targeting: Workstation – в консоли WSUS отнести клиента к группе Workstation;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://server1:8530, Set the intranet statistics server: http://server1:8530 –адрес корпоративного WSUS сервера.

- Do not allow update deferral policies to cause scans against Windows Update — Отключение обновления из интернета , если не доступен wsus

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и Workstation (Workstations –компьютеры пользователей).

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

и получить обновления на клиенте , после они появятся в списке

Microsoft выпускает новые обновления безопасности для своих продуктов как минимум один раз в месяц. В большинстве случаев служба Windows Update прекрасно справляется с автоматическим получением и установкой обновлений Windows. Также вы можете вручную найти, скачать и установить актуальное кумулятивное обновление безопасности для вашей редакции и версии Windows. Например, на компьютерах с отключенной службой wususerv, в изолированных от интернета сетях (если у вас не используется WSUS сервер, где можно вручную управлять тестированием и одобрением обновлений Windows), в локальной сети с лимитным подключением (metered connection) и т.д.

Содержание:

- Узнать дату установки последних обновлений Windows

- Как найти и скачать последние обновления безопасности для вашей версии Windows?

- Ручная установка кумулятивных обновлений в Windows

- Ручное обновление билда Windows 10 (Feature Update)

Каждый второй вторник месяца Microsoft выпускает новые обновления для всех поддерживаемых редакций Windows (исправления для особо критичных уязвимостей могут выпускаться быстрее, не дожидаясь этой даты. Также имейте в виду, что в Windows используется кумулятивная модель обновлений. Это означает, что для обновления Windows достаточно установить только один, последний, кумулятивный пакет безопасности.

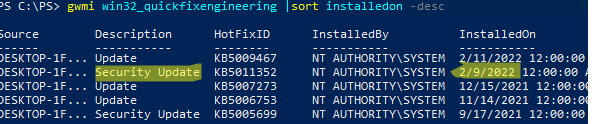

Узнать дату установки последних обновлений Windows

Проверьте дату установки последних обновлений на вашем компьютере с помощью PowerShell команды:

gwmi win32_quickfixengineering |sort installedon -desc

Source Description HotFixID InstalledBy InstalledOn PCname1 Security Update KB5011352 NT AUTHORITYSYSTEM 2/9/2022 12:00:00 AMН

В данном случае видно, что последний раз на этом компьютере обновление безопасности устанавливалось 9 февраля 2022 года.

Так же вы можете вывести историю установки обновлений с помощью командлета

Get-WUHistory

из модуля PSWindowsUpdate:

Get-WUHistory|Where-Object {$_.Title -match "KB*"} |Sort-Object date -desc

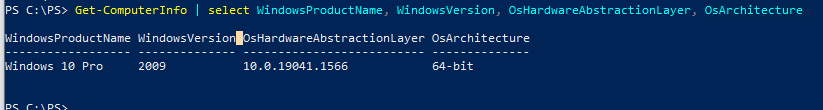

Затем вам нужно узнать версию и номер билда вашей Windows. Воспользуйтесь командой:

Get-ComputerInfo | select WindowsProductName, WindowsVersion, OsHardwareAbstractionLayer, OsArchitecture

WindowsProductName WindowsVersion OsHardwareAbstractionLayer, OsArchitecture Windows 10 Pro 2009 10.0.19041.1566 64-bit

В моем случае мне нужно скачать последние обновления безопасности для Windows 10 20H2 x64.

Как найти и скачать последние обновления безопасности для вашей версии Windows?

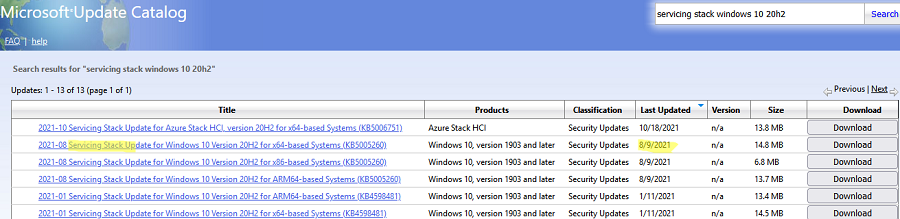

Вы можете вручную скачать последние обновления для продуктов Microsoft из каталога обновлений Microsoft Update Catalog — https://www.catalog.update.microsoft.com/Home.aspx. В каталоге вы можете найти обновления для всех поддерживаемых версий Windows (также поддерживается прямой импорт обновлений через консоль WSUS). Главная проблема, что в каталоге отсутствует удобная система поиска. Если вы не знаете номер KB, который вам нужно установить, найти и скачать пакет с обновлением довольно трудно.

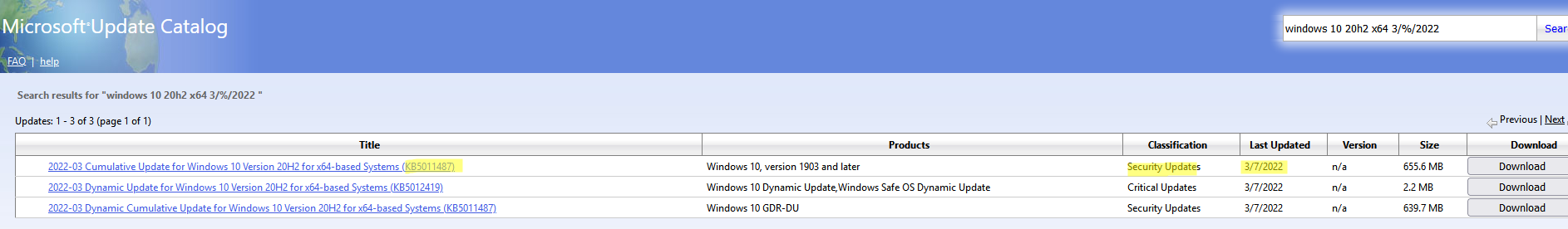

Рассмотрим, как сформировать правильный запрос для поиска обновлений для вашей редакции Windows в каталоге обновлений Microsoft. Статья пишется 9 марта 2022 года, соответственно последние обновления безопасности были выпушены вчера, 8 марта (второй вторник месяца). Для поиска обновлений безопасности для Windows 10 20H2 x64 за март 2022 года, воспользуйтесь таким поисковым запросом, который нужно вставить в поисковую строку в верхнем правом углу:

windows 10 20h2 x64 3/%/2022

Каталог Microsoft Update вернул список из 3 обновлений.

Как решить какие из этих обновлений нужно скачать и установить? Конечно, можно скачать и установить вручную все эти обновления, но можно сэкономить время. Т.к. Microsoft перешла на кумулятивные обновления, вам достаточно скачать и установить последнее Cumulative Update для вашей системы.

В моем случае доступно одно большое кумулятивное обновление для Windows 10:

- 2022-03 Cumulative Update for Windows 10 Version 20H2 for x64-based Systems (KB5011487), Windows 10 version 1903 and later, Security Updates, 3/7/2022 — 655.6 MB

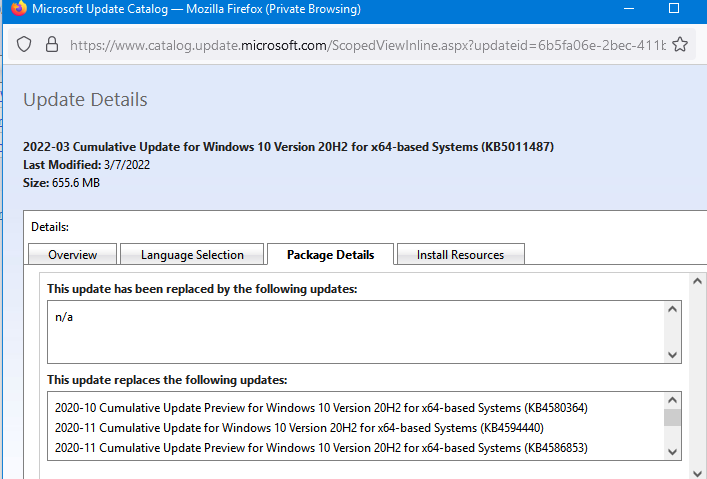

Щелкните по названию обновления безопасности KB5011487. В открывшемся окне с информацией об обновлении перейдите на вкладку Package Details. На этой вкладке видно какие обновления заменяет данное обновление (This update replaces the following updates:), и каким обновлением заменяется в свою очередь оно (This update has been replaced by the following updates).

Как вы это обновление ничем не заменяется: This update has been replaced by the following updates: n/a. Значит это самое последнее и актуальное кумулятивное обновление безопасности для вашей версии Windows 10.

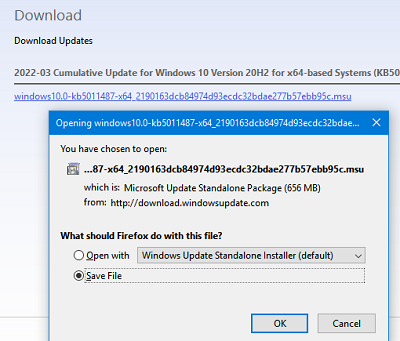

Нажмите на кнопку Download, в открывшемся окне появится прямая ссылка на загрузку MSU файла обновлений. Скачайте файл и сохраните его на диск.

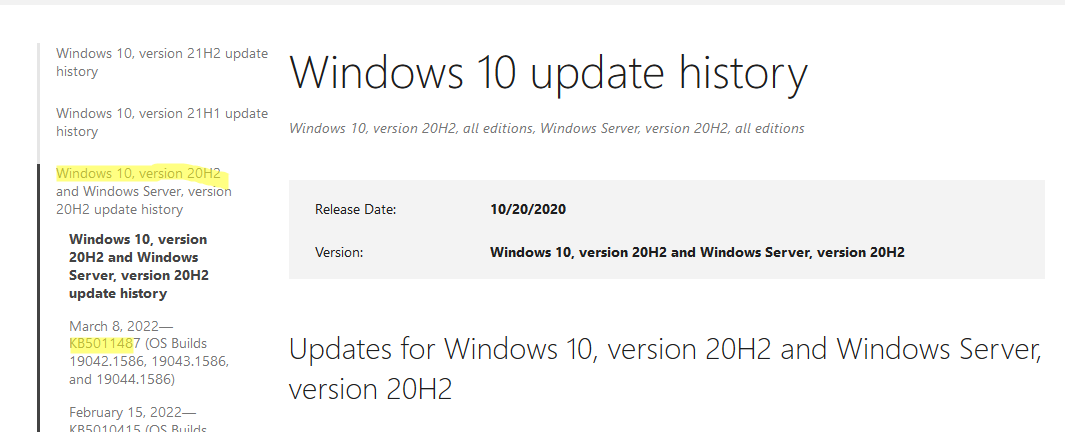

Также вы можете найти номер KB актуального кумулятивного обновления для вашей версии Windows 10 с помощью страницы https://support.microsoft.com/en-us/topic/windows-10-update-history-7dd3071a-3906-fa2c-c342-f7f86728a6e3.

В списке слева выберите вашу версию Windows 10 (в моем примере это Windows 10 20H2), затем обратите внимание на список In this release. Самая первая запись ссылается на статью базы знаний для последнего кумулятивного обновления Windows этой редакции. В нашем примере это March 8, 2022—KB5011487 (OS Builds 19042.1586, 19043.1586, and 19044.1586). Именно это обновление мы и скачали согласно методике выше.

Затем скачайте последнее доступное обновление служебного стека Windows 10 (SSU — Servicing Stack Updates). Это обновление также можно найти в Windows Update Catalog по ключевой фразе:

servicing stack windows 10 20h2

Обязательно установите Servicing Stack Update до установки накопительного обнолвения безопасности Windows.

C марта 2021 года, Microsoft перестала выпускать отдельные обновления SSU для билдов Windows 10 2004 и старше. Теперь они интегрируются в последнее кумулятивное обновление LCU (Latest Cumulative Update).

Скачать файлы обновлений Windows с помощью PowerShell

Для скачивания файлов MSU обновлений из Microsoft Update Catalog можно использовать командлет Save-KBFile из модуля KBUpdate (KB Viewer, Saver, Installer and Uninstaller) — https://github.com/potatoqualitee/kbupdate

Установите модуль из PowerShell Gallery:

Install-Module kbupdate -Scope CurrentUser

Для загрузки определенных файлов обновлений выполните команду PowerShell:

Save-KBFile -Name KB5011487, 5005260 -Architecture x64 -Path C:Updates

Ручная установка кумулятивных обновлений в Windows

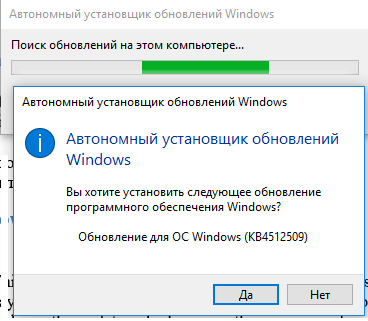

После того, как вы скачали MSU файл с актуальным кумулятивным обновлением для вашей редакции Windows 10, вы можете его установить.

Щелкните дважды по скачанному msu файлу и следуйте шагам мастера автономного установщика обновлений Windwows.

После окончания установки пакета обновлений нужно перезагрузить компьютер (если после установки обновления вы наблюдаете проблемы с работой ОС или приложений, вы можете удалить его).

Также вы можете установить обновление Windows из командной строки в тихом режиме с помощью утилиты wusa.exe (Windows Update Standalone Installer). Следующая команда установит указанное обновление в тихом режиме и отложит автоматическую перезагрузку системы после завершения установки:

wusa C:updateswindows10.0-kb5011487-x64_2190163dcb84974d93ecdc32bdae277b57ebb95c.msu /quiet /norestart

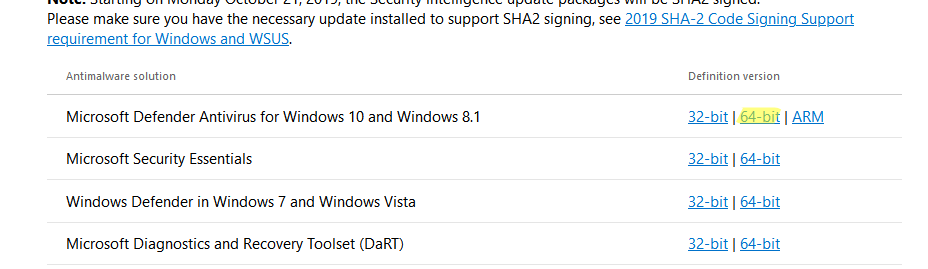

Ручное обновление сигнатур Windows Defender

Если на вашем устройстве Windows включен встроенный Windows Defender Antivirus, вы можете вручную обновить его сигнатуры. Обновление с новым набором сигнатур можно скачать с Microsoft Update Catalog, либо (проще) со страницы https://www.microsoft.com/en-us/wdsi/defenderupdates#manual.

Скачайте файл офлайн установки для вашей версии Window. Например, Microsoft Defender Antivirus for Windows 10 and Windows 8.1 64-bit.

Запустите и установите файл

fpam-fe.exe

для обновления антивирусных баз.

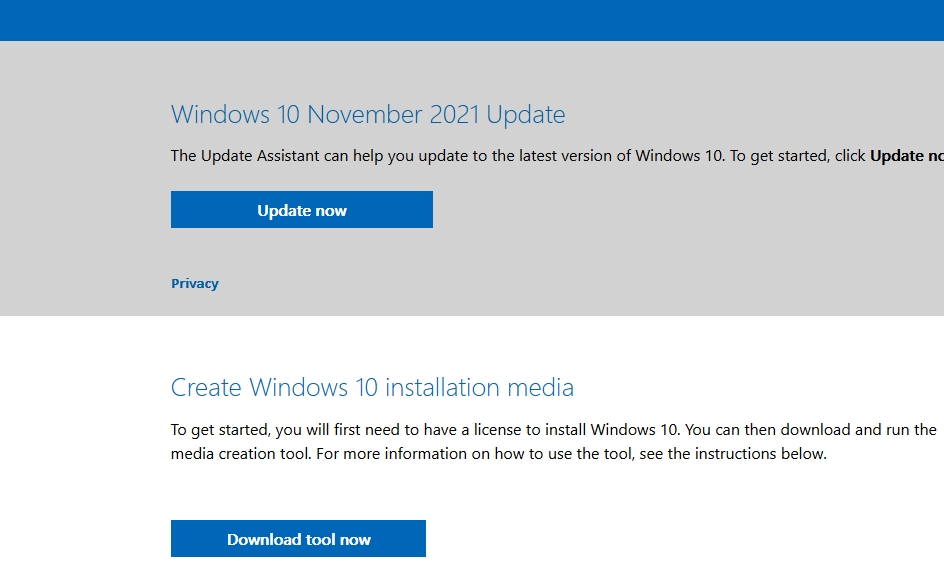

Ручное обновление билда Windows 10 (Feature Update)

Также вы можете вручную обновить билд Windows 10 (Feature Update). Например, вы хотите вручную обновить билд Windows 10 на своем компьютере с 20H2 (окончание поддержки 10 мая 2022) на 21H2.

Для этого перейдите на страницу https://www.microsoft.com/en-us/software-download/windows10 и нажмите кнопку Update Now.

Скачайте и запустите файл Windows 10 Update Assistant (

Windows10Upgrade9252.exe)

.

Мастер предложит вам обновится до последней версии Windows 10 (Windows 10 November 2021 Update). Для такого обновления требуется подключение к интернету.

Чтобы выполнить оффлайн обновление билда Windows 10, сформируйте установочный ISO образ с новый билдом Windows 10 с помощью Media Citation Tool (позволяет создать iso образ или загрузочную флешку с Windows 10).

Затем смонтируйте ISO образ в виртуальный привод и запустите файл setup.exe. Следуйте шагам мастера обновления Windows. Подробнее это описано в статье про обновление билда Windows 10 из командной строки.

by Karim Buzdar

On this page, you will find all the updates of Windows Server 2016 with their release date and improvements and fixes.

https://support.microsoft.com/en-us/help/4000825/windows-10-windows-server-2016-update-history

Leave a Comment

Comment

Name Email Website

Save my name, email, and website in this browser for the next time I comment.