Данная статья рассказывает о мониторинге журналов Windows через Zabbix и служит опорой в виде практических примеров, реализованных мной ранее. Важным моментом здесь является не столько сбор данных самого журнала, сколько правильная настройка триггера.

Шаблон или прототип элемента мониторинга будет выглядеть следующим образом (параметры для удобства пронумерованы):

eventlog[1- имя журнала,2-регулярное выражение,3-важность,4-источник,5-eventid,6-макс кол-во строк, 7-режим]

Тип данных: журнал (лог)

Далее рассмотрим конкретные практические примеры.

1. Ошибки в журнале приложений.

Максимально простой пример сбора ошибок в журнале «Приложение» (события уровня «Ошибка»)

eventlog[Application,,"Error",,,,skip]

2. Ошибки отложенной записи.

eventlog[System,,"Warning",,50,,skip]

краткие пояснения:

System — журнал система

Warning — тип события: предупреждение

50 — id события равно 50

skip — берем только свежие значения (не перечитываем весь лог)

триггер:

count(/Terminal server/eventlog[System,,"Warning",,50,,skip],30m)>7 and nodata(/Terminal server/eventlog[System,,"Warning",,50,,skip],60m)<>1

где Terminal server — это просто имя шаблона, в котором используются элемент данных и триггер

3. Ошибки диска.

eventlog[System,,"Warning",,153,,skip]

триггер:

count(/Template OS Windows by Zabbix agent active/eventlog[System,,"Warning",,153,,skip],30m)>5 and nodata(/Template OS Windows by Zabbix agent active/eventlog[System,,"Warning",,153,,skip],60m)<>1

4. ошибки в журнале событий от службы MSSQLSERVER.

eventlog[Application,,"Error","MSSQLSERVER",,,skip]

триггер:

count(/Template OS Windows SQL for 1C/eventlog[Application,,"Error","MSSQLSERVER",,,skip],8m)>0 and nodata(/Template OS Windows SQL for 1C/eventlog[Application,,"Error","MSSQLSERVER",,,skip],10m)<>1

Полезные ссылки:

https://www.zabbix.com/documentation/5.0/ru/manual/config/items/itemtypes/zabbix_agent/win_keys

Время на прочтение

9 мин

Количество просмотров 164K

Некоторое время поработав с Zabbix, я подумал, почему бы не попробовать использовать его в качестве решения для мониторинга событий информационной безопасности. Как известно, в ИТ инфраструктуре предприятия множество самых разных систем, генерирующих такой поток событий информационной безопасности, что просмотреть их все просто невозможно. Сейчас в нашей корпоративной системе мониторинга сотни сервисов, которые мы наблюдаем с большой степенью детализации. В данной статье, я рассматриваю особенности использования Zabbix в качестве решения по мониторингу событий ИБ.

Что же позволяет Zabbix для решения нашей задачи? Примерно следующее:

- Максимальная автоматизация процессов инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности и изменений.

- Постоянная защита корпоративных ресурсов с помощью автоматического мониторинга информационной безопасности.

- Возможность получать максимально достоверную картину защищенности сети.

- Анализ широкого спектра сложных систем: сетевое оборудование, такое как Cisco, Juniper, платформы Windows, Linux, Unix, СУБД MSQL, Oracle, MySQL и т.д., сетевые приложения и веб-службы.

- Минимизация затрат на аудит и контроль защищенности.

В статье я не буду рассматривать всё выше перечисленное, затронем только наиболее распространённые и простые вопросы.

Подготовка

Итак, для начала я установил сервер мониторинга Zabbix. В качестве платформы мы будем использовать ОС FreeBSD. Думаю, что рассказывать в деталях о процессе установки и настройки нет необходимости, довольно подробная документация на русском языке есть на сайте разработчика, начиная от процесса установки до описания всех возможностей системы.

Мы будем считать что сервер установлен, настроен, а так же настроен web-frontend для работы с ним. На момент написания статьи система работает под управлением ОС FreeBSD 9.1, Zabbix 2.2.1.

Мониторинг событий безопасности MS Windows Server

С помощью системы мониторинга Zabbix можно собирать любую имеющуюся информацию из системных журналов Windows с произвольной степенью детализации. Это означает, что если Windows записывает какое-либо событие в журнал, Zabbix «видит» его, например по Event ID, текстовой, либо бинарной маске. Кроме того, используя Zabbix, мы можем видеть и собирать колоссальное количество интересных для мониторинга безопасности событий, например: запущенные процессы, открытые соединения, загруженные в ядро драйверы, используемые dll, залогиненных через консоль или удалённый доступ пользователей и многое другое.

Всё, что остаётся – определить события возникающие при реализации ожидаемых нами угроз.

Устанавливая решение по мониторингу событий ИБ в ИТ инфраструктуре следует учитывать необходимость выбора баланса между желанием отслеживать всё подряд, и возможностями по обработке огромного количества информации по событиям ИБ. Здесь Zabbix открывает большие возможности для выбора. Ключевые модули Zabbix написаны на C/C++, скорость записи из сети и обработки отслеживаемых событий составляет 10 тысяч новых значений в секунду на более менее обычном сервере с правильно настроенной СУБД.

Всё это даёт нам возможность отслеживать наиболее важные события безопасности на наблюдаемом узле сети под управлением ОС Windows.

Итак, для начала рассмотрим таблицу с Event ID, которые, на мой взгляд, очевидно, можно использовать для мониторинга событий ИБ:

События ИБ MS Windows Server Security Log

Я уделяю внимание локальным группам безопасности, но в более сложных схемах AD необходимо учитывать так же общие и глобальные группы.

Дабы не дублировать информацию, подробнее о критически важных событиях можно почитать в статье:

http://habrahabr.ru/company/netwrix/blog/148501/

Способы мониторинга событий ИБ MS Windows Server

Рассмотрим практическое применение данной задачи.

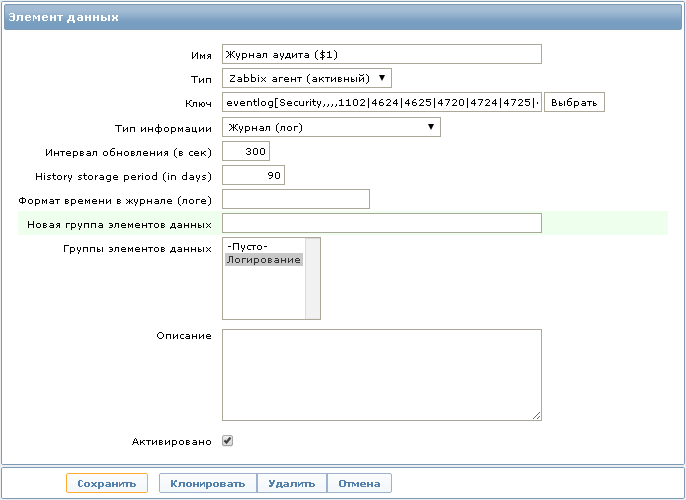

Для сбора данных необходимо создать новый элемент данных:

Ключ: eventlog[Security,,,,1102|4624|4625|4720|4724|4725|4726|4731|4732|4733|4734|4735|4738|4781]

Тип элемента данных: Zabbix агент (активный)

Тип информации: Журнал (лог)

При желании для каждого Event ID можно создать по отдельному элементу данных, но я использую в одном ключе сразу несколько Event ID, чтобы хранить все полученные записи в одном месте, что позволяет быстрее производить поиск необходимой информации, не переключаясь между разными элементами данных.

Хочу заметить что в данном ключе в качестве имени мы используем журнал событий Security.

Теперь, когда элемент данных мы получили, следует настроить триггер. Триггер – это механизм Zabbix, позволяющий сигнализировать о том, что наступило какое-либо из отслеживаемых событий. В нашем случае – это событие из журнала сервера или рабочей станции MS Windows.

Теперь все что будет фиксировать журнал аудита с указанными Event ID будет передано на сервер мониторинга. Указание конкретных Event ID полезно тем, что мы получаем только необходимую информацию, и ничего лишнего.

Вот одно из выражений триггера:

{Template Windows - Eventlog 2008:eventlog[Security,,,,1102|4624|4625|4720|4724|4725|4726|4731|4732|4733|4734|4735|4738|4781].logeventid(4624)}=1&{Template Windows - Eventlog 2008:eventlog[Security,,,,1102|4624|4625|4720|4724|4725|4726|4731|4732|4733|4734|4735|4738|4781].nodata(5m)}=0

Данное выражение позволит отображать на Dashboard информацию о том что «Вход с учётной записью выполнен успешно», что соответствует Event ID 4624 для MS Windows Server 2008. Событие исчезнет спустя 5 минут, если в течение этого времени не был произведен повторный вход.

Если же необходимо отслеживать определенного пользователя, например “Администратор”, можно добавить к выражению триггера проверку по regexp:

&{Template Windows - Eventlog 2008:eventlog[Security,,,,1102|4624|4625|4720|4724|4725|4726|4731|4732|4733|4734|4735|4738|4781,,skip].regexp(Администратор)}=1

Тогда триггер сработает только в том случае если будет осуществлён вход в систему именно под учетной записью с именем “Администратор”.

P.S.

Мы рассматривали простейший пример, но так же можно использовать более сложные конструкции. Например с использованием типов входа в систему, кодов ошибок, регулярных выражений и других параметров.

Таким образом тонны сообщений, генерируемых системами Windows будет проверять Zabbix, а не наши глаза. Нам остаётся только смотреть на панель Zabbix Dashboard.

Дополнительно, у меня настроена отправка уведомлений на e-mail. Это позволяет оперативно реагировать на события, и не пропустить события произошедшие например в нерабочее время.

Мониторинг событий безопасности Unix систем

Система мониторинга Zabbix так же позволяет собирать информацию из лог-файлов ОС семейства Unix.

События ИБ в Unix системах, подходящие для всех

Такими проблемами безопасности систем семейства Unix являются всё те же попытки подбора паролей к учётным записям, а так же поиск уязвимостей в средствах аутентификации, например, таких как SSH, FTP и прочих.

Некоторые критически важные события в Unix системах

Исходя из вышеуказанного следует, что нам необходимо отслеживать действия, связанные с добавлением, изменением и удалением учётных записей пользователей в системе.

Так же немаловажным фактом будет отслеживание попыток входа в систему. Изменения ключевых файлов типа sudoers, passwd, etc/rc.conf, содержимое каталогов /usr/local/etc/rc.d наличие запущенных процессов и т.п.

Способы мониторинга ИБ в Unix системах

Рассмотрим следующий пример. Нужно отслеживать входы в систему, неудачные попытки входа, попытки подбора паролей в системе FreeBSD по протоколу SSH.

Вся информация об этом, содержится в лог-файле /var/log/auth.log.

По умолчанию права на данный файл — 600, и его можно просматривать только с привилегиями root. Придется немного пожертвовать локальной политикой безопасности, и разрешить читать данный файл группе пользователей zabbix:

Меняем права на файл:

chgrp zabbix /var/log/auth.log

chmod 640 /var/log/auth.log

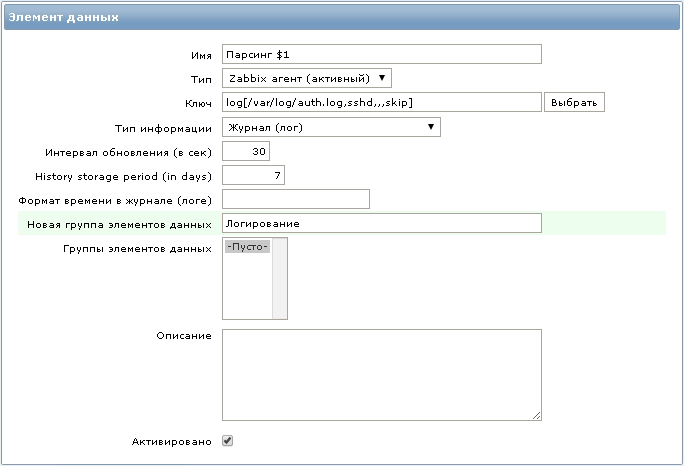

Нам понадобится новый элемент данных со следующим ключом:

log[/var/log/auth.log,sshd,,,skip]

Все строки в файле /var/log/auth.log содержащие слово ”sshd” будут переданы агентом на сервер мониторинга.

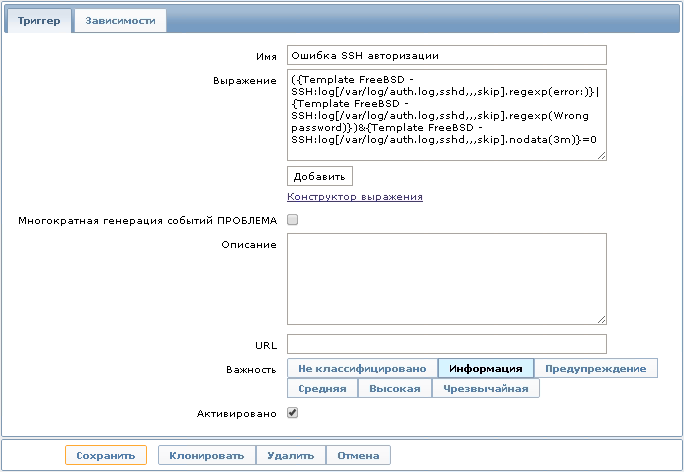

Далее можно настроить триггер со следующим выражением:

{Template FreeBSD - SSH:log[/var/log/auth.log,sshd,,,skip].regexp(error:)}|{Template FreeBSD - SSH:log[/var/log/auth.log,sshd,,,skip].regexp(Wrong passwordr:)}&{Template FreeBSD - SSH:log[/var/log/auth.log,sshd,,,skip].nodata(3m)}=0

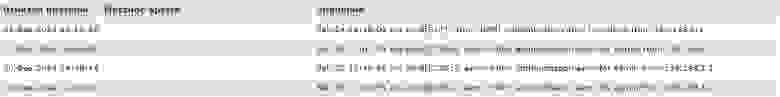

Это выражение определяется как проблема, когда в лог-файле появляются записи, отобранные по регулярному выражению “error:”. Открыв историю полученных данных, мы увидим ошибки, которые возникали при авторизации по протоколу SSH.

Вот пример последнего значения элемента данных, по которому срабатывает данный триггер:

Рассмотрим ещё один пример мониторинга безопасности в ОС FreeBSD:

С помощью агента Zabbix мы можем осуществлять проверку контрольной суммы файла /etc/passwd.

Ключ в данном случае будет следующий:

vfs.file.cksum[/etc/passwd]

Это позволяет контролировать изменения учётных записей, включая смену пароля, добавление или удаление пользователей. В данном случае мы не узнаем, какая конкретная операция была произведена, но если к серверу кроме Вас доступ никто не имеет, то это повод для быстрого реагирования. Если необходимо более детально вести политику то можно использовать другие ключи, например пользовательские параметры.

Например, если мы хотим получать список пользователей, которые на данный момент заведены в системе, можно использовать такой пользовательский параметр:

UserParameter=system.users.list, /bin/cat /etc/passwd | grep -v "#" | awk -F\: '{print $$1}'

И, например, настроить триггер на изменение в получаемом списке.

Или же можно использовать такой простой параметр:

UserParameter=system.users.online, /usr/bin/users

Так мы увидим на Dashboard, кто на данный момент находится в системе:

Мониторинг событий ИБ на сетевых устройствах

С помощью Zabbix можно так же очень эффективно отслеживать события ИБ на сетевых устройствах Cisco и Juniper, используя протокол SNMP. Передача данных с устройств осуществляется с помощью так называемых трапов (SNMP Trap).

С точки зрения ИБ можно выделить следующие события, которые необходимо отслеживать — изменения конфигураций оборудования, выполнение команд на коммутаторе/маршрутизаторе, успешную авторизацию, неудачные попытки входа и многое другое.

Способы мониторинга

Рассмотрим опять же пример с авторизацией:

В качестве стенда я буду использовать эмулятор GNS3 с маршрутизатором Cisco 3745. Думаю многим знакома данная схема.

Для начала нам необходимо настроить отправку SNMP трапов с маршрутизатора на сервер мониторинга. В моём случае это будет выглядеть так:

login block-for 30 attempts 3 within 60

login on-failure log

login on-success log

login delay 5

logging history 5

snmp-server enable traps syslog

snmp-server enable traps snmp authentication

snmp-server host 192.168.1.1 public

Будем отправлять события из Syslog и трапы аутентификации. Замечу, что удачные и неудачные попытки авторизации пишутся именно в Syslog.

Далее необходимо настроить прием нужных нам SNMP трапов на сервере мониторинга.

Добавляем следующие строки в snmptt.conf:

EVENT clogMessageGenerated .1.3.6.1.4.1.9.9.41.2.0.1 "Status Events" Normal

FORMAT ZBXTRAP $ar $N $*

SDESC

EDESC

В нашем примере будем ловить трапы Syslog.

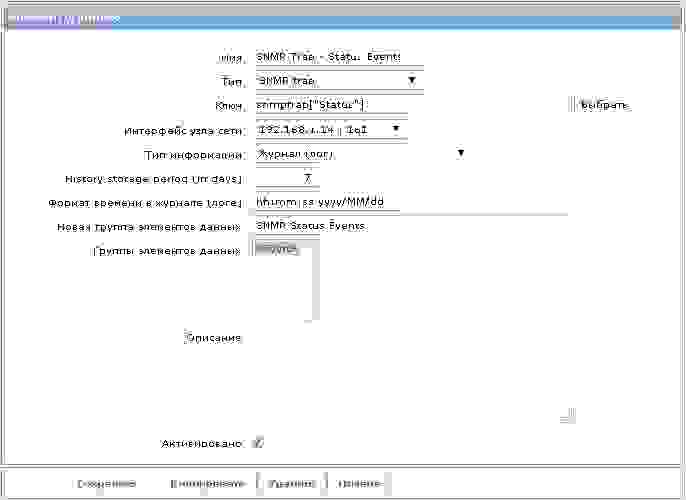

Теперь необходимо настроить элемент данных для сбора статистики со следующим ключом:

snmptrap[“Status”]

Если трап не настроен на сервере мониторинга, то в логе сервера будут примерно такие записи:

unmatched trap received from [192.168.1.14]:...

В результате в полученном логе будет отражаться информация о попытках входа с детализированной информацией (user, source, localport и reason в случае неудачи):

Ну и можно настроить триггер для отображения события на Dashboard:

{192.168.1.14:snmptrap["Status"].regexp(LOGIN_FAILED)}&{192.168.1.14:snmptrap["Status"].nodata(3m)}=0

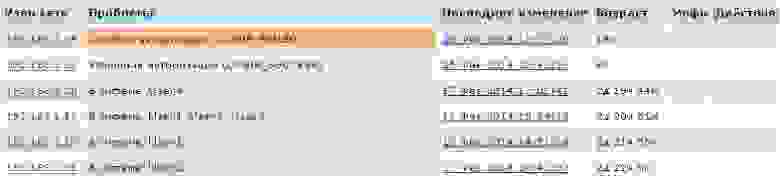

В сочетании с предыдущим пунктом у нас на Dashboard будет информация вот такого плана:

Аналогично вышеописанному примеру можно осуществлять мониторинг большого количества событий, происходящих на маршрутизаторах Cisco, для описания которых одной статьей явно не обойтись.

Хочу заметить что приведённый пример не будет работать на продуктах Cisco ASA и PIX, так как там несколько иначе организована работа с логированием авторизации.

Juniper и Syslog

Ещё одним примером мы разберем мониторинг авторизации в JunOS 12.1 для устройств Juniper.

Тут мы не сможем воспользоваться трапами SNMP, потому как нет поддержки отправки трапов из Syslog сообщений. Нам понадобится Syslog сервер на базе Unix, в нашем случае им будет тот же сервер мониторинга.

На маршрутизаторе нам необходимо настроить отправку Syslog на сервер хранения:

system syslog host 192.168.1.1 authorization info

Теперь все сообщения об авторизации будут отправляться на Syslog сервер, можно конечно отправлять все сообщения (any any), но переизбыток информации нам не нужен, отправляем только необходимое.

Далее переходим к Syslog серверу

Смотрим tcpdump, приходят ли сообщения:

tcpdump -n -i em0 host 192.168.1.112 and port 514

12:22:27.437735 IP 192.168.1.112.514 > 192.168.1.1.514: SYSLOG auth.info, length: 106

По умолчанию в настройках syslog.conf все что приходит с auth.info должно записываться в /var/log/auth.log. Далее делаем все аналогично примеру с мониторингом входов в Unix.

Вот пример строки из лога:

Остается только настроить триггер на данное событие так же как это было рассмотрено в примере с авторизацией на Unix сервере.

P.S.

Таким способом можно отслеживать множество событий, среди которых такие как: сохранение конфигурации устройства (commit), вход и выход из режима редактирования конфигурации (edit).

Так же хочу заметить, что аналогичным способом можно осуществлять мониторинг и на устройствах Cisco, но способ с SNMP трапами мне кажется более быстрым и удобным, и исключается необходимость в промежуточном Syslog сервере.

Заключение

В заключении хочу отметить, что я с удовольствием приму замечания и дополнения к данной статье, а так же интересные предложения по использованию мониторинга событий информационной безопасности при помощи Zabbix.

Спасибо за внимание.

Zabbix — Monitor Event Log on Windows

Zabbix — Monitor Event Log on Windows

Hardware List:

The following section presents the list of equipment used to create this Zabbix tutorial.

Every piece of hardware listed above can be found at Amazon website.

Zabbix Playlist:

On this page, we offer quick access to a list of videos related to Zabbix installation.

Don’t forget to subscribe to our youtube channel named FKIT.

Zabbix Related Tutorial:

On this page, we offer quick access to a list of tutorials related to Zabbix installation.

Zabbix Agent Configuration Required

First, the Zabbix agent installed on the Windows computer must be configured in Active mode.

Here is an example of a Zabbix agent configuration file in Passive mode: zabbix_agentd.conf

Here is an example of a Zabbix agent configuration file in Active mode: zabbix_agentd.conf

You have finished the required part of the configuration.

Tutorial — Zabbix Monitor Windows Log File

Now, we need to access the Zabbix server dashboard and add the Windows computer as a Host.

Open your browser and enter the IP address of your web server plus /zabbix.

In our example, the following URL was entered in the Browser:

• http://35.162.85.57/zabbix

On the login screen, use the default username and default password.

• Default Username: Admin

• Default Password: zabbix

After a successful login, you will be sent to the Zabbix Dashboard.

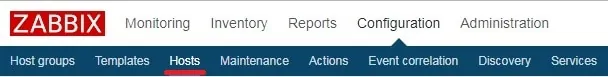

On the dashboard screen, access the Configuration menu and select the Host option.

On the top right of the screen, click on the Create host button.

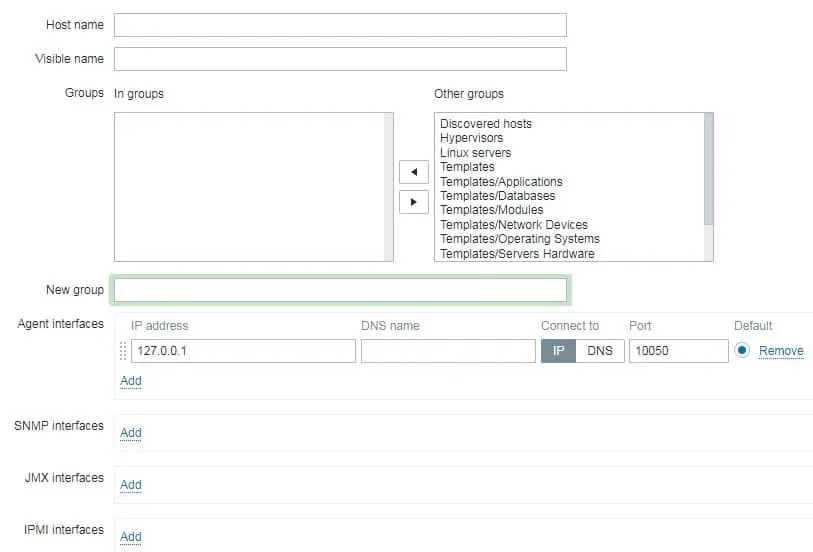

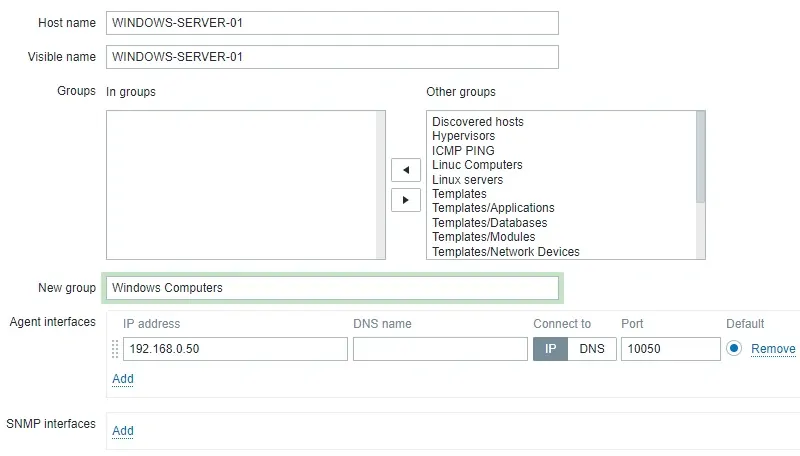

On the Host configuration screen, you will have to enter the following information:

• Host Name — Enter a Hostname to monitor.

• Visible Hostname — Repeat the hostname.

• New group — Enter a name to identify a group of similar devices.

• Agent Interface — Enter the IP address of the Hostname.

Here is the original image, before our configuration.

Here is the new image with our configuration.

Click on the Add button to include this host on the Zabbix database.

On the dashboard screen, access the Configuration menu and select the Host option.

Locate and click on the hostname that you created before.

In our example, we selected the hostname: WINDOWS-SERVER-01

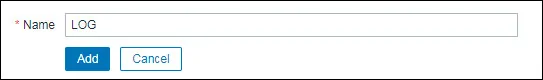

On the Host properties screen, access the Applications tab.

On the top right part of the screen, click on the Create application button.

On the Host applications screen, create a new application named: LOG

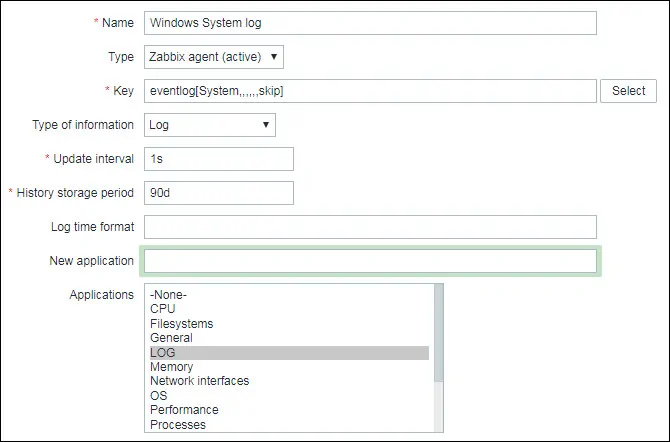

After finishing the Application creation, access the Items tab.

On the top right part of the screen, click on the Create item button.

On the Item creation screen, you need to configure the following items:

• Name: Enter an identification like: Windows System Log

• Type: Zabbix Agent (Active)

• Key: eventlog[System,,,,,,skip]

• Type of Information: Log

• Update interval: 1 Second

• Application: LOG

Click on the Add button to finish the Item creation and wait 5 minutes.

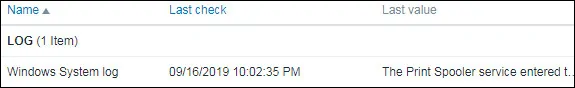

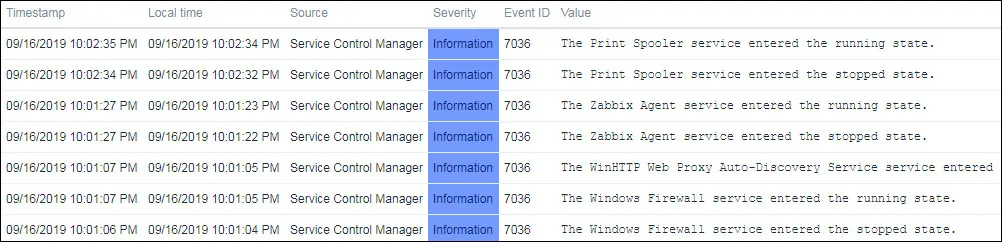

In order to test your configuration, access the Monitoring menu and click on the Latest data option.

Use the filter configuration to select the desired hostname and click on the Apply button.

In our example, we selected the hostname WINDOWS-SERVER-01.

You should be able to see the results of your Windows log file monitoring using Zabbix.

Click on the History option to see more Windows event log details.

In our example, we are monitoring the Windows System Event log.

Congratulations! You have configured the Zabbix Event log monitoring feature on Windows.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22019-10-08T13:55:30-03:00

Related Posts

Page load link

Ok

Следить за событиями на сервере — одно из основных заданий современного системного администратора. Ошибки, аварийные ситуации, взломы — все это может привести к сбоям и негативно сказаться на работе всей системы. Для эффективного мониторинга событий на сервере необходимо иметь доступ к лог-файлам операционной системы, которые содержат информацию о происходящих событиях.

Одним из самых популярных инструментов для мониторинга логов на Windows-сервере является Zabbix. Это свободное программное обеспечение, которое предоставляет обширные возможности для сбора, анализа и отслеживания событий на сервере. Используя Zabbix, можно настроить мониторинг различных показателей, включая процессорную нагрузку, использование памяти, сетевую активность и многие другие.

Одной из самых важных возможностей Zabbix является мониторинг лог-файлов на Windows-сервере. Это позволяет системному администратору быть в курсе всех происходящих событий и оперативно реагировать на них. Благодаря возможности фильтрации и анализа лог-файлов, администратор может обнаружить проблемы и устранить их до того, как они приведут к серьезным последствиям.

Для настройки мониторинга лог-файлов на Windows-сервере с помощью Zabbix необходимо выполнить ряд простых шагов. Вначале нужно установить агента Zabbix на каждом сервере, который требуется мониторить. Затем настроить конфигурацию агента, указав путь к файлам логов. После этого необходимо создать правила мониторинга в Zabbix, установив необходимые параметры для фильтрации и анализа лог-файлов.

Использование Zabbix для мониторинга логов на Windows-сервере позволяет повысить надежность и безопасность системы, а также снизить вероятность возникновения непредвиденных проблем. Удобный интерфейс и широкие возможности программы делают ее одним из лучших инструментов для мониторинга событий на сервере. Не упустите возможность контролировать работу своей системы и оперативно реагировать на любые события.

Содержание

- Zabbix мониторинг логов windows

- Доступный способ отслеживать события на сервере

- Мониторинг в реальном времени

- Автоматическое отслеживание событий

- Анализ и отчетность

- Добавление пользовательских фильтров

- Интеграция с Active Directory

- Отслеживание активности пользователей

- Уведомления о проблемах

Zabbix мониторинг логов windows

Для настройки мониторинга логов Windows в Zabbix необходимо выполнить следующие шаги:

- Установить агент Zabbix на сервер Windows, который будет отслеживать логи. Агент Zabbix собирает данные о событиях Windows и передает их на Zabbix сервер.

- Настроить конфигурацию агента Zabbix, чтобы он начал отслеживать необходимые логи. В конфигурационном файле агента Zabbix указывается список логов, которые необходимо мониторить.

- Настройка мониторинга логов на стороне Zabbix сервера. В интерфейсе Zabbix сервера создается новый элемент данных для каждого лога, который мы хотим мониторить. Настройка включает в себя определение ключа элемента данных, типа и интервала сбора данных.

- Настройка триггеров в Zabbix, которые будут срабатывать, когда возникают определенные события в логах. Триггеры определяют условия, при которых должны генерироваться уведомления.

После настройки Zabbix сервер будет регулярно проверять логи на сервере Windows и генерировать уведомления, если будут обнаружены события, удовлетворяющие условиям триггеров. Это позволяет оперативно отслеживать проблемы и принимать соответствующие меры.

В заключение стоит отметить, что Zabbix не только мониторит логи Windows, но и предоставляет широкий спектр других возможностей для мониторинга различных параметров серверов. Создавая сложные сценарии и используя гибкие настройки, Zabbix позволяет настраивать мониторинг под конкретные требования и получать полную информацию о работе сервера.

Доступный способ отслеживать события на сервере

Zabbix – это система мониторинга, которая предоставляет возможность отслеживания различных метрик и событий на сервере. В частности, Zabbix позволяет осуществлять мониторинг системных и служебных событий Windows. Это означает, что вы можете отслеживать, например, ошибки в работе операционной системы, проблемы с подключением к сети или утечки памяти. Все это позволяет оперативно реагировать на возникающие проблемы и минимизировать их влияние на работу вашего сервера.

Для настройки мониторинга логов Windows в Zabbix вам необходимо настроить агент на сервере, на котором будет осуществляться отслеживание, а затем настроить соответствующие элементы мониторинга в самой системе Zabbix. После настройки мониторинга, вы сможете видеть события, происходящие на сервере, и получать уведомления о возможных проблемах.

Осуществлять мониторинг логов Windows в Zabbix – это доступный и удобный способ ослеживания событий на сервере. Благодаря этому вы сможете оперативно реагировать на возможные проблемы и обеспечивать бесперебойную работу вашей информационной системы.

Мониторинг в реальном времени

Для мониторинга в реальном времени Zabbix использует различные методы и инструменты. Один из них — периодическая проверка логов операционной системы. Zabbix анализирует логи Windows и находит записи, соответствующие определенным условиям. Например, можно настроить мониторинг на поиск ошибок или предупреждений в логах.

Мониторинг логов в реальном времени осуществляется посредством использования специального агента Zabbix на сервере. Агент регулярно считывает данные с логов и передает их в Zabbix сервер для дальнейшего анализа.

Полученная информация отображается в виде таблицы на интерфейсе Zabbix, где можно производить фильтрацию и сортировку данных, а также осуществлять мониторинг на основе различных параметров. Также возможно настройка автоматического оповещения о событиях, например, по электронной почте или SMS-сообщением.

| Дата и время | Тип события | Компонент | Текст сообщения |

|---|---|---|---|

| 2022-01-01 12:00:00 | Ошибка | Приложение | Произошла ошибка при запуске приложения |

| 2022-01-01 13:00:00 | Предупреждение | Система | Недостаточно свободного места на диске C: |

| 2022-01-01 14:00:00 | Информация | Сеть | Установлено новое сетевое соединение |

Таким образом, мониторинг в реальном времени позволяет оперативно реагировать на события, связанные с работой сервера, и принимать необходимые меры для их устранения или предотвращения.

Автоматическое отслеживание событий

Один из способов настроить автоматическое отслеживание событий в Zabbix — это использование агента для мониторинга лог-файлов на Windows сервере. Zabbix агент позволяет отслеживать содержимое лог-файлов и отправлять результаты в центральный сервер мониторинга. При обнаружении определенного события в логе, Zabbix может выполнить определенные действия, как описано выше.

Для настройки мониторинга лог-файлов на Windows сервере с помощью Zabbix агента, необходимо определить правильные параметры в конфигурационном файле агента. В конфигурации агента Zabbix необходимо указать пути к лог-файлам, которые нужно мониторить, а также задать условие для обнаружения событий. Например, можно настроить мониторинг лог-файла приложения, чтобы обнаружить определенную фразу или код ошибки. Если заданное условие выполняется, Zabbix будет автоматически регистрировать событие и выполнит заданные действия.

Таким образом, использование Zabbix для мониторинга лог-файлов на Windows сервере позволяет оперативно обнаруживать проблемы и автоматически реагировать на них. Это помогает сократить время простоя сервера и повышает надежность работы системы. Благодаря гибкой настройке и возможности автоматического выполнения действий, Zabbix является доступным и эффективным инструментом для отслеживания событий на сервере.

Анализ и отчетность

Zabbix предоставляет мощный функционал для анализа и отчетности, который позволяет эффективно изучать данные, собранные из логов Windows сервера. С его помощью вы сможете получать точную информацию о произошедших событиях и разработать правильную стратегию для предупреждения потенциальных проблем.

Одной из ключевых возможностей анализа и отчетности Zabbix является графическое представление данных. Вы сможете создать понятные и информативные графики, которые помогут вам легко отслеживать изменения и тренды в логах сервера.

Кроме того, Zabbix предоставляет мощный инструмент для создания отчетов. Вы сможете создавать настраиваемые отчеты о произошедших событиях на сервере, а также получать их автоматически по расписанию. Это позволит вам оперативно получать информацию о возникших проблемах и принимать меры для их устранения.

Еще одной полезной возможностью анализа и отчетности является функционал алертинга Zabbix. Вы сможете настроить оповещения о важных событиях или изменениях в логах сервера, чтобы оперативно отреагировать на них и предотвратить возможные проблемы.

Таким образом, Zabbix предоставляет удобный и доступный способ анализа и отчетности данных из логов Windows сервера. С его помощью вы сможете легко отслеживать события, анализировать данные и принимать меры для предотвращения проблем.

Добавление пользовательских фильтров

В Zabbix можно настроить пользовательские фильтры для более точного отслеживания событий в логах Windows. Эти фильтры позволяют выбирать только нужную информацию и игнорировать все остальное.

Для добавления пользовательского фильтра следуйте следующим шагам:

- Откройте веб-интерфейс Zabbix и войдите в систему.

- Перейдите в раздел «Конфигурация» и выберите «Хосты».

- Выберите хост, на котором требуется настроить пользовательский фильтр логов.

- Нажмите на вкладку «События» и выберите «Фильтр событий».

- В поле «Фильтр событий» введите нужные ключевые слова или фразы, по которым нужно фильтровать логи.

- Выберите параметры фильтрации, такие как дата и уровень событий.

- Сохраните изменения.

После добавления пользовательского фильтра Zabbix будет отслеживать только события, удовлетворяющие заданным условиям. Это позволяет сократить объем информации, получаемой от сервера, и упростить анализ собранных данных.

Обратите внимание, что правильное настройка пользовательских фильтров требует некоторых знаний о структуре логов Windows и о том, какие события вам интересны.

Примечание: Добавление пользовательских фильтров в Zabbix требует соответствующих разрешений на уровне операционной системы и настроек безопасности.

Интеграция с Active Directory

Для настройки интеграции с Active Directory необходимо выполнить следующие шаги:

- Настройка связи с Active Directory в разделе «Пользователи и права доступа» в конфигурационном файле Zabbix.

- Проверка связи с Active Directory с помощью утилиты ldapsearch.

- Настройка автоматической синхронизации пользователей и групп с Active Directory в Zabbix.

После успешной настройки интеграции, администраторы смогут использовать учетные записи из Active Directory для аутентификации пользователей в Zabbix. Также они смогут присваивать права доступа к определенным объектам мониторинга на основе групп в Active Directory.

| Преимущества интеграции с Active Directory: |

|---|

| 1. Упрощение процесса управления пользователями и группами. |

| 2. Более высокая степень безопасности благодаря использованию существующей системы аутентификации. |

| 3. Быстрая и автоматическая синхронизация аккаунтов пользователей и групп в Zabbix. |

| 4. Удобный доступ к мониторингу для пользователей с аккаунтами в Active Directory. |

Интеграция с Active Directory делает использование Zabbix более удобным и эффективным, а также обеспечивает качественное и полноценное мониторинговое решение для выполнения задач сетевого администрирования.

Отслеживание активности пользователей

Для отслеживания активности пользователей следует настроить мониторинг логов входа и выхода пользователей. Zabbix позволяет анализировать события в журналах Windows Event Log и создавать оповещения при определенных событиях, связанных с входом или выходом пользователей. Таким образом, вы получите уведомления о входе и выходе пользователей, а также о длительности их сеанса.

Для определения действий пользователей на сервере можно использовать мониторинг логов системы, включая логи безопасности (Security Event Log). В этих логах записываются события, связанные с действиями пользователей, такими как изменение файлов, установка программ, удаление данных и т. д. Анализ этих логов позволит вам получить информацию о действиях пользователей и в случае необходимости принять меры для обеспечения безопасности и целостности системы.

Кроме того, Zabbix позволяет настраивать мониторинг активности пользователей через метрики производительности, такие как использование процессора, памяти и дискового пространства. Мониторинг этих метрик поможет вам выявить пользователей, которые нагружают сервер и могут вызывать проблемы с производительностью.

Однако необходимо помнить, что мониторинг активности пользователей может потребовать настройки прав доступа и аудита в операционной системе Windows. Некоторые события могут быть недоступны для записи в журналы без специальных разрешений. Поэтому перед настройкой мониторинга рекомендуется ознакомиться с документацией Windows и сконфигурировать систему соответствующим образом.

Уведомления о проблемах

В Zabbix существует несколько способов уведомления о возникших проблемах:

- Электронная почта. Заббикс может отправлять уведомления на почту администратора, указав его адрес в соответствующих настройках системы.

- СМС-уведомления. Zabbix поддерживает отправку SMS с уведомлениями о проблемах с помощью специальных шлюзов и провайдеров.

- Система тикетов. В случае возникновения проблемы Zabbix может создавать автоматические тикеты в специальных системах управления задачами, таких как Jira или Redmine.

- Службы мгновенных сообщений. Zabbix может отправлять уведомления о проблемах через популярные мессенджеры, такие как Slack, Telegram или Microsoft Teams.

Настройка уведомлений в Zabbix очень гибкая и позволяет администратору выбирать наиболее подходящие варианты уведомлений для каждого конкретного случая. Кроме того, можно задать различные условия и фильтры, при которых будет отправляться уведомление.

Уведомления о проблемах в Zabbix обеспечивают комплексный и надежный механизм мониторинга и контроля серверов и приложений. Благодаря этому, администраторы могут оперативно реагировать на проблемные ситуации и предотвращать их развитие.

Zabbix может многое. Главное — суметь это настроить

Мониторинг логов возможен только при установке агента на хост

Собственно, в самой настройке мониторинга логов нет ничего сложного: добавляем соответствующий Item, пишем регулярное выражение для триггера и начинаем получать уведомления! Например, мы хотим отслеживать все ошибки из System лога на серверах под управлением OS Windows. Для этого, создаем следующий Item:

eventlog[System,,"Error",,@eventlog,,skip]

Параметры следующие: System — лог, который отслеживаем; второй параметр — регулярное выражение, которое ищем (пропущен, берем все записи); третий — «Error» — важность, согласно классификации ОС; четвертый — любой источник; пятый — @eventlog — макрос, который исключает события с идентификаторами ^(1111|36888|36887|36874)$; шестой — максимальное кол-во строк, которое мы отправляем серверу в секунду (неограниченное); последний параметр — skip — заставляет сервер читать только новые записи лога, а не перечитывать его весь.

В качестве триггера мы используем следующую строку:

{host:eventlog[System,,"Error",,@eventlog,,skip].regexp(^.*$)}<>0

Т.е. мы берем любую строку, которая попала в Item и высылаем уведомление.

После такой настройки мы получим первую ошибку из лога и триггер будет висеть в состоянии PROBLEM до скончания веков, т.к. нет события, которое его переводит в состояние OK. Для решения этой проблемы необходимо добавить к триггеру еще одно условие: наличие новых данных в течение промежутка времени, меньшего, чем время опроса Item. Т.е. если мы проверяем лог на ошибки раз в минуту, то нам надо поставить любой промежуток времени, меньший, чем минута. Итоговый триггер будет выглядеть как-то так:

{host:eventlog[System,,"Error",,@eventlog,,skip].regexp(^.*$)}<>0 and {host:eventlog[System,,"Error",,@eventlog,,skip].nodata(10)}<>1

Выглядеть это будет как «нашли что-то в Item» И «за последние 10 секунд были получены новые данные». При следующей проверке триггер перейдет в состояние OK, т.к. за последние 10 секунд новых данных получено не было. Других способов возврата триггера для лога в нормальное состояние в заббиксе версии 2 не предусмотрено.