Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

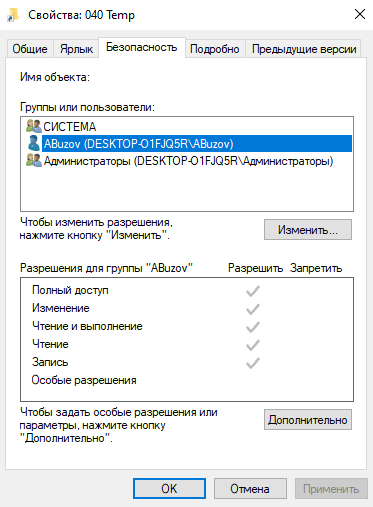

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

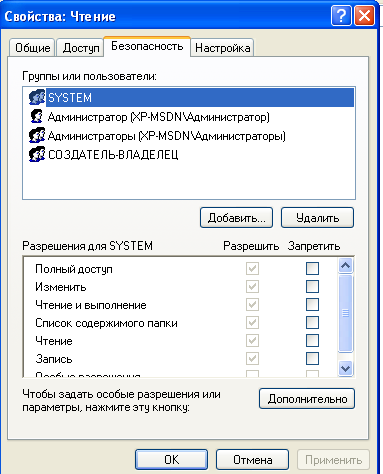

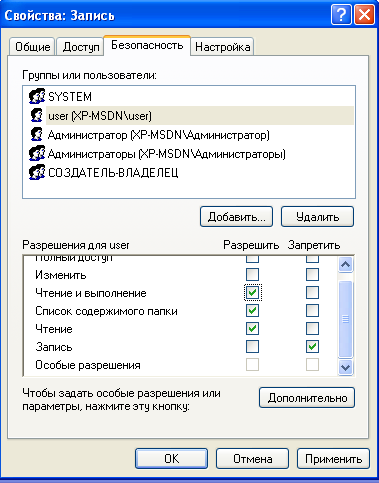

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

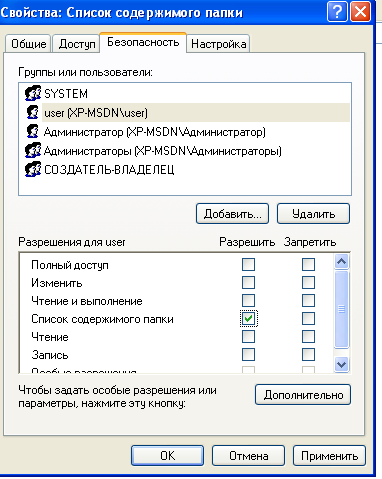

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

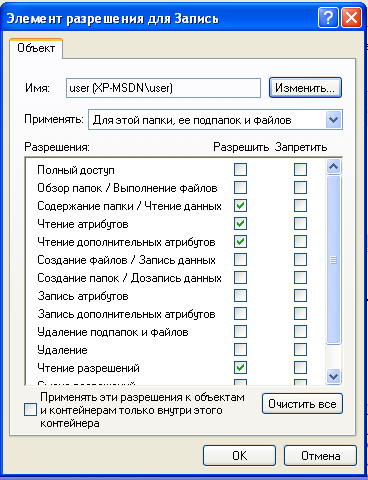

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

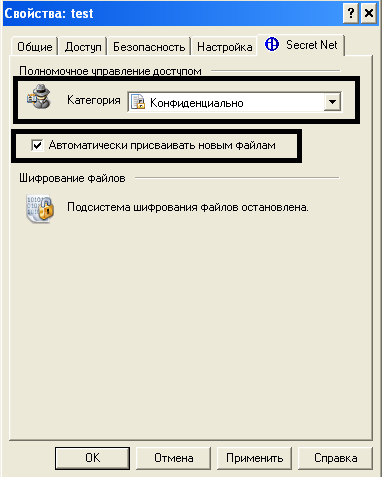

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Время на прочтение

12 мин

Количество просмотров 103K

Что может быть проще, чем разграничить права на папку в NTFS? Но эта простая задача может превратиться в настоящий кошмар, когда подобных папок сотни, если не тысячи, а изменение прав к одной папке «ломает» права на другие. Чтобы эффективно работать в подобных условиях, требуется определенная договоренность, или стандарт, который бы описывал, как решать подобные задачи. В данной статье мы как раз и рассмотрим один из вариантов подобного стандарта.

Сфера действия

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Термины и определения

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Основные принципы

- Доступ разграничивается только на уровне каталогов. Ограничение доступа к отдельным файлам не проводится.

- Назначение прав доступа выполняется на базе групп безопасности. Назначение прав доступа на отдельные учетные записи пользователей не проводится.

- Явно запрещающие полномочия доступа (deny permissions) не применяются.

- Разграничение прав доступа проводится только на уровне файловой системы. На уровне сетевых протоколов SMB/CIFS права не разграничиваются (Группа «Все» – полномочия «Чтение/Запись» / Everyone – Change).

- При настройке сетевого доступа к файловому информационному ресурсу в настройках SMB/CIFS устанавливается опция «Перечисление на основе доступа (Access based enumeration)».

- Создание файловых информационных ресурсов на рабочих станциях пользователей недопустимо.

- Не рекомендуется размещать файловые информационные ресурсы на системных разделах серверов.

- Не рекомендуется создавать несколько точек входа в файловый информационный ресурс.

- Следует по возможности избегать создание вложенных файловых информационных ресурсов, а в случаях, когда имена файлов или каталогов содержат конфиденциальную информацию, это вовсе недопустимо

Модель разграничения доступа

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

- Доступ «Только на чтение (Read Only)».

- Доступ «Чтение и запись (Read & Write)».

В подавляющем количестве задач разграничения доступа подобных вариантов полномочий доступа будет достаточно, но при необходимости возможно формирование новых вариантов полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)». Для реализаций новый полномочий необходимо будет уточнить пункт В.3 Таблицы 1, в остальном применение Стандарта останется неизменным.

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\\» опускаются, а «\» и «:» заменяются на «-».

Аббревиатуры полномочий:

- RO — для варианта доступа «Только на чтение (Read Only)»

- RW — для варианта доступа «Чтение и запись (Read & Write)».

Пример 1

Имя группы доступа пользователей, имеющих полномочия «Только чтение» для файлового информационного ресурса с UNC именем \\FILESRV\Report, будет:

FILE-FILESRV-Report-RO

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:\UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» |

Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» |

Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» |

Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); |

Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

А. Создание файлового информационного ресурса

При создании файлового информационного ресурса выполняются следующие действия:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

Б. Предоставление пользователю доступа к файловому информационному ресурсу

Учетная запись пользователя помещается в соответствующую группу доступа пользователя в зависимости от его полномочий.

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Д1. Создание вложенного файлового информационного ресурса. Расширение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо предоставить доступ дополнительной группе лиц (расширить доступ). При этом выполняются следующие мероприятия:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

Д2. Создание вложенного файлового информационного ресурса. Сужение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо ограничить доступ и предоставить его только ограниченной группе лиц:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

Е. Изменение модели предоставления доступа к файловому информационному ресурсу

В случаях, когда к стандартным вариантам полномочий «Только чтение (Read only)» или «Чтение и запись (Read & Write)» необходимо добавить новые типы полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)» выполняют следующие действия:

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

На диске «D:» сервера «FILESRV» создаем каталог «D:\SHARE\». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Решение.

В каталоге «D:\SHARE\» сервера «FILESRV» создадим папку «D:\SHARE\Отдел разработки информационных систем\», которая будет корневым каталогом для файлового информационного ресурса. Также создадим группы доступа пользователей (глобальные группы безопасности домена «ICS») для данного ресурса:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

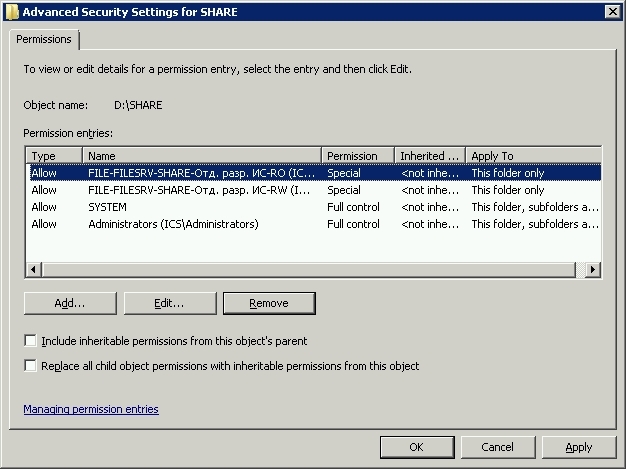

Настроим права доступа для каталога «D:\SHARE\Отдел разработки информационных систем\»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Каталог D:\SHARE\ является точкой входа и промежуточным каталогом для данного ресурса. Добавим в него права на проход (Traverse) для групп: «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Поскольку пользователям требуется доступ на чтение и запись, добавим их учетные запаси в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

Для решения данной задачи необходимо сделать вложенный ресурс «\\FILESRV\share\Отдел разработки информационных систем\Документация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\\FILESRV\share\Отдел разработки информационных систем\ и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

В каталоге «D:\SHARE\Отдел разработки информационных систем\» создадим папку «D:\SHARE\Отдел разработки информационных систем\Документация», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

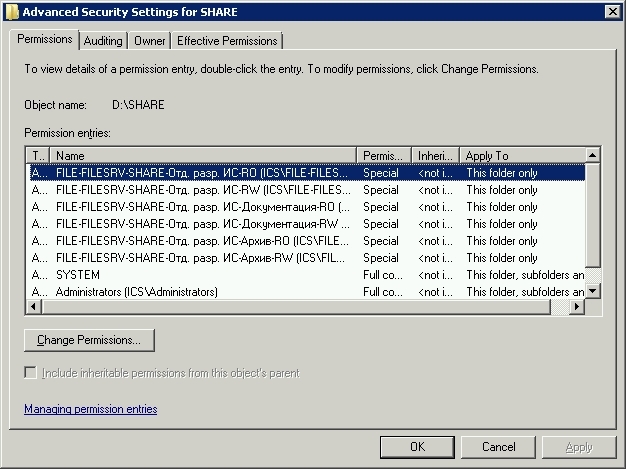

Настроим права доступа на папку «D:\SHARE\Отдел разработки информационных систем\Документация» следующим образом:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:(OI)(CI)C

Поскольку всем пользователям, имеющим доступ в «\\FILESRV\share\Отдел разработки информационных систем\», необходим аналогичный доступ в \\FILESRV\share\Отдел разработки информационных систем\Документация», то добавим группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» соответственно. Добавим учетную запись Кругликовой Натальи Евгеньевны (NE.Kruglikova@domain.ics) в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\\FILESRV\share\Отдел разработки информационных систем\Документация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\\FILESRV\share\» («D:\SHARE\»). Для этого настроим права доступа на промежуточные каталоги «D:\SHARE\» и «D:\SHARE\Отдел разработки информационных систем\».

Проведем настройку «D:\SHARE\»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

и «D:\SHARE\Отдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\\FILESRV\share\Отдел разработки информационных систем\Архив»), доступ к которому предоставить только начальнику отдела.

В каталоге «D:\SHARE\Отдел разработки информационных систем\» создадим папку «D:\SHARE\Отдел разработки информационных систем\Архив», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW»

Проведем настройки прав доступа на каталоги «D:\SHARE\Отдел разработки информационных систем\Архив»:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:(OI)(CI)C

«D:\SHARE\Отдел разработки информационных систем»

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

и «D:\SHARE\»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Учетную запись пользователя Иванова Сергея Леонидовича (SL.Ivanov@domain.ics) добавим в группу FILE-FILESRV-Отд. раз.ИС-Архив-RW.

Разграничение

доступа

Под

разграничением

доступа

принято понимать установление полномочий

субъектов для полследующего контроля

санкционированного использования

ресурсов, доступных в системе. Принято

выделять два основных метода

разграничения доступа:

дискреционное и мандатное.

Дискреционным

называется

разграничение доступа между поименованными

субъектами и поименованными объектами.

На практике дискреционное разграничение

доступа

может быть реализовано, например, с

использованием матрицы

доступа (рис.

1.3.4).

Как

видно из рисунка, матрица доступа

определяет права доступа для каждого

пользователя по отношению к каждому

ресурсу.

Очевидно,

что вместо матрицы доступа можно

использовать списки полномочий: например,

каждому пользователю может быть

сопоставлен список доступных ему

ресурсов с соответствующими правами,

или же каждому ресурсу может быть

сопоставлен список пользователей с

указанием их прав на доступ к данному

ресурсу.

Мандатное

разграничение доступа обычно

реализуется как разграничение доступа

по уровням секретности. Полномочия

каждого пользователя задаются в

соответствии с максимальным уровнем

секретности, к которому он допущен. При

этом

все

ресурсы АС должны быть классифицированы

по уровням секретности.

Принципиальное

различие между дискреционным и мандатным

разграничением доступа состоит в

следующем: если в случае дискреционного

разграничения доступа права на доступ

к ресурсу для пользователей определяет

его владелец, то в случае мандатного

разграничения доступа уровни секретности

задаются извне, и владелец ресурса не

может оказать на них влияния. Сам термин

«мандатное» является неудачным переводом

слова mandatory – «обязательный». Тем самым,

мандатное разграничение доступа следует

понимать как принудительное.

Разграничение

доступа в ОС Windows

ОС

Microsoft

являются на сегодняшний день одной из

наиболее распространенных в мире. В

тоже время штатные средства разграничения

доступа, основанные на дискреционной

модели, не позволяют решить проблему

потенциальной утечки конфиденциальной

информации.

Защита

от несанкционированного доступа и

воздействия на информацию в компьютерных

системах решается с помощью методов

аутентификации (подтверждения подлинности

субъектов доступа), авторизации

(разграничения прав субъектов) и

администрирования (определения и

реализации адекватной угрозам политики

безопасности). Для разграничения прав

доступа к объектам в компьютерных

системах применяются различные модели

безопасности. Наиболее распространенными

на сегодняшний день являются дискреционное

и мандатное управление доступом.

Дискреционная

модель разграничения доступа предполагает

назначение каждому объекту списка

контроля доступа, элементы которого

определяют права доступа к объекту

конкретных пользователей или групп.

Эта модель отличается простотой

реализации, но ее недостатком является

отсутствие механизмов слежения за

безопасностью потоков информации. Это

означает, что права на доступ к объекту

проверяются только при первом обращении

к объекту. При этом возникает опасность

переноса информации из защищенного

объекта в общедоступный.

Мандатная

модель разграничения доступа предполагает

назначение объекту грифа секретности,

а субъекту – уровня допуска. Доступ

субъектов к объектам в мандатной модели

определяется на основании правил «не

читать выше» и «не записывать ниже».

Это означает, что пользователь не может

прочитать информацию из объекта, гриф

секретности которого выше, чем его

уровень допуска. Также пользователь не

может перенести информацию из объекта

с большим грифом секретности в объект

с меньшим грифом секретности. Использование

мандатной модели предотвращает утечку

конфиденциальной информации, но снижает

производительность компьютерной

системы.

В

наиболее распространенных сегодня ОС

Windows и UNIX используется дискреционное

разграничение доступа. Это означает,

что им присуща описанная выше проблема

возможной утечки конфиденциальной

информации. Пользователь, имеющий право

работать с защищенным объектом может

перенести содержащуюся в нем информацию

в другой общедоступный объект. Причем

это может произойти как преднамеренно,

если это делает сам пользователь, так

и непреднамеренно, например, через

вредоносное или шпионское ПО, запущенной

от его имени.

Можно

предложить метод, позволяющий

контролировать возможность утечки

конфиденциальной информации в операционных

системах, использующих дискреционную

модель разграничения доступа к объектам

для защищенных систем семейства Microsoft

Windows. Тем самым защищенность подобных

систем будет существенно повышена без

ущерба для производительности и простоты

определения прав доступа.

Необходимыми

условиями реализации мандатной модели

в системах с дискреционным контролем

доступа являются:

-

отслеживание

(мониторинг) доступа к объектам системы; -

реакция

на попытку получения несанкционированного

доступа; -

защищенное

хранение информации о грифе секретности

объектов и уровне допуска субъектов

системы; -

наличие

механизмов слежения за работой с буфером

обмена.

Проведенное

исследование системы безопасности ОС

семейства Windows показало, что наиболее

подходящим механизмом мониторинга

событий обращений к объектам файловой

системы является перехват системных

вызовов. Технология перехвата системных

вызовов SCH (System Call Hooking) позволяет в

реальном времени перехватывать обращения

к системным объектам. Эта технология

предполагает написание низкоуровневого

драйвера режима ядра, осуществляющего

мониторинг функций, через которые

происходит взаимодействие с объектами

системы. Недостатком этого подхода

является высокая сложность реализации.

Одной из причин этого является закрытость

операционной системы и не документированность

архитектуры файловой системы NTFS, а также

системных функций работы с ней. Безусловным

плюсом является возможность прямого

блокирования доступа к объекту.

Предполагается

реализация следующих вариантов реакций

на попытки получения несанкционированного

доступа:

-

блокирование

доступа к объекту; -

вывод

на экран сообщения о возникшей опасности

утечки конфиденциальной информации; -

запись

в журнал аудита; -

закрытие

приложения, осуществившего

несанкционированный доступ; -

завершение

сеанса работы пользователя (с возможностью

блокирования данной учетной записи).

При

этом администратору будет предоставлена

возможность выбора необходимого

варианта, а также их комбинации.

Информации

о грифах секретности предлагаются

хранить в системных списках аудита

объектов системы. При этом предполагается

создание в системе групп безопасности

соответствующих каждому использующемуся

уровню конфиденциальности. Для хранения

информации об уровнях допуска субъектов

используются групп безопасности ОС

Windows (локальных или уровня домена).

В

операционных системах Windows существует

универсальный инструмент, позволяющий

перемещать информацию между приложениями

– буфер обмена. Безусловно, если не

учитывать эту особенность, то вся

предлагаемая модель разграничения

доступа теряет смысл, т.к. пользователь

может открыть документ, содержащий

конфиденциальную информацию, скопировать

его фрагмент в буфер обмена, и закрыть

документ. После этого он может использовать

содержимое буфера обмена в своих целях,

например, поместить его в общедоступный

объект. Для решения этой проблемы

предлагается вариант шифрования

содержимого буфера обмена. Это позволить

полностью контролировать работу

пользователя с буфером обмена. При этом

возможность корректного расшифрования

содержимого буфера будет предоставлена

только авторизованным приложениям.

Предложенный

метод позволяет реализовать мандатный

принцип разграничения доступа к ресурсам

в ОС семейства Microsoft Windows. Разработанное

программное средство позволяет

отслеживать обращение пользователей

(и инициируемых ими процессов) к объектам

системы и предотвращать несанкционированный

доступ к информации на основе правил

мандатной модели управления доступом.

Система,

в которой установлено разработанное

программное средство, является намного

более защищенной, по сравнению со

стандартными настройками, хотя и теряет

небольшую честь функциональности.

Безусловно, эффективная работа в такой

системе подразумевает хорошее понимание

пользователем правил, которых он должен

придерживаться в соответствии со своим

уровнем допуска, иначе работа для него

будет проблематична.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Под разграничением доступа принято понимать установление полномочий субъектов для полследующего контроля санкционированного использования ресурсов, доступных в системе. Принято выделять два основных метода разграничения доступа: дискреционное и мандатное.

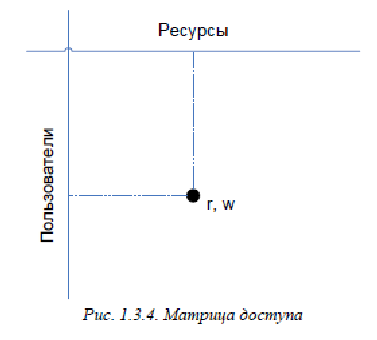

Дискреционным называется разграничение доступа между поименованными субъектами и поименованными объектами. На практике дискреционное разграничение доступа может быть реализовано, например, с использованием матрицы доступа (рис. 1.3.4). Как видно из рисунка, матрица доступа определяет права доступа для каждого пользователя по отношению к каждому ресурсу. Очевидно, что вместо матрицы доступа можно использовать списки полномочий: например, каждому пользователю может быть сопоставлен список доступных ему ресурсов с соответствующими правами, или же каждому ресурсу может быть сопоставлен список пользователей с указанием их прав на доступ к данному ресурсу. Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом

все ресурсы АС должны быть классифицированы по уровням секретности. Принципиальное различие между дискреционным и мандатным разграничением доступа состоит в следующем: если в случае дискреционного разграничения доступа права на доступ к ресурсу для пользователей определяет его владелец, то в случае мандатного разграничения доступа уровни секретности задаются извне, и владелец ресурса не может оказать на них влияния. Сам термин «мандатное» является неудачным переводом слова mandatory – «обязательный». Тем самым, мандатное разграничение доступа следует понимать как принудительное. Разграничение доступа в ОС Windows ОС Microsoft являются на сегодняшний день одной из наиболее распространенных в мире. В тоже время штатные средства разграничения доступа, основанные на дискреционной модели, не позволяют решить проблему потенциальной утечки конфиденциальной информации. Защита от несанкционированного доступа и воздействия на информацию в компьютерных системах решается с помощью методов аутентификации (подтверждения подлинности субъектов доступа), авторизации (разграничения прав субъектов) и администрирования (определения и реализации адекватной угрозам политики безопасности). Для разграничения прав доступа к объектам в компьютерных системах применяются различные модели безопасности. Наиболее распространенными на сегодняшний день являются дискреционное и мандатное управление доступом. Дискреционная модель разграничения доступа предполагает назначение каждому объекту списка контроля доступа, элементы которого определяют права доступа к объекту конкретных пользователей или групп. Эта модель отличается простотой реализации, но ее недостатком является отсутствие механизмов слежения за безопасностью потоков информации. Это означает, что права на доступ к объекту проверяются только при первом обращении к объекту. При этом возникает опасность переноса информации из защищенного объекта в общедоступный. Мандатная модель разграничения доступа предполагает назначение объекту грифа секретности, а субъекту – уровня допуска. Доступ субъектов к объектам в мандатной модели определяется на основании правил «не читать выше» и «не записывать ниже». Это означает, что пользователь не может прочитать информацию из объекта, гриф секретности которого выше, чем его уровень допуска. Также пользователь не может перенести информацию из объекта с большим грифом секретности в объект с меньшим грифом секретности. Использование мандатной модели предотвращает утечку конфиденциальной информации, но снижает производительность компьютерной системы.

В наиболее распространенных сегодня ОС Windows и UNIX используется дискреционное разграничение доступа. Это означает, что им присуща описанная выше проблема возможной утечки конфиденциальной информации. Пользователь, имеющий право работать с защищенным объектом может перенести содержащуюся в нем информацию в другой общедоступный объект. Причем это может произойти как преднамеренно, если это делает сам пользователь, так и непреднамеренно, например, через вредоносное или шпионское ПО, запущенной от его имени. Можно предложить метод, позволяющий контролировать возможность утечки конфиденциальной информации в операционных системах, использующих дискреционную модель разграничения доступа к объектам для защищенных систем семейства Microsoft Windows. Тем самым защищенность подобных систем будет существенно повышена без ущерба для производительности и простоты определения прав доступа. Необходимыми условиями реализации мандатной модели в системах с дискреционным контролем доступа являются: отслеживание (мониторинг) доступа к объектам системы; реакция на попытку получения несанкционированного доступа; защищенное хранение информации о грифе секретности объектов и уровне допуска субъектов системы; наличие механизмов слежения за работой с буфером обмена.

Проведенное исследование системы безопасности ОС семейства Windows показало, что наиболее подходящим механизмом мониторинга событий обращений к объектам файловой системы является перехват системных вызовов. Технология перехвата системных вызовов SCH (System Call Hooking) позволяет в реальном времени перехватывать обращения к системным объектам. Эта технология предполагает написание низкоуровневого драйвера режима ядра, осуществляющего мониторинг функций, через которые происходит взаимодействие с объектами системы. Недостатком этого подхода является высокая сложность реализации. Одной из причин этого является закрытость операционной системы и не документированность архитектуры файловой системы NTFS, а также системных функций работы с ней. Безусловным плюсом является возможность прямого блокирования доступа к объекту. Предполагается реализация следующих вариантов реакций на попытки получения несанкционированного доступа: блокирование доступа к объекту; вывод на экран сообщения о возникшей опасности утечки конфиденциальной информации; запись в журнал аудита; закрытие приложения, осуществившего несанкционированный доступ; завершение сеанса работы пользователя (с возможностью блокирования данной учетной записи).

При этом администратору будет предоставлена возможность выбора необходимого варианта, а также их комбинации. Информации о грифах секретности предлагаются хранить в системных списках аудита объектов системы. При этом предполагается создание в системе групп безопасности соответствующих каждому использующемуся уровню конфиденциальности. Для хранения информации об уровнях допуска субъектов используются групп безопасности ОС Windows (локальных или уровня домена). В операционных системах Windows существует универсальный инструмент, позволяющий перемещать информацию между приложениями – буфер обмена. Безусловно, если не учитывать эту особенность, то вся предлагаемая модель разграничения доступа теряет смысл, т.к. пользователь может открыть документ, содержащий конфиденциальную информацию, скопировать его фрагмент в буфер обмена, и закрыть документ. После этого он может использовать содержимое буфера обмена в своих целях, например, поместить его в общедоступный объект. Для решения этой проблемы предлагается вариант шифрования содержимого буфера обмена. Это позволить полностью контролировать работу пользователя с буфером обмена. При этом возможность корректного расшифрования содержимого буфера будет предоставлена только авторизованным приложениям. Предложенный метод позволяет реализовать мандатный принцип разграничения доступа к ресурсам в ОС семейства Microsoft Windows. Разработанное программное средство позволяет отслеживать обращение пользователей (и инициируемых ими процессов) к объектам системы и предотвращать несанкционированный доступ к информации на основе правил мандатной модели управления доступом. Система, в которой установлено разработанное программное средство, является намного более защищенной, по сравнению со стандартными настройками, хотя и теряет небольшую честь функциональности. Безусловно, эффективная работа в такой системе подразумевает хорошее понимание пользователем правил, которых он должен придерживаться в соответствии со своим уровнем допуска, иначе работа для него будет проблематична. Источник

Разграничение доступа к объектам в ос Windows.

Разграничение доступа к объектам

С объектом разграничения доступа связывается дескриптор безопасности SD (security descriptor), содержащий следующую информацию: идентификатор безопасности (SID) владельца объекта; идентификатор безопасности первичной группы владельца; дискреционный список контроля доступа (discretionary access control list, DACL); системный список контроля доступа (system access control list, SACL). Списки управления доступом Список SACL управляется администратором системы и предназначен для аудита безопасности.

Список DACL управляется владельцем объекта и предназначен для идентификации пользователей и групп, которым предоставлен или запрещен определенный тип доступа к объекту. Каждый элемент списка DACL (access control entry, ACE) определяет права доступа к объекту одному пользователю или группе. Каждый ACE содержит следующую информацию: идентификатор безопасности SID субъекта, для которого определяются права доступа; маска доступа (access mask, AM), которая специфицирует контролируемые данным ACE права доступа; признак наследования прав доступа к объекту, определенных для родительского объекта. Разграничение доступа к объектам Элементы списка DACL могут быть двух типов – элементы, запрещающие специфицированные в них права доступа (Access-allowed ACE), и элементы, запрещающие определенные в них права доступа (Access-denied ACE). Элементы для запрещения субъектам использования определенных прав доступа должны размещаться в «голове» списка, до первого из элементов, разрешающих использование субъектом тех или иных прав доступа.

Права доступа в Windows Различаются специальные, стандартные и общие (generic) права доступа к объектам. Специальные определяют возможность обращения к объекту по свойственному только данной категории объектов методу – чтение данных из объекта, запись данных в объект, чтение атрибутов объекта, выполнение программного файла и т.д. Стандартные определяют возможность доступа к объекту по методу, применимому к любому объекту (изменение владельца, изменение списка DACL, удаление и т.д.). Специальные права для файлов и папок

Чтение (чтение DACL, чтение данных, чтение атрибутов и расширенных атрибутов, использование объекта для синхронизации); Запись (чтение DACL, запись и добавление данных, запись атрибутов и расширенных атрибутов, использование объекта для синхронизации). Разграничение доступа к объектам Маркер доступа субъекта, обращающегося к некоторому объекту, поступает в локальную службу безопасности LSA. От LSA маркер доступа поступает к монитору безопасных ссылок (security reference monitor, SRM), который просматривает DACL из дескриптора безопасности SD соответствующего объекта и принимает решение R о предоставлении доступа субъекту или отказе в доступе. Получив от SRM результат R, LSA передает его субъекту, запросившему доступ к объекту. Алгоритм проверки прав доступа к объекту Если SID из маркера доступа субъекта AT не совпадает с SID, содержащемся в элементе ACE списка контроля доступа к объекту, то осуществляется переход к следующему ACE, иначе переход к п. 2.

Если в элементе ACE запрещается доступ к объекту для субъекта с данным SID, но этот субъект является владельцем объекта и запрашиваемая маска доступа содержит только попытку доступа к объекту по методу «чтение (или) изменение дискреционного списка контроля доступа к объекту», то доступ субъекта к объекту разрешается, иначе осуществляется переход к п.3. Если в элементе ACE запрещается доступ к объекту для субъекта с данным SID, то сравниваются запрашиваемая маска доступа и маска доступа, определенная в ACE. Если при сравнении находится хотя бы один общий метод доступа, то попытка доступа субъекта к объекту отклоняется, иначе происходит переход к следующему ACE. Если в элементе ACE разрешается доступ к объекту для субъекта с данным SID, то также сравниваются запрашиваемая маска доступа и маска доступа, определенная в ACE. Если при этом маски доступа полностью совпадают, то доступ субъекта к объекту разрешается, иначе происходит переход к следующему ACE. Если достигнут конец списка DACL из дескриптора безопасности объекта, то попытка доступа субъекта к объекту отклоняется. Если DACL объекта пуст, то любой доступ к нему запрещен всем субъектам, за исключением владельца объекта, которому разрешены чтение и (или) изменение списка контроля доступа к объекту. Если у объекта нет дескриптора безопасности (например, у папок и файлов, размещенных на дисках под управлением файловой системы FAT), то любые пользователи и группы могут получить любые права доступа к данному объекту. Контейнерные и неконтейнерные объекты

Контейнерный объект (папка, раздел реестра) имеет логические связи с вложенными объектами, которые могут наследовать права доступа от своего родительского объекта. По умолчанию, изменение прав доступа к папке распространяется на права доступа к файлам этой папки, но не на вложенные в нее другие папки. При наследовании права доступа, установленные для дочерних объектов, могут добавляться к правам доступа, установленным для родительского объекта, или полностью заменяться ими. Назначение дескрипторов безопасности вновь создаваемым объектам На основе явно заданного дескриптора безопасности (например, при вызове системной функции CreateFile). На основе механизма наследования (если при создании объекта дескриптор безопасности не задается). Из маркера доступа субъекта, создающего объект (если наследование невозможно). Источник

A.2. разграничение доступа к объектам в ос windows.

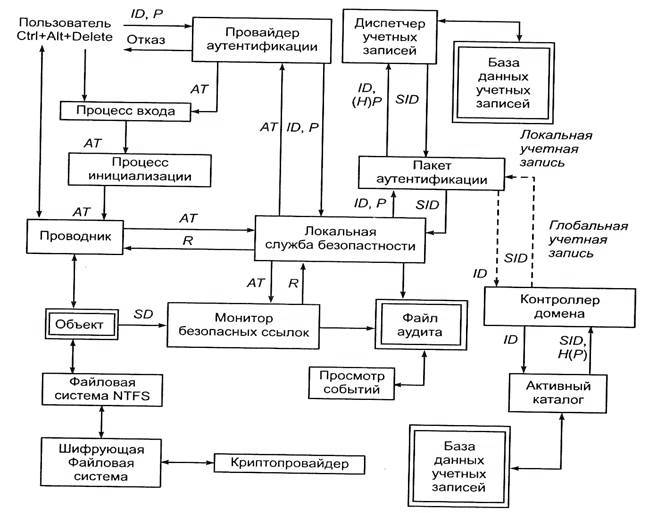

Лекция 9A. Средства защиты информации в операционных системах A.1 Архитектура подсистемы безопасности операционной системы Windows. Основные компоненты подсистемы безопасности операционной системы Microsoft Windows представлены на рис. 9.1. Рис.9.1. Подсистема безопасности ОС Windows (ID и Р — имя и аутентификатор пользователя, Н — функция хеширования, SID — идентификатор безопасности учетной записи пользователя, AT— маркер безопасности, SD — дескриптор безопасности объекта доступа, R — результат проверки прав доступа процесса пользователя к объекту). Ядром подсистемы безопасности является локальная служба безопасности (Local Security Authority — LSA), размещающаяся в файле lsass.exe. После загрузки операционной системы автоматически запускается процесс входа (winlogon.exe), который остается активным до перезагрузки операционной системы или выключения питания компьютера.

После нажатия пользователем комбинации клавиш Ctrl+Alt+ +Delete процесс входа обращается к провайдеру аутентификации (динамически компонуемой библиотеке функций — DLL) для приема от пользователя его логического имени (ID) и аутентифицирующей информации (Р). Стандартный провайдер аутентификации размещается в файле msgina.dll (Graphical Identification and Authentication dynamic-link library — динамически компонуемая библиотека GINA) и в качестве аутентифицирующей информации использует пароли пользователей, введенные с клавиатуры или считанные со смарт-карты. Путь к используемому процессом входа в систему провайдеру аутентификации записан в разделе реестра HKEY_LOCAL_MACHINE\Software\Microsoft\ WindowsNT\CurrentVersion \WinLogonкак значение параметра GinaDLL. Владельцем всех рабочих столов в операционной системе Windows (Graphic User Interface — GUI) является процесс входа. Сам процесс входа выполняется на отдельном рабочем столе, активизируемом после нажатия пользователем клавиш Ctrl+Alt+ +Delete. Сообщение о нажатии Ctrl+Alt+Delete посылается только процессу входа, который остается активным до завершения работы операционной системы. Для процессов прикладных программ, запущенных пользователем нажатие этой комбинации клавиш совершенно незаметно. Введенный пользователем пароль провайдером аутентификации передается в службу LSA, которая обращается к пакету аутентификации (динамически компонуемой библиотеке функций) для подтверждения подлинности введенного имени пользователя.

Для аутентификации локальной учетной записииспользуется пакет аутентификации MSV10 (из файла msvl_0.dll). Пакет аутентификации вычисляет хеш-значение пароля Н(Р) и обращается к диспетчеру учетных записей (Security Account Manager — SAM) для проверки правильности введенного пароля . SAM обращается к базе данных учетных записей (базе данных SAM) для извлечения информации из учетной записи пользователя . База данных учетных записей содержится в разделе реестра HKEY_LOCAL_MACHINE\SAM (в файле Windows\System32\ Config\SAM). К базе данных SAM не может быть получен доступ для чтения или изменения даже администратором (файл с базой данных открывается ядром операционной системы во время ее загрузки в монопольном режиме). Для редактирования базы данных SAM предназначены специальные функции из набора Windows API и специальное системное программное обеспечение (оснастки «Управление компьютером» и «Локальная политика безопасности»). Пароль пользователя в базе данных SAM хранится в виде двух хеш-значений, каждое из которых имеет длину 128 бит. Первое из этих хеш-значений формируется по алгоритму Windows NT: 1.Строка символов пароля Р усекается до 14 знаков (при необходимости) и преобразуется в кодировку Unicode, в которой каждый символ представляется двумя байтами.

3.Полученное хеш-значение зашифровывается по алгоритму DES с помощью ключа, выводимого из относительного номера учетной записи пользователя, ERW(H 4.Результат шифрования записывается в базу данных учетных записейSAM. Второе хеш-значение пароля пользователя вычисляется по алгоритму LAN Manager: 1.Все буквенные символы (латинского алфавита) строки пароля Рпреобразуются к верхнему регистру. 2.Строка символов пароля дополняется нулями, если она короче 14 байтов, и делится на две семибайтовые половины Р1 и Р2. 3.Каждое из значений Р1 и Р2 используется в качестве ключа для шифрования по алгоритму DES магической строки М= «KGS!@#$%», в результате которого получаются два значения из 64 бит каждое : Н1 = ЕР1(М)и Н2 = Е Р2 (М).

4.Выполняется шифрование по алгоритму DES на ключе, равном относительному номеру учетной записи, результата сцепления Н1 и Н2 : 5.Результат шифрования помещается в базу данных учетных данных SAM. Алгоритм получения хеш-значения LAN Manager является значительно менее стойким (разделение пароля на две половинки облегчает его подбор в том случае, если длина пароля не превышает семи знаков, так как результат шифрования магической строки на нулевом ключе заранее известен нарушителю). Относительный номер учетной записи может быть получен нарушителем ( встроенная учетная запись администратора всегда имеет относительный номер 500). Доступ к базе данных SAM с помощью штатных средств Windows практически невозможен, тем не менее можно скопировать содержащий ее файл на подготовленный носитель после загрузки на компьютере другой операционной системы с заранее подготовленного съемного диска. Администратор безопасности Windows может дополнительно зашифровать хеш-значения паролей пользователей в базе данных SAM с помощью системной программы syskey. Программа syskey обеспечит шифрование хеш-значений паролей с помощью первичного ключа длиной 128 бит, хранящегося в реестре также в зашифрованном на системном ключе виде. После запуска программы syskey администратор должен выбрать способ хранениясистемного ключа длиной также 128 бит, который будет использован для шифрования первичного ключа: -в системном реестре (преимущество этого варианта — отсутствие необходимости присутствия привилегированного пользователя при загрузке или перезагрузке операционной системы, а недостаток — наименьшая защищенность хранения системного ключа);

-в файле startup.key (длиной 16 байт) в корневом каталоге специальной дискеты (в этом случае придется отдельно позаботиться о защищенном хранении этой дискеты и ее резервной копии); -без физического сохранения системного ключа, который будет генерироваться из специальной парольной фразы длиной не менее 12 символов. Если пользователь пытается войти в систему под именем глобальной учетной записи, зарегистрированной в домене (объединении компьютеров, разделяющих общую политику безопасности и информацию об учетных записях пользователей ), то пакет аутентификации MSV1_0 отправляет логическое имя и хеш-значение пароля пользователя сервису NetLogon для аутентификации пользователя на контроллере домена (сервере аутентификации). Далее выпол-няется аутентификация пользователя по протоколам LM, NTLM и NTLM v2 . Но основным пакетом аутентификации при входе пользователя под именем глобальной учетной записи в современных версиях ОС Windows является пакет аутентификации Kerberos SSP/AP (Security Support Provider/Authentication Packages, провайдер поддержки безопасности/пакет аутентификации), использующий более защищенный протокол непрямой аутентификации Kerberos. Если результат аутентификации пользователя отрицателен — пакет аутентификации возвращает LSA код ошибки, который локальная служба безопасности передает процессу входа для выдачи пользователю сообщения об отказе в доступе к системе. При подтверждении подлинности пользователя пакет аутентификации получает идентификатор безопасности пользователя SID(security identifier), который затем передается b LSA. Идентификатор безопасности представляет собой структуру переменной длины, которая однозначно определяет пользователя или группу и сохраняется в его учетной записи в регистрационной базе данных.

В SID содержится следующая информация: — идентификатор авторизации (48 бит), состоящий из идентификатора домена КС и относительного номера учетной записи (RID) в его регистрационной базе данных (32 бита); — переменное количество идентификаторов субавторизации.

Для записи SID применяется специальная нотация: S-R-I-S-S… (первая S определяет эту запись как SID, R задает уровень пересмотра, I— идентификатор авторизации, вторая и последующие буквы S— идентификаторы субавторизации). Некоторые значения SID являются предопределенными в системе,: S-1-0-0 (группа без пользователей-членов), S-1-1-0 (группа, включающая всех пользователей), S-1-2-0 (группа, включающая пользователей, которые входят локально), S-1-5-2 (группа, включающая пользователей, осуществляющих доступ по сети), S-1-5-18 ( операционная система). Получив идентификатор безопасности пользователя, локальная служба безопасности LSA создает для него маркер доступа AT (access token), который идентифицирует пользователя во всех его действиях с объектами КС. В маркере доступа содержится следующая информация:

— идентификаторы безопасности его групп; — права (привилегии) пользователя в системе; — идентификаторы безопасности пользователя и его первичной группы, которые будут использованы при создании пользователем новых объектов в КС; — дискреционный список контроля доступа по умолчанию для вновь создаваемого объекта; — источник выдачи маркера доступа; — тип маркера доступа — первичный (созданный при входе пользователя в КС) или используемый для олицетворения (impersonation); — текущий уровень олицетворения.

В маркер доступа не помещаются сведения о правах входа пользователей в КС, которые проверяются пакетом аутентификации на этапе их авторизации в системе: — локальный вход в систему; — доступ к компьютеру из сети; — вход в качестве пакетного задания; — вход в качестве службы; — вход в систему через службу терминалов. Созданный LSA маркер доступа AT передается процессу входа, который с помощью провайдера аутентификации завершает процесс авторизации пользователя, запуская процесс его инициализации (userinit.exe) и передавая ему AT. Процесс инициализации на основе содержащегося в AT идентификатора безопасности пользователя загружает из реестра Windows его локальный профиль или из службы активного каталога на контроллере домена его перемещаемый профиль и загружает программную оболочку — проводник Windows (explorer.exe), передавая ему маркер доступа и профиль пользователя. Процесс инициализации завершает свою работу.

При запуске в сеансе пользователя любой программы создаваемому процессу передается копия маркера безопасности пользователя, что обеспечивает передачу процессу и всех прав пользователя в системе. Для запуска приложения с правами другого пользователя, если известны его имя и пароль, предназначена команда контекстного меню файла приложения «Запуск от имени». Эту возможность следует использовать для сокращения времени работы в системе с правами привилегированного пользователя. В операционной системе Windows Vista любое приложение по умолчанию запускается с правами непривилегированного пользователя. Для запуска программы с административными полномочиями следует использовать соответствующую команду контекстного меню файла приложения. A.2. Разграничение доступа к объектам в ОС Windows. Для разграничения доступа субъектов к объектам КС в защищенных версиях операционной системы Windows используется дискреционное управление доступом. С каждым объектом разграничения доступа связывается дескриптор безопасности SD(security descriptor), содержащий следующую информацию: -идентификатор безопасности (SID) владельца объекта; — идентификатор безопасности первичной группы владельца (в Windows это поле не используется в алгоритме проверки прав доступа субъекта к объекту);

-дискреционный список контроля доступа (discretionary access control list — DACL); -системный список контроля доступа (system access control list — SACL). Список SACL управляется администратором системы. Список DACL предназначен для идентификации пользователей и групп, которым предоставлен или запрещен определенный тип доступа к объекту. Список редактируется владельцем объекта, но и члены группы администраторов по умолчанию имеют право на смену разрешений на доступ к любому объекту, которое может быть у них отнято владельцем объекта. Каждый элемент списка DACL (access control entry — АСЕ) определяет права доступа к объекту одного пользователя или группы. АСЕ содержит следующую информацию: -идентификатор безопасности SID субъекта, для которого определяются права доступа;

— маску доступа (access mask — AM), которая специфицирует контролируемые данным АСЕ права доступа; — признак наследования прав доступа к объекту, определенных для родительского объекта. Элементы списка DACL могут быть двух типов: — элементы, разрешающие специфицированные в них права доступа (Access-allowed АСЕ); — элементы, запрещающие определенные в них права доступа (Access-denied АСЕ). Элементы для запрещения субъектам использования определенных прав доступа должны размещаться в «голове» списка, до первого из элементов, разрешающих использование субъектом тех или иных прав доступа. Право доступа субъекта к объекту означает возможность обращения субъекта к объекту с помощью определенного метода (типа) доступа. В операционной системе Windows различаются:

— специальные права доступа к объектам; — стандартныеправа доступа к объектам(общие); — родовые (generic) права доступа к объектам. Специальные права доступа определяют возможность обращения к объекту по свойственному только данной категории объектов методу — чтение данных из объекта, запись данных в объект, чтение атрибутов объекта, выполнение программного файла. Стандартные права доступа определяют возможность доступа к объекту по методу, применимому к любому объекту, — изменение владельца объекта, изменение списка DACL объекта, удаление объекта. Родовые права доступа представляет собой комбинацию специальных и стандартных прав и предоставляет возможность обращения к объекту с помощью некоторого набора методов доступа. Маска доступа, содержащаяся в элементе DACL, представляет собой значение длиной 32 бита. Первые 16 битов определяют специальные права доступа, биты с 16 до 23 — стандартные права доступа, бит 24 — право ACCESS_SYSTEM_SECURITY, бит 25 — право MAXIMUM_ALLOWED, биты 26 и 27 зарезервированы для дальнейшего использования и биты с 28 по 31 определяют родовые права доступа, отображаемые в специальные и стандартные права при попытке доступа к объекту.

Маркер доступа субъекта, обращающегося к некоторому объекту КС, поступает в локальную службу безопасности LSA. От LSA маркер доступа поступает к монитору безопасных ссылок (security reference monitor — SRM), который просматривает DACL из дескриптора безопасности SD соответствующего объекта и принимает решение R о предоставлении доступа субъекту или отказе в доступе. Получив от SRM результат R, LSA передает его субъекту, запросившему доступ к объекту. При проверке прав доступа субъекта к объекту монитором безопасных ссылок строятся две маски — требуемых и разрешенных прав доступа (desired access mask и granted access mask). В первой маске установлены биты, соответствующие запрашиваемым субъектом видам доступа. Во второй маске все биты первоначально сброшены. Монитор безопасных ссылок использует специальный алгоритм проверки запрошенных субъектом прав доступа к объекту: 1. Если в дескрипторе безопасности объекта нет DACL, то биты в маске разрешенных прав доступа устанавливаются в соответствии с маской требуемых прав и проверка завершается. Субъект получает все запрошенные им права доступа. 2.Если маска требуемых прав пуста, то проверка завершается, а попытка доступа субъекта отклоняется. Из приведенного алгоритма ясно, что если DACL объекта пуст, то любой доступ к нему запрещен всем субъектам, за исключением владельца объекта. Если требуется получить действительно необходимый доступ к данному объекту его владелец сможет снова внести изменения в DACL этого объекта.

Если у объекта КС нет дескриптора безопасности (у папок и файлов, размещенных на дисках под управлением файловой системы FAT), то любые пользователи и группы могут получить любые права доступа к данному объекту. Назначение дескрипторов безопасности вновь создаваемым объектам в защищенных версиях операционной системы Windows производится по следующим правилам: 1. на основе явно заданного субъектом и корректного по форме дескриптора безопасности (при вызове системных функций CreateFile или CreateDirectory при создании файлов или папок, при вызове системной функции RegCreateKeyEx при создании раздела реестра); 2. на основе механизма наследования (если при создании объекта дескриптор безопасности не задается); 3. из маркера доступа субъекта, создающего объект (если наследование невозможно). В Windows возможно разграничение доступа к следующим объектам: — файлам и папкам на дисках под управлением файловой системы NTFS;

— процессам и потокам (нитям, threads); Способы аппаратной защиты инициированных субъектами процессов в операционной системе Windows. Ядро и драйверы устройств выполняются в нулевом кольце защиты, а весь остальной системный код и приложения пользователей — в третьем кольце защиты. Первое .и второе кольца защиты не используются. Каждый процесс получает адресное пространство размером 4 гигабайта, рассматриваемое как шесть совпадающих друг с другом сегментов — код, данные и стек для третьего кольца защиты, код, данные и стек для нулевого кольца защиты. В операционной системе Windows реализован подход, в соответствии с которым каждому процессу выделяется индивидуальное адресное пространство, которое аппаратно изолировано от адресных пространств других процессов. В этом случае, какой бы адрес оперативной памяти не использовался в процессе, невозможно обращение к памяти, выделенной другому процессу.

Статьи к прочтению:

WS | 2. Права учетной записи и группа безопасности

Похожие статьи:

Цель работы: освоение средств защищенных версий операционной системы Windows, предназначенных для: — разграничения доступа субъектов к папкам и файлам; -… После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) субъекта для последующего контроля… Источник

От каждого по максимуму, каждому – по минимуму. Разграничение доступа к устройствам в Windows.

Современные компьютеры содержат в себе массу потенциально небезопасных устройств. К примеру, центральный процессор может обрабатывать команды вируса, на жестком диске или в оперативной памяти может находиться код rootkit, а сетевая карта может использоваться для доставки к компьютеру трафика атаки DDoS. Но кроме базовых устройств производители зачастую встраивают в системы дополнительные компоненты, без которых вполне можно обойтись. Это и приводы внешних накопителей, такие как гибкие диски и CD-ROM и внешние коммуникационные порты (USB, COM, LPT).

(c)oded by

offtopic@mail.ru 2004

Современные компьютеры содержат в себе массу потенциально небезопасных

устройств. К примеру, центральный процессор может обрабатывать команды вируса,

на жестком диске или в оперативной памяти может находиться код rootkit, а

сетевая карта может использоваться для доставки к компьютеру трафика атаки DDoS.

Но кроме базовых устройств производители зачастую встраивают в системы

дополнительные компоненты, без которых вполне можно обойтись. Это и приводы

внешних накопителей, такие как гибкие диски и CD-ROM и внешние коммуникационные

порты (USB, COM, LPT). Можно выделить две основные угрозы, связанные с

использованием подобных устройств. Это возможность организации неконтролируемого

канала утечки информации из корпоративной сети, а так — нарушение целостности

Trusted Computer Base.

Говоря проще, с использованием этих устройств пользователи могут выносить из

сети информацию, а так же устанавливать себе на компьютер различные полезные

утилиты типа Троянских программ, вирусов и т.д. в обход системы корпоративной

антивирусной защиты. Эта проблема весьма актуальна, что подтверждается

независимыми исследованиями [1].

Физический контроль

Существует множество методов контроля использования подобных устройств.

Самый простой – физически отключить их. Но если это применимо к таким

устройствам как приводы CD-ROM или Floppy-drive, то с USB, COM и другими портами

дело обстоит сложнее, хотя в принципе их можно отключить в BIOS. Однако если мы

отключим USB-порт в BIOS, мы не сможем использовать никакие из USB устройств,

например – Smartcard с USB интерфейсом.

Ещё один минус физического отключения – усложнение процесса восстановления

систем в случае сбоев, когда эти устройства (например, привод CD-ROM)

необходимы. Кроме того, администратор, прогуливающийся по комнатам с

единственным на компанию приводом CD-ROM, обычно вызывает зависть и другие,

резко отрицательные эмоции у коллектива. Если не верите – попробуйте вынуть CD у

своих сослуживцев.

Альтернативные пути

Существует и более мягкие решения, позволяющие контролировать доступ к

аппаратным ресурсам компьютера в корпоративной сети. В качестве примера можно

привести программу Device Lock [2]. Но не всегда есть возможность получить

необходимые средства для покупки подобных программ, да и не во всех случаях

требуется настолько богатый набор функциональных возможностей. В принципе решить

эту задачу можно и без помощи специализированных программ, используя только

встроенные средства операционной системы.

Дальнейшее изложение основано на следующих предположениях:

— сеть развернута на основе Active Directory;

— в качестве клиентов используются Windows XP и выше (хотя большая часть

рекомендаций подойдет и для Windows 2000),

— пользователи не работают с правами администратора

— учетная запись локального администратора заблокирована или пароль её

периодически меняется;

— решена проблема физической безопасности компьютеров.

Вариант #1. Все или ничего

Рассмотрим самый простой вариант, когда выделяется два уровня привилегий по

использованию устройств – административный и стандартный. Этот способ вполне

подходит для ситуаций, когда в нормальном режиме устройства отключены, но при

входе привилегированного пользователя автоматически подключаются.

Реализовать такой подход очень просто. Дело в том, что в Windows процессы не

работают напрямую с устройством, но взаимодействуют посредством вызовов API с

его драйвером. И успешность того или иного вызова определяется наличием драйвера

устройства в системе. Но даже если драйвер был установлен, его можно отключить,

после чего доступ к устройству буден невозможен. В дальнейшем, под термином

устройство будет подразумеваться именно виртуальное устройство Windows, если из

контекста не вытекает обратное.

Простейший способ провести операцию отключения устройства – воспользоваться

утилитой Device Manager. Зайдите в систему от учетной записи с административными

привилегиями, выполните команду devmgmt.msc, нажмите правой кнопкой на

устройстве (например, приводе CD-ROM) и выберете пункт Disable в контекстном

меню. В появившемся диалоговом окне нажмите кнопку Yes, после чего запустите

«Проводник». О, чудо! Привод CD-ROM исчез из доступных устройств. Причем

пользователи со стандартным уровнем привилегий не будут иметь возможности его

подключить, хотя вполне сумеют воспользоваться кнопкой Play на передней панели

устройства для прослушивания аудио дисков.

Однако вручную отключать устройства с помощью графического интерфейса на всех

компьютерах в сети не очень удобно. Можно конечно написать собственную утилиту,

выполняющую эти действия, но это слишком сложный путь. Гораздо легче

воспользоваться готовой утилитой devcfg, описанной в Q311272 и доступной для

загрузки на сервере Microsoft [3].

Эта утилита представляет собой полнофункциональный аналог Device Manager,

позволяющий манипулировать устройствами (т.е. их драйверами) из командной

строки.

Нас в принципе интересуют три опции этой утилиты:

— найти устройство (devcfg.exe find *CDROM*);

— отключить устройство (devcfg.exe disable *CDROM*);

— подключить устройство (devcfg.exe enable *CDROM*).

Пытливому читателю, интересующемуся тем, «где лежат» драйверы я посоветую

посетить ключи реестра HKLM\SYSTEM\CurrentControlSet\Control\Class и HKLM

\SYSTEM\CurrentControlSet\Control\DeviceClasses.

Для автоматизации процесса подключения/отключения устройств можно

воспользоваться групповыми политиками и сценариями загрузки и входа в систему.

В сценариях загрузки компьютера того организационного подразделения, на