В данной статье будет рассмотрена очередная разновидность VPN сервера – OpenVPN. Его исключительной особенностью является использование сертификатов SSL для шифрования VPN туннеля. Скорость соединения при этом остаётся на максимуме, а такой метод шифрования позволяет занимать лидирующие места среди надежных и защищенных VPN серверов современности.

Содержание

- Настройка OpenVPN сервера

- Создание конфигурации для OpenVPN клиента

- Настройка OpenVPN Windows клиента

- Настройка OpenVPN Android клиента

- Задать вопрос по настройке OpenVPN

Настройка OpenVPN в MikroTik

С выходом версии RouterOS 7 появилась долгожданная поддержка UDP протокола, которая кроме вопроса совместимости VPN клиентов повышала и быстродействие. Это предоставляет возможность корректно подключить клиентов на ОС:

- Linux;

- Windows;

- Android;

- IOS.

OpenVPN актуален ещё в том случае, если смартфон на Android или IOS перестал поддерживать ранее популярный протокол L2TP+Ipsec. Решением в данном случае будет в переходе на использование IKEv2, Wireguard или OpenVPN. Все эти протоколы поддерживаются и могут быть настроены на роутере MikroTik.

В качестве RouterOS будет использоваться актуальная версия 7.6.

Создание корневого сертификата(CA)

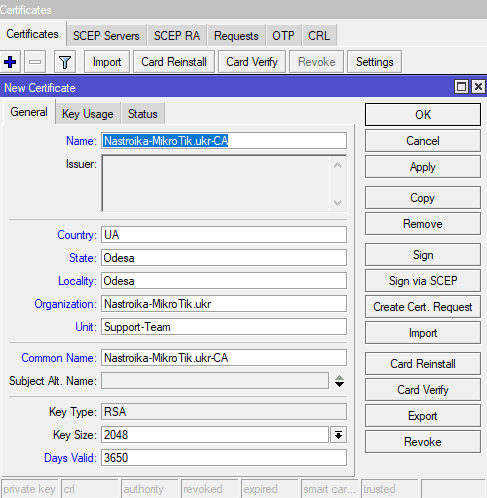

Настройка находится System→Certificates

Нужно настроить OpenVPN в MikroTik?

VPN сервер на базе OpenVPN: шифрование трафика с помощью SSL, высокая скорость работы, поддержка Android, IOS, Windows, Linux.

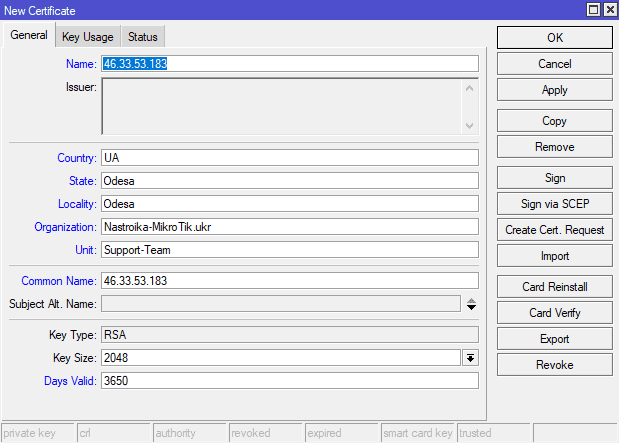

Создание сертификата OpenVPN сервера

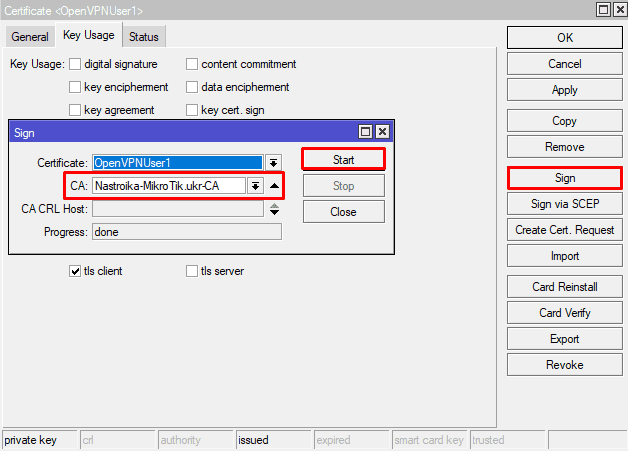

Создание сертификата OpenVPN клиента

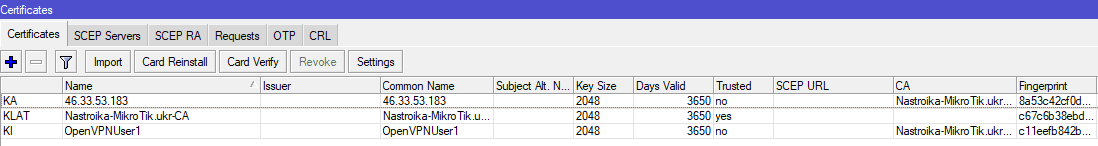

Общий список сертификатов для OpenVPN

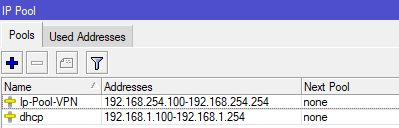

Создание IP пула для OpenVPN клиентов

Настройка находится IP→Pool

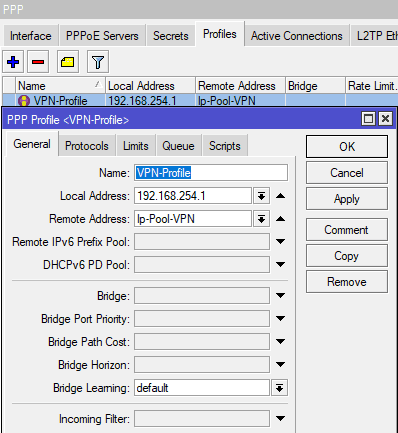

Создание OpenVPN профиля

Настройка находится PPP→Profiles

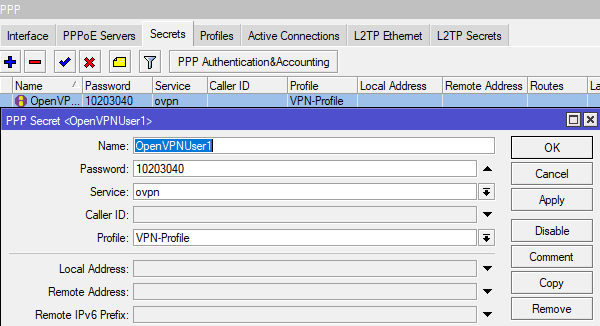

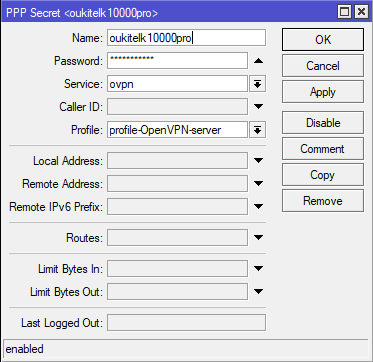

Добавление учетной записи для OpenVPN пользователя

Настройка находится PPP→Secrets

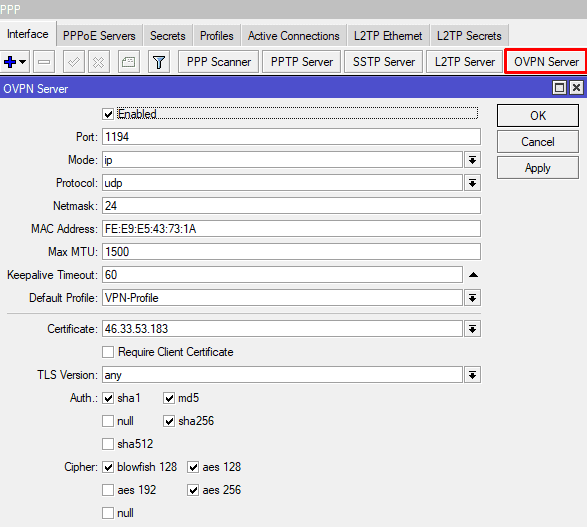

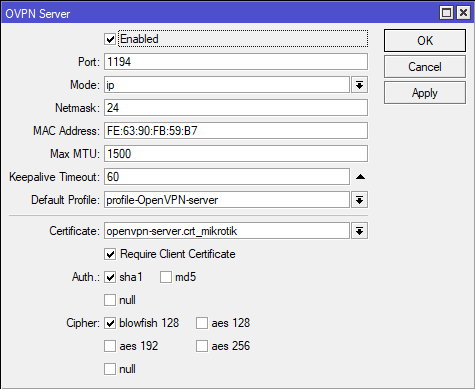

Параметры OpenVPN сервера

Настройка находится PPP→Interface→OVPN Server

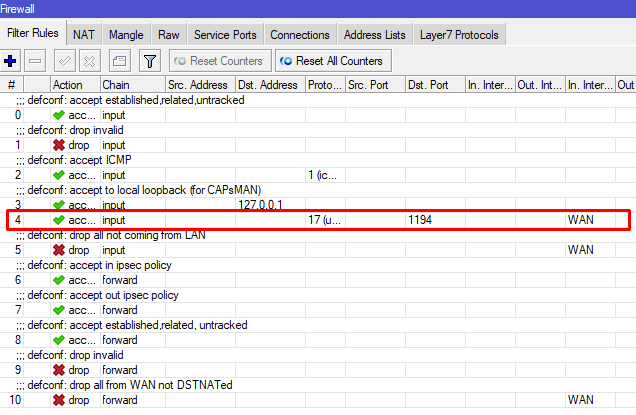

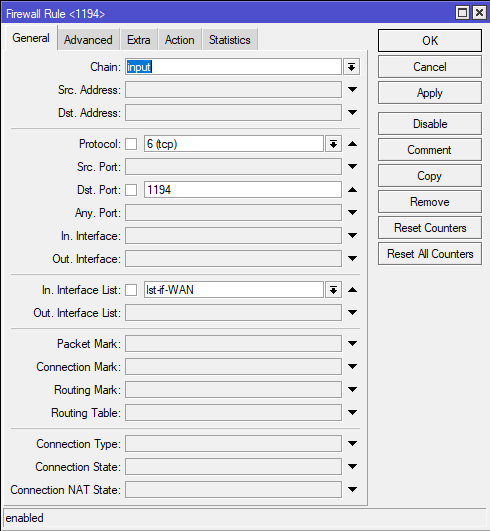

Разрешение в Firewall для OpenVPN подключений

Настройка находится IP→Firewall→Filter Rules

/ip pool add name=Ip-Pool-VPN ranges=192.168.254.100-192.168.254.254 /ppp profile add local-address=192.168.254.1 name=VPN-Profile remote-address=Ip-Pool-VPN /ppp secret add name=OpenVPNUser1 profile=VPN-Profile service=ovpn /interface ovpn-server server set auth=sha1,md5,sha256 certificate=46.33.53.183 cipher=\ blowfish128,aes128,aes256 default-profile=VPN-Profile enabled=yes \ protocol=udp /ip firewall filter add action=accept chain=input dst-port=1194 in-interface-list=WAN protocol=\ udp

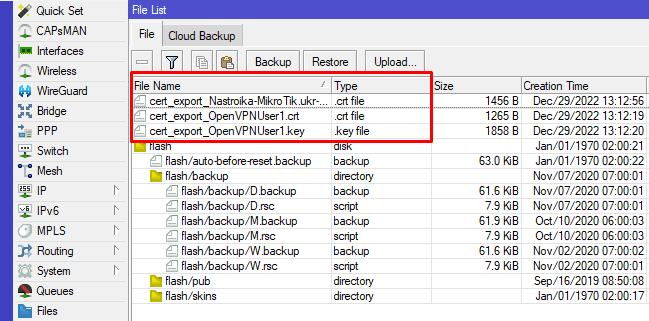

Выгрузка сертификата для OpenVPN клиента

/certificate export-certificate Nastroika-MikroTik.ukr-CA export-passphrase="" /certificate export-certificate OpenVPNUser1 export-passphrase=10203040

Сгенерированные файлы сертификатов будут помещены во внутреннюю память устройства, откуда их нужно скопировать.

Создание config файла для OpenVPN клиента

Конфигурация для OpenVPN клиента будет генерироваться вручную. Для этого нужно создать пустой файл Open-VPN.ovpn и заполнить его данными на основании шаблона:

client dev tun remote 192.192.192.192 1194 udp nobind persist-key persist-tun remote-cert-tls server data-ciphers AES-256-CBC cipher AES-256-CBC auth-user-pass auth SHA256 # Весь трафик OpenVPN клиента будет заворачиваться на OpenVPN сервер redirect-gateway def1 # Если нужно добавить маршрут в подсеть за OpenVPN сервером #route 192.168.1.0 255.255.255.0 verb 3 <ca> ##**********Сюда нужно вставить содержимое файла cert_export_Nastroika-MikroTik.ukr-CA.crt </ca> <cert> ##**********Сюда нужно вставить содержимое файла cert_export_OpenVPNUser1.crt </cert> <key> ##**********Сюда нужно вставить содержимое файла cert_export_OpenVPNUser1.key </key>

Далее заполненный файл Open-VPN.ovpn нужно скопировать на устройство, которое будет использовать OpenVPN клиент.

Подключение к OpenVPN MikroTik в Windows

Со стороны Windows клиента нужно установить приложение с официального сайта(ссылка) и скопировать файл Open-VPN.ovpn в папку OpenVPN\config каталога пользователя или «Programm Files».

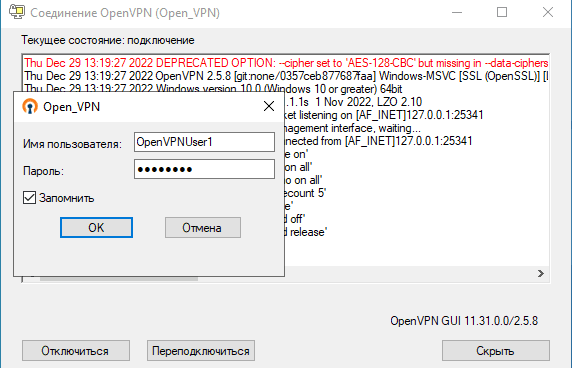

При подключении нужно ввести ключ, который был указан при экспорте сертификата пользователя(10203040), после чего следует успешное подключение к OpenVPN серверу, работающему на MikroTik.

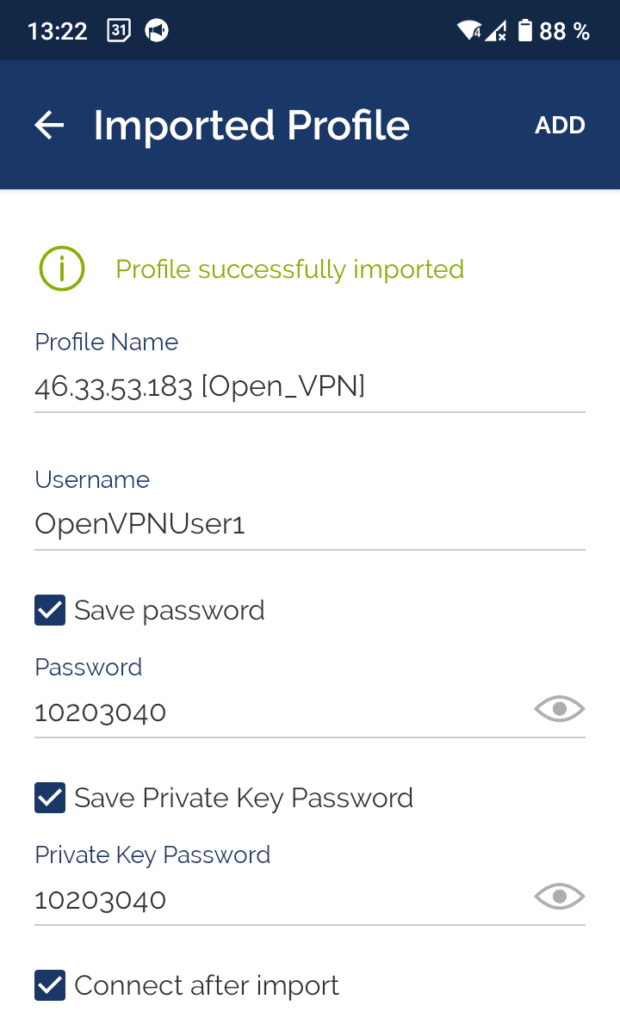

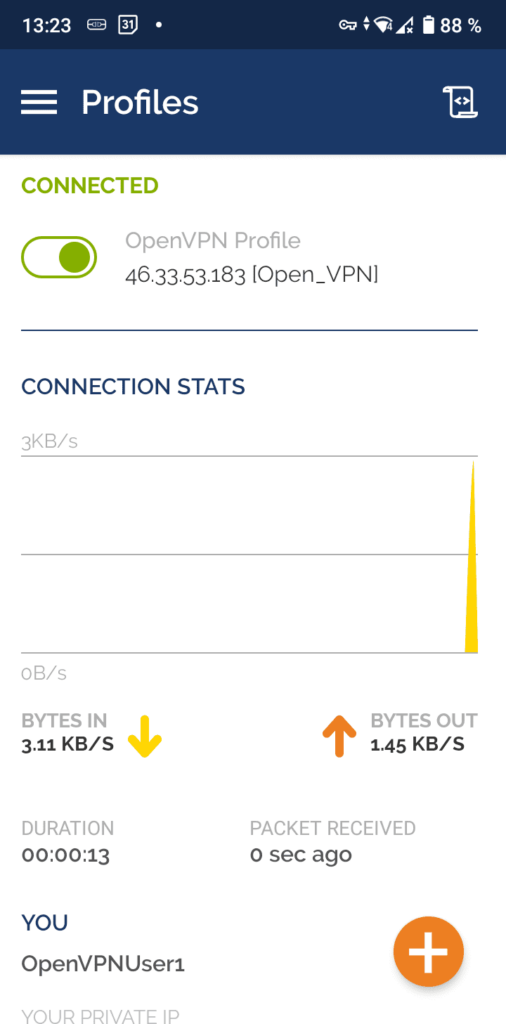

Android OpenVPN подключение к MikroTik

Есть вопросы или предложения по настройке VPN типа OpenVPN MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Бывают случаи, когда необходимо настроить удалённый доступ на mikrotik или даже на несколько.

Особенно это актуально, если вы обслуживаете несколько объектов и нет возможности физически постоянно присутствовать возле оборудования.

В этом статье мы разберём, как настроить OpenVPN сервер на mikrotik, а также клиенты на mikrotik и компьютере под управлением Windows.

Для работы нам понадобится Белый IP адрес (он и будет адресом сервера в наших настройках) для доступа к серверу из интернета и сертификаты безопасности.

Краткий план данной статьи:

- Создание сертификатов и ключей OpenVPN

- Создание сервера OpenVPN на Mikrotik

- Создание клиента OpenVPN на ПК

- Создание клиента OpenVPN на Mikrotik

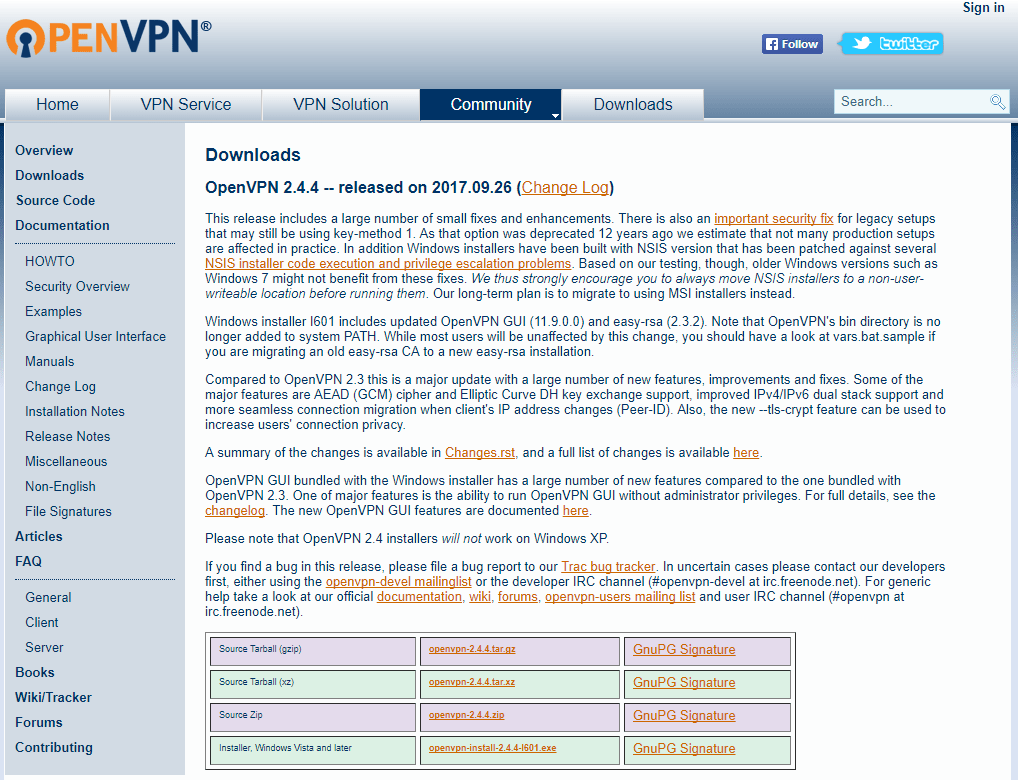

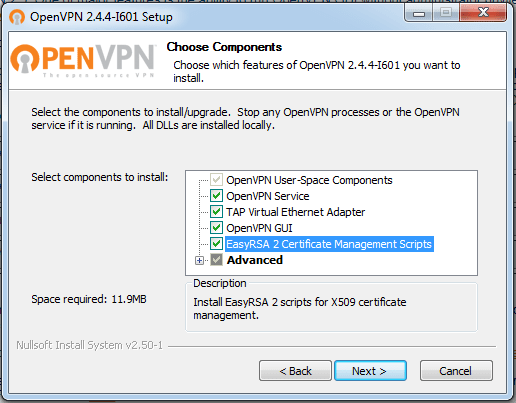

1) Скачаем программу OpenVPN с официального сайта.

2) Устанавливаем, выбрав все галочки.

EasyRSA Certificate Management Scripts нам обязательно понадобится для генерации ключей и сертификатов.

3) Указываем путь. В дальнейшем он нам понадобится. В нашем случае используем стандартный C:\Program Files\OpenVPN

4) После установки заходим в C:\Program files\OpenVPN\easy-rsa

Открываем vars.bat (если его нет, то vars.bat.sample) блокнотом или NotePad++ и редактируем его.

set KEY_COUNTRY=RU

set KEY_PROVINCE=MoscowRegion

set KEY_CITY=MOSCOW

set KEY_ORG=OpenVPN

set KEY_EMAIL=mail@mail.com

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=OU

set PKCS11_MODULE_PATH=changeme

set PKCS11_PIN=1234

В строках set KEY_CN и set KEY_NAME указываем server

Последние 2 строки — параметры по умолчанию. Остальное можете редактировать под себя.

Сохраняем файл как vars.bat на рабочий стол, а затем копируем в папку C:\Program files\OpenVPN\easy-rsa

Чаще всего сохранить напрямую в исходную папку не получится — не хватает прав.

5) Отредактируем файл openssl-1.0.0.cnf

Так же открываем с помощью блокнота или notepad++

Нас интересует строка:

default_days = 3650 # how long to certify for

Она отвечает за время жизни сертификата. Если значение отличается — то указываем 3650 (10 лет).

Сохраняем.

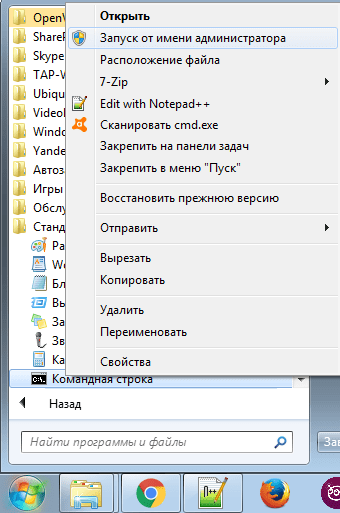

6) Запускаем командную строку от имени администратора:

Пуск — Все программы — Стандартные

Правой кнопкой мыши на «Командная строка» и в меню — Запустить от имени администратора.

Командную строку не закрываем до конца процесса генерации сертификатов.

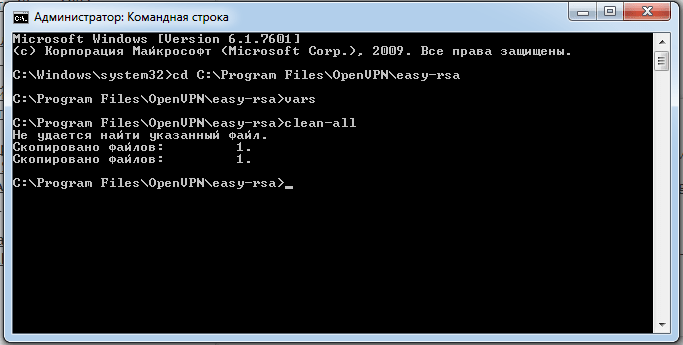

7) Поочередно выполняем следующие три команды:

cd C:\Program files\OpenVPN\easy-rsa

vars

clean-all

В итоге мы должны увидеть сообщение «Скопировано файлов: 1» дважды.

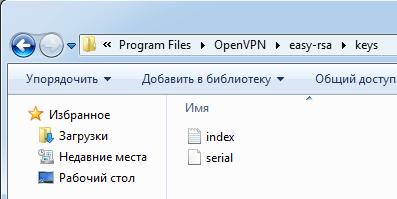

В папке C:\Program files\OpenVPN\easy-rsa появится папка keys с двумя файлами index.txt и serial.

Генерация займёт некоторое время. Дождитесь окончания.

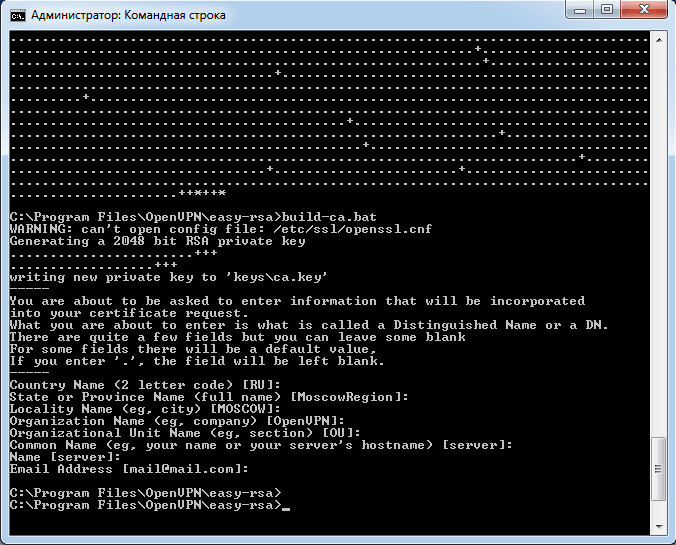

9) Генерируем ключ центра сертификации (CA) — build-ca

Нажимаем Enter, пока не закончатся вопросы.

Вы увидите в командной строке путь C:\Program files\OpenVPN\easy-rsa

Нет смысла менять заданные значения. Вы ранее прописали эти параметры в файле vars.bat

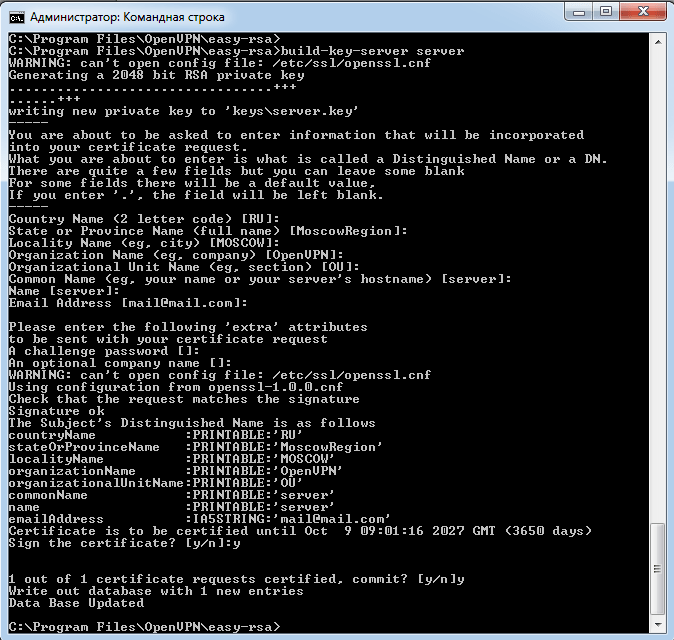

10) Генерируем сертификат сервера — команда build-key-server server

Нажимаем Enter (оставляем параметры по умолчанию, прописанные в vars.bat), пока не дойдём до вопросов.

Sign the certificate? (Создание сертификата на 3650 дней)

1 out of 1 certificate requests certified, commit? (Запись сертификата в базу)

На вопросы отвечаем нажатием Y

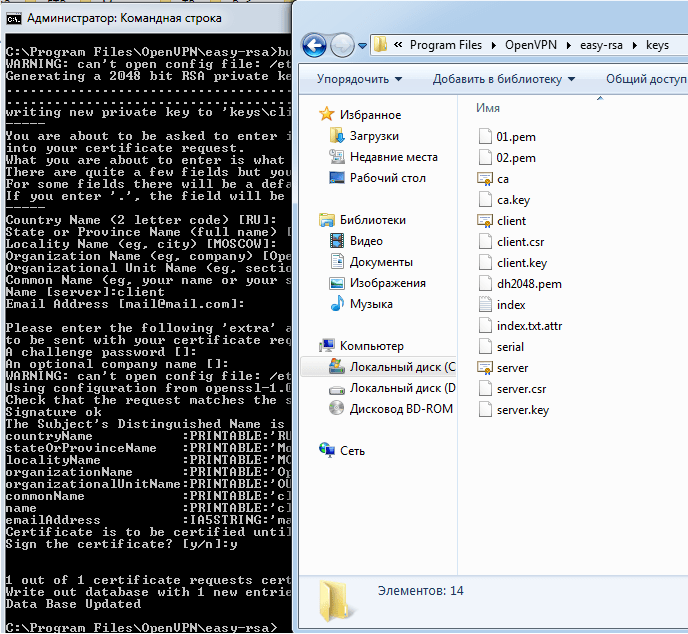

11) Генерируем сертификат клиента build-key client

Нажимаем Enter (оставляем параметры по умолчанию, прописанные в vars.bat), пока не дойдём до вопросов Common Name и Name.

На эти вопросы отвечаем client — это название создаваемого сертификата.

На вопросы Sign the certificate? и 1 out of 1 certificate requests certified, commit? отвечаем нажатием Y

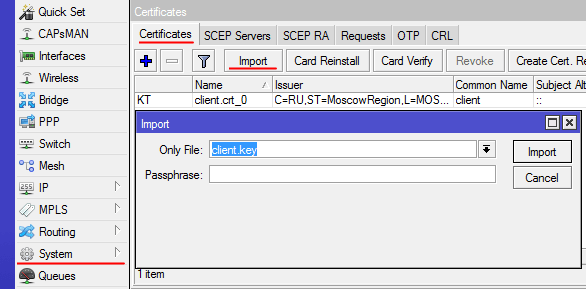

12) Генерация сертификатов окончена.

В папке C:\Program files\OpenVPN\easy-rsa\keys можно увидеть следующие файлы:

Сертификаты для сервера и клиентов готовы.

Настройка OpenVPN сервера на Mikrotik

Подключимся к Mikrotik с помощью программы Winbox.

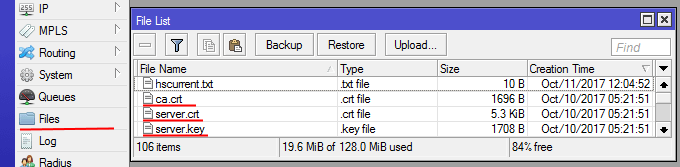

Загрузим 3 файла: ca.crt, server.crt, server.key

Для этого в меню нажмём Files и перетащим их из папки C:\Program files\OpenVPN\easy-rsa\keys

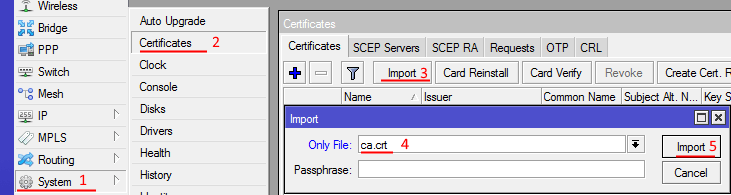

13) Далее необходимо их импортировать.

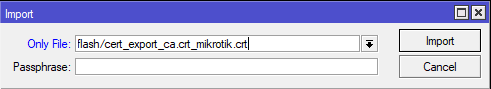

Откроем System – Certificates — Import и поочерёдно выберем сертификаты в этом порядке:

ca.crt

server.crt

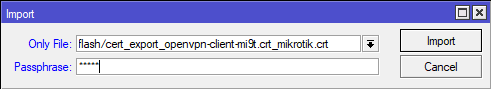

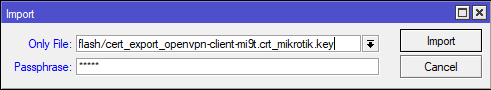

server.key

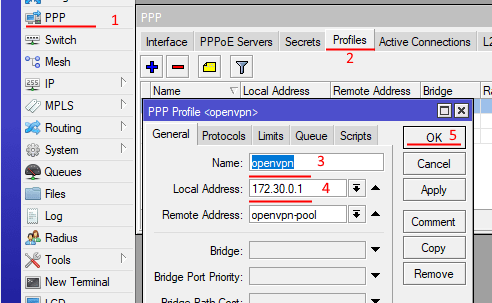

После импорта появятся две записи:

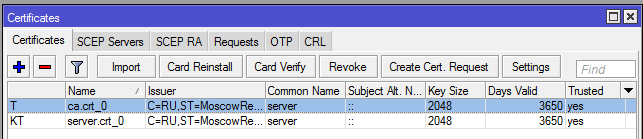

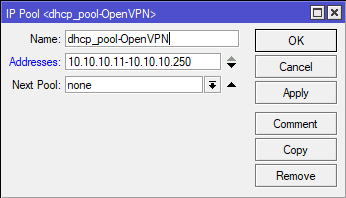

14) Создадим пул адресов для VPN клиентов:

IP — Pool — add (+)

Введём название openvpn-pool

Диапазон 172.30.0.2-172.30.0.253

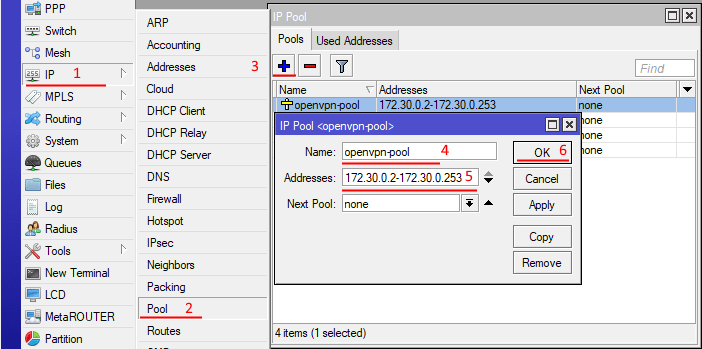

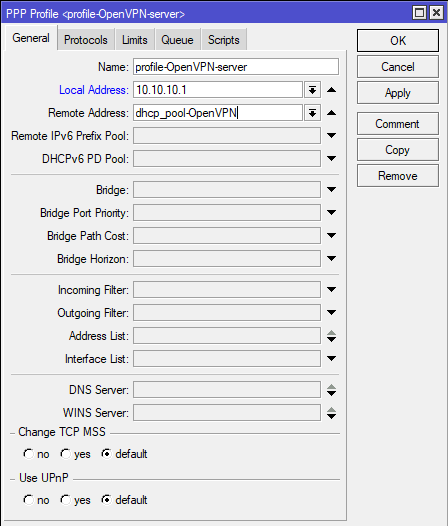

15) Создадим PPP профиль.

PPP — Profiles — add (+)

Введём название openvpn

Локальный адрес 172.30.0.1

Созданный Пул openvpn-pool

Остальные настройки оставляем по умолчанию.

Нажимаем ОК.

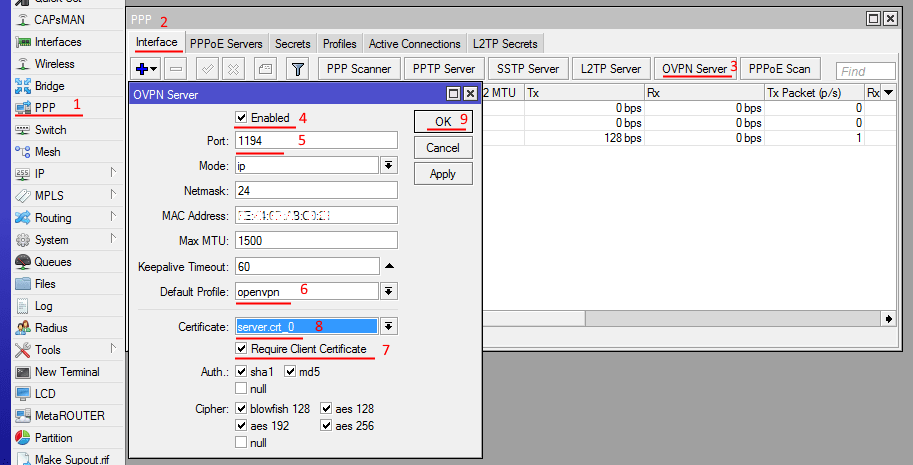

16) Создадим непосредственно сам OpenVPN сервер

PPP — Interface — OVPN Server

Включаем Enable

Указываем порт 1194

Выбираем наш профиль openvpn

Поставим галочку Require Client Certificate

Выберем наш сертификат server.crt

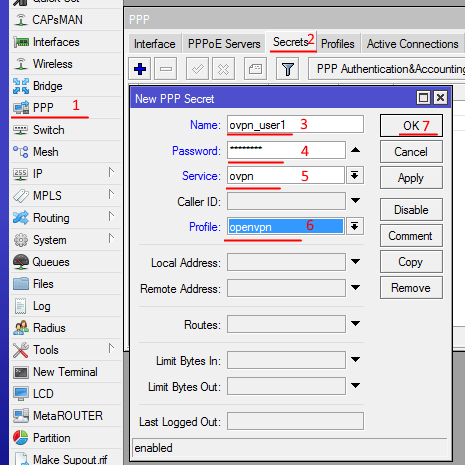

17) Создадим пользователя для подключения.

PPP — Secrets — add (+)

Введём имя пользователя и пароль ovpn_user1

Выбираем Сервис ovpn и профиль openvpn

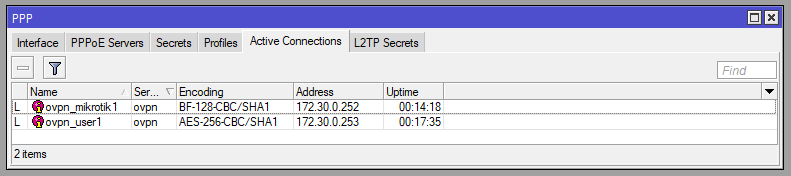

Создадим 2 пользователя:

ovpn_user1 для клиента на компьютере

ovpn_mikrotik1 для клиента на Mikrotik

Рекомендуется для каждого VPN клиента создавать отдельное уникальное имя пользователя.

В дальнейшем это упростит работу и позволит отслеживать всех подключенных VPN клиентов.

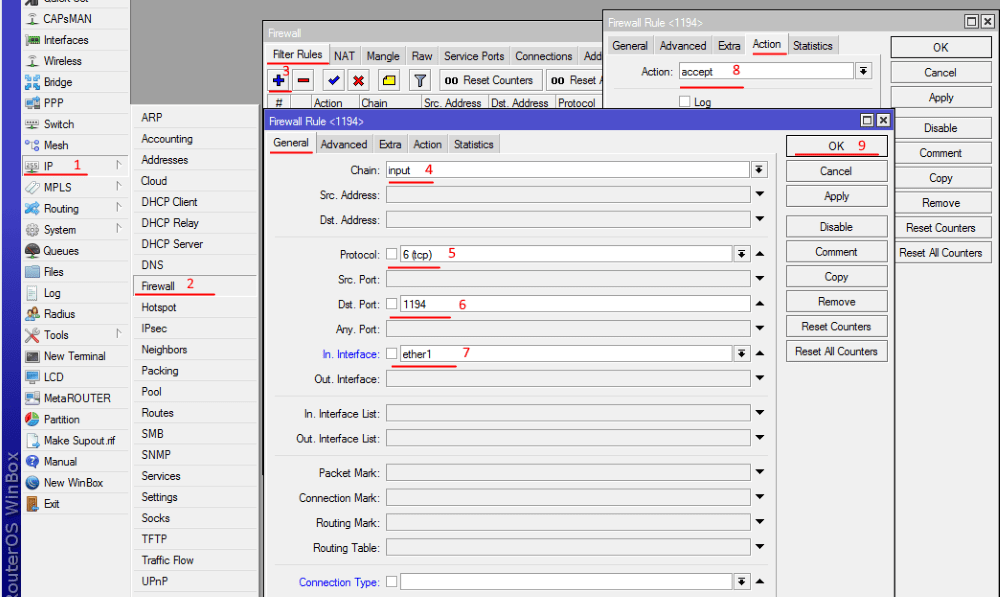

18) Настроим фаервол

IP — Firewall — add(+)

Во вкладке General указываем:

Chain — input

Protocol — tcp

Порт 1194

Интерфейс — ether1 (Если интернет идёт через него)

Вкладка Action:

Action — accept

Затем ОК

Сервер настроен, теперь приступим к настройке VPN клиентов.

Настройка VPN клиента на компьютере под управлением Windows

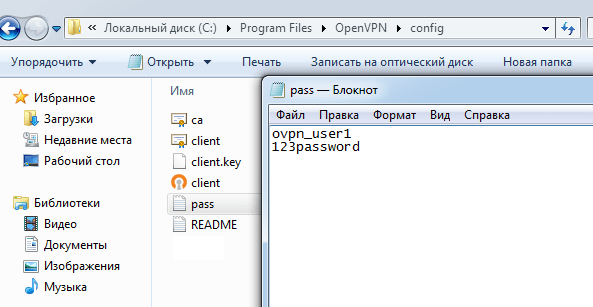

19) Копируем в папку C:\Program files\OpenVPN\config\

из C:\Program files\OpenVPN\easy-rsa\keys следующие файлы

ca.crt, client.crt, client.key.

из C:\Program files\OpenVPN\simple-config\

client.ovpn

Создадим текстовый файл pass, где укажем логин и пароль от созданного VPN клиента на сервере.

В нашем случае это ovpn_user1

20) Откроем файл client.ovpn с помощью блокнота или notepad++

Изменяем следующие строки:

#Протокол

proto tcp

#Адрес и порт сервера

remote ваш.ip.адрес.сервера 1194

#Проверяем правильность названия ключей

ca ca.crt

cert client.crt

key client.key

И в самом конце добавим строчку

auth-user-pass «C:\\Program files\\OpenVPN\\config\\pass.txt»

В итоге у нас получатся следующие настройки в этом файле:

client

dev tun

proto tcp

remote адрес_сервера 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert user.crt

key user.key

remote-cert-tls server

cipher AES-128-CBC

verb 3

auth-user-pass «c:\\Program Files\\OpenVPN\\config\\pass.txt»

Остальные настройки закомментированы решеткой «#» или точкой с запятой «;»

21) Сохраняем файл. Если сохранить в папку не получается — сохраняем на рабочий стол, а затем копируем с заменой.

Запускаем OpenVPN и подключаемся.

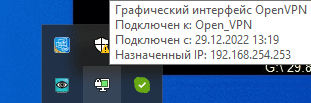

После подключения можем увидеть, что нам назначен IP из диапазона, который ранее указали на сервере.

Настройка VPN клиента на Mikrotik

Имея настроенный OpenVPN сервер, можно настроить доступ на Mikrotik даже там, где нет белого IP адреса.

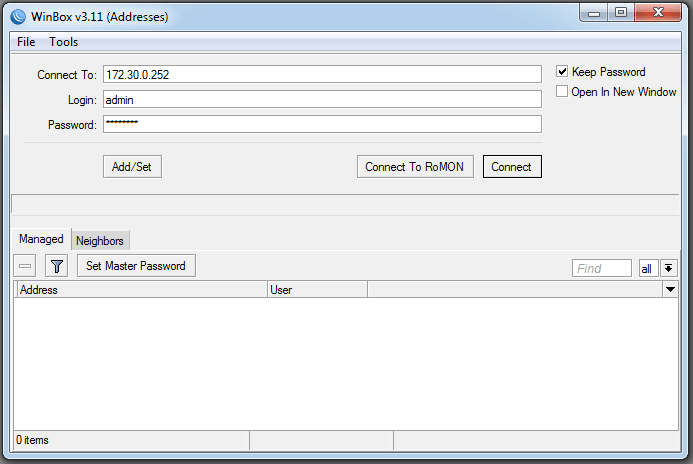

22) Подключимся к Mikrotik с помощью программы Winbox.

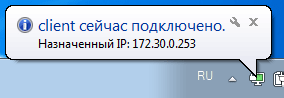

Загрузим 2 файла: client.crt, client.key

Для этого в меню нажмём Files и перетащим их из папки C:\Program files\OpenVPN\easy-rsa\keys

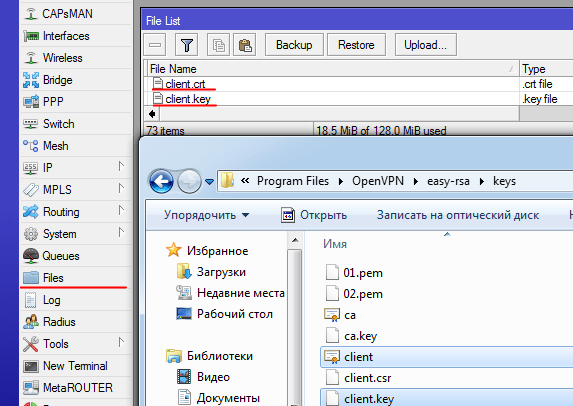

23) Далее необходимо их импортировать.

Откроем System – Certificates — Import и поочерёдно выберем сертификаты в этом порядке:

client.crt

client.key

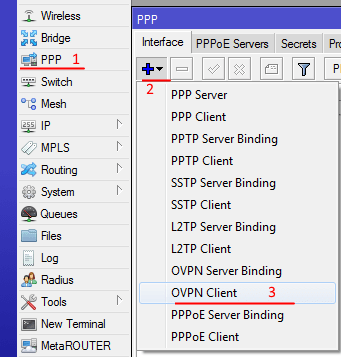

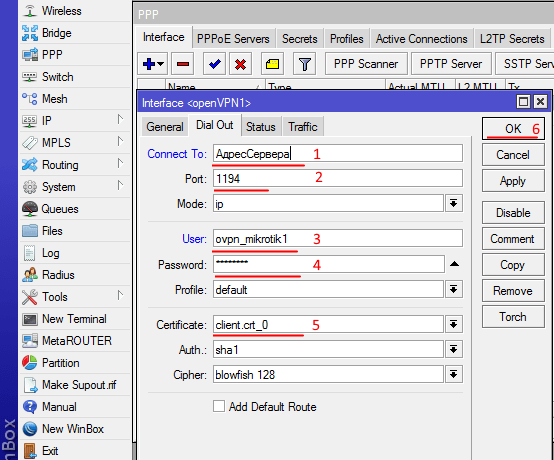

24) Настроим параметры сервера:

PPP — add(+) — OVPN client

Во вкладке General указываем имя

Name — openVPN1 (любое, на ваше усмотрение)

Вкладка Dial Out:

Connect To — Адрес сервера(Внешний IP адрес главного роутера Mikrotik)

Port 1194

Указываем пользователя и пароль, который мы создали на VPN сервере

В нашем случае это пользователь ovpn_mikrotik1

Сертификат Client.crt

Нажимаем ОК

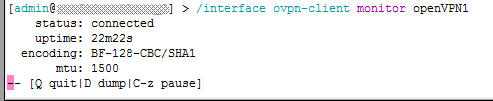

25) В терминале набираем /interface ovpn-client monitor openVPN1

Должно появиться сообщение со статусом connected

Теперь к этому mikrotik можно подключиться через VPN по адресу, который он получил от VPN сервера

Посмотреть адрес можно:

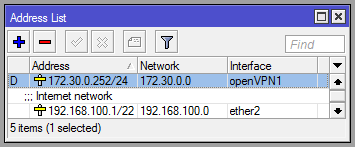

В Mikrotik-клиенте в IP-Adresses строка с нашим интерфейсом openVPN1

В Mikrotik-сервере PPP-Active Connections

VPN (Virtual Private Network) technology provides a secure and encrypted tunnel across a public network. So, a private network user can send and receive data to any remote private network through VPN tunnel as if his/her network device was directly connected to that private network.

MikroTik OpenVPN Server provides a secure and encrypted tunnel across public network for transporting IP traffic using PPP. OpenVPN uses SSL Certificates. So, OpenVPN Tunnel is a trusted tunnel to send and receive data across public network. MikroTik OpenVPN Server can be applied in two methods.

- Connecting remote workstation/client: In this method, OpenVPN client software installed any operating system such as Windows can communicate with MikroTik OpenVPN server through OpenVPN tunnel whenever required and can access remote private network as if it was directly connected to the remote private network.

- Site to Site OpenVPN: This method is also known as VPN between routers. In this method, an OpenVPN client supported router always establishes an OpenVPN tunnel with MikroTik OpenVPN Server. So, private networks of these routers can communicate with each other as if they were directly connected to the same router.

The goal of this article is to connect a remote client using OpenVPN Tunnel across public network. So, in this article I will only show how to configure MikroTik OpenVPN Server for connecting a remote workstation/client (Windows Client).

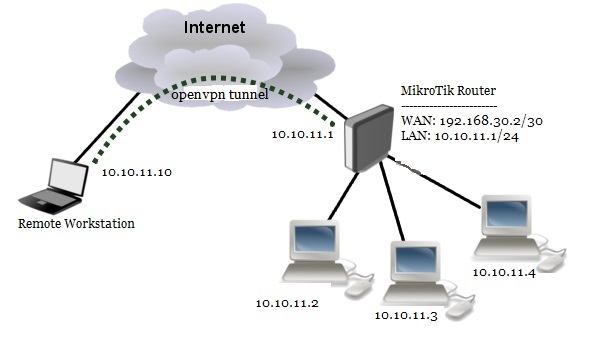

Network Diagram

To configure a MikroTik OpenVPN Tunnel for connecting a remote workstation/client, I am following a network diagram like below image.

In this network, MikroTik Router (RouterOS v6.38.1) is connected to internet through ether1 interface having IP address 192.168.30.2/30. In your real network, this IP address should be replaced with public IP address. MikroTik Router’s ether2 interface is connected to local network having IP network 10.10.11.0/24. We will configure OpenVPN server in this router and after OpenVPN configuration the router will create a virtual interface (OpenVPN Tunnel) across public network whose IP address will be 10.10.11.1. On the other hand, a remote laptop (workstation/client) is connected to internet and wants to connect to our OpenVPN server for accessing local network resources. We will configure OpenVPN client in this laptop and after establishing an OpenVPN Tunnel across public network, this laptop will get a MikroTik Router’s local IP 10.10.11.10 and will be able to access MikroTik Router’s private network.

MikroTik OpenVPN Server Configuration

We will now start OpenVPN Server configuration. Complete OpenVPN configuration can be divided into two parts.

- Part 1: OpenVPN Server Configuration in MikroTik Router

- Part 2: OpenVPN Client Configuration in Windows OS

Part 1: OpenVPN Server Configuration in MikroTik Router

According to our network diagram, MikroTik Router is our OpenVPN Server. So, we will setup and configure OpenVPN Server in MikroTik Router. Complete MikroTik RouterOS configuration for OpenVPN Server can be divided into five steps.

- Step 1: MikroTik Router basic configuration

- Step 2: Creating SSL certificate for OpenVPN server and client

- Step 3: OpenVPN Server configuration

- Step 4: PPP Secret creation for OpenVPN client

- Step 5: Enabling Proxy ARP on LAN interface

Step 1: MikroTik Router basic configuration

In MikroTik Router basic configuration, we will assign WAN, LAN and DNS IP and perform NAT and Route configuration. The following steps will show how to do these topics in your RouterOS.

- Login to MikroTik RouterOS using winbox and go to IP > Addresses. In Address List window, click on PLUS SIGN (+). In New Address window, put WAN IP address (192.168.30.2/30) in Address input field and choose WAN interface (ether1) from Interface dropdown menu and click on Apply and OK button. Click on PLUS SIGN again and put LAN IP (10.10.11.1/24) in Address input field and choose LAN interface (ether2) from Interface dropdown menu and click on Apply and OK button.

- Go to IP > DNS and put DNS servers IP (8.8.8.8 or 8.8.4.4) in Servers input field and click on Apply and OK button.

- Go to IP > Firewall and click on NAT tab and then click on PLUS SIGN (+). Under General tab, choose srcnat from Chain dropdown menu and click on Action tab and then choose masquerade from Action dropdown menu. Click on Apply and OK button.

- Go to IP > Routes and click on PLUS SIGN (+). In New Route window, click on Gateway input field and put WAN Gateway address (192.168.30.1) in Gateway input field and click on Apply and OK button.

Basic RouterOS configuration has been completed. Now we will Create SSL certificate for OpenVPN server and client.

Step 2: Creating SSL certificate for OpenVPN Server and Client

OpenVPN server and client configuration requires SSL certificate because OpenVPN uses SSL certificate for secure communication. MikroTik RouterOS version 6 gives ability to create, store and manage certificates in certificate store. So, we will create required OpenVPN certificate from our RouterOS. OpenVPN server and client configuration requires three types of certificates:

- CA (Certification Authority) certificate

- Server certificate and

- Client certificate

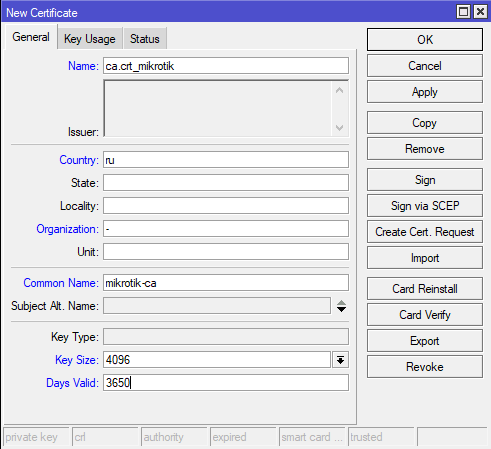

Creating CA certificate

The following steps will show how to create CA certificate in MikroTik RouterOS.

- Go to System > Certificates menu item from winbox and click on Certificates tab and then click on PLUS SIGN (+). New Certificate window will appear.

- Put your CA certificate name (for example: ca) in Name input field. Also put a certificate common name (for example: ca) in Common Name input field.

- You will find some optional fields in General tab. You can fill if you wish. All fields are self-defined.

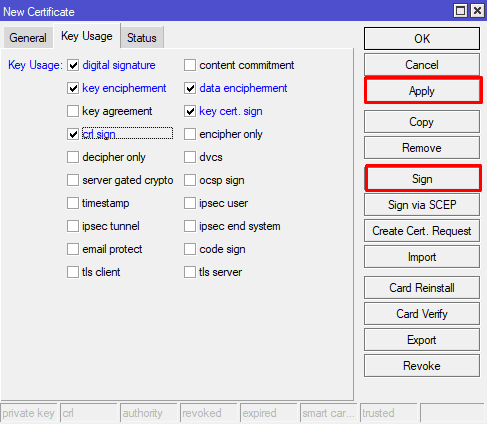

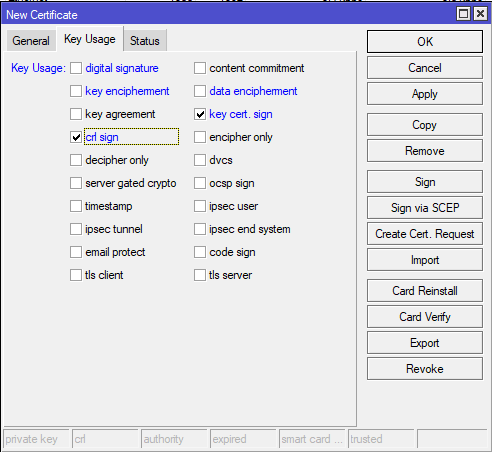

- Click on Key Usage tab and uncheck all checkboxes except crl sign and key cert. sign

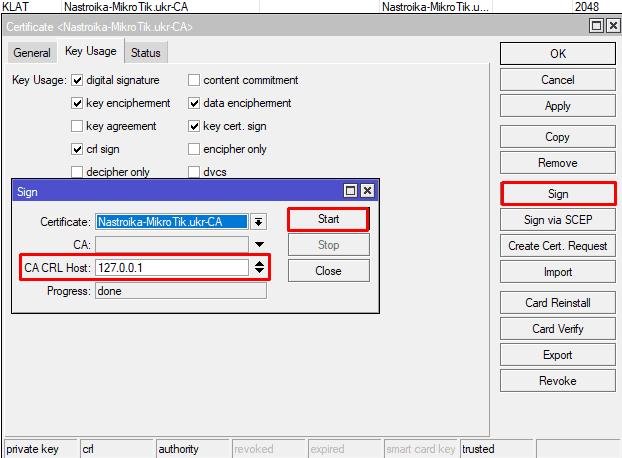

- Click on Apply button and then click on Sign button. Sign window will appear now.

- Your newly created certificate template will appear in certificate dropdown menu. Select your newly created certificate template if it is not selected.

- Put MikroTik Router’s WAN IP address (192.168.30.2) in CA CRL Host input field.

- Click on Sign button. Your Sign certificate will be created within few seconds.

- Click on OK button to close New Certificate window.

- If newly created CA certificate does not show T flag or Trusted property shows no value, double click on your CA certificate and click on Trusted checkbox located at the bottom of General tab and then click on Apply and OK button.

CA certificate has been created successfully. Now we will create server certificate.

Creating Server Certificate

The following steps will show how to create server certificate in MikroTik RouterOS.

- Click on PLUS SIGN (+) again. New Certificate window will appear.

- Put your server certificate name (for example: server) in Name input field. Also put a certificate common name (for example: server) in Common Name input field.

- If you have put any optional field for CA certificate, put them here also.

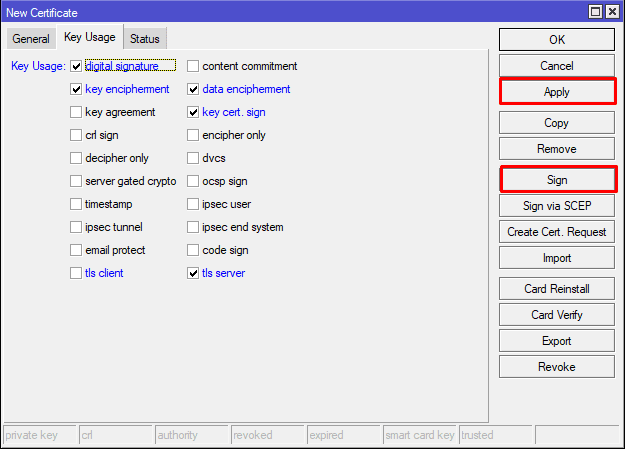

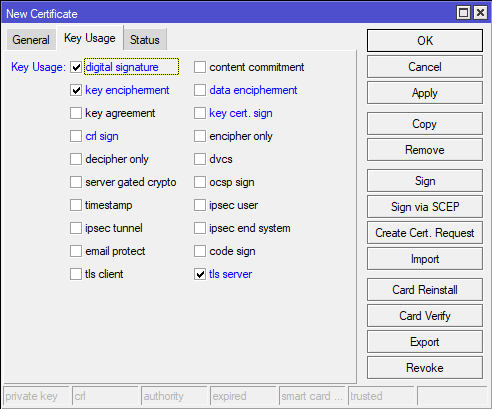

- Click on Key Usage tab and uncheck all checkboxes except digital signature, key encipherment and tls server

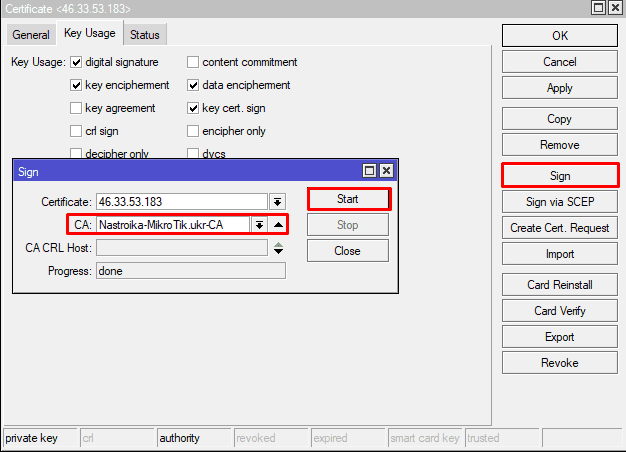

- Click on Apply button and then click on Sign button. Sign window will appear now.

- Your newly server created certificate template will appear in certificate dropdown menu. Select your newly created certificate template if it is not selected.

- Also select CA certificate from CA dropdown menu.

- Click on Sign button. Your Sign certificate will be created within few seconds.

- Click on OK button to close New Certificate window.

- If newly created server certificate does not show T flag or Trusted property shows no value, double click on your server certificate and click on Trusted checkbox located at the bottom of General tab and then click on Apply and OK button.

Server certificate has been created successfully. Now we will create client certificate.

Creating Client Certificate

The following steps will show how to create client certificate in MikroTik RouterOS.

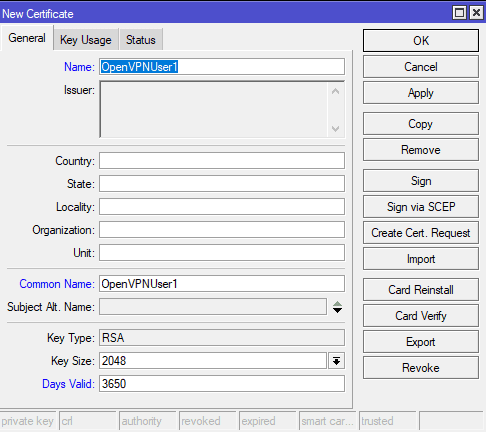

- Click on PLUS SIGN (+) again. New Certificate window will appear.

- Put your client certificate name (for example: client) in Name input field. Also put a certificate common name (for example: client) in Common Name input field.

- If you have put any optional field for CA certificate, put them here also.

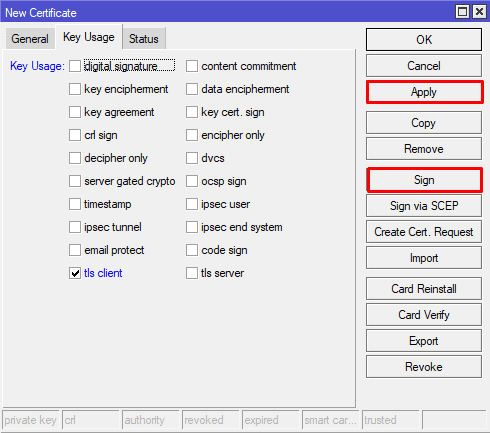

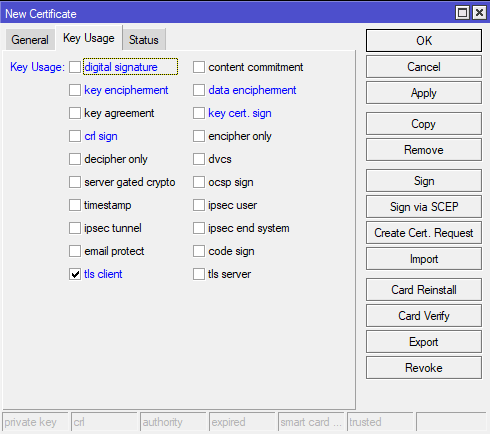

- Click on Key Usage tab and uncheck all checkboxes except tls client

- Click on Apply button and then click on Sign button. Sign window will appear now.

- Your newly created client certificate template will appear in certificate dropdown menu. Select your newly created certificate template if it is not selected.

- Also select CA certificate from CA dropdown menu.

- Click on Sign button. Your Sign certificate will be created within few seconds.

- Click on OK button to close New Certificate window.

- Client certificate does not require T flag.

Client certificate has been created successfully. Now we will export CA and Client certificates so that OpenVPN client can use this certificate.

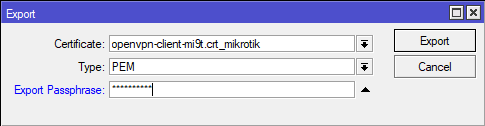

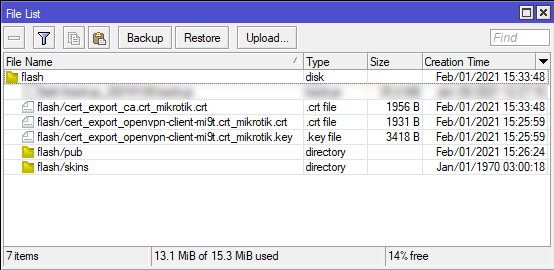

Exporting CA and Client Certificates

OpenVPN server will use server certificate from MikroTik RouterOS certificate store. But client certificate has to supply to the OpenVPN client. So, we need to export client certificate as well as CA certificate from RouterOS certificate store. The following steps will show how to export CA certificate and client certificate from MikroTik certificate store.

- Click twice on your CA certificate and then click on Export button from right button panel. Export window will appear.

- Choose your CA certificate from Certificate dropdown menu.

- Click on Export button now. Your CA certificate will be exported and Export window will be closed. Your exported CA certificate will be stored in File List.

- Again, click on Export button from right button panel and choose your client certificate from Certificate dropdown menu.

- Put a password in Export Passphrase input field. The password must be at least 8 characters and this password has to provide when OpenVPN client will be connected.

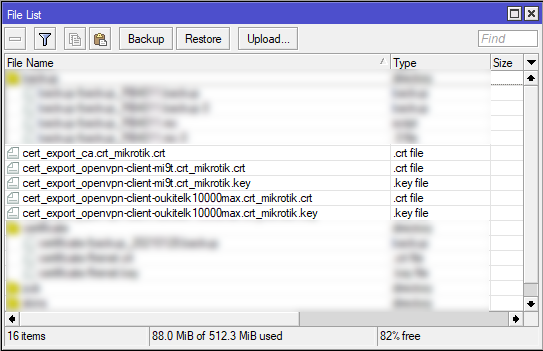

- Click on Export button now. Your client certificate and key file will be exported in File List.

- Now click on Files menu from winbox left menu panel. You will find two certificate file (.crt) and one key (.key) are exported here.

- Drag and Drop these three files in a folder on your Desktop. We will use these files when OpenVPN client will be configured.

Creating SSL certificate for OpenVPN server and client has been completed. Now we will configure our OpenVPN Server in MikroTik Router.

Step 3: OpenVPN Server Configuration in MikroTik Router

After creating SSL certificate, we are now eligible to enable OpenVPN Server in MikroTik Router. The following steps will show how to enable OpenVPN Server in your MikroTik Router with proper configuration.

- Click on PPP menu item from winbox and then click on Interface tab.

- Click on OVPN Server button. OVPN Server window will appear.

- Click on Enabled checkbox.

- From Certificate dropdown menu, choose server certificate that we created before. Also click on Require Client Certificate checkbox.

- From Auth. Panel, uncheck all checkboxes except sha1.

- From Cipher panel, uncheck all checkboxes except aes 256.

- Now click on Apply and OK button.

OpenVPN Server is now running in MikroTik Router. Now we will create OpenVPN user who will be connected to this server.

Step 4: PPP Secret creation for OpenVPN client

After OpenVPN Server setup, we need to create OpenVPN user who will be connected to OpenVPN Server. OpenVPN Server uses PPP user for authentication. So, we will now create PPP secret (username and password) for OpenVPN client. The following steps will show how to create PPP secret in MikroTik Router.

- Click on PPP menu item from winbox and then click on Secrets tab.

- Click on PLUS SIGN (+). New PPP Secret window will appear.

- Put username (For example: sayeed) in Name input and password in Password input field. This username and password will be required at the time of OpenVPN client configuration.

- Choose ovpn from Service dropdown menu.

- Put the gateway IP (10.10.11.1) in Local Address input field and put a LAN IP (10.10.11.10) that will be assigned in client workstation when this user will be connected, in Remote Address input field.

- Click on Apply and OK button.

PPP user who will be connected from remote client machine has been created. At this point, if the user gets connected from the remote client machine and try to ping any workstation from the remote machine, the ping will time out because the remote client is unable to get ARPs from workstations. The solution is to set up proxy-arp on the LAN interface.

Step 4: Enabling Proxy ARP on LAN Interface

The following steps will show how to enable proxy-arp on the LAN interface.

- Click on Interfacesmenu item from winbox and then click on interface tab.

- Click twice on your LAN interface (ether2). Interface property window will appear.

- Under General tab, choose proxy-arp from ARP dropdown menu.

- Click Apply and OK button.

After enabling proxy-arp, the remote client can successfully reach all workstations in the local network behind the router.

MikroTik OpenVPN Server is now completely ready to accept OpenVPN client. So, we will now configure OpenVPN client in Windows Operating System.

Part 2: OpenVPN Client configuration in Windows OS

OpenVPN.net provides OpenVPN client software for all the operating systems. You can visit to download page and download your OpenVPN client that is matched with your system requirement. I am using Windows 7, 64-bit operating system. So, I have downloaded Installer (64-bit), Windows Vista and later package. At the time of this article, the OpenVPN client version was 2.3.18.

After downloading, install OpenVPN client in your operating system following the instruction. Installation process is as simple as installing other software in Windows operating system.

After OpenVPN client installation, go to configuration file location (by default: C:\Program Files\OpenVPN\config or C:\Program Files (x86)\OpenVPN\config depending on your operating system) and follow my below steps to configure OpenVPN client.

- Create a file having (.ovpn) extension (for example: client.ovpn) and copy and paste below property and its value in this file and then save your file.

#Template client.ovpnclient

dev tun

proto tcp-client

remote 192.168.30.2

port 1194

nobind

persist-key

persist-tun

tls-client

remote-cert-tls server

ca ca.crt

cert client.crt

key client.key

verb 4

mute 10

cipher AES-256-CBC

auth SHA1

auth-user-pass secret

auth-nocache

Here, change remote IP Address according to your MikroTik WAN IP.

- Now copy and paste your exported CA and Client certificate files that you saved in your Desktop by dragging and dropping from MikroTik File List, in this location and rename CA file as ca.crt, client certificate file as client.crt and key file as client.key because we have used these names in our configuration file.

- Create another file named secret (because we have put auth-user-pass file is secret) without any extension and put OpenVPN PPP username at first line and password in second line and then save this file.

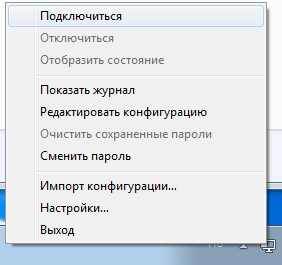

- Now run OpenVPN client software. You will find a new icon in your Taskbar or System tray like below image.

- Click mouse right button on this icon and then click Connect option. OpenVPN Connection window will appear and it will ask to put your client certificate password that you have entered at the time of client certificate exportation.

If you put correct password and if everything is OK, your OpenVPN client will be connected and an OpenVPN tunnel will be created between OpenVPN client and server.To check your configuration, do a ping request to any remote network workstation or server. If everything is OK, your ping request will be success.

If you face any confusion to follow above steps properly, watch my video about MikroTik OpenVPN Server Configuration with Windows Client carefully. I hope it will reduce your any confusion.

MikroTik OpenVPN Server configuration with Windows Client has been explained in this article. I hope you will be able to configure your OpenVPN Server and Client if you follow the explanation carefully. However, if you face any confusion to follow above steps properly, feel free to discuss in comment or contact with me from Contact page. I will try my best to stay with you.

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

В одной из предыдущих статей был рассмотрен вариант подключения MikroTik к OpenVPN серверу, но MikroTik может быть не только клиентом, он может работать как OpenVPN сервер, хоть и с ограничениями. Причин поднятия OpenVPN на маршрутизаторе может быть множество, от необходимости безопасного доступа к устройству для управления им, до объединения двух и более сетей.

Предварительная подготовка устройства

Для начала необходимо убедиться, что время устройстве установлено верно, раздел System -> Clock. При необходимости настраиваем синхронизацию часов устройства, как это сделать описано в статье: Настройка маршрутизатора MikroTik с нуля, раздел Настройка синхронизации времени.

Сертификаты

Корневой сертификат. Для генерации сертификатов воспользуемся встроенными средствами устройства. Раздел System -> Certificates, создаем новый корневой сертификат (CA), поля Name, Common Name и Days Valid обязательны для заполнения. Размер ключа (Key Size) на ваше усмотрение.

Переходим на вкладку Key Usage, оставляем только crl sign и key cert. sign. Нажимаем кнопку Apply.

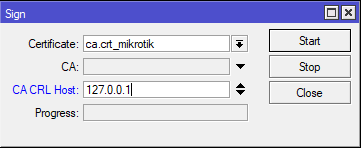

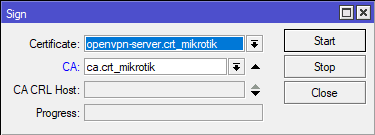

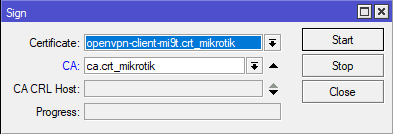

Не закрывая окна сертификата нажимаем кнопку Sign для его подписания. В открывшемся окне подписания сертификата в поле CA CRL Host пишем loopback адрес 127.0.0.1, нажимаем кнопку Start.

В консоли команда будет выглядеть так:

/certificate add name="ca.crt_mikrotik" country="ru" organization="-" common-name="microtik-ca" key-size=4096 days-valid=3650 key-usage=crl-sign,key-cert-sign /certificate sign ca.crt_mikrotik ca-crl-host=127.0.0.1

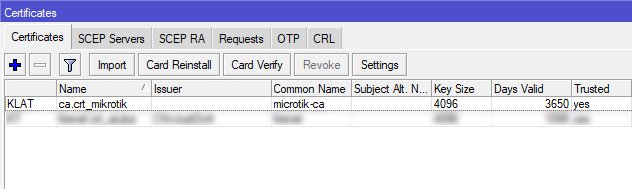

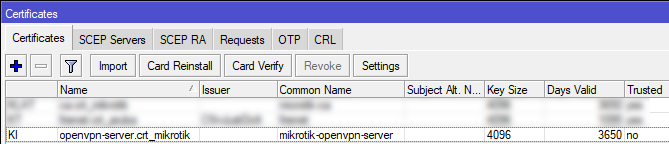

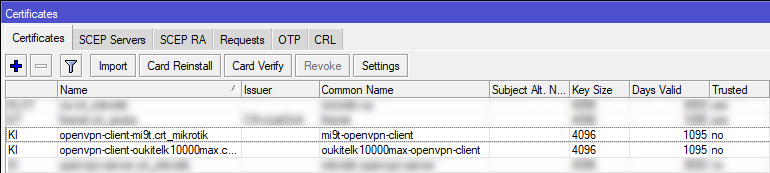

После подписания, в списке, сертификат будет иметь атрибуты KLAT (K — Private key, L — crl, A — Authority, T — Trusted).

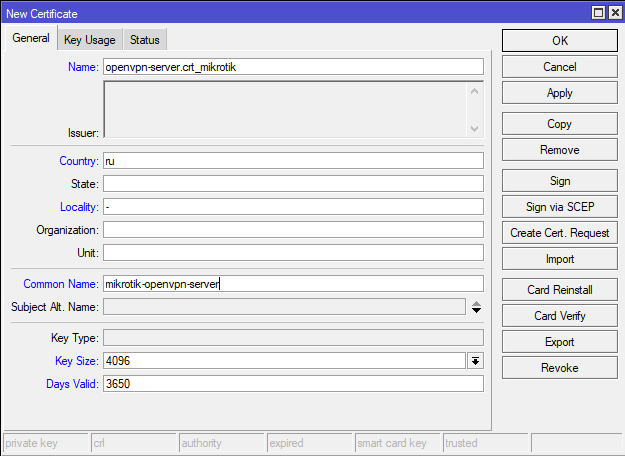

Сертификат сервера. Создаем сертификат OpenVPN сервера. Процедура аналогична выпуску корневого сертификата.

Переходим на вкладку Key Usage, выбираем digital signature, key encipherment и tls server. Нажимаем кнопку Apply.

Не закрывая окна сертификата нажимаем кнопку Sign для его подписания. В открывшемся окне подписания сертификата в поле CA выбираем созданный ранее корневой сертификат (CA), нажимаем кнопку Start.

В консоли команда будет выглядеть так:

/certificate add name="openvpn-server.crt_mikrotik" country="ru" organization="-" common-name="mikrotik-openvpn-server" key-size=4096 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server /certificate sign openvpn-server.crt_mikrotik ca=ca.crt_mikrotik

После подписания, в списке, сертификат будет иметь атрибуты KI (K — Private key, I — Issued).

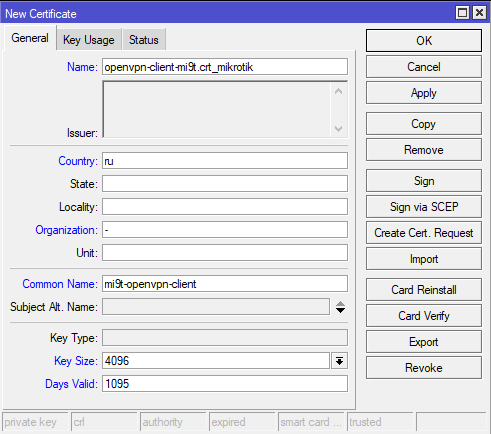

Сертификат клиента. Создаем сертификаты для клиентов. Как и насколько по времени создавать клиентские сертификаты каждый решает сам, все случаи индивидуальны и от этого может зависеть безопасность не только устройства, но и целой сети. При выдаче сертификата для устройства учитываем условия, в которых оно будет использоваться, например, для устройств, связывающих сети сертификат лучше сделать с максимальным сроком действия, в то время как сертификат выданный для телефона, ноутбука или на пользователя лучше ограничивать, т.к. устройства имеют свойства теряться, передаваться и т.д., пользователи приходят и уходят, а сертификат можно банально забыть отозвать.

При создании пользовательских сертификатов указываем максимально понятное имя для упрощения его идентификации в будущем.

Переходим на вкладку Key Usage, выбираем tls client. Нажимаем кнопку Apply.

Не закрывая окна сертификата нажимаем кнопку Sign для его подписания. В открывшемся окне подписания сертификата в поле CA выбираем созданный ранее корневой сертификат (CA), нажимаем кнопку Start.

В консоли команда будет выглядеть так:

/certificate add name="openvpn-client-oukitelk10000max.crt_mikrotik" country="ru" organization="-" common-name="oukitelk10000max-openvpn-client" key-size=4096 days-valid=1095 key-usage=tls-client /certificate sign openvpn-client-oukitelk10000max.crt_mikrotik ca=ca.crt_mikrotik

После подписания, в списке, сертификат будет иметь атрибуты KI (K — Private key, I — Issued).

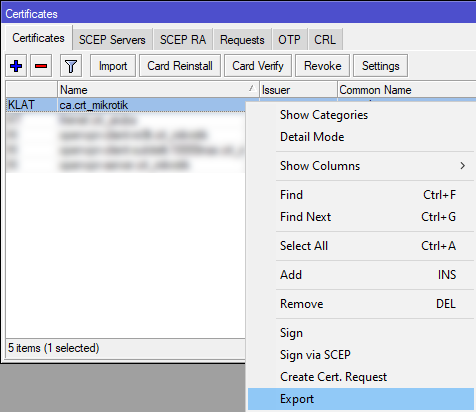

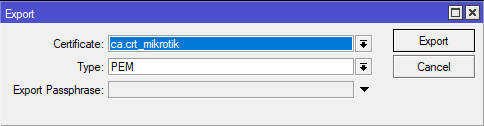

Экспорт сертификатов. Экспортируем корневой сертификат, правой клавишей на сертификате -> Export.

Тип (Type) выбираем PEM, поскольку для корневого сертификата закрытый ключ не экспортируется, то Export Passphrase не указываем. Export.

Экспортируем клиентские сертификаты. Поочередно на каждом клиентском сертификате нажимаем правой клавишей -> Export. Тип (Type) выбираем PEM. Клиентские сертификаты будут экспортироваться с закрытым ключом, для этого необходимо указать Export Passphrase, для каждого сертификата клиента указываем свой пароль!

В консоли команды экспорта сертификатов будут выглядеть так:

/certificate export-certificate ca.crt_mikrotik type=pem /certificate export-certificate openvpn-client-oukitelk10000max.crt_mikrotik type=pem export-passphrase="1234567890"

Во второй команде указан параметр export-passphrase="1234567890" — это пароль для доступа к закрытому ключу сертификата.

Файлы экспортированных сертификатов и закрытых ключей можно теперь скачать из раздела Files.

Настройка OpenVPN сервера на MikroTik

Создаем новый пул адресов для VPN клиентов, адресацию пула и диапазон задаем произвольно, но первый адрес будет задействован сервером OpenVPN поэтому в пул он попадать не должен. Пул создаем в IP -> Pool -> +, либо из консоли:

/ip pool add name="dhcp_pool-OpenVPN" ranges="10.10.10.11-10.10.10.250"

Создаем новый PPP профиль, в поле Local Address указываем адрес OpenVPN сервера, в поле Remote Address указываем созданный ранее пул адресов. PPP -> Profiles -> +, либо из консоли:

/ppp profile add name="profile-OpenVPN-server" local-address="10.10.10.1" remote-address=dhcp_pool-OpenVPN

OpenVPN в устройствах MikroTik требуется обязательная аутентификация по пользователю и паролю. Создаем пользователей OpenVPN, в поле Service указываем, что пользователь может аутентифицироваться только на сервере OpenVPN, в поле Profile указываем созданный ранее профиль PPP. Создаваемые пользователи никак не привязаны к выданным сертификатам, в связке они образуют подобие двухфакторной авторизации. Пользователи создаются в разделе PPP -> Secrets -> +, либо из консоли:

/ppp secret add name="oukitelk10000pro" password="qwerty12345" service=ovpn profile=profile-OpenVPN-server

Включаем сервис OpenVPN Server, PPP -> Interface -> OVPN Server. В настройка выбираем:

- Enable — включаем сервис.

- Port — по умолчанию используется порт 1194. Если с доступом на этом порту возникают проблемы, то его можно сменить на более распространенный, например, 443, если он не используется другими сервисами.

- Mode — оставляем по умолчанию

ip, это режим работы на уровне layer3 модели osi, в OpenVPN это режим tun. Если к серверу OpenVPN будут подключаться конечные устройства (компьютеры, планшеты, телефоны), то выбираем его. - Default Profile — выбираем созданный ранее профиль PPP.

- Certificate — выбираем созданный ранее сертификат сервера.

- Require Client Certificate — включаем обязательную проверку пользовательского сертификата.

- Auth — sha1.

- Chipher — blowfish 128.

Сохраняем настройки OpenVPN Server.

Включение OpenVPN сервера из консоли:

/interface ovpn-server server set enabled=yes port=1194 mode=ip default-profile=profile-OpenVPN-server certificate=openvpn-server.crt_mikrotik require-client-certificate=yes auth=sha1 cipher=blowfish128

Настройка Firewall

В IP -> Firewall добавляем разрешающее правило для входящих подключений на порт сервера OpenVPN на интерфейсах, смотрящих в сеть интернет. Не забываем расположить правило выше запрещающих. В консоли добавление правила будет выглядеть так:

/ip firewall filter add chain=input protocol=tcp dst-port=1194 in-interface-list=lst-if-WAN action=accept

где: lst-if-WAN — список WAN интерфейсов, раздел Interfaces -> Interface List.

Для межсетевых экранов, работающих по схеме: закрыть всё, разрешить только необходимое, придется настроить хождение трафика.

1. Трафик до MikroTik и обратно:

/ip firewall filter add chain=input src-address=10.10.10.0/24 dst-address=10.10.10.1/32 action=accept /ip firewall filter add chain=output src-address=10.10.10.1/32 dst-address=10.10.10.0/24 action=accept

Если необходимо, что бы трафик ходил между клиентами OpenVPN, то в обоих предыдущих правилах меняем src-address и dst-address, вместо 10.10.10.1/32 указываем 10.10.10.0/24, где 10.10.10.0/24 подсеть из адресного пространства которой раздаются адреса для OpenVPN клиентов.

Если доступ к маршрутизатору по данному адресу не нужен, то эти правила не добавляем, либо ограничиваемся списками.

Если доступ к маршрутизатору по данному адресу не нужен, но необходим доступ между клиентами, то сначала добавляем запрещающее правило на доступ к маршрутизатору, либо ограничиваемся списками.

2. Трафик между подсетью OpenVPN и домашней/рабочей подсетью:

/ip firewall filter add chain=input src-address=10.10.10.0/24 dst-address=192.168.10.1/32 action=accept /ip firewall filter add chain=output src-address=192.168.10.1/32 dst-address=10.10.10.0/24 action=accept /ip firewall filter add chain=forward src-address=10.10.10.0/24 dst-address=192.168.10.0/24 action=accept /ip firewall filter add chain=forward src-address=192.168.10.0/24 dst-address=10.10.10.0/24 action=accept

Цепочки input и output описаны для доступа к маршрутизатору, если доступ к маршрутизатору по данному адресу не нужен, то эти правила не добавляем, либо ограничиваемся списками.

Цепочки forward предоставляют полный доступ клиентам, подключенным к OpenVPN, в сеть 192.168.10.0/24, кроме адреса маршрутизатора, для доступа к нему задействована цепочка input и output. Обратное правило разрешает полный доступ устройствам из сети 192.168.10.0/24 полный доступ к устройствам в сети OpenVPN. Для ограничения доступа рекомендуется использовать списки.

3. Доступ в интернет для клиентов OpenVPN:

/ip firewall filter add chain=forward src-address=10.10.10.0/24 out-interface-list=lst-if-WAN action=accept /ip firewall filter add chain=forward dst-address=10.10.10.0/24 in-interface-list=lst-if-WAN action=accept

Т.к. после подключения клиентского устройства к сети OpenVPN весь трафик с него будет заворачиваться в канал OpenVPN, то может возникнуть ситуация, что клиенты будут иметь доступ к внутренним ресурсам подключенный сети, но не иметь доступа к сети интернет. Правила выше решают эту проблему.

Конечно, настройка Firewall требует более детального подхода, описанные выше правила только показывают направление, в котором необходимо провести работу.

Настройка и подключение клиента MikroTik

На клиентском устройстве MikroTik в раздел Files копируем экспортированные ранее корневой и клиентский сертификаты + закрытый ключ к клиентскому сертификату.

Импортируем сертификаты в разделе System -> Certificates -> Import. Корневой сертификат выгружался без закрытого ключа, Passphrase для него не указываем.

Импортируем сертификат клиента, не забываем указать Passphrase указанный при экспорте сертификата.

Импортируем закрытый ключ к клиентскому сертификату, так же указываем Passphrase.

Импорт сертификатов из командной строки:

/certificate import file-name=flash/cert_export_ca.crt_mikrotik.crt /certificate import file-name=flash/cert_export_openvpn-client-mi9t.crt_mikrotik.crt passphrase="1234567890" /certificate import file-name=flash/cert_export_openvpn-client-mi9t.crt_mikrotik.key passphrase="1234567890"

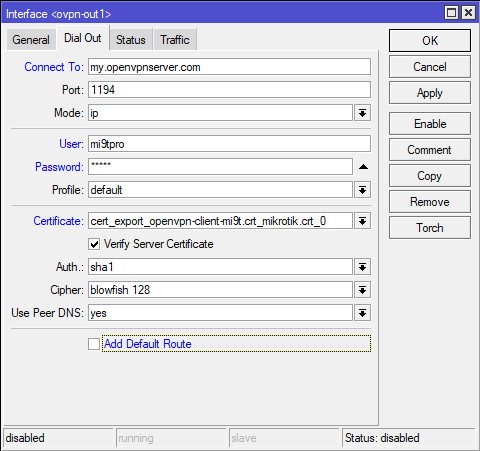

Создаем новое подключение в PPP -> Interface -> + -> OVPN Client. В настройках указываем:

- Connect To — адрес OpenVPN сервера, к которому необходимо подключиться.

- Port — как установлено в настройках сервера.

- Mode — как установлено в настройках сервера.

- User — имя пользователя, созданного на сервере.

- Password — пароль пользователя.

- Profile — default.

- Certificate — созданный ранее сертификат клиента.

- Verify Server Certificate — проверка сертификата сервера, включаем.

- Auth — как в настройках сервера. Для нашей конфигурации sha1.

- Cipher — как в настройках сервера. Для нашей конфигурации blowfish128.

- Add Defaul Route — добавление маршрута по умолчанию определяется поставленными задачами.

Настройка и подключение клиента OpenVPN для Windows

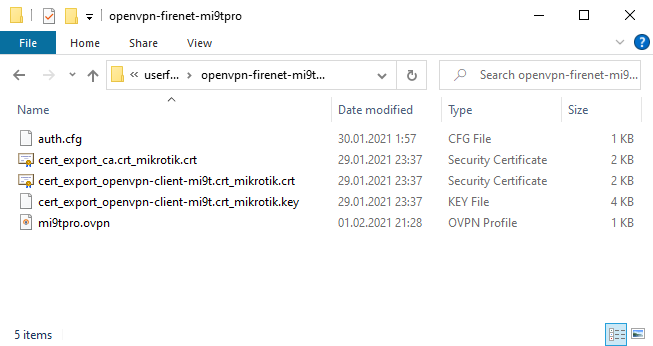

Скачиваем OpenVPN Connect с официального сайта. Создаем новую папку, в которую складываем экспортированные ранее корневой и клиентский сертификаты + закрытый ключ к клиентскому сертификату. В этой же папке создаем файлы auth.cfg и config.ovpn (для удобства лучше называть файл настроек .ovpn по имени пользователя, для которого создается конфигурация, например, для нашего тестового пользователя назвать файл mi9tpro.ovpn). В итоге в созданной папке должно быть 5 файлов:

- Корневой сертификат

- Сертификат клиента

- Закрытый ключ к клиентскому сертификату

- Файл auth.cfg

- Файл config.ovpn

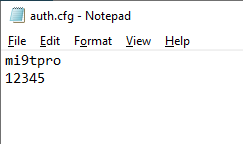

Текстовым редактором открываем файл auth.cfg, первой строчкой пишем имя пользователя, созданного на сервере OpenVPN, второй строчкой пароль. Для нашей тестовой конфигурации будет так:

Текстовым редактором открываем файл config.ovpn, вносим настройки клиента:

client dev tun topology subnet proto tcp remote openvpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun verb 3 tls-client tls-cipher TLS-RSA-WITH-AES-256-CBC-SHA auth SHA1 auth-user-pass auth.cfg ca ca.crt cert client.crt key client.key route-delay 5 redirect-gateway def1

openvpn_server_address — адрес вашего OpenVPN сервера

ca.crt — Корневой сертификат

client.crt — Сертификат клиента

client.key — Закрытый ключ

Устанавливаем и запускаем программу OpenVPN Connect. В разделе Import Profile выбираем File -> Browse.

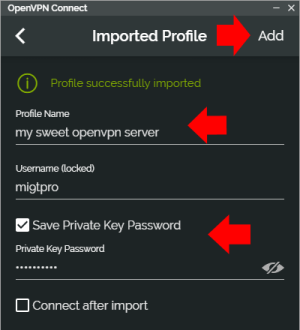

Выбираем файл config.ovpn. Вносим последние настройки, понятное имя профиля, и пароль для расшифровки закрытого ключа (по желанию). Нажимаем кнопку Add.

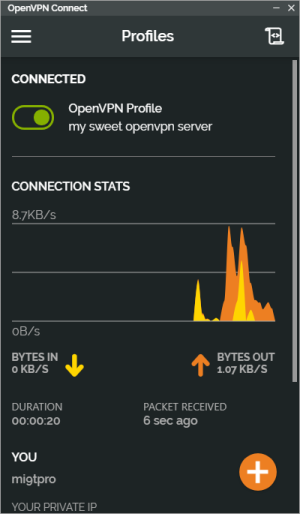

После добавления настроек выбираем нужный сервер из списка и подключаемся к нему. После проверки подключения папку с файлами настроек и сертификатами можно либо удалить, либо убрать в надежное место.

При ошибках подключения удаляем текущий профиль, исправляем настройки и заново загружаем профиль в программу.

Настройка и подключение клиента OpenVPN для Android

Из Play Market скачивается приложение OpenVPN. Интерфейс и настройки такие же, как и у программы OpenVPN Connect для Windows. Ранее была проблема, что файл приватного ключа должен был быть заранее расшифрован, но похоже, что эта проблема уже решена.

Поиск проблем

При возникновении проблем с подключением, на стороне MikroTik добавляем вывод логов OpenVPN, System -> Logging -> Rules -> + ovpn, открываем вкладку Log и изучаем.

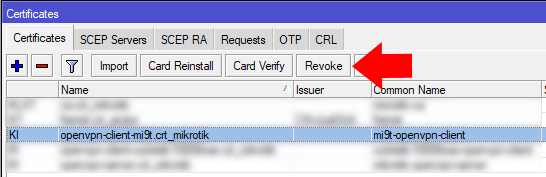

Отзыв сертификатов

Отзыв сертификатов производится в System -> Certificates, выбирается нужный сертификат кнопка Revoke.