Объединение двух подсетей в Mikrotik – это важная задача для администраторов сетей. Когда необходимо объединить несколько компьютерных сетей в одну, возникает необходимость оптимизировать работу оборудования и сконфигурировать маршрутизацию. Mikrotik предоставляет функциональные возможности и инструменты для такого объединения, которые будут рассмотрены в этой подробной инструкции.

Шаг 1. Задание адресов сетей

Перед объединением двух подсетей в Mikrotik необходимо задать адреса сетей каждой подсети. Для этого необходимо перейти в меню IP > Addresses и добавить адреса для каждой подсети. Убедитесь, что адреса сетей не пересекаются, и задайте им соответствующие IP-адреса и маски подсетей.

Шаг 2. Настройка маршрутизации

После того, как адреса сетей заданы, необходимо настроить маршрутизацию для объединения подсетей. Для этого перейдите в меню IP > Routes и добавьте маршрут для каждой подсети. В поле Gateway укажите IP-адрес Mikrotik-роутера, который будет являться шлюзом для данной подсети. Установите также метрику, чтобы указать предпочтительный маршрут при пересечении сетей. Повторите этот шаг для каждой подсети, которую хотите объединить.

Примечание: Если в одну из подсетей уже подключен другой маршрутизатор, необходимо добавить статический маршрут на этот маршрутизатор, указывающий IP-адрес Mikrotik-роутера как шлюз для данной подсети.

Шаг 3. Проверка соединения

После завершения настройки маршрутизации необходимо проверить соединение между объединяемыми подсетями. Для этого можно использовать утилиту Ping, перейдя в меню Tools > Ping. Введите IP-адрес компьютера в другой подсети и проверьте, есть ли связь между ними. Если связь установлена успешно, значит объединение подсетей в Mikrotik выполнено правильно.

Следуя этой подробной инструкции, вы сможете успешно объединить две подсети в Mikrotik и оптимизировать работу вашей сети. Используйте эти инструкции в тех случаях, когда необходимо объединить несколько подсетей в одну, минимизируя затраты на дополнительное оборудование.

Содержание

- Выбор необходимого оборудования

- Настройка IP-адресов и маршрутизации

- Создание VLAN и настройка trunk-портов

- Конфигурирование Firewall и NAT

- Настройка Firewall

- Настройка NAT

- Тестирование и отладка соединения

Выбор необходимого оборудования

Для объединения двух подсетей в Mikrotik вам понадобится следующее оборудование:

- Маршрутизатор Mikrotik с поддержкой VLAN;

- Патч-корды для подключения устройств;

- Порт-транковая коммутационная панель (при необходимости);

- Устройства, подключенные к подсетям, которые требуется объединить.

Определите, какие порты на маршрутизаторе Mikrotik будут использоваться для объединения подсетей. Обычно это делается с помощью VLAN. Убедитесь, что выбранные порты поддерживают VLAN, чтобы правильно настроить их в дальнейшем.

Также убедитесь, что у вас есть достаточное количество патч-кордов для подключения всех устройств. Если вам потребуется объединять подсети с помощью нескольких портов, возможно, вам потребуется порт-транковая коммутационная панель для подключения всех проводов.

Наконец, обратите внимание на устройства, подключенные к подсетям, которые вы планируете объединить. Убедитесь, что устройства настроены на работу с VLAN и будут корректно работать после объединения подсетей.

| Оборудование | Количество |

|---|---|

| Маршрутизатор Mikrotik с поддержкой VLAN | 1 |

| Патч-корды | достаточное количество |

| Порт-транковая коммутационная панель | 1 (при необходимости) |

| Устройства, подключенные к подсетям | в соответствии с необходимостью |

Настройка IP-адресов и маршрутизации

Для объединения двух подсетей в Mikrotik их IP-адреса должны быть настроены таким образом, чтобы маршрутизация между ними была возможна. В этом разделе рассмотрим, как настроить IP-адреса и маршрутизацию для объединения подсетей.

Шаг 1: Установите IP-адреса на каждом из устройств в сети. Для этого перейдите в меню «IP» и выберите «Address». Затем нажмите на кнопку «Add» и введите IP-адрес, подсеть и интерфейс для каждого устройства. Например:

- Устройство 1: IP-адрес 192.168.1.1/24, интерфейс ether1

- Устройство 2: IP-адрес 192.168.2.1/24, интерфейс ether2

Шаг 2: Включите маршрутизацию на каждом устройстве. Для этого перейдите в меню «IP» и выберите «Routes». Нажмите на кнопку «Add» и введите информацию о маршруте:

- Пункт назначения: 192.168.2.0/24

- Шлюз: 192.168.1.2

Проверьте, что настройка маршрутизации выполнена правильно.

Шаг 3: Настройте NAT (Network Address Translation, перевод сетевых адресов). Для этого перейдите в меню «IP» и выберите «Firewall». Нажмите на вкладку «NAT» и добавьте правило NAT, указав исходный IP-адрес, порт и новый IP-адрес, порт.

Шаг 4: Проверьте сетевое подключение, попробовав пинговать устройства в другой подсети. Если пинги успешны, значит, подсети успешно объединены и настроены IP-адреса и маршрутизация.

Теперь вы знаете, как настроить IP-адреса и маршрутизацию для объединения двух подсетей в Mikrotik. Следуйте инструкциям описанным выше и у вас все получится!

Создание VLAN и настройка trunk-портов

Для объединения двух подсетей в Mikrotik необходимо создать виртуальные локальные сети (VLAN) и настроить trunk-порты, которые позволяют передавать трафик сразу по нескольким VLAN.

Вот пошаговая инструкция по созданию VLAN и настройке trunk-портов в Mikrotik:

- Открыть веб-интерфейс Mikrotik. Введите IP-адрес роутера в адресной строке браузера и запишите логин и пароль для входа.

- Перейти в раздел «Bridge». На панели инструментов найдите и выберите вкладку «Bridge».

- Создать новый bridge. Нажмите на кнопку «Bridge» и выберите «Bridge» в выпадающем меню. Нажмите кнопку «Add» и введите название для нового bridge.

- Настроить порты для trunk-передачи. В панели инструментов выберите вкладку «Ports». Выберите нужные порты, которые будут использоваться для передачи трафика, и установите для них режим «trunk».

- Создать VLAN. В панели инструментов выберите вкладку «VLAN» и нажмите кнопку «Add». Введите ID VLAN, название и выберите bridge, созданный ранее.

- Назначить порты для VLAN. В панели инструментов выберите вкладку «Ports», выберите нужные порты и нажмите кнопку «Add». Укажите ID VLAN, в который будут отправляться пакеты с этих портов.

После выполнения этих шагов VLAN будет создан и настроены trunk-порты для объединения двух подсетей в Mikrotik. Обратите внимание, что необходимо настроить соответствующие настройки и на других устройствах, подключенных к этим портам, чтобы они могли взаимодействовать.

Таблица ниже показывает пример настройки VLAN и trunk-портов:

| Порт | Режим | VLAN |

|---|---|---|

| Port1 | trunk | VLAN1,VLAN2 |

| Port2 | trunk | VLAN1,VLAN2 |

| Port3 | access | VLAN1 |

| Port4 | access | VLAN2 |

В данном примере порты Port1 и Port2 настроены в режиме trunk-подключения, что позволяет передавать пакеты сразу по двум VLAN (VLAN1 и VLAN2). Порты Port3 и Port4 настроены в режиме access-подключения, что означает, что они принадлежат только к определенному VLAN (соответственно VLAN1 и VLAN2).

Конфигурирование Firewall и NAT

После настройки подсетей и интерфейсов в Mikrotik необходимо настроить Firewall и NAT, чтобы обеспечить безопасность и правильную маршрутизацию сетевого трафика.

Firewall позволяет управлять доступом к сети и контролировать передачу пакетов данных. NAT (Network Address Translation) преобразует IP-адреса и порты для отправки данных по сети. Рассмотрим основные шаги настройки.

Настройка Firewall

- Откройте меню «IP» и выберите вкладку «Firewall».

- Добавьте правила для блокировки нежелательного трафика. Например, можно добавить правило для блокировки входящих соединений с определенных IP-адресов или портов.

- Настройте правила для разрешения входящего и исходящего трафика. Определите, какой трафик разрешен, а какой — блокирован.

- Установите правила для защиты от атак, например, блокировка пакетов с недопустимым размером или с определенными флагами.

Настройка NAT

- Откройте меню «IP» и выберите вкладку «Firewall».

- Добавьте правила NAT для преобразования IP-адресов и портов входящих и исходящих соединений.

- Определите правила для порт-форвардинга, если требуется перенаправление входящего трафика на определенные порты внутренней сети.

- Настройте маскарадинг (перевод всех IP-адресов внутренней сети на внешний адрес роутера) для исходящего трафика.

После настройки Firewall и NAT необходимо применить изменения и проверить их работоспособность. В случае возникновения проблем, можно проверить логи Firewall для определения и исправления ошибок.

Важно помнить, что неправильная настройка Firewall и NAT может привести к нарушению работы сети или уязвимостям безопасности. Рекомендуется проверить настройки и проконсультироваться со специалистом при необходимости.

Тестирование и отладка соединения

После настройки и объединения двух подсетей в MikroTik, необходимо проверить работоспособность соединения и правильность настроек. Для этого можно использовать ряд инструментов и методов.

- Проверка соединения на физическом уровне:

- Проверьте правильность подключения сетевых кабелей между устройствами.

- Убедитесь, что все светодиоды на оборудовании горят и указывают на активное подключение.

- При необходимости, замените сетевые кабели или переходники.

- Проверка настройки IP-адресации:

- Проверьте, что устройства в каждой подсети имеют правильные IP-адреса, маски подсети и шлюзы (Gateway).

- Убедитесь, что каждое устройство имеет уникальный IP-адрес в сети.

- Проверьте, что все устройства могут пинговать друг друга по IP-адресам.

- Проверка правил маршрутизации:

- Проверьте, что в таблице маршрутизации каждого устройства указаны правильные маршруты для подсетей.

- Убедитесь, что все маршруты настроены с правильными IP-адресами и масками подсети.

- Проверьте доступность подсетей с помощью утилиты traceroute или traceroute.

- Проверка работы DNS-сервера:

- Проверьте, что DNS-сервер настроен правильно, и устройства успешно резолвят доменные имена в IP-адреса.

- Проверьте доступность веб-сайтов и других сетевых ресурсов по доменным именам.

- Проверка пропускной способности соединения:

- Используйте утилиты, такие как iPerf или Fast.com, чтобы проверить скорость передачи данных между устройствами.

- Проверьте скорость загрузки и отправки на разных устройствах в сети.

- Отладка сетевых проблем:

- Если возникают проблемы с соединением или доступностью сетевых ресурсов, используйте утилиты ping, tracepath или Wireshark для анализа сетевого трафика и поиска возможных проблем и узких мест.

- Проверьте логи сетевого оборудования, чтобы обнаружить возможные ошибки и предупреждения.

Проведение тестирования и отладки соединения поможет убедиться в правильной работе объединенной сети и выявить возможные проблемы, которые требуют дальнейшей настройки и исправления.

Это описание немного сокращено в 2021г чтоб акцентировать внимание на рассматриваемой теме.

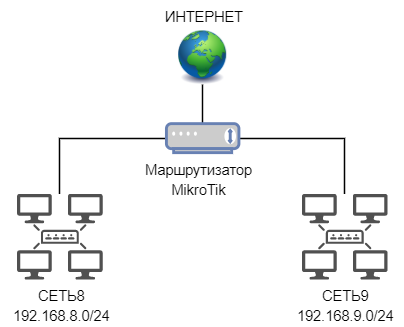

Есть роутер микротик и две ЛВС. Выполним настройки так, чтоб компьютеры обменивались пакетами на сетевом уровне и имели доступ в Интернет.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Использован MikroTik RB750Gr3 с прошивкой 6.49.

В разъем №1 подключаем провод от внешней сети (Интернет).

В разъем №2 подключаем провод от коммутатора ЛВС 8.

В разъем №3 подключаем провод от коммутатора ЛВС 9.

В сетевых адаптерах компьютеров сетей установлено получение IP-адреса по DHCP.

Внешний IP-адрес для выхода в Интернет прилетает так же по DHCP.

Порядок действий.

1.Подключение к роутеру, сброс конфигурации.

2.Назначение адресации для портов (LAN).

3.Настройка внешнего IP-адреса (WAN).

4.Создание DHCP сервера.

5.Правило NAT для доступа в Интернет.

6.DNS

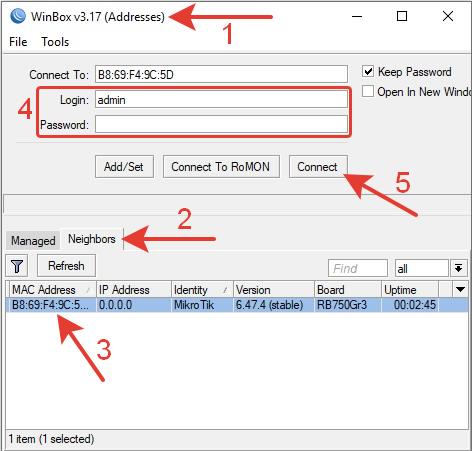

1.Подключение к роутеру, сброс конфигурации.

Подключаемся через WinBox по MAC-адресу.

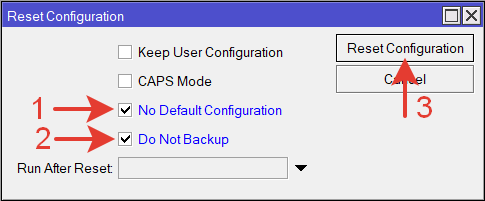

Сбрасываем конфигурацию роутера на пустую (blank).

No Default Configuration — не оставлять дефолтную конфигурацию;

Do Not Backup — не делать резервную копию перед сбросом конфигурации.

Через командную строку терминала.

|

/system reset—configuration no—defaults=yes skip—backup=yes |

!!! Следует помнить, что удаляя базовые настройки, удалятся параметры безопасности. Если роутер будет работать шлюзом в Интернет необходимо настроить параметры безопасности (интерфейсы доступа, учетные записи, фильтры и прочие настройки).

Подключаемся к роутеру еще раз по MAC-адресу.

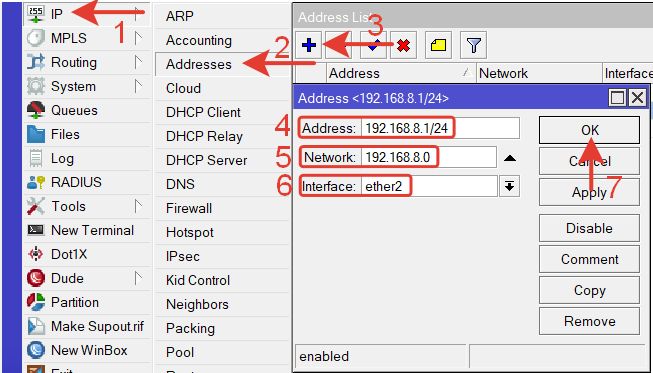

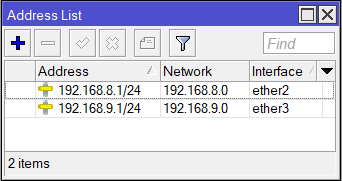

2.Назначение адресации для портов (LAN).

Для порта ether2 назначим IP-адрес 192.168.8.1

Для порта ether3 назначим IP-адрес 192.168.9.1

Каждый порт будет «смотреть» в свою сеть.

IP >> Addresses >> Нажимаем синий плюс >> В окне New Address вводим параметры:

Address: 192.168.8.1/24

Network: 192.168.8.0

Interface: ether2

Нажимаем кнопку «ОК».

Точно так же назначаем адрес второму порту с данными сети 9.

В результате в окне Adress List должны появится два адреса.

Через командную строку терминала:

|

/ip address add interface=ether2 address=192.168.8.1/24 /ip address add interface=ether3 address=192.168.9.1/24 |

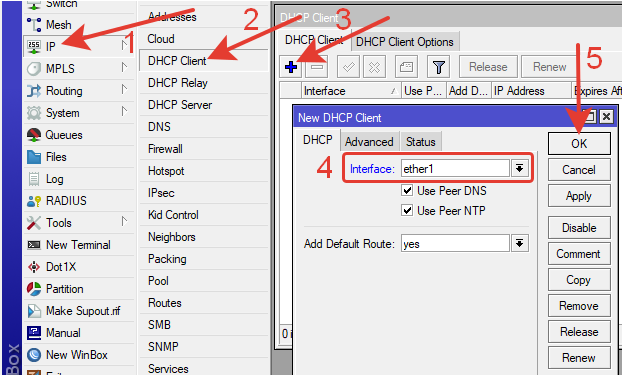

3.Получение внешнего IP-адреса.

Назначим получение внешнего IP-адреса для доступа в интернет по DHCP через первый порт роутера.

IP >> DHCP Client >> Нажимаем синий плюс >> В окне New DHCP Client настраиваем:

Interface: ether1

Нажимаем кнопку «ОК».

Настройка Add Default Route: yes — установлена изначально, не изменяем ее чтоб автоматически создался маршрут для выхода в интернет.

В результате в окне DHCP Client появится строка с интерфейсом ether1 к которому через некоторое время присвоится внешний IP провайдера.

Через командную строку терминала:

|

/ip dhcp—client add interface=ether1 disabled=no |

Следует отметить, что в данном случае провайдером, раздающим интернет, является вышестоящий роутер сети нашей же организации. По этой причине отсутствуют пароли и прочие необходимые средства авторизации и доступа. В случае предоставления доступа в Интернет на платной основе через PPPoE или при выдаче статического IP-адреса провайдером по договору или еще какие-то варианты подключения, необходимо настраивать подключение в Интернет на роутере по отдельной инструкции, для каждого случая разной.

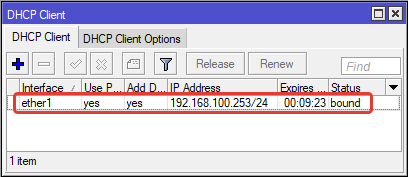

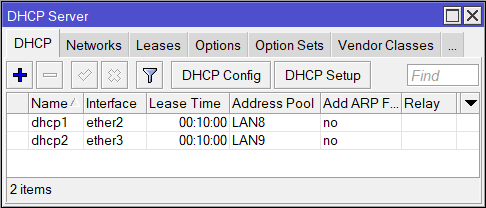

4.DHCP сервер.

Настроим сервер, для динамической раздачи IP-адресов в сетях.

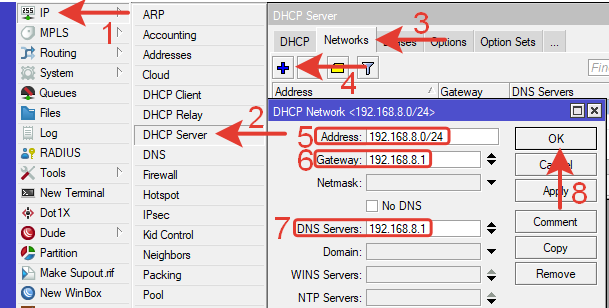

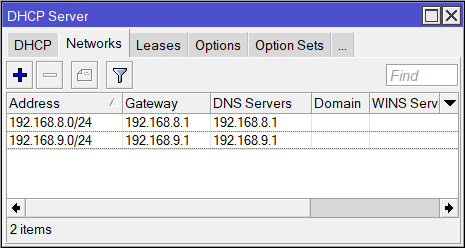

4.1 Укажем сети для DHCP-сервера.

IP >> DHCP Server >> Вкладка Networks >> Нажимаем синий плюс.

В открывшемся окне DHCP Network вводим параметры:

Address: 192.168.8.0/24

Gateway: 192.168.8.1

DNS Servers: 192.168.8.1

Нажимаем кнопку «ОК».

Точно так же создаем сеть по адресу 192.168.9.0/24.

В результате в окне DHCP Server на вкладке Networks появятся две сети.

Через командную строку терминала:

|

/ip dhcp—server network add address=192.168.8.0/24 gateway=192.168.8.1 dns—server=192.168.8.1 /ip dhcp—server network add address=192.168.9.0/24 gateway=192.168.9.1 dns—server=192.168.9.1 |

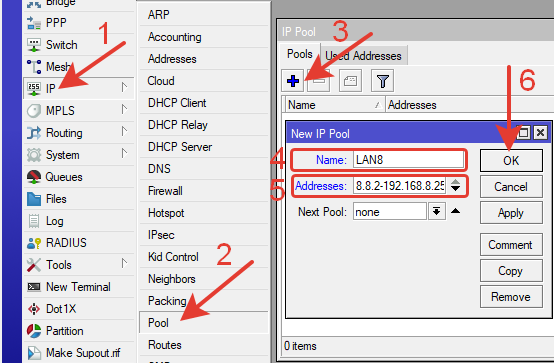

4.2 Пул адресов, которые будет раздавать DHCP сервер.

IP >> Pool >> Нажимаем синий плюс >>В окне NEW IP Pool вводим параметры:

Name: LAN8

Addresses: 192.168.8.2-192.168.8.254

Нажимаем кнопку «ОК».

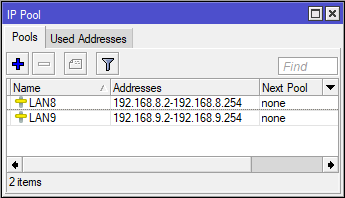

Точно так же создаем Пул для сети 9.

В результате в окне IP Pool появятся два Пула раздаваемых адресов для каждой сети.

Через командную строку терминала:

|

/ip pool add name=LAN8 ranges=192.168.8.2—192.168.8.254 /ip pool add name=LAN9 ranges=192.168.9.2—192.168.9.254 |

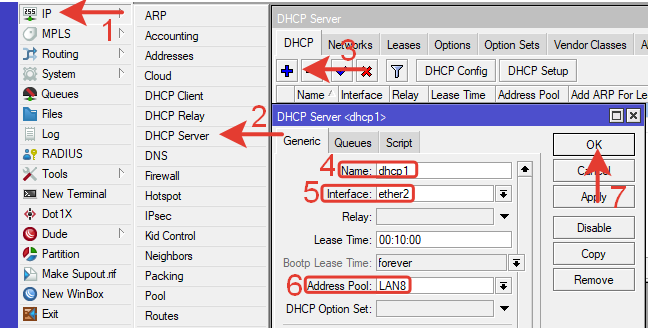

4.3 Создадим DHCP-сервер.

IP >> DHCP Server >> Нажимаем синий плюс >> Вводим параметры:

Name: dhcp1

Interface: ether2

Address Pool: LAN8

Нажимаем кнопку «ОК».

Повторяем действия и создаем DHCP сервер для сети 9.

В результате в окне DHCP Server можно увидеть созданные сервера.

Через командную строку терминала:

|

/ip dhcp—server add interface=ether2 address—pool=LAN8 disabled=no /ip dhcp—server add interface=ether3 address—pool=LAN9 disabled=no |

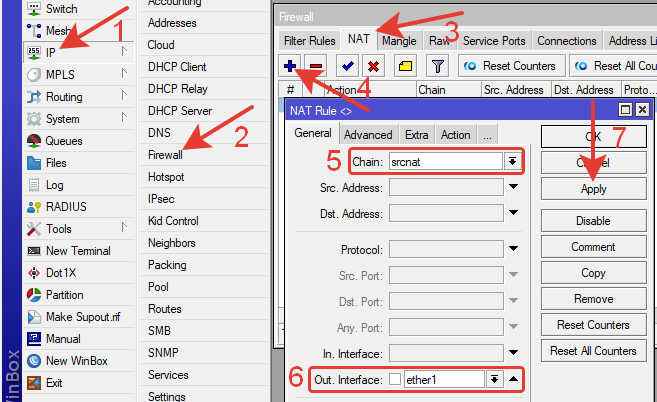

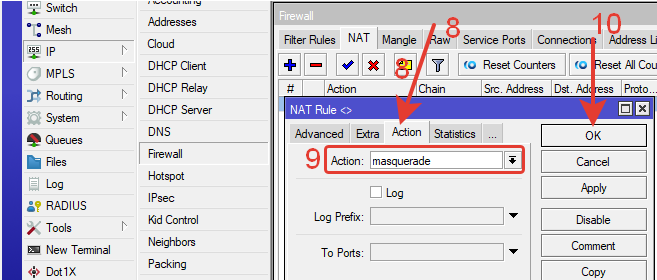

5.Правило NAT для доступа в Интернет.

IP >> Firewall >> Вкладка NAT >> Добавляем правило нажав синий плюс.

В открывшемся окне вводим параметры на вкладке General:

Chain: srcnat

Out.Interface: ether1

Нажимаем кнопку «Apply».

Переходим на вкладку Action.

На вкладке Action:

Action: masquerade

Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ip firewall nat add action=masquerade chain=srcnat out—interface=ether1 |

Другие правила при такой конфигурации не нужны. Если в процессе работы будет настраиваться брандмауэр и появятся различные запрещающие правила, то для того, чтоб трафик между сетями не блокировался можно добавить два правила в Filter Rules и расположить их вверху списка.

|

/ip firewall filter add chain=forward in—interface=ether2 out—interface=ether3 action=accept /ip firewall filter add chain=forward in—interface=ether3 out—interface=ether2 action=accept |

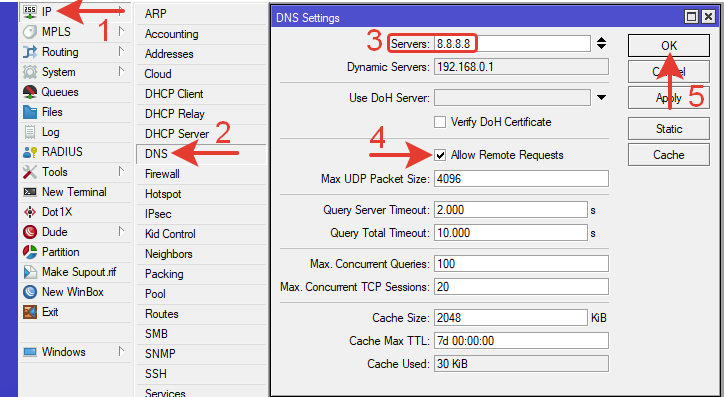

6.DNS

IP >> DNS

Servers: 8.8.8.8 — публичный DNS гугл (или любой другой публичный DNS или адрес который сообщит провайдер или вообще ничего при автоматическом получении)

Dynamic Servers: 192.168.0.1 — DNS который автоматически прилетает от вышестоящего роутера.

Allow Remote Requests — отмечаем галочкой (разрешение на обработку удаленных запросов, чтоб наш роутер отвечал на DNS запросы от пользователей ЛВС)

Через командную строку терминала:

|

/ip dns set allow—remote—requests=yes servers=8.8.8.8 |

Перезагружаем роутер, для актуализации IP-адресов раздаваемых по DHCP во все компьютеры.

Или обновляем IP-адрес через командную строку каждого компьютера:

|

ipconfig —release & ipconfig —renew |

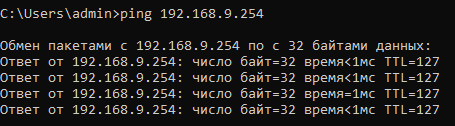

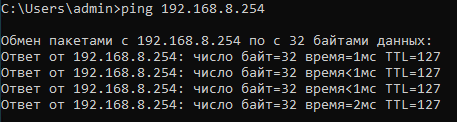

Проверяем ping между компьютерами в разных сетях.

Из сети 8 в сеть 9.

Из сети 9 в сеть 8.

Если ping не проходит нужно приостановить защиту антивируса или отключить брандмауэр на тестируемых компьютерах.

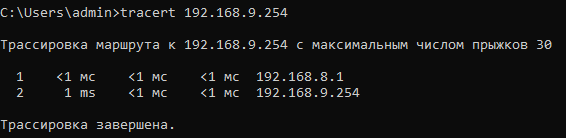

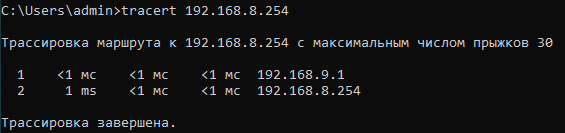

На всякий случай трассировка (для неверующих).

Из сети 8 в сеть 9.

Из сети 9 в сеть 8.

Проверяем доступ в Интернет из обоих сетей. Интернет работает.

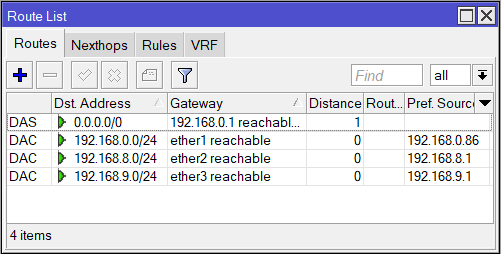

Посмотрим что в маршрутах. IP >> Routes.

Все маршруты динамические.

DAS — dynamic, Active, Static

DAC — dynamic, Active, Connected

1-для выхода в интернет, 2-внешняя сеть от вышестоящего роутера, 3 и 4 маршруты в локальные сети

Вся конфигурация в одном файле.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Сетевые настройки играют ключевую роль в управлении сетью и обеспечении безопасности данных. Возникает ситуация, когда необходимо объединить две подсети для обеспечения более эффективной работы внутри компании или домашней сети. В этой статье мы рассмотрим простой способ объединения двух подсетей в сети Mikrotik.

Перед объединением подсетей в сети Mikrotik, необходимо убедиться, что у вас есть доступ к роутеру Mikrotik и базовые знания работы с ним. Также нужно знать IP адреса сетей, которые вы хотите объединить. Важно, чтобы обе подсети были настраиваемыми сетями Mikrotik, а не сетями других производителей.

Основной шаг для объединения двух подсетей — это добавление маршрутизации между ними. Для этого вам нужно открыть меню «IP» в веб-интерфейсе Mikrotik и выбрать «Routes». Затем вы можете добавить новый маршрут, указав IP адрес подсети назначения и шлюз (IP адрес интерфейса сети, к которой вы хотите присоединить другую подсеть).

После настройки маршрута между двумя подсетями, компьютеры из одной подсети будут иметь доступ к компьютерам из другой. Также будет возможность предоставить общий доступ к общим ресурсам (например, принтерам, файлам) в обеих подсетях. Данный подход оказывается полезным в ситуациях, когда необходимо объединить разделенные сети и облегчить обмен данными между ними.

Содержание

- Объединение двух подсетей в сети Mikrotik

- Подсеть и её значение в сетевой инфраструктуре

- Методы объединения подсетей в сети Mikrotik

- Статическая маршрутизация в Mikrotik

- Преимущества и недостатки статической маршрутизации

- Динамическая маршрутизация в Mikrotik

- Преимущества и недостатки динамической маршрутизации

Объединение двух подсетей в сети Mikrotik

Объединение двух подсетей в сети Mikrotik может быть необходимо для увеличения доступного адресного пространства или для объединения локальных сетей. Для этого вам понадобятся некоторые настройки и команды в консоли Mikrotik.

Ниже приведены шаги, которые помогут вам объединить две подсети в сети Mikrotik:

- Подключите все устройства к сети Mikrotik и настройте их IP-адреса в соответствии с подсетями, которые вы хотите объединить. Убедитесь, что каждая подсеть имеет свой уникальный IP-диапазон.

- Зайдите в веб-интерфейс Mikrotik и откройте раздел «IP» -> «Addresses».

- Нажмите кнопку «Add new» для добавления нового адреса.

- В поле «Address» введите IP-адрес и маску подсети для новой объединенной сети.

- В поле «Interface» выберите интерфейс, к которому будут подключены устройства этой новой сети.

- Нажмите кнопку «OK», чтобы сохранить настройки.

После выполнения этих шагов новая объединенная сеть должна быть доступна для всех устройств в двух исходных подсетях. Вы можете проверить это, пингуя устройства из разных подсетей.

Однако, если вам нужно настроить доступ между устройствами в разных подсетях, вам также нужно будет настроить правила маршрутизации и фильтрации трафика в Mikrotik. Для этого вам потребуется более глубокое понимание работы Mikrotik и его функционала.

Не забывайте сохранять изменения, чтобы они применялись после перезагрузки Mikrotik или других настроек.

Подсеть и её значение в сетевой инфраструктуре

Подсеть — это часть сети, которая образуется путем разделения глобальной сети на более мелкие сегменты. Подсеть состоит из определенного диапазона IP-адресов и используется для группировки устройств и обеспечения коммуникации между ними. Каждое устройство входит в определенную подсеть, которая определяется по префиксу подсети и маске подсети.

Важность подсетей в сетевой инфраструктуре состоит в следующем:

- Эффективность использования ресурсов: Разделение сети на подсети позволяет более эффективно использовать доступные адреса IP. Если бы глобальная сеть использовалась без разделения на подсети, значительная часть IP-адресов могла бы остаться неиспользованной или использоваться неэффективно.

- Безопасность: Использование подсетей позволяет логически разделять устройства и наборы данных, что повышает уровень безопасности. Каждая подсеть может иметь свои собственные настройки безопасности, фильтры и ограничения доступа.

- Управление трафиком: Разделение сети на подсети помогает контролировать и управлять трафиком в сети. Это позволяет оптимизировать производительность сети, предотвращая перегрузки и улучшая пропускную способность.

Для создания новой подсети в сети Mikrotik, необходимо задать IP-адрес и маску подсети на соответствующем интерфейсе роутера Mikrotik.

Методы объединения подсетей в сети Mikrotik

В сети Mikrotik можно объединить две или более подсети с помощью различных методов. Ниже представлены несколько основных методов, используемых для объединения подсетей в сети Mikrotik:

- Метод использования протокола OSPF

- Метод использования статической маршрутизации

- Метод использования маршрутизации сети виртуальной локальной сети (VLAN)

- Метод использования VPN (Virtual Private Network)

Протокол OSPF (Open Shortest Path First) – это протокол динамической маршрутизации, который может использоваться для объединения подсетей в сети Mikrotik. Для этого необходимо настроить OSPF на всех роутерах, которые являются частью сети. Маршрутизаторы будут автоматически обмениваться информацией о доступных подсетях и оптимальных путях к ним, что позволит объединить подсети и обеспечить их доступность в сети Mikrotik.

Статическая маршрутизация – это метод, при котором администратор сети вручную настраивает маршруты для объединения подсетей в сети Mikrotik. Для этого необходимо вручную добавить статические маршруты на каждом роутере, указав целевую подсеть и шлюз по умолчанию для каждой подсети. Этот метод требует более тщательной настройки и поддержки, но позволяет администратору полностью контролировать процесс объединения подсетей.

Маршрутизация VLAN – это метод, при котором подсети объединяются с помощью виртуальных локальных сетей. Для этого необходимо создать VLAN на Mikrotik и на всех роутерах, которые являются частью VLAN. Затем необходимо настроить маршрутизацию между VLAN с помощью маршрутизаторов или коммутаторов. Этот метод позволяет легко управлять и масштабировать подсети, но требует настройки VLAN на всех устройствах сети.

VPN – это метод, при котором создается защищенное соединение между двумя или более подсетями. Для этого необходимо настроить VPN-соединение на Mikrotik и на других роутерах или устройствах сети. VPN позволяет объединять подсети на удаленных объектах или между различными сетями. Для работы VPN требуется настройка и поддержка со стороны провайдера или администратора сети.

Выбор метода объединения подсетей в сети Mikrotik зависит от требований и условий сети. Важно учитывать масштабируемость, производительность, безопасность и управляемость при выборе метода. Необходимо также учитывать наличие необходимого оборудования и поддержки со стороны провайдера или администратора сети.

Статическая маршрутизация в Mikrotik

Статическая маршрутизация в Mikrotik — это процесс настройки маршрутов вручную без использования протоколов динамической маршрутизации. Статическая маршрутизация используется, когда требуется ручная настройка маршрутизатора для пересылки пакетов между различными сетями.

Чтобы настроить статическую маршрутизацию в Mikrotik, необходимо выполнить следующие шаги:

- Откройте веб-консоль Mikrotik через браузер, введя IP-адрес устройства в адресную строку браузера.

- Введите имя пользователя и пароль для входа в устройство.

- Перейдите в раздел «IP» в левом меню и выберите «Routes» из выпадающего списка.

- Нажмите на кнопку «Add New» для добавления нового маршрута.

- Заполните поля «Dst. Address» и «Gateway» в соответствии с требуемым маршрутом.

- Выберите интерфейс, через который будет осуществляться пересылка пакетов для данного маршрута.

- Нажмите на кнопку «Apply», чтобы сохранить настройки.

После выполнения этих шагов маршрутизатор Mikrotik будет знать, как пересылать пакеты между различными сетями, указанными в настроенных маршрутах. Это позволит объединить две подсети в одну сеть и обеспечить связность между ними.

Статическая маршрутизация может быть полезной в случае, когда требуется гибкость настройки маршрутов или при отсутствии поддержки протоколов динамической маршрутизации на устройствах в сети.

Однако статическая маршрутизация требует ручной настройки и поддержания актуальности маршрутных таблиц, поэтому при наличии большого количества маршрутов и изменяющейся сетевой инфраструктуры может быть эффективнее использовать протоколы динамической маршрутизации, такие как OSPF или BGP.

Преимущества и недостатки статической маршрутизации

Статическая маршрутизация — это метод настройки маршрутизатора, при котором администратор вручную задает маршруты и их приоритеты. В отличие от динамической маршрутизации, где маршруты обновляются автоматически с помощью протоколов маршрутизации, статическая маршрутизация предлагает ряд преимуществ и недостатков.

Преимущества статической маршрутизации:

- Простота настройки. Статическая маршрутизация не требует настройки сложных протоколов маршрутизации и обновлений таблиц маршрутизации. Администратор может легко и просто установить маршруты вручную.

- Повышение безопасности. В статической маршрутизации нет обмена информацией о маршрутах с другими маршрутизаторами. Это может предотвратить возможные атаки или попытки перехвата данных.

- Подходит для небольших сетей. В случае, когда сеть состоит из нескольких узлов или подсетей, статическая маршрутизация может быть более эффективной и простой в настройке.

- Контроль над маршрутизацией. Администратор имеет полный контроль над выбором и приоритетом маршрутов, что позволяет точно настроить маршрутизацию в соответствии с требованиями сети.

Недостатки статической маршрутизации:

- Ограничения масштабируемости. В больших сетях, где количество маршрутов значительно возрастает, поддержка и настройка статической маршрутизации может стать сложной и неэффективной.

- Низкая отказоустойчивость и гибкость. При использовании статической маршрутизации, если один из маршрутизаторов выходит из строя, администратор должен вручную перенастроить маршруты на другом маршрутизаторе.

- Необходимость вручную обновлять маршруты. В случае изменения структуры сети или добавления новых сетевых устройств, администратор должен самостоятельно обновлять и настраивать маршруты.

- Сложность отслеживания сетевого трафика. В статической маршрутизации отсутствует механизм автоматического отслеживания и анализа трафика, что может затруднить процесс управления сетью.

При выборе между статической и динамической маршрутизацией, необходимо учитывать размер и сложность сети, требования безопасности, необходимость гибкости и отказоустойчивости. Комбинированное использование статической и динамической маршрутизации также может быть решением, позволяющим совместить преимущества обоих методов.

Динамическая маршрутизация в Mikrotik

Динамическая маршрутизация в Mikrotik — это процесс автоматического обновления таблицы маршрутизации на основе информации, полученной от соседних устройств или протоколов маршрутизации. С помощью динамической маршрутизации можно эффективно решать задачи передачи данных между различными сетями.

В Mikrotik существует несколько протоколов динамической маршрутизации, включая OSPF, RIP и BGP. Каждый из этих протоколов имеет свои особенности и предназначен для разных целей.

Протокол OSPF (Open Shortest Path First) является одним из наиболее распространенных протоколов динамической маршрутизации. Он позволяет настраивать маршрутизацию на основе стоимости соединений и выбирать оптимальные пути передачи данных.

Протокол RIP (Routing Information Protocol) является более простым и подходит для небольших сетей или для использования в локальных сетях. Он использует метрику для определения наилучших путей и отправляет обновления маршрутов через широковещательные сообщения.

Протокол BGP (Border Gateway Protocol) применяется в больших сетях провайдеров и позволяет им устанавливать соединения с другими провайдерами и обмениваться маршрутной информацией.

Для настройки динамической маршрутизации в Mikrotik необходимо задать параметры соответствующего протокола маршрутизации, такие как сеть, маска подсети, IP-адрес соседнего устройства и интерфейс, через который происходит обмен маршрутной информацией.

После настройки протокола маршрутизации Mikrotik начинает отправлять и принимать маршрутные обновления от соседних устройств. Он автоматически обновляет таблицу маршрутизации и выбирает наилучшие пути передачи данных.

| Протокол | Описание |

|---|---|

| OSPF | Протокол маршрутизации на основе стоимости соединений |

| RIP | Простой протокол маршрутизации для небольших сетей |

| BGP | Протокол маршрутизации для больших сетей провайдеров |

Динамическая маршрутизация в Mikrotik позволяет упростить настройку и поддержку сети. Она автоматически обновляет маршрутную таблицу и позволяет выбирать наилучшие пути передачи данных. При правильной настройке и использовании протоколов динамической маршрутизации можно добиться высокой производительности и надежности сети.

Преимущества и недостатки динамической маршрутизации

Динамическая маршрутизация является одним из подходов к управлению маршрутами в компьютерных сетях. Она позволяет автоматически обновлять информацию о доступных маршрутах в сети, в зависимости от изменений в топологии сети или наличия проблем с доступностью определенных узлов.

Преимущества динамической маршрутизации:

- Автоматическое обнаружение изменений в сети: Динамическая маршрутизация позволяет автоматически отслеживать и обновлять информацию о маршрутах в сети. Это позволяет сети быстро адаптироваться к изменениям в топологии сети или проблемам соединения с определенными узлами.

- Более эффективное использование ресурсов: Динамическая маршрутизация позволяет рассчитывать наилучший маршрут для доставки пакетов данных в сети. Это позволяет снизить задержку и загрузку сети, а также эффективно использовать доступные пропускные способности.

- Устойчивость к отказам: Динамическая маршрутизация позволяет сети быстро перестраиваться в случае отказа маршрутов или узлов. Если маршрут становится недоступным, другие маршруты могут быть автоматически выбраны для доставки пакетов данных.

- Масштабируемость: Динамическая маршрутизация позволяет легко добавлять или удалять узлы в сеть без необходимости вручную настройки каждого маршрутизатора в сети. Это облегчает масштабирование сети и управление ею.

Несмотря на преимущества, динамическая маршрутизация также имеет некоторые недостатки:

- Сложность настройки и управления: Для настройки динамической маршрутизации требуется некоторое время и усилия, особенно для больших сетей с множеством маршрутизаторов. Кроме того, для обеспечения стабильной работы сети необходимо постоянно контролировать состояние маршрутов.

- Потенциальные проблемы безопасности: Использование динамической маршрутизации может создать потенциальные уязвимости в безопасности сети. Атакующий может попытаться изменить или перенаправить маршруты, что может привести к перехвату данных или нарушению целостности сети.

- Зависимость от алгоритма маршрутизации: Динамическая маршрутизация использует алгоритмы для выбора наилучшего маршрута. В зависимости от конкретной реализации этих алгоритмов, динамическая маршрутизация может быть более или менее эффективной.

В целом, выбор использования динамической маршрутизации зависит от требований конкретной сети. При правильной настройке и управлении, динамическая маршрутизация может значительно облегчить администрирование и улучшить производительность сети.

На этот раз мы рассмотрим настройку NetMap на роутере MikroTik которая поможет объединить две или более одинаковых сетей. Это будет полезно в большей степени тем кто занимается обслуживанием на аутсорсе, так как с приходом новых клиентов может сложится ситуация что ip сеть у них такая же как и у вас или у других ваших клиентов. И чтобы не переделывать адресацию на которой может быть завязано множество сервисов, приходится использовать костыль который и называется NetMap.

Содержание

- Топология сети

- Настройка сервера VPN

- Настройка клиента

- Настройка NetMap

- 89 вопросов по настройке MikroTik

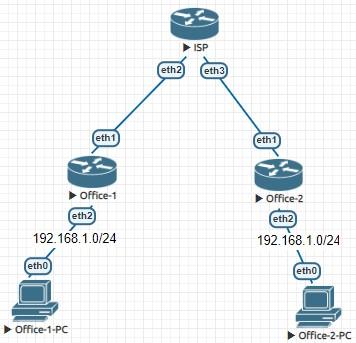

Топология сети

В мире сетевых технологий существует огромное количество прекрасных протоколов и решений, которые позволяют держать на костылях вашу сеточку. NetMap – еще один представитель из рода сего, чудотворец и позволит вам, обмениваться трафиком, без каких либо преград между двумя пересекающимися IP сетями. Если более точно, то, имея две (три, четыре и …) 192.168.1.0/24 (и не только) вы сможете передавать данные в обе стороны. Его можно поставить в один ряд с такими технологиями как NAT и EoIP. Я уже представляю как сетевой инженер жалеет, что б**дь связался с этим зло**учим проектом.

Максимально простая топология сети.

- ISP – выполняет роль сервис провайдера;

- Office-1 и Office-2 – роутеры на площадках;

- Адресация на обои площадках – 192.168.0.0/24;

- 192.168.0.10 – адреса машин;

- RouterOS – 6.47.1

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Настройка сервера VPN

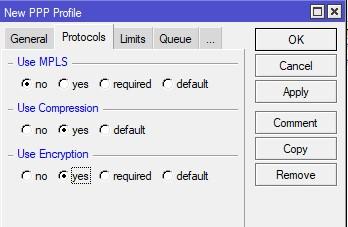

Я предпочел в качестве VPN сервера роутер в первом офисе, на основе L2TP без IPSEC. Приступим к настройке. Создадим профайл:

- Укажем имя;

- Адрес сервера в туннеле;

- Адрес клиента в туннеле;

- Изменим сервисные параметры.

MPLS не нужен, включим компрессию и шифрование.

Укажем, что лимит только для одного и сохранимся.

Создадим пользователя L2TP.

Применяем и включаем службу L2TP, указав созданный профайл и протокол проверки подлинности.

Обязательно создаем Binding интерфейс для клиента.

Указываем название и для какого пользователя. Применяем и жмем ОК.

В списке интерфейсов должна появиться запись. Статус подключения изменится после настройки клиентской части.

Настройка клиента

Следующий этап, это клиентская часть VPN. Подключаемся к Office-2 и создаем интерфейс.

Указываем имя интерфейса и переключаемся на Dial Out.

Задаем:

- адрес подключения;

- имя пользователя;

- пароль;

- протокол авторизации.

Сохраним изменения и переключимся на вкладку Status.

Здесь можно увидеть статус подключения, какое действует шифрование и адреса в туннеле.

Настройка NetMap

После создания VPN интерфейса, можно приступить к настройке. Важно заметить, что вы можете настроить на любом протоколе VPN, будь то PPTP, SSTP или даже EoIP. Создадим фейковые маршруты. Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24. А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24.

Параметры маршрутизации Office-1.

Параметры маршрутизации Office-2.

Финт ушами с маршрутизацией только начало. Далее настраиваем NAT правила (IP-Firewall-NAT).

Создаем второе правило.

Переключимся на второй офис и сделаем обратные правила.

Аналогично второе правило.

То же самое, но в CLI

На Office-1:

/ip firewall nat

add action=netmap chain=dstnat dst-address=192.168.101.0/24 to-addresses=\

192.168.0.0/24

add action=netmap chain=srcnat out-interface=Office-2 src-address=\

192.168.0.0/24 to-addresses=192.168.101.0/24

На Office-2:

/ip firewall nat

add action=netmap chain=dstnat dst-address=192.168.101.0/24 to-addresses=\

192.168.0.0/24

add action=netmap chain=srcnat out-interface=Office-2 src-address=\

192.168.0.0/24 to-addresses=192.168.101.0/24

Проверим, отправив эхо-запросы с Office-1-PC.

Посмотрим, что происходит внутри туннеля.

На восприятие для первого раза сложновато. Логика, следующая:

Когда Office-1-PC отправляет пакет с src 192.168.0.10 и dst 192.168.102.10, принимая роутер на Office-1 подменяет src на 192.168.101.10 и отправляет в трубу. Когда роутер на Office-2 принимает пакет с dst 192.168.102.10/24, то подменяет на 192.168.0.10. Далее Office-2-PC отвечает на 192.168.101.10, пакет прилетает на роутер Office-2, подменяет src адрес 192.168.0.10 на 192.168.102.10, отправляет в трубу. Последний, приняв пакет с dst 192.168.101.10 подменяет на 192.168.0.10, и такая процедура создает бесконечность, благодаря Packet Flow Diagram v6. Весь секрет успеха кроется в том, что SRC проверяется в Prerouting, а DST в Postrouting.

Как вы видите, данная технология подменяет адрес сети, ориентируясь на значение маски, а все что идет после нее, оставляет неизменным. Теперь, вы понимаете, что такое и как работает NetMap и чем он отличается от DST-NAT, такой принцип не только на Микротик но и на других сетевых устройствах.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Соединение двух подсетей – это одна из самых важных задач для администраторов сетей. Если в вашей сети есть две отдельные подсети, которые не могут общаться напрямую, Mikrotik может стать отличным решением для соединения их воедино. Благодаря своей гибкости и функциональности, Mikrotik позволяет настроить VPN-туннель между двумя подсетями без особых усилий.

Перед тем, как приступить к настройке, убедитесь, что у вас есть два Mikrotik-устройства и доступ к их интерфейсу управления. Также, вы должны знать IP-адреса и маски подсетей для каждой из подсетей. Если у вас уже настроены роутеры Mikrotik и подключение к интернету, вы можете начинать настройку соединения двух подсетей.

Шаг 1: Подключите два Mikrotik-устройства друг к другу с помощью Ethernet-кабеля. Убедитесь, что оба устройства находятся в одной локальной сети и имеют разные IP-адреса. Настройте IP-адреса на интерфейсах управления Mikrotik, чтобы они находились в одной подсети. Например, IP-адрес первого Mikrotik может быть 192.168.1.1, а второго Mikrotik – 192.168.1.2.

Шаг 2: Создайте VPN-туннель между двумя Mikrotik-устройствами. Перейдите в раздел настроек VPN и создайте новую PPTP-сессию. Задайте имя VPN-соединения (например, VPN1) и остальные необходимые параметры, такие как имя пользователя и пароль. Укажите IP-адреса каждого Mikrotik-устройства в настройках VPN-соединения.

Важно: позаботьтесь о том, чтобы установить сложные и надежные пароли для защиты вашей сети от несанкционированного доступа.

Шаг 3: Настройте маршрутизацию на каждом Mikrotik. Введите команду «IP route» в командной строке Mikrotik, чтобы добавить новые маршруты для перенаправления трафика между подсетями. Для этого необходимо указать конкретные IP-адреса и маски подсетей каждой подсети, а также интерфейс и gateway для пересылки пакетов.

После настройки VPN-туннеля и маршрутизации, две подсети должны быть успешно соединены, и устройства в них могут быть настроены для взаимодействия. Mikrotik предлагает широкий спектр возможностей для управления сетями и настройки безопасности, поэтому вы можете дополнительно настроить правила брандмауэра и другие параметры, чтобы обеспечить безопасность и контроль доступа в вашей объединенной сети.

Содержание

- Подключение двух подсетей через Mikrotik

- Шаг 1. Понимание понятия подсеть

- Шаг 2. Настройка IP-адресов для каждой подсети

- Шаг 3. Проверка связанности между подсетями

- Шаг 4. Добавление маршрута между подсетями

Подключение двух подсетей через Mikrotik

Соединение двух подсетей с помощью Mikrotik RouterOS может быть выполнено с использованием VLAN или маршрутизации. В этой статье мы рассмотрим подключение двух подсетей через Mikrotik с помощью маршрутизации.

Допустим, у нас есть две подсети: подсеть A с IP-адресом 192.168.1.0/24 и подсеть B с IP-адресом 192.168.2.0/24. Наша задача — позволить узлам в подсети A общаться с узлами в подсети B.

Шаги для подключения двух подсетей через Mikrotik:

| Шаг | Действие |

|---|---|

| 1 | Подключите свои подсети к портам маршрутизатора Mikrotik. |

| 2 | Зайдите в веб-интерфейс Mikrotik, используя IP-адрес своего маршрутизатора. |

| 3 | Настройте IP-адреса на интерфейсах маршрутизатора для каждой из подсетей. Например, установите IP-адрес 192.168.1.1/24 на интерфейсе, соединенном с подсетью A, и IP-адрес 192.168.2.1/24 на интерфейсе, соединенном с подсетью B. |

| 4 | Включите маршрутизацию между двумя подсетями, добавив статические маршруты. Настройте маршруты на каждом маршрутизаторе, указывая IP-адреса и маски подсетей для соответствующих интерфейсов. Например, добавьте статический маршрут для подсети B на маршрутизаторе, соединенном с подсетью A: 192.168.2.0/24 через IP-адрес интерфейса, соединенного с подсетью B. |

| 5 | Настройте правила фильтрации и блокировки на маршрутизаторе Mikrotik в соответствии с вашими требованиями безопасности. |

| 6 | Проверьте подключение между узлами в подсети A и подсети B, отправляя пинги или выполняя другие сетевые тесты. |

Следуя этим шагам, вы сможете успешно соединить две подсети с помощью Mikrotik и обеспечить коммуникацию между узлами в них.

Шаг 1. Понимание понятия подсеть

Каждая подсеть характеризуется своим собственным IP-адресом и маской подсети. IP-адрес состоит из двух частей: сетевой части, которая определяет подсеть, и хостовой части, которая определяет конкретное устройство внутри этой подсети.

Маска подсети указывает, какие биты в IP-адресе относятся к сетевой части, а какие — к хостовой. Она представляет собой последовательность единиц (1) и нулей (0). Указывая маску подсети, мы указываем, сколько бит в IP-адресе отводится для идентификации подсети.

Например, если IP-адрес имеет вид 192.168.0.1, а маска подсети — 255.255.255.0, то первые 24 бита (три октета) отводятся для сетевой части, а последний октет — для хостовой части. Таким образом, все устройства с адресами 192.168.0.X будут находиться в одной подсети.

Шаг 2. Настройка IP-адресов для каждой подсети

Для того чтобы соединить две подсети с помощью Mikrotik, необходимо настроить IP-адреса для каждой из них.

В нашем примере, у нас есть две подсети: подсеть А (192.168.1.0/24) и подсеть B (192.168.2.0/24).

Для настройки IP-адресов, выполните следующие шаги:

- Войдите в интерфейс управления Mikrotik RouterOS, используя web-браузер и IP-адрес устройства.

- Перейдите в раздел «IP» и выберите «Addresses».

- Нажмите на кнопку «Add new» для добавления нового IP-адреса.

- Для подсети А, введите следующие значения:

- Address: 192.168.1.1/24

- Network: 192.168.1.0

- Interface: выберите соответствующий интерфейс сети подсети А

- Нажмите на кнопку «Apply» для сохранения настроек IP-адреса.

- Повторите шаги 3-5 для настройки IP-адреса для подсети B, заменив значения на:

- Address: 192.168.2.1/24

- Network: 192.168.2.0

- Interface: выберите соответствующий интерфейс сети подсети B

После завершения этих шагов, каждая подсеть будет иметь свой уникальный IP-адрес, что позволит устройствам в этих подсетях связываться друг с другом.

Шаг 3. Проверка связанности между подсетями

После соединения двух подсетей с помощью Mikrotik необходимо убедиться в том, что связность между ними успешно настроена. Для этого можно провести некоторые тесты:

1. Пинг

Подключитесь к одному из устройств в первой подсети и выполните команду пинг к устройству из второй подсети (используйте IP-адрес этого устройства).

В случае успешного теста пинга, вы увидите ответы от устройства из второй подсети с временем прохода пакета. Если пакеты теряются или время прохода слишком велико, возможно, есть проблема в настройках маршрутизатора или фаервола.

2. Доступ к ресурсам

Попробуйте получить доступ к общим ресурсам (например, папкам или принтерам) из второй подсети. Если вы можете получить доступ к этим ресурсам и взаимодействовать с ними без проблем, значит, связность между подсетями настроена успешно.

Если тесты показали положительные результаты, значит, вы успешно соединили две подсети с помощью Mikrotik. Если же возникли проблемы, рекомендуется проверить и скорректировать настройки маршрутизатора и фаервола.

Шаг 4. Добавление маршрута между подсетями

После настройки IP-адресов и масок подсетей на обоих интерфейсах маршрутизатора MikroTik, необходимо добавить маршрут между этими подсетями, чтобы они могли связываться друг с другом.

Чтобы добавить маршрут, выполните следующие действия:

- Откройте веб-интерфейс маршрутизатора MikroTik и перейдите в раздел «IP» в верхнем меню.

- Выберите раздел «Routes» в левой панели.

- Нажмите кнопку «Add New» для добавления нового маршрута.

- Укажите следующие параметры для нового маршрута:

- «Dst. Address» — IP-адрес подсети, к которой вы хотите добавить маршрут.

- «Gateway» — IP-адрес интерфейса подсети, к которой вы хотите добавить маршрут.

- «Distance» — значение, обозначающее приоритет маршрута (например, 1).

- Нажмите кнопку «OK», чтобы сохранить новый маршрут.

После добавления маршрута между подсетями с помощью указанных параметров, они должны быть связаны и могут обмениваться данными.