Сегодня хочу показать, как можно быстро настроить маршрутизаторы MikroTik в режиме точки доступа. Покажу на примере CAP AC, но действия будут точно такими же для любой модели.

Видеоуроки по настройке MikroTik

Нет возможности пройти очный тренинг MTCNA? Ему есть альтернатива. Минус – не будет официального сертификата. Плюсов гораздо больше. Во-первых, не надо никуда ехать, смотрите и пересматривайте видеоуроки тогда, когда вам удобно и столько раз, сколько нужно. Во-вторых, в курсе упор на практику, ее примерно в 4 раза больше, чем на очном обучении. Подробнее о курсе на странице «Настройка оборудования MikroTik», там же можно заказать бесплатно первые 25 уроков.

Если вы хотите настроить устройство в режиме роутера — то есть эта статья.

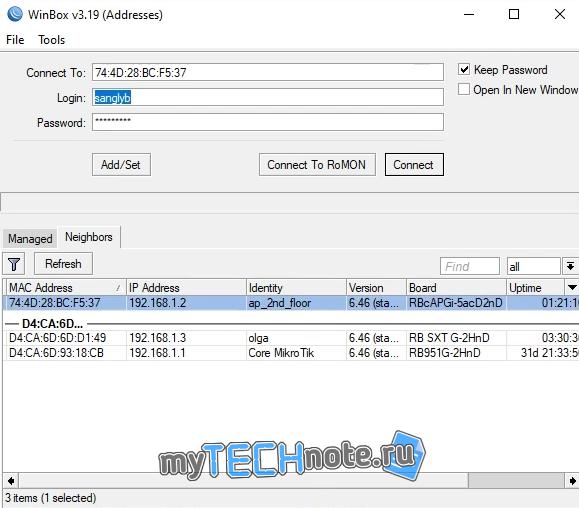

Собственно, подключаем устройство к сети, открываем winbox. CAP AC должен будет появиться во вкладке neighbors. На время настройки, лучше подключиться по мак адресу. По умолчанию используется имя пользователя admin, без пароля (на скришносте у меня забиты имя и пароль, на это внимание не обращайте).

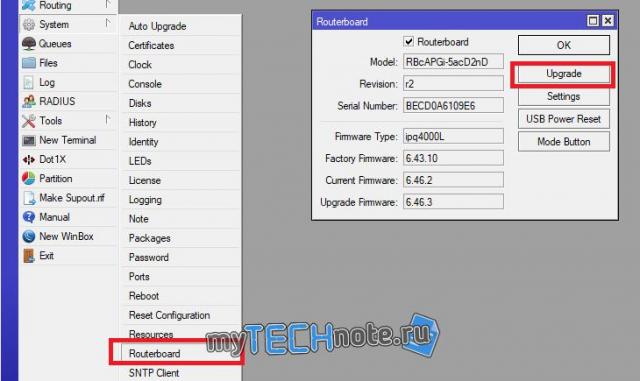

Для начала – обновимся – идем в system – packages, жмем check for updates, если есть обновления жмем download and install. Дожидаемся пока устройство перезагрузится.

После этого идем в system – routerboard и жмем кнопку Upgrade. После этого перезагружаем устройство — system -reboot.

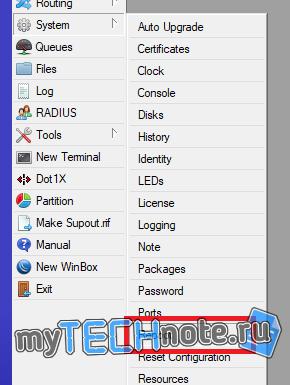

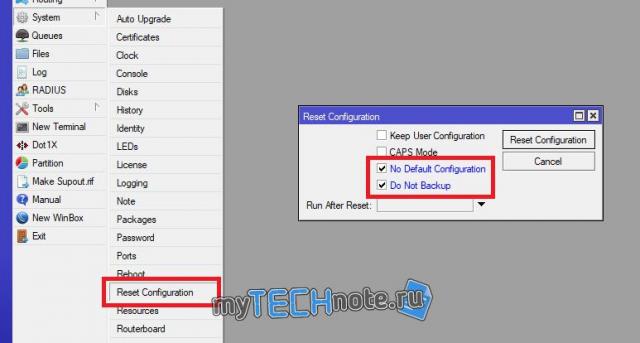

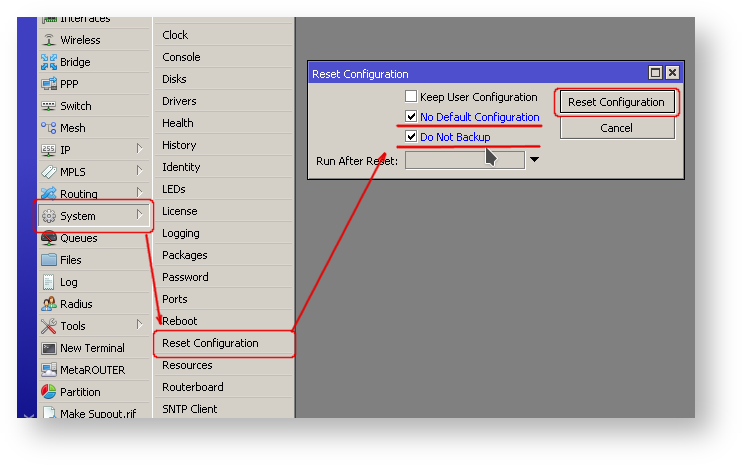

Дальше сбросим все настройки – system – reset configuration. Ставим галки – no default configuration и do not backup. Дожидаемся очередной перезагрузки. И подключаемся, когда устройство появится в neighbors.

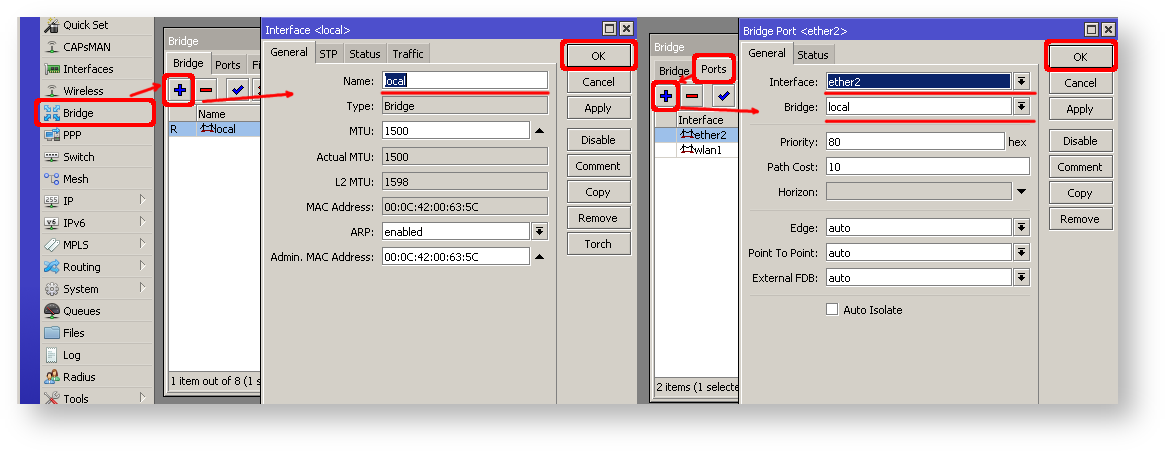

Первым делом, т.к. наше устройство будет работать в режиме точки доступа – добавим все интерфейсы в один бридж, и зададим ему ip адрес из вашей сети.

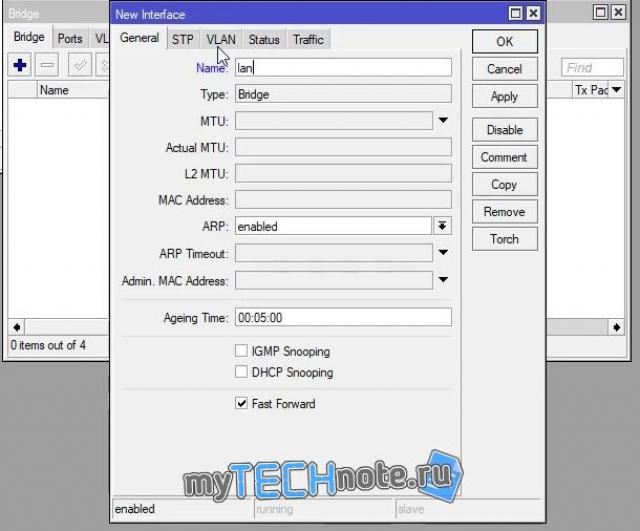

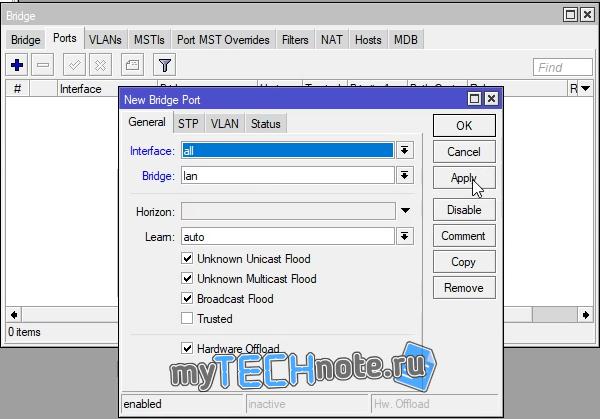

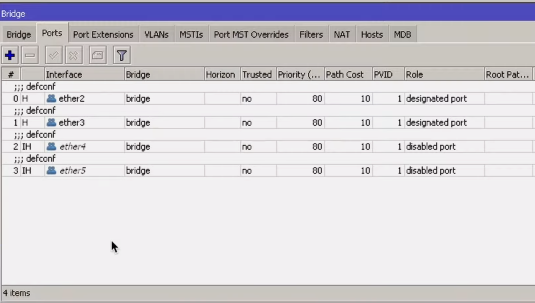

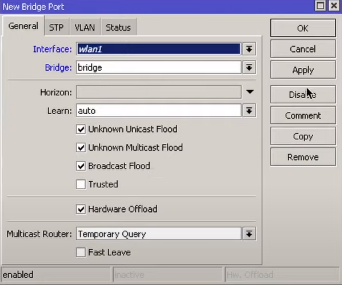

В меню bridge, в первой вкладке добавим новый мост (нужно нажать на плюс), назовем его к примеру lan, во второй вкладке ports – добавим интерфейсы к созданному бриджу, т.к. мы хотим добавить все интерфейсы – выбираем all.

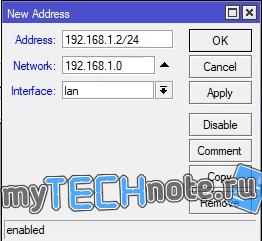

Задаем адрес – ip – addresses, и для интерфейса lan прописываем свободный адрес из нашей сети.

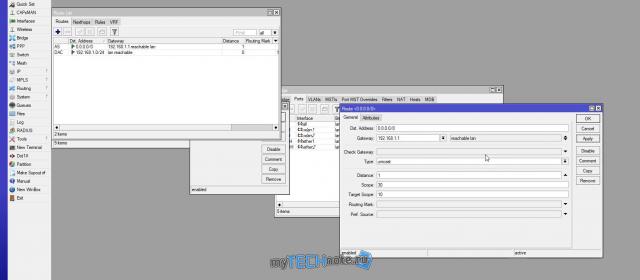

После чего, чтобы у точки доступа был доступ к интернету, добавим маршрут по умолчанию. IP – Routes, в качестве шлюза нужно указать адрес вашего основного роутера, в моем случае это 192.168.1.1

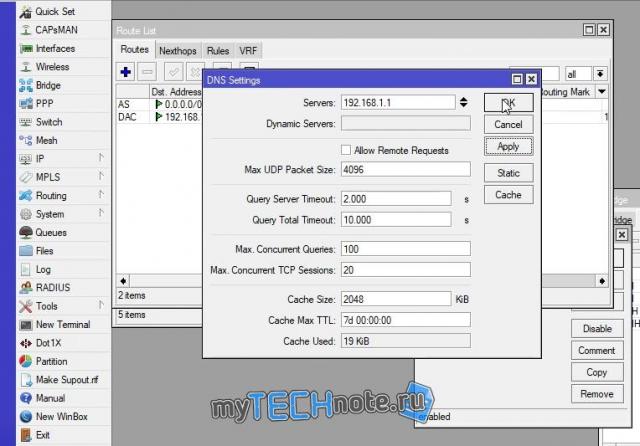

Зададим адрес DNS сервера – IP – DNS, и указываем нужный адрес (это либо адрес вашего роутера, либо провайдера, либо, к примеру гугловый – 8.8.8.8)

Если вы не хотите задавать статический адрес, то можете настроить dhcp клиент. (ip-dhcp-client).

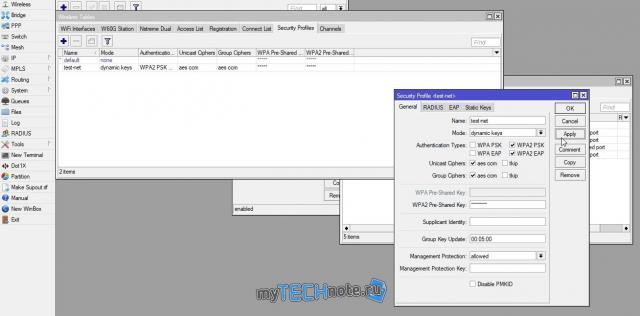

Осталось только включить WiFi. Идем в Wireless – Security Profiles, добавим новый профиль – выбираем wpa2 psk, wpa2 eap, в графе WPA2 Pre-Shared Key вводим пароль от wifi сети.

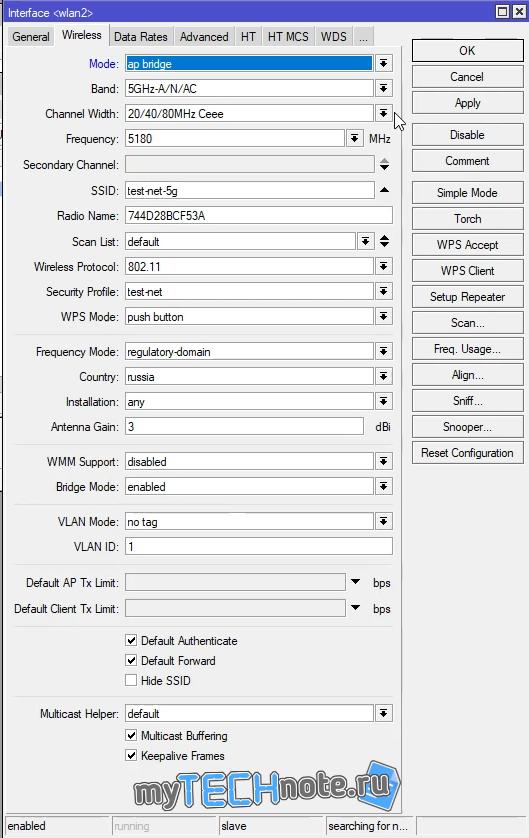

Далее идем в WiFi Interfaces и заходим в свойства каждого адаптера, выбираем mode – ap bridge, страну – Россия, что бы не нарушать закон, касательно мощности передатчиков, задаем ssid (видимое имя сети) и наш созданный ранее security profile, для 2.4 ГГц, я обычно ставлю ширину канала 20/40MHz CE, для 5ГГц – 20/40/80MHz Ceee. Если покажется что WiFi слабо бьет – можно будет поиграться с этим параметром. Чем уже канал, тем дальше точка доступа бьет, но тем медленнее будет интернет. Так же можно указать частоту, или канал, в зависимости от загруженности в вашем районе. Остальное можно пока оставить по умолчанию. С такими настройками WiFi должен работать и интернет на устройствах должен идти. Если хотите более глубоких настроек, то можете поиграться, с шириной канала, мощностью и т.д. Wiki от микротик в помощь, там все относительно подробно описано про каждый из параметров.

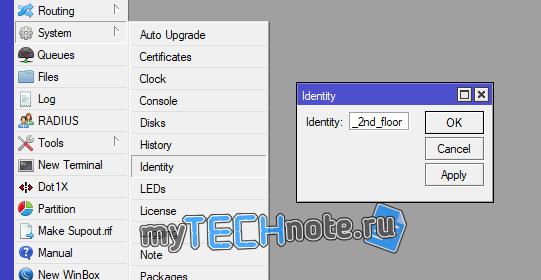

В заключение, дадим понятное имя роутеру, и зададим пароль, чтобы абы-кто не лез в настройки.

System – Identity – тут вбиваем имя устройства.

System – Users – правой кнопкой по пользователю – password – задаем пароль. Базовая настройка завершена.

Видеоуроки по настройке MikroTik

Нет возможности пройти очный тренинг MTCNA? Ему есть альтернатива. Минус – не будет официального сертификата. Плюсов гораздо больше. Во-первых, не надо никуда ехать, смотрите и пересматривайте видеоуроки тогда, когда вам удобно и столько раз, сколько нужно. Во-вторых, в курсе упор на практику, ее примерно в 4 раза больше, чем на очном обучении. Подробнее о курсе на странице «Настройка оборудования MikroTik», там же можно заказать бесплатно первые 25 уроков.

Сегодня поговорим про базовою настройку MikroTik для доступа в интернет. Данная инструкция написана как говорится для чайников так как все будем делать с нуля. Все настройки проводим на одном из популярных маршрутизаторов линейки, модели RB951G-2HnD. Все что тут описано подойдет к любому устройству, работающему на операционной системе RouterOS (то есть почти на все устройства Микротик).

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Немного общей информации

- Распаковка и сброс настроек

- Настройка локальной сети

- Настройка DHCP сервера и шлюза по умолчанию для LAN

- Настройка интернета в микротик

- Настройка NAT на Микротике

- Настройка wifi точки доступа на MikroTik

- 89 вопросов по настройке MikroTik

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Распаковка и сброс настроек

И так, к нам в руки попал один из роутеров, первым делом нам нужно установить на компьютер утилиту для настройки – mikrotik winbox. Через нее конфигурируются все роутеры данной фирмы, только коммутаторы используют для этих целей web-интерфейс (и то не все).

Подключаем наше устройства к сети «в любой порт кроме первого, так как на нем присутствует настройка по умолчанию, и он выделен под интернет» и запускает winbox. Теперь переходим на вкладку Neighbors (обнаружение) и подождем немного должно появится наше устройство. Нажимаем на mac адрес вводим логин по умолчанию «admin» и подключаемся.

После входа выводится окно «RouterOS Default Configuration» со стандартными настройками от производителя. Их стоит оставить только в том случае если вы дальше ничего настраивать не будете. Так как для новичка разобраться в них будет сложно, поэтому сбрасываем MikroTik нажав на кнопку «Remove Configuration».

Заметка! Полностью сбросить настройки также можно нажав и удерживая сзади устройства кнопку Reset или набрать в терминале system reset. Почитать об это можно тут. Теперь примерно через минуту он перезагрузится, и мы снова подключаемся к нему.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Настройка DHCP сервера и шлюза по умолчанию для LAN

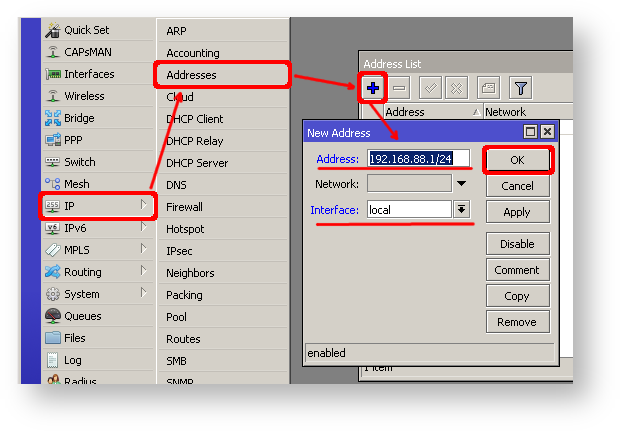

Теперь на нашем роутере нужно настроить DHCP сервер и дать ip адрес интерфейсу, который будет шлюзом для внутренней сети. Для этого идем IP -> Addresses и добавляем его.

В поле адрес вводим ту подсеть, которая вам нужна и выбираем интерфейс bridge1, после этого наш MikroTik будет доступен по этому адресу чрез объединённые порты и через wifi (который мы еще настроим).

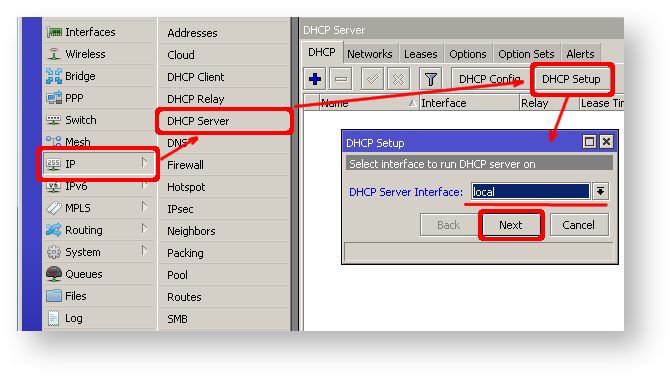

Дальше чтобы все устройства в сети могли получать адреса автоматически мы переходим в раздел IP-> DHCP и собственно настраиваем его через кнопку «DHCP Setup». Выбираем интерфейс, на котором он будет работать «это наш bridge1», жмем Next и оставляем пространства адресов по умолчанию. В моем случае это будет подсеть в которой находится сам роутер. То есть раздавать микротик будет адреса с 192.168.9.2-192.168.9.255.

После указываем адрес шлюза, который будут получат все подключенные устройства, так как это mikrotik оставляем значение по умолчанию.

В следующем окне перед нами встает выбор, раздавать ли весь диапазон адресов или его часть. По правильному лучше исключить первые 10 так как в будущем может появиться еще один роутер или коммутаторы которым желательно задать ip статикой. Но сейчас нам не принципиально, и мы оставляем как есть.

Наконец последним этапом указываем DNS. Если в вашей сети есть выделенный DNS сервер, то пишем его ip, если нет и вы настраиваете, например, для дома пишем ip самого роутера (в большинстве случаем так оно и будет).

Жмем далее, следующие значение не меняем. Все настройка DHCP сервера и шлюза по умолчанию на микротике закончена, переходим к следующему разделу.

Настройка интернета в микротик

Пришло время подключить наш роутер к провайдеру и настроить интернет. Вариантов это сделать масса, я расскажу о двух самых популярных:

- Провайдер завел вам кабель, и вы получаете все настройки по DHCP.

- Провайдер выдал вам настройки, и вы должны их ввести вручную.

И так, подключаем провод в 5 торт (как писалось выше я буду использовать его), идем в раздел IP -> DHCP Client выбираем в Interface наш порт, проверяем чтобы галочки все стояли как на скриншоте и Add Default Route было выбрано yes.

Проверить правильность настройки можно тут же или в разделе IP-> Addresses, если получил ip то мы молодцы.

Вариант номер 2. Настройки от провайдера нужно ввести вручную, имеют они следующий вид:

- IP адрес 192.168.1.104

- Маска 255.255.255.0

- Шлюз 192.168.1.1

- DNS 192.168.1.1

Первое, указываем ip в том же разделе, как и при указании статического адреса. Только тут мы выбираем интерфейс ether5 – 192.168.1.104/24.

Второе, нужно указать шлюз по умолчанию (то есть адрес куда mikrotik будет оправлять все запросы если сам ответа не знает, а это все что мы ищем в интернете). Идем в IP -> Routes и через + добавляем новый маршрут как показано на рисунке.

Третье, указываем DNS сервер (это специальный узел, который сопоставляет ip с адресами, например, vk.ru = 89.111.176.202). Идем IP -> DNS и в поле Servers вводим его адрес.

Конфигурирование провайдерского интернета закончено, давайте проверим все ли сделано правильно используя утилиту ping на ya.ru.

На этом настройка mikrotik не закончена, для того чтобы устройства из локальной сети могли выходить в интернет нужно еще сделать одну вещь.

Настройка NAT на Микротике

NAT это технология придуманная из-за нехватки ipv4, в дословном переводе означает «трансляция сетевых адресов». Простыми словами роутер будет подменять все запросы от локальной сети и отправлять их со своего ip. Дополнительный плюс — это закрывает внутреннюю сеть и защищает ее. Все ее настройки делаются в IP-> Firewall вкладка NAT. Добавляем правило:

- Chain – srcnat

- Interface – ether5

- На вкладке Action выбираем – masquerade.

Жмем ОК и на компьютерах в сети должен появится интернет. То есть они получат все необходимые настройки от микротока по DHCP, отработает NAT, DNS и запрос уйдет на шлюз по умолчанию. Но как же Wi-Fi?, его по-прежнему нет, сейчас мы это исправим.

Настройка wifi точки доступа на MikroTik

По правде сказать, Wi-Fi это очень объёмная тема, которую можно расписать на пару статей. Здесь же я покажу как быстро настроить wifi на микротике для домашних нужд или не большого офиса. Если же вам нужно разобрать во всем детальнее (ccq, ширина канала и т.д) то мы позже напишем статью и на эту тему.

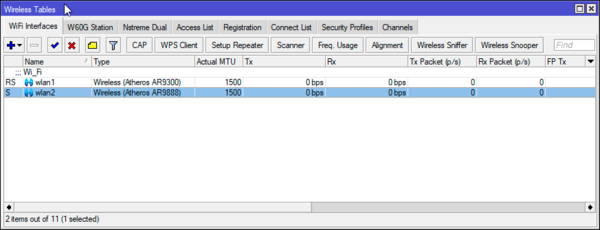

По умолчанию wlan интерфейс выключен, поэтому идем и включаем его в разделе Wireless.

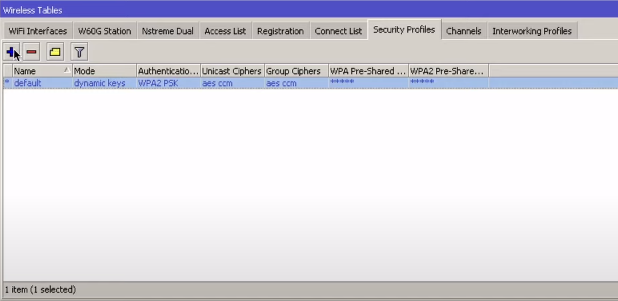

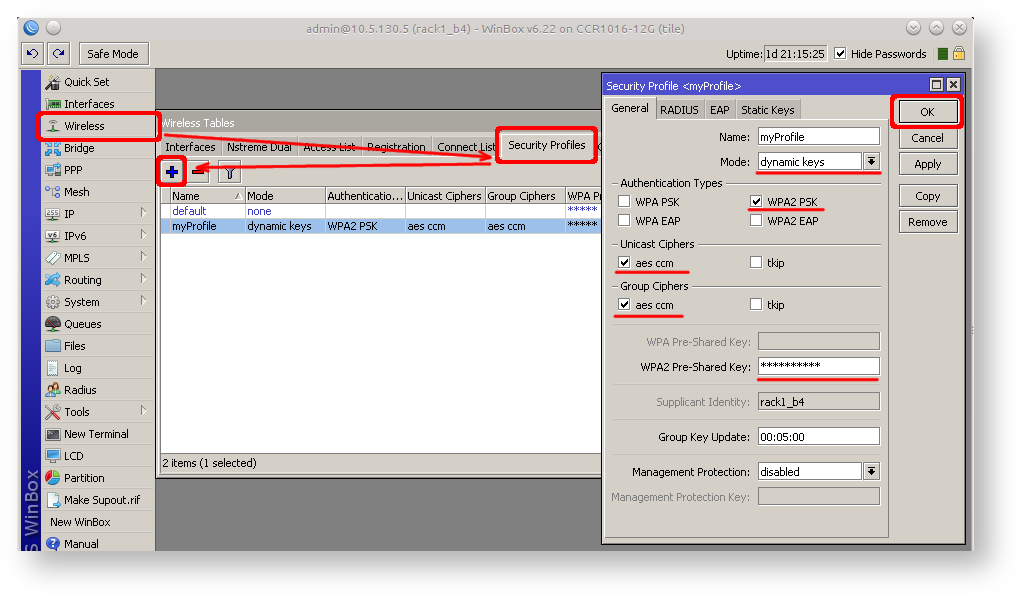

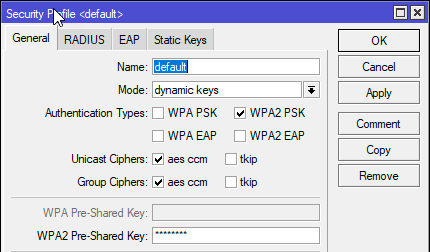

Далее надо настроить Security Profile – это место где мы задаем параметры безопасности для точки доступа.

- Переходим в нужную вкладку;

- Открываем двумя кликами «default» профйал;

- Указываем – dynamic keys;

- Тип авторизации отмечаем – WAP PSK, WAP2 PSK, aes ccm;

- В графе WAP и WAP2 Pre-Shared Key – указываем пароль от Wi-FI (придумайте сложный).

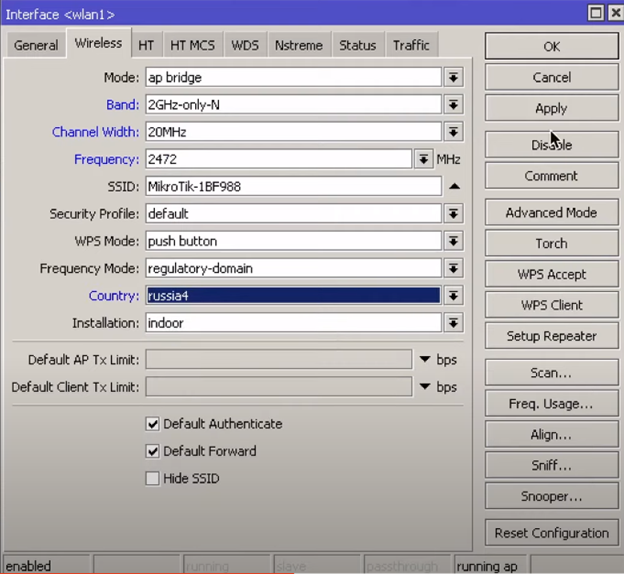

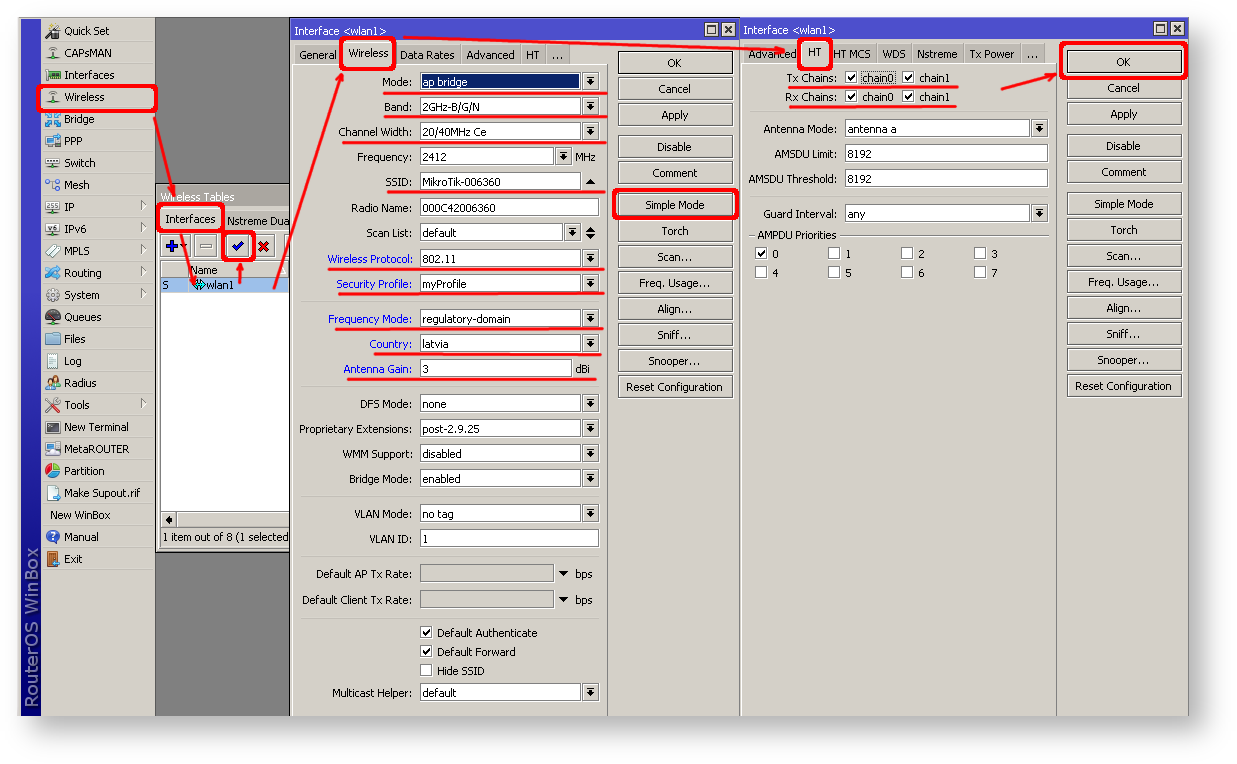

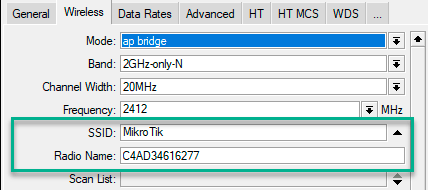

Здесь закончили, сохраняем все и переходим в разделе Wireless на вкладку interfaces, двойным щелчкам открываем wlan1. Дальше указываем все так как у меня.

Здесь стоит обратить внимание на следующие параметры:

- SSID –это имя точки доступа которое будут видеть WI-FI устройства;

- Mode – ap bridge, ставьте именно это значение.

Такие значение как «Frequency» делайте как на скриншоте, это например частота канала. Ее по-хорошему нужно выбирать после анализа частотного спектра, но, если вы не знаете, что это ставьте любое значение, работать будет. На этом настройка роутера микротик с нуля закончена, можно пользоваться.

Также рекомендую задать пароль администратора, ото без него любой введя логин admin сможет подключиться к вашему устройству. Делается это в System -> Users.

Шелкам правой кнопкой мышки на имя и выбираем поле «Password». В открывшемся окне собственно вводим и подтверждаем его. Всем пока надеюсь, что статья была полезной, оставляете свои вопросы в комментариях и вступайте в нашу группу Телеграмм (откроется новая страница в браузере – нажмите на кнопку открыть в Telegram).

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Благодарим за помощь Владимира Садилова @Volodayo_0

12135

В данной статье мы поговорим о настройке Wifi на RouterOS

Разница в настройках с RouterOS 6 небольшая, так что для 6-ой версии данная инструкция тоже актуальна (речь идет о стандартном пакете без использования пакета WifiWave2).

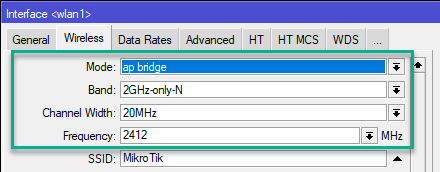

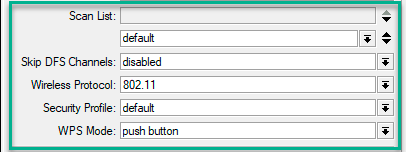

Для того, чтобы настроить точку доступа, нам понадобиться зайти в раздел Wireless бокового меню нашего устройства mikrotik. Выбираем доступный интерфейс и заходим в его настройки. Переходим на вкладку Wireless.

-

- Mode — выбор режима работы интерфейса. Режим, отвечающий за работу точки доступа, называется ap bridge, указан по умолчанию на беспроводном интерфейсе, оставляем его.

- Band — – поддерживаемые стандарты Wifi. По умолчанию выставлен режим совместимости. Как правило большинство беспроводных устройств имеет поддержку стандарта N, a В и G считаются устаревшими. Если нет в использовании старых устройств, то лучше выбрать режим 2GHz-only-NB, для 5GHz 5GHz-A или 5GHz-N/AC.

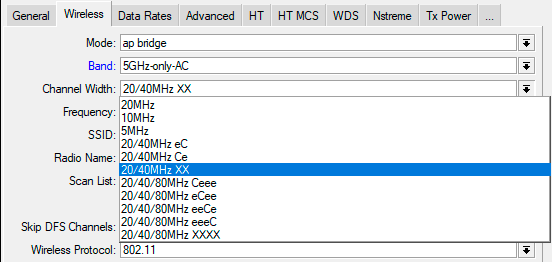

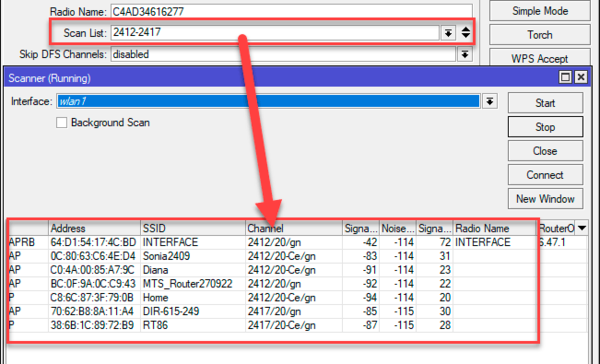

- Channel Width — ширина канала. Если мы планируем использовать частоту 2.4GHz, то рекомендуется использовать ширину канала 20MHz. Это связано с тем, что в России мы имеем всего 13 каналов, из которых 3 не пересекаемые. Это 1(2412), 6(2437) и 11(2462). Если рядом есть точки, работающие на тех же самых каналах, то мы будем взаимно мешать друг другу.

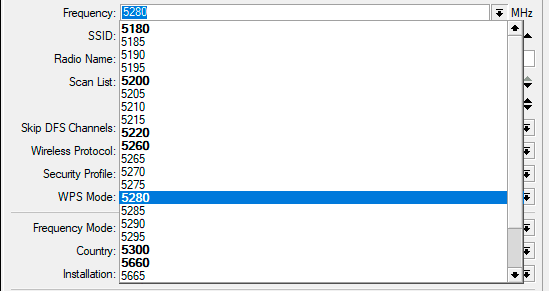

- Frequency — каналы. Как упоминалось ранее, лучше использовать один из не пересекаемых: 1, 6, 11. Касательно 13(2472) канала, который есть у нас в России, его можно использовать при условии, что рядом нет точек, работающих на этом канале. Для того чтобы была возможность использовать 13 канал в России, нужно выбрать страну в параметре country.

- SSID — имя точки доступа.

- Security Profile — настройки профиля безопасности нашей точки доступа. Нужно предварительно настроить профиль. Можно использовать профиль default, но лучше создадим свой. Переходим на вкладку Security Profiles пункта Wireless нашего устройства mikrotik и нажимаем Add.

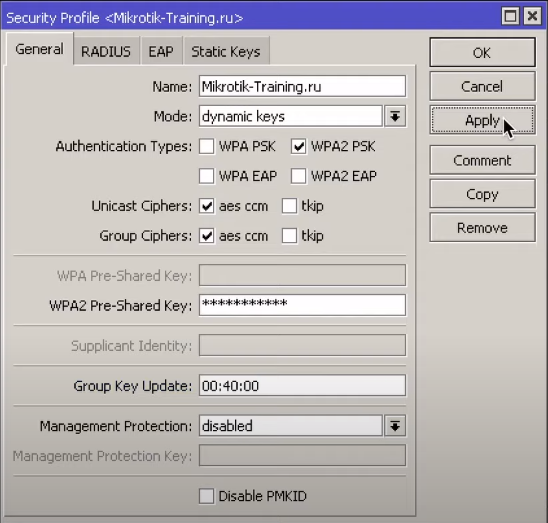

Настроим параметры нашего профиля безопасности.

Name — имя профиля безопасности. Задаем имя.

- Mode — режим шифрования профиля безопасности. Выбираем режим dynamic-keys.

- dynamic-keys – WPA режим.

- none — шифрование не используется.

- static key optional — WEP-режим. Поддерживает шифрование и дешифрование, но позволяет также получать и отправлять незашифрованные кадры.

- static key required — WEP-режим. Не принимать и не отправлять незашифрованные кадры.

Authentication Types — набор поддерживаемых типов аутентификации. Выбираем WPA2 PSK. WPA PSK устарел, лучше не использовать, только если у вас есть устройства, которые не поддерживают современные стандарты. WPA2 EAP и WPA EAP используется при Radius авторизации. WPA3 пока еще не поддерживается большим количеством устройств mikrotik.

Unicast Ciphers — точка доступа объявляет, что поддерживает указанные шифры, можно выбрать несколько значений.

- Group Ciphers — точка доступа объявляет один из этих шифров, можно выбрать несколько значений.

- tkip – протокол целостности временного ключа — протокол шифрования, совместимый с устаревшим оборудованием WEP.

- aes-ccm — более безопасный протокол шифрования WPA, основанный на надежном AES (Advanced Encryption Standard).

В обоих вышеописанных параметрах выбираем aes-ccm. Tkip достаточно старый стандарт и он не поддерживает современные модуляции выше 54 мб/с.

WPA2 Pre-Shared Key – пароль нашей wifi точки. Вбиваем какой-нибудь пароль.

Group Key Update — определяет, как часто точка доступа обновляет групповой ключ. По умолчанию стоит 5 минут. Лучше увеличить этот параметр, например, до 40 минут, как у нас в примере. Дело в том, что некоторые клиентские операционные системы могут негативно относиться к параметру по умолчанию. Если этого не происходит, параметр Group Key Update можно оставить по умолчанию.

То же самое вы можете сделать через терминал.

/interface wireless security-profiles add name=Mikrotik-Training.ru mode=dynamic-keys authentication-types=wpa2-psk unicast-ciphers=aes-ccm group-ciphers=aes-ccm wpa2-pre-shared-key=12345678 group-key-update=40m

Сохраняем настройки профиля безопасности и возвращаемся в настройки беспроводного интерфейса. Теперь наш профиль можно выбрать в Security Profile.

- WPS Mode — передачу пароля по воздуху. Оставляем по умолчанию push button. Есть 4 режима:

- Выключено;

- Нажать на кнопку 1 раз;

- Держать кнопку 5 сек;

- Виртуальное нажатие через WPS Accept.

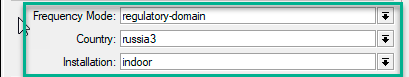

- Frequency mode — частотные режимы. Оставляем по умолчанию regulatory-domain. Доступно 3 режима:

- regulatory-domain — ограничение доступных каналов и максимальной мощности передачи для каждого канала в зависимости от стоимости страны.

- manual-txpower — то же, что и выше, но не ограничивайте максимальную мощность передачи.

- superchannel — режим тестирования соответствия. Разрешить все каналы, поддерживаемые картой.

Country – выбор региона. Так как мы находимся в России, то и остановимся на russia. В выпадающем списке регионов russia (russia1, russia2, russia3) может быть не столько. Выбираем russia4, это наиболее современный стандарт сертификации беспроводных каналов под wifi.

Installation — список сканирования, чтобы использовать внутренние, наружные или все частоты для страны, которая установлена. Оставляем по умолчанию indoor.

Сохраняем настройки.

/interface wireless set [find default-name=wlan1] band=2ghz-onlyn channel-width=20mhz frequency=2472 ssid=Mikrotik-Traiming.ru security-profile=Mikrotik-Training.ru country=Russia

Если на вашем устройстве mikrtoik конфигурация по умолчанию, то дальнейшие настройки вам скорее всего не потребуются.

Помимо настроек точки доступу нам так же требуется добавить ее к нашей сети. На данном этапе настройки наша беспроводная точка доступа не раздает ip адреса.

Открываем раздел Bridge бокового меню нашего устройства. Переходим на вкладку Ports.

Добавляем беспроводной интерфейс wlan1 в brige интерфейс.

Точка доступа готова к использованию.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сразу сделаем краткое отступление, чтобы потом ни у кого не было недопонимания и разочарования. В части Wi-Fi большая часть роутеров Mikrotik серьезно уступает даже достаточно недорогим бытовым роутерам, это связано с устаревшей аппаратной платформой, которая не поддерживает многие современные стандарты и технологии. Поэтому если вам нужна действительно производительная Wi-Fi сеть, то следует использовать для этого специально предназначенное для этого оборудование — точки доступа, оставив роутеру его основные задачи.

Также следует понимать, что добиться производительной работы от Wi-Fi сетей в условиях плотной городской застройки практически нереально, беспроводные сети, особенно в диапазоне 2,4 ГГц очень сильно перегружены, а большое количество передатчиков, зачастую выкрученных на максимальную мощность, делают эфирную обстановку крайне неблагоприятной. Кроме того, беспроводная связь — это разделяемая среда, если по кабелю каждый потребитель получает собственный канал минимум 100 Мбит/с ширины, то даже работающие в идеальных внешних условиях клиенты будут делить между собой единственный 150 Мбит/с беспроводной канал.

Поэтому подключать по Wi-Fi требовательные к пропускной способности сети устройства, особенно мультимедийные — это не самая лучшая идея. Везде, где это возможно, следует использовать кабельное подключение. Что касается большинства моделей роутеров Mikrotik, то они неплохо подходят для организации беспроводных сетей рассчитанных на небольшую нагрузку в офисах, компенсируя все недостатки устаревшей беспроводной платформы широкими возможностями RouterOS, позволяющими очень гибко настраивать параметры беспроводной сети и правила доступа к ней.

Все настройки беспроводной связи RouterOS расположены в разделе Wireless, открыв который мы увидим список беспроводных интерфейсов, в зависимости от модели роутера их будет один (2,4 ГГц) или два (2,4 ГГц + 5 ГГц). Большинство настроек для обоих диапазонов одинаково, поэтому мы будем рассматривать их применительно к диапазону 2,4 ГГц, делая необходимые отступления там, где появляются специфичные для диапазона 5 ГГц параметры.

Band — стандарты работы беспроводной сети. Для диапазона 2,4 ГГц доступны B, G и N, для 5 ГГц — A, N и AC. Стандарты A и B уже давно не встречаются, поэтому актуальными являются N и AC, также еще могут быть в эксплуатации устройства с адаптерами стандарта G. Поэтому для диапазона 2,4 ГГц оптимальным выбором будет 2GHz-only-N, для 5 ГГц — 5GHz-only-AC или 5GHz-N/AC, в зависимости от парка пользовательских устройств. Что касается устройств стандарта G, то если есть необходимость их использования, то более правильным выбором будет создание для них отдельной беспроводной сети.

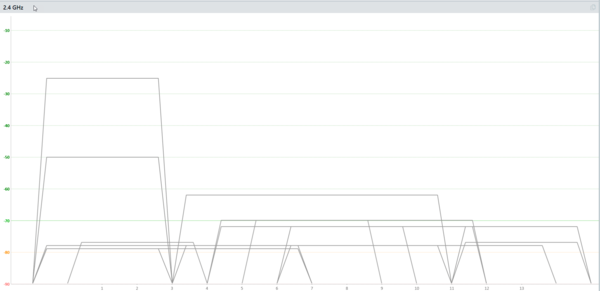

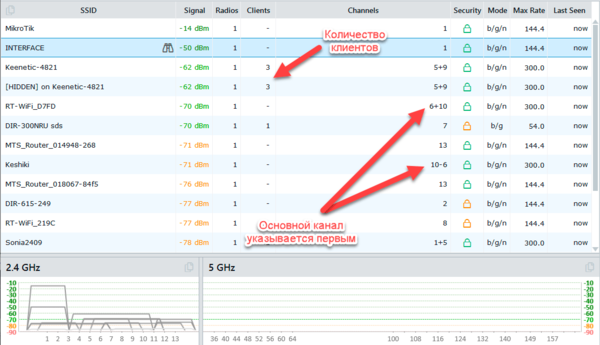

Frequency — частота канала. Можно, конечно, поставить в Auto и забыть, но в современных условиях это не самое лучшее решение. Давайте поглядим на пример эфирной обстановки в многоквартирном доме. Две наиболее мощные сети на первом канале в расчет не берем, это две наши собственные точки: домашняя и тестовая.

Ну и не будем забывать о классике для 2,4 ГГц: 1 — 6 — 11 (частоты 2412 — 2437 — 2432), именно эти непересекающиеся каналы желательно выбирать для работы. И если даже от этого нам не станет лучше, то мы хотя бы не будем делать хуже всем остальным, хотя в том хаосе что творится в многоквартирных домах и офисных центрах это довольно слабый аргумент.

Настоящая беда диапазона 2,4 ГГц — широкие каналы 40МГц, которые используют два смежных 20 МГц канала, а так как каналы сдвинуты относительно друг друга на 5 МГц, то получается сдвиг на 4 канала, т.е. 1+5 или 6+10. При этом основным является один 20 МГц канал, в котором передается вся служебная информация, а дополнительный 20 МГц канал используется только тогда, когда пропускной способности основного начинает не хватать. А если у вас основные абоненты умеют работать только с 20 МГц каналом (большинство мобильных устройств), но ваша точка работает на 40 МГц, то вы будете только ставить помехи соседям, без какой-либо выгоды для себя.

Также коротко коснемся помех. Разделяют внутриканальные и межканальные помехи. Внутриканальные помехи создают устройства, работающие на том же канале, не важно свои или чужие. Но здесь на помощь приходит стандарт 802.11, основной принцип которого — говорит только один, остальные молчат. Поэтому все работающие в диапазоне устройства, как свои, так и чужие, «договорятся» между собой и начнут делить канал «по справедливости». Естественно, чем больше устройств работает в канале, тем меньшая полоса пропускания будет доступна каждому из них.

Когда устройства работают на соседних каналах, то «договориться» они не смогут и будут представлять друг другу межканальную помеху. Чем выше уровень сигнала соседней сети, тем хуже будет соотношение сигнал/шум и меньше доступная канальная скорость. Для примера приведем простую аналогию, попытайтесь продиктовать комбинацию букв и цифр собеседнику в условиях плохой слышимости, вы либо будете произносить буквы гораздо медленнее и отчетливее, либо вообще перейдете на фонетический алфавит, т.е. вместо «эн» и «эм» будете произносить «Николай» и «Михаил».

Что из этого следует? При выборе частоты следует выбирать часть диапазона с наиболее низким уровнем соседних сетей, а если приходится пересечься с широким каналом, то следует выбрать канал, совпадающий с его основной частотой. При нескольких равных вариантах следует выбрать частоту, на которой работает меньшее число клиентов. Все эти данные может предоставить любой сканер сети, в нашем случае это inSSIDer.

Channel Width — ширина канала. Самая неоднозначная опция. В диапазоне 2,4 ГГц доступны каналы шириной 20 и 40 МГц, а в диапазоне 5 ГГц к ним добавляются 80 и 160 МГц каналы. С одной стороны, каждый из нас хочет получить максимум за свои деньги, этим умело пользуются маркетологи. Вот вы приносите домой новый роутер с гордой надписью на коробке Wi-Fi 1300 Мбит/с, включаете его и радуетесь жизни. Но основные ваши абоненты — это мобильные устройства, им нужен только интернет, а скорость тарифа у вас не превышает 100 Мбит/с…

При таком раскладе широкий канал вам не нужен, но он включен в роутере по умолчанию и эффективно отравляет жизнь соседям, не принося вам никакой пользы. Но даже если у вас и появится оборудование способное эффективно работать с такими каналами, то вряд ли вы добьетесь заявленных скоростей. Почему? Да потому что со всех сторон у вас будут точно такие же соседи, чьи роутеры будут настроены на широкие каналы и будут эффективно ставить помехи друг другу.

Как быть? Наше мнение — не стоит использовать широкие каналы без явной на то необходимости. Перед этим обязательно стоит оценить эфирную обстановку. В диапазоне 2,4 ГГц мы вообще не рекомендуем использовать широкий канал. Лучше иметь стабильные 75 Мбит/с, чем 150 Мбит/с время от времени. В диапазоне 5 ГГц можно использовать 40 МГц канал, если есть поддерживающие его устройства и эфирная обстановка это позволяет.

Хотя если вы настраиваете Wi-Fi в загородном доме, где нет соседних мешающих сетей и есть много абонентов умеющих работать с широким каналом (ноутбуки), то мы не видим препятствий для их использования даже в диапазоне 2,4 ГГц.

При выборе широкого канала вам нужно указать основную частоту, либо разрешить это делать автоматически. В Mikrotik используется следующая аббревиатура: буква C обозначает основной канал, е — дополнительные. Например, Ce обозначает, что дополнительный канал отстоит от основного вверх по диапазону (1+5, основной канал 1), eC — наоборот (5-1, основной канал 5). Не все варианты допустимы, если вы выберете основным первый канал, то единственное допустимое значение будет Ce, так как ниже по диапазону нет разрешенных к использованию частот. В диапазоне 5 ГГц вариантов будет больше, но принцип остается тем же.

Следующая пара параметров отвечает за имя беспроводной сети и наименование точки доступа:

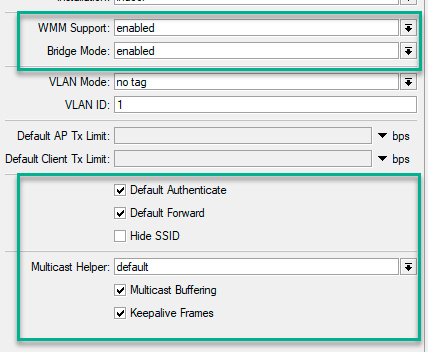

Следующий блок настроек достаточно разноплановый, отражающий самые различные параметры работы точки доступа.

Еще раз обратим ваше внимание, данная настройка никак не ограничивает список доступных частот и каналов, а только ограничивает диапазон, используемый утилитами сканирования и мониторинга.

В диапазоне 5600-5650 ГГц (каналы 120, 124, 128) на которых работают погодные радары аэродромов (в России данные частоты к использованию запрещены) точка должна слушать перед началом работы в течении 10 минут.

Данная настройка отвечает за сканирование и автоматический выбор этих частот, доступны опции: disabled — не пропускать, all — пропускать все DFS-частоты и 10 min CAC — пропускать только частоты погодных радаров.

Следует понимать, что данная опция никак не влияет на работу точки доступа на DFS-частотах: точка всегда будет уходить с частот DFS при появлении сигнала радара.

Wireless Protocol — задает набор используемых беспроводных протоколов, кроме стандартного 802.11 в списке присутствуют проприетарные протоколы Mikrotik, для обычной точки доступа они не нужны, поэтому выбираем только 802.11.

Security Profile — профиль безопасности сети, который задается в Wireless — Security Profiles, в настоящий момент безопасным может считаться только протокол WPA2 c AES шифрованием, режим работы Mode — dynamic-keys.

Ниже расположен достаточно важный блок настроек, который многие предпочитают сознательно игнорировать и совершенно зря.

Country — региональные настройки, для России актуальным является выбор russia3, который содержит актуальные частоты для диапазонов 2,4 и 5 ГГц.

Installation — место установки точки доступа, имеет значение для тех стран, в которых набор частот и допустимая мощность для применения внутри и снаружи помещений различается, при выборе России ни на что не влияет.

И наконец добираемся до последних опций на данной закладке:

Bridge Mode — режим прозрачного моста точки доступа, оставляем включенным.

Опция Default Authenticate позволяет клиентам подключаться к точке доступа, если ее снять, то подключиться смогут только те клиенты, которые будут заранее включены в Access List. Default Forward разрешает беспроводным клиентам устанавливать связь между собой, рекомендуется снимать в гостевых и публичных сетях. Hide SSID отключает трансляцию SSID точкой доступа, для подключения такой сети SSID потребуется ввести вручную, однако это не сделает вашу сеть скрытой, она будет легко обнаружена любым сканером.

Multicast Helper — механизм работы с мультикастовым потоком. Значения disabled или default оставляют мультикаст без изменений, full — преобразует мультикаст в юникаст и отправляет клиентам в виде одноадресной рассылки. Рекомендуется к включению при использовании IPTV.

Multicast Buffering — буферизация широковещательных пакетов для устройств, которые могут отключать беспроводной модуль в целях энергосбережения.

Keepalive Frames — еще один механизм удержания клиентов на связи, если клиент не поддерживает связь более 20 секунд, то ему отправляется специальный пакет.

Использование трех последних опций имеет смысл только при включенной поддержке WMM и наличию потокового вещания (IPTV).

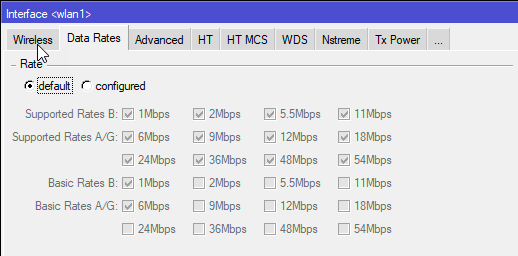

Закладка Data Rates содержит канальные скорости для В и A/G режимов, где Basic Rates — скорости передачи служебного трафика, а Supported Rates — канальные скорости, поддерживаемые беспроводным интерфейсом. Особой необходимости что-то менять здесь нет. Хотя существуют рекомендации отключить скорости B-режимов, однако мы не видим в этом особого практического смысла.

Что-либо изменять при настройке точки доступа здесь не требуется, особенно если вы не уверены в том, что вы делаете и что хотите получить. На практике иногда бывает необходимость отключить скоростные режимы в тяжелой эфирной обстановке, чтобы получить более стабильную связь, но на меньших скоростях.

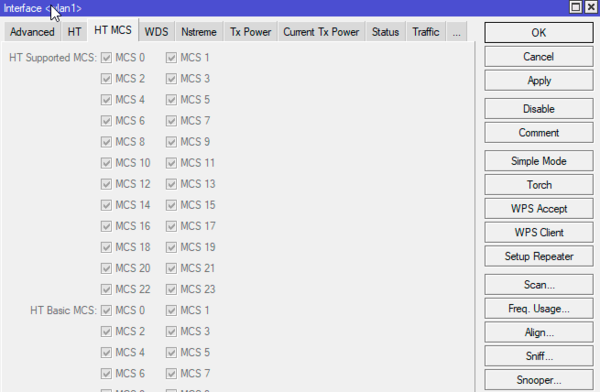

Есть и еще одна особенность, данная закладка показывает индексы поддерживаемые RouterOS, а не конкретным радиомодулем. Скриншот выше сделан на роутере hAP, который имеет два радиоканала и просто физически не может поддерживать индексы MCS 16 — 23, которые подразумевают три пространственных потока.

Сделаем еще одно небольшое отступление. Для передачи цифрового сигнала в аналоговой среде используется модуляция, когда несущий сигнал определенным образом изменяется в зависимости от передаваемой информации. В современных системах беспроводной связи используется фазовая модуляция, которая основана на сдвиге фазы несущего аналогового сигнала. Индекс MCS 0 использует достаточно простую модуляцию BPSK, которая подразумевает только два возможных состояния сигнала. Уже MCS 1 использует QPSK с 4 состояниями, MCS 3 — 16-QAM, а MCS 5 — 64-QAM с 16 и 64 состояниями соответственно.

Но чем большее количество состояний может иметь сигнал, тем ниже его помехоустойчивость. Различить два состояния можно даже при очень сильном уровне помех, а вот 64 состояния требуют достаточно высокого соотношения сигнал/шум. Таким образом, чем хуже эфирная обстановка, тем более простые способы модуляции можно использовать и тем ниже будет канальная скорость.

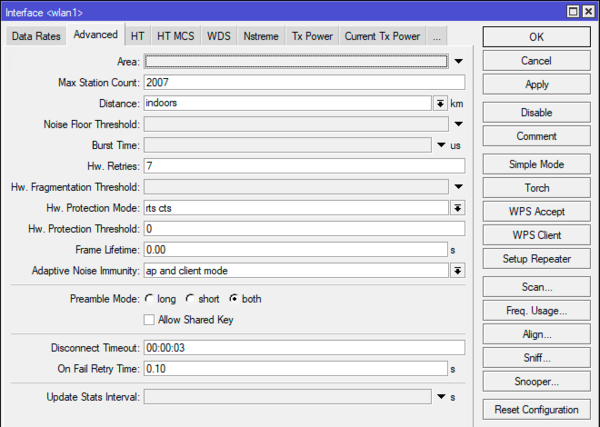

Теперь вернемся немного назад, на закладку Advanced, где сосредоточены опции для тонкой настройки работы точки доступа.

Hw. Protection Mode — защита от скрытого узла. Стандарт предусматривает, что клиентские устройства сами договариваются между собой, когда вести передачу, если два устройства передают одновременно — возникает коллизия. При этом может возникнуть ситуация, когда два устройства видят точку доступа, но не видят друг друга, при этом каждый их них станет для другого скрытым узлом. При выборе настройки rts cts точка доступа сама будет определять очередность передачи клиентами, что несколько снизит скорость и увеличит нагрузку.

Adaptive Noise Immunity -режим адаптивной подстройки приемника, позволяет отфильтровывать некоторые шумы, например, собственный отраженный сигнал. Ставим значение ap and client mode.

Hw. Retries — достаточно интересный и важный параметр — количество повторных посылок кадра в случае сбоя передачи, после чего скорость будет понижена и кадр будет отправлен вновь. После трех неудачных попыток отправить кадр на самой низкой скорости передача будет остановлена на время, указанное в опции On Fail Retry Time. Кадр передается повторно до тех пор, пока не будет успешно доставлен, либо клиент не отключится по таймауту, который задан в опции Disconnect Timeout, либо не истечет время жизни кадра, которое указано в параметре Frame Lifetime.

Значения Hw. Retries могут находиться в диапазоне от 0 до 15. Значения 0-5 обеспечивают наиболее высокую скорость передачи, но могут возникнуть проблемы со стабильностью связи у клиентов с неблагоприятной эфирной обстановкой. Если же установить значения 10-15, то это повысит стабильность связи, но ценой понижения скорости. Значения между ними — оптимальный баланс скорости и стабильности. По умолчанию — 7.

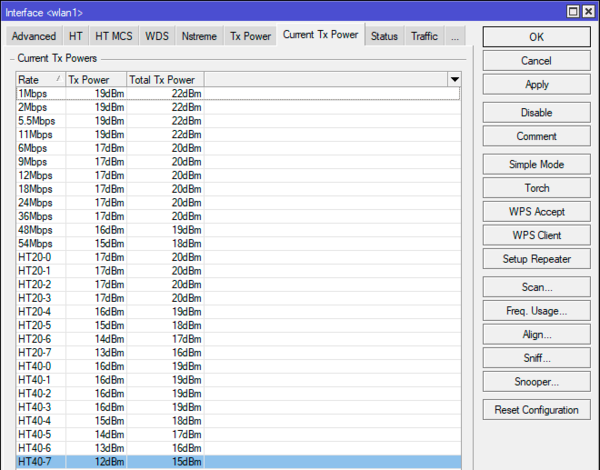

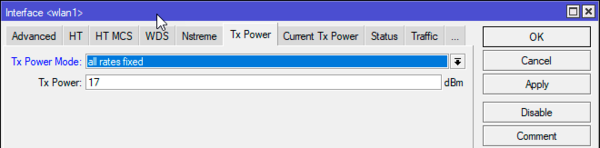

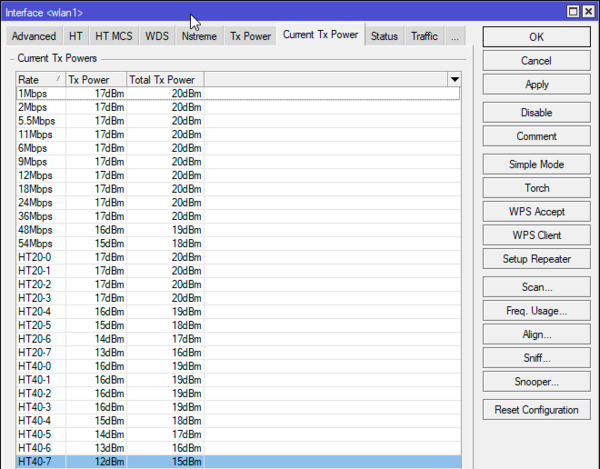

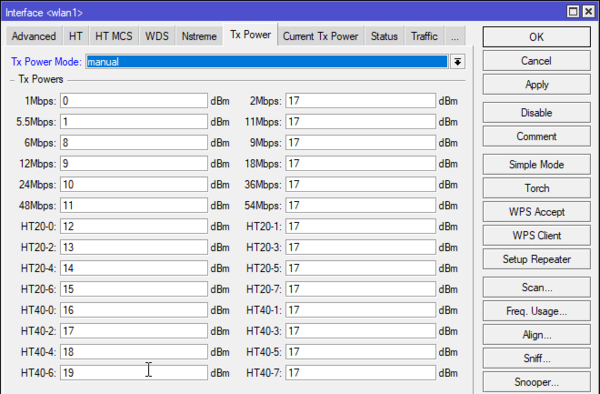

Следующие две закладки, которые нельзя рассматривать отдельно друг от друга — это Tx Power и Current Tx Power. Первая из них управляет мощностью передатчика, вторая показывает реальную излучаемую мощность для разных канальных скоростей. Напомним, что предельно допустимая мощность в России составляет 100 мВт (20 dBm) для диапазона 2,4 ГГц и 200 мВт (23 dBm) для диапазона 5 ГГц.

При установке Tx Power Mode в default устройство применит заранее заданные значения мощностей передатчика, специально подобранные для используемого чипа. Если Frequency Mode было выставлено в regulatory-domain, то произойдет ограничение мощности согласно региональным стандартам.

Отсюда же проистекает рекомендация снижать мощность точки доступа для обеспечения лучшего качества работы сети. И, наоборот, увеличение мощности точки может только ухудшить ситуацию. Дело в том, что параметры связи задает клиентское устройство, а не точка доступа. И если клиент видит хороший уровень сигнала от точки, то он выберет режим с высокой канальной скоростью, но в тоже время ни его передатчик, ни приемник точки не смогут обеспечить требуемого соотношения сигнал/шум и такая связь будет нестабильной. Внешне это будет проявляться как хороший уровень приема и высокая канальная скорость в свойствах соединения, но стабильной связи при этом не будет.

При сочетании Tx Power Mode — default и Frequency Mode — manual-txpower ограничения мощности производиться не будет, такой режим работы допускать не следует. Как видно ниже, в отдельных режимах излучаемая мощность точки составит 22 dBm или 158 мВт, что в полтора раза превышает допустимую норму.

Режим Tx Power Mode — all rates fixed подразумевает единую мощность для всех скоростей, которая задается пользователем вручную.

Данный режим имеет свои особенности, которые зависят от числа высокочастотных каналов (антенн), используемая нами hAP имеет два таких канала. В N-режиме точка доступа увеличивает излучаемую мощность на 3 dBm при двух каналах и на 5 dBm при трех. Поэтому на скриншоте выше мы установили мощность передатчика в 17 dBm, что будет соответствовать излучаемой мощности 20 dBm.

В AC-режиме точка наоборот будет снижать мощность на 3, 5 и 6 dBm при двух, трех и четырех каналах передачи, поэтому излучаемая мощность всегда будет равна заданной в параметре Tx Power.

При выборе Tx Power Mode — manual вы можете выставить мощность для каждого режима передачи самостоятельно, при этом не забывайте о том, что было сказано выше и не забывайте контролировать реальную излучаемую мощность на закладке Current Tx Power.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

Select DNS servers

dns servers: 192.168.88.1 [enter]

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

Dynamic Public IP

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

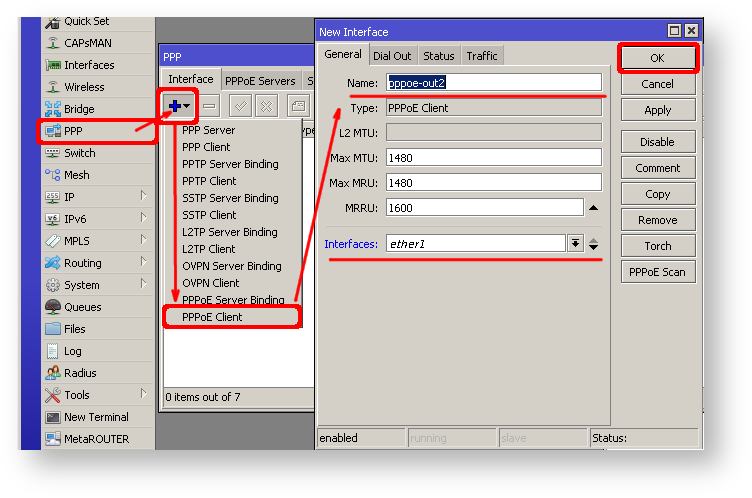

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the Troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

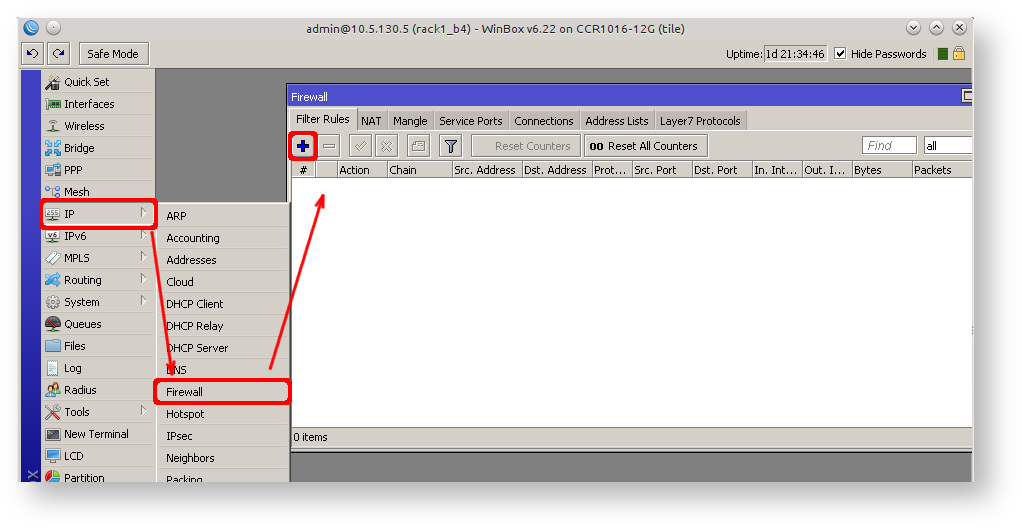

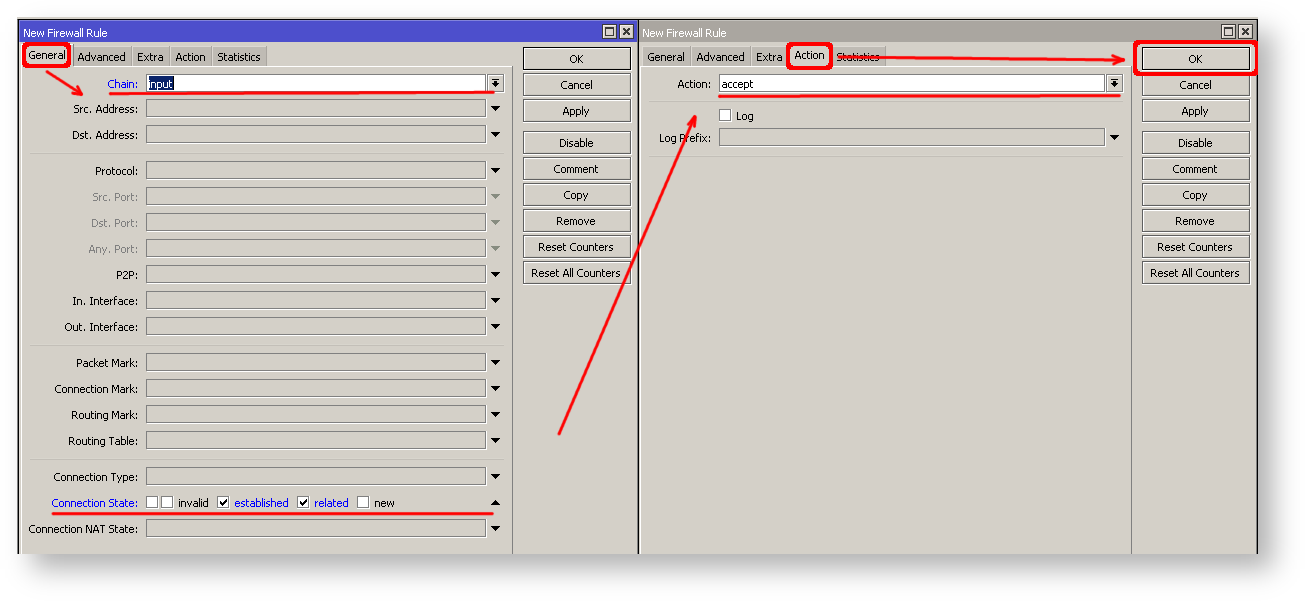

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

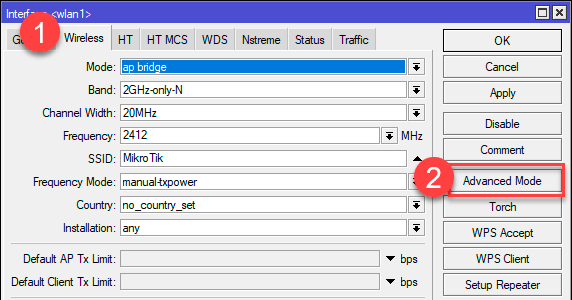

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

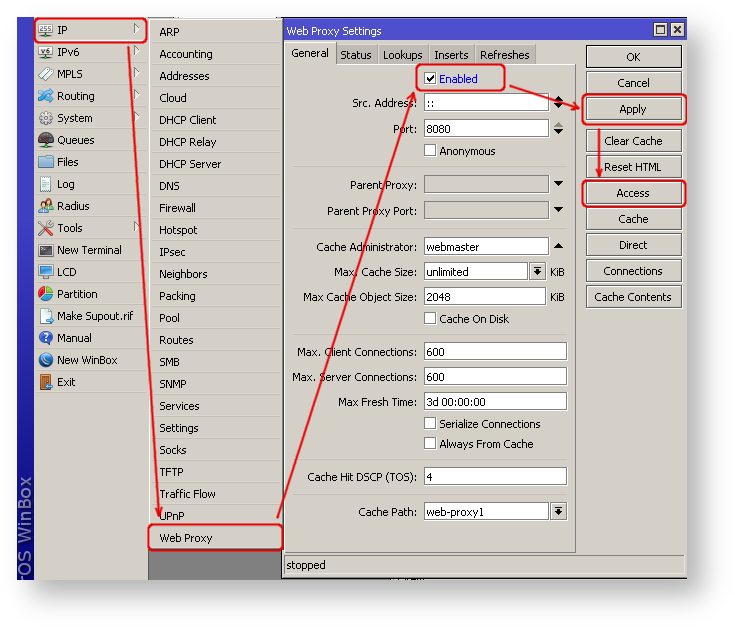

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

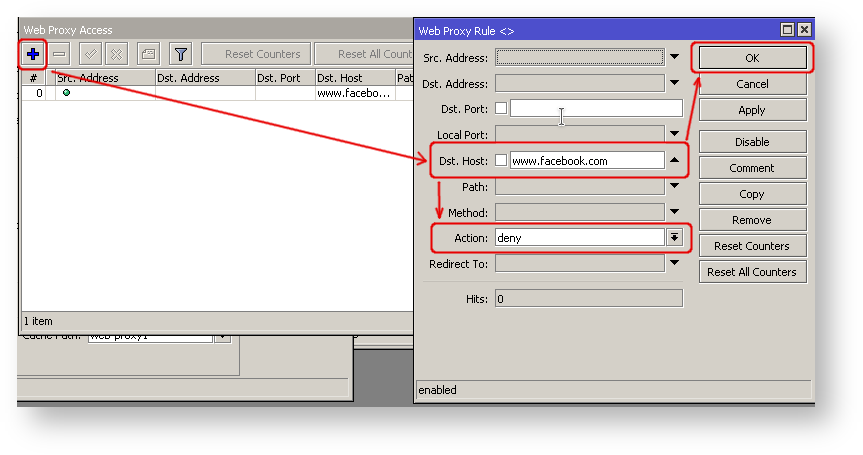

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

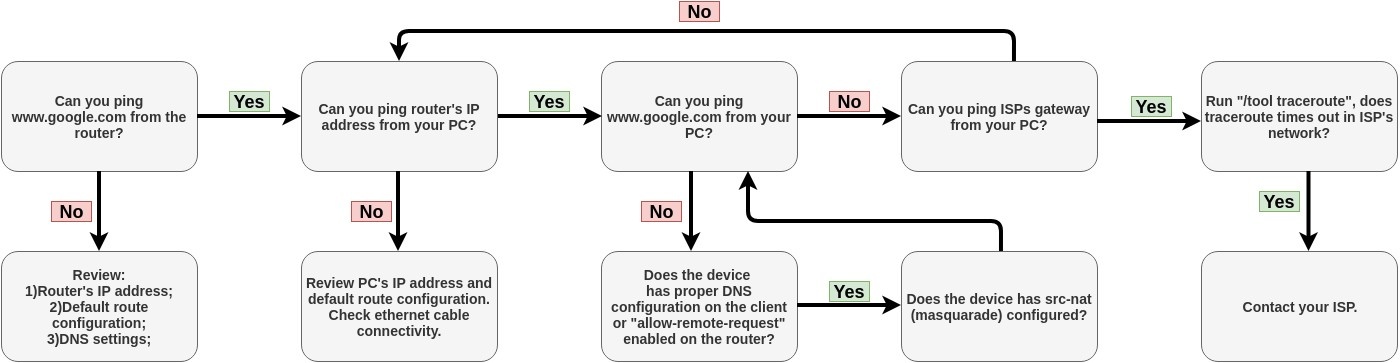

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.