Applies to RouterOS: v6.41 +

Many MikroTik’s devices come with a built-in switch chip that can be used to greatly improve overall throughput when configured properly. Devices with a switch chip can be used as a router and a switch at the same time, this gives you the possibility to use a single device instead of multiple devices for your network.

Warning: Not all devices are designed to handle large amounts of traffic through the CPU, for this reason be very careful when designing your network since large amounts of traffic that are passing through the CPU will overload it. Functions that depend on the CPU (for example, NAT and DHCP) will not work properly when the CPU is overloaded.

Note: This guide is meant for devices that have a switch chip and are capable of using the switch chip’s VLAN table, make sure that your device has hardware support for this feature, feature list per switch chip can be found here. For CRS series devices you should check the CRS Router guide, this guide should be used for devices that don’t have a built-in switch chip as well (should be configured like CRS3xx series switches).

Port switching

For this type of setup to work, you must switch all required ports together:

/interface bridge add name=bridge1 /interface bridge port add bridge=bridge1 interface=ether2 hw=yes add bridge=bridge1 interface=ether3 hw=yes

Note: By default, the bridge interface is configured with protocol-mode set to rstp. For some devices, this can disable hardware offloading because specific switch chips do not support this feature. See the Bridge Hardware Offloading section with supported features.

DHCP and NAT

Create a VLAN interface for each VLAN ID and assign an IP address on it:

/interface vlan add interface=bridge1 name=VLAN10 vlan-id=10 add interface=bridge1 name=VLAN20 vlan-id=20 /ip address add address=192.168.10.1/24 interface=VLAN10 add address=192.168.20.1/24 interface=VLAN20

Setup a DHCP Server for each VLAN:

/ip pool add name=POOL10 ranges=192.168.10.100-192.168.10.200 add name=POOL20 ranges=192.168.20.100-192.168.20.200 /ip dhcp-server add address-pool=POOL10 disabled=no interface=VLAN10 name=DHCP10 add address-pool=POOL20 disabled=no interface=VLAN20 name=DHCP20 /ip dhcp-server network add address=192.168.10.0/24 dns-server=8.8.8.8 gateway=192.168.10.1 add address=192.168.20.0/24 dns-server=8.8.8.8 gateway=192.168.20.1

Enable NAT on the device:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1

VLAN switching

Add each port to the VLAN table and allow these ports to access the CPU in order to make DHCP and routing work:

/interface ethernet switch vlan add independent-learning=yes ports=ether2,switch1-cpu switch=switch1 vlan-id=10 add independent-learning=yes ports=ether3,switch1-cpu switch=switch1 vlan-id=20

Specify each port to be as an access port, enable secure VLAN mode on each port and on the switch1-cpu port:

/interface ethernet switch port set ether2 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure set ether3 default-vlan-id=20 vlan-header=always-strip vlan-mode=secure set switch1-cpu vlan-mode=secure

Isolated VLANs

If your device has a rule table, then you can limit access between VLANs on a hardware level. As soon as you add an IP address on the VLAN interface you enable interVLAN routing, but this can be limited on a hardware level yet preserving DHCP Server and other router related services’ functionality. To do so, use these ACL rules:

/interface ethernet switch rule add dst-address=192.168.20.0/24 new-dst-ports="" ports=ether2 switch=switch1 add dst-address=192.168.10.0/24 new-dst-ports="" ports=ether3 switch=switch1

And you are done! With this type of configuration you can achieve isolated port groups using VLANs.

[ Top | Back to Content ]

Время на прочтение

5 мин

Количество просмотров 133K

Для наглядного примера я буду использовать маршрутизатор Mikrotik CCR1036-8G-2S+ и коммутатор CRS125-24G-1S.

Этот вариант на данный момент работает в нескольких гостиницах Москвы и Московской области.

Поставим условную задачу, чтобы на каждом коммутационном узле присутствовала сеть класса А (10.1.0.0/24) для работников фирмы и сеть класса С (192.168.1.0/24) для WiFi для посетителей.

Допустим, у нас имеется коммутационный узел A c маршрутизатором Mikrotik CCR1036-8G-2S+, коммутационный узел B с коммутатором CRS125-24G-1S. Коммутационные узлы А и В будут соединены каналом связи (Trunk) в нашем случае по витой паре (каналов связи (trunk) может быть несколько в зависимости от количества коммутационных узлов; также если имеется ВОЛС и оптический модуль SFP mikrotik, то можно trunk назначить и на SFP). Приведу ниже схему с использованием trunk по витой паре.

Приступим к настройке коммутационного узла A с маршрутизатором Mikrotik CCR1036-8G-2S+.

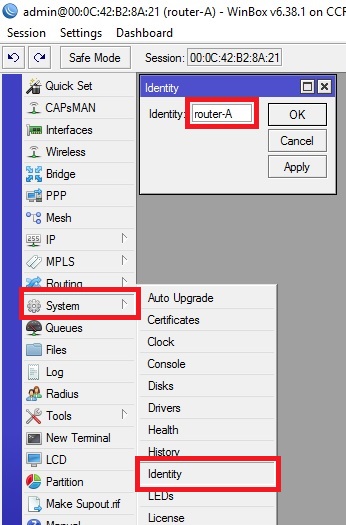

Назовем наш маршрутизатор «router-A».

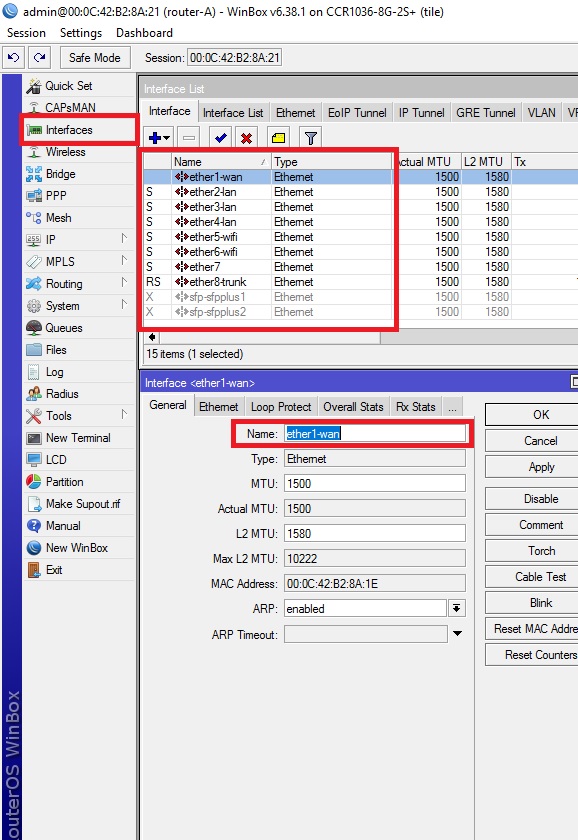

system identity set name=router-AОбозначим физические порты так, чтобы не возникало путаницы, каким сетям они принадлежат. Обозначим маркировкой lan физические порты, которые будут принадлежать сети (класса А) 10.1.0.0/24, маркировкой wifi физические порты, которые будут принадлежать сети (класса С) 192.168.1.0/24 и маркировкой trunk физические порты, которые будут использоваться под канал связи типа trunk.

interface ethernet set [ find default-name=ether1 ] name=ether1-wan

interface ethernet set [ find default-name=ether2 ] name=ether2-lan

interface ethernet set [ find default-name=ether3 ] name=ether3-lan

interface ethernet set [ find default-name=ether4 ] name=ether4-lan

interface ethernet set [ find default-name=ether5 ] name=ether5-wifi

interface ethernet set [ find default-name=ether6 ] name=ether6-wifi

interface ethernet set [ find default-name=ether8 ] name=ether8-trunk

interface ethernet set [ find default-name=sfp-sfpplus1 ] disabled=yes

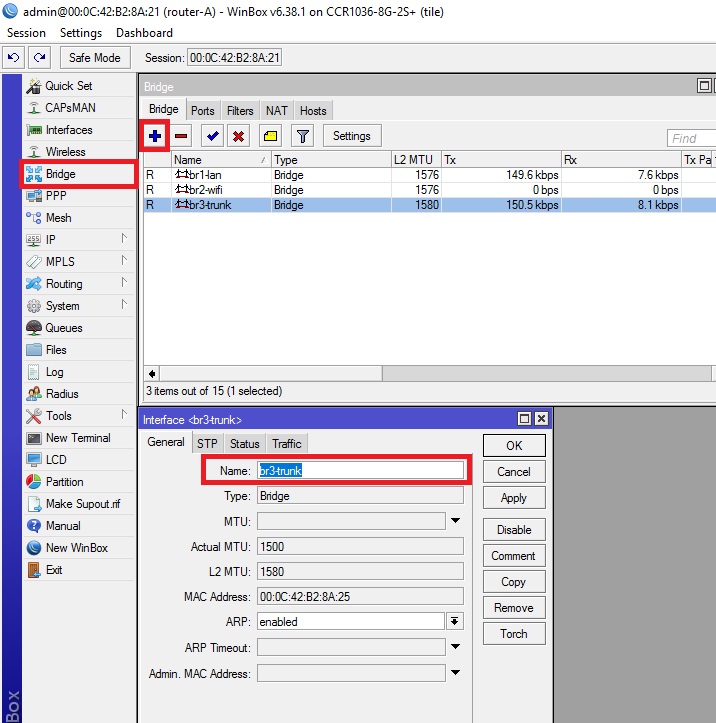

interface ethernet set [ find default-name=sfp-sfpplus2 ] disabled=yesСоздадим виртуальные интерфейсы во вкладке bridge, для объединения LAN портов.

interface bridge add name=br1-lan

interface bridge add name=br2-wifi

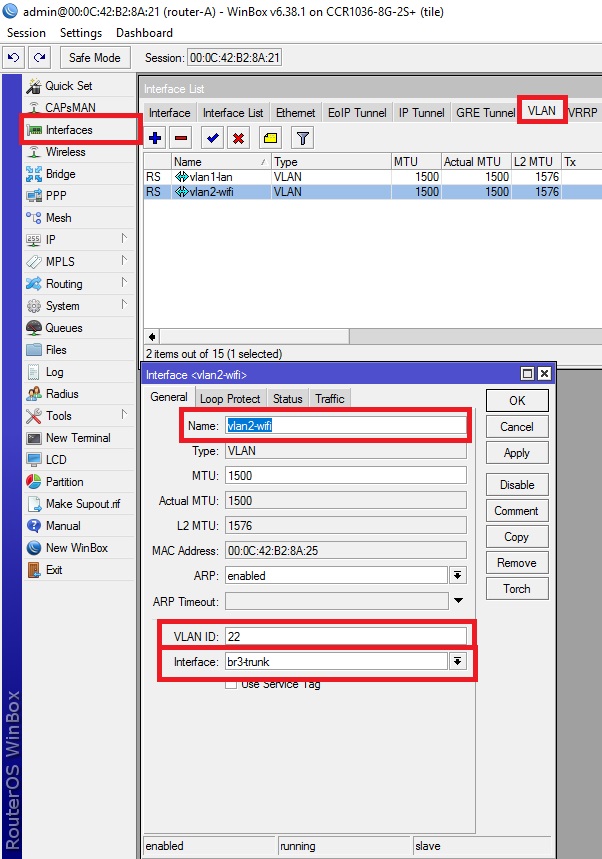

interface bridge add name=br3-trunkСоздаем Vlan интерфейсы, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 до коммутационного узла B по каналу связи типа trunk. VLAN id для сети 10.1.0.0/24 будет 11, а для сети 192.168.1.0/24 будет 22. С помощью этих id будет передаваться информация о принадлежности трафика к vlan1-lan и vlan2-wifi.

interface vlan add interface=br3-trunk name=vlan1-lan vlan-id=11

interface vlan add interface=br3-trunk name=vlan2-wifi vlan-id=22Назначаем LAN порты маршрутизатора виртуальным интерфейсам (bridge) согласно вышеуказанной схеме

interface bridge port add bridge=br1-lan interface=ether2-lan

interface bridge port add bridge=br1-lan interface=ether3-lan

interface bridge port add bridge=br1-lan interface=ether4-lan

interface bridge port add bridge=br2-wifi interface=ether5-wifi

interface bridge port add bridge=br2-wifi interface=ether6-wifi

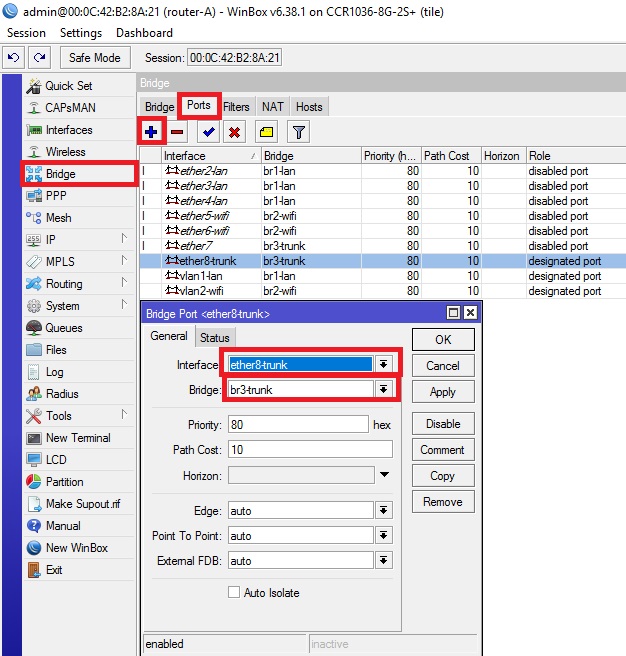

interface bridge port add bridge=br3-trunk interface=ether8-trunk

interface bridge port add bridge=br1-lan interface=vlan1-lan

interface bridge port add bridge=br2-wifi interface=vlan2-wifi

interface bridge port add bridge=br3-trunk interface=ether7(Добавлю этот LAN порт для возможно будущего коммутационного узла С, на всякий пожарный)

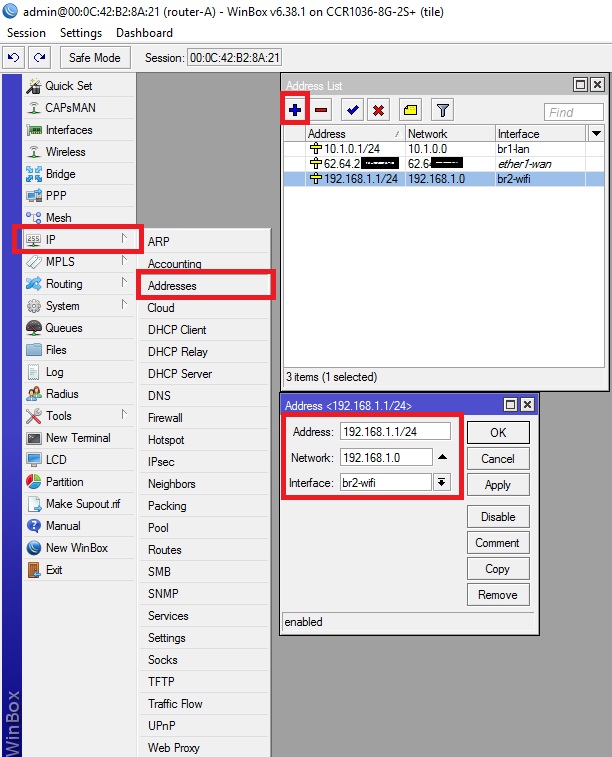

Назначаем сети виртуальным интерфейсам

ip address add address=10.1.0.1/24 interface=br1-lan network=10.1.0.0

ip address add address=192.168.1.1/24 interface=br2-wifi network=192.168.1.0

ip address add address=62.64.2.0/0 interface=ether1-wan network=62.64.2.0Провайдер предоставляет мне интернет по протоколу EOiP. Поэтому вы на эту команду не обращайте внимания, а настраивайте доступ в интернет по wan-порту согласно настройкам, предоставленным Вашим провайдером

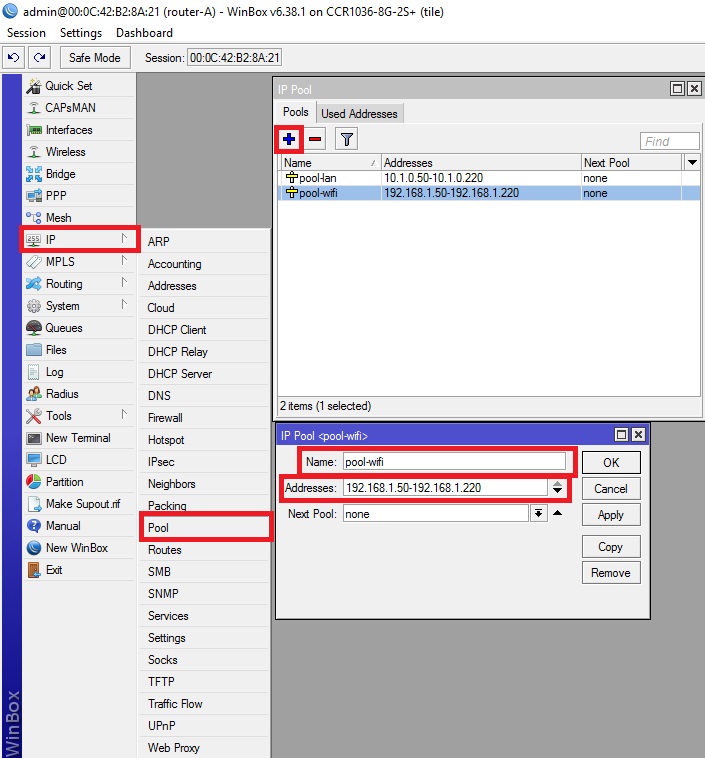

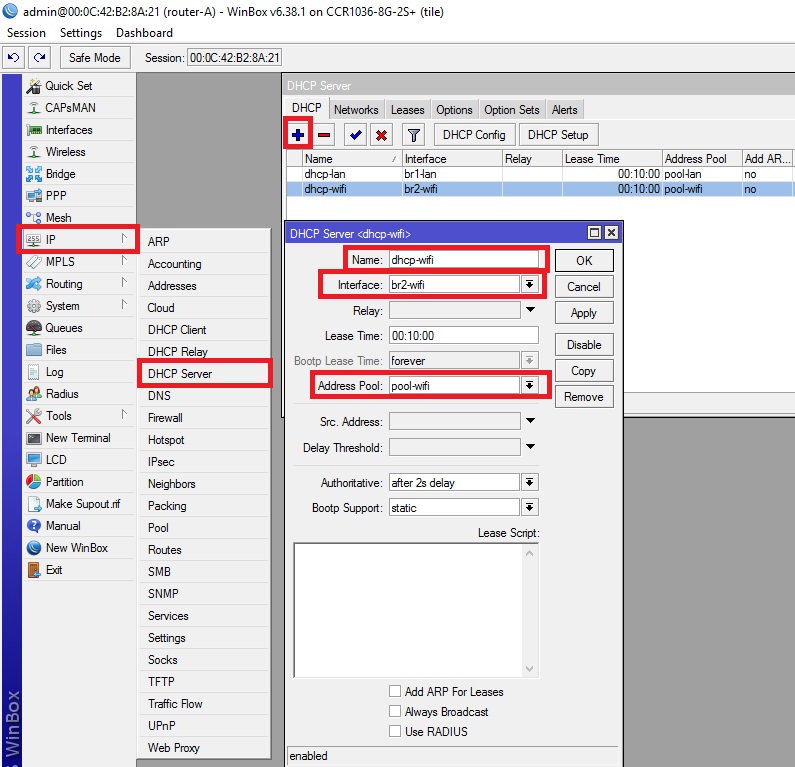

Настроим Пул раздаваемых адресов сетям, настроим dhcp

ip pool add name=pool-wifi ranges=192.168.1.50-192.168.1.220

ip pool add name=pool-lan ranges=10.1.0.50-10.1.0.220ip dhcp-server add address-pool=pool-lan disabled=no interface=br1-lan name=dhcp-lan

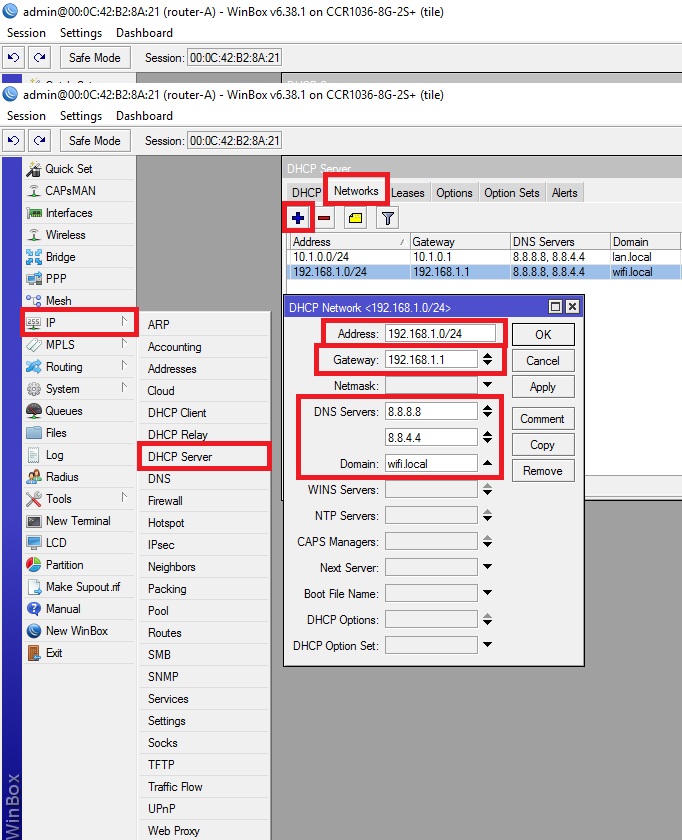

ip dhcp-server add address-pool=pool-wifi disabled=no interface=br2-wifi name=dhcp-wifiip dhcp-server network add address=10.1.0.0/24 dns-server=8.8.8.8,8.8.4.4 domain=lan.local gateway=10.1.0.1

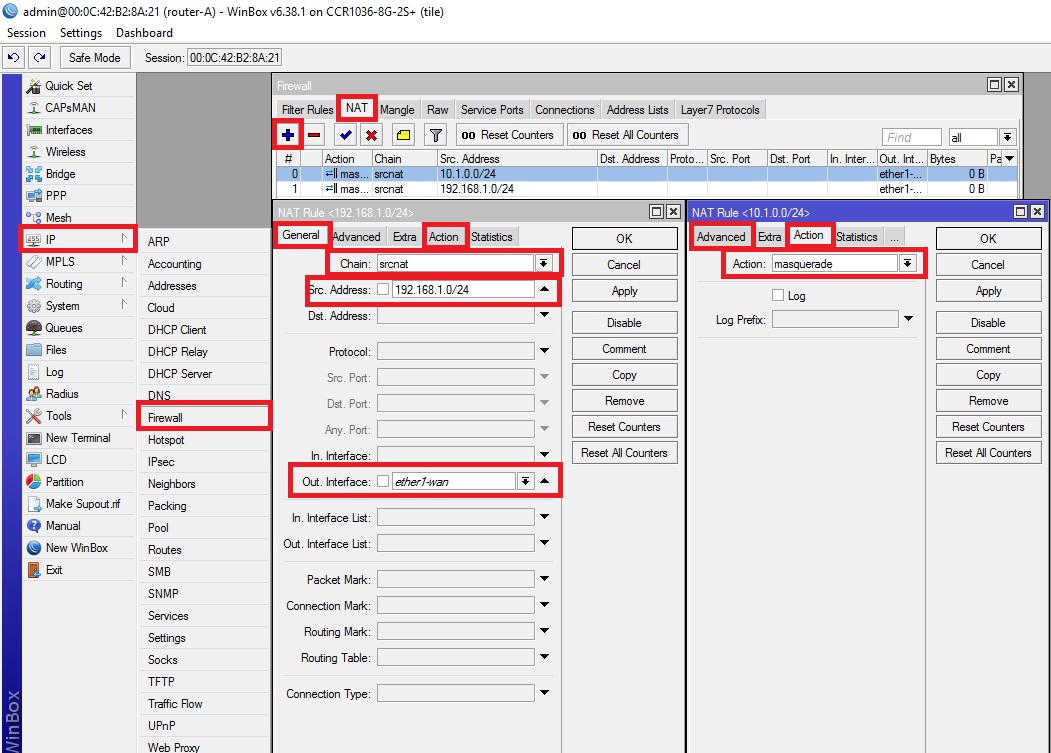

ip dhcp-server network add address=192.168.1.0/24 dns-server=8.8.8.8,8.8.4.4 domain=wifi.local gateway=192.168.1.1Включим NAT, чтобы устройства, находящиеся в сетях 192.168.1.0/24 и 10.1.0.0/24, имели выход в интернет.

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=10.1.0.0/24

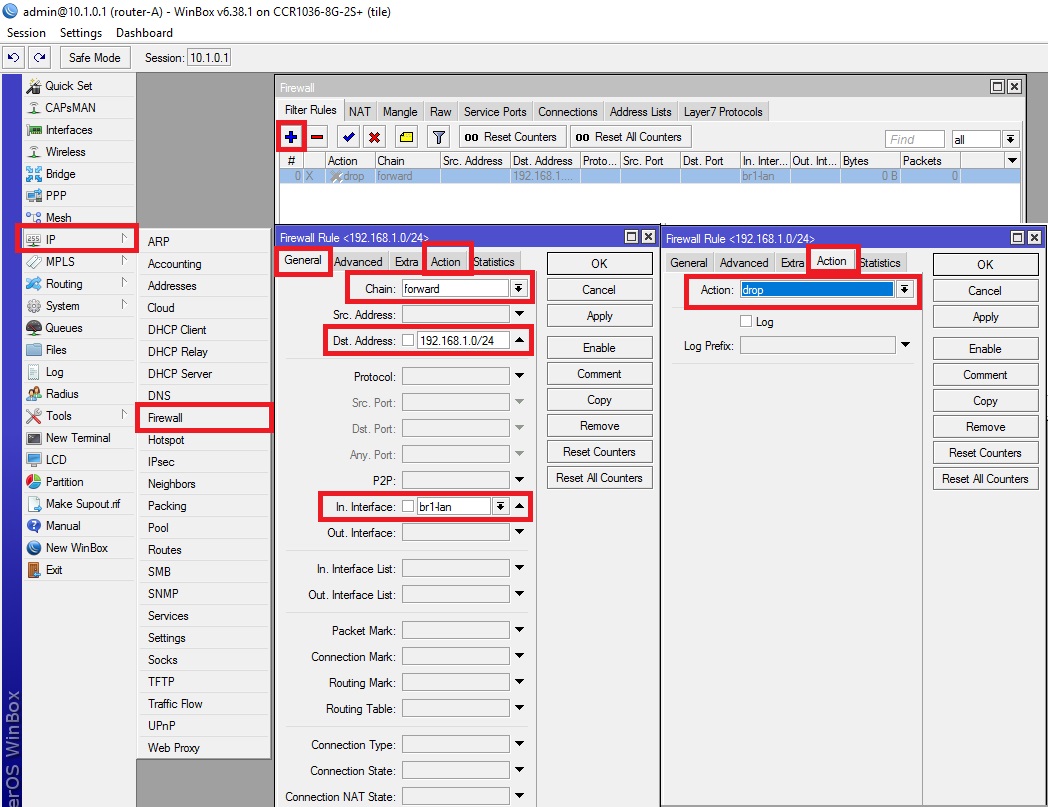

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=192.168.1.0/24Изолируем подсети, чтобы устройства из сети 192.168.1.0/24 не видели и не использовали устройства, находящиеся в сети 10.1.0.0/24. (Я предпочитаю таким способом осуществить изоляцию; есть еще способ изолировать подсети с помощью Route Rules, но я буду использовать правило Firewall)

ip firewall filter add action=drop chain=forward disabled=yes dst-address=192.168.1.0/24 in-interface=br1-lanДанное правило можно включать и отключать в зависимости от вашей потребности в доступе к устройствам из сети 10.1.0.0/24 в 192.168.1.0/24 или наоборот.

Теперь настроим коммутационный узел B с коммутатором Mikrotik CRS125-24G-1S

Назовем наш коммутатор «switch-B»:

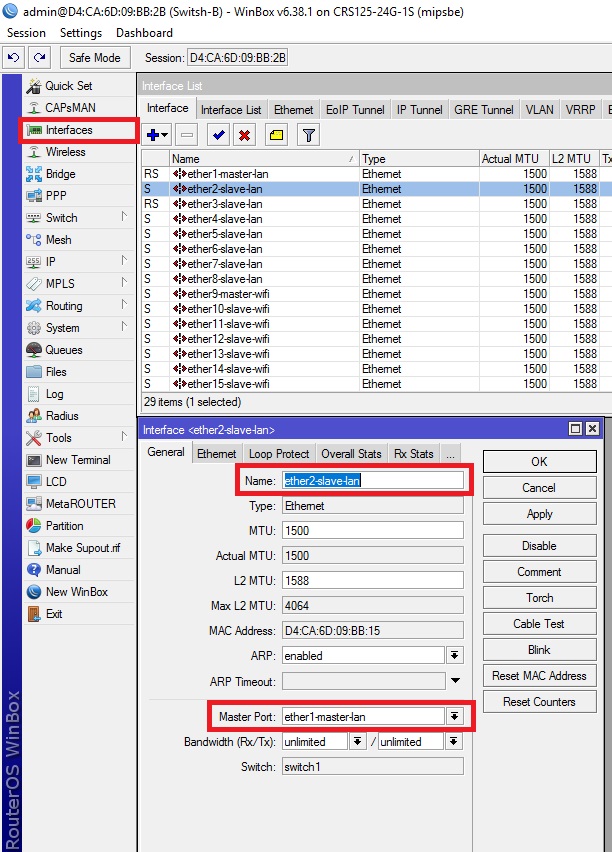

system identity set name=switch-BОбозначим физические LAN порты. Объединим порты с 1 по 8 включительно в общий аппаратный коммутатор с мастер портом ether-1 и обозначим его master, остальные со 2 по 8 включительно обозначим slave. Аналогично сделаем и с портами с 9 по 16 включительно с мастер портом ether-9.

interface ethernet set [ find default-name=ether1 ] name=ether1-master-lan

interface ethernet set [ find default-name=ether2 ] master-port=ether1-master-lan name=ether2-slave-lan

interface ethernet set [ find default-name=ether3 ] master-port=ether1-master-lan name=ether3-slave-lan

interface ethernet set [ find default-name=ether4 ] master-port=ether1-master-lan name=ether4-slave-lan

interface ethernet set [ find default-name=ether5 ] master-port=ether1-master-lan name=ether5-slave-lan

interface ethernet set [ find default-name=ether6 ] master-port=ether1-master-lan name=ether6-slave-lan

interface ethernet set [ find default-name=ether7 ] master-port=ether1-master-lan name=ether7-slave-lan

interface ethernet set [ find default-name=ether8 ] master-port=ether1-master-lan name=ether8-slave-lan

interface ethernet set [ find default-name=ether9 ] name=ether9-master-wifi

interface ethernet set [ find default-name=ether10 ] master-port=ether9-master-wifi name=ether10-slave-wifi

interface ethernet set [ find default-name=ether11 ] master-port=ether9-master-wifi name=ether11-slave-wifi

interface ethernet set [ find default-name=ether12 ] master-port=ether9-master-wifi name=ether12-slave-wifi

interface ethernet set [ find default-name=ether13 ] master-port=ether9-master-wifi name=ether13-slave-wifi

interface ethernet set [ find default-name=ether14 ] master-port=ether9-master-wifi name=ether14-slave-wifi

interface ethernet set [ find default-name=ether15 ] master-port=ether9-master-wifi name=ether15-slave-wifi

interface ethernet set [ find default-name=ether16 ] master-port=ether9-master-wifi name=ether16-slave-wifi

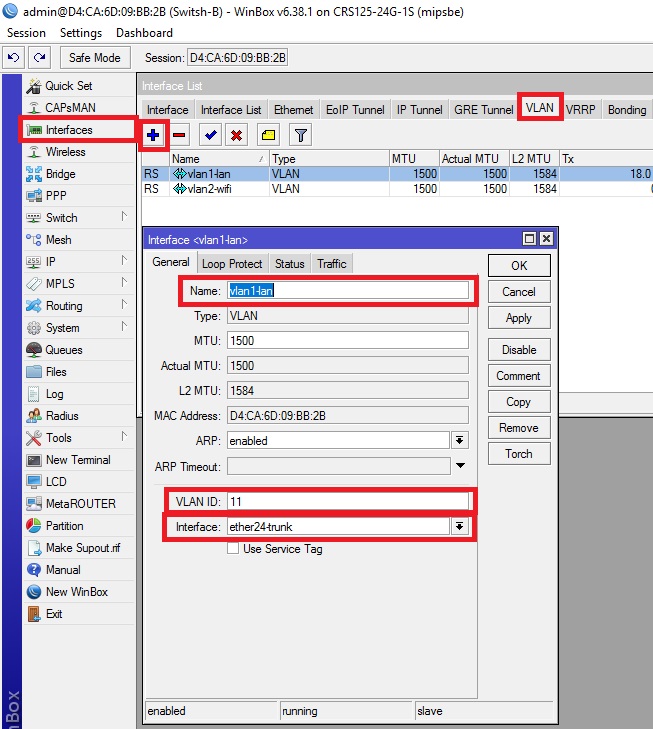

interface ethernet set [ find default-name=ether24 ] name=ether24-trunkСоздаем Vlan интерфейсы на физическом 24 lan-порту, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 от коммутационного узла А по каналу связи типа trunk. Не забываем указать тот vlan id, который мы указали в соответствии с начальной схемой.

interface vlan add interface=ether24-trunk name=vlan1-lan vlan-id=11

interface vlan add interface=ether24-trunk name=vlan2-wifi vlan-id=22Создадим виртуальные интерфейсы во вкладке bridge для объединения LAN портов.

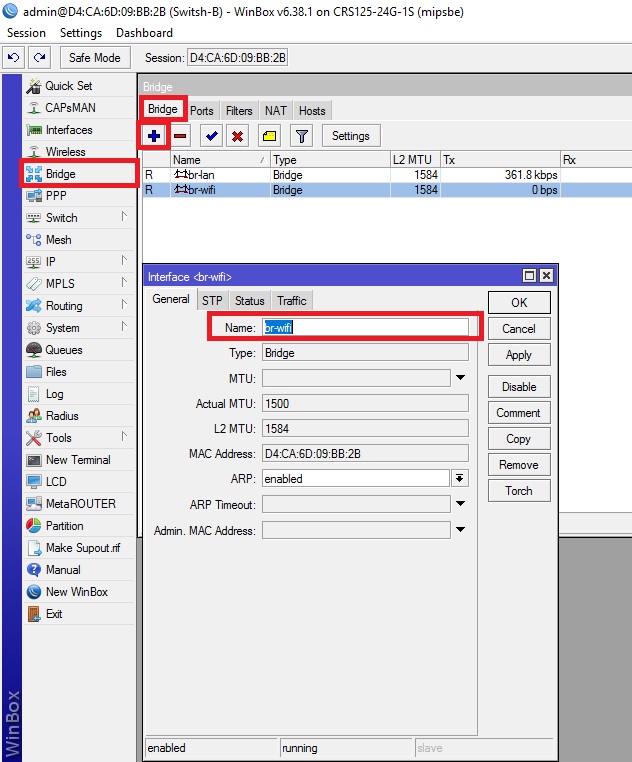

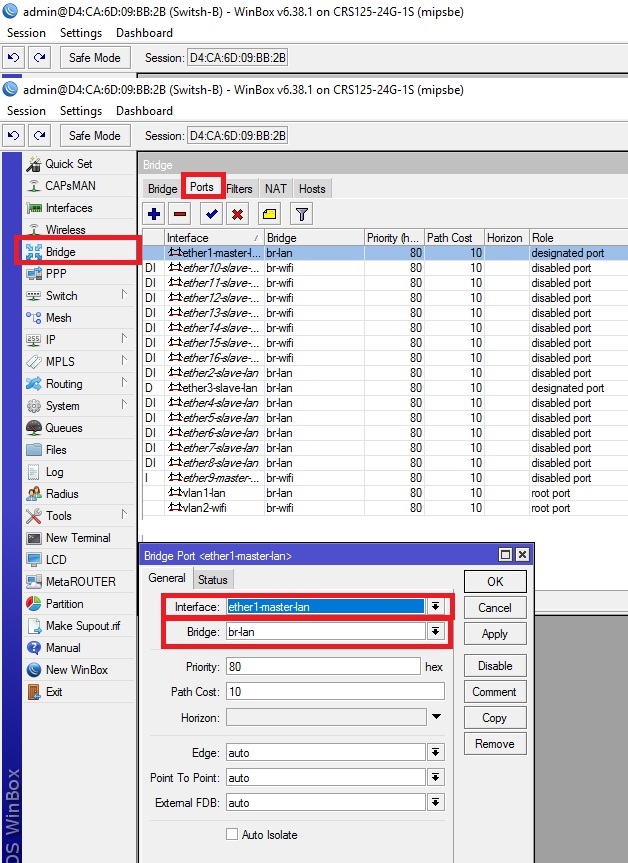

interface bridge add name=br-lan

interface bridge add name=br-wifiinterface bridge port add bridge=br-lan interface=vlan1-lan

interface bridge port add bridge=br-wifi interface=vlan2-wifi

interface bridge port add bridge=br-lan interface=ether1-master-lan

interface bridge port add bridge=br-wifi interface=ether9-master-wifiТаким образом, мы имеем связь между коммутационными узлами А и В, соединенные витой парой, по которой проходят две разные сети 10.1.0.0/24 и 192.168.1.0/24 с помощью VLAN.

Для проверки работы VLAN на MikroTik в условиях рабочего места собрана простейшая схема. Затем схема в более сложном виде перенесена в работу на ЛВС.

Использован роутер MikroTik RB750Gr3 с прошивкой v6.49 (проверено также v7.4). В роли коммутатора использован ZyXEL GS1200-5.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

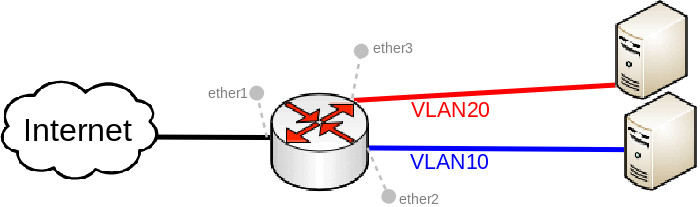

Коммутатор соединяется с маршрутизатором одним патч-кордом, по которому будет передаваться две разных сети VLAN. Такая схема подключения использует Trunk-порт. Оконечное оборудование подключается в коммутаторе в Access-порты.

Настройки MikroTik выполняются через WinBox.

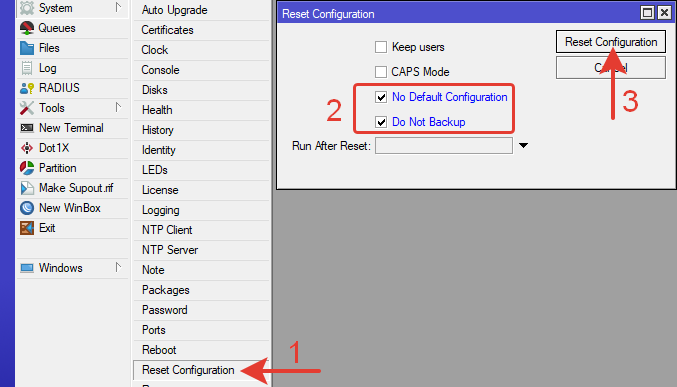

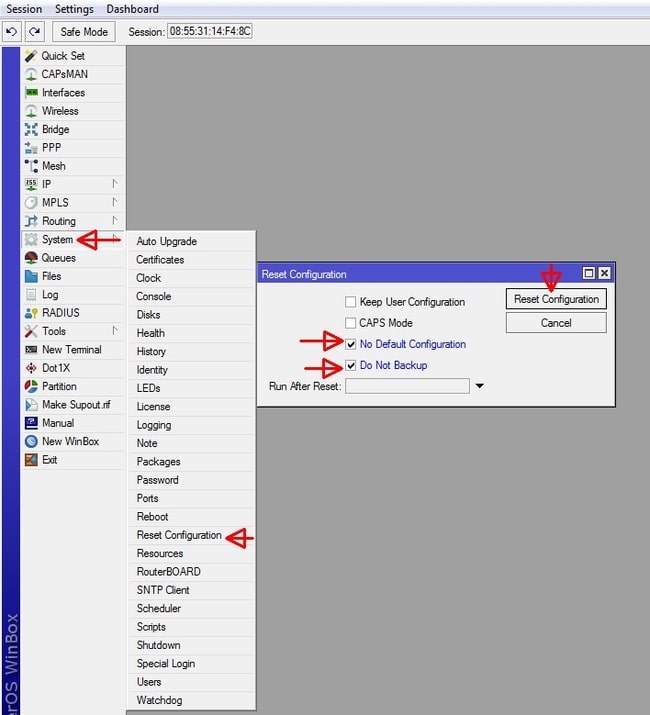

Сброс конфигурации.

Подключаемся к роутеру, сбрасываем конфигурацию на пустую (blank).

Через командную строку терминала:

|

/system reset—configuration no—defaults=yes skip—backup=yes |

*если роутер выполняет работу в ЛВС, сбрасывать конфигурацию не нужно

Подключаемся к роутеру по MAC-адресу.

Настройки VLAN.

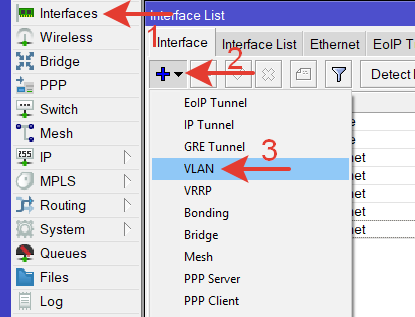

Интерфейсы.

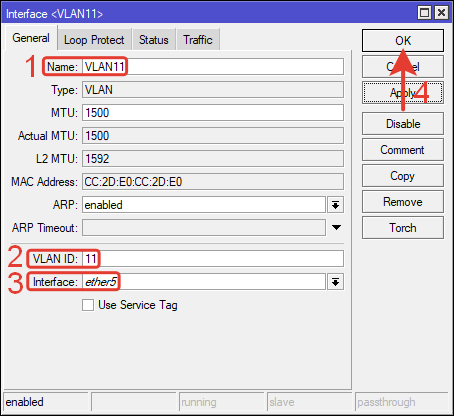

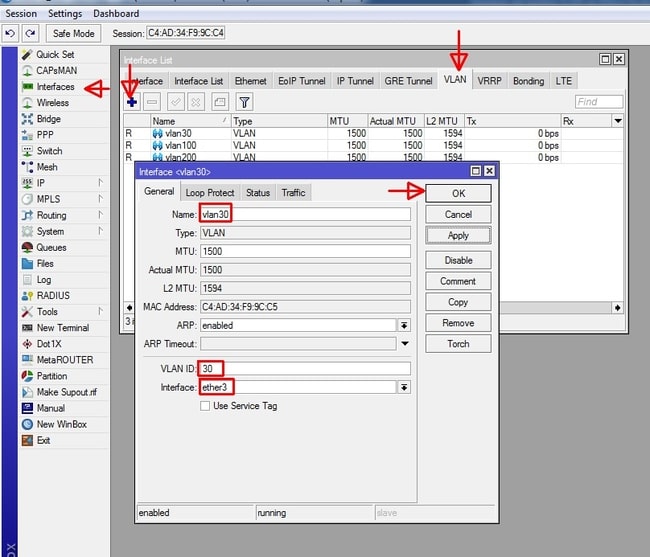

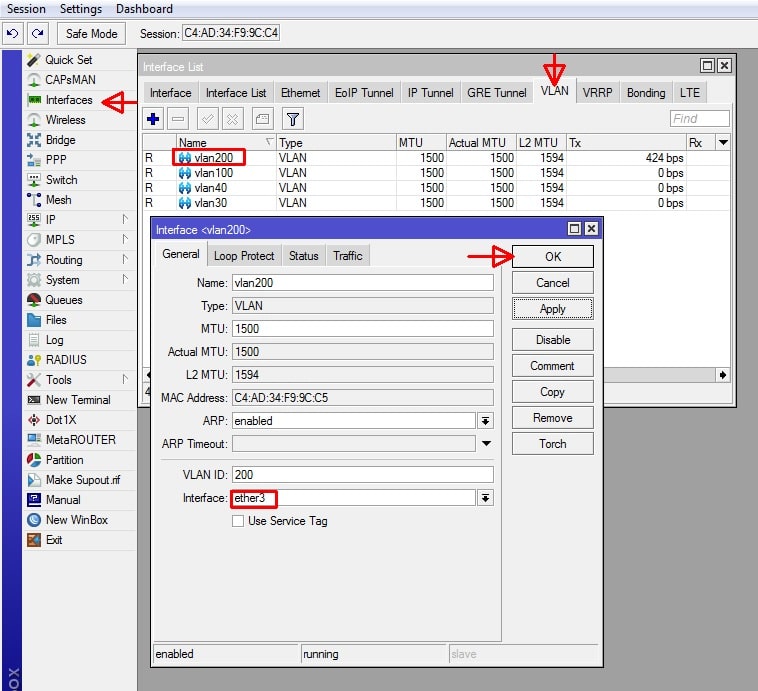

Создаем интерфейс VLAN11. Interfaces >> + >> VLAN

Name: VLAN11 – любое понятное название латиницей.

VLAN ID: 11 – идентификатор VLAN.

Interface: ether5 – интерфейс на котором будет работать VLAN11.

Через командную строку терминала:

|

/interface vlan add name=VLAN11 vlan—id=11 interface=ether5 |

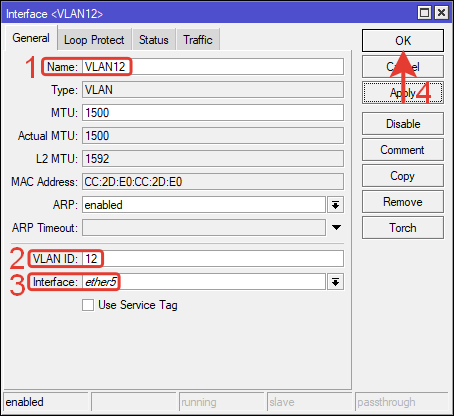

Далее создаем второй интерфейс VLAN12 на том же порту ether5.

Через командную строку терминала:

|

/interface vlan add name=VLAN12 vlan—id=12 interface=ether5 |

IP-адреса для интерфейсов.

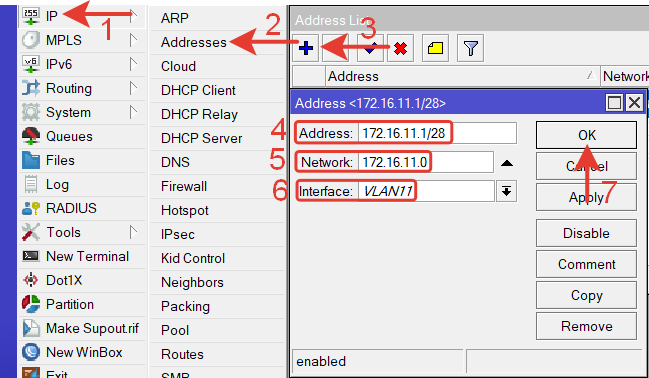

Переходим в боковом меню IP >> Addresses >> +

Address: 172.16.11.1/28 – назначаемый интерфейсу IP-адрес.

Network: 172.16.11.0 – сеть (можно не вводить).

Interface: VLAN11 – интерфейс сети VLAN.

Через командную строку терминала:

|

/ip address add interface=VLAN11 address=172.16.11.1/28 network=172.16.11.0 |

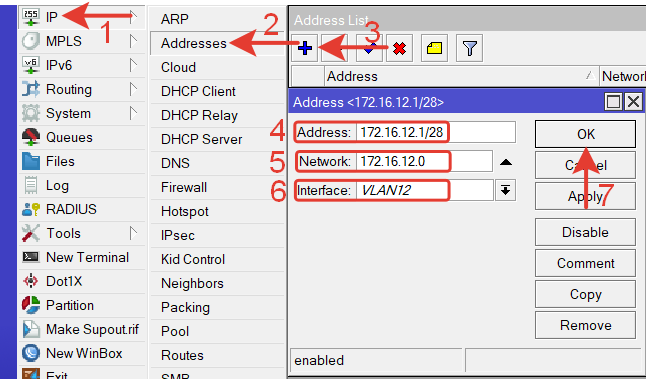

Точно так же назначаем IP‑адрес VLAN12.

Через командную строку терминала:

|

/ip address add interface=VLAN12 address=172.16.12.1/28 network=172.16.12.0 |

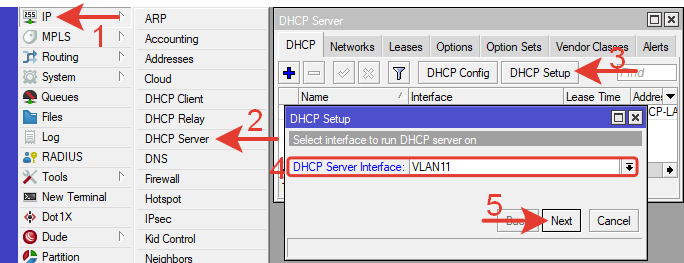

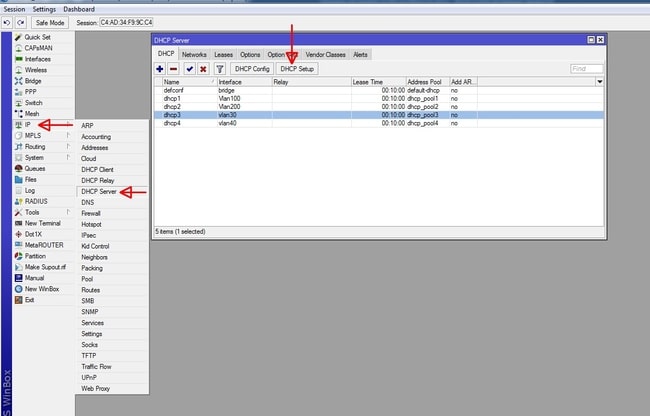

DHCP-сервер для VLAN.

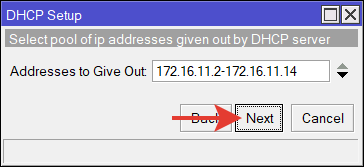

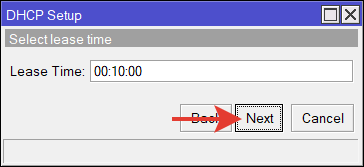

Воспользуемся Мастером настройки, нажав кнопку «DHCP Setup».

DHCP Server Interface: VLAN11 – выбираем из выпадающего списка. Нажимаем кнопку «Next» для продолжения.

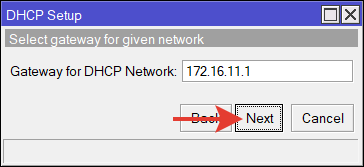

Указываем сеть (ничего не изменяем). Next.

Указываем шлюз (ничего не изменяем). Next.

Указываем пул адресов для раздачи (ничего не изменяем). Next.

Указываем DNS-сервер (ничего не изменяем или указываем свой DNS). Next.

Отобразился автоматический DNS вышестоящего роутера. Если при дальнейших настройках будет использоваться DNS этого роутера, то указывать нужно его, а в настройках DNS отметить галочкой Allow Remote Requests.

Время привязки DHCP (ничего не изменяем или по своему усмотрению). Next.

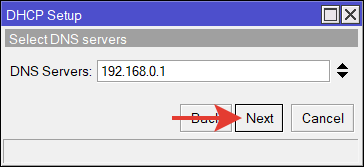

Можно отредактировать его имя и другие параметры, если войти в его настройку. Address Pool редактируется при необходимости в меню IP >> Pool

Через командную строку терминала:

|

/ip dhcp—server network add address=172.16.11.0/28 gateway=172.16.11.1 dns—server=172.16.11.1 /ip pool add name=VLAN11—POOL ranges=172.16.11.2—172.16.11.14 /ip dhcp—server add address—pool=VLAN11—POOL disabled=no interface=VLAN11 name=DHCP—VLAN11 |

Аналогично создаем DHCP-сервер для VLAN12

Через командную строку терминала:

|

/ip dhcp—server network add address=172.16.12.0/28 gateway=172.16.12.1 dns—server=172.16.12.1 /ip pool add name=VLAN12—POOL ranges=172.16.12.2—172.16.12.14 /ip dhcp—server add address—pool=VLAN12—POOL disabled=no interface=VLAN12 name=DHCP—VLAN12 |

Настройка VLAN завершена.

Далее следует выполнить базовые настройки локальной сети, Интернета, безопасности и тп.

Как это сделать можно посмотреть на этой странице.

Настройки VLAN в коммутаторе ZyXEL.

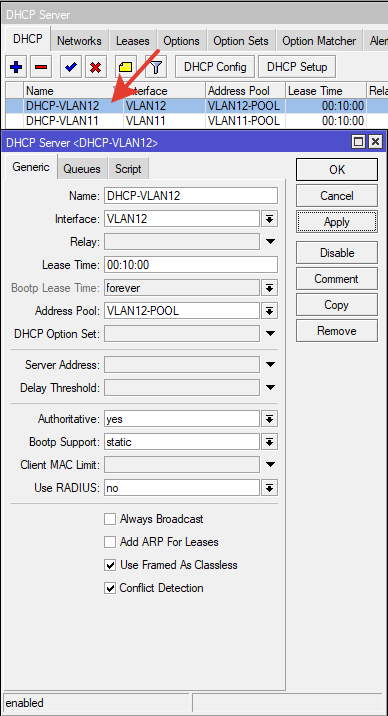

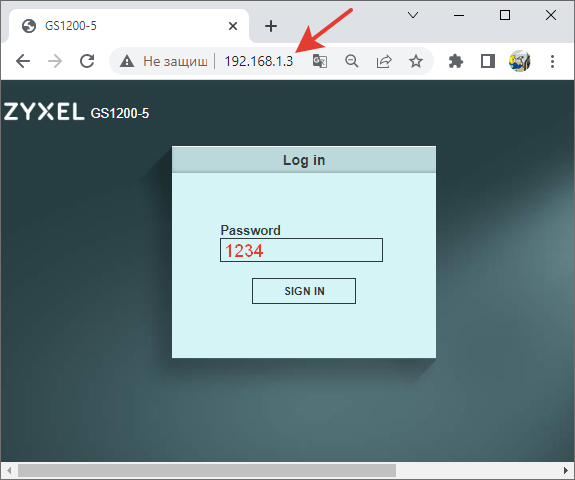

Подключаемся в коммутатор по IP-адресу напрямую от компьютера, с которого выполняются настройки. Оборудование должно быть в одной сети.

IP-адрес коммутатора (первоначальный): 192.168.1.3, по этому назначаем сетевому адаптеру ПК IP-адрес в том же диапазоне.

Подключаемся с использованием любого браузера.

Логина нет.

Пароль (первоначальный): 1234.

Сразу предлагается сменить стандартный пароль. Меняем на сложный пароль не менее 8 знаков из букв разного регистра и цифр.

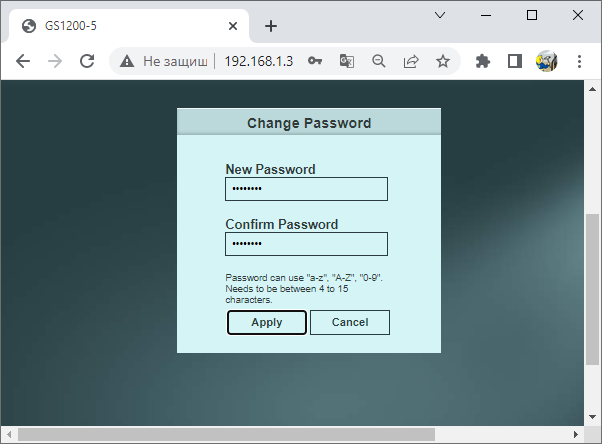

Получение IP-адреса коммутатора по DHCP.

Чтоб коммутатор не терялся в различных сетях, подсетях нужно назначить ему получение IP-адреса по DHCP.

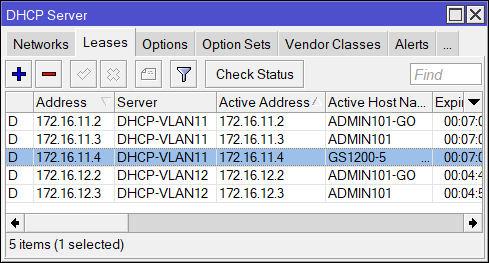

После выполнения этой настройки коммутатор можно подключить в роутер с работающим DHCP (не VLAN DHCP) и войти в меню уже по новому IP-адресу. Так было и сделано. Новый IP-адрес можно посмотреть в настройка роутера IP >> DHCP-server >> Lease.

Если коммутатор потерялся в сети, то находим его с помощью утилиты ZON.

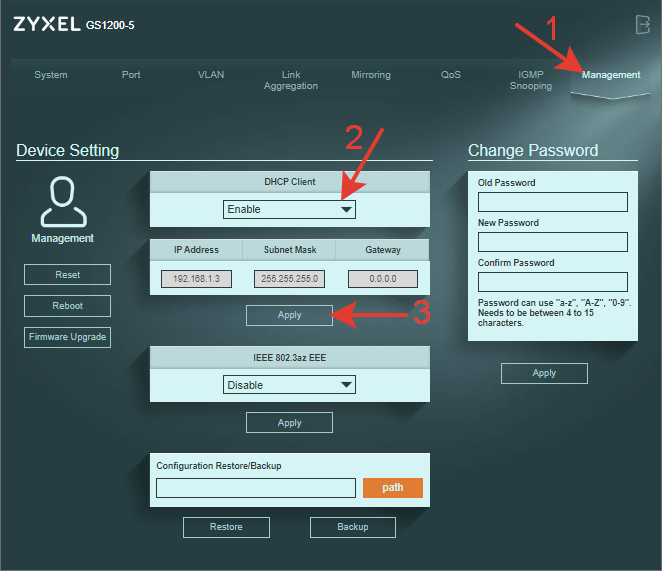

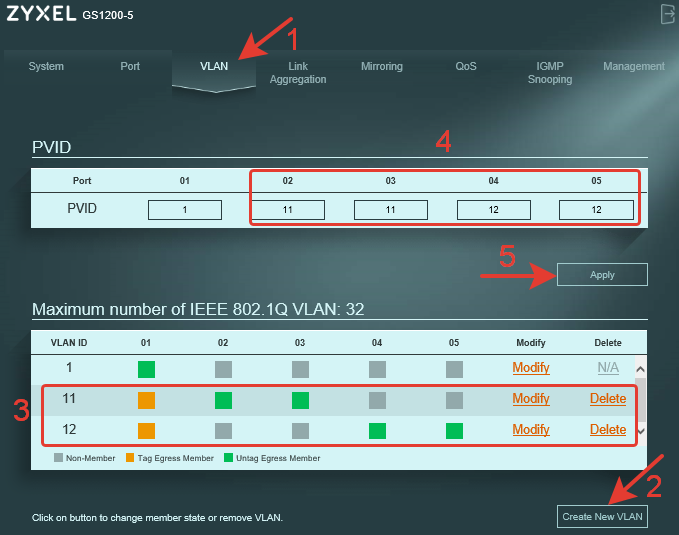

Настройка VLAN.

Подключаемся еще раз в коммутатор по IP-адресу.

Переходим на вкладку VLAN.

Создаем два дополнительных VLAN ID с номерами 11 и 12, нажав кнопку «Create New VLAN».

Отмечаем порты оранжевым и зеленым цветом.

Tag Egress Member (оранжевый) – порт с маркированным исходящим трафиком к роутеру (тэгированный порт, trunk).

Untag Egress Member (зеленый) – порт с немаркированным трафиком для оконечного оборудования (не тэгированный).

Non-Member (серые) – не участвуют в VLAN.

VLAN ID 1 обычно сервисный, его не трогаем. Отмечаем серым цветом все порты VLAN1 кроме первого. Через первый порт при необходимости можно подключить LAN для выполнения настроек.

PVID – это Port VLAN Identifier – идентификатор VLAN порта

PVID 1 (по умолчанию) означает, что любой немаркированный входящий трафик, считается как VLAN1.

Отмечаем PVID 11 на портах 2 и 3 – на них будет VLAN11.

Отмечаем PVID 12 на портах 4 и 5 – на них будет VLAN12.

Пояснения как работает VLAN в ZyXEL можно почитать на его официальном сайте.

Настройка завершена.

Соединяем патч-кордом ether5 роутера с портом №1 коммутатора.

Подключаем компьютеры в порты и смотрим, какие IP-адреса им раздались.

Компьютерам во 2 и 3 портах присваиваются IP-адреса из VLAN11.

Компьютерам в 4 и 5 портах присваиваются IP-адреса из VLAN12.

Коммутатору присваивается один IP-адрес от DHCP-сервера, который первым пошлет предложение. Коммутатору можно раздавать VLAN сети управления. Для этого его надо создавать в роутере. Об этом в другой раз. Далее IP-адрес не влияет, потому что VLAN работает на канальном уровне, где передаются кадры. Каждый кадр приходящий и уходящий по первому порту маркируется тэгом от нужного VLAN (или тэг убирается). Так это и работает.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В моей домашней сети все устройства, относящиеся к умному дому отселены в отдельную сеть, это не только шлюзы и лампы Xiaomi, а также телевизор, медиа проигрыватель, ресивер, различные Wi-Fi реле и розетки, и, конечно сервер Home Assistant. Это повышает безопасность, устройства локальной сети, кроме избранных, не будут иметь доступ к ресурсам умного дома и соответственно вероятность того, что кто-то случайно или специально выкрутит громкость ресивера на максимум со своего телефона не велика, а беря в руки пульт или прикасаясь к ручке громкости можно получить в лоб этим самым пультом.

- Вводная

- Настройка первого роутера

- Настройка второго роутера

Вводная

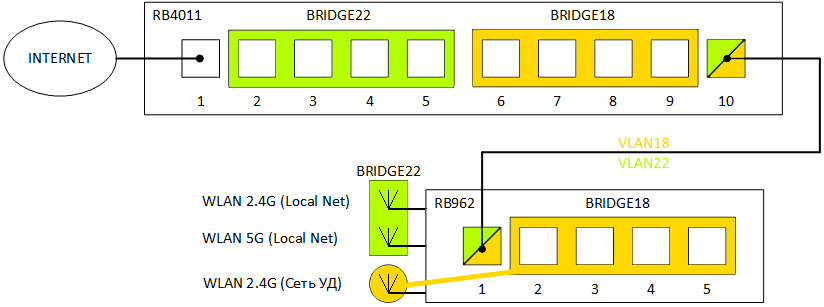

Собственно, есть два устройства MikroTik, RB4011 и RB962, оба маршрутизаторы, первый работает как шлюз для доступа в интернет и switch, второй как switch и Wi-Fi точка доступа. В устройствах собрано по два бриджа, для домашней локальной сети и сети умного дома, Wi-Fi точка доступа домашней сети работает в диапазонах 2.4G и 5G, Wi-Fi точка для подключения устройств УД только в 2.4G. Устройства находятся в разных помещениях квартиры и соединены проводом. Что бы не тянуть второй провод и обеспечения передачи трафика обоих сетей между устройствами будут использоваться VLAN’ы, питание на второе устройство будет подаваться по этому же проводу посредствам PoE.

Наверно здесь должно быть описание что такое VLAN’ы, для чего они нужны и как это работает, но этого не будет, считаем, что читатель уже знает, что это такое. Единственное замечание, это то, что описанный ниже способ, является программной реализацией обработки VLAN и вся нагрузка ложится на ЦП.

Настройка первого роутера

Устройство RB4011 имеет десять ethernet портов плюс порт SFP-SFP+. Порт SFP мы рассматривать не будем, в итоге мы должны будем получить следующую конфигурацию:

- Порт ether1 — интернет (WAN порт), считаем, что интернет на устройстве уже настроен

- Bridge 18, IP адрес 192.168.18.1, ethernet порты 6 — 9, vlan18 untagged — сеть умного дома

- Bridge 22, IP адрес 192.168.22.1, ethernet порты 2 — 5, vlan22 untagged — домашняя локальная сеть

- Порт ether10 — trunk порт на второе устройство, vlan18 tagged, vlan22 tagged

Переименовываем порт ether10 в ether10-trunk, что бы было понятнее:

/interface ethernet set ether10 name="ether10-trunk"

Создаем vlan18 и vlan22 с соответствующими VLAN ID, оба вешаем на порт ether10-trunk, трафик на этом порту будет Tagged.

/interface vlan add name="vlan18" vlan-id=18 interface=ether10-trunk /interface vlan add name="vlan22" vlan-id=22 interface=ether10-trunk

Создаем бриджи для двух сетей и назначаем им адреса, добавляем порты и VLAN’ы в соответствующие бриджи, трафик на портах бриджа будет Untagged.

/interface bridge add name="bridge18" /interface bridge add name="bridge22" /ip address add address=192.168.18.1 interface=bridge18 /ip address add address=192.168.22.1 interface=bridge22 /interface bridge port add bridge=bridge18 interface=ether6 /interface bridge port add bridge=bridge18 interface=ether7 /interface bridge port add bridge=bridge18 interface=ether8 /interface bridge port add bridge=bridge18 interface=ether9 /interface bridge port add bridge=bridge18 interface=vlan18 /interface bridge port add bridge=bridge22 interface=ether2 /interface bridge port add bridge=bridge22 interface=ether3 /interface bridge port add bridge=bridge22 interface=ether4 /interface bridge port add bridge=bridge22 interface=ether5 /interface bridge port add bridge=bridge22 interface=vlan22

Настройка второго роутера

Устройство RB962 имеет пять ethernet портов плюс порт SFP, два WLAN интерфейса, на wlan1 работает 2.4G, wlan2 на 5G, оба задействованы для локальной домашней сети, для сети УД создан дополнительный виртуальный WLAN интерфейс wlan-smarthome работающий на 2.4G. Порт SFP мы, как и ранее, рассматривать не будем, но по необходимости его можно задействовать в своих нуждах. В конечном итоге конфигурация должна быть следующей:

- Порт ether1 — trunk порт на первое устройство, vlan18 tagged, vlan22 tagged

- Bridge 18, IP адрес 192.168.18.2, ethernet порты 2 — 5, виртуальный интерфейс wlan 2.4G, vlan18 untagged — сеть умного дома

- Bridge 22, IP адрес 192.168.22.2, основные wlan интерфейсы 2.4G и 5G, vlan22 untagged — домашняя локальная сеть

Переименовываем порт ether1 в ether1-trunk, что бы было понятнее:

/interface ethernet set ether1 name="ether1-trunk"

Создаем vlan18 и vlan22 с соответствующими VLAN ID, оба вешаем на порт ether1-trunk, трафик на этом порту будет Tagged.

/interface vlan add name="vlan18" vlan-id=18 interface=ether1-trunk /interface vlan add name="vlan22" vlan-id=22 interface=ether1-trunk

Создаем бриджи для двух сетей и назначаем им адреса, добавляем порты и VLAN’ы в соответствующие бриджи, трафик на портах бриджа будет Untagged.

/interface bridge add name="bridge18" /interface bridge add name="bridge22" /ip address add address=192.168.18.2 interface=bridge18 /ip address add address=192.168.22.2 interface=bridge22 /interface bridge port add bridge=bridge18 interface=ether2 /interface bridge port add bridge=bridge18 interface=ether3 /interface bridge port add bridge=bridge18 interface=ether4 /interface bridge port add bridge=bridge18 interface=ether5 /interface bridge port add bridge=bridge18 interface=wlan-smarthome /interface bridge port add bridge=bridge18 interface=vlan18 /interface bridge port add bridge=bridge22 interface=wlan1 /interface bridge port add bridge=bridge22 interface=wlan2 /interface bridge port add bridge=bridge22 interface=vlan22

Теперь весь трафик, исходящий с устройства подключенного к RB962 направленный на устройство, подключенное к RB4011 сначала попадает в бридж, далее в порт ether1-trunk, тегируется соответствующим VLAN ID, попадает в порт ether10-trunk на RB4011, снимается тег VLAN ID, попадает в соответствующий бридж и затем в устройство назначения.

Настройка Firewall описана не будет, но о его настройке можно почитать в статье: Настройка Firewall на шлюзе MikroTik.

В данной статье разбираемся с настройкой виртуальной локальной сети VLAN для сетевого оборудования Mikrotik поэтапно в состояние: access, trunk, и в двух состояниях одновременно.

Для начала разберемся, что же означает VLAN. VLAN – это аббревиатура Virtual Local Area Network виртуальная локальная сеть. Другими словами — эта технология позволяет, на основе реальной сети, создавать виртуальные сети с разными уровнями доступа и распределением пользователей. Виртуальные сети повышают безопасность локальной сети, как пример, отделив рабочую сеть от гостевой и запретив гостевой сети доступ в рабочую, можно использовать физически одну точку доступа для доступа в сеть интернет как для сотрудников, так и для гостей компании. Или разделив сети для разных подразделений или отделов одной компании упростив тем самым обслуживание и мониторинг сети. Сегментируя сеть можно обеспечить отдельные сети для разных компаний в большом бизнес центре, таким образом можно соединить в одну сеть офисы расстояние которых превышает физическую длину сегмента Ethernet кабеля (100-150 метров). Благодаря разделу сети на сегменты с помощью VLAN, можно уменьшить нагрузку на оборудование, а также более точно определить и исправлять ошибки возникающие в сети.

ВАЖНО! Для построения сети с продержкой VLAN нужно использовать оборудование, которое поддерживает данный функционал. Также желательно использовать оборудование одного производителя или же убедиться, что все оборудование в сети поддерживаю модификацию стандарта VLAN.

Технические параметры и стандарты

В одном сегменте локальной сети нет возможности сделать нескончаемое число виртуальных сетей, все дело в ограничении стандарта, он ограничен – 4096 сегментов (от 0 до 4095). Надо учесть тот факт, что VLAN с идентификатором 1 является основным или native и по умолчанию используется на всех портах сетевых устройств.

Стандартные настройки состояния порта

- access port или не тегированный – порт транслирует только один VLAN. Это порт, к которому непосредственно подключается конечное устройство(компьютер, точка доступа, принтер и другие устройства).

- trunk port или тегированный – порт транслирует несколько VLAN. Этот порт передает несколько идентификаторов VLAN с одного сетевого устройства на другое.

Ввиду особенности оборудования MikroTik настройка VLAN можно делать разными способами. К сожалению, не все способы настройки VLAN будут совместимы с настройками оборудования других производителей, и по этой причине, в данной статье будет рассмотрены настройки которые будут максимально совместимы с оборудованием разных производителей. В данной статье настройки оборудования MikroTik будут осуществляться через программу WinBox.

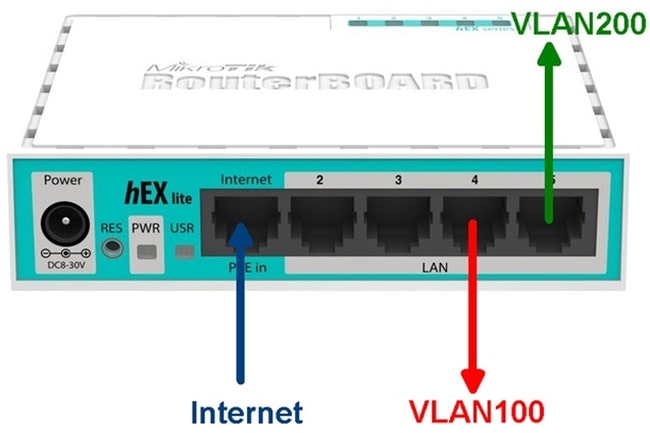

Пример №1: Настройка VLAN в состоянии access

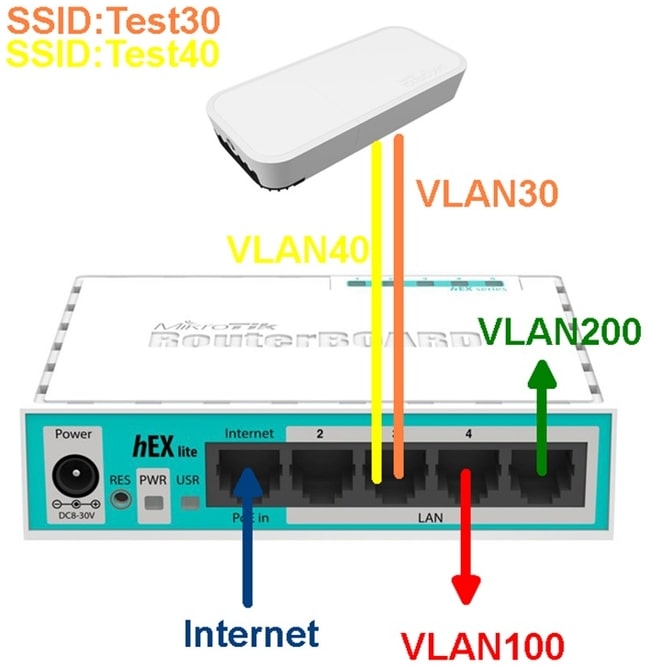

В первом примере рассмотрим настройку VLAN на устройстве RB750r2 (hEx lite) у которого порты будут в разных VLAN-ах и в режиме access. Схема приведена ниже.

Первый порт будет использоваться для подключению к интернет провайдеру, второй и третий порты для общей сети и останутся в базовой конфигурации. А на четвертый и пятый порты будут навешены VLAN, на четвертый – VLAN100 (VLAN с меткой сто), а на пятый порт – VLAN200 (VLAN с меткой двести).

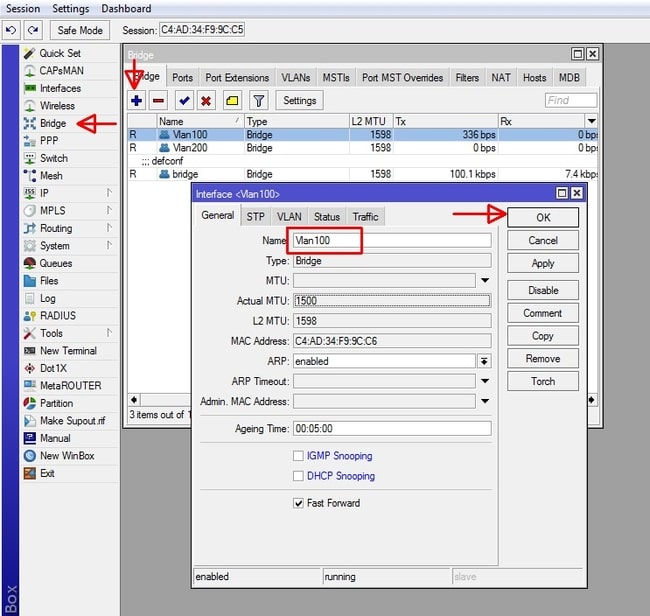

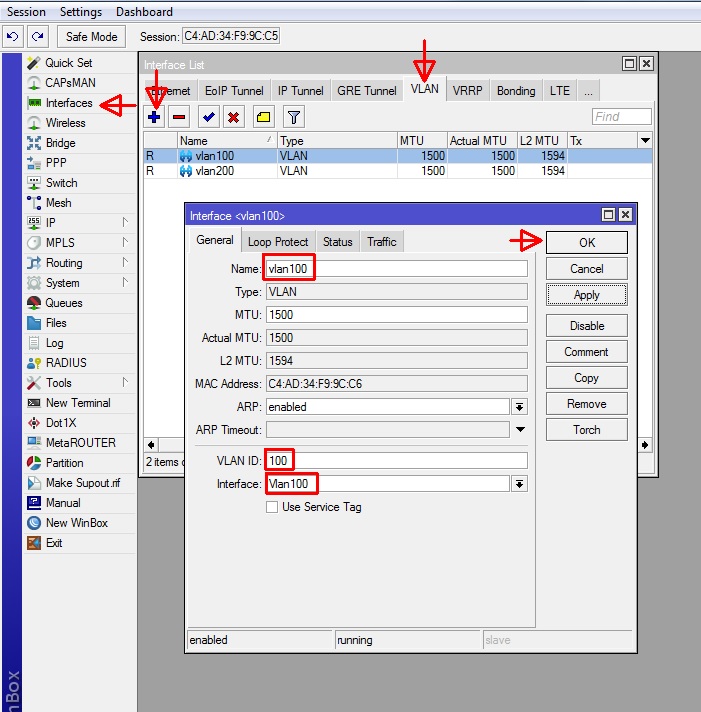

Настройка VLAN

Создадим Bridge для каждого из VLAN-ов — Vlan100 и Vlan200. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее задаем имя (в примере будем использовать Vlan100) и нажимаем кнопку ОК. И повторяем такие же действия для создания bridge Vlan200.

Вторым этапом нам потребуется создать непосредственно VLAN с метками 100 и 200. Главное меню – Interfaces — вкладка VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, а также выбираем интерфейс, к которому будет принадлежать VLAN, выбираем ранее созданный нами bridge – Vlan100 и Vlan200 соответственно для 100 и 200 VBLAN-ов.

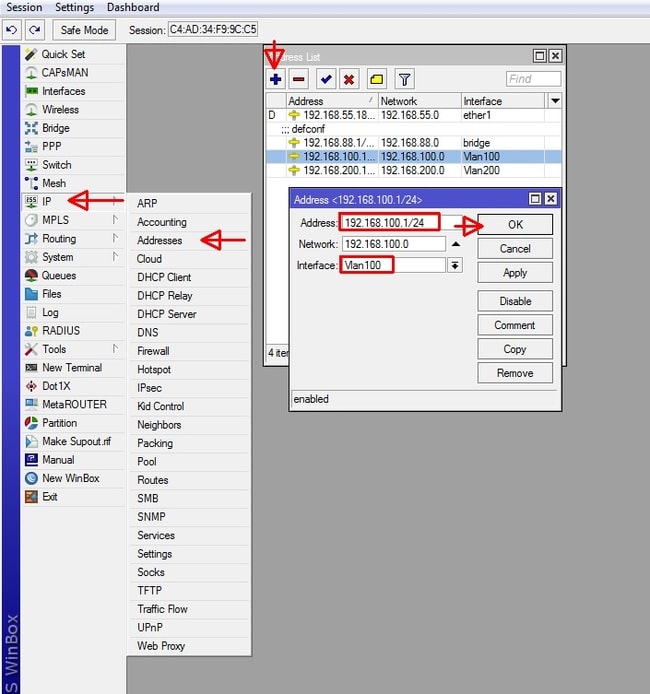

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения IP адреса, задаем адресного пространства и выбираем интерфейс, как и в предыдущем шаге нашем интерфейсом служит bridge Vlan100 и Vlan200.

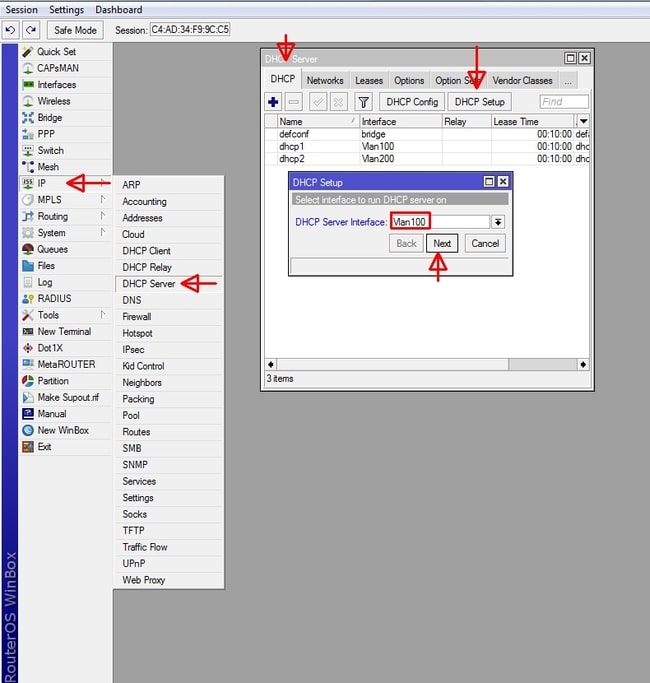

Теперь настроим DHCP Server для каждого из VLAN bridge, для примера будет использоваться наиболее простой и быстрый вариант создание DHCP Server. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс bridge Vlan100 и нажимаем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для следующего интерфейса bridge Vlan200.

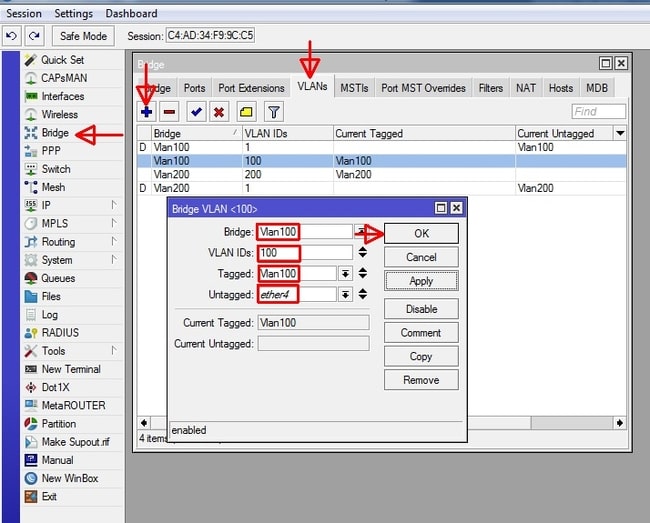

Следующий этап — переводим четвертый и пятый порт в состояние access. Главное меню – Bridges, вкладка VLANs, нажимаем «+» и создаем настройки для VLAN100, в качестве Bridge – выбираем созданный ранее Bridge Vlan100, метка VLAN 100, далее выбираем какой VLAN будет передаваться – Tagged — Bridge Vlan100 и последнее выбираем какой порт будет в состояние access (Untagged – порт 4), нажимаем «ОК» и правило готово. И создаем еще одно правило, но теперь для VLAN200 подставляя все значения для двухсотого VLAN-на, а в качестве access порта выбираем пятый порт согласно нашей схеме. Vlan100 и Vlan200 с меткой 1 создается автоматически, так как VLAN с меткой 1 это VLAN управления, по умолчанию назначается всем портам и bridges. Это означает, что пользователи VLAN100 и VLAN 200 могут попасть в служебную сеть. В следующем этане настроек мы создадим правила, которые помогут изолировать сети одну от другой.

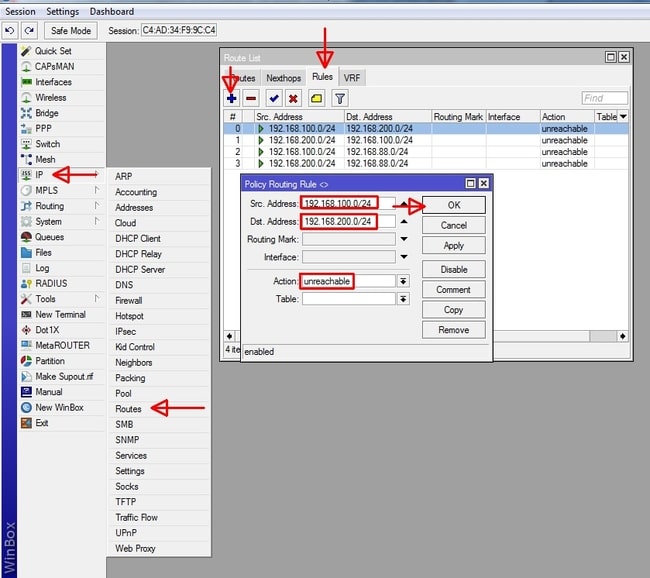

Последним действием будет изолирование VLAN-ов один от одного, а также от VLAN с меткой 1, сети управления. Главное меню IP – Routes вкладка Rules нажимаем «+» и создаем правило. Сеть 192.168.100.0/24 недоступна (unreachable) сеть 192.168.200.0/24 и наоборот, а также сетям 192.168.100.0/24 и 192.168.200.0/24 не будет доступна сеть управления 192.168.88.0/24. Для каждого такого ограничения создаться отдельное правило.

В итоге мы получили маршрутизатор с настроенными в режиме access четвертого и пятого портов, согласно нашей схеме.

Пример №2: Настройка VLAN в состоянии trunk

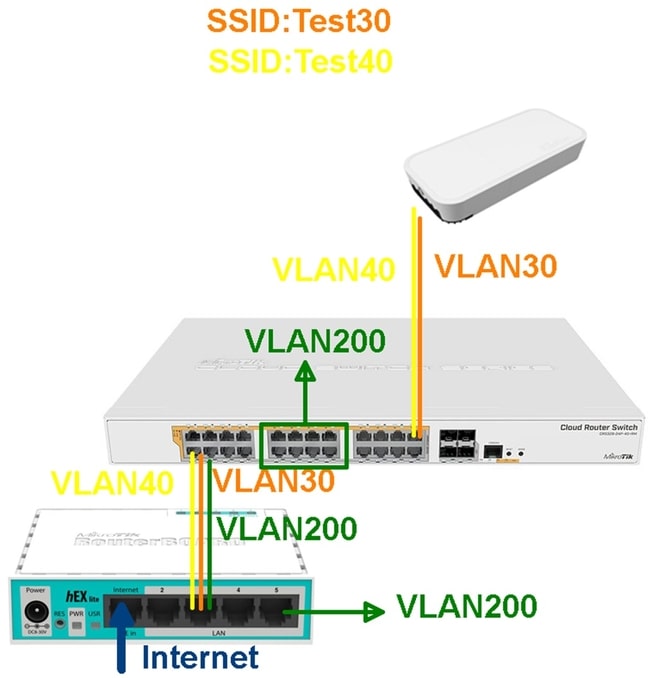

Во втором примере к предыдущим настройкам добавим VLAN 40 и 30 в состоянии trunk на третий порт RB750r2 (hEx lite). Для примера подключим к третьему порту точку доступа и назначим разные VLAN-ны разным беспроводным сетям VLAN30 – Test30, а VLAN40 – Test40. В качестве точки доступа будет использоваться точка RBwAPG-5HacD2HnD (wAP ac), подключенная к третьему порту RB750r2 (hEx lite).

C начала настроим маршрутизатор. Создадим VLAN 30 и 40. Главное меню – Interfaces — VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, и выбираем третий порт, к которому будет принадлежать VLAN. В отличии от предыдущего примера VLAN 30 и 40 будут принадлежать к одному порту (ether3).

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения адреса, задаем адресного пространства 192168.30.0 для интерфейса Vlan30, а для интерфейса Vlan40 назначаем адрес пространства 192.168.40.0.

Теперь настроим DHCP Server для каждого из VLAN-ов. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс VLAN30 и жмем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для интерфейса VLAN40.

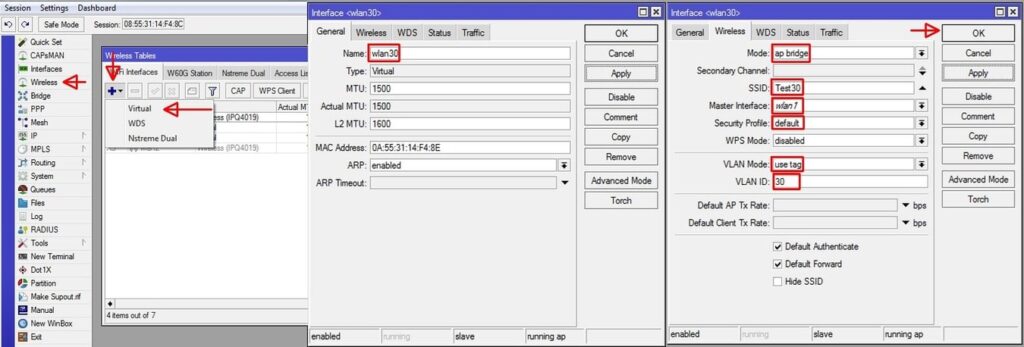

Переходим к настройкам точки доступа RBwAPG-5HacD2HnD (wAP ac). Первым этапом удалим все настройки, а также не будем использовать заводские настройки при загрузке устройства. Главное меню – System – Reset Configuration, выбираем пункты No Default Configuration и Do Not Backup далее нажимаем кнопку Reset Configuration.

После перезагрузки приступим к настройке беспроводной сети. Главное меню – Wireless, нажимаем «+» для создания Virtual (виртуальной сети), во вкладке General называем беспроводный интерфейс (в примере wlan30 и wlan40 для VLAN 30 и VLAN40 соответственно), далее переходим во вкладку Wireless и настраиваем беспроводный интерфейс: Mode – ap bridge (тип вещания радиомодуля), SSID – Test30 (название беспроводной сети), Master Interface – wlan1 (так как был создан виртуальный беспроводный интерфейс нужно определить к какому радиомодулю он будет относиться, в данном примере виртуальные интерфейсы будут относиться к радиомодулю с частотой 2,4ГГц), Security Profile – default (профиль безопасности беспроводной сети, в примере будем использовать профиль по умолчанию, изменить параметры которого можно во вкладке Security (Гласное меню – Wireless вкладка Security)), VLAN Mode – use tag (выбираем использовать метку VLAN, другими словами переводим беспроводный интерфейс в access), VLAN ID – 30 ( прописываем метку VLAN). Нажимаем «ОК» и создаем еще один беспроводный интерфейс, но уже для VLAN 40 (он будет отличаться от предыдущих настроек следующими параметрами SSID – Test40, VLAN ID – 40, а также может быть выбран другой профиль безопасности).

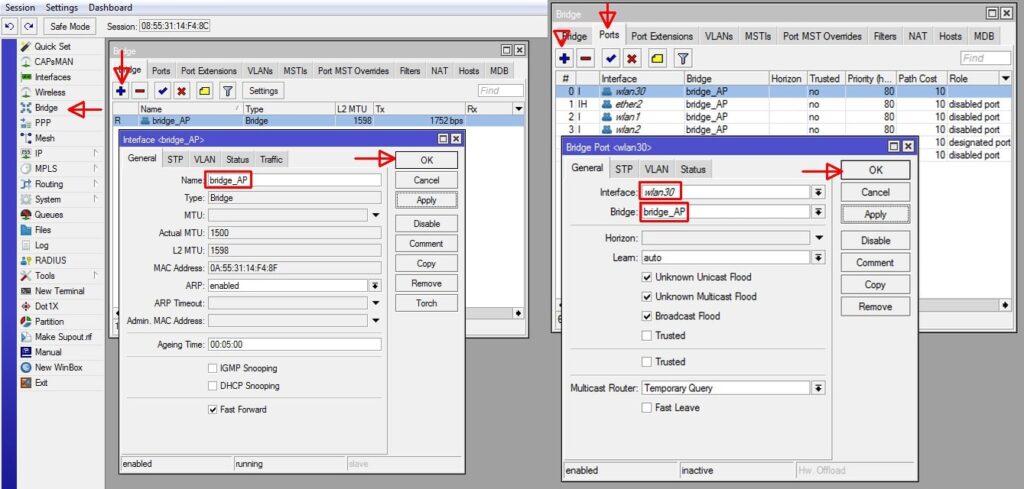

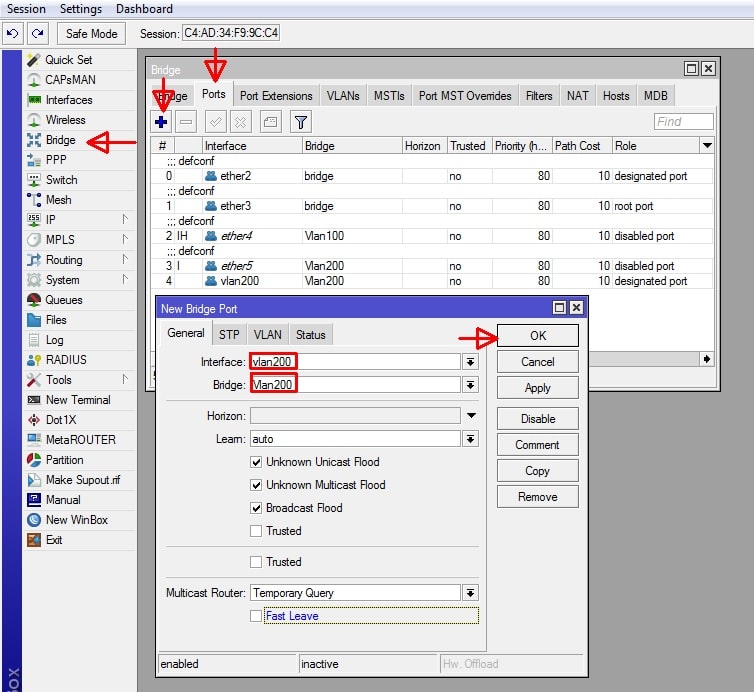

Cледующим шагом будет создание и объединение всех интерфейсов (физических и виртуальных) в один Bridge. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее даем ему имя (в примере bridge_AP) и нажимаем кнопку ОК. Переходим во вкладку Ports и нажимаем «+» добавляем все порты в созданный ранее bridge_AP. После этого этапа оборудование будет настроено согласно нашей схеме. Так же эта схема в этом примере будет работать если в разрыв между точкой доступа и маршрутизатором установить неуправляемый коммутатором. Далее в следующем примере рассмотрим схему с использованием управляемого коммутатора для расширения нашей сети.

Пример №3: Настройка VLAN в состоянии trunk и access

В данном примере мы расширим нашу сеть при помощи коммутатора CRS328-24P-4S+RM под управлением операционной системой SwitchOS. На первый порт коммутатора будут оправлены три VLAN (VLAN30, VLAN40 и VLAN200) в режиме trunk, с двадцать четвертого порта VLAN30 и VLAN40, также в trunk, будут уходить на точку доступа RBwAPG-5HacD2HnD (wAP ac). А VLAN200 будет на портах с девятого по шестнадцатый в режиме access. Схема представлена ниже. В данном примере будут продолжаться настройки создание в первом и втором примерах. Будут изменены настройки RB750r2 (hEx lite), а настройки на точке доступа RBwAPG-5HacD2HnD (wAP ac) останутся без изменений. Коммутатор CRS328-24P-4S+RM будет настроен под нашу задачу из базовой конфигурации. Поэтому, перед тем как перейти к третей части, нужно ознакомиться с первым и вторым примером, а настройки коммутатора привести к базовым.

Первым этапом на маршрутизаторе RB750r2 (hEx lite нужно изменить настройки VLAN200. Главное меню – Interface, вкладка VLAN , выбираем VLAN200 и меняем интерфейс к которому принадлежит этот VLAN с bridge Vlan200 на ethernet3. Нажимаем «ОК».

Далее. Главное меню – Bridges, вкладка Ports нажимаем «+« добавим vlan200 в bridge Vlan200. Нажимаем «ОК», и переходим к следующему этапу.

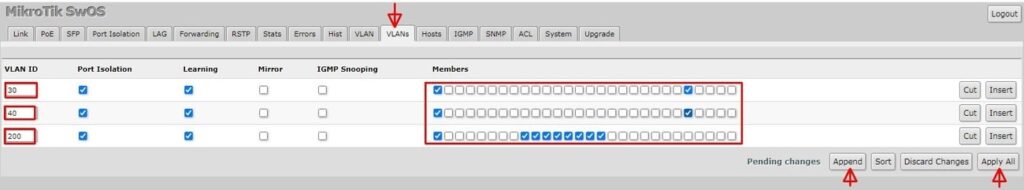

Следующий этап – это настройка коммутатора CRS328-24P-4S+RM. Обратите внимание, что оборудование MikroTik под управлением Switch OS настраивается не через привычный интерфейс программы WinBox, а не посредственно через веб-интерфейс. IP – адрес по умолчанию (192.168.88.1) такой же как и в большинстве устройств MikroTik. Логин admin, а поле пароля пустое. Используя веб-браузер заходим на устройство CRS328-24P-4S+RM (в данном примере настройки будут касаться VLAN). Добавляем выше созданные VLAN200, VLAN40 и VLAN30. Переходим во вкладку VLANs, жмем Append и добавляем идентификатор VLAN вторым шагом выбираем, к которому порту будет принадлежать тот или иной VLAN (в примере VLAN30 и VLAN40 транслируется на двадцать четвертый порт к которому подключена точка доступа, а VLAN200 отдаем с девятого по шестнадцатый порты). Первый порт будет содержат все три VLAN-на, так как в это порт подключен маршрутизатор сети RB750r2 (hEx lite) третьим портом. Нажимаем кнопку Apply All применяем создание настройки. Теперь VLAN30 и VLAN40 транслируется на двадцать четвертый.

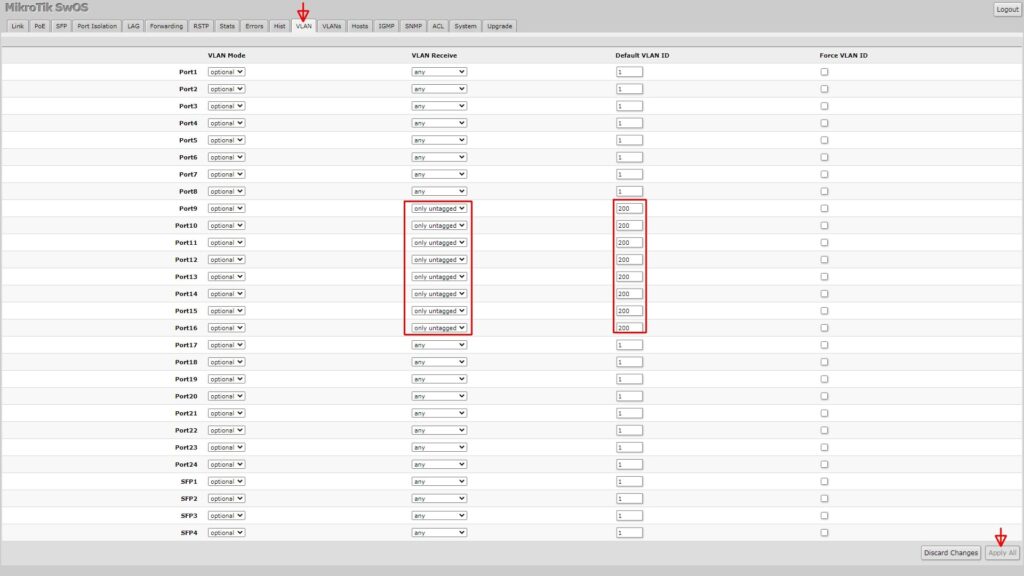

Следующим шагом отдадим VLAN200 в режиме access. Переходим во вкладку VLAN переводим нужные порты в состояние only untagged (access) и идентификатор VLAN 200, нажимаем кнопку Apply All. Все этапы настроек в третьем примере выполнены, сеть работает согласно нашей схеме.