Давайте разберём тему по настройке удалённого доступа к MikroTik через интернет, поговорим о нюансах, с которыми вы столкнитесь в реальном мире, а также ответим на вопрос «Как подключаться к микротику, который находится за микротиком?»

В повседневной жизни администратора, есть необходимость подключения к различным консолям управления. Будь то телефония (через веб), RDS ферма (через RDP) и другие системы по SSH. Находясь в периметре компании вы не сталкиваетесь с проблемой подключения к ним. Но что делать, если вы за пределами ее и нужно внести изменения в конфигурацию пограничного маршрутизатора или свечей и точек доступа за ним? Да, у Mikrotik есть множество сервисов (в том числе и API) для удалённого его управления (Winbox, WEB, SSH, Telnet etc…).

Обращаю ваше внимание, что основополагающим в схеме удалённого подключения через интернет является наличие хотя бы одного публичного IP адреса на пограничном маршрутизаторе.

Содержание

- Что есть у Mikrotik

- Основное

- Winbox

- SSH

- Web

- Подключение к микротику за микротиком RoMON

Что есть у Mikrotik

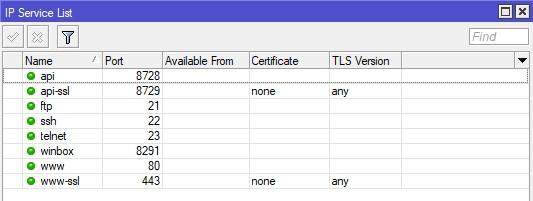

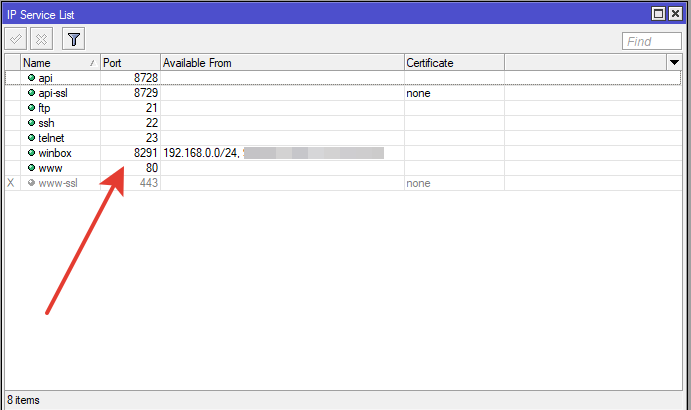

Давайте взглянем для начала, что вообще есть из сервисов удалённого управления. Открываем IP-Services.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

- Первый пункт это обычный API интерфейс без шифрования, второй – соответственно то же самое, но только шифрованный.

- FTP – это не сервис управления, а в принципе сервис, по которому можете сделать свой Mikrotik FTP-сервером для приёма и передачи файлов.

- Telnet и SSH – доступ к командной строке роутера. Telnet — все команды, а так же логин и пароль подключения остаются не зашифрованные (открытым текстом). SSH – все данные зашифрованы.

- Winbox — это подключение к роутеру через специальное приложение (этот способ чаще всего используется).

- WWW и WWW-SSL – аналогично пункту выше только через веб.

- Для пунктов с SSL в названии нужен сертификат.

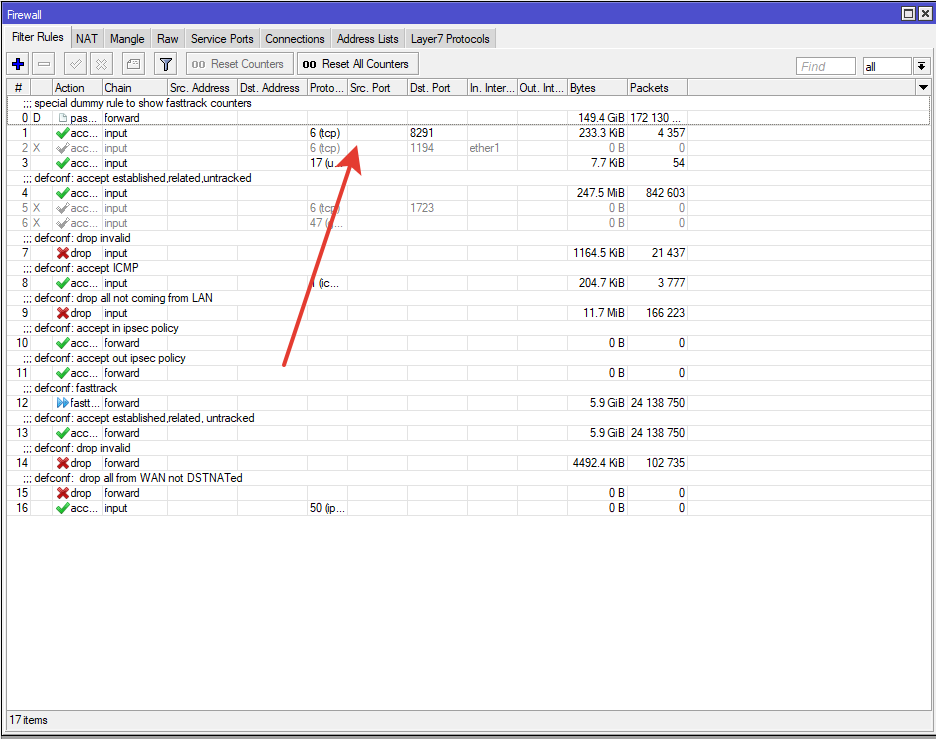

Как видно из скриншота выше, все порты установлены стандартные и все сервисы включены (т.е. по ним можно подключиться).

Основное

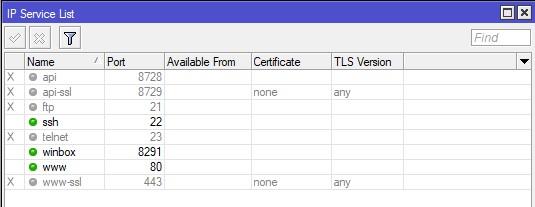

Самое важное – это определиться какие методы управления вам необходимы. Рекомендую оставлять 2, максимум 3, остальное отключаем. В моей демонстрации я буду показывать подключение по Winbox, SSH и WEB.

Выделяем все сервисы через CTRL + A, зажимаем CTRL и кликаем на нужные сервисы, отключаем через крестик. В итоге должна получиться следующая картина.

Winbox

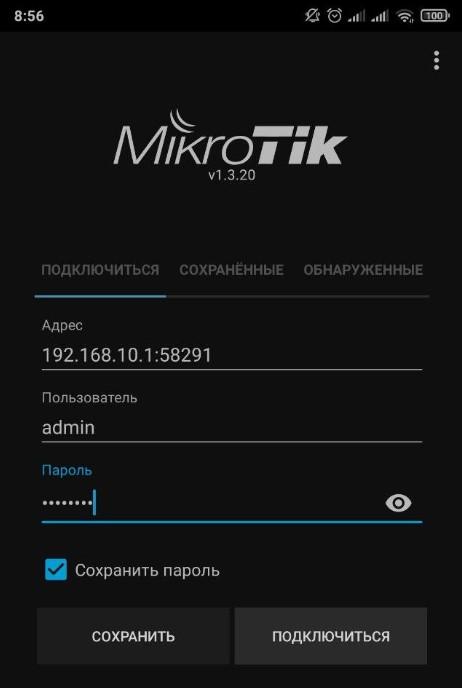

Пожалуй, самая любимая моя вещь. Здесь есть нюанс. Многие для доступа к управлению с телефона оставляют включённый WWW или в лучшем случае WWW-SSL. Я не сторонник выставления любых веб-сервисов наружу т.к. это довольно популярное направление атак. Хитрость заключается в том, что если вы выставляете порт Winbox наружу, то вы легко подключитесь через мобильное приложение TikApp (работает на Android), тем самым двух зайцев одним выстрелом.

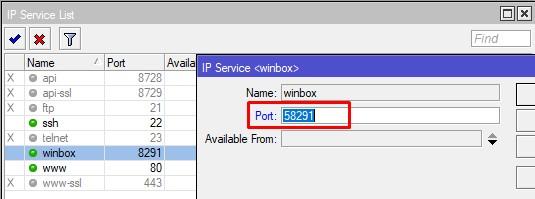

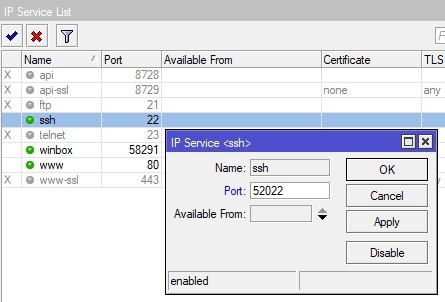

Чтобы совсем спокойнее было, я ещё ставлю не стандартный порт. Двойным кликом открываем настройку сервиса и меняем порт.

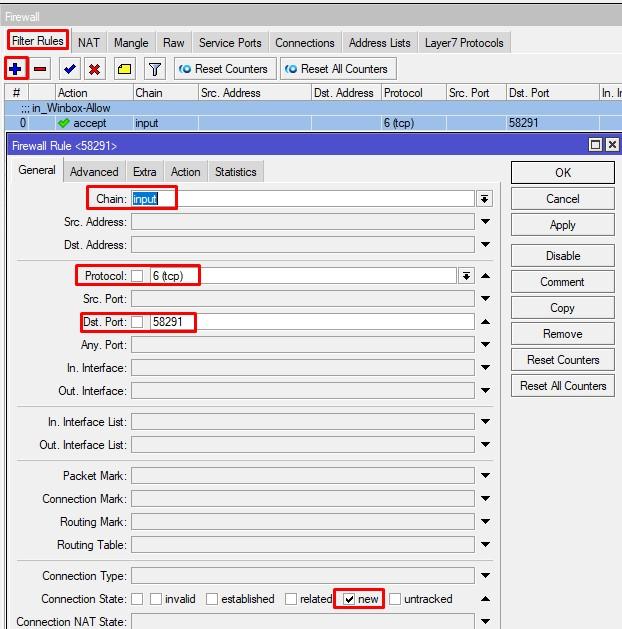

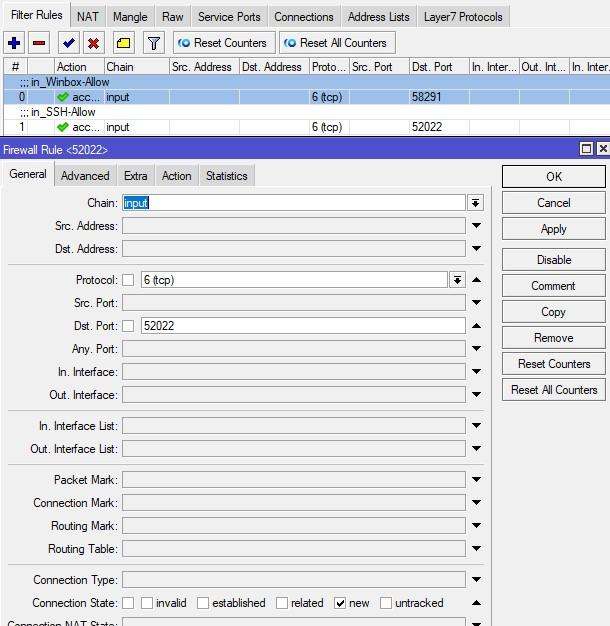

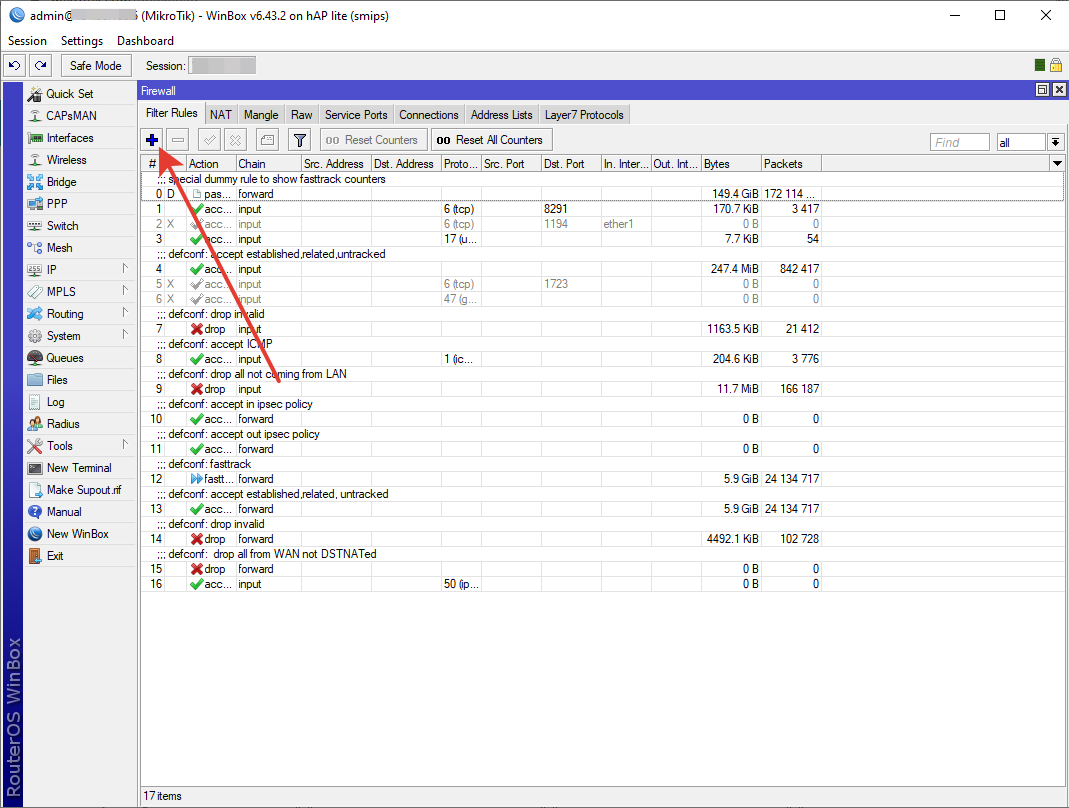

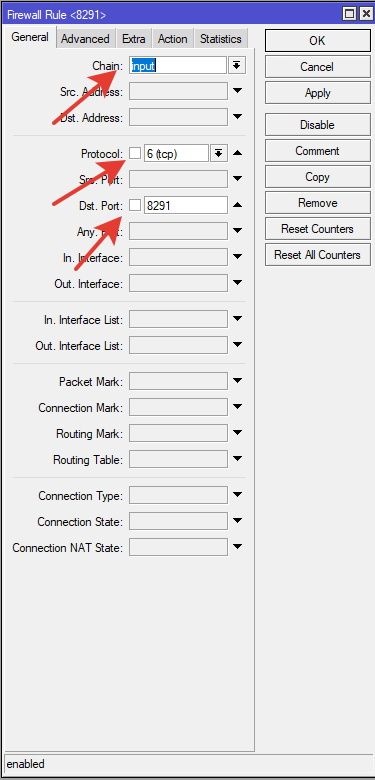

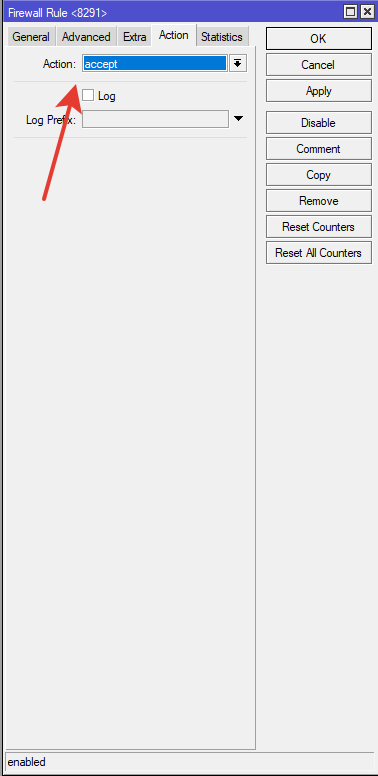

Далее открываем данный порт на input в firewall.

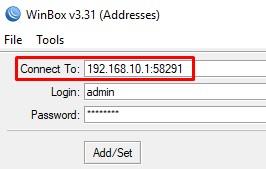

Подключаемся внутри сети к Winbox по не стандартному порту.

Аналогично и снаружи, по прямому белому адресу или по доменному имени, или по DDNS Mikrotik.

Проверим через TikApp.

Если нажата галочка «Сохранить пароль», то в случае успешного подключения, данные коннекта сохранятся во вкладке «Сохранённые»

SSH

Аналогично предыдущего пункта, изменим порт по умолчанию. Почему мы это делаем? Потому что «желтолицые» ребята не дремлют и сканируют/брутфорсят девайсы с публичными адресами.

И создадим правило фаервола на input с action accept.

В принципе, вы можете не создавать новое, а дописать в предыдущее дополнительный порт через запятую. Но тогда вы не поймёте, что относится к Winbox, а что к SSH. Тут уже все зависит от ваших предпочтений, но конечно, чем меньше правил, тем лучше.

Web

Ранее я говорил, что лучше http-сервисы не выставлять наружу. Сейчас мы разрешим подключаться по web только изнутри компании. Открываем сервис для редактирования и указываем нашу подсеть, применяем.

Столбец Available From изменился. Вы можете указать сколько угодно подсетей и адресов не только для данного сервиса, а для любого в целом.

Если указано хотя бы одна сеть Available From, то сервис не позволит подключиться с других, не подпадающих в диапазон.

В некоторых ситуациях может не устроить, что Winbox и SSH доступны снаружи, тогда в их свойствах добавляете нужные подсети и адреса, к примеру локальную и VPN.

Следующий важный момент в правиле фаервола, это указание Src. Address

В чем вы спросите изюминка?

- Мы защитили сервис на уровне его собственных настроек;

- Запретим доступ к нему (и девайсу в целом) следующими правилами фаервола.

/ip firewall filter

add action=accept chain=input comment=in-E&R-Allow connection-state=established,related

add action=drop chain=input comment=in-All-Drop

Тем самым организовали 2 уровня его защиты.

Подключение к микротику за микротиком RoMON

Тема довольно интересная. Хороша она тем, что простой проброс порта у вас не сработает, как не старайся. К тому же это не безопасно, вы же помните за «желтолицых»?

RoMON – протокол передачи данных, позволяющих подключаться к устройствам на L2. Доступен с RouterOS 6.28. У каждого устройства должен быть ID, обычно он равен MAC адресу интерфейса.

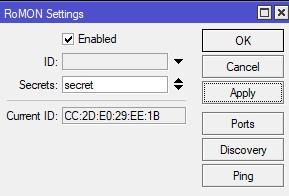

В моем стенде есть домашний роутер и виртуалка за ним CHR. Включим сначала на пограничном роутере Tools – RoMON.

Включаем и задаём пароль. После включения генерится ID.

Если хотите что-то не стандартное на уровне портов, то вам в Ports.

Открываем CHR и делаем то же самое, он даже может не иметь IP адрес, но пароль должен быть идентичен!

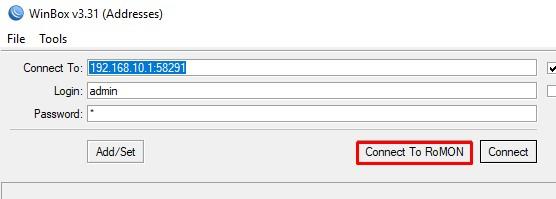

Далее берём Winbox, и подключаемся к белому адресу (в моем стенде я буду использовать серый, но сути не меняет, оно будет работать как снаружи, так и внутри) и жмём Connect To RoMON.

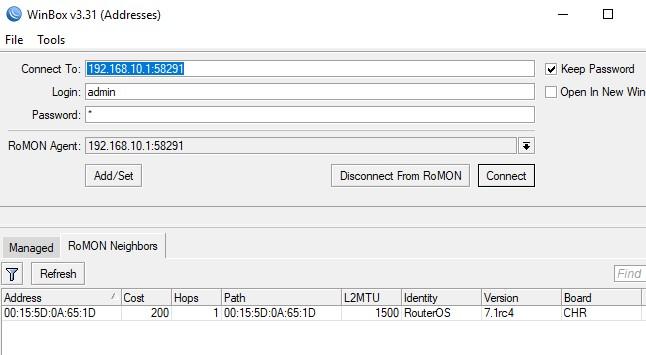

Далее открывается вкладка RoMON Neighbors, в которой будут видны, все агенты.

Выбираем MAC девайса и жмём Connect. Поле адреса в строке подключения изменится, соответственно и логин пароль должен быть корректно вписан. Но он у меня одинаков на обоих устройствах, поэтому ничего не менял, но в вашем случае, все может быть по-другому.

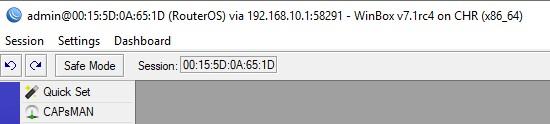

А теперь взгляните на строку подключения.

В этой демонстрации я показал простое использование RoMON, вы можете крутить его, как угодно, в реальной жизни лучше создавать Management VLAN и вешать именно на него.

На этом пожалуй все способы настройки удалённого доступа к Mikrotik закончены. Чтобы не запоминать сложные публичные IP адреса, используйте DNS или DDNS (IP – Cloud).

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Микротик — это популярное устройство для настройки и управления сетью. Иногда возникает необходимость получить доступ к микротику из внешней сети, чтобы удаленно контролировать и менять его настройки. В этой статье мы расскажем, как открыть доступ к микротику из внешней сети с помощью пошаговой инструкции.

Первым шагом, который нужно выполнить, является настройка маршрутизатора. Для этого вам потребуется войти в панель управления микротика. Узнать IP-адрес микротика можно с помощью утилиты IP Scanner. Подключитесь к микротику с помощью программы Winbox, введите IP-адрес микротика, имя пользователя и пароль, который был задан при первоначальной установке устройства.

Далее необходимо открыть порты на вашем маршрутизаторе. Для этого запустите программу Winbox, найдите в меню раздел «IP» и выберите «Firewall». Добавьте новое правило фильтрации, где выберите «Chain» — «input», «Protocol» — «tcp», введите номер порта и выберите действие «accept» или «dst nat». Не забудьте сохранить настройки.

Важно помнить, что открытие портов на маршрутизаторе может повлечь за собой угрозы безопасности. Поэтому необходимо принять все меры предосторожности и настроить микротик таким образом, чтобы исключить возможность несанкционированного доступа к вашей сети.

После того, как порты были открыты, вам необходимо узнать ваш внешний IP-адрес. Это можно сделать, зайдя на сайт likeip.ru или любой другой, предоставляющий информацию об IP-адресе. Запишите ваш внешний IP-адрес, так как он понадобится вам для доступа к микротику из внешней сети.

Теперь, чтобы получить доступ к микротику из любой точки внешней сети, вы можете воспользоваться программой Winbox или протоколом SSH. Просто введите ваш внешний IP-адрес вместе с номером порта, который вы открыли, в соответствующий раздел программы или клиента SSH, и введите имя пользователя и пароль.

Содержание

- Почему нужно открыть доступ к микротик из внешней сети?

- Пошаговая инструкция: как открыть доступ к микротик из внешней сети

- Шаг 1: настройка DDNS

- Шаг 2: настройка порт форвардинга на вашем роутере

- Шаг 3: настройка доступа к вашему микротик через интернет

Почему нужно открыть доступ к микротик из внешней сети?

Открытие доступа к микротик из внешней сети является неотъемлемой частью настройки сетевого оборудования. Это необходимо для удаленного управления микротиком и получения доступа к его функционалу из любой точки мира, где есть подключение к Интернету.

Рассмотрим основные причины, почему нужно открыть доступ к микротик из внешней сети:

- Удаленное управление: Открытие доступа к микротику позволяет администратору сети удаленно управлять настройками и выполнять необходимые операции без необходимости находиться непосредственно рядом с оборудованием. Это особенно полезно, если микротик находится в удаленном офисе или на другом удаленном объекте.

- Мониторинг и обслуживание: Открытие доступа к микротику из внешней сети позволяет вести мониторинг состояния сети, проводить диагностику и устранять возникающие проблемы сети из любого места. Это упрощает поддержку и обслуживание сети.

- Резервное копирование и восстановление: Открытие доступа к микротику позволяет создавать резервные копии его настроек и восстанавливать их по необходимости. Это обеспечивает безопасность данных и быстрое восстановление работы оборудования в случае сбоев или сбоев.

- Удаленная отладка: Открытие доступа к микротику из внешней сети позволяет осуществлять удаленную отладку сетевых проблем, анализировать трафик и настраивать различные параметры для оптимальной работы.

Открытие доступа к микротику из внешней сети является важным шагом для обеспечения эффективного и удобного управления сетью. Правильная настройка и безопасность этого доступа является приоритетной задачей для администраторов сети, чтобы предотвратить несанкционированный доступ и сохранить безопасность сети.

Пошаговая инструкция: как открыть доступ к микротик из внешней сети

Доступ к микротик-роутеру из внешней сети может быть полезным, если вам необходимо удаленно управлять настройками роутера или получить доступ к подключенным устройствам. В этой пошаговой инструкции мы рассмотрим, как открыть доступ к микротику из внешней сети.

- Подключение к микротику

- Настройка порта

- Настройка NAT

- Chain: dstnat

- Protocol: tcp

- Dst. Port: порт, который вы указали для веб-интерфейса в предыдущем шаге (например, 8080)

- Action: dst-nat

- To Addresses: IP-адрес вашего микротика

- To Ports: порт, на котором будет доступен веб-интерфейс

- Настройка фильтрации входящих соединений

- Chain: input

- Protocol: tcp

- Dst. Port: порт, который вы указали для веб-интерфейса

- Action: accept

- Настройка доступа через интернет

- Проверка доступа

Подключитесь к микротику с помощью компьютера или ноутбука через Ethernet-кабель или Wi-Fi. Убедитесь, что у вас есть доступ к микротику через веб-интерфейс MikroTik или Winbox.

Откройте веб-интерфейс микротика и перейдите в раздел «IP» -> «Services». Найдите сервис «www» и нажмите на кнопку «edit». На странице настройки сервиса установите галочку «Enabled» и выберите порт, на котором будет доступен веб-интерфейс (например, порт 8080).

Перейдите в раздел «IP» -> «Firewall» и выберите вкладку «NAT». Нажмите на кнопку «Add new» и заполните поля следующим образом:

Перейдите в раздел «IP» -> «Firewall» и выберите вкладку «Filter Rules». Нажмите на кнопку «Add new» и заполните поля следующим образом:

Перейдите в раздел «IP» -> «DNS» и запишите ваш публичный IP-адрес. Это адрес, который будет использоваться для доступа к микротику из внешней сети. У вас также должен быть статический IP-адрес или доменное имя от вашего интернет-провайдера.

Откройте веб-браузер на другом устройстве и введите в адресной строке ваш публичный IP-адрес, а также порт веб-интерфейса (например, http://публичный_IP:8080). Если вы все настроили правильно, вы должны увидеть страницу входа в веб-интерфейс микротика.

Теперь у вас есть доступ к микротику из внешней сети. Будьте осторожны с открытием доступа к роутеру из интернета и обязательно установите надежный пароль для входа в веб-интерфейс микротика.

Шаг 1: настройка DDNS

Шаг 1 — настройка DDNS (Dynamic Domain Name System) — необходим для присвоения уникального и постоянного имени вашему домашнему роутеру, независимо от изменяющегося IP-адреса, предоставленного вашим интернет-провайдером.

DDNS позволяет установить статичное доменное имя (например, myrouter.ddns.net), которое всегда будет связано с вашим роутером, даже если ваш IP-адрес изменится.

Для настройки DDNS вам потребуется зарегистрировать аккаунт на DDNS-сервисе и настроить роутер для работы с этим сервисом. В этом разделе мы рассмотрим настройку DDNS на примере сервиса No-IP.

- Зарегистрируйтесь на сайте No-IP (https://www.noip.com).

- Авторизуйтесь под своей учетной записью.

- В верхнем меню выберите раздел «Dynamic DNS».

- Нажмите на кнопку «Add a Hostname», чтобы добавить новое доменное имя.

- Введите желаемое доменное имя и выберите доменное имя из доступного списка доменов.

- Выберите тип доменного имени (Dynamic DNS) и нажмите на кнопку «Create Hostname».

- Появится сообщение о том, что доменное имя успешно создано.

- Настройте ваш роутер для работы с DDNS. В этом разделе мы не детализируем процесс настройки каждого роутера, так как это может отличаться в зависимости от модели. Рекомендуется обратиться к документации вашего роутера или провайдера для получения конкретных указаний по настройке.

- Настройте ваш роутер на использование созданного вами доменного имени в качестве DDNS-сервера и введите учетные данные для вашего аккаунта No-IP.

- После сохранения настроек, ваш роутер будет регулярно обновлять IP-адрес в соответствии с информацией на DDNS-сервисе.

На этом этапе вы завершили настройку DDNS и ваш роутер теперь имеет статичное доменное имя, которое вы можете использовать для доступа из внешней сети.

Шаг 2: настройка порт форвардинга на вашем роутере

Порт форвардинг — это процесс, который позволяет перенаправить входящие соединения из внешней сети на определенные порты вашего роутера во внутреннюю сеть. Это необходимо для обеспечения доступа к вашему микротику из внешней сети.

Для настройки порт форвардинга на вашем роутере выполните следующие шаги:

- Откройте веб-интерфейс вашего роутера, введя его IP-адрес в адресной строке браузера.

- Войдите в настройки роутера, используя соответствующее имя пользователя и пароль.

- Найдите раздел настройки «Порт форвардинга» или «Порт-проброс». В некоторых роутерах этот раздел может называться «NAT» или «Виртуальные серверы».

- Создайте новое правило порт форвардинга, указав следующие данные:

- Внешний порт — порт, который будет открыт на вашем роутере для доступа из внешней сети. Рекомендуется выбрать случайный и непопулярный порт для повышения безопасности.

- Внутренний IP-адрес — IP-адрес вашего микротика внутри вашей локальной сети.

- Внутренний порт — порт вашего микротика, к которому будет перенаправлен внешний порт.

- Протокол — выберите протокол, который будет использоваться для перенаправления. Обычно это TCP или UDP.

- Сохраните настройки и перезагрузите роутер.

После выполнения этих шагов порт форвардинг должен быть настроен на вашем роутере, и внешние соединения будут перенаправляться на ваш микротик.

Шаг 3: настройка доступа к вашему микротик через интернет

После того, как вы настроили доступ к вашему микротику из внутренней сети, вы можете перейти к настройке доступа через интернет. Это позволит вам управлять вашим микротиком из любого места, где есть подключение к Интернету.

- Сначала вам нужно знать ваш публичный IP-адрес. Это адрес, который виден извне и служит для идентификации вашего устройства в Интернете. Вы можете узнать свой публичный IP-адрес, используя специальные онлайн сервисы или обратившись к вашему интернет-провайдеру.

- Затем вам нужно открыть порт на вашем маршрутизаторе. Порт — это виртуальное окно, через которое можно получить доступ к вашему микротику из Интернета. Для этого вам нужно зайти в настройки вашего маршрутизатора, найти раздел «Порты» или «Перенаправление портов» и создать правило, которое откроет нужный порт (например, порт 80 для доступа к веб-интерфейсу маршрутизатора).

- После открытия порта вам нужно настроить правила файрвола на вашем микротике. Правила файрвола позволят контролировать доступ к вашему микротику из Интернета. Вы можете настроить правила, чтобы разрешить доступ только с определенных IP-адресов или ограничить доступ только к определенным портам.

- Наконец, для того чтобы получить доступ к вашему микротику из Интернета, вам нужно знать ваш публичный IP-адрес и номер открытого порта. Вы можете ввести ваш публичный IP-адрес и номер порта в адресную строку вашего веб-браузера, чтобы получить доступ к веб-интерфейсу микротика.

Запомните, что открытие доступа к вашему микротику через интернет может представлять определенные риски. Будьте осторожны при настройке правил файрвола и убедитесь, что ваши пароли достаточно сложные и надежные.

Примечание: Если вы не уверены в своих навыках сетевой безопасности, лучше обратиться за помощью к специалисту или технической поддержке вашего интернет-провайдера.

Если у вас настроен роутер Mikrotik со статическим IP адресом и вам нужен удаленный доступ к нему для администрирования? Вот две простых инструкции по настройке доступа на RouterOS.

СодержаниеПоказать

- Настройка доступа через терминал

- Настройка доступа через интерфейс winbox

Настройка доступа через терминал

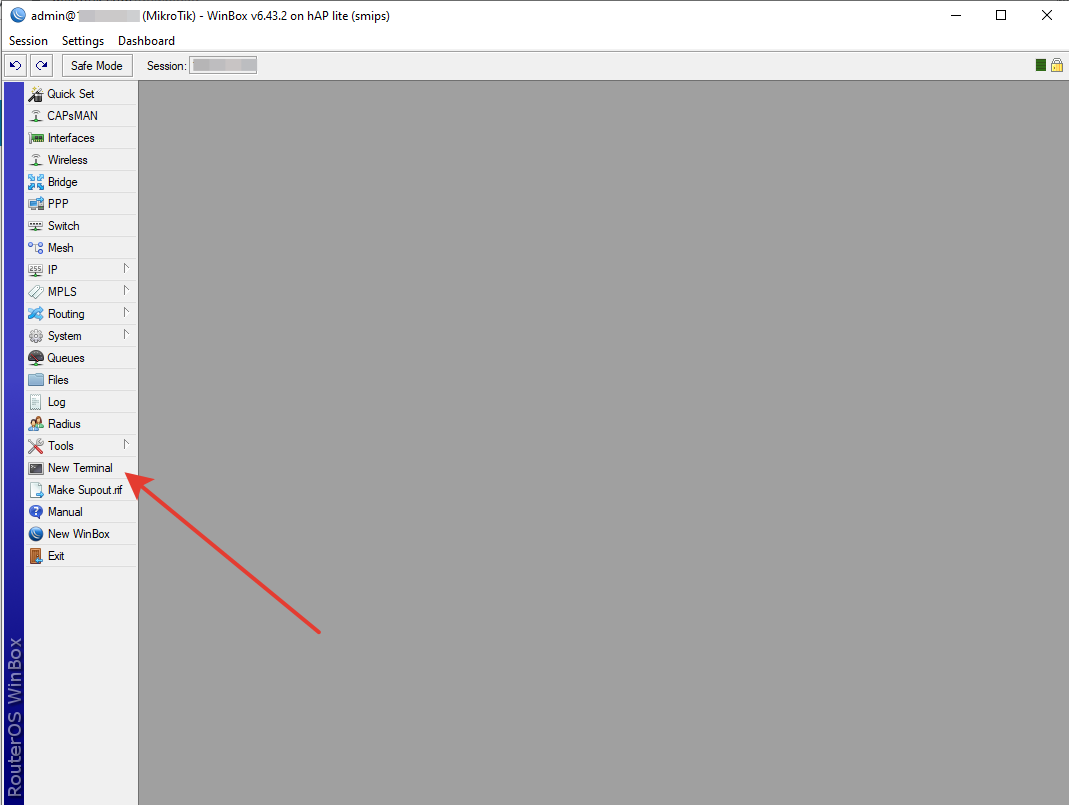

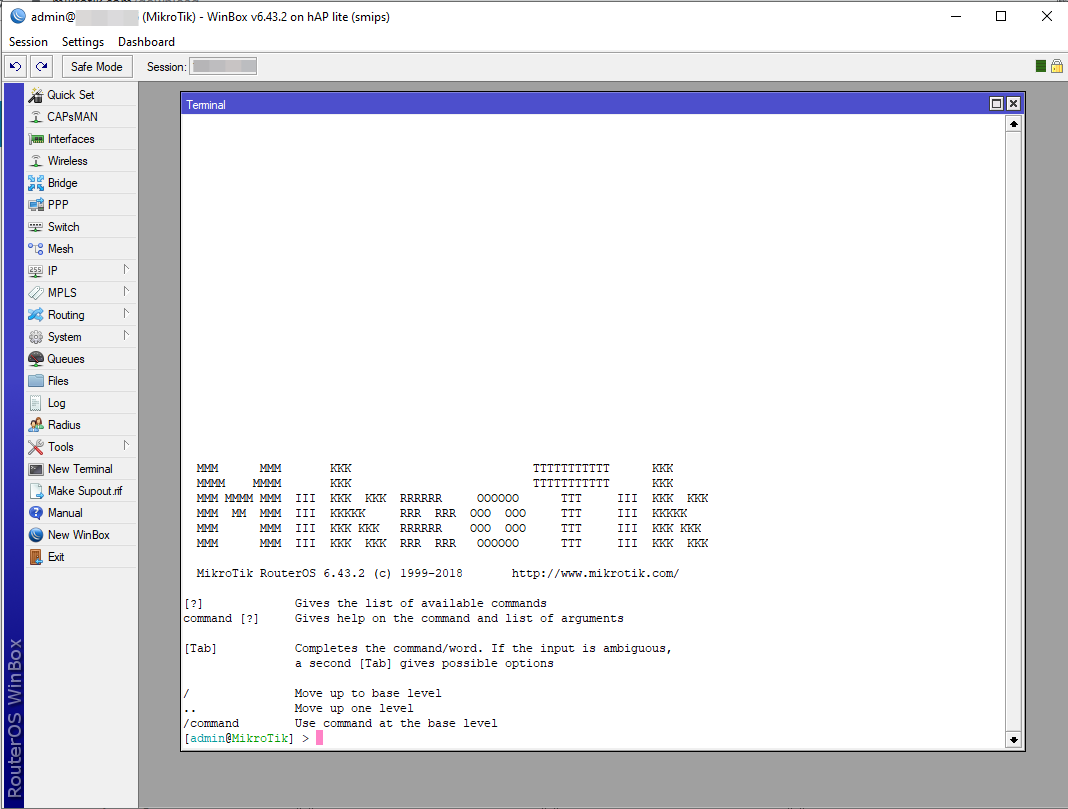

Запускаем winbox, скачать можно с официального сайта и запускаем терминал

В терминале по очереди вводим команды:

Системные администраторы делятся на тех, кто еще не делает бэкап, и тех, кто их уже делает. Народная мудрость.

/ip firewall filter add chain=input protocol=tcp dst-port=8291 disabled=no action=accept place-before 0

Этим правилом мы разрешим доступ для входящего трафика на порт 8291 из вне. И поднимаем это правило в верх всех правил фаервола.

/ip service set winbox address=0.0.0.0/0

А этим правилом, мы разрешаем любые подключения на роутер из интернета.

Важно! В целях безопасности и для защиты роутера от подбора паролей рекомендуется открывать доступ только для надежных подсетей или ip адресов!

Поэтому я не рекомендую использовать вышеуказанное правило, а рекомендую использовать для входа только разрешенные адреса и следующее правило.

/ip service set winbox address=192.168.1.0/193.33.98.108/32.193.169.3.24/32

Где 192.168.0.1 — адрес локальной сети

А 193.33.98.108 и 32.193.169.3.24/32 — адреса из сети интернет

Эти данные необходимо заменить на свои.

Настройка доступа через интерфейс winbox

Запускаем winbox и логинимся в нем

В боковом меню, выбираем IP-Firewall

Нажимаем + и добавляем новое правило

В правиле фаервола, указываем данные как на скриншотах

И сохраняем правило. После чего перемещаем его в самый верх списка.

Дело за малым, осталось добавить адреса подсетей, откуда мы разрешим подключаться консоли к роутеру.

Откроется окно

Двойным кликом открываем строчку с winbox и добавляем адреса, либо подсети для доступа к mikrotik

Стрелка вверх удаляет строку, стрелка в низ добавляет. Нажимаем ok, проверяем доступ из интернета, все должно работать! 🙂

Если тебе понравился материал, ставь палец вверх!

Припустимо, ви налаштували прокидання портів на роутері MikroTik , і із зовнішньої мережі все чудово працює. Але іноді може виникнути потреба організувати доступ до комп’ютера або сервера за зовнішньою IP-адресою не лише ззовні, а й з локальної мережі. У цьому випадку застосовується так званий Hairpin NAT або NAT LoopBack — прийом-відправка пакетів через один і той же інтерфейс роутера, зі зміною адрес з локального на зовнішній і назад. Розберемо необхідні настройки.

Допустимо у нас є:

- Роутер із зовнішнім IP (WAN IP) 1.1.1.1.

- Комп’ютер з локальною адресою 192.168.88.229 і запущеним на ньому сервером, додатком і т. д. для доступу із зовнішньої мережі. У разі для з’єднання використовується порт 8080.

- Комп’ютер у локальній мережі за адресою 192.168.88.110.

У нас вже є налаштоване правило прокидання порту 8080:

Але воно не спрацьовуватиме при зверненні з локалки, оскільки налаштування орієнтовані на пакети із зовнішньої мережі через WAN-порт. Тому нам потрібно додатково прописати ще 2 правила.

НАСТРОЮВАННЯ ДОСТУПУ З ЛОКАЛЬНОЇ МЕРЕЖІ ЗА ЗОВНІШНЬОЮ IP-АДРЕСОЮ

1. Створюємо правило для перенаправлення звернень із зовнішнього IP з локальної мережі.

Вкладка General.

Chain — dstnat.

Src. Address — пишемо тут локальну адресу комп’ютера, з якої заходитимемо на зовнішній IP, або діапазон адрес, якщо такий доступ потрібно надати кільком комп’ютерам мережі.

Dst. Address — вказуємо зовнішню адресу комп’ютера/сервера і т. п., яким буде здійснюватися доступ з локалки.

Protocol, Dst. Port – тут прописуємо параметри порту та протоколу, які відповідають нашому з’єднанню (ті ж, що й у прокиданні портів).

Вкладка Action.

To Addresses — вказуємо локальну адресу нашого сервера, комп’ютера, на який ми заходимо за зовнішньою IP-адресою.

To Ports — порт той самий, що у попередній вкладці, тому тут можна нічого не вказувати.

Тепер на комп’ютер 192.168.88.229 можна зайти з локальної мережі за зовнішньою IP-адресою 1.1.1.1.

Але при спробі якоїсь взаємодії з ним нічого не вийде. Чому? Подивимося, що відбувається.

- Наш комп’ютер (192.168.88.110) посилає пакет на зовнішню адресу сервера, який є адресою роутера, відповідно — 1.1.1.1.

- Роутер сумлінно перенаправляє його за нашим правилом dst-nat на комп’ютер із адресою 192.168.88.229.

- Той його приймає та відправляє відповідь. Але оскільки він бачить як адресу джерела локальну IP-адресу (адже пакет надійшов від комп’ютера в локальній мережі), він відправляє відповідь не на маршрутизатор, а безпосередньо одержувачу.

- Одержувач (192.168.88.10) відправляючи дані по зовнішньому IP, і відповідь також очікує від зовнішнього IP. Отримавши пакет від локального 192.168.88.229, його просто скидає, як непотрібний.

Тому нам потрібне ще одне правило, яке буде підміняти локальну адресу джерела при надсиланні пакета на зовнішній IP.

2. Підміняємо локальну адресу комп’ютера на зовнішню IP-адресу.

На вкладці Action виставляємо маскарадинг (masquerade), тобто заміну адреси джерела на локальну адресу маршрутизатора.

На вкладці General прописуємо правила, за яких він застосовуватиметься:

Chain – srcnat, тобто при запитах з локальної мережі.

Src. Address — пишемо тут локальну адресу комп’ютера, або діапазон адрес, з яких будуть надсилатися пакети.

Dst. Address — тут конкретизуємо » адресу одержувача » , т. е. правило застосовуватиметься лише пакетів, адресованих нашому серверу.

Protocol, Dst. Port — тут прописуємо самі параметри порту і протоколу.

Тепер, отримавши пакет з локальної мережі, адресований зовнішній IP 1.1.1.1, маршрутизатор як перенаправить його на 192.168.88.229 (за першим правилом), а й замінить у пакеті адресу джерела (192.168.88.110) на свою локальну адресу.

Відповідь від сервера тому відправиться не безпосередньо до локальної мережі, але в маршрутизатор, який, своєю чергою направить його джерелу.

ДРУГИЙ СПОСІБ HAIRPIN NAT MIKROTIK: 2 ПРАВИЛА ЗАМІСТЬ 3

Можна зробити ще простіше, замінивши правило прокидання портів першим правилом Hairpin NAT. У цьому випадку в установках не потрібно вказувати In. Interface та Src Address, але потрібно прописати адресу призначення.

Доступ на зовнішню IP-адресу вашого сервера або комп’ютера з програмою буде відкритий як для звернень ззовні, так і з локальної мережі, з будь-яких адрес, але тільки для пакетів з адресою призначення 1.1.1.1:80.

Тепер додаєте описане вище правило srcnat і все. Можна додати додаткову фільтрацію, прописавши в out-interface той інтерфейс, з якого будуть здійснюватись відправлення пакетів, якщо є така необхідність.

Недоліком Hairpin NAT є лише те, що навантаження на роутер зростає, адже ті звернення, які раніше проходили через локальну мережу безпосередньо між комп’ютерами, тепер йдуть через маршрутизатор.

Другий спосіб простіший, але, залежно від конфігурації вашої мережі, може використовуватися і перший.

UPD: ми протестували ще раз викладені в цій статті способи налаштування на прикладі організації FTP-сервера , а також налаштування, запропоноване в коментарях . Усі вони робітники.

Всем доброго времени суток! В статье я коротко расскажу – как сделать в Mikrotik доступ из интернета или по-другому – как организовать, настроить удаленный доступ. При чем нам нужно не просто открыть порт и пускать туда всех кому не лень, а именно сделать безопасный вход. Для начала нужно подключиться к маршрутизатору и зайти в Web-интерфейс.

Но мне удобнее использовать WinBox, так как он позволяет открывать и работать сразу в нескольких местах. Так что тут каждый решает сам. Даже интересно как-нибудь сделать опрос, кто как, настраивает роутеры Микротик. Но мы немного отвлеклись – начнем же настраивать.

Содержание

- Настройка удаленного доступа через интерфейс

- Настройка удаленного управления через командную строку

- Задать вопрос автору статьи

Настройка удаленного доступа через интерфейс

- Слева в меню выбираем «IP», далее нажимаем по разделу «Firewall». Для того чтобы открыть или прикрыть тылы, конечно же нужно зайди во вкладку «Filter Rules». Для создания нового правила или фильтра нажимаем по плюсику. А теперь внимательно вводим вот такие данные. В качестве «Chain» указываем параметр «input». В качестве «Protocol» мы будем использовать «TCP». И теперь надо указать порт, по которому мы будем подключаться в строке «Dst. Port». Если вы будете подключаться к Web-интерфейсу – то указываем 80. Для WinBox обычно указывается порт 8291, а для Telnet номер 23. Ещё я бы для себя добавил комментарии, чтобы потом не забыть. Нажимаем «Comment» и вводим нужную информацию. В конце не забудьте применить настройки кнопкой «Apply».

- Вот мы правило создали, но есть небольшая проблема в том, что они пока работать не будут. Данное правило надо поместить как можно выше. Это можно сделать здесь в интерфейсе.

- Теперь осталось прописать IP адреса, которым будет дано добро зайти в настройки роутера. Для этого там же в «IP» переходим в другой раздел «Services».

- Нам нужно выбрать ту службу, к которому мы хотим иметь доступ. Я в качестве примера хотел выходить из интернета на Web-интерфейс, поэтому выберу «www». Теперь откроется окошко, нужно в строке «Available From» добавляем те IP адреса «извне», которые будут иметь доступ к аппарату. Ещё добавьте IP адрес, с которого вы сейчас сидите. Также можно добавить и локальные адреса.

Настройка удаленного управления через командную строку

- Добавляем правило в Firewall, открывая определенный порт. Тут 80:

/ip firewall filter add chain=input protocol=tcp dst-port=80 disabled=no action=accept

- Смотрим список правил:

/ip firewall filter print

- Добавляем наше правило в самый верх списка, чтобы оно работало. У меня правило имеет номер или ID 30 у вас может быть другое:

/ip firewall filter move 30 destination=1

- Теперь настраиваем блокировку и разрешение для определенных IP:

/ip service set telnet address=192.168.33.0/24,214.55.17.76/32,192.168.100.0/32