Время на прочтение

7 мин

Количество просмотров 22K

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО.

Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в организации необходимо следовать корпоративному плану реагирования на инциденты.

Что такое AutoRuns?

AutoRuns — это инструмент Microsoft, который выявляет ПО, настроенное на запуск при загрузке устройства или входе пользователя в свою учетную запись. При включении компьютера часто запускается надежное программное обеспечение. Ярким примером является Outlook, поскольку проверка электронной почты нередко являются первым действием после входа в аккаунт.

Если устройство было взломано, то приникшее на него вредоносное ПО должно «выдержать» перезагрузку. После выключения компьютера вредоносной программе требуется определенный механизм для продолжения работы на устройстве. Для этого могут использоваться встроенные функции Windows, позволяющие запускать программы при загрузке.

AutoRuns: основы

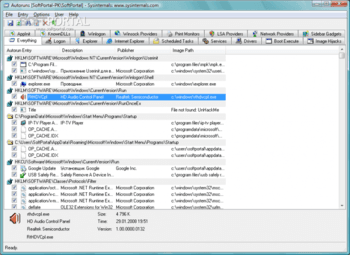

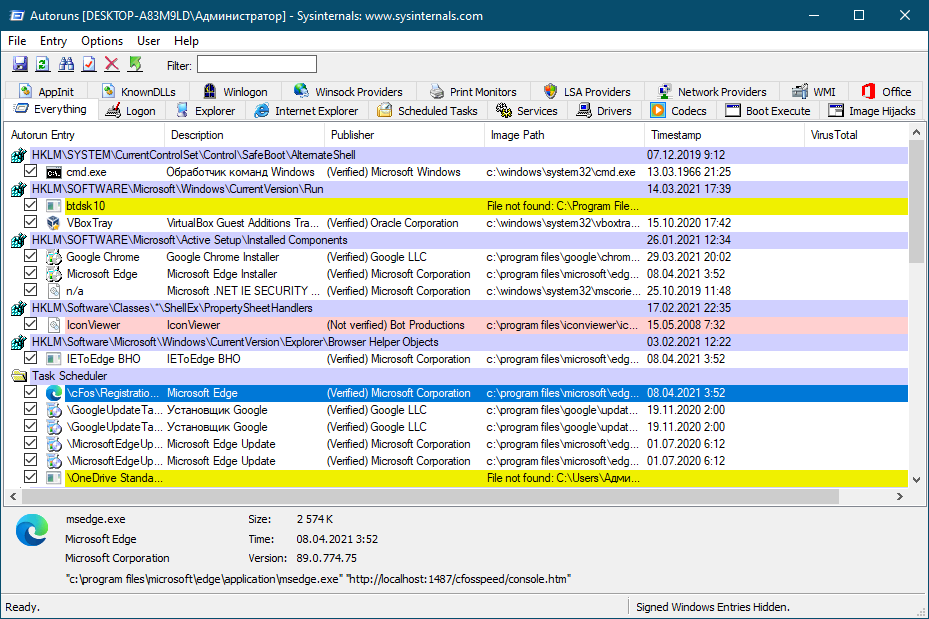

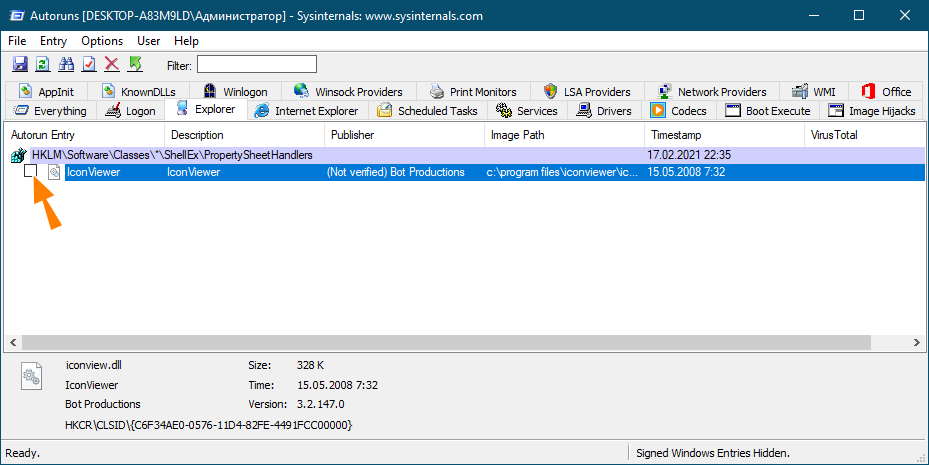

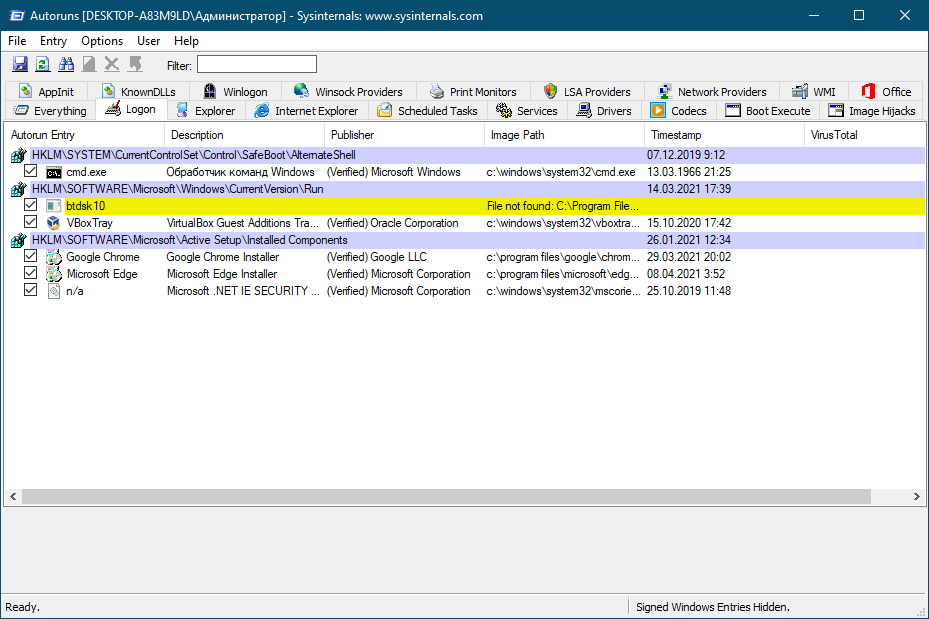

На изображении ниже мы видим, что AutoRuns имеет ряд вкладок, в каждой из которых содержатся данные о механизме автозапуска.

Во вкладке Logon (вход в систему) представлена информация о стандартных местах загрузки для всех пользователей устройства. В частности, здесь указаны места запуска программ, а также соответствующие ключи запуска. Ключ запуска является частью реестра устройства: вредоносное ПО часто создает такой ключ, чтобы при загрузке устройства вредоносная программа запускалась автоматически.

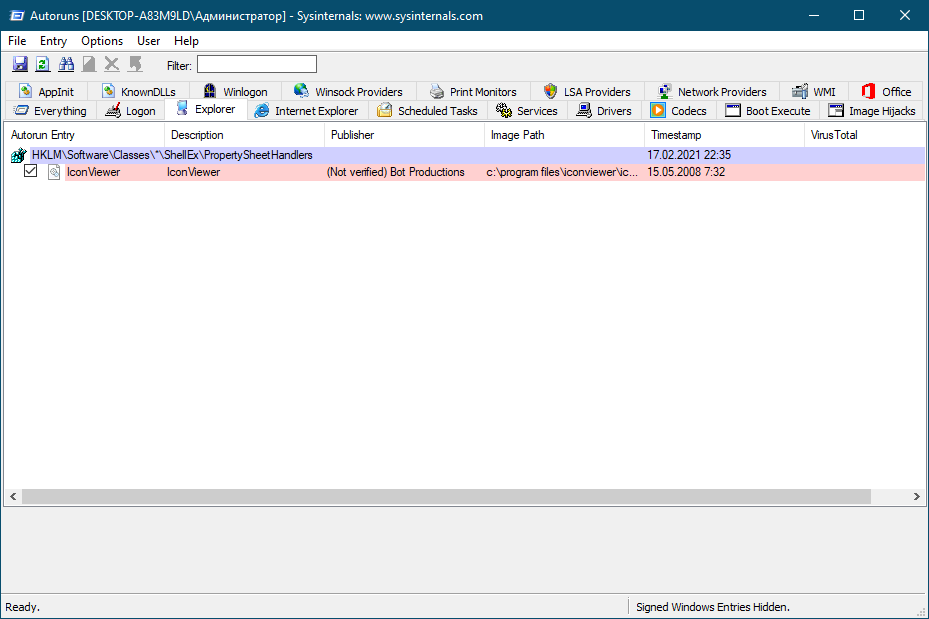

Во вкладке Explorer (проводник) отображается информация о следующих элементах:

-

Shell extensions (расширения оболочки) — это отдельные плагины для Проводника Windows (например, для предварительного просмотра файлов PDF).

-

Browser Helper Objects (объекты помощника браузера) — модули DLL, выполняющие роль плагинов для Internet Explorer.

-

Explorer Toolbars (панели инструментов проводника) — это сторонние плагины для Internet Explorer; через панель инструментов осуществляется доступ к сторонней платформе.

-

Active Setup Executions (выполнение задач через Active Setup) — механизм для однократного выполнения команд для каждого пользователя во время входа в систему.

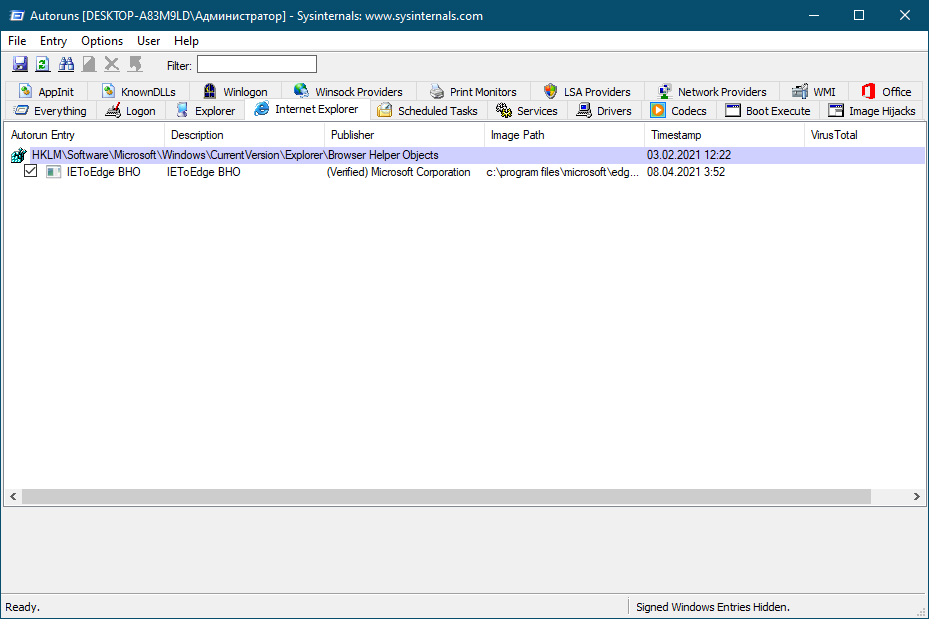

Во вкладке Internet Explorer отображаются вспомогательные объекты браузера, панели инструментов Internet Explorer и расширения.

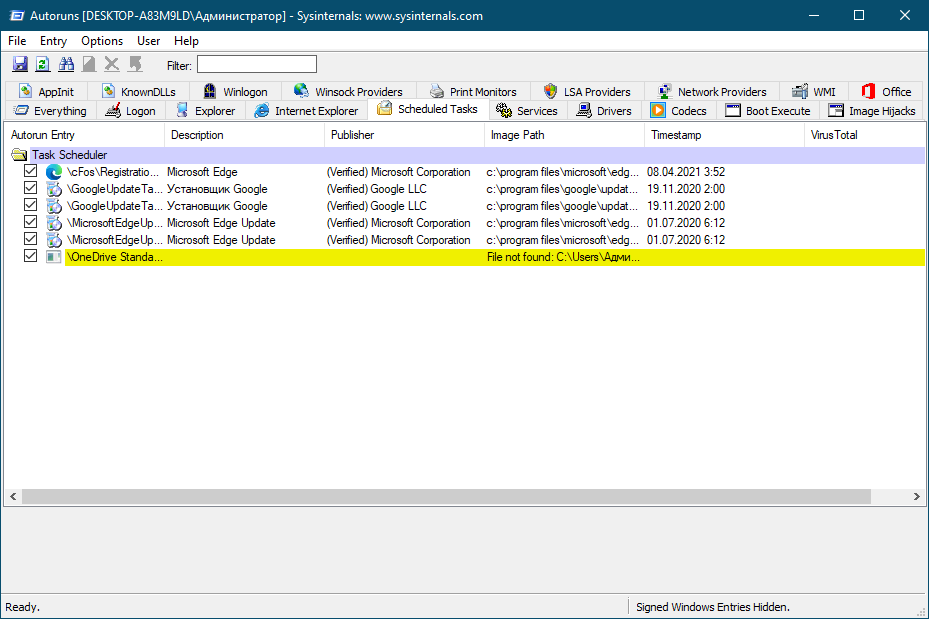

Во вкладке Scheduled Tasks (запланированные задачи) показываются задачи, которые настроены на запуск при загрузке или входе в систему (это часто используется различными семействами вредоносных программ).

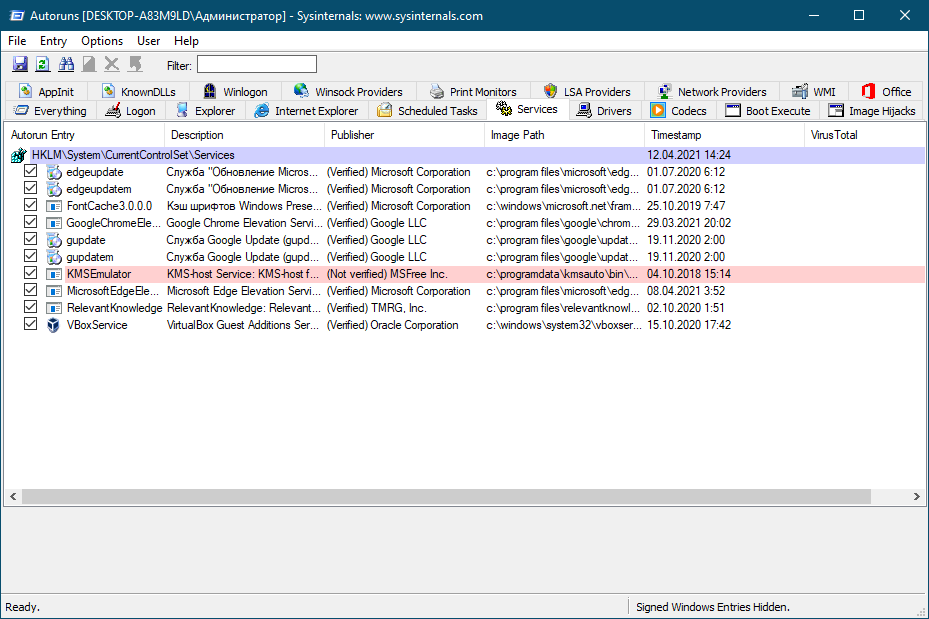

Во вкладке Services (службы) отображаются все службы Windows, автоматический запуск которых запланирован при загрузке устройства.

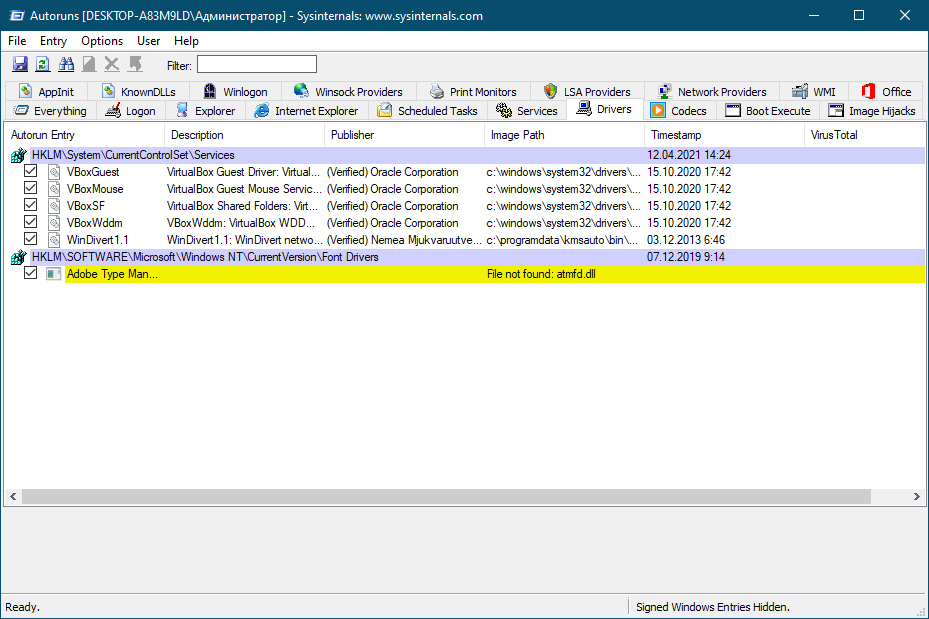

Драйверы позволяют оборудованию взаимодействовать с операционной системой устройства. Во вкладке Drivers в AutoRuns отображаются все зарегистрированные на устройстве драйверы, кроме отключенных.

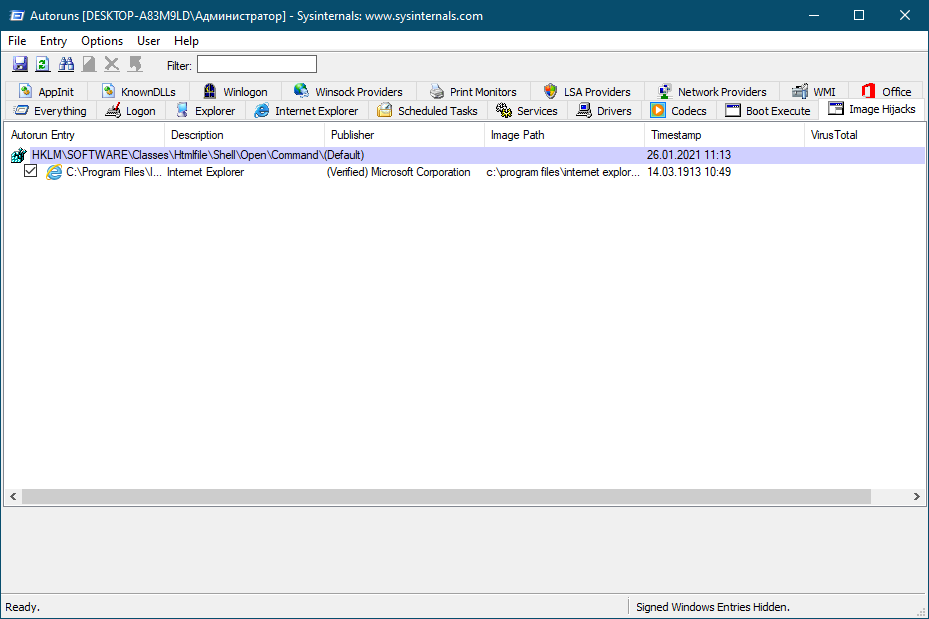

Image Hijacks (подмена образов) представляет собой довольно коварный метод, заключающийся в том, что ключ для запуска определенного процесса в реестре Windows на самом деле запускает другой, вредоносный, процесс.

В AppInit DLL показаны библиотеки DLL, зарегистрированные как DLL инициализации приложений.

Во вкладке Boot Execute (выполнение при загрузке) отображаются места запуска, связанные с подсистемой диспетчера сеансов (smss.exe).

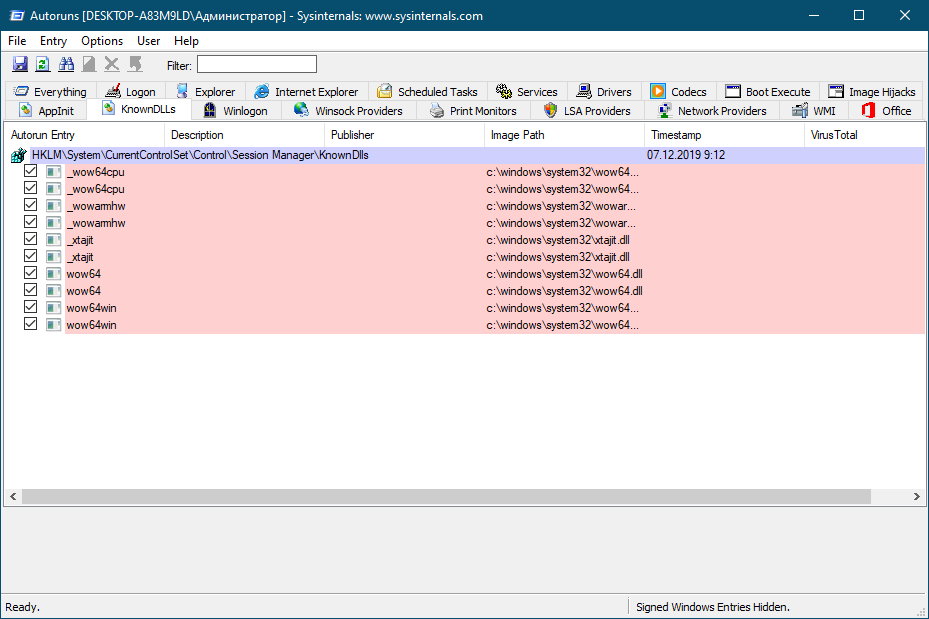

Известные библиотеки DLL (Known DLL) в Windows — kernel32.dll, ntdll.dll — позволяют программному обеспечению импортировать определенные функции. Некоторые вирусы устанавливают созданные разработчиком вируса вредоносные библиотеки DLL, причем в места, где вы вряд ли будете искать легитимные библиотеки DLL Windows, например во временных папках.

Winlogon используется, когда пользователь входит в систему Windows. В этой вкладке отображаются библиотеки DLL, регистрирующие уведомления о событиях Winlogon.

Во вкладке Winsock Providers (провайдеры Winsock) показываются зарегистрированные протоколы Winsock. Winsock, или Windows Sockets, позволяет программам подключаться к Интернету. Вредоносное ПО может установить себя как провайдера Winsock, чтобы его было сложно удалить. AutoRuns может отключить провайдера, но не удалить его.

Во вкладке Print Monitors показываются библиотеки DLL, загружающиеся в службу буферизации печати. Вредоносное ПО может установить сюда вредоносную DLL.

Провайдеры Windows Local Security (LSA Providers) поддерживают процессы, связанные с безопасностью и аутентификацией.

Как использовать AutoRuns для выявления подозрительного программного обеспечения

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Это распространенный механизм персистентности, используемый вредоносными программами для «выживания» после перезагрузки. Также мы видим пустые ячейки в столбцах Description (описание) и Publisher (издатель). Само по себе отсутствие описания не означает, что файл является вредоносным, а вот отсутствие подписи и издателя являются поводом для расследования.

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program files\arp service\arpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание.

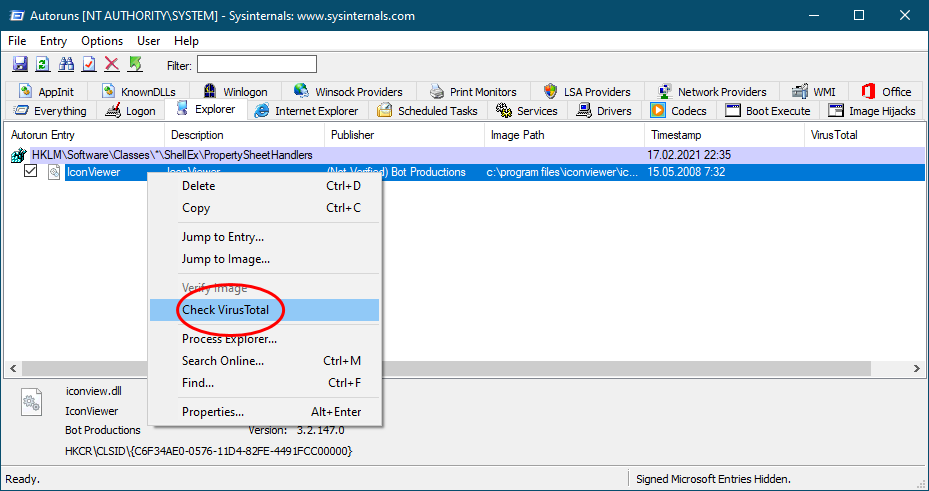

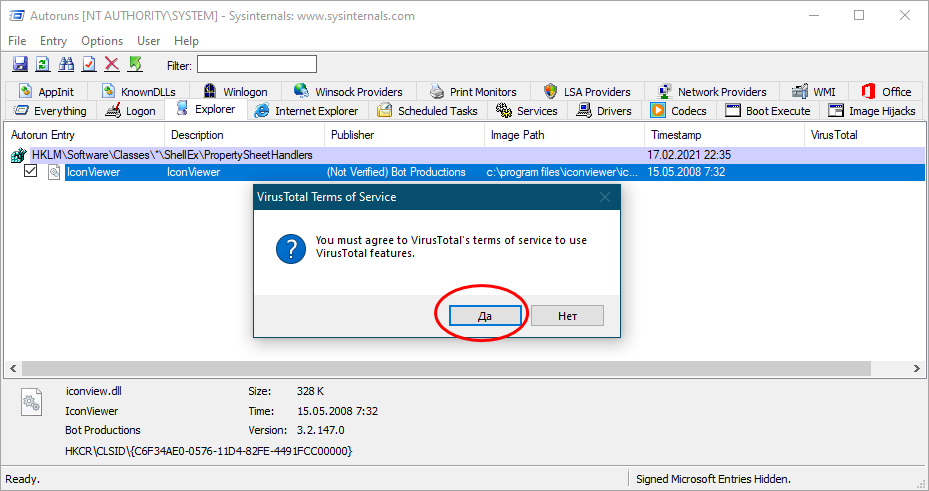

Нажав правой кнопкой мыши на интересующий файл, мы можем отправить его на сайт virustotal.com. Virustotal — это база данных вредоносных программ, в которой можно узнать о том, признан ли конкретный файл вредоносным разными поставщиками антивирусов.

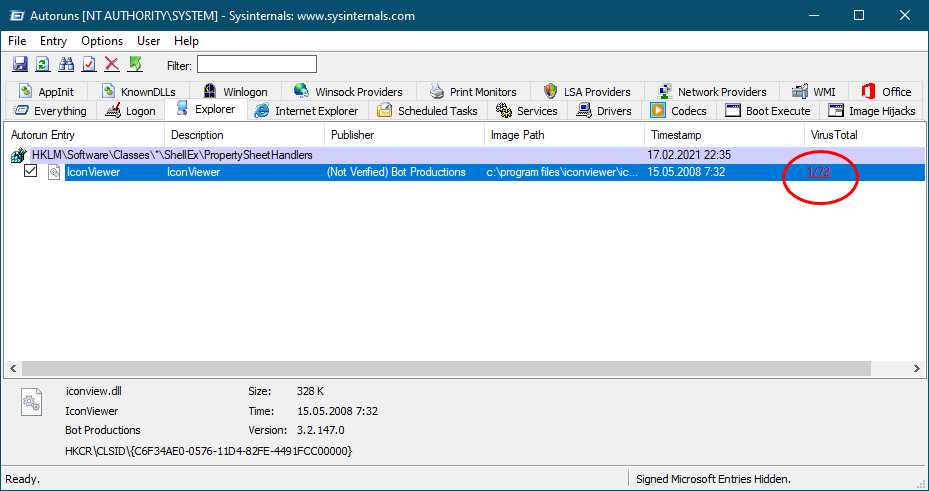

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

-

Google — ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

-

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

-

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

-

Определите хеш файла и перейдите на сайт virustotal.com. Если вредоносное ПО было установлено от имени администратора, оно может храниться где угодно на диске. Убедитесь, что файл является вредоносным, на virustotal.

Как использовать AutoRuns для удаления вредоносных программ

Во-первых, убедитесь, что вирус запущен на вашем устройстве. Для этого можно открыть диспетчер задач, однако мы рекомендуем использовать Process Hacker — один из инструментов для анализа вредоносных программ. После загрузки нажмите правой кнопкой мыши на значок на рабочем столе и выберите «Запуск от имени администратора».

После запуска Process Hacker можно найти вредоносное ПО, запущенное на устройстве.

Нажав на название вредоносной программы правой кнопкой мыши, мы можем найти файл на диске, выбрав Open file location (открыть расположение файла).

После этого в проводнике Windows будет открыта папка с данным файлом.

Перетащив файл в такой инструмент, как PeStudio, мы можем получить хеш файла.

Bf48a5558c8d2b44a37e66390494d08e

Переход на virustotal и определение хеша покажет, что это RAT (троян удаленного доступа), известный под именем Nanocore.

Чтобы остановить выполнение вредоносной программы, нажмите правой кнопкой мыши на соответствующее имя процесса и выберите «Завершить».

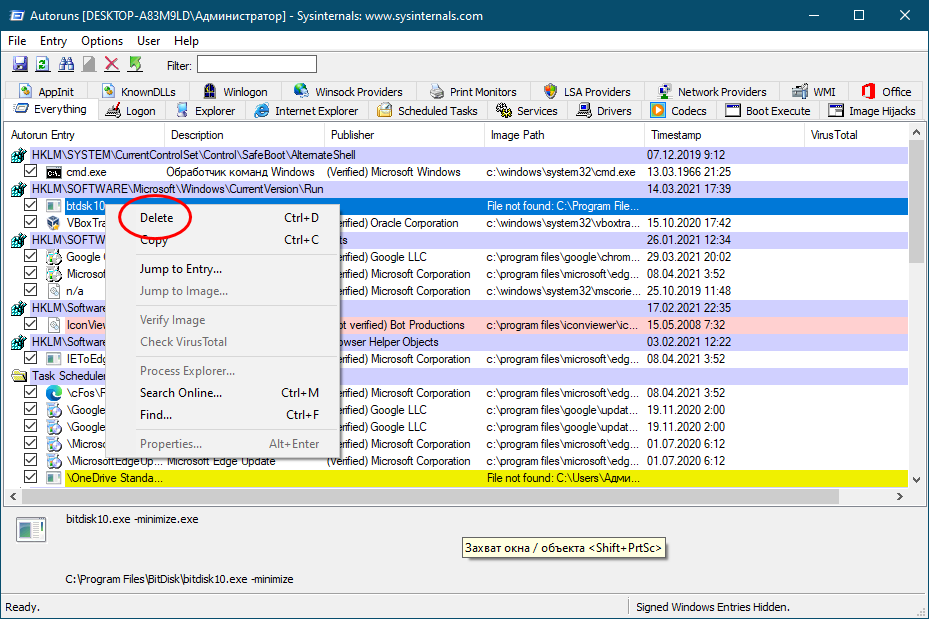

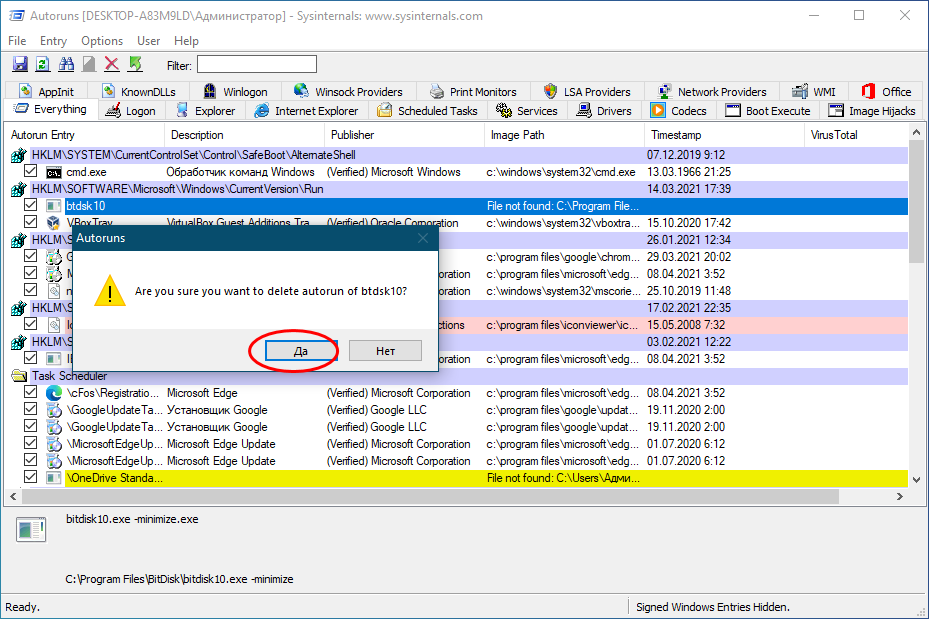

После этого AutoRuns позволяет удалить механизмы персистенции, используемые для запуска вредоносного ПО.

Теперь вирус можно удалить из проводника Windows.

Советы по использованию AutoRuns от Sysinternals

Мы не рекомендуем использовать AutoRuns в качестве единственной формы обнаружения и удаления вредоносного программного обеспечения. Если вы выявили и удалили вредоносную программу с помощью описанных методов, стоит принять во внимание следующее:

Имеются ли у вас резервные копии файлов и данных? Если ваше устройство взломали, высока вероятность того, что на нем могут находиться другие вредоносные программы. Наличие резервных копий гарантирует возможность восстановления данных устройства, что дает уверенность в полном устранении последствий вторжения.

Какое антивирусное ПО у вас установлено? Если у вас установлен антивирус, но ваше устройство по-прежнему инфицировано, значит, ваши механизмы безопасности не сработали и, возможно, пришло время инвестировать в более надежную систему защиты данных.

Используйте функцию сравнения AutoRuns, чтобы упростить проверку на наличие нежелательного программного обеспечения, которое продолжает действовать на вашем устройстве. Для этого нужно запустить AutoRuns на неинфицированном устройстве, выбрать File (файл) и Save (сохранить).

Результаты будут сохранены в виде файла файл AutoRuns Data с расширением .arn’AutoRuns. В примере ниже я сохранил результаты как файл с именем clean.

Теперь вы можете сравнить эти результатами с результатами будущих проверок с помощью AutoRuns. Для этого выберите File (файл), а затем Compare (сравнить).

В примере ниже мы выбираем результаты, сохраненные в файле clean.

После этого AutoRuns будет показывать только новое ПО с механизмом персистенции. Это позволяет исключить легитимные программы, установленные на неинфицированном устройстве.

Чаще всего AutoRuns используется для выявления вредоносных программ, однако в этой статье мы продемонстрировали, как этот инструмент может обнаруживать разные способы, с помощью которых вредоносное ПО пытается продолжить работу на вашем устройстве.

Еще одной привлекательной характеристикой AutoRuns является цена! Есть множество бесплатных инструментов, которые могут помочь вам выполнить не только проверку на наличие вредоносных программ, но и ряд задач системного администрирования, поэтому обязательно прочитайте эту статью, где рассказывается о 21 бесплатном инструменте, которые должен знать каждый системный администратор.

Если угроза того, что вредоносное ПО остается незамеченным в вашей организации, является для вас актуальной, посмотрите, как мы останавливаем кибератаки, а также демонстрацию наших методов реагирования на угрозы.

Первое, что следует проверить если Ваш компьютер стал медленно загружаться и работать – это автозагрузку. Устанавливаемые программы часто добавляют себя или службы обновления в автозагрузку, что приводит к повышенным расходам ресурсов системы (оперативная память, процессор, интернет соединение и т.п.).

Для начала определитесь все ли программы, которые стоят в атозапуске требуются Вам постоянно. Иногда проще запустить эту программу раз в неделю, чем постоянно выделять на ее поддержку необходимые ресурсы.

Но существуют и те программы, которые должны работать всегда. К ним относится 64 разрадная java – это платформа, без которой работа браузера и некоторых приложений станет невозможной. Это приложение всегда запускается в автоматическом режиме и задействуется только по мере необходимости. Оно потребляет минимальное количество ресурсов, и на современном ПК не может быть причиной зависания или снижения производительности.

О программе

Перовая версия программы появилась в 2002 году и срезу привлекла к себе повышенное внимание. Удачные решения и качество работы заметила и компания Microsoft, которая потом приобрела данный программный продукт. На данный момент приложение отлично работает на всех операционных системах семейство Виндовс, в том числе и Виндовс 10.

Удобная работы с программой, которая теперь представлена и на русском языке будет оценена как рядовыми пользователями, так и компьютерными мастерами, и системными администраторами.

Возможности программы

Данная утилита позволяет проверить все автоматически запускаемые компоненты системы, в том числе установленные приложения и службы. Хорошо отточенный функционал системы помогает легко найти требуемую программу или выполнить поиск по отдельным типам запускаемых приложений.

Что может программа:

- полное сканирование запускаемых приложений;

- возможность остановки и запуска выборочных программ;

- отображает полные свойства объекта автозапуска;

- отслеживание потенциально опасных программ.

Приложение позволяет провести комплексное сканирование программ, разрешенных к автозапуску. Имеет встроенный фильтр, позволяющий искать программ в определенных категориях:

- системные реестр;

- стандартная папка автозагрузки;

- службы Windows 10;

- и др.

Особенности работы

Устанавливать программу не требуется. Достаточно запустить исполняющий файл. Чтобы программа корректно работала необходимо запустить её от имени администратора, для этого кликаете правой кнопкой мышкой по программе и выбираете «Запуск от имени администратора».

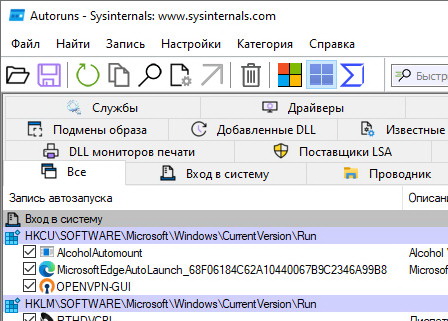

После запуска программы Вы увидите множество вкладок, которые помогают сориентироваться по всем запускаемым приложениям. Рассмотрим основные:

- Logon – программы, установленные пользователем. Это основное место где Вам стоит искать ненужные программы;

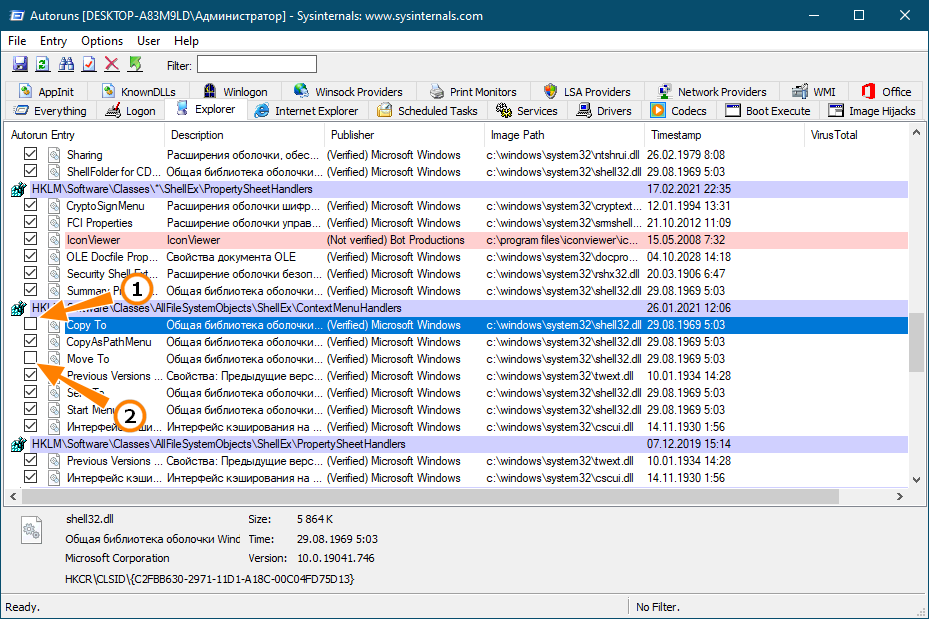

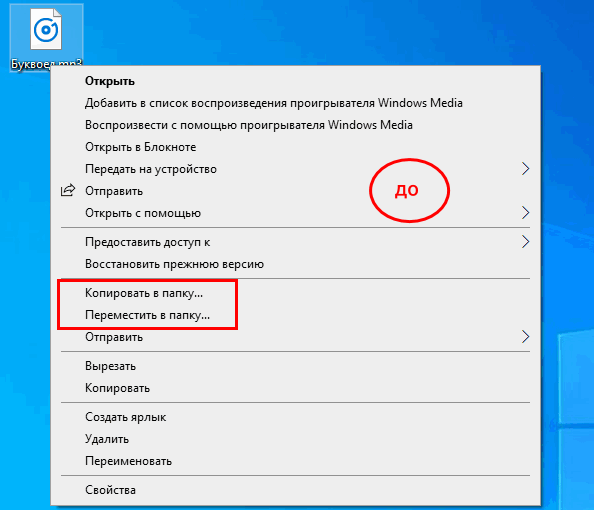

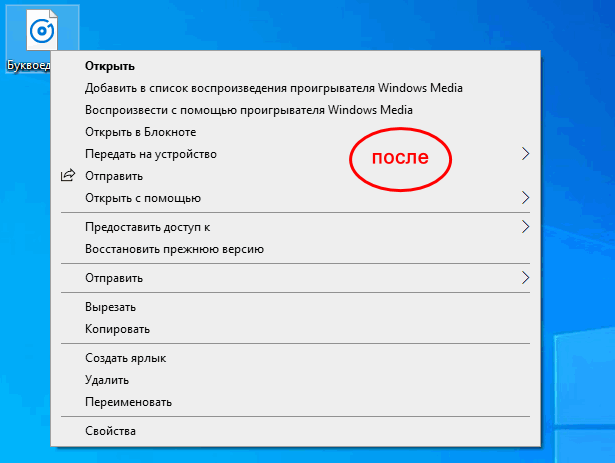

- Explorer – показывает те приложения, которые отображаются в контекстном меню программы «Проводник»;

- IE – установленные модули в интернет обозраватель, в том числе и неопознанные опасные программы;

- Service – перечень сервисов, в том числе и автоматического обновления программ;

- Drivers – загружаемые драйвера. Проверьте, т.к. это возможное место для вирусов. Но без уверенности лучше ничего не удалять;

- Scheduled Tasks – посмотреть на предмет программ, попадающих в загрузку по расписанию;

- Boot Execute – ранняя загрузка Виндовс;

- Sidebar Gadgets – используемые гаджеты и виджеты;

- Office – модули и плагины.

Остальные данные и параметры Вы можете узнать с официального сайта программы.

Загрузите себе данную программу и не забывайте проверять меню автозапуска хотя бы раз в полгода. Это позволит постоянно держать компьютер свободным, а его работа будет легкой и свободной. Вы можете скачать бесплатно AutoRuns с этого сайта абсолютно бесплатно.

Комментарии к программе AutoRuns для Виндовс 10

Autoruns

для Windows

Autoruns — программа для контроля автоматической загрузки различных приложений, сервисов и компонентов, стартующих при загрузке ОС.

Программа проверяет Автозагрузку, Run, RunOnce и другие секции и ключи реестра. При желании Autoruns можно настроить на мониторинг и других расположений, в том числе модулей Explorer, панелей управления, BHO (Browser Helper Objects), извещений Winlogon, автоматически запускаемых служб, сервисов и многие другие.

При помощи Autoruns можно не только контролировать автозапуск приложений, но и отключать автозагрузку любого из них. Для этого достаточно убрать соответствующую галочку.

Кроме настройки системы, с помощью Autoruns можно отслеживать вредоносные программы, которые как правило, прописывают свои ключи в раздел Автозагрузки реестра операционной системы.

Что нового в Autoruns 14.0.9?

- Различные исправления и улучшения

ТОП-сегодня раздела «Реестр, Автозагрузка»

Reg Organizer 9.11

Reg Organizer — мощная программа, позволяющая следить за состоянием системного реестра и…

Autoruns 14.0.9

Autoruns — программа для контроля автоматической загрузки различных приложений, сервисов и компонентов, стартующих при загрузке операционной системы…

RegScanner — небольшая бесплатная утилита, которая в соответствии с заданными критериями…

RecentFilesView — небольшая системная утилита для просмотра всех файлов, которые в последнее время открывались на компьютере…

Отзывы о программе Autoruns

Татьяна про Autoruns 14.0.9 [12-12-2022]

Интересная прога. С оф сайта не скачивается. Скачивается тут с англ. локализацией. В целом наглядная. Со Всех желтых строчек с ошибками нужно снять галки. (Кто то даже их удаляет).

2 | 2 | Ответить

Виктор про Autoruns 14.0.9 [10-12-2022]

Реально помогла удалить defender w11

3 | 5 | Ответить

Тимур про Autoruns 14.0.7 [05-01-2022]

говно пишет что вы что-то там не можете использовать и она самоудаляется

4 | 5 | Ответить

Андрей ° про Autoruns 13.95 [09-11-2019]

А рускаяя локализация есть,у софтины?

11 | 17 | Ответить

самир про Autoruns 13.94 [29-03-2019]

у меня не палучается открыт математику 3 класс диск

6 | 13 | Ответить

Хочу познакомить Вас с крайне полезной программой AutoRuns, но перед тем как продолжить хочу уточнить, что она работает как в windows 10, так и других младших редакциях. Более того, программа переведена на русский язык, а это значит, что с ней будет проще разобраться.

Я думаю некоторые из Вас уже и так догадались для чего нужно это приложение, если нет, то сейчас попытаюсь пояснить Вам. А нужно оно что бы контролировать все те программы, и не только, которые одновременно включаются с компьютером, то есть загружаются с windows. Её особенностью является отображение их именно в том порядке, в котором они запускаются.

Кстати, для просмотра доступны элементы не только из папки автозагрузки, но так же и те, которые прописаны в системном реестре. Если Вы считаете, что, какая-то программа лишняя, то сможете её удалить. Так же отображаются и все драйвера, которые грузятся с включением компьютера. Имеется возможность, переходит сразу к записи в реестре, к любому запущенному процессу, который отображается в приложении. Кроме этого, отображается и время, когда интересующая Вас запись была создана в реестре.

AutoRuns не нужно даже устанавливать, он работает прямо из скачанной папки, которую можно перемещать в любое для Вас удобное место.

Язык: русский

Размер: 1.05 Mb

Активация: не требуется

Платформа: Windows 11,10,7,8,XP

Ни для кого не является особым секретом, что большинство процессов в Windows, которая обладает большими возможностями в плане расширения функционала, работают независимо от пользователя. Это системные процессы и различные вспомогательные некритичные службы, например, Windows Audio, благодаря которой на компьютере может воспроизводиться звук. Существует также множество сторонних программ и расширений, которые могут запускаться автоматически вместе с операционной системой и которые с этой точки зрения могут быть как полезными, так и не очень.

По умолчанию все элементы автозагрузки выводятся на вкладке Everything, то есть все, однако в программе реализована возможность их сортировки по типу. Для этого в Autoruns и существуют вкладки. Вкратце рассмотрим их назначение.

• Logon. Содержит элементы автозагрузки текущего пользователя.

• Codecs. Запускаемые при старте Windows кодеки.

• Boot Execute. Вкладка содержит приложения, которые запускаются при загрузке Windows и выполняют какое-то задание, например, сканирование антивирусом на раннем этапе загрузки или проверка системного раздела утилитой chkdsk.

• AppInit. Вкладка показывает элементы, которые загружают указанные в разделе реестра Appinit_Dlls библиотеки в процессы, использующие системный файл user32.dll. В современных ОС Windows неактуальна.

• Winlogon. Вкладка отображает библиотеки событий при загрузке Windows.

• Winsock Providers. Автозагружаемые элементы, необходимые для подключения к интернету. По умолчанию скрыты.

• Print Monitors. Элементы автозапуска, необходимые для работы принтера. Системные мониторы печати по умолчанию скрыты.

• LSA Providers. Элементы, связанные с безопасностью сети. Представлены DLL, используемыми процессом Lsass.exe или Winlogon.exe. Скрыты по умолчанию.

• Network Providers. Автозагружаемые элементы, работающие с настройками сети. Скрыты.

• WMI. Элементы из базы данных WMI — инструментария управления Windows.

• Office. Эта последняя вкладка содержит ASEP модулей офисного пакета Microsoft Office, если оный установлен на компьютере.

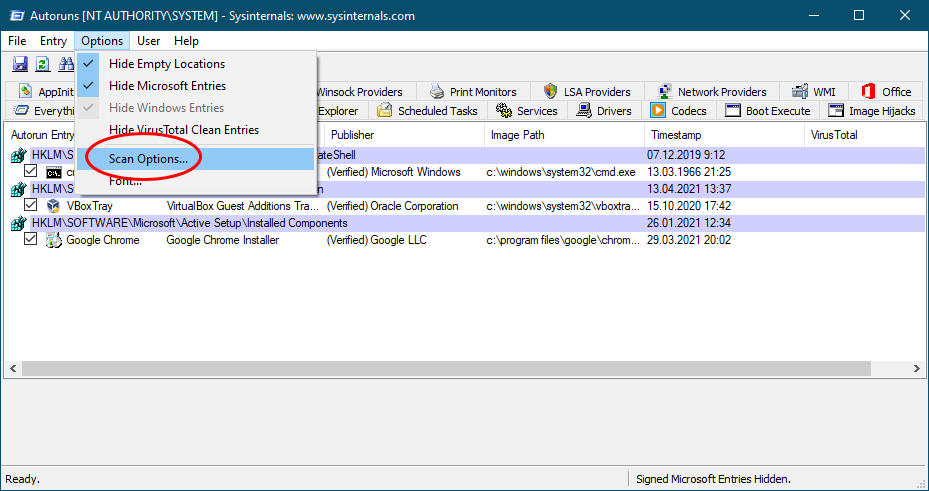

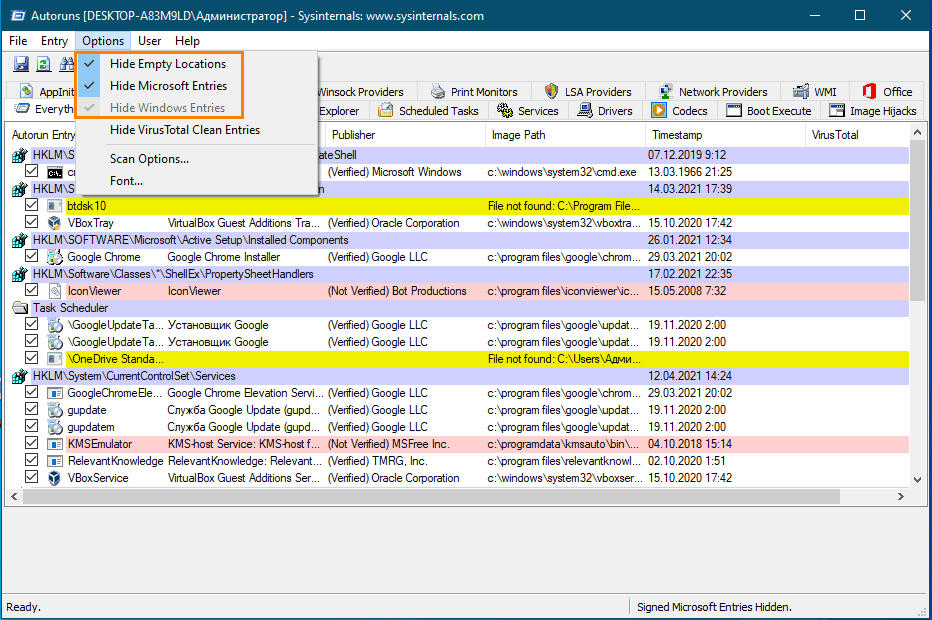

Теперь, когда вы приблизительно знаете назначение ASEP разных категорий, можно переходить к практике, но ещё нужно сказать пару слов о том, что можно и что нельзя трогать в Autoruns. Показ всех системных ASEP в программе отключён в меню Options → Hide Windows Entries, и мы бы не рекомендовали его включать без крайней нужды. Среди системных точек автозапуска имеется немало важных элементов, отключение или удаление которых способно привести к некорректной работе операционный системы или даже невозможности её загрузки. Для начала разумно было бы отключить и показ элементов Microsoft.

При работе с Autoruns лучше всего придерживаться следующего правила: отключать можно только те элементы автозагрузки, назначение которых вам хорошо известно. Не рекомендуется без предварительного анализа удалять или отключать элементы, помеченные жёлтым или розовым цветом. Отсутствие описания и имени поставщика само по себе ещё ни о чём не говорит, равно как и их наличие, ибо любой разработчик стороннего ПО может прописать в эти поля любые текстовые данные, подлинным элемент можно считать лишь тогда, когда рядом с названием поставщика будет указано (Verified).

Сама по себе процедура управления автозагрузкой в Autoruns очень проста. Чтобы отключить ASEP, нужно снять расположенный напротив неё флажок, если же вы хотите удалить точку автозагрузки, нужно ее выделить и нажать Ctrl + D либо выбрать в контекстном меню соответствующую опцию.

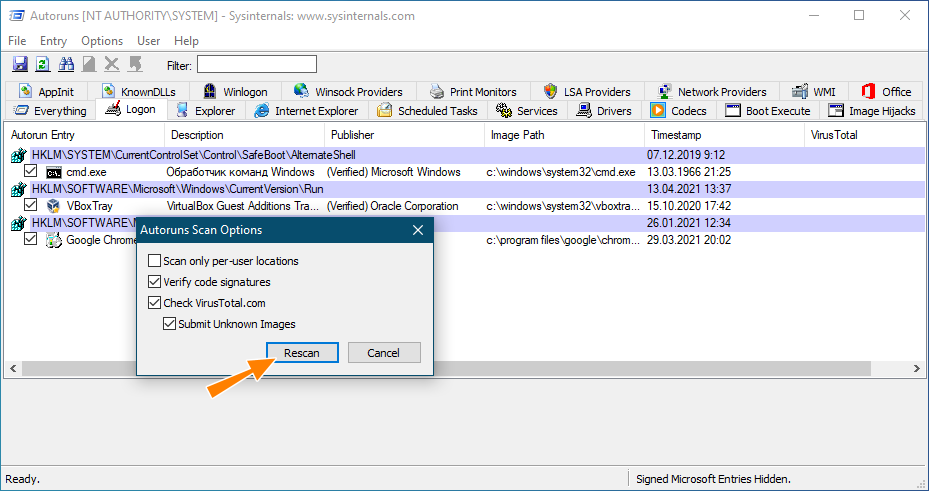

Из дополнительных функций Autoruns хотелось бы обратить внимание на опцию Check VirusTotal в контекстном меню, позволяющую с помощью сервиса проверять ASEP на предмет заражения. «Точечная» проверка требует подтверждения со стороны пользователя, также вы можете включить проверку по умолчанию в меню Options → Scan Options, выставив настройки как показано на скриншоте и нажав «Rescan».