This Article Applies to:

Archer C2300( V1 V2 ) , Archer C59( V2 V3 ) , Archer C1200( V2 V3 ) , Archer C58( V2 ) , Archer C3200( V2 ) , Archer A10( V1 ) , Archer A64 , Archer C1900( V2 ) , Archer C60( V2 V3 ) , Archer A2300( V1 ) , TL-WR1043N( V5 ) , Archer C80( V1 ) , Archer C90( V6 ) , Archer A6( V2 ) , Archer C8( V3 V4 ) , Archer C9( V4 V5 ) , Archer A7( V5 ) , Archer C6( V2 ) , Archer C7( V4 V5 ) , Archer A9( V6 )

SPI (Stateful Packet Inspection) Firewall and DoS (Denial of Service) Protection protect the router from cyber attacks.

The SPI Firewall can prevent cyber attacks and validate the traffic that is passing through the router based on the protocol. This function is enabled by default, and it’s recommended to keep the default settings.

The DoS Protection can protect your home network against DoS attacks from flooding your network with server requests. Follow the steps below to configure DoS Protection.

1. Log in to the web-based interface of the router. If you don’t know how to do that, please refer to

How do I log into the web-based Utility (Management Page) of TP-Link wireless router?

2. Go to Advanced > Security > Settings.

3. Enable DoS Protection.

4. Set the level (Off, Low, Middle or High) of protection for ICMP-FLOOD Attack Filtering, UDP-FlOOD Attack Filtering and TCP-SYN-FLOOD Attack Filtering.

• ICMP-FLOOD Attack Filtering — Enable to prevent the ICMP (Internet Control Message Protocol) flood attack.

• UDP-FlOOD Attack Filtering — Enable to prevent the UDP (User Datagram Protocol) flood attack.

• TCP-SYN-FLOOD Attack Filtering — Enable to prevent the TCP-SYN (Transmission Control Protocol-Synchronize) flood attack.

Tips:

The level of protection is based on the number of traffic packets. The protection will be triggered immediately when the number of packets exceeds the preset threshold value (the value can be set on Advanced > System Tools > System Parameters > DoS Protection Level Settings), and the vicious host will be displayed in the Blocked DoS Host List.

5. If you want to ignore the ping packets from the WAN port, select Ignore Ping Packet From WAN Port; if you want to ignore the ping packets form the LAN port, select Ignore Ping Packet From LAN Port.

6. Click Save.

Get to know more details of each function and configuration please go to Download Center to download the manual of your product.

Is this faq useful?

Your feedback helps improve this site.

What’s your concern with this article?

- Dissatisfied with product

- Too Complicated

- Confusing Title

- Does not apply to me

- Too Vague

- Other

We’d love to get your feedback, please let us know how we can improve this content.

Thank you

We appreciate your feedback.

Click here to contact TP-Link technical support.

Беспроводной маршрутизатор серии N,

TL-WR841N/TL-WR841ND

скорость до 300 Мбит/с

-61-

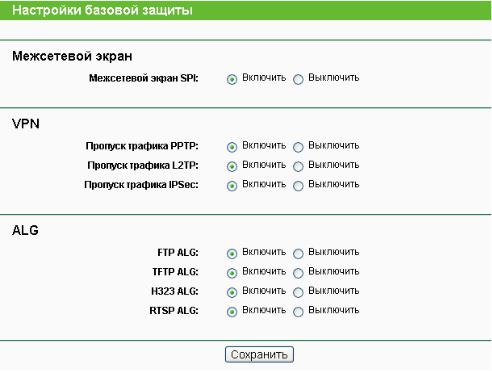

Рисунок 4-38 Настройки базовой защиты

Межсетевой экран – Межсетевой экран защищает вашу сеть от внешних угроз. Здесь

вы можете включить/выключить межсетевой экран маршрутизатора.

Межсетевой экран SPI – Функция фильтрации с учётом контента (Stateful Packet

Inspection) помогает предотвратить кибер атаки, так как в течение сессии

отслеживается большее количество параметров. Во время сессии производится

проверка трафика на соответствие протоколу. При заводских настройках

межсетевой экран SPI включён. Вы можете отключить его, если хотите, чтобы все

компьютеры локальной сети располагали возможностью обмениваться

информацией с внешним миром.

VPN – Функция «Пропуск трафика VPN» должна быть включена, если вы хотите

разрешить прохождение VPN-туннелей по VPN-протоколам через маршрутизатор.

Пропуск трафика PPTP — Технология «Пропуск трафика PPTP» (Туннельный

протокол типа точка-точка) позволяет создавать специальные туннели в IP-сети.

Чтобы разрешить создание таких туннелей, выберите Включить.

Пропуск трафика L2TP — Протокол L2TP — это метод создания сессий точка-точка

через Интернет на втором уровне. Чтобы разрешить прохождение L2TP-туннелей

через маршрутизатор, выберите Включить.

Пропуск трафика IPSec — Протокол IPSec — это набор протоколов для обеспечения

защиты данных, передаваемых по сетям на базе протокола IP, посредством

применения

алгоритмов

шифрования.

Чтобы

разрешить

прохождение

IPSec-туннелей через маршрутизатор, выберите Включить.

- FastestVPN

- Приватность и Защита

- Как брандмауэр SPI защищает сетевой трафик

By Ник Андерсон Без комментариев 5 минут

Брандмауэр — это важная часть сетевой безопасности, которая проверяет сетевой трафик и решает, что он должен доходить до вас. Брандмауэры существовали с первых дней существования Интернета, когда они только начинали обнаруживать и блокировать нежелательный трафик. Со временем, благодаря мощному оборудованию, брандмауэры стали надежнее.

В вашей операционной системе есть брандмауэр, который проверяет, какой трафик может передаваться в Интернет. И ваш маршрутизатор имеет встроенный брандмауэр, который проверяет входящий трафик на подлинность. Сетевая безопасность сильно пострадает при отсутствии брандмауэра.

SPI — это тип брандмауэра, который выполняет больше, чем просто базовый анализ, чтобы определить, какие пакеты данных разрешены для входа. Что такое межсетевой экран SPI? Узнайте об этом в нашем blog.

Что такое межсетевой экран SPI?

SPI расшифровывается как Stateful Packet Inspection. Это расширенный брандмауэр для обеспечения сетевой безопасности.

Брандмауэры без сохранения состояния или фильтрация пакетов проверяют только исходный и целевой IP-адрес, а также исходный/целевой порт и позволяют входящему трафику взаимодействовать с нужным устройством в сети. Мы объяснили в нашем предыдущем blogs, как перенести вперед и почему это может потребоваться для определенных действий (например, для игр) для лучшего опыта. Брандмауэр с отслеживанием состояния по сравнению с ним является более полным. Но сначала давайте разберемся, как работает NAT.

Что такое NAT?

Преобразование сетевых адресов — это часть вашего маршрутизатора, которая ведет учет всех исходящих запросов в таблице NAT. Он отмечает IP-адрес каждого устройства, какой порт он использовал, а также IP-адрес и порт назначения, к которым он хочет подключиться через Интернет.

Затем он сопоставляет ваше устройство с одним IP-адресом, также называемым шлюзом, назначенным Интернет-провайдер (ISP). Поскольку существует конечное число IP-адресов, которые мы почти исчерпали, этот подход дает нам необходимое время до того, как адреса IPv4 будут исчерпаны. Вы можете узнать больше об адресах IPv4 здесь.

Брандмауэр NAT — это брандмауэр без сохранения состояния, который следует только определенным правилам, чтобы разрешить/запретить вход для пакетов данных.

Как работает межсетевой экран SPI?

Сетевой трафик перемещается небольшими порциями, называемыми пакетами данных. Ваше общение с другом через Интернет основано на серии пакетов данных. Каждый пакет данных несет некоторую информацию, которая передается, а затем создается в месте назначения.

Вместо того, чтобы просто отслеживать адреса источника и получателя, брандмауэр SPI проверяет контекст пакетов данных. Он проверяет определенные вещи, например, принадлежит ли пакет данных к активному сеансу, установленному после рукопожатия TCP. Он работает с обоими TCP и UDP. В случае UDP, который передает пакеты данных без получения подтверждения, он следует конфигурации (допустимая продолжительность сеанса, например).

Брандмауэр SPI имеет собственную память, которую он использует для записи предыдущих пакетов данных и использует таблицу состояний, чтобы определить, является ли следующий пакет частью серии. Он знает, какое приложение запросило подключение к Интернету, и ожидает услышать ответ от веб-сервера. Брандмауэр SPI отбрасывает пакет данных, если определенные условия не выполняются.

Например, когда вы запрашиваете открытие веб-сайта, брандмауэр SPI запишет этот запрос в свою память. Таким образом, входящий ответ будет доверенным, поскольку он знает внутреннее приложение, запрошенное для него. SPI полезен, потому что он может открывать/закрывать порты, позволяя трафику проходить через NAT, чего не может сделать межсетевой экран без сохранения состояния.

Это полезно для базовой безопасности, когда брандмауэр будет отбрасывать пакеты данных, содержащие вредоносное ПО, а не часть серии, отправленной злоумышленником.

Процесс обеспечения такого рода безопасности приводит к потере производительности.

SPI против DPI

Глубокая проверка пакетов (DPI) в настоящее время используется более совершенный брандмауэр. Он работает на более глубоком уровне модели OSI, чем межсетевой экран SPI. Там, где SPI проверяет пакеты данных, проверяя такие вещи, как заголовок пакета, источник, активное соединение и т. д., DPI разбивает пакет данных. Мы говорим о фактической проверке полезной нагрузки, чтобы убедиться, что она соответствует установленным правилам.

DPI намного мощнее. Сетевые администраторы могут развернуть DPI для проверки определенных подписей, таких как вредоносных программили блокировать трафик, содержащий определенные слова. Это повышает безопасность сети, не только гарантируя, что пакеты данных являются частью доверенной связи. И чтобы хакер не подсунул вредоносное ПО в полезной нагрузке.

Но у него есть одна вопиющая проблема: скорость. DPI более продвинутый, но и более требовательный. Это требует большей вычислительной мощности и времени, поскольку пакеты данных должны быть деконструированы, а затем восстановлены.

DPI используется для национального эпиднадзора. Такие страны, как Китай, используют DPI в своем Великом китайском брандмауэре для блокировки определенного трафика; вот почему так много веб-сайтов и услуг VOIP недоступны в стране.

Вывод — ограничивает ли SPI впн?

SPI не мешает работе впн. Когда вы устанавливаете FastestVPN, он делает исключение в брандмауэре приложений. Брандмауэр SPI знает, что доверенное приложение запросило подключение к Интернету. И наоборот, разрешает входящий трафик с впн-сервера.

FastestVPNФункция защиты от вредоносных программ работает как своего рода брандмауэр. Он проверяет домены на наличие помеченных вредоносных доменов и предотвращает их открытие.

Возьмите под контроль свою конфиденциальность сегодня! Разблокируйте веб-сайты, получите доступ к потоковым платформам и обойдите мониторинг интернет-провайдеров.

Получить FastestVPN

|

Беспроводной маршрутизатор серии N, |

|||

|

TL-WR841N/TL-WR841ND |

скорость до 300 Мбит/с |

||

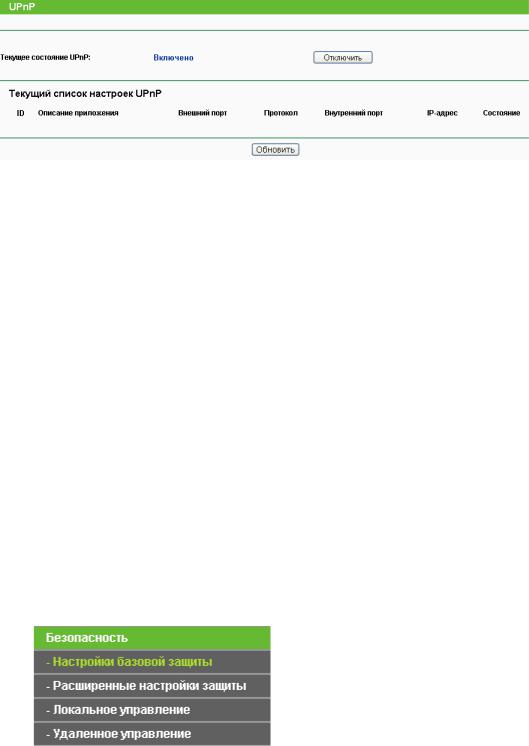

Рисунок 4-36 Настройки UPnP

Текущее состояние UPnP – Нажатием кнопки Включить или Отключить можно включить или отключить поддержку устройств UPnP. Данная функция включена по умолчанию.

Текущий список настроек UPnP — В данной таблице отображается текущая информация о UPnP.

•Описание приложения — Описание приложения, которое запускает запрос UPnP.

•Внешний порт — Порт, который маршрутизатор открывает для приложения.

•Протокол — Указывает, какой протокол используется.

•Внутренний порт — Порт, который маршрутизатор открывает для локального узла.

•IP-адрес — IP-адрес локального узла, который запускает UPnP-запрос.

•Состояние — Включено или отключено. «Включено» означает, что порт всё ещё активен; в ином случае порт не активен.

Нажмите кнопку Обновить для обновления текущего списка настроек UPnP.

Рисунок 4-37 Меню безопасности

Меню Безопасность содержит четыре подменю (см. Рисунок 4-37): Настройки базовой защиты, Расширенные настойки защиты, Локальное управление и Удалённое управление. Для настройки нужной функции выберите соответствующий раздел.

4.9.1Настройки базовой защиты

Выберите Безопасность → Настройки базовой защиты, после чего вы сможете устанавливать настройки базовой защиты (Рисунок 4-38).

-59-

|

Беспроводной маршрутизатор серии N, |

|||

|

TL-WR841N/TL-WR841ND |

скорость до 300 Мбит/с |

||

Рисунок 4-38 Настройки базовой защиты

Межсетевой экран – Межсетевой экран защищает вашу сеть от внешних угроз. Здесь вы можете включить/выключить межсетевой экран маршрутизатора.

•Межсетевой экран SPI – Функция фильтрации с учётом контента (Stateful Packet Inspection) помогает предотвратить кибер атаки, так как в течение сессии отслеживается большее количество параметров. Во время сессии производится проверка трафика на соответствие протоколу. При заводских настройках межсетевой экран SPI включён. Вы можете отключить его, если хотите, чтобы все компьютеры локальной сети располагали возможностью обмениваться информацией с внешним миром.

VPN – Функция «Пропуск трафика VPN» должна быть включена, если вы хотите разрешить прохождение VPN-туннелей по VPN-протоколам через маршрутизатор.

•Пропуск трафика PPTP — Технология «Пропуск трафика PPTP» (Туннельный протокол типа точка-точка) позволяет создавать специальные туннели в IP-сети. Чтобы разрешить создание таких туннелей, выберите Включить.

•Пропуск трафика L2TP — Протокол L2TP — это метод создания сессий точка-точка через Интернет на втором уровне. Чтобы разрешить прохождение L2TP-туннелей через маршрутизатор, выберите Включить.

•Пропуск трафика IPSec — Протокол IPSec — это набор протоколов для обеспечения защиты данных, передаваемых по сетям на базе протокола IP, посредством применения алгоритмов шифрования. Чтобы разрешить прохождение IPSec-туннелей через маршрутизатор, выберите Включить.

-60-

|

Беспроводной маршрутизатор серии N, |

|

|

TL-WR841N/TL-WR841ND |

скорость до 300 Мбит/с |

ALG — Рекомендуется включить шлюз уровня приложения (ALG), т.к. эта функция разрешает установку настраиваемых обходных NAT-фильтров в шлюзе с целью поддержки преобразования адресов и портов для некоторых протоколов уровня приложения типа «контроль/данные», как например FTP, TFTP, H323 и т.д.

•FTP ALG — Чтобы разрешить FTP-клиентам и серверам передавать данные через NAT, выберите Включить.

•TFTP ALG – Чтобы разрешить TFTP-клиентам и серверам передавать данные через NAT, выберите Включить.

•H323 ALG – Чтобы разрешить клиентам Microsoft NetMeeting обмениваться данными через NAT, выберите Включить.

RTSP ALG — Чтобы позволить определённым медиа-плеерам связываться с серверами потоковых медиа-данных через NAT, нажмите Включить.

Нажмите Сохранить для сохранения настроек.

4.9.2Расширенные настройки защиты

Выберите Безопасность → Расширенные настройки защиты, после чего вы сможете защитить свой маршрутизатор от атак типа TCP-SYN Flood, UDP Flood и ICMP-Flood, как показано на Рисунок 4-39.

Рисунок 4-39 Расширенные настройки защиты

Интервал пакетов статистики (5 — 60) – По умолчанию используется значение 10. Из выпадающего списка выберите значение в пределах от 5 до 60 секунд. Данное значение определяет временной интервал между пакетами статистики. Результаты статистики используются для выявления атак SYN Flood, UDP Flood и ICMP-Flood.

Защита от DoS-атак – Для включения/выключения функции воспользуйтесь кнопками

-61-

|

Беспроводной маршрутизатор серии N, |

|

|

TL-WR841N/TL-WR841ND |

скорость до 300 Мбит/с |

“Включить” или “Отключить”. Только при включении функции начинают работать фильтры для защиты от атак типа Flood.

Примечание:

Функция защиты от DoS-атак будет работать только в том случае, когда функция

Статистика включена (Системные инструменты → Статистика).

Включить фильтрацию от атак ICMP-FLOOD — Включение/Выключение фильтрации атак ICMP-FLOOD.

Порог пакетов ICMP-FLOOD (5 — 3600) — Значение по умолчанию — 50. Укажите значение между 5 ~ 3600. Если текущее количество пакетов ICMP-FLOOD ниже заданной величины, маршрутизатор немедленно активирует функцию блокировки.

Включить фильтрацию UDP-FLOOD — Включить/Выключить фильтрацию

UDP-FLOOD

Порог пакетов UDP-FLOOD (5 — 3600) — Значение по умолчанию — 500. Укажите значение в пределах 5 ~ 3600. Если текущее количество пакетов UPD-FLOOD ниже установленной величины, маршрутизатор немедленно активирует функцию блокировки.

Включить фильтрацию от атак TCP-SYN-FLOOD – Включение/Выключение фильтрации атак TCP-SYN-FLOOD.

Порог пакетов TCP-SYN-FLOOD (5 — 3600) – Значение по умолчанию — 50. Укажите значение в пределах 5 ~ 3600. Если текущее количество пакетов TCP-SYN-FLOOD, ниже установленной величины, маршрутизатор немедленно активирует функцию блокировки.

Игнорировать Ping-пакеты от порта WAN – Включение/Выключение соответствующей функции. По умолчанию функция выключена. При включённой функции Ping-пакеты из локальной сети не получат доступ к маршрутизатору.

Запретить Ping-пакеты от порта LAN – Включение/Выключение соответствующей функции. По умолчанию функция выключена. При включённой функции Ping-пакеты из локальной сети не получат доступ к маршрутизатору. Функция используется для защиты от некоторых типов вирусов.

Нажмите Сохранить для сохранения настроек.

Нажмите Список заблокированных узлов-источников DoS-атак для отображения узлов-источников DoS-атак.

4.9.3Локальное управление

Выберите Безопасность → Локальное управление, после чего вы сможете настроить правила управления (Рисунок 4-40). Функция управления позволяет блокировать доступ компьютеров локальной сети к маршрутизатору.

-62-

Соседние файлы в предмете Аграрные технологии

- #

- #

- #

- #

20.03.2016973.62 Кб119Самая честная реклама.mp4

Межсетевой экран Stateful Packet Inspection (SPI) является важным компонентом безопасности домашней сети. Он предотвращает неавторизованный доступ к вашему домашнему роутеру и защищает вашу сеть от вредоносных атак из Интернета. В этой статье мы рассмотрим, как настроить межсетевой экран SPI на роутере.

Что такое межсетевой экран SPI?

Межсетевой экран SPI — это технология безопасности, которая анализирует пакеты данных, проходящие через ваш роутер, и блокирует нежелательный трафик. Он анализирует заголовки и содержание каждого пакета данных, чтобы определить, является ли он частью сеанса связи, который вы разрешили. Если пакет данных не проходит проверку, он блокируется, таким образом, обеспечивая безопасность вашей сети.

Настройка межсетевого экрана SPI на роутере

Для настройки межсетевого экрана SPI на роутере, следуйте этим простым шагам:

- Подключите компьютер к роутеру с помощью Ethernet-кабеля или подключитесь к роутеру через беспроводное соединение Wi-Fi.

- Откройте ваш любимый веб-браузер и введите IP-адрес роутера. IP-адрес роутера обычно написан на его корпусе или указан в документации роутера.

- Введите имя пользователя и пароль, чтобы войти в панель администрирования роутера. Если у вас нет учетной записи, обратитесь к документации роутера для получения временных учетных данных.

- После успешного входа в панель администрирования, найдите раздел «Настройки безопасности» или «Межсетевой экран SPI». В разных роутерах этот раздел может называться по-разному.

- Включите межсетевой экран SPI, выбрав соответствующую опцию.

- Рекомендуется настроить уровень защиты, который определяет, насколько строго межсетевой экран будет блокировать трафик. Выберите уровень, который соответствует вашим потребностям, и сохраните настройки.

- Если у вас есть необходимость в разрешении определенного типа трафика, например, для использования определенного приложения или игры, настройте исключение в настройках межсетевого экрана.

Поддержка и обновления

Для поддержания эффективной защиты вашей домашней сети с помощью межсетевого экрана SPI, регулярно обновляйте ПО роутера. Производители роутеров выпускают обновления, которые исправляют уязвимости и улучшают безопасность вашей сети. Проверяйте сайт производителя роутера или настройте автоматическое обновление программного обеспечения роутера, если такая опция предоставлена.

Заключение

Межсетевой экран SPI — важный компонент безопасности домашней сети. Он помогает защитить ваш роутер и сеть от вредоносных атак из Интернета. Настройка межсетевого экрана SPI несложна и может быть выполнена с помощью панели администрирования роутера. Регулярное установление обновлений ПО роутера поможет поддерживать эффективную безопасность. Помните, что безопасность вашей домашней сети — это задача, которая требует внимания и регулярных проверок.