- FastestVPN

- Приватность и Защита

- Как брандмауэр SPI защищает сетевой трафик

By Ник Андерсон Без комментариев 5 минут

Брандмауэр — это важная часть сетевой безопасности, которая проверяет сетевой трафик и решает, что он должен доходить до вас. Брандмауэры существовали с первых дней существования Интернета, когда они только начинали обнаруживать и блокировать нежелательный трафик. Со временем, благодаря мощному оборудованию, брандмауэры стали надежнее.

В вашей операционной системе есть брандмауэр, который проверяет, какой трафик может передаваться в Интернет. И ваш маршрутизатор имеет встроенный брандмауэр, который проверяет входящий трафик на подлинность. Сетевая безопасность сильно пострадает при отсутствии брандмауэра.

SPI — это тип брандмауэра, который выполняет больше, чем просто базовый анализ, чтобы определить, какие пакеты данных разрешены для входа. Что такое межсетевой экран SPI? Узнайте об этом в нашем blog.

Что такое межсетевой экран SPI?

SPI расшифровывается как Stateful Packet Inspection. Это расширенный брандмауэр для обеспечения сетевой безопасности.

Брандмауэры без сохранения состояния или фильтрация пакетов проверяют только исходный и целевой IP-адрес, а также исходный/целевой порт и позволяют входящему трафику взаимодействовать с нужным устройством в сети. Мы объяснили в нашем предыдущем blogs, как перенести вперед и почему это может потребоваться для определенных действий (например, для игр) для лучшего опыта. Брандмауэр с отслеживанием состояния по сравнению с ним является более полным. Но сначала давайте разберемся, как работает NAT.

Что такое NAT?

Преобразование сетевых адресов — это часть вашего маршрутизатора, которая ведет учет всех исходящих запросов в таблице NAT. Он отмечает IP-адрес каждого устройства, какой порт он использовал, а также IP-адрес и порт назначения, к которым он хочет подключиться через Интернет.

Затем он сопоставляет ваше устройство с одним IP-адресом, также называемым шлюзом, назначенным Интернет-провайдер (ISP). Поскольку существует конечное число IP-адресов, которые мы почти исчерпали, этот подход дает нам необходимое время до того, как адреса IPv4 будут исчерпаны. Вы можете узнать больше об адресах IPv4 здесь.

Брандмауэр NAT — это брандмауэр без сохранения состояния, который следует только определенным правилам, чтобы разрешить/запретить вход для пакетов данных.

Как работает межсетевой экран SPI?

Сетевой трафик перемещается небольшими порциями, называемыми пакетами данных. Ваше общение с другом через Интернет основано на серии пакетов данных. Каждый пакет данных несет некоторую информацию, которая передается, а затем создается в месте назначения.

Вместо того, чтобы просто отслеживать адреса источника и получателя, брандмауэр SPI проверяет контекст пакетов данных. Он проверяет определенные вещи, например, принадлежит ли пакет данных к активному сеансу, установленному после рукопожатия TCP. Он работает с обоими TCP и UDP. В случае UDP, который передает пакеты данных без получения подтверждения, он следует конфигурации (допустимая продолжительность сеанса, например).

Брандмауэр SPI имеет собственную память, которую он использует для записи предыдущих пакетов данных и использует таблицу состояний, чтобы определить, является ли следующий пакет частью серии. Он знает, какое приложение запросило подключение к Интернету, и ожидает услышать ответ от веб-сервера. Брандмауэр SPI отбрасывает пакет данных, если определенные условия не выполняются.

Например, когда вы запрашиваете открытие веб-сайта, брандмауэр SPI запишет этот запрос в свою память. Таким образом, входящий ответ будет доверенным, поскольку он знает внутреннее приложение, запрошенное для него. SPI полезен, потому что он может открывать/закрывать порты, позволяя трафику проходить через NAT, чего не может сделать межсетевой экран без сохранения состояния.

Это полезно для базовой безопасности, когда брандмауэр будет отбрасывать пакеты данных, содержащие вредоносное ПО, а не часть серии, отправленной злоумышленником.

Процесс обеспечения такого рода безопасности приводит к потере производительности.

SPI против DPI

Глубокая проверка пакетов (DPI) в настоящее время используется более совершенный брандмауэр. Он работает на более глубоком уровне модели OSI, чем межсетевой экран SPI. Там, где SPI проверяет пакеты данных, проверяя такие вещи, как заголовок пакета, источник, активное соединение и т. д., DPI разбивает пакет данных. Мы говорим о фактической проверке полезной нагрузки, чтобы убедиться, что она соответствует установленным правилам.

DPI намного мощнее. Сетевые администраторы могут развернуть DPI для проверки определенных подписей, таких как вредоносных программили блокировать трафик, содержащий определенные слова. Это повышает безопасность сети, не только гарантируя, что пакеты данных являются частью доверенной связи. И чтобы хакер не подсунул вредоносное ПО в полезной нагрузке.

Но у него есть одна вопиющая проблема: скорость. DPI более продвинутый, но и более требовательный. Это требует большей вычислительной мощности и времени, поскольку пакеты данных должны быть деконструированы, а затем восстановлены.

DPI используется для национального эпиднадзора. Такие страны, как Китай, используют DPI в своем Великом китайском брандмауэре для блокировки определенного трафика; вот почему так много веб-сайтов и услуг VOIP недоступны в стране.

Вывод — ограничивает ли SPI впн?

SPI не мешает работе впн. Когда вы устанавливаете FastestVPN, он делает исключение в брандмауэре приложений. Брандмауэр SPI знает, что доверенное приложение запросило подключение к Интернету. И наоборот, разрешает входящий трафик с впн-сервера.

FastestVPNФункция защиты от вредоносных программ работает как своего рода брандмауэр. Он проверяет домены на наличие помеченных вредоносных доменов и предотвращает их открытие.

Возьмите под контроль свою конфиденциальность сегодня! Разблокируйте веб-сайты, получите доступ к потоковым платформам и обойдите мониторинг интернет-провайдеров.

Получить FastestVPN

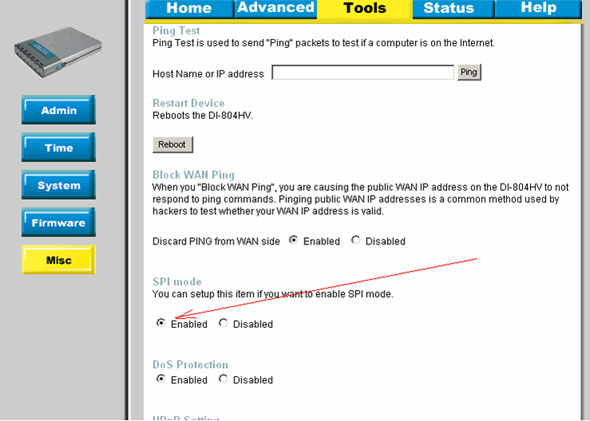

Вопрос: Что такое SPI у Интернет-маршрутизаторов (роутеров) серии DI-XXX?

Ответ:

SPI (stateful packet inspection)- это функция Интернет-маршрутизаторов серии DI-XXX , при включении которой производится дополнительная проверка пакетов на принадлежность существующему соединению.

При установлении любой сессии TCP/IP NAT открывает для нее порт. После завершения сессии порт еще несколько минут остается открытым. Теоретически, если в этот момент производится атака на роутер путем сканирования открытых портов, то появляется возможность проникновения во внутреннюю сеть. Или же атакующий может пытаться посылать пакеты на этот открытый порт в течение сессии.

При включении функции SPI происходит запоминание информации о текущем состоянии сессии и производится анализ всех входящих пакетов для проверки их корректности.

В случае некорректности входящего пакета ( например, адрес отправителя не равен адресу, к которому посылался запрос или номер пакета не соответствует ожидаемому ) — такой пакет блокируется и в логе появляется запись о таком событии.

Для включения SPI сначала нужно настроить подключение к интернет- маршрутизатору по локальной сети, подключиться веб-браузером по IP-адресу интернет- маршрутизатора, ввести имя и пароль для входа на страницу настроек (согласно прилагаемой к нему документации).

После этого перейти на закладку Tools -> Misc и выбрать «Enabled» в разделе SPI mode.

Межсетевой экран (SPI, от англ. Stateful Packet Inspection) — это технология защиты сетей, применяемая в маршрутизаторах и фаерволах для обнаружения и контроля сетевого трафика.

Определение и принцип работы SPI

SPI представляет собой метод анализа сетевых пакетов, который исследует состояния соединения и принимает решение о передаче или блокировке каждого пакета на основе заданных правил безопасности.

Основной принцип работы SPI состоит в том, что он следит за состоянием всех сетевых соединений, проверяя пакеты данных входящего и исходящего трафика. При этом SPI использует набор правил для анализа и принятия решений о допуске или блокировке пакетов.

Функции межсетевого экрана SPI

Существует несколько основных функций, которые выполняет межсетевой экран SPI:

-

Анализ пакетов данных: SPI анализирует заголовки пакетов данных и сравнивает их с заранее заданными правилами безопасности. Если пакет соответствует правилам, он пропускается, иначе блокируется.

-

Контроль состояния соединения: SPI следит за состоянием активных сетевых соединений. Таким образом, он может определить, является ли входящий пакет ответом на предыдущий запрос или является новым запросом. Это позволяет обеспечить безопасность сети, отслеживая и управляя коммуникацией между устройствами.

-

Блокировка вредоносных пакетов: SPI способен обнаруживать и блокировать вредоносные пакеты данных, такие как атаки DDoS, сканирование портов, а также попытки вторжения и эксплойты. Благодаря повышенной защите от широкого спектра угроз, SPI помогает сохранить сеть и данные, находящиеся внутри.

Преимущества и ограничения межсетевого экрана SPI

Одним из главных преимуществ использования межсетевого экрана SPI является возможность предотвращения несанкционированного доступа к сети и защиты от вредоносных атак. Также SPI способен фильтровать и блокировать нежелательный трафик, что может улучшить производительность сети и повысить безопасность.

Однако, стоит отметить, что межсетевой экран SPI не обеспечивает абсолютную безопасность и может быть обойден, если злоумышленники обладают соответствующими навыками и инструментами. Кроме того, SPI может иногда вызывать ложные срабатывания и блокировать легитимные пакеты, что может отрицательно повлиять на работу некоторых приложений и сервисов.

Вывод

Межсетевой экран SPI является важной составляющей сетевой безопасности на роутерах и фаерволах. Он обеспечивает контроль и фильтрацию трафика, обнаружение вредоносных пакетов и способствует безопасной передаче данных в сети.

Секреты маршрутизаторов для небольших сетей

Конструкция маршрутизатора

Брандмауэр (firewall)

Пакетные фильтры

Шлюзы сеансового уровня

Шлюзы прикладного уровня

SPI-брандмауэры

Протокол NAT

Перенаправление портов (Port mapping)

DMZ-зона

Методы аутентификации

DHCP-сервер

Виртуальные сети VPN

PPTP

L2TP

IPsec

Режимы функционирования VPN

Заключение

для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть

разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать

такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено

специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей

не менее сотни ПК, то такое решение вполне оправданно, в случае же небольших

сетей класса SOHO выделять компьютер для организации защиты сети весьма накладно.

Кроме того, необходимо помнить, что профессиональные пакеты, реализующие защиту

сети, стоят довольно дорого, поэтому для сегмента SOHO, возможно, имеет смысл

обратиться к альтернативным решениям. Речь идет о маршрутизаторах класса SOHO,

которые называют также Интернет-серверами и Интернет-маршрутизаторами. В настоящее

время на рынке представлено огромное количество подобных маршрутизаторов, отличающихся

друг от друга функциональными возможностями и ценой. Для того чтобы сделать

правильный выбор, нужно четко представлять себе возможности и функции современных

маршрутизаторов.

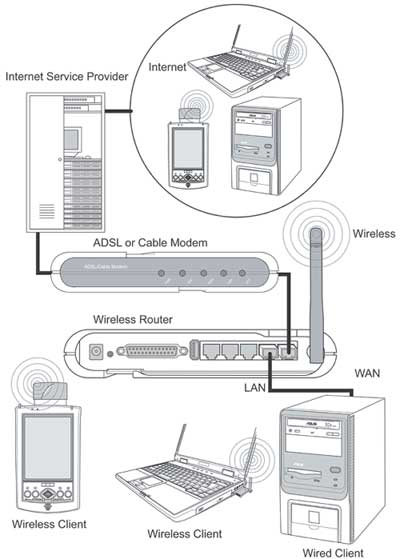

Конструкция маршрутизатора

маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются

на границе между двумя сетями или между локальной сетью и Интернетом, выполняя

роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок).

К одному из этих портов подключается локальная сеть, и этот порт называется

внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет),

и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса

SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов,

которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора

имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим

интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный

порт для подключения аналогового модема. Как правило, этот порт предназначен

для создания резервного низкоскоростного соединения по коммутируемой линии с

провайдером.

Учитывая широкое распространение беспроводных сетей, создан целый класс так

называемых беспроводных маршрутизаторов. Эти устройства, кроме классического

маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного

доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети,

которую позволяет организовать точка доступа, относится к внутренней сети с

точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору

беспроводным образом, ничем не отличаются от компьютеров сети, подключенных

к LAN-порту.

Типичная схема использования маршрутизатора класса SOHO

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме

того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь

следующий IP-адрес:

• IP-адрес: 192.168.1.254;

• маска подсети: 255.255.255.0.

При этом у его WAN-порта может быть такой адрес:

• IP-адрес: 10.0.0.254;

• маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес

той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих

ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора.

К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к

LAN-порту, могут быть следующими:

• IP-адрес: 192.168.1.10;

• маска подсети: 255.255.255.0;

• шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес

из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие

сетевые настройки:

• IP-адрес: 10.0.0.10;

• маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ

задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его

следует применять для ознакомления с возможностями работы маршрутизатора или

для его тестирования. Однако в реальных условиях чаще используется динамический

(Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли

DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера

DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную

гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.

Брандмауэр (firewall)

маршрутизатор выполняет функцию шлюза между локальной сетью и Интернетом, было

бы логично наделить его такой функцией, как защита внутренней сети от несанкционированного

доступа. Поэтому практически все современные маршрутизаторы класса SOHO имеют

встроенные аппаратные брандмауэры, называемые также сетевыми экранами, или firewall.

Конечно, существуют брандмауэры и в виде отдельных аппаратных решений, но интеграция

брандмауэра с маршрутизатором позволяет снизить совокупную стоимость оборудования.

Брандмауэры анализируют весь трафик между двумя сетями, соединяемыми посредством

маршрутизатора, на предмет соответствия его определенным критериям. Если трафик

отвечает заданным условиям, то брандмауэр пропускает его через себя (производит

маршрутизацию). В противном случае, то есть если не соблюдены установленные

критерии, трафик блокируется брандмауэром. Брандмауэры фильтруют как входящий,

так и исходящий трафик, а также позволяют управлять доступом к определенным

сетевым ресурсам или приложениям. Они могут фиксировать все попытки несанкционированного

доступа к ресурсам локальной сети и выдавать предупреждения о попытках проникновения.

Брандмауэры способны осуществлять фильтрацию сетевых пакетов, основываясь на

адресах отправителя и получателя и номерах портов, — данная функция называется

адресной фильтрацией. Кроме того, брандмауэры могут фильтровать специфические

типы сетевого трафика, например HTTP, ftp или telnet, а также способны фильтровать

трафик, основываясь на анализе атрибутов сетевых пакетов.

Существуют две методологии функционирования брандмауэров: согласно первой брандмауэр

пропускает через себя весь трафик, за исключением того, который отвечает определенным

критериям; вторая заключается в том, что брандмауэр, наоборот, блокирует весь

трафик, кроме соответствующего определенным критериям.

Возможности брандмауэров и степень их интеллектуальности зависят от того, на

каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на

основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Напомним, что модель OSI (Open System Interconnection) включает семь уровней

сетевой архитектуры. Первый, самый нижний уровень — физический. За ним следуют

канальный, сетевой, транспортный, сеансовый уровни, уровень представления и

прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как

минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне

происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые

адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP

(Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны

определить адрес источника и получателя пакета и проверить, допустима ли передача

трафика между данными адресатами. Однако информации сетевого уровня недостаточно

для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном

уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными

схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна

полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают

наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он

будет передан адресату и принят его операционной системой. Благодаря этому очень

сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с

теми уровнями модели OSI, на которых они работают:

• пакетный фильтр (packet filter);

• шлюз сеансового уровня (circuit-level gateway);

• шлюз прикладного уровня (application-level gateway);

• Stateful Packet Inspection.

Пакетные фильтры

Брандмауэры типа пакетных фильтров являются самыми простыми наименее интеллектуальными.

Они работают на сетевом уровне модели OSI или на IP-уровне стека протоколов

TCP/IP. Такие брандмауэры в обязательном порядке присутствуют в любом маршрутизаторе,

поскольку все маршрутизаторы могут работать как минимум на третьем уровне модели

OSI.

В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется

на предмет соответствия критериям передачи или блокировки передачи. В зависимости

от пакета и сформированных критериев передачи брандмауэр может передать пакет,

отвергнуть его или послать уведомление инициатору передачи. Критерии, или правила,

передачи пакетов могут формироваться на основе IP-адресов источника и получателя,

номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая цена. Кроме того, они практически

не влияют на скорость маршрутизации, то есть не оказывают негативного влияния

на производительность маршрутизатора.

Шлюзы сеансового уровня

Шлюзы сеансового уровня — это брандмауэры, работающие на сеансовом уровне модели

OSI или на уровне TCP (Transport Control Protocol) стека протоколов TCP/IP.

Они отслеживают процесс установления TCP-соединения (организацию сеансов обмена

данными между узлами сети) и позволяют определить, является ли данный сеанс

связи легитимным. Данные, передаваемые удаленному компьютеру во внешней сети

через шлюз на сеансовом уровне, не содержат информации об источнике передачи,

то есть все выглядит таким образом, как будто данные отправляются самим брандмауэром,

а не компьютером во внутренней (защищаемой) сети. Все брандмауэры на основе

NAT-протокола являются шлюзами сеансового уровня (протокол NAT будет описан

далее).

К преимуществам шлюзов сеансового уровня относится их низкая цена, к тому же

они не оказывают существенного влияния на скорость маршрутизации. Однако шлюзы

сеансового уровня не способны осуществлять фильтрацию отдельных пакетов.

Шлюзы прикладного уровня

Шлюзы прикладного уровня, которые также называются proxy-серверами, функционируют

на прикладном уровне модели OSI, отвечающем за доступ приложений в сеть. На

этом уровне решаются такие задачи, как перенос файлов, обмен почтовыми сообщениями

и управление сетью. Получая информацию о пакетах на прикладном уровне, такие

шлюзы могут реализовывать блокировку доступа к определенным сервисам. Например,

если шлюз прикладного уровня сконфигурирован как Web-proxy, то любой трафик,

относящийся к протоколам telnet, ftp, gopher, будет заблокирован. Поскольку

данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять

фильтрацию специфических команд, например http:post, get и т.д. Эта функция

недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня. Шлюзы прикладного

уровня могут также использоваться для регистрации активности отдельных пользователей

и для установления ими сеансов связи. Эти брандмауэры предлагают более надежный

способ защиты сетей по сравнению со шлюзами сеансового уровня и пакетными фильтрами,

однако в значительно большей степени оказывают влияние на уменьшение скорости

маршрутизации.

SPI-брандмауэры

Брандмауэы типа Stateful Packet Inspection (SPI) объединяют в себе преимущества

пакетных фильтров, шлюзов сеансового уровня и шлюзов прикладного уровня. Фактически

это многоуровневые брандмауэры, которые работают одновременно на сетевом, сеансовом

и прикладном уровнях.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют

легитимность установления сеанса связи, основываясь на данных сеансового уровня,

и анализируют содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту сетей и применяются во

многих современных маршрутизаторах.

Протокол NAT

ольшинство

современных маршрутизаторов поддерживают протокол NAT (Network Address Translation),

базирующийся на сеансовом уровне и по сути представляющий собой протокол трансляции

сетевых адресов. NAT позволяет реализовать множественный доступ компьютеров

локальной (частной) сети (каждый из которых имеет собственный внутренний IP-адрес)

в Интернет, используя всего один внешний IP-адрес WAN-порта маршрутизатора.

При этом все компьютеры во внутренней локальной сети становятся невидимыми извне,

но для каждого из них внешняя сеть является доступной. Протокол NAT пропускает

в сеть только те данные из Интернета, которые поступили в результате запроса

от компьютера из локальной сети.

Протокол NAT решает две главные задачи:

• помогает справиться с дефицитом IP-адресов, который становится все более острым

по мере роста количества компьютеров;

• обеспечивает безопасность внутренней сети — компьютеры локальной сети, защищенные

маршрутизатором с активированным NAT-протоколом (устройством NAT), становятся

недоступными из внешней сети.

Хотя протокол NAT не заменяет брандмауэр, он все же является важным элементом

безопасности.

Принцип работы протокола NAT достаточно прост. Когда клиент внутренней сети

устанавливает связь с сервером внешней сети, открывается сокет, определяемый

IP-адресом источника, портом источника, IP-адресом назначения, портом назначения

и сетевым протоколом. Когда приложение передает данные через этот сокет, то

IP-адрес источника и порт источника вставляются в пакет в поля параметров источника.

Поля параметров пункта назначения будут содержать IP-адрес сервера и портсервера.

Устройство NAT (маршрутизатор) перехватывает исходящий из внутренней сети пакет

и заносит в свою внутреннюю таблицу сопоставления портов источника и получателя

пакета, используя IP-адрес назначения, порт назначения, внешний IP-адрес устройства

NAT, внешний порт, сетевой протокол, а также внутренние IP-адрес и порт клиента.

Затем устройство NAT транслирует пакет, преобразуя в пакете поля источника:

внутренние IP-адрес и порт клиента заменяются внешними IP-адресом и портом устройства

NAT.

Преобразованный пакет пересылается по внешней сети и в итоге попадает на заданный

сервер. Получив пакет, сервер будет направлять ответные пакеты на внешний IP-адрес

и порт устройства NAT (маршрутизатора), указывая в полях источника свои собственные

IP-адрес и порт.

Устройство NAT принимает эти пакеты от сервера и анализирует их содержимое на

основе своей таблицы сопоставления портов. Если в таблице будет найдено сопоставление

порта, для которого IP-адрес источника, порт источника, порт назначения и сетевой

протокол из входящего пакета совпадают с IP-адресом удаленного узла, удаленным

портом и сетевым протоколом, указанным в сопоставлении портов, то NAT выполнит

обратное преобразование: заменит внешний IP-адрес и внешний порт в полях назначения

пакета на IP-адрес и внутренний порт клиента внутренней сети. Однако если в

таблице сопоставления портов не находится соответствия, то входящий пакет отвергается

и соединение разрывается.

В некоторых маршрутизаторах возможно отключение NAT-протокола. Однако имеются

модели, где NAT-протокол активирован и отключить его невозможно. При этом важно,

чтобы маршрутизатор мог частично обойти ограничения NAT-протокола. Дело в том,

что не все сетевые приложения пользуются протоколами, способными взаимодействовать

с NAT. Поэтому все маршрутизаторы имеют функции, позволяющие наложить ограничения

на использование протокола NAT. Сервер, устанавливаемый во внутренней сети и

являющийся прозрачным для протокола NAT, называют виртуальным сервером (Virtual

Server). Прозрачным для протокола NAT может быть не весь сервер, а лишь определенные

приложения, запускаемые на нем. Для того чтобы реализовать виртуальный сервер

во внутренней сети, на маршрутизаторе используется технология перенаправления

портов.

Перенаправление портов (Port mapping)

того чтобы сделать доступными из внешней сети определенные приложения, запускаемые

на сервере во внутренней сети (например, Web-сервер или ftp-сервер), в маршрутизаторе

необходимо задать соответствие между портами, используемыми определенными приложениями,

и IP-адресами тех виртуальных серверов внутренней сети, на которых эти приложения

работают. В этом случае говорят о перенаправлении портов (Port mapping). В результате

любой запрос из внешней сети на IP-адрес WAN-порта маршрутизатора (но не виртуального

сервера) по указанному порту будет автоматически перенаправлен на указанный

виртуальный сервер.

Существует несколько способов конфигурирования виртуального сервера. В простейшем

случае задается статическое перенаправление портов, то есть IP-адрес виртуального

сервера, разрешенный порт приложения на этом виртуальном сервере (Private Port)

и порт запроса (Public Port). Если, к примеру, открыт доступ к Web-серверу (порт

80), расположенному во внутренней сети с IP-адресом 192.168.1.10, то при обращении

из внешней сети по адресу 10.0.0.254 (адрес WAN-порта) по 80-му порту этот пакет

будет перенаправлен маршрутизатором на Web-сервер. Если же происходит обращение

по тому же адресу, но по 21-му порту, то такой пакет будет отвергнут маршрутизатором.

Маршрутизаторы позволяют создавать несколько статических перенаправлений портов.

Так, на одном виртуальном сервере можно открыть сразу несколько портов или создать

несколько виртуальных серверов с различными IP-адресами. Однако при статическом

перенаправлении портов нельзя перенаправлять один порт на несколько IP-адресов,

то есть порт может соответствовать только одному IP-адресу. Таким образом, невозможно,

например, сконфигурировать несколько Web-серверов с разными IP-адресами — для

этого придется менять порт Web-сервера по умолчанию и при обращении по 80-му

порту в настройке маршрутизатора в качестве Private Port указывать измененный

порт Web-сервера.

Большинство моделей маршрутизаторов позволяют также задавать статическое перенаправление

группы портов, то есть ставить в соответствие IP-адресу виртуального сервера

сразу группу портов. Такая возможность полезна в том случае, если необходимо

обеспечить работу приложений, использующих большое количество портов, например

игр или аудио/видеоконференций. Количество перенаправляемых групп портов в разных

моделях маршрутизаторов различно, но, как правило, их не менее десяти.

Статическое перенаправление портов позволяет лишь отчасти решить проблему доступа

из внешней сети к сервисам локальной сети, защищаемой NAT-устройством. Однако

существует и обратная задача — обеспечить пользователям локальной сети доступ

во внешнюю сеть через NAT-устройство. Дело в том, что некоторые приложения (например,

Интернет-игры, видеоконференции, Интернет-телефония и другие, требующие одновременного

установления множества сессий) не совместимы с NAT-технологией. Для того чтобы

решить эту проблему, используется так называемое динамическое перенаправление

портов, которое задается на уровне отдельных сетевых приложений.

В случае если маршрутизатор поддерживает данную функцию, необходимо задать номер

внутреннего порта (или интервал портов), связанный с конкретным приложением

(как правило, его обозначают Trigger Port), и номер внешнего порта (Public Port),

который будет сопоставляться с внутренним портом.

При активации динамического перенаправления портов маршрутизатор следит за исходящим

трафиком из внутренней сети и запоминает IP-адрес компьютера, от которого этот

трафик исходит. При поступлении данных обратно в локальный сегмент включается

перенаправление портов, и данные пропускаются внутрь. По завершении передачи

перенаправление отключается, вследствие чего любой другой компьютер может создать

новое перенаправление уже на свой IP-адрес.

Динамическое перенаправление портов используется в основном для служб, предусматривающих

кратковременные запросы и передачу данных, поскольку если один компьютер применяет

перенаправление данного порта, то другой в это же время перенаправление того

же самого порта использовать не может. Если нужно настроить работу приложений,

которым необходим постоянный поток данных и которые занимают порт на длительное

время, то динамическое перенаправление помогает мало. Однако и в этом случае

возможно решение проблемы, заключающееся в использовании демилитаризованной

зоны.

DMZ-зона

зона (DMZ-зона) — это еще один способ перенаправления портов. Данную возможность

предоставляет большинство современных маршрутизаторов. При размещении в зоне

DMZ компьютера внутренней локальной сети он становится прозрачным для протокола

NAT. Фактически это означает, что компьютер внутренней сети виртуально располагается

до брандмауэра. Для ПК, находящегося в DMZ-зоне, осуществляется перенаправление

всех портов на один внутренний IP-адрес, что позволяет организовать передачу

данных из внешней сети во внутреннюю.

Если, к примеру, сервер с IP-адресом 192.168.1.10, находящийся во внутренней

локальной сети, размещен в DMZ-зоне, а сама локальная сеть защищена NAT-устройством,

то поступивший из внешней сети по адресу WAN-порта маршрутизатора запрос будет

переадресован по любому порту на IP-адрес 192.168.1.10, то есть на адрес виртуального

сервера в DMZ-зоне.

Методы аутентификации

настоящее время существует множество технологий аутентификации пользователей,

поддерживаемых маршрутизаторами. Впрочем, если говорить о коммутаторах класса

SOHO, то наиболее распространенными методами аутентификации являются следующие:

• использование пароля и имени пользователя;

• применение MAC-адреса;

• использование протокола PPPoE.

Использование пароля и имени пользователя типично для коммутируемых соединений,

когда маршрутизатор имеет дополнительный последовательный порт для подключения

аналогового модема. В этом случае, как и при традиционной настройке удаленного

соединения с применением аналогового модема, в маршрутизаторе при конфигурации

последовательного порта указываются номер телефона провайдера, имя пользователя

и пароль.

Использование аутентификации по MAC-адресу встречается довольно редко и подразумевает

привязку соединения к MAC-адресу маршрутизатора. Смысл данной технологии достаточно

прост: каждое сетевое устройство имеет свой уникальный MAC-адрес длиной 6 байт,

или 12 шестнадцатеричных цифр. Подлинность пользователя проверяется провайдером

с использованием запроса MAC-адреса маршрутизатора.

Аутентификация по MAC-адресу имеет один подводный камень: при подключении модема

к новому маршрутизатору или к компьютеру соединение перестает работать. Для

того чтобы этого не происходило, многие модели маршрутизаторов позволяют задавать

внешний MAC-адрес.

Использование протокола PPPoE (Point-to-Point Protocol over Ethernet) для аутентификации

пользователей поддерживается практически всеми моделями современных маршрутизаторов.

Этот протокол является расширением протокола PPP, который был специально разработан

для применения протокола TCP/IP в последовательных соединениях, к которым относятся

коммутируемые соединения. Фактически, данный протокол предлагает механизм инкапсуляции

TCP-пакетов для их передачи по последовательным соединениям. К примеру, протокол

PPP используется для организации коммутируемого доступа в Интернет.

PPPoE (как и PPP) не является протоколом аутентификации в чистом виде, однако

механизм аутентификации можно рассматривать в качестве составной части этого

протокола. При аутентификации по протоколу PPPoE требуется указать имя и пароль.

DHCP-сервер

современный маршрутизатор не только может быть DHCP-клиентом, но и может иметь

встроенный DHCP-сервер, что позволяет автоматически присваивать IP-адреса всем

клиентам внутренней сети. В настройках DHCP-сервера, как правило, указываются

начало и конец диапазона выделяемых IP-адресов. Кроме того, иногда в заданном

диапазоне можно указать IP-адреса, которые не будут динамически присваиваться

клиентам.

Виртуальные сети VPN

ольшинство

маршрутизаторов в той или иной степени поддерживают возможность создания виртуальных

частных сетей (Virtual Private Networking, VPN), что позволяет организовывать

защищенное соединение с локальной (внутренней) сетью извне.

Для создания VPN-сетей, как правило, используются три протокола: сквозной туннельный

протокол (Point-to-Point Tunneling Protocol, PPTP), протокол IPsec и туннельный

протокол второго уровня (Layer 2 Tunneling Protocol, L2TP).

PPTP

Сквозной туннельный протокол, созданный корпорацией Microsoft, никак не меняет

протокол PPP, но предоставляет для него новое транспортное средство.

PPTP определяет протокол управления вызовами, который позволяет серверу управлять

удаленным коммутируемым доступом через телефонные сети общего пользования (PSTN)

или цифровые каналы (ISDN) либо инициализировать исходящие коммутируемые соединения.

PPTP использует механизм общей маршрутной инкапсуляции (GRE) для передачи пакетов

PPP, обеспечивая при этом контроль потоков и сетевых заторов. Безопасность данных

в PPTP может обеспечиваться при помощи протокола IPsec.

L2TP

Туннельный протокол второго уровня — это своего рода объединение протокола PPTP

и протокола эстафетной передачи на втором уровне (Layer 2 Forwarding, L2F),

разработанного компанией Cisco. Протокол L2F обеспечивает туннелирование протоколов

канального уровня с использованием протоколов более высокого уровня, например

IP.

Протоколы L2F и PPTP имеют сходную функциональность, поэтому компании Cisco

и Microsoft решили совместно разработать единый стандартный протокол, который

и получил название туннельного протокола второго уровня.

IPsec

IPsec — это протокол защиты сетевого трафика путем использования алгоритмов

шифрования на IP-уровне. Данный протокол предусматривает два режима функционирования:

транспортный и туннельный. В транспортном режиме протокол IPsec применяется

к содержимому IP-пакетов, при этом их исходные заголовки остаются видимыми.

Туннельный режим инкапсулирует исходные IP-пакеты в IPsec-пакеты с новыми заголовками

IP и позволяет эффективно скрывать исходные IP-пакеты.

Режимы функционирования VPN

Существует два режима функционирования VPN: сквозной (Pass Through) и активный.

В первом случае маршрутизатор без вмешательства передает входящий и исходящий

VPN-трафики, пропуская через себя инкапсулированные пакеты данных без просмотра

их содержимого. Если маршрутизатор поддерживает режим VPN Pass Through, то необходимо

только настроить соединение на VPN-клиентах (компьютеры во внутренней сети)

таким образом, чтобы клиенты из внутренней сети могли свободно подключаться

к серверу VPN снаружи. Однако при совместном использовании NAT- и VPN-туннелей

могут возникать проблемы.

В активном режиме маршрутизатор выступает в роли сервера и может устанавливать

VPN-соединение с узлом локальной сети, с другими шлюзами и маршрутизаторами

или же в обоих направлениях.

Заключение

данной статье мы рассмотрели только самые распространенные функции современных

маршрутизаторов класса SOHO. Многие модели маршрутизаторов поддерживают и другие

функции, которые, несмотря на различные названия, имеют одни и те же назначения.

К примеру, это могут быть возможность блокирования определенных URL, запрет

отклика на сканирование командой Рing, перевод маршрутизатора в режим Stealth,

при котором он становится невидимым из внешней сети, и многое другое.

При правильной настройке маршрутизатор вполне способен осуществлять надежную

защиту внутренней сети. К тому же его применение экономически более выгодно,

чем использование в качестве маршрутизатора ПК (если, конечно, учитывать цены

необходимого ПО).

КомпьютерПресс 10’2004

SPI (Stateful Packet Inspection) – это технология, активно используемая в современных роутерах для обеспечения безопасности сети. SPI выполняет мониторинг и анализ сетевого трафика, позволяя обеспечить надежную защиту от внешних угроз.

Основная идея SPI заключается в следующем: каждый пакет данных, проходящий через роутер, проверяется на соответствие заданным правилам и сравнивается с уже имеющейся информацией о предыдущих пакетах. Таким образом, SPI отслеживает состояние соединения и предотвращает несанкционированный доступ к сети.

Одной из главных функций SPI является фильтрация пакетов. Роутер проверяет каждый пакет данных и определяет, допустим он или нет. Если пакет не соответствует установленным правилам, он блокируется. Это позволяет предотвратить передачу вредоносного или подозрительного трафика и снизить риск атак.

SPI обладает значительными преимуществами перед другими методами защиты сети. Благодаря тому, что SPI учитывает состояние соединения, он может различать легитимный трафик от атак, обеспечивая высокую производительность и уровень защиты. Также SPI позволяет дополнительно настроить правила для определенных типов трафика, что еще больше усиливает безопасность сети.

При настройке роутера с поддержкой SPI особое внимания следует уделить установке правил и параметров. Неправильная конфигурация может привести к определенным проблемам, например, ограничению функциональности некоторых приложений или замедлению сетевого трафика. Поэтому рекомендуется обратиться к инструкции по эксплуатации роутера или проконсультироваться с технической поддержкой производителя.

Содержание

- Что такое SPI в роутере?

- Принцип работы

- Защита сети

Что такое SPI в роутере?

Основной принцип работы SPI заключается в том, что каждый пакет данных проходит через роутер, и его содержимое анализируется в соответствии с заданными правилами. SPI проверяет заголовки и полезную нагрузку пакета, а также его происхождение и назначение.

Важной функцией SPI является отслеживание состояния сетевого подключения, называемое «stateful». Это означает, что роутер запоминает состояние каждого сетевого подключения и использует эту информацию для принятия решений о блокировке или пропуске пакетов.

Использование SPI в роутере позволяет эффективно обнаруживать и блокировать потенциально вредоносные пакеты, такие как атаки сетевого протокола или попытки вторжения. SPI также предоставляет возможность настраивать правила и политики безопасности в соответствии с уникальными потребностями и требованиями каждой сети.

Использование SPI в роутере является одним из основных методов защиты сети от внешних угроз. Однако, чтобы обеспечить достаточную безопасность, также важно использовать другие методы защиты, такие как межсетевые экраны (firewalls), устройства брандмауэра и антивирусное программное обеспечение.

Принцип работы

В SPI используется мастер-слейв архитектура, где основной процессор роутера выступает в роли мастера, а периферийные модули – в роли слейвов. Мастер контролирует обмен данными и диктует условия передачи. SPI работает по принципу полнодуплексной передачи данных, что означает, что мастер и слейв могут передавать данные одновременно в обоих направлениях.

Для передачи данных в SPI используется один провод для передачи данных (MOSI) от мастера к слейву, один провод для передачи данных обратно (MISO) от слейва к мастеру, а также два провода для установления соединения (SCK и SS). Во время передачи данных мастер генерирует тактовый сигнал на линии SCK, который синхронизирует передачу данных между мастером и слейвом.

Для обеспечения безопасности сети, роутеры с поддержкой SPI обычно имеют программно-аппаратные средства для фильтрации и контроля передачи данных. Они могут анализировать входящий и исходящий трафик, определять аномальные пакеты и потенциально вредоносные действия, и блокировать их перед тем, как они достигнут основного процессора роутера. Это помогает предотвратить возможные атаки и защитить сеть от уязвимостей.

В целом, принцип работы SPI в роутере обеспечивает эффективный обмен данными между различными компонентами роутера, а также обеспечивает безопасность и защиту сети от возможных угроз.

Защита сети

Ключевой момент в работе SPI заключается в том, что он анализирует не только заголовки пакетов, но и содержащиеся в них данные. Это позволяет роутеру принимать более глубокие и точные решения о судьбе каждого пакета данных.

SPI также предоставляет возможность устанавливать фильтры для блокирования нежелательного и потенциально опасного трафика. Например, роутер с использованием SPI может блокировать пакеты с определенными портами или IP-адресами, что помогает предотвратить многие типы атак на сеть.

Дополнительным уровнем защиты сети является NAT (Network Address Translation), который позволяет скрывать реальные IP-адреса устройств внутри локальной сети и назначать им виртуальные IP-адреса. Это повышает безопасность, поскольку внешние источники не могут прямо взаимодействовать с устройствами внутри сети.

Важно отметить, что защита сети с помощью SPI не является полной гарантией безопасности. Для обеспечения максимальной безопасности рекомендуется использовать дополнительные меры, такие как настройка паролей и шифрование данных.