Среди множества брандмауэров, доступных на рынке безопасности, есть брандмауэры маршрутизаторов. В отличие от программного брандмауэра, брандмауэр маршрутизатора пытается и блокирует входящие запросы на уровне сервера, тем самым обеспечивая безопасность всей сети. Поскольку маршрутизатор является конечной точкой большинства сетей и является единственной точкой, соединяющей любой компьютер в вашей сети с Интернетом, включение брандмауэра маршрутизатора обеспечивает безопасность вашей сети.

Содержание

- Настройте межсетевой экран маршрутизатора

- Откройте страницу настройки и настройки брандмауэра маршрутизатора

- Настроить межсетевой экран маршрутизатора

- Важные порты на компьютере/сети

Настройте межсетевой экран маршрутизатора

В этой статье рассказывается, как настроить межсетевой экран маршрутизатора или настроить маршрутизатор для активации межсетевого экрана. Мы также рассмотрим, какие порты вам нужны для нормальной работы.

Откройте страницу настройки и настройки брандмауэра маршрутизатора

Прежде чем вы сможете включить брандмауэр маршрутизатора, вам потребуется IP-адрес, чтобы перейти на страницу конфигурации. Чтобы получить адрес, откройте диалоговое окно RUN, нажав клавишу Windows + R. Введите CMD и нажмите Enter.

В командном окне введите IPCONFIG/ALL и нажмите Enter. Запишите IP-адрес, указанный рядом со шлюзом. Вам нужно будет ввести этот адрес (в виде чисел, включая точки) в адресную строку браузера, чтобы открыть страницу конфигурации маршрутизатора. Это число будет работать в большинстве случаев. Если это не работает, обратитесь в службу поддержки маршрутизатора за адрес.

Настроить межсетевой экран маршрутизатора

Это просто включение/выключение брандмауэра. Если вы установили Windows, скорее всего, операционная система уже настроила ваш маршрутизатор во время установки. Вы также можете настроить его вручную, используя браузер по своему вкусу.

Чтобы настроить межсетевой экран маршрутизатора:

1 Войдите на домашнюю страницу маршрутизатора, введя IP-адрес маршрутизатора в браузере (тот, который вы указали в предыдущем разделе; пример: 192.168.1.1)

2 Проверьте наличие параметра «Брандмауэр» на домашней странице маршрутизатора. Эта опция может быть сгруппирована под разными именами, такими как Расширенные настройки

3 Если брандмауэр деактивирован или не включен, нажмите, чтобы выбрать и активировать его

На изображении ниже показан включенный межсетевой экран на маршрутизаторе Binatone Ethernet.

Важные порты на компьютере/сети

Страница конфигурации маршрутизатора отличается у разных производителей. Однако возможность открывать или блокировать набор портов должна присутствовать на всех. Вам следует искать «переадресацию портов», чтобы блокировать запросы несанкционированного доступа таким образом, чтобы вы не блокировали важные интернет-соединения. Ниже приведен список портов, которые необходимо держать открытыми. Если на Windows, вам не нужно беспокоиться, так как он заботится об ограничениях портов.

ПОРТ НОМЕР 80 позволяет доступ в Интернет (HTTP)

Номер порта 443 обеспечивает безопасный доступ в Интернет (HTTPS)

Порт № 25 – это порт, через который вы можете получать доступ к электронной почте (SMTP).

Сохранение открытых выше портов достаточно для нормальной работы в Интернете и работы с электронной почтой. Дополнительные порты могут потребоваться в зависимости от ваших специальных потребностей программного обеспечения. В этом случае само программное обеспечение позаботится об открытии необходимого порта.

СОВЕТ: порт 80 может создавать проблемы. Чтобы узнать, правильно ли настроен маршрутизатор, посетите grc.com и запустите тест ShieldsUP. Этот тест проверяет, отвечает ли ваш маршрутизатор или игнорирует запросы UPnP (универсальные устройства Plug and Play) на доступ к вашей сети. Результат должен быть «игнорировать». Если вы видите отрицательные результаты, то есть, если ваш маршрутизатор «реагирует» на любые такие запросы, вы можете обратиться за помощью к тому, кто хорошо разбирается в маршрутизаторах, чтобы лучше его настроить. Или вы можете добавить дополнительный программный брандмауэр. В клубе Windows также есть хорошая статья о разнице между аппаратным и программным брандмауэром.

Здесь объясняется, как настроить и настроить межсетевой экран маршрутизатора – и какие порты следует учитывать, если вам необходимо использовать расширенные настройки. Если у вас есть какие-либо вопросы, сомнения или даже советы, пожалуйста, поделитесь с нами, используя раздел комментариев. Перейдите по этой ссылке, чтобы прочитать, как управлять брандмауэром Windows .

Межсетевой экран (или firewall) – это безопасноитолько программное или аппаратное устройство, которое служит для контроля и фильтрации сетевого трафика между различными сетями. Включение межсетевого экрана на роутере является важной частью настройки сетевой безопасности. Это позволяет защитить вашу домашнюю сеть от нежелательного доступа из внешней сети, обеспечивая дополнительный уровень защиты всех устройств, подключенных к вашему домашнему Wi-Fi. В этой статье мы расскажем о полезных советах и инструкциях для настройки межсетевого экрана на вашем роутере.

Почему вам нужно настроить межсетевой экран на своем роутере?

Настройка межсетевого экрана возможна на большинстве современных роутеров и является важным шагом для обеспечения безопасности вашей домашней сети. Независимо от того, проводное или беспроводное оборудование вы используете, настройка межсетевого экрана позволяет вам выбирать, какой тип трафика разрешить или запретить на вход и выход из вашей сети. Он также может предупредить вас о любых вторжениях или атаках, происходящих в вашей сети, и блокировать их.

Примечание: перед тем как начать настраивать межсетевой экран на вашем роутере, убедитесь, что у вас есть доступ к его административной панели. Для этого вам может потребоваться знать IP-адрес вашего роутера и учетные данные для входа в административную панель.

Содержание

- Что такое межсетевой экран?

- Зачем нужен межсетевой экран на роутере?

- Настройка межсетевого экрана

Что такое межсетевой экран?

Межсетевой экран может иметь различные настройки и функции, которые позволяют ограничить доступ к определенным ресурсам сети, блокировать нежелательный трафик или отслеживать активность пользователей. Он также может использоваться для защиты от атак извне, таких как DDoS-атаки, сканирование портов или вирусы.

Настройка межсетевого экрана может быть сложной задачей, требующей знания основных принципов работы сети и безопасности. Однако, с помощью роутера и инструкций, можно осуществить базовую настройку и повысить безопасность своей сети.

Зачем нужен межсетевой экран на роутере?

Межсетевой экран, или firewall, на роутере играет важную роль в обеспечении безопасности сети. Он контролирует и фильтрует трафик между различными сетями, обеспечивая защиту от несанкционированного доступа и предотвращая атаки из интернета.

Основная задача межсетевого экрана – это контроль всех передаваемых данных, как входящих, так и исходящих. Он работает на уровне сетевого протокола и может блокировать определенные порты или IP-адреса для предотвращения несанкционированного доступа.

Межсетевые экраны также могут предоставлять другие функции безопасности, такие как фильтрация URL-адресов, блокирование определенных типов файлов или приложений, а также распределение трафика и обеспечение балансировки нагрузки.

Использование межсетевого экрана на роутере позволяет создать защищенное окружение для всех подключенных устройств, защищая их от внешних угроз. Он служит первой линией обороны и позволяет владельцу сети контролировать и регулировать доступ к различным ресурсам.

Поэтому настройка и правильное использование межсетевого экрана на роутере – это важная составляющая обеспечения безопасности сети и защиты персональных данных.

Настройка межсетевого экрана

Вот некоторые полезные советы и инструкция по настройке межсетевого экрана на вашем роутере:

- Определите цели и требования к настройке межсетевого экрана. Задумайтесь, какие типы трафика вы хотите разрешить или блокировать, какие уязвимости вы хотите предотвратить и какую защиту вы хотите иметь.

- Войдите в административный интерфейс вашего роутера. Обычно для этого нужно ввести IP-адрес роутера в адресной строке браузера и ввести административные учетные данные.

- Найдите раздел настройки межсетевого экрана или фаервола. Обычно он находится в меню безопасности или настройки сети.

- Настройте правила межсетевого экрана в соответствии с вашими целями и требованиями. Вы можете создавать правила для определенных портов, протоколов или IP-адресов.

- Убедитесь, что правила межсетевого экрана регулярно обновляются и адаптируются к изменениям в вашей сети. Это поможет снизить риск возникновения уязвимостей и эксплойтов.

- Протестируйте настройки межсетевого экрана, чтобы убедиться, что они работают как ожидается. Проверьте, что разрешенные соединения устанавливаются успешно, а запрещенные соединения блокируются.

- Разрешите доступ к определенным сервисам или приложениям, если это необходимо. Например, вы можете настроить правило, которое разрешает доступ к серверу FTP с определенного IP-адреса.

- Не забудьте включить функцию отслеживания событий межсетевого экрана. Это позволит вам видеть записи о попытках доступа и атаках на вашу сеть.

- Регулярно проверяйте журналы межсетевого экрана, чтобы быть в курсе происходящего в вашей сети и принимать меры по обеспечению безопасности.

При настройке межсетевого экрана убедитесь, что вы понимаете последствия ваших действий. Неправильная настройка может привести к блокировке желаемого трафика или открытию уязвимостей. Если вы не уверены в своих действиях, лучше обратиться к специалисту.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Общие принципы построения брандмауэра

Существует два основных типа настройки брандмауэра: нормально открытый брандмауэр и нормально закрытый. В первом случае разрешено все, что явно не запрещено, во втором случае — запрещено все, что явно не разрешено.

Возможно, для кого-то будет новостью, но оба этих подхода обычно гармонично сочетаются в рамках одного устройства. Нормально открытый брандмауэр применяется для внутренних сетей и исходящих соединений, а нормально закрытый — для все остальных соединений из внешних сетей. Это позволяет достичь простоты и удобства для собственных пользователей и в тоже время надежно защититься от внешнего мира.

Любое новое соединение первоначально находится в статусе нового (new) и мы должны принять решение: одобрить его или запретить. Для этой задачи и предназначены создаваемые нами правила, в нормально закрытом брандмауэре мы описываем, какие соединения и по каким критериям следует разрешить. Если же пакет не соответствует ни одному правилу, то мы запрещаем такое соединение.

После того, как соединение было установлено — оно переходит в состояние установлено (established), при этом специальный механизм ядра Connection Tracker отслеживает все проходящие пакеты и сопоставляет их соединениям, поэтому мы можем спокойно оперировать именно состоянием соединения, не задумываясь над техническими тонкостями работы.

Нужно ли каждый раз отслеживать пакеты уже установленного соединения вновь и вновь гоняя их по цепочке правил? Конечно же нет, если мы одобрили соединение, то в последующем можем и должны одобрять все его пакеты автоматически, это снижает нагрузку на устройство и позволяет использовать различные приемы, вроде Port Knocking или противодействия перебору паролей.

Очень часто одни соединения, будучи установленными, создают другие, которые называются связанными (related), как пример можно привести хорошо известные FTP или PPTP, которые имеют управляющее соединение и соединение(я) для передачи данных. Они могут использовать динамические порты и поэтому их также следует автоматически разрешать, если мы разрешили основное соединение.

Поэтому в любом корректно настроенном брандмауэре самым первым правилом должно находиться разрешающее установленные и связанные соединения, а только после него мы уже должны анализировать новые подключения.

В роутерах Mikrotik существует еще один тип соединения — неотслеживаемое (untracked), такие соединения не отслеживаются Connection Tracker, что позволяет существенно снизить нагрузку на устройство. Для чего это может быть нужно? Допустим, в фильтруемом вами трафике есть значительная доля принадлежащая доверенным узлам, для которых можно четко прописать критерии, в этом случае можно пометить их неотслеживаемыми и добавить их одобрение в самое первое правило, к уже установленным и связанным.

Таким образом, одним единственным правилом мы будем сразу пропускать подавляющую долю трафика, а к затратным операциям анализа будут доходить только новые пакеты.

Но тут самое время вспомнить еще про одно состояние соединения — недействительное (invalid), это пакеты не являющиеся новыми, но не принадлежащие никакому установленному соединению, такие пакеты могут использоваться для атак и поэтому их следует блокировать в первую очередь, сразу после того, как мы одобрили установленные и связанные соединения и до того, как приступили к анализу новых пакетов.

Ну и завершающим правилом в цепочке должно стоять запрещающее, отсекающее все соединения, которые не попали под разрешающие правила и не являются уже установленными или связанными с ними.

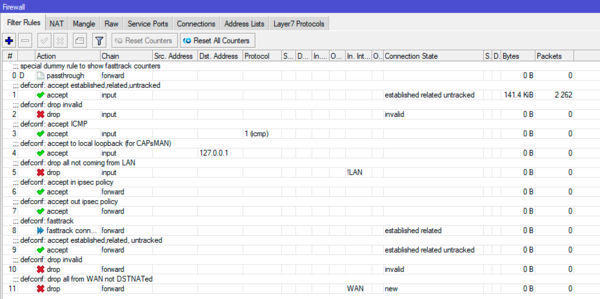

Конфигурация брандмауэра по умолчанию

Прежде всего рассмотрим конфигурацию, предлагаемую производителем по умолчанию. Многие считают ее наиболее оптимальной и безопасной, но это не так, конфигурация по умолчанию направлена на универсальность и совместимость с различными пользовательскими сценариями, не позволяя ему наделать грубых ошибок, которые могут фатально сказаться на безопасности.

Все правила сгруппированы в две цепочки: input — для входящего трафика самого роутера и forward — для транзитного, между интерфейсами роутера. Сразу напомним, что у роутеров Mikrtoik нет жестко заданных «внешних» и «внутренних» интерфейсов, и вообще все эти понятия находятся исключительно у нас в голове, согласно логическому плану сети.

В конфигурации по умолчанию также присутствует два списка интерфейсов: WAN — куда включен порт, настроенный как внешний, обычно ether1 и LAN, в состав которого входит мост, объединяющий оставшиеся порты. и эти списки активно применяются в правилах.

Самих правил немного, всего 11 штук: 5 для input и 6 для forward.

/ip firewall filter

add chain=input action=accept connection-state=established,related,untracked comment="defconf: accept established,related,untracked"

add chain=input action=drop connection-state=invalid comment="defconf: drop invalid"Третье правило разрешает входящий ICMP, у многих администраторов с ним напряженные отношения, часто его блокируют полностью, чтобы устройство не пинговалось, но так делать не нужно, протокол ICMP важен для нормальной работы сети. Либо фильтровать нужные его типы выборочно, что выходит за рамки данной статьи.

add chain=input action=accept protocol=icmp comment="defconf: accept ICMP"Следующее правило весьма специфично, оно разрешает входящие на петлевой интерфейс, точнее адрес 127.0.0.1, поскольку интерфейс петли явно в RouterOS не доступен, а также снабжено комментарием, что это для CAPsMAN. Его смысл станет понятен чуть ниже.

add chain=input action=accept dst-address=127.0.0.1 comment="defconf: accept to local loopback (for CAPsMAN)"И завершает цепочку input блокирующее правило:

add chain=input action=drop in-interface-list=!LAN comment="defconf: drop all not coming from LAN"Которое блокирует входящие подключения для всех, кроме интерфейса LAN, а так как локальная петля туда не входит, то выше потребовалось отдельное правило.

Как видим конфигурация слегка избыточна, но при этом универсальна. А блокировка входящих по такой широкой маске — все, кроме локальной сети — позволяет сохранить должный уровень безопасности, даже если пользователь подключит другие внешние сети, скажем VPN.

А где же здесь размещать свои собственные правила? А вот здесь:

/ip firewall filter

add chain=input action=accept connection-state=established,related,untracked comment="defconf: accept established,related,untracked"

add chain=input action=drop connection-state=invalid comment="defconf: drop invalid"

add chain=input action=accept protocol=icmp comment="defconf: accept ICMP"

<собственные правила>

add chain=input action=accept dst-address=127.0.0.1 comment="defconf: accept to local loopback (for CAPsMAN)"

add chain=input action=drop in-interface-list=!LAN comment="defconf: drop all not coming from LAN"Теперь о цепочке forward, самыми первыми здесь теперь добавлены два правила, разрешающие транзит соединений, подпадающих под действие политик IPsec. Это связано с тем, что IPsec сегодня применяется все чаще, но правильно настроить правила для него умеют не все пользователи. Поэтому появились эти правила, обеспечивающие гарантированное прохождение любых соединений, использующих IPsec через роутер в любом направлении.

add chain=forward action=accept ipsec-policy=in,ipsec comment="defconf: accept in ipsec policy"

add chain=forward action=accept ipsec-policy=out,ipsec comment="defconf: accept out ipsec policy"Затем идет правило, включающее Fasttrack для всех установленных и связанных соединений. Подробнее про Fasttrack мы писали в нашей статье:

Правильное использование Fast Path и FastTrack в Mikrotik

Если коротко, то Fasttrack значительно снижает нагрузку на оборудование, но фактически пускает трафик в обход брандмауэра. Но так как фильтровать established и related нам не надо, то почему бы и не пустить их коротким путем?

add chain=forward action=fasttrack-connection connection-state=established,related comment="defconf: fasttrack"Далее та же самая классика: разрешаем established, related и untracked, запрещаем invalid. Для всех направлений без разбора.

add chain=forward action=accept connection-state=established,related,untracked comment="defconf: accept established,related, untracked"

add chain=forward action=drop connection-state=invalid comment="defconf: drop invalid"Ну и, наконец, запрещающее правило, оно тоже интересно:

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat in-interface-list=WAN comment="defconf: drop all from WAN not DSTNATed"Оно запрещает транзит только новым соединениям, только с внешнего списка интерфейсов, кроме соединений прошедших через DNAT. А так как DNAT обычно используется для проброса портов, то таким образом мы избегаем необходимости создавать для них разрешающие правила.

Да, опять очень и очень общие критерии, но в состоянии абсолютной неопределенности возможных конфигураций это, пожалуй, лучшее решение. Особенно если роутер будет использоваться вместе с UPnP, где сетевые приложения могут самостоятельно пробрасывать произвольные порты.

Поэтому мы еще раз повторимся, что конфигурация по умолчанию не является самой оптимальной или самой безопасной, но она наиболее универсальна, одновременно закрывая самые разные сценарии использования роутера.

Куда добавлять собственные правила? Да вот сюда:

add chain=forward action=accept connection-state=established,related,untracked comment="defconf: accept established,related, untracked"

add chain=forward action=drop connection-state=invalid comment="defconf: drop invalid"

<собственные правила>

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat in-interface-list=WAN comment="defconf: drop all from WAN not DSTNATed"Стоит ли оставлять и использовать конфигурацию по умолчанию? Да, если вы еще не уверены в собственных силах, плохо понимаете работу межсетевого экрана или вам нужно просто быстро настроить роутер для типовых задач.

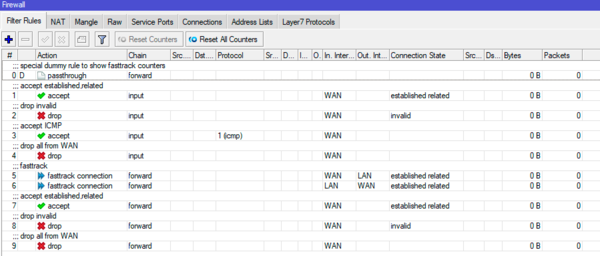

Собственная конфигурация брандмауэра

В среде опытных пользователей Mikrotik принято сбрасывать устройство и настраивать конфигурацию с нуля. Для этих целей мы используем следующую конфигурацию брандмауэра, она во многом повторяет стандартную, но имеет ряд отличий. В плане именования интерфейсов мы также будем использовать листы WAN и LAN, с таким же набором интерфейсов.

При построении данного набора правил мы исходили из соображений, что администратор представляет как устроена его сеть, каким службам нужен доступ извне, какие сети являются внешними, а какие внутренними. При этом всеми силами старались избегать широких критериев в правилах, так как «проходной двор», даже вроде-бы в довольно безопасных вещах, таких как IPsec или DNAT может иногда сыграть злую шутку. Все мы помним, что если на стене висит ружье, то оно обязательно выстрелит.

Правил в нашем варианте меньше, всего 9, из них 4 для input и 5 для forward.

/ip firewall filter

add action=accept chain=input connection-state=established,related in-interface-list=WAN comment="accept established,related"

add action=drop chain=input connection-state=invalid in-interface-list=WAN comment="drop invalid"

add action=accept chain=input in-interface-list=WAN protocol=icmp comment="accept ICMP"

<собственные правила>

add action=drop chain=input in-interface-list=WAN comment="drop all from WAN"Мы точно также разрешаем установленные и связанные, запрещаем invalid, разрешаем ICMP. Можно заметить, что у нас нет untracked, это сознательное решение, если мы будем использовать неотслеживаемые соединения — то всегда можем добавить этот параметр, но сделаем это осознанно. Собственные правила мы можем добавлять выше запрещающего весь остальной трафик с внешних интерфейсов.

Также следует отметить несколько иную политику блокировки остального трафика. Стандартная конфигурация подходит достаточно радикально, запрещая все, кроме LAN. Мы же используем более мягкий подход, и блокируем только внешние сети — WAN. Это позволяет сделать конфигурацию проще и не прописывать дополнительные правила для того же CAPsMAN, при этом мы помним, что администратор знает какие сети являются внутренними, а какие нет и контролирует актуальность списков.

Перейдем к forward, в нашей базовой конфигурации правил для IPsec нет, опять-таки осознанно, по причине их ненужной избыточности. Как появится IPsec — так и создадим правила, а просто так нечего им небо коптить.

А вот к Fasttrack у нас подход другой. В стандартной конфигурации он включен для всех established и related, вне зависимости от направления. Это здорово разгружает роутер, но со временем у вас неизбежно появятся туннели, VPN, прочие сети и Fasttrack будет там чаще мешать, чем помогать, порой приводя к неожиданным результатам. Поэтому четко указываем, что применяем коротки путь только для соединений из локальной сети наружу и извне в локальную сеть. Часто можно даже отойти от использования списков и просто указать интерфейсы.

add action=fasttrack-connection chain=forward connection-state=established,related in-interface-list=WAN out-interface-list=LAN comment="fasttrack"

add action=fasttrack-connection chain=forward connection-state=established,related in-interface-list=LAN out-interface-list=WANКстати, внимательный читатель может заметить, что комментарий стоит только у одного правила, первого. Это сделано специально. Для чего? Посмотрите на скриншот выше, там комментарий отделяет сразу два правила.

Ну и дальше все тоже самое. Разрешаем established и related, запрещаем invalid и обязательно указываем, что это именно для внешних сетей, ниже запрещаем все остальное, также для внешних интерфейсов.

add action=accept chain=forward connection-state=established,related in-interface-list=WAN comment="accept established,related"

add action=drop chain=forward connection-state=invalid in-interface-list=WAN comment="drop invalid"

<собственные правила>

add action=drop chain=forward in-interface-list=WAN comment="drop all from WAN"Что касается DNAT, то мы не сторонники давать доступ в сеть самыми широкими мазками. Если появляется проброс — создаем отдельное правило под проброс. Может это и увеличивает количество работы, но дает более читаемую и безопасную конфигурацию брандмауэра, когда вы явно видите кому и что разрешено без изучения дополнительных разделов.

Но если вы используете роутер дома и самый широкий набор приложений пробрасывает порты при помощи UPnP, то последнее правило действительно будет удобнее заменить на:

add action=drop chain=forward connection-nat-state=!dstnat in-interface-list=WAN comment="drop all from WAN"Данный набор правил является базовым костяком нормально настроенного брандмауэра и должен присутствовать по умолчанию на любом устройстве. Уже потом он будет обрастать дополнительными правилами, но общий принцип построения защиты должен неукоснительно соблюдаться. Это позволит вам достичь высокого уровня безопасности при небольшой нагрузке на устройство.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Межсетевой экран (firewall) – это важный компонент защиты домашней сети от внешних угроз. Использование межсетевого экрана на роутере Keenetic позволяет установить правила фильтрации трафика и управлять доступом к сетевым ресурсам. Этот функционал позволяет настроить безопасную среду для работы и обмена данными в вашей домашней сети.

Настройка и использование межсетевого экрана на роутере Keenetic – это достаточно простой процесс, который требует некоторого знания основных принципов работы сетей и правил безопасности. В этой статье мы рассмотрим основные шаги по настройке и использованию межсетевого экрана Keenetic, а также дадим рекомендации по созданию эффективных правил фильтрации трафика.

При настройке межсетевого экрана на роутере Keenetic важно учесть особенности вашей домашней сети и потребности в безопасности. Вы можете создать правила фильтрации трафика на основе IP-адресов, портов или других характеристик сетевого трафика. Также Keenetic поддерживает фильтрацию трафика на основе политик, что позволяет удобно управлять доступом к различным сетевым сервисам или ресурсам.

Настраивайте межсетевой экран на роутере Keenetic правильно и обеспечьте безопасность вашей домашней сети с помощью эффективных правил фильтрации трафика.

В дальнейшем мы рассмотрим подробнее различные возможности и настройки межсетевого экрана на роутере Keenetic, которые помогут вам создать надежную и безопасную среду для работы и развлечений в домашней сети.

Содержание

- Настройка межсетевого экрана на роутере Keenetic

- Преимущества и возможности межсетевого экрана Keenetic

- Шаги по настройке межсетевого экрана Keenetic

- Обзор функций и настройка межсетевых правил в Keenetic

- Типичные проблемы с межсетевым экраном Keenetic и их решение

- 1. Не удалось настроить правила межсетевого экрана

- 2. Проблемы с прохождением трафика через межсетевый экран

Настройка межсетевого экрана на роутере Keenetic

Настройка межсетевого экрана на роутере Keenetic осуществляется через веб-интерфейс устройства. Для доступа к интерфейсу введите IP-адрес роутера в адресную строку браузера. Затем войдите в настройки роутера, указав логин и пароль.

В разделе «Межсетевой экран» вы найдете все необходимые опции для настройки безопасности сети. Вы можете установить правила фильтрации входящих и исходящих соединений, блокировать определенные порты или протоколы, а также создать расписание работы межсетевого экрана.

| Опция | Описание |

|---|---|

| Фильтрация входящих соединений | Позволяет установить правила, по которым роутер будет принимать или блокировать входящие сетевые соединения. |

| Фильтрация исходящих соединений | Позволяет установить правила, по которым роутер будет принимать или блокировать исходящие сетевые соединения. |

| Блокировка портов | Позволяет блокировать определенные порты, которые используются для сетевых соединений. Это может быть полезно для защиты от известных уязвимостей в сетевых протоколах. |

| Фильтрация протоколов | Позволяет блокировать определенные сетевые протоколы, которые могут быть использованы злоумышленниками для атак. |

| Расписание работы | Позволяет установить время, в которое межсетевой экран будет работать согласно заданным правилам. Например, можно настроить блокировку исходящих соединений в ночное время. |

По завершении настройки межсетевого экрана, не забудьте сохранить изменения и перезагрузить роутер для применения настроек.

Настройка межсетевого экрана на роутере Keenetic позволит вам обеспечить безопасность вашей сети и защитить ее от потенциальных угроз. Регулярно проверяйте и обновляйте правила межсетевого экрана, чтобы быть уверенным в надежности вашей сети.

Преимущества и возможности межсетевого экрана Keenetic

Межсетевой экран (Firewall) Keenetic предоставляет пользователям множество преимуществ и возможностей для защиты домашней сети от внешних угроз и нежелательного доступа. Ниже перечислены некоторые из них:

- Блокировка нежелательных соединений: с помощью межсетевого экрана Keenetic можно настроить блокировку доступа к определенным сайтам, IP-адресам или портам. Это может быть полезно для блокировки рекламы, нежелательных контентов или потенциально опасных ресурсов.

- Фильтрация и контроль трафика: Keenetic позволяет настраивать фильтрацию и контроль сетевого трафика, что позволяет ограничить или разрешить доступ к определенным сайтам или службам для отдельных устройств или групп устройств.

- Защита от атак: межсетевой экран Keenetic обеспечивает защиту от различных видов атак, включая атаки типа DDoS, сканирование портов, попытки взлома и многие другие. Он автоматически обнаруживает и блокирует подозрительную активность, защищая вашу сеть и данные.

- Обнаружение вторжений: Keenetic может обнаруживать попытки несанкционированного доступа к сети и уведомлять вас об этом. Это позволяет незамедлительно принять меры по защите вашей сети и предотвратить возможное вторжение.

- VPN-сервер: с межсетевым экраном Keenetic вы можете настроить VPN-сервер, который позволит вам безопасно подключаться к вашей домашней сети из любой точки мира.

- Простота настройки: Keenetic предлагает интуитивно понятный веб-интерфейс, который делает настройку межсетевого экрана простой и удобной для любого пользователя. Вы можете легко настроить необходимые правила без глубоких знаний сетевых протоколов и технологий.

Все эти преимущества и возможности межсетевого экрана Keenetic делают его идеальным инструментом для обеспечения безопасности вашей домашней сети и защиты ваших данных от различных угроз.

Шаги по настройке межсетевого экрана Keenetic

Шаг 1: Войдите в веб-интерфейс роутера Keenetic, введя IP-адрес роутера в адресную строку вашего браузера.

Шаг 2: В левой панели навигации выберите раздел «Настраиваемый межсетевой экран».

Шаг 3: В разделе «Основные настройки» включите межсетевой экран, выбрав опцию «Включено».

Шаг 4: Настройте политики безопасности. Здесь вы можете разрешить или запретить доступ к конкретным портам, протоколам или IP-адресам. Настраивайте политики с учетом ваших потребностей и требований безопасности.

Шаг 5: Настройте внешний доступ к вашей локальной сети. Если вам необходимо предоставить доступ к определенным сервисам или портам из интернета, настройте перенаправление портов.

Шаг 6: Настройте защиту от атак. Keenetic предлагает различные механизмы защиты от атак, такие как защита от DoS-атак, защита от сканирования портов и т. д. Настройте эти функции на основе рекомендаций производителя.

Базовая настройка межсетевого экрана Keenetic позволит вам обеспечить безопасность вашей сети. Однако рекомендуется ознакомиться с полной документацией Keenetic и ознакомиться с дополнительными функциями и возможностями этого межсетевого экрана для обеспечения максимальной безопасности.

Обзор функций и настройка межсетевых правил в Keenetic

Основные функции межсетевого экрана в Keenetic:

- Базовая защита от атак из внешней сети: Keenetic обеспечивает базовую защиту от атак на вашу сеть со стороны интернета. Межсетевой экран анализирует пакеты данных и фильтрует нежелательный трафик, блокируя попытки вторжения.

- Контроль доступа: Вы можете настроить правила доступа, определяющие, какие устройства могут получать доступ к интернету, а какие — нет. Это позволяет ограничить доступ к сети для определенных устройств или пользователей.

- Переадресация портов: Вы можете настроить переадресацию портов, чтобы позволить удаленным устройствам получать доступ к определенным службам (например, серверам веб-приложений) в вашей сети.

- Фильтрация URL: Keenetic позволяет вам настроить фильтрацию URL-адресов, чтобы блокировать доступ к определенным сайтам или типам контента.

- VPN-сервер: Keenetic поддерживает функцию VPN-сервера, что позволяет вам безопасно подключаться к вашей домашней сети извне. Вы можете настроить доступ к вашим файлам и ресурсам с любого удаленного устройства через интернет.

Настройка межсетевых правил в Keenetic:

Для настройки межсетевых правил в Keenetic, вам необходимо выполнить следующие шаги:

- Откройте веб-интерфейс роутера, введя IP-адрес роутера в адресную строку браузера.

- Войдите в режим «Расширенный», если у вас есть необходимость настраивать межсетевые правила.

- Перейдите в раздел «Настройки» и выберите «Межсетевой экран».

- Настройте необходимые правила межсетевого экрана в соответствии с вашими потребностями и требованиями безопасности.

- Сохраните настройки и перезагрузите роутер, чтобы внести изменения в работу межсетевого экрана.

Познакомившись с функциями межсетевого экрана в Keenetic и освоив процесс настройки межсетевых правил, вы сможете обеспечить безопасность и контроль доступа в вашей домашней сети в соответствии со своими потребностями и требованиями.

Типичные проблемы с межсетевым экраном Keenetic и их решение

При использовании межсетевого экрана на роутере Keenetic могут возникнуть некоторые проблемы, которые могут затруднить настройку или использование устройства. В этом разделе мы рассмотрим наиболее типичные проблемы и предложим их решения.

1. Не удалось настроить правила межсетевого экрана

Если у вас возникли проблемы с настройкой правил межсетевого экрана, рекомендуем проверить следующие моменты:

| Проблема | Решение |

| Отсутствие доступа к настройкам | Проверьте правильность ввода адреса роутера в адресной строке браузера. Убедитесь, что вы используете правильный IP-адрес и порт. |

| Ошибка при создании правила | Убедитесь, что правильно указаны источник, назначение, порты и протоколы в настройках правила. Проверьте, нет ли опечаток или недопустимых символов. |

| Правило не работает | Проверьте, не заблокировано ли правило другими правилами или действиями настройки межсетевого экрана. Убедитесь, что правило разрешает необходимый тип трафика. |

2. Проблемы с прохождением трафика через межсетевый экран

Если у вас возникли проблемы с прохождением трафика через межсетевый экран, вот несколько шагов, которые можно предпринять для их решения:

| Проблема | Решение |

| Нет доступа к Интернету | Убедитесь, что настройки подключения к Интернету корректны. Проверьте правильность настройки IP-адреса, маски подсети, шлюза и DNS-серверов. |

| Нет доступа к локальным устройствам | Проверьте, находятся ли локальные устройства в одной сети с роутером Keenetic. Проверьте настройки сети, маски подсети и IP-адреса устройств. |

| Трафик блокируется | Проверьте настройки правил межсетевого экрана. Убедитесь, что правила разрешают прохождение необходимого типа трафика. При необходимости, создайте новое правило или измените существующее. |

Надеемся, что эти решения помогут вам решить типичные проблемы, связанные с межсетевым экраном Keenetic. Если вы все еще испытываете сложности, рекомендуем обратиться к инструкции пользователя или поддержке технической службы Keenetic для получения дополнительной помощи.

[Брандмауэр] на роутере ASUS — Введение

Что такое Брандмауэр?

Включение брандмауэра обеспечивает защиту Вашей локальной сети и помогает Вам контролировать доступ на различных уровнях, разделяя сеть на разные области. Таким образом, это способствует ограничению доступа к некоторым сетевым службам и защищает Вашу сеть.

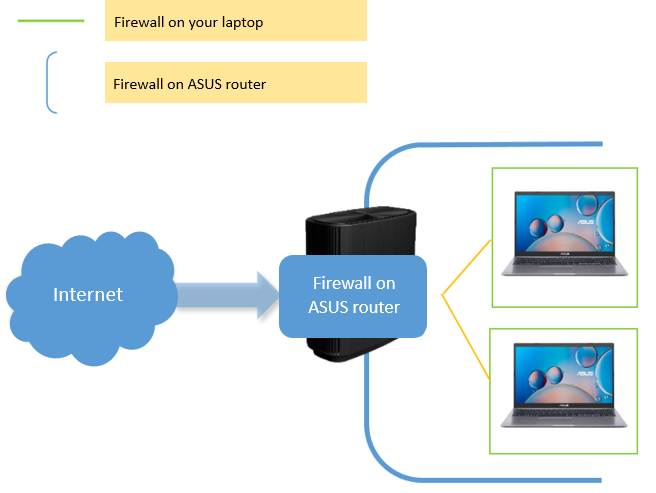

Чем отличается брандмауэр на роутере ASUS и на Вашем ноутбуке?

Возьмём в качестве примера изображение ниже.

Брандмауэр на роутере ASUS имеет встроенные правила фильтрации пакетных данных для защиты всего окружения локальной сети. Брандмауэр на Вашем ноутбуке, напротив, позволяет защищать только сам ноутбук.

В роутере имеется возможность настроить некоторые параметры (например, Фильтр URL-адресов, Фильтр ключевых слов, Фильтр сетевых служб, и т.д.), чтобы разрешить или ограничить работу той или иной сетевой службы, что способствует управлению и защите Вашей сети. Напротив, когда устройства, подключённые к локальной сети роутера, обмениваются пакетами между собой, управление ими зависит от работы брандмауэра, установленного на них. Для обеспечения более надёжной защиты сетевого окружения мы рекомендуем Вам запустить брандмауэр и на роутере ASUS, и на Ваших клиентских устройствах.

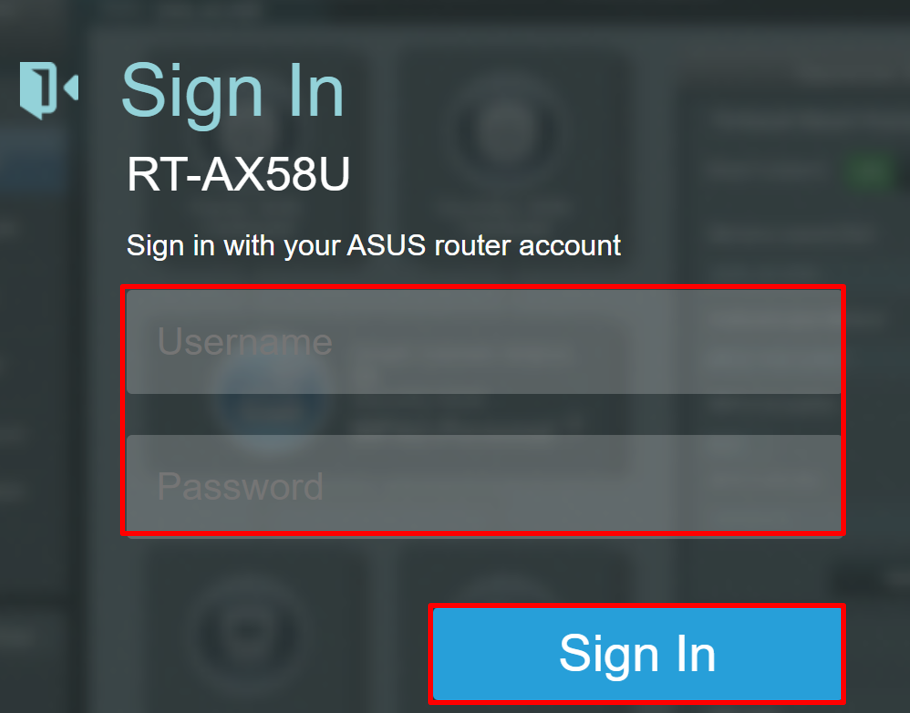

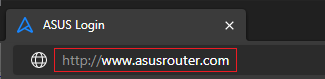

Войдите в веб-меню роутера ASUS

Шаг 1. Подключите Ваш компьютер к роутеру через кабель или WiFi соединение и введите LAN IP Вашего роутера или URL роутера http://www.asusrouter.com для доступа на страницу настроек WEB GUI.

Подробнее в статье: [Беспроводное устройство] Как войти на страницу настроек роутера (WEB UI)?

Шаг 2. Введите Ваши имя пользователя и пароль на странице авторизации и нажмите [Войти].

Примечание: Если Вы забыли имя пользователя и/или пароль, пожалуйста, выполните сброс настроек роутера к заводским.

Подробнее в статье: [Беспроводное устройство] Как вернуть роутер ASUS к заводским настройкам?

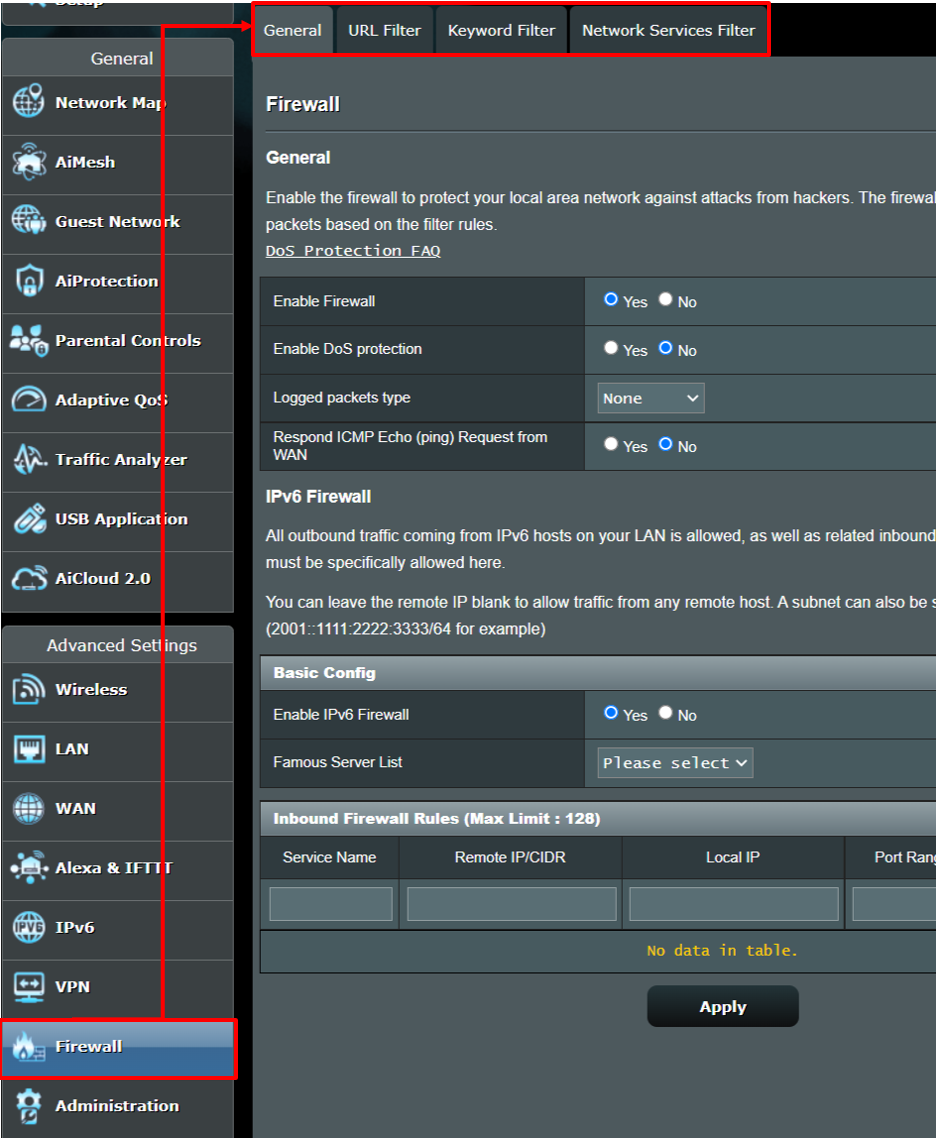

Шаг 3. Откройте вкладку [Брандмауэр]

Настройки Брандмауэра на роутере ASUS:

Помимо общих настроек (включая Брандмауэр IPv6) фильтрации пакетов, он включает дополнительные настройки, такие как Фильтр URL-адресов, Фильтр ключевых слов, и Фильтр сетевых служб. Можно выполнить настройку различных правил фильтрации доступа к сайтам или сетевым сервисам, в зависимости от Ваших требований.

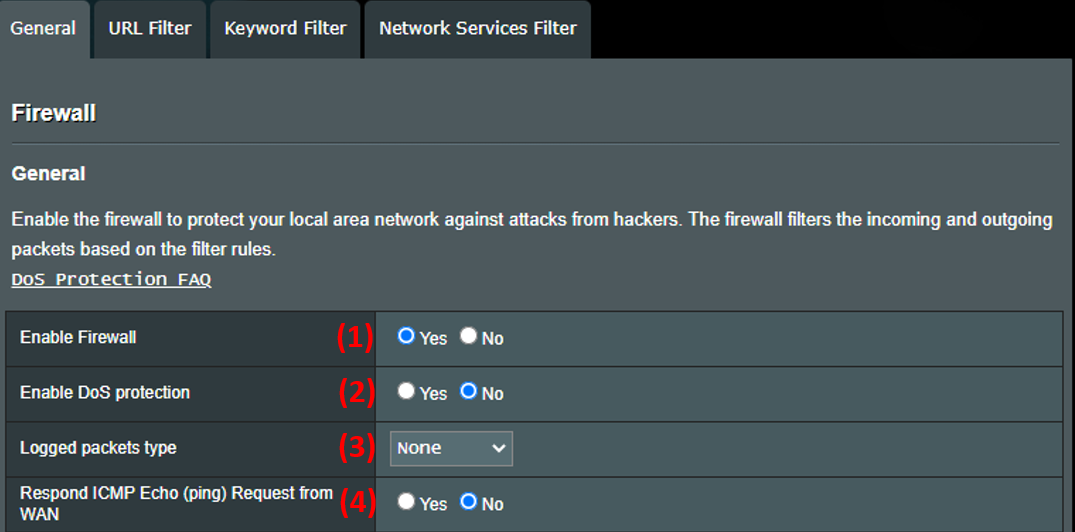

Вкладка»Общие»:

Когда Вам необходимо защитить от хакеров все клиентские устройства, подключённые к локальной сети роутера ASUS, выполните общие настройки пакетной фильтрации.

Если Вас беспокоят возможные DDoS-атаки на роутер, включите защиту DoS, чтобы отфильтровывать подозрительные и нежелательные пакеты, предотвратив переполнение устройства пакетами.

Примечание: DDoS-атака (Distributed Denial-of-Service) — это распределённая атака типа «отказ в обслуживании», также известная как флуд-атака. Хакеры передают лишние пакеты или запросы, чтобы перегрузить Вашу систему.

(1) Включите брандмауэр: По умолчанию [Да]

(2) Включите защиту DoS (опционально): По умолчанию [Нет]

(3) Тип регистрируемых пакетов: По умолчанию [Нет]

(4) Отвечать на ICMP Echo (пинг)-запросы из WAN: По умолчанию [Нет]

Поменяв настройки, нажмите [Применить].

Брандмауэр для IPv6:

Если у Вас запущен протокол IPv6, можно защитить сетевое окружение и разрешить передачу пакетов с серверов IPv6 в локальной сети. Но для передачи пакетов из внешней сети Вам необходимо настроить правила.

Узнайте подробнее Как настроить IPv6 Firewall, а также Как настроить IPv6.

Фильтр URL-адресов (Белый список/Чёрный список):

Если Вам необходима блокировка всех URL-адресов, содержащих определённые символы, или необходим доступ только к сайтам, URL-адреса которых не содержат определённых символов, используйте Фильтр URL-адресов.

Подробнее в статье: [Брандмауэр] Как настроить фильтр URL-адресов?

Фильтр Ключевых слов:

Если Вам необходимо запретить своим устройствам доступ к веб-сайтам, содержащим определённые ключевые слова, используйте фильтр Ключевых слов. По окончании настройки любые ключевые слова, занесённые в фильтр, не будут отображаться в результатах поиска.

Подробнее в статье: [Брандмауэр] Как настроить фильтр Ключевых слов?

Фильтр сетевых служб:

Если Вам необходимо запретить пакетную передачу данных между внутренней и внешней сетями и разрешить всем устройствам использовать только отдельные сетевые службы (Internet service, FTP, и т.д.), используйте Фильтр сетевых служб. Основная разница между этим фильтром и двумя предыдущими заключается в том, что отдельные устройства можно настроить для использования разных сетевых служб.

Подробнее в статье: [Брандмауэр] Как настроить фильтр Сетевых служб?

Часто задаваемые вопросы

1.Как проверить, достаточно ли роутер защищён?

- Узнайте подробнее в статье: [Беспроводное устройство] Как сделать роутер более безопасным?

2. Почему в режиме точки доступа (AP) Брандмауэр не работает?

- В режиме точки доступа (AP), все клиентские устройства получают IP-адреса от главного роутера/модема. В режиме точки доступа роутер не поддерживает функцию IP sharing (разделения IP), из-за этого нельзя управлять подключёнными к нему клиентскими устройствами.

Подробнее в статье: [Беспроводное устройство] Обзор режимов работы.

Как найти (Утилиту / Прошивку)?

Последние версии драйверов, программного обеспечения, прошивок и руководства пользователя можно скачать в Центре загрузок ASUS.

Чтобы получить подробную информацию о Центре загрузок ASUS, воспользуйтесь ссылкой.