Содержание

- How to set up Routing and Remote Access for an Intranet

- Summary

- Installing the Routing and Remote Access Service

- To Enable the Routing and Remote Access Service

- To Set Up a Client for Dial-Up Access

- To Set Up a Client for VPN Access

- Granting Users Access to Remote Access Servers

- Grant Remote Access Rights to Individual User Accounts

- Configure Remote Access Rights Based on Group Membership

- To Establish a Remote Connection

- Troubleshooting

- Not All of the User’s Dial-in Configuration Settings Are Available

- Users Can Contact the Server, But Not Authenticated

- Настройка маршрутизации и удаленного доступа для интрасети

- Сводка

- Установка службы маршрутов и удаленного доступа

- Включить службу маршрутного и удаленного доступа

- Настройка клиентского доступа к диалоговому номеру

- Настройка клиента для VPN-доступа

- Предоставление пользователям доступа к серверам удаленного доступа

- Предоставление прав удаленного доступа отдельным учетным записям пользователей

- Настройка прав удаленного доступа на основе членства в группе

- Создание удаленного подключения

- Устранение неполадок

- Не все наборы конфигурации пользователя доступны Параметры

- Пользователи могут связаться с сервером, но не быть аутентификацией

- Шаг 3. Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля

- Установка удаленного доступа в качестве VPN-сервера шлюза RAS

- Установка роли удаленного доступа с помощью Windows PowerShell

- Установка роли удаленного доступа с помощью диспетчер сервера

- Настройка удаленного доступа в качестве VPN-сервера

- Следующий шаг

How to set up Routing and Remote Access for an Intranet

This article describes how to set up routing and remote access for an Intranet.

Applies to: В Windows Server 2012 R2

Original KB number: В 323415

Summary

This step-by-step guide describes how to set up a Routing and Remote Access service on Windows Server 2003 Standard Edition or Windows Server 2003 Enterprise Edition to allow authenticated users to remotely connect to another network by way of the Internet. This secure connection provides access to all internal network resources, such as messaging, file and print sharing, and Web server access. The remote character of this connection is transparent to the user, so the overall experience of using remote access is similar to that of working at a workstation on a local network.

Installing the Routing and Remote Access Service

By default, the Routing and Remote Access service is installed automatically during the Windows Server 2003 installation, but it is disabled.

To Enable the Routing and Remote Access Service

Click Start, point to Administrative Tools, and then click Routing and Remote Access.

In the left pane of the console, click the server that matches the local server name.

If the icon has a red arrow in the lower-right corner, the Routing and Remote Access service isn’t enabled. Go to step 3.

For a green arrow pointing up in the lower-right corner, the service is enabled. If so, you may want to reconfigure the server. To reconfigure the server, you must first disable Routing and Remote Access. You may right-click the server, and then click Disable Routing and Remote Access. Click Yes when it is prompted with an informational message.

Right-click the server, and then click Configure and Enable Routing and Remote Access to start the Routing and Remote Access Server Setup Wizard. Click Next.

Click Remote access (dial-up or VPN) to permit remote computers to dial in or connect to this network through the Internet. Click Next.

Click VPN for virtual private access, or click Dial-up for dial-up access, depending on the role you want to assign to this server.

On the VPN Connection page, click the network interface that is connected to the Internet, and then click Next.

On the IP Address Assignment page, do one of the following:

The wizard opens the Address Range Assignment page.

Windows calculates the number of addresses automatically. 4. Click OK to return to the Address Range Assignment page. 5. Click Next.

Accept the default setting of No, use Routing and Remote Access to authenticate connection requests, and then click Next.

Click Finish to enable the Routing and Remote Access service and to configure the remote access server.

After you set up the server to receive dial-up connections, set up a remote access client connection on the client workstation.

To Set Up a Client for Dial-Up Access

To set up a client for dial-up access, follow these steps on the client workstation.

Because there are several versions of Microsoft Windows, the following steps may be different on your computer. If they are, see your product documentation to complete these steps.

To Set Up a Client for VPN Access

To set up a client for virtual private network (VPN) access, follow these steps on the client workstation.

Because there are several versions of Microsoft Windows, the following steps may be different on your computer. If they are, see your product documentation to complete these steps.

Click Start, click Control Panel, and then double-click Network Connections.

Under Network Tasks, click Create a new connection, and then click Next.

Click Connect to the network at my workplace to create the dial-up connection, and then click Next.

Click Virtual Private Network connection, and then click Next.

On the Connection Name page, type a descriptive name for this connection, and then click Next.

Do one of the following, and then click Next.

Type the IP address or the host name of the VPN server computer (for example, VPNServer.SampleDomain.com).

Do one of the following, and then click Next:

Click Finish to save the connection.

Granting Users Access to Remote Access Servers

You can use remote access policies to grant or deny authorization, based on criteria such as the time of day, day of the week, the user’s membership in Windows Server 2003-based security groups, or the type of connection that is requested. If a remote access server is a member of a domain, you can configure these settings by using the user’s domain account.

If the server is a stand-alone server or a member of a workgroup, the user must have a local account on the remote access server.

Grant Remote Access Rights to Individual User Accounts

If you manage remote access on a user account basis, follow these steps to grant remote access rights:

Configure Remote Access Rights Based on Group Membership

If you manage remote access on a group basis, follow these steps to grant remote access rights:

If the VPN server already permits dial-up networking remote access services, do not delete the default policy; instead, move it so that it is the last policy to be evaluated.

To Establish a Remote Connection

Because there are several versions of Microsoft Windows, the following steps may be different on your computer. If they are, see your product documentation to complete these steps.

On the client workstation, click Start, click Network Connections, and then click the new connection that you created.

In the User Name box, type your user name.

If the network to which you want to connect has multiple domains, you may have to specify a domain name. Use the domain_name user name format in the User Name box.

In the Password box, type your password.

If you use a dial-up connection, check the phone number listed in the Dial box to make sure it is correct. Make sure that you’ve specified any additional numbers that you must have to obtain an external line or to dial long distance.

Click Dial or Connect (for VPN connections).

Your computer establishes a connection to the remote access server. The server authenticates the user and registers your computer on the network.

Troubleshooting

This section describes how to troubleshoot some issues that you may have when you try to set up remote access.

Not All of the User’s Dial-in Configuration Settings Are Available

If the Windows Server 2003-based domain is using mixed mode, not all of the configuration options are available. Administrators can only grant or deny access to the user and specify callback options, which are the access permission settings available in Microsoft Windows NT 4.0. The remaining options become available after the domain has been switched to native mode.

Users Can Contact the Server, But Not Authenticated

Make sure that the user account has been granted permission to remotely connect and authenticated with Active Directory as described in section 2. The Remote Access server must also be a member of the «RAS and IAS Servers» group.

For additional information, click the following article numbers to view the articles in the Microsoft Knowledge Base:

323381 How To Allow Remote User Access to Your Network in Windows Server 2003

Источник

Настройка маршрутизации и удаленного доступа для интрасети

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 323415

Сводка

В этом пошаговом руководстве описывается, как настроить службу маршрутного и удаленного доступа на Windows Server 2003 выпуск Standard или Windows Server 2003 выпуск Enterprise, чтобы разрешить пользователям с проверкой подлинности удаленно подключаться к другой сети с помощью Интернета. Это безопасное подключение предоставляет доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, обмен файлами и печатью, а также доступ к веб-серверу. Удаленный характер этого подключения является прозрачным для пользователя, поэтому общий опыт использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Установка службы маршрутов и удаленного доступа

По умолчанию служба маршрутного и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но отключена.

Включить службу маршрутного и удаленного доступа

Нажмите кнопку Пуск, указать на административные средства, а затем нажмите маршрутику и удаленный доступ.

В левой области консоли щелкните сервер, который соответствует имени локального сервера.

Если в нижнем правом углу значок имеет красную стрелку, служба маршрутивки и удаленного доступа не включена. Перейдите к шагу 3.

Для зеленой стрелки, указываемой в нижнем правом углу, служба включена. В этом случае может потребоваться перенастроить сервер. Чтобы перенастроить сервер, сначала необходимо отключить маршрутику и удаленный доступ. Вы можете щелкнуть правой кнопкой мыши сервер, а затем отключить маршрутику и удаленный доступ. Нажмите кнопку Да, когда ему будет предложено информационное сообщение.

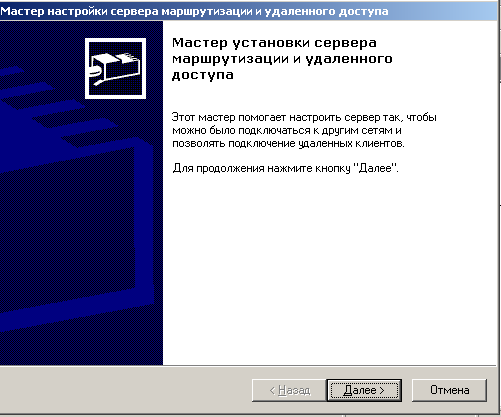

Щелкните правой кнопкой мыши на сервере, а затем нажмите кнопку Настройка и включить маршрутику и удаленный доступ, чтобы запустить мастер настройки сервера маршрутов и удаленного доступа. Нажмите кнопку «Далее».

Щелкните удаленный доступ (диалоговое окно или VPN), чтобы разрешить удаленным компьютерам набирать или подключаться к этой сети через Интернет. Нажмите кнопку «Далее».

Щелкните VPN для виртуального частного доступа или нажмите кнопку Dial-up для доступа к диалоговому серверу в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN Connection щелкните сетевой интерфейс, подключенный к Интернету, а затем нажмите кнопку Далее.

На странице Назначение IP-адресов сделайте одно из следующих:

Мастер открывает страницу назначения диапазона адресов.

Windows вычисляет количество адресов автоматически. 4. Щелкните ОК, чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

Примите параметр «Нет», используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку Далее.

Щелкните Кнопку Готово, чтобы включить службу маршрутного и удаленного доступа и настроить сервер удаленного доступа.

После настроить сервер для получения подключений к диалоговому серверу установите на клиентской рабочей станции подключение к клиенту с удаленным доступом.

Настройка клиентского доступа к диалоговому номеру

Чтобы настроить клиента для доступа к диалогу, выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

Настройка клиента для VPN-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

Нажмите кнопку Начните, нажмите панель управления, а затем дважды щелкните сетевые подключения.

В рамках сетевых задач нажмите кнопку Создать новое подключение, а затем нажмите кнопку Далее.

Щелкните Подключение в сеть на рабочем месте, чтобы создать подключение к диалогу, а затем нажмите кнопку Далее.

Щелкните подключение виртуальной частной сети и нажмите кнопку Далее.

На странице Имя подключения введите описательное имя для этого подключения и нажмите кнопку Далее.

Сделайте одно из следующих и нажмите кнопку Далее.

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Сделайте одно из следующих и нажмите кнопку Далее:

Нажмите кнопку Готово, чтобы сохранить подключение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или отказа в авторизации на основе таких критериев, как время дня, дня недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения. Если сервер удаленного доступа является членом домена, эти параметры можно настроить с помощью учетной записи домена пользователя.

Если сервер является автономным сервером или членом группы, пользователь должен иметь локализованную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

Настройка прав удаленного доступа на основе членства в группе

Если вы управляете удаленным доступом на групповой основе, выполните следующие действия, чтобы предоставить права удаленного доступа:

Если VPN-сервер уже разрешает службы удаленного доступа к сети, не удаляйте политику по умолчанию; вместо этого переместим ее так, чтобы она была последней политикой, которую необходимо оценить.

Создание удаленного подключения

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

На клиентской рабочей станции нажмите кнопку Начните, щелкните Сетевые подключения, а затем щелкните созданное новое подключение.

В поле Имя пользователя введите имя пользователя.

Если в сети, к которой необходимо подключиться, имеется несколько доменов, возможно, вам придется указать доменное имя. Используйте формат domain_name имя пользователя в поле Имя пользователя.

В поле Пароль введите пароль.

Если вы используете подключение к телефону, проверьте номер телефона, указанный в поле Dial, чтобы убедиться, что это правильно. Убедитесь, что вы указали дополнительные номера, необходимые для получения внешней строки или для набора большого расстояния.

Щелкните Dial или Подключение (для VPN-подключений).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер проверки подлинности пользователя и регистрации компьютера в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Не все наборы конфигурации пользователя доступны Параметры

Если домен Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или отказывать пользователю в доступе и указывать параметры вызова, которые являются параметрами разрешений доступа, доступными в Microsoft Windows NT 4.0. Остальные параметры становятся доступными после перехода домена в родной режим.

Пользователи могут связаться с сервером, но не быть аутентификацией

Убедитесь, что учетная запись пользователя получила разрешение на удаленное подключение и проверку подлинности в Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы «RAS и IAS Servers».

Дополнительные сведения можно получить в следующих номерах статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 Как разрешить удаленный доступ пользователей к сети в Windows Server 2003

Источник

Шаг 3. Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-подключение при переустановке сетевого подключения — без вмешательства пользователя.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

Установите два сетевых адаптера Ethernet на физическом сервере. При установке VPN-сервера на виртуальной машине необходимо создать два внешних виртуальных коммутатора, по одному для каждого физического сетевого адаптера. Затем создайте два виртуальных сетевых адаптера для виртуальной машины, каждый из которых подключен к одному виртуальному коммутатору.

Установите сервер в сети периметра между пограничным и внутренним брандмауэрами с одним сетевым адаптером, подключенным к внешней сети периметра, и одним сетевым адаптером, подключенным к внутренней сети периметра.

Прежде чем приступить к работе, обязательно включите IPv6 на VPN-сервере. В противном случае соединение не может быть установлено, и отображается сообщение об ошибке.

Установка удаленного доступа в качестве VPN-сервера шлюза RAS

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. Дополнительные сведения см. в разделе Удаленный доступ.

Установка роли удаленного доступа с помощью Windows PowerShell

откройте Windows PowerShell от имени администратора.

Введите и выполните следующий командлет:

После завершения установки в Windows PowerShell появится следующее сообщение.

Установка роли удаленного доступа с помощью диспетчер сервера

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру.

На VPN-сервере в диспетчер сервера выберите Управление и щелкните Добавить роли и компоненты.

Откроется мастер добавления ролей и компонентов.

На странице перед началом выполнения нажмите кнопку Далее.

На странице Выбор типа установки выберите вариант установки на основе ролей или компонентов и нажмите кнопку Далее.

В разделе пул серверов выберите локальный компьютер и нажмите кнопку Далее.

На странице Выбор ролей сервера в области роли выберите Удаленный доступ, а затем Далее.

На странице Выбор компонентов нажмите кнопку Далее.

На странице удаленный доступ нажмите кнопку Далее.

На странице Выбор службы роли в службах ролей выберите DirectAccess и VPN (RAS).

На странице роль веб-сервера (IIS) нажмите кнопку Далее.

На странице Выбор служб ролей нажмите кнопку Далее.

На странице Подтверждение выбора установки просмотрите выбранные параметры и нажмите кнопку установить.

По завершении установки нажмите кнопку Закрыть.

Настройка удаленного доступа в качестве VPN-сервера

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов.

Откроется мастер настройки удаленного доступа.

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. В противном случае дождитесь инициализации мастера.

Выберите вариант развернуть только VPN.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ.

Откроется мастер установки сервера маршрутизации и удаленного доступа.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

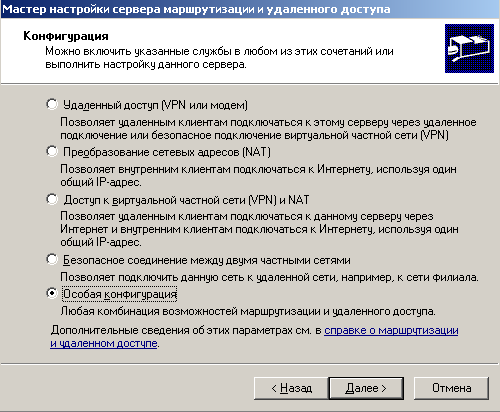

В окне Конфигурация выберите Настраиваемая конфигурация, а затем нажмите кнопку Далее.

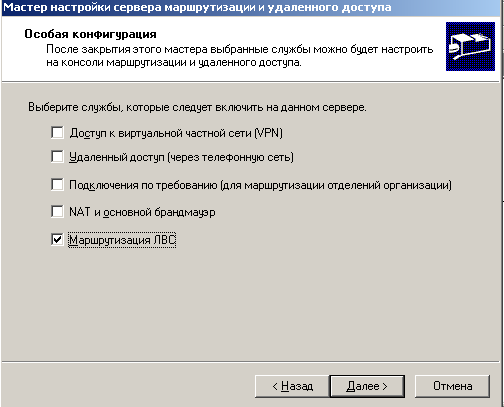

В окне Настраиваемая конфигурация выберите VPN-доступ, а затем нажмите кнопку Далее.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия.

а. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS.

b. Нажмите кнопку Настроить.

Откроется диалоговое окно Проверка подлинности RADIUS.

c. Выберите Добавить.

Откроется диалоговое окно Добавление сервера RADIUS.

d. В поле имя сервера введите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети.

Например, если NetBIOS-имя сервера NPS — NPS1, а имя домена — corp.contoso.com, введите NPS1.Corp.contoso.com.

д) В окне общий секрет выберите изменить.

Откроется диалоговое окно изменение секрета.

е) В поле новый секрет введите текстовую строку.

ж. В поле Подтверждение нового секрета введите ту же текстовую строку, а затем нажмите кнопку ОК.

Сохраните эту текстовую строку. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента. Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

В окне Добавление сервера RADIUS проверьте параметры по умолчанию для.

Время ожидания

Первоначальная оценка

порт.

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК.

NAS — это устройство, предоставляющее некоторый уровень доступа к более крупной сети. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, который отправляет запросы на подключение и сообщения учета на сервер RADIUS для проверки подлинности, авторизации и учета.

Проверьте настройку регистратора.

Перейдите на вкладку IPv4 и выполните следующие действия.

а. Выберите статический пул адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети.

c. В поле начальный IP-адрес введите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам.

d. В поле конечный IP-адрес введите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресов введите номер адреса, который необходимо сделать доступным. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов.

д) Используемых Если вы используете DHCP, выберите адаптер и в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра.

Используемых При настройке условного доступа для VPN-подключения из раскрывающегося списка Сертификат в разделе привязка SSL-сертификата выберите аутентификацию сервера VPN.

Используемых Если вы настраиваете условный доступ для VPN-подключения, в консоли управления «NPS» разверните узел политики политики сети и выполните следующие действия.

а. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства.

b. Выберите доступ с предоставлением доступа. Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства.

Откроется диалоговое окно Свойства портов.

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP).

b. Щелкните ОК.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Следующий шаг

Шаг 4. установка и настройка сервера политики сети (nps). на этом шаге вы устанавливаете сервер политики сети (nps) с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Вы также настраиваете NPS для обработки всех операций проверки подлинности, авторизации и учета для запросов на подключение, получаемых от VPN-сервера.

Источник

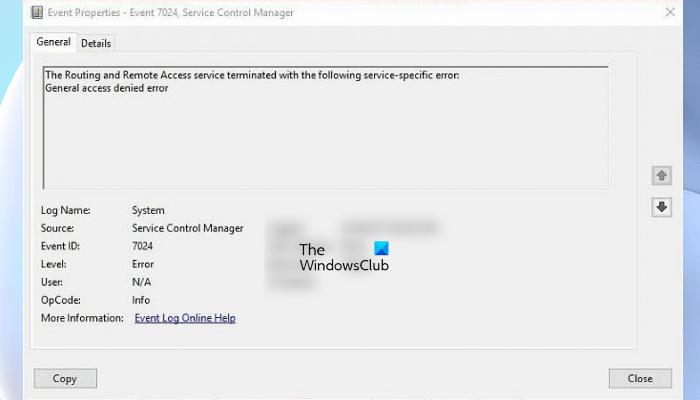

RRAS (Routing and Remote Access Service) is a Microsoft API software router that lets businesses deploy VPN connections in order to provide the end-users with remote access to their organization’s network. It also lets you set up a site-to-site VPN connection between two servers. Some users are experiencing issues with RRAS while setting up the VPN connection. According to them, the Routing and Remote Access Service keeps stopping or gets terminated with an error. This article lists some solutions that you can try if the Routing and Remote Access Service is not starting on your Windows device.

The following are some of the error messages reported by the users:

- The Routing and Remote Access service terminated with the following service-specific error:

General access denied error - The Routing and Remote Access service terminated with the following error:

The system cannot find the file specified. - Unable to load C:WinntSystem32Iprtrmgr.dll

- The Routing and Remote Access service terminated with service-specific error 2 (0x2).

- The Routing and Remote Access service terminated with service-specific error 31 (0x1F)

- The Routing and Remote Access service terminated with service-specific error 20205 (0x4EED).

- The Routing and Remote Access service terminated with service-specific error 193 (0xC1).

If the Routing and Remote Access Service keeps stopping or gets terminated with an error on your Windows device, you can try the solutions mentioned below.

- Enable the SvcHostSplitDisable Value in Registry

- Verify the RouterManagers key Values in the Registry

- Reset the TCP/IP or Internet Protocol

- Disable IPv6

- Restart the Routing and Remote Access Service

Let’s see all these troubleshooting guidelines in detail.

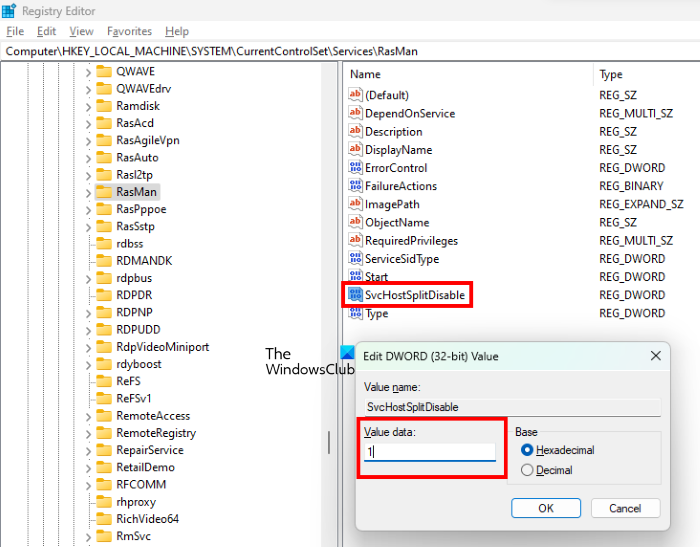

1] Enable the SvcHostSplitDisable Value in Registry

This solution has worked for a lot of users. You have to enable the SvcHostSplitDisable Value in two different locations in Windows Registry. The steps to do so are explained below. Before you begin, we recommend you create a system restore point and backup your Registry.

Press Win + R keys to launch the Run command box. Type regedit and click OK. Click Yes if you receive the UAC prompt. This will open the Registry Editor.

Once the Registry Editor opens, copy the following path and paste it into the address bar of the Registry Editor, and press Enter.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasMan

Make sure that the RasMan key is selected on the left side. Now, check whether the SvcHostSplitDisable value exists on the right side or not. If not, you have to create it manually.

To do so, right-click in the empty space and go to “New > DWORD (32-bit) Value.” Right-click on the newly created value and select Rename. Name that value to SvcHostSplitDisable.

Double-click on the SvcHostSplitDisable Value and enter 1 in its Value data. After that, click OK.

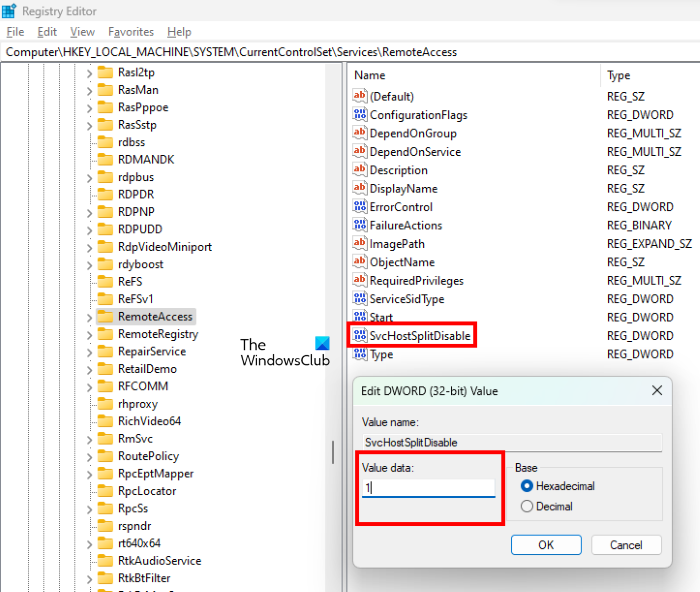

Now, navigate to the following path in the Registry Editor.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccess

Make sure that the RemoteAccess key is selected on the left side. Check if it contains the DWORD (32-bit) SvcHostSplitDisable Value on the right side. If not, create it manually by following the procedure described just before.

After creating the SvcHostSplitDisable Value, double-click on it and enter 1 in its Value data.

After creating the above two values in Registry, restart your computer. After restarting the device, the problem should be fixed. If not, try the next solution.

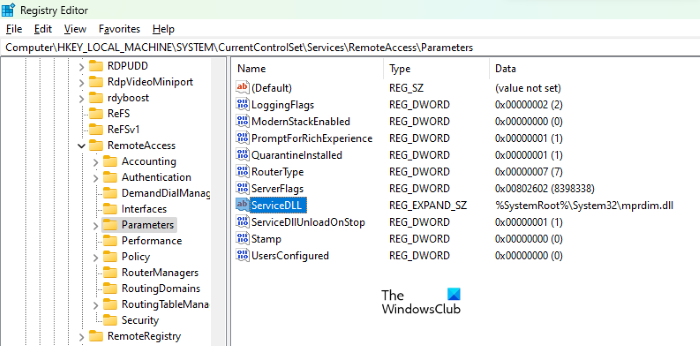

2] Verify the RouterManagers key Values in the Registry

This solution is for the users who are getting the following error message with event ID 20103:

Unable to load C:WinntSystem32Iprtrmgr.dll

Open the Registry Editor and go to the following path.

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRemoteAccessRouterManagersIP

Make sure that the IP key is selected on the left side. Check whether the following Values are present on the right pane or not.

- DLLPath

- GlobalInfo

- ProtocolID

If yes, the above-mentioned Values should show the following Data type and Value data.

DLLPath

Data type: REG_EXPAND_SZ

Value data: %SystemRoot%System32Iprtrmgr.dllGlobalInfo

Data type: REG_BINARYProtocolID

Data type: REG_DWORD

Value data: 0x21 (Hexadecimal)

Now, go to the following path in the Registry Editor and check if the ServiceDLL is present on the right pane.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParameters

If the ServiceDLL is not there, you have to export the above-mentioned registry branch from a computer on which the RRAS is working and then import that registry branch to your computer. To do so, you need to log in on another computer as an administrator.

Open the Registry Editor on which the RRAS is working and go to the above path. After that, go to “File > Export.” Save that branch to your Pendrive. Now, connect the Pendrive to your computer and open the Registry Editor. After that, Go to “File > Import” and select the file from your Pendrive. This should fix the issue.

If the issue still persists, reinstall the modem by following the instructions given below:

- First, disable the Routing and Remote Access service.

- Right-click on Start and select Device Manager.

- In the Device Manager, expand the Modems node and uninstall your Modem driver by right-clicking on it.

- Now, restart the server and wait till the Plug and Play service redetects the Modem.

- Enable the Routing and Remote Access service.

Read: Fix Enter network credentials error on Windows 11/10.

3] Reset the TCP/IP or Internet Protocol

If the problem is occurring due to the corruption in TCP/IP or Internet Protocol, resetting the Internet Protocol may fix the problem. If that does not help, you may use the Network Reset button and see.

4] Disable IPv6

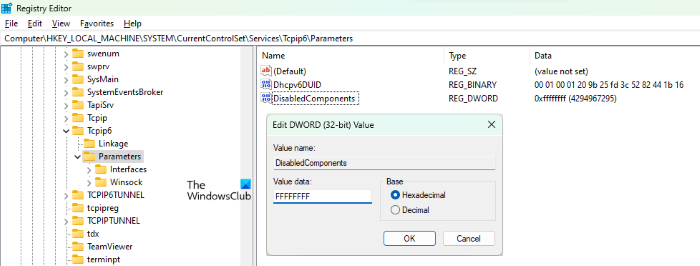

Disabling IPv6 has fixed the issue for some users. You can try this solution if the above fix did not solve your problem. The steps to disable the IPv6 are as follows:

Open the Registry Editor by following the steps described above.

Navigate to the following path.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpip6Parameters

Make sure that the Parameters key is selected on the left side. Create a new DWORD 32-bit Value, named DisabledComponents. We have already described how to create a DWORD 32-bit Value above in this article. If the value DisabledComponents already exists on the right side, no need to create it.

After creating the DisabledComponents value, double-click on it and change its Value data to FFFFFFFF. Click OK to save the changes.

Close the Registry Editor and restart your computer.

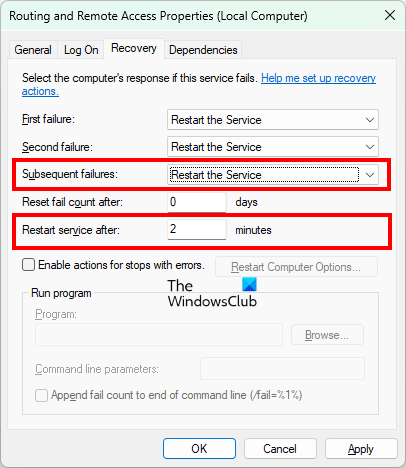

5] Restart the Routing and Remote Access Service

You can restart the Routing and Remote Access Service from the Windows 11/10 Services app. The following instructions will guide you on this:

- Launch the Run command box by pressing the Win + R keys.

- Type

services.mscand click OK. - In the Services app, scroll down the list of services and locate Routing and Remote Access.

- Once you find it, right-click on it and select Properties.

- Under the General tab, click on the Startup type drop-down and select Automatic (Delayed Start).

- Now, go to the Recovery tab and select Restart the Service in the Subsequent failures drop-down.

- Leave the Restart service after option to the default value, 2 minutes.

- Click Apply and then OK.

- Restart your computer. The service should be started after a delay of 2 minutes automatically.

Read: How to fix Wireless Network Connection Error 0x00028002.

What is Routing and Remote Access in Windows 11/10?

The RRAS or Routing and Remote Access Service is used to provide site-to-site connectivity by using a VPN or dial-up connections. By using RRAS technology, you can deploy VPN connections that let users access your organization’s network remotely. In short, the RRAS technology offers routing services to businesses in LAN or WAN environments by using secure VPN connections.

How do I disable Remote Access and Routing services?

To disable the Routing and Remote Access Service, you must be a member of the Administrators group. The steps to disable RRAS are listed below:

- Open Routing and Remote Access.

- Right-click on the computer name for which you want to disable the RRAS.

- Click on the Disable Routing and Remote Access option.

Hope this helps.

Read next: Network and Sharing Center not opening in Windows 11/10.

Нередко пользователи вынуждены объединять ПК в одну сеть при работе с несколькими устройствами. Эта опция дает возможность общего доступа к файлам и является невероятно удобной. В то же время возникает немало проблем. Например, когда Windows 10 не видит компьютеры в локальной сети. Для устранения неполадок нужно разобраться, что стало причиной появления ошибки, и проанализировать рекомендации экспертов.

Почему не отображаются компьютеры в сетевом окружении рабочей группы

Проблема отображения компьютеров в рамках одной локальной сети возникает у самых разных людей, а потому сложно выделить одну единственную причину ее возникновения.

На появление неполадок, из-за которых в списке не сохраняется ПК, может влиять несколько факторов, включая:

- ошибка в названии рабочей группы;

- запрет на использование общего доступа;

- отключение службы, отвечающей за работу удаленного доступа;

- системный сбой;

- воздействие вредоносного ПО;

- ошибочная блокировка доступа брандмауэром.

Определив причину возникновения проблемы, пользователь сможет без труда настроить рабочую группу таким образом, чтобы отображался полный список ПК. Но, даже когда не удается на 100 % определить, из-за чего появляется ошибка, устранение неполадок остается возможным, так как существует универсальный алгоритм действий.

Методы решения проблемы

Исправление ошибки напрямую связано с тем, что вызвало ее появление. Если вы не смогли определить точную причину, то действуйте по порядку, рассматривая отдельно каждый пункт материала. Если же причина диагностирована – изучите информацию, связанную с конкретным фактором, влияющим на обнаружение ПК.

Проверка наименования рабочей группы

Название рабочей группы – это не формальность. На каждом компьютере, который в нее входит, имя должно быть одинаковым. Ошибка хотя бы в одном символе приводит к тому, что обнаружение не включается. Для решения проблемы требуется:

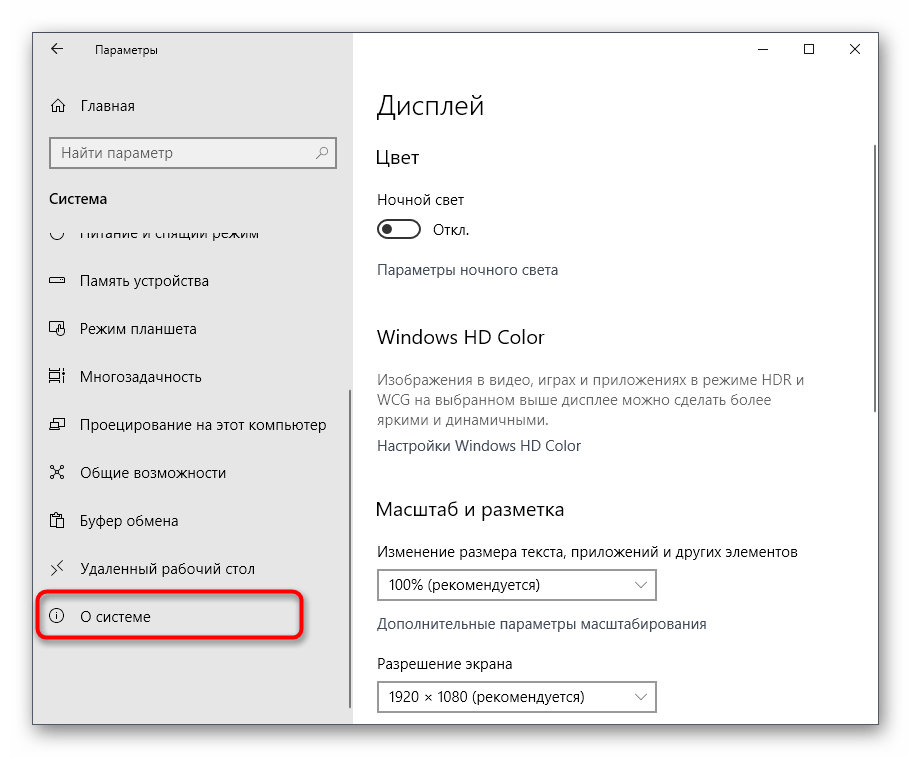

- Кликнуть ЛКМ по иконке «Пуск».

- Открыть «Параметры», щелкнув по значку шестеренки.

- Перейти в раздел «Система», а затем – «О системе».

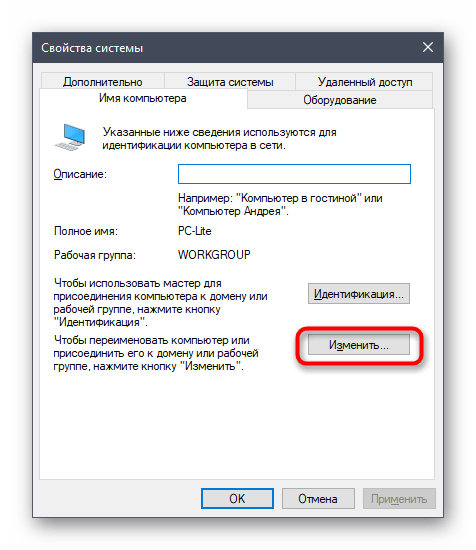

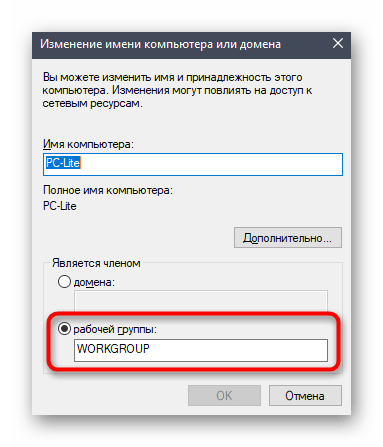

- Кликнуть по надписи «Сведения о системе», после чего открыть «Дополнительные параметры системы».

- Открыть вкладку «Имя компьютера».

- Нажать на кнопку «Изменить».

- Проверить правильность введенных данных под пунктом «Рабочая группа» и, при необходимости, изменить информацию.

Убедитесь, что на всех компьютерах в локальной сети указано одно и то же имя группы. В противном случае соединение будет отключено, и вам не удастся обнаружить другие устройства.

Проверка параметров общего доступа

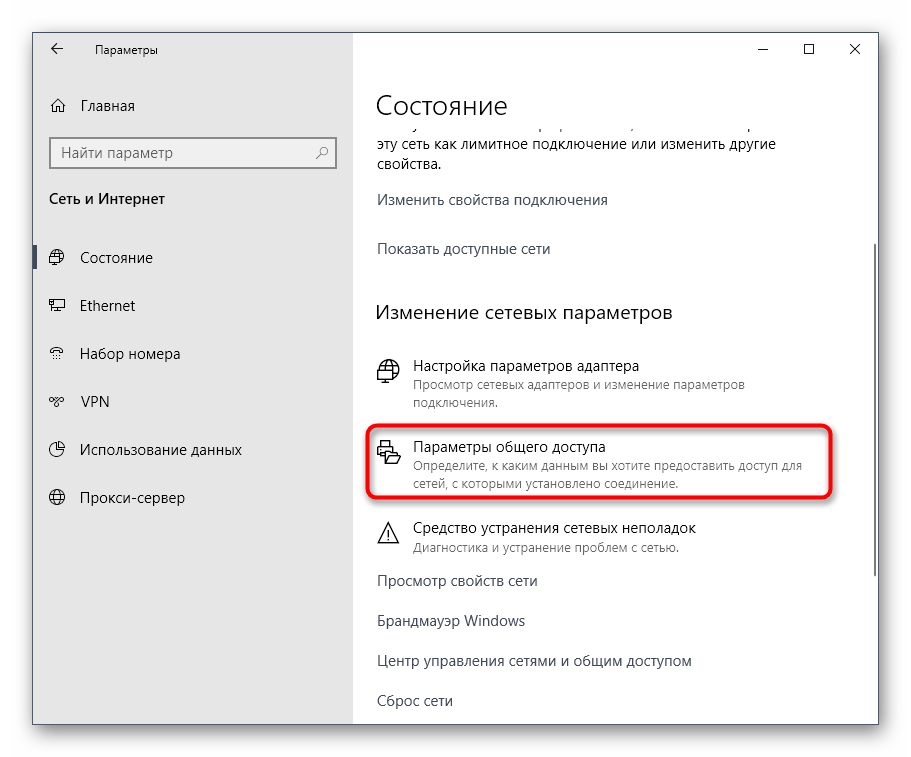

Настройки Windows 10 регулируют возможность обнаружения компьютеров в рамках одной локальной сети. Если опция не запущена, то устройства не будут отображаться в списке. Следовательно, для решения проблемы нужно включить сетевое обнаружение:

- Откройте «Параметры».

- Перейдите в раздел «Сеть и Интернет».

- Во вкладке «Состояние» кликните по вкладке «Параметры общего доступа».

- Раскройте настройки гостевой или общедоступной сети, а потом установите флажок на пунктах «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам».

- Сохраните изменения.

По аналогии с предыдущим методом устранения неполадок требуется повторить операцию на всех компьютерах, входящих в рабочую группу. Отсутствие того или иного устройства в сети будет свидетельством того, что в его настройках деактивирован общий доступ.

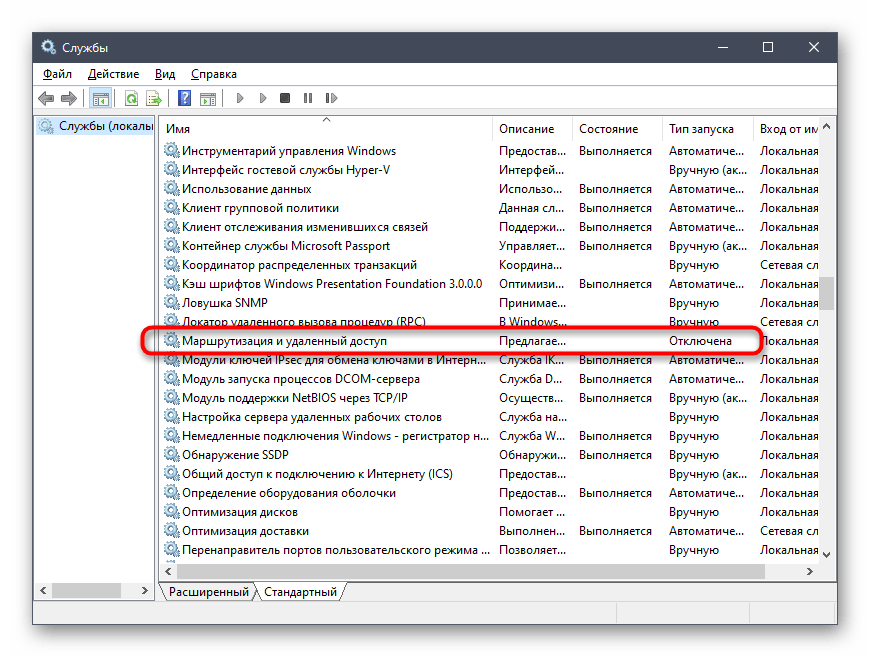

Настройка службы «Маршрутизация и удаленный доступ»

Бывает, что отображение компьютеров в сети не работает по причине деактивации службы, отвечающей за удаленный доступ к ПК. В таком случае необходимо включить ее принудительно:

- Используя поисковую строку Windows, найдите и откройте встроенную утилиту «Службы».

- В предложенном списке вы можете увидеть «Маршрутизация и удаленный доступ». Именно эта служба нам и будет нужна, так что кликните по ней дважды ЛКМ для запуска настроек.

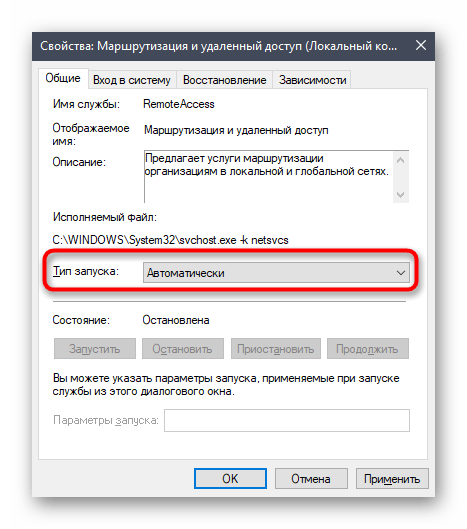

- Рядом с пунктом «Тип запуска» установите значение «Автоматически».

- Нажмите на кнопку «Применить», чтобы сохранить настройки.

Важно. После изменения параметров откройте общее меню служб и убедитесь, что необходимый параметр запущен. Если в строке «Тип запуска» отображается значение «Отключено», то понадобится снова открыть настройки службы и запустить ее принудительно, нажав на соответствующую кнопку.

Несложно догадаться, что предложенные действия необходимо выполнить на всех устройствах, входящих в рабочую группу, а не только на том ПК, где не отображаются другие компьютеры. Проблема скрывается не в обнаружении, а в активации функции удаленного доступа.

Сброс настроек маршрутизации и перезапуск сети

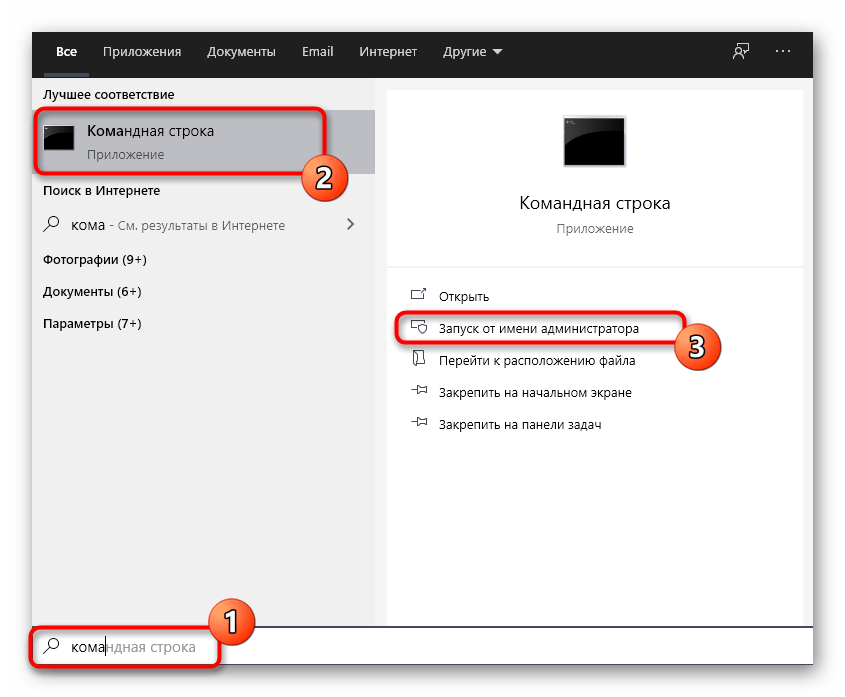

Нередко на компьютере идентификация не активна из-за возникновения системных сбоев. Как правило, они затрагивают настройки маршрутизации, поэтому ручное изменение параметров не помогает устранить неполадки. В то же время есть альтернативный план действий, предполагающий сброс настроек и перезапуск сети. Для выполнения операции нужно обратиться к инструкции:

- Кликните ПКМ по иконке «Пуск».

- Запустите Командную строку с правами Администратора.

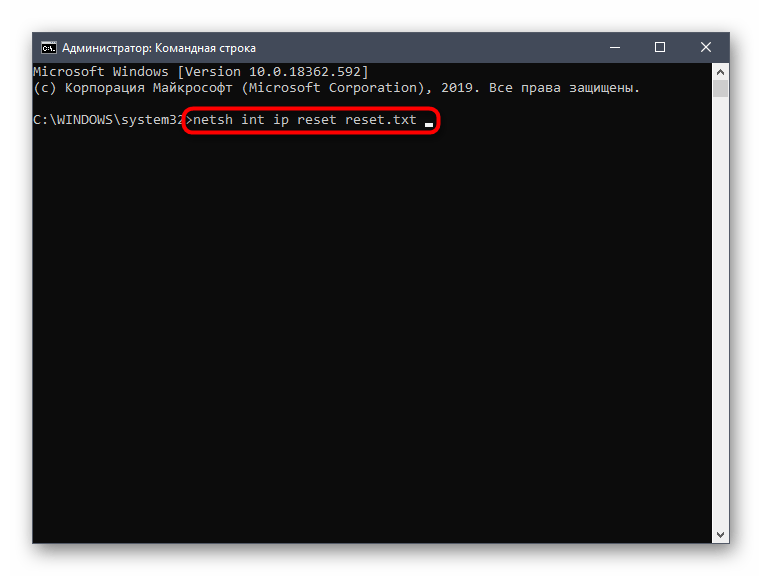

- Поочередно введите запросы «netsh int ip reset reset.txt», «netsh winsock reset» и «netsh advfirewall reset», сопроводив каждый из них нажатием на клавишу «Enter».

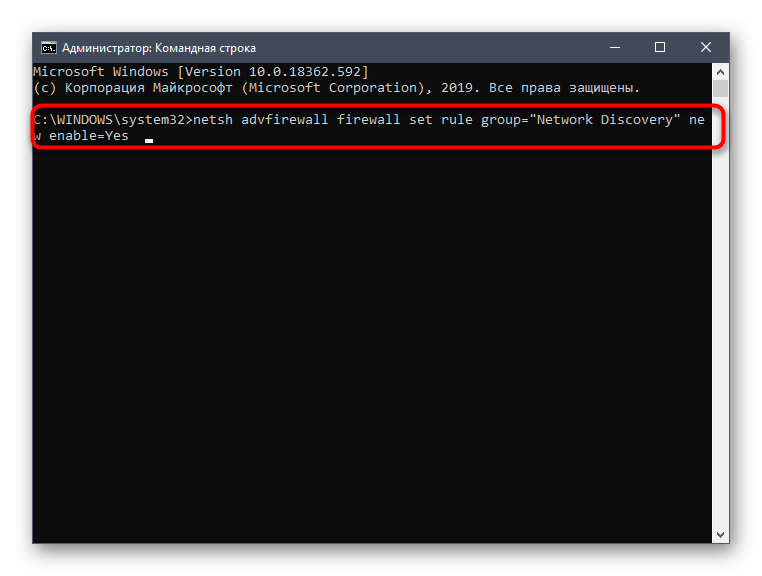

- Приведенные выше команды необходимо вводить на компьютере, который не видит другие устройства в сети. Одновременно с этим через Командную строку требуется ввести запрос «netsh advfirewall firewall set rule group=»Network Discovery» new enable=Yes» на всех ПК, входящих в рабочую группу.

Таким образом, вы избавитесь от ошибки, связанной с обнаружением компьютеров, а также принудительно запустите службу удаленного доступа. В то же время не забудьте установить все необходимые обновления оборудования через Диспетчер устройств, так как отсутствие актуальных драйверов часто сказывается на работоспособности тех или иных функций ПК.

Деактивация брандмауэра и антивируса

Вирусы – одна из причин, вызывающих проблемы с обнаружением устройств в домашней группе. Но заметно чаще пользователям не удается открыть общий накопитель из-за того, что доступ ошибочно блокируется брандмауэром или антивирусной программой. В связи с этим рекомендуется отыскать настройки брандмауэра Windows через встроенный обозреватель и на время отключить его. Если после внесения изменений вам удастся посмотреть список устройств рабочей группы, то проблема заключалась именно в стандартном элементе защиты.

Также не забудьте проверить влияние антивирусного ПО на появление ошибок. Программы вроде Kaspersky Internet Security и Avast сами не прочь заблокировать службу, думая, будто она представляет угрозу. Поэтому единственным выходом из ситуации является временное отключение всех элементов защиты.

Совет. Чтобы не подвергать свой компьютер опасности, после проверки влияния антивирусов рекомендуется внести службу удаленного доступа в список исключений. Тогда ПО даже в активном режиме не будет блокировать ее.

Служба маршрутизации и удалённого доступа

-

Служба маршрутизации и удаленного доступа (англ. routing and remote access service — RRAS) — интерфейс программирования приложений и серверное программное обеспечение компании Microsoft, которое позволяет создавать приложения, обеспечивающие маршрутизацию в сетях IPv4 и IPv6, а также взаимодействие между удаленными пользователями и сайтами посредством подключений виртуальной частной сети (VPN) или удаленного доступа. Разработчики также могут использовать RRAS для реализации протоколов маршрутизации.

Многопротокольный маршрутизатор — компьютер работающий с приложением RRAS может маршрутизировать по протоколам IP, IPX и AppleTalk одновременно. В RRAS включены два однонаправленных протокола, протокол маршрутной информации (RIP) и кратчайшего пути (OSPF), а также протокол управления группами интернета (IGMP).

Маршрутизатор с подключением по требованию — IP и IPX датаграммы могут быть направлены по требованию либо по постоянным соединениям WAN (аналоговые телефонные линии, ISDN или через VPN соединения).

Программа удалённого администрирования (RAS) — обеспечивает возможность удаленного подключения устанавливая связь с помощью телефонной линии (dial-up) либо через клиенты удаленного доступа VPN, которые используют IP, IPX, AppleTalk или NetBEUI.

Источник: Википедия

Связанные понятия

Интернет-шлюз — как правило, это программное обеспечение, призванное организовать передачу трафика между разными сетями. Программа является рабочим инструментом системного администратора, позволяя ему контролировать трафик и действия сотрудников.

Маршрутизатор широкополосного удалённого доступа (англ. Broadband Remote Access Server — сокращённо BRAS или BBRAS) маршрутизирует трафик к/от мультиплексора доступа цифровой абонентской линии (DSLAM) или коммутатора в сетях интернет-провайдера.

Се́рверное програ́ммное обеспечение (се́рвер, англ. server от to serve — служить; множественное число се́рверы, в разговорном языке также употребляется сервера́) — в информационных технологиях — программный компонент вычислительной системы, выполняющий сервисные (обслуживающие) функции по запросу клиента, предоставляя ему доступ к определённым ресурсам или услугам.

Прокси-сервер (от англ. proxy — «представитель», «уполномоченный»), сервер-посредник — промежуточный сервер (комплекс программ) в компьютерных сетях, выполняющий роль посредника между пользователем и целевым сервером (при этом о посредничестве могут как знать, так и не знать обе стороны), позволяющий клиентам как выполнять косвенные запросы (принимая и передавая их через прокси-сервер) к другим сетевым службам, так и получать ответы. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо…

Протокол прикладного уровня (англ. Application layer) — протокол верхнего (7-го) уровня сетевой модели OSI, обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя иметь доступ к сетевым службам, таким, как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты. Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления. Пример: HTTP, POP3, SMTP.

Сетевой шлюз (англ. Gateway) — аппаратный маршрутизатор или программное обеспечение для сопряжения компьютерных сетей, использующих разные протоколы (например, локальной и глобальной).

Сервис туннелей (tunnel broker) — сервис, предоставляющий пользователям доступ к какой-либо сетевой инфраструктуре поверх существующей с помощью протоколов туннелирования.

Сервер приложений (англ. application server) — это программная платформа (фреймворк), предназначенная для эффективного исполнения процедур (программ, скриптов), на которых построены приложения. Сервер приложений действует как набор компонентов, доступных разработчику программного обеспечения через API (интерфейс прикладного программирования), определённый самой платформой.

Веб-сервер — сервер, принимающий HTTP-запросы от клиентов, обычно веб-браузеров, и выдающий им HTTP-ответы, как правило, вместе с HTML-страницей, изображением, файлом, медиа-потоком или другими данными.

Маршрутизация (англ. Routing) — процесс определения маршрута следования данных в сетях связи.

Маршрутиза́тор (проф. жарг. рýтер транслитерация от англ. router /ˈɹu:tə(ɹ)/ или /ˈɹaʊtəɹ/, /ˈɹaʊtɚ/) — специализированный компьютер, который пересылает пакеты между различными сегментами сети на основе правил и таблиц маршрутизации. Маршрутизатор может связывать разнородные сети различных архитектур. Для принятия решений о пересылке пакетов используется информация о топологии сети и определённые правила, заданные администратором.

Криптошлюз (криптографический шлюз, vpn-шлюз, криптомаршрутизатор) — аппаратно-программный комплекс криптографической защиты трафика данных, голоса, видео на основе шифрования пакетов по протоколам IPsec AH и/или IPsec ESP при установлении соединения, соответствующий требованиям к средствам криптографической защиты информации (СКЗИ) ФСБ России и обеспечивающий базовую функциональность современного VPN-устройства.

Редиректор (англ. redirector, перенаправляющий) — модуль в прокси-серверах, отвечающий за фильтрацию и обработку адресов (URL) запросов от клиентов к серверам. Может быть как встроенным в прокси-сервер, так и запускающийся отдельным приложением (скриптом).

Принт-сервер (англ. print server — сервер печати) — программное обеспечение или устройство, позволяющее группе пользователей проводных и беспроводных сетей совместно использовать принтер дома или в офисе.

Сервер последовательных интерфейсов, преобразователь или конвертер последовательных интерфейсов в Ethernet, консольный сервер, сервер терминалов (англ. Serial Device Server, Console server, Terminal server) — это сетевое устройство, которое передает данные между локальной сетью Ethernet и последовательным портом устройства (COM-портом, таким как RS-232/422/485).

Энтропия (акроним от Emerging Network To Reduce Orwellian Potency Yield — ENTROPY) — децентрализованная компьютерная сеть коммуникаций peer-to-peer, разработанная с целью быть стойкой к сетевой цензуре.

Пользователь — лицо или организация, которое использует действующую систему для выполнения конкретной функции.

Веб-приложение — клиент-серверное приложение, в котором клиент взаимодействует с сервером при помощи браузера, а за сервер отвечает веб-сервер. Логика веб-приложения распределена между сервером и клиентом, хранение данных осуществляется, преимущественно, на сервере, обмен информацией происходит по сети. Одним из преимуществ такого подхода является тот факт, что клиенты не зависят от конкретной операционной системы пользователя, поэтому веб-приложения являются межплатформенными службами.

Терминальный сервер, сервер терминалов (англ. terminal server) — сервер, предоставляющий клиентам вычислительные ресурсы (процессорное время, память, дисковое пространство) для решения задач. Технически терминальный сервер представляет собой очень мощный компьютер (либо кластер), соединенный по сети с терминальными клиентами — которые, как правило, представляют собой маломощные или устаревшие рабочие станции, либо специализированные решения для доступа к терминальному серверу.

Технология единого входа (англ. Single Sign-On) — технология, при использовании которой пользователь переходит из одного раздела портала в другой без повторной аутентификации.

Общий ресурс, или общий сетевой ресурс, — в информатике, это устройство или часть информации, к которой может быть осуществлён удалённый доступ с другого компьютера, обычно через локальную компьютерную сеть или посредством корпоративного интернета, как если бы ресурс находился на локальной машине.

Программы удалённого администрирования — программы или функции операционных систем, позволяющие получить удалённый доступ к компьютеру через Интернет или ЛВС и производить управление и администрирование удалённого компьютера в реальном времени. Программы удалённого администрирования предоставляют почти полный контроль над удалённым компьютером: они дают возможность удалённо управлять рабочим столом компьютера, возможность копирования или удаления файлов, запуска приложений и т. д.

Откры́тый про́кси-се́рвер — прокси-сервер, обрабатывающий запросы от любых IP-адресов в Интернете. В отличие от обычных прокси-серверов, которыми пользуется ограниченное количество доверенных лиц (обычно в зоне ответственности владельца прокси-сервера — например, в локальной сети), открытый прокси-сервер позволяет практически любому узлу сети обращаться через себя к другим узлам сети.

Управление доступом к среде (англ. media access control, или medium access control, MAC) — подуровень канального (второго) уровня модели OSI, согласно стандартам IEEE 802.

Контроллер доставки приложений англ. Application delivery controller — обычно размещается в центре обработки данных между брандмауэром и серверами приложений. Первое поколение контроллеров доставки приложений в основном занималось ускорением работы приложений и балансировкой нагрузки между серверами.

Анализатор журналов (англ. log analyzer) — программное обеспечение, устанавливаемое, как правило, на сервер, с определённой периодичностью собирающее накопленные узлом журналы сервера, обрабатывающее данные из них, хранящее извлечённые данные во внутреннем архиве или базе данных, и создающее страницы, показывающие статистическую информацию конечным пользователям. Доступ к статистике может осуществляться как при входе по паролю, так и без пароля.

Интернет-комплект — готовый набор устройств, программного обеспечения и инструкций «в одной коробке», предназначенный для самостоятельного подключения пользователей к интернету. В интернет-комплект входит модем, установочное ПО и руководство пользователя. Первые интернет-комплекты в России получили распространение вместе с развитием GPRS. C усовершенствованием беспроводных технологий передач данных интернет-комплекты стали поддерживать сети GSM/EDGE/3G. Также операторы связи выпускают интернет-комплекты…

Клие́нт — это аппаратный или программный компонент вычислительной системы, посылающий запросы серверу.

Разработка приложений для мобильных устройств — это процесс, при котором приложения разрабатываются для небольших портативных устройств, таких, как КПК, смартфоны или сотовые телефоны. Эти приложения могут быть предустановлены на устройство в процессе производства, загружены пользователем с помощью различных платформ для распространения ПО или являться веб-приложениями, которые обрабатываются на стороне клиента (JavaScript) или сервера.

Трёху́ровневая архитекту́ра (трёхзве́нная архитекту́ра, англ. three-tier) — архитектурная модель программного комплекса, предполагающая наличие в нём трёх компонентов: клиента, сервера приложений (к которому подключено клиентское приложение) и сервера баз данных (с которым работает сервер приложений).

Компьютерная телефония (CTI, англ. Computer Telephony Integration) — технологии, обеспечивающие взаимодействие компьютеров и традиционных телефонных сетей. Компьютерная телефония позволяет объединить передачу речи с передачей цифровых данных, а также обеспечить отслеживание вызовов и управление ими по любому сценарию (голос, электронная почта, веб-интерфейс, факс и т. д.). Компьютерная телефония используется, в частности, при создании центров телефонного обслуживания и вместо офисных АТС. Существуют…

Нативные приложения (англ. native application) — это прикладные программы, которые были разработаны для использования на определённой платформе или на определённом устройстве.

Интранет (англ. Intranet, также употребляется термин интрасеть) — в отличие от Интернета, это внутренняя частная сеть организации или крупного государственного ведомства. Как правило, интранет — это Интернет в миниатюре, который построен на использовании протокола IP для обмена и совместного использования некоторой части информации внутри этой организации. Это могут быть списки сотрудников, списки телефонов партнёров и заказчиков. Чаще всего в разговорной речи под этим термином имеют в виду только…

Инфраструктура как услуга (англ. Infrastructure-as-a-Service; IaaS) — одна из моделей обслуживания в облачных вычислениях, по которой потребителям предоставляются по подписке фундаментальные информационно-технологические ресурсы — виртуальные серверы с заданной вычислительной мощностью, операционной системой (чаще всего — предустановленной провайдером из шаблона) и доступом к сети.

Рутокен (от англ. Russian — российский и англ. token — признак, жетон) — торговая марка программных и аппаратных продуктов в области защиты информации российского производства (производитель: компания «Актив»).

Виртуализация сетевых функций (англ. Network Functions Virtualization, NFV) — это концепция сетевой архитектуры, предлагающая использовать технологии виртуализации для виртуализации целых классов функций сетевых узлов в виде составных элементов, которые могут быть соединены вместе или связаны в цепочку для создания телекоммуникационных услуг (сервисов). Концепция виртуализации сетевых функций была предложена в 2012 году Европейским институтом телекоммуникационных стандартов (ETSI).

Хо́стинг (англ. hosting) — услуга по предоставлению ресурсов для размещения информации на сервере, постоянно находящемся в сети (обычно Интернет).

Интернет-безопасность — это отрасль компьютерной безопасности, связанная специальным образом не только с Интернетом, но и с сетевой безопасностью, поскольку она применяется к другим приложениям или операционным системам в целом. Её цель — установить правила и принять меры для предотвращения атак через Интернет. Интернет представляет собой небезопасный канал для обмена информацией, который приводит к высокому риску вторжения или мошенничества, таких как фишинг, компьютерные вирусы, трояны, черви и…

Веб-интерфе́йс — веб-страница или совокупность веб-страниц предоставляющая пользовательский интерфейс для взаимодействия с сервисом или устройством посредством протокола HTTP и веб-браузера. Веб-интерфейсы получили широкое распространение в связи с ростом популярности всемирной паутины и соответственно — повсеместного распространения веб-браузеров.

Network Access Protection (NAP) — защита доступа к сети — технология компании Microsoft, предназначенная для контроля доступа к сети предприятия, исходя из информации о состоянии системы подключающегося компьютера. Впервые была реализована в Windows XP Service Pack 3, Windows Vista и Windows Server 2008.

Платформа для корпоративных мобильных приложений (англ. Mobile Enterprise Application Platform, сокр. MEAP) обеспечивает клиент-серверную среду исполнения и инструменты для разработки корпоративных мобильных приложений, обладающих высокой адаптивностью к различным типам устройств и имеющимся на них операционным системам, поддерживающих автономный режим работы.

Протокол маршрутизации — сетевой протокол, используемый маршрутизаторами для определения возможных маршрутов следования данных в составной компьютерной сети. Применение протокола маршрутизации позволяет избежать ручного ввода всех допустимых маршрутов, что, в свою очередь, снижает количество ошибок, обеспечивает согласованность действий всех маршрутизаторов в сети и облегчает труд администраторов.

Софтфо́н (калька с англ. software telephone, программный телефон) — класс программного обеспечения для персонального компьютера для совершения телефонных (голосовых) или видеозвонков через Интернет (в общем случае через любую IP-сеть) без использования дополнительного аппаратного обеспечения, за исключением гарнитуры, USB-телефона, микрофона и аудиоколонок, вебкамеры (в случае видеосвязи).

Анонимайзер — общее название средств для скрытия информации о компьютере, его IP-адресе или пользователе в сети от удалённого сервера.

Рутинг (англ. Rooting) — процесс получения прав суперпользователя root на устройствах под управлением операционной системы Android. Основными целями рутинга являются снятие ограничений производителя либо оператора связи, манипулирование системными приложениями и возможность запуска приложений, требующих прав администратора. Устройство, прошедшее процесс рутинга, называется рутованным. Аналогичный процесс для устройств на базе Apple iOS называется Jailbreak, а для устройств на базе Windows Phone…

Служба маршрутизации и удаленного доступа (RRAS) — это набор сетевых служб семейства Windows Server, которые позволяют серверу выполнять службы обычного маршрутизатора. RRAS включает интерфейс прикладного программирования (API), который облегчает разработку приложений и процессов для администрирования ряда сетевых сервисов.

Windows Server 2000, 2003 и 2008 интегрированы с различными сетевыми службами и специальными API-интерфейсами, которые позволяют серверу предоставлять данные и функциональность сетевой маршрутизации. RRAS, который превращает Windows Server в виртуальный / программный маршрутизатор, входит в число этих программных интерфейсов. Приложения RRAS охватывают широкий спектр сетевых служб маршрутизации и активации, которые могут централизованно администрироваться контроллером домена сервера.

Techopedia объясняет службу маршрутизации и удаленного доступа (RRAS)

RRAS предоставляет удаленному пользователю доступ к внутренней сети через защищенное соединение виртуальной частной сети (VPN). Это подключение может быть развернуто с использованием обычной IP-сети VPN через Интернет. Или, как поставщик Интернет-услуг (ISP), его можно развернуть через службы удаленного доступа, позволяя удаленным пользователям подключаться к сети организации после проверки подлинности. RRAS также поддерживает прямое или межсетевое соединение между двумя различными удаленными серверами.

По сообщению Microsoft, в комплект RRAS входят следующие сервисы:

- Удаленный доступ

- Коммутируемый сервер удаленного доступа

- VPN-сервер удаленного доступа

- IP роутер для подключения подсетей сетей

- Услуги по переводу сетевых адресов

- Другие специфичные для маршрутизатора сервисы

- Коммутируемый и VPN-роутер по требованию

Маршрутизация в Windows

Маршрутизация – это процесс передачи IP-трафика адресатам в сети, то есть процесс передачи пакетов от хоста-источника к хосту-адресату через промежуточные маршрутизаторы. Изучая эту статью предполагается что вы изучили материал основы компьютерных сетей.

Изучим как работает маршрутизация в Windows, что бы понять как она работает, а не просто прочитать и забыть, вам необходимо несколько виртуальных машин, а именно:

- ВМ с Windows XP.

- 2 ВМ с Windows Server 2003.

Учтите, что при настройке виртуальных машин, в настройках сети нужно указать «Внутренняя сеть» и задать одинаковое имя сети для всех машин.

Если вы не поленитесь и установите три виртуальные машины, а так же изучите этот материал до конца, то у вас будет практическое понимание работы сети в операционных системах семейства Windows.

Содержание:

- Таблица маршрутизации

- Статическая маршрутизация

- Маршрутизация по умолчанию

- Динамическая маршрутизация, протокол RIP

Для простоты передачи данных хост-источник и маршрутизатор принимают решения о передаче пакетов на основе своих таблиц IP-маршрутизации. Записи таблицы создаются при помощи:

- Программного обеспечения стека TCP/IP.

- Администратора, путем конфигурирования статических маршрутов.

- Протоколов маршрутизации, одним из которых является протокол передачи маршрутной информации – RIP.

По сути, таблица маршрутизации – это база данных, которая хранится в памяти всех IP-узлов. Цель таблицы IP-маршрутизации это предоставление IP-адреса назначения для каждого передаваемого пакета для следующего перехода в сети.

Пример маршрутизации в Windows

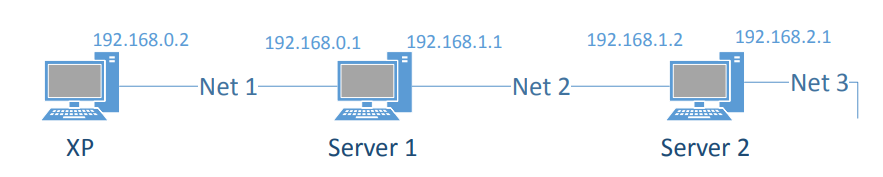

Допустим, у нас есть три узла:

- Windows XP.

- Windows Server 2003 – 1.

- Windows Server 2003 – 2.

Хост XP имеет один сетевой адаптер (интерфейс) с IP-адресом 192.168.0.2 и маской подсети 255.255.255.0. Маршрутизатор Server1 имеет два интерфейса с IP-адресами 192.168.0.1 и 192.168.1.1 и масками подсети 255.255.255.0. Маршрутизатор Server2 также имеет 2 сетевых адаптера с IPадресами 192.168.1.2 и 192.168.2.1 и масками подсети 255.255.255.0. Таким образом, мы имеем 3 сети: сеть с IP-адресом 192.168.0.0 (Net 1), сеть с IP-адресом 192.168.1.0 (Net 2), сеть с IP-адресом 192.168.2.0 (Net 3).

Таблица маршрутизации

Таблица маршрутизации по умолчанию создается на узле автоматически с помощью программного обеспечения стека TCP/IP.

При настройке сетевого подключения на хосте XP были статически заданы IP-адрес 192.168.0.2 и маска подсети 255.255.255.0, основной шлюз задан не был. Программное обеспечение стека TCP/IP автоматически создало таблицу маршрутизации по умолчанию.

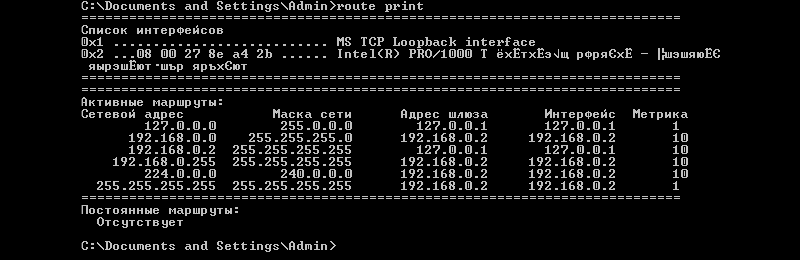

Что бы просмотреть таблицы маршрутизации на узле XP выполним команду route print в командной строке (Пуск -> Выполнить -> cmd).

Таблица маршрутизации содержит для каждой записи следующие поля: Сетевой адрес (Network Destination), Маска сети (Netmask), Адрес шлюза (Gateway), Интерфейс (Interface) и Метрика (Metric). Разберем каждое поле подробнее.

Сетевой адрес. Поле определяет диапазон IP-адресов достижимых с использованием данной таблицы.

Маска сети. Битовая маска, которая служит для определения значащих разрядов в поле Сетевой адрес. Маска состоит из непрерывных единиц и нулей, отображается в десятичном коде. Поля Сетевой адрес и Маска определяют один или несколько IP-адрес.

Адрес шлюза. В этом поле содержаться IP-адрес, по которому должен быть направлен пакет, если он соответствует данной записи таблицы маршрутизации.

Интерфейс. Данное поле содержит адрес логического или физического интерфейса, используемого для продвижения пакетов, соответствующих данной записи таблицы маршрутизации.

Метрика. Используется для выбора маршрута, в случае если имеется несколько записей, которые соответствуют одному адресу назначения с одной и той же маской, то есть в случае если одного адресата можно достичь разными путями, через разные маршруты. При этом, чем меньше значение метрики тем короче маршрут.

На начальном этапе работы (т.е. с таблицами маршрутизации по умолчанию) маршрутизатор (хост) знает только, как достичь сетей, с которыми он соединен непосредственно. Пути в другие сети могут быть «выяснены» следующими способами:

- с помощью статических маршрутов;

- с помощью маршрутов по умолчанию;

- с помощью маршрутов, определенных протоколами динамической маршрутизации.

Рассмотрим каждый из способов по порядку.

Статическая маршрутизация

Статические маршруты задаются вручную. Плюс статических маршрутов в том, что они не требуют рассылки широковещательных пакетов с маршрутной информацией, которые занимают полосу пропускания сети.

Минус статических маршрутов состоит в том, что при изменении топологии сети администратор должен вручную изменить все статические маршруты, что довольно трудоемко, в случае если сеть имеет сложную структуру с большим количеством узлов.

Второй минус заключается в том, что при отказе какого-либо канала статический маршрут перестанет работать, даже если будут доступны другие каналы передачи данных, так как для них не задан статический маршрут.

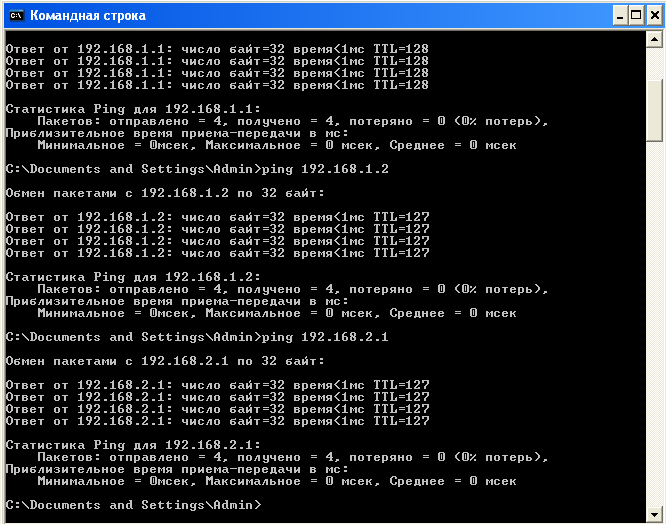

Но вернемся к нашему примеру. Наша задача, имя исходные данные, установить соединения между хостом XP и Server2 который находится в сети Net3, то есть нужно что бы проходил пинг на 192.168.2.1.

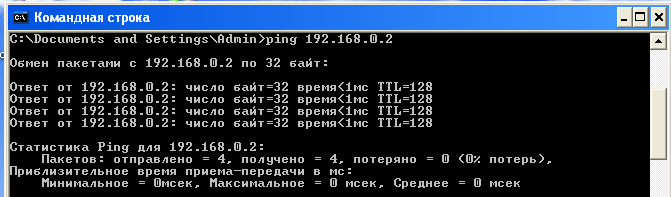

Начнем выполнять на хосте XP команды ping постепенно удаляясь от самого хоста. Выполните в Командной строке команды ping для адресов 192.168.0.2, 192.168.0.1, 192.168.1.1.

Мы видим, что команды ping по адресу собственного интерфейса хоста XP и по адресу ближайшего интерфейса соседнего маршрутизатора Server1 выполняются успешно.

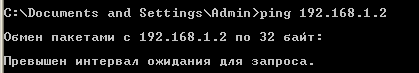

Однако при попытке получить ответ от второго интерфейса маршрутизатора Server1 выводится сообщение «Заданный узел недоступен» или «Превышен интервал ожидания для запроса».

Это связано с тем, что в таблице маршрутизации по умолчанию хоста XP имеются записи о маршруте к хосту 192.168.0.2 и о маршруте к сети 192.168.0.0, к которой относится интерфейс маршрутизатора Server1 с адресом 192.168.0.1. Но в ней нет записей ни о маршруте к узлу 192.168.1.1, ни о маршруте к сети 192.168.1.0.

Добавим в таблицу маршрутизации XP запись о маршруте к сети 192.168.1.0. Для этого введем команду route add с необходимыми параметрами:

route add [адресат] [mask маска] [шлюз] [metric метрика] [if интерфейс]

Параметры команды имеют следующие значения:

- адресат — адрес сети или хоста, для которого добавляется маршрут;

- mask — если вводится это ключевое слово, то следующий параметр интерпретируется как маска подсети, соответственно маска — значение маски;

- шлюз — адрес шлюза;

- metric — после этого ключевого слова указывается метрика маршрута до адресата (метрика);

- if — после этого ключевого слова указывается индекс интерфейса, через который будут направляться пакеты заданному адресату.

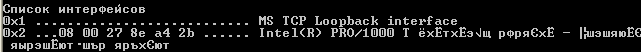

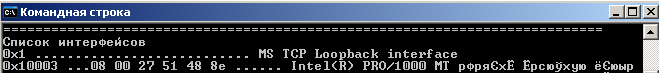

Индекс интерфейса можно определить из секции Список интерфейсов (Interface List) выходных данных команды route print.

Выполним команду route print.

Теперь мы видим , что хост XP имеет два интерфейса: логический интерфейс замыкания на себя (Loopback) и физический интерфейс с сетевым адаптером Intel(R) PRO/1000. Индекс физического интерфейса – 0x2.

Теперь, зная индекс физического интерфейса, на хосте добавьте нужный маршрут, выполнив следующую команду:

route add 192.168.1.0 mask 255.255.255.0 192.168.0.1 metric 2 if 0x2

Данная команда сообщает хосту XP о том, что для того, чтобы достичь сети 192.168.1.0 с маской 255.255.255.0, необходимо использовать шлюз 192.168.0.1 и интерфейс с индексом 0x2, причем сеть 192.168.1.0 находится на расстоянии двух транзитных участка от хоста XP.

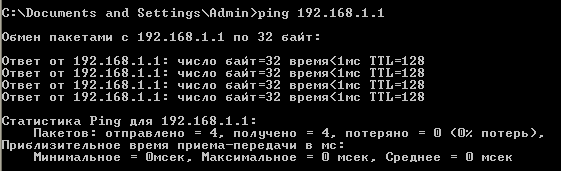

Выполним пинг на 192.168.1.1 и убедимся, что связь есть.

Продолжим пинговать серверы, теперь проверьте отклик от второго маршрутизатора, присоединенного к сети Net2 (Server2). Он имеет IP-адрес 192.168.1.2.

Получаем сообщение «Превышен интервал ожидания запроса». В данном случае это означает что наш хост XP знает как отправлять данные адресату, но он не получает ответа.

Это происходит по тому, что хост Server2 не имеет информации о маршруте до хоста 192.168.0.1 и до сети 192.168.0.0 соответственно, поэтому он не может отправить ответ.

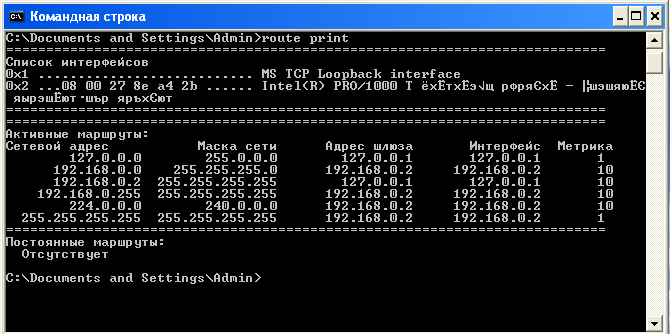

Для этого необходимо выполнить команду route add с соответствующими параметрами, однако сначала необходимо узнать индекс интерфейса с адресом 192.168.1.2.

На Server2 выполним команду route print и посмотрим индекс первого физического интерфейса. Далее, с помощью команды route add добавьте на Server2 маршрут до сети Net1, аналогично тому, как мы добавляли маршрут хосту XP.

В моем случае это команда:

route add 192.168.0.0 mask 255.255.255.0 192.168.1.1 metric 2 if 0x10003

0x10003 — это индекс физического интерфейса сервера 2.

Индекс физического интерфейса может быть разным, обязательно обращайте на него внимание.

После того, как удостоверитесь в наличии связи между узлами XP и Server2, выполните команду ping 192.168.2.1, т.е. проверьте наличие маршрута узла XP до сети Net3 (192.168.2.1 – IP-адрес маршрутизатора Server2 в сети Net3).

Вместо ответа вы получите сообщение «Заданный узел недоступен». С этой проблемой мы сталкивались еще в самом начале лабораторной работы, машина XP не знает путей до сети 192.168.2.0.

Добавьте в таблицу маршрутизации хоста XP запись о маршруте к сети 192.168.2.0. Это можно сделать путем ввода в командной строке хоста XP команды route add с соответствующими параметрами:

route add 192.168.2.0 mask 255.255.255.0 192.168.0.1 metric 3 if 0x2

Я не буду подробно описывать как полностью настроить статическую маршрутизацию между узлами, думаю что суть ясна. Если у вас появились вопросы — задавайте их в комментариях.

Маршрутизация по умолчанию

Второй способ настройки маршрутизации в Windows — то маршрутизация по умолчанию.

Для маршрутизации по умолчанию необходимо задать на всех узлах сети маршруты по умолчанию.

Для добавления такого маршрута на хосте XP выполните следующую команду:

route add 0.0.0.0 mask 0.0.0.0 192.168.0.1 metric 2 if 0x10003Эта команда сообщает хосту XP о том, что для того, чтобы достичь любой сети, маршрут к которой отсутствует в таблице маршрутизации, необходимо использовать шлюз 192.168.0.1 и интерфейс с индексом

0x10003.Это так называемый маршрут по умолчанию.

Проверьте работоспособность с помощью команды ping.

Динамическая маршрутизация, протокол RIP

Протокол RIP (Routing Information Protocol или Протокол передачи маршрутной информации) является одним из самых распространенных протоколов динамической маршрутизации.

Его суть заключается в том, что маршрутизатор использующий RIP передает во все подключенные к нему сети содержимое своей таблицы маршрутизации и получает от соседних маршрутизаторов их таблицы.

Есть две версии протокола RIP. Версия 1 не поддерживает маски, поэтому между сетями распространяется только информация о сетях и расстояниях до них. При этом для корректной работы RIP на всех интерфейсах всех маршрутизаторов составной сети должна быть задана одна и та же маска.

Протокол RIP полностью поддерживается только серверной операционной системой, тогда как клиентская операционная система (например, Windows XP) поддерживает только прием маршрутной информации от других маршрутизаторов сети, а сама передавать маршрутную информацию не может.

Настраивать RIP можно двумя способами:

- В графическом режиме с помощью оснастки “Маршрутизация и удаленный доступ”.

- В режиме командной строки с помощью утилиты netsh.

Рассмотрим настройку в режиме командной строки с помощью утилиты netsh.

Netsh – это утилита командной строки и средство выполнения сценариев для сетевых компонентов операционных систем семейства Windows (начиная с Windows 2000).

Введите в командной строке команду netsh, после появления netsh> введите знак вопроса и нажмите Enter, появиться справка по команде.

Введите последовательно команды:

- routing

- Ip

- rip

- ?

Вы увидите, что среди доступных команд этого контекста есть команда add interface, позволяющая настроить RIP на заданном интерфейсе. Простейший вариант этой команды – add interface «Имя интерфейса».

Если ввести в Windows XP в контексте netsh routing ip rip команду add interface "Net1", то получим сообщение «RIP должен быть установлен первым». Дело в том, что Установить RIP можно только в серверной операционной системе. В Windows Server 2003 в RIP включается в оснастке «Маршрутизация и удаленный доступ» (Пуск –> Программы –> Администрирование –> Маршрутизация и удаленный доступ). Таким образом, включить RIP в нашем случае можно только на маршрутизаторах Server1 и Server2.

Настроим RIP на Server1. Но сначала нужно выключит брандмауэр.

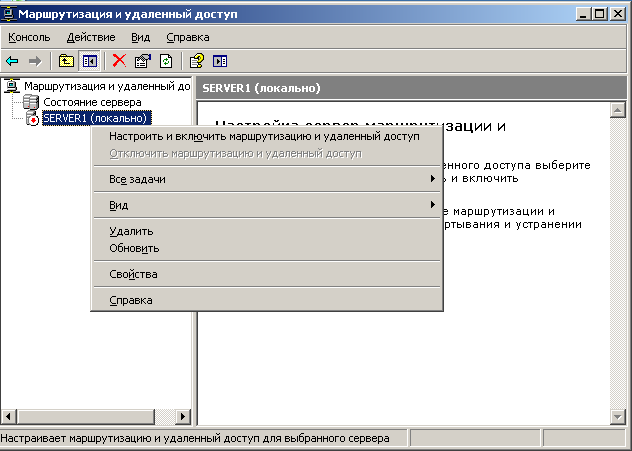

Теперь в оснастке «Маршрутизация и удаленный доступ» в контекстном меню пункта SERVER1 (локально) выберите пункт «Настроить и включить Маршрутизация ЛВС

В появившемся окне мастера нажмите «Далее».

На следующем этапе выберите «Особая конфигурация» и нажмите «Далее».

После чего нужно выбрать «Маршрутизация ЛВС» и завершить работу мастера.

То же самое нужно выполнить на Server2.

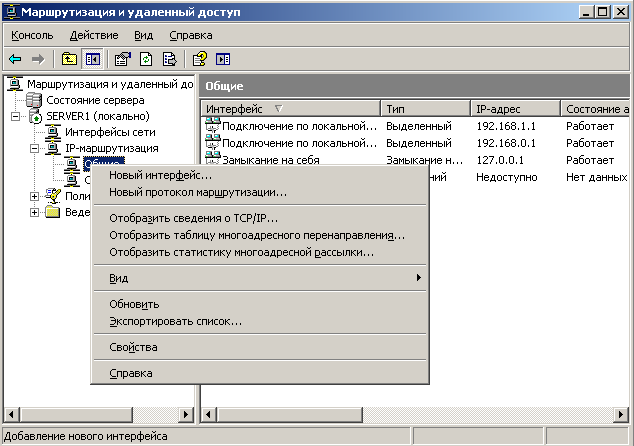

Настройка через оснастку

В контекстном меню вкладки «Общие» (SERVER1 –> IP-маршрутизация –> Общие) нужно выбрать пункт «Новый протокол маршрутизации».

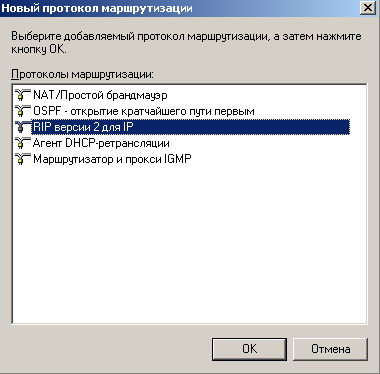

Затем выделяем строку «RIP версии 2 для IP».

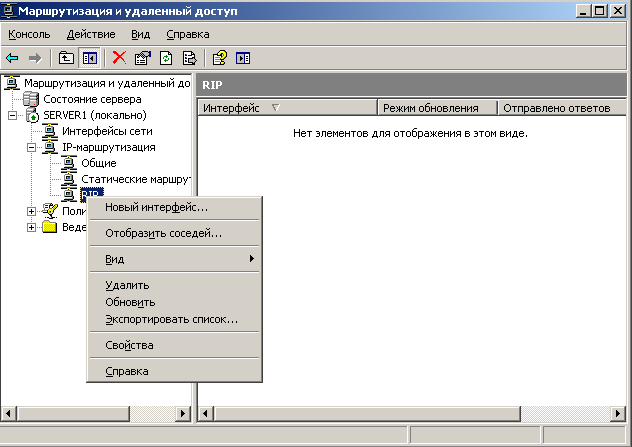

В контекстном меню появившейся вкладки «RIP» выберите «Новый интерфейс». Выделите строку «Подключение по локальной сети» и нажмите ОК.

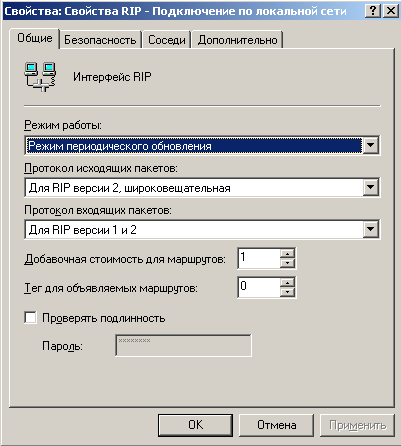

Перед вами появиться окно.

В появившемся окне необходимо задать следующие настройки:

- Режим работы –> Режим периодического обновления.

- Протокол для исходящих пакетов –> Для RIP версии 1.

- Протокол входящих пакетов –> Только для RIP версии 1.

Оставьте оставшиеся настройки по умолчанию и нажмите ОК.

Далее необходимо выполнить эти действия для второго сетевого интерфейса.

После выполните те же действия для Sever2.

Проверьте, с помощью команды ping, работу сети.

Поздравляю! Маршрутизация в Windows изучена.