Домашняя сеть становится все более сложной с каждым годом. Устройства, подключенные к интернету, растут как на дереве, и без правильной организации сети это может привести к различным проблемам. Одной из таких проблем является медленная работа сети и нестабильное подключение к интернету.

Однако существует решение, которое поможет избежать многих проблем, связанных с домашней сетью — настройка локального DNS сервера на роутере. DNS (Domain Name System) — это система, которая преобразует доменные имена в IP-адреса, позволяя устройствам подключаться к необходимым ресурсам в сети. При этом локальный DNS сервер на роутере ускоряет этот процесс, улучшая производительность всей сети и обеспечивая стабильное подключение к интернету.

Настройка локального DNS сервера на роутере может быть немного сложной задачей для новичков, но ее преимущества стоят каждой затраченной минуты. Она позволяет добиться следующих результатов: ускорение доступа к веб-сайтам, возможность блокировки нежелательного контента и вредоносного ПО, улучшение безопасности сети. Кроме того, настройка локального DNS сервера на роутере является более стабильным решением, чем использование общедоступных DNS серверов провайдера или сторонних сервисов.

В данной статье мы рассмотрим основы настройки локального DNS сервера на роутере и покажем пошаговую инструкцию для самых популярных моделей роутеров. Вы узнаете, как выбрать подходящие DNS серверы, как изменить их настройку и как проверить работу локального DNS сервера на роутере.

Содержание

- Что такое локальный DNS сервер?

- Основы настройки локального DNS сервера на роутере

- Преимущества настройки локального DNS сервера

- Как настроить локальный DNS сервер на роутере

Что такое локальный DNS сервер?

Локальные DNS серверы могут быть настроены на роутере в домашней или офисной сети. Когда устройство, такое как компьютер или мобильный телефон, запрашивает доступ к веб-сайту или ресурсу в сети, оно отправляет запрос на DNS сервер. Если DNS сервер в локальной сети имеет соответствующую запись для запрошенного доменного имени, то он возвращает IP-адрес, который будет использоваться для установления соединения с соответствующим сервером.

Преимущества использования локального DNS сервера на роутере включают:

- Быстрый доступ к веб-сайтам: локальный DNS сервер позволяет кэшировать ранее полученные IP-адреса. Это ускоряет процесс загрузки веб-страниц и уменьшает время ожидания пользователей.

- Фильтрация и блокировка рекламы: локальный DNS сервер может быть настроен для блокировки рекламных доменов, позволяя пользователям избавиться от назойливой рекламы в браузерах и приложениях.

- Безопасность: локальный DNS сервер может быть настроен для блокировки доступа к вредоносным или небезопасным веб-сайтам, защищая устройства пользователей от вредоносных программ и фишинговых атак.

- Управление сетью: использование локального DNS сервера позволяет администраторам сети легко управлять ресурсами и устанавливать дополнительные настройки для пользователей в локальной сети.

Настройка локального DNS сервера на роутере может быть полезной для улучшения производительности и безопасности сети, а также для более эффективного управления ресурсами локальной сети.

Основы настройки локального DNS сервера на роутере

Настройка локального DNS сервера на роутере имеет несколько преимуществ. Во-первых, это позволяет устанавливать пользовательские правила для перенаправления запросов на нужные IP-адреса. Например, можно настроить сервер таким образом, чтобы при запросе определенного доменного имени пользователь автоматически переходил на заданный вами IP-адрес.

Во-вторых, использование локального DNS сервера на роутере может значительно ускорить доступ к сайтам и другим ресурсам в сети Интернет. Запросы на разрешение доменных имен будут обрабатываться намного быстрее, чем при использовании публичных DNS серверов. Это особенно актуально при использовании нескольких устройств в локальной сети.

Для настройки локального DNS сервера на роутере необходимо воспользоваться веб-интерфейсом роутера. Обычно он доступен по адресу 192.168.0.1 или 192.168.1.1. После авторизации в интерфейсе роутера необходимо найти раздел, отвечающий за настройку DNS сервера.

| Настройка DNS сервера | IP-адрес |

|---|---|

| Первичный DNS сервер | Введите IP-адрес первичного DNS сервера |

| Вторичный DNS сервер | Введите IP-адрес вторичного DNS сервера |

В поле «Первичный DNS сервер» введите IP-адрес первичного DNS сервера, который вы хотите использовать. В поле «Вторичный DNS сервер» можно указать IP-адрес вторичного сервера, который будет использоваться в случае недоступности первичного сервера.

После внесения изменений сохраните настройки и перезагрузите роутер, чтобы изменения вступили в силу. Теперь ваш локальный DNS сервер настроен и готов к использованию.

Вывод:

Настройка локального DNS сервера на роутере – это простой и эффективный способ ускорить и упростить работу в Интернете. Она позволяет устанавливать пользовательские правила для перенаправления запросов и увеличивает скорость доступа к различным ресурсам. Попробуйте настроить локальный DNS сервер на своем роутере и оцените его преимущества самостоятельно.

Преимущества настройки локального DNS сервера

1. Ускорение работы сети

Локальный DNS сервер может значительно ускорить работу сети, поскольку он выполняет функцию кэширования DNS запросов. Вместо того чтобы отправлять запросы на удаленные DNS серверы для каждого запрошенного домена, локальный DNS сервер сохраняет результаты в своем кэше. При повторном запросе к этому же домену, ответ получается мгновенным благодаря наличию запроса в кэше. Это особенно полезно в случае, когда в сети имеется много пользователей или устройств.

2. Фильтрация нежелательного контента

С помощью локального DNS сервера можно осуществлять фильтрацию нежелательного контента на уровне DNS. Например, можно настроить блокировку доступа к определенным сайтам или категориям сайтов для конкретных устройств в сети. Это очень полезно, когда нужно ограничить доступ детям к определенным ресурсам или обеспечить безопасность в сети организации.

3. Повышение безопасности сети

Настройка локального DNS сервера также позволяет повысить безопасность сети. Можно настроить сервер таким образом, чтобы он блокировал запросы на небезопасные сайты или сайты, известные как источники вредоносного программного обеспечения. Такая фильтрация помогает предотвратить атаки и защитить устройства в сети от вредоносных воздействий.

4. Локальное разрешение доменных имен

Настройка локального DNS сервера позволяет создать собственную зону разрешения доменных имен. Это полезно, когда в сети имеются внутренние ресурсы (например, локальные серверы, принтеры), на которые необходимо обращаться по именам, а не по IP-адресам. Локальный DNS сервер позволяет настроить сопоставление имен с IP-адресами для внутренних ресурсов, что делает работу в сети более удобной.

5. Контроль и анализ DNS запросов

Локальный DNS сервер позволяет получить полный контроль и анализ DNS запросов, проходящих через сеть. Можно логировать и анализировать все запросы, а также использовать различные инструменты для мониторинга и анализа. Это полезно для выявления проблем в сети, мониторинга активности пользователей или обеспечения соответствия политикам безопасности.

В целом, настройка локального DNS сервера на роутере предлагает множество преимуществ, которые способствуют более эффективной и безопасной работе сети.

Как настроить локальный DNS сервер на роутере

Настройка локального DNS сервера на роутере позволяет управлять именованием доменов в локальной сети. Это полезно, когда вы хотите обращаться к устройствам в сети по именам вместо IP-адресов. Настройка локального DNS сервера на роутере позволяет ускорить доступ к ресурсам внутри локальной сети и упростить конфигурацию сети на устройствах клиентов.

Для начала настройте статический IP-адрес для вашего роутера, чтобы он всегда был доступен по тому же адресу. Затем зайдите в веб-интерфейс вашего роутера, обычно доступный по адресу 192.168.0.1 или 192.168.1.1. Подключитесь к роутеру с помощью логина и пароля администратора.

В настройках роутера найдите раздел, отвечающий за DNS сервер. Обычно это раздел с названием «DNS» или «Network Settings». В этом разделе вы найдете поля, где нужно указать IP-адрес для вашего локального DNS сервера. Введите IP-адрес вашего роутера или любой другой доступный IP-адрес в вашей локальной сети. Сохраните изменения и перезапустите роутер.

Теперь ваш роутер будет работать как локальный DNS сервер. Вы можете добавить DNS записи для устройств в вашей сети, чтобы обращаться к ним по именам. Для этого зайдите в настройки вашего роутера и найдите раздел «DHCP». В этом разделе вы сможете задать статические IP-адреса для устройств, а также указать их имена.

После того, как вы добавили DNS записи для устройств, они будут доступны по именам в вашей локальной сети. Например, если вы добавили DNS запись с именем «printer» и IP-адресом 192.168.0.10, то вы сможете обращаться к принтеру по имени «printer» вместо того, чтобы вводить его IP-адрес.

Также вы можете настроить ваш роутер так, чтобы он перенаправлял запросы к внешним ресурсам на другие DNS серверы. Например, вы можете настроить роутер таким образом, чтобы он перенаправлял запросы на сервера Google Public DNS или Cloudflare DNS. Это может быть полезно, если вы хотите использовать быстрые и надежные DNS серверы для доступа в интернет.

В заключение, настройка локального DNS сервера на роутере дает вам возможность управлять именованием доменов в локальной сети, ускоряет доступ к ресурсам и упрощает конфигурацию сети на устройствах клиентов. Попробуйте настроить свой роутер в соответствии с описанными шагами и наслаждайтесь улучшенной работой вашей локальной сети.

Зачастую при самостоятельном подключении роутера пользователи неожиданно для себя обнаруживают в настройках маршрутизатора вкладку «DNS сервер» и устремляются на просторы всемирной сети в поисках разыскивать, как прописать dns на роутере.

Однако прежде чем «лезть в дебри» и самостоятельно изменять настройки dns на роутере, нужно разобраться, что это за «зверь» такой – dns, и зачем вообще нужен dns-сервер.

Более подробно данный вопрос мы рассматривали в статье как работает dns в локальной сети, здесь же остановимся только на основных его «характеристиках».

Итак, DNS (или domain name system) – это один из протоколов, обеспечивающих прикладной уровень компьютерных сетей.

Он был разработан, чтобы заменить чрезмерно длинные и неудобоваримые сетевые адреса (IP) доменными именами – лэйблами для соответствующих адресов.

Таким образом, основной задачей DNS сервера является «раздача» доменных имён и присвоение этих лэйблов IP-адресам устройств, подключенных на вверенном ему участке сети.

Разумеется, на просторах интернета «работает» достаточно много основных DNS серверов – для разных регионов и континентов. При этом все остальные сервера запрашивают у них расшифровку доменов (перевод доменных имён в IP-адреса).

Что такое делегирование?

Когда вы создаёте собственную локальную сеть с выходом в интернет, обязанность расшифровки доменных имён для абонентов данной сети ложится на маршрутизатор, который объединяет все функциональные узла вашей «локалки».

По умолчанию роутеры запрашивают «имя» нужного сетевого IP у DNS сервера интернет-провайдера. При этом данная операция называется делегированием и происходит автоматически без «вмешательства» администратора данной сети.

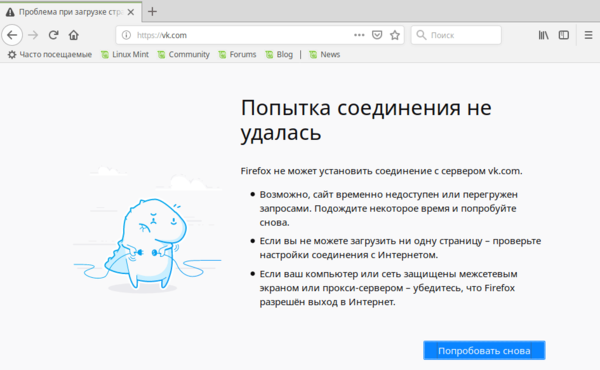

Однако у настроек «по умолчанию» есть один существенный недостаток – данный запрос может делегироваться несколько раз нескольким прокси-серверам. Таким образом, если с одним из серверов возникнут проблемы, то вместо любимого сайта в браузере высветится малоприятное сообщение dns сервер не отвечает. И пока администраторы сервера не устранят неполадку, на нужный сайт вы сможете попасть только по IP адресу – т.е. зная расшифровку его домена.

Кроме того, даже при полной функциональности каждого звена данной сети, каждая операция делегирования отнимает лишнее время на передачу запроса и ответа (от вашего компьютера к одному из основных DNS-серверов и обратно).

Соответственно, имеет смысл прописать dns на роутере вручную – т.е. настроить делегирование напрямую, минуя все сервера-посредники.

Какие dns сервера прописать в роутере?

В принципе, существуют несколько надежных адресов, которые можно запомнить или записать, и «в случае чего» спокойно использовать.

Одним из таких «адресов», которые можно внести в настройки dns на роутере является 8.8.8.8

Этот адрес должен решить вопрос стабильности доступа к DNS серверу, однако «выжать» максимум скорости загрузки страниц с его помощью не получится.

Для этого стоит выяснить, какой DNS сервер находится ближе всего к вашему участку всемирной сети и прописать его на роутере.

При этом узнать «оптимальный» dns сервер для роутера можно с помощью специальной программы от Google под названием Namebench.

Скачайте данный софт на свой сетевой компьютер, откройте файл, нажмите кнопку extract и в появившемся окне – кнопку start benchmark.

Далее программа начнёт поэтапно опрашивать список всех DNS серверов, находящихся в её базе и определит, который из них наиболее подходит по скоростным характеристикам для вашего конкретного местоположения.

Эта операция может занять несколько минут.

По результатам данных тестов программа загрузит страничку в браузере, где справа вверху будут перечислены рекомендуемые серверы: первичный, вторичный и ещё один дополнительный – их-то и нужно внести в настройки dns на роутере.

В зависимости от модели роутера, путь к настройкам DNS может варьироваться, однако данная операция всегда осуществляется через Web-интерфейс и искать нужную вкладку следует или в «Общих настройках» или в «Настройках интернет-соединения».

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(25 голосов, среднее: 4 из 5)

Поделитесь с друзьями!

DNS-сервер (Domain Name System) играет важную роль в функционировании интернета. Он представляет собой систему, которая переводит доменные имена в IP-адреса, таким образом, упрощая процесс взаимодействия между компьютерами и серверами в сети. Представьте себе DNS-сервер как адресную книгу интернета, которая позволяет нам найти и получить доступ к нужным веб-ресурсам.

Когда вы вводите адрес веб-сайта в адресную строку браузера, ваш компьютер отправляет запрос на DNS-сервер, чтобы узнать, какому IP-адресу соответствует данный домен. DNS-сервер проверяет свою базу данных и возвращает IP-адрес компьютеру, который инициировал запрос. Затем ваш компьютер использует этот IP-адрес, чтобы установить соединение с нужным сервером и загрузить веб-страницу.

В локальной сети на роутере также может быть установлен DNS-сервер. Это позволяет оптимизировать процесс обмена информацией внутри сети. Когда устройство в локальной сети запрашивает доступ к веб-ресурсу, оно направляет запрос на DNS-сервер роутера. Если DNS-сервер на роутере имеет кэш записей DNS, то он может обрабатывать запросы без необходимости обращения к глобальным DNS-серверам. Это повышает скорость запросов и может снизить нагрузку на сеть.

Другая причина использования DNS-сервера в локальной сети на роутере — фильтрация интернет-трафика. DNS-сервер роутера может быть настроен таким образом, чтобы блокировать доступ к определенным веб-ресурсам. Это может быть полезно для родительского контроля или защиты от определенного типа содержимого.

Содержание

- Роль DNS-сервера в локальной сети на роутере

- Повышение производительности сети

- Улучшение безопасности и защита от мошенничества

- Облегчение настройки и управления сетью

- Оптимизация доступа к ресурсам Интернета

- Локальное хранение записей и ускорение запросов

- Поддержка локальных доменных имен и обеспечение удобства

Роль DNS-сервера в локальной сети на роутере

В локальной сети на роутере DNS-сервер выполняет важную роль, обеспечивая перевод символьных имен доменов в IP-адреса. Это позволяет устройствам в сети общаться друг с другом, а также получать доступ к внешним ресурсам в Интернете.

Когда пользователь вводит веб-адрес в браузере, DNS-сервер на роутере инициирует процесс перевода этого адреса в соответствующий IP-адрес. Он проверяет свою базу данных, называемую кэшем, чтобы определить, есть ли у него уже запись для этого домена. Если запись найдена, DNS-сервер предоставляет соответствующий IP-адрес. Если запись не найдена, DNS-сервер обратится к другим DNS-серверам в Интернете, чтобы получить запрашиваемую информацию. Полученный IP-адрес сохраняется в кэше для будущего использования.

Благодаря локальному DNS-серверу на роутере все устройства в сети могут использовать его для быстрого и эффективного перевода доменных имен в IP-адреса. Это позволяет избежать необходимости каждому устройству обращаться к внешнему DNS-серверу при каждом запросе.

Кроме того, локальный DNS-сервер на роутере может также выполнять функцию фильтрации контента для сети. Он может блокировать доступ к определенным сайтам или категориям сайтов для повышения безопасности и защиты от нежелательного контента.

В целом, наличие DNS-сервера на роутере в локальной сети обеспечивает удобство и безопасность для всех устройств, соединенных с сетью, позволяя им эффективно использовать доменные имена для доступа к внешним ресурсам в Интернете.

Повышение производительности сети

DNS-сервер, развернутый на локальном роутере, может значительно повысить производительность локальной сети.

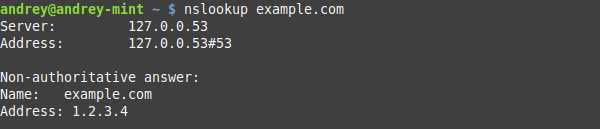

Когда устройство в сети отправляет запрос на интернет, оно обращается к DNS-серверу для разрешения доменного имени, например, для преобразования «example.com» в IP-адрес. Если DNS-сервер находится в удаленной сети, то время на разрешение запроса увеличивается из-за задержки в сети.

В то время как удаленный DNS-сервер может иметь слабое соединение или быть сервисом с ограниченными ресурсами, локальный DNS-сервер на роутере может обрабатывать запросы быстрее, так как он находится в пределах локальной сети и имеет более быстрый доступ к информации.

Более быстрое разрешение доменных имен помогает в улучшении скорости загрузки веб-страниц и других сервисов в сети. Локальный DNS-сервер также может кэшировать информацию о разрешенных запросах, что позволяет уменьшить время ответа для повторных запросов к тому же домену.

Кроме того, локальный DNS-сервер может использоваться для настройки своих собственных записей DNS, что позволяет создавать специфические правила для определенных ресурсов и контролировать доступ к ним внутри локальной сети. Это полезно в случае, когда требуется ограничить доступ к определенным веб-сайтам или управлять списком разрешенных доменных имен.

Улучшение безопасности и защита от мошенничества

DNS-сервер на роутере в локальной сети также играет важную роль в обеспечении безопасности и защите от мошенничества. Его наличие позволяет снизить риск различных атак, таких как фишинг или DNS-сокращение.

В первую очередь, DNS-сервер на роутере может блокировать доступ к вредоносным и опасным сайтам, что помогает предотвратить заражение компьютеров и устройств в локальной сети. Более того, DNS-сервер может осуществлять фильтрацию контента, блокируя нежелательные и вредоносные рекламные баннеры или веб-страницы.

Также DNS-сервер может выполнять функцию DNSSEC (DNS Security Extensions). Это механизм безопасности, который гарантирует подлинность данных, получаемых через DNS-сервер. DNSSEC помогает предотвратить фальсификацию ответов от серверов DNS, что снижает риск подмены и перенаправления на поддельные веб-ресурсы.

Более того, DNS-сервер на роутере может обеспечивать защиту от типичных атак, связанных с DNS-протоколом, таких как кэширование лживых записей или злоупотребление зоной отражения. Такие атаки могут позволить злоумышленнику перенаправить пользователей на фальшивые веб-сайты или перехватить их личные данные.

В целом, наличие DNS-сервера на роутере в локальной сети способствует повышению безопасности и защите от мошенничества, обеспечивая блокировку вредоносных сайтов, фильтрацию контента, подлинность данных и защиту от типичных атак. Это позволяет пользователям сети быть уверенными в безопасности своих данных и устройств.

Облегчение настройки и управления сетью

Наличие DNS-сервера на роутере в локальной сети значительно облегчает настройку и управление сетью. Это связано с несколькими факторами:

| 1. Удобство | Использование DNS-сервера на роутере позволяет упростить процесс настройки и управления устройствами в сети. Вместо того чтобы вручную настраивать DNS-серверы на каждом отдельном устройстве, достаточно просто указать адрес роутера как главного DNS-сервера. |

| 2. Централизация | DNS-сервер на роутере позволяет централизованно управлять DNS-записями и настройками. Это значит, что при изменении или добавлении новых DNS-записей достаточно внести изменения только на роутере, и они автоматически применятся ко всем устройствам в сети. |

| 3. Защита | Некоторые DNS-серверы на роутерах обладают встроенными функциями защиты от вредоносных сайтов и фишинговых атак. Это позволяет улучшить безопасность всей сети, блокируя доступ к опасным ресурсам. |

В целом, наличие DNS-сервера на роутере в локальной сети значительно упрощает процесс настройки и управления сетью, обеспечивая единую точку управления и в администрировании сетевых ресурсов.

Оптимизация доступа к ресурсам Интернета

DNS-сервер осуществляет преобразование доменного имени, например, www.example.com, в IP-адрес сервера, где расположен данный ресурс. Получив ответ от DNS-сервера с соответствующим IP-адресом, пользовательское устройство может установить соединение и получить доступ к нужному ресурсу.

Использование локального DNS-сервера на роутере позволяет снизить время доступа к ресурсам Интернета. После первичного запроса к DNS-серверу и получения соответствующего IP-адреса, информация сохраняется в кэше DNS-сервера. При повторном запросе к этому же ресурсу, DNS-сервер сразу возвращает сохраненный IP-адрес, не выполняя повторного запроса в Интернет. Это сокращает время ожидания и повышает скорость доступа к ресурсам.

Кроме того, использование локального DNS-сервера позволяет реализовать другие оптимизации. Например, можно настроить DNS-блокировщики для блокирования нежелательных или вредоносных сайтов, что повышает безопасность использования сети. Также можно настроить аутентификацию пользователей с помощью DNS-сервера, что обеспечивает контроль доступа к определенным ресурсам.

Итак, наличие DNS-сервера в локальной сети на роутере позволяет оптимизировать доступ к ресурсам Интернета, сокращая время доступа и обеспечивая дополнительные возможности для безопасности и контроля доступа.

| Преимущества использования локального DNS-сервера на роутере: |

|---|

| Оптимизация доступа к ресурсам Интернета |

| Сокращение времени доступа благодаря кэшированию |

| Возможность настройки DNS-блокировщиков |

| Безопасность и контроль доступа |

Локальное хранение записей и ускорение запросов

Когда устройство в локальной сети отправляет запрос на получение IP-адреса запрошенного домена, DNS-сервер на роутере проверяет свою локальную базу данных записей. Если запись о запрошенном домене уже существует в локальной базе данных, то DNS-сервер сразу же возвращает IP-адрес устройству, которое отправило запрос. Это позволяет значительно сократить время обработки запросов и ускоряет доступ к веб-ресурсам в локальной сети.

Кроме того, локальное хранение записей DNS-сервером на роутере позволяет уменьшить нагрузку на общедоступные DNS-серверы. Вместо того, чтобы каждое устройство в локальной сети делать запросы на получение IP-адреса доменов к общедоступным DNS-серверам в Интернете, запросы обрабатываются локально. Это снижает нагрузку на общедоступные DNS-серверы и улучшает их производительность.

| Преимущества | Недостатки |

|---|---|

| Ускорение доступа к веб-ресурсам в локальной сети | Недостаточное количество памяти на роутере может ограничить количество хранимых записей |

| Снижение нагрузки на общедоступные DNS-серверы | Не обеспечивает доступ к записям доменов, которые не хранятся локально |

В целом, наличие DNS-сервера на роутере локальной сети позволяет улучшить производительность доступа к веб-ресурсам, сократить время обработки запросов и снизить нагрузку на общедоступные DNS-серверы в Интернете.

Поддержка локальных доменных имен и обеспечение удобства

Кроме того, DNS-сервер на роутере позволяет упростить настройку сетевых устройств, так как пользователи могут обращаться к ним по именам, а не по IP-адресам. Например, вместо того чтобы запоминать IP-адрес принтера в сети, можно просто использовать его доменное имя, такое как «printer.local».

Также DNS-сервер на роутере позволяет настраивать имена для сетевых ресурсов, которые доступны только в локальной сети. Например, можно создать локальный веб-сервер и задать ему доменное имя, через которое можно будет обратиться к веб-страницам на этом сервере без необходимости использовать IP-адрес.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

DNS (Domain Name System)

В отличие от DHCP считается, что свой DNS — это удел крупных сетей, а небольшие организации вполне могут жить и без нее, используя сервера провайдера или публичные сервера. Отчасти это так, но упуская из своих рук одну из ключевых сетевых служб администратор теряет многие инструменты контроля и управления в собственной сети.

Как работает система DNS мы рассказывали в одной из наших статей, рекомендуем ее к прочтению, особенно если вы не до конца разбираетесь в вопросе. Основное, на что нужно обратить внимание — это иерархичность системы. Данные зон хранятся на собственных серверах и для получения информации из них следует прибегать к рекурсии. Это достаточно затратный процесс, поэтому многие сервера кешируют запросы и отвечают на повторные обращения самостоятельно.

Скорость ответа на DNS-запрос очень важна для комфортного использования интернета. Внешне это может проявляться как «задумчивость» браузера, который некоторое время «думает», а только потом начинает грузить страницу. При этом сама скорость канала может быть высокой, а пинг к требуемому серверу небольшим. Неопытного админа такая ситуация может сильно озадачить, но все просто — это долго отвечает используемый DNS-сервер. Ведь прежде, чем начать взаимодействие с сервером, браузер должен получить от DNS-клиента его адрес, передав последнему доменное имя.

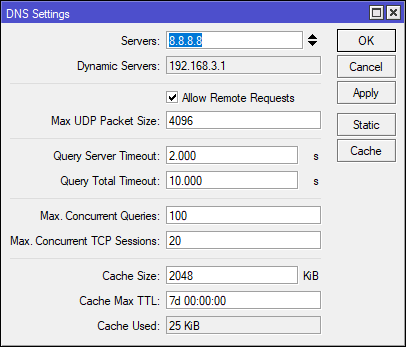

Mikrotik дает нам возможность использовать кеширующий DNS-сервер прямо на роутере и если вы настроили использование роутера в качестве DNS — то вы его уже используете. Еще раз перейдем в IP — DNS и внимательно посмотрим на настройки:

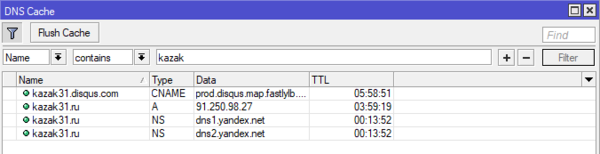

Глядя на значение TTL, можно подумать, что это очень много, целая неделя. Но это — максимальное время хранения записи, реальное время хранения определяется временем TTL в SOA-записи домена, причем Mikrotik использует минимальное значение — Minimum TTL. В этом несложно убедиться, мы очистили кеш и посетили один из своих сайтов, минимальный TTL которого равен 4 часам:

Это может быть полезным, если вы внесли какие-либо изменения во внешнюю зону и желаете быстрее обновить кеш. Как показывает практика, публичные сервера, такие как Google, OpenDNS или Яндекс тоже часто игнорируют TTL из SOA и обновляют свой кеш чаще.

Очистить кеш можно кнопкой Flush Cache в окне Cache или командой в терминале:

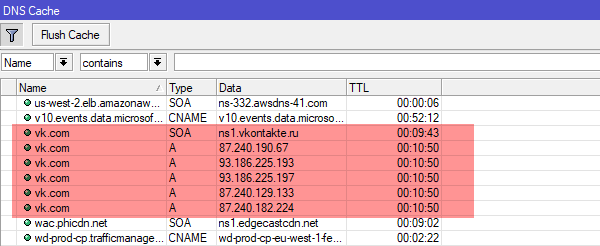

ip dns cache flushНо это еще не всё, изучение кеша может быть полезным для изучения сетевой активности пользователей, если они используют в качестве DNS ваш роутер — то вся их сетевая активность отразится в кеше. Говорите, никто не сидит в соцсетях?

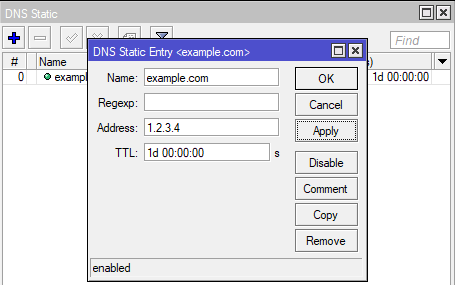

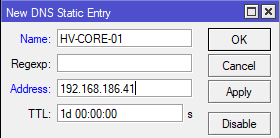

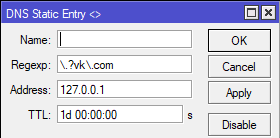

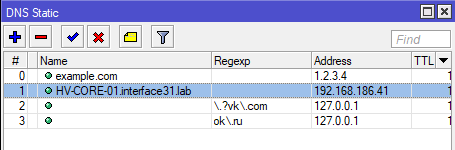

На этом закончим с кешем и перейдем к другому разделу — Static. Он позволяет создавать нам собственные записи типа A (и больше ничего кроме них). Не густо, но основную часть потребностей это перекрывает. Перенесли сайт на новый сервер? Не нужно ждать пока обновятся DNS-записи, заходим в раздел Static и создаем собственную запись:

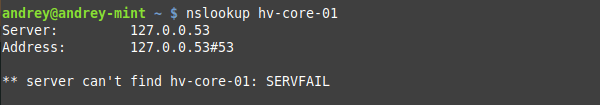

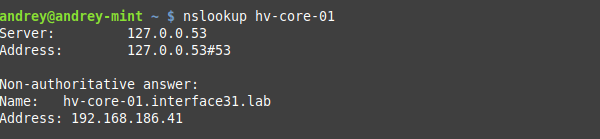

Отдельный разговор — плоские имена. В одноранговой сети часто бывает нужно указать имя узла, который не поддерживает NetBIOS, скажем ноду Hyper-V Server или машину с Linuх. Аналогично создаем запись:

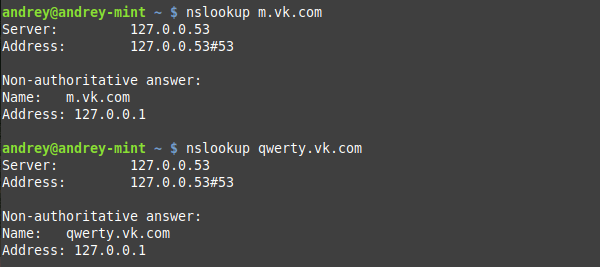

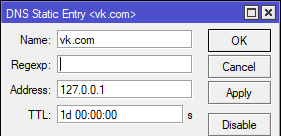

Так так, скажет внимательный читатель, это же можно использовать для блокировки нежелательных ресурсов и будет прав. Если мы не хотим, чтобы пользователи сидели в соцсетях, то добавим на сервер записи, который будут разрешать такие запросы в 127.0.0.1:

Скажем, чтобы заблокировать домен vk.com со всеми поддоменами нам потребуется выражение:

\.?vk\.comВнесем его в соответствующее поле Mikrotik:

Но это правило заблокирует также любые ресурсы, которые заканчиваются на vk.com, для того, чтобы этого избежать, нам потребуется более сложное выражение:

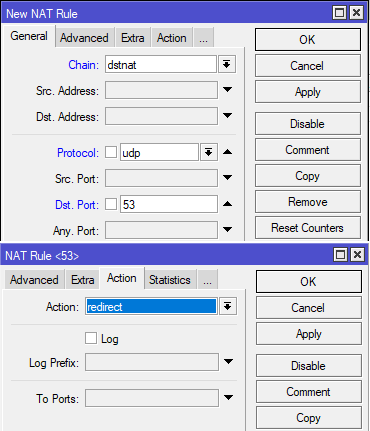

^([A-Za-z0-9.-]*\.)?vk\.comВ небольших сетях, где пользователи имеют достаточно прав, всю эту идиллию можно быстро перечеркнуть, вручную прописав собственные DNS. Как с этим бороться? Решение в лоб — заблокировать прохождение DNS-запросов в цепочке FORWARD, но тогда у «продвинутого» пользователя вообще перестанет работать интернет, поэтому мы поступим по-другому.

Откроем IP — Firewall — NAT и добавим правило: Chain: dstnat, protocol: udp, Dst. Port: 53 и на закладке Action выберем действие redirect.

ip firewall nat

add chain=dstnat protocol=udp dst-port=53 action=redirect

add chain=dstnat protocol=tcp dst-port=53 action=redirectТеперь любые DNS-запросы от пользователей сети будут перенаправляться на наш DNS-сервер на роутере, что сделает любые попытки обойти локальный DNS бессмысленными.

Как видим, DNS-сервер роутера Mikrotik, несмотря на кажущуюся простоту, в общем не так уж и прост и дает в руки администратора достаточно широкие возможности.

DHCP (Dynamic Host Configuration Protocol)

Когда речь заходит о DHCP, то обычно имеют ввиду автоматическое присвоение сетевых параметров, таких как IP-адрес, маска, шлюз и DNS-сервера. Но на самом деле возможности протокола намного шире и позволяют настроить очень многие сетевые параметры. Все возможности протокола описаны в RFC 2132, но мы не будем забираться столь глубоко, а рассмотрим в качестве примера только несколько наиболее популярных опций.

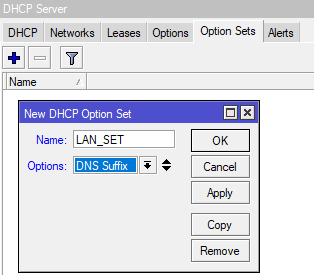

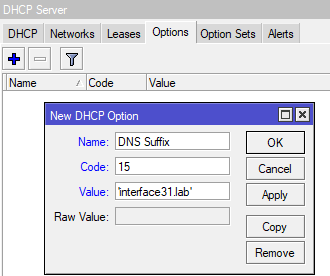

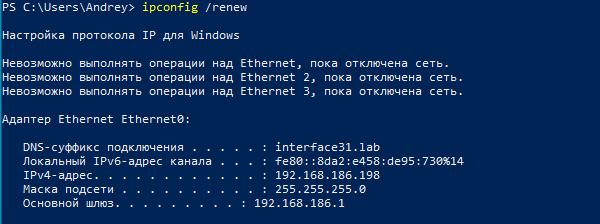

Прежде всего это Option 15 (DNS Domain Name) — которая позволяет автоматически настроить DNS-суффикс подключения, что позволяет снять определенный ряд проблем, связанный с использованием плоских имен.

Чтобы создать любую DHCP опцию потребуется перейти в IP — DHCP Server — Options и добавить там новую запись:

ip dhcp-server option

add name="DNS Suffix" code=15 value="'interface31.lab'"Обратите внимание, что значение value берется в кавычки два раза, в двойные и одинарные.

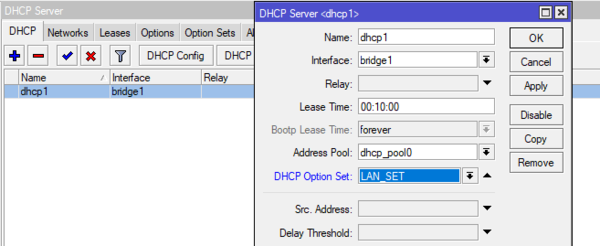

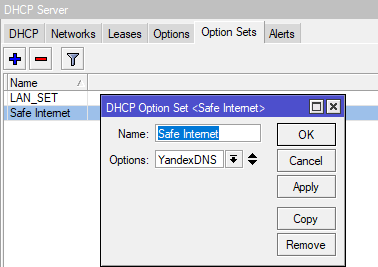

Опции можно (и нужно) объединять в наборы — Option Set, даже несмотря на то, что во многих сценариях их можно указывать непосредственно. Если в будущем вы надумаете что-то поменять, то достаточно будет просто изменить состав набора, в противном случае вам нужно будет вспомнить все места, где вы использовали некую опцию и заменить ее на новую (или удалить / добавить). Перейдем на одноименную закладку и создадим новый набор. Пока в него будет входить только одна опция:

Наборам желательно давать осмысленные названия, чтобы впоследствии вы легко могли понять для чего он предназначен. Теперь назначим его для применения на всю область DHCP-сервера. Перейдем на закладку DHCP и откроем запись нашего сервера, в поле DHCP Option Set укажем имя созданного нами набора.

Теперь обновим параметры DHCP и сразу увидим полученный DNS-суффикс:

Также довольно часто используются опции: 42 (NTP Servers), 60, 66 (TFTP Server Name), 67 (Bootfile-Name). Имейте ввиду, что ОС Windows не запрашивает у DHCP-сервера опцию 42 и для нее установить таким образом сервер времени не удастся.

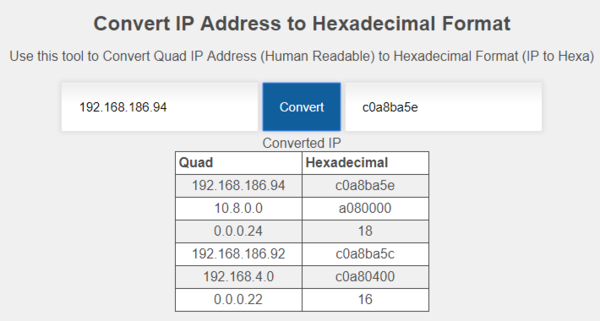

Отдельно коснемся того, как указывать IP-адреса. Протокол предусматривает передачу значений в шестнадцатеричном (Hex) формате, но RouterOS позволяет использовать и строковые значение, для этого значение Value должно содержать привычное написание адреса, взятое в одинарные кавычки:

'192.168.186.1'или его шестнадцатеричное значение, которое должно начинаться с префикса 0х:

0xc0a8ba01Если адресов несколько, то указываем каждый, взяв в одинарные кавычки, без пробелов между ними:

'192.168.186.1''192.168.186.2'В шестнадцатеричном виде мы добавляем второе значение в конец строки, также без пробелов:

0xc0a8ba01c0a8ba02В терминале это будет выглядеть так:

ip dhcp-server option

add name="NTP1" code=42 value="'192.168.186.1'"или

add name="NTP1" code=42 value="0xc0a8ba01"Для перевода значений IP-адреса в шестнадцатеричное значение, можно использовать любой онлайн-калькулятор, мы при подготовке данного материала использовали этот.

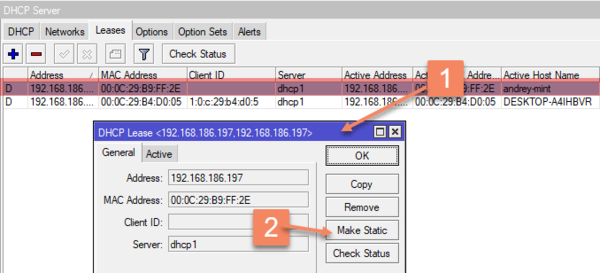

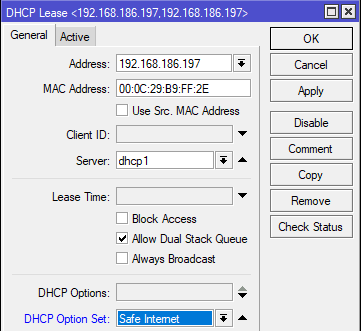

Еще одна интересная возможность открывается в выдаче отдельным узлам своего набора опций. Следующий сценарий подойдет домашним пользователям, как достаточно простой и эффективный способ обеспечить безопасность ребенка в интернет.

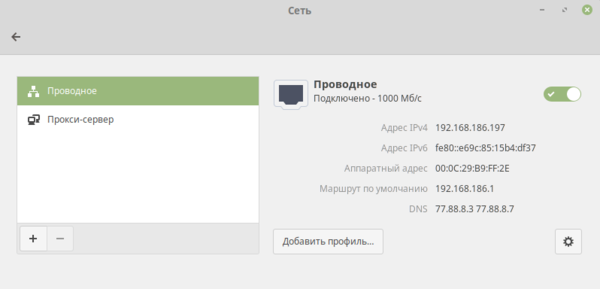

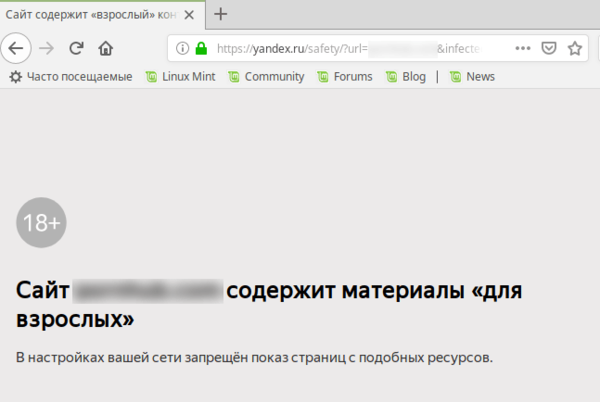

Суть ее состоит в следующем: мы выборочно изменяем DNS-сервера детских сетевых устройств на безопасные DNS, например, Яндекс Семейный, SkyDNS, AdGuard и т.д. Тем, кто захочет реализовать этот сценарий в сети предприятия следует иметь ввиду, что в этом случае таким клиентам будут недоступны возможности собственного DNS-сервера, т.е. все то, о чем мы говорили в первой части статьи.

Итак, сначала создадим новую DHCP опцию с кодом 6 и укажем в значении сервера Яндекс Семейного:

ip dhcp-server option

add name="YandexDNS" code=6 value="'77.88.8.7''77.88.8.3'"или

add name="YandexDNS" code=6 value="0x4d5808034d580807"Теперь создадим новый набор опций и добавим туда опцию YandexDNS.

В прошлой части статьи мы рассказывали, как предотвратить подмену DNS на клиентском ПК, данное решение совместно с этими правилами работать не будет. Можно, конечно, добавить исключение, но мы подойдем с другой стороны. Наша основная цель в этом сценарии — это оградить ребенка от посещения ненадлежащих ресурсов, поэтому при попытке подмены DNS мы должны направлять все запросы не на роутер, а на безопасные DNS, в противном случае попытка обхода фильтрации достигнет своей цели.

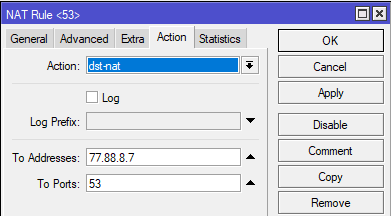

Поэтому заменим в правилах действие redirect на действие dst-nat, в поле To Addresses указываем один из серверов семейного Яндекса, а в поле To Ports — порт 53.

ip firewall nat

add chain=dstnat protocol=udp dst-port=53 action=dst-nat to-addresses=77.88.8.7 to-ports=53

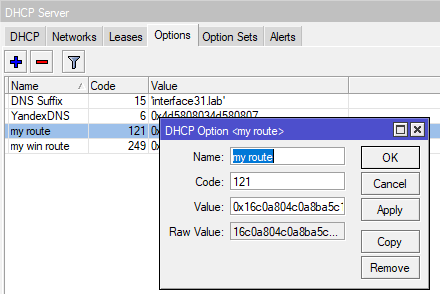

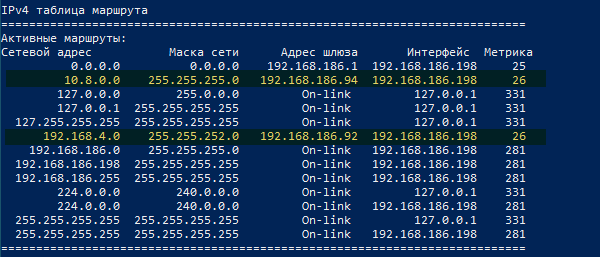

add chain=dstnat protocol=tcp dst-port=53 action=dst-nat to-addresses=77.88.8.7 to-ports=53Напоследок рассмотрим опции 121 (Classless Static Routes) и 249 (MS Routes), которые предназначены для передачи статических маршрутов. Первая опция предусмотрена RFC 2132, вторая является «художественной самодеятельностью» Microsoft, поэтому следует указывать обе из них с одинаковым содержимым.

Во избежание ошибок мы советуем задавать маршруты в HEX-формате, синтаксис предусмотрен следующий:

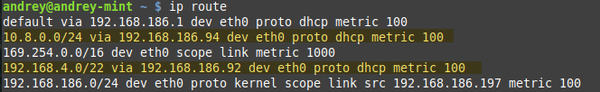

[маска сети назначения][сеть назначения][шлюз]Если маршрутов несколько — добавляем значения к конец строки, без пробелов. Допустим, мы хотим добавить маршрут в сеть 192.168.4.0/22 через 192.168.186.92 и в сеть 10.8.0.0/24 через 192.168.186.94. Чтобы правильно получить шестнадцатеричное значение маски следует использовать такое представление: 0.0.0.22 или 0.0.0.24, забьем все значения в онлайн калькулятор и получим:

А вот теперь начнется небольшая магия, прежде всего обратим внимание на то, что количество символов в шестнадцатеричном числе всегда должно быть четным, но в строке, соответствующей 10.8.0.0 — нечетное количество символов, так как калькулятор отбросил ведущий ноль, поэтому вместо a080000 мы должны использовать 0a08000. Имеем это ввиду, так как разные калькуляторы могут по-разному обрабатывать ведущий ноль.

Затем от адреса сети, мы должны отбросить столько нулевых октетов, сколько нулей содержится в маске, в HEX-значении это по два нуля. Проще говоря для сетей /24 — /17 мы должны убрать в HEX-значении сзади два нуля, для сетей /16 — /9 — четыре нуля, для сетей /8 — /1 — шесть нулей. Таким образом 0a08000 должно превратиться в 0a0800, а c0a80400 в c0a804.

Таким образом первый маршрут должен выглядеть так:

16c0a804c0a8ba5cа второй так:

180a0800c0a8ba5eИтоговое значение будет (не забываем про 0x вначале):

0x16c0a804c0a8ba5c180a0800c0a8ba5eДобавим опции командами:

ip dhcp-server option

add name="my route" code=121 value="0x16c0a804c0a8ba5c180a0800c0a8ba5e"

add name="my win route" code=249 value="0x16c0a804c0a8ba5c180a0800c0a8ba5e"или через графический интерфейс:

В заключение хочется добавить, что данная статья не должна рассматриваться вами как догма, все пункты которой требуется обязательно применить. Данный материал имеет цель показать те скрытые возможности привычных сервисов, которые обычно не затрагиваются в руководствах по базовой настройке. После чего уже сам администратор должен решать, что он будет применять в своей сети и зачем. К сожалению, объем статьи не позволяет нам охватить все возможности DHCP, что-то из них мы отразим в будущих статьях, а что-то вам придется изучать самостоятельно. Но надеемся, что данный материал окажется вам полезен и даст дополнительный стимул к изучению всех возможностей используемых протоколов.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

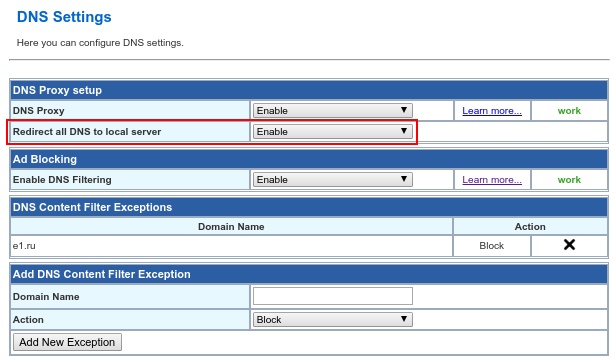

Помимо контент-фильтрации на уровне DNS и блокировки нежелательного контента п

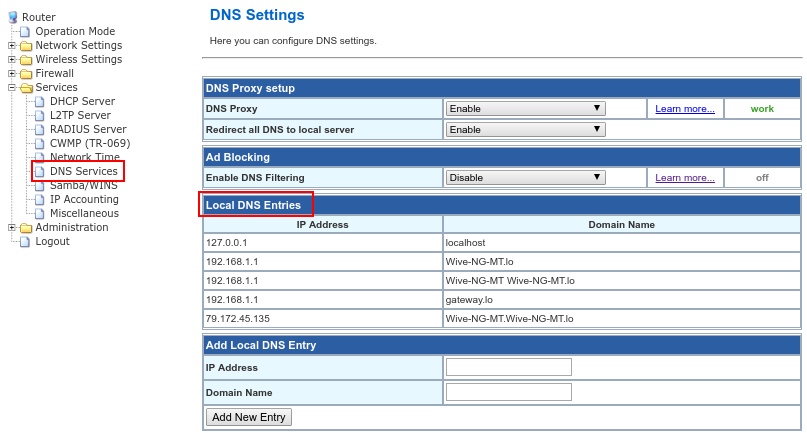

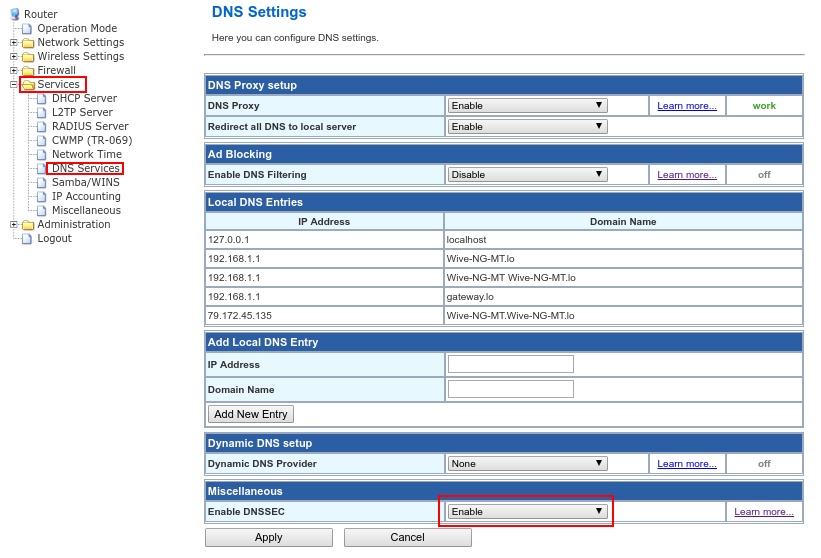

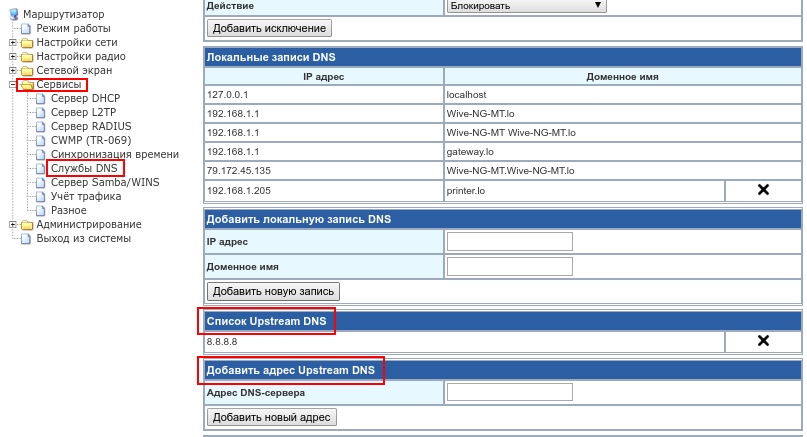

Включается и настраивается весь опционал, относящийся к DNS сервисам, в разделе Services → DNS Services (Сервисы →Службы DNS) при условии запущенного DNS Proxy.

Добавление локальных записей DNS

Для обеспечения пользователям доступ к локальным ресурсам и сервисам посредством доменных имён, в разделе DNS Services предусмотрен блок настроек Local DNS Entries. Помимо этого, локальная запись DNS позволяет отказаться от NAT loopback — достаточно для ресурсов, доступных в глобальной сети по определенному доменному имени, создать локальную запись с идентичным доменным именем и локальным IP адресом этого ресурса. Это позволяет разгрузить маршрутизатор и нивелировать риск некорректной работы того же NAT loopback.

Включение локальных DNS в ПО Wive-NG

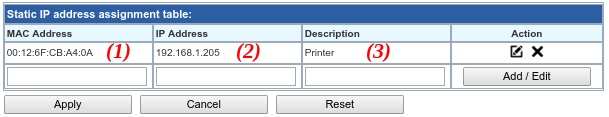

Для того, чтобы обеспечить корректную работу локальной записи DNS, необходимо первым делом присвоить постоянный IP адрес (2) MAC адресу (1) устройства (3), для которого мы создаем запись. Сделать это можно в разделе Services → DHCP Server → Static IP address assignment table. При отсутствии статической пары MAC — IP, IP адрес целевого устройства, полученный от DHCP сервера роутера, может измениться, после чего локальная запись DNS станет недействительной.

Присвоение постоянного IP адреса MAC адресу целевого устройства

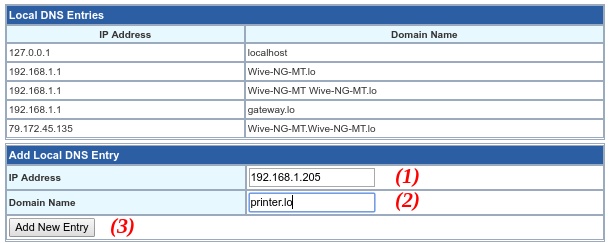

Следующим шагом в блоке Add Local DNS Entry следует создать запись, включающую IP адрес (1) (который ранее мы присвоили на постоянной основе ресурсу, к которому обеспечиваем доступ) и доменное имя (2), по которому ресурс будет доступен пользователям локальной сети. Достаточно добавить запись (3) и применить, нажав Apply внизу страницы. Перезагрузка устройства не требуется.

Добавление локальной DNS записи

После добавления записи, последняя появится в таблице Local DNS Entries. Одновременно с этим целевой ресурс станет доступен по доменному имени.

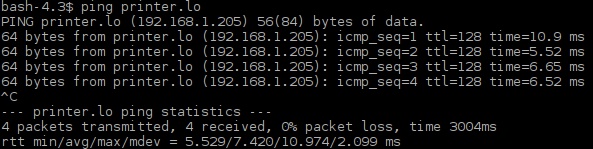

Проверка доступности локального ресурса по доменному имени

Тип сервиса в данном случае роли не играет (это может быть http, samba, и т.д).

Важно: если пользователь пропишет DNS локально на своем устройстве, то доступа к локальным ресурсам по доменным именам, прописанным в качестве локальных DNS на роутере, не будет. Чтобы избежать такой ситуации, достаточно включить опцию «Перенаправлять DNS на локальный сервер»:

Включение редиректа всех запросов на локальный DNS

Важно: не забываем, что данные записи — исключительно локальные. То есть, из интернета резолвиться они не будут.

Функционал DNSSEC

Для препятствования атакам, основанным на подмене DNS, в ПО Wive-NG-mt добавлена поддержка DNSSec. Чтобы ее включить, достаточно выставить параметр DNSSec в значение Enable.

Важно: в силу ресурсоёмкости функционал DNSSEC доступен только в сборках Wive-NG для старших моделей (на базе MT7621)

Включение DNSSec в Wive-NG

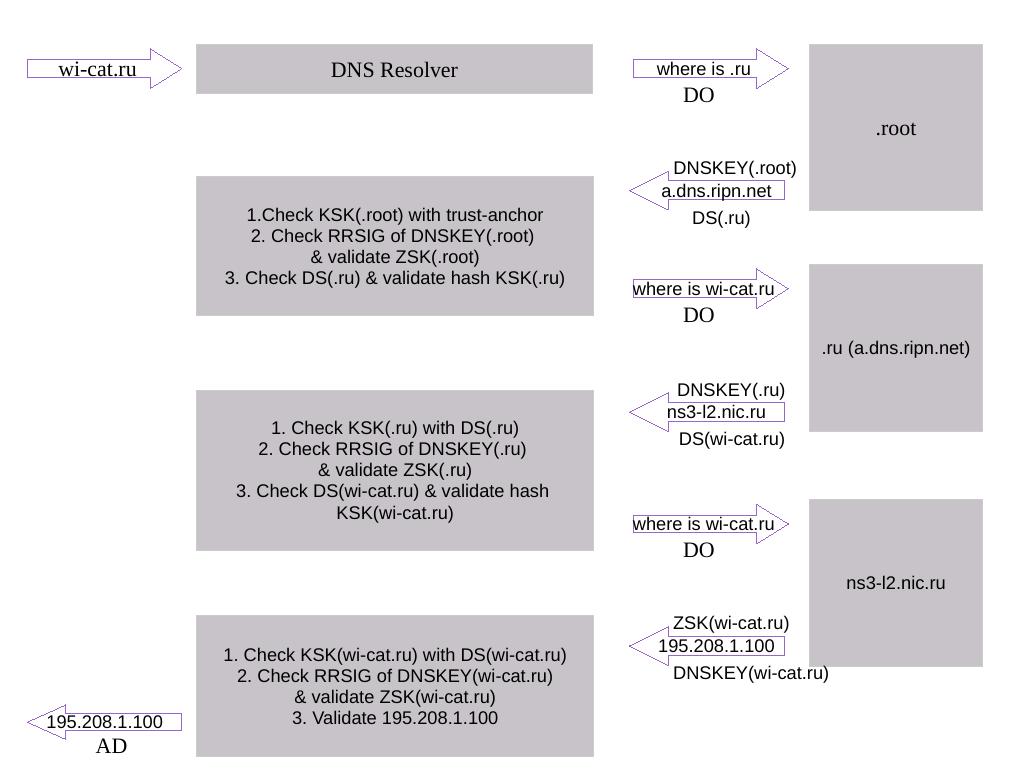

Как работает DNSSec:

В основе принципа работы DNSSec лежат цифровые подписи, за счёт которых проверяется подлинность ответов, полученных от DNS серверов. Для понимания нам понадобятся термины:

ZSK — zone signing key — ключ, которым подписывается зона

KSK — key signing key — ключ, которым подписывается набор ключей

Закрытый ключ — с помощью него формируется цифровая подпись

Открытый ключ — с помощью него производится валидация цифровой подписи

В отличии от схемы без DNSSec, при выставленном бите DO (означающем работу DNSSEC) каждая итерация будет возвращать резолверу не только адрес DNS сервера, отвечающего за нижестоящую зону, но еще и DNSKEY — набор открытых ZSK и KSK ключей зоны, подписанный закрытым ключом KSK зоны, а также подписанный с помощью закрытого ZSK зоны хэш KSK (DS-запись) для нижестоящей зоны.

Алгоритм каждой итерации таков: подлинность открытого KSK зоны проверяется путем сравнения хэшей с тем, что получен для этой зоны от вышестоящей на предыдущей итерации. Если подлинность подтверждается, резолвер доверяет открытому ключу KSK и производит валидацию подписи набора ключей (DNSKEY). Если валидация пройдена, резолвер начинает доверять открытому ключу ZSK и с его помощью производит валидацию DS-записи для нижестоящей зоны, получая тем самым хэш KSK, используемый в следующей итерации для валидации ключей нижестоящей зоны. DS-запись для корневой зоны резолвер получает от т.наз. trust_anchor. Схематически, процесс выглядит так:

Принцип работы DNSSec — схематически

Какая-либо ручная настройка для работы DNSSec не требуется — достаточно просто включить данную опцию в web интерфейсе.

Важно: если хотя бы на одном из этапов валидация не будет пройдена, резолвер вернет ошибку servfail. То есть, для корректной работы DNSSEC все клиенты и серверы должны его поддерживать.

Ввиду возрастающей нагрузки на сеть, роста требований к серверным мощностям и хранилищам, и других причин подавляющее большинство операторов не использует на сети DNSSEC. Поэтому для гарантированной корректной работы рекомендуется использовать альтернативные DNS серверы. Добавить новые альтернативные DNS серверы и просмотреть список уже используемых можно в блоке Upstream DNS:

Просмотр и добавление альтернативных DNS серверов для корректной работы DNSSec

В этом случае DNSMASQ использует для резолва альтернативные серверы из блока Upstream DNS, в то время как локальные сервисы ПО продолжают использовать провайдерские DNS серверы.

Список публичных DNS серверов, в том числе поддерживающих DNSSec, доступен, например, здесь

Вопрос по upstream dns. Пр указании, например 4 апстримных днс: 2 cloudflare и 2 google, запросы делаются одновременно на все указанные днс и тот который быстрее ответит и используется? Или как-то по другому?

dnsmasq у нас запущен с —all-servers т.е. опрашиваются так или иначе все сервера, а не только перый попавшийся. А данные используются с того кто первым прислал ответ.

Выдержка из man`а.

—all-servers

By default, when dnsmasq has more than one upstream server available,

it will send queries to just one server. Setting this flag forces

dnsmasq to send all queries to all available servers. The reply from

the server which answers first will be returned to the original requester.

Добрый день,

не могу найти информацию. Установил в настройке DNS через Adblock, но отвалился Kinopub на appletv.

вопрос, можно ли настроить определенный статический ip адрес на отдельный днс? Скажем 8.8.8.8.