После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

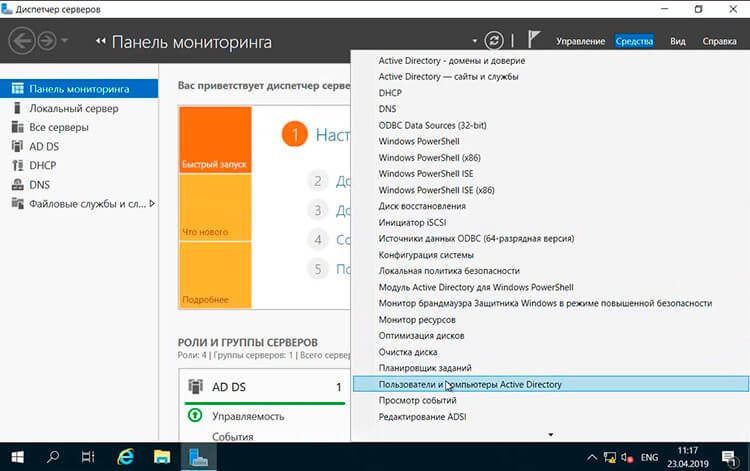

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

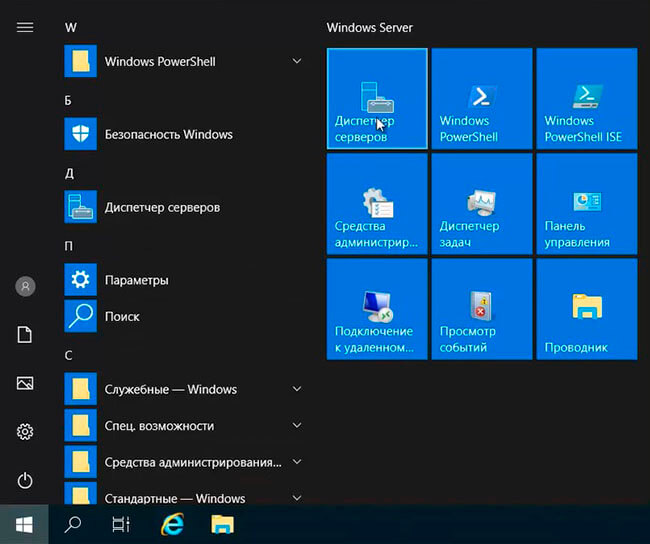

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

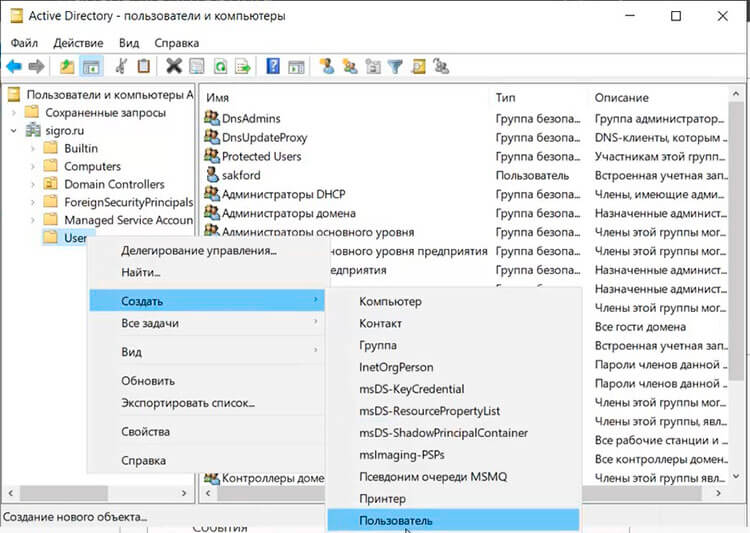

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

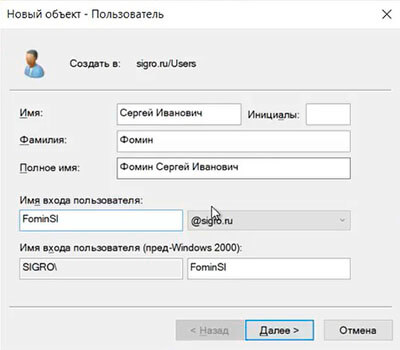

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

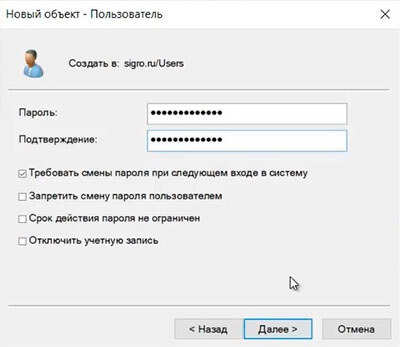

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

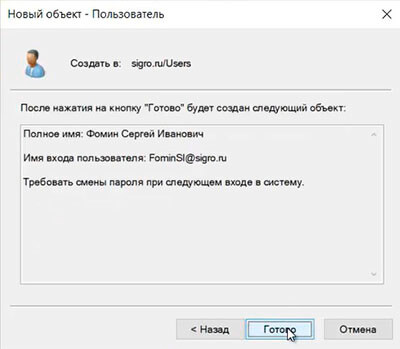

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

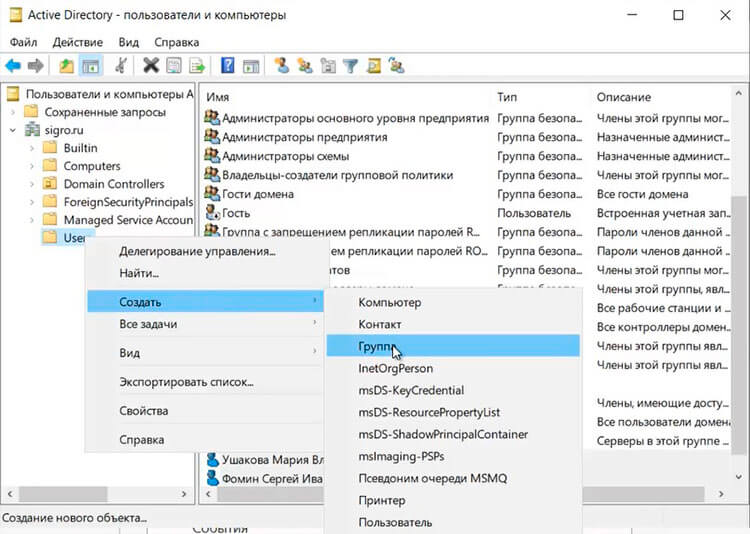

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

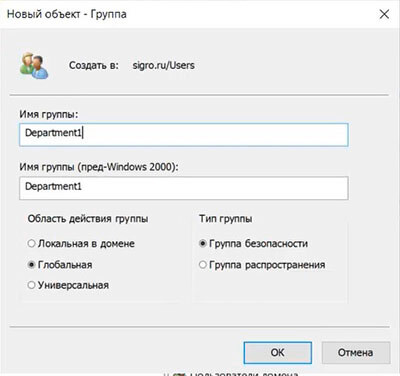

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

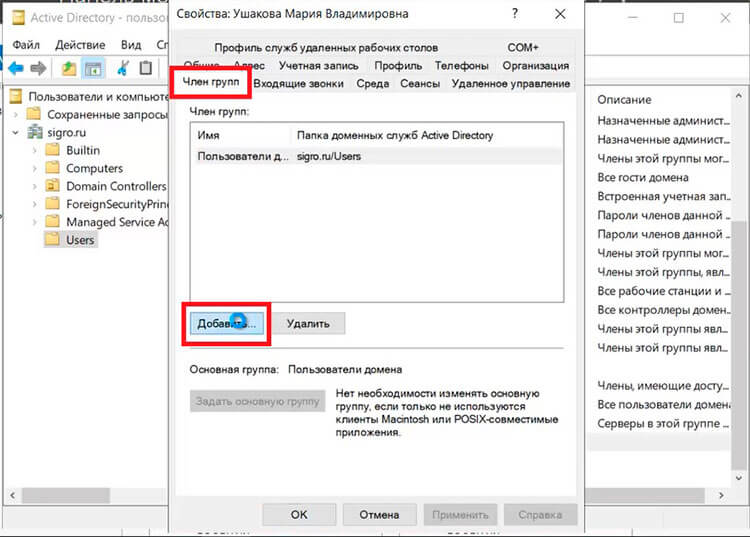

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

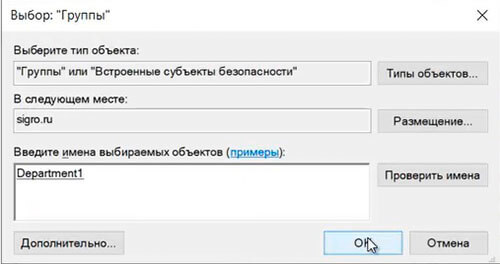

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

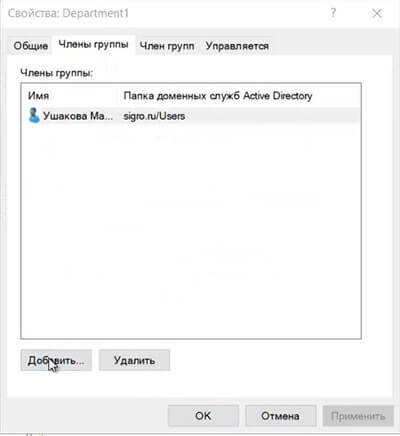

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

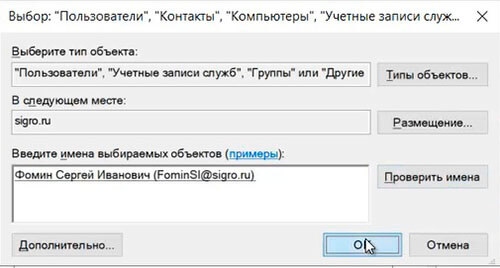

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

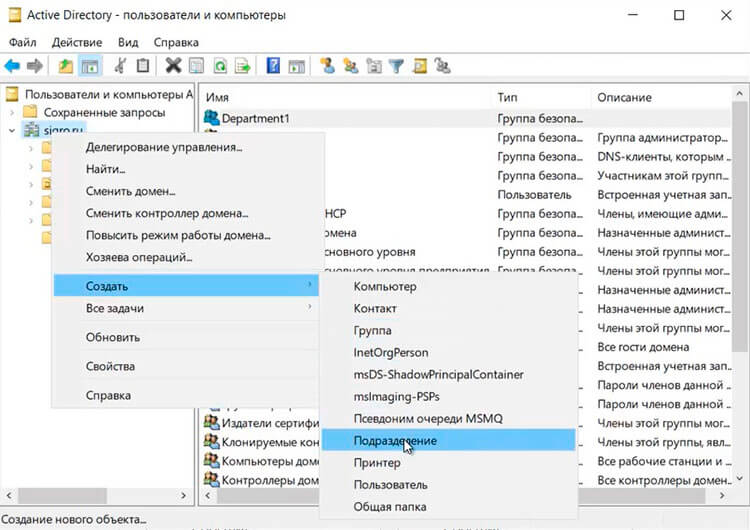

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

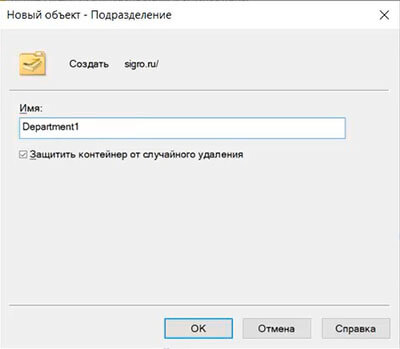

2. Задаём имя подразделения, далее «ОК«.

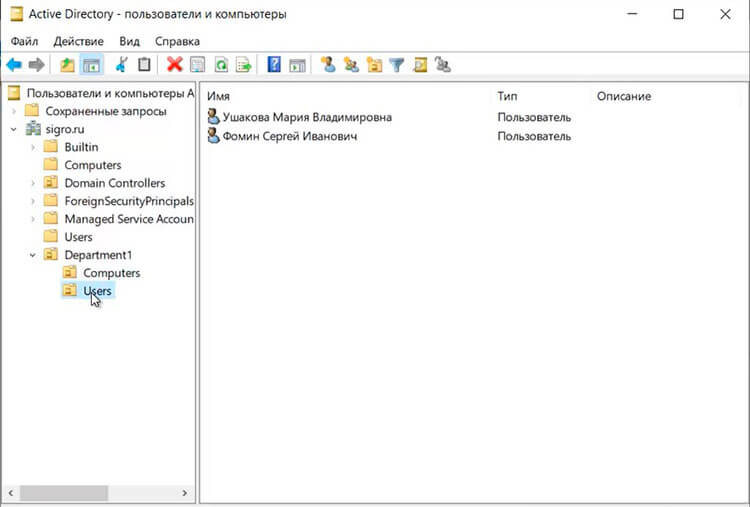

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

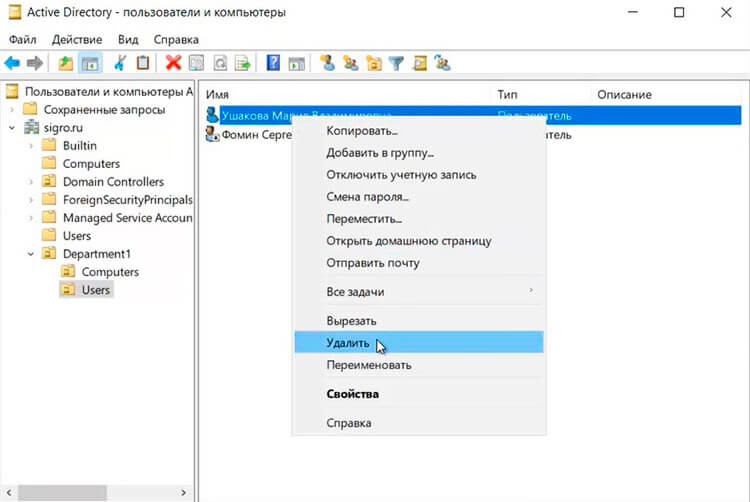

Удаление пользователя

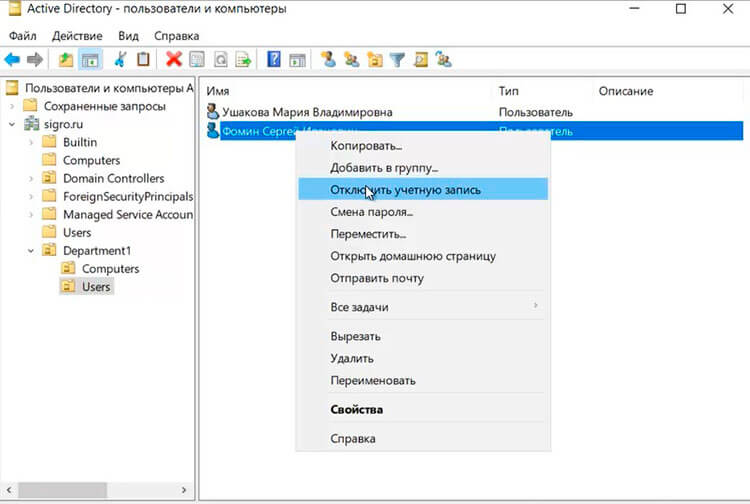

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

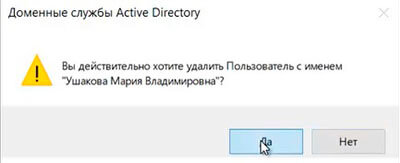

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

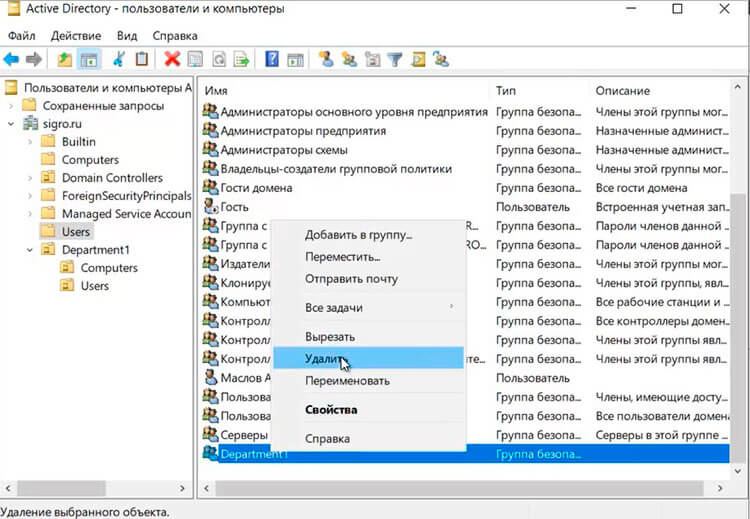

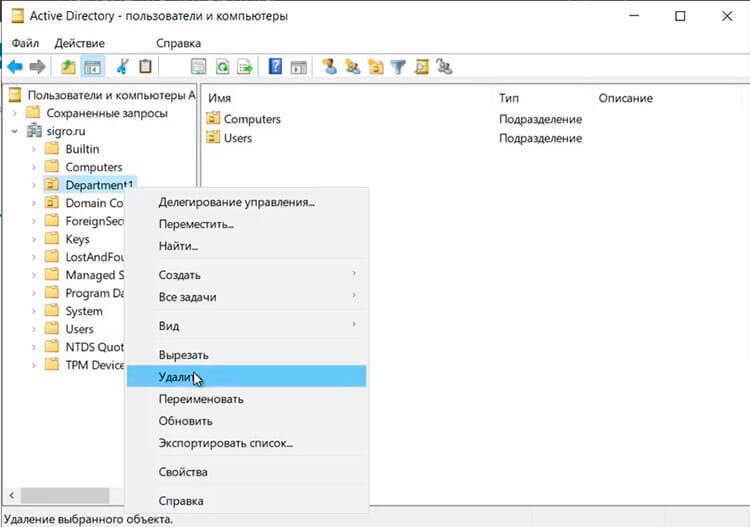

Удаление подразделения

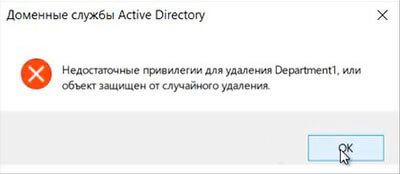

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

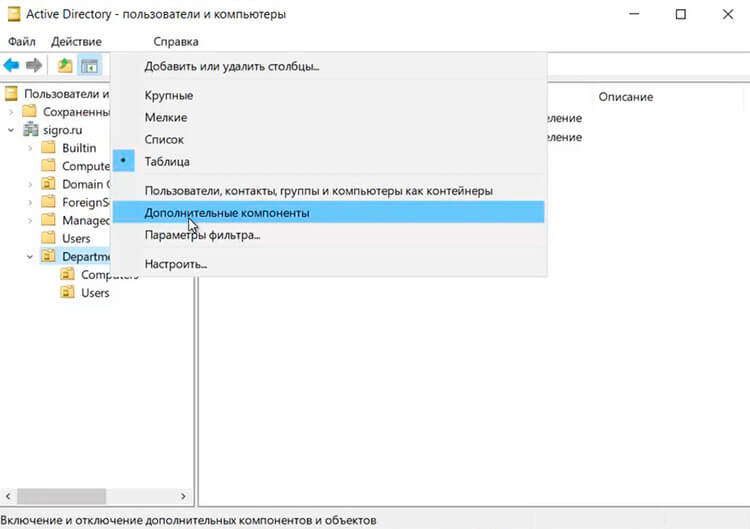

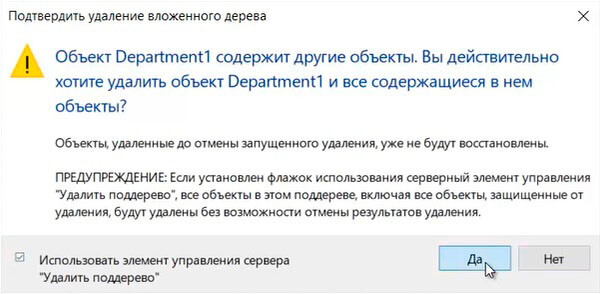

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

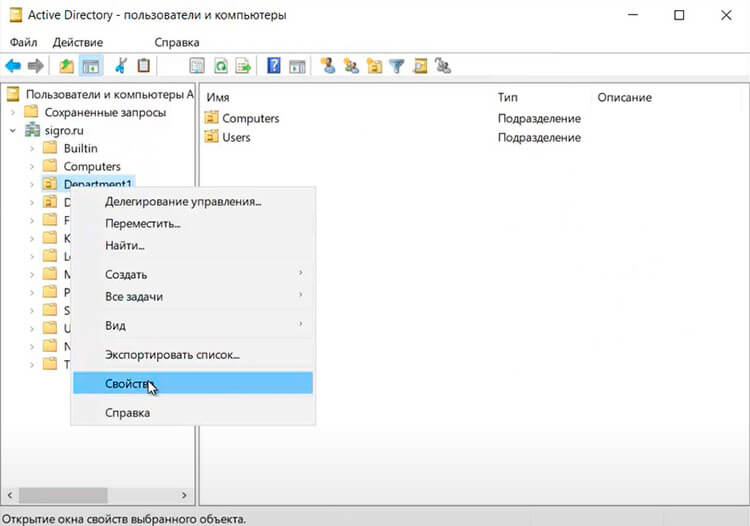

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

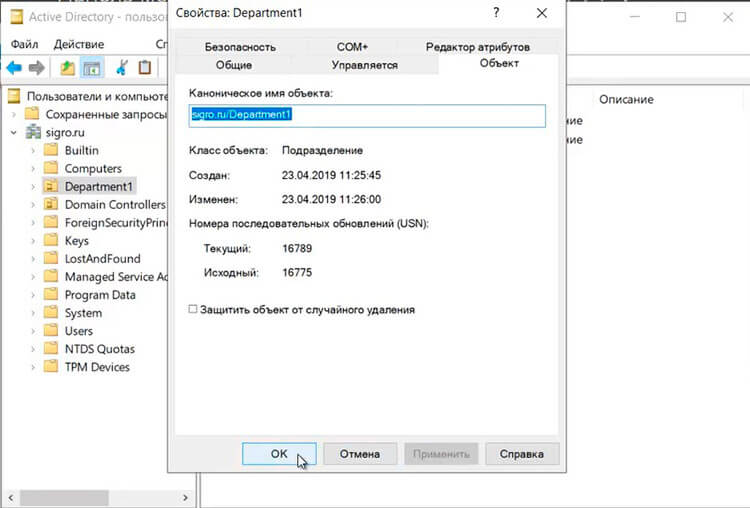

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

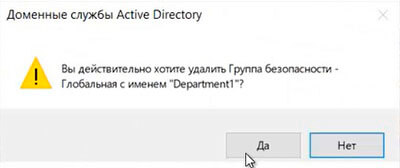

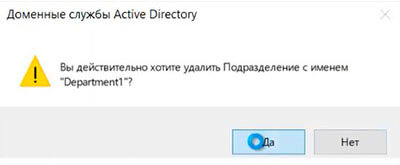

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Windows Server 2019 — это операционная система, разработанная Microsoft специально для корпоративного использования. Она предлагает не только широкий спектр функций для управления сетью и серверами, но и инструменты для настройки безопасности, включая группы пользователей.

Группы пользователей позволяют администраторам эффективно организовывать и управлять доступом к ресурсам сервера. С их помощью можно назначать права доступа к файлам и папкам, управлять политиками безопасности и авторизацией.

В Windows Server 2019 доступны различные типы групп пользователей. Включая встроенные группы, такие как «Администраторы», «Ограниченные пользователи» и «Гости», а также создаваемые пользователем группы с индивидуально заданными правами доступа.

В данной статье мы рассмотрим основные особенности и настройки групп пользователей в Windows Server 2019, а также объясним, как создать новую группу и присвоить ей необходимые права доступа.

Содержание

- Группы пользователей Windows Server 2019: особенности и настройка

- Группы пользователей в Windows Server 2019: общая информация

- Создание группы пользователей в Windows Server 2019: процесс и особенности

Группы пользователей Windows Server 2019: особенности и настройка

Windows Server 2019 предоставляет возможность использования групп пользователей для управления доступом к ресурсам и организации пользователей в рабочей среде. Группы пользователей позволяют упростить процесс назначения прав и разрешений, а также повысить уровень безопасности системы.

В Windows Server 2019 существует несколько типов групп пользователей:

- Локальные группы пользователей — создаются на конкретном сервере и используются для управления доступом к локальным ресурсам на этом сервере.

- Группы домена — создаются в доменной среде и позволяют управлять доступом к ресурсам на нескольких серверах в рамках домена.

Для настройки и управления группами пользователей в Windows Server 2019 можно использовать такие инструменты, как:

- Active Directory Users and Computers (ADUC) — централизованное средство управления пользователями и группами в доменной среде.

- Local Users and Groups — инструмент для управления локальными пользователями и группами на конкретном сервере.

- PowerShell — мощный инструмент командной строки, позволяющий автоматизировать процессы управления пользователями и группами.

При создании группы пользователей необходимо задать ее имя и описание, а также определить ее тип (локальная или домена) и членство в других группах. После создания группы можно добавлять пользователей в эту группу и назначать ей различные права и разрешения.

Группы пользователей Windows Server 2019 предоставляют удобный способ организации и управления пользователями в рабочей среде. Использование групп пользователей помогает повысить безопасность системы и упростить процесс контроля доступа к ресурсам.

Группы пользователей в Windows Server 2019: общая информация

Windows Server 2019 предоставляет мощные инструменты для управления пользователями и группами, что позволяет эффективно организовывать доступы и настройки безопасности.

Группы пользователей представляют собой удобный способ группировки пользователей с общими правами доступа и настройками. Это позволяет централизованно управлять пользователями, а также применять права доступа и политики безопасности к группам, упрощая процесс управления.

Создание группы пользователей осуществляется через утилиту Учетные записи пользователей и группы, доступную в панели управления или через Server Manager.

При создании группы пользователей можно назначить ей уникальное имя, описание и членов, определяющих конкретных пользователей, которые будут входить в группу.

Группы пользователей могут использоваться для различных целей, таких как управление доступами к файлам и папкам, назначение прав администратора или настройка политик безопасности.

Однако следует помнить, что неправильная настройка групп пользователей может привести к уязвимостям безопасности или ограничению доступа к ресурсам сервера. Поэтому важно внимательно планировать и организовывать группы пользователей, учитывая специфику работы сервера и требования безопасности.

В итоге, группы пользователей в Windows Server 2019 предоставляют удобный и эффективный способ управления пользователями и настройками безопасности. Они облегчают процесс управления и позволяют группировать пользователей с общими правами доступа и настройками, упрощая администрирование сервера.

Создание группы пользователей в Windows Server 2019: процесс и особенности

В операционной системе Windows Server 2019 можно создать группы пользователей для более удобного управления доступом и настройками. Группа пользователей позволяет сгруппировать несколько пользователей и назначить им одинаковые разрешения, политики безопасности и другие параметры.

Процесс создания группы пользователей в Windows Server 2019 прост и понятен:

- Откройте «Панель управления» и выберите «Учетные записи пользователей».

- В появившемся окне выберите «Управление группами локальных пользователей и доменных групп».

- Нажмите кнопку «Создать» и укажите имя новой группы пользователей.

- Выберите пользователей, которых хотите добавить в группу, нажав на кнопку «Добавить».

- Подтвердите создание группы пользователей, нажав на кнопку «Создать».

После создания группы пользователей вы можете назначать ей различные права и политики безопасности. Вы также можете добавлять новых пользователей в группу или удалять существующих. Создание и использование групп пользователей упрощает управление доступом к ресурсам сервера и обеспечивает более эффективное администрирование.

Важно отметить, что создание групп пользователей имеет несколько особенностей:

- Для создания групп пользователей вам может потребоваться административные права.

- Группы пользователей могут быть локальными (для конкретного сервера) или доменными (для использования в рамках домена).

- Когда пользователь добавляется в группу, он наследует все разрешения и настройки группы.

- Пользователи могут быть членами нескольких групп, что позволяет назначать различные разрешения для разных ресурсов и задач.

Создание групп пользователей в Windows Server 2019 является полезным инструментом для более эффективного управления пользователями и их доступом к ресурсам сервера. При правильной настройке групп пользователей вы повысите безопасность системы и упростите администрирование.

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

- Добавление учётной записи в Windows Server 2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019

Добавление учётной записи в Windows Server 2016

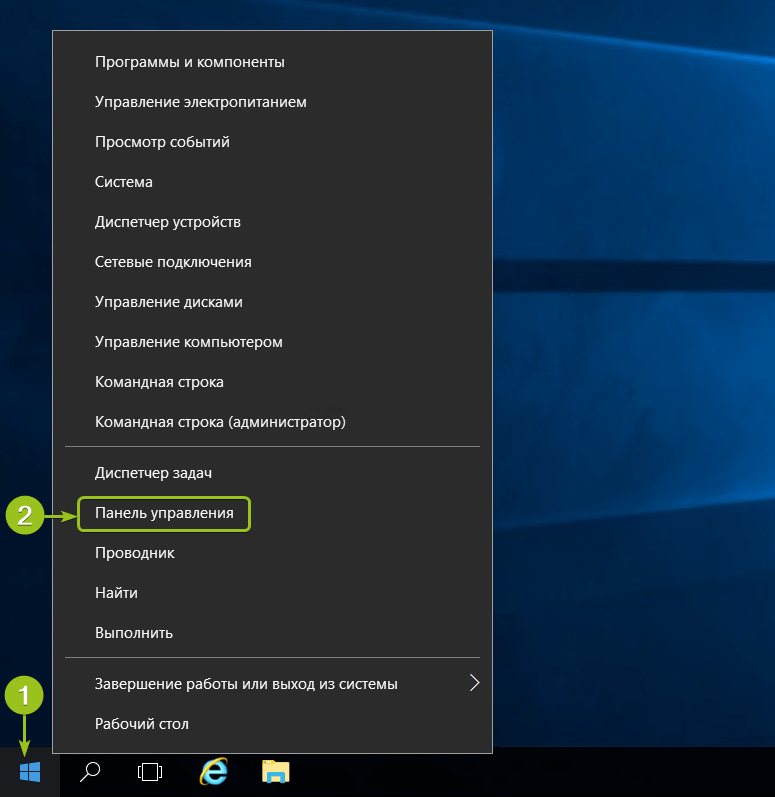

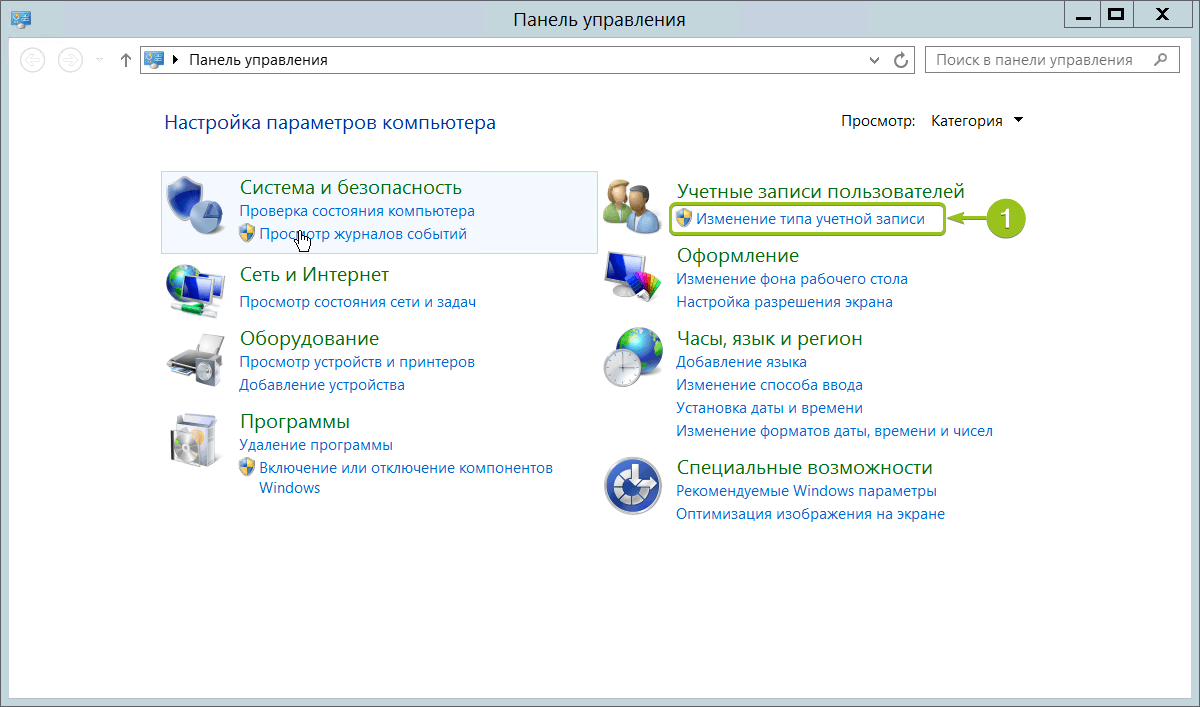

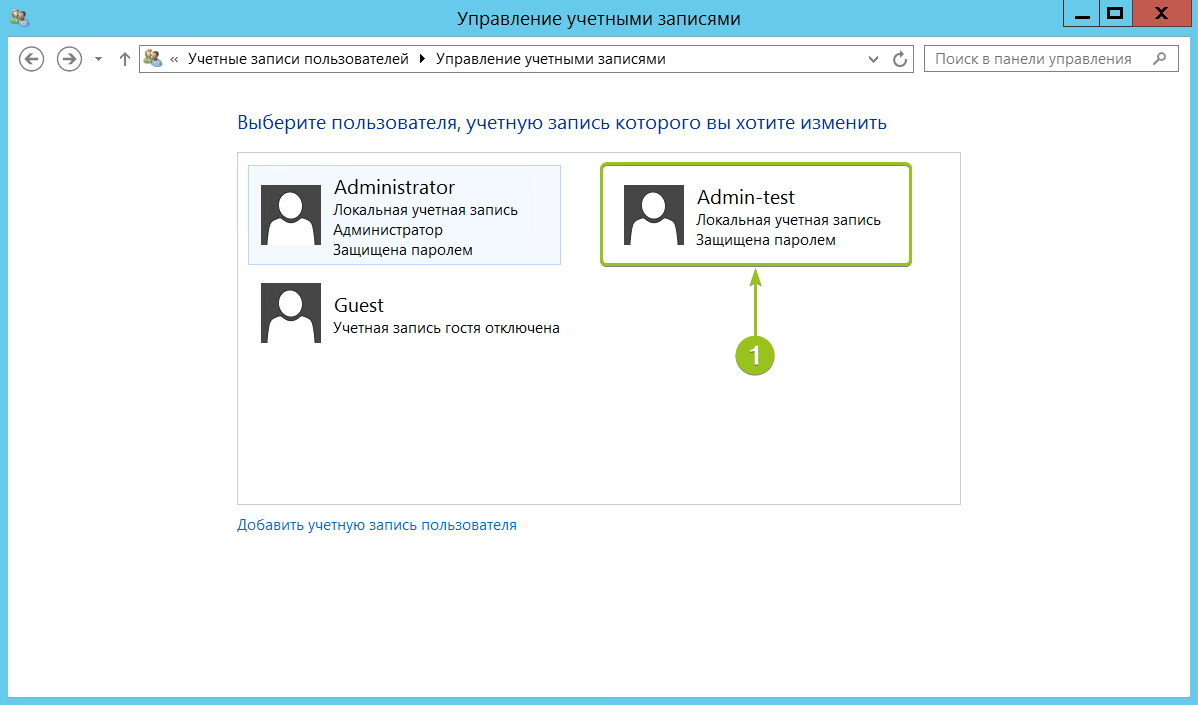

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

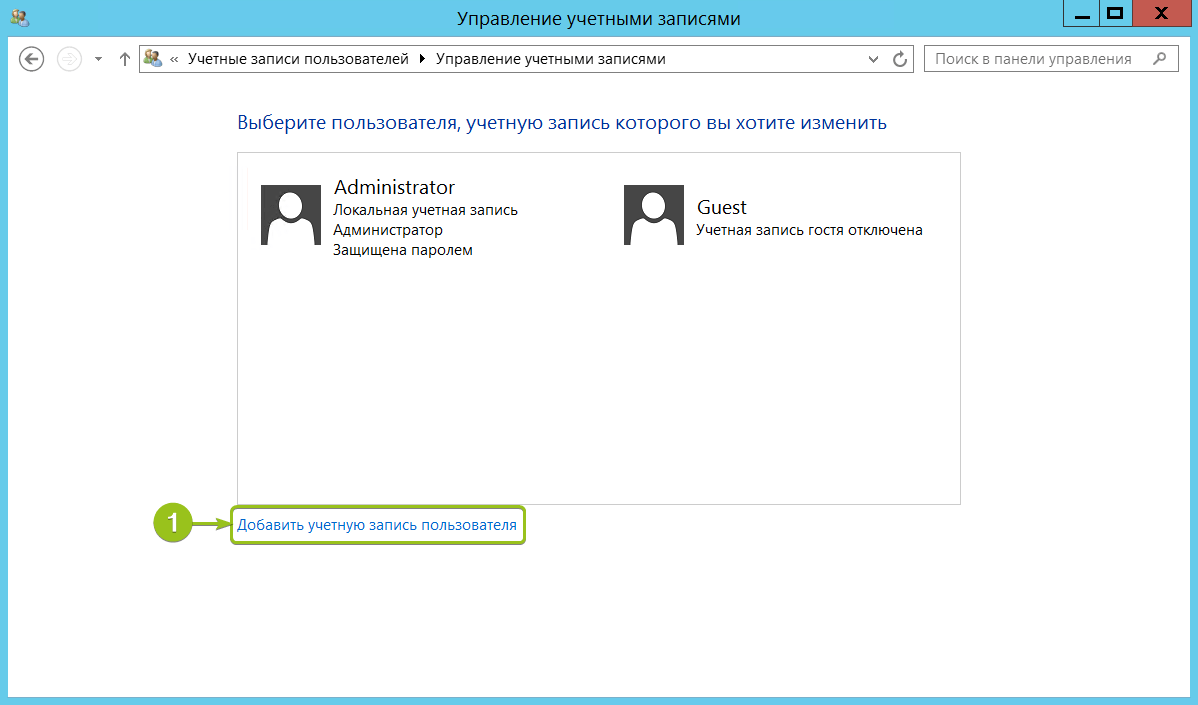

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

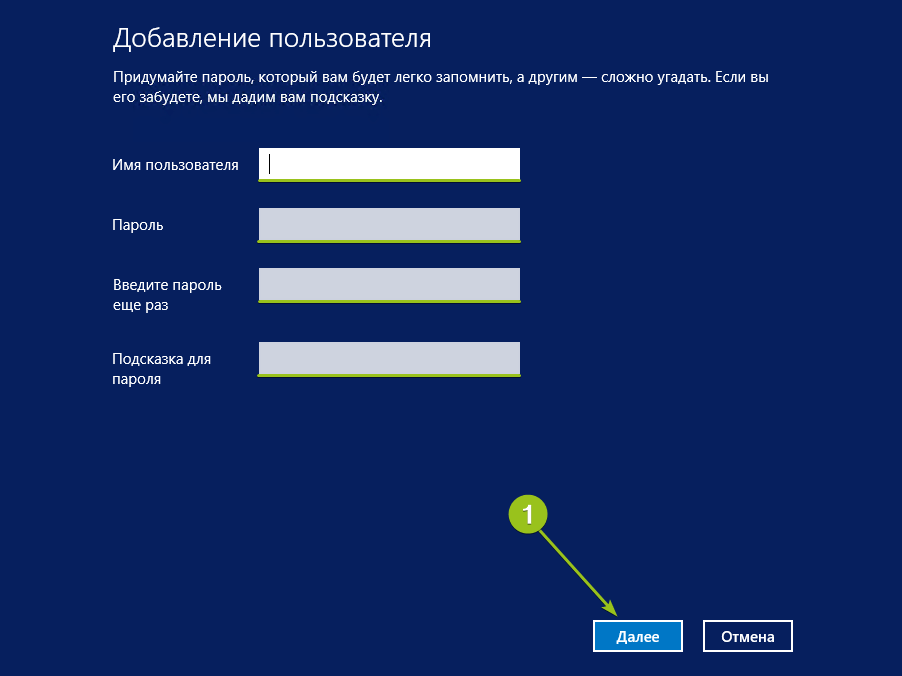

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

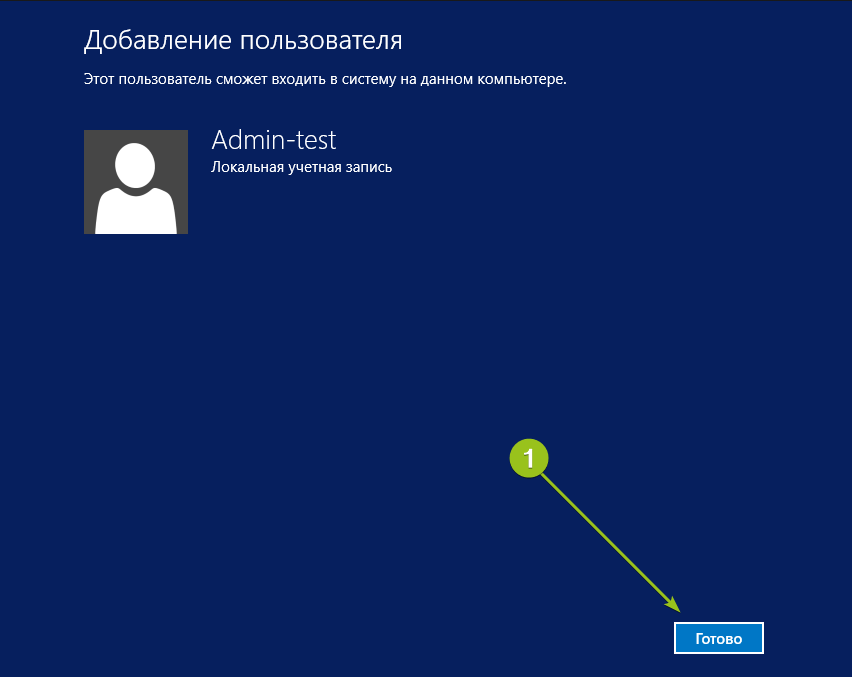

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

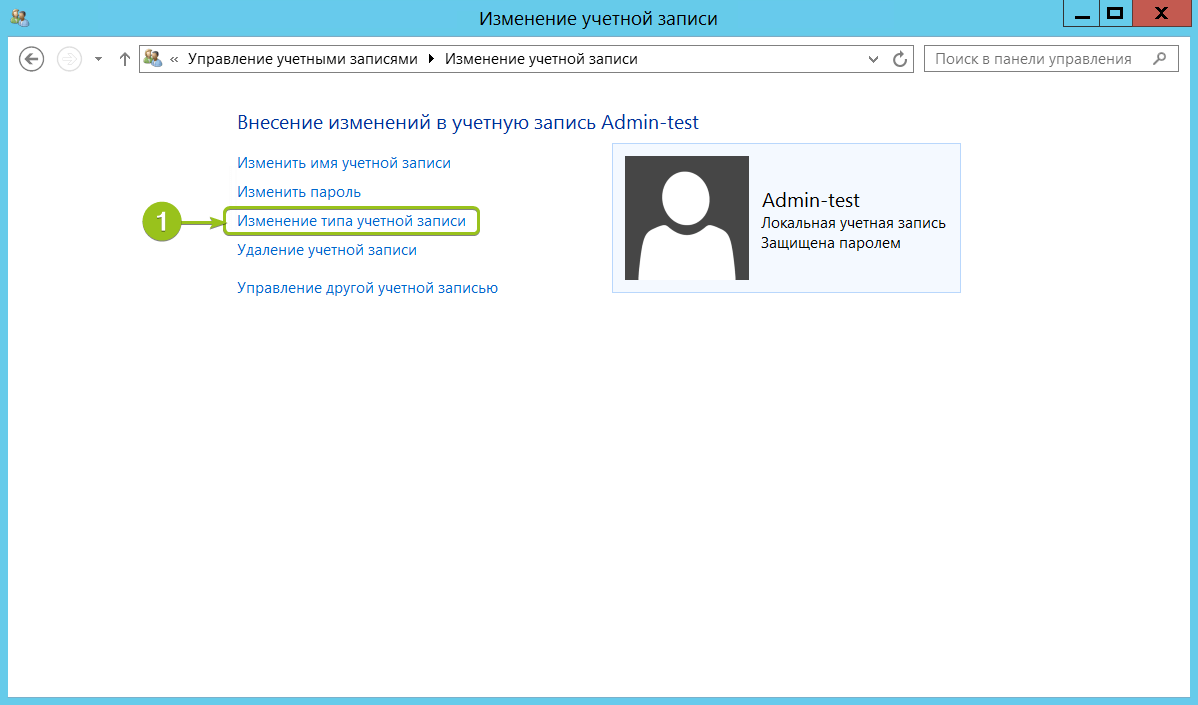

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

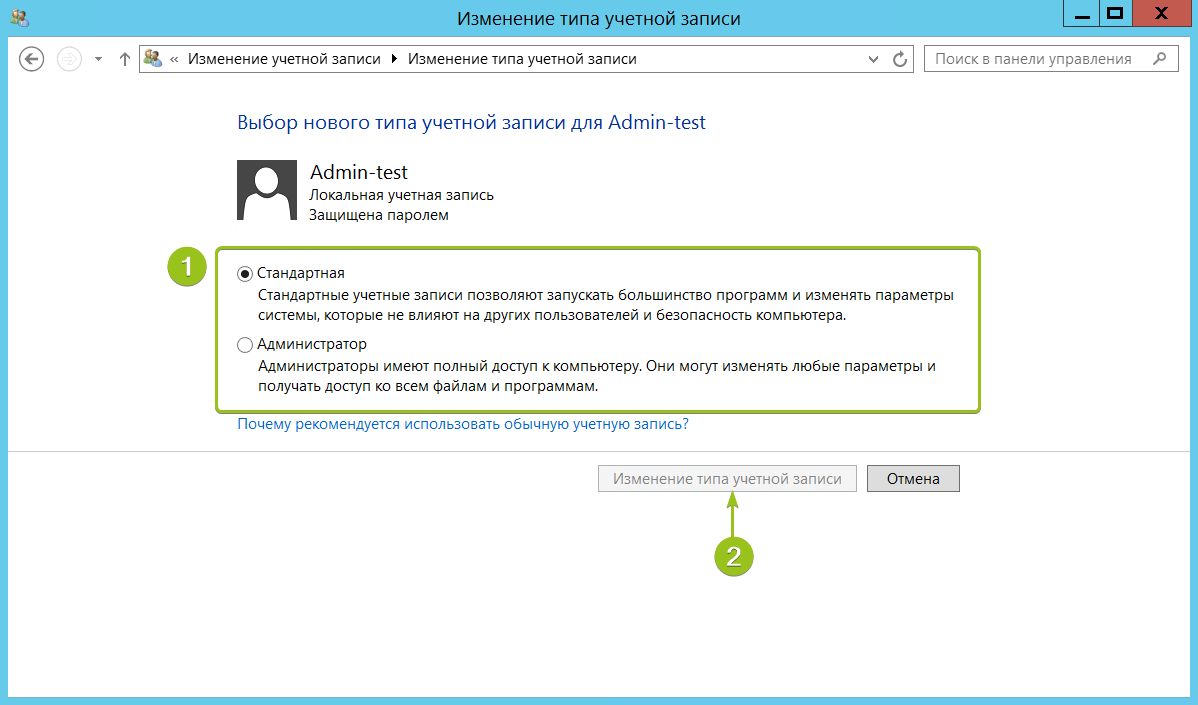

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019

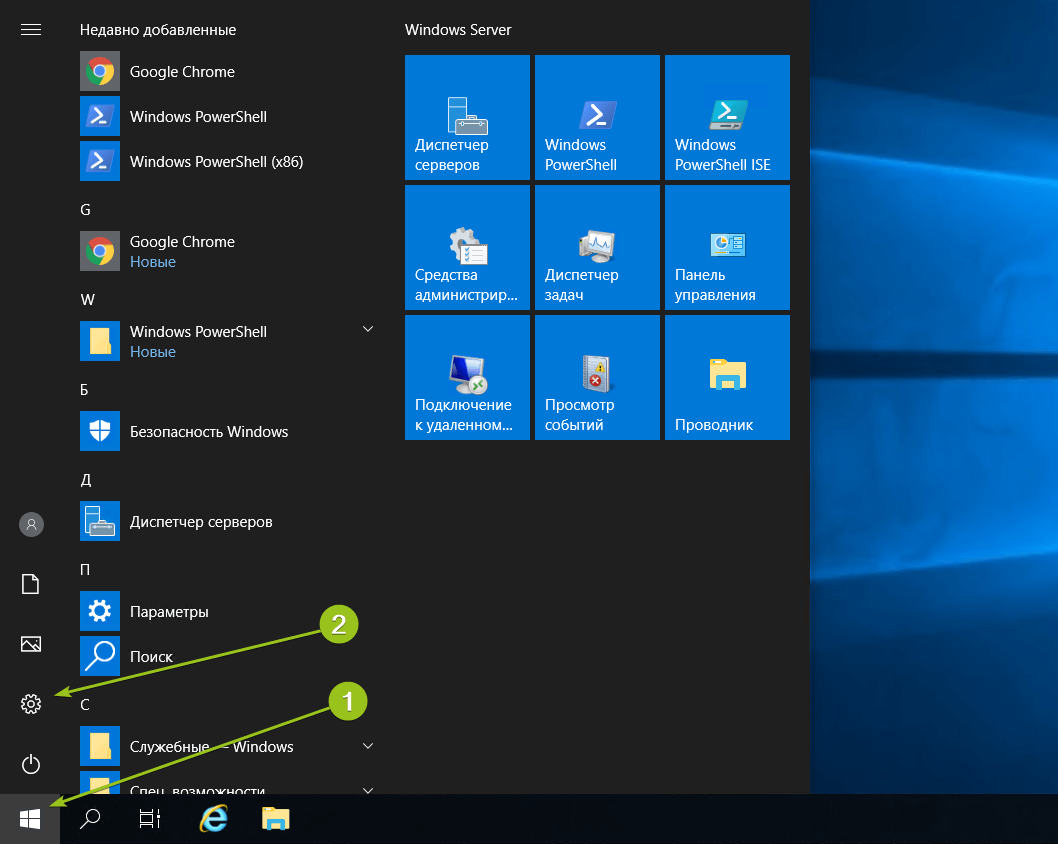

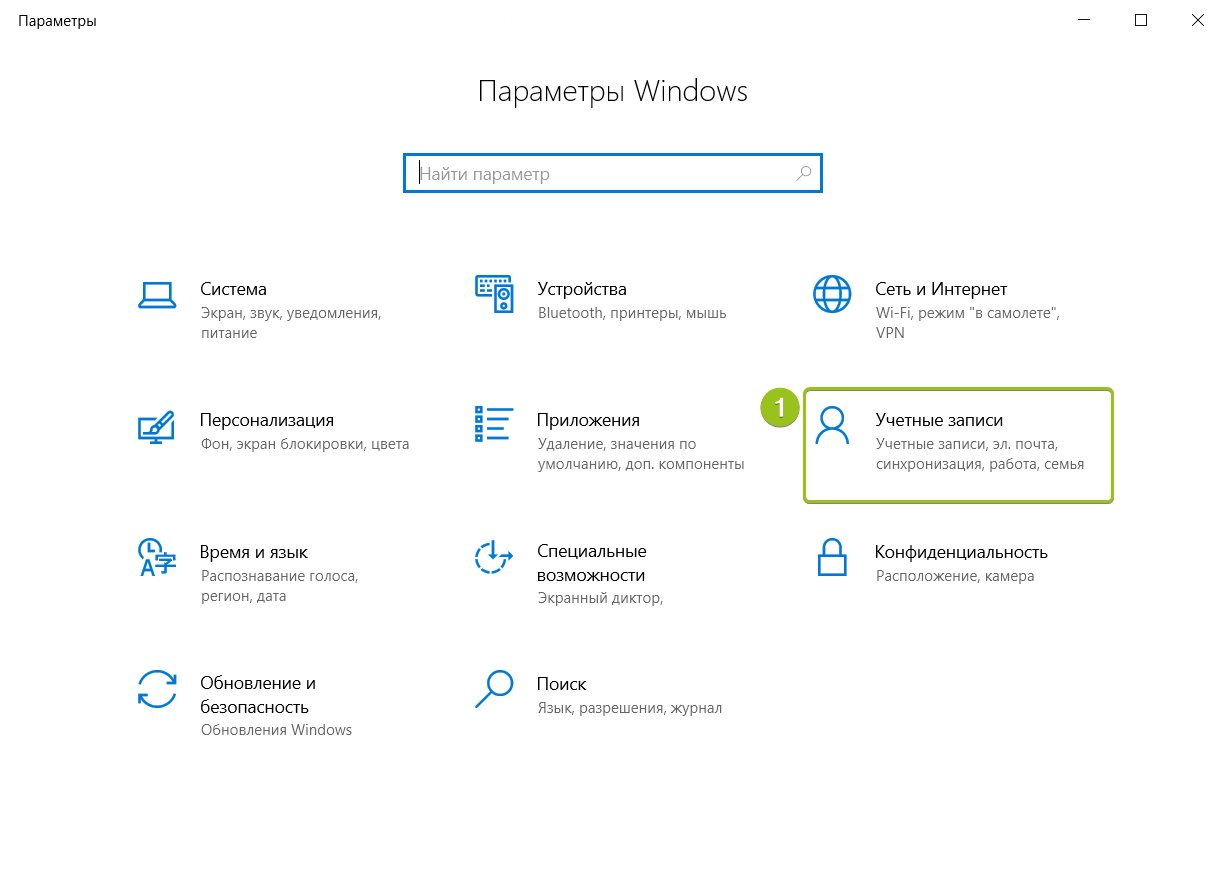

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

В панели управления выберите раздел «Учётные записи».

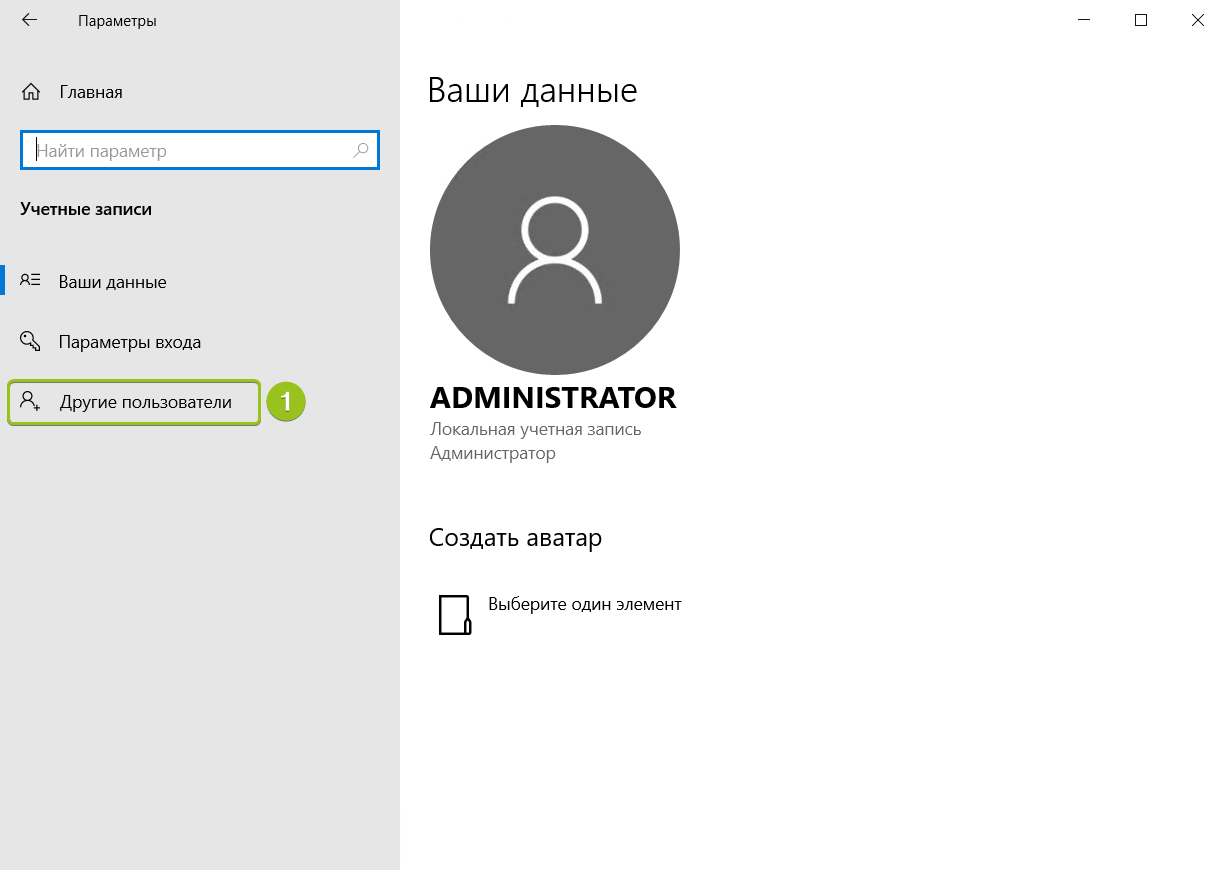

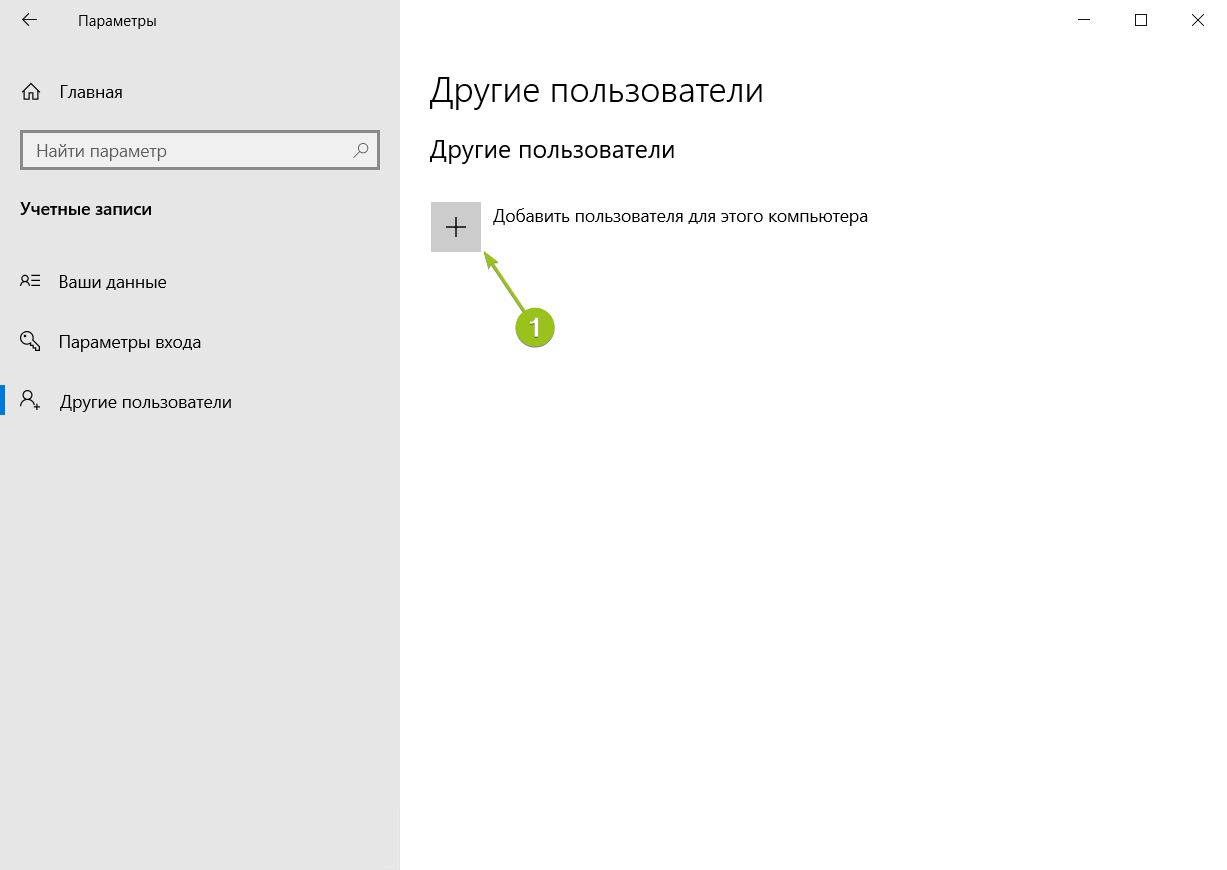

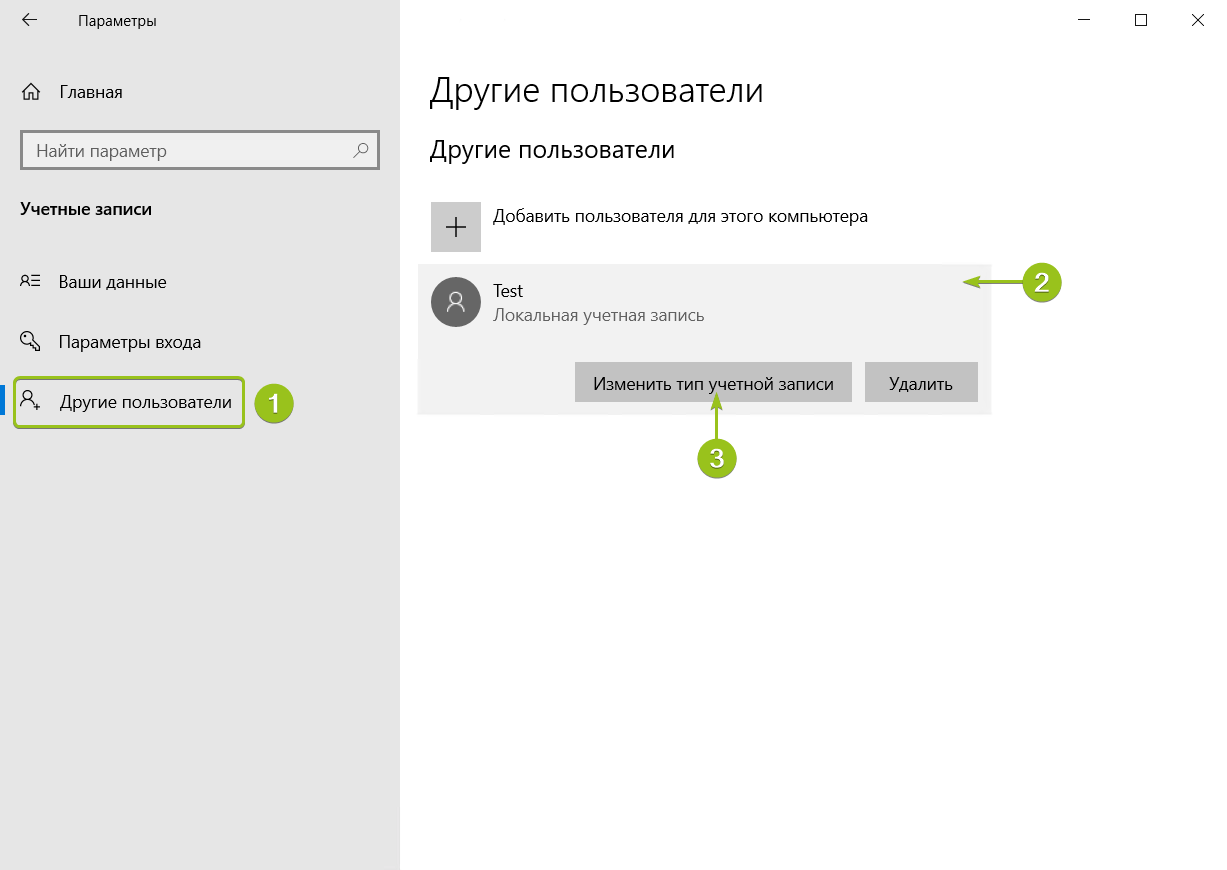

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

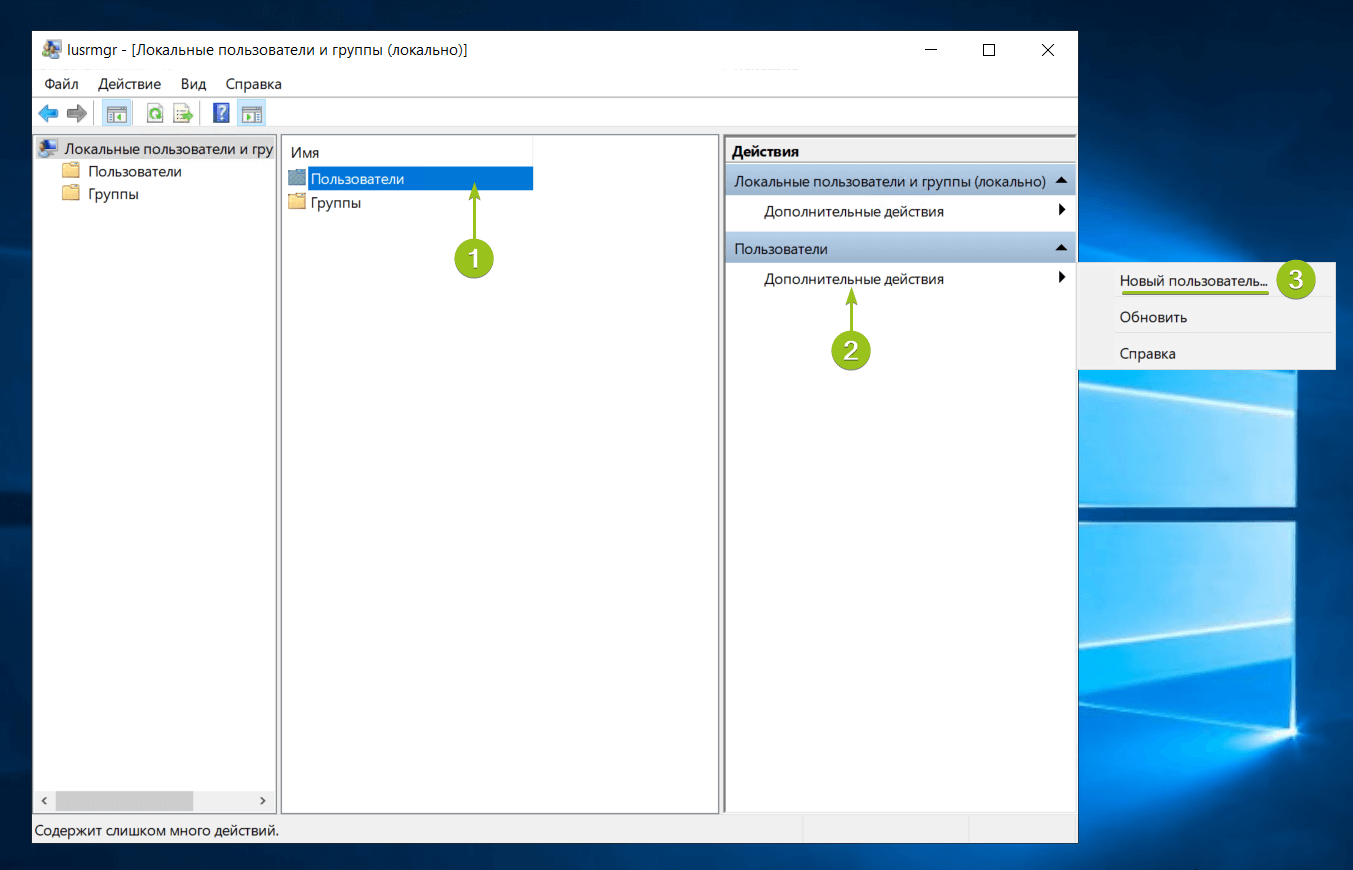

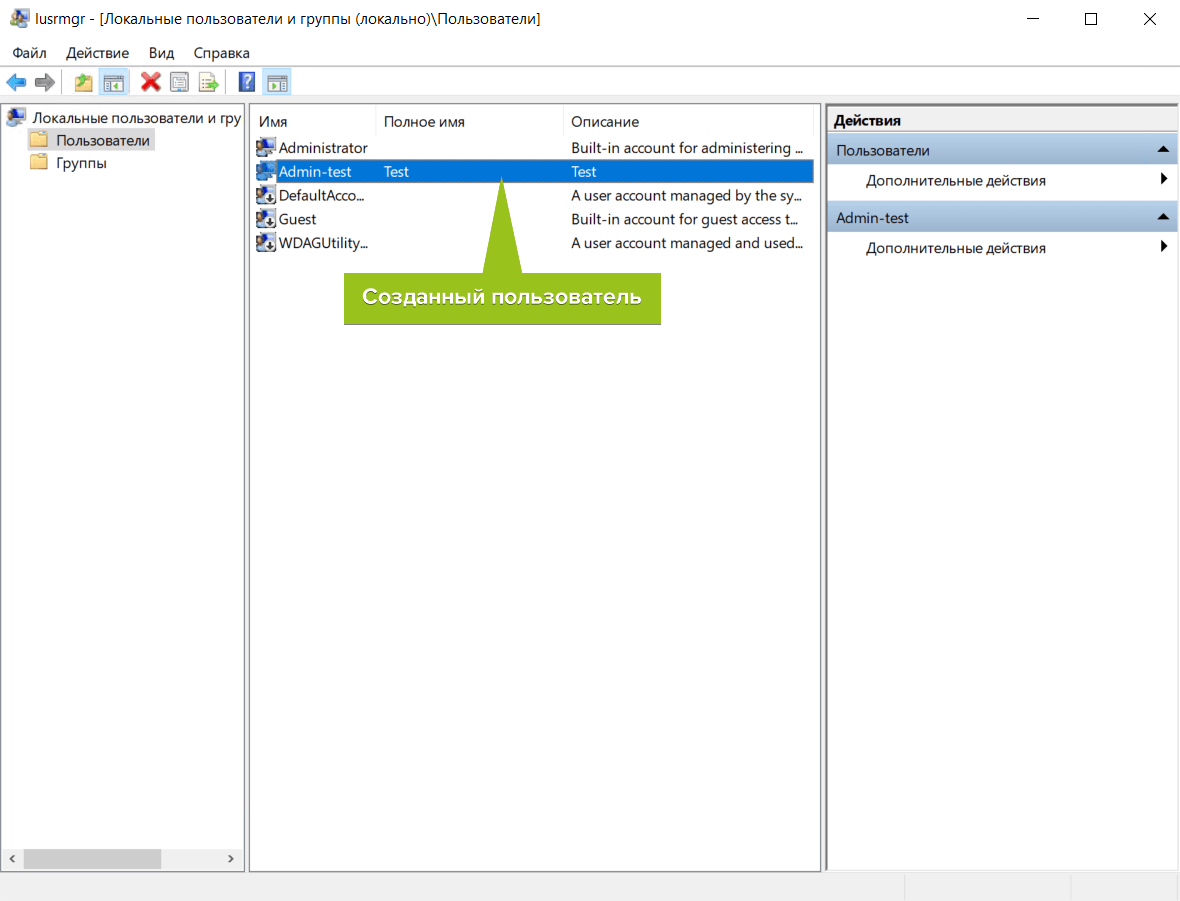

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

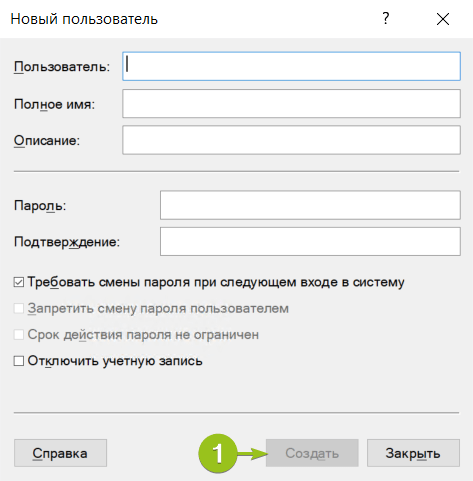

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

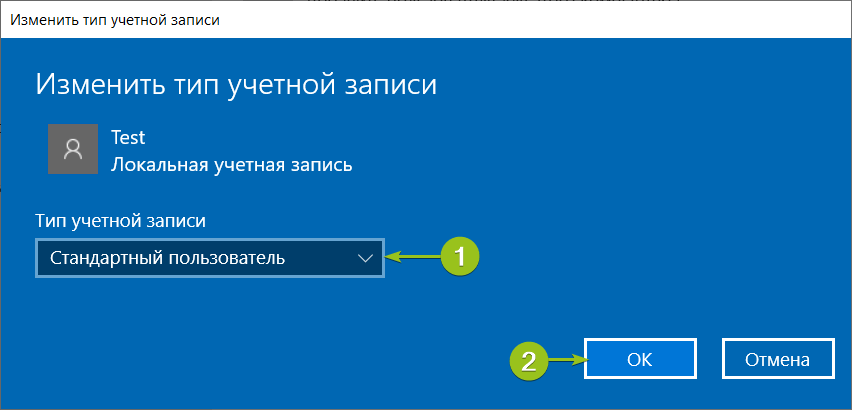

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

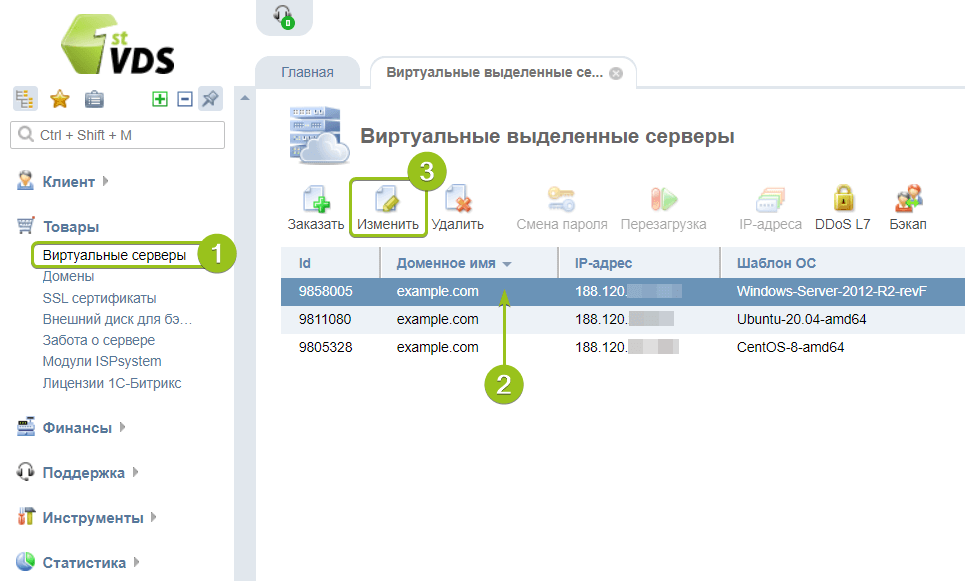

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

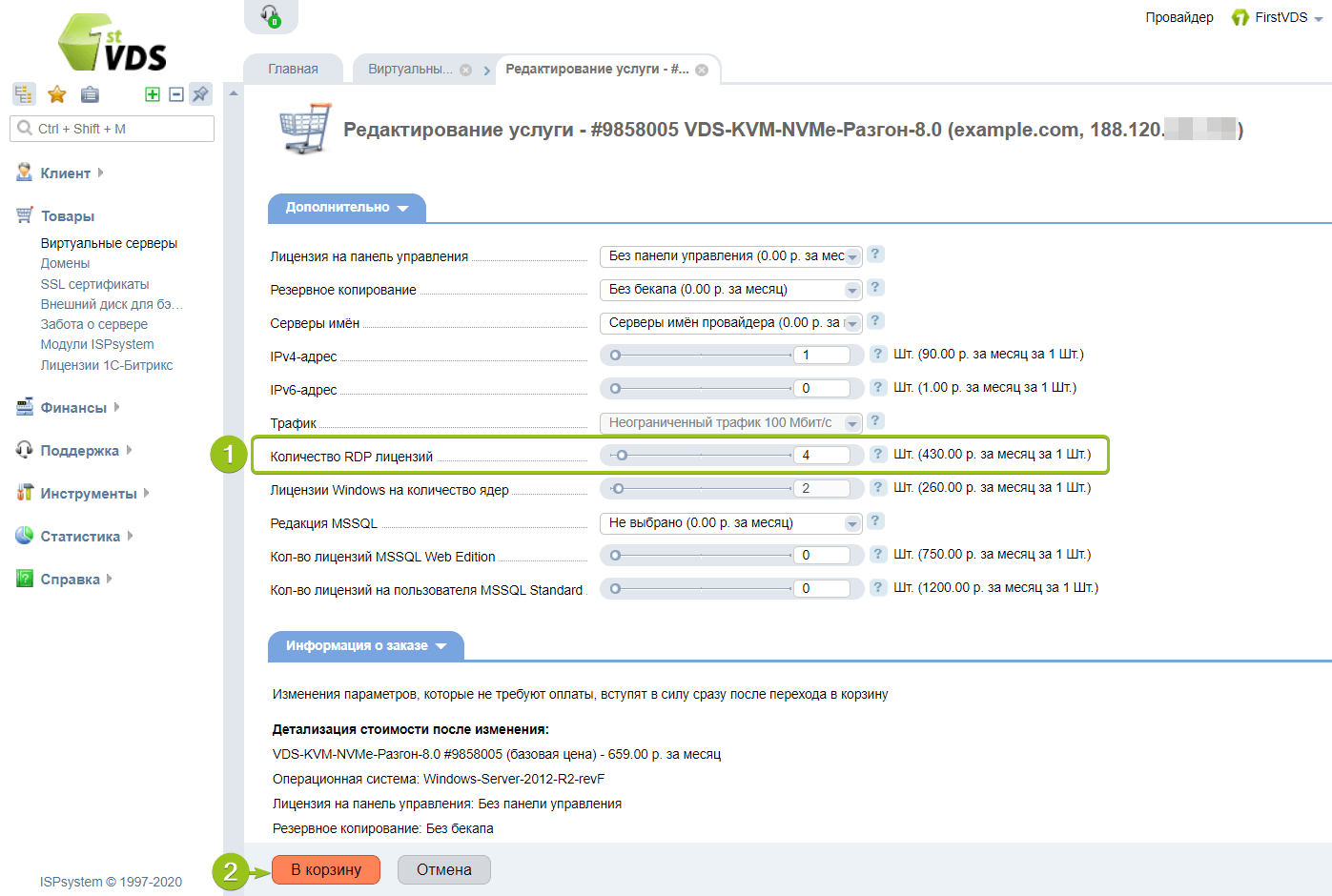

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Этот материал был полезен?

Для предоставления прав локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам, вам нужно добавить необходимых пользователей или группы Active Directory в локальную группу администраторов на серверах или рабочих станциях. В этой статье мы покажем несколько способов управления членами локальной группы администраторов на компьютерах домена вручную и через GPO.

Содержание:

- Добавляем пользователя в локальные администраторы компьютера вручную

- Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

- Предоставление прав администратора на конкретном компьютере

- Управление локальными администраторами через Restricted Groups

Добавляем пользователя в локальные администраторы компьютера вручную

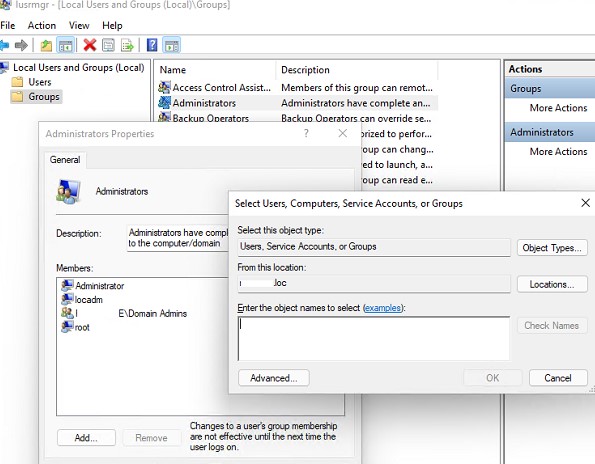

Самый простой способ предоставить пользователю или группе права локального администратора на конкретном компьютере — добавить его в локальную группу Administrators с помощью оснастки “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc).

После того, как вы добавили компьютер в домен AD, в локальную группу Administrators компьютера автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users. Остальных пользователей вы можете добавить в группу администраторов вручную или с помощью GPO.

Нажмите кнопку Add и укажите имя пользователя, группы, компьютера или сервисного аккаунта (gMSA), которому вы хотите предоставить права локального администратора. С помощью кнопки Location вы можете переключать между поиском принципалов в домене или на локальном компьютере.

Также вы можете вывести список пользователей с правами локального администратора компьютера из командной строки:

net localgroup administrators

Или для русской версии Windows:

net localgroup администраторы

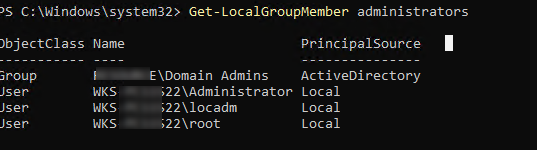

Для получения списка пользователей в локальной группе можно использовать следующую команду PowerShell (используется встроенный модуль LocalAccounts для управления локальными пользователями и группами):

Get-LocalGroupMember administrators

Данная команда показывает класс объекта, которому предоставлены права администратора (ObjectClass = User, Group или Computer) и источник учетной записи или группы (ActiveDirectory, Azure AD или локальные пользователи/группы).

Чтобы добавить доменную группу (или пользователя) spbWksAdmins в локальные администраторы, выполните команду

net localgroup administrators /add spbWksAdmins /domain

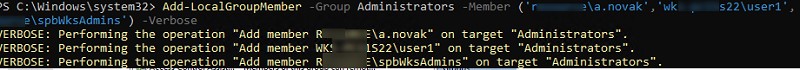

Через PowerShell можно добавить пользователя в администраторы так:

Add-LocalGroupMember -Group Administrators -Member ('winitpro\a.novak', 'winitpro\spbWksAdmins','wks-pc11s22\user1') –Verbose

В этом примере мы добавили в администраторы компьютеры пользователя и группу из домена winitpro и локального пользователя wks-pc11s22\user1.

Можно добавить пользователей в группу администраторов на нескольких компьютерах сразу. В этом случая для доступа к удаленного компьютерам можно использовать командлет Invoke-Command из PowerShell Remoting:

$WKSs = @("wks1","wks2","wks3")

Invoke-Command -ComputerName $WKSs –ScriptBlock { Add-LocalGroupMember -Group Administrators -Member 'winitpro\spbWksAdmins'}

Также вы можете полностью отказаться от предоставления прав администратора для доменных пользователей и групп. Для выполнения разовых задач администрирования на компьютерах (установка программ, настройка системных параметров Windows можно использовать встроенного локального администратора с паролем, хранящимся в AD (реализуется с помощью Local Administrator Password Solution (LAPS)).

В доменной среде Active Directory предоставления прав локального администратора на компьютерах домена лучше использовать возможности групповых политик. Это намного проще, удобнее и безопаснее, чем ручное добавление пользователей в локальную группу администраторов на каждом компьютере. В групповых политиках AD есть два способа управления группой администраторов на компьютерах домена:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

Допустим, вам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU Active Directory. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

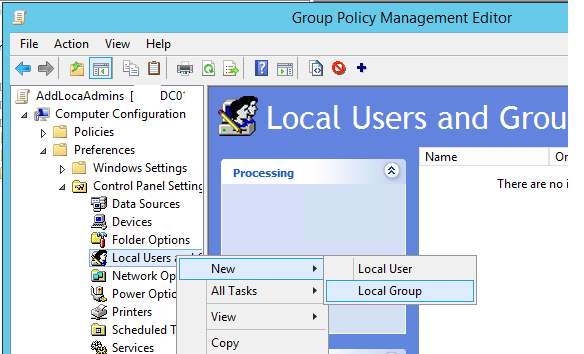

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

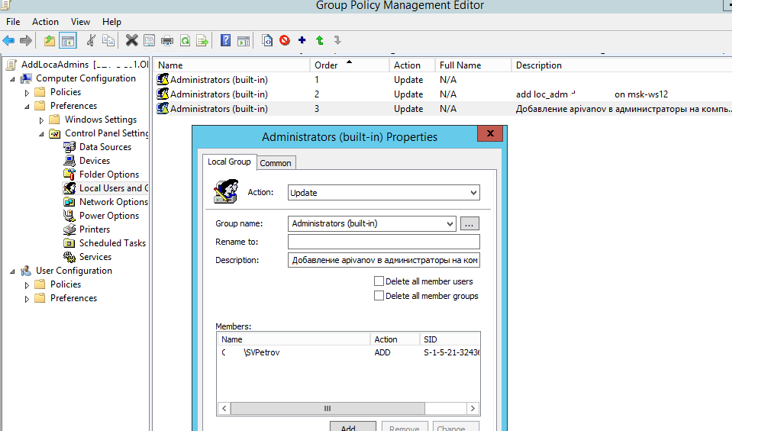

- ткройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New -> Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID —

S-1-5-32-544

; - Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins).

Вы можете удалить из группы администраторов компьютера всех пользователей и группы, добавленных вручную. Для этого включите опции опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Чтобы немедленно обновить параметры групповой политики, выполните команду

gpupdate /force - Откройте оснастку lusrmgr.msc на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, все остальные пользователи и группы (кроме встроенного администратора Windows) будут удалены.

Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи “Почему не применяются политики в домене AD?”.

.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций с правами на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать WMI фильтры GPO или Item-level Targeting.

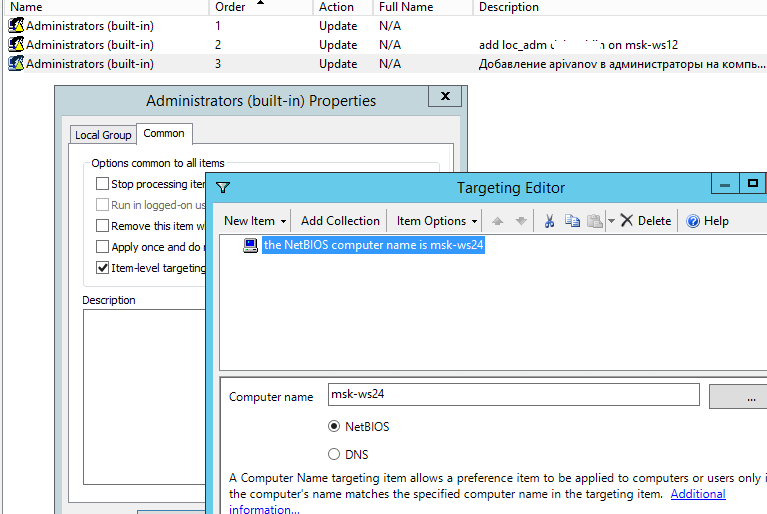

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common -> Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в группу вашего пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

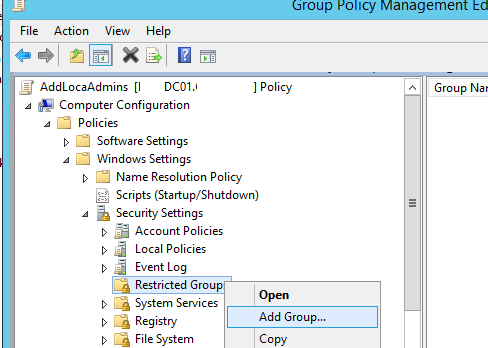

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

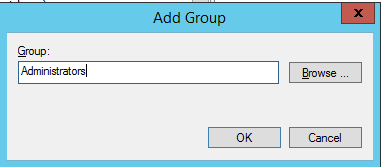

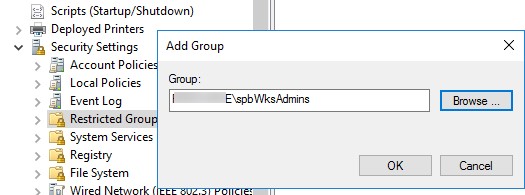

- В контекстном меню выберите Add Group;

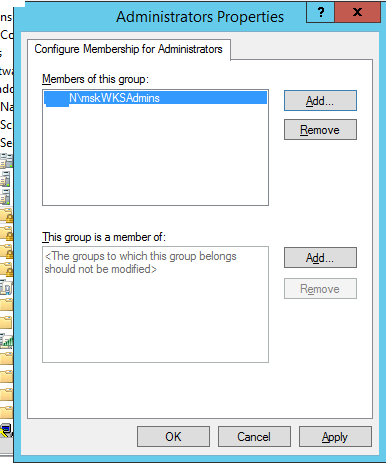

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Данная политика всегда (!) удаляет всех имеющихся членов в группе локальных администраторов (добавленных вручную, другими политиками или скриптами).

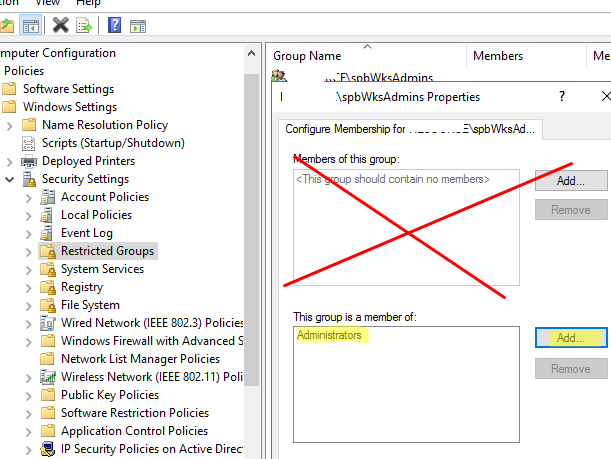

Если вам нужно оставить текущий список группы Administrators и добавить в нее дополнительную группу нужно:

- Создать новый элемент в Restricted Groups и указать в качестве имени группу безопасности AD, которую вы хотите добавить в локальные админы;

- Затем в разделе This group is a member of нужно добавить группу Administrators;

- Обновите настройки GPO на клиенте и убедитесь, что ваша группа была добавлена в локальную группу Administrator. При этом текущие принципалы в локальной группе остаются неторонутыми (не удаляются из группы).

В конце статьи оставлю базовые рекомендации по управлению правами администраторов на компьютерах пользователей AD:

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

С точки зрения безопасности привилегированных аккаунтов администраторов не рекомендуется выполнять повседневные задачи администрирования рабочих станций и серверов под учетной записью с правами администратора домена. Такие учётные записи нужно использовать только для задач администрирования AD (добавление новых контроллеров домена, управление репликацией, модификация схемы и т.д.). Большинство задач управления пользователями, компьютерами и политиками в домене можно делегировать для обычных учетных записей администраторов. Не используйте аккаунты из группы Domain Admins для входа на любые рабочие станции и сервера хроме контроллеров домена.

- Server Admins – группа для управления на рядовыми Windows Server домена. Не должна состоять в группе Domain Admins и не должна включаться в группу локальных администраторов на рабочих станциях;

- Workstation Admins – группа только для администрирования компьютеров. Не должна входить или содержать группы Domain Admins и Server Admins;

- Domain Users – обычные учетные записи пользователей для выполнения типовых офисных операций. Не должны иметь прав администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять в администраторы индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO).